Источники⚓︎

Брандмауэр Windows в режиме повышенной безопасности – диагностика и решение проблем

Microsoft Настройка брандмауэра Защитник Windows с помощью журнала advanced Security Log

Информация⚓︎

Info

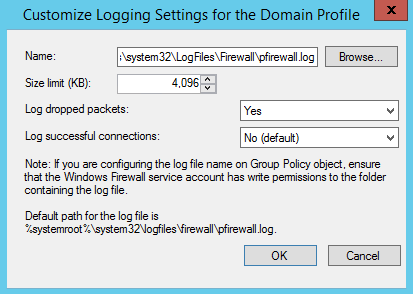

Максимальный размер файла журнала по умолчанию составляет 4096 КБ

Info

Путь к журналу по умолчанию: %windir%system32logfilesfirewallpfirewall.log. Вы можете выбрать другое расположение файла. Для этого нажмите на кнопку Обзор

Info

Указанному расположению должны быть назначены разрешения, позволяющие службе брандмауэра Защитника Windows записывать в файл журнала

Запуск⚓︎

Нужно перейти к расширенным настройкам брандмауэра Windows:

Режим просмотра

Мелкие/крупные значки

- Откройте панель управления: ПКМ по меню

Пуск→Панель управления - Выберите

Брандмауэр Windows - В окне фаервола выберите в левом навигационном меню

Дополнительные параметры

Категория

- Откройте панель управления: ПКМ по меню

Пуск→Панель управления - Выберите

Система и безопасность→Брандмауэр Windows - В окне фаервола выберите в левом навигационном меню

Дополнительные параметры

Доступ к настройкам журнала⚓︎

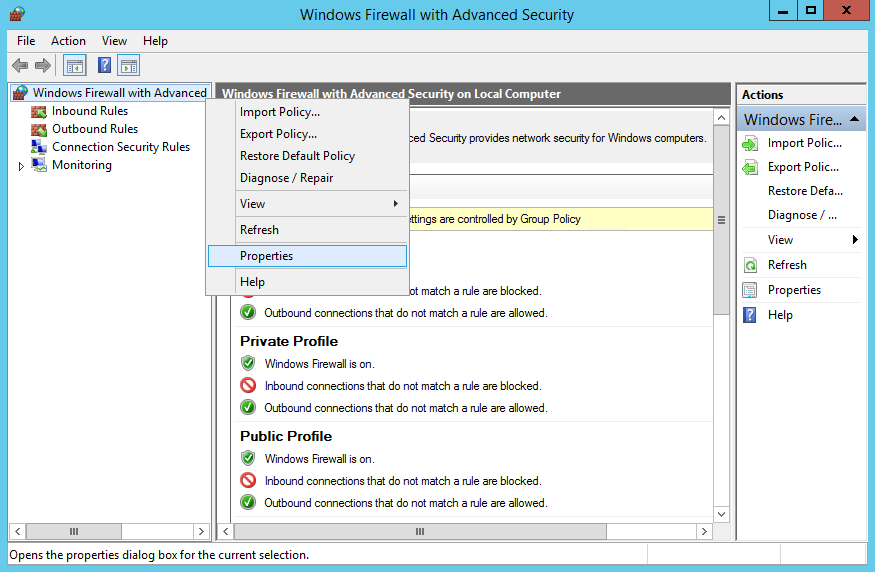

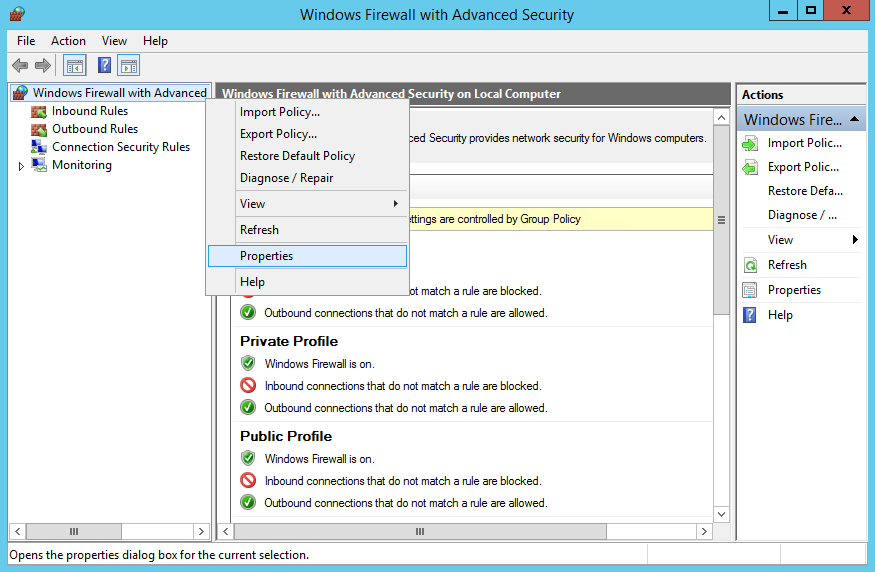

Выберите опцию Брандмауэр Windows в режиме повышенной безопасности (Локальный компьютер)

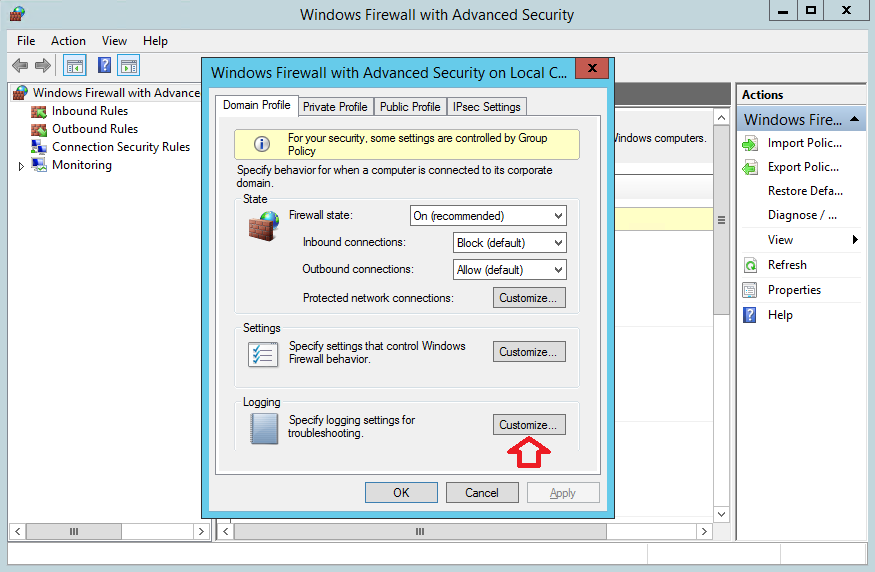

Кликните правой кнопкой мыши по ней и выберите опцию Свойства. Откроется окно с тремя вкладками: (Профиль домена, Частный профиль, Общий профиль) можно заметить, что их содержимое идентично, но относится к трем различным профилям, название которых указано в заголовке вкладки. На вкладке каждого профиля содержится кнопка настройки ведения журнала. Каждый журнал будет соответствовать отдельному профилю, но какой профиль используете вы?

Профили⚓︎

Домена

Для подключения к беспроводной сети Wi-Fi, когда домен задается контроллером домена. Если вы не уверены, что это значит, лучше не используйте данный профиль

Частный

Для подключения к частным сетям, включая домашние или персональные сети — именно данный профиль вы скорее всего будете использовать

Общий

Для подключения к общественным сетям, включая сети ресторанов, аэропортов, библиотек и других учреждений

Если вы используете компьютер в сети

Домашней

- Перейдите на вкладку

Частный профиль - Нажмите на кнопку

Настроитьв секцииВедение журнала

Публичной

- Перейдите на вкладку

Общий профиль - Нажмите на кнопку

Настроитьв секцииВедение журнала

Активация журнала событий⚓︎

Если вы хотите запустить регистрацию событий, в обоих выпадающих меню Записывать пропущенные пакеты и Записывать успешные подключения установите значение Да и нажмите кнопку ОК

Для отключения функции логирования установите значение Нет (по умолчанию) в обоих выпадающих меню

Warning

Постоянная работа функции может привести к проблемам производительности, поэтому активируйте ее только когда действительно нужно выполнить мониторинг подключений

Изучение журналов⚓︎

Теперь компьютер будет фиксировать сетевую активность, контролируемую фаерволом.

Для того, чтобы просмотреть логи:

- Перейдите в окно

Дополнительные параметры - Выберите опцию

Наблюдениев левом списке - В секции

Параметры ведения журналакликните наИмя файла

Затем откроется журнал сетевой активности. Содержимое журнала может запутать неопытного пользователя. Рассмотрим основное содержимое записей журнала:

Дата и время подключения⚓︎

Что произошло с подключением

| Статус | Описание |

|---|---|

ALLOW |

Фаервол разрешил подключение |

DROP |

Подключение было заблокировано фаерволом |

Info

Если вы столкнулись с проблемами подключения к сети отдельной программы, то сможете точно определить, что причина проблемы связана с политикой брандмауэра

Тип подключения: TCP или UDP⚓︎

- IP-адрес источника подключения (компьютера)

- IP-адрес получателя (например, веб-страницы) и используемый на компьютере сетевой порт

Info

Последняя запись позволяет выявлять порты, которые требуют открытия для работы ПО. Также следите за подозрительными подключениями — они могут быть совершены вредоносными программами

Был ли успешно отправлен или получен пакет данных⚓︎

Информация в журнале поможет выяснить причину проблем подключения

Журналы могут регистрировать и другую активность, например, целевой порт или номер подтверждения TCP

Если вам нужны подробности, ознакомьтесь со строкой #Fields в верхней части лога, чтобы идентифицировать значение каждого показателя

Warning

Не забудьте отключить функцию ведения журнала после завершения работы

Создание собственной оснастки⚓︎

Выполните следующие действия:

Win + R- В текстовом поле

Открытьвведитеmmcи нажмите клавишуENTER - Если появится диалоговое окно контроля учетных записей пользователей, подтвердите выполнение запрашиваемого действия и нажмите кнопку

Продолжить - В меню

Консольвыберите пунктДобавитьилиУдалить оснастку. В спискеДоступные оснасткивыберите оснасткуБрандмауэр Windows в режиме повышенной безопасностии нажмите кнопкуДобавить. Нажмите кнопкуОК. Повторите шаги с 1 по 6, чтобы добавить оснасткиУправление групповой политикойиМонитор IP безопасности

Info

Перед тем как закрыть оснастку, сохраните консоль для дальнейшего использования

Устранение неполадок⚓︎

Info

Если журналы медленно появляются в Sentinel, вы можете отключить размер файла журнала. Но это приведет к увеличению использования ресурсов

Последнее обновление: 2021-06-17

Созданный: 2021-01-10

Включаем логирование в Windows Firewall

Если у вас есть подозрение, что встроенный брандмауэр Windows (Windows Firewall) может являться причиной неработоспособности приложения, не торопитесь его отключать. В брандмауэре есть возможность включить логирование и выяснить, в чем именно проблема.

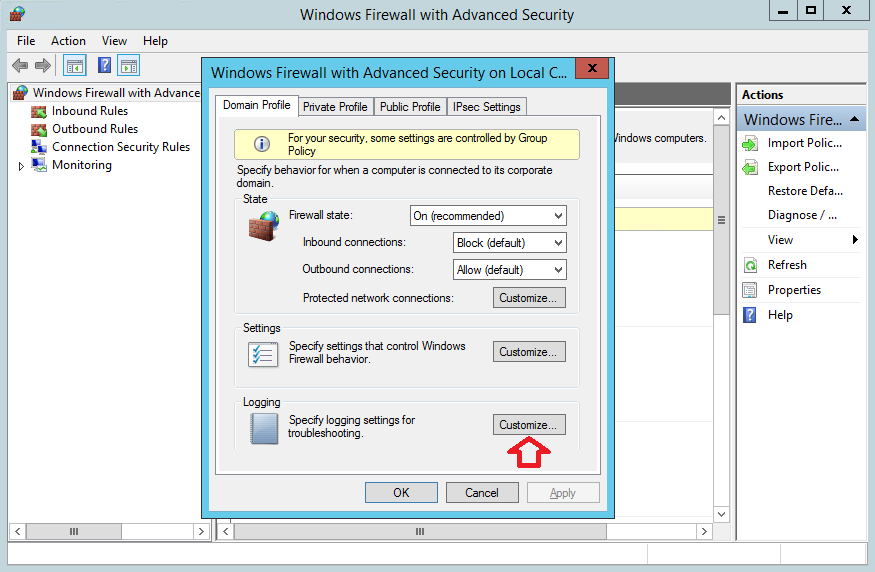

Для этого открываем оснастку «Windows Firewall with Adwanced Security». Сделать это можно разными способами, самый быстрый — нажать Win+R и выполнить команду wf.msc. Затем кликаем правой кнопкой мыши по заголовку и в контекстном меню выбираем пункт «Properties».

В открывшемся окне выбираем вкладку с профилем (Domain, Private или Public), для которого надо включить логирование, затем в поле «Logging» жмем кнопку «Customize».

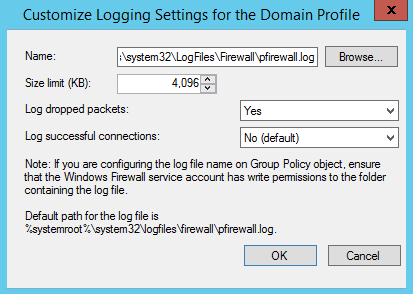

Указываем имя и расположение файла логов и задаем его максимальный размер. Выбираем, что именно логировать — Log dropped packets (только отброшенные пакеты) или Log successfully connections (удавшиеся подключения), жмем OK и идем смотреть логи.

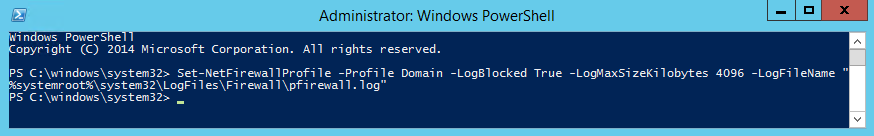

Произвести настройку логирования можно и с помощью PowerShell. Например все предыдущие настройки производятся такой командой:

Ну а дальше дело техники — открываем лог, смотрим, что не нравится брандмауэру и создаем соответствующее правило. Это гораздо грамотнее и безопаснее, чем просто полностью его отключать.

Источник

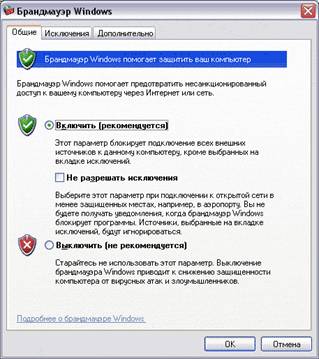

Windows 10 включает несколько функций безопасности для поддержания безопасности компьютера и защиты данных от вредоносных программ и хакеров. Одной из таких функций является Брандмауэр Windows, который помогает предотвращать несанкционированный доступ к вашему компьютеру и блокировать потенциально вредоносные приложения.

Хотя в большинстве случае Брандмауэр работает стабильно и надежно, иногда вы можете столкнуться с проблемами. Например, возможен сбой запуска служб Брандмауэра или возникновение ошибки 80070424 или ошибки сервиса 5 (0x5). Кроме того, иногда приложения или функции, например, средство подключения к удаленному рабочему столу (Remote Assistant), могут потерять доступ к общим файлам и принтерам из-за ошибочной блокировки системным фаерволом.

Если вы наткнетесь на любую из этих или подобных проблем, вы предпринять несколько действий. Вы можете использовать инструмент “Устранение неполадок брандмауэра Windows”, который является автоматизированным средством сканирования и устранения распространенных проблем. Также доступен сброс настроек брандмауэра по умолчанию и ручное управление сетевым доступом приложений, заблокированным Брандмауэром.

Как исправить проблемы с Брандмауэром Windows 10

Чтобы диагностировать и устранить проблемы с Брандмауэром, используйте следующие шаги:

Если инструмент не смог исправить проблему, нажмите ссылку “Просмотреть дополнительные сведения”, чтобы ознакомится с подробной информацией обо всех проблемах, которые он пытался исправить, включая общий доступ к файлам и принтерам, проблемы с Remote Assistant и службами фаервола.

Затем вы можете найти дополнительную информацию о проблеме с помощью поисковых систем или обратиться за помощью в комментариях ниже.

Как сбросить настройки Брандмауэра Windows

Если средство устранения неполадок брандмауэра Windows не смогло обнаружить проблему, то скорее всего она связана с конкретным параметром в системе. В данном сценарии, вы можете попытаться удалить текущую конфигурацию и вернуть настройки по умолчанию.

Важно: после восстановления настроек по умолчанию, может потребоваться повторная настройка приложений, которые запрашивают доступ к сети через фаервол.

Чтобы вернуть настройки брандмауэра по умолчанию, проделайте следующие шаги:

Откройте панель управления (нажмите клавишу Windows и введите фразу “Панель управления”).

После того, как выполните эти шаги, будут восстановлены стандартные правила и настройки, и все проблемы конфигурации будут устранены.

Разрешаем доступ к сети через Брандмауэр

Если проблема заключается в ошибочной блокировке приложений, то вы можете использовать следующие шаги, чтобы разрешить доступ приложений к сети.

Совет: если приложения или функция не отображаются в списке, то нажмите кнопку “Разрешить другое приложение”, чтобы добавить его в список.

Вы можете использовать данную инструкцию, чтобы выполнить повторную настройку приложений после восстановление стандартных настроек Брандмауэра Windows.

Хотя в данном примере мы использовали Windows 10, вы можете использовать эти же инструкции для устранения проблем брандмауэра в Windows 8.1 и Windows 7.

Источник

Как отслеживать сетевую активность с помощью журналов Брандмауэра Windows

Если вы пользуетесь системой Windows, то скорее всего знаете о на наличии в ней встроенного брандмауэра. Возможно вы также умеете разрешать и блокировать доступ отдельных программ в сеть, чтобы контролировать входящий и исходящий трафик. Но знаете ли вы, что фаервол Windows может быть использован для регистрации всех проходящих через него соединений?

Журналы Брандмауэра Windows могут быть полезны при решении отдельных проблем:

Независимо от причин использования, включение протоколирования событий может быть сложной задачей, так как требует многих манипуляций с настройками. Приведем четкий алгоритм действий, как активировать регистрацию сетевой активности в фаерволе Windows.

Доступ к настройкам фаервола

Во-первых, нужно перейти к расширенным настройкам брандмауэра Windows. Откройте панель управления (клик правой кнопкой мыши по меню Пуск, опция “Панель управления”), затем нажмите ссылку “Брандмауэр Windows”, если стоит режим просмотра мелкие/крупные значки, либо выберите раздел “Система и безопасность”, а затем “Брандмауэр Windows”, если стоит режим просмотра категория.

В окне фаервола выберите опцию в левом навигационном меню “Дополнительные параметры”.

Вы увидите следующий экран настроек:

Доступ к настройкам журнала

Во-первых, выберите опцию “Брандмауэр Windows в режиме повышенной безопасности (Локальный компьютер)”.

Кликните правой кнопкой мыши по ней и выберите опцию “Свойства”.

Откроется окно, которое может запутать пользователя. При выборе трех вкладок (Профиль домена, Частный профиль, Общий профиль) можно заметить, что их содержимое идентично, но относится к трем различным профилям, название которых указано в заголовке вкладки. На вкладке каждого профиля содержится кнопка настройки ведения журнала. Каждый журнал будет соответствовать отдельному профилю, но какой профиль используете вы?

Рассмотрим, что означает каждый профиль:

Если вы используете компьютер в домашней сети, перейдите на вкладку “Частный профиль”. Если используется публичная сеть, перейдите на вкладку “Общий профиль”. Нажмите кнопку “Настроить” в секции “Ведение журнала” на корректной вкладке.

Активация журнала событий

В открывшемся окне вы можете настроить расположение и максимальный размер журнала. Можно задать легко запоминающееся место для лога, но на самом деле локация файла журнала не имеет особо значения. Если вы хотите запустить регистрацию событий, в обоих выпадающих меню “Записывать пропущенные пакеты” и “Записывать успешные подключения” установите значение “Да” и нажмите кнопку “ОК”. Постоянная работа функции может привести к проблемам производительности, поэтому активируйте ее только когда действительно нужно выполнить мониторинг подключений. Для отключения функции логирования установите значение “Нет (по умолчанию)” в обоих выпадающих меню.

Изучение журналов

Теперь компьютер будет фиксировать сетевую активность, контролируемую фаерволом. Для того, чтобы просмотреть логи, перейдите в окно “Дополнительные параметры”, выберите опцию “Наблюдение” в левом списке, а затем в секции “Параметры ведения журнала” кликните ссылку “Имя файла”.

Затем откроется журнал сетевой активности. Содержимое журнала может запутать неопытного пользователя. Рассмотрим основное содержимое записей журнала:

Информация в журнале поможет выяснить причину проблем подключения. Журналы могут регистрировать и другую активность, например, целевой порт или номер подтверждения TCP. Если вам нужны подробности, ознакомьтесь со строкой “#Fields” в верхней части лога, чтобы идентифицировать значение каждого показателя.

Не забудьте отключить функцию ведения журнала после завершения работы.

Расширенная диагностика сети

С помощью использования журнала брандмауэра Windows, вы можете проанализировать типы данных, обрабатываемых на компьютере. Кроме того, можно установить причины проблем с сетью, связанные с работой фаервола или другими объектами, нарушающими соединения. Журнал активности позволяет ознакомиться с работой фаервола и получить четкое представление о происходящем в сети.

Источник

Настройка журнала брандмауэра Защитника Windows в режиме повышенной безопасности

Область применения

Чтобы настроить брандмауэр Защитника Windows в режиме повышенной безопасности для регистрации пропущенных пакетов или успешных подключений, используйте узел брандмауэра Защитника Windows в режиме повышенной безопасности в оснастке MMC управления групповой политикой.

Учетные данные администратора

Для выполнения этих процедур необходимо быть участником группы администраторов домена либо иметь делегированные разрешения на изменение объектов групповой политики.

Настройка журнала брандмауэра Защитника Windows в режиме повышенной безопасности

В области сведений в разделе Обзор щелкните Свойства брандмауэра Защитника Windows.

Для каждого типа сетевого расположения (домен, частный, общий) выполните следующие действия.

Щелкните вкладку, соответствующую типу сетевого расположения.

В разделе Ведение журнала нажмите Настроить.

Путь по умолчанию для журнала — %windir%system32logfilesfirewallpfirewall.log. Если вы хотите изменить его, снимите флажок Не настроено и введите путь к новому расположению или нажмите Обзор, чтобы выбрать расположение файла.

Важно! В указываемом расположении должны быть назначены разрешения, позволяющие службе брандмауэра Защитника Windows вести записи в файле журнала.

По умолчанию максимальный размер файла журнала составляет 4096 килобайт (КБ). Если вы хотите изменить это значение, снимите флажок Не настроено и введите новый размер в килобайтах или используйте стрелки вверх и вниз, чтобы выбрать размер. Файл не превысит этот размер. При достижении ограничения, старые записи журнала удаляются, чтобы освободить место для вновь созданных.

Журнал не ведется, пока вы не настроите следующие два параметра.

Чтобы создавать запись журнала, когда брандмауэр Защитника Windows пропускает входящий сетевой пакет, установите для параметра Записывать пропущенные пакеты значение Да.

Чтобы создавать запись журнала, когда брандмауэр Защитника Windows разрешает входящее подключение, установите для параметра Записывать успешные подключения значение Да.

Щелкните дважды ОК.

Устранение неполадок с медленной обработкой журнала

Если журналы медленно отображаются в Sentinel, можно уменьшить размер файла журнала. Имейте в виду, что это приведет к увеличению использования ресурсов для ротации журнала.

Источник

Алгоритм работы с журналом брандмауэра Windows в режиме повышенной безопасности (включение, настройка и отключение)⚓︎

Источники⚓︎

Информация⚓︎

Максимальный размер файла журнала по умолчанию составляет 4096 КБ

Указанному расположению должны быть назначены разрешения, позволяющие службе брандмауэра Защитника Windows записывать в файл журнала

Запуск⚓︎

Нужно перейти к расширенным настройкам брандмауэра Windows:

Доступ к настройкам журнала⚓︎

Выберите опцию Брандмауэр Windows в режиме повышенной безопасности (Локальный компьютер)

Профили⚓︎

Для подключения к беспроводной сети Wi-Fi, когда домен задается контроллером домена. Если вы не уверены, что это значит, лучше не используйте данный профиль

Для подключения к частным сетям, включая домашние или персональные сети — именно данный профиль вы скорее всего будете использовать

Для подключения к общественным сетям, включая сети ресторанов, аэропортов, библиотек и других учреждений

Если вы используете компьютер в сети

Активация журнала событий⚓︎

Если вы хотите запустить регистрацию событий, в обоих выпадающих меню Записывать пропущенные пакеты и Записывать успешные подключения установите значение Да и нажмите кнопку ОК

Для отключения функции логирования установите значение Нет (по умолчанию) в обоих выпадающих меню

Постоянная работа функции может привести к проблемам производительности, поэтому активируйте ее только когда действительно нужно выполнить мониторинг подключений

Изучение журналов⚓︎

Теперь компьютер будет фиксировать сетевую активность, контролируемую фаерволом.

Для того, чтобы просмотреть логи:

Затем откроется журнал сетевой активности. Содержимое журнала может запутать неопытного пользователя. Рассмотрим основное содержимое записей журнала:

Дата и время подключения⚓︎

Что произошло с подключением

| Статус | Описание |

|---|---|

| ALLOW | Фаервол разрешил подключение |

| DROP | Подключение было заблокировано фаерволом |

Если вы столкнулись с проблемами подключения к сети отдельной программы, то сможете точно определить, что причина проблемы связана с политикой брандмауэра

Тип подключения: TCP или UDP ⚓︎

Последняя запись позволяет выявлять порты, которые требуют открытия для работы ПО. Также следите за подозрительными подключениями — они могут быть совершены вредоносными программами

Был ли успешно отправлен или получен пакет данных⚓︎

Информация в журнале поможет выяснить причину проблем подключения

Журналы могут регистрировать и другую активность, например, целевой порт или номер подтверждения TCP

Если вам нужны подробности, ознакомьтесь со строкой #Fields в верхней части лога, чтобы идентифицировать значение каждого показателя

Не забудьте отключить функцию ведения журнала после завершения работы

Создание собственной оснастки⚓︎

Выполните следующие действия:

Перед тем как закрыть оснастку, сохраните консоль для дальнейшего использования

Устранение неполадок⚓︎

Если журналы медленно появляются в Sentinel, вы можете отключить размер файла журнала. Но это приведет к увеличению использования ресурсов

Источник

Включаем логирование в Windows Firewall

Если у вас есть подозрение, что встроенный брандмауэр Windows (Windows Firewall) может являться причиной неработоспособности приложения, не торопитесь его отключать. В брандмауэре есть возможность включить логирование и выяснить, в чем именно проблема.

Для этого открываем оснастку «Windows Firewall with Adwanced Security». Сделать это можно разными способами, самый быстрый — нажать Win+R и выполнить команду wf.msc. Затем кликаем правой кнопкой мыши по заголовку и в контекстном меню выбираем пункт «Properties».

В открывшемся окне выбираем вкладку с профилем (Domain, Private или Public), для которого надо включить логирование, затем в поле «Logging» жмем кнопку «Customize».

Указываем имя и расположение файла логов и задаем его максимальный размер. Выбираем, что именно логировать — Log dropped packets (только отброшенные пакеты) или Log successfully connections (удавшиеся подключения), жмем OK и идем смотреть логи.

Произвести настройку логирования можно и с помощью PowerShell. Например все предыдущие настройки производятся такой командой:

Set-NetFireWallProfile -Profile Domain -LogBlocked True -LogMaxSize Kilobytes 4096 -LogFileName ″%systemroot%system32LogFilesFirewallpfirewall.log″

Ну а дальше дело техники — открываем лог, смотрим, что не нравится брандмауэру и создаем соответствующее правило. Это гораздо грамотнее и безопаснее, чем просто полностью его отключать.

Applies to

- Windows 10

- Windows Server 2016

To configure Windows Firewall to log dropped packets or successful connections, use the Windows Firewall with Advanced Security node in the Group Policy Management MMC snap-in.

Administrative credentials

To complete these procedures, you must be a member of the Domain Administrators group, or otherwise be delegated permissions to modify the GPOs.

To configure the Windows Firewall log

-

Open the Group Policy Management Console to Windows Firewall with Advanced Security (found in Local Computer Policy > Computer Configuration > Windows Settings > Security Settings > Windows Firewall with Advanced Security).

-

In the details pane, in the Overview section, click Windows Firewall Properties.

For each network location type (Domain, Private, Public), perform the following steps:

-

Click the tab that corresponds to the network location type.

-

Under Logging, click Customize.

-

The default path for the log is

%windir%system32logfilesfirewallpfirewall.log. If you want to change this, clear the «Not configured» check box and type the path to the new location, or click «Browse» to select a file location.Important: The location you specify must have permissions assigned that permit the Windows Firewall service to write to the log file.

-

The default maximum file size for the log is 4,096 kilobytes (KB). If you want to change this, clear the Not configured check box, and type in the new size in KB, or use the up and down arrows to select a size. The file will not grow beyond this size; when the limit is reached, old log entries are deleted to make room for the newly created ones.

-

No logging occurs until you set one of following two options:

To create a log entry when Windows Firewall drops an incoming network packet, change «Log dropped packets» to «Yes.»

To create a log entry when Windows Firewall allows an inbound connection, change «Log successful connections» to «Yes.»

Click OK twice.

-

Resources

If you have any more questions you can see this whole guide and read more into it here:

https://docs.microsoft.com/en-us/windows/security/threat-protection/windows-firewall/configure-the-windows-firewall-log

Hopefully this helps you solve your problem!

Встроенный брандмауэр Windows может не только остановить нежелательный трафик на вашем пороге, но и может протоколировать эти действия и события.

Брандмауэр Windows имеет несколько отличных возможностей, но одна из наиболее часто упускаемых – его возможность логгировать события. Чтобы получить доступ к параметрам этой функций, нажмите кнопку Пуск -> Выполнить -> и введите «firewall.cpl» и нажмите кнопку ОК. После этого перейдите на вкладку Дополнительно и нажмите кнопку «Настройка» в разделе «Ведение журнала безопасности».

Эта область дает вам несколько вариантов работы, связанных с подсистемой протоколирования. Вы можете указать, хотите вы или нет, чтобы логировались все пропущенные пакеты (т.е., блокированные брандмауэром), записывались успешные соединения (т.е., прошедшие через межсетевой экран), либо и то и то. Вы также можете указать местоположение файла журнала, который по умолчанию лежит в C:Windowspfirewall.log. Вы можете хранить эти файлы локально или на сетевом диске для быстрого доступа к нескольким файлам журналов брандмауэра с несколькик компьютеров. Наконец, вы также можете установить максимальный размер файла журнала. После внесения изменений, вы можете нажать OK и лог затем будет включен.

Лог-файлы созданные брандмауэром Windows могут оказаться вашими спасителями, особенно когда у вас есть подозрения о наличии злонамеренных действий против вашего компьютера из сети.

Многие пользователи ПК даже не догадываются о наличии на их устройстве очень полезного дополнения. Оно фиксирует все события, происходящие в ОС. А ведь считывание и запись данных происходит даже в период отсутствия активности со стороны человека. Журнал событий в Windows 10 предоставляет пользователю возможность ознакомиться с ошибками, предупреждениями и прочей немаловажной информацией.

В некоторых случаях анализ этих данных может значительно облегчить поиск причин возникновения неисправностей. А это важный шаг на пути к их устранению и даже предупреждению. Конечно, к подобным манипуляциям чаще прибегают владельцы серверов. Однако рядовому пользователю изучение истории также может быть полезным.

Запуск утилиты осуществляется несколькими способами. Первый подразумевает использование окна «Выполнить». Для этого необходимо:

- Зажатием клавиш «Win» + «R» вызвать окно.

- Прописать команду «eventvwr».

- Нажать «OK».

А второй требует использования панели управления, где требуется:

- Выбрать раздел «Система и безопасность».

- Проследовать в подраздел «Администрирование».

- Выбрать «Просмотр событий».

Попав в журнал событий в Windows 10, можно приступить к разбору его интерфейса.

В левой колонке расположены журналы событий. Они уже отсортированы по разделам. Что облегчает работу пользователя. Наибольший интерес представляет раздел «Журналы Windows», состоящий из категорий:

- Приложение (основная) — записи, созданные программами.

- Безопасность (основная) — сведения о безопасности системы.

- Установка (дополнительная).

- Система (основная) — сведения о работе системных компонентов.

- Перенаправленные события (дополнительная).

По центру утилиты расположено два окна. Первое отображает произошедшие события. А второе подробную информацию о каждом из них. Правая же колонка содержит рабочие инструменты журнала.

Где находится журнал событий Windows

Физически Журнал событий представляет собой набор файлов в формате EVTX, хранящихся в системной папке %SystemRoot%/System32/Winevt/Logs.

Хотя эти файлы содержат текстовые данные, открыть их Блокнотом или другим текстовым редактором не получится, поскольку они имеют бинарный формат. Тогда как посмотреть Журнал событий в Windows 7/10, спросите вы? Очень просто, для этого в системе предусмотрена специальная штатная утилита eventvwr.

Нюансы работы в журнале

Число обозреваемых событий может исчисляться тысячами и даже десятками тысяч. Для создания комфортных условий работы журнал событий в Windows 10 оснащен встроенным фильтром. Он позволяет отсортировать имеющуюся информацию по:

- важности;

- времени;

- источнику;

- имени компьютера и пользователя;

- коду и прочим параметрам.

Но найти в журнале необходимую ошибку это полбеды. Специфичность содержащихся сведений не каждому позволит сходу понять в чём проблема. Например, пользователь может увидеть нечто вроде:

Регистрация сервера {BF6C1E47-86EC-4194-9CE5-13C15DCB2001} DCOM не выполнена за отведенное время ожидания

Поиск описания потребует выхода в интернет и посещения сайта Microsoft. Или иных ресурсов, предоставляющих подобную информацию.

Стоит упомянуть, что наличие ошибок – нормальное явление ОС. Любые, даже самые незначительные сбои вносятся в реестр. Так что не стоит переживать, обнаружив их в журнале.

Что такое Журнал событий и для чего он нужен

Даже если компьютер работает без каких-либо сбоев, лучше заранее узнать, где посмотреть журнал ошибок Windows 10. Периодическая его проверка поможет заранее обнаружить и предупредить появление серьезных проблем. При возникновении нештатных ситуаций, когда пользователь не видит явных причин возникновения неполадок, журнал событий Windows 10 является незаменимым помощником. Необходимо учитывать, что даже на исправном компьютере иногда возникают ошибки, которые могут не влиять на качество работы, но при наличии критических ошибок обязательно нужно принимать меры для их устранения.

Как очистить журнал событий в Windows 10

Среди способов, как почистить журнал событий в Windows 10, можно выделить 5 основных.

Вручную

Этот способ весьма прост. Он не требует специальных навыков или дополнительного софта. Все что необходимо, это:

- Открыть журнал событий.

- Нажать правой кнопкой мыши на необходимый раздел.

- Выбрать команду «Очистить журнал…».

Как вы, наверное, заметили, это самый простой способ. Однако некоторые ситуации требуют прибегнуть к иным методам.

Создание файла .bat

Этот способ также позволяет быстро провести очистку. Для его реализации вам потребуется код:

@echo off FOR /F «tokens=1,2*» %%V IN (‘bcdedit’) DO SET adminTest=%%V IF (%adminTest%)==(Access) goto theEnd for /F «tokens=*» %%G in (‘wevtutil.exe el’) DO (call :do_clear «%%G») goto theEnd :do_clear echo clearing %1 wevtutil.exe cl %1 goto :eof :theEnd

Его необходимо использовать в следующем алгоритме:

- Создайте текстовый документ.

- Скопируйте в него код, указанный выше.

- Сохраните документ с расширением .bat (подробнее о расширениях можно прочесть в статье «Расширения файлов Windows. Как открыть и изменить расширения файлов»)

- Запустите полученный файл от имени администратора.

После этого все отчеты будут удалены.

Через командную консоль

Очистить журнал событий в Windows 10 можно и при помощи данного инструмента. Для этого потребуется:

- Нажать клавишу «Win».

- Вести «Командная строка».

- Запустить утилиту от имени администратора.

- Ввести указанную ниже команду и нажать «Enter».

for /F “tokens=*” %1 in (‘wevtutil.exe el’) DO wevtutil.exe cl “%1″

Через PowerShell

PowerShell – более продвинутая версия командной строки. Очистка журнала с его помощью проводится аналогичным образом. За исключением вводимой команды. В данном случае она имеет следующий вид:

wevtutil el | Foreach-Object {wevtutil cl “$_”}

Вертим логи как хотим ― анализ журналов в системах Windows

Пора поговорить про удобную работу с логами, тем более что в Windows есть масса неочевидных инструментов для этого. Например, Log Parser, который порой просто незаменим.

В статье не будет про серьезные вещи вроде Splunk и ELK (Elasticsearch + Logstash + Kibana). Сфокусируемся на простом и бесплатном.

До появления PowerShell можно было использовать такие утилиты cmd как find и findstr. Они вполне подходят для простой автоматизации. Например, когда мне понадобилось отлавливать ошибки в обмене 1С 7.7 я использовал в скриптах обмена простую команду:

findstr «Fail» *.log >> fail.txt

Она позволяла получить в файле fail.txt все ошибки обмена. Но если было нужно что-то большее, вроде получения информации о предшествующей ошибке, то приходилось создавать монструозные скрипты с циклами for или использовать сторонние утилиты. По счастью, с появлением PowerShell эти проблемы ушли в прошлое.

Основным инструментом для работы с текстовыми журналами является командлет Get-Content, предназначенный для отображения содержимого текстового файла. Например, для вывода журнала сервиса WSUS в консоль можно использовать команду:

Get-Content -Path ‘C:Program FilesUpdate ServicesLogFilesSoftwareDistribution.log’ | Out-Host -Paging

Для вывода последних строк журнала существует параметр Tail, который в паре с параметром Wait позволит смотреть за журналом в режиме онлайн. Посмотрим, как идет обновление системы командой:

>Get-Content -Path «C:WindowsWindowsUpdate.log» -Tail 5 -Wait

Если же нам нужно отловить в журналах определенные события, то поможет командлет Select-String, который позволяет отобразить только строки, подходящие под маску поиска. Посмотрим на последние блокировки Windows Firewall:

Select-String -Path «C:WindowsSystem32LogFilesFirewallpfirewall.log» -Pattern ‘Drop’ | Select-Object -Last 20 | Format-Table Line

При необходимости посмотреть в журнале строки перед и после нужной, можно использовать параметр Context. Например, для вывода трех строк после и трех строк перед ошибкой можно использовать команду:

Select-String ‘C:WindowsClusterReportsCluster.log’ -Pattern ‘ err ‘ ‑Context 3

Оба полезных командлета можно объединить. Например, для вывода строк с 45 по 75 из netlogon.log поможет команда:

Get-Content ‘C:Windowsdebugnetlogon.log’ | Select-Object -First 30 -Skip 45

Журналы системы ведутся в формате .evtx, и для работы с ними существуют отдельные командлеты. Для работы с классическими журналами («Приложение», «Система», и т.д.) используется Get-Eventlog. Этот командлет удобен, но не позволяет работать с остальными журналами приложений и служб. Для работы с любыми журналами, включая классические, существует более универсальный вариант ― Get-WinEvent. Остановимся на нем подробнее.

Для получения списка доступных системных журналов можно выполнить следующую команду:

Get-WinEvent -ListLog *

Для просмотра какого-то конкретного журнала нужно лишь добавить его имя. Для примера получим последние 20 записей из журнала System командой:

Get-WinEvent -LogName ‘System’ -MaxEvents 20

Для получения определенных событий удобнее всего использовать хэш-таблицы. Подробнее о работе с хэш-таблицами в PowerShell можно прочитать в материале Technet about_Hash_Tables.

Для примера получим все события из журнала System с кодом события 1 и 6013.

Get-WinEvent -FilterHashTable @{LogName=’System’;ID=’1′,’6013′}

В случае если надо получить события определенного типа ― предупреждения или ошибки, ― нужно использовать фильтр по важности (Level). Возможны следующие значения:

- 0 ― всегда записывать;

- 1 ― критический;

- 2 ― ошибка;

- 3 ― предупреждение;

- 4 ― информация;

- 5 ― подробный (Verbose).

Собрать хэш-таблицу с несколькими значениями важности одной командой так просто не получится. Если мы хотим получить ошибки и предупреждения из системного журнала, можно воспользоваться дополнительной фильтрацией при помощи Where-Object:

Get-WinEvent -FilterHashtable @{LogName=’system’} | Where-Object -FilterScript {($_.Level -eq 2) -or ($_.Level -eq 3)}

Аналогичным образом можно собирать таблицу, фильтруя непосредственно по тексту события и по времени.

Подробнее почитать про работу обоих командлетов для работы с системными журналами можно в документации PowerShell:

- Get-EventLog.

- Get-WinEvent.

PowerShell ― механизм удобный и гибкий, но требует знания синтаксиса и для сложных условий и обработки большого количества файлов потребует написания полноценных скриптов. Но есть вариант обойтись всего-лишь SQL-запросами при помощи замечательного Log Parser.

Утилита Log Parser появилась на свет в начале «нулевых» и с тех пор успела обзавестись официальной графической оболочкой. Тем не менее актуальности своей она не потеряла и до сих пор остается для меня одним из самых любимых инструментов для анализа логов. Загрузить утилиту можно в Центре Загрузок Microsoft, графический интерфейс к ней ― в галерее Technet. О графическом интерфейсе чуть позже, начнем с самой утилиты.

О возможностях Log Parser уже рассказывалось в материале «LogParser — привычный взгляд на непривычные вещи», поэтому я начну с конкретных примеров.

Для начала разберемся с текстовыми файлами ― например, получим список подключений по RDP, заблокированных нашим фаерволом. Для получения такой информации вполне подойдет следующий SQL-запрос:

SELECT extract_token(text, 0, ‘ ‘) as date, extract_token(text, 1, ‘ ‘) as time, extract_token(text, 2, ‘ ‘) as action, extract_token(text, 4, ‘ ‘) as src-ip, extract_token(text, 7, ‘ ‘) as port FROM ‘C:WindowsSystem32LogFilesFirewallpfirewall.log’ WHERE action=’DROP’ AND port=’3389′ ORDER BY date,time DESC

Посмотрим на результат:

Разумеется, с полученной таблицей можно делать все что угодно ― сортировать, группировать. Насколько хватит фантазии и знания SQL.

Log Parser также прекрасно работает с множеством других источников. Например, посмотрим откуда пользователи подключались к нашему серверу по RDP.

Работать будем с журналом TerminalServices-LocalSessionManagerOperational.

Не со всеми журналами Log Parser работает просто так ― к некоторым он не может получить доступ. В нашем случае просто скопируем журнал из %SystemRoot%System32WinevtLogsMicrosoft-Windows-TerminalServices-LocalSessionManager%4Operational.evtx в %temp%test.evtx.

Данные будем получать таким запросом:

SELECT timegenerated as Date, extract_token(strings, 0, ‘|’) as user, extract_token(strings, 2, ‘|’) as sourceip FROM ‘%temp%test.evtx’ WHERE EventID = 21 ORDER BY Date DESC

Особенно удобно использовать Log Parser для работы с большим количеством файлов журналов ― например, в IIS или Exchange. Благодаря возможностям SQL можно получать самую разную аналитическую информацию, вплоть до статистики версий IOS и Android, которые подключаются к вашему серверу.

В качестве примера посмотрим статистику количества писем по дням таким запросом:

SELECT TO_LOCALTIME(TO_TIMESTAMP(EXTRACT_PREFIX(TO_STRING([#Fields: date-time]),0,’T’), ‘yyyy-MM-dd’)) AS Date, COUNT(*) AS FROM ‘C:Program FilesMicrosoftExchange ServerV15TransportRolesLogsMessageTracking*.LOG’ WHERE (event-id=’RECEIVE’) GROUP BY Date ORDER BY Date ASC

Если в системе установлены Office Web Components, загрузить которые можно в Центре загрузки Microsoft, то на выходе можно получить красивую диаграмму.

Следует отметить, что после установки Log Parser в системе регистрируется COM-компонент MSUtil.LogQuery. Он позволяет делать запросы к движку утилиты не только через вызов LogParser.exe, но и при помощи любого другого привычного языка. В качестве примера приведу простой скрипт PowerShell, который выведет 20 наиболее объемных файлов на диске С.

$LogQuery = New-Object -ComObject «MSUtil.LogQuery» $InputFormat = New-Object -ComObject «MSUtil.LogQuery.FileSystemInputFormat» $InputFormat.Recurse = -1 $OutputFormat = New-Object -ComObject «MSUtil.LogQuery.CSVOutputFormat» $SQLQuery = «SELECT Top 20 Path, Size INTO ‘%temp%output.csv’ FROM ‘C:*.*’ ORDER BY Size DESC» $LogQuery.ExecuteBatch($SQLQuery, $InputFormat, $OutputFormat) $CSV = Import-Csv $env:TEMP’output.csv’ $CSV | fl Remove-Item $env:TEMP’output.csv’ $LogQuery=$NULL $InputFormat=$NULL $OutputFormat=$NULL

Ознакомиться с документацией о работе компонента можно в материале Log Parser COM API Overview на портале SystemManager.ru.

Благодаря этой возможности для облегчения работы существует несколько утилит, представляющих из себя графическую оболочку для Log Parser. Платные рассматривать не буду, а вот бесплатную Log Parser Studio покажу.

Основной особенностью здесь является библиотека, которая позволяет держать все запросы в одном месте, без россыпи по папкам. Также сходу представлено множество готовых примеров, которые помогут разобраться с запросами.

Вторая особенность ― возможность экспорта запроса в скрипт PowerShell.

В качестве примера посмотрим, как будет работать выборка ящиков, отправляющих больше всего писем:

При этом можно выбрать куда больше типов журналов. Например, в «чистом» Log Parser существуют ограничения по типам входных данных, и отдельного типа для Exchange нет ― нужно самостоятельно вводить описания полей и пропуск заголовков. В Log Parser Studio нужные форматы уже готовы к использованию.

Помимо Log Parser, с логами можно работать и при помощи возможностей MS Excel, которые упоминались в материале «Excel вместо PowerShell». Но максимального удобства можно достичь, подготавливая первичный материал при помощи Log Parser с последующей обработкой его через Power Query в Excel.

Приходилось ли вам использовать какие-либо инструменты для перелопачивания логов? Поделитесь в комментариях.

Свойства событий

Каждый столбец это определенное свойство события. Все эти свойства отлично описал Дмитрий Буланов здесь. Приведу скриншот. Для увеличения нажмите на него.

Устанавливать все столбцы в таблице не имеет смысла так как ключевые свойства отображаются в области просмотра. Если последняя у вас не отображается, то дважды кликнув левой кнопкой мышки на событие в отдельном окошке увидите его свойства

На вкладке Общие есть описание этой ошибки и иногда способ ее исправления. Ниже собраны все свойства события и в разделе Подробности дана ссылка на Веб-справку по которой возможно будет информация по исправлению ошибки.

Как открыть

Для запуска нажмите «Win+R», пропишите «control». Далее:

Другой способ

Нажмите (Win+R), пропишите «eventvwr.msc».

- приложений;

- служб;

- подписки.

Средняя колонка отображает события. Правая — действия. Ниже — сведения о выбранной записи.

- Система. Содержит действия, которые созданы драйверами и модулями ОС;

- Установка;

- Безопасность. Информация о входе в аккаунты, учетные записи, доступ к файлам, установки процессов;

- Приложение. Информация про ошибки, созданные установленным софтом. Используются чтобы найти причину неработоспособности приложений;

- Перенаправление.

Событий в системе исчисляется десятками тысяч. Поэтому утилита для удобства предоставляет поиск по времени, коду источнику. Например, как увидеть системные ошибки? Нажмите по ссылке «Фильтр».

Как использовать просмотр событий Windows для решения проблем с компьютером

05.06.2014 windows | для начинающих

Тема этой статьи — использование малознакомого большинству пользователей инструмента Windows: Просмотр событий или Event Viewer.

Для чего это может пригодиться? Прежде всего, если вы хотите сами разобраться что происходит с компьютером и решить различного рода проблемы в работе ОС и программ— данная утилита способна вам помочь, при условии, что вы знаете, как ее использовать.

Дополнительно на тему администрирования Windows

- Администрирование Windows для начинающих

- Редактор реестра

- Редактор локальной групповой политики

- Работа со службами Windows

- Управление дисками

- Диспетчер задач

- Просмотр событий (эта статья)

- Планировщик заданий

- Монитор стабильности системы

- Системный монитор

- Монитор ресурсов

- Брандмауэр Windows в режиме повышенной безопасности

Как запустить программу Просмотра событий

Чтобы осуществить запуск программы Просмотр событий нужно:

- Открыть меню Пуск.

- Ввести в строке поиска «Просмотр событий».

- Нажать Ввод.

Также данная программа открывается через папку Администрирование в меню Пуск.

Важно знать, что все события распределены по категориям – к примеру, в категории Приложения размещены события приложений, в категории Система находятся системные новости. Если же на ПК настроен анализ событий безопасности (аудит событий входа в систему), то сообщения аудита поступают в категорию Безопасность.

Получить дополнительную информацию о событиях

Если вы хотите получить дополнительную информацию, предоставляемую средством просмотра событий Windows, вы можете посетить сайт EventID.net. EventID.net предоставляет базу данных, содержащую тысячи событий с соответствующими комментариями или статьями, предоставленными инженерами сайта, а также внешними сотрудниками.

Поиск может быть выполнен путём ввода идентификатора события, источника или одного или нескольких ключевых слов.

Windows Firewall Part 1 Log

Vista Windows Firewall

How To Create Log File For Firewall Event Windows 7

How To Find Windows Firewall Log File On Windows 7?

How To Manage Windows Firewall Logs

Windows Firewall Part 2 Profile

Enable Or Disable The Windows Firewall Logging By Britec

How To Enable And Monitor Firewall Log In Windows10 PC

The Difference Between Firewall Traffic Monitoring And Firewall Log Analysis

How To Enable Windows Firewall Logs For Monitoring Via GPO

Auditing The Windows Firewall — SpectorSoft Server Manager

Reading System Log Files Looking For Hacking Activity

How To Event Log Login And Shutdown Activities In Windows 10/8/7

Block Or Allow Applications Accessing Internet In Windows 10 Firewall

How To Check Log Viewer On Sophos XG Firewall Step By Step In Hindi |

SOC Analyst Training — How To Analyze The Firewall Log — Part 2

Привет, в этой статье займемся включением логов Firewall в Windows, затем безопасно их удалим, тем самым скрыв следы нашего присутствия в системе, имея активную сессию meterpreter.

Для начала необходимо настроить логирование соединений в тестируемой системе, на практике это, вероятно кто-то (одмин) уже сделал за вас, делается это следующим образом:

После, убеждаемся, что файл логов создан и в него пишется информация:

Теперь, когда у нас есть активная сессия meterpreter,

на целевом хосте, необходимо повысить привилегии до системных, используя любую технику:

Открываем shell на удаленном хосте и переходим в директорию с файлом логов:

Видим тот самый файл логирования:

Заглянем внутрь:

> type pfirewall.log

Затем необходимо отключить файрволл, для того, чтобы мы могли его спокойно удалить:

> netsh firewall set opmode mode=disable

Удаляем файл логов командой:

> del pfirewall.log

Попытка прочесть его не увенчается успехом, файла более не существует.

Все, спасибо за внимание.