Загрузить PDF

Загрузить PDF

Возможно, окружающие думают, что вы компьютерный гений, или вам очень хочется выдать себя за него. Для взлома компьютеров необходимо прекрасно разбираться в операционных системах, сетевой безопасности и программировании, поэтому если люди думают, что кто-то занят взломом, их это впечатляет. Сделайте вид, что взламываете чей-то компьютер, не предпринимая при этом ничего незаконного — воспользуйтесь командной строкой, браузером Chrome или создайте BAT-файл, который приведет к отображению на экране множества зеленых символов (как в фильме «Матрица»).

-

1

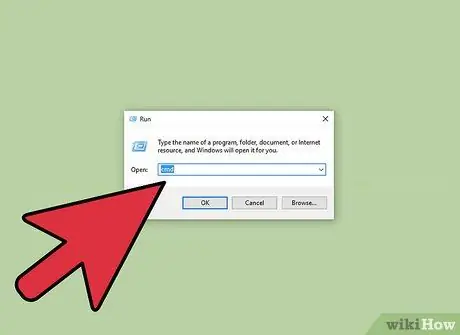

Откройте на компьютере окно «Выполнить». Для этого нажмите «Пуск» — «Выполнить» или в поисковой строке введите «Выполнить» (без кавычек) и в результатах поиска щелкните по «Выполнить».

- В Windows для запуска окна «Выполнить» можно просто нажать ⊞ Win+R[1]

- В Windows для запуска окна «Выполнить» можно просто нажать ⊞ Win+R[1]

-

2

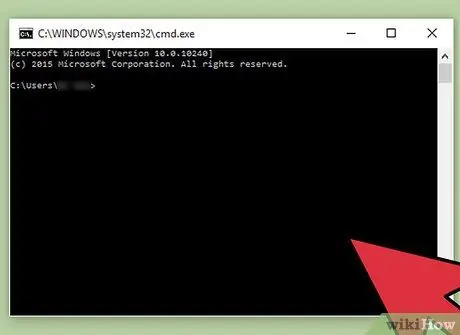

Откройте окно командной строки. Для этого в окне «Выполнить» введите «cmd» (без кавычек). Откроется окно командной строки (или просто командная строка), посредством которого можно управлять компьютером при помощи текстовых команд.[2]

- В Mac OS командная строка называется терминалом. Он запускается через ввод в строке поиска слова «терминал» или «terminal» (без кавычек).[3]

- В Mac OS командная строка называется терминалом. Он запускается через ввод в строке поиска слова «терминал» или «terminal» (без кавычек).[3]

-

3

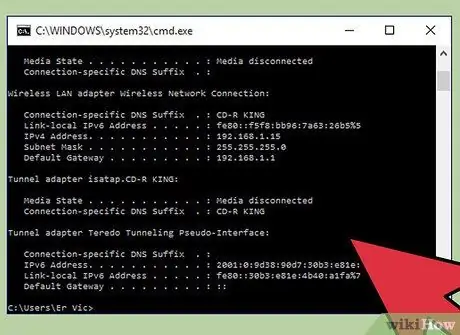

Воспользуйтесь командной строкой или терминалом для имитации того, что вы взламываете компьютер. В командной строке Windows и в терминале Mac OS есть множество команд, которые приводят к выполнению некоторых действий или выводу на экран информации. Следующие команды не являются незаконными и не навредят системе, но наверняка впечатлят окружающих.

- В Windows введите следующие команды; после ввода каждой команды нажимайте ↵ Enter. Делайте все как можно быстрее, чтобы ваши «умения» оказали нужный эффект на окружающих.

- color a

- Эта команда приведет к изменению цвета шрифта с белого на зеленый; цвет фона останется черным. После команды color введите цифру от 0 до 9 или букву от A до F, чтобы изменить цвет шрифта командной строки.

- dir

- ipconfig

- tree

- ping google.com

- Команда «ping» проверит качество соединения между вашим и удаленным компьютерами (но обычный человек не догадывается об этом). Здесь в качестве примера используется сайт Google, но вы можете ввести адрес любого другого сайта.

- color a

- В Mac OS введите следующие команды, чтобы сделать вид, что вы взламываете компьютер. Команды вводятся в терминале.

- top

- ps -fea

- ls -ltra

- В Windows введите следующие команды; после ввода каждой команды нажимайте ↵ Enter. Делайте все как можно быстрее, чтобы ваши «умения» оказали нужный эффект на окружающих.

-

4

Переключайтесь между окнами. Откройте несколько окон с командной строкой или терминалом и переключайтесь между ними, вводя различные команды. Так окружающие решат, что вы одновременно запустили несколько сложных и не связанных между собой процессов.

Реклама

-

1

Откройте Блокнот. Для создания BAT-файла нужно написать последовательность команд в текстовом редакторе и сохранить их в виде пакетного файла (имеет расширение .bat). Для этих целей подойдет Блокнот или любой другой простейший текстовый редактор.

-

2

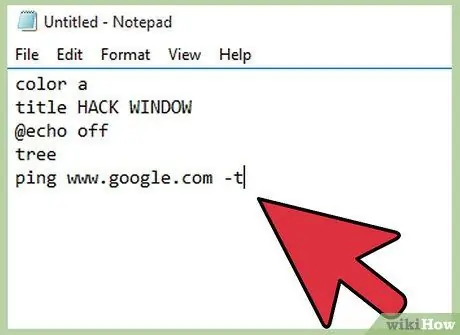

В Блокноте введите команды. Команды «color» и «title» приведут к запуску окна с зеленым шрифтом «Взлом компьютера» (для изменения названия окна поменяйте текст в строке title). Команда «@echo off» скроет командную строку, а команда tree отобразить дерево каталогов, чтобы сделать процесс «взлома» более зрелищным. Команда «ping» протестирует соединение с сайтом Google, что не является незаконным действием, но окажет нужный эффект на окружающих. В пустом Блокноте введите следующие команды:

- color a

title HACK WINDOW

@echo off

tree

ping www.google.com -t

- color a

-

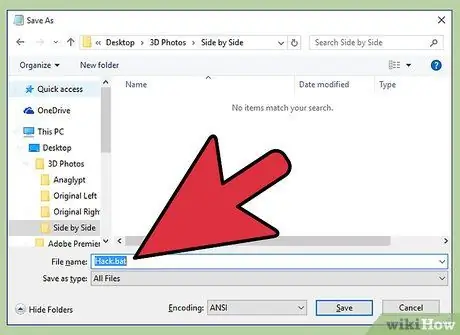

3

Сохраните файл в формате BAT. Для этого нажмите «Файл» — «Сохранить как». В строке «Имя файла» введите <название файла>.bat. Это приведет к тому, что текстовый файл будет сохранен в формате BAT, а не TXT. Пакетный файл включает набор команд, который будет выполнен командным интерпретатором операционной системы.[4]

- Описанный метод может не сработать в Windows Vista.

- Возможно, при попытке сохранить файл с расширением .bat откроется окно с предупреждением, что изменение расширения файла приведет к изменению его формата. В этом случае в таком окне нажмите «Да».

-

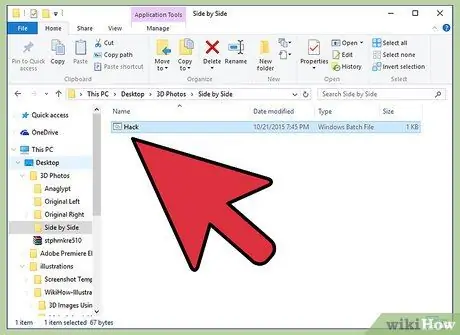

4

Запустите BAT-файл. Для этого дважды щелкните по созданному BAT-файлу. Для обычных людей открывшееся окно послужит доказательством того, что вы запустили сложный процесс взлома компьютера.

Реклама

-

1

Запустите веб-браузер. Некоторые сайты существуют исключительно для того, чтобы сымитировать сложные компьютерные процессы. Такие сервисы иногда используются при создании визуальных эффектов в клипах или фильмах или для того, чтобы произвести впечатление на неподготовленных окружающих.

-

2

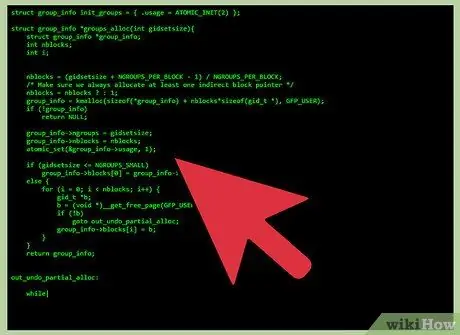

Откройте сайт hackertyper.net. Этот сайт преобразует любой введенный набор символов в подобие программного кода, причем так быстро, что поражает воображение сторонних наблюдателей. Однако вас могут разоблачить, потому что скорость написания кода на этом сервисе неправдоподобно велика.

-

3

На сайте geektyper.com выберите один из множества интерфейсов компьютера настоящего хакера.[5]

Возможно, этот сервис позволит вам выдать себя за хакера наиболее правдоподобно. Открыв главную страницу сайта, выберите один из интерфейсов компьютера настоящего хакера, а затем введите с клавиатуры любой набор символов или щелкните по папке на фальшивом рабочем столе — сервис преобразует ваши действия в подобие программного кода или другие процессы, имитирующие взлом компьютера.- Для получения подобия программного кода нажимайте на любые клавиши, а для запуска какого-нибудь впечатляющего процесса щелкните по любой папке, которая отобразится в окне вашего браузера после выбора интерфейса компьютера настоящего хакера.

-

4

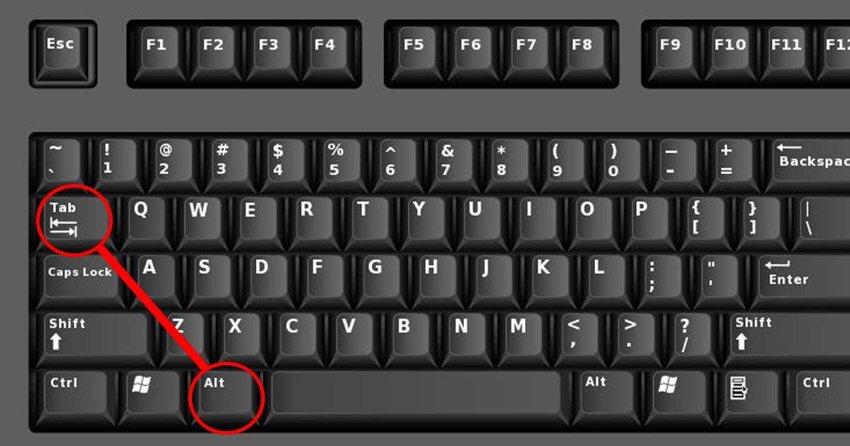

Откройте описанные сайты в отдельных окнах вашего браузера. Каждый из сервисов производит разное впечатление, так как по-своему отображает на экране деятельность хакера. Для быстрого перехода между окнами зажмите Alt и нажимайте Tab ↹. Для усиления эффекта перед каждым следующим нажатием Alt+Tab ↹ в активном окне вводите несколько символов (любых).

- Попробуйте поменять расположение окон на экране, или оставьте некоторые окна открытыми в качестве фона, чтобы окружающие думали, что вы опытный хакер.

Реклама

-

1

Откройте новое окно в терминале.

-

2

Наберите «sudo apt install hollywood» (без кавычек) и нажмите ↵ Enter.

- Также можно использовать менеджер пакетов графического интерфейса, например Synaptic.

-

3

Наберите «hollywood» (без кавычек) и снова нажмите ↵ Enter.

Реклама

Советы

- Переходите на следующий уровень имитации взлома компьютера, если вы умеете работать с командным интерпретатором.

- Воспользуйтесь описанными в этой статье методами, чтобы произвести впечатление на друзей!

Реклама

Предупреждения

- Некоторые люди могут решить, что вы действительно занимаетесь взломом компьютеров, поэтому будьте осторожны, чтобы не столкнуться с проблемами.

- Помните, что опытные компьютерные пользователи быстро раскусят вас, поэтому выбирайте зрителей для вашего представления с умом.

- При работе с командной строкой соблюдайте осторожность, чтобы не ввести команду, которая повредит важные файлы или систему.[6]

Реклама

Об этой статье

Эту страницу просматривали 455 407 раз.

Была ли эта статья полезной?

Перейти к контенту

Доброго времени суток! В этой статье вы узнаете, как в командной строке можно легко и быстро сделать хакерский экран.

Интерфейс командной строки (англ. Command line interface, CLI) — разновидность текстового интерфейса (TUI) между человеком и компьютером, в котором инструкции компьютеру даются в основном путём ввода с клавиатуры текстовых строк (команд), в UNIX-системах возможно применение мыши. Также известен под названиями «консоль» и «терминал». Источник: Wikipedia.

Приступаем к оформлению в командной строке хакерского экрана

- Нажимаем сочетание клавиш + R

- Затем в появившейся маленькой рамочке пишем команду

cmdи нажимаем Enter ⮠ Запускается наша командная строка - Там вводим команду

cd desktopи нажимаем Enter ⮠ - Далее, чтобы изменить цвет пишем

color 02нажимаем Enter ⮠ - Затем пишем

cd c:windowsнажимаем Enter ⮠ - И там вводим последнюю команду

treeи нажимаем Enter ⮠ - На вашем экране появиться бесконечный хакерский экран, чтобы его остановить нажмите сочетание клавиш Ctrl+C

Не понятны некоторые термины

9.09%

Инструкция составлена не корректно

1.52%

У меня способ не сработал

25.76%

Проголосовало:

66

Вот таким способом можно сделать хакерский экран на вашем компьютере и пранковать друзей)

( 2 оценки, среднее 5 из 5 )

Автор:

28 сентября 2017 19:03

Теперь вы сможете легко похвастаться тем, что знаете нечто большее, чем Ctrl+Alt+Del. В списке представлена шпаргалка с полезными и часто используемыми комбинациями клавиш на клавиатуре Windows, а также Mac.

Комбинации для Windows

Источник:

Alt + Tab — переключение между окнами;

Win — вызов меню Пуск, в Windows 8.1 открывает предыдущее окно;

Win + Shift + M — восстановить окна после сворачивания;

Win + A — открыть Центр уведомлений (в Windows 10);

Win + B — выбор первого значка в уведомлениях (после можно переключаться между значками клавишами со стрелками) и переключение между приложениями в трее (рядом с часами);

Win + C — показывает боковую панель Charm Bar (8 и 8.1), в Windows 10 — вызывает Cortana (при использовании поддерживаемого языка).

Источник:

Win + Ctrl + B — переключиться на программу, отображающую сообщение в уведомлениях;

Win + D — свернуть всё и показать рабочий стол;

Win + Ctrl + F — открыть «Поиск компьютеров»;

Win + E — открывает Проводник. В Windows 10 — Панель быстрого доступа;

Win + F — открыть Поиск файлов;

Win + G — Windows 7 и Vista — показать гаджеты поверх всех окон; Windows 10 — открыть игровую панель.

Источник:

Win + K — открывает новое меню Пуск — Подключения (в Windows 8 и 8.1);

Win + L — сменить пользователя или заблокировать рабочую станцию;

Win + M — свернуть все окна;

Win + O — отключить поворот экрана;

Win + P — переключить режимы работы с внешним монитором/проектором («только компьютер», «дублировать», «расширить», «только проектор») Только для 7-ки и новее!

Win + Q — открыть панель поиска по установленным программам.

Источник:

Win + R — открыть окно «Выполнить»;

Win + T — переключить фокус на панель задач — в 7 и новее;

Win + U — открыть Центр специальных возможностей;

Win + W — открыть Windows Inc Workspace (записки, снимок экрана);

Win + X — открыть Центр мобильных приложений Windows (на мобильных компьютерах);

Win + «+» — увеличить масштаб;

Win + «-» — уменьшить масштаб.

Специальные возможности

Источник:

• Нажмите клавишу SHIFT пять раз: включение и отключение залипания клавиш

• Удерживайте нажатой правую клавишу SHIFT восемь секунд: включение и отключение фильтрации ввода

• Удерживайте нажатой клавишу Num Lock пять секунд: включение и отключение озвучивания переключения

• Alt слева + Shift слева + Num Lock: включение и отключение управления указателем с клавиатуры

• Alt слева + Shift слева + PRINT SCREEN: включение и отключение высокой контрастности

Комбинации для Mac. Command ⌘, Option ⌥

Источник:

Command + 1 (2, 3) — просмотр объектов в окне Finder в виде значков (списка, столбцов);

Command + F3 — свернуть все окна; чтобы вернуть окна — повторить комбинацию;

Command + H — скрыть окна текущей программы;

Command + стрелка вниз — открыть выделенный элемент / перейти в конец веб-страницы;

Command + стрелка вверх — открыть вложенную папку / перейти в начало веб-страницы;

Command + ; — найти в документе неправильно написанные слова;

Command + Shift + T — открыть недавно закрытые вкладки;

Option + Command + F — перейти в поле поиска;

Option + Delete — удаление слова слева от курсора, а также любых пробелов или знаков препинания после этого слова;

Shift + Option + кнопка громкости — настраивать громкость по четвертям деления уровня;

Shift + Command + Q — выход из учетной записи пользователя с подтверждением;

Option + Shift + Command + Q — немедленный выход из учетной записи пользователя без подтверждения.

Источник:

— переведено специально для fishki.net

Ссылки по теме:

Новости партнёров

реклама

Download Article

Download Article

Maybe you have a reputation as a computer genius, or maybe you just want people to think you are. Hacking requires extensive computer knowledge, so when people see what they think is hacking, they are quickly impressed. You don’t have to do anything illegal to make people think that you’re hacking—you can even fake hacking using nothing but the Windows Command Prompt (CMD) or a web browser like Chrome! Read on for tips on looking like a hacker using basic terminal commands and simulators.

-

1

Open the «Run» function on your computer. You can do this by clicking the start menu and finding the «Run» function, or you can do a general search of your computer for «Run» and find it that way.

- Windows users can use hotkeys to open Run feature in two keystrokes: ⊞ Win+R[1]

- Windows users can use hotkeys to open Run feature in two keystrokes: ⊞ Win+R[1]

-

2

Open the Command Prompt window. You can do so by typing in «Cmd» into the search box in your Run window. This will open the Command Prompt, also known as a Command Line, which is a text based way for you to communicate with your computer.[2]

-

Apple users can open the command line of the Terminal, the Mac version of Command Prompt, by using Spotlight search or a general computer search for «terminal».[3]

Advertisement

-

Apple users can open the command line of the Terminal, the Mac version of Command Prompt, by using Spotlight search or a general computer search for «terminal».[3]

-

3

Use the Command Prompt or Terminal to imitate hacking. There are many commands that can be used in Windows Command Prompt and Apple Terminal to execute commands or query for information. The following commands, while looking impressive, will not damage your software and are not illegal.

-

Windows users might try typing the following commands, hitting ↵ Enter after each command, in relatively quick succession to make the process seem more complex:

- color a[4]

- This will change your Command window text from white to green with a black background. Replace the letter following «color» with the numbers 0 — 9 or the letters A — F to change your Command Prompt font color.

- dir

- ipconfig

- tree

- ping google.com

- The Ping command checks if a device can communicate with another over a network (but the common person doesn’t know that). Google is used as an example here, but you can use any site.

- color a[4]

-

If you own an Apple computer, you can use the following safe commands to fill your screen with what looks like professional hacking. Input the following into your Terminal window to achieve that effect:

- top

- ps -fea

- ls -ltra

-

Windows users might try typing the following commands, hitting ↵ Enter after each command, in relatively quick succession to make the process seem more complex:

-

4

Alternate between commands and windows. You can open a few Command Prompt or Terminal windows, using various commands to make it seem as though you are performing several highly complex, unrelated processes at once.

Advertisement

-

1

Open notepad. To make a .bat file, you will have to write plain text in a text editor and save it so that your computer reads this text as executable commands.[5]

Notepad or any other basic text editor will work to write a .bat file. -

2

Write the processes for your .bat file in notepad. The following text will open a window with green font, entitled «Hack Window.» To change the title, you can change the entry following «title» in your notepad file to your preference. The text «@echo off» hides the command prompt, while «tree» will display a directory tree, making the hacking seem more realistic. The last line of text will ping google’s server, which is not illegal yet looks like hacking to the untrained eye. Input the following text into your blank notepad document:[6]

- color a

title HACK WINDOW

@echo off

tree

ping www.google.com -t

- color a

-

3

Save your document as a .bat file. When saving your file, you will need to select «Save as.» In the prompted dialogue box, name your file and end your name with «.bat». This will change your file from a text document to a batch file. Batch files contain text that gives your computer operating system a series of commands.[7]

- This might not work on Windows Vista.

- You may receive a message warning you that saving a file with a .bat extension will remove all formatting. Click «Yes» to finish creating your .bat file.

-

4

Run your .bat file. Double click your .bat file in its containing folder to open a window that will look, for all intents and purposes, like you are performing some complex computer process, like a hacker.[8]

Advertisement

-

1

Open your web browser. Some websites are intended solely for the the purpose of imitating complex computer functions. Some of these are used for effect in movies or videos, or by users like yourself![9]

-

2

Check out hackertyper.net. This website creates hacker-like text at an rate that is sure to shock those watching.[10]

One issue you may have with using this site to trick your friends is that it produces hacker-esque code too quickly, which may ruin the effect. -

3

Interface with geektyper.com’s variously themed hack simulator. This site utilizes perhaps the most realistic hack-mimicking simulator. After arriving at the site homepage, choose a theme than proceed to type to prompt hacker-like text.[11]

You can even click on folders to run elaborate, albeit fake, processes.- Move between keystroke generated fake-hacker text and the fake processes that you can activate by clicking folders that will appear in your browser window after you choose a theme.

-

4

Run these various sites in separate windows. Each of these sites has a slightly different feel and generates different styles of fake code/hacker text. You can alternate between open windows quickly by holding the Alt key and using Tab ↹ to cycle through your options. Type a few keystrokes into each window before Alt+Tab ↹-ing to a new fake-hacking browser window for improved effect. If the tabs are open on the same window, press Ctrl+Tab ↹.

- Try different arrangements of open windows, or you can leave a few open in the background to make it look like you’re a king hacker.

Advertisement

-

1

Open a new window in terminal.[12]

-

2

Type in: «sudo apt install hollywood» and then press ↵ Enter[13]

- GUI package managers like Synaptic can be used as well

-

3

Now type in «hollywood» and press ↵ Enter[14]

again

Advertisement

Add New Question

-

Question

Why would I want to do this?

You could do this to pull a prank on your friends or make them think you’re a cool hacker!

-

Question

Can I use fake hacking websites for movies or videos to make it look like I’m hacking?

I don’t see why not. Film audiences are generally pretty uneducated about hacking, so they’ll believe anything you show them.

-

Question

What is mean by @echo off?

Akhosh T.A

Community Answer

This prevents the prompt and contents of the batch file from being displayed. It is mainly used in Windows command Prompt.

Ask a Question

200 characters left

Include your email address to get a message when this question is answered.

Submit

Advertisement

-

If you know batch file scripting, you can take this to the next level.

-

You can use this to impress your friends!

Thanks for submitting a tip for review!

Advertisement

-

People familiar with computer systems and code will quickly be able to figure out whether you’re actually doing something or simply putting on a show. Choose the audience for your «hacking» wisely.

-

Some adults might really think you are hacking, so be careful and don’t get in trouble.

-

Be careful when utilizing the Command Prompt. It is possible to accidentally type an executable command that damages a necessary file on your computer, which may corrupt your data or worse.[15]

Advertisement

About This Article

Thanks to all authors for creating a page that has been read 709,237 times.

Is this article up to date?

Download Article

Download Article

Maybe you have a reputation as a computer genius, or maybe you just want people to think you are. Hacking requires extensive computer knowledge, so when people see what they think is hacking, they are quickly impressed. You don’t have to do anything illegal to make people think that you’re hacking—you can even fake hacking using nothing but the Windows Command Prompt (CMD) or a web browser like Chrome! Read on for tips on looking like a hacker using basic terminal commands and simulators.

-

1

Open the «Run» function on your computer. You can do this by clicking the start menu and finding the «Run» function, or you can do a general search of your computer for «Run» and find it that way.

- Windows users can use hotkeys to open Run feature in two keystrokes: ⊞ Win+R[1]

- Windows users can use hotkeys to open Run feature in two keystrokes: ⊞ Win+R[1]

-

2

Open the Command Prompt window. You can do so by typing in «Cmd» into the search box in your Run window. This will open the Command Prompt, also known as a Command Line, which is a text based way for you to communicate with your computer.[2]

-

Apple users can open the command line of the Terminal, the Mac version of Command Prompt, by using Spotlight search or a general computer search for «terminal».[3]

Advertisement

-

Apple users can open the command line of the Terminal, the Mac version of Command Prompt, by using Spotlight search or a general computer search for «terminal».[3]

-

3

Use the Command Prompt or Terminal to imitate hacking. There are many commands that can be used in Windows Command Prompt and Apple Terminal to execute commands or query for information. The following commands, while looking impressive, will not damage your software and are not illegal.

-

Windows users might try typing the following commands, hitting ↵ Enter after each command, in relatively quick succession to make the process seem more complex:

- color a[4]

- This will change your Command window text from white to green with a black background. Replace the letter following «color» with the numbers 0 — 9 or the letters A — F to change your Command Prompt font color.

- dir

- ipconfig

- tree

- ping google.com

- The Ping command checks if a device can communicate with another over a network (but the common person doesn’t know that). Google is used as an example here, but you can use any site.

- color a[4]

-

If you own an Apple computer, you can use the following safe commands to fill your screen with what looks like professional hacking. Input the following into your Terminal window to achieve that effect:

- top

- ps -fea

- ls -ltra

-

Windows users might try typing the following commands, hitting ↵ Enter after each command, in relatively quick succession to make the process seem more complex:

-

4

Alternate between commands and windows. You can open a few Command Prompt or Terminal windows, using various commands to make it seem as though you are performing several highly complex, unrelated processes at once.

Advertisement

-

1

Open notepad. To make a .bat file, you will have to write plain text in a text editor and save it so that your computer reads this text as executable commands.[5]

Notepad or any other basic text editor will work to write a .bat file. -

2

Write the processes for your .bat file in notepad. The following text will open a window with green font, entitled «Hack Window.» To change the title, you can change the entry following «title» in your notepad file to your preference. The text «@echo off» hides the command prompt, while «tree» will display a directory tree, making the hacking seem more realistic. The last line of text will ping google’s server, which is not illegal yet looks like hacking to the untrained eye. Input the following text into your blank notepad document:[6]

- color a

title HACK WINDOW

@echo off

tree

ping www.google.com -t

- color a

-

3

Save your document as a .bat file. When saving your file, you will need to select «Save as.» In the prompted dialogue box, name your file and end your name with «.bat». This will change your file from a text document to a batch file. Batch files contain text that gives your computer operating system a series of commands.[7]

- This might not work on Windows Vista.

- You may receive a message warning you that saving a file with a .bat extension will remove all formatting. Click «Yes» to finish creating your .bat file.

-

4

Run your .bat file. Double click your .bat file in its containing folder to open a window that will look, for all intents and purposes, like you are performing some complex computer process, like a hacker.[8]

Advertisement

-

1

Open your web browser. Some websites are intended solely for the the purpose of imitating complex computer functions. Some of these are used for effect in movies or videos, or by users like yourself![9]

-

2

Check out hackertyper.net. This website creates hacker-like text at an rate that is sure to shock those watching.[10]

One issue you may have with using this site to trick your friends is that it produces hacker-esque code too quickly, which may ruin the effect. -

3

Interface with geektyper.com’s variously themed hack simulator. This site utilizes perhaps the most realistic hack-mimicking simulator. After arriving at the site homepage, choose a theme than proceed to type to prompt hacker-like text.[11]

You can even click on folders to run elaborate, albeit fake, processes.- Move between keystroke generated fake-hacker text and the fake processes that you can activate by clicking folders that will appear in your browser window after you choose a theme.

-

4

Run these various sites in separate windows. Each of these sites has a slightly different feel and generates different styles of fake code/hacker text. You can alternate between open windows quickly by holding the Alt key and using Tab ↹ to cycle through your options. Type a few keystrokes into each window before Alt+Tab ↹-ing to a new fake-hacking browser window for improved effect. If the tabs are open on the same window, press Ctrl+Tab ↹.

- Try different arrangements of open windows, or you can leave a few open in the background to make it look like you’re a king hacker.

Advertisement

-

1

Open a new window in terminal.[12]

-

2

Type in: «sudo apt install hollywood» and then press ↵ Enter[13]

- GUI package managers like Synaptic can be used as well

-

3

Now type in «hollywood» and press ↵ Enter[14]

again

Advertisement

Add New Question

-

Question

Why would I want to do this?

You could do this to pull a prank on your friends or make them think you’re a cool hacker!

-

Question

Can I use fake hacking websites for movies or videos to make it look like I’m hacking?

I don’t see why not. Film audiences are generally pretty uneducated about hacking, so they’ll believe anything you show them.

-

Question

What is mean by @echo off?

Akhosh T.A

Community Answer

This prevents the prompt and contents of the batch file from being displayed. It is mainly used in Windows command Prompt.

Ask a Question

200 characters left

Include your email address to get a message when this question is answered.

Submit

Advertisement

-

If you know batch file scripting, you can take this to the next level.

-

You can use this to impress your friends!

Thanks for submitting a tip for review!

Advertisement

-

People familiar with computer systems and code will quickly be able to figure out whether you’re actually doing something or simply putting on a show. Choose the audience for your «hacking» wisely.

-

Some adults might really think you are hacking, so be careful and don’t get in trouble.

-

Be careful when utilizing the Command Prompt. It is possible to accidentally type an executable command that damages a necessary file on your computer, which may corrupt your data or worse.[15]

Advertisement

About This Article

Thanks to all authors for creating a page that has been read 709,237 times.

Is this article up to date?

Содержание

- Хакерская командная строка. Командная строка cmd, почувствуй себя хакером.

- Популярные материалы

- Today’s:

- Хакерская командная строка. Командная строка cmd, почувствуй себя хакером.

- Хакерские команды для командной строки. Как можно взломать пороли Wi-Fi сетей используя CMD?

- Хакерские команды командной строки. Команда ipconfig

- Команды для командной строки. Список всех существующих команд командной строки Windows:

- Видео Хакерские приколы с помощью командной строки [cmd]

- Как сделать хакерское окно

- Хочешь почувствовать себя хакером и подшутить над другом? Читай.😎

- Как создать батник?

- Команды и их предназначения.

- А теперь давайте посмотрим кое- что посерьёзней..😉

- Думаю, хватит.

- Теперь я покажу, как батник привести в человеческий вид.

- По поводу реакции антивирусов.

- Как прикинуться хакером

- Как стать хакером

- Как создать вирус шутку с помощью Блокнота

- как почувствовать хакером (команда в командной строки)

- Командная строка cmd, почувствуй себя хакером

- Как сделать хакерское окно

- Командная строка cmd, почувствуй себя хакером

- Создаем вирус-шутку через блокнот.

- Не ври мне!

- Я счастлив

- Стрекоза и муравей

- Историк

- Продолжение поста «История о том, как из-за одной модели пострадали 10 фотографов, агенство и журнал»

- А нечего наговаривать

- Жизненно)

- Жадность до добра не доводит

- Правила жизни в Италии

- Совет дня

- Всё сама

- Ответ на пост «Как не надо расторгать договор»

- Расистка vs мирные протестующие

- А почему бы и да?

- Взлом программ для чайников

- 0. Обнуление триала

- 1. Написание keygen’а

- 2. Использование враппера

- 3. Физический взлом программы

Хакерская командная строка. Командная строка cmd, почувствуй себя хакером.

Популярные материалы

Today’s:

Хакерская командная строка. Командная строка cmd, почувствуй себя хакером.

Хакерские команды для командной строки. Как можно взломать пороли Wi-Fi сетей используя CMD?

Короткое описание: очень легко найти пароль Wi-Fi с помощью нескольких команд в cmd. Эта команда работает даже тогда, когда Вы находитесь в автономном режиме или подключены к другой сети Интернет.

Этот профиль хранится в нашем компьютере вместе с другими требуемыми деталями для профиля Wi-Fi.

Вместо того, чтобы использовать GUI для нахождения индивидуальных паролей, мы можем также искать пароль беспроводной сети Wi-Fi с помощью CMD.

Как узнать пароль Wi-Fi с помощью cmd?

Откройте командную строку и запустите ее от имени администратора.

Следующий шаг: нужно узнать обо всех профилях, которые хранятся в нашем компьютере. Таким образом, введите следующую команду в окне cmd:netsh wlan show profile

Эта команда будет перечислять все Wi-Fi профили.

На картинке выше, мы намеренно размыли некоторые названия своих сетей Wi-Fi. Как Вы можете видеть, у нас есть восемь беспроводных сетей, к которым мы может подключиться. Итак, давайте узнаем пароль для NETGEAR50.

Введите следующую команду, чтобы увидеть пароль любого Wi-Finetsh wlan show profile wifi-name key=clear wifi password using cmd

Под настройками безопасности, Вы увидите пароль беспроводной сетью.

Кроме того, зная пароль, Вы также можете использовать этот результат для дальнейшей оптимизации вашего Wi-Fi.

Вот как включить на ‘’Mac-рандомизацию’’ на Windows 10:

Перейдите в настройки и нажмите на кнопку ‘Сеть и интернет’Выберите ‘Интернет’ в левой панели и нажмите на расширенный вариант.

Включить функцию случайного аппаратного адреса под этими параметры. Если ваше беспроводное оборудование не поддерживает эту функцию “случайных аппаратных адресов”, то раздел не будет отображаться в приложении «Настройки».

У Вас получилось!Кроме того, в настройках подключения, типа радио, Вы можете увидеть весь список. Помехи канала могут быть еще одной причиной медленного Wi-Fi.

Что касается ‘’типа радио’’, Вы можете также изменить маршрутизатор для лучшего соединения или подключения.

Не забудьте поделиться статьей со своими друзьями!

Хакерские команды командной строки. Команда ipconfig

Наиболее известная и поэтому наименее интересная в нашем обзоре. Эта команда знакома всем «командным» администраторам и большинству пользователей: когда возникают проблемы с интернетом, сотрудники техподдержки просят пользователя ввести именно ее.

Команда позволяет просматривать TCP/IP-информацию и работать с ней. Можно использовать ее для проверки IP-адреса компьютера, освобождения или обновления аренды назначенного IP-адреса и даже для уничтожения локального DNS-кеша.

Если просто ввести ipconfig в командной строке, команда отобразит информацию об IP-адресах всех сетевых адаптеров. Для каждого адаптера выводится его описание, например «Ethernet-адаптер» или «Адаптер беспроводной локальной сети», чтобы было понятно, конфигурация какого именно показана. Обычный набор информации содержит IP-адрес, маску подсети, основной шлюз и еще пару полей не очень полезных сведений. Если требуется получить больше данных, нужно использовать параметр /all. При этом команда выведет гораздо больше информации, а самое полезное в расширенном выводе — это поле «Физический адрес», то есть MAC-адрес адаптера.

Кроме параметра /all команды ipconfig, заслуживают пристального внимания параметры /release, /renew и /flushdns. Первый позволяет освободить IP-адрес, назначенный по протоколу DHCP. Правда, после этого сеть откажется работать, так как сетевой интерфейс окажется несконфигурированным, поэтому пригодится второй параметр — /renew, который позволяет обновить всю информацию, назначаемую по DHCP. Этот параметр очень полезен, поскольку заставляет твой комп переподключить к маршрутизатору или к серверам провайдера. Бывает так, что при загрузке комп не видит беспроводную сеть (такую проблему я периодически наблюдаю на своем домашнем компе под управлением Windows 7). Вместо перезагрузки компа проще ввести ipconfig /renew, и сеть появится. Третий параметр позволяет уничтожить весь локальный DNS-кеш. Иногда уничтожение DNS-кеша позволяет решить некоторые проблемы установки соединения, например, когда DNS-информация на сервере уже обновлена, но старая еще осталась в локальном кеше.

Команды для командной строки. Список всех существующих команд командной строки Windows:

Видео Хакерские приколы с помощью командной строки [cmd]

Источник

Как сделать хакерское окно

Хочешь почувствовать себя хакером и подшутить над другом? Читай.😎

Как создать батник?

Хочешь почувствовать себя хакером и подшутить над другом? Читай.😎

Не спорю. Вряд ли кто-то согласится по доброй воле запустить непонятный файлик.. поэтому потом я расскажу об одном способе, который поможет нам всё это дело привести в более «человеческий» вид).

Команды и их предназначения.

⭐Начнём с простенького.⭐

С таймером аналогично, как и выше.

%SystemRoot%/system32/rundll32 user32, SwapMouseButton >nul

🔗Меняется формат всех ярлыков:

А теперь давайте посмотрим кое- что посерьёзней..😉

Естественно, вместо Paint можно что угодно запускать. Но это не имеет значения в принципе.

В данном случае создадутся 2 ляма папок.. Значение своё можно подставить. P.S.: команда- жесть.. в некоторых случаях (при большом числе папок), Windows тупо может полететь.. Так что осторожней. 😄

🔗Удаляет файлы по указанному пути, минуя корзину:

Думаю, хватит.

Конечно, есть и по-серьёзней команды.. Можно и систему угробить подобным, но наша цель- пошутить.😉

Ну а вообще, можно экспериментировать и с приведёнными примерами. К примеру, командой удаления можно удалить драйвера, указав путь к ним.. Или же команду «Перезагрузка пк» задействовать сразу же после включения.. И будет бесконечный перезапуск. Но для этого нужно иметь доступ к ПК и добавить команду в автозапуск. Лечение: запустить винду в безопасном режиме и удалить батник. Ну как то так.

Теперь я покажу, как батник привести в человеческий вид.

Чтобы конвертировать наш батник в exe, качаем утилитку. Находим её в интернете по названию » Bat_To_Exe_Converter «. Есть с Русским переводом.

Давайте на примере. Выглядит она вот так:

Хочешь почувствовать себя хакером и подшутить над другом? Читай.😎

По поводу реакции антивирусов.

Как прикинуться хакером

wikiHow работает по принципу вики, а это значит, что многие наши статьи написаны несколькими авторами. При создании этой статьи над ее редактированием и улучшением работали, в том числе анонимно, 12 человек(а).

Количество источников, использованных в этой статье: 11. Вы найдете их список внизу страницы.

Возможно, окружающие думают, что вы компьютерный гений, или вам очень хочется выдать себя за него. Для взлома компьютеров необходимо прекрасно разбираться в операционных системах, сетевой безопасности и программировании. Если вы сделаете вид, что взламываете чей-то компьютер, окружающие будут сильно впечатлены; при этом ничего незаконного предпринимать не нужно – воспользуйтесь командной строкой или создайте BAT-файл, который приведет к отображению на экране множества зеленых символов (как в фильме «Матрица»).

Как стать хакером

В создании этой статьи участвовала наша опытная команда редакторов и исследователей, которые проверили ее на точность и полноту.

Команда контент-менеджеров wikiHow тщательно следит за работой редакторов, чтобы гарантировать соответствие каждой статьи нашим высоким стандартам качества.

Изначально хакерами называли высококвалифицированных специалистов с обширными знаниями и навыками в программировании и информационных технологиях. Однако с тех пор репутация хакеров была изрядно подпорчена образами хакеров-злодеев из голливудских фильмов. На самом деле многие компании и сегодня нанимают хакеров для исследования безопасности систем и обнаружения уязвимостей. Такие хакеры четко определяют для себя границы дозволенного, получая в награду хорошую зарплату и уважение коллег. Если у вас есть желание поближе ознакомиться с предметом и, возможно, самому изучить искусство хакинга, то эта статья для вас!

Как создать вирус шутку с помощью Блокнота

wikiHow работает по принципу вики, а это значит, что многие наши статьи написаны несколькими авторами. При создании этой статьи над ее редактированием и улучшением работали, в том числе анонимно, 26 человек(а).

Вирусы-шутки — это несложные программы, которые можно подсунуть другу (или врагу), и тот будет думать, что его компьютер взломан, поражен вирусом или серьезно поврежден. Вирусы-шутки можно писать в обычном Блокноте: нужно лишь записать в файл команды, которые замедляют работу компьютера, выводят из строя работу операционной системы или просто пугают пользователя, а затем заставить его запустить этот файл. Вирусы-шутки могут быть чем угодно, начиная от надоедливой неприятности и заканчивая кошмаром, нарушающим работу системы. «Вирусы» из этой статьи предназначены только для безобидных шуток, самое худшее, что они могут сделать, — это выключить компьютер. Внимание: эти вирусы-шутки предназначены только для компьютеров под управлением Windows, они не будут работать на Mac OS без специальной подготовки. Начнем с шага 1.

как почувствовать хакером (команда в командной строки)

kva Искусственный Интеллект (170806) Это слишком банально. Бегущие цифры как в «Матрице».

Алия ДжугунусоваУченик (138) 4 месяца назад

:start

echo %random% %random% %random% %random% %random% %random% %random% %random% %random% %random%

goto start

kva Искусственный Интеллект (170806) иии?

могу обучить работать с линуксом, почувствуюте себя крутым хакером.

Рустам СулеймановичМастер (1777) 5 лет назад

xxxМыслитель (9823) 5 лет назад

хахаха))) Спорим был не готов к такому ответу)

Рустам Сулейманович Мастер (1777) Ну вот и все!)

Зульфия ПакшаеваПрофи (768) 2 года назад

Игорь КойпишУченик (78) 1 год назад

вроде так) Меняем цвет, и выводим имена файлов из всех директорий диска

Рустам СулеймановичМастер (1777) 5 лет назад

Быстро пишет, есть по медленнее как в фильмах и еще долго

xxx Мыслитель (9823) Ну по поводу быстро, тут увы)) Как пишет, так пишет. Попробуй так, минут на 5 веселья) color 0a cd c:/ tree /f

Пиши лучше бат файлы проше а эфект лучше и другим прислать можешь

TITLE It’s blue screen

color 1F

pause

color a

dir

размешоная сеть вай фай netsh wlan set hostednetwork mod=allow ssid=имя точки key=ключ от вай фай

Командная строка cmd, почувствуй себя хакером

Понравилась статья? Подпишитесь на канал, чтобы быть в курсе самых интересных материалов

Как сделать хакерское окно

Как управлять компьютером без мышки? Для этого можно запустить командную строку Windows cmd с помощью комбинации клавиш win+r а затем набрать в появившейся консоли cmd и нажать Enter.

Открылось окно командной строки. Через него Вы можете выключать компьютер, создавать/удалять папки, устанавливать расписание запуска программ, делать программы системными, изменять расширение файлов, запускать и останавливать приложения и многое другое.

Пример простейшей программы:

@echo off

color 0a

chcp 1251

echo Перезагрузка компьютера

pause

shutdown /r

Эта программа перезагружает компьютер и требует для этого нажать любую клавишу. Чтобы остановить выполнение программы надо просто закрыть появившееся окно.

Подробнее Вы можете ознакомиться с командами cmd ниже. (или можно просто написать help в командной строке)

Командная строка cmd, почувствуй себя хакером

Понравилась статья? Подпишитесь на канал, чтобы быть в курсе самых интересных материалов

Создаем вирус-шутку через блокнот.

Ближе к делу: я буду рассказывать что эта шутка вообще делает, буду вставлять скрины и все объяснять. Напомню, это ознакомительный пост! В других постах я буду конкретно писать, как создать такой-то вирус.

Вирус-шутка это программа, которую создают в блокноте. Т.е. пишешь там команды и сохраняешь их определенных форматах. Если все правильно сделано, без ошибок, то вирус-шутка сработает. Кстати, «вирус-шутка» это условное название. В блокноте можно создать и игру, и крестики нолики, часы.

ПРЕДУПРЕЖДЕНИЕ. Перед созданием вируса отключите Анти-Вирус.

1) Создание вируса: Для начала откройте блокнот.

2) В блокноте начинайте писать команду. Для начала скопируйте этот текст туда:

msgbox»Ты не против, если я буду жить у тебя в компе?»,32+4,»Вопрос»

msgbox»Ок, ты не против»,64,»Я понял»

msgbox»Ок, ты не против»,64,»Я понял»

msgbox»Это шутка, это НЕ вирус 🙂 ХАХАХАХА»,64,»Я пошутил»

msgbox»Или же нет. «,64,». «

Я НЕ ЖЕЛАЮ ВАМ ЗЛА! ЭТОТ ВИРУС НЕ МОЖЕТ ПРИНЕСТИ ВАМ И ВАШЕМУ КОМПУ ВРЕДА!

4) Теперь у вас на Рабочем столе должен появиться вот такой значок:

6) У вас должен открыться вирус-шутка. Если же не работает, то два варианта: либо у вас включен Анти-Вирус, либо ваш комп не поддерживает это.

7) НЕ ПУГАЙТЕСЬ! ВИРУС-ШУТКА НЕ ПРИНЕСЕТ ВРЕДА. Теперь вам осталось читать то, что там написано, и кликать по кнопкам (любым).

Вы можете изменить в команде вируса текст. Например вместо «Windows удалить?» можно написать «ставьте лайки!». Удачи вам, экспериментируйте со своими вирусами!

И так, как я обещал, это был ознакомительный пост. Вскоре я выложу пост, где подробно опишу все значения, как все делать и т.д. Отпишитесь в тапках как вам мой пост, киньте скрины своего вируса. Мне будет интересно 😀

Найдены возможные дубликаты

сука! у меня винда удалилась!

раскрыть ветку 1 3 года назад

Не ври. Этот вирус-шутка и близко такого сделать не может.

ТС, у вас тоже снегопад? Занятия в школах отменили?

ещё комментарии 3 года назад

Да, отменили. Вот и сижу, «клавотюкаюсь».

раскрыть ветку 1 3 года назад Делом займись. Уроки поучи там. Иль по дому что помоги. Мусор вынеси! ещё комментарии 3 года назад

Мне хочется узнать все подробно как это работает что обозначает msgbox, цифры 64; 32+4

раскрыть ветку 8 3 года назад

Извините, что так долго не онлайнил. Скоро напишу 3- ий пост, где все подробно рассажу.

Отображаемых иконок всего 4: ошибка, вопрос, восклицание и внимание. Столько-же звуков.

Кнопок в связке по более:

Ок

Ок, Отмена

Да, Нет

Да, Нет, Отмена

Повтор, Отмена

Пропустить, Повторить Отменить

Т.к. эти диалоги выдаются системой, то можно указать только заголовок и текст диалога. Свой текст кнопок или свою иконку Вы не сможете установить. Можно вывести диалог без иконки. Вроде ничего не забыл. Давно увлекался этим, потом перешел на норм. язык программирования.

раскрыть ветку 6 2 года назад

Ой, а может поможете раз разбираетесь?

Хочу коллегу разыграть/ поздравить с днем рождения. Он в командировке сейчас. Хочу ему на почту файл бросить который в определенный день ему на принтер выведет поздравление. Как можно батник сделать, чтобы он себя в автозагрузку прописал и именно в определенный день сработал? Ну и удалился потом, чтоб он не догадался.

В инете поискал, там только на удаление доков батники) и определенного дня нельзя поставить.

раскрыть ветку 5 2 года назад

Если хотите именно батник, то можно попробовать использовать планировщик Windows, но с батниками куча ограничений.

На счет печати принтером: это можно, но обязательно? Можно например вывести на экран красивый диалог, или картинку 🙂

раскрыть ветку 4 2 года назад

Нет с программкой не тот эффект))) Да и вк нету.

Я батники когда-то давно делал. Даже похожий прикол видел, когда из планировщика каждый день на печать выходит «Ты умрешь через *** дней», «Ты умрешь завтра», «Это случится сегодня». Но там надо было за компом посидеть, чтоб настроить. А как это «дистанционно» через почту сделать я не знаю.

В любом случае спасибо.

раскрыть ветку 3 2 года назад

Хм, думаю, что через батник хоть и сложно, но реально: батник запускает установщик Windows (msiexec.exe) с параметром, который скачает и установит программу и документ с текстом печати. Программа прописывается в автозапуск и следит за датой и временем системы. Как только дата начала наступает, программа запускает скрытый процесс Microsoft Office Word (winword.exe) с параметром начала печати нашего документа. Программа делает какую-нибудь отметку на каком-либо ресурсе (сайте или сервере), что она успешно отработала. Запускается msiexec.exe с параметром удаления нашей программы (программа удаляется с компьютера).

раскрыть ветку 2 2 года назад

Ого, спасибо за участие!))

— Ворд скорее всего есть, а вот винда может быть разной.

Да и не актуально уже. Дата сегодня, в том часовом поясе уже рабочий день кончился. Но спасибо, еще раз.

раскрыть ветку 1 2 года назад Очень жаль, что не смог помочь, обращайтесь, если что. Не за что 🙂 3 года назад

VBA макрос еще бы присобачил в виде екселя, что бы кошмарил тупыми вопросами!

раскрыть ветку 1 2 года назад

Похвально но красть чужые идеи плохо,там тупо фентези

также можно сделать чтобы он не закрывался

а если уже не шутка то можно оффнуть диспетчер задач команда

REG ADD «HKCUSoftwareMicrosoftWindowsCurrentVersionPoliciesSystem» /f /v «DisableTaskMgr» /t REG_DWORD /d 0

3 года назад раскрыть ветку 1 3 года назад

Хорошо, напишу в след. посту.

раскрыть ветку 2 3 года назад

Ну понятно, про еблю всегда интересней))

У каждого свое мнение. Я же написал, что начал делать это НЕДАВНО! Я пока только знакомлюсь со всем этим.

Школьник добрался до учебников? Похвально, но баян.

раскрыть ветку 14 5 месяцев назад 3 года назад

Зря Вы так, я вот далёк от такой тематики, и ранее с таким не сталкивался. Автору спасибо, коллега (который от компьютеров ещё дальше меня) в ПН с утра охуеет)

раскрыть ветку 2 3 года назад 3 года назад

В планировщик задач его воткни,что бы сам запустился

Простите, но мне одного не понятно. Зачем заходить сюда? Если баян, если школьник, если не интересно.

раскрыть ветку 9 3 года назад Что бы обосрать, зачем же ещё 3 года назад

раскрыть ветку 7 3 года назад

Нет, я не против критики. Но мне не указали в чем я не прав, где ошибка и т.д.

И я спросил не про критику, а про то, если тебе не интересна эта тема, то зачем заходить сюда?

раскрыть ветку 6 3 года назад

Заебали, всё им не так!

Нормально ты всё объяснил.

А так везде было, есть и будет) Смысл с этого переживать?)

раскрыть ветку 3 3 года назад

ЛАДНО, ЛАДНО. В другой раз не буду писать что школоло, просмотрю все то, что в тренде, буду пилить дегродные статьи. Я понял формулу успеха. Если ты школьник, который только что узнал для себя новое, то ты никому нах не нужен. Но если ты «потный, жирный мужик с татухами, да еще и кустами под подмышками», который орет со всего, который сама «важность», который постит тренд, то ты топ.

раскрыть ветку 2 3 года назад

Просто такие вещи тут не совсем в профиль. Тебе в кидерфорум, стаковерфлоу, программерсфорум.

раскрыть ветку 1 3 года назад

Окей, пойду туда. Спасибо.

Я не спрашиваю где вы были. Я спрашиваю- откуда идёте?

Друзья, напишите то, как я объяснял. Понятно или нет.

раскрыть ветку 2 3 года назад Доступно и понятно. раскрыть ветку 1 3 года назад показать ещё 0 комментариев Лучшие посты за сегодня 18 часов назад

Не ври мне!

Я счастлив

Развёлся, долгов кредитов нет. Еду в Крым. Послал все и все, котлета денег в бардачке, собака на заднем сиденье, у неё документы больше, чем у меня. Устал. Все дети с квартирами, все в институте, хочу пожамкать тёток за 40 лет. Омск проехал, жизнь делает новый виток

Стрекоза и муравей

Историк

Продолжение поста «История о том, как из-за одной модели пострадали 10 фотографов, агенство и журнал»

Начнём с того, что пару дней назад мне пытались взломать почту и Пикабу. С Пикабу, как видите, не вышло. В контакте удалился пост с фотографиями этой Насти (хотя у меня там сообщество с галочкой вообще) Но ребята упёртые, не остановились, удалили мне аккаунты в инстаграм. В том числе тот, где был пост про Юру-дворника с сотней тысяч лайков, и много чего ещё. А так же мой резервный аккаунт.

Но и этого ребятам показалось мало. Сейчас под угрозой удаления аккаунт самого Юры.

Пока что про нас журнал Собака написал

Если здесь есть журналисты, крупные блоггеры, или вы можете помочь с ними связаться, напишите мне пожалуйста.

Показать полностью 3 18 часов назад

А нечего наговаривать

Жизненно)

Жадность до добра не доводит

Было это в конце 70-х. Договорился мужик с водителем привести Краз навоза за червонец. Огород то большой, удобрения много надо.

В обед сгонял водила к знакомым загрузил самосвал, привез, вывалил. Подходит хозяин, улыбается и протягивает трёшку: «Больше не заплачу, а не нравится загружай обратно!».

Трёшку водила не взял плюнул и уехал. Вечером, перед тем как поехать в гараж, заехал к знакомому экскаваторщику на карьер и до ограничителей рессор загрузил Краз гравием. Открыл ворота, заехал и выгрузил мужику гравий поверх навоза, безвозмездно. А потом мимо по делам ездил и смотрел, как жадный мужик гравий тачками в овраг вывозит, медленно и печально.

Правила жизни в Италии

Показать полностью 1 15 часов назад

Совет дня

Всё сама

Ответ на пост «Как не надо расторгать договор»

Друг устроился на работу коммивояжёром в очень крупную табачную компанию. В его обязанностях было разъезжать по населённым пунктам района и в мелкие лавочки предлагать сигареты. Отпускные цены у него были самые низкие, ниже просто было не найти. Уровень цен уже не помню, ну, скажем, у него было по 40 рублей, а у непрямых поставщиков по 50 рублей и дороже. То есть сохраняя розничную цену, магазинчик на его сигаретах мог класть себе в карман на 10 рублей больше с каждой пачки.

За первую неделю он на собственной «Оке» объехал все населённые пункты и побывал в каждом магазинчике, представил им прейскуранты, позаключал договора на поставку сигарет.

Потом также на своей «Оке» уже стал ездить по магазинчикам и доставлять им заказанные сигареты. Где-то через пару-тройку недель фирма пригнала ему новенький «Ларгус», и он стал уже ездить на этом принадлежащем фирме «Ларгусе» вместо своей «Оки».

И как-то заметил, что один магазинчик перестал у него сигареты заказывать. Он хозяйке звонит, а она морозится, что-то невнятное говорит типа «да у нас на хуторе курить меньше стали» и тд.

А тут он встретил в гипермаркете девушку-продавца из этого магазинчика и спросил почему сигареты брать у меня перестали?

А она отвечает, что когда он вместо «Оки» приехал на «Ларгусе», хозяйка магазина сказала «Офигеть, как он на нас наживается, уже за месяц «Ларгус» себе купил! Не буду больше у него ничего заказывать, я чё, лохушка, что ли, чтобы на мне зарабатывали?»

Расистка vs мирные протестующие

В очередной раз, антифа подтвердили, что умеют воевать только толпой и желательно на одного. И как же всё-таки героиня ролика контрастирует с уродливым, истеричным и дёрганым стадом в масках.

Показать полностью 1 20 часов назад

А почему бы и да?

Взлом программ для чайников

Disclaimer: всё ниженаписанное написано исключительно с просветительскими и исследовательскими целями, а также понимания механизмов защиты от взлома. Автор ни в коем случае не рекомендует использовать данную информацию для взлома программ.

Перейдём, собственно, к взлому.

0. Обнуление триала

Собственно, это даже не взлом, а полулегальный способ продлить срок использования неактивированной программы. Заключается он в том, что находится место, где хранится дата первого запуска и меняется/уничтожается. После этого всё можно пользоваться программой до следующего срока.

Посмотрим на нашего подопытного рефлектором. Немного погуляв по коду, находим интересную строчку в конструкторе MainForm:

Открываем редактор реестра, идём в HKEY_CURRENT_USERSoftwareUltrapicoExpresso и видим следующие ключи:

Удаляем их и получаем ещё 60 дней работы.

Данный вариант, конечно, прост и очевиден, но если он даже был бы сложнее — потребовалось бы чуть больше времени провести в рефлекторе, чтобы выяснить все места, куда пишется информация и зачистить их.

Совет разработчикам, которые будут пытаться записать данные в потаённое место: пишите аккуратнее, а то всё может обернуться проблемами обычным пользователям, у которых почему-то не окажется данного места, или не хватит на него прав.

1. Написание keygen’а

Самый ужасный для разработчика вариант, и самый приятный для конечного злобного пользователя. Программа считает себя лицензионной, никаких страшных телодвижений не нужно делать.

Открываем рефлектор и ищем код на предмет классов содержащих License или Registration, видим:

При вводе имени и кода по имени вычисляется некий хеш, который и сравнивается с кодом.

Данный хеш использует DES и всякие префиксы

Байты конвертятся в строку с помощью данного метода.

Теперь всё выяснилось, открываем IDE и копируем все необходимые куски кода (или сами реализовываем). Осталось только выяснить, какие значения у Prefix, Suffix и параметры реализации MyDES. Я их приводить не буду, это уже технические детали.

В результате генерируем ключ на любое имя и видим:

Защита от кейгенов проста и очевида: использовать в каком либо виде ассиметричное шифрование. Т.е. сделать так, чтобы без знания приватного ключа сгенерировать код было бы невозможно, а данный ключ находится только в одном месте — у автора программы.

2. Использование враппера

Проверка корректности лицензии, достаточно хлопотное дело, и небыстрое. Поэтому разработчики программ обычно проверяют лицензию один раз, и дальше используют полученный флажок — валидна/невалидна (как вариант насколько валидна, если допускается несколько типов лицензии, отличающихся возможностями). Тут можно на этом сыграть, использовав следующий алгоритм:

Воспользуемся этим. Сделаем новый проект, добавим Reference на Expresso.exe и запустим его через себя:

Смотрим, что получилось:

Ну кто бы сомневался.

В данном случае всё оказалось просто, но если бы автор программы заменил публичные свойства на приватные, то всего-лишь пришлось бы использовать Reflection для доступа и всё бы свелось к исходной задаче.

Думаю понятно, как можно пробовать защититься от этого — проверять лицензию периодически, смотреть окружение из которого запущена программа, сделать невозможным установку нужной переменной.

Но все эти защиты приведут к тому, что злоумышленник будет использовать

3. Физический взлом программы

Потом берём ilasm и собираем всё назад (не забыв подключить ресурсы).

Что делает данный код: устанавливает нужное имя для регистрации (не обязательно), и возвращает статус, что всё хорошо.

Т.е. вполне очевидно, что теперь всё будет хорошо:

Немного про код в MSIL: это стековая машина, у которой нет регистров, все операции имеют вид: засунуть в стек нужное количество параметров, выполнить функцию, которая заберёт нужное количество параметров и положит результат. Ну и обратно: установить значение переменной тем, что лежит в стеке. Чтобы лучше понять работу всего этого рекомендую простой приём: пишите маленькую программу на привычном языке, компилируете, смотрите что получилось в MSILe и разбираетесь в конструкциях языка.

Чем жертвует злоумышленник: подписью программы, теперь она уже не автора, а его. В некоторых случаях это проблема, если в программе используется множество библиотек. Тогда злобному хакеру придётся разбирать их все и собирать их заново, но если он с этим справится, то у него будет «своя» версия программы подписанная его ключом.

Защиты от всего этого безобразия собственно немного: проводить обфускацию или выносить часть логики/проверки защиты в нативный код.

Источник

Вы компьютерный эксперт? Или вы хотите прослыть опытным хакером? Чтобы взломать (взломать) компьютер, вы должны изучить компьютерные системы, сетевую безопасность и коды. Таким образом, люди будут впечатлены, когда увидят кого-то, кто, кажется, взламывает. Вам не нужно делать ничего незаконного, чтобы люди думали, что вы взламываете. Использование базовой команды терминала или создание файла «.bat» для запуска многосимвольного браузера. Браузер в стиле Matrix может застать людей врасплох.

Шаг

Метод 1 из 3. Использование командной строки

Шаг 1. Откройте на компьютере программу «Выполнить»

Вы можете открыть эту программу, щелкнув меню «Пуск» и выполнив поиск программы «Выполнить» в поле поиска в меню. Кроме того, вы также можете найти программу «Выполнить» в проводнике Windows. Обычно эта программа находится в следующем месте: «C: Users [Ваше имя пользователя] AppData Roaming Microsoft Windows Start Menu Programs System Tools».

Пользователи Windows могут использовать горячие клавиши или ярлыки, чтобы открыть программу «Выполнить», нажав эти две клавиши: Win + R

Шаг 2. Откройте окно «Командная строка»

Вы можете открыть это окно, набрав «Cmd» в поле поиска, доступном в окне «Выполнить». Откроется окно «Командная строка», также известное как «Командная строка». Это окно используется для управления компьютерной системой с помощью текста.

- Пользователи Apple Вы можете использовать «В центре внимания» для поиска версии «Командная строка» для Mac с именем «Терминал». Введите «терминал» в поле поиска, доступное в разделе «В центре внимания».

Шаг 3. Используйте «Командную строку» или «Терминал», чтобы притвориться взломанным

Существует множество команд, которые можно использовать в «Командной строке» (для Windows) и «Терминале» (для Apple) для активации команд или получения информации. Следующие команды можно использовать, чтобы выглядеть как опытный хакер, не нарушая компьютерную систему и правила.

- Для пользователей Windowsвведите команды ниже и нажмите клавишу Enter, чтобы активировать их. Чтобы сделать процесс взлома более сложным, введите и активируйте каждую команду быстро:

- «колора»

Эта команда изменит цвет текста, содержащегося в окне «Командная строка», с белого на зеленый. Текст будет отображаться на черном фоне. Замените буквы перед словом «цвет» цифрами 0–9 или буквами A – F, чтобы изменить цвет букв командной строки

- реж

- ipconfig

- дерево

- пинг google.com

Команда «ping google.com» используется для проверки, может ли устройство (устройство) взаимодействовать с другими устройствами в сети. Обычно люди не знают функции этой команды. Веб-сайт Google используется в качестве примера только в этой статье. Вы можете использовать любой веб-сайт, чтобы включить эту команду

- «колора»

- Если у вас компьютер Apple, вы можете использовать следующие безопасные команды, чтобы заполнить экран интерфейсом, аналогичным интерфейсу, используемому профессиональными хакерами. Введите следующий текст в окно Терминала, чтобы отобразить эффект:

- Топ

- пс -fea

- ls -ltra

Шаг 4. Активируйте команду в командной строке или в окне терминала

Откройте несколько окон командной строки или терминала и активируйте различные команды. При этом будет казаться, что вы выполняете сразу несколько сложных и не связанных между собой процессов взлома.

Метод 2 из 3: создание файла.bat в Windows

Шаг 1. Откройте программу «Блокнот»

Чтобы создать файл «.bat», вы должны написать текст в программе редактирования текста и сохранить файл в формате «.bat», чтобы компьютер мог работать как исполняемая программа (исполняемая программа или программы, запускаемые компьютером для выполнения определенных инструкции или команды). Блокнот или другую программу для редактирования текста можно использовать для создания файла «.bat».

Шаг 2. Напишите команду для файла «.bat» в Блокноте

Приведенный ниже текст команды откроет окно под названием «Окно взлома» и изменит цвет шрифта на зеленый. Чтобы изменить заголовок окна, вы можете заменить текст, который написан после «заголовка», на нужный заголовок в Блокноте. Текст «@echo off» скроет командную строку, а текст «tree» покажет дерево каталогов. Это сделает процесс взлома более реалистичным. Последняя строка текста предназначена для связи с серверами Google. Хотя это судебный процесс и обычно осуществляется пользователями компьютеров, обычные люди сочтут это процессом взлома. Напишите следующий текст в пустой файл Блокнота:

-

цвет а

title HACK WINDOW

@ эхо выключено

дерево

пинг www.google.com -t

Шаг 3. Сохраните файл в формате «.bat»

При сохранении файла необходимо выбрать опцию «Сохранить как», чтобы открыть окно сохранения файла. После этого вы можете назвать файл и закончить имя расширением «.bat» в текстовом поле. Это изменит расширение файла с текстового файла на пакетный файл. Пакетные файлы содержат различные команды, которые могут выполняться операционной системой компьютера.

- Этот шаг может не работать в Windows Vista.

- Вы можете получить сообщение о том, что при сохранении файла в формате «.bat» форматирование текста будет пропущено. Нажмите «Да», чтобы создать файл «.bat».

Шаг 4. Запускаем «.bat» файл

Дважды щелкните файл «.bat», хранящийся в каталоге. После этого на экране появится окно с интерфейсом, имитирующим процесс взлома.

Метод 3 из 3. Использование веб-сайта

Шаг 1. Откройте браузер (браузер)

Некоторые веб-сайты предоставляют функции, позволяющие посетителям создавать изображения, текст и интерфейсы, имитирующие сложные команды, выполняемые компьютерами. Эти функции используются для создания фильмов или видеоэффектов. Вы также можете использовать этот сайт, чтобы притвориться взломщиком.

Шаг 2. Зайдите на hackertyper.net

Этот веб-сайт генерирует текст, имитирующий структуру команд, выполняемых хакерами. Этот текст создается с такой высокой скоростью, что может застать людей врасплох. Однако этот быстрый процесс создания текста может вызвать у людей подозрение.

Шаг 3. Откройте отдельное окно браузера и посетите guihacker.com

После открытия этого веб-сайта оставьте окно браузера открытым. В этом окне будут отображаться изображения, похожие на стереотипные интерфейсы, используемые хакерами: ряды чисел, быстро меняющиеся интерфейсы и колеблющиеся синусоидальные волны. Когда этот веб-сайт открывается и появляется на экране, вы можете сказать:

- «Я собираю данные с сервера друга, чтобы найти здесь ошибки в коде. Программу нужно запустить в течение нескольких часов, чтобы убедиться, что все ошибки обнаружены».

- «Я открываю программу анализа на мониторе, чтобы я мог непосредственно видеть температуру процессора при разгоне».

Шаг 4. Выберите и используйте различные темы моделирования взлома, доступные на geektyper.com

Этот веб-сайт предоставляет, вероятно, наиболее реалистичную симуляцию взлома. После открытия домашней страницы сайта выберите желаемую тему. После этого введите текстовое поле, чтобы создать текст, похожий на текст, созданный хакером. Кроме того, вы можете щелкнуть каталог, чтобы показать фальшивый процесс взлома, который выглядит сложным.

Вы можете отобразить небольшие окна, содержащие интерфейс и изображение взлома, щелкнув каталог, который появляется на экране при выборе темы. Кроме того, вы можете нажимать клавиши клавиатуры для создания текста, имитирующего структуру команд, созданных хакерами

Шаг 5. Откройте эти веб-сайты в нескольких отдельных окнах браузера

Каждый веб-сайт имеет разные темы и структуру текста для взлома. Вы можете быстро переключать окна браузера, удерживая клавишу alt = «Image» и нажимая клавишу Tab, чтобы поочередно отображать открытые окна браузера на экране. Введите текст в каждое окно браузера, прежде чем нажимать клавиши Alt + Tab, чтобы открыть на экране другой браузер. Это сделано для того, чтобы вы выглядели опытным хакером. Если вкладки веб-сайта открыты в том же окне браузера, нажмите Ctrl + Tab.

Попробуйте разработать макет для каждого окна браузера или открыть несколько окон браузера на экране, чтобы выглядеть как опытный хакер

подсказки

- Если вы знаете команды, используемые для создания командных файлов, вы можете использовать их для создания более сложных имитаций взлома.

- Вы можете выполнить действия, перечисленные в этой статье, чтобы произвести впечатление на своих друзей.

Предупреждение

- Люди, разбирающиеся в информатике и языках программирования, могут быстро догадаться, что вы просто притворяетесь хакером. Поэтому тщательно выбирайте аудиторию «взлома».

- Наблюдая за вашими действиями, некоторые взрослые могут подумать, что вы действительно взламываете. Поэтому внимательно следуйте этим шагам, чтобы не попасть в неприятности.

- Будьте осторожны при использовании командной строки. В противном случае вы можете случайно запустить команды, которые могут повредить важные системные файлы компьютера. Если этот файл поврежден, данные, хранящиеся на компьютере, не могут быть доступны снова или даже потеряны.

Командная строка cmd, почувствуй себя хакером

Командная строка cmd, почувствуй себя хакером

Как управлять компьютером без мышки? Для этого можно запустить командную строку Windows cmd с помощью комбинации клавиш win+r, а затем набрать в появившейся консоли cmd и нажать Enter.

Открылось окно командной строки. Через него Вы можете выключать компьютер, создавать/удалять папки, устанавливать расписание запуска программ, делать программы системными, изменять расширение файлов, запускать и останавливать приложения и многое другое.

Если вы хотите, чтобы ряд команд cmd исполнялся на компьютере автоматически, Вы можете записать их в блокноте и сохранить с расширением .bat

Пример простейшей программы:

@echo off

color 0a

chcp 1251

echo

Перезагрузка компьютера

pause

shutdown /r

Эта программа перезагружает компьютер и требует для этого нажать любую клавишу. Чтобы остановить выполнение программы надо просто закрыть появившееся окно.

Подобные bat-файлы (батники) часто используются для написания компьютерных вирусов, которых, кстати говоря, не замечают антивирусные программы (в большинстве случаев). А для скрытности их переводят в .exe формат.

Подробнее Вы можете ознакомиться с командами cmd ниже (или можно просто написать help в командной строке).

Понравилась статья? Подпишитесь на канал, чтобы быть в курсе самых интересных материалов

Источник

3 способа сделать вид, что взломали

Вы компьютерный эксперт? Или вы хотите прослыть опытным хакером? Чтобы взломать (взломать) компьютер, вы должны изучить компьютерные системы, сетевую безопасность и коды. Таким образом, люди будут впечатлены, когда увидят кого-то, кто, кажется, взламывает. Вам не нужно делать ничего незаконного, чтобы люди думали, что вы взламываете. Использование базовой команды терминала или создание файла «.bat» для запуска многосимвольного браузера. Браузер в стиле Matrix может застать людей врасплох.

Метод 1 из 3. Использование командной строки

Шаг 1. Откройте на компьютере программу «Выполнить»

Вы можете открыть эту программу, щелкнув меню «Пуск» и выполнив поиск программы «Выполнить» в поле поиска в меню. Кроме того, вы также можете найти программу «Выполнить» в проводнике Windows. Обычно эта программа находится в следующем месте: «C: Users [Ваше имя пользователя] AppData Roaming Microsoft Windows Start Menu Programs System Tools».

Пользователи Windows могут использовать горячие клавиши или ярлыки, чтобы открыть программу «Выполнить», нажав эти две клавиши: Win + R

Шаг 2. Откройте окно «Командная строка»

Вы можете открыть это окно, набрав «Cmd» в поле поиска, доступном в окне «Выполнить». Откроется окно «Командная строка», также известное как «Командная строка». Это окно используется для управления компьютерной системой с помощью текста.

- Пользователи Apple Вы можете использовать «В центре внимания» для поиска версии «Командная строка» для Mac с именем «Терминал». Введите «терминал» в поле поиска, доступное в разделе «В центре внимания».

Шаг 3. Используйте «Командную строку» или «Терминал», чтобы притвориться взломанным

Существует множество команд, которые можно использовать в «Командной строке» (для Windows) и «Терминале» (для Apple) для активации команд или получения информации. Следующие команды можно использовать, чтобы выглядеть как опытный хакер, не нарушая компьютерную систему и правила.

- Для пользователей Windowsвведите команды ниже и нажмите клавишу Enter, чтобы активировать их. Чтобы сделать процесс взлома более сложным, введите и активируйте каждую команду быстро:

Эта команда изменит цвет текста, содержащегося в окне «Командная строка», с белого на зеленый. Текст будет отображаться на черном фоне. Замените буквы перед словом «цвет» цифрами 0–9 или буквами A – F, чтобы изменить цвет букв командной строки

Команда «ping google.com» используется для проверки, может ли устройство (устройство) взаимодействовать с другими устройствами в сети. Обычно люди не знают функции этой команды. Веб-сайт Google используется в качестве примера только в этой статье. Вы можете использовать любой веб-сайт, чтобы включить эту команду

- Топ

- пс -fea

- ls -ltra

Шаг 4. Активируйте команду в командной строке или в окне терминала

Откройте несколько окон командной строки или терминала и активируйте различные команды. При этом будет казаться, что вы выполняете сразу несколько сложных и не связанных между собой процессов взлома.

Метод 2 из 3: создание файла.bat в Windows

Шаг 1. Откройте программу «Блокнот»

Чтобы создать файл «.bat», вы должны написать текст в программе редактирования текста и сохранить файл в формате «.bat», чтобы компьютер мог работать как исполняемая программа (исполняемая программа или программы, запускаемые компьютером для выполнения определенных инструкции или команды). Блокнот или другую программу для редактирования текста можно использовать для создания файла «.bat».

Шаг 2. Напишите команду для файла «.bat» в Блокноте

Приведенный ниже текст команды откроет окно под названием «Окно взлома» и изменит цвет шрифта на зеленый. Чтобы изменить заголовок окна, вы можете заменить текст, который написан после «заголовка», на нужный заголовок в Блокноте. Текст «@echo off» скроет командную строку, а текст «tree» покажет дерево каталогов. Это сделает процесс взлома более реалистичным. Последняя строка текста предназначена для связи с серверами Google. Хотя это судебный процесс и обычно осуществляется пользователями компьютеров, обычные люди сочтут это процессом взлома. Напишите следующий текст в пустой файл Блокнота:

title HACK WINDOW

пинг www.google.com -t

Шаг 3. Сохраните файл в формате «.bat»

При сохранении файла необходимо выбрать опцию «Сохранить как», чтобы открыть окно сохранения файла. После этого вы можете назвать файл и закончить имя расширением «.bat» в текстовом поле. Это изменит расширение файла с текстового файла на пакетный файл. Пакетные файлы содержат различные команды, которые могут выполняться операционной системой компьютера.

- Этот шаг может не работать в Windows Vista.

- Вы можете получить сообщение о том, что при сохранении файла в формате «.bat» форматирование текста будет пропущено. Нажмите «Да», чтобы создать файл «.bat».

Шаг 4. Запускаем «.bat» файл

Дважды щелкните файл «.bat», хранящийся в каталоге. После этого на экране появится окно с интерфейсом, имитирующим процесс взлома.

Метод 3 из 3. Использование веб-сайта

Шаг 1. Откройте браузер (браузер)

Некоторые веб-сайты предоставляют функции, позволяющие посетителям создавать изображения, текст и интерфейсы, имитирующие сложные команды, выполняемые компьютерами. Эти функции используются для создания фильмов или видеоэффектов. Вы также можете использовать этот сайт, чтобы притвориться взломщиком.

Шаг 2. Зайдите на hackertyper.net

Этот веб-сайт генерирует текст, имитирующий структуру команд, выполняемых хакерами. Этот текст создается с такой высокой скоростью, что может застать людей врасплох. Однако этот быстрый процесс создания текста может вызвать у людей подозрение.

Шаг 3. Откройте отдельное окно браузера и посетите guihacker.com

После открытия этого веб-сайта оставьте окно браузера открытым. В этом окне будут отображаться изображения, похожие на стереотипные интерфейсы, используемые хакерами: ряды чисел, быстро меняющиеся интерфейсы и колеблющиеся синусоидальные волны. Когда этот веб-сайт открывается и появляется на экране, вы можете сказать:

- «Я собираю данные с сервера друга, чтобы найти здесь ошибки в коде. Программу нужно запустить в течение нескольких часов, чтобы убедиться, что все ошибки обнаружены».

- «Я открываю программу анализа на мониторе, чтобы я мог непосредственно видеть температуру процессора при разгоне».

Шаг 4. Выберите и используйте различные темы моделирования взлома, доступные на geektyper.com

Этот веб-сайт предоставляет, вероятно, наиболее реалистичную симуляцию взлома. После открытия домашней страницы сайта выберите желаемую тему. После этого введите текстовое поле, чтобы создать текст, похожий на текст, созданный хакером. Кроме того, вы можете щелкнуть каталог, чтобы показать фальшивый процесс взлома, который выглядит сложным.

Вы можете отобразить небольшие окна, содержащие интерфейс и изображение взлома, щелкнув каталог, который появляется на экране при выборе темы. Кроме того, вы можете нажимать клавиши клавиатуры для создания текста, имитирующего структуру команд, созданных хакерами

Шаг 5. Откройте эти веб-сайты в нескольких отдельных окнах браузера

Каждый веб-сайт имеет разные темы и структуру текста для взлома. Вы можете быстро переключать окна браузера, удерживая клавишу alt = «Image» и нажимая клавишу Tab, чтобы поочередно отображать открытые окна браузера на экране. Введите текст в каждое окно браузера, прежде чем нажимать клавиши Alt + Tab, чтобы открыть на экране другой браузер. Это сделано для того, чтобы вы выглядели опытным хакером. Если вкладки веб-сайта открыты в том же окне браузера, нажмите Ctrl + Tab.

Попробуйте разработать макет для каждого окна браузера или открыть несколько окон браузера на экране, чтобы выглядеть как опытный хакер

подсказки

- Если вы знаете команды, используемые для создания командных файлов, вы можете использовать их для создания более сложных имитаций взлома.

- Вы можете выполнить действия, перечисленные в этой статье, чтобы произвести впечатление на своих друзей.

Предупреждение