Содержание

- Варианты открытия DMP

- Способ 1: BlueScreenView

- Способ 2: Microsoft Debugging Tools for Windows

- Заключение

- Вопросы и ответы

Активные пользователи ОС семейства Windows часто сталкиваются с файлами в формате DMP, потому сегодня мы хотим познакомить вас с приложениями, способными открывать такие файлы.

Расширение DMP зарезервировано за файлами дампов памяти: снимков состояния RAM в определённый момент работы системы или отдельного приложения, которые нужны разработчикам для последующей отладки. Такой формат используют сотни видов ПО, и рассмотреть их все в объёмах данной статьи невозможно. Наиболее же часто встречающийся тип DMP-документа – так называемый малый дамп памяти, где записаны подробности сбоя системы, который привёл к появлению синего экрана смерти, потому на нём и сосредоточимся.

Способ 1: BlueScreenView

Небольшая бесплатная утилита от разработчика-энтузиаста, основной функцией которой является предоставление возможности просмотра DMP-файлов. Не нуждается в установке на компьютер – достаточно распаковать архив в любое подходящее место.

Загрузить BlueScreenView с официального сайта

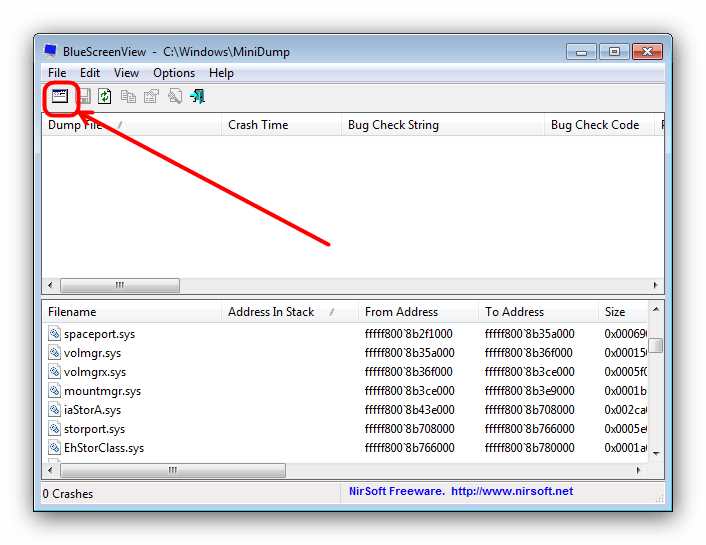

- Для открытия отдельного файла нажмите на кнопку с иконкой программы на панели инструментов.

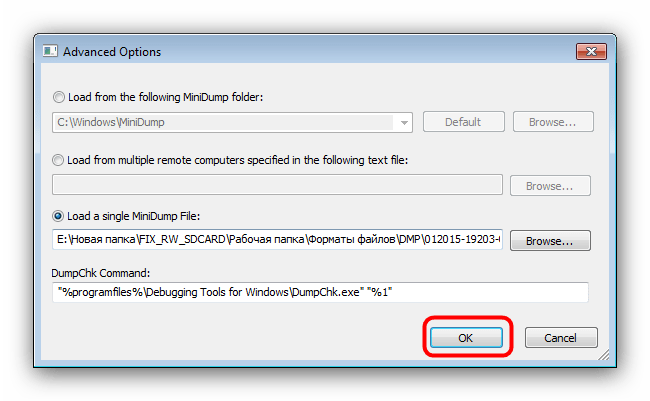

- В окне «Advanced Options» отметьте чекбокс «Load a single Minidump File» и нажмите «Browse».

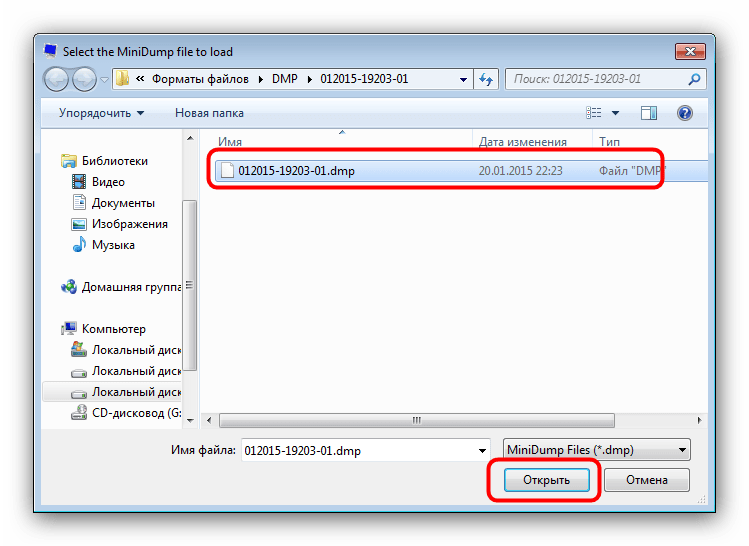

- С помощью «Проводника» перейдите к папке с DMP-файлом, выделите его и нажмите «Открыть».

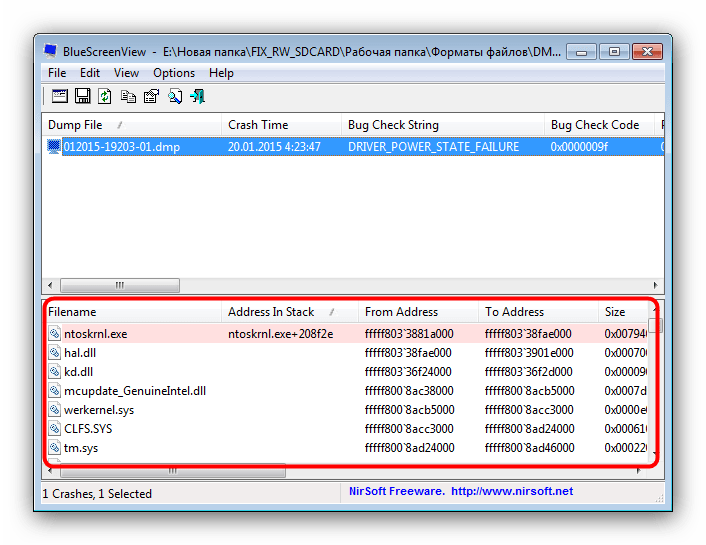

По возвращении в окно «Advanced Options» нажмите «ОК». - Общие сведения о содержимом DMP можно просмотреть в нижней части основного окна BlueScreenView.

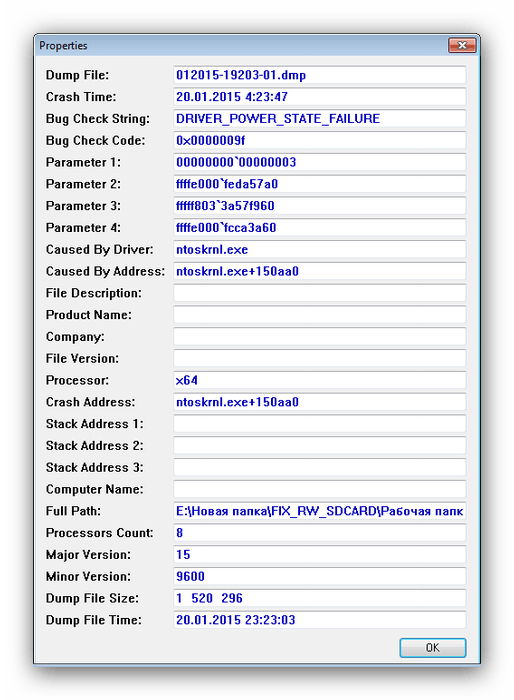

Для получения более подробной информации дважды кликните по загруженному в программу файлу.

Утилита BlueScreenView рассчитана на продвинутых пользователей, потому её интерфейс может показаться сложным для новичка. Кроме того, доступна она только на английском языке.

Способ 2: Microsoft Debugging Tools for Windows

В составе среды разработки Windows SDK распространяется инструмент для отладки, который называется Debugging Tools for Windows. Приложение, рассчитанное на разработчиков, способно открывать в том числе и DMP-файлы.

Загрузить Windows SDK с официального сайта

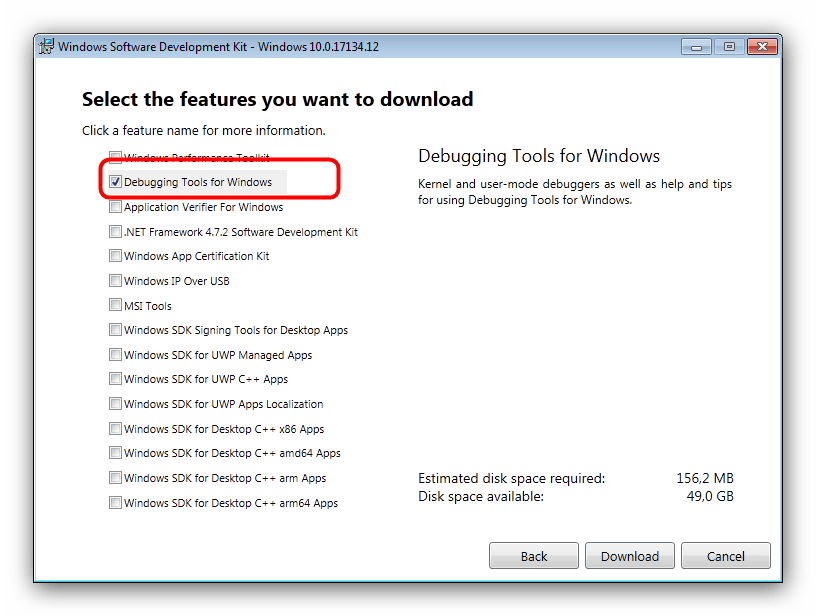

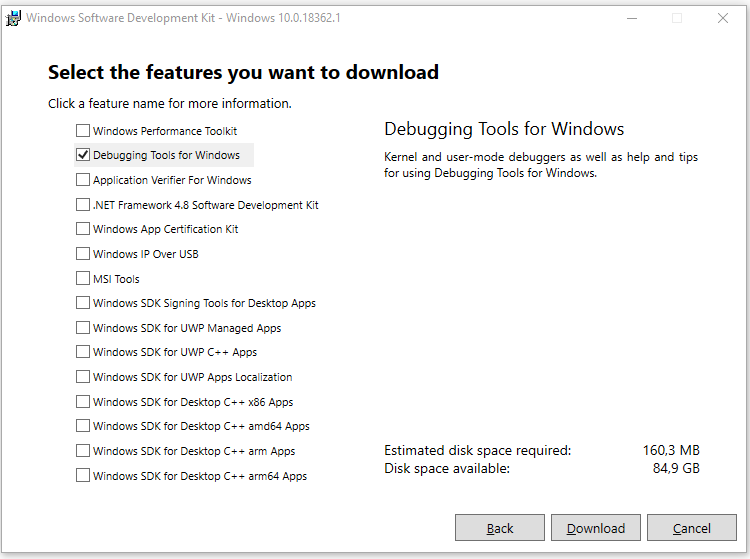

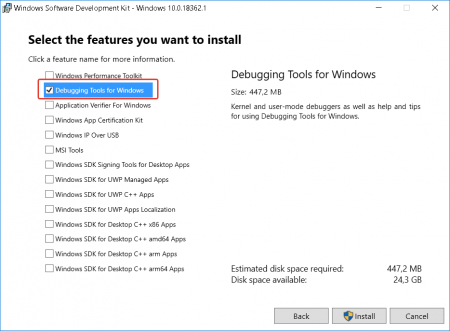

- Для экономии места можно выбрать только Debugging Tools for Windows, отметив соответствующий пункт в процессе загрузки компонентов.

- Запустить утилиту можно через «Пуск». Для этого откройте «Все программы», выберите «Windows Kits», а затем — «Debugging Tools for Windows».

Для запуска программы используйте ярлык «WinDbg».

Внимание! Для открытия DMP-файлов используйте только x64- или x86-версии дебаггера!

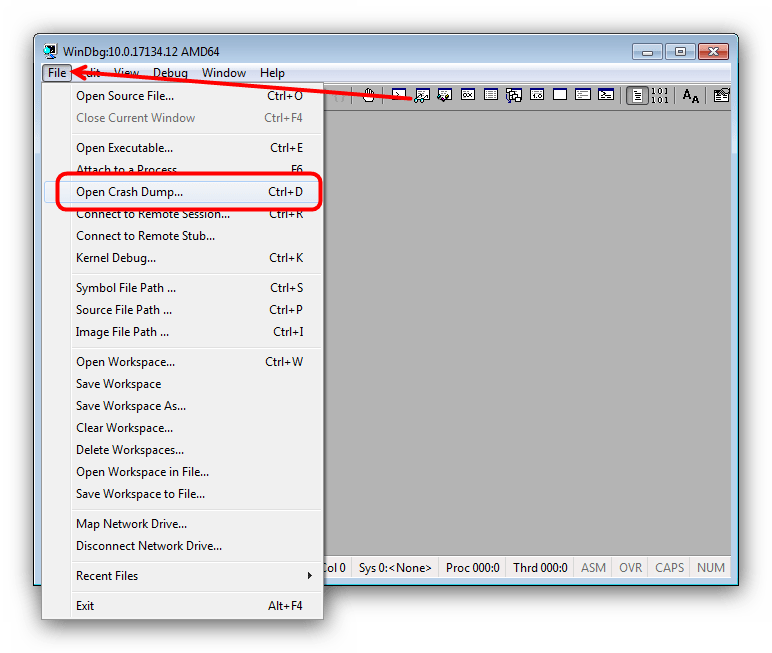

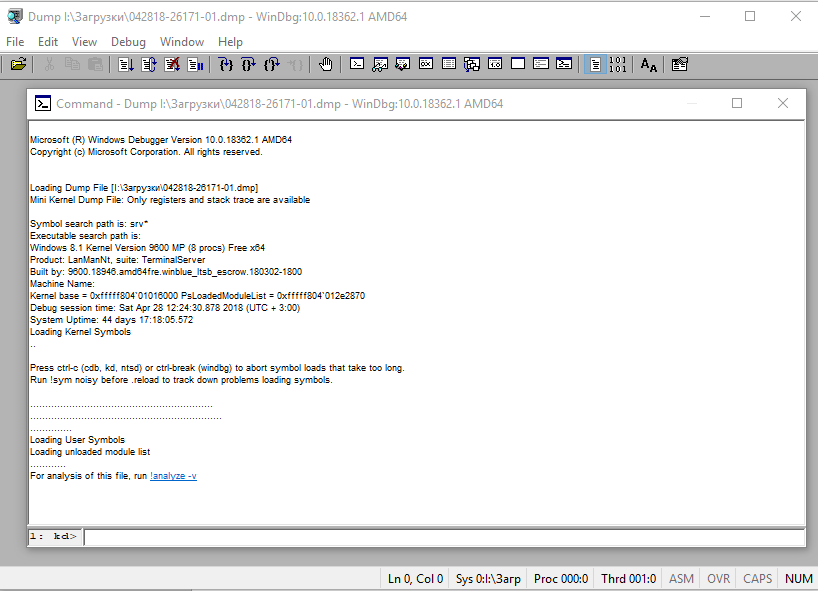

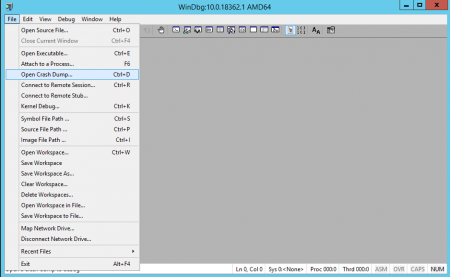

- Для открытия DMP используйте пункты «File» — «Open Crash Dump».

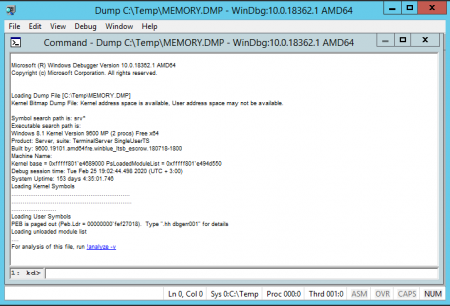

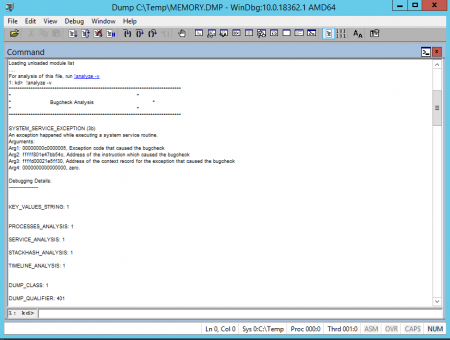

Затем через «Проводник» откройте местоположение нужного файла. Проделав это, выделите документ и откройте, нажатием на «Открыть». - Загрузка и чтение содержимого DMP-файла в силу особенностей утилиты может занять некоторое время, так что запаситесь терпением. По окончании процесса документ будет открыт для просмотра в отдельном окошке.

Утилита Debugging Tools for Windows ещё более сложная, чем BlueScreenView, и тоже не имеет русской локализации, однако предоставляет более подробную и точную информацию.

Заключение

Как видим, основную сложность при открытии DMP-файлов составляют сами программы, рассчитанные больше на специалистов, чем на рядовых пользователей.

Еще статьи по данной теме:

Помогла ли Вам статья?

Многие знакомы с «синим экраном смерти» или BlueScreen. Синий экран появляется когда в работе Windows возникает критическая ошибка, что приводит к остановке работы операционной системы. При этом операционная система создает дамп памяти, в который записывает отладочную информацию и добавляет запись в журнал событий.

В Windows существуют два типа дампа памяти — малый дамп (minidump) и полный дамп.

Minidump находится в директории C:WindowsMinidump и его название имеет примерно такой вид Mini051819-01.dmp.

Полный дамп располагается в папке C:Windows и называется MEMORY.DMP.

Просмотр и анализ файла минидампа.

Для просмотра и анализа файла минидампа можно воспользоваться достаточно простой и удобной утилитой BlueScreenView от Nirsoft, которую можно скачать с официального сайта https://www.nirsoft.net/utils/blue_screen_view.html .

Для просмотра минидампа достаточно перетащить файл в окно программы и тут же загрузится отладочная информация. Красным будут подсвечены модули вызвавшие ошибку. В случае представленном на скриншоте выше это был драйвер tcpip.sys.

Щелкнув по имени файла минидампа можно запустить поиск решения в Google.

Но эта программа не способна обработать полный дамп памяти Windows — memory.dmp.

Чтобы посмотреть содержимое полного дампа памяти необходимо открыть файл MEMORY.DMP при помощи утилиты WinDBG, которая входит в пакет Microsoft Windows SDK. Скачать эту утилиту можно с официального сайта Майкрософт по этой ссылке https://developer.microsoft.com/ru-ru/windows/downloads/windows-10-sdk .

Установка и настройка WinDBG.

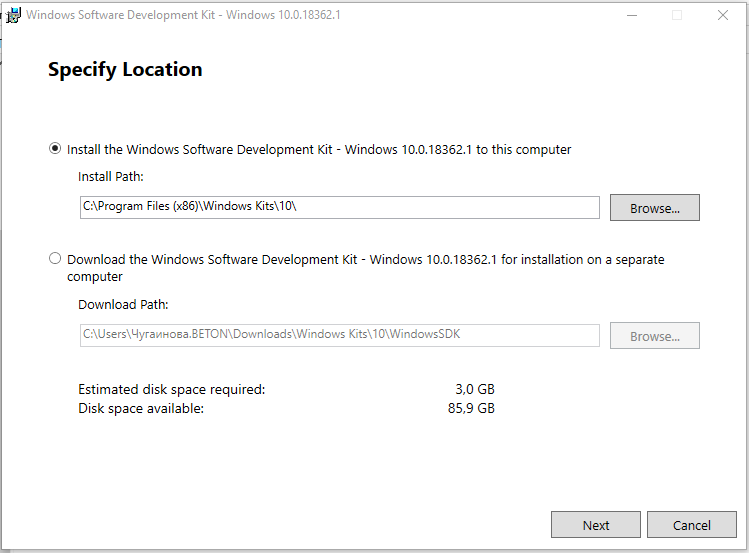

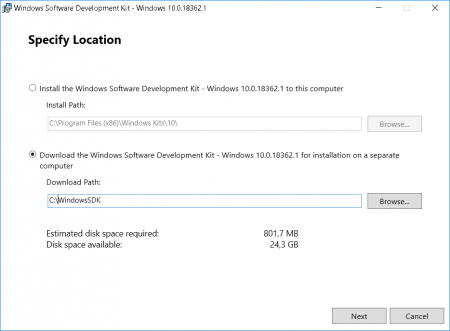

Запускаем установку пакета Windows Software Development KIT и на этапе выбора компонентов отмечаем «Debugging Tools for Windows».

При первом запуске WinDBG необходимо выполнить настройку сервера отладочных символов.

1. Переходим в меню File > Symbol File Path и вставляем строку:

SRV*C:symbol_cache*http://msdl.microsoft.com/download/symbolsгде C:symbol_cache — это директория куда будут загружаться символы.

2. Сохраняем настройку File > Save Workspace.

Просмотр и анализ файла MEMORY.DMP.

Открываем файл MEMORY.DMP: File > Open Crash Dump. Начинается процесс загрузки отладочных символов, в этот момент внизу будет видна надпись: Debugee not connected.

По окончанию загрузки появится подсказка: «для анализа этого файла запустите !analize-v».

Щелкаем по надписи !analize-v и запускается анализ дампа. В этот момент в строке состояние будет надпись *BUSY*.

По завершении обработки файла дампа памяти Windows нам необходимо найти среди полученной информации модуль, который вызвал сбой в работе. Найти сбойный модуль можно в строках MODULE_NAME и IMAGE_NAME.

IMAGE_NAME: srv.sys

MODULE_NAME: srvВ моем случае произошел сбой в работе драйвера srv.sys. В строке MODULE_NAME имя представлено в виде ссылке, щелкнув по которому можно получить информацию о модуле.

После выявления драйвера послужившего причиной сбоя в работе Windows и появления «Синего экрана смерти» необходимо попытаться обновить его.

Большинство проблем с драйверами решаются их обновлением.

Чтобы открывать и просматривать файлы DMP в Windows 7, сначала необходимо установить комплект драйверов и указать путь к символу. Это позволит вам открывать файлы DMP. DMP, файлы дампа предназначены для отладки вашей системы, поэтому нет никакого способа обойти это.

Как мне прочитать файл DMP памяти?

Как просмотреть содержимое файла дампа в Windows 10

- Загрузите и установите предварительную версию WinDbg. Первый шаг — загрузить и установить предварительную версию WinDbg. …

- Откройте WinDbg Preview и загрузите файл дампа. После установки WinDbg Preview вы можете найти его ярлык в меню «Пуск». …

- Запустите! проанализировать команду для файла дампа. …

- Интерпретируйте файл дампа.

21 ян. 2020 г.

Как просмотреть файл дампа синего экрана?

После установки вы можете перейти во Все программы, и вы увидите новую папку под названием Windows Kits, в которой есть инструмент отладки (WinDbg). Просто запустите программу и нажмите «Файл» и «Открыть аварийный дамп». Вам придется изменить настройки системы, чтобы иметь возможность просматривать скрытые и системные файлы, иначе они не будут отображаться.

Как мне проанализировать аварийный дамп Windows?

Как анализировать файлы аварийного дампа Windows

- Поиск файла дампа.

- Настройки дампа памяти.

- Установка средств отладки Windows.

- Перейдите в каталог программ.

- Затем запустите отладчик.

- Загрузите файл аварийного дампа.

- Загрузите отладочные символы.

- Анализируйте дамп памяти с помощью! анализировать -v.

26 февраля. 2011 г.

Где находится файл дампа в Windows 7?

Расположение файла дампа по умолчанию -% SystemRoot% memory. dmp, т.е. C: память Windows. dmp, если C: системный диск. Windows также может создавать небольшие дампы памяти, которые занимают меньше места.

Как просмотреть файлы Mdmp?

Вы можете проанализировать файл MDMP в Microsoft Visual Studio, выбрав «Файл» → «Открыть проект», установив для параметра «Тип файлов» значение «Дамп файлов», выбрав файл MDMP, нажав «Открыть» и запустив отладчик.

Что такое дамп системной памяти?

Дамп памяти — это процесс извлечения всего информационного содержимого из ОЗУ и записи его на накопитель. … Дампы памяти видны на синем экране смертельной ошибки в операционных системах Microsoft.

Где находится файл минидампа в Windows 10?

Файл дампа памяти обычно находится в папке% SystemRoot% MEMORY. DMP. Системный корень обычно — это C: Windows. Если вы настроили систему для минидампа, папка расположения по умолчанию -% SystemRoot% Minidump.

Можно ли удалить память DMP?

Вы можете их удалить. dmp, чтобы освободить место, что является хорошей идеей, потому что они могут быть очень большими по размеру — если ваш компьютер имеет синий экран, у вас может быть файл MEMORY. Файл DMP размером 800 МБ или более занимает место на системном диске. Windows помогает автоматически удалять эти файлы.

Как отладить «синий экран смерти»?

Шаги вкратце

- Создайте и запишите дамп памяти, связанный с BSOD, который вы пытаетесь устранить.

- Установите и настройте WinDBG и путь символов к правильной папке символов.

- Используйте WinDBG для отладки и анализа дампа экрана, а затем найдите первопричину проблемы.

18 колода 2009 г.

Как избавиться от синего экрана в Windows 10?

Что нужно сделать в первую очередь — Ремонт синего экрана

- Щелкните правой кнопкой мыши «Этот компьютер».

- Зайдите в Свойства.

- Слева нажмите Расширенные настройки системы.

- В разделе «Запуск и восстановление» щелкните «Параметры».

- Теперь в разделе «Сбой системы» снимите флажок «Автоматический перезапуск».

- Нажмите ОК, чтобы сохранить и продолжить.

31 окт. 2017 г.

Как получить синий экран смерти в Windows 10?

После перезапуска вы можете принудительно открыть синий экран, удерживая крайнюю правую клавишу Ctrl и дважды нажав клавишу Scroll Lock. После этого система запускает KeBugCheck для генерации ошибки 0xE2, и появляется синий экран с сообщением Manullay_INITIATED_CRASH.

Как WinDbg анализирует файлы аварийного дампа?

Анализ аварийного дампа в WinDbg

- Запустите WinDbg.

- В меню «Файл» выберите «Открыть аварийный дамп».

- Выбрать . dmp (память.…

- В командном окне внизу введите! …

- Вы можете видеть ход анализа в нижнем левом углу экрана. …

- Для выхода введите q в командном окне и нажмите Enter.

14 сред. 2013 г.

Где находятся файлы дампа?

dmp означает, что это первый файл дампа 17 августа 2020 года. Вы можете найти эти файлы в папке% SystemRoot% Minidump на вашем компьютере.

Как отладить минидамп?

Чтобы проанализировать минидамп

- Откройте Visual Studio.

- В меню «Файл» выберите «Открыть проект».

- Установите для Тип файла значение «Файлы дампа», перейдите к файлу дампа, выберите его и нажмите «Открыть».

- Запустите отладчик.

Содержание

- Варианты открытия DMP

- Способ 1: BlueScreenView

- Способ 2: Microsoft Debugging Tools for Windows

- Заключение

- Чем открыть файл в формате DMP

- Программы для открытия и создания DMP файлов

- Конвертация DMP в другие форматы

- Почему именно DMP и в чем его достоинства?

- Типы аварийных дампов памяти Windows

- Как включить создание дампа памяти в Windows?

- Установка WinDBG в Windows

- Настройка ассоциации .dmp файлов с WinDBG

- Настройка сервера отладочных символов в WinDBG

- Анализ аварийного дампа памяти в WinDBG

Активные пользователи ОС семейства Windows часто сталкиваются с файлами в формате DMP, потому сегодня мы хотим познакомить вас с приложениями, способными открывать такие файлы.

Варианты открытия DMP

Расширение DMP зарезервировано за файлами дампов памяти: снимков состояния RAM в определённый момент работы системы или отдельного приложения, которые нужны разработчикам для последующей отладки. Такой формат используют сотни видов ПО, и рассмотреть их все в объёмах данной статьи невозможно. Наиболее же часто встречающийся тип DMP-документа – так называемый малый дамп памяти, где записаны подробности сбоя системы, который привёл к появлению синего экрана смерти, потому на нём и сосредоточимся.

Способ 1: BlueScreenView

Небольшая бесплатная утилита от разработчика-энтузиаста, основной функцией которой является предоставление возможности просмотра DMP-файлов. Не нуждается в установке на компьютер – достаточно распаковать архив в любое подходящее место.

- Для открытия отдельного файла нажмите на кнопку с иконкой программы на панели инструментов.

В окне «Advanced Options» отметьте чекбокс «Load a single Minidump File» и нажмите «Browse».

С помощью «Проводника» перейдите к папке с DMP-файлом, выделите его и нажмите «Открыть».

По возвращении в окно «Advanced Options» нажмите «ОК».

Утилита BlueScreenView рассчитана на продвинутых пользователей, потому её интерфейс может показаться сложным для новичка. Кроме того, доступна она только на английском языке.

Способ 2: Microsoft Debugging Tools for Windows

В составе среды разработки Windows SDK распространяется инструмент для отладки, который называется Debugging Tools for Windows. Приложение, рассчитанное на разработчиков, способно открывать в том числе и DMP-файлы.

- Для экономии места можно выбрать только Debugging Tools for Windows, отметив соответствующий пункт в процессе загрузки компонентов.

Запустить утилиту можно через «Пуск». Для этого откройте «Все программы», выберите «Windows Kits», а затем — «Debugging Tools for Windows».

Для запуска программы используйте ярлык «WinDbg».

Внимание! Для открытия DMP-файлов используйте только x64- или x86-версии дебаггера!

Утилита Debugging Tools for Windows ещё более сложная, чем BlueScreenView, и тоже не имеет русской локализации, однако предоставляет более подробную и точную информацию.

Заключение

Как видим, основную сложность при открытии DMP-файлов составляют сами программы, рассчитанные больше на специалистов, чем на рядовых пользователей.

Отблагодарите автора, поделитесь статьей в социальных сетях.

Файл формата DMP открывается специальными программами. Чтобы открыть данный формат, скачайте одну из предложенных программ.

Чем открыть файл в формате DMP

Расширение DMP может быть нескольких основных исполнений, в частности:

- DMP формат является dump-файлом, генерируемым ОС в автоматическом режиме в результате появления какой-либо критической ошибки. Это своеобразный скриншот памяти устройства в момент, когда ОС дает сбой. Dump-файл с ошибкой ОС имеет формат mini000000-00.dmp, где в наименовании указывается конкретный месяц, год и дата фиксации сбоя.

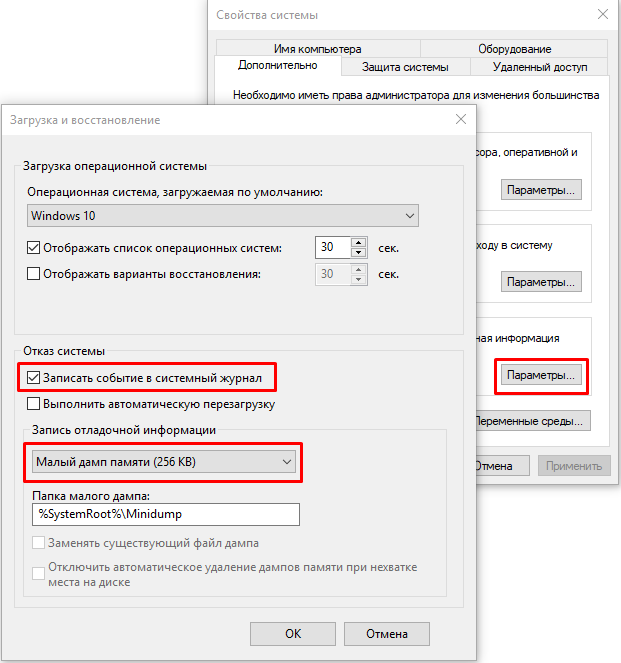

Для непосредственной генерации дампа, а не просто перезагрузки ОС, следует выполнить следующую последовательность действий:

- перейти по пути “мой компьютер – свойства – восстановление компонентов – параметры”;

- снять закладку ”перезагрузка”;

- во вкладке “запись отладочных данных” пользователю предоставляется выбрать вид дамп-файла, и каталог, где он будет сгенерирован.

В случае, если DMP файл занимает значительное место дискового пространства, их допускается удалять. Данная процедура никак не повлияет на работоспособность ОС.

- формат DMP – результат деятельности программного комплекса баз данных ORACLE. Такой файл предназначен для резервного хранения схем и БД (актуально только на момент его генерации).

- dump-файл программы Steam. Предназначен для контроля и управления над игровыми приложениями.

- DMP формат – файл-карта, как результат генерации утилиты Dream Maker.

Программы для открытия и создания DMP файлов

В зависимости от своего исполнения и практического назначения, DMP формат может быть сгенерирован и открыт следующими программными приложениями:

- Visual Studio, Dumpflop Utility, Kernel Debug, Bluescreenview, Debug Tools, (DMP файл – генерируемый операционной системой в автоматическом режиме в случае возникновения какой-либо критической ошибки или сбоя);

- Oracle Dump Viewer (DMP файл – БД ORACLE);

- Steam (DMP файл – клиент для контроля и управления над игровыми приложениями);

- Dream Maker (DMP файл – файл-карта).

Если при попытке открыть формат ОС выдает ошибку, – производится открытие DMP файла с использованием некорректного приложения.

Конвертация DMP в другие форматы

Поскольку DMP формат – уникальный файл, содержащий данные о коде критической ошибке или причинах сбоя ОС, конвертация его в другие форматы не практикуется.

Исключение составляет, пожалуй, только дамп-файл базы данных ORACLE. С помощью программной утилиты NXTract допускается преобразование в CSV, SQL Server, DB2, Access, MySQL и многие другие форматы.

Почему именно DMP и в чем его достоинства?

Область практического применения формата DMP необычайно широка. С помощью данного расширения пользователю предоставляется возможность безошибочно диагностировать причину сбоя ОС, создать резервную копию БД ORACLE, управлять игровыми программами и создавать файл-карты.

Данные, «сброшенные» из памяти программы. Часто создается при ошибке или отказе программы. Может также сохраняться программой «Savedump.exe» при первой перезагрузке после отказа. Обычно носит название «Memory.dmp».

Файлы дампа памяти Windows могут применяться для разрешения ошибок системы и других проблем. Но они могут занимать значительное количество пространства и зачастую удаляются.

Чем открыть файл в формате DMP (Windows Memory Dump)

В момент критического сбоя операционная система Windows прерывает работу и показывает синий экран смерти (BSOD). Содержимое оперативной памяти и вся информация о возникшей ошибке записывается в файл подкачки. При следующей загрузке Windows создается аварийный дамп c отладочной информацией на основе сохраненных данных. В системном журнале событий создается запись о критической ошибке.

Типы аварийных дампов памяти Windows

На примере актуальной операционной системы Windows 10 (Windows Server 2016) рассмотрим основные типы дампов памяти, которые может создавать система:

- Мини дамп памяти (Small memory dump) (256 КБ). Этот тип файла включает минимальный объем информации. Он содержит только сообщение об ошибке BSOD, информацию о драйверах, процессах, которые были активны в момент сбоя, а также какой процесс или поток ядра вызвал сбой.

- Дамп памяти ядра (Kernel memory dump). Как правило, небольшой по размеру — одна треть объема физической памяти. Дамп памяти ядра является более подробным, чем мини дамп. Он содержит информацию о драйверах и программах в режиме ядра, включает память, выделенную ядру Windows и аппаратному уровню абстракции (HAL), а также память, выделенную драйверам и другим программам в режиме ядра.

- Полный дамп памяти (Complete memory dump). Самый большой по объему и требует памяти, равной оперативной памяти вашей системы плюс 1MB, необходимый Windows для создания этого файла.

- Автоматический дамп памяти (Automatic memory dump). Соответствует дампу памяти ядра с точки зрения информации. Отличается только тем, сколько места он использует для создания файла дампа. Этот тип файлов не существовал в Windows 7. Он был добавлен в Windows 8.

- Активный дамп памяти (Active memory dump). Этот тип отсеивает элементы, которые не могут определить причину сбоя системы. Это было добавлено в Windows 10 и особенно полезно, если вы используете виртуальную машину, или если ваша система является хостом Hyper-V.

Как включить создание дампа памяти в Windows?

С помощью Win+Pause откройте окно с параметрами системы, выберите «Дополнительные параметры системы» (Advanced system settings). Во вкладке «Дополнительно» (Advanced), раздел «Загрузка и восстановление» (Startup and Recovery) нажмите кнопку «Параметры» (Settings). В открывшемся окне настройте действия при отказе системы. Поставьте галку в чек-боксе «Записать события в системный журнал» (Write an event to the system log), выберите тип дампа, который должен создаваться при сбое системы. Если в чек-боксе «Заменять существующий файл дампа» (Overwrite any existing file) поставить галку, то файл будет перезаписываться при каждом сбое. Лучше эту галку снять, тогда у вас будет больше информации для анализа. Отключите также автоматическую перезагрузку системы (Automatically restart).

В большинстве случаев для анализа причины BSOD вам будет достаточно малого дампа памяти.

Теперь при возникновении BSOD вы сможете проанализировать файл дампа и найти причину сбоев. Мини дамп по умолчанию сохраняется в папке %systemroot%minidump. Для анализа файла дампа рекомендую воспользоваться программой WinDBG (Microsoft Kernel Debugger).

Установка WinDBG в Windows

Утилита WinDBG входит в «Пакет SDK для Windows 10» (Windows 10 SDK). Скачать можно здесь.

Файл называется winsdksetup.exe, размер 1,3 МБ.

Запустите установку и выберите, что именно нужно сделать – установить пакет на этот компьютер или загрузить для установки на другие компьютеры. Установим пакет на локальный компьютер.

Можете установить весь пакет, но для установки только инструмента отладки выберите Debugging Tools for Windows.

После установки ярлыки WinDBG можно найти в стартовом меню.

Настройка ассоциации .dmp файлов с WinDBG

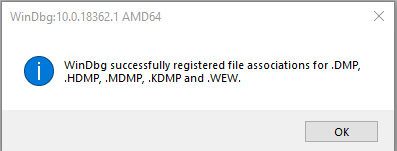

Для того, чтобы открывать файлы дампов простым кликом, сопоставьте расширение .dmp с утилитой WinDBG.

- Откройте командную строку от имени администратора и выполните команды для 64-разрядной системы: cd C:Program Files (x86)Windows Kits10Debuggersx64

windbg.exe –IA

для 32-разрядной системы:

C:Program Files (x86)Windows Kits10Debuggersx86

windbg.exe –IA - В результате типы файлов: .DMP, .HDMP, .MDMP, .KDMP, .WEW – будут сопоставлены с WinDBG.

Настройка сервера отладочных символов в WinDBG

Отладочные символы (debug-символы или symbol files) – это блоки данных, генерируемые в процессе компиляции программы совместно с исполняемым файлом. В таких блоках данных содержится информация о именах переменных, вызываемых функциях, библиотеках и т.д. Эти данные не нужны при выполнении программы, но полезные при ее отладке. Компоненты Microsoft компилируются с символами, распространяемыми через Microsoft Symbol Server.

Настройте WinDBG на использование Microsoft Symbol Server:

- Откройте WinDBG;

- Перейдите в меню File –>Symbol File Path;

- Пропишите строку, содержащую URL для загрузки символов отладки с сайта Microsoft и папку для сохранения кэша: SRV*E:Sym_WinDBG*http://msdl.microsoft.com/download/symbols В примере кэш загружается в папку E:Sym_WinDBG, можете указать любую.

- Не забывайте сохранить изменения в меню File –>Save WorkSpace;

WinDBG произведет поиск символов в локальной папке и, если не обнаружит в ней необходимых символов, то самостоятельно загрузит символы с указанного сайта. Если вы хотите добавить собственную папку с символами, то можно сделать это так:

Если подключение к интернету отсутствует, то загрузите предварительно пакет символов с ресурса Windows Symbol Packages.

Анализ аварийного дампа памяти в WinDBG

Отладчик WinDBG открывает файл дампа и загружает необходимые символы для отладки из локальной папки или из интернета. Во время этого процесса вы не можете использовать WinDBG. Внизу окна (в командной строке отладчика) появляется надпись Debugee not connected.

Команды вводятся в командную строку, расположенную внизу окна.

Самое главное, на что нужно обратить внимание – это код ошибки, который всегда указывается в шестнадцатеричном значении и имеет вид 0xXXXXXXXX (указываются в одном из вариантов — STOP: 0x0000007B, 02.07.2019 0008F, 0x8F). В нашем примере код ошибки 0х139.

Отладчик предлагает выполнить команду !analyze -v, достаточно навести указатель мыши на ссылку и кликнуть. Для чего нужна эта команда?

- Она выполняет предварительный анализ дампа памяти и предоставляет подробную информацию для начала анализа.

- Эта команда отобразит STOP-код и символическое имя ошибки.

- Она показывает стек вызовов команд, которые привели к аварийному завершению.

- Кроме того, здесь отображаются неисправности IP-адреса, процессов и регистров.

- Команда может предоставить готовые рекомендации по решению проблемы.

Основные моменты, на которые вы должны обратить внимание при анализе после выполнения команды !analyze –v (листинг неполный).

*****************************************************************************

* *

* Bugcheck Analysis *

* *

*****************************************************************************

Символическое имя STOP-ошибки (BugCheck)

KERNEL_SECURITY_CHECK_FAILURE (139)

Описание ошибки (Компонент ядра повредил критическую структуру данных. Это повреждение потенциально может позволить злоумышленнику получить контроль над этой машиной):

A kernel component has corrupted a critical data structure. The corruption could potentially allow a malicious user to gain control of this machine.

Аргументы ошибки:

Arguments:

Arg1: 0000000000000003, A LIST_ENTRY has been corrupted (i.e. double remove).

Arg2: ffffd0003a20d5d0, Address of the trap frame for the exception that caused the bugcheck

Arg3: ffffd0003a20d528, Address of the exception record for the exception that caused the bugcheck

Arg4: 0000000000000000, Reserved

Debugging Details:

——————

Счетчик показывает сколько раз система упала с аналогичной ошибкой:

Основная категория текущего сбоя:

Код STOP-ошибки в сокращенном формате:

Процесс, во время исполнения которого произошел сбой (не обязательно причина ошибки, просто в момент сбоя в памяти выполнялся этот процесс):

Расшифровка кода ошибки: В этом приложении система обнаружила переполнение буфера стека, что может позволить злоумышленнику получить контроль над этим приложением.

ERROR_CODE: (NTSTATUS) 0xc0000409 — The system detected an overrun of a stack-based buffer in this application. This overrun could potentially allow a malicious user to gain control of this application.

EXCEPTION_CODE: (NTSTATUS) 0xc0000409 — The system detected an overrun of a stack-based buffer in this application. This overrun could potentially allow a malicious user to gain control of this application.

Последний вызов в стеке:

LAST_CONTROL_TRANSFER: from fffff8040117d6a9 to fffff8040116b0a0

Стек вызовов в момент сбоя:

STACK_TEXT:

ffffd000`3a20d2a8 fffff804`0117d6a9 : 00000000`00000139 00000000`00000003 ffffd000`3a20d5d0 ffffd000`3a20d528 : nt!KeBugCheckEx

ffffd000`3a20d2b0 fffff804`0117da50 : ffffe000`f3ab9080 ffffe000`fc37e001 ffffd000`3a20d5d0 fffff804`0116e2a2 : nt!KiBugCheckDispatch+0x69

ffffd000`3a20d3f0 fffff804`0117c150 : 00000000`00000000 00000000`00000000 00000000`00000000 00000000`00000000 : nt!KiFastFailDispatch+0xd0

ffffd000`3a20d5d0 fffff804`01199482 : ffffc000`701ba270 ffffc000`00000001 000000ea`73f68040 fffff804`000006f9 : nt!KiRaiseSecurityCheckFailure+0x3d0

ffffd000`3a20d760 fffff804`014a455d : 00000000`00000001 ffffd000`3a20d941 ffffe000`fcacb000 ffffd000`3a20d951 : nt! ?? ::FNODOBFM::`string’+0x17252

ffffd000`3a20d8c0 fffff804`013a34ac : 00000000`00000004 00000000`00000000 ffffd000`3a20d9d8 ffffe001`0a34c600 : nt!IopSynchronousServiceTail+0x379

ffffd000`3a20d990 fffff804`0117d313 : ffffffff`fffffffe 00000000`00000000 00000000`00000000 000000eb`a0cf1380 : nt!NtWriteFile+0x694

ffffd000`3a20da90 00007ffb`475307da : 00000000`00000000 00000000`00000000 00000000`00000000 00000000`00000000 : nt!KiSystemServiceCopyEnd+0x13

000000ee`f25ed2b8 00000000`00000000 : 00000000`00000000 00000000`00000000 00000000`00000000 00000000`00000000 : 0x00007ffb`475307da

Участок кода, где возникла ошибка:

FOLLOWUP_IP:

nt!KiFastFailDispatch+d0

fffff804`0117da50 c644242000 mov byte ptr [rsp+20h],0

FAULT_INSTR_CODE: 202444c6

SYMBOL_STACK_INDEX: 2

SYMBOL_NAME: nt!KiFastFailDispatch+d0

FOLLOWUP_NAME: MachineOwner

Имя модуля в таблице объектов ядра. Если анализатору удалось обнаружить проблемный драйвер, имя отображается в полях MODULE_NAME и IMAGE_NAME:

MODULE_NAME: nt

IMAGE_NAME: ntkrnlmp.exe

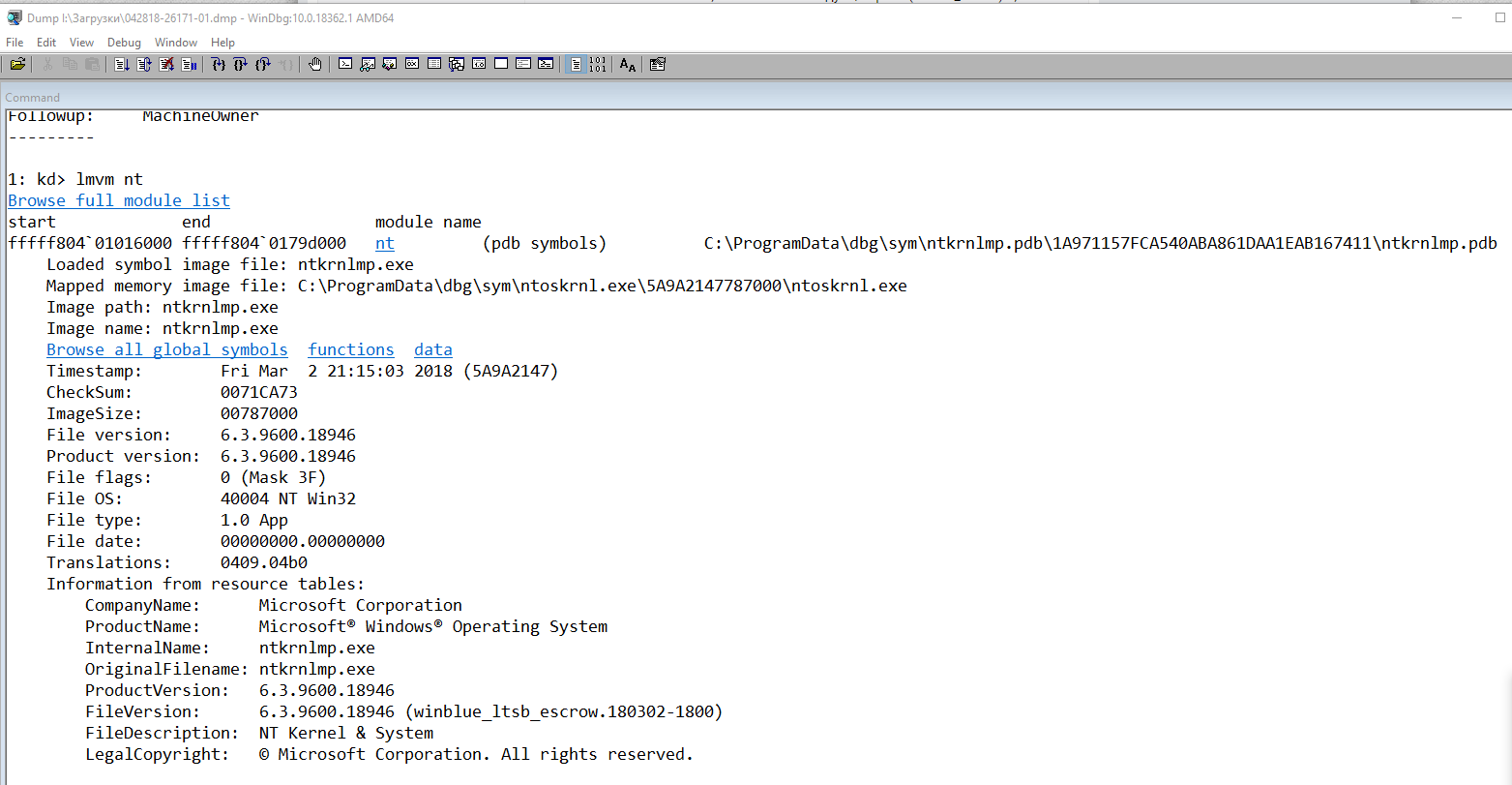

Если кликнете по ссылке модуля (nt), то увидите подробную информацию о пути и других свойствах модуля. Находите указанный файл, и изучаете его свойства.

1: kd> lmvm nt

Browse full module list

Loaded symbol image file: ntkrnlmp.exe

Mapped memory image file: C:ProgramDatadbgsym

toskrnl.exe5A9A2147787000

toskrnl.exe

Image path: ntkrnlmp.exe

Image name: ntkrnlmp.exe

InternalName: ntkrnlmp.exe

OriginalFilename: ntkrnlmp.exe

ProductVersion: 6.3.9600.18946

FileVersion: 6.3.9600.18946 (winblue_ltsb_escrow.180302-1800)

В приведенном примере анализ указал на файл ядра ntkrnlmp.exe. Когда анализ дампа памяти указывает на системный драйвер (например, win32k.sys) или файл ядра (как в нашем примере ntkrnlmp.exe), вероятнее всего данный файл не является причиной проблемы. Очень часто оказывается, что проблема кроется в драйвере устройства, настройках BIOS или в неисправности оборудования.

Если вы увидели, что BSOD возник из-за стороннего драйвера, его имя будет указано в значениях MODULE_NAME и IMAGE_NAME.

Image path: SystemRootsystem32driverscmudaxp.sys

Image name: cmudaxp.sys

Откройте свойсва файла драйвера и проверьте его версию. В большинстве случаев проблема с драйверами решается их обнвовлением.

Время прочтения

8 мин

Просмотры 13K

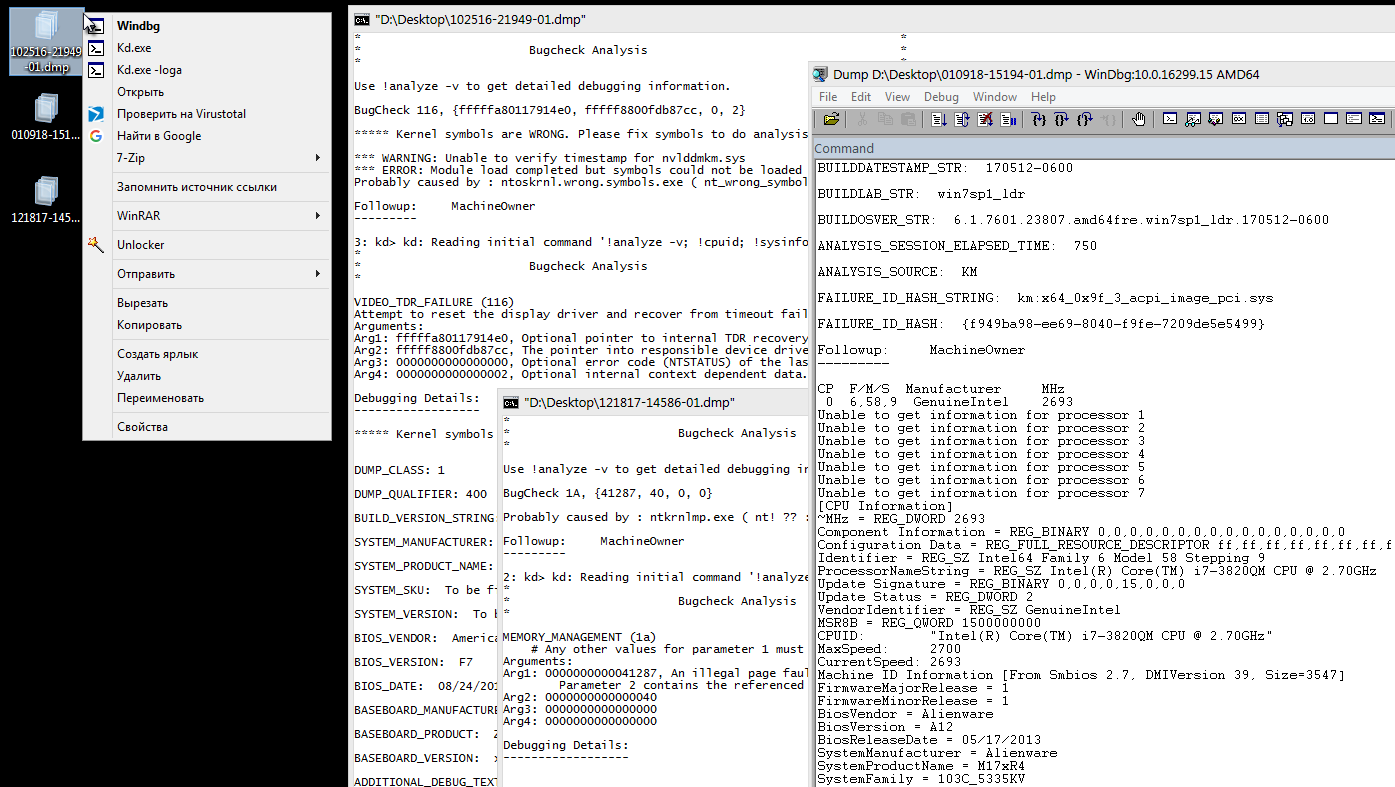

Многие пользователи операционных систем windows рано или поздно сталкиваются с необходимостью выяснить почему же любимая операционка «падает в бсод».

О том что это, как искать причину и как её (в зависимости от ситуации) устранять в интернете написано уже немало, но что делать, если нужно выяснить причину максимально быстро и делать это приходится регулярно как, например, работникам сервисов или завсегдатаям компьютерных форумов?

Упростить задачу могут пресловутые твики контекстного меню, благо делаются они довольно просто.

Подготовка

Для начала понадобится установить пакет с дебаггером windbg.exe, консольным вариантом kd.exe и прочим необходимым содержимым.

Это пакеты X64 Debuggers And Tools-x64_en-us.msi или X86 Debuggers And Tools-x86_en-us.msi на выбор в зависимости от разрядности используемой ОС и/или личных предпочтений.

Отдельных ссылок на сайте microsoft вы не найдете, но данные пакеты находятся в составе Windows Driver Kit, его можно скачать без установки выбрав соответствующий режим работы инсталятора, пакеты по завершении скачивания будут лежать в папке Windows Kits10WDKInstallers.

Если кому-то нужно, то я загрузил их отдельно на Я.Диск:

X64 Debuggers And Tools-x64_en-us.msi

X86 Debuggers And Tools-x86_en-us.msi

Я решил не устанавливать дебаггер, а просто распаковать msi:

msiexec /a "D:DesktopX64 Debuggers And Tools-x64_en-us.msi" /qb targetdir="D:DesktopTemp"Такого «портабельного» варианта более чем достаточно. После, для собственного удобства, переместил нужное содержимое из нескольких вложенных папок в C:PortableDebug, чтобы получилось:

C:PortableDebugwindbg.exe

C:PortableDebugkd.exe

+ все остальное. От этого пути и будем отталкиваться в дальнейшем (плюс я внес его в %PATH% опять же, для удобства).

На этом подготовительные мероприятия можно считать завершенными и переходить к описанию процесса создания твика.

Так как в моей задаче предполагается, что дампов бывает много и часто, то нужно максимально ускорить процесс, при этом сделать его достаточно информативным для беглого анализа.

Разбираемся с ключами и командами дебаггера

В качестве основы для будущего твика возьмем вот такой батник, на который достаточно перетянуть нужный дамп.

Для лучшего восприятия информации, в моём понимании, я инвертировал цвета консоли и задал размер окна консоли побольше.

@echo off

title text %1

mode con: cols=170

color F0

title "%1"

kd.exe -nosqm -sup -z "%1" ^

-y srv*"C:Symbols"*http://msdl.microsoft.com/download/symbols -i srv*"C:Symbols"*http://msdl.microsoft.com/download/symbols -c ^

"!analyze -v; !cpuid; !sysinfo cpuinfo; !sysinfo cpuspeed; !sysinfo machineid; q""

pause

exit /bТут можно увидеть параметры передаваемые kd.exe, такие как -y, -i и, собственно, -z, которые видели все, кто знает о широко известном в узких кругах kdfe.cmd.

-i !ImagePath! specifies the location of the executables that generated the

fault (see _NT_EXECUTABLE_IMAGE_PATH)

-y !SymbolsPath! specifies the symbol search path (see _NT_SYMBOL_PATH)

-z !CrashDmpFile! specifies the name of a crash dump file to debugЕсли брать по аналогии с распространенными инструкциями то тут есть небольшие отличия: в качестве аргументов дополнительно переданы -nosqm и -sup.

-nosqm disables SQM data collection/upload.

-sup enables full public symbol searchesВ качестве команд:

!cpuid

!sysinfo cpuinfo

!sysinfo cpuspeed

!sysinfo machineidРасписывать их не буду, так-как выйдет слишком много копипасты. Кому интересно смогут найти подробнейшую справку debugger.chm в любом из двух *.msi о которых говорилось выше или на docs.microsoft.com -cpuid -sysinfo. Если вкратце — базовая информация о железе пострадавшего.

Вывод скрипта с использованием kd.exe получится практически аналогичен тому, который получился бы при работе непосредственно через windbg, но результат достигается гораздо быстрее так как ничего не нужно открывать, настраивать папки, открывать дамп через меню и вводить команды в дебаггер.

Фильтрация мусорного вывода из консоли

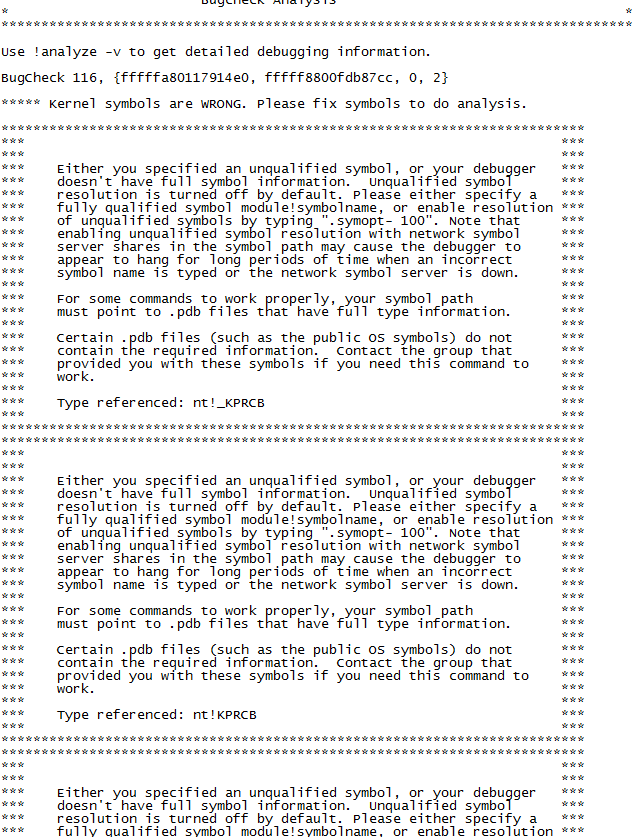

Для первого примера возьмем дамп памяти рандомного юзера. Возникает небольшая проблема с мусором в выводе:

Скриншот куска вывода консоли

Такое встречается, например, в дампах юзеров использующих активатор odin, что мы и видим в данном примере.

Полный вывод довольно массивный, потому ссылкой на pastebin.

Требуется «отфильтровать» ненужные строки оставив только полезную информацию.

Я использовал findstr, получилось вот такое некрасивое но работающее решение:

findstr /r /v /c:"^*** .* ***" /c:"^**************.*"Тут findstr использует две регулярки: одна ищет строки начинающиеся с трех звездочек, одного пробела и заканчивающиеся на пробел и три звездочки. Вторая ищет строки начинающиеся с 14-ти звездочек. Ничего более вразумительного средствами findstr я сделать не смог.

(Использовать символы окончания строк в регулярках findstr на выхлопе kd.exe не рекомендую, могут быть проблемы с видом окончания строк выводимого kd.exe. Вместо

rn можно получить n, который findstr не считает окончанием строки.Такие себе грабли.)

Весь код предварительного батника с «фильтром» получился такой:

@echo off

title text %1

mode con: cols=170

color F0

title "%1"

kd.exe -nosqm -sup -z "%1" ^

-y srv*"C:Symbols"*http://msdl.microsoft.com/download/symbols -i srv*"C:Symbols"*http://msdl.microsoft.com/download/symbols ^

-c "!analyze -v; !cpuid; !sysinfo cpuinfo; !sysinfo cpuspeed; !sysinfo machineid; q" | findstr /r /v /c:"^*** .* ***" /c:"^**************.*"

pause

exit /bПолный вывод отфильтрованного варианта также на pastebin.

Результат аналогичный, но без «мусора». 290 строк текста против 894-х. Уже лучше, но еще не всё.

Быстрое создание лога работы дебаггера

Следующий шаг это добавление создания лога, который можно было бы запостить или отправить куда-нибудь.

Для этого нужно передать kd.exe аргумент -loga <«П:уть клогу.log»>

Код принимает следующий вид:

@echo off

title text %1

mode con: cols=170

color F0

title "%1"

set "D=%1"

set L=%D:.dmp=.LOG%

kd.exe -nosqm -sup -loga "%L%" -z "%D%" ^

-y srv*"C:Symbols"*http://msdl.microsoft.com/download/symbols -i srv*"C:Symbols"*http://msdl.microsoft.com/download/symbols ^

-c "!analyze -v; !cpuid; !sysinfo cpuinfo; !sysinfo cpuspeed; !sysinfo machineid; q" | findstr /r /v /c:"^*** .* ***" /c:"^**************.*"

pause

exit /bДля файла 102516-21949-01.dmp будет сформирован лог 102516-21949-01.LOG в той же папке, что и сам дамп.

В данном случае вывод «мусора» в лог не фильтруется, фильтруется только вывод в консоль, но в моем случае это не принципиально, хотя можно исправить и это очистив лог уже после создания:

@echo off

title text %1

mode con: cols=170

color F0

title "%1"

set "D=%1"

set L=%D:.dmp=.LOG%

kd.exe -nosqm -sup -loga "%L%" -z "%D%" ^

-y srv*"C:Symbols"*http://msdl.microsoft.com/download/symbols -i srv*"C:Symbols"*http://msdl.microsoft.com/download/symbols ^

-c "!analyze -v; !cpuid; !sysinfo cpuinfo; !sysinfo cpuspeed; !sysinfo machineid; q" | findstr /r /v /c:"^*** .* ***" /c:"^**************.*"

set CL=%L:.LOG=_CLEAN.LOG%

type "%L%" | findstr /r /v /c:"^*** .* ***" /c:"^**************.*" >> "%CL%"

del /f /q "%L%"

pause

exit /bОткрытие дампа в windbg

Теперь последний по порядку, но не по значимости шаг: нужна возможность передать дамп непосредственно в windbg.exe и сразу же передать ему команды, которые с большой долей вероятности понадобится вводить. Все делается по аналогии с kd.exe, аргументы и команды принимаемые windbg.exe практически идентичны kd.exe

@echo off

windbg.exe -z "%1" -sup -y ^

"srv*C:Symbols*http://msdl.microsoft.com/download/symbols" -i "srv*C:Symbols*http://msdl.microsoft.com/download/symbols" -c "!analyze -v; !cpuid; !sysinfo cpuinfo; !sysinfo cpuspeed; !sysinfo machineid"

exit /bВ результате дамп откроется сразу в дебаггере и в нем автоматически выполнятся команды перечисленные в ключе -c.

Вывод аналогичный самому первому варианту с той разницей, что дамп открыт сразу в windbg, есть возможность вводить команды для дальнейшего анализа из-за отсутствия в передаваемом списке команд команды q.

(К слову если в предыдущих вариантах скрипта с kd.exe убрать команду q передаваемую в списке команд через аргумент -c, то возможность продолжить работу с дампом появится и там, в том числе с записью лога прямо в процессе.)

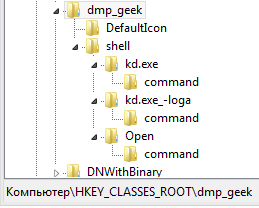

Создание твика

Теперь всё это нужно видоизменить, чтобы можно было прикрутить к контекстному меню *.dmp файлов. Собственно, ради чего это и затевалось.

Получились вот такие «однострочники»:

Для варианта с фильтрацией вывода консоли

cmd /d /k mode con: cols=170 & color F0 & title "%1" & kd.exe -nosqm -sup -z "%1" -y srv*"C:Symbols"*http://msdl.microsoft.com/download/symbols -i srv*"C:Symbols"*http://msdl.microsoft.com/download/symbols -c "!analyze -v; !cpuid; !sysinfo cpuinfo; !sysinfo cpuspeed; !sysinfo machineid; q" | findstr /r /v /c:"^*** .* ***" /c:"^**************.*"Для варианта с фильтрацией вывода консоли и с созданием логфайла

(пришлось использовать отложенное расширение переменных)

cmd /d /v /k mode con: cols=170 & color F0 & title "%1" & set "D=%1"& set L=!D:.dmp=.LOG! & kd.exe -nosqm -sup -loga "!L!" -z "!D!" -y srv*"C:Symbols"*http://msdl.microsoft.com/download/symbols -i srv*"C:Symbols"*http://msdl.microsoft.com/download/symbols -c "!analyze -v; !cpuid; !sysinfo cpuinfo; !sysinfo cpuspeed; !sysinfo machineid; q" | findstr /r /v /c:"^*** .* ***" /c:"^**************.*"Для открытия дампа непосредственно в windbg.exe

"C:PortableDebugwindbg.exe" -z "%1" -sup -y "srv*C:Symbols*http://msdl.microsoft.com/download/symbols" -i "srv*C:Symbols*http://msdl.microsoft.com/download/symbols" -c "!analyze -v; !cpuid; !sysinfo cpuinfo; !sysinfo cpuspeed; !sysinfo machineid"В реестре создал следующую структуру разделов:

Был создан отдельный тип файла dmp_geek в разделы реестра которого и вносились изменения. Файлы с расширением *.dmp были назначены файлами типа dmp_geek.

В каждом разделе command в строковый параметр по умолчанию были внесены соответствующие однострочники + красивости в виде иконок и удобных имен отображаемых имен пунктов в контекстном меню.

Получился твик добавляющий возможность массового открытия выделенных в папке дампов как в консоли так и в дебаггере с фильтрацией «мусора» и создания логов для каждого дампа по необходимости. Экономит довольно много времени.

После «причёсывания» реестра экспортировал всё в итоговый REG файл готовый для применения.

Содержимое REG файла

Windows Registry Editor Version 5.00

[HKEY_CLASSES_ROOT.dmp]

@="dmp_geek"

[HKEY_CLASSES_ROOTdmp_geek]

@="dmp_geek"

"FriendlyTypeName"="Дамп памяти"

[HKEY_CLASSES_ROOTdmp_geekDefaultIcon]

@="imageres.dll,142"

[HKEY_CLASSES_ROOTdmp_geekshell]

[HKEY_CLASSES_ROOTdmp_geekshellkd.exe]

"MUIVerb"="Kd.exe"

"Icon"="C:\Portable\Debug\windbg.exe,6"

[HKEY_CLASSES_ROOTdmp_geekshellkd.execommand]

@="cmd /d /k mode con: cols=170 & color F0 & title "%1" & "C:\Portable\Debug\kd.exe" -nosqm -sup -z "%1" -y srv*"C:\Symbols"*http://msdl.microsoft.com/download/symbols -i srv*"C:\Symbols"*http://msdl.microsoft.com/download/symbols -c "!analyze -v; !cpuid; !sysinfo cpuinfo; !sysinfo cpuspeed; !sysinfo machineid; q" | findstr /r /v /c:"^\*\*\* .* \*\*\*" /c:"^\*\*\*\*\*\*\*\*\*\*\*\*\*\*.*""

[HKEY_CLASSES_ROOTdmp_geekshellkd.exe_-loga]

"MUIVerb"="Kd.exe -loga"

"Icon"="C:\Portable\Debug\windbg.exe,6"

[HKEY_CLASSES_ROOTdmp_geekshellkd.exe_-logacommand]

@="cmd /d /v /k mode con: cols=170 & color F0 & title "%1" & set "D=%1"& set L=!D:.dmp=.LOG! & "C:\Portable\Debug\kd.exe" -nosqm -sup -loga "!L!" -z "!D!" -y srv*"C:\Symbols"*http://msdl.microsoft.com/download/symbols -i srv*"C:\Symbols"*http://msdl.microsoft.com/download/symbols -c "!analyze -v; !cpuid; !sysinfo cpuinfo; !sysinfo cpuspeed; !sysinfo machineid; q" | findstr /r /v /c:"^\*\*\* .* \*\*\*" /c:"^\*\*\*\*\*\*\*\*\*\*\*\*\*\*.*""

[HKEY_CLASSES_ROOTdmp_geekshellOpen]

"MUIVerb"="Windbg"

"Icon"="C:\Portable\Debug\windbg.exe,6"

[HKEY_CLASSES_ROOTdmp_geekshellOpencommand]

@=""C:\Portable\Debug\windbg.exe" -z "%1" -sup -y "srv*C:\Symbols*http://msdl.microsoft.com/download/symbols" -i "srv*C:\Symbols*http://msdl.microsoft.com/download/symbols" -c "!analyze -v; !cpuid; !sysinfo cpuinfo; !sysinfo cpuspeed; !sysinfo machineid""

→ Скачать с Я.Диска GEEK_DMP.reg

На этом всё. Теперь можно быстро, хоть и поверхностно, проанализировать сразу пачку дампов.

Использованные материалы, источники, полезные ссылки по теме:

В операционной системе Windows, при аварийном завершении работы ОС, автоматически создается аварийный дамп памяти, он сохраняется в системном каталоге Windows в файле MEMORY.DMP (%SystemRoot%MEMORY.DMP). Этот файл помогает определить причину сбоя в работе операционной системы и определить процесс, ставшив возможной причиной остановки работы ОС. Файл дампа памяти может быть размером в несколько гигабайт, поэтому для его анализа требуется использование специальных инструментов.

В этой статье описываются шаги, которые следует предпринять для анализа файла аварийного дампа памяти MEMORY.DMP.

Чтобы прочитать файл MEMORY.DMP потребуется специальная утилита: Debugging Tools for Windows (WinDbg), которая входит в состав Windows 10 SDK, ее можно скачать по ссылке:

Windows 10 SDK

, как в виде инсталлятора, так и в виде ISO файла.

SDK (software development kit) — это набор средств разработки, который позволяет специалистам по программному обеспечению создавать приложения для определённого пакета программ, программного обеспечения базовых средств разработки, аппаратной платформы, компьютерной системы, игровых консолей, операционных систем и прочих платформ.

Установка утилиты Debugging Tools for Windows из набора Software Development Kit (SDK)

1. Запустить установочный файл на компьютере на котором будет проводиться анализ аварийного дампа памяти MEMORY.DMP

2. Выбрать путь установки и 2 раза нажать Next

3. Принять лицензионное соглашение

4. В окне выбора набора устанавливаемых утилит выбрать Debugging Tools for Windows (остальные пункты для анализа дампа памяти не понадобятся) и нажать Install

5. По завершении установки нажать Close

Анализ аварийного дампа памяти MEMORY.DMP

1. Запускаем установленную утилиту WinDbg и в меню File выбираем Open Crash Dump

2. В окне открытия файла переходим к пути размещения файла MEMORY.DMP и открываем его

3. После изучения заголовков переходим по кликабельной ссылке: !analyze -v или вводим эту команду вручную

4. Ожидаем некоторое время, которое потребуется утилите на чтение файла и поиск ошибок

5. Анализируем информацию о процессе, который вызвал аварийное завершение работы Windows

Используя полученную информацию, можно понять, какой из процессов вызвал аварийное завершение ОС. Если указанный процесс принадлежить производителю ПО, то можно обратиться к нему с соответствующим кейосм.

Для чего нужен файловый формат .DMP?

Расширение имени файла .dmp в основном связано с форматом и типом файла Memory Dump/Minidump (DMP), используемым в операционных системах Microsoft (MS) Windows. Файл .dmp — это двоичный файл, содержащий дословную копию определенной области оперативной памяти машины (Random Access Memory). Файлы дампа обычно сохраняются в случае и после сбоя приложения и используются в качестве диагностических данных «черного ящика» для последующего анализа на предмет подсказок возможных причин сбоя.

В Windows файлы .dmp обычно создаются системным инструментом ‘savedump.exe’ и могут быть обработаны несколькими доступными утилитами отладки. Windows сохраняет мини-дамп (64/128 Кб) в каталоге ‘%SystemRoot%Minidump’, а дамп памяти ядра и полный дамп памяти сохраняются в корне системы в виде файлов ‘Memory.dmp‘.

Файлы дампа памяти достаточно велики и могут занимать много места. Если они не нужны для отладки, файлы .dmp можно безопасно удалить вручную или с помощью стандартного мастера ‘Clean disk’ в Windows.

В базах данных расширение .dmp используется в файлах баз данных резервного копирования и восстановления, созданных и используемых продуктами Oracle для баз данных. Файлы Oracle DMP являются резервными копиями баз данных и могут быть импортированы/восстановлены в работающий экземпляр базы данных через сервер базы данных. Обычно в качестве имен файлов .dmp файлов используются метки даты и времени.

Программы для открытия или конвертации DMP файлов

Вы можете открыть файлы DMP с помощью следующих программ: