Содержание

- Вариант 1: Встроенные средства операционной системы

- Способ 1: «Командная строка»

- Способ 2: «PowerShell»

- Вариант 2: Программы от сторонних разработчиков

- Способ 1: HashTab

- Способ 2: Total Commander

- Способ 3: 7-Zip

- Вариант 3: Онлайн-сервисы

- Вопросы и ответы

Вариант 1: Встроенные средства операционной системы

Узнать контрольную сумму образа ISO можно без сторонних программ и сервисов — посредством встроенных инструментов операционной системы.

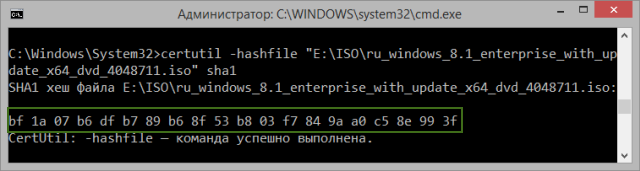

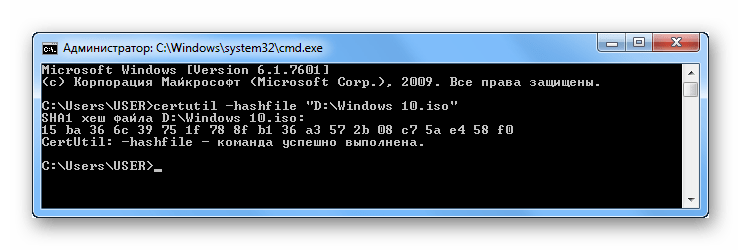

Способ 1: «Командная строка»

В каждой версии Windows есть предустановленная консольная утилита CertUtil, которая позволяет просматривать хеш-сумму любого файла. Для ее использования выполните следующие действия:

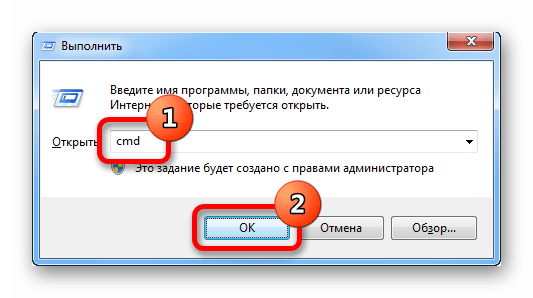

- Нажмите сочетание горячих клавиш Win + R и в появившемся окне впишите cmd, после чего нажмите «ОК».

-

В открывшейся консоли впишите команду следующего синтаксиса и нажмите Enter:

certutil -hashfile "<путь к файлу>" - Дождитесь завершения анализа данных, после чего ознакомьтесь с искомой информацией.

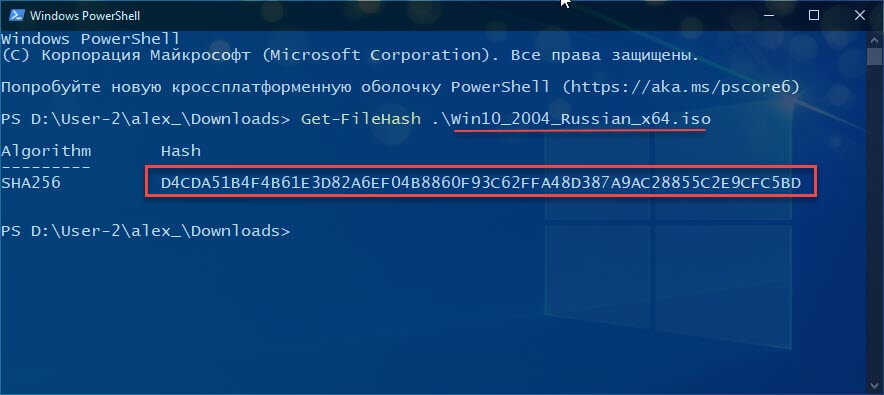

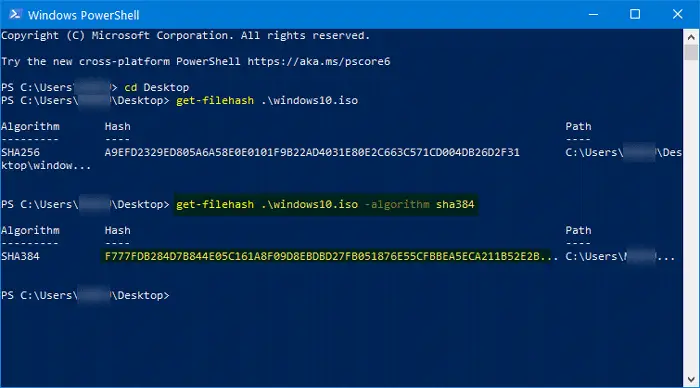

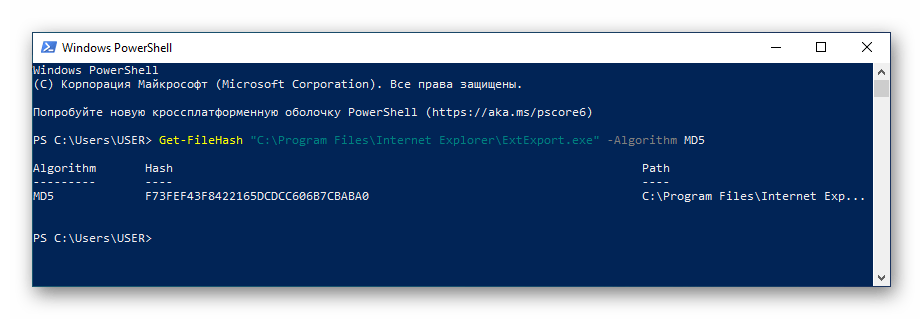

Способ 2: «PowerShell»

Оболочка «PowerShell», которая предустановлена в операционной системе начиная с восьмой версии, тоже позволяет вычленить из ISO-файла нужную информацию. Для использования этого метода потребуется сделать следующее:

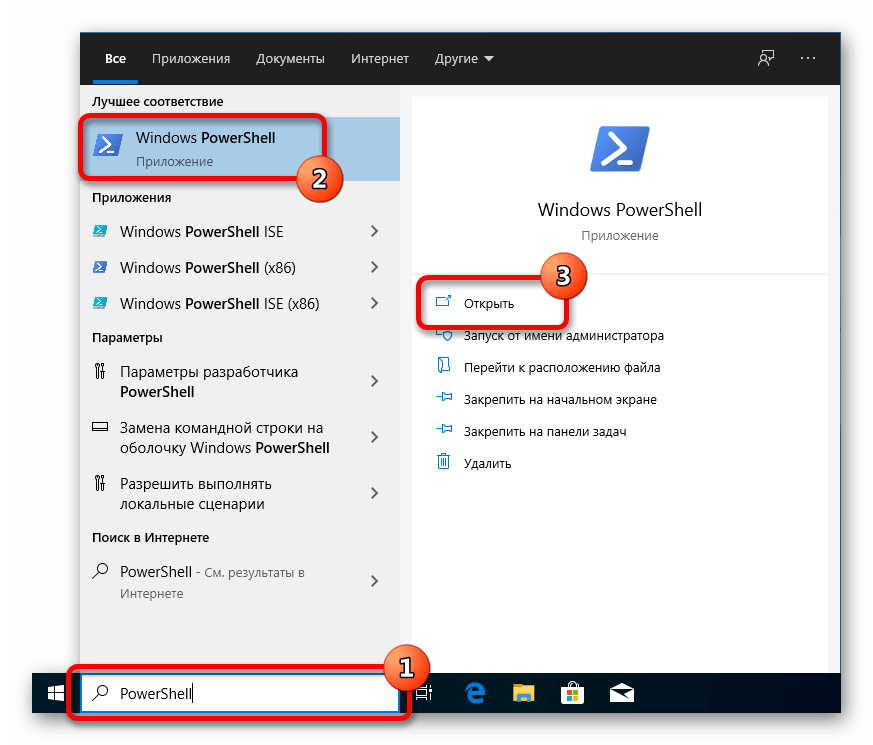

- Раскройте меню поиска по системе и введите запрос «PowerShell», после чего запустите одноименное приложение.

-

В появившемся окне впишите команду следующего содержания, подтвердите ее выполнение нажатием по клавише Enter:

Get-FileHash "<путь к файлу>" -Algorithm <алгоритм вычисления контрольной суммы> - Дождитесь завершения операции, после чего ознакомьтесь с результатом.

В качестве алгоритма вычисления контрольной суммы можно использовать следующие значения, которые соответствуют типу данных получаемой на выводе информации:

- SHA1;

- SHA256;

- SHA384;

- SHA512;

- MD5.

В конечном итоге команда может иметь следующий вид: Get-FileHash "D:Windows.iso" -Algorithm SHA1.

Вариант 2: Программы от сторонних разработчиков

В сети можно найти множество программ, разработанных для проверки хеш-суммы ISO-образов. Ниже представлены лучшие решения, находящиеся в свободном доступе.

Важно! Иногда вместе с образом поставляется и контрольная сумма формата MD5, вложенная в отдельный файл. Его можно открыть посредством специальных программ, каждая из которых была разобрана в отдельной статье на нашем сайте.

Подробнее: Программы для просмотра файлов MD5

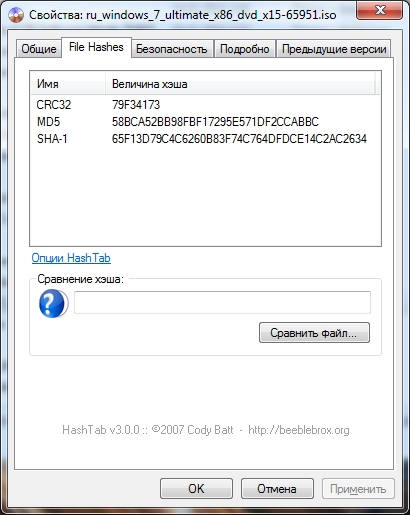

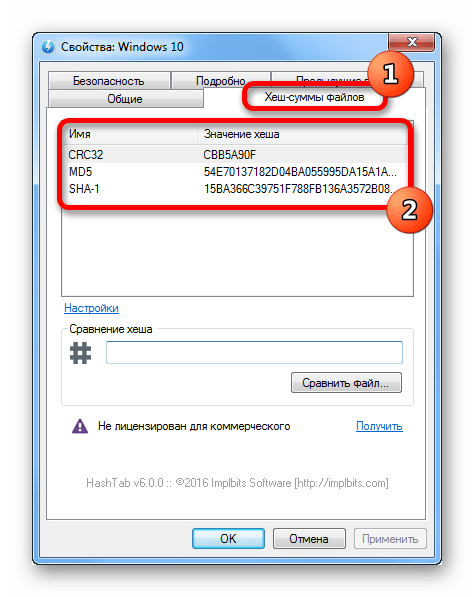

Способ 1: HashTab

HashTab — легковесная утилита, которая интегрируется в графическую оболочку операционной системы и предоставляет свои возможности через контекстное меню файла.

Скачать HashTab с официального сайта

После установки приложения выполните следующие действия:

- Откройте файловый менеджер, нажав по соответствующей иконке на панели задач.

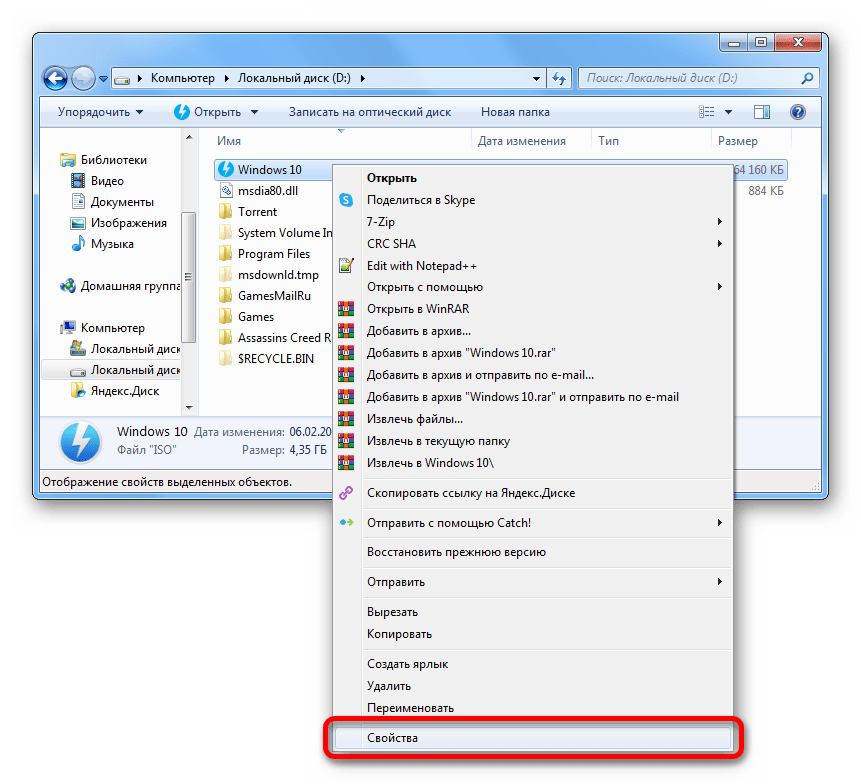

- Перейдите в папку, где находится нужный образ, и нажмите по нему правой кнопкой мыши. Выберите пункт «Свойства».

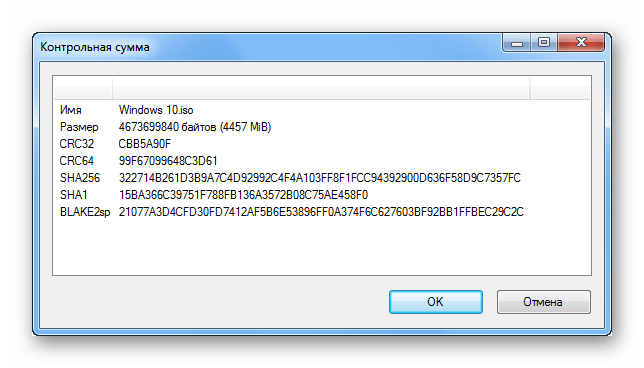

- В новом окне откройте вкладку «Хеш-суммы файлов», дождитесь завершения вычисления нужной информации и ознакомьтесь с результатами в соответствующей сводке.

Обратите внимание! Программа HashTab предоставляет значения хеша трех типов: CRC32, MD5 и SHA-1.

Способ 2: Total Commander

Total Commander — программа для работы с файлами, является аналогом штатного «Проводника», но с расширенным набором инструментов. Среди них есть встроенная утилита для проверки контрольной суммы дисковых образов.

Скачать Total Commander

После установки приложения на компьютер запустите его и выполните следующие действия:

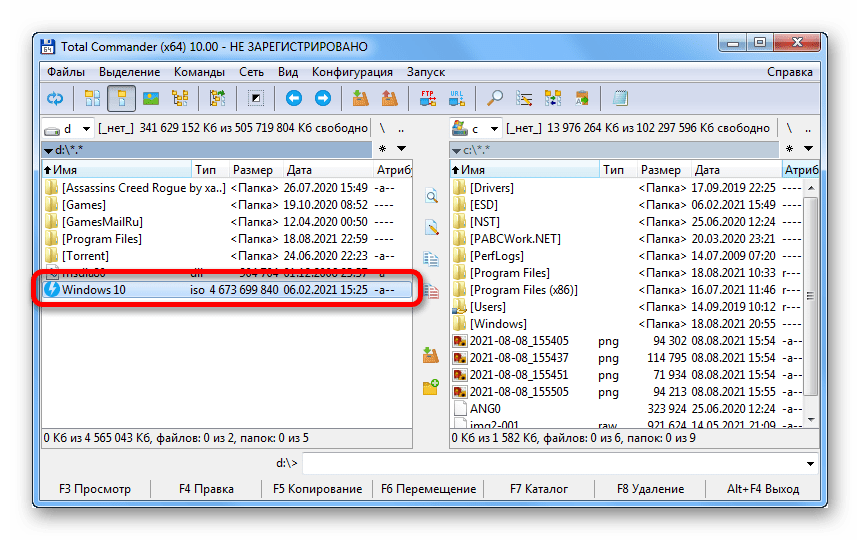

- В левой части рабочей области перейдите в папку с ISO-файлом, который необходимо проверить, и выделите образ, один раз кликнув по нему.

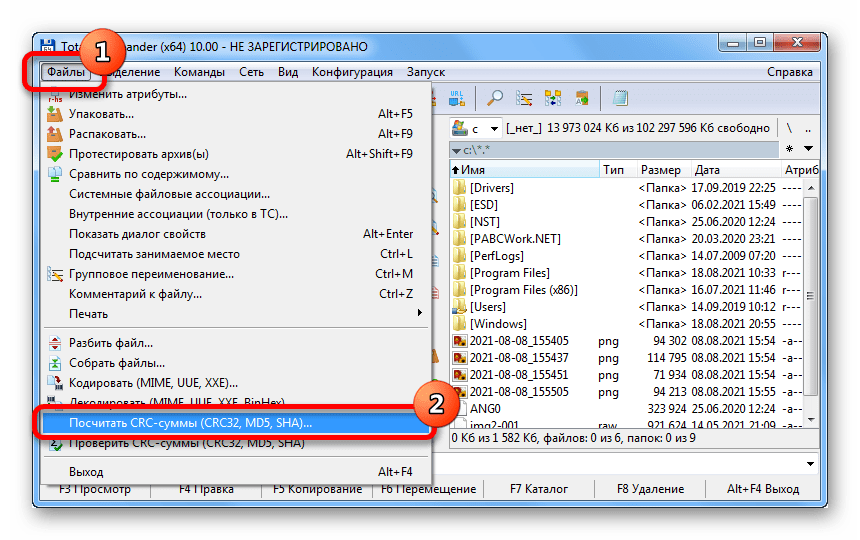

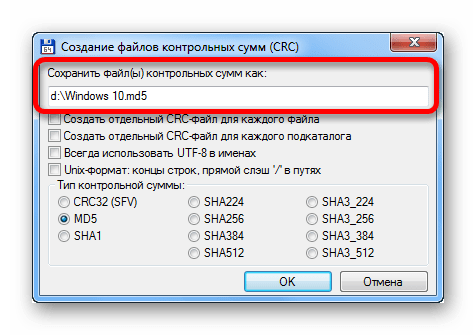

- Разверните выпадающее меню «Файлы» и выберите опцию «Посчитать CRC-суммы».

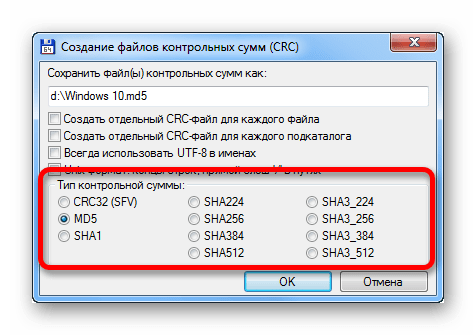

- В появившемся окне определите тип контрольной суммы, который необходимо получить на выходе (делается это в одноименном блоке), и нажмите по кнопке «ОК».

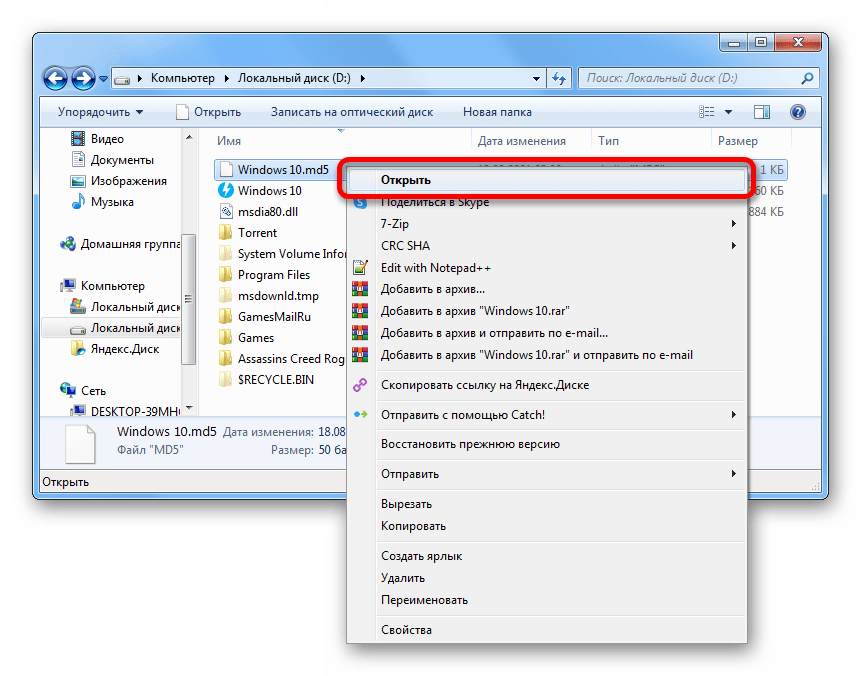

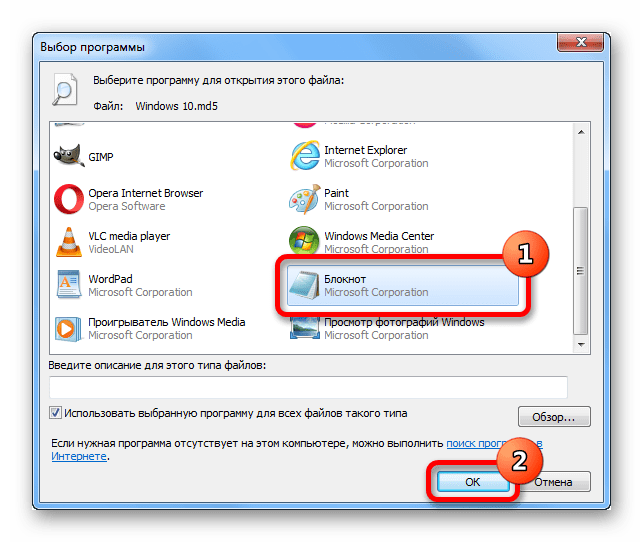

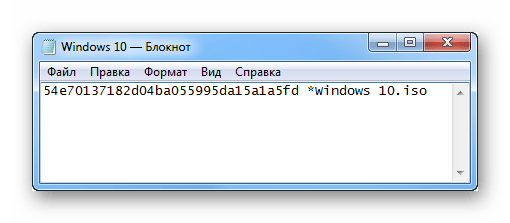

- Запустите файловый менеджер и перейдите в директорию, где находится образ. Нажмите правой кнопкой мыши по одноименному файлу с другим расширением и выберите «Открыть».

- В диалоговом окне нажмите по программе «Блокнот», а затем по кнопке «ОК».

Отобразится хеш-сумма образа.

Внимание! При создании файла контрольной суммы (третий шаг инструкции) в адресной строке можно указать папку, в которую он будет помещен.

Способ 3: 7-Zip

7-Zip — программа для извлечения файлов из архива, которая имеет функцию просмотра контрольной суммы образа. Позволяет получать информацию в четырех форматах:

- CRC-32;

- CRC-64;

- SHA-1;

- SHA-256.

Скачать 7-Zip

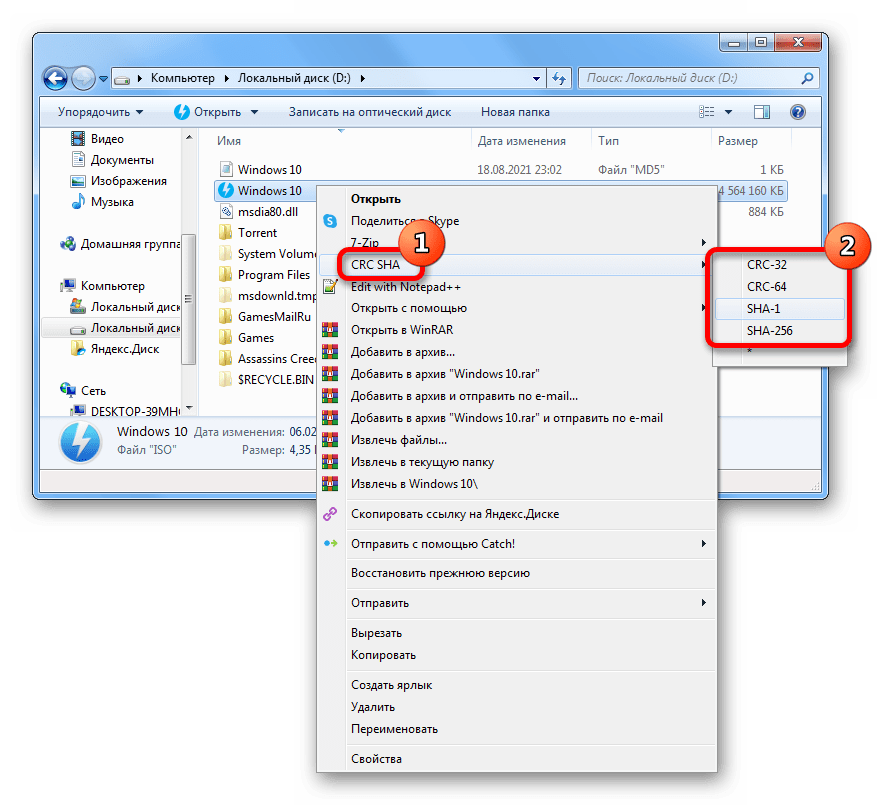

После установки приложения для получения нужных данных необходимо сделать следующее:

- Запустите файловый менеджер, кликнув по иконке «Проводника» на панели задач.

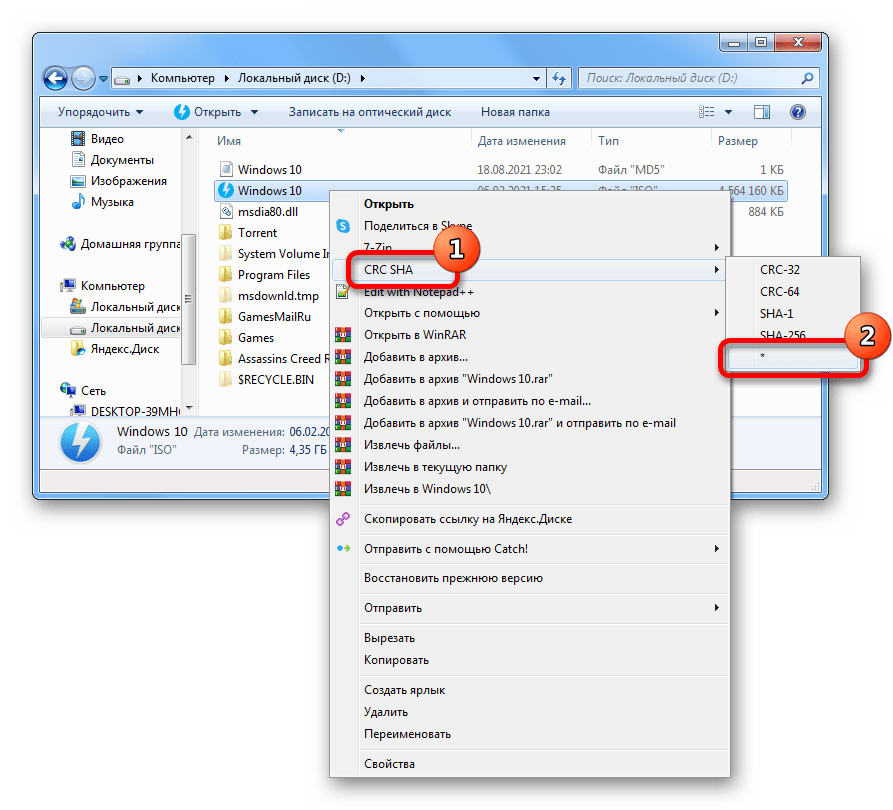

- Перейдите в папку с файлом, контрольную сумму которого необходимо узнать. Нажмите правой кнопкой мыши, в контекстном меню наведите курсор на строку CRC SHA и выберите пункт со звездочкой.

- Дождитесь завершения извлечения нужной информации, которая впоследствии отобразится в новом диалоговом окне.

Обратите внимание! На втором шаге в контекстном меню можно выбрать определенный тип хеш-суммы, что значительно ускорит выполнение процедуры анализа.

Вариант 3: Онлайн-сервисы

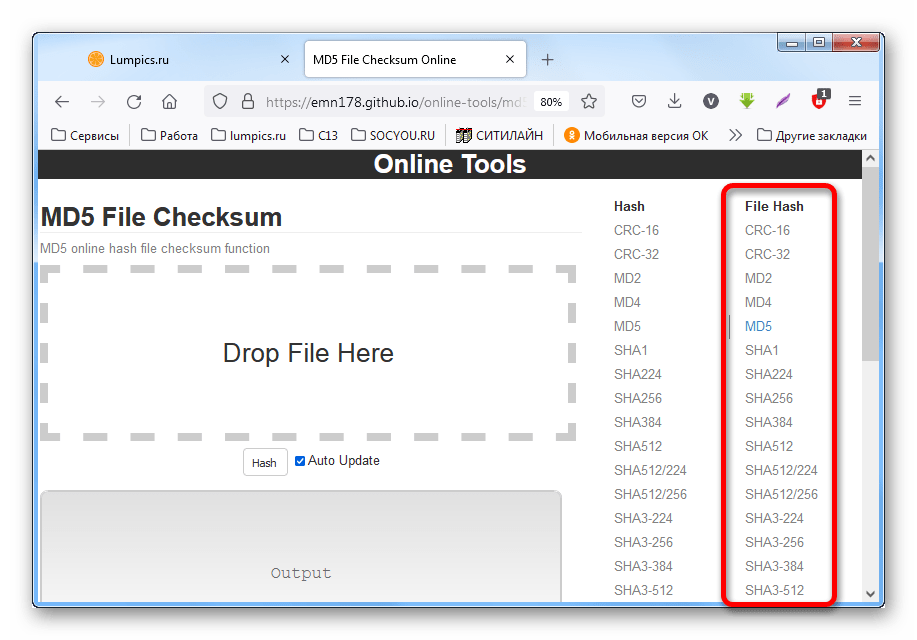

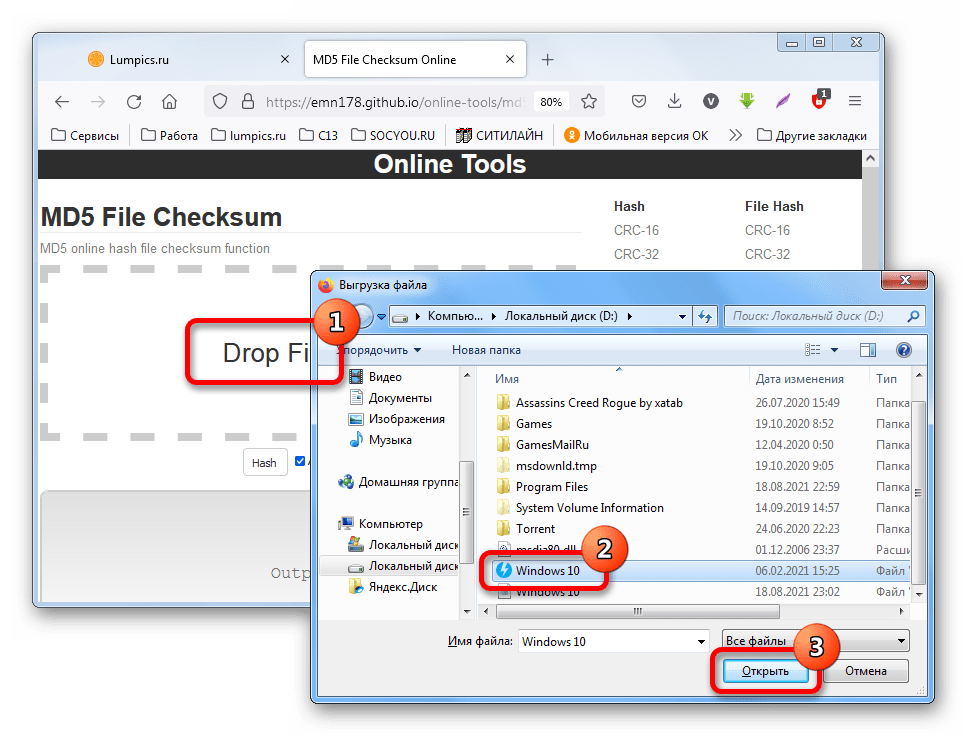

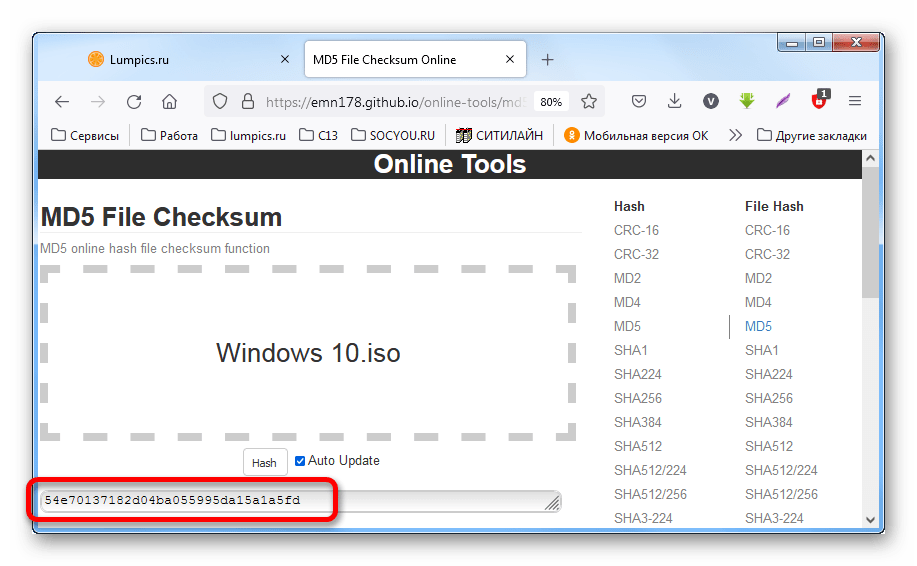

При необходимости узнать контрольную сумму файла можно посредством специального онлайн-сервиса, что не требует обязательной установки стороннего программного обеспечения на компьютер. В качестве примера будет рассмотрен ресурс File Checksum.

Перейти к онлайн-сервису File Checksum

Руководство по использованию:

- Перейдите на сервис по ссылке, расположенной выше, и в столбике File Hash выберите тип данных, который необходимо получить из файла.

- Щелкните по области Drop File Here и в появившемся файловом менеджере перейдите к образу ISO, после чего нажмите по кнопке «Открыть».

- Ознакомьтесь с требующейся информацией в поле ниже.

Важно! File Checksum не рекомендуется использовать при необходимости узнать контрольную сумму объемных файлов размером свыше 2 ГБ, так как процесс загрузки данных на сервис с последующей обработкой займет много времени.

Еще статьи по данной теме:

Помогла ли Вам статья?

Теперь Microsoft предоставляет значения хеш-кода SHA256, чтобы подтвердить, что ISO-файл Windows 10 оригинальный, не был подделан, поврежден или изменен, и вот как проверить загрузку.

Проверка хеша в Windows 10.

Начиная с версии Windows 10 2004 (обновление за май 2020 года), Microsoft начинает предлагать хэши, которые помогут вам проверить целостность данных и подлинность загруженного файла ISO для Windows 10.

Хеш — это математическая подпись (текстовая строка), которая рассчитывается с использованием криптографического алгоритма (SHA-1, SHA-256, MD5) для данных фрагмента. Если какое-либо изменение произойдет после того, как контрольная сумма была вычислена, значение хеш-данных также изменится.

В этом случае хэши SHA256, которые предоставляет Microsoft, позволяют использовать PowerShell для проверки того, что загружаемый ISO-файл Windows 10 не был подделан или поврежден.

В этом руководстве вы узнаете, как проверить целостность и подлинность файла ISO Windows 10 версии 2004.

Как проверить, что Windows 10 ISO не был поврежден или подделан.

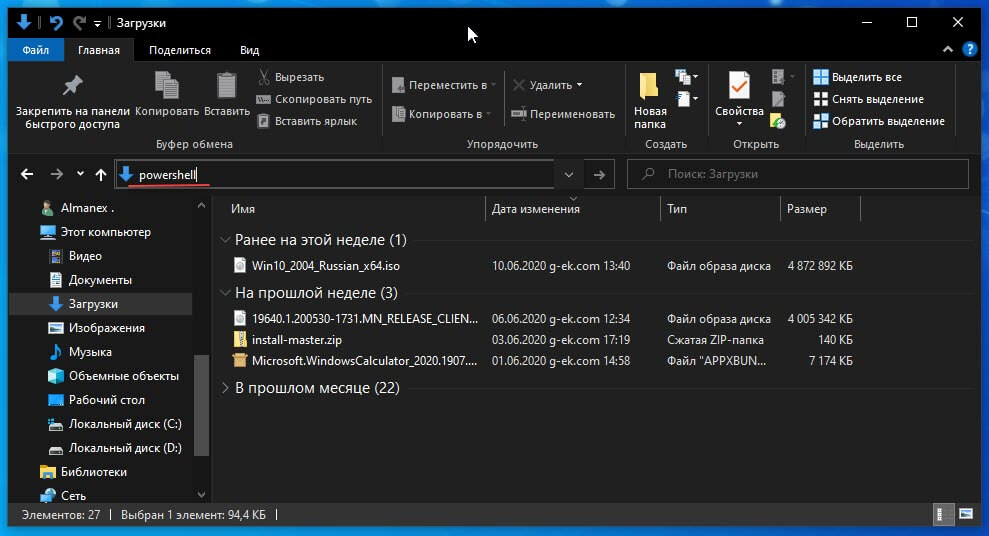

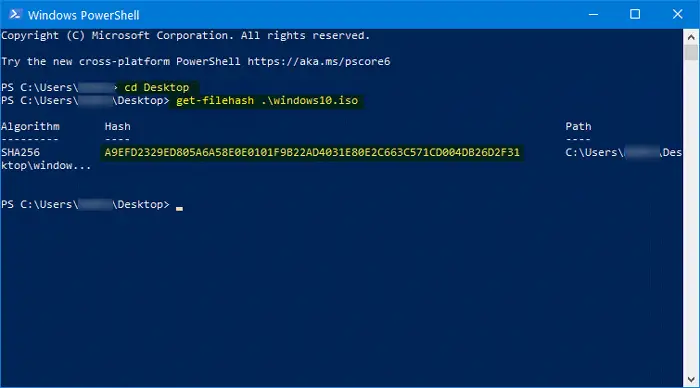

Чтобы проверить контрольную сумму ISO для Windows 10, выполните следующие действия:

Шаг 1: Откройте Проводник.

Шаг 2: Перейдите к папке, содержащей файл ISO Windows 10.

Шаг 3: Введите следующую команду в адресной строке и нажмите Enter:

powershell

Шаг 4: Введите следующую команду, чтобы проверить SHA256-хэш ISO-файла Windows 10, и нажмите Enter:

Get-FileHash .Win10_2004_Russian_x64.iso

Совет: в данной команде обязательно измените имя файла (Win10_2004_Russian_x64.iso), соответствующим вашей загрузке.

Подтвердите результат хеширования на основе хешей, предоставленных Microsoft.

Например, D4CDA51B4F4B61E3D82A6EF04B8860F93C62FFA48D387A9AC28855C2E9CFC5BD должен быть результатом контрольной суммы при проверке файла ISO для 64-разрядной архитектуры Windows May 2020 Update (на Русском языке), а 58665BFE9DAF754708A8C6D8348BFA46C26D7017EB78F5C425589ADB70393C64 результатом контрольной суммы при проверке файла ISO 64 бита Windows May 2020 Update (на Украинском языке).

Если выходные данные совпадают, то вы можете быть уверенны, что файл ISO не поврежден и является подлинным.

Windows 10 версия 2004 SHA256 хэш-значения.

Вот список значений хеш-функции для каждой архитектуры и языка Windows 10 версии 2004:

-

Arabic 64-bit: 869BA1848C444140C87A6995A136ED8CD7F14DFE69907023BACF430229770D02

-

Arabic 32-bit: 0BA24CF7E94FBFDC0666FE01D082EEFCDB48940D2462C8C584E237CB7B42DA05

-

Bulgarian 64-bit: B6C88B2CB1618C83D2DB59DC79BB4935F8EFC3DC5279AE9C7A4A6B2D7B62A6A0

-

Bulgarian 32-bit: 211D2044E4A90C363E76EABF395EBF6638560F06655C5C397C2525D317787E24

-

Chinese Simplified 64-bit: E04E4B96B2CBE7A2AFE4889630958B46CD70F5DFF39A8283E8AD106C3D2F75B5

-

Chinese Simplified 32-bit: 325D3B31FFB86586572997CF036A615244AC073879F977BFB0F0467E5F0B5169

-

Chinese Traditional 64-bit: 4975BB3A9BB0FEA8DA772E366836E48E33EBA4DB0E7513C1E0F3A3087607C439

-

Chinese Traditional 32-bit: 25ACE770E8FD366AE0C861B0E01561CB5DEBD537ABB181584EE7EF16938022EF

-

Croatian 64-bit: 497151C206697842712A63637ED702A1AF05CBEC73A728D8CD341BBA1FCC9ACF

-

Croatian 32-bit: 4F6178F8FB17E8D0AAB2554355D68D05AFA918402B2B5762F72F68EC4B553D61

-

Czech 64-bit: 673927697D64316CCA7BE258ABFA07F6C861317B404D10AA6A77EBDB1395026F

-

Czech 32-bit: F9F8F881F8F71D3186C3963BDD85A734C0634EAFEDACC7E4C461A12C2C31893A

-

Danish 64-bit: 2281062E4013AAD18320B53A8192D0F0C03C7A0D2D12F674E9BC8FE0E0B3C59E

-

Danish 32-bit: A6D29392006DD9629640F39B4AD1BC92B81C9116EC15AEC59713D6D99770543C

-

Dutch 64-bit: 059D59BFB72260DEC0981C0747190FEB6FA7911E6653F071FACE0B91490FE84A

-

Dutch 32-bit: D37E044F03F5C27164731213C19B08C4655ACAE3D55B4D1D82867ED1675E7D6A

-

English 64-bit: A9EFD2329ED805A6A58E0E0101F9B22AD4031E80E2C663C571CD004DB26D2F31

-

English 32-bit: 34DEDA035093417D811DBE4A6EB4CCB6A5D9E86F586395C93DE3C73D5D9B5D2B

-

English International 64-bit: 4D7D73409B36E44462C690EC58AE0DC6846B01307799432FBD542388D4AD30E7

-

English International 32-bit: 982E7E93B31CB5790DAEF5CB4C48A0A18A993333C43AEEC94970883E049BA324

-

Estonian 64-bit: EC0991DE5189D54312B93AE61187836299C109C167D48C3BDF9771AC5CC4402B

-

Estonian 32-bit: C33BCAA592C563636B5C69517F3904E7D0436ED9FDA5201756C5694A48AA6E2A

-

Finnish 64-bit: 35008D60E05E99A27D8FFD0F9BF91CA0CF1ABD293AD02A8A4B6A6680567498F9

-

Finnish 32-bit: C5276BD1580EE4FA9D23B27D6108DA0CDEA36FA972AE51BCF850F622221A2539

-

French 64-bit: 567EAB53626F7865F93D96BDCCC61C5D63F5B95F6CC9C82CA6AABF5282BEED90

-

French 32-bit: B717494E2C8D63E7DA0A1537A45EC5EE0F3C4F3DCAD488AD444A0779DAF3B8B3

-

French Canadian 64-bit: 84F7792CF7C2F5CBF963C54494FD4B51F097F201B93E4DFC966A21D9EE262A68

-

French Canadian 32-bit: 8FE59E2E703952F4EC58AC084EC7F9DB48B647B8101631DF8FA741275B849061

-

German 64-bit: 17C710909A722392A32B3A4364471838588C2F408B4B6DBCDCE990F0547F1074

-

German 32-bit: 83C5C496424BB6D8775C5AFEA92DD893E4DBB7AE2D6DA0BEFC85605B77AD5178

-

Greek 64-bit: E8B637253D1CD4EE6AA0C1562C1AE5C80C7250614D35FB39A4B6D1CB431B80A5

-

Greek 32-bit: 3FD3717399E2223401AAF0F14DF68139488AD3F80567954FB12C5C94F01F2432

-

Hebrew 64-bit: EE314732FBBB9EB2A8E58B32F63747432C9C45317EAD06E46E037B25F90CF618

-

Hebrew 32-bit: 6AB6B03E2AC85609F7F80970B622EBED4C3E0D3893FFC77D6B7F76BCC94DC5CC

-

Hungarian 64-bit: 0EA3DD7EECF65BA355E0961311B5659C13474B36F3A517F336D34D7E1A4C7139

-

Hungarian 32-bit: E49CF557B7CBF072BBCF1CD35271B37CCAF87819670290ECDE30DE1FD6B0E888

-

Italian 64-bit: CA6DE4BF66E1DBB83612D6DD34E554403DB1208439D8F28EC151565E4A9F4028

-

Italian 32-bit: DB3D52F36B1E718C9B01AA3761F75C107A9D5922705D45C9E89C166ABD0B7B14

-

Japanese 64-bit: 6FEC5075735660F482405C2AA0283EA76C70F88AAAE20E05A26E836B95BB8998

-

Japanese 32-bit: A33266C617E21FCE9D29A43684866EF3C9A24ACB3B48806A9729CAC099C96189

-

Korean 64-bit: DC03ECB2B5090BB219DE90091361CCFA0E5310C5EDCDEE9A0EAE3E42BE81804E

-

Korean 32-bit: 7DB4E81418210C79CE6AF9D85FB6E48ECAAB37D1DBB35B5156DCEA8C82C5706D

-

Latvian 64-bit: 06379A910F38AC29C7A81961049B1381E7FD8CA53BB4F1BABB07692DC932ED95

-

Latvian 32-bit: D36E4B6688259E7651C5EEEA6B97A7E48D07049AE2EB87D5B5CE20CAE48EECE7

-

Lithuanian 64-bit: C9374915B6E6695EABCF8EAD5F4335B58D47EB2A4096B74198CF8ADE7FE33720

-

Lithuanian 32-bit: A58EDDC8B2ACD78A3B418E7FC5DB831350D6776953E119D5F0476544186162BC

-

Norwegian 64-bit: 248EB95D23A5B06203C2ED605F9AC3BF778EC3953DA7AF76C3F5B38F6DB59198

-

Norwegian 32-bit: 956F5CA9EDD36880C9CDE425B11BD710F1440A3BEDE4071246A927BAE5F49E92

-

Polish 64-bit: EF21D12C098017615BFC9A325A7244576654C4C6834934CB6D1658AB981D6501

-

Polish 32-bit: 2B646F0566745600216B76BE163C409B1A8DEB2205CABEBA8A12DBD2961F4E8E

-

Brazilian Portuguese 64-bit: 9F8AB79DCC6628C6DF6EC633890EA841AB2446BA25A414E7BD947D75BAC82CCD

-

Brazilian Portuguese 32-bit: 9D121F073AA068BAFD8B6425C721CB8D923C76A8BD9714D9723B195726BD5BF0

-

Portuguese 64-bit: 81D02C6B6553A842DFEB28EA3A4E1C7714DC9CA1852FC0F348FE8047AD822EF0

-

Portuguese 32-bit: 2E8945C774C9D47DDBC7B4E244E15DE869D534D1F834856A04C93DD79477C3E0

-

Romanian 64-bit: 8C505C9203516CCDE25429683CEFFA706ABE29DB507FDED344EFCDC58592BF7A

-

Romanian 32-bit: 18A621A73EB68D8B04F46BB5023D182F1A96C84D72371C63A23926A82CC8AA43

-

Russian 64-bit: D4CDA51B4F4B61E3D82A6EF04B8860F93C62FFA48D387A9AC28855C2E9CFC5BD

-

Russian 32-bit: 0DC53C74F861938E47490861DC1AA4F917BD4C567173C1B43B14B9999E363B0C

-

Serbian Latin 64-bit: 261494434A95D5A03F251AF32A52621A5ABA6776DC84B2ED6D748C862F0B14FA

-

Serbian Latin 32-bit: 748E16E39CF61EEC0999FFE10C420A0DC071038CDD379895966AC2C4BD16DC68

-

Slovak 64-bit: 6E9B813E01032B0D22D682EB9914CB1C4E4880797B11A98E808788ABDB653948

-

Slovak 32-bit: E4906F6F7A6FAD9675106463D76C2A78AD77107F8CFD86BCD4595C50D95C0E70

-

Slovenian 64-bit: 35174A0080D1EAA8CD619591E54ED10E4D5549166F029BF7A6729EEF2532F7FB

-

Slovenian 32-bit: 779A879244063C9BBE11EC02F17383AD265F11D775C3C001DC23E8818F14820A

-

Spanish 64-bit: 443CFA90E2D0A8FCA281294997C9C9CA605D33FC78A010B39F04728E64C0B343

-

Spanish 32-bit: 7C14C8FA47E48D24E9CD777DF6B079352CB6F37079382645875569DDBEBA1964

-

Spanish (Mexico) 64-bit: 78814BF445C237F58556B18008FDAC64E32B16B2400C04EE17BFA79E8CC4319A

-

Spanish (Mexico) 32-bit: D0A86807136F13B3EB483A524DBCB156CDFF573036F3330D5FB7975BE812F31F

-

Swedish 64-bit: 29943DF2747F37CF20FE3D08D729F50638486A8E0D95366227A0C5B6427337FC

-

Swedish 32-bit: E916B76AF280E14FD00CF2D067A14D9A0B14E76AFF60853EC80C8115DD48CE48

-

Thai 64-bit: DC897C2AF3AEADA082B28A34B7852D906EAACE00CA232A1F759CAC878CDD9AC1

-

Thai 32-bit: 6EFEA4AA404044C941D7D0B001583808500CF5BCA890A359AB1E6D9DF3F9B754

-

Turkish 64-bit: E099123E84BAD6C89431ABABB6F00A67989E5257D33815B32304D6095D38F50F

-

Turkish 32-bit: AE29E2B65CB52DE482F1BD2204D28CD47A94A02B9D6C85713025AAE1D1893625

-

Ukrainian 64-bit: 58665BFE9DAF754708A8C6D8348BFA46C26D7017EB78F5C425589ADB70393C64

-

Ukrainian 32-bit: 61AE0D59D4B0061930A2CC63C9D738A2620CA6D4A09072B2B663000A3437B38E

Microsoft предоставляет хэш-значения при использовании этого метода для загрузки файла ISO Windows 10.

Итак, вы долго и упорно загружали образ Windows, а теперь хотите убедиться, что по дороге не потерялось ни байта. Или дистрибутив вам принесла добрая фея, и вы хотите проверить, не связана ли она с пиратами. Для определения целостности дистрибутива вам понадобятся две вещи – контрольная сумма и программа для ее проверки.

В 2017 году Microsoft перенесла загрузки с MSDN на новый сайт https://my.visualstudio.com/downloads, где невозможно посмотреть контрольную суммы дистрибутива без подписки. Вы можете воспользоваться поиском на сайте https://msdn.rg-adguard.net/. Например, запрос windows 10 21h1 russian найдет все необходимое.

Это – половина дела.

certutil

Утилита входит в состав Windows 7 и новее.

certutil -hashfile [путь к ISO]имя_файла.iso SHA1

Результат:

Утилита поддерживает хэш-алгоритмы MD2 MD4 MD5 SHA1 SHA256 SHA384 SHA512, любой из которых можно указать в качестве параметра. Подробная справка по команде:

certutil -hashfile -?

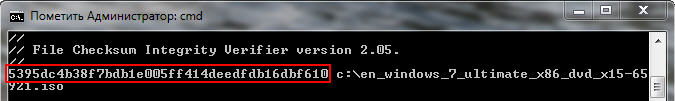

File Checksum Integrity Verifier (fciv)

У Microsoft была собственная утилита командной строки для вычисления и проверки контрольной суммы файлов — File Checksum Integrity Verifier (fciv.exe). Она никогда официально не поддерживалось, но ее можно было загрузить из KB841290 (ныне удалена). Здесь она по прямой ссылке (41 кб). Далее я предполагаю, что вы знаете, куда распакована утилита, и где сохранен ISO-образ Windows.

Достаточно выполнить одну команду в командной строке (Пуск — Поиск — cmd):

<путь к утилите>fciv.exe –sha1 <путь к ISO>имя_файла.iso

Например, если утилита на рабочем столе, а ISO-образ в корне диска D, команда будет выглядеть так:

%userprofile%desktopfciv.exe –sha1 D:en_windows_7_ultimate_x86_dvd_x15-65921.iso

А результат – контрольная сумма файла:

Увеличить рисунок

Если не указывать параметр -sha1, утилита вычислит хеш MD5.

Как видите, все очень просто! Вы можете использовать этот способ для проверки контрольных сумм MD5 или SHA1 любых файлов.

Бонус: PsFCIV — модуль PowerShell для проверки целостности файлов на больших файловых ресурсах.

HashTab

Если командная строка вас пугает, можно проверить контрольную сумму более простым путем.

- Загрузите и установите программу HashTab.

- Щелкните правой кнопкой мыши на файле образа и выберите пункт «Свойства».

- Перейдите на вкладку «Контрольные суммы» (File Hashes).

В наш цифровой век, даже один жалкий байт может стоить много. Если в файле ISO образа недостает хотя бы байта, то польза от подобного файла будет сомнительной. В один прекрасный момент, когда вы захотите проинсталлировать себе новую операционную систему, процесс прервется на определенном этапе установки, из-за того, что образ оказался битым. Поэтому любой ISO файл следует просканировать на целостность, перед тем как прожечь его на болванку. Таким образом, вы экономите свое драгоценное время и предостерегаете себя от нелепых казусов, возникших в процессе использования дисков на которых был записан тот или иной ISO образ. И еще один важный момент, битым ISO образ может оказать как по причине, не зависящей от вас – например, сам файл был загружен автором уже битым. А также по причине нестабильности вашего интернет соединения, что в итоге привело к утрате данных при скачивании файла на ваш компьютер.

Для сканирования контрольной суммы ISO образа, вам следует последовательно выполнить следующие шаги. Подробно описывать нет смысла, так как программа довольно простая и не требует глубоких познаний и серьезного описания. Однако давайте пошагово:

- Ищем на просторах всемирной паутины программу HashTab (или ей аналогичную программу, предназначенную для проверки контрольных сумм (или хеш-сумм) ISO образов), загружаем ее себе на компьютер и инсталлируем. Скачать программу можно, например, отсюда http://www.softportal.com/get-19546-hashtab.html, либо с официального сайта. Процесс установки достаточно простой и не требует описания;

- Далее жмем правой клавишей мыши на файл ISO образа и выбираем из всплывающего контекстного меню пункт «Свойства», где будет располагаться, новая вкладка, созданная программой HashTab;

- Переходим во вкладку «Хеш-суммы файлов», там будет указана хеш-сумма скачанного файла. Эта сумма является контрольной для того файла который вы скачали и даже в случае его нецелостности, он все равно будет иметь контрольную сумму;

- Копируем хеш-сумму из описания к ISO файлу (обычно, в теме, откуда вы скачиваете файл, указывается контрольная сумма ISO образа, так же контрольная сумма должно присутствовать на обратном обороте диска, если образ скопирован с диска и если диск является лицензионным), вставляем ее в поле «Сравнение хеша» и нажимаем кнопку «Сравнить файл…».

Готово! Таким образом, мы узнаем, совпадают ли контрольные суммы, и убедимся в готовности ISO образа для прожига. Если контрольные суммы разнятся, то необходимо скачать ISO файл заново и еще раз проверить его целостность. Если окажется, что ISO образ, скачанный повторно все равно битый, то лучше вам поискать на просторах интернета другой образ и желательно от другого автора.

Самое интересно, что программа HashTab доступна как для пользователей операционной системы Windows, так и для ценителей MacOs. Поэтому HashTab является универсальным инструментом для проверки контрольных сумм ISO образов. И даже если у вас есть несколько компьютеров, на которых установлены разные операционные системы, вам будет куда привычнее использовать одно программное обеспечение, нежели искать отдельные программы, предназначенные для разных операционных систем. В интернете довольно много аналогичных решений, что позволяет вам выбрать среди обилия практически одинаковых программ, отличающихся друг от друга разве что интерфейсом. Впрочем, все эти программы довольно простые и не сильно широки в плане своей функциональности, поэтому, что бы вы ни выбрали, все это будет примерно одного поля ягода. Успехов вам и целостности информации!

- 5

- 4

- 3

- 2

- 1

(16 голосов, в среднем: 4.6 из 5)

Содержание

DISM: проверка и восстановление системных компонентов образа Windows 10

Для проверки целостности системных файлов и восстановления поврежденных файлов (библиотек) компонентов в Windows (Windows Server) можно использовать команды SFC и DISM (Deployment Image Servicing and Management). Данные утилиты могут быть крайне полезными, если операционная система Windows работает нестабильно, появляются ошибки при запуске стандартных приложений или служб, после вирусного заражения и т.д.

Выполнить полное сканирование хранилища компонентов на наличие повреждений в системных образа Windows (выполняется довольно долго от 10 до 30 минут) —

DISM /Online /Cleanup-Image /ScanHealth

В Windows 7 / Windows Server 2008 R2, чтобы работал параметр DISM /ScanHealth нужно установить отдельное обновление KB2966583 (x32) или KB2966583 (x64) (иначе при запуске DISM будет появляться “Ошибка 87. Параметр ScanHealth не распознан в этом контексте”). Кроме, того эта же команда в Windows 7 используется для проверки хранилища и восстановления системных файлов (нет ключей /CheckHealth и /RestoreHealth).

Если команда /ScanHealth возвращает ошибки:

Хранилище компонентов подлежит восстановлению (The component sore is repairable);

Ошибка: 1726. Сбой при удалённом вызове процедуры;

Ошибка: 1910. Не найден указанный источник экспорта объекта.

Это однозначно говорит о том, что ваш образ Windows 10 поврежден и его нужно восстановить.

Чтобы исправить ошибки, автоматически скачать и заменить файлы повреждённых или отсутствующих компонентов эталонными версиями файлов (библиотек) из центра обновлений Windows (на компьютере должен быть доступ в Интернет), выполните:

DISM /Online /Cleanup-Image /RestoreHealth

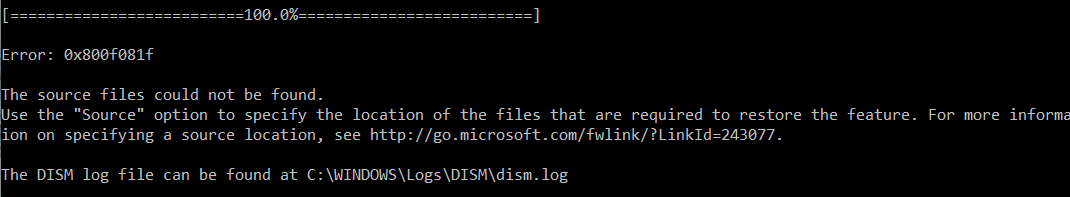

0x800f0906 — Не удалось скачать исходные файлы. Укажите расположение файлов, необходимых для восстановления компонента, с помощью параметра Источник (0x800f0906 — The source files could not be downloaded. Use the source option to specify the location of the files that are required to restore the feature);

Ошибка: 0x800f0950 — Сбой DISM. Операция не выполнена (0x800f0950 — DISM failed. No operation was performed);

Ошибка: 0x800F081F. Не удалось найти исходные файлы. Укажите расположение файлов, необходимых для восстановления компонента, с помощью параметра Источник (Error 0x800f081f, The source files could not be found. Use the «Source» option to specify the location of the files that are required to restore the feature).

Вы можете указать WIM или ESD файл с оригинальным установочным образом Windows, который нужно использовать в качестве источника для восстановления файлов компонентов системы. Предположим, вы смонтировали установочный ISO образ Windows 10 в виртуальный привод F:. Для восстановления хранилища компонентов из образа используйте одну из команд:

DISM /online /cleanup-image /restorehealth /source:F:sourcesinstall.wim

Или:

DISM /online /cleanup-image /restorehealth /source:F:sourcesinstall.esd

Чтобы запретить использовать центр обновлений Windows в Интернете, и выполнять сканирование и восстановление образа Windows только из локального WIM/ESD файла:

DISM /online /cleanup-image /restorehealth /source:F:sourcesinstall.wim /limitaccess

Или:

DISM /online /cleanup-image /restorehealth /source:F:sourcesinstall.esd /limitaccess

dism /online /cleanup-image /restorehealth /limitaccess

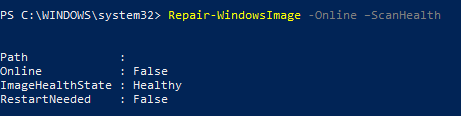

Восстановление поврежденного хранилища компонентов Windows 10/Server 2016 с помощью PowerShell

В версии PowerShell в Windows 10 и Windows Server 2016/2019 есть аналоги рассмотренных выше команд DISM. Для сканирования хранилища компонентов и поиска повреждений в образе выполните в PowerShell:

Repair-WindowsImage -Online –ScanHealth

Если ошибок в хранилище компонентов не обнаружено, появится сообщение:

ImageHealth State: Healthy

Для запуска восстановления системных компонентов и файлов наберите:

Repair-WindowsImage -Online -RestoreHealth

Repair-WindowsImage -Online -RestoreHealth -Source F:sourcesinstall.wim:1

Где, 1 – индекс используемой у вас редакции Windows из WIM или ESD файла (список редакций Windows в WIM файле можно вывести так:

Get-WindowsImage -ImagePath "F:sourcesinstall.wim"

Источник: winitpro.ru

- Telegram

- Vk

Для проверки целостности системных файлов и восстановления поврежденных файлов (библиотек) компонентов в Windows (Windows Server) можно использовать команды SFC и DISM. Эти две утилиты могут быть крайне полезными, если операционная система Windows работает нестабильно, появляются ошибки при запуске стандартных приложений или служб, после вирусного заражения и т.д.

В этой статье мы рассмотрим, как использовать команды

sfc /scannow

,

DISM /Online /Cleanup-Image /RestoreHealth

или

Repair-WindowsImage -Online -RestoreHealth

для восстановления образа и системных фалов в Windows 10/11 и Windows Server 2022/2019/2016.

Содержание:

- SFC /scannow: восстановление системных файлов Windows

- Проверка целостности хранилища компонентов Windows с помощью DISM

- Восстановление образа Windows с помощью DISM /RestoreHealth

- DISM /Source: восстановление образа Windows с установочного диска

- Восстановление образа Windows с помощью PowerShell

- DISM: восстановление поврежденного хранилища компонентов, если Windows не загружается

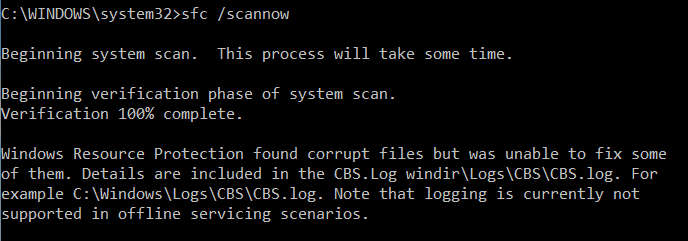

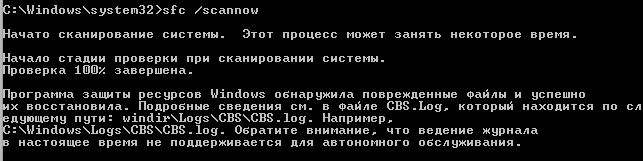

SFC /scannow: восстановление системных файлов Windows

Перед тем, как восстанавливать образ Windows с помощью DISM, рекомендуется сначала попробовать проверить целостность системных файлов с помощью утилиты SFC (System File Checker). Команда

sfc /scannow

позволяет проверить целостность системных файлов Windows. Если какие-то системные файлы отсутствуют или повреждены, утилита SFC попробует восстановить их оригинальные копии из хранилища системных компонентов Windows (каталог C:WindowsWinSxS).

Утилита SFC записывает все свои действия в лог-файл

windir%logscbscbs.log

. Для всех записей, оставленных SFC в файле CBS.log проставлен тег [SR]. Чтобы выбрать из лога только записи, относящиеся к SFC, выполните команду:

findstr /c:"[SR]" %windir%LogsCBSCBS.log >"%userprofile%Desktopsfc.txt"

Если команда sfc /scannow возвращает ошибку “

Программа защиты ресурсов Windows обнаружила повреждённые файлы, но не может восстановить некоторые из них / Windows Resource Protection found corrupt files but was unable to fix some of them

”, скорее всего утилита не смогла получить необходимые файла из хранилища компонентов (образа) Windows.

В этом случае вам нужно попробовать восстановить хранилище компонентов вашего образа Windows с помощью DISM.

После восстановления образа вы можете повторно использовать утилиту SFC для восстановления системных файлов.

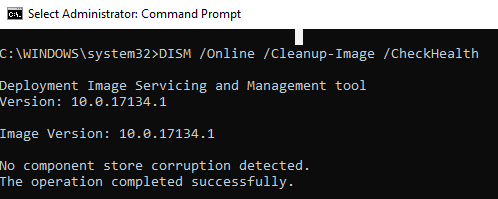

Проверка целостности хранилища компонентов Windows с помощью DISM

Утилита DISM (Deployment Image Servicing and Management) доступна во всех версиях Windows, начиная с Vista.

Для сканирования образа Windows на наличие ошибок и их исправления используется параметр DISM /Cleanup-image. Команды DISM нужно запускать из командной строки, с правами администратора.

Чтобы проверить наличие признака повреждения хранилища компонентов в образе Windows (флаг CBS), выполните команду (не применимо к Windows 7/Server 2008R2):

DISM /Online /Cleanup-Image /CheckHealth

Эта команда не выполняет полное сканирование хранилища компонентов. Проверяются лишь записанные ранее маркеры повреждений и события в журнале Windows. Изменения в образ не вносятся. Команда проверит, не помечен ли ваш образ Windows как поврежденный и возможно ли исправить его.

В этом примере команда вернула, что с образом все хорошо:

No component store corruption detected. The operation completed successfully.

Чтобы выполнить полное сканирование хранилища компонентов на наличие повреждений в хранилище компонентов Windows, запустите команду:

DISM /Online /Cleanup-Image /ScanHealth

Команда проверки образа Windows может выполняться довольно долго (от 10 до 30 минут). И вернет один из трех результатов:

- No component store corruption detected – DISM не обнаружил повреждения в хранилище компонентов;

- The component store is repairable – DISM обнаружил ошибки в хранилище компонентов и может исправить их;

- The component store is not repairable – DISM не может исправить хранилище компонентов Windows (попробуйте использовать более новую версию DISM или вам придется восстанавливать образ Windows из резервной копии, сбрасывать или полностью переустанавливать вашу копию Windows.

В Windows 7 и Windows Server 2008 R2 для использования параметра DISM /ScanHealth нужно установить отдельное обновление KB2966583. Иначе при запуске DISM будет появляться “

Ошибка 87. Параметр ScanHealth не распознан в этом контексте

”.

Команда DISM /ScanHealth может вернуть ошибки:

- Ошибка: 1726. Сбой при удалённом вызове процедуры;

- Ошибка: 1910. Не найден указанный источник экспорта объекта.

Это однозначно говорит о том, что ваш образ Windows поврежден и его нужно восстановить.

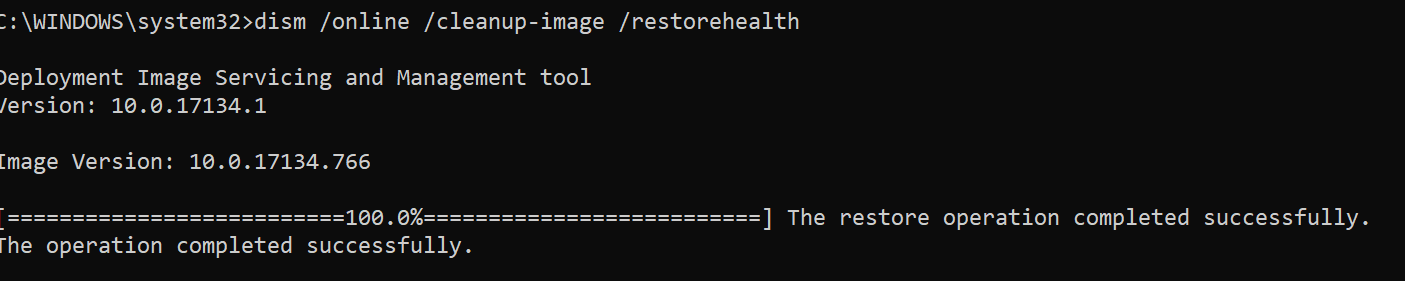

Восстановление образа Windows с помощью DISM /RestoreHealth

Чтобы исправить повреждения в хранилище компонентов образа Windows нужно использовать опцию RestoreHealth команды DISM. Эта опция позволит исправить найденные в образе ошибки, автоматически скачать и заменить файлы повреждённых или отсутствующих компонентов эталонными версиями файлов из центра обновлений Windows (на компьютере должен быть доступ в Интернет). Выполните команду:

DISM /Online /Cleanup-Image /RestoreHealth

В Windows 7/2008 R2 эта команда выглядит по другому:

DISM.exe /Online /Cleanup-Image /ScanHealth

Процесс сканирования и восстановления компонентов может быть довольно длительным (30 минут или более). DISM автоматически загрузит недостающие или поврежденные файлы образа с серверов Windows Update.

Восстановление выполнено успешно. Операция успешно завершена.

The restore operation completed successfully.

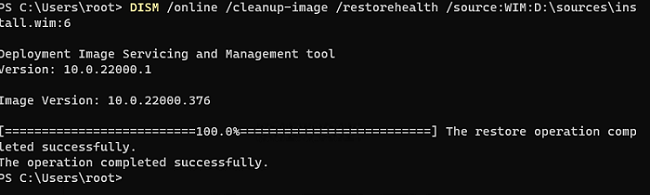

DISM /Source: восстановление образа Windows с установочного диска

Если на компьютере (сервере) отсутствует доступ в Интернет или отключена/повреждена служба Windows Update (как восстановить клиент Windows Update), то при восстановлении хранилища компонентов появятся ошибки:

- 0x800f0906 — Не удалось скачать исходные файлы. Укажите расположение файлов, необходимых для восстановления компонента, с помощью параметра Источник (0x800f0906 — The source files could not be downloaded. Use the source option to specify the location of the files that are required to restore the feature);

- Ошибка: 0x800f0950 — Сбой DISM. Операция не выполнена (0x800f0950 — DISM failed. No operation was performed);

- Ошибка:0x800F081F. Не удалось найти исходные файлы. Укажите расположение файлов, необходимых для восстановления компонента, с помощью параметра Источник (Error 0x800f081f, The source files could not be found. Use the «Source» option to specify the location of the files that are required to restore the feature).

Во всех этих случаях вы можете использовать альтернативные средства получения оригинальных файлов хранилища компонентов. Это может быть:

- Установочный диск/флешка/iso образ Windows

- Смонтированный файл wim

- Папка sourcesSxS с установочного диска

- Файл install.wim с установочным образом Windows

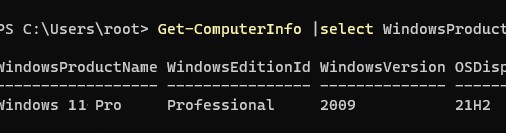

Вы можете указать WIM или ESD файл с оригинальным установочным образом Windows, который нужно использовать в качестве источника для восстановления файлов системы. Предположим, вы смонтировали установочный ISO образ Windows 11 в виртуальный привод D:.

Примечание. Для восстановления поврежденных файлов в хранилище компонентов из локального источника версия и редакция Windows в образе должна полностью совпадать с вашей.

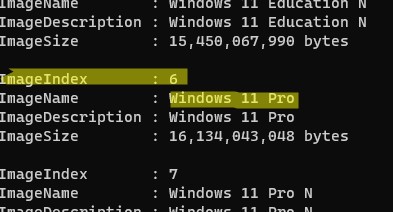

С помощью следующей PowerShell команды проверьте, какая версия Windows установлена на вашем компьютере:

Get-ComputerInfo |select WindowsProductName,WindowsEditionId,WindowsVersion, OSDisplayVersion

Выведите список доступных версий Windows в установочном образе:

Get-WindowsImage -ImagePath "D:sourcesinstall.wim"

В нашем случае образ Windows 11 Pro в образе install.wim имеет

ImageIndex = 6

.

Для восстановления хранилища компонентов из локального WIM/ESD файла с блокированием доступа в интернет, выполните следующую команду (не забудьте указать ваш индекс версии Windows в файле):

DISM /online /cleanup-image /restorehealth /source:WIM:D:sourcesinstall.wim:6 /limitaccess

Или:

DISM /online /cleanup-image /restorehealth /source:ESD:D:sourcesinstall.esd:6 /limitaccess

Если при запуске появляется

- Ошибка Error: 50: DISM does not support servicing Windows PE with the /Online option, значит ваша DISM считает, что вы используете WinPE образWindows. Чтобы исправить это, удалите ветку реестра HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlMiniNT.

Ошибка DISM Error 87: проверьте правильно написания команды, убедитесь что вы используете версию DISM для вашей версии Windows (обычно бывает при загрузке через WinPE/WinRE).

Утилита DISM пишет подробный журнал сканирования и восстановления системных файлов в файл

C:WindowsLogsDISMdism.log

.

После восстановления хранилища компонентов вы можете запустить утилиту проверки системных файлов

sfc /scannow

. Скорее всего она успешно восстановит поврежденные файлы:

Программа защиты ресурсов Windows обнаружила поврежденные файлы и успешно их восстановила.

Windows Resource Protection found corrupt files and successfully repaired them.

Если все системные файлы целы, появится сообщение:

Windows Resource Protection did not find any integrity violations

Восстановление образа Windows с помощью PowerShell

В версии PowerShell в Windows 10/11 и Windows Server 2022/2019 есть аналоги рассмотренных выше команд DISM. Для сканирования хранилища компонентов и поиска повреждений в образе выполните:

Repair-WindowsImage -Online –ScanHealth

Если ошибок в хранилище компонентов не обнаружено, появится сообщение:

ImageHealth State: Healthy

Для запуска восстановления системных компонентов и файлов наберите:

Repair-WindowsImage -Online -RestoreHealth

При отсутствии доступа к интернету эта команда может зависнуть в процессе восстановления образа. Вы можете восстановить системные компоненты из локальной копии образа Windows в виде WIM/ESD файла, скопированного с установочного ISO образа Windows 10 (здесь также нужно указать индекс версии Windows в wim файле в качестве источника восстановления):

Repair-WindowsImage -Online -RestoreHealth -Source D:sourcesinstall.wim:5 –LimitAccess

DISM: восстановление поврежденного хранилища компонентов, если Windows не загружается

Если Windows не загружается корректно, вы можете выполнить проверку и исправление системных файлов в оффлайн режиме.

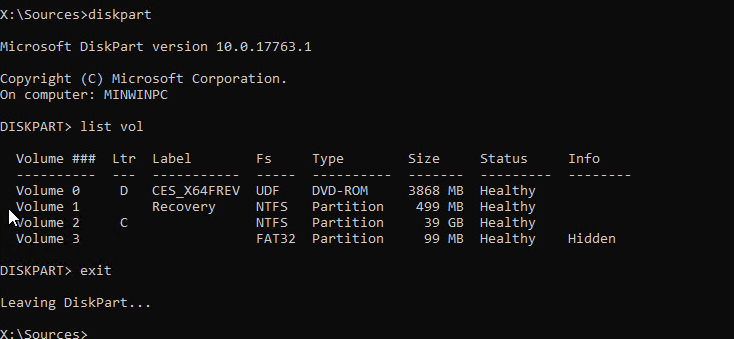

- Для этого загрузите компьютер с установочного образа Windows (проще всего создать загрузочную USB флешку с Windows 10/11 с помощью Media Creation Tool) и на экране начала установки нажмите

Shift + F10 - Чтобы разобраться с буквами дисков, назначенных в среде WinPE, выполните команду

diskpart

->

list vol

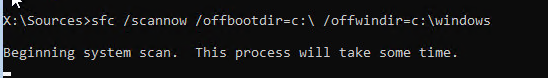

(в моем примере диску, на котором установлена Windows присвоена буква C:, эту букву я буду использовать в следующих командах); - Проверим системные файлы и исправим поврежденные файлы командой:

sfc /scannow /offbootdir=C: /offwindir=C:Windows

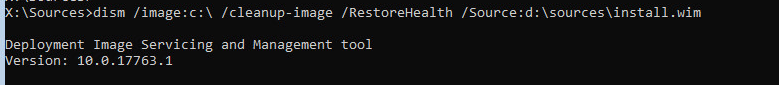

- Для исправления хранилища компонентов используйте следующую команду (в качестве источника для восстановления компонентов мы используем WIM файл с установочным образом Windows 10, с которого мы загрузили компьютер):

Dism /image:C: /Cleanup-Image /RestoreHealth /Source:WIM:D:sourcesinstall.wim:6

- Если на целевом диске недостаточно места, то для извлечения временных файлов нам понадобится отдельный диск достаточного размера, например F:, на котором нужно создать пустой каталог:

mkdir f:scratch

и запустить восстановление хранилища компонентов командой:

Dism /image:C: /Cleanup-Image /RestoreHealth /Source:D:sourcesinstall.wim /ScratchDir:F:scratch

Совет. Другие полезные команды DISM, которые должен знать администратор:

-

DISM /Add-Package

– установка MSU/CAB файлов обновлений, интеграция обновлений в образ Windows; -

DISM /Get-Drivers

– получение списка установленных драйверов; -

DISM /Add-Driver

– добавление драйверов в образ; -

DISM /Export-Driver

– экспорт установленных драйверов Windows; -

DISM /Add-Capability

– установка дополнительных компонентов Windows через Features on Demand (например, RSAT, сервер OpenSSH или ssh клиент Windows; -

DISM /Enable-Features

и

/Disable-Features

– включение и отключение компонентов Windows (например, протокола SMBv1), -

DISM /online /Cleanup-Image /StartComponentCleanup

– очистка хранилища компонентов и удаление старых версий компонентов (папки WinSxS); -

DISM /set-edition

– конвертирование ознакомительной редакции Windows на полную без переустановки.

Многие скачивают образы операционной системы Windows из интернета и не подозревают, что образ скаченный из интернета был переделан. В него могли добавить различные программы, модифицировать операционную систему по своему усмотрению. Добавить, изменить темы оформления в лучшем случае. Но могут и добавить программы шпионы, внедрить различные вредоносные коды и программы.

В этой статье будет рассказано о том как проверить и где взять оригинальную сборку операционной системы windows. Установка оригинального софта не только залог правильной и стабильной работы, но и в некоторых случаях продлевает срок службы вашего оборудования.Какую операционную систему ставить на свой компьютер решает каждый сам. Хотите ставьте репак скаченный с одного из файлообменника, торент трекера или ставьте оригинальный windows.

Я не призываю всех пользоваться лицензионным программным обеспечением, это каждый решает для себя сам.

В этой статье пойдет речь о том как проверить на оригинальность образ скаченного вами windows.

Скаченный вами образ не всегда оказывается оригинальным, то есть в него вносились какие то изменения. Изменения могут быть как безобидными так и нести какую то цель, начиная от простого вируса, но чаще это троян, программа по сбору информации и как последствие кража ваших данных и финансов. Вы даже знать не будете о ее существовании, если не имеете защиту и не выполняете простые правила серфинга в интернете.

Вы скачали образ операционной системы, не важно от куда, вам нужно убедиться в оригинальности скаченного вами windows.

Первое для проверки подлинности вам необходимо установить программу которая будет считать хеш сумму вашего образа. Хеш сумма файла — это по сути код файла (своего рода отпечаток пальца) который у каждого файла свой единственный и неповторимый. Если внести изменение в файл, не важно какое, даже просто изменить одну букву в структуре файла то хеш сумма изменится.

Более доступно для понимания далеких людей от этой темы объясняет википедия:

С точки зрения математики контрольная сумма является результатом хеш-функции…

Контрольная сумма — некоторое значение, рассчитанное по набору данных путём применения определённого алгоритма и используемое для проверки целостности данных при их передаче или хранении. Также контрольные суммы могут использоваться для быстрого сравнения двух наборов данных на неэквивалентность: с большой вероятностью различные наборы данных будут иметь неравные контрольные суммы. Это может быть использовано, например, для обнаружения компьютерных вирусов. Несмотря на своё название, контрольная сумма не обязательно вычисляется путём суммирования.

Хватит теории давайте приступим к делу:

Устанавливаем программу для подсчета хеш суммы файла. Программа называется HeshTab, для этого скачиваем ее с официального сайта или тут с русскоязычного сайта. Программа совершенно бесплатна для не коммерческого использования.

Скачивайте ту версию программы которая соответствует вашей операционной системе. После скачивания установите ее.

Ни каких ярлыков программы на рабочем столе вы не увидите. Программа добавит в вашу операционную систему дополнительную функцию, для подсчета хеш суммы ваших файлов.

Для того чтоб увидеть, ту самую хеш сумму вашего файла, образа, необходимо навести курсор мыши на ваш образ и нажать правой кнопкой мыши, в появившемся меню выбрать свойства.

Перед вами откроется окно и на одной из вкладок вы увидите интересующую вас информацию.

Полученную хеш сумму необходимо сравнить с оригиналом.

Возникает вопрос где взять хеш сумму оригинального файла, образа, операционной системы.

Все очень просто на этой странице официального сайта microsoft вы можете посмотреть все контрольные суммы выпущенных операционных систем. В окне продукты A-Z выберите на букву W и затем выберите необходимую операционную систему. Слева выбираете другие характеристики, интересующие вас, язык, разрядность.

Теперь осталось сравнить:

Из картинки выше вы наверное поняли как сравнить вашу хеш сумму.

Можно конечно визуально сравнить, но согласитесь это нелепо. Просто скопируйте контрольную сумму на сайте microsoft и вставьте в окно для сравнения. Если сумма совпадает то вы увидите зеленую галочку.

Недавно узнал о новом способе проверки образов microsoft на оригинальность, этот способ более удобен и доступен каждому.

Читайте о втором способе в этой статье.

Надеюсь эта статья вам поможет.

Всем Удачи!

22 апреля 2017

Download PC Repair Tool to quickly find & fix Windows errors automatically

If you want to check and verify the Windows 11/10 ISO file hash using PowerShell, you should follow this tutorial. A simple PowerShell command can show the file hash of an ISO of Windows 11/10 or any file that may have on your computer. Here, we are going to show you the process to check the file hash regularly or by defining a specific algorithm.

The file hash is a unique element that tells a lot about a file and does a background check as well. You can frequently verify the file hash and match it with the previous one to know whether the data has tampered, changed or modified, altered, or anything else by someone. It helps you find and remove duplicate files as well. Before getting started with this tutorial, make sure that you always have the ISO of Windows 11/10. If not, you can follow our detailed guide to download the latest Windows ISO from the official website.

To verify the Windows 11/10 ISO file hash using PowerShell, do the following:

- Press Win+X button together.

- Select Windows PowerShell from the list.

- Enter CD command to select the file directory.

- Type get-filehash command with the file path.

- Find the hash on your screen with the algorithm.

Verify authenticity & integrity of Windows ISO

You need to open Windows PowerShell on your computer. For that, you can use the Taskbar search box. Alternatively, you can press Win+X button together, and select Windows PowerShell from here. After that, you need to enter the following command to select the file directory where you have placed the Windows 10 ISO.

cd [directory]

By default, PowerShell opens in C:Users<user-name>. If your file is in the Desktop, you need to enter this-

cd Desktop

Similarly, you should enter cd Downloads if your file is in the Downloads folder. After that, enter a command like this-

get-filehash .[file-name]

For example, if the name of the Windows ISO is mywindows10.iso, you need to enter the command like this-

get-filehash .mywindows10.iso

After hitting the Enter button, it should show three things –

- Algorithm,

- Hash, and

- Path.

It supports SHA1, SHA256, SHA384, SHA512, MD5, MACTripleDES, and RIPEMD160.

Therefore, if you want to change the algorithm and verify that specific hash, you should enter a command like this-

get-filehash .mywindows10.iso -algorithm sha384

Now, as a result, you can see SHA384 under the Algorithm column alongside the hash and full path.

I hope this simple tutorial will help you.

You might like these:

- Calculate checksum & hashes of files with PS Hash

- How to verify MD5 checksum of files using Certutil.

Sudip loves to engage with the latest technology & gadgets. Apart from writing about all things technology, he is a Photoshop junkie and a football enthusiast.

Download PC Repair Tool to quickly find & fix Windows errors automatically

If you want to check and verify the Windows 11/10 ISO file hash using PowerShell, you should follow this tutorial. A simple PowerShell command can show the file hash of an ISO of Windows 11/10 or any file that may have on your computer. Here, we are going to show you the process to check the file hash regularly or by defining a specific algorithm.

The file hash is a unique element that tells a lot about a file and does a background check as well. You can frequently verify the file hash and match it with the previous one to know whether the data has tampered, changed or modified, altered, or anything else by someone. It helps you find and remove duplicate files as well. Before getting started with this tutorial, make sure that you always have the ISO of Windows 11/10. If not, you can follow our detailed guide to download the latest Windows ISO from the official website.

To verify the Windows 11/10 ISO file hash using PowerShell, do the following:

- Press Win+X button together.

- Select Windows PowerShell from the list.

- Enter CD command to select the file directory.

- Type get-filehash command with the file path.

- Find the hash on your screen with the algorithm.

Verify authenticity & integrity of Windows ISO

You need to open Windows PowerShell on your computer. For that, you can use the Taskbar search box. Alternatively, you can press Win+X button together, and select Windows PowerShell from here. After that, you need to enter the following command to select the file directory where you have placed the Windows 10 ISO.

cd [directory]

By default, PowerShell opens in C:Users<user-name>. If your file is in the Desktop, you need to enter this-

cd Desktop

Similarly, you should enter cd Downloads if your file is in the Downloads folder. After that, enter a command like this-

get-filehash .[file-name]

For example, if the name of the Windows ISO is mywindows10.iso, you need to enter the command like this-

get-filehash .mywindows10.iso

After hitting the Enter button, it should show three things –

- Algorithm,

- Hash, and

- Path.

It supports SHA1, SHA256, SHA384, SHA512, MD5, MACTripleDES, and RIPEMD160.

Therefore, if you want to change the algorithm and verify that specific hash, you should enter a command like this-

get-filehash .mywindows10.iso -algorithm sha384

Now, as a result, you can see SHA384 under the Algorithm column alongside the hash and full path.

I hope this simple tutorial will help you.

You might like these:

- Calculate checksum & hashes of files with PS Hash

- How to verify MD5 checksum of files using Certutil.

Sudip loves to engage with the latest technology & gadgets. Apart from writing about all things technology, he is a Photoshop junkie and a football enthusiast.