Берем типичную ситуацию. У нас есть сервер с двумя сетевыми интерфейсами. Один подключен к интернету, а другой подключен к локальной сети. Нам бы конечно хотелось что бы локальная сеть тоже была в интернете, например для удаленного доступа на локальную машину или просто нужен интернет (Пикабусики там). Получается сервер у нас выступает шлюзом между двумя сетями которые мы хотим объединить. Для этого настроим NAT.

NAT (от англ. Network Address Translation — «преобразование сетевых адресов») — это механизм в сетях TCP/IP, позволяющий преобразовывать IP-адреса транзитных пакетов. Также имеет названия IP Masquerading, Network Masquerading и Native Address Translation. Преобразование адреса методом NAT может производиться почти любым маршрутизирующим устройством — маршрутизатором, сервером доступа, межсетевым экраном. Наиболее популярным является SNAT, суть механизма которого состоит в замене адреса источника (англ. source) при прохождении пакета в одну сторону и обратной замене адреса назначения (англ. destination) в ответном пакете.

Википедия.

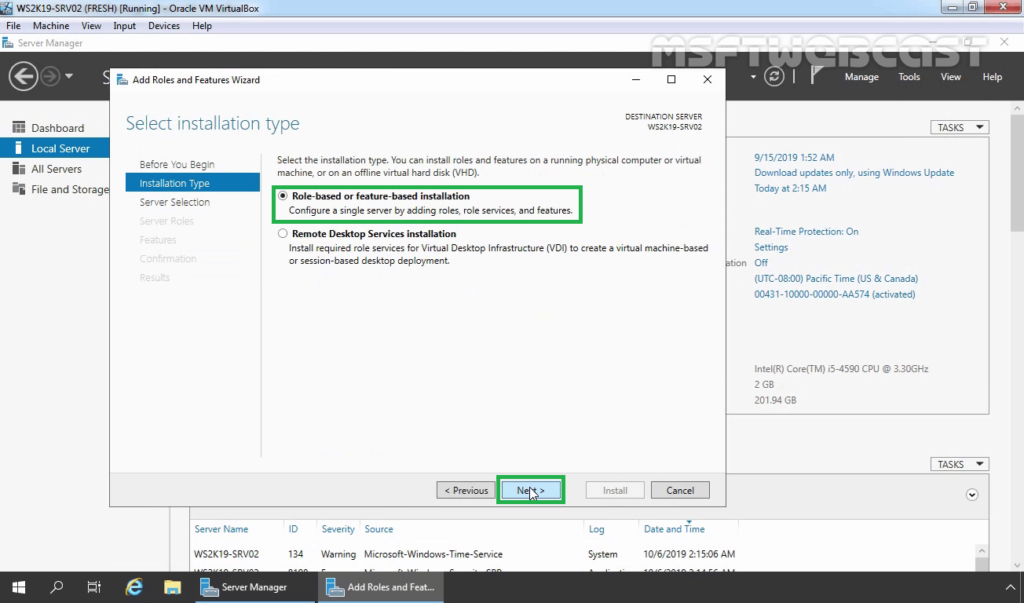

Поехали.

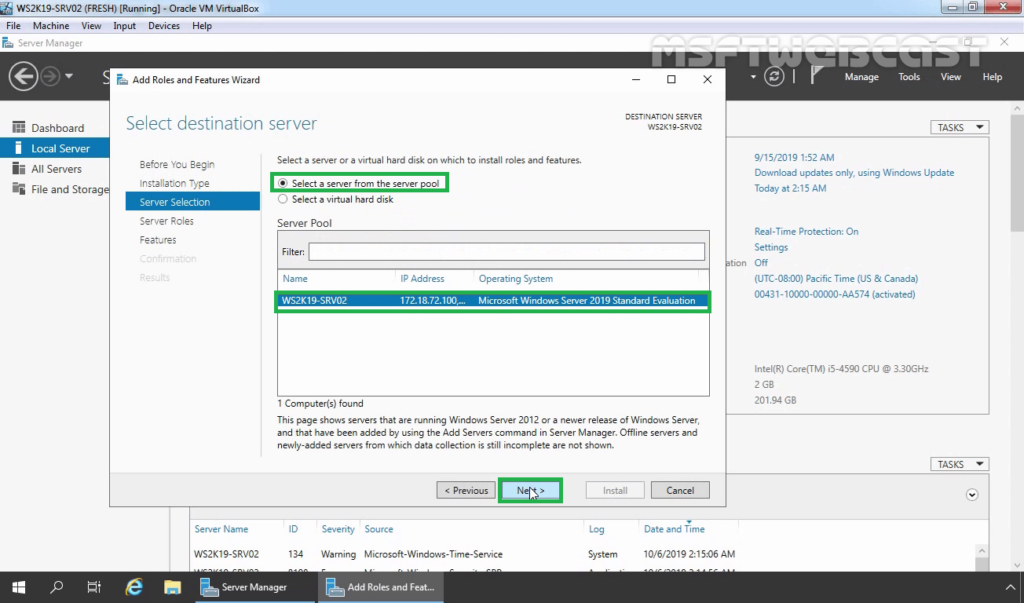

Первым делом нам настроить сетевые интерфейсы. Интерфейс который смотрит в интернет (назовем его INT) может получать настройки и по DHCP. А вот локальный ( LOC ) надо настраивать ручками, мы будем шлюзом для всей локальной сети.

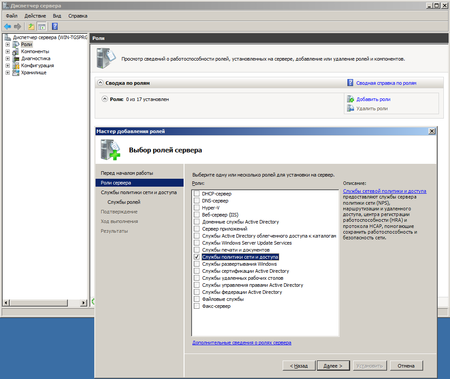

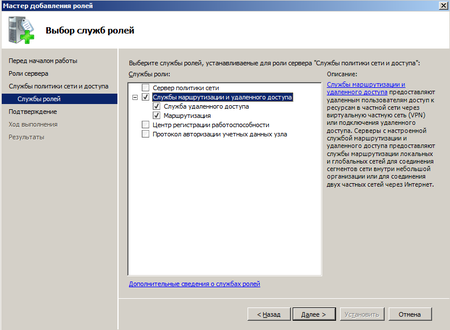

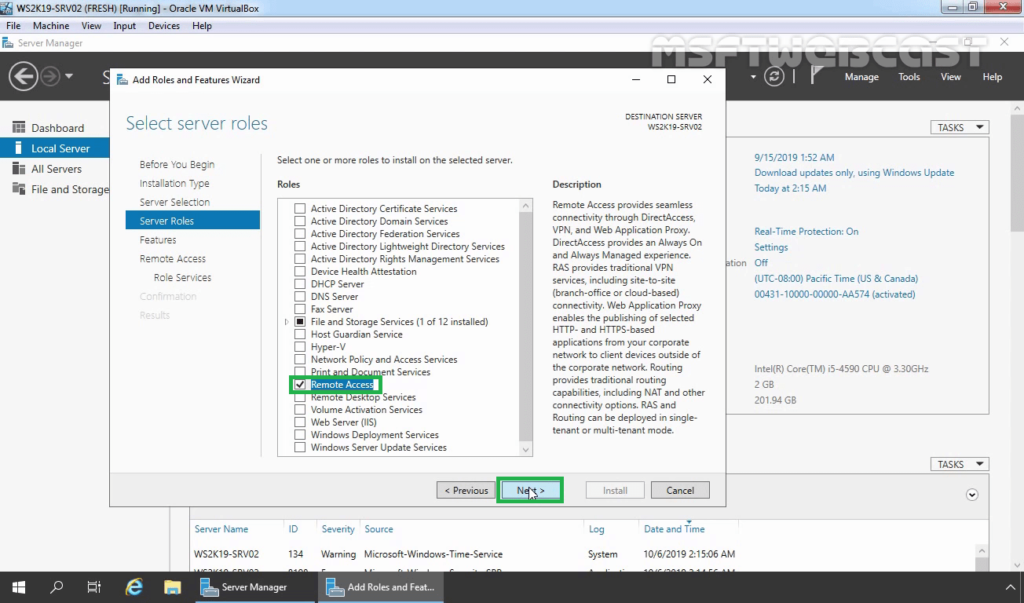

Далее нам потребуется добавить роль «Маршрутизация и удалённый доступ» на сервер.

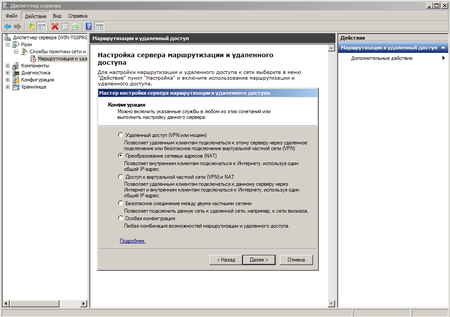

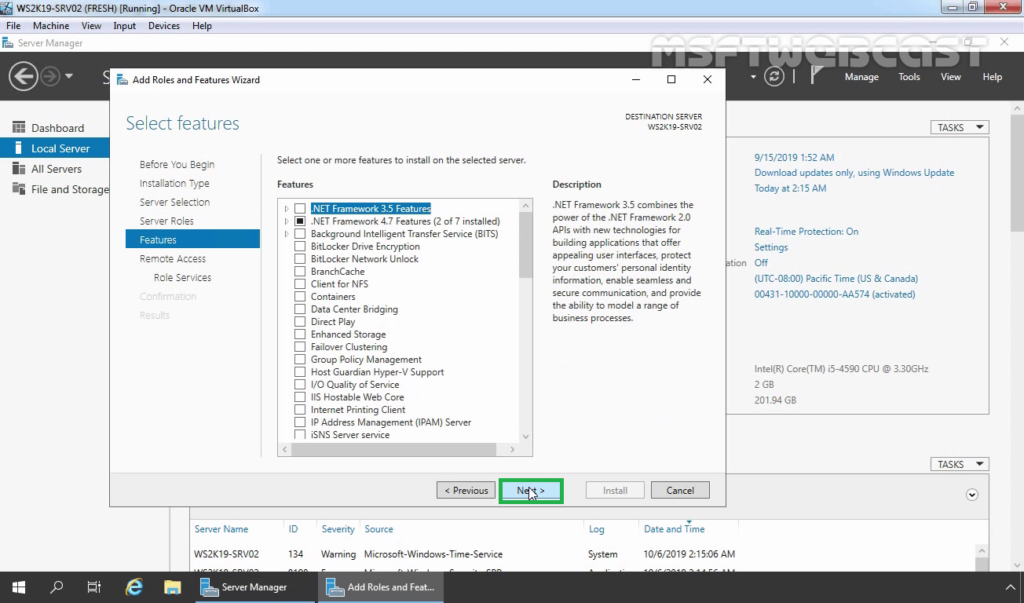

Теперь переходим к настройке маршрутизации :

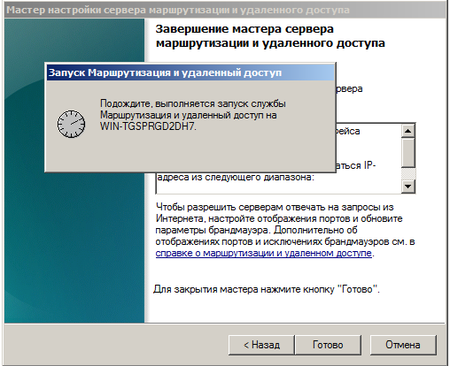

Настройка и включение маршрутизации — Особая конфигурация — Переадресация сетевых адресов .

Теперь выбираем на сервере маршрутизации протокол IPv4, заходим в папочку преобразование сетевых адресов. И выбираем интерфейс для которого требуется включить NAT.

Вот и все. Теперь нам доступен интернет из локальной сети.

Ошибка в тексте? Выделите её и нажмите «Ctrl + Enter»

Обновлено 12.11.2020

Постановка задачи

Я хочу вас научить производить настройку статического IP адреса, маски, шлюза и DNS серверов на вашем сетевом интерфейсе, разными методами, локально и удаленно. Ситуаций может быть очень много. Лично я являюсь приверженцем того, что любой сервер должен иметь выделенный, статический ip-адрес исключительно под него, тут можно долго спорить, что можно делать резервирование на DHCP, через который потом можно быстрее менять настройки, но я придерживаюсь такой политики, так как из отказоустойчивый DHCP может ломаться, если вы можете меня переубедить в моем видении, то прошу в комментарии.

Методы настройки сети в Windows Server 2019

Существует ряд методов и инструментов позволяющих производить настройки вашего сетевого интерфейса, их можно разделить на два подхода:

- Локальная настройка сетевых параметров

- Удаленная настройка сетевыми параметрами

Среди инструментов можно выделить:

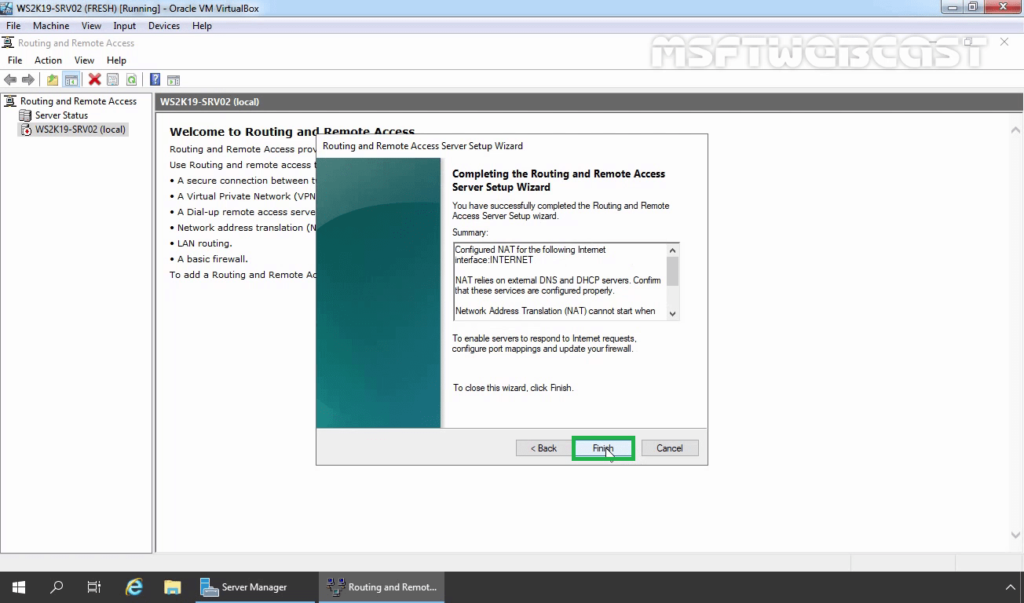

- Свойства сетевого интерфейса

- Утилита командной строки netsh

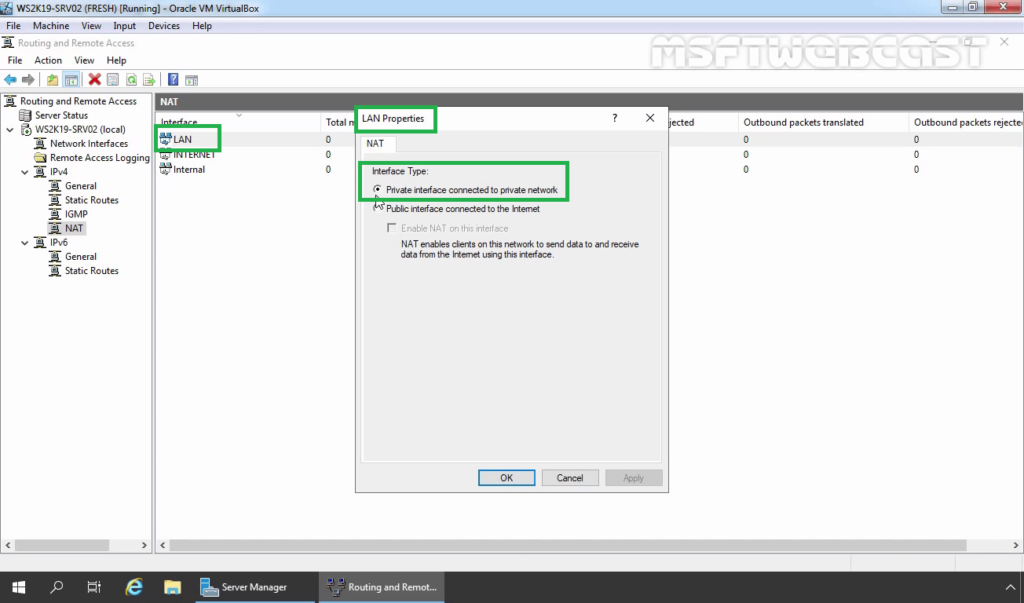

- Командлеты powerShell

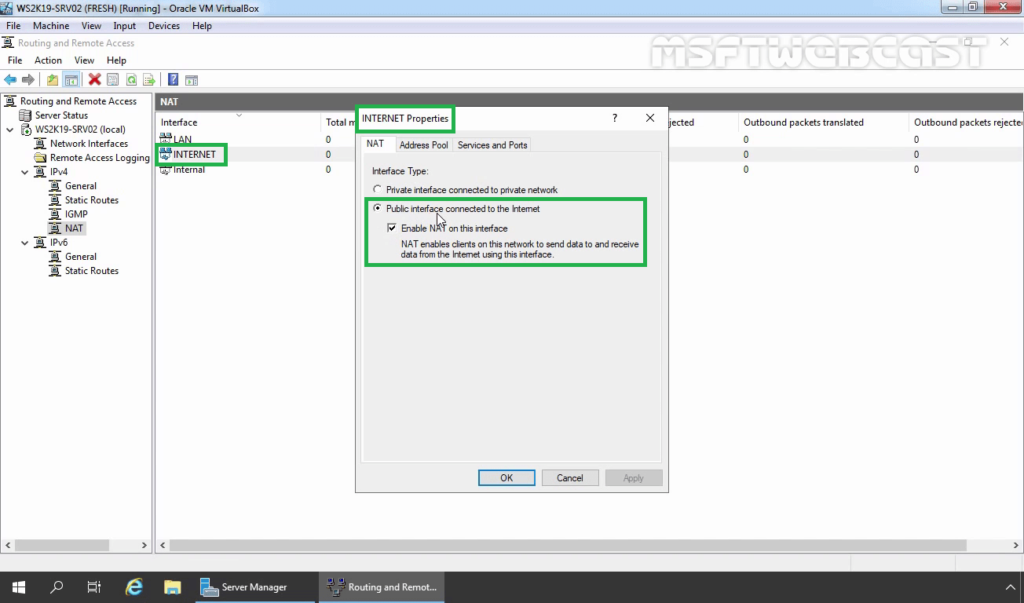

- Использование Windows Admin Center

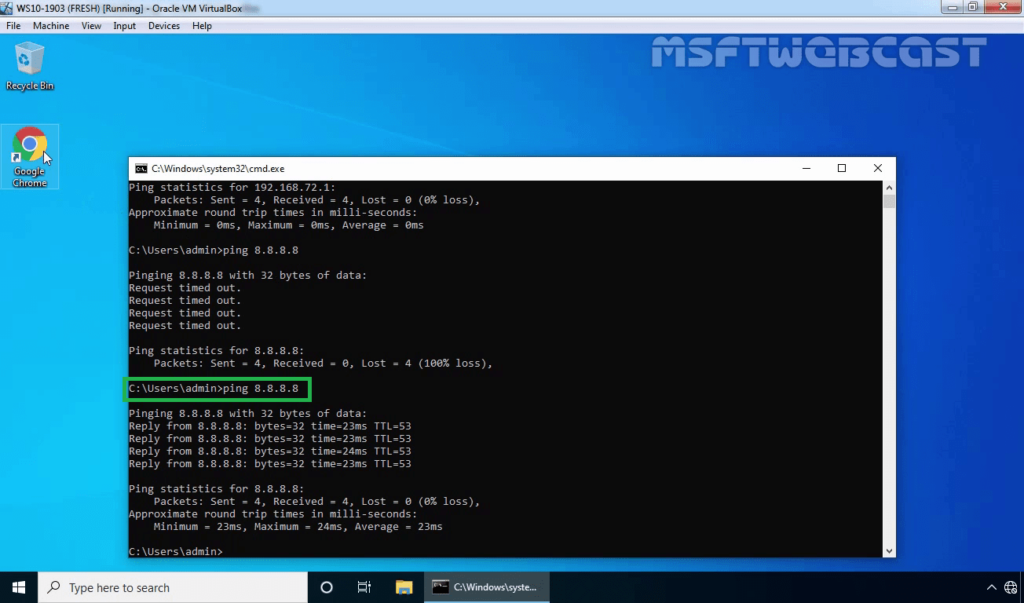

- Различные утилиты

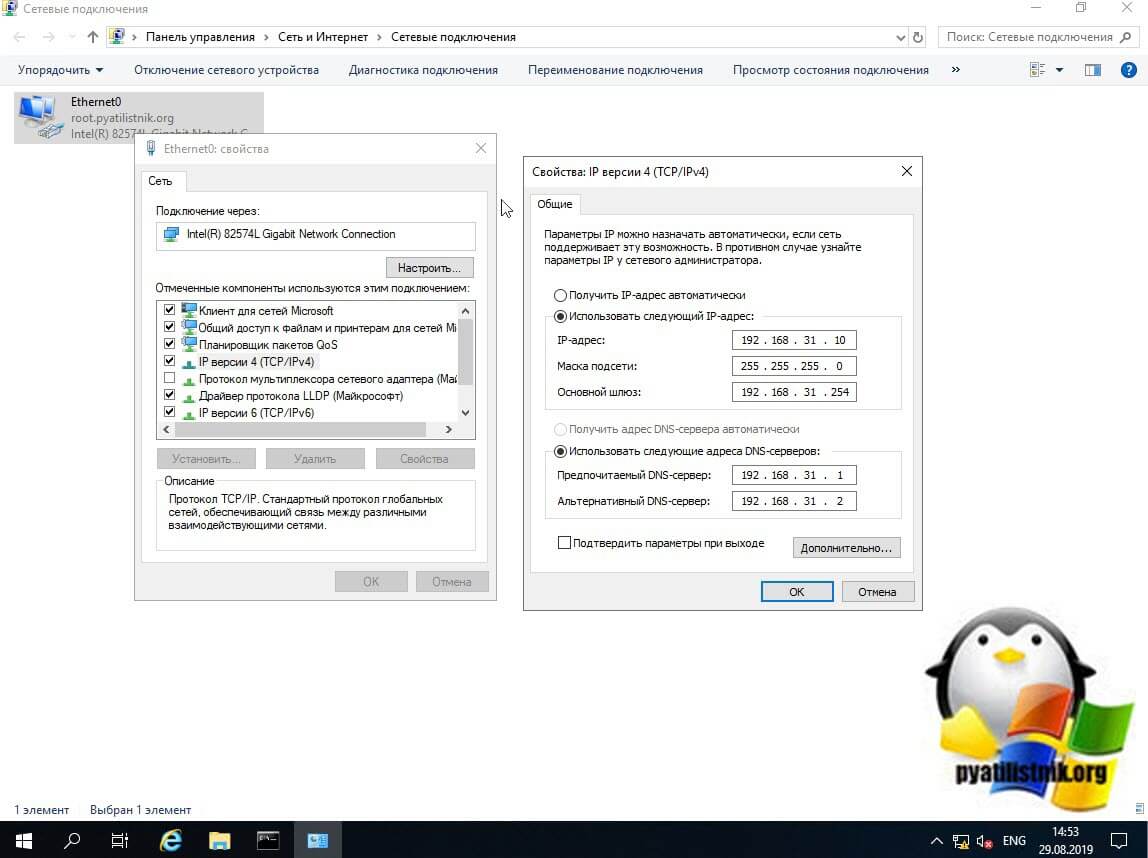

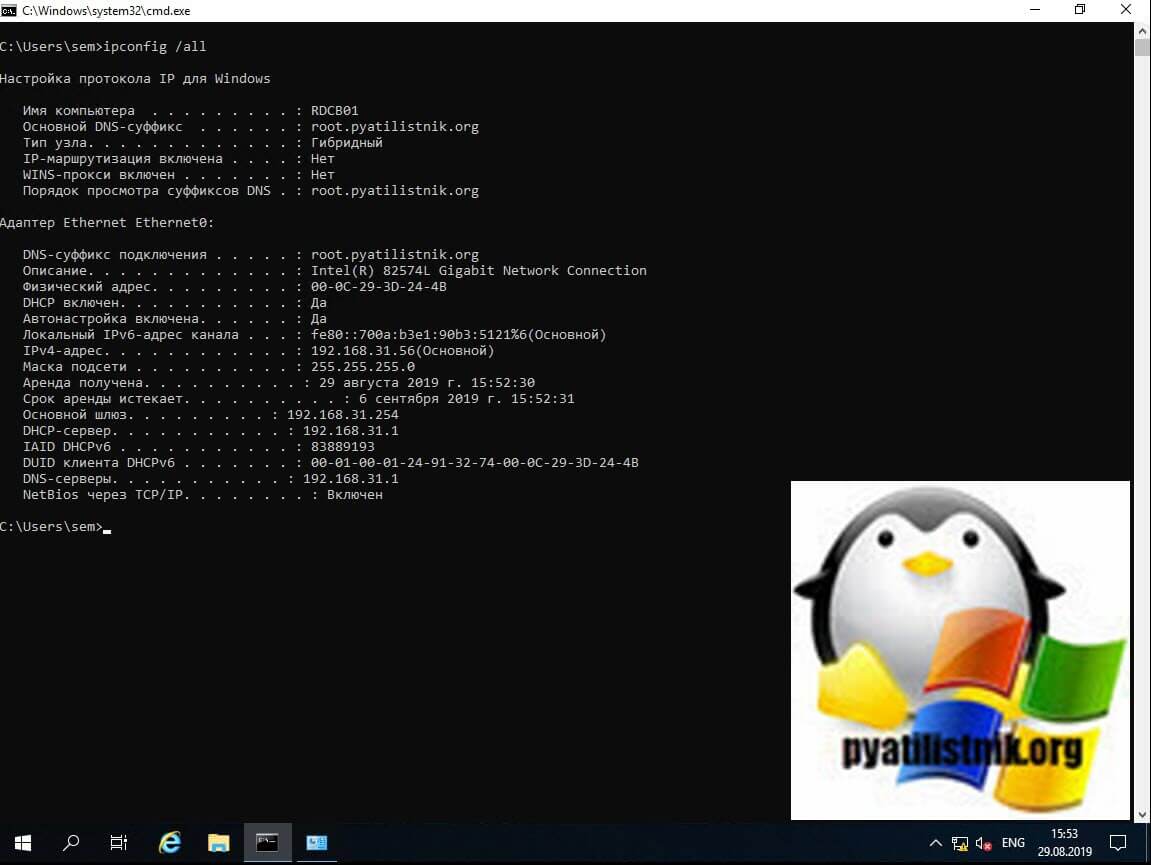

Настройка сети через графический интерфейс

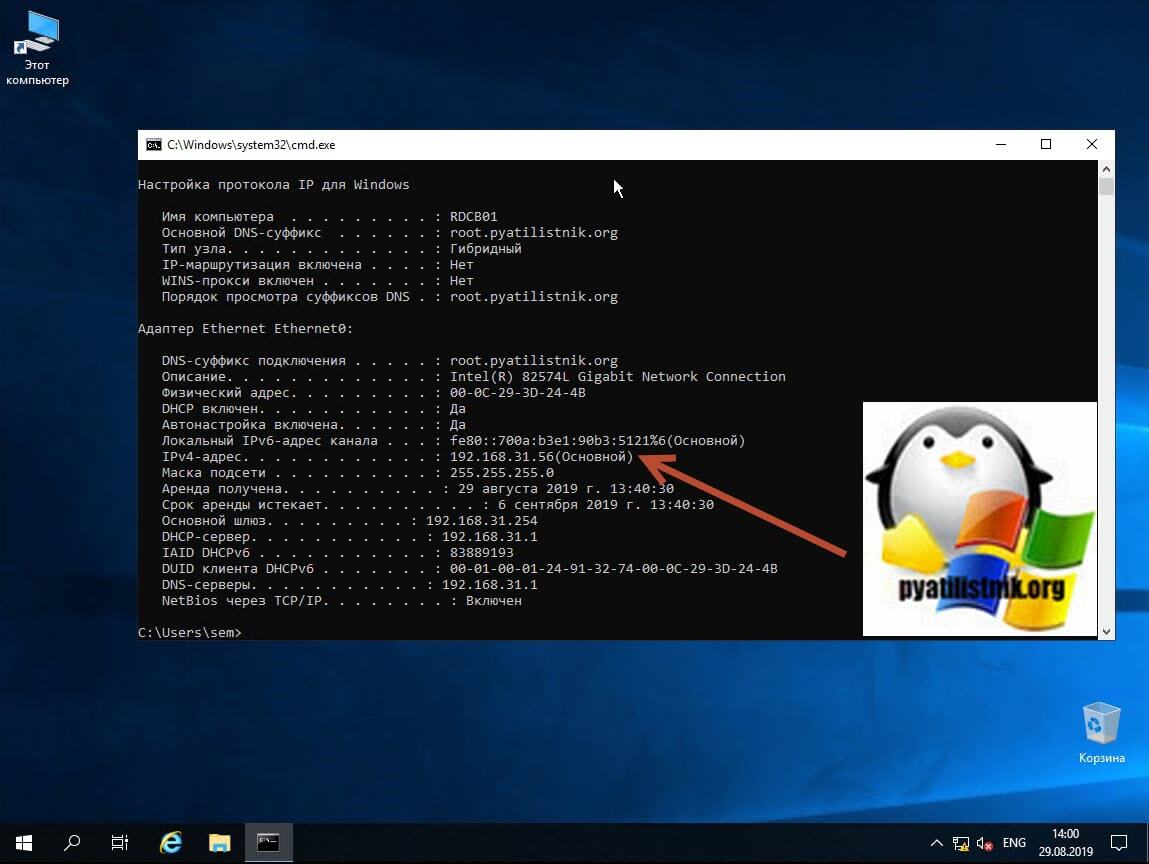

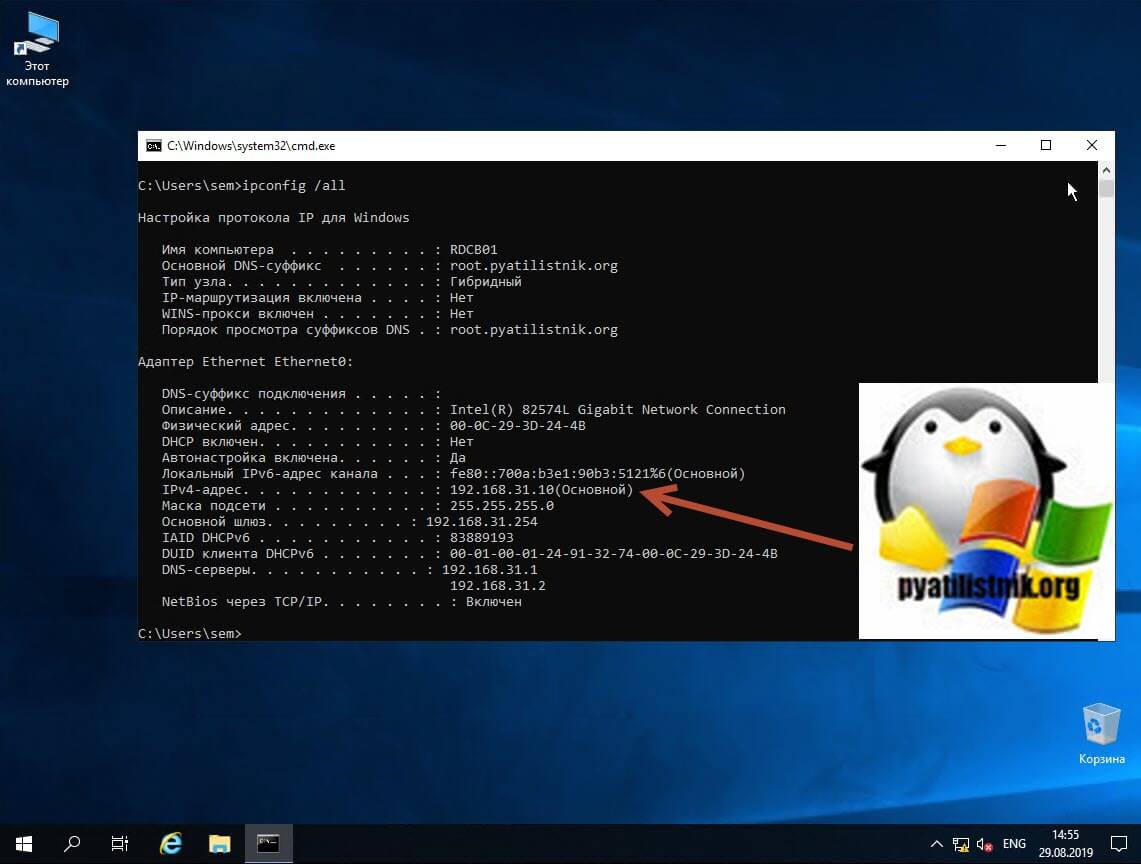

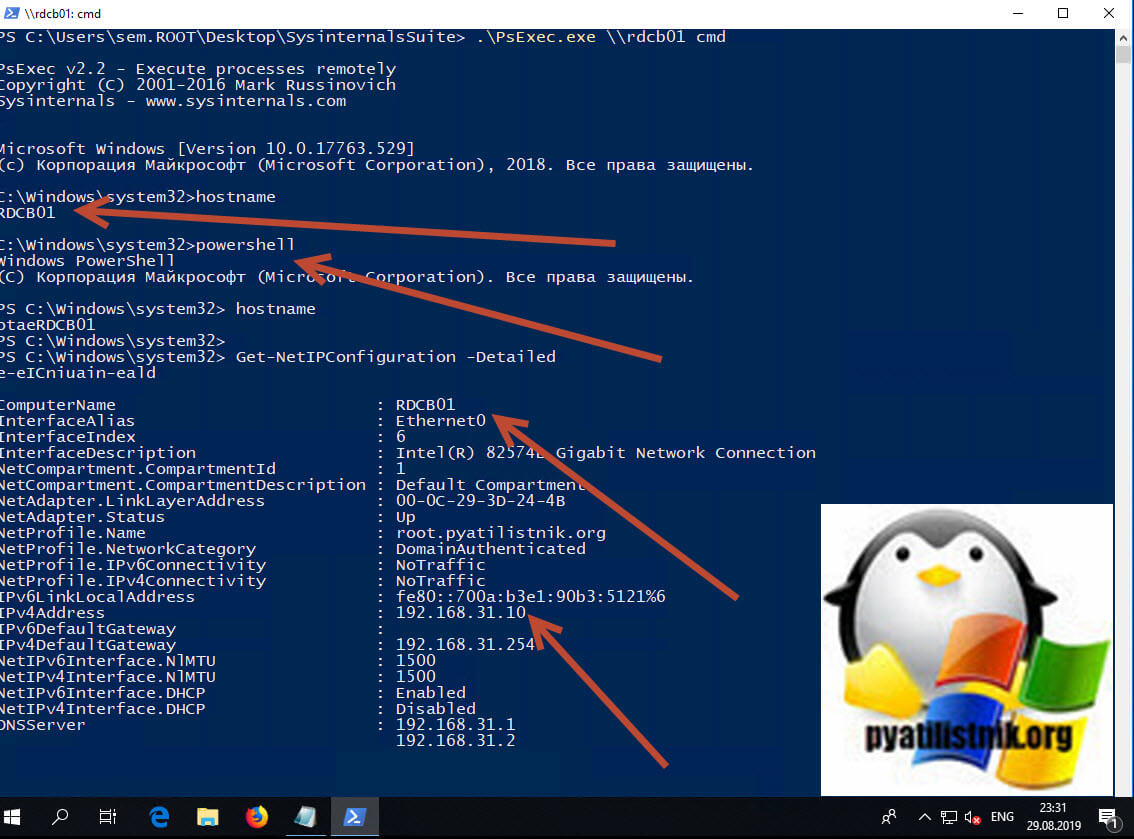

Первый метод, можно назвать классическим, так как он самый простой и подойдет для большинства администратором. Тут мы с вами будем использовать оснастку «Центр управления сетями и общим доступом«, настроим статический IP-адрес, маску сети, основной шлюз и DNS-сервера через графический интерфейс. У меня есть сервер RDCB01, для которого я выделил IP-адрес 192.168.31.10. На текущий момент айпишник прилетает от DHCP-сервера. Проверим текущие параметры интерфейса через командную строку, в которой нужно написать команду:

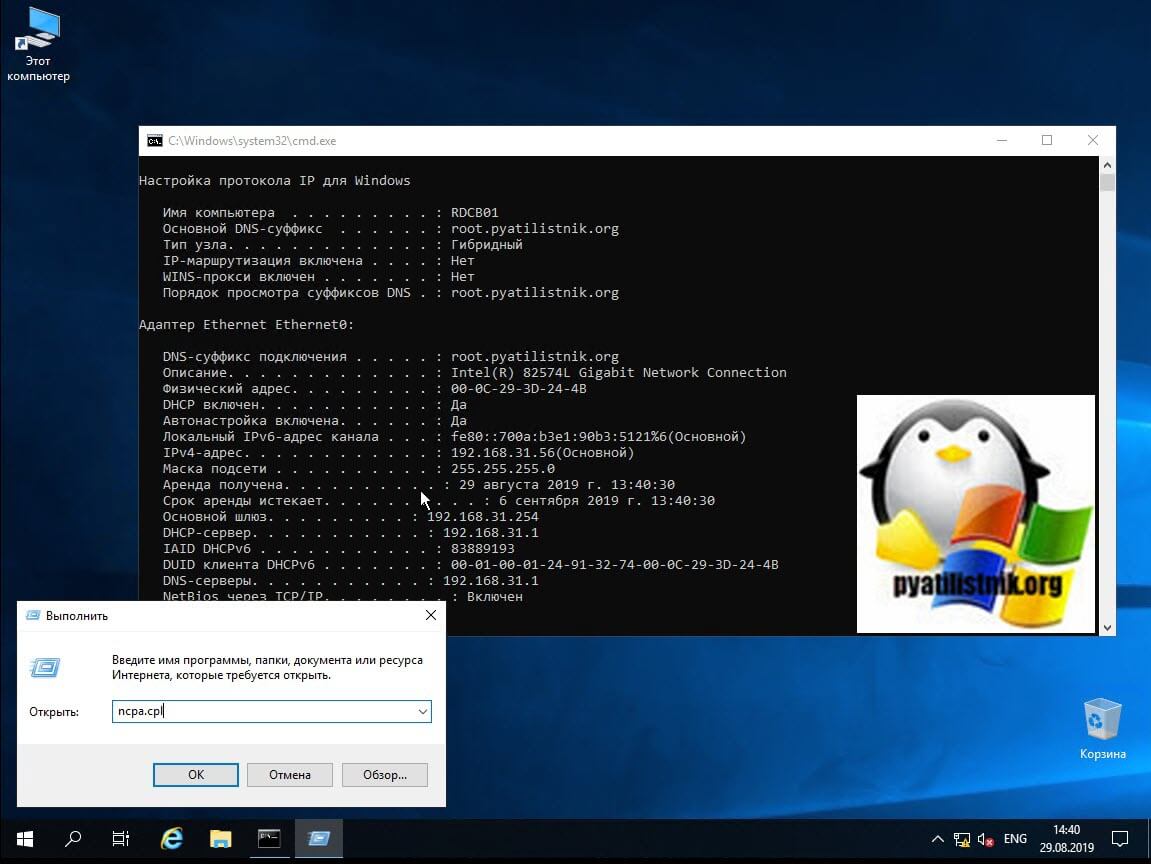

Чтобы открыть «Центр управления сетями и общим доступом» со списком сетевых интерфейсов, мы воспользуемся быстрыми командами Windows. Открываем окно выполнить и пишем в нем:

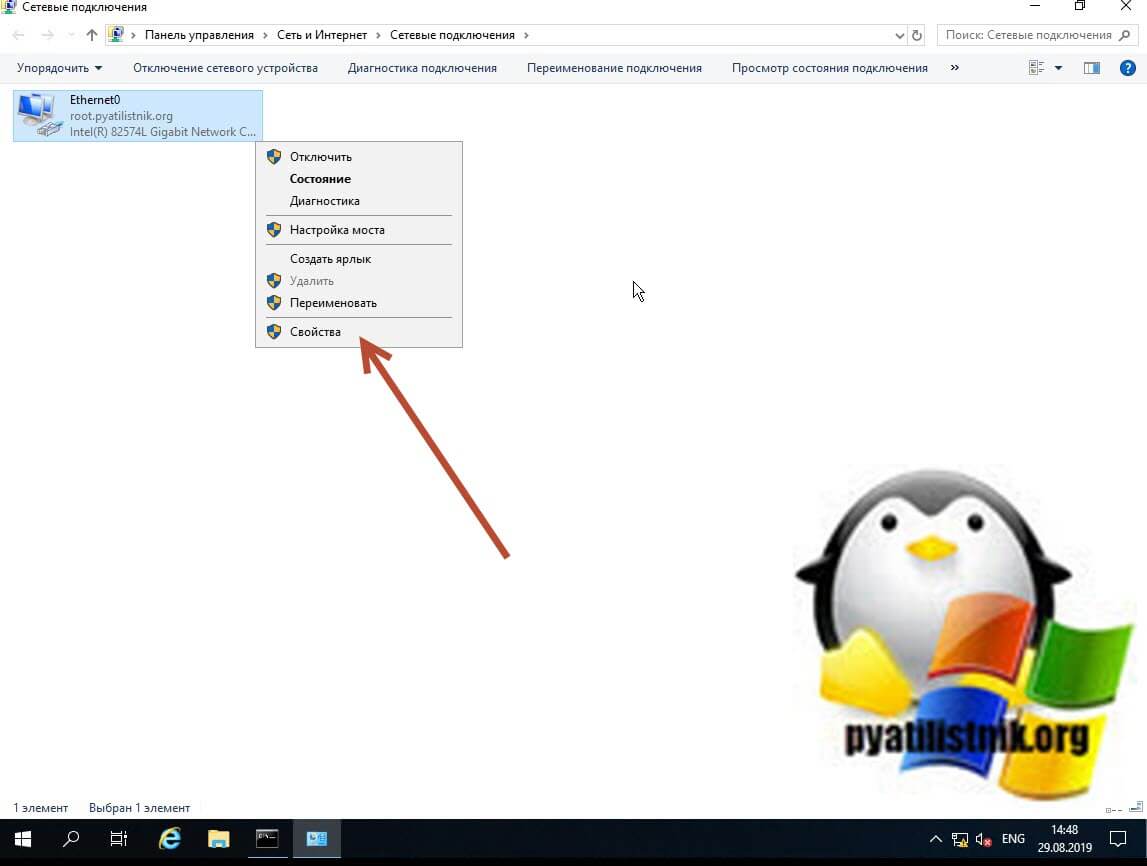

Находим нужный сетевой интерфейс, в моем примере, это единственный Ethernet0 и заходим в его свойства.

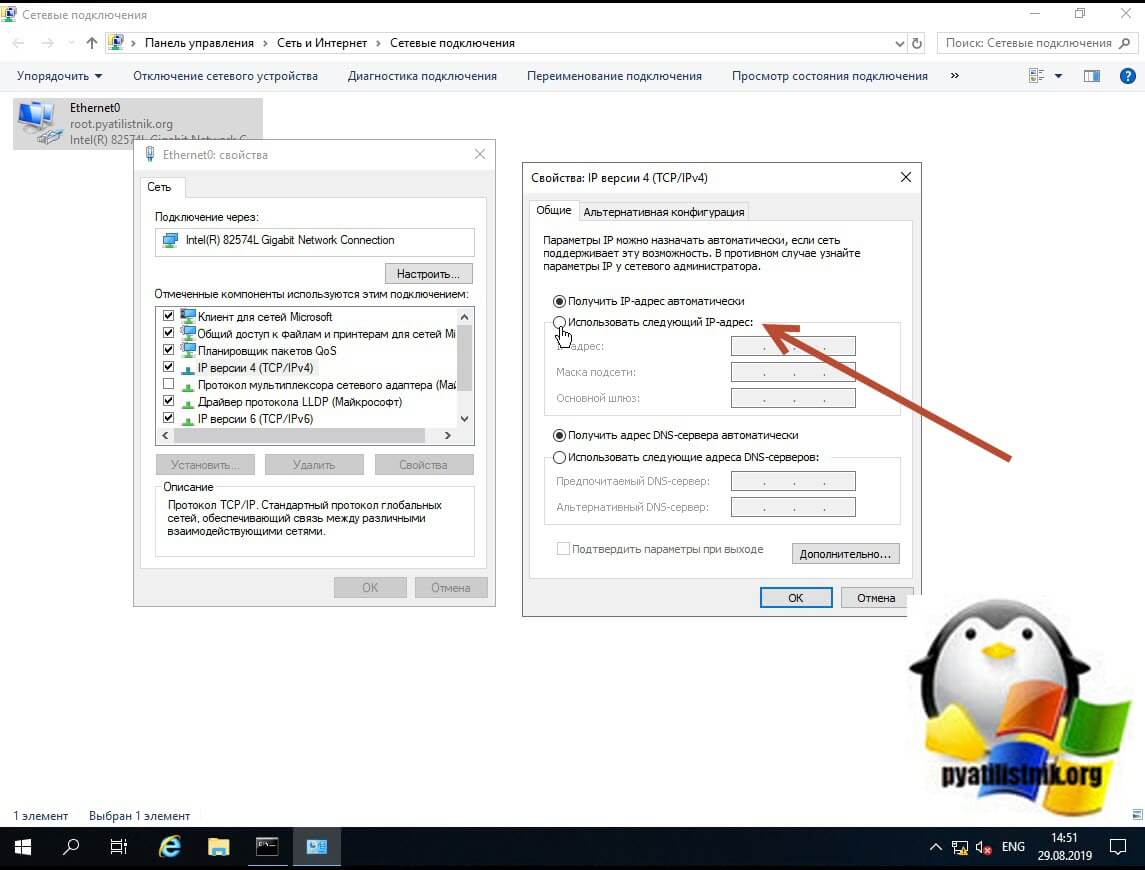

Далее находим пункт «IP версии 4 (TCP/Ipv4)»и открываем его свойства, далее мы видим, что выделение сетевых настроек производится в автоматическом режиме, через службу DHCP.

Чтобы вбить статические настройки выбираем пункт «Использовать следующий IP-адрес» и по порядку задаем настройки, подготовленные заранее. В моем случае

- IP-адрес 192.168.31.10

- Маска подсети 255.255.255.0

- Основной шлюз 192.168.31.254

- Предпочитаемый DNS-сервер 192.168.31.1

- Альтернативный DNS-сервер 192.168.31.2

Сохраняем все настройки и проверяем через Ipconfig /all, что все видится. Так же можете попробовать пропинговать ваш основной шлюз или DNS-сервер. На этом графическая настройка сети в Windows Server 2019 окончена.

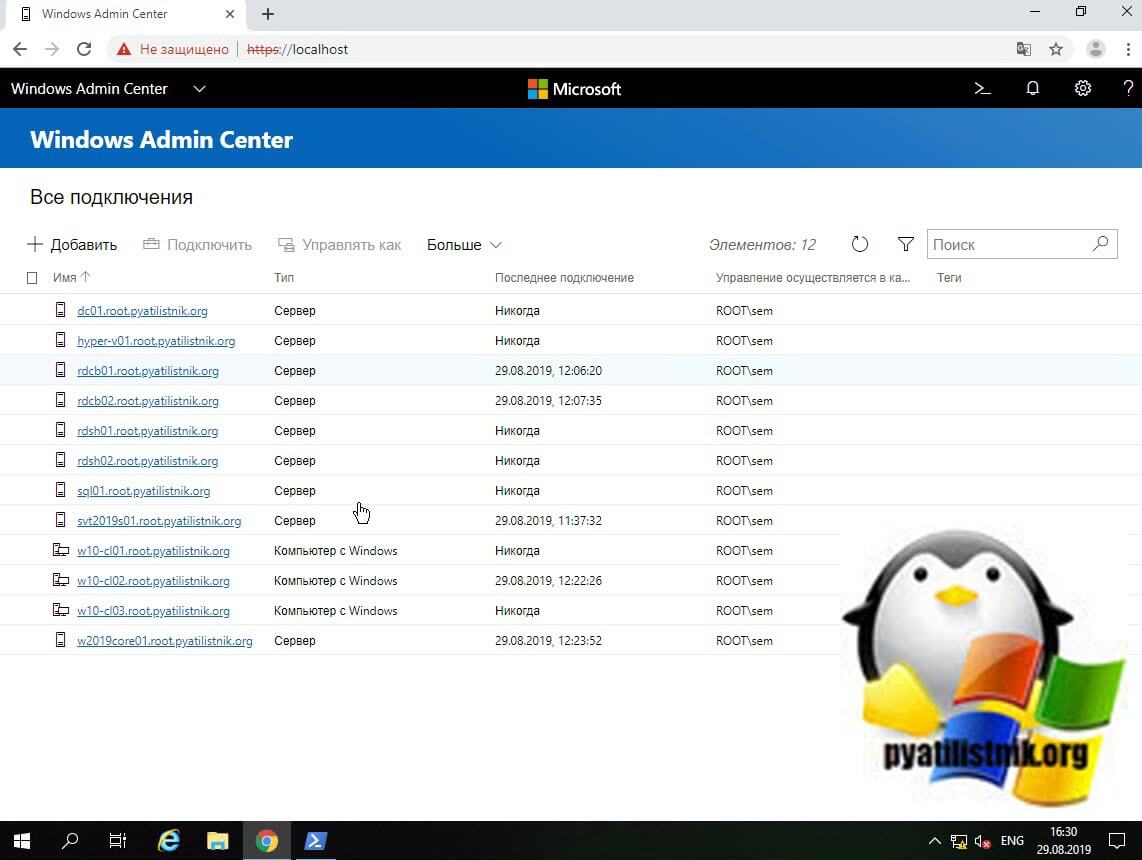

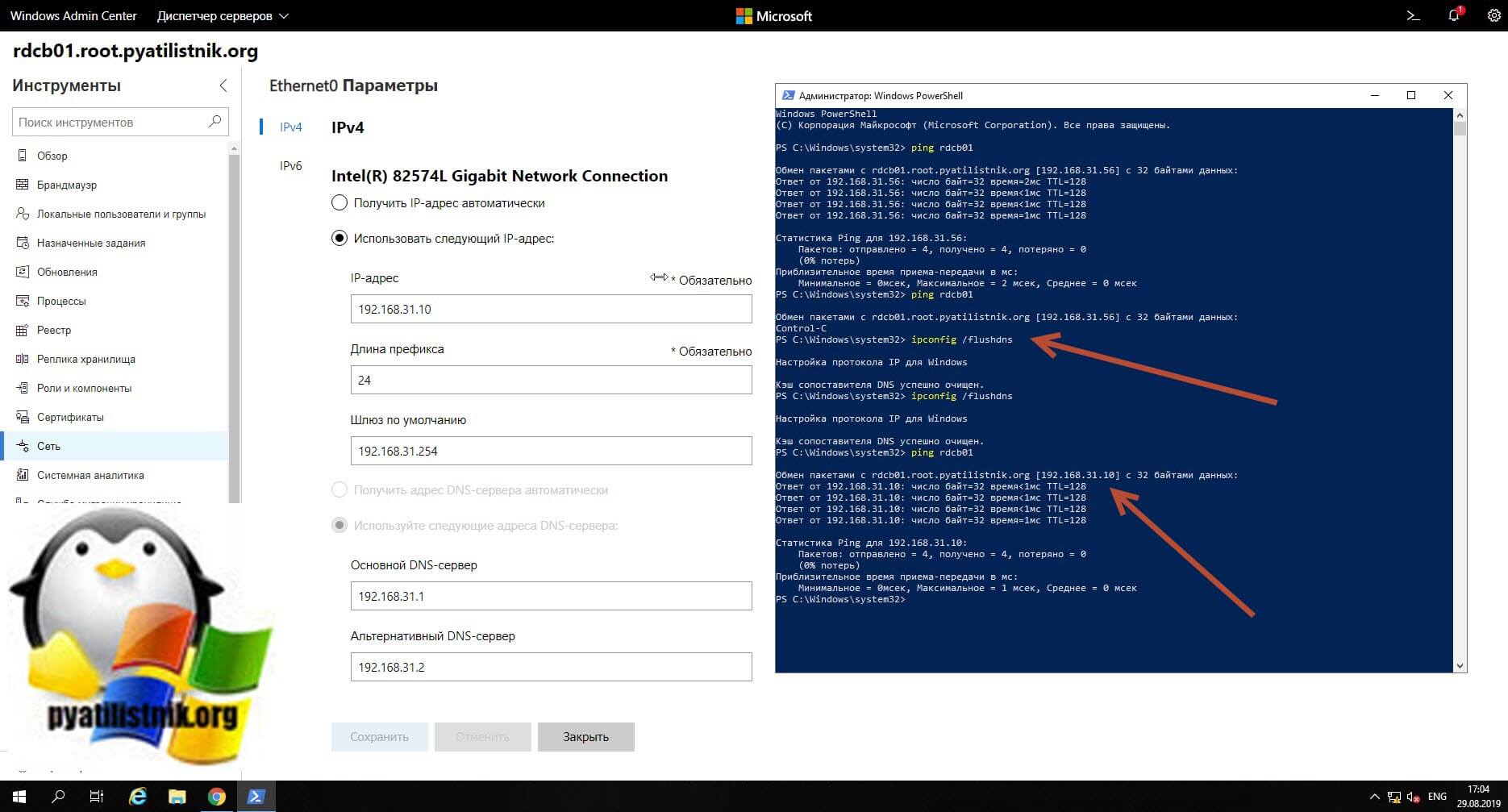

Настройка сети через Windows Admin Center

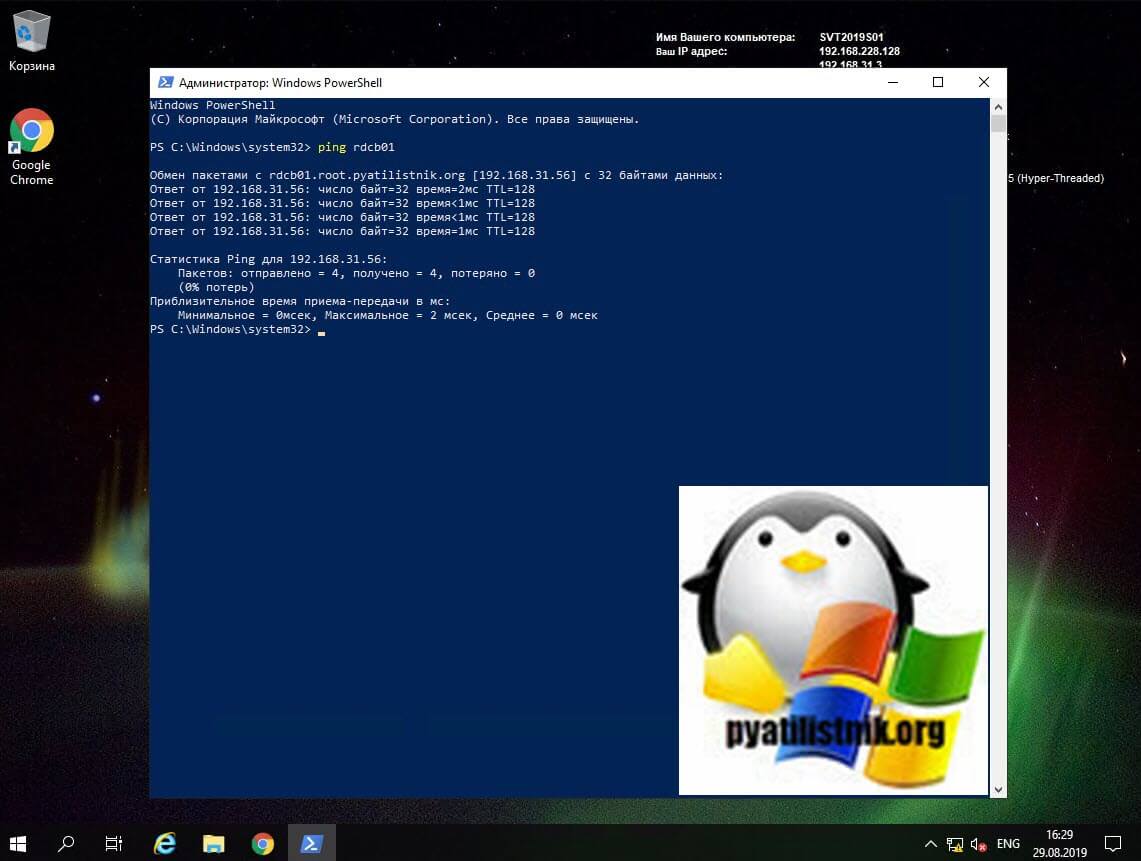

С выходом Windows Server 2019 Microsoft наконец-то создает правильный инструмент для системного администратора, я говорю, о Windows Admin Center. Я вам уже подробно рассказывал, как устанавливать Windows Admin Center и его назначение. Если в двух словах, то это крутая веб консоль позволяющая управлять серверами и рабочими станциями с любого устройства, через ваш браузер. Давайте я покажу, как вы легко можете произвести установку статического Ip-адреса, маски, основного шлюза и DNS на удаленном сервере, через WAC. Напоминаю, что делать я это буду для сервера RDCB01. Давайте его пропингуем и выясним текущий адрес. Я вижу ip-адрес 192.168.31.56.

Открываем в браузере Windows Admin Center и производим подключение к нужному серверу.

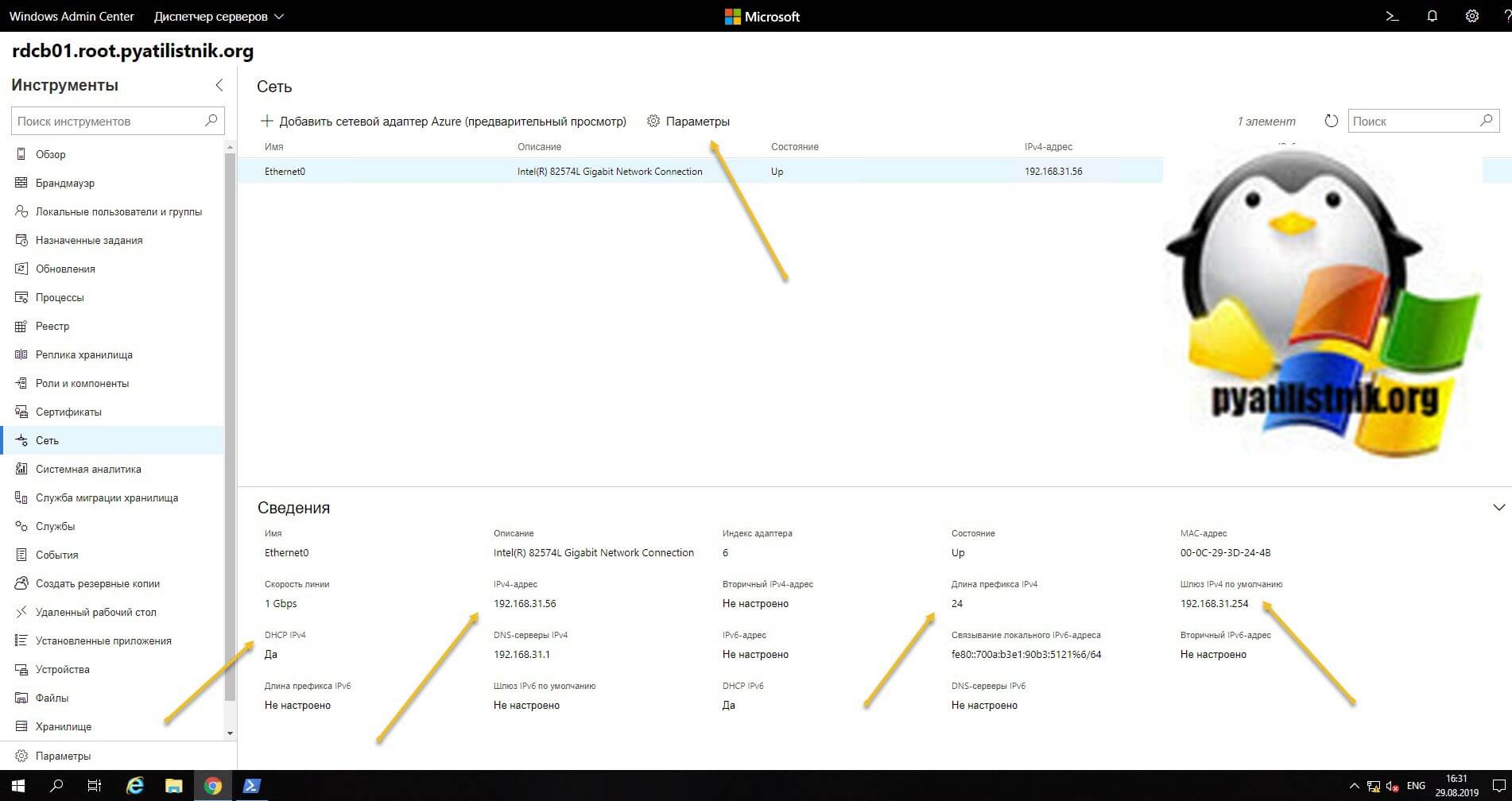

Далее находим раздел «Сеть«, тут у вас будет список всех ваших сетевых интерфейсов. Выбираем нужный, тут чем хорошо вы сразу видите много сводной информации в нижней части.

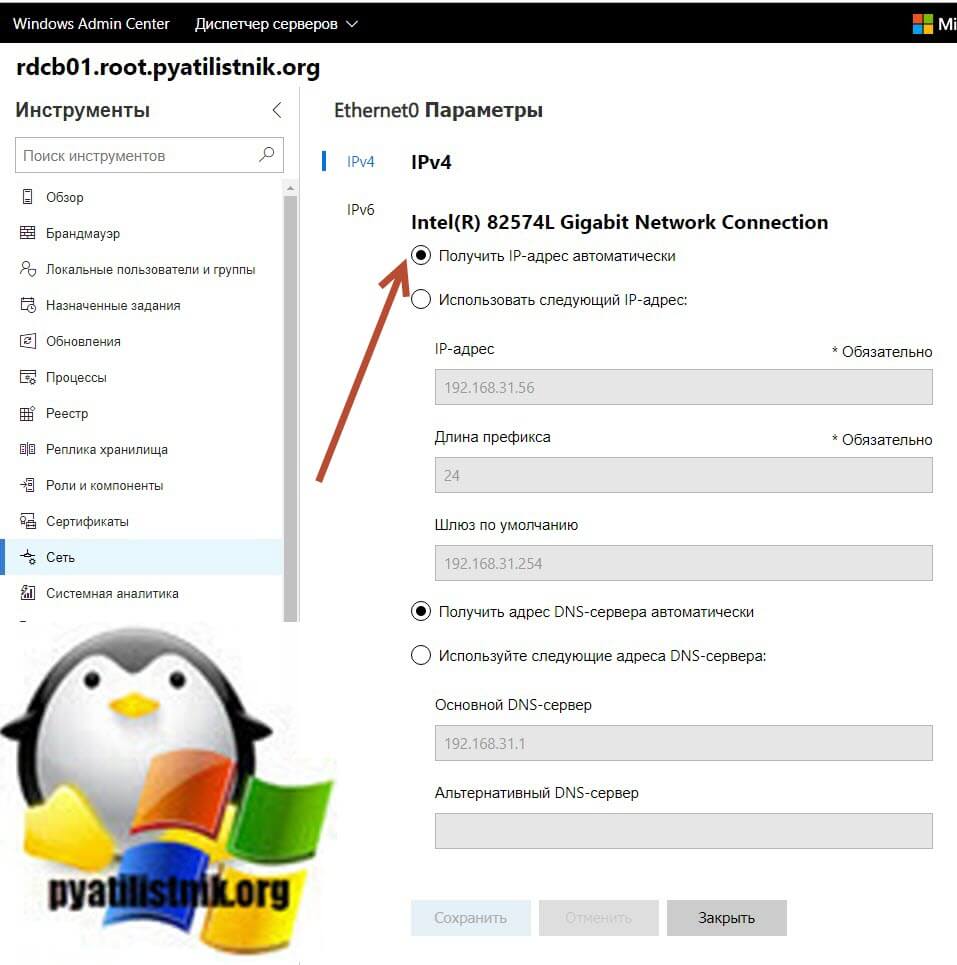

Для настройки сети нажмите кнопку «Параметры«. Как видим стоит автоматическое получение настроек.

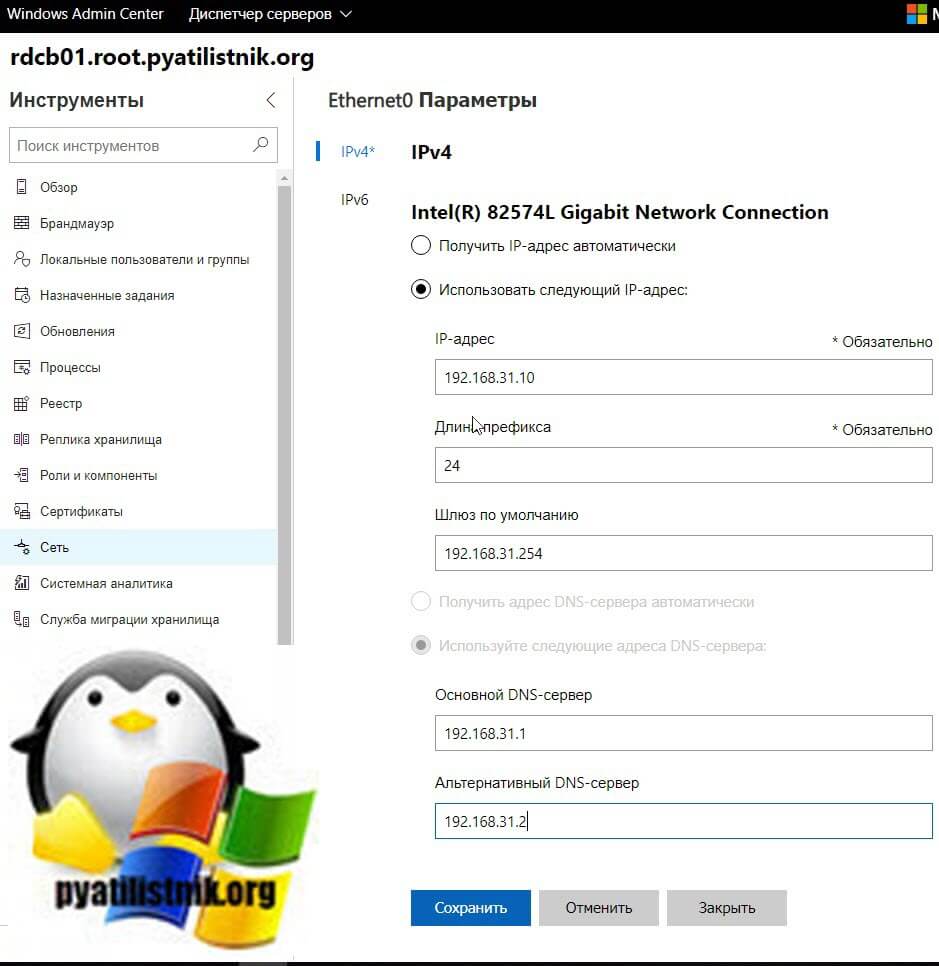

Активируем пункт «Использовать следующий IP-адрес» и задаем нужные сетевые настройки, после чего сохраняем изменения.

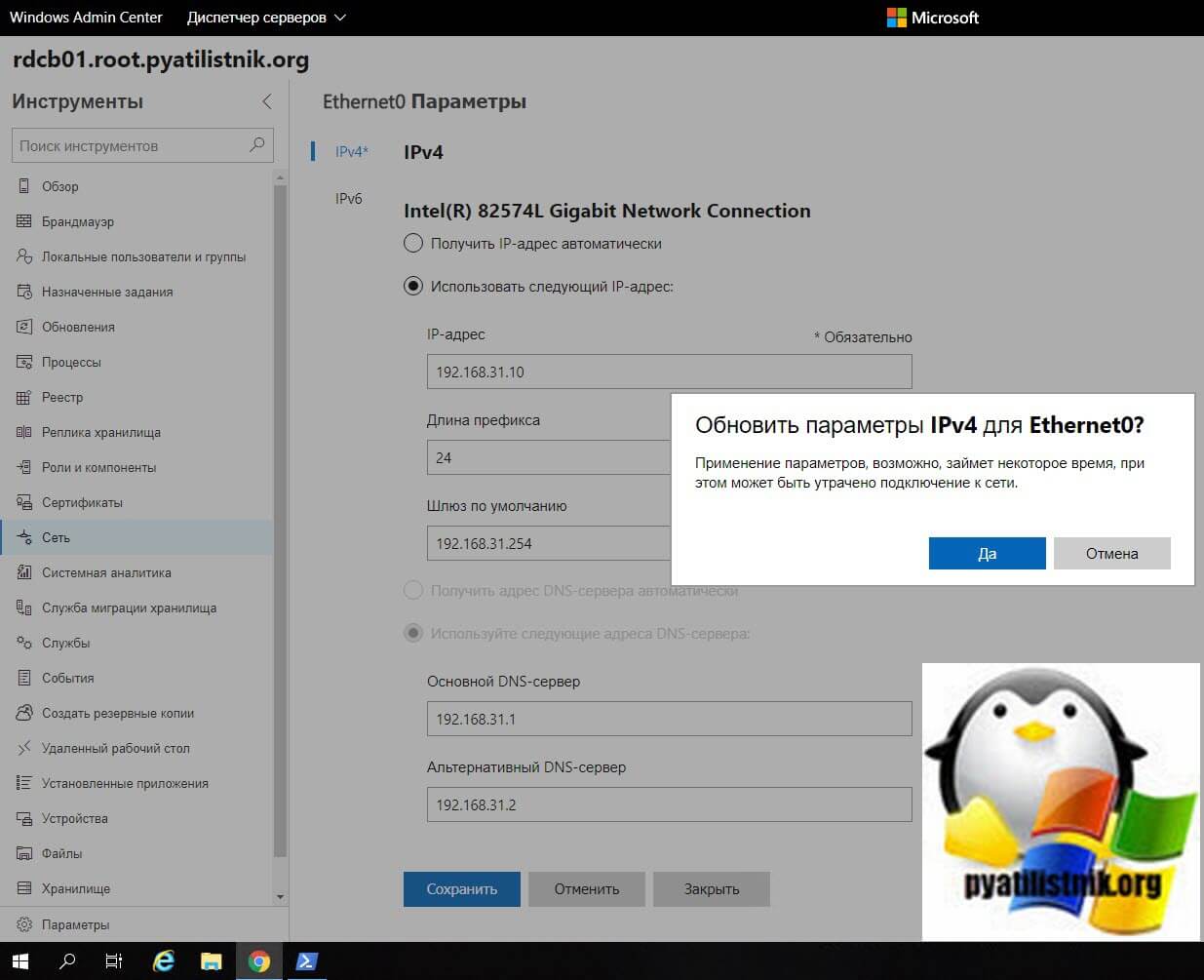

Подтверждаем применение настроек.

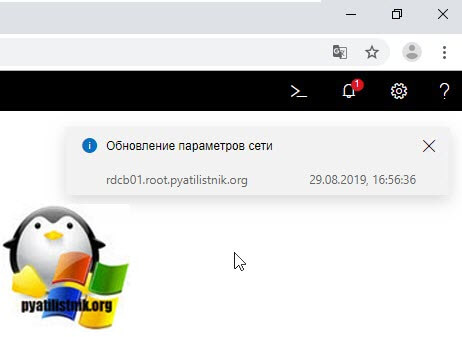

В правом верхнем углу вам покажут, что началось задание по обновлению.

Проверяем, перед этим единственное нужно очистить кэш-DNS. В итоге я вижу, что сервер пингуется по новому адресу.

В итоге удаленная настройка сети на сервере Windows Server 2019 выполнена.

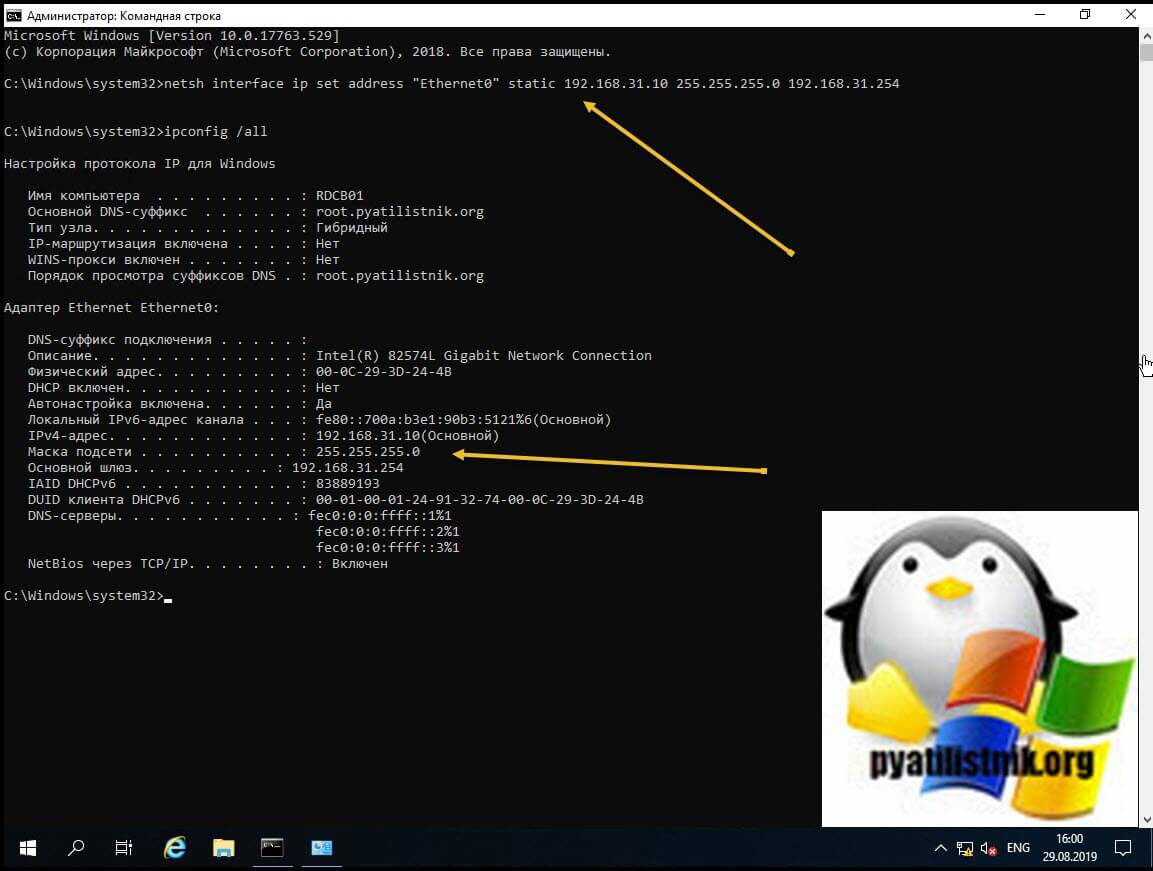

Настройка сети Windows Server 2019 через командную строку

Второй метод заключается в использовании утилиты командной строки netsh. На практике, это используется в скриптах, или при настройке Windows Server в режиме Core. Я опять переведу свои настройки на получение адреса от DHCP сервера. DHCP присвоил мне адрес 192.168.31.56.

Для того, чтобы настроить статический IP-адрес через утилиту Netsh, вам нужно знать правильное имя сетевого адаптера, он легко смотрится при выводе команды Ipconfig /all. В моем примере, это Ethernet0.

netsh interface ip set address «Ethernet0» static 192.168.31.10 255.255.255.0 192.168.31.254

Тут у меня:

- 192.168.31.10 — это мой статический Ip-адрес

- 255.255.255.0 — это моя маска подсети

- 192.168.31.254 — это мой основной шлюз

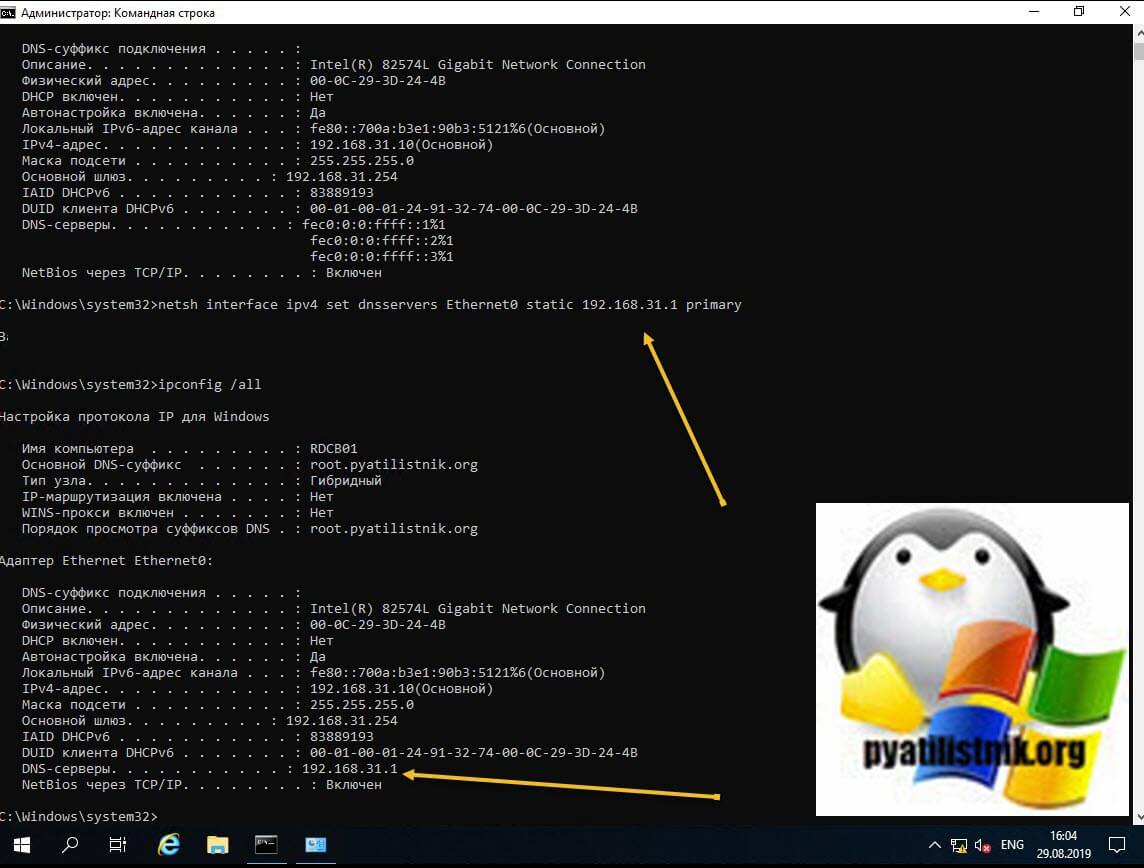

Видим, что команда успешно отработала, можно сразу проверить применение настроек сети через ipconfig. Теперь выполним настройку основного и альтернативного DNS.

netsh interface ipv4 set dnsservers Ethernet0 static 192.168.31.1 primary

Прописываем альтернативный DNS адрес

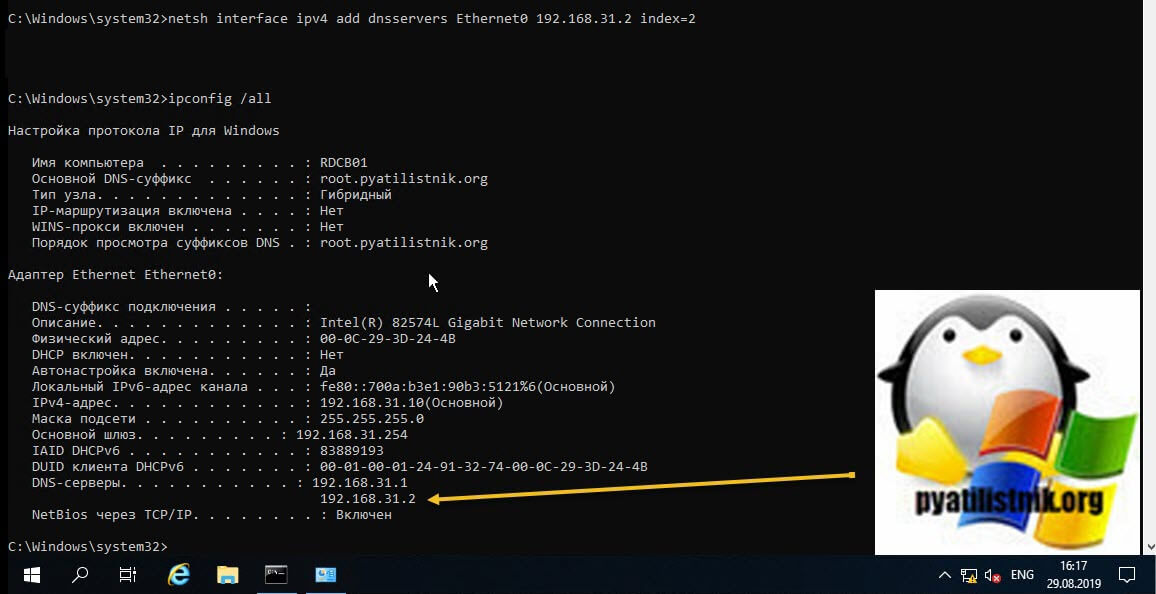

netsh interface ipv4 add dnsservers Ethernet0 192.168.31.2 index=2

В итоге как видим у нас появился второй адрес DNS сервера на нашем сетевом интерфейсе. Настройка выполнена.

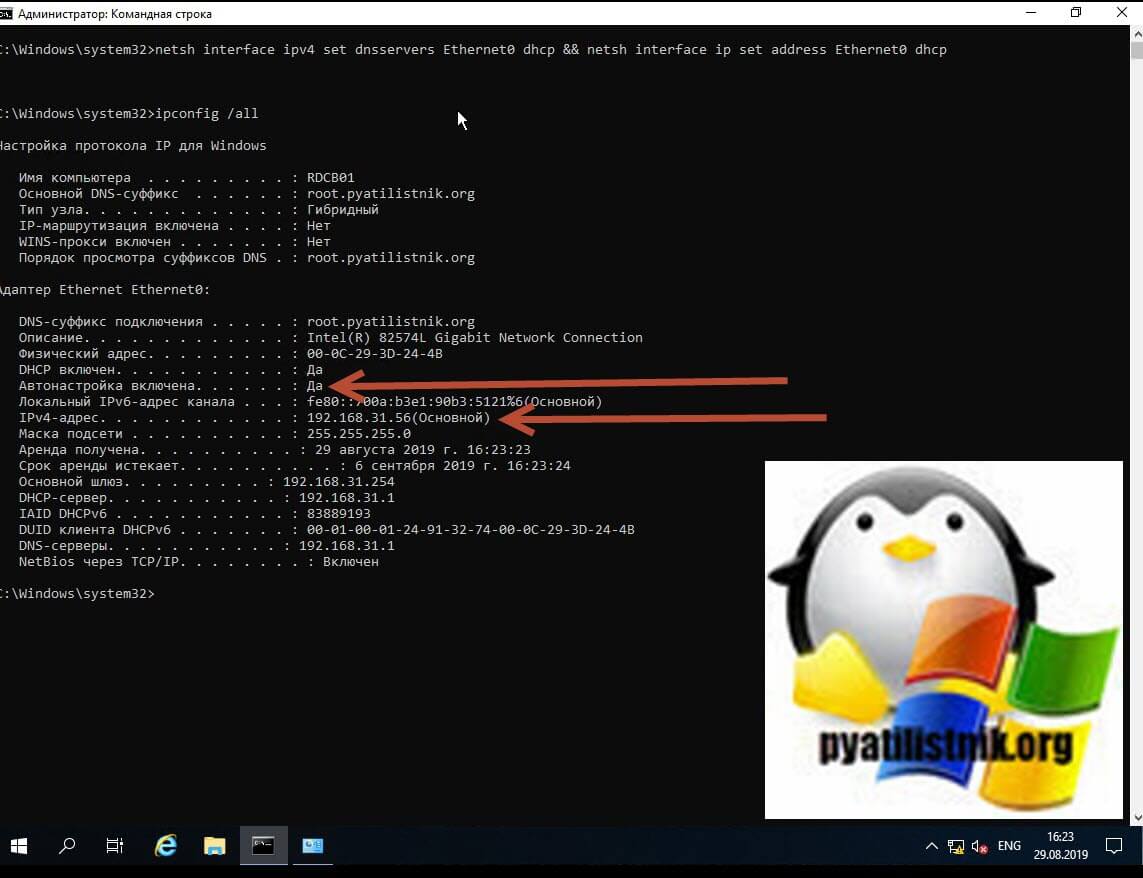

Если вам нужно вернуть сетевые настройки на получение адреса от DHCP сервера, то введите команду:

netsh interface ipv4 set dnsservers Ethernet0 dhcp && netsh interface ip set address Ethernet0 dhcp

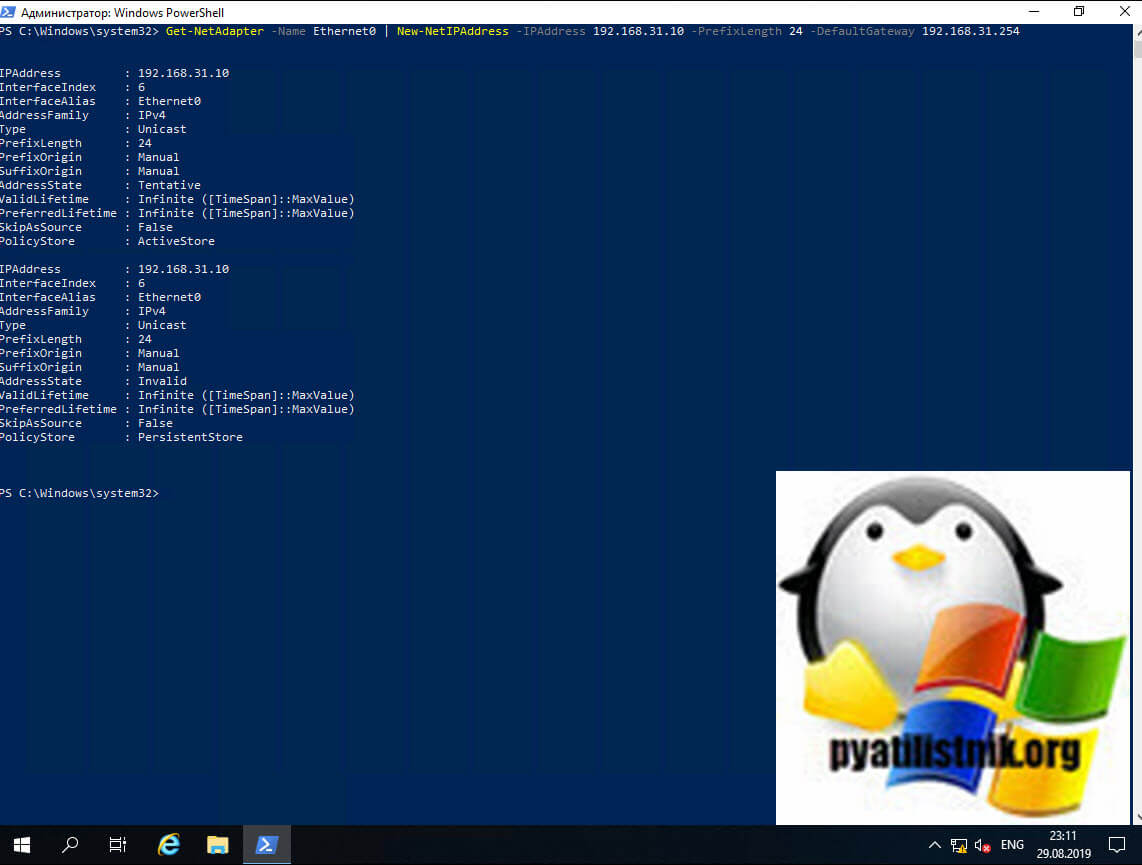

Настройка сети через PowerShell

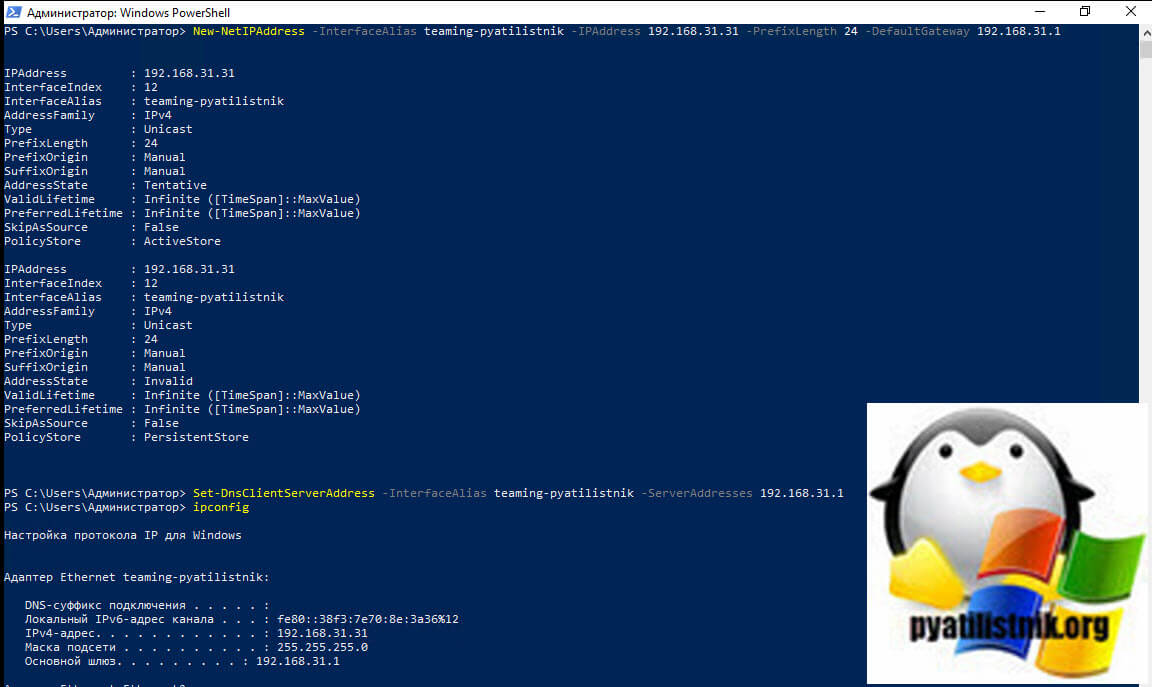

Чтобы настроить статический адрес на сетевом интерфейсе с помощью командлетов, вам необходимо открыть от имени администратора оболочку PowerShell.

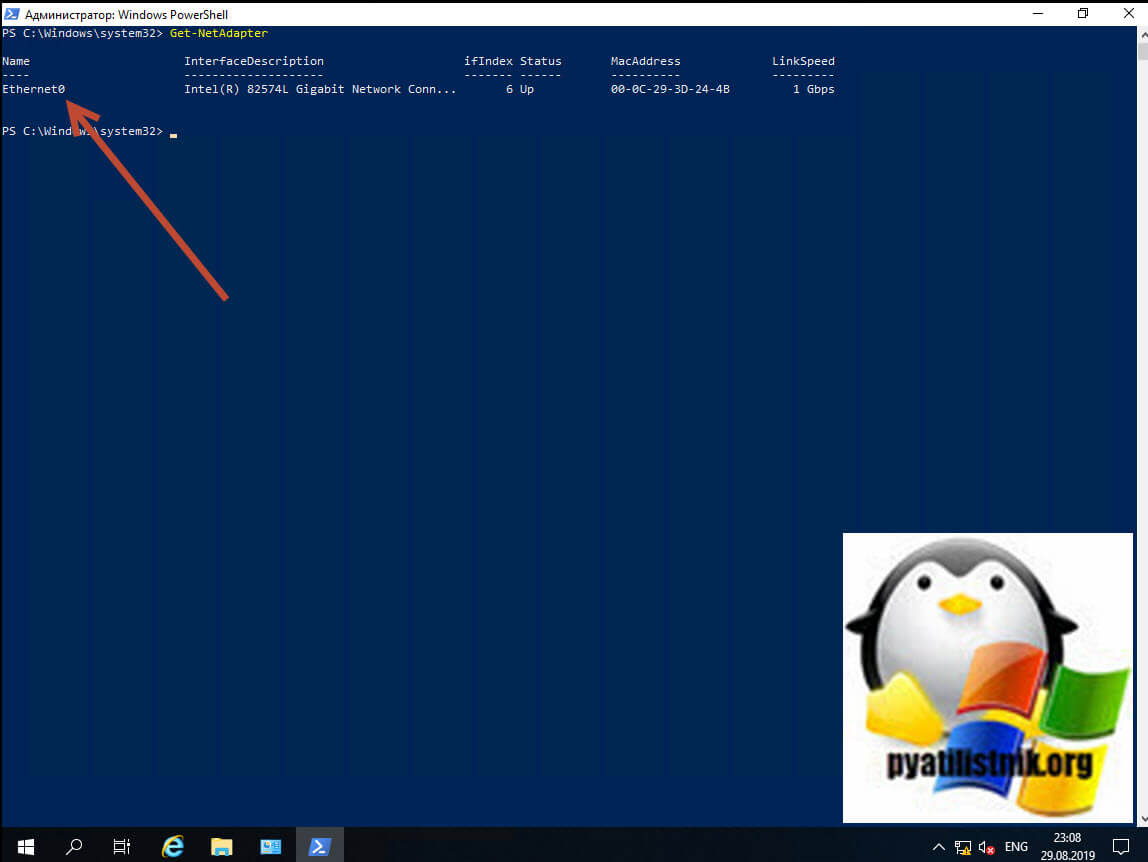

Прежде чем мы начнем настройку сети через PowerShell в нашей Windows Server 2019, нам как и в случае с netsh, нужно выяснить имя сетевого интерфейса. Для этого вводим команду:

В результате я вижу имя интерфейса Ethernet0.

Пишем команду, где обратите внимание префикс сети 255.255.255.0 задается в виде -PrefixLength 24. На выходе вы сразу увидите примененные настройки.

Get-NetAdapter -Name Ethernet0 | New-NetIPAddress -IPAddress 192.168.31.10 -PrefixLength 24 -DefaultGateway 192.168.31.254

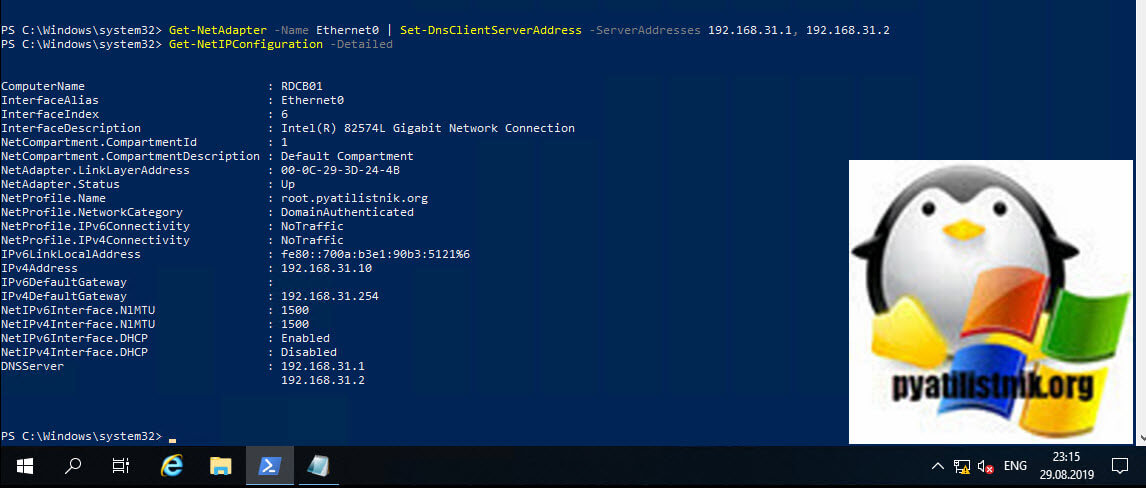

Зададим теперь оба DNS-сервера через команду

Get-NetAdapter -Name Ethernet0 | Set-DnsClientServerAddress -ServerAddresses 192.168.31.1, 192.168.31.2

Посмотрим текущие сетевые настройки через команду:

Get-NetIPConfiguration -Detailed

Как видите все сетевые настройки в моем Windows Server 2019 успешно применены.

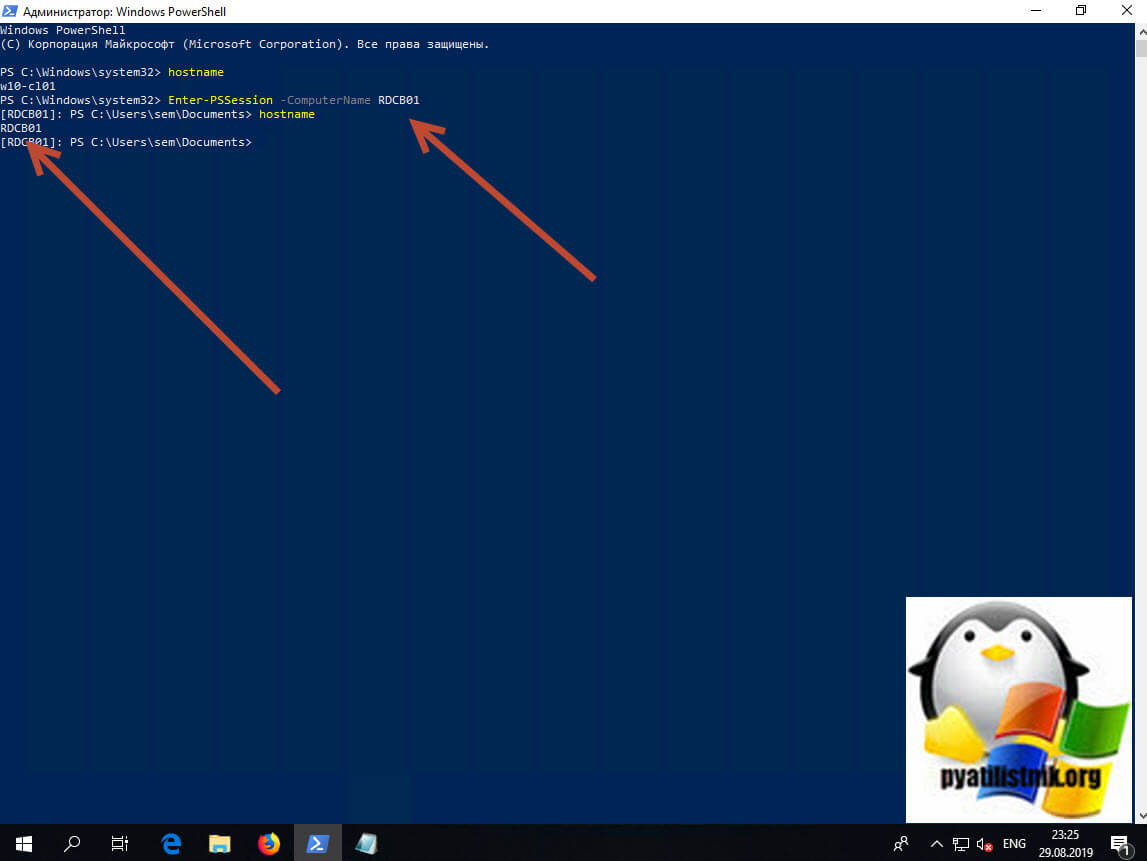

Удаленная настройка сети

Выше я уже показал вам метод удаленной настройки сети через Windows Admin Center, но существует и еще несколько методов, которые мне были полезны в моей практике. Первое, это использование все того же PowerShell. И так у меня есть компьютер W10-cl01 с Windos 10 и предположим хочу с него настроить сеть на сервере RDCB01.

Хочу отметить, что для этого метода у вас должно быть настроено использование WinRM (Службы удаленного управления Windows)

Открываем PowerShell, командой hostname я показываю, что сижу на компьютере W10-cl01. Далее для удаленного подключения вводим команду:

Enter-PSSession -ComputerName RDCB01

Я успешно подключился, теперь повторно введя команду hostname, я вижу, что сижу на компьютере RDCB01, и можно вводить команды описанные выше.

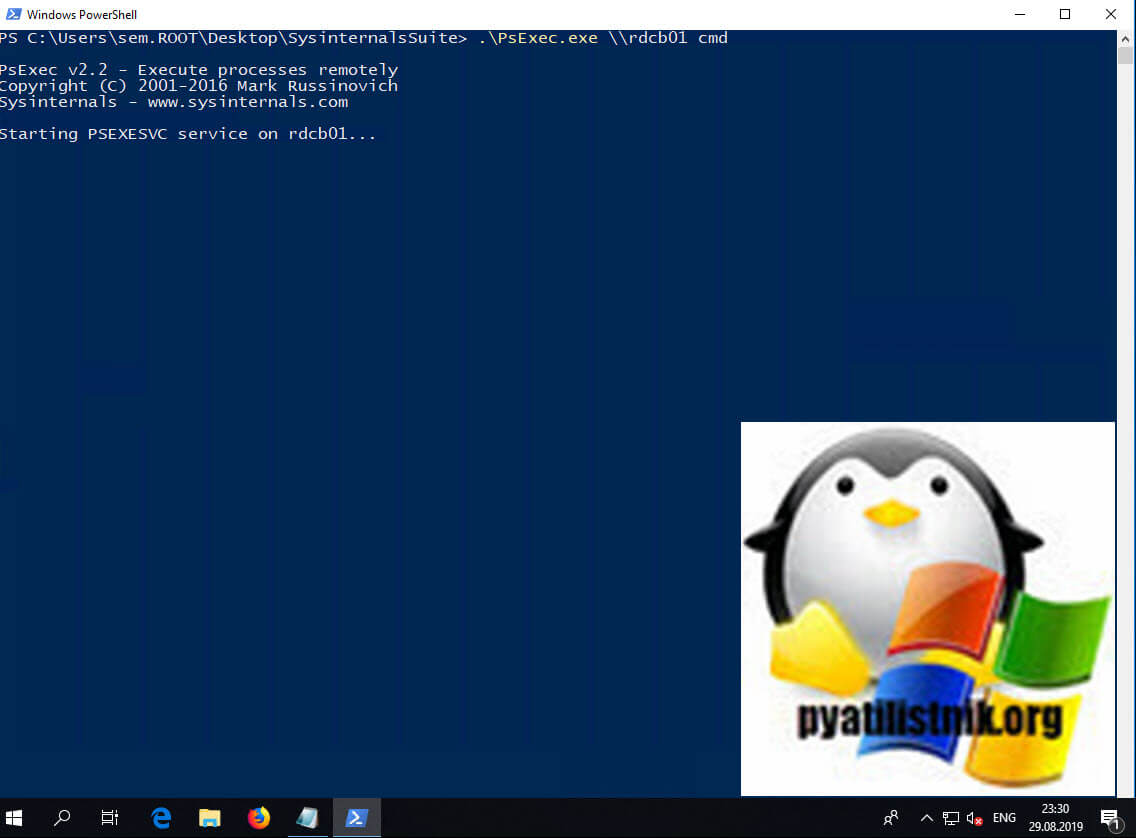

Второй метод удаленной настройки сети на Windows Server 2019, это использование утилиты PsExec.exe, я,о ее настройке и установке рассказывал в статье «Включить RDP Windows удаленно и локально».

Начнется запуск службы на удаленном сервере.

Введя все ту же команду hostname я вижу, что подключен к удаленному серверу RDCB01, при желании вы можете использовать для настройки сети netsh или PowerShell, что нравится больше.

На этом у меня все. Мы с вами рассмотрели локальные и удаленные методы настройки сети в операционной системе Windows Server 2019. С вами был Иван Семин, автор и создатель IT портала Pyatilistnik.org.

Содержание

- Windows server 2019 nat две сетевых карты

- Постановка задачи

- Методы настройки сети в Windows Server 2019

- Настройка сети через графический интерфейс

- Настройка сети через Windows Admin Center

- Настройка сети Windows Server 2019 через командную строку

- Настройка сети через PowerShell

- Удаленная настройка сети

- Популярные Похожие записи:

- 2 Responses to Настройка сети в Windows Server 2019, за минуту

- Configure Windows Server 2019 as a NAT Router

- Understanding Test Lab Setup:

- Install Routing and Remote Access on Server 2019:

- Configure NAT and LAN Routing on Windows Server 2019:

- Verify NAT Configuration Settings:

- Test NAT functionality from Windows 10:

- Windows server 2019 nat две сетевых карты

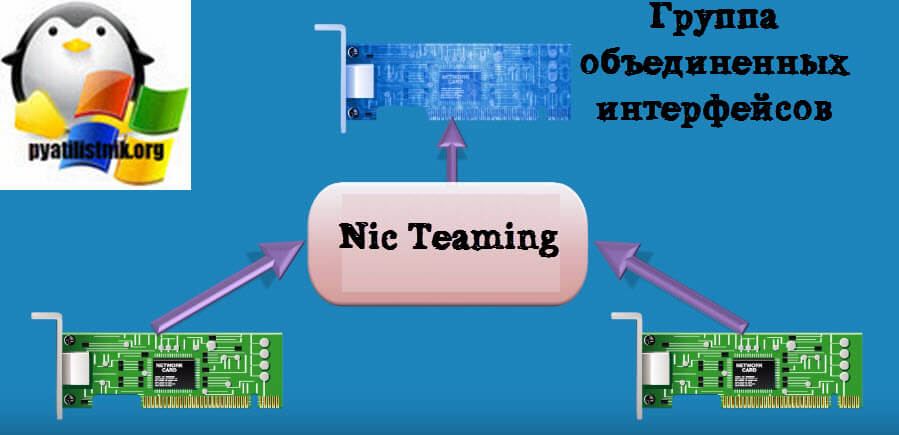

- Что такое Nic Teaming

- Требования и ограничения к Nic Teaming в Windows Server 2019

- Методы настройки объединения сетевых интерфейсов

- Настройка Nic Teaming в Windows Server 2019

- Использование диспетчера серверов

- Режимы поддержки групп

- Режим балансировки нагрузки

- Добавление и исключение сетевых адаптеров из NIC Teaming

- Добавление группового интерфейса в нужный VLAN

- Создание NIC Teaming через PowerShell

- Ключи TeamingMode

- Ключи LoadBalancingAlgorithm

- Добавление сетевых адаптеров из NIC Teaming через PowerShell

- Удаление сетевых адаптеров из NIC Teaming через PowerShell

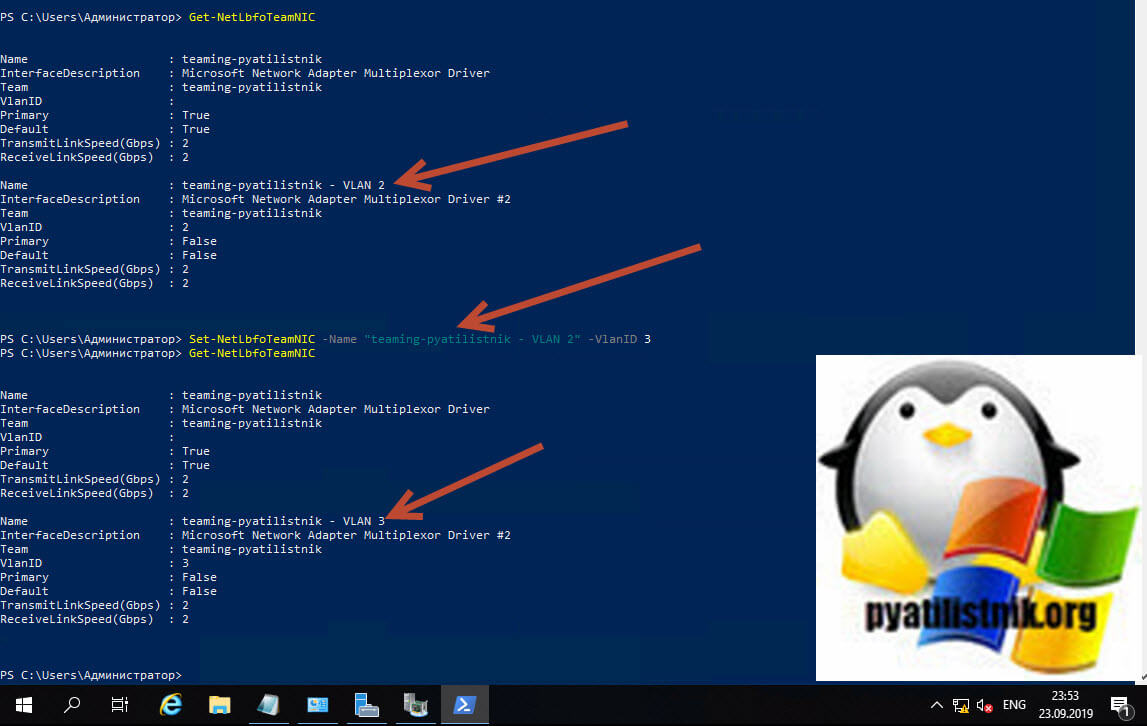

- Настройка VLAN на NIC Teaming через PowerShell

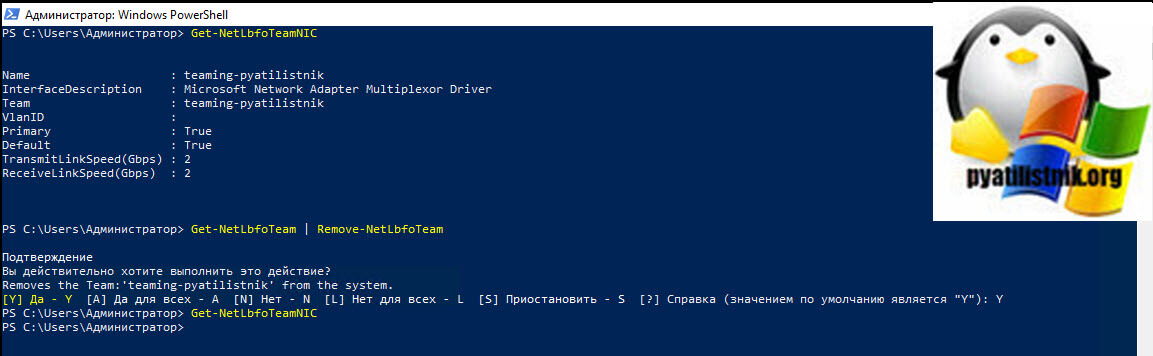

- Удаление группы сетевых интерфейсов через PowerShell

- Популярные Похожие записи:

- 4 Responses to Объединение сетевых карт (Nic Teaming) в Windows Server 2019

Windows server 2019 nat две сетевых карты

Постановка задачи

Я хочу вас научить производить настройку статического IP адреса, маски, шлюза и DNS серверов на вашем сетевом интерфейсе, разными методами, локально и удаленно. Ситуаций может быть очень много. Лично я являюсь приверженцем того, что любой сервер должен иметь выделенный, статический ip-адрес исключительно под него, тут можно долго спорить, что можно делать резервирование на DHCP, через который потом можно быстрее менять настройки, но я придерживаюсь такой политики, так как из отказоустойчивый DHCP может ломаться, если вы можете меня переубедить в моем видении, то прошу в комментарии.

Методы настройки сети в Windows Server 2019

Существует ряд методов и инструментов позволяющих производить настройки вашего сетевого интерфейса, их можно разделить на два подхода:

Среди инструментов можно выделить:

Настройка сети через графический интерфейс

Первый метод, можно назвать классическим, так как он самый простой и подойдет для большинства администратором. Тут мы с вами будем использовать оснастку «Центр управления сетями и общим доступом«, настроим статический IP-адрес, маску сети, основной шлюз и DNS-сервера через графический интерфейс. У меня есть сервер RDCB01, для которого я выделил IP-адрес 192.168.31.10. На текущий момент айпишник прилетает от DHCP-сервера. Проверим текущие параметры интерфейса через командную строку, в которой нужно написать команду:

Чтобы открыть «Центр управления сетями и общим доступом» со списком сетевых интерфейсов, мы воспользуемся быстрыми командами Windows. Открываем окно выполнить и пишем в нем:

Находим нужный сетевой интерфейс, в моем примере, это единственный Ethernet0 и заходим в его свойства.

Далее находим пункт «IP версии 4 (TCP/Ipv4)»и открываем его свойства, далее мы видим, что выделение сетевых настроек производится в автоматическом режиме, через службу DHCP.

Чтобы вбить статические настройки выбираем пункт «Использовать следующий IP-адрес» и по порядку задаем настройки, подготовленные заранее. В моем случае

Сохраняем все настройки и проверяем через Ipconfig /all, что все видится. Так же можете попробовать пропинговать ваш основной шлюз или DNS-сервер. На этом графическая настройка сети в Windows Server 2019 окончена.

Настройка сети через Windows Admin Center

С выходом Windows Server 2019 Microsoft наконец-то создает правильный инструмент для системного администратора, я говорю, о Windows Admin Center. Я вам уже подробно рассказывал, как устанавливать Windows Admin Center и его назначение. Если в двух словах, то это крутая веб консоль позволяющая управлять серверами и рабочими станциями с любого устройства, через ваш браузер. Давайте я покажу, как вы легко можете произвести установку статического Ip-адреса, маски, основного шлюза и DNS на удаленном сервере, через WAC. Напоминаю, что делать я это буду для сервера RDCB01. Давайте его пропингуем и выясним текущий адрес. Я вижу ip-адрес 192.168.31.56.

Открываем в браузере Windows Admin Center и производим подключение к нужному серверу.

Далее находим раздел «Сеть«, тут у вас будет список всех ваших сетевых интерфейсов. Выбираем нужный, тут чем хорошо вы сразу видите много сводной информации в нижней части.

Для настройки сети нажмите кнопку «Параметры«. Как видим стоит автоматическое получение настроек.

Активируем пункт «Использовать следующий IP-адрес» и задаем нужные сетевые настройки, после чего сохраняем изменения.

Подтверждаем применение настроек.

В правом верхнем углу вам покажут, что началось задание по обновлению.

Проверяем, перед этим единственное нужно очистить кэш-DNS. В итоге я вижу, что сервер пингуется по новому адресу.

В итоге удаленная настройка сети на сервере Windows Server 2019 выполнена.

Настройка сети Windows Server 2019 через командную строку

Второй метод заключается в использовании утилиты командной строки netsh. На практике, это используется в скриптах, или при настройке Windows Server в режиме Core. Я опять переведу свои настройки на получение адреса от DHCP сервера. DHCP присвоил мне адрес 192.168.31.56.

Для того, чтобы настроить статический IP-адрес через утилиту Netsh, вам нужно знать правильное имя сетевого адаптера, он легко смотрится при выводе команды Ipconfig /all. В моем примере, это Ethernet0.

Видим, что команда успешно отработала, можно сразу проверить применение настроек сети через ipconfig. Теперь выполним настройку основного и альтернативного DNS.

Прописываем альтернативный DNS адрес

В итоге как видим у нас появился второй адрес DNS сервера на нашем сетевом интерфейсе. Настройка выполнена.

Если вам нужно вернуть сетевые настройки на получение адреса от DHCP сервера, то введите команду:

Настройка сети через PowerShell

Чтобы настроить статический адрес на сетевом интерфейсе с помощью командлетов, вам необходимо открыть от имени администратора оболочку PowerShell.

Прежде чем мы начнем настройку сети через PowerShell в нашей Windows Server 2019, нам как и в случае с netsh, нужно выяснить имя сетевого интерфейса. Для этого вводим команду:

В результате я вижу имя интерфейса Ethernet0.

Зададим теперь оба DNS-сервера через команду

Посмотрим текущие сетевые настройки через команду:

Как видите все сетевые настройки в моем Windows Server 2019 успешно применены.

Удаленная настройка сети

Выше я уже показал вам метод удаленной настройки сети через Windows Admin Center, но существует и еще несколько методов, которые мне были полезны в моей практике. Первое, это использование все того же PowerShell. И так у меня есть компьютер W10-cl01 с Windos 10 и предположим хочу с него настроить сеть на сервере RDCB01.

Открываем PowerShell, командой hostname я показываю, что сижу на компьютере W10-cl01. Далее для удаленного подключения вводим команду:

Я успешно подключился, теперь повторно введя команду hostname, я вижу, что сижу на компьютере RDCB01, и можно вводить команды описанные выше.

Второй метод удаленной настройки сети на Windows Server 2019, это использование утилиты PsExec.exe, я,о ее настройке и установке рассказывал в статье «Включить RDP Windows удаленно и локально».

Начнется запуск службы на удаленном сервере.

Введя все ту же команду hostname я вижу, что подключен к удаленному серверу RDCB01, при желании вы можете использовать для настройки сети netsh или PowerShell, что нравится больше.

На этом у меня все. Мы с вами рассмотрели локальные и удаленные методы настройки сети в операционной системе Windows Server 2019. С вами был Иван Семин, автор и создатель IT портала Pyatilistnik.org.

Популярные Похожие записи:

2 Responses to Настройка сети в Windows Server 2019, за минуту

Иван день добрый!

С интересом прочитал статью, но главного для себя я не понял какую сеть вы настраиваете к чему у Вас подключен интернет сервер и пользователи. У меня на сервере 3 сетевые карты. Как я их должен настроить чтобы клиенты получили доступ к интернету и серверу. Ответ можно отправить на почту.

Заранее благодарен

С уважением Андрей Оленко

Все зависит как построена у вас топология. Классический вариант, что у сетевой карты 1 сетевой адаптер и интернет идет по нему. Если серверу нужен выделенный IP-адрес и нет оборудования проксирования, то задействуется второй сетевой адаптер. Если у вас три может есть необходимость иметь какую-то защищенную сеть или другой VLAN, если нет то можно сделать тиминг.

Источник

Configure Windows Server 2019 as a NAT Router

In this post, we will be configuring Windows Server 2019 as a NAT (Network Address Translation) router to route traffic between local LAN and the internet.

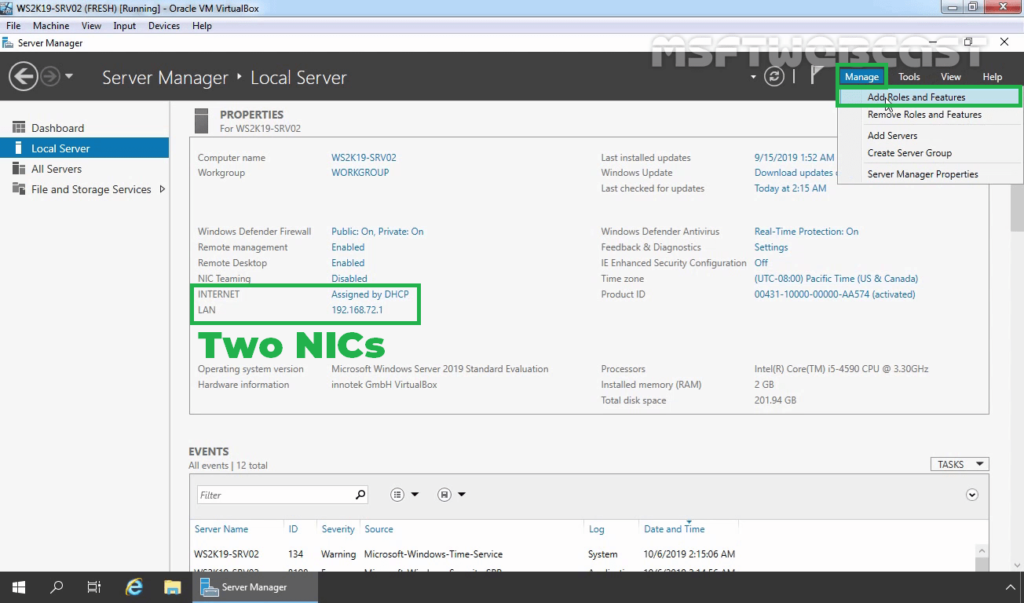

The Windows Server 2019 must have two Network Adapters, one configured for the internal local network (LAN) and another one configured to access the internet (Internet).

Understanding Test Lab Setup:

For this guide, we will use the test lab created in VirtualBox.

Look at the below image for complete IP configuration details for all VMs.

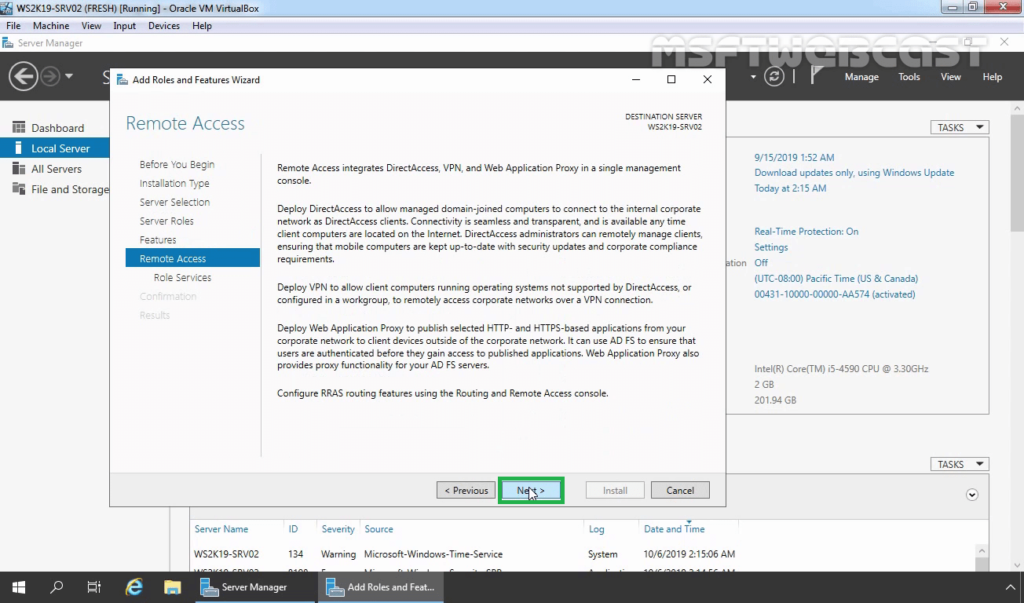

Install Routing and Remote Access on Server 2019:

Let’s install the Remote Access server role on the WS2K19-SRV02 server. Open Server Manager Console.

1. Click on Manage and select Add Role and Features.

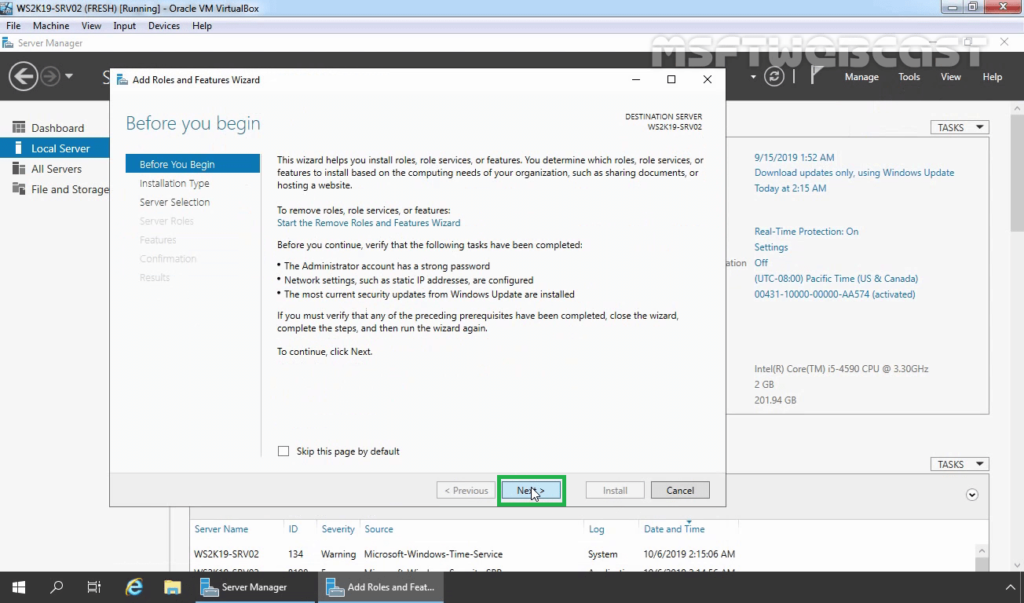

2. On the Before you begin page, click Next.

3. Select Role-based or feature-based installation and click Next.

4. Select a server from the server pool on which you want to install the Remote Access Service role, click Next.

5. On select server roles page, select the Remote Access Services checkbox. Click Next.

6. On select features, click Next.

7. Read overview information about Remote Access Services and click Next.

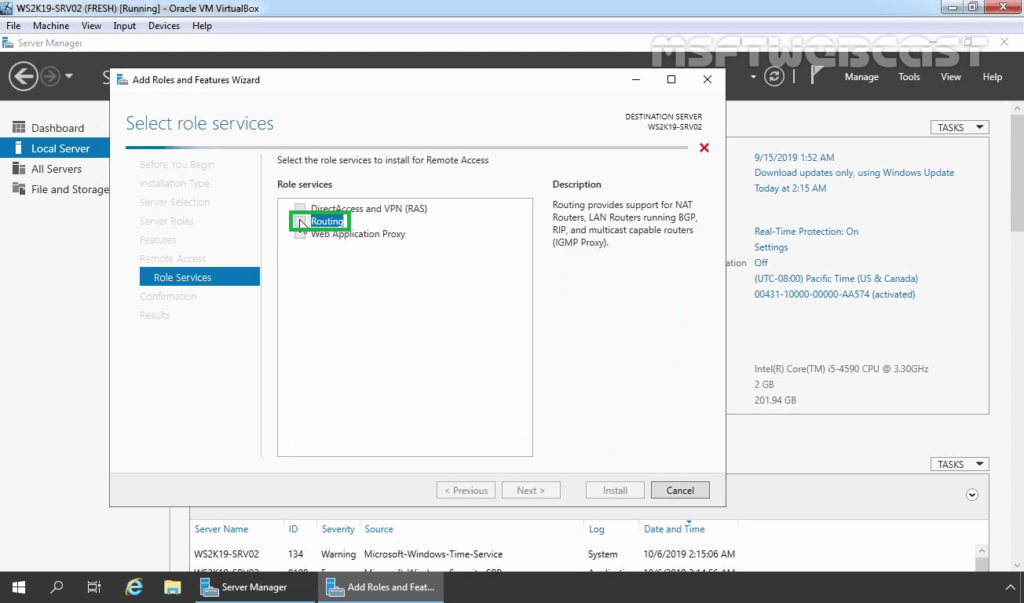

8. On Select Role Service console, select the Routing checkbox to install the LAN Routing role service.

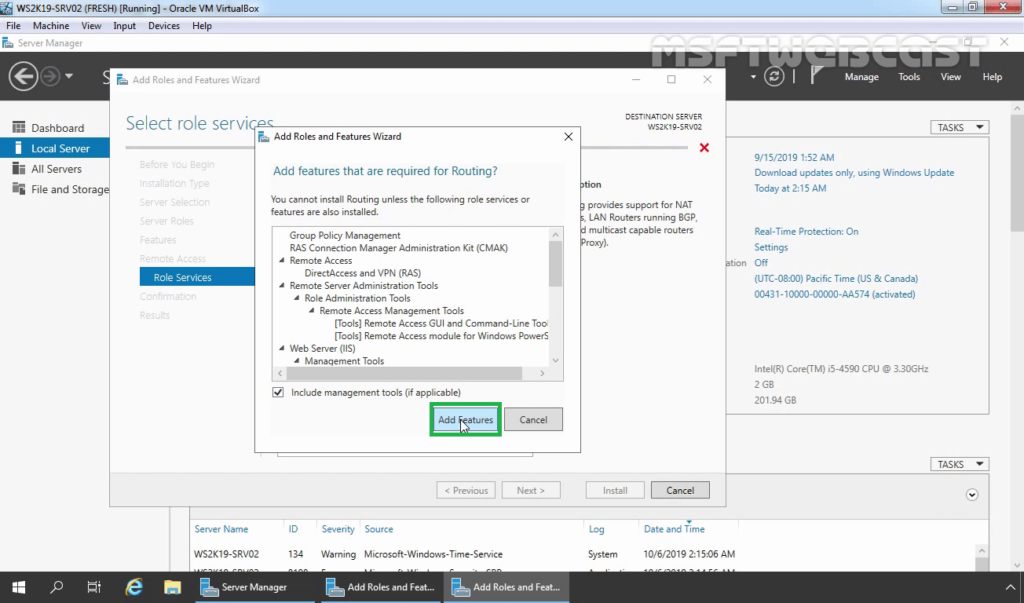

9. Click the Add Features button to add the required feature for LAN Routing. Click Next to continue.

10. Click Next on Web Server role services page.

11. Click Install and complete the installation process.

12. Click Close to finish the installation.

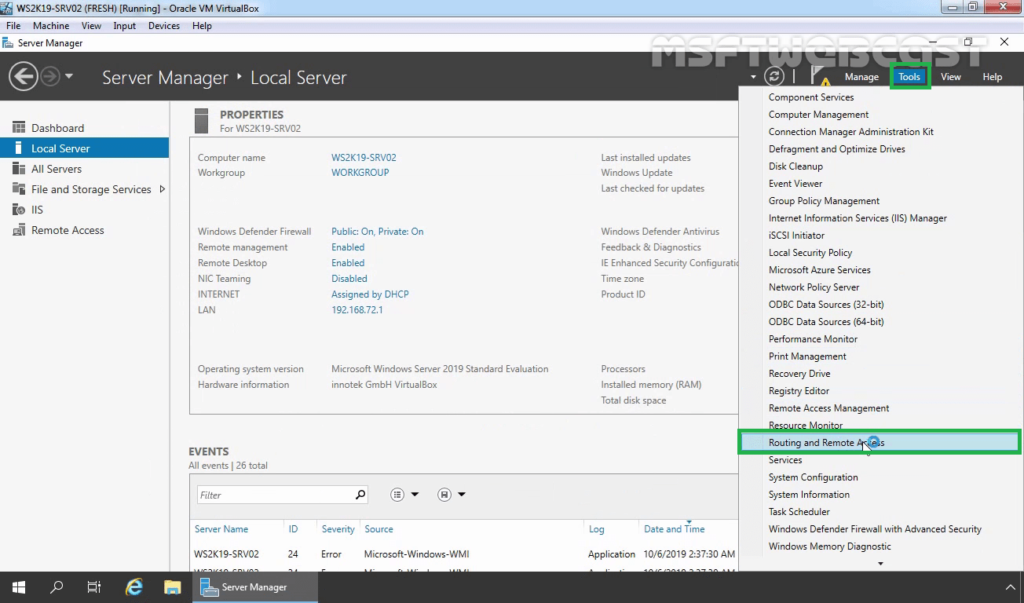

Configure NAT and LAN Routing on Windows Server 2019:

13. To configure NAT and LAN routing, open the Remote and Routing Access console using the Server Manager console.

14. Click on Tools and select Remote and Routing Access.

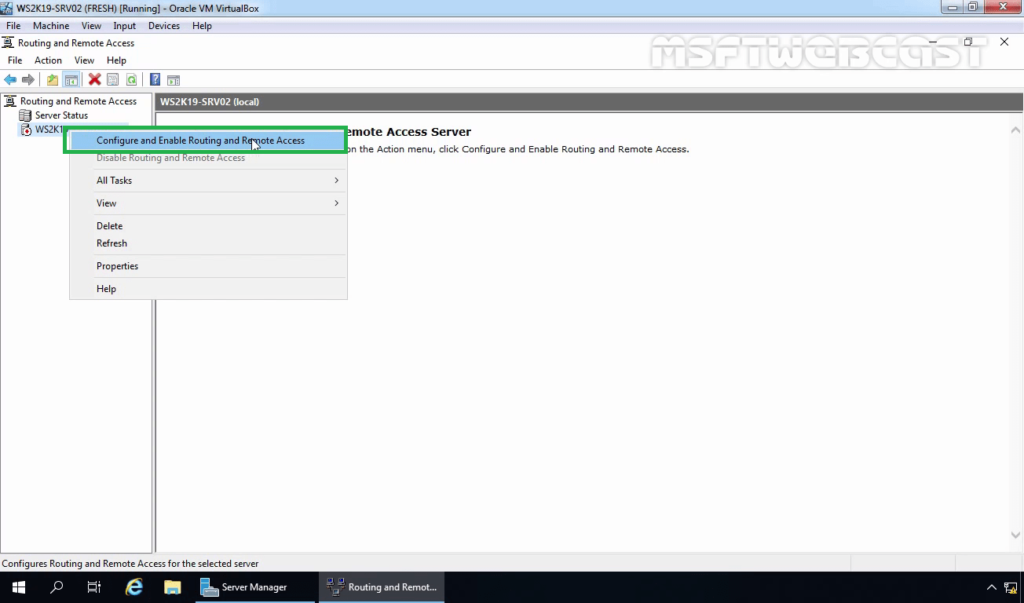

15. Select and right-click on the local server name and then select Configure and Enable Routing and Remote Access.

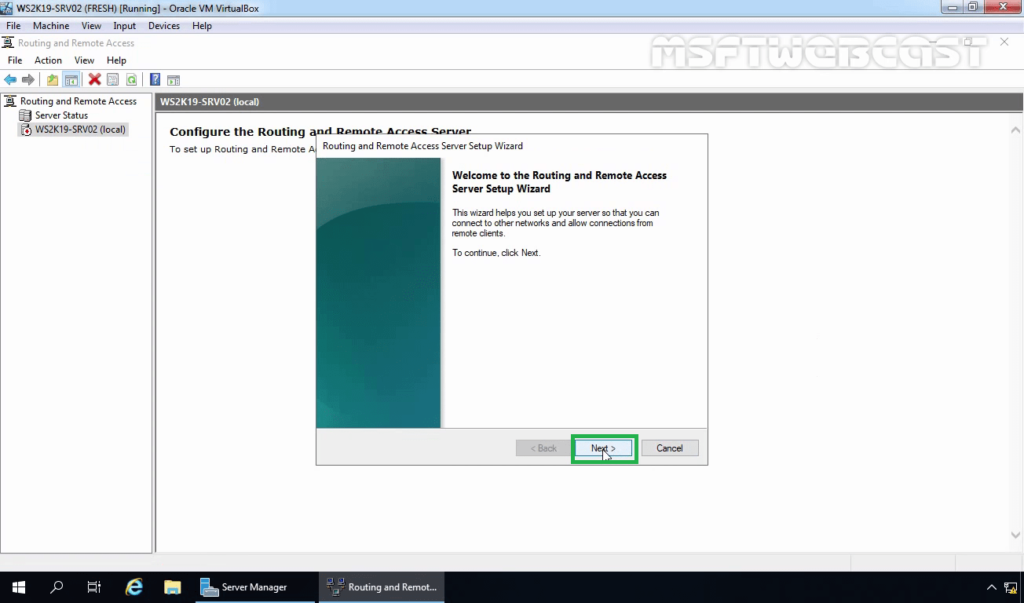

16. On the welcome page, read the description, and click Next.

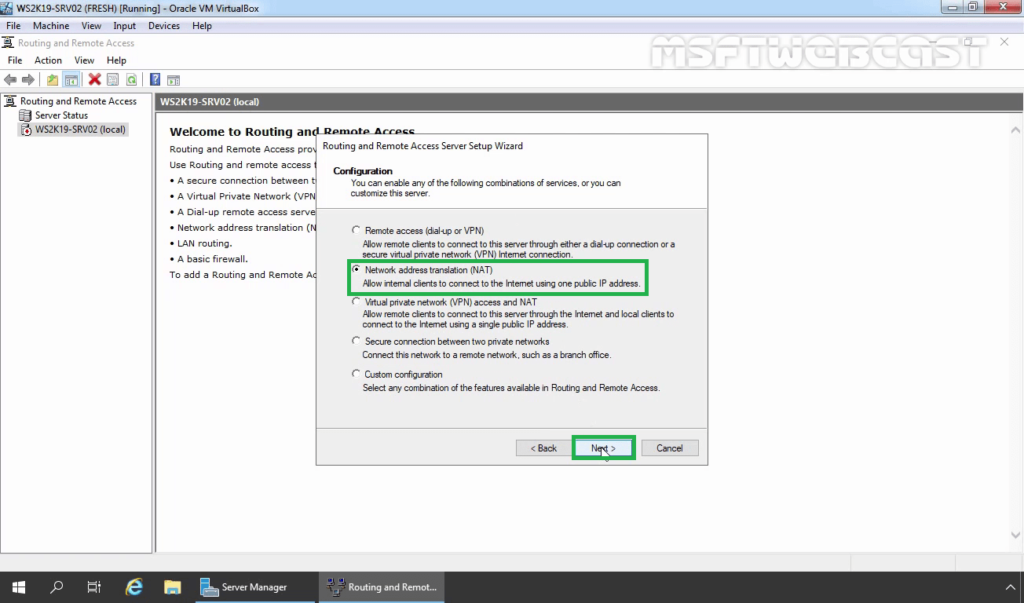

17. On the Configuration page, select the Network Address Translation (NAT). Click Next.

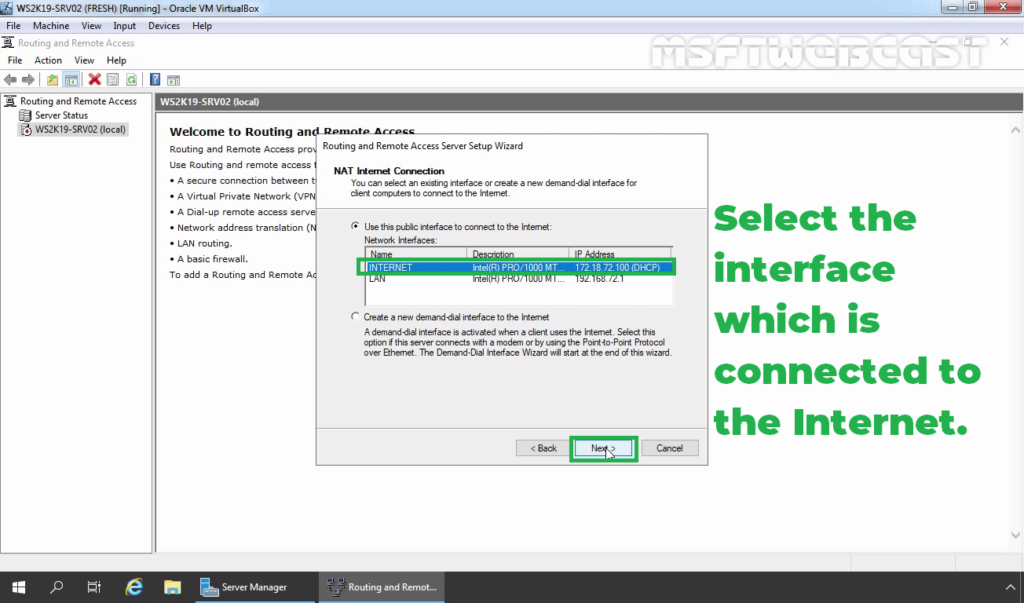

18. On the NAT Internet Connection page, select the network interface your users will use to connect to the internet. Click Next.

19. Click Finish.

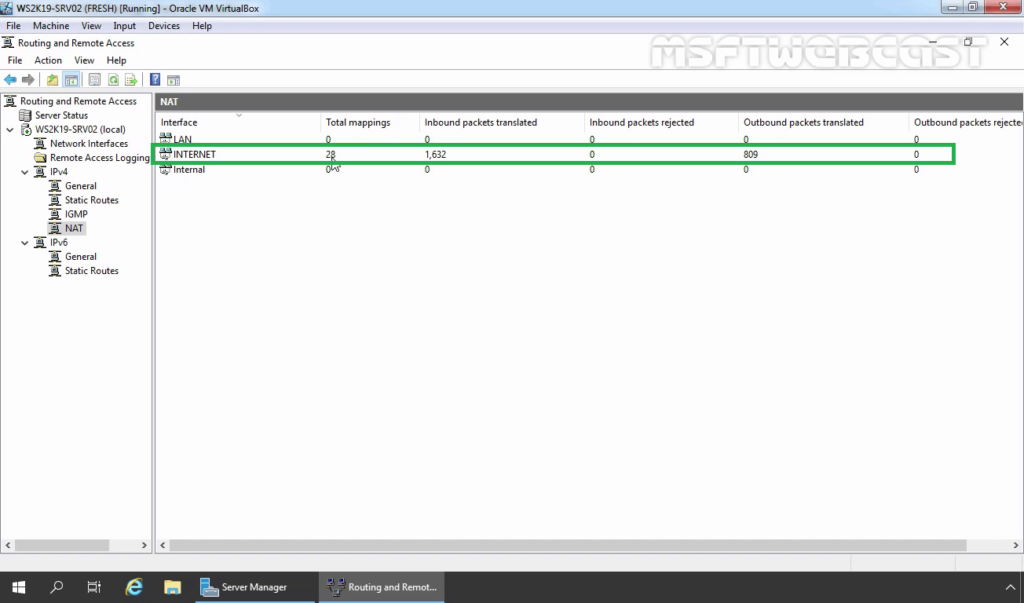

Verify NAT Configuration Settings:

20. On Routing and Remote Access console, expand the local server name, expand IPv4. Click and Expand NAT.

21. Double-click on the LAN interface. Verify Interface type is a Private interface connected to the private network.

22. Double-click on the INTERNET interface. Verify Interface type is a Public interface connected to the Internet. Make sure that Enable NAT on this interface checkbox is selected.

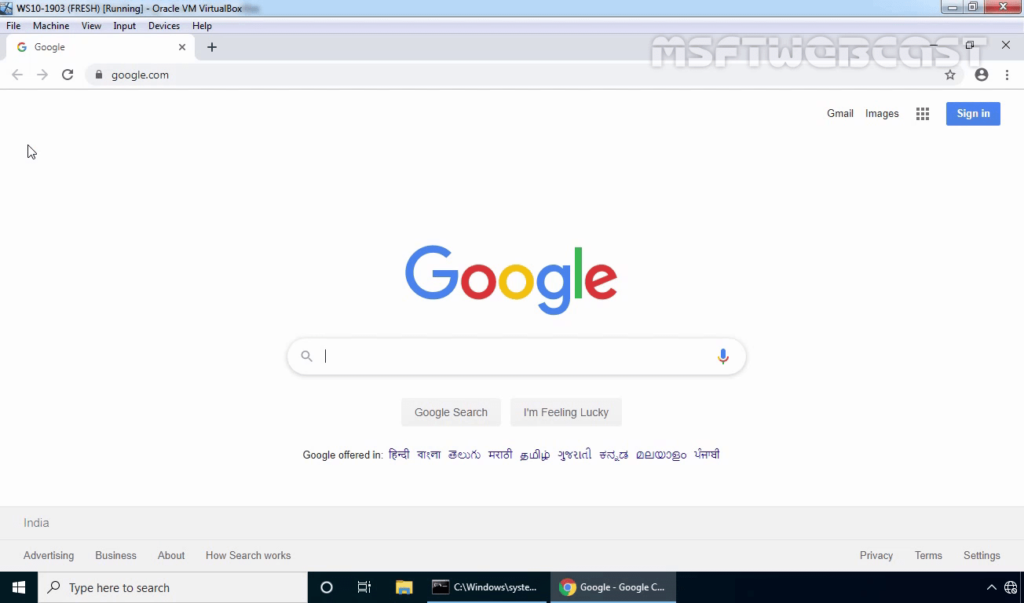

Test NAT functionality from Windows 10:

To test NAT functionality, move to Windows 10 PC.

23. Open command prompt and ping to googles public dns server. (ping 8.8.8.8)

24. Open the web browser and access www.google.com.

25. If the user can access the www.google.com website successfully, that means NAT is working properly.

On Windows Server 2019 NAT Router,

26. Click on NAT and you should see that packets have been translated.

In this guide, we have learned the steps to Configure Windows Server 2019 as a NAT Router.

Источник

Windows server 2019 nat две сетевых карты

Что такое Nic Teaming

Сейчас когда бизнес уже очень сильно зависит от доступности его сервисов, таких как корпоративная почта, файловый сервер, сайт с веб приложениями и CRM, и многое другое очень сильно встает вопрос по организации отказоустойчивости на разных уровнях. Одним из таких уровней является сетевой. В данной статье нам нужно рассмотреть про организацию отказоустойчивой сети в вашем Windows Server 2019. Сейчас уже себе сложно представить сервер, у которого было бы сетевых интерфейсов меньше двух, чаще всего их четыре и более. Раз они есть, то было бы здорово их объединить и использовать, как одно целое решая тем самым:

Предположим, что у нас вышел из строя один сетевой адаптер, в результате прохождение трафика перестроилось.

Ранее Nic Teaming мог быть реализован только посредством установки специальных драйверов на ваши сетевые карты. Эти драйвера позволяли вам через свойства сетевых адаптеров собирать пулы. Бывало так, что у вас на физическом сервере могли быть сетевые карты разных производителей, и в таком сценарии вы могли иметь проблемы с объединением сетевых карт. Благодаря встроенной возможности Windows Server 2019 эта проблема минимизируется.

Хочу отметить, что данная технология не нова и давно уже реализована и используется на сетевом оборудовании, там она называется LACP, или на системах хранения, например у Synology, там она называется Bonding, в Linux то же Bonding.

Требования и ограничения к Nic Teaming в Windows Server 2019

Как сказано в документации Microsoft драйвер сетевой карты должен иметь цифровую подпись Windows Hardware Qualification and Logo (WHQL). Если WHQL имеется, то вы может объединять адаптеры разных производителей.

Нужно учитывать, что для работы Nic Teaming сетевые карточки должны иметь одинаковую пропускную способность, если вы используете объединение от других производителей, то не используйте их совместно с инструментом Microsoft.

Так же вы не сможете объединить в группу карточки которые работают не по технологии Ethernet, такие как WWAN, Wi-FiInfiniband, сетевые адаптеры отладки ядра (KDNIC). Так же есть ряд технологий, которые не поддерживаются технологией объединения сетевых карт:

Методы настройки объединения сетевых интерфейсов

Существует три метода и два подхода по настройке ваших сетевых карт в общую сетевую группу:

Из инструментов я могу выделить:

Настройка Nic Teaming в Windows Server 2019

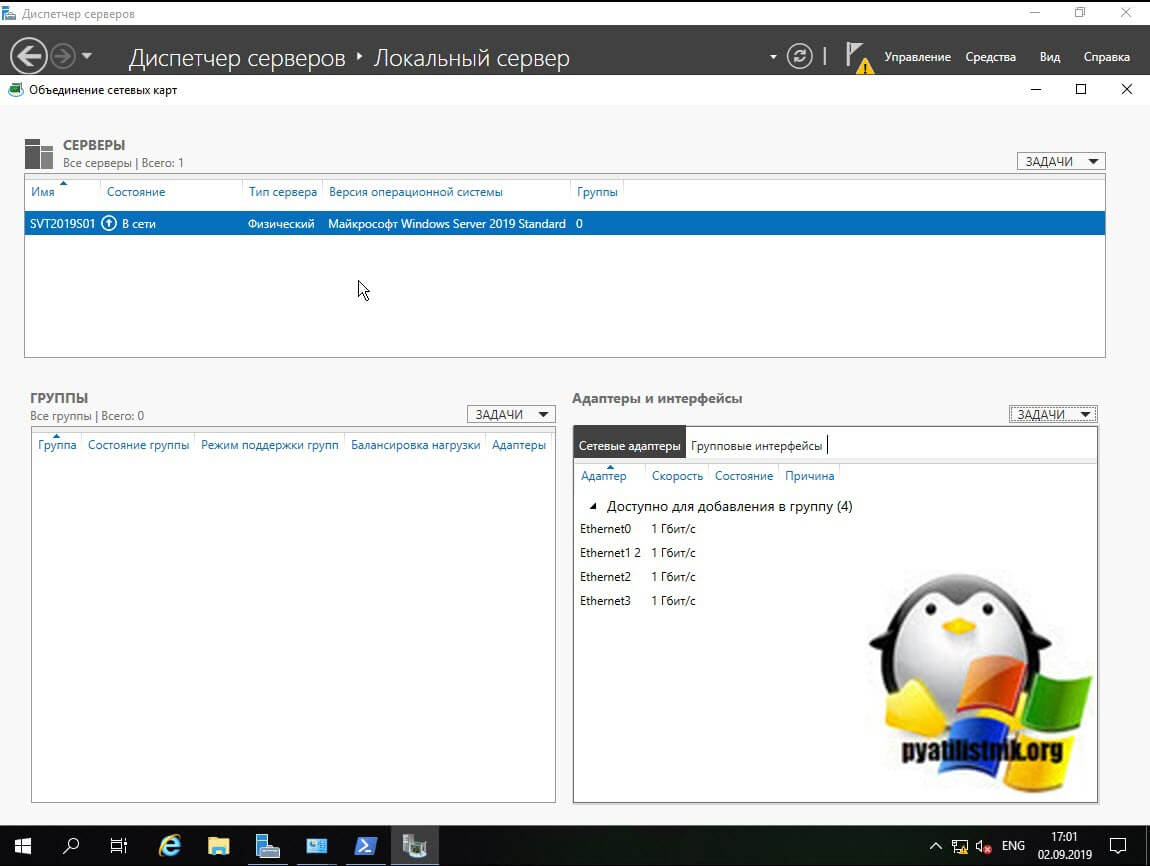

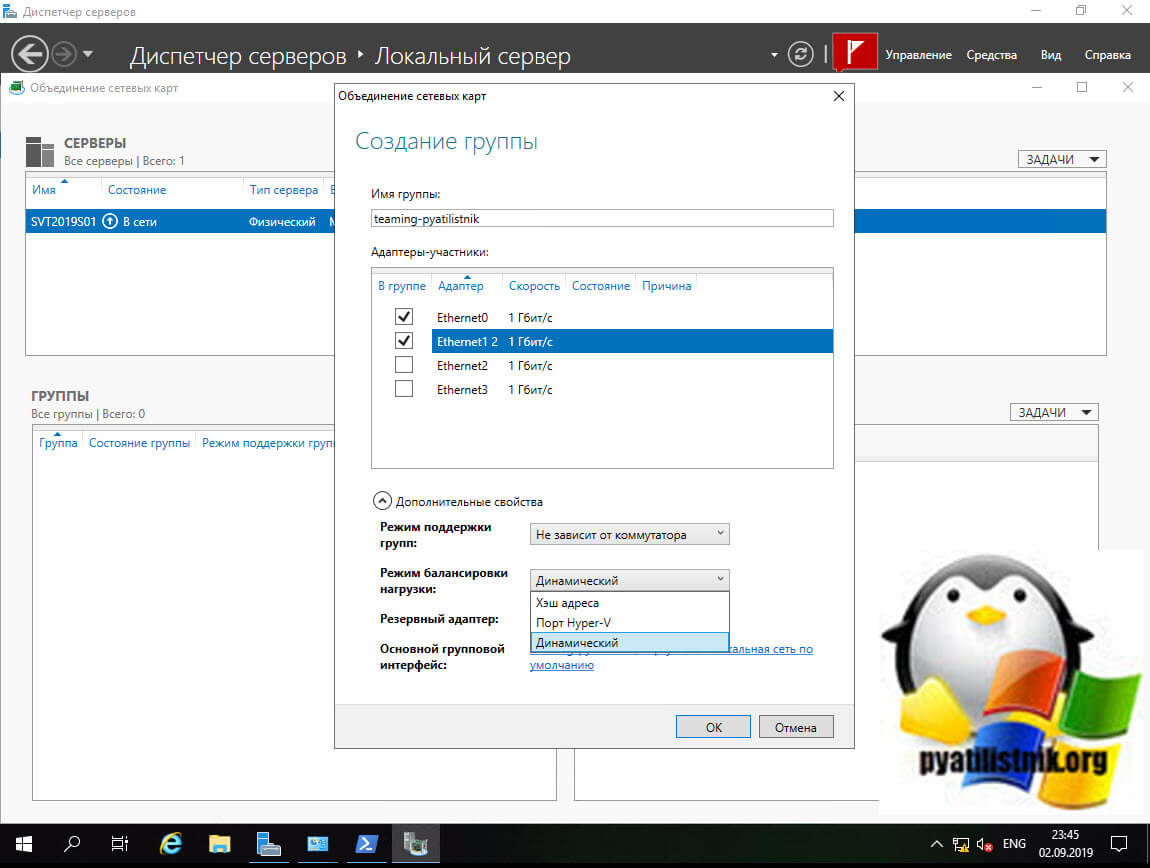

Использование диспетчера серверов

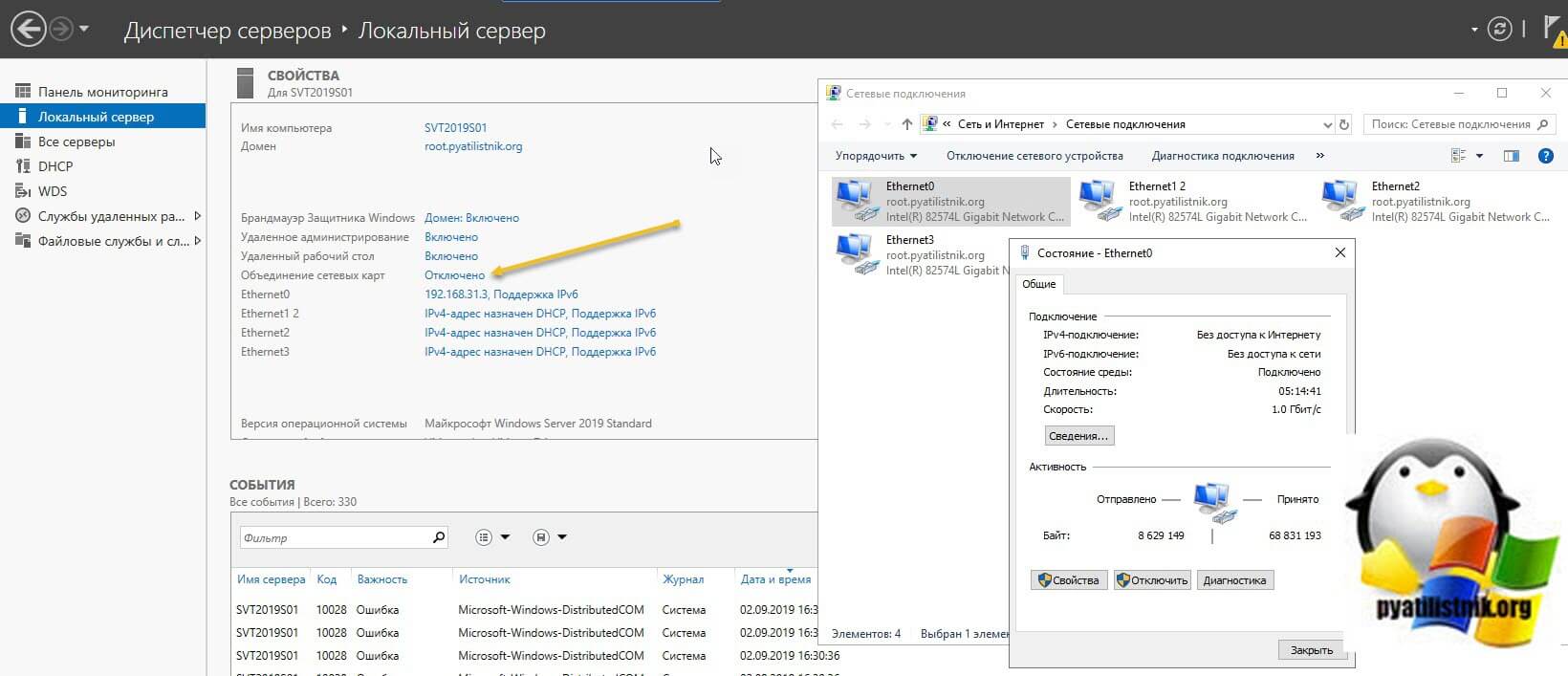

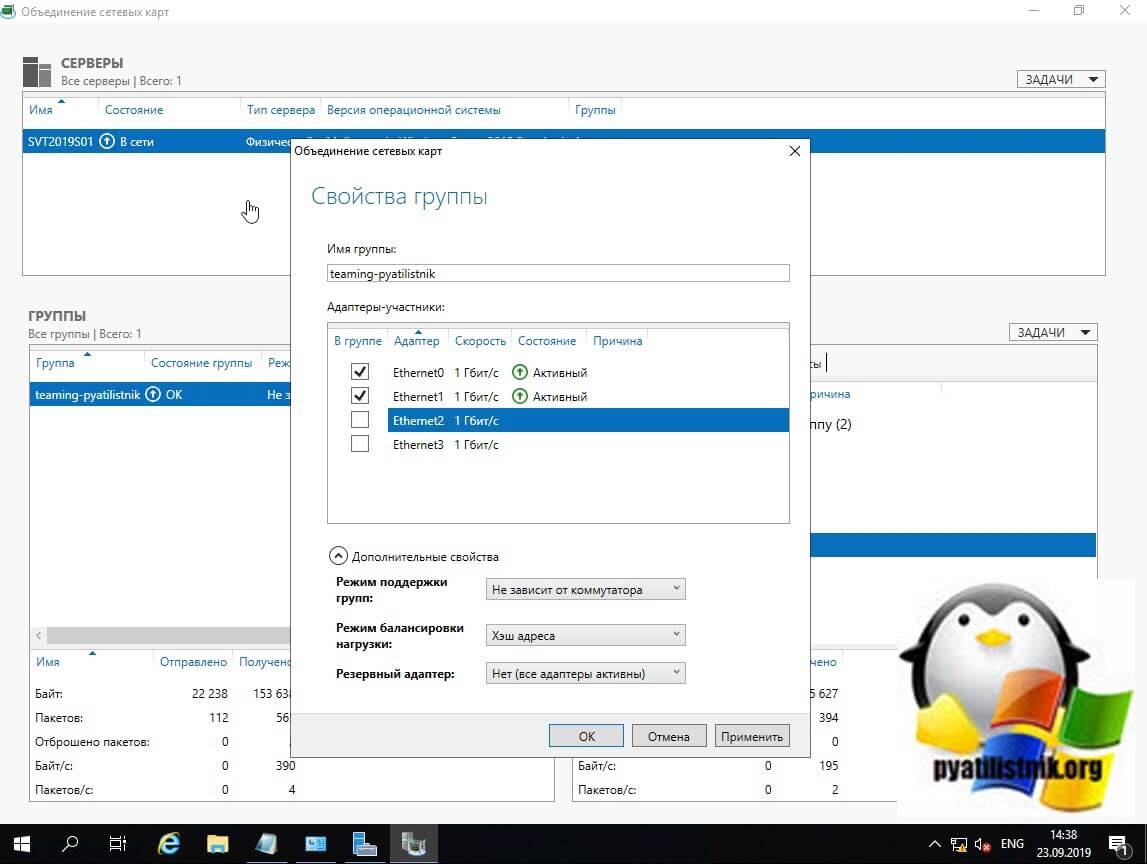

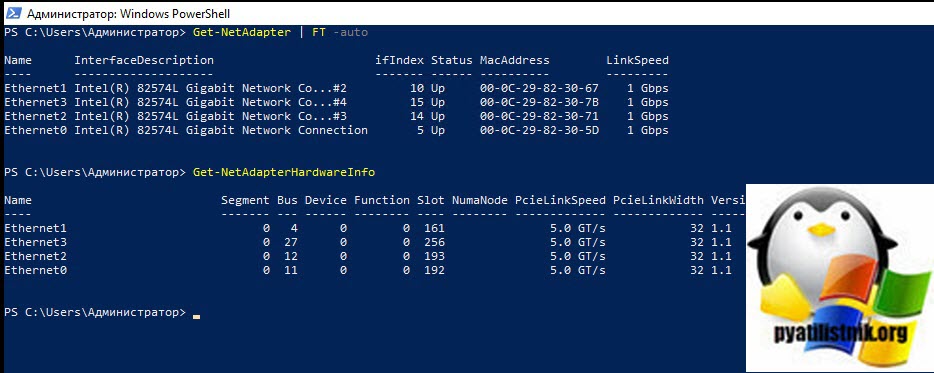

Данный метод самый простой и часто используемый, так как подходит большинству системных администраторов, он позволит вам производить настройки тиминга и на серверах Windows Core. Открываем диспетчер серверов, в моем примере на сервере SVT2019S01, у него есть четыре гигабитные сетевые карты intel 82574L. Как видно по умолчанию в Windows Server 2019 объединение сетевых карт отключено, щелкаем по настройке.

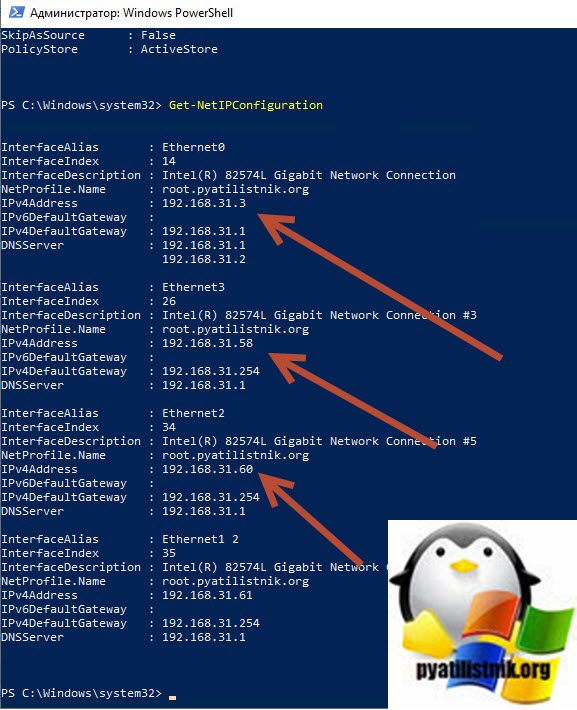

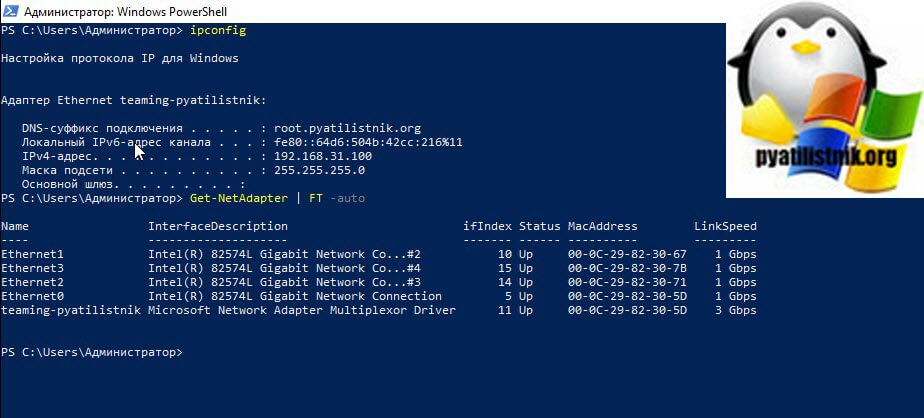

В статье по настройке сети в Windows Server 2019 я вам показывал команду PowerShell показывающую вам сетевые настройки:

В результате видно, что мои адаптеры имеют 4 разных Ip-адреса, один статический 192.168.31.3 и три динамических, полученных от DHCP-сервера. Я сделаю пул состоящий из четырех сетевых адаптеров и назначу ему IP-адрес 192.168.31.3.

В результате у вас должно открыться окно «Объединение сетевых карт«, оно будет разбито на три раздела:

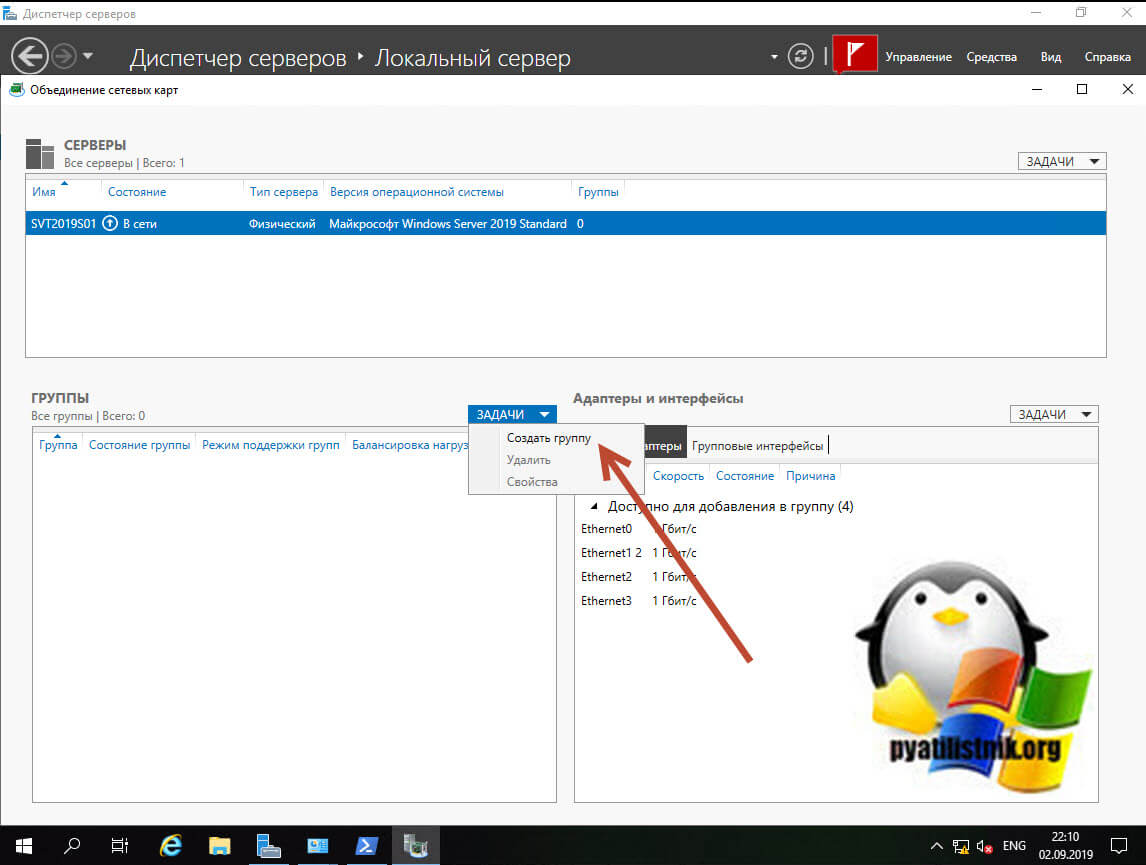

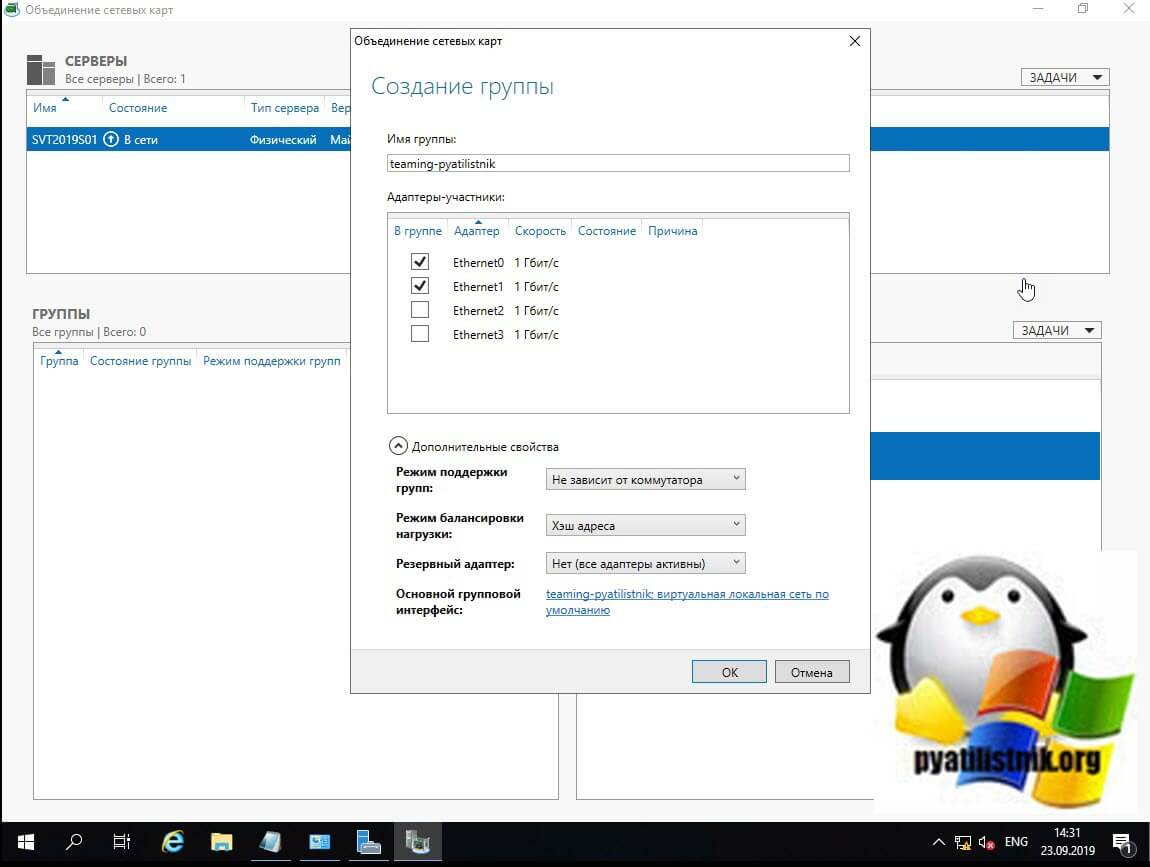

Объединение сетевых карт у нас начинается с создания новой группы. В разделе группы, нажмите кнопку «Задачи» и выберите пункт «Создать группу».

Откроется окно создания группы. Тут вам нужно выбрать под себя и свои задачи ряд параметров, а именно:

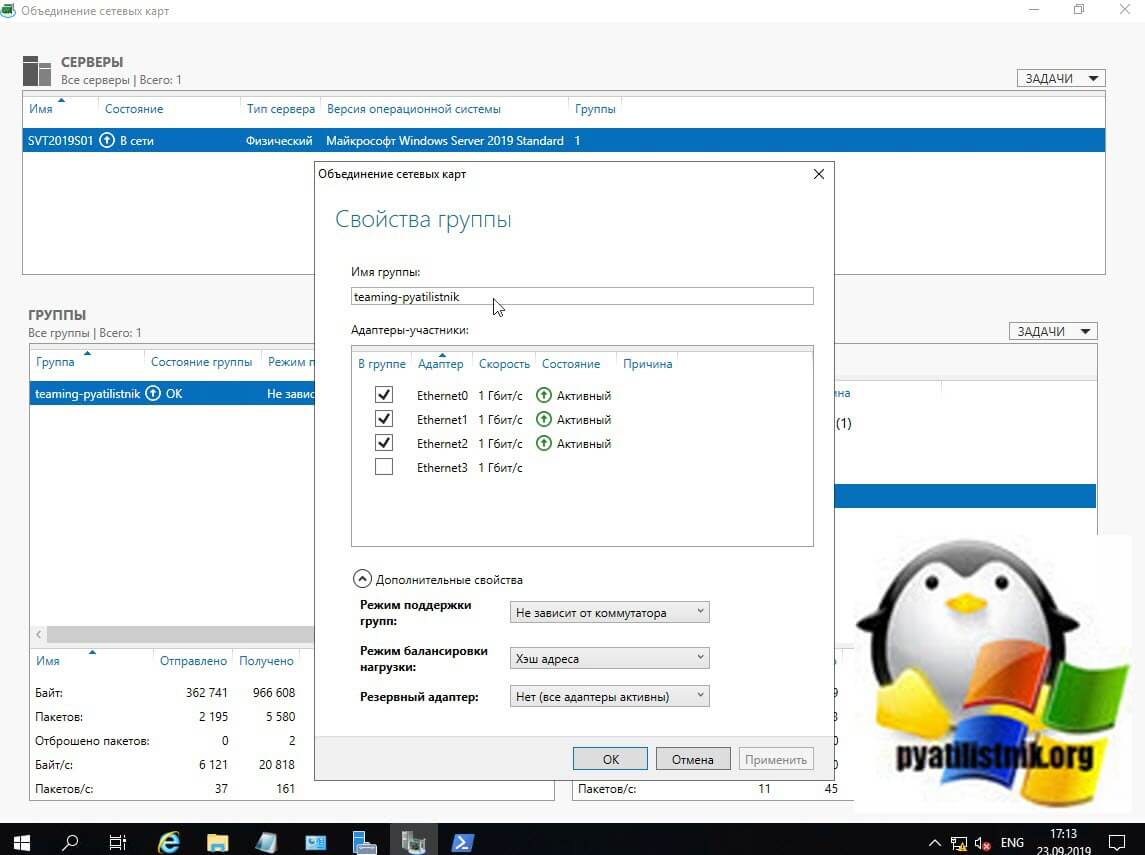

Нажмите кнопку «Дополнительные свойства«, в ней весь сок. Тут вы сможете настроить:

Режимы поддержки групп

В режиме «Статическая поддержка групп» исходящий трафик при режиме балансировки (Хэш адреса «Address Hash») будет распределяться между всеми активными адаптерами в группе объединенных сетевых карт. Входящий трафик так же будет перенаправлен в соответствии с заданным алгоритмом нагрузки, который задан на коммутаторе.

Режим балансировки нагрузки

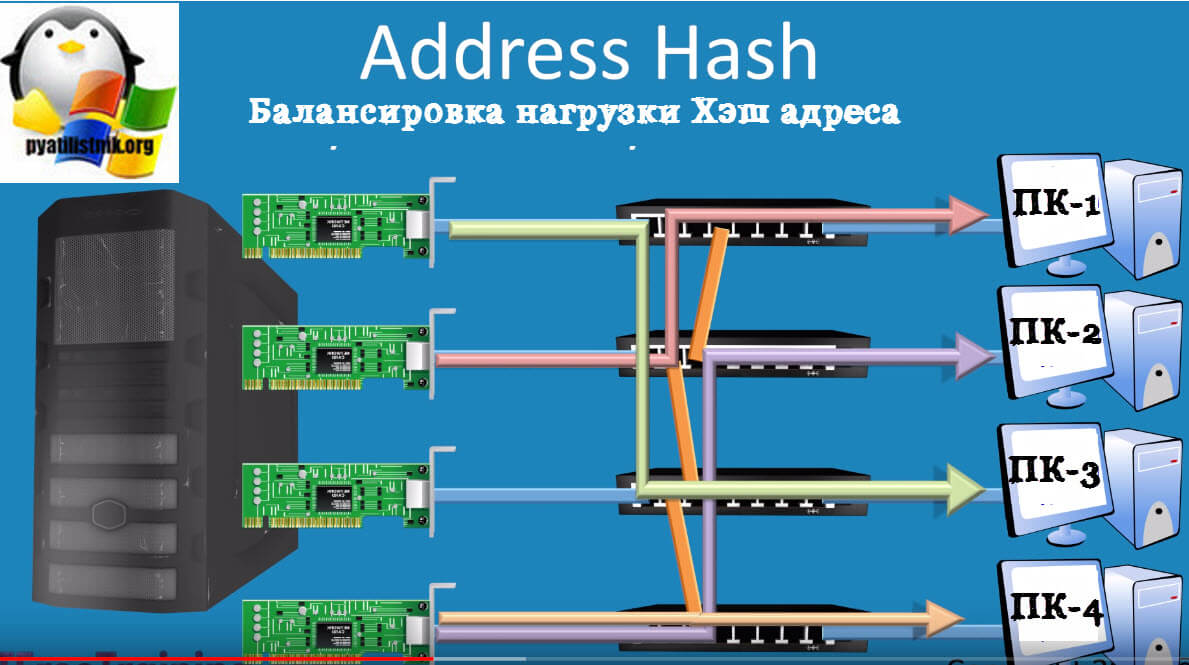

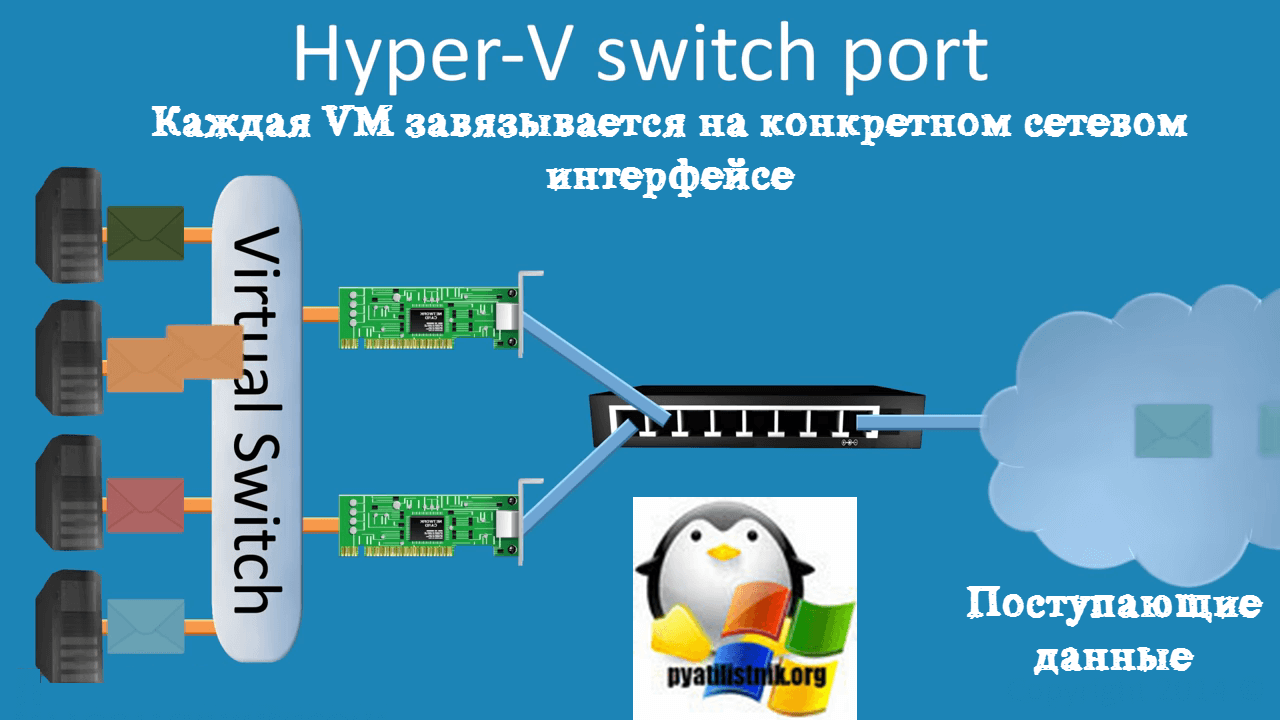

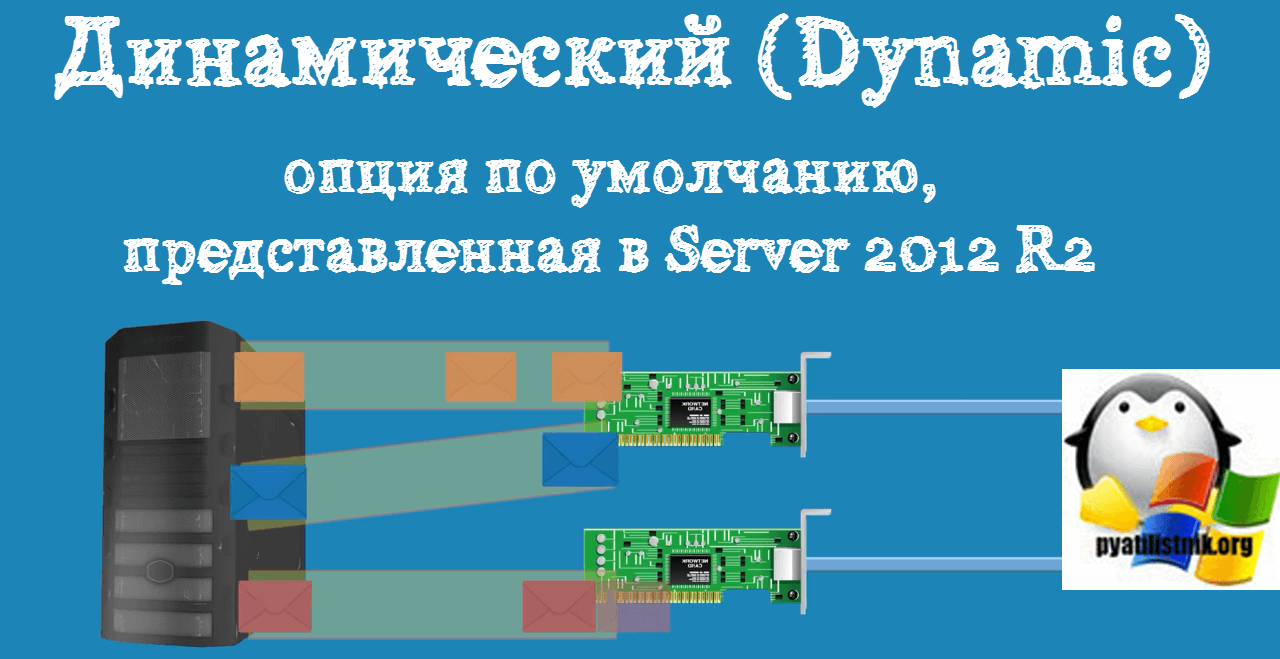

При объединении сетевых карт вам не только нужно выбрать режим поддержки, но и еще необходимо задать режим балансировки, коих целых три:

Ниже я расскажу про каждый из них.

Если вы выбираете режим на основе портов, то это равномерное распределение трафика, но если у вас трафик не TCP/UPD, то применяться будет режим IP-адреса, если трафик не IP, то будет хэш на основе MAC-адреса.

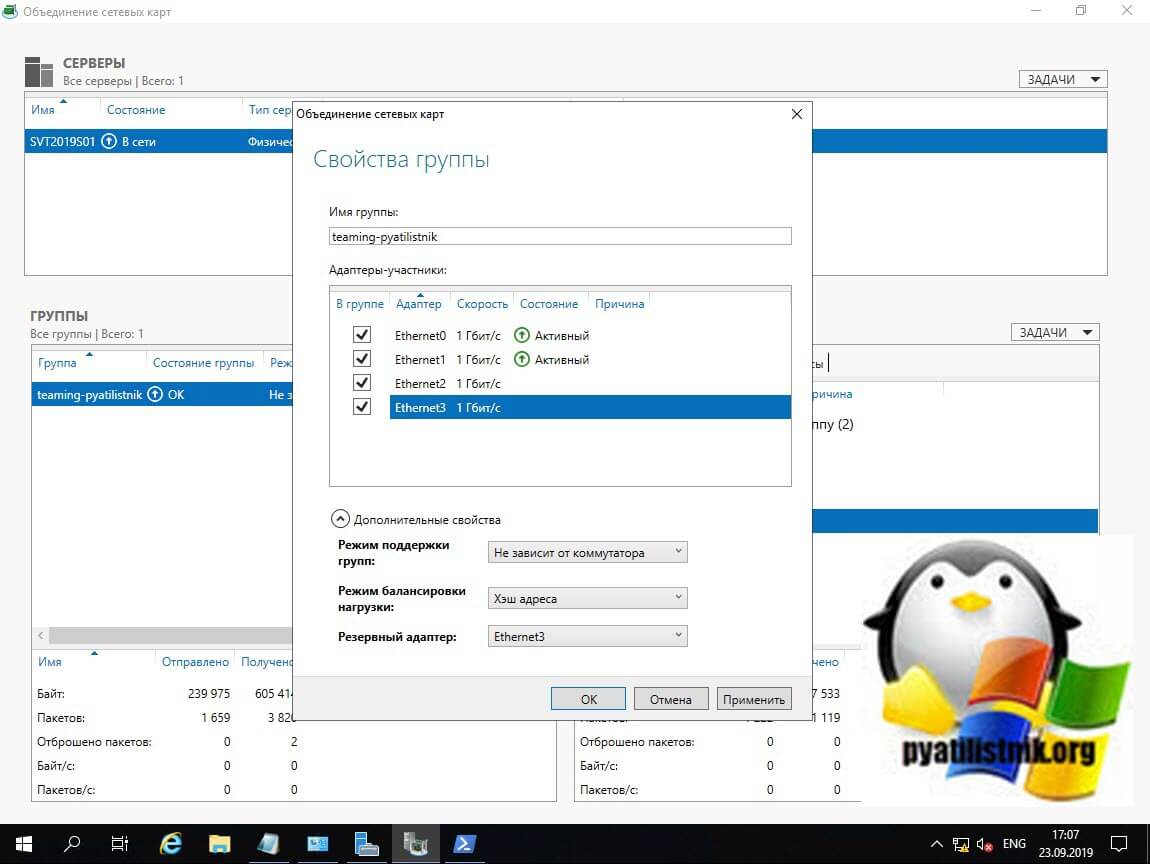

Разобравшись с основными понятиями, можно продолжить объединение сетевых карт. В своем примере я для начала объединю в NIC Teaming два сетевых интерфейса «Ethernet0» и «Ethernet1». Дополнительные настройки я выберу:

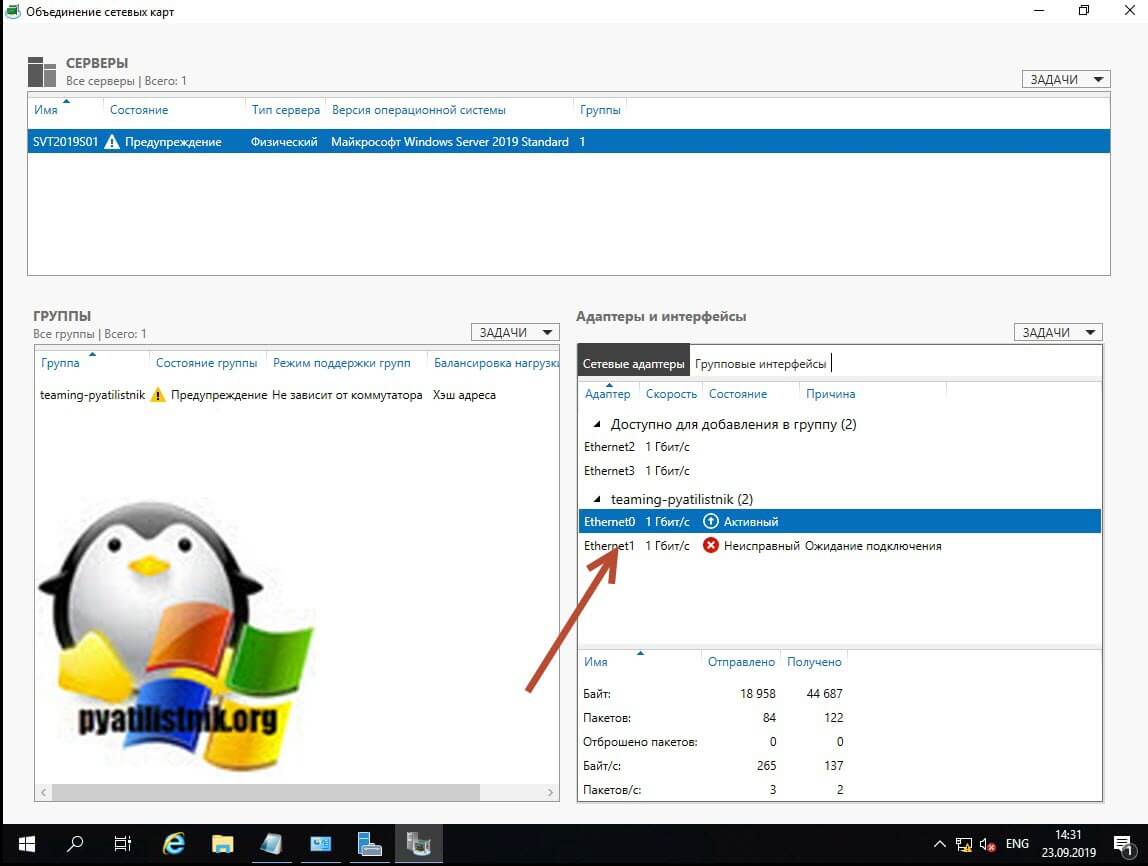

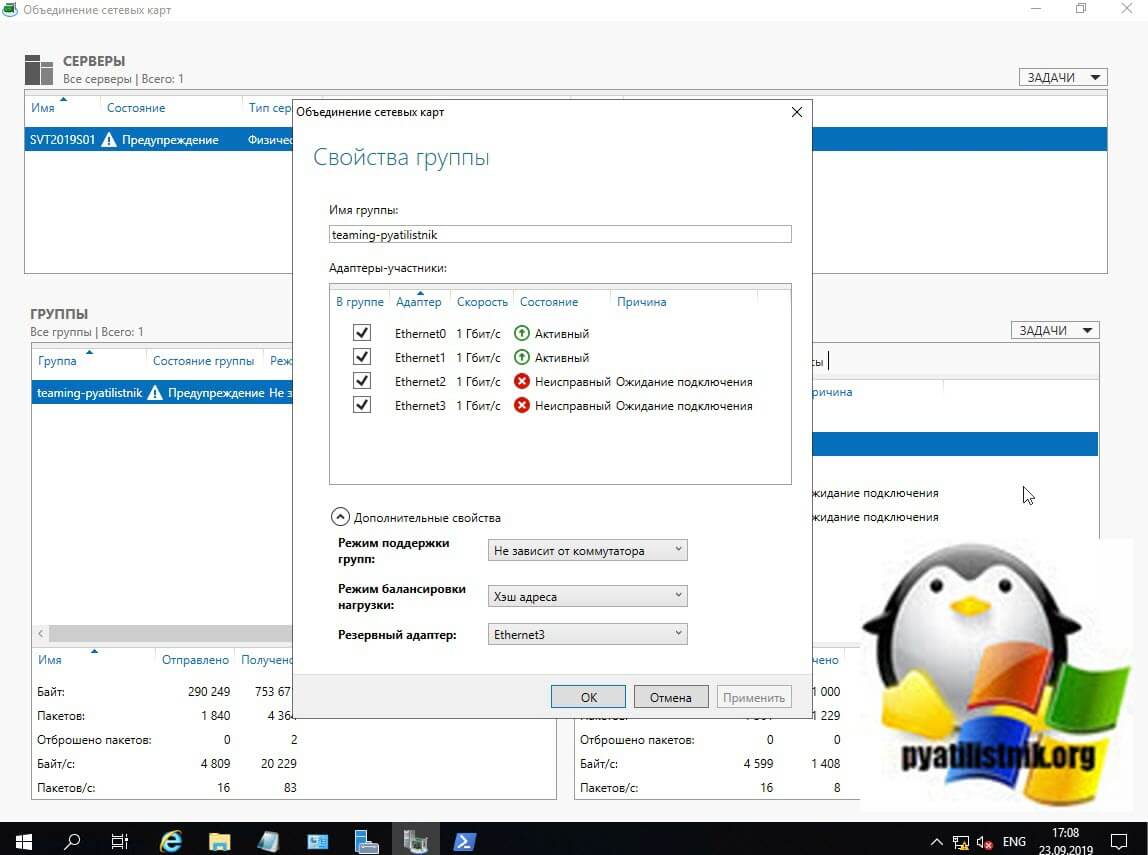

Применяем настройки, в итоге первый сетевой адаптер у вас сразу будет в зеленом, активном состоянии, дополнительный сетевой адаптер, может легко иметь статус «Неисправный, ожидает подключения». Связано это с тем, что идет сборка NIC Teaming, так что можете не беспокоиться.

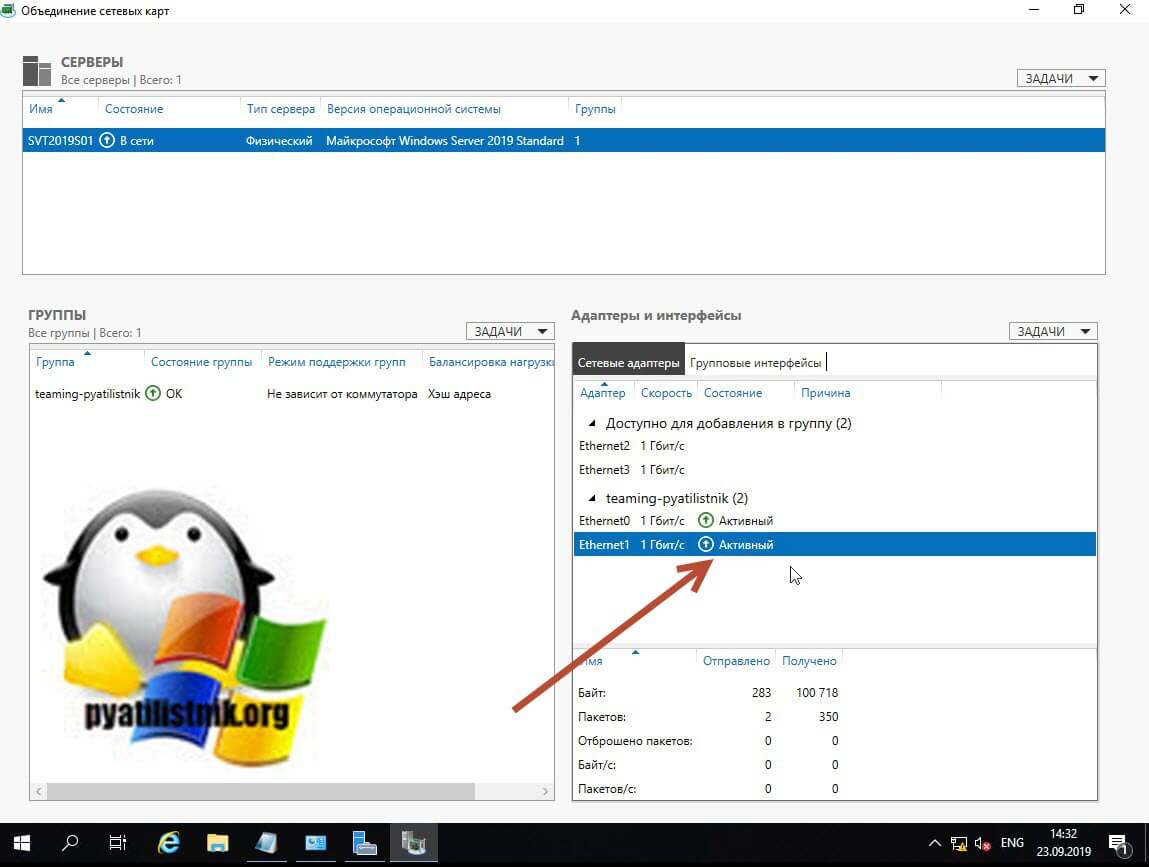

Через пару секунд мы видим, что оба адаптера имеют статус «Активный» и все зелененькое.

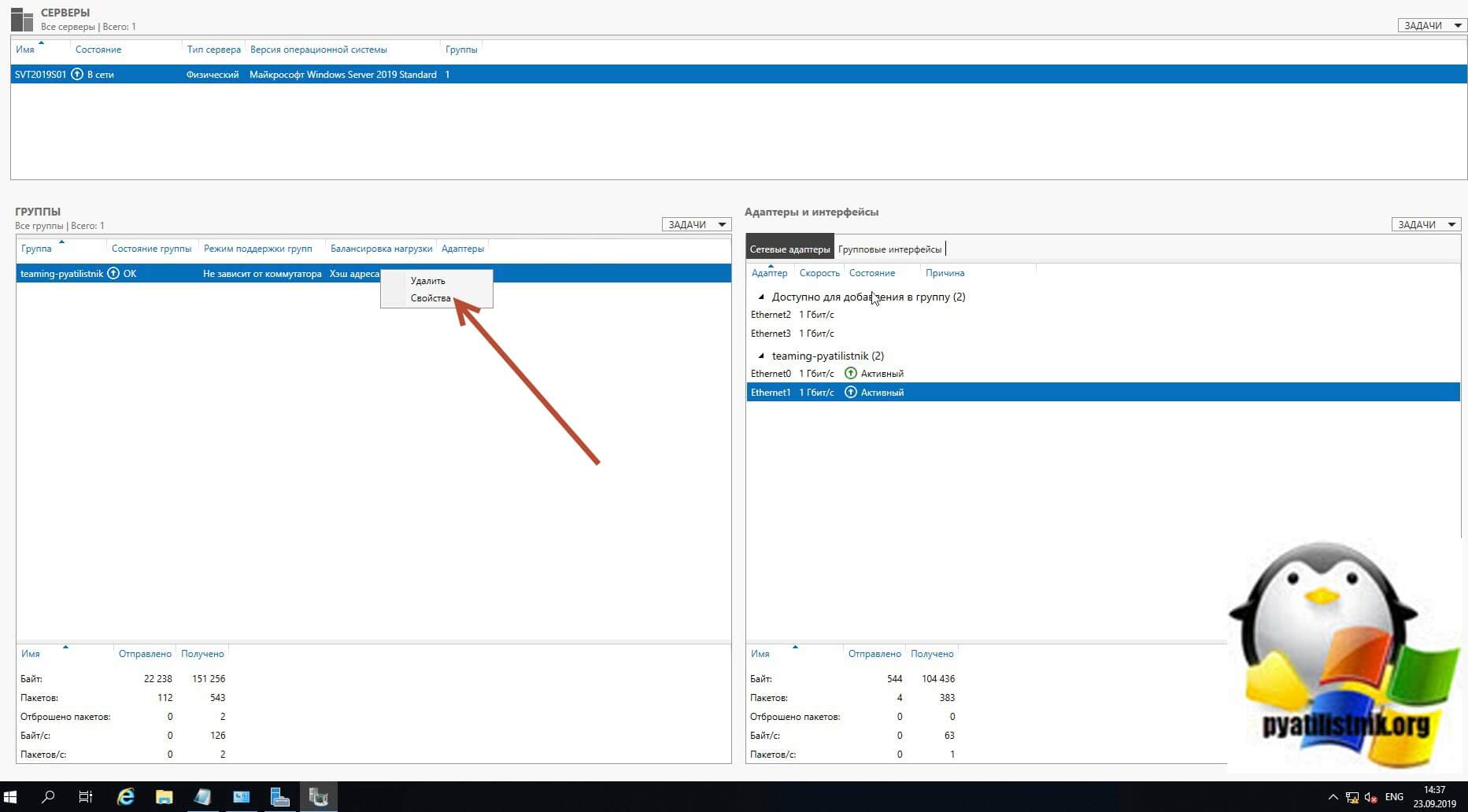

В левой части вы будите видеть вашу группу объединенных сетевых интерфейсов и ее текущие настройки. Если необходимо их поменять, то кликаем по группе правой кнопкой мыши и из контекстного меню выберите пункт «Свойства«.

В результате у вас откроется знакомое вам окно со всеми свойствами группы.

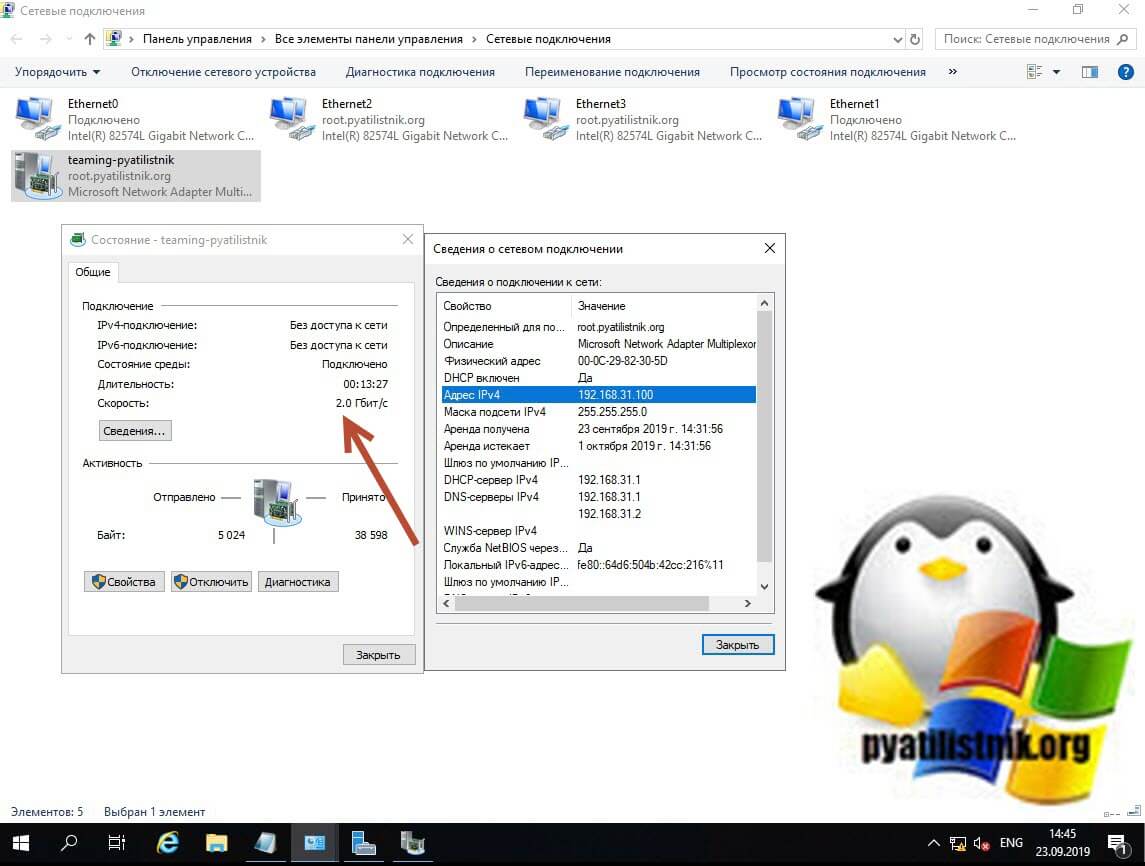

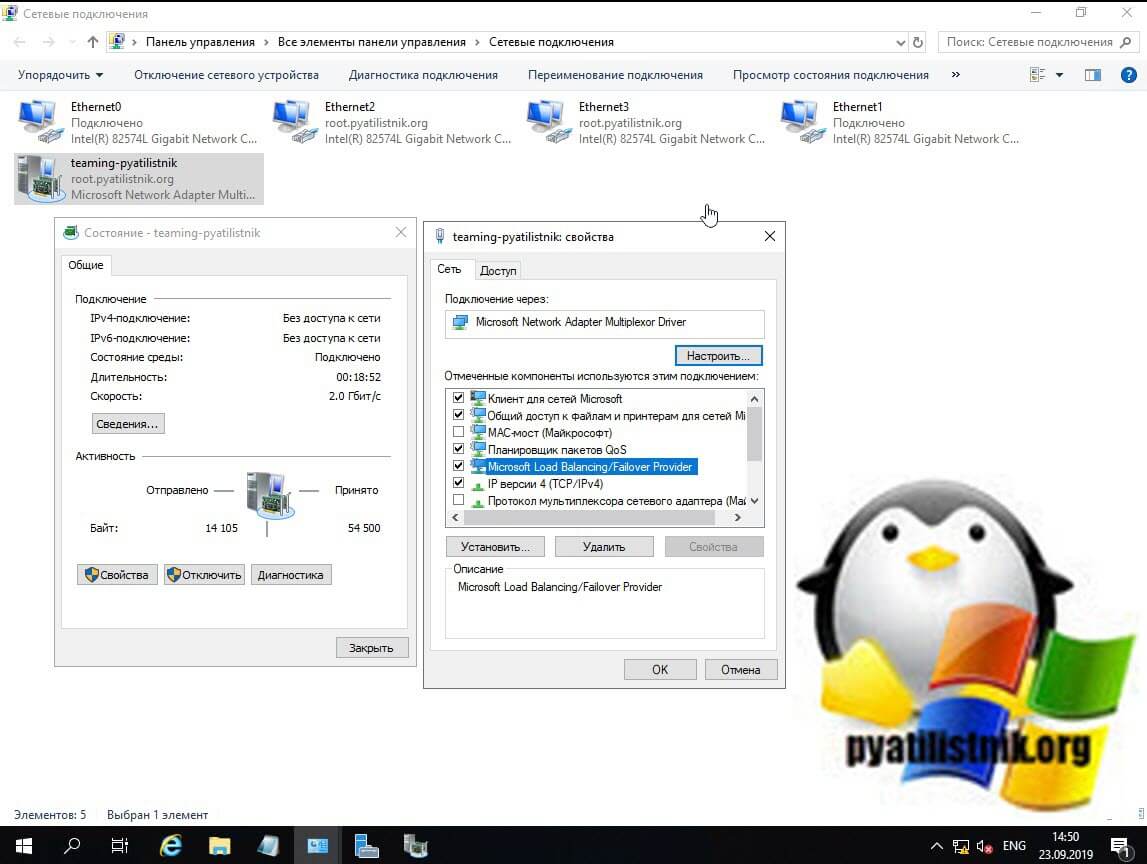

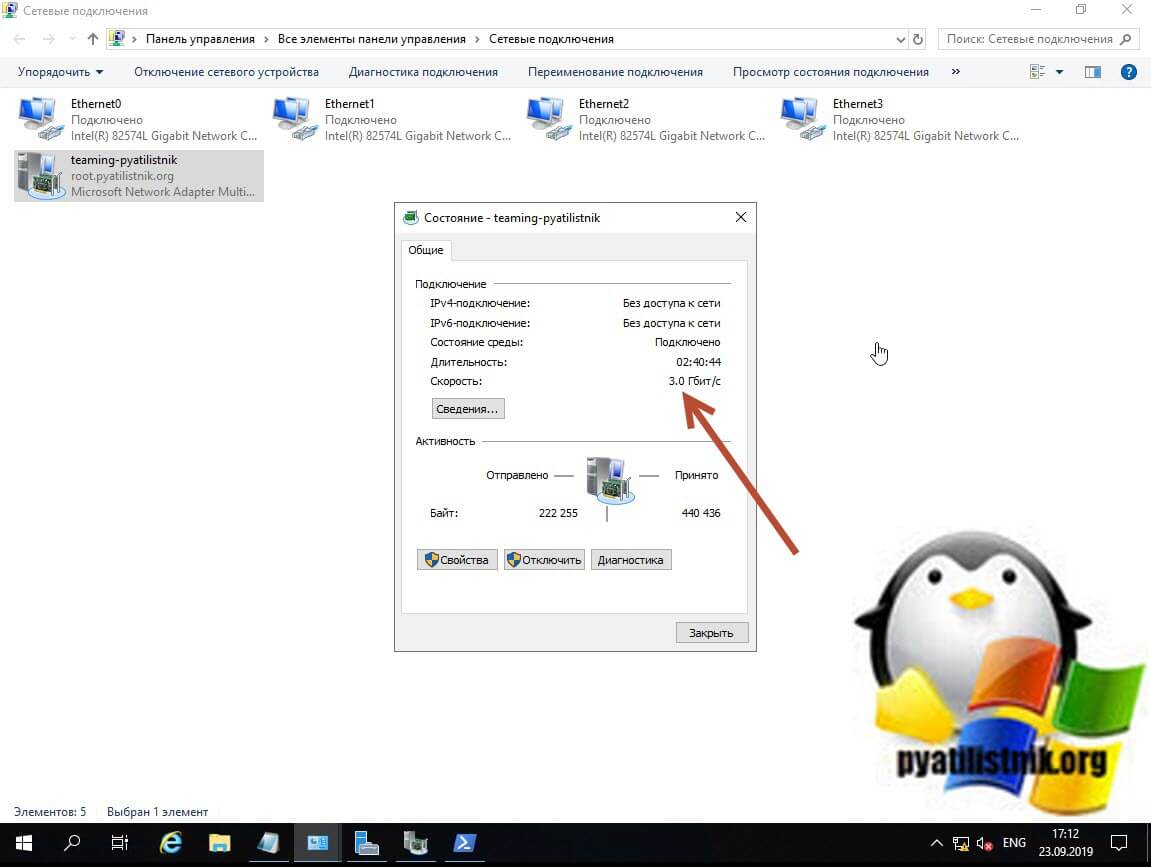

Теперь давайте мы с вами откроем окно «Сетевые подключения», обратите внимание, что у вас появился новый виртуальный адаптер (Microsoft Network Adapter Multiplexor Driver). У него своеобразный значок, отличный от обычных карт, открыв его свойства вы сразу можете увидеть, что его скорость стала 2 Гбит/с, это логично, у нас же произошло сетевое объединение двух адаптеров по 1 Гбит/с. Открыв свойства подключения, я вижу, что получил динамический IP-адрес от моего DHCP сервера, при желании вы можете задать статические настройки.

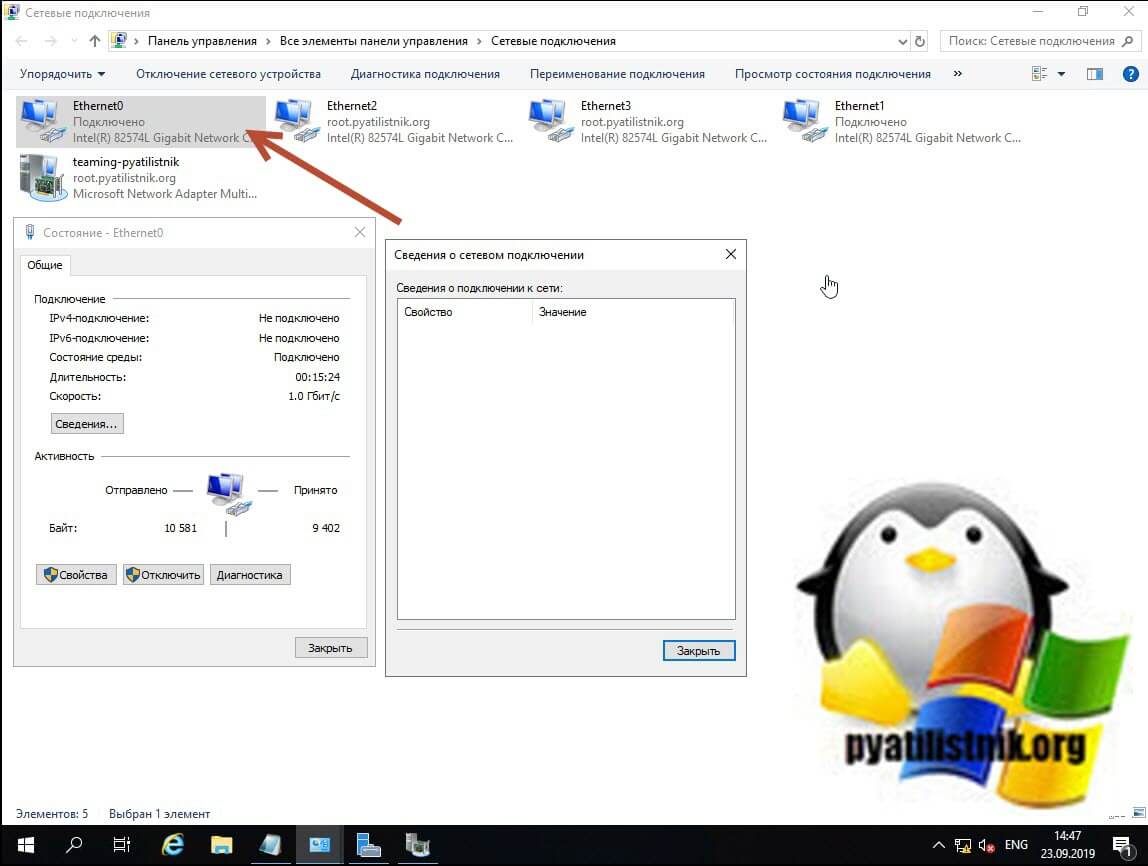

Если вы теперь попытаетесь посмотреть свойства любого из сетевых адаптеров участвующих в тиминге, то у них уже не будет своего IP-адреса, так как он выступает в роли силинка (Это можно сравнить с обычным патч кордом подключенным от коммутатора к серверу)

Убедиться в том, что это силинк можно. так же увидев, что в свойствах адаптера отключены пункты IP версии 4 и 6.

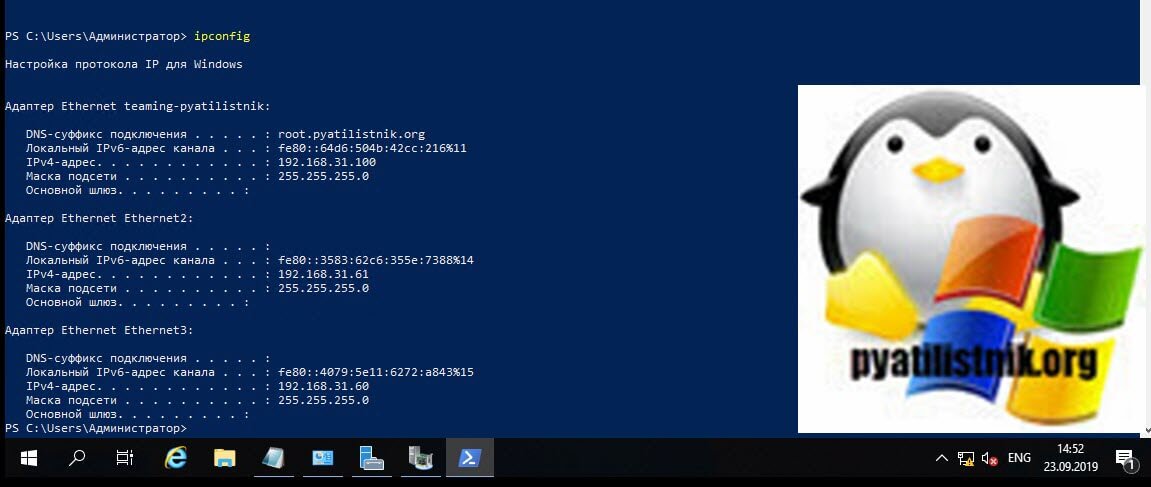

Так же это можно проверить, через команду IPCONFIG, которая выведет три сетевых интерфейса.

Еще хочу обратить внимание, что на интерфейсе NIC Teaming появился новый драйвер «Microsoft Load Balancing/Failover Provider«, он и участвует в алгоритме балансировки трафика.

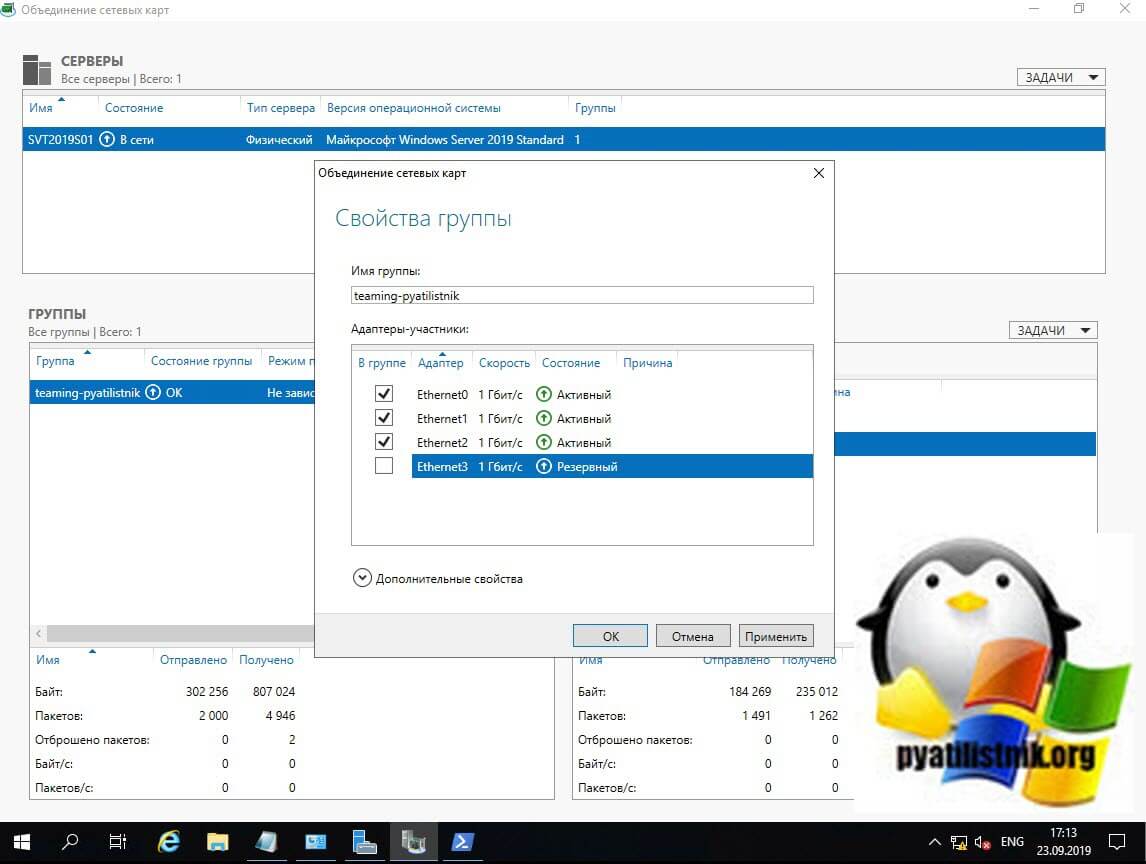

Добавление и исключение сетевых адаптеров из NIC Teaming

Давайте я в свою группу teaming-pyatilistnik добавлю третий сетевой адаптер. Для этого в диспетчере серверов в свойствах группы поставьте галки на против нужных. Я добавлю сетевые адаптеры «Ethernet2» и «Ethernet3», последний у меня будет, как резервный. Применяем.

Так же ждем настройки.

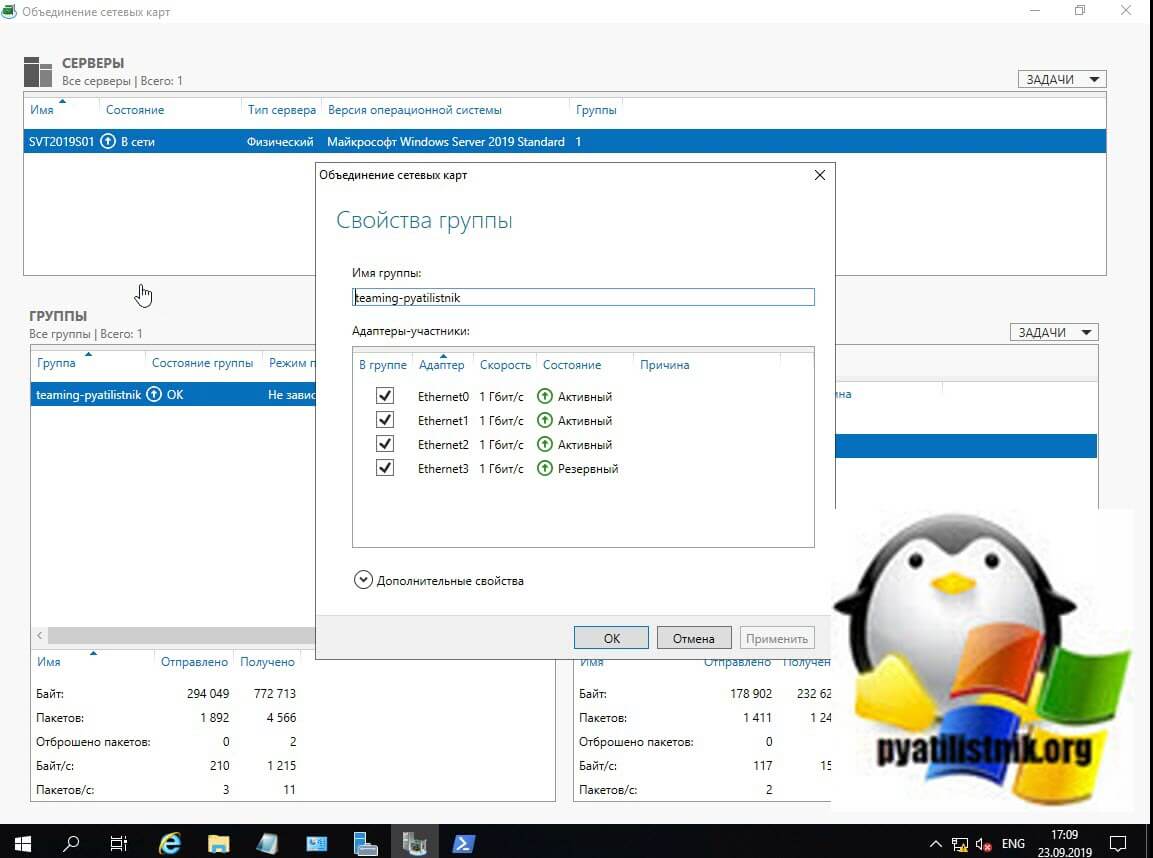

В итоге мы расширили наше объединение сетевых адаптеров, три активных и один резервный.

Проверяем утилитой IPCONFIG, видим, что в моей Windows Server 2019 один сетевой интерфейс, но 4-ре физических адаптера. Тиминг готов.

Благодаря этому, я добился пропускной способности в 3 Гбит/с и с одним резервным адаптером.

Для того, чтобы удалить один из сетевых адаптеров из NIC Teaming, в свойствах просто снимаем галку.

Удаление происходит практически моментально.

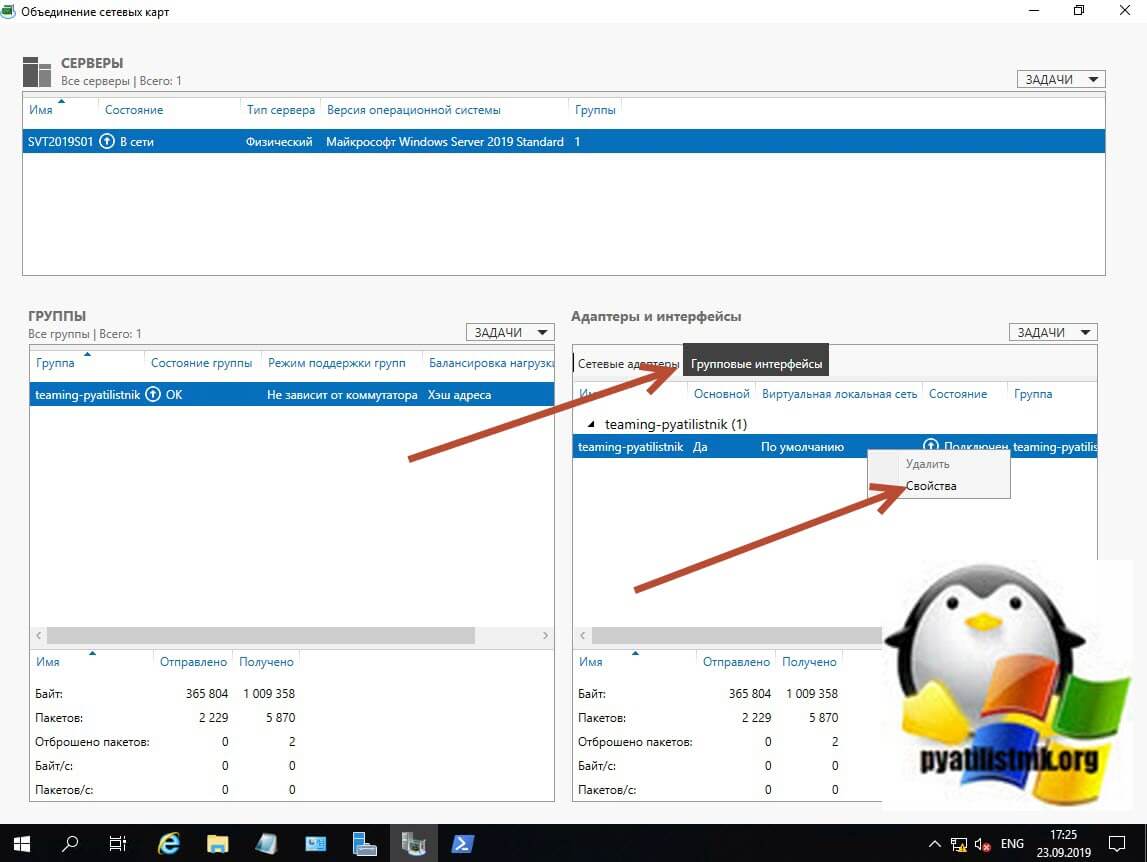

Добавление группового интерфейса в нужный VLAN

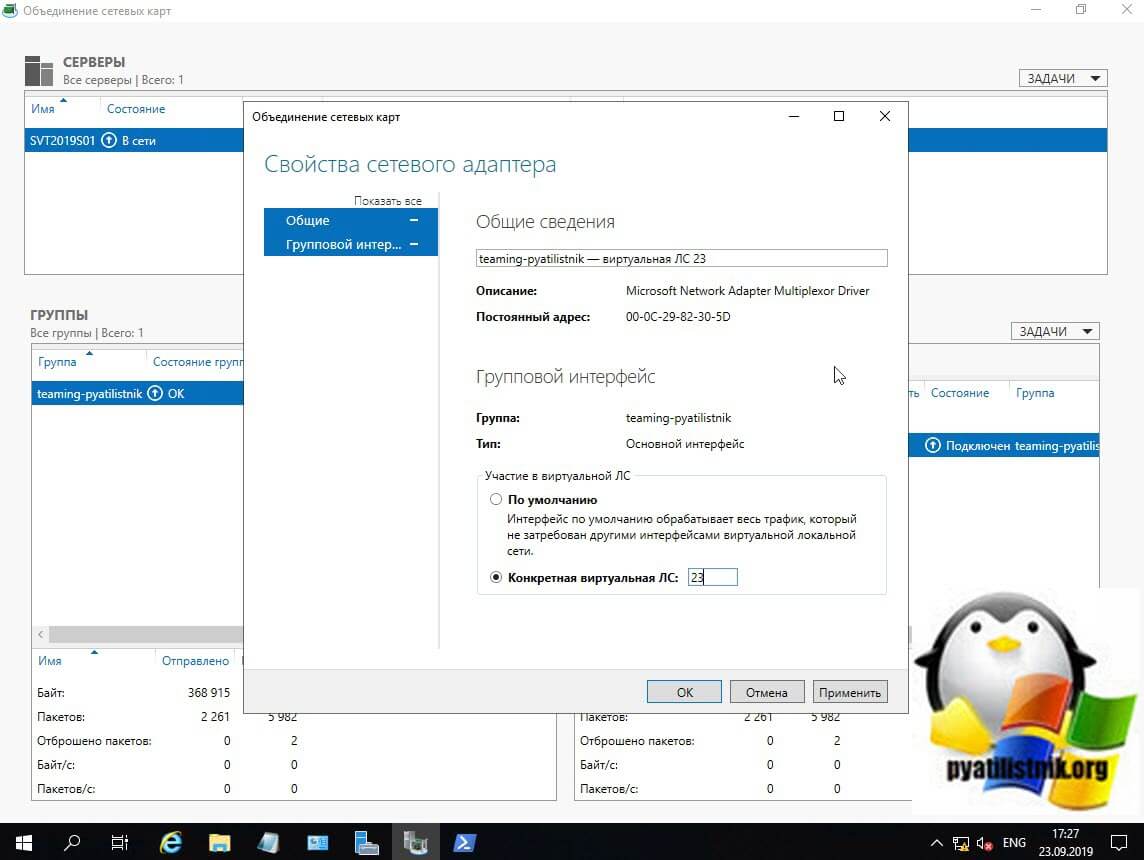

Я уверен, что у вас не плоская сеть и вы используете VLAN для разделения трафика. Настроить номер VLAN можно в диспетчере задач, вкладка «Групповые интерфейсы«, вызовите свойства вашей группы сетевых адаптеров.

Ставим галку «Конкретная виртуальная ЛС», где в определенном поле нужно указать номер VLAN, обратите внимание, что данный номер будет дописан в название NIC Teaming.

Если вы планируете использовать VLAN внутри виртуальной машины Hyper-V, то настраивать виртуальную ЛС нужно на виртуальном коммутаторе, а не на группе объединения сетевых карт. Если у вас стоит задача в виртуальной машине использовать несколько виртуальных сетей, то вы каждый порт коммутатора настраиваете на нужный VLAN, никогда не делайте это внутри виртуальной машины. Если же вы используете виртуальные функций SR-IOV (VFs), то обязательно проверьте, что они находятся в одном VLAN, перед тем как их будите объединять.

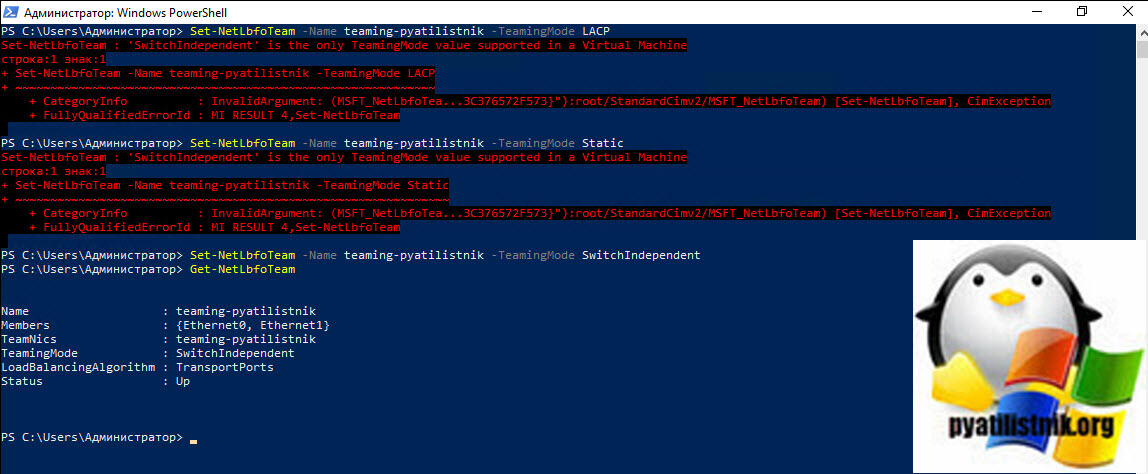

Создание NIC Teaming через PowerShell

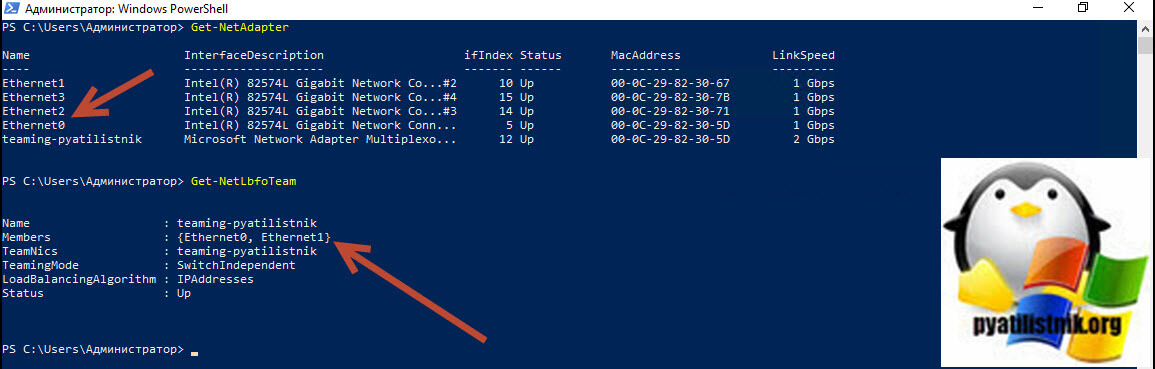

Чтобы создать сетевое объединение интерфейсов через командлеты, вам нужно открыть PowerShell от имени администратора. Первым делом вам нужно посмотреть список физических адаптеров, для этого введите:

В моем примере их 4-ре. Предположим, что я хочу объединить в NIC Teamin первые два адаптера «Ethernet1» и «Ethernet2».

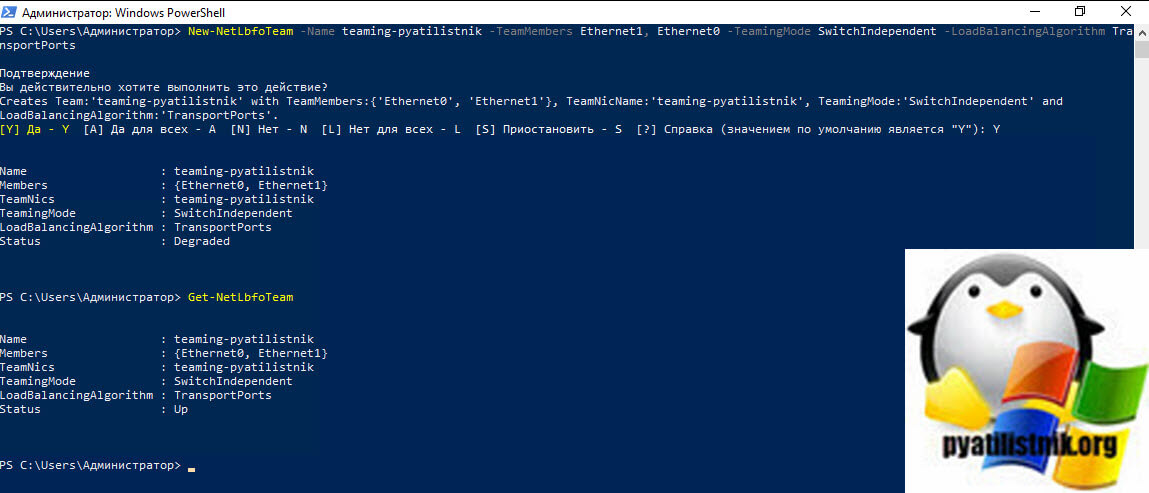

Для создания мы будем использовать командлет New-NetLbfoTeam.

Ключи TeamingMode

Ключи LoadBalancingAlgorithm

Вас спросят, действительно ли вы хотите создать объединенную группу сетевых интерфейсов, говорим «Y». Сразу вы увидите статус «Degraded», через некоторое время уже «Up».

Если нужно изменить поменять настройки вашей тиминговой группы, то для этого есть командлет Set-NetLbfoTeam. Допустим я хочу, чтобы режим поддержки групп был LACP, команда будет выглядеть вот так:

Хочу отметить, что если вы попытаетесь, как и в моем примере сделать, это на виртуальной машине, то получите ошибку;

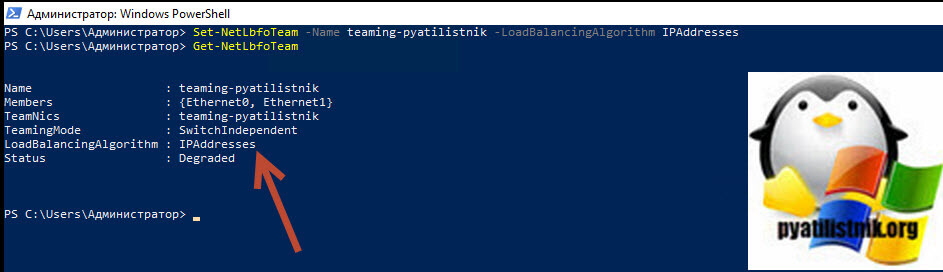

Она вам прямым текстом скажет, что на виртуалках можно использовать только режим SwitchIndependent, на железных серверах все будет работать. Теперь давайте поменяем режим балансировки на IPAddresses, для этого пишем:

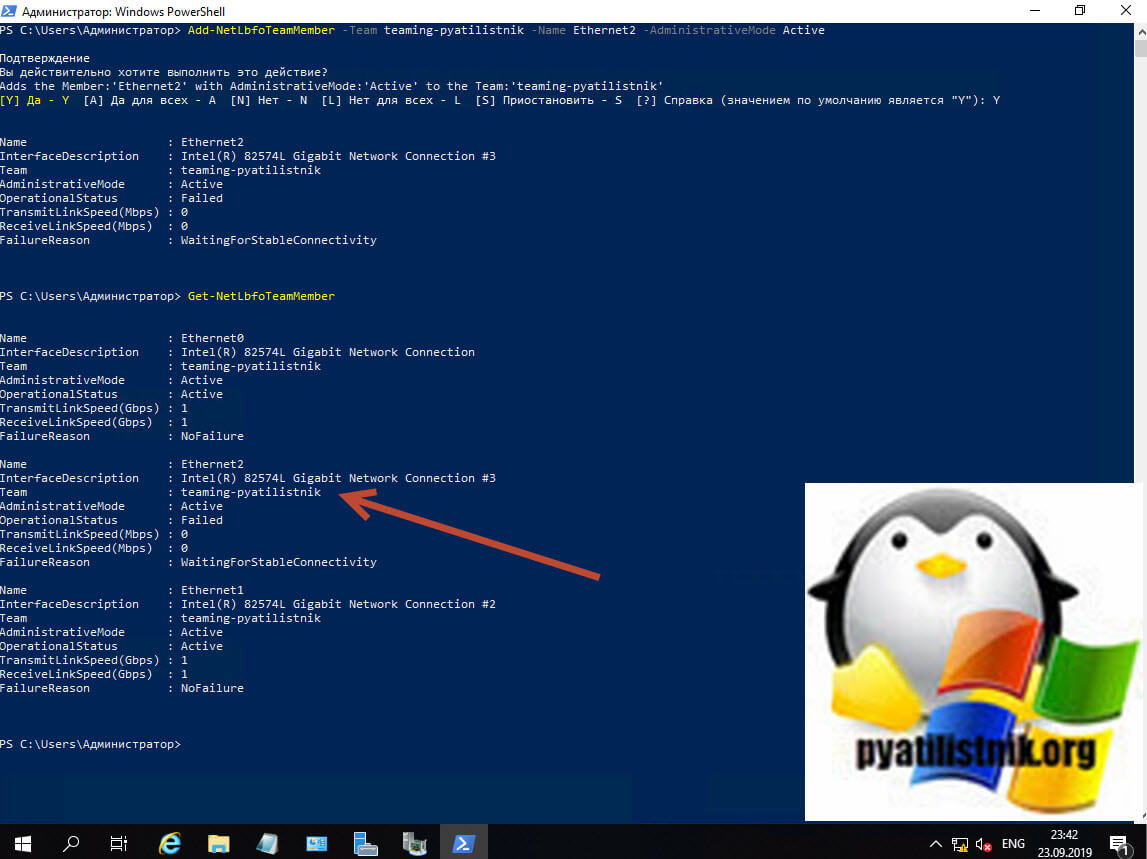

Добавление сетевых адаптеров из NIC Teaming через PowerShell

Предположим, что вы решили добавить еще один сетевой адаптер в объединение сетевых интерфейсов, как видим у меня NIC Teaming состоит из адаптеров «Ethernet0» и «Ethernet1», я добавлю «Ethernet2»

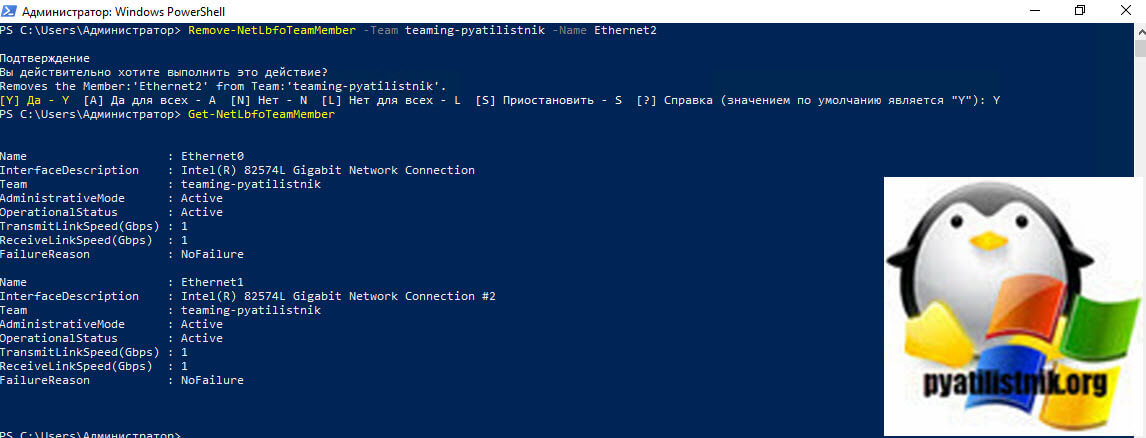

Удаление сетевых адаптеров из NIC Teaming через PowerShell

Если стоит задачу удалить сетевой адаптер из вашей группы объединенных сетевых интерфейсов, то выполним команду:

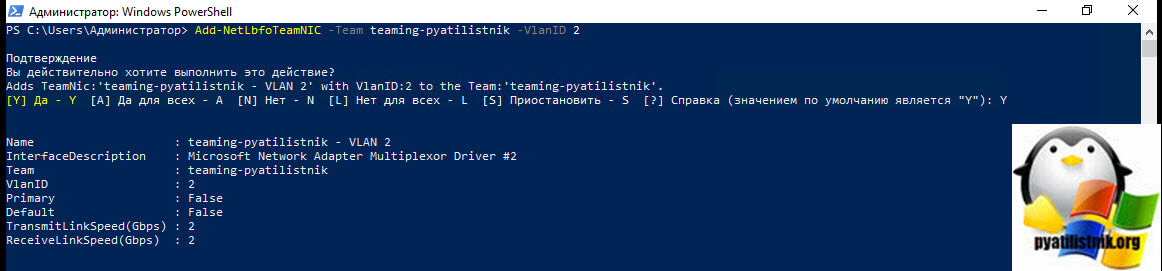

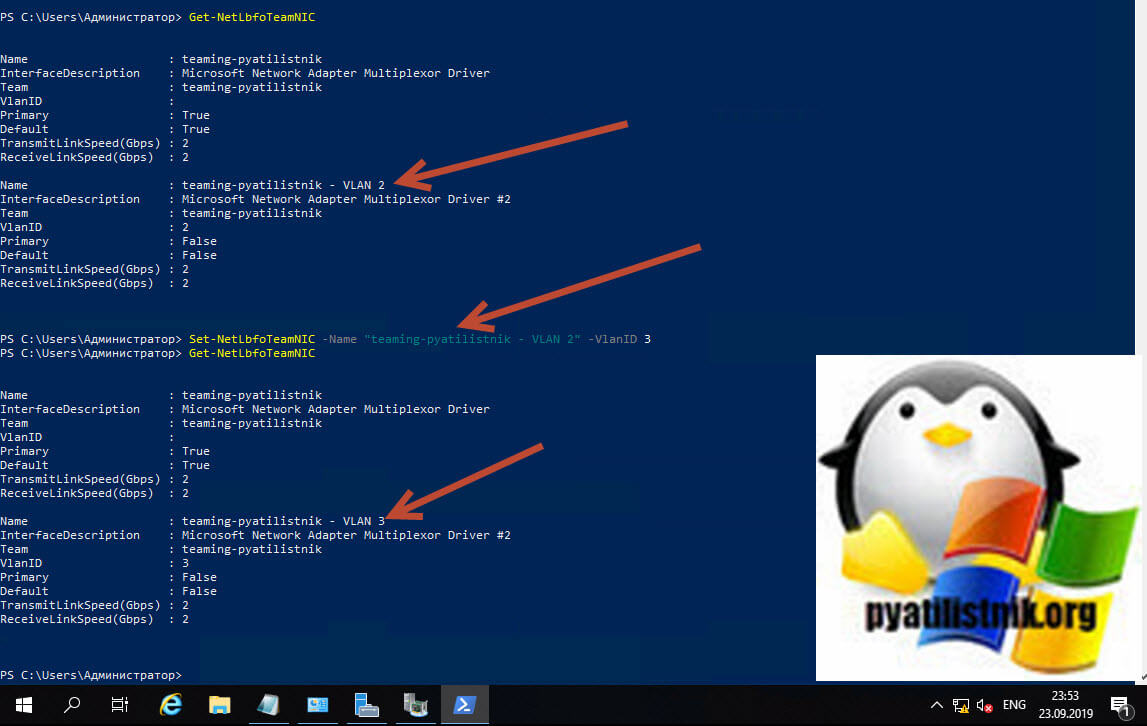

Настройка VLAN на NIC Teaming через PowerShell

Если нужно указать определенную виртуальную сеть (VLAN), то вы можете этого добиться командой:

Вернуть VLAN по умолчанию, обязательно смотрите «Primary» интерфейс

Удаление группы сетевых интерфейсов через PowerShell

Для удаления есть команда:

Чтобы удалить все тиминги, введите Get-NetLbfoTeam | Remove-NetLbfoTeam

На этом у меня все. Мы разобрали создание, настройку, редактирование, удаление объединения сетевых интерфейсов в операционной системе Windows Server 2019. С вами был Иван Семин, автор и создатель IT портала Pyatilistnik.org.

Популярные Похожие записи:

4 Responses to Объединение сетевых карт (Nic Teaming) в Windows Server 2019

добрый день! А где вы такие сообщения видите, на DHCP сервере или на сервере с тимингом? Какой код ID сообщения?

Доброе время суток.

Я сделал все по вашей статье, за исключением того, что у меня две сетевых адаптера и нет резервного. В итоге, в окне состояния сетевых подключений написано 2 Гбит/с, но на практике таких скоростей не наблюдаю. Проверял копированием файла из одного сервера на другой.

рижим поддержки групп стоит LACP

режим балансировки — Dynamic

подключены сетевые адаптеры к свитчу HP 1910-24, на котором настроил Link aggregation.

Тигран, LACP не позволяет при соединениях хост-хост забирать всю полосу пропускания. Только одна физика. Вот если будет другая пара серверов, что погонят трафик через LACP, то они смогут забрать себе другую физику.

Грубо говоря 2G LACP делится 1+1 для разных хостов.

Источник

Сегодня мы рассмотрим вопрос организации общего доступа к интернет и автоматической настройки сети на платформе Windows. Несмотря на то, что это более дорогое решение, его применение будет оправдано когда необходима тесная интеграция с сетевой инфраструктурой развернутой на базе Windows Server.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

В качестве рабочей платформы мы использовали Windows Server 2008 R2, как наиболее актуальную на сегодняшний день платформу, однако все сказанное с небольшими поправками применимо и к предыдущим версиям Windows Server 2003 / 2008.

Настройка NAT

Простейшим способом организовать общий доступ к интернет будет включение соответствующей опции в настройках сетевого подключения. Однако при всей простоте такой способ чрезвычайно негибок и приемлем только если никаких других задач маршрутизации перед сервером ставиться не будет. Лучше пойти более сложным, на первый взгляд, путем, зато получить в свои руки весьма мощный и гибкий инструмент, позволяющий решать гораздо более сложные сетевые задачи.

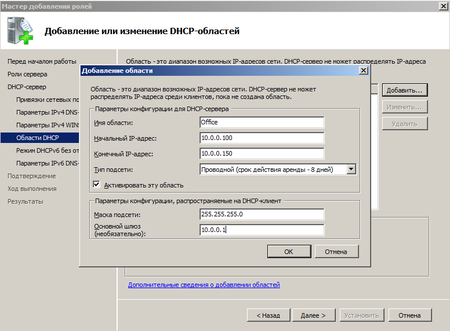

Настройка DHCP

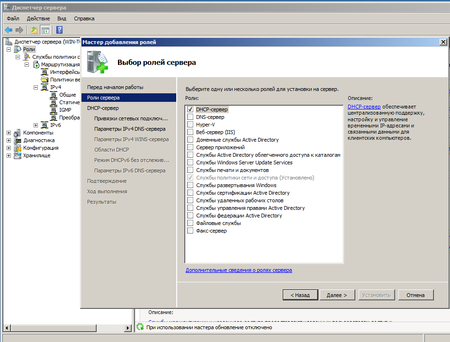

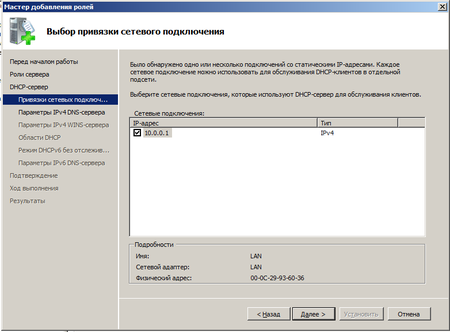

Для автоматической настройки сетевых параметров на клиентских машинах, ну не бегать же от места к месту вручную прописывая IP адреса, следует добавить роль DHCP сервера.

Отдельно следует обратить внимание на такой параметр как срок аренды адреса. По истечении половины срока аренды клиент посылает серверу запрос на продление аренды. Если сервер недоступен, то запрос будет повторен через половину оставшегося срока. В проводных сетях, где компьютеры не перемещаются в пределах сети, можно выставлять достаточно большой срок аренды, при наличии большого количества мобильных пользователей (например публичная Wi-Fi точка в кафе) срок аренды можно ограничить несколькими часами, иначе не будет происходить своевременное освобождение арендованных адресов и в пуле может не оказаться свободных адресов.

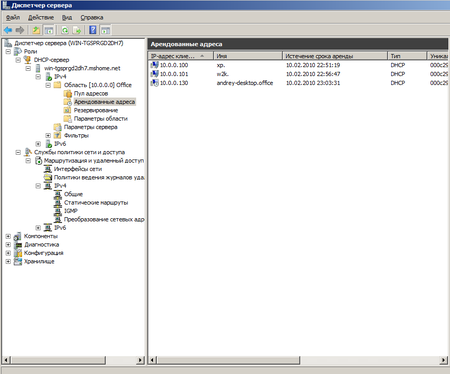

Следующим шагом отказываемся от поддержки IPv6 и после установки роли DHCP сервер готов к работе без каких либо дополнительных настроек. Можно проверять работу клиентских машин.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Overview:

In this post, we will be configuring Windows Server 2019 as a NAT (Network Address Translation) router to route traffic between local LAN and the internet.

The Windows Server 2019 must have two Network Adapters, one configured for the internal local network (LAN) and another one configured to access the internet (Internet).

Understanding Test Lab Setup:

For this guide, we will use the test lab created in VirtualBox.

- WS2K19-SRV02: Server 2019 with 2 NICs (LAN and INTERNET)

- WS10-1903: Windows 10 client machine.

Look at the below image for complete IP configuration details for all VMs.

Install Routing and Remote Access on Server 2019:

Let’s install the Remote Access server role on the WS2K19-SRV02 server. Open Server Manager Console.

1. Click on Manage and select Add Role and Features.

2. On the Before you begin page, click Next.

3. Select Role-based or feature-based installation and click Next.

4. Select a server from the server pool on which you want to install the Remote Access Service role, click Next.

5. On select server roles page, select the Remote Access Services checkbox. Click Next.

6. On select features, click Next.

7. Read overview information about Remote Access Services and click Next.

8. On Select Role Service console, select the Routing checkbox to install the LAN Routing role service.

9. Click the Add Features button to add the required feature for LAN Routing. Click Next to continue.

10. Click Next on Web Server role services page.

11. Click Install and complete the installation process.

12. Click Close to finish the installation.

Configure NAT and LAN Routing on Windows Server 2019:

13. To configure NAT and LAN routing, open the Remote and Routing Access console using the Server Manager console.

14. Click on Tools and select Remote and Routing Access.

15. Select and right-click on the local server name and then select Configure and Enable Routing and Remote Access.

16. On the welcome page, read the description, and click Next.

17. On the Configuration page, select the Network Address Translation (NAT). Click Next.

18. On the NAT Internet Connection page, select the network interface your users will use to connect to the internet. Click Next.

19. Click Finish.

Verify NAT Configuration Settings:

20. On Routing and Remote Access console, expand the local server name, expand IPv4. Click and Expand NAT.

21. Double-click on the LAN interface. Verify Interface type is a Private interface connected to the private network.

22. Double-click on the INTERNET interface. Verify Interface type is a Public interface connected to the Internet. Make sure that Enable NAT on this interface checkbox is selected.

Test NAT functionality from Windows 10:

To test NAT functionality, move to Windows 10 PC.

23. Open command prompt and ping to googles public dns server. (ping 8.8.8.8)

24. Open the web browser and access www.google.com.

25. If the user can access the www.google.com website successfully, that means NAT is working properly.

On Windows Server 2019 NAT Router,

26. Click on NAT and you should see that packets have been translated.

In this guide, we have learned the steps to Configure Windows Server 2019 as a NAT Router.

Thank you for reading.

Related Article:

- Configure LAN Routing in Windows Server 2019

- How to Setup L2TP/IPsec VPN on Windows Server 2019

- Configure SSTP VPN with Self-Signed Certificate on Windows Server 2019

- How to Install and Configure VPN in Windows Server 2019

Post Views: 4,553

Skip to content

На чтение 3 мин. Просмотров 3.6k. Опубликовано 03.09.2019

Использование VPN на вашем Windows Server имеет много преимуществ для всех сторон, и это позволяет пользователям в небольшой среде доступ к удаленным клиентам или брандмауэрам к Windows Server. Мы постарались объяснить, как установить и настроить виртуальную частную сеть на Windows Server 2019.

Содержание

- Шаги по установке VPN на Windows Server 2019

- Шаг 1 – Начните с установки Удаленного доступа через Диспетчер серверов

- Шаг 2 – Перейти к установке и настройке VPN

- Шаг 3 – Настройка VPN-доступа

Шаги по установке VPN на Windows Server 2019

Шаг 1 – Начните с установки Удаленного доступа через Диспетчер серверов

Чтобы установить VPN-сервер в небольшой среде, нам нужно начать с установки удаленного доступа. Вы можете использовать либо Диспетчер серверов, либо Power Shell для установки и настройки удаленного доступа.

Вот шаги:

- Откройте Диспетчер серверов .

- Выберите Управление> Мастер добавления ролей и компонентов .

-

Установите флажок « Удаленный доступ » и нажмите «Далее».

- В разделе «Службы ролей» установите флажок « DirectAccess и VPN (RAS) » и нажмите Далее .

- Наконец, нажмите Установить . Это может занять некоторое время, и это требует перезагрузки сервера.

- ЧИТАЙТЕ ТАКЖЕ: 5 лучших программ резервного копирования для серверов Windows [СПИСОК 2019]

Шаг 2 – Перейти к установке и настройке VPN

После установки Remote Access для Windows Server 2019 мы можем безопасно установить и настроить VPN-сервер. Это делается с помощью специального мастера.

Выполните следующие действия для установки и настройки VPN-сервера на Windows Server 2019:

-

Нажмите « Открыть мастер начала работы».

- Выберите « Развернуть только VPN ».

- В консоли управления маршрутизацией и удаленным доступом щелкните правой кнопкой мыши имя сервера и выберите Настроить и включить маршрутизацию и удаленный доступ в контекстном меню.

- Выберите « Пользовательская конфигурация » и нажмите «Далее».

- Выберите VPN-доступ и, наконец, запустите службу.

Шаг 3 – Настройка VPN-доступа

Наконец, остается только настроить пользователя VPN и доступ к сети. Для этого необходимо открыть порты брандмауэра и перенаправить их на сервер Windows.

- ЧИТАЙТЕ ТАКЖЕ: как запустить FTP-сервер в Windows 10, 8.1

Это порты, которые вам нужно открыть на основе протоколов:

- Для PPTP : 1723 TCP и протокол 47 GRE (также известный как PPTP Pass-through).

- Для L2TP через IPSEC : 1701 TCP и 500 UDP

- Для SSTP : 443 TCP

Если у вас нет DHCP-сервера, вы всегда можете установить статический пул IPv4-адресов. Это можно сделать, выполнив следующие действия:

- Во-первых, убедитесь, что у всех пользователей включен удаленный доступ.

- Откройте Свойства вашего VPN-сервера.

-

Нажмите на вкладку IPv4 и включите « Статический пул адресов».

- Нажмите «Добавить» и добавьте тот же статический IP-адрес из той же подсети Сервера, чтобы пользователи могли получить к нему доступ.

Это оно. Если у вас есть какие-либо вопросы или предложения, не стесняйтесь спрашивать нас в разделе комментариев ниже.

Для установки и настройки роли DHCP-сервера имеем подготовленный сервер с операционной системой Windows Server 2019.

Установка роли DHCP-сервер

Шаг 1. На первом этапе установим роль DHCP-сервера, для этого в окне “Диспетчер серверов” выбираем «Добавить роли и компоненты».

Рисунок 1 — Установка роли DHCP

Шаг 2. Обращаем внимание перед установкой роли на предупреждение, затем нажимаем «Далее».

Шаг 3. Устанавливаем чекбокс «Установка ролей или компонентов», затем нажимаем «Далее».

Шаг 4. Выбираем сервер, на который будут установлены роли и компоненты — нажимаем «Далее».

Рисунок 2 — Выбор сервера для установки роли

Шаг 5. Выбираем роль сервера, в нашем случае DHCP-сервер. Нажимаем «Далее».

Шаг 6. Выбрав роль DHCP” появится “Мастер добавления ролей и компонентов” для выбранных ролей сервера. Нажимаем «Добавить компоненты».

Рисунок 3 — Добавление необходимых компонентов

Шаг 7. Требуемая роль и компоненты были выбраны ранее, Нажимаем «Далее».

Рисунок 4 — Выбор дополнительных компонентов

Шаг 8. Обращаем внимание на предупреждение DHCP-сервера, затем «Далее».

Шаг 9. Ставим «чекбокс» напротив «Автоматический перезапуск конечного сервера, если требуется», нажимаем «Установить». В результате произойдет установка выбранных ролей сервера.

Шаг 10. Далее после установки компонента наживаем «Завершение настройки DHCP».

Рисунок 5 — Завершение настройки DHCP

Шаг 11. Обращаем внимание на требования после завершения настройки DHCP-сервера, жмем «Далее».

Шаг 12. На данном этапе нажимаем «Закрыть».Установка роли завершена.

Настройка DHCP-сервера

На этом этапе приступим непосредственно к настройке роли DHCP.

Шаг 1. В диспетчере серверов нажимаем «Средства» — «DHCP».

Рисунок 6 — Запуск консоли DHCP

Шаг 2. Правой клавишей мыши нажимаем на сервер, в появившемся окне выбираем «Добавить или удалить привязки…».

Рисунок 7 — Добавление привязки

Шаг 3. Выбираем сетевой интерфейс, который будет использовать DHCP-сервер. Далее «ОК».

Рисунок 8 — Выбор сетевого адаптера

Шаг 4. Далее правой клавишей нажимаем на IPv4 и выбираем «Создать область…».

Рисунок 9 — Создание области

Шаг 5. Откроется окно для создания области IP-адресов. Нажимаем «Далее».

Шаг 6. Вводим имя области и если требуется описание, затем «Далее».

Шаг 7. Теперь введем диапазон адресов, который которые будет отдавать DHCP-сервер, а также маску подсети. Нажимаем «Далее».

Рисунок 10 — Выбор диапазона адресов для DHCP-сервера

Шаг 8. Затем вводим один адрес или диапазон IP-адресов, необходимые исключить из области. Нажимаем «Добавить», после нажимаем «Далее».

Рисунок 11 — Выбор диапазона, необходимый исключить

Шаг 9. Выбираем срок действия аренды адресов области. Снова «Далее».

Рисунок 12 — Срок действия аренды

Шаг 10. Для настройки других параметров DHCP выбираем «Да, настроить эти параметры сейчас», мы же выполняем базовую настройку, следовательно выбираем “Нет, настроить эти параметры позже” затем «Далее».

Шаг 11. В окне появится «Вы успешно завершили работу с мастером создания области», нажимаем «Готово».

Шаг 12. Правой кнопкой нажимаем на “Область” и выбираем «Активировать».

Рисунок 13 — Активация области DHCP-сервера

Шаг 13. Открываем «Пул адресов» и видим наш диапазон адресов для аренды.На этом настройка DHCP сервера окончена.

Рисунок 14 — Диапазон адресов DHCP-сервера для аренды

Есть вопросы? Обращайтесь к нам!