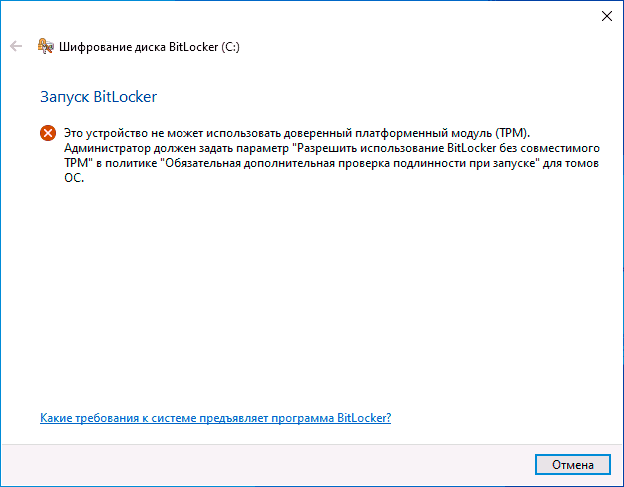

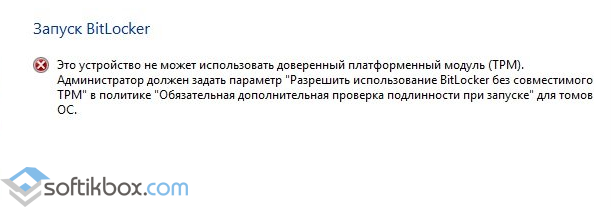

Однако, при включении шифрования BitLocker для системного раздела жесткого диска, большинство пользователей сталкиваются с сообщением о том, что «Это устройство не может использовать доверенный платформенный модуль (TPM). Администратор должен задать параметр Разрешить использование BitLocker без совместимого TPM». О том, как это сделать и зашифровать системный диск с помощью BitLocker без TPM и пойдет речь в этой короткой инструкции. См. также: Как поставить пароль на флешку с помощью BitLocker.

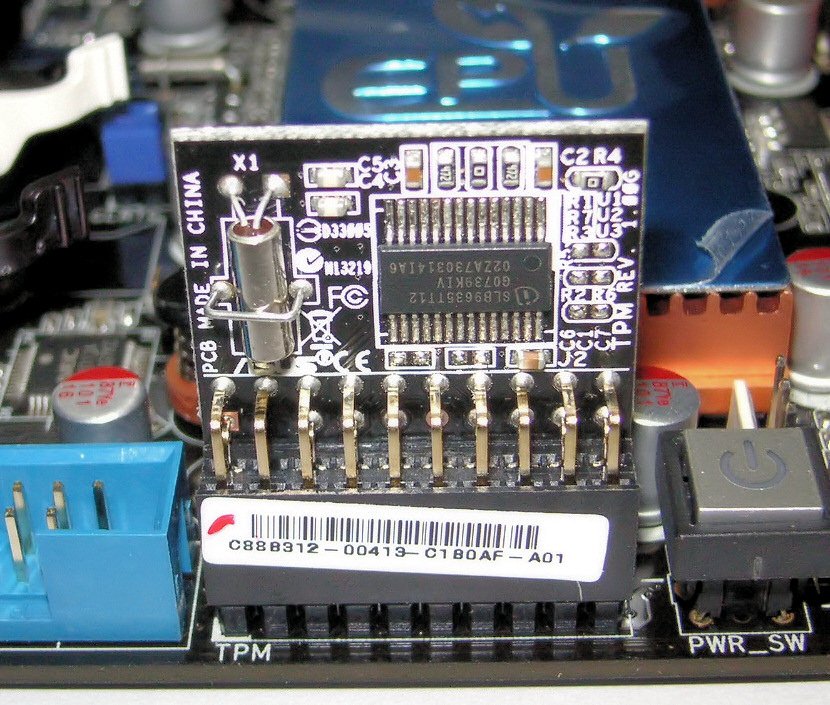

Краткая справка: TPM — специальный криптографический аппаратный модуль, использующийся для задач шифрования, может быть интегрирован в материнскую плату или подключаться к ней. Примечание: если ваш компьютер или ноутбук оснащен модулем TPM, а вы видите указанное сообщение, это может означать, что по какой-то причине TPM отключен в БИОС или не инициализирован в Windows (нажмите клавиши Win+R и введите tpm.msc для управления модулем).

Разрешить BitLocker без совместимого TPM в Windows 10 последней версии

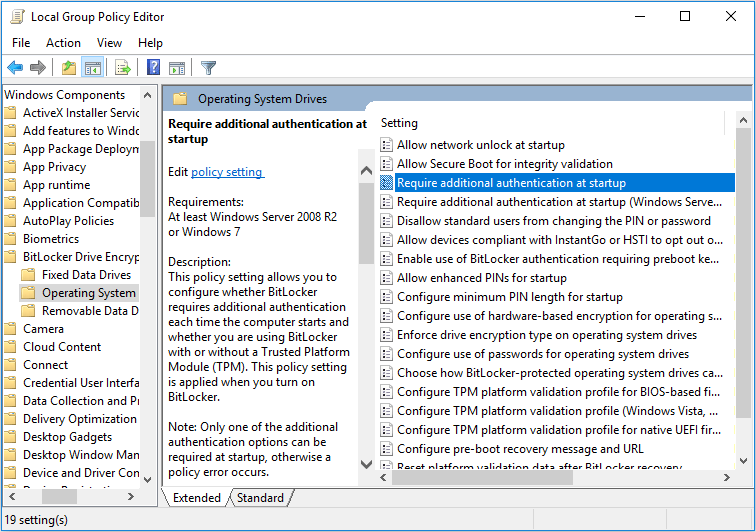

В последней версии Windows 10 (1903 May 2019 Update) расположение политики, отвечающей за разрешение использования BitLocker для шифрования системного раздела диска без модуля TPM несколько изменилось (для предыдущих версий расположение описывается в следующем разделе).

Для включения шифрования BitlLocker без TPM в новой версии ОС проделайте следующие шаги:

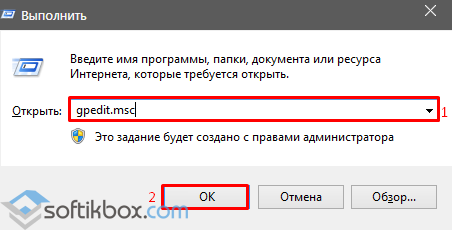

- Нажмите клавиши Win+R на клавиатуре, введите gpedit.msc и нажмите Enter.

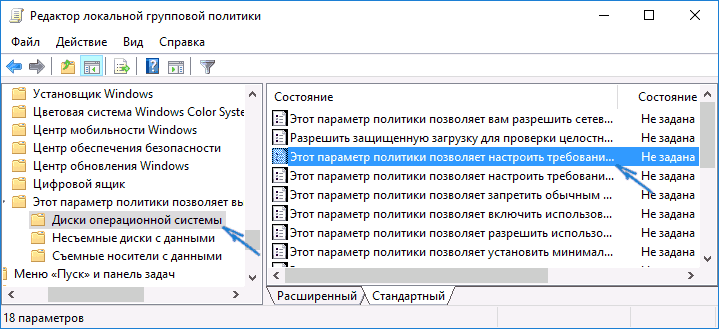

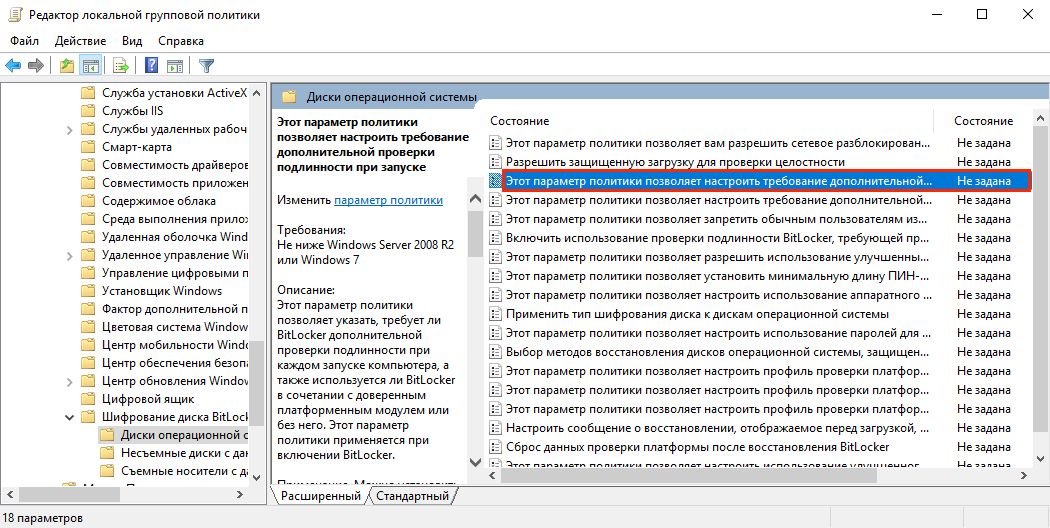

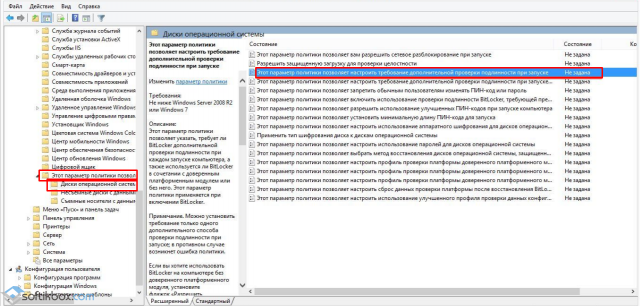

- Откроется редактор локальной групповой политики. Перейдите к разделу: Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Шифрование диска BitLocker — Диски операционной системы.

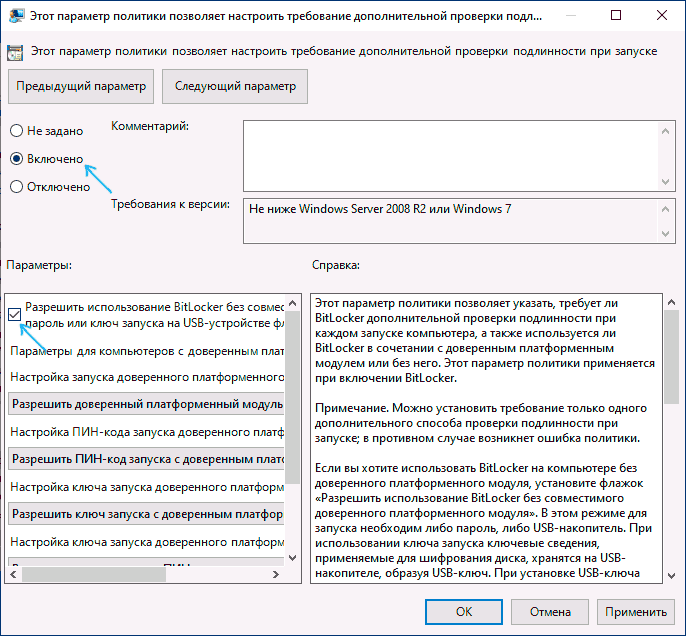

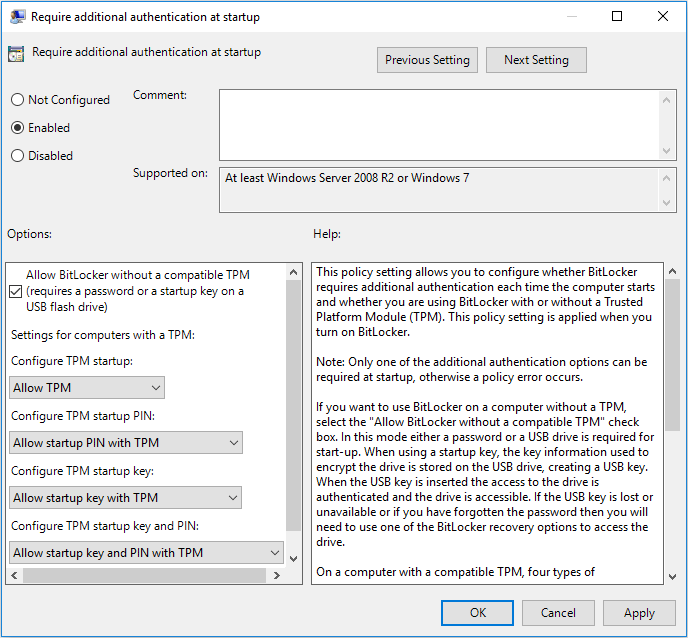

- В правой панели редактора локальной групповой политики найдите параметр «Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске» и дважды кликните по нему мышью. Обратите внимание, что в списке есть два параметра с таким именем, нам требуется тот, который без указания Windows Server.

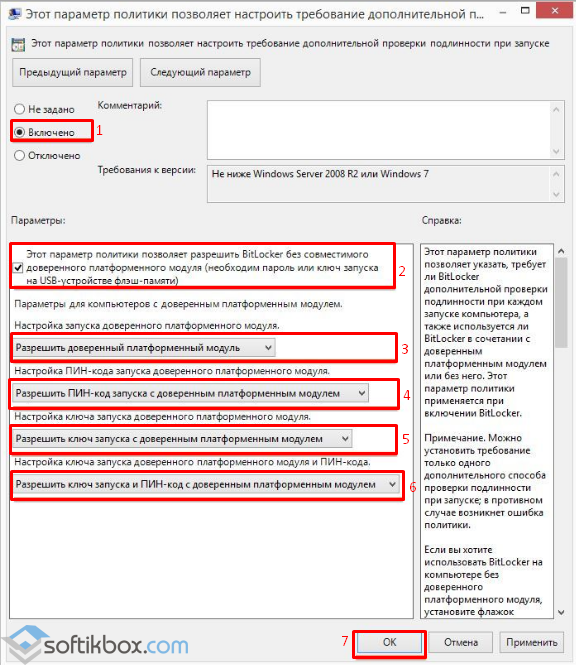

- В открывшемся окне выберите пункт «Включено» и убедитесь, что пункт «Разрешить использование BitLocker без совместимого TPM включен». Примените сделанные настройки.

На этом процесс завершен и теперь вы можете включить шифрование BitLocker для системного раздела диска Windows 10.

Это же разрешение вы можете включить и с помощью редактора реестра: для этого в разделе HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftFVE создайте параметр DWORD с именем EnableBDEWithNoTPM и установите для него значение 1.

Разрешение использования BitLocker без совместимого TPM в Windows 10, 8 и Windows 7

Для того, чтобы возможно было зашифровать системный диск с помощью BitLocker без TPM, достаточно изменить один единственный параметр в редакторе локальной групповой политики Windows.

- Нажмите клавиши Win+R и введите gpedit.msc для запуска редактора локальной групповой политики.

- Откройте раздел (папки слева): Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Этот параметр политики позволяет выбрать шифрование диска BitLocker — Диски операционной системы.

- В правой части дважды кликните по параметру «Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске.

- В открывшемся окне, установите «Включено», а также убедитесь, что стоит отметка «Разрешить BitLocker без совместимого доверенного платформенного модуля» (см. скриншот).

- Примените сделанные изменения.

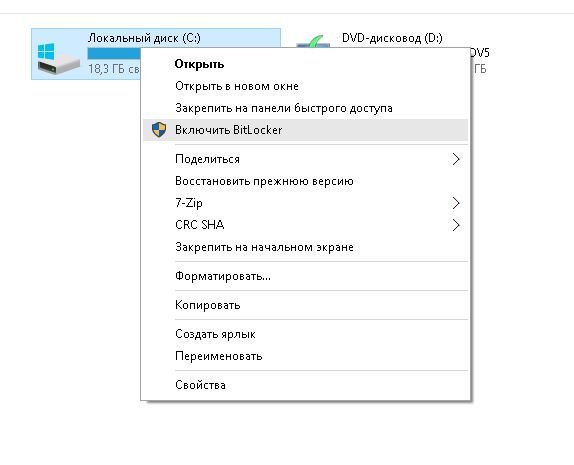

После этого вы можете использовать шифрование дисков без сообщений об ошибках: просто выберите системный диск в проводнике, кликните по нему правой кнопкой мыши и выберите пункт контекстного меню «Включить BitLocker», после чего следуйте указаниям мастера шифрования. Также этом можно сделать в «Панель управления» — «Шифрование диска BitLocker».

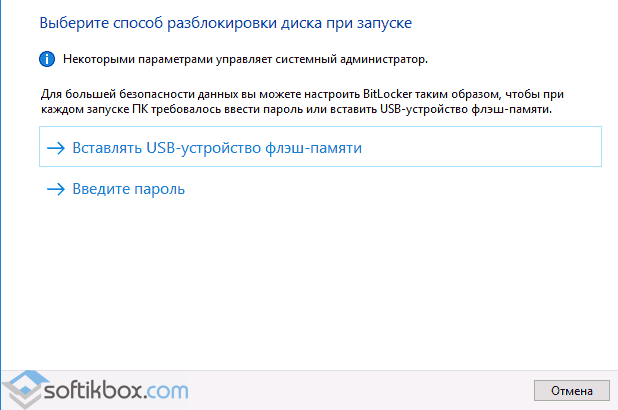

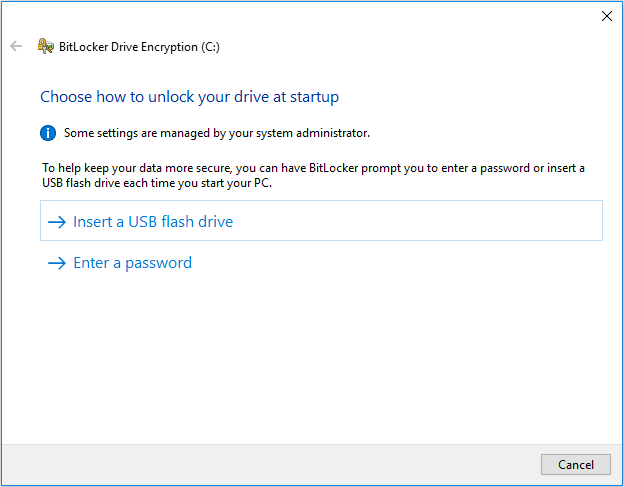

Вы сможете либо задать пароль для получения доступа к зашифрованному диску, либо создать USB-устройство (флешку), которая будет использоваться в качестве ключа.

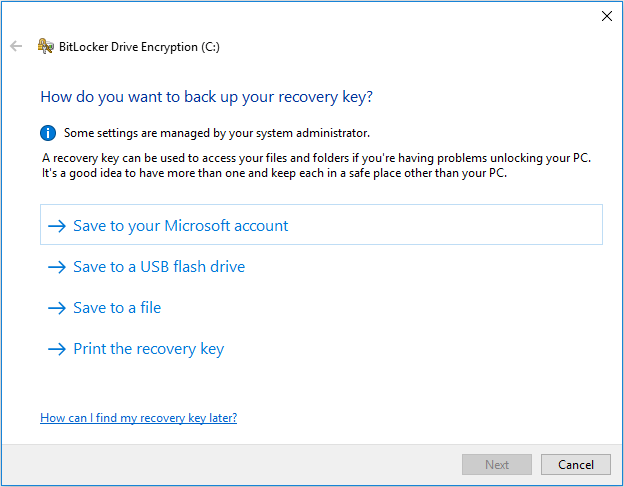

Примечание: в ходе шифрования диска в Windows 10 и 8 вам будет предложено сохранить данные для расшифровки в том числе в вашей учетной записи Майкрософт. Если она у вас должным образом настроена, рекомендую это сделать — по собственному опыту использования BitLocker, код восстановления доступа к диску из учетной записи в случае возникновения проблем может оказаться единственным способом не потерять свои данные.

Утилита BitLocker является частью операционных систем Microsoft Windows и выполняет функции шифрования дисков. Программа шифрует том, а не сам физический диск и не предназначена для шифрования отдельных папок или файлов. Для использования BitLocker необходимо чтобы компьютер имел совместимый аппаратный криптографический модуль TPM (Trusted Platform Module) — это специальный микрочип на материнской плате, который выполняет функции по защите компьютера.

Как же быть, если компьютер не имеет совместимого TPM?

Разрешить использование BitLocker без TPM можно двумя способами:

- С использованием групповых политик;

- Через редактирование реестра Windows.

Чтобы разрешить работу BitLocker без TPM через групповые политики необходимо перейти в директорию «Конфигурация компьютераАдминистративные шаблоныКомпоненты WindowsШифрование диска BitLockerДиски операционной системы» и активировать параметр «Этот параметр позволяет настроить требование дополнительной проверки при запуске» с опцией «Разрешить использование BitLocker без совместимого TPM».

1. Проверьте состояние модуля TPM на компьютере

Нажмите клавиши <Win+R> и набирите команду tpm.msc

Если в оснастке управления модулем будет сообщение «Не удается найти совместимый довереный платформенный модуль«, то возможно он просто отключен в BIOS/UEFI компьютера и его необходимо включить. В зависимости от версии BIOS/UEFI алгоритм включения TPM может сильно отличаться или такой настройки вовсе может не быть. Так же возможны случаи, когда TPM включен, но не совместим с BitLocker.

2. Откройте оснастку управления групповыми политиками: сочетание клавиш <Win+R> и команда gpedit.msc

3. Перейдите в директорию «Конфигурация компьютера → Административные шаблоны → Компоненты Windows → Шифрование диска BitLocker → Диски операционной системы» и откройте параметр «Этот параметр позволяет настроить требование дополнительной проверки при запуске«.

4. Переключите состояние параметра в режим «Включено» и активируйте опцию «Разрешить использование BitLocker без совместимого TPM«.

5. После применения настроек перезагрузите компьютер, чтобы применились новые групповые политики.

6. Проверьте работу BitLocker.

Кликните по любому диску компьютера правой клавишей мыши. Если в контекстном меню есть пункт «Включить BitLocker» значит утилита работает.

Включение BitLocker без TPM с помощью редактора реестра

Разрешить использование утилиты BitLocker без TPM можно с помощью редактора реестра. Для этого необходимо внести изменения в соответствующую ветку реестра Windows.

1. Откройте редактор реестра Windows: Клавиши <Win+R> и команда regedit.

2. Перейдите в ветку HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftFVE.

3. Создайте параметр типа DWORD с именем EnableBDEWithNoTPM и значением 1.

После редактирования реестра потребуется перезагрузить компьютер для применения настроек.

В Windows 10 вы можете полностью зашифровать свой жесткий диск с помощью средства безопасности BitLocker. Эта программа уже интегрирована в Windows и проста в использовании — по крайней мере, если на вашей системной плате есть специальный модуль TPM. Расскажем, как это работает.

Шифрование диска в Windows 10 с помощью BitLocker

На вашей материнской плате может быть установлен компонент, называемый криптопроцессором или чипом Trusted Platform Module (TPM). Он хранит ключи шифрования для защиты информации на аппаратном уровне. Выглядит он примерно так:

Если на материнской плате присутствует модуль TPM, шифрование жесткого диска в Windows 10 организовать очень несложно:

- Нажмите кнопку Пуск, откройте Проводник и выберите Этот компьютер.

- В окне щелкните правой кнопкой мыши на диске, который вы хотите зашифровать, и в выпадающем меню выберите Включить BitLocker.

Включение BitLocker - Введите надежный пароль к жесткому диску. Каждый раз, когда вы будете включать компьютер, Windows будет запрашивать этот пароль, чтобы расшифровать данные.

- Выберите, каким образом нужно создать резервную копию ключа восстановления. Его можно сохранить в учетной записи Microsoft, скопировать на USB-накопитель или распечатать на принтере.

- Выберите, какую часть диска шифровать: весь или только свободное место. Если вы недавно установили Windows 10, выберите второе. Если же вы включаете шифрование на уже использующемся диске, лучше зашифровать весь диск.

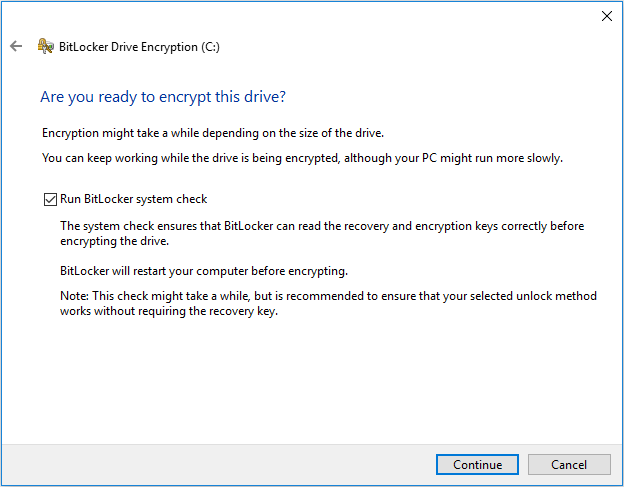

- Нажмите Продолжить, чтобы начать шифрование.

- Когда шифрование завершится, перезагрузите компьютер и введите пароль.

Если на шаге 2 появляется сообщение об ошибке, указывающее, что вам нужно разрешить запуск BitLocker без совместимого модуля TPM, это значит, что ваша материнская плата не имеет соответствующего модуля. В этом случае придется идти в обход.

Шифрование диска в Windows 10 без модуля TPM

Для того чтобы зашифровать жесткий диск в Windows 10 без помощи аппаратного модуля хранения ключей, сделайте следующее:

- Вернитесь в поле поиска в меню Пуск и введите «Групповая политика» (без кавычек).

- Нажмите на запись Изменить групповую политику. Откроется новое окно.

- Перейдите в подкаталог Административные шаблоны > Компоненты Windows > Шифрование диска BitLocker > Диски операционной системы.

- Дважды щелкните по Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске.

Включить шифрование диска без TPM - В новом окне выберите пункт Включено, поставьте галочку напротив Разрешить использование BitLocker без совместимого доверенного платформенного модуля и нажмите OK.

- Откройте Этот компьютер, выберите диск и нажмите Включить BitLocker, как описано в первом способе.

- После этого на вашем компьютере будет выполнена быстрая проверка. Когда проверка будет завершена, система спросит, хотите ли вы заблокировать свой компьютер с помощью USB-ключа или пароля.

- Выберите, следует ли BitLocker шифровать оставшееся свободное место или весь жесткий диск.

- BitLocker запустится в фоновом режиме, осуществляя шифрование вашего жесткого диска. Вы можете продолжать работать в нормальном режиме.

После первой перезагрузки ПК ваша система будет загружаться, только если вы введете правильный пароль во время запуска или не подключите внешний носитель с резервной копией ключа.

Читайте также:

- Как настроить синхронизацию папок и файлов в Windows 10

- Как создавать заметки на рабочем столе Windows 10

- Как изменить пароль к учетной записи в Windows 10

Фото: авторские, Wikimedia Commons, pxhere.com

27.06.2016

Просмотров: 12311

Функция шифрования дисков или BitLocker появилась ещё в Windows 7. С её помощью можно зашифровать SSD, HDD диски или съёмный носитель. Однако этот процесс сопровождается рядом сложностей, главная из которых – отсутствие модуля TPM, который может быть съёмным или интегрированным в материнскую плату. В результате, пользователь может столкнуться с сообщением, что «…устройство не может использовать доверенный платформенный модуль. Администратор должен задать параметр. Разрешить использование BitLocker без совместимого TPM».

Как же исправить такую ошибку и включить BitLocker в Windows 10?

Читайте также: Ставим пароль на флешку в Windows 8

Включаем BitLocker в Windows 10 без совместимого TPM

Чтобы включить шифрование диска без совместимого TPM, необходимо внести изменения в редактор локальной групповой политики Windows 10. Для этого выполняем следующие действия:

- Жмём «Win+R» и вводим «msc».

- Переходим по ветке «Конфигурация компьютера», «Административные шаблоны», «Компоненты Windows», «Этот параметр политики позволяет выбрать шифрование диска BitLocker», «Диски операционной системы». Находим параметр «Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске».

- Двойным кликом открываем настройки параметра. Выставляем следующие значения.

- После перезагрузки системы, можно зайти в «Панель управления», выбрать «Шифрование дисков BitLocker».

Стоит отметить, что перед созданием зашифрованного устройства, стоит сделать резервную копию данных.

-

Partition Wizard

-

Partition Manager

- How to Turn on BitLocker Without TPM on Windows 10

How to Turn on BitLocker Without TPM on Windows 10 [Partition Manager]

By Linda | Follow |

Last Updated November 06, 2019

Do you know how to turn on BitLocker without TPM and turn off it on Windows 10? If not, you should read this post, in which MiniTool shows you how to do that.

What Is BitLocker and TPM?

BitLocker is a new security feature integrated in Windows Server 2008, Windows Vista, and later versions. It will encrypt the Windows installation partition or other partitions used to save files, and then save the key outside the hard drive. Through this way, it can make sure your computer is not tampered with even if it is unattended, lost, or stolen, reducing the risk of data loss.

As for TPM (Trusted Platform Module), it is a microchip mounted on the motherboard responsible for keeping keys. With TPM enabled, BitLocker will become safer and more convenient. With TPM, you don’t have to enter the unlock password and TPM will ensure that no one will use WinPE to peek into the files on the hard drive.

What if there is no TPM on my computer? Can I enable BitLocker without TPM? Of course you can. Please read the following content to know how to turn on or off BitLocker to encrypt or decrypt operating system drives without a TPM in Windows 10.

If you don’t have a TPM chip on your PC or just don’t want to use it, you can store the startup key on a USB flash drive or use a password to encrypt and decrypt drives. As for how to do that, please refer to the following steps:

Step 1: Press «Windows + R» keys and type «gpedit.msc» into the Run box. Then, click the OK button or hit the Enter key to open the Local Group Policy Editor.

Step 2: Navigate to Computer Configuration > Administrative Templates > Windows Components > BitLocker Drive Encryption > Operating System Drives.

Tip: Under BitLocker Drive Encryption, there are three options. Choosing Operating System Drives means that you are encrypting the Windows installation partition.

Step 3: Highlight Operating System Drives and then double-click Require additional authentication at startup policy on the right pane.

Step 4: Select Enabled at the top and check the Allow BitLocker without a compatible TPM (requires a password or a startup key on a USB flash drive) box under Options. Then, click the Apply and the OK button to save changes.

Step 5: Exit Local Group Policy Editor and launch File Explorer. Then, right click the operating system drive that you want to encrypt and choose Turn on BitLocker.

Step 6: Choose how to unlock your drive at startup: Insert USB flash drive or Enter a password. (In this step, I choose Enter a password.) The former option allows you to unlock the operating system drive at startup with a connected USB flash drive saving startup key. The latter option allows you to unlock the operating system drive with a password.

Step 7: Set a password and then choose how to back up the BitLocker recovery key. After that, click the Next button.

Step 8: Choose how much of your drive to encrypt and which encryption mode to use. Then, choose whether to Run BitLocker system check. After that, click Continue button to start encrypting.

Turn off BitLocker

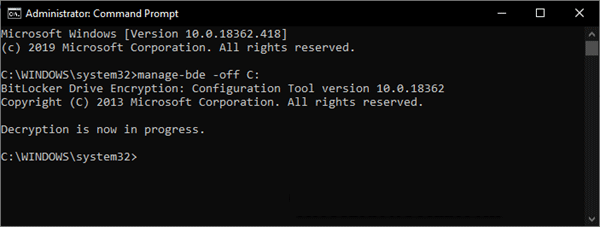

Whether you encrypted your Windows OS drives with TPM or without TPM, the procedure to decrypt is the same for both cases. Please refer to the following steps:

Step 1: Type «cmd» into the Windows search box. Right-click Command Prompt and choose Run as administrator.

Step 2: Type the following command: manage-bde -off C: .Then, hit Enter key. Please note that the driver letter C should be substituted with the actual drive letter of the encrypted drive you want to decrypt.

About The Author

Position: Columnist

Author Linda has been working as an editor at MiniTool for 1 year. As a fresh man in IT field, she is curious about computer knowledge and learns it crazily. Maybe due to this point, her articles are simple and easy to understand. Even people who do not understand computer can gain something.

By the way, her special focuses are data recovery, partition management, disk clone, and OS migration.

-

Partition Wizard

-

Partition Manager

- How to Turn on BitLocker Without TPM on Windows 10

How to Turn on BitLocker Without TPM on Windows 10 [Partition Manager]

By Linda | Follow |

Last Updated November 06, 2019

Do you know how to turn on BitLocker without TPM and turn off it on Windows 10? If not, you should read this post, in which MiniTool shows you how to do that.

What Is BitLocker and TPM?

BitLocker is a new security feature integrated in Windows Server 2008, Windows Vista, and later versions. It will encrypt the Windows installation partition or other partitions used to save files, and then save the key outside the hard drive. Through this way, it can make sure your computer is not tampered with even if it is unattended, lost, or stolen, reducing the risk of data loss.

As for TPM (Trusted Platform Module), it is a microchip mounted on the motherboard responsible for keeping keys. With TPM enabled, BitLocker will become safer and more convenient. With TPM, you don’t have to enter the unlock password and TPM will ensure that no one will use WinPE to peek into the files on the hard drive.

What if there is no TPM on my computer? Can I enable BitLocker without TPM? Of course you can. Please read the following content to know how to turn on or off BitLocker to encrypt or decrypt operating system drives without a TPM in Windows 10.

If you don’t have a TPM chip on your PC or just don’t want to use it, you can store the startup key on a USB flash drive or use a password to encrypt and decrypt drives. As for how to do that, please refer to the following steps:

Step 1: Press «Windows + R» keys and type «gpedit.msc» into the Run box. Then, click the OK button or hit the Enter key to open the Local Group Policy Editor.

Step 2: Navigate to Computer Configuration > Administrative Templates > Windows Components > BitLocker Drive Encryption > Operating System Drives.

Tip: Under BitLocker Drive Encryption, there are three options. Choosing Operating System Drives means that you are encrypting the Windows installation partition.

Step 3: Highlight Operating System Drives and then double-click Require additional authentication at startup policy on the right pane.

Step 4: Select Enabled at the top and check the Allow BitLocker without a compatible TPM (requires a password or a startup key on a USB flash drive) box under Options. Then, click the Apply and the OK button to save changes.

Step 5: Exit Local Group Policy Editor and launch File Explorer. Then, right click the operating system drive that you want to encrypt and choose Turn on BitLocker.

Step 6: Choose how to unlock your drive at startup: Insert USB flash drive or Enter a password. (In this step, I choose Enter a password.) The former option allows you to unlock the operating system drive at startup with a connected USB flash drive saving startup key. The latter option allows you to unlock the operating system drive with a password.

Step 7: Set a password and then choose how to back up the BitLocker recovery key. After that, click the Next button.

Step 8: Choose how much of your drive to encrypt and which encryption mode to use. Then, choose whether to Run BitLocker system check. After that, click Continue button to start encrypting.

Turn off BitLocker

Whether you encrypted your Windows OS drives with TPM or without TPM, the procedure to decrypt is the same for both cases. Please refer to the following steps:

Step 1: Type «cmd» into the Windows search box. Right-click Command Prompt and choose Run as administrator.

Step 2: Type the following command: manage-bde -off C: .Then, hit Enter key. Please note that the driver letter C should be substituted with the actual drive letter of the encrypted drive you want to decrypt.

About The Author

Position: Columnist

Author Linda has been working as an editor at MiniTool for 1 year. As a fresh man in IT field, she is curious about computer knowledge and learns it crazily. Maybe due to this point, her articles are simple and easy to understand. Even people who do not understand computer can gain something.

By the way, her special focuses are data recovery, partition management, disk clone, and OS migration.

Эта функция доступна в версиях Frontline, Business Plus, Enterprise, Education Standard и Education Plus, Cloud Identity Premium. Сравнение версий

Как администратор, вы можете настроить шифрование для устройств с Microsoft Windows 10, зарегистрированных в службе управления устройствами Windows. Функция шифрования BitLocker для устройств Windows позволяет детально управлять параметрами шифрования дисков на устройстве. Наиболее часто используемые настройки:

- Шифрование диска

- Дополнительная аутентификация при запуске

- Способы восстановления из предзагрузочной среды

- Шифрование данных на жестких дисках

- Способы восстановления жестких дисков

- Шифрование данных на съемных носителях

Примечание. Для некоторых настроек сначала нужно включить параметры верхнего уровня.

Как настроить шифрование диска для устройств Windows 10

Прежде всего убедитесь, что устройства зарегистрированы в службе управления устройствами Windows. Подробнее…

- Нажмите Настройки BitLocker.

- Чтобы применить настройки ко всем пользователям, выберите организационное подразделение верхнего уровня. В обратном случае выберите дочернее подразделение.

- В разделе Шифрование диска выберите в списке значение Включено.

- Задайте нужные настройки (развернуть все): Шифрование диска

- Способ шифрования данных на системных дисках. Выберите алгоритм и надежность ключа для шифрования дисков операционной системы.

- Дополнительная аутентификация при запуске. Укажите, должен ли BitLocker требовать дополнительную аутентификацию при каждом запуске компьютера и используется ли доверенный платформенный модуль (TPM). Если этот параметр включен, доступны следующие настройки:

- Разрешить использование BitLocker без совместимого TPM. Установите этот флажок, чтобы для запуска требовался пароль или USB-накопитель.

- Настроить запуск TPM без PIN-кода или ключа. Вы можете требовать аутентификацию при запуске с помощью TPM вместо PIN-кода или ключа.

- PIN-код запуска TPM. Можно указать, что перед запуском нужно ввести PIN-код (от 6 до 20 цифр). Вы также можете настроить минимальную длину PIN-кода.

- Ключ запуска TPM. Вы можете требовать от пользователей проходить аутентификацию с помощью ключа запуска TPM, чтобы получить доступ к диску. Ключ запуска – это USB-ключ с информацией для шифрования диска. При подключении USB-ключа происходит аутентификация доступа к диску. После этого диск готов к использованию.

- Настройка ключа и PIN-кода запуска TPM. Вы можете указать, что нужно использовать и ключ, и PIN-код запуска.

- Способы восстановления из предзагрузочной среды. Включите этот параметр, чтобы настроить сообщение или изменить URL, которые отображаются на экране восстановления ключа перед загрузкой, если системный диск заблокирован.

- Способы восстановления системных дисков. Включите этот параметр, чтобы указать доступные пользователям способы восстановления данных с системных дисков, защищенных с помощью BitLocker. Если параметр включен, доступны следующие настройки:

- Разрешить агент восстановления данных. Под агентами восстановления данных подразумеваются пользователи, чьи сертификаты инфраструктуры открытых ключей используются для создания предохранителя сетевого ключа BitLocker. Если это разрешено, такие пользователи могут разблокировать диски, защищенные с помощью BitLocker, указав свои учетные данные PKI.

- Задать пароль восстановления (48 цифр). Укажите, могут или должны ли пользователи создать пароль восстановления из 48 цифр.

- 256-разрядный ключ восстановления. Укажите, могут или должны ли пользователи создать 256-разрядный ключ восстановления.

- Скрыть варианты восстановления в мастере настройки BitLocker. Установите этот флажок, чтобы запретить пользователям выбирать способ восстановления диска при включении BitLocker.

- Сохранить данные для восстановления, связанные с BitLocker, в доменных службах Active Directory. Если этот флажок установлен, вы можете выбрать, какие данные для восстановления, связанные с BitLocker, должны храниться в Active Directory. Вы можете хранить ключ и пароль восстановления или только пароль восстановления. Если этот параметр включен, доступна следующая настройка:

- Не включать BitLocker, пока данные восстановления не будут сохранены в Active Directory. Если выбран этот вариант, пользователи смогут включить шифрование BitLocker только после того, как компьютер подключится к домену и данные для восстановления будут сохранены в Active Directory.

Шифрование данных на жестких дисках

- Шифрование данных на жестких дисках. При включении этого параметра запись на жесткие диски будет разрешена только в том случае, если они зашифрованы. Если этот параметр включен, доступны следующие настройки:

- Способ шифрования данных на жестких дисках. Выберите алгоритм и надежность ключа для шифрования жестких дисков.

- Способы восстановления жестких дисков. Включите, чтобы выбрать доступные пользователям способы восстановления данных с жестких дисков, защищенных с помощью BitLocker. Если этот параметр включен, доступны следующие настройки:

- Разрешить агент восстановления данных. Под агентами восстановления данных подразумеваются пользователи, чьи сертификаты инфраструктуры открытых ключей используются для создания предохранителя сетевого ключа BitLocker. Если это разрешено, такие пользователи могут разблокировать диски, защищенные с помощью BitLocker, указав свои учетные данные PKI.

- Пароль восстановления (48 цифр). Укажите, могут или должны ли пользователи создать пароль восстановления из 48 цифр.

- 256-разрядный ключ восстановления. Укажите, могут или должны ли пользователи создать 256-разрядный ключ восстановления.

- Скрыть варианты восстановления в мастере настройки BitLocker. Установите этот флажок, чтобы запретить пользователям выбирать способ восстановления диска при включении BitLocker.

- Сохранить данные для восстановления, связанные с BitLocker, в доменных службах Active Directory. Если этот флажок установлен, вы можете выбрать, какие данные для восстановления, связанные с BitLocker, должны храниться в Active Directory. Вы можете хранить ключ и пароль восстановления или только пароль восстановления. Если этот параметр включен, доступна следующая настройка:

- Не включать BitLocker, пока данные восстановления не будут сохранены в Active Directory. Если выбран этот вариант, пользователи смогут включить шифрование BitLocker только после того, как компьютер подключится к домену и данные для восстановления будут сохранены в Active Directory.

Шифрование данных на съемных носителях

- Шифрование данных на съемных носителях. Включите этот параметр, чтобы разрешить запись на съемные носители только в том случае, если они зашифрованы. Если этот параметр включен, доступны следующие настройки:

- Способ шифрования данных на съемных носителях. Выберите алгоритм и надежность ключа для шифрования съемных носителей. Если носители будут использоваться на устройствах, на которых не установлена операционная система Windows 10 версии 1511, следует использовать алгоритм AES-CBC со 128-разрядным ключом или AES-CBC с 256-разрядным ключом.

- Запретить запись на устройства, настроенные в другой организации. Если флажок установлен, запись возможна только на те диски, поля идентификации которых совпадают с полями идентификации компьютера. Эти поля задаются групповой политикой организации.

- Нажмите Сохранить. Если вы задали настройки для дочернего организационного подразделения, вы можете изменить параметр, указанный для родительского организационного подразделения, на Наследовать или Переопределить.

Изменения вступают в силу в течение 24 часов (обычно быстрее). Подробнее…

Что произойдет, если вернуть параметру «Шифрование диска» значение «Не настроено»

Если выбрать для параметра Шифрование диска значение Не настроено, заданные в консоли администратора правила BitLocker больше не будут принудительно применяться. Для правил на устройствах пользователей будет использоваться прежняя настройка. Если устройство шифровалось, его настройки или данные на нем не будут изменены.

Как отключить шифрование диска для устройств Windows 10

- Нажмите Настройки BitLocker.

- Чтобы отключить профиль только для некоторых пользователей, в списке слева выберите нужное организационное подразделение. Если этого не сделать, настройки будут применены ко всем пользователям в организации.

- В разделе Шифрование диска выберите в списке значение Отключено.

- Нажмите Сохранить. Если вы задали настройки для дочернего организационного подразделения, вы можете изменить параметр, указанный для родительского организационного подразделения, на Наследовать или Переопределить.

Google, Google Workspace, а также другие связанные знаки и логотипы являются товарными знаками компании Google LLC. Все другие названия компаний и продуктов являются товарными знаками соответствующих компаний.

Эта информация оказалась полезной?

Как можно улучшить эту статью?