Поднимаем VPN-PPTP сервер на Windows Server 2008 R2

VPN (Virtual Private Network — виртуальная частная сеть) — технология, позволяющая использование сети Internet в качестве магистрали для передачи корпоративного IP-трафика. Сети VPN предназначен подключения пользователя к удаленной сети и соединения нескольких локальных сетей. Давно я размещал заметку Введение в Виртуальные Частные Сети (VPN), время пришло расказать, как настроить VPN сервер на Windows 2008 Server R2.

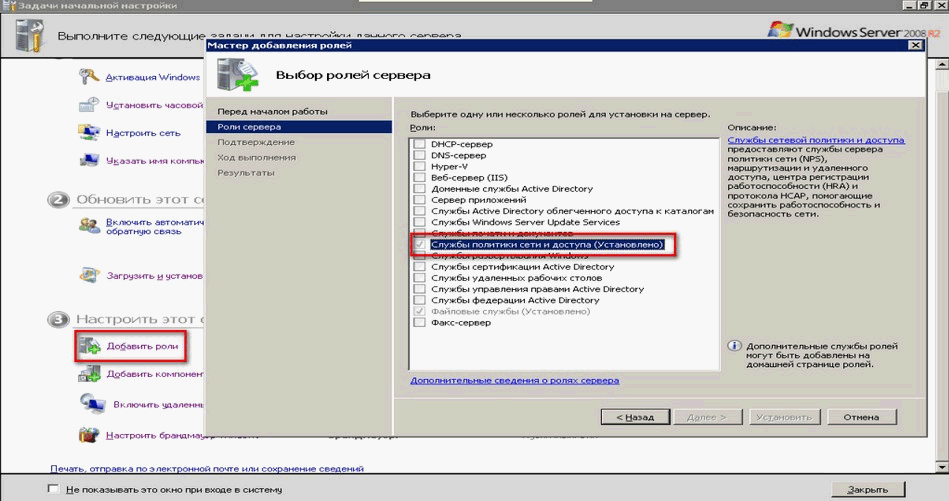

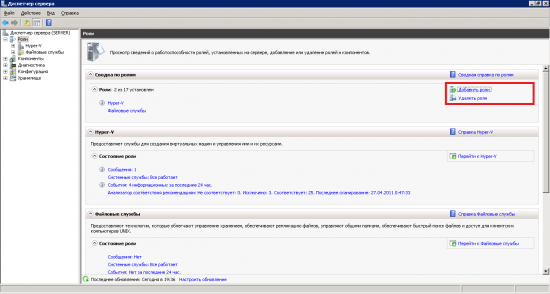

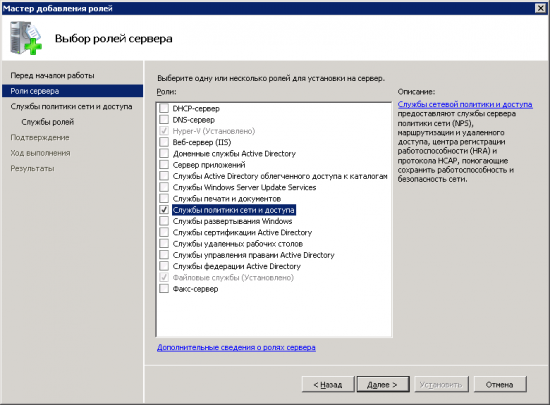

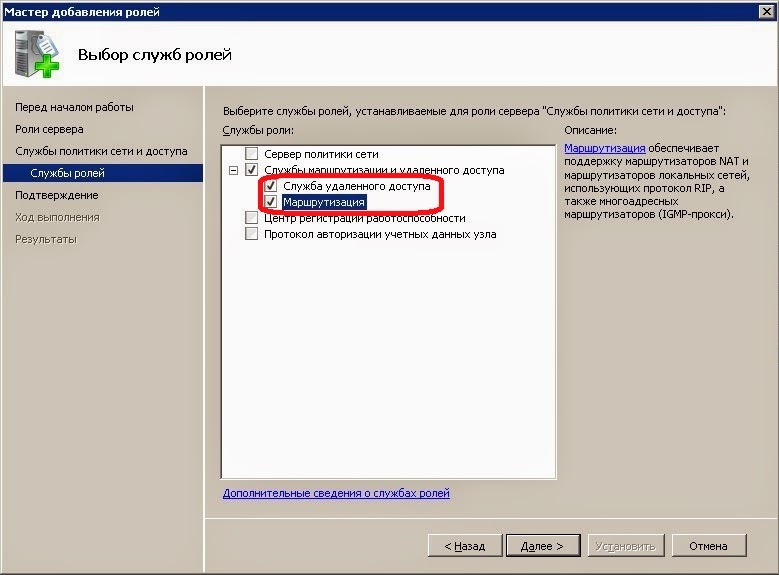

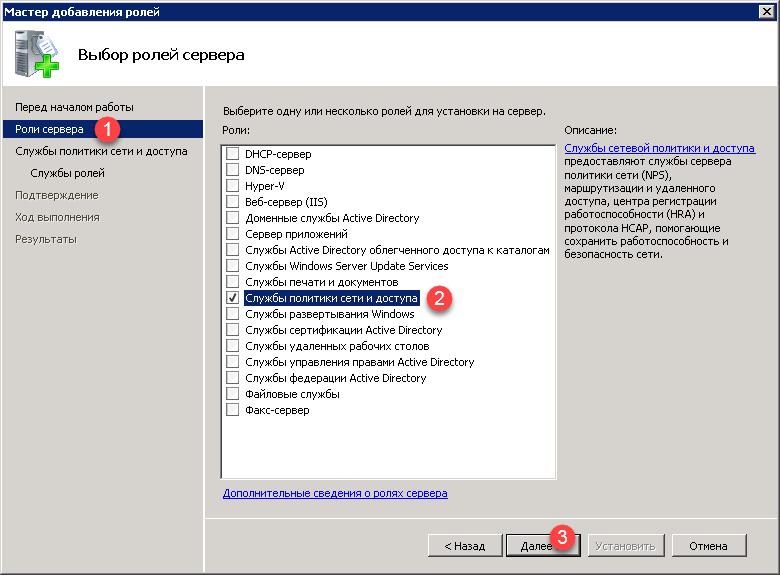

Запускаем диспетчер сервера на Windows Server 2008 R2 и добавляем «Добавить роль» (Add Roles) роль сервера «Службы политики сети и доступа» (Network Policy and Access Services):

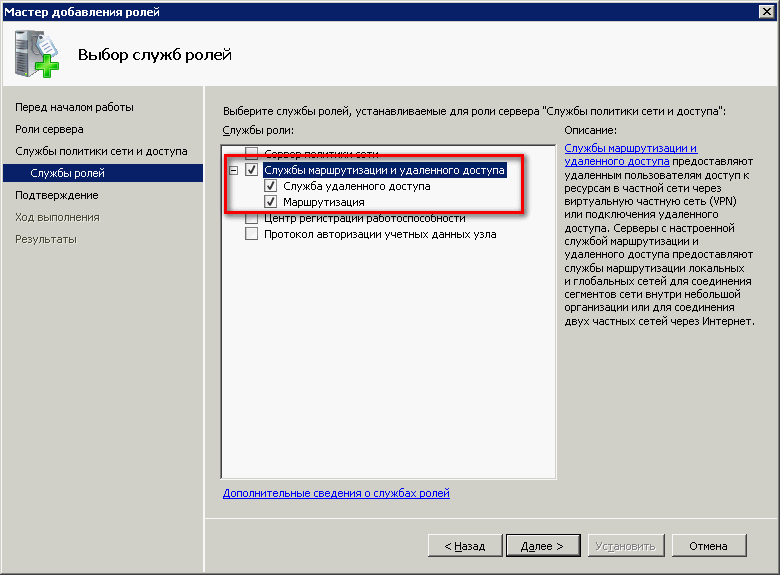

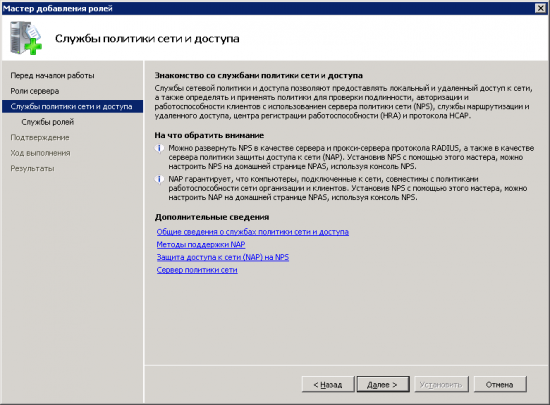

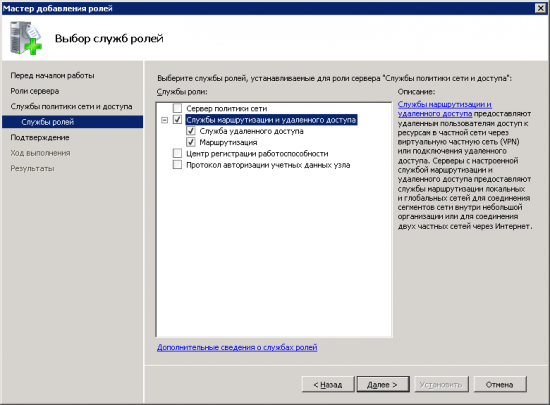

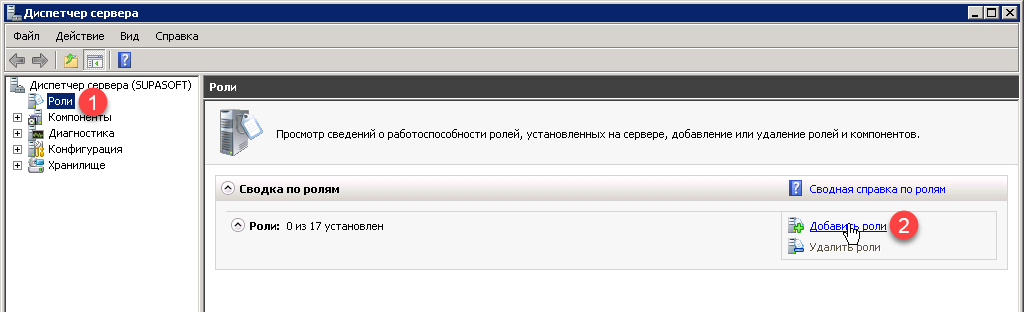

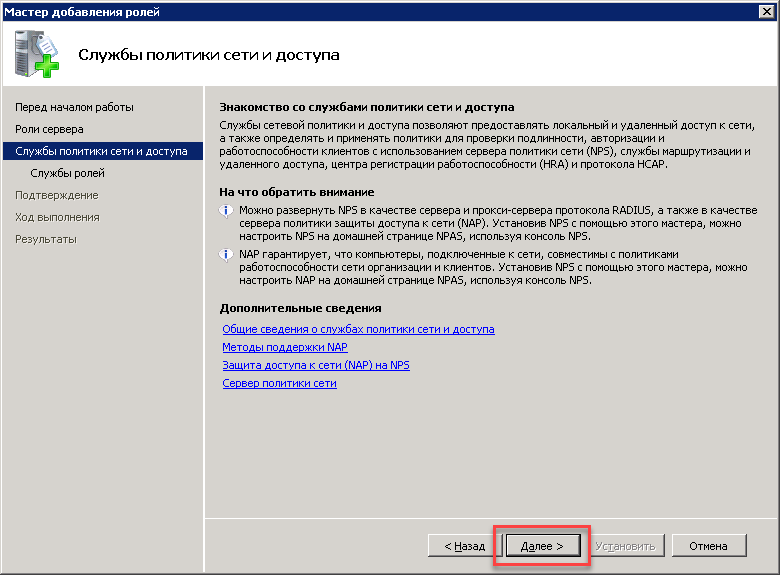

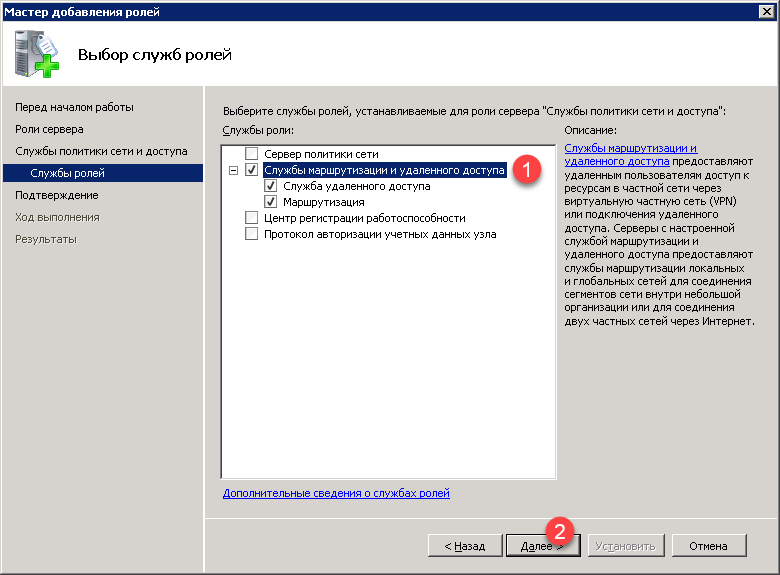

Далее выбираем «Службы маршрутизации и удаленного доступа» (Routing and Remote Access Services ) и нажимаем далее:

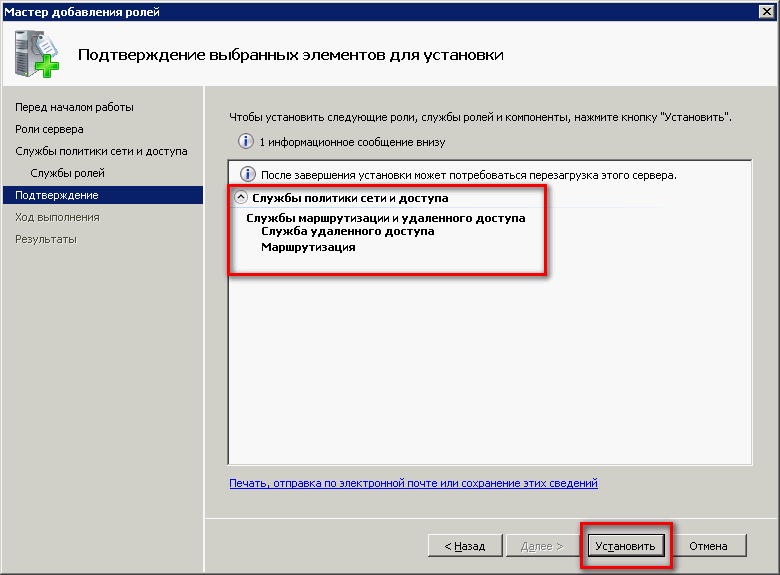

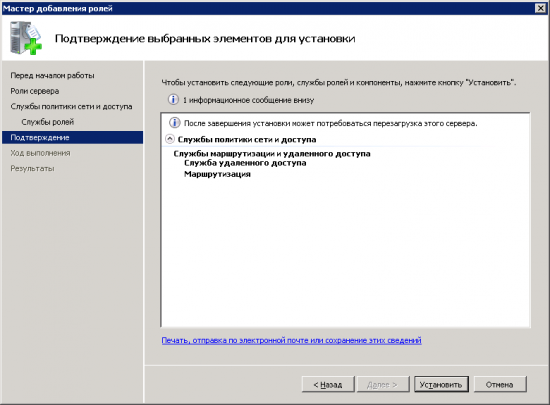

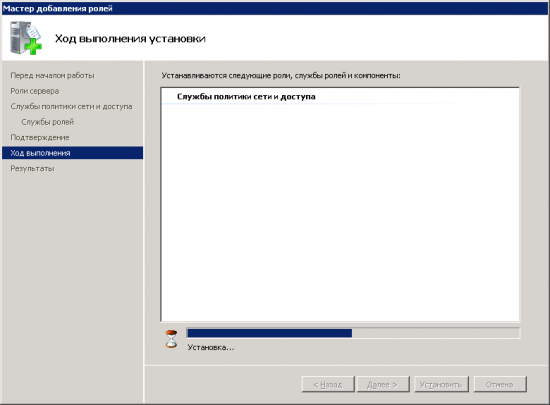

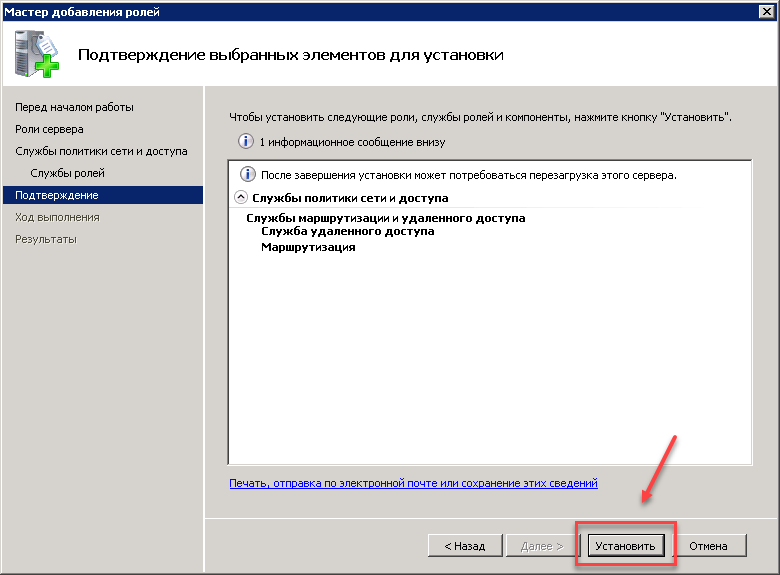

Все проверяем и устанавливаем:

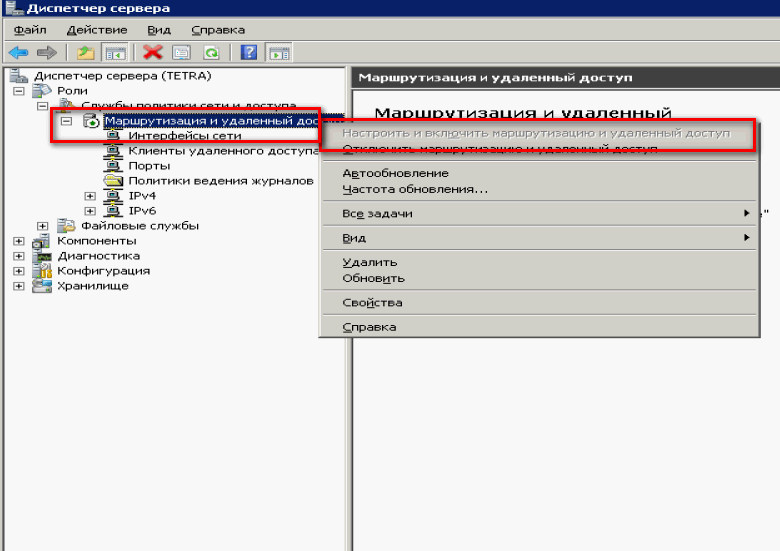

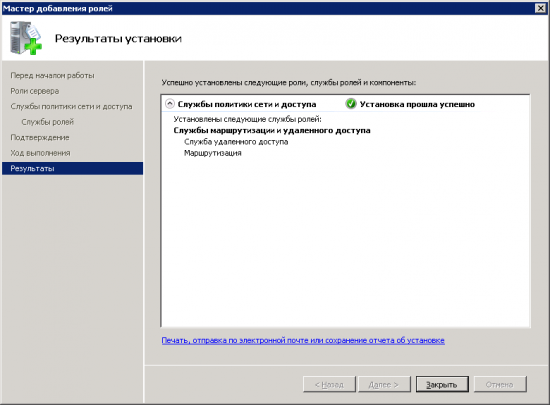

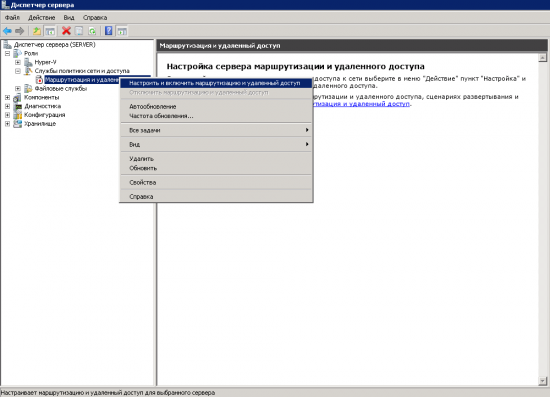

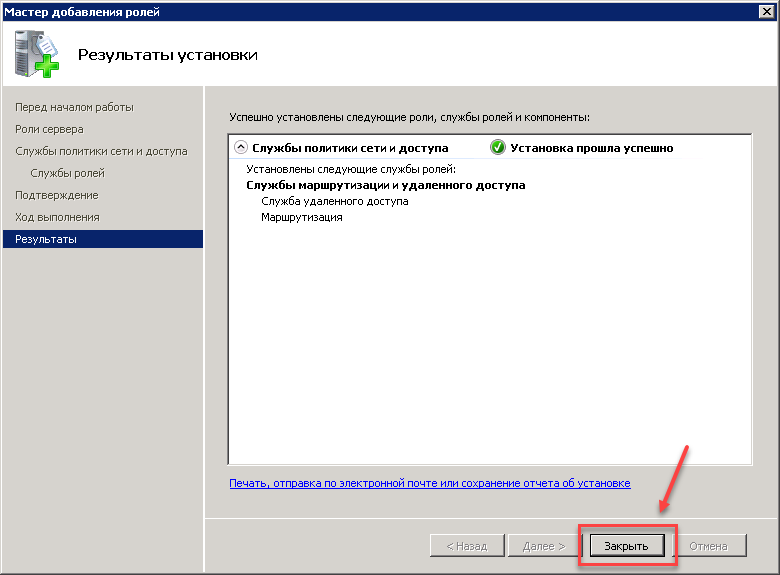

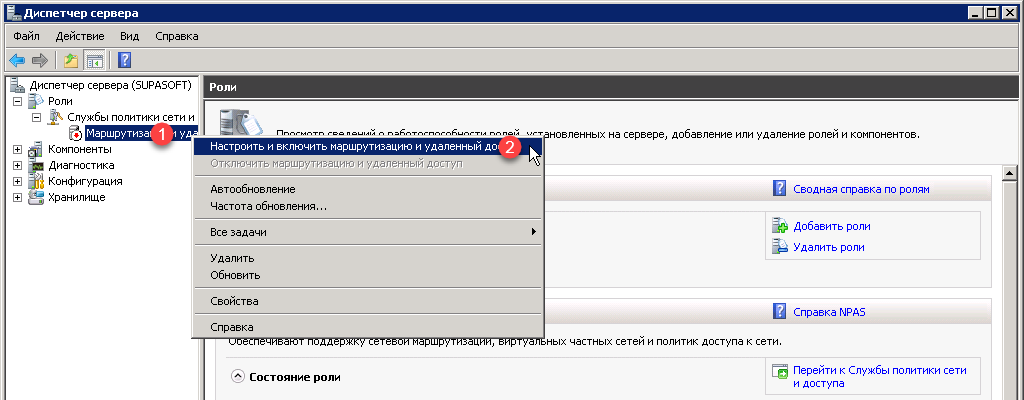

После успешной установки, нам надо настроить эту роль, раскрываем список ролей и выбираем роль «Службы политики сети и доступа», так как у меня эта служба уже установлена, подменю «Настроить и включить маршрутизацию и удаленный доступ» (Configure and Enable Routing and Remote Access) будет не активно, у Вас активна ее и выбираем:

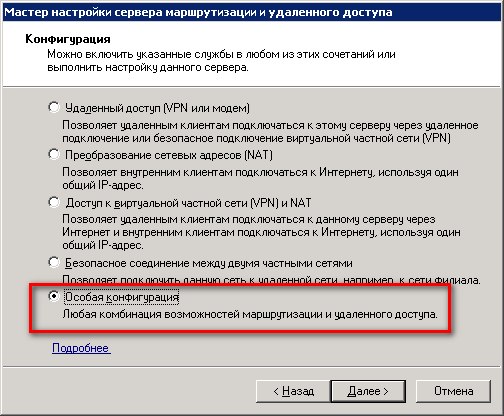

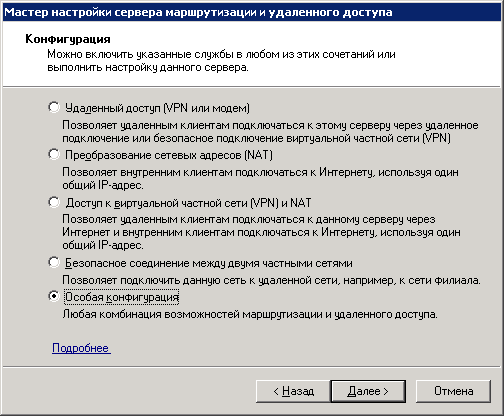

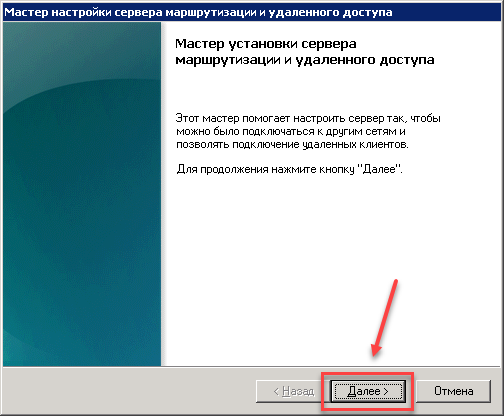

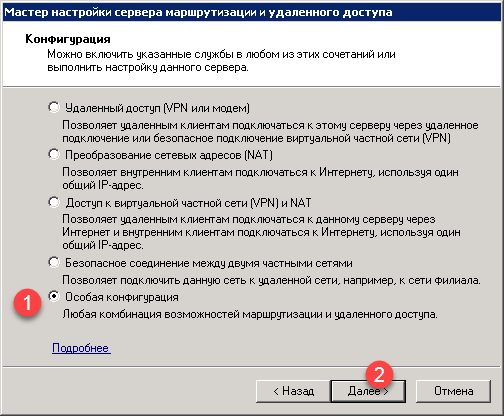

В мастере установке жмем далее и из пяти предложенных вариантов выбираем самый нижний Особая конфигурация (Custom configuration):

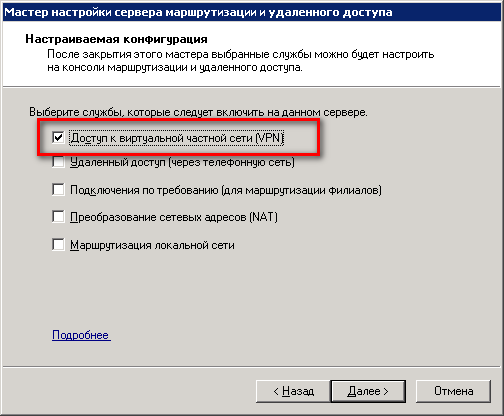

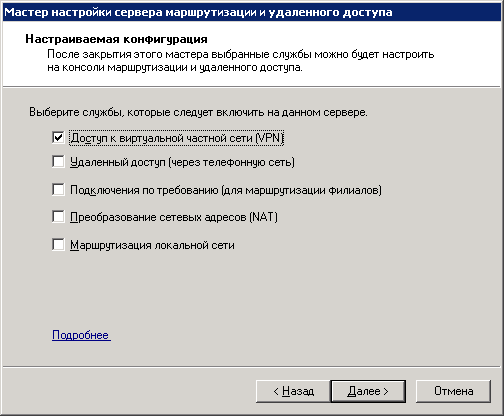

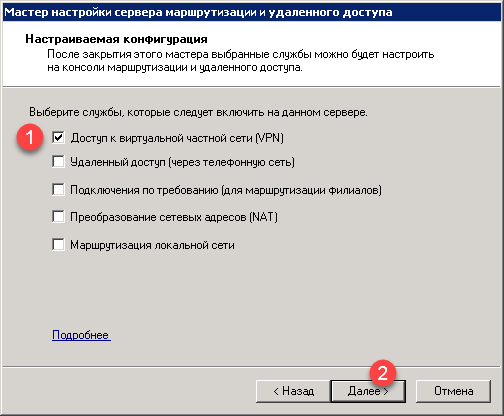

Выбираем галочкой Доступ к виртуальной частной сети (VPN):

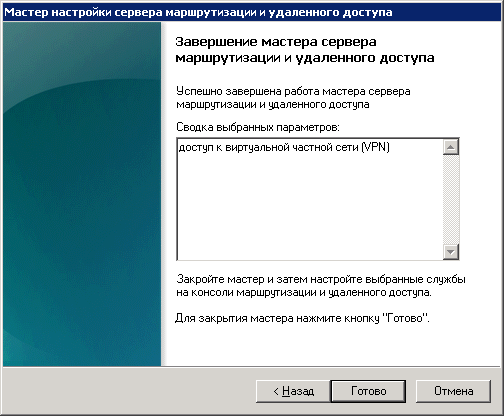

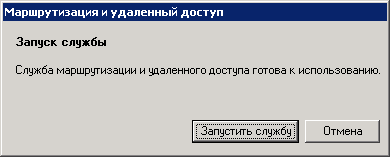

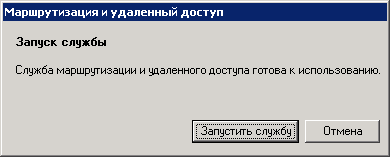

Запускаем службу

Для полноценной работы vpn-сервера должны быть открыты следующие порты:

TCP 1723 для PPTP;

TCP 1701 и UDP 500 для L2TP;

TCP 443 для SSTP.

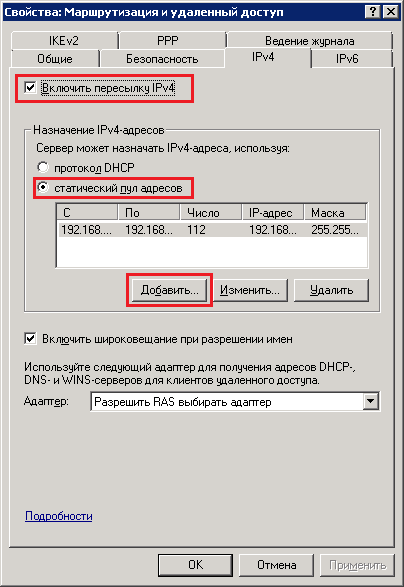

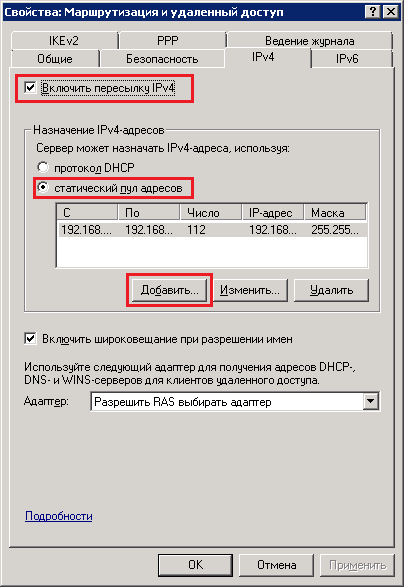

Настраиваем выдачи адресов. Открываем «Диспетчер сервера — Роли — Службы политики сети и доступа — Маршрутизация и удаленный доступ — Свойства»:

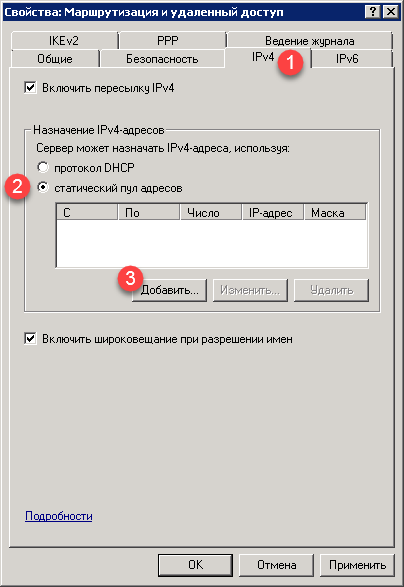

Закладка «IPv4», включаем пересылку IPv4, устанавливаем переключатель в «Статический пул адресов» и нажимаем кнопку «Добавить»:

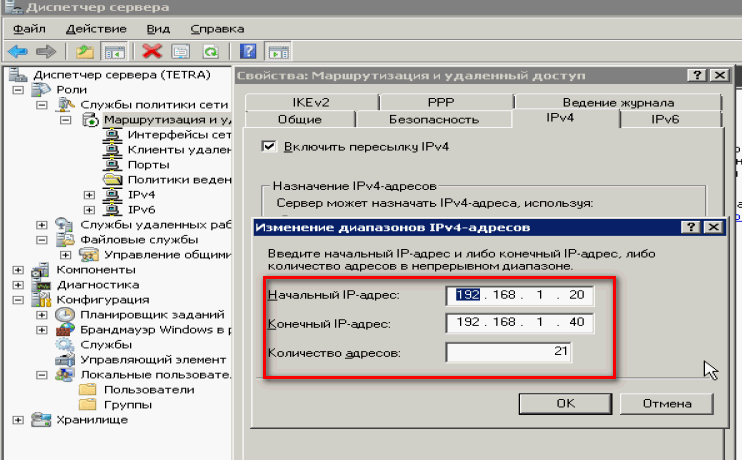

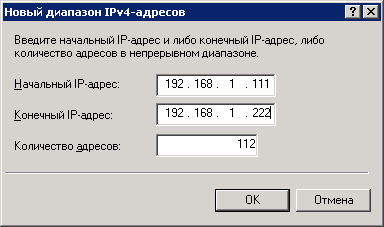

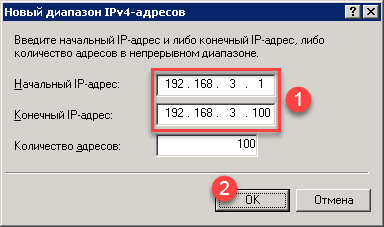

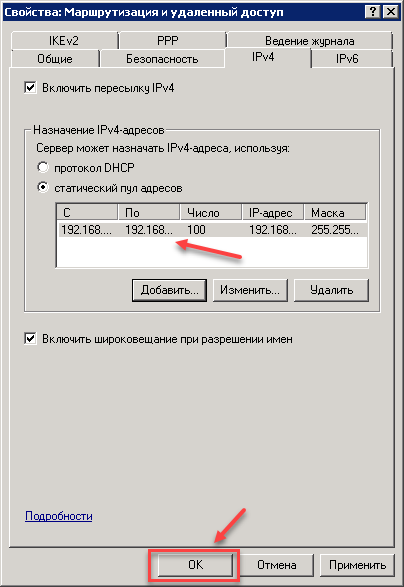

Задаем диапазон выдаваемых адресов:

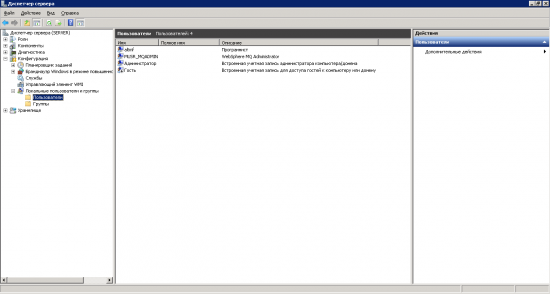

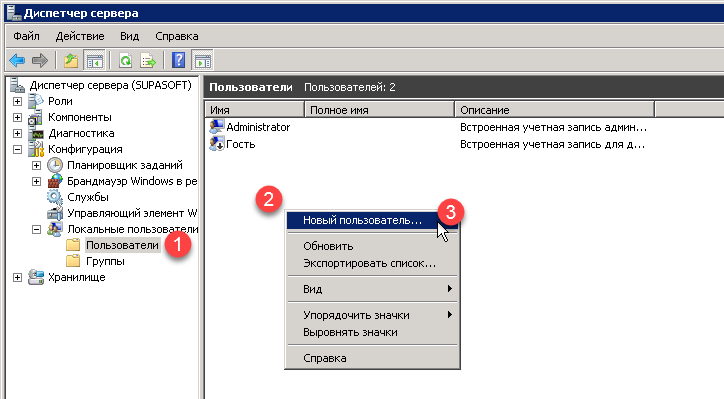

Теперь настроем разрешения для пользователей. Переходим в «Диспетчер сервера — Конфигурация- Локальные пользователи и группы — Пользователи»:

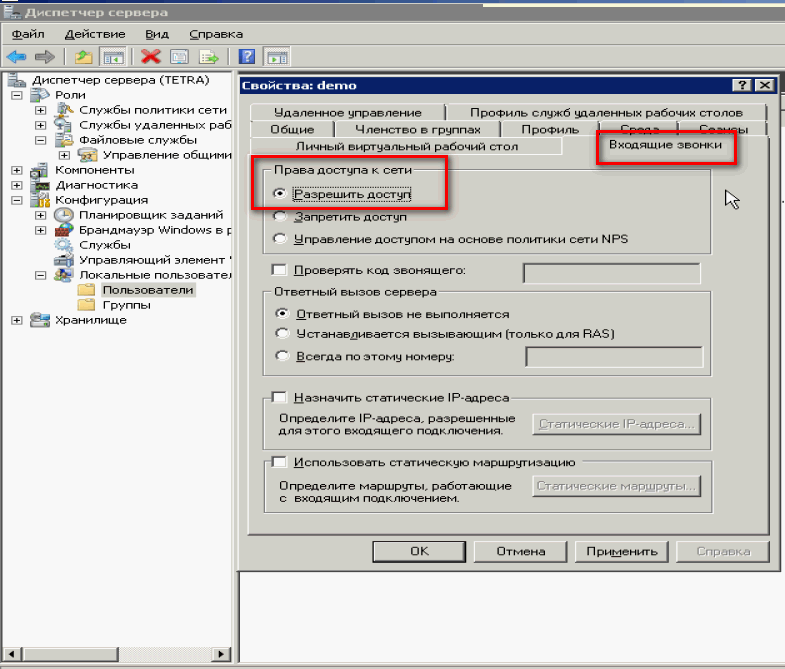

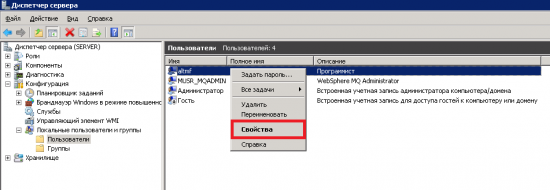

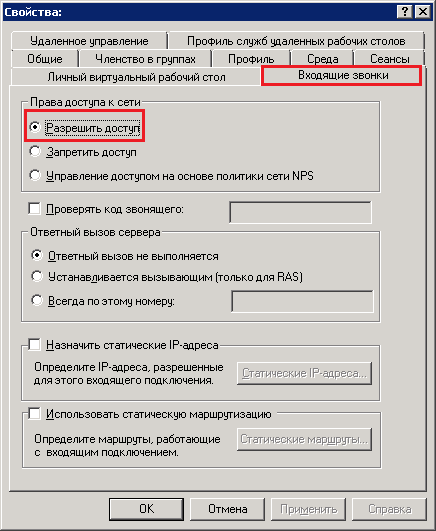

К нужному пользователю заходим в Свойства и закладке «Входящие звонки» (Dial-in) разрешить подключение (allow access).

Статья давно не обновлялась, поэтому информация могла устареть.

VPN (Virtual Private Network — виртуальная частная сеть) — технология, позволяющая обеспечить одно или несколько сетевых соединений поверх другой сети. В этой статье я расскажу вам, как настроить Windows 2008 Server R2 в качестве сервера VPN.

1. Для начала необходимо установить роль сервера «Службы политики сети и доступа» Для этого открываем диспетчер сервера и нажимаем на ссылку «Добавить роль»:

Выбираем роль «Службы политики сети и доступа» и нажимаем далее:

Выбираем «Службы маршрутизации и удаленного доступа» и нажимаем далее.

Все данные собраны, нажимаем кнопку «Установить».

Роль сервера была успешно установлена, нажимаем кнопку «Закрыть».

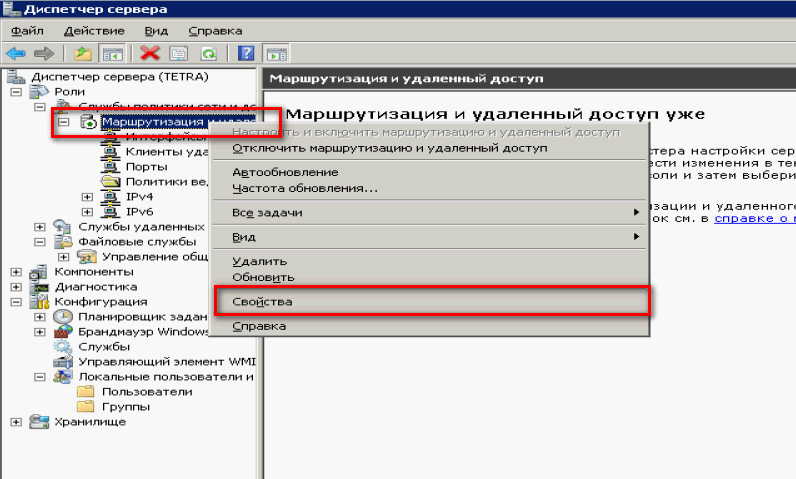

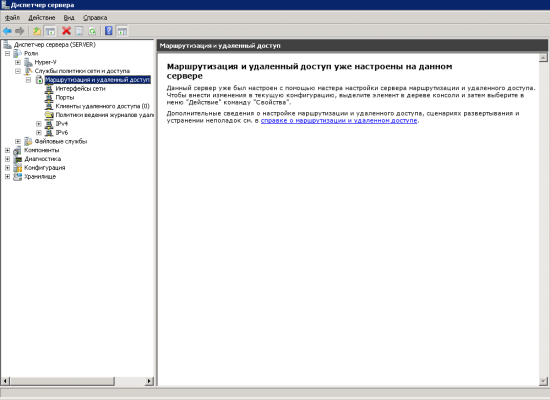

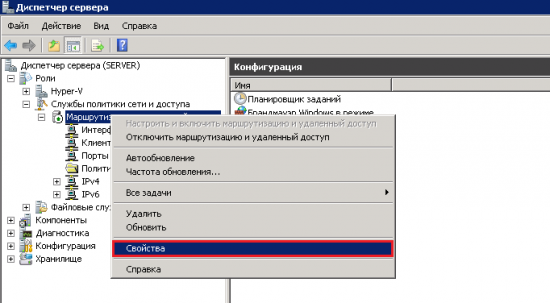

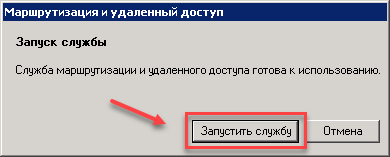

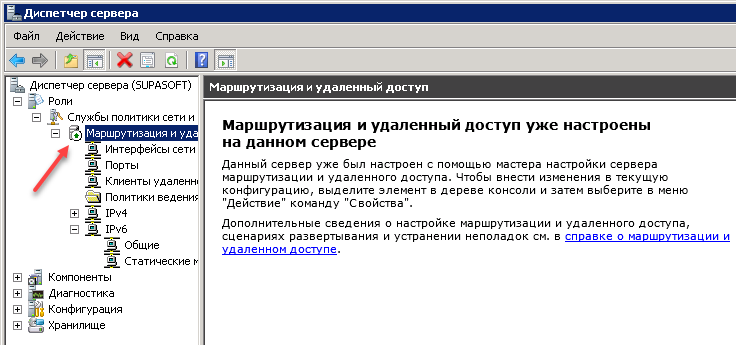

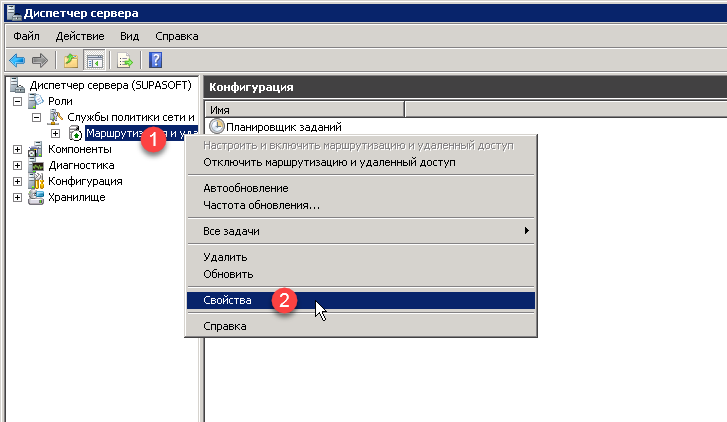

2. После установки роли необходимо настроить ее. Переходим в диспетчер сервера, раскрываем ветку «Роли», выбираем роль «Службы политики сети и доступа», разворачиваем, кликаем правой кнопкой по «Маршрутизация и удаленный доступ» и выбираем «Настроить и включить маршрутизацию и удаленный доступ», выставляем все параметры согласно скриншотам.

После запуска службы считаем настройку роли законченной. Теперь необходимо открыть порты, разрешить пользователям дозвон до сервера и настроить выдачу ip-адресов клиентам.

3. Для нормального функционирования vpn-сервера необходимо открыть следующие порты:

Для PPTP: 1723 (TCP); Для L2TP: 1701 (TCP) и 500 (UDP); Для SSTP: 443 (TCP).

4. Следующим шагом будет настройка разрешений для пользователя. Переходим в «Диспетчер сервера — Конфигурация- Локальные пользователи и группы — Пользователи»:

Выбираем нужного нам пользователя и переходим в его свойства:

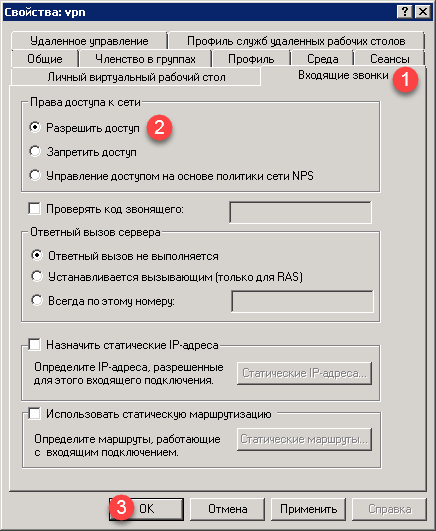

Переходим на вкладку «Входящие звонки» и в «Права доступа к сети» ставим переключатель в положение «Разрешить доступ».

5. Следующим шагом будет настройка выдачи адресов, этот шаг опционален, его можно не выполнять. Открываем «Диспетчер сервера — Роли — Службы политики сети и доступа — Маршрутизация и удаленный доступ — Свойства»:

Переходим на вкладку «IPv4», включаем пересылку IPv4, устанавливаем переключатель в «Статический пул адресов» и нажимаем кнопку «Добавить»:

Задаем диапазон адресов и нажимаем «ОК»:

На этом шаге мы полностью закончили конфигурирование Windows 2008 Server R2 в качестве VPN сервера.

Этот материал был полезен?

Имеем файловый сервер с установленной операционной системой Windows Server 2008 R2 в офисе №1.

2 персональных компьютера с установленной операционной системой Windows 7 Профессиональная в офисе №2. Установка Windows 7 на эти машины была описана нами в одной из предыдущих статей.

В офисе №1 стоит маршрутизатор Asus RT-N16.

В офисе №2 стоит маршрутизатор Asus RT-N10.

Необходимо обеспечить доступ с 2ух персональных компьютеров из офиса №2 к ресурсам файлового сервера в офисе №1, для этого решено установить и настроить VPN PPTP сервер на базе Windows Server 2008 R2.

Для соединения сервера и компьютеров, расположенных в разных офисах, системному администратору необходимо выполнить ряд действий.

Начнем с «Диспетчер сервера» — «Роли» — «Добавить роли» — «Далее».

Выбираем «Службы политики сети и доступа».

Выделяем «Службы маршрутизации и удаленного доступа» — далее устанавливаем.

Заходим в «Диспетчер сервера» — «Роли» — «Маршрутизация и удаленный доступ».

«Правый клик» — запускаем «Настроить и включить маршрутизацию и удаленный доступ». Выбираем «Особую конфигурацию».

Ставим галочку на «Доступ к виртуальной частной сети (VPN)».

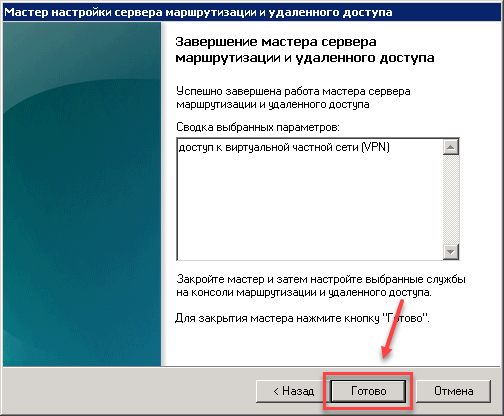

«Далее» — «Готово» — «Запустить службу».

Правый клик на «Маршрутизация и удаленный доступ» — «Свойства». Вкладка «IPv4» — включаем пересылку IPv4 и выделяем статический пул адресов — здесь выбираем пул адресов который будет выдаваться подключаемым клиентам, подсеть лучше сделать отличной от используемой.

Серверу автоматически выдается IP адрес из этого диапазона. Командой ipconfig /all видим, что сервер получил первый адрес из заданного диапазона (192.168.5.10).

Заходим в свойства пользователей, которым нам необходимо дать доступ к серверу (если пользователи еще не созданы, то их необходимо создать) и выбираем вкладку «Входящие звонки», в правах доступа к сети должно быть отмечено «Разрешить доступ».

В брандмауэре сервера необходимо открыть подключение по протоколу tcp порт 1723.

Выполняем настройку роутера офиса №1. В разделе «Интернет» — «Переадресация портов» прописываем правило согласно которому пакеты, приходящие на внешний интерфейс, на порт tcp 1723 переадресуются соответственно на IP адрес сервера (не тот, который был выдан выше по DHCP).

В офисе №2 на каждом из компьютеров, которые необходимо подключить, выполняем «Настройку нового подключения или сети».

«Подключение к рабочему месту».

«Использовать мое подключение к интернету (VPN)».

В поле интернет адрес вводим IP офиса №1 — «Далее»

Пишем имя пользователя, которому мы предварительно открывали доступ, и его пароль — «Подключить».

Нам необходимо зайти в свойства созданного VPN подключения и на вкладке «Сеть» выбрать «Протокол интернета версии 4» — «Свойства».

«Дополнительно» — снимаем галочку с «Использовать основной шлюз в удаленной сети».

Выполняем подключение.

Настройка компьютеров для VPN PPTP подключения завершена. Успешной работы.

В данной статье подробно описаны все шаги установки и настройки простейшего VPN сервера, работающего по протоколу PPTP. инструкция актуально не только для Windows Server 2008 R2. но и для 2008/2003.

PPTP — туннельный протокол типа точка-точка, позволяющий компьютеру устанавливать защищённое соединение с сервером за счёт создания специального туннеля в стандартной, незащищённой сети. PPTP помещает (инкапсулирует) кадры PPP в IP-пакеты для передачи по глобальной IP-сети, например Интернет. PPTP может также использоваться для организации туннеля между двумя локальными сетями. РРТР использует дополнительное TCP-соединение для обслуживания туннеля.

В случае, если VPN сервер стоит за фаерволом (а так и должно быть), нам также необходимо открыть порт TCP 1723 на нашем шлюзе.

Установка и настройка:

- Открываем Диспетчер Сервера, выбираем раздел Роли и в правой части консоли нажимаем Добавить роли (Рис.1):

Рис.1.

2. Откроется Мастер добавления ролей. Выбираем роль «Службы политики сети и доступа» и нажимаем Далее (Рис.2):

Рис.2.

3. В следующем окне нажимаем Далее (Рис.3):

Рис.3.

4. В окне выбора службы ролей выбираем «Служба удаленного доступа» и «Маршрутизация», затем нажимаем Далее (Рис.4):

Рис.4.

5. На странице подтверждения установки нажимаем Установить (Рис.5):

Рис.5.

6. После успешной установки нажимаем Закрыть (Рис.6):

Рис.6.

7. Далее открываем консоль «Маршрутизация и удаленный доступ», на имени нашего сервера нажимаем правой кнопкой мыши -> «Настроить и включить маршрутизацию и удаленный доступ» (Рис.7):

Рис.7.

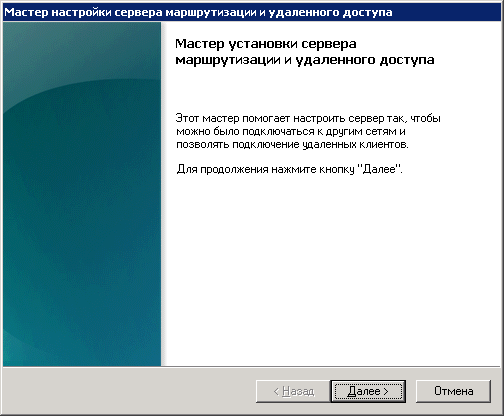

8. Откроется мастер настройки сервера Маршрутизации и Удаленного доступа, нажимаем Далее (Рис.8):

Рис.8.

9. На странице выбора конфигурации выбираем «Особая конфигурация» и нажимаем Далее (Рис.9):

Рис.9.

10. В следующем окне выбираем «Доступ к виртуальной частной сети (VPN)» и нажимаем Далее (Рис.10):

Рис.10.

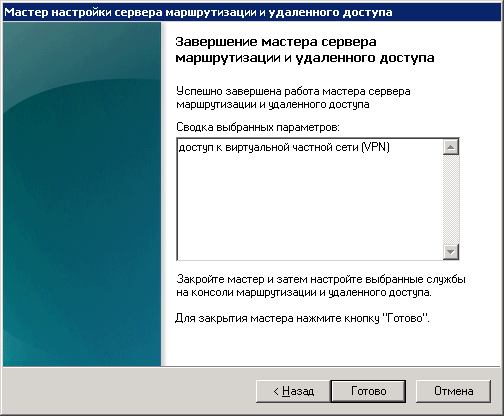

11. В окне завершения работы мастера нажимаем Готово (Рис.11):

Рис.11.

12. В появившемся окне нажимаем «Запустить службу» (Рис.12):

Рис.12.

13. В консоли «Маршрутизация и удаленный доступ» нажимаем правой кнопкой мыши на нашем сервере и нажимаем Свойства (Рис.13):

Рис.13.

14. В окне «Свойства сервера» выбираем вкладку IPv4. В опциях «Назначение IPv4-адресов» выбираем «Статический пул адресов» и нажимаем кнопку Добавить (Рис.14):

Рис.14.

15. Задаем начальный и конечный IP-адреса и нажимаем Ок (Рис.15):

Рис.15.

16. Чтобы разрешить пользователю доступ к VPN, открываем свойства нужного нам пользователя, переходим на вкладку Входящие звонки. В опции «Права доступа к сети» выбираем «Разрешить доступ» и нажимаем Применить (Рис.16):

Рис.17.

VPN сервер PPTP установлен и настроен. Не забываем открыть порт TCP 1723 на шлюзе.

Успехов!

Настройка VPN-сервера для виртуального выделенного сервера (VDS/VPS).

Для начала необходимо установить роль сервера «Службы политики сети и доступа». Для этого откройте «Диспетчер сервера» и нажмите на ссылку «Добавить роль».

В мастере добавления ролей выберите «Роли сервера», отметьте флаг «Службы политики сети и доступа» и нажмите Далее.

На следующем шаге нажмите Далее.

Отметьте флажок «Службы маршрутизации и удаленного доступа» и нажмите Далее.

На следующем шаге нажмите Установить.

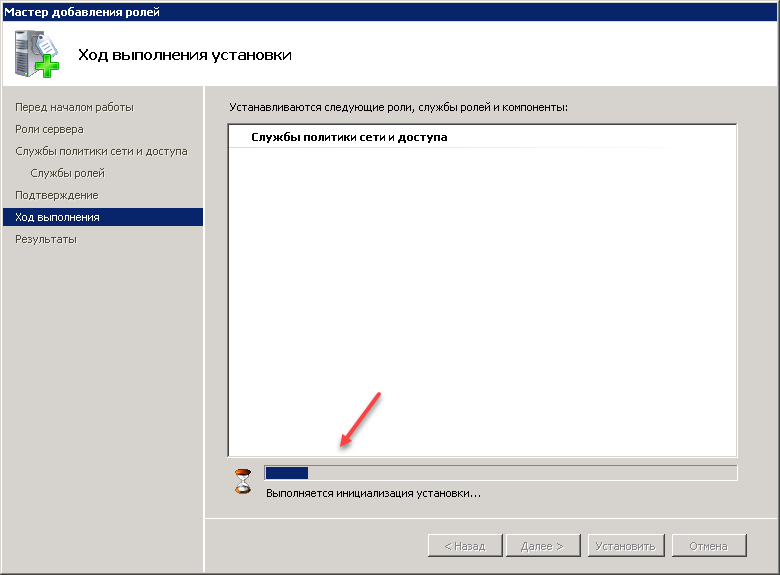

Начнется процесс установки.

После завершения установки нажмите Закрыть.

Теперь нужно настроить и включить добавленную роль. Раскройте узел Роли, затем раскройте узел «Службы политики сети и доступа», щелкните правой кнопкой по пункту «Маршрутизация и удаленный доступ» и выберите пункт «Настроить и включить маршрутизацию и удаленный доступ».

Появится мастер настройки сервера маршрутизации. Нажмите Далее.

Выберите «Особая конфигурация» и нажмите Далее.

Выберите «Доступ к виртуальной частной сети (VPN)».

Завершена настройка мастера настройки. Нажмите Далее.

В следующем диалоге нажмите «Запустить службу».

Данная зеленая стрелочка говорит о том, что служба запущена.

Теперь нужно добавить пользователя и разрешить ему подключаться по VPN.

Раскройте узлы «Конфигурация», затем «Локальные пользователи и группы» и выделите пункт «Пользователи».

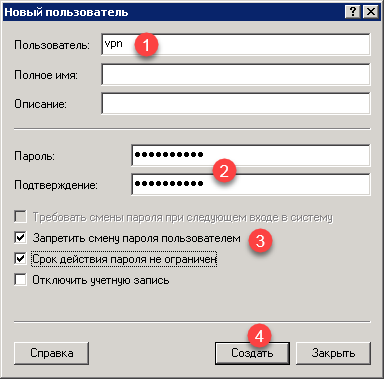

В правой части в пустом месте щелкните правой кнопкой мыши и выберите пункт «Новый пользователь…».

Введите имя пользователя (например vpn), укажите в двух поля одинаковый пароль (придумайте сами), снимите флаг «Требовать смены пароля при следующем входе в систему», поставьте флаги «Запретить смену пароля пользователя» и «Срок действия пароля не ограничен». Нажмите Создать (это окно не закроется), затем нажмите Закрыть (теперь окно закроется).

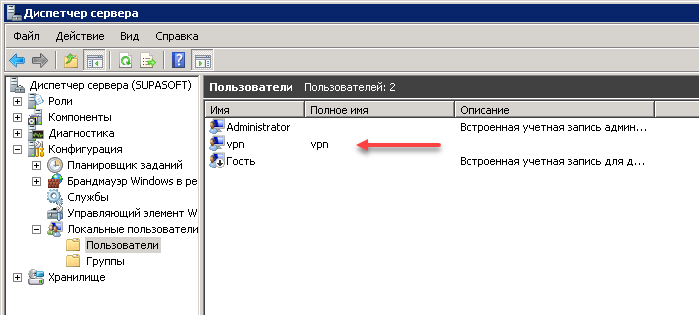

Пользователь будет добавлен в таблицу пользователей.

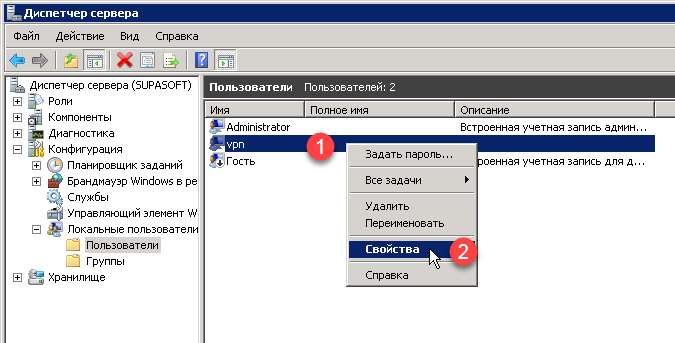

Щелкните правой кнопкой мыши на этом пользователе и выберите пункт «Свойства».

В появившемся диалоге переключитесь на вкладку «Входящие звонки», в «Права доступа у сети» включите флаг «Разрешить доступ» и нажмите ОК.

Теперь настроим выдачу IP-адресов всем кто подключится по VPN.

Щелкните правой кнопкой мыши по «Маршрутизация и удаленный доступ» и выберите пункт «Свойства».

На вкладке «IPv4» отметьте флаг «статический пул адресов» и нажмите «Добавить».

Укажите начальный и конечный IP-адреса (например как на рисунке ниже) и нажмите ОК.

Статический пул адресов добавлен. Нажмите ОК.

На этом настройка VPN сервера завершена.

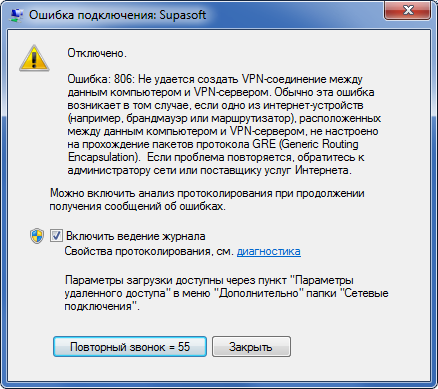

Если при подключении клиента появляется эта «Ошибка 806… прохождение пакетов GRE…», то придется настроить L2TP.

Раньше провайдеры выдавали всем пользователям интернета внешние адреса, хоть и динамические. Но теперь, когда пользователей все больше, внешних адресов на всех не хватает и все больше провайдеры выдают несколько пользователям один внешний адрес (NAT). Особенно в крупных городах. В этом случае придется настроить L2TP вместо PPTP. Для L2TP внешний адрес на стороне клиента не нужен. Как настроить L2TP на сервере читайте дальше.

Настройка L2TP на сервере

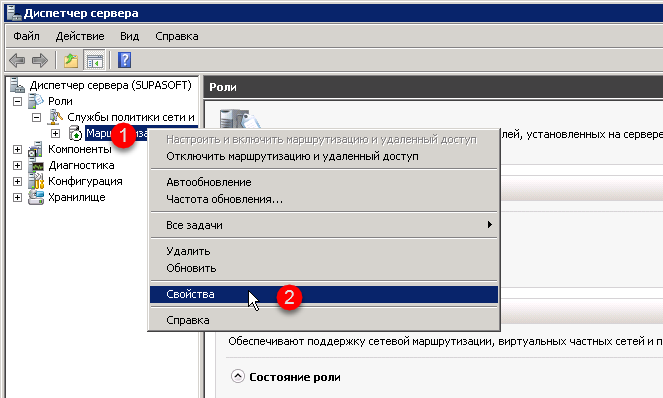

Откройте «Диспетчер задач», раскройте узел Роли, раскройте «Службы политики сети и доступа», нажмите правой кнопкой на «Маршрутизация и удаленный доступ» и выберите пункт «Свойства».

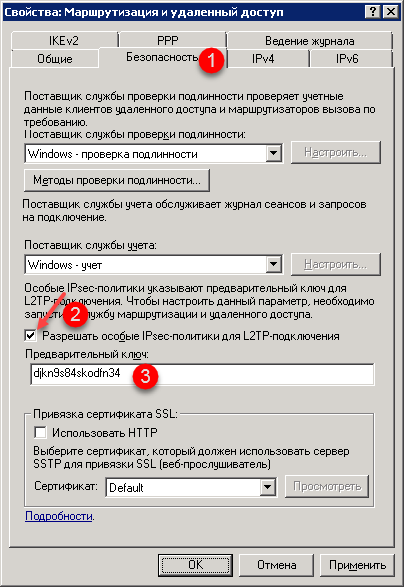

На вкладке Безопасность поставьте флаг «Разрешить особые IPsec-политики для L2TP-подключения», введите «Предварительный ключ» (просто набор английский символов и цифр) и нажмите ОК. Сохраните этот ключ. Его потребуется вводить в клиенте в при настройке подключения к серверу.

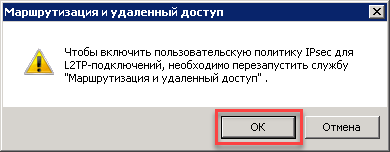

Нажмите ОК. Будет напоминание о том, что службу «Маршрутизация и удаленный доступ» надо перезапустить.

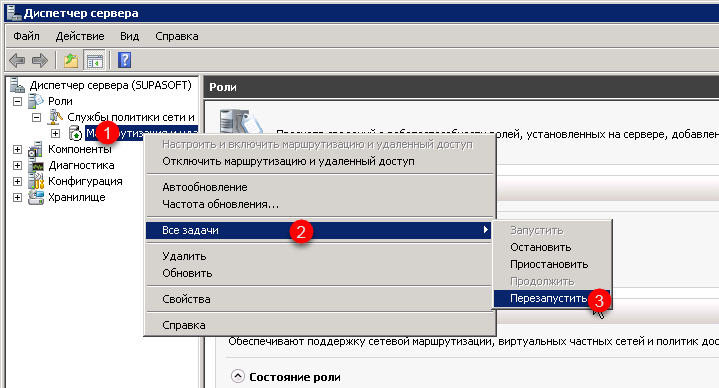

Чтобы перезапустить службу щелкните правой кнопкой на «Маршрутизация и удаленный доступ», выберите «Все задачи», затем «Перезапустить».

Начнется перезапуск службы.

Настройка L2TP завершена. Исправьте на клиенте подключение с PPTP на L2TP.

-

Windows

-

help2site

Протокол L2TP является более предпочтительным для построения VPN-сетей, нежели PPTP, в основном это касается безопасности и более высокой доступности, благодаря тому, что для для каналов данных и управления используется одна UDP-сессия. Сегодня мы рассмотрим настройку L2TP VPN-сервера на платформе Windows server 2008 r2.

PPTP

Протокол туннелирования точка-точка (Point-to-Point Tunneling Protocol) – это протокол, изобретенный Microsoft для организации VPN через сети коммутируемого доступа. PPTP является стандартным протоколом для построения VPN уже на протяжении многих лет. Это только VPN-протокол и он опирается на различные методы аутентификации для обеспечения безопасности (наиболее часто используется MS-CHAP v.2). Доступен как стандартный протокол почти во всех операционных системах и устройствах, поддерживающих VPN, что позволяет использовать его без необходимости установки дополнительного программного обеспечения.

Плюсы:

- клиент PPTP встроен почти во все операционные системы

- очень прост в настройке

- работает быстро

Минусы:

- небезопасен (уязвимый протокол аутентификации MS-CHAP v.2 все еще много где используется)

L2TP и L2TP/IPsec

Протокол туннелирования 2 уровня (Layer 2 Tunnel Protocol) – это протокол VPN, который сам по себе не обеспечивает шифрование и конфиденциальность трафика, проходящего через него. По этой причине, как правило, используется протокол шифрования IPsec для обеспечения безопасности и конфиденциальности.

Плюсы:

- очень безопасен

- легко настраивается

- доступен в современных операционных системах

Минусы:

- работает медленнее, чем OpenVPN

- может потребоваться дополнительная настройка роутера

И так вернемся к настройкам, для развертывания VPN L2TP-сервера мы будем использовать Windows Server 2008 R2, однако все сказанное, с небольшими поправками, будет справедливо и для иных версий Windows Server.

Нам потребуется установленная роль Службы политики сети и доступа, которая должна содержать Службы маршрутизации и удаленного доступа как это сделать мы подробно описывали в предыдущей статье где мы поднимали PPTP VPN, поэтому описывать этот процесс еще раз не вижу смысла, далее мы будем считать что роль Службы политики сети и доступа у вас уже установлена и содержит Службы маршрутизации и удаленного доступа. Вообще развертывание VPN L2TP-сервера очень похоже на развертывание PPTP VPN, за исключением нескольких настроек о которых мы и поговорим подробно.

Переходим в Диспетчеру сервера: Роли —Маршрутизация и удалённый доступ, щелкаем по этой роли правой кнопкой мыши и выбираем Свойства, на вкладке Общие ставим галочку в полях IPv4-маршрутизатор, выбираем локальной сети и вызова по требованию, и IPv4-сервер удаленного доступа:

Теперь нам необходимо ввести предварительный ключ. Переходим на вкладку Безопасность и в поле Разрешить особые IPSec-политики для L2TP-подключения поставьте галочку и введите Ваш ключ. (По поводу ключа. Вы можете ввести туда произвольную комбинацию букв и цифр главный принцип чем сложнее комбинация -тем безопаснее и еще запомните или запишите эту комбинацию она нам еще понадобиться) Во вкладке Поставщик службы проверки подлинности выберите Windows — проверка подлинности.

Теперь нам необходимо настроить Безопасность подключений. Для этого перейдем на вкладку Безопасность и выберем Методы проверки подлинности, поставьте галочки на Протокол EAP и Шифрованная проверка (Microsoft, версия 2, MS-CHAP v2):

Далее перейдем на вкладку IPv4, там укажем какой интерфейс будет принимать подключения VPN а так же настроим пул выдаваемых адресов клиентам L2TP VPN на вкладке IPv4 (Интерфейсом выставьте Разрешить RAS выбирать адаптер):

Теперь перейдем на появившуюся вкладку Порты, нажмем правой кнопкой мыши и Свойства, выберем подключение L2TP и нажмем Настроить, в новом окне выставим Подключение удаленного доступа (только входящие) и Подключение по требованию (входящие и исходящие) и выставим максимальное количество портов, число портов должно соответствовать или превышать предполагаемое количество клиентов. Неиспользуемые протоколы лучше отключить, убрав в их свойствах обе галочки.

В итоге у вас в списке портов должны остаться только нужные вам порты в указанном вами количестве.

На этом настройка сервера закончена. Осталось только разрешить пользователям подключатся к серверу. Перейдите в Диспетчере сервера: Конфигурация — Локальные пользователи и группы — Пользователи —Выберите пользователя и нажмите правой кнопкой мыши — Свойства. На вкладке Входящие звонки — Права доступа к сети выставьте Разрешить доступ. (Если Ваш сервер работает под управлением Active Directory, то настройки необходимо вводить в соответствующей оснастке)

Настройка L2TP подключения на клиенте производится стандартными методами (О том, как подключиться к vpn-серверу из Windows 7 можно прочитать здесь.), на вкладке Безопасность выберите тип VPN как L2TP с IPsec и нажмите кнопку Дополнительные свойства, в открывшемся окне укажите использование предварительного ключа и введите сам ключ.

Также не забудьте включить использование протокола расширенной проверки подлинности EAP.

В остальном никаких отличий от создания PPTP подключения нет, пользователи могут подключаться к нашему серверу используя свои учетные данные.

И не забудьте на Вашем маршрутизаторе перекинуть порты, а так же открыть из в Вашем Firewall:

- IKE — UDP порт 500 (ПриемОтправка)

- L2TP — UDP порт 1701 (ПриемОтправка)

- IPSec ESP — UDP порт 50 (ПриемОтправка)

- IPSec NAT-T — UDP порт 4500 (ПриемОтправка)

При покупке компьютера с предустановленной ОС Windows 8 можно заметить

Термин автозагрузка говорит сам за себя, то есть при загрузки

Для того чтобы комфортно ремонтировать компьютер требуется определённая материальная база

В этом разделе собран полный список CMD команд Windows от

Очень расстраивает, когда привычные, много раз выполняемые манипуляции, вдруг, в

Для начала давайте разберемся что такое Postfix? Postfix — это

DroidWall — это первая программа для Android для контролирование доступа

Входим в Bill manager, переходим в пункт меню Клиент—> Клиенты

CommentLuv — это дополнительные комментарии на вэб-ресурсах. СommentLuv – это

Оглавление Как выбрать хостинг для сайта. Как выбрать хостинг для

Оборудование

Оглавление Безопасный режим Windows — помощник при ремонте компьютера Рассмотрим ремонт компьютера в безопасный режиме и диагностика, если по каким-то причинам запуск операционной системы windows

Программы

Сегодня я желаю вам рассказать немного про Бесплатные приложения на ipad . Многие сайты выкладывают данные приложения в итоге при загрузке они требуют активации, и у меня

iOS

Вы заметили, что после установки iOS 8 ваш iPhone или iPad стал медленнее соображать (особенно актуально для iPhone/iPad старших поколений), прочтите несколько не сложных способов описанных ниже и возможно один из них поможет

Web-Дизайн

В этой статье мы поговорим об ускорение времени загрузки сайта на CMS WordPress. Быстрая загрузка сайта необходима не только для удобства пользования сайтом посетителями, но

Windows

Привет друзья! Хочу поделиться своей историей, как я переустановил Windows 7 вместо Windows 8 на ноутбуке с BIOS UEFI. В роле подопытного выступил бюджетный ноутбук ASUS X553M, было принято решение

Windows

Обычную клавиатуру можно условно разделить на несколько областей . Клавиатура В самой верхней области клавиатуры находятся клавиши, которые не используются для ввода данных в компьютер.

Бывает множество случаев когда потребуется применить навыки работы с zip и tar на удаленном сервере. Несколько примеров из личного опыта: Перенос большого объема данных. Для

Web-Дизайн

Иногда на сайте возникает потребность поставить кнопку или ссылку возврата на предыдущую страницу. Эту не сложную задачу можно решить при помощи следующего кода: Код для кнопки:

Настройка VPN-сервера в Windows Server 2008 и Windows Server 2008 R2 обычно состоит из 4 шагов:

- Установка ролей и служб.

- Настройка VPN-сервера.

- Настройка пограничного маршрутизатора.

- Настройка пользователей для удалённого доступа.

Шаг 1. Установка ролей и служб

Для работы VPN-сервера требуется только одна роль: «Службы политики сети и доступа».

Установить её можно, например, из диспетчера сервера, где нажимаем на ссылку «Добавить роль». Далее выбираем роль «Службы политики сети и доступа», нажимаем кнопку «Далее»:

А в службе ролей выбираем «Служба удалённого доступа» и также «Далее»:

а затем «Закрыть»:

роли «Службы политики сети и доступа». Обычно после нажатия запускается мастер, который позволяет настроить VPN-сервер. Но это рассматривается на следующем шаге.

Шаг 2. Настройка VPN-сервера

Для настройки VPN-сервера необходимо запустить соответствующую оснастку консоли MMC (%windir%system32rrasmgmt.msc) или используя меню «Администрирование» > «Маршрутизация и удалённый доступ»:

Для сервера в контекстном меню выбрать «Настроить и включить маршрутизацию и удалённый доступ». В случае неправильной настройки (что может произойти с каждым), необходимо отключить маршрутизацию и удалённый доступ, а затем снова начать с этого шага (см. далее).

Настройка маршрутизации и удалённого доступа производится в двух режимах:

- когда используется только одна служба, например, VPN-сервер;

- когда используется несколько служб, в т.ч. VPN-сервер.

Рассмотрим первый вариант, поскольку в большинстве конфигураций этого будет достаточно. Выбираем вариант «Особая конфигурация». Если на сервере одна сетевая карта (в моём случае данный сервер является контроллером домена и имеет одну сетевую карту; маршрутизация осуществляется на другом сервере) и выбран вариант «Удалённый доступ (VPN или модем)», то возникнет следующая ошибка:

На данном компьютере обнаружено менее двух интерфейсов сети. Для стандартной настройки виртуальной частной сети (VPN) требуется наличие не менее двух интерфейсов сети. Используйте путь к особой настройке.

Поэтому процесс настройки придётся начать сначала, а при выборе конфигурации указать «Особая конфигурация»:

Затем выбираем «Доступ к виртуальной частной сети (VPN)»:

Установка роли завершена:

После нажатия на кнопку «Готово», будет предложено запустить службу. Внимательно читаем ниже.

Внимание! Если у Вас не поддерживается протокол IPv6, то при запуске службы возникнет ошибка:

Имя журнала: System Источник: RemoteAccess Дата: 12.09.2012 16:29:53 Код события: 20103 Категория задачи:Отсутствует Уровень: Ошибка Ключевые слова:Классический Пользователь: Н/Д Компьютер: DCBM.k43.guap.ru Описание: Не удается загрузить C:WindowsSystem32iprtrmgr.dll. Xml события: <Event xmlns="http://schemas.microsoft.com/win/2004/08/events/event"> <System> <Provider Name="RemoteAccess" /> <EventID Qualifiers="0">20103</EventID> <Level>2</Level> <Task>0</Task> <Keywords>0x80000000000000</Keywords> <TimeCreated SystemTime="2012-09-12T12:29:53.000000000Z" /> <EventRecordID>10950</EventRecordID> <Channel>System</Channel> <Computer>DCBM.k43.guap.ru</Computer> <Security /> </System> <EventData> <Data>C:WindowsSystem32iprtrmgr.dll</Data> <Binary>1F000000</Binary> </EventData> </Event>

Следует убрать поддержку протокола IPv6 из маршрутизации и удалённого доступа. См. «Не удается загрузить C:WindowsSystem32iprtrmgr.dll». Для этого выполним следующие команду.

reg delete "HKLMSYSTEMCurrentControlSetServicesRemoteAccessRouterManagersIpv6" /f net stop RemoteAccess net start RemoteAccess

Внимание! В случае возникновения ошибки или если где-то накосячили, то всегда можно вернуться к начальному этапу настройки служб маршрутизации и удалённого доступа.

Для этого для сервера в контекстном меню выбираем «Отключить маршрутизацию и удалённый доступ».

И подтверждаем выбранное намерение.

После успешного запуска службы, должны быть открыты порты 500, 1701, 1723:

C:UsersАдминистратор>netstat -an | find ":500 " UDP 0.0.0.0:500 *:* UDP [::]:500 *:* C:UsersАдминистратор>netstat -an | find ":1701 " UDP 0.0.0.0:1701 *:* UDP [::]:1701 *:* C:UsersАдминистратор>netstat -an | find ":1723 " TCP 0.0.0.0:1723 0.0.0.0:0 LISTENING

Возможно потребуется изменить механизм раздачи адресу подключаемым пользователям. Они могут использовать службу DHCP, если она настроена на сервере, или можно выделить пул адресов. Эти параметры задаются в свойствах сервера, вкладка «IPv4»:

Шаг 3. Настройка пограничного маршрутизатора

Описание протоколов, портов и как настроить IPTables показано тут: http://kaktusenok.blogspot.com/2011/09/vpn-windows-linux-windows.html

Для данного VPN-сервера требуется разрешить передачу данных по TCP 1723, UDP 500, UDP 1701.

Шаг 4. Настройка пользователей для удалённого доступа

Следующим шагом будет настройка разрешений для пользователя. Открываем в «Администрирование» > «Active Directory — пользователи и компьютеры» (%SystemRoot%system32dsa.msc). Выбираем нужного нам пользователя и заходим в его свойства:

Во вкладке «Входящие звонки» в группе «Права доступа к сети» выбираем «Разрешить доступ». Теперь этот пользователь может подключаться по VPN к локальной сети предприятия. Как это сделать см. «Подключение Windows 7 к VPN-серверу».