Обновлено 21.04.2017

Что такое CSR запрос

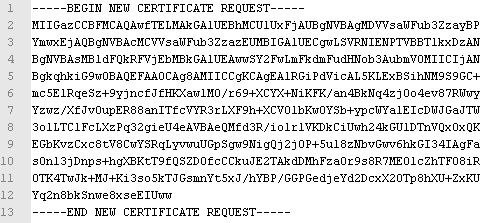

CSR (Certificate Signing Request) — это запрос на получение сертификата, который представляет собой текстовый файл, содержащий в закодированном виде информацию об администраторе домена и открытый ключ. CSR можно сгенерировать в процессе заказа SSL-сертификата или на стороне веб-сервера. или более упрощенно. CSR — это Certificate Signing Reques, если по-русски, то запрос на получение сертификата. Задачей Certificate Signing Reques является подготовить специальный файл, в составе которого будет содержаться необходимая информация о домене, на который планируется выпустить SSL сертификат и информация об организации, естественно все это дело будет зашифровано. Вместе с CSR будет сгенерирован закрытый ключ (private key), которым сервер или сервис будет расшифровывать трафик между ним и клиентом, более подробно про SSL сертификаты читайте по ссылке. Вот так вот выглядит CSR запрос.

Создать csr запрос

И так генерация csr запроса у нас будет для таких платформ:

- Microsoft IIS 7 и выше, так как я не вижу смысла в предыдущих версиях

- Linux платформы (Apache, ModSSL, Nginx)

- Online сервисы

Генерация csr запроса на IIS 7

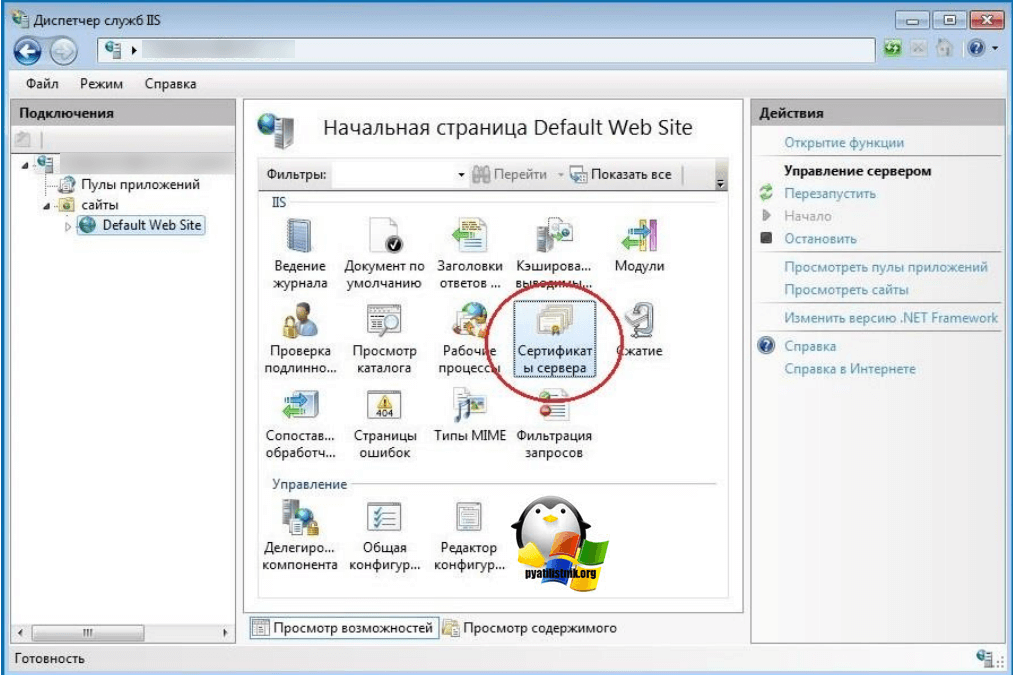

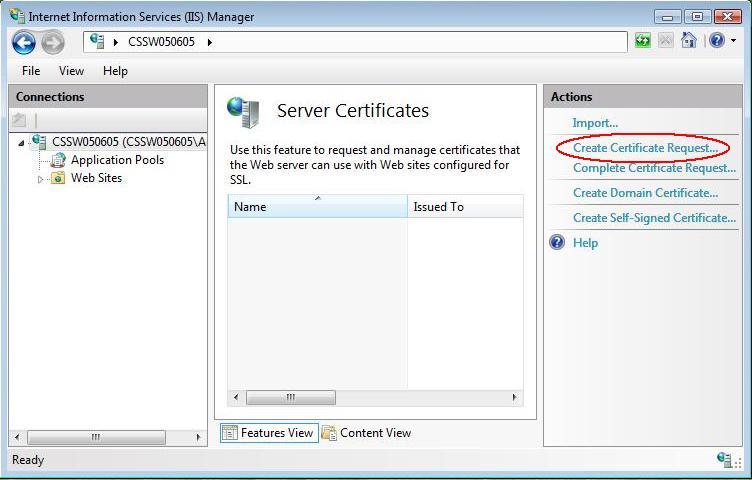

На хостингах не самый распространенный веб-сервер, открываете консоль управления IIS. Выбираете нужный сайт и выбираете значок «Сертификаты сервера»

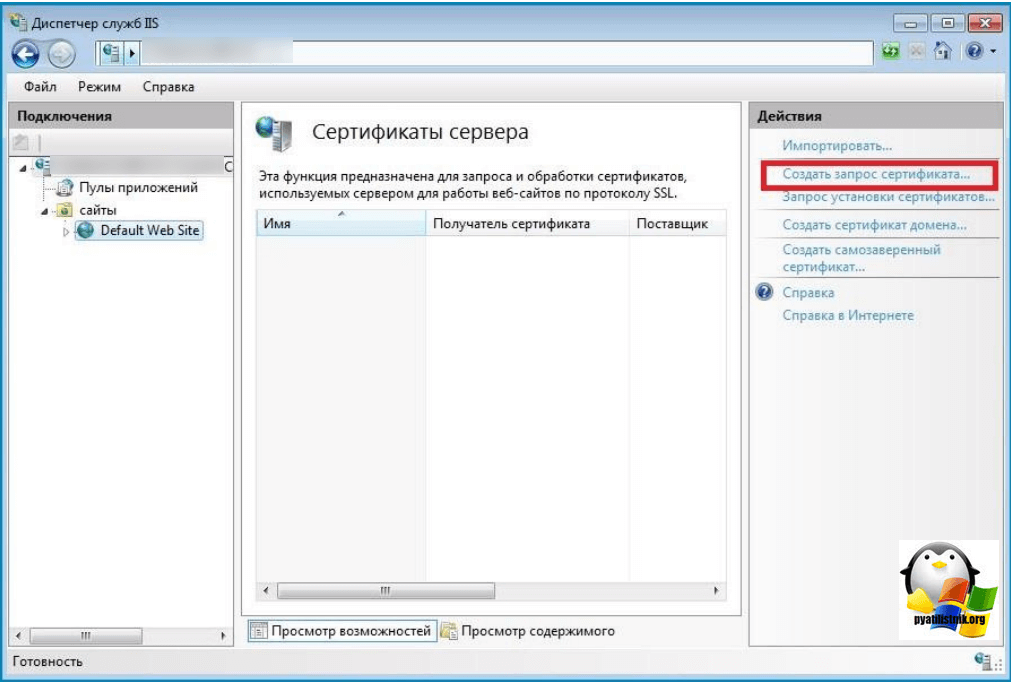

В открывшемся окне, в области действия, вам необходимо нажать «создать запрос сертификата»

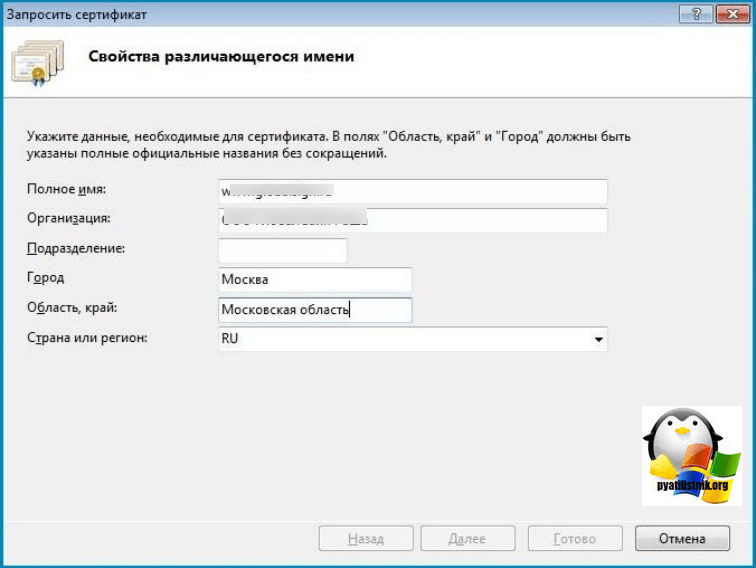

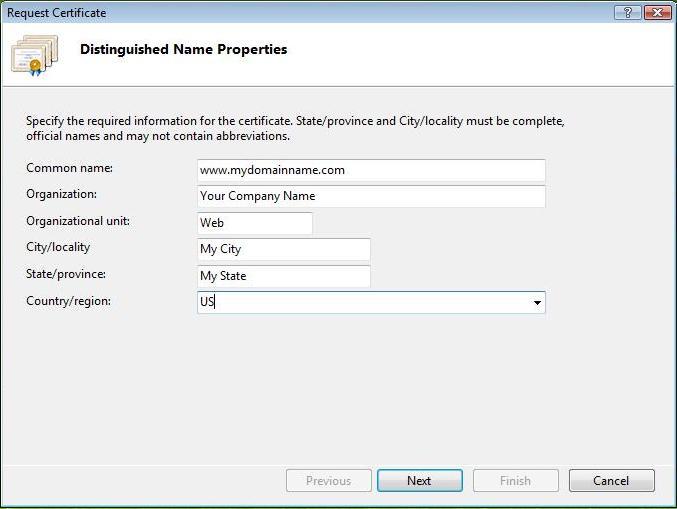

Заполняете поля:

- Полное имя > обычно пишут адрес ресурса

- Организация

- Подразделение > можно пропустить

- Город

- Область

- Страна или регион > на латинице ваше обозначение страны

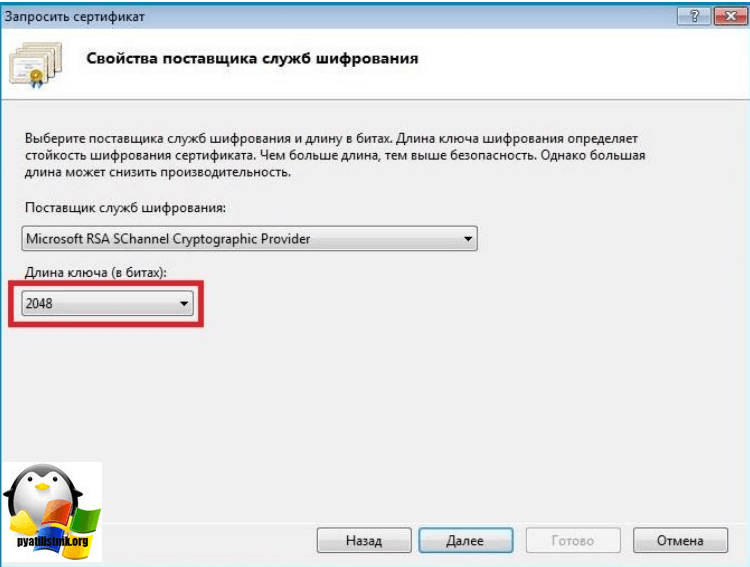

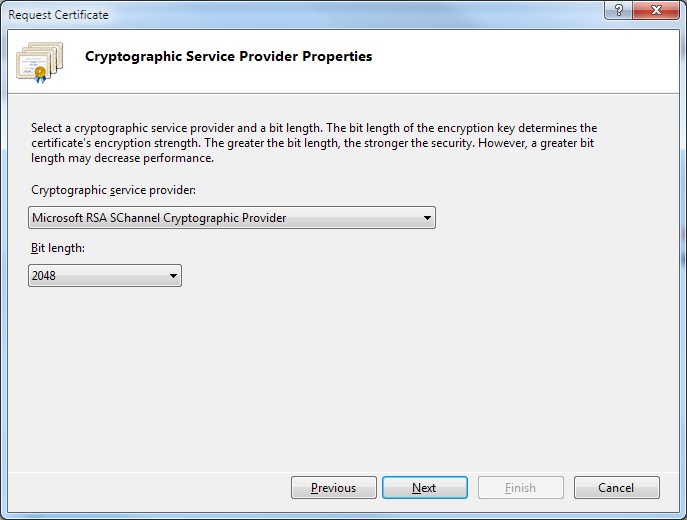

Далее вы должны выбрать длину ключа, ставим 2048 бит

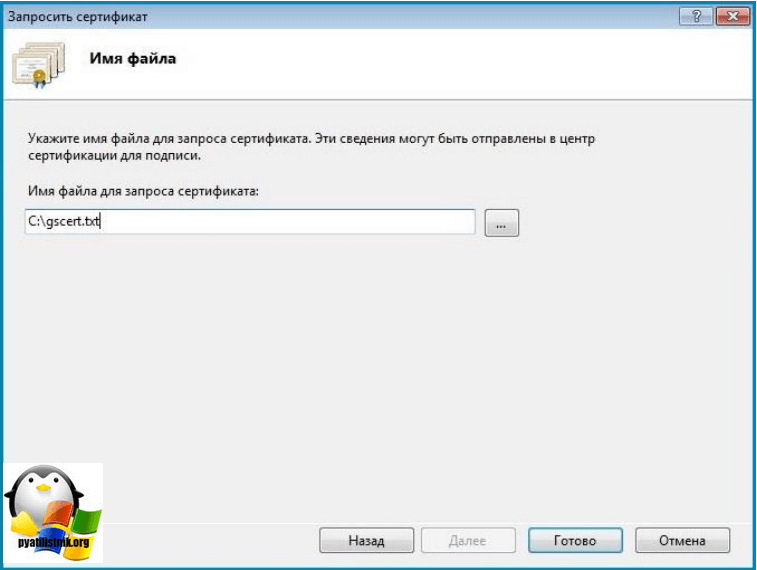

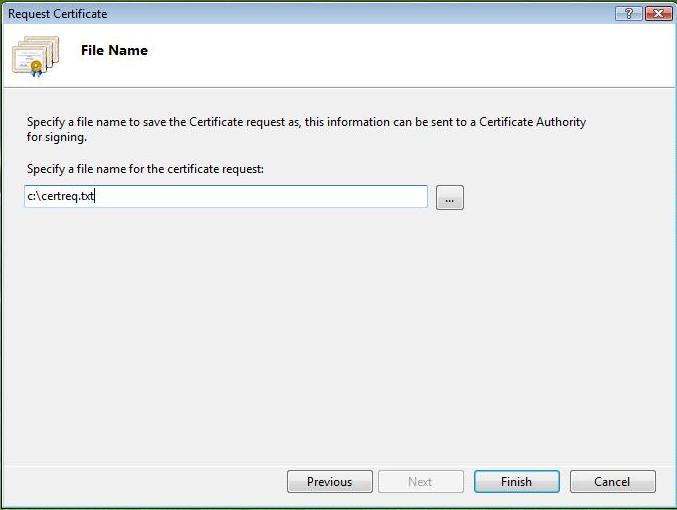

И указываем место сохранения CSR запроса, по сути это будет обычный текстовый файл.

Генерация csr запроса Apache, ModSSL, Nginx

Создание csr запроса в CentOS (Linux или MacOS) осуществляется с помощью утилиты OpenSSL, кто не знает, что это такое, то в нескольких словах, это кроссплатформенное программное решение, которое позволяет работать с технологиями SSL/TLS, позволяет управлять и взаимодействовать с криптографическими ключами. В версии CentOS 7, она уже идет под капотом, но если у вас OpenSSL еще не установлен, то делается это вот такой командой:

В Debian или Ubuntu, команда будет выглядеть вот так.

Теперь при наличии OpenSS в системе, вы сможете произвести генерацию CSR запроса.

openssl req -new -newkey rsa:2048 -nodes -keyout private.key -out ca.csr

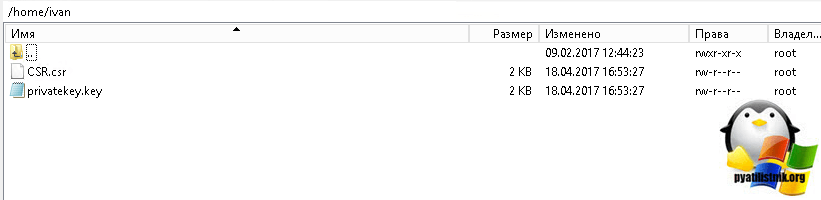

У вас будет сгенерированно два файла:

- private.key > это ваш закрытый ключ (приватный), это самый секретный ключ, сообщать и передавать его никому нельзя. Обязательно сделайте резервную копию этого файла, может пригодиться.

- ca.csr > это сам запрос на сертификат, который вы передадите в удостоверяющий центр, для выпуска и подписания вашего сертификата.

Хочу отметить, что полученные файлы вы обнаружите в каталоге, где выполняете команду OpenSSL.

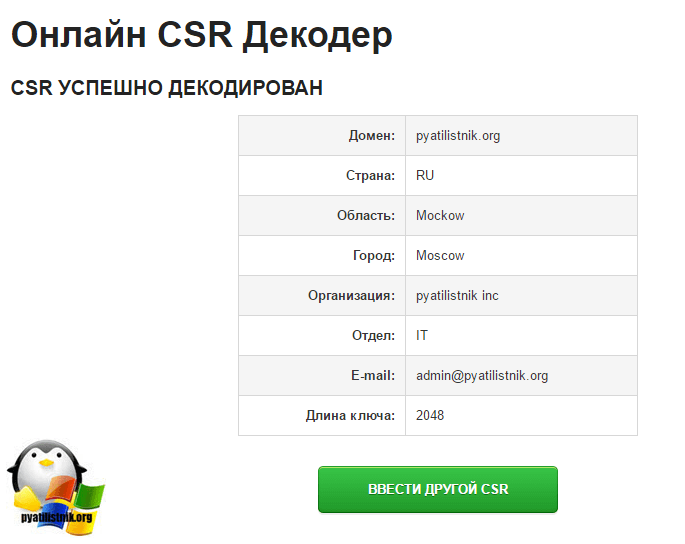

Давайте теперь пробежимся по полям, которые вам нужно будет заполнить, вводите тут максимально корректную информацию, в противном случае можете от этого пострадать.

- Country Name (двухбуквенный код страны) — Так как я живу в России, то пишу RU

- State or Province (Район, Область) — Заполняется на английском, в моем случае Moscow

- Locality (Полное название города) — Moscow

- Organization (Официальное наименование организации) — Pyatilistnik inc. Примечение: При заказе сертификата физическим лицом (актуально для SSL-сертификатов с проверкой домена (DV-Domain Validation), в этом поле необходимо указать полное имя владельца сертификата, а в поле Organizational Unit — название вашей площадки или бренда.

- Organizational Unit (необязательное поле: отдел/департамент) — IT

- Common Name (Имя домена, на который оформляется SSL-сертификат) — pyatilistnik.org

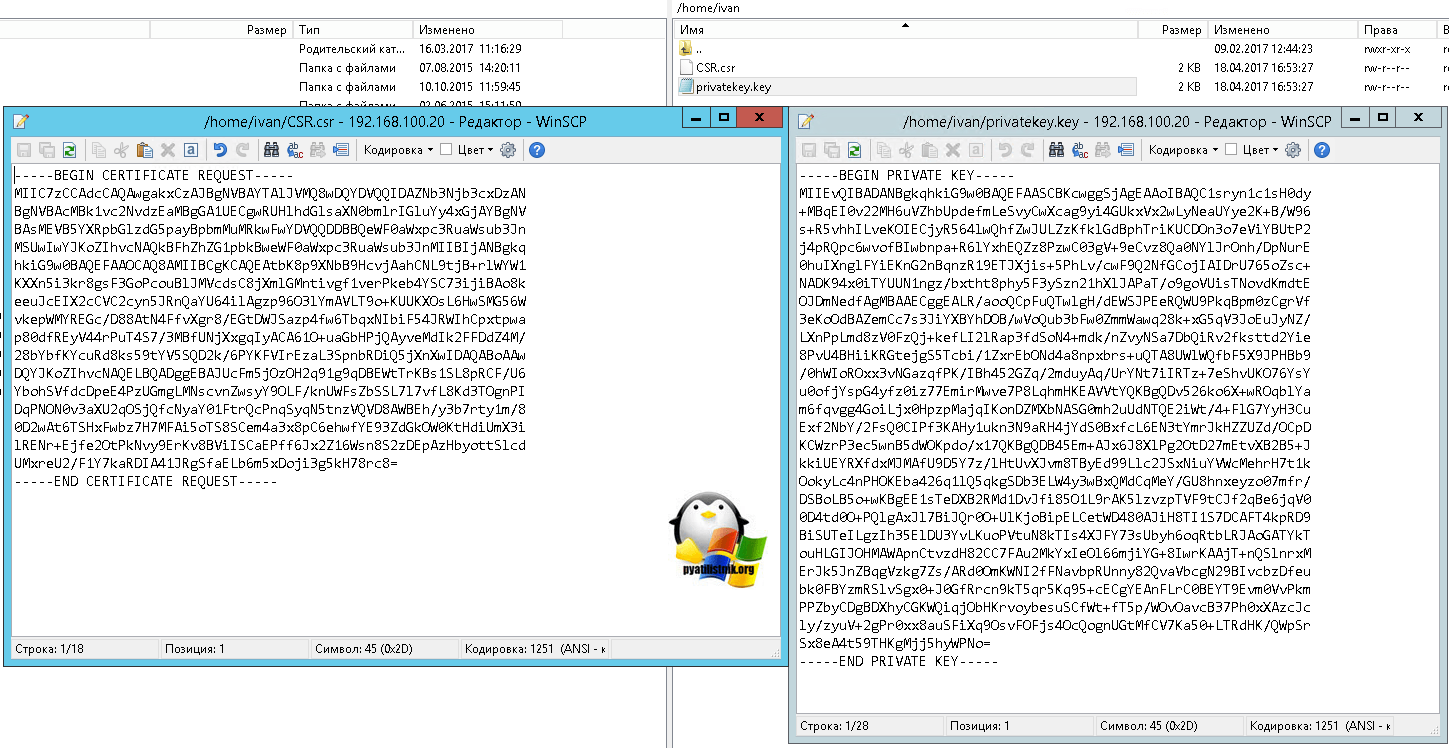

В итоге вот содержимое этих файлов, содержимое ca.csr, нужно передать удостоверяющему центру, для выпуска вашего сертификата.

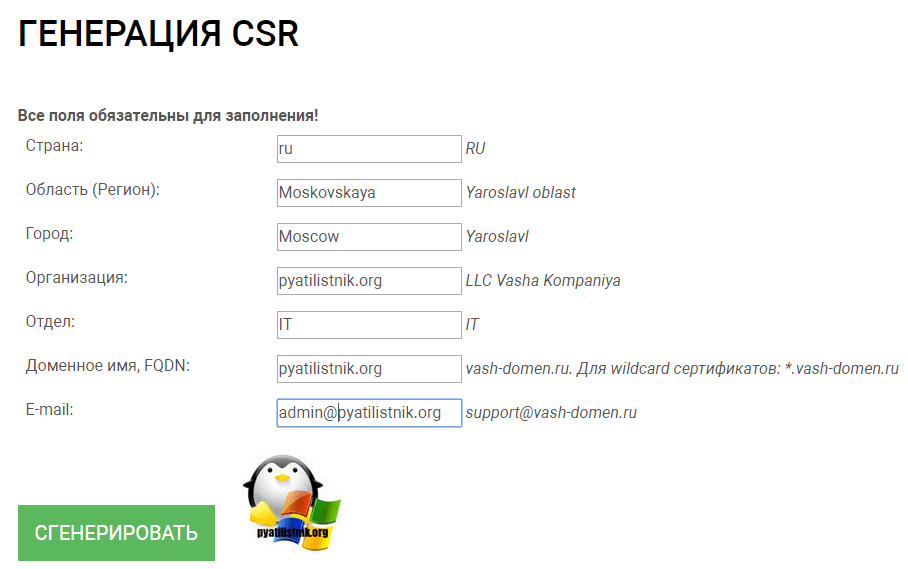

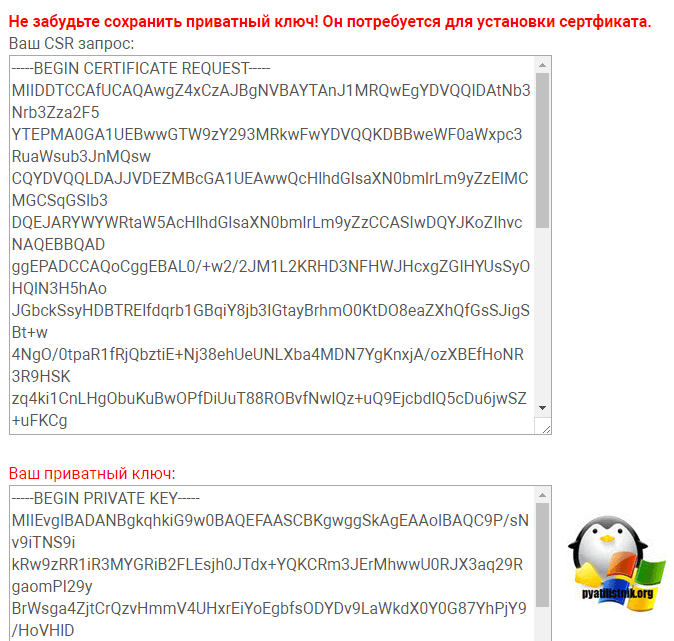

Генерация csr запроса через онлайн сервисы

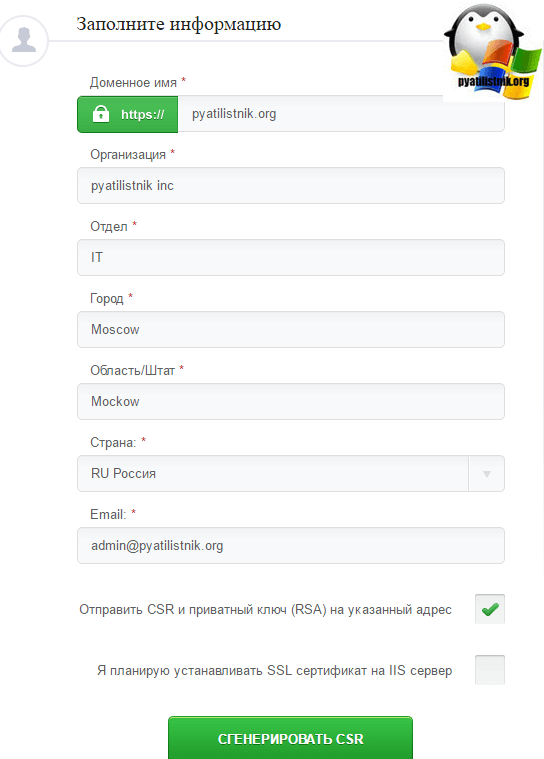

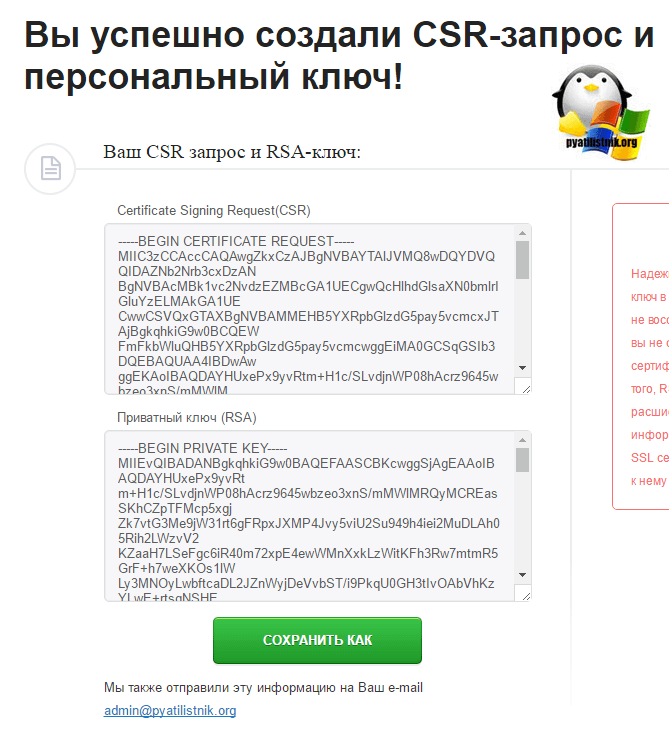

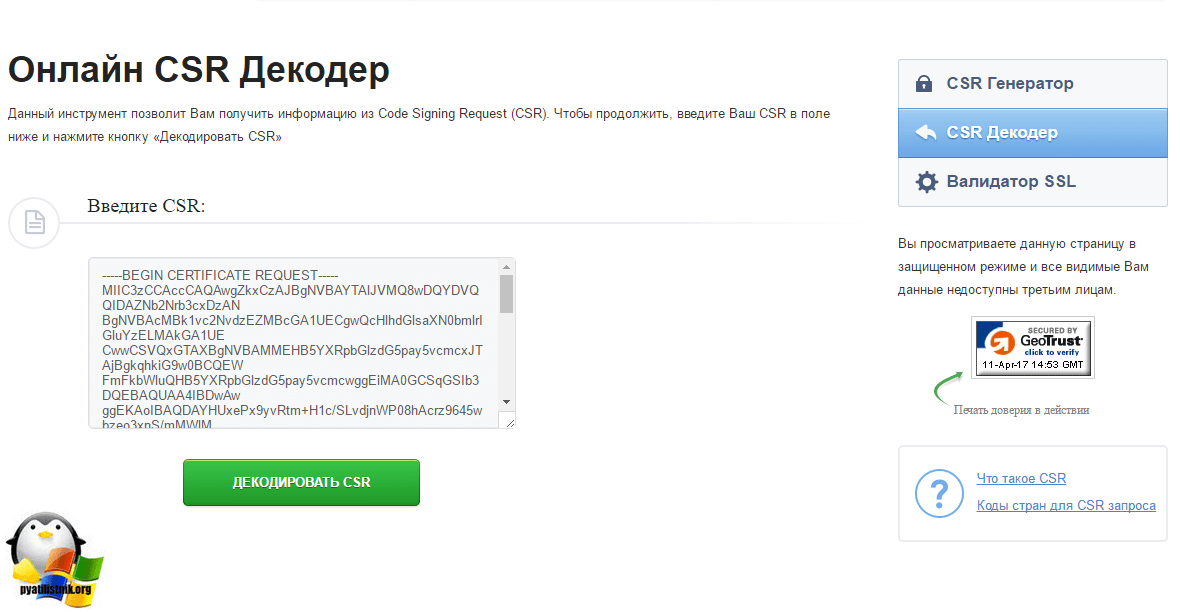

Самый удобный способ для начинающих веб-мастеров, так как не требует абсолютно никаких знаний в администрировании серверов. Вы просто открываете онлайн форму и заполняете поля, на выходе вы получите CSR запрос. Я вам предложу два сервиса, которыми пользуюсь. Первый это emaro-ssl, о нем я рассказывал в статье про выпуск сертификата на 3 года за 1800 рублей. Заполняем поля и нажимаем сгенерировать.

CSR (от англ. Certificate Signing Request) – это специальный запрос, находящийся в зашифрованном виде и предназначенный для выпуска сертификата, который содержит всю необходимую информацию о домене и компании. Генерация такого запроса необходима для подготовки к получению SSL-сертификата, а сам CSR выглядит как обычный файл с требуемыми данными.

В сегодняшней статье мы рассмотрим, что представляет собой CSR-запрос и как его создать.

Как сгенерировать CSR

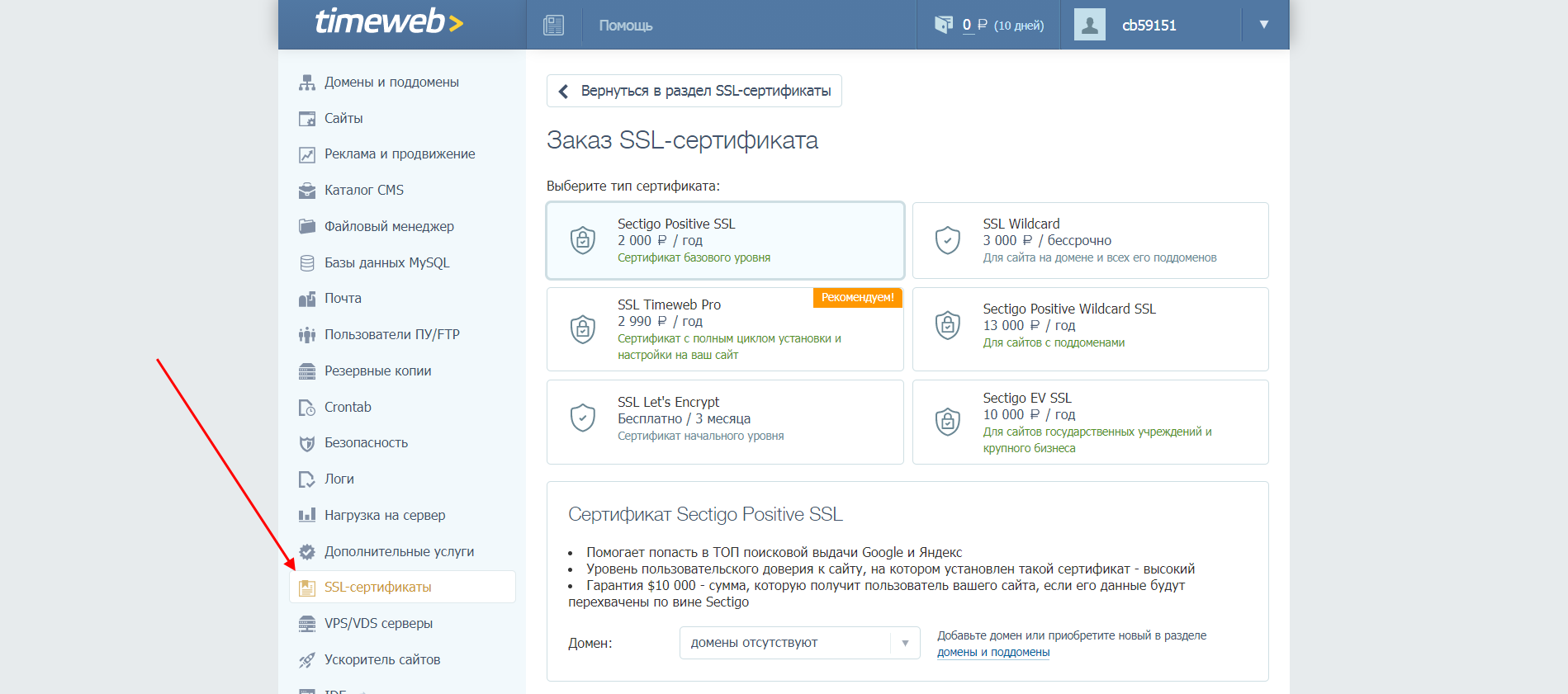

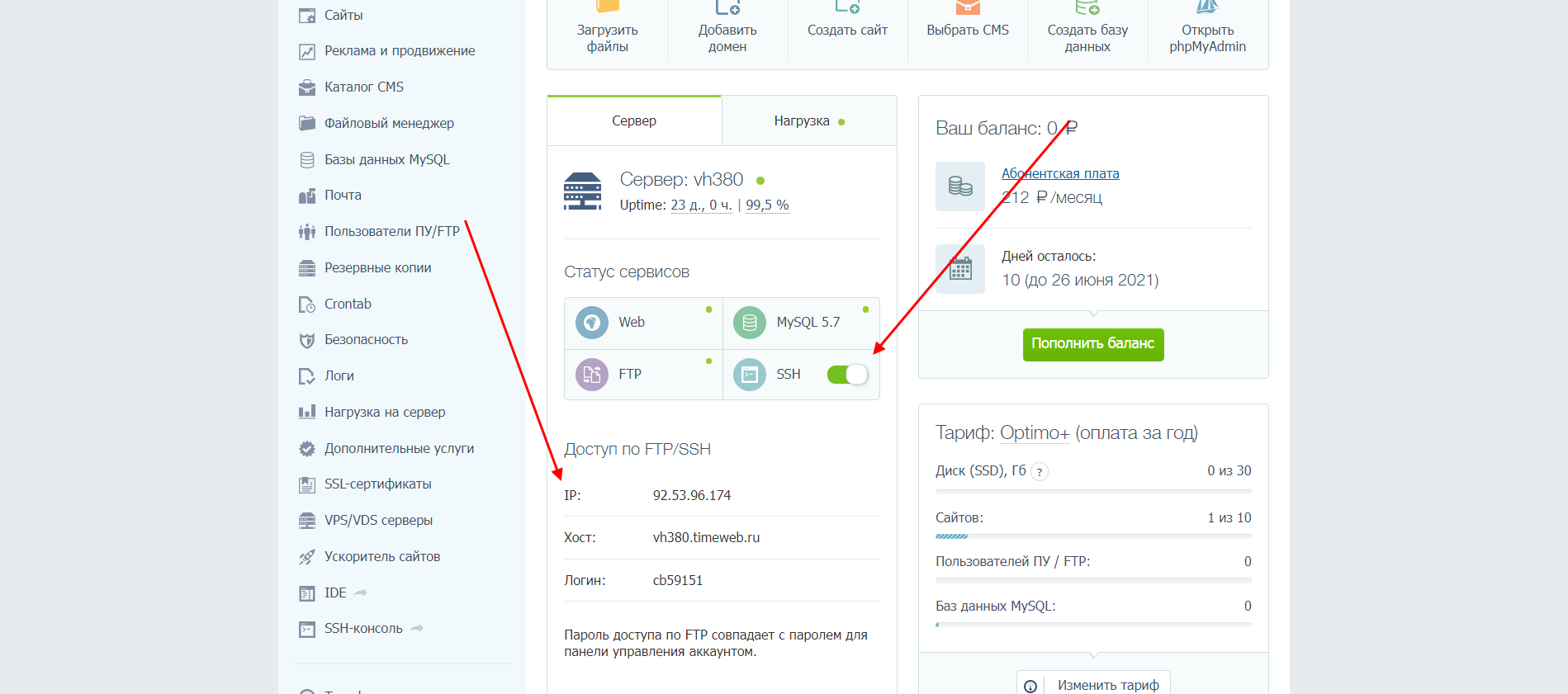

Существует два способа генерации CSR-кода – автоматически и вручную. Первый обычно предоставляется хостинг-провайдерами, например, на Timeweb мы можем заказать сертификат через административную панель в разделе «SSL-сертификаты»:

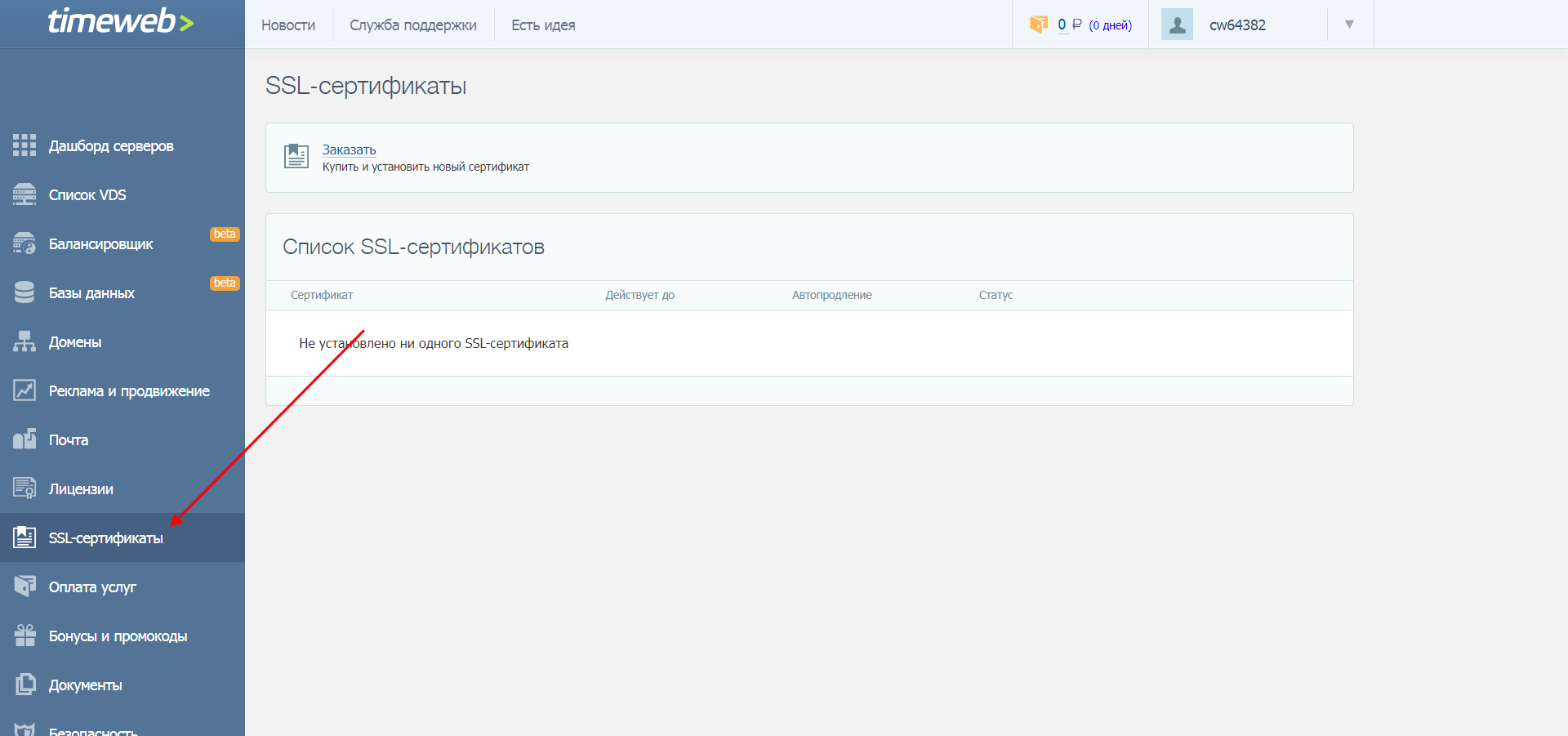

При работе с VDS мы также можешь получить CSR при покупке SSL-сертификата через соответствующий раздел личного кабинета:

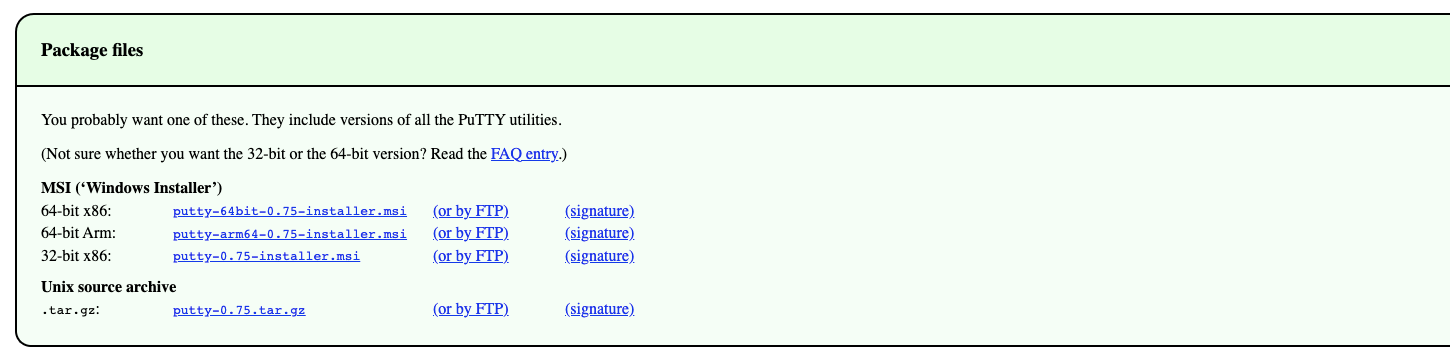

Самостоятельная генерация CSR происходит через SSH-подключение к хостингу либо выделенному серверу. Для этого потребуется специальная программа Putty, распространяющаяся в бесплатном доступе.

Давайте рассмотрим, как происходит генерация Certificate Signing Request:

- Первым делом скачаем и установим на компьютер утилиту Putty. Переходим на официальную страницу и выбираем версию программы.

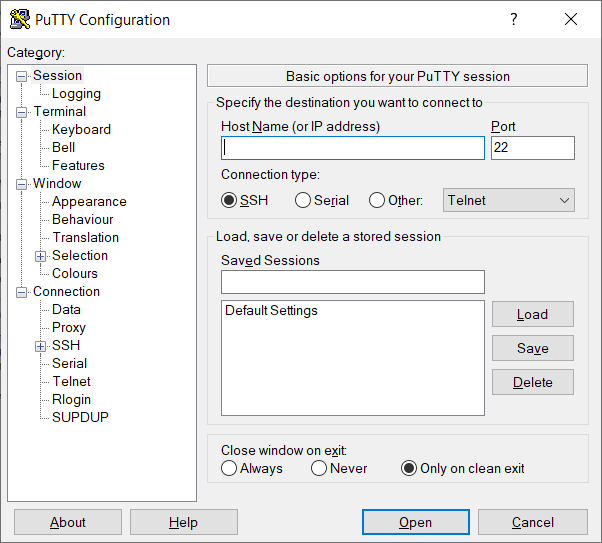

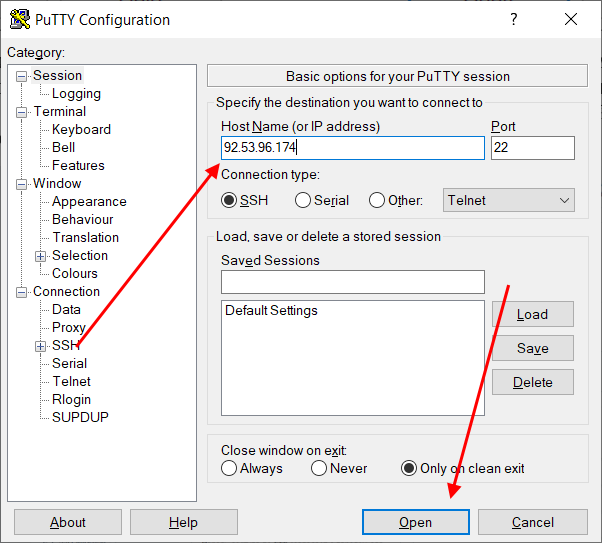

- Запускаем программу и останавливаемся на разделе «Session» – сюда нам потребуется ввести IP-адрес хостинга и запустить консольное окно для дальнейших действий.

- Получить IP-адрес мы можем напрямую через личный кабинет, например, на Timeweb он доступен на главной странице панели управления. Тут же нам потребуется активировать SSH – для этого переводим ползунок в режим «Включено», а затем подтверждаем свой номер мобильного телефона. Без этого, к сожалению, подключиться по SSH не получится.

- Возвращаемся в Putty и вводим туда скопированный IP-адрес, затем жмем «Open».

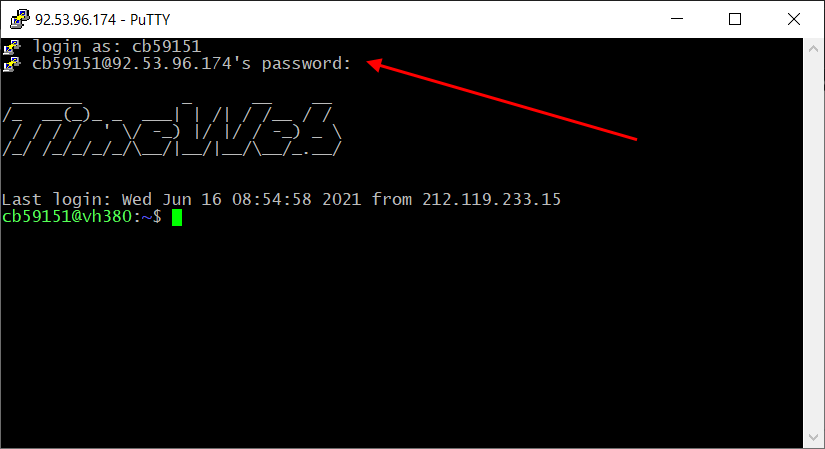

- В результате мы попадаем в консольное окно – отсюда и будут производиться все манипуляции для генерации CSR. Прежде чем к ним перейти, получим доступ к нашему хостингу – для этого вводим логин и пароль от хостинга, которые, как правило, приходят на почту после регистрации. Также обратите внимание на то, что при вводе пароля ничего не отображается – это нормально, ввод символов происходит, однако мы их не видим.

Аналогичным образом происходит соединение с VDS.

После того как подключение будет выполнено, можно вводить специальные команды для генерации CSR.

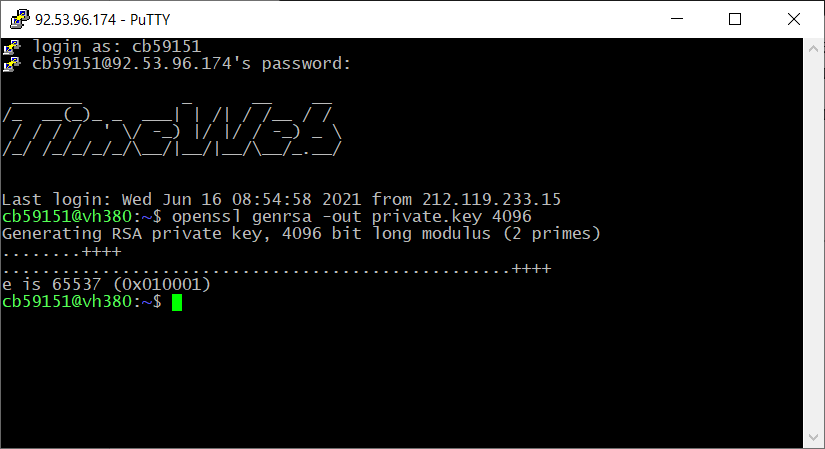

Генерируем приватный ключ с помощью команды:

openssl genrsa -out private.key 4096

где private.key – файл, содержащий ключ, а 1024 (4096) – размер ключа. Для «SGC Certificate» он должен быть равен 1024, для остальных – 4096.

При успешном вводе увидим следующее:

Далее генерируем CSR с помощью команды:

openssl req -new -key private.key -out domain_name.csr -sha256

где private.key – созданный на предыдущем шаге ключ; domain_name.csr – файл, в котором будет содержаться CSR.

Комьюнити теперь в Телеграм

Подпишитесь и будьте в курсе последних IT-новостей

Подписаться

Параметры CSR

Когда мы введем вышеуказанную команду, перед нами отобразится список следующих параметров, который необходимо заполнить:

- Страна (Country Name). Здесь прописывается страна, в которой был зарегистрирован домен, например RU, US, UK. Прочие страны могут использоваться с помощью специального кода, отведенного государству.

- State or Province Name (full name) [Some-State]. Прописывается область, регион регистрации организации, например, Moscow.

- Населенный пункт (Locality Name). В данном поле указывается город, в котором зарегистрирована организация, например, Moscow.

- Organization Name. Указывается полное название организации или ФИО физического лица – полное название компании латиницей, например, KFC RUSSIA.

- Если вы заказываете SSL-сертификат с проверкой компании (OV) или с расширенной проверкой (EV), название компании должно соответствовать названию, указанному как в свидетельстве о регистрации юридического лица, так и в данных сервиса Whois.

- Отдел (Organizational Unit Name). Ответственный отдел, например, IT.

- Имя сервера (Common Name). Полное имя домена, например, www.timeweb.com.

- Email Address []. Email для связи с администратором. Допустимые значения: admin@домен, administrator@домен, hostmaster@домен, postmaster@домен, webmaster@домен.

После заполнения вышеперечисленных параметров отобразятся поля: «A challenge password []» и «An optional company name []». Заполнять их не нужно, можете просто дважды нажать на клавишу «Enter».

Готово! Процесс генерации CSR и приватного ключа завершен. Обратите внимание, что при повторном использовании вышерассмотренной инструкции будет сгенерирован новый ключ, а это значит, что для него потребуется создать новый CSR и переиздать сертификат.

Если вы используете тип хостинга выделенный сервер (VPS/VDS или Dedicated), Вам нужно зайти на машину по протоколу RDP (Remote Deskstop) под учетной записью, которую выдал хостинг.

Обратите внимание!

SSL запрос генерируется под конкретную машину (хостинг). Если вы будете переносить сайт на другой хостинг, процедуру придется повторить заново.

Обратите внимание!

Вы можете заказать покупку и установку SSL сертификата под ключ (на 1 или 2 года) — вот тут https://www.advantshop.net/services, в этом случае все необходимые действия сделает специалист технической поддержки, а Вы сэкономите время и получите уже готовый, проверенный результат.

Генерация CSR запроса

Нажмите Start (Пуск)

Выберите Administrative Tools.

Запустите Internet Services Manager — IIS

Нажмите на название вашего сервера.

В центральном меню перейдите двойным нажатием по кнопке «Server Certificates» в разделе «Security».

Справа раздел «Actions», в котором нужно нажать на «Create Certificate Request.»

Тем самым откроется Мастер формирования запроса сертификата.

В окне «Distinguished Name Properties» введите следующую информацию:

Поле Common Name должно содержать Fully Qualified Domain Name (FQDN) — веб адрес, для которого Вы планируете использовать IIS SSL сертификат. Вы должны быть уверены, что Common name, которое Вы подтвердили в CSR — это верное доменное имя / FQDN, для которого Вы собираетесь использовать сертификат.

(Для Wildcard SSL сертификата Common Name должно содержать по крайней мере одну звездочку (*) Например: *.comodo.com, *.instantssl.com и так далее.)

Введите Organisation (наименование компании) и Organisation Unit (организационную единицу, отдел компании).

Введите месторасположение компании: страна, город, область.

Нажмите Next.

В окне «Cryptographic Service Provider Properties» оставьте по умолчанию настройку Microsoft RSA SChannel, а параметр Bit lenght выставите в 4096, и затем нажмите Next.

(ничего страшного если оставите значение 2048)

Введите имя файла и его месторасположение, чтобы сохранить Ваш CSR. Вам понадобится этот CSR для регистрации Вашего IIS SSL сертификата.

Нажмите Finish.

Ваш новый CSR содержится в файле c:certreq.txt

Если открыть файл текстовым редактором, Вы увидите примерно следующее содержимое.

Когда Вы делаете заявку при приобретении SSL, Вы должны быть уверены, что Вы вставили полностью весь CSR в соответствующую секцию регистрационной формы, включая ——BEGIN CERTIFICATE REQUEST—— и ——END CERTIFICATE REQUEST——

Готово, вы получили CSR запрос.

Сохранения приватного ключа

Для сохранения приватного ключа:

Зайдите в: Certificates в оснастке MMC

Выберите Requests

Выберите All tasks

Выберите Export

Мы рекомендуем записывать Ваш пароль и делать backup Вашего ключа, так как в случае утери они не смогут быть восстановлены.

Для сохранения Ваших backup файлов подойдет любой носитель информации.

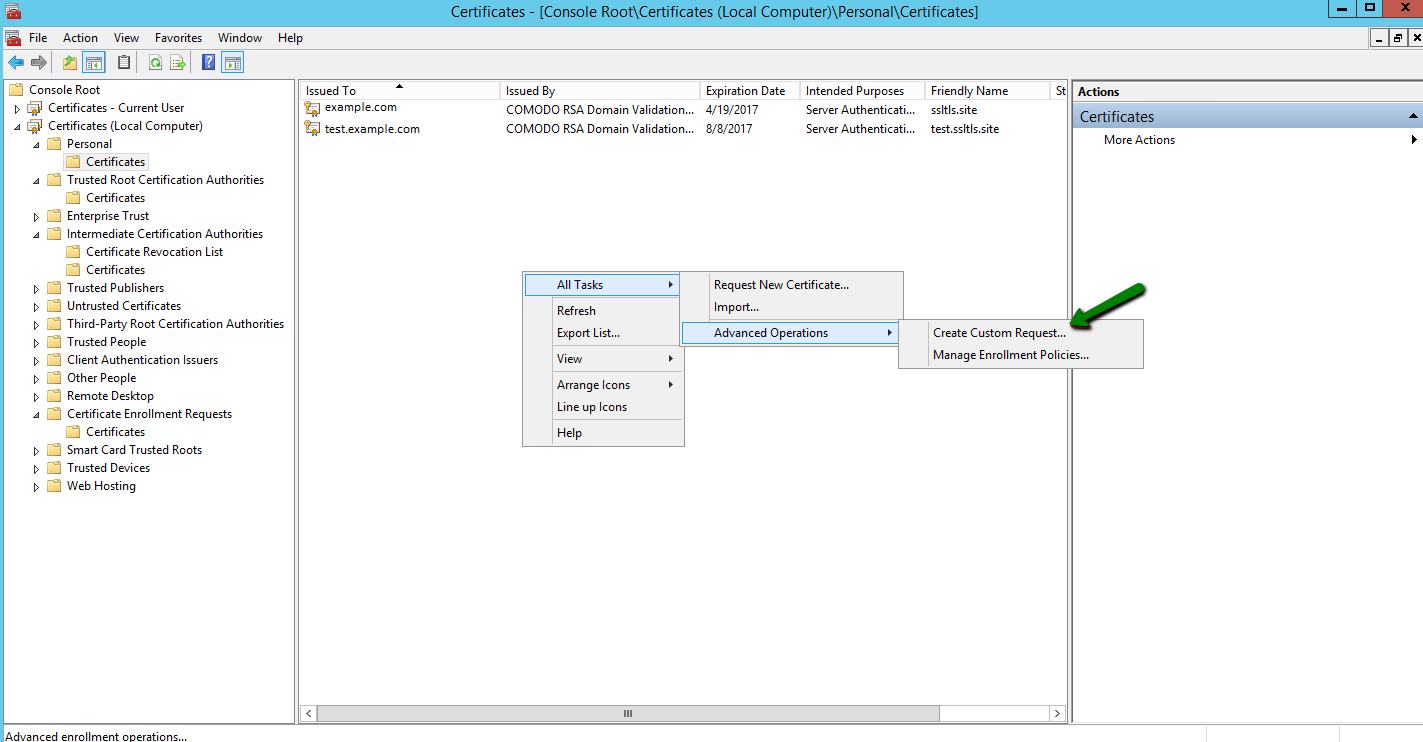

How to generate a CSR code on a Windows-based server without IIS Manager

What if we need to install an SSL certificate for the service other than IIS and there is no IIS Manager installed on the Windows server? How one can generate a CSR code in this situation?

Luckily, there are a few workarounds available.

- MMC (Microsoft Management Console)

- CSR generation using the Certreq utility

- CSR generation through Powershell

Besides the fact that these workarounds will not provide a wizardous user-friendly interface and require a bit of familiarity with the system management tools, yet they remain very powerful for accomplishing our goal – creating a CSR code, which we can submit to the Certificate Authority during the certificate activation.

So let’s look at each of the methods closer.

CSR generation in MMC (Microsoft Management Console)

Open the Certificates snap-in in MMC by following these steps: Win+R >> mmc.exe >> OK >> File >> Add/Remove Snap-in >> Certificates >> Add >> Computer account >> Next >> Local computer >> Finish >> OK.

In the Personal >> Certificates panel, right-click on the blank space and follow All Tasks >> Advanced Operations >> Create Custom Request to open the Certificate Enrollment wizard:

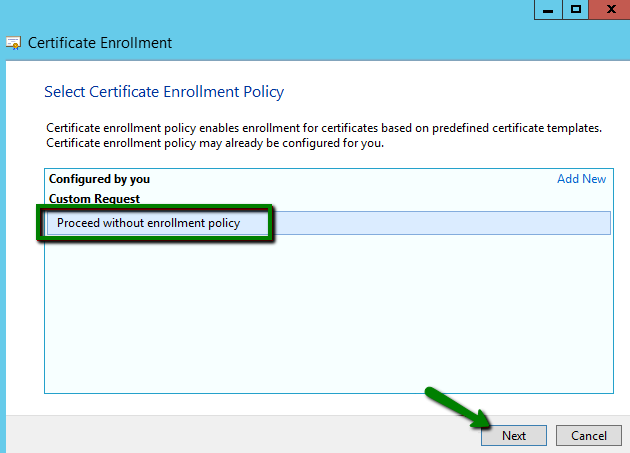

Make sure that the default Proceed without enrollment policy option is selected and click Next:

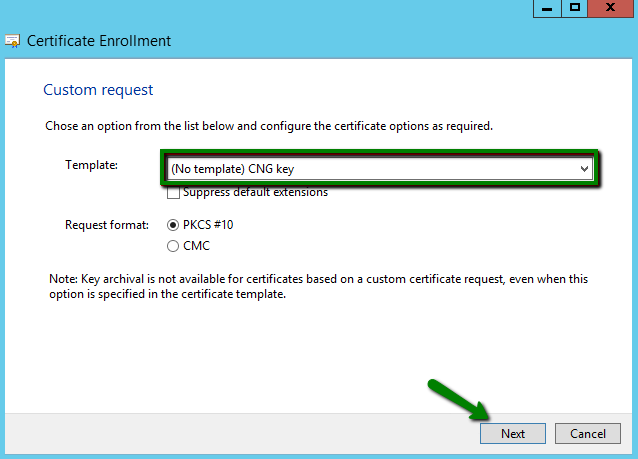

On the next screen, leave the pre-selected options (No template) CNG key and PKCS#10 and click Next:

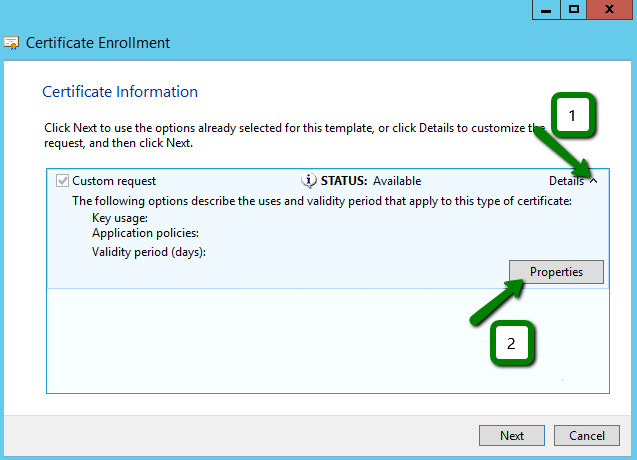

Now we need to open the window, in which we will adjust the certificate request in the way that we can receive the certificate with the correct information and using the required key type. Click the drop-down arrow on the right and then the Properties button.

Add a friendly name value to the appropriate field so that you can identify this request entry in future. This field is used to give a name to the certificate, which can be the domain name the certificate will be issued for or virtually any other name:

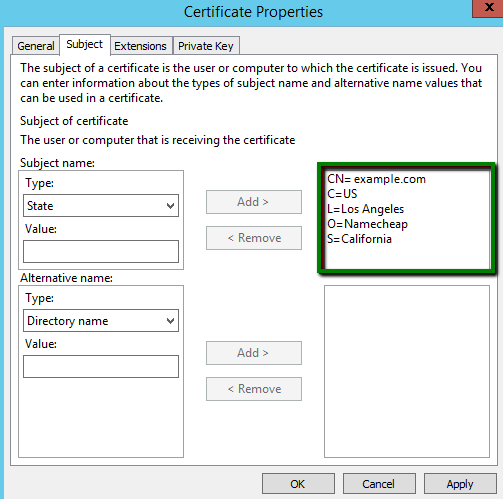

On the next tab called Subject, we need to add a few fields to the request and specify their values. The most essential field types that must be present in the request are:

- Common name: fully qualified domain name for which the certificate is to be issued

- Country: 2-letter country code compliant with ISO 3166. The correct code can be checked here.

- State: name of the state or region; can be the same as the city name

- Locality: city name

- Organization: company name should be specified here

NOTE: If you need to add subject alternative names to the request, you can do it in the Alternative name section. Select the DNS field type and add the domain names one by one:

The result should look similar to this:

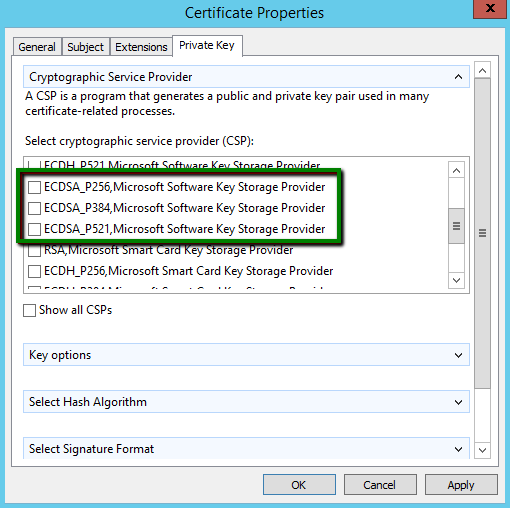

The last tab in this window we should open and review is the Private key. Let’s expand the Cryptographic Service Provider section and have a look. The default option here is the RSA algorithm, which is the industry standard today, although you can opt for «ECDSA» (if you need to issue an ECC certificate) by checking one of the entries on the picture below:

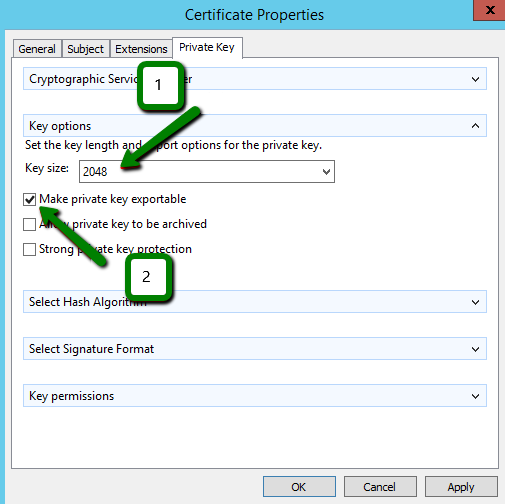

In the Key options section, if the RSA algorithm is used, make sure that Key size is set to at least 2048-bit.

NOTE: The certificates based on a key with the size less than 2048-bit are considered to be not secure, and the trusted Certificate Authorities do not issue them anymore.

If you plan to export the certificate, for example, for the installation on another instance, it is required to check the Make private key exportable option:

Now we can click Ok and move further.

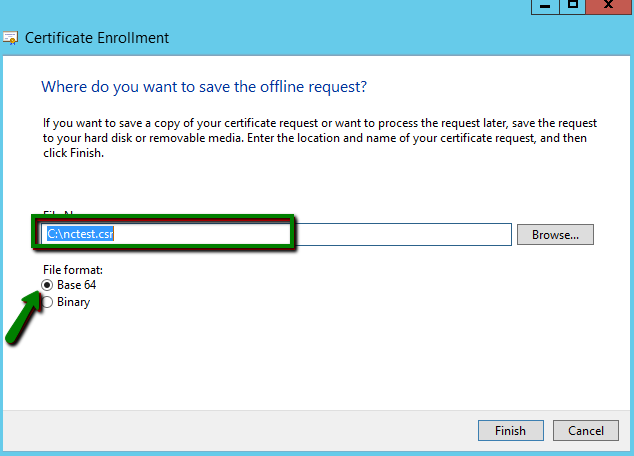

The last screen of the Certificate Enrollment wizard requires us to specify the name of the file the CSR code will be saved into and its location in the file system. Also, make sure that File Format is set to Base64. Then click the Finish button to initiate the private key and CSR generation with the attributes we have set just now:

CSR generation using the Certreq utility

Certreq is the command line-based utility, which is used mostly for creating and submitting certificate requests and retrieving, accepting and installing responses from Certificate Authorities.

Before we begin working with “certreq”, we need to create a policy file from which the information required for the CSR will be pulled up. Create a new regular text file and open it. Then copy and paste the text from below into the file (select the piece of code either for RSA or ECDSA):

RSA

;—————— request.inf ——————

[Version]

Signature=»$Windows NT$»

[NewRequest]

Subject = «C=US, O=Namecheap, CN=example.com, L=Los Angeles, S=California«

KeySpec = 1

KeyLength = 2048

Exportable = TRUE

MachineKeySet = TRUE

SMIME = False

PrivateKeyArchive = FALSE

UserProtected = FALSE

UseExistingKeySet = FALSE

ProviderName = «Microsoft RSA SChannel Cryptographic Provider»

ProviderType = 12

RequestType = PKCS10

KeyUsage = 0xa0

HashAlgorithm = SHA256

[EnhancedKeyUsageExtension]

OID=1.3.6.1.5.5.7.3.1

;————————————————

ECDSA

;—————— request.inf ——————

[Version]

Signature=»$Windows NT$»

[NewRequest]

Subject = «C=US, O=Namecheap, CN=example.com, L=Los Angeles, S=California»

KeyAlgorithm = ECDSA_P384 ; can be changed to 256 or 521

Exportable = TRUE

MachineKeySet = TRUE

SMIME = False

PrivateKeyArchive = FALSE

UserProtected = FALSE

UseExistingKeySet = FALSE

ProviderName = «Microsoft Software Key Storage Provider»

ProviderType = 12

RequestType = PKCS10

KeyUsage = 0xa0

HashAlgorithm = SHA256

[EnhancedKeyUsageExtension]

OID=1.3.6.1.5.5.7.3.1

;————————————————

NOTE: You can add the street address value to the CSR code by specifying the Street variable in the Subject directive as follows:

Subject = «

CN=example.com,

C=US, O=Namecheap, L=Los Angeles, S=California

, Street= Test Avenue 1″

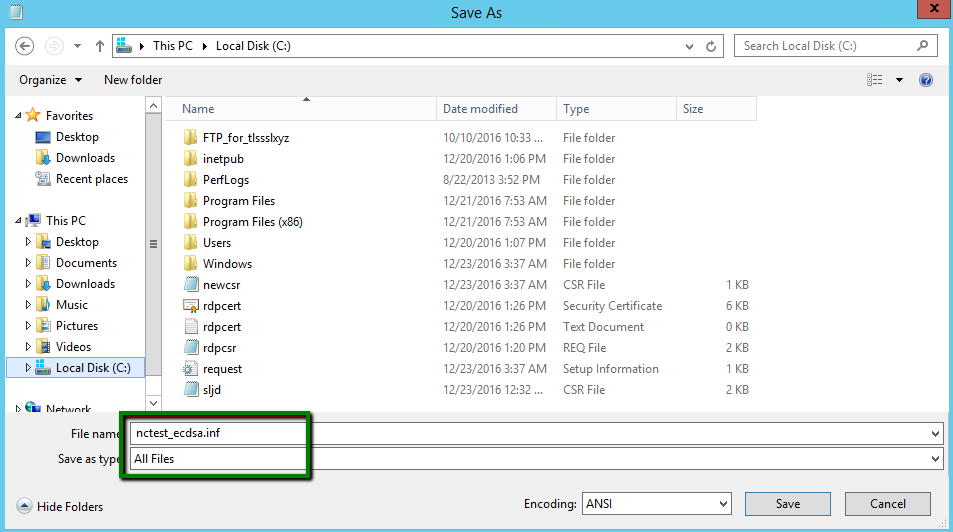

Make sure that you change the values highlighted in black with the values that would be valid for your request. Then save the file as the .inf type (request.inf, for instance):

Now we can open the command line prompt: Win+R >> cmd >> Enter.

Navigate to the folder in which the policy file is saved using the “cd” command:

cd C:

Run the following command to initiate the CSR generation:

certreq.exe -new request.inf nctest.csr

If the Request Created message appears in response to the command, the CSR code is created and saved into the .csr file (nctest_ecdsa.csr in the example above).

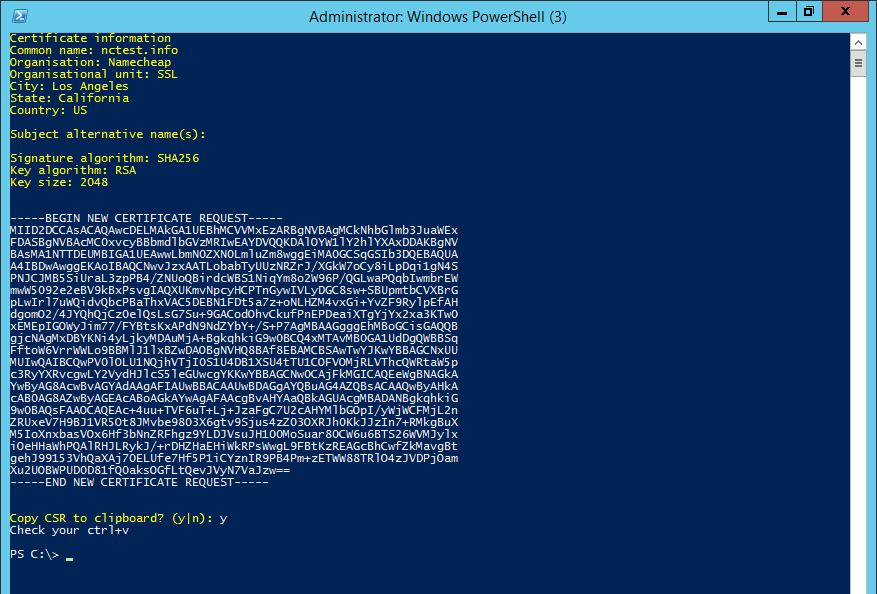

CSR generation through Powershell

If you are a fan of scripting and used to doing certain routine tasks in Powershell, you’ll definitely like the following script, designed for the CSR generation with a 2048-bit RSA key.

Open the Powershell console by running:

Win+R >> powershell >> Enter.

Then use the command to create new file for the script code:

start notepad script_file_name.ps1

*Where script_file_name.ps1 is the script file and can have any suitable name.

In the opened Notepad window, paste the whole code from here and save the file by pressing Ctrl+S or by using the File >> Save As menu.

Next, run the following command in your PowerShell:

.script_file_name.ps1

*Where script_file_name.ps1 is the name you used for your script file.

The prompt, resembling OpenSSL in some way, will ask you to enter Common Name, organization, organization unit, city, state and country values.

NOTE: When you are asked to provide the subject alternative names, you can either specify them if it is required or simply omit this step by pressing Enter.

Finally, the Powershell window will produce the summary of the provided information, hashing and key algorithm details and the CSR code, offering to copy the CSR to clipboard right away:

When the CSR code is generated using any of the methods described above, you can proceed with the SSL certificate activation.

Создание электронного адреса

Генерация запроса на получение сертификата (CSR)

Генерация запроса на получение сертификата для Microsoft IIS

Создание электронного адреса

Перед заказом SSL-сертификата нужно создать адрес электронной почты для получения проверочного запроса от Удостоверяющего центра (УЦ). Адрес электронной почты должен принимать одно из следующих значений:

admin@[имя_домена]

administrator@[имя_домена]

hostmaster@[имя_домена]

postmaster@[имя_домена]

webmaster@[имя_домена]

Значение [имя_домена] — это домен, для которого заказывается сертификат. Оно также соответствует полю «Common Name» (CN), указанному в CSR, если запрос на получение сертификата вы генерируете самостоятельно на веб-сервере.

В случае, если сертификат заказывается для поддомена, в e-mail допускается использовать домен второго уровня. Например, при заказе сертификата для домена www.test.ru можно использовать любой из адресов: admin@www.test.ru или admin@test.ru.

Генерация запроса CSR на получение сертификата (для OV и EV сертификатов)

CSR (Certificate Signing Request) — это запрос на получение сертификата, который представляет собой текстовый файл, содержащий в закодированном виде информацию об администраторе домена и открытый ключ.

CSR вы можете сгенерировать одним из способов:

1. В процессе заказа SSL-сертификата — CSR генерируется автоматически и сразу доступен для скачивания на компьютер.

2. Самостоятельно на стороне вашего веб-сервера. В этом случае вам нужно вручную заполнить информацию для выпуска сертификата.

При генерации CSR на стороне сервера необходимо заполнить латинскими символами следующие поля:

- Имя сервера (Common Name) — полностью определенное доменное имя, например, «www.nic.ru». Если Вы генерируете CSR для wildcard сертификата, то в поле CN должна быть указана запись вида *.domain.com. Символ звездочки (*) позволяет использовать сертификат для любого количества поддоменов одного уровня на неограниченном количестве серверов. При этом будут покрываться только поддомены того уровня, на котором стоит символ *.

- Название страны (Country Name) — двухбуквенный код страны, для РФ — «RU»

- Область (State or Province Name) — регион, например, «Moscow»

- Город или населенный пункт (Locality Name)

- Название организации или ФИО физического лица (Organization Name)

Рекомендации по заполнению полей при генерации CSR:

- При заказе сертификата Thawte SSL123 или Geotrust Rapid Wildcard в поле Organization Name могут быть указаны данные Администратора домена из сервиса Whois, либо другого лица или компании, для которых выпускается сертификат.

- При заказе других сертификатов в поле Organization Name необходимо указать название организации, на которую выпускается сертификат, без кавычек на латинице соответственно Свидетельству о регистрации юридического лица.

Генерация CSR на хостинге RU-CENTER

Генерация CSR для Apache

Генерация запроса на получение сертификата для Microsoft IIS

При создании CSR для веб-сервера Microsoft IIS мы рекомендуем сделать это на самом веб-сервере, чтобы в дальнейшем избежать проблем с установкой SSL-сертификата.

Генерация CSR для Microsoft IIS 5.x/6.x

Генерация CSR для Microsoft IIS 7.x

Генерация CSR для Microsoft IIS 8.0

CSR также можно сгенерировать вместе с закрытым ключом на стороне сервера, где будет устанавливаться сертификат.

Внимание: Если вы используете распределенную инфраструктуру физических серверов для своего сайта и используете веб-сервер Microsoft IIS, то при генерации CSR и закрытого ключа необходимо обязательно указать, что CSR и закрытый ключ должны быть экспортируемыми, иначе вы не сможете установить сертификат на несколько серверов, и сертификат необходимо будет перевыпустить.

Click on the images to enlarge them

1. Open certmgr.msc

2. Right click the “Personal” folder.

Navigate to All Tasks > Advanced Operations > Create Custom Request.

3. Click Next on the “before you begin” window.

Select “Proceed without enrollment policy” and click Next.

4. Make sure the Request Format is PKCS #10 and select Next.

5. Expand Details and select Properties.

6. Under the General Tab you need to give the certificate a descriptive friendly name.

7. Under the Subject Tab you need to include a valid value for the following attributes:

- Common Name – The name of your website.

- Organization – The name of your business.

- Locality – The City.

- State – The state where your business resides.

- Country – The primary country your business operates in.

8. Under the Extensions Tab > Key Usage, make sure to add:

“digital signature” and “key encipherment” and “key certificate signing”.

9. Under “Extended Key Usage” (Application Policies) make sure to add “Code Signing”.

10. Under the Private Key Tab > Key Options, make your key size exactly 2048.

Select “Make your private key exportable”.

11. Under Hash algorithm select “Sha256”. Click OK.

12. Click next, and export your CSR in Base 64 format.

Make a note of the name you save this as. Do not use your full domain name, as using “.com”, etc. may cause windows to think it’s a program and not a file.

13. You now have a TXT file with the CSR in it.

Search Windows for the file name you used for the CSR and open in notepad. (This is typically saved under C:WindowsSystem32)

14. Now, simply copy and paste this into your No-IP account. Found by navigating to “My Services” > “SSL Certificates” > “Add CSR”.

Here, select your server and paste the CSR you just generated.

Once pasted, click the green Add CSR button.

CSR (Certificate Signing Request) — это зашифрованный запрос на выпуск сертификата, содержащий подробную информацию о домене и организации. Генерация CSR является необходимой процедурой подготовки к получению SSL-сертификата. Сгенерированный CSR включается в анкету на получение сертификата.

Как сгенерировать CSR

CSR можно сгенерировать двумя способами — автоматически и самостоятельно.

Сгенерировать CSR автоматически можно при заказе сертификата или через форму автоматической генерации. Если вы хотите генерировать CSR самостоятельно, подключитесь к терминалу по SSH по одной из инструкций:

- Как подключиться к хостингу по SSH

- Подключение к серверу VPS по SSH

После подключения по SSH к хостингу или серверу следуйте инструкции ниже. Она актуальна для Linux-подобных операционных систем (Ubuntu, CentOS, Debian):

-

1.

Сгенерируйте приватный ключ при помощи команды:

openssl genrsa -out private.key 4096Где:

- private.key — выходной файл, который будет содержать ключ;

- 1024 (4096) — размер ключа. Для «SGC Certificate» он должен быть равен 1024, для остальных 4096.

-

2.

Сгенерируйте CSR. Используйте алгоритм шифрования SHA-2:

openssl req -new -key private.key -out domain_name.csr -sha256Где:

- private.key — созданный на предыдущем этапе секретный ключ;

- domain_name.csr — генерируемый файл, который будет содержать CSR.

Для успешной генерации CSR система запросит вас ввести данные об организации, для которой заказывается сертификат. Информацию необходимо вводить в латинской раскладке. Достаточными являются следующие параметры:

- Country Name (2 letter code) [AU] — страна регистрации организации. Для Российской Федерации — RU;

- State or Province Name (full name) [Some-State] — область, регион регистрации организации. Для Москвы — Moscow;

- Locality Name (eg, city) [] — город регистрации организации. Для Москвы — Moscow;

- Organization Name (eg, company) [Internet Widgits Pty Ltd] — название организации. Для физ. лиц указывается «Private Person»;

- Common Name (e.g. server FQDN or YOUR name) [] — доменное имя, для которого заказывается сертификат;

- Email Address [] — email для связи с администратором. Допустимые значения:

- admin@имя_домена;

- administrator@имя_домена;

- hostmaster@имя_домена;

- postmaster@имя_домена;

- webmaster@имя_домена.

Необязательные параметры вы можете оставить пустыми, просто нажав Enter:

Процесс генерации CSR и приватного ключа завершён.

-

3.

Содержимое файла domain_name.csr отправьте в анкету (5 шаг в инструкции Как купить SSL-сертификат). После подтверждения данных вы получите готовый сертификат.

Важно

Сохраните в надежном месте файл private.key. Впоследствии он потребуется для установки сертификата на сервер. Никогда и никому не показывайте содержимое этого файла, иначе можете нарушить секретность информации, что может привести к неожиданным последствиям и санкциям со стороны сертифицирующей компании.

Повтор команды генерации не сделает точно такого же ключа — это будет другой ключ, и нужно будет снова генерировать для него CSR и переиздавать сертификат.

Защитите данные с помощью SSL

Защитите данные на вашем сайте от мошенников. Установите SSL-сертификат, чтобы сайт работал по HTTPS-протоколу.

Заказать SSL

Спасибо за оценку!

Как мы можем улучшить статью?

Нужна помощь?

Напишите в службу поддержки!