Получаем образ оперативной памяти

Содержание оперативной памяти является очень важной информацией при изучении предыдущих действий с машиной. Оперативная память может содержать как части самих исполняемых процессов, так и части удаленных файлов, пользовательских сессий, криптографических ключей. При современном распространении сложных систем защиты информации, основанных на криптовании восстановление их ключей становиться чуть-ли не одной из основных задач для исследования. В защищенных системах зачастую оперативная память это единственное место где могут сохраниться защитные ключи и другая временная, но очень важная информация.

Процесс получения информации, которая содержится в оперативной памяти состоит из двух этапов: изъятие содержимого оперативной памяти

и

анализ полученных во время изъятия данных.

Обращая внимание на первый этап стоит заметить, что изъятие оперативной памяти может быть выполнено с помощью ряда средств: непосредственный доступ к памяти с использованием специальных плат расширения, порта FireWire, и даже физическом изъятии запоминающего устройства оперативной памяти (потребует замораживания плат),

но в данном материале мы рассмотрим программные средства, которые позволяют изъять содержимое оперативной памяти защищенных машин путем так называемой «горячей» перезагрузки и запуска машины в Live-режиме.

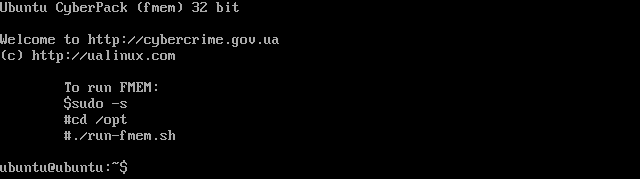

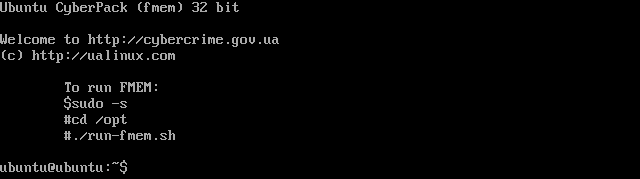

Для выполнения этой задачи будем использовать специальный дистрибутив Ubuntu CyberPack (IRF) 1.0, состоящий из минимального набора компонент, а именно, только те, которые необходимы для изъятия данных из памяти. Соответственно отсутствует и графический интерфейс.

Использование такого подхода к изъятию содержимого оперативной памяти имеет ряд преимуществ и недостатков сравнительно с другими перечисленными выше средствами.

Плюсы:

— использование Live-дистрибутива позволяет проводить действие не зависимо от того какая операционная система установлена на исследуемой машине;

— отсутствуют затраты на приобретение дорогостоящих специальных устройств, кабелей, плат, и др.

Недостаток:

— содержимое оперативной памяти будет неполным — ее часть будет перезаписана данными, необходимыми для запуска Live-дистрибутива (приблизительно 125 Мб).

Для использования доступны специально собранные дистрибутивы для машин с памятью объемом до 3 Гб (і386) и свыше 3 Гб (amd64). С их помощью можно создать загрузочный CD/DVD-диск или загрузочный USB-диск.

Замечания:

— второго шанса система нам не дает — у нас есть только одна попытка. т. е. при повторной перезагрузке исследуемого компьютера большая вероятность того что мы уже не найдем необходимой информации. Отсюда следует что не надо перезагружать его несколько раз, экспериментировать, прицеливаться.

Необходимо заранее подготовится и знать как компьютер себя поведет после перезагрузки.

Большинство современных компьютеров позволяют прямо при старте указать откуда производить загрузку, но если этого нет, тогда необходимого настроить BIOS машины на загрузку с CD/DVD-привода или USB-привода/накопителя, после чего загрузить Live-дистрибутив с указанного устройства.

Перезагружаем компьютер.

ВАЖНО: перезагрузка ни в коем случае не должна быть холодной (путем нажатия кнопки «ресет» или выключениевключение питания), а именно — перезагрузка должна быть осуществлена средствами самой работающей системы (например нажатием кнопок Ctrl-Alt-Del или путем выбора пункта «перезагрузка» в системе)

После загрузки дистрибутива пользователю доступна привычная строка консоли Linux, и краткая информация для запуска модуля.

Подготовка к работе программы fmem заключается в выполнении следующих команд:

$ sudo -s

# cd /opt (переход в папку где находиться программа);

# ./run-fmem.sh (скрипт запуска модуля съема памяти);

Замечание: Для дальнейших действий понадобиться примонтировать заранее подготовленный носитель (внешний жесткий диск, флеш-накопитель) с файловой системой ext2/3/4, в который будет сохраняться файл с содержимым оперативной памяти.

Для того, что бы узнать какой идентификатор присоединенному носителю присвоила система, необходимо после его подключения к компьютеру ввести следующую команду:

# dmesg | tail (Команда выводит на экран информацию буфера сообщений ядра. Нас будет интересовать последняя запись.)

Как например вот это:

[16091.995428] sd 9:0:0:0: Attached scsi generic sg2 type 0

[16091.995996] sd 9:0:0:0: [sdb] 32096120 512-byte logical blocks: (16.4 GB/15.3 GiB)

[16091.998192] sd 9:0:0:0: [sdb] Write Protect is off

[16091.998205] sd 9:0:0:0: [sdb] Mode Sense: 0b 00 00 08

[16091.999433] sd 9:0:0:0: [sdb] No Caching mode page found

[16091.999447] sd 9:0:0:0: [sdb] Assuming drive cache: write through

[16092.003486] sd 9:0:0:0: [sdb] No Caching mode page found

[16092.003495] sd 9:0:0:0: [sdb] Assuming drive cache: write through

[16092.004251] sdb: sdb1

(где «sdb» — присвоенное обозначение физического накопителя, а «sdb1» — присвоенное обозначение логического раздела накопителя).

Далее следует примонтировать логический раздел накопителя к папке /tmp загруженной в Live-режиме операционной системы:

# mount /dev/sdb1 /tmp

(где

«mount» — команда монтирования устройства

«/dev/sdb1» — адрес файла логического раздела присоединенного накопителя

«/tmp» — папка в которую необходимо подключить накопитель).

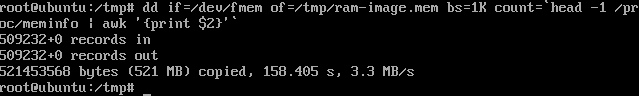

Все подготовительные шаги сделаны — можно переходить к изъятию содержимого оперативной памяти:

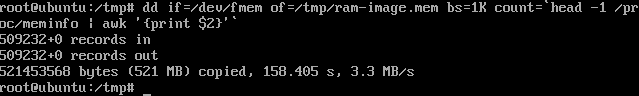

# dd if=/dev/fmem of=/tmp/ram-image.mem bs=1K count=`head -1 /proc/meminfo | awk ‘‘`

(где

«dd» — команда создания образа

«if=/dev/fmem» — источник данных, а именно оперативная память

«of=/tmp/ram-image.mem» — запись в файл «ram-image.mem» в папку «/tmp»

«bs=1K» — размер блока информации — 1 Кб

«count=`head -1 /proc/meminfo | awk ‘‘`» — объем оперативной памяти, информация о которой извлекается из файла /proc/meminfo).

И ждем…

В результате удачного выполнения команды, мы получим сообщение похожее на это:

521453568 bytes (521 MB) copied, 158.405 s, 3.3 MB/s

(где

«521453568 bytes (521 MB) copied» — объем скопированной информации

«158.405 s» — время в течении которого проводилась операция

«3.3 MB/s» — скорость при которой проводилась операция)

В результате мы получили содержимое оперативной памяти машины в файле «ram-image.mem» на накопителе. Теперь его можно обрабатывать в т.ч. извлекая части исполняемых процессов, удаленных файлов, информацию о пользовательских сессиях, криптографических ключах и многое другое.

P.S.

Также стоит обратить внимание что все современные системы используют в своей работе и swap-память (так называемый «файл подкачки»)

Файл подкачки – это своеобразное дополнение к оперативной памяти (которая занимается временным хранением данных для быстрой доставки их на обработку процессору) Вашего компьютера. Даже не столько дополнение, сколько её уширение или, можно сказать, продолжение. Дело в том, что когда не хватает оперативной памяти система может переносить данные из памяти на диск (так называемая дополнительная память), в котором соответственно также хранятся данные.

И для полной картины анализа памяти необходимо также получить и их.

Различные операционные системы используют разные способы их хранения.

В случае с Windows это обычно файлы в корне на системном диске С:

pagefile.sys для Win XP и Win 7 и достаточно просто скопировать файл

Для Linux — это отдельный раздел на носителе.

Например:

Команда sudo fdisk -l /dev/sda

покажет нам все разделы в системе

/dev/sda1 * 2048 78125055 39061504 83 Linux

/dev/sda2 78125056 117186559 19530752 82 Linux своп / Solaris

/dev/sda3 117186560 625141759 253977600 83 Linux

Исходя из чего мы видим что раздел подкачки находиться в /dev/sda2

Скопировать его можно также с помощию команды dd.

Например:

dd if=/dev/sda2 of=/media/<путь куда записать>/linux-swap.dd

Для MacOS необходимо скопировать все файлы из директории /private/var/vm/swapfile*

Обработка и анализ полученных результатов (как дампа оперативной памяти так и swap-памяти) может проводиться как в ручную с помощью например HEX-редактора, так и с помощью ряда программ о которых будет рассказано в следующий раз.

С критическими ошибками «оконной» ОС знаком практически каждый её пользователь, и появляющиеся при этом синие экраны смерти (BSoD) обычно ничего хорошего не предвещают. Они могут быть спровоцированы программными или аппаратными причинами, и поскольку источник неприятности не всегда очевиден, решение начинается с диагностических мероприятий.

Исправить ошибку бывает непросто, и часто самым полезным средством для диагностики причин возникшего сбоя становится дамп памяти, представляющий собой снимок состояния оперативной памяти операционки с отладочными сведениями. Причём в Windows не всегда активировано автоматическое создание и сохранение на жёсткий диск дампов памяти, тогда как в исправлении BSoD независимо от характера сбоя эти данные могут сильно помочь.

Для чего нужен дамп памяти Windows

Содержимое оперативной памяти и материалы, касающиеся сбоя, могут писаться в файл подкачки, при следующем старте операционки создаётся аварийный дамп с информацией об отладке, сформированной на базе сохранённых данных (ОС может создавать memory dump и минуя файл подкачки). В журнале событий будет сделана запись об ошибке, если данная опция настроена.

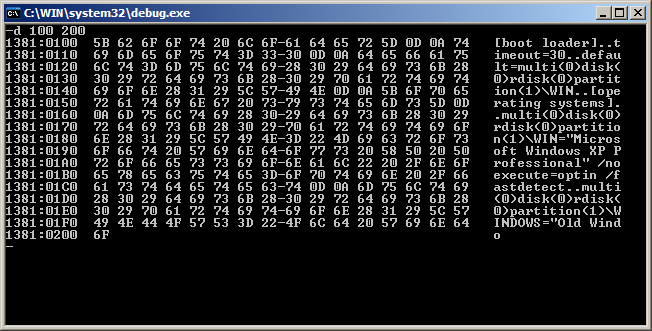

Вывод участка дампа 32-х битной ОС Windows с помощью программы Debug.exe

Тип записываемого дампа может задаваться в свойствах ОС, поддерживаются варианты:

- Малый дамп памяти. Включает немного сведений, в частности это код ошибки с параметрами, список установленных в Виндовс драйверов и т. д., но этой информации бывает достаточно для выявления источника проблемы. Элемент, как правило, будет записан в каталоге C:WindowsMinidump.

- Дамп памяти ядра. Выполняется сохранение сведений оперативной памяти, связанных только с режимом ядра, исключая информацию, не указывающую на источник появления сбоя.

- Полный дамп системы. Содержимым является вся память операционки, что может создать проблемы при создании снимка, если объём ОЗУ составляет более 4Гб. Обычно пишется в файл C:WindowsMEMORY.DMP.

- Автоматический дамп памяти (стал доступным с восьмой версии Виндовс). Содержит те же записи, что и memory dump ядра, при этом отличается способом управления системой размером файла подкачки.

- Активный дамп памяти (представлен в «Десятке»). Содержит только активную память хоста из режимов ядра и пользователя* (возможность была изначально реализована для серверов, чтобы при диагностике в дамп не попадали виртуальные машины).

*Дамп пользовательского режима представляет собой дамп определённого процесса. Так, содержимым может являться полная память процесса или фрагмент, список, стек, состояние потоков, списки библиотек, состояние потоков, дескрипторы объектов ядра.

Чаще всего аварийный дамп памяти Windows 7, 8, 10 используется в целях диагностики и позволяет выяснить, как исправить критическую ошибку. Проанализировав содержимое, можно понять, что стало причиной неполадки, и приступить к её устранению.

Как включить создание дампа памяти в Windows

Чтобы активировать автоматическое сохранение memory dump в Виндовс, нужно сделать следующее:

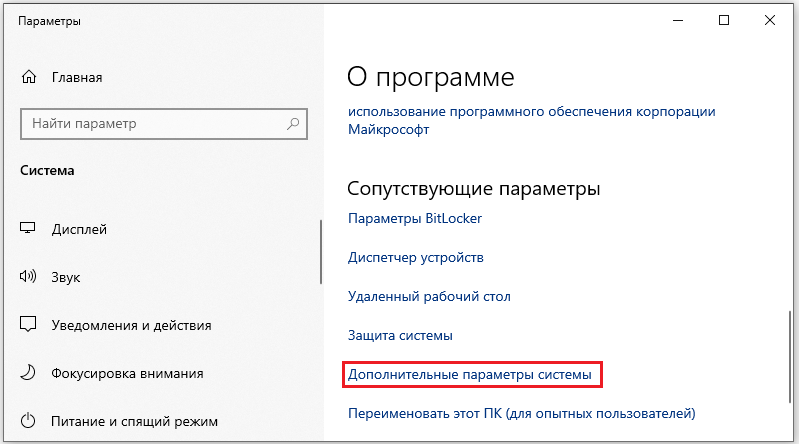

- Переходим к свойствам системы любым удобным способом. Например, жмём правой кнопкой мыши по значку «Мой компьютер» (или «Этот компьютер» на «Десятке»). Выбираем «Свойства», затем в перечне опций в левой колонке жмём «Дополнительные параметры системы». Альтернативный вариант – использование Панели управления, где следует перейти в раздел «Система» (то же окно появится при использовании клавиш Win+Pause), а затем в «Дополнительные параметры системы». В Виндовс 10 также можно применить оснастку «Параметры»(Win+I). В окне нужно перейти к разделу «Система – «О системе» – «Сведения о системе» и далее в дополнительные параметры ОС.

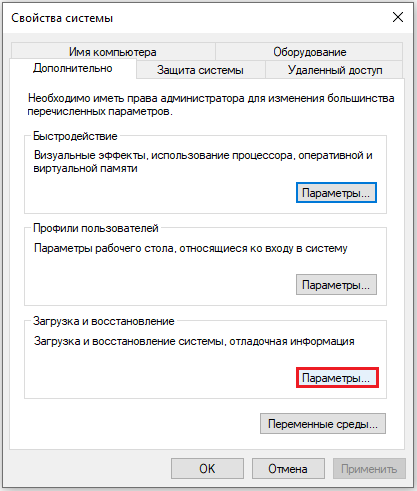

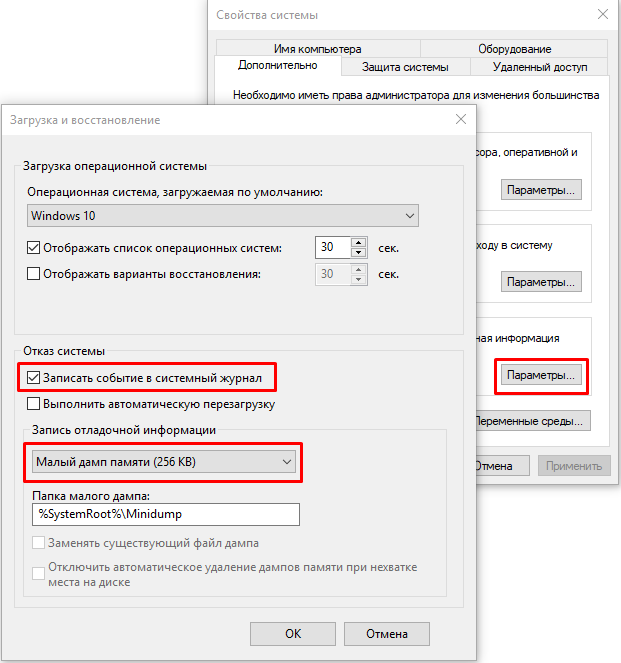

- В открывшемся окне на вкладке «Дополнительно» в области «Загрузка и восстановление» жмём «Параметры».

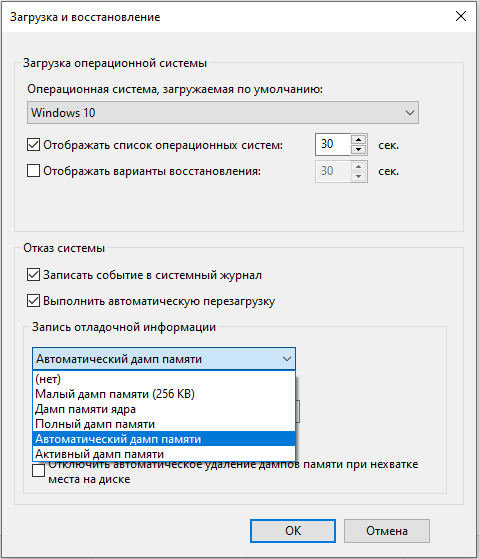

- В итоге манипуляций откроется следующее окно, где следует выбрать тип записи отладочной информации, задать параметры, проставив в нужных пунктах галочки, после чего нажать кнопку «ОК».

Как настроить дамп памяти в Windows

Настройки действий, производимых при аварийной остановке работы ОС, выполняются в том же окне, что и включение создания memory dump («Загрузка и восстановление»), куда мы попадаем из свойств системы.

Здесь можно настроить параметры запуска ОС и назначить определённые действия в случае её отказа, например:

- указать режим записи дампа со сведениями отладки (по умолчанию выбран автоматический, но может быть выставлено значение «Нет»);

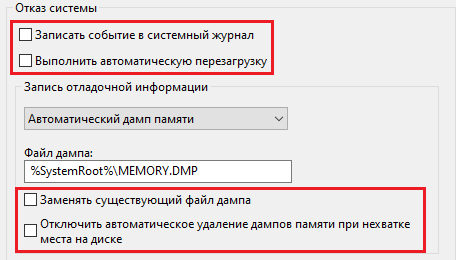

- записать события в журнал (записи добавляются в логи);

- отмеченный пункт «Выполнить автоматическую перезагрузку» позволяет системе перезагрузиться после сбоя и продолжить функционировать;

- при выборе опции «Заменять существующий файл дампа», объект будет подвергаться перезаписи при каждой появляющейся ошибке.

При эксплуатации SSD лучше оставить тип записи «Автоматический дамп памяти», но если нужен файл аварийного дампа, лучше выставить «Малый дамп памяти», он самый лёгкий и его несложно переслать другому пользователю, если вам нужна помощь в анализе состояния.

Иногда может потребоваться увеличение размера файла подкачки больше, чем доступно в оперативке, чтобы он соответствовал полному дампу.

Прочитать memory dump можно посредством специализированных утилит, таких как Microsoft Kernel Debugger, BlueScreenView и других.

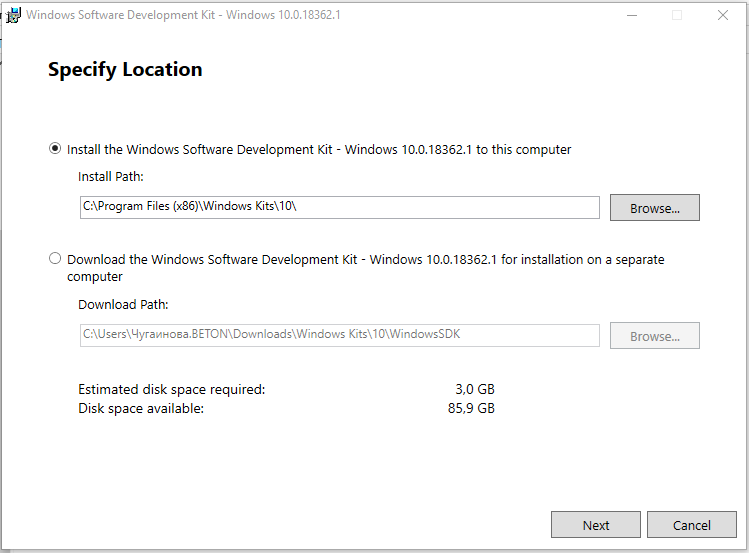

Установка WinDbg в Windows

Утилита, являющаяся отладчиком для юзермодных приложений и драйверов, позволяет проанализировать снимок памяти и выяснить, что спровоцировало BSoD. Поставляется она в составе пакета SDK для Windows 10, инсталлятор скачивается на сайте Microsoft. Для Семёрки и ранних версий систем WinDbg можно найти в пакете Microsoft Windows SDK for Windows 7 and NET Framework 4.

Анализ аварийного дампа памяти в WinDbg

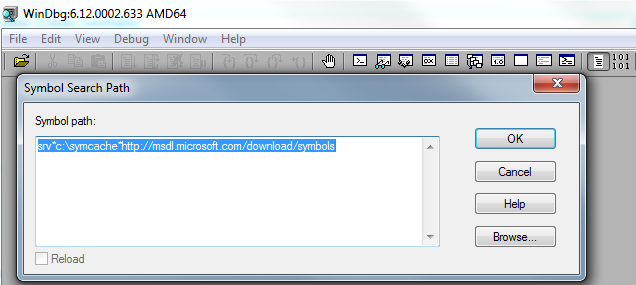

Перед анализом memory dump необходимо выполнить некоторые настройки. Для работ с софтом понадобится пакет символов отладки Debugging Symbols, загруженный с учётом версии и разрядности системы.

Можно настроить извлечение утилитой символов из интернета, что безопасно, поскольку используется официальный ресурс компании Майкрософт.

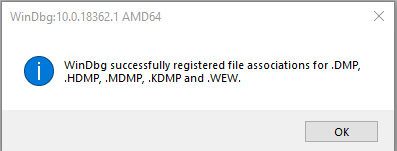

Ассоциирование файлов .dmp с WinDbg

Для того чтобы объекты при нажатии на них открывались посредством утилиты:

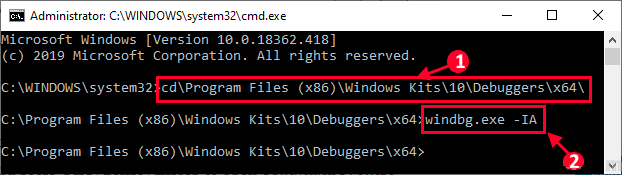

- В консоли командной строки, запущенной от имени администратора (например, через меню Пуск) выполняем команды (зависимо от разрядности ОС):

cd C:Progran Files (x86)Windows Kits10Debuggersx64

exe –IA

cd C:Progran Files (x86)Windows Kits10Debuggersx86

exe –IA

Теперь файлы типов .DMP, .HDMP, .MDMP, .KDMP, .WEW будут ассоциироваться с приложением.

Настройка сервера отладочных символов

Отладочные символы, которые генерируются в процессе компиляции приложения вместе с исполняемым файлом, нужны при отладке. Настраиваем WinDbg на извлечение символов из сети:

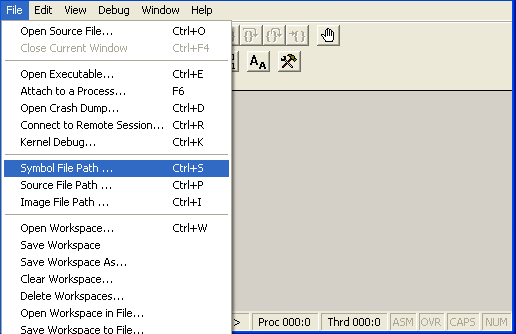

- в окне WinDbg жмём «File» и выбираем «Symbol Fie Path…» или жмём Ctrl+S;

- указываем путь для загрузки, прописав строчку:

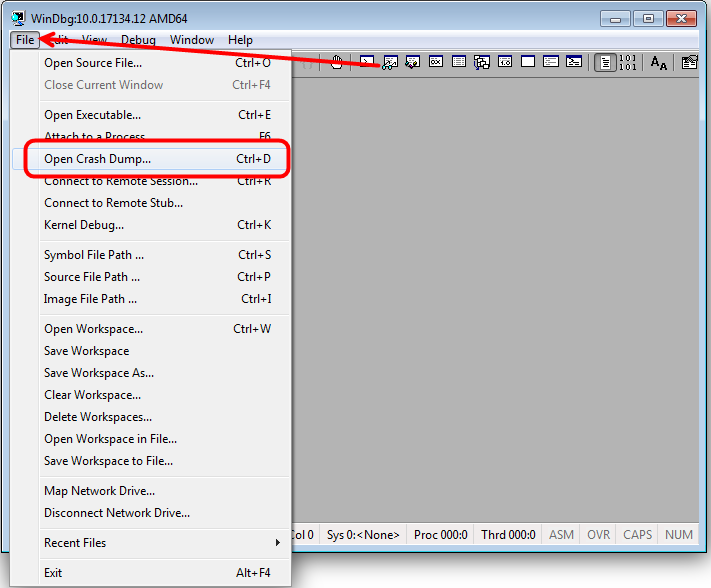

Анализ memory dump в WinDbg

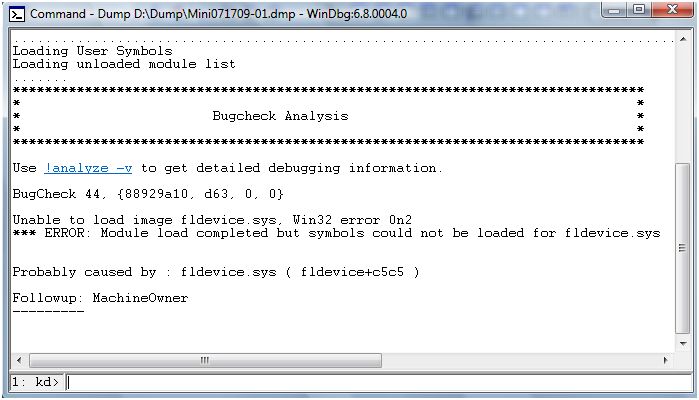

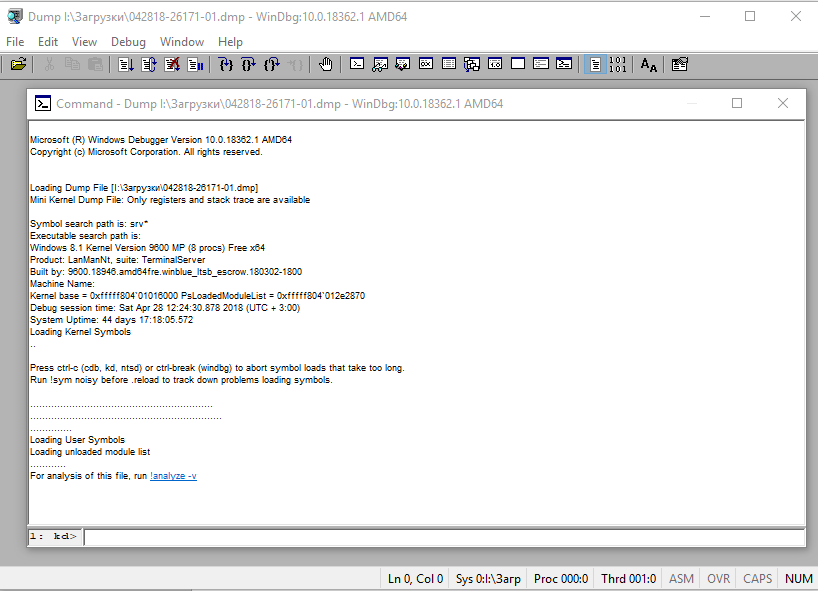

Чтобы перейти к процедуре, открываем объект в утилите (File – Open Crash Dump) или, если предварительно настраивались ассоциации файлов, открываем элемент щелчком мыши. Утилита начнёт анализировать файл, затем выдаст результат.

В окне предполагается ввод команд. Запрос «!analyze –v» позволит получить более детальные сведения о сбое (STOP-код, имя ошибки, стек вызовов команд, приведших к проблеме и другие данные), а также рекомендации по исправлению. Для остановки отладчика в меню программы жмём «Debug» – «Stop Debugging».

Как удалить файлы дампа памяти

Если понадобилось удалить memory dump, это можно выполнить вручную, пройдя по пути месторасположения объекта на диске. Так, в системном каталоге Windows нужно найти и удалить файл MEMORY.DMP, а также элементы в каталоге Minidump. Кроме того, можно использовать штатный инструмент системы «Очистка диска»:

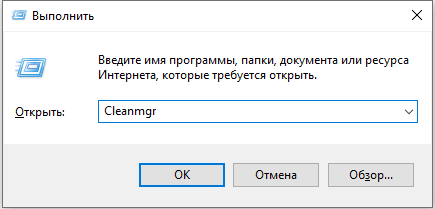

- вызываем консоль «Выполнить» (Win+R) и вводим команду «Cleanmgr», чтобы перейти к службе;

- жмём кнопку очищения системных файлов, затем находим и отмечаем в списке строчки, касающиеся memory dump. Если не нашлось, значит, их не создавали.

Создание снимков бывает отключено, даже если вы когда-либо активировали эту функцию по причине деятельности специального софта. Если речь о SSD-накопителе, это могут быть программы для работы с твердотельными дисками. Отключение некоторых опций ОС выполняется ими с целью оптимизации работы, поскольку многократные процессы чтения/записи сокращают продолжительность жизни диска. Также причиной отключения дампа памяти могут быть различные программы очистки компьютера и оптимизации системы.

Анализ дампа памяти в Windows при BSOD с помощью WinDBG

В момент критического сбоя операционная система Windows прерывает работу и показывает синий экран смерти (BSOD). Содержимое оперативной памяти и вся информация о возникшей ошибке записывается в файл подкачки. При следующей загрузке Windows создается аварийный дамп c отладочной информацией на основе сохраненных данных. В системном журнале событий создается запись о критической ошибке.

Типы аварийных дампов памяти Windows

На примере актуальной операционной системы Windows 10 (Windows Server 2016) рассмотрим основные типы дампов памяти, которые может создавать система:

- Мини дамп памяти (Small memory dump) (256 КБ). Этот тип файла включает минимальный объем информации. Он содержит только сообщение об ошибке BSOD, информацию о драйверах, процессах, которые были активны в момент сбоя, а также какой процесс или поток ядра вызвал сбой.

- Дамп памяти ядра (Kernel memory dump). Как правило, небольшой по размеру — одна треть объема физической памяти. Дамп памяти ядра является более подробным, чем мини дамп. Он содержит информацию о драйверах и программах в режиме ядра, включает память, выделенную ядру Windows и аппаратному уровню абстракции (HAL), а также память, выделенную драйверам и другим программам в режиме ядра.

- Полный дамп памяти (Complete memory dump). Самый большой по объему и требует памяти, равной оперативной памяти вашей системы плюс 1MB, необходимый Windows для создания этого файла.

- Автоматический дамп памяти (Automatic memory dump). Соответствует дампу памяти ядра с точки зрения информации. Отличается только тем, сколько места он использует для создания файла дампа. Этот тип файлов не существовал в Windows 7. Он был добавлен в Windows 8.

- Активный дамп памяти (Active memory dump). Этот тип отсеивает элементы, которые не могут определить причину сбоя системы. Это было добавлено в Windows 10 и особенно полезно, если вы используете виртуальную машину, или если ваша система является хостом Hyper-V.

Как включить создание дампа памяти в Windows?

С помощью Win+Pause откройте окно с параметрами системы, выберите «Дополнительные параметры системы» (Advanced system settings). Во вкладке «Дополнительно» (Advanced), раздел «Загрузка и восстановление» (Startup and Recovery) нажмите кнопку «Параметры» (Settings). В открывшемся окне настройте действия при отказе системы. Поставьте галку в чек-боксе «Записать события в системный журнал» (Write an event to the system log), выберите тип дампа, который должен создаваться при сбое системы. Если в чек-боксе «Заменять существующий файл дампа» (Overwrite any existing file) поставить галку, то файл будет перезаписываться при каждом сбое. Лучше эту галку снять, тогда у вас будет больше информации для анализа. Отключите также автоматическую перезагрузку системы (Automatically restart).

В большинстве случаев для анализа причины BSOD вам будет достаточно малого дампа памяти.

Теперь при возникновении BSOD вы сможете проанализировать файл дампа и найти причину сбоев. Мини дамп по умолчанию сохраняется в папке %systemroot%minidump. Для анализа файла дампа рекомендую воспользоваться программой WinDBG (Microsoft Kernel Debugger).

Установка WinDBG в Windows

Утилита WinDBG входит в «Пакет SDK для Windows 10» (Windows 10 SDK). Скачать можно здесь.

Файл называется winsdksetup.exe, размер 1,3 МБ.

Запустите установку и выберите, что именно нужно сделать – установить пакет на этот компьютер или загрузить для установки на другие компьютеры. Установим пакет на локальный компьютер.

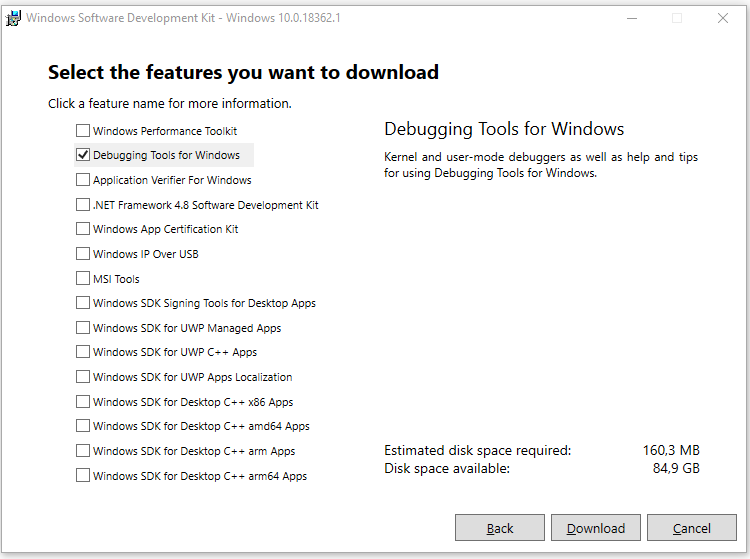

Можете установить весь пакет, но для установки только инструмента отладки выберите Debugging Tools for Windows.

После установки ярлыки WinDBG можно найти в стартовом меню.

Настройка ассоциации .dmp файлов с WinDBG

Для того, чтобы открывать файлы дампов простым кликом, сопоставьте расширение .dmp с утилитой WinDBG.

- Откройте командную строку от имени администратора и выполните команды для 64-разрядной системы: cd C:Program Files (x86)Windows Kits10Debuggersx64

windbg.exe –IA

для 32-разрядной системы:

C:Program Files (x86)Windows Kits10Debuggersx86

windbg.exe –IA - В результате типы файлов: .DMP, .HDMP, .MDMP, .KDMP, .WEW – будут сопоставлены с WinDBG.

Настройка сервера отладочных символов в WinDBG

Отладочные символы (debug-символы или symbol files) – это блоки данных, генерируемые в процессе компиляции программы совместно с исполняемым файлом. В таких блоках данных содержится информация о именах переменных, вызываемых функциях, библиотеках и т.д. Эти данные не нужны при выполнении программы, но полезные при ее отладке. Компоненты Microsoft компилируются с символами, распространяемыми через Microsoft Symbol Server.

Настройте WinDBG на использование Microsoft Symbol Server:

- Откройте WinDBG;

- Перейдите в меню File –> Symbol File Path;

- Пропишите строку, содержащую URL для загрузки символов отладки с сайта Microsoft и папку для сохранения кэша: SRV*E:Sym_WinDBG*http://msdl.microsoft.com/download/symbols В примере кэш загружается в папку E:Sym_WinDBG, можете указать любую.

- Не забывайте сохранить изменения в меню File –> Save WorkSpace;

WinDBG произведет поиск символов в локальной папке и, если не обнаружит в ней необходимых символов, то самостоятельно загрузит символы с указанного сайта. Если вы хотите добавить собственную папку с символами, то можно сделать это так:

Если подключение к интернету отсутствует, то загрузите предварительно пакет символов с ресурса Windows Symbol Packages.

Анализ аварийного дампа памяти в WinDBG

Отладчик WinDBG открывает файл дампа и загружает необходимые символы для отладки из локальной папки или из интернета. Во время этого процесса вы не можете использовать WinDBG. Внизу окна (в командной строке отладчика) появляется надпись Debugee not connected.

Команды вводятся в командную строку, расположенную внизу окна.

Самое главное, на что нужно обратить внимание – это код ошибки, который всегда указывается в шестнадцатеричном значении и имеет вид 0xXXXXXXXX (указываются в одном из вариантов — STOP: 0x0000007B, 02.07.2019 0008F, 0x8F). В нашем примере код ошибки 0х139.

Отладчик предлагает выполнить команду !analyze -v, достаточно навести указатель мыши на ссылку и кликнуть. Для чего нужна эта команда?

- Она выполняет предварительный анализ дампа памяти и предоставляет подробную информацию для начала анализа.

- Эта команда отобразит STOP-код и символическое имя ошибки.

- Она показывает стек вызовов команд, которые привели к аварийному завершению.

- Кроме того, здесь отображаются неисправности IP-адреса, процессов и регистров.

- Команда может предоставить готовые рекомендации по решению проблемы.

Основные моменты, на которые вы должны обратить внимание при анализе после выполнения команды !analyze –v (листинг неполный).

*****************************************************************************

* *

* Bugcheck Analysis *

* *

*****************************************************************************

Символическое имя STOP-ошибки (BugCheck)

KERNEL_SECURITY_CHECK_FAILURE (139)

Описание ошибки (Компонент ядра повредил критическую структуру данных. Это повреждение потенциально может позволить злоумышленнику получить контроль над этой машиной):

A kernel component has corrupted a critical data structure. The corruption could potentially allow a malicious user to gain control of this machine.

Аргументы ошибки:

Arguments:

Arg1: 0000000000000003, A LIST_ENTRY has been corrupted (i.e. double remove).

Arg2: ffffd0003a20d5d0, Address of the trap frame for the exception that caused the bugcheck

Arg3: ffffd0003a20d528, Address of the exception record for the exception that caused the bugcheck

Arg4: 0000000000000000, Reserved

Debugging Details:

——————

Счетчик показывает сколько раз система упала с аналогичной ошибкой:

Основная категория текущего сбоя:

Код STOP-ошибки в сокращенном формате:

Процесс, во время исполнения которого произошел сбой (не обязательно причина ошибки, просто в момент сбоя в памяти выполнялся этот процесс):

Расшифровка кода ошибки: В этом приложении система обнаружила переполнение буфера стека, что может позволить злоумышленнику получить контроль над этим приложением.

ERROR_CODE: (NTSTATUS) 0xc0000409 — The system detected an overrun of a stack-based buffer in this application. This overrun could potentially allow a malicious user to gain control of this application.

EXCEPTION_CODE: (NTSTATUS) 0xc0000409 — The system detected an overrun of a stack-based buffer in this application. This overrun could potentially allow a malicious user to gain control of this application.

Последний вызов в стеке:

LAST_CONTROL_TRANSFER: from fffff8040117d6a9 to fffff8040116b0a0

Стек вызовов в момент сбоя:

STACK_TEXT:

ffffd000`3a20d2a8 fffff804`0117d6a9 : 00000000`00000139 00000000`00000003 ffffd000`3a20d5d0 ffffd000`3a20d528 : nt!KeBugCheckEx

ffffd000`3a20d2b0 fffff804`0117da50 : ffffe000`f3ab9080 ffffe000`fc37e001 ffffd000`3a20d5d0 fffff804`0116e2a2 : nt!KiBugCheckDispatch+0x69

ffffd000`3a20d3f0 fffff804`0117c150 : 00000000`00000000 00000000`00000000 00000000`00000000 00000000`00000000 : nt!KiFastFailDispatch+0xd0

ffffd000`3a20d5d0 fffff804`01199482 : ffffc000`701ba270 ffffc000`00000001 000000ea`73f68040 fffff804`000006f9 : nt!KiRaiseSecurityCheckFailure+0x3d0

ffffd000`3a20d760 fffff804`014a455d : 00000000`00000001 ffffd000`3a20d941 ffffe000`fcacb000 ffffd000`3a20d951 : nt! ?? ::FNODOBFM::`string’+0x17252

ffffd000`3a20d8c0 fffff804`013a34ac : 00000000`00000004 00000000`00000000 ffffd000`3a20d9d8 ffffe001`0a34c600 : nt!IopSynchronousServiceTail+0x379

ffffd000`3a20d990 fffff804`0117d313 : ffffffff`fffffffe 00000000`00000000 00000000`00000000 000000eb`a0cf1380 : nt!NtWriteFile+0x694

ffffd000`3a20da90 00007ffb`475307da : 00000000`00000000 00000000`00000000 00000000`00000000 00000000`00000000 : nt!KiSystemServiceCopyEnd+0x13

000000ee`f25ed2b8 00000000`00000000 : 00000000`00000000 00000000`00000000 00000000`00000000 00000000`00000000 : 0x00007ffb`475307da

Участок кода, где возникла ошибка:

FOLLOWUP_IP:

nt!KiFastFailDispatch+d0

fffff804`0117da50 c644242000 mov byte ptr [rsp+20h],0

FAULT_INSTR_CODE: 202444c6

SYMBOL_STACK_INDEX: 2

SYMBOL_NAME: nt!KiFastFailDispatch+d0

FOLLOWUP_NAME: MachineOwner

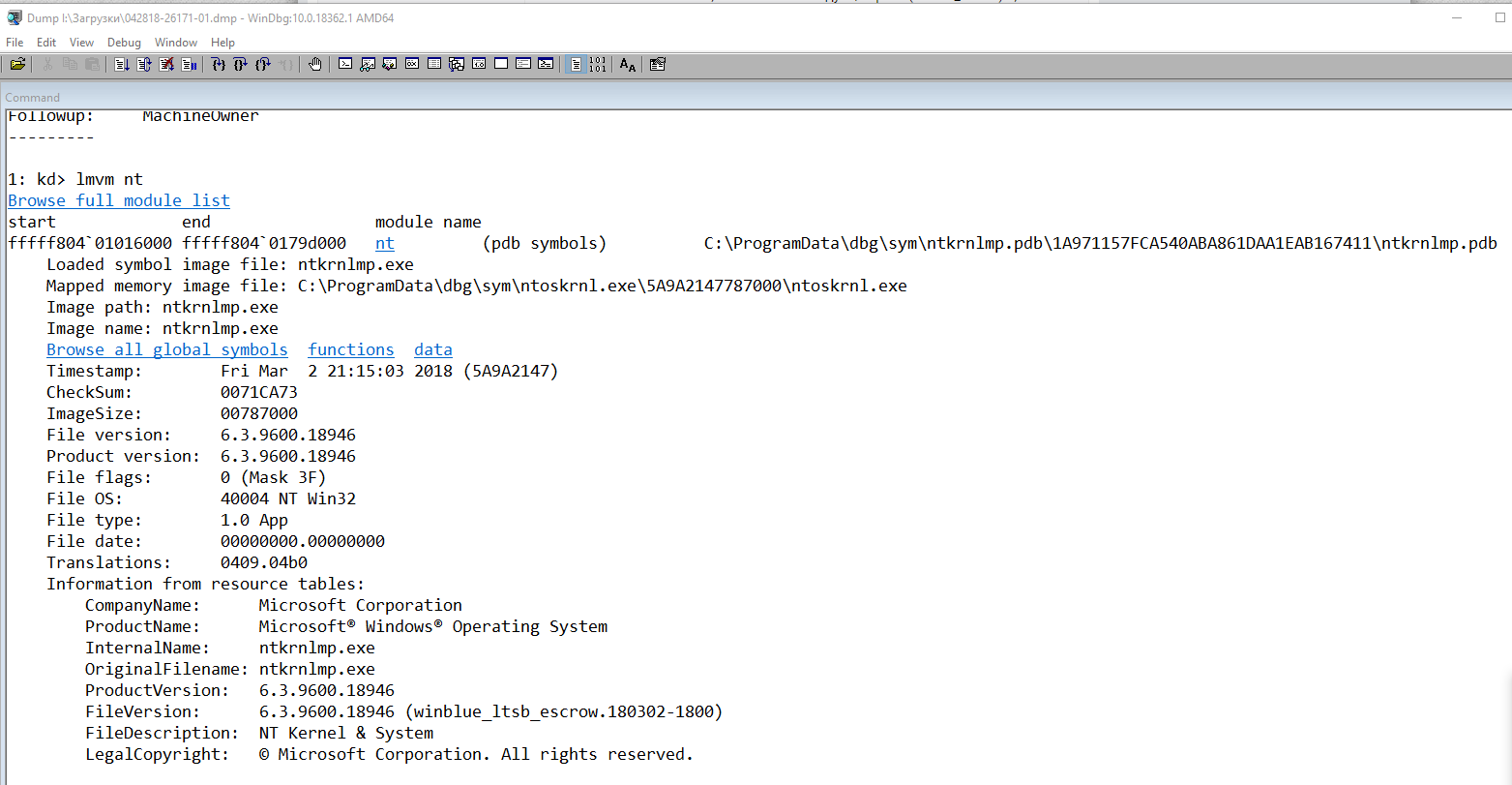

Имя модуля в таблице объектов ядра. Если анализатору удалось обнаружить проблемный драйвер, имя отображается в полях MODULE_NAME и IMAGE_NAME:

MODULE_NAME: nt

IMAGE_NAME: ntkrnlmp.exe

Если кликнете по ссылке модуля (nt), то увидите подробную информацию о пути и других свойствах модуля. Находите указанный файл, и изучаете его свойства.

1: kd> lmvm nt

Browse full module list

Loaded symbol image file: ntkrnlmp.exe

Mapped memory image file: C:ProgramDatadbgsymntoskrnl.exe5A9A2147787000ntoskrnl.exe

Image path: ntkrnlmp.exe

Image name: ntkrnlmp.exe

InternalName: ntkrnlmp.exe

OriginalFilename: ntkrnlmp.exe

ProductVersion: 6.3.9600.18946

FileVersion: 6.3.9600.18946 (winblue_ltsb_escrow.180302-1800)

В приведенном примере анализ указал на файл ядра ntkrnlmp.exe. Когда анализ дампа памяти указывает на системный драйвер (например, win32k.sys) или файл ядра (как в нашем примере ntkrnlmp.exe), вероятнее всего данный файл не является причиной проблемы. Очень часто оказывается, что проблема кроется в драйвере устройства, настройках BIOS или в неисправности оборудования.

Если вы увидели, что BSOD возник из-за стороннего драйвера, его имя будет указано в значениях MODULE_NAME и IMAGE_NAME.

Image path: SystemRootsystem32driverscmudaxp.sys

Image name: cmudaxp.sys

Откройте свойсва файла драйвера и проверьте его версию. В большинстве случаев проблема с драйверами решается их обнвовлением.

Получаем образ оперативной памяти

Время прочтения

5 мин

Просмотры 63K

Содержание оперативной памяти является очень важной информацией при изучении предыдущих действий с машиной. Оперативная память может содержать как части самих исполняемых процессов, так и части удаленных файлов, пользовательских сессий, криптографических ключей. При современном распространении сложных систем защиты информации, основанных на криптовании восстановление их ключей становиться чуть-ли не одной из основных задач для исследования. В защищенных системах зачастую оперативная память это единственное место где могут сохраниться защитные ключи и другая временная, но очень важная информация.

Процесс получения информации, которая содержится в оперативной памяти состоит из двух этапов: изъятие содержимого оперативной памяти

и

анализ полученных во время изъятия данных.

Обращая внимание на первый этап стоит заметить, что изъятие оперативной памяти может быть выполнено с помощью ряда средств: непосредственный доступ к памяти с использованием специальных плат расширения, порта FireWire, и даже физическом изъятии запоминающего устройства оперативной памяти (потребует замораживания плат),

но в данном материале мы рассмотрим программные средства, которые позволяют изъять содержимое оперативной памяти защищенных машин путем так называемой «горячей» перезагрузки и запуска машины в Live-режиме.

Для выполнения этой задачи будем использовать специальный дистрибутив Ubuntu CyberPack (IRF) 1.0, состоящий из минимального набора компонент, а именно, только те, которые необходимы для изъятия данных из памяти. Соответственно отсутствует и графический интерфейс.

Использование такого подхода к изъятию содержимого оперативной памяти имеет ряд преимуществ и недостатков сравнительно с другими перечисленными выше средствами.

Плюсы:

— использование Live-дистрибутива позволяет проводить действие не зависимо от того какая операционная система установлена на исследуемой машине;

— отсутствуют затраты на приобретение дорогостоящих специальных устройств, кабелей, плат, и др.

Недостаток:

— содержимое оперативной памяти будет неполным — ее часть будет перезаписана данными, необходимыми для запуска Live-дистрибутива (приблизительно 125 Мб).

Для использования доступны специально собранные дистрибутивы для машин с памятью объемом до 3 Гб (і386) и свыше 3 Гб (amd64). С их помощью можно создать загрузочный CD/DVD-диск или загрузочный USB-диск.

Замечания:

— второго шанса система нам не дает — у нас есть только одна попытка. т. е. при повторной перезагрузке исследуемого компьютера большая вероятность того что мы уже не найдем необходимой информации. Отсюда следует что не надо перезагружать его несколько раз, экспериментировать, прицеливаться.

Необходимо заранее подготовится и знать как компьютер себя поведет после перезагрузки.

Большинство современных компьютеров позволяют прямо при старте указать откуда производить загрузку, но если этого нет, тогда необходимого настроить BIOS машины на загрузку с CD/DVD-привода или USB-привода/накопителя, после чего загрузить Live-дистрибутив с указанного устройства.

Итак, приступим.

Перезагружаем компьютер.

ВАЖНО: перезагрузка ни в коем случае не должна быть холодной (путем нажатия кнопки «ресет» или выключениевключение питания), а именно — перезагрузка должна быть осуществлена средствами самой работающей системы (например нажатием кнопок Ctrl-Alt-Del или путем выбора пункта «перезагрузка» в системе)

После загрузки дистрибутива пользователю доступна привычная строка консоли Linux, и краткая информация для запуска модуля.

Подготовка к работе программы fmem заключается в выполнении следующих команд:

$ sudo -s

# cd /opt (переход в папку где находиться программа);

# ./run-fmem.sh (скрипт запуска модуля съема памяти);

Замечание: Для дальнейших действий понадобиться примонтировать заранее подготовленный носитель (внешний жесткий диск, флеш-накопитель) с файловой системой ext2/3/4, в который будет сохраняться файл с содержимым оперативной памяти.

Для того, что бы узнать какой идентификатор присоединенному носителю присвоила система, необходимо после его подключения к компьютеру ввести следующую команду:

# dmesg | tail (Команда выводит на экран информацию буфера сообщений ядра. Нас будет интересовать последняя запись.)

Как например вот это:

[16091.995428] sd 9:0:0:0: Attached scsi generic sg2 type 0

[16091.995996] sd 9:0:0:0: [sdb] 32096120 512-byte logical blocks: (16.4 GB/15.3 GiB)

[16091.998192] sd 9:0:0:0: [sdb] Write Protect is off

[16091.998205] sd 9:0:0:0: [sdb] Mode Sense: 0b 00 00 08

[16091.999433] sd 9:0:0:0: [sdb] No Caching mode page found

[16091.999447] sd 9:0:0:0: [sdb] Assuming drive cache: write through

[16092.003486] sd 9:0:0:0: [sdb] No Caching mode page found

[16092.003495] sd 9:0:0:0: [sdb] Assuming drive cache: write through

[16092.004251] sdb: sdb1

(где «sdb» — присвоенное обозначение физического накопителя, а «sdb1» — присвоенное обозначение логического раздела накопителя).

Далее следует примонтировать логический раздел накопителя к папке /tmp загруженной в Live-режиме операционной системы:

# mount /dev/sdb1 /tmp

(где

«mount» — команда монтирования устройства

«/dev/sdb1» — адрес файла логического раздела присоединенного накопителя

«/tmp» — папка в которую необходимо подключить накопитель).

Все подготовительные шаги сделаны — можно переходить к изъятию содержимого оперативной памяти:

# dd if=/dev/fmem of=/tmp/ram-image.mem bs=1K count=`head -1 /proc/meminfo | awk ‘{print $2}’`

(где

«dd» — команда создания образа

«if=/dev/fmem» — источник данных, а именно оперативная память

«of=/tmp/ram-image.mem» — запись в файл «ram-image.mem» в папку «/tmp»

«bs=1K» — размер блока информации — 1 Кб

«count=`head -1 /proc/meminfo | awk ‘{print $2}’`» — объем оперативной памяти, информация о которой извлекается из файла /proc/meminfo).

И ждем…

В результате удачного выполнения команды, мы получим сообщение похожее на это:

521453568 bytes (521 MB) copied, 158.405 s, 3.3 MB/s

(где

«521453568 bytes (521 MB) copied» — объем скопированной информации

«158.405 s» — время в течении которого проводилась операция

«3.3 MB/s» — скорость при которой проводилась операция)

В результате мы получили содержимое оперативной памяти машины в файле «ram-image.mem» на накопителе. Теперь его можно обрабатывать в т.ч. извлекая части исполняемых процессов, удаленных файлов, информацию о пользовательских сессиях, криптографических ключах и многое другое.

P.S.

Также стоит обратить внимание что все современные системы используют в своей работе и swap-память (так называемый «файл подкачки»)

Файл подкачки – это своеобразное дополнение к оперативной памяти (которая занимается временным хранением данных для быстрой доставки их на обработку процессору) Вашего компьютера. Даже не столько дополнение, сколько её уширение или, можно сказать, продолжение. Дело в том, что когда не хватает оперативной памяти система может переносить данные из памяти на диск (так называемая дополнительная память), в котором соответственно также хранятся данные.

И для полной картины анализа памяти необходимо также получить и их.

Различные операционные системы используют разные способы их хранения.

В случае с Windows это обычно файлы в корне на системном диске С:

pagefile.sys для Win XP и Win 7 и достаточно просто скопировать файл

Для Linux — это отдельный раздел на носителе.

Например:

Команда sudo fdisk -l /dev/sda

покажет нам все разделы в системе

/dev/sda1 * 2048 78125055 39061504 83 Linux

/dev/sda2 78125056 117186559 19530752 82 Linux своп / Solaris

/dev/sda3 117186560 625141759 253977600 83 Linux

Исходя из чего мы видим что раздел подкачки находиться в /dev/sda2

Скопировать его можно также с помощию команды dd.

Например:

dd if=/dev/sda2 of=/media/<путь куда записать>/linux-swap.dd

Для MacOS необходимо скопировать все файлы из директории /private/var/vm/swapfile*

Обработка и анализ полученных результатов (как дампа оперативной памяти так и swap-памяти) может проводиться как в ручную с помощью например HEX-редактора, так и с помощью ряда программ о которых будет рассказано в следующий раз.

Приветствую)

Речь в этой теме пойдет о снятии слепков оперативной памяти.

Зачем вообще нам нужен дамп оперативки? Да затем что там можно найти много интереснейших и неожиданных вещей)

Каких? Да разных))) Например ключики от криптоконтейнеров, различные сообщения из чатов и соцсетей, посещенные страницы в инете и вообще море системной информации.

Мы рассмотрим пару вариантов поучения дампа)

Для начала Windows

Вариант 1

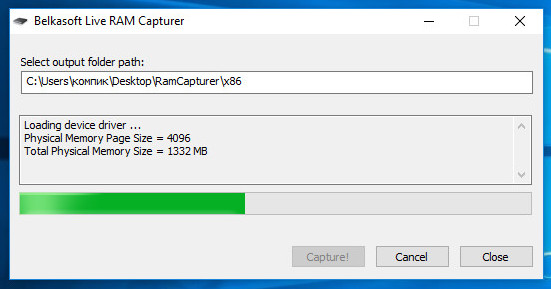

Используем бесплатную программу от компании Belkasoft »

Ссылка скрыта от гостей

«

Скачать еe можно на оф. сайте, заполняем не большую форму и ссылка приходит к Вам на электронную почту.

Что можно сказать об этой программе, работает быстро и просто, не требует установки.

Запускаем исполняемый файл, выбираем путь куда будет сохранен образ и жмем capture

Вариант 2

Ссылка скрыта от гостей

Тоже довольно шустрая программулина, в отличии от первой требует установки.

Скачивается так же как и предыдущая, приходит ссылка на электронную почту. Скачиваем, установка проходит буквально в пару кликов.

После запуска жмем File>CaptureMemory

Точно так же выбираем путь и кликакем Capture Memory

Через несколько минут слепок будет готов)

Linux

Для линукса я использовал только одну программу, имя ей LiME

Это инструмент командной строки

Код:

git clone https://github.com/504ensicsLabs/LiME.git

cd LiME/src/

make

insmod lime.ko "path=image.mem format=raw"и все, в папке будет создан файл image.lime это и есть наш дамп)

Это далеко не все способы получения RAM памяти, есть дистрибутив имеется возможность получения дампа с помощью порта FireWire, так же возможно физическое изьятие ОЗУ с замораживанием платы.

Для исследования содержимого оперативной памяти есть огромное количество утилит, как для линукс систем, так и для windows

На этом я думаю пока что все)

Valkiria

-

#2

- Какими программами в дальнейшем читать содержимое полученных дампов памяти ?

- Какими программами очищать оперативную память компьютера, чтобы в них не было следов ключей криптоконтейнеров и описанные методы не работали ?

-

#3

- Какими программами в дальнейшем читать содержимое полученных дампов памяти ?

- Какими программами очищать оперативную память компьютера, чтобы в них не было следов ключей криптоконтейнеров и описанные методы не работали ?

n01n02h

-

#4

- Какими программами в дальнейшем читать содержимое полученных дампов памяти ?

- Какими программами очищать оперативную память компьютера, чтобы в них не было следов ключей криптоконтейнеров и описанные методы не работали ?

1. на винде Belkasoft Evidence Center, на линуксе Volatility

2. Программ для очистки множество, какую либо отдельную я не могу выделить, лучше наверное ручками

-

#5

Вот у меня в руках планка оперативки, как ее подключить для снятия дампа так чтобы данные не были перезаписаны чем то другим?

n01n02h

-

#6

Вот у меня в руках планка оперативки, как ее подключить для снятия дампа так чтобы данные не были перезаписаны чем то другим?

Уже никак. ОЗУ энергозависимая память и при обесточевании все что на ней было пропадает

-

#7

Уже никак. ОЗУ энергозависимая память и при обесточевании все что на ней было пропадает

Т.е. если вытащить батарею из ноутбука, то данные пропадут сами по себе, а пока ноут подпитывается батареей дамп можно снять?

-

#8

Т.е. если вытащить батарею из ноутбука, то данные пропадут сами по себе, а пока ноут подпитывается батареей дамп можно снять?

Скорее всего да,ибо он же остаётся включённый

n01n02h

-

#9

Т.е. если вытащить батарею из ноутбука, то данные пропадут сами по себе, а пока ноут подпитывается батареей дамп можно снять?

при включенном ноуте да, при выключенном нет.

-

#10

при включенном ноуте да, при выключенном нет.

А как же ColdBootAttack? )

n01n02h

-

#11

А как же ColdBootAttack? )

Само название говорит за себя холодная перезагрузка, после отключения питания память хранится от нескольких секунд, до нескольких минут, можно увеличить время с помощью жидкого азота.

Magnit

-

#12

Статья для меня была интересно, спасибо.

Про батарею с ноута интересно особенно если учесть что большинство ноутов сейчас с несъемными батареями.

Мне кажется проще выключить комп и перекурить, кофе попить, вискарика…

Или же Вы хотите сказать, что при выключенном, ноуте данные в RAM будут оставаться даже через некоторое время?

Wool

-

#13

лучше kexec с последущем прогоном memtesta.

PredatorGXG

-

#14

что посоветуете использовать для защиты от форензики изъятия образа RAM? На ум приходит хваленный start-ram-wiping tool или secure delete с его утилитой.

Помню писали на форуме Кали что была задумка по дефолту сделать криптование RAM при включении. Не в курсе будут ли реализовывать или нет

wittmann404

-

#15

Хочу заметить что для Ftk есть портативная версия 3.1.1 или FTK LITE

zxc12

-

#16

Приветствую, то есть я правильно понял, если обесточить ноут (десктоп) тупо выдернув вилку из розетки, то дам снять уже не получится?

Просто у меня как раз сейчас идут прерии на эту тему с одним чуваком в телеге, он уверяет что можно просмотреть мои движения даже за предыдущий год сняв дамп оперы.

История браузера Opera хранится на жёстком диске

На счёт HDD/SSD это понятно, что если изъять жёсткий диск и проанализировать его, то можно узнать очень много, но спор идёт именно на тему дампа памяти.

Если я вечером выключил настольный компьютер, а утром включил, снял дам, проанализировал его, то там будут только данные за то время которое прошло после включения мною утром компьютера?

Я правильно понимаю?

-

#17

Приветствую, то есть я правильно понял, если обесточить ноут (десктоп) тупо выдернув вилку из розетки, то дам снять уже не получится?

Просто у меня как раз сейчас идут прерии на эту тему с одним чуваком в телеге, он уверяет что можно просмотреть мои движения даже за предыдущий год сняв дамп оперы.

Для RAM используется энэргозависимая память, поэтому при отключении питания всё сбрасывается. История браузера Opera хранится на жёстком диске, поэтому если этот чувак взломал ваш ноут, то он может посмотреть из истории браузера какие ресурсы вы посещали.

На счёт HDD/SSD это понятно, что если изъять жёсткий диск и проанализировать его, то можно узнать очень много, но спор идёт именно на тему дампа памяти.

Если я вечером выключил настольный компьютер, а утром включил, снял дам, проанализировал его, то там будут только данные за то время которое прошло после включения мною утром компьютера?

Я правильно понимаю?

Да, правильно.

-

#18

Хочу заметить что для Ftk есть портативная версия 3.1.1 или FTK LITE

многое давно существует, вообще с 2006 года еще начиная с windows xp и вот мне попалось видео

Последнее редактирование: 14.09.2018

-

#19

Используем бесплатную программу от компании Belkasoft »

Ссылка скрыта от гостей

»

многие ее хвалят, а использовал ее кто нибудь реально?

просто у меня постоянно, на разных машинах, она периодически выдает ошибку «failed to load device driver», еще не разу не завелась нормально

gudvin33

-

#20

А так же не забывайте отключать файл подкачки и файл гибернации так как оттуда тоже можно достать ключи шифрования

С критическими ошибками «оконной» ОС знаком практически каждый её пользователь, и появляющиеся при этом синие экраны смерти (BSoD) обычно ничего хорошего не предвещают. Они могут быть спровоцированы программными или аппаратными причинами, и поскольку источник неприятности не всегда очевиден, решение начинается с диагностических мероприятий.

Исправить ошибку бывает непросто, и часто самым полезным средством для диагностики причин возникшего сбоя становится дамп памяти, представляющий собой снимок состояния оперативной памяти операционки с отладочными сведениями. Причём в Windows не всегда активировано автоматическое создание и сохранение на жёсткий диск дампов памяти, тогда как в исправлении BSoD независимо от характера сбоя эти данные могут сильно помочь.

Для чего нужен дамп памяти Windows

Содержимое оперативной памяти и материалы, касающиеся сбоя, могут писаться в файл подкачки, при следующем старте операционки создаётся аварийный дамп с информацией об отладке, сформированной на базе сохранённых данных (ОС может создавать memory dump и минуя файл подкачки). В журнале событий будет сделана запись об ошибке, если данная опция настроена.

Вывод участка дампа 32-х битной ОС Windows с помощью программы Debug.exe

Тип записываемого дампа может задаваться в свойствах ОС, поддерживаются варианты:

- Малый дамп памяти. Включает немного сведений, в частности это код ошибки с параметрами, список установленных в Виндовс драйверов и т. д., но этой информации бывает достаточно для выявления источника проблемы. Элемент, как правило, будет записан в каталоге C:WindowsMinidump.

- Дамп памяти ядра. Выполняется сохранение сведений оперативной памяти, связанных только с режимом ядра, исключая информацию, не указывающую на источник появления сбоя.

- Полный дамп системы. Содержимым является вся память операционки, что может создать проблемы при создании снимка, если объём ОЗУ составляет более 4Гб. Обычно пишется в файл C:WindowsMEMORY.DMP.

- Автоматический дамп памяти (стал доступным с восьмой версии Виндовс). Содержит те же записи, что и memory dump ядра, при этом отличается способом управления системой размером файла подкачки.

- Активный дамп памяти (представлен в «Десятке»). Содержит только активную память хоста из режимов ядра и пользователя* (возможность была изначально реализована для серверов, чтобы при диагностике в дамп не попадали виртуальные машины).

*Дамп пользовательского режима представляет собой дамп определённого процесса. Так, содержимым может являться полная память процесса или фрагмент, список, стек, состояние потоков, списки библиотек, состояние потоков, дескрипторы объектов ядра.

Чаще всего аварийный дамп памяти Windows 7, 8, 10 используется в целях диагностики и позволяет выяснить, как исправить критическую ошибку. Проанализировав содержимое, можно понять, что стало причиной неполадки, и приступить к её устранению.

ВАЖНО. При отказе диска или возникновении BSoD на первой стадии запуска системы аварийный дамп создан не будет.

Как включить создание дампа памяти в Windows

Чтобы активировать автоматическое сохранение memory dump в Виндовс, нужно сделать следующее:

- Переходим к свойствам системы любым удобным способом. Например, жмём правой кнопкой мыши по значку «Мой компьютер» (или «Этот компьютер» на «Десятке»). Выбираем «Свойства», затем в перечне опций в левой колонке жмём «Дополнительные параметры системы». Альтернативный вариант – использование Панели управления, где следует перейти в раздел «Система» (то же окно появится при использовании клавиш Win+Pause), а затем в «Дополнительные параметры системы». В Виндовс 10 также можно применить оснастку «Параметры»(Win+I). В окне нужно перейти к разделу «Система – «О системе» – «Сведения о системе» и далее в дополнительные параметры ОС.

- В открывшемся окне на вкладке «Дополнительно» в области «Загрузка и восстановление» жмём «Параметры».

- В итоге манипуляций откроется следующее окно, где следует выбрать тип записи отладочной информации, задать параметры, проставив в нужных пунктах галочки, после чего нажать кнопку «ОК».

Как настроить дамп памяти в Windows

Настройки действий, производимых при аварийной остановке работы ОС, выполняются в том же окне, что и включение создания memory dump («Загрузка и восстановление»), куда мы попадаем из свойств системы.

Здесь можно настроить параметры запуска ОС и назначить определённые действия в случае её отказа, например:

- указать режим записи дампа со сведениями отладки (по умолчанию выбран автоматический, но может быть выставлено значение «Нет»);

- записать события в журнал (записи добавляются в логи);

- отмеченный пункт «Выполнить автоматическую перезагрузку» позволяет системе перезагрузиться после сбоя и продолжить функционировать;

- при выборе опции «Заменять существующий файл дампа», объект будет подвергаться перезаписи при каждой появляющейся ошибке.

При эксплуатации SSD лучше оставить тип записи «Автоматический дамп памяти», но если нужен файл аварийного дампа, лучше выставить «Малый дамп памяти», он самый лёгкий и его несложно переслать другому пользователю, если вам нужна помощь в анализе состояния.

Иногда может потребоваться увеличение размера файла подкачки больше, чем доступно в оперативке, чтобы он соответствовал полному дампу.

Прочитать memory dump можно посредством специализированных утилит, таких как Microsoft Kernel Debugger, BlueScreenView и других.

Установка WinDbg в Windows

Утилита, являющаяся отладчиком для юзермодных приложений и драйверов, позволяет проанализировать снимок памяти и выяснить, что спровоцировало BSoD. Поставляется она в составе пакета SDK для Windows 10, инсталлятор скачивается на сайте Microsoft. Для Семёрки и ранних версий систем WinDbg можно найти в пакете Microsoft Windows SDK for Windows 7 and NET Framework 4.

Устанавливаем WinDbg:

Анализ аварийного дампа памяти в WinDbg

Перед анализом memory dump необходимо выполнить некоторые настройки. Для работ с софтом понадобится пакет символов отладки Debugging Symbols, загруженный с учётом версии и разрядности системы.

Можно настроить извлечение утилитой символов из интернета, что безопасно, поскольку используется официальный ресурс компании Майкрософт.

Ассоциирование файлов .dmp с WinDbg

Для того чтобы объекты при нажатии на них открывались посредством утилиты:

- В консоли командной строки, запущенной от имени администратора (например, через меню Пуск) выполняем команды (зависимо от разрядности ОС):

cd C:Progran Files (x86)Windows Kits10Debuggersx64

exe –IA - Или (для 32-разрядной Виндовс):

cd C:Progran Files (x86)Windows Kits10Debuggersx86

exe –IA

Теперь файлы типов .DMP, .HDMP, .MDMP, .KDMP, .WEW будут ассоциироваться с приложением.

Настройка сервера отладочных символов

Отладочные символы, которые генерируются в процессе компиляции приложения вместе с исполняемым файлом, нужны при отладке. Настраиваем WinDbg на извлечение символов из сети:

- в окне WinDbg жмём «File» и выбираем «Symbol Fie Path…» или жмём Ctrl+S;

- указываем путь для загрузки, прописав строчку:

SRV*%systemroot%symbols*http://msdl.microsoft.com/download/symbols

- применяем корректировки нажатием «File» – «Save Workspace».

Анализ memory dump в WinDbg

Чтобы перейти к процедуре, открываем объект в утилите (File – Open Crash Dump) или, если предварительно настраивались ассоциации файлов, открываем элемент щелчком мыши. Утилита начнёт анализировать файл, затем выдаст результат.

В окне предполагается ввод команд. Запрос «!analyze –v» позволит получить более детальные сведения о сбое (STOP-код, имя ошибки, стек вызовов команд, приведших к проблеме и другие данные), а также рекомендации по исправлению. Для остановки отладчика в меню программы жмём «Debug» – «Stop Debugging».

Как удалить файлы дампа памяти

Если понадобилось удалить memory dump, это можно выполнить вручную, пройдя по пути месторасположения объекта на диске. Так, в системном каталоге Windows нужно найти и удалить файл MEMORY.DMP, а также элементы в каталоге Minidump. Кроме того, можно использовать штатный инструмент системы «Очистка диска»:

- вызываем консоль «Выполнить» (Win+R) и вводим команду «Cleanmgr», чтобы перейти к службе;

- жмём кнопку очищения системных файлов, затем находим и отмечаем в списке строчки, касающиеся memory dump. Если не нашлось, значит, их не создавали.

Создание снимков бывает отключено, даже если вы когда-либо активировали эту функцию по причине деятельности специального софта. Если речь о SSD-накопителе, это могут быть программы для работы с твердотельными дисками. Отключение некоторых опций ОС выполняется ими с целью оптимизации работы, поскольку многократные процессы чтения/записи сокращают продолжительность жизни диска. Также причиной отключения дампа памяти могут быть различные программы очистки компьютера и оптимизации системы.

Если на компьютере включена запись отладочной информации, при падении системы в BSOD содержимое рабочей памяти будет записано в особый файл MEMORY.DMP, который затем можно будет проанализировать с помощью специальных утилит. Но необходимость создания дампа памяти может возникнуть и по другим причинам, например, с целью обнаружения в системе следов вирусного заражения и при форензике — проведении криминалистической экспертизы.

Последние случаи подразумевают создания слепка памяти в рабочей системе и последующем его изучении на другом ПК, но как создаются такие слепки и какими инструментами анализируются?

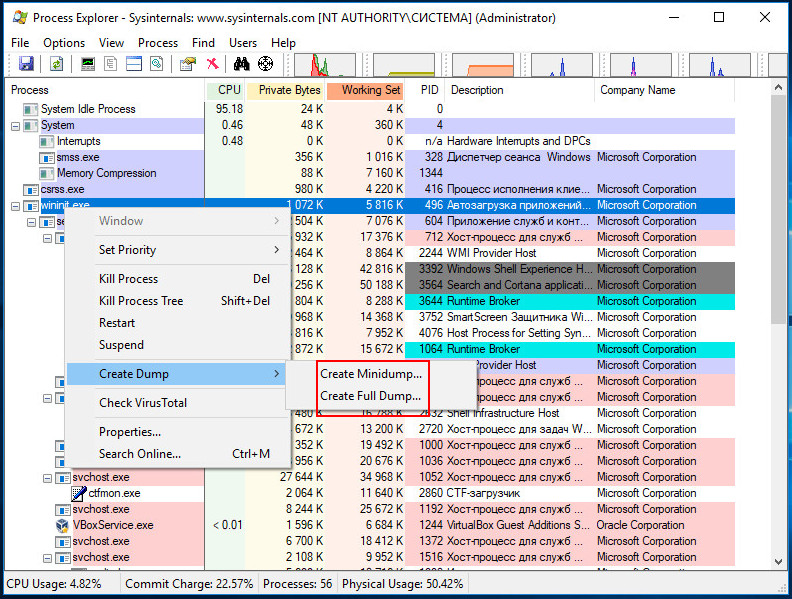

Обычно для этих целей используются специализированные утилиты вроде DumpIt или Belkasoft RAM Capturer, на худой конец сойдет и Process Explorer — инструмент более чем известный среди системных администраторов и программистов.

Создание дампа процессов в Process Explorer

Процедура создания слепка памяти в Process Explorer не отличается особой сложностью. Запустив утилиту от имени администратора, зайдите в меню View и убедитесь, что опция «Show Processes From All Users» отмечена галкой. Затем в левой колонке с древовидной структурой процессов кликните ПКМ по выбранному разделу, выберите в меню опцию «Create Dump» и укажите путь к сохраняемому файлу DMP.

Правда, в Windows 7 и еще в большей мере в 8.1 и 10 с этим могут возникнуть проблемы, поскольку системные процессы в этих ОС имеют более высокий приоритет, чем процессы программ, пусть даже запущенных от имени администратора. Частичное решение проблемы могут предложить утилиты ExecTI и DevxExec, позволяющие запускать исполняемые файлы от имени Системы и TrustedInstaller, но опять же без гарантии. К тому же при использовании ExecTI может возникнуть ошибка «Расположение недоступно».

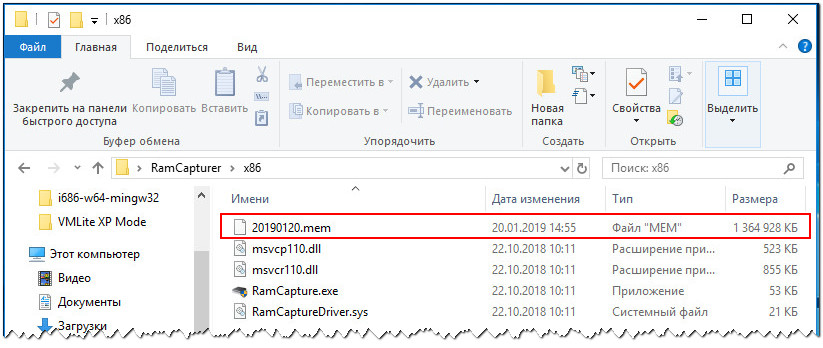

Создание дампа ОЗУ Belkasoft RAM Capturer

Тогда как Process Explorer подходит больше для создания дампов процессов с низким приоритетом, узкоспециализированная утилита Belkasoft RAM Capturer, активно используемая компьютерными криминалистами, сохраняет в дамп больше данных.

Чтобы создать в ней снимок памяти, достаточно запустить ее с правами администратора и нажать кнопку «Capture!».

Утилита сохраняет данные памяти в MEM-образ, открыть который можно с помощью программы от того же разработчика Belkasoft Evidence Center.

Инструмент этот платный и более чем дорогостоящий, пробной версии нет, разве что вам удастся найти его в свободном доступе.

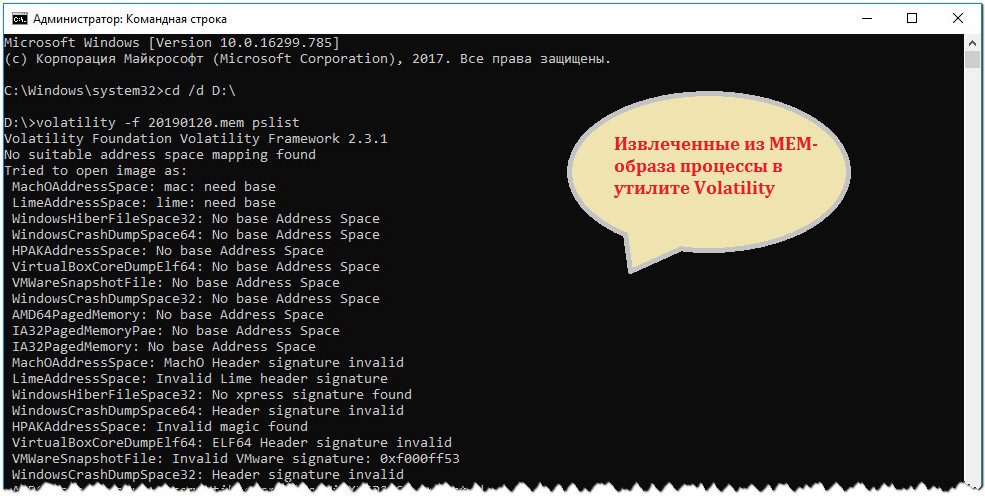

Есть менее удобный, но зато совершенно бесплатный парсер MEM-образов Volatility, если интересно, можете поискать о нём информацию в интернете.

Форензика занятие увлекательное, так что дерзайте.

Загрузка…

Форензика

9,462

Мы продолжаем изучать форензику (компьютерную криминалистику). Мы уже ознакомились с особенностями форензики в Windows 10 и после того как создали дамп жесткого диска, попробуем создать дамп оперативной памяти Windows, так как в нем можно найти очень много артефактов, особенно если дело касается поиска следов инфицирования или установки левого софта на машину.

Прежде чем мы продолжим, хочу посоветовать ознакомится с материалами касаемо компьютерной криминалистики. Это обширная статья, которая поможет вам в изучении форензики.

Как создать дамп оперативной памяти Windows

Для создания дампа оперативной памяти Windows нам потребуются две инструмента — DumpIt из пакета Comae Memory Toolkit и подобную ей Belkasoft RAM Capturer. Полученные .mem-образы можно будет открыть для парсинга в Volatility, Rekall, или Belkasoft Evidence Center.

Первый дамп оперативной памяти Windows делаем, используя утилиту DumpIt.

Второй дамп RAM мы сделаем в Belkasoft RAM Capturer.

Настало время открыть полученный нами дамп RAM в комбайне под названием Belkasoft Evidence Center.

Образы HDD-диска, полученные на самом первом шаге, с легкостью можно скормить Arsenal Image Mounter.

С созданием дампа оперативной памяти Windows мы разобрались. В следующей статье мы продолжим заниматься форензикой и поговорим о поиске артефактов на компьютере.

ПОЛЕЗНЫЕ ССЫЛКИ:

- Создание флешки для дампа RAM (атака Cold Boot)

- Создание дампа оперативной памяти с помощью FTK Imager

ВКонтакте

OK

Telegram

Viber

Статья обновлена: 07 июля 2022

ID: 10659

После установки программы «Лаборатории Касперского» могут возникнуть ситуации, при которых операционная система «падает» в синий экран (BSoD — Blue Screen of Death). Причиной может быть конфликт программы «Лаборатории Касперского» со сторонним программным обеспечением или драйверами комплектующих вашего компьютера.

При возникновении такой проблемы:

- Включите ограничение на объем используемой физической памяти.

- Создайте полный дамп памяти.

- Отправьте полный дамп памяти в техническую поддержку «Лаборатории Касперского».

Как включить ограничение на объем используемой физической памяти

Как создать полный дамп памяти для Windows 7, 8, 8.1, 10

Как создать полный дамп памяти для Windows 11

Что делать, если в списке отсутствует полный дамп памяти

Как отправить дамп в техническую поддержку «Лаборатории Касперского»

Вам помогла эта страница?

Главная » Уроки и статьи » Windows

У значительной части начинающих пользователей отрицательная реакция на выражение «дамп памяти», т. к. он ассоциируется с серьезными неполадками. Однако данная функция может быть очень полезна, поэтому важно знать, как создать дамп памяти. В Windows 10 это делается очень просто. Также рекомендуется ознакомиться с типами дампов и особенностями их удаления.

Что такое дамп памяти Windows 10

Все знают про существование синего экрана смерти. Его появление указывает на наличие критических ошибок. Дамп памяти – это данные, которые связаны с ошибкой. Они очень сильно помогают в выяснении причины, тем самым способствуя скорому «выздоровлению» системы. По этой причине даже при отсутствии проблем рекомендуется включать автоматическое создание дампов.

Необходимо предупредить, что функция может отключаться самостоятельно. Подобное не является нормой и возникает по разным причинам. К самым распространенным относят:

- специальные утилиты для чистки и/или оптимизации;

- сторонние приложения, предназначенные для улучшения работы SSD.

Если деактивация происходит сама собой, лучше временно избегать использования таких программ. При необходимости следует их удалить.

Как активировать создание данных

Эта процедура, вопреки популярному мнению, не требует много времени или каких-либо умений. Все шаги, перечисленные далее, будут проводиться в панели управления. Последнюю можно открыть разными способами:

- Ввести название утилиты в поиск на панели задач.

- Одновременно нажать на клавиши Win и R, а затем скопировать и вставить в строку слово «control» (без кавычек).

- Найти программу в меню «Пуск» (располагается в папке «Служебные»).

Итак, в панели необходимо выбрать раздел «Система». Его приблизительное расположение можно увидеть на изображении ниже:

В левой части экрана будет несколько категорий, среди которых есть дополнительные настройки (самый последний пункт).

В открывшемся окне будет активна вкладка «Дополнительно». В ней есть пункт, отвечающий за восстановление ОС в случае неполадок. Требуется перейти в его параметры, нажав на соответствующую кнопку в правой части окна.

После этого снова появится новое окно. По умолчанию функция должна быть включена. Если это не так, значит ее либо отключили вручную, либо с помощью программ. Нужный пункт настроек можно найти под подзаголовком «Отказ системы»:

Здесь следует поставить галочку напротив первой надписи. Если использовать стандартные настройки, то дамп будет автоматическим. Также строкой ниже можно указать его расположение. Чтобы сэкономить место на накопителе, новый файл обычно заменяет старый. Это можно отключить, убрав галочку около предпоследнего пункта. После завершения настройки необходимо кликнуть по кнопке «ОК», чтобы сохранить изменения.

Типы дампов памяти Windows

Большинству пользователей подойдет автоматический вариант, однако следует также рассмотреть и другие типы:

- Малый. Как можно догадаться, обладает более незначительным размером. По умолчанию находится по пути, отличном от указанного выше (обычно в папке, которая так и называется «Minidump»). Содержит только общую информацию, без подробностей, однако во многих случаях этого более чем достаточно. Не менее популярен, чем автоматический тип.

- Дамп памяти ядра. В целом очень схож с вариантом по умолчанию, но неопытными пользователями используется значительно реже. Отличается измененным файлом подкачки.

- Полный. Содержит наибольшее количество информации, но начинающим его выбирать не рекомендуется. Причина проста: такой файл может занимать очень много места (столько же, сколько и используемая часть ОП на момент возникновения синего экрана).

- Активный. Обычно используется для серверов и позволяет отсортировать компоненты, которые не могут определить причину появления ошибки. В большинстве случаев смысла его использовать нет: лучше отдать предпочтение автоматическому типу.

Подводя итоги, чаще всего используются автоматический и малый дампы. Также в некоторых случаях может быть полезен полный тип, но важно учитывать, что он много весит, а причину зачастую можно выявить и без такой подробной информации.

Как удалить дамп памяти в Windows 10

Сделать это можно двумя способами: вручную и с помощью встроенной утилиты. Оба варианта просты, безопасны, не требуют больших временных затрат. С первым вариантом все понятно: нужно лишь узнать, где расположен дамп. Второй вариант заключается в следующем:

- Нужно открыть программу «Очистка диска». Ее можно найти, используя поиск на панели задач. Еще можно открыть окно «Выполнить» (Win+R), а затем написать туда «cleanmgr» (без кавычек).

- Приложение некоторое время будет загружаться – это нормально.

- Далее остается лишь кликнуть по подчеркнутой на скриншоте кнопке и выбрать дамп памяти. Обычно процедура не занимает много времени. Если файла нет, вероятно, дамп попросту отсутствует. Рекомендуется проверить его расположение и удалить самостоятельно, если он все-таки присутствует.

Таким образом, дамп памяти Windows 10 представляет собой полезные данные, которые незаменимы при наличии серьезных ошибок. По идее он должен быть изначально включен, т. е. создаваться системой в автоматическом режиме. Если этого не происходит, скорее всего, на функцию повлияла какая-то программа. Удаление дампов для освобождения места – полностью безопасная и очень простая процедура, так что бояться ее тоже не стоит.

Понравилось? Поделись с друзьями!

Дата: 04.02.2022

Автор/Переводчик: Wolf

В момент критического сбоя операционная система Windows прерывает работу и показывает синий экран смерти (BSOD). Содержимое оперативной памяти и вся информация о возникшей ошибке записывается в файл подкачки. При следующей загрузке Windows создается аварийный дамп c отладочной информацией на основе сохраненных данных. В системном журнале событий создается запись о критической ошибке.

Внимание! Аварийный дамп не создается, если отказала дисковая подсистема или критическая ошибка возникла на начальной стадии загрузки Windows.

Содержание:

- Типы аварийных дампов памяти Windows

- Как включить создание дампа памяти в Windows?

- Установка WinDBG в Windows

- Настройка ассоциации .dmp файлов с WinDBG

- Настройка сервера отладочных символов в WinDBG

- Анализ аварийного дампа памяти в WinDBG

Типы аварийных дампов памяти Windows

На примере актуальной операционной системы Windows 10 (Windows Server 2016) рассмотрим основные типы дампов памяти, которые может создавать система:

- Мини дамп памяти (Small memory dump) (256 КБ). Этот тип файла включает минимальный объем информации. Он содержит только сообщение об ошибке BSOD, информацию о драйверах, процессах, которые были активны в момент сбоя, а также какой процесс или поток ядра вызвал сбой.

- Дамп памяти ядра (Kernel memory dump). Как правило, небольшой по размеру — одна треть объема физической памяти. Дамп памяти ядра является более подробным, чем мини дамп. Он содержит информацию о драйверах и программах в режиме ядра, включает память, выделенную ядру Windows и аппаратному уровню абстракции (HAL), а также память, выделенную драйверам и другим программам в режиме ядра.

- Полный дамп памяти (Complete memory dump). Самый большой по объему и требует памяти, равной оперативной памяти вашей системы плюс 1MB, необходимый Windows для создания этого файла.

- Автоматический дамп памяти (Automatic memory dump). Соответствует дампу памяти ядра с точки зрения информации. Отличается только тем, сколько места он использует для создания файла дампа. Этот тип файлов не существовал в Windows 7. Он был добавлен в Windows 8.

- Активный дамп памяти (Active memory dump). Этот тип отсеивает элементы, которые не могут определить причину сбоя системы. Это было добавлено в Windows 10 и особенно полезно, если вы используете виртуальную машину, или если ваша система является хостом Hyper-V.

Как включить создание дампа памяти в Windows?

С помощью Win+Pause откройте окно с параметрами системы, выберите «Дополнительные параметры системы» (Advanced system settings). Во вкладке «Дополнительно» (Advanced), раздел «Загрузка и восстановление» (Startup and Recovery) нажмите кнопку «Параметры» (Settings). В открывшемся окне настройте действия при отказе системы. Поставьте галку в чек-боксе «Записать события в системный журнал» (Write an event to the system log), выберите тип дампа, который должен создаваться при сбое системы. Если в чек-боксе «Заменять существующий файл дампа» (Overwrite any existing file) поставить галку, то файл будет перезаписываться при каждом сбое. Лучше эту галку снять, тогда у вас будет больше информации для анализа. Отключите также автоматическую перезагрузку системы (Automatically restart).

В большинстве случаев для анализа причины BSOD вам будет достаточно малого дампа памяти.

Теперь при возникновении BSOD вы сможете проанализировать файл дампа и найти причину сбоев. Мини дамп по умолчанию сохраняется в папке %systemroot%minidump. Для анализа файла дампа рекомендую воспользоваться программой WinDBG (Microsoft Kernel Debugger).

Установка WinDBG в Windows

Утилита WinDBG входит в «Пакет SDK для Windows 10» (Windows 10 SDK). Скачать можно здесь.

Файл называется winsdksetup.exe, размер 1,3 МБ.

WinDBG для Windows7 и более ранних систем включен в состав пакета «Microsoft Windows SDK for Windows 7 and .NET Framework 4». Скачать можно здесь.

Запустите установку и выберите, что именно нужно сделать – установить пакет на этот компьютер или загрузить для установки на другие компьютеры. Установим пакет на локальный компьютер.

Можете установить весь пакет, но для установки только инструмента отладки выберите Debugging Tools for Windows.

После установки ярлыки WinDBG можно найти в стартовом меню.

Настройка ассоциации .dmp файлов с WinDBG

Для того, чтобы открывать файлы дампов простым кликом, сопоставьте расширение .dmp с утилитой WinDBG.

- Откройте командную строку от имени администратора и выполните команды для 64-разрядной системы:

cd C:Program Files (x86)Windows Kits10Debuggersx64

windbg.exe –IA

для 32-разрядной системы:

C:Program Files (x86)Windows Kits10Debuggersx86

windbg.exe –IA - В результате типы файлов: .DMP, .HDMP, .MDMP, .KDMP, .WEW – будут сопоставлены с WinDBG.

Настройка сервера отладочных символов в WinDBG

Отладочные символы (debug-символы или symbol files) – это блоки данных, генерируемые в процессе компиляции программы совместно с исполняемым файлом. В таких блоках данных содержится информация о именах переменных, вызываемых функциях, библиотеках и т.д. Эти данные не нужны при выполнении программы, но полезные при ее отладке. Компоненты Microsoft компилируются с символами, распространяемыми через Microsoft Symbol Server.

Настройте WinDBG на использование Microsoft Symbol Server:

- Откройте WinDBG;

- Перейдите в меню File –> Symbol File Path;

- Пропишите строку, содержащую URL для загрузки символов отладки с сайта Microsoft и папку для сохранения кэша:

SRV*E:Sym_WinDBG*http://msdl.microsoft.com/download/symbols

В примере кэш загружается в папку E:Sym_WinDBG, можете указать любую. - Не забывайте сохранить изменения в меню File –> Save WorkSpace;

WinDBG произведет поиск символов в локальной папке и, если не обнаружит в ней необходимых символов, то самостоятельно загрузит символы с указанного сайта. Если вы хотите добавить собственную папку с символами, то можно сделать это так:

SRV*E:Sym_WinDBG*http://msdl.microsoft.com/download/symbols;c:Symbols

Если подключение к интернету отсутствует, то загрузите предварительно пакет символов с ресурса Windows Symbol Packages.

Анализ аварийного дампа памяти в WinDBG

Отладчик WinDBG открывает файл дампа и загружает необходимые символы для отладки из локальной папки или из интернета. Во время этого процесса вы не можете использовать WinDBG. Внизу окна (в командной строке отладчика) появляется надпись Debugee not connected.

Команды вводятся в командную строку, расположенную внизу окна.

Самое главное, на что нужно обратить внимание – это код ошибки, который всегда указывается в шестнадцатеричном значении и имеет вид 0xXXXXXXXX (указываются в одном из вариантов — STOP: 0x0000007B, 02.07.2019 0008F, 0x8F). В нашем примере код ошибки 0х139.

Полный справочник ошибок можно посмотреть здесь.

Отладчик предлагает выполнить команду !analyze -v, достаточно навести указатель мыши на ссылку и кликнуть. Для чего нужна эта команда?

- Она выполняет предварительный анализ дампа памяти и предоставляет подробную информацию для начала анализа.

- Эта команда отобразит STOP-код и символическое имя ошибки.

- Она показывает стек вызовов команд, которые привели к аварийному завершению.

- Кроме того, здесь отображаются неисправности IP-адреса, процессов и регистров.

- Команда может предоставить готовые рекомендации по решению проблемы.

Основные моменты, на которые вы должны обратить внимание при анализе после выполнения команды !analyze –v (листинг неполный).

1: kd>

!analyze -v

*****************************************************************************

* *

* Bugcheck Analysis *

* *

*****************************************************************************

Символическое имя STOP-ошибки (BugCheck)

KERNEL_SECURITY_CHECK_FAILURE (139)

Описание ошибки (Компонент ядра повредил критическую структуру данных. Это повреждение потенциально может позволить злоумышленнику получить контроль над этой машиной):

A kernel component has corrupted a critical data structure. The corruption could potentially allow a malicious user to gain control of this machine.

Аргументы ошибки:

Arguments:

Arg1: 0000000000000003, A LIST_ENTRY has been corrupted (i.e. double remove).

Arg2: ffffd0003a20d5d0, Address of the trap frame for the exception that caused the bugcheck

Arg3: ffffd0003a20d528, Address of the exception record for the exception that caused the bugcheck

Arg4: 0000000000000000, Reserved

Debugging Details:

------------------

Счетчик показывает сколько раз система упала с аналогичной ошибкой:

CUSTOMER_CRASH_COUNT: 1

Основная категория текущего сбоя:

DEFAULT_BUCKET_ID: FAIL_FAST_CORRUPT_LIST_ENTRY

Код STOP-ошибки в сокращенном формате:

BUGCHECK_STR: 0x139

Процесс, во время исполнения которого произошел сбой (не обязательно причина ошибки, просто в момент сбоя в памяти выполнялся этот процесс):

PROCESS_NAME: sqlservr.exe

CURRENT_IRQL: 2

Расшифровка кода ошибки: В этом приложении система обнаружила переполнение буфера стека, что может позволить злоумышленнику получить контроль над этим приложением.

ERROR_CODE: (NTSTATUS) 0xc0000409 - The system detected an overrun of a stack-based buffer in this application. This overrun could potentially allow a malicious user to gain control of this application.

EXCEPTION_CODE: (NTSTATUS) 0xc0000409 - The system detected an overrun of a stack-based buffer in this application. This overrun could potentially allow a malicious user to gain control of this application.

Последний вызов в стеке:

LAST_CONTROL_TRANSFER: from fffff8040117d6a9 to fffff8040116b0a0

Стек вызовов в момент сбоя:

STACK_TEXT:

ffffd000`3a20d2a8 fffff804`0117d6a9 : 00000000`00000139 00000000`00000003 ffffd000`3a20d5d0 ffffd000`3a20d528 : nt!KeBugCheckEx

ffffd000`3a20d2b0 fffff804`0117da50 : ffffe000`f3ab9080 ffffe000`fc37e001 ffffd000`3a20d5d0 fffff804`0116e2a2 : nt!KiBugCheckDispatch+0x69

ffffd000`3a20d3f0 fffff804`0117c150 : 00000000`00000000 00000000`00000000 00000000`00000000 00000000`00000000 : nt!KiFastFailDispatch+0xd0

ffffd000`3a20d5d0 fffff804`01199482 : ffffc000`701ba270 ffffc000`00000001 000000ea`73f68040 fffff804`000006f9 : nt!KiRaiseSecurityCheckFailure+0x3d0

ffffd000`3a20d760 fffff804`014a455d : 00000000`00000001 ffffd000`3a20d941 ffffe000`fcacb000 ffffd000`3a20d951 : nt! ?? ::FNODOBFM::`string'+0x17252

ffffd000`3a20d8c0 fffff804`013a34ac : 00000000`00000004 00000000`00000000 ffffd000`3a20d9d8 ffffe001`0a34c600 : nt!IopSynchronousServiceTail+0x379

ffffd000`3a20d990 fffff804`0117d313 : ffffffff`fffffffe 00000000`00000000 00000000`00000000 000000eb`a0cf1380 : nt!NtWriteFile+0x694

ffffd000`3a20da90 00007ffb`475307da : 00000000`00000000 00000000`00000000 00000000`00000000 00000000`00000000 : nt!KiSystemServiceCopyEnd+0x13

000000ee`f25ed2b8 00000000`00000000 : 00000000`00000000 00000000`00000000 00000000`00000000 00000000`00000000 : 0x00007ffb`475307da

Участок кода, где возникла ошибка:

FOLLOWUP_IP:

nt!KiFastFailDispatch+d0

fffff804`0117da50 c644242000 mov byte ptr [rsp+20h],0

FAULT_INSTR_CODE: 202444c6

SYMBOL_STACK_INDEX: 2

SYMBOL_NAME: nt!KiFastFailDispatch+d0

FOLLOWUP_NAME: MachineOwner

Имя модуля в таблице объектов ядра. Если анализатору удалось обнаружить проблемный драйвер, имя отображается в полях MODULE_NAME и IMAGE_NAME:

MODULE_NAME: nt

IMAGE_NAME: ntkrnlmp.exe

Если кликнете по ссылке модуля (nt), то увидите подробную информацию о пути и других свойствах модуля. Находите указанный файл, и изучаете его свойства.

1: kd>

lmvm nt

Browse full module list

Loaded symbol image file: ntkrnlmp.exe

Mapped memory image file: C:ProgramDatadbgsymntoskrnl.exe5A9A2147787000ntoskrnl.exe

Image path: ntkrnlmp.exe

Image name: ntkrnlmp.exe

InternalName: ntkrnlmp.exe

OriginalFilename: ntkrnlmp.exe

ProductVersion: 6.3.9600.18946

FileVersion: 6.3.9600.18946 (winblue_ltsb_escrow.180302-1800)

В приведенном примере анализ указал на файл ядра ntkrnlmp.exe. Когда анализ дампа памяти указывает на системный драйвер (например, win32k.sys) или файл ядра (как в нашем примере ntkrnlmp.exe), вероятнее всего данный файл не является причиной проблемы. Очень часто оказывается, что проблема кроется в драйвере устройства, настройках BIOS или в неисправности оборудования.

Если вы увидели, что BSOD возник из-за стороннего драйвера, его имя будет указано в значениях MODULE_NAME и IMAGE_NAME.

Например:

Image path: SystemRootsystem32driverscmudaxp.sys

Image name: cmudaxp.sys

Откройте свойсва файла драйвера и проверьте его версию. В большинстве случаев проблема с драйверами решается их обнвовлением.