Встроенный RDP клиент Windows (mstsc.exe) позволяет сохранить на компьютере имя и пароль пользователя для подключения к удаленному рабочему столу. Благодаря этому пользователю не нужно каждый раз вводить пароль для подключения к удаленному RDP компьютеру/серверу. В этой статье мы рассмотрим, как разрешить сохранять учетные данные для RDP подключений в Windows, и что делать, если несмотря на все настройки, у пользователей не сохраняются пароли для RDP подключения (пароль запрашивается каждый раз)

Содержание:

- Как сохранить пароль для RDP подключения в Windows?

- Что делать, если в Windows не сохраняется пароль для RDP подключения?

- Политика проверки подлинности сервере не допускает подключение сохраненными учетными данными

- Credential Guard в Защитнике Windows не разрешает использовать сохраненные учетные данные

Как сохранить пароль для RDP подключения в Windows?

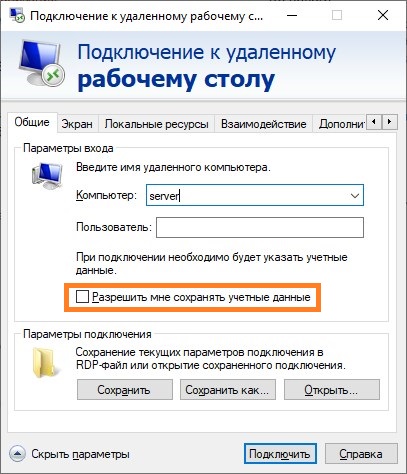

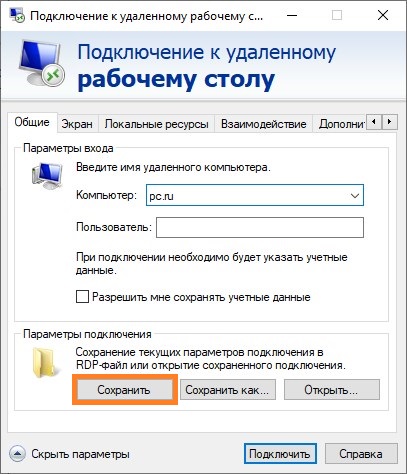

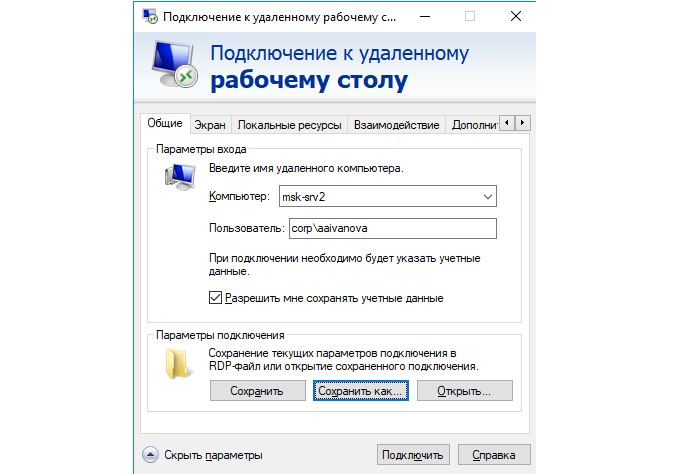

По умолчанию Windows разрешает пользователям сохранять пароли для RDP подключений. Для этого в окне клиента Remote Desktop Connection (mstsc.exe) пользователь должен ввести имя удаленного RDP компьютера, учетную запись и поставить галку “Разрешить мне сохранять учетные данные” (Allow me to save credential). После того, как пользователь нажимает кнопку “Подключить”, RDP сервер запрашивает пароль и компьютер сохраняет его в Windows Credential Manager (не в .RDP файл).

При следующем подключении к удаленному RDP серверу под этим же пользователем, клиент автоматически получит сохраненный пароль из менеджера паролей Windows и использует его для RDP-аутентификации.

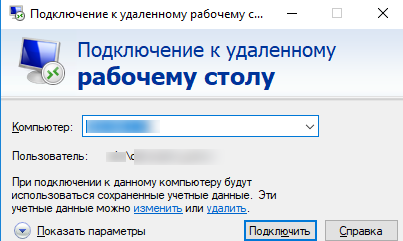

Если для данного компьютера имеется сохраненный пароль, в окне RDP клиента будет указано:

При подключении к данному компьютеру будут использоваться сохранённые учетные данные. Эти учетные данные можно изменить или удалить.

Saved credentials will be used to connect to this computer. You can edit or delete these credentials.

В большинстве случаев администраторы не рекомендуют пользователям сохранять пароли подключений в Windows. Например, в домене Active Directory лучше настроить SSO (Single Sign-On) для прозрачной RDP аутентификации.

По умолчанию Windows не разрешает пользователю использовать сохраненный пароль RDP подключения с компьютера, добавленного в домен Active Directory, к компьютеру/серверу, который находится в другом домене или рабочей группе. Несмотря на то, что пароль для подключения сохранен в Credentials Manager, Windows не позволяет его использовать, и требует от пользователя каждый раз вводить пароль. Также Windows не разрешает использовать сохраненный пароль для RDP, если вы подключаетесь не под доменной, а под локальной учетной записью.

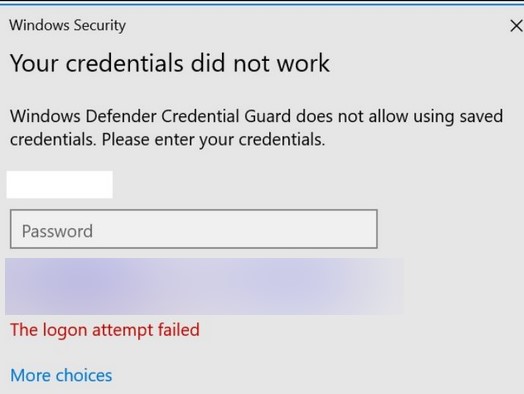

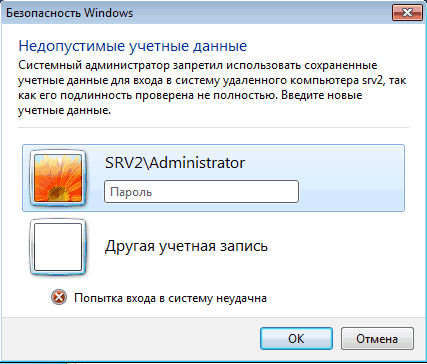

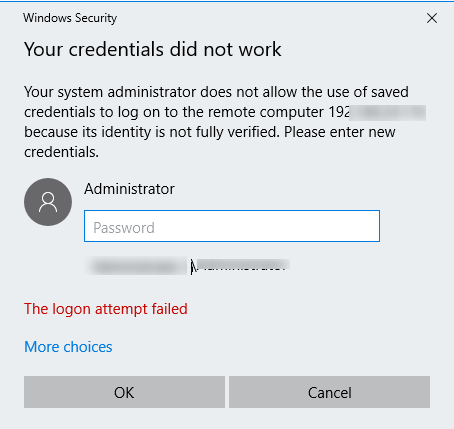

При попытке RDP подключения с сохраненным паролем в этой ситуации появляется окно с ошибкой:

Your Credentials did not work

Your system administrator does not allow the use of saved credentials to log on to the remote computer CompName because its identity is not fully verified. Please enter new credentials.

Или (в русской редакции Windows 10):

Недопустимые учетные данные

Системный администратор запретил использовать сохраненные учетные данные для входа в систему удаленного компьютера CompName, так как его подлинность проверена не полностью. Введите новые учетные данные.

Windows считает такое подключение небезопасным, т.к. отсутствуют доверительные отношения между этим компьютером и удаленным компьютером/сервером в другом домене (или рабочей группе).

Вы можете изменить эти настройки на компьютере, с которого выполняется RDP подключение:

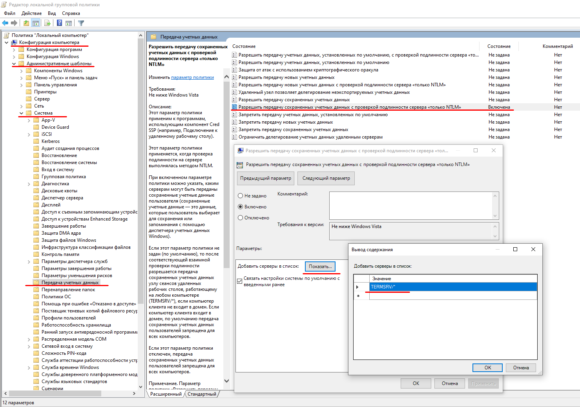

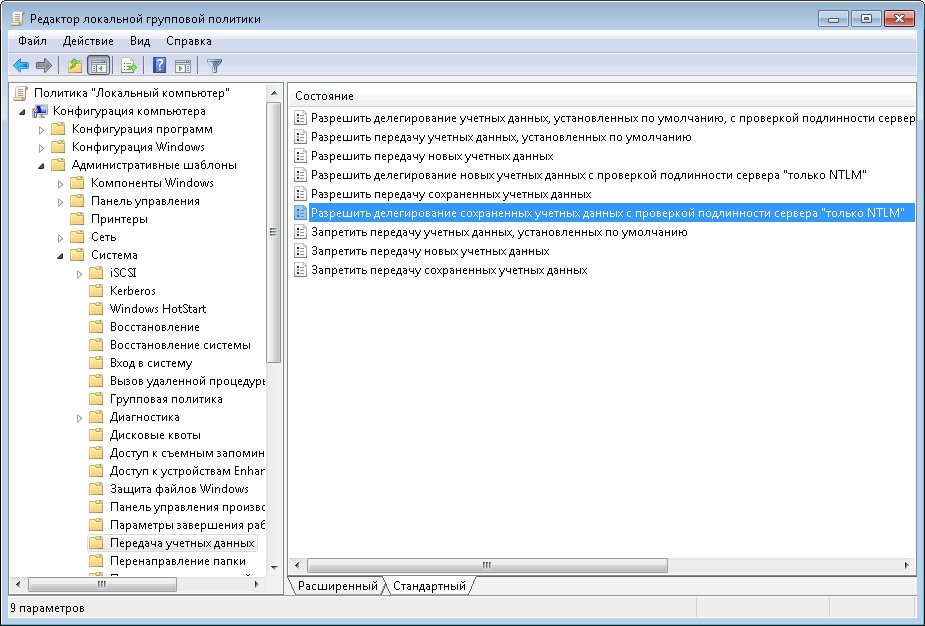

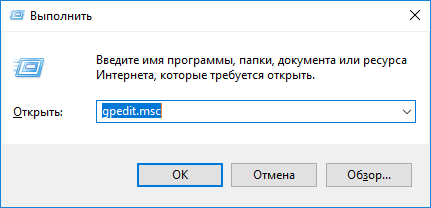

- Откройте редактор локальной GPO, нажав Win + R -> gpedit.msc ;

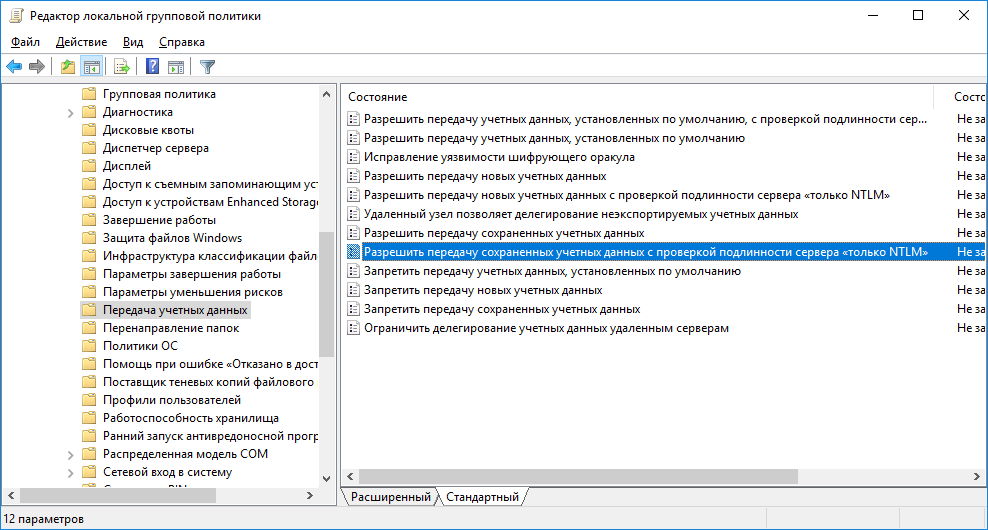

- В редакторе GPO перейдите в раздел Computer Configuration –> Administrative Templates –> System –> Credentials Delegation (Конфигурация компьютера -> Административные шаблоны -> Система -> Передача учетных данных). Найдите политику с именем Allow delegating saved credentials with NTLM-only server authentication (Разрешить передачу сохраненных учетных данных с проверкой подлинности сервера только NTLM);

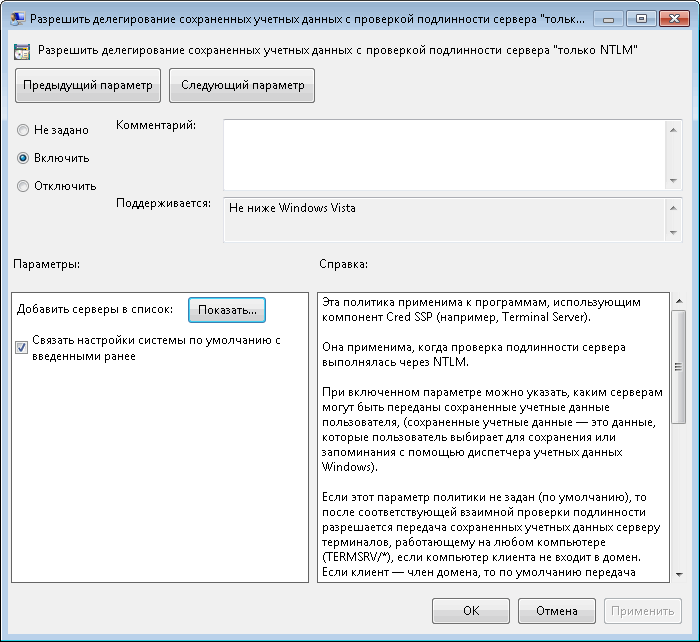

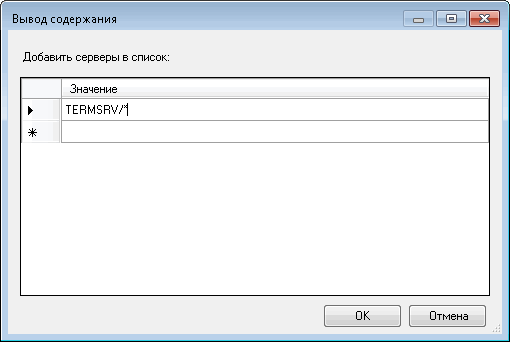

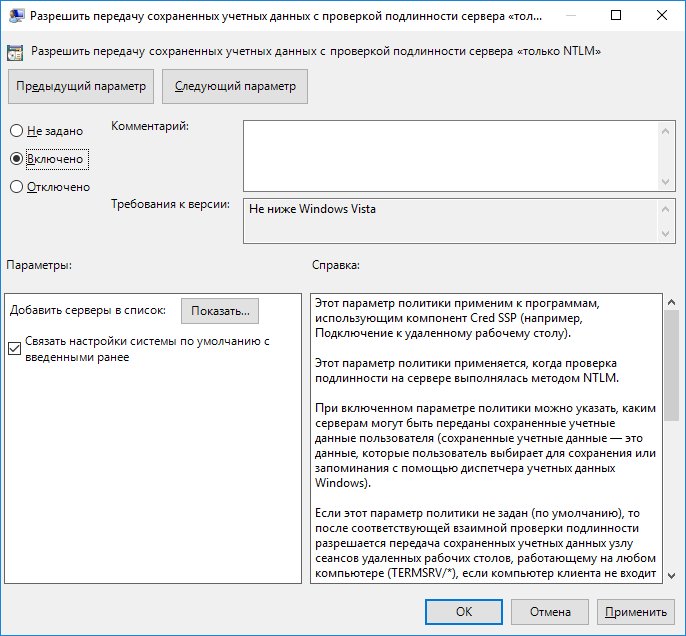

- Дважды щелкните по политике. Включите политику (Enable) и нажмите на кнопку Показать (Show);

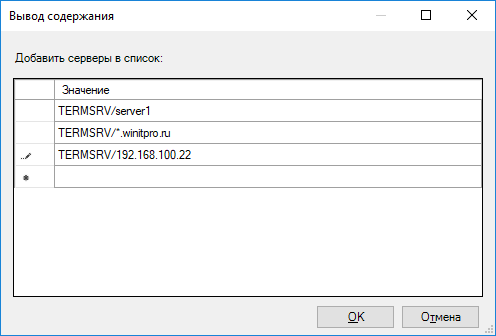

- В открывшемся окне нужно будет указать список удаленных компьютеров (серверов), для которых будет разрешено использовать сохранные пароли для RDP подключения. Список удаленных компьютеров нужно указать в следующих форматах:

-

TERMSRV/server1

— разрешить использование сохранённых паролей для RDP подключения к одному конкретному компьютеру/серверу; -

TERMSRV/*.winitpro.ru

— разрешить RDP подключение ко всем компьютерам в домене winitpro.ru; -

TERMSRV/*

— разрешить использование сохранённого пароля для подключения к любым компьютерам.

Примечание. TERMSRV нужно обязательно писать в верхнем регистре, а имя компьютера должно полностью соответствовать тому, которое вы указываете в поле подключения RDP клиента.

-

- Аналогичным образом включите и добавьте ваши значения TERMSRV/ в параметр Allow Delegating Saved Credentials (“Разрешить передачу сохранённых учетных данных”);

Этим настройкам GPO соответствуют следующие параметры реестра:

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsCredentialsDelegation] "AllowSavedCredentialsWhenNTLMOnly"=dword:00000001 “AllowSavedCredentials”=dword:00000001 [HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsCredentialsDelegationAllowSavedCredentialsWhenNTLMOnly] "1"="TERMSRV/*" [HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsCredentialsDelegationAllowSavedCredentials] "1"="TERMSRV/*" [HKEY_LOCAL_MACHINESOFTWAREWOW6432NodePoliciesMicrosoftWindowsCredentialsDelegation] “AllowSavedCredentialsWhenNTLMOnly”=dword:00000001 “AllowSavedCredentials”=dword:00000001 [HKEY_LOCAL_MACHINESOFTWAREWOW6432NodePoliciesMicrosoftWindowsCredentialsDelegationAllowSavedCredentialsWhenNTLMOnly] "1"="TERMSRV/*" [HKEY_LOCAL_MACHINESOFTWAREWOW6432NodePoliciesMicrosoftWindowsCredentialsDelegationAllowSavedCredentials] "1"="TERMSRV/*"

- Проверьте, что политика Deny delegating saved credentials / Запретить передачу сохраненных учетных данных отключена (или не настроена). Запретительные политики GPO имеют более высокий приоритет, чем разрешающие;

- Также должен быть отключен параметр Network access: Do not allow storage of passwords and credentials for network authentication (Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> Security Options); Если этот параметр включен, то при попытке сохранить пароль в хранилище пользователь получит ошибку:

Credential Manager ErrorUnable to save credentials. To save credentials in this vault, check your computer configuration.Error code: 0x80070520 Error Message: A specified logon session does not exist. It may already have been terminated.

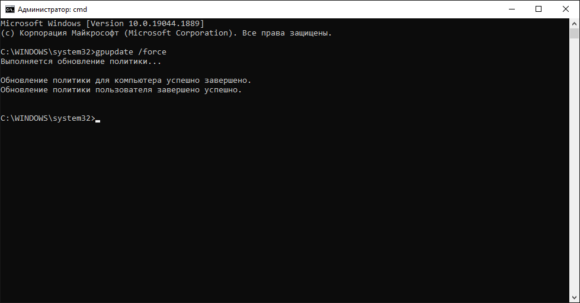

- Сохраните изменения и обновите групповые политики командой

gpupdate /force

Теперь при выполнении RDP подключения клиент mstsc сможет использовать сохранённый пароль.

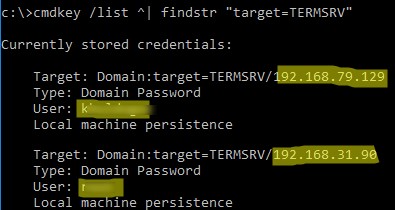

Вы можете вывести список сохранённых паролей для RDP подключений с помощью команды:

cmdkey /list ^| findstr "target=TERMSRV"

Чтобы очистить сохраненные пароли подключений, выполните команду:

For /F "tokens=1,2 delims= " %G in ('cmdkey /list ^| findstr "target=TERMSRV"') do cmdkey /delete %H

С помощью локального редактора групповых политик вы сможете переопределить политику только на локальном компьютере. Если вы хотите чтобы политика разрешения использования сохранённых паролей для RDP подключения действовала на множество компьютеров домена, используете доменные политики, которые настраиваются с помощью консоли gpmc.msc.

Что делать, если в Windows не сохраняется пароль для RDP подключения?

Если вы настроили Windows по инструкции выше, но клиент все равно при каждом повторном RDP подключении требует ввести пароль следует проверить следующее:

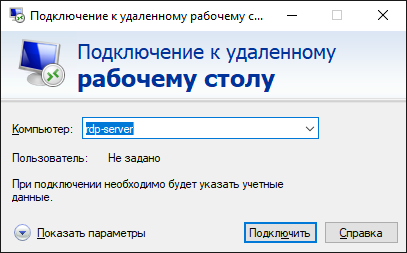

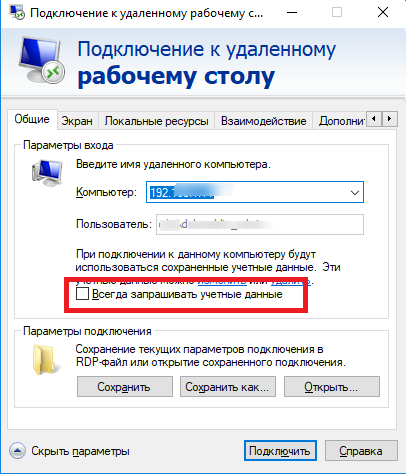

- В окне RDP подключения нажмите на кнопку “Показать параметры” и убедитесь, что опция “Всегда запрашивать учетные данные” (Always ask for credentials) не выбрана;

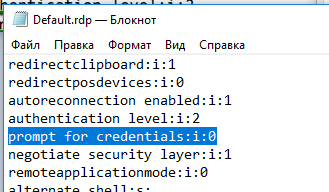

- Если вы используете для подключения сохранённый RDP файл, проверьте, что параметр “prompt for credentials” равен 0 (

prompt for credentials:i:0

); - Запустите редактор локальной групповой политики

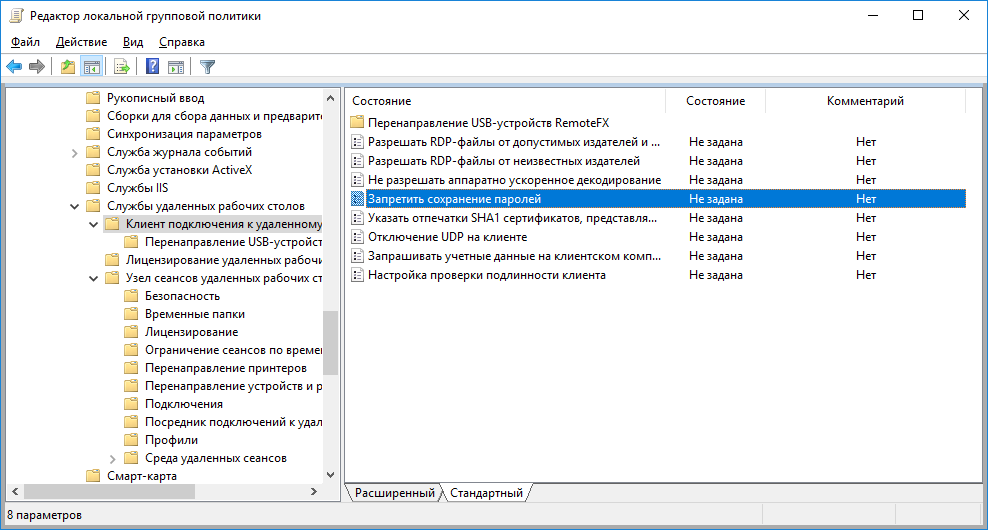

gpedit.msc

, перейдите в раздел Конфигурация компьютера -> Компоненты Windows -> Службы удаленных рабочих столов -> Клиент подключения к удаленному рабочему столу (Computer Configuration -> Administrative Templates -> Windows Components -> Remote Desktop Services -> Remote Desktop Connection Client). Параметры “Запретить сохранение паролей” (Do not allow passwords to be saved) и Prompt for credentials on the client computer должны быть не заданы или отключены. Также убедитесь, что он отключен в результирующей политике на вашем компьютере (html отчет с применёнными настройками доменных политик можно сформировать с помощью gpresult); - Удалите все сохраненные пароли в менеджере паролей Windows (Credential Manager). Наберите

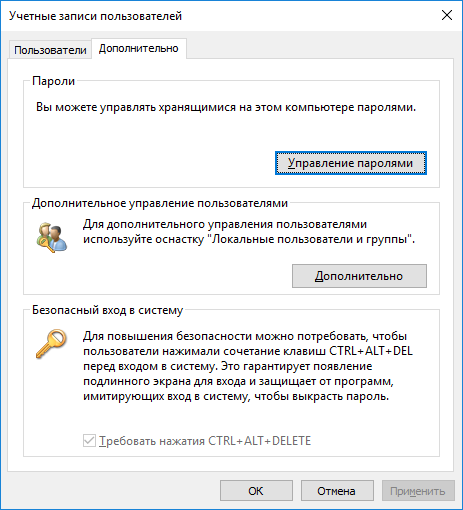

control userpasswords2

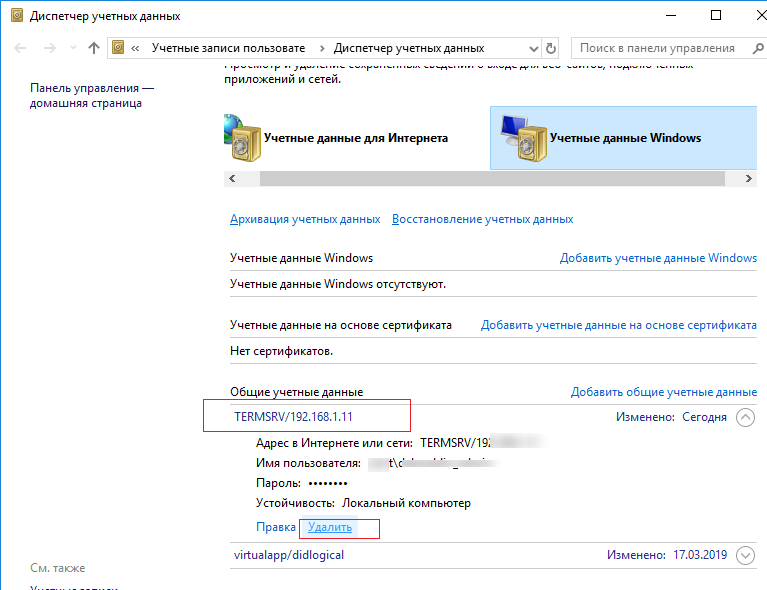

и в окне “Учетные записи пользователей” перейдите на вкладку “Дополнительно” и нажмите на кнопку “Управление паролями”;В открывшемся окне выберите “Учетные данные Windows”. Найдите и удалите все сохраненные RDP пароли (начинаются с TERMSRV/…).

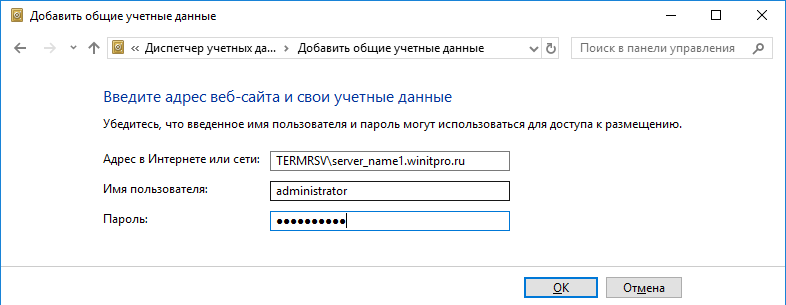

Из этого окна вы можете самостоятельно добавить учетных данные для RDP подключений. Обратите внимание, что имя удаленного RDP сервера (компьютера) нужно указывать в формате TERMSRVserver_name1. При очистке истории RDP подключений на компьютере, не забывайте удалять сохраненные пароли.

- Вход с сохраненным паролем также не будет работать, если удаленный RDP сервер давно не обновлялся и при подключении к нему появляется ошибка CredSSP encryption oracle remediation.

После этого, пользователи смогут использовать свои сохраненные пароли для rdp подключений.

Политика проверки подлинности сервере не допускает подключение сохраненными учетными данными

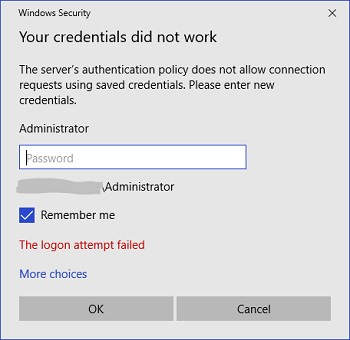

При подключении к RDP хосту или ферме RDS с помощью сохраненного пароля может появится ошибка:

Windows Security Your credentials did not work The server’s authentication policy does not allow connection requests using saved credentials. Please enter new credentials.

Политика проверки подлинности на сервере не допускает запросы на подключение с использованием сохраненных учетных данных.

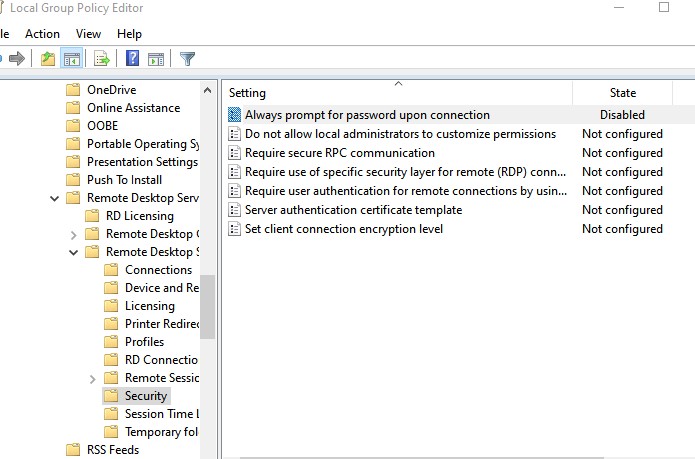

В этом случае на удаленном сервере нужно отключить параметр “Always prompt for password upon connection” в разделе Computer Configuration -> Administrative Templates -> Windows Components -> Remote Desktop Services -> Remote Desktop Session Host -> Security.

Если эта политика включена, RDP хост всегда запрашивает у клиента пароль для подключения.

Можно включить этот параметр через реестр:

REG add "HKLMSOFTWAREPoliciesMicrosoftWindows NTTerminal Services" /v fPromptForPassword /t REG_DWORD /d 0 /f

Credential Guard в Защитнике Windows не разрешает использовать сохраненные учетные данные

После обновления до Windows 11 22H2 пользователи стали жаловаться, что теперь они не могут использовать сохраненные пароли для RDP подключений:

Windows Security: Your credentials did not work Windows Defender Credential Guard does not allow using saved credentials. Please enter your credentials.

Credential Guard в Защитнике Windows не разрешает использовать сохраненные учетные данные.

Представленные еще в Windows 10 1607 компонент Windows Defender Remote Credential Guard должен защищать ваши учетные данные для RDP подключений. В обновлении 22H2 по умолчанию он разрешает использовать сохраненные учетные данные только при использовании Kerberos аутентификации на RDP хосте. Если нельзя использовать Kerberos (контроллер домена не доступен, или вы подключаетесь к хосту в рабочей группе), Remote Credential Guard блокирует аутентификацию с помощью NTLM.

Для решения этой проблемы придется отключить Credential Guard через реестр:

New-ItemProperty -Path "HKLM:SystemCurrentControlSetControlLSA" -Name "LsaCfgFlags" -PropertyType "DWORD" -Value 0 -Force

- Remove From My Forums

-

Вопрос

-

Добрый день! Подскажите, пожалуйста — вот есть домен, скажем, domain.ru, есть клиентские машины на базе Windows 10 (имя реального домена совпадает с именем локального). Поднял один сервер, но не включил его в домен,

сервер находится физически в другом офисе, доступен под реальным IP-адресом. VPN поднимать не было желания, честно говоря. Для разрешения имени из локальной сети я прописал вручную на DNS контроллера домена server.domain.ru

и его реальный IP-адрес. Но проблема в том, что если прикрутить доменное имя на nic.ru вида server.domain.ru к этому серверу и попытаться подключиться с любой клиентской машины, то пароль в свойствах RDP-соединения не сохраняется.

Видимо, имя сервера не совпадает с тем, которое выброшено во внешний мир. Как тут лучше выкрутиться?-

Изменено

16 февраля 2021 г. 8:49

-

Изменено

Ответы

-

Добрый день.

Посмотрите здесь:

https://winitpro.ru/index.php/2014/07/18/razreshaem-soxranenie-parolya-dlya-rdp-podklyucheniya/

«Если вы подключаетесь с компьютера, включенного в домен, к компьютеру/серверу, который находится в другом домене или рабочей группе, по-умолчанию

Windows не разрешает пользователю использовать сохраненный пароль RDP подключения. Несмотря на то, что пароль для подключения сохранен в Credentials Manager, система не позволяет его использовать, каждый раз требуя от пользователя вводить пароль.

Также Windows не разрешает использовать сохраненный пароль для RDP, если вы подключаетесь не под доменной, а под локальной учетной записью.««Windows считает такое подключение небезопасным, т.к. отсутствуют доверительные

отношения между этим компьютером и удаленным компьютером/сервером в другом домене (или рабочей группе).«-

Помечено в качестве ответа

сисадмин

16 февраля 2021 г. 15:39

-

Помечено в качестве ответа

Windows, Windows 10, Windows 7, Windows 8, Windows Server, Windows Vista, Windows XP

- 07.08.2020

- 20 468

- 18

- 05.10.2021

- 6

- 6

- 0

- Содержание статьи

- Редактирование настроек подключения к удаленному рабочему столу

- Сохранение пароля с помощью cmdkey

- Использование bat файла

- Комментарии к статье ( 18 шт )

- Добавить комментарий

Редактирование настроек подключения к удаленному рабочему столу

По умолчанию, программа удаленного настроена так, что она сохраняет только логин пользователя, без его пароля. Включить сохранение пароля достаточно легко, для этого нужно запустить программу «Подключение к удаленному рабочему столу», и отметить галочкой пункт «Разрешить мне сохранять учетные данные».

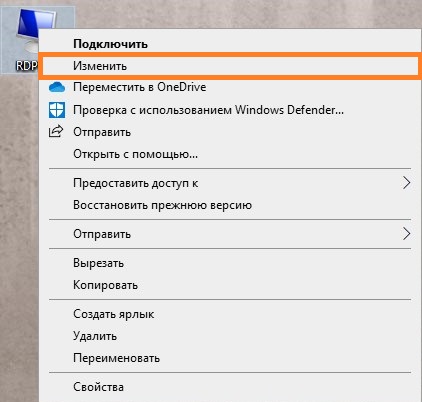

Если Вы используете подключение к удаленному рабочему столу через ранее сохраненный RDP файл, то нужно нажать на нем правой кнопкой мыши, и выбрать пункт «Изменить», и проделать выше описанные действия.

По завершению редактирования RDP файла, его нужно сохранить, нажав кнопку «Сохранить».

Сохранение пароля с помощью cmdkey

Существующая в операционных системах консольная утилита cmdkey позволяет управлять сохраненными паролями на компьютере, в том числе и для удаленных подключений. Сохранить с её помощью пароль для подключения можно следующим образом:

- Необходимо под нужным пользователем запустить командную строку.

- В ней запускаем утилиту cmdkey со следующими параметрами:

cmdkey /generic:"[АДРЕС RDP СЕРВЕРА]" /user:"[ИМЯ ПОЛЬЗОВАТЕЛЯ]" /pass:"[ПАРОЛЬ ПОЛЬЗОВАТЕЛЯ]"При этом, не стоит забывать, что если пользователь в домене, то его имя нужно указывать в формате ДОМЕНПОЛЬЗОВАТЕЛЬ.

То есть, для пользователя с логином sysadmin, и паролем dontshowit, который соединяется на сервер TERMSRV, нужно выполнить следующую командуcmdkey /generic:"TERMSRV" /user:"sysadmin" /pass:"dontshowit" - Проверить сохранность пароля можно просто запустив утилиту подключения удаленного рабочего стола.

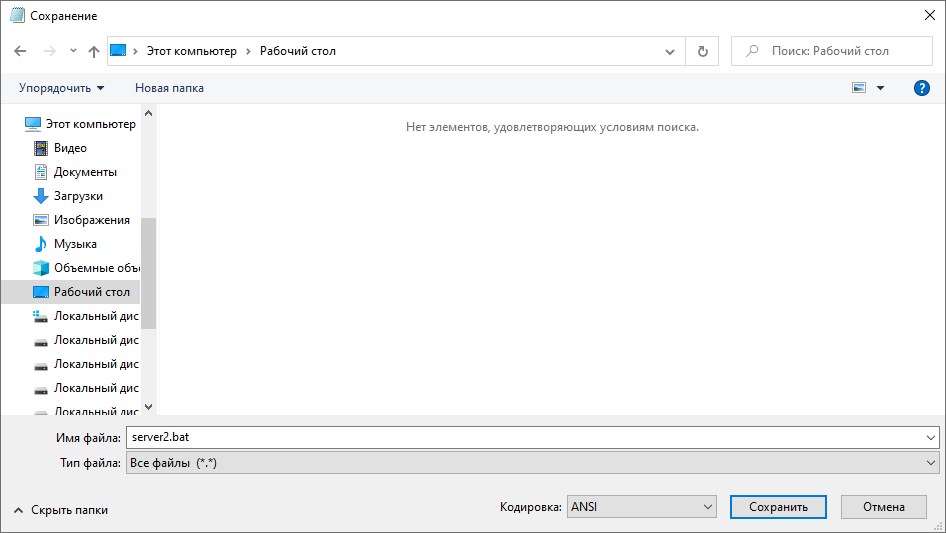

Использование bat файла

Альтернативным методом, который может пригодиться для того случая, когда использование первого и второго способа по каким-то причинам не работает, является использование bat файла, комбинирующим в себе первый и второй способы.

Данный способ не безопасен, поскольку любой сможет увидеть связку логина и пароля, написанные в данном bat файле.

- Открываем Блокнот, и пишем туда следующее:

cmdkey /generic:"[АДРЕС RDP СЕРВЕРА]" /user:"[ИМЯ ПОЛЬЗОВАТЕЛЯ]" /pass:"[ПАРОЛЬ ПОЛЬЗОВАТЕЛЯ]" mstsc /v:"[АДРЕС RDP СЕРВЕРА]"То есть, если предположить, что у нас есть пользователь sysadmin с паролем dontshowit, и ему нужно зайти на сервер TERMSRV, то выглядеть это будет следующим образом:

cmdkey /generic:"TERMSRV" /user:"sysadmin" /pass:"dontshowit" mstsc /v:"TERMSRV" - Для сохранения bat файла, открываем меню «Файл — Сохранить как«, в самом низу выбираем «Тип файла» — «Все файлы«, а в строке «Имя файла» пишем любое название, которое обязательно нужно закончить

.bat.

После этого выбираем нужную папку для сохранения данного файла (например Рабочий стол), и нажимаем сохранить. Теперь остается только запустить данный файл, и подключение с нужным логином и паролем произойдет автоматически.

Данную настройку можно также произвести через доменные групповые политики

Встроенный RDP клиент Windows (mstsc.exe) может сохранить на компьютере имя и пароль пользователя, который использовался для подключения. В результате не требуется каждый раз вводить пароль для подключения к удаленному RDP компьютеру/серверу. В этой статье мы рассмотрим, как настроить возможность сохранения учетных данных для RDP подключения в Windows 10 / Windows Server 2012 R2/2016 и что делать, если несмотря на все настройки, у пользователей не сохранятся пароли для RDP подключения (пароль запрашивается каждый раз)

Содержание:

- Настройки сохранения пароля для RDP подключения

- Что делать, если в Windows не сохраняется пароль для RDP подключения?

Настройки сохранения пароля для RDP подключения

По умолчанию Windows разрешает пользователям сохранять пароли для RDP подключений. Для этого в окне клиента RDP (mstsc) пользователь должен ввести имя удаленного RDP компьютера, учетную запись и поставить галку “Разрешить мне сохранять учетные данные” (Allow me to save credential). После того, как пользователь нажимает кнопку “Подключить”, RDP сервер запрашивает пароль и компьютер сохраняет его в Windows Credential Manager (не в .RDP файл).

В результате при следующем подключении к удаленному RDP серверу под этим же пользователь, пароль автоматически берется из Credential Manager и используется для RDP-авторизации.

Как вы видите, если для данного компьютера имеется сохраненный пароль, в окне RDP клиента указано:

При подключении к данному компьютеру будут использоваться сохранённые учетные данные. Эти учетные данные можно изменить или удалить.

Я как администратор обычно не рекомендую пользователям сохранять пароли. Намного лучше в домене для прозрачной RDP авторизации использовать

SSO

.

Если вы подключаетесь с компьютера, включенного в домен, к компьютеру/серверу, который находится в другом домене или рабочей группе, по-умолчанию Windows не разрешает пользователю использовать сохраненный пароль RDP подключения. Несмотря на то, что пароль для подключения сохранен в Credentials Manager, система не позволяет его использовать, каждый раз требуя от пользователя вводить пароль. Также Windows не разрешает использовать сохраненный пароль для RDP, если вы подключаетесь не под доменной, а под локальной учетной записью.

При попытке RDP подключения с сохраненным паролем в этой ситуации появляется окно с ошибкой:

Your Credentials did not work

Your system administrator does not allow the use of saved credentials to log on to the remote computer CompName because its identity is not fully verified. Please enter new credentials.

Или (в русской редакции Windows 10):

Недопустимые учетные данные

Системный администратор запретил использовать сохраненные учетные данные для входа в систему удаленного компьютера CompName, так как его подлинность проверена не полностью. Введите новые учетные данные.

Windows считает такое подключение небезопасным, т.к. отсутствуют доверительные отношения между этим компьютером и удаленным компьютером/сервером в другом домене (или рабочей группе).

Вы можете изменить эти настройки на компьютере, с которого выполняется RDP подключение:

-

- Откройте редактор локальной GPO, нажав Win + R -> gpedit.msc ;

- В редакторе GPO перейдите в раздел Computer Configuration –> Administrative Templates –> System –> Credentials Delegation (Конфигурация компьютера -> Административные шаблоны -> Система -> Передача учетных данных). Найдите политику с именем Allow delegating saved credentials with NTLM-only server authentication (Разрешить делегирование сохраненных учетных данных с проверкой подлинности сервера только NTLM);

- Дважды щелкните по политике. Включите политику (Enable) и нажмите на кнопку Показать (Show);

- В открывшемся окне нужно будет указать список удаленных компьютеров (серверов), для которых будет разрешено использовать сохранные пароли для RDP подключения.Список удаленных компьютеров нужно указать в следующих форматах:

- TERMSRV/server1 — разрешить использование сохранённых паролей для RDP подключения к одному конкретному компьютеру/серверу;

- TERMSRV/*.winitpro.ru — разрешить RDP подключение ко всем компьютерам в домене winitpro.ru;

- TERMSRV/* — разрешить использование сохранённого пароля для подключения к любым компьютерам.

Примечание. TERMSRV нужно обязательно писать в верхнем регистре, а имя компьютера должно полностью соответствовать тому, которое вы указываете в поле подключения RDP клиента.

Теперь при выполнении RDP подключения клиент mstsc сможет использовать сохранённый пароль.

С помощью локального редактора групповых политик вы сможете переопределить политику только на локальном компьютере. В том случае, если вы хотите, чтобы эта политика разрешения использования сохраенных паролей для RDP подключения действовала на множество компьютеров домена, используете доменные политики, которые настраиваются с помощью консоли gpmc.msc.

Если при RDP подключении у пользователя все равно запрашивается пароль, попробуйте аналогичным образом включить и настроить политику “Разрешить передачу сохранённых учетных данных” (Allow delegating saved credentials). Также проверьте, что не включена политика “Запретить передачу сохраненных учетных данных” (Deny delegation saved credentials), т.к. у запретительной политике приоритет.

Что делать, если в Windows не сохраняется пароль для RDP подключения?

Если вы настроили Windows по инструкции выше, но клиент все равно при каждом повторном RDP подключении требует ввести пароль следует проверить следующее:

- В окне RDP подключения нажмите на кнопку “Показать параметры” и убедитесь, что опция “Всегда запрашивать учетные данные” (Always ask for credentials) не выбрана;

- Если вы используете для подключения сохранённый RDP файл, проверьте, что параметр “prompt for credentials” равен 0 (prompt for credentials:i:0);

- Откройте редактор GPO gpedit.msc, перейдите в раздел Конфигурация компьютера -> Компоненты Windows -> Службы удаленных рабочих столов -> Клиент подключения к удаленному рабочему столу (Computer Configuration -> Administrative Templates -> Windows Components -> Remote Desktop Services -> Remote Desktop Connection Client). Параметр “Запретить сохранение паролей” (Do not allow passwords to be saved) должен быть не задан или отключен. Также убедитесь, что он отключен в результирующей политике на вашем компьютере (html отчет с применёнными настройками доменных политик можно сформировать с помощью gpresult);

- Удалите все сохраненные пароли в менеджере паролей Windows (Credential Manager). Наберите control userpasswords2 и в окне “Учетные записи пользователей” перейдите на вкладку “Дополнительно” и нажмите на кнопку “Управление паролями”;В открывшемся окне выберите “Учетные данные Windows”. Найдите и удалите все сохраненные RDP пароли (начинаются с TERMSRV/…).Из этого окна вы можете самостоятельно добавить учетных данные для RDP подключений. Обратите внимание, что имя удаленного RDP сервера (компьютера) нужно указывать в формате TERMSRVserver_name1. При очистке истории RDP подключений на компьютере, не забывайте удалять сохраненные пароли.

- Вход с сохраненным паролем также не будет работать, если удаленный RDP сервер давно не обновлялся и при подключении к нему появляется ошибка CredSSP encryption oracle remediation.

После этого, пользователи смогут использовать свои сохраненные пароли для rdp подключений.

источник статьи: https://winitpro.ru/index.php/2014/07/18/razreshaem-soxranenie-parolya-dlya-rdp-podklyucheniya/

Встроенный клиент Windows RDP (mstsc.exe) сохраняет имя пользователя и пароль пользователя, который использовался для подключения к компьютеру. Благодаря этому пользователю не нужно каждый раз вводить пароль для подключения к удаленному компьютеру / серверу RDP. В этой статье мы увидим, как настроить возможность сохранения учетных данных для RDP-соединения в Windows 10 / Windows Server 2012 R2 / 2016 и что делать, если, несмотря на все настройки, пользователи не будут сохранять пароли для RDP-соединения (a пароль каждый раз)

По умолчанию Windows позволяет пользователям сохранять пароли для подключений RDP. Для этого в окне клиента RDP (mstsc) пользователь должен ввести имя удаленного компьютера RDP, учетную запись и установить флажок «Разрешить сохранение учетных данных». После того, как пользователь нажимает кнопку «Подключить», сервер RDP запрашивает пароль, и компьютер сохраняет его в диспетчере учетных данных Windows (не в файле .RDP).

В результате при следующем подключении к удаленному серверу RDP с тем же пользователем пароль автоматически берется Credential Manager и используется для авторизации RDP.

Как видите, если для этого компьютера сохранен пароль, в окне клиента RDP будет сказано:

Когда вы подключаетесь к этому компьютеру, будут использоваться ваши сохраненные учетные данные. Эти учетные данные можно изменить или удалить.

Как администратор, я обычно не рекомендую пользователям сохранять пароли. Намного лучше использовать SSO в домене для прозрачной авторизации RDP.

Если вы подключаетесь с компьютера в домене к компьютеру / серверу, расположенному в другом домене или рабочей группе, Windows по умолчанию не позволяет пользователю использовать сохраненный пароль для подключения RDP. Несмотря на то, что пароль для подключения сохраняется в Credentials Manager, система не разрешает его использование, требуя от пользователя вводить пароль каждый раз. Также Windows не позволяет использовать сохраненный пароль для RDP, если вы подключаетесь не к домену, а с локальной учетной записью.

При попытке подключения RDP с сохраненным паролем в этой ситуации появляется окно с ошибкой:

Ваши учетные данные не работают

Системный администратор не разрешает использовать сохраненные учетные данные для входа на удаленный компьютер CompName, поскольку его подлинность не полностью проверена. Пожалуйста, введите новые учетные данные.

Или (в русской редакции Windows 10):

Неверные учетные данные

Системный администратор отказал в использовании сохраненных учетных данных для входа на удаленный компьютер CompName, поскольку он не полностью аутентифицирован. Введите новые учетные данные.

Windows считает это соединение небезопасным, поскольку оно небезопасно: между этим компьютером и удаленным компьютером / сервером в другом домене (или рабочей группе) нет доверительных отношений).

вы можете изменить эти настройки на компьютере, с которого установлено RDP-соединение:

-

- Откройте локальный редактор GPO, нажав Win + R -> gpedit.msc ;

- В редакторе GPO перейдите в Конфигурация компьютера -> Административные шаблоны -> Система -> Делегировать учетные данные. Найдите политику с именем Разрешить делегирование учетных данных, сохраненных с аутентификацией сервера только NTLM);

- Дважды щелкните политику. Включите политику и нажмите кнопку Показать);

- В открывшемся окне вам потребуется указать список удаленных компьютеров (серверов), которым будет разрешено использовать сохраненные пароли для RDP-соединения. Список удаленных компьютеров необходимо указать в следующих форматах:

- TERMSRV / server1 – разрешить использование сохраненных паролей для RDP-подключения к определенному компьютеру / серверу;

- TERMSRV / * .Winitpro.ru – разрешает RDP-подключение ко всем компьютерам в домене winitpro.ru;

- TERMSRV / * – позволяет использовать сохраненный пароль для подключения к любому компьютеру.

Примечание. TERMSRV должен быть в верхнем регистре, а имя компьютера должно полностью совпадать с именем, указанным в поле RDP Client Connection.

- Сохраните изменения и обновите групповую политику командой

gpupdate /force

Теперь при создании RDP-соединения клиент mstsc сможет использовать сохраненный пароль.

Используя редактор локальной групповой политики, вы можете переопределить политики только на локальном компьютере. Если вы хотите, чтобы эта политика позволяла применять сохраненные пароли для подключений RDP ко многим компьютерам в домене, используйте политики домена, настроенные с помощью консоли gpmc.msc.

Если пользователю по-прежнему предлагается ввести пароль во время RDP-подключения, попробуйте таким же образом включить и настроить политику «Разрешить делегирование сохраненных учетных данных». Также убедитесь, что политика «Запретить делегированные сохраненные учетные данные» не включена, запретительная политика имеет приоритет.

Что делать, если в Windows не сохраняется пароль для RDP подключения?

Если вы настроили Windows в соответствии с приведенными выше инструкциями, но клиент по-прежнему предлагает вам вводить пароль каждый раз при повторном запуске RDP, вы должны проверить следующее:

- В окне подключения RDP нажмите кнопку «Показать параметры» и убедитесь, что параметр «Всегда запрашивать учетные данные» не выбран;

- Если вы используете для подключения сохраненный файл RDP, убедитесь, что параметр «запрос учетных данных» равен 0 (

prompt for credentials:i:0);

- Откройте редактор GPO gpedit.msc, перейдите в Конфигурация компьютера -> Компоненты Windows -> Службы удаленного рабочего стола -> Клиент подключения к удаленному рабочему столу (Конфигурация компьютера -> Административные шаблоны -> Компоненты Windows -> Службы удаленного рабочего стола -> Клиент подключения к удаленному рабочему столу) . Параметр Не разрешать сохранение паролей должен быть отключен или отключен. Также убедитесь, что он отключен в результирующем наборе политик на вашем компьютере (отчет в формате html с примененными параметрами политики домена можно создать с помощью gpresult);

- Удалите все пароли, сохраненные в диспетчере паролей Windows (Credential Manager). Введите

control userpasswords2и в окне «Учетные записи пользователей» перейдите на вкладку «Дополнительно» и нажмите кнопку «Менеджер паролей”;

В открывшемся окне выберите «Учетные данные Windows». Найдите и удалите все сохраненные пароли RDP (начиная с TERMSRV/…).

В этом окне вы можете самостоятельно добавить учетные данные для подключений RDP. Обратите внимание, что имя удаленного RDP-сервера (компьютера) должно быть указано в формате TERMSRV server_name1. При очистке истории RDP-подключений на вашем компьютере не забудьте удалить сохраненные пароли.

- Даже вход в систему с сохраненным паролем не будет работать, если удаленный сервер RDP не обновлялся в течение длительного времени, и вы получаете ошибку исправления оракула шифрования CredSSP при подключении к нему.

Позже пользователи смогут использовать сохраненные пароли для RDP-соединений.

- Откройте локальный редактор GPO, нажав Win + R -> gpedit.msc ;

Источник изображения: winitpro.ru

Администратор запретил использовать сохраненные учетные данные так как его подлинность проверена не полностью — нельзя сохранить пароль

Раздел: Windows

Написано: 25.08.2022

Автор: Antonio

При подключении с компьютера, который введен в домен, возникла проблема — Не сохраняется пароль для RDP подключения.

Это очень не удобно, особенно, когда пароль длинный и привыкаешь к легкости и скорости подключения к нужному компьютеру.

При подключении выскакивает предупреждение: «Администратор запретил использовать сохраненные учетные данные так как его подлинность проверена не полностью»

Это решается довольно просто, однако есть несколько нюансов, о которых стоит знать, чтобы не тратить время!

Решение: разрешить сохранять пароль для подключения к RDP

1. На компьютере, который подключается по RDP нужно активировать опцию Групповой политики.

Запускаем редактор Групповой политики gpedit.msc (нужны права Администратора).

В группе Конфигурация компьютера — Административные шаблоны — Система — Передача учетных данных — Разрешить передачу сохраненных учетных данных с проверкой подлинности сервера «только NTLM»

В появившемся окне нажимаем Включен и Показать.

Добавляем имя удаленного компьютера следующем формате: TERMSRV/имя_компьютера, в моем случае имя_компьютера = * (все компьютеры) и применяем настройку.

2. Необходимо применить изменения групповой политики.

Можно просто перезагрузиться, а можно выполнить команду gpupdate /force с правами Администратора.

Нюансы:

1. Групповая политика добавляется на компьютере с которого подключаются!

2. Важно направление косой в TERMSRV/*, в некоторых примерах косая в обратную сторону, так не работает.

3. Нужно чтобы обновление политики gpupdate /force проходило нормально, если будут ошибки, то работать не будет.

В моем случае ноутбук через ВПН не имел доступа к контроллерам домена и изменения в политике не срабатывали, пока ноутбуку не дали нормальный доступ и он провел синхронизацию групповых политик с доменом.

После этих изменений можно пробовать. Пароль к подключению RDP должен сохраниться и больше не запрашиваться.

При подключении к удаленному рабочему столу по RDP есть возможность сохранить учетные данные, чтобы не вводить их каждый раз. Но есть одна тонкость. Так если подключаться с компьютера, находящегося в домене, к компьютеру в рабочей группе, то использовать сохраненные данные не удастся, а будет выдано сообщение примерно такого содержания:

«Системный администратор запретил использовать сохраненные учетные данные для входа в систему удаленного компьютера, так как его подлинность проверена не полностью. Введите новые учетные данные.»

Дело в том, что сохранение учетных данных при подключении к удаленному компьютеру запрещено доменными политиками по умолчанию. Однако такое положение вещей можно изменить.

На компьютере, с которого осуществляется подключение, нажимаем Win+R и вводим команду gpedit.msc, затем жмем OK. Дополнительно может потребоваться ввод пароля администратора или его подтверждения, в зависимости от политики UAC.

В открывшемся окне редактора локальной групповой политики идем в раздел Административные шаблоны -> Система -> Передача учетных данных. Нас интересует политика Разрешить делегирование сохраненных учетных данных с проверкой подлинности сервера ″только NTLM″ (в англ. варианте Allow Delegating Saved Credentials with NTLM-only Server Authentication).

Включаем политику, затем жмем на кнопку Показать, чтобы добавить в список серверы, к которым собираемся подключаться.

Заполнять список можно несколькими способами. Например:

• TERMSRV/удаленный_пк — разрешаем сохранять учетные данные для одного конкретного компьютера;

• TERMSRV/*.contoso.com — разрешаем сохранять данные для всех компьютеров в домене contoso.com;

• TERMSRV/* — разрешаем сохранять данные для всех компьютеров без исключения.

Внимание: используйте в TERMSRV заглавные буквы, как в примере. Если указан конкретный компьютер, то значение удаленный_пк должно полностью совпадать с именем, введенным в поле «Компьютер» удаленного рабочего стола.

Заполнив список жмем OK и закрываем редактор групповых политик. Открываем командную консоль и обновляем политики командой gpupdate /force. Все, можно подключаться.

И еще. Используя локальные групповые политики мы разрешаем сохранять учетные данные только на одном конкретном компьютере. Для нескольких компьютеров будет лучше создать в домене отдельное OU и привязать к нему соответствующую доменную политику.

В открывшемся окне выберите “Учетные данные Windows”. Найдите и удалите все сохраненные RDP пароли (начинаются с TERMSRV/…).

В открывшемся окне выберите “Учетные данные Windows”. Найдите и удалите все сохраненные RDP пароли (начинаются с TERMSRV/…).