DNS (Domain Name System, Система Доменных имен) – система, позволяющая преобразовать доменное имя в IP-адрес сервера и наоборот.

DNS-сервер – это сетевая служба, которая обеспечивает и поддерживает работу DNS. Служба DNS-сервера не требовательна к ресурсам машины. Если не подразумевается настройка иных ролей и служб на целевой машине, то минимальной конфигурации будет вполне достаточно.

Как настроить DNS-сервер:

- Настройка сетевого адаптера для DNS-сервера

- Установка роли DNS-сервера

- Создание зоны прямого просмотра

- Создание зоны обратного просмотра

- Создание A-записи

- Описание функции Domain Name System (DNS), которые являются новыми или измененными в Windows Server 2016.

Настройка сетевого адаптера для DNS-сервера

Установка DNS-сервера предполагает наличие доменной зоны, поэтому необходимо создать частную сеть в личном кабинете и подключить к ней виртуальные машины.

После того, как машина будет присоединена к двум сетям, важно не перепутать, какое из подключений требует настройки. Первичный сетевой адаптер настроен автоматически с самого начала, через него открыт доступ к интернету, в то время как на дополнительно подключенных сетевых адаптерах доступа в интернет нет, пока не будет произведена ручная настройка:

Наведя курсор на значок сети в системном трее, можно вызвать всплывающую подсказку с краткими сведениями о сетях. Из примера выше видно, что присоединённая сеть это Network 3.

Далее предстоит проделать цепочку действий:

- Нажать правой клавишей мыши Пуск, в выпадающем меню выбрать пункт Сетевые подключения;

- Правой кнопкой мыши нажать на необходимый сетевой адаптер, в меню выбрать Свойства;

- В окне свойств выбрать IPv4 и нажать на кнопку Свойства;

- Заполнить соответствующие поля необходимыми данными:

Здесь в качестве предпочитаемого DNS-сервера машина назначена сама себе, альтернативным назначен dns.google [8.8.8.8].

Установка роли DNS-сервера

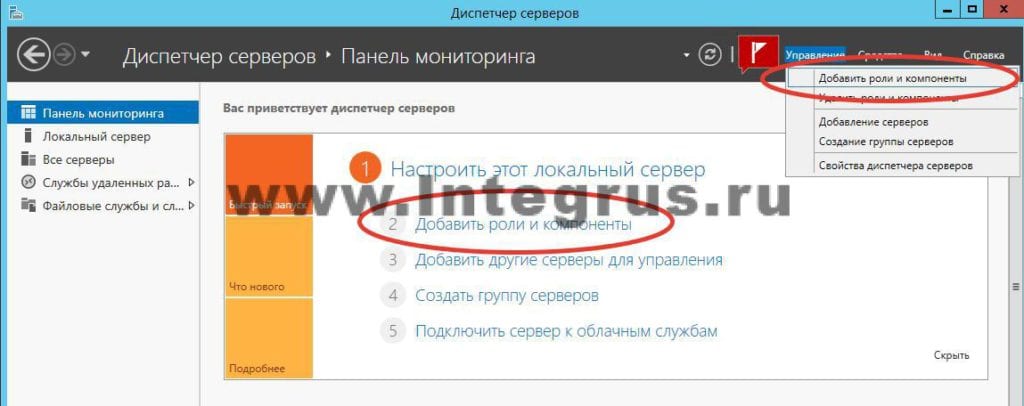

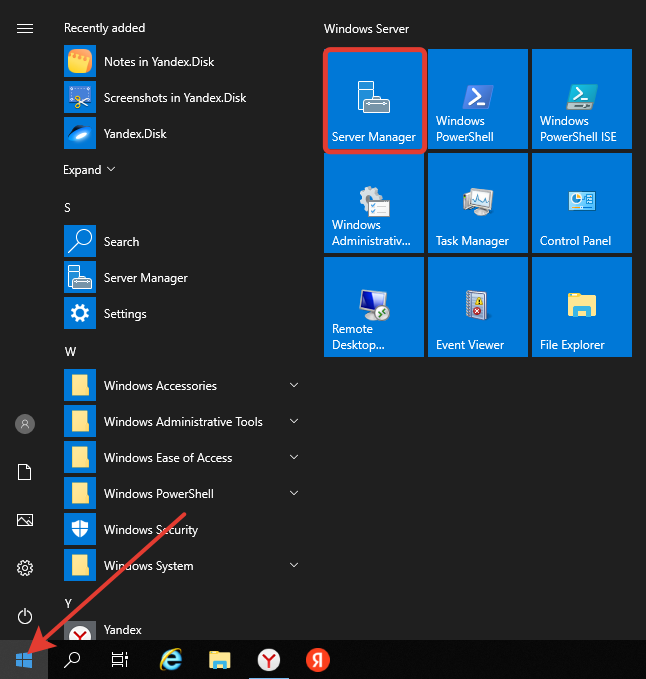

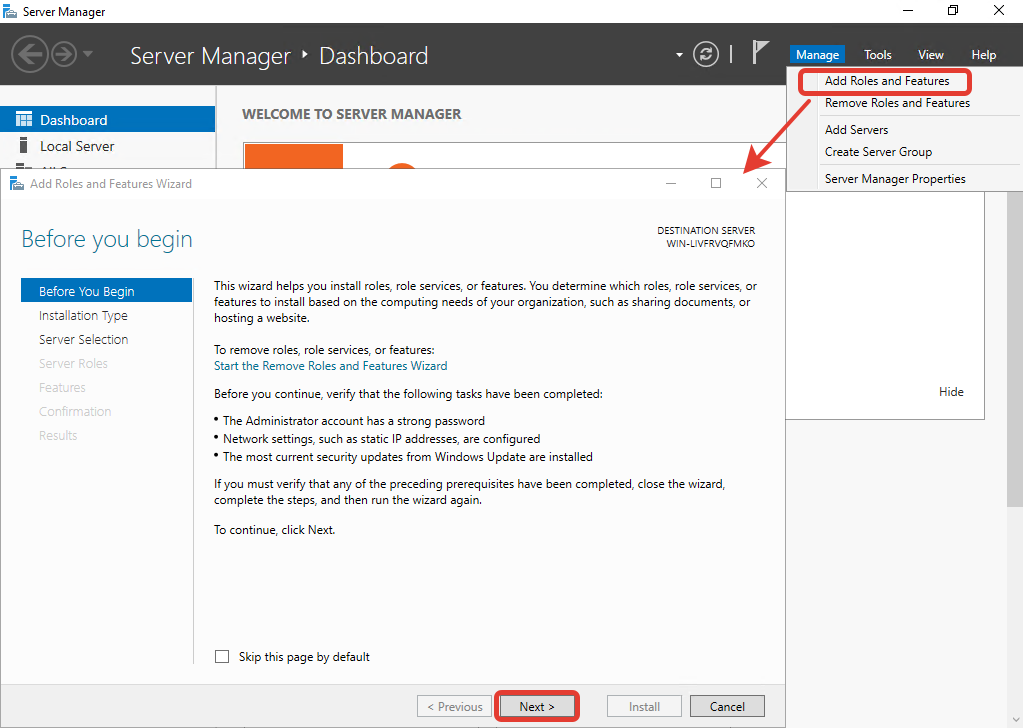

Для установки дополнительных ролей на сервер используется Мастер Добавления Ролей и Компонентов, который можно найти в Диспетчере Сервера.

На верхней навигационной панели Диспетчера сервера справа откройте меню Управление, выберите опцию Добавить Роли и Компоненты:

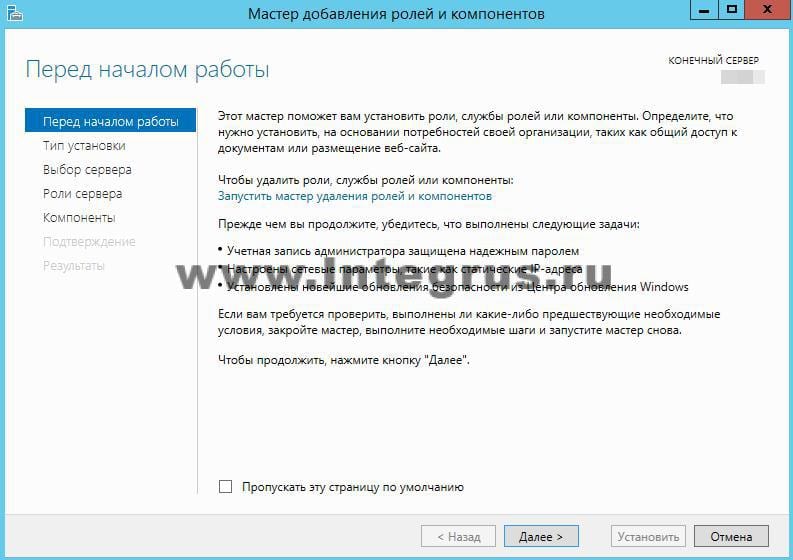

Откроется окно Мастера, в котором рекомендуют убедиться что:

1. Учётная запись администратора защищена надёжным паролем.

2. Настроены сетевые параметры, такие как статические IP-адреса.

3. Установлены новейшие обновления безопасности из центра обновления Windows.

Убедившись, что все условия выполнены, нажимайте Далее;

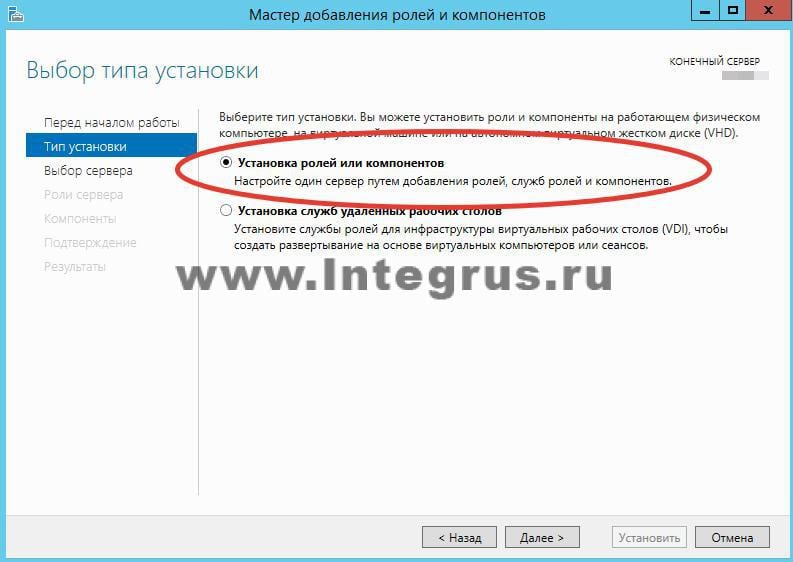

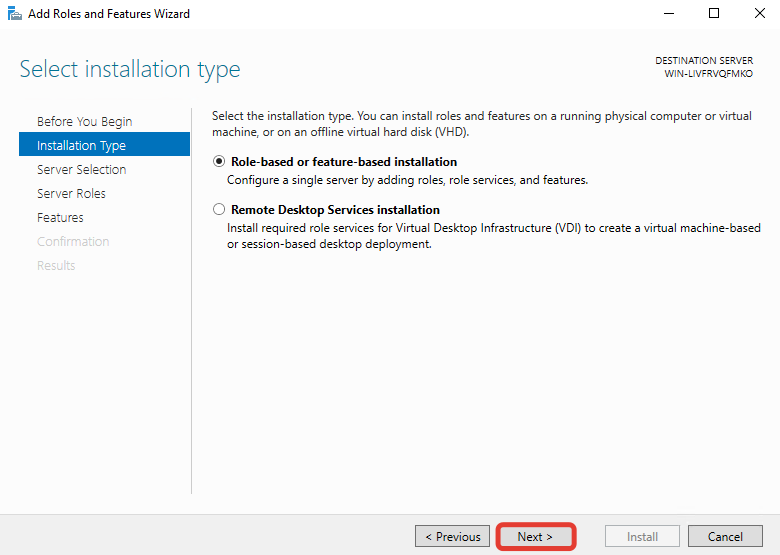

Выберите Установку ролей и компонентов и нажмите Далее:

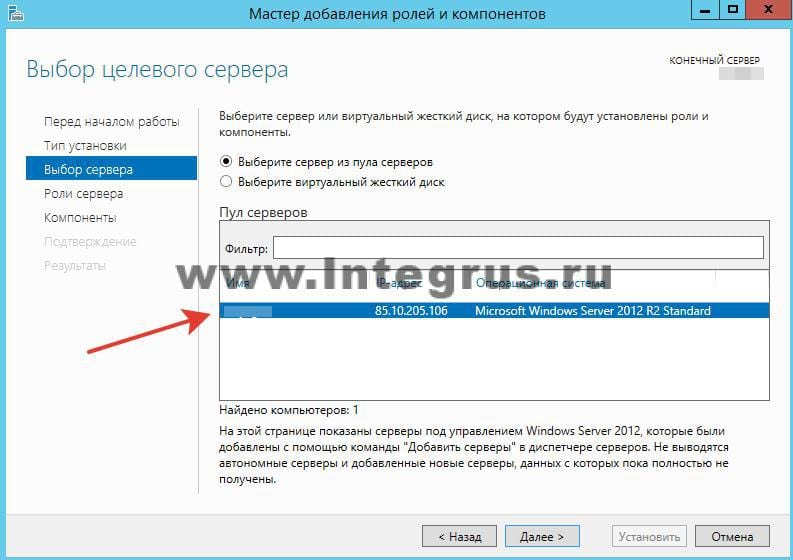

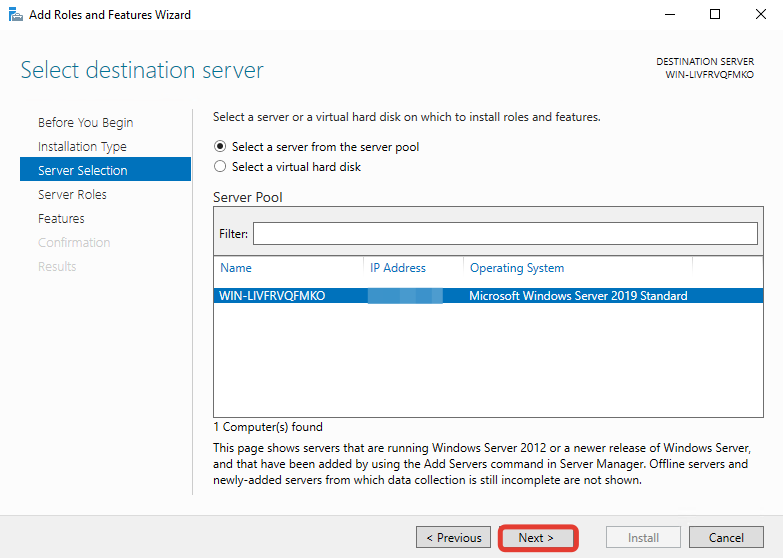

Выберите необходимы сервер из пула серверов и нажмите Далее:

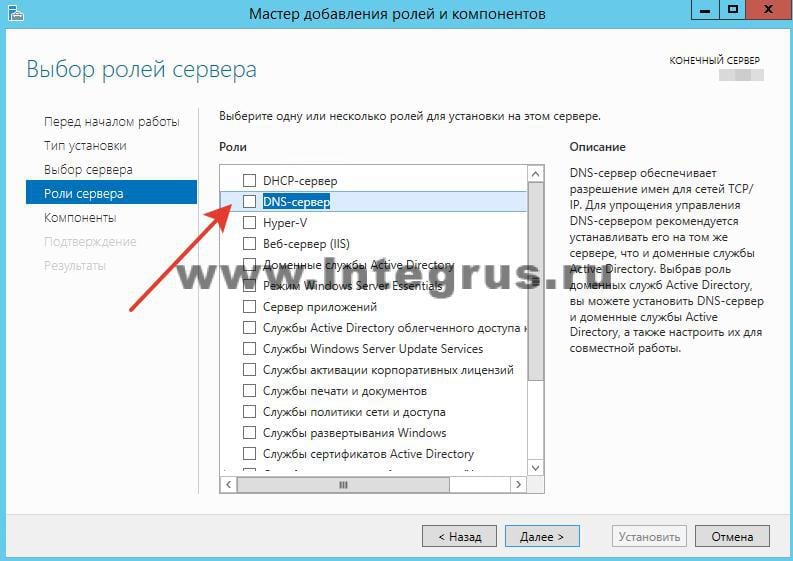

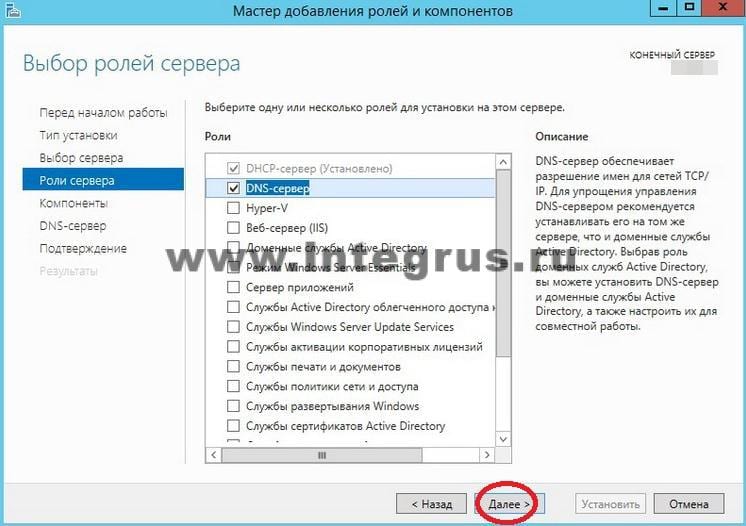

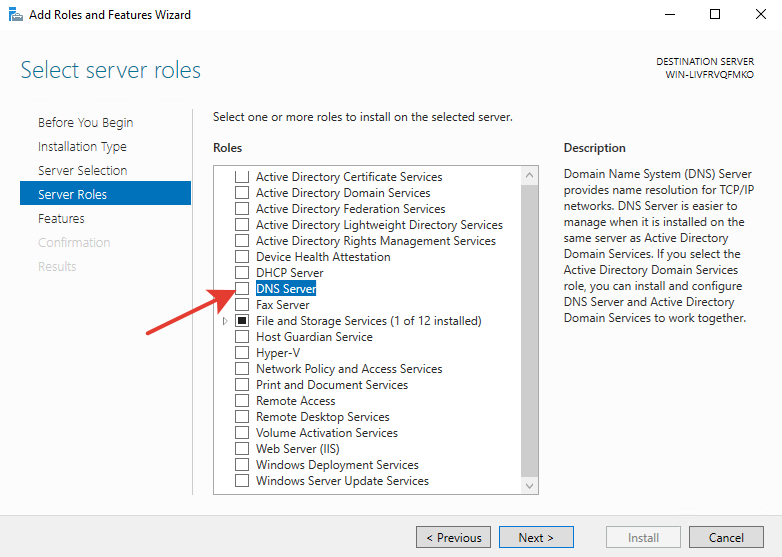

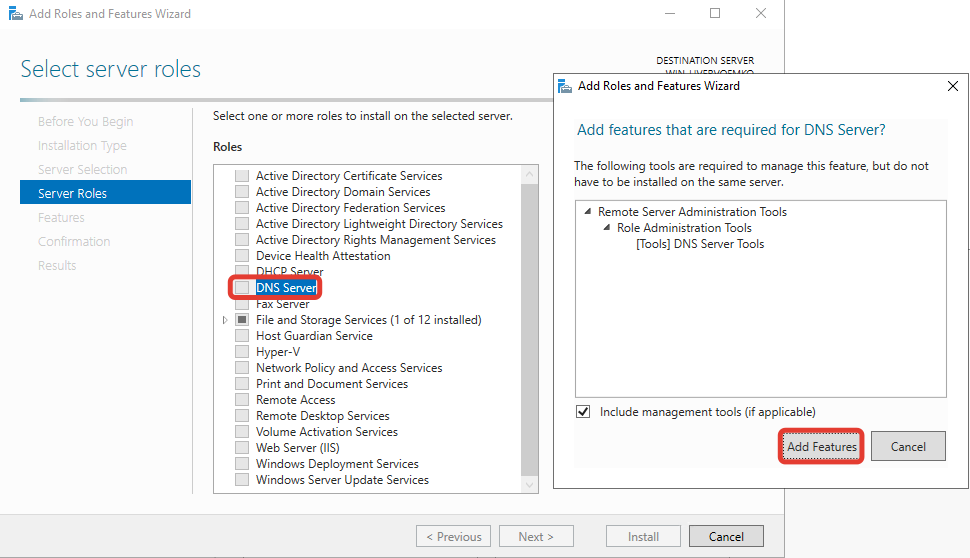

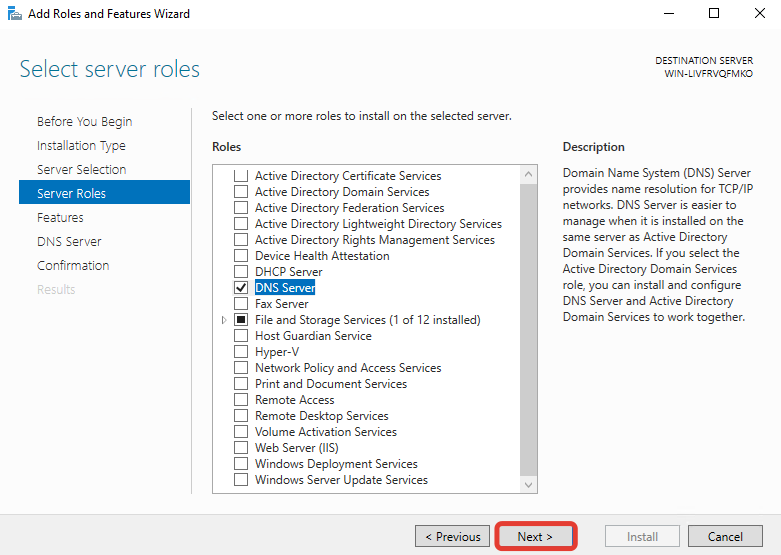

Отметьте чек-боксом роль DNS-сервер и перейдите Далее:

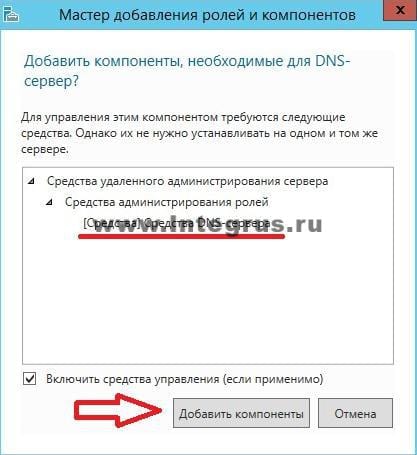

Проверьте список компонентов для установки, подтвердите нажатием кнопки Добавить компоненты:

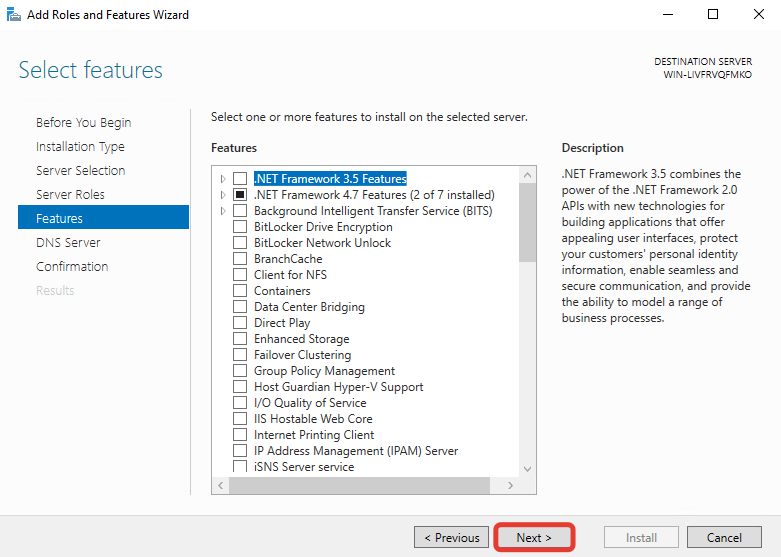

Оставьте список компонентов без изменений, нажмите Далее:

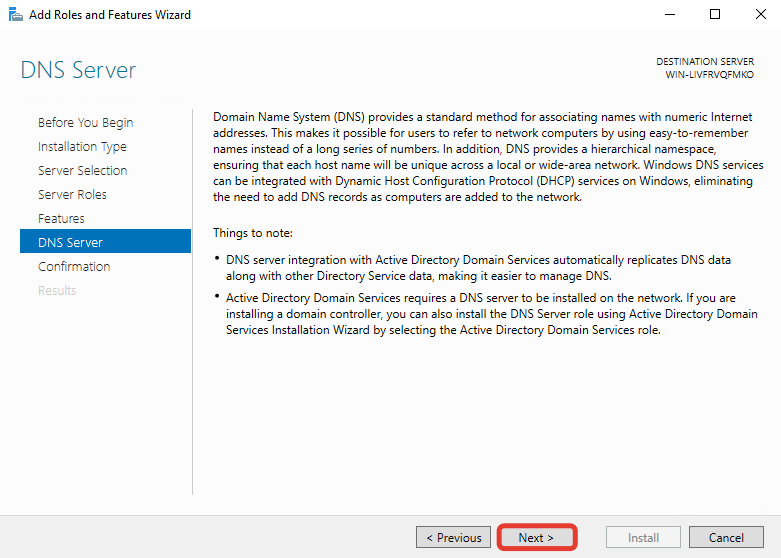

Прочитайте информацию и нажмите Далее:

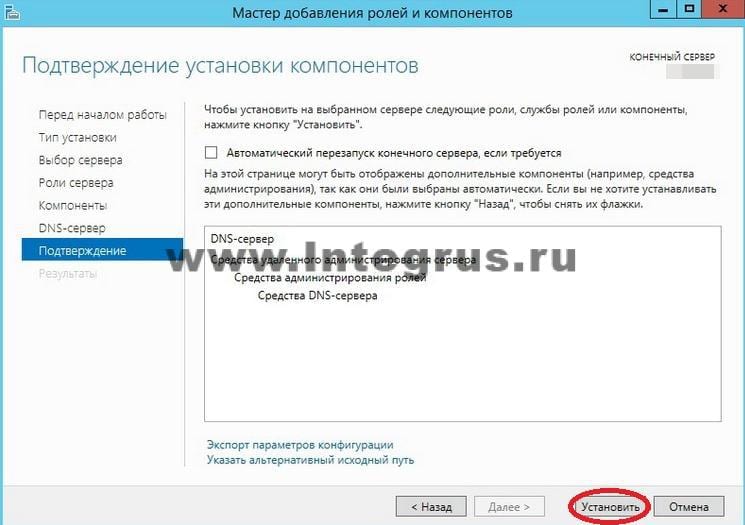

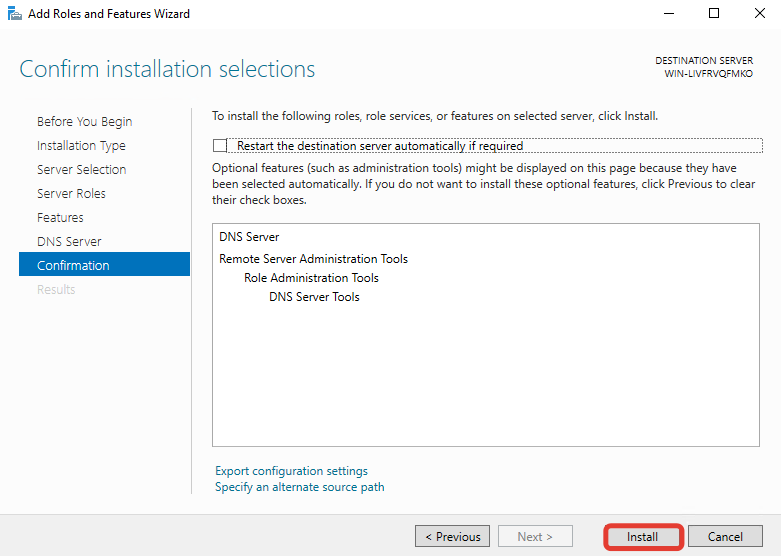

В последний раз проверьте конфигурацию установки и подтвердите решение нажатием кнопки Установить:

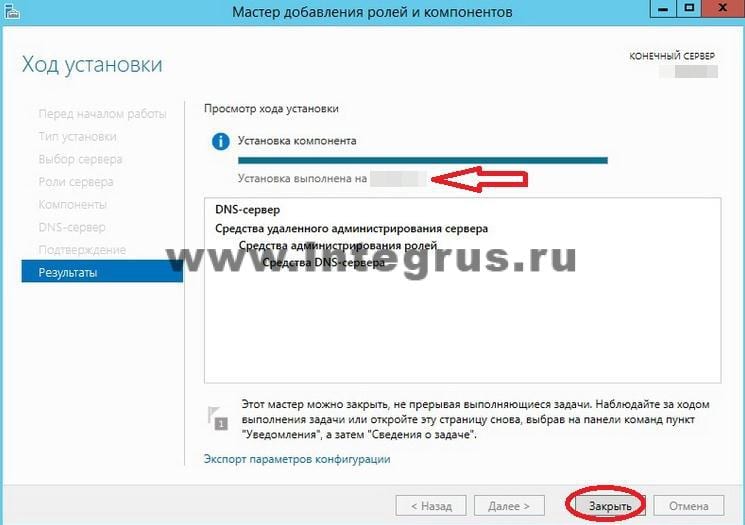

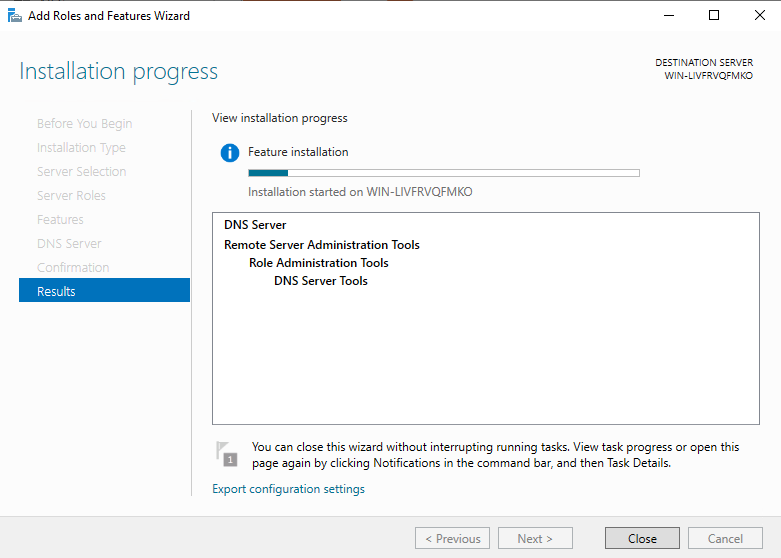

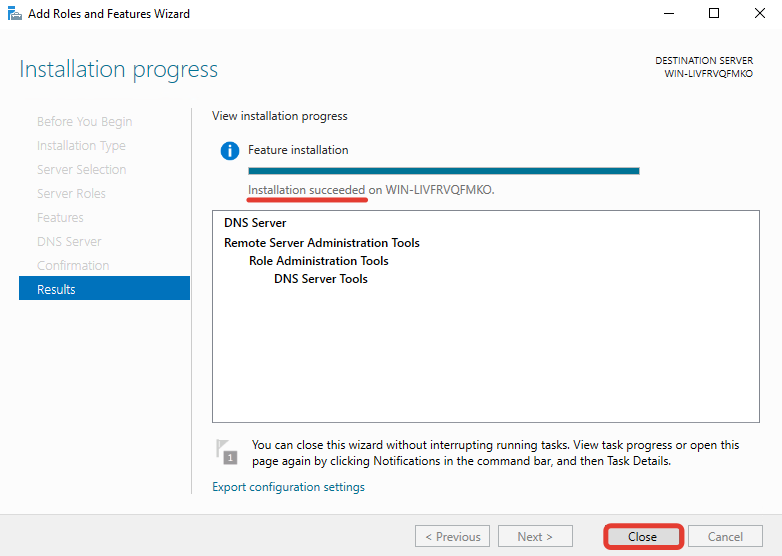

Финальное окно Мастера сообщит, что установка прошла успешно, Мастер установки можно закрыть:

Создание зон прямого и обратного просмотра

Доменная зона — совокупность доменных имён в пределах конкретного домена.

Зоны прямого просмотра предназначены для сопоставления доменного имени с IP-адресом.

Зоны обратного просмотра работают в противоположную сторону и сопоставляют IP-адрес с доменным именем.

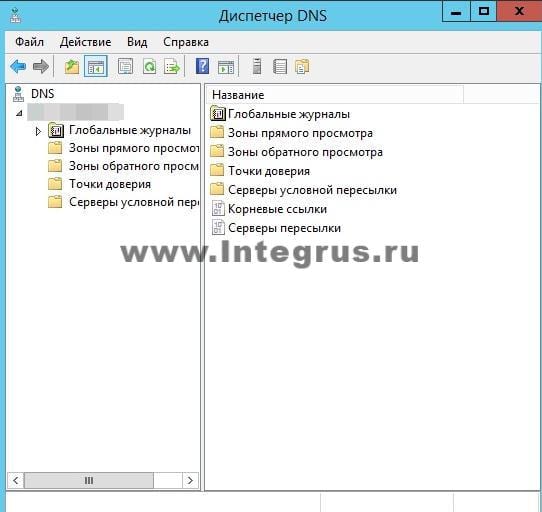

Создание зон и управление ими осуществляется при помощи Диспетчера DNS.

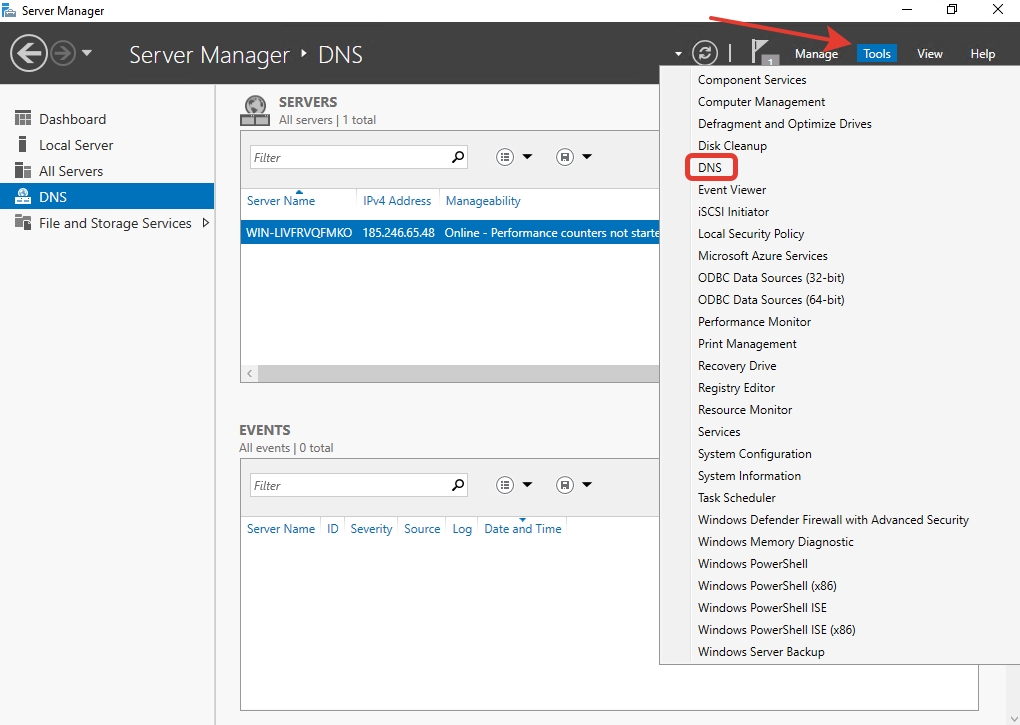

Перейти к нему можно в правой части верхней навигационной панели, выбрав меню Средства и в выпадающем списке пункт DNS:

Создание зоны прямого просмотра

- Выделите каталог Зоны Прямого Просмотра, запустите Мастер Создания Новой Зоны с помощью кнопки Новая зона на панели инструментов сверху:

- Откроется окно Мастера с приветствием, нажмите Далее:

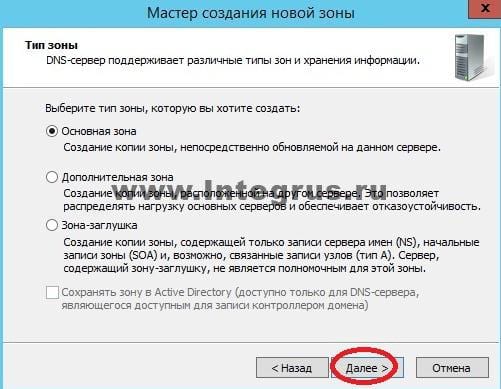

- Из предложенных вариантов выберите Основная зона и перейдите Далее:

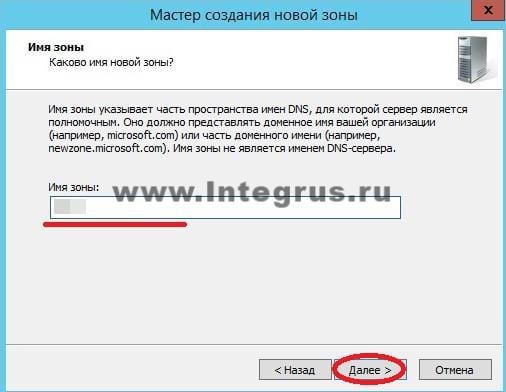

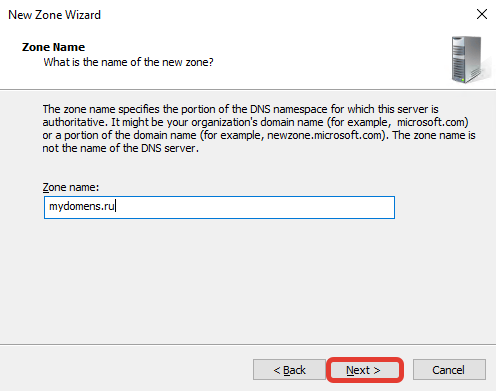

- Укажите имя зоны и нажмите Далее:

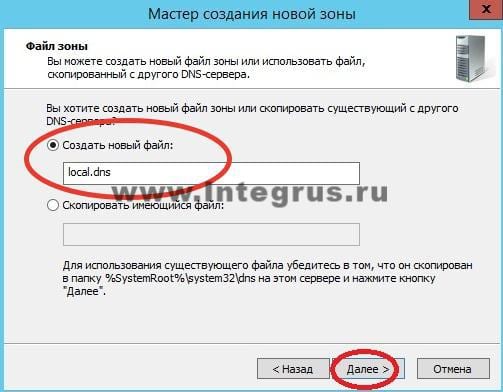

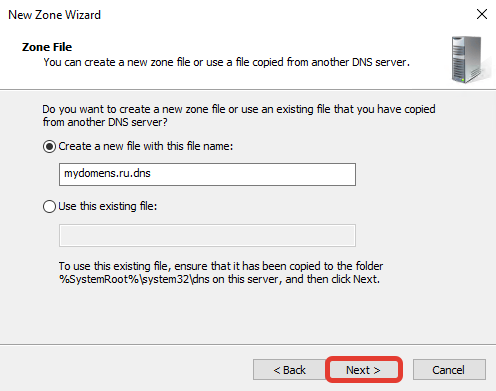

- При необходимости поменяйте название будущего файла зоны и перейдите Далее:

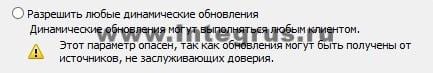

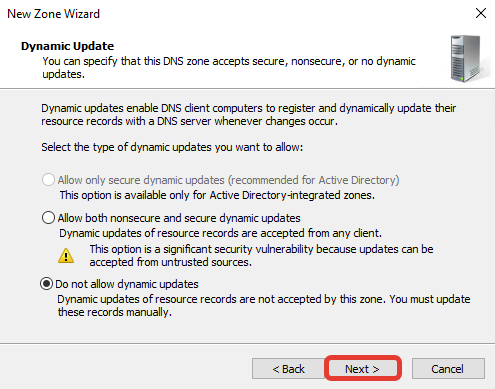

- Выберите, разрешить динамические обновления или нет. Разрешать не рекомендуется в силу значимой уязвимости. Перейдите Далее:

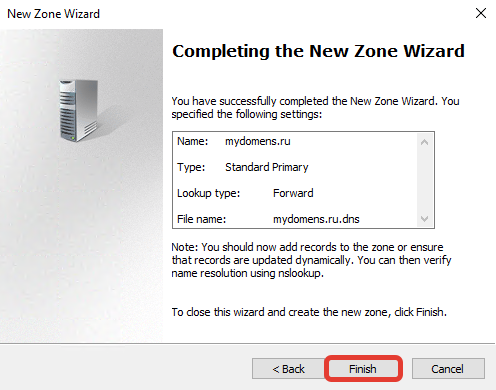

- Проверьте правильность выбранной конфигурации и завершите настройку, нажав кнопку Готово:

Создание зоны обратного просмотра

- Выделите в Диспетчере DNS каталог Зоны Обратного Просмотра и нажатием кнопки Новая зона на панели инструментов сверху запустите Мастер Создания Новой Зоны:

- Выберите тип Основная Зона, перейдите Далее:

- Выберите назначение для адресов IPv4, нажмите Далее:

- Укажите идентификатор сети (первые три октета сетевого адреса) и следуйте Далее:

- При необходимости поменяйте название будущего файла зоны и перейдите Далее:

- Выберите, разрешить динамические обновления или нет. Разрешать не рекомендуется в силу значимой уязвимости. Перейдите Далее:

- Проверьте правильность выбранной конфигурации и завершите настройку, нажав кнопку Готово:

Создание A-записи

Данный раздел инструкции в большей степени предназначен для проверки ранее проделанных шагов.

Ресурсная запись — единица хранения и передачи информации в DNS, заключает в себе сведения о соответствии какого-либо имени с определёнными служебными данными.

Запись A — запись, позволяющая по доменному имени узнать IP-адрес.

Запись PTR — запись, обратная A записи.

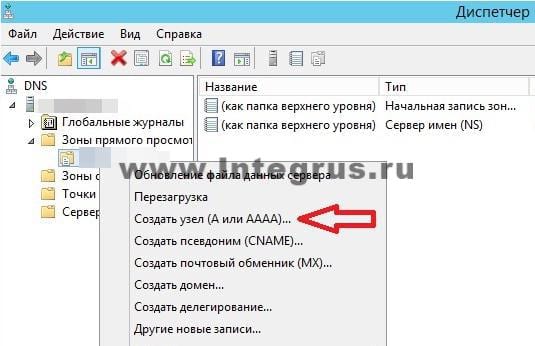

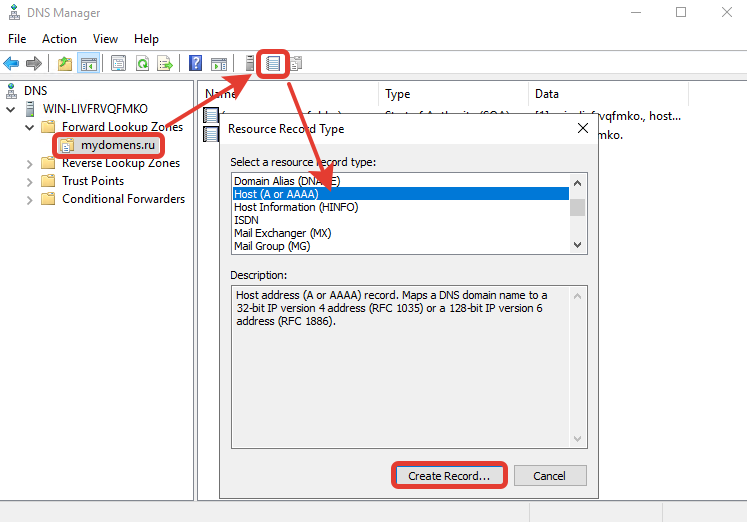

- В Диспетчере DNS выберите каталог созданной ранее зоны внутри каталога Зон Прямого Просмотра. В правой части Диспетчера, где отображается содержимое каталогов, правой кнопки мыши вызовите выпадающее меню и запустите команду «Создать узел (A или AAAA)…»:

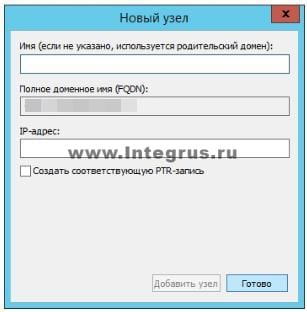

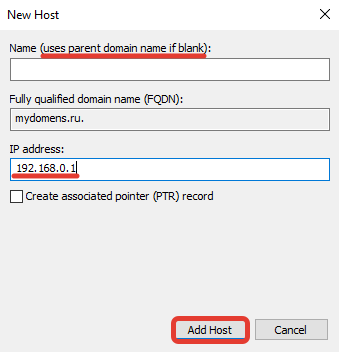

- Откроется окно создания Нового Узла, где понадобится вписать в соответствующие поля имя узла (без доменной части, в качестве доменной части используется название настраиваемой зоны) и IP-адрес. Здесь же имеется чек-бокс Создать соответствующую PTR-запись — чтобы проверить работу обеих зон (прямой и обратной), чек-бокс должен быть активирован:

Если поле имени остается пустым, указанный адрес будет связан с именем доменной зоны.

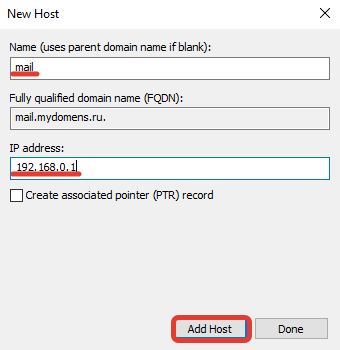

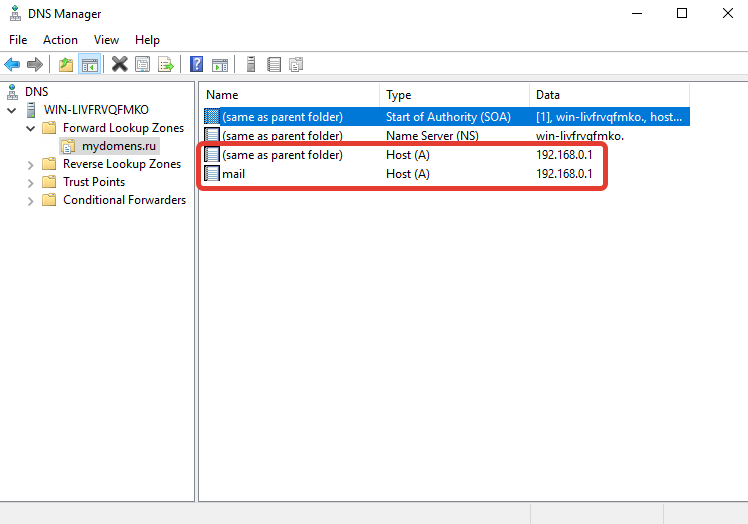

- Также можно добавить записи для других серверов:

- Добавив все необходимые узлы, нажмите Готово.

Проверка

- Проверьте изменения в каталогах обеих зон (на примере ниже в обеих зонах появилось по 2 новых записи):

- Откройте командную строку (cmd) или PowerShell и запустите команду nslookup:

Из вывода команды видно, что по умолчанию используется DNS-сервер example-2012.com с адресом 10.0.1.6.

Чтобы окончательно убедиться, что прямая и обратная зоны работают как положено, можно отправить два запроса:

- Запрос по домену;

- Запрос по IP-адресу:

В примере получены подходящие ответы по обоим запросам.

- Можно попробовать отправить запрос на какой-нибудь внешний ресурс:

В дополнение к имени домена и адресам появилась строчка «Non-authoritative answer», это значит, что наш DNS-сервер не обладает необходимой полнотой информации по запрашиваемой зоне, а информация выведенная ниже, хоть и получена от авторитетного сервера, но сама в таком случае не является авторитетной.

Для сравнения все те же запросы выполнены на сервере, где не были настроены прямая и обратная зоны:

Здесь машина сама себе назначена предпочитаемым DNS-сервером. Доменное имя DNS-сервера отображается как неопознанное, поскольку нигде нет ресурсных записей для IP-адреса (10.0.1.7). По этой же причине запрос 2 возвращает ошибку (Non-existent domain).

Описание функции Domain Name System (DNS), которые являются новыми или измененными в Windows Server 2016.

В Windows Server 2016 DNS-сервер предлагает обновления в следующих областях:

- Политики DNS-серверов

- Ограничение скорости отклика (RRL)

- Аутентификация именованных объектов на основе DNS (DANE)

- Поддержка неизвестных записей

- Корневые подсказки IPv6

- Доработка поддержки Windows PowerShell

Политики DNS-серверов

Теперь вы сможете использовать:

- DNS-политики для управления трафиком на основе геолокации

- Интеллектуальные ответы DNS в зависимости от времени суток, для управления одним DNS-сервером, настроенным для развертывания с разделением

- Применять фильтры к DNS-запросам и многое другое.

Конкретное описание данных возможностей:

Балансировка нагрузки приложений.

Когда вы развернули несколько экземпляров приложения в разных местах, вы можете использовать политику DNS для балансировки нагрузки трафика между разными экземплярами приложения, динамически распределяя нагрузку трафика для приложения.

Управление трафиком на основе геолокации.

Вы можете использовать DNS-политику, чтобы разрешить первичным и вторичным DNS-серверам отвечать на запросы DNS-клиентов на основе географического положения как клиента, так и ресурса, к которому клиент пытается подключиться, предоставляя клиенту IP-адрес ближайшего ресурса. .

Разделенный Brain-DNS.

При разделенном DNS записи DNS распределяются по разным областям зоны на одном и том же DNS-сервере, а DNS-клиенты получают ответ в зависимости от того, являются ли клиенты внутренними или внешними. Вы можете настроить разделенный DNS для зон, интегрированных с Active Directory, или для зон на автономных DNS-серверах.

Фильтрация.

Вы можете настроить политику DNS для создания фильтров запросов на основе предоставленных вами критериев. Фильтры запросов в DNS-политике позволяют настроить DNS-сервер для ответа настраиваемым образом на основе DNS-запроса и DNS-клиента, отправляющего DNS-запрос.

Forensics.

Вы можете использовать политику DNS для перенаправления вредоносных DNS-клиентов на несуществующий IP-адрес вместо того, чтобы направлять их на компьютер, к которому они пытаются подключиться.

Перенаправление по времени суток.

Политику DNS можно использовать для распределения трафика приложения между различными географически распределенными экземплярами приложения с помощью политик DNS, основанных на времени суток.

Вы также можете использовать политики DNS для зон DNS, интегрированных с Active Directory.

Ограничение скорости отклика (RRL)

Теперь вы cможете настроить параметры RRL, чтобы контролировать, как отвечать на запросы к DNS-клиенту, когда ваш сервер получает несколько запросов, направленных на одного и того же клиента. Сделав это, вы можете предотвратить отправку атаки типа «Отказ в обслуживании» (Dos) с использованием ваших DNS-серверов.

Например, бот-сеть может отправлять запросы на ваш DNS-сервер, используя в качестве отправителя IP-адрес третьего компьютера. Без RRL ваши DNS-серверы могут отвечать на все запросы, переполняя третий компьютер. При использовании RRL вы можете настроить следующие параметры:

Количество ответов в секунду. Это максимальное количество раз, когда один и тот же ответ дается клиенту в течение одной секунды.

Количество ошибок в секунду. Это максимальное количество раз, когда ответ об ошибке отправляется одному и тому же клиенту в течение одной секунды.

Окно между запросами. Это количество секунд, на которое приостанавливаются ответы клиенту, если сделано слишком много запросов.

Скорость утечки. Это то, как часто DNS-сервер отвечает на запрос во время приостановки ответов. Например, если сервер приостанавливает ответы клиенту на 10 секунд, а уровень утечки равен 5, сервер по-прежнему отвечает на один запрос на каждые 5 отправленных запросов. Это позволяет обычным клиентам получать ответы, даже если DNS-сервер применяет ограничение скорости ответов в их подсети или полном доменном имени.

TC rate. Эта функция используется, чтобы сообщить клиенту о попытке соединения с TCP, когда ответы клиенту приостановлены. Например, если скорость TC равна 3, и сервер приостанавливает ответы данному клиенту, сервер выдает запрос на TCP-соединение для каждых 3 полученных запросов. Убедитесь, что значение скорости TC ниже, чем скорость утечки, чтобы дать клиенту возможность подключиться через TCP перед утечкой ответов.

Максимум откликов. Это максимальное количество ответов, которые сервер выдает клиенту, пока ответы приостановлены.

Белые домены. Это список доменов, которые нужно исключить из настроек RRL.

Белые подсети. Это список подсетей, которые необходимо исключить из настроек RRL.

Интерфейсы серверов белого списка. Это список интерфейсов DNS-серверов, которые необходимо исключить из настроек RRL.

Аутентификация именованных объектов на основе DNS (DANE)

Теперь вы сможете использовать поддержку DANE (RFC 6394 и 6698), чтобы указать своим DNS-клиентам, от какого CA они должны ожидать выдачи сертификатов для доменных имен, размещенных на вашем DNS-сервере.

Это предотвращает форму атаки «main in the middle», когда кто-то может повредить кэш DNS и указать DNS-имя на свой собственный IP-адрес.

Поддержка неизвестных записей

«Неизвестная запись» — это RR, формат RDATA которой неизвестен DNS-серверу. Недавно добавленная поддержка неизвестных типов записей (RFC 3597) означает, что вы cvожете добавлять неподдерживаемые типы записей в зоны DNS-сервера Windows в двоичном формате по сети.

Распознаватель кэширования Windows уже имеет возможность обрабатывать неизвестные типы записей. DNS-сервер Windows не выполняет никакой конкретной обработки неизвестных записей, но отправляет их обратно в ответах, если для них получены запросы.

Корневые подсказки IPv6

Корневые подсказки IPV6, опубликованные IANA, были добавлены на DNS-сервер Windows. Запросы имен в Интернете теперь могут использовать корневые серверы IPv6 для разрешения имен.

Доработка поддержки Windows PowerShell

В Windows Server 2016 представлены следующие новые командлеты (cmdlets) и параметры Windows PowerShell:

Add-DnsServerRecursionScope — Этот командлет создает новую область рекурсии на DNS-сервере. Области рекурсии используются политиками DNS для указания списка серверов пересылки, которые будут использоваться в запросе DNS.

Remove-DnsServerRecursionScope — Этот командлет удаляет существующие области рекурсии.

Set-DnsServerRecursionScope — Этот командлет изменяет параметры существующей области рекурсии.

Get-DnsServerRecursionScope — Этот командлет извлекает информацию о существующих областях рекурсии.

Add-DnsServerClientSubnet — Этот командлет удаляет существующие подсети DNS-клиентов.

Set-DnsServerClientSubnet — Этот командлет изменяет параметры существующей подсети DNS-клиента.

Get-DnsServerClientSubnet — Этот командлет извлекает информацию о существующих подсетях DNS-клиентов.

Add-DnsServerQueryResolutionPolicy — Этот командлет создает новую политику разрешения запросов DNS. Политики разрешения запросов DNS используются для указания того, как и следует ли отвечать на запрос на основе различных критериев.

Remove-DnsServerQueryResolutionPolicy — Этот командлет удаляет существующие политики DNS.

Set-DnsServerQueryResolutionPolicy — Этот командлет изменяет параметры существующей политики DNS.

Get-DnsServerQueryResolutionPolicy — Этот командлет извлекает информацию о существующих политиках DNS.

Enable-DnsServerPolicy — Этот командлет включает существующие политики DNS.

Disable-DnsServerPolicy — Этот командлет отключает существующие политики DNS.

Add-DnsServerZoneTransferPolicy — Этот командлет создает новую политику передачи зоны DNS-сервера. Политики передачи зоны DNS определяют, следует ли отклонять или игнорировать передачу зоны на основе различных критериев.

Remove-DnsServerZoneTransferPolicy — Этот командлет удаляет существующие политики передачи зон DNS-сервера.

Set-DnsServerZoneTransferPolicy. — Этот командлет изменяет параметры существующей политики переноса зоны DNS-сервера.

Get-DnsServerResponseRateLimiting — Этот командлет извлекает параметры RRL.

Set-DnsServerResponseRateLimiting — Этот командлет изменяет настройки RRL.

Add-DnsServerResponseRateLimitingExceptionlist — Этот командлет создает список исключений RRL на DNS-сервере.

Get-DnsServerResponseRateLimitingExceptionlist — Этот командлет извлекает списки исключений RRL.

Remove-DnsServerResponseRateLimitingExceptionlist — Этот командлет удаляет существующий список исключений RRL.

Set-DnsServerResponseRateLimitingExceptionlist — Этот командлет изменяет списки исключений RRL.

Add-DnsServerResourceRecord — Этот командлет был обновлен для поддержки неизвестного типа записи.

Get-DnsServerResourceRecord — Этот командлет был обновлен для поддержки неизвестного типа записи.

Remove-DnsServerResourceRecord — Этот командлет был обновлен для поддержки неизвестного типа записи.

Set-DnsServerResourceRecord — Этот командлет был обновлен для поддержки неизвестного типа записи.

С дополнительными сведениями вы можете ознакомится в следующих разделах справочника по командам Windows PowerShell для Windows Server 2016 от Microsoft:

Powershell DNS Server

Powershell DNS Client

Администратор DNS сервера на Windows для управления сервером, DNS зонами и записями может использовать старую добрую утилиту

Dnscmd

, или воспользоваться возможностями PowerShell модуля DNSServer. В этой статье мы рассмотрим основные операцию по массовому созданию, модификации и удалению различных DNS записей и зон с помощью PowerShell.

Содержание:

- Модуль PowerShell — DNSServer

- Управление DNS зонами из PowerShell

- Управление DNS записиями с помошью модуля DNSServer

- Как добавить сразу несколько A / PTR записей в DNS зону с помощью PowerShell?

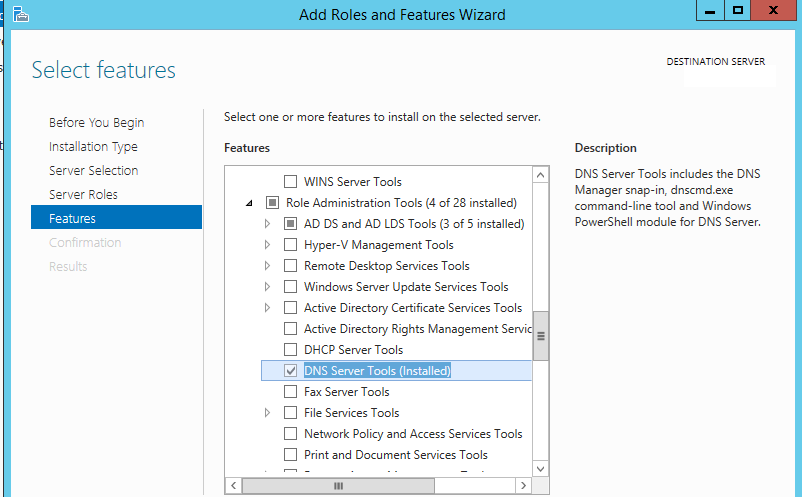

Модуль PowerShell — DNSServer

PowerShell модуль DNSServer входит в состав RSAT. В Windows 10 RSAT устаналивается отдельно, а в Windows Server вы можете установить модуль через Server Manager (Role Administration Tools -> Dns Server Tools).

Проверим, что в системе имеется модуль PoSh DNSServer:

Get-Module DNSServer –ListAvailable

Можно вывести список команд в нем (в версии модуля на Windows Server 2012 R2 доступно более 100 команд):

Get-Module DNSServer

Управление DNS зонами из PowerShell

Выведем список зон на DNS сервере (в нашем случае это контроллер домен):

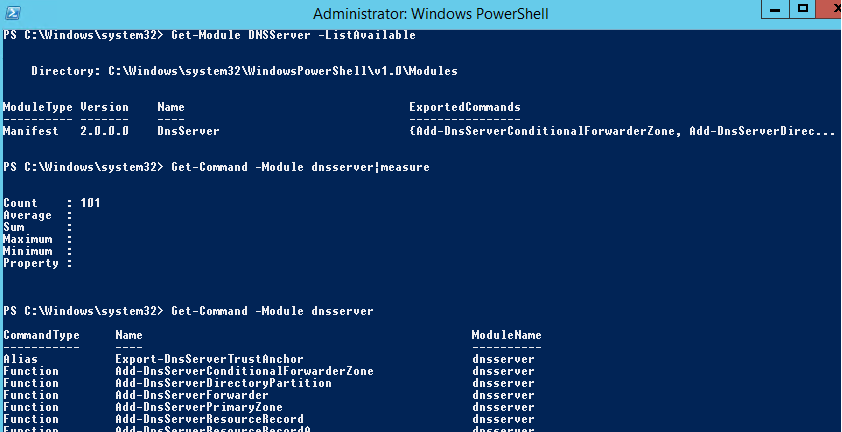

Get-DnsServerZone –ComputerName dc01

Чтобы добавить новую первичную DNS зону с именем contoso.local, выполните команду:

Add-DnsServerPrimaryZone -Name contoso.local -ReplicationScope "Forest" –PassThru

Как вы видите, была создана первичная DNS зона, интегрированная в Active Directory (isDsIntegrated=True).

Можно создать зону обратного просмотра (Lockup Zone):

Add-DnsServerPrimaryZone -NetworkId "192.168.1.0/24" -ReplicationScope Domain

Чтобы синхронизировать новую зону с другими DC в домене, выполните команду:

Sync-DnsServerZone –passthru

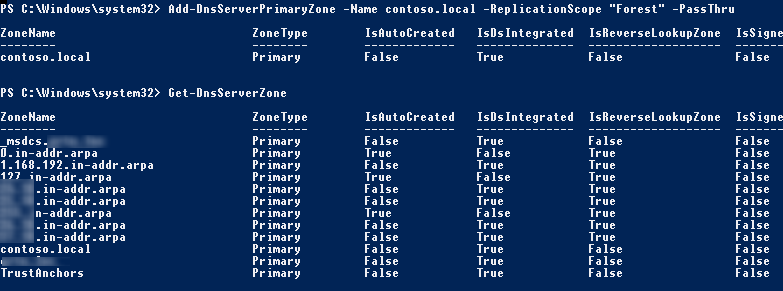

Выведем список записей в новой DNS зоне (она пуста):

Get-DnsServerResourceRecord -ComputerName dc01 -ZoneName contoso.local

Для удаления зоны воспользуйтесь командой:

Remove-DnsServerZone -Name contoso.local -ComputerName dc01

Эта команда также удалит все существующие DNS записи в зоне.

Управление DNS записиями с помошью модуля DNSServer

Чтобы создать новую A запись в указнаной DNS зоне, воспользуемся командой:

Add-DnsServerResourceRecordA -Name rds1 -IPv4Address 192.168.1.30 -ZoneName contoso.local -TimeToLive 01:00:00

Чтобы добавить PTR запись в обратной зоне, в предыдущей команде можно добавить параметр –CreatePtr или создать указатель вручную командлетом Add-DNSServerResourceRecordPTR:

Add-DNSServerResourceRecordPTR -ZoneName 1.168.192.in-addr.arpa -Name 30 -PTRDomainName rds1.contoso.local

Для добавления алиаса (CNAME) для определенной A записи, воспользуйтесь командой:

Add-DnsServerResourceRecordCName -ZoneName contoso.local -Name RDSFarm -HostNameAlias rds1.contoso.local

Чтобы изменить IP адрес данной A записи нужно воспользоваться довольно сложной схемой, т.к. вы не можете напрямую изменить IP адрес у DNS записи.

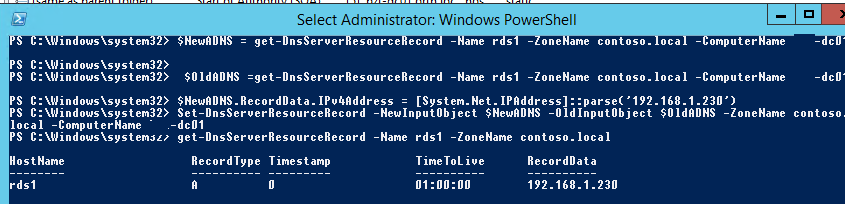

$NewADNS = get-DnsServerResourceRecord -Name rds1 -ZoneName contoso.local -ComputerName dc01

$OldADNS =get-DnsServerResourceRecord -Name rds1 -ZoneName contoso.local -ComputerName dc01

Теперь изменим свойство IPV4Address у объекта $NewADNS

$NewADNS.RecordData.IPv4Address = [System.Net.IPAddress]::parse('192.168.1.230')

Теперь изменим IP адрес A записи с помощью Set-DnsServerResourceRecord:

Set-DnsServerResourceRecord -NewInputObject $NewADNS -OldInputObject $OldADNS -ZoneName contoso.local -ComputerName dc01

Проверим, что IP адрес A записи изменился:

get-DnsServerResourceRecord -Name rds1 -ZoneName contoso.local

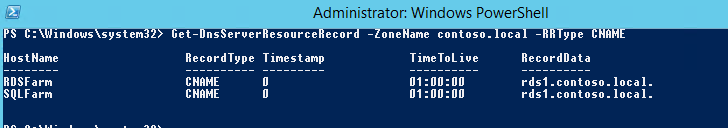

Можно вывести список DNS записей одного типа, указав тип в аргументе –RRType. Выведем список записей CNAME в зоне:

Get-DnsServerResourceRecord -ComputerName DC01 -ZoneName contoso.local -RRType CNAME

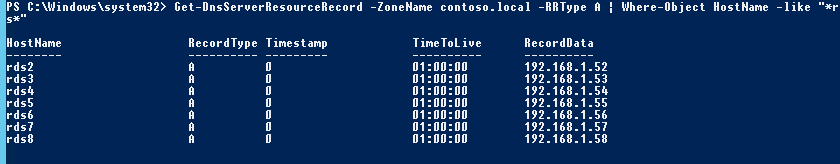

Также вы можете использовать фильтр по различным параметрам DNS записей с помощью Where-Object. Например, выведем список A записей, у которых в имени есть фраза rds.

Get-DnsServerResourceRecord -ZoneName contoso.local -RRType A | Where-Object HostName -like "*rds*"

Для удаления записей в DNS используется командлет Remove-DnsServerResourceRecord.

Например, для удаления CNAME записи, выполните:

Remove-DnsServerResourceRecord -ZoneName contoso.local -RRType CName -Name RDSFarm

Для удаления A записи:

Remove-DnsServerResourceRecord -ZoneName contoso.local -RRType A -Name rds1 –Force

Для удаления PTR записи в обратной зоне:

Remove-DnsServerResourceRecord -ZoneName “1.168.192.in-addr.arpa” -RRType “PTR” -Name “30”

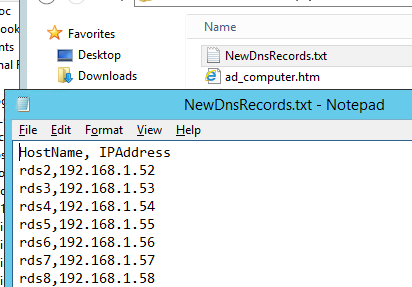

Как добавить сразу несколько A / PTR записей в DNS зону с помощью PowerShell?

Допустим, вам нужно создать сразу множество A записей в определенной DNS зоне прямого просмотра. Вы можете завести их по-одной с помощью команды Add-DnsServerResourceRecordA, но гораздол проще и быстрее массово завести A записи по списку из файла.

Создайте текстовый файл NewDnsRecords.txt ч именами и IP адресами, которые вы хотите завести. Формат файла такой:

HostName, IPAddress

Чтобы завести A записи в зоне contoso.local по данным из TXT/CSV файла, воспользуйтесь следующим скриптом PowerShell:

Import-CSV "C:PSNewDnsRecords.txt" | %{

Add-DNSServerResourceRecordA -ZoneName contoso.local -Name $_."HostName" -IPv4Address $_."IPAddress"

}

Если нужно сразу завести записи в обратной зоне, добавьте в команду Add-DNSServerResourceRecordA параметр –CreatePtr.

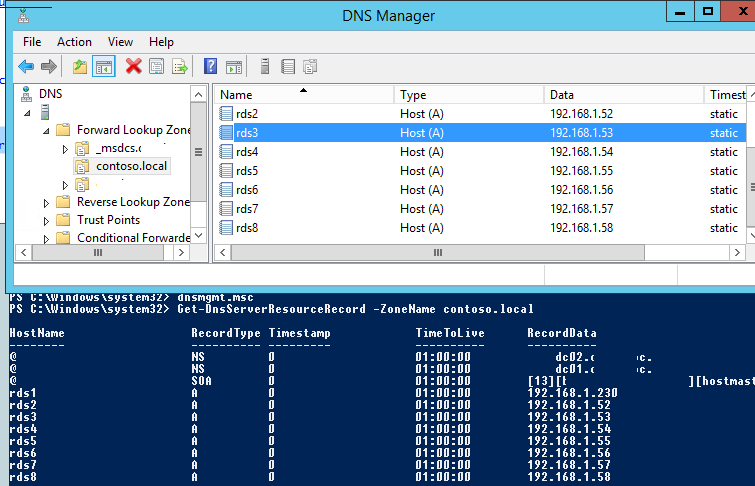

Теперь с помощью консоли DNS Manager (dnsmgmt.msc) или команнды

Get-DnsServerResourceRecord -ZoneName contoso.local

убедитесь, что все A записи успешно созданы.

Если нужно массово завести PTR записи в зоне обратного просмотра создайте текстовый/csv файл со следующей структурой

octet,hostName,zoneName 65,rds5.contoso.local,1.168.192.in-addr.arpa 66,rds6.contoso.local,1.168.192.in-addr.arpa 67,rds7.contoso.local,1.168.192.in-addr.arpa.

Затем запустите такой скрипт:

Import-CSV "C:PSNewDnsPTRRecords.txt" | %{

Add-DNSServerResourceRecordPTR -ZoneName $_."zoneName" -Name $_."octet" -PTRDomainName $_."hostName"

}

Убедитесь, что PTR записи появились в указанной Reverse зоне DNS.

Настройка собственного DNS сервера вам может потребоваться в случае, если ваш хостинг-провайдер и регистратор домена не предоставляют NS сервера для привязки домена, либо вам самостоятельно необходимо контролировать настройки и записи DNS.

Данная инструкция будет актуальна для ОС Windows Server версии 2012 — 2022.

- Добавление роли «DNS-сервера»

- Создание первичной зоны «DNS-сервера»

- Добавление «DNS-записей»

- Проверка работоспособности

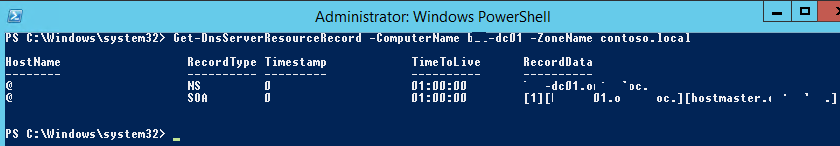

Добавление роли «DNS-сервера»

Откройте «Server Manager».

В правом верхнем меню выберите «Manage» > «Add Roles and Features». В появившемся окне нажмите «Next».

Далее убедитесь, что выбран пункт «Role-based or feature-based installation» и нажмите «Next».

В окне выбора сервера установки ничего не меняйте и нажмите «Next».

В окне выбора роли поставьте галочку на пункте «DNS Server».

В появившемся окне согласитесь с добавлением утилит, нажав на кнопку «Add Features».

Нажмите кнопку «Next».

Далее ничего не меняйте, нажмите кнопку «Next».

Нажмите «Next».

Далее для начала установки нажмите кнопку «Install».

Ждём завершения установки роли «DNS Server».

Как только увидите надпись о завершении установки «Installation succeeded», закройте окно, нажав «Close».

Создание первичной зоны «DNS-сервера»

Возвращаемся в «Server Manager», в правом верхнем углу наведите курсор на «Tools» и выберите пункт «DNS».

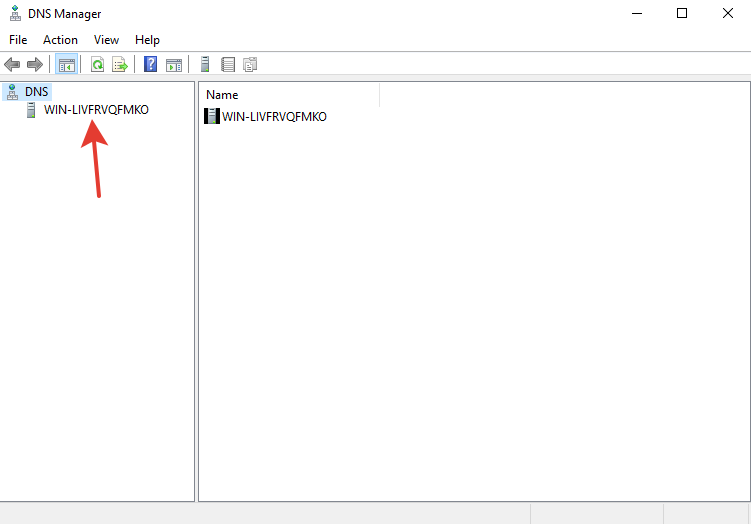

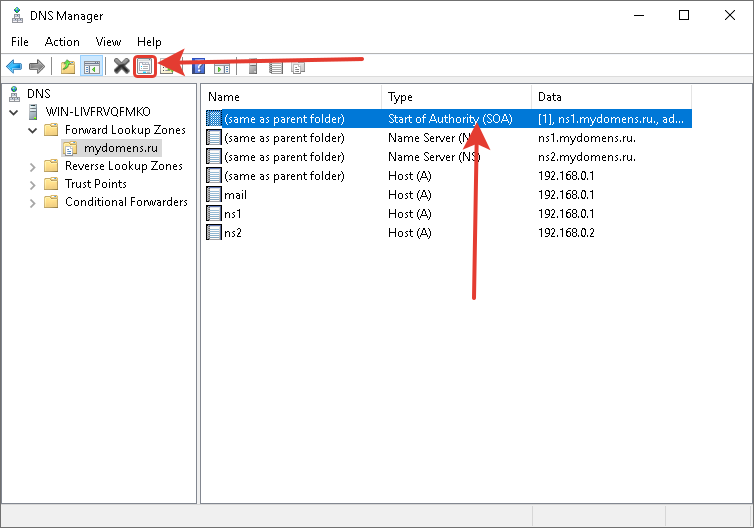

Двойным кликом выберите ваш сервер, в данном случае это «WIN-LIVFRVQFMKO».

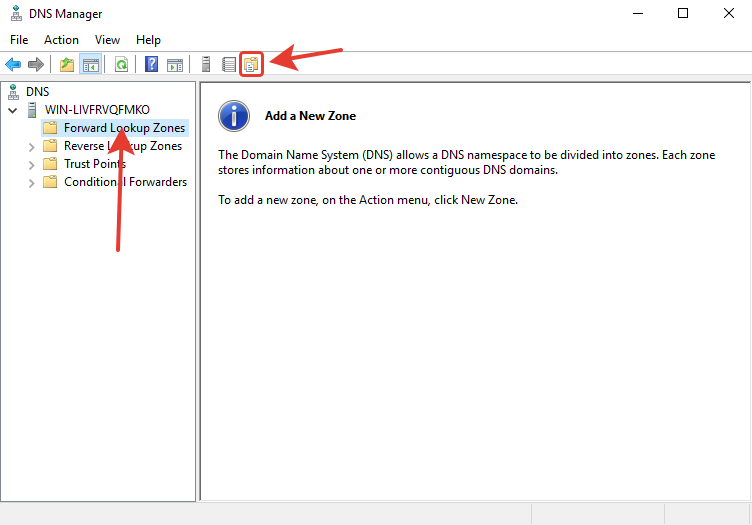

Выберите «Forward Lookup Zones» и нажмите кнопку «New Zone».

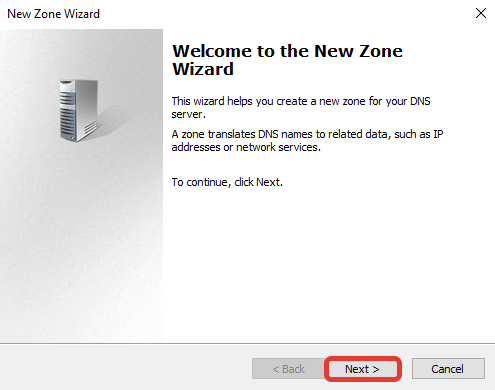

Нажмите «Next».

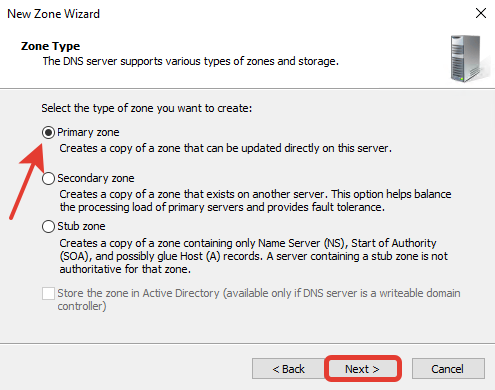

Выберите первичный тип зоны «Primary zone», нажмите «Next».

В поле «Zone name» введите имя домена, на основе которого будут создаваться DNS сервер, нажмите «Next».

При необходимости поменяйте название создаваемого файла зоны, нажмите «Next».

Выберите «Do not allow dynamic updates», чтобы запретить динамическое обновление зоны для повышения безопасности, нажмите «Next».

Нажмите «Finish».

Добавление «DNS записей»

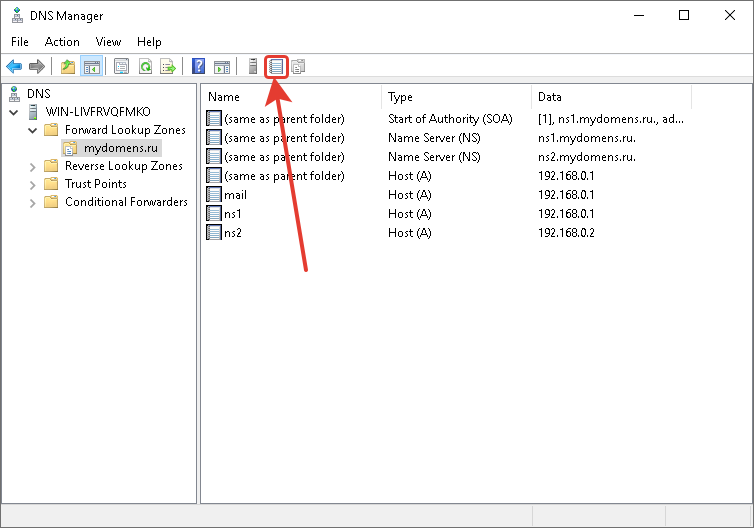

Выберите зону созданного домена и нажмите кнопку «New Record». Далее выберите из предложенного списка пункт «Host (A or AAAA)» для привязки домена к IP-адресу и нажмите кнопку «Create Record…».

В появившемся окне добавьте «А» записи для основного домена зоны. Для этого поле «Name» оставьте пустым (в данном случае «А» запись будет добавлена для основного домена зоны mydomens.ru). В поле «IP address» введите IP, куда должен быть привязан домен. После нажмите кнопку «Add Host».

Остальные записи типа «А» добавляются по тому же принципу. Добавим для примера запись для домена mail.mydomens.ru. В поле «Name» введите имя поддомена mail, в поле «IP address» введите IP-адрес.

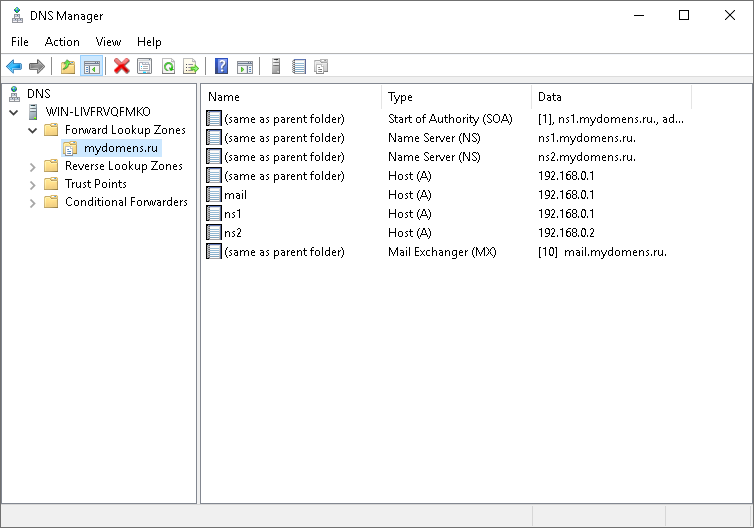

Все добавленные записи вы можете видеть в списке DNS записей зоны.

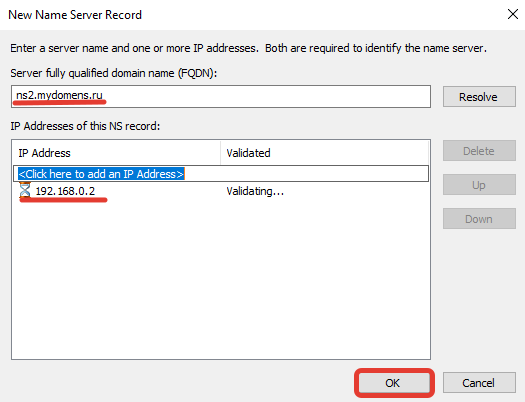

Добавьте все необходимые «А» записи для доменов. Обязательно добавьте «А» записи для NS адресов в том же соответствии, как они указаны у регистратора домена:

ns1.mydomens.ru192.168.1.1

ns2.mydomens.ru192.168.1.2

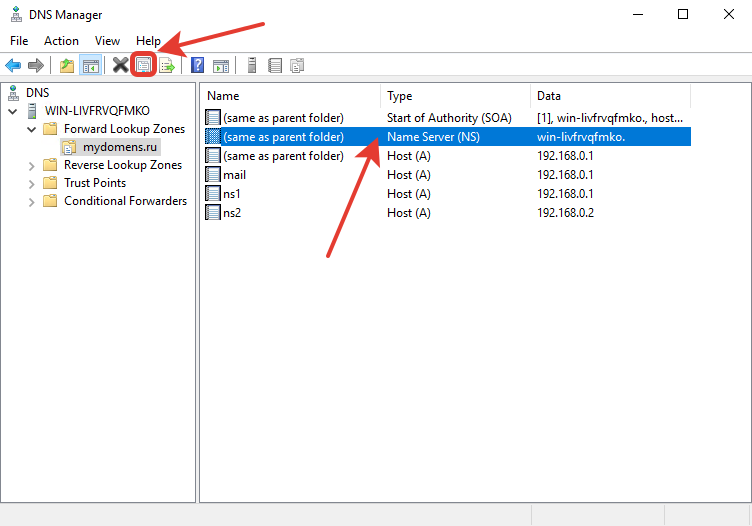

Далее отредактируйте запись типа «Name Server (NS)». Для этого выберите запись в списке, она создана по умолчанию, после нажмите кнопку «Properties».

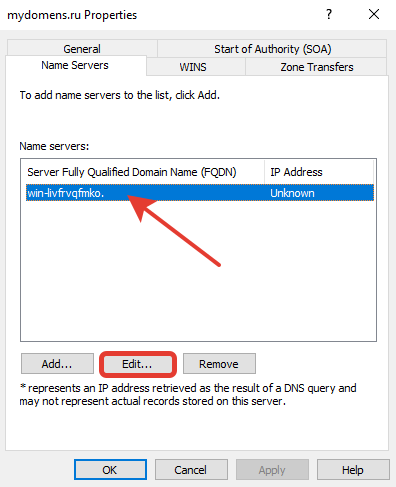

В появившемся окне выделите имеющуюся запись из списка и нажмите кнопку «Edit…».

В первом поле введите имя NS адреса, ниже введите соответствующий ему IP, после нажмите «Enter» на клавиатуре, далее нажмите кнопку «OK».

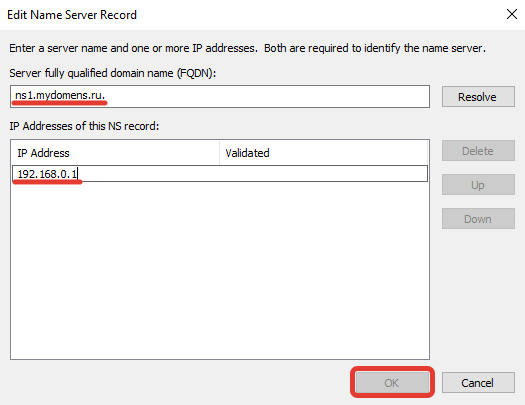

Далее добавьте второй NS, для этого нажмите кнопку «Add…».

Введите соответствующие данные в поля и нажмите кнопку «ОК».

Проверьте, что все NS записи добавлены верно, и нажмите кнопку «ОК».

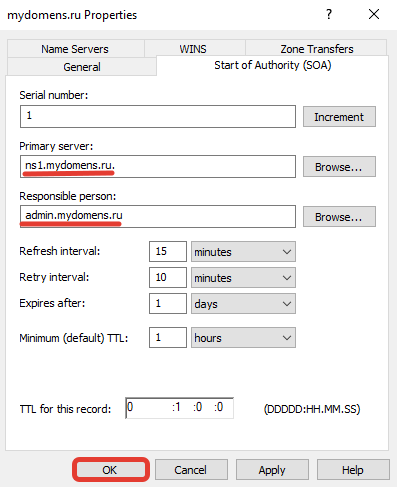

Отредактируйте «SOA» запись.

В поле «Primary server» введите первичный NS адрес вашей DNS зоны. В поле «Responsible person» введите email адрес ответственного лица зоны DNS, вместо знака @ поставьте точку. Далее нажмите кнопку «ОК».

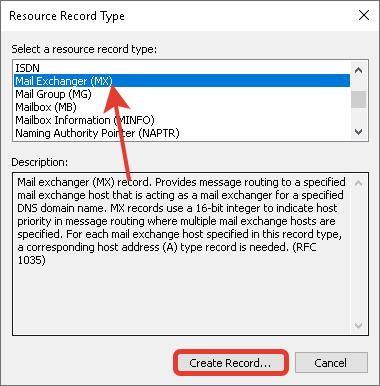

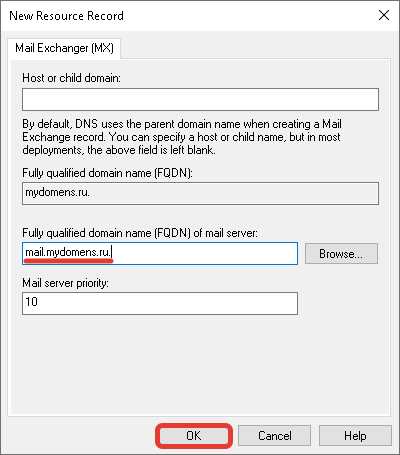

Добавьте «MX» запись для указания сервера, на который будет приходить почта на домен.

В окне выбора типа записи выберите «Mail Exchanger (MX)».

Если добавляете запись для основного домена зоны, поле «Host» оставьте пустым. В поле «mail server» введите доменное имя почтового сервера, куда будет пересылаться почта для домена.

После выполнения всех настроек у вас должен получится примерно следующий перечень записей.

Проверка работоспособности

Для проверки вы можете воспользоваться командной строкой CMD или PowerShell, сторонними ресурсами для проверки DNS записей, например https://2whois.ru/?t=dig.

После выполнения запроса записей зоны вы должны получить соответствующую запись запрошенную с DNS сервера. При запросе записи типа ANY, с сервера будут отданы все имеющиеся DNS записи домена. Для примера рассмотрим два варианта проверки, через PowerShell и на сайте 2whois.ru.

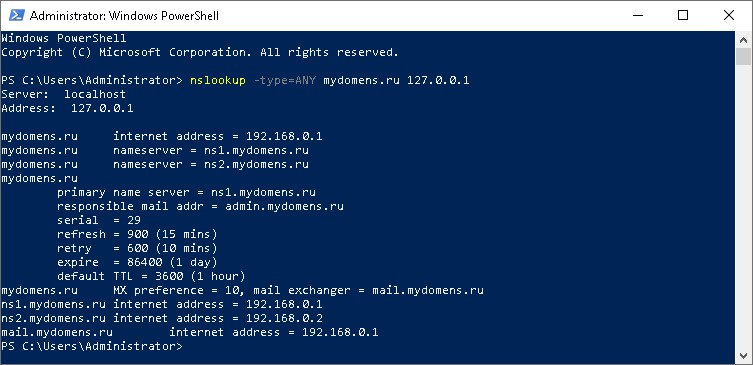

PowerShell

Для проверки используйте следующий синтаксис команды: nslookup -type=ANY имя_домена IP_сервера

После выполнения соответствующей команды вы увидите сервер, с которого получена информация, и соответствующий перечень записей, добавленных вами ранее.

В случае если запрашиваемые записи не удалось получить, проверьте введенную команду, если введено всё верно, но записи не отдаются, обратитесь в службу поддержки вашего сервера.

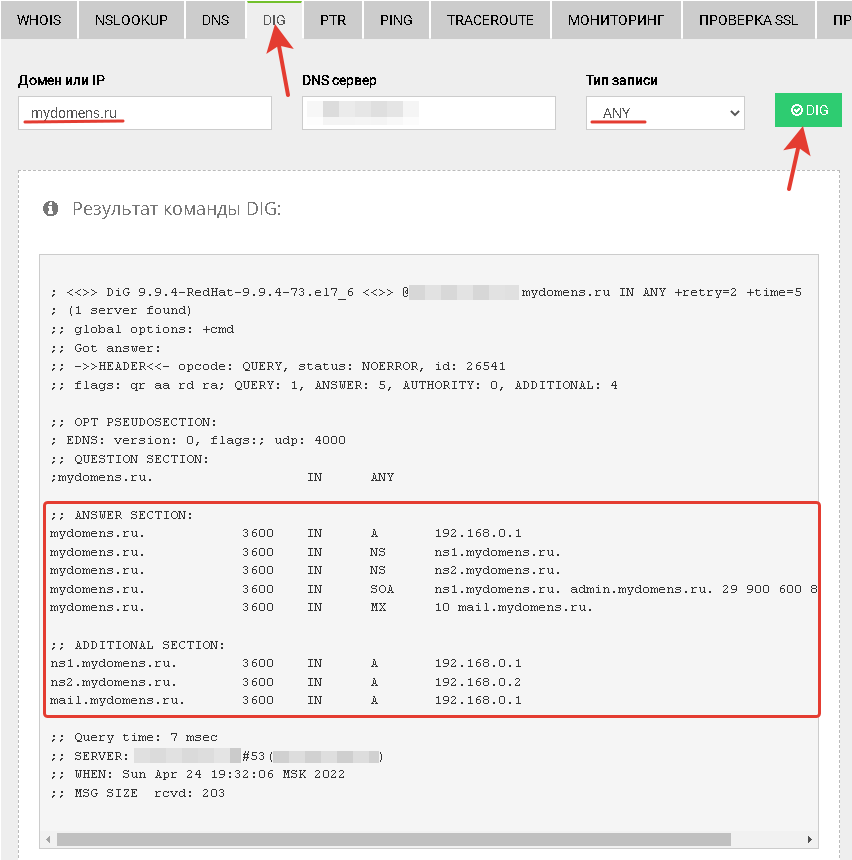

Онлайн сервис 2whois.ru

Для проверки работы DNS сервера на сайте https://2whois.ru/ выберите вкладку DIG, далее в поле «Домен или IP» введите имя домена, который вы добавляли ранее. В поле «DNS сервер» введите IP адрес сервера, на котором вы выполняли настройки. В поле «Тип записи» выберите «ANY» для получения всех записей доменной зоны. После нажмите кнопку «DIG».

После получения результата проверки в секции «ANSWER SECTION» вы увидите перечень записей, добавленных ранее на сервер, это будет означать, что DNS сервер функционирует и работает корректно.

Если добавленных ранее записей в данной секции не появится, обратитесь в службу поддержки вашего сервера.

- Как добавить ресурсные записи для домена

- А-запись

- АААА-запись

- CNAME-запись

- MX-запись

- TXT-запись

- SRV-запись

- Как проверить записи домена

В статье мы расскажем, как прописать DNS-записи A, АААА, CNAME, MX-запись, TXT и SRV для домена и для чего это нужно.

Ресурсные записи «передают» серверам интернета информацию о домене. Чаще всего их настраивают, чтобы: связать IP-адрес сайта с доменом (запись А), привязать поддомен к сервису (запись CNAME), настроить почту (запись MX), активировать SSL-сертификат, подтвердить право собственности на домен, настроить безопасную почту (запись TXT) и т.д.

Как добавить ресурсные записи для домена

Перед добавлением ресурсных записей определитесь, какие DNS-серверы прописаны для вашего домена.

Как узнать DNS-серверы, которые прописаны для домена

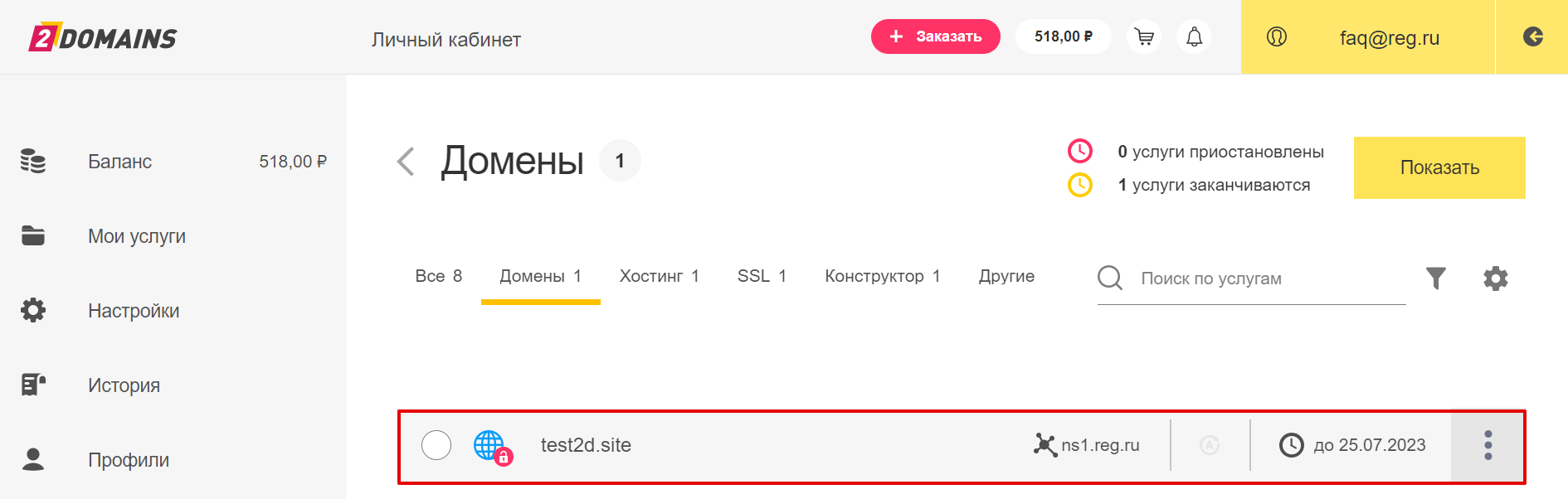

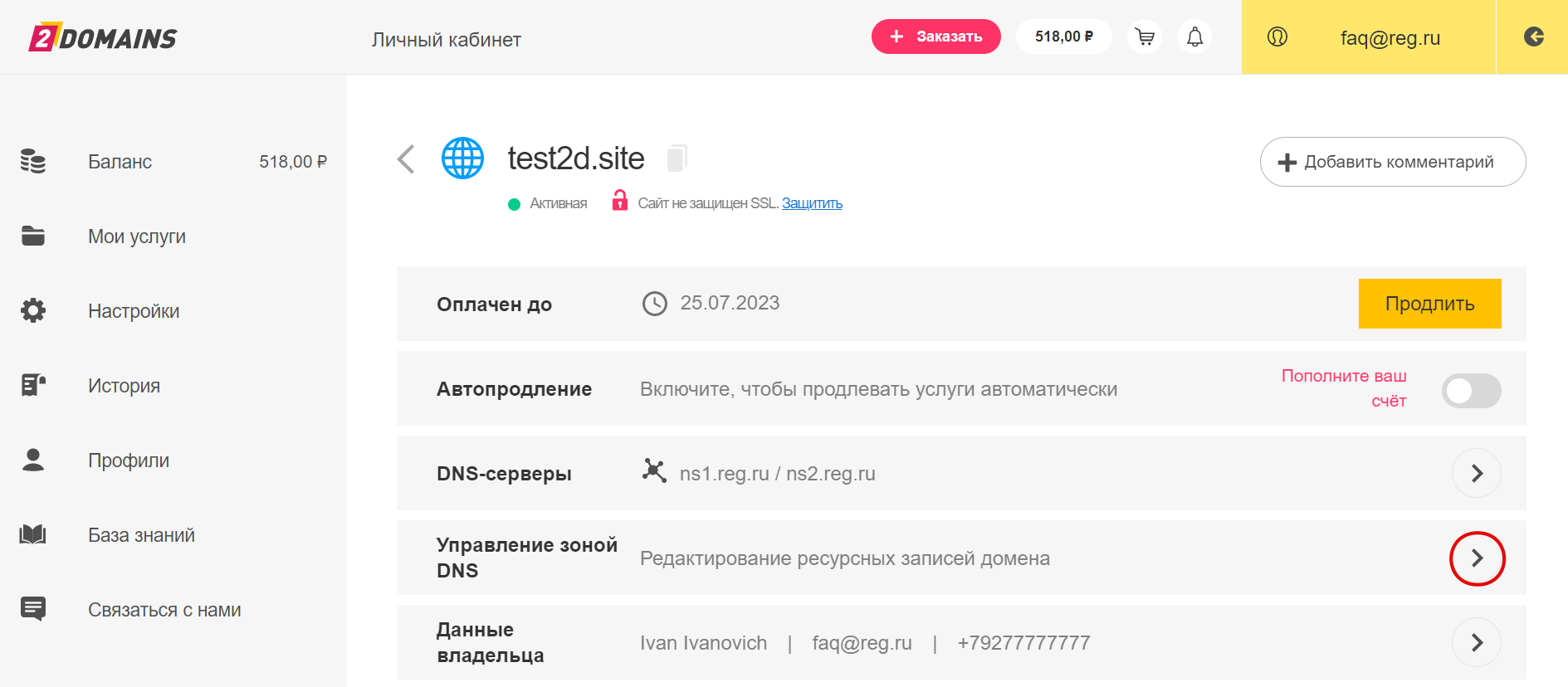

1. Авторизуйтесь в Личном кабинете 2domains и кликните по нужному домену:

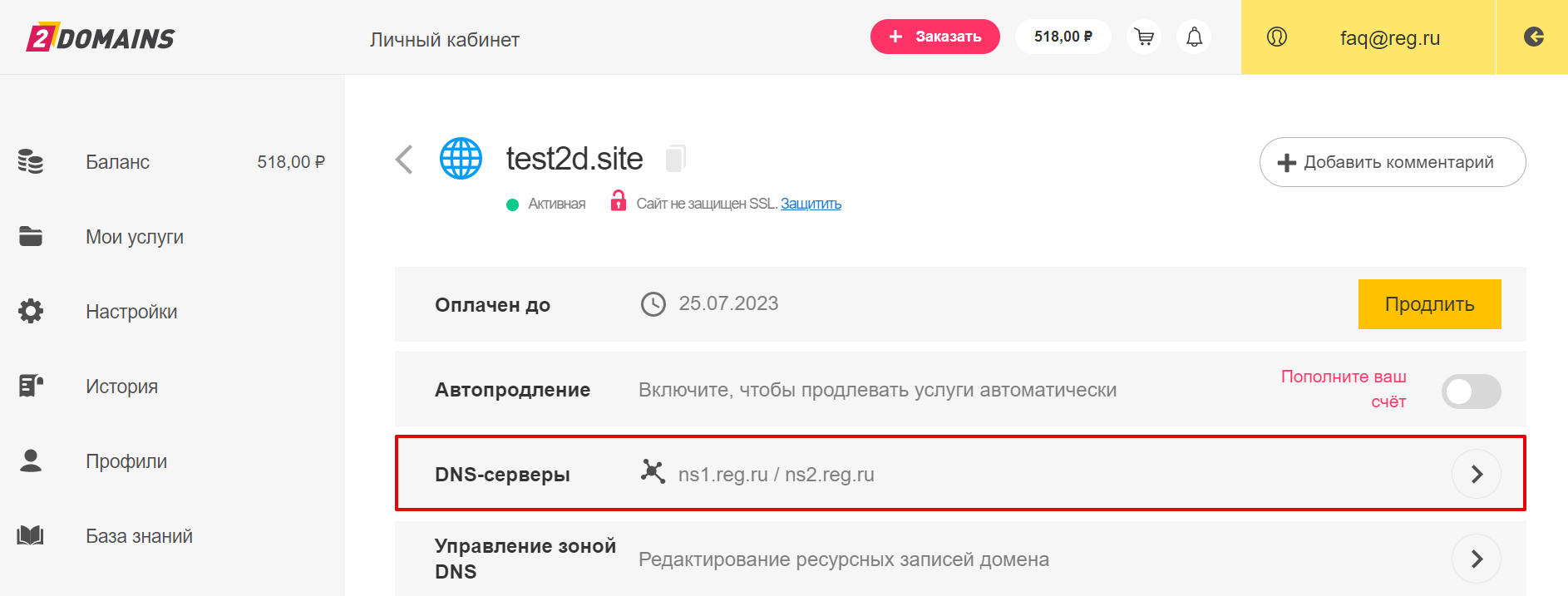

2. Ваши серверы указаны в блоке «DNS-серверы»:

Если для вашего домена прописаны DNS-серверы ns1.hosting.reg.ru и ns2.hosting.reg.ru, перейдите к статье Настройка ресурсных записей в панели управления. Если для вашего домена прописаны DNS-серверы ns1.reg.ru и ns2.reg.ru, следуйте инструкции ниже.

Обратите внимание: если для домена прописаны сторонние DNS-серверы, добавление и управление DNS записями происходит на стороне провайдера, который предоставил вам DNS-серверы.

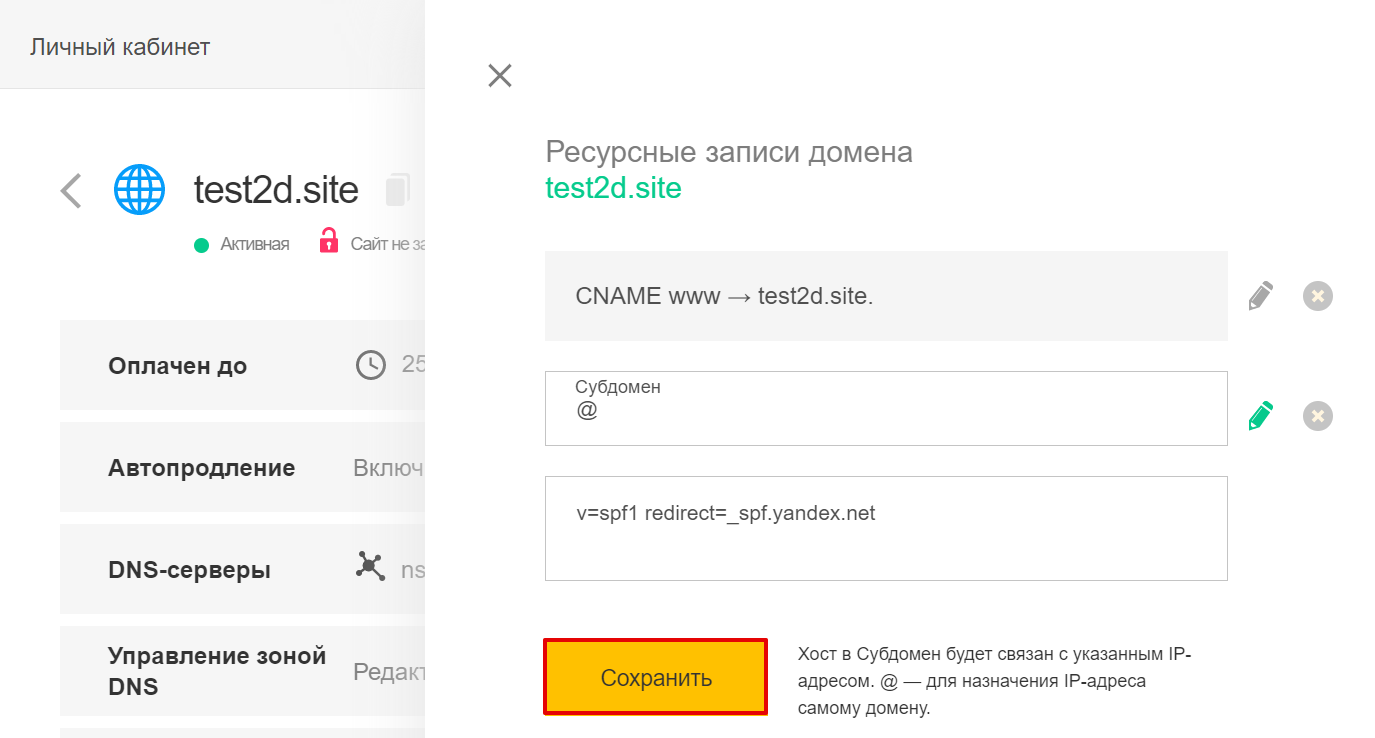

1. Авторизуйтесь в Личном кабинете 2domains и кликните по нужному домену:

2. На открывшейся странице нажмите стрелочку в блоке «Управление зоной DNS».

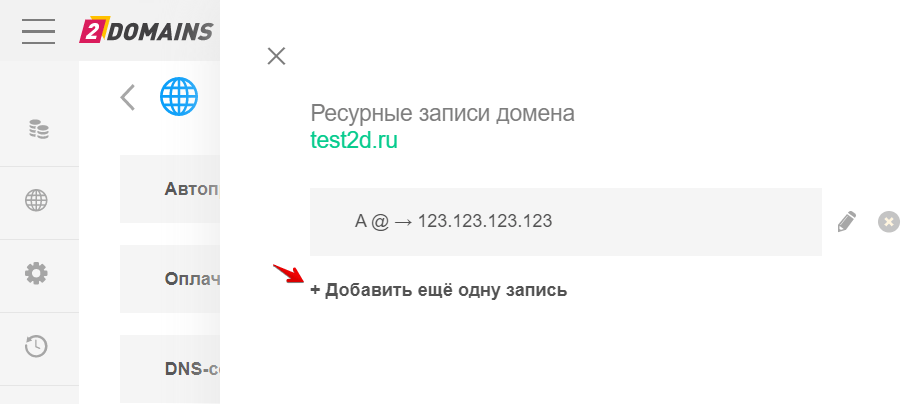

3. Во всплывающей шторке кликните Добавить ещё одну запись:

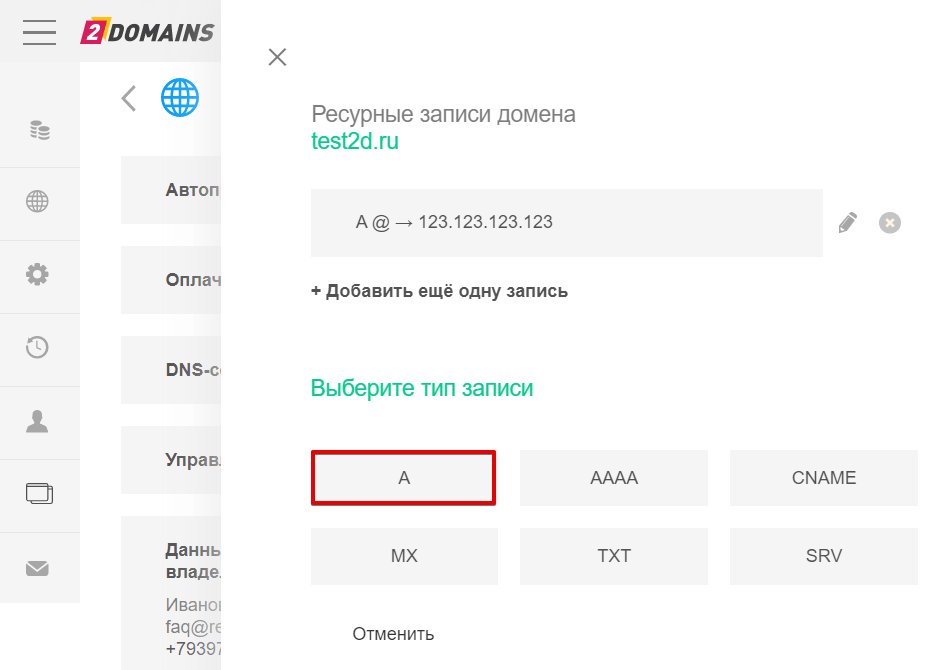

4. Выберите тип записи, которую вы хотите добавить:

Как добавлять записи

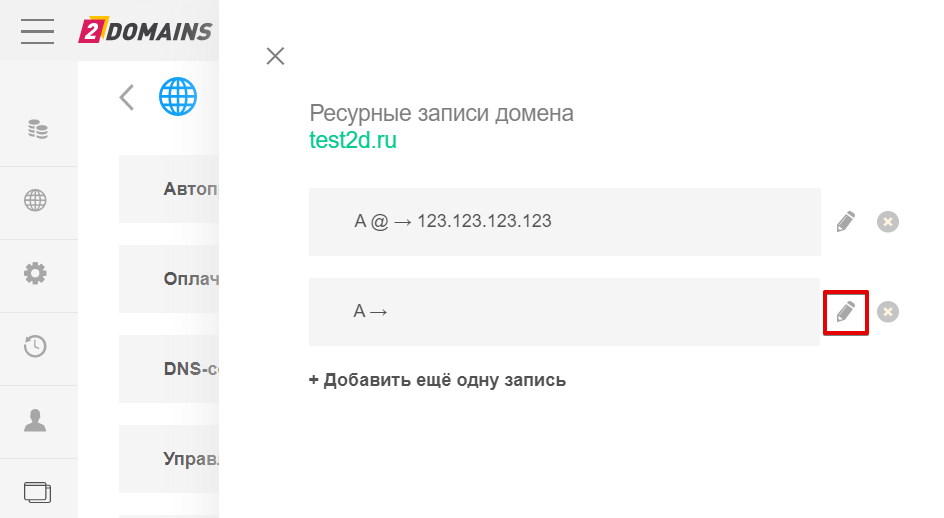

5. Затем нажмите на иконку Карандаш:

6. Добавьте в DNS домена нужную ресурсную запись. Для этого следуйте соответствующей инструкции ниже.

А-запись

Запись A (address) — одна из ключевых ресурсных записей Интернета. Она нужна, чтобы связать домен с IP-адресом сервера. Пока не прописана А-запись, сайт не будет работать. Когда вы вводите название сайта в адресную строку браузера, по А-записи DNS определяет, с какого сервера нужно открывать ваш сайт.

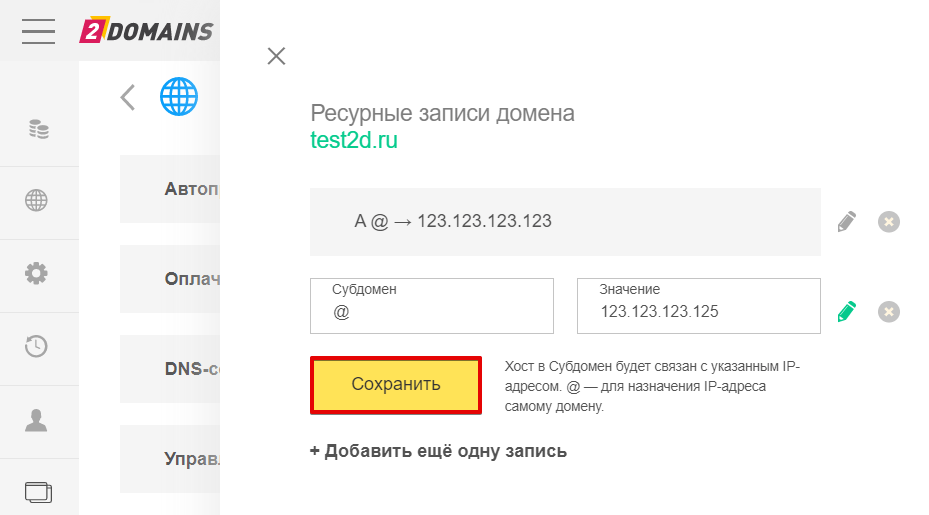

Как добавить А-запись

Выполните шаги 1-6 инструкции выше.

Затем в поле Субдомен укажите имя поддомена или значок @ (если хотите выбрать ваш основной домен);

В поле Значение — IP-адрес сервера сайта, который будет открываться по имени домена. Узнать IP-адрес можно по инструкции: Как узнать и изменить IP-адрес сайта?

Нажмите Сохранить:

Готово, ресурсная запись успешно добавлена в зону домена.

Изменения вступят в силу в течение часа.

АААА-запись

АААА (IPv6 address record) ― запись, которая используется так же, как и А-запись, но для адресов формата IPv6.

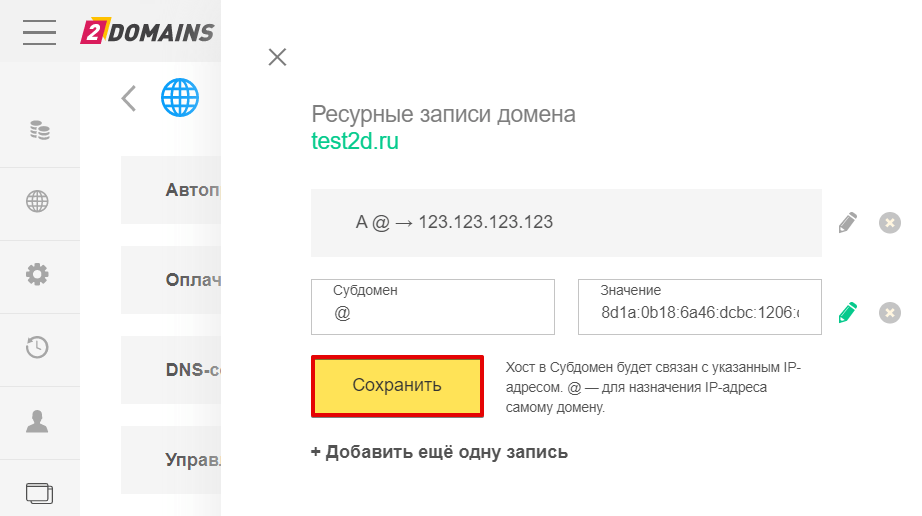

Как добавить АAАА-запись

Выполните шаги 1-6 инструкции выше. Затем в полях ввода укажите:

Субдомен — имя поддомена или значок @ (если хотите выбрать ваш основной домен);

Значение — необходимый IPv6-адрес.

Нажмите Сохранить:

Готово, обновление зоны домена прошло успешно.

Изменения вступят в силу в течение часа.

CNAME-запись

CNAME (canonical name) — это запись, которая отвечает за привязку поддоменов (например, www.site.ru) к каноническому имени домена (site.ru) или другому домену. CNAME-запись дублирует ресурсные записи домена (A, MX, TXT) для поддоменов.

Важно: для одного и того же поддомена нельзя одновременно добавить CNAME-запись и A-запись.

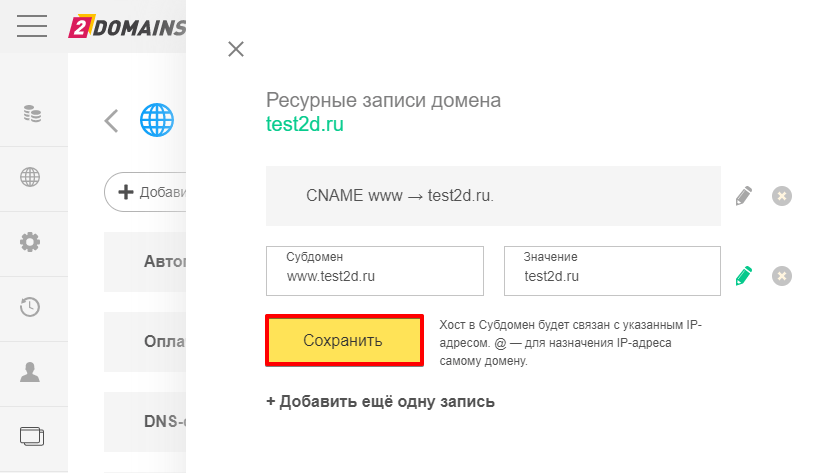

Как добавить запись CNAME

Выполните шаги 1-6 инструкции выше.

Затем в поле Субдомен укажите поддомен, кроме @ (для вашего основного домена этот тип записи недоступен, вы можете воспользоваться A-записью);

В поле Значение — Canonical name — домен, на который должен ссылаться поддомен из поля «Subdomain».

Нажмите Сохранить:

Готово, ресурсная запись добавлена в зону домена.

Изменения вступят в силу в течение часа.

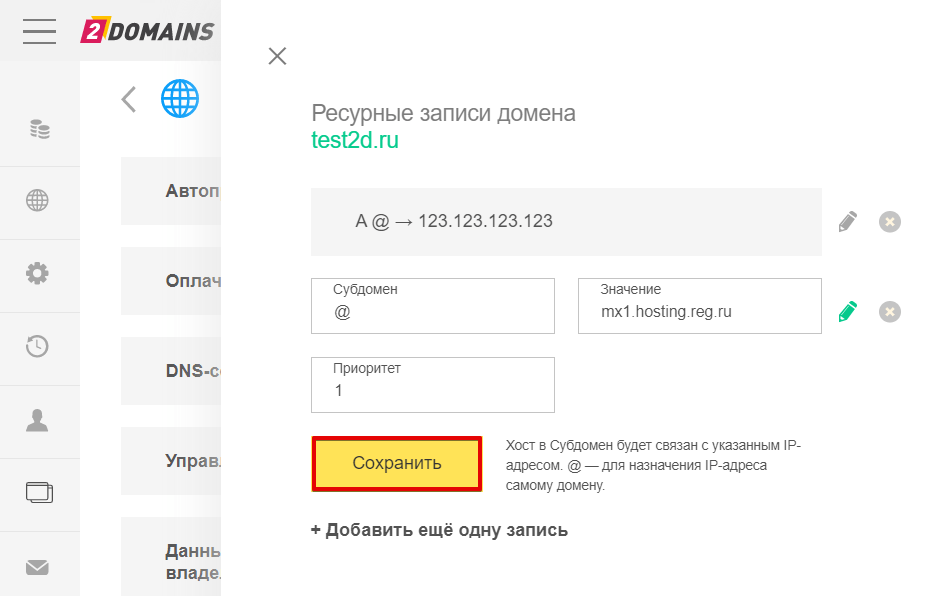

MX-запись

MX-запись отвечает за сервер, через который будет работать почта. Благодаря ей отправляющая сторона «понимает», на какой сервер нужно отправлять почту для вашего домена. MX-запись может выглядеть так: mx1.hosting.reg.ru. Чтобы почта могла функционировать, даже если один из серверов не работает, указывают два почтовых сервера. Например, mx1.hosting.reg.ru и mx2.hosting.reg.ru.

Как добавить MX-запись

Выполните шаги 1-6 инструкции выше.

Затем в полях ввода укажите:

Субдомен — поддомен или @ (если хотите выбрать почту вида логин@ваш_домен);

Значение — адрес сервера, который будет отвечать за работу почты на вашем домене;

Приоритет — приоритет записи (чем меньше цифра, тем выше приоритет записи).

Нажмите Сохранить:

Готово, DNS записи домена обновлены.

Изменения вступят в силу в течение часа.

TXT-запись

TXT (тext string) — запись, которая содержит любую текстовую информацию о домене. Часто применяется для проверок на право владения доменом при подключении дополнительных сервисов, а также как контейнер для записи SPF и ключа DKIM.

Как добавить TXT-запись

Выполните шаги 1-6 инструкции выше.

Затем в полях ввода укажите:

Субдомен — поддомен или @ (если хотите выбрать ваш основной домен);

Значение — значение записи TXT. Как правило, значение ТХТ отправляется на e-mail (например, для активации SSL-сертификата) или предоставляется компанией, услугу которой вы настраиваете.

Нажмите Сохранить:

Как указывать записи

Готово, ресурсная запись добавлена в зону домена.

Изменения вступят в силу в течение часа.

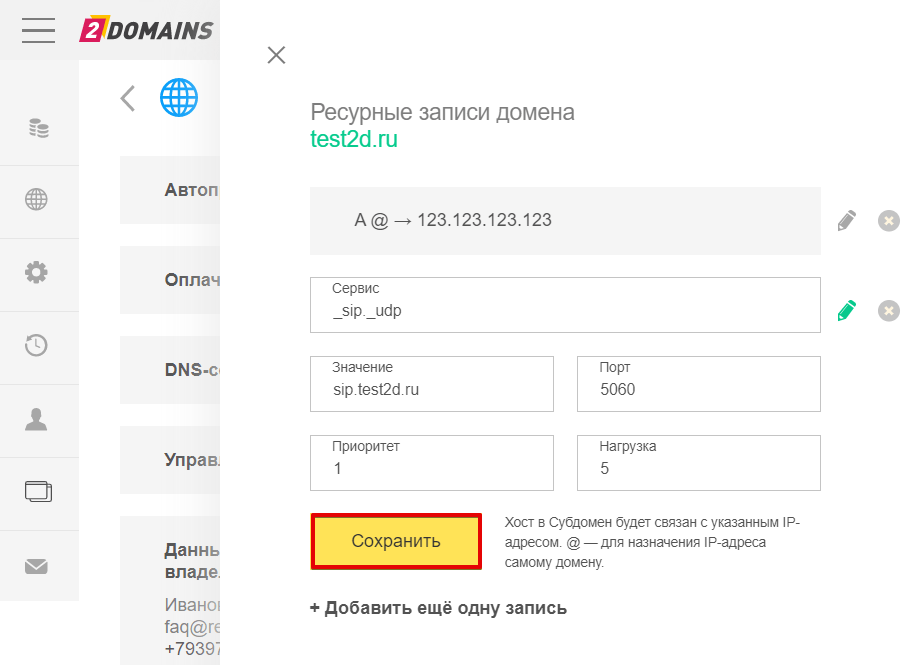

SRV-запись

Записи SRV используются для поиска серверов, которые обеспечивают работу определенных служб на данном домене (например, Jabber). Некоторые интернет-протоколы, такие как SIP и XMPP, часто требуют поддержки SRV-записей.

Как добавить SRV-запись

Выполните шаги 1-6 инструкции выше.

Затем в полях ввода укажите:

Сервис — название сервиса;

Приоритет — приоритет целевого хоста;

Нагрузка — относительный вес для записей с одинаковым приоритетом (необязательное поле);

Порт — порт TCP или UDP, на котором работает сервис;

Значение — каноническое имя сервиса.

Нажмите Сохранить:

Готово, ресурсная запись добавлена в зону домена.

Изменения вступят в силу в течение часа.

Как проверить записи домена

Проверить, корректно ли указаны записи, проще всего с помощью утилиты dig. Для этого введите домен, для которого добавляли ресурсные записи, выберите тип записи «ANY» и кликните Проверить. Так вы увидите все ресурсные записи вашего домена.

Что такое DNS?

DNS – это аббревиатура от Domain Name System. Переводится как система доменных имён, и является системой, которая сопоставляет между собой доменное имя и IP адрес хоста. Так, зная имя хоста, можно получить его адрес и наоборот. Для чего это нужно? Всемирная сеть Интернет устроена таким образом, что каждое устройство (компьютер, телефон, планшет, маршрутизатор) имеет свой уникальный адрес (на самом деле адреса могут повторяться, если речь идет о разных ЛОКАЛЬНЫХ сетях, но в данной статье мы говорим о глобальной сети и не будем вдаваться в подробности NAT, PAT и маршрутизации), и обратиться к этому устройству можно только зная его адрес в сети. Работая в Интернете, мы обращаемся к десяткам сайтов каждый день. Трудно было бы запомнить все их адреса, состоящие из последовательности номеров и точек, например, что проще запомнить 77.222.61.238 или integrus.compumur.ru? Конечно, второе. А адрес за вас вспомнит система доменных имен.

DNS есть на любом компьютере, в каждой сети и у каждого провайдера, кроме того имеет иерархический вид и в случае, когда система доменных имен не может определить адрес запрошенного ресурса по доменному имени, она передает запрос вышестоящему DNS-серверу. Запрос может передаваться вплоть до одного из 13 «самых главных в мире» корневых DNS серверов.

Как установить DNS-сервер?

Сервер может выполнять различные функции, он может исполнять роль глобального каталога, хранить файловую информацию, работать с базами данных, работать одновременно с несколькими пользователями. В зависимости от предназначения сервера на нем устанавливают роли – специальный набор программ, позволяющих серверу выполнять необходимые функции.

Как установить роль DNS сервера? Установку будем проводить на Windows Server 2012 R2.

Чаще всего роль DNS-сервера устанавливается вместе с контроллером домена. Но в случае если во время установки Active Directory вы сняли галочку «DNS-сервер», либо AD просто не нужен, то необходимо провести установку только DNS-сервера. Для этого нужно зайти в диспетчер сервера и нажать кнопку «Добавить роли и компоненты».

Откроется окно «Мастера добавления ролей и компонентов». Прочитайте вступительный текст мастера и нажмите «Далее».

Убедитесь, что выбран пункт «Установка ролей и компонентов» и нажмите «Далее».

Выберите сервер из пула серверов. В нашем случае сервер всего один, у вас может быть больше.

Выбираем Роль DNS-сервер.

Отметив необходимый пункт галочкой, увидим появившееся окно «Мастера добавления ролей и компонентов». Эти компоненты необходимы для управления устанавливаемой ролью. В случае, если вы собираетесь администрировать DNS-сервер с другого сервера, то можно пропустить добавление данных компонентов.

Вернувшись в окно, с отмеченной галочкой DNS-сервер, нажмите кнопку «Далее», затем «Далее и снова «Далее», пока не станет активна кнопка «Установить».

Нажмите кнопку «Установить».

Начнется установка.

После завершения установки (установка будет длится менее 5 минут) появится надпись: «Установка выполнена на ИмяВашегоСервера». Можно нажать кнопку «Закрыть». Теперь в Панели мониторинга сервера, а также в Меню Пуск появится новая строчка «DNS». Если кликнуть по этой строчке, то запустится «Диспетчер DNS».

Он выглядит следующим образом.

На данный момент на DNS-сервере не настроена ни одна зона. Такой сервер называется кэширующим. Зоны – это части пространства имен, за которые отвечает сервер. Зоны прямого просмотра предполагают преобразование имени в IP-адрес. Зона обратного просмотра наоборот, сопоставляет IP-адрес с именем.

Создадим зону прямого просмотра и сделаем её простую настройку.

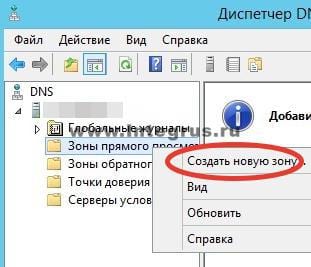

Для этого кликнем правой кнопкой мыши на надписи «Зоны прямого просмотра» и затем «Создать новую зону».

Откроется окно «Мастера создания новой зоны», жмем «Далее». Откроется окно выбора типа зоны. Если у Вас нет другого сервера DNS выбирайте «Основная зона» и «Далее».

В следующем окне нужно задать имя зоны. Рекомендуется использовать ваш домен. В нашем случае в качестве имени было бы указано: integrus.compumur.ru. Жмем «Далее».

Выбираем «Создать новый файл» и жмем «Далее».

В следующем окне выберите тип динамического обновления. Рекомендуется разрешить динамические обновления, но только если DNS будет использоваться исключительно в вашей локальной сети. В противном случае этот пункт может повлечь за собой риски безопасности, о чем «Мастер создания новой зоны» вас предупредит.

Жмем «Далее» и «Готово». Зона прямого просмотра успешно создана, проведем её простую настройку. Настройка зоны просмотра осуществляется путем добавления в зону DNS-записей. Существует несколько типов DNS-записей. Рассмотрим основные типы:

- А-запись. Соотносит Имя хоста и адрес протокола IPV

- АААА-запись. Соотносит Имя хоста и адрес протокола IPV

- CNAME-запись. Псевдоним, используется для переадресации на другое имя.

- MX-запись. Почтовая запись, указывает на почтовые сервера.

- NS-запись. Указывает на DNS-сервер домена.

Создадим А-запись для нашей новой зоны прямого просмотра. Для этого кликнем правой кнопкой мыши на зоне и выберем соответствующий пункт контекстного меню, как показано на рисунке.

В открывшемся окне «Новый узел» вводим Имя узла, например GateWay и его IP-адрес, например 192.168.0.1. Нажмите кнопку «Добавить узел».

Готово! Запись успешно создана!

В данной статье мы постарались максимально понятным языком объяснить простому человеку без глубоких знаний IT что такое DNS, как установить роль DNS-сервера на Windows Server 2012, познакомились с основными типами записей и в картинках показали как эти записи делаются. А если все вышеописанное показалось Вам трудным, то наши специалисты настроят Вам сервер менее, чем за час.

Содержание

Понятие роли DNS Server

Установка DNS

Конфигурирование автономного DNS-cepвepa

Интеграция с другими DNS-серверами

Реализация зон для управления пространствами имен

Типы записей

Управление клиентами DNS и преобразованием имен

Система DNS в Active Directory

Автоматическое конфигурирование DNS

Записи SRV и клиенты

Дополнительные компоненты Windows Server 2012 R2

Поддержка преобразования имен DNS на основе Интернета

Поддержка внешних доменов DNS

Преобразование внешних пространств имен

Администрирование и устранение неполадок с помощью инструментов DNS

Администрирование DNS-cepвepa с помощью консоли управления DNS и PowerShell

Использование NsLookup и DcDiag

Полезные ссылки по устранению неполадок в DNS

Компьютеры взаимодействуют друг с другом с использованием IР-адресов,

либо 1 Pv4, либо 1 Pv6. Тем не менее, большинству людей трудно запомнить

IР-адрес излюбленного веб-сайта или файлового сервера. Людям нравится приме

нять дружественные текстовые имена. Таким образом, для преобразования этих дружественных имен компьютеров в назначенные им I Р-адреса реализуются системы имен. Система доменных имен (Domain Name System — DNS) — это система имен, используемая серверами Windows Server 2012 R2. Система DNS не только помогает пользователям легко идентифицировать устройства, она является обязательной для множества служб, таких как Active Directory, чтобы клиенты и серверы могли взаимодействовать с контроллерами доменов.

В этой главе вы изучите следующие темы:

• фундаментальные компоненты и процессы DNS;

• конфигурирование DNS для поддержки среды Active Directory;

• управление и устранение неполадок с преобразованием имен DNS для внут

ренних и внешних имен.

Система DNS существовала на протяжении десятилетий до того, как в Microsoft

разработали свою первую редакцию DNS в Windows NT 4.0. Существует много раз

новидностей реализаций DNS, которые поддерживают компоненты и процессы, определяющие DNS. В этом разделе мы раскроем концепции системы доменных имен от Microsoft и покажем, как она применяется в операционных системах Windows.

Система DNS реализована внутри ОС Windows Server 201 2 R2 для управления

преобразованием имен в I Р-адреса. После установки на сервере службе DNS по

надобится взаимодействовать с другими серверами имен DNS, что достигается с

использованием множества разных методов, таких как переадресация, корневые

подсказки и делегирование. Служба DNS будет также поддерживать базы данных,

называемые зонами, для внутреннего домена Active Directory или других пространств имен. Компьютерам домена необходимо будет опрашивать эту службу DNS, поэтому вам придется сконфигурировать отдельные компьютеры, чтобы обеспечить эффективное и быстрое преобразование имен.

Windows Server 2012 R2 и предыдушие выпуски ОС Windows Server предлагают

встроенную роль DNS Server (DNS-cepвep). Система Windows Server 201 2 R2 DNS

совместима со старыми версиями DNS вплоть до Windows Server 2003; однако версии, более ранние, чем Windows Server 2008, не поддерживают 1Pv6 и функционируют только с адресами IPv4.

Ниже приведена краткая сводка по фундаментальным концепциям DNS, имею

щим отношение к данной главе.

• Имя хоста (hostname). Это (дружественное) имя компьютера. Согласно стан

дартам DNS, оно может иметь длину до 255 символов. Имя хоста эквиваflент

но первому имени компьютера, например, ECOl.

• Пространство имен (namespace). Это имя домена, хотя и не обязательно доме

на Active Directory. Пространство имен представляет собой логический набор

хостов, обозначенных именем, которое управляется набором серверов имен.

Это эквивалент второго имени компьютера; все они являются частью одного

семейства. Например, Bigfirm. com — пространство имен для хостов в домене

Bigfirm. com.

• Полное имя домена (Fully Qualified Domain Name — FQDN). Ичя FQDN —

это имя хоста, к которому добаrшено пространство имен домена, такое как

ECOl . Bigfirm. com.

• Файл ноsтs. Это текстовый файл, в котором имена хостов статически отоб

ражаются на IР-адреса. Файл HOSTS расположен в с : windowssystem32

driversetc для стандартных установок Windows Server 2012 R2 и может при

меняться в качестве простейшей альтернативы DNS-cepвepy для преобразо

вания имен в небольших средах. Тем не менее, не пытайтесь управлять круп

ными производственными средами с помощью записей в статическом файле

ноsтs, поскольку это быстро превратится в кошмар администрирования!

• Сервер имен (name server). Это DNS-cepвep, который будет преобразовывать

имена FQDN в IР-адреса. Серверы имен также управляют пространствами

имен для указанных доменов. Они будут обрабатывать запросы для этих про

странств имен, поступающие от клиентов DNS через сеть.

• Иерархическая структура имен (blerarchical naming stгucture). Пространство имен создано, поэтому левой частью имени является подмножеством правой части

имени, как можно видеть в FQDN. С учетом этого сервера имен могут начи

нать с правой части имени, а ответы от серверов имен направят его на коррек

тный сервер имен для заданноrо пространства имен. Например, как показано

на рис. 6. 1 , Ес0 1 . Ecoast . Bigfirm. com является именем FQDN для сервера в домене Ecoast . Bigfirm. com. Данный домен в действительности представляет собой подмножество, или поддомен, находящееся под контролем домена Bigfirm. com. То же самое можно сказать

о Bigfirm. com в отношении имени доме

на верхнего уровня . com. Достоинство за

ключается в том, что вы можете запросить

у сервера доменных имен . com, где на

ходится сервер имен Bigfirm. com. То же

самое можно делать для сервера Ecoast .

Bigfirm. com и т.д. Имя FQDN направля

ет запрос правильному серверу имен пос

редством процесса, который называется

рекурсией.

Домен .com

Д о мен Bi g firm.com

+ Рекурсия (recursion). Это управляемый

сервером процесс преобразования имени

FQDN. Если сервер не может распознать

имя FQDN посредством собственной ин-

формации, он отправит запрос другим

Рис. 6.1 . Иерархическое именова-

ние DNS

серверам имен. В процесс рекурсии вовле-

чены корневые серверы и серверы имен доменов. Корневые серверы находят

ся на верхушке иерархической структуры имен. Корневые серверы содержат

списки серверов имен, которые управляют именами доменов верхнего уровня,

такими как . com, . gov и . edu. Серверы доменов верхнего уровня управля

ют реестром поддоменов, расположенных в иерархии ниже доменов верхнего

уровня. Например, серверы имен для поддомена Sybex. com зарегистрированы

на серверах домена . com. Н иже описаны действия, которые происходят при

поступлении запроса имени (рис. 6.2).

Корневой («.») DNS-cepвep

DNS-cepвep Sybex.com

www .Sybex.com

DNS-клиент

Рис. 6.2. Процесс рекурсии в DNS

. Клиент DNS запрашивает у DNS-cepвepa имя, подобное www . Sybex . com.

2. Через процесс рекурсии DNS-cepвep запрашивает у корневых серверов сер

веры имен домена . com.

3. Корневые серверы предостамяют список серверов имен Дll Я домена . com.

4. DNS-cepвep запрашивает у серверов домена . com серверы имен ДllЯ Sybex .

com.

5. Он получает еще один список серверов имен Дll Я домена Sybex. com.

6. DNS-cepвep запрашивает у предоставленных серверов имен FQDN-имя

www. Sybex . com.

7. DNS-cepвep Sybex . com выдает I Р-адрес веб-сервера исходному DNS

cepвepy.

8. Исходный DNS-cepвep передает IР-адрес клиенту.

9. Располагая этим 1 Р-адресом, клиент подключается к веб-серверу www .

Sybex . com.

• Делеrирование (delegation). Это означает разрешение другому серверу имен

управлять поддоменом заданного пространства имен. Например, серве

ры имен Bigfirm. com могут делегировать управление пространством имен

Ecoast . Bigfirm. com другому серверу.

• Переадресация (forwarding). Это является альтернативой процессу рекурсии.

Переадресация представляет собой ответвленный запрос к другому серверу

имен внугри сети. Сервер, на который бьша произведена переадресация, полу

чает ответ и ретранслирует его исходному серверу имен.

• Итерация (iteration). Это управляемый клиентом процесс преобразования име

ни FQDN. Если клиент получает отрицательный ответ от сервера имен, он бу

дет запрашивать другой сервер имен.

• Система имен NetBIOS (NetBIOS naming system). Эта унаследованная система

имен использовалась главным образом в старых сетях Microsoft NT 4.0. Тем не

менее, ее процессы по-прежнему являются частью современных операцион

ных систем Windows, особенно когда применяются компьютеры, входящие не

в домен, а в рабочую группу.

• Записи служб (service records). Записи служб (SRV) представляют собой записи

внутри пространства имен DNS, предназначенные мя преобразования службы

в имя хоста. Они являются неоrьемлемой частью поддержки DNS мя Active

Directory.

• Динамическое обновление DNS (dynamic DNS update). Динамическое обновле

ние DNS (Dynamic DNS — DDNS) — это процесс, который позволяет кли

ентам DNS регистрировать свои имена хостов в назначенном пространстве

имен, Т’Jком как DHCP. Это сокращает необходимость ручного ввода записей

администраторами в базы данных серверов имен. Динамическое обновление

DNS является еше одной неотъемлемой частью поддержки DNS для Active

Directory.

Установка DNS

Роль DNS для Windows Server 2012 R2 может быть развернута в нескольких отличающихся конфиrурациях, зависящих от выбранного сценария. Можно установить автономный DNS-cepвep на компьютере, не присоединенном к домену, или же можно развернуть его либо на серверах-членах домена, либо на серверах, являющихся контроллерами домена Active Directory. Какой бы сценарий не был выбран, установка роли DNS проста. Сначала мы покажем, что понадобится сделать для ручного развертывания DNS на компьютере, не присоединенном к домену, в автономной конфиrурации. Затем мы объясним, как автоматически сконфиrурировать DNS для интеграции с Active Directory, чтобы обеспечить гладкое выполнение преобразования имен внутри среды домена.

Конфигурирование автономного DNS-cepвepa

Самое важное: вы должны выделить серверу, на котором хотите установить

роль DNS, статический IР-адрес, поскольку попадать в движущуюся цель клиенту

DNS будет очень непросто! Если на рабочем столе вы нажмете комбинацию кла

виш <Ctrl+R>, а затем введете ncpa. cpl и нажмете , откроется окно Network

Connections (Подключения к сети). В этом окне можно щелкнуть правой кнопкой на сетевом адаптере и выбрать в контекстном меню пункт Properties (Свойства), чтобы открыть окно конфигурирования. Если вы дважды щелкнете на элементе lnternet Protocol Version 4 (TCP/1Pv4) (Протокол Интернета версии 4 ((TCP/1Pv4))), откроется

диалоговое окно lnternet Protocol Version 4 (TCP/1Pv4) Properties (Свойства протокола Интернета версии 4 (TCP/1Pv4)). В нем можно назначить статический IР-адрес, как показано на рис. 6.3.

После назначения статического 1 Р-адреса вы должны добавить первичный DNS

суффикс, такой как Bigf i rm . com, в диалоговом окне Advanced TCP/1Pv4 Settings

(Расширенные настройки TCP/1Pv4), как показано на рис. 6.4.

Добавление первичного DNS-суффикса требуется не всегда. Он модифицируется

автоматически, когда компьютер присоединяется к домену. Если по плану сервер

должен функционировать как часть рабочей группы (в рассматриваемом примере

так и есть), первичный DNS-суффикс необходимо добавить, чтобы другие DNS

cepвepы могли находить этот сервер внутри структуры DNS, а служба DNS была

корректно сконфигурирована во время установки.

После указания статического IР-адреса и DNS-суффикса на сервере, не при

соединенном к домену, выполните перечисленные ниже шаги для установки роли DNS.

l . Откройте диспетчер серверов щелкните на элементе Dashboard (Управляющая

панель) и затем щелкните на ссылке Add Roles and Features (Добавить роли и

компоненты),

2. На экране Before You Begin (Прежде чем начать) мастера добавления ролей и

компонентов (Add Roles and Features Wizard) щелкните на кнопке Next (Далее),

чтобы продолжить.

3. На экране Select lnstallation Туре (Выбор типа установки) выберите переклю

чатель Role-Based or Feature-Based installation (Установка на основе ролей или

на основе компонентов) и щелкните на кнопке Next.

4. На экране Select Destination Server (Выбор сервера назначения) мастера выберите переключатель Select а Server from the Server Pool (Выбрать сервер из пула серверов) и удостоверьтесь в том, что ваш сервер отмечен; щелкните на кнопке Next.

5. На экране Select Server Roles (Выбор серверных ролей) мастера отметьте флажок возле роли DNS Server (DNS-cepвep) и, если после выбора роли DNS

Server откроется диалоговое окно, щелкните в нем на кнопке Add Features

(Добавить компоненты), как показано на рис. 6.6.

6. На всех последующих экранах щелкайте на кнопке Next, пока не достигнете

экрана Confirm lnstallation Selections (Подтверждение выбранных настроек для

установки). Проверьте, все ли выбранные настройки корректны, и щелкните

на кнопке lnstall (Установить), чтобы начать процесс установки.

7. После завершения установки роли DNS Server щелкните на кнопке Close Закрыть) для закрытия окна мастера.

Установка роли подобным образом приводит к созданию изолированного серве

ра имен DNS, который взаимодействует только с корневыми серверами Интернета.

Он может поддерживать среду локальной вычислительной сети для преобразова

ния имен Интернета, но на этом и все. Система доменных имен использует другие серверы имен для преобразования имен по всей структуре DNS. По этой причине вы должны будете сконфигурировать сервер на взаимодействие с другими DNS серверами, которые существуют во внутренней сети. Хотя настройка DNS-cepвepa в автономной конфиrурации без присоединения к домену может иметь свои преимущества (вроде его развертывания в средах, где управление многочисленными статическими файлами ноsтs на серверах становится мучительным), действительная мощь системы Windows Server 201 2 R2 DNS проявляется при ее применении с Active Directory.

Интеграция с другими DNS-серверами

В разделе «Понятие роли DNS Server» упоминалось, что существуют разные ме

тоды для преобразования имен DNS, такие как переадресация, рекурсия, делегиро

вание и итерация. Эти методы относятся к интеграции с другими DNS-серверами.

Прежде чем начать, вспомните, что итерация по существу управляется клиентом.

Если DNS-cepвep не имеет ответа, клиент перейдет на другой DNS-cepвep. Сервер

или клиент можно настроить только на итерацию, но это не делается по умолчанию

и редко реализуется. Другие три приема — переадресация, рекурсия и делеrирова

ние — предусматривают взаимодействие запрашиваемого DNS-cepвepa с другими

D N S-серверами.

Рекурсия — это главный процесс, происходящий в Интернете. Запрашиваемый

DNS-cepвep начинает с самого верха и проходит вниз по ссылкам, получаемым от

каждого DNS-cepвepa, с которым он взаимодействует. На серверах Windows DNS

серверы верхнего уровня перечислены на вкладке Root Hiпts (Корневые подсказки)

диалогового окна свойств DNS-cepвepa (рис. 6.7). Это окно можно отобразить в

оснастке DNS Maпagemeпt (Управление DNS), щелкнув правой кнопкой мыши на

значке сервера и выбрав в контекстном меню пункт Properties (Свойства). По умол

чанию список Name servers (Серверы имен) на вкладке Root Hiпts заполнен «действующими» DNS-серверами из Интернета.

Roo t hnts resofve queries for zones that do not exist оп the 1оса1 DNS

serve- . lhey are ony used tf furwarders l>.EDU

О. ROOT-SERVERS . NЕТ.

;

; f o rmerly NS. NASA.GOV

Е. ROOT-SERVERS. NЕТ.

3600000

3600000

360000 0

36000 00

360000 0

36000 00

36000 00

36000 00

3600000

3600000

IN NS А. ROOT-SERVERS . NET.

д 198.41.0.4

NS В. ROOT -SERVERS. NET.

д 192 . 228. 79. 201

NS С . ROOT-SERVERS .NЕТ.

д 192. ЗЗ.4.12

NS О. ROOT-SERVERS .NET.

д 126.8.10.90

NS Е . ROOT -SERVERS.NEТ.

А 192.203.230.10

Рис. 6.8. Список корневых подсказок в файле cache . dns

В единственной среде домена Active Directory это можно оставить в том виде, как

есть. DNS-cepвepы могут использовать эти ссылки для распознавания пространств

имен, основанных на Интернете, таких как Sybex . сот, когда клиент их запраши

вает. В более крупных средах корневые подсказки на других серверах DNS можно

удалить и полагаться на поддержку одного сервера в преобразовании имен DNS из внешней среды. В сущности это мог бы быть кеширующий DNS-cepвep для внутренней структуры.

В то время как корневые подсказки управляют запросами, следующими вверх по

иерархической структуре DNS, делегирование управляет запросами, проходящими вниз. В рассматриваемом примере DNS-cepвepaм, которые управляют пространством имен . сот, делегируется контроль над зарегистрированными поддоменами вроде Sybex . сот. Делегирование представляет собой просто список этих серверов.

Таким образом, сервер имен . сот отправляет список серверов имен DNS-cepвepy,

ищущему пространство имен Sybex . сот.

В среде Windows делегирование можно увидеть в действии с множеством доменов Active Directory. При наличии домена Active Directory по имени Bigfirт . сот вы имеете связанное с ним пространство имен DNS под названием Bigfirт. сот. Вы могли бы создать домен Active Directory по имени Ecoast . Bigfirт. сот. Вместо

того чтобы хранить все пространства имен DNS на DNS-cepвepe Bigfirт. сот, вы

можете делегировать пространство имен DNS под названием Ecoast . Bigfirт. сот другому DNS-cepвepy.

На рис. 6.9 такое делегирование демонстрируется в консоли управления

DNS. В DNS-cepвepe по имени осо 1 поддерживается зона прямого просмот

ра Bigfirт. сот. Поддомен Ecoast, представленный значком с папкой серого

цвета с текстовым файлом поверх него, содержит только запись сервера имен для

ECl . Ecoast . Bigfirт. сот с его I Р-адресом.

Сервер пересылки — это еще один DNS-cepвep для обработки ответвленного за

проса. Когда серверу не удается преобразовать имя DNS, он может переадресовать

запрос другому DNS-cepвepy, а не проходить по корневым подсказкам.

Во внуrренней среде DNS серверы пересылки могут применяться дЛЯ распознава

ния других пространств имен. Например, DNS-cepвepy ECl . Ecoast . Bigfirm. com

необходимо распознавать серверы Bigfirm . com и другие пространстоа имен, по

этому на вкладке Forwarders (Серверы пересылки) окна его свойств указан сервер

пересылки (рис. 6.10).

На рис. 6. 10 обратите внимание на флажок Use root hints if по forwarders are

availaЫe (Использовать корневые подсказки, если нет доступных серверов пересылки). В более крупной среде его можно не отмечать, если необходимо централизовать DNS-запросы, основанные на Интернете. Кроме того, взгляните на текст, касающийся серверов условной пересылки.

Серверы условной пересылки имеют собственный узел в дереве областей внутри

левой панели окна DNS Manager (Диспетчер DNS). Для управления распознава

нием конкретного пространства имен сервер условной пересылки может направ

лять запросы определенному серверу. На рис. 6. 1 1 видно, что сервер условной

пересылки был настроен для пространства имен Otherdomain . local. В резуль

тате любые запросы к этому пространству имен будут передаваться DNS-cepвepy

OSOl . Otherdomain . local.

Серверы условной пересылки создаются путем щелчка правой кнопкой мыши

на папке Conditional Forwarder (Сервер условной пересылки) в консоли управления DNS и выбора в контекстном меню пункта New Conditional Forwarder (Новый сервер условной пересылки). Откроется диалоговое окно New Conditional Forwarder (Новыйсервер условной пересылки), которое предоставит вариант репликации настройки другим контроллерам домена в домене или лесе с использованием разделов каталога приложений Active Directory.

Переадресация также может применяться дЛЯ обработки запросов, основанных

на Интернете, вместо использования корневых подсказок.

Мы предпочитаем поступать так в небольших средах, обслуживаемых поставши

ком Интернет-услуг посредством кабеля или цифровой абонентской линии (Digital

Subscriber Liпe — DSL). Эти поставщики Интернет-услуг имеют собственные DNS

cepвepы, которые находятся в конфигурации маршрутизатора. Таким образом, ониуказаны как серверы пересылки во внутренних серверах DNS. Хотя корневые подсказки и могут работать в такой среде, мы считаем прием с переадресацией более надежным. Вдобавок он ограничивает коммуникации внутреннего DNS-cepвepa заданным внешним источником.

Интеграция с другими DNS-серверами может завершить конфигурирование

роли DNS. Один DNS-cepвep может получать запросы и затем отправлять их дру

гим DNS-cepвepaм. После того, как DNS-cepвep получит ответ, он может кеширо

вать информацию в течение определенного периода времени, который в Windows

Server 2012 R2 по умолчанию установлен равным одному часу. Такая конфигурация

называется сервером только для кеширования. Если сервер предназначен д.11я управления пространством имен, вы должны добавить зоны.

Реализация зон для управления пространствами имен

Зона — это база данных д.11я пространства имен. В И нтернете имеется DNS

cepвep, который управляет пространством имен Sybex . сот. Если вам необходим

1 Р-адрес для www . s уЬех . сот, то д.11я нахождения ответа этот DNS-cepвep будет

просматривать свою зону (базу данных). Таким образом, д.11 я управления пространс

твами имен на серверах DNS можно создать зоны.

На серверах Wiпdows DNS существуют зоны четырех типов:

• стандартная основная зона;

• стандартная дополнительная зона;

• зона, интегрированная с Active Directory;

• зона-заглушка.

Зона-заглушка не управляет пространством имен и

больше похожа на сервер условной пересылки. Все типы

зон обсуждаются в последующих разделах.

стандартная основная зона

Серверы имен были спроектированы для централиза

ции преобразования имен в сети. Первоначально DNS

cepвep отвечал на запросы, основываясь на своем текс

товом файле ноsтs. По существу это то, что в Microsoft

называют стандартной основной зоной. Стандартная ос

новная зона представляет собой текстовый файл, в ко

тором сервер поддерживает записи для заданного про

странства имен. Это то, что характеризует реализацию

Windows DNS как стандартную. Характеристика основная

относится к репликации.

Во времена Windows NT существовал один ведущий

контроллер домена, называемый главным контроллером

домена (primary domain controller — РОС), который уп

равлял всеми операциями записи в свою базу данных. Остальные операции управ

лялись резервными контроллерами домена (backup domain controller — BDC), которые представляли собой копии только для чтения. В терминах DNS основные зоны означают, что имеется только один хозяин, и им является данный сервер. Другие

DNS-cepвepы могут содержать лишь копии этой зоны, предназначенные только для

чтения; они являются дополнительными зонами.

Рис. б.12.

Создание НОВОЙ ЗОНЫ

Зона создается с помощью мастера новой зоны (New Zone Wizard), который

можно запустить, щелкнув правой кнопкой мыши на папке Forward Lookup Zones

(Зоны прямого просмотра) в диспетчере DNS и выбрав в контекстном меню пункт

New Zone (Новая зона), как показано на рис. 6.12.

Мастер новой зоны запросит перечисленную ниже информацию.

• Пространство имен или имя домена, такое как Primaryzone . local.

• Имя текстового файла, который по умолчанию имеет расширение . dns.

• Возможность динамического обновления DNS. Мы обсудим это в разделе

«Динамическое обновление DNS» далее в главе.

После создания зоны можно просмотреть содержимое текстового файла, кото

рый хранится в папке c : windowssystem32dns (рис. 6.13). Созданные для при

меров дополнительные записи CNAME и А находятся в конце файла.

Стандартная дополнительная зона

Стандартная дополнительная зона — это копия только для чтения стандартной

основной зоны или зоны, интегрированной с Active Directory. Репликация выполня

ется посредством процесса переноса зоны, который конфигурируется через свойс

тва зоны. На серверах Windows DNS стандартная настройка предусматривает раз

решение переносов зоны только на зарегистрированные серверы имен этой зоны,

что можно видеть на вкладке Zone Transfers (Переносы зоны), представленной на

рис. 6.14.

Чтобы разрешить репликацию на сервер имен ECl . Ecoast . Bigfirm . com, его

необходимо добавить в список Name servers (Серверы имен) на вкладке Name Servers

(Серверы имен), как показано на рис. 6.15.

Теперь можно запустить мастер New Zone Wizard для создания стандартной до

полнительной зоны на сервере ECl. Это потребует указания IР-адреса сервера-хозяина, у которого может запрашиваться перенос зоны. Он не обязательно должен

быть DNS-cepвepoм со стандартной основной зоной. Результатом будет успеш ный

перенос зоны на ECl (рис. 6.16).

Процесс переноса зоны не отличается особой сложностью. Сервер для основной

зоны отслеживает вносимые им изменения, назначая каждому из них серийный номер. Когда сервер для дополнительной зоны контактирует с сервером для основной

зоны, он проверяет этот серийный номер в записи Start of Authority (Начало зоны).

Если серийный номер на сервере для дополнительной зоны не совпадает, значит,

наступил момент для репликации изменений. Это просто текстовый способ заталкивания информации в базу данных. Ранние версии DNS поддерживали репликацию

AXFR (все переносы зоны), которая означала, что на сервер для дополнительной

зоны реплицировалась вся зона целиком. В результате по линии передавался намного больший объем трафика. В Windows DNS поддерживается репликация IXFR (инкрементные переносы зоны), при которой реплицируются только изменения. Кроме

того, в DNS поддерживается уведомление серверов для дополнительных зон, что сокращает время ожидания для запуска репликации.

Зона, интегрированная с Active Directory

Зона, интегрированная с Active Directory, является преобладаюшей реализацией

серверов Windows DNS. Присугствие в ее названии Active Directory говорит о многом.

• Во-первых, записи DNS хранятся в базе данных Active Directory, а не в тексто

вом файле.

• Во-вторых, зоны реплицируются всем другим контроллерам домена Active

Directory в домене, а не посредством процесса переноса зоны.

Поскольку в базе данных Active Directory применяется репликация с нескольки

ми хозяевами, изменения могуг вноситься в зону DNS на любом контроллере домена, и они будуг реплицироваться на другие контроллеры домена. Благодаря интеграции DNS с Active Directory, связка ролей DNS и контроллера домена становится

нормой. За дополнительными сведениями о процессе репликации обращайтесь в

главу 22.

Подобно стандартным зонам, зона, интегрированная с Active Directory, может

быть создана с помощью мастера New Zопе Wtzard. На экране Zone Туре (Тип зоны)мастера

На экране Active Directory Zone Replication Scope (Область действия репликации зоны Active Directory) мастера (рис. 6.1

хранение базы данных зоны в указанном специальном разделе каталога приложений

(последняя опция по умолчанию обычно недоступна, но в следующем абзаце мы

объясним, как сделать ее доступной). Первые две опции приводят к размешению

базы данных в автоматически созданном стандартном разделе каталога приложе

ний: один для леса и один для домена, членом которого является контроллер домена. Местоположением, совместимым с Windows 2000, является раздел домена базыданных Active Directory, поэтому база данных зоны будет реплицироваться только контроллерам этого домена.

Если вы хотите создать специальные разделы каталога приложений, такие как

отображаемый в последней опции на рис. 6. 18, то вам придется воспользоваться

либо утилитой DNSCmd, либо командлетом Add-DNSServerDirectoryParti tion

в PowerShell. Оба средства встроены в Windows Server 201 2 R2 и предоставляют

возможность управления указанными типами специальных разделов. В сеансе

PowerShell с разрешениями администратора введите показанную ниже команду, чтобы создать новый раздел каталога приложений для упомянутой ранее зоны, интегрированной с Active Directory. Имя раздела не обязательно должно совпадать с именем зоны; тем не менее, применение того же самого имени способствует лучшему пониманию конфигурации:

C : Usersadministrator . BIGFIRM>Add-DNSServerDirectoryPartition

-Name «adintegratedzone . local»

После того, как новый раздел создан, ему можно назначить зону, интегрирован

ную с Active Directory (см. рис. 6.18).

Затем также с помощью PowerShell можно сконфигурировать другие контролле

ры домена для поддержки зоны. Давайте предположим, что на сервере ECl, который является контроллером домена Ecoast . Bigfirm . com, необходимо добавить следующие две зоны Active Directory:

+ зону adintegratedzone . local, которая помещена в собственный раздел ка

талога приложений;

• зону обратного просмотра для подсети 192.168.0.0, которая помещена в общий

раздел леса.

Для начала добавьте сервер в список на вкладке Name Servers окна свойств жела

емых зон подобно тому, как было показано на рис. 6.15 ранее в главе.

Затем запустите следующий командлет для вывода доступных разделов на серве

ре ECl:

C : Usersadministrator . BIGFIRM>Get-DNSServerDirectoryPartition

В выводе можно заметить наличие четырех разделов каталога приложений.

Первый из них — это специальный раздел, созданный недавно, который сервер вовлек в совместное использование. Второй является разделом каталога приложенийдомена, который совместно используется всеми контроллерами домена, отличными от Windows 2000, внутри домена Bigfirm. com. Третий раздел предназначен для домена Ecoast . Bigfirm. сот. Четвертый раздел ориентирован на все контроллеры доменов в рамках леса доменов. Сервер ECl уже вовлечен в совместное использование этих двух разделов.

Использование зон-заглушек для интеграции с другими DNS-серверами

Зона-заглушка — это еще одно усовершенствование, впервые появившееся в

Windows Seiver 2003. В версии Windows Seiver 2012 R2 концепции и функциональность зоны-заглушки не изменились, и по суmеству она представляет собой дополнительный метод для интеграции с другими DNS-серверами. В зоне-заглушке перечислены только серверы имен для заданного пространства имен. Она не имеет никакого контроля над зоной, так что она указывает только на то, какой сервер мог бы поддерживать преобразование имен для пространства имен. Подобно серверам условной пересылки, зона-заглушка предоставляет ответвленное взаимодействие с авторитетным DNS-cepвepoм. Эти зоны также могут реплицироваться между конт

роллерами домена.

Мастер New Zone Wiz.ard настраивает зону-заглушку со следующими параметрами:

• тип зоны Stub (Зона-заглушка);

• необязательное хранение в Active Directory с заданным разделом каталога приложений;

• пространство имен зоны, такое как Арех. сот;

• DNS-cepвep, который поддерживает это пространство имен.

После создания зоны-заглушки можно просмотреть ее содержимое (рис. 6. 19).

В нем присутствует запись Start of Authority для пространства имен, запись Nam

Seiver (Сервер имен) для пространства имен и запись Host (Хост) для сервера имен.

Использование зон обратного просмотра для увеличения безопасности

Вы можете заметить, что созданные зоны находятся в папке Forward Lookup Zones

(Зоны прямого просмотра) внутри консоли управления DNS. При прямом просмот

ре клиент предоставляет полное имя домена (FQDN), а DNS-cepвep возвращает IР

адрес. При обратном просмотре делается противоположное: клиент предоставляет

IР-адрес, а DNS-cepвep возвращает имя FQDN.

Вас может интересовать, мя чего это может потребоваться? Основные причины

связаны с безопасностью. Представьте себе взломшика, который настроил вредонос

ную службу мя прослушивания DNS-запросов к именам FQDN, начинаюшимся с

www . , внутри сети. Когда эта служба получает запрос, она автоматически отправляет

клиенту поддельный ответ с 1 Р-адресом веб-сервера взлом шика, который загрузит

черви, вирусы, «троянские кони» еще до того, как пользователь узнает, что про

изошло. Если веб-браузер можно было бы сконфигурировать на выполнение обратного просмотра для предоставленного IР-адреса, то он мог бы сравнивать результат

с запрошенным именем и в случае несовпадения не подключаться к веб-серверу.

В качестве реального примера работы такого обратного просмотра при преобра

зовании имен можно привести службу SMTP в Windows. Эта служба позволяет вы

полнять обратный просмотр для подключений к серверу. Серверы SMTP предостав

ляют при взаимодействии свои доменные имена, а при подключении указывается адрес TCP/IP. Затем может быть выполнен обратный просмотр для проверки, соответствуют ли имена адресам, как должно быть.

Команда NsLookup иллюстрирует использование обратного просмотра. Как по

казано ниже, эта команда запушена в интерактивном режиме для сервера, который

не имеет записи указателя (PTR) в зоне обратного просмотра. Обратите внимание,

что стандартный сервер обозначен как UnKnown. В этом случае запросы DNS могут быть ненадежными.

C : UsersAdministrator . BFl>Nslookup

De fault Server : UnKnown

Address : 1 92 . 1 6 8 . 0 . 1 0

Если в зоне обратного просмотра создана запись PTR, то вывод команды

NsLookup выглядит гораздо лучше. Легко заметить, что в выводе присутствует имя

сервера:

C : UsersAdministrator . BFl>Nslookup

Default Server: BFl . bigfi rm . com

Address : 1 92 . 1 6 8 . 0 . 1 0

Для корректного конфигурирования зон обратного просмотра внутри сети не

обходимо понимать, как работает обратное преобразование. Адрес 1Pv4 представля

ется в десятичной точечной нотаuии с помощью четырех октетов — x.y.w.z. Адрес

1 Pv6 похож, но в нем применяются шестнадuатеричные числа, и их намного больше. В обоих случаях проuесс обратного преобразования один и тот же. DNS-cepвep,получающий запрос, изменяет порядок следования числе в IР-адресе. Таким образом, запрос имени FQDN мя IР-адреса x.y.w.z становится z.w.y.x, а в конuе добавляется . in-addr . arpa. Затем DNS-cepвep пытается преобразовать FQDN-имя z . w. у . х. in-addr . arpa подобно обычному имени FQDN. Преобразование начинается с домена верхнего уровня . arpa и проходит вниз к серверам имен in-addr . ,

при этом каждое десятичное значение становится поддоменом пространства имен справа от него. В небольших средах, которые включают только одну подсеть, эта подсеть может быть представлена единственной зоной. В рассматриваемом примере подсеть 192. 1 68.0.0 является одной зоной (рис. 6.20). При создании зоны обратного просмотра мастер New Zone Wuard запрашивает имя подсети.

В более крупных средах, имеющих несколько подсетей, потребуется создать зону

для октета с наибольшим приоритетом, а октеты с меньшими приоритетами должны быть представлены как поддомены или делегированные поддомены. Например,

если крупная организация использует схему частной I Р-адресации 10.0.0.0, то в ней можно создать зону обратного просмотра для доменного имени 1 О . in-addr . arpa.

Когда происходят динамические обновления, поддомены будут автоматичес

ки создаваться для следующего октета от l до 254, а записи PTR будут заполняться

подпапками структуры. В определенный момент поддомены можно делегировать

другому множеству DNS-cepвepoв, вроде контроJUiеров домена, находящихся внутри сайта, который содержит эти подсети. Затем записи PTR можно зарегистрировать в

соответствующей зоне, представляющей подсеть.

На рис. 6.21 видно, что на сервере BFl была создана зона 10 . in-addr . arpa.

Если нужно, чтобы подсети 10. 1 1.0.0 управлялись другим сервером, понадобится делегировать 1 1 поддоменов. Это было делегировано серверу ECl. Внутри него действительная подсеть 10. 1 1 .12.0 также представлена как делегированный поддомен.

На вкладJСе Advanced (Дополнительно) окна свойств DNS-cepвepa имеется несколь

ко отмеченных флажком, два из которых приведены ниже:

• ЕnаЫе round roЬin (Включить циклический перебор)

• ЕnаЫе netmask ordering ( Включить упорядочение сетевых масок)

Циклический перебор (round rоЬiп). Это прием балансировки сетевой нагрузки (network

load balancing — N LB) «для бедняков». Если вы зарегистрировали несколько записей

хостов с одним и тем же именем, но разными I Р-адресами, то DNS-cepвep будет от