После того, как установлена роль Active Directory в домене windows server 2019, появляется возможность управления доменом. Далее необходимо создать пользователей, которые будут входить под учетными записями, группы и подразделения.

Как создать и удалить пользователя, группу и объект в домене

- Создание пользователя в домене

- Создание группы в домене

- Создание объекта в домене

- Удаление пользователя в домене

- Удаление группы в домене

- Удаление подразделения в домене

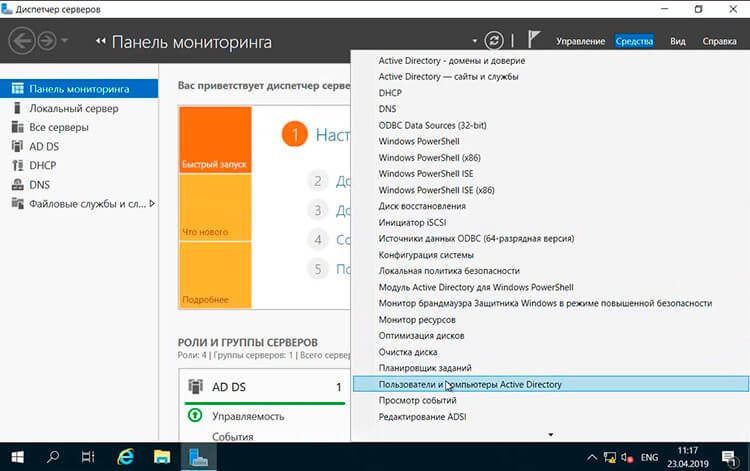

Для создания и удаления пользователя, группы и подразделения воспользуемся средством централизованного управления сервером — Диспетчер серверов. Далее выбираем «Пользователи и компьютеры Active Directory».

Создание пользователя в домене.

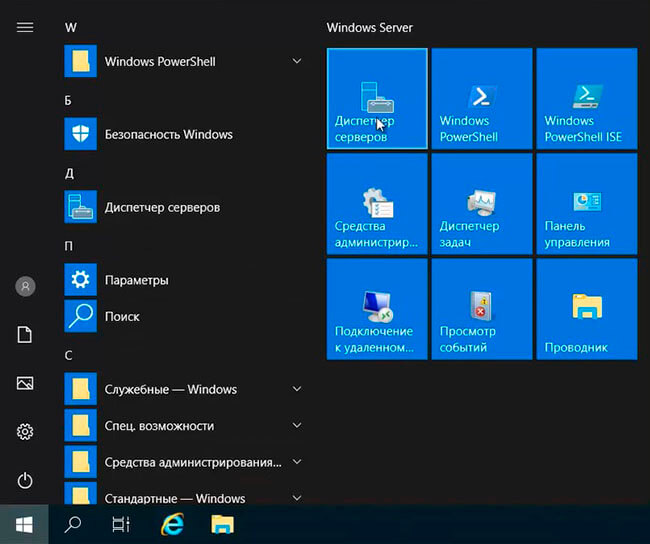

1. Нажимаем «Пуск«, далее выбираем «Диспетчер серверов«.

2. В новом окне нажимаем «Средства«, в открывшемся списке выбираем «Пользователи и компьютеры Active Directory«.

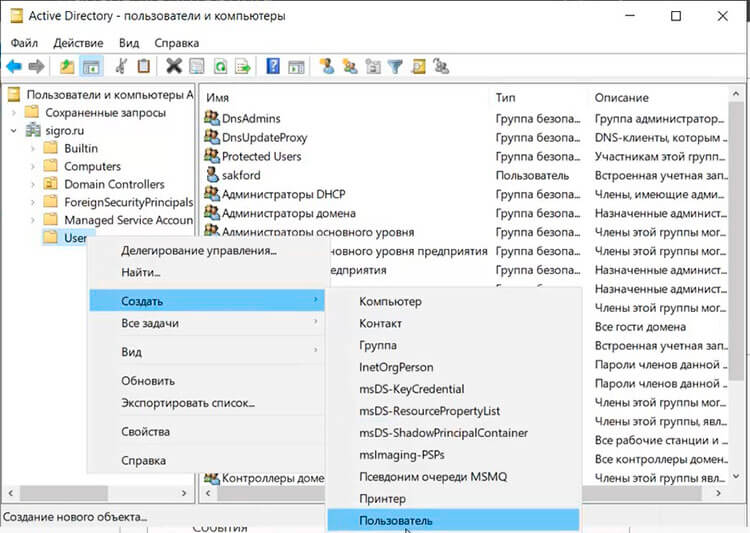

3. Далее нажимаем правой клавишей на «User«, далее «Создать» — «Пользователь«.

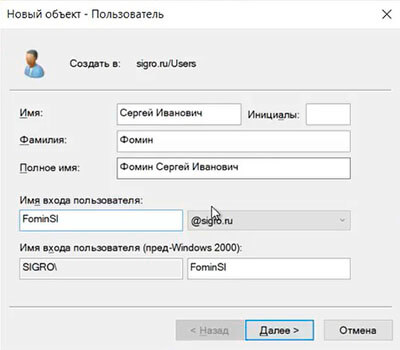

4. Заполняем необходимые поля для создания пользователя (Имя, Фамилия, Имя входа пользователя). «Полное имя» заполнится автоматически. Затем нажимаем «Далее«.

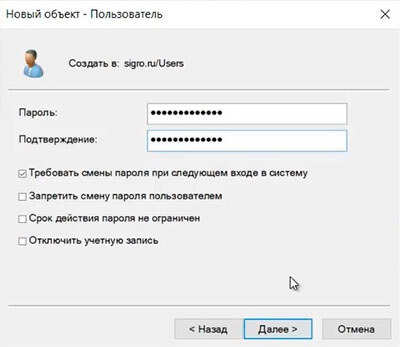

5. В следующем окне дважды набираем пароль для пользователя. Затем устанавливаем чекбокс на «Требовать смены пароля при следующем входе в систему«. Тогда при входе в систему пользователю будет предложено заменить текущий пароль. Нажимаем «Далее«.

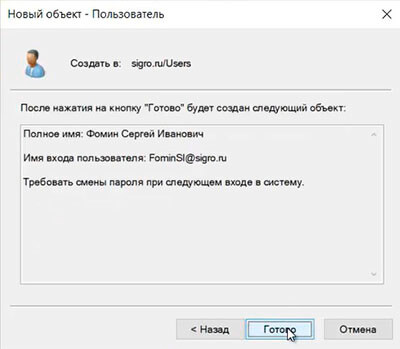

6. В новом окне смотрим сводную информацию по вновь созданному пользователю и нажимаем «Готово«. Будет создан новый пользователь.

Создание группы в домене

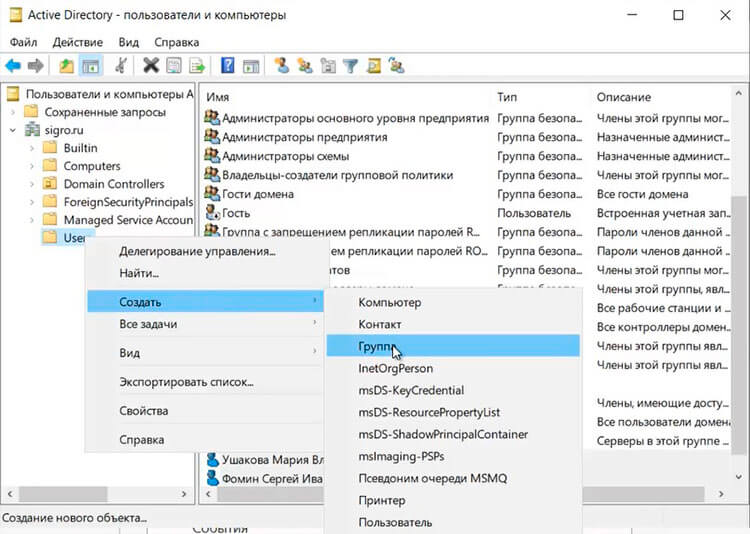

1. Для создания группы в домене, нажимаем правой клавишей мыши на «Users«, далее «Создать» — «Группа«.

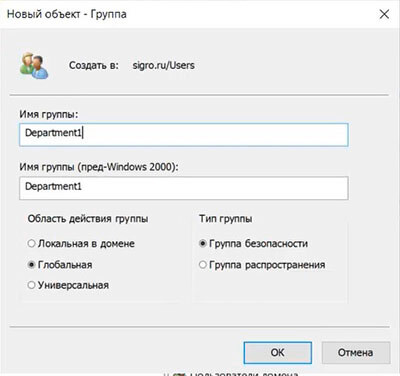

2. Задаем «Имя группы«, «Область действия группы» и «Тип группы«, далее нажимаем «ОК«. Будет создана группа.

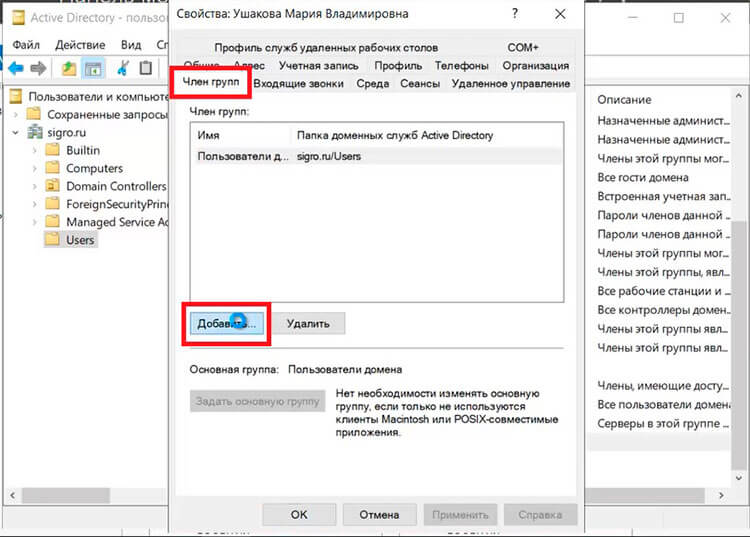

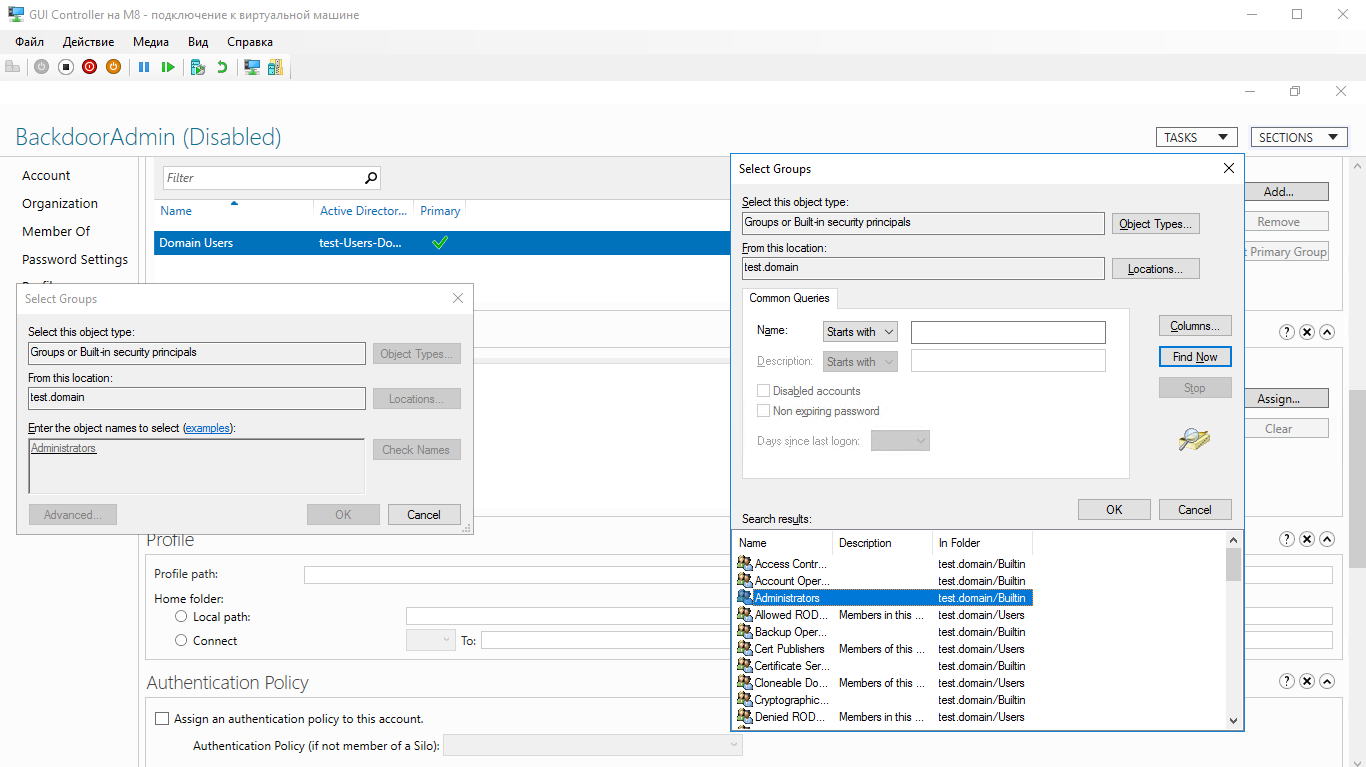

3. Для добавления пользователей в группу, открываем пользователя, выбираем вкладку «Член групп«, нажимаем кнопку «Добавить«.

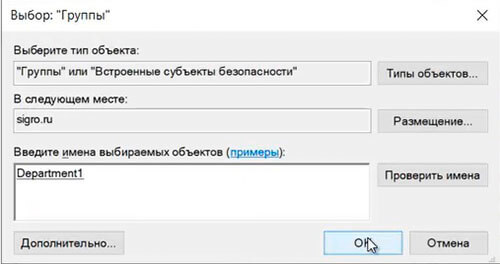

4. В новом окне вводим имя группы, в которую будет добавлен пользователь. Проверяем нажав кнопку «Проверить имена«, далее «ОК«.

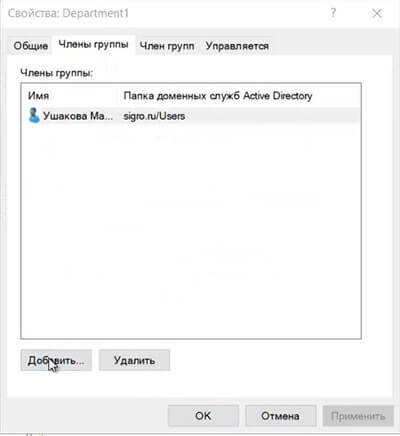

5. Также возможно добавить пользователя в группу, открыв нужную группу. Далее выбираем вкладку «Члены группы«. Нажимаем «Добавить«.

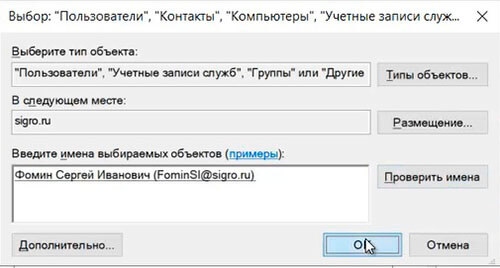

6. В новом окне вводим имена пользователей, которые будут добавлены в группу. Проверяем нажав клавишу «Проверить имена«, далее «ОК«.

Добавление подразделения в домене

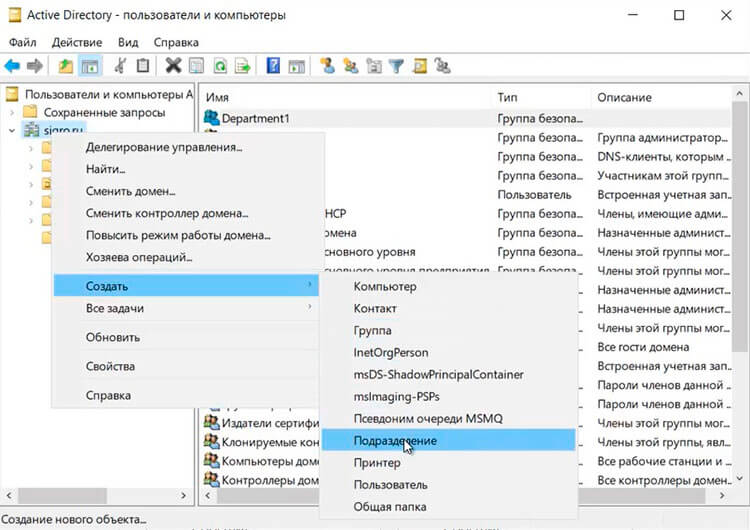

1. Для добавления подразделения в домене нажимаем правой клавишей мыши на домен, в появившемся меню «Создать» — «Подразделение«.

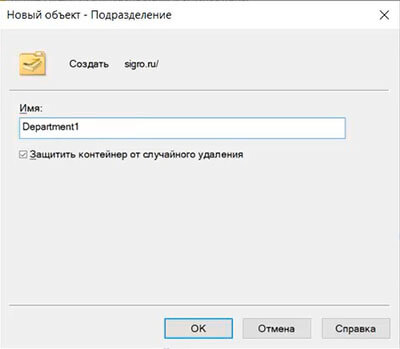

2. Задаём имя подразделения, далее «ОК«.

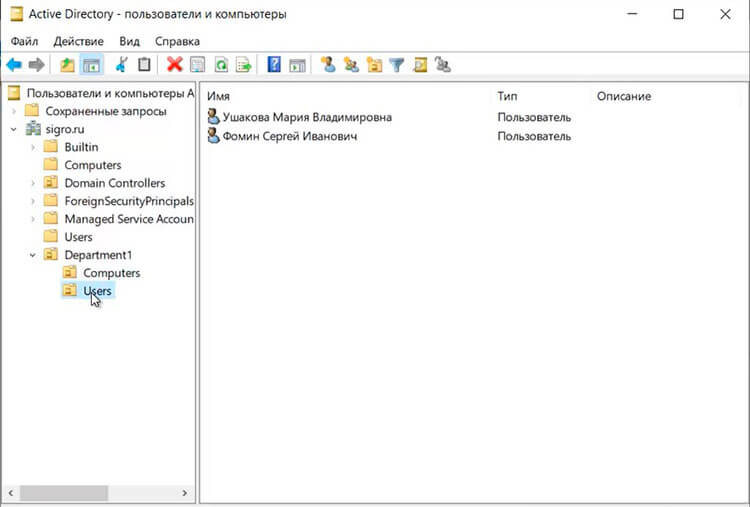

3. Если необходимо, в созданном подразделении создаём вложенные подразделения. Далее в созданные подразделения можно перенести или создать различные объекты (пользователи, компьютеры, группы).

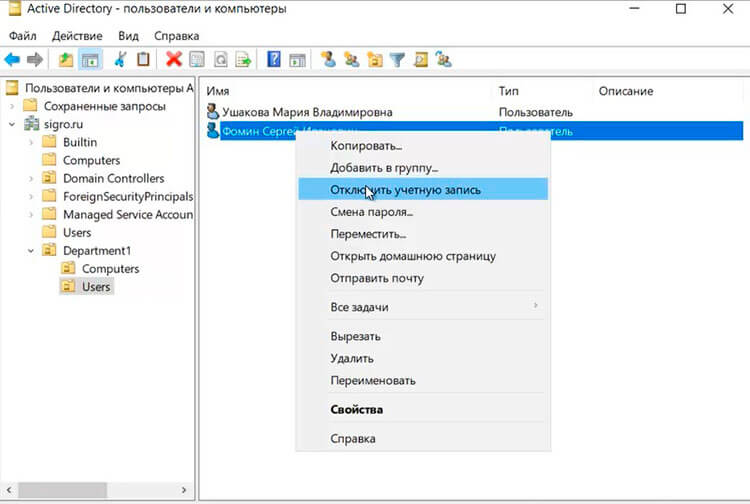

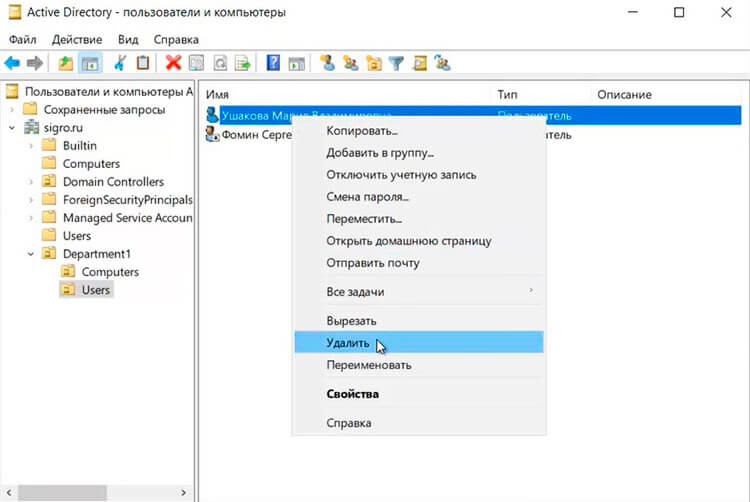

Удаление пользователя

1. Обычно сначала пользователя отключают и по истечении определенного промежутка времени удаляют. Для этого выбираем пользователя, правой клавишей мыши — «Отключить учетную запись«.

2. Для удаления выбирают необходимого пользователя, далее правой клавишей мыши — «Удалить«.

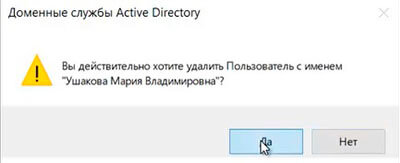

3. Появится предупреждение о том, что «Вы действительно хотите удалить Пользователь с именем…«. Нажимаем «Да» и выбранный пользователь будет удален из домена.

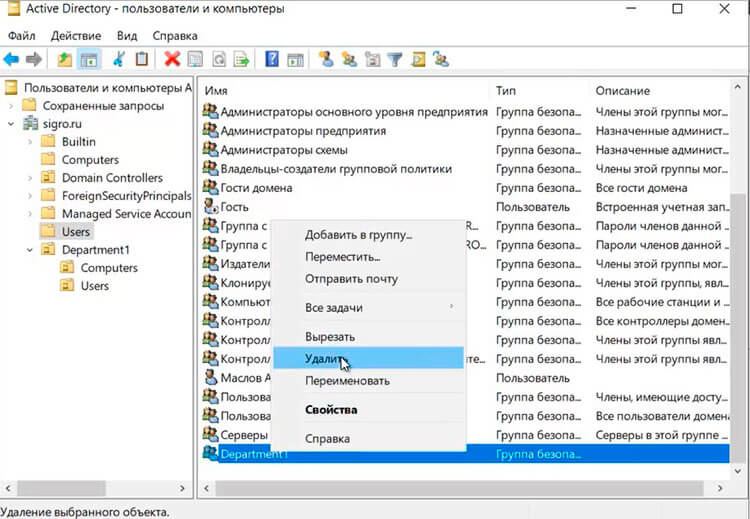

Удаление группы

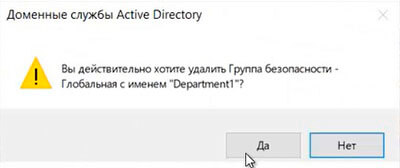

1. Для удаления группы в домене выбираем нужную группу, нажимаем правой клавишей — «Удалить«.

2. Появится предупреждение о том, что «Вы действительно хотите удалить Группу безопасности….«. Нажимаем «Да«. Выбранная группа будет удалена из домена.

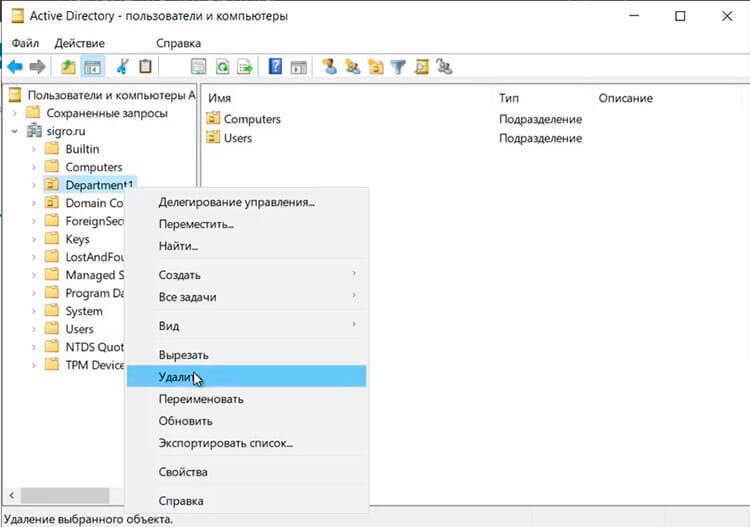

Удаление подразделения

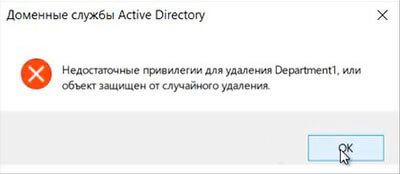

1. Перед тем, как удалять подразделение, необходимо снять защиту, которая не дает удалить объект от случайного удаления. Если попробовать просто удалить подразделение, то появится предупреждение — «Недостаточные привилегии для удаления Departmnet1, или объект защищен от случайного удаления«.

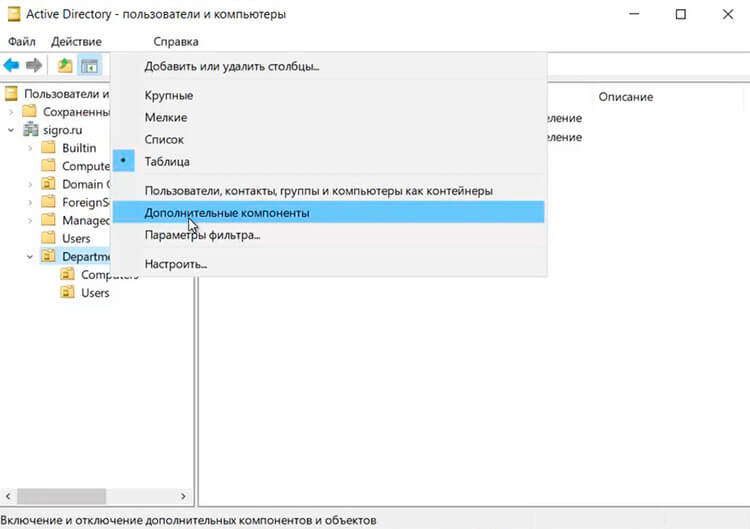

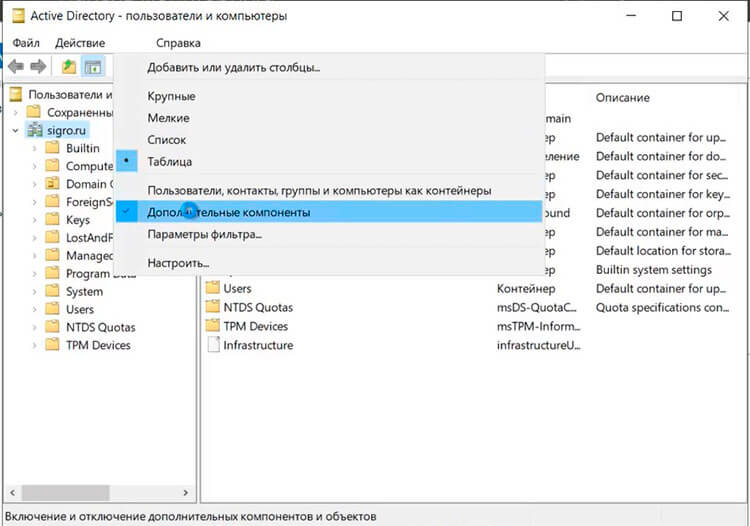

2. Для снятия защиты в меню «Вид» выбираем «Дополнительные компоненты«.

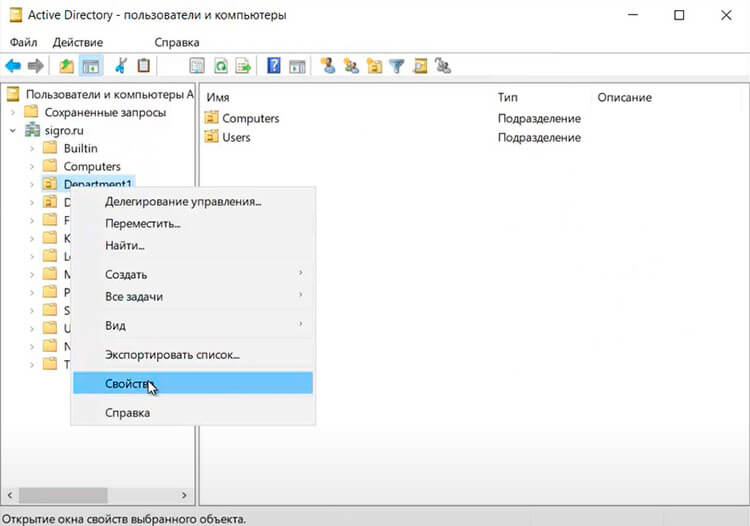

3. Далее выбираем подразделение (объект), которое хотим удалить. Правой клавишей мыши — «Свойства«.

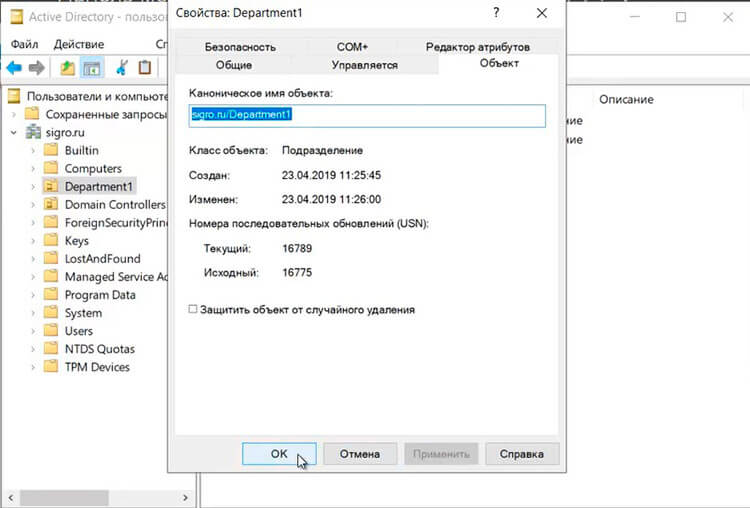

4. Выбираем вкладку «Объект«. Убираем чекбокс «Защитить объект от случайного удаления«, далее «ОК«.

5. Далее нажимаем правой клавишей мыши на выбранное подразделение — «Удалить«.

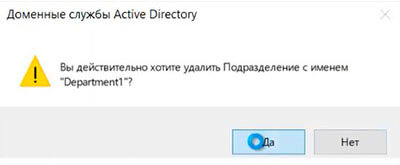

6. Появится предупреждение о том, что «Вы действительно хотите удалить Подразделение с именем….?«. Нажимаем «Да«. Если в выбранном объекте не будет других вложенных объектов, то подразделение будет удалено.

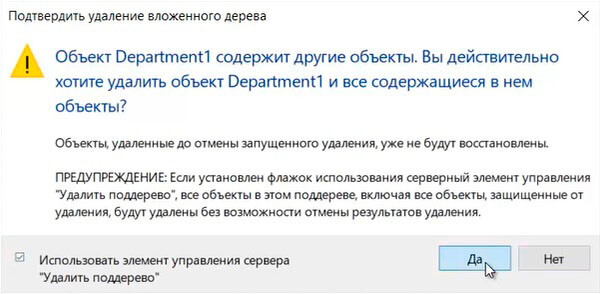

7. Если объект содержит другие объекты, то появится предупреждение «Объект Department1 содержит другие объекты. Вы действительно хотите удалить объект Department1 и все содержащиеся в нем объекты?«. Нажимаем «Да» и выбранный объект будет удален с вложенными объектами.

8. Далее в окне «Active Directory — пользователи и компьютеры» в меню «Вид» возвращаем галочку напротив «Дополнительные компоненты«.

Посмотреть видео о том, как создать или удалить пользователя, группу, объект в домене можно здесь:

- Windows server 2019 — установка и настройка WSUS, создание и настройка GPO

- Windows server 2019 — добавление и удаление компьютера в домене

- Windows server 2019 — переименование администратора домена, изменение формата выводимого имени пользователя

- Windows server 2019 — установка и настройка Active Directory, DNS, DHCP

- Windows server 2019 — установка и настройка сервера печати, разворачивание МФУ с помощью GPO

- Windows server 2019 — GPO изменение экранной заставки, отключение монитора, изменение политики паролей

{/source}

После установки Windows Server на VDS вам доступна только одна учётная запись — Administrator. Однако во многих случаях сервер нужен для работы нескольких человек — причём одновременной. В таких случаях в систему необходимо добавлять дополнительных пользователей — при условии, что у вас уже настроен терминальный сервер и подключено требуемое количество RDP-лицензий.

- Добавление учётной записи в Windows Server 2016

- Добавление учётной записи в Windows Server 2019

- Зачем нужны RDP-лицензии и где их взять

Для начала подключитесь к вашему серверу по RDP под пользователем Administrator. Если сервер только приобретён, для удобства работы можно сразу включить русский язык в настройках:

- Как добавить русский язык в Windows Server 2016

- Как добавить русский язык в Windows Server 2019

Добавление учётной записи в Windows Server 2016

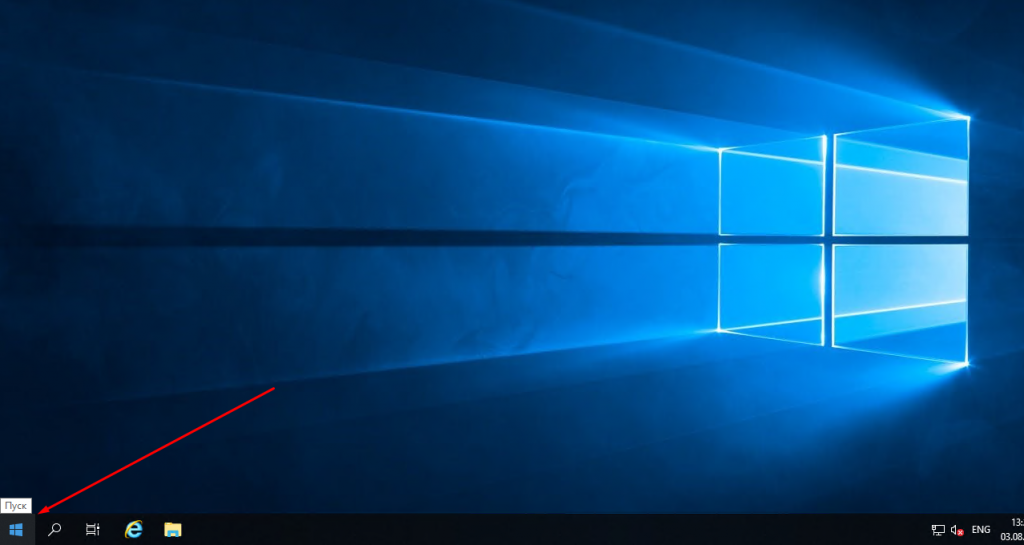

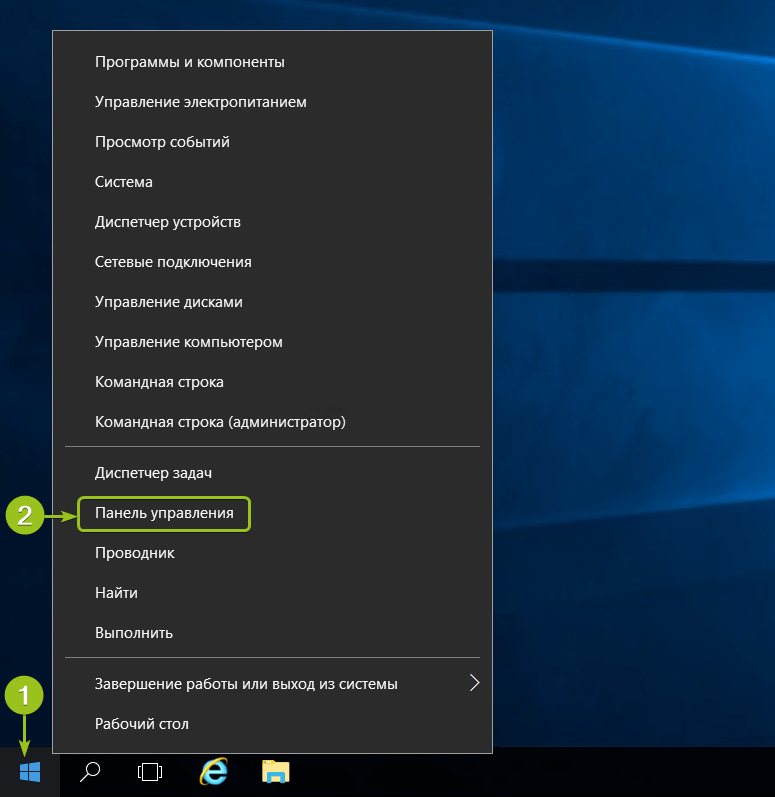

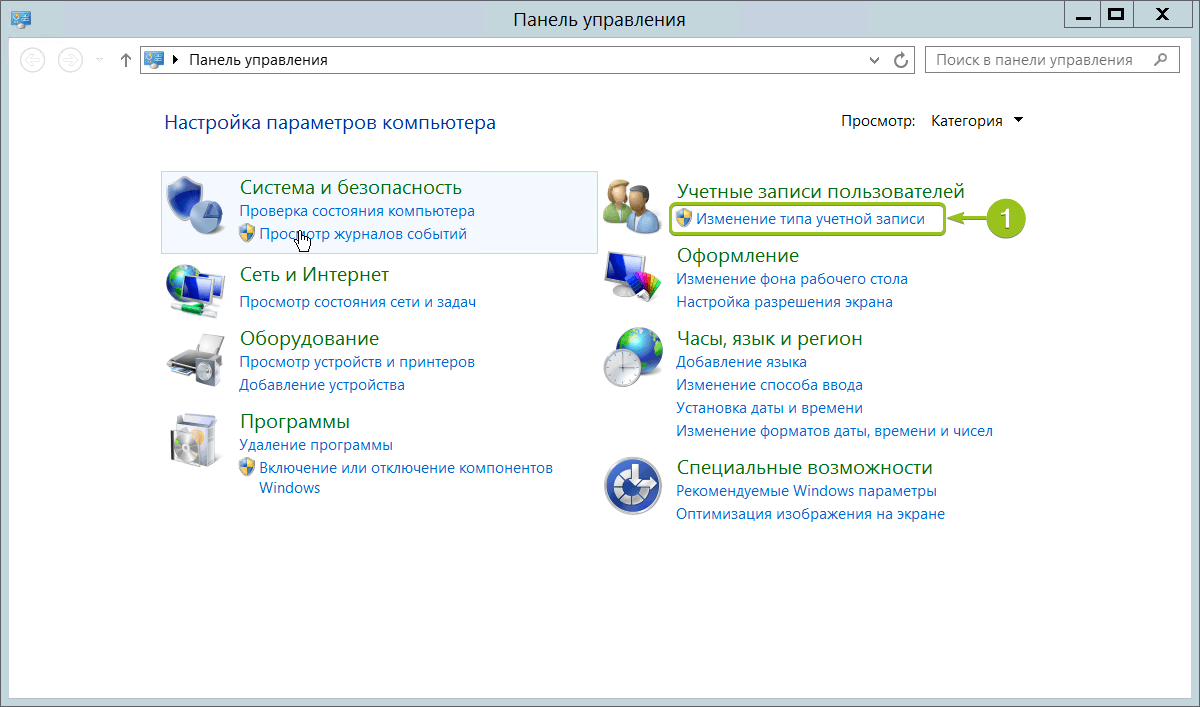

В Windows Server 2016 в панель управления можно перейти из контекстного меню при клике правой кнопкой мыши по меню «Пуск»:

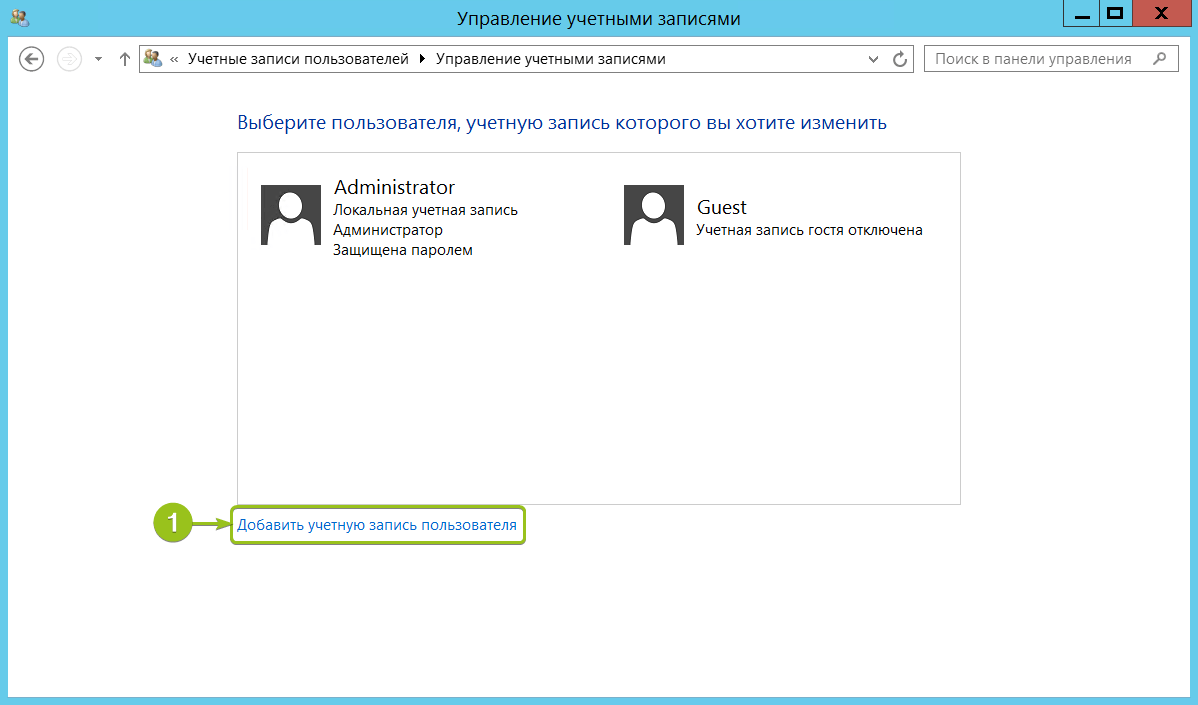

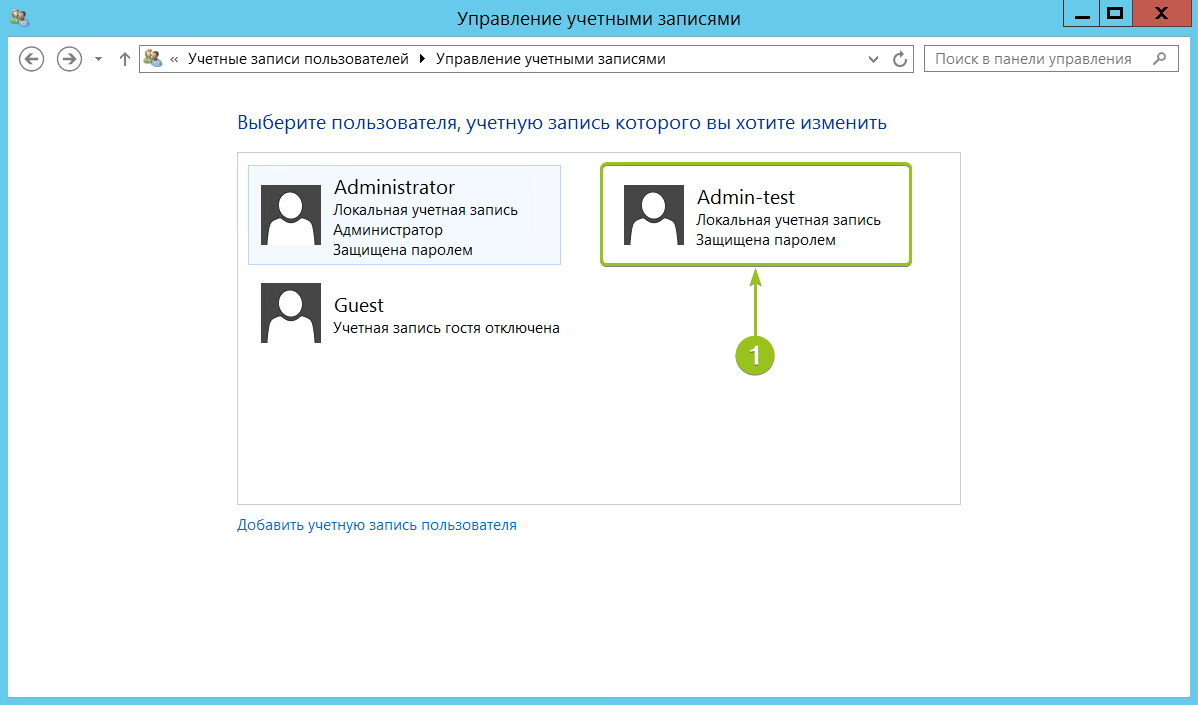

В панели управления в разделе «Учётные записи пользователей» нажмите «Изменение типа учётной записи». Откроется список пользователей вашего сервера. Здесь выберите опцию «Добавить учётную запись пользователя»:

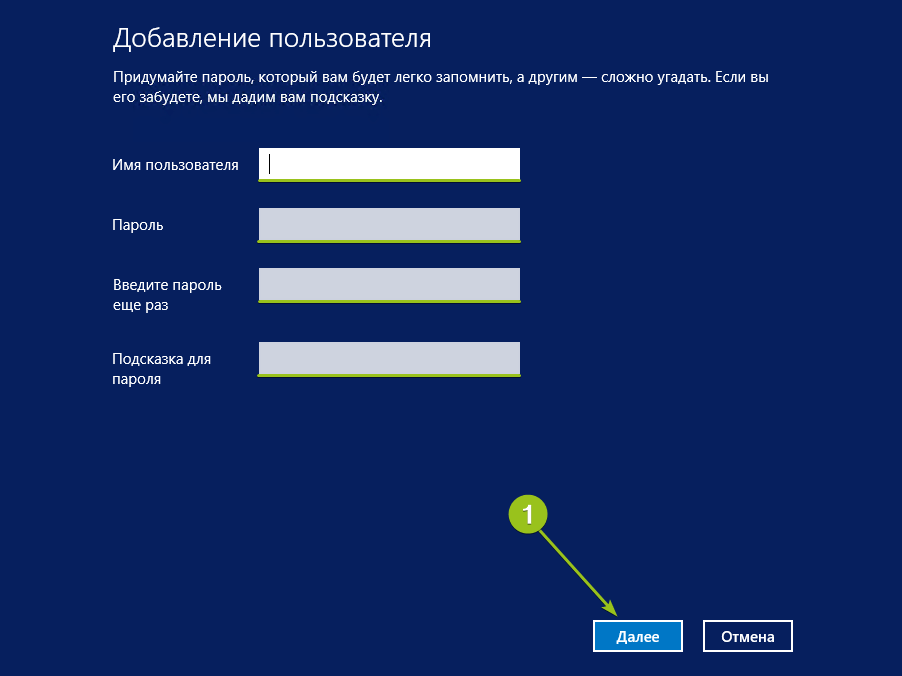

Запустится мастер создания пользователей. Введите логин, пароль, подтверждение пароля, подсказку и нажмите «Далее».

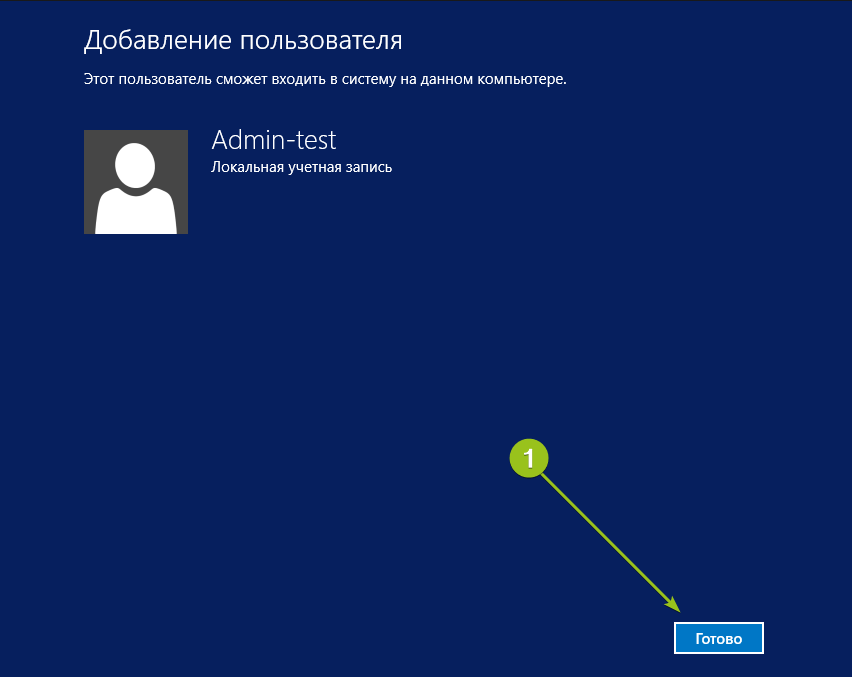

Система добавит новую учётную запись и отобразит её данные — имя и уровень прав. Для завершения настройки нажмите «Готово»:

После этого в списке пользователей появится новая учётная запись.

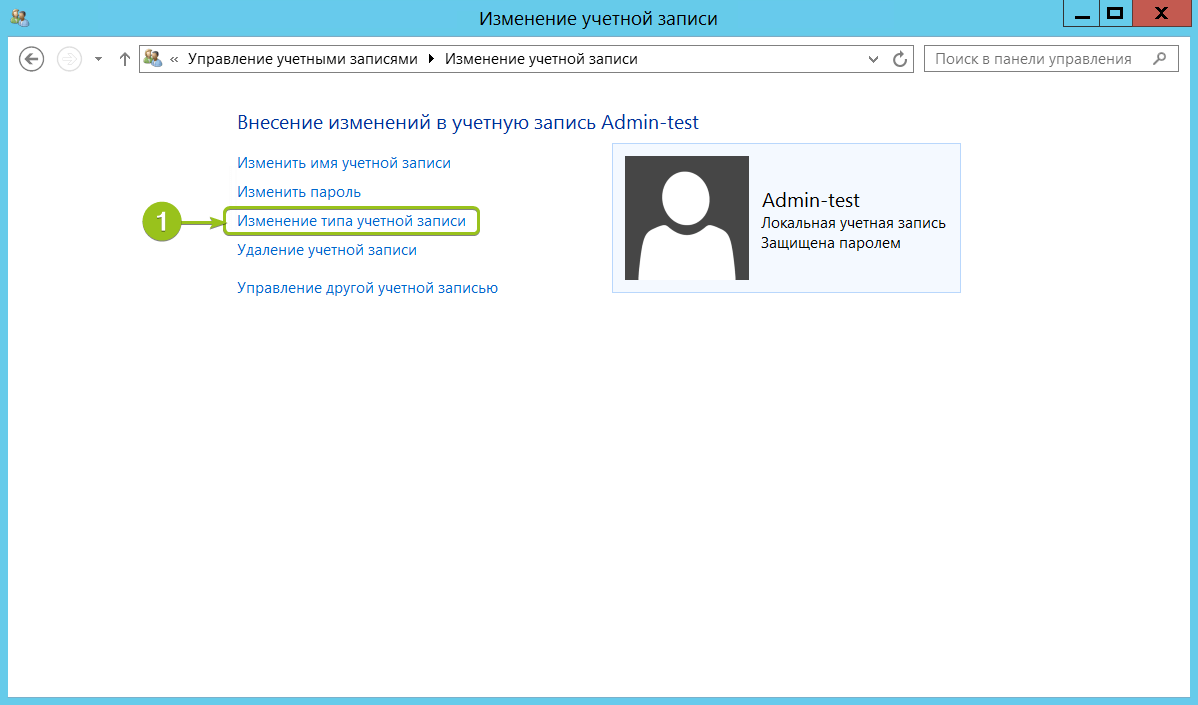

При необходимости вы можете изменить тип созданного пользователя — дать ему права администратора. Для этого кликните на карточку учётной записи — откроется окно настройки:

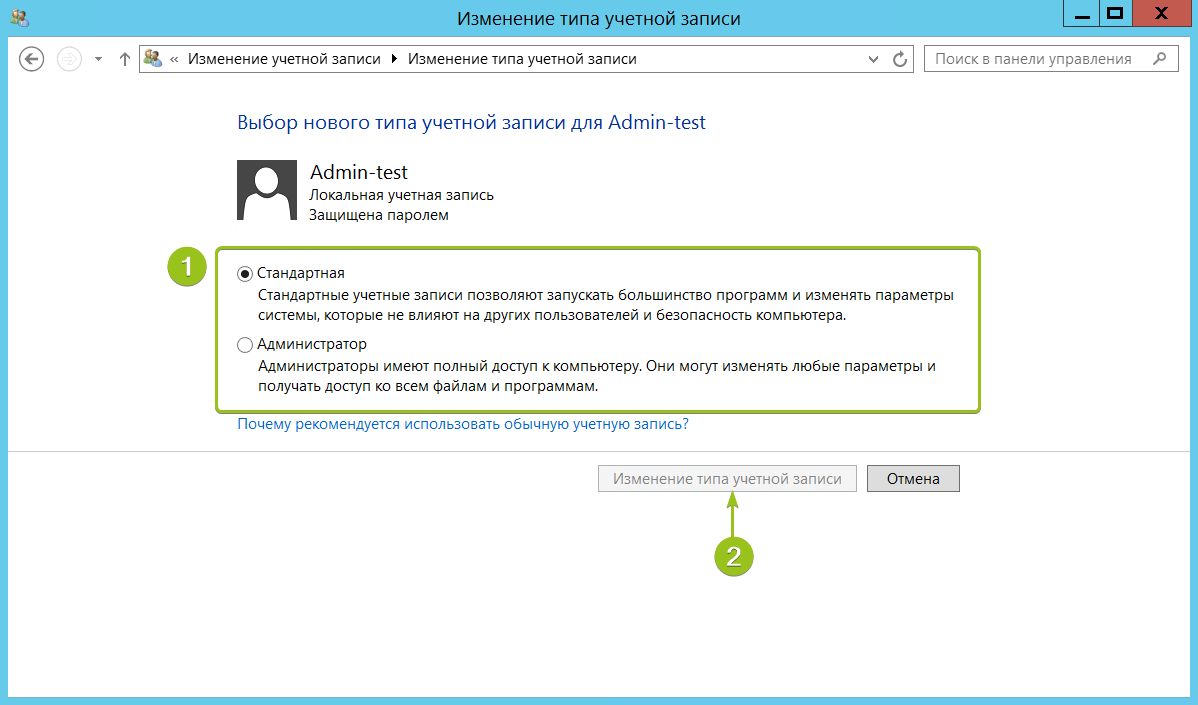

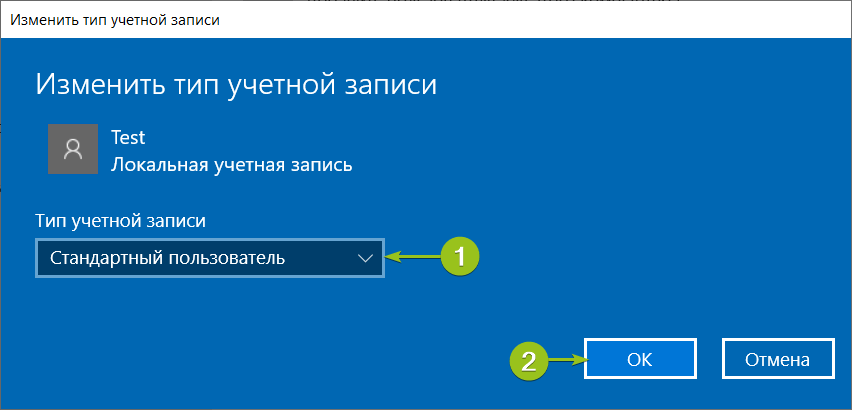

В меню слева выберите «Изменение типа учётной записи» — система предложит настроить уровень доступа:

Укажите требуемый уровень прав и нажмите «Изменение типа учётной записи» для вступления настроек в силу.

На этом процесс создания пользователя на Windows Server 2016 завершён. Чтобы новый пользователь мог подключиться к серверу по RDP, ему потребуются следующие данные:

- IP-адрес вашего сервера / домен;

- логин пользователя;

- пароль пользователя.

Добавление учётной записи в Windows Server 2019

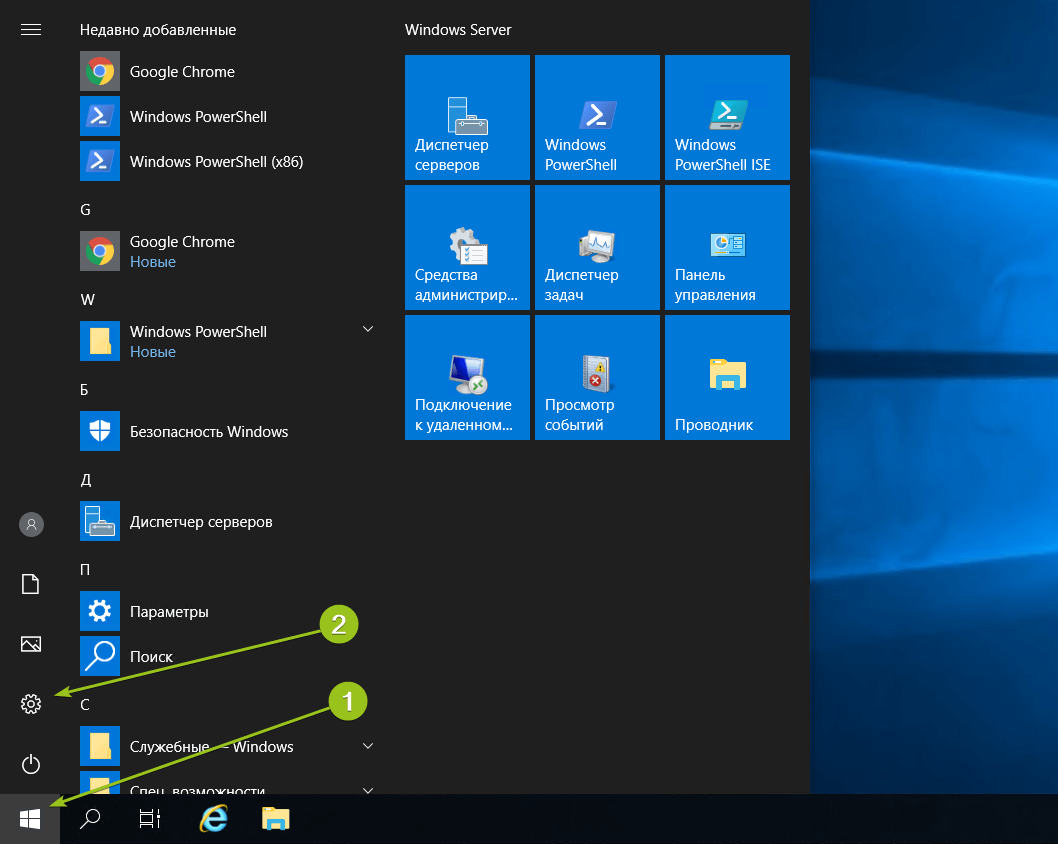

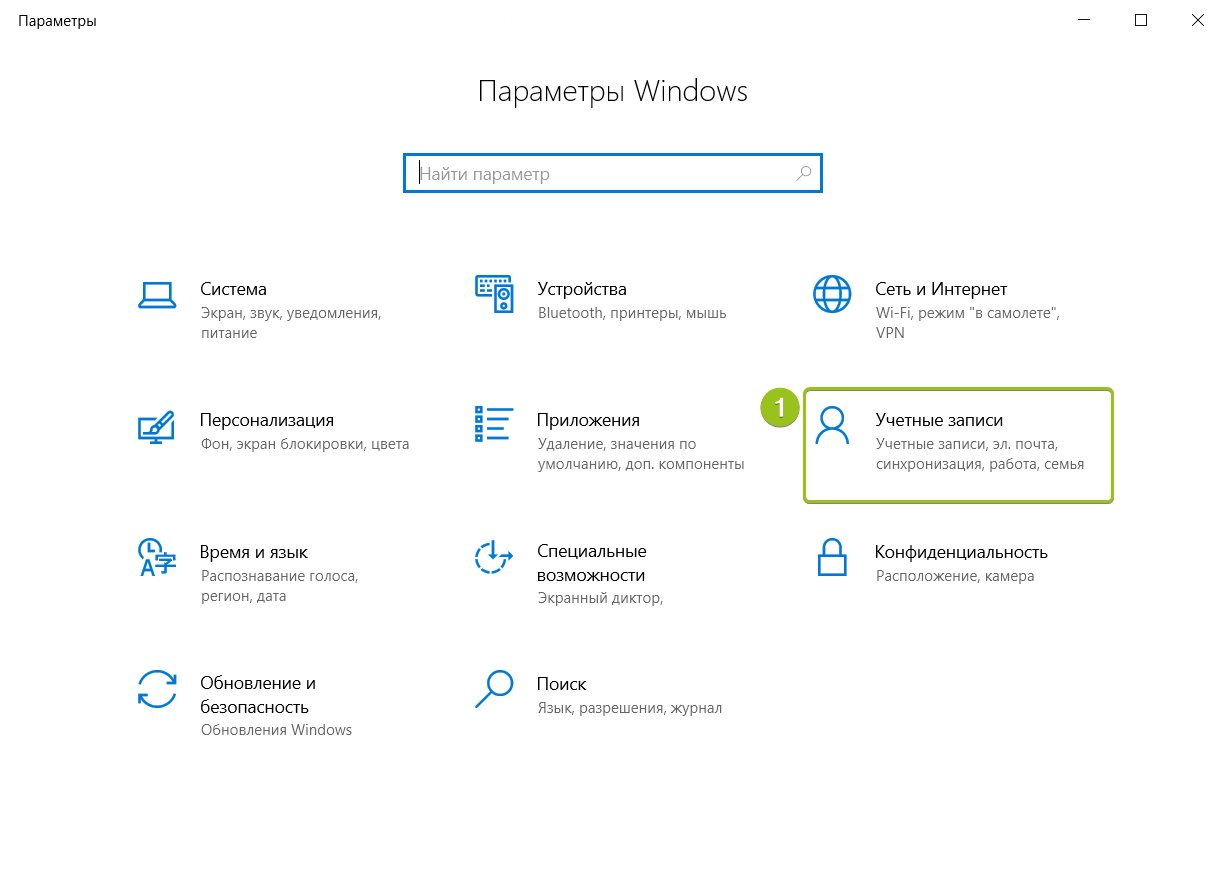

Алгоритм создания пользователей на Windows Server 2019 немного отличается. После подключения к серверу откройте меню «Пуск» и перейдите в раздел «Параметры».

В панели управления выберите раздел «Учётные записи».

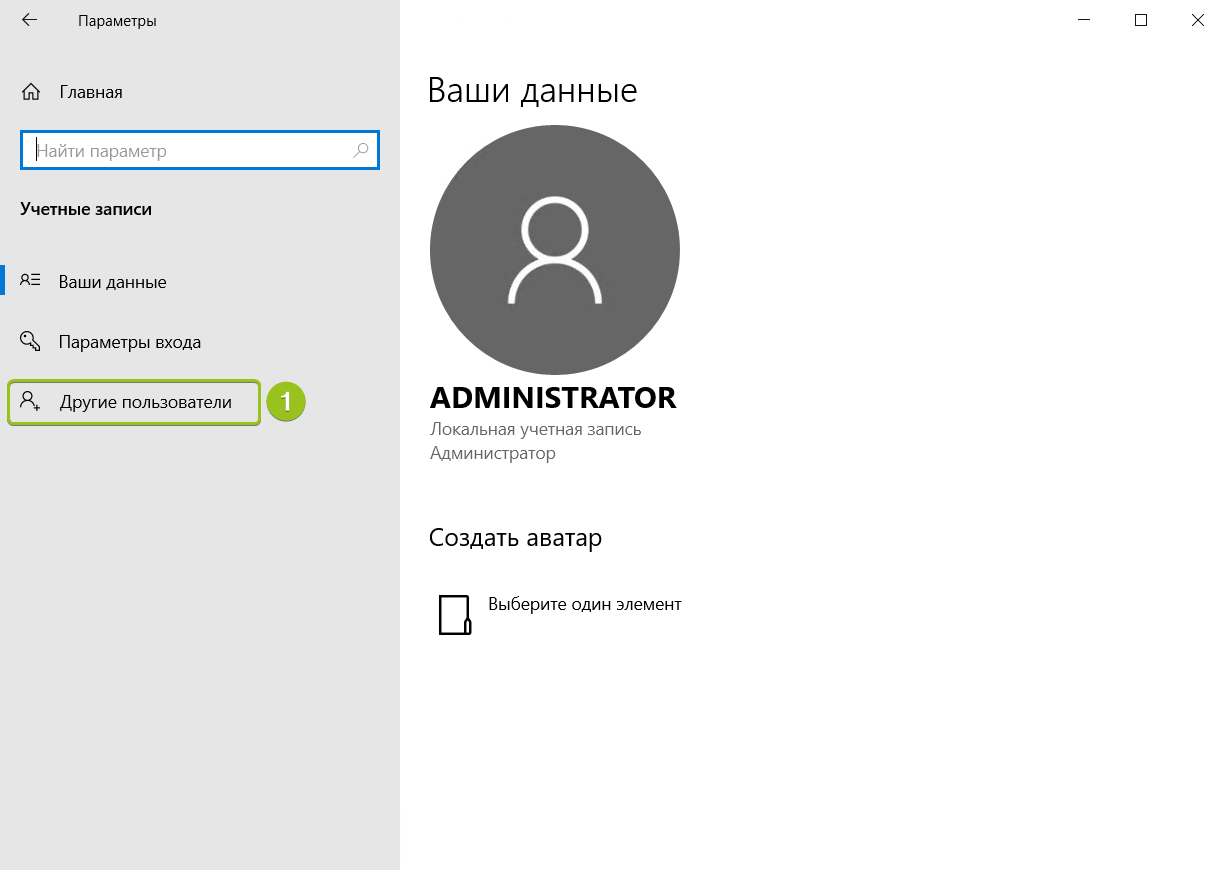

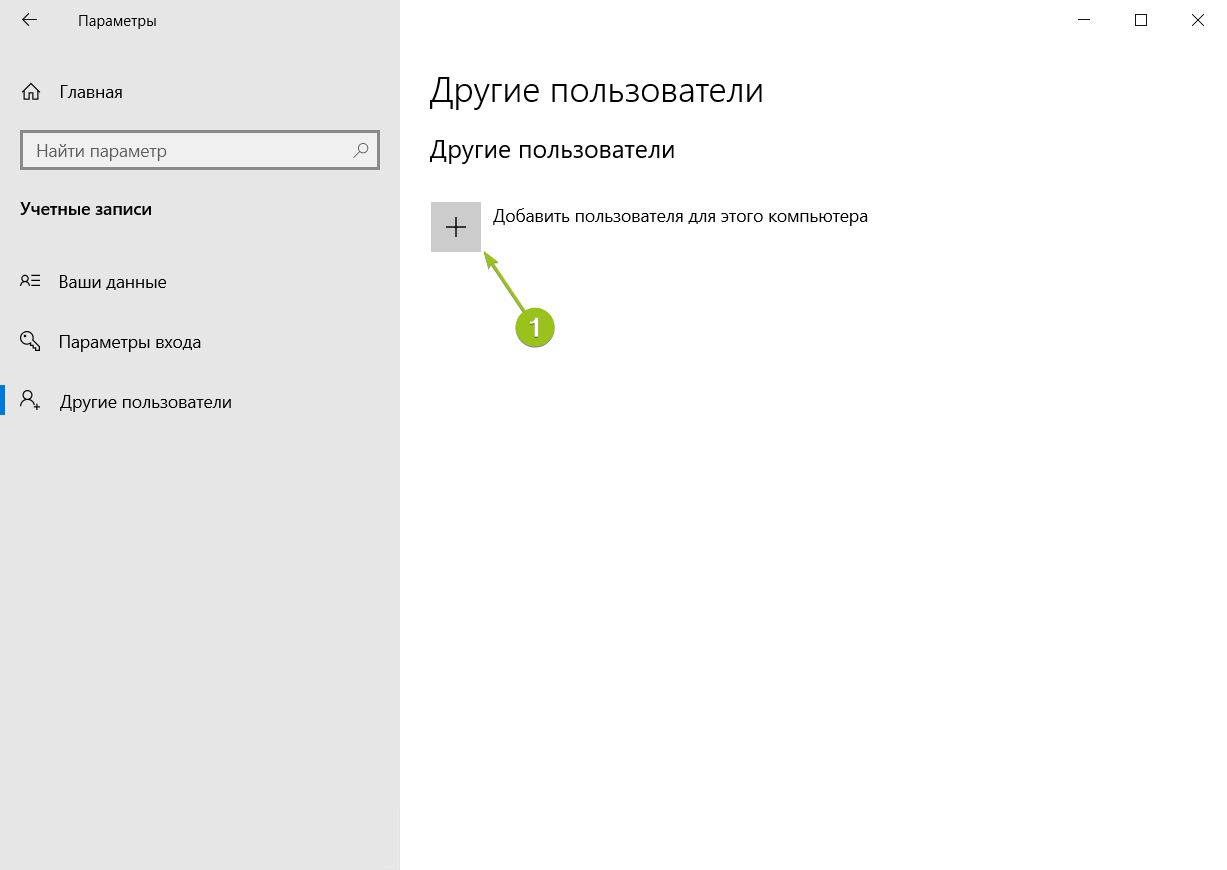

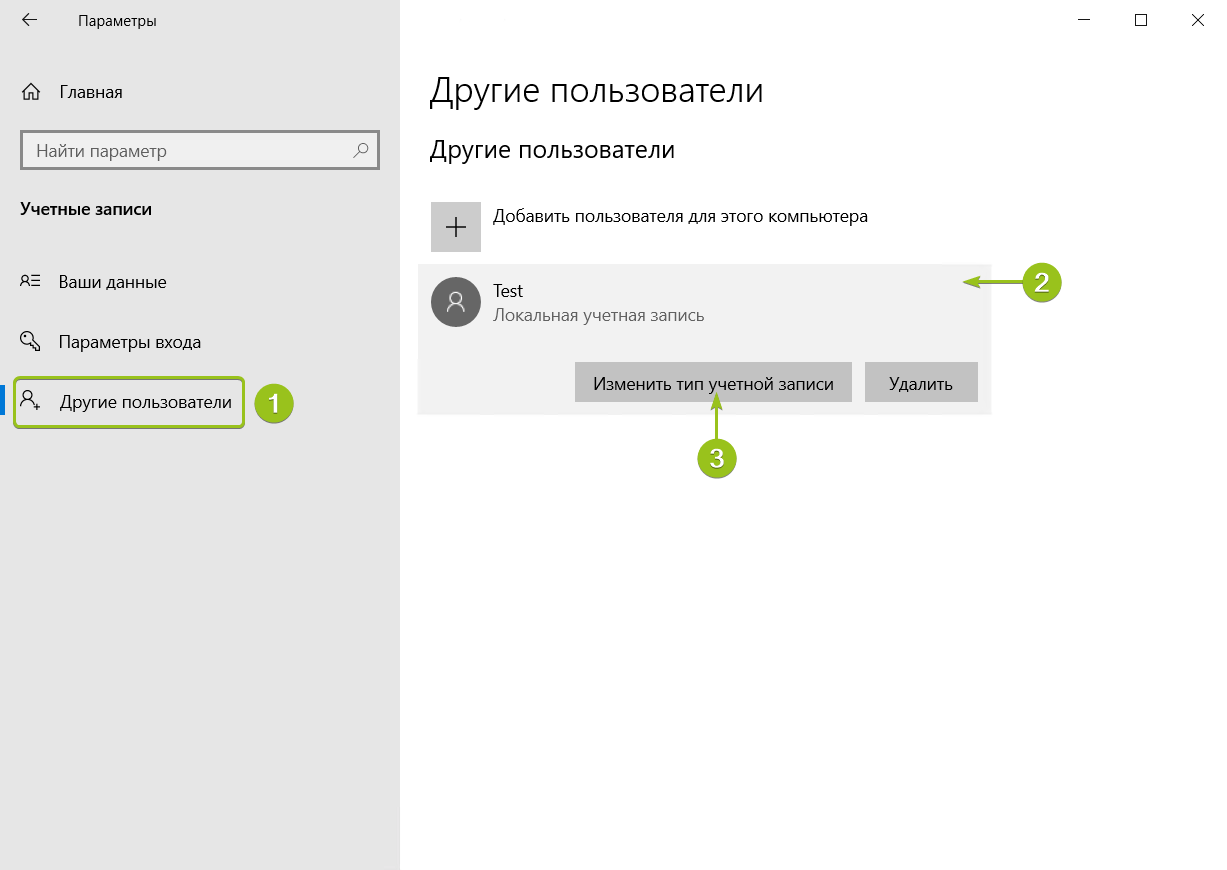

Система перенаправит вас на страницу с данными текущего пользователя. В меню слева перейдите в раздел «Другие пользователи» и нажмите «Добавить пользователя для этого компьютера»

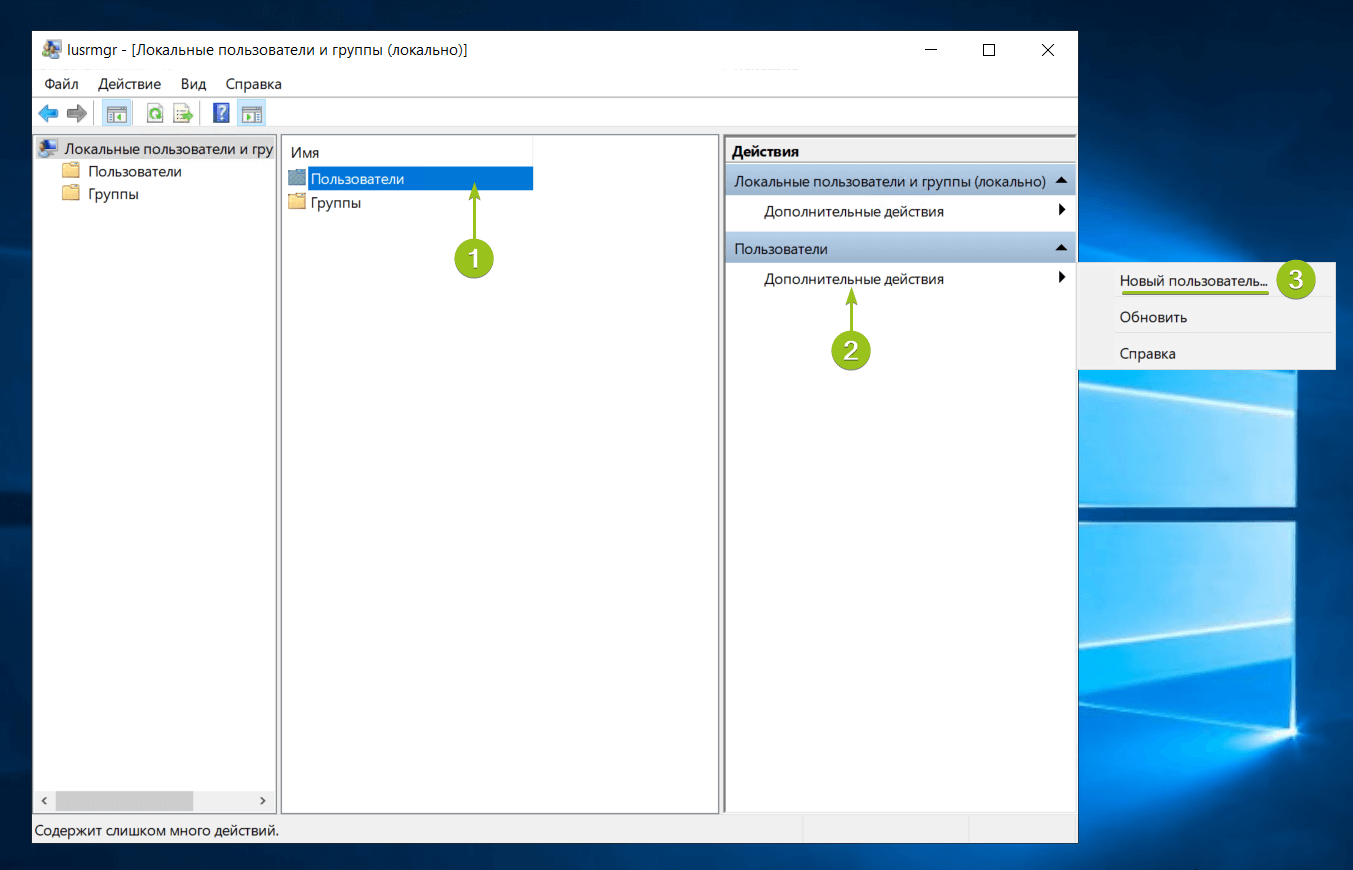

Запустится оснастка настройки локальных пользователей и групп. Выберите раздел «Пользователи» и в блоке «Действия» в соответствующем подразделе справа перейдите в меню «Дополнительные действия» — «Новый пользователь...»:

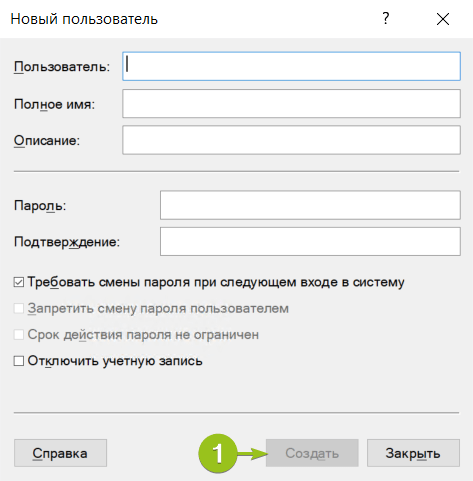

Система предложит ввести данные нового пользователя: логин, имя для отображения в системе, описание и пароль с подтверждением. После заполнения данных нажмите «Создать». Поля в форме сбросятся к пустому состоянию — при отсутствии ошибок это означает, что новый пользователь успешно добавлен.

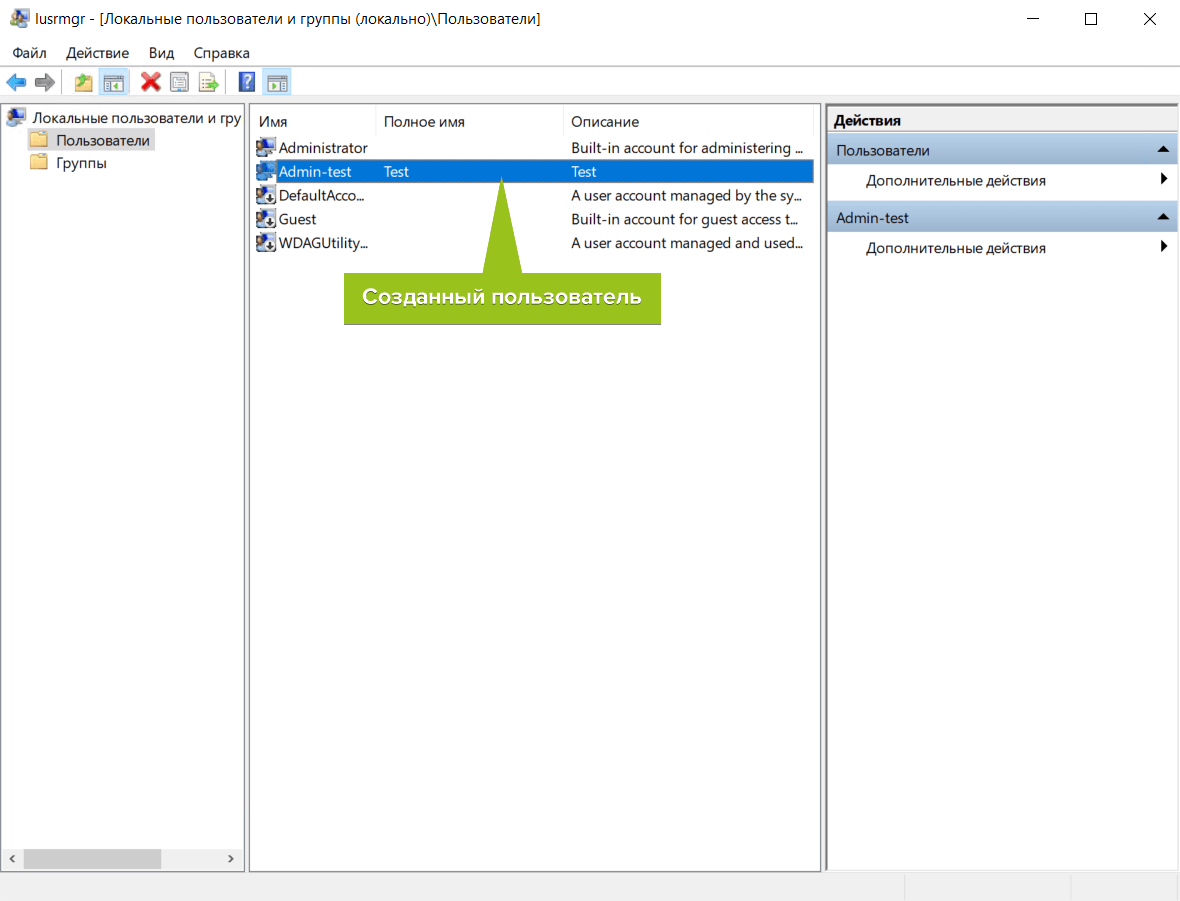

После добавления нужного количества пользователей нажмите «Закрыть» — вы вернётесь к списку пользователей, где появятся созданные учётные записи.

По умолчанию новые учётные записи создаются со стандартным уровнем прав. Если вы хотите предоставить новому пользователю права администратора, вернитесь в Параметры — Учётные записи — Другие пользователи. Выберите созданного пользователя и нажмите «Изменить тип учётной записи».

В окне настройки выберите в списке «Тип учётной записи» уровень прав и нажмите «ОК».

На этом процесс добавления пользователя завершён. Чтобы новый пользователь мог подключиться к серверу по RDP, ему потребуются следующие данные:

- IP-адрес вашего сервера / домен;

- логин пользователя;

- пароль пользователя.

Зачем нужны RDP-лицензии и где их взять

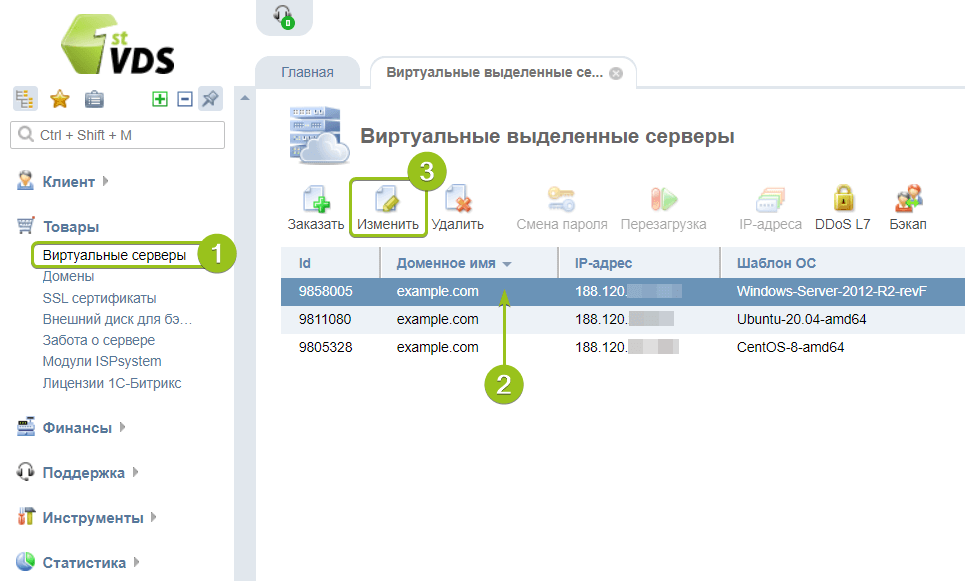

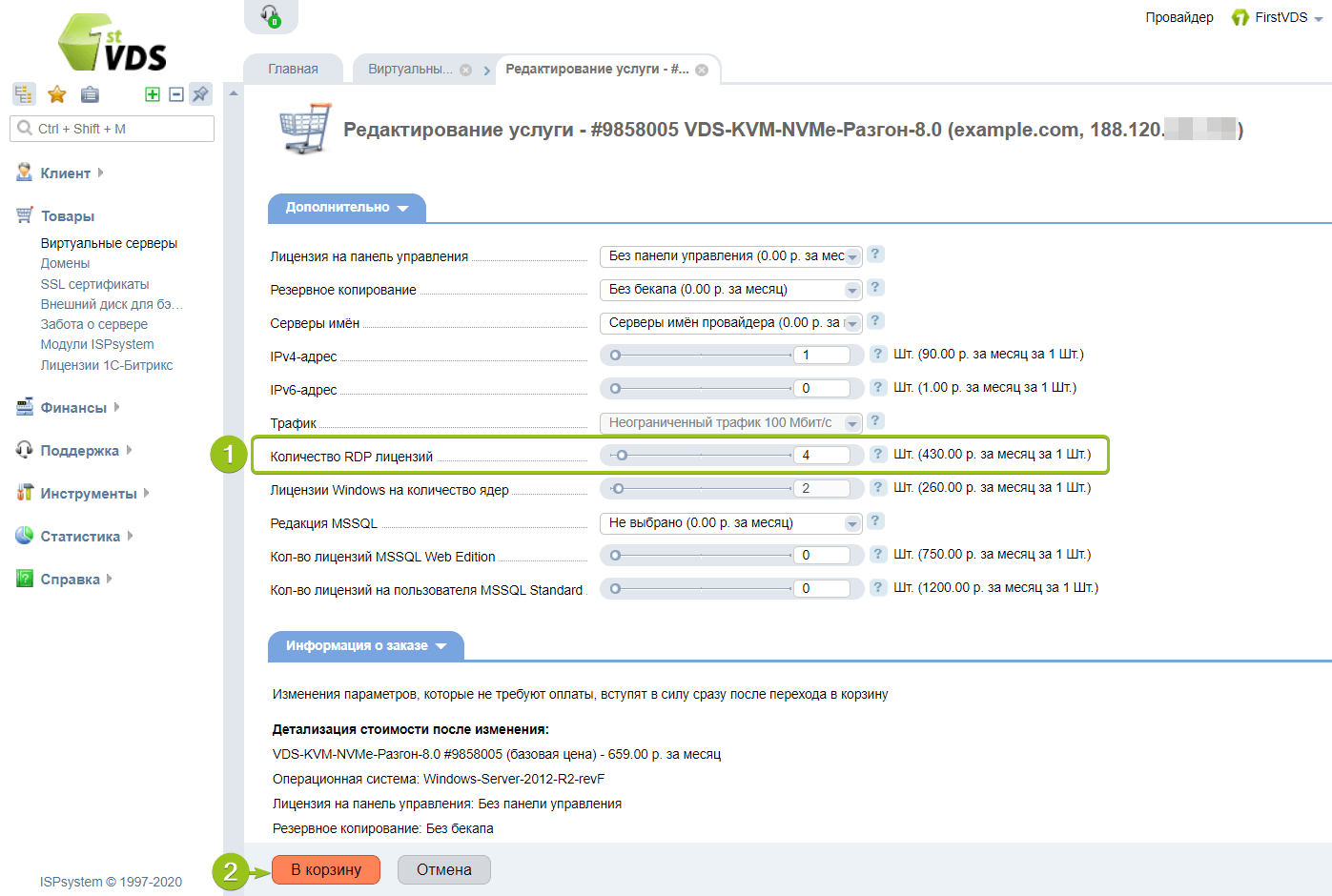

По умолчанию в Windows Server одновременно могут работать только два пользователя уровня Administrator. Для совместной работы большего числа пользователей к серверу нужно подключить RDP-лицензии — по одной на каждого дополнительного пользователя. Их можно приобрести в Личном кабинете: для этого откройте раздел Товары — Виртуальные серверы, выберите ваш сервер в списке, сверху «Изменить».

В списке настроек услуги в блоке «Дополнительно» измените значение поля «Количество RDP-лицензий» и нажмите «В корзину». Стоимость одной RDP-лицензии составляет 430 ₽ в месяц. После активации лицензия включается в стоимость сервера и автоматически продлевается вместе с ним.

После оплаты в течение получаса к серверу подключится наш системный администратор для активации лицензий и настройки терминального сервера.

Этот материал был полезен?

Если у Вас возникла необходимость работать на сервере вдвоем(или сколь угодно больше человек) одновременно, то не обойтись без создания новых локальных пользователей. Данное руководство как раз призвано помочь с этой задачей.

Наглядные примеры будут показаны на основе Windows Server 2019, но добавление пользователя происходит аналогичным образом на остальных версиях ОС, которые представлены у нас.

Итак, первым делом на сервере кликните ПКМ по значку Пуск, чтобы открылось контекстное меню.

По-другому его можно вызвать с помощью сочетания клавиш Win + X.

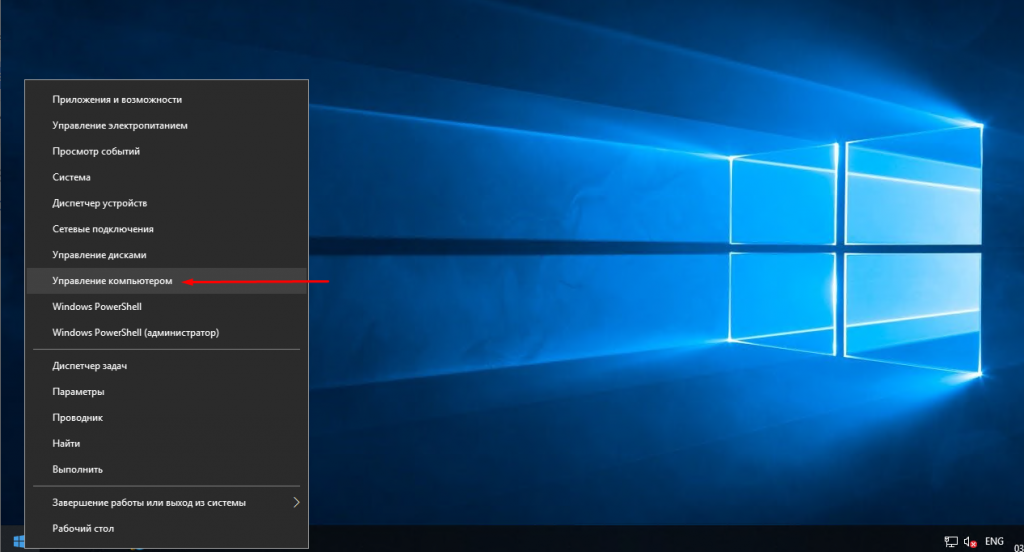

В нем нужно перейти в раздел Управление компьютером(в англ. редакции “Computer Management”.

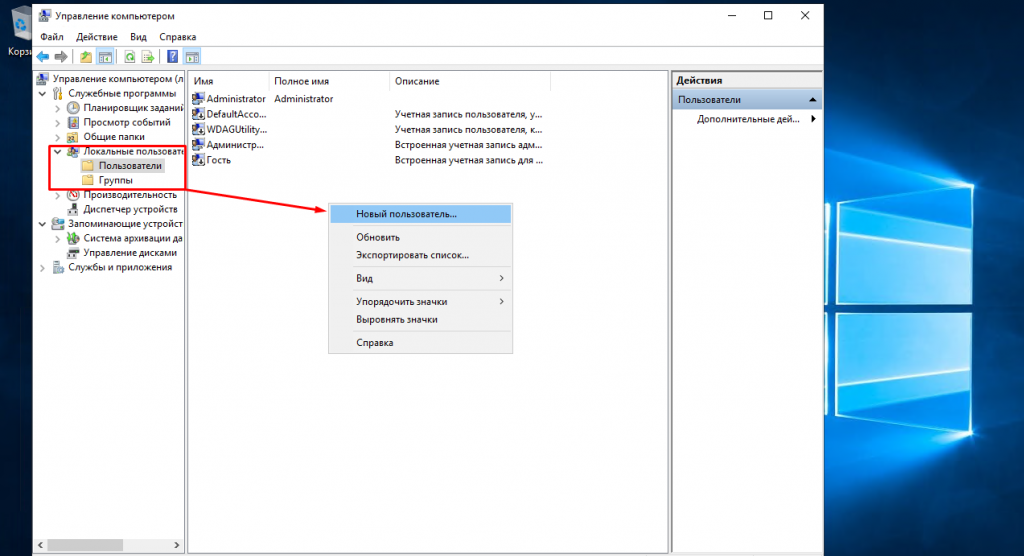

В нем в разделе “Локальные пользователи” есть два подраздела: “Пользователи” и “Группы”. Пока нас интересует только “Пользователи”, на котором(либо, перейдя в него, на пустом месте) нужно кликнуть ПКМ и выбрать “Новый пользователь”.

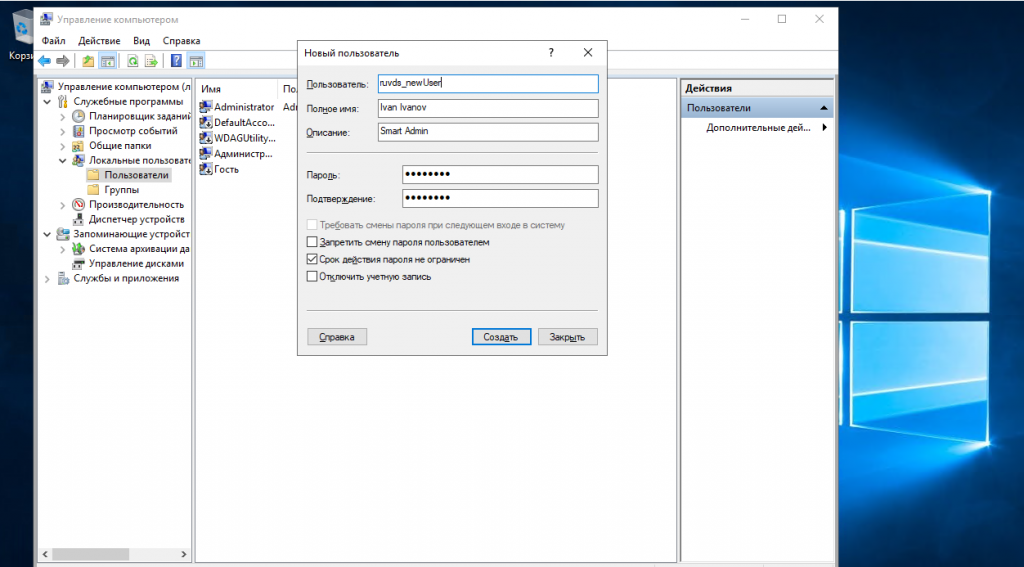

Откроется форма с полями для ввода данных нового пользователя.

В форме также присутствуют чекбоксы, в которых можно по желанию потребовать изменение пароля при первом входе пользователя в систему, либо, наоборот, запретить пользователю изменять пароль и/или сделать его бессрочным.

“Отключить учетную запись”(по крайней мере в рамках этого руководства) выбирать не стоит, поскольку мы хотим создать пользователя, чтобы сразу же использовать его в работе.

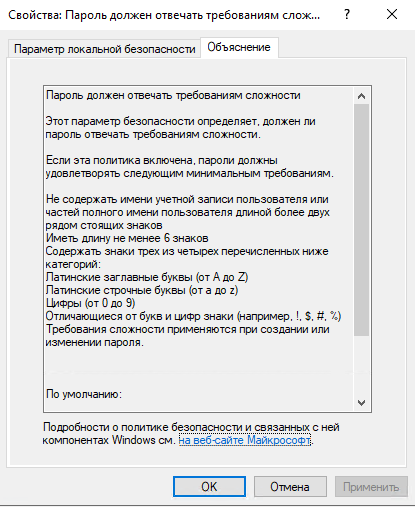

Обязательными полями является только “Пользователь”, которое в сущности является логином учетной записи, и “Пароль”, которое является паролем соответственно. Причем пароль должен отвечать требованиям политики безопасности по умолчанию.

Справка самих Microsoft содержит в себе информацию об этих требованиях политики безопасности(в дальнейшем ее можно будет изменить/отключить по своему желанию в соответствующей оснастке).

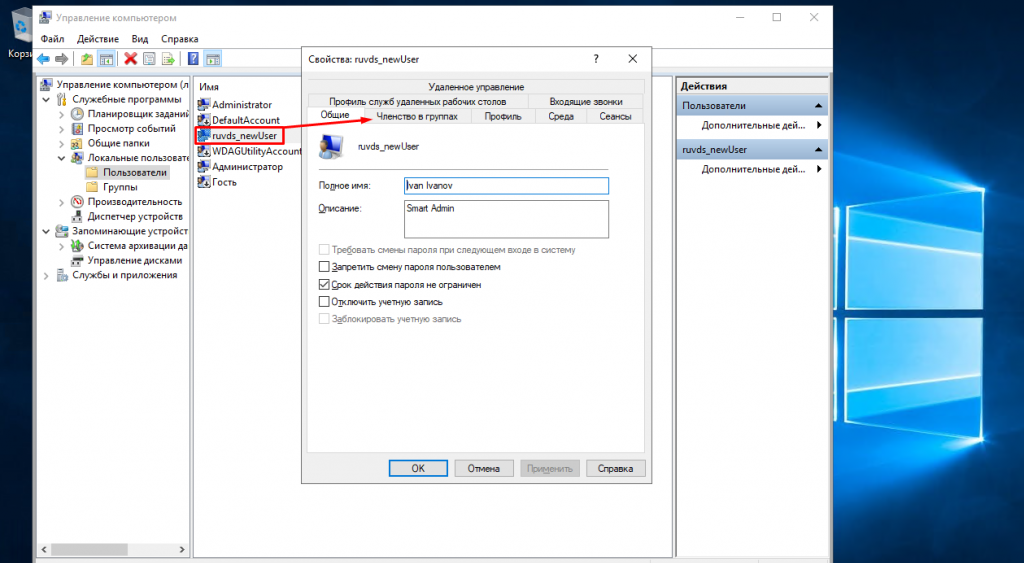

Итак, выбрав подходящий пароль и создав пользователя, двойный щелчком(или ПКМ по нему => Свойства) откройте его свойства. Далее перейдите в раздел “Членство в группах”.

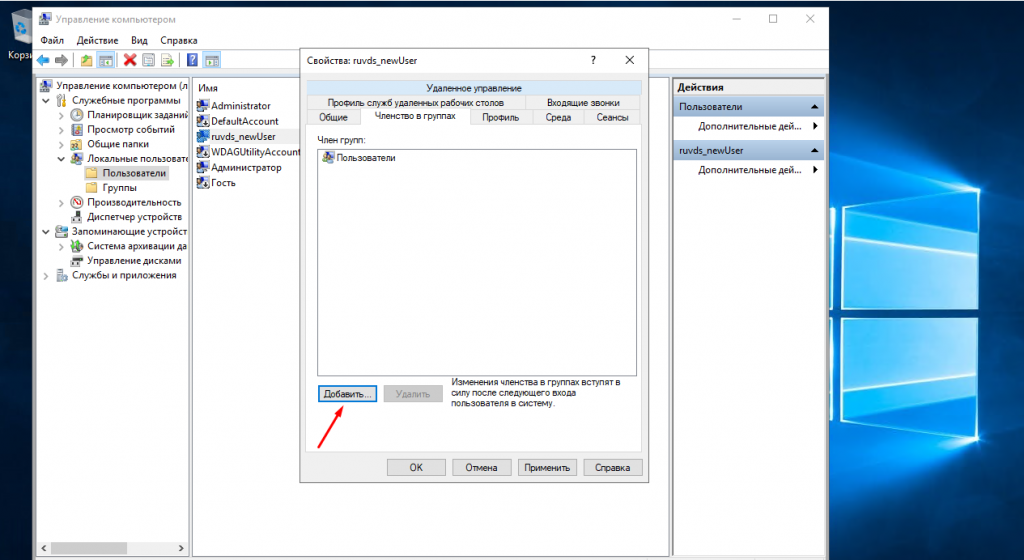

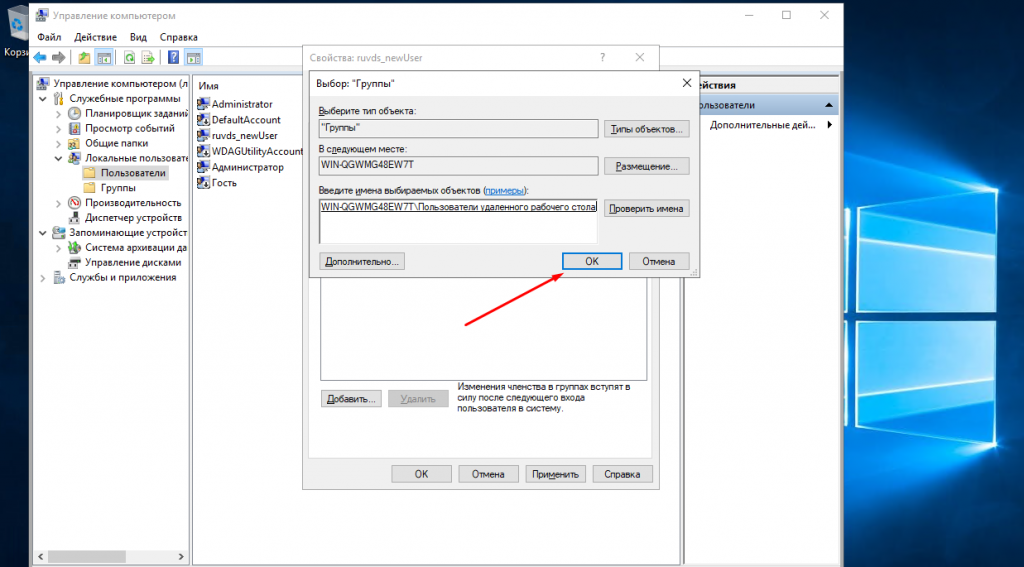

Далее, кликнув по кнопке “Добавить”, переходим в раздел добавления групп, в которых будет состоять созданный пользователь.

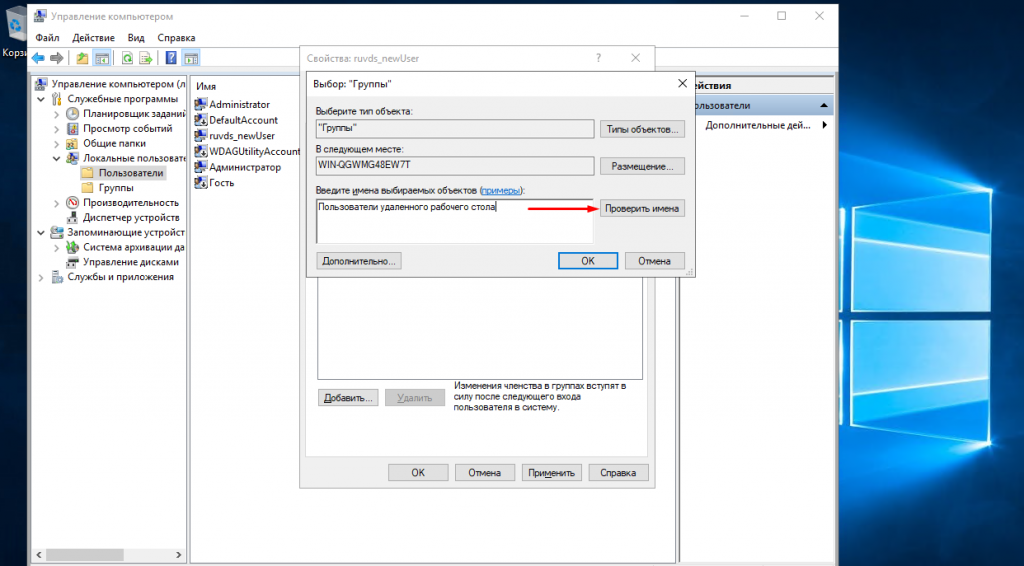

Впишите в текстовое поле “Пользователи удаленного рабочего стола” и кликните на кнопку “Проверить имена”.

Система автоматически подберет соответствующую одноименную группу. Остается лишь кликнуть “ОК”…

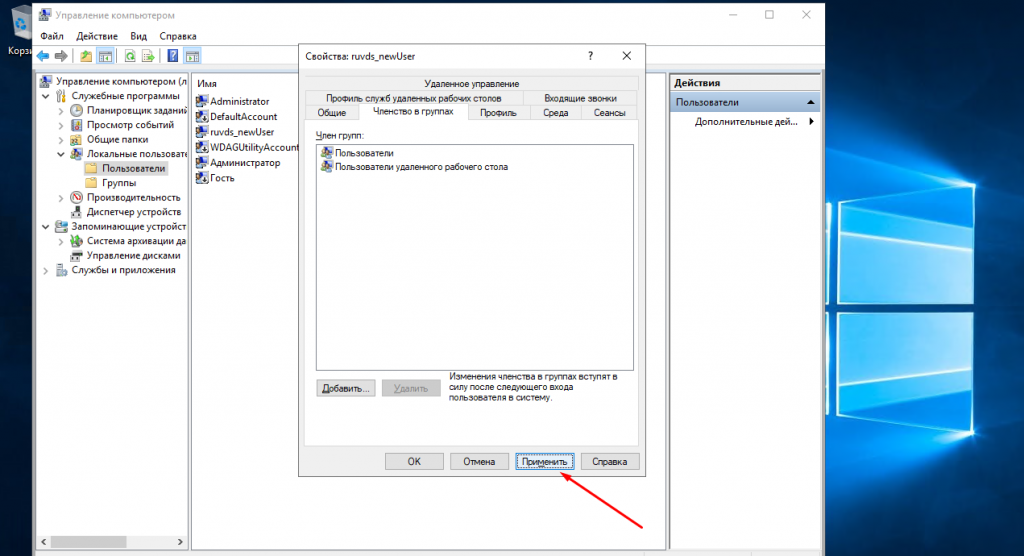

…и “Применить” в оставшемся окне. Абсолютно аналогичным образом можно добавить созданного пользователя в группу “Администраторы”, если у Вас есть необходимость работать с правами администратора.

Готово. Пользователь создан и имеет права удаленного доступа к серверу.

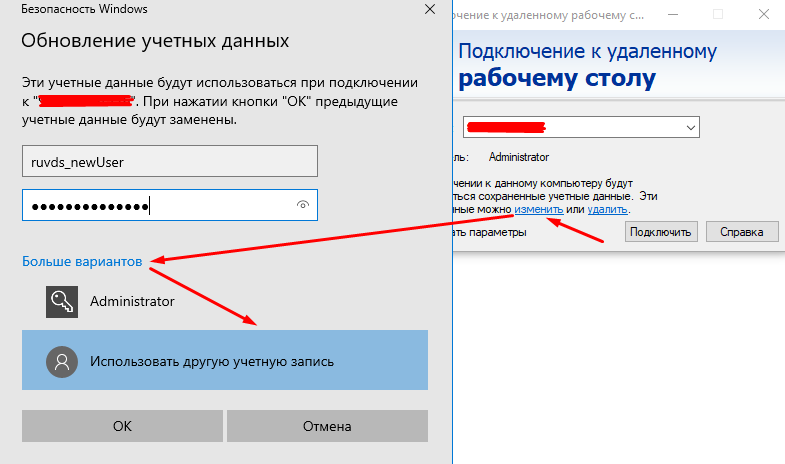

Если ранее на сервере уже происходила авторизация под другой учетной записью(например, Administrator), окне подключения кликните на “изменить”, затем “Больше вариантов”, затем “Использовать другую учетную запись”, в поля введите данные созданного пользователя.

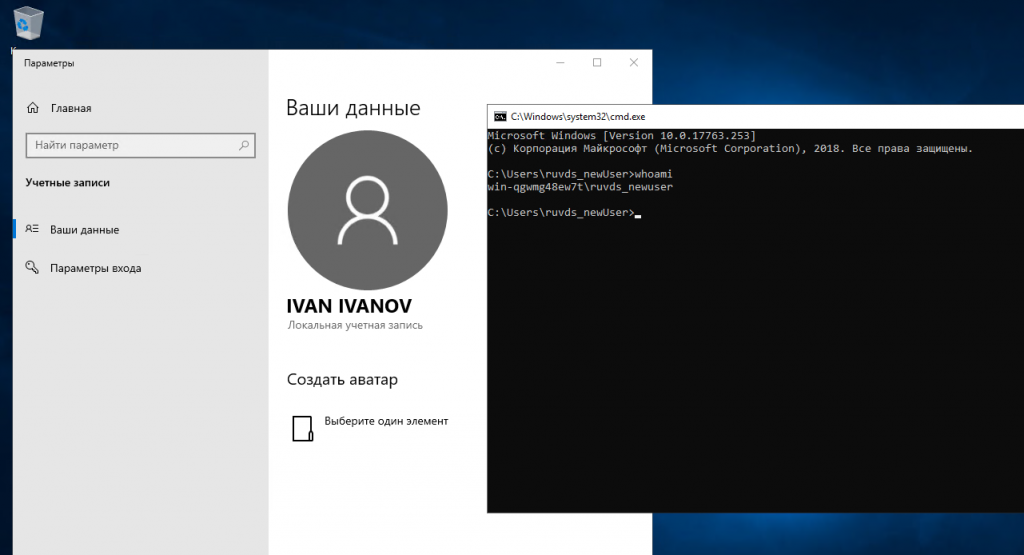

Убедиться в корректности осуществленных манипуляций можно в Панели управления, либо зайдя в командную строку(директория в ней по умолчанию будет соответствовать домашней директории нового пользователя.

Приветствую всех вас уважаемые пользователи! В своих прошлых выпусках я опубликовал несколько статей про серверную операционную систему Windows Server 2019. Вот некоторые из них, рекомендую вам ознакомиться с этими выпусками:

Как добавить компьютер в доменную сеть?

Настройка Active Directiry, DNS, DHCP?

В этом выпуске мы с вами узнаем, как создать учетную запись пользователя и объект в Windows Server 2019.

В главном окне диспетчера серверов переходим «Средства» -> «Пользователи и компьютеры Active Directory»

В папке «Users» в консоли управления учетными записями нажимаете правой кнопкой мыши и выбираете «Создать» -> «Пользователь».

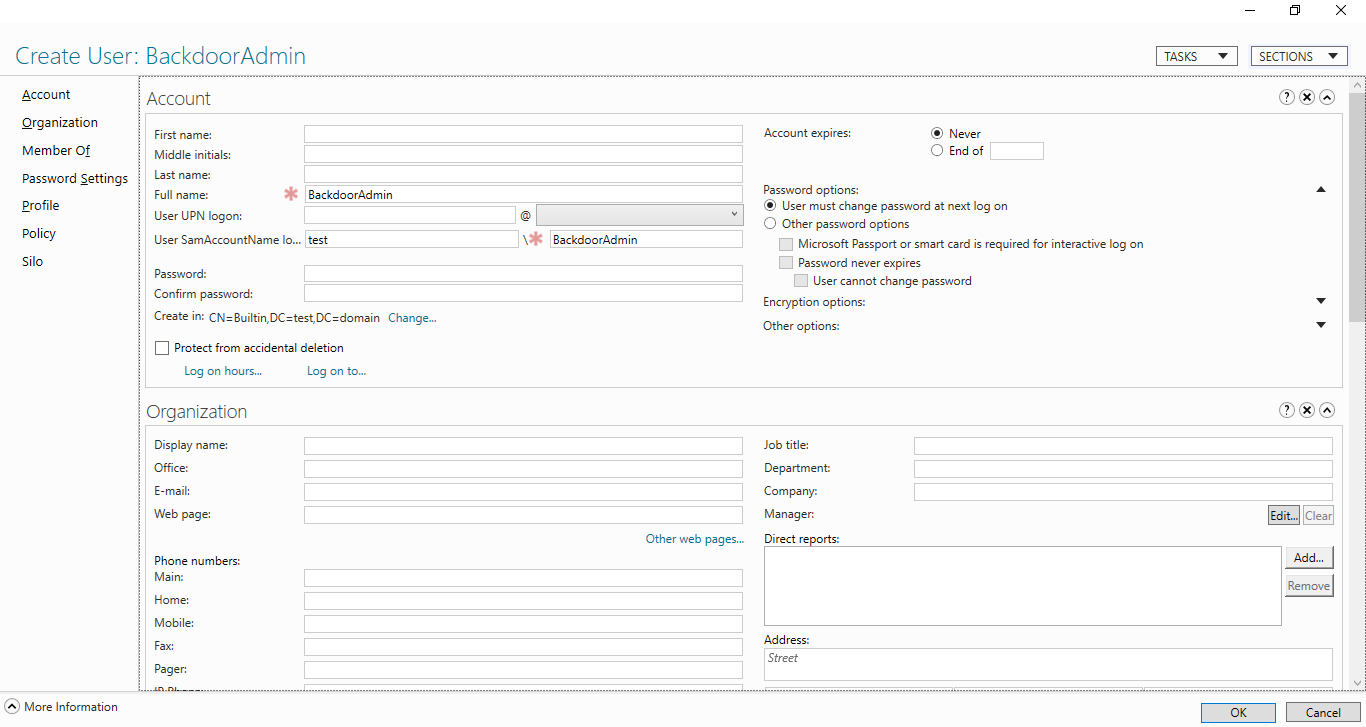

Указываете необходимые данные для входа, как показано на рисунке ниже.

Присваиваем пароль и подтверждаем его. В процессе создания учетной записи, необходимо будет задать соответствующие параметры, как показано на рисунке ниже.

Теперь для наглядного примера создадим несколько отдельных групп (объектов), которые будут содержать в себе соответствующие категории пользователей с различными уровнями правами доступа, а также рабочие станции.

Теперь, когда созданы все необходимые объекты, можно добавить ранее созданных пользователей в соответствующие группы.

Теперь при создании новых рабочих станции можно будет их перемещать в соответствующие группы. Например, как показано на рисунке ниже.

Продолжаем настраивать сервер на Windows. Базовую настройку мы сделали в первой части, пришло теперь время добавить пользователей. Какой же домен без юзера )))

Конечно самым Первым и главным будет у нас Администратор Домена. Поехали.

Администраторы домена (Domain Admins) – находится в контейнере Users каждого домена. Эта группа входит в группу Администраторы своего домена. Поэтому она наследует все полномочия группы Администраторы. Кроме того, она по умолчанию входит в локальную группу Администраторы каждого рядового компьютера домена, в результате чего администраторы домена получают в свое распоряжение все компьютеры домена.

Заходим в Средства и выбираем Пользователи и компьютеры AD. Заходим в папку Users и создаем нового пользователя. Есть практика важных пользователей создавать именно в этой папке.

Выбираем нашего пользователя и добавляем его в группу Администратор Домена :

Подразделения и Группы.

Что бы не создавать путаницу и беспорядок в AD, застраховаться от случайного удаления пользователей мы можем создать Подразделение. И в него уже добавлять пользователей и группы.

Группы.

Группы в AD самый важный инструмент. Группы мы можем добавлять в групповые политики и правила домена. Наследовать свойства от других групп, разделять сетевой доступ к ресурсам и т.д.

Создаются группы так же как и подразделения.

Область действия группы определяет диапазон, в котором применяется группа внутри домена. Помимо того, что группы могут содержать пользователей и компьютеры, они могут быть членами других групп.

- Локальная в домене. Группы с областью локальные группы в домене предназначены для управления разрешениями доступа к ресурсам и функционируют в том случае, если домен работает на функциональном уровне не ниже Windows 2000. В том случае, если домен работает на уровне Windows NT или в смешанном уровне, то эти группы будут использоваться лишь как локальные группы.

- Глобальная группа может содержать пользователей, компьютеры и другие глобальные группы только из одного домена. Несмотря на это, глобальные группы могут быть членами любых универсальных и локальных групп как в своем домене, так и доверяющем домене.

- Универсальная группа. Универсальные группы целесообразно задействовать только в лесах, состоящих из множества доменов для их объединения. Эти группы позволяют управлять ресурсами, распределенными на нескольких доменах, поэтому универсальные группы считаются самыми гибкими. Универсальные группы определяются в одном домене, но реплицируются в глобальный каталог.

Типы групп.

Группы безопасности относятся к принципалам безопасности с SID-идентификаторами. В связи с этим данный тип группы считается самым распространенным и группы такого типа можно использовать для управления безопасностью и назначения разрешений доступа к сетевым ресурсам в списках ACL. В общем, группу безопасности стоит использовать в том случае, если они будут использоваться для управления безопасностью.

Группа распространения изначально используется приложениями электронной почты, и она не может быть принципалом безопасности. Другими словами, этот тип группы не является субъектом безопасности. Так как эту группу нельзя использовать для назначения доступа к ресурсам, она чаще всего используется при установке Microsoft Exchange Server в том случае, когда пользователей необходимо объединить в группу с целью отправки электронной почты сразу всей группе.

Теперь добавляем члена группы. Им может быть как пользователь, так и компьютер.

Кликаем два раза на группу — Члены группы — Добавить

Ошибка в тексте? Выделите её и нажмите «Ctrl + Enter»

Время прочтения

4 мин

Просмотры 42K

Одним из реально полезных нововведений в Windows Server 2019 является возможность вводить серверы, не делая Sysprep или чистую установку. Развернуть инфраструктуру на виртуальных серверах с Windows Server никогда еще не было так просто.

Сегодня поговорим о том, насколько же, оказывается, просто устанавливать и управлять Active Directory через Powershell.

Устанавливаем роль

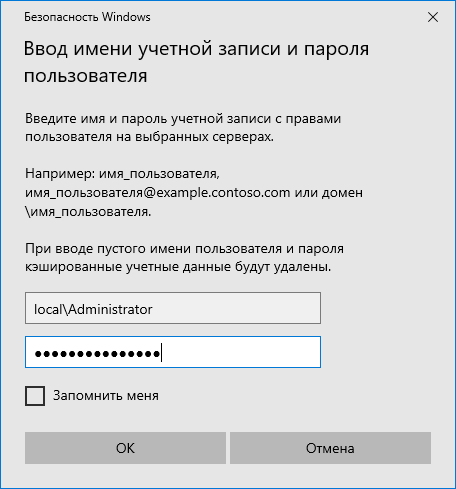

RSAT или локальный сервер с GUI:

Сначала нужно добавить сервер в RSAT. Добавляется он на главной странице с помощью доменного имени или ip адреса. Убедитесь, что вы вводите логин в формате localAdministrator, иначе сервер не примет пароль.

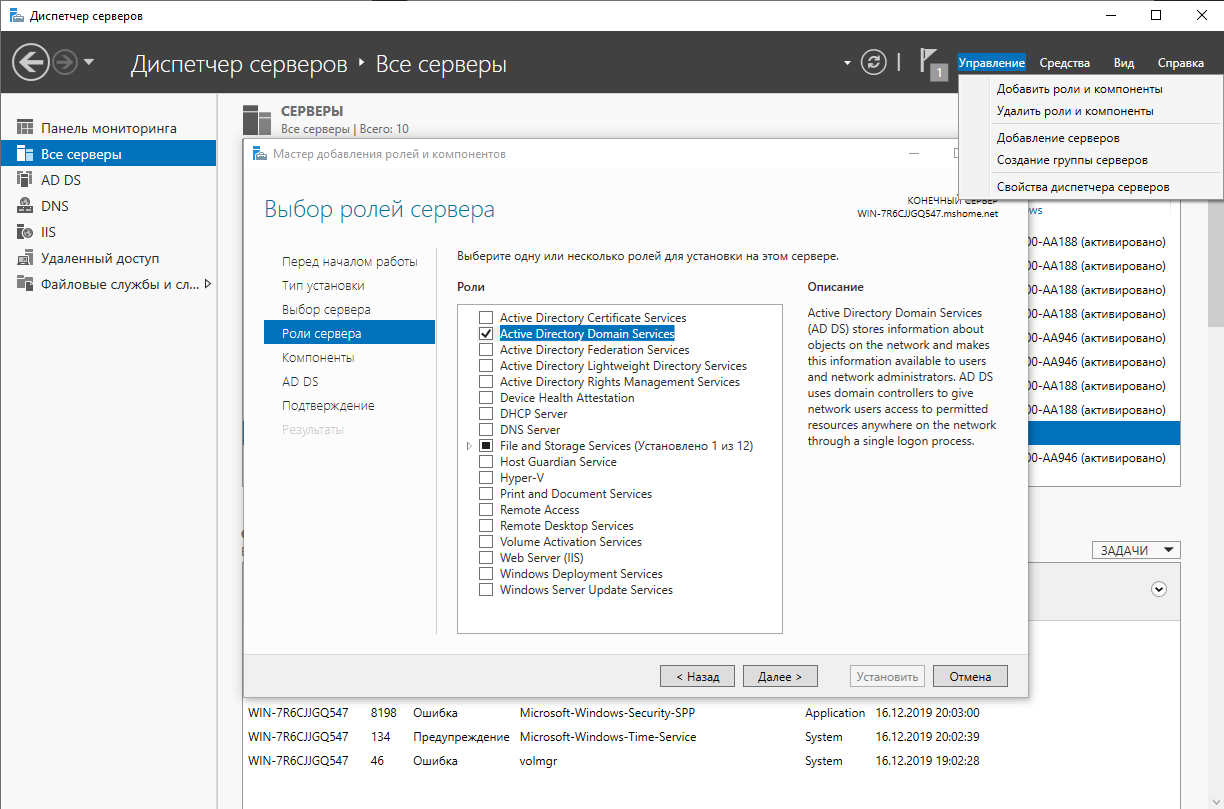

Переходим в добавление компонентов и выбираем AD DS.

Powershell:

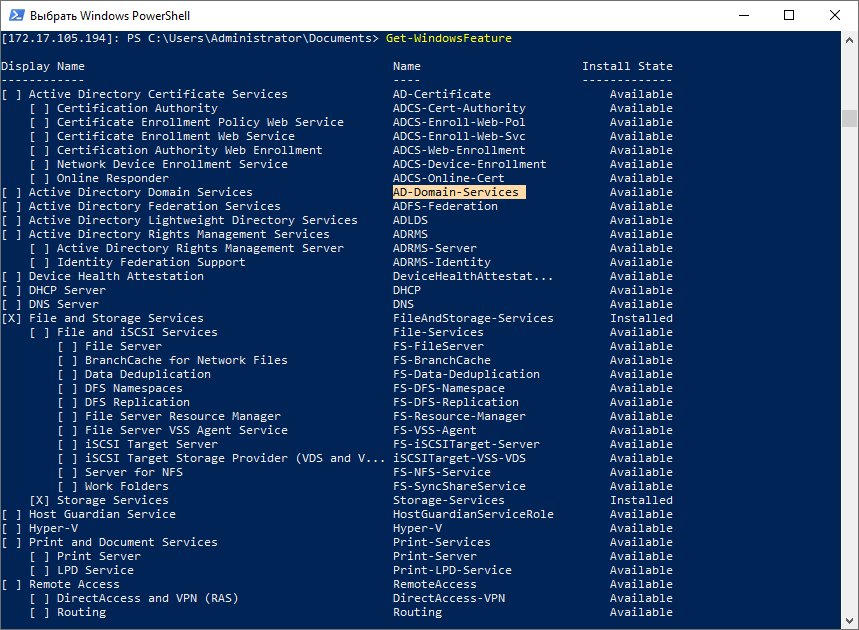

Если вы не знаете, как называется компонент системы, можно выполнить команду и получить список доступных компонентов, их зависимостей и их имена.

Get-WindowsFeatureКопируем имя компонента и приступаем к установке.

Install-WindowsFeature -Name AD-Domain-ServicesWindows Admin Center:

Переходим в «Роли и компоненты» и выбираем ADDS (Active Directory Domain Services).

И это буквально всё. Управлять Active Directory через Windows Admin Center на текущий момент невозможно. Его упоминание не более чем напоминание о том, насколько он пока что бесполезен.

Повышаем сервер до контроллера домена

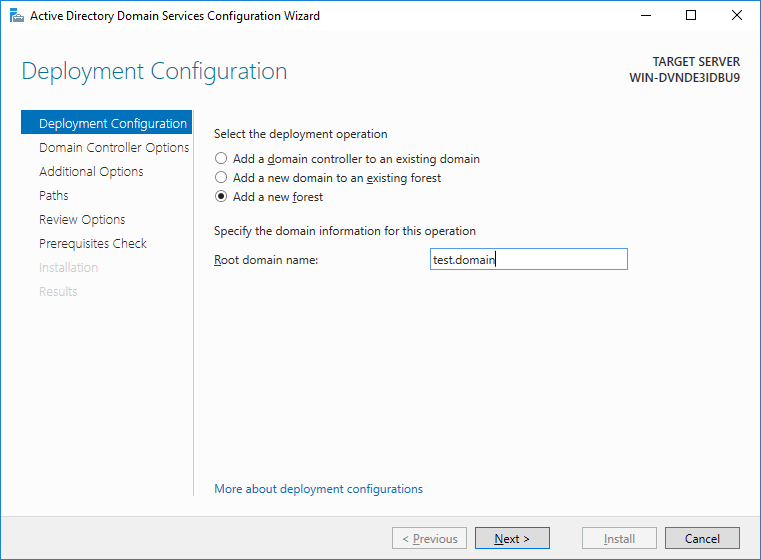

А для этого создаем новый лес.

RSAT или локальный серверс GUI:

Очень рекомендуем оставлять все по умолчанию, все компоненты из коробки прекрасно работают и их не нужно трогать без особой на то необходимости.

Powershell:

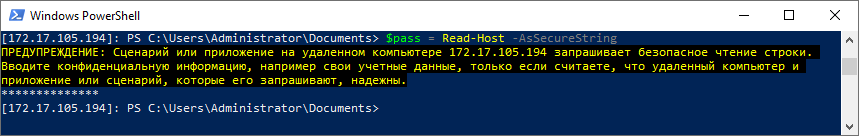

Сначала нужно создать лес и установить пароль от него. В Powershell для паролей есть отдельный тип переменной – SecureString, он используется для безопасного хранения пароля в оперативной памяти и безопасной его передачи по сети.

$pass = Read-Host -AsSecureStringЛюбой командлет который использует чей угодно пароль нужно вводит таким образом. Сначала записываем пароль в SecureString, а затем указываем эту переменную в командлет.

Install-ADDSForest -DomainName test.domain -SafeModeAdministratorPassword $passКак и в установке через GUI, даже вывод в консоль один и тот же. В отличие от сервера с GUI, как установка роли, так и установка сервера в качестве контроллера домена не требует перезагрузки.

Установка контроллера с помощью RSAT занимает больше времени, чем через Powershell.

Управляем доменом

Теперь, чтобы понять насколько сильно различается управление Active Directory через Powershell и AD AC (Active Directory Administrative Center), рассмотрим пару рабочих примеров.

Создание нового пользователя

Скажем, мы хотим создать пользователя в группе Users и хотим чтобы он сам установил себе пароль. Через AD AC это выглядит так:

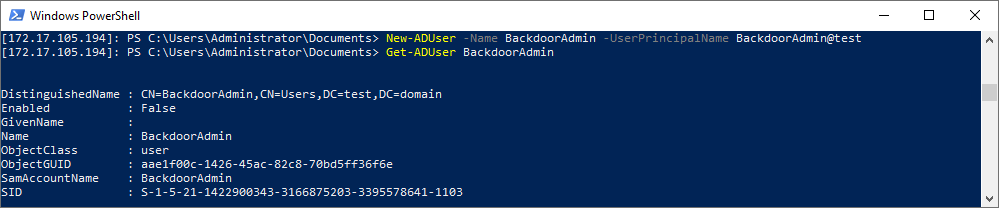

New-ADUser -Name BackdoorAdmin -UserPrincipalName BackdoorAdmin@test

Get-ADUser BackdoorAdminОтличий между AD DC и Powershell никаких.

Включить пользователя

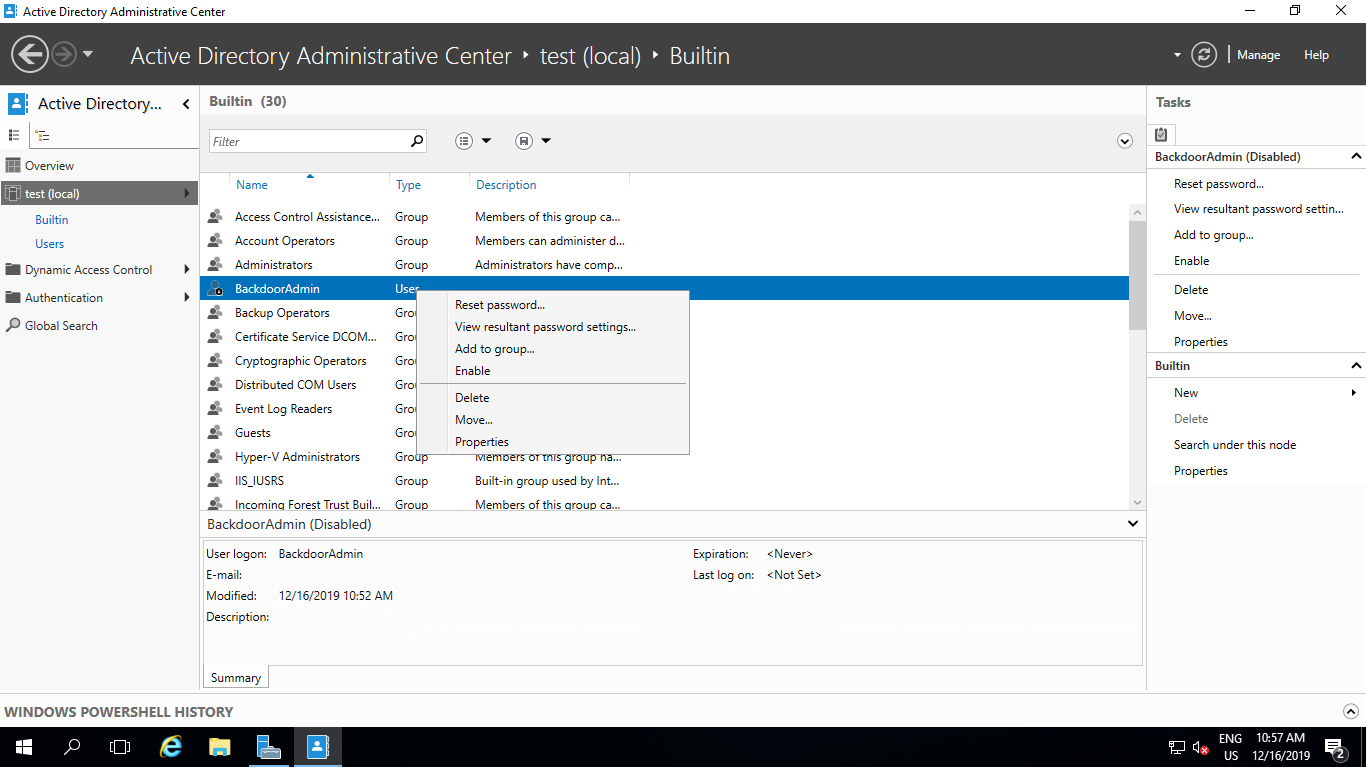

RSAT или локальный серверс GUI:

Через GUI пользователю нужно сначала задать пароль отвечающий GPO и только после этого его можно будет включить.

Powershell:

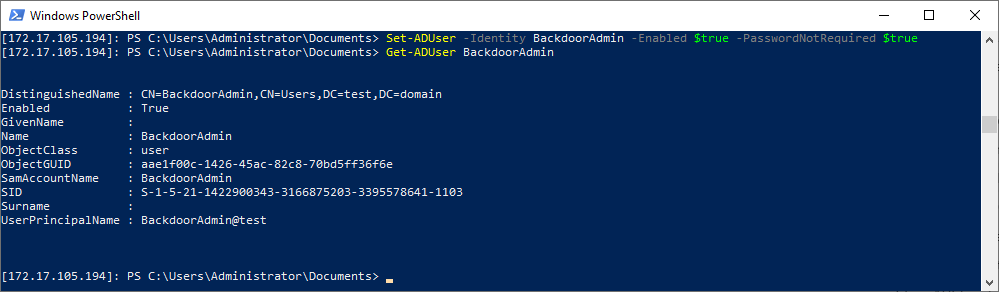

Через Powershell почти то же самое, только пользователя можно сделать активным даже без пароля.

Set-ADUser -Identity BackdoorAdmin -Enabled $true -PasswordNotRequired $trueДобавляем пользователя в группу

RSAT или локальный сервер с GUI:

С помощью AD DC нужно перейти в свойства пользователя, найти графу с членством пользователя в группах, найти группу в которую мы хотим его поместить и добавить его наконец, а затем кликнуть OK.

Powershell:

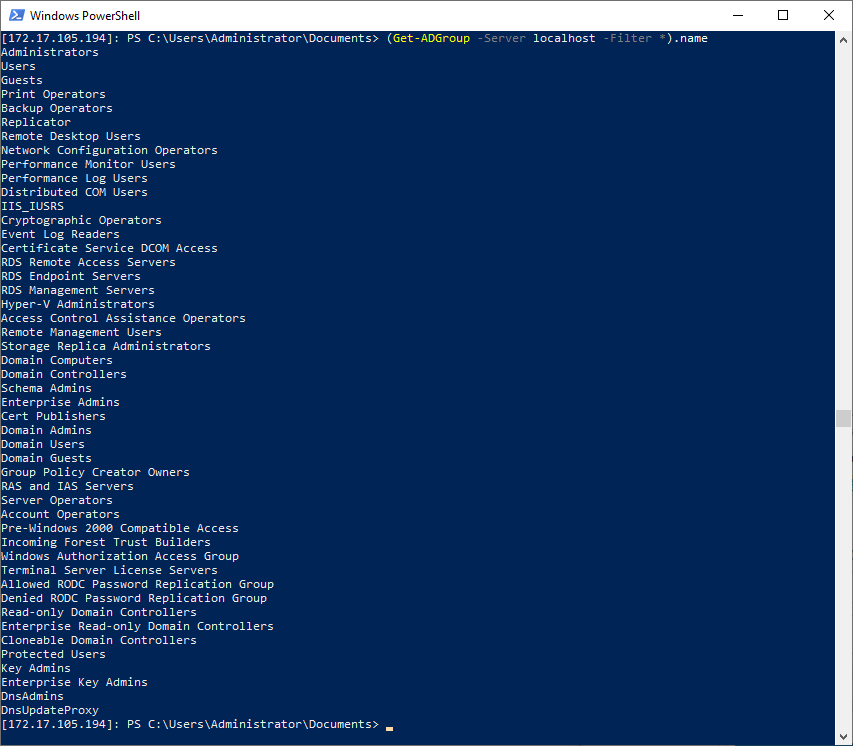

Если мы не знаем как называется нужная нам группа, получить их список мы можем с помощью:

(Get-ADGroup -Server localhost -Filter *).nameПолучить группу со всеми свойствами можно так:

Get-ADGroup -Server localhost -Filter {Name -Like "Administrators"}Ну и наконец добавляем пользователя в группу:

Далее, из-за того, что в Powershell все является объектами, мы как и через AD DC должны сначала получить группу пользователя, а затем добавить его в неё.

$user = Get-ADUser BackdoorAdminЗатем добавляем этот объект в группу:

Get-ADGroup -Server localhost -Filter {Name -Like "Administrators"} | Add-ADGroupMember -Members $userИ проверяем:

Get-ADGroupMember -Identity AdministratorsКак видим, отличий в управлении AD через AD AC и Powershell почти нет.

Вывод:

Если вы уже сталкивались с развертыванием AD и других служб, то вы, возможно подмечали сходство развертывания через RSAT и Powershell, и насколько на самом деле все похоже. GUI в ядре, как никак.

Надеемся, статья была полезна или интересна.

Ну и напоследок пару дельных советов:

- Не устанавливайте других ролей на контроллер домена.

- Используйте BPA (Best practice analyzer), чтобы чуточку ускорить контроллер

- Не используйте встроенного Enterprice Admin’а, всегда используйте свою собственную учетную запись.

- При развертывании сервера на белом IP адресе, с проброшенными портами или на VSD обязательно закройте 389 порт, иначе вы станете точкой амплификации DDoS атак.

Предлагаем также прочитать наши прошлые посты: рассказ как мы готовим клиентские виртуальные машины на примере нашего тарифа VDS Ultralight с Server Core за 99 рублей, как работать с Windows Server 2019 Core и как установить на него GUI, а также как управлять сервером с помощью Windows Admin Center, как установить Exchange 2019 на Windows Server Core 2019

Предлагаем обновлённый тариф UltraLite Windows VDS за 99 рублей с установленной Windows Server 2019 Core.

Но когда на сервере необходимо работать нескольким пользователям, и одновременно, тогда необходимо добавить дополнительного пользователя, или пользователей. Так же, в данном случае, необходимо учесть, что бы на сервере был установлен терминальный сервер, и необходимое количество лицензий для RDP соединения. Как установить и настроить сервер терминалов, Вы можете увидеть в этой статье.

Для того что бы добавить второго пользователя, подключитесь к серверу со своими учетными данными Administrator. Потом перейдите в Computer Management. Это можно сделать, кликнув правой мышкой по меню Start, и в контекстном меню выбрать Computer Management.

Или нажмите комбинацию Win+R и в окне Run введите команду compmgmt.msc и нажмите OK.

Теперь в окне Computer Management переходим в Local Users and Groups => Users и в верхнем Action меню выбираем New User.

В открывшемся окне New User необходимо прописать имя пользователя, в графе User Name которое Вы будете использовать для входа на сервер. В пункте Full Name можно прописать полное имя, которое будет видно на экране приветствия. В поле Description можно ничего не писать.

В поле Password и подтверждение пароля, введите пароль который будете использовать для данного пользователя.

Чекбокс User must change password at next logon можете снять, если не нужно будет изменять пароль при первом подключении пользователя.

Чекбокс User cannot change password оставляем, что бы пользователь не смог изменять пароль.

Чекбокс Password never expires оставляем так же если нет необходимости в смене пароля. Account is disabled включает/отключает возможность подключения/входа пользователя на сервер. Снимаем галочку.

Чтобы создать пользователя, нажимаем Create.

Теперь для созданного пользователя, необходимо предоставить необходимые права, на подключение к серверу. Чтобы это сделать, нужно кликнуть правой кнопкой мыши и выбрать пункт Properties.

Чтобы созданному пользователю разрешить доступ по RDP к данному серверу, на вкладке Remote control необходимо установить соответствующие разрешения, как показано на иллюстрации ниже.

Но для того чтобы пользователю дать права Администратора, его необходимо добавить в соответствующую группу. На вкладке Member of

нажимаем Add… и в окне выбора группы выбираем Advanced… затем кнопку Find Now в окне подбора групп. Выбираем группу Administrators и нажимаем Ок.

Теперь, таким же образом, Вы можете создавать нужное количество пользователей на своем сервере.

Те же действия, только через Power Shell

Создадим пользователя User2, с описанием Manager и паролем QWErty1! (Не создавайте такие легкие пароли!!!)

$PASSWORD= ConvertTo-SecureString –AsPlainText -Force -String QWErty1!; New-LocalUser -Name "User2" -Description "Manager" -Password $PASSWORDСоответственно, вместо User2 используйте имя своего пользователя, и пароль не меньше 12 символов.

Теперь добавим данного пользователя в нужную нам группу.

Add-LocalGroupMember -Group "Remote Desktop Users" -Member "User2"В группу Remote Desktop Users

Чтобы добавить в группу Administrators используем следующую команду:

Add-LocalGroupMember -Group "Administrators" -Member "User2"В обязанности системного администратора помимо всего прочего входит и добавление нового пользователя, а также назначение ему определенных прав. Рассмотрим как это сделать в операционных системах семейства Microsoft Windows Server. Данный способ универсален для большинства существующих версий данной ОС. Возможны некоторые фразеологические отличия.

В меню Пуск, выбираем Администрирование (“Средства администрирования” в Windows Server 2016).

В новом окне двойным кликом мыши открываем “Управление компьютером”.

В левой части открывшегося окна раскрываем ветку “Локальные пользователи и группы” и открываем папку Пользователи. В основной части окна, кликаем правой кнопкой мыши по свободному месту и в контекстном меню выбираем “Новый пользователь”.

В новом окне вводим логин пользователя, пароль и подтверждение пароля. Для полноты понимания какому пользователю принадлежит учетная запись, а также чтобы у коллег не возникало вопросов рекомендуется заполнять поля “Полное имя” и “Описание”.

Для повышения безопасности рекомендуется установить галку “Требовать смены пароля при следующем входе в систему” только в том случае, если вы используете один и тот же пароль для всех создаваемых учетных записей.

Отключение учетной записи допустимо, например, если пользователь только заступает в должность.

Кликаем по кнопке Создать.

Учетная запись создана. Перейдем к ее настройке. Для этого все в том же окне “Управление компьютером” кликаем по учетной записи правой кнопкой мыши. В контекстном меню выбираем Свойства.

Настройки учетной записи пользователя, для удобства, представлены на нескольких вкладках.

Общие — управляет базовыми параметрами учетной записи.

Членство в группах — позволяет задать пользователю членство в группах.

Профиль — на этой вкладке определяется расположение пользовательского домашнего каталога, путь к профилю пользователя, а также сценарий для входа.

Среда — дает возможность назначить запуск определенной программы при входе в систему, а также разрешает подключение жестких дисков, принтеров и выбор принтера по умолчанию при входе.

Сеансы — позволяет накладывать ограничения на общую длительность сеанса, на время бездействия и многое другое.

Профиль служб удаленных рабочих столов — задает профиль пользователя, который будет загружен при входе на сервер средствами удаленного рабочего стола.

Входящие звонки — определяет параметры сетевых соединений, а также их права.

Рассмотрим делегирование прав пользователю на доступ к удаленному рабочему столу.

Выбираем вкладку Членство в группах и кликаем по кнопке Добавить.

В открывшемся окне кликаем по кнопке Дополнительно. Затем в новом окне кликаем по кнопке Поиск. Внизу окна отобразятся все доступные группы. Выбираем Пользователи удаленного рабочего стола двойным кликом или одиночным с последующим нажатием на кнопку ОК.

Окно Выбор: “Группы” изменит внешний вид. Нажимаем кнопку ОК.

Теперь под учетными данными этого пользователя можно подключиться к серверу.

Аverage rating : 5

Оценок: 1

220140

Минск

ул. Домбровская, д. 9

+375 (173) 88-72-49

700

300

ООО «ИТГЛОБАЛКОМ БЕЛ»

220140

Минск

ул. Домбровская, д. 9

+375 (173) 88-72-49

700

300

ООО «ИТГЛОБАЛКОМ БЕЛ»

700

300