- Информация о материале

- Категория: Система

Для управления пользователями, также как и группами, в домене под управлением Windows Server, необходимо сначала создать этого пользователя. Для этого используется соответствующий механизм в виде оснастки «Управление компьютером«. Процедура заведения пользователя в домене простая.

Заведение пользователя в домене.

Выполняется в несколько шагов:

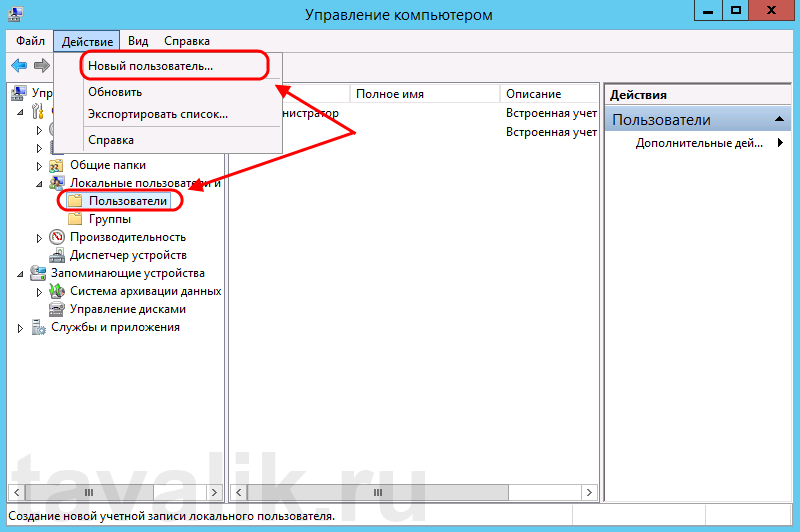

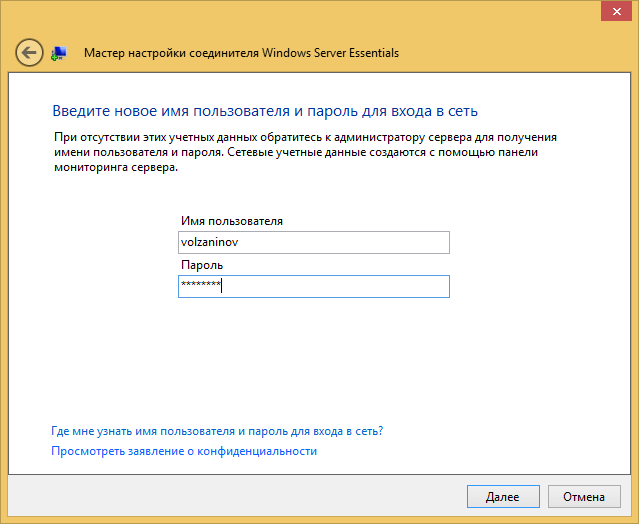

1. Открываем оснастку «Управление компьютером«. Проще всего это сделать нажав правой клавишей мышки на меню «Пуск«, далее выбираем «Администрирование«, затем «Пользователи и компьютеры Active Directory«. Второй вариант — комбинация клавиш Win+R, в открывшемся окне пишем compmgmt.msc, затем просто «Enter«.

2. В следующем окне «Active Directory — пользователи и компьютеры» нажимаем правой мышки на необходимом контейнере (например «Users«), в появившемся меню выбираем «Создать«, затем «Пользователь«.

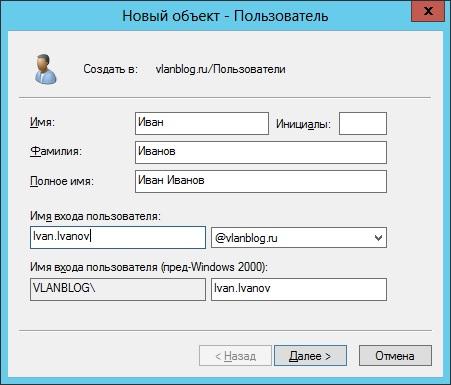

3. Далее мы заполняем для нового пользователя:

- Имя — имя пользователя;

- Инициалы — инициалы пользователя (необязательно);

- Фамилия — фамилия пользователя;

- Полное имя — заполниться автоматически, после заполнения предыдущих пунктов;

- Имя входа пользователя — логин;

- Имя входа пользвателя (пред-Windows 2000) — заполнится автоматически, после заполнения имени входа пользователя.

Нажимаем кнопку «Далее» и попадаем в следующее меню.

4. В следующем окне достаточно указать пароль пользователя и подтверждение пароля, и нажать «Далее«. При этом когда пользователь домена зайдет на компьютер под своим логином и паролем, то система предложит ему сменить пароль. Зайти в систему будет возможно только при смене и подтверждении нового пароля.

5. Последнее окно служит для окончательной проверки правильности создания нового пользователя. Проверяем и нажимаем «Готово«. Новый пользователь будет создат в нужном контейнере и может работать в домене под своим логином и паролем.

Если что не понятно, можно посмотреть видео здесь:

- Также читайте:

- Установка Windows server 2012

- Windows server 2012 — установка роли Active Directory

- Архивирование и восстановление GPO Windows Server 2012

- Создание пользователя в домене Windows Server 2012

- WSUS — удаление ненужных обновлений

- Создание архива сервера Windows 2012

- Создание и подключение общего сетевого ресурса в домене Windows Server 2012

- Windows server 2019 — установка и настройка WSUS, создание и настройка GPO

- Windows server 2019 — добавление и удаление компьютера в домене

- Windows server 2019 — переименование администратора домена, изменение формата выводимого имени пользователя

- Windows server 2019 — установка и настройка Active Directory, DNS, DHCP

- Windows server 2019 — создание и удаление пользователя, группы, подразделения в домене

- Windows server 2019 — GPO изменение экранной заставки, отключение монитора, изменение политики паролей

©

2015 — 2023

Все права защищены. Копирование материала без ссылки на сайт запрещено.

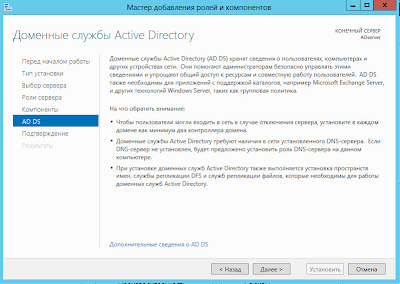

Доменом в Windows Server называют отдельную область безопасности компьютерной сети.

В домене может быть один или несколько серверов выполняющих различные роли. Разрешения, применяемые администратором, распространяются на все компьютеры в домене.

Пользователь, имеющий учетную запись в домене, может войти в систему на любом компьютере, иметь учетную запись на локальном компьютере не требуется.

В домене могут работать несколько тысяч пользователей, при этом компьютеры могут принадлежать к разным локальным сетям.

Несколько доменов имеющих одну и ту же конфигурацию и глобальный каталог называют деревом доменов. Несколько деревьев могут быть объединены в лес.

В домене есть такое понятие как групповая политика. Под групповой политикой понимают настройки системы, которые применяются к группе пользователей. Изменения групповой политики затрагивают всех пользователей входящих в эту политику.

Параметры групповой политики хранятся в виде объектов групповой политики (Group Policy Object, GPO). Эти объекты хранятся в каталоге подобно другим объектам. Различают два вида объектов групповой политики – объекты групповой политики, создаваемые в контексте службы каталога, и локальные объекты групповой политики.

Не будем подробно вдаваться в теорию и перейдем к практике.

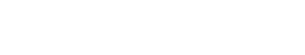

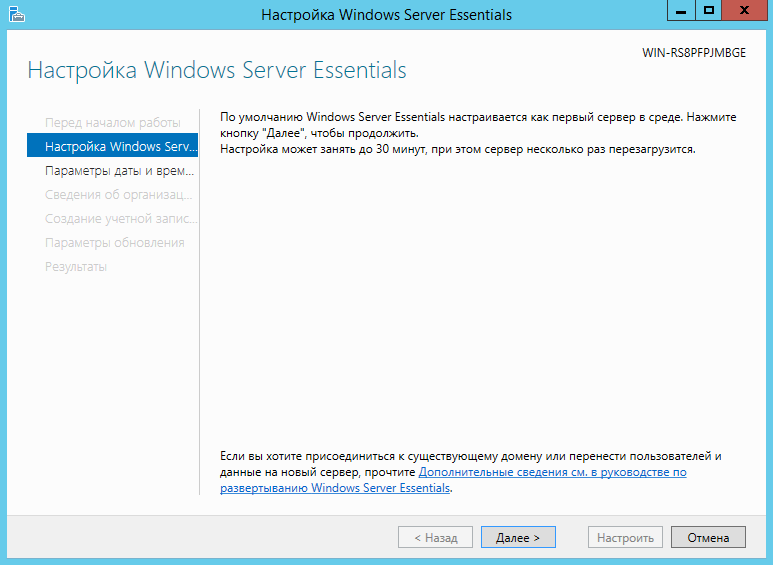

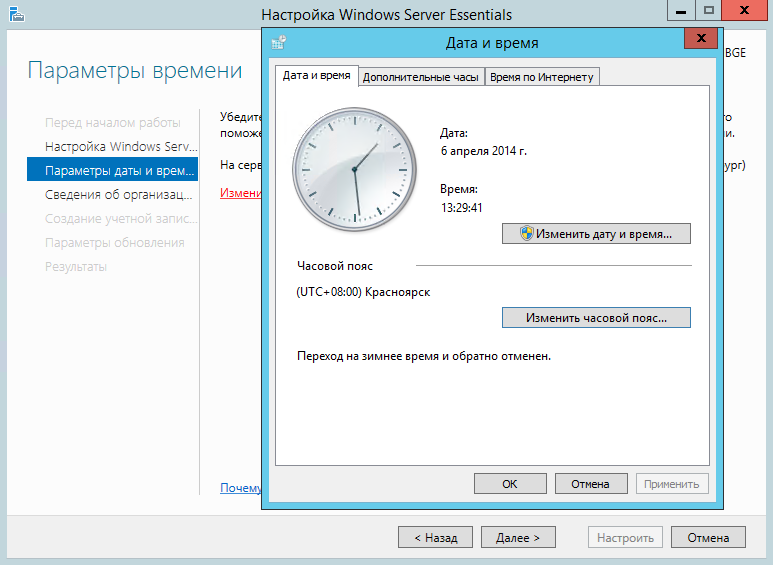

Запускаем Диспетчер серверов -> «Добавить роли и компоненты».

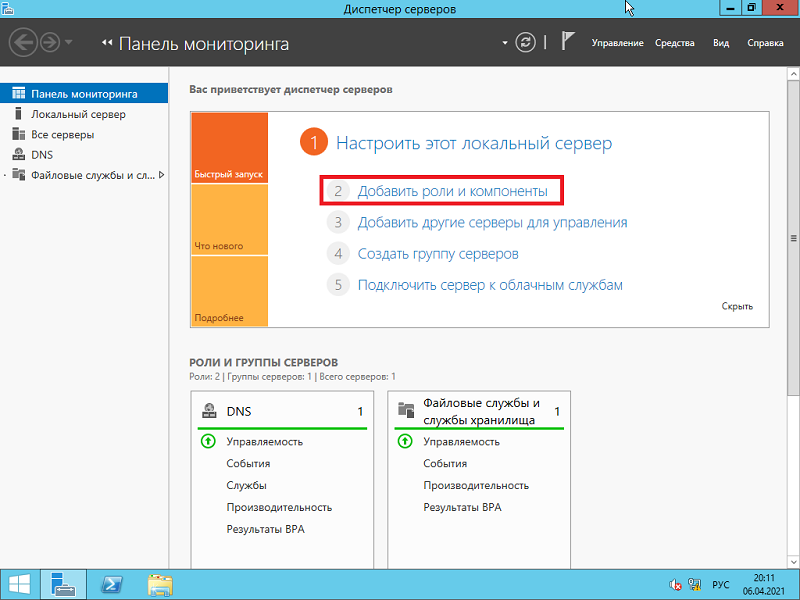

На первой странице мастер напоминает, что необходимо сделать перед началом добавления роли на сервер. Нажмите «Далее».

На втором шаге нужно выбрать «Установка ролей и компонентов» и нажать «Далее».

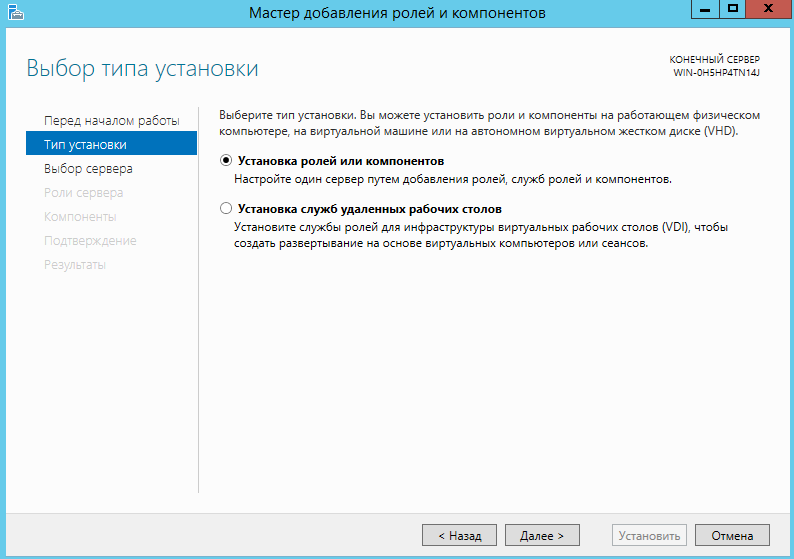

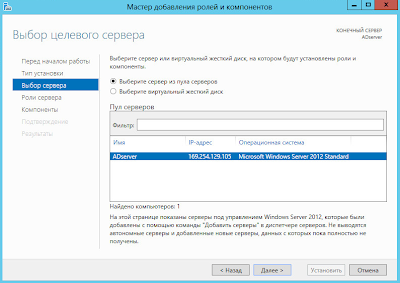

Выбираем сервер, на который нужно установить Active Directory (он у нас один), «Далее».

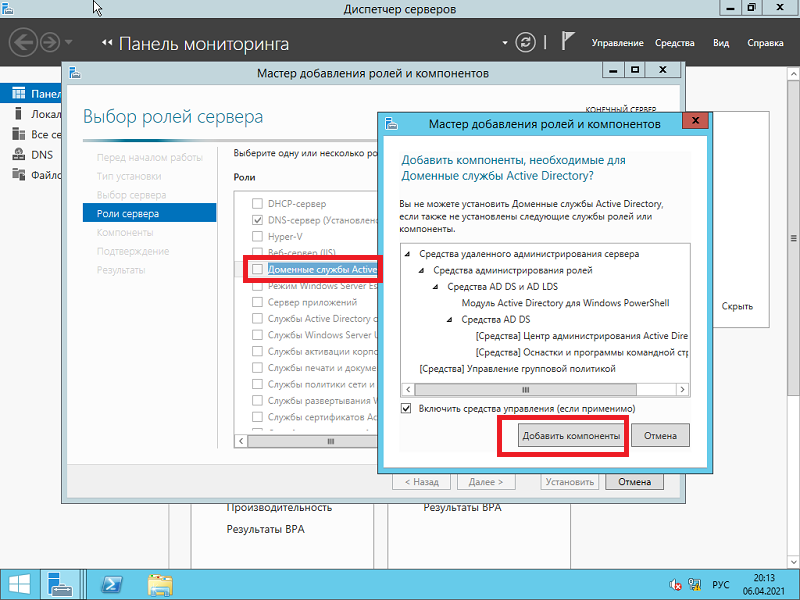

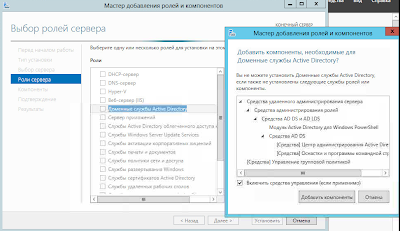

Теперь нужно выбрать роль, которую нужно добавить. Выбираем «Доменные службы Active Directory». После чего откроется окно, в котором будет предложено установить службы ролей или компоненты, необходимые для установки роли Active Directory, нажмите кнопку «Добавить компоненты», после чего кликните «Далее».

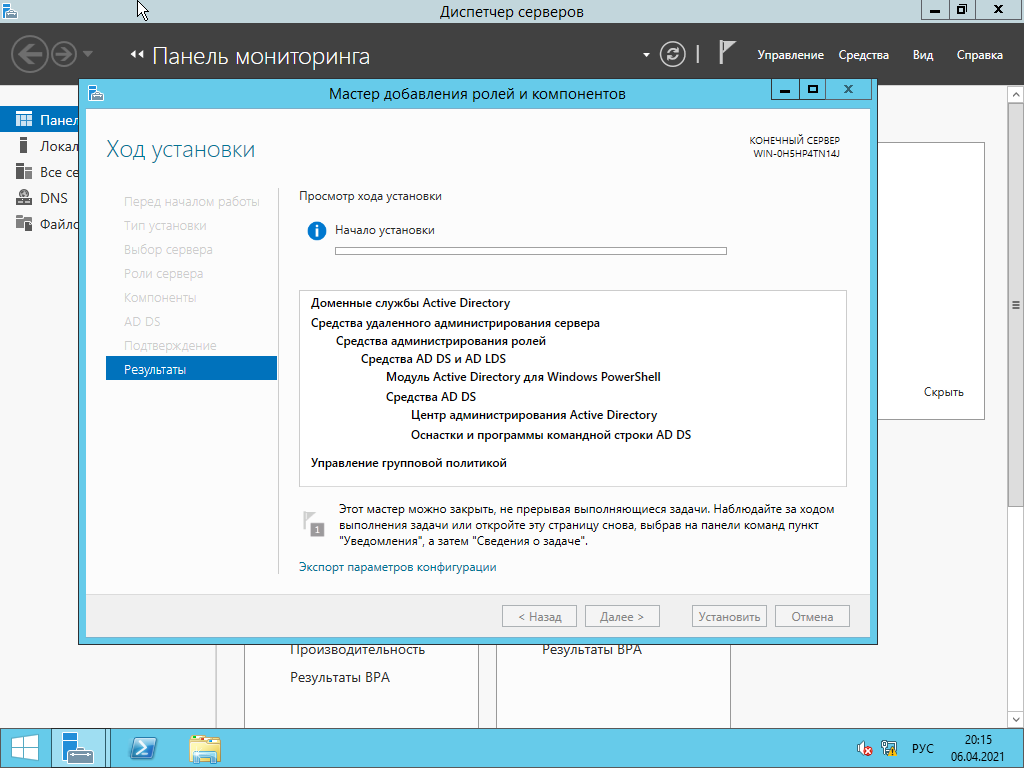

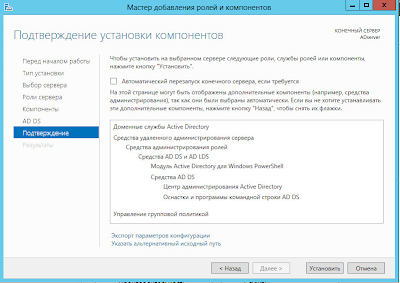

PЗатем нажимайте «Далее», «Далее» и «Установить».

Перезапустите компьютер.

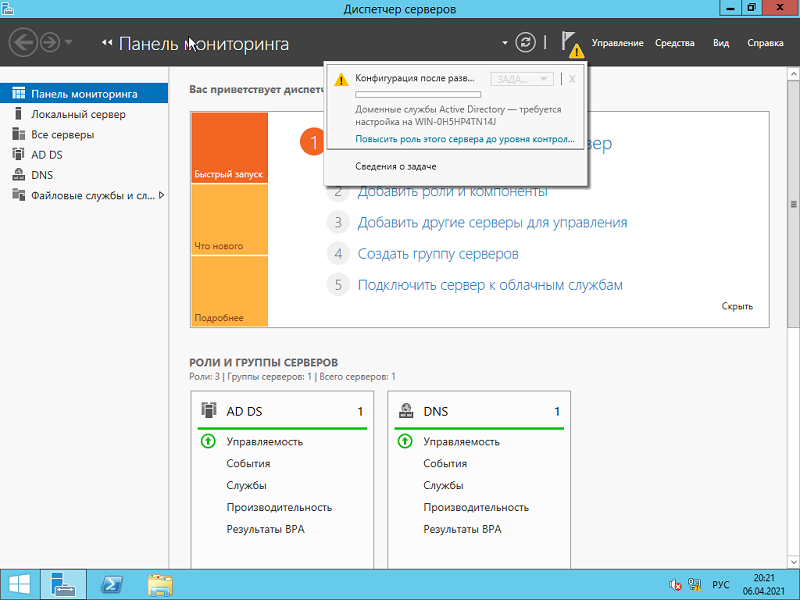

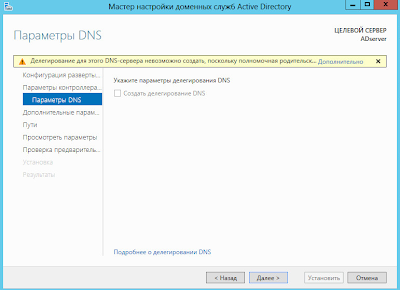

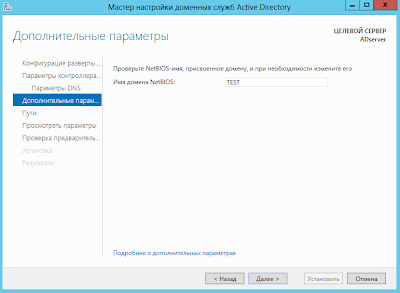

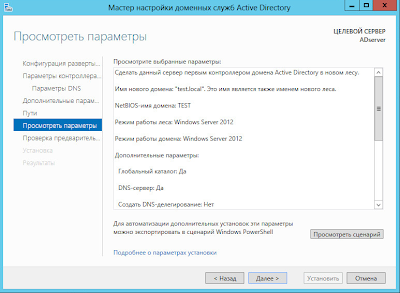

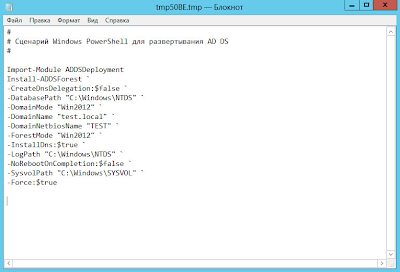

После того, как роль была добавлена на сервер, необходимо настроить доменную службу, то есть установить и настроить контроллер домена.

Настройка контроллера домена Windows Server

Запустите «Мастер настройки доменных служб Active Directory», для чего нажмите на иконку «Уведомления» в диспетчере сервера, затем нажмите «Повысить роль этого сервера до уровня контроллера домена».

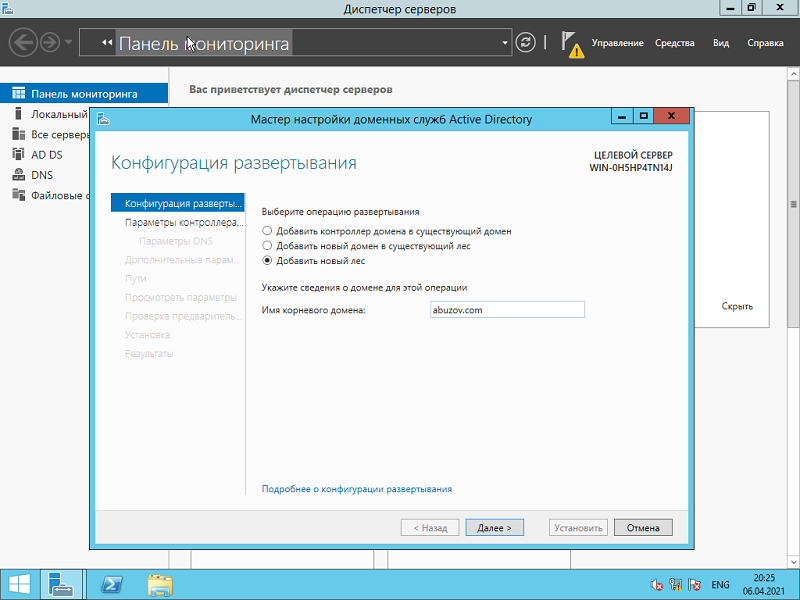

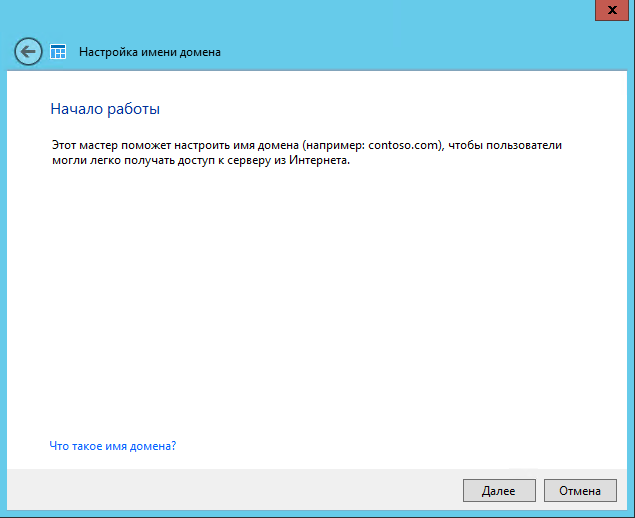

Выберите пункт «Добавить новый лес», затем введите имя домена в поле «Имя корневого домена». Домены в сети Windows имеют аналогичные названия с доменами в интернете. Я ввел имя домена buzov.com. Нажимаем «Далее».

На этом шаге можно изменить совместимость режима работы леса и корневого домена. Оставьте настройки по умолчанию. Задайте пароль для DSRM (Directory Service Restore Mode – режим восстановления службы каталога) и нажмите «Далее».

Затем нажимайте «Далее» несколько раз до процесса установки.

Когда контроллер домена установиться компьютер будет перезагружен.

Добавление и настройка групп и пользователей в домене Windows Server

Теперь нужно добавить пользователей домена, что бы присоединить к сети рабочие места сотрудников.

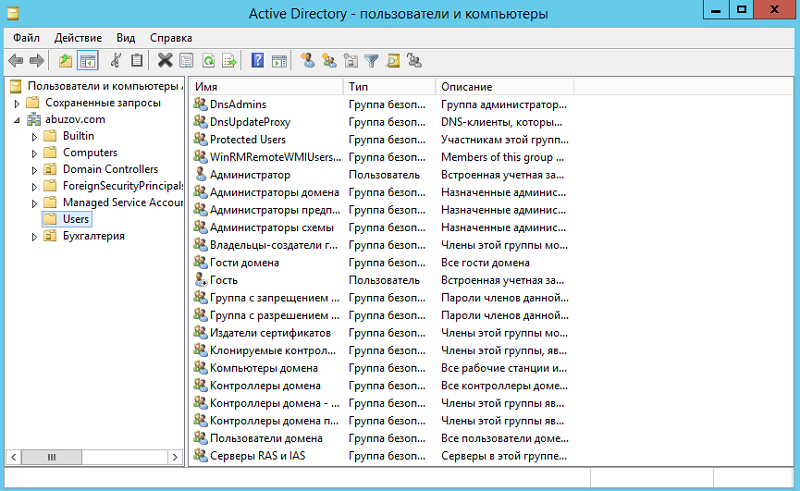

Отроем «Пользователи и компьютеры Active Directory». Для этого перейдите в Пуск –> Панель управления –> Система и безопасность –> Администрирование –> Пользователи и компьютеры Active Directory.

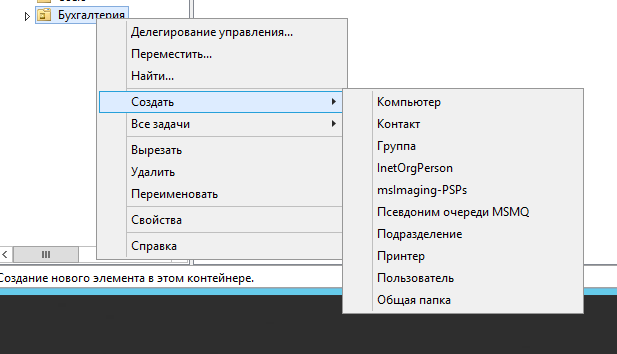

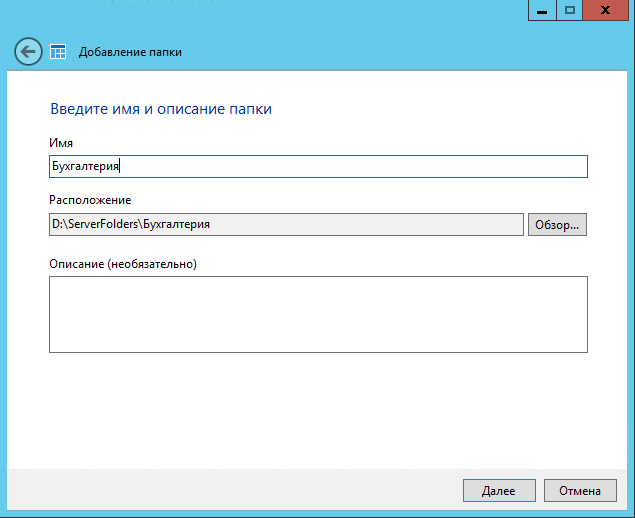

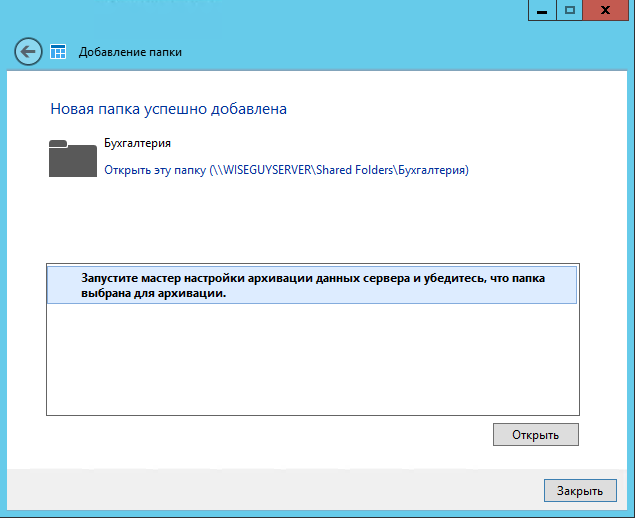

Создадим отдел «Бухгалтерия», для этого выделите название домена и вызовите контекстное меню, в котором выберите (Создать – Подразделение). Введите имя отдела (бухгалтерия) и нажмите «OK»

Подразделения служат для управления группами компьютеров пользователей. Как правило их именуют в соответствии с подразделениями организации.

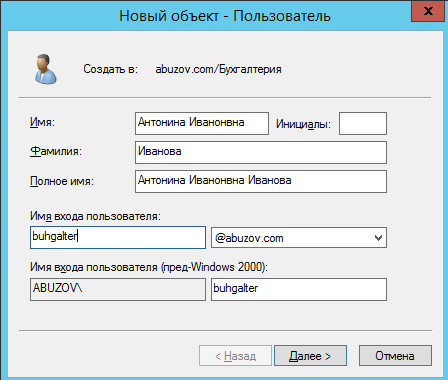

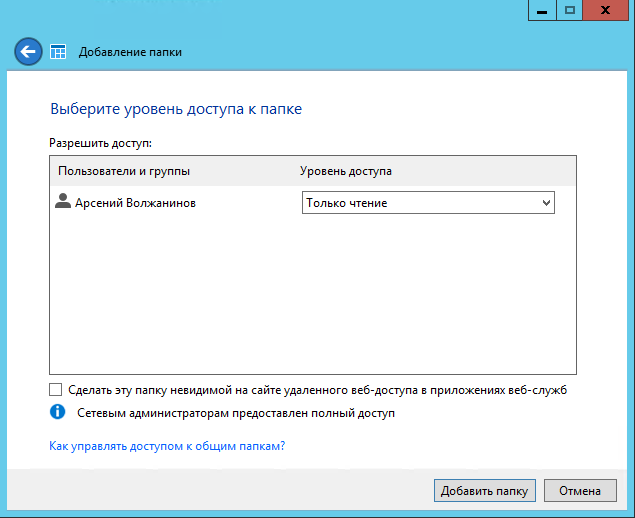

Создайте учетную запись пользователя в новом подразделении. Для этого в контекстном меню нового подразделения выберите пункт Создать –> Пользователь. Пусть первым пользователем будет Бухгалтер.

После ввода имени пользователя и учетной записи нажмите «Далее». Теперь нужно ввести пароль. По умолчанию пароль должен соответствовать требованиям сложности, то есть содержать три из четырех групп символов: заглавные буквы, строчные буквы, цифры, специальные знаки ( . , + – = ? № $ и так далее). Установите параметр «Требовать смену пароля при следующем входе в систему».

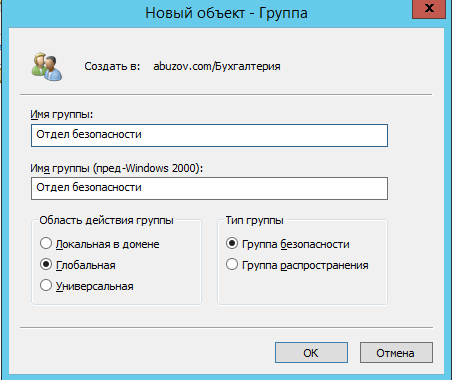

Создайте учетную запись группы безопасности. Для этого в контекстном меню нового подразделения (бухгалтерия) выберите пункт (Создать – Группа). При создании новой группы безопасности необходимо ввести имя, область действия и тип группы. Область действия определяет видимость данной группы в службе каталога. Глобальная группа видна в любом домене службы каталога и ей могут назначаться привилегии доступа к ресурсам других доменов. Локальная группа видна только в своем домене, то есть ей будут доступны ресурсы только ее домена. Группы безопасности позволяют

объединять пользователей и другие группы для назначения им одинаковых привилегий на различные объекты. Группы распространения используются для рассылки сообщений, они не участвуют в разграничении прав доступа.

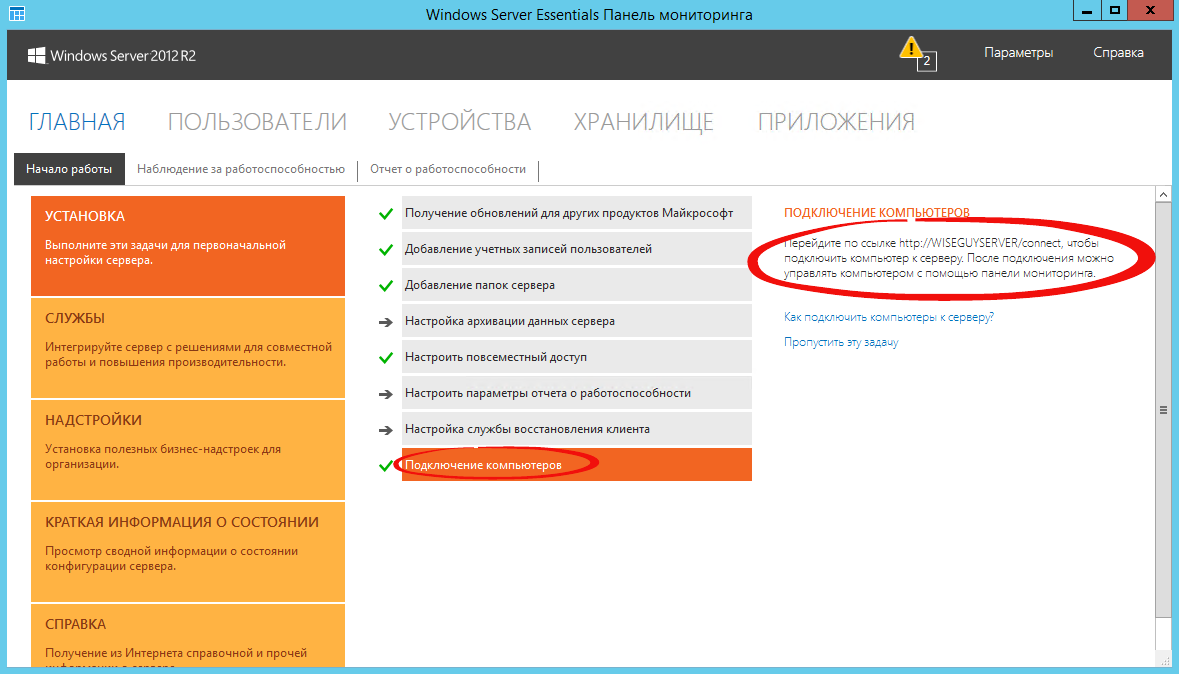

Теперь нужно ввести компьютер в домен и зайти под новым пользователем. Для этого на клиентском компьютере нужно указать DNS-адрес. Для этого откройте «Свойства сетевого подключения» (Пуск –> Панель управления –> Сеть и Интернет – >Центр управления сетями и общим доступом – Изменение параметров адаптера), вызовите контекстное меню подключения и выберите «Свойства».

Выделите «Протокол Интернета версии 4 (TCP/IPv4)», нажмите кнопку «Свойства», выберите «Использовать следующие адреса DNS-серверов» и в поле «Предпочитаемый DNS-сервер» укажите адрес вашего DNS-сервера. Проверьте, что задан IP-адрес и маска той же подсети, в которой находится сервер.

Присоединение компьютера к домену

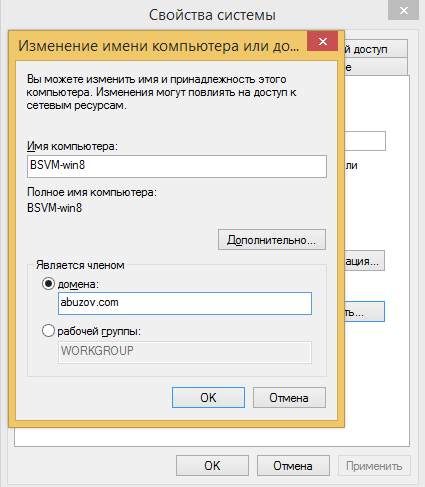

Откройте свойства системы (Пуск –> Панель управления –> Система и безопасность –> Система –> Дополнительные параметры системы). Выберите вкладку «Имя компьютера» и нажмите «Изменить». Выберите «Компьютер является членом домена» и введите имя домена.

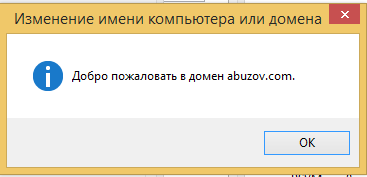

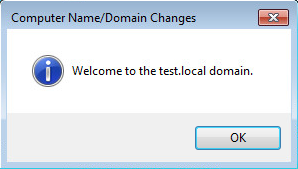

После этого необходимо ввести логин и пароль пользователя с правами присоединения к домену (обычно администратора домена). Если вы всё указали правильно, то появиться приветственное сообщение «Добро пожаловать в домен …».

Для того чтобы завершить присоединение, необходима перезагрузка.

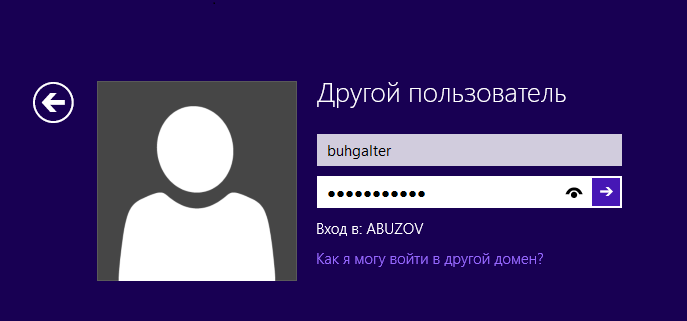

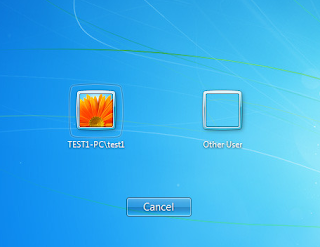

После перезагрузки войдите в систему под доменной учётной записью пользователя, которая была создана ранее

После ввода пароля операционная система попросит вас сменить пароль.

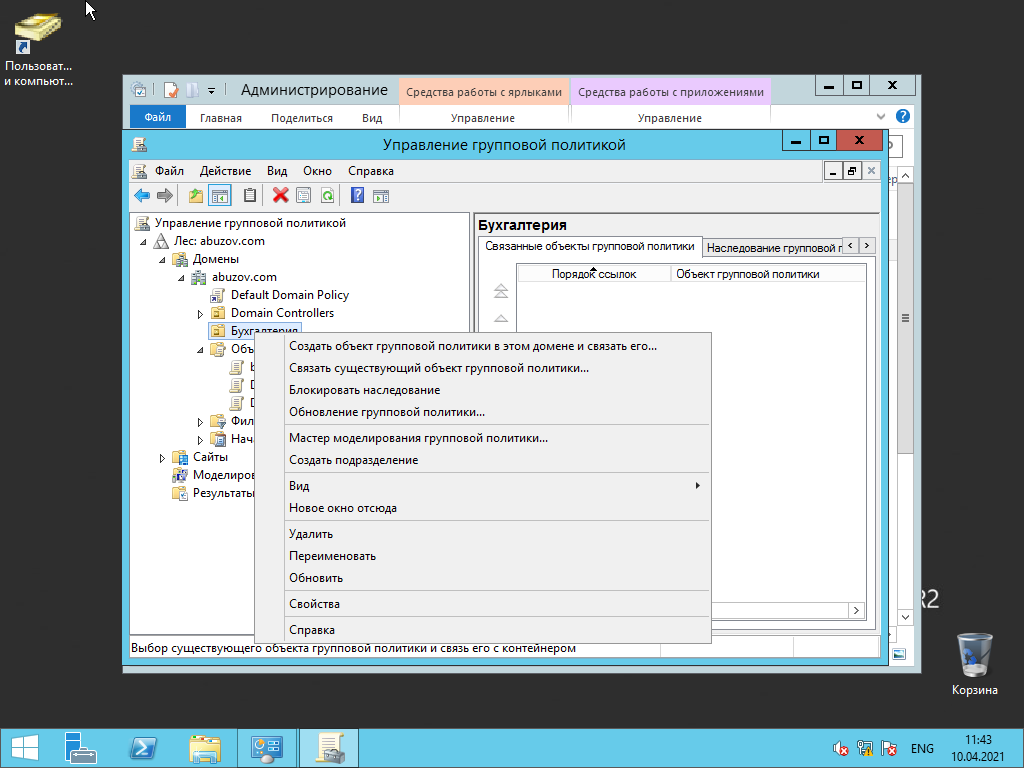

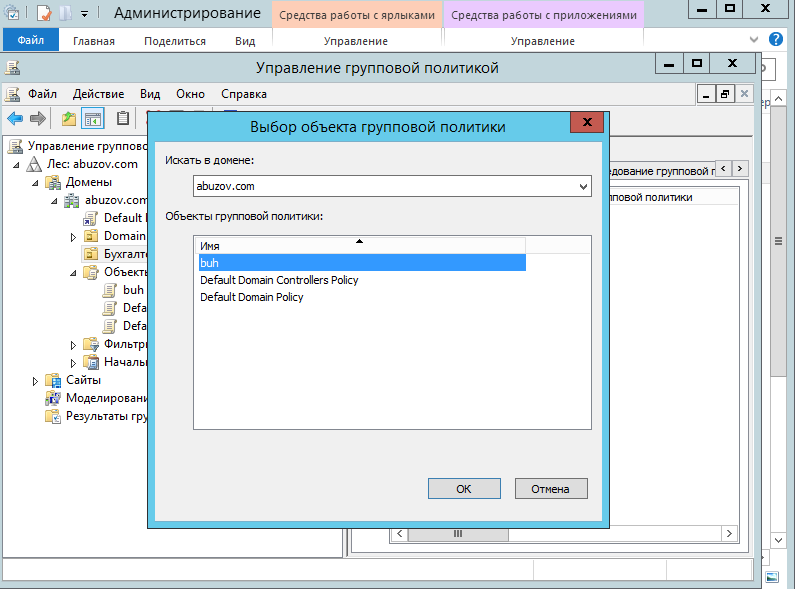

Вернемся на сервер. Нажмите «Пуск» -> Администрирование и перейдите в окно Управления групповой политикой. Выбираем наш лес, домен, Объекты групповой политики, щелкаем правой кнопкой мыши -> создать. Называем его buh (это объект групповой политики для группы Бухгалтерия).

Теперь необходимо привязать данный объект групповой политики к созданной группе. Для этого нажмите правой кнопкой на созданное подразделение (Бухгалтерия) и выберите «Связать существующий объект групповой политики…», затем выберите созданный ранее объект в списке и нажмите «ОК».

Далее выбираем созданный объект.

Выбранный объект должен появиться в списке связанных объектов групповой политики. Для редактирования параметров, определяемых данным объектом, нажмите на него правой кнопкой и выберите «Изменить».

Установка параметров безопасности

Установка параметров безопасности — завершающий этап настройка домена и групповых политик в Windows Server.

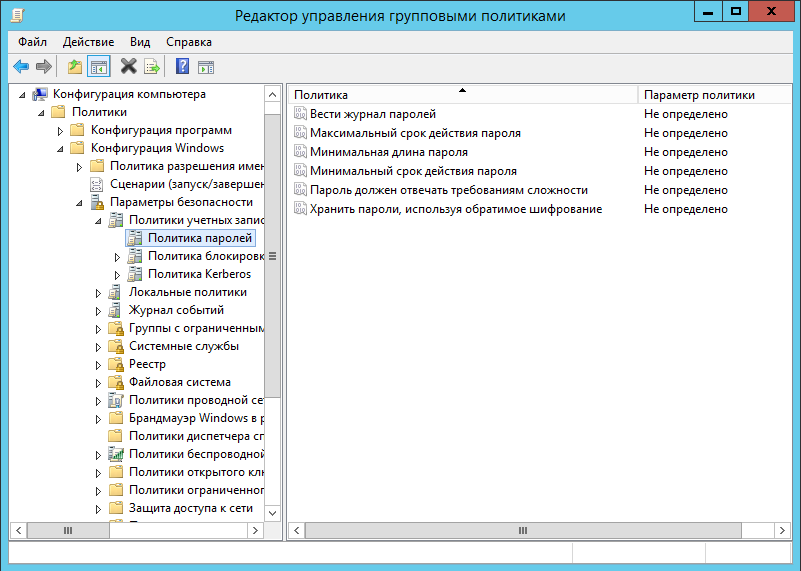

Ограничения парольной защиты

Ограничение на параметры парольной системы защиты задаются в контексте «Конфигурация компьютера». Выберите Конфигурация Windows –> Параметры безопасности –> Политики учетных записей –> Политика паролей.

В данном разделе объекта групповой политики определяются следующие параметры:

- «Минимальный срок действия пароля» задает периодичность смены пароля.

- «Минимальная длина пароля» определяет минимальное количество знаков пароля.

- «Максимальный срок действия пароля» определяет интервал времени, через который разрешается менять пароль.

- «Пароль должен отвечать требованиям сложности» определяет требования к составу групп знаков, которые должен включать пароль.

- «Хранить пароли, используя обратимое шифрование» задает способ хранения пароля в базе данных учетных записей.

- «Вести журнал паролей» определяет количество хранимых устаревших паролей пользователя.

Тут нужно указать необходимые параметры (определите самостоятельно).

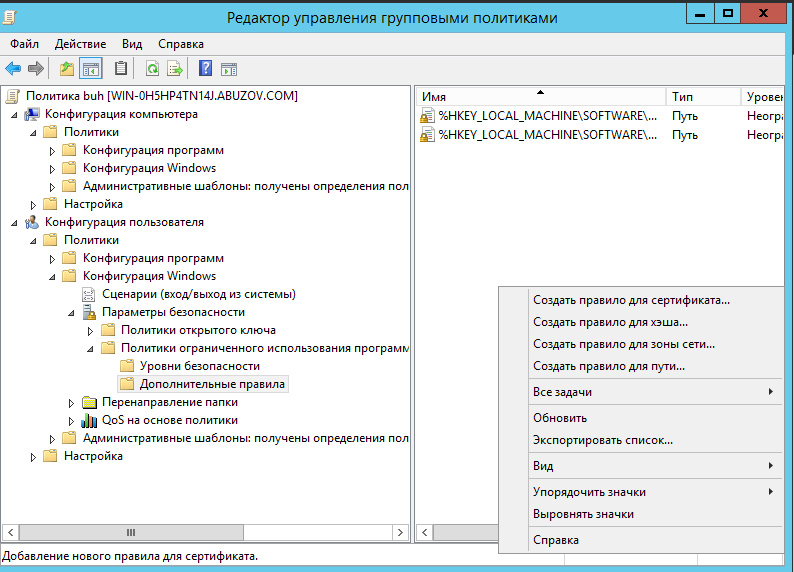

Политика ограниченного использования программ

Объекты групповой политики позволяют запретить запуск определенных программ на всех компьютерах, на которые распространяется действие политики. Для этого необходимо в объекте групповой политики создать политику ограниченного использования программ и создать необходимые правила. Как это сделать.

Выберите раздел Конфигурация пользователя –> Политики –> Конфигурация Windows –> Параметры безопасности –> Политики ограниченного использования программ. Нажмите правой кнопкой на «Политики ограниченного использования программ», далее заходим в «Дополнительные правила» и жмем правой кнопкой мыши, затем выбираем «Создать правило для пути».

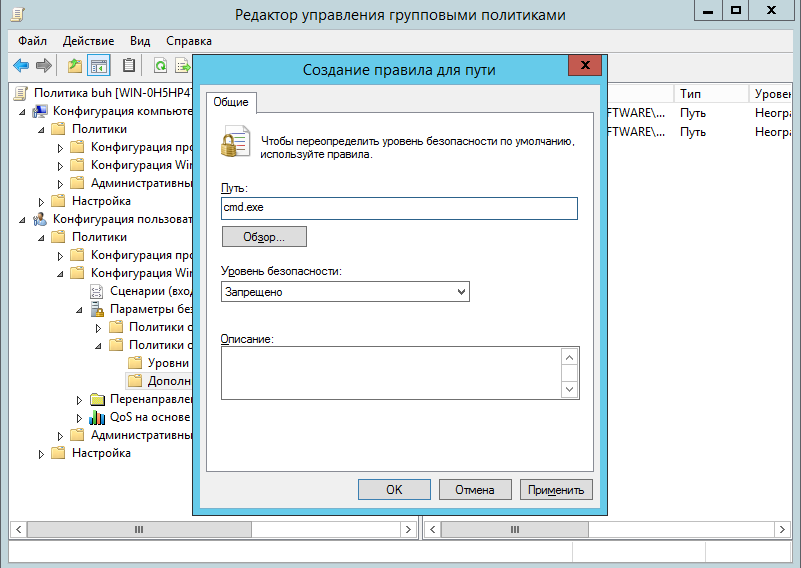

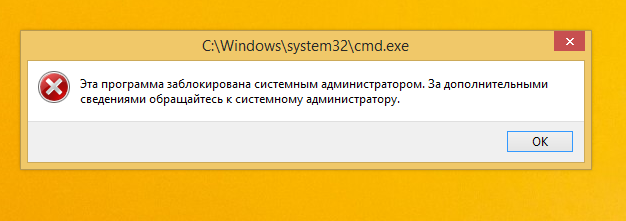

После обновления объекта групповой политики на рабочей станции, политика ограниченного использования программ вступит в действие и запуск программ, соответствующих правилам, будет невозможен.

Давайте запретим использовать командную строку на клиентском компьютере.

Запрет запуска командной строки (cmd.exe).

На этом все. Если у вас остались вопросы, обязательно задайте их в комментариях.

При попытке запустить командную строку на клиентской машине вы получите сообщение.

Содержание

Создание и управление учетными записями пользователей

Создание локальных учетных записей пользователей

Создание доменных учетных записей пользователей

Установка свойств локальной учетной записи пользователя

Установка свойств доменной учетной записи пользователя

Управление группами

Локальные группы

Группы Active Directory

Задачи администрирования, выполняемые в понедельник утром

Забытые пароли

Заблокированные пользователи

Использование новых средств для управления пользователями и группами

Центр администрирования Active Directory

Основные элементы ADAC

Навигация в ADAC

Просмотр хронологии Power Shell

Модуль Active Directory для Windows Power Shell

Создание пользователей

Установка паролей

Создание множества пользователей за раз

Разблокирование учетной записи пользователя

Включение учетной записи

Отключение учетной записи

Удаление группы

Вероятно, одной из наиболее распространенных задач, которые администратор

будет делать, причем не только во время развертывания, но также на протяже

нии существования среды Windows Server, является создание и управление учетными записями пользователей. Это звучит как довольно простая задача, однако она очень важна по причинам, связанным с управлением временем и с возможными последствиями в отношении безопасности. Администраторы сервера или консультанты должны хорошо понимать процесс. Им может показаться, что допустимо его проигнорировать, поскольку в обычной своей деятельности администраторы сервера или консультанты не создают учетные записи пользователей. Это может быть и так, но они, как правило, являются теми людьми, которые отвечают за создание первых пользователей в новой сети, определение процессов и передачу операции другой бригаде, отделу либо их потребителям. Те же самые старшие сотрудники также должны иметь возможность создания и управления учетными записями для служб и приложений на своих серверах, следуя передовому опыту.

Мы раскроем основы создания и управления учетными записями пользователей,

поэтому любому специалисту найдется, что почерпнуть из этой главы. В любой ситуации, когда доступен только PowerShel, эта глава послужит источником знаний о том, как справиться с подобной ситуацией. Мы покажем, каким образом создавать и управлять учетными записями пользователей из командной строки и PowerShel.

Переживать не стоит. В предшествующих главах вы уже видели, что клавиатурные

альтернативы иногда позволяют сберечь немало времени и усилий, и в данной ситуации тенденция остается неизменной.

Мы обсудим распространенные свойства и настройки, которые можно конфигу

рировать для учетных записей пользователей. Мы также рассмотрим группы, причины их использования, методы добавления/удаления пользователей в/из групп, а также рекомендуемые приемы назначения членства в группах. Мы раскроем все

эти темы в трех средах: автономная машина Windows Server, установка Server Core и Active Directory.

Мы продемонстрируем опции Windows Server 2012, большая часть которых иден

тична опциям Windows Server 2008 R2. В Windows Server 2012 доступен ряд новых приемов в форме новой задачи и управляющего инструмента на основе PowerSheI, который называется центром администрирования Active Directory (Active Directory

Administrative Center) и полностью построен поверх PowerSheI. Было добавлено намного больше модулей Active Directory для управления посредством инструмента PowerSheI, ero процессора командной строки и языка сценариев. Эти темы будут рассмотрены в конце главы. Мы уверены, что после чтения этой главы вы поймете значимость данных инструментов в плане экономии времени.

В этой главе вы изучите следующие темы:

• управление пользователями и группами;

• использование Active Directory Administrative Center в Windows Server 2012;

• управление пользователями и группами с помощью PowerShell.

СОВМЕСТИМОСТЬ С WINDOWS SERVER 2012 (R2)

Примите во внимание, что когда мы упоминаем Wmdows Server 2012, то имеем в виду также и Wmdows Server 2012 R2; все возможности применимы к обеим версиям.

Создание и управление учетными записями пользователей

В этом разделе будет показано, как создавать, управлять и удалять локальные

и доменные учетные записи пользователей. Вы узнаете, как выполнять указанные

задачи с применением инструментов администрирования с графическим пользова

тельским интерфейсом, командной строки и PowerShell, хотя вы должны осознавать,что инструменты командной строки скоро, по всей видимости, выйдут из употребления.

В Microsoft собираются усиленно продвигать PowerShell.

Рабочая среда для этой главы содержит контроллер домена по имени

DCO l . Ьigf i rт . сот и сервер-член под названием ServerOl . Ьigfirт . сот. Такая среда позволит продемонстрировать методы создания и управления локальными и доменными учетными записями пользователей.

Создание локальных учетных записей пользователей

Первыми мы рассмотрим способы создания локальных учетных записей пользователей. Для управления локальными учетными записями пользователей предусмотрен один главный инструмент — Computer Management (Управление компьютером), который можно открыть из диспетчера серверов, выбрав в меню Tools (Сервис) пункт Computer Management (Управление компьютером). Этот инструмент предоставляет все те же самые опции, что и при управлении пользователями и группами в Windows Server 2008 R2.

Для целей нашего примера войдите в систему на сервере ServerOl . Ьigfirm. com в качестве администратора, откройте окно Computer Management и раскройте папку Local Users and Groups Users (Локальные пользователи и группы Пользова тели), как показано на рис. 8.1.

Вы должны видеть две существующих учетных записи пользователей.

• Administrator (Администратор). Это стандартная учетная запись пользователя

администратора. Ниже она будет обсуждаться более подробно.

• Guest (Гость). Назначение этой учетной записи — позволить людям, не имею

щим действительной учетной записи пользователя, войти в систему локально

го компьютера. Такая учетная запись может понадобиться администратору при

наличии многочисленных приходящих и уходящих пользователей.

Рис. 8.1 . Локальные пользователи в окне Computer Maпagement

Вы заметите, что на значке учетной записи Guest имеется изображение неболь

шой стрелки, указывающей вниз. Причина в том, что согласно рекомендуемым

приемам эта учетная запись должна быть отключена и это делается по умолчанию.

Наличие учетной записи Guest не является распространенным требованием на сервере, поэтому необходимость в ее включении может никогда и не возникнуть.

УЧЕТНАЯ ЗАПИСЬ Admi.nistrator

Критически важно ·защитить учетную запись Administrator подходящим для орга

низации способом. Локальная учетная запись Administrator имеет полный кон

троль над сервером, а доменная учетная запись Administrator — над всей сетью!

Таким образом, для них должны быть выбраны очень строгие пароли.

В крупных организациях Administrator представляет собой анонимную учетную

запись. Загляните в журналы безопасности с помощью программы просмотра событий (Eveнt Yiewer) и задайте себе вопрос: «Как узнать, кто сделал данное действие, используя учетную запись Administrator?» Именно поэтому вы должны создать учетную запись пользователя с подходящими административными или делегированными правами для любого администратора, который в них нуждается. Применение стандартной учетной записи Administrator часто запрещено, если только не возникла чрезвычайная ситуация. Чтобы обеспечить безошибочный аудит каждого сотрудника отдела IT в журнале безопасности, понадобится создать учетную запись пользователя Administrator для каждого администратора. Затем вы должны удостовериться в том, что каждый администратор имеет только те права и разрешения,которые ему необходимы для выполнения своей работы.

В некоторых организациях принимают решение полностью отключить учетную запись Administrator. Такое решение нельзя назвать выдающимся, поскольку эта

учетная запись является великолепным «qерным входом» на случай блокировки паролей. Пользователь Administrator является таким, который блокировать нелыя.

Организации могли бы избрать альтернативный подход. Вы можете думать об этом как о «ядерной» опции. Вы наверняка видели фильмы, по сюжету которых два генерала должны ввести два разных ключа, qтобы запустить ракету с ядерной боеголовкой. Неqто похожее вы можете сделать с паролем учетной записи Administrator.

Он может устанавливаться двумя разными особами или даже отделами, причем один вводит первую половину пароля, а другой — вторую половину. Организации, нуждающиеся в опции подобного рода, возможно, располагают отделом IТ-безопасности или внутреннего аудита, который владеет первой половиной пароля, в то время как бригаде администраторов сервера оставляется вторая половина.

Последняя опция предполагает переименование учетной записи Administrator.

По поводу этой опции ведутся споры, поскольку идентификатор безопасности

(security identifier (SID) — код, используемый Windows для уникальной идентификации

объекта) учетной записи может быть предсказан, раз вы имеете доступ к серверу или домену. Некоторые утверЖдают, qто переименовывать эту учетную запись нецелесообразно.

Однако большинство атак из Интернета в действительности роботизированы, а не интеллектуальны. Они нацелены на типовые имена, такие как SA, root или Administrator,

и предпринимают атаки rрубой силой, пытаясь угадать пароль. Чтобы защититься от таких форм атак, учетную запись Administrator полезно переименовать.

В конечном счете, применимы те же самые старые правила безопасности.

Устанавливайте очень строгие пароли для учетных записей Administrator, сокращайте круг лиц, осведомленных о паролях, оrраниqивайте удаленный доступ, где только можно, и контролируйте физический доступ к своим серверам.

В рассматриваемом примере мы покажем, как создать учетную запись пользователя для нового сотрудника по имени S teve Red. В папке Local Users and GroupsUsers щелкните правой кнопкой мыши в центральной панели и выберите в контекстном меню пункт New User (Создать пользователя).

Откроется диалоговое окно New User (Новый пользователь). Заполните сведения о пользователе в перечисленных ниже полях этого диалогового окна (рис. 8.2).

Рис. 8.2. Соэдание новой локальной

• User Name (Имя пользователя ) . В этом поле указывается имя, которое пользователь будет вводить при входе в систему.

Мы настоятельно рекомендуем внедрить какой-то стандарт именоваучетной записи пользователяния. Организация меньшего размера может остановиться на имени SRed для

сотрудника по Steve Red. Вы можете решить воспользоваться какой-то число

вой схемой, к примеру, SRedlSRed, SRedSRedOl или SRedlOSRed. Некоторые

организации предпринимают дальнейшие действия. Другие применяют в качестве имени пользователя идентификатор сотрудника компании. Еще одни организации используют инициалы персоны (включая отчество) вместе с числом, к примеру, SMRedl О. Такие более анонимные системы могут оказаться подходящими, когда персональные данные считаются чувствительными.

• Full Name (Полное имя). В поле Full Name указывается имя особы, которая будет пользоваться учетной записью. Вряд ли ны решите хранить такие имена на

серверах, видимых из Интернета.

• Password (Пароль). В поле Password необходимо установить пароль. Один из

наилучших способов установки пароля предусматривает применение кодовой

фразы (passphrase). За дополнительными сведениями о кодовых фразах обра

щайтесь к учебному примеру далее в главе.

• User Must Change Password at Next Logon (Пользователь должен изменить па

роль при следующем входе). В рассматриваемом примере мы оставляем этот фла

жок отмеченным. Вы можете установить простой мя сообщения пароль вроде

»ваша новая кодовая фраза» 11 оставить флажок User Must Change Password at

Next Logon отмеченным (его состояние по умолчанию). Новый пользователь

получит возможность войти в систему, но будет обязан изменить свой пароль,

чтобы завершить процесс входа. Это гарантирует, что ни один из сотрудников

отдела 1Т не будет знать пароль пользователя. Вы заметите, что следующие два

флажка отображаются серым цветом и недоступны для использования. Они

станут доступными, если снять отметку с флажка User Must Change Password at

Next Logon. Указанные флажки противоположны по смыслу.

• User Cannot Change Password (Пользователь не может изменять пароль). Вы

можете принять решение предотвратить изменение пользователем пароля сво

ей учетной записи. Такая ситуация может возникать при создании учетной за

писи, которая будет применяться приложением или службой. Отметка этого

флажка лишает возможности изменить пароль программу или злоумышленни

ка, атакующего программу.

• Password Never Expires (Срок действия пароля никогда не истекает). Отметка

флажка Password Never Expires приводит к переопределению любых политик

истечения срока действия паролей, которые могут быть установлены где-то

в другом месте, например, в локальной системе или в групповой политике.

Скорее всего, вы будете использовать эту опцию только для учетных записей

служб. Вряд ли вы захотите, чтобы служба наподобие SQL Server прекратила

работу по причине истечения срока действия пароля для ее учетной записи.

• Account ls DisaЫed (Учетная запись отключена). Данный флажок должен быть

вполне понятен. Когда он отмечен, созданную учетную запись применять не

льзя. Это то, что было сделано с учетной записью пользователя Guest. Такое

действие также предпринимается при заблаговременном создании учетных

записей для пользователей и последующим их включением по мере того, как

пользователи действительно приступают к работе.

Вспомните, что установить простой для сообщения пароль можно только для

учетной записи пользователя, и это является тем действием, которое сотрудники

отдела IT выполняют на регулярной основе. Данная опция защитит такую уч:етную запись от неавторизованного использования до тех пор, пока сотрудник не начнет работать с ней и изменит пароль по своему усмотрению.

Щелчок на кнопке Create (Создать) приведет к созданию пользователя SRed и

очистке полей в диалоговом окне New User. Это позволяет быстро добавить дополнительных пользователей, не выбирая снова пункты меню. После создания пользователя щелкните на кнопке Close (Закрыть), чтобы закрыть диалоговое окно New User.

Как показано на рис. 8.3, пользователь теперь создан, и можно продолжить рабо

ту с этой учетной записью, чтобы ее использовать в дальнейшем.

Эта команда создает пользователя на локальном компьютере. По большому счету

она ничего другого не делает. Остальные опции, о которых шла речь выше, не ис

пользуются. Если пароль длиннее 14 символов, будет выдано сообщение о том, что

пароли такой длины могут вызвать проблемы в унаследованных системах Windows,

и предложено подтвердить свой выбор. Если в пароль необходимо добавить пробелы, его придется поместить в двойные кавычки, например:

net user SRED «Му dOg is yellow» /A9D

Чтобы полностью воссоздать то, что вы делали в окне Computer Management, до

бавьте к команде несколько опций:

net user SRed SkyisЫue2013 /fullname : «Steve Red»

/cornrnent : «Manager e>f the server team» /logonpasswordchg : yes /add

Далее приведены краткие описания всех опций.

• /fullname. Назначает учетной записи пользователя имя для будущих ссылок

на него.

• /comment. Заполняет поле Descriptioп (Описание) в окне свойств учетной запи

си пользователя.

• /logonpasswordchg:yes. Заставляет пользователя изменить свой пароль при

первом входе в систему сервера.

• Н иже перечислено несколько других опций, которые встречались в окне

Computer Management.

• /passwordchg. Устанавливается в yes или no дпя указания, может ли пользо

ватель изменять свой пароль.

• /expires. Устанавливается либо в какую-то дату (в формате мм/дд/гг [гг] ) ,

либо в NEVER.

• /active. Включает и.ли отключает учетную запись.

Чтобы получить дополнительную информацию о друтих опциях, введите команду

net help user. Не попадитесь в ловушку, введя вместо этого команду net user /?.

Там вы найдете мало сведений.

Создание доменных учетных записей пользователей

Давайте возвратимся к тому, по какой причине вы можете отдать предпочтение

доменным учетным записям пользователей перед локальными учетными записями.

Получается так, что пользователю Steve Red нужна возможность входа в системы

многих серверов в сети, а не только в данный автономный сервер. Этот пользова

тель собирается работать с множеством служб, и ему необходим механизм единого

входа. Администраторы также хотят настроить только одну учетную запись пользо

вателя и располагать возможностью выдать права лишь одной этой учетной записи.

Пользователь Steve Red желает иметь только одну учетную запись и один пароль.

Решение выглядит простым — создать доменную учетную запись пользователя.

Чтобы сделать это, войдите в систему контроллера домена (в рассматриваемом

примере это DCOl . Ьigfirm . com) и откройте инструмент Active Directory Users and

Computers (Пользователи и компьютеры Active Directory), который находится в папке Administrative Tools (Администрирование) на любом контроллере домена. С помошью бесплатно загружаемых инструментов дистанционного администрирования серверов (Remote Server Administration Tools) можно установить этот и другие инструменты управления серверами на компьютере Windows 8, чтобы проводить из негодистанционное управление.

РАЗДЕЛЕНИЕ АДМИНИСТРАТОРОВ

Одним из решений, которые администраторы Windows не спешат принимать, явля

ется концепция разделения ролей на офисных сотрудников и сетевых администрато

ров. Администраторы Unix делали это десятилетиями, просто применяя команду su.

Другими словами, они входили в сеть от имени рядовой учетной записи с нормаль

ными правами пользователя и поднимали привилегии до более высокой учетной записи, когда требовалось выполнять работы по администрированию. Зачем это может понадобиться? Все очень просто. Представьте, что вы блуждаете по Интернету или читаете свою электронную почту. В это время фрагмент вредоносного ПО ускользнул от защитных механизмов и выполнился. От имени кого он будет запущен? Все верно, от имени вашей учетной записи. Что остановит его от наведения беспорядка в

корпоративной сети, если вы вошли как администратор домена или от имени другой привилегированной учетной записи? Ровным счетом ничего! В Wmdows предлагается

определенная защита посредством системы контроля пользовательских учетных записей ( User Account Control — UAC), но эта защита не идеальна. Подобно физиqеской защите, иногда простейшие решения оказываются наилучшими.

Решение довольно-таки простое и не настолько устрашающее, как могут вообразить

себе многие администраторы Windows, когда слышат о нем. Сотрудники с админис

тративными правами должны иметь по две учетных записи. Первая учетная запись

будет предназначена для повседневной офисной работы, такой как использование

Microsoft Word, путешествия по Интернету или чтение электронной почты. Вторая

учетная запись предназначена для выполнения работ по администрированию.

Именно в этот момент люди начинают протестующе размахивать руками. Но дайте

нам закончить — очень скоро вы увидите, насколько все это просто в действии.

Предположим, что вы настраиваете такой сценарий для пользователя Steve Red. Его обычной ежедневной учетной записью является SRed, под которой он входит в систему на компьютере для выполнения работы, не связанной с администрированием. Вы

также настроили еще одну учетную запись, которая имеет права на упрамение частями Active Directory, определенными серверами и рабочими станциями в офисе.

Эта учетная запись называется SRed-Admin. Вы могли бы применить детализиро

ванную политику паролей, обеспечив более строгие требования для административ

ной учетной записи, но вы решили оставить всех с кодовыми фразами. Это вполне

безопасно.

Каким образом пользователю Steve Red переключаться между разными ролями

в течение дня? Вот как звучит распространенный аргумент против разделения ад

министраторов: «Я не хочу постоянно выходить и потом снова входить в систему».

Справиться с данной проблемой можно несколькими путями.

Вы располагаете возможностью использовать средство Run As (Запуск от имени) для запуска программ из-под других учетных записей пользователей. В Microsoft Wmdows Server и в клиентских ОС Wmdows программы можно запускать от имени пользователя, отличающегося от текущего, под которым был совершен вход в систему. Это средство известно под названием Rнn As. Вы должны выполнить следующие базовые шаги.

J . Отыщите программу, к-оторую нужно запустить.

2. Удерживая нажатой клавишу , щелкните правой кнопкой мыши на значке

программы и выберите в контекстном меню пункт Run as different user (Запуск от

имени другого пользователя).

3. Введите учетные данные пользователя, от имени которого хотите запустить программу.

Некоторые организации применяли такой прием и даже изменяли ярлыки для административных оснасток консоли ММС в палке Administrative Tools, чтобы делать это по умолч:анию. Операционные системы Wiпdows 8 и Wiпdows Server 2012 позволяют

быстро переключ:ать пользователей без необходимости в выходе из системы.

Существуют и другие подходы к обеспечению решения. Некоторые подходы в про

шлом использовали продукты виртуализации презентаций от Citrix для предоставле

ния среды администрирования. Теперь службы удаленного рабочего стола ( Remote

Desktop Services) в Wmdows Server 2008 R2/2012 моrут легко дублировать такой подход, публикуя либо рабочие столы, либо приложения для компьютеров пользователей. Или же можно было бы предложить вариацию решения виртуального административного ПК, запустив такой виртуальный ПК на клиенте Wiпdows 8 Client;

он уже располагает полнофункциональным продуктом Wiпdows Server Hyper-V 3.0.

Финальным реализуемым решением являются серверы управления. Это вьщеленные

серверы Windows, предназначенные специально для управления IТ-инфраструктурой.

Все необходимые инструменты устанавливаются и открываются для совместного использования любым администратором, которому необходимо управлять серверами.

Крупное преимущество этого подхода состоит в том, что на таких серверах управ

ления можно заблокировать подключ:ение к Интернету, а за счет определения соответствующих правил доступа в брандмауэре обеспечить, что только этим серверам управления разрешено управлять остальными серверами. Администратору придется только подключаться к этим серверам управления с применением протокола удаленного рабочего стола (Remote Desktop Protocol — RDP).

Теперь вы должны понимать необходимость в разделении двух жизненных аспектов администратора и убедиться, что не все решения трудны; на самом деле они могут благотворно влиять на экономию времени и усилий.

На рис. 8.4 показано окно Active Directory Users and Computers с контейнером

Users (Пользователи), содержащим несколько встроенных пользователей и групп,

которые являются важными для функционирования Active Directory.

Одни из них используются сейчас, а другие будут применяться, когда вы развер

нете другую функциональность в сети. Нередко в данный контейнер помещают создаваемые учетные записи пользователей. Это значит, что отделить ваши обычные

учетные записи пользователей от встроенных учетных записей становится труднее, равно как усложняется применение политик и делегирование прав администрирования. Мы бы хотели, чтобы в Microsoft решили использовать для этого контейнера

другое имя. Решение особой сложностью не отличается.

1. Создайте в корне домена еще одну организационную единицу (OU), обычно

имеющую имя домена или организации. В этом случае создается OU по имени

BigFirm под bigfirm. com.

2. Создайте архитектуру организационных единиц, чтобы соответствовать политике и административной иерархии организации внутри этого домена. Вы имеете организацию с единственным сайтом, поэтому выполните следующие шаги.

а. Создайте организационную единицу для пользователей (Users).

б. Создайте вторую организационную единицу для компьютеров (Computers).

в. Создайте третью организационную единицу для групп доступа (Securi ty

Groups).

Решение показано на рис. 8.5. Оно позволяет назначить права доступа объектам

каждого типа с детализированным контролем и трактовать их по-разному. Вы

создадите пользователей в OUBigFirmUsers внутри домена bigfirm. com.

3. Перейдите в организационную единицу, где вы хотите создать нового пользо

вателя.

4. Щелкните правой кнопкой мыши на имени организационной единицы и вы

берите в контекстном меню пункт NewqUser (СоздатьqПользователь), чтобы

создать пользователя. Запустится мастер создания нового объекта-пользовате

ля (New Object — User WIZard).

Как видите, все довольно просто.

Это приведет к автоматическому заполнению полного имени, которое при же

лании можно изменить.

6. Введите имя для входа, такое как SRed (рис. 8.6).

Возможно, это самое подходящее время для напоминания базовой термино

логии тем, кто не знаком с Active Directory и управлением учетными записями

пользователей. Каждый пользователь имеет имена двух типов, с помощью ко

торых он может получать доступ к ресурсам в сети.

Входное имя пользователя. Эrо имя, которое вы знаете лучше других, такое как SRed.

Основное имя пользователя (user principal name — UPN). Это имя пользователя,

которое выглядит похожим на адрес электронной почты. На рис. 8.6 видно,

что именем UPN для пользователя Steve Red является SRed@Ьigfirm. com.

Суффикс UPN ( @bigfirm . com) по умолчанию выводится из имени домена.

В нашем сценарии это bigfirm. com.

Обратите внимание, что суффиксы

UPN можно добавлять к лесу Active

Directory, следуя инструкциям, ко

торые доступны по ссылке http : / /

support .microsoft . com/kЬ/243629.

Входное имя пользователя, которое

было сохранено ради обратной сов

местимости, выглядит как SRed. Вы

также видите имя пользователя для

версий, предшествующих Windows 2000

Server — BigfirmSRed. Как ни стран

но, это имя пользователя для версий,

предшествующих Windows 2000 Server,

является в точности тем именем, кота-

7. Щелкните на кнопке Next (Далее) для

перехода на экран, показанный на

рис. 8.7. Опции на этом экране по

добны тем, которые доступны для

локальной учетной записи пользова

теля. Они были описаны ранее, когда

рассматривалось создание локаль

ной учетной записи пользователя.

Распространен ная ошибка здесь —

ввести пароль, который не удовлет

воряет определенным требованиям к

сложности.

Стандартные настройки определены

Рис. 8.8. Новый пользователь в Active Directory

Что собой представляет отличительное имя (distinguished name — DN)? Имя DN

описывает, где объект пользователя создается в Active Directory и как он именует

ся. В данном случае имя DN выглядит так: CN=Steve Red, OU=Users , OU=BigFirm,

DC=bigfinn, DC=corn. Рассмотрим его составные части.

• Общее имя (Common Name — CN). Это имя объекта. В этом случае оно пред

ставляет собой имя объекта пользователя.

• Организационная единица (Organization Unit — OU). Для определения пути

BigFinnUsers используется несколько таких частей. В имени DN путь ука

зывается в обратном порядке: CN=Steve Red, OU=Users, OU=BigFirrn.

• Компонент домена (Domain Component — DC). Описывает имя домена, например,

bigfirrn. corn. Обратите внимание, что оно не указывается в обратном порядке.

Чтобы получить дополнительную справочную информацию по созданию поль

зователей с помощью команды dsadd, введите dsadd user /?. Вероятно, вы ви

дели, что команда net user имеет опцию /dornain. Возможно, теперь вы думаете, что эта команда была проще, и интересуетесь, по какой причине она не применяется здесь. Дело в том, что команда net user не позволяет указать, где именно

в домене должен быть создан объект пользователя. Пользователя необходимо создать в

BigFinnUsers, и команда dsaddдaeт возможность сделать это. А теперь посмотрим,

что было создано, и каким образом упрамять учетными записями пользователей.

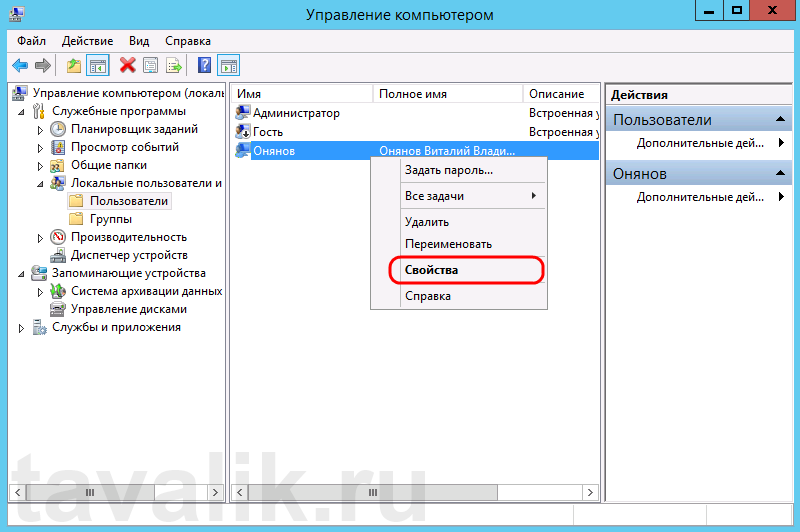

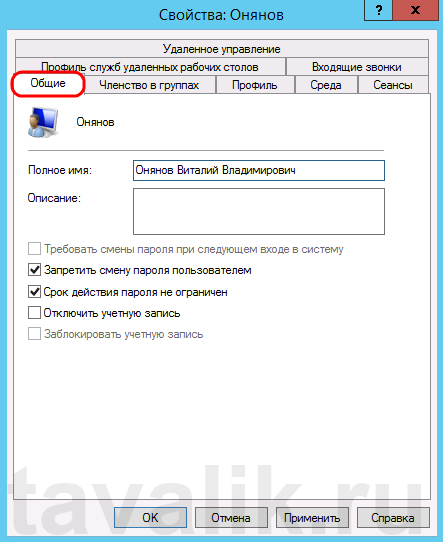

Установка свойств локальной учетной записи пользователя

Щелкните правой кнопкой мыши на учетной записи пользователя Steve Red, созданной на сервере-члене ServerOl, и выберите в контекстном меню пункт Properties (Свойства).Откроется диалоговое окно свойств, показанное на рис. 8.9. Это диалоговое окно должно выглядеть очень знакомым. Здесь присутствуют настройки, которые вы определили дляучетной записи пользователя при ее создании.

Недоступный флажок Accouпt is locked out (Учетная запись заблокирована) будет доступным и отмеченным, если пользователь окажется заблокированным. Учетная запись блокируется, если политика паролей определяет,

что это должно произойти после установленного количества неудавшихся попыток ввода

Рис. 8.9. Общие свойства локального

пользователя пароля в рамках заданного промежутка времени. По умолчанию это определено в Default Domain Policy. Обратите внимание, что флажком Account is locked out нельзя пользоваться до тех пор, пока учетная запись пользователя не станет заблокированной; диалоговое окно свойств не может применяться для блокировки пользователя.

В последующих разделах рассматриваются свойства объекта пользователя и разнооб

разные атрибуты локальной учетной записи пользователя.

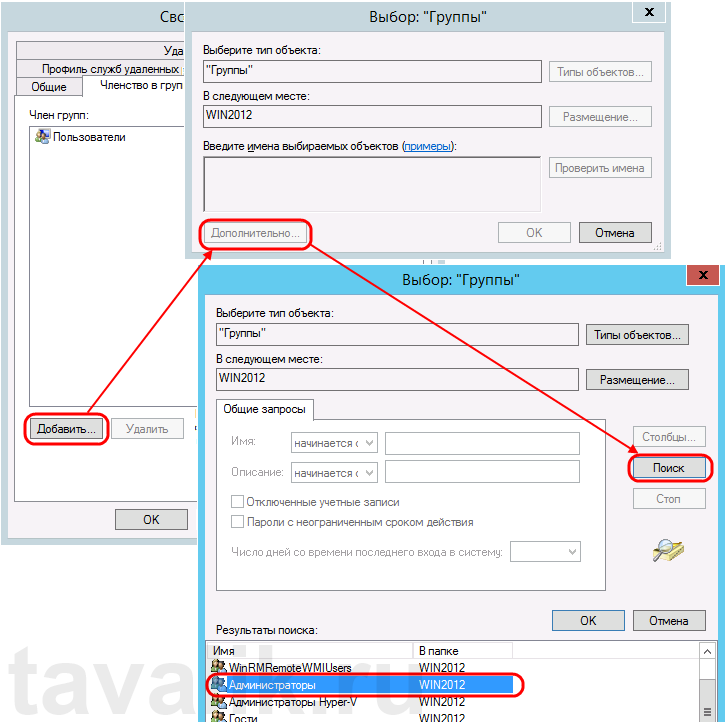

вкладка Member Of

Вкладка Member Of (Членство в группах) используется для управления членством

в группах данной учетной записи пользователя (рис. 8. 10). М ы еще вернемся к этой

вкладке после того, как раскроем понятие групп далее в главе.

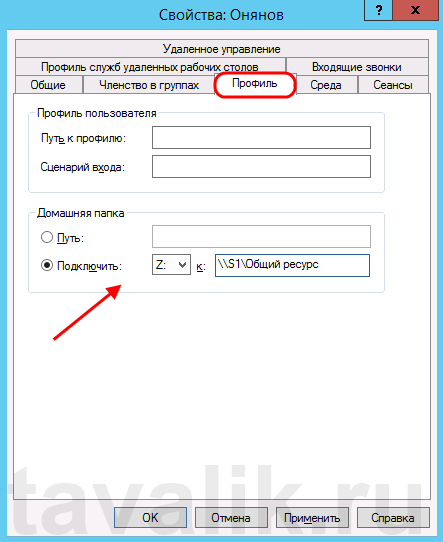

Вкладка Profile

Вкладка Profile (Профиль), представленная на рис. 8.1 1 , применяется для управ

ления несколькими настройками.

• Profile Path (Путь к профилю). Данная настройка указывает местоположение,

где находится профиль пользователя. Профиль — это структура папок, содер

жащая настройки, которые являются уникальными для данного пользователя.

Он также включает такие вещи, как папки Му Documents (Мои документы) и

Favori tes (Избранное) пользователя.

• Logon Script (Сценарий входа). Эта настройка позволяет определить сценарий,

который сохраняется на контроллерах домена и запускается каждый раз, ког

да пользователь входит в систему. Для локальной учетной записи пользователя

сценарий входа может храниться локально.

• Home Folder (Домашняя папка). Данная настройка позволяет определить сете

вой диск, который выделяется данному пользователю и отображается на ука

занную букву диска после входа пользователя в систему.

Рис. 8.1 1 . Настройки профиля локального пользователя

ПРОСТОЙ СПОСОБ ПОЛУЧЕНИЯ ИМЕНИ DN

Администраторы иногда могуr быть достаточно ленивыми, чтобы вручную вводить

имя DN организационной един ицы с клавиатуры. Ниже описан альтернативный

способ.

1 . Откройте окно Active Directory Users and Computers.

2. Отметьте в меню View (Вид) пункт Advanced Features (Дополнительные возмож

н о с т и) .

3. В оснастке станут видимыми многие дополнительные элементы.

4. Перейдите к организационной единице, имя DN которой нужно узнать, и открой

те окно ее свойств.

5. Щелкните на вкладке Attribute Editor (Редактор атрибутов) и прокрутите список

Attributes (Атрибуты) вниз до появления атрибута distinguishedNarne.

6.Дважды щелкните на distinguishedName и скопируйте имя DN для далънейщеrо

использования.

Совсем недавно упоминались профили. Все очень просто: администратор создает

для пользователя папку, в которую будут автоматически сохраняться персональные

данные и настройки пользователя, и открывает общий доступ к этой папке на файловом сервере. Она будет иметь такие разрешения безопасности, что получать к ней доступ могут только соответствующий пользователь (а также локальная система и локальные администраторы). Эrо позволит профилю пользователя храниться в данном месте после выхода пользователя из системы и загружаться, когда он входит в систему.

Примером такой папки может служить DCOl profilesSRed.

Ниже описаны составные части.

• DCOl — файловый сервер.

• profiles — открытая папка.

Все аутентифицированные пользователи могут производить чтение и запись

в этот открытый ресурс. Папка в файловой системе разрешает чтение своего

содержимого только пользователям, прошедшим аутентификацию. Локальные

администраторы, скорее всего, будут иметь полный доступ к этому открытому

ресурсу и папке. Вы можете сделать такой открытый ресурс невидимым при

просмотре сети, назначив ему имя Profiles$.

• SRed — папка, которая создана для хранения профиля пользователя по имени

Steve Red.

Разрешение безопасности Modify (Изменение) для этой папки позволяет чи

тать и записывать в нее только пользователю по имени Steve Red. Админист

раторы файлового сервера и системы будут иметь к ней полный доступ.

Рис. 8.12. Настройки средылокального пользователя

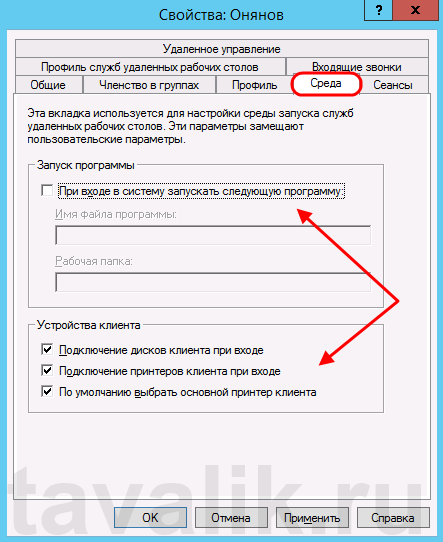

вкладка Environment

Вкладка Environment (Среда), показанная

на рис. 8. 1 2, управляет тем, как рабочая среда

конфигурируется, когда пользователь входит в систему сервера с применением терминальных служб Windows Server 2008 (Terminal Services)или служб удаленных рабочих столов Windows Server 2012 (Remote Desktop Services), например, за счет использования клиента подключения к удаленному рабочему столу (Remote Desktop Connection). Вы можете сконфигурировать определенную программу на запуск при каждом входе пользователя, отметив флажок Start the following program at logon (Запустить при входе следующую программу). При этом пона добится ввести команду для запуска программы и указать папку, которая будет для программы стартовой. Клиент Remote Desktop Connection позволяет пользователю выбрать отображение своих локальных дисков и принтеров, а также конфигурировать печатные задания для использования сервером стандартного принтера клиентского компьютера.

Администраторы могут дополнительно управлять этими опциями на данной вкладке.

REMOTE DESKTOP SERVICES ИЛИ TERMINAL SERVICES

Функциональность Terminal Services в Windows Server 2012 расширена с целью включения инфраструктуры виртуальных рабочих столов. В Microsoft провели ребрендинг

служб Terminal Services из Wmdows Server 2008 R2, которые получили название Remote

Desktop Services (RDS), сохранив их и в версии Wiпdows Server 201 2. Может возникнуть небольшая путаница, если вы читаете эту главу и все еще работаете в среде Wmdows Server 2008. Просто запомните, что когда мы ссылаемся на Remote Desktop Services, то обычно имеем в ВидУ также и Terminal Services в Wmdows Server 2008/2012.

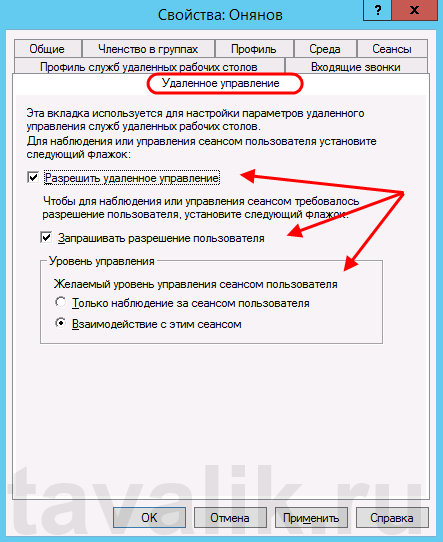

вкладка Sessions

ВКJiадка Sessioпs представлена на рис. 8. 13.

С ее помощью также можно управлять тем, как службы Remote Desktop Services будут

функционировать для данного пользователя. Сеанс пользователя на сервере будет оставаться в отКJiюченном состоянии, если пользователь решил не выходить из системы. Это значит, что сеанс продолжит использовать ресурсы, а программы продолжат выполнение. Более важно то, что будут потребляться два свободно доступных параллельных сеанса, которые используются администраторами на серверах. Забывчивые администраторы могут быстро задействовать оба эти сеанса, что будет препятствовать нормальному входу на серверы другим администраторам посредством КJiиента Remote Desktop Connection. Следует отметить, что администраторы могутзавершать такие сеансы Вы можете решить поступать так в отношении учетных записей, применяемых для служб. Это означает, что даже если пароль учетной записи окажется скомпрометированным, она не может быть использована злоумышленником через Remote Desktop.

Вкладка Dial-in

Вкладка Dial-in (Дозвон), показанная на рис. 8.16, позволяет администратору управлять тем, может ли пользователь дистанционно подключаться к этому серверу и

каким образом, например, создавая туннель VPN или применяя модем для дозвона.

Как вы, вероятно, уже заметили вносить изменения в любое свойство внутри

этого диалогового окна очень легко, используя оснастку Active Directory Users and

Computers. Посредством команды net user можно управлять только некоторыми из

этих настроек. Давайте рассмотрим несколько из них. Следующая команда изменит

полное имя локальной учетной записи пользователя:

net user SRed /fullnarne : «Steve Red»

А эта команда установит путь к домашней папке:

net user SRed /hornedir: «D: HorneSRed»

До действительного запуска команды необходимо удостовериться в корректности

этого пути, поскольку сама команда его не проверяет. Понадобится также верифи

цировать разрешения для данного пользователя.

Показанная ниже команда конфигурирует настройку пути к профилю для поль

зователя:

net user SRed /profilepath : «D : ProfilesSRed»

Опять-таки, команда не осуществляет проверку на предмет ошибок, поэтому вы

должны сначала убедиться в правильности пути и разрешений.

SRed Properties

Рис. 8.15. Вкладка Remote Desktop

Установка свойств доменной учетной записи пользователя

Давайте посмотрим, чем отличается установка свойств доменной учетной записи

пользователя от недавно описанной установки свойств локальной учетной записи

пользователя.

! . Войдите в систему контроллера домена DCOl .Ьigfirm. com.

2. Найдите объект пользователя.

3. Щелкните правой кнопкой мыши на имени объекта пользователя и выберите

в контекстном меню пункт Properties (Свойства).

Обратите внимание, что вы должны отметить пункт Advanced Features (Допол

нительные возможности) в меню View (Вид) оснастки Active Directory Users

and Computers (ADUC). Диалоговое окно свойств пользователя показано на

рис. 8. 17.

4. Снимите отметку с пункта Advanced Features в меню View оснастки ADUC и

ознакомьтесь со сравнительными характеристиками, приведенными в после

дующих разделах.

Вы заметите, что расширенное представление предлагает намного больше воз

можностей. Здесь следует упомянуть два момента.

• В диалоговом окне свойств для доменной учетной записи пользователя имеется намного больше вкладок с множеством настроек, чем в аналогичном окне

для локальной учетной записи пользователя.

Доменная учетная запись предоставляет администраторам намного больший

контроль над пользователями. Она также позволяет сохранять для каждой

учетной записи пользователя дополнительную информацию, которая может

применяться пользователями или приложениями.

• Локальные и доменные учетные записи пользователей разделяют между собой

множество общих настроек.

Мы не собираемся здесь повторять описание этих настроек, а предполагаем, что

вы читали предшествующие разделы, посвященные локальным учетным записям

пользователей.

Давайте начнем с рассмотрения вкладки General (Общие).

Вкладка Genera/

На рис. 8.17 вы видели описательную информацию для пользователя — обычные

имя и фамилию. У вас также имеется возможность хранить в объекте пользователя

внутри Active Directory и другие сведения о пользователе, такие как офис, где он

работает, телефонный номер, адрес электронной почты и адрес веб-страницы. Вы

обнаружите, что можете использовать настройки адреса электронной почты или

веб-страниuы для данного пользователя, щелкнув правой кнопкой мыши на объекте

пользователя n оснастке Active Directory Users and Computers. Это дает возможность

открыть nеб-страницу полыователя или отправить сообщение по его адресу электронной почты.

Рис. 8.17. Свойства учетной записи

пользователя Active Directory

Вкладка Address

Рис. 8.18. Вкладка Address для

пользователя Active Directory

Вкладка Address (Адрес) представлена на рис. 8.1 8. Она позволяет определить

почтовый адрес для заданного пользователя. Зачем это может понадобиться? Среда

Active Directory может применяться в качестве каталога для пользователей; другими

словами, пользователи могут ее использовать для выяснения информации о других

пользователях в сети или же она может применяться приложениями для сохранения, извлечения и распространения информации среди пользователей.

вкладка Account

На вкладке Account (Учетная запись), показанной на рис. 8.19, можно видеть входное имя пользователя, имя UPN, а также входное имя пользователя для версий, предшествующих Windows 2000 Server, которые были установлены во время создания пользователя. На данной вкладке все эти имена можно изменить.

Щелчок на кнопке Logon Hours (Часы вхо да) приводит к открытию диалогового окна

Logon Hours (Часы входа), представленного на рис. 8.20. Оно позволяет управлять тем, когда пользователь может входить в сеть для досту

па к ресурсам. Это может понадобиться при наличии исключительно строгих требований к

безопасности. Данная настройка конфигурируется не особенно часто.

Рис. 8.21 . Диалоговое окно Logoп Work

statioпs для пользователя Active Directory

На вкладке Accouпt имеется также кнопка Log Оп То (Входить в), щелчок на ко

торой приводит к открытию диалогового окна Logoп Workstatioпs (Рабочие станции

для входа), показанного на рис. 8.21 .

Диалоговое окно Logoп Workstatioпs позволяет управлять тем, какие компьютеры

данный пользователь может применять для входа в Active Directory. Это может быть

необходимым в нескольких случаях.

• Нужен контроль над тем, где некоторые или даже все пользователи соверша

ют вход в систему. Это определенно нестандартный вариант конфигурации, но

уровень безопасности, принятый в определенных организациях, может того

требовать.

• К вам приходит консультант или технический специалист, и вы хотите ограни

чить круг компьютеров, на которых он должен работать.

• Вы создаете учетную запись для приложения или службы и хотите, чтобы она

использовалась только на определенных серверах. Это ограничит ущерб (хотя

и временно), который может быть нанесен в случае компрометации данной

учетной записи.

Настройки, доступные посредством кнопок Log Оп То и Logoп Hours на вкладке

Accouпt, моrут применяться вместе для исполнения ограничений входа в систему,

принятых в отношении доменной учетной записи пользователя.

Вернемся снова к рис. 8.19. Обратили ли вы внимание на множество других оп

ций для управления учетной записью? Чтобы увидеть их, придется прокрутить вниз список Accouпt optioпs (Параметры учетной записи), находящийся в середине вкладки Accouпt диалогового окна.

• User Must Change Password at Next Logon (Пользователь должен изменить

пароль при следующем входе). Применяется для того, чтобы заставить поль

зователя изменить свой пароль после того, как администратор установит или

сбросит его. Это значит, что администратор не должен знать, что пользователь

выбрал в качестве пароля.

• User Cannot Change Password (Пользователь не может изменять пароль).

Используется для учетных записей служб, чтобы гарантировать неизменность

пароля.

• Password Never Expires (Срок действия пароля никогда не истекает).

Переопределяет любые политики устаревания паролей, которые могут быть

сконфигурированы в Active Directory. В идеале применяется для учетных запи

сей служб, а не рядовых пользователей.

• Store Password Using ReversiЫe Encryption (Сохранять пароли с использо

ванием обратимого шифрования). Никогда не отмечайте данный флажок, если

только не имеете стопроцентную уверенность в том, что данное действие не

обходимо. Это требуется, когда приложению нужно знать пароль пользователя

в целях аутентификации. В Microsoft говорят, что это в точности то же самое,

что и хранение пароля в виде простого текста.

• Account ls DisaЬled (Учетная запись отключена). Администратор может от

ключить учетную запись пользователя, чтобы устранить возможность аутенти

фикации или авторизации с ее помощью.

• Smart Card ls Required for lnteractive Logon (Для интерактивного входа

требуется смарт-карта). Среду Active Directory можно сконфигурировать так,

чтобы пользователям было разрешено входит в сеть только при наличии у

них смарт-карт. Такой подход называется двухфакторной аутентификацией.

Другими словами, пользователь применяет для входа то, чем он располагает

(уникальный маркер), и то, что ему известно (секретный РIN-код). Этот под

ход считается намного лучшим решением аутентификации, чем пароли и ко

довые фразы, по следующим причинам.

• Маркером затруднительно поделиться или похитить.

Смарт-карта является уникальной, и ее владельцу сразу станет известным

факт ее похишения, а в случае передачи ее кому-то другому владелец сам не

сможет войти в сеть.

• Используется простой для запоминания РIN-код. Кроме того, применяются

механизмы очень строгого шифрования.

Это означает, что пользователь не имеет дела с часто изменяемыми пароля

ми, которые являются распространенной причиной для беспокойств из-за

того, что сложные пароли нередко забываются.

Потребность в усиленной безопасности может побудить администраторов к

внедрению смарт-карт для некоторых или даже для всех пользователей. От

метка флажка Smart Card ls Required for lnteractive Logon вынудит пользователей

входить в сеть с применением выданных им смарт-карт и запретит вход с пре

доставлением традиционных имени пользователя и пароля.

• Account ls Sensltive and Cannot Ве Delegated (Учетная запись является важной

и не может быть делегирована). С помощью этого флажка указывается, может

ли служба заимствовать права у пользователя. Это делается для того, чтобы

разрешить службе выступать в качестве пользователя. Возможно, вы столк

нетесь с таким поведением на среднем уровне в многоуровневой архитектуре,

такой как часть веб-клиента, сервер приложений среднего уровня и сервер баз данных. По умолчанию этот флажок не отмечен, что разрешает заимствование

прав данной учетной записи.

• Use Kerberos DES Encryption Types for This Account (Использовать для этой

учетной записи типы шифрования Kerberos DES). Некоторые приложения могут

требовать учетной записи службы, которая использует алгоритм шифрования

DES. Для таких учетных записей служб необходимо отметить этот флажок.

После изменения этой настройки может понадобиться сбросить пароль.

• This Account Supports AES 128-Bit Encryption (Эта учеmая запись поддержива

ет 128-битное шифрование AES). Некоторые приложения могут требовать учет

ной записи службы, которая использует алгоритм 128-битноr·о шифрования

AES. Для таких учетных записей служб необходимо отметить этот флажок.

+ Thls Account Supports AES 256-Bit Encryption (Эта учетная запись поддержива

ет 256-битное шифрование AES). См. описание предьщущего флажка.

• Do Not Require Kerberos Preauthentlcation (Не требовать предварительной

аутентификации Kerberos). Этот флажок предназначен для предоставления

пользователям возможности входить в сеть, коrда в ней содержится смесь

разных областей Kerberos, таких как Active Directory и центры распределения

ключей Unix (key distribution center — КОС).

Обратили внимание, что в списке не предусмотрено недоступного флажка, кото

рый бы указывал на заблокированное состояние учетной записи? Это делает совершенно очевидным тот факт, что применять данное диалоговое окно мя блокировки пользователя нельзя. Разблокировать пользователя можно с помощью флажка Unlock

account (Разблокировать учетную запись), расположенного выше списка Account options на вкладке Account.

Последние элементы управления на этой вкладке предназначены ми управления

автоматическим истечением срока действия учетной записи. Вы можете определить дату, по прошествии которой учетная запись больше не будет использоваться. Это

удобно при создании учетной записи пользователя мя приходящих инженеров/консультантов или мя временного/контрактного персонала. Поскольку вам известно,

сколько времени они будут находиться в офисе, вы можете заранее сконфиrуриро

вать учетную запись так, чтобы срок ее действия истекм, и войти с ее помощью

стало невозможно. Это изящно защищает сеть от злоупотреблений с учетными за

писями пользователей.

вкладка Profile

Назначение вкладки Profile (Профиль), представленной на рис. 8.22, обсуждалось

при рассмотрении локальных учетных записей пользователей.

вкладка Telephones

Вкладка Telephones (Телефоны) должна быть очевидной (рис. 8.23). Здесь указы

ваются телефонные номера мя связи с пользователем.

вкладка Organization

Вкладка Organization (Организация) является еще одной информационной DКЛад

кой (рис. 8.24). Мы несколько раз упоминали, что приложения могут использовать

информацию такого рода.

Рис. 8.22. Вкладка Profile для пользо

вателя Active Directory

Рис. 8.23. Вкладка Telephoпes для пользователя Active Directory

Например, настройки на этой ВЮiадке могли бы применяться реализацией служб

Windows SharePoint (SharePoint Services — WSS). Данная информация отображается

в веб-интерфейсе, когда пользователи ищут дополнительные сведения о владельце

определенной документации или о сайте внутри реализации WSS. Службы WSS загружают эту информацию из объекта пользователя, сконфигурированного в Active

Directory. Скажем, если вы просматриваете сведения о пользователе Steve Red на

сервере WSS, то свойства учетной записи SRed будут читаться службой WSS из ActiveDirectory.

Эта ВЮiадка позволяет описать роль пользователя внутри организации — это не

более чем сведения о кадрах, не имеющие отношения к делегированию или адми

нистрированию Active Directory. Можно также указать руководителя, перейдя к дру

гой учетной записи пользователя в Active Directory.

Вкладка СОМ+

На ВЮiадке СОМ+ вы углубляетесь в область программирования приложений

(рис. 8.25). Раздел (partition) — это конфигурация приложения. Приложение может

иметь множество конфигураций. Это значит, что вы можете иметь несколько разде

лов СОМ+ внутри Active Directory. Дополнительные сведения о разделах приложе

ний приведены в документации MSDN.

Набор разделов может содержать множество разделов. Пользователей мож

но привязывать к наборам разделов и, в свою очередь, к содержащимся разделам.

Привязывать можно не только какого-то одного пользователя; можно привязать

всех пользователей в организационной единице за счет привязки этой OU к набо

ру разделов. Создание набора разделов внутри Active Directory описано в MSDN по

ссылке http : //tinyurl . com/2naoft.

Рис. 8.25. Вкладка СОМ+ для поль

зователя Active Directory

Вы уже сталкивались с вкладкой Attribute Editor (Редактор атрибутов), когда име

ли дело со свойствами организационной единицы (рис. 8.26). При желании на ней

можно просматривать или напрямую редактировать свойства объекта, представляю

щего пользователя.

Вкладка PuЫished Certificates

Вкладка PuЫished Certificates (Опубликованн ые сертификаты) показана на

рис. 8.27. Сертификаты предоставляют механизм защиты, основанный на шифрова

нии, который применяется для подтверждения идентичности.

Здесь можно просматривать сертификаты, которые были автоматически назначены

пользователю через Active Directory с использованием служб сертификатов (Certificate

Services). У вас есть возможность вручную назначить пользователю сертификат из

собственного локального хранилища сертификатов либо из файловой системы.

Вкладка Member Of

Вкладка Member Of (Членство в группах) позволяет управлять членством в груп

пах данной учетной записи пользователя (рис. 8.28). Мы вернемся к ней позже в

этой главе, когда будем рассматривать группы и членство в группах.

Как видите, можно также управлять основной группой пользователя. Это требу

ется только в приложениях POSIX (PortaЫe Operating System lnterface for Computer

Environment — интерфейс переносимой операционной системы) или на клиентских

компьютерах Macintosh. Когда один из таких клиентов создает файл или папку на

сервере Windows, этому новому объекту назначается основная группа. Эта группа

должна находиться в собственном домене пользователя и быть либо глобальной,

либо универсальной группой доступа.

Рис. 8.26. Вкладка Attribute Editor

для пользователя Active Directory

вкладка Password Replication

Steve Red Properties

Рис. 8.27. Вкладка PuЫished Certificates

для пользователя Active Directory

Вкладка Password Replicatioп (Репликация паролей) позволяет просматривать, на

какие контроллеры домена только для чтения (read-only domain controller — RODC)

был реплицирован пароль данного пользователя (рис. 8.29). Опция RODC была до

бавлена в архитектуру Active Directory в версии Windows Server 2008. Контроллер

домена RODC можно добавлять в офис филиала, где не может быть обеспечена

физическая защита, достаточная для размещения обычного контроллера домена.

В случае похищения или компрометации RODC вы можете изолировать учетные за

писи пользователей, детали которых хранились на этом RODC.

Вкладка Object

Вкладка Object (Объект), представленная на рис. 8.30, должна быть очень полез

на при поиске и устранении неполадок. На ней можно видеть важную информацию,

такую как:

• когда объект был создан;

• когда объект последний раз изменялся;

• информация USN (update sequence number — порядковый номер обновления),

которая применяется для управления репликацией Active Directory.

Удобной новой опцией на этой вкладке является возможность защиты учетной

записи пользователя от случайного удаления, для чего необходимо отметить флажок

Protect object from accideпtal deletioп (Защитить объект пользователя от случайного

удаления). Это позволяет гарантировать, что никто не сможет неумышленно уда

лить учетную запись для критически важной службы.

Рис. 8.28. Вкладка Member Of для

пользователя Active Directory

Вкладка Security

Рис. 8.32. Дополнительные пользователи Active Directory

Предположим, что вы хотите изменить настройки для всех пользователей в этой

организационной единице. Выделите все учетные записи пользователей, щелкните

правой кнопкой мыши и выберите в контекстном меню пункт Properties (Свойства).

Откроется диалоговое окно свойств, представленное на рис. 8.33. Для несколь

ких пользователей в действительности мало смысла предоставлять абсолютно все

настройки, поэтому вы увидите только подмножество опций.

Чтобы модифицировать настройку, отметьте связанный с ней флажок. Это сде

лает доступным поле редактирования. Теперь эту настройку можно отредактировать

для всех ранее выделенных пользователей (рис. 8.34).

Управление доменными учетными записями пользователей с помощью оснастки

Active Directory Users and Computers выполняется очень легко. А теперь посмотрим,

как поступить, когда единственным вариантом является командная строка.

Рис. 8.ЗЗ. Свойства нескольких объектов

пользователей Active Directory

Рис. 8.34. Изменение атрибутов множества объектов Active Directory

Управление доменными учетными записями пользователей в командной строке

Давайте посмотрим, как решать те же задачи в командной строке. Будет исполь

зоваться команда dsmod с опцией user. Получить справку по этой команде можно

следующим образом:

dsrnod user /?

Обратите внимание, что для модификации настроек пользователя должно быть

указано его имя DN. Вспомните данный ранее в главе совет по получению тако

го имени из свойства distinguishedName объекта учетной записи пользователя на

вкладке Attribute Editor (см. врезку «Простой способ получения имени DN»). Это

можно сделать, когда доступен графический пользовательский интерфейс. Но что,

если это не так? В случае, когда известно имя UPN пользователя, для получения

имени DN можно ввести команду dsquery:

dsquery user -upn SRed@bigfirrn. com

«CN=Steve Red, OU=Users, OU=BigFirrn, DC=bigfirrn, DC=corn»

В качестве альтернативы команду dsquery можно запустить с применением име

ни учетной записи SAM, которое представляет собой дружественное имя, известное

как SRed:

C : UsersAdrninistrator>dsquery user -sarnid SRed

«CN=Steve Red, OU=Users, OU=BigFirrn, DC=bigfirrn, DC=corn»

dsquery — это действительно мощная команда, поэтому ее полезно изучить,

введя dsquery /?.

Теперь можно продолжить, выполнив команду dsmod. Вот как сконфигурировать

домашнюю папку и отобразить ее на букву диска для пользователя Steve Red:

dsrnod user «CN=Steve Red, OU=Users, OU=BigFirrn, DC=Ьigfirrn, DC=corn»

-hrndir \DC01horne$SRed -hrndrv Р

Команда настроит домашнюю папку (специальную сетевую открытую папку,

специфичную для этого пользователя) с буквой диска Р, которая отображается на

DCOl home$SRed всякий раз, когда пользователь Steve Red входит в сеть.

Далее необходимо сконфигурировать руководителя для пользователя Steve Red.

Вы только что узнали, что пользователь по имени Marcel Zehner повышен до на

чальника отдела. Введите следующую команду:

dsmod user «CN=Steve Red, OU=Users , OU=BigFirm, DC=bigfirm, DC=com»

-mgr «CN= Marcel Zehner , OU=Users, OU=BigFi rm, DC=Ьigfirm, DC=com»

Обратите внимание, что вы не вводили для руководителя что-то похожее на

Ьigfirmmzehner или mzehner. В действительности вы использовали имя DN учет

ной записи пользователя, ямяющегося руководителем.

На первых порах команда dsmod выглядит сложной в применении. Поработайте

с ней некоторое время, и вы увидите, что на самом деле не все так плохо.

ПЕРЕИМЕНОВ.АНИЕ И УДАЛЕНИЕ ОБЪЕКТОВ

Как вы наверняка догадались, решение о переименовании или удалении чего-либо должно приниматься взвешенно. Такие действия имеют весьма серьезные последствия.

Переименование объектов

Каждый объект в Windows имеет имя. Это имя используется для входа в систему,

внутри сценариев, в конфигурации приложений и т.д. Например, если вы создали

учетную запись SCorso, то пользователь по имени Simona Corso будет применять

ее ддя входа. Это имя не отслеживается в Windows, поскольку оно может измениться,

к примеру, на Simona Red, что повлечет за собой изменение имени пользователя на

SiRed. ОС Windows не должна искать в сети все ресурсы, где использовалась учетная

запись SCorso, чтобы изменить в них ссьmку на SiRed: членство в группах, права

доступа к файлам, связи с почтовыми ящиками и тому подобное.

Понятие идентификатора безопасности

Людям проще запоминать и вводить дружественные имена, но Windows назначает каждому объекту специальный код, который называется идентификатором безопасности (security identifier — SID) и представляет собой глобально уникальный идентификатор в пределах Active Directory. Все объекты пользователей и компьютеров

обладают идентификатором SID. Каждая группа также имеет SI D.

Что произойдет, когда вы переименовываете пользователя или группу, являющуюся

участник.ом безопасности (security principal)? Конечно, известное вам имя изменяется. В случае Simona Red необходимо помнить имя пользователя. Однако Windows отслеживает объекты пользователей только по идентификаторам SID. Любые разрешения на доступ к ресурсам, назначенные объекту пользователя, и его членство в группах не изменятся, т.к. идентификатор SID остался прежним. Обратите внимание, что приложения от независимых поставщиков, работающие с именами объектов, а не с идентификаторами SID, потребуют корректировки ссылок на имена

объектов, но приложения, тесно интегрированные с Active Directory, такие как SQL,

SbarePoint или Excbange, продолжат нормально функuионировать.

Здесь важно запомнить, что после изменения имени объекта Active Directory, представляющего пользователя или группу, Wmdows по-прежнему трактует его как тот же самый объект. Разрешения, выданные этому объекту, его атрибуты, членство в группах и прочие аспекты не меняются.

Удаление объекта

Другой сценарий, который вы должны обдумать, связан с удалением объекта. При

назначении разрешений учетной записи SiRed в Windows поддерживается список

разрешений, ассоциированный с идентификатором SID этого пользователя. То же

самое происходит и в случае группы пользователей — разрешения будут ассоциированы с SID объекта группы, а не с его именем.

Восстановление удаленного объекта

При удалении объекта пользователя или группы следует проявлять крайнюю осторожность. Если вы случайно удалили его и хотите восстановить в прежнем состоя

нии, то не сможете сделать это, просто создав новый объект с тем же самым именем.

Вспомните, что идентификатор SID является глобально уникальным, и он не привязан к имени объекта. Созданный в качестве замены объект пользователя SiRed будет иметь другой SID. Открытый файловый ресурс или почтовый ящик, к которому учетная запись SiRed получала доступ, не распознает новый объект пользователя из-за того, что его идентификатор SID отличается по сравнению со старым объектом.

Единственный способ восстановления доступа к удаленному объекту пользователя

или группы предусматривает его восстановление из резервной копии.

Существует несколько способов сделать это, которые обсуждаются по ссылке

http : / /tinyurl . com/2wgo4g. В версии Windows Server 201 2 появилось средство

под названием корзина Active Directory (Active Directory Recycle Bin), упрощающее

процесс восстановления недавно удаленных объектов.

Важно помнить, что Wmdows идентифицирует объект не по имени, а по SID. В ре

зультате повторного создания копии объекта с тем же самым именем будет получен

другой объект.

Передовой опыт

По изложенным причинам мы настоятельно рекомендуем отключать пользователей,

когда поступает запрос на их удаление от руководства или отдела кадров. Это за

блокирует их доступ в сеть. Вдобавок мы рекомендуем создать отдельную организа

ционную единицу для учетных записей, которые были отключены, и перемещать в

нее отключаемых пользователей. Поступая подобным образом, Bf:>l сможете получить

немедленный обзор всех неиспользуемых учетных записей. Всегда есть шанс, что

случилось недопонимание или человек возвратился к работе. Восстановить доступ

легко: просто включите его учетную запись. По истечении согласованного периода

хранения в 30 или 60 дней объект может быть удален.

Для поиска неактивных и отключенных учетных записей в домене Active Directory

можно применять следующую команду:

dsquery user -inactive -disaЫed

Например, эта команда найдет пользователей, которые отключены или были не

активными в течение восьми недель:

dsquery user -inactive В -disaЫed

Чтобы удалить одного или нескольких пользователей, их необходимо выде

лить, щелкнуть правой кнопкой мыши и выбрать в контекстном меню пункт Delete

(Удалить). Удаление пользователя в командной строке также выполняется несложно

с помощью следующей команды:

net user /delete

Вот команда для удаления локальной учетной записи пользователя SRed:

net user SRed /delete

Дпя удаления учетной записи пользователя Active Directory должна использовать

ся команда dsrm с указанием имени DN объекта пользователя:

dsrm «CN=Steve Red, OU=Users, OU=BigFi rm, DC=Ьigfirm, DC=com»

Будет выдан запрос на подтверждение удаления. Иногда требуется отключить

оыдачу такого запроса, например, внутри сценария. Это делается так:

dsrm «CN=Steve Red, OU=Users , OU=BigFirm, DC=Ьigfirm, CC=com» -noprompt

Управление группами

Трактовка коллекции пользователей как единой сущности для какой-то одной

или нескольких целей упрощает решение множества задач администрирования.

Например, вместо выполнения 100 операций по назначению каждому и:з 10 поль

зователей разрешений на доступ к 1 О ресурсам можно поместить пользователей в

группы ( 1 операция) и назначить этой группе разрешения на доступ к ресурсам

( 1 1 операций). Приведенные подсчеты делают вполне понятной необходимость в

применении групп. Вместо того чтобы иметь дело с индивидуумами, вы взаимо

действуете с коллективом, т.е. группой.

В сущности, при назначении разрешений рекомендуется всегда использовать

группы. По этой причине вы должны научиться создавать группы, изменять членс

тво, а также удалять их. Вы узнаете, как создавать, управлять и удалять локаль

ные группы и группы домена с применением оснастки Active Directory Users and

Computers, а также командной строки.

локальные группы

Подобно локальному пользователю, локальная группа существует внутри сер

вера-члена или автономного компьютера, будь то сервер, ноутбук или настольный

компьютер. Она содержит локальные учетные записи пользователей, существую

щие на сервере. Эта группа также может содержать пользователей или группы Active