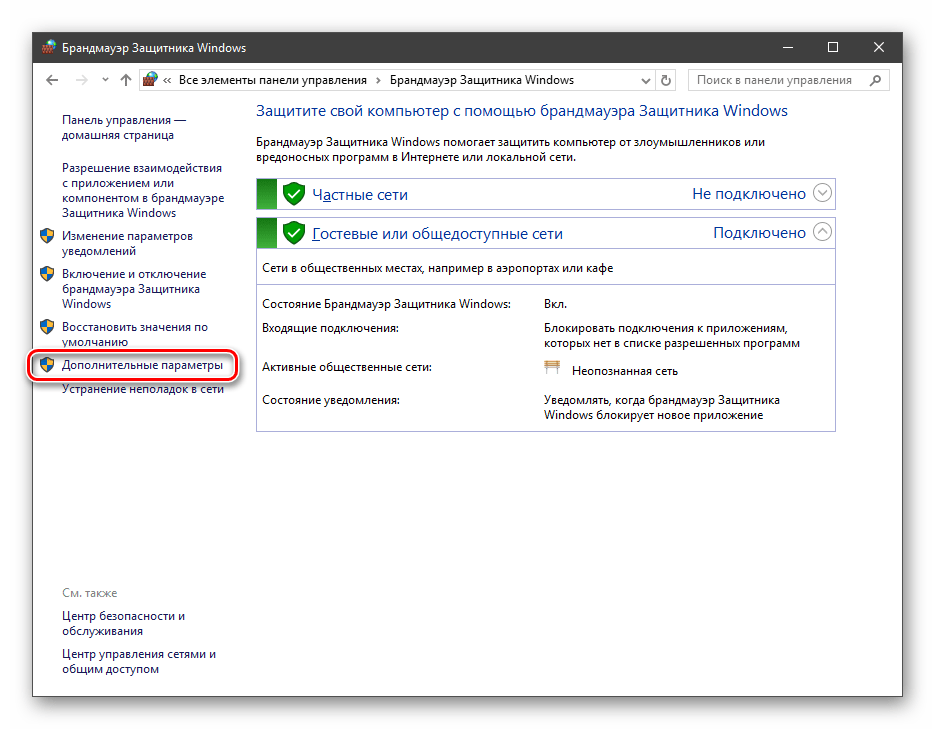

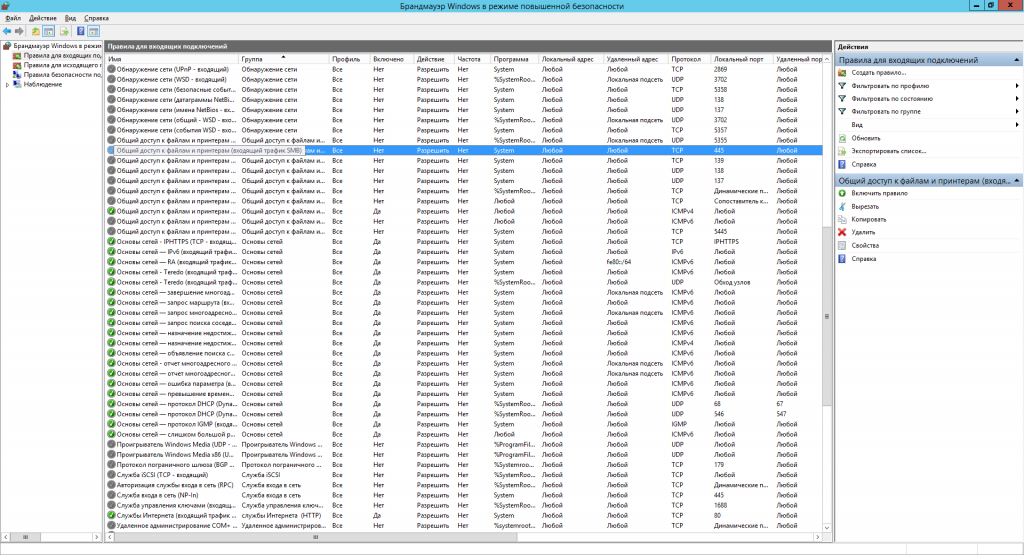

Стандартный интерфейс брандмауэра позволяет настроить основные правила для публичных и частных сетей. Дополнительно к этому, вы можете настроить расширенные варианты правил, включив интерфейс брандмауэра в режиме повышенной безопасности — эта функция доступна в Windows 10, 8 (8.1) и Windows 7. См. также: Как запретить программе доступ в Интернет.

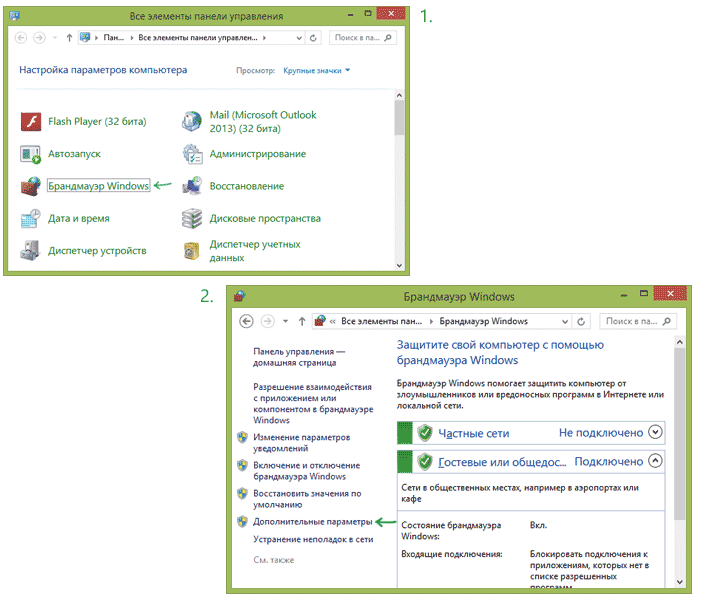

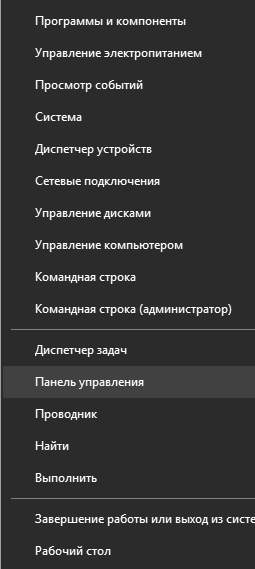

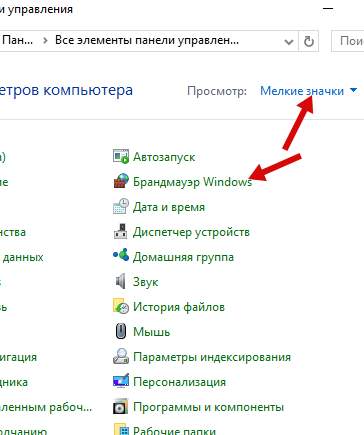

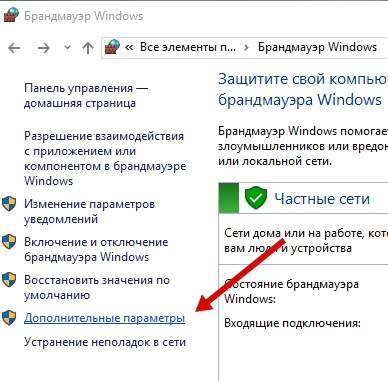

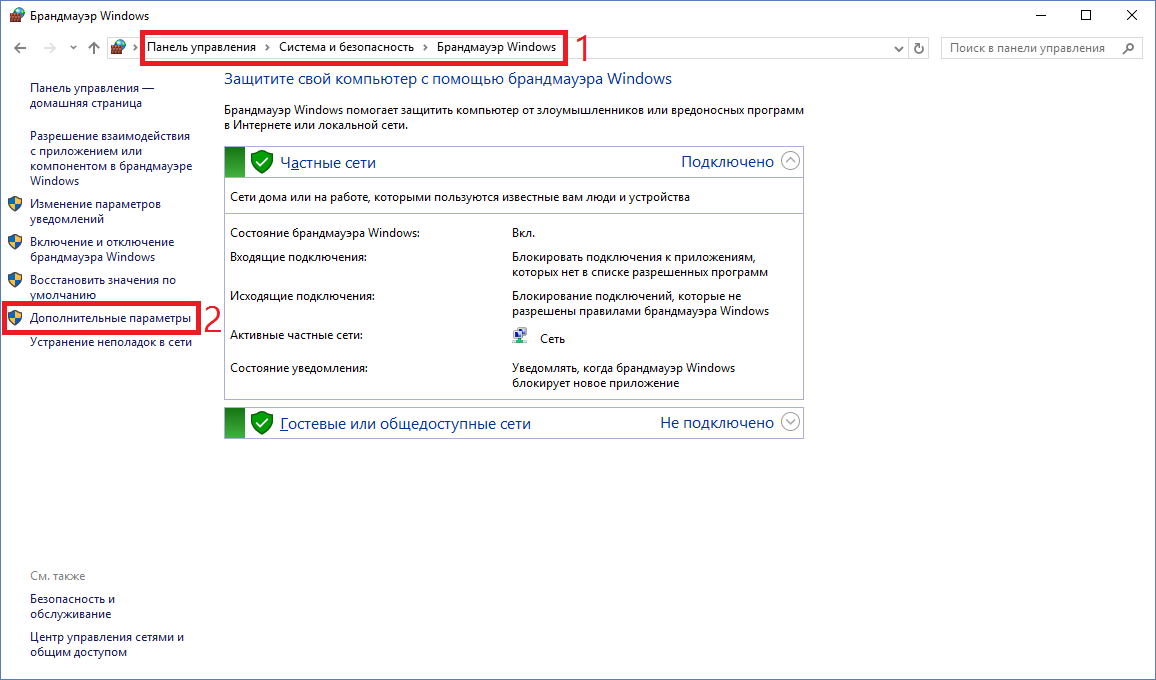

Есть несколько способов перейти к расширенному варианту. Самый простой из них — зайти в Панель управления, выбрать пункт «Брандмауэр Windows», а затем, в меню слева кликнуть по пункту «Дополнительные параметры».

Настройка сетевых профилей в брандмауэре

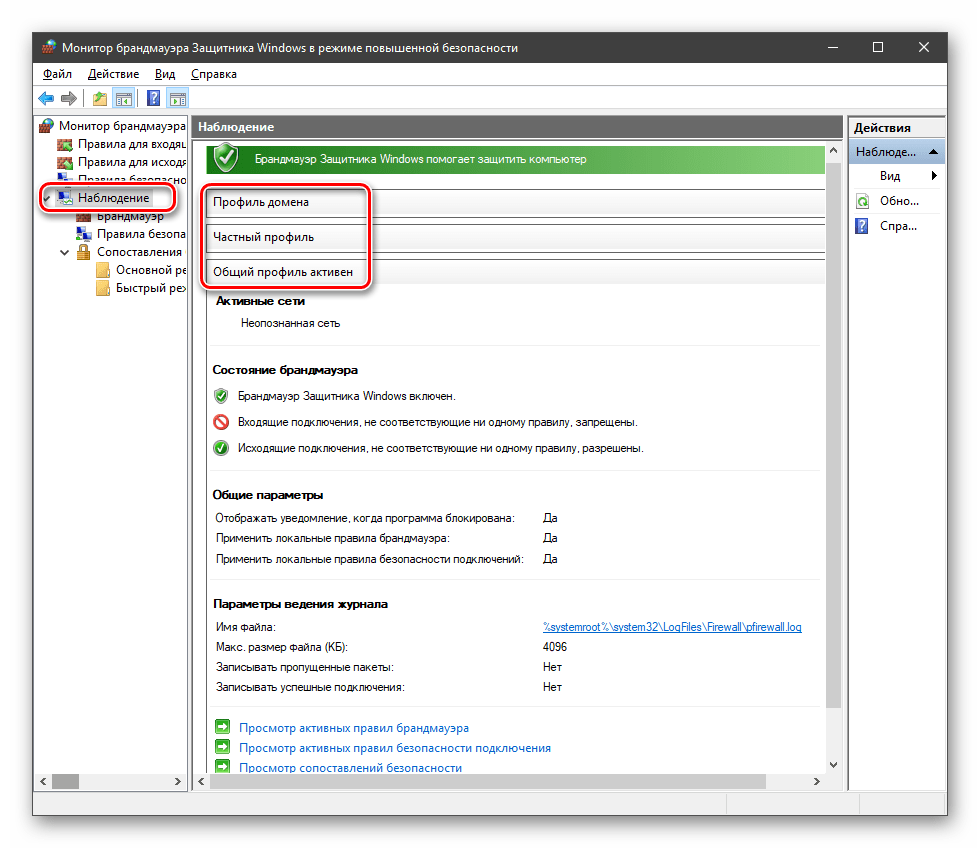

Брандмауэр Windows использует три различных сетевых профиля:

- Профиль домена — для компьютера, подключенного к домену.

- Частный профиль — используется для подключений к частной сети, например, рабочей или домашней.

- Общий профиль — используется для сетевых подключений к публичной сети (Интернет, публичная точка доступа Wi-Fi).

При первом подключении к сети, Windows предлагает вам выбор: общественная сеть или частная. Для различных сетей может использоваться разный профиль: то есть, при подключении вашего ноутбука к Wi-Fi в кафе может использоваться общий профиль, а на работе — частный или профиль домена.

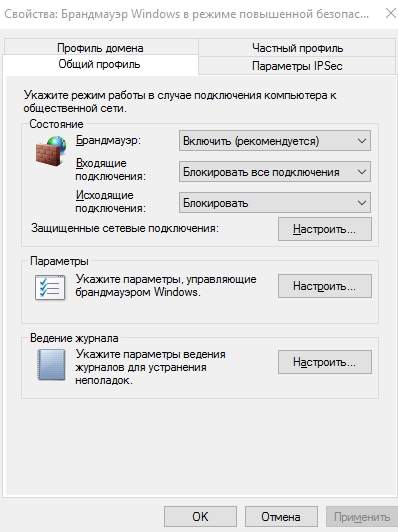

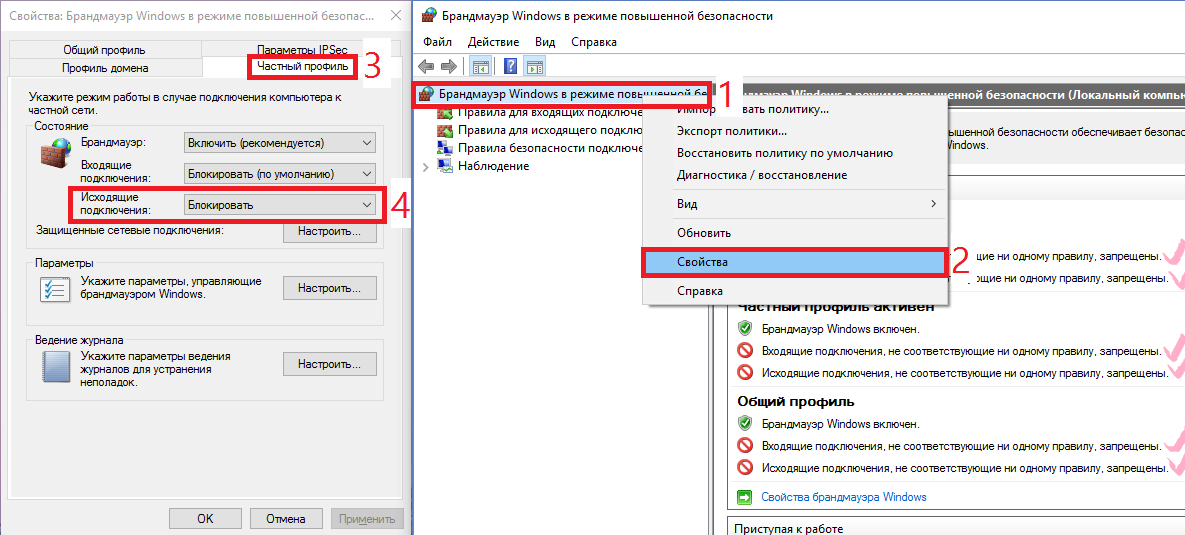

Для настройки профилей, нажмите «Свойства брандмауэра Windows». В открывшемся диалоговом окне вы можете настроить базовые правила для каждого из профилей, а также задать сетевые подключения, для которых будет использован тот или иной из них. Отмечу, что если вы заблокируете исходящие подключения, то при блокировке вы не увидите каких-либо уведомлений брандмауэра.

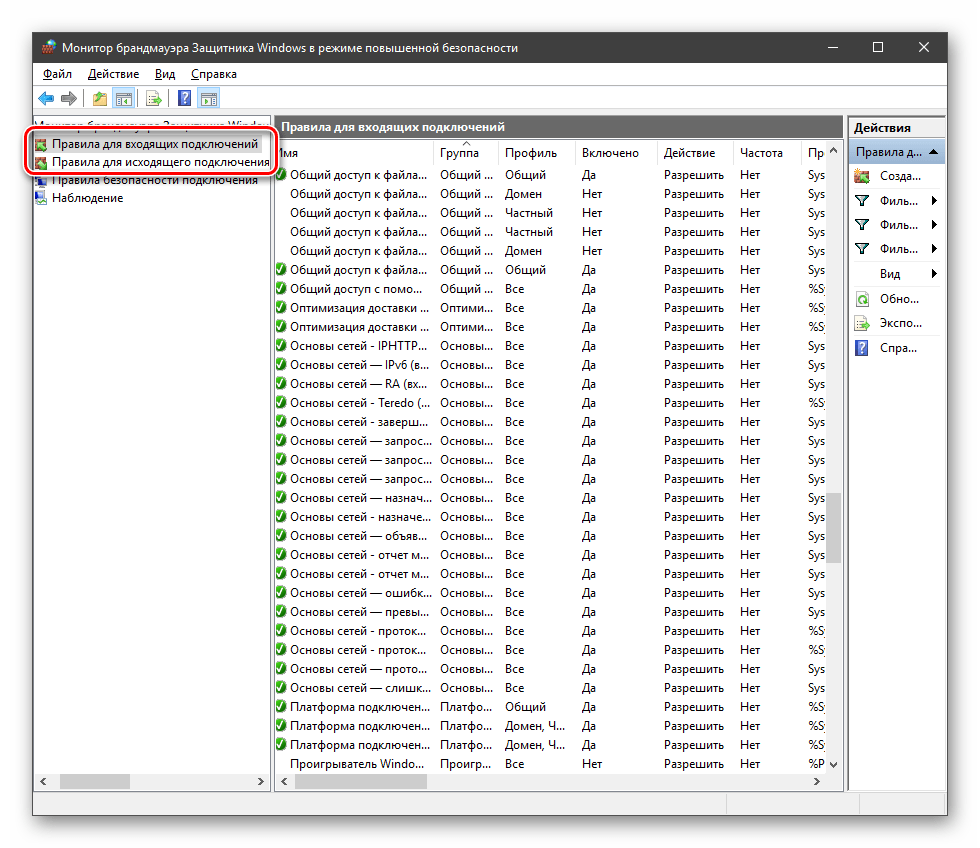

Создание правил для входящих и исходящих подключений

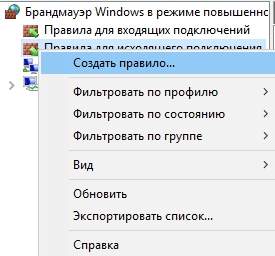

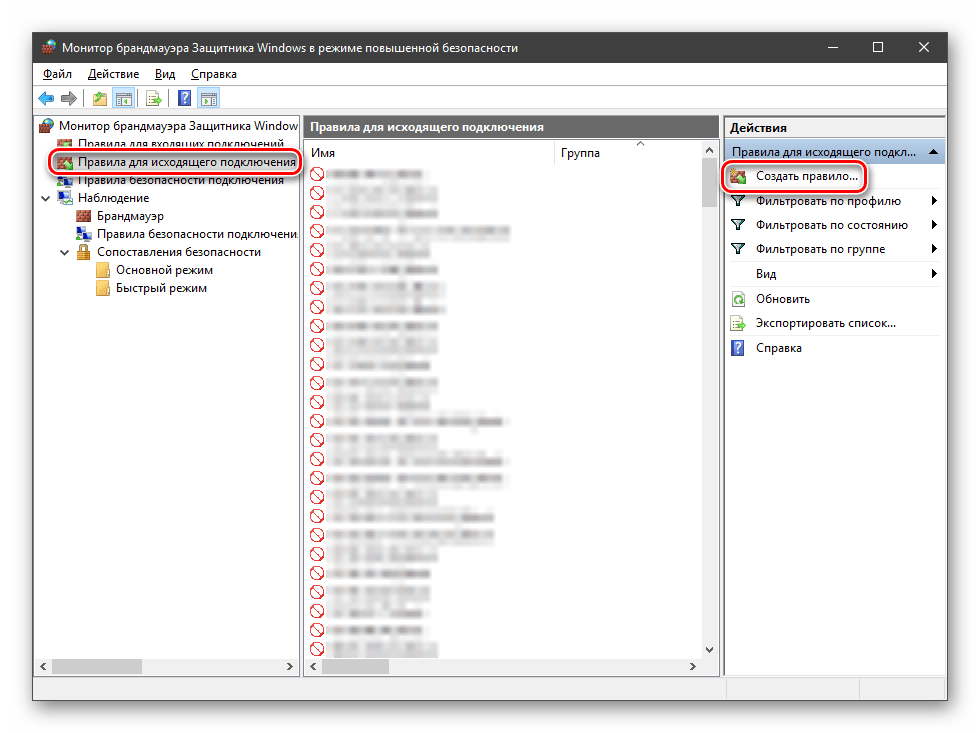

Для того, чтобы создать новое правило входящего или исходящего сетевого подключения в брандмауэре, выберите соответствующий пункт в списке слева и кликните по нему правой кнопкой мыши, после чего выберите пункт «Создать правило».

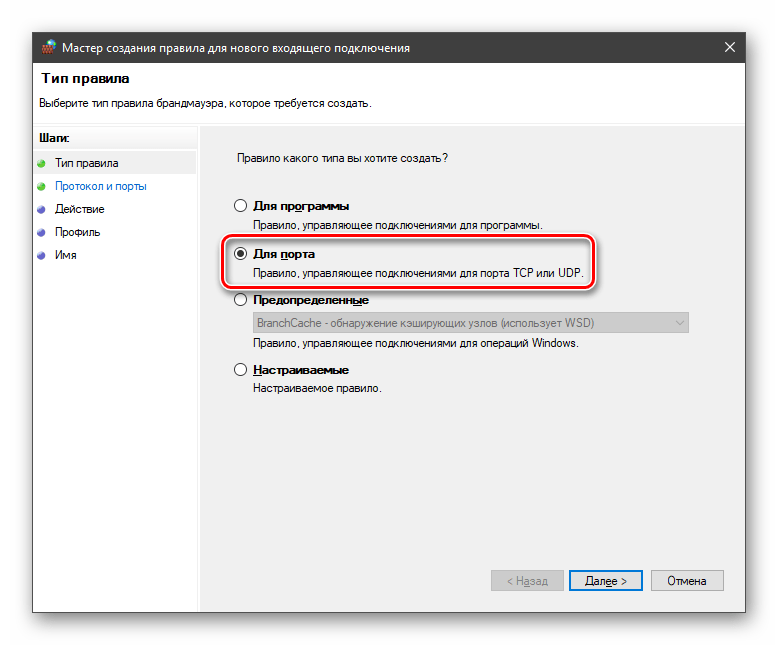

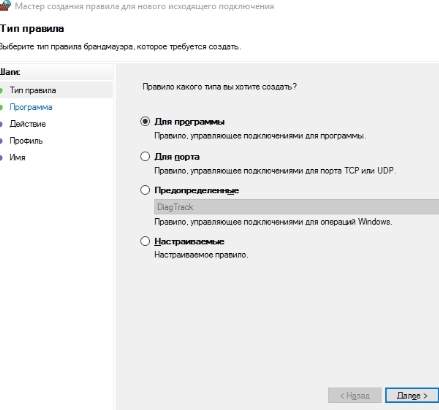

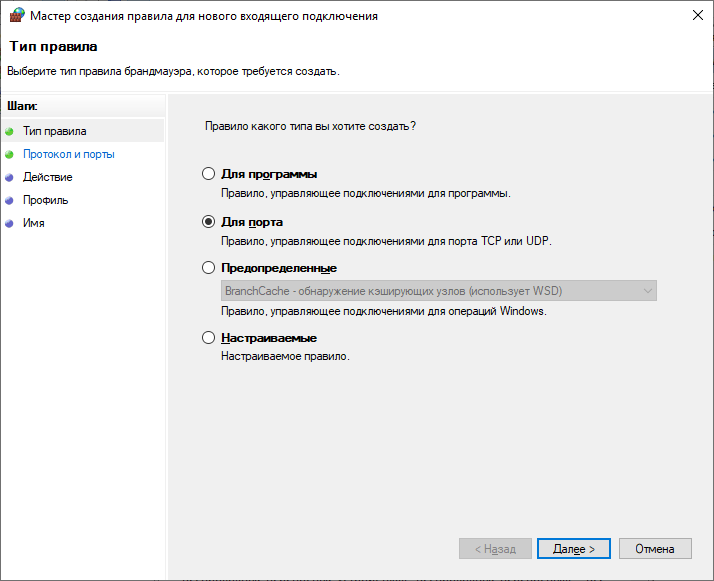

Откроется мастер создания новых правил, которые делятся на следующие типы:

- Для программы — позволяет запретить или разрешить доступ к сети конкретной программе.

- Для порта — запрет или разрешение для порта, диапазона портов или протокола.

- Предопределенные — использование предопределенного правила, включенного в Windows.

- Настраиваемые — гибкая настройка комбинации блокировки или разрешений по программе, порту или IP-адресу.

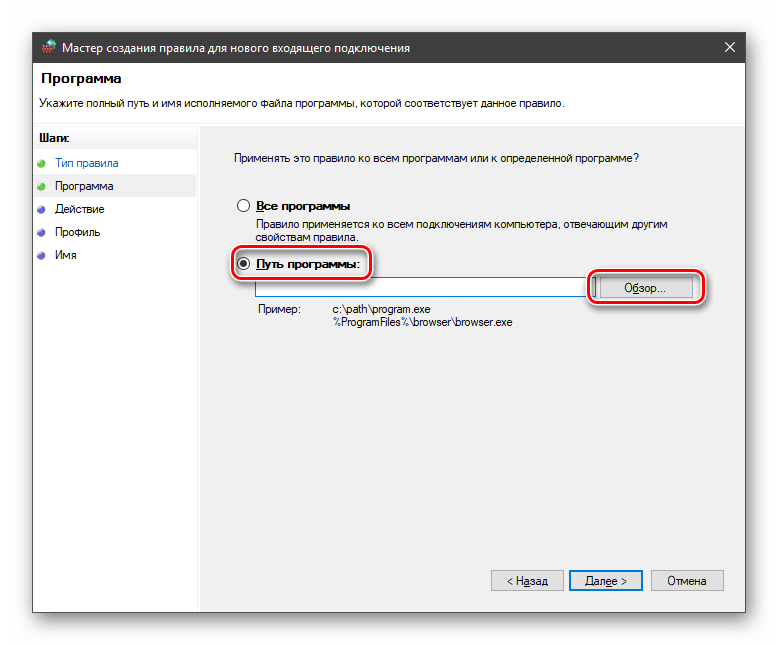

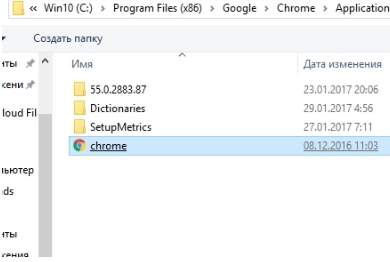

В качестве примера попробуем создать правило для программы, например, для браузера Google Chrome. После выбора пункта «Для программы» в мастере потребуется указать путь к браузеру (имеется также возможность создать правило для всех программ без исключения).

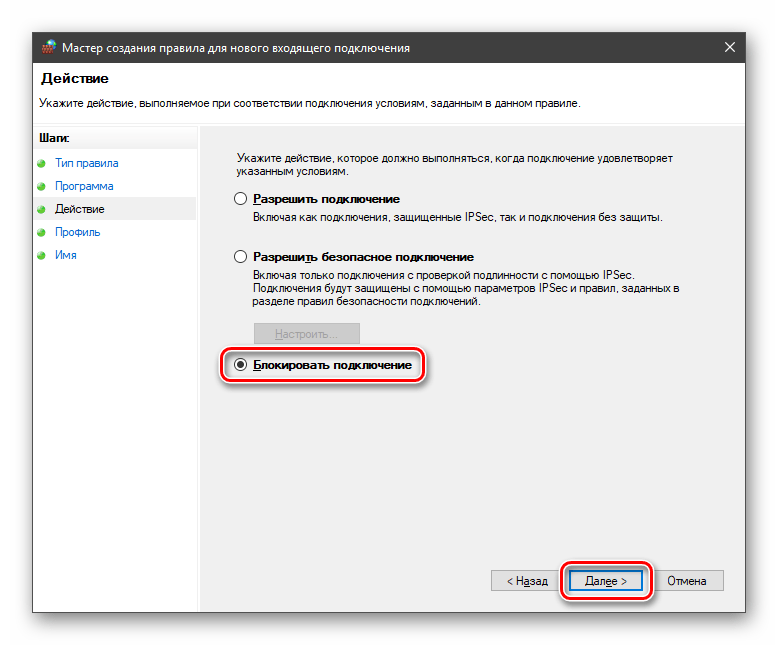

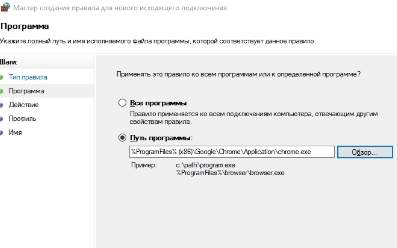

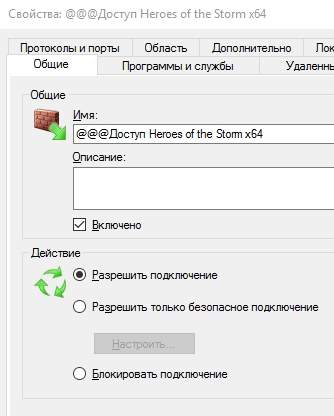

Следующим шагом требуется указать, следует ли разрешить подключение, разрешить только безопасное подключение или блокировать его.

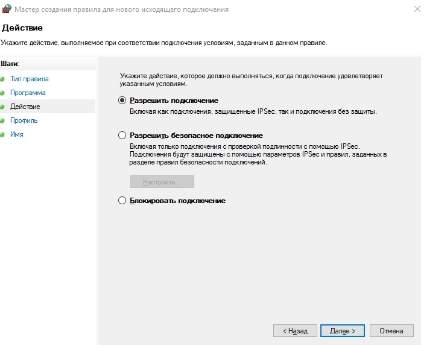

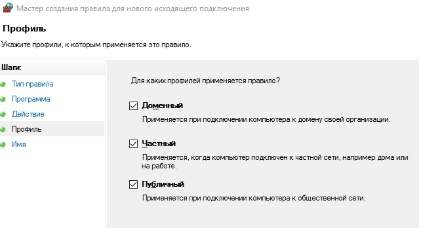

Предпоследний пункт — указать для каких из трех сетевых профилей будет применено данное правило. После этого также следует задать имя правила и его описание при необходимости, и нажать «Готово». Правила вступают в силу немедленно после создания и появляются в списке. При желании, вы можете в любой момент удалить, изменить или временно отключить созданное правило.

Для более тонкой настройки доступа, вы можете выбрать настраиваемые правила, которые можно применить в следующих случаях (просто несколько примеров):

- Нужно запретить всем программам подключаться к определенному IP или порту, использовать конкретный протокол.

- Требуется задать список адресов, к которым разрешено подключаться, запретив все остальные.

- Настроить правила для служб Windows.

Настройка конкретных правил происходит практически тем же образом, что был описан выше и, в целом, не представляет особой сложности, хотя и требует некоторого понимания того, что именно делается.

Брандмауэр Windows в режиме повышенной безопасности позволяет также настраивать правила безопасности подключения, связанные с проверкой подлинности, однако рядовому пользователю эти возможности не потребуются.

Содержание

- Настройка брандмауэра

- Типы сетей

- Включение и отключение, блокировка, уведомления

- Сброс настроек

- Взаимодействие с программами

- Правила

- Профили

- Практика

- Создание правил для программ

- Работа с исключениями

- Правила для портов

- Заключение

- Вопросы и ответы

Брандмауэр – это встроенный в Windows межсетевой экран (файервол), предназначенный для повышения безопасности системы при работе в сети. В этой статье мы разберем основные функции данного компонента и научимся его настраивать.

Настройка брандмауэра

Многие пользователи пренебрежительно относятся к встроенному файерволу, считая его неэффективным. Вместе с тем, данный инструмент позволяет значительно повысить уровень безопасности ПК с помощью простых инструментов. В отличие от сторонних (особенно бесплатных) программ, брандмауэр довольно легок в управлении, имеет дружественный интерфейс и понятные настройки.

Добраться до раздела опций можно из классической «Панели управления» Windows.

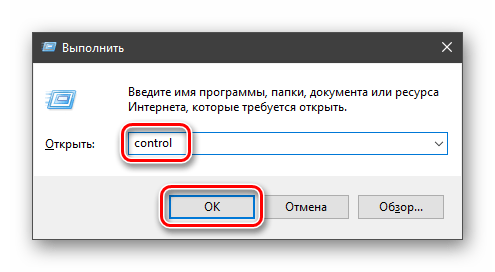

- Вызываем меню «Выполнить» комбинацией клавиш Windows+R и вводим команду

controlЖмем «ОК».

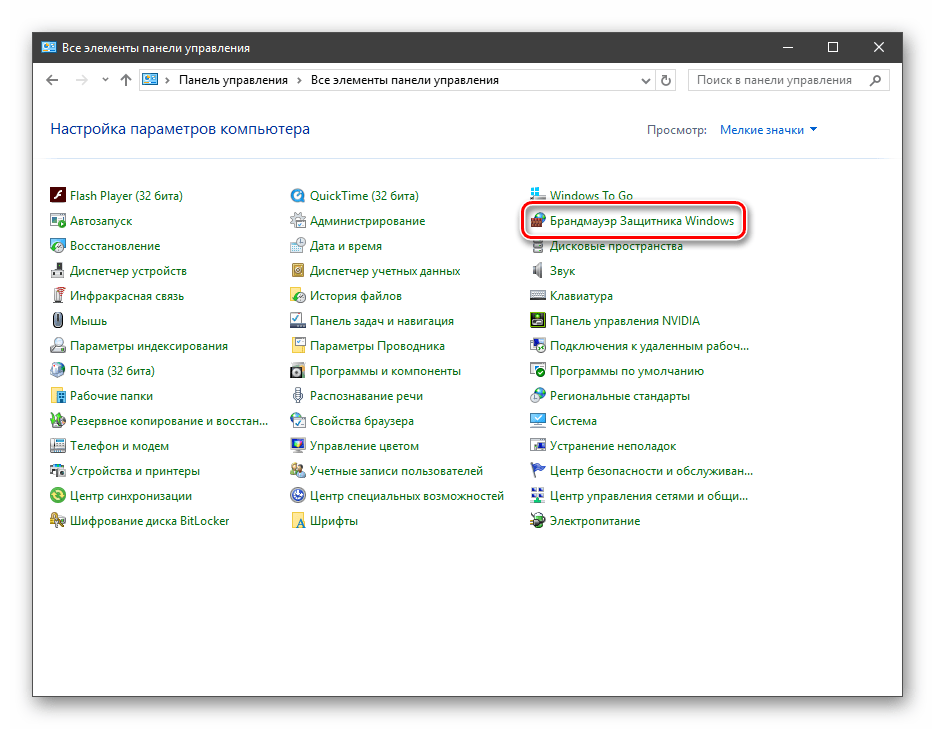

- Переключаемся на режим просмотра «Мелкие значки» и находим апплет «Брандмауэр защитника Windows».

Типы сетей

Различают два типа сетей: частные и общественные. Первыми считаются доверенные подключения к устройствам, например, дома или в офисе, когда все узлы известны и безопасны. Вторыми – соединения с внешними источниками через проводные или беспроводные адаптеры. По умолчанию общественные сети считаются небезопасными, и к ним применяются более строгие правила.

Включение и отключение, блокировка, уведомления

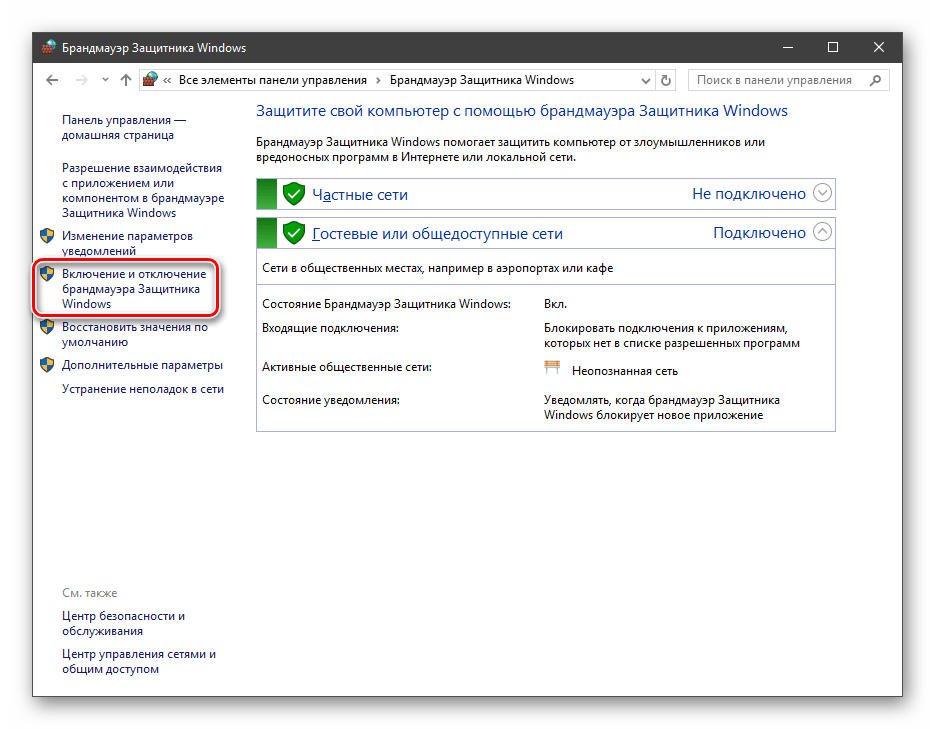

Активировать брандмауэр или отключить его можно, перейдя по соответствующей ссылке в разделе настроек:

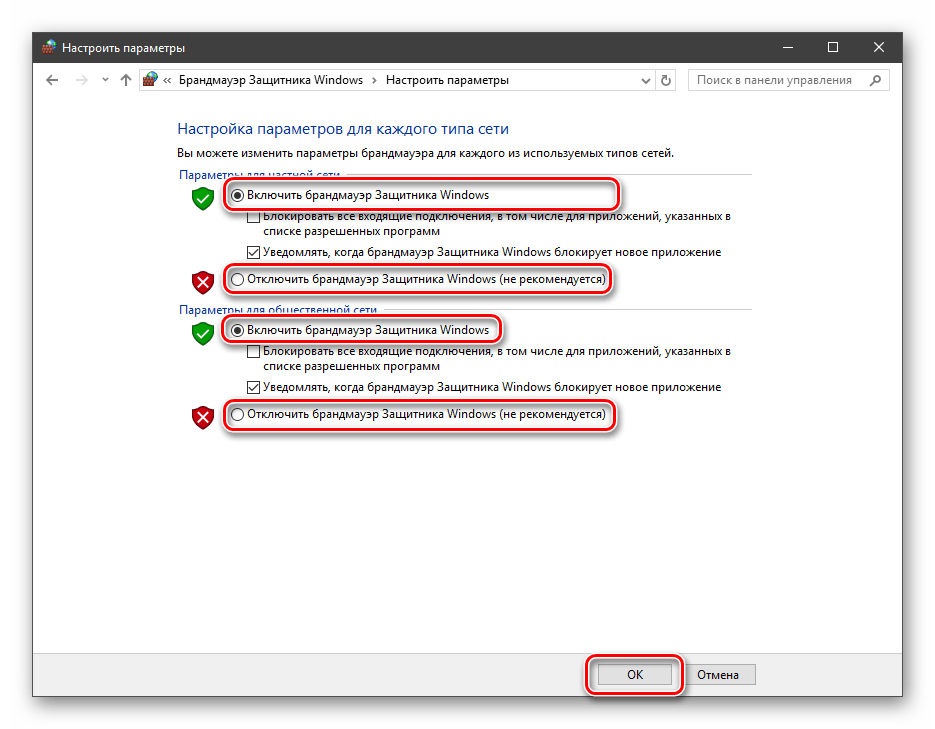

Здесь достаточно поставить переключатель в нужное положение и нажать ОК.

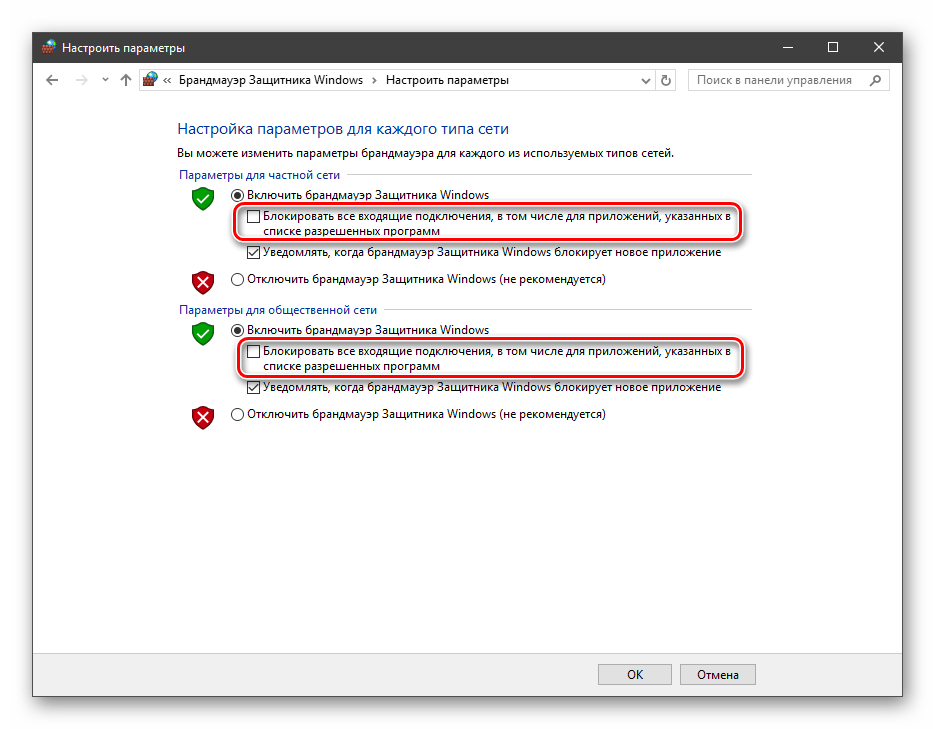

Блокировка подразумевает запрет всех входящих подключений, то есть любые приложения, в том числе и браузер, не смогут загружать данные из сети.

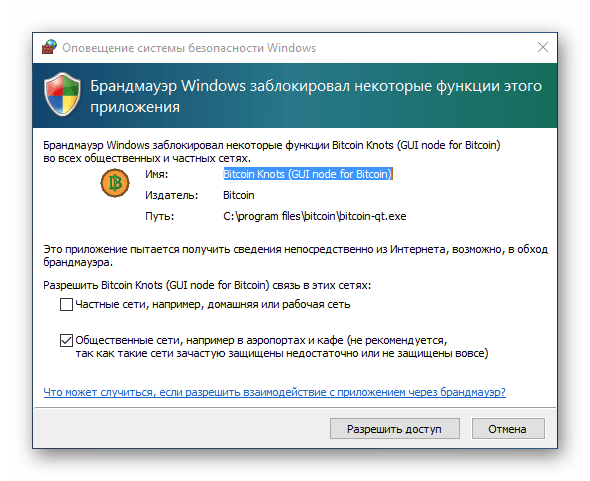

Уведомления представляют собой особые окна, возникающие при попытках подозрительных программ выйти в интернет или локальную сеть.

Функция отключается снятием флажков в указанных чекбоксах.

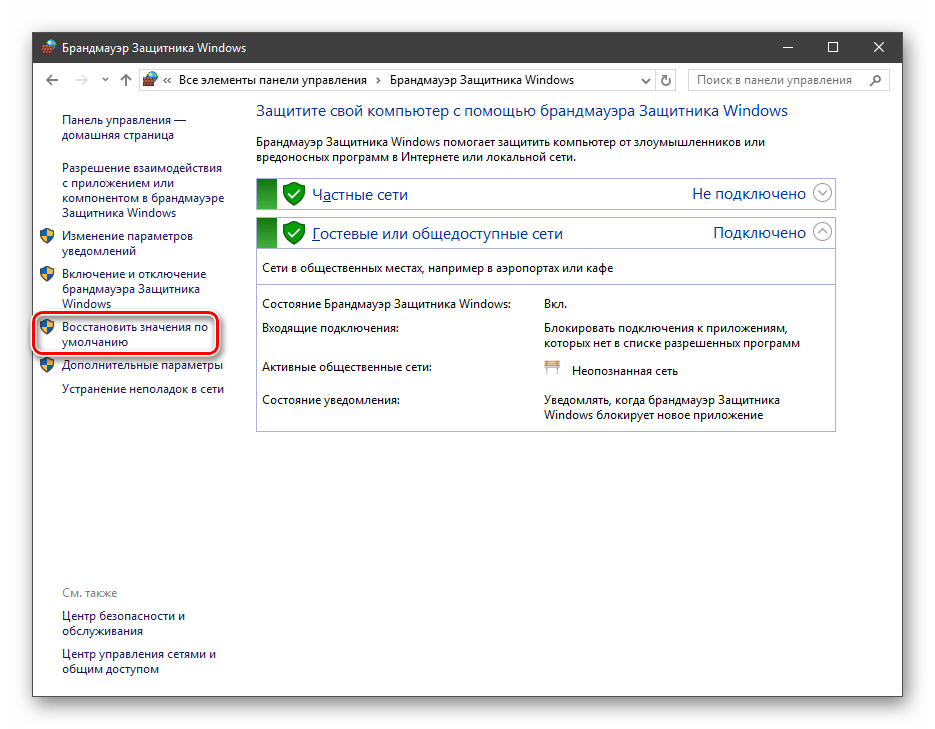

Сброс настроек

Данная процедура удаляет все пользовательские правила и приводит параметры к значениям по умолчанию.

Сброс обычно производится при сбоях в работе брандмауэра в силу различных причин, а также после неудачных экспериментов с настройками безопасности. Следует понимать, что и «правильные» опции также будут сброшены, что может привести к неработоспособности приложений, требующих подключения к сети.

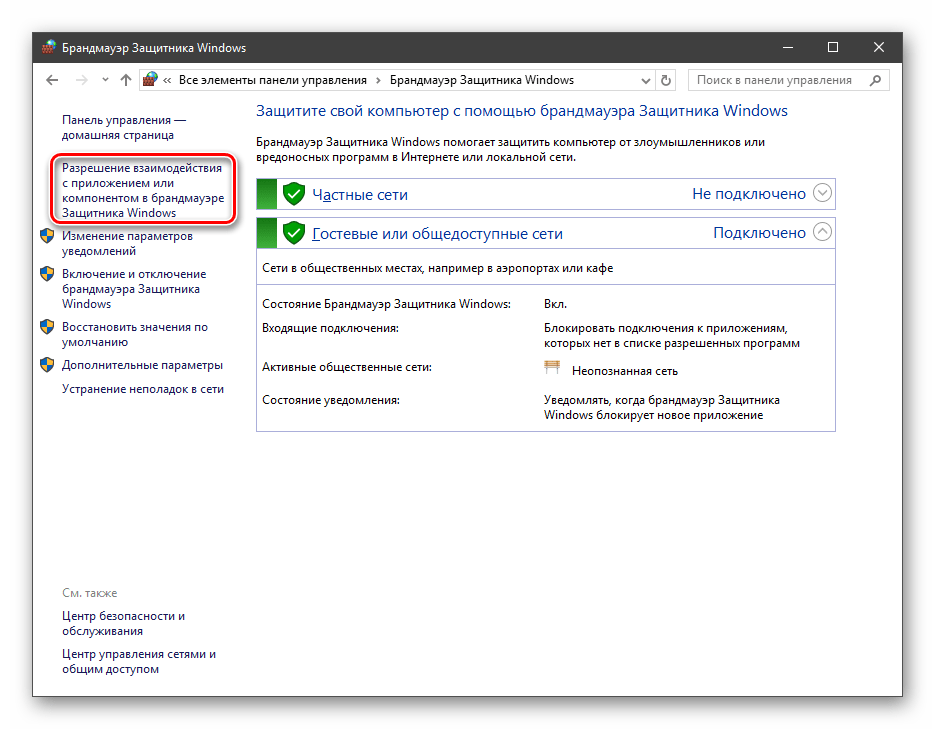

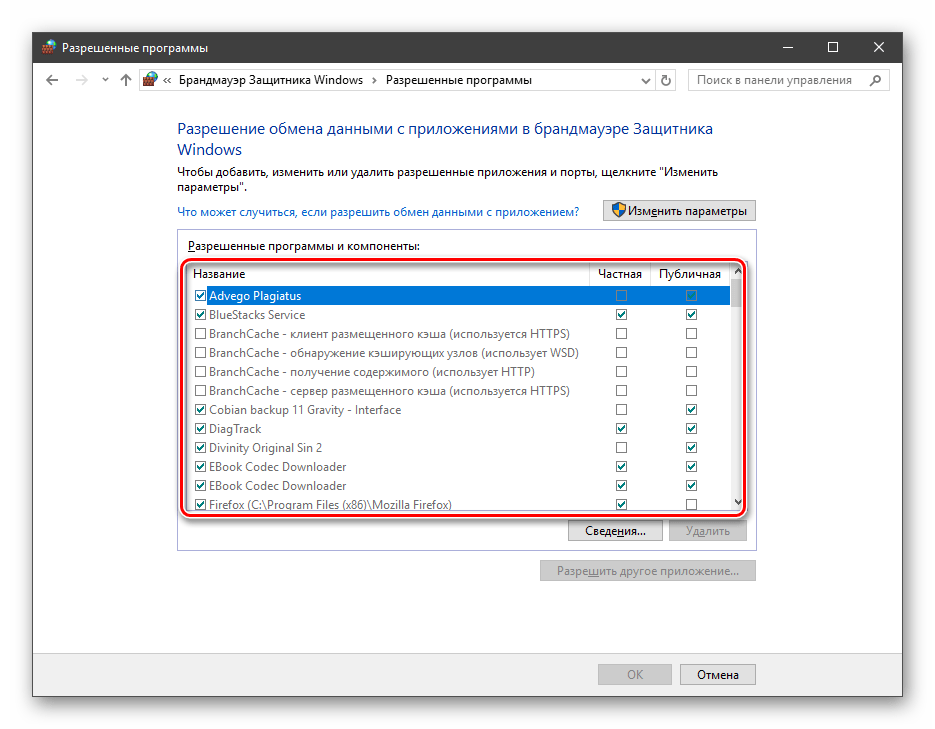

Взаимодействие с программами

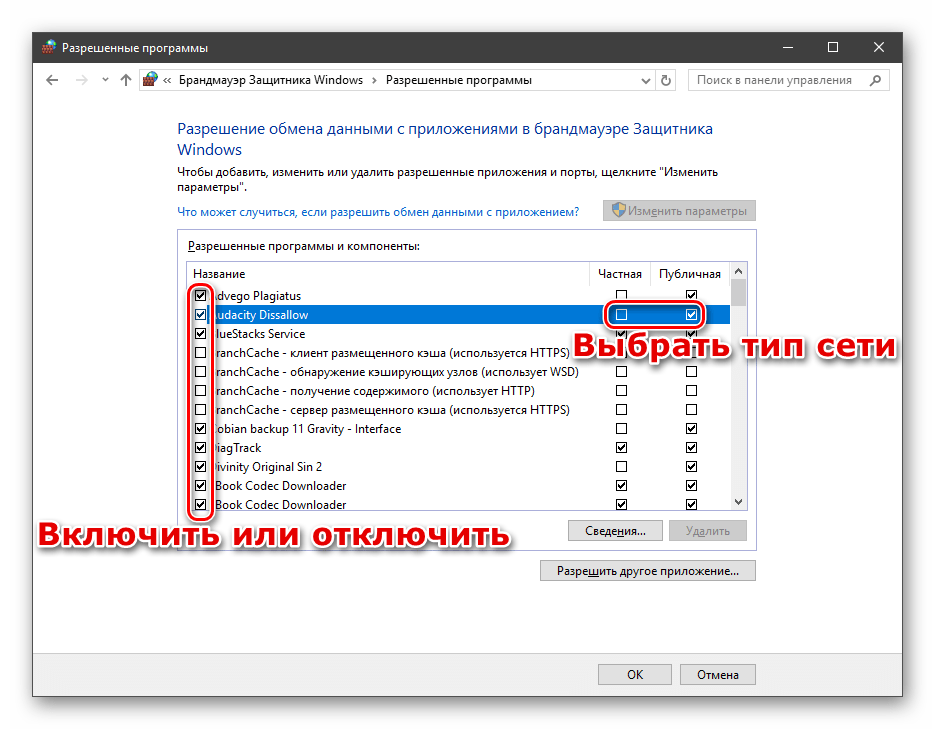

Данная функция позволяет разрешить определенным программам подключение к сети для обмена данными.

Этот список еще называют «исключениями». Как с ним работать, поговорим в практической части статьи.

Правила

Правила – это основной инструмент брандмауэра для обеспечения безопасности. С их помощью можно запрещать или разрешать сетевые подключения. Эти опции располагаются в разделе дополнительных параметров.

Входящие правила содержат условия для получения данных извне, то есть загрузки информации из сети (download). Позиции можно создавать для любых программ, компонентов системы и портов. Настройка исходящих правил подразумевает запрет или разрешение отправки запросов на сервера и контроль процесса «отдачи» (upload).

Правила безопасности позволяют производить подключения с использованием IPSec – набора специальных протоколов, согласно которым проводится аутентификация, получение и проверка целостности полученных данных и их шифрование, а также защищенная передача ключей через глобальную сеть.

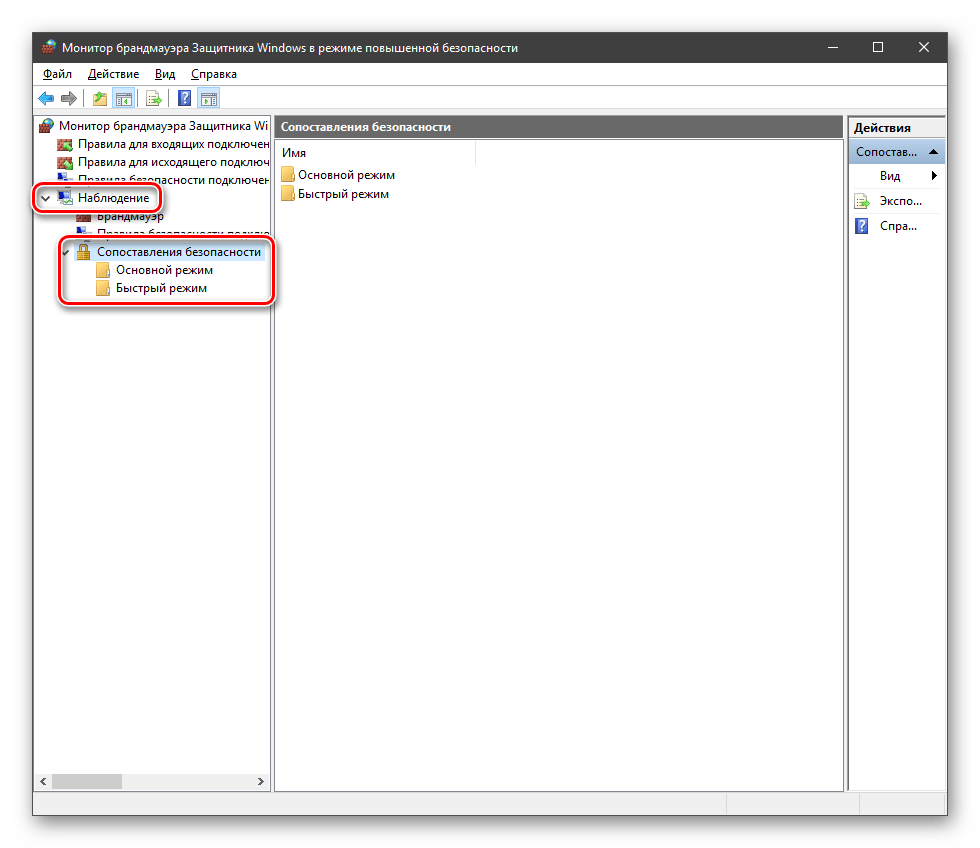

В ветке «Наблюдение», в разделе сопоставления, можно просматривать информацию о тех подключениях, для которых настроены правила безопасности.

Профили

Профили представляют собой набор параметров для разных типов подключений. Существуют три их типа: «Общий», «Частный» и «Профиль домена». Мы их расположили в порядке убывания «строгости», то есть уровня защиты.

При обычной работе эти наборы активируются автоматически при соединении с определенным типом сети (выбирается при создании нового подключения или подсоединении адаптера – сетевой карты).

Практика

Мы разобрали основные функции брандмауэра, теперь перейдем к практической части, в которой научимся создавать правила, открывать порты и работать с исключениями.

Создание правил для программ

Как мы уже знаем, правила бывают входящие и исходящие. С помощью первых настраиваются условия получения трафика от программ, а вторые определяют, смогут ли они передавать данные в сеть.

- В окне «Монитора» («Дополнительные параметры») кликаем по пункту «Правила для входящих подключений» и в правом блоке выбираем «Создать правило».

- Оставляем переключатель в положении «Для программы» и жмем «Далее».

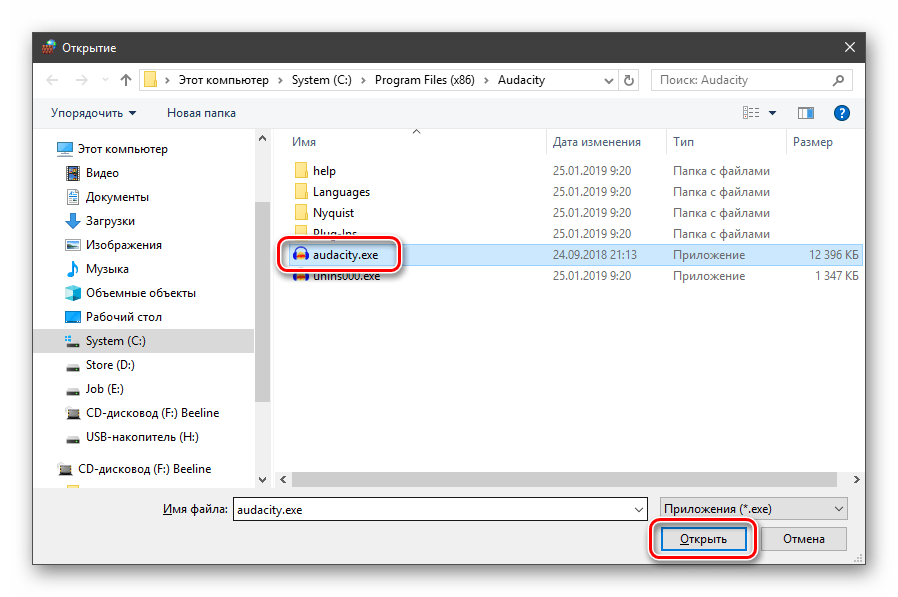

- Переключаемся на «Путь программы» и жмем кнопку «Обзор».

С помощью «Проводника» ищем исполняемый файл целевого приложения, кликаем по нему и нажимаем «Открыть».

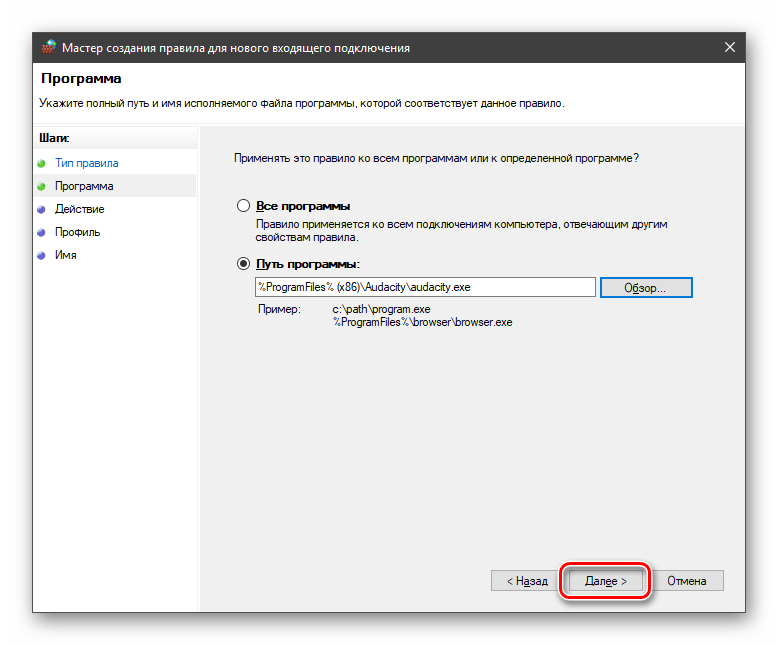

Идем далее.

- В следующем окне видим варианты действия. Здесь можно разрешить или запретить подключение, а также предоставить доступ через IPSec. Выберем третий пункт.

- Определяем, для каких профилей будет работать наше новое правило. Сделаем так, чтобы программа не могла подключаться только к общественным сетям (напрямую к интернету), а в домашнем окружении работала бы в штатном режиме.

- Даем имя правилу, под которым оно будет отображаться в списке, и, по желанию, создаем описание. После нажатия кнопки «Готово» правило будет создано и немедленно применено.

Исходящие правила создаются аналогично на соответствующей вкладке.

Работа с исключениями

Добавление программы в исключения брандмауэра позволяет быстро создать разрешающее правило. Также в этом списке можно настроить некоторые параметры – включить или отключить позицию и выбрать тип сети, в которой она действует.

Подробнее: Добавляем программу в исключения в брандмауэре Windows 10

Правила для портов

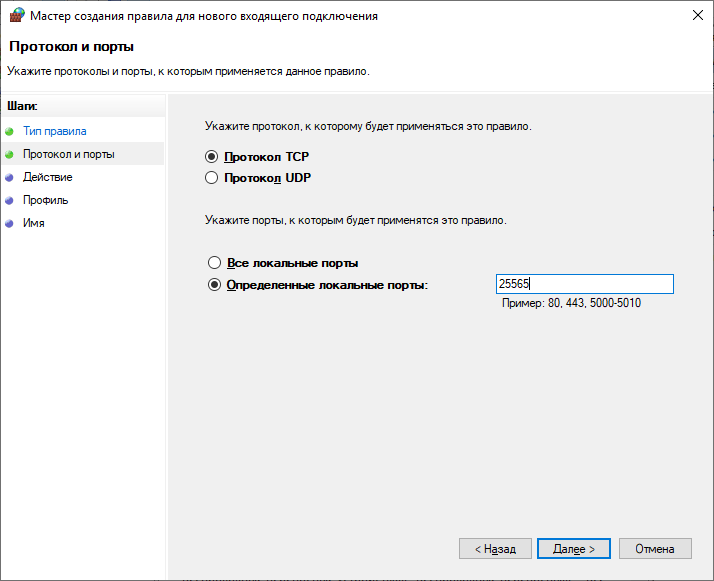

Такие правила создаются точно так же, как входящие и исходящие позиции для программ с той лишь разницей, что на этапе определения типа выбирается пункт «Для порта».

Наиболее распространенный вариант применения – взаимодействие с игровыми серверами, почтовыми клиентами и мессенджерами.

Подробнее: Как открыть порты в брандмауэре Windows 10

Заключение

Сегодня мы познакомились с брандмауэром Windows и научились использовать его основные функции. При настройке следует помнить о том, что изменения в существующих (установленных по умолчанию) правилах могут привести к снижению уровня безопасности системы, а излишние ограничения – к сбоям в работе некоторых приложений и компонентов, не функционирующих без доступа к сети.

Доброго времени суток, дорогие друзья, знакомые, читатели, почитатели и прочие личности. Как Вы поняли из заголовка, сегодня поговорим про брандмауэр Windows.

Мы многое писали о безопасности, как антивирусной или парольной, так и, что называется, сетевой, т.е про фаерволлы и всё, что с ними связано (даже упоминали старенькую ловушку APS, которая, в общем-то еще более-менее жива для определенных раскладов).

Тем не менее, многие забывают о том, что в самой Windows существует собственный брандмауэр (он же фаерволл), которым можно вполне успешно пользоваться, если настроить его должным образом, а не оставлять работать по принципу «как есть». Т.е вполне можно обойтись и им, без установки стороннего софта, что, в общем-то разумно (особенно, если у Вас лицензия).

Нас частенько просят рассказать хотя бы основы этой настройки.

Что ж, давайте кратенько пройдемся по этой теме.

Поехали.

-

Брандмауэр Windows — вводная

-

Первичный запуск и настройка

-

Брандмауэр Windows и настройка профилей

-

Правила для исходящих соединений

-

Создание правил работы брандмауэра

-

Профилирование

-

Исключения, работа с проблемами, изоляция

-

Экспорт и импорт готовых настроек

-

Послесловие

Брандмауэр Windows — вводная

Прежде чем приступить, собственно, обязательно стоит понять следующее:

- Описанная ниже методология требует вдумчивой настройки (и отталкивается от идеи о том, что разумный пользователь хочет самостоятельно контролировать все входящие+исходящие соединения с интернетом и сетью) и некоторого количества времени, т.е, если Вы ленивы, у Вас установлено очень много программ (да и вообще Вы их ставите без разбору), каждой из которых нужен доступ в интернет, то, вероятно, эта статья Вам не подходит (как и тема защиты с помощью брандмауэра вообще);

- Тем не менее, статья рекомендуется для прочтения каждому, чтобы понимать как работает этот самый брандмауэр Windows (а он включен по умолчанию и работает практически у каждого) и как его, в случае чего, настроить, приструнить, им управлять и просто диагностировать возможные проблемы с доступом в интернет какой-либо программой.

Давайте, что называется, приступимс.

к содержанию ↑

Первичный запуск и настройка

Здесь и далее я буду исходить из мысли, что мы находимся в Windows 10, но в общем и целом статья актуальна для Windows 7/8/8.1 и при некоторой сноровке её можно притулить в XP.

Для начала зайдите в панель управления и откройте управления этим самым брандмауэром, т.е нажмите правой кнопкой мышки на меню «Пуск«.

Затем выберите пункт «Панель управления«, в которой переключитесь на маленькие значки (справа вверху) и выберите из списка «Мелкие значки«, после чего тыркнитесь в «Брандмауэр Windows«:

На выходе мы получим, собственно, окно этого самого брандмауэра, в котором необходимо сразу перейти к дополнительным настройкам, радостно тыркнув мышкой в соответствующий пункт (Дополнительные параметры):

к содержанию ↑

Брандмауэр Windows и настройка профилей

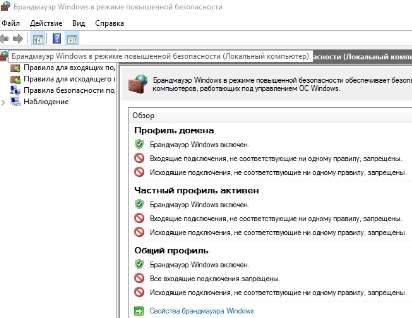

Внутри Вы увидите 3 набора профилей (Общий профиль, Профиль домена и Частный профиль), а так же параметры IPSec.

Здесь для каждого (т.е три раза) из профилей нам нужно включить брандмауэр Windows (первый выпадающий список), включить блокировку всех входящих подключений (второй выпадающий список) и блокировать исходящие подключения (третий список).

На выходе, на каждой из вкладок профиля Вы должны видеть то, что видите на скриншоте выше.

Внимание! После применения, скорее всего, Вы сразу потеряете соединения с интернетом для всех программ (в том числе браузера), которые не были в исключениях. Не закрывайте статью или разблокируйте исходящие подключения на время настройки разрешений (ниже по тексту).

Результатом должно являться нечто следующее (см.описание профилей в колонке «Обзор«), скриншот кликабелен:

В данный момент у нас запрещены все входящие подключения и все исходящие, кроме тех правил, что заданы изначально приложениями или самой системой.

к содержанию ↑

Правила для исходящих соединений

В большинстве случаев для входящих соединений ничего настраивать не нужно и их стоит держать заблокированными (за исключением всяких таких торрентов и установленных локально FTP—Web и прочих серверов, в том числе игровых), но требуют настройки правила для исходящих соединений, чем мы и займемся.

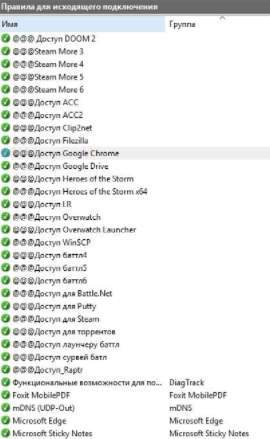

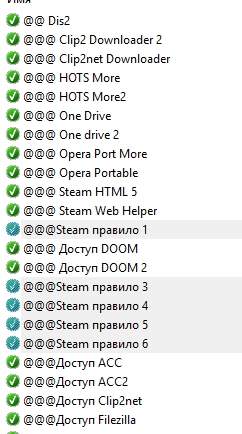

Для того, чтобы это сделать, собственно, Перейдите на вкладку «Правила для исходящего подключения«, где Вы увидите существующие (все) и активные (зеленая галочка), правила, которые есть в системе.

Чаще всего здесь стоит оставить всё как есть изначально, либо (если Вы параноидальны) удалить все правила, кроме отмеченных зелёной галочкой, т.е включенных самой системой (и приложениями) в данный момент.

В правой колонке вы найдите кнопку «Создать правило«, которая так же доступна при клике правой кнопкой мышки на пункте «Правила для исходящего подключения«.

С помощью этой самой кнопки необходимо создать правила для всех приложений, которые, по Вашему мнению, должны иметь доступ в интернет.

к содержанию ↑

Создание правил работы брандмауэра

Например, давайте сделаем правило для браузера, чтобы он таки заработал:

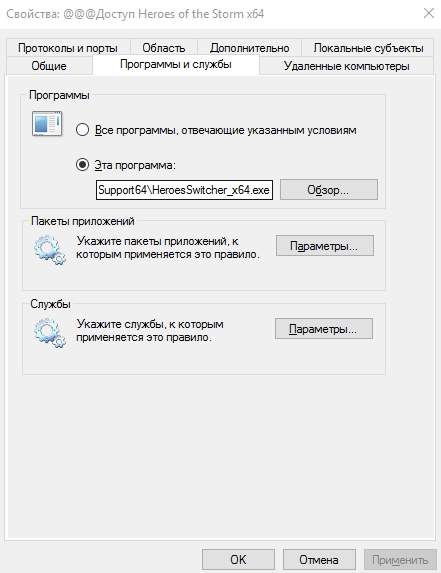

Для этого создаем правило, тип которого выбираем как: «Для программы«, после чего, используя кнопку «Обзор«, указываем путь до exe-файла программы, которой мы хотим дать доступ для исходящего трафика (при учете, что Вы создаете правило в разделе исходящих).

На следующей вкладке выбираем пункт «Действие» как «Разрешить подключение» (здесь разумнее было бы настроить безопасные подключения, но это не совсем тема данной статьи).

к содержанию ↑

Профилирование

На вкладке «Профиль» выбираем разрешения для всех профилей, т.е ставим все галочки:

И на вкладке «Имя» мы задаём имя для своего профиля (по аналогии с сортировкой папок, я бы рекомендовал начинать имя с одной и той же буквы, а лучше с одного и того же символа, что позволит быстро находить свои правила в списке):

Теперь, когда Вы сделали правило (и если Вы его сделали правильно) браузер должен успешно соединятся с интернетом.

По тому же принципу Вы добавляете правила, как я уже говорил, для всех приложений, которым, по Вашему мнению, нужен доступ в интернет.

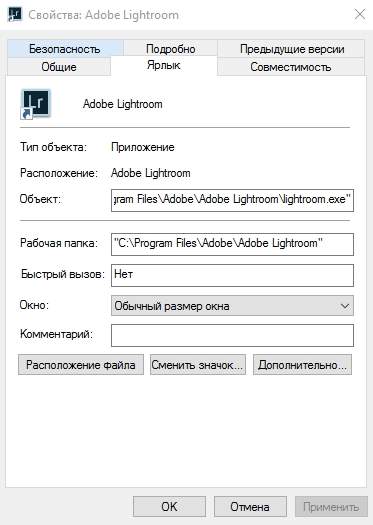

Небольшая хитрость, — для понимания того, где лежит exe-файл программы на самом деле, нажмите правой кнопкой мышки по ярлыку и выберите пункт «Свойства«, где в строке «Объект» будет указан полный путь до рабочего файла, а на строке «Рабочая папка«, собственно, указана рабочая папка с программой.

Далее, следует помнить, что для разных разрядностей есть разные версии программы, т.е порой необходимо разрешать доступ и x86 (x32) и x64-версии программы, в зависимости от того, какую Вы используете в системе (или если используете их обе).

Для «сложносоставных» программ требуется много разрешений, например для Steam‘а нужно где-то 6-8 правил для полностью рабочего функционала (т.к у них одно приложение отвечает за браузерную часть, второе за запуск клиента, третье за трансляции, четвертое за магазин, пятое за что-либо еще):

- SteamSteam.exe;

- Steambinsteamservice.exe;

- Steambinx86launcher.exe;

- Steambinx64launcher.exe;

- Steambinsteam_monitor.exe;

- SteambinGameOverlayUI.exe;

- И тд.

Такое встречается у достаточно большого количества программ, т.е, если Вы вроде бы дали доступ одному, основному exe-файлу, но оно (приложение) всё еще ругается на отсутствие интернета, то стоит поискать другие файлы exe в папке с программой и задать разрешения для них до тех пор, пока весь нужный функционал не заработает должным образом.

к содержанию ↑

Исключения, работа с проблемами, изоляция

Опять же, если после всех настроек работа нормализовалась, но не полностью (например, торренты скачивают, но не раздают), то возможно есть смысл настроить разрешение для входящих соединений брандмауэра для конкретно этой программы (настраивается аналогично, просто на соседней вкладке, а именно на вкладке «Правила для входящих подключений«).

Потратив некое количество времени Вы будете сидеть в изолированной среде и ничего лишнего не будет стучаться к Вам извне или наоборот выгружать Ваши данные на сторону.

к содержанию ↑

Экспорт и импорт готовых настроек

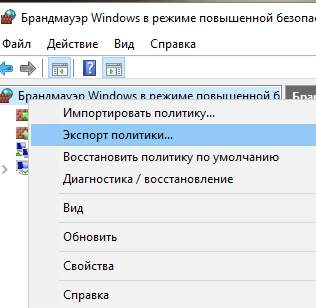

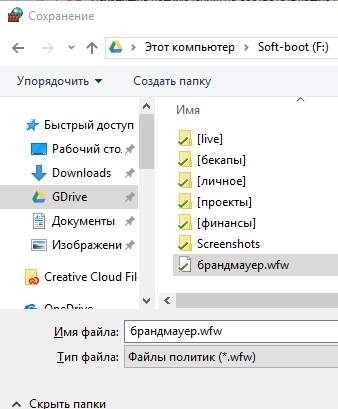

Однако, наверняка, имея несколько компьютеров схожей конфигурации, Вам будет крайне лениво настраивать все правила по новой, поэтому здесь предусмотрена, во-первых, выгрузка глобальной политики (правая кнопка мышки по пункту «Брандмауэр Windows в режиме повышенной безопасности — Экспорт политики«).

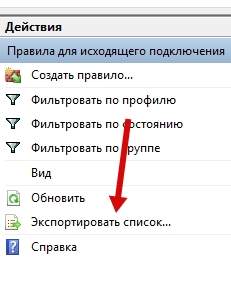

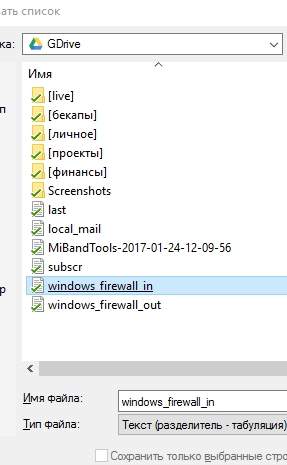

А, во-вторых, предусмотрена выгрузка списков правил (входящих и исходящих отдельно) в виде txt, что делается в меню справа, где Вы создавали, собственно, правила:

Это позволит быстрее восстанавливать уже настроенные правила, переносить пути, настройки и другие нюансы, локально или между машинами:

В общем и целом, это тот необходимый минимальный базис, который стоит знать и понимать.

К слову, Вы всегда можете включить-или выключить брандмауэр Windows, используя соответствующий пункт «Включение и отключение брандмауэра Windows«, если что-то пойдет (или настроили) не так, или сбросить все настройки, тыркнувшись в пункт «Восстановить значения по умолчанию«:

Так что, в общем-то, поводов для беспокойства при кривых руках нет и сломать что-то крайне сложно. Конечно, в этом всём есть как свои плюсы, так и свои минусы.

Основным из минусов можно считать невозможность быстро создавать новые правила, т.е, в большинстве случаев, при установке нового приложения, требуется открывать брандмауэр, лезть в настройки, потом создавать новое правило и так по кругу.

Это же является и плюсом, — без Вас ничего лишнего (в общем-то даже вирус), толком не сможет чихнуть в системе (при учете, что Вы настраиваете правила именно для приложений, а не портов-адресов и тп).

В двух словах как-то так. Больше бывает в обучалке, но в рамках статьи сейчас, думаю, и этого многим должно хватить с лихвой.

к содержанию ↑

Послесловие

Если конечно Вам лень с этим возится руками, то ничто не мешает поставить сторонний фаерволл, который позволяет ставить правила, что называется «на лету». Есть даже легкие решения-интеграторы, вроде Windows 10 Firewall Control о котором мы уже писали ранее.

В общем, каждому своё, наше дело рассказать про брандмауэр Windows, а уж использовать его или нет, — дело Ваше.

Как и всегда, если есть какие-то вопросы, мысли, дополнения и всё такое прочее, то добро пожаловать в комментарии к этой статье (может подскажу какие-то нюансы с особо заковыристыми правилами и всем таким).

Оставайтесь с нами

Время прочтения

10 мин

Просмотры 90K

Если паранойя подсказывает, что вы недостаточно защищены, а под рукой имеются только бесплатные инструменты для безопасности, то нужно это чувство удовлетворить! Под катом будем создавать белый список программ для выхода в сеть с помощью стандартного брандмауэра Windows, в том числе и на PowerShell.

Введение

Большинство энкодеров, троянов и других плохих вещей из мира киберугроз для своих темных делишек используют возможность выхода в сеть с устройства жертвы: получение ключа для шифрования файлов, отправка конфиденциальной информации и так далее. Антивирусные компании в борьбе с такими противниками натаскивают свои проактивные технологии, выпускают даже отдельные продукты для шифровальщиков, ну а для простых пользователей бесплатной защиты остается только более тонко настраивать свои рубежи самостоятельно. Со времен Vista встроенный в Windows брандмауэр стал неплох, но большую часть времени простаивает без дела, отбивая лишь неписаные входящие соединения в лучшем случае. Не все знают, но он умеет чуточку больше — фильтровать и исходящие соединения, стоит лишь только включить этот режим и правильно настроить.

Итак, приступим

Первым делом необходимо запретить все исходящие соединения (входящие, считаем, уже запрещены — нужное ПО само, как правило, прописывает для себя исключения). Для этого идем в Панель управления -> Система и безопасность -> Брандмауэр Windows -> Дополнительные параметры. Далее выбираем «Брандмауэр Windows в режиме повышенной безопасности» и через правую кнопку мыши открываем Свойства. В зависимости от вашего сетевого профиля (частный — локальная сеть с маршрутизатором, общий — напрямую в интернет, домен — доменная сеть) выбирается вкладка профиля и для исходящих соединений выбирается режим «Блокировать» (я настраивал для всех профилей одинаково).

Скриншоты

На данный момент никакая программа выйти в сеть не может (кроме уже имеющих правила). Легко это проверить, открыв браузер с любым сайтом — наверняка получим ошибку сети. Чтобы загрузить страницу необходимо создать соответствующее правило. Рассмотрим Internet Explorer — имеется у всех на Windows. Нажимаем правой кнопкой на «Правила для исходящего подключения» -> Создать правило. Открывается окно с 4-мя типами правил, для IE подойдет первый — «Для программы». Далее нужно указать путь к программе — в нашем случае — C:Program FilesInternet Exploreriexplore.exe. Не забываем, что обладатели 64-битных систем должны создать еще одно такое же правило, только для Program Files (x86) (там IE тоже установлен). После выбора файла необходимо выбрать пункт «Разрешить подключение», далее отметить галками нужные сетевые профили. Осталось только придумать название для нашего правила. Рекомендую все правила писать с одного и того же слова/символа, потом искать будет удобнее. Созданное правило будет отображаться в общем списке.

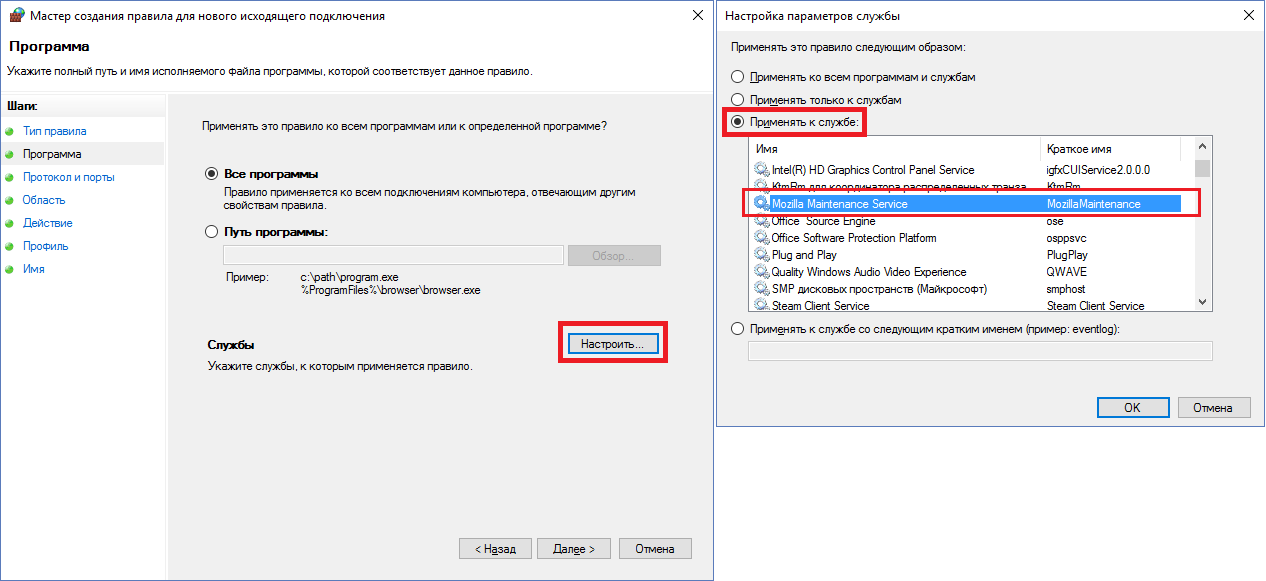

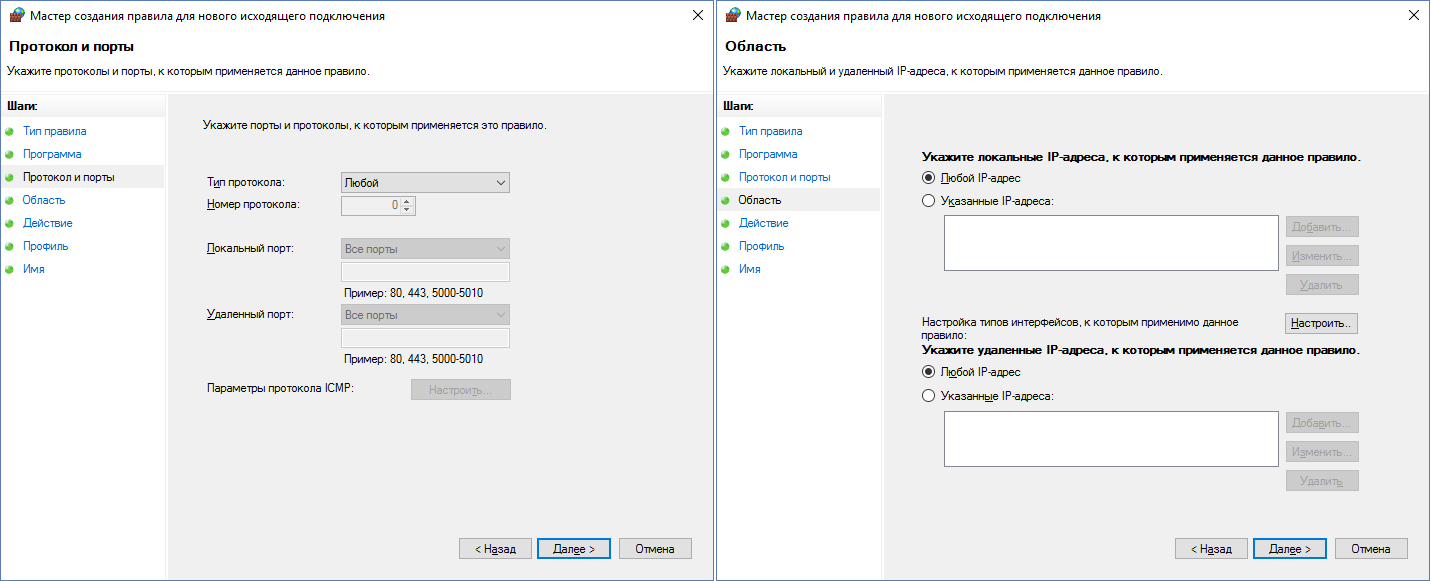

Для программ правила делать научились, а что со службами? Пусть необходимо добавить в исключения службу Mozilla Maintenance Service. Создаем новое правило, выбираем тип «Настраиваемое». Далее нажимаем «Настроить», выбираем «Применять к службе» и ищем в списке нужную службу или чуть ниже вводим название службы вручную. Затем предлагается настроить протокол и порты, но в данном случае их можно оставить по умолчанию — программа доверенная и шут ее знает, чем она там пользуется при доставке и установке обновлений. IP-адреса аналогично не трогаем. Далее разрешаем подключение, выбираем профили и задаем название для правила.

Скриншоты

Казалось бы, основные моменты пройдены, что теперь? А теперь подводные камни. Если кто-нибудь использует в своей деятельности программу удаленного управления TeamViewer, которая ставит с собой службу, то вроде бы достаточно найти в списке службу и добавить правило для нее. Но это не сработает. Необходимо вместо службы добавлять правило «Для программы» и выбирать исполняемый файл службы C:Program Files (x86)TeamViewerTeamViewer_Service.exe (путь для 64-битной системы). Это частая ситуация, поэтому не спешите добавлять службы, начинайте с exe. Кроме этого в нашей системе перестанет работать ping. Для него необходимо добавить правило по типу «Настраиваемое», все оставлять по умолчанию, только протокол выбрать ICMPv4 и внизу нажать «Настроить», где поставить галочку только рядом с «Эхо-запрос». Теперь ping и tracert будут работать. Для IPv6 повторить, но уже с протоколом ICMPv6. Если правило уже создано, но необходимо что-то в нем изменить, это легко можно сделать, выбрав нужное правило в списке и зайдя в его свойства. На вкладках можно все настроить на любой вкус — привязать службу к определенному exe, ограничить программу в портах и т.д.

Скриншот

Свойства уже созданного правила для ping

Обновив систему с Windows 8.1 до Windows 10, я не мог создать работоспособное правило для OneDrive. Вроде бы простое правило для %USERPROFILE%AppDataLocalMicrosoftOneDriveOneDrive.exe и все должно работать. Но, потратив несколько месяцев, я пришел к тому, что, оказывается, надо было прописывать прямой путь C:UsersProfileNameAppDataLocalMicrosoftOneDriveOneDrive.exe, хотя в предыдущих ОС того же семейства все благополучно работало и с первым вариантом (загадка?).

Накопленный опыт и PowerShell

Список правил, накопленный за N-ое время, я представлю в виде команд для PowerShell — легче автоматизировать. Чтобы можно было запустить в PowerShell скрипт на исполнение, необходимо дать на это разрешение для неподписанных скриптов в системе (для параноиков можно потом вернуть на место):

Set-ExecutionPolicy Unrestricted

Set-ExecutionPolicy Default # Отмена

Блокировка всех исходящих соединений брандмауэром выглядит так:

Set-NetFirewallProfile -All -DefaultOutboundAction Block

Команда для добавления правила для всех профилей и исходящего направления для explorer.exe — обновление плиток на Windows 8.1. Полагаю, что и на 10-ке используется:

New-NetFirewallRule -Program 'C:Windowsexplorer.exe' -Action Allow -Profile Any -DisplayName 'Доступ для explorer.exe' -Direction Outbound

Пусть у нас первая ячейка содержит название правила, а вторая ячейка хранит путь до программы. И у нас будет N таких двухячеечных строк — сколько штук правил. Все это будем хранить в $programs. Начнем с простого: Internet Explorer, Google Chrome, Tor Browser, Yandex.Browser, Notepad++, Visual Studio 2015, qBittorrent, HWMonitor, OneDrive, PowerShell, PowerShell ISE, Steam, CS GO, TeamViewer и так далее — все более-менее простые приложения, которым для выхода в сеть нужен доступ из 1-2 файлов exe.

Заполнение таблицы $programs

# $env - системные переменные %USERPROFILE%, %SystemRoot% и т.д.

$programs =

('Доступ для Internet Explorer (x86)',

(${env:ProgramFiles(x86)}+'Internet Exploreriexplore.exe')),

('Доступ для Internet Explorer',

($env:ProgramFiles+'Internet Exploreriexplore.exe')),

('Доступ для Google Chrome',

(${env:ProgramFiles(x86)}+'GoogleChromeApplicationchrome.exe')),

('Доступ для Google Update',

(${env:ProgramFiles(x86)}+'GoogleUpdateGoogleUpdate.exe')),

('Доступ для Tor Browser',

($env:USERPROFILE+'AppDataLocalTor BrowserBrowserfirefox.exe')),

('Доступ для Tor Browser updater',

($env:USERPROFILE+'AppDataLocalTor BrowserBrowserupdater.exe')),

('Доступ для Yandex.Browser',

($env:USERPROFILE+'AppDataLocalYandexYandexBrowserApplicationbrowser.exe')),

('Доступ для Notepad++ (GUP)',

(${env:ProgramFiles(x86)}+'Notepad++updaterGUP.exe')),

('Доступ для Visual Studio 2015',

(${env:ProgramFiles(x86)}+'Microsoft Visual Studio 14.0Common7IDEdevenv.exe')),

('Доступ для Blend (Visual Studio)',

(${env:ProgramFiles(x86)}+'Microsoft Visual Studio 14.0Common7IDEBlend.exe')),

('Доступ для qBittorrent',

(${env:ProgramFiles(x86)}+'qBittorrentqbittorrent.exe')),

('Доступ для HWMonitor',

($env:ProgramFiles+'CPUIDHWMonitorHWMonitor.exe')),

('Доступ для OneDrive',

($env:USERPROFILE+'AppDataLocalMicrosoftOneDriveOneDrive.exe')),

('Доступ для PowerShell (выключить для безопасности)',

($env:SystemRoot+'System32WindowsPowerShellv1.0powershell.exe')),

('Доступ для PowerShell ISE (выключить для безопасности)',

($env:SystemRoot+'System32WindowsPowerShellv1.0powershell_ise.exe')),

('Доступ для Steam',

(${env:ProgramFiles(x86)}+'SteamSteam.exe')),

('Доступ для steamwebhelper',

(${env:ProgramFiles(x86)}+'Steambinsteamwebhelper.exe')),

('Доступ для Steam CS GO',

('D:GamesSteamLibrarysteamappscommonCounter-Strike Global Offensivecsgo.exe')),

('Доступ для TeamViewer',

(${env:ProgramFiles(x86)}+'TeamViewerTeamViewer.exe')),

('Доступ для TeamViewer_Service',

(${env:ProgramFiles(x86)}+'TeamViewerTeamViewer_Service.exe'))

Также в табличку можно при желании добавить хитрый Avast (ему еще нужна служба) и Firefox (+служба).

Добавляем в $programs

('Доступ для AvastUI+',

($env:ProgramFiles+'AVAST SoftwareAvastAvastUI.exe')),

('Доступ для AvastSvc',

($env:ProgramFiles+'AVAST SoftwareAvastAvastSvc.exe')),

('Доступ для Avast планировщик (AvastEmUpdate)',

($env:ProgramFiles+'AVAST SoftwareAvastAvastEmUpdate.exe')),

('Доступ для Avast обновления (instup)',

($env:ProgramFiles+'AVAST SoftwareAvastsetupinstup.exe')),

('Доступ для Mozilla Firefox',

(${env:ProgramFiles(x86)}+'Mozilla Firefoxfirefox.exe'))

Все строки таблицы будем обрабатывать поштучно следующим образом:

foreach($prog in $programs)

{

try

{

New-NetFirewallRule -Program $prog[1] -Action Allow -Profile Any -DisplayName $prog[0] -Direction Outbound

Write-Host 'Успех: '$prog[0]

}

catch

{

Write-Host 'Ошибка: '$prog[0]

}

Write-Host

}

Кроме этого необходимо разобраться с нестандартными правилами и службами. Например, центр обновления работает через svchost.exe по протоколу TCP через порты 80 и 443. А магазин приложений использует для обновления отдельную службу WSService. Помимо этого не забываем про пинг и службы для нужных приложений:

try

{

$i = 'Доступ для Windows Update/Modern Apps'

New-NetFirewallRule -Program ($env:SystemRoot+'System32svchost.exe') -Protocol TCP -RemotePort 80, 443 -Action Allow -Profile Any -DisplayName $i -Direction Outbound

$i = 'Доступ для Avast (служба)'

New-NetFirewallRule -Service 'avast! Antivirus' -Action Allow -Profile Any -DisplayName $i -Direction Outbound

$i = 'Доступ для Mozilla Maintenance Service'

New-NetFirewallRule -Service 'MozillaMaintenance' -Action Allow -Profile Any -DisplayName $i -Direction Outbound

$i = 'Доступ для ping (v4)'

New-NetFirewallRule -Profile Any -Action Allow -DisplayName $i -Protocol ICMPv4 -IcmpType 8 -Direction Outbound

$i = 'Доступ для ping (v6)'

New-NetFirewallRule -Profile Any -Action Allow -DisplayName $i -Protocol ICMPv6 -IcmpType 8 -Direction Outbound

$i = 'Доступ для Службы Магазина Windows'

New-NetFirewallRule -Service 'WSService' -Action Allow -Profile Any -DisplayName $i -Direction Outbound

# На редкие исключения, когда огненную стену надо приопустить (при установке программ, например)

$i = 'Доступ для Частного профиля (выключить)'

New-NetFirewallRule -Enabled False -Action Allow -Profile Private -DisplayName $i -Direction Outbound

Write-Host 'Успех при применении особых правил'

}

catch

{

Write-Host 'Ошибка при применении особых правил на шаге:' $i

}

Write-Host

Вот и, пожалуй, все. На этом повествование можно заканчивать. Передаю инициативу теперь в ваши руки, дерзайте! Надеюсь, Вы узнали что-то новое или хотя бы вспомнили хорошо забытое старое. Итоговый скрипт (.ps1) можно обнаружить под спойлером ниже.

Итоговый скрипт

Set-NetFirewallProfile -All -DefaultOutboundAction Block

$programs =

('Доступ для Internet Explorer (x86)',

(${env:ProgramFiles(x86)}+'Internet Exploreriexplore.exe')),

('Доступ для Internet Explorer',

($env:ProgramFiles+'Internet Exploreriexplore.exe')),

('Доступ для Google Chrome',

(${env:ProgramFiles(x86)}+'GoogleChromeApplicationchrome.exe')),

('Доступ для Google Update',

(${env:ProgramFiles(x86)}+'GoogleUpdateGoogleUpdate.exe')),

('Доступ для Tor Browser',

($env:USERPROFILE+'AppDataLocalTor BrowserBrowserfirefox.exe')),

('Доступ для Tor Browser updater',

($env:USERPROFILE+'AppDataLocalTor BrowserBrowserupdater.exe')),

('Доступ для Yandex.Browser',

($env:USERPROFILE+'AppDataLocalYandexYandexBrowserApplicationbrowser.exe')),

('Доступ для Notepad++ (GUP)',

(${env:ProgramFiles(x86)}+'Notepad++updaterGUP.exe')),

('Доступ для Visual Studio 2015',

(${env:ProgramFiles(x86)}+'Microsoft Visual Studio 14.0Common7IDEdevenv.exe')),

('Доступ для Blend (Visual Studio)',

(${env:ProgramFiles(x86)}+'Microsoft Visual Studio 14.0Common7IDEBlend.exe')),

('Доступ для qBittorrent',

(${env:ProgramFiles(x86)}+'qBittorrentqbittorrent.exe')),

('Доступ для HWMonitor',

($env:ProgramFiles+'CPUIDHWMonitorHWMonitor.exe')),

('Доступ для OneDrive',

($env:USERPROFILE+'AppDataLocalMicrosoftOneDriveOneDrive.exe')),

('Доступ для PowerShell (выключить для безопасности)',

($env:SystemRoot+'System32WindowsPowerShellv1.0powershell.exe')),

('Доступ для PowerShell ISE (выключить для безопасности)',

($env:SystemRoot+'System32WindowsPowerShellv1.0powershell_ise.exe')),

('Доступ для Steam',

(${env:ProgramFiles(x86)}+'SteamSteam.exe')),

('Доступ для steamwebhelper',

(${env:ProgramFiles(x86)}+'Steambinsteamwebhelper.exe')),

('Доступ для Steam CS GO',

('D:GamesSteamLibrarysteamappscommonCounter-Strike Global Offensivecsgo.exe')),

('Доступ для TeamViewer',

(${env:ProgramFiles(x86)}+'TeamViewerTeamViewer.exe')),

('Доступ для TeamViewer_Service',

(${env:ProgramFiles(x86)}+'TeamViewerTeamViewer_Service.exe')),

('Доступ для explorer.exe',

($env:SystemRoot+'explorer.exe')),

('Доступ для AvastUI+',

($env:ProgramFiles+'AVAST SoftwareAvastAvastUI.exe')),

('Доступ для AvastSvc',

($env:ProgramFiles+'AVAST SoftwareAvastAvastSvc.exe')),

('Доступ для Avast планировщик (AvastEmUpdate)',

($env:ProgramFiles+'AVAST SoftwareAvastAvastEmUpdate.exe')),

('Доступ для Avast обновления (instup)',

($env:ProgramFiles+'AVAST SoftwareAvastsetupinstup.exe')),

('Доступ для Mozilla Firefox',

(${env:ProgramFiles(x86)}+'Mozilla Firefoxfirefox.exe'))

foreach($prog in $programs)

{

try

{

New-NetFirewallRule -Program $prog[1] -Action Allow -Profile Any -DisplayName $prog[0] -Direction Outbound

Write-Host 'Успех: '$prog[0]

}

catch

{

Write-Host 'Ошибка: '$prog[0]

}

Write-Host

}

try

{

$i = 'Доступ для Windows Update/Modern Apps'

New-NetFirewallRule -Program ($env:SystemRoot+'System32svchost.exe') -Protocol TCP -RemotePort 80, 443 -Action Allow -Profile Any -DisplayName $i -Direction Outbound

$i = 'Доступ для Avast (служба)'

New-NetFirewallRule -Service 'avast! Antivirus' -Action Allow -Profile Any -DisplayName $i -Direction Outbound

$i = 'Доступ для Mozilla Maintenance Service'

New-NetFirewallRule -Service 'MozillaMaintenance' -Action Allow -Profile Any -DisplayName $i -Direction Outbound

$i = 'Доступ для ping (v4)'

New-NetFirewallRule -Profile Any -Action Allow -DisplayName $i -Protocol ICMPv4 -IcmpType 8 -Direction Outbound

$i = 'Доступ для ping (v6)'

New-NetFirewallRule -Profile Any -Action Allow -DisplayName $i -Protocol ICMPv6 -IcmpType 8 -Direction Outbound

$i = 'Доступ для Службы Магазина Windows'

New-NetFirewallRule -Service 'WSService' -Action Allow -Profile Any -DisplayName $i -Direction Outbound

# На редкие исключения, когда огненную стену надо приопустить (при установке программ, например)

$i = 'Доступ для Частного профиля (выключить)'

New-NetFirewallRule -Enabled False -Action Allow -Profile Private -DisplayName $i -Direction Outbound

Write-Host 'Успех при применении особых правил'

}

catch

{

Write-Host 'Ошибка при применении особых правил на шаге:' $i

}

Write-Host

Встроенный брандмауэр Windows скрывает возможность создания эффективных правил брандмауэра. Блокируйте доступ программ к Интернету, используйте белый список для управления доступом к сети, ограничивайте трафик определенными портами и IP-адресами и т. Д. — и все это без установки другого брандмауэра.

Брандмауэр включает три разных профиля, поэтому вы можете применять разные правила к частным и общедоступным сетям. Эти параметры включены в оснастку «Брандмауэр Windows в режиме повышенной безопасности», которая впервые появилась в Windows Vista.

Доступ к интерфейсу

Есть несколько способов открыть окно брандмауэра Windows в режиме повышенной безопасности. Один из наиболее очевидных — из панели управления брандмауэром Windows — щелкните ссылку Дополнительные параметры на боковой панели.

Вы также можете ввести «Брандмауэр Windows» в поле поиска в меню «Пуск» и выбрать приложение «Брандмауэр Windows в режиме повышенной безопасности».

Настройка сетевых профилей

Брандмауэр Windows использует три разных профиля:

-

Профиль домена

: Используется, когда ваш компьютер подключен к домену. -

Частный

: Используется при подключении к частной сети, такой как рабочая или домашняя сеть. -

Общественные

: Используется при подключении к общедоступной сети, такой как общедоступная точка доступа Wi-Fi или прямое подключение к Интернету.

Windows спрашивает, является ли сеть общедоступной или частной, когда вы впервые подключаетесь к ней.

В зависимости от ситуации компьютер может использовать несколько профилей. Например, бизнес-ноутбук может использовать профиль домена при подключении к домену на работе, частный профиль при подключении к домашней сети и общедоступный профиль при подключении к общедоступной сети Wi-Fi — все в один день.

Щелкните ссылку «Свойства брандмауэра Windows», чтобы настроить профили брандмауэра.

Окно свойств межсетевого экрана содержит отдельную вкладку для каждого профиля. Windows блокирует входящие подключения и разрешает исходящие подключения для всех профилей по умолчанию, но вы можете заблокировать все исходящие подключения и создать правила, разрешающие определенные типы подключений. Этот параметр зависит от профиля, поэтому вы можете использовать белый список только в определенных сетях.

Если вы заблокируете исходящие соединения, вы не получите уведомление о блокировке программы — сетевое соединение будет отключено без уведомления.

Создание правила

Чтобы создать правило, выберите категорию «Правила для входящих» или «Правила для исходящих подключений» в левой части окна и щелкните ссылку «Создать правило» справа.

Брандмауэр Windows предлагает четыре типа правил:

-

Программа

— Заблокировать или разрешить программу. -

Порт

— Заблокировать или разрешить порт, диапазон портов или протокол. -

Предопределенный

— Используйте предопределенное правило брандмауэра, входящее в состав Windows. -

На заказ

— Укажите комбинацию программы, порта и IP-адреса, которую нужно заблокировать или разрешить.

Пример правила: блокировка программы

Допустим, мы хотим заблокировать конкретную программу от связи с Интернетом — для этого нам не нужно устанавливать сторонний брандмауэр.

Сначала выберите тип правила программы. На следующем экране используйте кнопку «Обзор» и выберите EXE-файл программы.

На экране действий выберите «Заблокировать соединение». Если вы настраивали белый список после блокировки всех приложений по умолчанию, вы должны выбрать «Разрешить соединение», чтобы добавить приложение в белый список.

На экране профиля вы можете применить правило к определенному профилю — например, если вы хотите, чтобы программа блокировалась только при подключении к общедоступным Wi-Fi или другим небезопасным сетям, оставьте флажок «Общедоступные». По умолчанию Windows применяет правило ко всем профилям.

На экране «Имя» вы можете назвать правило и ввести необязательное описание. Это поможет вам позже определить правило.

Созданные вами правила брандмауэра вступают в силу немедленно. Созданные вами правила появятся в списке, так что вы можете легко отключить или удалить их.

Пример правила: ограничение доступа

Если вы действительно хотите заблокировать программу, вы можете ограничить порты и IP-адреса, к которым она подключается. Например, предположим, что у вас есть серверное приложение, к которому вы хотите получить доступ только с определенного IP-адреса.

В списке «Правило для входящих» щелкните «Новое правило» и выберите тип «Пользовательское правило».

На панели «Программа» выберите программу, которую вы хотите ограничить. Если программа работает как служба Windows, используйте кнопку «Настроить», чтобы выбрать службу из списка. Чтобы ограничить весь сетевой трафик на компьютере для связи с определенным IP-адресом или диапазоном портов, выберите «Все программы» вместо указания конкретной программы.

На панели Протокол и порты выберите тип протокола и укажите порты. Например, если вы запускаете приложение веб-сервера, вы можете ограничить приложение веб-сервера подключениями TCP на портах 80 и 443, введя эти порты в поле Локальный порт.

Вкладка «Область» позволяет вам ограничивать IP-адреса. Например, если вы хотите, чтобы сервер обменивался данными только с определенным IP-адресом, введите этот IP-адрес в поле удаленных IP-адресов.

Выберите параметр «Разрешить подключение», чтобы разрешить подключение с указанного IP-адреса и портов. Убедитесь, что к программе не применяются никакие другие правила брандмауэра — например, если у вас есть правило брандмауэра, которое разрешает весь входящий трафик к серверному приложению, это правило ничего не сделает.

Правило вступает в силу после того, как вы укажете профили, к которым оно будет применяться, и присвоите ему имя.

Брандмауэр Windows не так прост в использовании, как брандмауэры сторонних производителей, но он предлагает удивительную мощность. Если вам нужен больший контроль и простота использования, вам может быть лучше использовать сторонний брандмауэр.

🔴 How To Create Firewall Rules In The Windows Firewall

Advanced Windows Firewall Configuration 2020

How To Create Firewall Rules In The Windows Firewall | Block Incoming Ping Using Windows Firewall

How To Enable Your Windows Advanced Firewall Security

Block Ping Using Windows Firewall | How To Create Outbound Rules In Windows Firewall

Configuring Windows Firewall

Configure Firewall Rules

Configure Windows Firewall

MCTS 70-680: Windows Firewall With Advanced Security

Working With The Windows Firewall With Advanced Security (SY0-401)

Windows Firewall With Advanced Security — CompTIA A+ 220-1002 — 1.5

Windows 10 Firewall With Advanced Security |Hindi| |2020| — 08

The Power Of Powershell Part 46 (How To Create Firewall Rules With Powershell)

61. Configure Windows Defender Firewall With Advanced Security | Server 2019

How To Add A Rule Or Port To A Windows 10 Firewall

How To Add A Rule Or Port To A Windows 10 Firewall

Create A Firewall Rule To Allow Or Block An Application

How To Block A Program With Windows Firewall (Windows 10)

Windows Firewall: Blocking Internet Access For An App (Outbound And Inbound Traffic) 🌐⛔💻

Configuring A Firewall’s Ruleset

Брандмауэр Microsoft Defender Firewall встроен во все современные версии Windows и Windows Server и позволяет настраивать правила фильтрации входящего и/или исходящего сетевого трафика на компьютере. Правила Windows Firewall можно настраивать локально на компьютере пользователя (с помощью консоли

wf.msc

, команды

netsh

или встроенного PowerShell модуля NetSecurity). На компьютерах Windows, которые добавлены в домен Active Directory вы можете централизованно управлять правилами и настройками Microsoft Defender Firewall с помощью групповых политик.

В крупных организациях правила фильтрации портов обычно выносятся на уровень маршрутизаторов, L3 коммутаторов или выделенных межсетевых экранах. Однако ничего не мешает вам распространить ваши правила ограничения сетевого доступа Windows Firewall к рабочим станциям или серверам Windows.

Содержание:

- Включить Windows Defender с помощью GPO

- Создать правила файервола Windows с помощью групповой политики

- Применить политики брандмауэра Microsoft Defender к компьютерам Windows

- Импорт и экспорт правил брандмауэра Windows в GPO

- Доменные и локальные правила Microsoft Defender

Включить Windows Defender с помощью GPO

Запустите консоль управления доменными групповыми политиками (Group Policy Management Console,

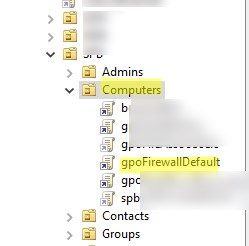

gpmc.msc

), создайте новую GPO с именем gpoFirewallDefault и перейдите в режим редактирования (Edit).

Чтобы пользователи (даже с правами локального админа) не могли выключить службу брандмауэра, желательно настроить автоматический запуск службы Windows Firewall через GPO. Для этого перейдите в раздел Computer Configuration -> Windows Settings -> Security Settings -> System Services. Найдите в списке служб Windows Firewall и измените тип запуск службы на автоматический (Define this policy setting -> Service startup mode Automatic). Убедитесь, что у пользователей нет прав на остановку служб.

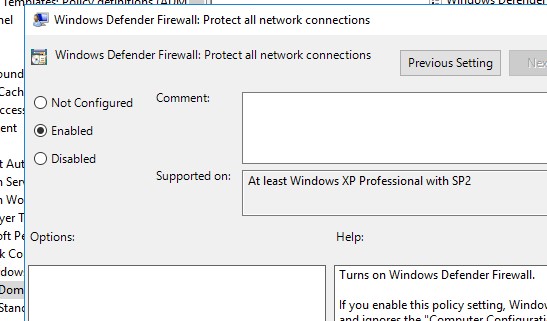

Затем перейдите в раздел Computer Configuration -> Policies -> Administrative Templates -> Network -> Network Connections -> Windows Defender -> Firewall -> Domain Profile и включите политику Windows Defender Firewall: Protect all network connections.

Откройте свойства Windows Firewall with Advanced Security в разделе GPO Computer Configuration -> Windows Settings -> Security Settings.

На всех трех вкладках Domain Profile, Private Profile и Public Profile (что такое профиль сети в Windows) измените состояние Firewall state на On (recommended). В зависимости от политик безопасности в вашей организации вы можете указать, что все входящие подключения по умолчанию запрещены (Inbound connections -> Block), а исходящие разрешены (Outbound connections -> Allow). Сохраните изменения.

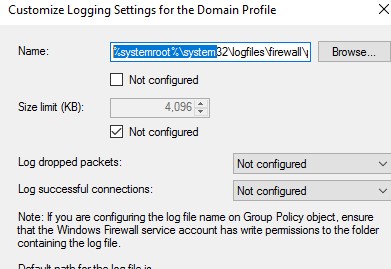

В целях отладки правил файервола вы можете включить запись логов Windows Defender в текстовый файл %systemroot%system32logfilesfirewallpfirewall.log (по умолчанию). Можно включить логирование отклоненных пакетов (Log dropped packets) или пакетов, который были разрешены правилами файервола (Log successfully connections). По-умолчанию логирование сетевых соединений в Windows отключено.

Создать правила файервола Windows с помощью групповой политики

Теперь рассмотрим, как создать правила файервола Microsoft Defender с помощью GPO. Для настройки правил, перейдите в раздел Computer Configuration -> Windows Settings -> Security Settings -> Windows Firewall with Advanced Security.

Интерфейс этого раздела напоминает локальную консоль управления брандмауэром Windows и состоит из трех секций:

- Inbound rules

- Outbound rules

- Connection security rules

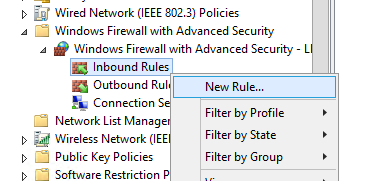

Попробуем создать разрешающее входящее правило файервола. Например, мы хотим разрешить подключение к компьютерам по RDP (порт по умолчанию TCP 3389). Щелкните ПКМ по разделу Inbound Rules и выберите пункт меню New Rule. Запустится мастер создания нового правила брандмауэра.

Выберите тип правила. Можно разрешить доступ для:

- Программы (Program) – можно выбрать исполняемый exe программы;

- Порта (Port) – выбрать TCP/UDP порт или диапазон портов;

- Преднастроенное правило (Predefined) – выбрать одно из стандартных правил Windows, в которых уже имеются правила доступа (описаны как исполняемые файлы, так и порты) к типовым службам (например, AD, Http, DFS, BranchCache, удаленная перезагрузка, SNMP, KMS, WinRM и т.д.);

- Собственное правило (Custom) – здесь можно указать программу, протокол (другие протоколы помимо TCP и UDP, например, ICMP, GRE, L2TP, IGMP и т.д.), IP адреса клиентов или целые IP подсети.

В нашем случае мы выберем правило Port. В качестве протокола укажем TCP, в качестве порта – Specific local ports -> 3389.

Далее нужно выбрать что нужно сделать с таким сетевым подключением: разрешить (Allow the connection), разрешить если оно безопасное или заблокировать (Block the connection).

Осталось выбрать профили сети, для которых нужно применить это правило. Можно оставить все профили (Domain, Private и Public).

На последнем шаге нужно указать имя правило и его описание. Нажмите кнопку Finish и оно появится в списке правил брандмауэра.

В современных версиях Windows для трафика удаленного рабочего стола RDP также используется порт UDP 3389. Поэтому создайте второе правила Microsoft Defender и для этого порта.

Аналогичным образом вы можете настроить другие правила для входящего трафика, которые должны применятся к вашим клиентам Windows.

Вы можете создать правила как для входящего и исходящего трафика.

Выше мы рассмотрели, как использовать графический мастер для создания правил Windows Defender Firewall. Также вы можете сформировать список правил в простом текстовой форме и быстро создать правила для групповой политики Defender.

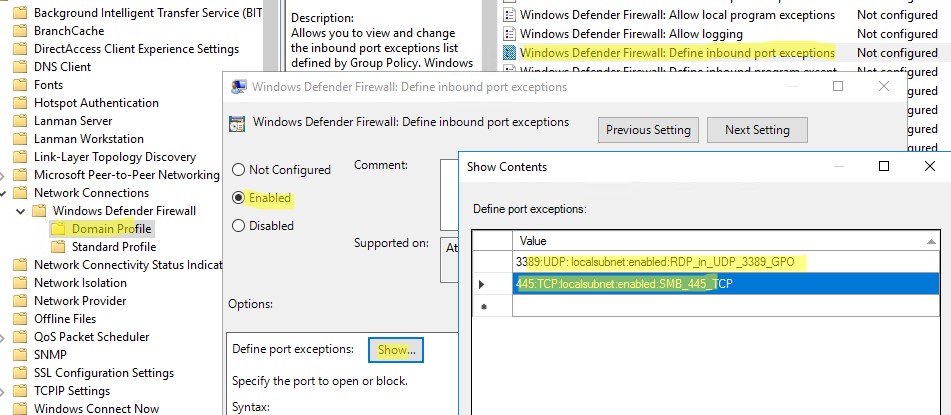

Перейдите в раздел Computer Configuration -> Policies -> Administrative Templates -> Network -> Network Connections -> Windows Defender Profile -> Domain Profile и откройте параметр Windows Defender Firewall: Define inbound port exceptions. Здесь вы можете создать список правил с помощью простых текстовых строчек.

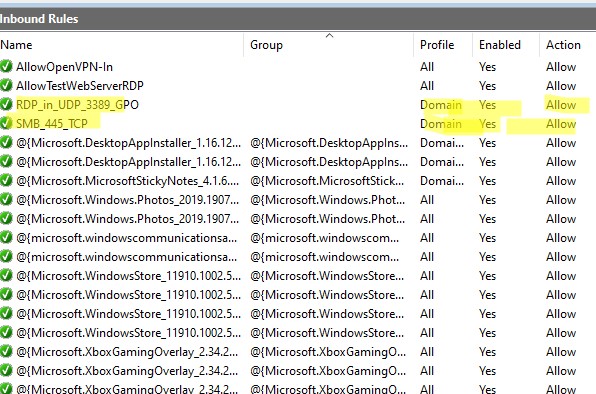

Ниже представлен список правил, который я хочу добавить в групповую политику

3389:UDP:localsubnet:enabled:RDP_in_UDP_3389_GPO 445:TCP:localsubnet:enabled:SMB_445_TCP 443:TCP:192.168.100.10:enabled:HTTP_in_445_TCP

Нажмите кнопку Show и построчно скопируйте ваши правила в окно Define port exceptions.

Этот способ позволяет вам быстро создать большое количество входящих правил для файервола Windows.

Применить политики брандмауэра Microsoft Defender к компьютерам Windows

Теперь осталось назначить политику Firewall-Policy на OU (Organizational Unit) с компьютерами пользователей. Найдите в консоли Group Policy Management нужный OU, щелкните по нему правой кнопкой и выберите Link an Existing GPO. Выберите в списке вашу политику.

Важно. Прежде, чем применять политику файервола к OU с продуктивными компьютерами, настоятельно рекомендуется проверить ее на тестовых компьютерах. Из-за некорректной настройки брандмауэра вы можете полностью заблокировать сетевой доступ компьютерам. Для диагностики применения групповых политик используйте утилиту gpresult.exe.

Обновите настройки групповых политик на клиентах (

gpupdate /force

). Проверьте, что указанные вами порты открыты на компьютерах пользователей (можно использовать командлет Test-NetConnection или утилиту Portqry).

На компьютере пользователя откройте Панель управленияСистема и безопасностьБрандмауэр Защитника Windows и убедитесь, что появилась надпись: Для обеспечения безопасности, некоторые параметры управляются групповой политикой (For your security, some settings are controlled by Group Policy), и используются заданные вами настройки брандмаэера.

Пользователь теперь не может изменить настройки брандмауэра, а в списке Inbound Rules должны быть указаны все созданные вами правила. Обратите внимание, что по умолчанию новые правила из GPO добавляются к уже существующим локальным правилам файервола.

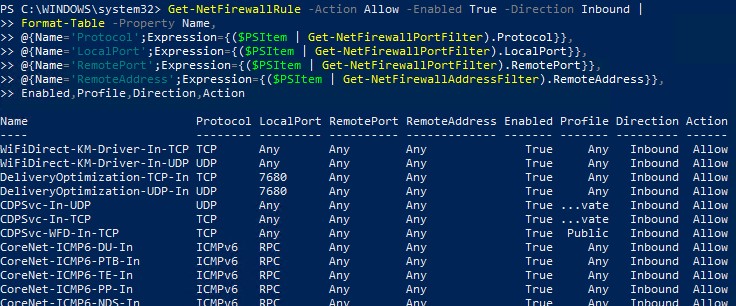

Также вы можете вывести текущие настройки Windows Defender с помощью команды:

netsh firewall show state

Или можно представить список правил в табличной форме с помощью скрипта PowerShell:

Get-NetFirewallRule -Action Allow -Enabled True -Direction Inbound |

Format-Table -Property Name,

@{Name='Protocol';Expression={($PSItem | Get-NetFirewallPortFilter).Protocol}},

@{Name='LocalPort';Expression={($PSItem | Get-NetFirewallPortFilter).LocalPort}},

@{Name='RemotePort';Expression={($PSItem | Get-NetFirewallPortFilter).RemotePort}},

@{Name='RemoteAddress';Expression={($PSItem | Get-NetFirewallAddressFilter).RemoteAddress}},

Enabled,Profile,Direction,Action

Импорт и экспорт правил брандмауэра Windows в GPO

Консоль Windows Defender Firewall позволяет экспортировать и импортировать текущие настройки файервола в текстовый файл. Вы можете настроить правила брандмауэра на эталонном компьютере и экспортировать их в консоль групповых политики.

Настройте нужные правила, замет встаньте на корень оснастки брандмауэра (Монитор Брандмауэра Защитника Windows в режиме повышенной безопасности) и выберите пункт Действие -> Экспорт политики

Политика выгружается в WFW файл, который можно импортировать в редакторе Group Policy Management Editor, выбрав пункт Import Policy и указав путь к файлу wfw (текущие настройки будут перезаписаны).

Доменные и локальные правила Microsoft Defender

В GPO вы можете настроить, хотите ли вы разрешить локальным администраторам создавать на своих компьютерах собственные правила брандмауэра и как эти правила должны объединяться с правилами, назначенными через GPO.

Откройте в GPO свойства политики (Windows Firewall Properties), выберите вкладку с профилем (Domain) и нажмите кнопку Customize.

Обратите внимание на настройки в разделе Rule merging. По умолчанию режим объединения правил включен. Вы можете принудительно указать, что локальный администратор может создавать собственные правила брандмауэра: в параметре Apply local firewall rules выберите Yes (default).

Совет. Блокирующие правила файервола имеют приоритет над разрешающими. Т.е. пользователь не сможет создать собственное разрешающее правило доступа, противоречащее запрещающему правилу, настроенному администратором через GPO. Однако пользователь может создать локальное запрещающее правило, даже если этот доступ разрешен администратором в политике.

Несколько советов об управлении брандмауэром Windows через GPO

- Создавайте отдельные политики с правилами брандмауэра для серверов и рабочих станций (для каждой группы одинаковых серверов возможно придется создать собственные политики в зависимости от их роли). Т.е. правила файервола для контроллера домена, почтового Exchange сервера, сервера с ролью Remote Desktop Services Host (RDSH) или Microsoft SQL Server будут отличаться;

- Для более точного нацеливания политики на клиентов можно использовать WMI фильтры GPO (например, вы можете привязать политику к хостам определенной IP подсети)

- Какие порты нужно открыть для той или иной службы нужно искать в документации на сайте разработчика. Процесс довольно кропотливый и на первый взгляд сложный. Но постепенно вполне реальной прийти к работоспособной конфигурации Windows файервола, который разрешает только одобренные подключения и блокирует все остальное. По опыту хочу отметить, что на ПО Microsoft можно довольно быстро найти список используемых TCP/UDP портов.

Любая программа запущенная от имени администратора включает нужное правило брандмауэра автоматически, сама по себе и никаких дополнительных настроек не нужно, чтобы она видела сеть и была видна из сети.

Исключение составляют правила для стандартных служб установленных по умолчанию, нужно включить разрешающее правило для общественных сетей или изменить текущее, о чем и поговорим в этой статье.

ОТКРЫТЬ ПОРТ ЧЕРЕЗ ПОЛЬЗОВАТЕЛЬСКИЙ ИНТЕРФЕЙС

Рассмотрим один из редких случаев, это когда мы хотим развернуть общий доступ к файлам расположенных на сервере. В данном случае, просто открыть общий доступ недостаточно, нужно залезть в брандмауэр.

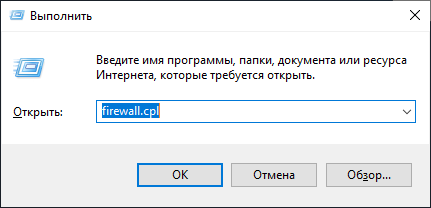

Используйте Win+R (или щелкните правой кнопкой мыши по меню Пуск, выберите «Выполнить») наберите firewall.cpl и перейдите в дополнительные параметры.

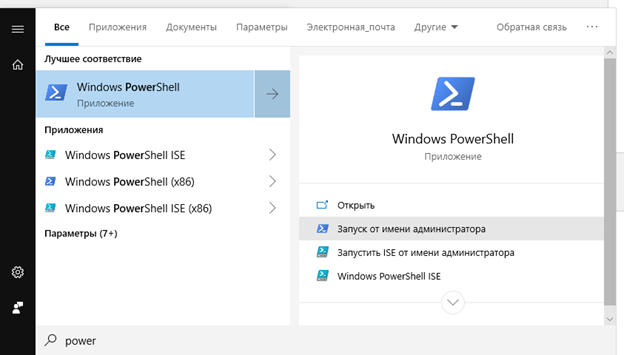

Найти брандмауэр можно и через поиск меню пуск, если начать набирать «Брандмауэр». Нас интересует брандмауэр в режиме повышенной безопасности.

Общий доступ к файлам и папкам утилизирует протокол SMB, а он использует 445 порт. Тут не нужно создавать новое правило, а лучше включить стандартное. Так без лишней путаницы, чисто и быстро можно открыть любой порт.

Отсортируйте колонку по порту или группе, затем включите правило.

Вот так просто и чисто корпорация Майкрософт реализовала управление правилами в Windows с пользовательским интерфейсом.

ОТКРЫТЬ ПОРТ C ПОМОЩЬЮ POWERSHELL

Каждое правило, которое было добавлено позже имеет высший приоритет над ранним. Чтобы однажды не запутаться в них, мы сделаем тоже самое что и в случае выше, так же чисто, только при помощи одной командной строки.

Используйте Win+R (или щелкните правой кнопкой мыши по меню Пуск, выберите «Выполнить») наберите Powershell.

Найти можно и через поиск меню пуск, если начать набирать «Powershell». Запускать нужно от имени администратора. Рассматривать мы будем обычный Powershell, Powershell ISE нужен для выполнения скриптов, нас это не интересует.

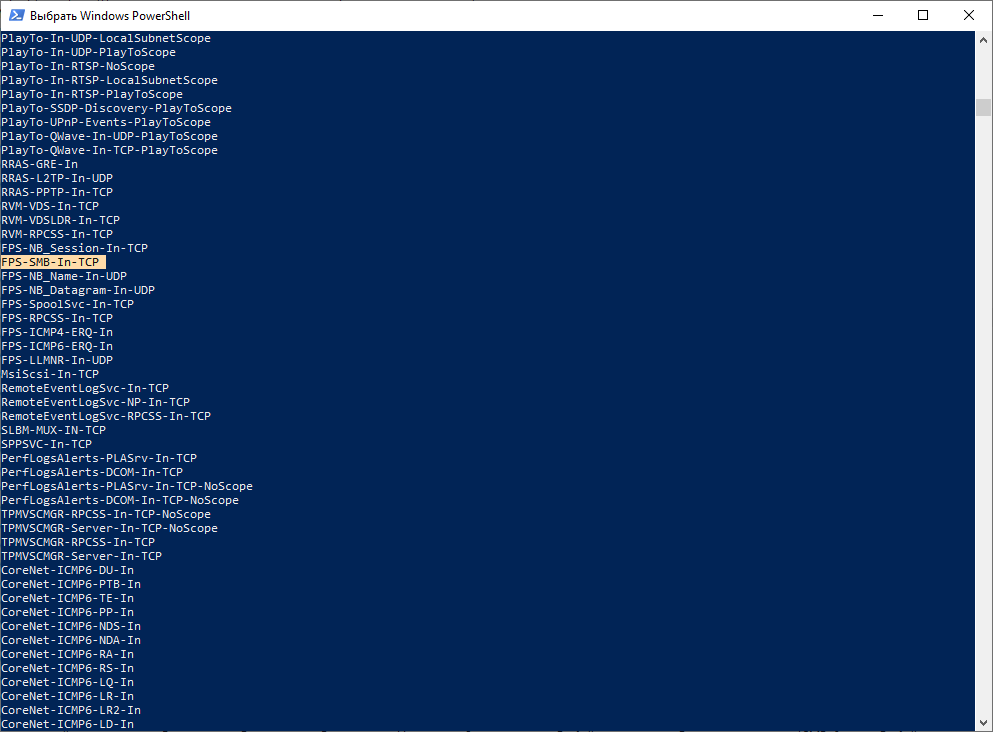

Сперва нам нужно узнать какое правило мы хотим включить. Для этого выполним командлет:

Get-NetFirewallRule | where Direction -EQ inbound | select name

Этим самым мы получаем имена всех входящих правил фаервола и получаем только их имена. Отличить их просто, первой идет группа правил, затем протокол и направление. По-русски это бы выглядело так:

ГруппаПравил-Протокол-Направление

Мы получили результат. Нас интересует правило FPS-SMB-In-TCP. Эта аббривеатура расшифровывается как File and Printer Shading (SMB IN). Это то, что нам в данном случае нужно. Теперь включаем правило:

Set-NetFirewallRule -Name FPS-SMB-In-TCP -Enabled True

Как вы видите, никаких принципиальных изменений от того, что происходит с помощью пользовательского интерфейса тут нет, нужно лишь небольшое знание английского языка.

СОЗДАТЬ РАЗРЕШАЮЩЕЕ ПРАВИЛО ВРУЧНУЮ

Иногда программы не создают правила сами по себе, и требуется ручное вмешательство. Рассмотрим на примере открытия порта для сервера Майнкрафт. Справа от окна брандмауэра нажимаем “Создать новое правило”. Выбираем правило для порта.

Майнкрафт использует протокол TCP, поэтому в меню выбираем его.

Осталось выбрать то, что мы этим правилом делаем, разрешаем или запрещаем взаимодействие с портом и дать ему имя. Ровно это же можно уложить в один командлет powershell’a.

New-NetFirewallRule -Name Minecraft -LocalPort 25565 -DisplayName Minecraft -Enabled True -Direction Inbound -Action Allow -Protocol TCP