Подключение к VPN серверу Windows осуществляется по протоколу PPTP. Стоит отметить, что сделать то же самое с помощью Hamachi или TeamViewer проще, удобнее и безопаснее.

Создание VPN сервера

Откройте список подключений Windows. Самый быстрый способ сделать это — нажать клавиши Win + R в любой версии Windows и ввести ncpa.cpl, затем нажать Enter.

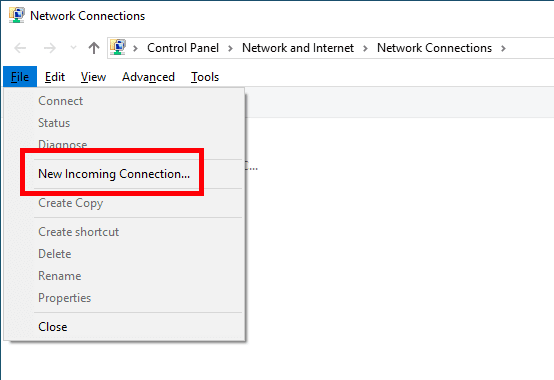

В списке подключений нажмите клавишу Alt и в появившемся меню выберите пункт «Новое входящее подключение».

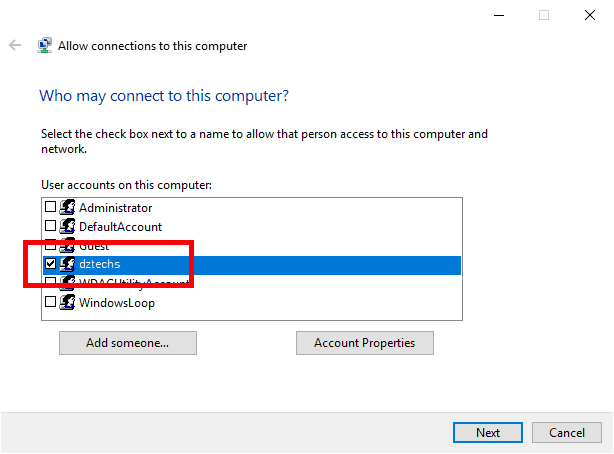

На следующем этапе нужно выбрать пользователя, которому будет разрешено удаленное подключение. Для большей безопасности лучше создать нового пользователя с ограниченными правами и предоставить доступ к VPN только ему. Кроме этого, не забудьте установить хороший, годный пароль для этого пользователя.

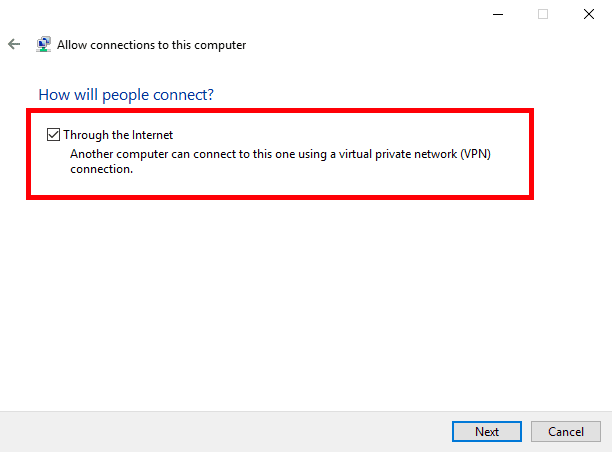

Нажмите «Далее» и отметьте пункт «Через Интернет».

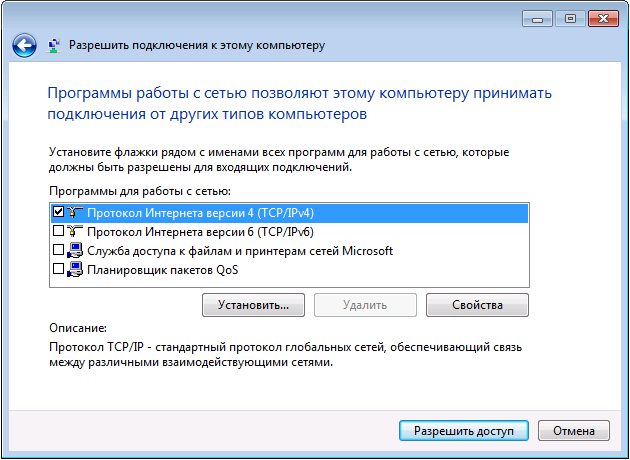

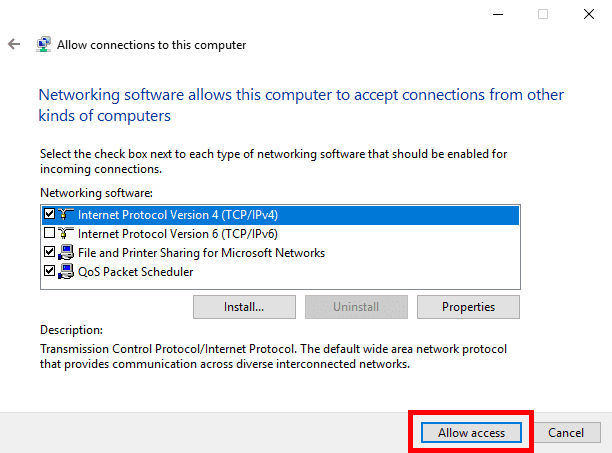

В следующем диалоговом окне нужно отметить, по каким протоколам будет возможно подключение: если вам не требуется доступ к общим файлам и папкам, а также принтерам при VPN подключении, можно снять отметку с этих пунктов. Нажмите кнопку «Разрешить доступ» и дождитесь завершения создания VPN сервера Windows.

Если потребуется отключить возможность VPN подключения к компьютеру, кликните правой кнопкой мыши по «Входящие подключения» в списке подключений и выберите пункт «Удалить».

Как подключиться к VPN серверу на компьютере

Для подключения вам потребуется знать IP адрес компьютера в Интернете и создать VPN подключение, в котором VPN сервер — этот адрес, имя пользователя и пароль — соответствуют пользователю, которому разрешено подключение. Если вы взялись за эту инструкцию, то с данным пунктом, скорее всего, проблем у вас не возникнет, и вы умеете создавать такие подключения. Однако ниже — кое-какая информация, которая может оказаться полезной:

- Если компьютер, на котором был создан VPN-сервер, подключен к Интернету через роутер, то в роутере необходимо создать перенаправление подключений порта 1723 на IP адрес компьютера в локальной сети (а этот адрес сделать статическим).

- С учетом того, что большинство Интернет-провайдеров предоставляют динамический IP на стандартных тарифах, каждый раз узнавать IP своего компьютера может быть затруднительным, особенно удаленно. Решить это можно с помощью таких сервисов как DynDNS, No-IP Free и Free DNS. Как-нибудь напишу о них подробно, но пока не успел. Уверен, в сети хватает материала, который позволит разобраться, что к чему. Общий смысл: подключение к вашему компьютеру всегда можно будет осуществлять по уникальному домену третьего уровня, несмотря на динамический IP. Это бесплатно.

Более подробно не расписываю, потому как статья все-таки не для самых начинающих пользователей. А тем, кому это действительно нужно, вполне будет достаточно вышеизложенной информации.

Openvpn — виртуальная частная сеть. С ее помощью мы можем:

- Создать защищенный канал свзяи, в то время, когда мы сидим с бесплатного Wi-Fi в кафе.

- Обмениваться файлами между участниками сети.

- Раздавать интернет испульзуя общий шлюз.

Основные преимущества:

- Простота настройки.

- Безопасность.

- Не требует дополнительного оборудования.

- Высокая скорость и стабильность.

Как и автор статьи об установке OpenVPN на Linux, я не нашел нормальной статьи, да еще и такой, чтоб описывалось все до мелочей. В этой статье на Хабрахабре я постараюсь максимально доступно все объяснить. Итак, поехали!

Скачиваем дистрибутив.

На момент написания статьи доступная версия 2.3.2. Качаем отсюда Windows installer 32-х или 64-х битную версию под разрядность вашей операционной системы.

Установка.

При установке обязательно отметьте все пункты птичками, на предложение установить драйвер отвечаем утвердительно. В системе появится новый виртуальный сетевой адаптер.

Создание сертификатов и ключей.

Когда-то этот пункт меня останавливал, мол ну их эти ключи, пойду поищу что попроще. Но, увы, ничего лучшего не нашел. Итак, переходим в C:Program filesOpenVPNeasy-rsa, запускаем init-config.bat, появится vars.bat, открываем его в блокноте. Нас интересуют строчки в самом низу, их нужно заполнить как угодно. Например:

set KEY_COUNTRY=RU

set KEY_PROVINCE=Baldur

set KEY_CITY=Piter

set KEY_ORG=OpenVPN

set KEY_EMAIL=my@sobaka.ru

set KEY_CN=server

set KEY_NAME=server

set KEY_OU=ouou

Там где написано server не трогаем. Сохранили.

Теперь открываем openssl-1.0.0.cnf и ищем строчку default_days 365, ставим 3650. Это продлит жизнь наших сертификатов на 10 лет. Сохраняем. Далее открываем командную строку в пуск-стандартные-командная строка (на Windows Vista/7/8 от имени администратора), пишем последовательно:

cd C:OpenVPNeasy-rsa

vars

clean-all

В ответ должно написать два раза «Скопировано файлов: 1». Значит, все окей. В этом же окне набираем:

build-dh

Создаст ключ Диффи-Хельмана.

build-ca

Создаст основной сертификат.

Будут заданы вопросы, просто нажимаем Enter пока не увидите путь C:Program filesOpenVPNeasy-rsa. Далее набираем:

build-key-server server

На вопросы также жмем Enter, только не торопитесь! В конце будут два вопроса: «Sign the certificate?» и «1 out of 1 certificate requests certified, commit?», на оба вопроса отвечаем Y. Теперь создадим сертификат клиента:

build-key client

Тут нужно быть вниметельней, при вопросе Common Name (eg, your name or your server’s hostname) нужно ввести client. В конце также два раза Y. Для каждого клиента нужно создавать новый сертификат, только с другим именем, например, build-key client1 и также указывать его в common name. Если все сделали правильно, можете выдохнуть! Самое сложное позади. В папке C:Program FilesOpenVPNeasy-rsakeys забираем: ca.crt, dh1024.pem, server.crt, server.key и кладем их в C:Program FilesOpenVPNconfig.

Создаем конфиги.

Переходим в C:Program FilesOpenVPNconfig, создаем текстовой документ, вставляем:

# Поднимаем L3-туннель

dev tun

# Протокол

proto udp

# Порт который слушает впн

port 12345

# Ключи и сертификаты

ca ca.crt

cert server.crt

key server.key

dh dh1024.pem

# Грубо говоря экономим адреса

topology subnet

# Пул адресов

server 10.8.0.0 255.255.255.0

# Метод шифрования

cipher AES-128-CBC

# Сжатие

comp-lzo

# Немного улучшит пинг

mssfix

# Время жизни клиентов, если не откликнулся — отключает

keepalive 10 120

# Уровень отладки

verb 3

Сохраняем файл как server.ovpn. Это наш конфиг сервера. Теперь пробуем запустить сервер. На рабочем столе будет ярлык OpenVPN Gui. После запуска в трее появится красный значок. Кликаем по нему дважды, если загорелся зеленым, значит, все хорошо, если нет, тогда смотрим лог в папке log.

Теперь конфиг клиента:

client

dev tun

proto udp

# Адрес и порт сервера

remote адрес 12345

# Ключи должны лежать в папке с конфигом

ca ca.crt

cert client.crt

key client.key

cipher AES-128-CBC

nobind

comp-lzo

persist-key

persist-tun

verb 3

Сохраняем как client.ovpn. Создаем любую папку и кладем туда конфиг client.ovpn и сертификаты ca.crt, client.crt, client.key которые лежат в C:Program filesOpenVPNeasy-rsa. Сам клиент для Windows качаем здесь. На клиентской машине устанавливаем, переносим папку с конфигом и сертификатом и запускаем client.ovpn. Если подключились, пробуем в командной строке набрать ping 10.8.0.1. Пакеты пошли? Поздравляю! Сервер готов! Теперь идем в панель управления-администрирование-службы, ищем там OpenVPN, дважды щелкаем и выставляем автоматически. Теперь сервер будет сам стартовать после перезагрузки.

Дорабатываем конфиг или каждому свое.

Теперь я расскажу как раздавать интернет и другие мелочи связанные с настройкой. Начнем с мелочей. Все манипуляции будем проводить с конфигом сервера.

Если хотите, чтобы клиенты «видели» друг друга т.е. могли обмениваться информацией, тогда в конфиг впишите

client-to-client.

Если нужно, чтобы клиентам выдавались статические адреса, тогда в папке config создайте файл ip.txt и впишите в конфиг

ifconfig-pool-persist ip.txt

Неохота создавать каждому сертификаты? Тогда пишем duplicate-cn, но учтите, с этой опцией не работает ifconfig-pool-persist.

Теперь о конфиге клиента. Можно не передавать файлы сертификатов, а вписать сразу в конфиг, только делать это лучше не с блокнота, а с AkelPad’а или Notepad++ например. Открываем ca.crt и выделяем от ——BEGIN CERTIFICATE—— до ——END CERTIFICATE——. В конфиге будет выглядеть так:

-----BEGIN CERTIFICATE-----

сертификат

-----END CERTIFICATE-----

-----BEGIN CERTIFICATE-----

сертификат

-----END CERTIFICATE-----

-----BEGIN PRIVATE KEY-----

ключ

-----END PRIVATE KEY-----

Раздаем интернет

Для этого в конфиг сервера вписываем:

push «redirect-gateway def1»

push «dhcp-option DNS 8.8.8.8»

push «dhcp-option DNS 8.8.4.4»

DNS-адреса подставляем те, что даны в настройках. Посмотреть можно зайдя в панель управления-сетевые подключения, дважды кликнув на адаптере который смотрит в интернет. Для Win7 Панель управления-Сеть и Интернет-Центр управления сетями и общим доступом-изменение параметров адаптера. Далее, заходим в свойства этого же адаптера, вкладка доступ, ставим птичку напротив «Разрешить другим пользователям сети…» и в выпадающем списке, если есть, выбираем виртуальный адаптер vpn. Затем заходим в свойства адаптера vpn, свойства ipv4 и выставляем получение ip и dns автоматически. Спасибо за внимание!

Windows имеет встроенную возможность функционировать в качестве сервера VPN с использованием протокола туннелирования точка-точка (PPTP), хотя эта опция несколько скрыта. Вот как его найти и настроить VPN-сервер.

СВЯЗАННЫЕ С:

Что такое VPN и зачем он мне нужен?

Настройка VPN-сервера может быть полезна для подключения к вашей домашней сети в дороге, игры с кем-то в игры по локальной сети или обеспечения безопасности просмотра веб-страниц через общедоступное соединение Wi-Fi — некоторые из многих

причины, по которым вы можете захотеть использовать VPN

. Этот трюк работает в Windows 7, 8 и 10. Сервер использует протокол туннелирования точка-точка (PPTP).

Примечание. У некоторых людей, обновившихся до Windows 10 Creators Update, возникает проблема, когда создание VPN-сервера не удается из-за того, что не запускается служба маршрутизации и удаленного доступа. Это известная проблема, которую еще не исправили с помощью обновлений. Однако, если вам удобно редактировать пару ключей реестра, есть

обходной путь, который, кажется, решает проблему для большинства людей

. Мы будем обновлять этот пост, если проблема будет официально решена.

Ограничения

Хотя это довольно интересная функция, настройка VPN-сервера таким образом может быть не идеальным выбором для вас. У него есть некоторые ограничения:

-

Вам понадобится умение

перенаправить порты с вашего роутера

. - Вы должны предоставить Windows и порт для PPTP VPN-сервера напрямую в Интернет, что не идеально с точки зрения безопасности. Вам следует использовать надежный пароль и подумать об использовании порта, который не является портом по умолчанию.

-

Это не так просто настроить и использовать, как такие программы, как

LogMeIn Hamachi

а также

TeamViewer

. Большинству людей, вероятно, будет лучше иметь более полный пакет программного обеспечения, подобный тому, что предлагается.

СВЯЗАННЫЕ С:

Как использовать LogMeIn Hamachi для доступа к файлам из любого места

Создание VPN-сервера

Чтобы создать VPN-сервер в Windows, вам сначала нужно открыть окно «Сетевые подключения». Самый быстрый способ сделать это — нажать «Пуск», ввести «ncpa.cpl» и затем щелкнуть результат (или нажать Enter).

В окне «Сетевые подключения» нажмите клавишу Alt, чтобы отобразить все меню, откройте меню «Файл», а затем выберите параметр «Новое входящее соединение».

Затем выберите учетные записи пользователей, которые могут подключаться удаленно. Для повышения безопасности вы можете захотеть создать новую учетную запись с ограниченным доступом, а не разрешать вход через VPN из вашей основной учетной записи. Вы можете сделать это, нажав кнопку «Добавить кого-нибудь». Какую бы учетную запись пользователя вы ни выбрали, убедитесь, что она имеет очень надежный пароль, поскольку слабый пароль может быть взломан простой атакой по словарю.

Когда вы выбрали своего пользователя, нажмите кнопку «Далее».

На следующей странице выберите

Опция «Через Интернет», чтобы разрешить VPN-соединения через Интернет. Скорее всего, это единственный вариант, который вы здесь увидите, но вы также можете разрешить входящие соединения через модем удаленного доступа, если у вас есть оборудование для удаленного доступа.

Затем вы можете выбрать сетевые протоколы, которые должны быть включены для входящих подключений. Например, если вы не хотите, чтобы люди, подключенные к VPN, имели доступ к общим файлам и принтерам в вашей локальной сети, вы можете отключить параметр «Общий доступ к файлам и принтерам для сетей Microsoft».

Когда все будет готово, нажмите кнопку «Разрешить доступ».

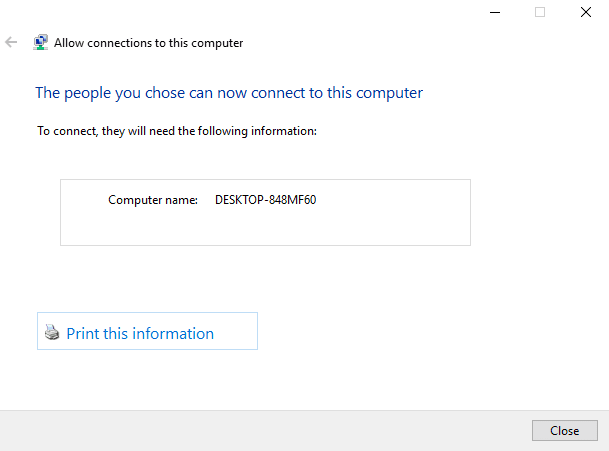

Затем Windows настраивает доступ для выбранных вами учетных записей пользователей, что может занять несколько секунд.

На данный момент ваш VPN-сервер запущен и готов принимать входящие запросы на подключение. Если вы хотите отключить VPN-сервер в будущем, вы можете просто вернуться в окно «Сетевые подключения» и удалить пункт «Входящие подключения».

Настройка маршрутизатора

Если вы подключаетесь к новому серверу VPN через Интернет, вам необходимо настроить переадресацию портов, чтобы ваш маршрутизатор знал, что нужно отправлять трафик этого типа на нужный компьютер.

Войдите на страницу настройки вашего роутера.

и перенаправьте порт 1723 на IP-адрес компьютера, на котором вы настроили сервер VPN. Для получения дополнительных инструкций ознакомьтесь с нашим руководством по

как перенаправить порты на вашем роутере

.

СВЯЗАННЫЕ С:

Как получить доступ к маршрутизатору, если вы забыли пароль

Для максимальной безопасности вы можете создать правило переадресации портов, которое перенаправляет случайный «внешний порт», например 23243, на «внутренний порт» 1723 на вашем компьютере. Это позволит вам подключиться к VPN-серверу через порт 23243 и защитит вас от вредоносных программ, которые сканируют и пытаются автоматически подключиться к VPN-серверам, работающим через порт по умолчанию.

Вы также можете рассмотреть возможность использования маршрутизатора или брандмауэра, чтобы разрешать входящие соединения только с определенных IP-адресов.

СВЯЗАННЫЕ С:

Как легко получить доступ к вашей домашней сети из любого места с помощью динамического DNS

Чтобы вы всегда могли подключиться к VPN-серверу, вы также можете

настроить службу динамического DNS, такую как DynDNS, на вашем маршрутизаторе

.

Подключение к вашему VPN-серверу

СВЯЗАННЫЕ С:

Как найти свой частный и публичный IP-адреса

Для подключения к VPN-серверу вам понадобится

общедоступный IP-адрес вашего компьютера

(IP-адрес вашей сети в Интернете) или ее динамический DNS-адрес, если вы настроили динамическую службу DNS.

В какой бы версии Windows вы ни использовали на компьютере, выполняющем подключение, вы можете просто нажать «Пуск», ввести «vpn» и затем выбрать появившийся вариант. В Windows 10 он будет называться «Изменить виртуальные частные сети (VPN)». В Windows 7 это называется «Настройка подключения к виртуальной частной сети (VPN).

При запросе укажите имя для подключения (подойдет все) и Интернет-адрес (это может быть доменное имя или IP-адрес).

СВЯЗАННЫЕ С:

Как подключиться к VPN в Windows

Дополнительные инструкции по подключению, в том числе некоторые из дополнительных параметров, которые вы можете выбрать, см. В нашем полном руководстве по

как подключиться к VPN в Windows

.

How To Create A VPN Server On Your Windows Computer Without Installing Any Software

How To Create Your Own VPN SERVER On Windows 7 Computer

How To Create A VPN Server On A Windows Computer And Connect To It From Another Computer 💻↔️🖥️

How To Add Free VPN For Windows Without Any Software

Free VPN — For Windows Without Any Software

How To Make Your Own VPN In Windows 10 | Without Any Software |

How To Setup And Manage FTP Server In Windows 10 Without Any Software

How To Configure VPN For Blocked Sites Without Any Software In Windows 10

How To Connect VPN On PC Without Any Software

Free VPN For Windows 7,8,10 Without Any Software | Setup Lifetime Free VPN For Windows | No Ads

Free VPN Setup | Windows 7 & 10 | Without Software

How To Add Free VPN On Windows 10 Without Any Software [2020 Update]

Best Free VPN Setup Windows 7 & 10 Without Any Software Bangla

Use VPN On Windows 10 PC Without Any Software (Within 4 Minutes)

How To Setup A VPN — Build Your Own VPN Server On Windows 10 For Free

How To Setup A VPN Server And Connect Through It

Create Your Own Secure VPN!

How To Add FREE VPN On WINDOWS 10

How To Setup An FTP Server On Windows 10

OpenVPN – это набор open source программ, который заслуженно является одним из самых популярных и легких решений для реализации защищенной VPN сети. OpenVPN позволяет объединить в единую сеть сервер и клиентов (даже находящиеся за NAT или файерволами), или объединить сети удаленных офисов. Серверную часть OpenVPN можно развернуть практически на всех доступных операционных системах (пример настройки OpenVPN на Linux). Вы можете установить OpenVPN сервер даже на обычный компьютер с десктопной редакцией Windows 10.

В этой статье, мы покажем, как установить OpenVPN сервер на компьютер с Windows 10, настроить OpenVPN клиент на другом Windows хосте и установить защищенное VPN подключение.

Содержание:

- Установка службы OpenVPN сервера в Windows

- Создаем ключи шифрования и сертификаты для OpenVPN

- Конфигурационный файл OpenVPN сервера в Windows

- Настройка OpenVPN клиента в Windows

Установка службы OpenVPN сервера в Windows

Скачайте MSI установщик OpenVPN для вашей версии Windows с официального сайта (https://openvpn.net/community-downloads/). В нашем случае это OpenVPN-2.5.5-I602-amd64.msi (https://swupdate.openvpn.org/community/releases/OpenVPN-2.5.5-I602-amd64.msi).

Запустите установку.

Если вы планируете, OpenVPN сервер работал в автоматическом режиме, можно не устанавливать OpenVPN GUI. Обязательно установите OpenVPN Services.

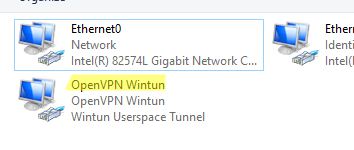

Начиная с версии OpenVPN 2.5, поддерживается драйвер WinTun от разработчиков WireGuard. Считается, что этот драйвер работает быстрее чем классический OpenVPN драйвер TAP. Установите драйвер Wintun, откажитесь от установки TAP-Windows6.

Установите OpenSSL утилиту EasyRSA Certificate Management Scripts.

Запустите установку.

По умолчанию OpenVPN устаналивается в каталог C:Program FilesOpenVPN.

После окончания установки появится новый сетевой адаптер типа Wintun Userspace Tunnel. Этот адаптер отключен, если служба OpenVPN не запущена.

Создаем ключи шифрования и сертификаты для OpenVPN

OpenVPN основан на шифровании OpenSSL. Это означает, что для обмена трафиком между клиентом и серверов VPN нужно сгенерировать ключи и сертификаты с использованием RSA3.

Откройте командную строку и перейдите в каталог easy-rsa:

cd C:Program FilesOpenVPNeasy-rsa

Создайте копию файла:

copy vars.example vars

Откройте файл vars с помощью любого текстового редактора. Проверьте пути к рабочим директориям.

Обязательно поправьте переменную EASYRSA_TEMP_DIR следующим образом:

set_var EASYRSA_TEMP_DIR "$EASYRSA_PKI/temp"

Можете заполнить поля для сертификатов (опционально)

set_var EASYRSA_REQ_COUNTRY "RU" set_var EASYRSA_REQ_PROVINCE "MSK" set_var EASYRSA_REQ_CITY "MSK" set_var EASYRSA_REQ_ORG "IT-Company" set_var EASYRSA_REQ_EMAIL " [email protected] " set_var EASYRSA_REQ_OU " IT department "

Срок действия сертификатов задается с помощью:

#set_var EASYRSA_CA_EXPIRE 3650 #set_var EASYRSA_CERT_EXPIRE 825

Сохраните файл и выполните команду:

EasyRSA-Start.bat

Следующие команды выполняются в среде EasyRSA Shell:

Инициализация PKI:

./easyrsa init-pki

Должна появится надпись:

init-pki complete; you may now create a CA or requests. Your newly created PKI dir is: C:/Program Files/OpenVPN/easy-rsa/pki

Теперь нужно сгенерировать корневой CA:

./easyrsa build-ca

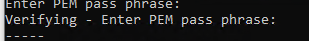

Задайте дважды пароль для CA:

CA creation complete and you may now import and sign cert requests.

Данная команда сформировала:

- Корневой сертификат центра сертификации: «C:Program FilesOpenVPNeasy-rsapkica.crt»

- Ключ центра сертификации «C:Program FilesOpenVPNeasy-rsapkiprivateca.key»

Теперь нужно сгенерировать запрос сертификата и ключ для вашего сервера OpenVPN:

./easyrsa gen-req server nopass

Утилита сгенерирует два файла:

req: C:/Program Files/OpenVPN/easy-rsa/pki/reqs/server.req key: C:/Program Files/OpenVPN/easy-rsa/pki/private/server.key

Подпишем запрос на выпуск сертификата сервера с помощью нашего CA:

./easyrsa sign-req server server

Подтвердите правильность данных, набрав yes.

Затем введите пароль CA от корневого CA.

В каталоге issued появится сертификат сервера («C:Program FilesOpenVPNeasy-rsapkiissuedserver.crt»)

Теперь можно создать ключи Диффи-Хеллмана (займет длительное время):

./easyrsa gen-dh

Для дополнительной защиты VPN сервера желательно включить tls-auth. Данная технология позволяет использовать подписи HMAC к handshake-пакетам SSL/TLS, инициируя дополнительную проверку целостности. Пакеты без такой подписи будут отбрасываться VPN сервером. Это защитит вас от сканирования порта VPN сервера, DoS атак, переполнения буфера SSL/TLS.

Сгенерируйте ключ tls-auth:

cd C:Program FilesOpenVPNbin

openvpn --genkey secret ta.key

Должен появиться файл «C:Program FilesOpenVPNbinta.key». Переместите его в каталог C:Program FilesOpenVPNeasy-rsapki

Теперь можно сформировать ключи для клиентов OpenVPN. Для каждого клиента, который будет подключаться к вашему серверу нужно создать собственные ключи.

Есть несколько способов генерации ключей и передачи их клиентам. В следующем примере, мы создадим на сервере ключ клиента и защитим его паролем:

./easyrsa gen-req kbuldogov

./easyrsa sign-req client kbuldogov

Данный ключ («C:Program FilesOpenVPNeasy-rsapkiprivatekbuldogov.key») нужно передать клиенту и сообщить пароль. Клиент может снять защиту паролем для ключа:

openssl rsa -in "C:Program FilesOpenVPNeasy-rsapkiprivatekbuldogov.key"-out "C:Program FilesOpenVPNeasy-rsapkiprivatekbuldogov_use.key"

Если вы хотите сгенерировать ключ, не защищенный паролем, нужно выполнить команду:

./easyrsa gen-req имяклиента nopass

На сервере с OpenVPN вы можете создать неограниченное количество ключей и сертификатов для пользователей. Аналогичным образом сформируйте ключи и сертфикаты для других клиентов.

Вы можете отохвать скомпрометированные сертификаты клиентов:

cd C:Program FilesOpenVPNeasy-rsa

EasyRSA-Start.bat

./easyrsa revoke kbuldogov

Итак, мы сгенерировали набор ключей и сертификатов для OpenVPN сервера. Теперь можно настроить и запустить службу OpenVPN.

Конфигурационный файл OpenVPN сервера в Windows

Скопируйте типовой конфигурационный файл OpenVPN сервера:

copy "C:Program FilesOpenVPNsample-configserver.ovpn" "C:Program FilesOpenVPNconfig-autoserver.ovpn"

Откройте файл server.ovpn в любом текстовом редакторе и внесите свои настройки. Я использую следующий конфиг для OpenVPN:

# Указываем порт, протокол и устройство port 1194 proto udp dev tun # Указываем пути к сертификатам сервера ca "C:\Program Files\OpenVPN\easy-rsa\pki\ca.crt" cert "C:\Program Files\OpenVPN\easy-rsa\pki\issued\server.crt" key "C:\Program Files\OpenVPN\easy-rsa\pki\private\server.key" dh "C:\Program Files\OpenVPN\easy-rsa\pki\dh.pem" # Указываем настройки IP сети, адреса из которой будет будут получать VPN клиенты server 10.24.1.0 255.255.255.0 #если нужно разрешить клиентам подключаться под одним ключом, нужвно включить опцию duplicate-cn (не рекомендуется) #duplicate-cn # TLS защита tls-auth "C:\Program Files\OpenVPN\easy-rsa\pki\ta.key" 0 cipher AES-256-GCM # Другая параметры keepalive 20 60 persist-key persist-tun status "C:\Program Files\OpenVPN\log\status.log" log "C:\Program Files\OpenVPN\log\openvpn.log" verb 3 mute 20 windows-driver wintun

Сохраните файл.

OpenVPN позволяет использовать как TCP, так и UDP для подключения. В этом примере я запустил OpenVPN на 1194 UDP. Рекомендуется использовать протокол UDP, это оптимально как с точки зрения производительности, так и безопасности.

Не забудьте открыть на файерволе порты для указанного вами порта OpenVPN на клиенте и на сервере. Можно открыть порты в Windows Defender с помощью PowerShell.

Правило для сервера:

New-NetFirewallRule -DisplayName "AllowOpenVPN-In" -Direction Inbound -Protocol UDP –LocalPort 1194 -Action Allow

Правило для клиента:

New-NetFirewallRule -DisplayName "AllowOpenVPN-Out" -Direction Outbound -Protocol UDP –LocalPort 1194 -Action Allow

Теперь нужно запустить службу OpenVPN и изменить тип ее запуска на автоматический. Воспользуйтесь таким командами PowerShell, чтобы включить службу:

Set-Service OpenVPNService –startuptype automatic –passthru

Get-Service OpenVPNService| Start-Service

Откройте панель управления, и убедитесь, что виртуальный сетевой адаптер OpenVPN Wintun теперь активен. Если нет, смотрите лог «C:Program FilesOpenVPNlogserver.log»

Если при запуске OpenVPN вы видите в логе ошибку:

Options error: In C:Program FilesOpenVPNconfig-autoserver.ovpn:1: Maximum option line length (256) exceeded, line starts with..

Смените в файле server.ovpn символы переноса строки на Windows CRLF (в notepad++ нужно выбрать Edit -> EOL Conversion -> Windows CR LF). Сохраните файл, перезапустите службу OpevVPNService.

Данный конфиг позволит удаленным клиентам получить доступ только к серверу, но другие компьютеры и сервисы в локальной сети сервера для них недоступны. Чтобы разрешить клиентам OpenVPN получить доступ к внутренней сети нужно:

Включить опцию IPEnableRouter в реестре (включает IP маршрутизацию в Windows, в том числе включает маршрутизацию меду сетями Hyper-V): reg add «HKLMSYSTEMCurrentControlSetServicesTcpipParameters» /v IPEnableRouter /t REG_DWORD /d 1 /f

Добавьте в конфгурационный файл сервера OpenVPN маршруты до внутренней IP сети:

push "route 10.24.1.0 255.255.255.0" push "route 192.168.100.0 255.255.255.0"

Если нужно, назначьте клиенту адреса DNS серверов:

push "dhcp-option DNS 192.168.100.11" push "dhcp-option DNS 192.168.100.12"

Если нужно завернуть все запросы клиента (в том числе Интернет трафик) на ваш OpenVPN сервер, добавьте опцию:

push "redirect-gateway def1"

Настройка OpenVPN клиента в Windows

Создайте на сервере шаблонный конфигурационный файла для клиента VPN (на базе iшаблона client.ovpn) со следующими параметрами (имя файла kbuldovov.ovpn)

client dev tun proto udp remote your_vpn_server_address 1194 resolv-retry infinite nobind persist-key persist-tun ca ca.crt cert kbuldogov.crt key kbuldogov.key remote-cert-tls server tls-auth ta.key 1 cipher AES-256-GCM connect-retry-max 25 verb 3

В директиве remote указывается публичный IP адрес или DNS имя вашего сервера OpenVPN.

Скачайте и установите клиент OpenVPN Connect для Windows (https://openvpn.net/downloads/openvpn-connect-v3-windows.msi).

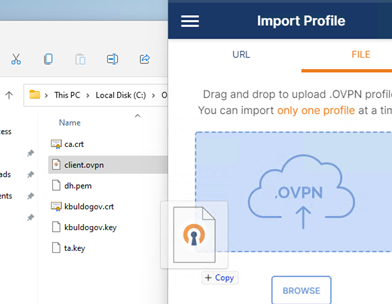

Теперь на компьютер с клиентом OpenVPN нужно с сервера скопировать файлы:

- ca.crt

- kbuldogov.crt

- kbuldogov.key

- dh.pem

- ta.key

- kbuldogov.ovpn

Теперь импортируйте файл с профилем *.ovpn и попробуйте подключиться к вашему VPN серверу.

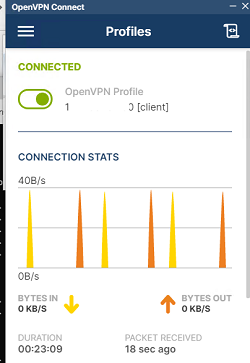

Если все настроено правильно, появится такая картинка.

Проверьте теперь лог OpenVPN на клиенте «C:Program FilesOpenVPN Connectagent.log»

Mon Dec 27 08:09:30 2021 proxy_auto_config_url

Mon Dec 27 08:09:31 2021 TUN SETUP

TAP ADAPTERS:

guid='{25EE4A55-BE90-45A0-88A1-8FA8FEF24C42}' index=22 name='Local Area Connection'

Open TAP device "Local Area Connection" PATH="\.Global{25EE4A55-BE90-45A0-88A1-8FA8FEF24C42}.tap" SUCCEEDED

TAP-Windows Driver Version 9.24

ActionDeleteAllRoutesOnInterface iface_index=22

netsh interface ip set interface 22 metric=1

Ok.

netsh interface ip set address 22 static 10.24.1.6 255.255.255.252 gateway=10.24.1.5 store=active

IPHelper: add route 10.24.1.1/32 22 10.24.1.5 metric=-1

Клиент успешно подключится к OpenVPN серверу и получил IP адрес 10.24.1.6.

Проверьте теперь лог на сервере («C:Program FilesOpenVPNlogopenvpn.log»). Здесь также видно, что клиент с сертификатом kbuldogov успешно подключится к вашему серверу.

2021-12-27 08:09:35 192.168.13.202:55648 [kbuldogov] Peer Connection Initiated with [AF_INET6]::ffff:192.168.13.202:55648 2021-12-27 08:09:35 kbuldogov/192.168.13.202:55648 MULTI_sva: pool returned IPv4=10.24.1.6, IPv6=(Not enabled) 2021-12-27 08:09:35 kbuldogov/192.168.13.202:55648 MULTI: Learn: 10.24.1.6 -> kbuldogov/192.168.13.202:55648 2021-12-27 08:09:35 kbuldogov/192.168.13.202:55648 MULTI: primary virtual IP for kbuldogov/192.168.13.202:55648: 10.24.1.6

В Windows вы можете создавать Ваш собственный VPN-сервер достигнуть Общие папки или другие приложения через Интернет на ходу. Windows делает это с помощью PPTP بروتوكول (Туннелирование точка-точка). Фактически, большинство компаний используют этот метод, чтобы дать своим сотрудникам Доступ к ресурсам компании وфайлы и приложения. Поскольку это Старый добрый VPN , Полный Зашифруйте ваше соединение По пути. Если вам интересно, выполните следующие действия. Чтобы создать VPN-сервер ваша винда.

прежде чем продолжить

Прежде чем создавать сервер Windows VPN для доступа к некоторым онлайн-общим приложениям или папкам, вы должны знать, что процедура непроста для новичков. Вы должны знать такие вещи, как переадресация портов, создание новой учетной записи пользователя, основные настройки брандмауэра, локальные IP-адреса и т. Д.

Также полезно, если у вас есть статический IP-адрес. Однако большинство интернет-провайдеров назначают только динамические IP-адреса. Если это ваш случай, мы рекомендуем вам подписаться на Служба DNS жизнеспособность как OpenDNS Или No-IP и получите статический адрес для своего динамического IP-адреса. Это упрощает настройку VPN.

Чтобы упростить понимание, я разделил всю процедуру на четыре части. Следуйте каждому разделу, и все должно быть хорошо.

Первое, что нам нужно сделать, это создать VPN-сервер на устройстве, к которому вы хотите получить доступ в Интернете. Вы можете думать об этой машине как о сервере со статическим адресом. Как я уже сказал, если ваш IP-адрес динамический, используйте Служба динамического DNS и создать Статический адрес динамического IP-адреса Ваш.

Для начала найдите и откройте Панель управления в меню «Пуск». Здесь перейдите в «Сеть и Интернет> Центр управления сетями и общим доступом». Затем нажмите ссылку «Изменить настройки адаптера» на левой панели.

В новом окне нажмите клавишу ALT на клавиатуре, чтобы открыть верхнее меню навигации. Нажмите на опцию «Файл» и выберите опцию «Новое входящее соединение».

В новом окне выберите учетную запись пользователя, к которой вы хотите получить доступ в Интернете, и нажмите кнопку «Далее». При желании вы можете создать новую учетную запись пользователя для этой конкретной цели. Для этого нажмите кнопку «Добавить человека» и введите необходимые данные.

Теперь выберите вариант «Через Интернет».

Оставьте существующие параметры по умолчанию как есть и нажмите кнопку «Разрешить доступ».

Вышеупомянутая процедура создаст адаптер входящего подключения. После этого в окне отобразится имя вашего компьютера. Нажмите кнопку «Закрыть».

Если вы посмотрите на панель управления, вы увидите новый адаптер.

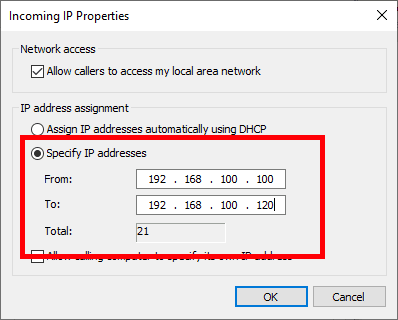

Обычно Windows автоматически назначает этому адаптеру IP-адрес при необходимости. Однако при определенных условиях такое поведение может вызвать некоторые проблемы. Чтобы этого избежать, вы можете установить диапазон IP-адресов вручную. Для этого щелкните правой кнопкой мыши адаптер входящих подключений и выберите «Свойства».

В окне свойств перейдите на вкладку Сети. Здесь выберите «Протокол Интернета версии 4» и нажмите «Свойства».

Выберите вариант «Выбрать IP-адреса» и введите в диапазоне локальных IP-адресов адрес, который вы хотите назначить этому адаптеру VPN. Убедитесь, что эти IP-адреса не используются другими системами. Например, вы устанавливаете диапазон IP-адресов 192.168.100.100 мне 192.168.100.121 Это вне моего обычного пользовательского домена 192.168.100.1 мне 192.168.100.20. Нажмите «ОК», чтобы сохранить изменения.

Затем перейдите к созданию исключения брандмауэра.

Настроить брандмауэр Windows

После создания VPN вам нужно сделать исключение в брандмауэре. В противном случае соединение может быть заблокировано брандмауэром Windows.

Найдите «Брандмауэр Защитника Windows» в меню «Пуск» и откройте его.

В окне брандмауэра щелкните ссылку «Разрешить приложение или функцию через брандмауэр Защитника Windows», которая отображается на левой панели.

Теперь прокрутите список вниз, пока не найдете функцию маршрутизации и удаленного доступа, и установите два флажка рядом с ней. Нажмите «ОК», чтобы сохранить изменения.

Это оно. Вы закончили добавление исключения брандмауэра.

Настройте переадресацию портов в маршрутизаторе

Чтобы все это работало, вам необходимо перенаправить порты вашего маршрутизатора на созданный сервер VPN. Если вам интересно, без правильной переадресации портов ваш маршрутизатор не знает, куда отправлять входящий трафик, и просто отказывается подключаться. Это встроенная функция безопасности. В зависимости от производителя вашего маршрутизатора и версии прошивки режим переадресации портов может немного отличаться. Однако настроить переадресацию портов очень просто.

Независимо от того, какой маршрутизатор вы используете, войдите в него, найдите параметр переадресации порта и настройте его следующим образом.

- Тип Обслуживания: PPTP

- Протоколы: Выберите TCP и UDP

- Айпи адрес: Введите IP-адрес компьютера, на котором размещен VPN-сервер. В моем случае это 192.168.100.1.

- Стартовый порт: 1723

- Конечный порт: 1723

Как только вы закончите с изменениями, сохраните их и выйдите со страницы маршрутизатора.

Создайте клиент Windows VPN

Наконец, вы можете создать VPN-клиент на устройстве, с которого вы хотите получить доступ к другому компьютеру через Интернет. Хорошо то, что в Windows есть встроенные функции, позволяющие подключаться к другому компьютеру через Интернет.

В Windows откройте приложение «Настройки», выберите «Сеть и Интернет> VPN» и нажмите кнопку «Добавить VPN-соединение».

Теперь настройте VPN-соединение следующим образом.

- Провайдер VPN: Windows (встроенный)

- Название соединения: Называйте это как хотите …

- Имя или адрес сервера: Введите общедоступный IP-адрес. Вы можете найти это, используя Простой поиск в Google. Если вы используете службу динамического DNS, введите адрес, предоставленный службой.

- Тип VPN: PPTP

- Тип информации для входа: Имя пользователя и пароль

- Имя пользователя: Введите имя пользователя, которое вы указали при создании VPN-сервера. В моем случае имя пользователя — «dztechs».

- Пароль: Введите пароль пользователя выше

Выберите «Запомнить мои данные для входа» и нажмите кнопку «Сохранить».

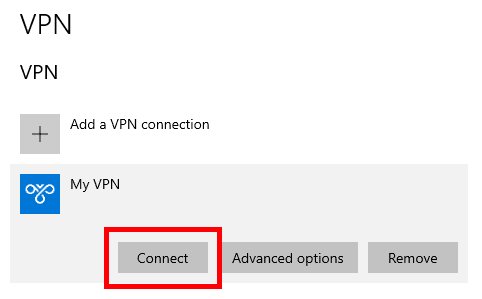

Наконец, щелкните только что созданное VPN-соединение, а затем нажмите кнопку «Подключиться».

Если все пойдет хорошо, вам следует подключиться к VPN в другой системе через Интернет.

С этого момента вы можете получить доступ к любому Общие папки через проводник Выбрав параметр «Сеть» в левой навигационной панели или работайте с другими включенными службами или приложениями через это соединение. Чтобы получить доступ к приложению , вам необходимо дополнительно настроить указанное приложение для мониторинга порта и ответа на входящее соединение. В зависимости от приложения конфигурация будет совершенно разной.

Вот и все. Прокомментируйте ниже, поделитесь своими мыслями и использованием вышеперечисленного для создания VPN сервер على Windows для доступа к нему в Интернете через другой компьютер.