Все мы знаем, что командная строка — один из самых мощных инструментов в Windows, которыми известен CMD. Сегодня мы собираемся поделиться основными командами CMD или MS-DOS, которые вы должны знать, если хотите стать хакером. Итак, если вы решили стать хакером, вы можете научиться использовать десять лучших команд CMD, используемых для взлома.

10+ лучших команд CMD, используемых для взлома 2019

Все мы знаем, что команды — это один из самых мощных инструментов в операционной системе Windows, которым известен CMD. Это интерпретатор командной строки в операционной системе Windows. С помощью CMD вы можете делать на своем ПК / ноутбуке практически все, что угодно. Мы не можем точно объяснить, что умеет CMD! Однако хакеры или некоторые профессиональные пользователи знают, как в полной мере использовать командную строку.

В этой статье мы покажем вам список лучших команд CMD, используемых хакерами. Итак, если вы решили стать хакером, вы можете научиться использовать десять лучших команд CMD, используемых для взлома.

# 1 пинг

Эта команда используется для вашего подключения к Интернету для отправки некоторых пакетов данных на определенный веб-адрес, а затем эти пакеты отправляются на ваш компьютер. Тест просто показывает количество времени, необходимое для достижения указанного адреса. Проще говоря, это помогает вам узнать, нормально ли работает хост, который вы пытаетесь использовать.

Вы можете использовать команду Пинг Когда вам нужно проверить, может ли главный компьютер подключиться к сети TCP / IP и ее ресурсам.

Например, вы можете ввести команду пинг-8.8.8.8 который принадлежит Google.

Вы можете заменить8.8.8.8«B»www.google.comили что-нибудь еще, с чем вы хотели бы проверить соединение.

# 2 нслукап

Это инструмент командной строки для управления сетью, который помогает вам получить имя домена или установить IP-адрес любой конкретной записи DNS. Допустим, у вас есть URL-адрес веб-сайта, но вы хотите узнать его IP-адрес, вы можете просто ввести его в CMD.

nslookup www.google.com (Замените Google.com URL-адресом вашего веб-сайта, IP-адрес которого вы хотите найти)

# 3 tracert

Можно сказать, что Trace Route, как и его название, позволяет пользователям отслеживать маршрут больше, чем транспорт, заполненный IP-адресом, до пункта назначения. Команда вычисляет и отображает количество времени, которое требуется для каждого шага, чтобы добраться до места назначения. Вам просто нужно написать

tracert xxxx (Если вы знаете IP-адрес) или вы можете ввести tracert www.google.com (если вы не знаете IP-адрес)

#4 арп

Эта команда поможет вам изменить кеш ARP. Вы можете запустить команду арп-а на каждом компьютере, чтобы убедиться, что компьютеры имеют правильный MAC-адрес, указанный друг для друга, для выполнения команды пинг успешно в той же подсети.

Эта команда также помогает пользователям узнать, совершал ли кто-нибудь отравление arp в их локальных сетях.

Вы можете попробовать ввести арп-а в командной строке.

# 5 IP-конфигурация

Это команда, которая показывает все полезное. Он покажет вам IPv6-адрес, временный IPv6-адрес, IPv4-адрес, маску подсети, шлюз по умолчанию и все остальное, что вы хотите знать.

Вы можете ввести это в командной строке »IPCONFIG«Или же»ipconfig / all

# 6 нетстат

Если вы хотите узнать, кто устанавливает соединение с вашим компьютером, вы можете попробовать ввести это в командной строке »netstat -aВсе соединения будут отображаться, и вы будете знать, какие соединения активны, а какие порты прослушивают.

Вы можете ввести это в командной строке »нетстат — а

# 7 Маршрут

Это команда, которая используется для отображения и обработки таблицы IP-маршрутизации в Microsoft Windows. Эта команда покажет вам таблицу маршрутизации, масштаб и интерфейс.

Вы можете ввести это в командной строке »печать маршрута».

# 8 Net View

Эта команда отображает полный список ресурсов, компьютеров или доменов, совместно используемых выбранным компьютером.

Вы можете ввести это в командной строке »чистый вид xxxx или же Имя компьютера

# 9 Чистый пользователь

Ну, эта команда используется для изменения изменений для использования учетных записей на ПК. Вы можете добавлять или удалять пользователей с помощью этой команды

Вы можете использовать эти команды при использовании net user

net user [<UserName> {<Password> | *} [<Options>]] [/domain] net user [<UserName> {<Password> | *} /add [<Options>] [/domain]] net user [<UserName> [/delete] [/domain]]

Эта команда используется для подключения, удаления и настройки подключений к общим ресурсам, таким как сетевые принтеры и другие подключенные диски. Использовать эту команду немного сложно. Поэтому мы рекомендуем посетить веб-сайт Microsoft для получения полной информации о том, как использовать эту команду.

# 11 Список задач

Эта команда открывает весь диспетчер задач в командной строке. Пользователям просто нужно войти в список задач в CMD, и они увидят список всех запущенных процессов. Вы можете узнать все ошибки с помощью этих команд.

Более того, команду также можно использовать, когда вам нужно закрыть какой-либо процесс. Например, если вы хотите убить процесс PID 1532 , вы можете ввести команду: тасккилл/PID 1532/F

# 12 я исследую

Как мы все знаем, хакеры иногда пытаются запустить некоторые приложения, например веб-браузеры. Поэтому хакеры используют опцию iexplore для запуска приложений и веб-страниц. Например, если вы введете iexplore www.dz-techs.com В командной строке URL-адрес откроется в Internet Explorer.

Не только это, но вы можете использовать iexplore <IP address> для поиска сайтов, работающих на любом заданном IP-адресе. Команда используется хакерами по-разному.

Итак, выше приведены 10 основных команд CMD, используемых для взлома. На самом деле вы можете исследовать гораздо больше, мы перечислили 150+ команд CMD в одной из наших статей! Надеюсь, вам понравился пост! Поделись этим и со своими друзьями. Оставьте комментарий ниже, если хотите добавить любую команду в список.

Загрузить PDF

Загрузить PDF

Возможно, окружающие думают, что вы компьютерный гений, или вам очень хочется выдать себя за него. Для взлома компьютеров необходимо прекрасно разбираться в операционных системах, сетевой безопасности и программировании, поэтому если люди думают, что кто-то занят взломом, их это впечатляет. Сделайте вид, что взламываете чей-то компьютер, не предпринимая при этом ничего незаконного — воспользуйтесь командной строкой, браузером Chrome или создайте BAT-файл, который приведет к отображению на экране множества зеленых символов (как в фильме «Матрица»).

-

1

Откройте на компьютере окно «Выполнить». Для этого нажмите «Пуск» — «Выполнить» или в поисковой строке введите «Выполнить» (без кавычек) и в результатах поиска щелкните по «Выполнить».

- В Windows для запуска окна «Выполнить» можно просто нажать ⊞ Win+R[1]

- В Windows для запуска окна «Выполнить» можно просто нажать ⊞ Win+R[1]

-

2

Откройте окно командной строки. Для этого в окне «Выполнить» введите «cmd» (без кавычек). Откроется окно командной строки (или просто командная строка), посредством которого можно управлять компьютером при помощи текстовых команд.[2]

- В Mac OS командная строка называется терминалом. Он запускается через ввод в строке поиска слова «терминал» или «terminal» (без кавычек).[3]

- В Mac OS командная строка называется терминалом. Он запускается через ввод в строке поиска слова «терминал» или «terminal» (без кавычек).[3]

-

3

Воспользуйтесь командной строкой или терминалом для имитации того, что вы взламываете компьютер. В командной строке Windows и в терминале Mac OS есть множество команд, которые приводят к выполнению некоторых действий или выводу на экран информации. Следующие команды не являются незаконными и не навредят системе, но наверняка впечатлят окружающих.

- В Windows введите следующие команды; после ввода каждой команды нажимайте ↵ Enter. Делайте все как можно быстрее, чтобы ваши «умения» оказали нужный эффект на окружающих.

- color a

- Эта команда приведет к изменению цвета шрифта с белого на зеленый; цвет фона останется черным. После команды color введите цифру от 0 до 9 или букву от A до F, чтобы изменить цвет шрифта командной строки.

- dir

- ipconfig

- tree

- ping google.com

- Команда «ping» проверит качество соединения между вашим и удаленным компьютерами (но обычный человек не догадывается об этом). Здесь в качестве примера используется сайт Google, но вы можете ввести адрес любого другого сайта.

- color a

- В Mac OS введите следующие команды, чтобы сделать вид, что вы взламываете компьютер. Команды вводятся в терминале.

- top

- ps -fea

- ls -ltra

- В Windows введите следующие команды; после ввода каждой команды нажимайте ↵ Enter. Делайте все как можно быстрее, чтобы ваши «умения» оказали нужный эффект на окружающих.

-

4

Переключайтесь между окнами. Откройте несколько окон с командной строкой или терминалом и переключайтесь между ними, вводя различные команды. Так окружающие решат, что вы одновременно запустили несколько сложных и не связанных между собой процессов.

Реклама

-

1

Откройте Блокнот. Для создания BAT-файла нужно написать последовательность команд в текстовом редакторе и сохранить их в виде пакетного файла (имеет расширение .bat). Для этих целей подойдет Блокнот или любой другой простейший текстовый редактор.

-

2

В Блокноте введите команды. Команды «color» и «title» приведут к запуску окна с зеленым шрифтом «Взлом компьютера» (для изменения названия окна поменяйте текст в строке title). Команда «@echo off» скроет командную строку, а команда tree отобразить дерево каталогов, чтобы сделать процесс «взлома» более зрелищным. Команда «ping» протестирует соединение с сайтом Google, что не является незаконным действием, но окажет нужный эффект на окружающих. В пустом Блокноте введите следующие команды:

- color a

title HACK WINDOW

@echo off

tree

ping www.google.com -t

- color a

-

3

Сохраните файл в формате BAT. Для этого нажмите «Файл» — «Сохранить как». В строке «Имя файла» введите <название файла>.bat. Это приведет к тому, что текстовый файл будет сохранен в формате BAT, а не TXT. Пакетный файл включает набор команд, который будет выполнен командным интерпретатором операционной системы.[4]

- Описанный метод может не сработать в Windows Vista.

- Возможно, при попытке сохранить файл с расширением .bat откроется окно с предупреждением, что изменение расширения файла приведет к изменению его формата. В этом случае в таком окне нажмите «Да».

-

4

Запустите BAT-файл. Для этого дважды щелкните по созданному BAT-файлу. Для обычных людей открывшееся окно послужит доказательством того, что вы запустили сложный процесс взлома компьютера.

Реклама

-

1

Запустите веб-браузер. Некоторые сайты существуют исключительно для того, чтобы сымитировать сложные компьютерные процессы. Такие сервисы иногда используются при создании визуальных эффектов в клипах или фильмах или для того, чтобы произвести впечатление на неподготовленных окружающих.

-

2

Откройте сайт hackertyper.net. Этот сайт преобразует любой введенный набор символов в подобие программного кода, причем так быстро, что поражает воображение сторонних наблюдателей. Однако вас могут разоблачить, потому что скорость написания кода на этом сервисе неправдоподобно велика.

-

3

На сайте geektyper.com выберите один из множества интерфейсов компьютера настоящего хакера.[5]

Возможно, этот сервис позволит вам выдать себя за хакера наиболее правдоподобно. Открыв главную страницу сайта, выберите один из интерфейсов компьютера настоящего хакера, а затем введите с клавиатуры любой набор символов или щелкните по папке на фальшивом рабочем столе — сервис преобразует ваши действия в подобие программного кода или другие процессы, имитирующие взлом компьютера.- Для получения подобия программного кода нажимайте на любые клавиши, а для запуска какого-нибудь впечатляющего процесса щелкните по любой папке, которая отобразится в окне вашего браузера после выбора интерфейса компьютера настоящего хакера.

-

4

Откройте описанные сайты в отдельных окнах вашего браузера. Каждый из сервисов производит разное впечатление, так как по-своему отображает на экране деятельность хакера. Для быстрого перехода между окнами зажмите Alt и нажимайте Tab ↹. Для усиления эффекта перед каждым следующим нажатием Alt+Tab ↹ в активном окне вводите несколько символов (любых).

- Попробуйте поменять расположение окон на экране, или оставьте некоторые окна открытыми в качестве фона, чтобы окружающие думали, что вы опытный хакер.

Реклама

-

1

Откройте новое окно в терминале.

-

2

Наберите «sudo apt install hollywood» (без кавычек) и нажмите ↵ Enter.

- Также можно использовать менеджер пакетов графического интерфейса, например Synaptic.

-

3

Наберите «hollywood» (без кавычек) и снова нажмите ↵ Enter.

Реклама

Советы

- Переходите на следующий уровень имитации взлома компьютера, если вы умеете работать с командным интерпретатором.

- Воспользуйтесь описанными в этой статье методами, чтобы произвести впечатление на друзей!

Реклама

Предупреждения

- Некоторые люди могут решить, что вы действительно занимаетесь взломом компьютеров, поэтому будьте осторожны, чтобы не столкнуться с проблемами.

- Помните, что опытные компьютерные пользователи быстро раскусят вас, поэтому выбирайте зрителей для вашего представления с умом.

- При работе с командной строкой соблюдайте осторожность, чтобы не ввести команду, которая повредит важные файлы или систему.[6]

Реклама

Об этой статье

Эту страницу просматривали 455 407 раз.

Была ли эта статья полезной?

На чтение 5 мин Просмотров 1к. Опубликовано 13.07.2022

Командная строка — это мощный инструмент, который операционная система предлагает своим пользователям. Это портал, через который можно получить доступ и управлять чем угодно на вашем компьютере или ноутбуке. Она существует в таких операционных системах, как Windows, Mac, Linux и т.д. Но сегодня мы рассмотрим менее известные команды, которые можно использовать при взломе.

Содержание

- 10 лучших хакерских команд CMD

- Net user

- Ping

- Nslookup

- Tracert

- Arp

- Route

- IPconfig

- YouTube video: 10 лучших команд cmd, полезных в хакерстве

- Net view

- Netstat

- Tasklist

- Help command

10 лучших хакерских команд CMD

Но прежде чем начать, вам нужно узнать, как включить NetBios.

- Просто откройте сетевое подключение и выберите Свойства.

- Выберите TCP/IP, а затем снова выберите Свойства.

- Перейдите на вкладку Advanced и WINS соответственно, и, наконец, выберите Default для NetBIOS.

- Вот и все. Теперь вы можете использовать NetBIOS в командной строке.

Net user

Эта команда используется для сброса пароля пользователя операционной системы Windows, если он был забыт или просто неизвестен.

Синтаксис

net user USERNAME NEWPASS

(Замените USERNAME именем пользователя на компьютере, а NEWPASS — новым паролем. Нажмите Enter для выполнения.)

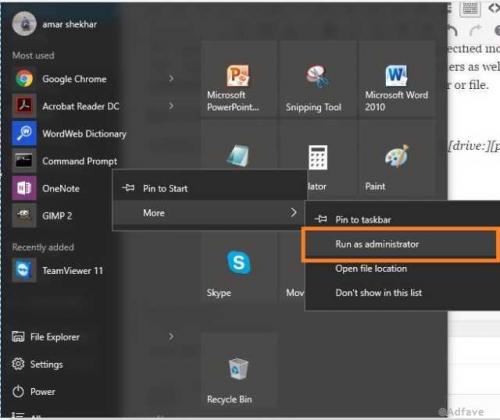

Если вы получаете сообщение об отказе в доступе, запустите командную строку от имени администратора.

Ping

Эту команду следует использовать для проверки того, жив ли хост, который вы пингуете, или находится в автономном режиме. Если он работает, это означает, что в момент выполнения команды ping хост работает. Вы можете выполнить ее двумя способами:

ping x.x.x.x (where x is the IP address).

Например, вы можете выполнить команду ping 8.8.8.8, что позволит вам узнать, работает ли Google

Или, если вы не знаете IP-адрес хоста, вы можете ввести веб-адрес. Например:

ping www.geeksgyaan.com

Nslookup

Это популярная команда, выполняемая при попытке преобразовать DNS в IP. Например, когда вы знаете URL веб-сайта, но не знаете IP-адрес, эта команда поможет вам найти IP-адрес веб-сайта. Например,

nslookup www.google.com

Это вернет IP-адрес заданного веб-сайта.

Другая полезная функция этой команды — когда вы хотите узнать IP-адрес определенных почтовых серверов. Например, если вы хотите проверить серверы Yahoo, просто введите:

nslookup (press enter) set type=mx (press enter) yahoo.com

Tracert

Это позволяет пользователю получить информацию о переходах, через которые проходит пакет данных, прежде чем достичь конечного пункта назначения. По сути, он отслеживает маршрут, который проходит пакет, пытаясь достичь места назначения.

Синтаксис для этого следующий

tracert x.x.x.x (with x being the IP address) tracert www.google.com

Далее, если вы не знаете IP для сайта, который хотите отследить.

Читать — 25 лучших хакерских приложений для Android

Arp

Arp означает протокол разрешения адресов. Выполнение этой команды отображает и изменяет записи в ARP-кэше, который содержит одну или несколько таблиц, используемых для хранения IP-адресов. Эта команда полезна, когда вы пытаетесь выяснить, не изменил ли кто-нибудь arp в вашей локальной сети, используя именно эту команду.

Syntax:

arp -a

Route

Команда Route отображает информацию о таблице маршрутизации, информацию о шлюзе, интерфейсе и метриках.

Syntax:

route print

IPconfig

Эта команда, возможно, одна из наиболее часто выполняемых, поскольку она очень полезна для получения различной информации о вашей сети. Она предоставляет информацию о вашем IP-адресе, шлюзе, используемом DNS и т.д.

Syntax:

YouTube video: 10 лучших команд cmd, полезных в хакерстве

ipconfig

Or

ipconfig /all (when trying to retrieve information for all networks)

Если у вас динамический IP, но вы хотите изменить его, просто выполните

ipconfig /release (which will release the IP) ipconfig /renew (which will proceed to renew your IP)

Net view

Выполните эту команду, чтобы узнать больше о ресурсах, компьютерах или доменах, которые в настоящее время совместно используются используемым устройством Windows.

Syntax

net view x.x.x.x (with x being the IP address) net view computername

Читать — 15 уязвимых сайтов, которые можно легально взломать (Сайты для взлома)

Netstat

Эта команда отображает информацию о вашем сетевом подключении.

Синтаксис:

netstat

или

netstat -a

Используется для отображения всех прослушиваемых портов и соединений с именами DNS.

netstat -n

Используется для отображения всех открытых соединений с IP-адресами.

netstat -an

Используется для отображения информации из обеих команд.

net view x.x.x.x (x is the IP address)

net view computer-name выведет список доступных папок общего доступа на целевом компьютере.

Читать — 5 трюков командной строки, которые облегчат вам жизнь

Tasklist

Эта команда предназначена для выполнения, когда вы хотите открыть диспетчер задач Windows в командной строке. Она отображает все процессы, запущенные на устройстве.

Дополнительно можно использовать команду ‘taskkill’, если вы хотите завершить процесс, который может не реагировать или занимает слишком много ресурсов. Например, давайте убьем PID 724.

Syntax

taskkill /PID 724 /F

Help command

Это универсальное дополнение ко всему. Выполняя эту команду после другой команды в строке, она отображает функциональность первой команды. Например, выполните

whattevercommand /help

чтобы узнать функцию команды whattever. Другой синтаксис этой команды

whatevercommand /?

Вот и все, простые, но очень эффективные команды, которые можно выполнить, когда вам нужна информация, и команды, которые помогут вам в попытке лучше понять работу сети или для ваших хакерских нужд.

Содержание

- Команды cmd для хакеров. Командная строка cmd, почувствуй себя хакером.

- Cmd команды для хакеров ip. Как можно взломать пороли Wi-Fi сетей используя CMD?

- Команды в cmd для хакеров. Приколы, Видео, Анекдоты,Компьютерные секреты.

- Видео Cmd команды для хакеров

- Основные команды cmd. Основные команды cmd в Windows

- Команды CMD

Команды cmd для хакеров. Командная строка cmd, почувствуй себя хакером.

Управлять компьютером без мышки? Для этого можно запустить командную строку Windows cmd с помощью комбинации клавиш win r, а затем набрать в появившейся консоли cmd и нажать Enter.

Окно командной строки открылось. Через него вы можете выключать компьютер, создавать/удалять папки, устанавливать расписание запуска программ, делать программы системными, изменять расширение файлов, запускать и останавливать приложения и многое другое.

Пример простейшей программы:

@Echo off.

Color 0a.

Chcp 1251.

Echo.

Перезагрузка компьютера.

Pause.

Shutdown /r.

Эта программа перезагружает компьютер и требует для этого нажать любую клавишу. Чтобы остановить выполнение программы надо просто закрыть появившееся окно.

Подобные bat — файлы (батники) часто используются для написания компьютерных вирусов, которых, кстати говоря, не замечают антивирусные программы (в большинстве случаев. А для скрытности их переводят в. exe формат.

Подробнее вы можете ознакомиться с командами cmd ниже (или можно просто написать Help в командной строке.

A.

Append — позволяет программам открывать файлы в указанных каталогах так, словно они находятся в текущем каталоге.

arp — отображение и изменение таблиц преобразования IP — адресов в физические, используемые протоколом разрешения адресов.

Assoc — вывод либо изменение сопоставлений по расширениям имён файлов.

at — команда предназначена для запуска программ в указанное время.

Atmsdm — контроль подключений и адресов, зарегистрированных диспетчером вызовов ATM в сетях с асинхронным режимом передачи (ATM.

Attrib — изменение атрибутов файлов и папок.

Auditusr — задаёт политику аудита пользователей.

B.

Break — включение режима обработки клавиш Ctrl C.

Bootcfg — эта программа командной строки может быть использована для настройки, извлечения, изменения или удаления параметров командной строки в файле.

C.

Cacls — просмотр изменение таблиц управления доступом ACL к файлам.

Call — вызов одного пакетного файла из другого.

cd — вывод имени либо изменение текущей папки.

Chcp — вывод либо изменение активной кодовой страницы.

Chdir — вывод либо смена текущей папки.

Chkdsk — проверка диска и вывод отчёта.

Chkntfs — выводит или изменяет параметры проверки диска во время загрузки.

Ciddaemon — сервис индексации файлов.

Cipher — программа шифрования файлов.

cls — очистка экрана интерпретатора.

cmd — запуск нового окна командной строки.

Cmstp — установка профилей диспетчера подключений.

Color — устанавливает цвет для текста и фона в текстовых окнах.

Comp — сравнение содержимого двух файлов или наборов файлов.

Compact — просмотр и изменение параметров сжатия файлов в разделах Ntfs.

Convert — преобразование файловой системы тома FAT в Ntfs.

Copy — копирование одного или нескольких файлов.

D.

Date — вывод либо установка текущей даты.

Debug — средство для отладки и редактирования программ.

Defrag — дефрагментация диска.

del — удаление одного или нескольких файлов.

Devcon — альтернатива диспетчера устройств.

Diantz — тоже что и Makecab.

dir — вывод списка файлов и подпапок из указанного каталога.

Diskcomp — сравнение содержимого двух гибких дисков.

Diskcopy — копирование содержимого одного гибкого диска на другой.

Diskpart — использования сценария Diskpart.

Diskperf — счетчик производительности дисков.

Doskey — редактирование и повторный вызов команд Windows; создание макросов Doskey.

Driverquery — просмотр списка установленных драйверов устройств и их свойства.

E.

Echo — вывод сообщений и переключение режима отображения команд на экране.

Edit — запуск редактора MS — DOS.

Endlocal — завершение локализации изменений среды в пакетном файле.

Edlin — запуск построчного текстового редактора.

Erase — удаление одного или нескольких файлов.

Esentutl — обслуживание утилит для Microsoft (R) баз данных Windows.

Eventcreate — эта команда позволяет администратору создать запись об особом событии в указанном журнале событий.

Eventtriggers — эта команда позволяет администратору отобразить и настроить триггеры событий в локальной или удаленной системе.

Exe2bin — преобразование EXE — файлов в двоичный формат.

Exit — завершение командной строки.

Expand — распаковка сжатых файлов.

F.

fc — сравнение двух файлов или двух наборов файлов и вывод различий между ними.

Find — поиск текстовой строки в одном или нескольких файлах.

Findstr — поиск строк в файлах.

Finger — вывод сведений о пользователях указанной системы.

Fltmc — работа с фильтром нагрузки драйверов.

for — выполнение указанной команды для каждого файла набора.

Forcedos — сопоставление приложений MS — DOS, которые не распознаются системой Microsoft Windows XP.

Format — форматирование диска для работы с Windows.

Fontview — программа просмотра шрифтов.

Fsutil — управление точками повторной обработки, управление разреженными файлами, отключение тома или расширение тома.

ftp — программа передачи файлов.

Ftype — просмотр и изменение типов файлов, сопоставленных с расширением имен файлов.

G.

Getmac — отображает MAC — адрес одного или нескольких сетевых адаптеров компьютера.

Goto — передача управления содержащей метку строке пакетного файла.

Gpresult — отображает результирующую политику (Rsop) для указанного пользователя и компьютера.

Gpupdate — выполнение обновления групповых политик.

Graftabl — выбор кодовой страницы для отображения символов национальных алфавитов в графическом режиме.

H.

Help — выводит не полный список команд, которые используются в cmd.

Hostname — отображение имени компьютера.

I.

if — оператор условного выполнения команд в пакетном файле.

Ipconfig — вывод маску подсети, стандартный шлюз и информацию о вашем IP.

Ipxroute — программа управления маршрутизацией Nwlink IPX.

L.

Label — создание, изменение и удаление меток тома для диска.

Lodctr — обновление имен счётчиков и поясняющего текста для расширенного счётчика.

Logman — управление расписанием для счетчиков производительности и журнала трассировки событий.

Logoff — завершение сеанса Windows.

lpq — отображение состояния очереди удалённой очереди печати lpq.

lpr — направляет задание печати на сетевой принтер.

Lsass — сервер определения локальной защиты.

M.

Makecab — архивирование файлов в cab — архив.

md — создание папки.

mem — выводит сведения об используемой и свободной памяти.

Mkdir — создание папки с расширенной функциональностью.

mmc — открытие окна консоли MMC.

Mode — отладка системных устройств.

Mofcomp — 32-разр. Компилятор Microsoft (R) MOF.

More — последовательный вывод данных по частям размером в один экран.

Mountvol — просмотр, создание и удаление точек подключения тома.

Move — перемещение и переименование файлов и каталогов.

Mqbkup — утилита архивирования и восстановления очереди сообщений.

Mqsvc — обеспечивает инфраструктуру для работы распределенных приложений.

Mrinfo — работа с многоадресными рассылками.

msg — отправка сообщений пользователю.

Msiexec — запуск установщика Windows.

N.

Nbtstat — отображение статистики протокола и текущих подключений TCP/IP с помощью NBT (Netbios через TCP/IP.

net — пакет приложений предназначенный для работы с сетью.

Net1 — тоже самое что и net.

Netsh — локальное или удаленное отображение и изменение параметров сети.

Netstat — отображение статистики протоколов и текущих сетевых подключений TCP/IP.

Nlsfunc — загрузка сведений о национальных стандартах.

Nslookup — вывод информации, предназначенный для диагностики DNS.

Ntbackup — запуск мастера архивирования.

Ntsd — отладчик командной строки.

O.

Odbcconf — настройка драйвера Odbc.

Openfiles — эта команда позволяет пользователю вывести список открытых файлов и папок, которые были открыты в системе.

P.

Pagefileconfig — настройка файлов подкачки и виртуальной памяти.

Path — вывод либо установка пути поиска исполняемых файлов.

Pathping — вывод информации о скрытый сетях и потери данных.

Pause — приостанавливает выполнение сценария cmd.

Pentnt — обнаруживает ошибки деления с плавающей точкой процессора Pentium, отключает аппаратную обработку чисел с плавающей точкой и включает эмуляции операций с плавающей точкой.

Perfmon — открывает окно «Производительность».

Ping — проверяет соединение с другим компьютером.

Ping6 — команда проверки связи.

Popd — изменяет одну папку на ту, которая была сохранена командой Pushd.

Powercfg — эта команда позволяет управлять электропитанием системы.

Print — печать текстового файла.

Prncnfg — настройка параметров принтера.

Prompt — изменение приглашения командной строки.

Proxycfg — инструмент настройки Proxy соединения.

Pushd — сохранения значений текущего каталога для использования Popd командой.

Q.

Qappsrv — отображает доступные серверы терминалов в сети.

Qprocess — отображает информацию о процессах.

Qwinsta — отображение информации о сеансах терминалов.

R.

Rasdial — интерфейс связи из командной строки для клиента службы удалённого доступа.

rcp — обмен файлами с компьютером, на котором выполняется служба RCP.

Recover — восстановление сохранившихся данных на поврежденном диске.

reg — редактирование системного реестра через командную строку.

Regsvr32 — сервер регистрации.

Relog — создает новый журнал производительности из уже имеющего.

rem — помещение комментария в пакетный файл.

ren — переименование файлов и папок.

Rename — переименование файлов и папок.

Replace — замена файлов.

Reset — утилита сброса служб терминалов.

Rexec — выполнение команд на удаленных узлах на которых выполняется служба Rexec.

rd — удаление папки.

Rmdir — удаление папки.

Route — обработка таблиц сетевых маршрутов.

rsh — выполнение команд на удаленных узлах, на которых запущена служба RSH.

rsm — управление ресурсами носителей с помощью службы «Съемные ЗУ».

Runas — использование приложений от имени другого пользователя.

Rundll32 — запуск стандартных команд — функций заложенных в dll.

Rwinsta — сброс значений подсистем оборудования и программ сеанса в начальное состояние.

S.

sc — установление связи с NT Service Controller и ее услугами.

Schtasks — создание, удаление, изменение и опрос запланированных задачи в локальной или удаленной системе.

Sdbinst — установщик базы данных совместимости.

Secedit — автоматизация задач настройки безопасности.

set — вывод, присваивание и удаления переменных в командной строке.

Setlocal — начало локализации изменений среды в пакетном файле.

Setver — задает номер версии, который MS — DOS сообщает программе.

sfc — проверка файлов Windows.

Shadow — позволяет наблюдать за другим сеансом служб терминалов.

Shift — изменение содержимого подставляемых параметров для пакетного файла.

Shutdown — завершение сеанса, выключение и перезагрузка системы Windows.

Smbinst — это процесс, принадлежащий System Management Bios Driver Installer.

Sort — сортирование файлов.

Start — запуск программы или команды в отдельном окне.

Subst — сопоставление имени диска указанному пути.

Systeminfo — вывод информации о настройках системы.

T.

Taskkill — завершение одного или нескольких процессов.

Tasklist — показывает запущенные программы и процессы выполняемые в данный момент.

Tcmsetup — установка клиента телефонии.

Tftp — обмен файлами с удаленным компьютером, на котором запущена служба Tftp.

Time — просмотр или изменение текущего времени.

Title — назначение заголовка окна интерпретатора.

Tlntadmn — удаленное управление компьютером.

Tracert — трассировка маршрута к указанному узлу.

Tracerpt — обрабатывает двоичные файлы журнала отслеживания событий или потоки данных.

Tracert6 — версия Tracert для протокола Ipv6.

Tree — вывод структуры диска или каталога в виде дерева.

Tscon — присоединяет сеанс пользователя к сеансу терминала.

Tsdiscon — отключение сеанса терминала.

Tskill — прекращение процесса.

Tsshutdn — завершение работы сервера в установленном порядке.

Type — вывод на экране содержимого текстовых файлов. Typeperf — выводит сведения о производительности на экран или в журнал. U Unlodctr — удаление имен счётчиков и поясняющего текста для расширенного счётчика. Userinit — проводник системы Windows. V ver — вывод сведений о версии Windows. Verify — установка режима проверки правильности записи файлов на диск. vol — вывод метки и серийного номера тома для диска. Vssadmin — инструмент командной строки теневого копирования тома. W W32tm — диагностика службы времени. Wbemtest — тестер инструментария управления Windows. Winver — вывод информации о версии Windows. Wmic — инструмент для написания сценариев. X Xcopy — копирование файлов и дерева папок.

Cmd команды для хакеров ip. Как можно взломать пороли Wi-Fi сетей используя CMD?

Короткое описание: очень легко найти пароль Wi-Fi с помощью нескольких команд в cmd. Эта команда работает даже тогда, когда Вы находитесь в автономном режиме или подключены к другой сети Интернет.

Этот профиль хранится в нашем компьютере вместе с другими требуемыми деталями для профиля Wi-Fi.

Вместо того, чтобы использовать GUI для нахождения индивидуальных паролей, мы можем также искать пароль беспроводной сети Wi-Fi с помощью CMD.

Как узнать пароль Wi-Fi с помощью cmd?

Откройте командную строку и запустите ее от имени администратора.

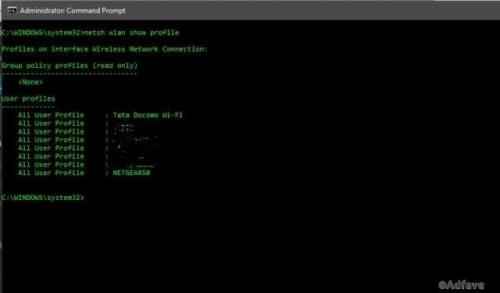

Следующий шаг: нужно узнать обо всех профилях, которые хранятся в нашем компьютере. Таким образом, введите следующую команду в окне cmd:netsh wlan show profile

Эта команда будет перечислять все Wi-Fi профили.

На картинке выше, мы намеренно размыли некоторые названия своих сетей Wi-Fi. Как Вы можете видеть, у нас есть восемь беспроводных сетей, к которым мы может подключиться. Итак, давайте узнаем пароль для NETGEAR50.

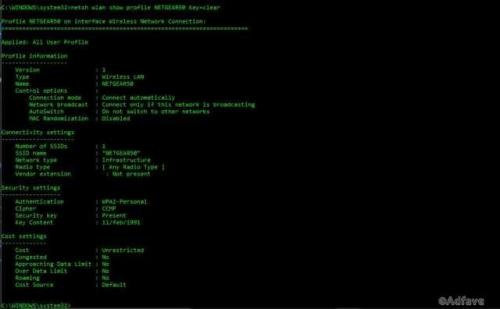

Введите следующую команду, чтобы увидеть пароль любого Wi-Finetsh wlan show profile wifi-name key=clear wifi password using cmd

Под настройками безопасности, Вы увидите пароль беспроводной сетью.

Кроме того, зная пароль, Вы также можете использовать этот результат для дальнейшей оптимизации вашего Wi-Fi.

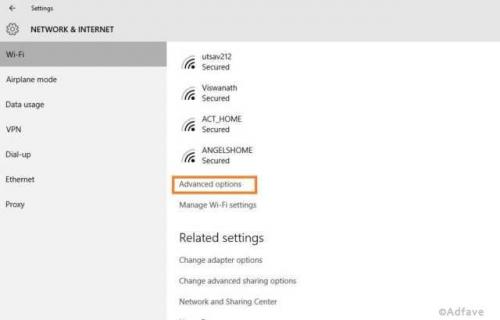

Вот как включить на ‘’Mac-рандомизацию’’ на Windows 10:

Перейдите в настройки и нажмите на кнопку ‘Сеть и интернет’Выберите ‘Интернет’ в левой панели и нажмите на расширенный вариант.

Включить функцию случайного аппаратного адреса под этими параметры. Если ваше беспроводное оборудование не поддерживает эту функцию “случайных аппаратных адресов”, то раздел не будет отображаться в приложении «Настройки».

У Вас получилось!Кроме того, в настройках подключения, типа радио, Вы можете увидеть весь список. Помехи канала могут быть еще одной причиной медленного Wi-Fi.

Что касается ‘’типа радио’’, Вы можете также изменить маршрутизатор для лучшего соединения или подключения.

Не забудьте поделиться статьей со своими друзьями!

Команды в cmd для хакеров. Приколы, Видео, Анекдоты,Компьютерные секреты.

Командная строка cmd почувствуй себя хакером

Как управлять компьютером без мышки? Для этого можно запустить командную строку Windows cmd с помощью комбинации клавиш win+r а затем набрать в появившейся консоли cmd и нажать Enter.

Открылось окно командной строки. Через него Вы можете выключать компьютер, создавать/удалять папки, устанавливать расписание запуска программ, делать программы системными, изменять расширение файлов, запускать и останавливать приложения и многое другое.

Если вы хотите, чтобы ряд команд cmd исполнялся на компьютере автоматически, Вы можете записать их в блокноте и сохранить с расширением .bat

Пример простейшей программы:

@echo off

color 0a

chcp 1251

pause

shutdown /r

Эта программа перезагружает компьютер и требует для этого нажать любую клавишу. Чтобы остановить выполнение программы надо просто закрыть появившееся окно.

Подобные bat-файлы (батники) часто используются для написания компьютерных вирусов, которых кстати говоря, не замечают антивирусные программы (в большинстве случаев). А для скрытности их переводят в .exe формат.

Подробнее Вы можете ознакомиться с командами cmd ниже. (или можно просто написать help в командной строке)

A

append — позволяет программам открывать файлы в указанных каталогах так , словно они находятся в текущем каталоге.

arp — отображение и изменение таблиц преобразования IP-адресов в физические, используемые протоколом разрешения адресов.

assoc — вывод либо изменение сопоставлений по расширениям имён файлов.

at — команда предназначена для запуска программ в указанное время.

atmsdm — Контроль подключений и адресов, зарегистрированных диспетчером вызовов ATM в сетях с асинхронным режимом передачи (ATM).

attrib — изменение атрибутов файлов и папок.

auditusr — задаёт политику аудита пользователей.

B

break — включение режима обработки клавиш CTRL+C.

bootcfg — эта программа командной строки может быть использована для настройки , извлечения , изменения или удаления параметров командной строки в файле Boot.ini.

C

cacls — просмотр изменение таблиц управления доступом ACL к файлам.

call — вызов одного пакетного файла из другого.

cd — вывод имени либо изменение текущей папки.

chcp — вывод либо изменение активной кодовой страницы.

chdir — вывод либо смена текущей папки.

chkdsk — проверка диска и вывод отчёта.

chkntfs — выводит или изменяет параметры проверки диска во время загрузки.

ciddaemon — сервис индексации файлов.

cipher — программа шифрования файлов.

cls — очистка экрана интерпретатора.

cmd — запуск нового окна командной строки.

cmstp — установка профилей диспетчера подключений.

color — устанавливает цвет для текста и фона в текстовых окнах.

comp — сравнение содержимого двух файлов или наборов файлов.

compact — просмотр и изменение параметров сжатия файлов в разделах NTFS.

convert — преобразование файловой системы тома FAT в NTFS.

copy — копирование одного или нескольких файлов.

D

date — вывод либо установка текущей даты.

debug — средство для отладки и редактирования программ.

defrag — дефрагментация диска.

del — удаление одного или нескольких файлов.

devcon — альтернатива диспетчера устройств.

diantz — тоже что и MAKECAB.

dir — вывод списка файлов и подпапок из указанного каталога.

diskcomp — сравнение содержимого двух гибких дисков.

diskcopy — копирование содержимого одного гибкого диска на другой.

diskpart — использования сценария diskpart.

diskperf — счетчик производительности дисков.

doskey — редактирование и повторный вызов команд Windows; создание макросов DOSKey.

driverquery — просмотр списка установленных драйверов устройств и их свойства.

E

echo — вывод сообщений и переключение режима отображения команд на экране.

edit — запуск редактора MS-DOS.

Видео Cmd команды для хакеров

Основные команды cmd. Основные команды cmd в Windows

Операционная система Microsoft Windows невероятно распространена и каждому администратору приходится с ней сталкиваться. Поэтому мы решили собрать список основных команд для командной строки CMD которые пригодятся при настройке и траблшутинге сети.

Команды CMD

Ping — Конечно же пинг! Самая используемая утилита, отправляющая ICMP пакеты для проверки доступности узла на другой стороне. Показывает ответы, время за которое пакеты были доставлены и TTL (Time To Live), а по окончанию показывает статистику. По умолчанию высылается 4 пакета, и увеличить их количество можно добавив в строку –n число_пакетов , либо запустив непрерывный пинг набрав –t . Помимо этого есть параметр –l размер_пакета , позволяющий изменить размер отправляемого пакета.

Пример:

ping 192.168.1.1 -t

Подробную информацию обо всех параметрах, которые можно использовать с командой можно узнать, введя /? после самой команды. Это работает и для других команд.

ping /?

Tracert — Trace route как и ping позволяет определить доступность удаленного узла, однако она отображает в выводе все маршрутизаторы, через которые проходил пакет. При выполнении этой команды высылается ICMP пакет, с TTL=1, и после того как первый маршрутизатор отбросит пакет, будет выслан пакет с TTL увеличенным на 1, и так далее, пока не будет достигнет пункт назначения, либо пока TTL не станет равным 30.

Пример:

tracert wiki.merionet.ru

Pathping — Эта команда аналогично команде tracert выполняет трассировку, дополнительно показывая статистику по задержкам и потерям на промежуточных узлах.

Пример:

pathping www.merionet.ru

Ipconfig — Эта команда отображает текущие настройки протокола TCP/IP – IP адрес, маску, шлюз. Для отображения полной информации сетевого адаптера нужно добавить после команды параметр /all – теперь можно узнать mac-адрес, адрес DHCP сервера и многое другое. Для просмотра всех ключей можно воспользоваться параметром /? . Так же могут быть полезными параметры /release для отмены сетевых настроек, полученных по DHCP, /renew для обновления конфигурации сетевого адаптера по DHCP и /flushdns для очистки DNS кэша.

ipconfig /all

Getmac – эта команда используется для определения MAC-адреса компьютера. Использование этой команды отображает MAC-адрес сетевых адаптеров устройства.

Nslookup — Name Server Lookup. Используется для того чтобы определить IP-адрес по доменному имени.

Пример:

nslookup www.merionet.ru

Netstat – эта команда показывает состояние входящих и исходящих TCP соединений. Если мы используем команду с параметром –r , то она выведет нам таблицы маршрутизации, а использовав параметр –s мы получим статистику по протоколам

Netsh – Net Shell, сетевая оболочка. Используется для локальной или удаленной настройки сетевых параметров. После ввода команды строка переходит в режим оболочки, внутри которой можно ввести /? и увидеть все доступные настройки. Внутри каждой команды таким способом можно посмотреть список доступных подкоманд.

Возможности этой команды действительно обширны. Мы можем при помощи нее конфигурировать ip-адреса, маски, шлюзы, dns и wins сервера, включать и отключать сетевые интерфейсы, просматривать сетевые настройки, а также сохранять и восстанавливать конфигурацию сетевых интерфейсов

Например, мы можем указать статический адрес для интерфейса:

netsh interface ip set address local static 192.168.1.10 255.255.255.0

Net view – отображает имена компьютеров в текущем домене

Arp – команда для просмотра записей в arp таблице. Для просмотра текущих записей используется ключ –a . Для удаления записи из таблицы используется ключ –d интернет_адрес . Если нужно удалить все записи, то вместо адреса нужно поставить звездочку (*).

Пример:

arp — a

Hostname – показывает имя компьютера.

NbtStat — отображение статистики протокола и текущих подключений TCP/IP с помощью NBT (NetBIOS через TCP/IP).

Route – команда для обработки таблиц сетевых маршрутов. Показывает текущую таблицу, имеется возможность добавлять и удалять маршруты. Чтобы вывести все содержимое таблицы маршрутизации нужно набрать команду route print .

Telnet – клиент сервера Telnet для подключения к удаленным хостам.

Внимание: по умолчанию telnet не установлен. Чтобы установить его из командной строки нужно выполнить команду pkgmgr /iu:»TelnetClient»

Для подключения используем команду так: telnet ip-адрес порт

Пример:

telnet 192.168.1.20 5150

Также эту команду можно использовать для проверки доступности порта на узле – если команда выдает ошибку, то значит порт закрыт, а если появляется приглашение или окно становится пустым – то открыт.

На этом все! Мы что-то упустили или вы хотите о чем-то прочитать поподробнее? Напишите об этом в комментариях.

Перейти к контенту

Доброго времени суток! В этой статье вы узнаете, как в командной строке можно легко и быстро сделать хакерский экран.

Интерфейс командной строки (англ. Command line interface, CLI) — разновидность текстового интерфейса (TUI) между человеком и компьютером, в котором инструкции компьютеру даются в основном путём ввода с клавиатуры текстовых строк (команд), в UNIX-системах возможно применение мыши. Также известен под названиями «консоль» и «терминал». Источник: Wikipedia.

Приступаем к оформлению в командной строке хакерского экрана

- Нажимаем сочетание клавиш + R

- Затем в появившейся маленькой рамочке пишем команду

cmdи нажимаем Enter ⮠ Запускается наша командная строка - Там вводим команду

cd desktopи нажимаем Enter ⮠ - Далее, чтобы изменить цвет пишем

color 02нажимаем Enter ⮠ - Затем пишем

cd c:windowsнажимаем Enter ⮠ - И там вводим последнюю команду

treeи нажимаем Enter ⮠ - На вашем экране появиться бесконечный хакерский экран, чтобы его остановить нажмите сочетание клавиш Ctrl+C

Не понятны некоторые термины

9.09%

Инструкция составлена не корректно

1.52%

У меня способ не сработал

25.76%

Проголосовало:

66

Вот таким способом можно сделать хакерский экран на вашем компьютере и пранковать друзей)

( 2 оценки, среднее 5 из 5 )

Хотите стать хакером или экспертом по безопасности? Есть много вещей, которые нужно учесть. В этой статье мы поделились некоторыми из наиболее часто используемых команд CMD. Итак, давайте посмотрим на лучшее Команды CMD, используемые при взломе.

Хорошо, если вы использовали Windows операционная система какое-то время, тогда вы, возможно, хорошо знаете CMD или командную строку. Это один из самых мощных инструментов в Windows, который используется для выполнения широкого круга задач. По сути, это интерпретатор командной строки, который можно использовать для доступа к основным функциям Windows.

Командная строка действительно полезная функция, но хакеры часто используют ее не по назначению. Командная строка также используется экспертами по безопасности для поиска потенциальных лазеек в системе безопасности. Итак, если вы хотите стать хакером или экспертом по безопасности, этот пост может вам помочь.

Читайте также: Как удалить компьютерные вирусы с помощью CMD

В этой статье мы собираемся поделиться некоторыми из лучших команд CMD, которые широко используются для взлома. Итак, давайте проверим список лучших команд CMD для Windows 10 компьютеров.

1. пинг

Эта команда использует ваше интернет-соединение для отправки некоторых пакетов данных на определенный веб-адрес, а затем эти пакеты отправляются обратно на ваш компьютер. Тест просто показывает количество времени, которое потребовалось для достижения определенного адреса. Проще говоря, это помогает вам узнать, жив ли хост, на который вы отправляете эхо-запрос.

Вы можете использовать команду Ping всякий раз, когда вам нужно убедиться, что главный компьютер может подключиться к сети TCP / IP и ее ресурсам.

Например, вы можете ввести в командной строке пинг 8.8.8.8, который принадлежит Google.

Вы можете заменить «8.8.8.8» на «www.google.com» или что-то еще, что вы хотите проверить.

2. nslookup

Это инструмент командной строки сетевого администрирования, который помогает вам получить сопоставление доменного имени или IP-адреса для любой конкретной записи DNS. Предположим, у вас есть URL-адрес веб-сайта, но вы хотите узнать его IP-адрес. Вы можете просто ввести CMD

nslookup www.google.com (Замените Google.com URL-адресом вашего веб-сайта, IP-адрес которого вы хотите найти)

3. tracert

Вы можете сказать Trace Route. Как и его название, он позволяет пользователям отслеживать маршрут, по которому упакованный IP-адрес достиг пункта назначения. Команда вычисляет и отображает количество времени, которое потребовалось для каждого прыжка, чтобы достичь пункта назначения. Вам просто нужно ввести

tracert xxxx (если вы знаете IP-адрес) или введите tracert www.google.com (Если вы не знаете IP-адрес)

4. arp

Эта команда поможет вам изменить кеш ARP. Вы можете запустить команду arp-a на каждом компьютере, чтобы увидеть, есть ли у компьютеров правильный MAC-адрес, указанный друг для друга, чтобы успешно пропинговать друг друга в одной и той же подсети.

Эта команда также помогает пользователям узнать, делал ли кто-нибудь отравление arp в их локальной сети.

Вы можете попробовать ввести арп-а в командной строке.

5. ipconfig

Это команда, которая показывает все полезные вещи. Он покажет вам IPv6-адрес, временный IPv6-адрес, IPv4-адрес, маску подсети, шлюз по умолчанию и все остальное, что вы хотите знать.

Вы можете ввести в командной строке «ipconfig» или «ipconfig / все“

6. netstat

Если вы хотите узнать, кто устанавливает соединение с вашим компьютером, вы можете попробовать ввести в командной строке «netstat -a», она отобразит все подключения, и вы узнаете об активных подключениях и портах прослушивания.

Введите в командной строке “netstat -a“

7. Маршрут

Это команда, которая используется для просмотра и управления таблицей IP-маршрутизации в Microsoft. Windows операционная система. Эта команда покажет вам таблицу маршрутизации, метрику и интерфейс.

Вы можете ввести в командной строке “печать маршрута“

8. Net View

Эта команда отображает весь список ресурсов, компьютеров или доменов, которые совместно используются указанным компьютером.

Вы можете ввести в командной строке “net view xxxx или имя компьютера“

9. Список задач

Эта команда открывает весь диспетчер задач в командной строке. Пользователям просто нужно ввести список заданий на CMD, и они увидят список всех запущенных процессов. Вы можете понять все ошибки с помощью этих команд.

Более того, эту команду также можно использовать, когда вам нужно принудительно закрыть какой-либо процесс. Например, если вы хотите убить PID 1532 процесса, вы можете ввести команду:

taskkill / PID 1532 / F

10. Pathping

Команда pathping очень похожа на команду tracert, но показывает более подробную информацию. На выполнение команд уходит некоторое время, так как выполняется анализ пройденного маршрута и вычисление потерь пакетов. На Windows командная строка, просто введите следующую команду

pathping techviral.net (Замените techviral.net на тот, который вы хотите пинговать)

Итак, выше приведены 15 лучших команд CMD, используемых во взломе. На самом деле вы можете исследовать гораздо больше, мы перечислили лучшие команды CMD в одной из наших статей! Надеюсь, вам понравился пост! Поделись этим и со своими друзьями. Оставьте комментарий ниже, если хотите добавить в список какую-либо команду.

Как управлять компьютером без мышки? Для этого можно запустить командную строку Windows cmd с помощью комбинации клавиш win+r а затем набрать в появившейся консоли cmd и нажать Enter.

Открылось окно командной строки. Через него Вы можете выключать компьютер, создавать/удалять папки, устанавливать расписание запуска программ, делать программы системными, изменять расширение файлов, запускать и останавливать приложения и многое другое.

Если вы хотите, чтобы ряд команд cmd исполнялся на компьютере автоматически, Вы можете записать их в блокноте и сохранить с расширением .bat

Пример простейшей программы:

@echo off

color 0a

chcp 1251

echo Перезагрузка компьютера

pause

shutdown /r

Эта программа перезагружает компьютер и требует для этого нажать любую клавишу. Чтобы остановить выполнение программы надо просто закрыть появившееся окно.

Подобные bat-файлы (батники) часто используются для написания компьютерных вирусов, которых кстати говоря, не замечают антивирусные программы (в большинстве случаев). А для скрытности их переводят в .exe формат.

Подробнее Вы можете ознакомиться с командами cmd ниже. (или можно просто написать help в командной строке)

A

append — позволяет программам открывать файлы в указанных каталогах так , словно они находятся в текущем каталоге.

arp — отображение и изменение таблиц преобразования IP-адресов в физические, используемые протоколом разрешения адресов.

assoc — вывод либо изменение сопоставлений по расширениям имён файлов.

at — команда предназначена для запуска программ в указанное время.

atmsdm — Контроль подключений и адресов, зарегистрированных диспетчером вызовов ATM в сетях с асинхронным режимом передачи (ATM).

attrib — изменение атрибутов файлов и папок.

auditusr — задаёт политику аудита пользователей.

B

break — включение режима обработки клавиш CTRL+C.

bootcfg — эта программа командной строки может быть использована для настройки , извлечения , изменения или удаления параметров командной строки в файле Boot.ini.

C

cacls — просмотр изменение таблиц управления доступом ACL к файлам.

call — вызов одного пакетного файла из другого.

cd — вывод имени либо изменение текущей папки.

chcp — вывод либо изменение активной кодовой страницы.

chdir — вывод либо смена текущей папки.

chkdsk — проверка диска и вывод отчёта.

chkntfs — выводит или изменяет параметры проверки диска во время загрузки.

ciddaemon — сервис индексации файлов.

cipher — программа шифрования файлов.

cls — очистка экрана интерпретатора.

cmd — запуск нового окна командной строки.

cmstp — установка профилей диспетчера подключений.

color — устанавливает цвет для текста и фона в текстовых окнах.

comp — сравнение содержимого двух файлов или наборов файлов.

compact — просмотр и изменение параметров сжатия файлов в разделах NTFS.

convert — преобразование файловой системы тома FAT в NTFS.

copy — копирование одного или нескольких файлов.

D

date — вывод либо установка текущей даты.

debug — средство для отладки и редактирования программ.

defrag — дефрагментация диска.

del — удаление одного или нескольких файлов.

devcon — альтернатива диспетчера устройств.

diantz — тоже что и MAKECAB.

dir — вывод списка файлов и подпапок из указанного каталога.

diskcomp — сравнение содержимого двух гибких дисков.

diskcopy — копирование содержимого одного гибкого диска на другой.

diskpart — использования сценария diskpart.

diskperf — счетчик производительности дисков.

doskey — редактирование и повторный вызов команд Windows; создание макросов DOSKey.

driverquery — просмотр списка установленных драйверов устройств и их свойства.

E

echo — вывод сообщений и переключение режима отображения команд на экране.

edit — запуск редактора MS-DOS.

endlocal — завершение локализации изменений среды в пакетном файле.

edlin — запуск построчного текстового редактора.

erase — удаление одного или нескольких файлов.

esentutl — обслуживание утилит для Microsoft (R) баз данных Windows.

eventcreate — эта команда позволяет администратору создать запись об особом событии в указанном журнале событий.

eventtriggers — эта команда позволяет администратору отобразить и настроить триггеры событий в локальной или удаленной системе.

exe2bin — преобразование EXE-файлов в двоичный формат.

exit — завершение командной строки.

expand — распаковка сжатых файлов.

F

fc — сравнение двух файлов или двух наборов файлов и вывод различий между ними.

find — поиск текстовой строки в одном или нескольких файлах.

findstr — поиск строк в файлах.

finger — вывод сведений о пользователях указанной системы.

fltmc — работа с фильтром нагрузки драйверов.

for — выполнение указанной команды для каждого файла набора.

forcedos — сопоставление приложений MS-DOS, которые не распознаются системой Microsoft Windows XP.

format — форматирование диска для работы с Windows.

fontview — программа просмотра шрифтов.

fsutil — управление точками повторной обработки, управление разреженными файлами, отключение тома или расширение тома.

ftp — программа передачи файлов.

ftype — просмотр и изменение типов файлов, сопоставленных с расширением имен файлов.

G

getmac — отображает MAC-адрес одного или нескольких сетевых адаптеров компьютера.

goto — передача управления содержащей метку строке пакетного файла.

gpresult — отображает результирующую политику (RSoP) для указанного пользователя и компьютера.

gpupdate — выполнение обновления групповых политик.

graftabl — выбор кодовой страницы для отображения символов национальных алфавитов в графическом режиме.

H

help — выводит не полный список команд, которые используются в cmd.

hostname — отображение имени компьютера.

I

if — оператор условного выполнения команд в пакетном файле.

ipconfig — вывод маску подсети, стандартный шлюз и информацию о вашем IP.

ipxroute — программа управления маршрутизацией NWLink IPX.

L

label — создание, изменение и удаление меток тома для диска.

lodctr — обновление имен счётчиков и поясняющего текста для расширенного счётчика.

logman — управление расписанием для счетчиков производительности и журнала трассировки событий.

logoff — завершение сеанса Windows.

lpq — отображение состояния очереди удалённой очереди печати lpq.

lpr — направляет задание печати на сетевой принтер.

lsass — сервер определения локальной защиты.

M

makecab — архивирование файлов в cab-архив.

md — создание папки.

mem — выводит сведения об используемой и свободной памяти.

mkdir — создание папки с расширенной функциональностью.

mmc — открытие окна консоли MMC.

mode – отладка системных устройств.

mofcomp — 32-разр. компилятор Microsoft (R) MOF.

more — последовательный вывод данных по частям размером в один экран.

mountvol — просмотр, создание и удаление точек подключения тома.

move — перемещение и переименование файлов и каталогов.

mqbkup — утилита архивирования и восстановления очереди сообщений.

mqsvc — Обеспечивает инфраструктуру для работы распределенных приложений.

mrinfo — Работа с многоадресными рассылками.

msg — отправка сообщений пользователю.

msiexec — запуск установщика Windows.

N

nbtstat — отображение статистики протокола и текущих подключений TCP/IP с помощью NBT (NetBIOS через TCP/IP).

net — пакет приложений предназначенный для работы с сетью.

net1 — тоже самое что и net.

netsh — локальное или удаленное отображение и изменение параметров сети.

netstat — отображение статистики протоколов и текущих сетевых подключений TCP/IP.

nlsfunc — загрузка сведений о национальных стандартах.

nslookup — вывод информации, предназначенный для диагностики DNS.

ntbackup — запуск мастера архивирования.

ntsd — отладчик командной строки.

O

odbcconf — настройка драйвера ODBC.

openfiles — эта команда позволяет пользователю вывести список открытых файлов и папок, которые были открыты в системе.

P

pagefileconfig — настройка файлов подкачки и виртуальной памяти.

path — вывод либо установка пути поиска исполняемых файлов.

pathping — вывод информации о скрытый сетях и потери данных.

pause — приостанавливает выполнение сценария cmd.

pentnt — обнаруживает ошибки деления с плавающей точкой процессора Pentium, отключает аппаратную обработку чисел с плавающей точкой и включает эмуляции операций с плавающей точкой.

perfmon — открывает окно «Производительность».

ping — проверяет соединение с другим компьютером.

ping6 — команда проверки связи.

popd — изменяет одну папку на ту, которая была сохранена командой PUSHD.

powercfg — эта команда позволяет управлять электропитанием системы.

print — печать текстового файла.

prncnfg — настройка параметров принтера.

prompt — изменение приглашения командной строки cmd.exe.

proxycfg — инструмент настройки proxy соединения.

pushd — сохранения значений текущего каталога для использования POPD командой.

Q

qappsrv — отображает доступные серверы терминалов в сети.

qprocess — отображает информацию о процессах.

qwinsta — отображение информации о сеансах терминалов.

R

rasdial — интерфейс связи из командной строки для клиента службы удалённого доступа.

rcp — обмен файлами с компьютером, на котором выполняется служба RCP.

recover — восстановление сохранившихся данных на поврежденном диске.

reg — редактирование системного реестра через командную строку.

regsvr32 — сервер регистрации.

relog — создает новый журнал производительности из уже имеющего.

rem — помещение комментария в пакетный файл.

ren — переименование файлов и папок.

rename — переименование файлов и папок.

replace — замена файлов.

reset — утилита сброса служб терминалов.

rexec — выполнение команд на удаленных узлах на которых выполняется служба rexec.

rd — удаление папки.

rmdir — удаление папки.

route — обработка таблиц сетевых маршрутов.

rsh — выполнение команд на удаленных узлах, на которых запущена служба RSH.

rsm — управление ресурсами носителей с помощью службы «Съемные ЗУ».

runas — использование приложений от имени другого пользователя.

rundll32 — запуск стандартных команд-функций заложенных в dll.

rwinsta — сброс значений подсистем оборудования и программ сеанса в начальное состояние.

S

sc — установление связи с NT Service Controller и ее услугами.

schtasks — создание, удаление, изменение и опрос запланированных задачи в локальной или удаленной системе.

sdbinst — установщик базы данных совместимости.

secedit – автоматизация задач настройки безопасности.

set — вывод, присваивание и удаления переменных в командной строке.

setlocal — начало локализации изменений среды в пакетном файле.

setver — задает номер версии, который MS-DOS сообщает программе.

sfc — Проверка файлов Windows.

shadow — позволяет наблюдать за другим сеансом служб терминалов.

shift — изменение содержимого подставляемых параметров для пакетного файла.

shutdown — завершение сеанса, выключение и перезагрузка системы Windows.

smbinst — это процесс, принадлежащий System Management BIOS Driver Installer.

sort — сортирование файлов.

start — запуск программы или команды в отдельном окне.

subst — сопоставление имени диска указанному пути.

systeminfo — вывод информации о настройках системы.

T

taskkill — завершение одного или нескольких процессов.

tasklist — показывает запущенные программы и процессы выполняемые в данный момент.

tcmsetup — установка клиента телефонии.

tftp — обмен файлами с удаленным компьютером, на котором запущена служба TFTP.

time — просмотр или изменение текущего времени.

title — назначение заголовка окна интерпретатора.

tlntadmn — удаленное управление компьютером.

tracert — трассировка маршрута к указанному узлу.

tracerpt — обрабатывает двоичные файлы журнала отслеживания событий или потоки данных.

tracert6 — версия tracert для протокола IPv6.

tree — вывод структуры диска или каталога в виде дерева.

tscon — присоединяет сеанс пользователя к сеансу терминала.

tsdiscon — отключение сеанса терминала.

tskill — прекращение процесса.

tsshutdn — завершение работы сервера в установленном порядке.

type — вывод на экране содержимого текстовых файлов.

typeperf — выводит сведения о производительности на экран или в журнал.

U

unlodctr — удаление имен счётчиков и поясняющего текста для расширенного счётчика.

userinit — проводник системы Windows.

V

ver — вывод сведений о версии Windows.

verify — установка режима проверки правильности записи файлов на диск.

vol — вывод метки и серийного номера тома для диска.

vssadmin — инструмент командной строки теневого копирования тома.

W

w32tm — диагностика службы времени.

wbemtest — тестер инструментария управления Windows.

winver — вывод информации о версии Windows.

wmic — инструмент для написания сценариев.

X

xcopy — копирование файлов и дерева папок.

Download Article

Download Article

Maybe you have a reputation as a computer genius, or maybe you just want people to think you are. Hacking requires extensive computer knowledge, so when people see what they think is hacking, they are quickly impressed. You don’t have to do anything illegal to make people think that you’re hacking—you can even fake hacking using nothing but the Windows Command Prompt (CMD) or a web browser like Chrome! Read on for tips on looking like a hacker using basic terminal commands and simulators.

-

1

Open the «Run» function on your computer. You can do this by clicking the start menu and finding the «Run» function, or you can do a general search of your computer for «Run» and find it that way.

- Windows users can use hotkeys to open Run feature in two keystrokes: ⊞ Win+R[1]

- Windows users can use hotkeys to open Run feature in two keystrokes: ⊞ Win+R[1]

-

2

Open the Command Prompt window. You can do so by typing in «Cmd» into the search box in your Run window. This will open the Command Prompt, also known as a Command Line, which is a text based way for you to communicate with your computer.[2]

-

Apple users can open the command line of the Terminal, the Mac version of Command Prompt, by using Spotlight search or a general computer search for «terminal».[3]

Advertisement

-

Apple users can open the command line of the Terminal, the Mac version of Command Prompt, by using Spotlight search or a general computer search for «terminal».[3]

-

3

Use the Command Prompt or Terminal to imitate hacking. There are many commands that can be used in Windows Command Prompt and Apple Terminal to execute commands or query for information. The following commands, while looking impressive, will not damage your software and are not illegal.

-

Windows users might try typing the following commands, hitting ↵ Enter after each command, in relatively quick succession to make the process seem more complex:

- color a[4]

- This will change your Command window text from white to green with a black background. Replace the letter following «color» with the numbers 0 — 9 or the letters A — F to change your Command Prompt font color.

- dir

- ipconfig

- tree

- ping google.com

- The Ping command checks if a device can communicate with another over a network (but the common person doesn’t know that). Google is used as an example here, but you can use any site.

- color a[4]

-

If you own an Apple computer, you can use the following safe commands to fill your screen with what looks like professional hacking. Input the following into your Terminal window to achieve that effect:

- top

- ps -fea

- ls -ltra

-

Windows users might try typing the following commands, hitting ↵ Enter after each command, in relatively quick succession to make the process seem more complex:

-

4

Alternate between commands and windows. You can open a few Command Prompt or Terminal windows, using various commands to make it seem as though you are performing several highly complex, unrelated processes at once.

Advertisement

-

1

Open notepad. To make a .bat file, you will have to write plain text in a text editor and save it so that your computer reads this text as executable commands.[5]

Notepad or any other basic text editor will work to write a .bat file. -

2

Write the processes for your .bat file in notepad. The following text will open a window with green font, entitled «Hack Window.» To change the title, you can change the entry following «title» in your notepad file to your preference. The text «@echo off» hides the command prompt, while «tree» will display a directory tree, making the hacking seem more realistic. The last line of text will ping google’s server, which is not illegal yet looks like hacking to the untrained eye. Input the following text into your blank notepad document:[6]

- color a

title HACK WINDOW

@echo off

tree

ping www.google.com -t

- color a

-

3

Save your document as a .bat file. When saving your file, you will need to select «Save as.» In the prompted dialogue box, name your file and end your name with «.bat». This will change your file from a text document to a batch file. Batch files contain text that gives your computer operating system a series of commands.[7]

- This might not work on Windows Vista.

- You may receive a message warning you that saving a file with a .bat extension will remove all formatting. Click «Yes» to finish creating your .bat file.

-

4

Run your .bat file. Double click your .bat file in its containing folder to open a window that will look, for all intents and purposes, like you are performing some complex computer process, like a hacker.[8]

Advertisement

-

1

Open your web browser. Some websites are intended solely for the the purpose of imitating complex computer functions. Some of these are used for effect in movies or videos, or by users like yourself![9]

-

2

Check out hackertyper.net. This website creates hacker-like text at an rate that is sure to shock those watching.[10]

One issue you may have with using this site to trick your friends is that it produces hacker-esque code too quickly, which may ruin the effect. -

3

Interface with geektyper.com’s variously themed hack simulator. This site utilizes perhaps the most realistic hack-mimicking simulator. After arriving at the site homepage, choose a theme than proceed to type to prompt hacker-like text.[11]

You can even click on folders to run elaborate, albeit fake, processes.- Move between keystroke generated fake-hacker text and the fake processes that you can activate by clicking folders that will appear in your browser window after you choose a theme.

-

4

Run these various sites in separate windows. Each of these sites has a slightly different feel and generates different styles of fake code/hacker text. You can alternate between open windows quickly by holding the Alt key and using Tab ↹ to cycle through your options. Type a few keystrokes into each window before Alt+Tab ↹-ing to a new fake-hacking browser window for improved effect. If the tabs are open on the same window, press Ctrl+Tab ↹.

- Try different arrangements of open windows, or you can leave a few open in the background to make it look like you’re a king hacker.

Advertisement

-

1

Open a new window in terminal.[12]

-

2

Type in: «sudo apt install hollywood» and then press ↵ Enter[13]

- GUI package managers like Synaptic can be used as well

-

3

Now type in «hollywood» and press ↵ Enter[14]

again

Advertisement

Add New Question

-

Question

Why would I want to do this?

You could do this to pull a prank on your friends or make them think you’re a cool hacker!

-

Question

Can I use fake hacking websites for movies or videos to make it look like I’m hacking?

I don’t see why not. Film audiences are generally pretty uneducated about hacking, so they’ll believe anything you show them.

-

Question

What is mean by @echo off?

Akhosh T.A

Community Answer

This prevents the prompt and contents of the batch file from being displayed. It is mainly used in Windows command Prompt.

Ask a Question

200 characters left

Include your email address to get a message when this question is answered.

Submit

Advertisement

-

If you know batch file scripting, you can take this to the next level.

-

You can use this to impress your friends!

Thanks for submitting a tip for review!

Advertisement

-

People familiar with computer systems and code will quickly be able to figure out whether you’re actually doing something or simply putting on a show. Choose the audience for your «hacking» wisely.

-

Some adults might really think you are hacking, so be careful and don’t get in trouble.

-

Be careful when utilizing the Command Prompt. It is possible to accidentally type an executable command that damages a necessary file on your computer, which may corrupt your data or worse.[15]

Advertisement

About This Article

Thanks to all authors for creating a page that has been read 709,237 times.

Is this article up to date?

Download Article

Download Article

Maybe you have a reputation as a computer genius, or maybe you just want people to think you are. Hacking requires extensive computer knowledge, so when people see what they think is hacking, they are quickly impressed. You don’t have to do anything illegal to make people think that you’re hacking—you can even fake hacking using nothing but the Windows Command Prompt (CMD) or a web browser like Chrome! Read on for tips on looking like a hacker using basic terminal commands and simulators.

-

1

Open the «Run» function on your computer. You can do this by clicking the start menu and finding the «Run» function, or you can do a general search of your computer for «Run» and find it that way.

- Windows users can use hotkeys to open Run feature in two keystrokes: ⊞ Win+R[1]

- Windows users can use hotkeys to open Run feature in two keystrokes: ⊞ Win+R[1]

-

2

Open the Command Prompt window. You can do so by typing in «Cmd» into the search box in your Run window. This will open the Command Prompt, also known as a Command Line, which is a text based way for you to communicate with your computer.[2]

-

Apple users can open the command line of the Terminal, the Mac version of Command Prompt, by using Spotlight search or a general computer search for «terminal».[3]

Advertisement

-

Apple users can open the command line of the Terminal, the Mac version of Command Prompt, by using Spotlight search or a general computer search for «terminal».[3]

-

3

Use the Command Prompt or Terminal to imitate hacking. There are many commands that can be used in Windows Command Prompt and Apple Terminal to execute commands or query for information. The following commands, while looking impressive, will not damage your software and are not illegal.

-

Windows users might try typing the following commands, hitting ↵ Enter after each command, in relatively quick succession to make the process seem more complex:

- color a[4]

- This will change your Command window text from white to green with a black background. Replace the letter following «color» with the numbers 0 — 9 or the letters A — F to change your Command Prompt font color.

- dir

- ipconfig

- tree

- ping google.com

- The Ping command checks if a device can communicate with another over a network (but the common person doesn’t know that). Google is used as an example here, but you can use any site.

- color a[4]

-

If you own an Apple computer, you can use the following safe commands to fill your screen with what looks like professional hacking. Input the following into your Terminal window to achieve that effect:

- top

- ps -fea

- ls -ltra

-

Windows users might try typing the following commands, hitting ↵ Enter after each command, in relatively quick succession to make the process seem more complex:

-

4

Alternate between commands and windows. You can open a few Command Prompt or Terminal windows, using various commands to make it seem as though you are performing several highly complex, unrelated processes at once.

Advertisement

-

1

Open notepad. To make a .bat file, you will have to write plain text in a text editor and save it so that your computer reads this text as executable commands.[5]

Notepad or any other basic text editor will work to write a .bat file. -

2

Write the processes for your .bat file in notepad. The following text will open a window with green font, entitled «Hack Window.» To change the title, you can change the entry following «title» in your notepad file to your preference. The text «@echo off» hides the command prompt, while «tree» will display a directory tree, making the hacking seem more realistic. The last line of text will ping google’s server, which is not illegal yet looks like hacking to the untrained eye. Input the following text into your blank notepad document:[6]

- color a

title HACK WINDOW

@echo off

tree

ping www.google.com -t

- color a

-

3

Save your document as a .bat file. When saving your file, you will need to select «Save as.» In the prompted dialogue box, name your file and end your name with «.bat». This will change your file from a text document to a batch file. Batch files contain text that gives your computer operating system a series of commands.[7]

- This might not work on Windows Vista.

- You may receive a message warning you that saving a file with a .bat extension will remove all formatting. Click «Yes» to finish creating your .bat file.

-

4

Run your .bat file. Double click your .bat file in its containing folder to open a window that will look, for all intents and purposes, like you are performing some complex computer process, like a hacker.[8]

Advertisement

-

1

Open your web browser. Some websites are intended solely for the the purpose of imitating complex computer functions. Some of these are used for effect in movies or videos, or by users like yourself![9]

-

2