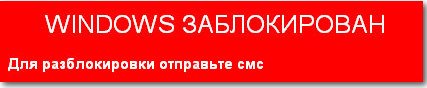

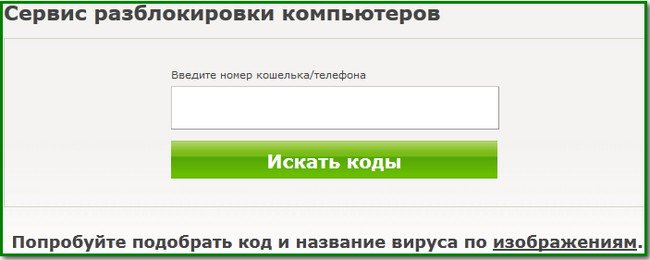

Чтобы бороться с баннером-вымогателем, нужно понять, что он собой представляет и как проникает в компьютер. Обычно баннер выглядит так:

Но могут быть и другие всевозможные вариации, но суть одна – жулики хотят заработать на вас.

Пути попадания вируса-шифровальщика в компьютер

Первый вариант «заражения» — это пиратские приложения, утилиты, игры. Конечно, пользователи интернета привыкли получать большинство желаемого в сети «на халяву», но при загрузке с подозрительных сайтов пиратского ПО, игр, различных активаторов и прочего, мы рискуем заразиться вирусами. В этой ситуации обычно помогает хороший рабочий антивирус.

Windows может быть заблокирован из-за скачанного файла с расширением «.exe». Это не говорит о том, что нужно отказываться от загрузки файлов с таким расширением. Просто помните, что «.exe» может относиться только к играм и программам. Если вы качаете видео, песню, документ или картинку, а в её названии на конце присутствует «.exe», то шанс появления баннера вымогателя резко возрастает до 99.999%!

Есть ещё хитрый ход с, якобы, необходимостью обновления Flash плеера или браузера. Может быть так, что вы будете работать в интернете, переходить со странички на страничку и однажды обнаружите надпись что «ваш Flash плеер устарел, обновитесь пожалуйста». Если вы кликаете на этот баннер, и он вас ведёт не на официальный сайт adobe.com, то это 100% вирус. Поэтому проверяйте, прежде чем кликнуть по кнопку «Обновить». Лучшим вариантом будет игнорирование подобных сообщений вовсе.

И последнее, устаревшие обновления Windows ослабляют защиту системы. Чтобы компьютер был защищенным, старайтесь вовремя устанавливать обновления. Эту функцию можно настроить в на автоматический режим, чтобы не отвлекаться.

Как разблокировать Windows 7/8/10

Один из простых вариантов убрать баннер-вымогатель – это переустановка операционной системы. Помогает 100%, но переустанавливать Windows имеет смысл тогда, когда у вас нет важных данных на диске «С», которые вы не успели сохранить. При переустановке системы, все файлы удалятся с системного диска. Поэтому, если у вас нет желания заново устанавливать программное обеспечение и игры, то вы можете воспользоваться другими способами.

После лечения и успешного запуска системы без баннера вымогателя нужно провести дополнительные действия, иначе шифровальщик может снова всплыть, или просто будут некоторые проблемы в работе системы. Всё это есть в конце статьи. Вся информация проверена лично мной! Итак, начнем!

Kaspersky Rescue Disk + WindowsUnlocker нам поможет!

Будем использовать специально разработанную операционную систему. Вся сложность в том, что на рабочем компьютере нужно скачать образ и записать его на флешку или на компакт-диск (пролистайте статьи, там есть).

Скачать WindowsUnlocker

Когда это будет готово, нужно загрузиться с внешнего носителя. В момент запуска появится небольшое сообщение, типа «Press any key to boot from CD or DVD». Здесь нужно нажать любую кнопку на клавиатуре, иначе запустится заражённый Windows.

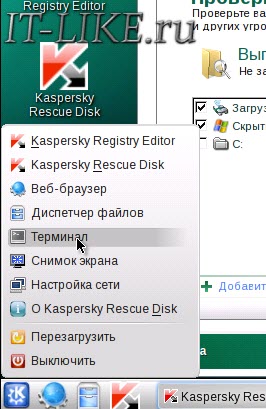

При загрузке нажимаем любую кнопку, затем выбираем язык – «Русский», принимаем лицензионное соглашение с помощью кнопки «1» и используем режим запуска – «Графический». После запуска операционной системы Касперского не обращаем внимания на автоматически запустившийся сканер, а идём в меню «Пуск» и запускаем «Терминал»

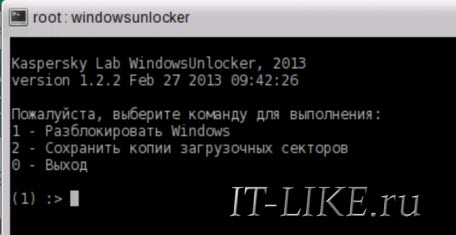

Откроется чёрное окошко, куда пишем команду:

windowsunlocker

Откроется небольшое меню:

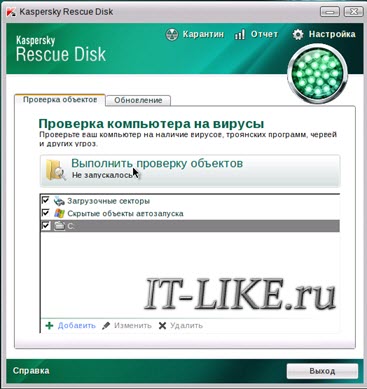

Выбираем «Разблокировать Windows» кнопкой «1». Программа сама всё проверит и исправит. Теперь можно закрыть окно и проверить, уже запущенным сканером, весь компьютер. В окошке ставим галочку на диске с ОС Windows и жмём «Выполнить проверку объектов»

Ждём окончания проверки (может быть долго) и, наконец, перезагружаемся.

Если у вас ноутбук без мышки, а тачпад не заработал, то предлагаю воспользоваться текстовым режимом диска Касперского. В этом случае после запуска операционной системы нужно сначала закрыть открывшееся меню кнопкой «F10», затем ввести в командной строке всё ту же команду: windowsunlocker

Разблокировка в безопасном режиме, без специальных образов

Сегодня вирусы-шифровальщики типа Winlocker поумнели и блокируют загрузку Windows в безопасном режиме, поэтому скорей всего у вас ничего не получится, но если образа нет, то пробуйте. Вирусы бывают разные и у всех могут сработать разные способы, но принцип один.

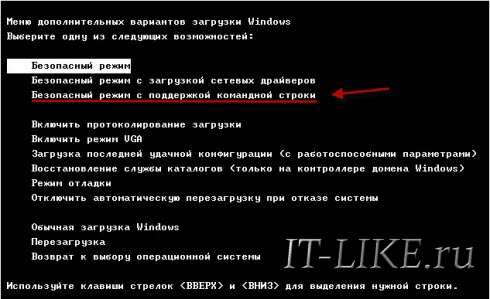

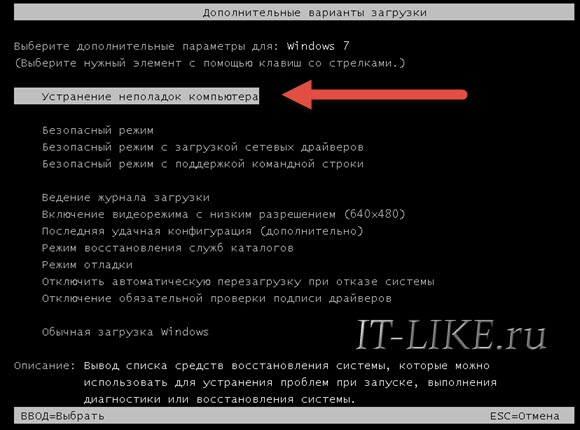

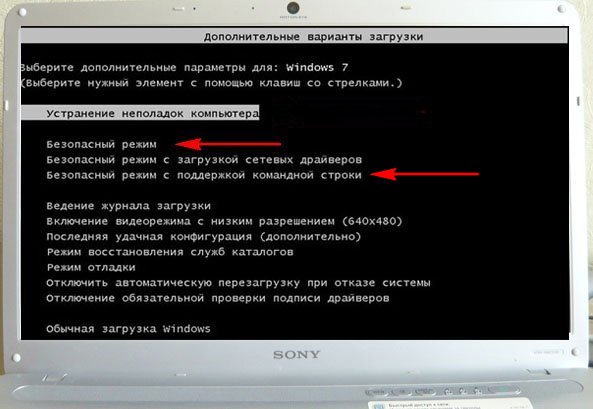

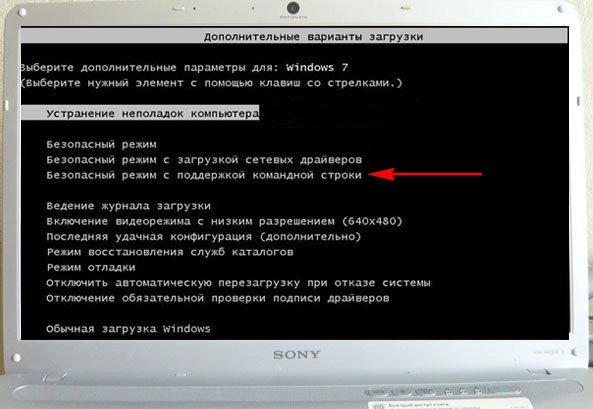

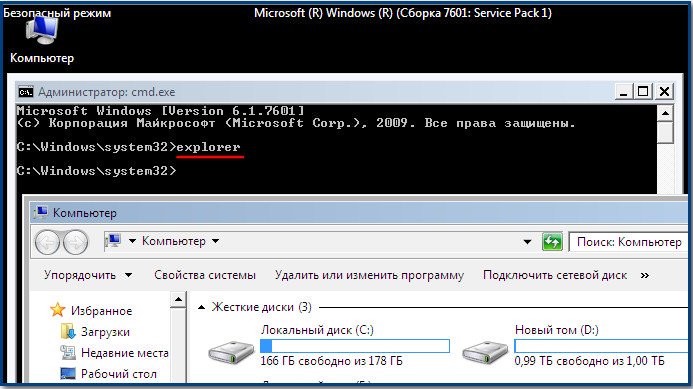

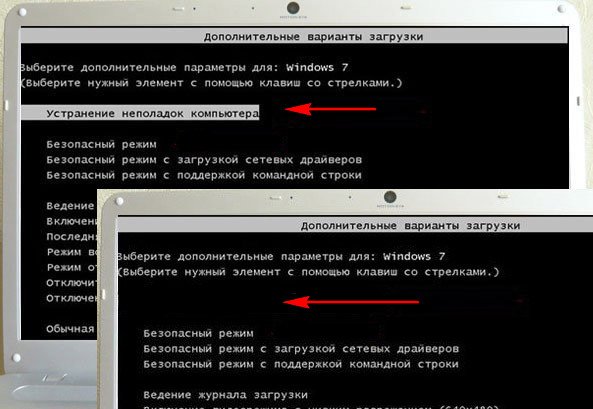

Перезагружаем компьютер. Во время загрузки нужно нажимать клавишу F8, пока не появится меню дополнительных вариантов запуска Windows. Нам нужно с помощью стрелочек «вниз» выбрать из списка пункт, который называется .

Вот сюда мы должны попасть и выбрать нужную строку:

Далее, если всё пойдёт хорошо, то компьютер загрузится, и мы увидим рабочий стол. Отлично! Но это не значит что теперь всё работает. Если не удалить вирус и просто перезагрузиться в нормальном режиме, то банер снова всплывёт!

Лечимся средствами Windows

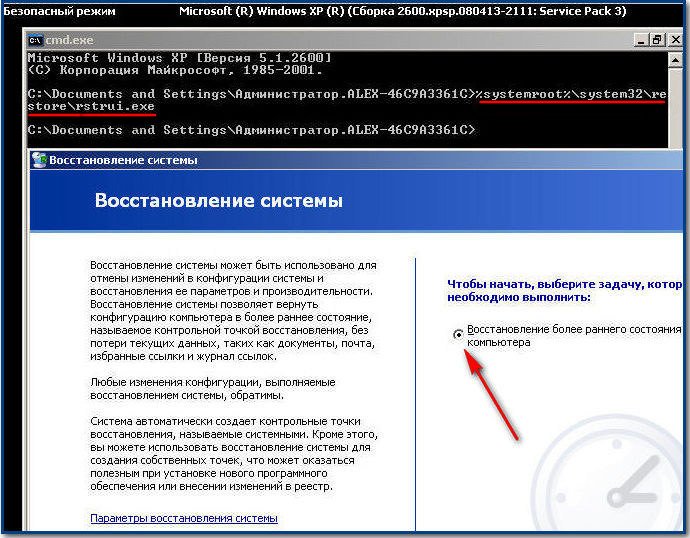

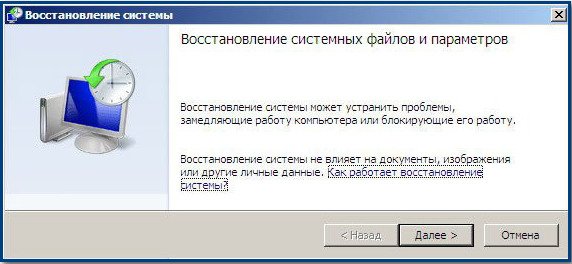

Нужно восстановить систему до ближайшей точки восстановления, когда баннера блокировщика ещё не было. Внимательно прочитайте статью и сделайте всё что там написано. Под статьёй есть видео.

Если не помогло, то нажимаем кнопки «Win+R» и пишем в окошке команду чтобы открыть редактор реестра:

regedit

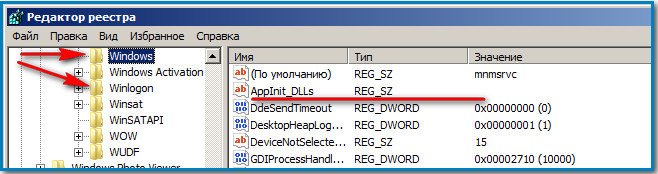

Если же вместо рабочего стола запустилась чёрная командная строка, то просто вводим команду «regedit» и жмём «Enter». Нам предстоит проверить некоторые разделы реестра на наличие вирусных программ, или если быть точнее – вредоносного кода. Для начала этой операции зайдите вот по этому пути:

Теперь по порядку проверяем такие значения:

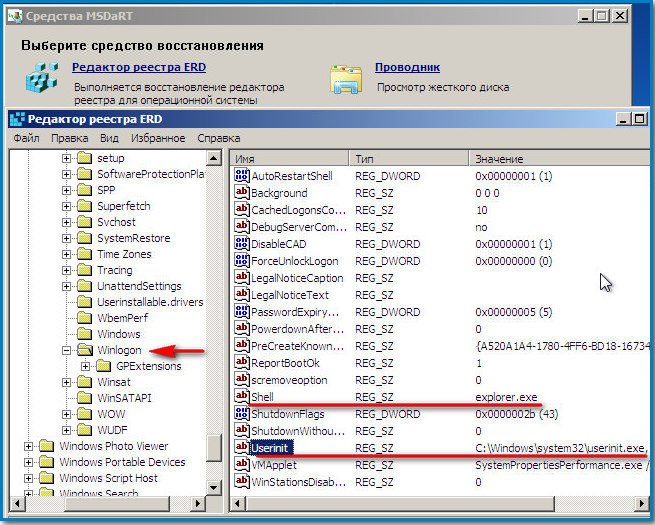

- Shell – здесь обязательно должно быть написано «explorer.exe», других вариантов быть не должно

- Userinit – здесь текст должен быть «C:Windowssystem32userinit.exe,»

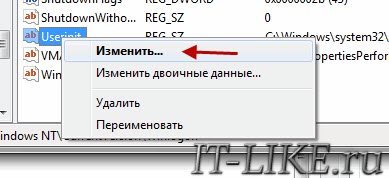

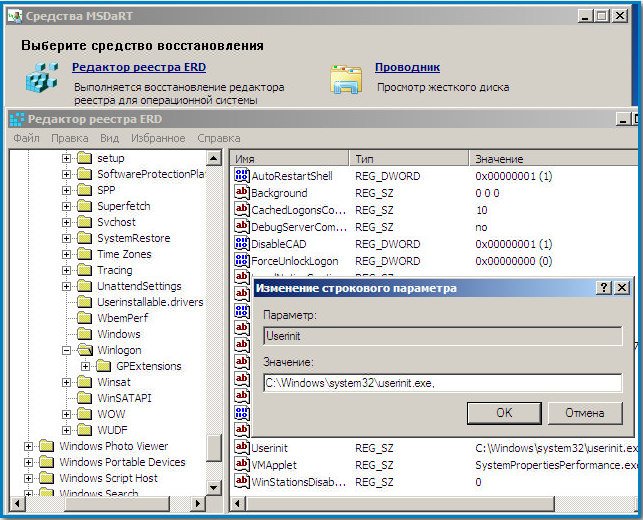

Если ОС установлена на другой диск, отличный от C:, то соответственно и буква там будет другая. Чтобы изменить неправильные значения, нажмите правой кнопкой мыши по строчке, которую нужно отредактировать, и выберите пункт «изменить»:

Затем проверяем:

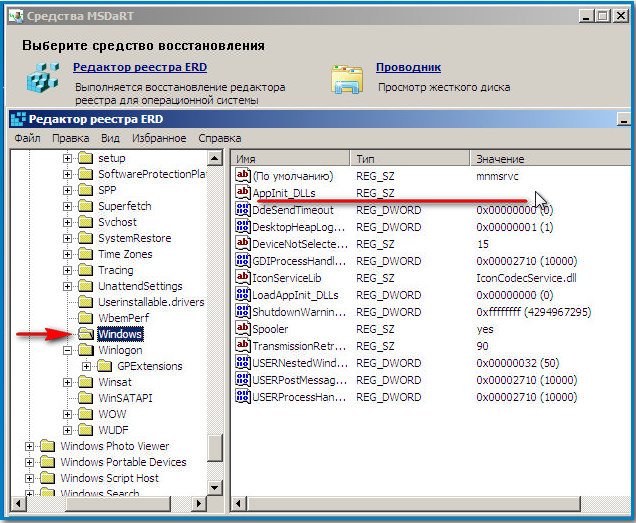

Здесь вообще не должно быть ключей Shell и Userinit, если есть – удаляем их.

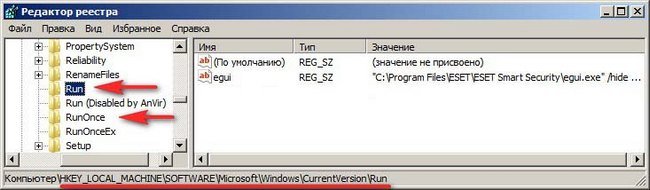

Дальше нужно удалить все подозрительные ключи, запускаемые файлы с непонятными именами, типа «skjdghsdkj.exe», в таких ветках реестра:

И ещё обязательно:

Если не уверены, нужно ли удалять ключ, можно просто к параметру вначале дописать единичку «1». Путь окажется с ошибкой, и эта программа просто не запустится. Потом можно будет вернуть как было.

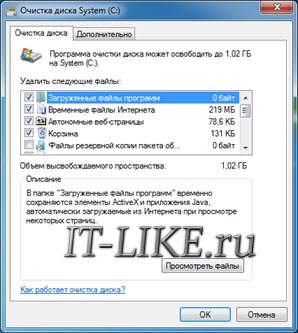

Теперь нужно запустить встроенную утилиту очистки системы, делаем это так же, как запускали редактор реестра «regedit», но пишем:

cleanmgr

Выбираем диск с операционной системой (по умолчанию C:) и после сканирования отмечаем все галочки, кроме «Файлы резервной копии пакета обновления»

И жмём «ОК». Этим действием мы, возможно, отключили автозапуск вируса, а дальше нужно почистить следы его пребывания в системе, а об этом – читайте в конце статьи.

Утилита AVZ

Заключается в том, что в безопасном режиме мы запустим известную антивирусную утилиту AVZ. Кроме поиска вирусов программа имеет просто массу функций исправления системных проблем. Этот способ повторяет действия по заделыванию дыр в системе после работы вируса, т.ч. для ознакомления с ним переходим к следующему пункту.

Исправление проблем после удаления вируса-вымогателя

Поздравляю! Если вы это читаете, значит система запустилась без баннера. Теперь нужно скачать антивирусный сканер и проверить им всю систему. Если вы пользовались спасительным диском Касперского и провели проверку там, то этот пункт можно пропустить.

Ещё может быть одна неприятность, связанная с деятельностью злодея – вирус может зашифровать ваши файлы. И даже после полного его удаления вы просто не сможете воспользоваться своими файлами. Для их дешифрации нужно использовать программы с сайта Касперского: XoristDecryptor и RectorDecryptor. Там же есть и инструкция по использованию.

Но и это ещё не всё, т.к. винлокер скорей всего напакостил в системе, и будут наблюдаться различные глюки и проблемы. Например, не будет запускаться редактор реестра и диспетчер задач. Чтобы полечить систему воспользуемся программой AVZ.

Скачать AVZ

При загрузке с помощью Google Chrome может возникнуть проблема, т.к. этот браузер считает программу вредоносной и не даёт её скачать! Этот вопрос уже поднимался на официальном форуме гугла, и на момент написания статьи всё уже нормально.

Чтобы всё-таки скачать архив с программой, нужно перейти в «Загрузки» и там нажать «Скачать вредоносный файл» 🙂 Да, понимаю, что выглядит это немного глупо, но видимо хром считает, что программа может нанести вред обычному пользователю. И это правда, если тыкать там куда ни попадя! Поэтому строго следуем инструкции!

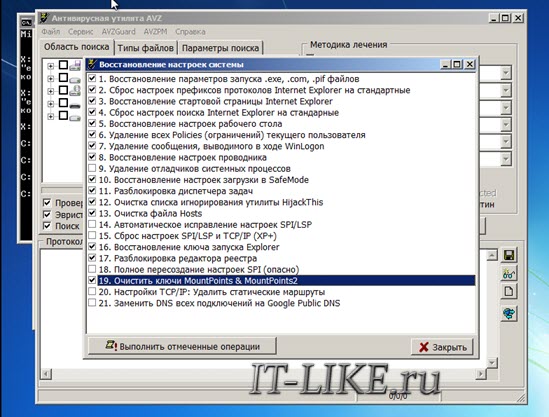

Распаковываем архив с программой, записываем на внешний носитель и запускаем на заражённом компьютере. Идём в меню , отмечаем галочки как на картинке и выполняем операции:

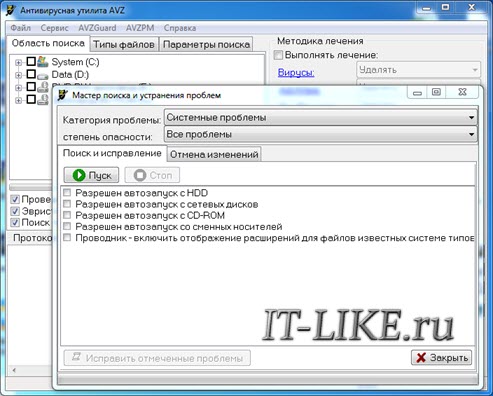

Теперь идём по следующему пути: , далее переходим в и кликаем по кнопке «Пуск». Программа просканирует систему, и затем в появившемся окне выставляем все галочки кроме «Отключение обновления операционной системы в автоматическом режиме» и тех, которые начинаются с фразы «Разрешён автозапуск с…».

Кликаем по кнопке «Исправить отмеченные проблемы». После успешного завершения переходим по: , здесь выставляем все галочки и точно так же нажимаем на кнопку «Исправить отмеченные проблемы».

То же самое делаем и с «Приватностью», но здесь не ставьте галочки, которые отвечают за чистку закладок в браузерах и что вам ещё покажется нужным. Заканчиваем проверку в разделах «Чистка системы» и «Adware/Toolbar/Browser Hijacker Removal».

Под конец закрываем окно, при этом не выходя из AVZ. В программе находим и убираем галочки с тех пунктов, которые помечены черным цветом. Теперь переходим по: и полностью стираем все строки в появившемся окне.

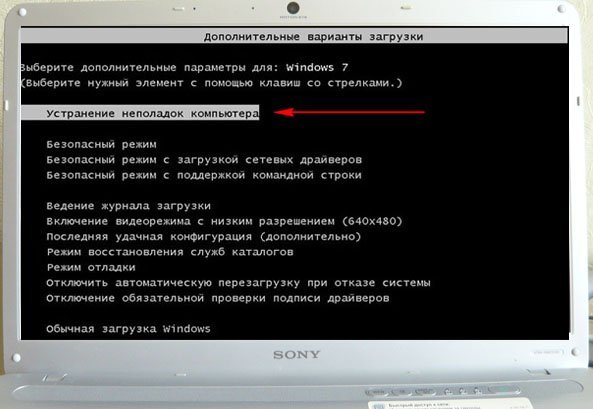

Выше я уже сказал, что этот раздел статьи также является одним из способов лечения Windows от банера-вымогателя. Так вот, в этом случае скачать программу нужно на рабочем компьютере и затем записать на флешку или на диск. Все действия проводим в безопасном режиме. Но есть ещё один вариант запустить AVZ, даже если не работает безопасный режим. Нужно запуститься, из того же меню при загрузке системы, в режиме «Устранение неполадок компьютера»

Если оно у вас установлено, то будет отображаться на самом верху меню. Если там нет, то попробуйте запустить Виндовс до момента появления баннера и выключить компьютер из розетки. Затем включите – возможно будет предложен новый режим запуска.

Запуск с установочного диска Windows

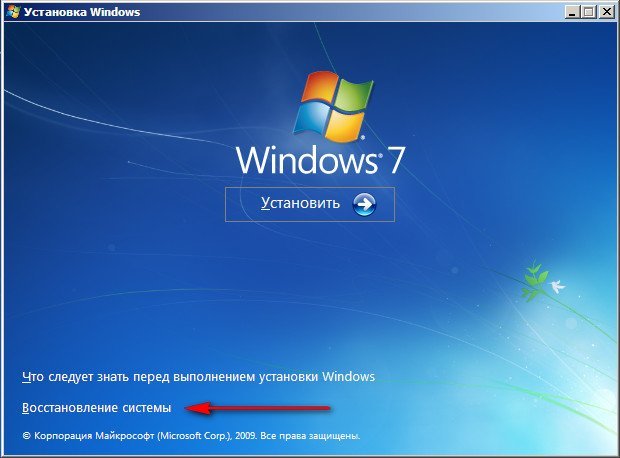

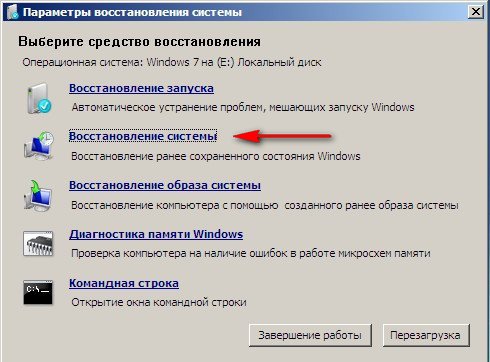

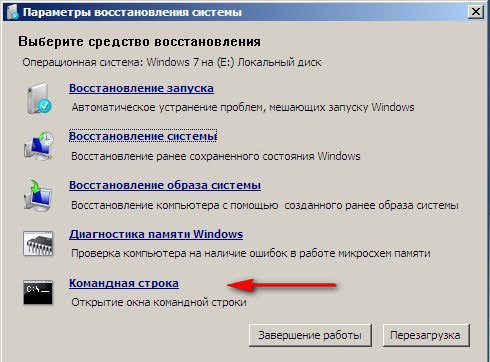

Ещё один верный способ – это загрузиться с любого установочного диска Windows 7-10 и выбрать там не «, а . Когда средство устранения неполадок запущено:

- Нужно там выбрать «Командная строка»

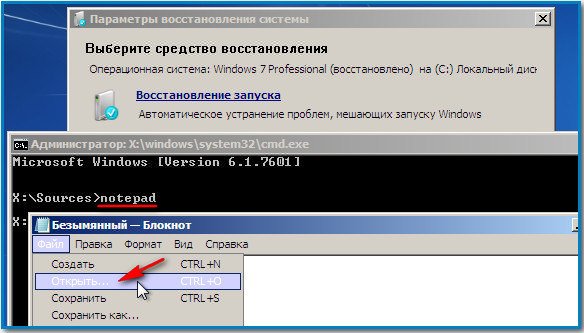

- В появившемся чёрном окне пишем: «notepad», т.е. запускаем обычный блокнот. Его мы будем использовать как мини-проводник

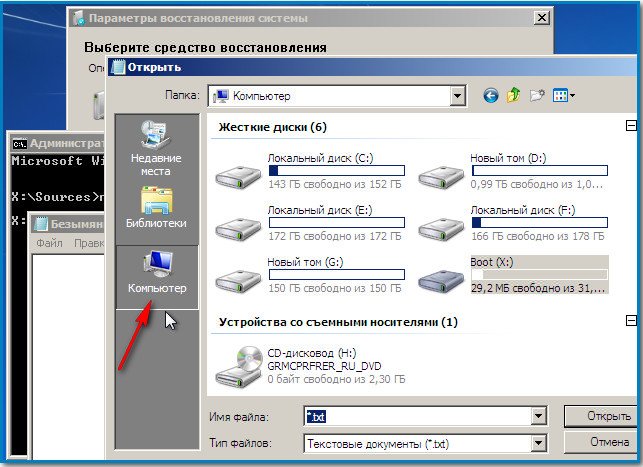

- Идём в меню «Файл -> Открыть», тип файлов выбираем «Все файлы»

- Далее находим папку с программой AVZ, кликаем правой кнопкой по запускаемому файлу «avz.exe» и запускаем утилиту с помощью пункта меню «Открыть» (не пункт «Выбрать»!).

Если ничего не помогает

Относится к случаям, когда вы, по каким-то причинам, не можете загрузиться с флешки с записанным образом Касперского или программой AVZ. Вам остаётся только достать из компьютера жёсткий диск и подключить его вторым диском к рабочему компьютеру. Затем загрузиться с НЕЗАРАЖЁННОГО жёсткого диска и просканировать СВОЙ диск сканером Касперского.

Никогда не отправляйте СМС-сообщения, которые требуют мошенники. Каким бы ни был текст, не отправляйте сообщения! Старайтесь избегать подозрительных сайтов и файлов, а вообще почитайте об основах безопасности в интернете и лучших способах защиты от RANSOMWARE. Следуйте инструкции, и тогда ваш компьютер будет в безопасности. И не забывайте про антивирус и регулярное обновление операционной системы!

Вот видео, где всё видно на примере. Плейлист состоит из трёх уроков:

PS: какой способ помог Вам? Напишите об этом в комментариях ниже.

«Windows заблокирован» – это вирус-баннер, который требует от пользователя денежной платы за разблокировку. Баннеры выглядят по-разному, но отличаются только тем, куда требуется перевести деньги.

Варианты:

- На мобильный номер

- На электронный кошелёк (WebMoney, Яндекс Деньги и т.д.)

Для ускорения перевода денег, авторы вируса используют психологическое давление на жертву.

Например: пишут на баннере, что компьютер “заблокирован” за использование нелицензионного программного обеспечения. Иногда для убедительности своих слов, авторы вируса помещают на баннер несуществующую статью из УК РФ.

Ни в коем случае не платите деньги! Это не разблокирует компьютер, а только поможет мошенникам заполучить средства.

Содержание:

- Как баннер блокировки windows попадает на компьютер

- Как избежать заражения вирусом-баннером

- Как убрать баннер с виндос

- Реестр в безопасном режиме для удаления баннера вируса

Как баннер блокировки windows попадает на компьютер

Баннер попадает на компьютер под видом другой программы, изображения или аудио файла которую пользователь добровольно скачивает на компьютер. Часто баннер подхватывают на торрентах.

Чтобы такого не происходило, внимательно следите за расширением скачанного файла. При загрузке расширение файла должен соответствовать типу, например:

- картинки – jpg, png, gif…

- музыка – mp3, mp4, aac, wav…

Если же файл загружается из сети с расширением .exe, то это вероятно вирус.

Как избежать заражения вирусом-баннером

Способ обезопасить себя от заражения вирусом-баннером – установить антивирус и фаервол (например Comodo Firewall). Антивирус не позволит запуститься инфицированному файлу, переместив его в карантин. Если антивирус не обнаружит угрозу, а вы открываете зараженную картинку, сработает проактивная защита.

Полной гарантии антивирусы не дают, потому что баннеры всё время обновляются. Некоторые не определяются как вирус, так как это скрипт, который невнимательный пользователь запускает собственноручно.

Как убрать баннер с виндос

Попробуйте вызвать диспетчер задач (в редких случаях отобразиться поверх баннера), если вызвать удалось убиваем все незнакомые процессы.

В 80% случаев поверх баннера вызвать можно Windows Explorer, нажатие сочетание клавиш «Win+E», если «проводник» появился остается только удалить исполняемый файл. Скачайте программу Unlocker – удаляет даже если файл занят процессом.

Совет: если в Windows не отображаются расширения файлов, включите. Запустите проводник (горячая клавиша Win+E.) «Этот компьютер» на верхней панели выбрать «Вид» в раскрывшемся меню нажать на «Параметры», отобразиться подпункт «Изменить параметры папок» (для Windows 7 путь отличается: «Компьютер» нажать клавишу ALT в появившемся меню «Сервис» – «Параметры папок»).

В открывшемся окне на вкладке «Вид», прокрутить донизу, снять галочку «Скрывать расширения для зарегистрированных типов файлов», дополнительно сделайте видимыми скрытые файлы и папки.

Реестр в безопасном режиме для удаления баннера вируса

Способов несколько, но выбор зависит от баннера. Существует два вида:

- Возможно войти в безопасный режим

- Невозможно войти в безопасный режим.

Как проверить. После перезагрузки компьютера нажимать F8, пока не появится меню выбора. Выбрать «безопасный режим с поддержкой командной строки». Если после этого загрузится рабочий стол и не появится баннер, идем дальше.

Внимание: способ не даёт гарантии удаления баннера и требует некоторых навыков владения ПК.

Нажать клавиши Win+R и ввести regedit.exe, откроется консоль редакторания реестра.

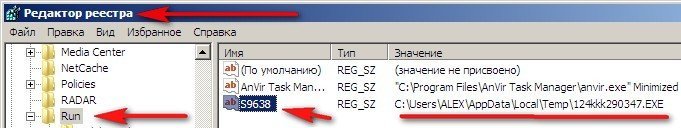

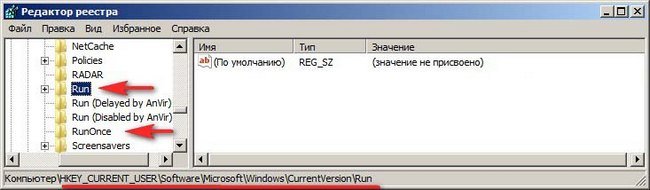

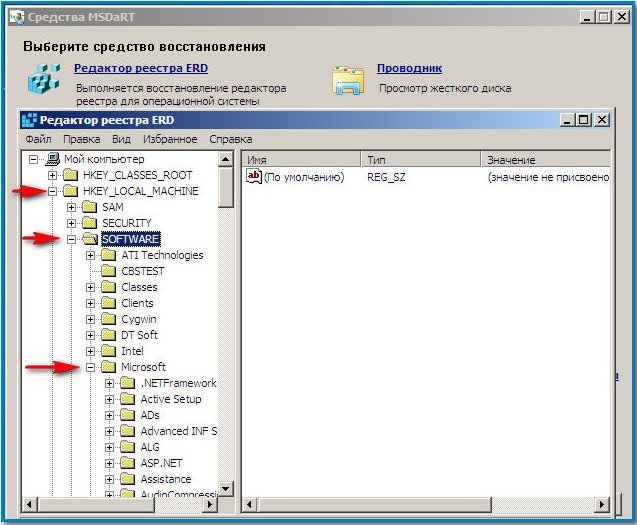

Проследовать как указано на скриншоте ниже

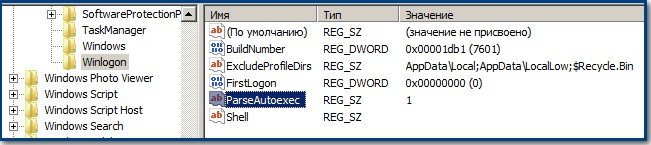

Внутри присутствуют строки, но важны параметры Shell и Userinit.

Рядом с ними по умолчанию стоят значения:

- Shell = см. 1 пункт на screenshot 1

- Userinit = см. 2 пункт на screenshot 1, если значение иное, то важно исправить, чтобы стало так же (ПКМ по значению «изменить»).

После этого в подкаталоге «CurrentVersion» нужно посмотреть содержимое каталогов «Run» и «RunOnce», просмотреть ключи внутри и удалить там подозрительные значения, вроде «skjdjgkhsd.exe»

Следуем по пути как на картинке

Внутри не должно быть строчек Shell и Userinit, поэтому, если таковые присутствуют, то удалить.

Снова запустить окно «Выполнить» и ввести «cleanmgr» (без кавычек).

Открывшейся программой просканировать диск, на который инсталлирован Windows (по умолчанию это диск «C»). Теперь отметить галочки, кроме «Файлы резервной копии пакета обновления».

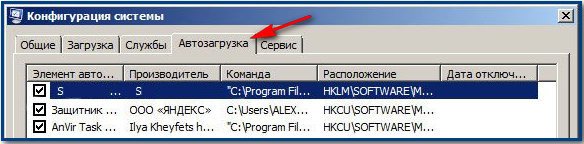

Ещё один способ для безопасного режима убрать программу из автозагрузки. Если баннер исчезнет – просканировать компьютер антивирусом.

Переустановить Windows. Это уберёт баннер, но если файл не на системном диске присутствует вероятность повторного запуска (см. Как установить Windows 10 самостоятельно).

Снять жёсткий диск, подключить к другому компьютеру и проверить антивирусом, либо если помните местонахождение вредоносного файла удалите вручную.

На официальном сайте антивируса Касперского скачать утилиту Kaspersky WindowsUnlocker, либо воспользоваться утилитой RescueDisk 10.

Экзотический способ. После нажатия комбинации клавиш “CTRL+ ALT+DELETE” баннер будет автоматически закрывать диспетчер задач. Но если комбинацию клавиш зажать, то диспетчер задач начнет постоянно появляться и закрываться. Подгадать момент и успеть завершить работу вируса. Останется только просканировать компьютер на вирусы.

Для этого скачать на другой компьютер, записать на диск/флешку. Вставить диск/флешку в инфецированный баннером ПК, выполнить загрузку с диска/флешки при включении компьютера и следовать инструкции.

Восстановление системы

Сработает, если на компьютере не отключено восстановление (см. Как запустить восстановление системы). Возможно вернуть компьютер к предыдущей контрольной точке.

Читайте также:

- Вы не одиноки — это один из самых распространенных видов вредоносного ПО (вируса)

- Никуда и ничего не отправляйте, номера вы скорее всего не получите. Ни на счет билайн, ни на мтс ни куда-либо еще.

- Любой текст о том, что полагается штраф, грозит УК, упоминания о Microsoft security и прочее — это не более чем выдуманный горе-вирусописателем текст, чтобы ввести вас в заблуждение.

- Решить проблему и убрать окно Windows заблокирован довольно просто, сейчас мы и разберем, как это сделать.

Типичное окно блокировки Windows (не настоящее, сам нарисовал)

Надеюсь, вводная часть была достаточно ясной. Еще один, последний момент, на который обращу ваше внимание: не стоит искать по форумам и на специализированных сайтах антивирусов коды разблокировки — навряд ли вы их найдете. То, что в окне имеется поле для ввода кода, не означает, что такой код есть на самом деле: обычно мошенники не «заморачиваются» и не предусматривают его (особенно в последнее время). Итак, если у вас любая версия ОС от Microsoft — Windows XP, Windows 7 или Windows 8 — то вы потенциальная жертва. Если это не совсем то, что вам нужно, посмотрите другие статьи в категории: Лечение вирусов.

Как убрать Windows заблокирован

Первым делом, я расскажу, как проделать эту операцию вручную. Если вы хотите использовать автоматический способ удаления этого вируса, то перейдите к следующему разделу. Но отмечу, что несмотря на то, что автоматический способ, в целом, проще, возможны и некоторые проблемы после удаления — наиболее распространенная из них — не загружается рабочий стол.

Запуск безопасного режима с поддержкой командной строки

Первое, что нам потребуется для того, чтобы убрать сообщение Windows заблокирован — зайти в безопасный режим с поддержкой командной строки Windows. Для того, чтобы это сделать:

- В Windows XP и Windows 7, сразу после включения начните лихорадочно нажимать клавишу F8, пока не появится меню альтернативных вариантов загрузки и выберите соответствующий режим там. Для некоторых версий BIOS нажатие F8 вызывает выбор меню устройств для загрузки. Если такое появится, выберите ваш основной жесткий диск, нажмите Enter и в ту же секунду начинайте нажимать F8.

- Зайти в безопасный режим Windows 8 может оказаться сложнее. О различных способах сделать это вы можете прочитать здесь. Самый быстрый — неправильно выключить компьютер. Для этого, при включенном ПК или ноутбуке, глядя на окно блокировки, нажмите и удерживайте кнопку питания (включения) на нем в течение 5 секунд, он выключится. После очередного включения вы должны попасть в окно выбора вариантов загрузки, там нужно будет отыскать безопасный режим с поддержкой командной строки.

Введите regedit, чтобы запустить редактор реестра

После того, как командная строка запустилась, введите в нее regedit и нажмите Enter. Должен открыться редактор реестра, в котором мы и будем проделывать все необходимые действия.

Прежде всего, в редакторе реестра Windows следует зайти в ветку реестра (древовидная структура слева) HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogon, именно здесь, в первую очередь располагают свою записи вирусы, блокирующие Windows.

Shell — параметр, в котором наиболее часто запускается вирус Windows Заблокирован

Обратите внимание на два параметра реестра — Shell и Userinit (в правой области), их правильные значения, вне зависимости от версии Windows, выглядят следующим образом:

- Shell — значение: explorer.exe

- Userinit — значение: c:windowssystem32userinit.exe, (именно с запятой на конце)

Вы же, скорее всего, увидите несколько иную картинку, особенно в параметре Shell. Ваша задача — кликнуть правой кнопкой мыши по параметру, значение которого отличается от нужного, выбрать «Изменить» и вписать нужное (правильные написаны выше). Также обязательно запомните путь к файлу вируса, который там указан — мы его чуть позже удалим.

В Current_user параметра Shell быть не должно

Следующий шаг — зайти в раздел реестра HKEY_CURRENT_USERSoftwareMicrosoftWindows NTCurrentVersionWinlogon и обратить внимание на тот же параметр Shell (и Userinit). Тут их быть вообще не должно. Если есть — нажимаем правой кнопкой мыши и выбираем «Удалить».

Далее идем в разделы:

- HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRun

- HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRun

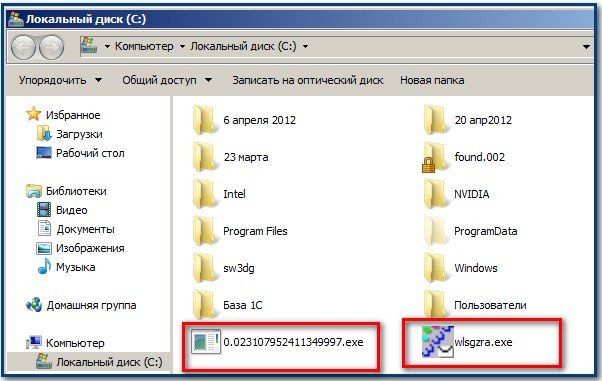

И смотрим, чтобы ни один из параметров этого раздела не вел к тем же файлам, что и Shell из первого пункта инструкции. Если таковые имеются — удаляем их. Как правило, имена файлов имеют вид набора цифр и букв с расширением exe. Если есть что-то подобное, удалите.

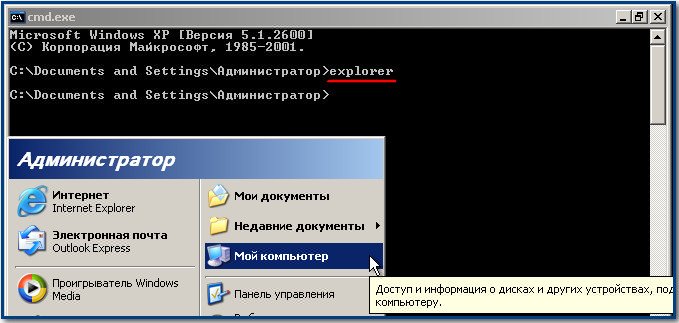

Закройте редактор реестра. Перед вами снова будет командная строка. Введите explorer и нажмите Enter — запустится рабочий стол Windows.

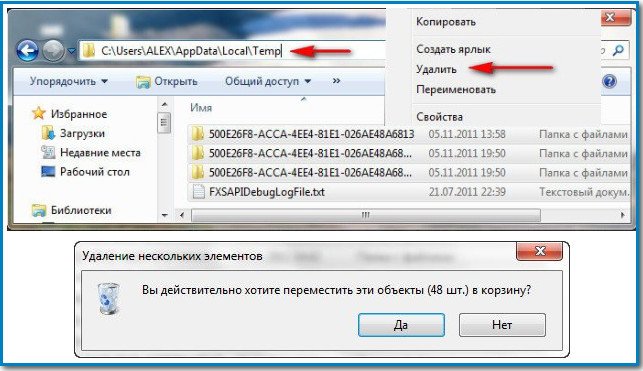

Быстрый переход к скрытым папкам с использованием адресной строки проводника

Теперь зайдите в проводник Windows и удалите файлы, которые были указаны в удаленных нами разделах реестра. Как правило, они находятся в глубине папки Users и добраться до этого месторасположения не так-то просто. Самый быстрый способ это сделать — указать путь к папке (но не к файлу, иначе он запустится) в адресной строке проводника. Удалите эти файлы. Если они находятся в одной из папок «Temp», то можно без страха очистить эту папку вообще от всего.

После того, как все эти действия были совершены, перезагрузите компьютер (в зависимости от версии Windows, возможно потребуется нажать Ctrl + Alt + Del.

По завершении вы получите работающий, нормально запускающийся компьютер — «Windows заблокирован» больше не появляется. После первого запуска рекомендую открыть Планировщик заданий (Расписание выполнения задач, можно найти через поиск в меню Пуск или на начальном экране Windows

Убираем Windows заблокирован автоматически с помощью Kaspersky Rescue Disk

Как я уже сказал, этот способ убрать блокировку Windows несколько проще. Вам потребуется с работающего компьютера скачать Kaspersky Rescue Disk с официального сайта http://support.kaspersky.ru/viruses/rescuedisk#downloads и записать образ на диск или загрузочную флешку. После этого, нужно загрузиться с этого диска на заблокированном компьютере.

После загрузки с Kaspersky Rescue Disk вы сначала увидите предложение нажать любую клавишу, а после этого — выбор языка. Выбираем тот, который удобнее. Следующий этап — лицензионное соглашение, для того, чтобы его принять, нужно нажать 1 на клавиатуре.

Меню Kaspersky Rescue Disk

Появится меню Kaspersky Rescue Disk. Выберите Графический режим.

Настройки сканирования на вирусы

После этого запустится графическая оболочка, в которой можно делать очень многие вещи, но нас интересует быстрая разблокировка Windows. Отметьте галочками «Загрузочные сектора», «Скрытые объекты автозагрузки», а заодно можно отметить и диск C: (проверка займет намного больше времени, но будет более эффективной). Нажмите «Выполнить проверку».

Отчет о результатах проверки в Kaspersky Rescue Disk

После завершения проверки вы можете посмотреть отчет и увидеть, что именно было проделано и каков результат — обычно, чтобы убрать блокировку Windows, такой проверки оказывается достаточно. Нажмите «Выход», а затем выключите компьютер. После выключения вытащите диск или флешку Kaspersky и снова включите ПК — Windows больше не должен быть заблокирован и вы сможете вернуться к работе.

Баннер-вымогатель — казнить, нельзя помиловать

Время прочтения

9 мин

Просмотры 27K

Баннеры «Windows заблокирован — для разблокировки отправьте СМС» и их многочисленные вариации безмерно любят ограничивать права доступа вольных пользователей ОС Windows. При этом зачастую стандартные способы выхода из неприятной ситуации – корректировка проблемы из Безопасного режима, коды разблокировки на сайтах ESET и DR Web, как и перенос времени на часах BIOS в будущее далеко не всегда срабатывают.

Неужели придется переустанавливать систему или платить вымогателям? Конечно, можно пойти и простейшим путем, но не лучше ли нам попробовать справиться с навязчивым монстром по имени Trojan.WinLock собственными силами и имеющимися средствами, тем более что проблему можно попытаться решить достаточно быстро и совершенно бесплатно.

С кем боремся?

Первые программы-вымогатели активизировались в декабре 1989 года. Многие пользователи получили тогда по почте дискетки, предоставляющие информацию о вирусе СПИДа. После установки небольшой программы система приходила в неработоспособное состояние. За её реанимацию пользователям предлагали раскошелиться. Вредоносная деятельность первого SMS-блокера, познакомившего пользователей с понятием “синий экран смерти” была отмечена в октябре 2007 года.

Trojan.Winlock (Винлокер) — представитель обширного семейства вредоносных программ, установка которых приводит к полной блокировке или существенному затруднению работы с операционной системой. Используя успешный опыт предшественников и передовые технологии разработчики винлокеров стремительно перевернули новую страницу в истории интернет-мошенничества. Больше всего модификаций вируса пользователи получили зимой 2009-2010 гг, когда по данным статистики был заражен ни один миллион персональных компьютеров и ноутбуков. Второй пик активности пришелся на май 2010 года. Несмотря на то, что число жертв целого поколения троянцев Trojan.Winlock в последнее время значительно сократилось, а отцы идеи заключены под стражу, проблема по-прежнему актуальна.

Число различных версий винлокеров превысило тысячи. В ранних версиях (Trojan.Winlock 19 и др.) злоумышленники требовали за разблокировку доступа 10 рублей. Отсутствие любой активности пользователя спустя 2 часа приводило к самоудалению программы, которая оставляла после себя лишь неприятные воспоминания. С годами аппетиты росли, и для разблокировки возможностей Windows в более поздних версиях требовалось уже 300 – 1000 рублей и выше, о самоудалении программы разработчики скромно забыли.

В качестве вариантов оплаты пользователю предлагается СМС – платеж на короткий номер или же электронный кошелек в системах WebMoney, Яндекс Деньги. Фактором, “стимулирующим” неискушенного пользователя совершить платеж становится вероятный просмотр порносайтов, использование нелицензионного ПО… А для повышения эффективности текст-обращение вымогателя содержит угрозы уничтожить данные на компьютере пользователя при попытке обмануть систему.

Пути распространения Trojan.Winlock

В большинстве случаев заражение происходит в связи с уязвимостью браузера. Зона риска – все те же “взрослые” ресурсы. Классический вариант заражения – юбилейный посетитель с ценным призом. Еще один традиционный путь инфицирования – программы, маскирующиеся под авторитетные инсталляторы, самораспаковывающиеся архивы, обновления – Adobe Flash и пр. Интерфейс троянов красочен и разнообразен, традиционно используется техника маскировки под окна антивирусной программы, реже — анимация и др.

Среди общего многообразия встречающихся модификаций, Trojan.Winlock можно разделить на 3 типа:

- Порноиформеры или баннеры, заставляющиеся только при открывании окна браузера.

- Баннеры, остающиеся на рабочем столе после закрытия браузера.

- Баннеры, появляющиеся после загрузки рабочего стола Windows и блокирующие запуск диспетчера задач, доступ к редактору реестра, загрузку в безопасном режиме, а в отдельных случаях – и клавиатуру.

В последнем случае для совершения минимума нехитрых манипуляций, нужных злоумышленнику, в распоряжении пользователя остается мышь для ввода кода на цифровом экранном интерфейсе.

Вредные привычки Trojan.Winlock

Для обеспечения распространения и автозапуска вирусы семейства Trojan.Winlock модифицируют ключи реестра:

-[…SoftwareMicrosoftWindowsCurrentVersionRun] ‘svhost’ = ‘%APPDATA%svhostsvhost.exe’

-[…SoftwareMicrosoftWindowsCurrentVersionRun] ‘winlogon.exe’ = ‘<SYSTEM 32>winlogon.exe’

С целью затруднения обнаружения в системе вирус блокирует отображение срытых файлов, создает и запускает на исполнение:

- %APPDATA%svhostsvhost.exe

Запускает на исполнение:

- <SYSTEM 32>winlogon.exe

- %WINDIR%explorer.exe

- <SYSTEM 32>cmd.exe /c «»»%TEMP%uAJZN.bat»» «

- <SYSTEM 32>reg.exe ADD «HKCUSoftwareMicrosoftWindowsCurrentVersionRun» /v «svhost» /t REG_SZ /d «%APPDATA%svhostsvhost.exe» /f

Завершает или пытается завершить системный процесс:

- %WINDIR%Explorer.EXE

Вносит изменения в файловую систему:

Создает следующие файлы:

- %APPDATA%svhostsvhost.exe

- %TEMP%uAJZN.bat

Присваивает атрибут ‘скрытый’ для файлов:

- %APPDATA%svhostsvhost.exe

Ищет окна:

- ClassName: ‘Shell_TrayWnd’ WindowName: »

- ClassName: ‘Indicator’ WindowName: »

Лечение. Способ 1-й. Подбор кодовой комбинации по платежным реквизитам или номеру телефона

Распространенность и острота проблемы подтолкнула разработчиков антивирусных программ к поиску эффективных решений проблемы. Так на сайте Dr.Web в открытом доступе представлен интерфейс разблокировки в виде окошка, куда нужно ввести номер телефона или электронного кошелька, используемые для вымогательства. Ввод соответствующих данных в окошко (см. рис. ниже) при наличии вируса в базе позволит получить желаемый код.

Способ 2. Поиск нужного кода разблокировки по изображению в базе данных сервиса Dr.Web

На другой странице сайта авторы представили еще один вариант выбора — готовую базу кодов разблокировки для распространенных версий Trojan.Winlock, классифицируемых по изображениям.

Аналогичный сервис поиска кодов представлен антивирусной студией ESET, где собрана база из почти 400 000 тысяч вариантов кодов разблокировки и лабораторией Касперского, предложившей не только доступ к базе кодов, но и собственную лечащую утилиту — Kaspersky WindowsUnlocker.

Способ 3. Утилиты – разблокировщики

Сплошь и рядом встречаются ситуации, когда из-за активности вируса или сбоя системы Безопасный режим с поддержкой командной строки, позволяющий провести необходимые оперативные манипуляции оказывается недоступным, а откат системы по каким-то причинам также оказывается невозможным. В таких случаях Устранение неполадок компьютера и Диск восстановления Windows оказываются бесполезны, и приходится задействовать возможности восстановления с Live CD.

Для разрешения ситуации рекомендуется использовать специализированную лечащую утилиту, образ которой потребуется загрузить с компакт диска или USB-накопителя. Для этого соответствующая возможность загрузки должна быть предусмотрена в BIOS. После того, как загрузочному диску с образом в настройках БИОС будет задан высший приоритет, первыми смогут загрузиться CD-диск или флэшка с образом лечащей утилиты.

В общем случае зайти в БИОС на ноутбуке чаще всего удается при помощи клавиши F2, на ПК – DEL/DELETE, но клавиши и их сочетания для входа могут отличаться (F1, F8, реже F10, F12…, сочетания клавиш Ctrl+Esc, Ctrl+Ins, Ctrl+Alt, Ctrl+Alt+Esc и др.). Узнать сочетание клавиш для входа можно, отслеживая текстовую информацию в нижней левой области экрана в первые секунды входа. Подробнее о настройках и возможностях BIOS различных версий можно узнать здесь.

Поскольку работу мышки поддерживают только поздние версии BIOS, перемещаться вверх и вниз по меню вероятнее всего придется при помощи стрелок “вверх” – “вниз”, кнопок “+” “–“, ”F5” и ”F6”.

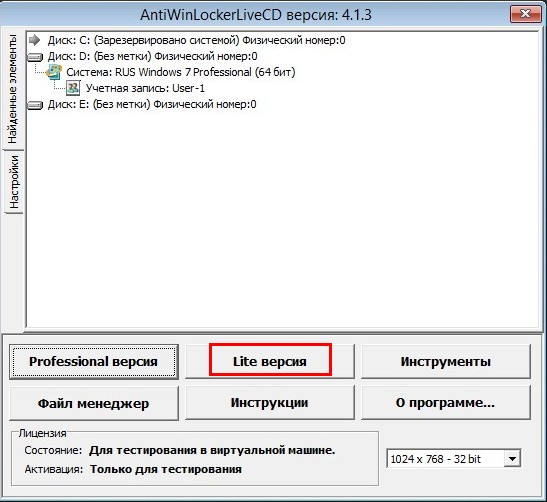

AntiWinLockerLiveCD

Одна из самых популярных и простых утилит, эффективно справляющаяся с баннерами-вымогателями – “убийца баннеров” AntiWinLockerLiveCD вполне заслужила свою репутацию.

Основные функции программы:

- Фиксирование изменений важнейших параметров Операционной системы;

- Фиксирование присутствия в области автозагрузки не подписанных файлов;

- Защита от замены некоторых системных файлов в WindowsXP userinit.exe, taskmgr.exe;

- Защита от отключения вирусами Диспетчера задач и редактора реестра;

- Защита загрузочного сектора от вирусов типа Trojan.MBR.lock;

- Защита области подмены образа программы на другой. Если баннер не даёт загрузится Вашему компьютеру, AntiWinLocker LiveCD / USB поможет его убрать в автоматическом режиме и восстановит нормальную загрузку.

Автоматическое восстановление системы:

- Восстанавливает корректные значения во всех критических областях оболочки;

- Отключает не подписанные файлы из автозагрузки;

- Устраняет блокировку Диспетчера задач и редактора реестра;

- Очистка всех временных файлов и исполняемых файлов из профиля пользователей;

- Устранение всех системных отладчиков (HiJack);

- Восстановление файлов HOSTS к первоначальному состоянию;

- Восстановление системных файлов, если он не подписаны (Userinit, taskmgr, logonui, ctfmon);

- Перемещение всех неподписанных заданий (.job) в папку AutorunsDisabled;

- Удаление всех найденных файлов Autorun.inf на всех дисках;

- Восстановление загрузочного сектора (в среде WinPE).

Лечение с использованием утилиты AntiWinLocker LiveCD – не панацея, но один из самых простых и быстрых способов избавиться от вируса. Дистрибутив LiveCD, даже в своей облегченной бесплатной Lite версии располагает для этого всеми необходимыми инструментами – файловым менеджером FreeCommander, обеспечивающим доступ к системным файлам, доступом к файлам автозагрузки, доступом к реестру.

Программа – настоящая находка для начинающих пользователей, поскольку позволяет выбрать режим автоматической проверки и коррекции, в процессе которой вирус и последствия его активности будут найдены и нейтрализованы за несколько минут практически без участия пользователя. После перезагрузки машина будет готова продолжить работу в нормальном режиме.

Последовательность действий предельно проста:

Скачиваем файл AntiWinLockerLiveCD нужной версии на сторонний компьютер в формате ISO, вставляем CD компакт-диск в его дисковод и затем, щелкнув правой кнопкой мышки по файлу выбираем ”Открыть с помощью”, далее выбираем “Средство записи образов дисков Windows” – “Записать” и переписываем образ на CD-диск. Загрузочный диск готов.

- Помещаем диск с образом в дисковод заблокированного ПК/ноутбука с предварительно настроенными параметрами BIOS (см. выше);

- Ожидаем загрузки образа LiveCD в оперативную память.

- После запуска окна программы выбираем заблокированную учетную запись;

- Выбираем для обработки данных версию Professional или Lite. Бесплатная версия (Lite) подходит для решения почти всех поставленных задач;

- После выбора версии выбираем диск, на котором установлен заблокированный Windows (если не выбран программой автоматически), учетную запись Пользователя, используемую ОС и устанавливаем параметры поиска.

Для чистоты эксперимента можно отметить галочками все пункты меню, кроме последнего (восстановить загрузочный сектор).

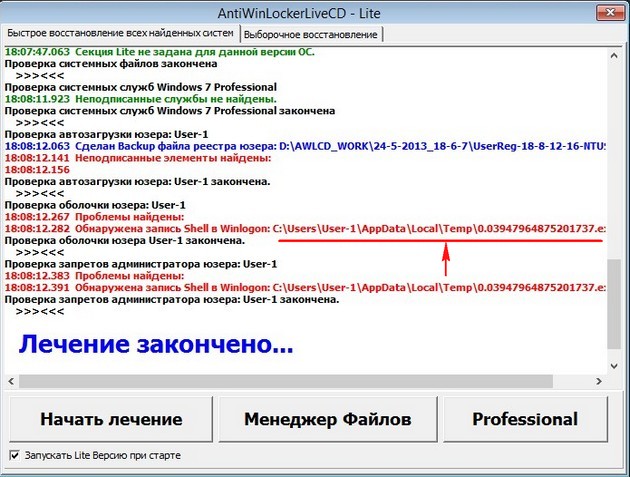

Нажимаем ”Старт”/”Начать лечение”.

Ожидаем результатов проверки. Проблемные файлы по ее окончании будут подсвечены на экране красным цветом.

Как мы и предполагали, особое внимание при поиске вируса в приведенном примере программа уделила традиционным ареалам его обитания. Утилитой зафиксированы изменения в параметрах Shell, отвечающих за графическую оболочку ОС. После лечения и закрытия всех окон программы в обратном порядке, нажатия кнопки ”Выход” и перезагрузки знакомая заставка Windows вновь заняла свое привычное положение. Наша проблема решена успешно.

В числе дополнительных полезных инструментов программы:

- Редактор реестра;

- Командная строка;

- Диспетчер задач;

- Дисковая утилита TestDisk;

- AntiSMS.

Проверка в автоматическом режиме утилитой AntiWinLockerLiveCD не всегда дает возможность обнаружить блокировщика.

Если автоматическая чистка не принесла результатов, вы всегда можете воспользоваться возможностями Менеджера Файлов, проверив пути C: или D:Documents and SettingsИмя пользователяLocal SettingsTemp (Для ОС Windows XP) и С: или D:UsersИмя пользователяAppDataLocalTemp (Для Windows 7). Если баннер прописался в автозагрузке, есть возможность анализа результатов проверки в ручном режиме, позволяющего отключить элементы автозагрузки.

Trojan.Winlock, как правило, не зарывается слишком глубоко, и достаточно предсказуем. Все, что нужно для того, чтобы напомнить ему свое место – пару хороших программ и советов, ну и, конечно же, осмотрительность в безграничном киберпространстве.

Профилактика

Чисто не там, где часто убирают, а там, где не сорят! — Верно сказано, а в случае с веселым троянцем, как никогда! Для того, чтобы свести к минимуму вероятность заразы стоит придерживаться нескольких простых и вполне выполнимых правил.

Пароль для учетной записи Админа придумайте посложней, что не позволит прямолинейному зловреду подобрать его методом простейшего перебора.

В настройках браузера отметьте опцию очищения кэша после сеанса, запрет на исполнение файлов из временных папок браузера и пр.

Всегда имейте под рукой лечайщий диск/флэшку LiveCD (LiveUSB), записанную с доверенного ресурса (торрента).

Сохраните установочный диск с виндой и всегда помните, где он находится. В час «Ч» из командной строки вы сможете восстановить жизненно важные файлы системы до исходного состояния.

Не реже чем раз в две недели создавайте контрольную точку восстановления.

Любой сомнительный софт — кряки, кайгены и пр. запускайте под виртуальным ПК (VirtualBox и пр.). Это обеспечит возможность легко восстановить поврежденные сегменты средствами оболочки виртуального ПК.

Регулярно выполняйте резервное копирование на внешний носитель. Запретите запись в файлы сомнительным программам.

Удачи вам в начинаниях и только приятных, а главное — безопасных встреч!

Послесловие от команды iCover

Надеемся, что предоставленная в этом материале информация будет полезна читателям блога компании iCover и поможет без особого труда справиться с описанной проблемой за считанные минуты. А еще надеемся, что в нашем блоге вы найдете много полезного и интересного, сможете познакомиться с результатами уникальных тестов и экспертиз новейших гаджетов, найдете ответы на самые актуальные вопросы, решение которых зачастую требовалось еще вчера.).

Прошу посильного вашего участия в моей проблеме. Вопрос у меня такой: Как убрать баннер: «Отправьте смс», операционная система Windows 7. Кстати вторая система на моём компьютере Windows XP тоже заблокирована баннером ещё месяц назад, вот такой я горе-пользователь. В безопасный режим войти не могу, но удалось войти в Устранение неполадок компьютера и оттуда запустить Восстановление системы и вышла ошибка- На системном диске этого компьютера нет точек восстановления.

Код разблокировки на сайте Dr.Web, а так же ESET подобрать не удалось. Недавно такой баннер удалось убрать у друга с помощью Диска восстановления системы LiveCD ESET NOD32, но в моём случае не помогает. Dr.Web LiveCD тоже пробовал. Переводил часы в BIOS вперёд на год, баннер не пропал. На различных форумах в интернете советуют исправить параметры UserInit и Shell в ветке реестра HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogon. Но как мне туда попасть? С помощью LiveCD ? Почти все диски LiveCD не делают подключения к операционной системе и такие операции как редактирование реестра, просмотр объектов автозапуска, а так же журналов событий с такого диска недоступны или я ошибаюсь.

Вообще информация о том как убрать баннер в интернете есть, но в основном она не полная и мне кажется многие эту инфу где-то копируют и публикуют у себя на сайте, для того что бы она просто была, а спроси у них как это всё работает, плечами пожмут. Думаю это не ваш случай, а вообще очень хочется найти и удалить вирус самостоятельно, переустанавливать систему надоело. И последний вопрос — есть ли принципиальная разница в способах удаления баннера-вымогателя в операционных системах Windows XP и Windows 7. Поможете?

Сергей.

Как убрать баннер

Таких писем друзья приходит очень много и я выбрал самое интересное. Кстати, для тех кто часто сталкивается с баннером-вымогателем, вышли три новые статьи: Как избавиться от баннера, в ней так же описан пошаговый способ удаления реального баннера, который попадается в последнее время и ещё одна Как убрать баннер с рабочего стола, в ней мы удалим баннер с помощью диска AntiWinLockerLiveCD. Ну и совсем недавно вышедшая статья — Как с гарантией не допустить заражения Windows вирусом при путешествии по интернету даже, если у Вас отсутствует антивирус и всё это бесплатно!

Существует довольно много способов помочь Вам избавиться от вируса, ещё его называют Trojan.Winlock, но если вы начинающий пользователь, все эти способы потребуют от вас терпения, выдержки и понимания того, что противник для вас попался серьёзный, если не испугались давайте начнём.

- Статья получилась длинная, но всё сказанное реально работает как в операционной системе Windows 7, так и в Windows XP, если где-то будет разница, я обязательно помечу этот момент. Самое главное знайте, убрать баннер и вернуть операционную систему – быстро, получится далеко не всегда, но и деньги на счёт вымогателям класть бесполезно, никакого ответного кода разблокировки вам не придёт, так что есть стимул побороться за свою систему.

- Друзья, в этой статье мы будем работать со средой восстановления Windows 7, а если точнее с командной строкой среды восстановления. Необходимые команды я Вам дам, но если Вам их будет трудно запомнить, можно создать шпаргалку — текстовый файл со списком необходимых реанимационных команд и открыть его прямо в среде восстановления. Это сильно облегчит Вам работу.

Начнём с самого простого и закончим сложным. Как убрать баннер с помощью безопасного режима. Если ваш интернет-серфинг закончился неудачно и вы непреднамеренно установили себе вредоносный код, то нужно начать с самого простого — попытаться зайти в Безопасный режим (к сожалению, в большинстве случаев у вас это не получится, но стоит попробовать), но Вам точно удастся зайти в Безопасный режим с поддержкой командной строки (больше шансов), делать в обоих режимах нужно одно и тоже, давайте разберём оба варианта.

В начальной фазе загрузки компьютера жмите F-8, затем выбирайте Безопасный режим, если вам удастся зайти в него, то можно сказать вам сильно повезло и задача для вас упрощается. Первое, что нужно попробовать, это откатиться с помощью точек восстановления на некоторое время назад. Кто не знает как пользоваться восстановлением системы, читаем подробно здесь — Точки восстановления Windows 7. Если восстановление системы не работает, пробуем другое.

В строке Выполнить наберите msconfig,

далее удалите из автозагрузки все незнакомые прописавшиеся там программы, а лучше удалите всё.

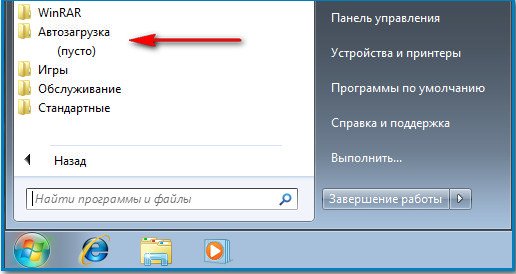

В папке Автозагрузка у вас тоже ничего не должно быть, Пуск->Все программы->Автозагрузка. Или она расположена по адресу

C:UsersИмя пользователяAppDataRoamingMicrosoftWindowsStart MenuProgramsStartup.

Важное замечание: Друзья, в данной статье Вам придётся иметь дело в основном с папками, имеющими атрибут Скрытый (например AppData и др), поэтому, как только вы попадёте в Безопасный режим или Безопасный режим с поддержкой командной строки, сразу включите в системе отображение скрытых файлов и папок, иначе нужные папки, в которых прячется вирус, вы просто не увидите. Сделать это очень просто.

Windows XP

Откройте любую папку и щёлкните по меню «Сервис», выберите там «Свойства папки», далее переходите на вкладку «Вид» Далее в самом низу отметьте пункт «Показывать скрытые файлы и папки» и нажмите ОК

Windows 7

Пуск->Панель управления->Просмотр: Категория—Мелкие значки->Параметры папок->Вид. В самом низу отметьте пункт «Показывать скрытые файлы и папки».

Итак возвращаемся к статье. Смотрим папку Автозагрузка, у вас в ней ничего не должно быть.

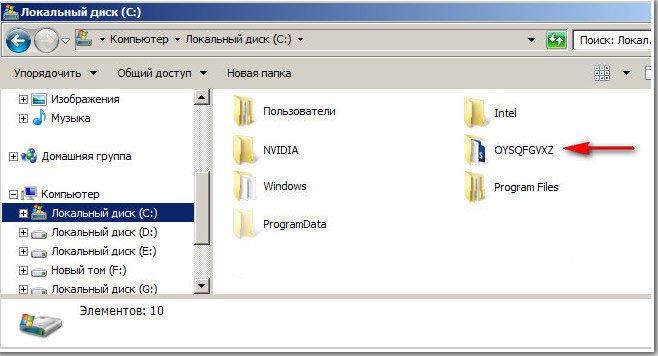

Убедитесь, что в корне диска (С:), нет никаких незнакомых и подозрительных папок и файлов, к примеру с таким непонятным названием OYSQFGVXZ.exe, если есть их нужно удалить.

Теперь внимание: В Windows ХР удаляем подозрительные файлы (пример виден выше на скришноте) со странными названиями и

с расширением .exe из папок

C:

C:Documents and SettingsИмя пользователяApplication Data

C:Documents and SettingsИмя пользователяLocal Settings

С:Documents and SettingsИмя пользователяLocal SettingsTemp — отсюда вообще всё удалите, это папка временных файлов.

Windows 7 имеет хороший уровень безопасности и в большинстве случаев не позволит внести изменения в реестр вредоносным программам и подавляющее большинство вирусов так же стремятся попасть в каталог временных файлов:

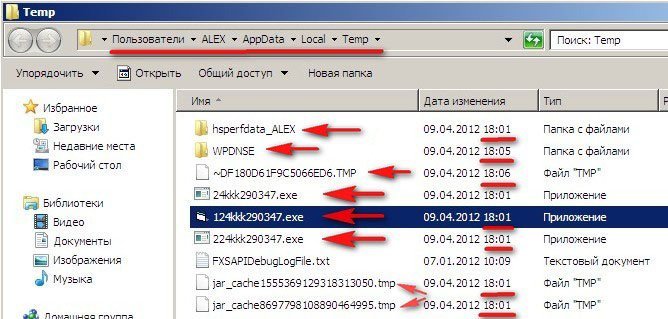

C:USERSимя пользователяAppDataLocalTemp, отсюда можно запустить исполняемый файл .exe. К примеру привожу заражённый компьютер, на скришноте мы видим вирусный файл 24kkk290347.exe и ещё группу файлов, созданных системой почти в одно и тоже время вместе с вирусом, удалить нужно всё.

Далее нужно проверить ключи реестра отвечающие за АВТОЗАГРУЗКУ ПРОГРАММ:

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRun

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRunOnce, в них не должно быть ничего подозрительного, если есть, удаляем.

И ещё обязательно:

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRun

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRunOnce

В большинстве случае, вышеприведённые действия приведут к удалению баннера и нормальной загрузки системы. После нормальной загрузки проверяйте весь ваш компьютер бесплатным антивирусным сканером с последними обновлениями — Dr.Web CureIt, скачайте его на сайте Dr.Web.

- Примечание: Нормально загрузившуюся систему, вы можете сразу же заразить вирусом вновь, выйдя в интернет, так как браузер откроет все страницы сайтов, посещаемые вами недавно, среди них естественно будет и вирусный сайт, так же вирусный файл может присутствовать во временных папках браузера. Находим и удаляем полностью временные папки браузера, которым вы пользовались недавно по адресу: C:UsersИмя пользователяAppDataRoamingНазвание браузера, (Opera или Mozilla к примеру) и ещё в одном месте C:UsersИмя пользователяAppDataLocalИмя вашего браузера, где (С:) раздел с установленной операционной системой. Конечно после данного действия все ваши закладки пропадут, но и риск заразиться вновь значительно снижается.

Безопасный режим с поддержкой командной строки.

Если после всего этого ваш баннер ещё живой, не сдаёмся и читаем дальше. Или хотя бы пройдите в середину статьи и ознакомьтесь с полной информацией о исправлении параметров реестра, в случае заражения баннером-вымогателем.

Что делать, если в безопасный режим войти не удалось? Попробуйте Безопасный режим с поддержкой командной строки, там делаем то же самое, но есть разница в командах Windows XP и Windows 7 .

Применить Восстановление системы.

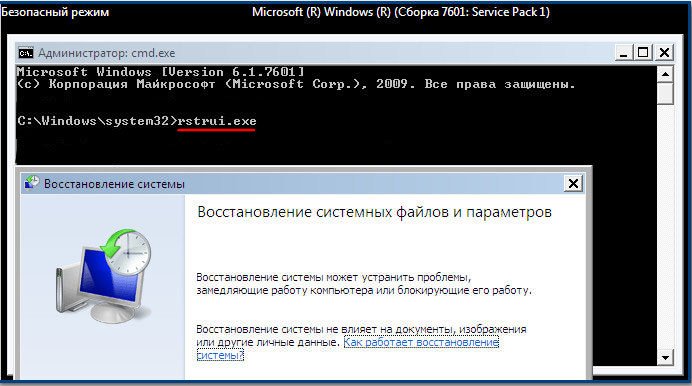

В Windows 7 вводим rstrui.exe и жмём Enter — попадаем в окно Восстановления системы.

Или попробуйте набрать команду: explorer – загрузится подобие рабочего стола, где вы сможете открыть мой компьютер и проделать всё то же самое, что и безопасном режиме -проверить компьютер на вирусы, посмотреть папку Автозагрузка и корень диска (С:), а так же каталог временных файлов: C:USERSимя пользователяAppDataLocalTemp, отредактировать реестр по необходимости и так далее.

Что бы попасть в Восстановление системы Windows XP, в командной строке набирают- %systemroot%system32restorerstrui.exe,

что бы попасть в Windows XP в проводник и окно Мой компьютер, как и в семёрке набираем команду explorer.

- Многие из вас друзья, судя по письмам, делают в этом месте ошибку, а именно набирают в командной строке команду msconfig, желая попасть в Конфигурацию системы—Автозагрузка и сразу получают ошибку, не забывайте, это Windows XP,

здесь сначала нужно набрать команду explorer и вы попадёте прямо на рабочий стол. Многие не могут переключить в командной строке выставленную по умолчанию русскую раскладку клавиатуры на английскую сочетанием alt-shift, тогда попробуйте наоборот shift-alt.

Уже здесь идите в меню Пуск, затем Выполнить,

далее выбирайте Автозагрузку — удаляете из неё всё, затем делаете всё то, что делали в Безопасном режиме: очищаете папку Автозагрузка и корень диска (С:), удаляете вирус из каталога временных файлов: C:USERSимя пользователяAppDataLocalTemp, отредактируйте реестр по необходимости (с подробностями всё описано выше).

Восстановление системы. Немного по другому у нас будут обстоять дела, если в Безопасный режим и безопасный режим с поддержкой командной строки вам попасть не удастся. Значит ли это то, что восстановление системы мы с вами использовать не сможем? Нет не значит, откатиться назад с помощью точек восстановления возможно, даже если у вас операционная система не загружается ни в каком режиме. В Windows 7 нужно использовать среду восстановления, в начальной фазе загрузки компьютера жмёте F-8 и выбираете в меню Устранение неполадок компьютера,

далее выбираем Восстановление системы.

В окне Параметры восстановления опять выбираем Восстановление системы,

ну а дальше выбираем нужную нам точку восстановления – по времени созданную системой до нашего заражения баннером.

Теперь внимание, если при нажатии F-8 меню Устранение неполадок не доступно, значит у вас повреждены файлы, содержащие среду восстановления Windows 7.

Тогда вам нужен диск восстановления Windows 7. Как создать и как пользоваться читайте у нас. Так же вместо диска восстановления можно использовать установочный диск Windows 7, содержащий среду восстановления в себе. Загрузившись с Диска восстановления или с установочного диска Windows 7 всё делаете так же как описано чуть выше, то есть выбираете Восстановление системы, далее в параметрах восстановления системы выбираете точку восстановления и так далее.

- Кому интересна более полная информация по восстановлению, можете найти её в нашей статье Как восстановить систему Windows 7.

- Друзья, если вы не можете зайти ни в один из безопасных режимов, вы можете просто загрузиться с простого Live CD— операционная система, загружающаяся со сменного носителя (CD, DVD, USB-накопителя) и проделать там то же самое: удалить вирусные файлы из папки Автозагрузка и корня диска (С:), обязательно удаляете вирус из каталога временных файлов: C:USERSимя пользователяAppDataLocalTemp. Но вы можете заметить — простой Live CD не позволит вам подключиться к реестру заражённого компьютера и исправить ключи реестра, в большинстве случаев будет достаточно просто удалить вирусные файлы из указанных выше папок.

Многие могут заметить: А как убрать баннер в Windows XP, ведь там нет среды восстановления и даже если Восстановление системы было включено, то как до него добраться в случае блокировки баннером –вымогателем нашего компьютера. Обычно в этом случае при загрузке компьютера как уже было сказано нажимают клавишу F-8 и используют Безопасный режим или Безопасный режим с поддержкой командной строки. Набирают в строке %systemroot%system32restorerstrui.exe, далее жмём Enter и входим в окно Восстановления системы.

Если в Безопасный режим и Безопасный режим с поддержкой командной строки в Windows XP недоступны, как тогда, при блокировке компьютера баннером войти в восстановление системы Windows XP? Во первых опять же попробуйте использовать простой Live CD AOMEI PE Builder.

- Можно ли обойтись без Live CD? В принципе да, читайте статью до конца.

Теперь давайте подумаем, как будем действовать, если Восстановление системы запустить нам не удастся никакими способами или оно вовсе было отключено. Во первых посмотрим как убрать баннер с помощью кода разблокировки, который любезно предоставляется компаниями разработчиками антивирусного ПО- Dr.Web, а так же ESET NOD32 и Лабораторией Касперского, в этом случае понадобится помощь друзей. Нужно что бы кто-нибудь из них зашёл на сервис разблокировки- к примеру Dr.Web

https://www.drweb.com/xperf/unlocker/

или NOD32

http://www.esetnod32.ru/.support/winlock/

а так же Лаборатории Касперского

http://sms.kaspersky.ru/ и ввёл в данное поле номер телефона, на который вам нужно перевести деньги для разблокировки компьютера и нажал на кнопку- Искать коды. Если код разблокировки найдётся , вводите его в окно баннера и жмите Активация или что там у вас написано, баннер должен пропасть.

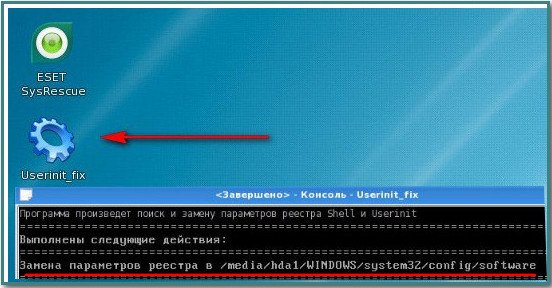

Ещё простой способ убрать баннер, это с помощью диска восстановления или как их ещё называют спасения от Dr.Web LiveCD и ESET NOD32. Весь процесс от скачивания, прожига образа на чистый компакт-диск и проверки вашего компьютера на вирусы, подробнейшим образом описан в наших статьях, можете пройти по ссылкам, останавливаться на этом не будем. Кстати диски спасения от данных антивирусных компаний совсем неплохие, их можно использовать как и LiveCD — проводить файловые различные операции, например скопировать личные данные с заражённой системы или запустить с флешки лечащую утилиту от Dr.Web — Dr.Web CureIt. А в диске спасения ESET NOD32 есть прекрасная вещь, которая не раз мне помогала — Userinit_fix, исправляющая на заражённом баннером компьютере важные параметры реестра — Userinit, ветки HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogon.

Как всё это исправить вручную, читаем дальше.

Ну друзья мои, если кто-то ещё читает статью дальше, то я сильно рад Вам, сейчас начнётся самое интересное, если вам удастся усвоить и тем более применить данную информацию на практике, многие простые люди, которых вы освободите от баннера вымогателя, вполне посчитают вас за настоящего хакера.

Давайте не будем обманывать себя, лично мне всё что описано выше помогало ровно в половине встречающихся случаев блокировки компьютера вирусом –блокировщиком — Trojan.Winlock . Другая же половина требует более внимательного рассмотрения вопроса, чем мы с вами и займёмся.

На самом деле блокируя вашу операционную систему, всё равно Windows 7 или Windows XP, вирус вносит свои изменения в реестр, а также в папки Temp, содержащие временные файлы и папку С:Windows->system32. Мы должны эти изменения исправить. Не забывайте так же про папку Пуск->Все программы->Автозагрузка. Теперь обо всём этом подробно.

- Не торопитесь друзья, сначала я опишу где именно находится то, что нужно исправлять, а потом покажу как и с помощью каких инструментов.

В Windows 7 и Windows XP баннер вымогатель затрагивает в реестре одни и те же параметры UserInit и Shell в ветке

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogon.

В идеале они должны быть такими:

Userinit — C:Windowssystem32userinit.exe,

Shell — explorer.exe

Всё проверьте по буквам, иногда вместо userinit попадается к примеру usernit или userlnlt.

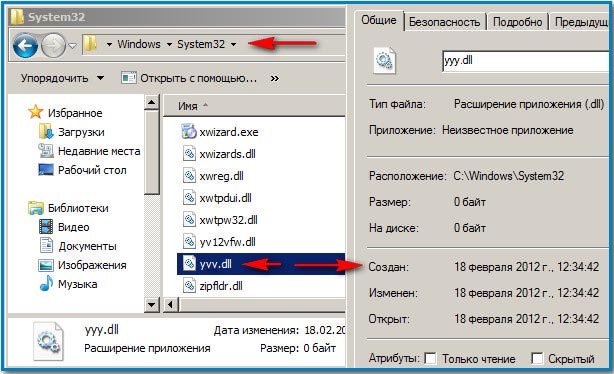

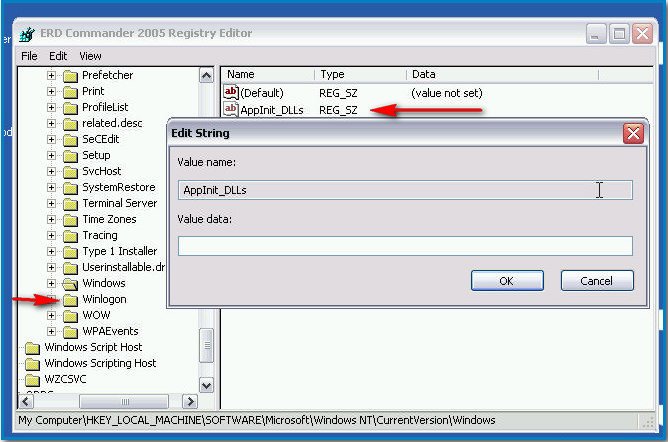

Так же нужно проверить параметр AppInit_DLLs в ветке реестра HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWindowsAppInit_DLLs, если вы там что-то найдёте, например C:WINDOWSSISTEM32uvf.dll, всё это нужно удалить.

Далее нужно обязательно проверить параметры реестра отвечающие за АВТОЗАГРУЗКУ ПРОГРАММ:

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRun

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRunOnce, в них ни должно быть ничего подозрительного.

И ещё обязательно:

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRun

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRunOnce

HKEY_CURRENT_USERSoftwareMicrosoftWindows NTCurrentVersionWinlogonShell ( должен быть пустой) и вообще здесь тоже ничего не должно быть лишнего. ParseAutoexec должен быть равен 1.

Ещё нужно удалить ВСЁ из временных папок Temp (на эту тему тоже есть статья), но в Windows 7 и в Windows XP они расположены немного по разному:

Windows 7:

C:UsersИмя пользователяAppDataLocalTemp. Здесь особенно любят селится вирусы.

C:WindowsTemp

C:WindowsPrefetch

Windows XP:

С:Documents and SettingsПрофиль пользователяLocal SettingsTemp

С:Documents and SettingsПрофиль пользователяLocal SettingsTemporary Internet Files.

C:WindowsTemp

C:WindowsPrefetch

Не будет лишним посмотреть в обоих системах папку С:Windows->system32, все файлы оканчивающиеся на .exe и dll с датой на день заражения вашего компьютера баннером. Файлы эти нужно удалить.

А теперь смотрите, как всё это будет осуществлять начинающий, а затем опытный пользователь. Начнём с Windows 7, а потом перейдём к XP.

Как убрать баннер в Windows 7, если Восстановление системы было отключено?

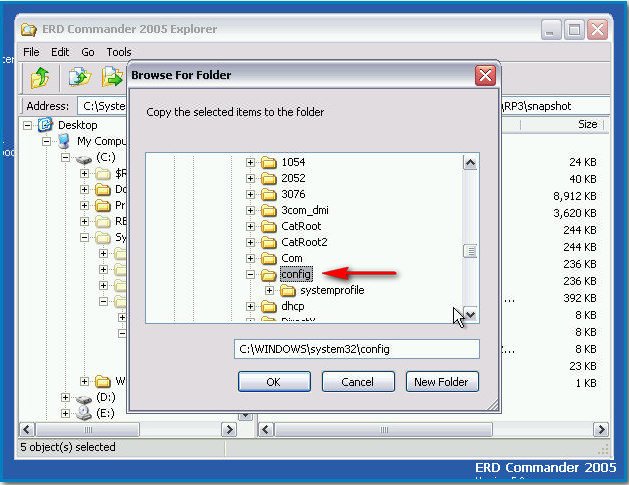

Представим худший вариант развития событий. Вход в Windows 7 заблокирован баннером — вымогателем. Восстановление системы отключено. Самый простой способ — заходим в систему Windows 7 с помощью простого диска восстановления (сделать его можно прямо в операционной системе Windows 7 –подробно описано у нас в статье), ещё можно воспользоваться простым установочным диском Windows 7 или любым самым простым LiveCD . Загружаемся в среду восстановления, выбираем Восстановление системы- далее выбираем командную строку

и набираем в ней –notepad, попадаем в Блокнот, далее Файл и Открыть.

Заходим в настоящий проводник, нажимаем Мой компьютер.

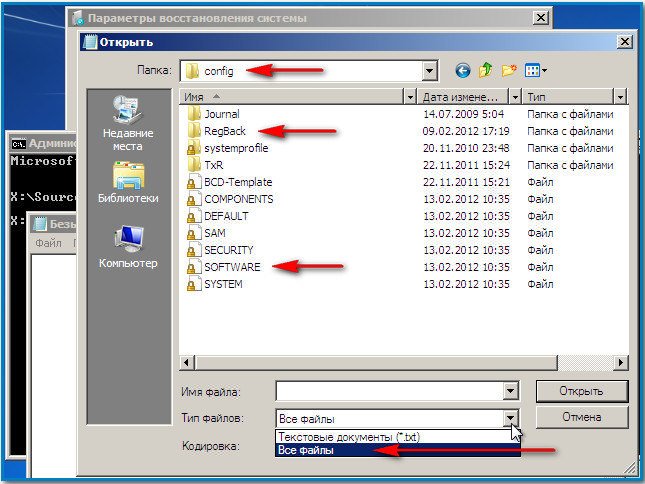

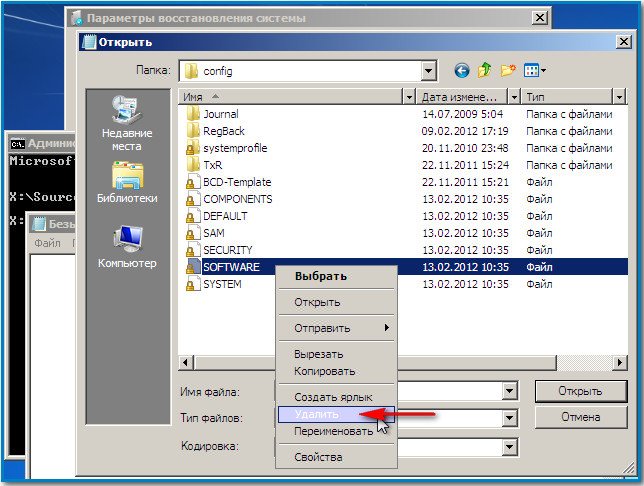

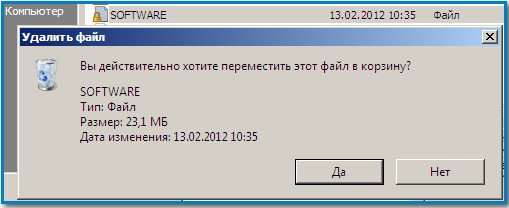

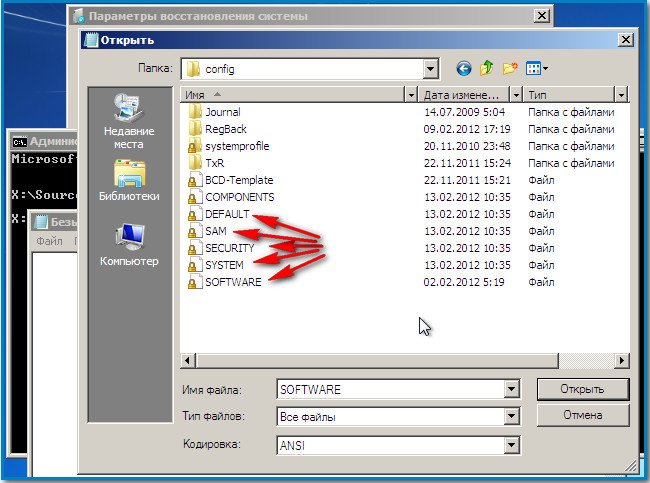

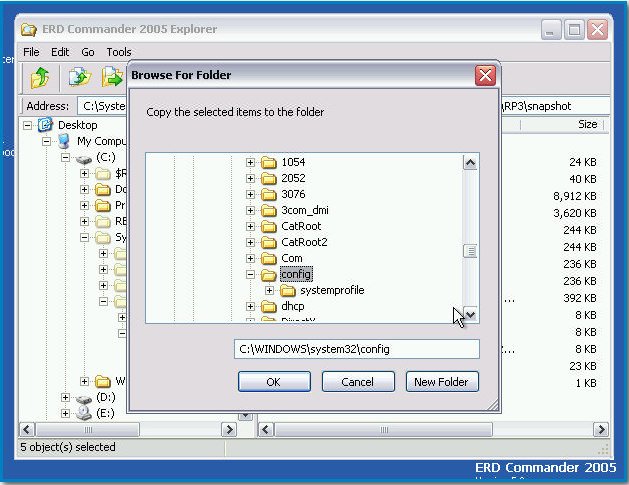

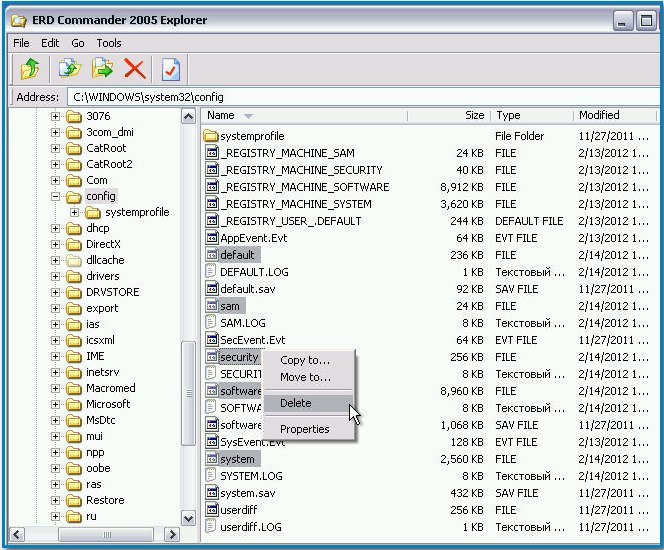

Идём в папку C:WindowsSystem32Config, здесь указываем Тип файлов – Все файлы и видим наши файлы реестра, так же видим папку RegBack,

в ней каждые 10 дней Планировщик заданий делает резервную копию разделов реестра — даже если у вас Отключено Восстановление системы. Что здесь можно предпринять – удалим из папки C:WindowsSystem32Config файл SOFTWARE, отвечающий за куст реестра HKEY_LOCAL_MACHINESOFTWARE, чаще всего вирус вносит свои изменения здесь.

А на его место скопируем и вставим файл с таким же именем SOFTWARE из резервной копии папки RegBack.

В большинстве случаев это будет достаточно, но при желании можете заменить из папки RegBack в папке Config все пять кустов реестра: SAM, SEСURITY, SOFTWARE, DEFAULT, SYSTEM.

Далее делаем всё как написано выше- удаляем файлы из временных папок Temp, просматриваем папку С:Windows->system32 на предмет файлов с расширением .exe и dll с датой на день заражения и конечно смотрим содержимое папки Автозагрузка.

В Windows 7 она находится:

C:UsersALEXAppDataRoamingMicrosoftWindowsStart MenuProgramsStartup.

Windows XP:

C:Documents and Settings All UsersГлавное меню ПрограммыАвтозагрузка.

Далее перезагружаемся, очень много шансов, что баннер вымогатель пропадёт после данных манипуляций и вход в вашу Windows 7 будет разблокирован.

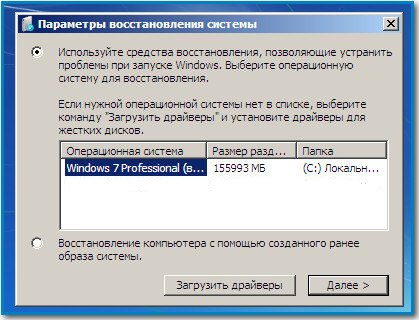

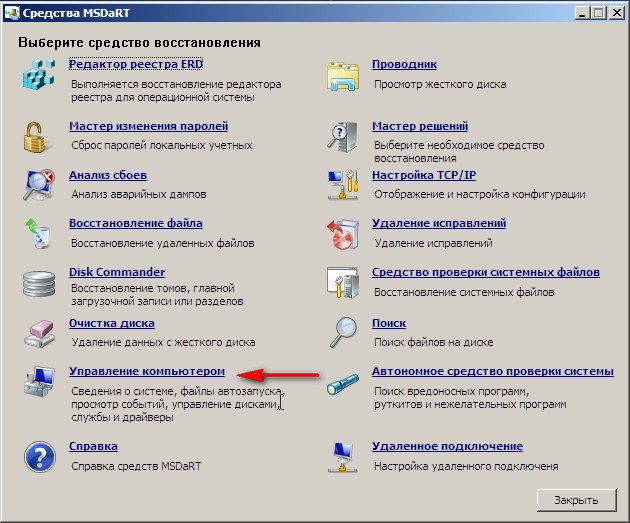

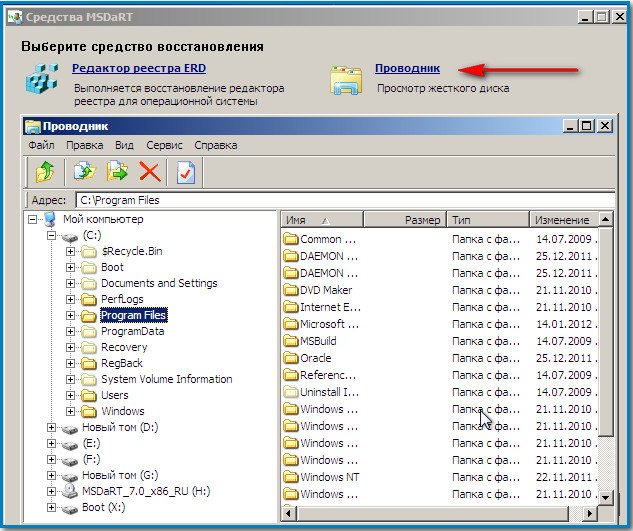

- Как проделывают тоже самое опытные пользователи, вы думаете они используют простой LiveCD или диск восстановления Windows 7? Далеко нет друзья, они используют очень профессиональный инструмент — Microsoft Diagnostic and Recovery Toolset (DaRT) Версия: 6.5 для Windows 7 — это профессиональная сборка утилит находящихся на диске и нужных системным администраторам для быстрого восстановления важных параметров операционной системы. Если Вам интересен данный инструмент, читайте нашу статью Создание диска реанимации Windows 7 (MSDaRT) 6.5.

Кстати может прекрасно подключиться к вашей операционной системе Windows 7. Загрузив компьютер с диска восстановления Microsoft (DaRT), можно редактировать реестр, переназначить пароли, удалять и копировать файлы, пользоваться восстановлением системы и многое другое. Без сомнения далеко не каждый LiveCD обладает такими функциями.

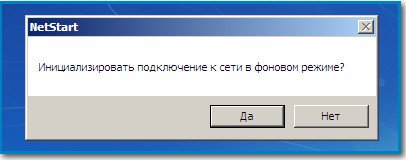

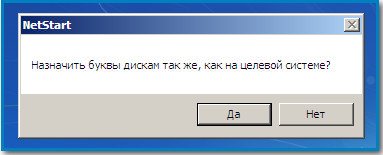

Загружаем наш компьютер с данного, как его ещё называют -реанимационного диска Microsoft (DaRT), Инициализировать подключение к сети в фоновом режиме, если нам не нужен интернет — отказываемся.

Назначить буквы дискам так же как на целевой системе- говорим Да, так удобней работать.

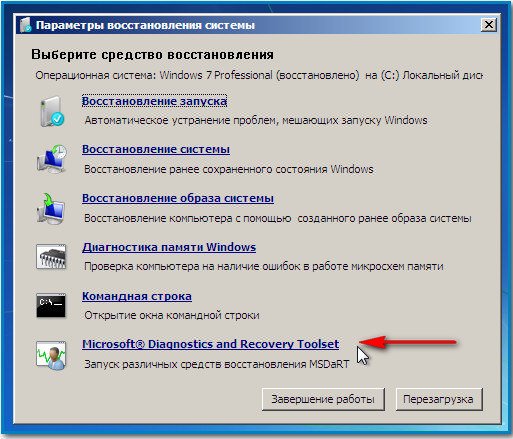

Раскладка русская и далее. В самом низу мы видим то, что нам нужно- Microsoft Diagnostic and Recovery Toolset.

Все инструменты я описывать не буду, так как это тема для большой статьи и я её готовлю.

Возьмём первый инструмент Registry Editor инструмент дающий работать с реестром подключенной операционной системы Windows 7.

Идём в параметр Winlogon ветки HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogon и просто правим вручную файлы – Userinit и Shell. Какое они должны иметь значение, вы уже знаете.

Userinit — C:Windowssystem32userinit.exe,

Shell — explorer.exe

Не забываем тоже параметр AppInit_DLLs в ветке реестра HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWindowsAppInit_DLLs -он должен быть пустой.

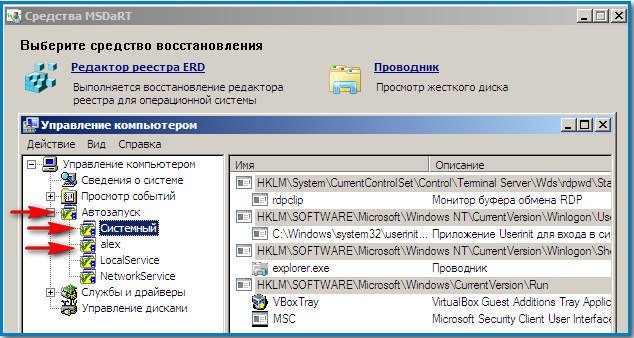

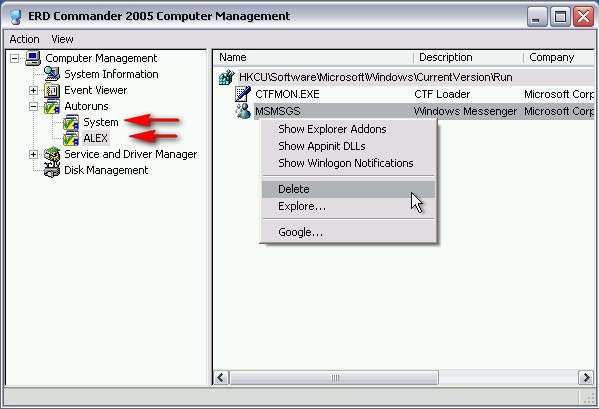

Так же мы с вами можем зайти в автозагрузку с помощью инструмента Управление компьютером.

Автозапуск. Далее удаляем всё подозрительное, в данном случае можно сказать ничего страшного нет. DAEMON Tools Lite можете оставить.

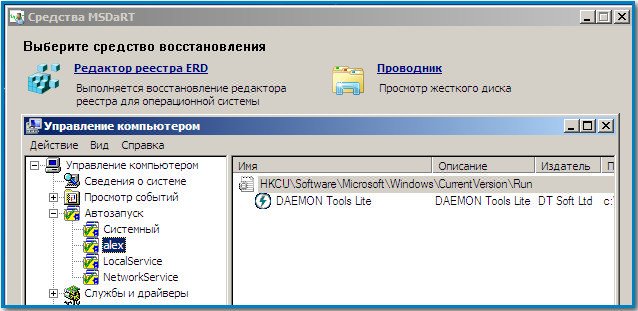

Инструмент проводник – без комментариев, здесь мы можем проводить любые операции с нашими файлами: копировать, удалять, запустить с флешки антивирусный сканер и так далее.

В нашем случае нужно почистить от всего временные папки Temp, сколько их и где они находятся в Windows 7, вы уже знаете из середины статьи.

Но внимание! Так как Microsoft Diagnostic and Recovery Toolset полностью подключается к вашей операционной системе, то удалить к примеру файлы реестра -SAM, SECURITY, SOFTWARE, DEFAULT, SYSTEM, у вас не получится, ведь они находятся в работе, а внести изменения пожалуйста.

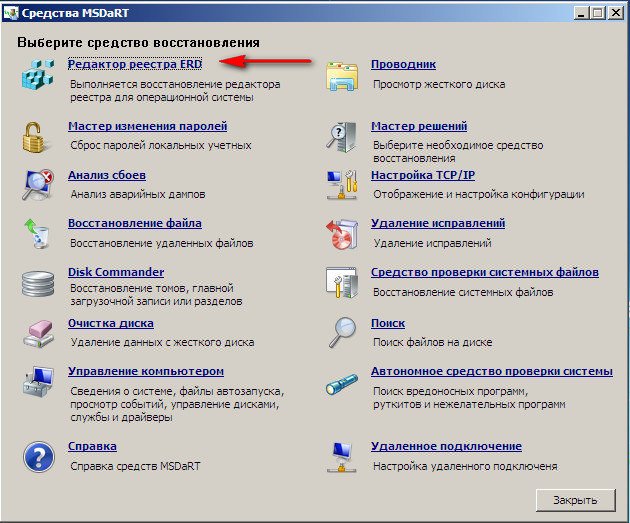

Как убрать баннер в Windows XP

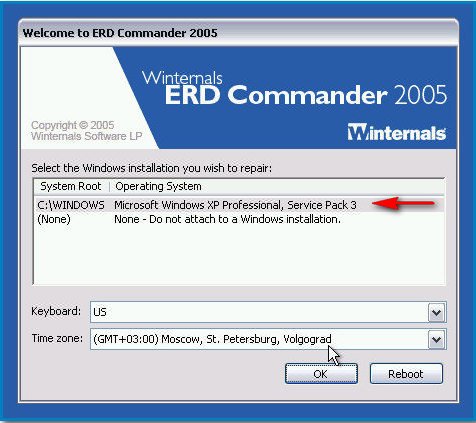

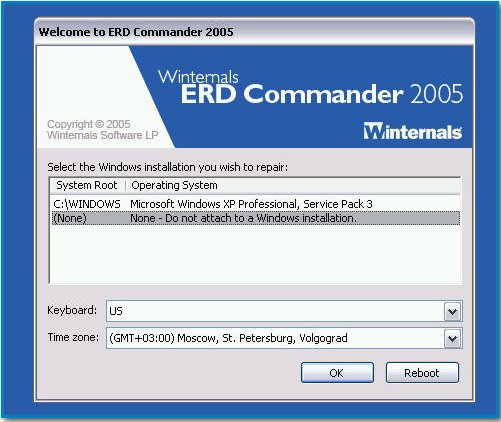

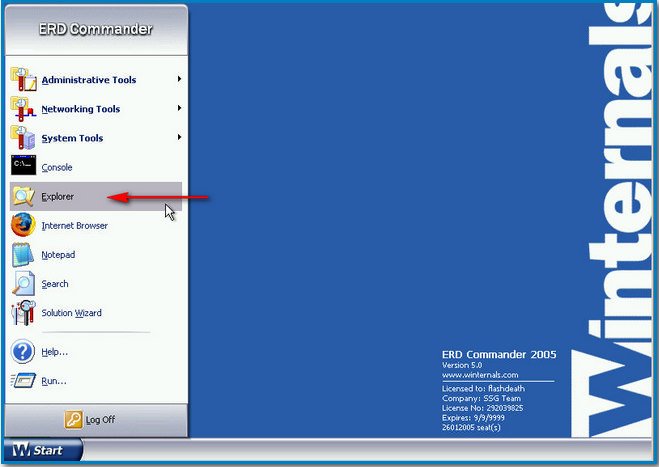

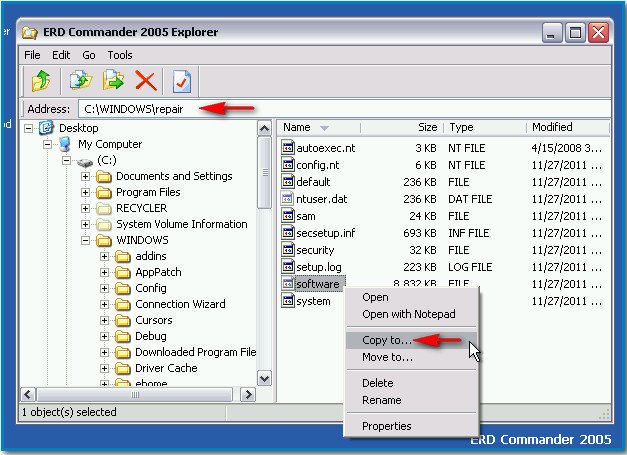

Опять же дело в инструменте, я предлагаю использовать ERD Commander 5.0 (ссылка на статью выше), как я уже говорил в начале статьи он специально разработан для решения подобных проблем в Windows XP. ERD Commander 5.0 позволит непосредственно подключиться к операционной системе и проделать всё то же, что мы сделали с помощью Microsoft Diagnostic and Recovery Toolset в Windows 7.

Загружаем наш компьютер с диска восстановления ERD Commander. Выбираем первый вариант подключение к заражённой операционной системе.

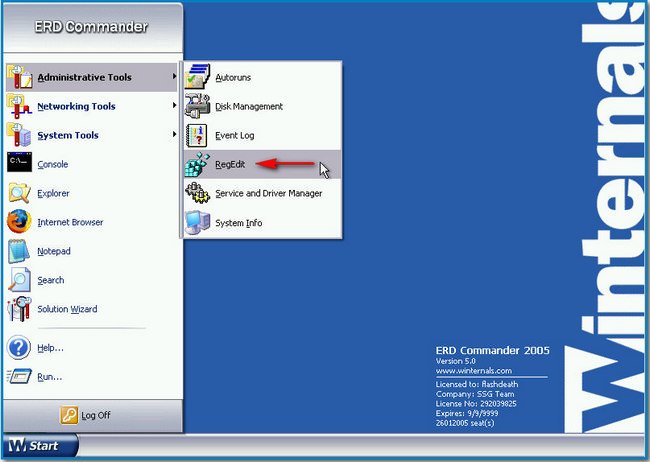

Выбираем реестр.

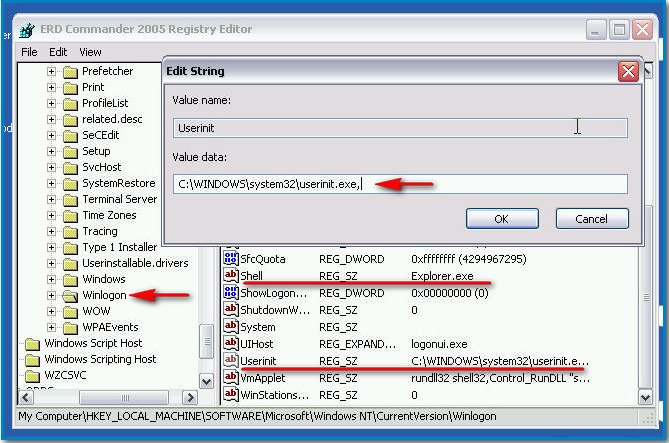

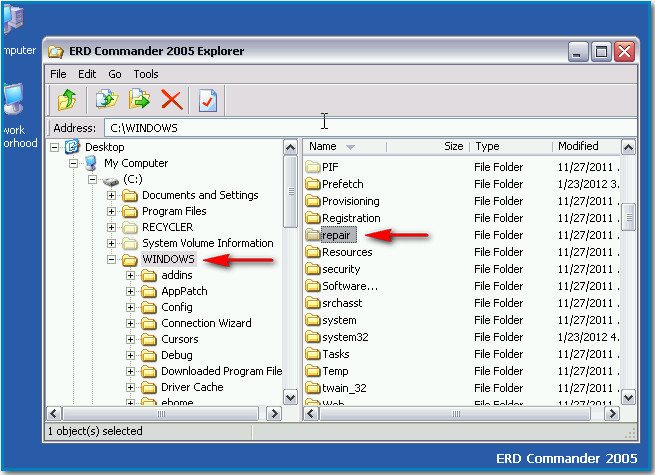

Смотрим параметры UserInit и Shell в ветке HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogon. Как я уже говорил выше, у них должно быть такое значение.

Userinit — C:Windowssystem32userinit.exe,

Shell — explorer.exe

Так же смотрим HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWindowsAppInit_DLLs -он должен быть пустой.

Далее идём в проводник и удаляем всё из временных папок Temp.

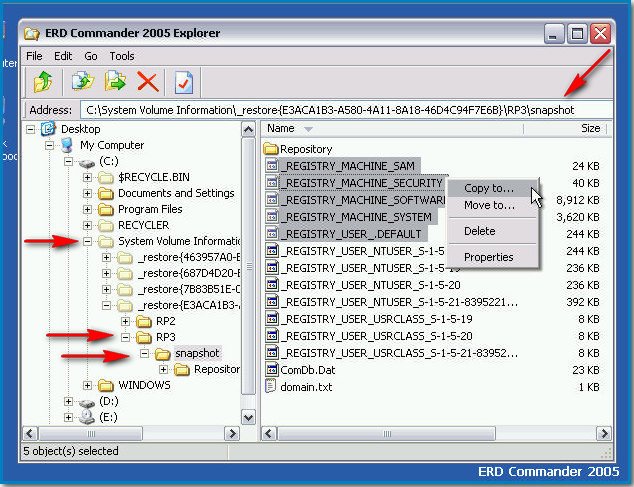

Как ещё можно удалить баннер в Windows XP с помощью ERD Commander (кстати такой способ применим для любого Live CD). Можно попытаться сделать это даже без подключения к операционной системе. Загружаем ERD Commander и работаем без подключения к Windows XP,

в этом режиме мы с вами сможем удалять и заменять файлы реестра, так как они не будут задействованы в работе. Выбираем Проводник.

Файлы реестра в операционной системе Windows XP находятся в папке C:WindowsSystem32Config. А резервные копии файлов реестра, созданные при установке Windows XP лежат в папке repair, расположенной по адресу С:Windowsrepair.

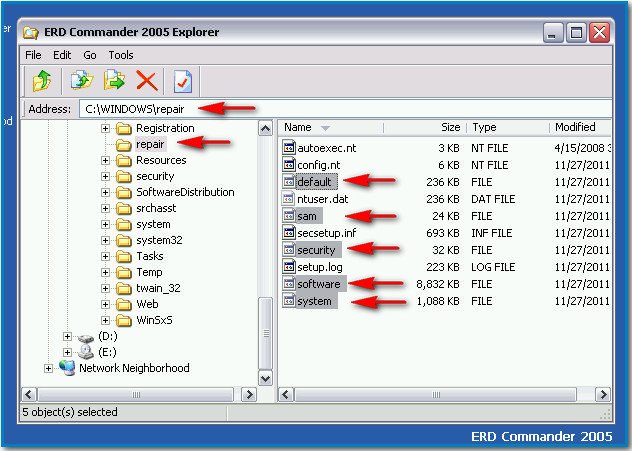

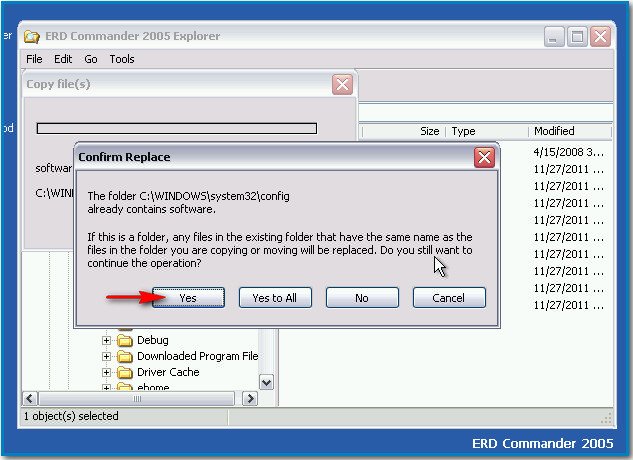

Поступаем так же, копируем в первую очередь файл SOFTWARE,

а затем можно и остальные файлы реестра — SAM , SEСURITY, DEFAULT, SYSTEM по очереди из папки repair и заменяем ими такие же в папке C:WindowsSystem32Config. Заменить файл? Соглашаемся- Yes.

Хочу сказать, что в большинстве случаев хватает заменить один файл SOFTWARE. При замене файлов реестра из папки repair, появляется хороший шанс загрузить систему, но большая часть изменений произведённая вами после установки Windows XP пропадёт. Подумайте, подойдёт ли этот способ вам. Не забываем удалить всё незнакомое из автозагрузки. В принципе клиент MSN Messenger удалять не стоит, если он вам нужен.

И последний на сегодня способ избавления от баннера вымогателя с помощью диска ERD Commander или любого Live CD

Если у вас было включено восстановление системы в Windows XP, но применить его не получается, то можно попробовать сделать так. Идём в папку C:WindowsSystem32Config содержащую файлы реестра.

Открываем с помощью бегунка имя файла полностью и удаляем SAM, SEСURITY, SOFTWARE, DEFAULT, SYSTEM. Кстати перед удалением их можно скопировать на всякий случай куда-нибудь, мало ли что. Может вы захотите отыграть назад.

Далее заходим в папку System Volume Information_restore{E9F1FFFA-7940-4ABA-BEC6- 8E56211F48E2}RPsnapshot, здесь копируем файлы представляющие из себя резервные копии ветки нашего реестра HKEY_LOCAL_MACHINE

REGISTRY_MACHINESAM

REGISTRY_MACHINESECURITY

REGISTRY_MACHINESOFTWARE

REGISTRY_MACHINEDEFAULT

REGISTRY_MACHINESYSTEM

Вставляем их в папку C:WindowsSystem32Config

Затем заходим в папку Config и переименовываем их, удаляя REGISTRY_MACHINE, оставляя тем самым новые файлы реестра SAM, SEСURITY, SOFTWARE, DEFAULT, SYSTEM.

Затем удаляем содержимое папок Temp и Prefetch, удаляем всё из папки Автозагрузка как показано выше. Буду рад, если кому-нибудь помогло. В дополнение к статье, написан небольшой и интересный рассказ, можете почитать.

Откуда взялся баннер?

1. Установка пиратских приложений. Устанавливая постороннее пиратское программное обеспечение из непроверенных источников, вы сразу же подвергаете ваш компьютер серьезному риску. Я вам советую никогда не скачивать и не устанавливать программы с подозрительных непроверенных источников. 2. Подозрительные сайты. Здесь речь идет не о нормальных информационных сайтах, типа моего ? А о сайтах, которые обманным путем пытаются вас заманить к себе. Например, это может быть сайт «Обновление флеш-плеера» или «Ваш браузер устарел». Не ведитесь на такие сообщения, потому что ни ваши браузеры, ни ваши флеш-плееры не будут вас уведомлять о чем-либо таким навязчивым образом. Это основные уязвимости, старайтесь больше не попадаться на уловки мошенников. Теперь переходим к самому главному — удалению баннера «Windows заблокирован»

Лучший, 100% и самый простой способ избавиться от баннера, показывающего, что Windows заблокирован, и требующего отправить смс, — это, конечно же, переустановка Windows целиком. Здесь пропадет все: и баннеры, и вирусы, и ваши файлы. Но если вам этот способ не подходит, то можно удалить баннер и другим способом, причем совершенно бесплатно. Итак, перезагрузите компьютер, и во время загрузки нажмите клавишу F8. Откроется страничка, в которой нам надо выбрать пункт «Безопасный режим с поддержкой командной строки». Мышка тут не работает, выбирать его придется с помощью стрелочек вверх и низ:

HKEY_LOCAL_MACHINESoftwareMicrosoftWindows NTCurrent VersionWinlogon

После того как вы щелкните по последнему пути (Winlogon), в правом столбике откроются параметры, которые можно изменить. Здесь мы проверяем следующие значения: 1. Напротив «Shell» должно быть «explorer.exe»; 2. Напротив «Userinit» должно быть «C:Windowssystem32userinit.exe,»:

Если что-то пошло не так и у вас что-то не получается, то можно опробовать второй способ. Сразу говорю, что он намного сложнее.

Антивирус Каперского написал новые утилиты для удаления баннера-вымогателя. Вот ссылка.

Итак, вам надо скачать файл для удаления баннера-вымогателя, щелкнув по этой кнопке:

Дальше в этом же окошке нажмите на ссылку «Как использовать?» и четко следуйте инструкции, написанной разработчиками.

Трояны-винлокеры — это разновидность вредоносного ПО, которое путем блокировки доступа к рабочему столу вымогает у пользователя деньги — якобы если тот переведет на счет злоумышленника требуемую сумму, получит код разблокировки.

Если включив однажды ПК вы видите вместо рабочего стола:

или:

Либо что-то еще в том же духе — с угрожающими надписями, а иногда с непристойными картинками, не спешите обвинять своих близких во всех грехах.

Они, а может быть и вы сами, стали жертвой вымогателя trojan.winlock.

Как блокировщики-вымогатели попадают на компьютер?

Чаще всего блокировщики попадают на компьютер следующими путями:

- через взломанные программы, а также инструменты для взлома платного софта (кряки, кейгены и прочее);

- загружаются по ссылкам из сообщений в соц.сетях, присланным якобы знакомыми, а на самом деле — злоумышленниками со взломанных страниц;

- скачиваются с фишинговых веб-ресурсов, имитирующих хорошо известные сайты, а на самом деле созданных специально для распространения вирусов;

- приходят по e-mail в виде вложений, сопровождающих письма интригующего содержания: «на вас подали в суд…», «вас сфотографировали на месте преступления», «вы выиграли миллион» и тому подобное.

Внимание! Порнографические баннеры далеко не всегда загружаются с порносайтов. Могут и с самых обычных.

Такими же способами распространяется другой вид вымогателей — блокировщики браузеров. Например, такой:

или такой:

Они требуют деньги за доступ к просмотру веб-страниц через браузер.

Как удалить баннер «Windows заблокирован» и ему подобные?

При блокировке рабочего стола, когда вирусный баннер препятствует запуску любых программ на компьютере, можно предпринять следующее:

- зайти в безопасный режим с поддержкой командной строки, запустить редактор реестра и удалить ключи автозапуска баннера.

- загрузиться с Live CD («живого» диска), например, ERD commander, и удалить баннер с компьютера как через реестр (ключи автозапуска), так и через проводник (файлы).

- просканировать систему с загрузочного диска с антивирусом, например Dr.Web LiveDisk или Kaspersky Rescue Disk 10.

Способ 1. Удаление винлокера из безопасного режима с поддержкой консоли.

Итак, как удалить баннер с компьютера через командную строку?

На машинах с Windows XP и 7 до старта системы нужно успеть быстро нажать клавишу F8 и выбрать из меню отмеченный пункт (в Windows 88.1 этого меню нет, поэтому придется грузиться с установочного диска и запускать командную строку оттуда).

Вместо рабочего стола перед вами откроется консоль. Для запуска редактора реестра вводим в нее команду regeditи жмем Enter.

Следом открываем редактор реестра, находим в нем вирусные записи и исправляем.

Чаще всего баннеры-вымогатели прописываются в разделах:

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogon — здесь они изменяют значения параметров Shell, Userinit и Uihost (последний параметр есть только в Windows XP). Вам необходимо исправить их на нормальные:

- Shell = Explorer.exe

- Userinit = C:WINDOWSsystem32userinit.exe, (C: — буква системного раздела. Если Windows стоит на диске D, путь к Userinit будет начинаться с D:)

- Uihost = LogonUI.exe

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWindows — смотрите параметр AppInit_DLLs. В норме он может отсутствовать или иметь пустое значение.

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRun — здесь вымогатель создает новый параметр со значением в виде пути к файлу блокировщика. Имя параметра может представлять собой набор букв, например, dkfjghk. Его нужно удалить полностью.

То же самое в следующих разделах:

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRun

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRunOnce

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRunServices

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRunOnceEx

Для исправления ключей реестра кликните правой кнопкой по параметру, выберите «Изменить», введите новое значение и нажмите OK.

После этого перезапустите компьютер в нормальном режиме и сделайте сканирование антивирусом. Он удалит все файлы вымогателя с жесткого диска.

Способ 2. Удаление винлокера с помощью ERD Commander.

ERD commander содержит большой набор инструментов для восстановления Windows, в том числе при поражении троянами-блокировщиками.

C помощью встроенного в него редактора реестра ERDregedit можно проделать те же операции, что мы описали выше.

ERD commander будет незаменим, если Windows заблокирован во всех режимах. Его копии распространяются нелегально, но их несложно найти в сети.

Наборы ERD commander для всех версий Windows называют загрузочными дисками MSDaRT (Microsoft Diagnostic & Recavery Toolset), они идут в формате ISO, что удобно для записи на DVD или переноса на флешку.

Загрузившись с такого диска, нужно выбрать свою версию системы и, зайдя в меню, кликнуть редактор реестра.

В Windows XP порядок действий немного другой — здесь нужно открыть меню Start (Пуск), выбрать Administrative Tools и Registry Editor.

После правки реестра снова загрузите Windows — скорее всего, баннера «Компьютер заблокирован» вы не увидите.

Способ 3. Удаление блокировщика с помощью антивирусного «диска спасения».

Это наиболее легкий, но и самый долгий метод разблокировки.

Достаточно записать образ Dr.Web LiveDisk или Kaspersky Rescue Disk на DVD, загрузиться с него, запустить сканирование и дождаться окончания. Вирус будет убит.

Удалять баннеры с компьютера как с помощью диска Dr.Web, так и Касперского одинаково эффективно.

Как защитить свой компьютер от блокировщиков?

- Установите надежный антивирус и держите его постоянно активным.

- Все загруженные из Интернета файлы перед запуском проверяйте на безопасность.

- Не кликайте по неизвестным ссылкам.

- Не открывайте почтовые вложения, особенно пришедшие в письмах с интригующим текстом. Даже от ваших знакомых.

- Следите, какие сайты посещают ваши дети. Пользуйтесь средствами родительского контроля.

- По возможности не используйте пиратский софт — очень многие платные программы можно заменить безопасными бесплатными.

Как удалить баннер вымогатель

Как удалить баннер с компьютера самостоятельно?

Источник

Баннер-вымогатель — это специальная программа вирусного характера, которая полностью блокирует доступ к элементам управления операционной системы Windows с целью вымогания денег за разблокировку доступа путём отправки денег на номер телефона или электронный кошелёк злоумышленников. Несмотря на то, что основная волна наплыва вирус-баннеров прошла пару лет назад, всё равно периодически приходится сталкиваться со случаями поражения компьютеров этой пакостью. Преимущественно это случается у пользователей, который не озаботились защитой ПК от вирусов. Если у Вас не установлен нормальный антивирус, то в один прекрасный день, вместо привычного рабочего стола Вы увидите баннер, который для своего удаления потребует отправить SMS на номер мобильного телефона якобы для получения кода разблокировки. Это полный обман и сколько денег не посылай — ответа конечно не будет! Сейчас я приведу 3 способа как убрать баннер-вымогатель с компьютера Windows. Если они не помогут, то поможет только полная переустановка операционной системы.

Существует 3 способа, с помощью которых можно удалить баннер в Виндовс:

Первый способ удалить баннер

Попробуйте с телефона, планшета или другого компьютера поискать в Интернете по номеру телефона код разблокировки. Генераторы кодов для разблокирования вируса-вымогателя выложены на сайтах самых крупных компаний, разрабатывающих антивирусное ПО. Например, Лаборатория Касперского, DrWeb и Deblocker. Там обычно необходимо ввести номер телефона, на который злоумышленники требуют отправить деньги и смс, либо номер электронного кошелька. В ответ на это Вы получите код, который поможет деактивировать блокировщика.

Единственный неприятный момент заключается в том, что этот способ работает на самых старых и простых баннерах-вымогателях. На более хитрой, сложной и продвинутой «заразе» этот трюк уже не прокатывает и для лечения её необходимо будет воспользоваться двумя следующими способами.

Второй способ разблокировать баннер на компьютере

Воспользуйтесь утилитой Kaspersky WindowsUnlocker от Лаборатории Касперского.

Она входит в состав Kaspersky Rescue Disk. Это отличный бесплатный инструмент, который поможет быстро и без проблем удалить вирусный баннер-вымогатель с компьютера Windows 10.

1. Нужно загрузить систему в безопасном режиме. В Windows 7 для этого надо при запуске нажимать кнопку F8. В Windows 10 или «Восьмёрке» понадобиться установочный диск или флешка. Подробнее хорошо написано в статье Безопасный режим windows 10.

2. Далее надо открыть редактор реестра. Для этого надо нажать комбинацию клавиш Win+R и в окне «Выполнить» ввести команду regedit.

3. В редакторе реестра находим ветку:

HKEY_LOCAL_MACHINE SOFTWARE Microsoft Windows NT CurrentVersion Winlogon

В ней будет запись «Shell». Кликаем на ней дважды и прописываем стандартный проводник Виндовс — explorer.exe

Если в записи «Shell» проводник уже прописан, тогда откройте ветку:

HKEY_LOCAL_MACHINE SOFTWARE Microsoft Windows NT CurrentVersion Image File Execution Options

Разверните его и внимательно изучите. Если там есть подраздел «explorer.exe» — просто удалите его, нажав правой кнопкой мыши и выбрав пункт меню «Удалить».

4. Перезагружаем компьютер. Windows должна нормально загрузится. После этого обязательно проверьте компьютер хорошим антивирусом. Например, бесплатным DrWeb CureIT.

Итак, начнем с первопричин блокировки самой операционной системы, регистрационной записи, диска или доступа к каким-то приложениям. Вообще, ситуаций, когда сообщается, что компьютер с Windows заблокирован, может быть не так уж и много.

Среди всего того, что встречается чаще всего, можно выделить такие проблемы: