Вы пытаетесь максимально замаскировать свой VPN или proxy? Тогда вам наверняка необходимо убрать определение туннеля (двусторонний пинг).

Перейдём к ознакомлению:

В гайде повествуется об отключении определения туннеля на OC Linux и Windows.

- Запускаем ssh, переходим на сервер и логинимся под root пользователем

- Переходим к редактированию настроек ufw c помощью nano: nano /etc/ufw/before.rules

- Добавляем новую строку и сохраняем результат:

-A ufw-before-input -p icmp —icmp-type echo-request -j DROP

4. Перезапускаем фаервол ufw

ufw disable && ufw enable

5. Сервер больше не должен отправлять ICMP трафик, а значит вам удалось скрыть двусторонний пинг!

Прочие дистрибутивы:

Самый простой способ блокировать команду ping в системах Linux — это добавить правило в iptables, как будет показано в приведенном ниже примере. Iptables является частью ядра Linux netfilter и, как правило, устанавливается по умолчанию в большинстве Linux-сред.

# iptables -A INPUT —proto icmp -j DROP

# iptables -L -n -v [List Iptables Rules]

Другим общепринятым методом блокировки ICMP-сообщений в системе Linux является добавление ниже приведенной переменной ядра, которая «выведет из строя» все пакеты ping.

# echo “1” > /proc/sys/net/ipv4/icmp_echo_ignore_all

Чтобы сделать это правило постоянным, добавьте следующую строку в файл /etc/sysctl.conf и затем примените правило с помощью команды sysctl.

# echo “net.ipv4.icmp_echo_ignore_all = 1” >> /etc/sysctl.conf

# sysctl -p

В дистрибутиве CentOS или Red Hat Enterprise Linux, использующем интерфейс Firewalld для управления правилами iptables, добавьте нижеприведенное правило для удаления сообщений ping.

# firewall-cmd —zone=public —remove-icmp-block={echo-request,echo-reply,timestamp-reply,timestamp-request} —permanent

# firewall-cmd —reload

—remove-icmp-block удалит разрешение, а так как по умолчанию все запрещено то пинга не будет.

Если у вас по умолчанию все разрешено всем, тогда нужно ставить правило —add-icmp-block.

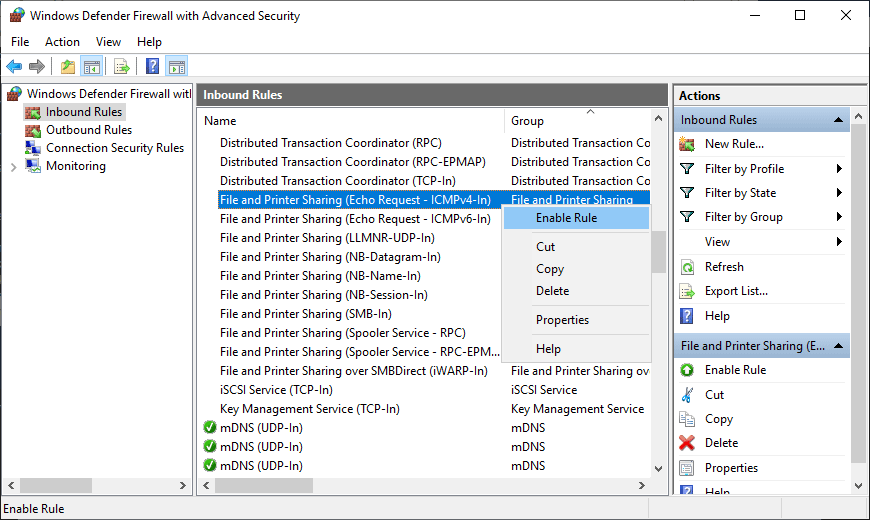

WINDOWS:

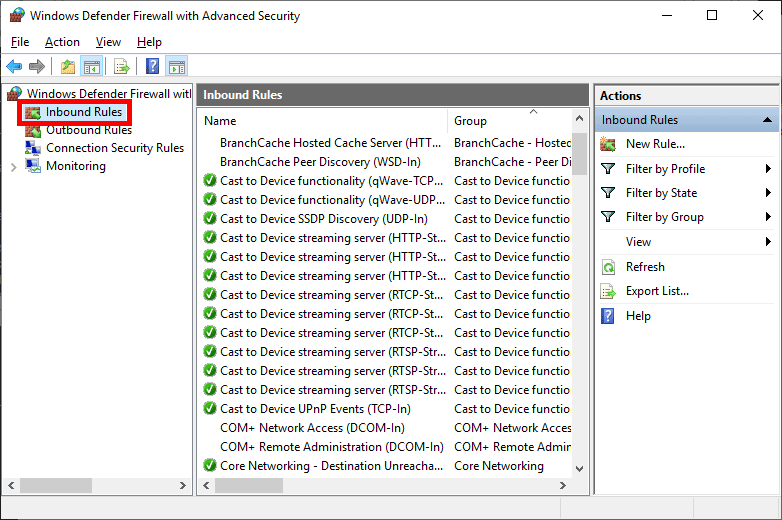

Открываем брандмауэр Windows, и заходим в раздел «Правила для входящих подключений», нажимаем «Создать правило»,жмём тип «Для порта», после все локальные порты, после блокировать подключение, в конце галочки не убираем, они должны стоять, правило называете как вам удобно. PROFIT

Если в гайде имеются ошибки вы можете о них написать.

Вы пытаетесь максимально замаскировать свой VPN или прокси? Тогда вам наверняка необходимо убрать «Определение туннеля (двусторонний пинг)». Как это сделать? Поговорим об этом в этой статье!

ICMP, Internet Control Message Protocol — доступно говоря, позволяет выполнить ping, на доступность сервера. Если вы за анонимность, то необходимо запретить ICMP трафик к своему VPN серверу или «определение туннеля (двусторонний пинг)».

Как запретить ICMP трафик?

Скорей всего, если задались таким вопросом, то наверняка, вы уже знакомы терминалом и командной строкой, так как абсолютно вся настройка сервера будет происходить с помощью ввода команд.

- Запускаем ssh, переходим на сервер и логинимся под Root пользователем

- Переходим к редактированию настроек ufw c помощью nano:

nano /etc/ufw/before.rules

- Добавляем новую строку и сохраняем результат:

-A ufw-before-input -p icmp --icmp-type echo-request -j DROP - Перезапускаем фаервол ufw:

ufw disable && ufw enable - Сервер больше не должен отправлять ICMP трафик, а значит вам удалось скрыть двусторонний пинг!

У вас остались еще дополнительные вопросы? Пишите их в комментариях, о том что у вас получилось или наоборот!

Вот и все! Больше статей и инструкций читайте в разделе Статьи и Хаки Linux. Оставайтесь вместе с сайтом Android +1, дальше будет еще интересней!

Содержание

- Создание правила ICMP для входящего трафика

- Разрешить входящий пинг (эхо-запрос) без отключения брандмауэра Windows 10

- Как разрешить или отключить и запретить ответ пинг на Windows

- Если вы хотите отключить или включить запросы ping, вы попали в нужное место.

- Как разрешить или отключить и запретить ответ пинг на Windows

- ZoneAlarm Free Firewall

- Emsisoft Online Armor Free

- Comodo Free Firewall

- Как отключить и запретить ответ пинг в Брандмауэр Windows 10

- Создание правила порта для входящего трафика

- ИТ База знаний

- Полезно

- Навигация

- Серверные решения

- Телефония

- Корпоративные сети

- Как разрешить ping в Windows Server 2019

- Разрешить проверку связи через брандмауэр Windows

- Резюме

Создание правила ICMP для входящего трафика

Относится к:

Чтобы разрешить входящий сетевой трафик протокола управления Интернетом (ICMP), используйте брандмауэр Защитник Windows с узлом advanced security в оснастке MMC управления групповой политикой для создания правил брандмауэра. Этот тип правила позволяет отослать и получить запросы и ответы ICMP с помощью компьютеров в сети.

Учетные данные администратора

Для выполнения этих процедур необходимо быть участником группы администраторов домена либо иметь делегированные разрешения на изменение объектов групповой политики.

В этом разделе описывается, как создать правило порта, которое позволяет входящий сетевой трафик ICMP. Другие типы правил входящие порты см. в этой ссылке.

Создание входящие правила ICMP

В области навигации щелкните Правила входящие.

Нажмите кнопку Действие, а затем нажмите новое правило.

На странице Тип правила мастера нового входящие правила щелкните Настраиваемый, а затем нажмите кнопку Далее.

На странице Программа нажмите кнопку Все программы, а затем нажмите кнопку Далее.

На странице Протокол и Порты выберите ICMPv4 или ICMPv6 из списка типов протокола. Если в сети используется как IPv4, так и IPv6, необходимо создать отдельное правило ICMP для каждого из них.

Нажмите кнопку Настройка.

В диалоговом окне Настройка Параметры ICMP сделайте одно из следующих:

Чтобы разрешить весь сетевой трафик ICMP, щелкните все типы ICMPи нажмите кнопку ОК.

Чтобы выбрать один из заранее определенных типов ICMP, нажмите кнопку Конкретные типы ICMP, а затем выберите каждый тип в списке, который вы хотите разрешить. Нажмите кнопку ОК.

Чтобы выбрать тип ICMP, который не фигурит в списке, **** щелкните Конкретные типы **** ICMP, выберите **** номер Типа из списка, выберите номер кода из списка, щелкните Добавить, а затем выберите вновь созданную запись из списка. Нажмите ОК

Нажмите кнопку Далее.

На странице Область можно указать, что правило применяется только к сетевому трафику или с IP-адресов, вступив на эту страницу. Настройка, как подходит для вашего дизайна, а затем нажмите кнопку Далее.

На странице Действие выберите Разрешить подключение, а затем нажмите кнопку Далее.

На странице Profile выберите типы расположения сети, к которым применяется это правило, и нажмите кнопку Далее.

На странице Имя введите имя и описание правила, а затем нажмите кнопку Готово.

Источник

Разрешить входящий пинг (эхо-запрос) без отключения брандмауэра Windows 10

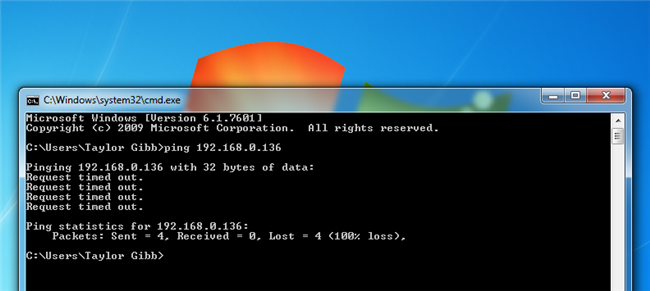

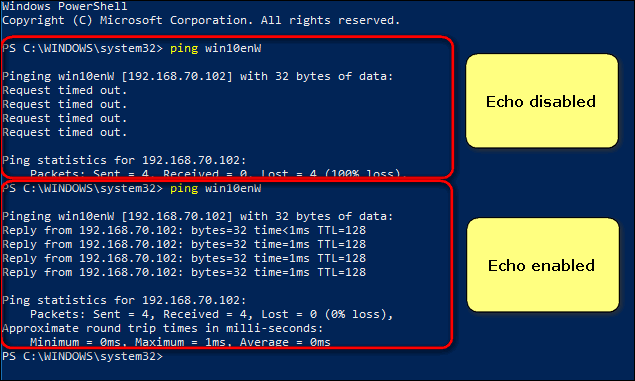

Эхо-запрос (он же ICMP-пакеты или пинг) служит для обнаружения наличия сетевого устройства в сети (LAN или WAN). Его можно использовать для проверки связи с компьютерами, ноутбуками, серверами (в том числе хостингом веб-сайтов), сетевыми принтерами, маршрутизаторами и т. Д. Однако ответ на эхо-запрос должен быть включен заранее, чтобы сетевое устройство могло отвечать. В противном случае вы получите тайм-аут запроса вместо ответа.

К сожалению, большинство пользователей отключают брандмауэр Windows, когда хотят, чтобы в ответе ICMP работала команда Ping. Они забывают о том, что брандмауэр защищает их ПК от взлома и вредоносных программ, и это необходимо при работе в общественных сетях. Вот как правильно поступить.

Обратите внимание, что вы можете разрешить эхо-запросы для сети Приватный, Общедоступный и Домен независимо. Если для каждого типа предварительно установлены отдельные правила, включите те, которые вам нужны. В противном случае вы можете дважды щелкнуть правило, чтобы вызвать его свойства, перейти на вкладку «Дополнительно» и указать сетевые профили:

Теперь ваш компьютер будет реагировать на ICMP-пакеты при пинге с другого устройства. Именно так:

Надеюсь, это будет полезно для вас.

Источник

Как разрешить или отключить и запретить ответ пинг на Windows

Если вы хотите отключить или включить запросы ping, вы попали в нужное место.

Прежде всего, вам необходимо определить, хотите ли вы включить или отключить пинг-ответ во внутренней или внешней сети. Для запроса внешнего пинга вам необходимо настроить маршрутизатор, а не компьютер. Чтобы узнать, может ли внешний источник пропинговать ваш IP-адрес, посетите ping.eu. нажмите на свой IP-адрес, который отображается на веб-странице, и нажмите кнопку «Перейти». Если вы видите 100% потерю пакетов, это означает, что ваш маршрутизатор / сеть уже защищены от внешнего пинга. Однако, если ping.eu показывает результат, как на скриншоте ниже, это означает, что ваш маршрутизатор / сеть отвечает на запросы ping.

Возможно, вы захотите обратиться к руководству вашего маршрутизатора, чтобы получить доступ к конфигурации вашего маршрутизатора и проверить настройки брандмауэра. Ниже приведен скриншот настроек маршрутизатора Belkin ADSL, которые можно настроить для блокировки пинга. Некоторые маршрутизаторы имеют очень простую настройку, как блокировать пинг WAN, в то время как некоторые могут быть довольно сложными в настройке для начинающего пользователя.

Чтобы включить или отключить пинг-ответы для вашего компьютера или ноутбука во внутренней сети (например, когда вы подключены к общедоступному Wi-Fi), вы должны выполнить некоторые настройки Windows, либо использовать стороннее программное обеспечение брандмауэра.

Как разрешить или отключить и запретить ответ пинг на Windows

ZoneAlarm Free Firewall

Для ZoneAlarm Free Firewall в программном обеспечении есть только две зоны: Public и Trusted. Зоны в ZoneAlarm выбираются автоматически в зависимости от профиля сетевого расположения в Windows. Например, если вы выбрали «Домашняя сеть» в качестве сетевого расположения для подключения к Wi-Fi, ZoneAlarm автоматически устанавливает зону как «Trusted» и наоборот.

Если ваш компьютер отвечает на запросы ping, отключить ответ ping так же просто, как изменить зону с Trusted на Public ZoneAlarm. Запустите ZoneAlarm, перейдите на вкладку FIREWALL и нажмите View Zones в Basic Firewall.

Если вы хотите снова включить пинг-ответ, установите для зоны сети значение «Trusted».

Emsisoft Online Armor Free

Emsisoft Online Armor Free автоматически отключит пинг-ответ, и у вас не будет способа настроить правила брандмауэра для повторного включения пинга. В отличие от платной версии, где вы можете переключиться в расширенный режим для настройки правил ICMP, бесплатная версия не позволяет переключаться в расширенный режим, а только в стандартный режим. Так что, если вы используете бесплатную версию Online Armor, то вы можете временно отключить защиту Брандмауэра, щелкнув правой кнопкой мыши значок Online Armor в трее и выбрать Брандмауэр, чтобы снять флажок.

Comodo Free Firewall

Comodo автоматически решает, следует ли разрешать или запрещать пинг в зависимости от зоны сети, которую вы выбрали для подключенной сети.

Если вы выбрали Home или Work, то пинг разрешен. Однако зона сети Public Place блокирует все пинг-запросы. Если вы выбрали Public Place и хотите включить запросы ping, вы можете вручную настроить глобальные правила, чтобы разрешить ping вместо блокировки.

Кроме того, вы также можете временно отключить брандмауэр на панели задач, чтобы разрешить ответы Ping. Не выходите и не завершайте программу, потому что брандмауэр все еще будет активен, даже если значок в области уведомлений не отображается в области уведомлений.

С другой стороны, если вы находитесь в зоне домашней или рабочей сети, где разрешены запросы ping, и вы хотите отключить ответы ping, вам просто нужно переместить правило брандмауэра, расположенное внизу, которое блокирует все эхо-запросы ICMP вплоть до верхний, так чтобы он переопределил первых два правила, которые разрешают все входящие и исходящие запросы.

Как отключить и запретить ответ пинг в Брандмауэр Windows 10

На самом деле нет необходимости полагаться на стороннее программное обеспечение брандмауэра для включения или отключения пинг-ответов, поскольку для этого можно настроить брандмауэр Windows.

Источник

Создание правила порта для входящего трафика

Относится к:

Чтобы разрешить входящий сетевой трафик только на указанном номере порта TCP или UDP, используйте брандмауэр Защитник Windows с узлом Advanced Security в оснастке MMC управления групповой политикой для создания правил брандмауэра. Этот тип правила позволяет любой программе, прослушиваемой в указанном TCP или порту UDP, получать сетевой трафик, отправленный в этот порт.

Учетные данные администратора

Для выполнения этих процедур необходимо быть участником группы администраторов домена либо иметь делегированные разрешения на изменение объектов групповой политики.

В этом разделе описывается создание стандартного правила порта для указанного протокола или номера порта TCP или UDP. Другие типы правил входящие порты см. в этой ссылке.

Создание правила входящий порт

В области навигации щелкните Правила входящие.

Нажмите кнопку Действие, а затем нажмите новое правило.

На странице Тип правила мастера нового входящие правила щелкните Настраиваемый, а затем нажмите кнопку Далее.

Примечание: Хотя вы можете создавать правила, выбрав программу или порт, эти варианты ограничивают количество страниц, представленных мастером. Если выбрать Настраиваемый, вы увидите все страницы и наиболее гибки в создании правил.

На странице Программа нажмите кнопку Все программы, а затем нажмите кнопку Далее.

Примечание: Этот тип правила часто сочетается с правилом программы или службы. Если вы объедините типы правил, вы получите правило брандмауэра, которое ограничивает трафик указанного порта и разрешает трафик только при запуске указанной программы. Указанная программа не может получать сетевой трафик в других портах, а другие программы не могут получать сетевой трафик в указанном порту. Если вы решите сделать это, выполните действия в процедуре Создать входящие программы или правила службы в дополнение к шагам в этой процедуре, чтобы создать единое правило, которое фильтрует сетевой трафик с использованием как программных, так и портовых критериев.

На странице Протокол и Порты выберите тип протокола, который необходимо разрешить. Чтобы ограничить правило указанным номером порта, необходимо выбрать TCP или UDP. Так как это входящие правила, обычно настраивается только локальный номер порта.

Если вы выбираете другой протокол, то через брандмауэр допускаются только пакеты, поле протокола которых в загорелом ip-адресе соответствует этому правилу.

Чтобы выбрать протокол по его номеру, выберите Custom из списка и введите номер в поле Номер протокола.

При настройке протоколов и портов нажмите кнопку Далее.

На странице Область можно указать, что правило применяется только к сетевому трафику или с IP-адресов, вступив на эту страницу. Настройка, как подходит для вашего дизайна, а затем нажмите кнопку Далее.

На странице Действие выберите Разрешить подключение, а затем нажмите кнопку Далее.

На странице Profile выберите типы расположения сети, к которым применяется это правило, и нажмите кнопку Далее.

Примечание: Если эта GPO ориентирована на серверные компьютеры с Windows Server 2008, которые никогда не перемещаются, рассмотрите возможность изменения правил для всех профилей типов расположения сети. Это предотвращает неожиданное изменение применяемых правил, если тип расположения сети изменяется из-за установки новой сетевой карты или отключения кабеля существующей сетевой карты. Отключенная сетовая карта автоматически назначена типу расположения общедоступных сетей.

На странице Имя введите имя и описание правила, а затем нажмите кнопку Готово.

Источник

ИТ База знаний

Полезно

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

Навигация

Серверные решения

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Корпоративные сети

Протоколы и стандарты

Как разрешить ping в Windows Server 2019

По умолчанию, в Windows Server 2019 брандмауэр настроен на блокировку входящего трафика ICMP. Сюда входят эхо-запросы, которые используются командой ping, и это может затруднить устранение неполадок в сети. Некоторые системы мониторинга используют команду ping для отслеживания доступности серверов.

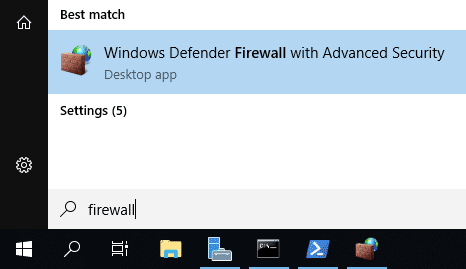

В этом руководстве рассмотрим, как включить правило, чтобы сервер стал отвечать на ping используя графический интерфейс Windows Server 2019, а также включим разрешающее правило через PowerShell и netsh.

Обычно просто отключают Windows Firewall полностью, однако это не рекомендуется делать в производственной среде, так как брандмауэр Windows хорошо справляется с обеспечением базового уровня защиты системы. Разрешим только конкретное правило, необходимое для успешного выполнения команды ping.

Разрешить проверку связи через брандмауэр Windows

Еще один быстрый способ: в PowerShell можно просто ввести «firewall» и нажать Enter. Откроется базовый интерфейс брандмауэра, а затем нажать кнопку «Advanced settings» в левой части. Откроется тот же интерфейс, что и через меню «Start«.

В Брандмауэре в расширенном режиме перейдите в Inboud Rules (Правила для входящих подключений).

Еще один вариант. Активируем разрешающее правило командлетом Powershell

Полную справку со всеми параметрами можно получить, набрав команду в PowerShell

Вариант создания правила через netsh

После разблокировки правила сервер должен начать отвечать на запросы ping. С хоста виртуализации или другого пк в локальной сети протестируем ping’ом Windows Server 2019 по адресу 192.168.1.11 перед включением правила, а затем снова после его включения. Ниже видно, что время ожидания первых запросов истекло, так как входящие запросы ICMP были отключены по умолчанию в Windows Server 2019. После включения правила ICMP запросы ping успешно выполняются, что подтверждает ожидаемую работу.

Пример проверки связи:

Резюме

Источник