Обновлено 10.06.2017

Добрый день уважаемые читатели и гости блога, как вы помните в мае 2017 года, началась масштабная волна заражения компьютеров с операционной системой Windows, новым вирусом шифровальщиком, по имени WannaCry, в результате чего он смог заразить и зашифровать данные, более чем на 500 000 компьютеров, вы только вдумайтесь в эту цифру. Самое страшное, что данная разновидность вирусов, практически не отлавливается современными антивирусными решениями, что делает его еще более угрожающим, ниже я вам расскажу метод, как обезопасить свои данные от его влияния и как защититься от шифровальщиков за минуту, думаю вам это будет интересно.

Что такое вирус шифратор

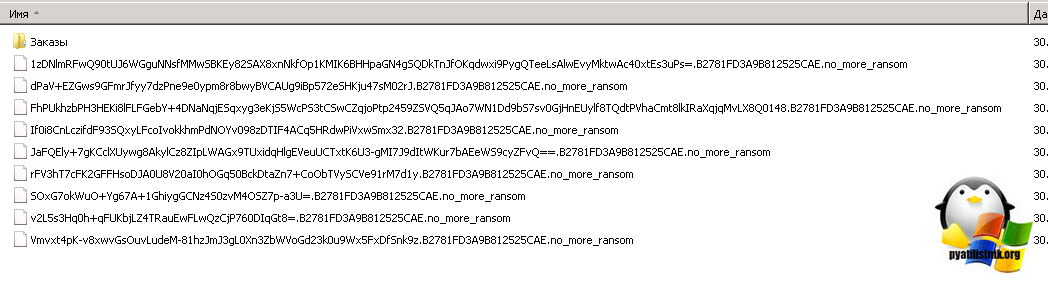

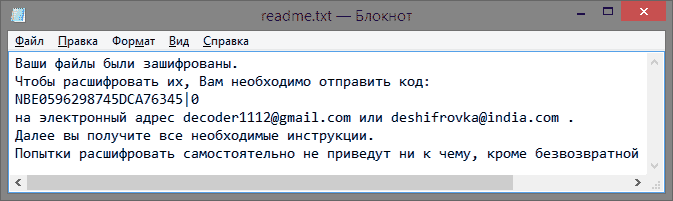

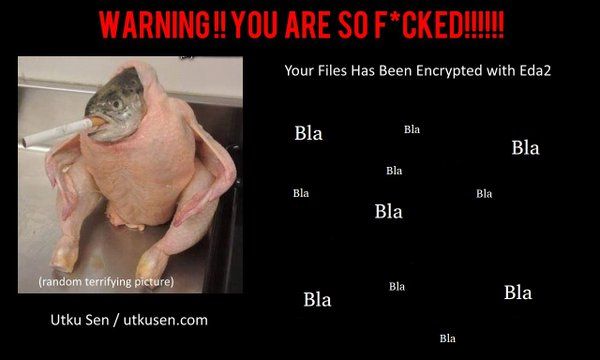

Вирус шифровальщик — это разновидность троянской программы, в задачи которой входит заражение рабочей станции пользователя, выявления на нем файлов необходимого формата (например, фото, аудиозаписи, видео файлы) их последующее шифрование со сменой типа файла, в результате чего пользователь их больше не сможет открыть, без специальной программы дешифратора. Выглядит это вот так.

Форматы зашифрованных файлов

Самыми распространенными форматами файлов после шифрования являются:

- no_more_ransom

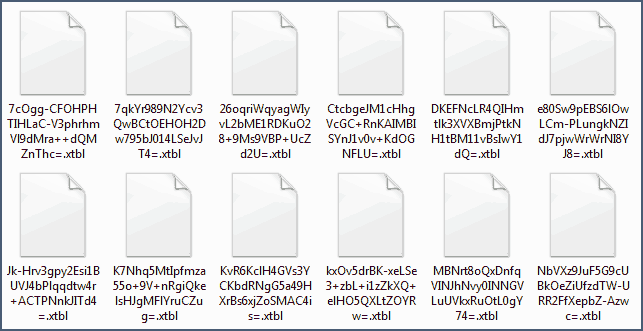

- xtbl

- cbf

- vault

Последствия вируса шифровальщика

Опишу самый распространенный случай в котором задействован вирус шифратор. Представим себе обычного пользователя в любой абстрактной организации, в 90 процентах случаев у пользователя есть интернет за его рабочим местом, так как с помощью него он приносит прибыль компании, он совершает серфинг в интернет пространстве. Человек не робот и может отвлекаться от работы, просматривая интересные ему сайты, или сайты которые ему посоветовал его друг. В результате этой деятельности, он может заразить свой компьютер шифровальщиком файлов, сам того не подозревая и узнать об этом, тогда, когда уже будет поздно. вирус сделал свое дело.

Вирус в момент своей работы старается обработать все файлы, к которым у него есть доступ, тут и начинается, что важные документы в папке отдела, к которым у пользователя есть доступ, вдруг превращаются в цифровой мусор, локальные файлы и многое другое. Понятно, что должны быть резервные копии файловых шар, но как быть с локальными файлами, которые могут составлять всю работу человека, в результате компания теряет деньги, за простой работы, а системный администратор выходит из зоны комфорта и тратит свое время на расшифровку файлов.

То же самое может быть и у рядового человека, но последствия тут локальные и касаются лично его и его семьи, очень печально видеть случаи, когда вирус зашифровал все файлы, включая семейных архив фотографий и у людей не осталось резервной копии, ну не принято у обычных пользователей ее делать.

С облачными сервиса все не так просто, если вы все храните там и не используете толстого клиента у себя в операционной системе Windows, одно дело, там в 99% вам ничего не грозит, но вот если вы используете, например, «Яндекс диск» или «mail Облако» синхронизируя файлы со своего компьютера на него, то заразившись и получив, что все файлы зашифрованы, программа их отправит прямиком облако и вы так же все потеряете.

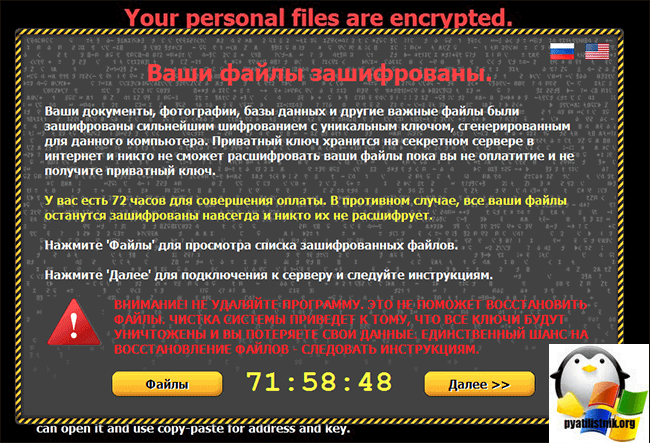

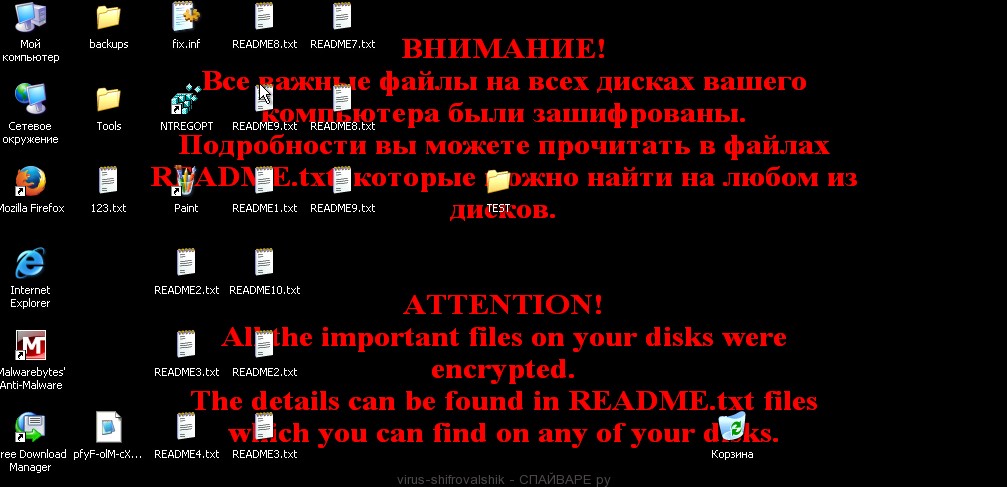

В итоге вы видите картинку на подобие этой, где вам сообщается, что все файлы зашифрованы и вам необходимо отправить деньги, сейчас это делается в биткоинах, чтобы не вычислить злоумышленников. После оплаты, вам якобы должны прислать, дешифратор и вы все восстановите.

Никогда не отправляйте деньги злоумышленникам

Запомните, что ни один современный антивирус, на сегодняшний момент не может обеспечить windows защиту от шифровальщиков, по одной простой причине, что данный троян ничего подозрительного с его точки зрения не делает, он по сути ведет себя как пользователь, он читает файлы, записывает, в отличии от вирусов он не пытается изменить системные файлы или добавить ключи реестра, поэтому его обнаружение такое сложное, нет грани отличающий его от пользователя

Источники троянов шифровальщиков

Давайте попытаемся выделить основные источники проникновения шифратора к вам на компьютер.

- Электронная почта > очень часто людям приходят непонятные или фейковые письма с ссылками или зараженными вложениями, кликнув по которым, жертва начинает устраивать себе бессонную ночь. Как защитить электронную почту я вам рассказывал, советую почитать.

- Через программное обеспечение — вы скачали программу из неизвестного источника или поддельного сайта, в ней зашит вирус шифратор, и при установке ПО вы его себе заносите в операционную систему.

- Через флешки — люди до сих пор очень часто ходят друг к другу и переносят через флешки кучу вирусов, советую вам почитать «Защита флешки от вирусов»

- Через ip камеры и сетевые устройства имеющие доступ в интернет — очень часто из-за кривых настроек на роутере или ip камере подключенной в локальную сеть, хакеры заражают компьютеры в той же сети.

Как защитить от вируса шифровальщика ваш ПК

Защищает от шифровальщиков грамотное использование компьютера, а именно:

- Не открывайте не известную вам почту и не переходите по непонятным ссылкам, каким бы образом они к вам не попали, будь то почта или любой из мессенджеров

- Максимально быстро устанавливайте обновления операционной системы Windows или Linux, они выходят не так часто, примерно раз в месяц. Если говорить про Microsoft, то это второй вторник, каждого месяца, но в случае с шифровальщиками файлов, обновления могут быть и нештатные.

- Не подключайте к своему компьютеру неизвестные флешки, просите друзей скинуть лучше ссылку на облако.

- Убедитесь, что если вашему компьютеру не нужно быть доступным в локальной сети для других компьютеров, то выключите доступ на него.

- Ограничьте права доступа на файлы и папки

- Установка антивирусного решения

- Не устанавливайте непонятные программы, взломанные непонятно кем

С первыми тремя пунктами все понятно, а вот на оставшихся двух я остановлюсь подробнее.

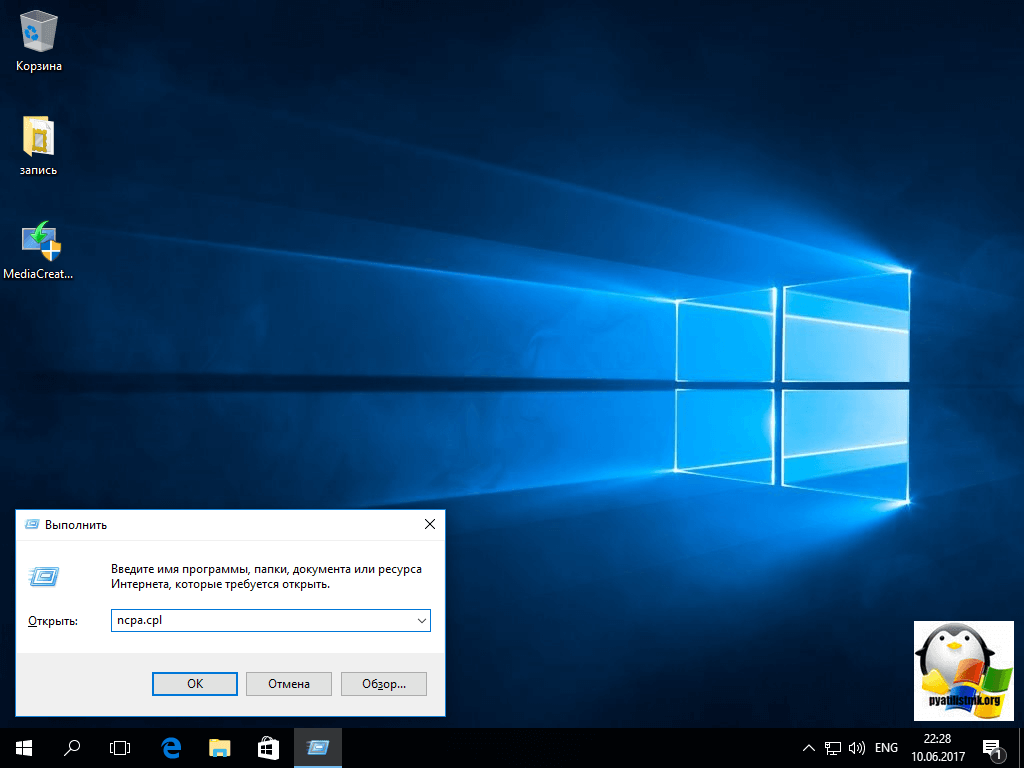

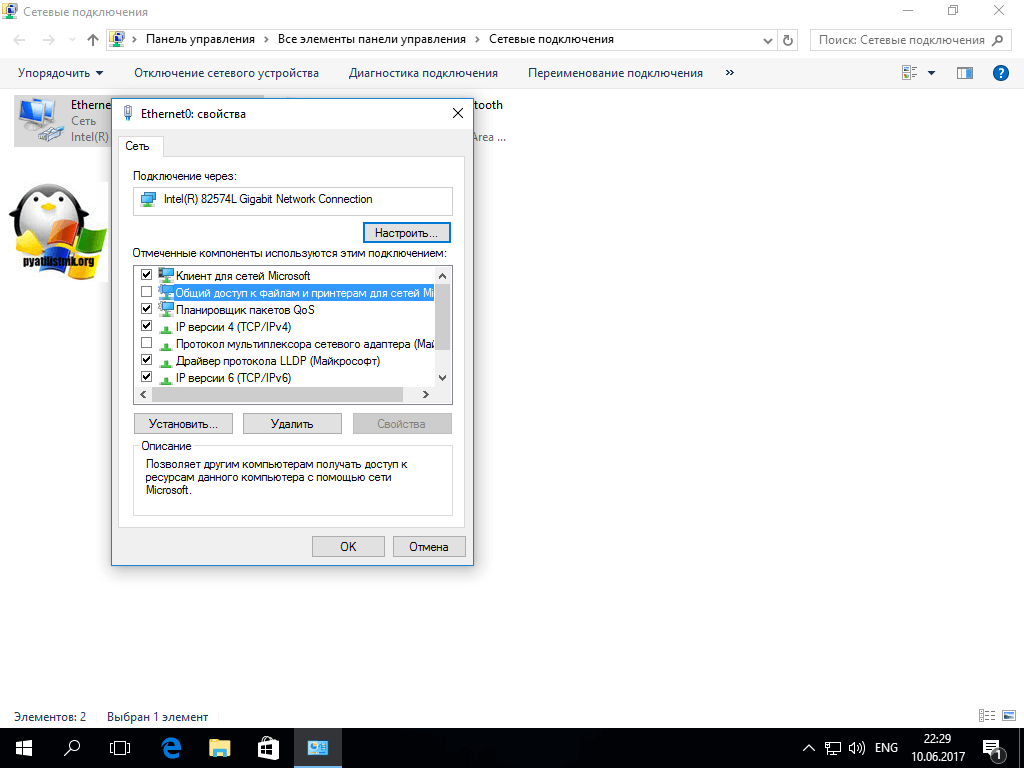

Отключаем сетевой доступ к вашему компьютеру

Когда меня спрашивают как организовывается в windows защита от шифровальщиков, то первым делом я рекомендую людям отключить «службу доступа к файлам и принтерам сетей Microsoft», которая позволяет другим компьютерам получить доступ к ресурсам данного компьютера с помощью сетей Microsoft. Это так же актуально от любопытных системных администраторов, работающих у вашего провайдера.

Отключить данную службу и защититься от шифровальщиков в локальной или провайдерской сети, можно следующим образом. Нажимаем сочетание клавиш WIN+R и в открывшемся окне выполнить, вводим команду ncpa.cpl. Я это покажу на своем тестовом компьютере с операционной системой Windows 10 Creators Update.

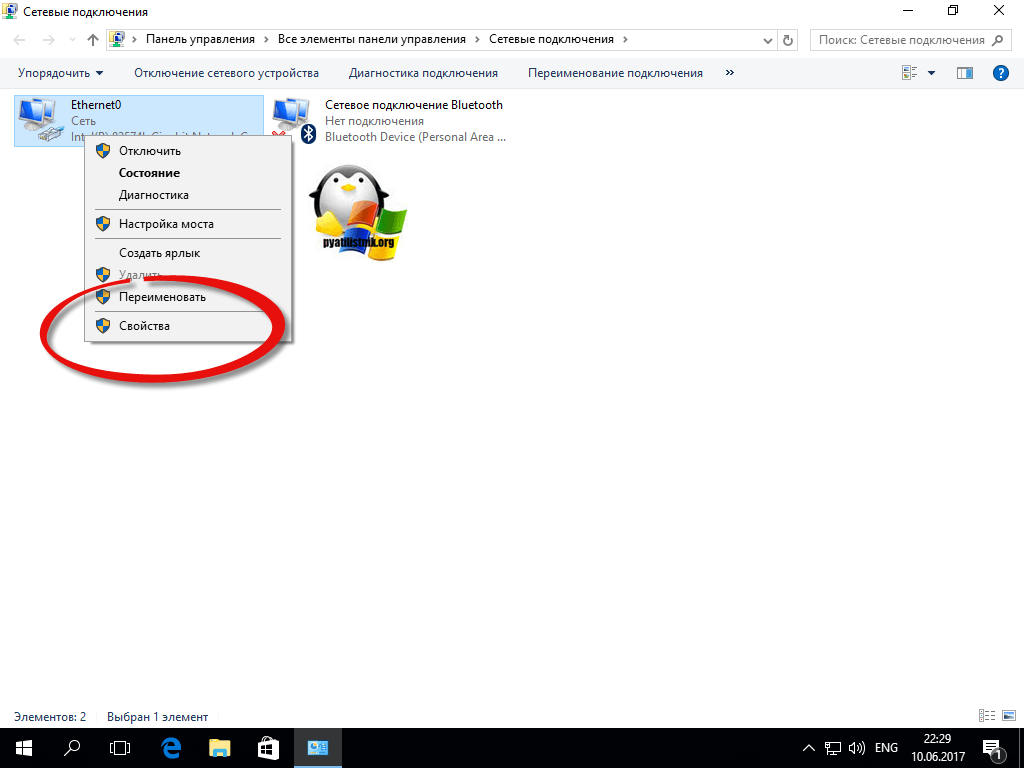

Выбираем нужный сетевой интерфейс и кликаем по нему правой кнопкой мыши, из контекстного меню выбираем пункт «Свойства»

Находим пункт «Общий доступ к файлам и принтерам для сетей Microsoft» и снимаем с него галку, после чего сохраняем, все это поможет защитить компьютер от вируса шифровальщика в локальной сети, ваша рабочая станция просто не будет доступна.

Ограничение прав доступа

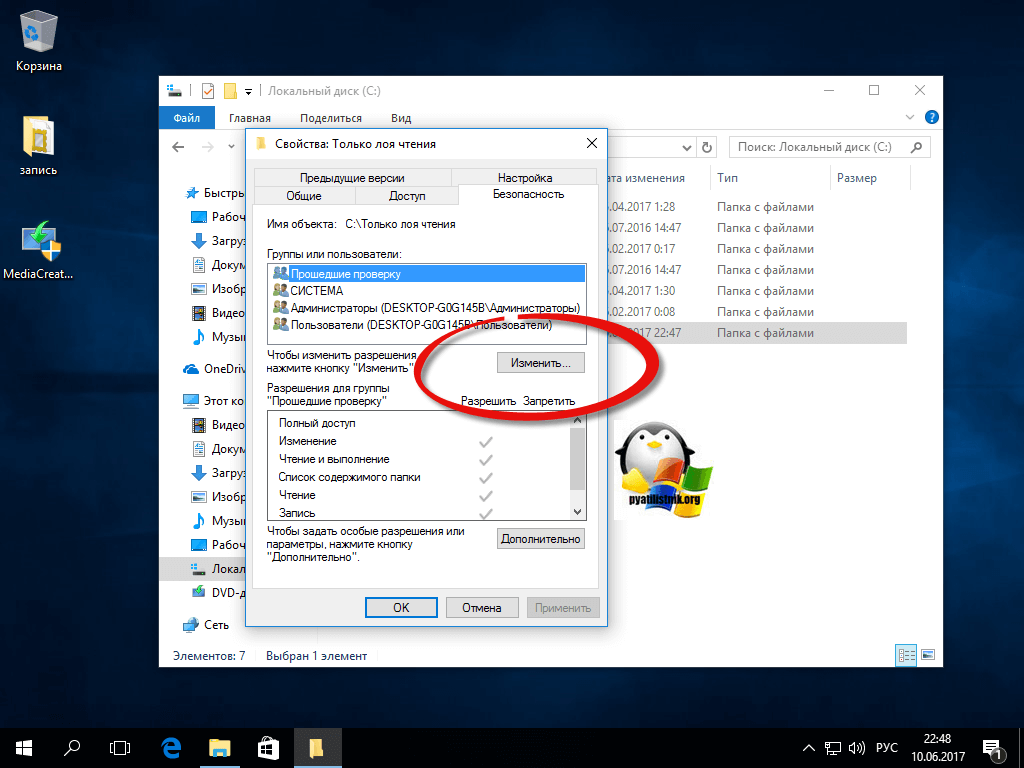

Защита от вируса шифровальщика в windows может быть реализована вот таким интересным способом, я расскажу как я сделал для себя. И так основная проблема в борьбе с шифровальщиками, заключается в том, что антивирусы, просто не могут в режиме реального времени с ними бороться, ну не может он на сегодняшний момент защитить вас, поэтому будем хитрее. Если у вирус шифратора нет прав на запись, то он и не сможет ничего сделать с вашими данными. Приведу пример, у меня есть папка фотографии, она хранится локально на компьютере, плюс есть две резервные копии на разных жестких дисках. На своем локальном компьютере я сделал на нее права, только на чтение, для той учетной записи под которой сижу за компьютером. Если бы вирус попал, то прав у него просто не хватило бы, все как видите просто.

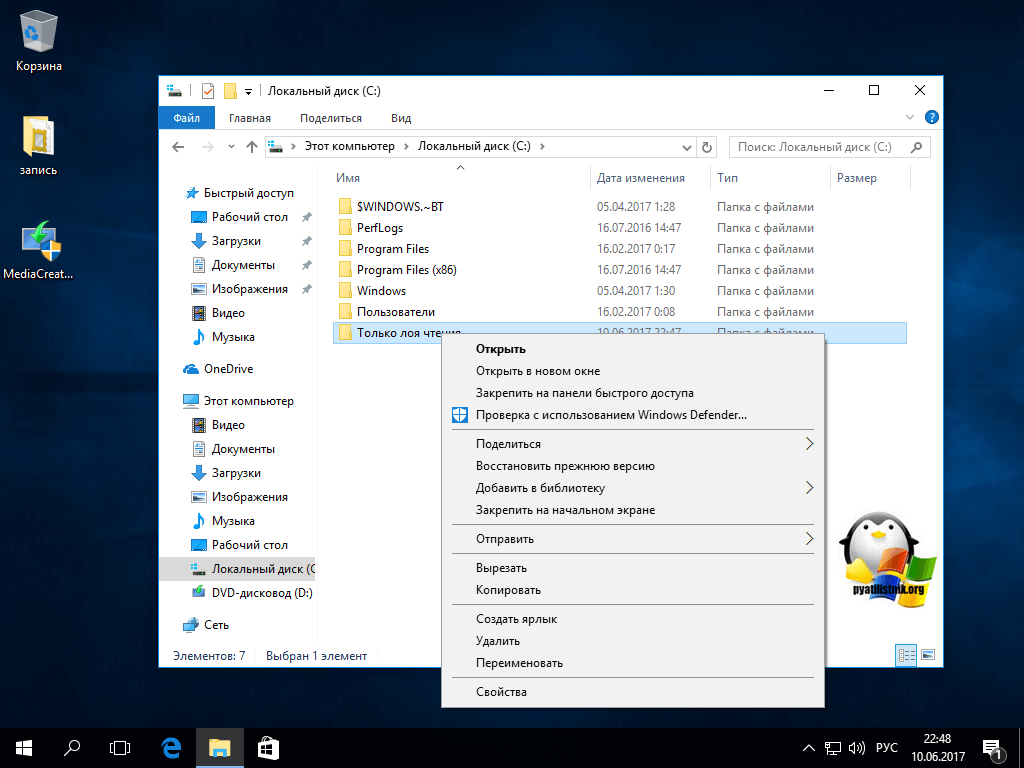

Как все это реализовать, чтобы защититься от шифровальщиков файлов и все уберечь, делаем следующее.

- Выбираем нужные вам папки. Старайтесь использовать именно папки, с ними проще назначать права. А в идеале создайте папку, под названием только для чтения, и уже в нее помещайте все нужные вам файлы и папки. Чем хорошо, назначив на верхней папке права, они автоматически будут применены и для других, находящихся в ней папок. Как только скопируете все нужные файлы и папки в нее, переходите к следующему пункту

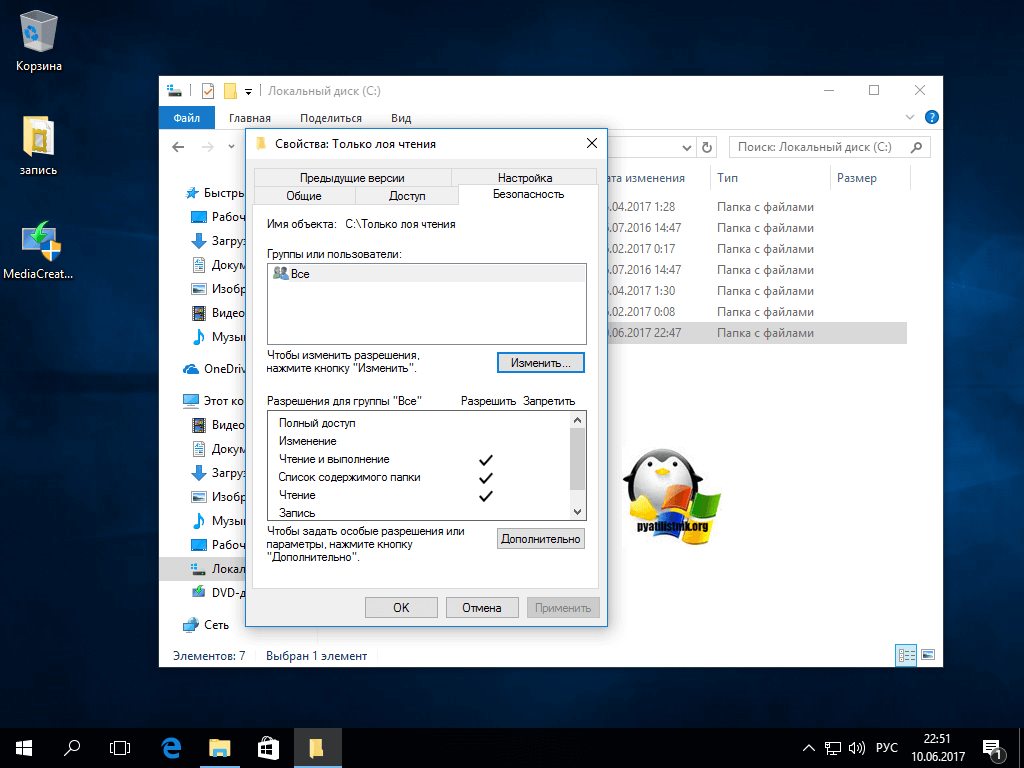

- Щелкаем по папке правым кликом из из меню выбираем «Свойства»

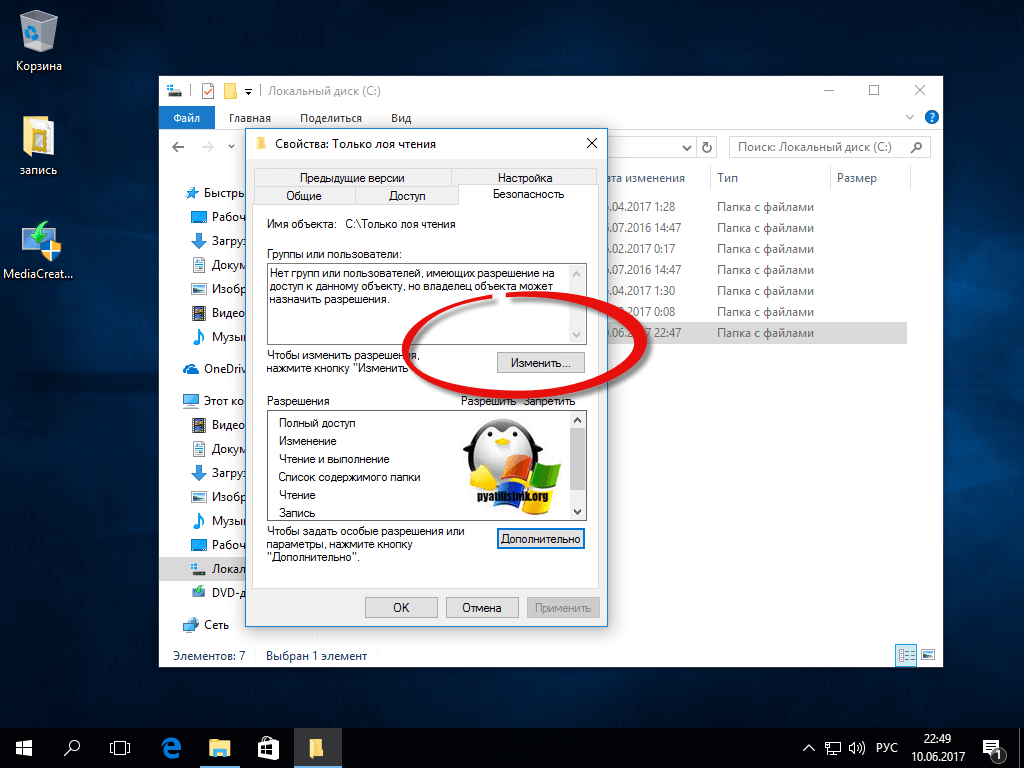

- Переходим на вкладку «Безопасность» и нажимаем кнопку «Изменить»

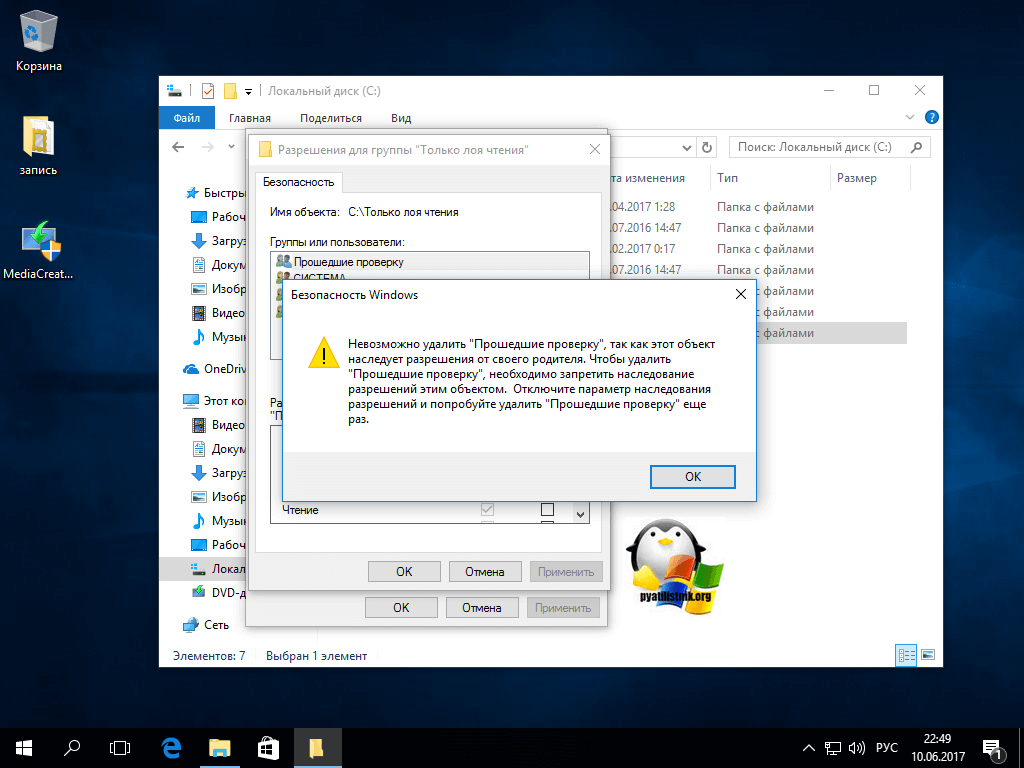

- Пробуем удалить группы доступа, если получаете окно с предупреждением, что «Невозможно удалить группу, так как этот объект наследует разрешения от своего родителя», то закрываем его.

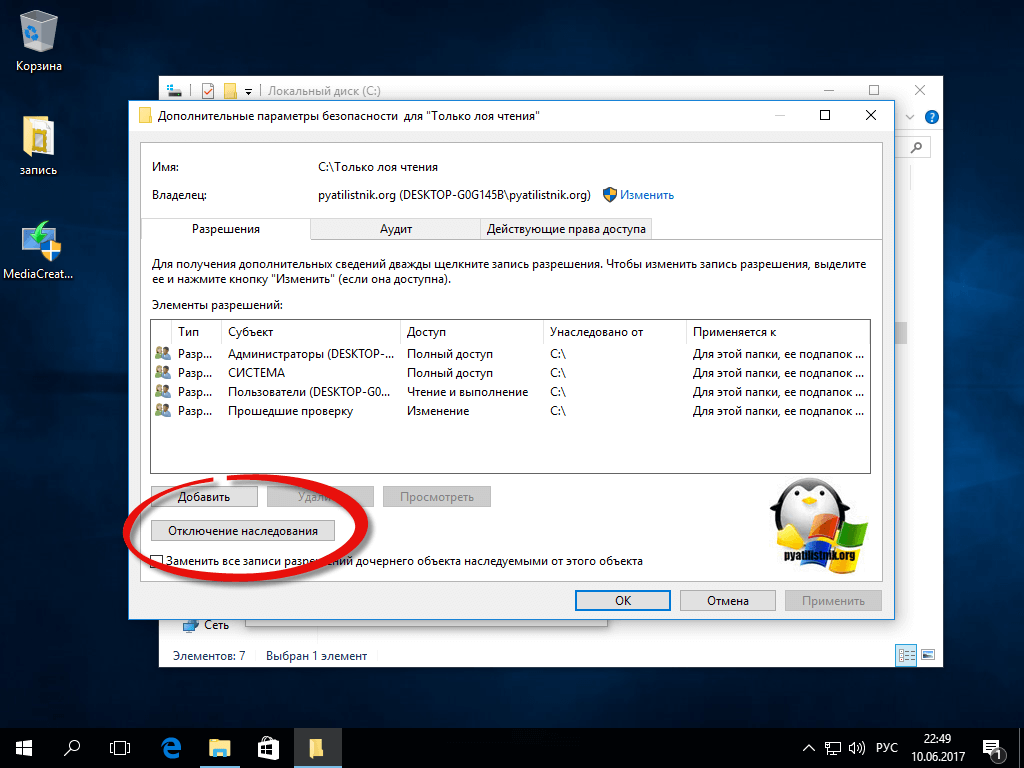

- Нажимаем кнопку «Дополнительно». В открывшемся пункте, нажмите «отключить наследования»

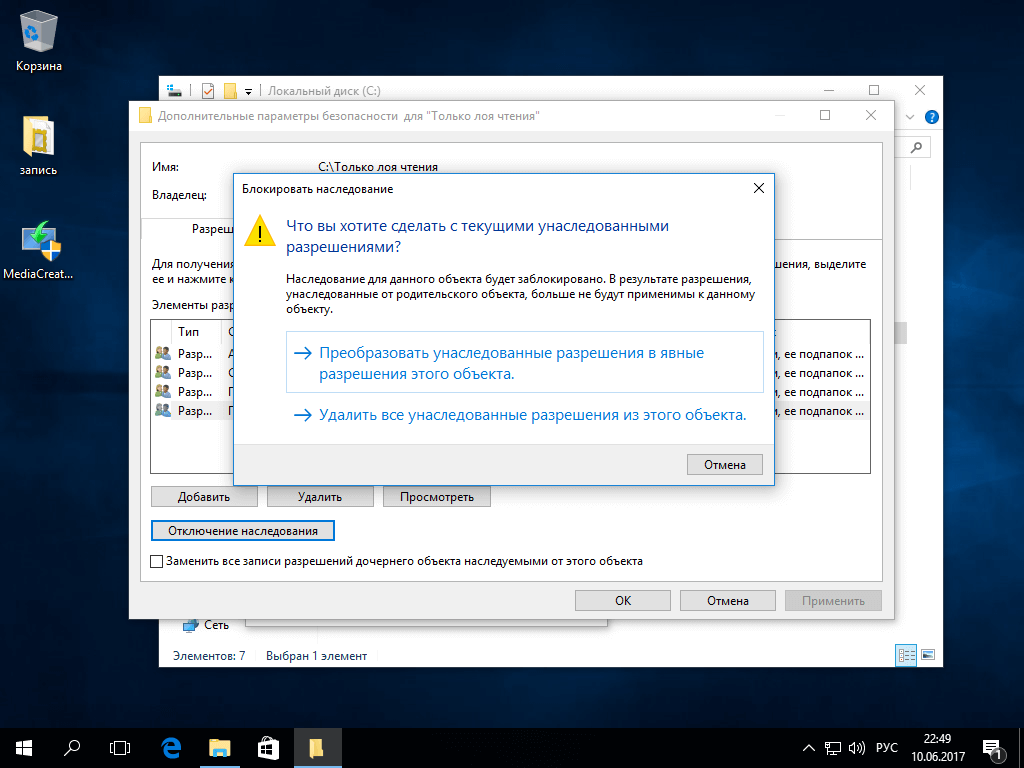

- На вопрос «Что вы хотите сделать с текущим унаследованными разрешениями» выберите «Удалить все унаследованные разрешения из этого объекта»

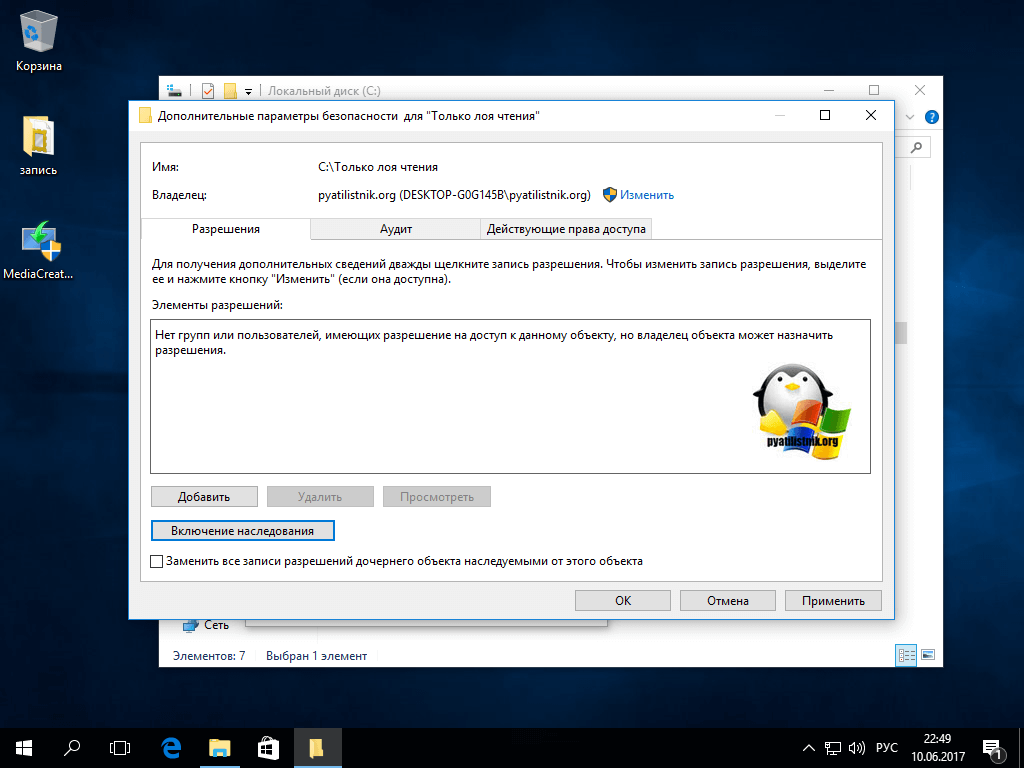

- В итоге в поле «Разрешения» все будут удалены.

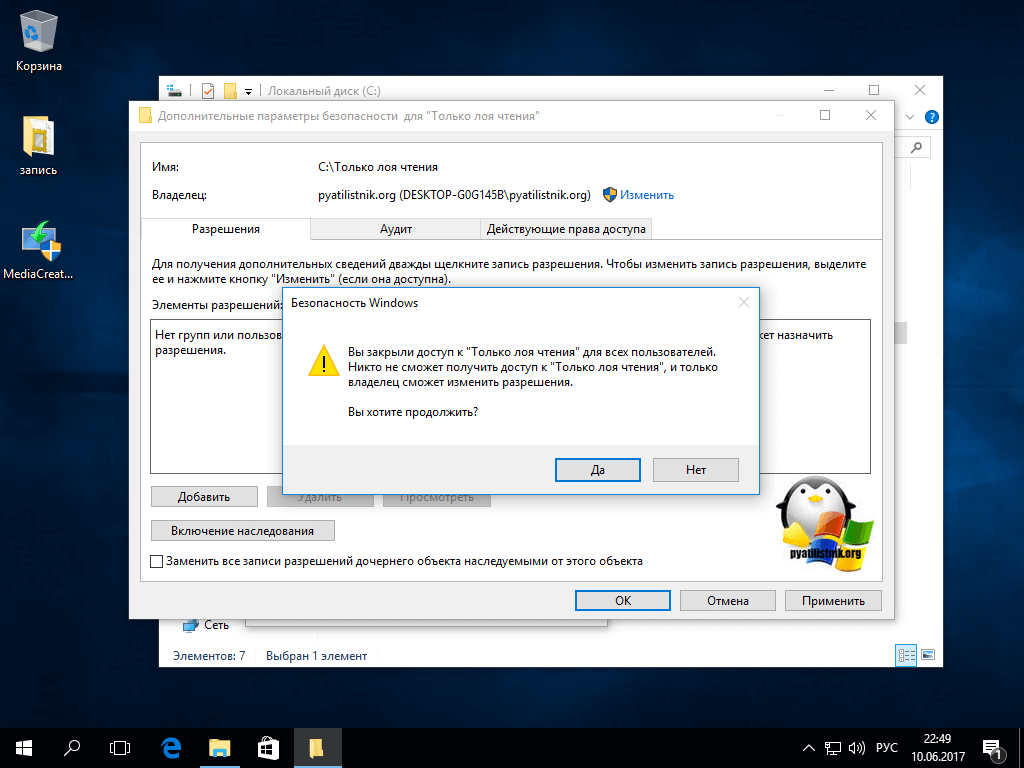

- Сохраняем изменения. Обратите внимание, что теперь только владелец папки может изменять разрешения.

- Теперь на вкладке «Безопасность» нажмите «Изменить»

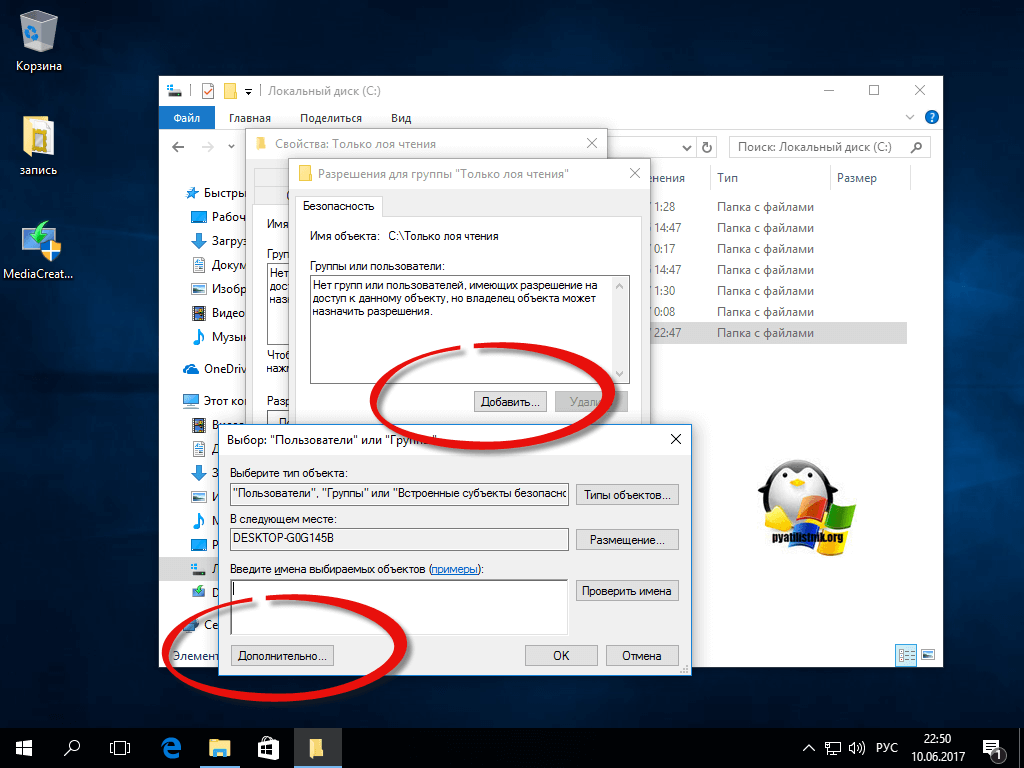

- Далее нажимаем «Добавить — Дополнительно»

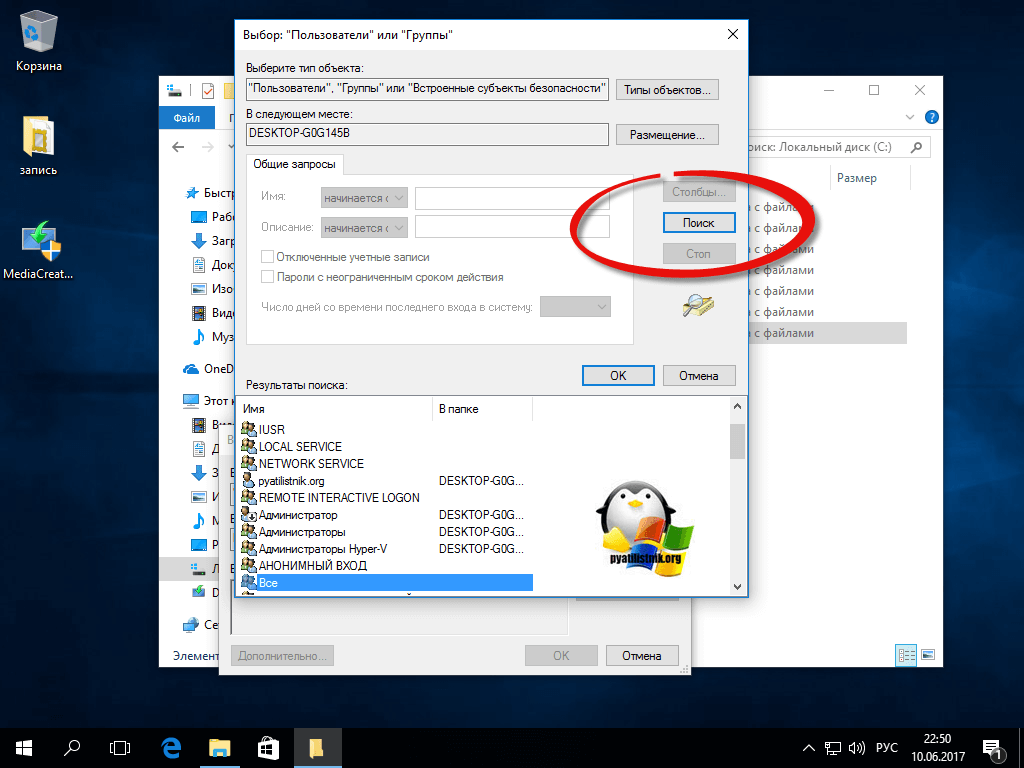

- Нам необходимо добавить группу «Все», для этого нажмите «Поиск» и выберите нужную группу.

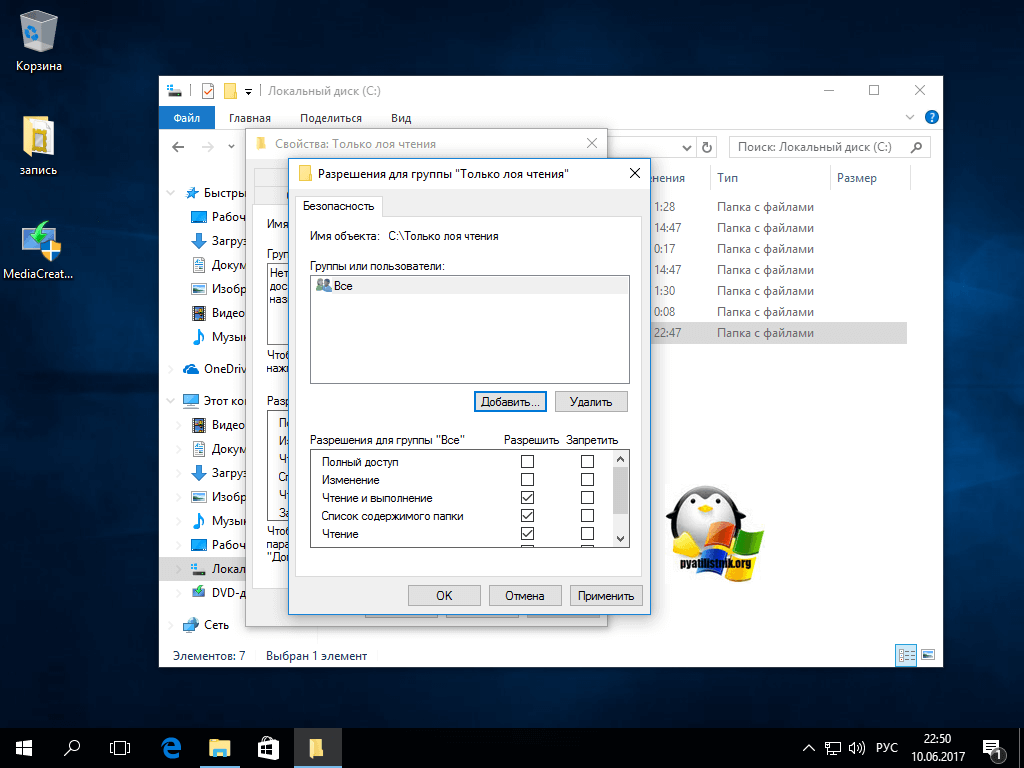

- Для защиты Windows от шифровальщика, у вас для группы «Все» должны быть выставлены права, как на картинке.

- Все теперь никакой вирус шифратор вам для ваших файлов в данной директории не грозит.

Я надеюсь, что Microsoft и другие антивирусные решения смогут улучшить свои продукты и защитят компьютеры от шифровальщиков, до их вредоносной работы, но пока этого не произошло, соблюдайте те правила, что я вам описал и делайте всегда резервные копии важных данных.

Вирус-шифровальщик — это вредоносная программа, которая при своей активизации шифрует все персональные файлы, такие как документы, фотографии и тд. Количество подобных программ очень велико и оно увеличивается с каждым днём. Только в последнее время мы столкнулись с десятками вариантами шифровальщиков: CryptoLocker, Crypt0l0cker, Alpha Crypt, TeslaCrypt, CoinVault, Bit Crypt, CTB-Locker, TorrentLocker, HydraCrypt, better_call_saul, crittt, .da_vinci_code, toste, fff и т.д. Цель таких вирусов-шифровальщиков заставить пользователей купить, часто за большую сумму денег, программу и ключ необходимые для расшифровки собственных файлов.

Конечно можно восстановить зашифрованные файлы просто выполнив инструкцию, которую создатели вируса оставляют на заражённом компьютере. Но чаще всего стоимость расшифровки очень значительна, так же нужно знать, что часть вирусов-шифровальщиков так зашифровывают файлы, что расшифровать их потом просто невозможно. И конечно, просто неприятно платить за восстановление своих собственных файлов.

Ниже мы более подробно расскажем о вирусах-шифровальщиках, способе их проникновения на компьютер жертвы, а так же о том, как удалить вирус-шифровальщик и восстановить зашифрованные им файлы.

Как вирус-шифровальщик проникает на компьютер ?

Что такое вирус-шифровальщик ?

Мой компьютер заражён вирусом-шифровальщиком ?

Как расшифровать файлы зашифрованные вирусом-шифровальщиком ?

Как удалить вирус-шифровальщик ?

Как восстановить файлы зашифрованные вирусом-шифровальщиком ?

Как предотвратить заражение компьютера вирусом-шифровальщиком ?

Как вирус-шифровальщик проникает на компьютер

Вирус-шифровальщик обычно распространяется посредством электронной почты. Письмо содержит зараженные документы. Такие письма рассылаются по огромной базе адресов электронной почты. Авторы этого вируса используют вводящие в заблуждения заголовки и содержание писем, стараясь обманом заставить пользователя открыть вложенный в письмо документ. Часть писем сообщают о необходимости оплаты счёта, другие предлагают посмотреть свежий прайс-лист, третьи открыть весёлую фотографию и т.д. В любом случае, результатом открытия прикреплённого файла будет заражение компьютера вирусом-шифровальщиком.

Что такое вирус-шифровальщик

Вирус-шифровальщик — это вредоносная программа, которая поражает современные версии операционных систем семейства Windows, такие как Windows XP, Windows Vista, Windows 7, Windows 8, Windows 10. Эти вирусы стараются использовать как можно более стойкие режимы шифрования, например RSA-2048 с длиной ключа 2048 бит, что практически исключает возможность подбора ключа для самостоятельной расшифровки файлов.

Во время заражения компьютера, вирус-шифровальщик использует системный каталог %APPDATA% для хранения собственных файлов. Для автоматического запуска себя ври включении компьютера, шифровальщик создаёт запись в реестре Windows: разделах HKCUSoftwareMicrosoftWindowsCurrentVersionRun, HKCUSoftwareMicrosoftWindowsCurrentVersionRunOnce, HKCUSoftwareMicrosoftWindowsCurrentVersionRun, HKCUSoftwareMicrosoftWindowsCurrentVersionRunOnce.

Сразу после запуска вирус сканирует все доступные диски, включая сетевые и облачные хранилища, для определения файлов которые будут зашифрованы. Вирус-шифровальщик использует расширение имени файла, как способ определения группы файлов, которые будут подвергнуты зашифровке. Шифруются практически все виды файлов, включая такие распространенные как:

0, .1, .1st, .2bp, .3dm, .3ds, .sql, .mp4, .7z, .rar, .m4a, .wma, .avi, .wmv, .csv, .d3dbsp, .zip, .sie, .sum, .ibank, .t13, .t12, .qdf, .gdb, .tax, .pkpass, .bc6, .bc7, .bkp, .qic, .bkf, .sidn, .sidd, .mddata, .itl, .itdb, .icxs, .hvpl, .hplg, .hkdb, .mdbackup, .syncdb, .gho, .cas, .svg, .map, .wmo, .itm, .sb, .fos, .mov, .vdf, .ztmp, .sis, .sid, .ncf, .menu, .layout, .dmp, .blob, .esm, .vcf, .vtf, .dazip, .fpk, .mlx, .kf, .iwd, .vpk, .tor, .psk, .rim, .w3x, .fsh, .ntl, .arch00, .lvl, .snx, .cfr, .ff, .vpp_pc, .lrf, .m2, .mcmeta, .vfs0, .mpqge, .kdb, .db0, .dba, .rofl, .hkx, .bar, .upk, .das, .iwi, .litemod, .asset, .forge, .ltx, .bsa, .apk, .re4, .sav, .lbf, .slm, .bik, .epk, .rgss3a, .pak, .big, wallet, .wotreplay, .xxx, .desc, .py, .m3u, .flv, .js, .css, .rb, .png, .jpeg, .txt, .p7c, .p7b, .p12, .pfx, .pem, .crt, .cer, .der, .x3f, .srw, .pef, .ptx, .r3d, .rw2, .rwl, .raw, .raf, .orf, .nrw, .mrwref, .mef, .erf, .kdc, .dcr, .cr2, .crw, .bay, .sr2, .srf, .arw, .3fr, .dng, .jpe, .jpg, .cdr, .indd, .ai, .eps, .pdf, .pdd, .psd, .dbf, .mdf, .wb2, .rtf, .wpd, .dxg, .xf, .dwg, .pst, .accdb, .mdb, .pptm, .pptx, .ppt, .xlk, .xlsb, .xlsm, .xlsx, .xls, .wps, .docm, .docx, .doc, .odb, .odc, .odm, .odp, .ods, .odt, .wav, .wbc, .wbd, .wbk, .wbm, .wbmp, .wbz, .wcf, .wdb, .wdp, .webdoc, .webp, .wgz, .wire, .wm, .wma, .wmd, .wmf, .wmv, .wn, .wot, .wp, .wp4, .wp5, .wp6, .wp7, .wpa, .wpb, .wpd, .wpe, .wpg, .wpl, .wps, .wpt, .wpw, .wri, .ws, .wsc, .wsd, .wsh, .x, .x3d, .x3f, .xar, .xbdoc, .xbplate, .xdb, .xdl, .xld, .xlgc, .xll, .xls, .xlsm, .xlsx, .xmind, .xml, .xmmap, .xpm, .xwp, .xx, .xy3, .xyp, .xyw, .y, .yal, .ybk, .yml, .ysp, .z, .z3d, .zabw, .zdb, .zdc, .zi, .zif, .zip, .zw

Сразу после того как файл зашифрован он получает новое расширение, по которому часто можно идентифицировать имя или тип шифровальщика. Некоторые типы этих вредоносных программ могут так же менять имена зашифрованных файлов. Затем вирус создаёт текстовой документ с именами подобными HELP_YOUR_FILES, README, который содержит инструкцию по расшифровке зашифрованных файлов.

Во время своей работы вирус-шифровальщик старается закрыть возможность восстановить файлы используя систему SVC (теневые копии файлов). Для этого вирус в командном режиме вызывает утилиту администрирования теневых копий файлов с ключом запускающим процедуру их полного удаления. Таким образом, практически всегда, невозможно восстановить файлы посредством использования их теневых копий.

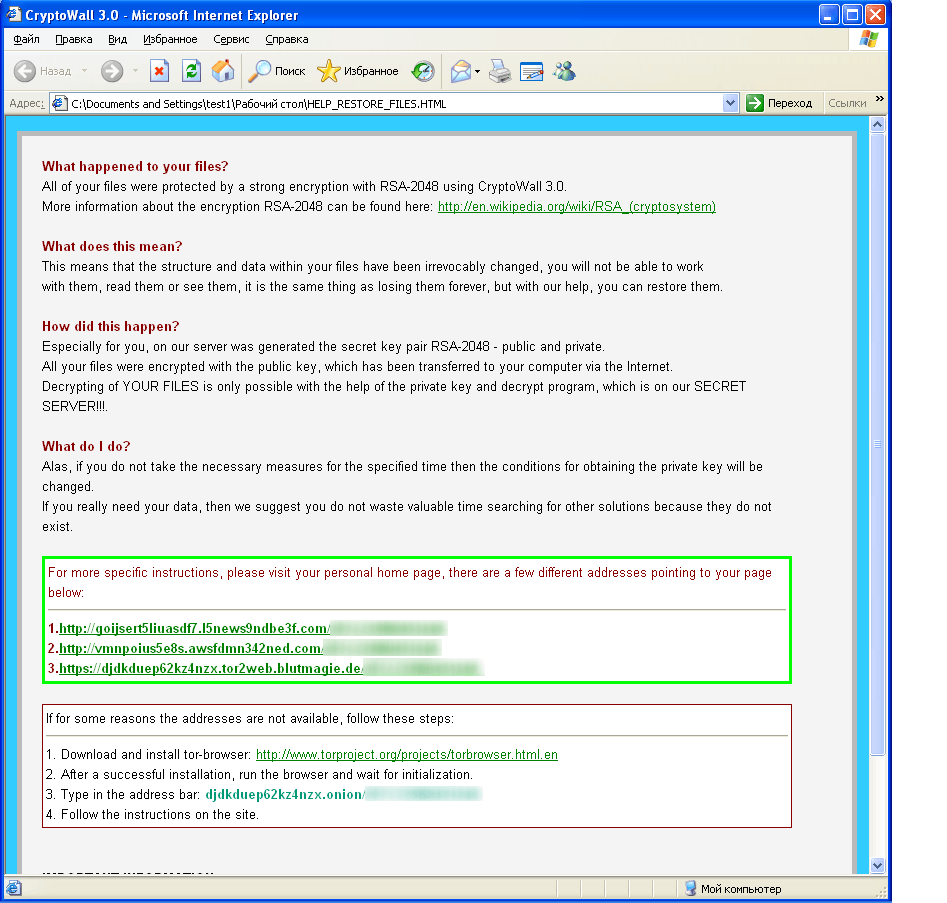

Вирус-шифровальщик активно использует тактику запугивания, давая жертве ссылку на описание алгоритма шифрования и показывая угрожающее сообщение на Рабочем столе. Он пытается таким образом заставить пользователя зараженного компьютера, не раздумывая, выслать ID компьютера на адрес электронной почты автора вируса, для попытки вернуть свои файлы. Ответом на такое сообщение чаще всего является сумма выкупа и адрес электронного кошелька.

Мой компьютер заражён вирусом-шифровальщиком ?

Определить заражён компьютер или нет вирусом-шифровальщиком довольно легко. Обратите внимание на расширения ваших персональных файлов, таких как документы, фотографии, музыка и т.д. Если расширение сменилось или ваши персональные файлы пропали, оставив после себя множество файлов с неизвестными именами, то компьютер заражён. Кроме этого признаком заражения является наличие файла с именем HELP_YOUR_FILES или README в ваших каталогах. Этот файл будет содержать инструкцию по расшифровке файлов.

Если вы подозреваете, что открыли письмо зараженное вирусом шифровальщиком, но симптомов заражения пока нет, то не выключайте и не перезагружайте компьютер. Выполните шаги описанные в этой инструкции, раздел Как удалить вирус-шифровальщик. Ещё раз повторюсь, очень важно не выключать компьютер, в некоторых типах шифровальщиков процесс зашифровки файлов активизируется при первом, после заражения, включении компьютера!

Как расшифровать файлы зашифрованные вирусом-шифровальщиком ?

Если эта беда случилась, то не нужно паниковать! Но нужно знать, что в большинстве случаев бесплатного расшифровщика нет. Виной этому, стойкие алгоритмы шифрования, используемые подобными вредоносными программами. Это значит без личного ключа расшифровать файлы практически невозможно. Использовать метод подбора ключа так же не выход, из-за большой длины ключа. Поэтому, к сожалению, только оплата авторам вируса всей запрошенной суммы — единственный способ попытаться получить ключ расшифровки.

Конечно, нет абсолютно никакой гарантии, что после оплаты авторы вируса выйдут на связь и предоставят ключ необходимый для расшифровки ваших файлы. Кроме этого нужно понимать, что платя деньги разработчикам вирусов, вы сами подталкиваете их на создание новых вирусов.

Как удалить вирус-шифровальщик ?

Перед тем как приступить к этому, вам необходимо знать, что приступая к удалению вируса и попытке самостоятельного восстановления файлов, вы блокируете возможность расшифровать файлы заплатив авторам вируса запрошенную ими сумму.

Kaspersky Virus Removal Tool и Malwarebytes Anti-malware могут обнаруживать разные типы активных вирусов-шифровальщиков и легко удалят их с компьютера, НО они не могут восстановить зашифрованные файлы.

5.1. Удалить вирус-шифровальщик с помощью Kaspersky Virus Removal Tool

Скачайте программу Kaspersky Virus Removal Tool. После окончания загрузки запустите скачанный файл.

Кликните по кнопке Начать проверку для запуска сканирования вашего компьютера на наличие вируса-шифровальщика.

Дождитесь окончания этого процесса и удалите найденных зловредов.

5.2. Удалить вирус-шифровальщик с помощью Malwarebytes Anti-malware

Скачайте программу Malwarebytes Anti-malware. После окончания загрузки запустите скачанный файл.

Кликните по кнопке Далее и следуйте указаниям программы. После окончания установки вы увидите основной экран программы.

Автоматически запуститься процедура обновления программы. Когда она закончиться нажмите кнопку Запустить проверку. Malwarebytes Anti-malware начнёт проверку вашего компьютера.

Сразу после окончания проверки компьютера программа Malwarebytes Anti-malware откроет список найденных компонентов вируса-шифровальщика.

Кликните по кнопке Удалить выбранное для очистки вашего компьютера. Во время удаления вредоносных программ, Malwarebytes Anti-malware может потребовать перезагрузить компьютер для продолжения процесса. Подтвердите это, выбрав Да.

После того как компьютер запуститься снова, Malwarebytes Anti-malware автоматически продолжит процесс лечения.

Как восстановить файлы зашифрованные вирусом-шифровальщиком ?

В некоторых случая можно восстановить файлы зашифрованные вирусом-шифровальщиком . Попробуйте оба метода.

6.1. Восстановить зашифрованные файлы используя ShadowExplorer

ShadowExplorer — это небольшая утилита позволяющая восстанавливать теневые копии файлов, которые создаются автоматически операционной системой Windows (7-10). Это позволит вам восстановить исходное состояние зашифрованных файлов.

Скачайте программу ShadowExplorer. Программа находиться в zip архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку ShadowExplorerPortable.

Запустите ShadowExplorer. Выберите нужный вам диск и дату создания теневых копий, соответственно цифра 1 и 2 на рисунке ниже.

Кликните правой клавишей мыши по каталогу или файлу, копию которого вы хотите восстановить. В появившемся меню выберите Export.

И последнее, выберите папку в которую будет скопирован восстановленный файл.

6.2. Восстановить зашифрованные файлы используя PhotoRec

PhotoRec это бесплатная программа, созданная для восстановления удалённых и потерянных файлов. Используя её, можно восстановить исходные файлы, которые вирусы-шифровальщики удалили после создания их зашифрованных копий.

Скачайте программу PhotoRec. Программа находиться в архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку testdisk.

В списке файлов найдите QPhotoRec_Win и запустите её. Откроется окно программы в котором будут показаны все разделы доступных дисков.

В списке разделов выберите тот, на котором находятся зашифрованные файлы. После чего кликните по кнопке File Formats.

По-умолчанию программа настроена на восстановление всех типов файлов, но для ускорения работы рекомендуется оставить только типы файлов, которые вам нужно восстановить. Завершив выбор нажмите кнопку OK.

В нижней части окна программы QPhotoRec найдите кнопку Browse и нажмите её. Вам нужно выбрать каталог в который будут сохранены восстановленные файлы. Желательно использовать диск на котором не находятся зашифрованные файлы требующие восстановления (можете использовать флешку или внешний диск).

Для запуска процедуры поиска и восстановления исходных копий зашифрованных файлов нажмите кнопку Search. Этот процесс длится довольно долго, так что наберитесь терпения.

Когда поиск будет окончен, нажмите кнопку Quit. Теперь откройте папку, которую вы выбрали для сохранения восстановленных файлов.

В папке будут находиться каталоги с именами recup_dir.1, recup_dir.2, recup_dir.3 и тд. Чем больше файлов найдет программа, тем больше будет и каталогов. Для поиска нужных вам файлов, последовательно проверьте все каталоги. Для облегчения поиска нужного вам файла, среди большого количества восстановленных, используйте встроенную систему поиска Windows (по содержимому файла), а так же не забывайте о функции сортировки файлов в каталогах. В качестве параметра сортировки можно выбрать дату изменения файла, так как QPhotoRec при восстановлении файла пытается восстановить это свойство.

Как предотвратить заражение компьютера вирусом-шифровальщиком ?

Большинство современных антивирусных программ уже имеют встроенную систему защиты от проникновения и активизации вирусов-шифровальщиков. Поэтому если на вашем компьютере нет антивирусной программы, то обязательно её установите. Как её выбрать можете узнать прочитав эту статью.

Более того, существуют и специализированные защитные программы. Например это CryptoPrevent, подробнее тут.

Несколько финальных слов

Выполнив эту инструкцию ваш компьютер будет очищен от вируса-шифровальщика. Если у вас появились вопросы или вам необходима помощь, то обращайтесь на наш форум.

Ваши файлы были зашифрованы — что делать?

Есть несколько модификаций таких вирусов или троянцев-вымогателей (и постоянно появляются новые), но общая суть работы сводится к тому, что после установки на компьютер ваши файлы документов, изображений и другие, потенциально являющиеся важными, шифруются с изменением расширения и удалением оригинальных файлов, после чего вы получаете сообщение в файле readme.txt о том, что все ваши файлы были зашифрованы, а для их расшифровки вам требуется отправить определенную сумму злоумышленнику. Примечание: в Windows 10 Fall Creators Update появилась встроенная защита от вирусов-шифровальщиков.

Что делать, если все важные данные зашифрованы

Для начала, некоторая общая информация для столкнувшихся с шифрованием важных файлов на своем компьютере. Если важные данные на вашем компьютере были зашифрованы, то прежде всего не стоит паниковать.

Если у вас есть такая возможность, с диска компьютера на котором появился вирус-шифровальщик (ransomware) скопируйте куда-то на внешний накопитель (флешку) пример файла с текстовым запросом злоумышленника по расшифровке, плюс какой-либо экземпляр зашифрованного файла, а потом, по возможности, выключите компьютер, чтобы вирус не мог продолжить шифрование данных, а остальные действия производите на другом компьютере.

Следующий этап — с помощью имеющихся зашифрованных файлов выяснить, какой именно тип вируса зашифровал ваши данные: для некоторых из них есть дешифраторы (некоторые я укажу здесь, некоторые указаны ближе к концу статьи), для некоторых — пока нет. Но даже в этом случае вы можете отправить примеры зашифрованных файлов в антивирусные лаборатории (Касперский, Dr. Web) для изучения.

Как именно выяснить? Сделать это можно с помощью Google, найдя обсуждения или тип шифровальщика по расширению файла. Также начали появляться сервисы для определения типа ransomware.

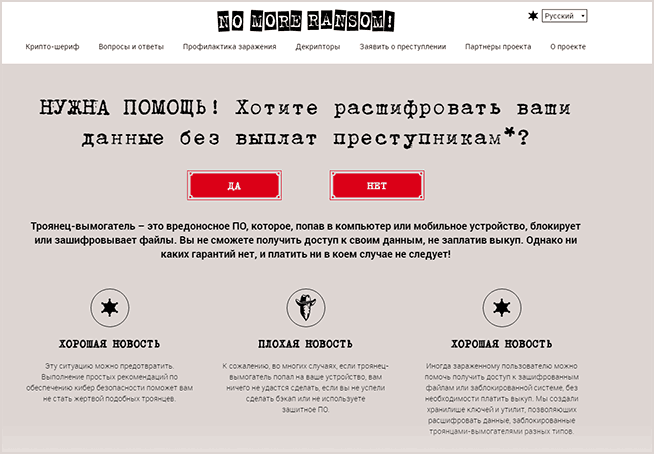

No More Ransom

No More Ransom — активно развивающийся ресурс, поддерживаемый разработчиками средств безопасности и доступный в версии на русском языке, направленный на борьбу с вирусами шифровальщиками (троянцами-вымогателями).

При удаче, No More Ransom может помочь расшифровать ваши документы, базы данных, фотографии и другую информацию, скачать необходимые программы для расшифровки, а также получить информацию, которая поможет избежать таких угроз в будущем.

На No More Ransom можно попробовать расшифровать ваши файлы и определить тип вируса-шифровальщика следующим образом:

- Нажмите «Да» на главной странице сервиса https://www.nomoreransom.org/ru/index.html

- Откроется страница «Крипто-шериф», где можно загрузить примеры зашифрованных файлов размером не более 1 Мб (рекомендую загружать не содержащие конфиденциальных данных), а также указать адреса электронной почты или сайтов, на которые мошенники требуют выкуп (или загрузить файл readme.txt с требованием).

- Нажмите кнопку «Проверить» и дождитесь завершения проверки и ее результата.

Дополнительно, на сайте доступны полезные разделы:

- Декрипторы — почти все существующие на текущий момент времени утилиты для расшифровки зашифрованных вирусами файлов.

- Профилактика заражения — информация, направленная в первую очередь на начинающих пользователей, которая может помочь избежать заражения в дальнейшем.

- Вопросы и ответы — информация для тех, кто хочет лучше разобраться в работе вирусов шифровальщиков и действиях в случаях, когда вы столкнулись с тем, что файлы на компьютере были зашифрованы.

На сегодня, No More Ransom — наверное, самый актуальный и полезный ресурс, связанный с расшифровкой файлов для русскоязычного пользователя, рекомендую.

ID Ransomware

Еще один такой сервис — https://id-ransomware.malwarehunterteam.com/ (правда, я не знаю, насколько хорошо он работает для русскоязычных вариантов вируса, но попробовать стоит, скормив сервису пример зашифрованного файла и текстовый файл с требованием выкупа).

После определения типа шифровальщика, если вам это удалось, попробуйте найти утилиту для расшифровки этого варианта по запросам наподобие: Тип_шифровальщика Decryptor. Такие утилиты бесплатны и выпускаются разработчиками антивирусов, например, сразу несколько таких утилит можно найти на сайте Касперского https://support.kaspersky.ru/viruses/utility (другие утилиты есть ближе к концу статьи). И, как уже было сказано, не стесняйтесь обратиться к разработчикам антивирусов на их форумах или в службу поддержки по почте.

К сожалению, все это не всегда помогает и не всегда есть работающие расшифровщики файлов. В этом случае сценарии бывают разными: многие платят злоумышленникам, поощраяя их продолжать эту деятельность. Некоторым пользователям помогают программы для восстановления данных на компьютере (так как вирус, делая зашифрованный файл, удаляет обычный важный файл, который теоретически можно восстановить).

Файлы на компьютере зашифрованы в xtbl

Один из последних вариантов вируса-вымогателя шифрует файлы, заменяя их на файлы с расширением .xtbl и именем, состоящим из случайного набора символов.

Заодно на компьютере размещается текстовый файл readme.txt с примерно следующим содержанием: «Ваши файлы были зашифрованы. Чтобы расшифровать их, Вам необходимо отправить код на электронный адрес deshifrator01@gmail.com, decoder101@gmail.com или deshifrovka@india.com. Далее вы получите все необходимые инструкции. Попытки расшифровать файлы самостоятельно приведут к безвозвратной потере информации» (адрес почты и текст могут отличаться).

К сожалению, способа расшифровать .xtbl на данный момент нет (как только он появится, инструкция будет обновлена). Некоторые пользователи, у которых на компьютере была действительно важная информация, сообщают на антивирусных форумах, что отправили авторам вируса 5000 рублей или другую требуемую сумму и получили дешифратор, однако это очень рискованно: вы можете ничего не получить.

Что делать, если файлы были зашифрованы в .xtbl? Мои рекомендации выглядят следующим образом (но они отличаются от тех, что есть на многих других тематических сайтах, где, например, рекомендуют немедленно выключить компьютер из электросети или не удалять вирус. На мой взгляд — это лишнее, а при некотором стечении обстоятельств может быть даже вредным, однако решать вам.):

- Если умеете, прервать процесс шифрования, сняв соответствующие задачи в дисптечере задач, отключив компьютер от Интернета (это может быть необходимым условием шифрования)

- Запомнить или записать код, который злоумышленники требуют выслать на электронный адрес (только не в текстовый файл на компьютере, на всякий случай, чтобы он тоже не оказался зашифрован).

- С помощью Malwarebytes Antimalware, пробной версии Kaspersky Internet Security или Dr.Web Cure It удалить вирус, шифрующий файлы (все перечисленные инструменты с этим хорошо справляются). Я советую по очереди использовать первый и второй продукт из списка (правда, если у вас установлен антивирус, установка второго «сверху» нежелательна, так как может привести к проблемам в работе компьютера.)

- Ожидать, когда появится дешифратор от какой-либо антивирусной компании. В авангарде тут Kaspersky Lab.

- Можно так же отправить пример зашифрованного файла и требуемый код на newvirus@kaspersky.com, если у вас есть копия этого же файла в незашифрованном виде, пришлите ее тоже. В теории, это может ускорить появление дешифратора.

Чего делать не следует:

- Переименовывать зашифрованные файлы, менять расширение и удалять их, если они вам важны.

Это, пожалуй, всё, что я могу сказать по поводу зашифрованных файлов с расширением .xtbl на данный момент времени.

Файлы зашифрованы better_call_saul

Из последних вирусов шифровальщиков — Better Call Saul (Trojan-Ransom.Win32.Shade), устанавливающий расширение .better_call_saul для шифруемых файлов. Как расшифровать такие файлы — пока непонятно. Те пользователи, которые связывались с лабораторией Касперского и Dr.Web получили информацию о том, что пока этого сделать нельзя (но все равно попробуйте отправить — больше образцов зашифрованных файлов у разработчиков = больше вероятность нахождения способа).

Если окажется, что вы нашли способ расшифровки (т.е. он был где-то выложен, а я не уследил), прошу поделиться в комментариях информацией.

Trojan-Ransom.Win32.Aura и Trojan-Ransom.Win32.Rakhni

Следующий троян, шифрующий файлы и устанавливающий им расширения из этого списка:

- .locked

- .crypto

- .kraken

- .AES256 (не обязательно этот троян, есть и другие, устанавливающие это же расширение).

- .codercsu@gmail_com

- .enc

- .oshit

- И другие.

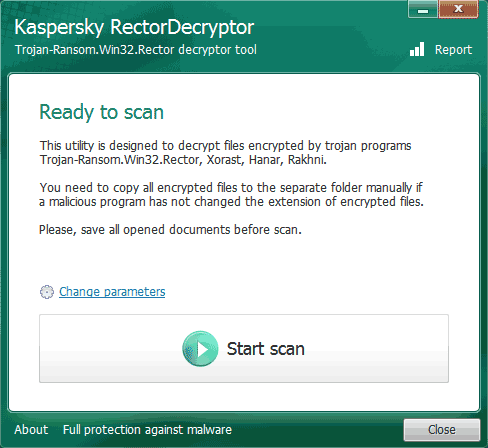

Для расшифровки файлов после работы указанных вирусов, на сайте Касперского есть бесплатная утилита RakhniDecryptor, доступная на официальной странице http://support.kaspersky.ru/viruses/disinfection/10556.

Там же присутствует и подробная инструкция по применению данной утилиты, показывающая, как восстановить зашифрованные файлы, из которой я бы, на всякий случай убрал пункт «Удалять зашифрованные файлы после успешной расшифровки» (хотя, думаю и с установленной опцией все будет в порядке).

Если у вас есть лицензия антивируса Dr.Web вы можете воспользоваться бесплатной расшифровкой от этой компании на странице http://support.drweb.com/new/free_unlocker/

Еще варианты вируса-шифровальщика

Реже, но также встречаются следующие трояны, шифрующие файлы и требующие деньги за расшифровку. По приведенным ссылкам есть не только утилиты для возврата ваших файлов, но и описание признаков, которые помогут определить, что у вас именно этот вирус. Хотя вообще, оптимальный путь: с помощью антивируса Касперского просканировать систему, узнать имя трояна по классификации этой компании, а потом искать утилиту по этому имени.

- Trojan-Ransom.Win32.Rector — бесплатная утилита RectorDecryptor для расшифровки и руководство по использованию доступно здесь: http://support.kaspersky.ru/viruses/disinfection/4264

- Trojan-Ransom.Win32.Xorist — аналогичный троян, выводящий окно с требованием отправить платную смс или связаться по электронной почте для получения инструкции по расшифровке. Инструкция по восстановлению зашифрованных файлов и утилита XoristDecryptor для этого есть на странице http://support.kaspersky.ru/viruses/disinfection/2911

- Trojan-Ransom.Win32.Rannoh, Trojan-Ransom.Win32.Fury — утилита RannohDecryptor http://support.kaspersky.ru/viruses/disinfection/8547

- Trojan.Encoder.858 (xtbl), Trojan.Encoder.741 и другие с таким же именем (при поиске через антивирус Dr.Web или утилиту Cure It) и разными номерами — попробуйте поиск в интернете по имени трояна. Для части из них есть утилиты дешифровки от Dr.Web, так же, если вам не удалось найти утилиту, но есть лицензия Dr.Web, вы можете использовать официальную страницу http://support.drweb.com/new/free_unlocker/

- CryptoLocker — для расшифровки файлов после работы CryptoLocker, вы можете использовать сайт http://decryptcryptolocker.com — после отправки примера файла, вы получите ключ и утилиту для восстановления ваших файлов.

- На сайте https://bitbucket.org/jadacyrus/ransomwareremovalkit/downloads доступе Ransomware Removal Kit — большой архив с информацией по разным типам шифровальщиков и утилитами для расшифровки (на английском)

Ну и из последних новостей — Лаборатория Касперского, совместно с правоохранителями из Нидерландов, разработали Ransomware Decryptor (http://noransom.kaspersky.com) для расшифровки файлов после CoinVault, однако в наших широтах этот вымогатель пока не встречается.

Защита от вирусов шифровальщиков или ransomware

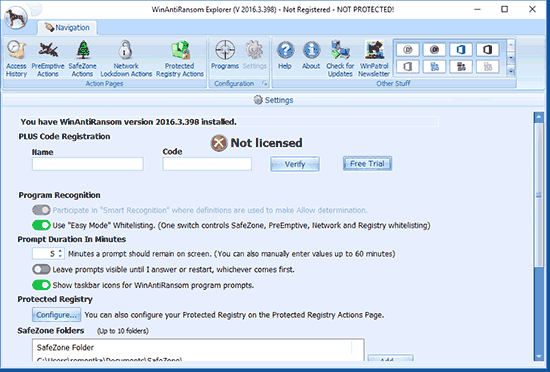

По мере распространения Ransomware, многие производители антивирусов и средств борьбы с вредоносными программами начали выпускать свои решения для предотвращения работы шифровальщиков на компьютере, среди них можно выделить:

Первые две пока в бета-версиях, но бесплатны (при этом поддерживают определение лишь ограниченного набора вирусов такого типа — TeslaCrypt, CTBLocker, Locky, CryptoLocker. WinAntiRansom — платный продукт, который обещает предотвратить шифрование почти любыми образцами ransomware, обеспечивая защиту как локальных так и сетевых дисков.

Но: эти программы не предназначены для расшифровки, а только лишь для предотвращения шифрования важных файлов на компьютере. Да и вообще, мне кажется, эти функции должны быть реализованы в антивирусных продуктах, иначе получается странная ситуация: пользователю необходимо держать на компьютере антивирус, средство борьбы с AdWare и Malware, а теперь еще и утилиту Anti-ransomware, плюс на всякий случай Anti-exploit.

Кстати, если вдруг окажется, что вам есть что добавить (потому как я могу не успевать мониторить то, что происходит со способами дешифровки), сообщайте в комментариях, эта информация будет полезна другим пользователям, столкнувшимся с проблемой.

В новости «ОСТОРОЖНО. Вирус-шифровальщик Trojan.Encoder.225» я уже подробно рассказывал об одном конкретном вирусе Trojan.Encoder.225, но, на тот момент, решения по расшифровке я так и не получил.

Но в последствии (спустя 3 с лишним недели после начала дэшифровки) ситуация изменилась в лучшую сторону. За этот период мною были успешно расшифрованы данные сразу после двух вирусов Trojan.Encoder.225 и Trojan.Encoder.263 на разных ПК.

Напомним: троянцы семейства Trojan.Encoder представляют собой вредоносные программы, шифрующие файлы на жестком диске компьютера и требующие деньги за их расшифровку. Зашифрованными могут оказаться файлы *.mp3, *.doc, *.docx, *.pdf, *.jpg, *.rar и так далее.

Со всем семейством этого вируса познакомиться лично не удалось, но, как показывает практика, метод заражения, лечения и расшифровки у всех примерно похожи:

1. жертва заражается через спам-письмо с вложением (реже инфекционным путем),

2. вирус распознается и удаляется (уже) почти любым антивирусом со свежими базами,

3. файлы расшифровываются путем подбора паролей-ключей к используемым видам шифрования.

Например, в Trojan.Encoder.225 используется шифрование RC4 (модифицированный) + DES, а в Trojan.Encoder.263 — BlowFish в CTR-режиме. Эти вирусы на данный момент расшифровываются на 99% исходя из личной практики.

Но не всё так гладко. Некоторые вирусы-шифровальщики требуют месяцы непрерывной дешифровки (Trojan.Encoder.102), а другие (Trojan.Encoder.283) и вовсе не поддаются корректной расшифровке даже для специалистов компании «Доктор Вэб», которая, собственно, играет ключевую роль в данной статье.

Теперь по порядку.

В начале августа 2013 года ко мне обратились клиенты с проблемой зашифрованных файлов вирусом Trojan.Encoder.225. Вирус, на тот момент, новый, никто ничего не знает, в интернете информации 2-3 тематических ссылки гугла. После продолжительных поисков на просторах интернета выясняется, что единственная (найденная) организация, которая занимается проблемой расшифровки файлов после этого вируса — это компания «Доктор Веб». А именно: дает рекомендации, помогает при обращении в тех.поддержку, разрабатывает собственные дешифровщики и т.д.

Негативное отступление.

И, пользуясь случаем, хочу отметить два

жирнющих

минуса «Лаборатории Касперского». Которые, при обращении в их тех.поддержку, отмахиваются «мы работаем над этим вопросом, о результатах уведомим по почте». И еще, минус в том — что ответа на запрос я так и не получил. Спустя 4 месяца. Ни«хрена» себе время реакции. А я тут стремлюсь к стандарту «не более одного часа с оформления заявки».

Стыдно, товарищ Евгений Касперский, генеральный директор «Лаборатории Касперского». А ведь у меня добрая половина всех компаний «сидит» на нем. Ну да ладно, лицензии кончаются в январе-марте 2014 года. Стоит ли говорить о том, буду ли я продлевать лицензию?;)

Представляю лица «спецов» из компаний «попроще», так сказать НЕгигантов антивирусной индустрии. Наверное вообще «забились в уголок» и «тихо плакали».

Хотя, что уж там, абсолютно все «лоханулись» по полной. Антивирус, в принципе, не должен был допустить попадание этого вируса на комп. Тем более учитывая современные технологии. А у «них», ГИГАНТОВ антиВИРУСНОЙ индустрии, якобы всё схвачено, «эврестический анализ», «система упреждения», «проактивная защита»…

ГДЕ ЭТИ ВСЕ СУПЕР-СИСТЕМЫ БЫЛИ, КОГДА РАБОТНИК ОТДЕЛА КАДРОВ ОТКРЫВАЛ «БЕЗОБИДНОЕ» ПИСЬМО С ТЕМОЙ «РЕЗЮМЕ»???

Что должен был подумать сотрудник?

Если ВЫ не можете нас защитить, то зачем ВЫ нам нужны вообще?

И всё бы хорошо было с «Доктор Вэб», да только чтобы получить помощь, надо, естественно, иметь лицензию на какой либо их программный продукт. При обращении в тех.поддержку (далее ТП) надо предоставить серийный номер Dr.Web и не забыть в строке «Категория запроса:» выбрать «запрос на лечение» или просто предоставить им зашифрованный файл в лабораторию. Сразу оговорюсь, что так называемые «журнальные ключи» Dr.Web, которые в интернете выкладываются пачками, не подходят, так как не подтверждают приобретение каких либо программных продуктов, и отсеиваются специалистами ТП на раз-два. Проще купить самую «дешманскую» лицензию. Потому как если вы взялись за расшифровку — вам эта лицензия окупится в «мулион» раз. Особенно если папка с фотками «Египет 2012» была в одном экземпляре…

Попытка №1

Итак, купив «лицензию на 2 ПК на год» за н-сумму денег, обратившись в ТП и предоставив некоторые файлы я получил ссылку на утилиту-дешифровщик te225decrypt.exe версии 1.3.0.0. В предвкушении успеха, запускаю утилиту (надо указать ей на один из зашифрованных *.doc файлов). Утилита начинает подбор, нещадно загружая на 90-100% старенький процессор E5300 DualCore, 2600 MHz (разгон до 3,46Ггц) /8192 MB DDR2-800, HDD 160Gb Western Digital.

Тут, параллельно со мной в работу включается коллега на ПК core i5 2500k (разгон до 4.5ghz) /16 ram 1600/ ssd intel (это для сравнения затраченного времени в конце статьи).

Спустя 6 суток у меня утилита отрапортовала об расшифровке 7277 файлов. Но счастье длилось не долго. Все файлы расшифровались «криво». То есть, например, документы microsoft office открываются, но с разными ошибками: «Приложением Word в документе *.docx обнаружено содержимое, которое не удалось прочитать» или «Не удается открыть файл *.docx из-за ошибок его содержимого». Файлы *.jpg тоже открываются либо с ошибкой, либо 95% изображения оказывается затертым черным или салатово-зелёным фоном. У файлов *.rar — «Неожиданный конец архива».

В общем полная неудача.

Попытка №2

Пишем в ТП о результатах. Просят предоставить пару файлов. Через сутки опять дают ссылку на утилиту te225decrypt.exe, но уже версии 1.3.2.0. Ну что ж, запускаем, альтернативы то все равно не было тогда. Проходит около 6 суток и утилита завершает свою работу ошибкой «Невозможно подобрать параметры шифрования». Итого 13 суток «коту под хвост».

Но мы не сдаемся, на счету важные документы нашего *бестолкового* клиента без элементарных бэкапов.

Попытка №3

Пишем в ТП о результатах. Просят предоставить пару файлов. И, как вы уже догадались, спустя сутки дают ссылку на всё ту же утилиту te225decrypt.exe, но уже версии 1.4.2.0. Ну что ж, запускаем, альтернативы то как не было, так и не появилось ни от Лаборатории Касперского, ни от ESET NOD32 ни от других производителей антивирусных решений. И вот, спустя 5 суток 3 часа 14 минут (123,5 часа) утилита сообщает о расшифровке файлов (у коллеги на core i5 расшифровка заняла всего 21 час 10 минут).

Ну, думаю, была-небыла. И о чудо: полный успех! Все файлы расшифрованы корректно. Всё открывается, закрывается, смотрится, редактируется и сохраняется исправно.

Все счастливы, THE END.

«А где же история про вирус Trojan.Encoder.263?», спросите вы. А на соседнем ПК, под столом… была. Там всё было проще: Пишем в ТП «Доктора Вэба», получаем утилиту te263decrypt.exe, запускаем, ждем 6,5 суток, вуаля! и всё готово.Подведя итог, могу привести несколько советов с форума «Доктор Вэб» в моей редакции:

Что необходимо сделать в случае заражения вирусом-шифровальщиком:

— прислать в вирусную лабораторию Dr. Web или в форму «Отправить подозрительный файл» зашифрованный doc-файл.

— Дожидаться ответа сотрудника Dr.Web и далее следовать его указаниям.

Что НЕ нужно делать:

— менять расширение у зашифрованных файлов; Иначе, при удачно подобранном ключе утилита просто не «увидит» файлов, которые надо расшифровать.

— использовать самостоятельно без консультации со специалистами любые программы для расшифровки/восстановления данных.

Внимание, имея свободный от других задач сервак, рпедлагаю свои безвозмездные услуги по расшифровке ВАШИХ данных. Сервак core i7-3770K c разгоном до *определенных частот*, 16ГБ ОЗУ и SSD Vertex 4.

Для всех активных пользователей «хабра» использование моих ресурсов будет БЕСПЛАТНА!!!

Пишите мне в личку или по иным контактам. Я на этом уже «собаку съел». Поэтому мне не лень на ночь поставить сервак на расшифровку.

Этот вирус — «бич» современности и брать «бабло» с однополчан — это не гуманно. Хотя, если кто-нибудь «бросит» пару баксов на мой счет яндекс.деньги 410011278501419 — я буду не против. Но это совсем не обязательно. Обращайтесь. Обрабатываю заявки в своё свободное время.

Новые сведенья!

Начиная с 08.12.2013 года началось распространение нового вируса из всё той же серии Trojan.Encoder под классификацией «Доктора Вэба» — Trojan.Encoder.263, но с шифрованием RSA. Данный вид на сегодняшнее число (20.12.2013г.) не поддается расшифровке, так как использует очень устойчивый метод шифрования.

Всем, кто пострадал от этого вируса рекомендую:

1. Используя встроенный поиск windows найти все файлы, содержащие расширение .perfect, скопировать их на внешний носитель.

2. Скопировать так же файл CONTACT.txt

3. Положить этот внешний носитель «на полочку».

4. Ждать появления утилиты-дешифратора.

Что НЕ надо делать:

Не надо связываться со злоумышленниками. Это глупо. В более чем 50% случаев после «оплаты» в, примерно, 5000р., вы не получите НИЧЕГО. Ни денег, ни дешефратора.

Справедливости ради стоит отметить, что в интернете есть те «счастливчики», которые за «бабло» получали свои файлы обратно путем дешифрования. Но, верить этим людям не стоит. Будь я вирусописателем, первое, чтоб я сделал — дак это распространил информацию типа «я заплатил и мне выслали дешифратор!!!».

За этими «счастливчиками» могут быть всё те же злоумышленники.

Что ж… пожелаем удачи остальным антивирусным компаниям в создании утилиты по дешифровке файлов после вирусов группы Trojan.Encoder.

Отдельная благодарность за проделанную работу по созданию утилит-дешифраторов товарищу v.martyanov`у с форума «Доктор Вэб».

Зачем мне это читать?

Этот текст может сэкономить вам где-то $300. Примерно столько потребует в качестве выкупа средний троян-шифровальщик. А в «заложниках» у него окажутся ваши личные фотографии, документы и другие файлы с зараженного компьютера.

Подцепить такую заразу очень просто. Для этого вовсе не обязательно часами лазить по сомнительным порносайтам или открывать все файлы подряд из почтовой папки «Спам». Даже не делая ничего предосудительного в Интернете, вы все равно рискуете. Как? Читайте дальше.

Что такое вирусы вымогатели (ransomware)?

Это зловредные программы, которые требуют выкуп за восстановление работоспособности компьютера или смартфона. Они делятся на два типа.

Первая группа этих программ шифрует файлы так, что ими нельзя воспользоваться, пока не расшифруешь. А за расшифровку они требуют деньги. Таких вымогателей называют шифровальщиками (cryptor, crypto ransomware) — и они самые опасные.

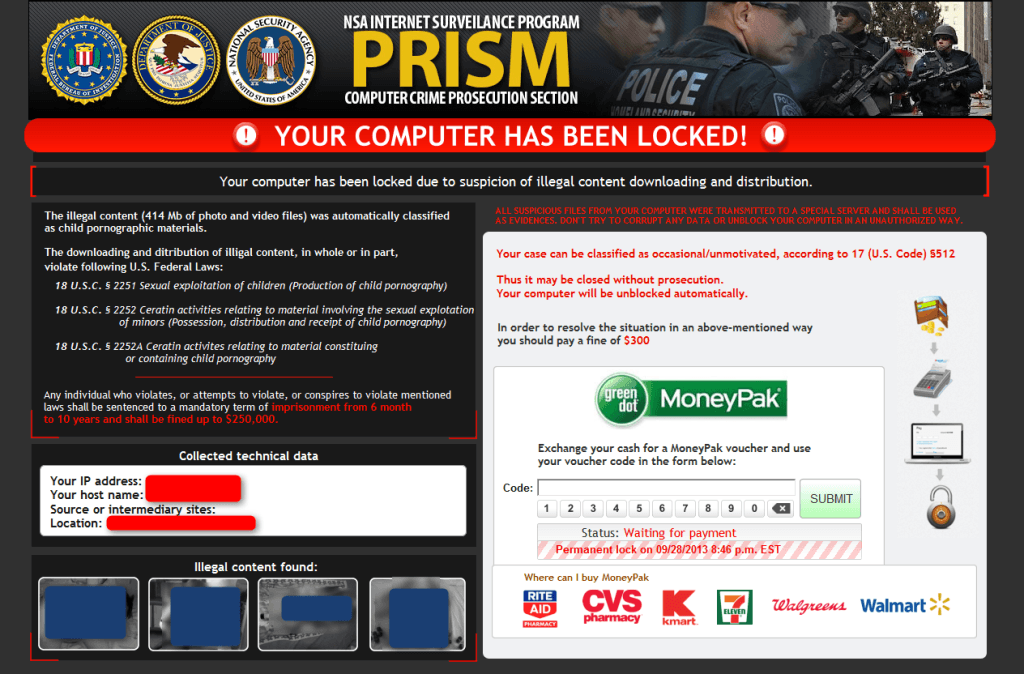

Другая группа зловредов — блокировщики (blocker) — просто блокирует нормальную работу компьютера или смартфона. От них вылечиться обычно проще.

Сколько денег требуют шифровальщики в качестве выкупа?

По-разному, однако $300, это та сумма, которую потребует в качестве выкупа средний троян-шифровальщик. Бывают «скромные» вымогатели, которым достаточно и $30. А бывает, что сумма измеряется десятками тысяч долларов. Большой выкуп обычно требуют с компаний и других состоятельных клиентов — их часто заражают целенаправленно, в «ручном режиме».

Можно расшифровать зараженные файлы без выкупа?

Иногда да, но далеко не всегда. Большинство современных шифровальщиков используют стойкие криптоалгоритмы. Это значит, что расшифровкой можно безуспешно заниматься долгие годы.

Порой злоумышленники допускают ошибки в реализации шифрования, или же правоохранительным органам удается изъять сервера преступников с криптографическими ключами. В этом случае у экспертов получается создать утилиту для расшифровки.

Как платят выкуп?

Обычно с помощью криптовалюты — биткойнов. Это такая хитрая электронная наличность, которую невозможно подделать. История транзакций видна всем, а вот отследить, кто хозяин кошелька, очень сложно. Именно из-за этого злоумышленники и предпочитают биткойны. Меньше шансов, что застукает полиция.

Некоторые вымогатели используют анонимные интернет-кошельки или даже вовсе платежи на номер мобильного телефона. Самый экстравагантный способ на нашей памяти — когда злоумышленники принимали выкуп исключительно карточками iTunes номиналом $50.

Как на мой компьютер могут попасть вымогатели?

Cамый распространенный способ — через электронную почту. Вымогатели обычно прикидываются каким-нибудь полезным вложением — срочным счетом на оплату, интересной статьей или бесплатной программой. Открыв такое вложение, вы запускаете на компьютер зловреда.

Можно подцепить вымогателя и просто просматривая интернет-сайты, даже не запуская при этом никаких файлов. Для захвата контроля над системой вымогатели используют ошибки в коде операционной системы, браузера или какой-нибудь другой установленной на компьютере программы. Поэтому очень важно не забывать устанавливать обновления ПО и операционной системы (кстати, эту задачу можно поручить Kaspersky Internet Security или Kaspersky Total Security — последние версии умеют это делать автоматически).

Некоторые вымогатели умеют распространяться с помощью локальной сети. Стоит такому трояну попасть на один компьютер, как он попытается заразить все остальные машины в вашей домашней сети или локальной сети организации. Но это совсем экзотический вариант.

Разумеется, есть и более тривиальные сценарии заражения. Скачал торрент, запустил файл… и все, приехали.

Каких файлов стоит опасаться?

Самая подозрительная категория — это исполняемые файлы (расширения EXE или SCR), а также скрипты Visual Basic или JavaScript (расширения VBS и JS). Нередко для маскировки эти файлы упакованы в архивы (ZIP или RAR).

Вторая категория повышенной опасности — документы MS Office (DOC, DOCX, XLS, XLSX, PPT и тому подобные). Опасность в них представляют встроенные программы, написанные с помощью макрокоманд MS Office. Если при открытии офисного файла вас просят разрешить выполнение макрокоманд, три раза подумайте, стоит ли это делать.

Опасность несут также файлы ярлыков (расширение LNK). Windows может демонстрировать их с любой иконкой, что в сочетании с «безопасно» выглядящим именем позволяет усыпить бдительность.

Важный момент: Windows по умолчанию скрывает расширения известных системе типов файлов. Так что, встретив файл с именем Important_info.txt, не спешите по нему кликать, полагаясь на безопасность текстового содержимого: «txt» может оказаться частью имени, а расширение у файла при этом может быть совсем другим.

Если не кликать по чему попало и не лазить по интернет-помойкам, то не заразишься?

К сожалению, шанс подцепить вымогателя есть даже у самых разумных пользователей. Например, в процессе чтения новостей на сайте крупного «белого и пушистого» СМИ.

Конечно, само издание вирусы распространять не станет. Как правило, такие заражения происходят через систему обмена рекламными баннерами, к которой удалось подключиться злоумышленникам. И если вы окажетесь на сайте именно в этот момент, а на вашем компьютере есть незакрытая программная уязвимость, но нет хорошего антивируса… считайте, что вам не повезло.

У меня Mac. Для них же нет вымогателей?

Есть. Например, пользователей Mac успешно атаковал троянец-вымогатель KeRanger, сумевший вклиниться в официальную сборку популярного торрент-клиента Transmission.

Наши эксперты считают, что со временем вымогателей для устройств Apple будет все больше и больше. Более того, поскольку сами устройства дорогие, то злоумышленники не постесняются требовать с их владельцев более солидные суммы выкупа.

Есть вымогатели и для Linux. В общем, ни одна из популярных систем от этой заразы не избавлена.

А я с телефона. Мне не страшны шифровальщики?

Еще как страшно. Для аппаратов на Android есть как шифровальщики, так и блокировщики. Последние на смартфонах даже более распространены. На компьютере от них можно избавиться, просто переставив жесткий диск в другой системный блок и удалив зловреда, а вот из смартфона память так просто не достанешь. Так что антивирус на смартфоне — это совсем не блажь.

Что, даже для iPhone есть вымогатели?

Вот разве что для iPhone и iPad их пока и нет. Ну или почти нет — есть неприятные веб-страницы, которые отказываются закрываться. Однако их можно «убить», зайдя в настройки и удалив все данные о веб-активности Safari. Стоит учитывать, что вашему iPhone вымогатели не грозят, только если на нем никто не делал джейлбрейк. Если же iPhone взломан, то и для зловредов дорога широко открыта.

Кстати, в ближайшем будущем, видимо, появятся вымогатели для iPhone без джейлбрейка, как появятся они и для Интернета вещей. Ведь за заблокированный телевизор или «умный» холодильник с жертвы наверняка можно потребовать кругленькую сумму.

Как можно понять, что подцепил вирус шифровальщик?

Шифровальщик непременно расскажет вам об этом сам. Вот так:

Так:

Или так:

А блокировщики делают это как-нибудь так:

Самые известные шифровальщики, кто они?

Самых распространенных назвать довольно сложно, они каждый месяц новые. Из недавних, но запомнившихся можем назвать, например, «Петю» (Petya), который шифрует весь жесткий диск целиком. Или СryptXXX, который довольно активно свирепствует и сейчас и от которого мы дважды изобретали «лекарство». Ну и TeslaCrypt — чемпиона по распространенности за первые четыре месяца этого года, от которого сами его создатели неожиданно опубликовали мастер-ключ.

Как вылечить компьютер, если я подцепил вымогателя?

От троянов-блокировщиков хорошо помогает бесплатная программа Kaspersky WindowsUnlocker.

С шифровальщиками бороться сложнее. Сначала нужно ликвидировать заразу — для этого лучше всего использовать антивирус. Если нет платного, то можно скачать бесплатную пробную версию с ограниченным сроком действия, для лечения этого будет достаточно.

Следующий этап — восстановление зашифрованных файлов.

Если есть резервная копия, то проще всего восстановить файлы из нее.

Если резервной копии нет, можно попробовать расшифровать файлы с помощью специальных утилит — декрипторов. Все бесплатные декрипторы, созданные «Лабораторией Касперского», можно найти на сайте Noransom.kaspersky.com.

Декрипторы выпускают и другие антивирусные компании. Только не скачивайте такие программы с сомнительных сайтов — запросто подхватите еще какую-нибудь заразу. Если подходящей утилиты нет, то остается единственный способ — заплатить мошенникам и получить от них ключ для расшифровки. Но не советуем это делать.

Почему не стоит платить выкуп?

Во-первых, нет никаких гарантий, что файлы к вам вернутся, — верить киберпреступникам на слово нельзя. Например, вымогатель Ranscam в принципе не подразумевает возможности восстановить файлы — он их сразу же удаляет безвозвратно, а потом требует выкуп якобы за восстановление, которое уже невозможно.

Во-вторых, не стоит поддерживать преступный бизнес.

Я нашел нужный декриптор, но он не помогает. Что делать?

Вирусописатели быстро реагируют на появление утилит для расшифровки, выпуская новые версии зловредов. Это такая постоянная игра в кошки-мышки. Так что, увы, здесь тоже никаких гарантий. Но и мы не дремлем и постоянно обновляем наши утилиты. Заходите на этой сайт периодически и, возможно, мы найдем для вас лечение.

Как остановить заражение шифровальщиком, если вовремя заметил угрозу?

В теории можно успеть вовремя выключить компьютер, вынуть из него жесткий диск, вставить в другой компьютер и с помощью антивируса избавиться от шифровальщика. Но на практике вовремя заметить появление шифровальщика очень сложно или вовсе невозможно — они практически никак не проявляют себя, пока не зашифруют все интересовавшие их файлы, и только тогда выводят страницу с требованием выкупа.

А если я делаю бэкапы, я в безопасности?

Скорее всего, да, но 100% защиты они все равно не дают. Представьте ситуацию: вы настроили на компьютере своей бабушки создание автоматических резервных копий раз в три дня. На компьютер проник шифровальщик, все зашифровал, но бабушка не поняла его грозных требований. Через неделю вы приезжаете и… в бэкапах только зашифрованные файлы. Тем не менее делать бэкапы все равно очень важно и нужно, но ограничиваться этим не стоит.

Антивируса достаточно, чтобы не заразиться?

В большинстве случаев — да, хотя антивирусы бывают разные. Антивирусные решения «Лаборатории Касперского», согласно независимым тестам (а только независимым тестам от крупных солидных учреждений и стоит в принципе доверять), защищают лучше большинства других. Однако ни один антивирус не способен блокировать все угрозы на 100%.

Во многом это зависит от новизны зловреда. Если его сигнатуры еще не добавлены в антивирусные базы, то поймать такого трояна можно, только на лету анализируя его действия. Пытается вредить — значит, сразу блокируем.

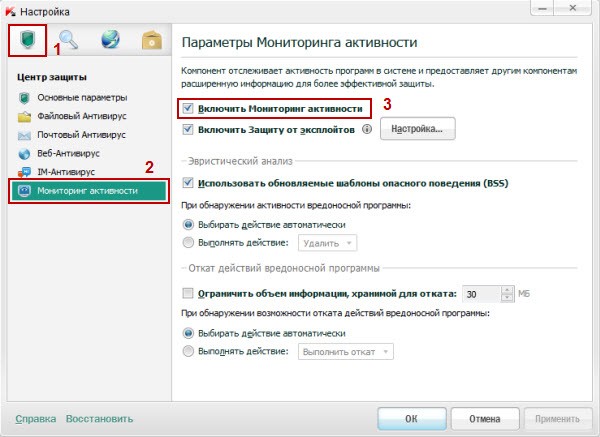

В наших продуктах этим занимается модуль под названием «Мониторинг активности» (System Watcher). Если он, например, замечает попытку массового шифрования файлов, то блокирует опасный процесс и откатывает обратно сделанные в файлах изменения. Отключать этот компонент ни в коем случае не стоит.

В дополнение к этому Kaspersky Total Security позволяет автоматизировать резервное копирование файлов. Даже если что-то вдруг пойдет совсем не так, вы сможете восстановить важные данные из бэкапов.

Можно что-то настроить на компьютере, чтобы защититься от вируса шифровальщика?

а) Во-первых, обязательно поставьте антивирус. Но мы об этом уже говорили.

б) В браузерах можно отключить выполнение скриптов, поскольку их часто используют злоумышленники. Подробности о том, как лучше настроить браузеры Chrome и Firefox, можно прочитать на нашем блоге.

в) Включить показ расширений файлов в «Проводнике» Windows.

г) Windows обычно помечает опасные файлы скриптов VBS и JS иконкой текстового документа, что сбивает неопытных пользователей с толку. Проблему можно решить, назначив программу «Блокнот» (Notepad) приложением по умолчанию для расширений VBS и JS.

д) Можно включить в антивирусе функцию «Режим безопасных программ» (Trusted Applications Mode ), запрещающую установку и исполнение любых программ, которые не внесены в «белый список». По умолчанию она не включена, так как требует некоторого времени для настройки. Но это действительно полезная штука, особенно если пользователи у компьютера не самые продвинутые и есть риск, что они случайно запустят что-нибудь не то.

Установите Kaspersky Total Security,

чтобы уберечь свой компьютер от вымогателей

Как удалить шифровальщик и восстановить данные. Подробное руководство

Translation into English

Если шифровальщик (троян-вымогатель, программа-шантажист, вирус-шифровальщик, шифровирус) атаковал ваш компьютер, то в большинстве случаев файлы уже зашифрованы или заблокированы. Успешная атака могла случиться только по одной причине — вы плохо защищали свой компьютер от внешних вторжений.

На этом сайте есть описания более 1600 шифровальщиков-вымогателей со множеством версий и вариантов. Вы можете позже ознакомиться с этим обширным списком, а сейчас дочитайте до конца это руководство. Без него вы наверняка сделаете стандартные ошибки и удалите то, что нужно сохранить, пока файлы не будут расшифрованы.

Или просто «Закажите опознание шифровальщика-вымогателя и тест-расшифровку«

Шифровальщик может находиться…

— в активаторе, краке, архиве, кейгене для Windows, Office;

— в неофициальном дистрибутиве и диске с Windows;

— в драйверах, скачанных с неофициального сайта;

— в неофициальной портативной версии программы;

— в любой скачанной незаконно-бесплатной программе;

А также, включая все выше описанные места, но сам шифровальщик может загружаться позже трояном-загрузчиком или бестелесным вредоносом, в том числе не сразу, а при определённых условиях.

Шифровальщики обычно оставляют записку с требованиями выкупа, но это не гарантирует честность самих вымогателей. Если даже вы соберете и заплатите им требуемую сумму, то не факт, что ваши данные будут восстановлены. Вымогатели могут просто скрыться с вашим деньгами и вы пострадаете дважды. Не верьте вымогателям!

Если факт шифрования или иной блокировки ваших файлов случился, не торопитесь паниковать, сохраняйте спокойствие и хладнокровие, как бы не было вам трудно и обидно. Если вы нашли этот сайт в Интернете, значит, получите всю информацию по угрозе и узнаете, что вам делать дальше.

Стандартный алгоритм действий, который обычно рекомендуют:

1) Нужно прервать работу шифровальщика…

2) Нужно удалить вредоносные файлы…

3) Нужно поискать дешифратор файлов…

Этот алгоритм неправилен! Согласитесь, не каждый пострадавший сможет выполнить такие действия даже частично. Или наделает при этом главные ошибки, после которых файлы будет почти невозможно вернуть. Поэтому забудьте этот стандартный алгоритм действий и перейдите к нашему руководству для пострадавшего от вымогателей, которое называется «Первые шаги после атаки шифровальщика«.

Запомните, если ваши файлы зашифрованы, не торопитесь удалять вредоносные файлы. Если вы их нашли, то прежде всего загрузите на сервисы Virus Total и Hybrid Analysis, а ссылки на результаты анализа сохраните. Они понадобятся исследователям, которые их изучат и попробуют создать дешифровщик, или обновят существующий. Можете прислать их нам, мы передадим их исследователем.

Итак, вы поняли, что не надо торопиться удалять шифровальщик из системы и переустанавливать Windows. Он уже сделал свое дело и, возможно, сам удалился, но, возможно, еще сидит в системе. Очень важно это узнать и попытаться найти его исполняемый файл. Это ваш шанс вернуть файлы!

Или просто «Закажите опознание шифровальщика-вымогателя и тест-расшифровку«

Как расшифровать файлы?!!

Если шифрование произошло давно и даже система переустановлена, и вам нужно лишь найти дешифровщик (дешифратор) или метод восстановления файлов, то оставайтесь на этой странице и читайте далее. Вам не надо рыться по Интернету в поисках дешифровщиков.

Пять лет назад мы создали наш второй сайт «Дешифровщики файлов«, где собирали дешифровщики (дешифраторы), с помощью которых можно было расшифровать файлы или попытаться вернуть хотя бы их часть.

Подробные руководства по каждому дешифровщику написаны для того, чтобы вы не совершили обычных ошибок и научились безопасному использованию программ из Интернета.

Невозможно предусмотреть все уровни компьютерной грамотности и степень опытности каждого пострадавшего, потому мы постарались учесть сразу все. Более того, если вы всё же пострадали от шифровальщика-вымогателя, архиватора-блокировщика, деструктора или стирателя, то ваша компьютерная грамотность и опытность под большим вопросом.

Теперь сайт «Дешифровщики файлов» больше не обновляется. Стало тяжело тянуть несколько «повозок»…

Как восстановить файлы?!!

Если вы где-то читали, что файлы можно восстановить программами для восстановления файлов, то лучше прочитать сначала здесь, чтобы не совершить тех ошибок, которые вы обязательно совершите по неопытности. Вы ведь не станете покупать платные программы для восстановления файлов или целый аппаратно-программный комплекс? Вы будете пробовать бесплатные программы или же воспользуетесь скачанными откуда попало их взломанными, перепакованными версиями. Я прав? А вы понимаете, что вы хотите сделать? Жуём мочало — начинаем сказку с начала! Именно из-за этого ваши файлы и оказались зашифрованы!

Бесплатные инструменты восстановления данных и бесплатные версии платных программ могут быть эффективны только в том случае, если вы сами удалили файлы в Корзину и очистили её.

Если место на диске, которое занимали файлы до шифрования, было перезаписано и/или затерто нулями или мусором, как это делают многие современные шифровальщики, то не помогут даже платные версии. Не обольщайтесь. Не тратьте время и не обманывайте себя чужими обещаниями.

Конкретнее!!! Как восстановить файлы?!!

Всё равно хотите попробовать? Хорошо, тогда я подскажу, как всё сделать правильно, чтобы был хоть какой-то счастливый результат. Запомните, а лучше запишите…

Важные условия для восстановления данных:

— программа, которая будет восстанавливать данные, должна стоять на другом диске;

— диск, на котором будет работать программа, должен иметь много свободного места;

— диск, с которого нужно восстановить данные, должен быть подключен к ПК вторым;

— ПК для восстановления данных, возможно, будет работать много часов без отключения.

Или просто «Закажите опознание шифровальщика-вымогателя и тест-расшифровку«

© Amigo-A (Andrew Ivanov): All blog articles.