Служба Active Directory удаляется из контроллера домена с помощью той же самой команды, которая используется для ее установки —Dcpromo.exe. Когда вы выполняете эту команду на компьютере, являющемся контроллером домена, мастер инсталляции Active Directory уведомит вас, что если вы выберете продолжение этой процедуры, то Active Directory будет деинсталлирована. Последовательность действий зависит от того, является ли контроллер домена, с которого вы удаляете Active Directory, последним контроллером домена в домене или нет. В этом разделе обсуждаются последствия удаления Active Directory.

Что происходит с контроллером домена, когда вы удаляете Active Directory? Удаляется база данных каталога, все услуги, необходимые для Active Directory, останавливаются и удаляются, создается локальная база данных SAM, и компьютер понижается до роли автономного сервера или сервера члена группы. Результат будет зависеть от того, является ли контроллер домена дополнительным контроллером домена или последним контроллером домена в домене или лесу.

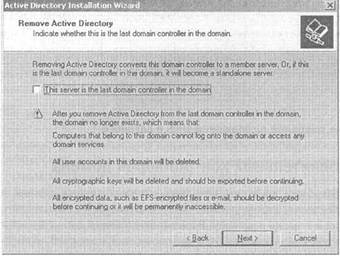

Чтобы удалить Active Directory из контроллера домена, напечатайте dcpromoв командной строке или в диалоговом окне Run. Вначале нужно определить, является ли контроллер домена дополнительным контроллером домена или последним контроллером домена в домене. На рисунке 6-16 показано окно соответствующего мастера.

Рис. 6-16. Опция удаления последнего контроллера домена

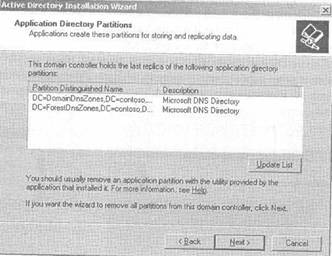

Затем мастер инсталляции Active Directory отобразит список всех разделов приложений каталога, найденных на контроллере домена. Если этот контроллер домена — последний в домене, то он является последним источником этих данных приложений. Возможно, что вы захотите защитить эти данные, прежде чем продолжать использование мастера, который удалит эти разделы. Если контроллер домена, из которого вы удаляете Active Directory, является также сервером DNS, то там будут находиться, по крайней мере, два раздела приложений каталога, в которых хранятся зонные данные. На рисунке 6-17 смотрите пример разделов приложений DNS каталога, найденных при деинсталляции Active Directory.

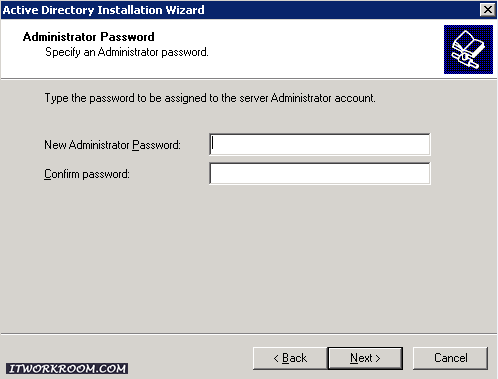

После того как вы подтвердите удаление прикладного раздела каталога, вас попросят ввести новый пароль для локальной учетной записи администратора. Затем появится окно Summary (Резюме), и удаление

Active Directory завершится. Для окончания этого процесса вы должны перезапустить компьютер. После перезапуска компьютера он будет играть роль сервера-члена домена или автономного сервера.

Рис. 6-17. Удаление разделов приложений DNS в каталоге

Удаление дополнительных контроллеров домена

Удаление Active Directory из дополнительных контроллеров домена -не такое запутанное дело, как удаление Active Directory с последнего контроллера домена в домене или лесу. В случае удаления дополнительных контроллеров домена остаются реплики разделов каталога, хранящиеся на других контроллерах домена, так что фактически данные не будут потеряны. Множество интересных изменений происходит на контроллере домена при деинсталляции Active Directory.

- Все роли хозяина операций передаются другим контроллерам домена в домене.

- Папка Sysvol и все ее содержимое удаляется из контроллера домена.

- Объект NTDSSettings(Параметры настройки NTDS) и перекрестные ссылки удаляются.

- Служба DNS обновляется для удаления SRV записей контроллеров домена.

- Создается локальная база данных SAM для обработки локальной политики безопасности.

- Все службы, которые были запущены при установке Active Directory (например, Net Logon — Сетевой вход в систему), останавливаются.

Тип учетных записей компьютера изменяется с контроллера домена на сервер-член домена, и учетная запись компьютера перемещается из контейнера Domain Controllers (Контроллеры домена) в контейнер Computers (Компьютеры). Чтобы удалить Active Directory из дополнительного контроллера домена, вы должны войти в систему как член группы Domain Admins или Enterprise Admins.

Примечание. При удалении Active Directory с дополнительного контроллера домена удостоверьтесь, что в домене имеется другой доступный каталог GC. Каталоги GC требуются для пользовательского входа в систему, и эта роль не передается автоматически, как передаются роли хозяина операций.

Удаление последнего контроллера домена

При удалении последнего контроллера домена в домене происходят некоторые специфические события. При удалении последнего контроллера домена удаляется сам домен. Аналогично, если контроллер домена является последним в лесу, то лес также удаляется. События, связанные с удалением последнего контроллера домена в домене, включают следующее.

- Мастер инсталляции Active Directory проверяет, что не существует никаких дочерних доменов. Удаление Active Directory блокируется, если обнаружены дочерние домены.

- Если домен, который будет удален, является дочерним доменом, то организуется контакт с контроллером домена в родительском домене, и на него копируются изменения.

- Все объекты, связанные с этим доменом, удаляются из леса.

- Все объекты доверительных отношений на родительском контроллере домена удаляются.

- После того как Active Directory удалена, тип учетной записи компьютера изменяется с контроллера домена на автономный сервер. Сервер помещается в рабочую группу по имени Workgroup (Рабочая группа).

Административные разрешения, необходимые для удаления последнего контроллера домена в дочернем домене или в корневом домене дерева предполагают, что вы должны войти в систему как член группы Enterprise Admins (Администраторы предприятия) или предъявить сертификаты администратора предприятия в процессе выполнения мастера инсталляции Active Directory. Если вы удаляете Active Directory из последнего контроллера домена в лесу, вы должны войти в систему или как Administrator (Администратор), или как член группы Domain Admins (Администраторы домена).

Автоматическое удаление Active Directory

Удаление Active Directory может происходить в автоматическом режиме, подобно автоматической инсталляции. Для этого используется командная строка. Единственное различие — содержание файла ответов.

Чтобы выполнить автоматическое удаление Active Directory, в командной строке или в диалоговом окне Run, напечатайте dcpromo/ answer:answerfile(где answerfile— имя файла ответов, который вы создадите). Файл ответов содержит значения ключей, которые рассматривались выше. Важнейший ключ — IsLastDCInDomain—.может иметь значение Yes (Да) или No (Нет). Если вы устанавливаете значение этого ключа на Yes, то тем самым указываете, что удаляете Active Directory из последнего контроллера домена в домене и сам домен тоже будет удален. Типовой файл ответов, предназначенный для удаления дополнительного контроллера домена, показан ниже:

[Deinstall]

RebootOnSuccess=Yes

lsLastDCInDomain=No

AdministratorPassword=passivord

Passwo rd =password

UserName=Administrator

Для успешного

выполнения лабораторной работы следует

удалить все созданные ранее роли: службу

активного каталога Active

Directory, DNS-

сервер и DHCP-сервер. Для

этого следует в окне Управление данным

сервером (см. рис.

или удалить роль, после чего появляется

диалог Предварительные шаги мастера

настройки сервера, нажмите Далее.

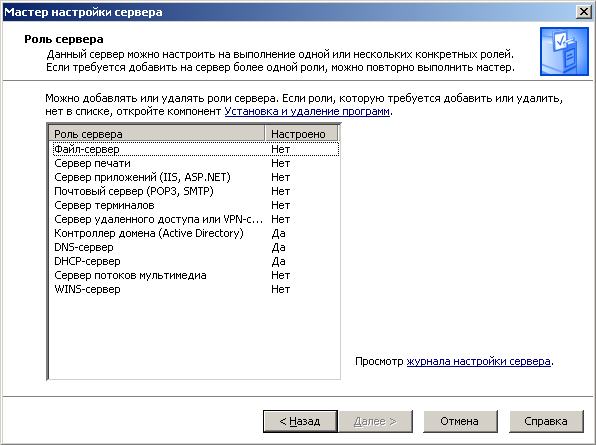

В открывшемся

диалоге Роль сервера (рис. 14), можно

добавлять или удалять роли сервера.

Рис. 14. Диалог

добавления и удаления роли сервера

1. Выберите роль

Контроллер домена (Active

Directory)

и нажмите Далее.

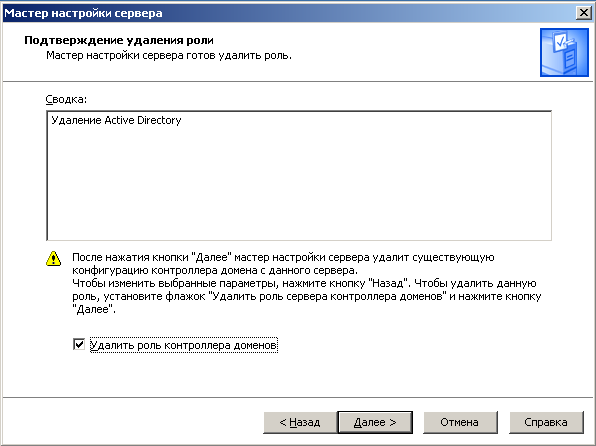

2. В следующем

диалоге Подтверждение удаления роли

(рис. 15) отметьте Удалить роль

контроллера доменов и нажмите Далее.

После нажатия кнопки Далее мастер

настройки сервера удалит существующую

конфигурацию контроллера домена с

данного сервера.

Рис. 15. Диалог

Подтверждения удаления

роли

сервера

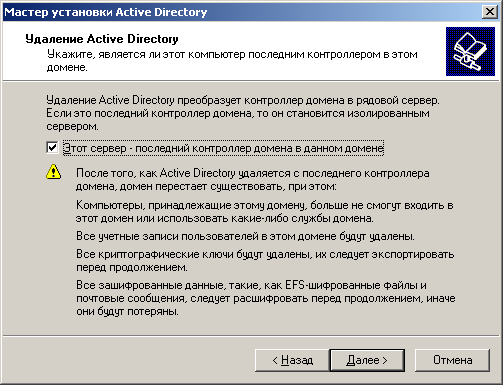

Мастер выводит

информационное окно о том, что этот

контроллер домена является сервером

глобального каталога. Необходимо

обеспечить доступ пользователей к

глобальным каталогам этого домена,

прежде чем удалять службу активного

каталога с этого компьютера. В окне

Мастер установки Active

Directory нажимаем ОК.

Для продолжения удаления роли сервера

в следующем окне нажимаем Далее.

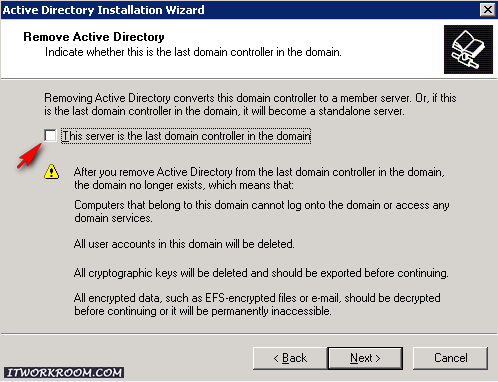

3. Отметив параметр

Этот сервер – последний контроллер

домена в данном домене, нажимаем

Далее, как представлено на рис. 16.

Рис.

16.

Диалог

Удаление

Active Directory

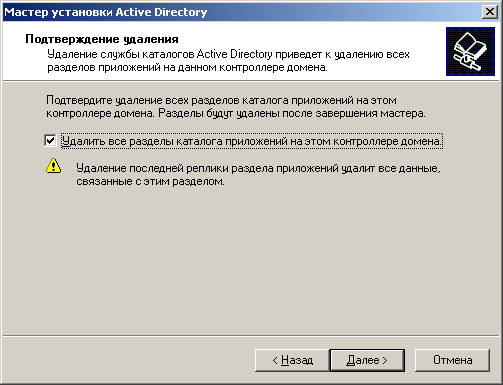

4. В диалоге Разделы

каталога приложений нажимаем Далее.

В следующем диалоге Подтверждение

удаления (рис. 17) мастер установки

выводит предупреждение, что удаление

последнего раздела приложений удалит

все данные, связанные с этим разделом.

Отмечаем параметр Удалить все разделы

каталога приложений на этом контроллере

домена и нажимаем Далее.

Рис.

17.

Диалог

Подтверждение удаления

5. Далее мастер

установки просит ввести пароль

Администратора, вводим пароль,

который был задан в 11-ом пункте

раздела Установка Windows

Server 2003,

и нажимаем Далее.

Следует отметить,

что если ранее вы ввели пароль, не

отвечающий критериям сложного пароля,

мастер удаления Active

Directory выдаст сообщение о

том, что пароль Администратора не

отвечает требованиям политики

безопасности: удаление роли в этом

случае будет отменено. Если текущий

пароль не отвечает требованиям сложного

пароля, необходимо заменить его более

сложным, выполнив следующее: Пуск ♦

Администрирование ♦ Active

Directory

– пользователи и компьютеры.

В консоли раскройте домен и найдите

учетную запись пользователя Администратор

в организационных подразделениях Users.

Правой кнопкой раскройте всплывающее

меню и нажмите Смена пароля…. Перед

вами отобразится диалог Смена пароля.

В 11-ом пункте раздела Установка

Windows Server

2003 представлены требования, по

которым должен соответствовать сложный

пароль. В поле Новый пароль введите

пароль, в поле Подтверждение введите

его ещё раз и нажмите ОК. Для того

чтобы изменения вступили в силу,

необходимо выйти из системы и опять

войти в систему. После этого запустите

установку удаления Active

Directory заново.

6. В следующем

диалоге мастер установки Active

Directory выводит сводку

выбранных параметров, для изменения

выбранных параметров нажмите Назад,

для продолжения удаления роли нажмите

Далее. Мастер установки отображает

процесс удаления выбранной роли, в

диалоге подробно комментируется каждый

шаг.

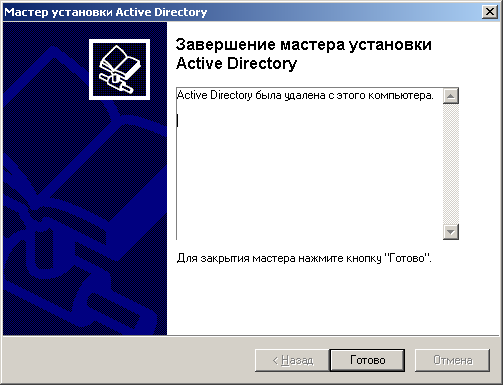

7. Мастер установки

уведомляет о том, что служба Active

Directory была удалена с

компьютера, для продолжения нажмите

Готово, как представлено на рис. 18.

Для того чтобы

изменения вступили в силу, необходимо

перезагрузить компьютер!

Рис. 18. Диалог

Завершение мастера

установки Active

Directory

После входа в

систему мастер настройки сервера

уведомит вас о том, что роль контроллера

домена удалена, для продолжения нажмите

Готово. На странице Управление

данным сервером (рис.

Управление ролями данного сервера

можно увидеть, что Контроллер домена

отсутствует.

По заданию необходимо

удалить все созданные ранее роли на

сервере. Для удаления DNS-сервера

следует в окне Управление данным

сервером (рис.

удалить роль, после чего появляется

диалог Предварительные шаги мастера

настройки сервера: нажмите Далее.

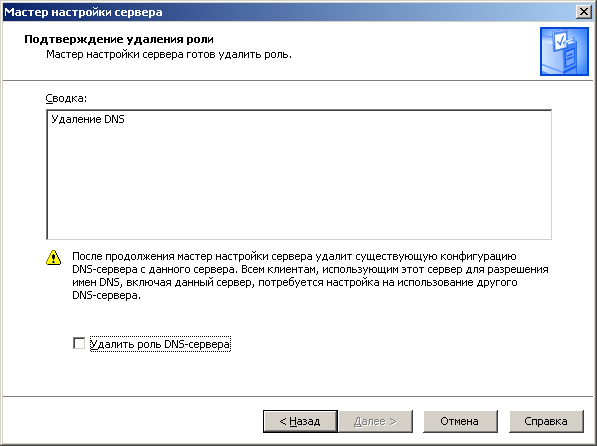

8. В открывшемся

диалоге Роль сервера (рис. 14) выбираем

DNS-сервер и нажимаем

Далее. В следующем диалоге Подтверждение

удаления роли мастер настройки сервера

сообщает о том, что готов удалить роль.

А также предупреждает, что после удаления

всем клиентам, использующим этот сервер

для разрешения имен DNS,

включая данный сервер, потребуется

настройка на использование другого

DNS-сервера. Для продолжения

отмечаем параметр Удалить роль

DNS-сервера и

нажимаем Далее, как представлено

на рис. 19.

Далее программа

установки реализует выбранные параметры

настройки компонентов и отображает

удаления выбранной роли, в диалоге

подробно комментируется каждый шаг. В

следующем диалоге мастер настройки

сервера сообщает о том, что роль

DNS-сервера успешно удалена

с компьютера. Для закрытия мастера

нажмите Готово. Внесенные изменения

не требуют перезапуска системы.

Рис. 19. Диалог

Подтверждение удаления

роли DNS-сервера

Для удаления

DHCP-сервера следует в окне

Управление данным сервером (рис.

нажать Добавить или удалить роль,

после чего появляется диалог Предварительные

шаги мастера настройки сервера,

нажмите Далее.

9. В открывшемся

диалоге Роль сервера (рис. 14) выбираем

DHCP-сервер и нажимаем

Далее. Перед вами открывается диалог

Подтверждение удаление роли (рис.

20), мастер настройки сервера сообщает

о том, что готов удалить роль DHCP-сервера.

Отмечаем параметр Удалить роль

DHCP-сервера и

нажимаем Далее.

Рис. 20. Диалог

Подтверждение удаления

роли DHCP-сервера

Далее программа

установки реализует выбранные параметры

настройки компонентов и отображает

удаления выбранной роли, в диалоге

подробно комментируется каждый шаг.

Для закрытия мастера настройки сервера

в следующем диалоге Роль удаления

DHCP-сервера

нажмите Готово.

Соседние файлы в предмете [НЕСОРТИРОВАННОЕ]

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

Бывают случаи когда корректно понизить роль контроллера домена под управлением Windows 2000 или Windows Server 2003 с помощью мастера установки Active Directory (Dcpromo.exe) не удается. Такая ситуация может быть в случае сбоя зависимости или операции, например сбой подключения к сети, проверки аутентификации, репликации службы каталогов Active Directory, разрешения имен и тд.. Для начала нужно выяснить причину возникновения данной ситуации, для этого нужно запустить мастер установки Active Directory. В случае неудачи при установке или удалении выйдет ошибка! Также рекомендуется просмотреть ошибки в eventlog.

Для начала работ по принудительному понижению роли контроллеров домена, необходимо иметь административный пароль ОС, потому как после понижения роли войти под учетными данными не удастся.

Действия:

Нажмите кнопку Пуск, выберите пункт Выполнить и введите команду

dcpromo /forceremoval

Нажмите кнопку ОК.

В диалоговом окне мастера установки Active Directory нажмите кнопку Далее.

Нажмите в окне сообщения кнопку ОК, если удаляемый компьютер является сервером глобального каталога.

Примечание. Если удаляемый компьютер является сервером глобального каталога, в соответствующем лесу или узле эту роль необходимо передать другому контроллеру домена.

На странице Удаление Active Directory снимите флажок Этот сервер — последний контроллер домена в данном домене и нажмите кнопку Далее.

На странице Сетевые учетные данные введите имя, пароль и имя домена для учетной записи, которая обладает правами администратора предприятия в данном лесу, и нажмите кнопку Далее.

На странице Пароль администратора введите и подтвердите пароль, который должен быть назначен учетной записи администратора в локальной базе данных SAM, и нажмите кнопку Далее.

Нажмите кнопку Далее на странице Сводка.

На оставшемся в лесу контроллере домена выполните удаление метаданных пониженного в роли контроллера домена.

Если домен был удален из леса с помощью утилиты Ntdsutil используя коменду: remove selected domain, перед введением в этот лес нового домена под тем же именем убедитесь, что на всех контроллерах домена и серверах глобального каталога уничтожены все объекты и ссылки на удаленный домен. Удаление объектов и контекстов именования на серверах глобального каталога под управлением Windows 2000 с пакетом обновления версии 3 (SP3) и ниже происходит значительно медленнее, чем в системах под управлением Windows Server 2003.

Если записи управления доступом (АСЕ) на компьютере, с которого была удалена служба Active Directory, основаны на локальных группах домена, то, возможно, их придется настроить снова, поскольку эти группы недоступны рядовым и изолированным серверам. Если предполагается, установив Active Directory, сделать компьютер контроллером в исходном домене, настраивать таблицы управления доступом (Access Control List, ACL) нет необходимости. Если компьютер будет использоваться в качестве рядового или изолированного сервера, все разрешения, основанные на локальных группах домена, необходимо заменить или преобразовать.

Принудительное понижение роли контроллера домена приводит к потере локально хранимых в Active Directory на контроллере домена изменений, включая добавление, изменение и удаление пользователей, компьютеров, групп, доверительных отношений, групповой политики и конфигурации Active Directory, которые не были реплицированы до запуска команды dcpromo /forceremoval. Кроме того, удаляются изменения всех атрибутов таких объектов (например паролей для пользователей, компьютеров, доверительных отношений и членства в группах).

Принудительное понижение роли контроллера домена возвращает операционную систему в состояние, которое аналогично состоянию после успешного понижения роли последнего контроллера домена, включая тип запуска служб, установленные службы, использование диспетчера SAM на базе реестра и членство в рабочей группе. На пониженном в роли контроллере домена сохраняются установленные программы.

После принудительного понижения роли контроллера домена необходимо выполнить следующие действия.

- Удалите из домена учетную запись компьютера.

- Удалите оставшиеся DNS-записи, включая записи A, CNAME и SRV.

- Удалите оставшиеся объекты члена FRS (FRS и DFS). Дополнительные сведения см. в следующей статье базы знаний Майкрософт:

296183 Обзор объектов Active Directory, используемых службой FRS (эта ссылка может указывать на содержимое полностью или частично на английском языке)

- Если пониженный в роли компьютер являлся членом групп безопасности, удалите его из состава этих групп.

- Удалите все ссылки DFS на пониженный в роли сервер, например связи и корневые реплики.

- Если пониженный в роли контроллер домена обладал одной из ролей хозяина операций (FSMO), ее должен захватить оставшийся контроллер домена. Дополнительные сведения см. в следующей статье базы знаний Майкрософт:

255504 Использование программы Ntdsutil.exe для присвоения и передачи контроллеру домена роли FSMO

- Если понижаемый в роли контроллер домена является сервером DNS или сервером глобального каталога, для соблюдения параметров балансировки нагрузки, отказоустойчивости и конфигурации в лесу необходимо создать новый сервер такого же типа.

- Выполнение в программе NTDSUTIL команды remove selected server приводит к удалению объекта NTDSDSA (родительский объект для входящих подключений к принудительно пониженному в роли контроллеру домена), однако родительский объект сервера в оснастке «Active Directory — сайты и службы» сохраняется. Если контроллер домена не будет введен в состав леса под тем же именем, удалите объект сервера с помощью оснастки «Active Directory — сайты и службы».

Понижение контроллера домена и удаление роли AD DS

Используемые термины: Active Directory, FSMO.

Мы рассмотрим пример корректного удаление роли Active Directory Domain Services для Windows Server 2012 / 2012 R2 / 2016 / 2019.

Процесс полного удаления разобьем на несколько этапов:

1. Подготовка среды AD

Перенос ролей контроллера домена

Проверка состояния AD

2. Понижение уровня контроллера домена до рядового сервера

Графический интерфейс

Powershell

3. Удаление роли AD DS

Графический интерфейс

Powershell

4. Вывод сервера из домена

Графический интерфейс

Powershell

Вопросы и ответы

Подготовка системы

Если в нашей среде AD не один контроллер домена и мы не хотим удалять сам домен, а только один из его серверов со службой каталогов, стоит выполнить предварительные операции, чтобы минимизировать возможные проблемы.

Перенос ролей контроллера домена

Active Directory насчитывает 5 FSMO ролей, которые отвечают за корректную работу службы каталогов. Смотрим, на каких серверах запущены данные роли с помощью команд в Powershell:

Get-ADForest dmosk.local | ft DomainNamingMaster, SchemaMaster

Get-ADDomain dmosk.local | ft InfrastructureMaster, PDCEmulator, RIDMaster

* где dmosk.local — домен, для которого нужно узнать назначенные роли FSMO.

Если какие-то роли назначены на сервере, который планируется понизить, то необходимо с помощью команды типа:

Move-ADDirectoryServerOperationMasterRole <имя сервера, куда переносим> <название роли>

… передать роль.

Подробнее о передаче и захвате в инструкции Управление FSMO ролями Active Directory с помощью Powershell.

Проверка состояния AD

На любом из контроллеров домена вводим команду:

dcdiag /a /q

Данная команда запустит проверку состояния среды AD и выдаст ошибки, если такие будут. Необходимо обратить внимание на сообщения и, по возможности, решить проблемы.

Понижение контроллера домена

Первым шагом понизим наш сервер до рядового сервера. Это можно сделать с помощью графического интерфейса, Powershell или командной строки.

Графика

Открываем Диспетчер серверов и переходим в Управление — Удалить роли и компоненты:

Если откроется окно с приветствием, то просто нажимаем Далее (при желании, можно поставить галочку Пропускать эту страницу по умолчанию):

В окне «Выбор целевого сервера» выбираем сервер, для которого мы будем понижать уровень AD:

… и нажимаем Далее.

Снимаем галочку Доменные службы Active Directory. откроется окно в котором отобразится список компонентов для удаления — нажимаем Удалить компоненты:

Система вернет ошибку с предупреждением, что сначала нужно понизить AD — кликаем по ссылке Понизить уровень этого контроллера домена:

В следующем окне мы увидим предупреждение о том, что компьютер будет перезагружен и возможность принудительно понизить уровень — просто нажимаем Далее:

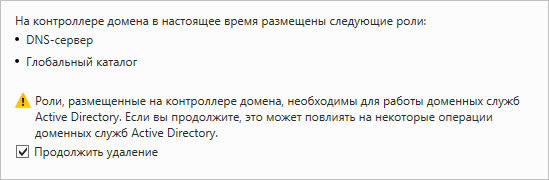

Система отобразит роли AD, которые будут удалены. Ставим галочку Продолжить удаление и нажимаем Далее:

Вводим дважды пароль учетной записи локального администратора, который будет использоваться после понижения до рядового сервера:

Кликаем по Понизить уровень:

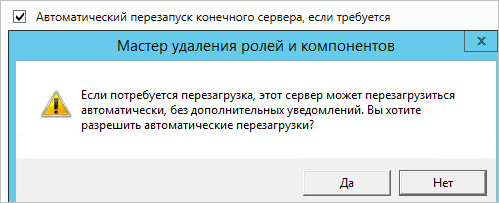

Процесс займет какое-то время. После мы увидим «Уровень контроллера домена Active Directory успешно понижен»:

Сервер автоматически будет перезагружен.

Powershell

Открываем консоль Powershell от администратора и вводим:

Uninstall-ADDSDomainController

Система запросит пароль для локальной учетной записи администратора, которая будет использоваться после понижения — задаем новый пароль дважды:

LocalAdministratorPassword: **********

Подтвердить LocalAdministratorPassword: **********

Мы получим предупреждение о перезагрузки сервера. Соглашаемся:

После завершения этой операции сервер будет автоматически перезапущен. Когда вы удалите доменные службы Active

Directory на последнем контроллере домена, этот домен перестанет существовать.

Вы хотите продолжить эту операцию?

[Y] Да — Y [A] Да для всех — A [N] Нет — N [L] Нет для всех — L [S] Приостановить — S [?] Справка

(значением по умолчанию является «Y»): A

Для выполнения команды уйдет некоторое время, после чего сервер уйдет в перезагрузку.

Удаление роли AD DS

После понижения сервера роль, по-прежнему, будет установлена. Для ее удаления мы также можем воспользоваться графической оболочкой или командной строкой.

Графика

В диспетчере серверов кликаем снова по Управление — Удалить роли и компоненты:

Среди серверов выбираем тот, на котором будем удалять роль:

* сервер может быть только один. Тогда выбираем его.

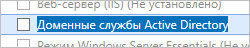

Снимаем галочку Доменные службы Active Directory, в открывшемся окне кликаем по Удалить компоненты:

Галочка для доменных служб будет снята:

… кликаем по Далее несколько раз.

В последнем окне ставим галочку Автоматический перезапуск конечного сервера, если требуется и подтверждаем действие ответом Да:

Роль будет удалена, а сервер отправлен в перезагрузку.

Powershell

Запускаем Powershell от администратора и вводим:

Remove-WindowsFeature -Name AD-Domain-Services

Роль контроллера будет удалена. Мы должны увидеть сообщение:

ПРЕДУПРЕЖДЕНИЕ: Чтобы завершить удаление, вам необходимо перезапустить этот сервер.

Перезагружаем сервер:

shutdown -r -t 0

Вывод сервера из домена

В случае, если у нас есть другие контроллеры домена, наш сервер останется в домене. При необходимости его окончательного вывода из эксплуатации, стоит вывести его из среды AD.

Графика

Открываем свойства системы (команда control system или свойства Компьютера) и кликаем по Изменить параметры:

В открывшемся окне нажимаем на Изменить:

И переводим компьютер в рабочую группу:

* в данном примере в группу с названием WORKGROUP.

Система запросит логин и пароль от пользователя Active Directory, у которого есть права на вывод компьютеров из домена — вводим данные.

Если все сделано верно, мы должны увидеть окно:

После перезагружаем сервер или выключаем его.

Powershell

Запускаем Powershell от имени администратора и вводим:

Remove-Computer -UnjoinDomaincredential dmoskmaster -PassThru -Verbose

* где dmoskmaster — учетная запись в домене с правами вывода компьютеров из AD.

Соглашаемся продолжить, ознакомившись с предупреждением:

Подтверждение

Чтобы войти в систему на этом компьютере после его удаления из домена, вам потребуется пароль учетной записи локального

администратора. Вы хотите продолжить?

[Y] Да — Y [N] Нет — N [S] Приостановить — S [?] Справка (значением по умолчанию является «Y»): Y

Перезагружаем компьютер:

shutdown -r -t 0

… или выключаем:

shutdown -s -t 0

Вопросы и ответы

Дополнительные сведения относительно понижения и удаления AD.

1. Как удалить дочерний домен?

Мы должны быть уверены, что в данном домене не осталось важных ресурсов предприятия. После необходимо по очереди удалить все контроллеры домена по данной инструкции. При удалении последнего сервера AD для дочернего домена, будет удален сам дочерний домен из леса.

2. Как понизить режим работы домена?

Данный режим не понизить — это односторонняя операция. Максимум, что можно сделать, это восстановить службу AD из резервной копии, когда режим был нужного уровня.

3. Что делать, если умер основной контроллер домена?

Рассмотрим несколько вариантов:

- Если есть резервная копия, восстанавливаемся из нее.

- Если в среде несколько контроллеров домена, захватываем FSMO-роли (подробнее в инструкции Управление FSMO ролями Active Directory с помощью Powershell) и вручную удаляем уже несуществующий контроллер. После можно поднять новый контроллер, сделав его резервным.

- Хуже, когда нет ни копий, ни второго контроллера. В таком случае, поднимаем новый контроллер, создаем новый лес, домен и переводим все компьютеры в него.

4. Что делать, если контроллер домена возвращает ошибку при понижении?

Самый лучший способ, разобраться с ошибкой, решив проблему, которая ее вызывает. Если это не удалось сделать, принудительно понижаем сервер командой:

dcpromo /forceremoval

Накрылся RAID контроллер на сервере с вторичным контроллером домена, в связи с этим решил перейти на этом сервере с ОС Windows 2003, на Windows 2008 и сделать его контроллером домена. До этого в домене было два контроллера домена с windows 2003.

Для этого нужно:

- Удалить из active directory умерший контроллер домена.

- Обновить схему Active Directory (для того чтобы сделать контроллером домена сервер с ОС Windows 2008)

- Сделать сервер с ОС Windows 2008 контроллером домена

Удаление контроллера домена

Удаление из домена active directory контроллера, который находиться в офлайне происходит в несколько простых и коротких этапов.

NTDSUTIL

- На исправном контролере домена из под администратора запускаем командную строку и вводим ntdsutil . Мы «вошли» в утилиту и должны увидеть приглашение «ntdsutil:» для ввода команд.

- Вводим команду metadata cleanup

- Нам необходимо уточнить что именно нужно удалить. Вводим connections — мы вошли в меню для подключения к серверу.

- Вводим connect to server имя_сервера , где имя_сервера — имя исправного сервера с контроллером домена.

- Вводим команду quit — для возврата в меню Metadata Cleanup.

- Вводим команду select operation target

- Вводим команду list domains — появиться список доменов. У меня он один.

- Вводим команду select domain номер — указываем из какого домена мы хотим удалить сервер, где «номер» — номер домена из предыдущего списка.

- Вводим команду list sites — отобразится список узлов с номерами.

- Вводим команду select site номер, где номер — номер узла в котором находиться удаляемый сервер.

- Вводим команду list servers in site — выводим список серверов с номерами в указанном узле

- Вводим команду select server номер, где номер — номер сервера который мы хотим удалить.

- Вводим команду quit — выходим в меню metadata cleanup утилиты ntdsutil

- Вводим команду remove selected server — удаляем контроллер домена. Появиться окно с предупреждением, подтверждаем кнопкой «yes».

- Вводим quit — выходим из меню metadata cleanup утилиты ntdsutil

- Вводим quit — выходим из утилиты ntdsutil

Эта процедура выглядит приблизительно вот так:

Удаление из оснасток:

- Открываем оснастку «Active Directory Sites and Services», разворачиваем сайт (узел) в котором находиться удаляемый контроллер домена, убеждаемся что он не содержит никаких объектов и удаляем его.

- Открываем оснастку «Active Directory Users and Computers», разворачиваем контейнер «Domain Controllers» и убеждаемся что там нет удаляемого контроллера домена. Если есть — удаляем.

- Открываем оснастку «DNS Manager«.

- Находим зону DNS в которой удаляемый контроллер домена был DNS-сервером.

- Кликаем правой кнопки мышки по зоне и выбираем Properties

- Переходим на вкладку Name Servers и удаляем не нужный контроллер домена.

- Жмем OК, для того чтобы удалить все оставшиеся DNS записи: HOST (A) или Pointer (PTR) и убеждаемся что в зоне не осталось никаких DNS записей связанных с удаляемым контроллером домена.

Повышение уровня схемы леса и домена

Нам понадобиться повысить уровень работы леса и домена:

- Копируем с установочного диска Windows 2008 папку «supportadprep» на контроллер домена под ОС Windows 2003 с ролью хозяина схемы (для обновления леса) и ролью хозяина инфраструктуры (для обновления домена).

- Роли контролеров домена можно посмотреть при помощи команды «netdom query FSMO», если утилита netdom не установлена, то ее можно найти на установочном диске Windows 2003 в папке «supporttools»

- В Windows 2008 R2 adprep по умолчанию 64-х битная, для запуска 32-х битной используйте файл adprep32.exe

- Учетная запись из под которой будет проводиться обновление схемы и домена должна входить в группы:

- Администраторы схемы

- Администраторы предприятия

- Администраторы домена

- Обновляем схему леса: вводим в командной строке C:adprepadprep /forestprep , читаем предупреждение и жмем С.

- Далее обновляем домен командой С:adprepadprep /domainprep /gpprep

Работа утилиты adprer выглядит приблизительно вот так:

Добавление роли Active Directory Domain Services на сервере с Windows 2008

- Включаем сервер в домен

- Добавляем роль: Запускаем Server Manager — Roles — кнопка Add Roles — Server Roles — ставим галочку напротив «Active Directory Domain Services» и жмем по кнопкам nextinstall

- После добавления роли запускаем DCPROMO (например из командной строки), выбираем расширенный режим инсталляции (advanced mode), выбираем «Existing Forest» и «Add a domain controller to an existing domain» и жмем по кнопкам next. Дальше все понятно и однозначно, нет смысла подробно расписывать.

- Перезагружаемся

Понравилось? =) Поделись с друзьями:

Помогаю коллегам перейти на новый 2008 домен.

Удалили почти все контролеры 2003, ввели достаточно 2008.Остались только 2 КД на 2003м, при попытке удаления на одном из них идут ошибки.

Нужна помощь в удалении КД, принудительно не понижается.((

1)Ошибки NTDS KCC ID 1925 в журнале службы каталогов

Попытка установки связи репликации для следующего раздела каталога, доступного для изменения, завершилась ошибкой.

Раздел каталога:

DC=ForestDnsZones,DC=Gromovair,DC=local

Исходный контроллер домена:

CN=NTDS Settings,CN=DC-ZK,CN=Servers,CN=ZK,CN=Sites,CN=Configuration,DC=Gromovair,DC=local

Адрес исходного контроллера домена:

1631c1e9-243f-4538-98b5-533efb392cab._msdcs.Gromovair.local

Межсайтовый транспорт (если существует):

CN=IP,CN=Inter-Site Transports,CN=Sites,CN=Configuration,DC=Gromovair,DC=local

До устранения этой ошибки выполнение репликации между данным и исходным контроллерами домена будет невозможно.

Действие пользователя

Проверьте доступность исходного контроллера домена и работоспособность сетевого подключения.

Дополнительные данные

Значение ошибки:

8438 Служба каталогов занята и не может завершить сейчас операцию репликации.

2)Ошибки DNS ID 4011 4015

DNS-серверу не удалось добавить или записать обновление имени «ForestDnsZones» домена в зоне Gromovair.local в Active Directory. Убедитесь, что Active Directory функционирует нормально и добавьте или обновите имя домена с помощью консоли DNS. Расширенная

информация об ошибке: «000020DE: SvcErr: DSID-030F00E4, problem 5001 (BUSY), data 0». Данные события содержат сведения об ошибке.

DNS-серверу обнаружил критическую ошибку Active Directory. Убедитесь, что Active Directory работает правильно. Расширенная информация об ошибке: «000020DE: SvcErr: DSID-030F00E4, problem 5001 (BUSY), data 0». Данные события содержат сведения об ошибке.

рядом стоит еще один новый на 2008м, при удалении он нормально все пытается передать, реплицирует и вываливается ошибка.

непонятно , что чинить, NTFRS или DNS , лезли и другие ошибки ,но победил вроде. пока вот это проблема

3)dcdiag с проблемного контроллера.

Domain Controller Diagnosis

Performing initial setup:

* Verifying that the local machine grom-msk-boss, is a DC.

* Connecting to directory service on server grom-msk-boss.

* Collecting site info.

* Identifying all servers.

* Identifying all NC cross-refs.

* Found 8 DC(s). Testing 1 of them.

Done gathering initial info.

Doing initial required tests

Testing server: MSKGROM-MSK-BOSS

Starting test: Connectivity

* Active Directory LDAP Services Check

* Active Directory RPC Services Check

……………………. GROM-MSK-BOSS passed test Connectivity

Doing primary tests

Testing server: MSKGROM-MSK-BOSS

Starting test: Replications

* Replications Check

* Replication Latency Check

REPLICATION-RECEIVED LATENCY WARNING

GROM-MSK-BOSS: Current time is 2012-03-12 19:29:39.

DC=ForestDnsZones,DC=Gromovair,DC=local

Last replication recieved from GROM-HABLE at 2012-03-11 16:49:03.

Last replication recieved from DC-DMD at 2012-03-11 16:58:15.

Latency information for 29 entries in the vector were ignored.

29 were retired Invocations. 0 were either: read-only replicas and are not verifiably latent, or dc’s no longer replicating this nc. 0 had no

latency information (Win2K DC).

DC=DomainDnsZones,DC=Gromovair,DC=local

Last replication recieved from GROM-HABLE at 2012-03-11 16:49:00.

Last replication recieved from DC-DMD at 2012-03-11 16:58:12.

Latency information for 29 entries in the vector were ignored.

29 were retired Invocations. 0 were either: read-only replicas and are not verifiably latent, or dc’s no longer replicating this nc. 0 had no

latency information (Win2K DC).

CN=Schema,CN=Configuration,DC=Gromovair,DC=local

Last replication recieved from GROM-HABLE at 2012-03-11 16:47:44.

Last replication recieved from DC-DMD at 2012-03-11 16:58:05.

Latency information for 34 entries in the vector were ignored.

34 were retired Invocations. 0 were either: read-only replicas and are not verifiably latent, or dc’s no longer replicating this nc. 0 had no

latency information (Win2K DC).

CN=Configuration,DC=Gromovair,DC=local

Last replication recieved from GROM-HABLE at 2012-03-11 16:47:48.

Last replication recieved from DC-DMD at 2012-03-11 16:58:02.

Latency information for 34 entries in the vector were ignored.

34 were retired Invocations. 0 were either: read-only replicas and are not verifiably latent, or dc’s no longer replicating this nc. 0 had no

latency information (Win2K DC).

DC=Gromovair,DC=local

Last replication recieved from GROM-HABLE at 2012-03-11 16:53:03.

Last replication recieved from DC-DMD at 2012-03-11 16:58:07.

Latency information for 34 entries in the vector were ignored.

34 were retired Invocations. 0 were either: read-only replicas and are not verifiably latent, or dc’s no longer replicating this nc. 0 had no

latency information (Win2K DC).

……………………. GROM-MSK-BOSS passed test Replications

Test omitted by user request: Topology

Test omitted by user request: CutoffServers

Starting test: NCSecDesc

* Security Permissions check for all NC’s on DC GROM-MSK-BOSS.

* Security Permissions Check for

DC=ForestDnsZones,DC=Gromovair,DC=local

(NDNC,Version 2)

* Security Permissions Check for

DC=DomainDnsZones,DC=Gromovair,DC=local

(NDNC,Version 2)

* Security Permissions Check for

CN=Schema,CN=Configuration,DC=Gromovair,DC=local

(Schema,Version 2)

* Security Permissions Check for

CN=Configuration,DC=Gromovair,DC=local

(Configuration,Version 2)

* Security Permissions Check for

DC=Gromovair,DC=local

(Domain,Version 2)

……………………. GROM-MSK-BOSS passed test NCSecDesc

Starting test: NetLogons

* Network Logons Privileges Check

Verified share \GROM-MSK-BOSSnetlogon

Verified share \GROM-MSK-BOSSsysvol

……………………. GROM-MSK-BOSS passed test NetLogons

Starting test: Advertising

The DC GROM-MSK-BOSS is advertising itself as a DC and having a DS.

The DC GROM-MSK-BOSS is advertising as an LDAP server

The DC GROM-MSK-BOSS is advertising as having a writeable directory

The DC GROM-MSK-BOSS is advertising as a Key Distribution Center

The DC GROM-MSK-BOSS is advertising as a time server

……………………. GROM-MSK-BOSS passed test Advertising

Starting test: KnowsOfRoleHolders

Role Schema Owner = CN=NTDS Settings,CN=DOMAIN-IAS,CN=Servers,CN=4OT,CN=Sites,CN=Configuration,DC=Gromovair,DC=local

Role Domain Owner = CN=NTDS Settings,CN=DOMAIN-IAS,CN=Servers,CN=4OT,CN=Sites,CN=Configuration,DC=Gromovair,DC=local

Role PDC Owner = CN=NTDS Settings,CN=DOMAIN-IAS,CN=Servers,CN=4OT,CN=Sites,CN=Configuration,DC=Gromovair,DC=local

Role Rid Owner = CN=NTDS Settings,CN=DOMAIN-IAS,CN=Servers,CN=4OT,CN=Sites,CN=Configuration,DC=Gromovair,DC=local

Role Infrastructure Update Owner = CN=NTDS Settings,CN=DOMAIN-IAS,CN=Servers,CN=4OT,CN=Sites,CN=Configuration,DC=Gromovair,DC=local

……………………. GROM-MSK-BOSS passed test KnowsOfRoleHolders

Starting test: RidManager

* Available RID Pool for the Domain is 13606 to 1073741823

* domain-ias.Gromovair.local is the RID Master

* DsBind with RID Master was successful

* rIDAllocationPool is 10606 to 11105

* rIDPreviousAllocationPool is 10606 to 11105

* rIDNextRID: 10614

……………………. GROM-MSK-BOSS passed test RidManager

Starting test: MachineAccount

Checking machine account for DC GROM-MSK-BOSS on DC GROM-MSK-BOSS.

* SPN found :LDAP/grom-msk-boss.Gromovair.local/Gromovair.local

* SPN found :LDAP/grom-msk-boss.Gromovair.local

* SPN found :LDAP/GROM-MSK-BOSS

* SPN found :LDAP/grom-msk-boss.Gromovair.local/GROMOVAIR

* SPN found :LDAP/9630d3bb-57cb-474e-8ba9-99baa7ca5fe6._msdcs.Gromovair.local

* SPN found :E3514235-4B06-11D1-AB04-00C04FC2DCD2/9630d3bb-57cb-474e-8ba9-99baa7ca5fe6/Gromovair.local

* SPN found :HOST/grom-msk-boss.Gromovair.local/Gromovair.local

* SPN found :HOST/grom-msk-boss.Gromovair.local

* SPN found :HOST/GROM-MSK-BOSS

* SPN found :HOST/grom-msk-boss.Gromovair.local/GROMOVAIR

* SPN found :GC/grom-msk-boss.Gromovair.local/Gromovair.local

……………………. GROM-MSK-BOSS passed test MachineAccount

Starting test: Services

* Checking Service: Dnscache

* Checking Service: NtFrs

* Checking Service: IsmServ

* Checking Service: kdc

* Checking Service: SamSs

* Checking Service: LanmanServer

* Checking Service: LanmanWorkstation

* Checking Service: RpcSs

* Checking Service: w32time

* Checking Service: NETLOGON

……………………. GROM-MSK-BOSS passed test Services

Test omitted by user request: OutboundSecureChannels

Starting test: ObjectsReplicated

GROM-MSK-BOSS is in domain DC=Gromovair,DC=local

Checking for CN=GROM-MSK-BOSS,OU=Domain Controllers,DC=Gromovair,DC=local in domain DC=Gromovair,DC=local on 1 servers

Object is up-to-date on all servers.

Checking for CN=NTDS Settings,CN=GROM-MSK-BOSS,CN=Servers,CN=MSK,CN=Sites,CN=Configuration,DC=Gromovair,DC=local in domain CN=Configuration,DC=Gromovair,DC=local on 1 servers

Object is up-to-date on all servers.

……………………. GROM-MSK-BOSS passed test ObjectsReplicated

Starting test: frssysvol

* The File Replication Service SYSVOL ready test

File Replication Service’s SYSVOL is ready

……………………. GROM-MSK-BOSS passed test frssysvol

Starting test: frsevent

* The File Replication Service Event log test

……………………. GROM-MSK-BOSS passed test frsevent

Starting test: kccevent

* The KCC Event log test

Found no KCC errors in Directory Service Event log in the last 15 minutes.

……………………. GROM-MSK-BOSS passed test kccevent

Starting test: systemlog

* The System Event log test

An Error Event occured. EventID: 0x00000457

Time Generated: 03/12/2012 19:11:14

(Event String could not be retrieved)

An Error Event occured. EventID: 0x00000457

Time Generated: 03/12/2012 19:11:32

(Event String could not be retrieved)

An Error Event occured. EventID: 0x00000457

Time Generated: 03/12/2012 19:11:32

(Event String could not be retrieved)

An Error Event occured. EventID: 0x00000457

Time Generated: 03/12/2012 19:11:32

(Event String could not be retrieved)

An Error Event occured. EventID: 0x00000457

Time Generated: 03/12/2012 19:11:33

(Event String could not be retrieved)

An Error Event occured. EventID: 0x00000457

Time Generated: 03/12/2012 19:11:34

(Event String could not be retrieved)

An Error Event occured. EventID: 0x00000457

Time Generated: 03/12/2012 19:11:34

(Event String could not be retrieved)

An Error Event occured. EventID: 0x00000457

Time Generated: 03/12/2012 19:11:34

(Event String could not be retrieved)

An Error Event occured. EventID: 0x00000457

Time Generated: 03/12/2012 19:11:34

(Event String could not be retrieved)

An Error Event occured. EventID: 0x00000457

Time Generated: 03/12/2012 19:11:35

(Event String could not be retrieved)

An Error Event occured. EventID: 0x00000457

Time Generated: 03/12/2012 19:11:35

(Event String could not be retrieved)

……………………. GROM-MSK-BOSS failed test systemlog

Test omitted by user request: VerifyReplicas

Starting test: VerifyReferences

The system object reference (serverReference)

CN=GROM-MSK-BOSS,OU=Domain Controllers,DC=Gromovair,DC=local and

backlink on

CN=GROM-MSK-BOSS,CN=Servers,CN=MSK,CN=Sites,CN=Configuration,DC=Gromovair,DC=local

are correct.

The system object reference (frsComputerReferenceBL)

CN=GROM-MSK-BOSS,CN=Domain System Volume (SYSVOL share),CN=File Replication Service,CN=System,DC=Gromovair,DC=local

and backlink on

CN=GROM-MSK-BOSS,OU=Domain Controllers,DC=Gromovair,DC=local are

correct.

The system object reference (serverReferenceBL)

CN=GROM-MSK-BOSS,CN=Domain System Volume (SYSVOL share),CN=File Replication Service,CN=System,DC=Gromovair,DC=local

and backlink on

CN=NTDS Settings,CN=GROM-MSK-BOSS,CN=Servers,CN=MSK,CN=Sites,CN=Configuration,DC=Gromovair,DC=local

are correct.

……………………. GROM-MSK-BOSS passed test VerifyReferences

Test omitted by user request: VerifyEnterpriseReferences

Test omitted by user request: CheckSecurityError

Running partition tests on : ForestDnsZones

Starting test: CrossRefValidation

……………………. ForestDnsZones passed test CrossRefValidation

Starting test: CheckSDRefDom

……………………. ForestDnsZones passed test CheckSDRefDom

Running partition tests on : DomainDnsZones

Starting test: CrossRefValidation

……………………. DomainDnsZones passed test CrossRefValidation

Starting test: CheckSDRefDom

……………………. DomainDnsZones passed test CheckSDRefDom

Running partition tests on : Schema

Starting test: CrossRefValidation

……………………. Schema passed test CrossRefValidation

Starting test: CheckSDRefDom

……………………. Schema passed test CheckSDRefDom

Running partition tests on : Configuration

Starting test: CrossRefValidation

……………………. Configuration passed test CrossRefValidation

Starting test: CheckSDRefDom

……………………. Configuration passed test CheckSDRefDom

Running partition tests on : Gromovair

Starting test: CrossRefValidation

……………………. Gromovair passed test CrossRefValidation

Starting test: CheckSDRefDom

……………………. Gromovair passed test CheckSDRefDom

Running enterprise tests on : Gromovair.local

Starting test: Intersite

Skipping site MSK, this site is outside the scope provided by the

command line arguments provided.

Skipping site DMD, this site is outside the scope provided by the

command line arguments provided.

Skipping site 4OT, this site is outside the scope provided by the

command line arguments provided.

Skipping site ZK, this site is outside the scope provided by the

command line arguments provided.

……………………. Gromovair.local passed test Intersite

Starting test: FsmoCheck

GC Name: \dc-msk.Gromovair.local

Locator Flags: 0xe00033fc

PDC Name: \domain-ias.Gromovair.local

Locator Flags: 0xe0000379

Time Server Name: \grom-msk-boss.Gromovair.local

Locator Flags: 0xe00001f8

Preferred Time Server Name: \dc-msk.Gromovair.local

Locator Flags: 0xe00033fc

KDC Name: \grom-msk-boss.Gromovair.local

Locator Flags: 0xe00001f8

……………………. Gromovair.local passed test FsmoCheck

Test omitted by user request: DNS

Test omitted by user request: DNS

4)

NetDiag.log

Computer Name: GROM-MSK-BOSS

DNS Host Name: grom-msk-boss.Gromovair.local

System info : Microsoft Windows Server 2003 R2 (Build 3790)

Processor : EM64T Family 6 Model 37 Stepping 2, GenuineIntel

Netcard queries test . . . . . . . : Passed

GetStats failed for ‘Прямой параллельный порт’. [ERROR_NOT_SUPPORTED]

[WARNING] The net card ‘Минипорт WAN (PPTP)’ may not be working because it has not received any packets.

[WARNING] The net card ‘Минипорт WAN (PPPoE)’ may not be working because it has not received any packets.

[WARNING] The net card ‘Минипорт WAN (IP)’ may not be working because it has not received any packets.

GetStats failed for ‘Минипорт WAN (L2TP)’. [ERROR_NOT_SUPPORTED]

Per interface results:

Adapter : LAN

Netcard queries test . . . : Passed

Host Name. . . . . . . . . : grom-msk-boss

IP Address . . . . . . . . : 192.168.69.3

Subnet Mask. . . . . . . . : 255.255.255.0

Default Gateway. . . . . . : 192.192.69.2

Dns Servers. . . . . . . . : 192.168.69.3

192.168.69.1

IpConfig results . . . . . : Passed

AutoConfiguration results. . . . . . : Passed

Default gateway test . . . : Passed

NetBT name test. . . . . . : Passed

[WARNING] At least one of the <00> ‘WorkStation Service’, <03> ‘Messenger Service’, <20> ‘WINS’ names is missing.

WINS service test. . . . . : Skipped

There are no WINS servers configured for this interface.

Global results:

Domain membership test . . . . . . : Passed

NetBT transports test. . . . . . . : Passed

List of NetBt transports currently configured:

NetBT_Tcpip_{AB0E24DC-7BE8-4D2F-9BB2-0FB6CD3AC6C7}

1 NetBt transport currently configured.

Autonet address test . . . . . . . : Passed

IP loopback ping test. . . . . . . : Passed

Default gateway test . . . . . . . : Passed

NetBT name test. . . . . . . . . . : Passed

[WARNING] You don’t have a single interface with the <00> ‘WorkStation Service’, <03> ‘Messenger Service’, <20> ‘WINS’ names defined.

Winsock test . . . . . . . . . . . : Passed

DNS test . . . . . . . . . . . . . : Passed

PASS — All the DNS entries for DC are registered on DNS server ‘192.168.69.3’ and other DCs also have some of the names registered.

Redir and Browser test . . . . . . : Passed

List of NetBt transports currently bound to the Redir

NetBT_Tcpip_{AB0E24DC-7BE8-4D2F-9BB2-0FB6CD3AC6C7}

The redir is bound to 1 NetBt transport.

List of NetBt transports currently bound to the browser

NetBT_Tcpip_{AB0E24DC-7BE8-4D2F-9BB2-0FB6CD3AC6C7}

The browser is bound to 1 NetBt transport.

DC discovery test. . . . . . . . . : Passed

DC list test . . . . . . . . . . . : Passed

Trust relationship test. . . . . . : Passed

Secure channel for domain ‘GROMOVAIR’ is to ‘\domain-ias.Gromovair.local’.

Kerberos test. . . . . . . . . . . : Passed

LDAP test. . . . . . . . . . . . . : Passed

Bindings test. . . . . . . . . . . : Passed

WAN configuration test . . . . . . : Skipped

No active remote access connections.

Modem diagnostics test . . . . . . : Passed

IP Security test . . . . . . . . . : Skipped

Note: run «netsh ipsec dynamic show /?» for more detailed information

The command completed successfully

5)repadmin

C:>repadmin /showreps

MSKGROM-MSK-BOSS

DC Options: (none)

Site Options: (none)

DC object GUID: 9630d3bb-57cb-474e-8ba9-99baa7ca5fe6

DC invocationID: da11f18c-91d1-4a71-9069-c010b7099876

==== INBOUND NEIGHBORS =====================================

DC=Gromovair,DC=local

ZKDC-ZK via RPC

DC object GUID: 1631c1e9-243f-4538-98b5-533efb392cab

Last attempt @ 2012-03-12 17:16:12 was successful.

MSKDC-MSK via RPC

DC object GUID: 8a845b9f-7284-4194-ac15-e3d7c30ecd7f

Last attempt @ 2012-03-12 19:38:34 was successful.

CN=Configuration,DC=Gromovair,DC=local

ZKDC-ZK via RPC

DC object GUID: 1631c1e9-243f-4538-98b5-533efb392cab

Last attempt @ 2012-03-12 17:16:12 was successful.

MSKDC-MSK via RPC

DC object GUID: 8a845b9f-7284-4194-ac15-e3d7c30ecd7f

Last attempt @ 2012-03-12 18:46:11 was successful.

CN=Schema,CN=Configuration,DC=Gromovair,DC=local

ZKDC-ZK via RPC

DC object GUID: 1631c1e9-243f-4538-98b5-533efb392cab

Last attempt @ 2012-03-12 17:16:12 was successful.

MSKDC-MSK via RPC

DC object GUID: 8a845b9f-7284-4194-ac15-e3d7c30ecd7f

Last attempt @ 2012-03-12 18:46:11 was successful.

DC=DomainDnsZones,DC=Gromovair,DC=local

ZKDC-ZK via RPC

DC object GUID: 1631c1e9-243f-4538-98b5-533efb392cab

Last attempt @ 2012-03-12 17:16:12 was successful.

MSKDC-MSK via RPC

DC object GUID: 8a845b9f-7284-4194-ac15-e3d7c30ecd7f

Last attempt @ 2012-03-12 19:04:38 was successful.

DC=ForestDnsZones,DC=Gromovair,DC=local

ZKDC-ZK via RPC

DC object GUID: 1631c1e9-243f-4538-98b5-533efb392cab

Last attempt @ 2012-03-12 17:16:13 was successful.

MSKDC-MSK via RPC

DC object GUID: 8a845b9f-7284-4194-ac15-e3d7c30ecd7f

Last attempt @ 2012-03-12 19:03:10 was successful.

6)C:>ipconfig /all

Настройка протокола IP для Windows

Имя компьютера . . . . . . . . . : grom-msk-boss

Основной DNS-суффикс . . . . . . : Gromovair.local

Тип узла. . . . . . . . . . . . . : широковещательный

IP-маршрутизация включена . . . . : нет

WINS-прокси включен . . . . . . . : да

Порядок просмотра суффиксов DNS . : Gromovair.local

LAN — Ethernet адаптер:

DNS-суффикс этого подключения . . :

Описание . . . . . . . . . . . . : Microsoft Virtual Mach

pter

Физический адрес. . . . . . . . . : 00-15-5D-45-C8-27

DHCP включен. . . . . . . . . . . : нет

IP-адрес . . . . . . . . . . . . : 192.168.69.3

Маска подсети . . . . . . . . . . : 255.255.255.0

Основной шлюз . . . . . . . . . . : 192.168.69.2

DNS-серверы . . . . . . . . . . . : 192.168.69.3

192.168.69.1

(ПАРТНЕР ПО РЕПЛИКАЦИИ, РЯДОМ В САЙТЕ, НА НЕГО СТАРАЮСЬ ПЕРЕДАТЬ РЕПЛИКУ ПРИ УДАЛЕНИИ)

Для понижения роли контроллера домена,

достаточно превратить контроллер домена в рядовой сервер. Это делается

утилитой dcpromo.exe, при запуске которой запускается мастер установки

Active Directory. Процесс понижения роли имеет свои особенности,

связанные с количеством контроллеров в домена в лесе и их

функциональностью. Если контроллер домена, является сервером глобального

каталога, то будет выдано предупреждение! Его можно проигнорировать в

двух случаях: если контроллер домена — единственный и уничтожается вся

доменная структура; если в лесе имеются другие контроллеры, выполняющие

эту функцию.

Пуск — Выполнить — dcpromo.exe, при запуске которой запускается мастер установки Active Directory

Далее процесс в картинках:

Выходит

предупреждение что данный контроллер домена, является сервером

глобального каталога. Под глобальным каталогом понимается возможность

авторизировать учетными данными данного контролера домена.

Что бы убрать функцию глобального каталога, необходимо перейти в оснастку Active Directiry Sites and Services.

Выбрать сервер, и войти в его свойства.

Снять галку с Global Catalog. Об успешном отключении данной функции можно посмотреть в логах windows.

Если

мастер запущен уже после этой процедуры, предупреждения уже не будет.

На данном этапе, мастеру установки Active Directory необходимо указать,

является ли контролер домена последним в домене. Если поставить галку,

на «сервер последний контроллер домена в данном домене» (This server is

the last domain controller in the domain), то контроллер домена

становится изолированным сервером и все данные и настройки удаляются.

В данном случае, понижается роль резервного контролера домена, и галку в

предыдущем шаге не ставили. На данном этапе сбрасывается пароль учетной

записи Администратора.

Завершающий шаг запуска процесса понижения роли.

Процесс удаления Active Directory, понижение роли.

После завершения процесса, необходимо перезагрузить сервер. После перезагрузки, сервер станет рядовым, состоящий в домене.