В этой статье мы рассмотрим процедуры корректного удаления контроллера домена Active Directory на Windows Server 2022/2019/2016/2012R2. Обычно при удалении контроллера домена рассматривается один из сценариев:

Содержание:

- Понижение контроллера домена с удалением роли Active Directory Domain Services

- Удаление неисправного контроллера домена Active Directory

Понижение контроллера домена с удалением роли Active Directory Domain Services

Если вы выполняете плановое удаление (декомиссию) одного из существующих контроллеров домена AD (обычного DC или RODC), то прежде чем понизить контроллер домена до рядового Windows Server и удалить роль ADDS, нужно выполнить ряд подготовительных шагов.

- Проверьте состояние вашего контроллера домена, Active Directory и репликации. На сайте есть отдельная статья с описанием команд диагностики здоровья контроллера домена и репликации в AD с помощью

dcdiag

,

repadmin

и скриптов PowerShell. Исправьте найденные проблемы. Для вывода списка ошибок на конкретном контроллере домена выполните команду:

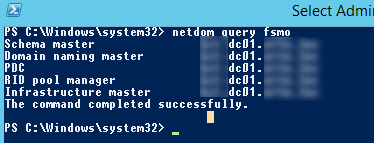

dcdiag.exe /s:dc01 /q - Убедитесь, что на контроллере домена не запущены FSMO роли AD:

netdom query fsmo

Если нужно, перенесите роли FSMO на другой DC;

- Убедитесь, что на DC не запушена роль DHCP сервера. Если запущена, мигрируйте ее на другой сервер;

- Измените настройки DNS для DHCP областей, которые выдаются клиентам IP адреса. Перенастройте DHCP клиентов на другой DNS сервер (дождитесь окончания времени аренды IP адресов, чтобы все клиенты получили новые настройки DNS). Вы можете вывести список DNS серверов, заданных для всех зон (DNS Servers Option 006) на определенном сервере с помощью следующей команды PowerShell (подробнее об управлении DHCP в Windows Server с помощью PowerShell):

Get-DhcpServerv4Scope -ComputerName msk-dhcp01.winitpro.ru| Get-DhcpServerv4OptionValue | Where-Object {$_.OptionID -like 6} | FT Value - Некоторые клиенты могут быть настроены на использование DNS сервера на DC вручную (сетевые устройства, сервера, принтеры, сканеры и т.д.). Вам нужно найти такие устройства и перенастроить их на другой DNS сервер. Проще всего обнаружить устройства, обращающиеся к DNS серверу по его логам. Вот подробная статья: Аудит DNS запросов клиентов в Windows Server по DNS логам;

- Если на контроллере домена запущен центр сертификации (роль Certificate Authority), нужно мигрировать его на другой сервер;

- Если на контроллере домена запущены другие службы (например, KMS сервер, Raduis/NPS, WSUS и т.д.), решите нужно ли переносить их на другие сервера;

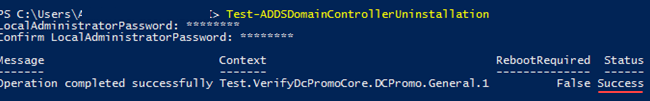

- Воспользуйтесь командлетом

Test-ADDSDomainControllerUninstallation

, чтобы проверить оставшиеся зависимости и проблемы, с которыми вы можете столкнуться при удалении DC. Если командлет вернет статус

Sucсess

, можете продолжить.

Теперь можно приступить к понижению роли контроллера домена до рядового сервера. До Windows Server 2012 для этого использовалась команда dcpromo. В современных версиях Windows Server этот инструмент считается устаревшим и не рекомендуется к использованию.

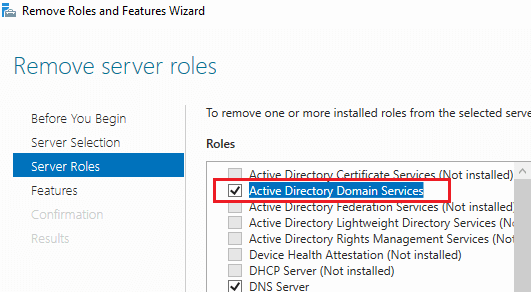

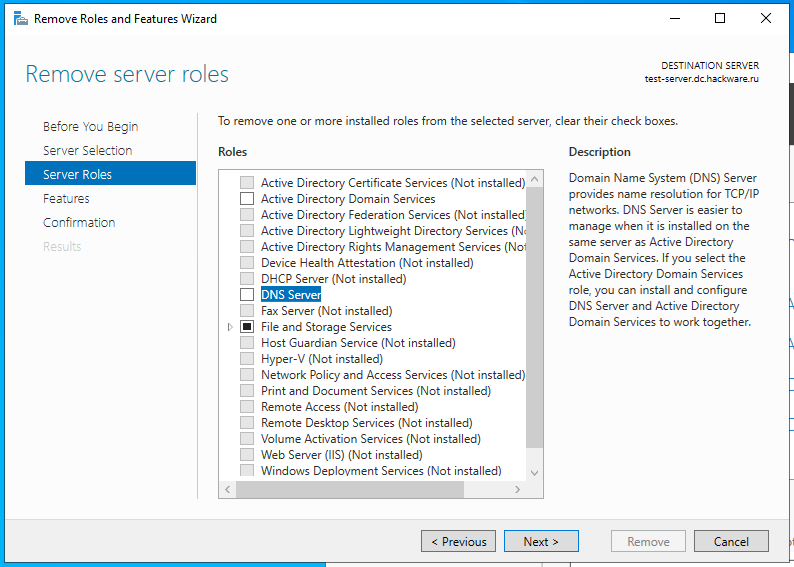

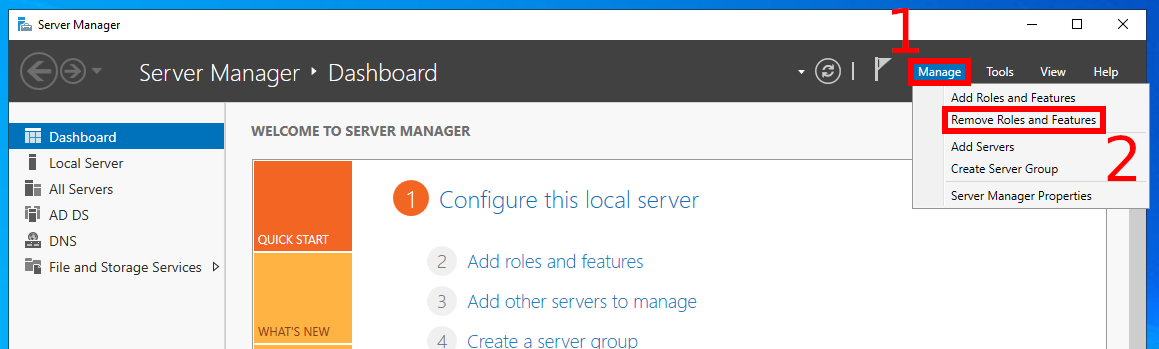

Вы можете понизить роль контроллера домена с помощью Server Manager. Запустите Server Manager -> Remote Roles and Features -> снимите чекбокс Active Directory Domain Services в секции Server Roles.

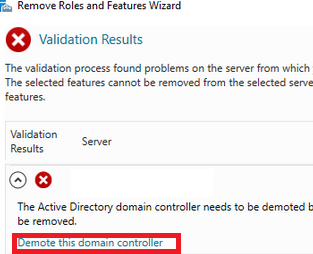

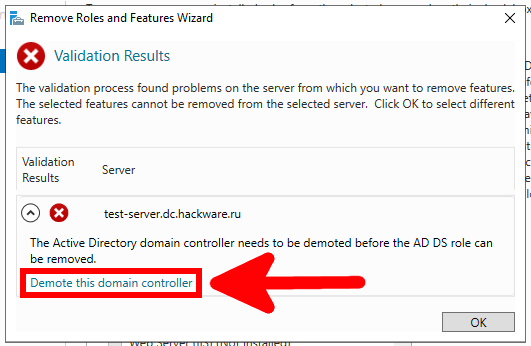

Нажмите на кнопку Demote this domain controller.

Должно открыться окно Active Directory Domain Services Configuration Wizard. Опцию Force the removal of this domain controller используется при удалении последнего контроллера домена. Включать ее не нужно. В дальнейшем мы удалим метаданные о DC вручную.

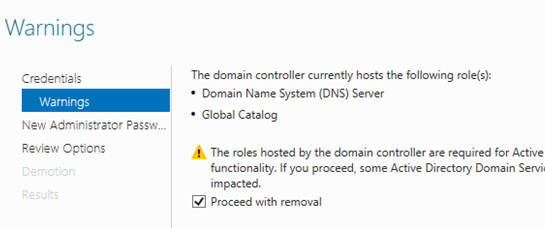

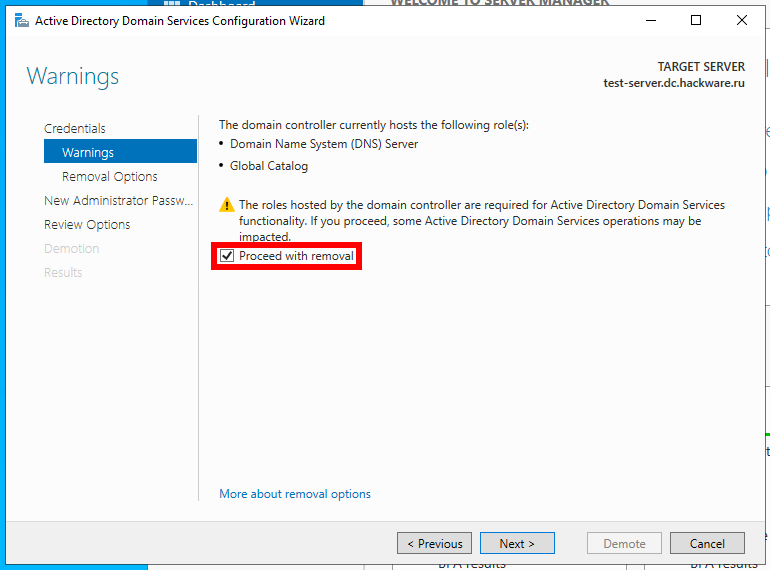

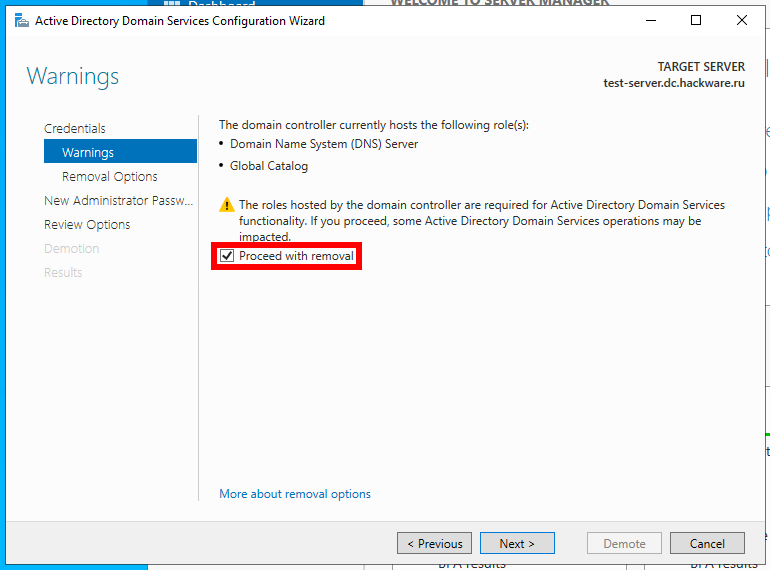

В следующем окне отметьте опцию Proceed with removal.

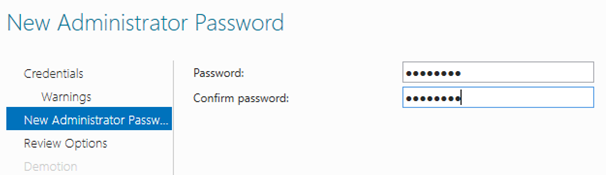

Затем задайте пароль учетной записи локального администратора сервера.

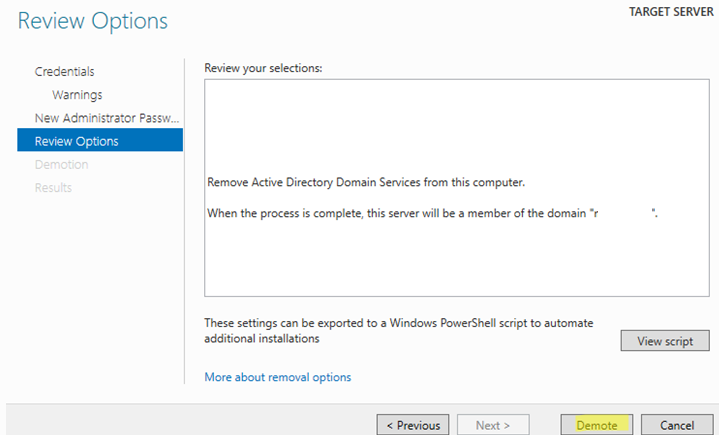

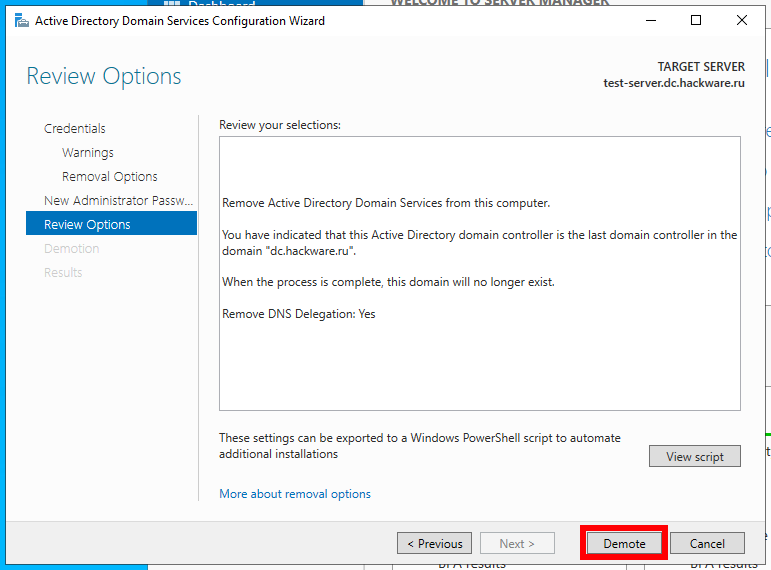

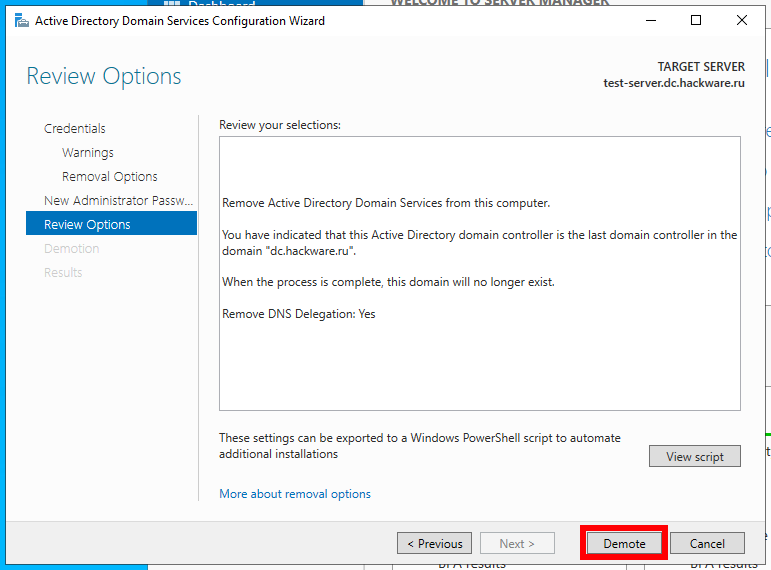

На последнем этапе останется нажать кнопку Demote.

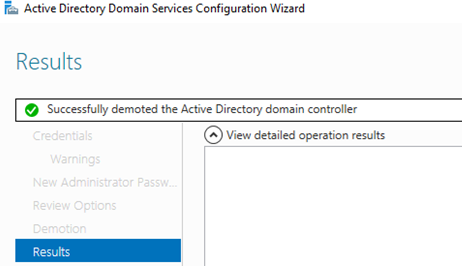

Дождитесь окончания понижения контроллера домена. Должна появится надпись Successfully demoted the Active Directory Domain Controller.

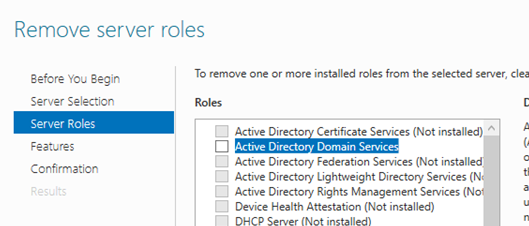

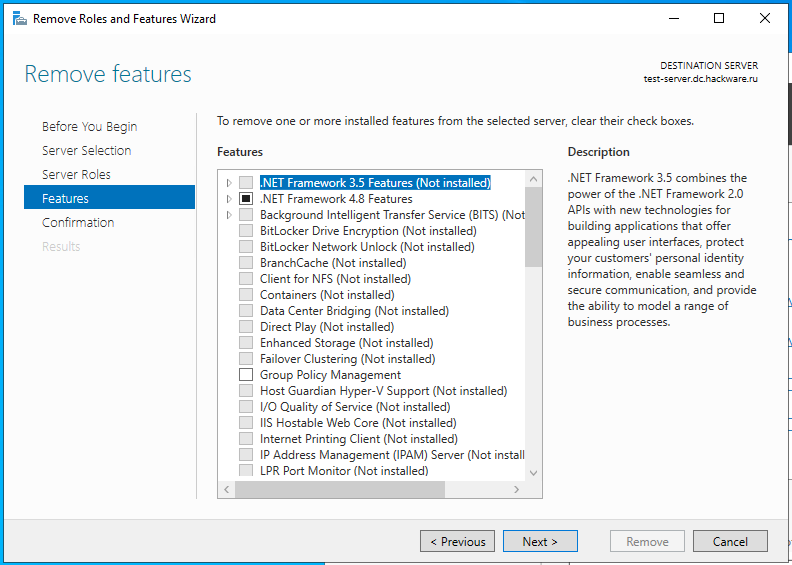

Перезагрузите сервер, еще раз запустите Server Manager для удаления роли Active Directory Domain Services.

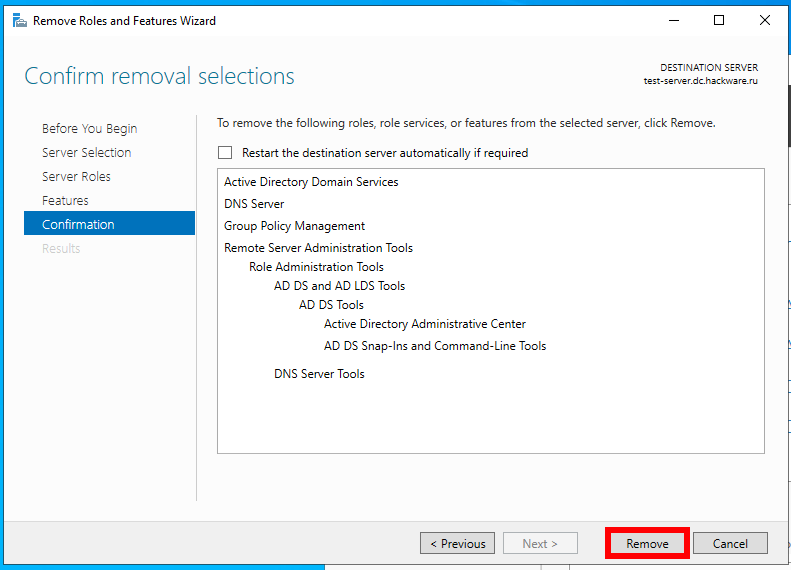

При удалении роли ADDS по-умолчанию будут удалены следующие компоненты:

- Модуль Active Directory Module for Windows PowerShell

- AD DS and AD LDS Tools feature

- Active Directory Administrative Center

- AD DS Snap-ins and Command-line Tools

- DNS Server

- Консоль Group Policy Management Console (

gpmc.msc

)

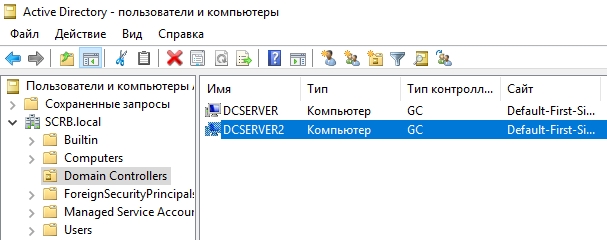

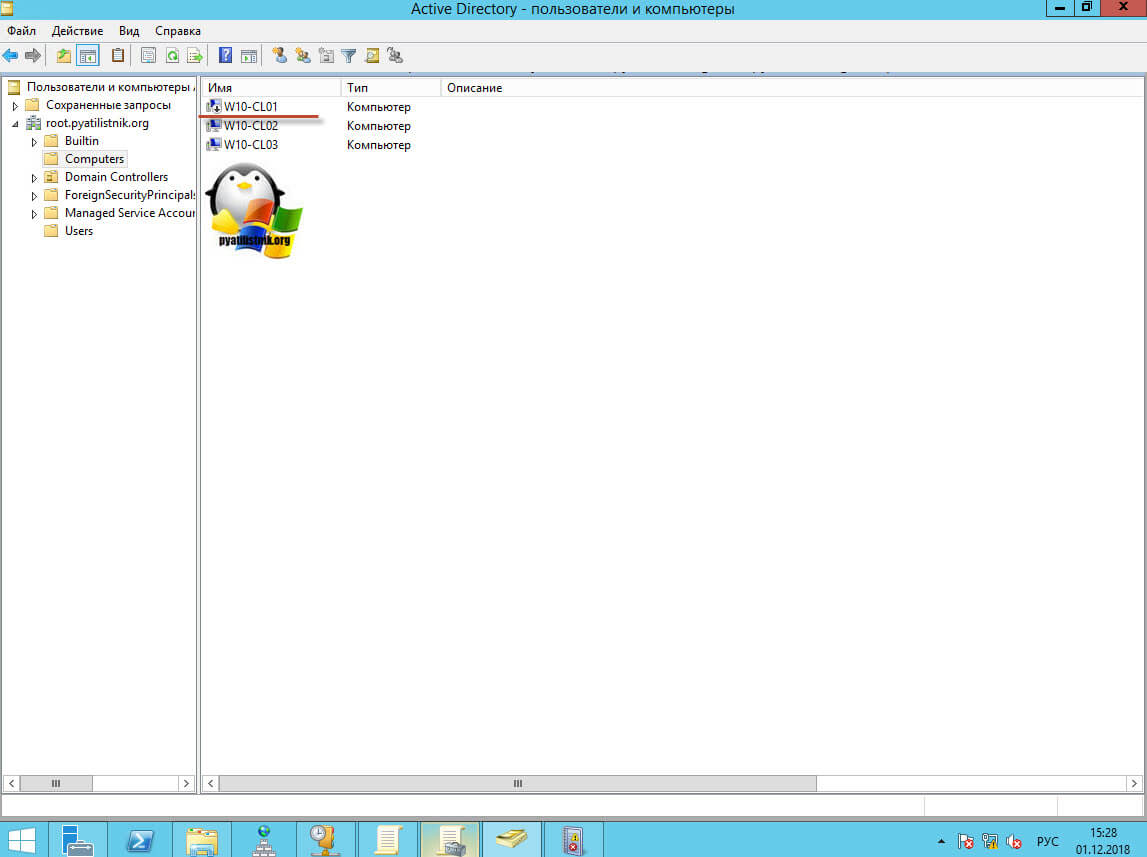

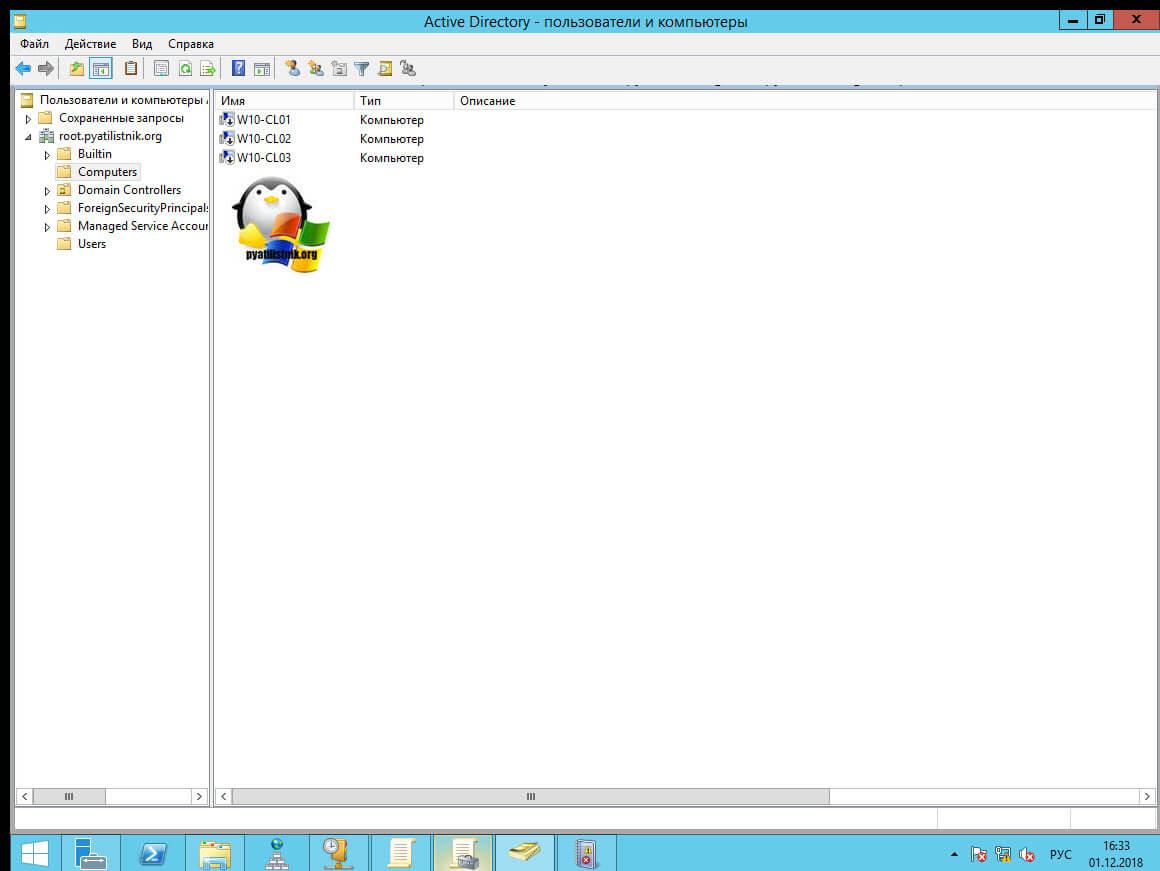

Запустите консоль Active Directory Users and Computers (dsa.msc) и убедитесь, что учетная запись контроллера домена была удалена из OU Domain Controllers.

Также вы можете удалить контроллер домена с помощью PowerShell командлета

Uninstall-ADDSDomainController

. Команда попросит вас задать пароль локального администратора и подтвердить понижение DC.

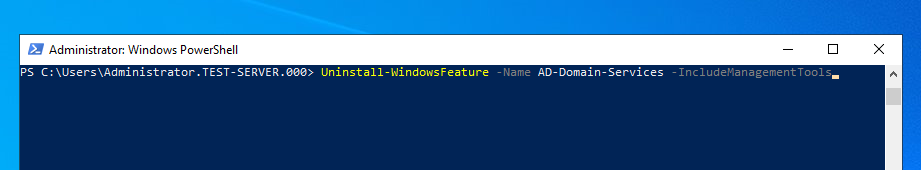

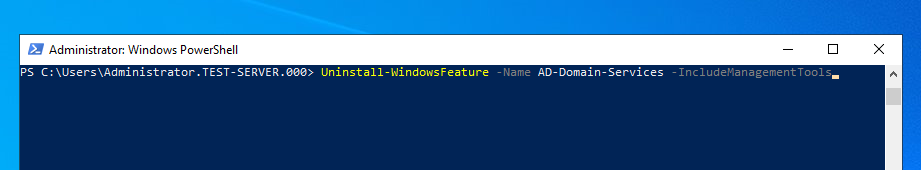

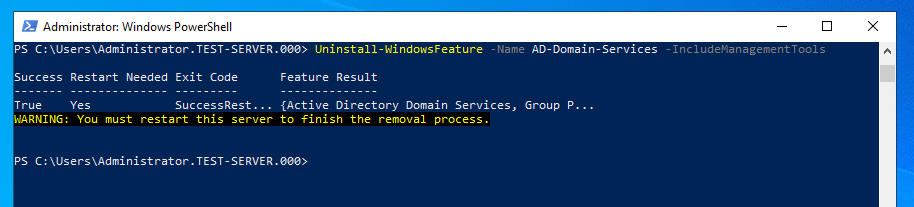

После перезагрузки останется с помощью PowerShell удалить роль ADDS:

Uninstall-WindowsFeature AD-Domain-Services -IncludeManagementTools

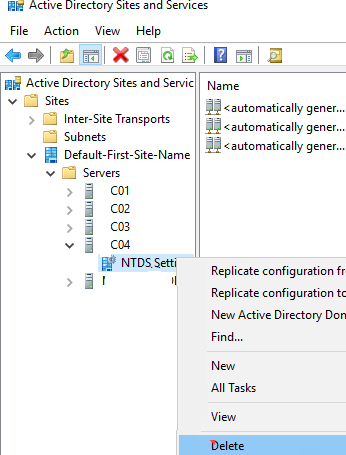

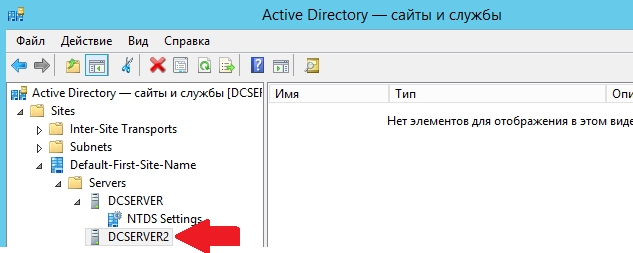

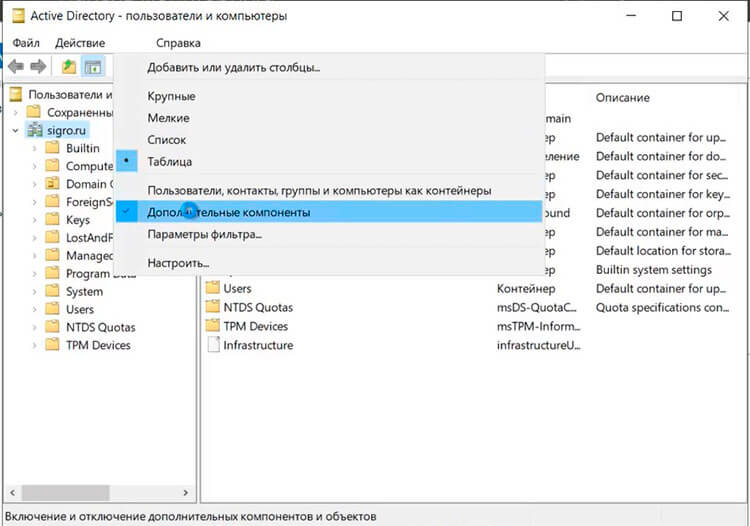

Теперь запустите консоль Active Directory Sites and Services (

dssite.msс

), найдите сайт контроллера домена и его учетную запись в разделе Servers. Разверните DC, щелкните ПКМ по NTDS Settings и выберите Delete.

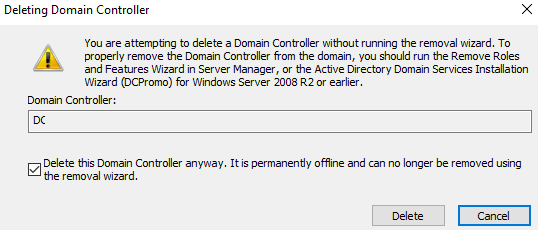

Подтвердите удаление DC, отметив опцию Delete This Domain controller anyway. It is permanently offline and ac no longer be removed using the removal wizard.

Затем удалите учетную запись сервера.

Дождитесь окончания репликации в AD и проверьте состояние домена с помощью

dcdiag

и

repadmin

(как описано выше).

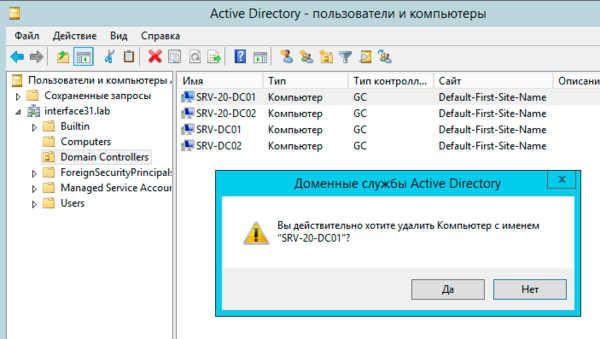

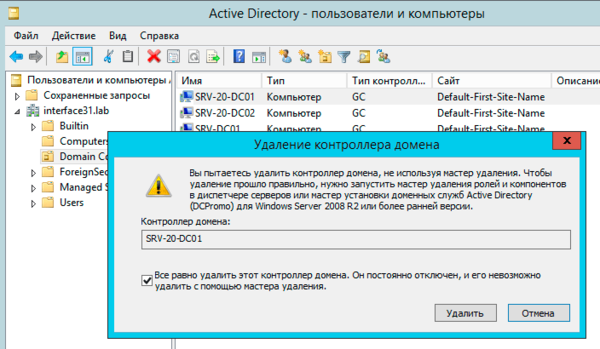

Удаление неисправного контроллера домена Active Directory

Если ваш контроллер домена вышел из строя (физический сервер или файлы виртуального DC на хранилище) и вы не планируете восстанавливать DC его из созданной ранее резервной копии контроллера домена, можно удалить его принудительно.

Важно. Удаленный таким образом контроллер домена ни в коем случае нельзя включать в сеть.

До Windows Server 2008 R2 для удаления неисправного контроллера домена и очистки его метаданных в AD использовалась консольная утилита ntdsutil. В современных версиях Windows Server 2022/2019/2016/2012 вы можете удалить вышедший из строя DC и корректно очистить метаданные с помощью графических

mmc

оснасток управления AD.

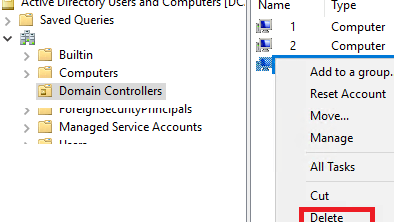

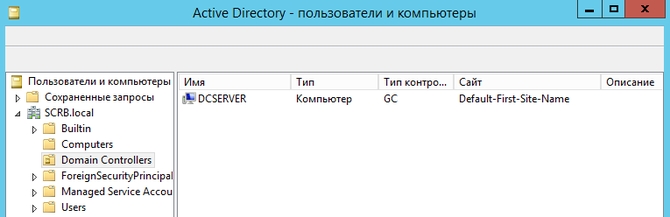

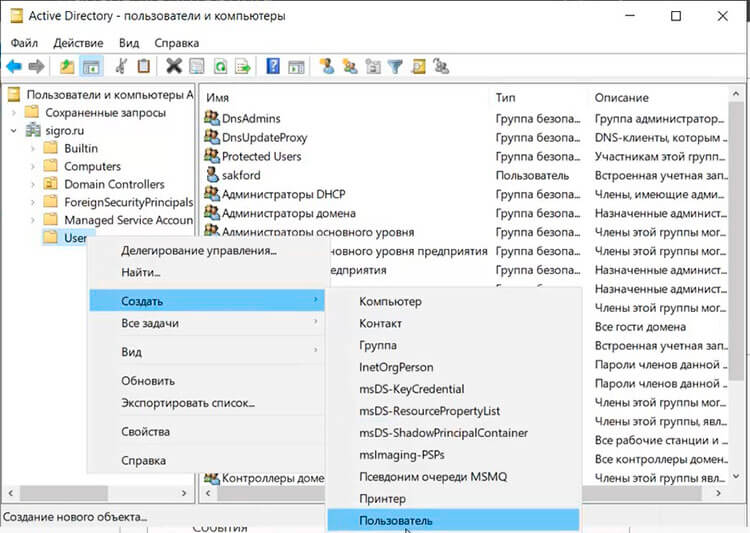

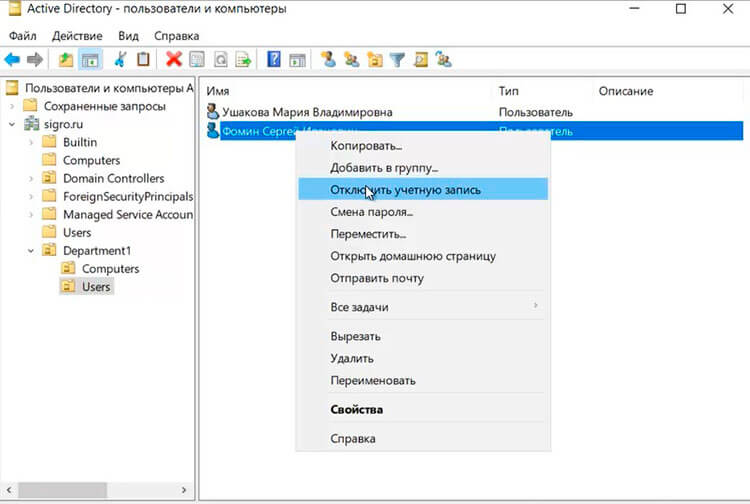

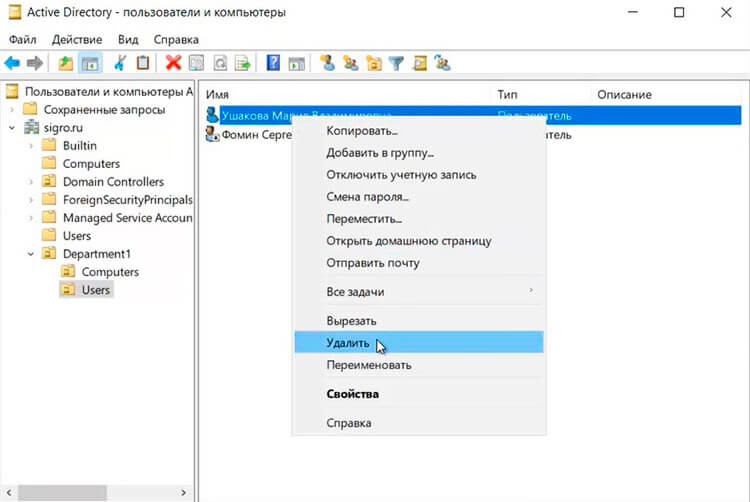

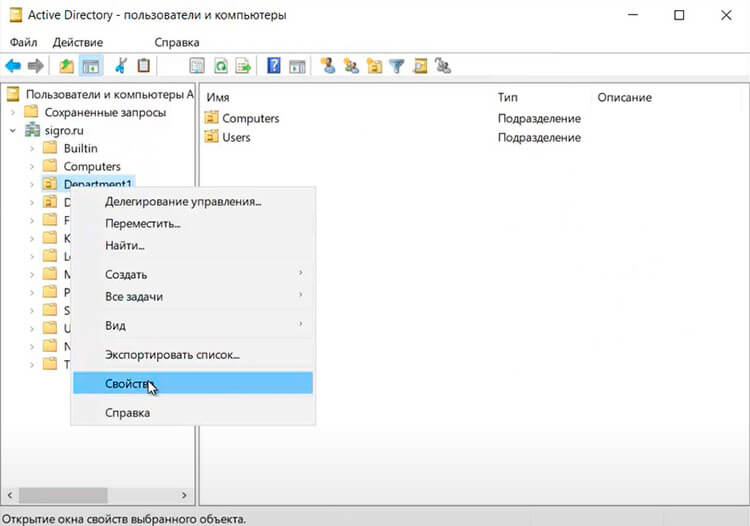

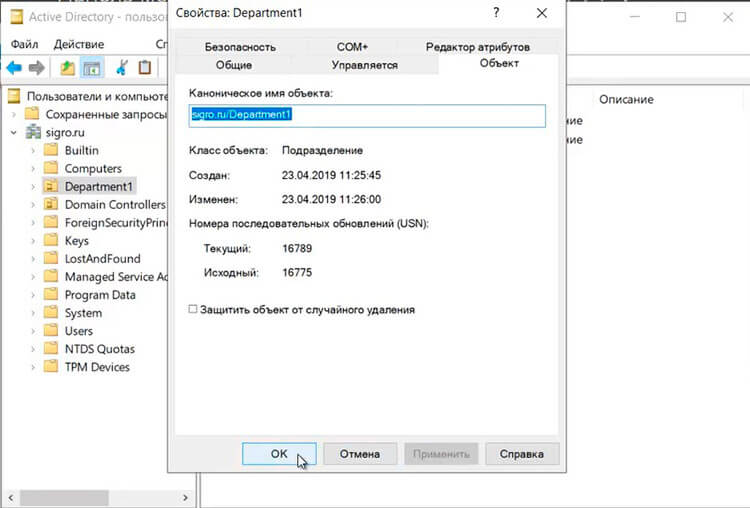

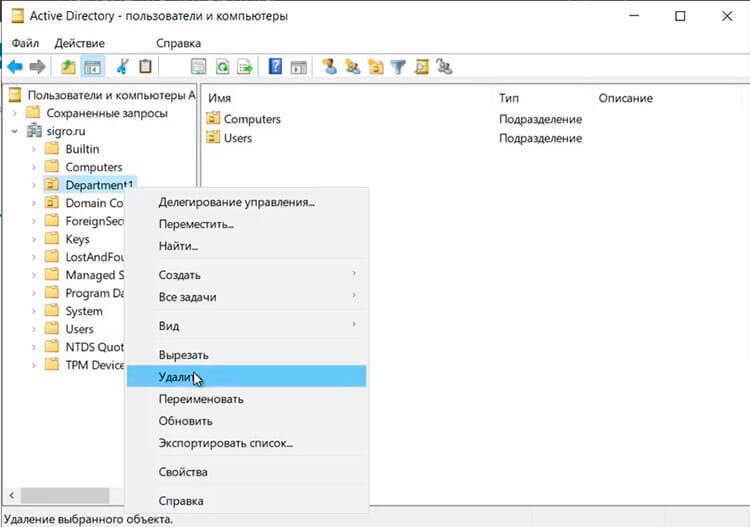

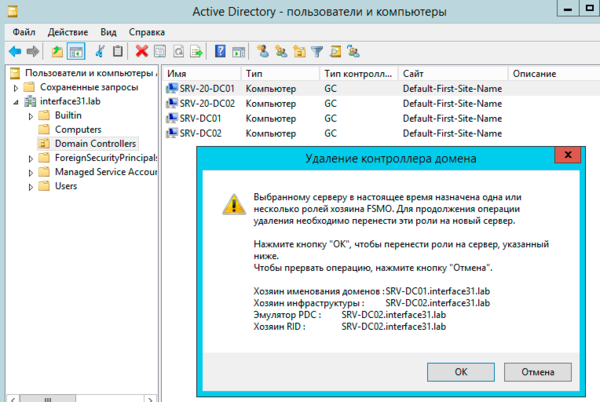

Откройте консоль ADUC (

dsa.msc

) и перейдите в контейнер Domain Controllers. Найдите учетную запись вашего DC и удалите ее.

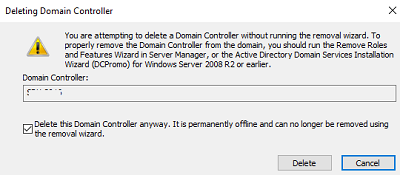

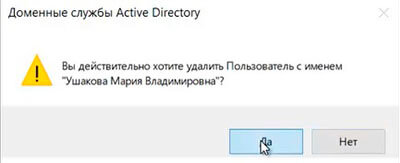

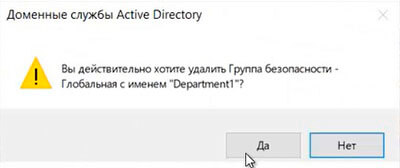

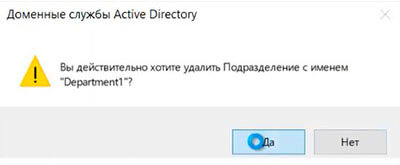

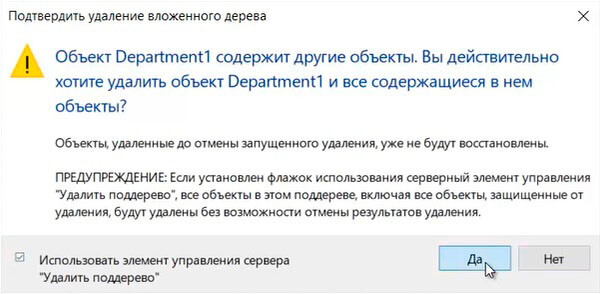

Появится окно с подтверждением удаления DC. Включите опцию Delete this Domain Controller anyway. И нажмите кнопку Delete.

Active Directory автоматически очистит метаданные об удаленном DC из базы ntds.dit.

Теперь нужно удалить контроллер домена в консоли AD Sites and Services как описано выше.

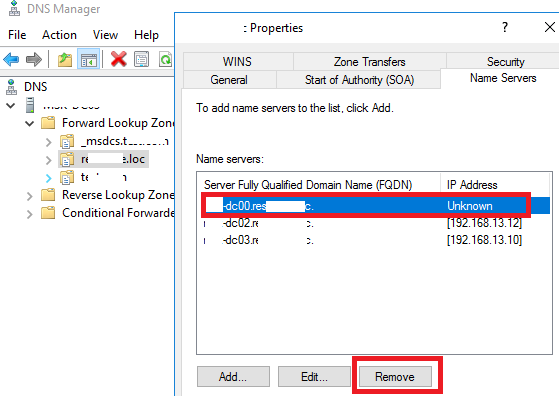

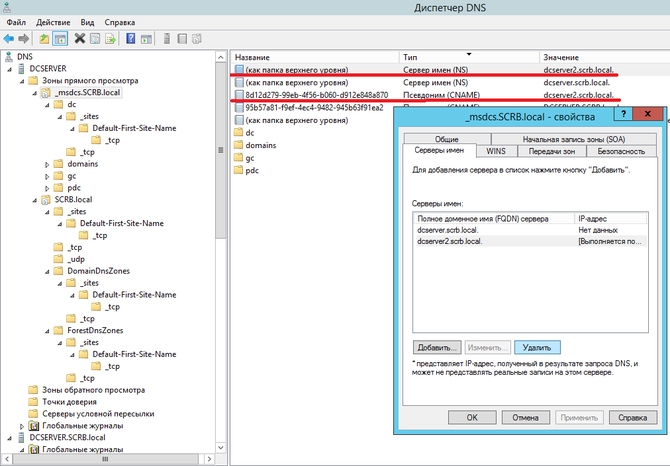

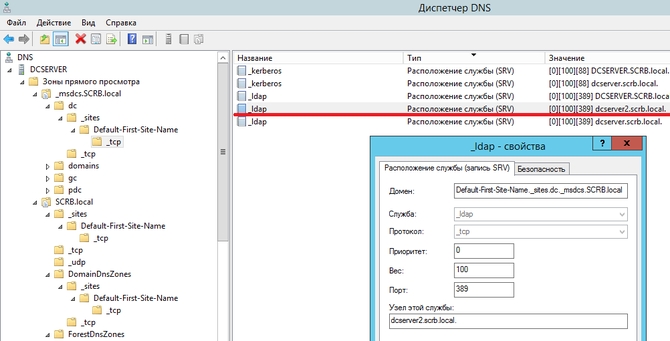

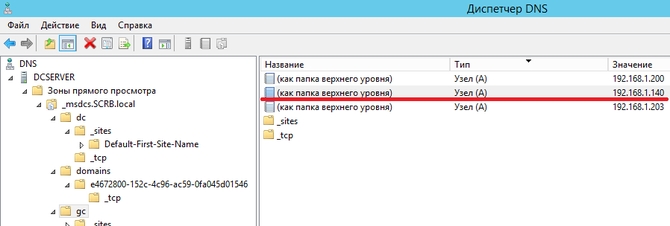

И последний шаг – удаление записей о контроллере домена в DNS. Откройте консоль DNS Manager (

dnsmgmt.msc

).

Удалите сервер из списка Name Servers в настройках зоны.

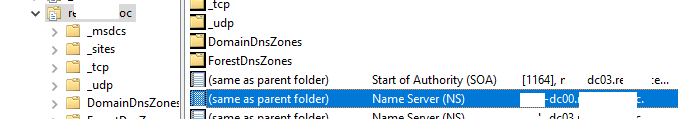

Удалите статические записи Name Servers (NS), оставшиеся от удаленного DC в вашей DNS зоне и разделах

_msdcs

,

_sites

,

_tcp

,

_udp

, и PTR записи в обратной зоне.

Или воспользуйтесь PowerShell для поиска и удаления записей в DNS.

Итак, в этой статье мы описали пошаговую процедуру, которая поможет вам понизить контроллер домена или удалить неисправный DC из Active Directory.

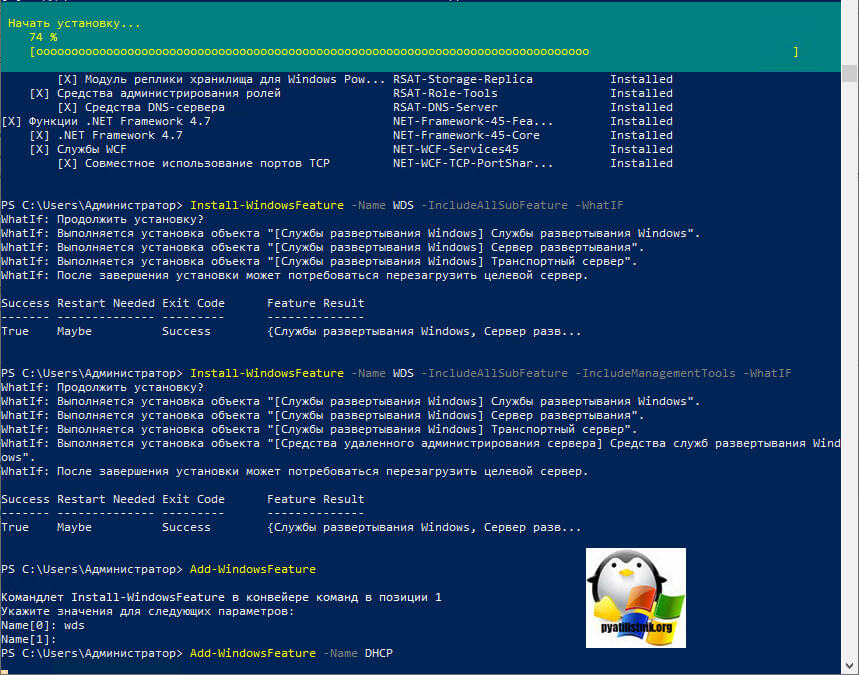

Понижение контроллера домена и удаление роли AD DS

Используемые термины: Active Directory, FSMO.

Мы рассмотрим пример корректного удаление роли Active Directory Domain Services для Windows Server 2012 / 2012 R2 / 2016 / 2019.

Процесс полного удаления разобьем на несколько этапов:

1. Подготовка среды AD

Перенос ролей контроллера домена

Проверка состояния AD

2. Понижение уровня контроллера домена до рядового сервера

Графический интерфейс

Powershell

3. Удаление роли AD DS

Графический интерфейс

Powershell

4. Вывод сервера из домена

Графический интерфейс

Powershell

Вопросы и ответы

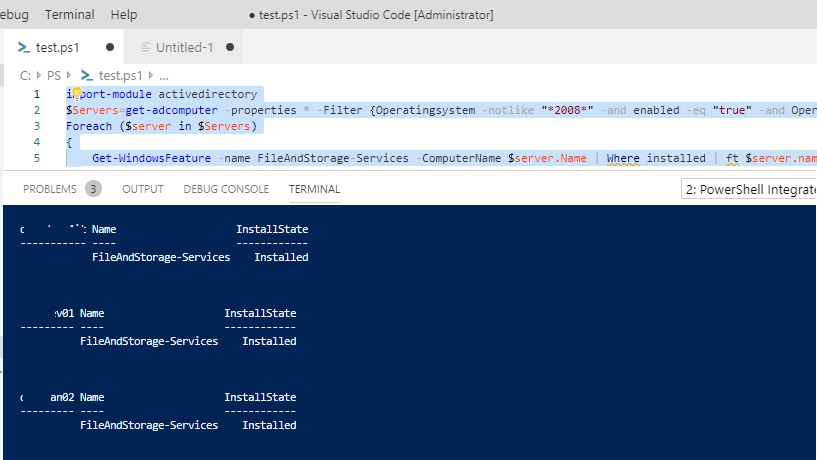

Подготовка системы

Если в нашей среде AD не один контроллер домена и мы не хотим удалять сам домен, а только один из его серверов со службой каталогов, стоит выполнить предварительные операции, чтобы минимизировать возможные проблемы.

Перенос ролей контроллера домена

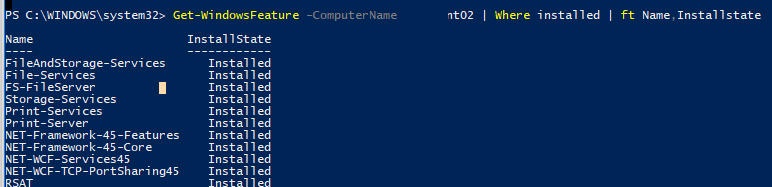

Active Directory насчитывает 5 FSMO ролей, которые отвечают за корректную работу службы каталогов. Смотрим, на каких серверах запущены данные роли с помощью команд в Powershell:

Get-ADForest dmosk.local | ft DomainNamingMaster, SchemaMaster

Get-ADDomain dmosk.local | ft InfrastructureMaster, PDCEmulator, RIDMaster

* где dmosk.local — домен, для которого нужно узнать назначенные роли FSMO.

Если какие-то роли назначены на сервере, который планируется понизить, то необходимо с помощью команды типа:

Move-ADDirectoryServerOperationMasterRole <имя сервера, куда переносим> <название роли>

… передать роль.

Подробнее о передаче и захвате в инструкции Управление FSMO ролями Active Directory с помощью Powershell.

Проверка состояния AD

На любом из контроллеров домена вводим команду:

dcdiag /a /q

Данная команда запустит проверку состояния среды AD и выдаст ошибки, если такие будут. Необходимо обратить внимание на сообщения и, по возможности, решить проблемы.

Понижение контроллера домена

Первым шагом понизим наш сервер до рядового сервера. Это можно сделать с помощью графического интерфейса, Powershell или командной строки.

Графика

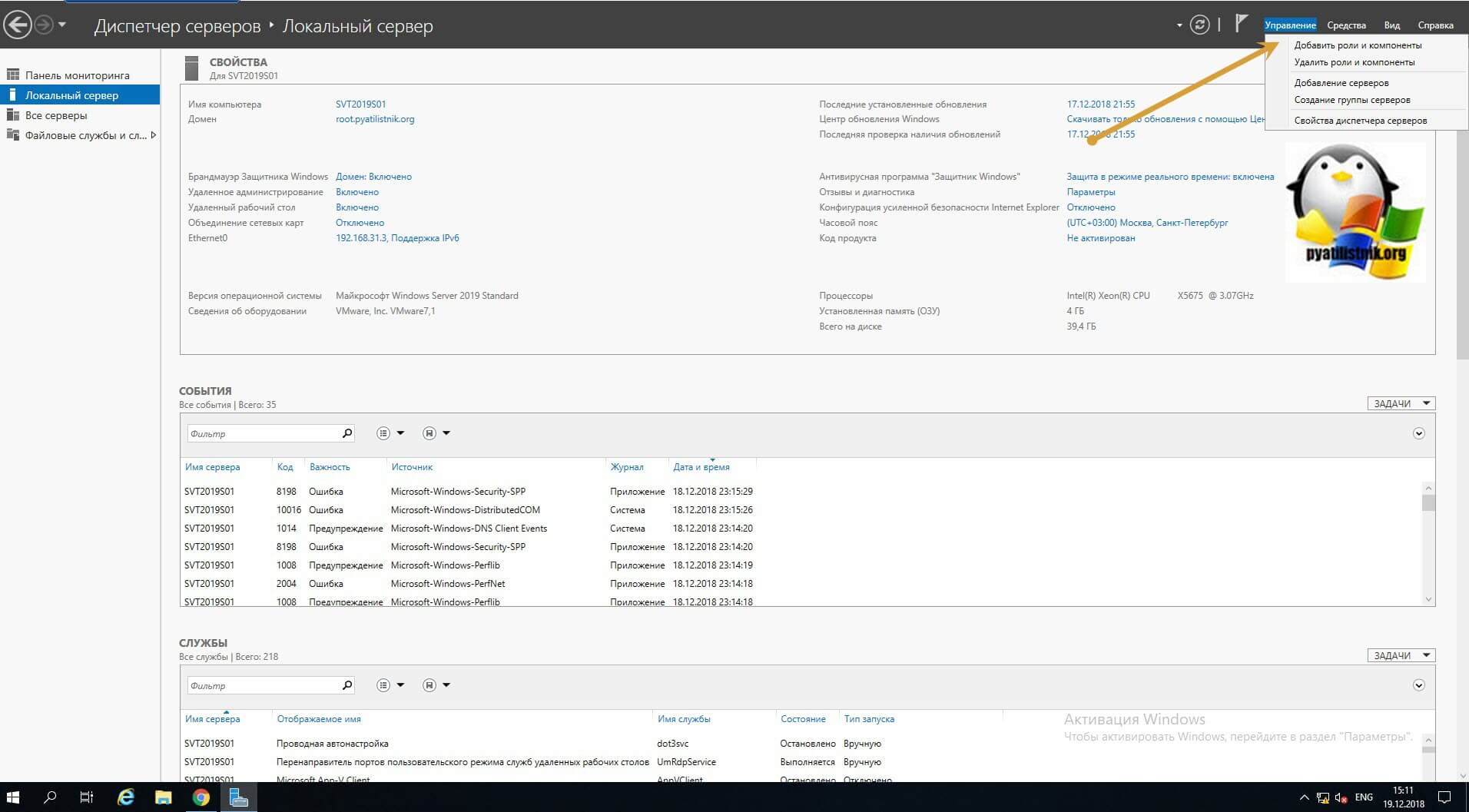

Открываем Диспетчер серверов и переходим в Управление — Удалить роли и компоненты:

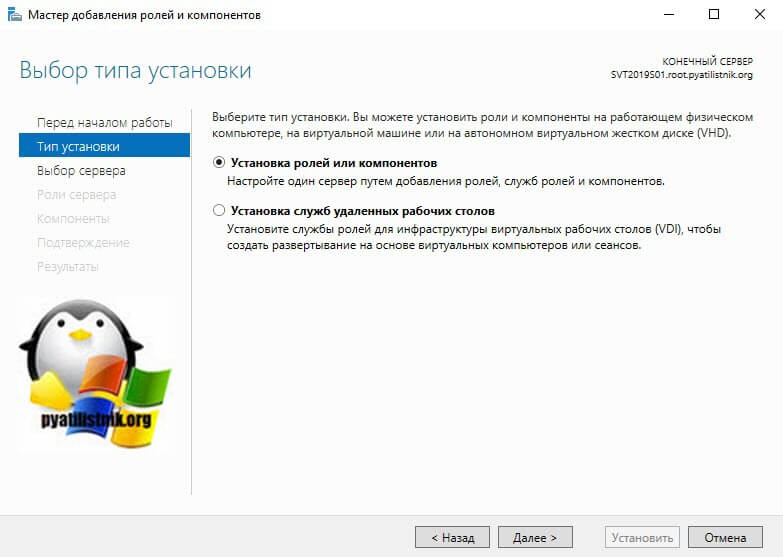

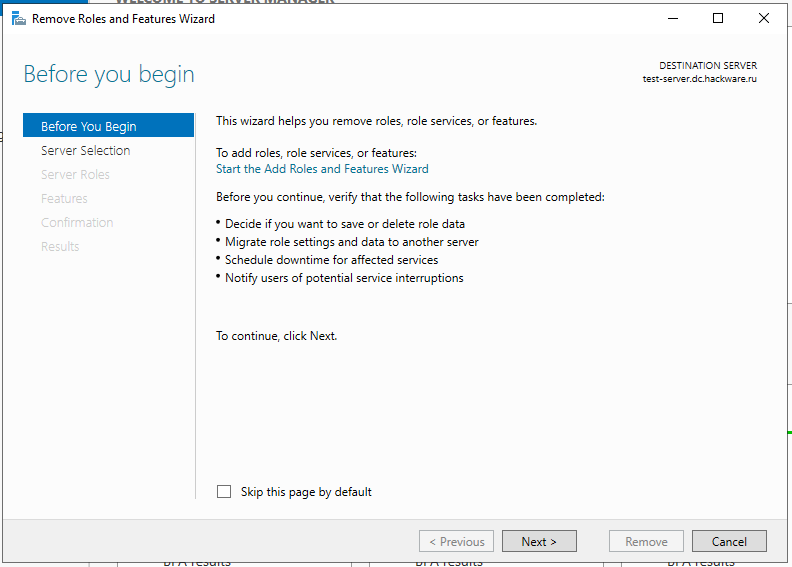

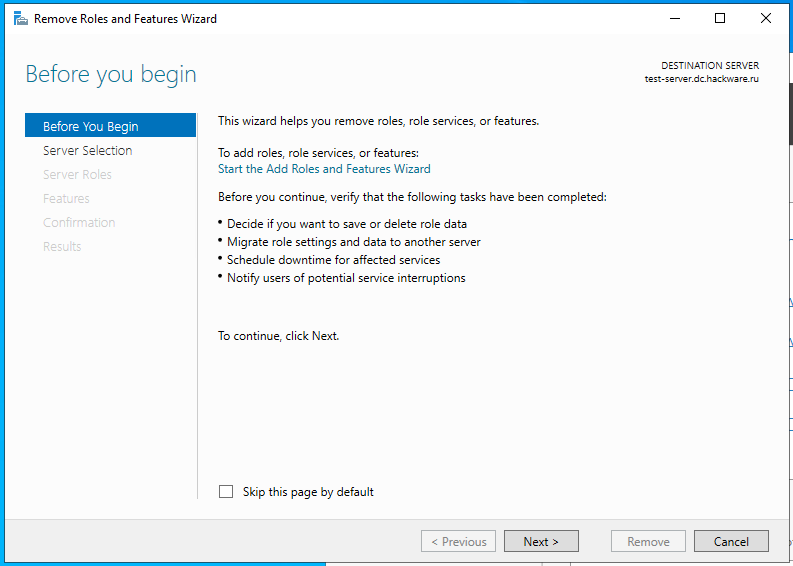

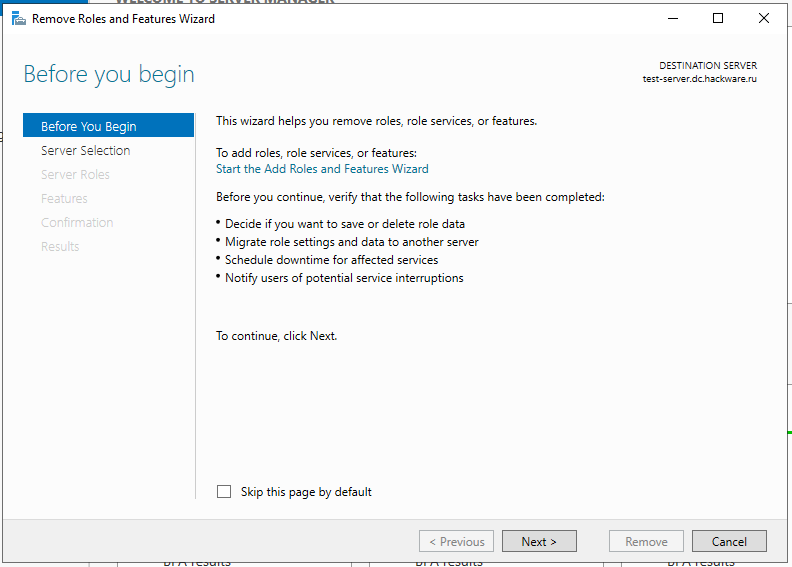

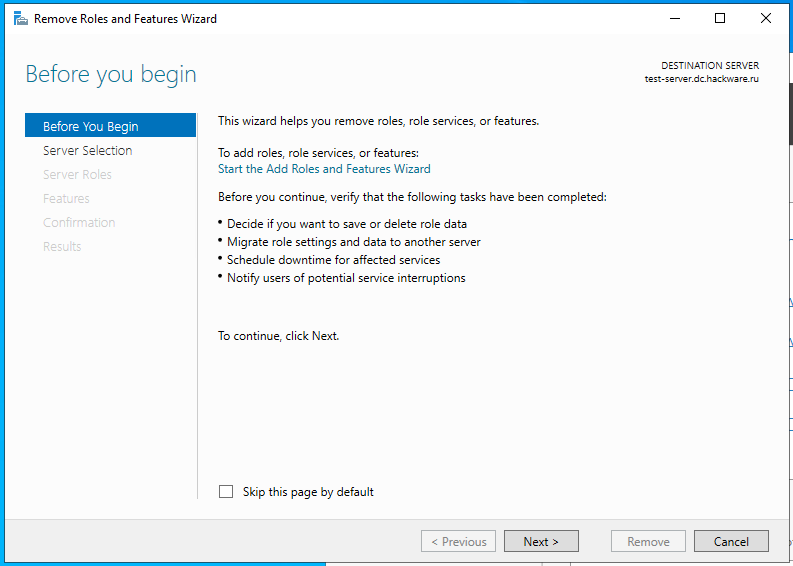

Если откроется окно с приветствием, то просто нажимаем Далее (при желании, можно поставить галочку Пропускать эту страницу по умолчанию):

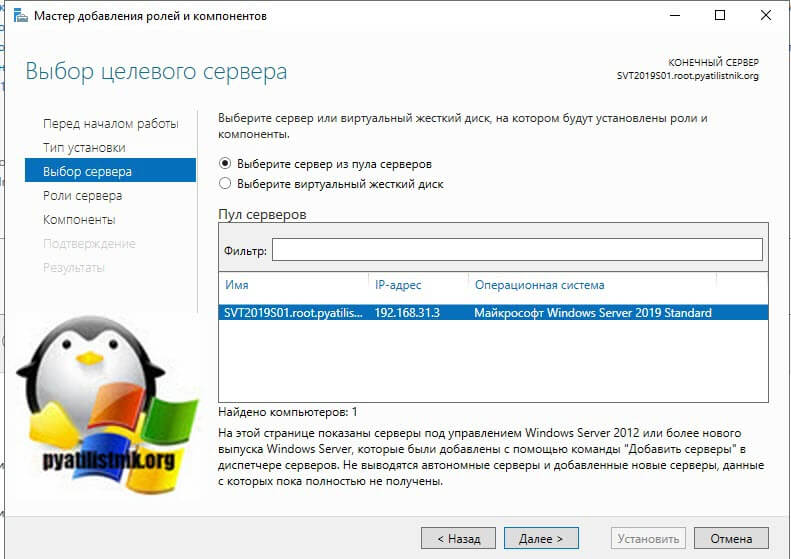

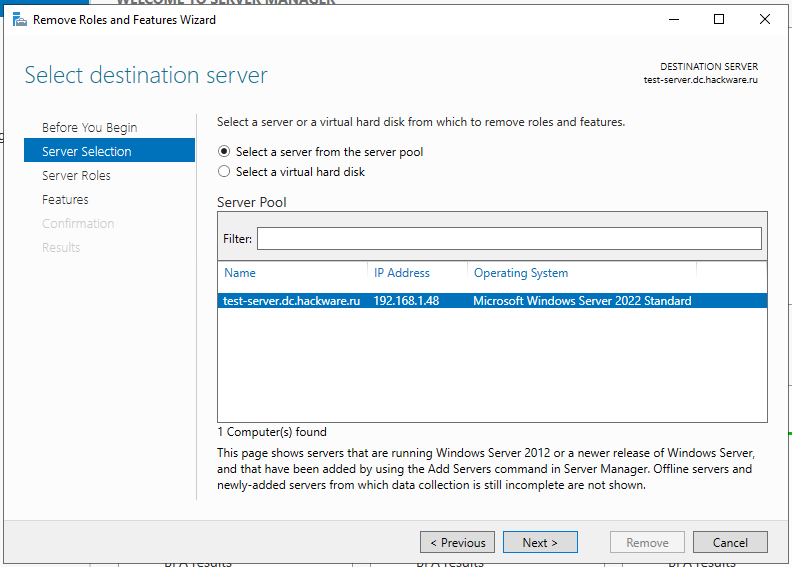

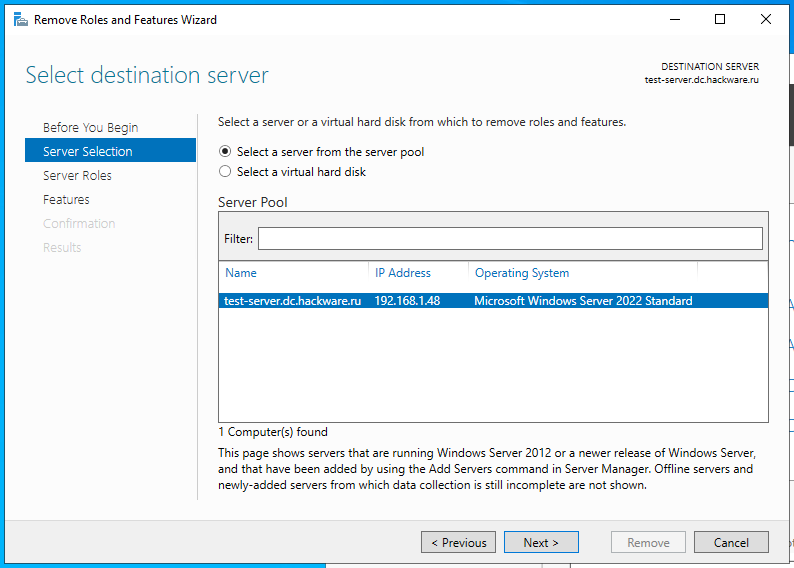

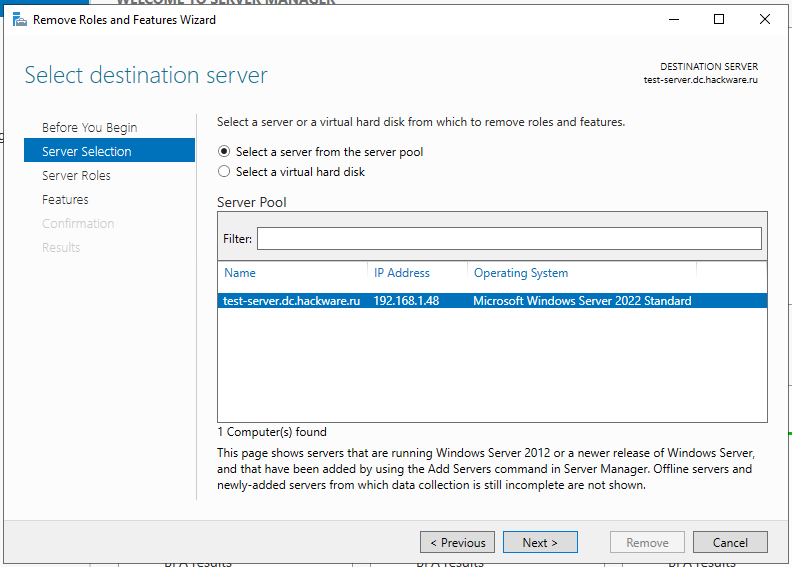

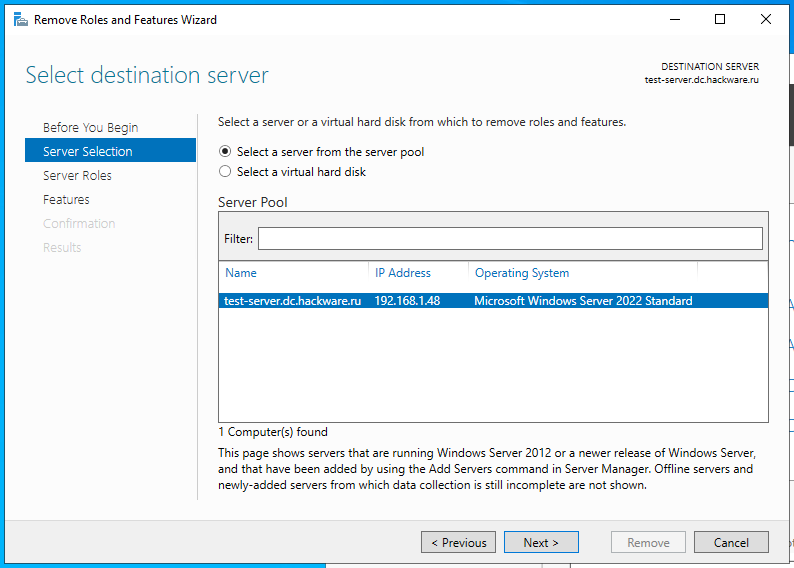

В окне «Выбор целевого сервера» выбираем сервер, для которого мы будем понижать уровень AD:

… и нажимаем Далее.

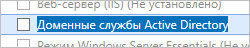

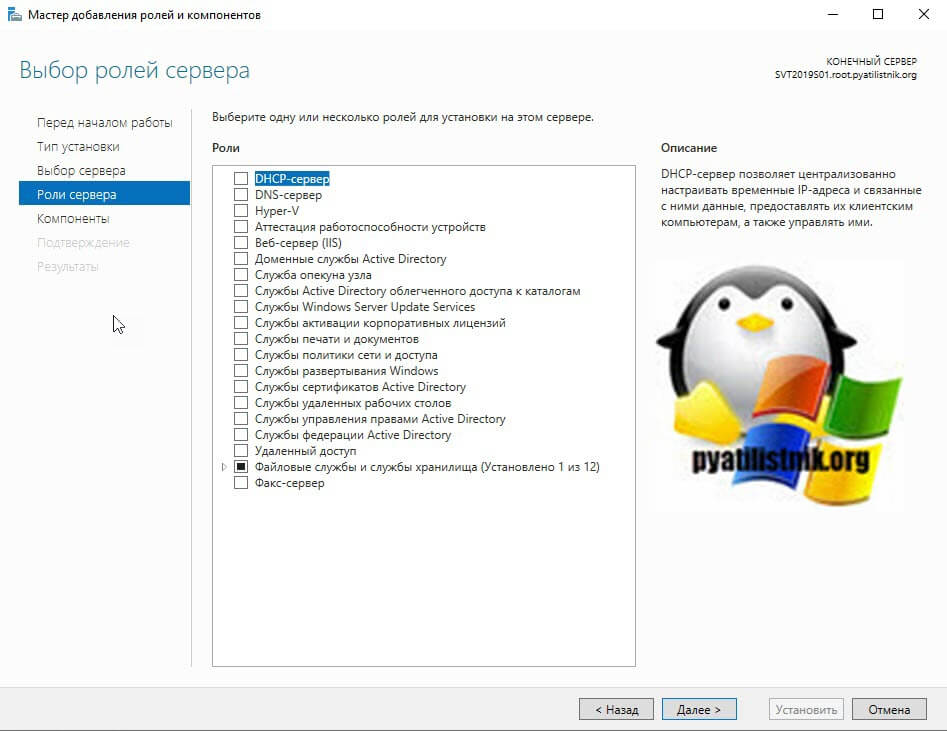

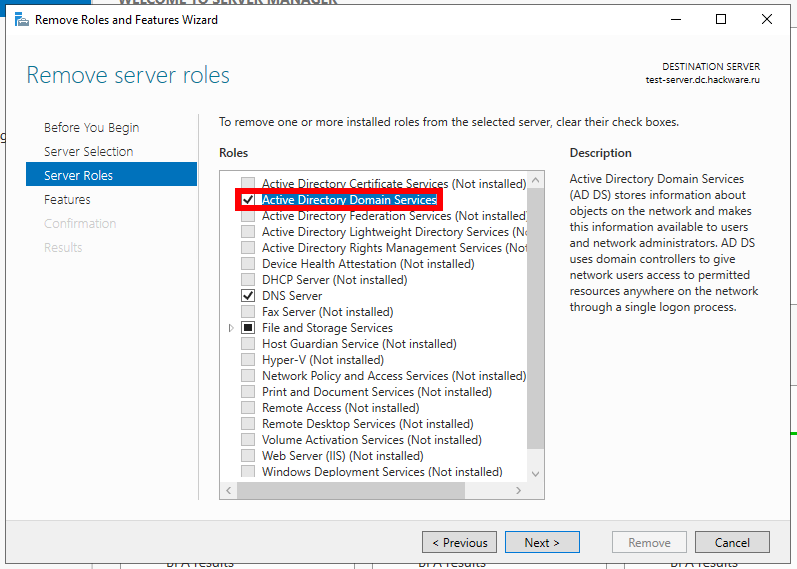

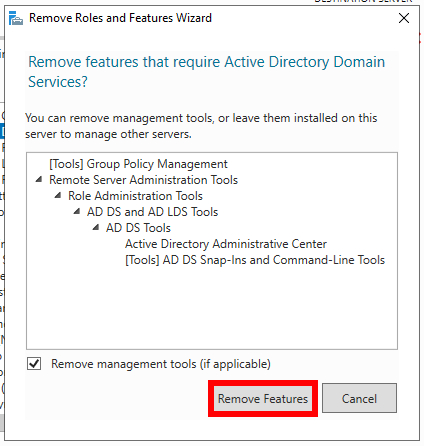

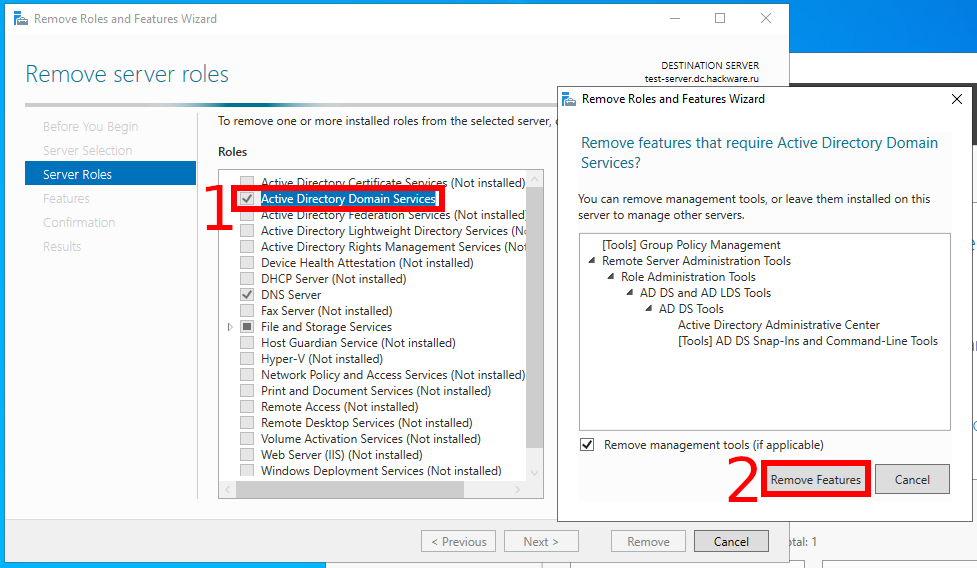

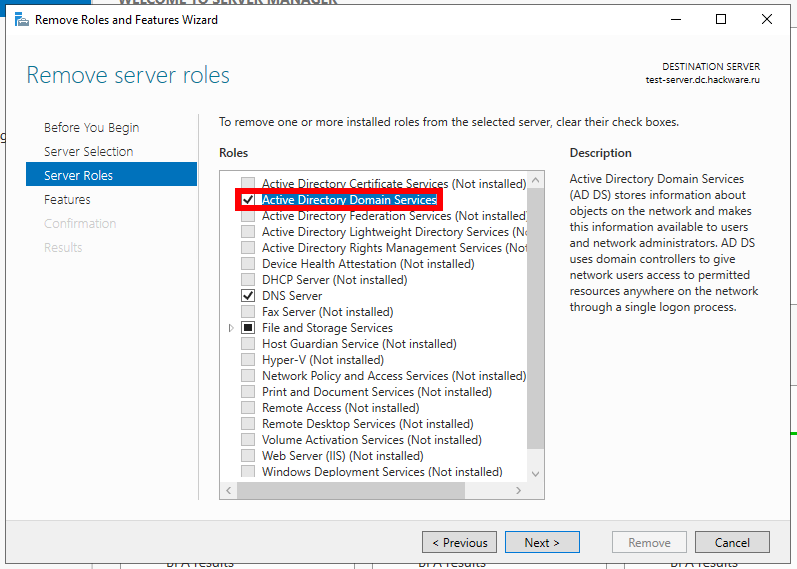

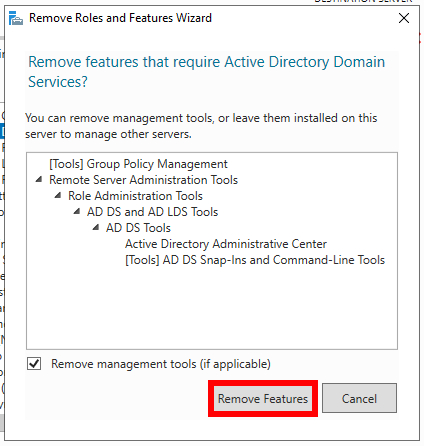

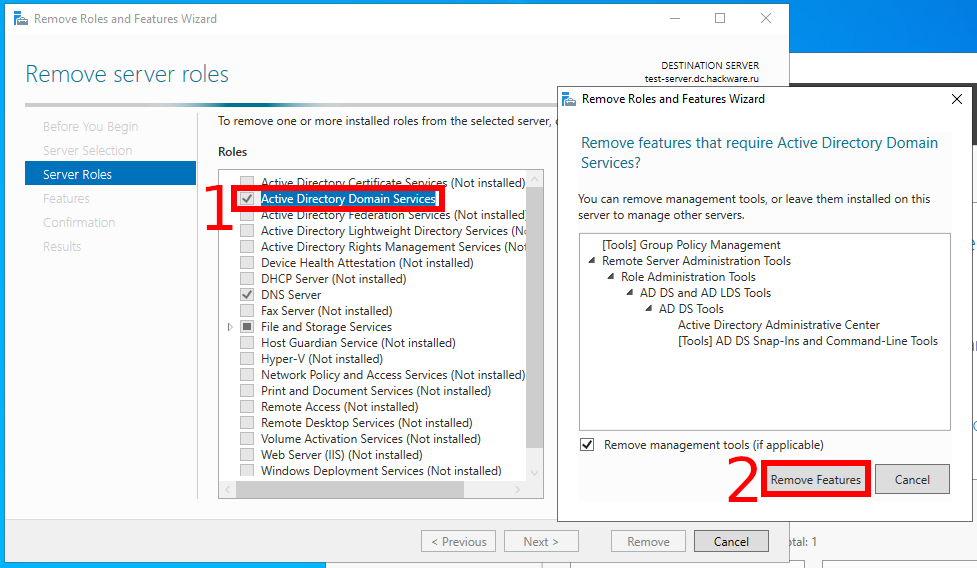

Снимаем галочку Доменные службы Active Directory. откроется окно в котором отобразится список компонентов для удаления — нажимаем Удалить компоненты:

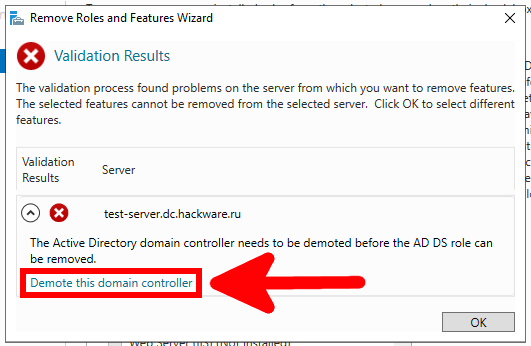

Система вернет ошибку с предупреждением, что сначала нужно понизить AD — кликаем по ссылке Понизить уровень этого контроллера домена:

В следующем окне мы увидим предупреждение о том, что компьютер будет перезагружен и возможность принудительно понизить уровень — просто нажимаем Далее:

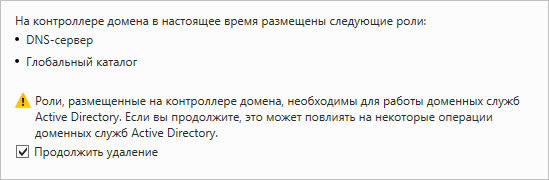

Система отобразит роли AD, которые будут удалены. Ставим галочку Продолжить удаление и нажимаем Далее:

Вводим дважды пароль учетной записи локального администратора, который будет использоваться после понижения до рядового сервера:

Кликаем по Понизить уровень:

Процесс займет какое-то время. После мы увидим «Уровень контроллера домена Active Directory успешно понижен»:

Сервер автоматически будет перезагружен.

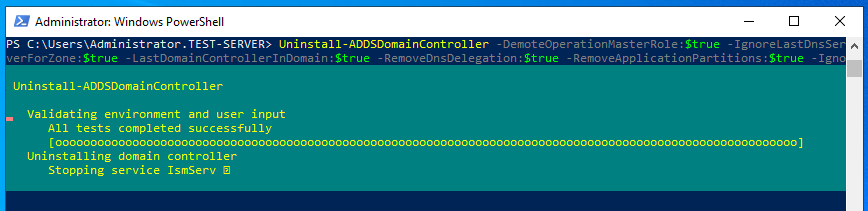

Powershell

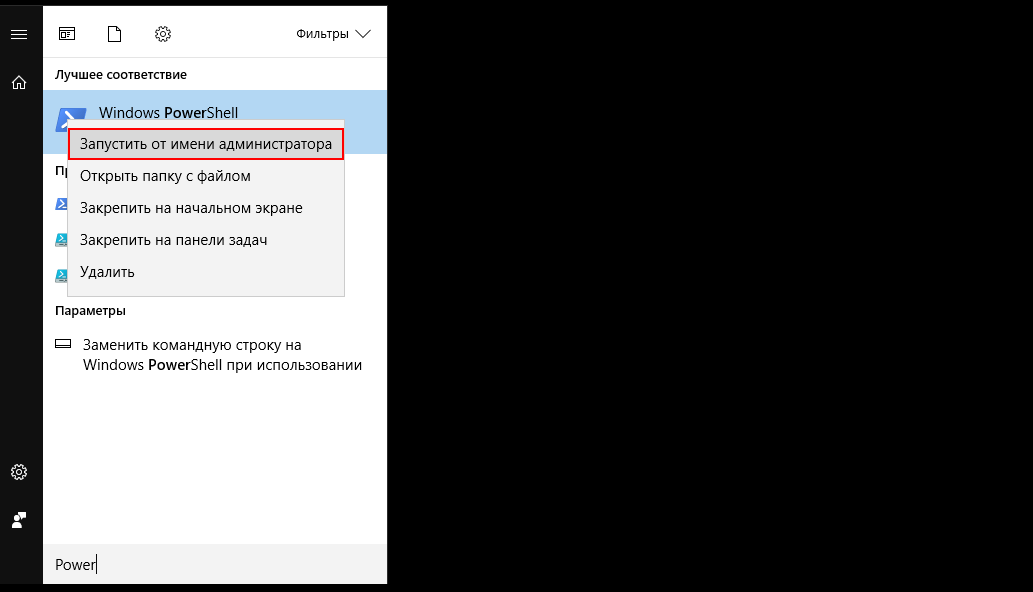

Открываем консоль Powershell от администратора и вводим:

Uninstall-ADDSDomainController

Система запросит пароль для локальной учетной записи администратора, которая будет использоваться после понижения — задаем новый пароль дважды:

LocalAdministratorPassword: **********

Подтвердить LocalAdministratorPassword: **********

Мы получим предупреждение о перезагрузки сервера. Соглашаемся:

После завершения этой операции сервер будет автоматически перезапущен. Когда вы удалите доменные службы Active

Directory на последнем контроллере домена, этот домен перестанет существовать.

Вы хотите продолжить эту операцию?

[Y] Да — Y [A] Да для всех — A [N] Нет — N [L] Нет для всех — L [S] Приостановить — S [?] Справка

(значением по умолчанию является «Y»): A

Для выполнения команды уйдет некоторое время, после чего сервер уйдет в перезагрузку.

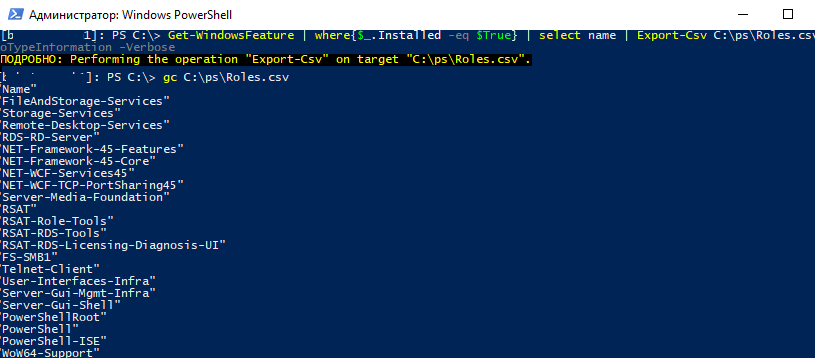

Удаление роли AD DS

После понижения сервера роль, по-прежнему, будет установлена. Для ее удаления мы также можем воспользоваться графической оболочкой или командной строкой.

Графика

В диспетчере серверов кликаем снова по Управление — Удалить роли и компоненты:

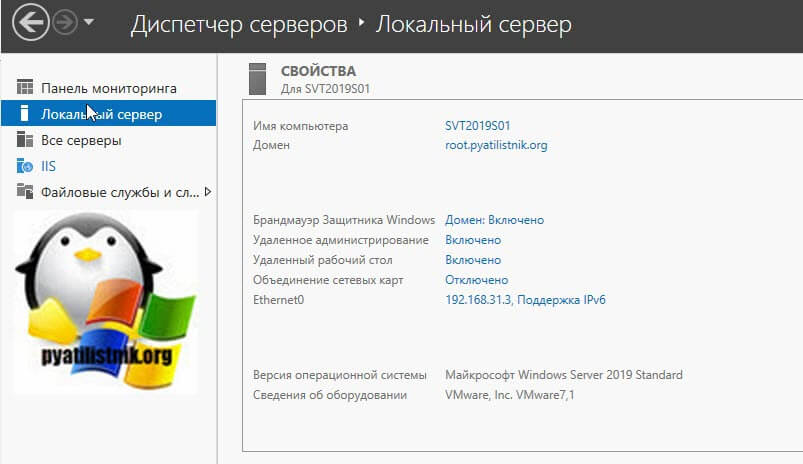

Среди серверов выбираем тот, на котором будем удалять роль:

* сервер может быть только один. Тогда выбираем его.

Снимаем галочку Доменные службы Active Directory, в открывшемся окне кликаем по Удалить компоненты:

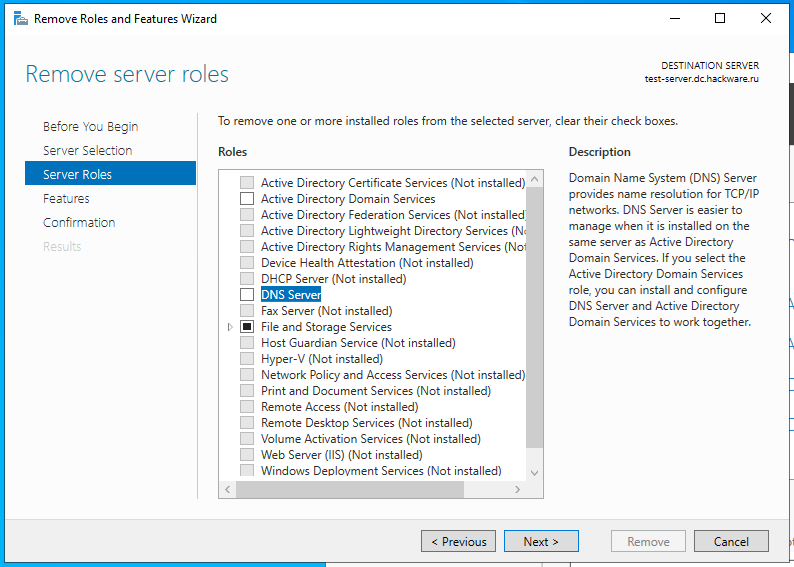

Галочка для доменных служб будет снята:

… кликаем по Далее несколько раз.

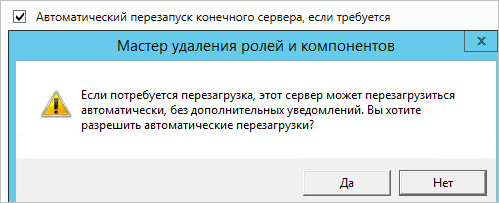

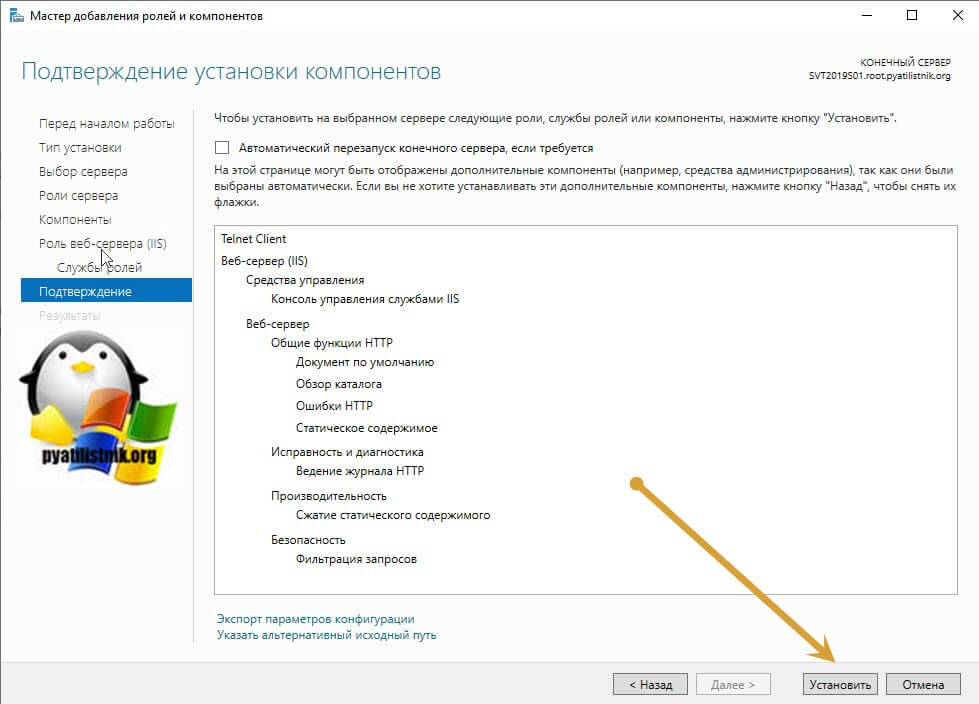

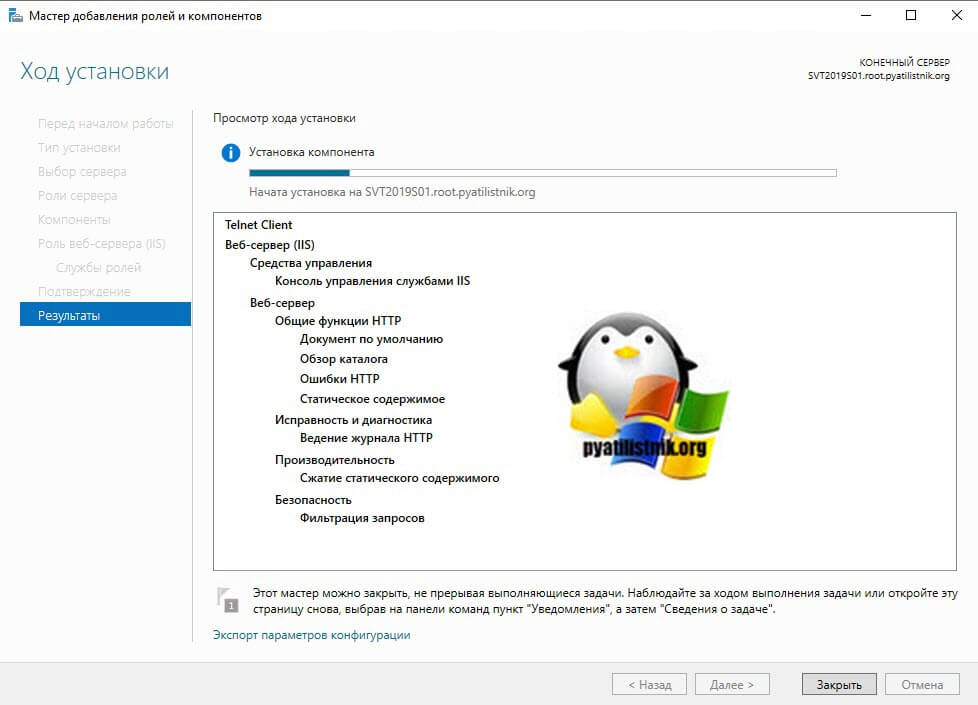

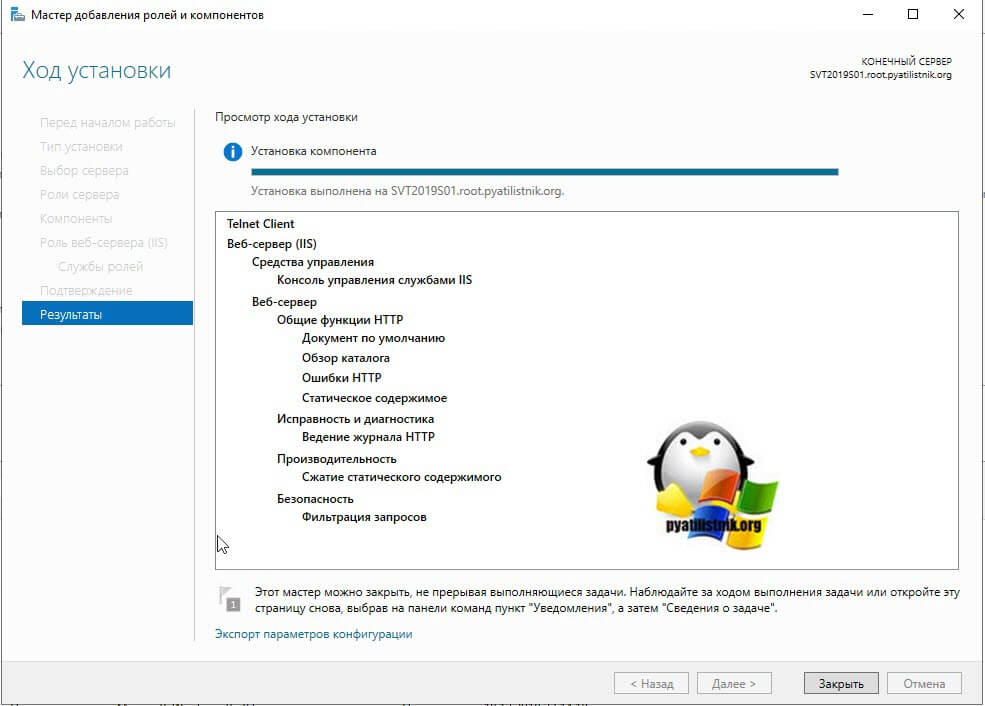

В последнем окне ставим галочку Автоматический перезапуск конечного сервера, если требуется и подтверждаем действие ответом Да:

Роль будет удалена, а сервер отправлен в перезагрузку.

Powershell

Запускаем Powershell от администратора и вводим:

Remove-WindowsFeature -Name AD-Domain-Services

Роль контроллера будет удалена. Мы должны увидеть сообщение:

ПРЕДУПРЕЖДЕНИЕ: Чтобы завершить удаление, вам необходимо перезапустить этот сервер.

Перезагружаем сервер:

shutdown -r -t 0

Вывод сервера из домена

В случае, если у нас есть другие контроллеры домена, наш сервер останется в домене. При необходимости его окончательного вывода из эксплуатации, стоит вывести его из среды AD.

Графика

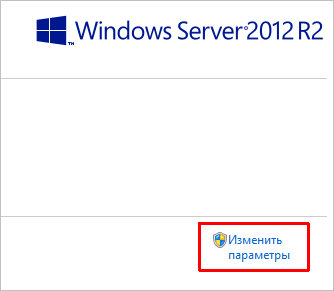

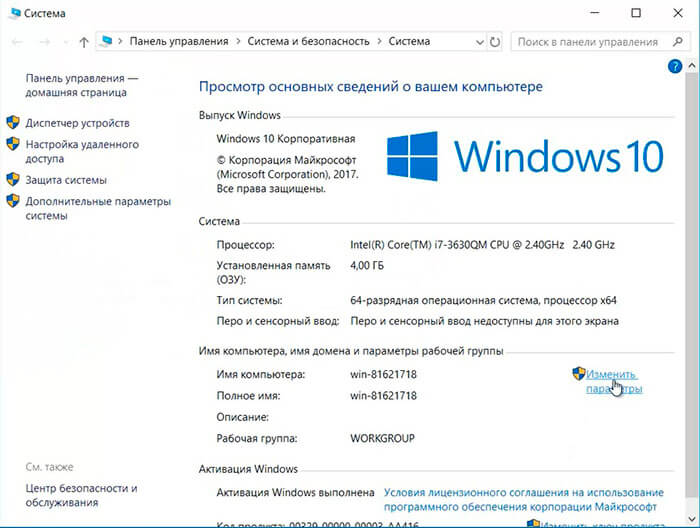

Открываем свойства системы (команда control system или свойства Компьютера) и кликаем по Изменить параметры:

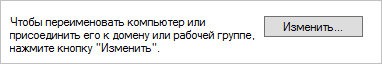

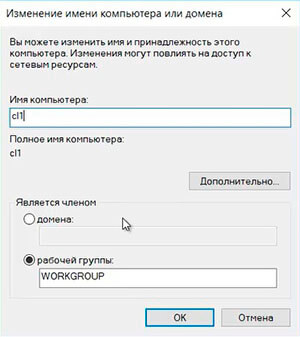

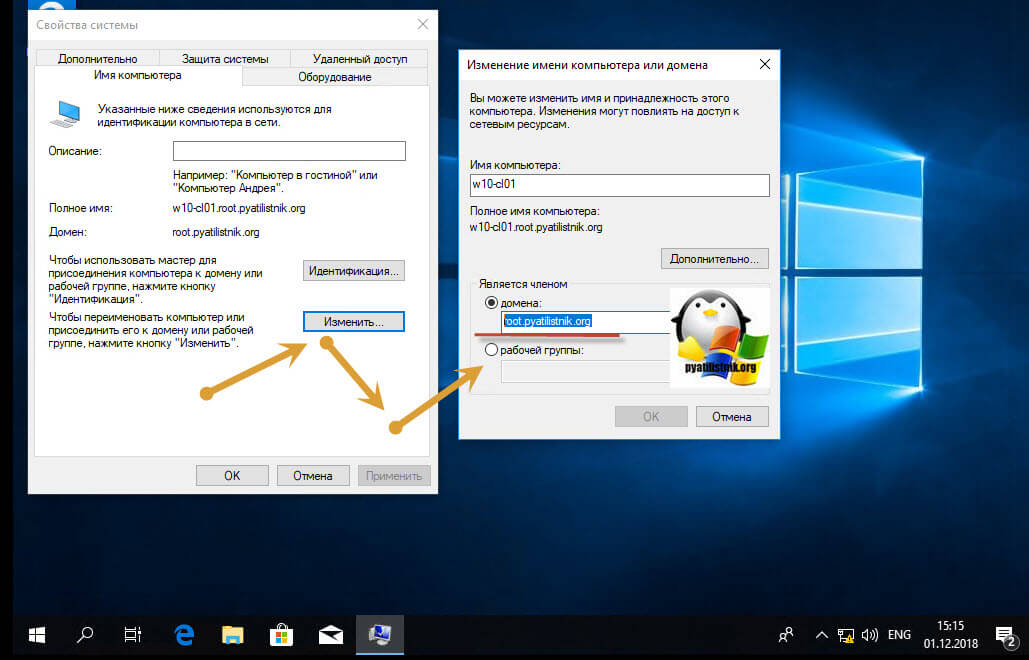

В открывшемся окне нажимаем на Изменить:

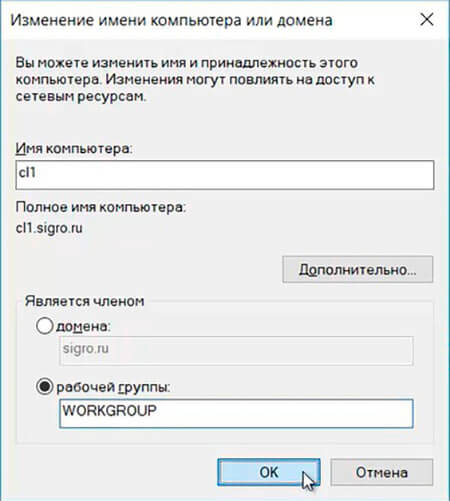

И переводим компьютер в рабочую группу:

* в данном примере в группу с названием WORKGROUP.

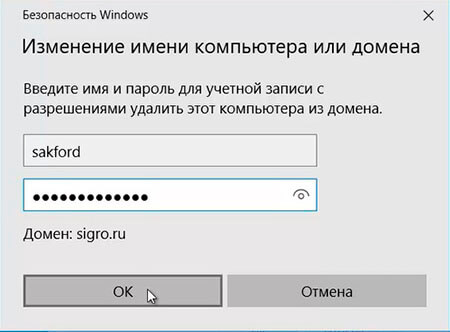

Система запросит логин и пароль от пользователя Active Directory, у которого есть права на вывод компьютеров из домена — вводим данные.

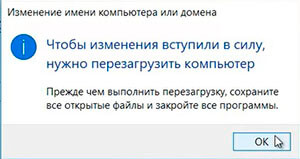

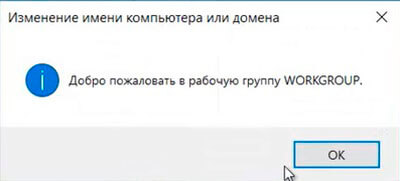

Если все сделано верно, мы должны увидеть окно:

После перезагружаем сервер или выключаем его.

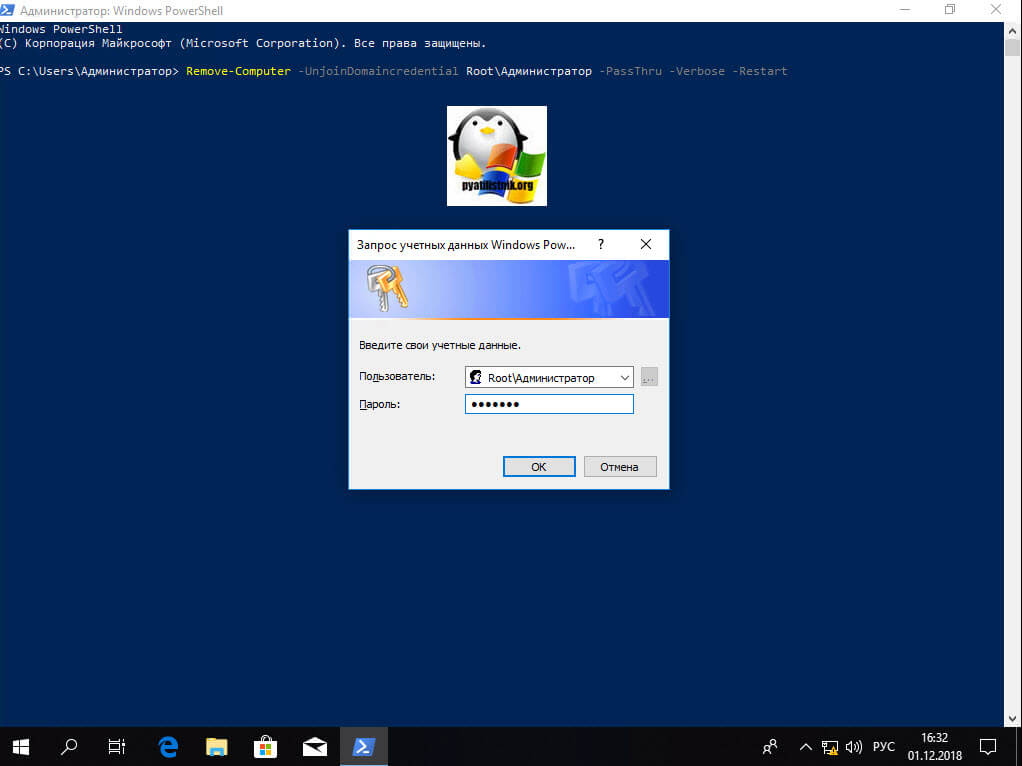

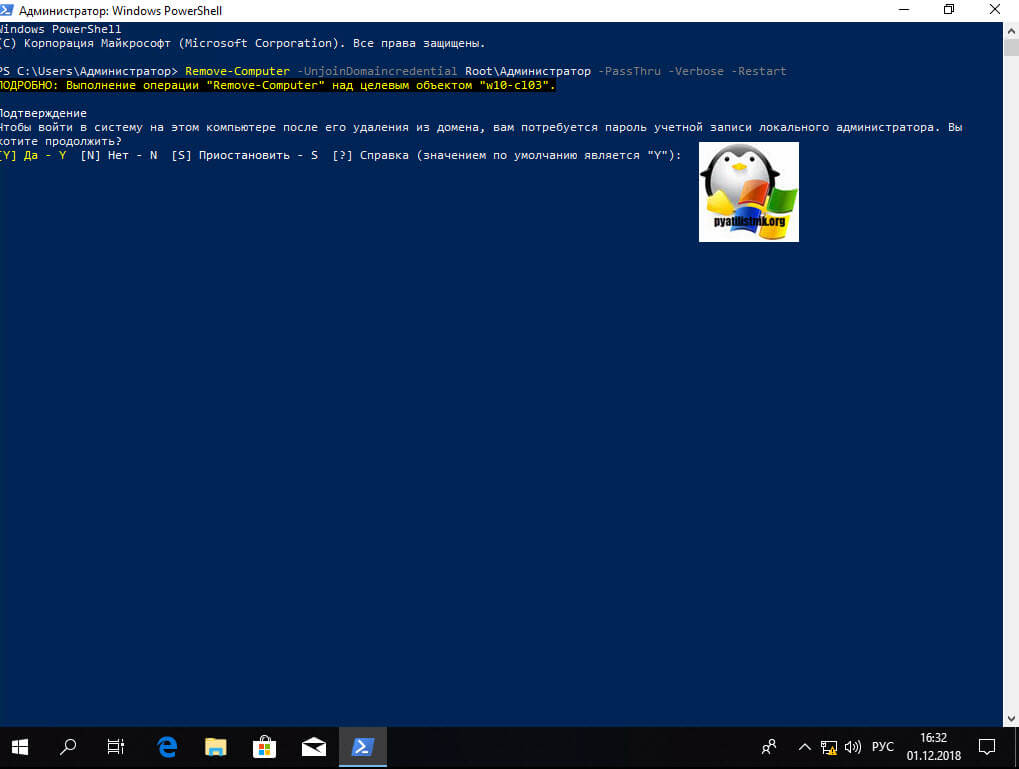

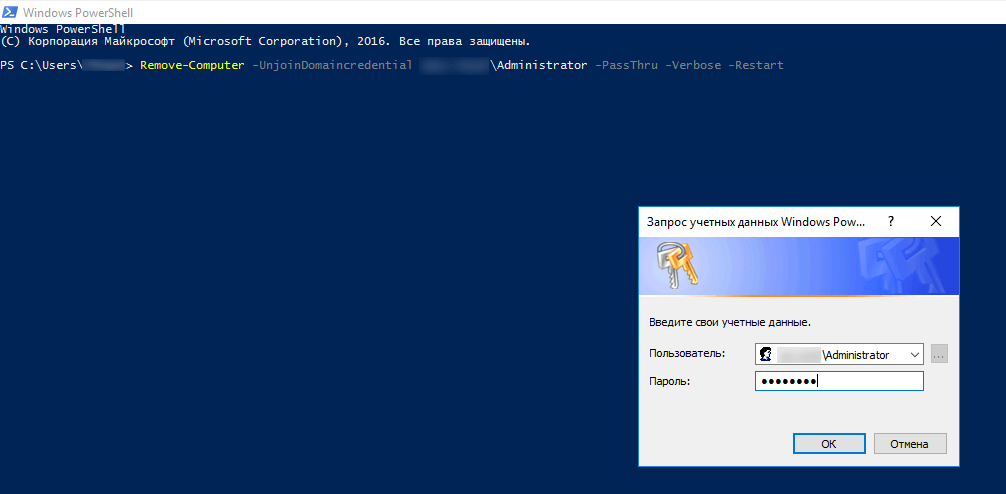

Powershell

Запускаем Powershell от имени администратора и вводим:

Remove-Computer -UnjoinDomaincredential dmoskmaster -PassThru -Verbose

* где dmoskmaster — учетная запись в домене с правами вывода компьютеров из AD.

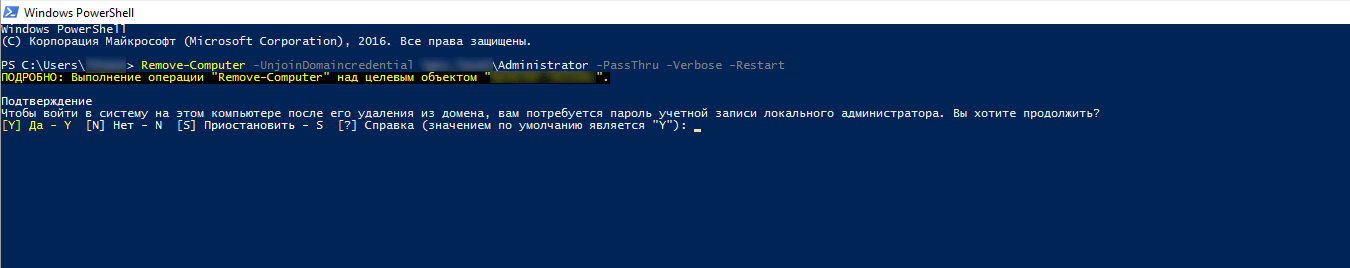

Соглашаемся продолжить, ознакомившись с предупреждением:

Подтверждение

Чтобы войти в систему на этом компьютере после его удаления из домена, вам потребуется пароль учетной записи локального

администратора. Вы хотите продолжить?

[Y] Да — Y [N] Нет — N [S] Приостановить — S [?] Справка (значением по умолчанию является «Y»): Y

Перезагружаем компьютер:

shutdown -r -t 0

… или выключаем:

shutdown -s -t 0

Вопросы и ответы

Дополнительные сведения относительно понижения и удаления AD.

1. Как удалить дочерний домен?

Мы должны быть уверены, что в данном домене не осталось важных ресурсов предприятия. После необходимо по очереди удалить все контроллеры домена по данной инструкции. При удалении последнего сервера AD для дочернего домена, будет удален сам дочерний домен из леса.

2. Как понизить режим работы домена?

Данный режим не понизить — это односторонняя операция. Максимум, что можно сделать, это восстановить службу AD из резервной копии, когда режим был нужного уровня.

3. Что делать, если умер основной контроллер домена?

Рассмотрим несколько вариантов:

- Если есть резервная копия, восстанавливаемся из нее.

- Если в среде несколько контроллеров домена, захватываем FSMO-роли (подробнее в инструкции Управление FSMO ролями Active Directory с помощью Powershell) и вручную удаляем уже несуществующий контроллер. После можно поднять новый контроллер, сделав его резервным.

- Хуже, когда нет ни копий, ни второго контроллера. В таком случае, поднимаем новый контроллер, создаем новый лес, домен и переводим все компьютеры в него.

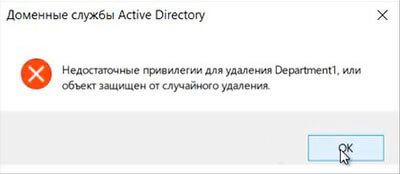

4. Что делать, если контроллер домена возвращает ошибку при понижении?

Самый лучший способ, разобраться с ошибкой, решив проблему, которая ее вызывает. Если это не удалось сделать, принудительно понижаем сервер командой:

dcpromo /forceremoval

Деинсталяция недоступного резервного контроллера домена.

Опубликовано 28 Июл 2019 — . В рубрике: Настройка ПО. Теги: PROGRAM.

В процессе рабочей деятельности возникла необходимость демонтировать поломавшийся контроллер домена DCSERVER2 на Windows Server 2019.

DCSERVER2 был в нашей сети резервным и после проблемы, связанной с неисправностью жесткого диска, перестал запускаться. Восстановление из резервной копии не получилось. Пришлось его деинсталировать.

Процесс состоит в том, чтоб удалить все записи о неисправном контроллере домена в основном контроллере домена DCSERVER, который в нашем случае на Windows Server 2012. Как это происходило написано далее.

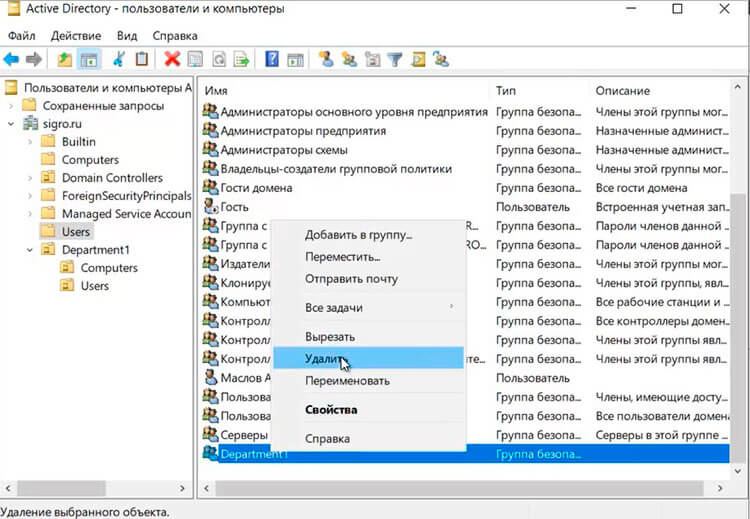

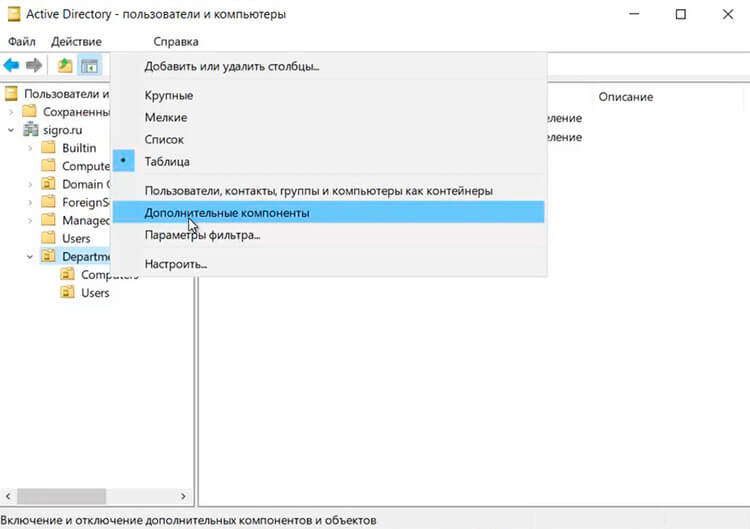

Удалить записи о неисправном DC можно двумя способами: с помощью графического интерфейса (для WinSrv2008+) и с помощью командной строки. В графическом способе нет ничего сложного. Заходим в AD Domain Controllers и удаляем неисправный DC. Все данные о нем будут стерты автоматически. Рассмотрим более подробно использование командной строки.

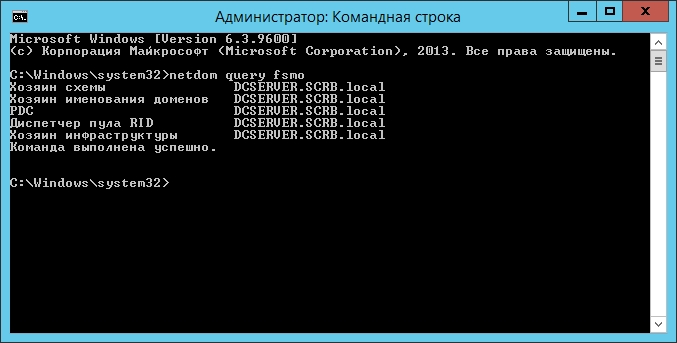

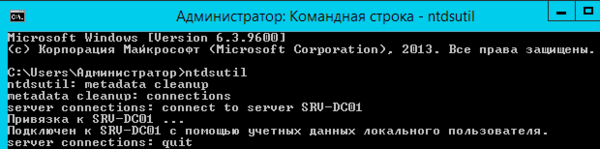

Первоначально проверим какой DC является держателем каких ролей. Выполним команду:

netdom query fsmo

(командная строка от имени администратора)

Как видно, все роли у основного DC. Делать захват ролей не требуется. Резервный DC можно стирать. Используем NTDSutil.

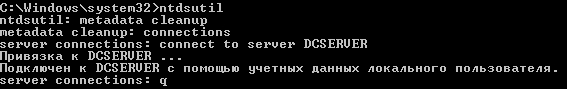

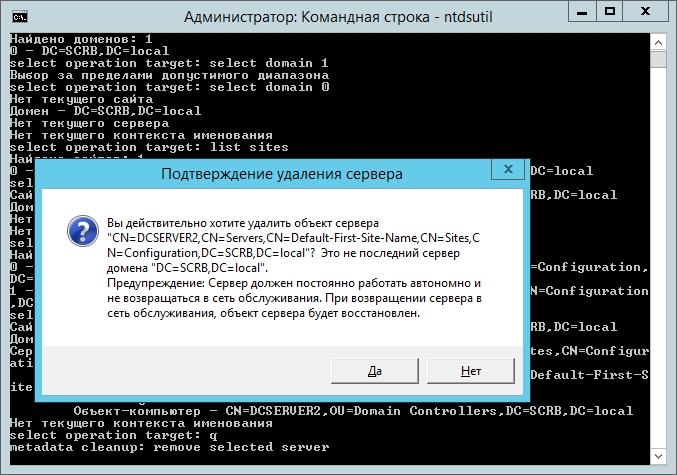

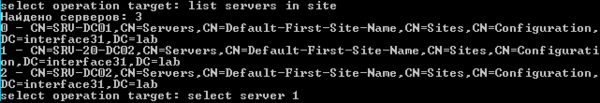

Вводим последовательно команды:

NTDSutil – запуск утилиты;

metadata cleanup – переход в режим очистки метаданных;

connections – подключение;

connect to server DCSERVER – подключение к рабочему DC;

q – выход из режима меню;

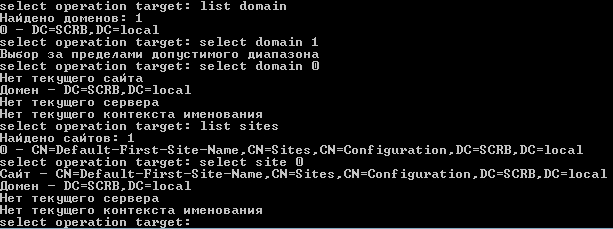

select operation target – выбор серверов;

list domain – перечень доменов;

select domain 0 – выбираем нужный номер домена;

list sites – перечень сайтов;

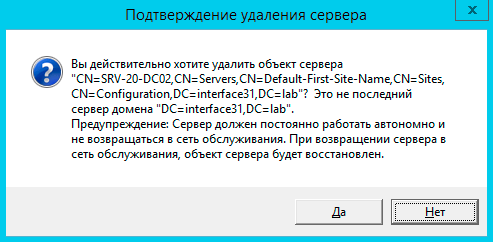

select site 0 – выбираем сайт;

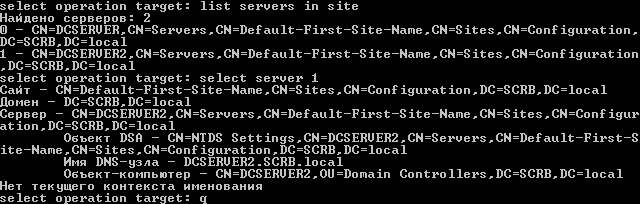

list servers in site – перечень серверов на сайте;

select server 1 – выбираем сервер, который хотим удалить;

q – выход из режима меню;

remove selected server – удаляем выбранный сервер;

Появится подтверждение на удаление, нажимаем ДА.

В директории Domain Controllers остался один контроллер домена.

Сервер удален, но в AD еще остались упоминания о нем. Их тоже нужно удалить. Заходим в диспетчер DNS и удаляем все записи, в которых фигурирует DCSERVER2 или его IP 192.168.1.140 (во всех директориях).

Бывают еще непредвиденные ситуации, когда удаленные строчки(службы) возвращаются после обновления. Это отдельная история. В таком случае как вариант может помочь пересоздание зоны DNS.

Так же следы удаленного сервера могут быть обнаружены в оснастке AD-сайты и службы. Удаляем их оттуда.

После выполнения всех зачисток неисправный DCSERVER2 считается деинсталированным. Можно на всякий случай перезагрузить DCSERVER.

В этой статье показано, как понизить уровень контроллера домена в Windows Server. Указанный способ применим для Windows Server 2012 и более поздних версий, вплоть до Windows Server 2019 и Windows Server 2022.

Отменить повышение до контроллера доменов можно в PowerShell, а также с помощью инструментов настройки с графическим интерфейсом.

В этой статье пошагово объясняется, как удалить AD DS с помощью диспетчера сервера или Windows PowerShell.

Ошибка «The Active Directory domain controller needs to be demoted before the AD DS role can be removed»

Отмена добавления роли Контроллер доменов может понадобится, если вы хотите удалить компоненты Active Directory.

К примеру, при удалении Active Directory вы можете столкнуться со следующей ошибкой:

Error A prerequisite check for the AD-Domain-Services feature failed. 1. The Active Directory domain controller needs to be demoted before the AD DS role can be removed

Для её исправления необходимо начать с выключения контроллера домена на сервере, ниже показано, как это сделать.

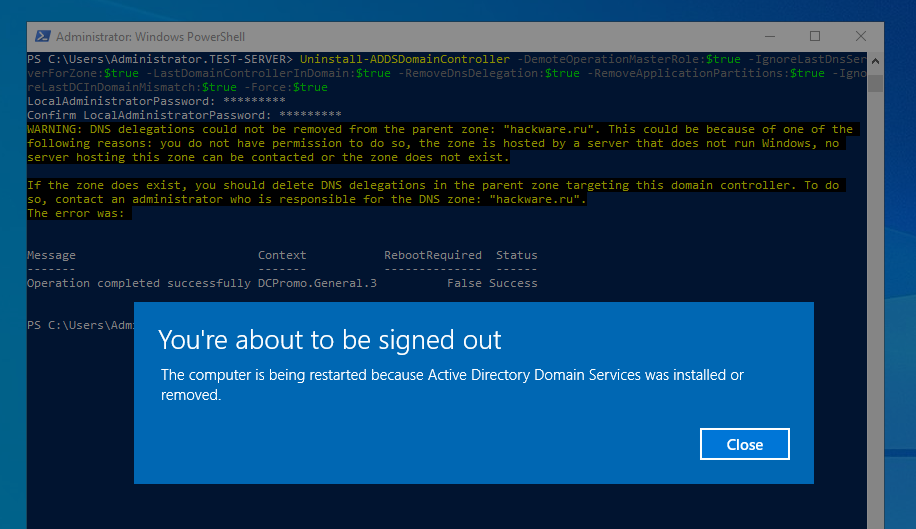

Понижение и удаление роли Active Directory domain controller с помощью PowerShell

Выключение роли Контроллер доменов выполняется с помощью командлета Uninstall-ADDSDomainController. А удалить Active Directory и DNS сервер можно с помощью командлета Uninstall-WindowsFeature (Remove-WindowsFeature). Рассмотрим их опции:

| Командлеты ADDSDeployment и ServerManager | Аргументы (аргументы, выделенные жирным шрифтом, являются обязательными. Аргументы, выделенные курсивом, можно указать с помощью Windows PowerShell или мастера настройки AD DS.) |

|---|---|

| Uninstall-ADDSDomainController |

-SkipPreChecks -LocalAdministratorPassword -Confirm -Credential -DemoteOperationMasterRole -DNSDelegationRemovalCredential -Force -ForceRemoval -IgnoreLastDCInDomainMismatch -IgnoreLastDNSServerForZone -LastDomainControllerInDomain -Norebootoncompletion -RemoveApplicationPartitions -RemoveDNSDelegation -RetainDCMetadata |

| Uninstall-WindowsFeature/Remove-WindowsFeature |

-Name -IncludeManagementTools -Restart -Remove -Force -ComputerName -Credential -LogPath -Vhd |

Примечание: аргумент -credential требуется только в том случае, если вы ещё не вошли в систему в качестве члена группы Enterprise Admins (DC которого вы понижаете) или группы Domain Admins (администраторов домена) (DC которого вы понижаете). Аргумент -includemanagementtools требуется только в том случае, если вы хотите удалить все утилиты управления AD DS.

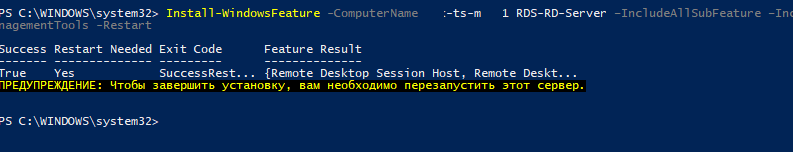

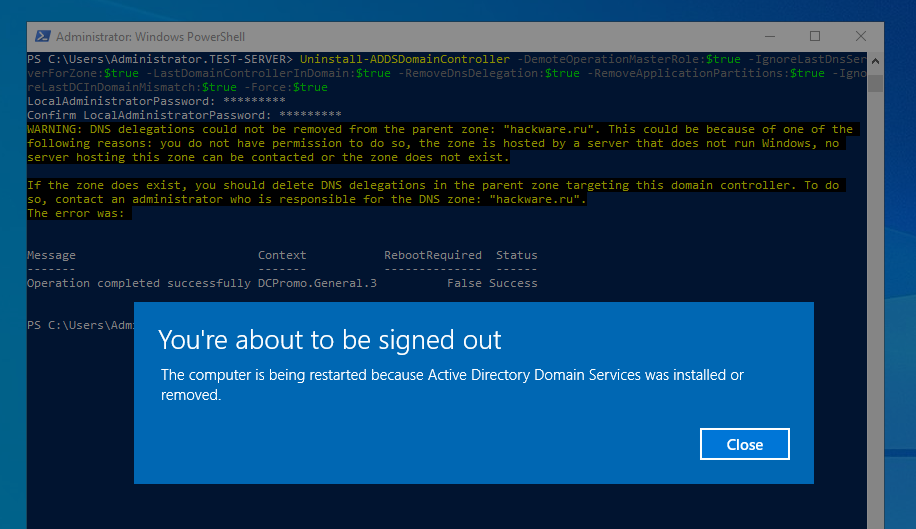

Следующая команда понизит сервер с контроллера домена до обычного сервера:

Uninstall-ADDSDomainController -DemoteOperationMasterRole:$true -IgnoreLastDnsServerForZone:$true -LastDomainControllerInDomain:$true -RemoveDnsDelegation:$true -RemoveApplicationPartitions:$true -IgnoreLastDCInDomainMismatch:$true -Force:$true

Во время выполнения вам будет предложено ввести пароль для локального администратора, который после удаления Контроллера домена станет основной учётной записью и заменит администратора домена.

Вы можете указать пароль прямо в команде, используя следующую опцию:

- -localadministratorpassword (convertto-securestring «Password1» -asplaintext -force)

После выполнения команды компьютер автоматически перезагрузиться.

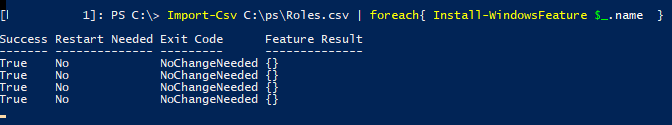

Для удаления Active Directory и DNS сервера используйте следующие команды:

Uninstall-WindowsFeature -Name AD-Domain-Services -IncludeManagementTools Uninstall-WindowsFeature -Name DNS -IncludeManagementTools

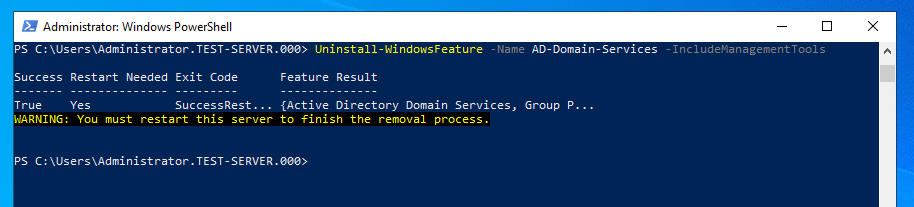

Компоненты (роли) успешно удалены, но для вступления изменений в силу требуется перезагрузки сервера:

Success Restart Needed Exit Code Feature Result

------- -------------- --------- --------------

True Yes SuccessRest... {Active Directory Domain Services, Group P...

WARNING: You must restart this server to finish the removal process.

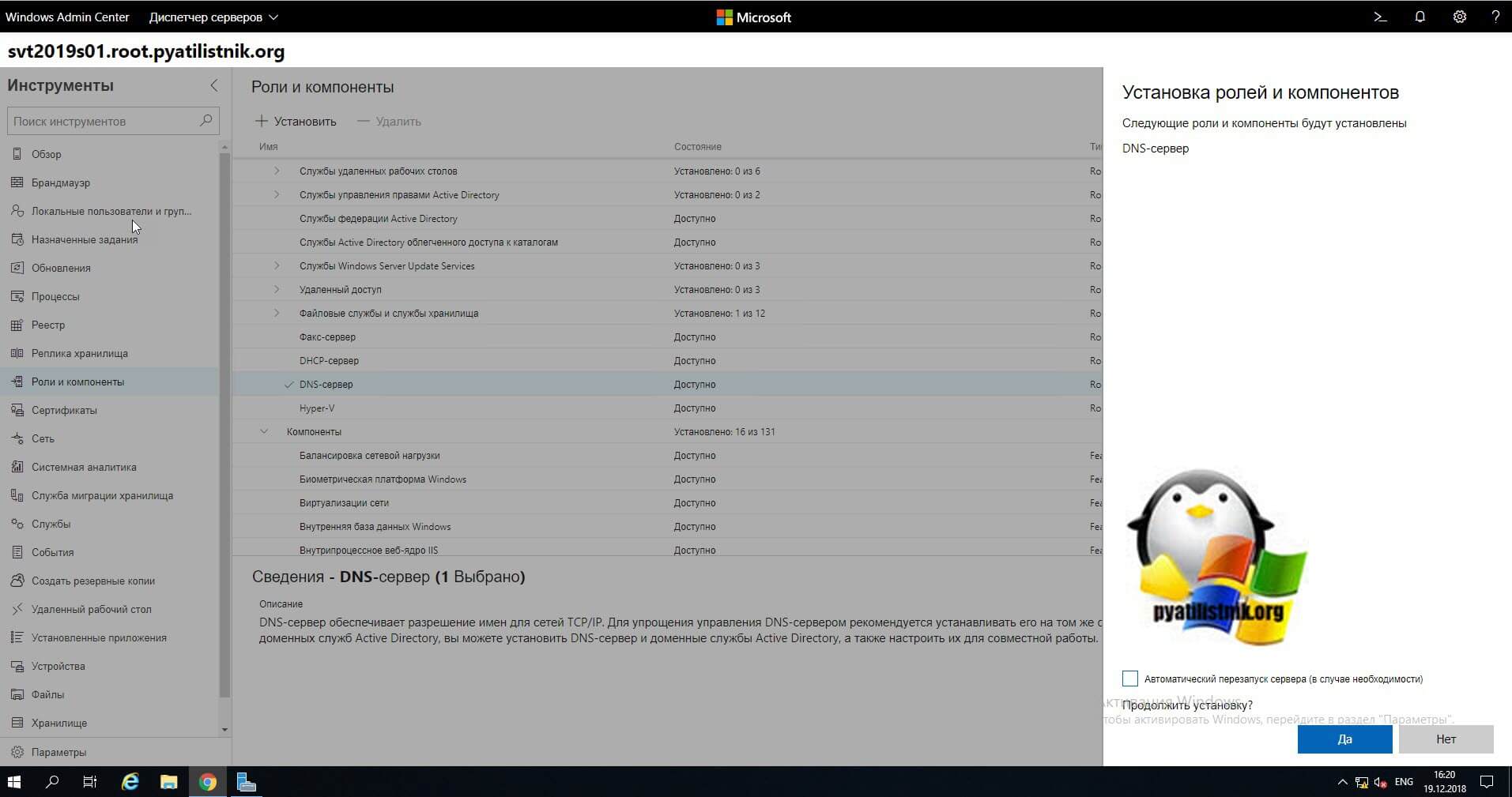

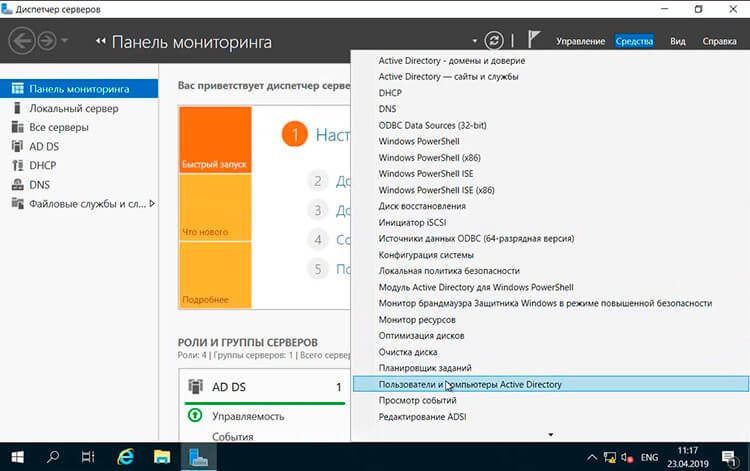

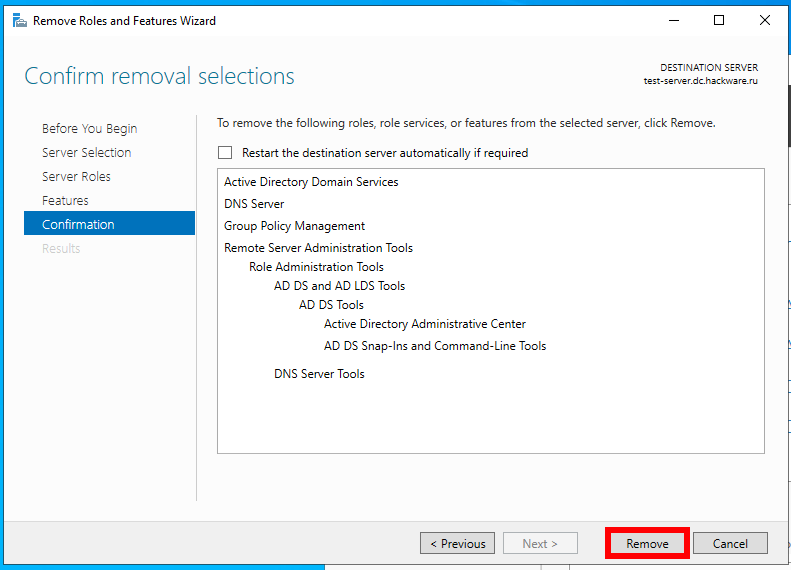

Теперь рассмотрим удаление ролей и компонентов через Диспетчер серверов.

Удаление контроллера домена в Server Manager (Менеджере серверов)

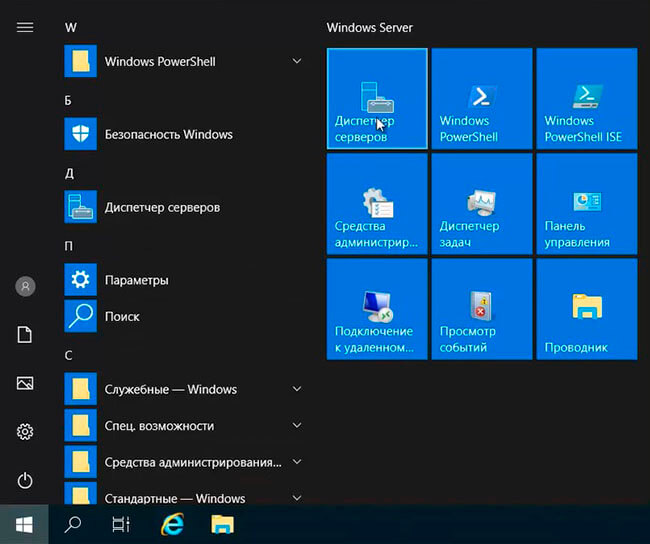

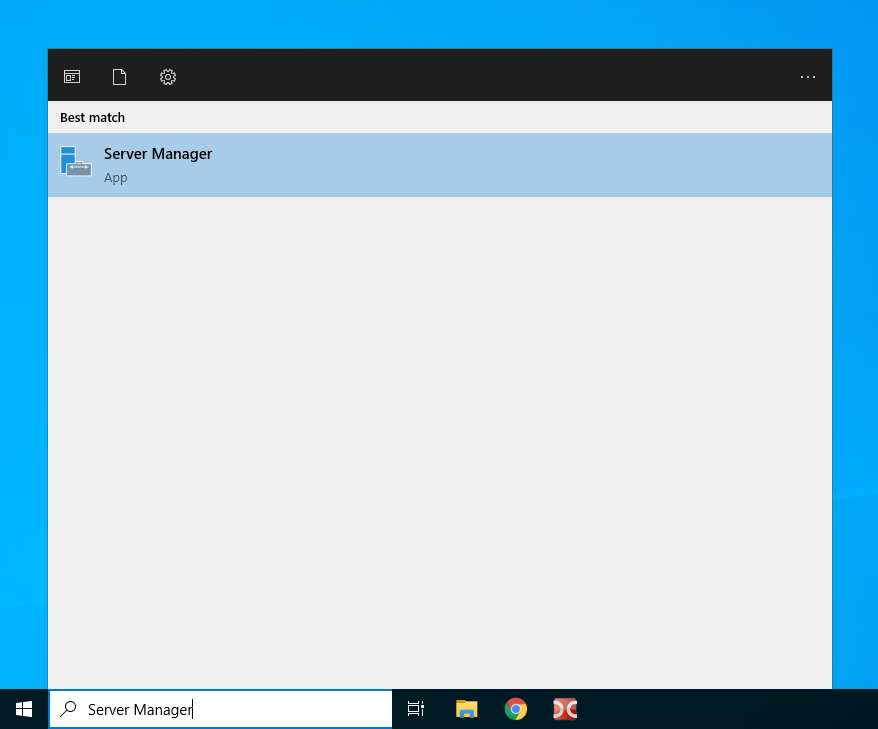

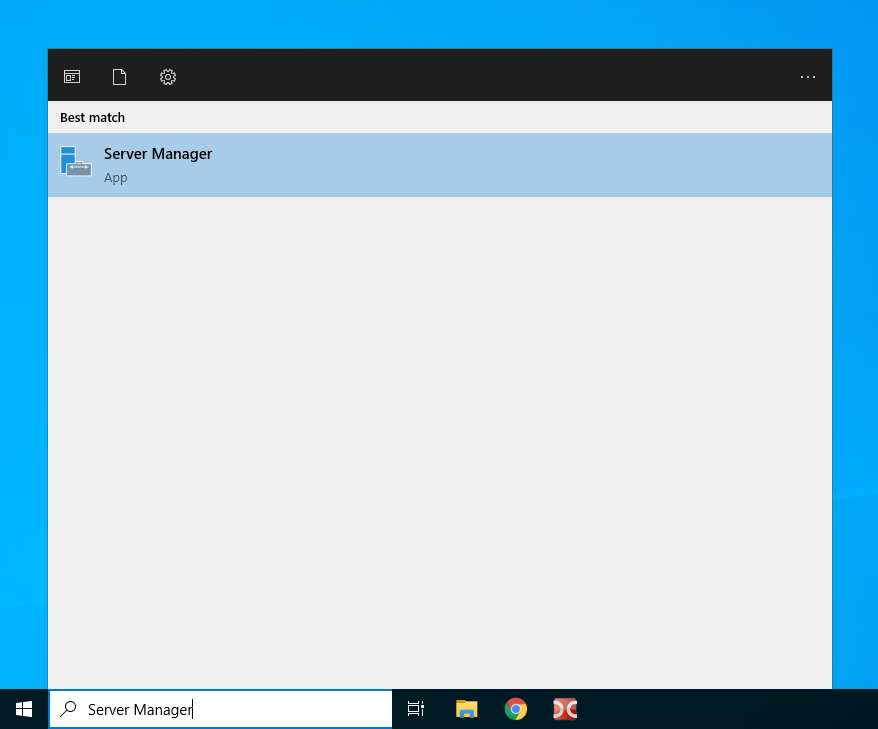

Нажмите клавишу «Windows» на клавиатуре и введите «Server Manager» для поиска приложения, откройте его.

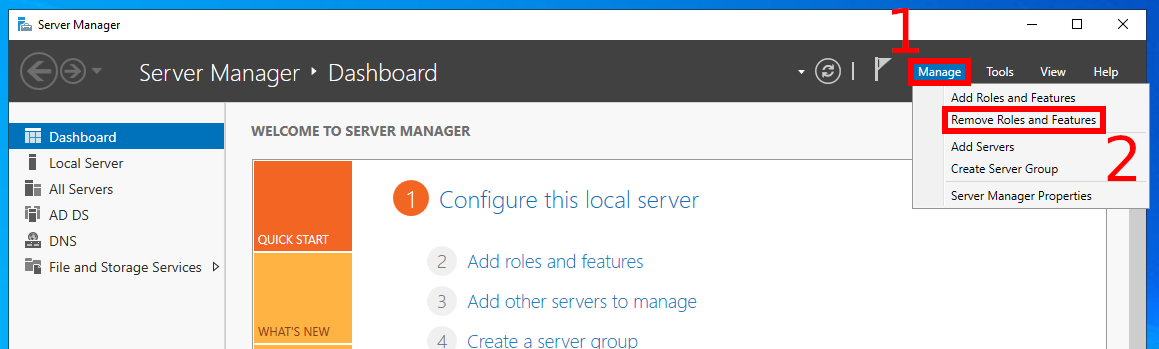

Нажмите «Manage» → «Remove Roles and Features».

Нажмите «Next».

Выберите сервер и нажмите «Next».

Найдите пункт «Active Directory Domain Services» и снимите галочку из чек-бокса, затем нажмите «Next».

В открывшемся окне нажмите «Remove Feature».

Поскольку данный сервер является Контроллером домена, то невозможно удалить Active Directory Domain Services, пока не будет будет сделана отмена повышения до Контроллером домена. Поэтому возникает ошибка:

Validation Results The validation process found problems on the server from which you want to remove features. The selected features cannot be removed from the selected server. Click OK to select different features. Validation Results, Server The Active Directory domain controller needs to be demoted before the AD DS role can be removed.

Чтобы начать процесс удаления Контроллера домена, нажмите на «Demote this domain controller».

Поставьте галочку «Proceed with removal» и нажмите «Next».

Поставьте галочку «Last domain controller in the domain» и нажмите «Next».

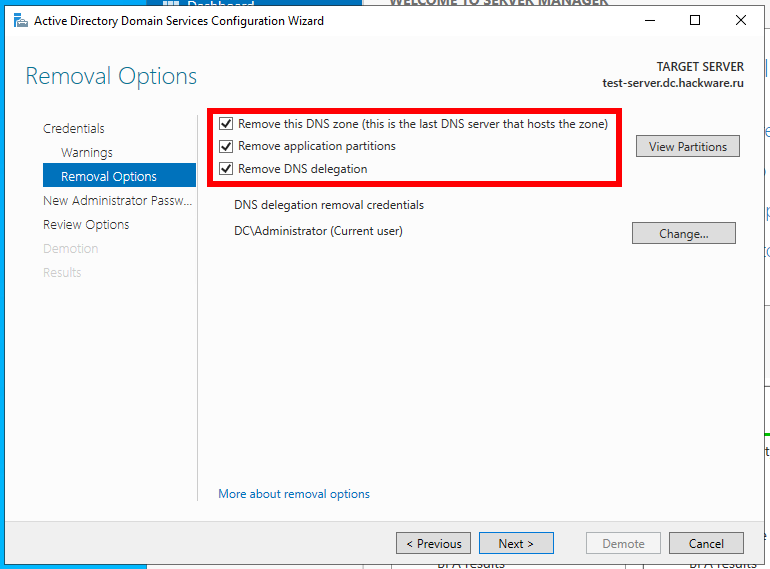

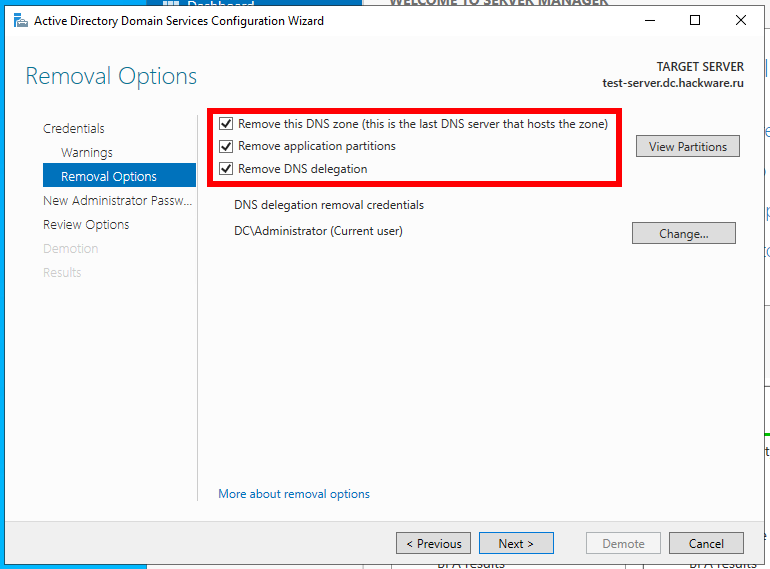

Поставьте галочки «Remove this DNS zone (this is the last DNS server that hosts the zone», «Remove application partitions», «Remove DNS delegation» и нажмите «Next».

Введите пароль локального администратора, под чьей учётной записью будет выполняться вход после удаления контроллера домена и нажмите «Next».

Проверьте обобщённую информацию и нажмите кнопку «Demote».

Дождитесь завершения процесса понижения уровня контроллера домена.

После этого компьютер будет автоматически перезагружен.

После перезагрузки сервера вновь зайдите в «Server Manager». В нём нажмите «Manage» → «Remove Roles and Features».

Нажмите «Next».

Выберите сервер и нажмите «Next».

Найдите пункт «Active Directory Domain Services» и снимите галочку из чек-бокса, затем нажмите «Next». В открывшемся окне нажмите «Remove Feature».

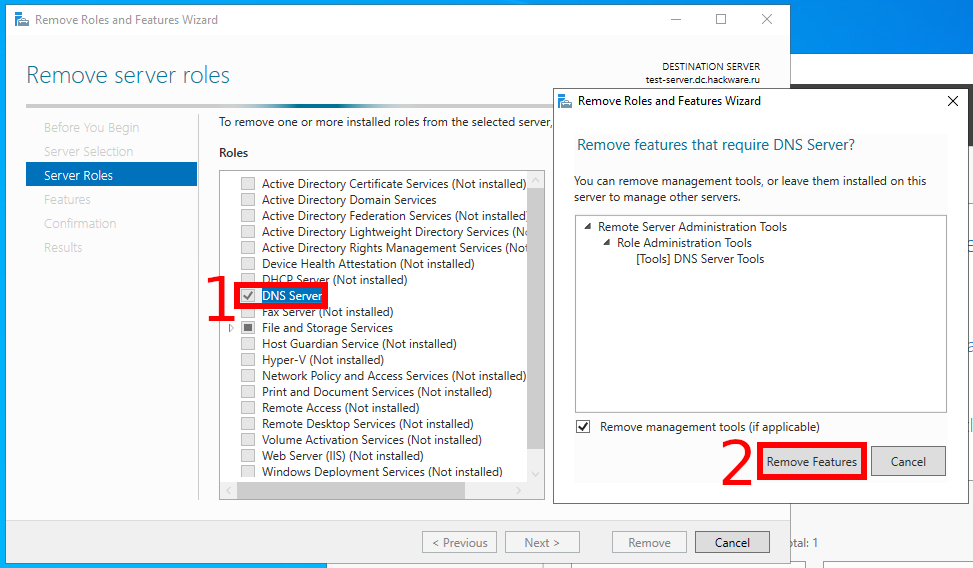

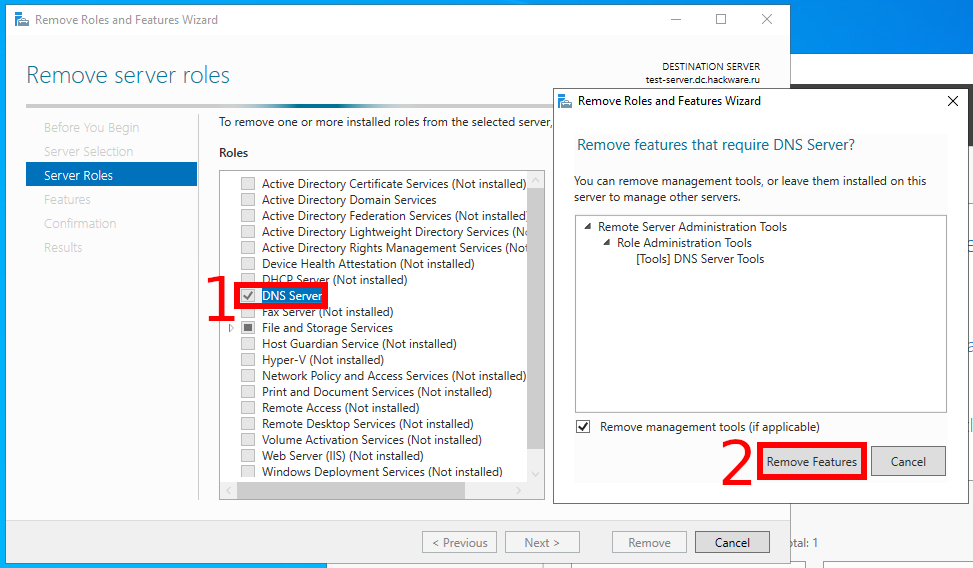

Затем найдите пункт «DNS Server» и снимите галочку из чек-бокса, затем нажмите «Next». В открывшемся окне нажмите «Remove Feature».

После удаления всех больше ненужных функций и ролей нажмите «Next».

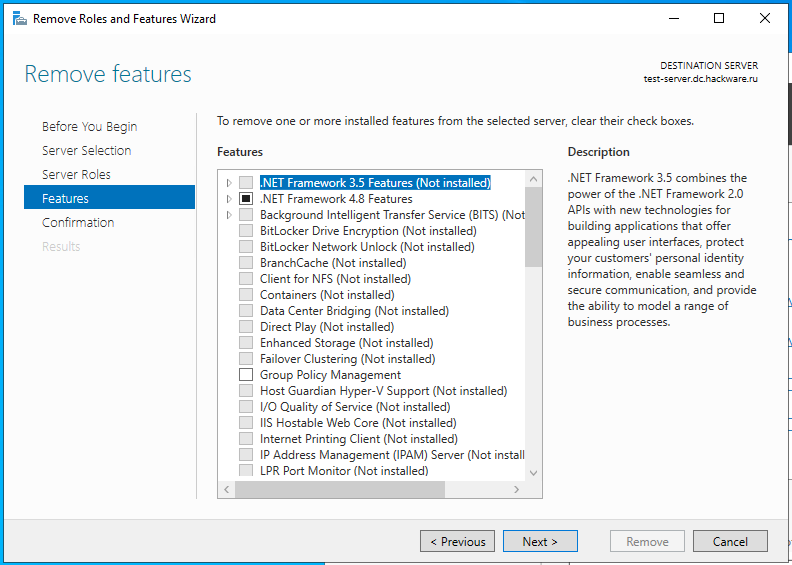

На следующем окре уже будут очищены чек-боксы, соответствующие удаляемым вспомогательным функциям и оснастке, нажмите «Next».

На странице подтверждения нажмите «Remove».

Теперь можно закрыть окно мастера.

Связанные статьи:

- Управление ролями и функциями Windows Server с помощью PowerShell (71.9%)

- Как установить Active Directory Domain Services с помощью PowerShell (70.8%)

- Как установить и использовать Модуль Active Directory для Windows PowerShell (59.9%)

- Как настроить Windows Server 2022 с помощью PowerShell (55.5%)

- Аналог Add-Computer в PowerShell 7 (54.4%)

- Get-ADUser: поиск сведений о пользователях и фильтр пользователей по их свойствам в Active Directory (RANDOM — 50%)

Добавление и удаление компьютера в домене является обычной частой операцией. Это возможно сделать различными способами, в данном случае рассмотрено добавление и удаление компьютера в домене с помощью графического интерфейса или с помощью PowerShell.

Как добавить или удалить компьютер в домене с помощью графического интерфейса или с помощью Powershell

- Настройка сетевого интерфейса

- Добавление компьютера в домен с помощью графического интерфейса

- Добавление компьютера в домен с помощью PowerShell

- Удаление компьютера из домена с помощью графического интерфейса

- Удаление компьютера из домена с помощью PowerShell

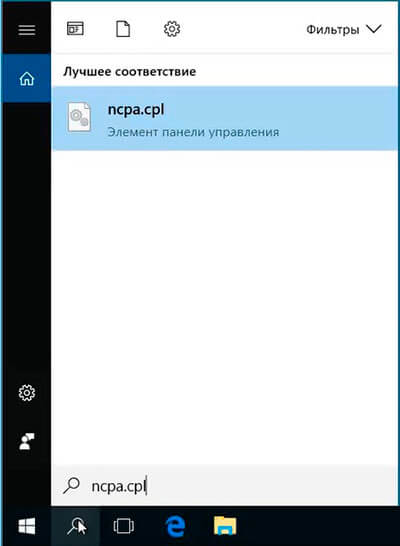

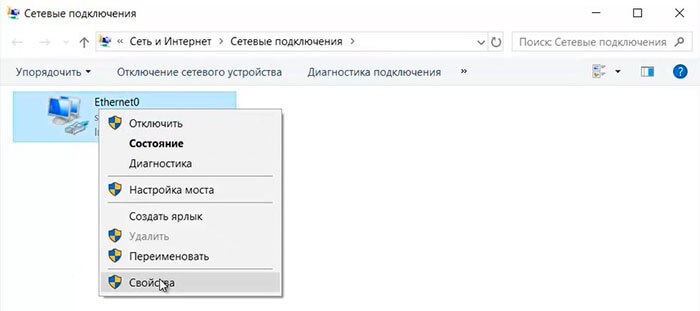

Настройка сетевого интерфейса

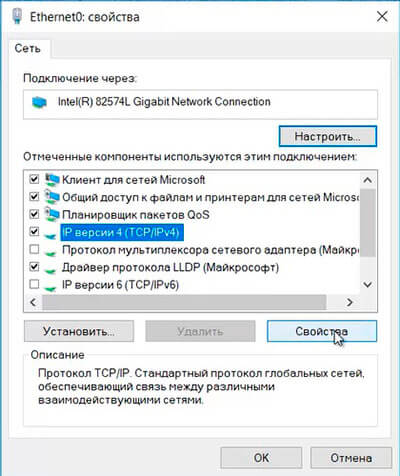

1. Перед добавлением компьютера в домен, необходимо настроить сетевой интерфейс. Набираем ncpa.cpl в поле поиска.

2. Нажимаем правой клавишей на выбранный сетевой интерфейс, далее «Свойства«.

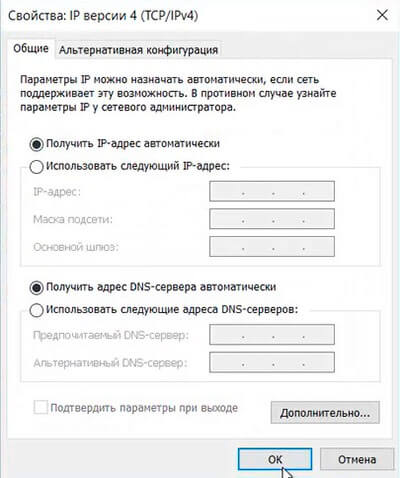

3. Снимаем чекбокс с «IP версии 6 (TCP/IPv6)«, если не используем IPv6. Выделяем «IP версии 4 (TCP/IPv4)«, далее «Свойства«.

4. Если в сети нет DHCP-сервера, то в интерфейсе указываем IP-адрес, маску подсети, основной шлюз, предпочитаемый DNC-сервер. Нажимаем «ОК«.

5. Если в сети имеется DHCP-сервер, то параметры IP можно назначить автоматически. Для этого выставляем «Получить IP-адрес автоматически«, «Получить адрес DNS-сервера автоматически«, далее «ОК«.

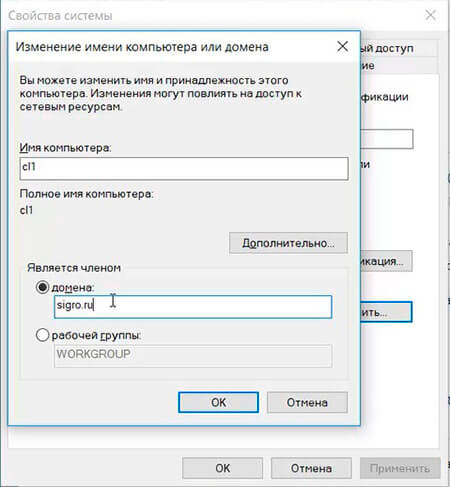

Добавление компьютера в домен с помощью графического интерфейса

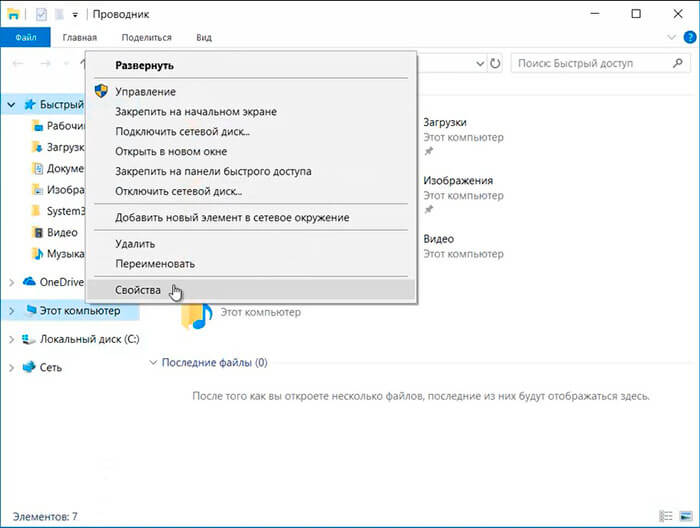

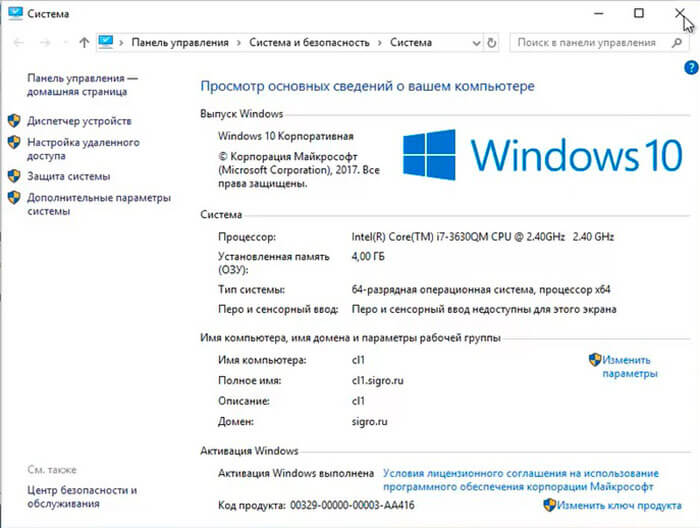

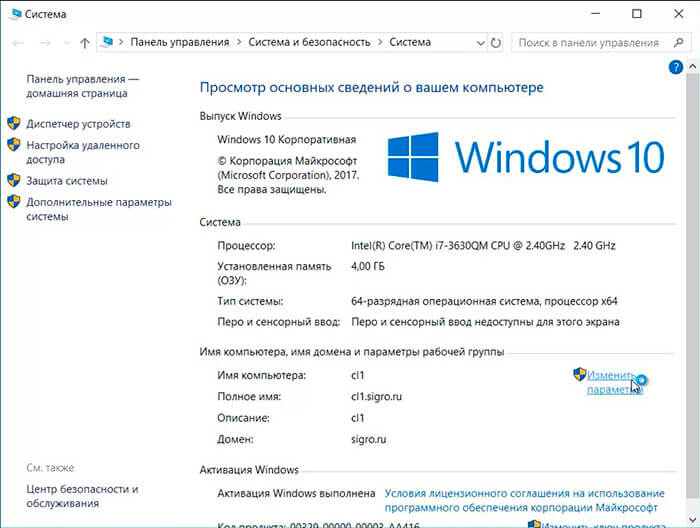

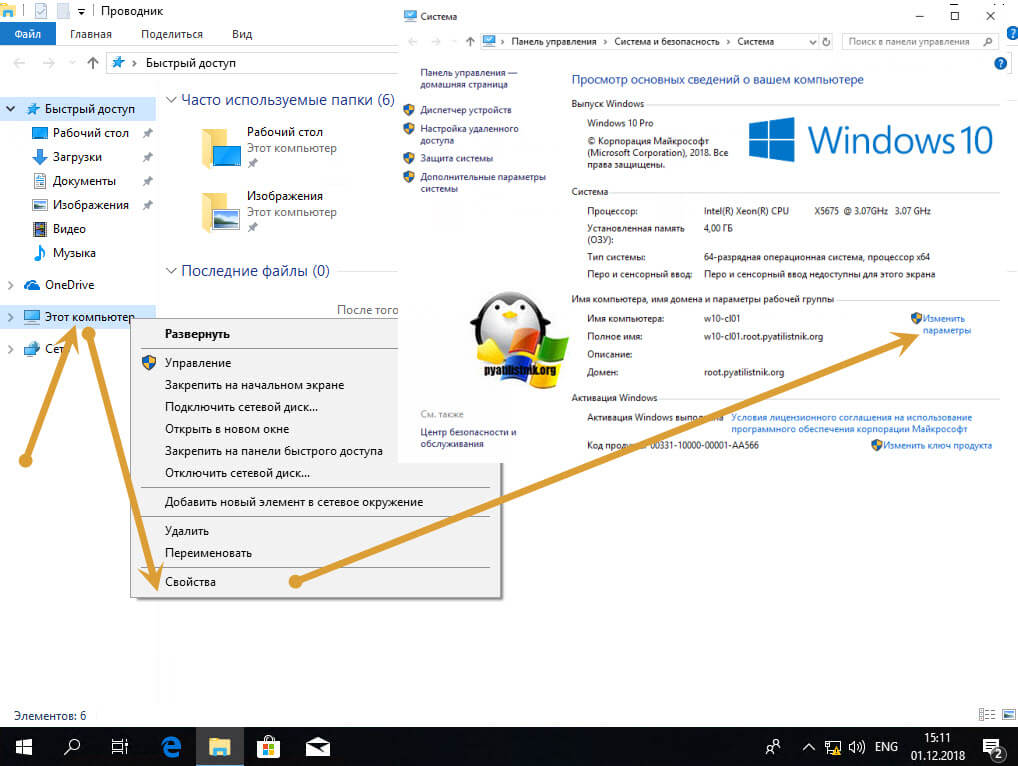

1. Для ввода компьютера в домен нажимаем правой клавишей мыши на «Этот компьютер«, далее «Свойства«.

2. В новом окне нажимаем «Изменить параметры«.

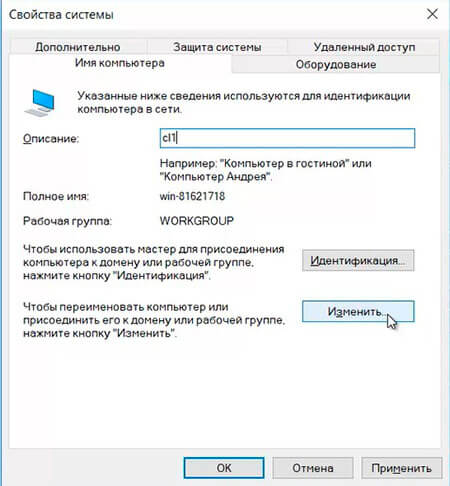

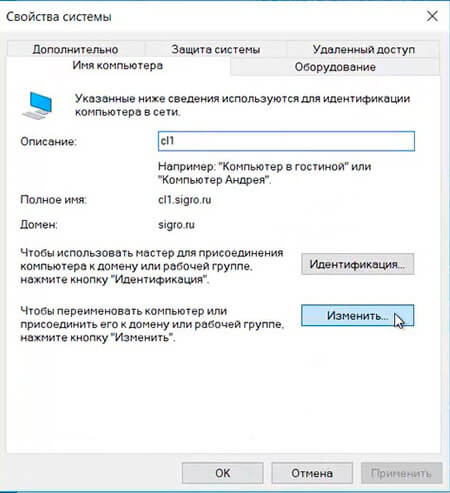

3. В следующем окне в «Описание» указываем описание компьютера (можно ничего не указывать). Затем «Изменить«.

4. В новом окне задаём «Имя компьютера«, далее «ОК«.

5. После появления предупреждения, нажимаем «ОК» и перезагружаем компьютер.

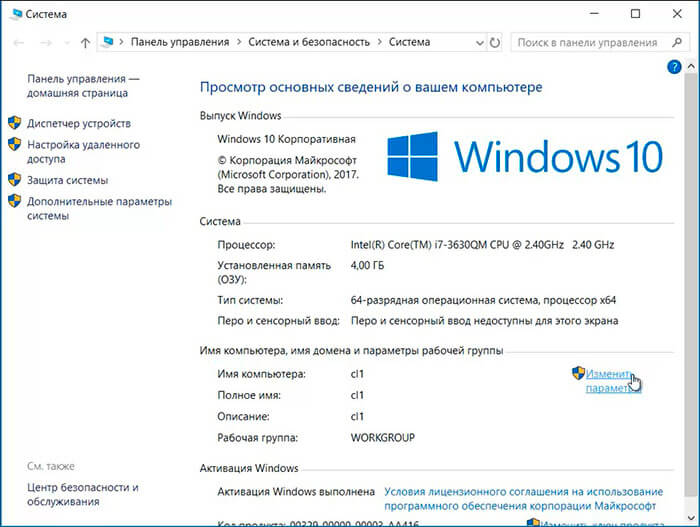

6. После перезагрузки компьютера, имя компьютера изменится. Далее снова открываем окно «Система«, затем «Изменить параметры«.

7. Далее нажимаем «Изменить«, устанавливаем чекбокс «Является членом домена:» и указываем имя домена.

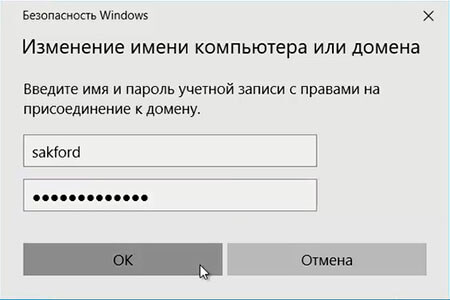

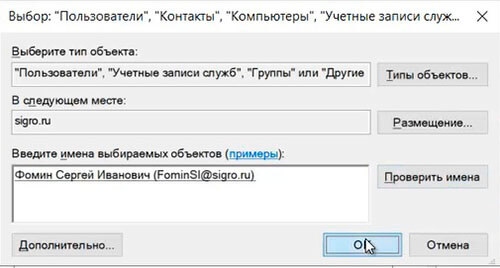

8. В новом окне «Безопасность Windows» указываем имя и пароль учетной записи с правами на присоединение к домену. Далее «ОК«.

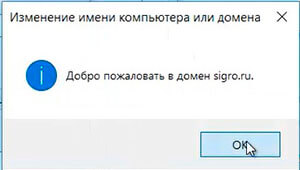

9. Если добавление в компьютер прошло успешно, то появится предупреждение «Добро пожаловать в домен ….«. Затем перезагружаем компьютер.

Добавление компьютера в домен с помощью PowerShell

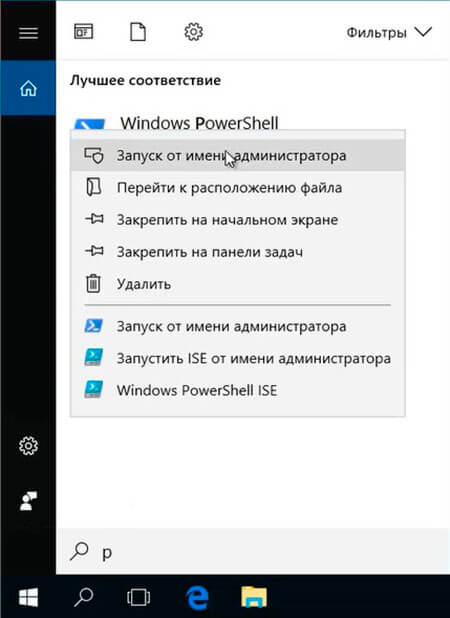

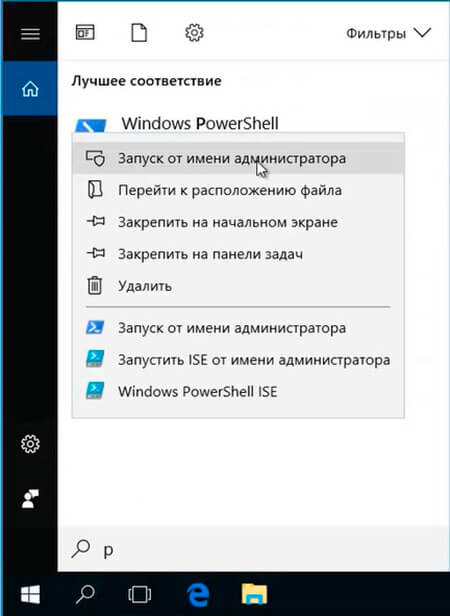

1. Нажимаем кнопку поиск, пишем букву p (по-английски), далее правой клавишей мыши на «Windows PowerShell» — «Запуск от имени администратора«.

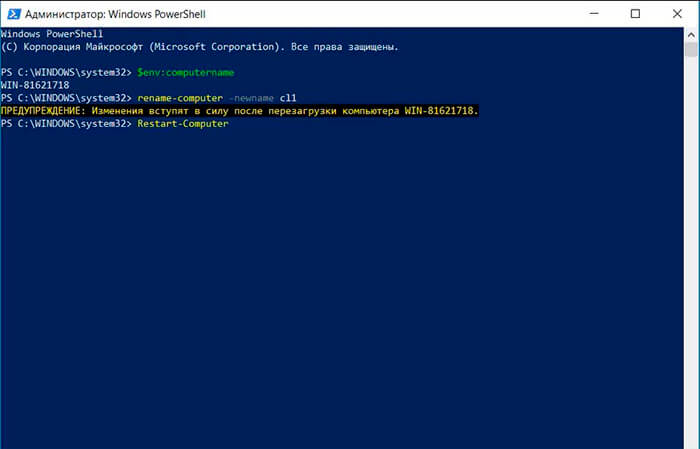

2. В открывшемся окне PowerShell набираем команды:

$env:computername — определяем текущее имя компьютера;

rename-computer -newname cl1 — изменяем текущее имя компьютера на cl1;

restart-computer — перезагружаем компьютер.

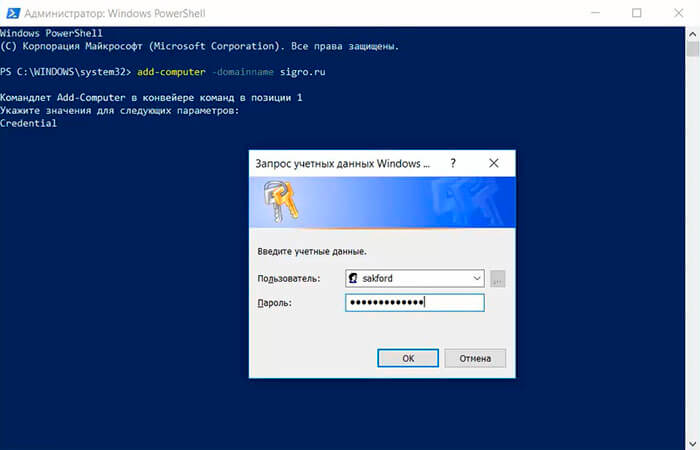

3. После перезагрузки компьютера снова открываем PowerShell. Для добавления компьютера в домен с помощью PowerShell выполняем команду:

add-computer -domainname sigro.ru — sigro.ru — имя домена.

При появлении запроса, вводим учетные данные пользователя (пользователь и пароль), который имеет право выполнять добавление компьютера в домен.

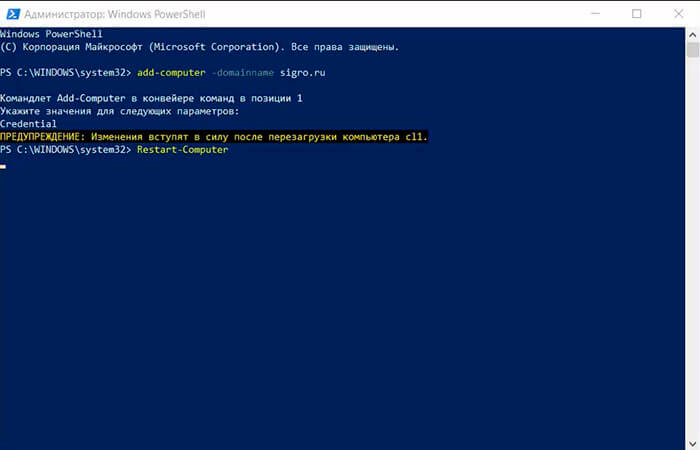

4. Для того, чтобы изменения вступили в силу, необходима перезагрузка компьютера. Выполняем команду:

restart-computer

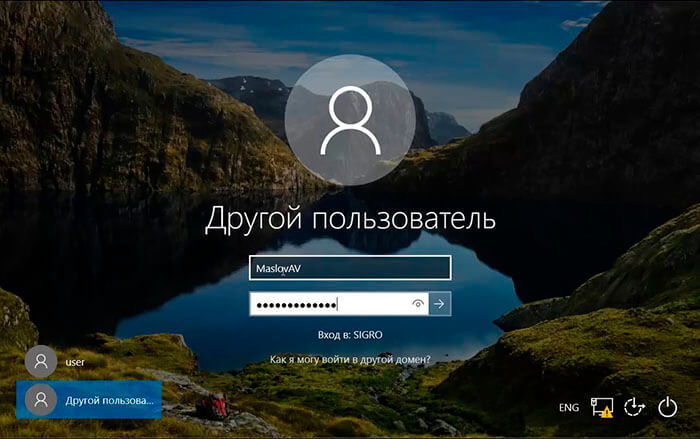

5. После перезагрузки компьютера можно использовать для входа в компьютер доменные учетные записи.

6. В окне «Система» изменится информация о компьютере в поле «Полное имя» и появится информация о домене в поле «Домен«.

Удаление компьютера из домена с помощью графического интерфейса

1. Для удаления компьютера из домена нажимаем правой клавишей мыши на «Этот компьютер«, далее «Свойства«. В открывшемся окне нажимаем «Изменить параметры«.

2. В следующем окне выбираем «Изменить«.

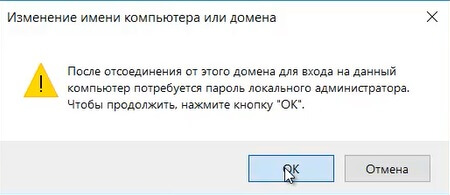

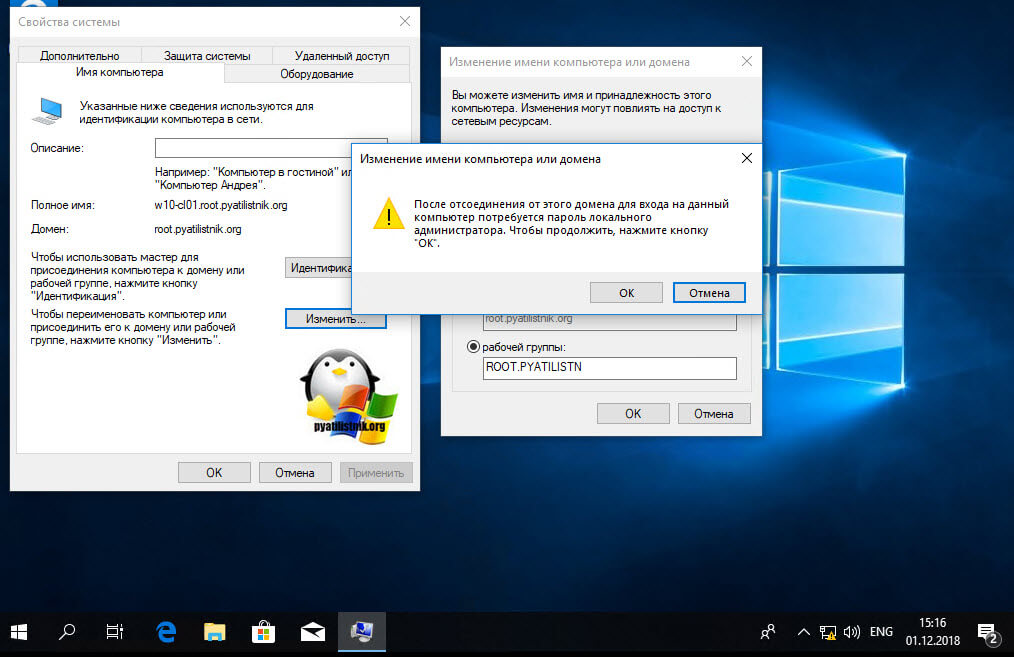

3. В новом окне переключаем чекбокс на «Является членом рабочей группы«, указываем имя рабочей группы, например, «WORKGROUP«. Далее нажимаем «ОК«.

4. Читаем предупреждение о том, что после отсоединения от домена для входа на данный компьютер потребуется пароль локального администратора. Нажимаем «ОК«.

5. Вводим учетные данные пользователя (пользователь и пароль), имеющего разрешение удалить компьютер из домена. Далее «ОК«.

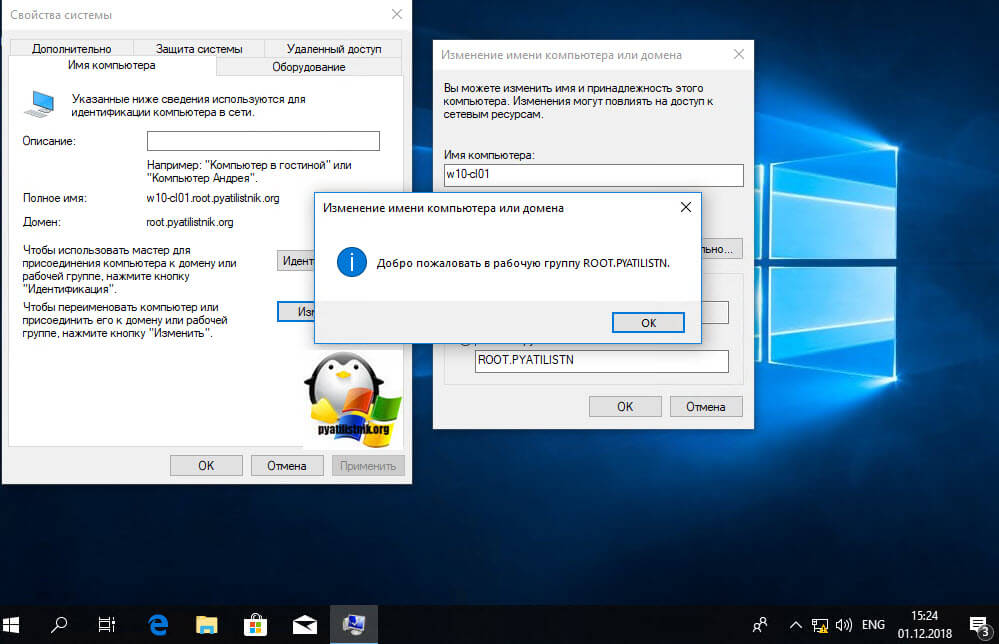

6. Если все прошло успешно, то появится сообщение — «Добро пожаловать в рабочую группу WORKGROUP«. Перезагружаем компьютер и заходим под обычной учетной записью этого компьютера.

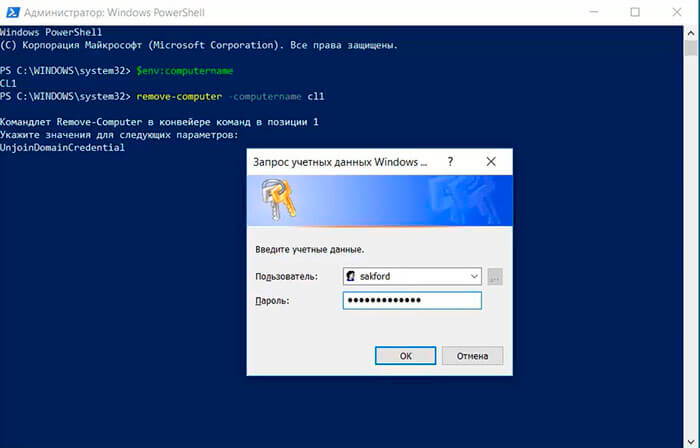

Удаление компьютера из домена с помощью PowerShell

1. Нажимаем кнопку поиск, пишем букву p (по-английски), далее правой клавишей мыши на «Windows PowerShell» — «Запуск от имени администратора«.

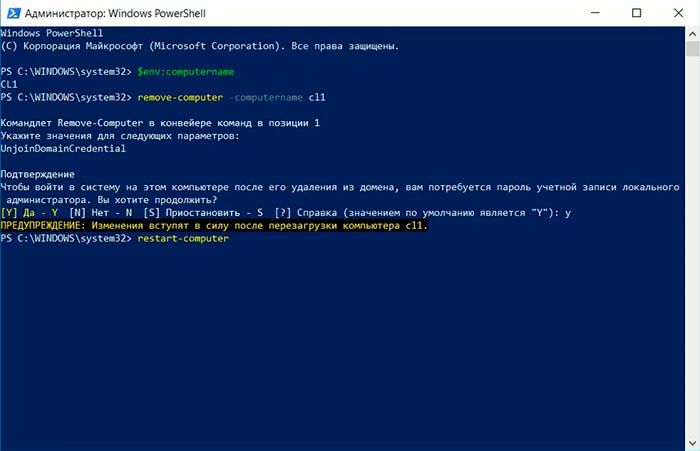

2. В открывшемся окне PowerShell выполняем следующие команды:

$env:computername — узнаем имя компьютера;

remove-computer -computername cl1 — удаляем компьютер с именем, который узнали командой выше, из домена.

В появившемся окне вводим учетные данные (пользователь и пароль) пользователя, имеющего право удалять компьютер из домена.

2. Читаем предупреждение системы о том, что «Чтобы войти в систему на этом компьютере после его удаления из домена, вам потребуется пароль учетной записи локального администратора. Вы хотите продолжить?» Нажимаем «y«. Для перезагрузки компьютера выполняем команду:

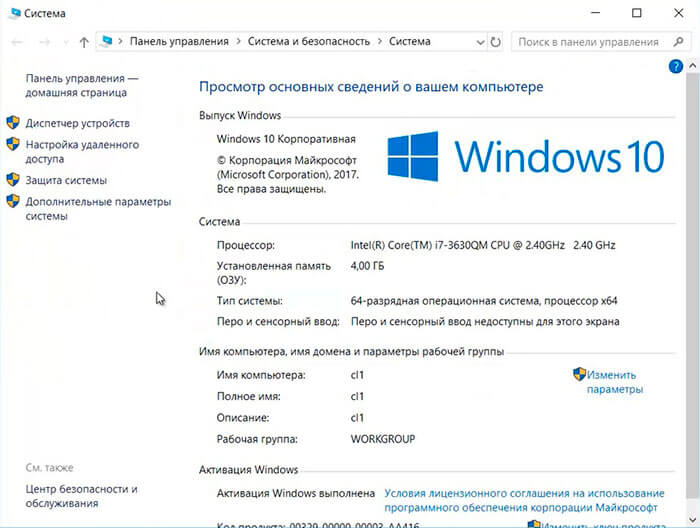

restart-computer

3. После перезагрузки компьютера заходим под обычным (не доменным) пользователем этого компьютера. В окне «Система» видим, что поле «Полное имя компьютера» изменилось, вместо поля «Домен«, появилось поле «Рабочая группа«.

Посмотреть видео можно здесь:

Читайте также:

- Windows server 2019 — установка и настройка WSUS, создание и настройка GPO

- Windows server 2019 — переименование администратора домена, изменение формата выводимого имени пользователя

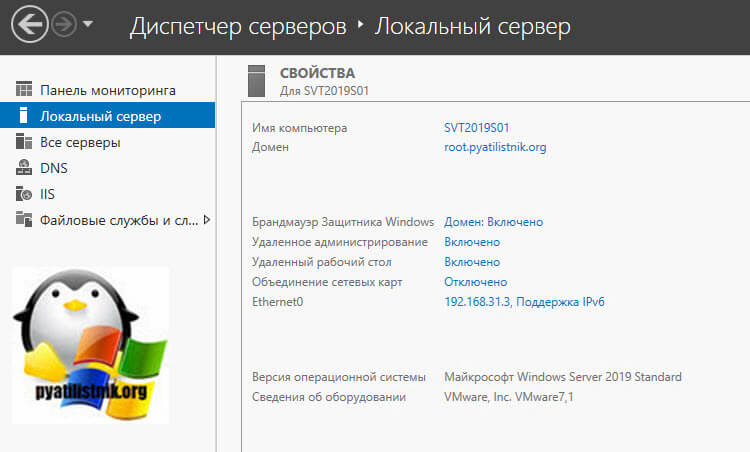

- Windows server 2019 — установка и настройка Active Directory, DNS, DHCP

- Windows server 2019 — создание и удаление пользователя, группы, подразделения в домене

- Windows server 2019 — установка и настройка сервера печати, разворачивание МФУ с помощью GPO

- Windows server 2019 — GPO изменение экранной заставки, отключение монитора, изменение политики паролей

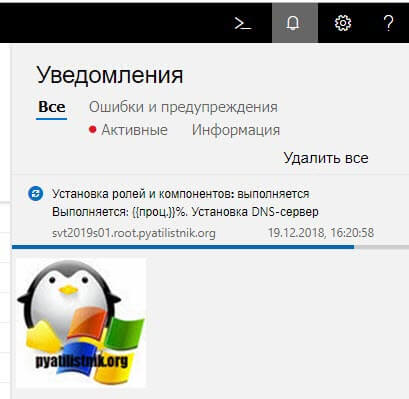

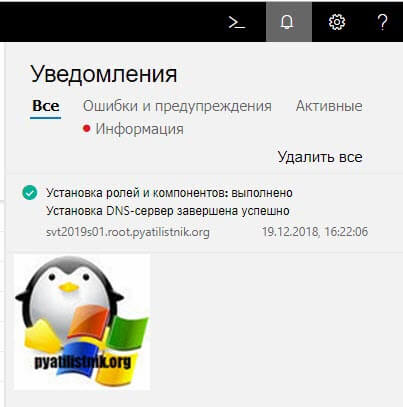

Обновлено 02.12.2018

Добрый день! Уважаемые читатели и гости, одного из крупнейших IT блогов рунета Pyatilistnik.org. В прошлый раз я вам показал, все методы ввода Windows 10 в домен, сегодня я хочу показать обратную задачу, и научу вас правильно выводить компьютеры из домена, будь то клиентские версии Windows 7, 8.1 или же серверные Windows Server. Расскажу для чего, это нужно уметь и почему нельзя просто забить на такие компьютеры. Уверен, что данная информация окажется для начинающих системных администраторов полезное, ее кстати любят спрашивать на собеседованиях. Ну приступаем.

Для чего выводить компьютеры из домена?

И так если вы задались этим вопросом, то у вас как минимум есть домен Actvie Directory и вы хотели бы в нем навести порядок (Если не знаете, что такое Active Directory, то читайте об этом по ссылке слева). Наверняка многие пользователи могут спросить, зачем вообще проводить эту процедуру, на это есть ряд причин:

- Обычно операцию вывода из домена (Unjoin Windows) производят в ситуациях, когда компьютер может вылетать из домена, пример он не был активен более одного месяца, был банальный ремонт, а потом его решили ввести в эксплуатацию, в таких ситуациях люди ловят ошибку «отсутствуют серверы, которые могли бы обработать запрос».

- Просто для правильного соблюдения рекомендаций Microsoft, чтобы у вас не оставались лишние, ненужные объекты в AD, в противном случае, вам придется производить самостоятельный поиск неактивных компьютеров в Active Directory и вычищать все вручную.

- Третья причина, это переустановка сервера, например, обновление редакции, и если до этого вы правильно не вывели компьютер из домена, то при попытке ввести в домен Windows Server вы получите ошибку, что такой компьютер уже есть.

Методы исключения компьютера из домена

- Первый метод, это классический, через оснастку свойства системы

- Второй метод, это применимый для Windows 10 и Windows Server 2016

- Второй метод вывода компьютера из домена, это использование PowerShell

- Третий метод, это через утилиту netdom, но это для Windows Server платформ, хотя вам никто не мешает ее закачать отдельно, она идет в составе Windows Server 2003 Resource Kit Tools, про него я вам рассказывал в статье про утилиту Robocopy, принцип ее получения такой же.

Меры предосторожности

Перед тем как вы отсоедините нужный вам компьютер от домена Active Directory, убедитесь, что у вас на нем есть учетная запись, с административными правами и вы знаете от нее пароль, в противном случае, вам придется производить сброс пароля администратора на данной рабочей станции

Вывод компьютера из домена классическим методом

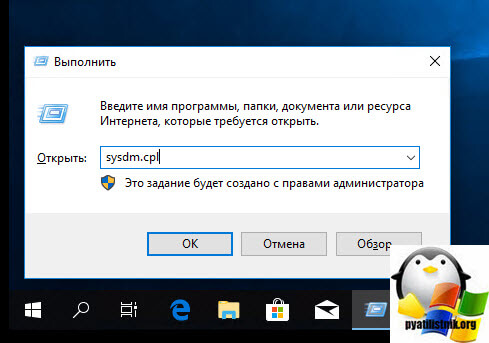

Данный метод подойдет абсолютно для любой версии Windows, начиная с Vista. Тут все просто вы открываете всем известное окно выполнить (Сочетанием клавиш WIN и R) и пишите в нем вот такую команду sysdm.cpl и нажмите OK.

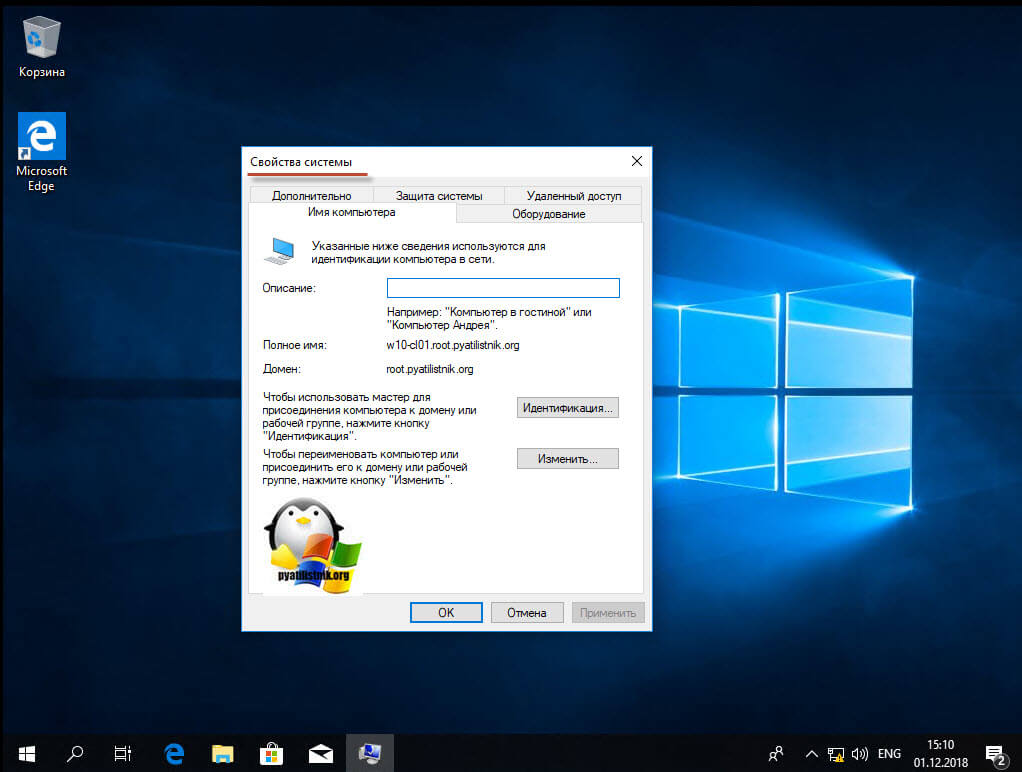

У вас откроется окно «Свойства системы — Имя компьютера»

Так же в него можно попасть и другим методом, через свойства значка «Этот компьютер». Щелкните по нему правым кликом и выберите свойства. В открывшемся окне «Система» выберите пункт «Изменить параметры»

В окне «Имя компьютера» нажмите кнопку «Изменить», далее в открывшемся окошке «Изменение имени компьютера или домена» деактивируйте поля «Является членом домена» и выставите рабочей группы.

Заполните поле имени рабочей группы и нажмите кнопку «OK», у вас появится окно:

После отсоединения от этого домена для входа на данный компьютер потребуется пароль локального администратора. Чтобы продолжить, нажмите кнопку «OK»

Вам сообщат, что вы теперь являетесь членом рабочей группы. Будет произведена перезагрузка вашей рабочей станции, в моем примере, это Windows 10.

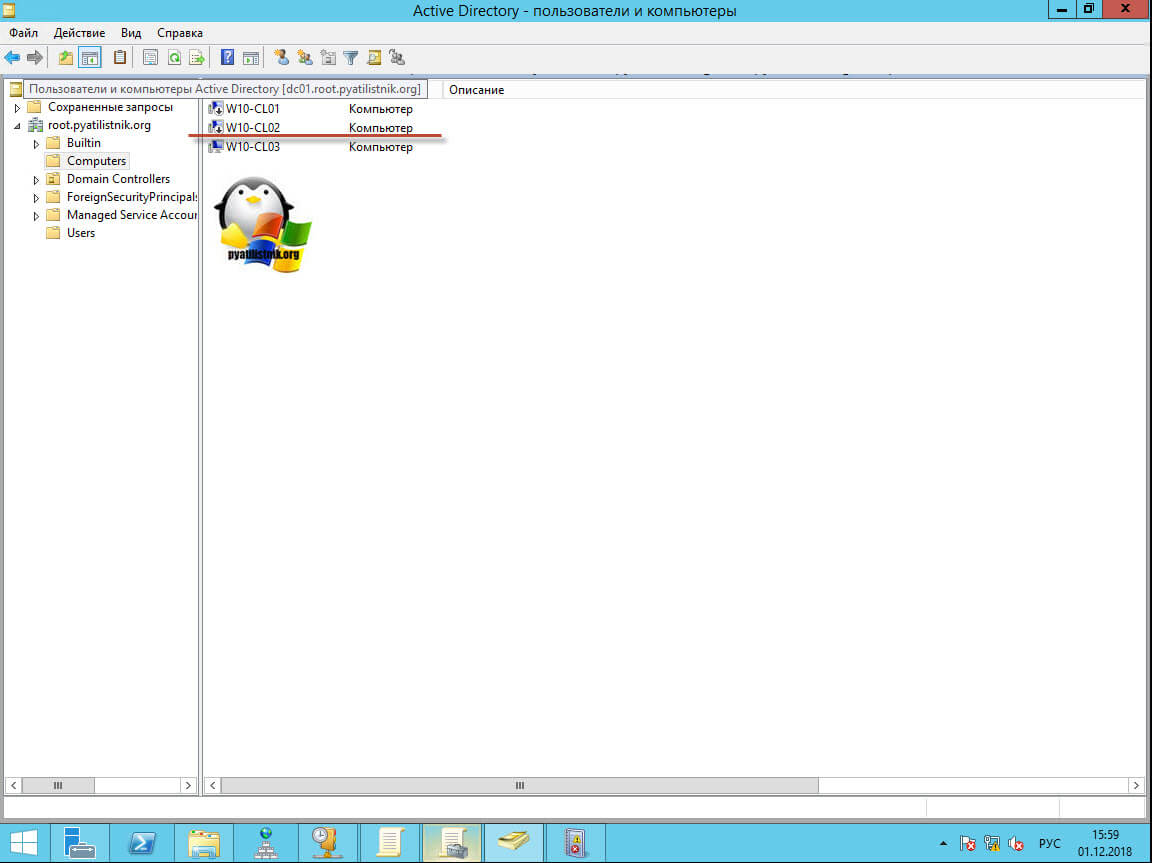

При правильном выводе компьютера из Active Directory, вы увидите, что в оснастке ADUC, данный компьютер будет отключен в контейнере, где он располагался. Об этом будет говорить стрелка вниз на его значке. Напоминаю, что это классический метод исключения из AD, подходит абсолютно для всех систем Windows.

Исключение из домена Windows 10 и Windows Server 2016

Данный метод, будет подходить исключительно для последних версий систем Windows 10 и Windows Server 2016, на момент написания статьи. В случае с десяткой, где интерфейс кардинально меняется от версии к версии, последовательность действий будет разниться.

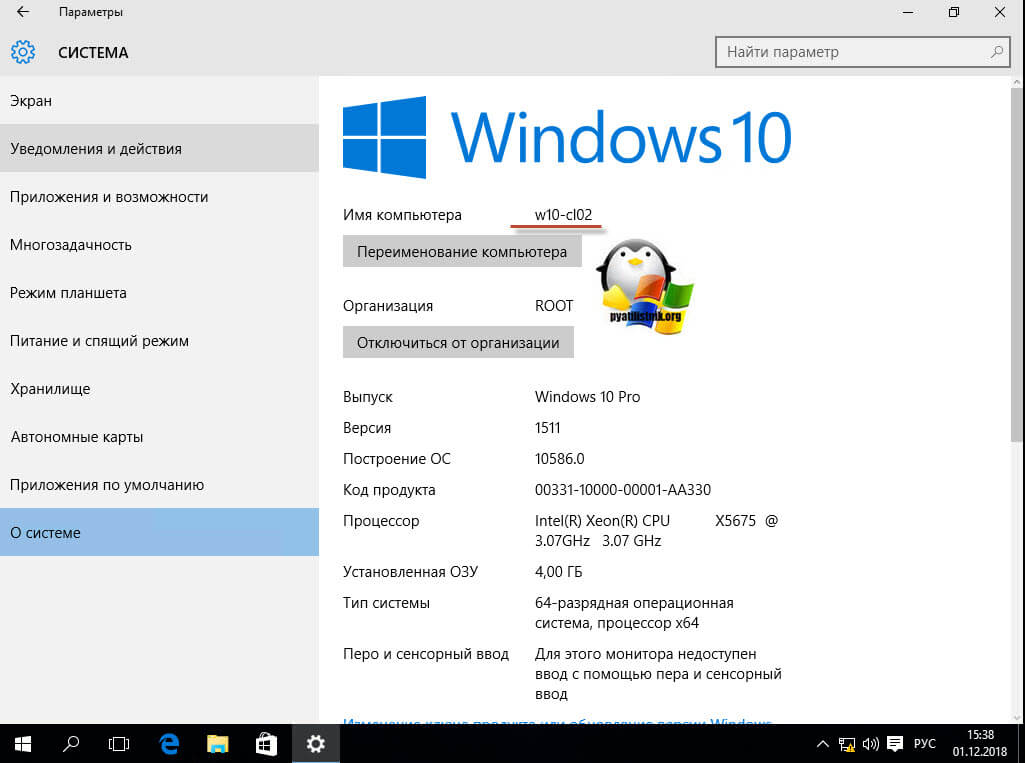

Метод вывода для Windows 10 версий 1503-1511

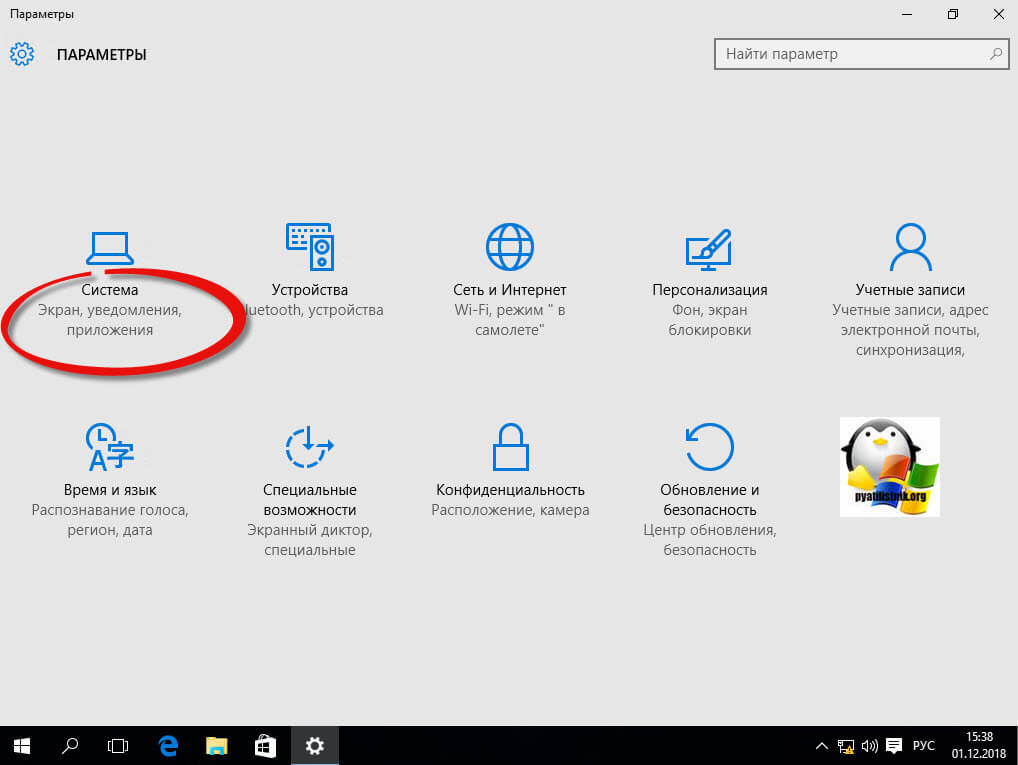

Данный метод для Windows 10 Threshold и Threshold 2. Если не знаете, какая у вас версия, то вот вам статья, как определить версию Windows. Вам необходимо открыть параметры системы, делается, это либо через кнопку «Пуск» или же сочетанием клавиш WIN и I одновременно. Находим там пункт «Система».

В самом низу находим пункт «О Системе» и видим кнопку «Отключиться от организации», нажимаем ее.

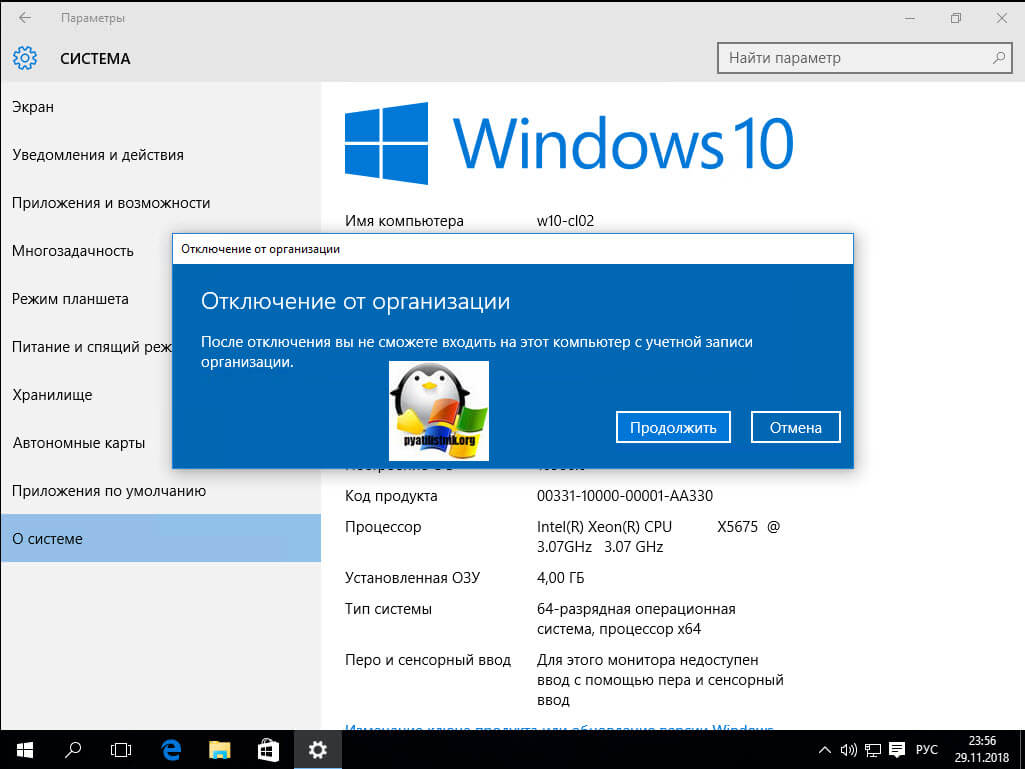

В окне «Отключение от организации» просто нажмите продолжить.

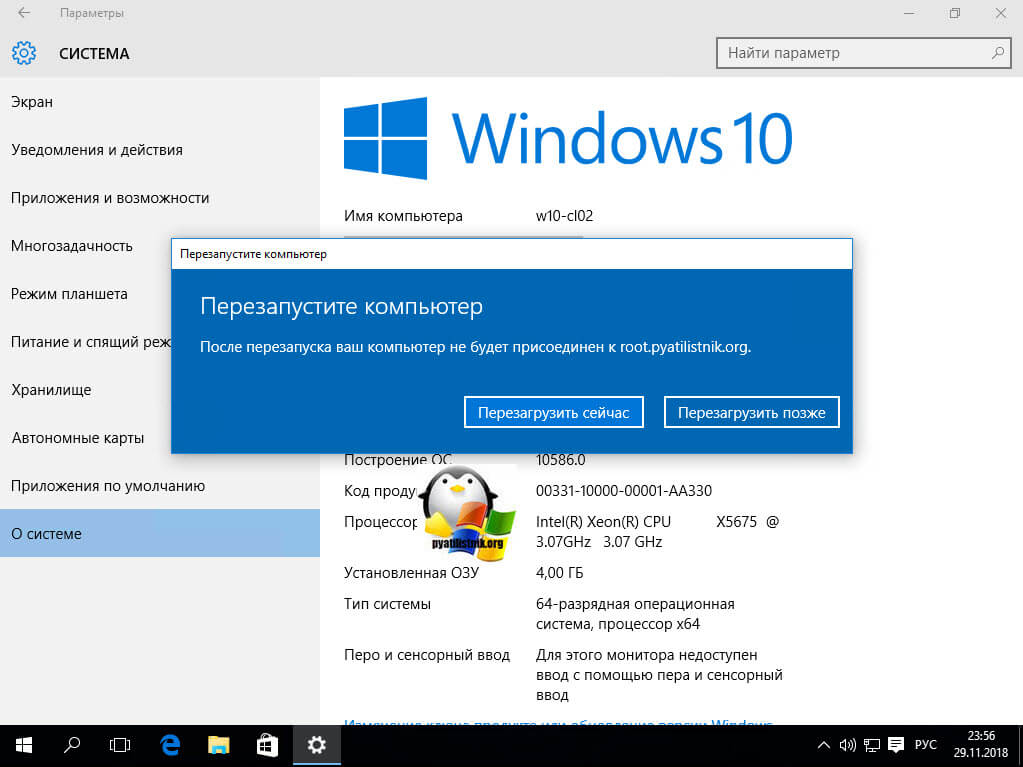

У вас просто появится окно с предложением о перезагрузке, соглашаемся.

В оснастке ADUC данный компьютер так же был отключен.

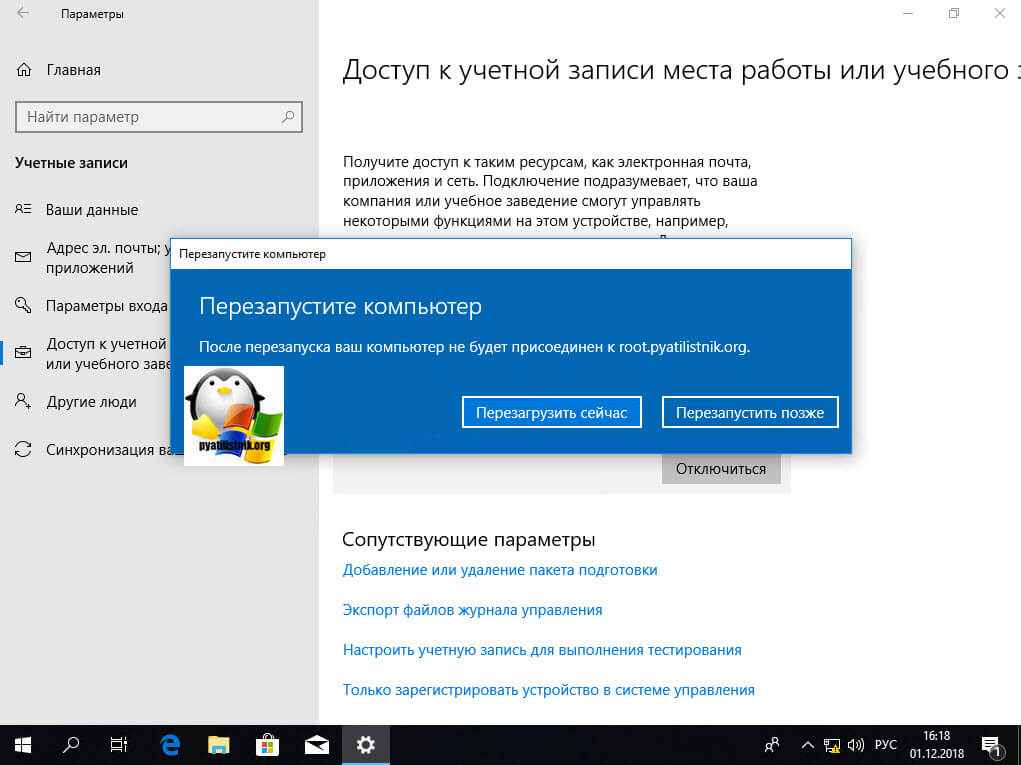

Метод вывода для Windows 10 версий 1607 и выше

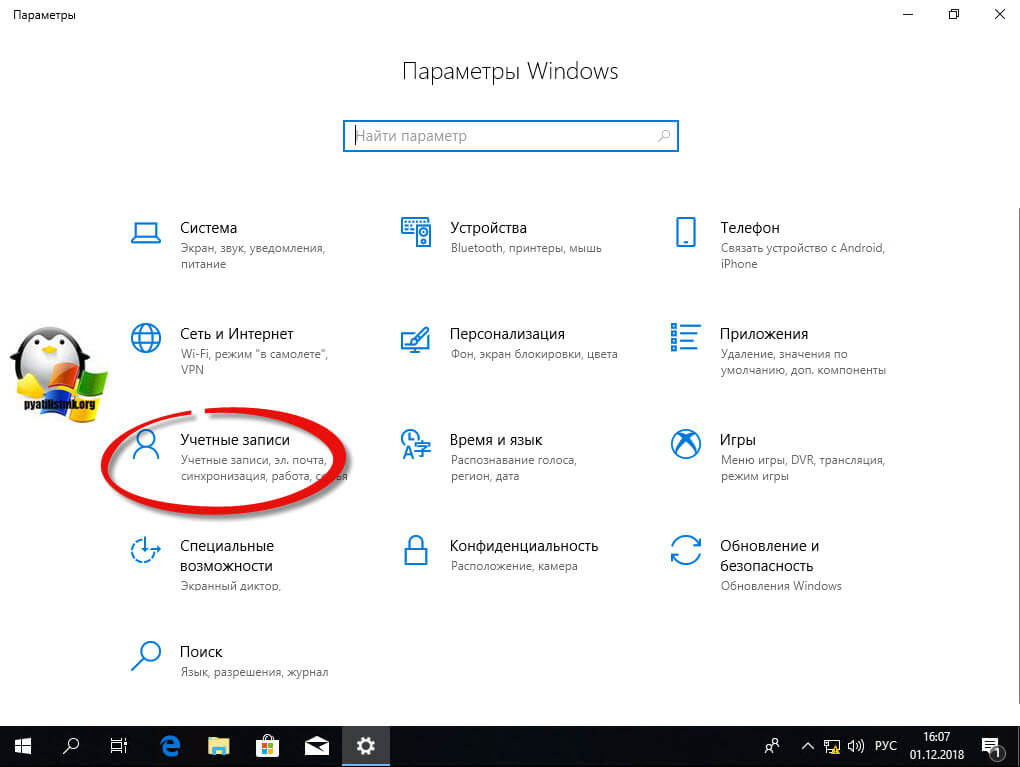

Данный метод будет рассмотрен для версии Windows 10 1803, так как я писал, что концепция изменилась, функционал перенесли в другое место. Вы все так же открываете «Параметры Windows 10», но уже переходите в пункт «Учетные записи»

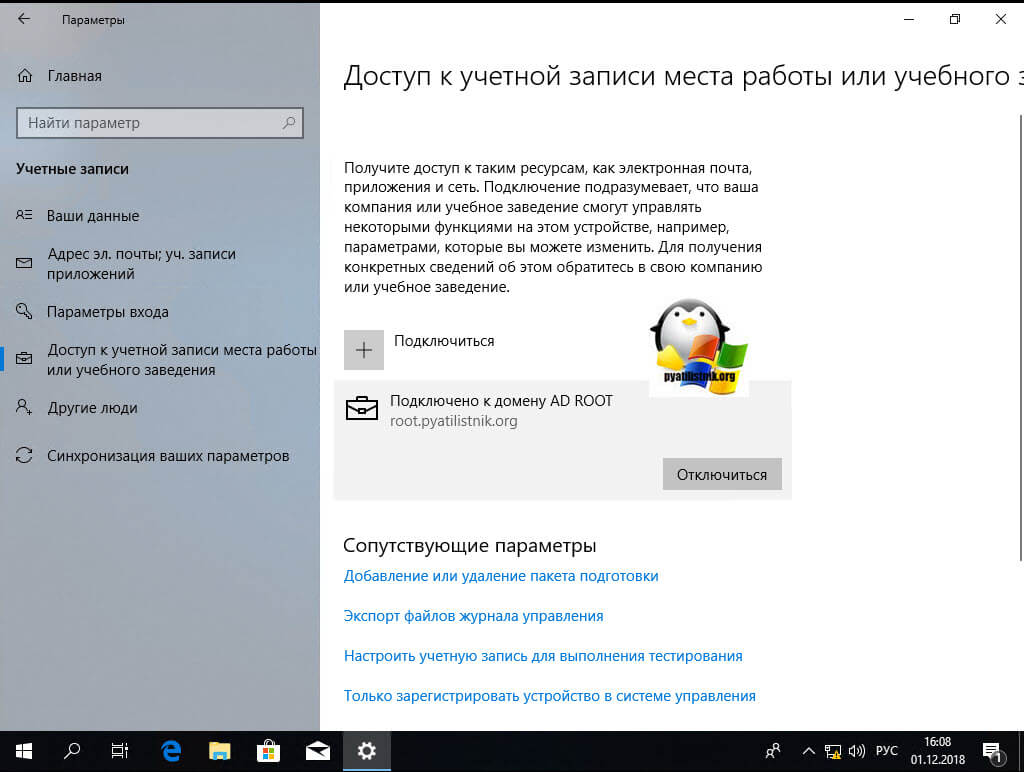

Далее находите пункт «Доступ к учетной записи места работы или учебного заведения» и нажимаете отключиться.

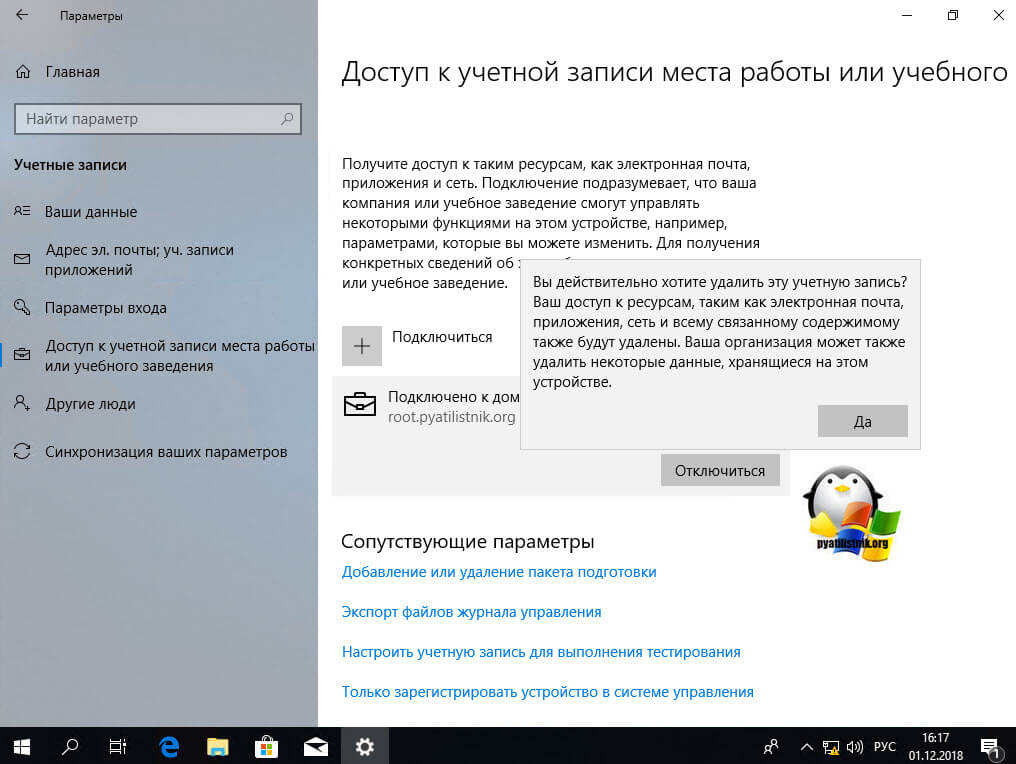

У вас выскочит окно с уведомлением:

Вы действительно хотите удалить эту четную запись? Ваш доступ к ресурсам, таким как электронная почта, приложения, сеть и всему связанному содержимому также будет удалены. Ваша организация может также удалить некоторые данные, хранящиеся на этом устройстве.

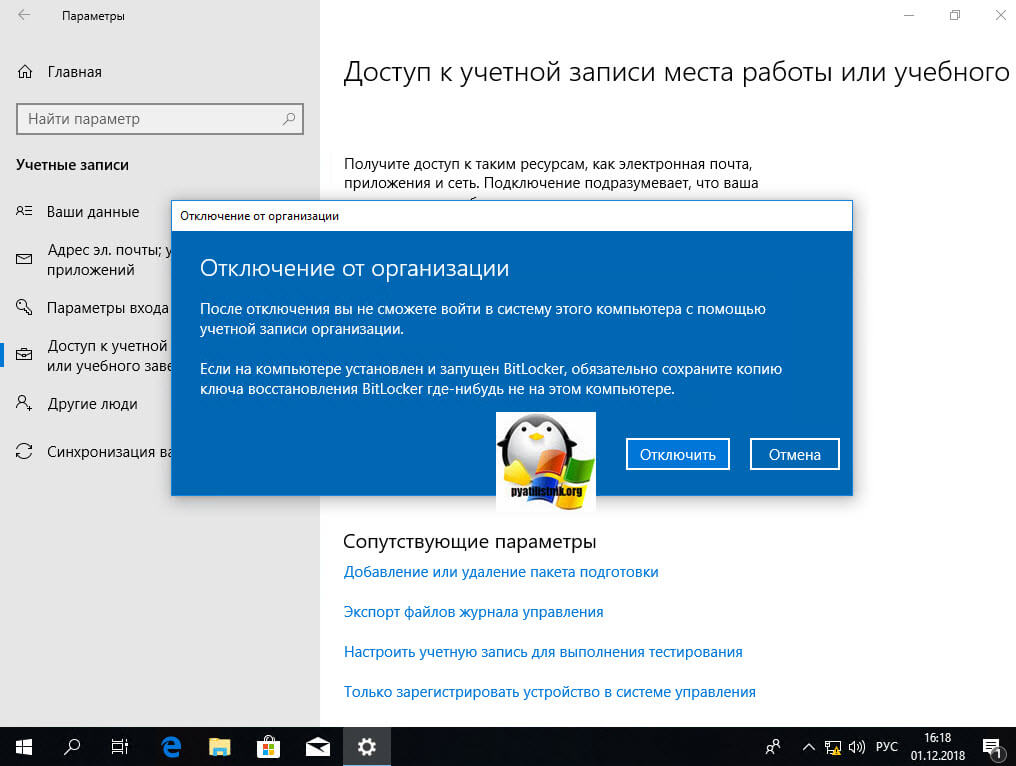

После подтверждения, у вас появится еще одно окно, в котором вас еще раз уведомят и захотят удостовериться в ваших действиях.

После отключения вы не сможете войти в систему этого компьютера с помощью учетной записи организации. Если установлен и запущен Bitlocker, обязательно сохраните копию ключа восстановления Bitlocker где-нибудь не на этом компьютере

Нажимаем кнопку «Отключить»

Перезагружаем систему.

Открыв оснастку ADUC, я обратил внимание, что учетная запись компьютера, которого я вывел из домена, не отключилась, что очень странно, поэтому сделайте это в ручную.

Исключение из домена через PowerShell

Я вам не перестаю повторять, что PowerShell, просто обязан быть в вашем инструментарии системного администратора, он умеет если не все, то почти все. Открываем оснастку PowerShell от имени администратора и вводим команду:

Remove-Computer -UnjoinDomaincredential имя доменалогин учетной записи -PassThru -Verbose -Restart

У вас откроется форма с вводом пароля учетной записи,что вы указали для вывода рабочей станции из AD, указываем пароль и нажимаем «OK»

У вас спросят подтверждения на ваши действия, соглашаемся и вводим Y.

Все ваш Windows 10 с помощью PowerShell был выведен из состава домена Active Directory. В оснастке ADUC, данный компьютер был отключен, в отличии от предыдущего метода.

Исключение из домена через NETDOM.EXE

Напоминаю, что на клиентских Windows системах этой утилиты нет и ее нужно отдельно скачивать, она идет в составе Windows Server 2003 Resource Kit Tools. Сама команда вывода из домена выглядит вот так и запускается в cmd от имени администратора:

NETDOM.EXE REMOVE machinename /Domain:имя домена

На этом все, надеюсь, что вы почерпнули для себя разное поведение в оснастке ADUC для разных методов вывода операционных систем Windows из домена Active Directory, а с вами был Иван Семин, автор и создатель портала Pyatilistnik.org, всем удачи.

Содержание

- Как отключить домен windows 10

- Для чего выводить компьютеры из домена?

- Методы исключения компьютера из домена

- Меры предосторожности

- Вывод компьютера из домена классическим методом

- Исключение из домена Windows 10 и Windows Server 2016

- Метод вывода для Windows 10 версий 1503-1511

- Метод вывода для Windows 10 версий 1607 и выше

- Исключение из домена через PowerShell

- Исключение из домена через NETDOM.EXE

- ИТ База знаний

- Полезно

- Навигация

- Серверные решения

- Телефония

- Корпоративные сети

- Курс по сетям

- Пошаговый ввод в домен Windows 10

- Основные команды cmd в Windows

- Поднимаем контроллер домена на Windows 2008 R2

- Как использовать winget: менеджер пакетов Windows 10

- Не загружается Windows? Эти программы могут помочь

- Windows Terminal: Советы и хитрости

- Как освободить место на компьютере Windows 10: 8 советов

- Вывод Windows 10 из домена

- Удаление через PowerShell

- Полезно?

- Почему?

- Как удалить домен с компьютера — Вокруг-Дом — 2021

- Table of Contents:

- Через панель управления

- Шаг 1

- Шаг 2

- Шаг 3

- Шаг 4

- Через Active Directory — пользователи и компьютеры

- Шаг 1

- Шаг 2

- Шаг 3

- Шаг 4

- Windows server 2019 — добавление и удаление компьютера в домене (Апрель 2021).

- Как получать обновления windows 10 в обход домена?

Как отключить домен windows 10

Добрый день! Уважаемые читатели и гости, одного из крупнейших IT блогов рунета Pyatilistnik.org. В прошлый раз я вам показал, все методы ввода Windows 10 в домен, сегодня я хочу показать обратную задачу, и научу вас правильно выводить компьютеры из домена, будь то клиентские версии Windows 7, 8.1 или же серверные Windows Server. Расскажу для чего, это нужно уметь и почему нельзя просто забить на такие компьютеры. Уверен, что данная информация окажется для начинающих системных администраторов полезное, ее кстати любят спрашивать на собеседованиях. Ну приступаем.

Для чего выводить компьютеры из домена?

И так если вы задались этим вопросом, то у вас как минимум есть домен Actvie Directory и вы хотели бы в нем навести порядок (Если не знаете, что такое Active Directory, то читайте об этом по ссылке слева). Наверняка многие пользователи могут спросить, зачем вообще проводить эту процедуру, на это есть ряд причин:

- Обычно операцию вывода из домена (Unjoin Windows) производят в ситуациях, когда компьютер может вылетать из домена, пример он не был активен более одного месяца, был банальный ремонт, а потом его решили ввести в эксплуатацию, в таких ситуациях люди ловят ошибку «отсутствуют серверы, которые могли бы обработать запрос».

- Просто для правильного соблюдения рекомендаций Microsoft, чтобы у вас не оставались лишние, ненужные объекты в AD, в противном случае, вам придется производить самостоятельный поиск неактивных компьютеров в Active Directory и вычищать все вручную.

- Третья причина, это переустановка сервера, например, обновление редакции, и если до этого вы правильно не вывели компьютер из домена, то при попытке ввести в домен Windows Server вы получите ошибку, что такой компьютер уже есть.

Методы исключения компьютера из домена

- Первый метод, это классический, через оснастку свойства системы

- Второй метод, это применимый для Windows 10 и Windows Server 2016

- Второй метод вывода компьютера из домена, это использование PowerShell

- Третий метод, это через утилиту netdom, но это для Windows Server платформ, хотя вам никто не мешает ее закачать отдельно, она идет в составе Windows Server 2003 Resource Kit Tools, про него я вам рассказывал в статье про утилиту Robocopy, принцип ее получения такой же.

Меры предосторожности

Вывод компьютера из домена классическим методом

Данный метод подойдет абсолютно для любой версии Windows, начиная с Vista. Тут все просто вы открываете всем известное окно выполнить (Сочетанием клавиш WIN и R) и пишите в нем вот такую команду sysdm.cpl и нажмите OK.

У вас откроется окно «Свойства системы — Имя компьютера»

Так же в него можно попасть и другим методом, через свойства значка «Этот компьютер». Щелкните по нему правым кликом и выберите свойства. В открывшемся окне «Система» выберите пункт «Изменить параметры»

В окне «Имя компьютера» нажмите кнопку «Изменить», далее в открывшемся окошке «Изменение имени компьютера или домена» деактивируйте поля «Является членом домена» и выставите рабочей группы.

Заполните поле имени рабочей группы и нажмите кнопку «OK», у вас появится окно:

Вам сообщат, что вы теперь являетесь членом рабочей группы. Будет произведена перезагрузка вашей рабочей станции, в моем примере, это Windows 10.

При правильном выводе компьютера из Active Directory, вы увидите, что в оснастке ADUC, данный компьютер будет отключен в контейнере, где он располагался. Об этом будет говорить стрелка вниз на его значке. Напоминаю, что это классический метод исключения из AD, подходит абсолютно для всех систем Windows.

Исключение из домена Windows 10 и Windows Server 2016

Данный метод, будет подходить исключительно для последних версий систем Windows 10 и Windows Server 2016, на момент написания статьи. В случае с десяткой, где интерфейс кардинально меняется от версии к версии, последовательность действий будет разниться.

Метод вывода для Windows 10 версий 1503-1511

Данный метод для Windows 10 Threshold и Threshold 2. Если не знаете, какая у вас версия, то вот вам статья, как определить версию Windows. Вам необходимо открыть параметры системы, делается, это либо через кнопку «Пуск» или же сочетанием клавиш WIN и I одновременно. Находим там пункт «Система».

В самом низу находим пункт «О Системе» и видим кнопку «Отключиться от организации», нажимаем ее.

В окне «Отключение от организации» просто нажмите продолжить.

У вас просто появится окно с предложением о перезагрузке, соглашаемся.

В оснастке ADUC данный компьютер так же был отключен.

Метод вывода для Windows 10 версий 1607 и выше

Данный метод будет рассмотрен для версии Windows 10 1803, так как я писал, что концепция изменилась, функционал перенесли в другое место. Вы все так же открываете «Параметры Windows 10», но уже переходите в пункт «Учетные записи»

Далее находите пункт «Доступ к учетной записи места работы или учебного заведения» и нажимаете отключиться.

У вас выскочит окно с уведомлением:

После подтверждения, у вас появится еще одно окно, в котором вас еще раз уведомят и захотят удостовериться в ваших действиях.

Нажимаем кнопку «Отключить»

Открыв оснастку ADUC, я обратил внимание, что учетная запись компьютера, которого я вывел из домена, не отключилась, что очень странно, поэтому сделайте это в ручную.

Исключение из домена через PowerShell

Я вам не перестаю повторять, что PowerShell, просто обязан быть в вашем инструментарии системного администратора, он умеет если не все, то почти все. Открываем оснастку PowerShell от имени администратора и вводим команду:

У вас откроется форма с вводом пароля учетной записи,что вы указали для вывода рабочей станции из AD, указываем пароль и нажимаем «OK»

У вас спросят подтверждения на ваши действия, соглашаемся и вводим Y.

Все ваш Windows 10 с помощью PowerShell был выведен из состава домена Active Directory. В оснастке ADUC, данный компьютер был отключен, в отличии от предыдущего метода.

Исключение из домена через NETDOM.EXE

Напоминаю, что на клиентских Windows системах этой утилиты нет и ее нужно отдельно скачивать, она идет в составе Windows Server 2003 Resource Kit Tools. Сама команда вывода из домена выглядит вот так и запускается в cmd от имени администратора:

ИТ База знаний

Курс по Asterisk

Полезно

— Узнать IP — адрес компьютера в интернете

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Калькулятор инсталляции IP — АТС Asterisk

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

Навигация

Серверные решения

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Корпоративные сети

Протоколы и стандарты

Популярное и похожее

Курс по сетям

Пошаговый ввод в домен Windows 10

Основные команды cmd в Windows

Поднимаем контроллер домена на Windows 2008 R2

Как использовать winget: менеджер пакетов Windows 10

Не загружается Windows? Эти программы могут помочь

Windows Terminal: Советы и хитрости

Как освободить место на компьютере Windows 10: 8 советов

Еженедельный дайджест

Вывод Windows 10 из домена

1 минута чтения

Дружище, в статье покажем простой способ, как вывести виндовую тачку на базу Windows 10 из домена с помощью PowerShell. Ничего лишнего, только конфиги. Погнали.

Обучайся в Merion Academy

Пройди курс по сетевым технологиям

Начать

Удаление через PowerShell

Первое, что необходимо сделать, эту запустить PowerShell от имени администратора. Открываем меню пуск и вводим в поиск фразу PowerShell, а далее запускаем утилиту от имени администратора:

Как только открыли павэр шел, дайте туда следующую команду:

- домен — домен, из которого вы хотите выйти;

- логин — учетная запись, под которой вы подключены к контроллеру домена;

Нажимаем Enter, система:

Вас попросят указать пароль от пользователя, которого вы указали в команде. Вводим его и нажимаем Enter:

На этом этапе можно просто нажать Enter, или указать Y. Как только перейдете на следующий шаг, инструмент выведет машину и отправит ее в перезагрузку. Готово!

Обучайся в Merion Academy

Пройди курс по сетевым технологиям

Начать

Полезно?

Почему?

😪 Мы тщательно прорабатываем каждый фидбек и отвечаем по итогам анализа. Напишите, пожалуйста, как мы сможем улучшить эту статью.

😍 Полезные IT – статьи от экспертов раз в неделю у вас в почте. Укажите свою дату рождения и мы не забудем поздравить вас.

Как удалить домен с компьютера — Вокруг-Дом — 2021

Table of Contents:

Windows 8 не позволяет подключать компьютер к нескольким доменам одновременно, а также не позволяет подключать компьютер к домену и рабочей группе одновременно. Если ваш компьютер уже подключен к домену, но вы хотите подключиться к другому домену или к рабочей группе, вы должны покинуть домен, которому назначен ваш компьютер. Кроме того, если вы владелец бизнеса или администратор и хотите отключить компьютер от домена вашего учреждения, вы можете сделать это через Active Directory — пользователи и компьютеры.

Кредит: Джейкоб Амменторп Лунд / iStock / Getty Images

Через панель управления

Шаг 1

Войдите на свой компьютер как администратор. Нажмите «Windows-W», чтобы открыть экран настроек, а затем введите «sys» в поле поиска.

Шаг 2

Выберите «Система» из результатов, чтобы открыть окно «Система» на панели управления, а затем прокрутите вниз до раздела «Имя компьютера, домен и параметры рабочей группы».

Шаг 3

Нажмите «Изменить настройки», чтобы открыть окно «Свойства системы», а затем нажмите «Изменить», чтобы просмотреть членство в домене.

Шаг 4

Выберите «Рабочая группа» в разделе «Участник» и введите имя рабочей группы или используйте имя по умолчанию. Нажмите «ОК», чтобы покинуть домен.

Через Active Directory — пользователи и компьютеры

Шаг 1

Войдите на контроллер домена как администратор, а затем щелкните правой кнопкой мыши пустую область на начальном экране.

Шаг 2

Выберите «Все приложения» в контекстном меню, а затем выберите «Active Directory — пользователи и компьютеры» в разделе «Администрирование».

Шаг 3

Выберите «Компьютеры» в дереве консоли и затем щелкните правой кнопкой мыши соответствующий компьютер в области сведений.

Шаг 4

Выберите «Удалить» из контекстного меню, чтобы удалить компьютер из домена.

Windows server 2019 — добавление и удаление компьютера в домене (Апрель 2021).

Как получать обновления windows 10 в обход домена?

На работе комп (win 10 corp/pro) введен в домен. Доменные настройки и обновления винды есть только для XP и win7. Соответственно win10 тоже настроился на локальный wsus, на котором для него ничего нет. Как можно (через реестр или как) указать системе обычные сервера обновлений через инет, а не локальные, не выводя из домена?

Переделать доменные настройки не предлагать 🙂

p.s. почему то просьба НЕ предлагать переделать настройки домена никого не волнует. я НЕ администратор данного домена, он находиться в другом городе и администрируется другими людьми (я лишь нахожусь в небольшом филиале и не имею к нему ни малейшего доступа). у нас официально не используется win 10 в работе и поэтому у нас и НЕ БУДЕТ в ближайшее время изменений в wsus. это не моя прихоть! я лишь сам интересуюсь десяткой и работаю на ней, так как сам по себе домен и большинство настроек он нормально принимает как и win 7

- Вопрос задан более трёх лет назад

- 9635 просмотров

wsus, на котором для него ничего нет.

Сообщите об этом администратору WSUS. Необходимо включить соответствующую категорию обновлений для синхронизации.

Или скачивать их Каталог Центра обновления Майкрософт. Поскольку для Windows 10 выпускается одно кумулятивное обновление в месяц (редко, обновление безопасности, отдельно — но входящее в следующее кумулятивное) это не доставит больших хлопот.

Журнал обновлений Windows 10

А ведь сразу даже в голову не пришло:

указать системе обычные сервера обновлений через инет, а не локальные

В этой статье мы рассмотрим процедуры корректного удаления контроллера домена Active Directory на Windows Server 2022/2019/2016/2012R2. Обычно при удалении контроллера домена рассматривается один из сценариев:

Содержание:

- Понижение контроллера домена с удалением роли Active Directory Domain Services

- Удаление неисправного контроллера домена Active Directory

Понижение контроллера домена с удалением роли Active Directory Domain Services

Если вы выполняете плановое удаление (декомиссию) одного из существующих контроллеров домена AD (обычного DC или RODC), то прежде чем понизить контроллер домена до рядового Windows Server и удалить роль ADDS, нужно выполнить ряд подготовительных шагов.

- Проверьте состояние вашего контроллера домена, Active Directory и репликации. На сайте есть отдельная статья с описанием команд диагностики здоровья контроллера домена и репликации в AD с помощью

dcdiag

,

repadmin

и скриптов PowerShell. Исправьте найденные проблемы. Для вывода списка ошибок на конкретном контроллере домена выполните команду:

dcdiag.exe /s:dc01 /q - Убедитесь, что на контроллере домена не запущены FSMO роли AD:

netdom query fsmo

Если нужно, перенесите роли FSMO на другой DC;

- Убедитесь, что на DC не запушена роль DHCP сервера. Если запущена, мигрируйте ее на другой сервер;

- Измените настройки DNS для DHCP областей, которые выдаются клиентам IP адреса. Перенастройте DHCP клиентов на другой DNS сервер (дождитесь окончания времени аренды IP адресов, чтобы все клиенты получили новые настройки DNS). Вы можете вывести список DNS серверов, заданных для всех зон (DNS Servers Option 006) на определенном сервере с помощью следующей команды PowerShell (подробнее об управлении DHCP в Windows Server с помощью PowerShell):

Get-DhcpServerv4Scope -ComputerName msk-dhcp01.winitpro.ru| Get-DhcpServerv4OptionValue | Where-Object {$_.OptionID -like 6} | FT Value - Некоторые клиенты могут быть настроены на использование DNS сервера на DC вручную (сетевые устройства, сервера, принтеры, сканеры и т.д.). Вам нужно найти такие устройства и перенастроить их на другой DNS сервер. Проще всего обнаружить устройства, обращающиеся к DNS серверу по его логам. Вот подробная статья: Аудит DNS запросов клиентов в Windows Server по DNS логам;

- Если на контроллере домена запущен центр сертификации (роль Certificate Authority), нужно мигрировать его на другой сервер;

- Если на контроллере домена запущены другие службы (например, KMS сервер, Raduis/NPS, WSUS и т.д.), решите нужно ли переносить их на другие сервера;

- Воспользуйтесь командлетом

Test-ADDSDomainControllerUninstallation

, чтобы проверить оставшиеся зависимости и проблемы, с которыми вы можете столкнуться при удалении DC. Если командлет вернет статус

Sucсess

, можете продолжить.

Теперь можно приступить к понижению роли контроллера домена до рядового сервера. До Windows Server 2012 для этого использовалась команда dcpromo. В современных версиях Windows Server этот инструмент считается устаревшим и не рекомендуется к использованию.

Вы можете понизить роль контроллера домена с помощью Server Manager. Запустите Server Manager -> Remote Roles and Features -> снимите чекбокс Active Directory Domain Services в секции Server Roles.

Нажмите на кнопку Demote this domain controller.

Должно открыться окно Active Directory Domain Services Configuration Wizard. Опцию Force the removal of this domain controller используется при удалении последнего контроллера домена. Включать ее не нужно. В дальнейшем мы удалим метаданные о DC вручную.

В следующем окне отметьте опцию Proceed with removal.

Затем задайте пароль учетной записи локального администратора сервера.

На последнем этапе останется нажать кнопку Demote.

Дождитесь окончания понижения контроллера домена. Должна появится надпись Successfully demoted the Active Directory Domain Controller.

Перезагрузите сервер, еще раз запустите Server Manager для удаления роли Active Directory Domain Services.

При удалении роли ADDS по-умолчанию будут удалены следующие компоненты:

- Модуль Active Directory Module for Windows PowerShell

- AD DS and AD LDS Tools feature

- Active Directory Administrative Center

- AD DS Snap-ins and Command-line Tools

- DNS Server

- Консоль Group Policy Management Console (

gpmc.msc

)

Запустите консоль Active Directory Users and Computers (dsa.msc) и убедитесь, что учетная запись контроллера домена была удалена из OU Domain Controllers.

Также вы можете удалить контроллер домена с помощью PowerShell командлета

Uninstall-ADDSDomainController

. Команда попросит вас задать пароль локального администратора и подтвердить понижение DC.

После перезагрузки останется с помощью PowerShell удалить роль ADDS:

Uninstall-WindowsFeature AD-Domain-Services -IncludeManagementTools

Теперь запустите консоль Active Directory Sites and Services (

dssite.msс

), найдите сайт контроллера домена и его учетную запись в разделе Servers. Разверните DC, щелкните ПКМ по NTDS Settings и выберите Delete.

Подтвердите удаление DC, отметив опцию Delete This Domain controller anyway. It is permanently offline and ac no longer be removed using the removal wizard.

Затем удалите учетную запись сервера.

Дождитесь окончания репликации в AD и проверьте состояние домена с помощью

dcdiag

и

repadmin

(как описано выше).

Удаление неисправного контроллера домена Active Directory

Если ваш контроллер домена вышел из строя (физический сервер или файлы виртуального DC на хранилище) и вы не планируете восстанавливать DC его из созданной ранее резервной копии контроллера домена, можно удалить его принудительно.

Важно. Удаленный таким образом контроллер домена ни в коем случае нельзя включать в сеть.

До Windows Server 2008 R2 для удаления неисправного контроллера домена и очистки его метаданных в AD использовалась консольная утилита ntdsutil. В современных версиях Windows Server 2022/2019/2016/2012 вы можете удалить вышедший из строя DC и корректно очистить метаданные с помощью графических

mmc

оснасток управления AD.

Откройте консоль ADUC (

dsa.msc

) и перейдите в контейнер Domain Controllers. Найдите учетную запись вашего DC и удалите ее.

Появится окно с подтверждением удаления DC. Включите опцию Delete this Domain Controller anyway. И нажмите кнопку Delete.

Active Directory автоматически очистит метаданные об удаленном DC из базы ntds.dit.

Теперь нужно удалить контроллер домена в консоли AD Sites and Services как описано выше.

И последний шаг – удаление записей о контроллере домена в DNS. Откройте консоль DNS Manager (

dnsmgmt.msc

).

Удалите сервер из списка Name Servers в настройках зоны.

Удалите статические записи Name Servers (NS), оставшиеся от удаленного DC в вашей DNS зоне и разделах

_msdcs

,

_sites

,

_tcp

,

_udp

, и PTR записи в обратной зоне.

Или воспользуйтесь PowerShell для поиска и удаления записей в DNS.

Итак, в этой статье мы описали пошаговую процедуру, которая поможет вам понизить контроллер домена или удалить неисправный DC из Active Directory.

Понижение контроллера домена и удаление роли AD DS

Используемые термины: Active Directory, FSMO.

Мы рассмотрим пример корректного удаление роли Active Directory Domain Services для Windows Server 2012 / 2012 R2 / 2016 / 2019.

Процесс полного удаления разобьем на несколько этапов:

1. Подготовка среды AD

Перенос ролей контроллера домена

Проверка состояния AD

2. Понижение уровня контроллера домена до рядового сервера

Графический интерфейс

Powershell

3. Удаление роли AD DS

Графический интерфейс

Powershell

4. Вывод сервера из домена

Графический интерфейс

Powershell

Вопросы и ответы

Подготовка системы

Если в нашей среде AD не один контроллер домена и мы не хотим удалять сам домен, а только один из его серверов со службой каталогов, стоит выполнить предварительные операции, чтобы минимизировать возможные проблемы.

Перенос ролей контроллера домена

Active Directory насчитывает 5 FSMO ролей, которые отвечают за корректную работу службы каталогов. Смотрим, на каких серверах запущены данные роли с помощью команд в Powershell:

Get-ADForest dmosk.local | ft DomainNamingMaster, SchemaMaster

Get-ADDomain dmosk.local | ft InfrastructureMaster, PDCEmulator, RIDMaster

* где dmosk.local — домен, для которого нужно узнать назначенные роли FSMO.

Если какие-то роли назначены на сервере, который планируется понизить, то необходимо с помощью команды типа:

Move-ADDirectoryServerOperationMasterRole <имя сервера, куда переносим> <название роли>

… передать роль.

Подробнее о передаче и захвате в инструкции Управление FSMO ролями Active Directory с помощью Powershell.

Проверка состояния AD

На любом из контроллеров домена вводим команду:

dcdiag /a /q

Данная команда запустит проверку состояния среды AD и выдаст ошибки, если такие будут. Необходимо обратить внимание на сообщения и, по возможности, решить проблемы.

Понижение контроллера домена

Первым шагом понизим наш сервер до рядового сервера. Это можно сделать с помощью графического интерфейса, Powershell или командной строки.

Графика

Открываем Диспетчер серверов и переходим в Управление — Удалить роли и компоненты:

Если откроется окно с приветствием, то просто нажимаем Далее (при желании, можно поставить галочку Пропускать эту страницу по умолчанию):

В окне «Выбор целевого сервера» выбираем сервер, для которого мы будем понижать уровень AD:

… и нажимаем Далее.

Снимаем галочку Доменные службы Active Directory. откроется окно в котором отобразится список компонентов для удаления — нажимаем Удалить компоненты:

Система вернет ошибку с предупреждением, что сначала нужно понизить AD — кликаем по ссылке Понизить уровень этого контроллера домена:

В следующем окне мы увидим предупреждение о том, что компьютер будет перезагружен и возможность принудительно понизить уровень — просто нажимаем Далее:

Система отобразит роли AD, которые будут удалены. Ставим галочку Продолжить удаление и нажимаем Далее:

Вводим дважды пароль учетной записи локального администратора, который будет использоваться после понижения до рядового сервера:

Кликаем по Понизить уровень:

Процесс займет какое-то время. После мы увидим «Уровень контроллера домена Active Directory успешно понижен»:

Сервер автоматически будет перезагружен.

Powershell

Открываем консоль Powershell от администратора и вводим:

Uninstall-ADDSDomainController

Система запросит пароль для локальной учетной записи администратора, которая будет использоваться после понижения — задаем новый пароль дважды:

LocalAdministratorPassword: **********

Подтвердить LocalAdministratorPassword: **********

Мы получим предупреждение о перезагрузки сервера. Соглашаемся:

После завершения этой операции сервер будет автоматически перезапущен. Когда вы удалите доменные службы Active

Directory на последнем контроллере домена, этот домен перестанет существовать.

Вы хотите продолжить эту операцию?

[Y] Да — Y [A] Да для всех — A [N] Нет — N [L] Нет для всех — L [S] Приостановить — S [?] Справка

(значением по умолчанию является «Y»): A

Для выполнения команды уйдет некоторое время, после чего сервер уйдет в перезагрузку.

Удаление роли AD DS

После понижения сервера роль, по-прежнему, будет установлена. Для ее удаления мы также можем воспользоваться графической оболочкой или командной строкой.

Графика

В диспетчере серверов кликаем снова по Управление — Удалить роли и компоненты:

Среди серверов выбираем тот, на котором будем удалять роль:

* сервер может быть только один. Тогда выбираем его.

Снимаем галочку Доменные службы Active Directory, в открывшемся окне кликаем по Удалить компоненты:

Галочка для доменных служб будет снята:

… кликаем по Далее несколько раз.

В последнем окне ставим галочку Автоматический перезапуск конечного сервера, если требуется и подтверждаем действие ответом Да:

Роль будет удалена, а сервер отправлен в перезагрузку.

Powershell

Запускаем Powershell от администратора и вводим:

Remove-WindowsFeature -Name AD-Domain-Services

Роль контроллера будет удалена. Мы должны увидеть сообщение:

ПРЕДУПРЕЖДЕНИЕ: Чтобы завершить удаление, вам необходимо перезапустить этот сервер.

Перезагружаем сервер:

shutdown -r -t 0

Вывод сервера из домена

В случае, если у нас есть другие контроллеры домена, наш сервер останется в домене. При необходимости его окончательного вывода из эксплуатации, стоит вывести его из среды AD.

Графика

Открываем свойства системы (команда control system или свойства Компьютера) и кликаем по Изменить параметры:

В открывшемся окне нажимаем на Изменить:

И переводим компьютер в рабочую группу:

* в данном примере в группу с названием WORKGROUP.

Система запросит логин и пароль от пользователя Active Directory, у которого есть права на вывод компьютеров из домена — вводим данные.

Если все сделано верно, мы должны увидеть окно:

После перезагружаем сервер или выключаем его.

Powershell

Запускаем Powershell от имени администратора и вводим:

Remove-Computer -UnjoinDomaincredential dmoskmaster -PassThru -Verbose

* где dmoskmaster — учетная запись в домене с правами вывода компьютеров из AD.

Соглашаемся продолжить, ознакомившись с предупреждением:

Подтверждение

Чтобы войти в систему на этом компьютере после его удаления из домена, вам потребуется пароль учетной записи локального

администратора. Вы хотите продолжить?

[Y] Да — Y [N] Нет — N [S] Приостановить — S [?] Справка (значением по умолчанию является «Y»): Y

Перезагружаем компьютер:

shutdown -r -t 0

… или выключаем:

shutdown -s -t 0

Вопросы и ответы

Дополнительные сведения относительно понижения и удаления AD.

1. Как удалить дочерний домен?

Мы должны быть уверены, что в данном домене не осталось важных ресурсов предприятия. После необходимо по очереди удалить все контроллеры домена по данной инструкции. При удалении последнего сервера AD для дочернего домена, будет удален сам дочерний домен из леса.

2. Как понизить режим работы домена?

Данный режим не понизить — это односторонняя операция. Максимум, что можно сделать, это восстановить службу AD из резервной копии, когда режим был нужного уровня.

3. Что делать, если умер основной контроллер домена?

Рассмотрим несколько вариантов:

- Если есть резервная копия, восстанавливаемся из нее.

- Если в среде несколько контроллеров домена, захватываем FSMO-роли (подробнее в инструкции Управление FSMO ролями Active Directory с помощью Powershell) и вручную удаляем уже несуществующий контроллер. После можно поднять новый контроллер, сделав его резервным.

- Хуже, когда нет ни копий, ни второго контроллера. В таком случае, поднимаем новый контроллер, создаем новый лес, домен и переводим все компьютеры в него.

4. Что делать, если контроллер домена возвращает ошибку при понижении?

Самый лучший способ, разобраться с ошибкой, решив проблему, которая ее вызывает. Если это не удалось сделать, принудительно понижаем сервер командой:

dcpromo /forceremoval

В этой статье показано, как понизить уровень контроллера домена в Windows Server. Указанный способ применим для Windows Server 2012 и более поздних версий, вплоть до Windows Server 2019 и Windows Server 2022.

Отменить повышение до контроллера доменов можно в PowerShell, а также с помощью инструментов настройки с графическим интерфейсом.

В этой статье пошагово объясняется, как удалить AD DS с помощью диспетчера сервера или Windows PowerShell.

Ошибка «The Active Directory domain controller needs to be demoted before the AD DS role can be removed»

Отмена добавления роли Контроллер доменов может понадобится, если вы хотите удалить компоненты Active Directory.

К примеру, при удалении Active Directory вы можете столкнуться со следующей ошибкой:

Error A prerequisite check for the AD-Domain-Services feature failed. 1. The Active Directory domain controller needs to be demoted before the AD DS role can be removed

Для её исправления необходимо начать с выключения контроллера домена на сервере, ниже показано, как это сделать.

Понижение и удаление роли Active Directory domain controller с помощью PowerShell

Выключение роли Контроллер доменов выполняется с помощью командлета Uninstall-ADDSDomainController. А удалить Active Directory и DNS сервер можно с помощью командлета Uninstall-WindowsFeature (Remove-WindowsFeature). Рассмотрим их опции:

| Командлеты ADDSDeployment и ServerManager | Аргументы (аргументы, выделенные жирным шрифтом, являются обязательными. Аргументы, выделенные курсивом, можно указать с помощью Windows PowerShell или мастера настройки AD DS.) |

|---|---|

| Uninstall-ADDSDomainController |

-SkipPreChecks -LocalAdministratorPassword -Confirm -Credential -DemoteOperationMasterRole -DNSDelegationRemovalCredential -Force -ForceRemoval -IgnoreLastDCInDomainMismatch -IgnoreLastDNSServerForZone -LastDomainControllerInDomain -Norebootoncompletion -RemoveApplicationPartitions -RemoveDNSDelegation -RetainDCMetadata |

| Uninstall-WindowsFeature/Remove-WindowsFeature |

-Name -IncludeManagementTools -Restart -Remove -Force -ComputerName -Credential -LogPath -Vhd |

Примечание: аргумент -credential требуется только в том случае, если вы ещё не вошли в систему в качестве члена группы Enterprise Admins (DC которого вы понижаете) или группы Domain Admins (администраторов домена) (DC которого вы понижаете). Аргумент -includemanagementtools требуется только в том случае, если вы хотите удалить все утилиты управления AD DS.

Следующая команда понизит сервер с контроллера домена до обычного сервера:

Uninstall-ADDSDomainController -DemoteOperationMasterRole:$true -IgnoreLastDnsServerForZone:$true -LastDomainControllerInDomain:$true -RemoveDnsDelegation:$true -RemoveApplicationPartitions:$true -IgnoreLastDCInDomainMismatch:$true -Force:$true

Во время выполнения вам будет предложено ввести пароль для локального администратора, который после удаления Контроллера домена станет основной учётной записью и заменит администратора домена.

Вы можете указать пароль прямо в команде, используя следующую опцию:

- -localadministratorpassword (convertto-securestring «Password1» -asplaintext -force)

После выполнения команды компьютер автоматически перезагрузиться.

Для удаления Active Directory и DNS сервера используйте следующие команды:

Uninstall-WindowsFeature -Name AD-Domain-Services -IncludeManagementTools Uninstall-WindowsFeature -Name DNS -IncludeManagementTools

Компоненты (роли) успешно удалены, но для вступления изменений в силу требуется перезагрузки сервера:

Success Restart Needed Exit Code Feature Result

------- -------------- --------- --------------

True Yes SuccessRest... {Active Directory Domain Services, Group P...

WARNING: You must restart this server to finish the removal process.

Теперь рассмотрим удаление ролей и компонентов через Диспетчер серверов.

Удаление контроллера домена в Server Manager (Менеджере серверов)

Нажмите клавишу «Windows» на клавиатуре и введите «Server Manager» для поиска приложения, откройте его.

Нажмите «Manage» → «Remove Roles and Features».

Нажмите «Next».

Выберите сервер и нажмите «Next».

Найдите пункт «Active Directory Domain Services» и снимите галочку из чек-бокса, затем нажмите «Next».

В открывшемся окне нажмите «Remove Feature».

Поскольку данный сервер является Контроллером домена, то невозможно удалить Active Directory Domain Services, пока не будет будет сделана отмена повышения до Контроллером домена. Поэтому возникает ошибка:

Validation Results The validation process found problems on the server from which you want to remove features. The selected features cannot be removed from the selected server. Click OK to select different features. Validation Results, Server The Active Directory domain controller needs to be demoted before the AD DS role can be removed.

Чтобы начать процесс удаления Контроллера домена, нажмите на «Demote this domain controller».

Поставьте галочку «Proceed with removal» и нажмите «Next».

Поставьте галочку «Last domain controller in the domain» и нажмите «Next».

Поставьте галочки «Remove this DNS zone (this is the last DNS server that hosts the zone», «Remove application partitions», «Remove DNS delegation» и нажмите «Next».

Введите пароль локального администратора, под чьей учётной записью будет выполняться вход после удаления контроллера домена и нажмите «Next».

Проверьте обобщённую информацию и нажмите кнопку «Demote».

Дождитесь завершения процесса понижения уровня контроллера домена.

После этого компьютер будет автоматически перезагружен.

После перезагрузки сервера вновь зайдите в «Server Manager». В нём нажмите «Manage» → «Remove Roles and Features».

Нажмите «Next».

Выберите сервер и нажмите «Next».

Найдите пункт «Active Directory Domain Services» и снимите галочку из чек-бокса, затем нажмите «Next». В открывшемся окне нажмите «Remove Feature».

Затем найдите пункт «DNS Server» и снимите галочку из чек-бокса, затем нажмите «Next». В открывшемся окне нажмите «Remove Feature».

После удаления всех больше ненужных функций и ролей нажмите «Next».

На следующем окре уже будут очищены чек-боксы, соответствующие удаляемым вспомогательным функциям и оснастке, нажмите «Next».

На странице подтверждения нажмите «Remove».

Теперь можно закрыть окно мастера.

Связанные статьи:

- Управление ролями и функциями Windows Server с помощью PowerShell (71.9%)

- Как установить Active Directory Domain Services с помощью PowerShell (70.8%)

- Как установить и использовать Модуль Active Directory для Windows PowerShell (59.9%)

- Как настроить Windows Server 2022 с помощью PowerShell (55.5%)

- Аналог Add-Computer в PowerShell 7 (54.4%)

- Устранение неполадок, связанных с медленной обработкой GPO и снижением скорости входа в систему (RANDOM — 50%)

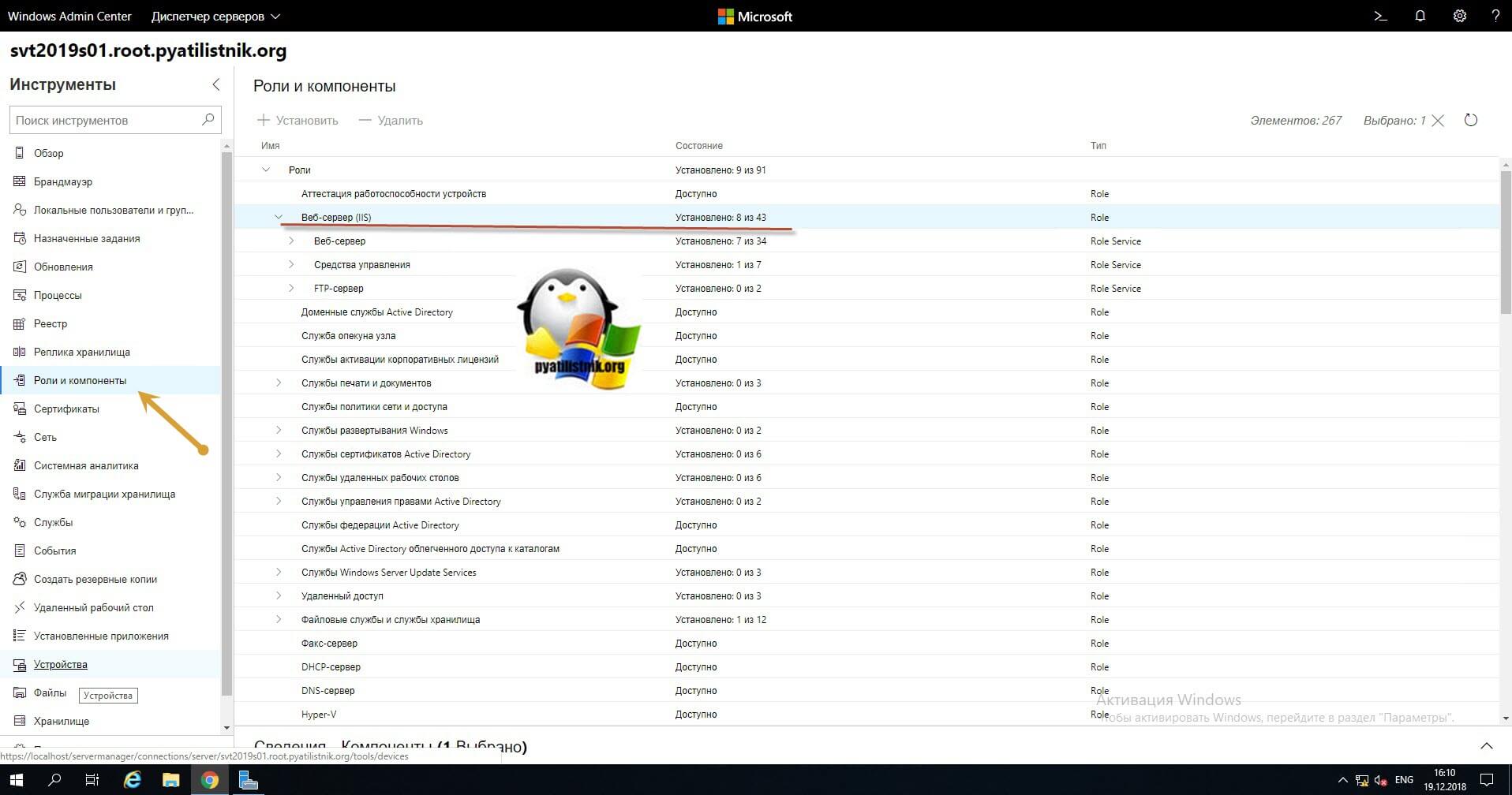

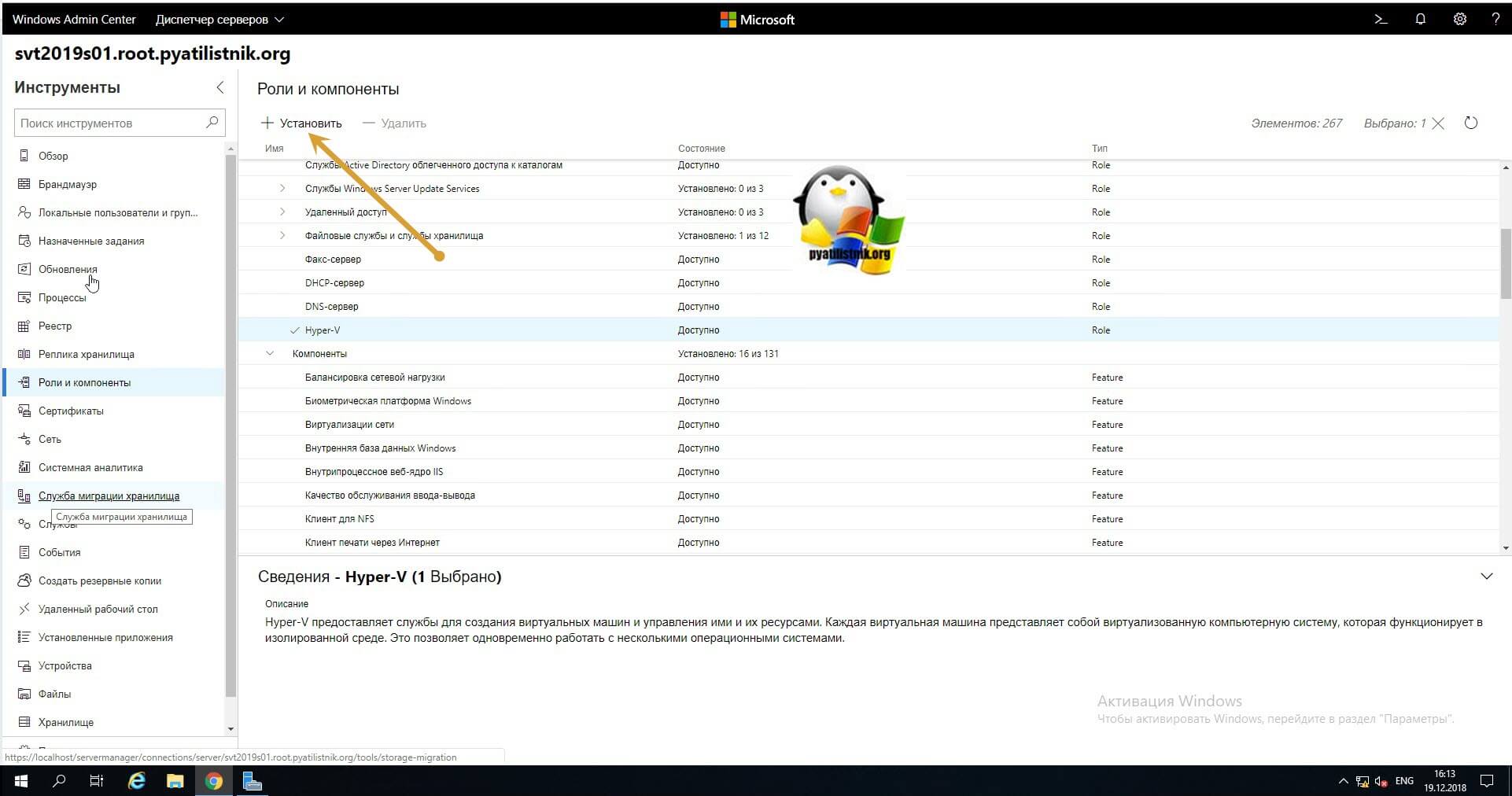

Содержание

- Удалить роли и компоненты в windows server 2019

- Что такое роли и компоненты

- Методы установки ролей в серверной ОС

- Установка ролей классическим методом

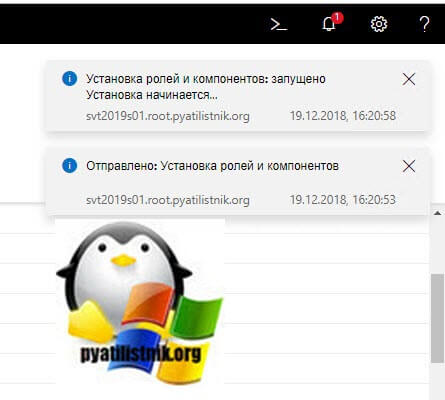

- Установка роли через Windows Admin Center

- Установка ролей и компонентов через PowerShell

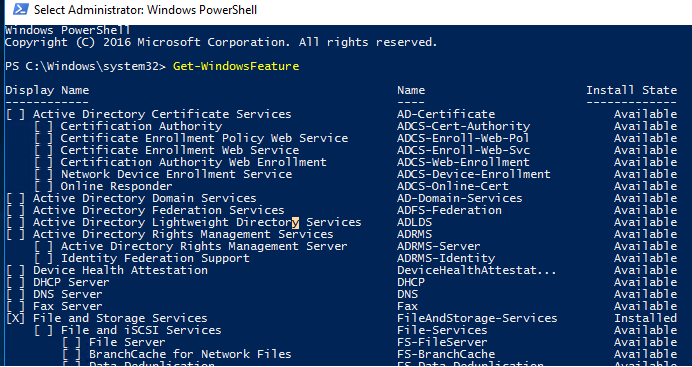

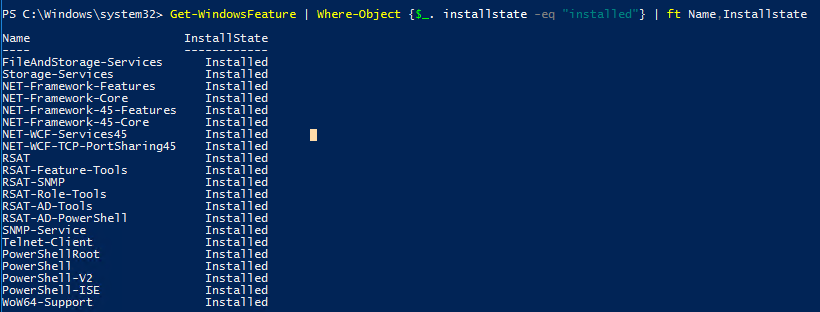

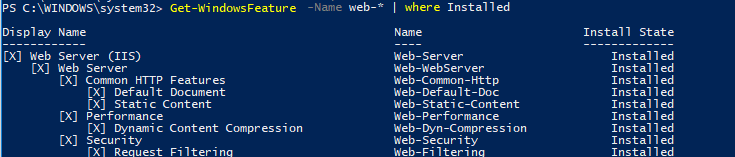

- Управление ролями и компонентами Windows Server из PowerShell

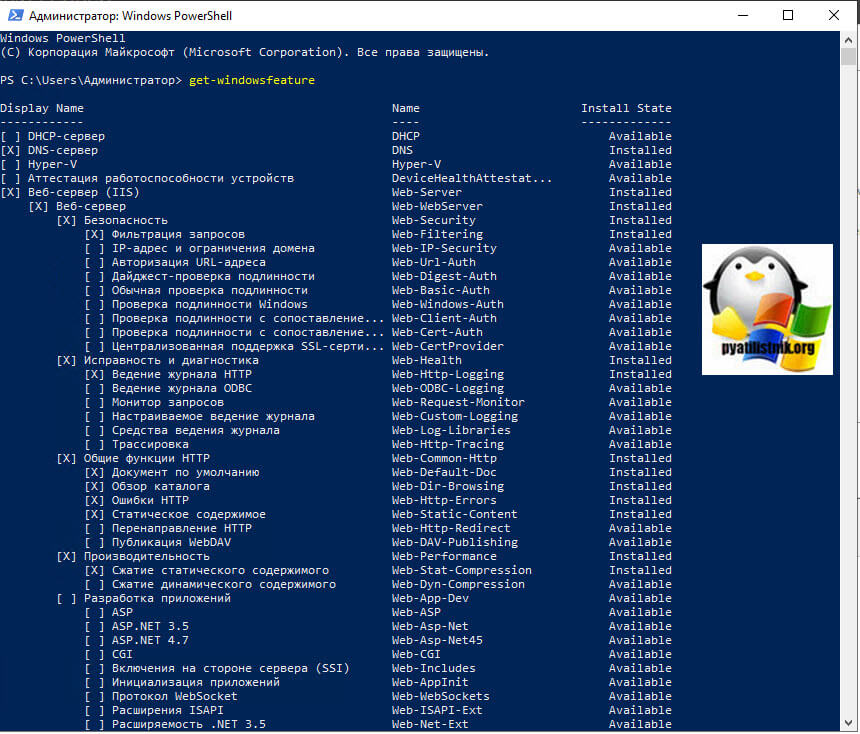

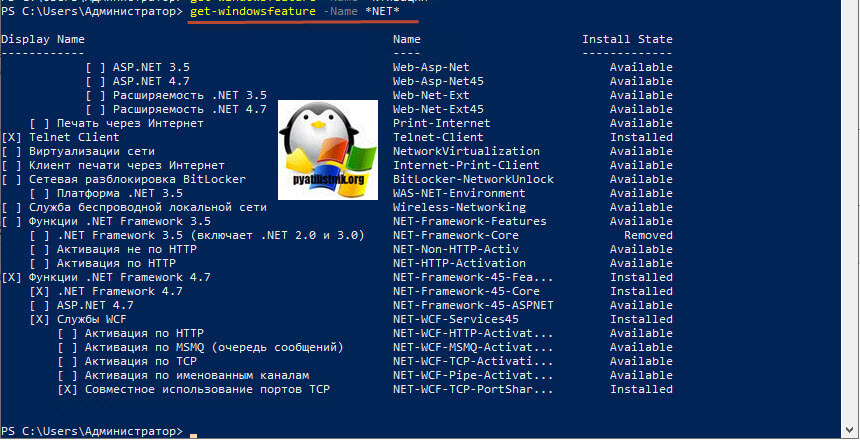

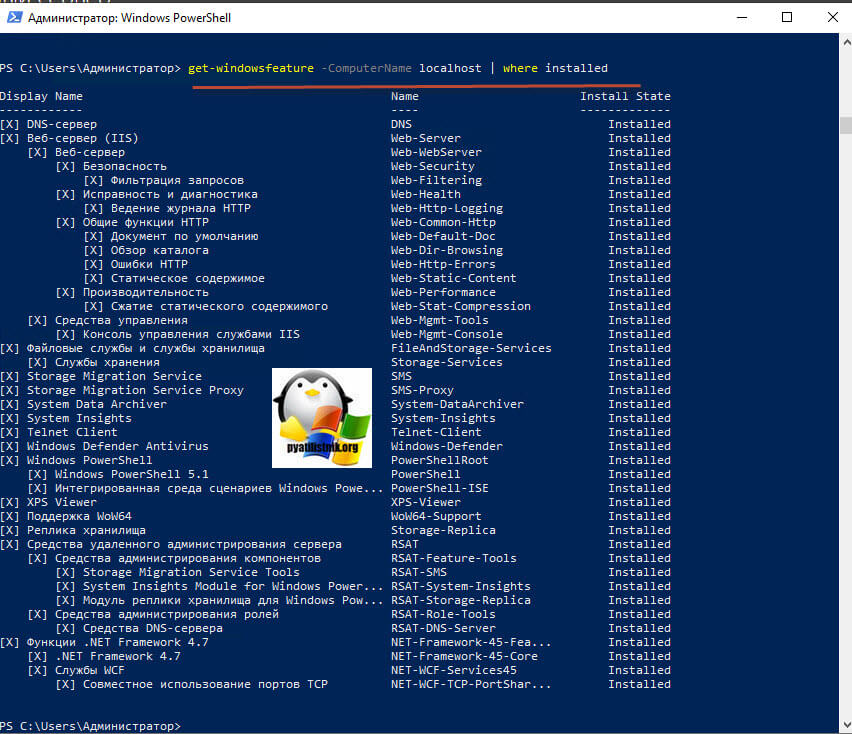

- Как вывести все установленные роли и компоненты Windows Server?

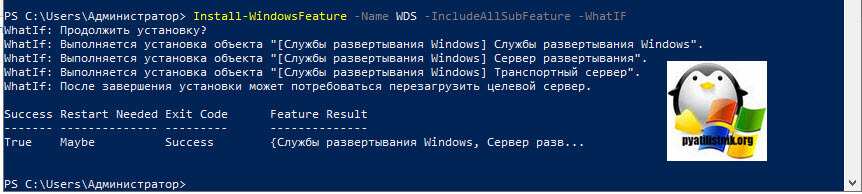

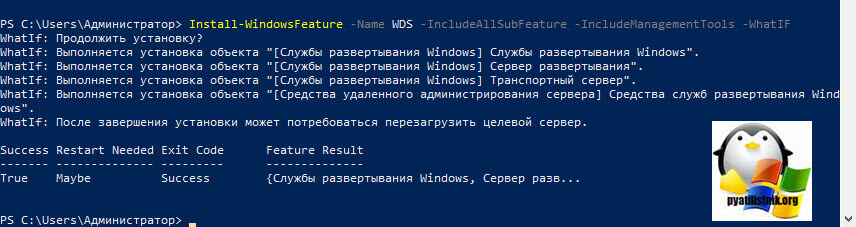

- Установка ролей и компонентов Windows Server из PowerShell

- Деплой ролей на множество серверов Windows Server

- Как удалить роль или компонент в Windows Server с помощью PowerShell?

- Понижение контроллера домена и удаление роли AD DS

- Подготовка системы

- Перенос ролей контроллера домена

- Проверка состояния AD

- Понижение контроллера домена

- Графика

- Powershell

- Удаление роли AD DS

- Графика

- Powershell

- Вывод сервера из домена

- Графика

- Powershell

- Вопросы и ответы

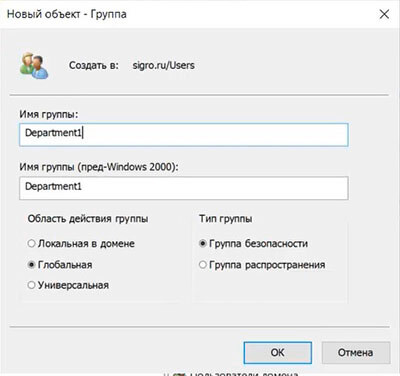

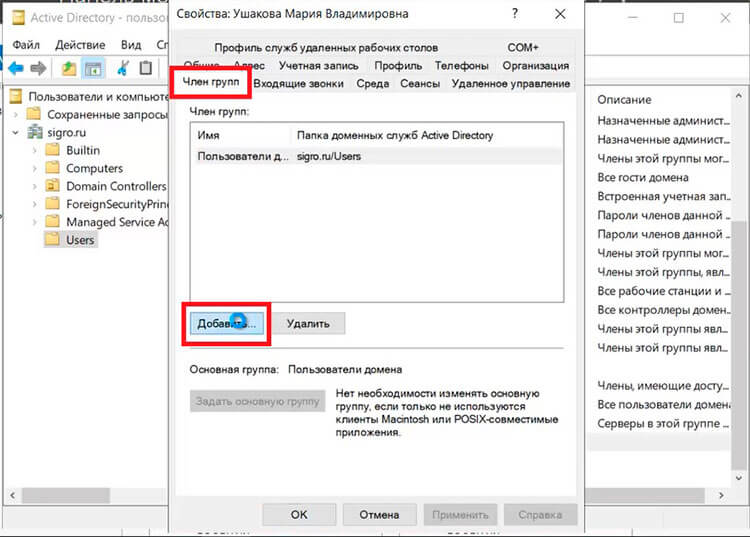

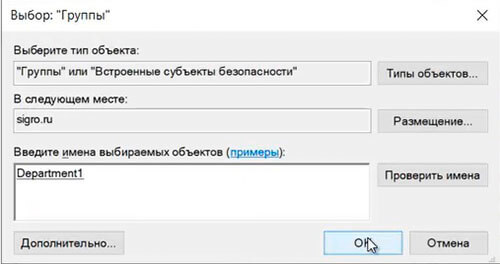

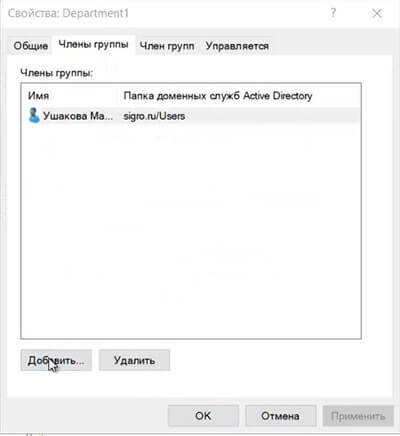

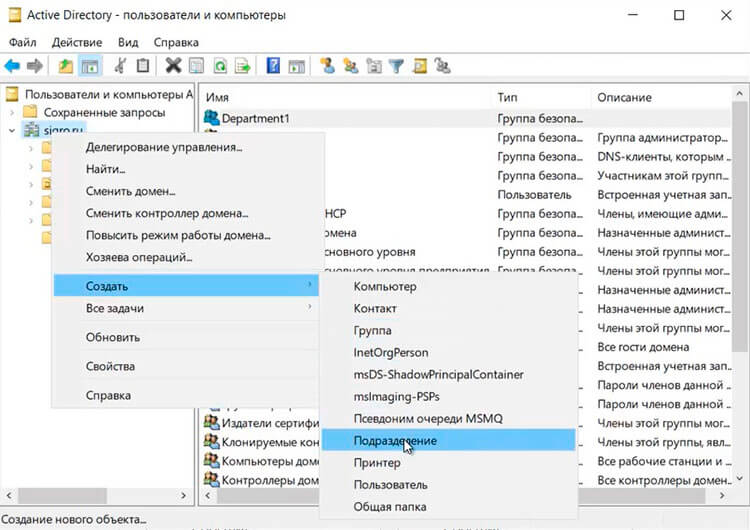

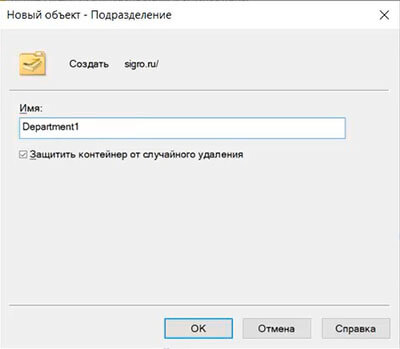

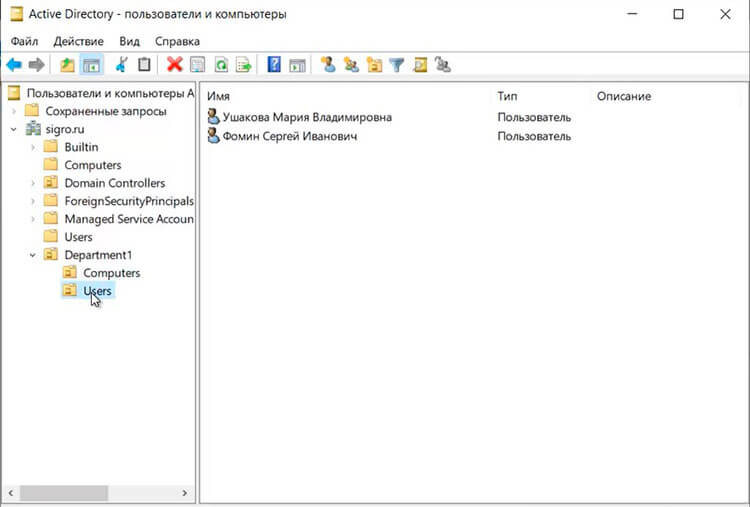

- Как создать и удалить пользователя, группу и объект в домене

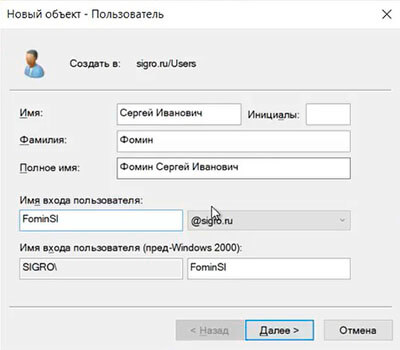

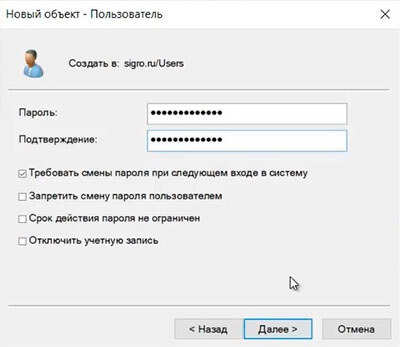

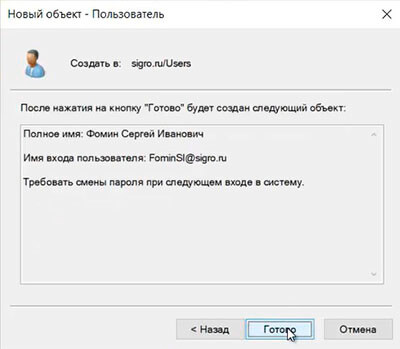

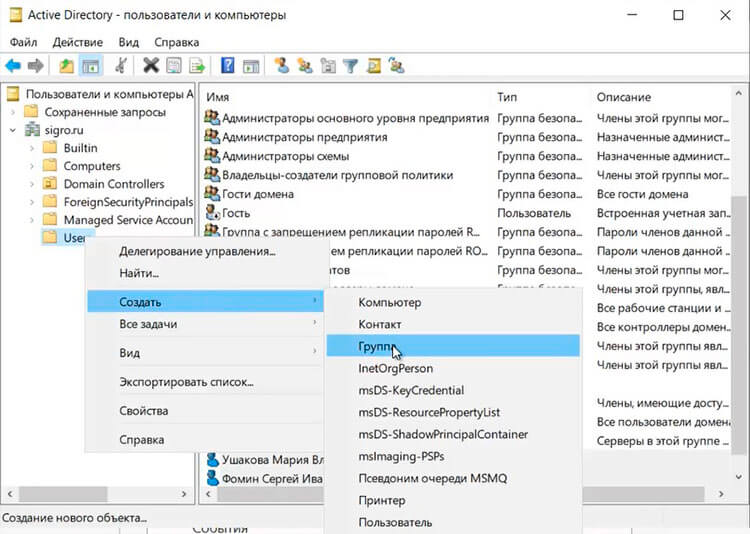

- Создание пользователя в домене.

- Создание группы в домене

- Добавление подразделения в домене

- Удаление пользователя

- Удаление группы

- Удаление подразделения

Добрый день! Уважаемые читатели и гости компьютерного блога Pyatilistnik.org. В прошлый раз мы с вами разобрали примеры использования Robocopy, что означает, что тему мы изучили и можем двигаться дальше. В сегодняшней заметке я бы хотел вам рассказать, как производится установка ролей и компонентов в операционной системе Windows Server 2019. Мы рассмотрим, как классические методы, так и новомодные, давайте приступать.

Что такое роли и компоненты

Вот согласитесь, что просто голая операционная система, какой бы она не была хорошей никому не нужна, ее основной функцией является создание каркаса для установки расширений и программ. Когда мы с вами установили Windows Server 2019, и произвели начальную ее настройку, мы можем делать из пустой ОС, сервер с сервисами. Встроенными сервисами, которые могут работать на 2019 сервере, являются роли и компоненты.

Методы установки ролей в серверной ОС

Существует как минимум три метода позволяющие вам инсталлировать роли и компоненты в Windows Server 2019:

Каждый из этих методов мы с вами подробнейшим образом рассмотрим.

Установка ролей классическим методом

Откройте диспетчер серверов. в правом верхнем углу есть кнопка «Управление», с ее помощью вы легко сможете установить любую серверную роль или компонент в Windows Server 2019.

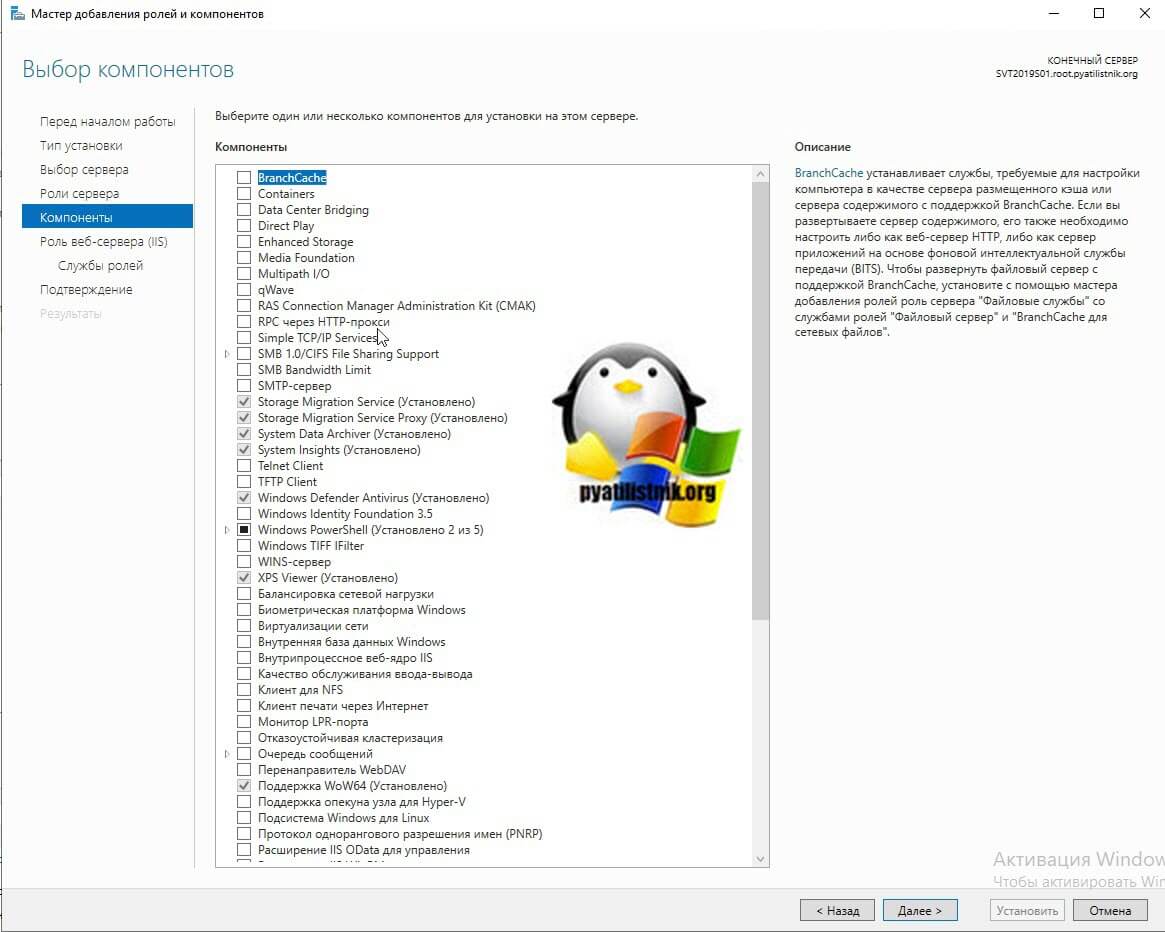

У вас откроется окно «Выбор типа установки», тут вы можете установить локально или VDI, оставляем первый пункт и жмем «далее».

Следующим шагом будет выбор сервера для установки, это может быть локальный или удаленный, очень часты сценарии, когда например создают RDS-ферму, скажем так из 15 участников, и из одной установки в диспетчере серверов, производят инсталляцию роли сразу на все сервера, экономя время.

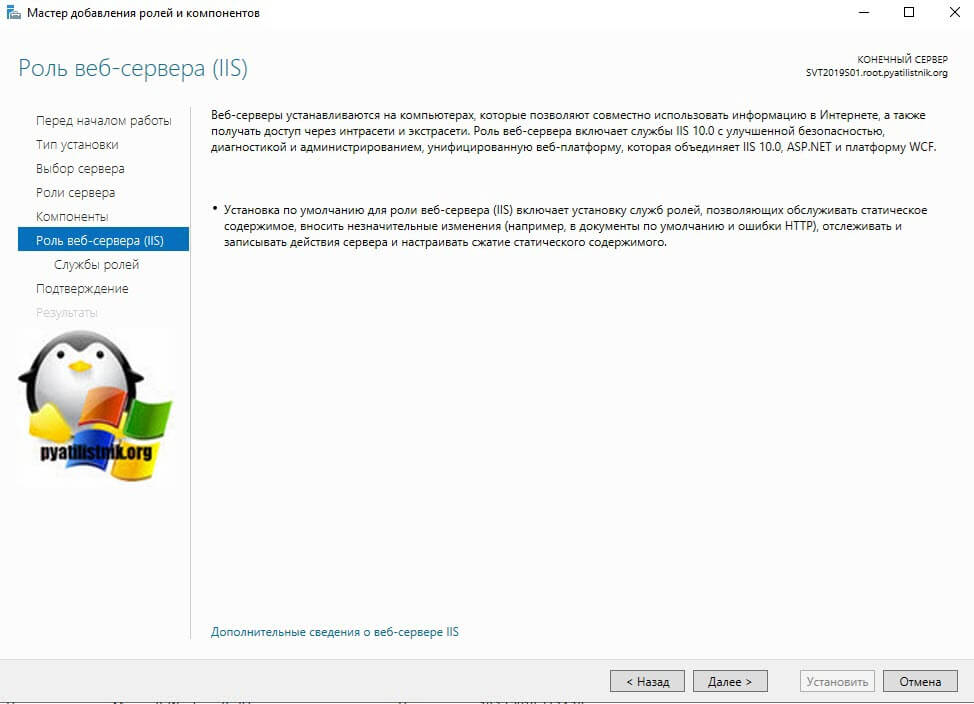

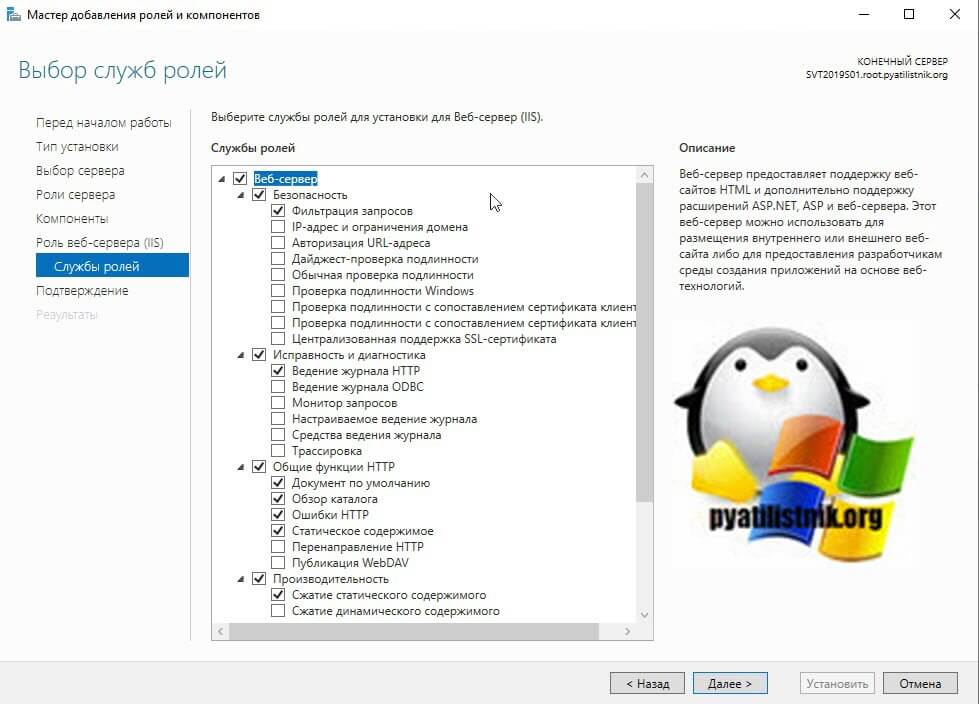

На следующем окне вы увидите доступные роли, которые можно устанавливать в Windows Server 2019, как я и говорил их тут 20:

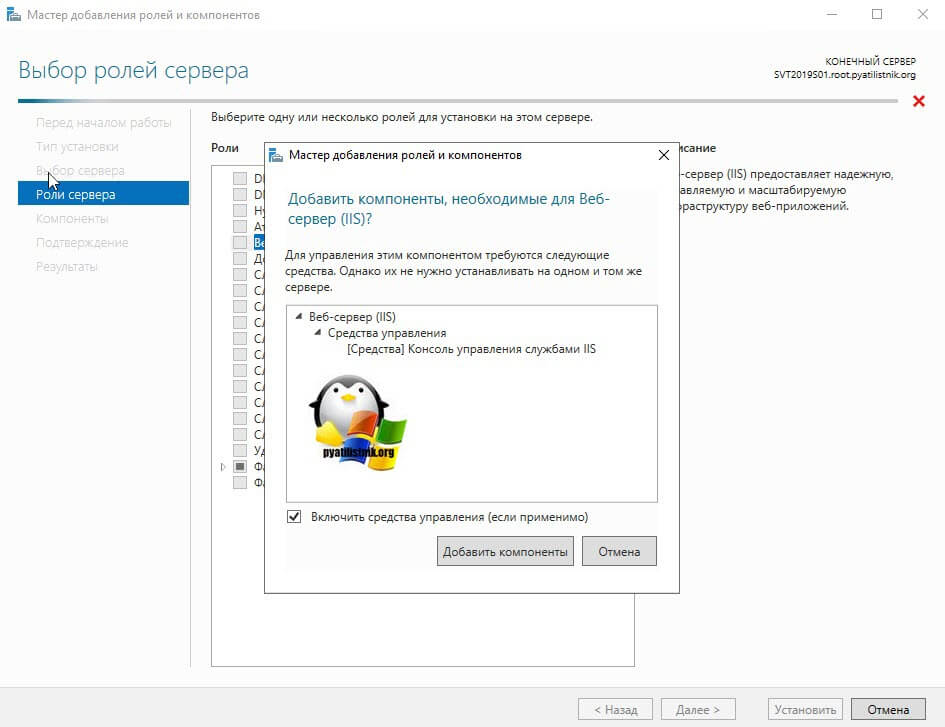

В своем примере я установлю роль «Веб-сервер IIS», выделяю его галкой. У вас появится дополнительное окно «добавить компоненты, необходимые для Веб-сервер (IIS)» и будет их список, нажимаем добавить и далее.