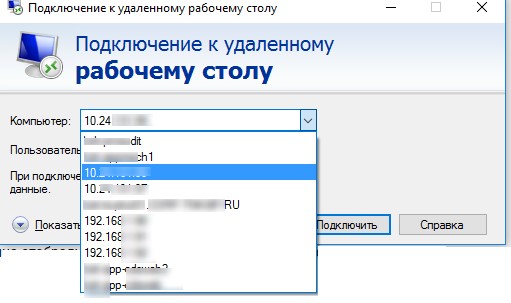

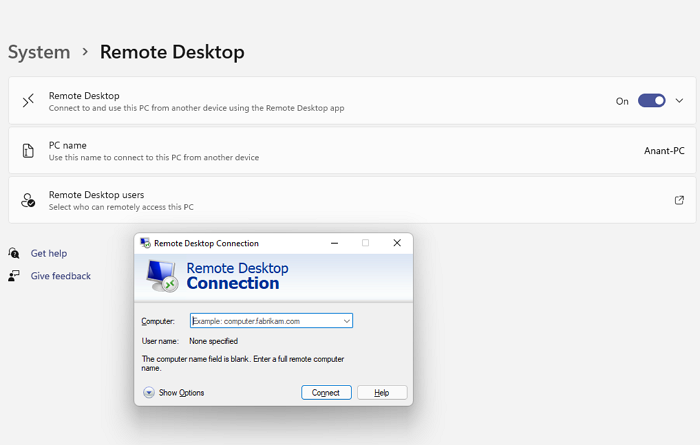

Встроенный Remote Desktop Connection (RDP) клиент Windows (mstsc.exe) при каждом успешном соединении с удаленным компьютером сохраняет в системе его имя (или ip адрес) и имя пользователя, под которым был выполнен вход. При следующем запуске клиент RDP предлагает пользователю выбрать одно из подключений, которыми он уже пользовался ранее. Пользователь может выбрать из списка имя удаленного RDP/RDS сервера, и клиент автоматически подставляет используемое ранее для входа имя пользователя.

Это удобно с точки зрения конечного пользователя, но не безопасно. Особенно, когда вы подключаетесь к своему RDP серверу с общедоступного или недоверенного компьютера.

Информация о всех RDP сессиях хранится индивидуально для каждого пользователя компьютера в реестре, т.е. обычный пользователь (не администратор) не сможет просмотреть историю удаленных подключений другого пользователя.

В этой статье мы покажем, где в Windows хранится история подключений к удаленным рабочим столам и сохраненные пароли, и каким образом можно эту историю очистить.

Содержание:

- Удаление журнала RDP подключений из реестра системы

- Скрипт очистки истории (логов) RDP подключений

- Как запретить Windows сохранять историю RDP подключений?

- Очистка Bitmap кэша RDP

- Удаление сохраненных RDP паролей

- Очистка RDP логов на сервере

Удаление журнала RDP подключений из реестра системы

Информация о всех RDP подключениях хранится в реестре каждого пользователя. Удалить компьютер(ы) из списка истории RDP подключений штатными средствами Windows не получится. Придется вручную удалять параметры из реестра системы.

- Откройте редактор реестра regedit.exe и перейдите в ветку HKEY_CURRENT_USERSoftwareMicrosoftTerminal Server Client;

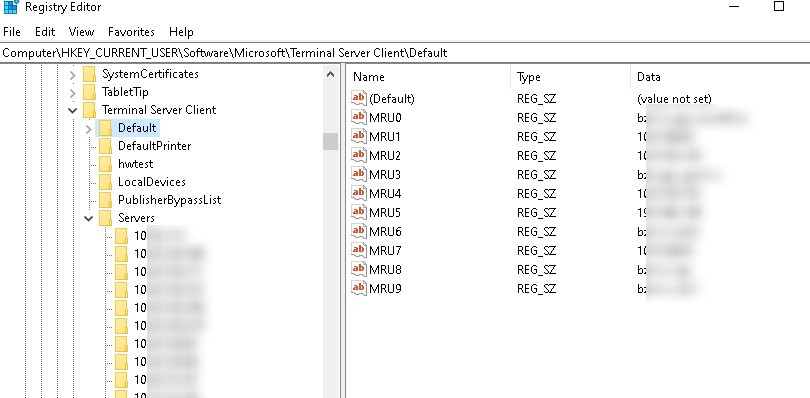

- Внутри этого раздела нас интересуют две ветки: Default (хранит историю о 10 последних RDP подключениях) и Servers (содержит список всех RDP серверов и имен пользователей, используемых ранее для входа);

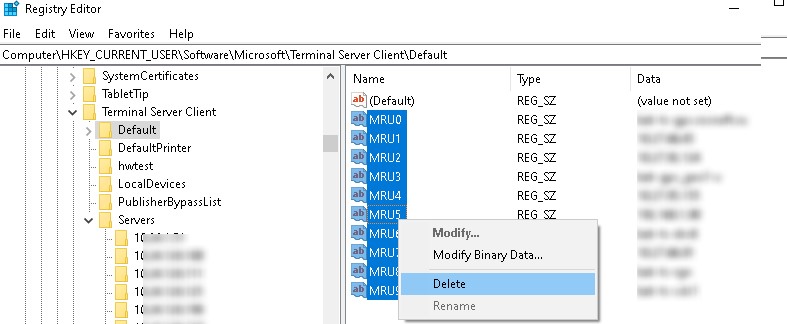

- Разверните ветку реестра HKEY_CURRENT_USERSoftwareMicrosoftTerminal Server ClientDefault, в которой содержится список 10 адресов или имен удаленных компьютеров, которые использовались последними (MRU – Most Recently Used). Имя (IP адрес) удаленного сервера хранится в значении ключа MRU*. Чтобы очистить историю последних RDP-соединений, выделите все ключи с именами MRU0-MRU9, щелкните правой клавишей и выберите пункт Delete;

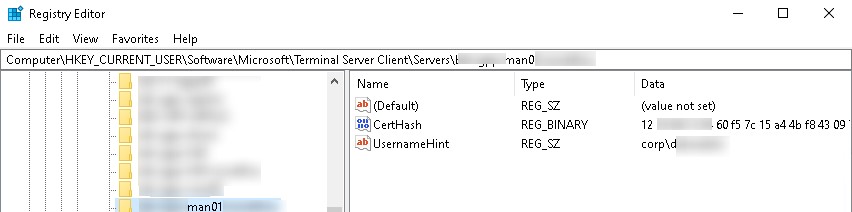

- Теперь разверните ветку HKEY_CURRENT_USERSoftwareMicrosoftTerminal Server ClientServers. В ней содержится список всех RDP подключений, которые использовались ранее под этим пользователем. Разверните ветку с именем (IP адресом) любого хоста. Обратите внимание на значение параметра UsernameHint (подсказка имени пользователя). В нем указано имя пользователя, использующееся для подключения к RDP/RDS хосту. Именно это имя пользователя будет подставлено в окно клиента mstsc.exe, когда вы в следующий раз попытаетесь подключится к этому хосту. Кроме того в переменной CertHash находится отпечаток RDP сертификата сервера (см. статью о настройке доверенных TLS/SSL сертфикатов для RDP);

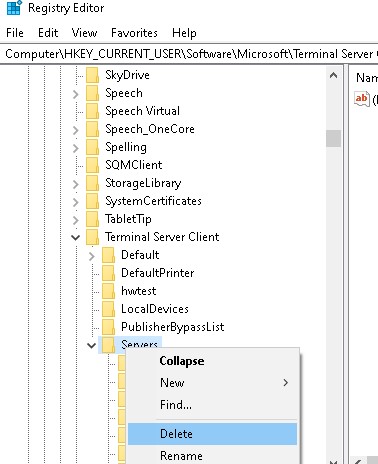

- Чтобы очистить историю всех RDP-подключений и сохраненных имен пользователей нужно очистить содержимое ветки реестра Servers. Т.к. выделить все вложенные ветки не получится, проще всего удалить ветку Servers целиком, а затем пересоздать ее вручную;

- Кроме указанных выше параметров и веток реестра, вам необходимо удалить файл дефолтного RDP подключения Default.rdp. В этом файле хранится информацию о самом последнем RDP подключении. Файл является скрытым и находится в каталоге Documents (Документы);

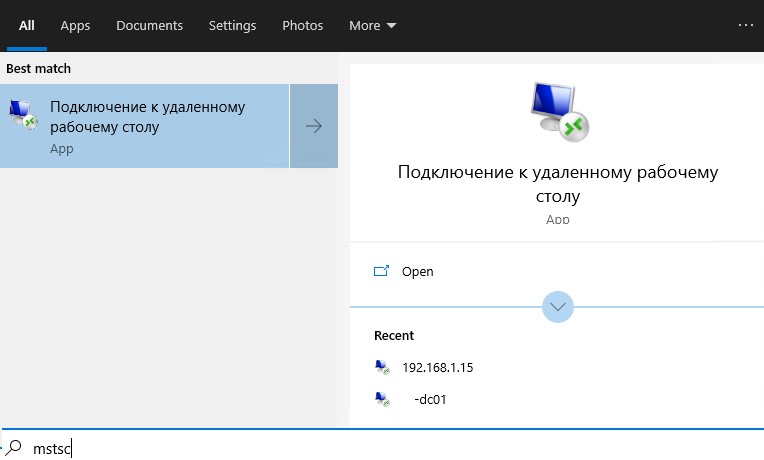

- Windows также сохраняет историю RDP подключений в списках быстрого перехода (jump lists). Если вы наберете в поисковой строке Windows 10

mstsc

, то в списке появится ранее использованные RDP подключения. Вы можете отключить ведение истории быстрого перехода с помощью dword параметра реестра Start_TrackDocs в ветке

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorerAdvanced

, либо можно очистить списки Resent Items, удалив файлы в каталоге

%AppData%MicrosoftWindowsRecentAutomaticDestinations

.

Примечание. Описанная методика очистки истории подключений Remote Desctop Connection применима для всех версий десктопных версий (от Windows XP и до Windows 10) и для серверных платформ Windows Server.

Скрипт очистки истории (логов) RDP подключений

Выше мы показали, как вручную очистить историю RDP подключений в Windows. Однако делать это вручную (особенно на нескольких компьютерах) – занятие достаточно долгое. Поэтому мы предлагаем небольшой скрипт (bat-файл), который позволяет автоматически очистить историю подключений к удаленным рабочим столам.

Для автоматизации очистки истории RDP, данный скрипт можно поместить в автозагрузку, либо распространить его на компьютеры пользователей с помощью логоф скрипта групповой политики.

@echo off

reg delete "HKEY_CURRENT_USERSoftwareMicrosoftTerminal Server ClientDefault" /va /f

reg delete "HKEY_CURRENT_USERSoftwareMicrosoftTerminal Server ClientServers" /f

reg add "HKEY_CURRENT_USERSoftwareMicrosoftTerminal Server ClientServers"

attrib -s -h %userprofile%documentsDefault.rdp

del %userprofile%documentsDefault.rdp

del /f /s /q /a %AppData%MicrosoftWindowsRecentAutomaticDestinations

Последовательно разберем все команды скрипта:

- Отключен вывод информации в консоль;

- Удаление всех параметров в ветке HKCUSoftwareMicrosoftTerminal Server ClientDefault (очистка списка последних 10 RDP соединений);

- Удаление ветки HKCUSoftwareMicrosoftTerminal Server ClientServers вместе с вложенными элементами (очистка списка всех RDP подключений и сохраненных имен пользователей);

- Пересоздаем ветку реестра Servers;

- Убираем атрибуты Скрытый и Системный у файла default.rdp в каталоге профиля текущего пользователя;

- Удаление файла default.rdp;

- Очистка Recent Items.

Вы можете скачать готовый скрипт тут: CleanRDPHistory.bat

Кроме того, можно очистить историю подключений RDP с помощью следующего PowerShell скрипта:

Get-ChildItem "HKCU:SoftwareMicrosoftTerminal Server Client" -Recurse | Remove-ItemProperty -Name UsernameHint -Ea 0

Remove-Item -Path 'HKCU:SoftwareMicrosoftTerminal Server Clientservers' -Recurse 2>&1 | Out-Null

Remove-ItemProperty -Path 'HKCU:SoftwareMicrosoftTerminal Server ClientDefault' 'MR*' 2>&1 | Out-Null

$docsfoldes = [environment]::getfolderpath("mydocuments") + 'Default.rdp'

remove-item $docsfoldes -Force 2>&1 | Out-Null

Примечание. Кстати, функция очистка логов RDC встроена во многие «чистильщики» системы и реестра, такие как, CCCleaner и т.д.

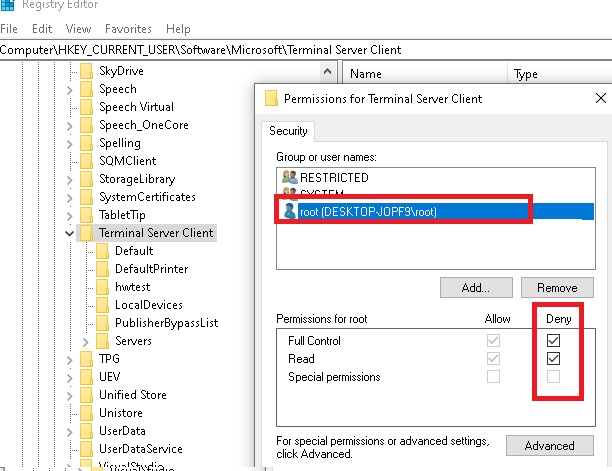

Как запретить Windows сохранять историю RDP подключений?

Если вы хотите, чтобы Windows не сохраняла историю RDP подключений, нужно запретить запись в ветку реестра HKCUSoftwareMicrosoftTerminal Server Client для всех аккаунтов, в том числе System. Сначала отключите наследование разрешений на указанную ветку (Permissions -> Advanced -> Disable inheritance). Затем измените ACL на ветку, выставив Deny галочку для пользователей (но, вы должны понимать, что это уже unsupported configuration…).

В результате mstsc просто не сможет записать информацию об RDP подключении в реестр.

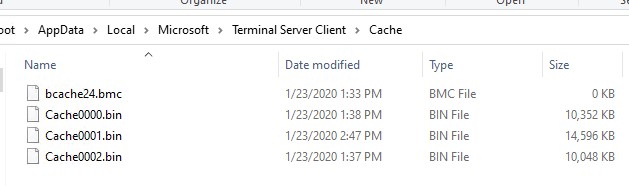

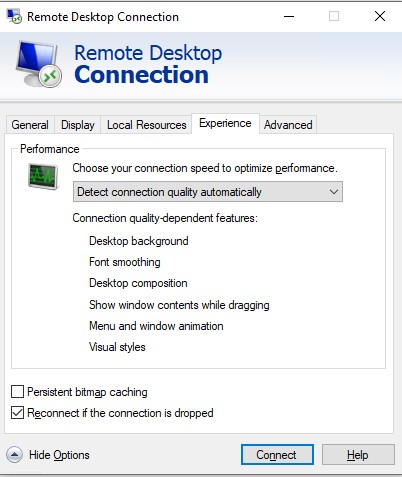

Очистка Bitmap кэша RDP

В клиенте Remote Desktop Connection есть функционал кэширования изображений (persistent bitmap caching). Клиент RDP при подключении сохраняет редко изменяющиеся куски удаленого экрана в виде кэша растровых изображений. Благодаря этому клиент mstsc.exe загружает из локального кэша части экрана, которые не изменились с момента последней прорисовки. Этот механизм кэширования RDP уменьшает количество данных, передаваемых по сети.

RDP кэш представляет собой два типа файлов в каталоге

%LOCALAPPDATA%MicrosoftTerminal Server ClientCache

:

- *.bmc

- bin

В этих файлах хранятся сырые растровые изображения RDP экрана в виде плиток 64×64 пикселя. С помощью простых PowerShell или Python скриптов (легко ищутся по запросу RDP Cached Bitmap Extractor) можно получить PNG файлы с кусками экрана рабочего стола и использовать их для получения конфиденциальной информации. Размер плиток мал, но достаточен для получения полезной информации для изучающего RDP кэш.

Вы можете запретить RDP клиенту сохранять изображение экрана в кэш, отключив опцию Persistent bitmap caching (Постоянное кэширование точечных рисунков) на вкладке Advanced.

Несколько раз при использовании RDP кэша сталкивался с его повреждением:

Bitmap Disk Cache Failure. Your disk is full or the cache directory is missing or corrupted. Some bitmaps may not appear.

В этом случае нужно очистить каталог RDP кэша или отключить опцию Bitmap Caching.

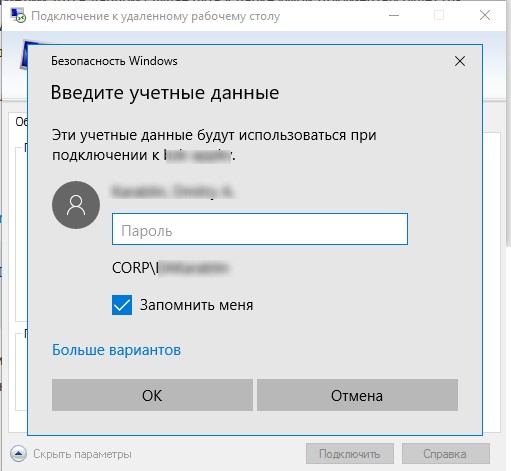

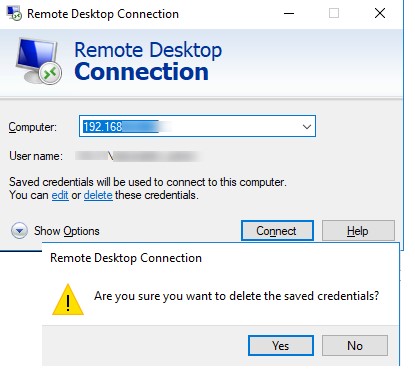

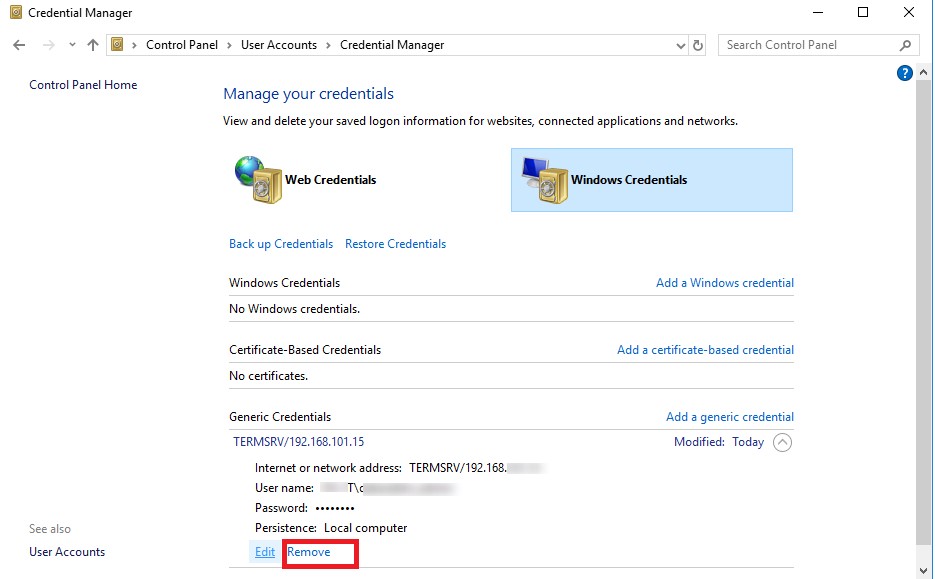

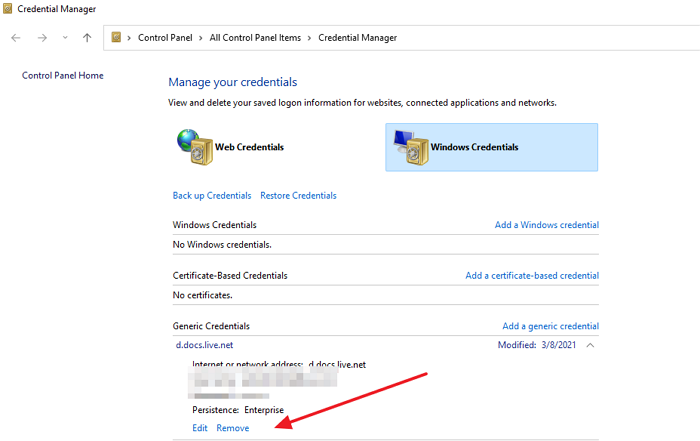

Удаление сохраненных RDP паролей

Если при установке удалённого RDP подключения, перед вводом пароля пользователь поставил галку Remember Me / Запомнить меня, то имя пользователя и пароль будут сохранены в системном менеджере паролей системы (Credential Manager). При следующем подключении к этому же компьютеру, RDP клиент автоматически использует сохранённый ранее пароль для авторизации на удаленном компьютере.

Вы можете удалить сохраненный пароль прямо из окна клиента mstsc.exe. Выберите в списке подключений тоже самое подключение, и нажмите на кнопку Delete. Далее подтвердите удаление сохраненного пароля.

Либо можно удалить сохраненный пароль непосредственно из менеджера паролей Windows. Перейдите в следующий раздел Панели Управления: Control PanelUser AccountsCredential Manager. Выберите Manage Windows Credentials и в списке сохранённых паролей найдите имя компьютера (в формате

TERMSRV/192.168.1.100

). Разверните найденный элемент и нажмите на кнопку Remove.

В доменной среде вы можете запретить сохранение паролей для RDP подключений можно с помощью политики Network access: Do not allow storage of passwords and credentials for network authentication (см. статью).

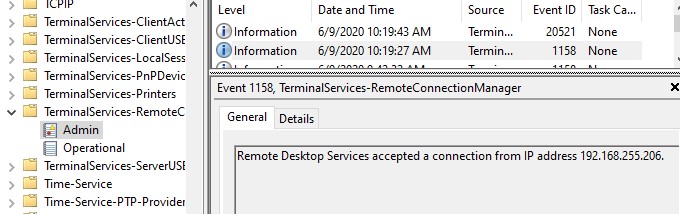

Очистка RDP логов на сервере

Логи подключения так же ведутся на стороне RDP/RDS сервера. Вы можете найти информацию об RDP подключениях в логах Event Viewer:

- Security;

- Applications and Services Logs -> Microsoft -> Windows -> TerminalServices-RemoteConnectionManager -> Operational;

- TerminalServices-LocalSessionManager -> Admin.

Подробнее об анализе логов RDP в статье.

Вы можете очистить журналы Event Viewer на RDP сервере с помощью wevtutil или PowerShell.

RDP-клиент в Windows ( команда: «mstsc.exe») при каждом успешном соединении с удаленным компьютером сохраняет в системе его ip-адрес (имя), а также имя пользователя, под которым был выполнен вход. В дальнейшем эти данные используется RDP-клиентом, который предлагает пользователю выбрать одно из подключений, которым он уже пользовался ранее, и подставляет используемый для входа логин пользователя.

Это удобно для пользователя, однако небезопасно, особенно когда rdp-соединение инициируется с общедоступного компьютера.

Как удалить историю RDP-соединений в Windows:

Очистить список истории rdp-подключений обычными средствами Windows не получится, придется вносить изменения в системный реестр.

1. Откройте редактор реестра (команда: «regedit.exe») и перейдите в ветку

HKEY_CURRENT_USERSoftwareMicrosoftTerminal ServerClient

2. Нас интересуют два раздела: Default (хранит историю о 10 последних rdp-подключениях) и Servers (содержит список всех rdp-серверов и имен пользователей используемых ранее для входа).

3. Открываем раздел Default. Он содержится список 10 терминальных серверов, которые использовались последними (MRU – Most Recently Used). Имя (ip-адрес) терминального сервера хранится в значении ключа MRU*. Чтобы очистить историю последних rdp-соединений, выделите все ключи с именами MRU0-MRU9, щелкните правой кнопкой мыши и выберите пункт Delete.

4. Перейдем в раздел Servers. В нем содержится список всех RDC (remote desktop client) соединений, которые когда либо устанавливались с данного компьютера. Если развернуть ветку с именем (ip-адресом) любого сервера, то в ключе UsernameHint (подсказка имени пользователя) можно увидеть имя пользователя, под которым осуществлялось rdp-соединение.

5. Чтобы очистить историю всех rdp-подключений и сохраненных имен пользователей, необходимо очистить содержимое ветки Servers.

6. Помимо указанных веток в реестре, необходимо удалить дефолтное rdp-соединение (содержит информацию о самом последнем rdp-подключении), хранящееся в файле Default.rdp. Сам файл является скрытым и находится в каталоге Documents (Мои документы).

Данный метод протестирован и работает на всех версиях операционных систем windows начиная с 7 и до 10, а так же, на серверных системах с 2003 по 2016. В том случае если необходимо совсем отключить историю rdp, можно ограничить права системе на запись в данную ветку реестра (если вы не специалист, рекомендуем Вам этого не делать).

К примеру, Вы подключаетесь по RDP с общедоступного компьютера. Не лучшая мысль, но иногда так складываются обстоятельства. Информация о подключениях хранится в реестре Windows отдельно для каждого пользователя. Таким образом, если пользователь не обладает правами администратора в системе, историю чужих подключений он не посмотрит. А вот администратор может посмотреть чужие подключения.

Очистка истории подключений через RDP

Итак, посмотрим, что у нас в реестре. Откройте реестр Windows командой regedit. Можно вбить в командной строке или через Пуск → Выполнить.

Нас интересует ветка HKEY_CURRENT_USERSoftwareMicrosoftTerminal Server Client. Обратим внимание на подразделы Default и Servers. Первый хранит информацию о 10 последних подключениях, а второй содержит в себе перечень всех удалённых устройств и имён пользователей, которые использовались для подключения по RDP.

Зайдя в HKEY_CURRENT_USERSoftwareMicrosoftTerminal Server ClientDefault, вы увидите десять ключей реестра с именами от MRU0 по MRU9 (Most Recently Used). Удалите их, чтобы очистить историю подключений по RDP.

Если развернуть HKEY_CURRENT_USERSoftwareMicrosoftTerminal Server ClientServers, то можно увидеть перечень хостов, к которым ранее подключались под текущим пользователем. Интересны ключи UsernameHint и CertHash. Это имя пользователя, которое ранее использовалось для подключения к хосту, и отпечаток RDP-сертификата сервера. Имя пользователя из UsernameHint будет подставлено при следующей попытке подключения к удалённому компьютеру.

Удалите содержимое ветки HKEY_CURRENT_USERSoftwareMicrosoftTerminal Server ClientServers. Если подразделов там много, можно удалить раздел Servers целиком, а потом создать новый пустой с таким же именем.

Далее необходимо удалить файл Default.rdp из каталога Документы текущего пользователя. Файл является скрытым, поэтому предварительно нужно включить отображений скрытых файлов и папок.

Но и это ещё не всё. Информацию о последних RDP-сессиях Windows хранит ещё и в списках быстрого перехода (jump lists). Если набрать в поисковой строке «mstsc», то можно будет увидеть совершённые ранее подключения. Чтобы отключить ведение истории, откройте в реестре ветку HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorerAdvanced, найдите там ключ Start_TrackDocs (или создайте, если ключ отсутствует) и задайте ему значение 0 (тип DWORD). Для очистки уже существующих списков, нужно удалить файлы в каталоге %AppData%MicrosoftWindowsRecentAutomaticDestinations.

Вышеописанные действия можно автоматизировать. Ниже пример скрипта:

@echo off reg delete "HKEY_CURRENT_USERSoftwareMicrosoftTerminal Server ClientDefault" /va /f reg delete "HKEY_CURRENT_USERSoftwareMicrosoftTerminal Server ClientServers" /f reg add "HKEY_CURRENT_USERSoftwareMicrosoftTerminal Server ClientServers" attrib -s -h %userprofile%documentsDefault.rdp del %userprofile%documentsDefault.rdp del /f /s /q /a %AppData%MicrosoftWindowsRecentAutomaticDestinations

Что делает данный скрипт?

- Отключение вывода информации в консоль;

- Очистка информации о последних 10 подключениях;

- Очистка информации о ранее сделанных подключениях путём пересоздания раздела Server;

- Убирание атрибутов Скрытый и Системный у файла Default.rdp в каталоге текущего пользователя;

- Удаление файла Default.rdp;

- Очистка списков быстрого перехода.

Скрипт с подобной функциональностью в PowerShell будет выглядеть следующим образом:

Get-ChildItem "HKCU:SoftwareMicrosoftTerminal Server Client" -Recurse | Remove-ItemProperty -Name UsernameHint -Ea 0 Remove-Item -Path 'HKCU:SoftwareMicrosoftTerminal Server Clientservers' -Recurse 2>&1 | Out-Null Remove-ItemProperty -Path 'HKCU:SoftwareMicrosoftTerminal Server ClientDefault' 'MR*' 2>&1 | Out-Null $docsfoldes = [environment]::getfolderpath("mydocuments") + 'Default.rdp' remove-item $docsfoldes -Force 2>&1 | Out-Null

Запрет на сохранение истории подключений через RDP

Кроме непосредственно очистки истории RDP-подключений можно запретить Windows собирать эту историю как таковую. К сожалению, разработчики Windows не предусмотрели возможность такого отключения через интерфейс системы, и нам снова придётся лезть в реестр.

Щёлкнув правой кнопкой мыши по разделу HKEY_CURRENT_USERSoftwareMicrosoftTerminal Server Client, выберите пункт Разрешения.

В открывшемся окне нажмите на кнопку Дополнительно и отключите наследование разрешений от родительских объектов. После этого надо выставить запреты на любые действия с этой веткой для всех пользователей. Это помешает операционной системе записать информацию о подключениях в реестр.

Отключение кэширования изображений

Во встроенном RDP-клиенте Windows есть функция кэширования изображений. Клиент RDP сохраняет редко изменяющиеся куски удалённого рабочего стола в виде растровых изображений. Это уменьшает количество данных, передающихся по сети.

Кэш находится в папке %LOCALAPPDATA%MicrosoftTerminal Server ClientCache и представляет из себя файлы с расширениями bmc и bin. В них хранятся растровые изображения размером 64×64 пикселя. При помощи несложных скриптов из этих изображений можно сложить часть удалённого рабочего стола.

Для отключения кэширования изображений нужно открыть настройки RDP-клиента, нажав Показать параметры. На вкладке Взаимодействие нужно найти пункт Постоянное кэширование точечных рисунков и снять галочку.

После всех этих манипуляций подключения к удалённому рабочему столу в Windows станут чуть приватнее.

RDP клиент в Windows (mstsc.exe) при каждом успешном соединении с удаленным компьютером сохраняет в системе его имя (или ip адрес) и имя пользователя, под которым был выполнен вход. При следующем запуске клиент RDP предлагает пользователю выбрать одно из подключений, которыми он уже пользовался ранее. Пользователь может выбрать из списка имя удаленного rdp сервера, и клиент автоматически подставляет используемое ранее для входа имя пользователя.

Это удобно с точки зрения конечного пользователя, однако несекьюрно с точки зрения безопасности, особенно когда rdp соединение инициируется с общедоступного или недоверенного компьютера.

Информация о терминальных сессиях хранится индивидуально для каждого пользователя компьютера в его профиле, т.е. пользователь (подразумевается рядовой пользователь, а не администратор) не сможет просмотреть историю подключений другого пользователя.

В этой статье мы покажем, где в Windows хранится история подключений к удаленным рабочим столам и сохраненные пароли, и каким образом можно эту историю очистить.Содержание:

- Удаление журнала RDP подключений из реестра системы

- Очистка истории (логов) RDP подключений с помощью скрипта

- Удаление сохраненных RDP паролей

Информация о всех RDP подключениях хранится в реестре каждого пользователя. Удалить компьютер(ы) из списка истории rdp подключений штатными средствами Windows не получится, придется вручную удалять ключи в системном реестре.

- Откройте редактор реестра regedit.exe и перейдите в ветку HKEY_CURRENT_USERSoftwareMicrosoftTerminal Server Client

- Нас интересуют две подветки: Default (хранит историю о 10 последних rdp подключениях) и Servers (содержит список всех rdp серверов и имен пользователей, используемых ранее для входа)

- Развернем ветку реестра HKEY_CURRENT_USERSoftwareMicrosoftTerminal Server ClientDefault, в которой содержится список 10 адресов или имен удаленных компьютеров, которые использовались последними (MRU – Most Recently Used). Имя (ip адрес) терминального сервера хранится в значении ключа MRU*. Чтобы очистить историю последних rdp-соединений, выделите все ключи с именами MRU0-MRU9, щелкните правой клавишей и выберите пункт Delete.

- Развернем далее ветку HKEY_CURRENT_USERSoftwareMicrosoftTerminal Server ClientServers. В ней содержится список всех RDC (remote desktop client) соединений, которые когда либо устанавливались с данного компьютера. Если развернуть ветку с именем (ip адресом) любого сервера, то в ключе UsernameHint (подсказка имени пользователя) можно увидеть имя пользователя, под которым осуществлялось rdp соединение.

- Чтобы очистить историю всех rdp-подключений и сохраненных имен пользователей необходимо очистить содержимое ветки реестра Servers. Т.к. выделить все ветки не получится, проще всего удалить целиком Servers ветку, а затем пересоздать ее вручную.

- Помимо указанных ключей реестра, необходимо удалить файл дефолтного rdp подключения Default.rdp (содержит информацию о самом последнем rdp подключении. Файл является скрытым и находится в каталоге Documents (Документы).

Примечание. Описанная методика очистки истории терминальных rdp подключений работает как на всех версиях Windows XP, Vista, Windows 7, Windows 8 (как включить rdp в Windows

Очистка истории (логов) RDP подключений с помощью скрипта

Выше мы разобрали методику «ручной» очистки истории соединений. Однако делать это вручную (особенно на нескольких компьютерах) – занятие достаточно долгое. Поэтому мы предлагаем небольшой скрипт (bat-файл), который позволяет автоматически очищать историю подключений к удаленным рабочим столам.

Для автоматизации очистки истории rdp, данный скрипт можно поместить в автозагрузку, либо распространить его на компьютеры пользователей с помощью групповой политики.

@echo off reg delete "HKEY_CURRENT_USERSoftwareMicrosoftTerminal Server ClientDefault" /va /f reg delete "HKEY_CURRENT_USERSoftwareMicrosoftTerminal Server ClientServers" /f reg add "HKEY_CURRENT_USERSoftwareMicrosoftTerminal Server ClientServers" cd %userprofile%documents attrib Default.rdp -s -h del Default.rdp

Последовательно разберем все действия скрипта:

- Отключаем вывод информации в консоль

- Удаляем все значения в ветке HKCUSoftwareMicrosoftTerminal Server ClientDefault (очищаем список последних rdp соединений)

- Удаляем все содержимое ветки HKCUSoftwareMicrosoftTerminal Server ClientServers (очистка истории rdp подключений и сохраненных имен пользователей)

- Пересоздаем удаленную ранее ветку

- Переходим в каталог с файлом Default.rdp. Отметим, что в данном случае путь к папке «Документы» будет отличаться в зависимости от версии и языка Windows. В данном примере указан путь для Windows 7 En, для XP RUS – он будет выглядеть cd %userprofile%”Мои документы”, для XP ENG — cd %userprofile%”My Documents” и т.д.

- Меняем атрибуты файла Default.rdp — по умолчанию он является системным и скрытым (как отобразить скрытые файлы в Windows)

- Удаляем файл Default.rdp

Скачать готовый скрипт можно тут: CleanRDPHistory.bat

Кроме того, очистить историю подключений RDP можно с помощью следующего PowerShell скрипта:

Get-ChildItem "HKCU:SoftwareMicrosoftTerminal Server Client" -Recurse | Remove-ItemProperty -Name UsernameHint -Ea 0

Remove-Item -Path 'HKCU:SoftwareMicrosoftTerminal Server Clientservers' -Recurse 2>&1 | Out-Null

Remove-ItemProperty -Path 'HKCU:SoftwareMicrosoftTerminal Server ClientDefault' 'MR*' 2>&1 | Out-Null

$docsfoldes = [environment]::getfolderpath("mydocuments") + 'Default.rdp'

remove-item $docsfoldes -Force 2>&1 | Out-Null

В том случае, если в Windows необходимо полностью заблокировать ведение истории подключений удаленного рабочего стола, можно попробовать запретить системе запись в данную ветку реестра (но, стоит понимать, что это уже unsupported configuration…).

Удаление сохраненных RDP паролей

В том случае, если при установке удалённого RDP подключения, перед вводом пароля пользователь поставил галку Remember Me / Запомнить меня, то имя пользователя и пароль будут сохранены в системном менеджере паролей системы (Credential Manager). При следующем подключении к этому же компьютеру, RDP клиент автоматически использует сохранённый ранее пароль для авторизации на удаленном компьютере.

Удалить данный пароль можно прямо из окна клиента mstsc.exe. Выберите в списке подключений тоже самое подключение, и нажмите на кнопку Delete. Далее подтвердите удаление сохраненного пароля.

Либо можно удалить сохраненный пароль непосредственно из менеджера паролей Windows. Откройте в панель управления и перейдите в раздел Control PanelUser AccountsCredential Manager. Выберите Manage Windows Credentials и в списке сохранённых паролей найдите имя компьютера (в формате TERMSRV/192.168.1.100). Разверните найденный элемент и нажмите на кнопку Remove.

В доменной среде запретить сохранение паролей для RDP подключений можно с помощью политики Network access: Do not allow storage of passwords and credentials for network authentication

Автор публикации

0

Комментарии: 4Публикации: 53Регистрация: 19-10-2019

Содержание

- Очистка истории RDP подключений в Windows

- Удаление журнала RDP подключений из реестра системы

- Скрипт очистки истории (логов) RDP подключений

- Как запретить Windows сохранять историю RDP подключений?

- Очистка Bitmap кэша RDP

- Удаление сохраненных RDP паролей

- Очистка RDP логов на сервере

- Как очистить историю RDP-подключений в Windows 10.

- Как удалить историю RDP-подключений в Windows 10

- Как очистить историю подключений через RDP в Windows

- Очистка истории подключений через RDP

- Запрет на сохранение истории подключений через RDP

- Отключение кэширования изображений

- Удаление записей из окна удаленного компьютера подключения к рабочему столу

- Удаление записей в клиенте удаленного Windows рабочего стола

- Удаление записей в клиенте удаленного рабочего стола Mac

- Очистка истории RDP подключений в Windows

- Удаление журнала RDP подключений из реестра системы

- Очистка истории (логов) RDP подключений с помощью скрипта

- Удаление сохраненных RDP паролей

Очистка истории RDP подключений в Windows

Встроенный Remote Desktop Connection (RDP) клиент Windows (mstsc.exe) при каждом успешном соединении с удаленным компьютером сохраняет в системе его имя (или ip адрес) и имя пользователя, под которым был выполнен вход. При следующем запуске клиент RDP предлагает пользователю выбрать одно из подключений, которыми он уже пользовался ранее. Пользователь может выбрать из списка имя удаленного RDP/RDS сервера, и клиент автоматически подставляет используемое ранее для входа имя пользователя.

Это удобно с точки зрения конечного пользователя, но не безопасно. Особенно, когда вы подключаетесь к своему RDP серверу с общедоступного или недоверенного компьютера.

Информация о всех RDP сессиях хранится индивидуально для каждого пользователя компьютера в реестре, т.е. обычный пользователь (не администратор) не сможет просмотреть историю удаленных подключений другого пользователя.

В этой статье мы покажем, где в Windows хранится история подключений к удаленным рабочим столам и сохраненные пароли, и каким образом можно эту историю очистить.

Удаление журнала RDP подключений из реестра системы

Скрипт очистки истории (логов) RDP подключений

Выше мы показали, как вручную очистить историю RDP подключений в Windows. Однако делать это вручную (особенно на нескольких компьютерах) – занятие достаточно долгое. Поэтому мы предлагаем небольшой скрипт (bat-файл), который позволяет автоматически очистить историю подключений к удаленным рабочим столам.

Для автоматизации очистки истории RDP, данный скрипт можно поместить в автозагрузку, либо распространить его на компьютеры пользователей с помощью логоф скрипта групповой политики.

Последовательно разберем все команды скрипта:

Вы можете скачать готовый скрипт тут: CleanRDPHistory.bat

Как запретить Windows сохранять историю RDP подключений?

В результате mstsc просто не сможет записать информацию об RDP подключении в реестр.

Очистка Bitmap кэша RDP

В клиенте Remote Desktop Connection есть функционал кэширования изображений (persistent bitmap caching). Клиент RDP при подключении сохраняет редко изменяющиеся куски удаленого экрана в виде кэша растровых изображений. Благодаря этому клиент mstsc.exe загружает из локального кэша части экрана, которые не изменились с момента последней прорисовки. Этот механизм кэширования RDP уменьшает количество данных, передаваемых по сети.

RDP кэш представляет собой два типа файлов в каталоге %LOCALAPPDATA%MicrosoftTerminal Server ClientCache :

В этих файлах хранятся сырые растровые изображения RDP экрана в виде плиток 64×64 пикселя. С помощью простых PowerShell или Python скриптов (легко ищутся по запросу RDP Cached Bitmap Extractor) можно получить PNG файлы с кусками экрана рабочего стола и использовать их для получения конфиденциальной информации. Размер плиток мал, но достаточен для получения полезной информации для изучающего RDP кэш.

Вы можете запретить RDP клиенту сохранять изображение экрана в кэш, отключив опцию Persistent bitmap caching (Постоянное кэширование точечных рисунков) на вкладке Advanced.

В этом случае нужно очистить каталог RDP кэша или отключить опцию Bitmap Caching.

Удаление сохраненных RDP паролей

Если при установке удалённого RDP подключения, перед вводом пароля пользователь поставил галку Remember Me / Запомнить меня, то имя пользователя и пароль будут сохранены в системном менеджере паролей системы (Credential Manager). При следующем подключении к этому же компьютеру, RDP клиент автоматически использует сохранённый ранее пароль для авторизации на удаленном компьютере.

Вы можете удалить сохраненный пароль прямо из окна клиента mstsc.exe. Выберите в списке подключений тоже самое подключение, и нажмите на кнопку Delete. Далее подтвердите удаление сохраненного пароля.

Либо можно удалить сохраненный пароль непосредственно из менеджера паролей Windows. Перейдите в следующий раздел Панели Управления: Control PanelUser AccountsCredential Manager. Выберите Manage Windows Credentials и в списке сохранённых паролей найдите имя компьютера (в формате TERMSRV/192.168.1.100 ). Разверните найденный элемент и нажмите на кнопку Remove.

В доменной среде вы можете запретить сохранение паролей для RDP подключений можно с помощью политики Network access: Do not allow storage of passwords and credentials for network authentication (см. статью).

Очистка RDP логов на сервере

Логи подключения так же ведутся на стороне RDP/RDS сервера. Вы можете найти информацию об RDP подключениях в логах Event Viewer:

Источник

Как очистить историю RDP-подключений в Windows 10.

в Windows 7/8/10 20.09.2017 0 2,224 Просмотров

RDP (протокол удалённого рабочего стола) это важный параметр ОС Windows 10, так как он позволяет пользователю удалённо контролировать любой компьютер в сети. Эта программа входит в состав нескольких версий Windows, включая 2000, ХР, Vista, 7, 8, 8.1 и 10. Когда пользователь подключается к удаленному рабочему столу сервера, то ваша история связи сохраняется, поэтому нет необходимости запоминать имя или IP-адрес удаленного компьютера.

С точки зрения потребителя – это также удобно, но и небезопасно с точки зрения безопасности, особенно когда RDP-подключение устанавливается на общественном или не доверенном компьютере. Информации о сеансах терминалов хранится индивидуально для этого компьютера. Так как вам важна конфиденциальность и безопасность, то вам необходимо нужно очистить историю на этом ПК. В этой статье мы обсуждаем как удалить подключение к удаленному рабочему столу в Windows 10.

Как удалить историю RDP-подключений в Windows 10

Для удаления в Windows 10 удаленной истории подключений к рабочему столу, необходимо манипулировать реестром.

Примечание: манипуляции с реестром являются очень рискованными, а также трудными, так как маленькая ошибка может негативно повлиять на всю систему. Поэтому будьте осторожны при редактировании реестра и первое что вам необходимо сделать создать точку восстановления системы. Или воспользуйтесь инструментом для ремонта реестра, так как он может автоматически исправить ошибки в реестре.

Нажмите Windows + R и затем напишите и вставьте regedit запустится диалоговое окно, чтобы открыть редактор реестра. Теперь нажмите кнопку ОК.

Далее в левом окне редактора реестра, вам нужно перейти в следующий раздел реестра:

HKEY_CURRENT_USERSoftwareMicrosoftTerminal Server ClientDefault

Здесь Вам нужно ориентироваться на строке реестра по имени MRUnumber, где число может быть 0, 1, 2…. Вам нужно кликнуть правой кнопкой мыши по этой строке и выберите удалить.

Далее нужно закрыть редактор реестра и перезагрузить компьютер.

После перезагрузки вашей системы, вы поймёте, что историю последнего подключения к удаленному рабочему столу уже не видно под меню Пуск.

Вывод: надеемся, что манипулируя реестром можно очистить историю RDP в Windows 10. Вы можете также воспользоваться инструментом для ремонта реестра, чтобы избежать других повреждений вашего ПК, так как эти шаги вручную являются рискованными, и вы можете пойти на применение автоматического инструмента.

Источник

Как очистить историю подключений через RDP в Windows

При использовании встроенного клиента подключений через удалённый рабочий стол (mstsc.exe) нужно быть готовым к тому, что Windows сохраняет историю подключений. Сохраняются имя или IP-адрес удалённого устройства и имя пользователя, под которым было осуществлено подключение. Иногда это может приводить к глюкам операционной системы. Впрочем, и без последних иногда возникает необходимость очистить историю RDP-подключений.

К примеру, Вы подключаетесь по RDP с общедоступного компьютера. Не лучшая мысль, но иногда так складываются обстоятельства. Информация о подключениях хранится в реестре Windows отдельно для каждого пользователя. Таким образом, если пользователь не обладает правами администратора в системе, историю чужих подключений он не посмотрит. А вот администратор может посмотреть чужие подключения.

Очистка истории подключений через RDP

Нас интересует ветка HKEY_CURRENT_USERSoftwareMicrosoftTerminal Server Client. Обратим внимание на подразделы Default и Servers. Первый хранит информацию о 10 последних подключениях, а второй содержит в себе перечень всех удалённых устройств и имён пользователей, которые использовались для подключения по RDP.

Зайдя в HKEY_CURRENT_USERSoftwareMicrosoftTerminal Server ClientDefault, вы увидите десять ключей реестра с именами от MRU0 по MRU9 (Most Recently Used). Удалите их, чтобы очистить историю подключений по RDP.

Если развернуть HKEY_CURRENT_USERSoftwareMicrosoftTerminal Server ClientServers, то можно увидеть перечень хостов, к которым ранее подключались под текущим пользователем. Интересны ключи UsernameHint и CertHash. Это имя пользователя, которое ранее использовалось для подключения к хосту, и отпечаток RDP-сертификата сервера. Имя пользователя из UsernameHint будет подставлено при следующей попытке подключения к удалённому компьютеру.

Удалите содержимое ветки HKEY_CURRENT_USERSoftwareMicrosoftTerminal Server ClientServers. Если подразделов там много, можно удалить раздел Servers целиком, а потом создать новый пустой с таким же именем.

Далее необходимо удалить файл Default.rdp из каталога Документы текущего пользователя. Файл является скрытым, поэтому предварительно нужно включить отображений скрытых файлов и папок.

Но и это ещё не всё. Информацию о последних RDP-сессиях Windows хранит ещё и в списках быстрого перехода (jump lists). Если набрать в поисковой строке «mstsc», то можно будет увидеть совершённые ранее подключения. Чтобы отключить ведение истории, откройте в реестре ветку HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorerAdvanced, найдите там ключ Start_TrackDocs (или создайте, если ключ отсутствует) и задайте ему значение 0 (тип DWORD). Для очистки уже существующих списков, нужно удалить файлы в каталоге %AppData%MicrosoftWindowsRecentAutomaticDestinations.

Вышеописанные действия можно автоматизировать. Ниже пример скрипта:

Что делает данный скрипт?

Скрипт с подобной функциональностью в PowerShell будет выглядеть следующим образом:

Запрет на сохранение истории подключений через RDP

Кроме непосредственно очистки истории RDP-подключений можно запретить Windows собирать эту историю как таковую. К сожалению, разработчики Windows не предусмотрели возможность такого отключения через интерфейс системы, и нам снова придётся лезть в реестр.

Щёлкнув правой кнопкой мыши по разделу HKEY_CURRENT_USERSoftwareMicrosoftTerminal Server Client, выберите пункт Разрешения.

В открывшемся окне нажмите на кнопку Дополнительно и отключите наследование разрешений от родительских объектов. После этого надо выставить запреты на любые действия с этой веткой для всех пользователей. Это помешает операционной системе записать информацию о подключениях в реестр.

Отключение кэширования изображений

Во встроенном RDP-клиенте Windows есть функция кэширования изображений. Клиент RDP сохраняет редко изменяющиеся куски удалённого рабочего стола в виде растровых изображений. Это уменьшает количество данных, передающихся по сети.

Кэш находится в папке %LOCALAPPDATA%MicrosoftTerminal Server ClientCache и представляет из себя файлы с расширениями bmc и bin. В них хранятся растровые изображения размером 64×64 пикселя. При помощи несложных скриптов из этих изображений можно сложить часть удалённого рабочего стола.

Для отключения кэширования изображений нужно открыть настройки RDP-клиента, нажав Показать параметры. На вкладке Взаимодействие нужно найти пункт Постоянное кэширование точечных рисунков и снять галочку.

После всех этих манипуляций подключения к удалённому рабочему столу в Windows станут чуть приватнее.

Источник

Удаление записей из окна удаленного компьютера подключения к рабочему столу

В этой статье описывается, как удалить записи из окна удаленного компьютера подключения к рабочему столу.

Применяется к: Windows Server 2012 R2

Исходный номер КБ: 312169

В этот раздел, описание метода или задачи включены действия, содержащие указания по изменению параметров реестра. Однако неправильное изменение параметров реестра может привести к возникновению серьезных проблем. Поэтому следует в точности выполнять приведенные инструкции. Для дополнительной защиты создайте резервную копию реестра, прежде чем редактировать его. Так вы сможете восстановить реестр, если возникнет проблема. Дополнительные сведения о том, как создать и восстановить реестр, см. в этой информации, как создать и восстановить реестр в Windows.

После подключения к другому компьютеру с помощью средства удаленного подключения к рабочему столу имя компьютера добавляется в поле Удаленное подключение к рабочему столу. Вы можете быстро выбрать один и тот же компьютер в более позднее время. Однако средство не предоставляет способ очистить список компьютеров или удалить одну или несколько записей из окна Компьютера.

Удаление записей в клиенте удаленного Windows рабочего стола

Чтобы удалить записи из окна удаленного подключения к настольному компьютеру в клиенте Windows удаленного подключения к рабочему столу, запустите редактор реестра и выберите этот ключ реестра:

HKEY_CURRENT_USERSoftwareMicrosoftTerminal Server ClientDefault

Записи отображаются как номер MRU и отображаются в правой области. Чтобы удалить запись, щелкните правой кнопкой мыши, а затем выберите Удалить.

Удаление записей в клиенте удаленного рабочего стола Mac

Чтобы удалить записи из окна удаленного компьютера подключения к рабочему столу в клиенте Удаленного рабочего стола Mac, удалите Users:Username:Library:Preferences:Microsoft:RDC Client:Recent Servers файл.

Список всех подключений назначения (включая предыдущие подключения) хранится в значении номера MRU в следующем ключе реестра:

HKEY_CURRENT_USERSoftwareMicrosoftTerminal Server ClientDefault

Каждому новому подключению дается значение MRU0, а остальные значения последовательно перемещаются вниз по числу. Значение MRU может содержать полное доменное имя (FQDN) или IP-адрес компьютера, к которому вы подключаетсяе. Например:

Источник

Очистка истории RDP подключений в Windows

RDP клиент в Windows (mstsc.exe) при каждом успешном соединении с удаленным компьютером сохраняет в системе его имя (или ip адрес) и имя пользователя, под которым был выполнен вход. При следующем запуске клиент RDP предлагает пользователю выбрать одно из подключений, которыми он уже пользовался ранее. Пользователь может выбрать из списка имя удаленного rdp сервера, и клиент автоматически подставляет используемое ранее для входа имя пользователя.

Это удобно с точки зрения конечного пользователя, однако несекьюрно с точки зрения безопасности, особенно когда rdp соединение инициируется с общедоступного или недоверенного компьютера.

Информация о терминальных сессиях хранится индивидуально для каждого пользователя компьютера в его профиле, т.е. пользователь (подразумевается рядовой пользователь, а не администратор) не сможет просмотреть историю подключений другого пользователя.

В этой статье мы покажем, где в Windows хранится история подключений к удаленным рабочим столам и сохраненные пароли, и каким образом можно эту историю очистить.Содержание:

Удаление журнала RDP подключений из реестра системы

Информация о всех RDP подключениях хранится в реестре каждого пользователя. Удалить компьютер(ы) из списка истории rdp подключений штатными средствами Windows не получится, придется вручную удалять ключи в системном реестре.

Примечание. Описанная методика очистки истории терминальных rdp подключений работает как на всех версиях Windows XP, Vista, Windows 7, Windows 8 (как включить rdp в Windows

Очистка истории (логов) RDP подключений с помощью скрипта

Выше мы разобрали методику «ручной» очистки истории соединений. Однако делать это вручную (особенно на нескольких компьютерах) – занятие достаточно долгое. Поэтому мы предлагаем небольшой скрипт (bat-файл), который позволяет автоматически очищать историю подключений к удаленным рабочим столам.

Для автоматизации очистки истории rdp, данный скрипт можно поместить в автозагрузку, либо распространить его на компьютеры пользователей с помощью групповой политики.

Последовательно разберем все действия скрипта:

Скачать готовый скрипт можно тут: CleanRDPHistory.bat

В том случае, если в Windows необходимо полностью заблокировать ведение истории подключений удаленного рабочего стола, можно попробовать запретить системе запись в данную ветку реестра (но, стоит понимать, что это уже unsupported configuration…).

Удаление сохраненных RDP паролей

В том случае, если при установке удалённого RDP подключения, перед вводом пароля пользователь поставил галку Remember Me / Запомнить меня, то имя пользователя и пароль будут сохранены в системном менеджере паролей системы (Credential Manager). При следующем подключении к этому же компьютеру, RDP клиент автоматически использует сохранённый ранее пароль для авторизации на удаленном компьютере.

Удалить данный пароль можно прямо из окна клиента mstsc.exe. Выберите в списке подключений тоже самое подключение, и нажмите на кнопку Delete. Далее подтвердите удаление сохраненного пароля.

Либо можно удалить сохраненный пароль непосредственно из менеджера паролей Windows. Откройте в панель управления и перейдите в раздел Control PanelUser AccountsCredential Manager. Выберите Manage Windows Credentials и в списке сохранённых паролей найдите имя компьютера (в формате TERMSRV/192.168.1.100). Разверните найденный элемент и нажмите на кнопку Remove.

В доменной среде запретить сохранение паролей для RDP подключений можно с помощью политики Network access: Do not allow storage of passwords and credentials for network authentication

Источник

Download PC Repair Tool to quickly find & fix Windows errors automatically

When you use the Remote Desktop Connection Tool in Windows to make a connection to another computer, the name of the computer to which you connected is added to the Remote Desktop Connection Computer box. It is done to make things easy for you. The next time you want to connect, you can easily select the computer. Over time, the list of such entries may increase, and you may want to delete them. The Windows Remote Desktop Connection Tool does not offer any way to delete or remove this history list.

If you wish to delete them, you will either have to use the Windows Registry, a free tool, and few more tools that work.

- Use Registry

- Run Script to delete the history

- Delete from Windows Credential Manager

- Delete the Default.RDP file

- Use Free tool

- Remove from Mac

- Use FixIt

You will need admin privilege to get this done.

Remove IP addresses from Remote Desktop Connection History

1] Use Registry

If you want to manually delete the entries from the Remote Desktop Connection Computer box in the Windows Remote Desktop Connection client, type regedit and hit Enter to open the Registry Editor.

Navigate to the following key:

HKEY_CURRENT_USERSoftwareMicrosoftTerminal Server ClientDefault

The entries will appear as MRUnumber, and are visible in the right pane. Right-click the entry and select Delete.

2] Run Script to delete the history

You can also save the below commands in a script file and then execute it. It will remove all traces of any connection made from history.

@echo off reg delete "HKEY_CURRENT_USERSoftwareMicrosoftTerminal Server ClientDefault" /va /f reg delete "HKEY_CURRENT_USERSoftwareMicrosoftTerminal Server ClientServers" /f reg add "HKEY_CURRENT_USERSoftwareMicrosoftTerminal Server ClientServers" cd %userprofile%documents attrib Default.rdp -s -h del Default.rdp

Once done, make sure to uncheck the box which asks you to remember the password and details.

3] Delete from Windows Credential Manager

- Open Windows Search using Win + S, and type Credential Manager. Once it appears in the list, open it.

- Switch top Windows Credentials

- Next, you will need to search with the name or IP address you connect on RDP

- Then click on the Remove link to remove it from the list.

4] Delete the Default.RDP file

It is available in the Documents folder and is a hidden file. First, disable hidden view from the File Explorer menu, and then delete the file. This will remove any latest info on the latest RDP session.

5] Use Free tool

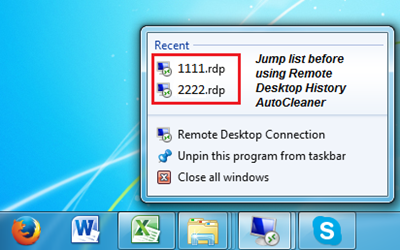

A freeware called Remote Desktop History AutoCleaner also lets you do the same. It is available here.

Remote Desktop History AutoCleaner monitors every Remote Desktop connection and cleans connection history. It works in the background and is lightweight.

6] Remove entries in the Mac Remote Desktop Connection client

To remove entries from the Remote Desktop Connection Computer box in the Mac Remote Desktop Connection client, delete this file:

- Press Command key and space bar to bring the finder

- Go to

Users:Username:Library:Preferences:Microsoft:RDC Client:Recent Servers - Delete the file

7] Use FixIt

Alternatively, you could download and use Microsoft Fix it 50690 to remove history entries from Remote Desktop Connection Computer automatically. [UPDATE: Microsoft Easy Fix solutions are no longer supported]

Can someone access my Remote Desktop Connection without my knowledge?

Yes, they can but only when they access your account. One user cannot access RDP details from another account and not even an admin account.

How do I disable Remote Access to my PC?

Open Windows Search (Win + S), and type Remote Desktop Settings. Then toggle off the Remote desktop option.

If you want to disable Remote Desktop for another user, click on Remote Desktop users, and then remove the username from the account.

How do I recover my remote desktop password?

The RDP file is a configuration file that also stores your password. You can use the NirSoft Remote Desktop Pass View to view the password.

Hope this helps!

Read next: How to Change RDP Listening Port in Windows 11/10.

Anand Khanse is the Admin of TheWindowsClub.com, a 10-year Microsoft MVP (2006-16) & a Windows Insider MVP (2016-2022). Please read the entire post & the comments first, create a System Restore Point before making any changes to your system & be careful about any 3rd-party offers while installing freeware.

Download PC Repair Tool to quickly find & fix Windows errors automatically

When you use the Remote Desktop Connection Tool in Windows to make a connection to another computer, the name of the computer to which you connected is added to the Remote Desktop Connection Computer box. It is done to make things easy for you. The next time you want to connect, you can easily select the computer. Over time, the list of such entries may increase, and you may want to delete them. The Windows Remote Desktop Connection Tool does not offer any way to delete or remove this history list.

If you wish to delete them, you will either have to use the Windows Registry, a free tool, and few more tools that work.

- Use Registry

- Run Script to delete the history

- Delete from Windows Credential Manager

- Delete the Default.RDP file

- Use Free tool

- Remove from Mac

- Use FixIt

You will need admin privilege to get this done.

Remove IP addresses from Remote Desktop Connection History

1] Use Registry

If you want to manually delete the entries from the Remote Desktop Connection Computer box in the Windows Remote Desktop Connection client, type regedit and hit Enter to open the Registry Editor.

Navigate to the following key:

HKEY_CURRENT_USERSoftwareMicrosoftTerminal Server ClientDefault

The entries will appear as MRUnumber, and are visible in the right pane. Right-click the entry and select Delete.

2] Run Script to delete the history

You can also save the below commands in a script file and then execute it. It will remove all traces of any connection made from history.

@echo off reg delete "HKEY_CURRENT_USERSoftwareMicrosoftTerminal Server ClientDefault" /va /f reg delete "HKEY_CURRENT_USERSoftwareMicrosoftTerminal Server ClientServers" /f reg add "HKEY_CURRENT_USERSoftwareMicrosoftTerminal Server ClientServers" cd %userprofile%documents attrib Default.rdp -s -h del Default.rdp

Once done, make sure to uncheck the box which asks you to remember the password and details.

3] Delete from Windows Credential Manager

- Open Windows Search using Win + S, and type Credential Manager. Once it appears in the list, open it.

- Switch top Windows Credentials

- Next, you will need to search with the name or IP address you connect on RDP

- Then click on the Remove link to remove it from the list.

4] Delete the Default.RDP file

It is available in the Documents folder and is a hidden file. First, disable hidden view from the File Explorer menu, and then delete the file. This will remove any latest info on the latest RDP session.

5] Use Free tool

A freeware called Remote Desktop History AutoCleaner also lets you do the same. It is available here.

Remote Desktop History AutoCleaner monitors every Remote Desktop connection and cleans connection history. It works in the background and is lightweight.

6] Remove entries in the Mac Remote Desktop Connection client

To remove entries from the Remote Desktop Connection Computer box in the Mac Remote Desktop Connection client, delete this file:

- Press Command key and space bar to bring the finder

- Go to

Users:Username:Library:Preferences:Microsoft:RDC Client:Recent Servers - Delete the file

7] Use FixIt

Alternatively, you could download and use Microsoft Fix it 50690 to remove history entries from Remote Desktop Connection Computer automatically. [UPDATE: Microsoft Easy Fix solutions are no longer supported]

Can someone access my Remote Desktop Connection without my knowledge?

Yes, they can but only when they access your account. One user cannot access RDP details from another account and not even an admin account.

How do I disable Remote Access to my PC?

Open Windows Search (Win + S), and type Remote Desktop Settings. Then toggle off the Remote desktop option.

If you want to disable Remote Desktop for another user, click on Remote Desktop users, and then remove the username from the account.

How do I recover my remote desktop password?

The RDP file is a configuration file that also stores your password. You can use the NirSoft Remote Desktop Pass View to view the password.

Hope this helps!

Read next: How to Change RDP Listening Port in Windows 11/10.

Anand Khanse is the Admin of TheWindowsClub.com, a 10-year Microsoft MVP (2006-16) & a Windows Insider MVP (2016-2022). Please read the entire post & the comments first, create a System Restore Point before making any changes to your system & be careful about any 3rd-party offers while installing freeware.