В этой статье мы рассмотрим процедуры корректного удаления контроллера домена Active Directory на Windows Server 2022/2019/2016/2012R2. Обычно при удалении контроллера домена рассматривается один из сценариев:

Содержание:

- Понижение контроллера домена с удалением роли Active Directory Domain Services

- Удаление неисправного контроллера домена Active Directory

Понижение контроллера домена с удалением роли Active Directory Domain Services

Если вы выполняете плановое удаление (декомиссию) одного из существующих контроллеров домена AD (обычного DC или RODC), то прежде чем понизить контроллер домена до рядового Windows Server и удалить роль ADDS, нужно выполнить ряд подготовительных шагов.

- Проверьте состояние вашего контроллера домена, Active Directory и репликации. На сайте есть отдельная статья с описанием команд диагностики здоровья контроллера домена и репликации в AD с помощью

dcdiag

,

repadmin

и скриптов PowerShell. Исправьте найденные проблемы. Для вывода списка ошибок на конкретном контроллере домена выполните команду:

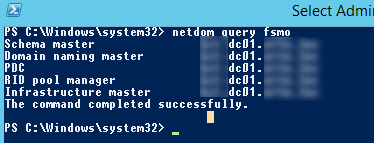

dcdiag.exe /s:dc01 /q - Убедитесь, что на контроллере домена не запущены FSMO роли AD:

netdom query fsmo

Если нужно, перенесите роли FSMO на другой DC;

- Убедитесь, что на DC не запушена роль DHCP сервера. Если запущена, мигрируйте ее на другой сервер;

- Измените настройки DNS для DHCP областей, которые выдаются клиентам IP адреса. Перенастройте DHCP клиентов на другой DNS сервер (дождитесь окончания времени аренды IP адресов, чтобы все клиенты получили новые настройки DNS). Вы можете вывести список DNS серверов, заданных для всех зон (DNS Servers Option 006) на определенном сервере с помощью следующей команды PowerShell (подробнее об управлении DHCP в Windows Server с помощью PowerShell):

Get-DhcpServerv4Scope -ComputerName msk-dhcp01.winitpro.ru| Get-DhcpServerv4OptionValue | Where-Object {$_.OptionID -like 6} | FT Value - Некоторые клиенты могут быть настроены на использование DNS сервера на DC вручную (сетевые устройства, сервера, принтеры, сканеры и т.д.). Вам нужно найти такие устройства и перенастроить их на другой DNS сервер. Проще всего обнаружить устройства, обращающиеся к DNS серверу по его логам. Вот подробная статья: Аудит DNS запросов клиентов в Windows Server по DNS логам;

- Если на контроллере домена запущен центр сертификации (роль Certificate Authority), нужно мигрировать его на другой сервер;

- Если на контроллере домена запущены другие службы (например, KMS сервер, Raduis/NPS, WSUS и т.д.), решите нужно ли переносить их на другие сервера;

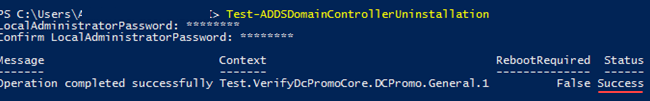

- Воспользуйтесь командлетом

Test-ADDSDomainControllerUninstallation

, чтобы проверить оставшиеся зависимости и проблемы, с которыми вы можете столкнуться при удалении DC. Если командлет вернет статус

Sucсess

, можете продолжить.

Теперь можно приступить к понижению роли контроллера домена до рядового сервера. До Windows Server 2012 для этого использовалась команда dcpromo. В современных версиях Windows Server этот инструмент считается устаревшим и не рекомендуется к использованию.

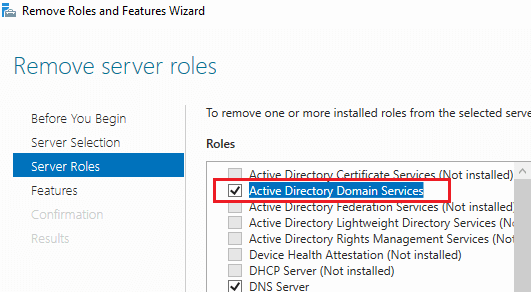

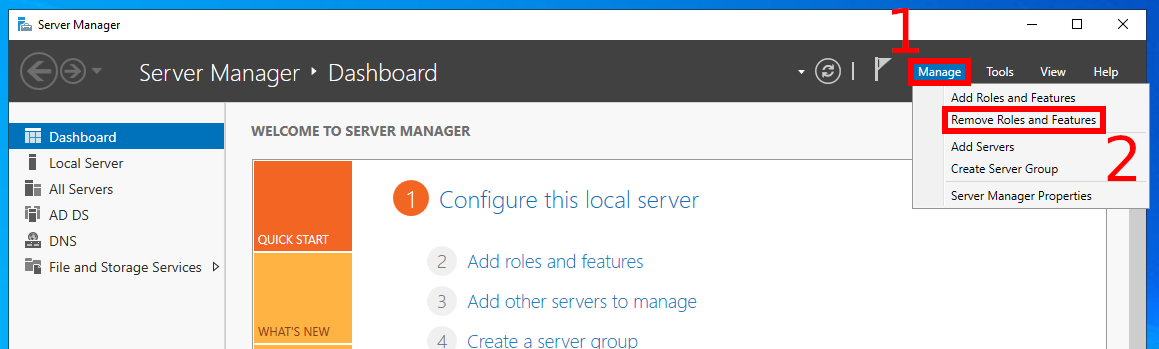

Вы можете понизить роль контроллера домена с помощью Server Manager. Запустите Server Manager -> Remote Roles and Features -> снимите чекбокс Active Directory Domain Services в секции Server Roles.

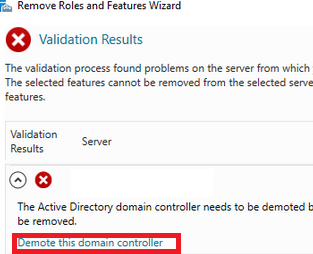

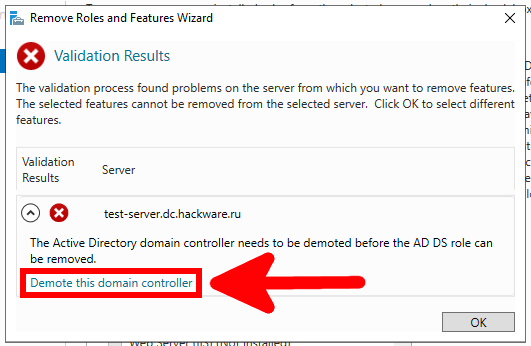

Нажмите на кнопку Demote this domain controller.

Должно открыться окно Active Directory Domain Services Configuration Wizard. Опцию Force the removal of this domain controller используется при удалении последнего контроллера домена. Включать ее не нужно. В дальнейшем мы удалим метаданные о DC вручную.

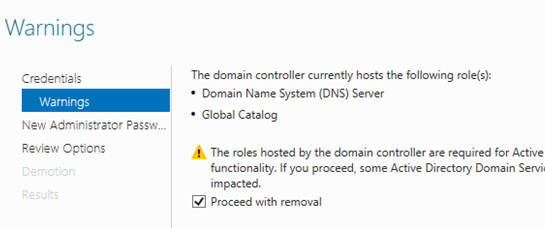

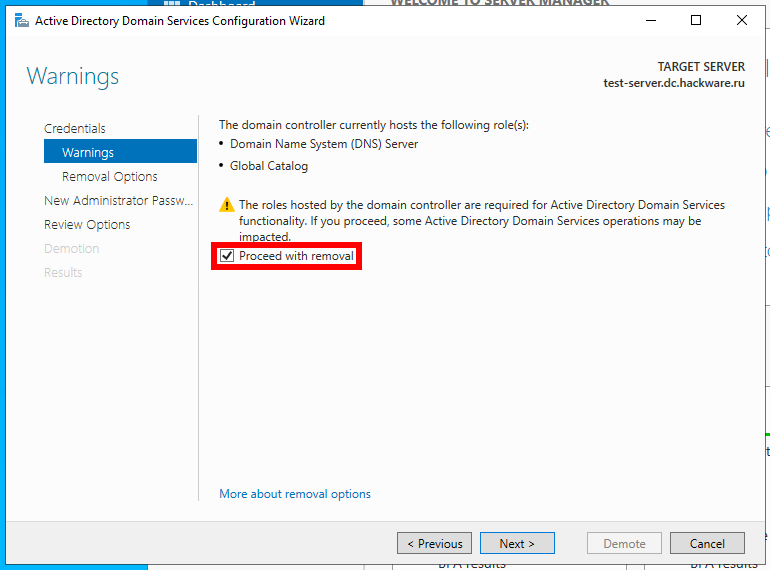

В следующем окне отметьте опцию Proceed with removal.

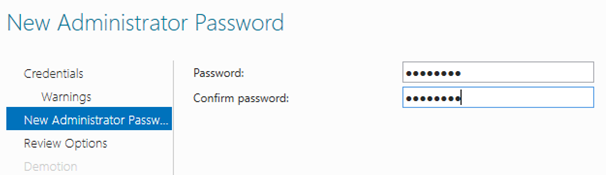

Затем задайте пароль учетной записи локального администратора сервера.

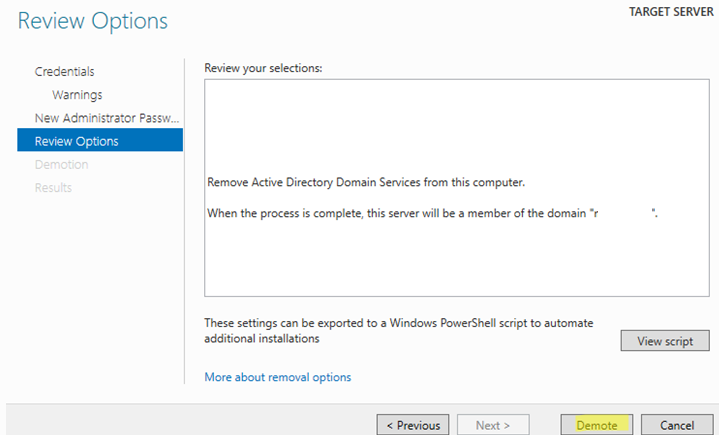

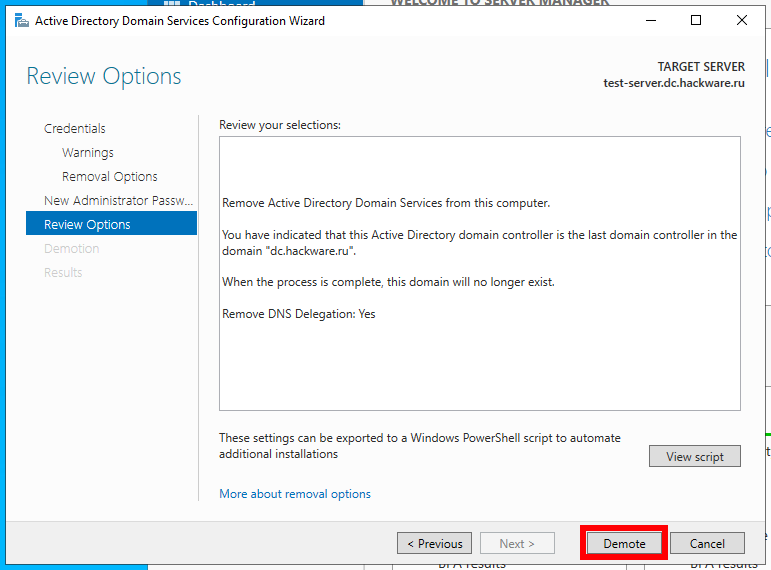

На последнем этапе останется нажать кнопку Demote.

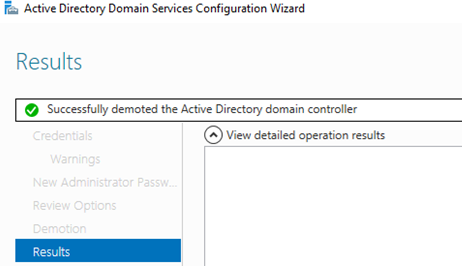

Дождитесь окончания понижения контроллера домена. Должна появится надпись Successfully demoted the Active Directory Domain Controller.

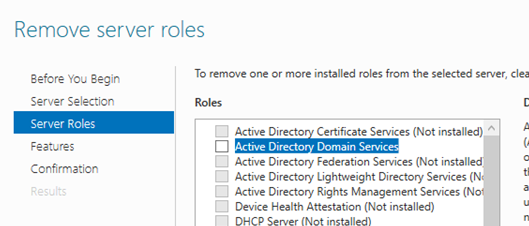

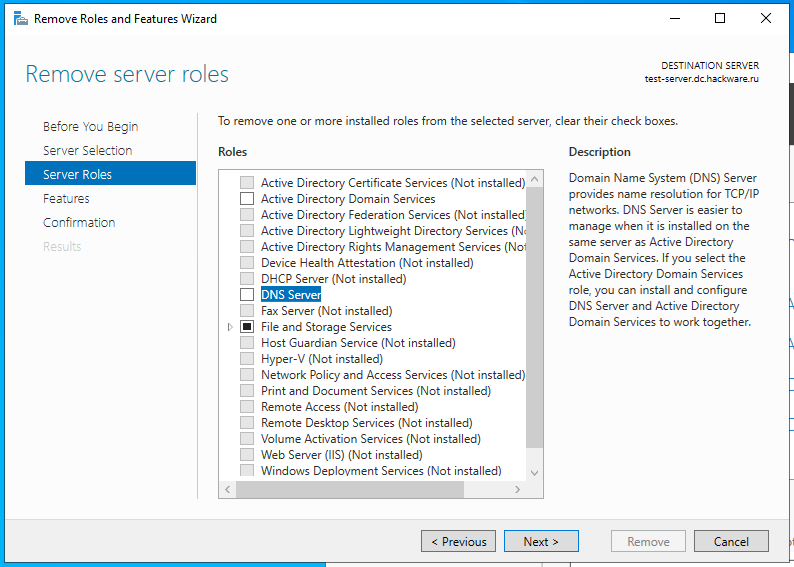

Перезагрузите сервер, еще раз запустите Server Manager для удаления роли Active Directory Domain Services.

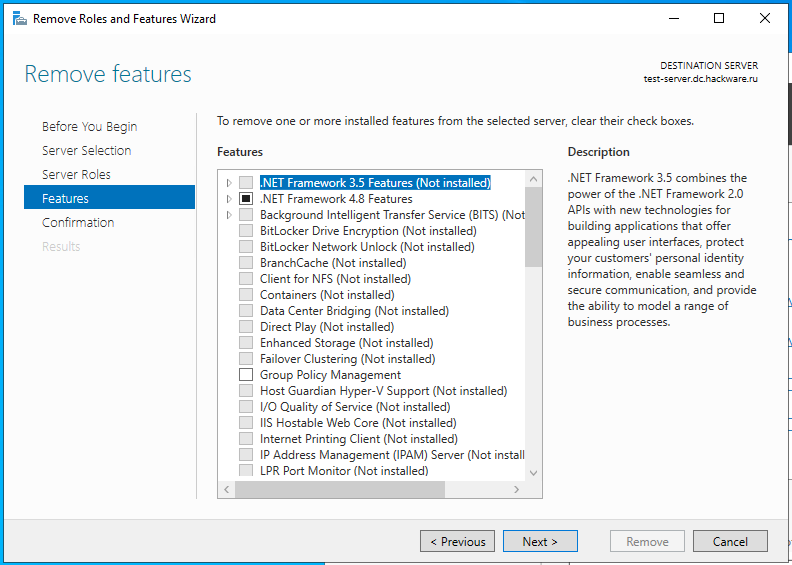

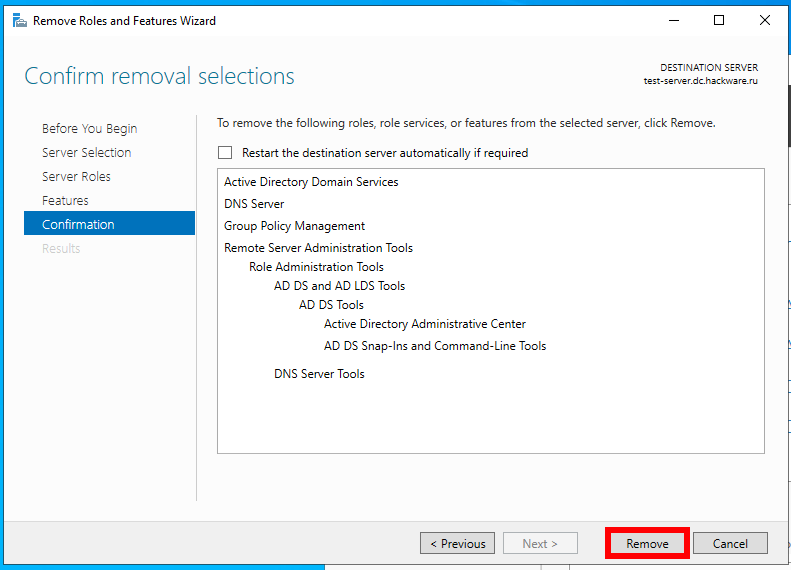

При удалении роли ADDS по-умолчанию будут удалены следующие компоненты:

- Модуль Active Directory Module for Windows PowerShell

- AD DS and AD LDS Tools feature

- Active Directory Administrative Center

- AD DS Snap-ins and Command-line Tools

- DNS Server

- Консоль Group Policy Management Console (

gpmc.msc

)

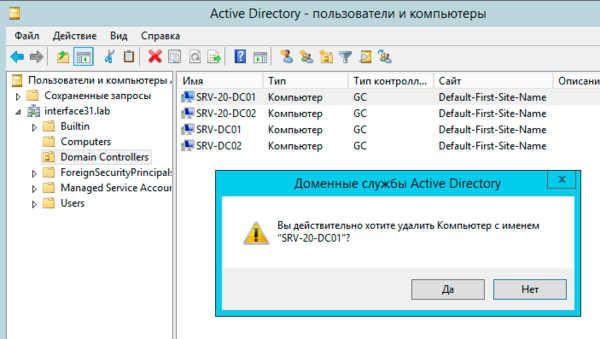

Запустите консоль Active Directory Users and Computers (dsa.msc) и убедитесь, что учетная запись контроллера домена была удалена из OU Domain Controllers.

Также вы можете удалить контроллер домена с помощью PowerShell командлета

Uninstall-ADDSDomainController

. Команда попросит вас задать пароль локального администратора и подтвердить понижение DC.

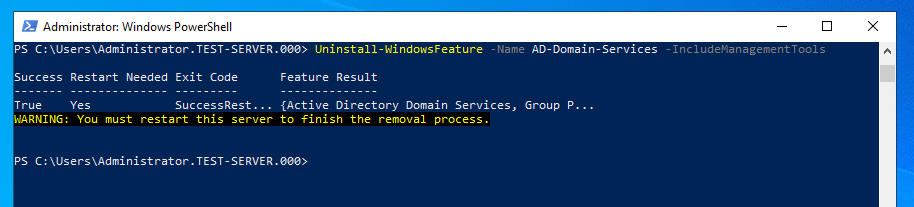

После перезагрузки останется с помощью PowerShell удалить роль ADDS:

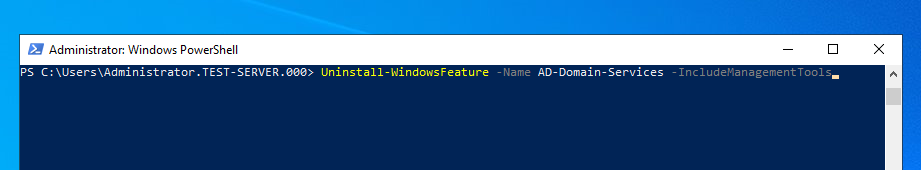

Uninstall-WindowsFeature AD-Domain-Services -IncludeManagementTools

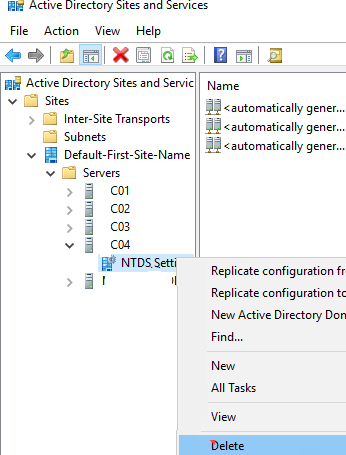

Теперь запустите консоль Active Directory Sites and Services (

dssite.msс

), найдите сайт контроллера домена и его учетную запись в разделе Servers. Разверните DC, щелкните ПКМ по NTDS Settings и выберите Delete.

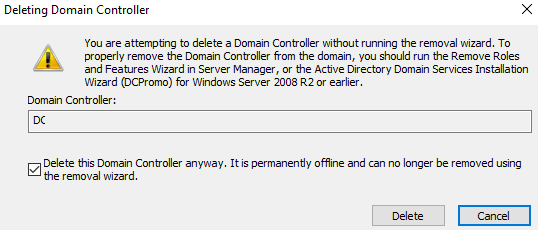

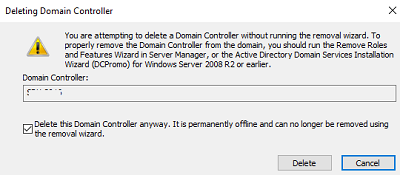

Подтвердите удаление DC, отметив опцию Delete This Domain controller anyway. It is permanently offline and ac no longer be removed using the removal wizard.

Затем удалите учетную запись сервера.

Дождитесь окончания репликации в AD и проверьте состояние домена с помощью

dcdiag

и

repadmin

(как описано выше).

Удаление неисправного контроллера домена Active Directory

Если ваш контроллер домена вышел из строя (физический сервер или файлы виртуального DC на хранилище) и вы не планируете восстанавливать DC его из созданной ранее резервной копии контроллера домена, можно удалить его принудительно.

Важно. Удаленный таким образом контроллер домена ни в коем случае нельзя включать в сеть.

До Windows Server 2008 R2 для удаления неисправного контроллера домена и очистки его метаданных в AD использовалась консольная утилита ntdsutil. В современных версиях Windows Server 2022/2019/2016/2012 вы можете удалить вышедший из строя DC и корректно очистить метаданные с помощью графических

mmc

оснасток управления AD.

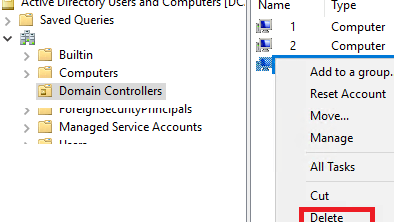

Откройте консоль ADUC (

dsa.msc

) и перейдите в контейнер Domain Controllers. Найдите учетную запись вашего DC и удалите ее.

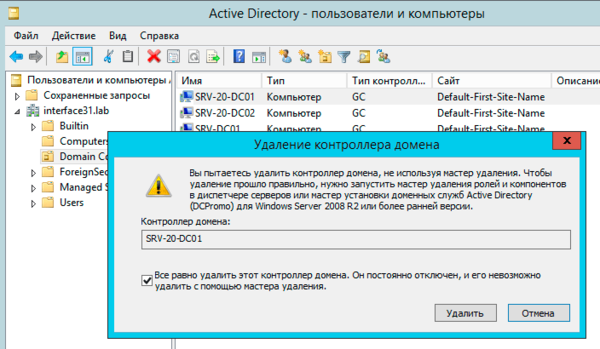

Появится окно с подтверждением удаления DC. Включите опцию Delete this Domain Controller anyway. И нажмите кнопку Delete.

Active Directory автоматически очистит метаданные об удаленном DC из базы ntds.dit.

Теперь нужно удалить контроллер домена в консоли AD Sites and Services как описано выше.

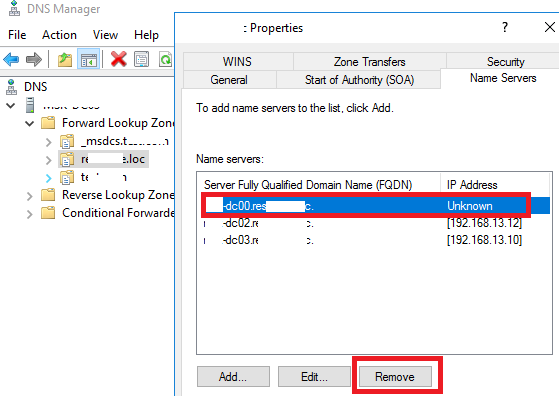

И последний шаг – удаление записей о контроллере домена в DNS. Откройте консоль DNS Manager (

dnsmgmt.msc

).

Удалите сервер из списка Name Servers в настройках зоны.

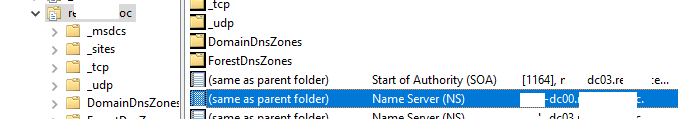

Удалите статические записи Name Servers (NS), оставшиеся от удаленного DC в вашей DNS зоне и разделах

_msdcs

,

_sites

,

_tcp

,

_udp

, и PTR записи в обратной зоне.

Или воспользуйтесь PowerShell для поиска и удаления записей в DNS.

Итак, в этой статье мы описали пошаговую процедуру, которая поможет вам понизить контроллер домена или удалить неисправный DC из Active Directory.

Понижение контроллера домена и удаление роли AD DS

Используемые термины: Active Directory, FSMO.

Мы рассмотрим пример корректного удаление роли Active Directory Domain Services для Windows Server 2012 / 2012 R2 / 2016 / 2019.

Процесс полного удаления разобьем на несколько этапов:

1. Подготовка среды AD

Перенос ролей контроллера домена

Проверка состояния AD

2. Понижение уровня контроллера домена до рядового сервера

Графический интерфейс

Powershell

3. Удаление роли AD DS

Графический интерфейс

Powershell

4. Вывод сервера из домена

Графический интерфейс

Powershell

Вопросы и ответы

Подготовка системы

Если в нашей среде AD не один контроллер домена и мы не хотим удалять сам домен, а только один из его серверов со службой каталогов, стоит выполнить предварительные операции, чтобы минимизировать возможные проблемы.

Перенос ролей контроллера домена

Active Directory насчитывает 5 FSMO ролей, которые отвечают за корректную работу службы каталогов. Смотрим, на каких серверах запущены данные роли с помощью команд в Powershell:

Get-ADForest dmosk.local | ft DomainNamingMaster, SchemaMaster

Get-ADDomain dmosk.local | ft InfrastructureMaster, PDCEmulator, RIDMaster

* где dmosk.local — домен, для которого нужно узнать назначенные роли FSMO.

Если какие-то роли назначены на сервере, который планируется понизить, то необходимо с помощью команды типа:

Move-ADDirectoryServerOperationMasterRole <имя сервера, куда переносим> <название роли>

… передать роль.

Подробнее о передаче и захвате в инструкции Управление FSMO ролями Active Directory с помощью Powershell.

Проверка состояния AD

На любом из контроллеров домена вводим команду:

dcdiag /a /q

Данная команда запустит проверку состояния среды AD и выдаст ошибки, если такие будут. Необходимо обратить внимание на сообщения и, по возможности, решить проблемы.

Понижение контроллера домена

Первым шагом понизим наш сервер до рядового сервера. Это можно сделать с помощью графического интерфейса, Powershell или командной строки.

Графика

Открываем Диспетчер серверов и переходим в Управление — Удалить роли и компоненты:

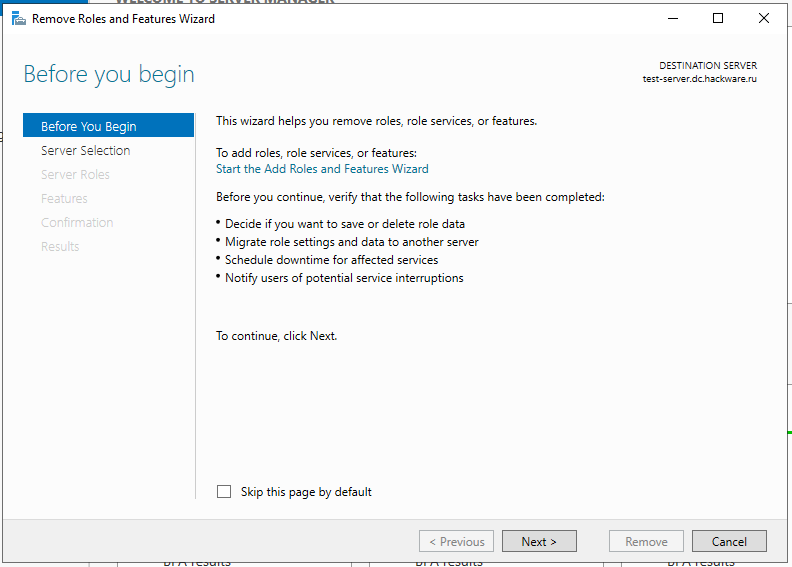

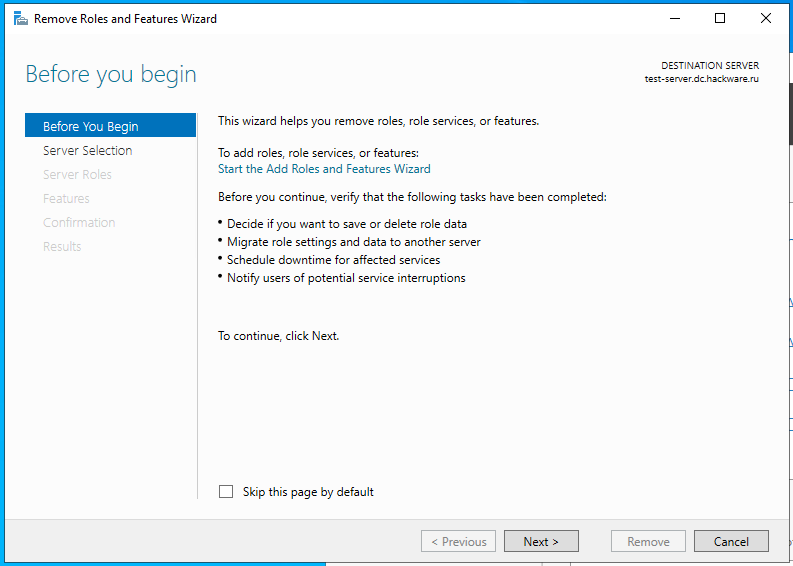

Если откроется окно с приветствием, то просто нажимаем Далее (при желании, можно поставить галочку Пропускать эту страницу по умолчанию):

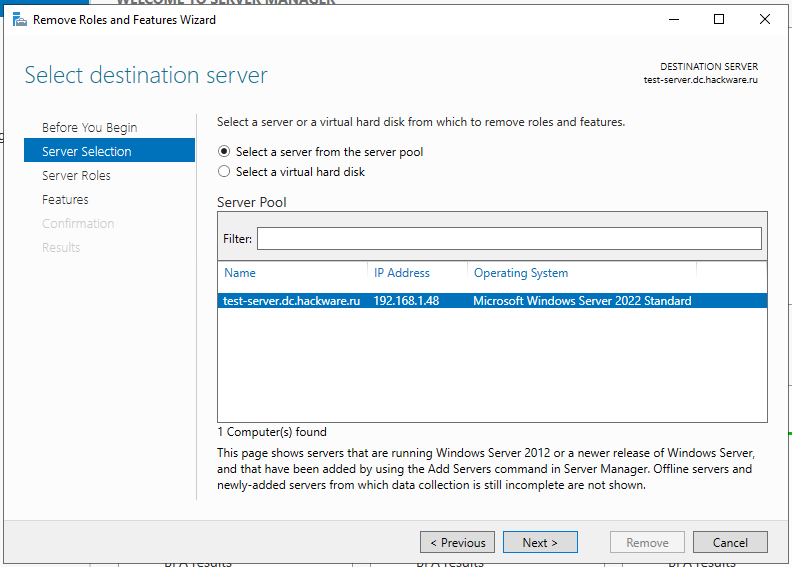

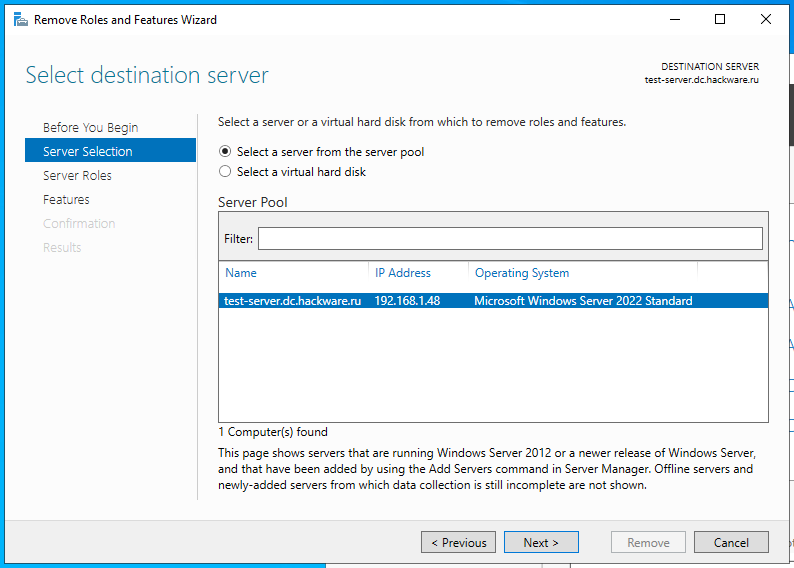

В окне «Выбор целевого сервера» выбираем сервер, для которого мы будем понижать уровень AD:

… и нажимаем Далее.

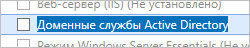

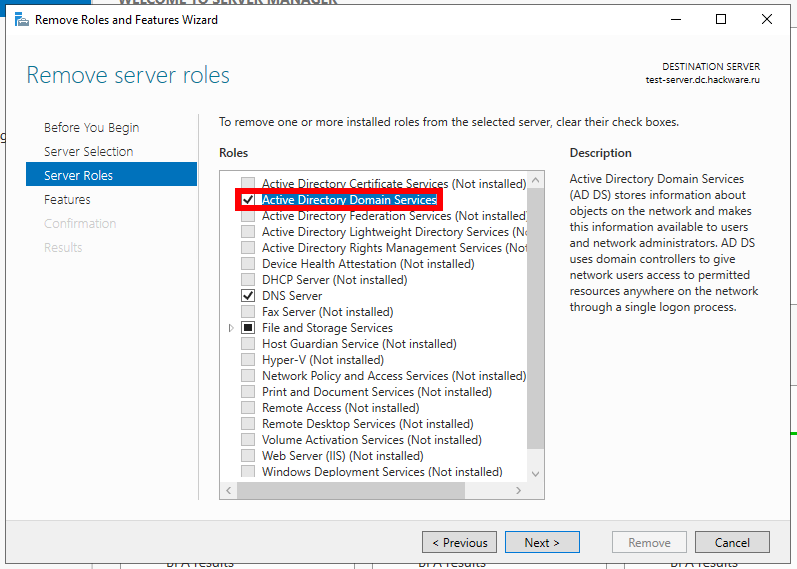

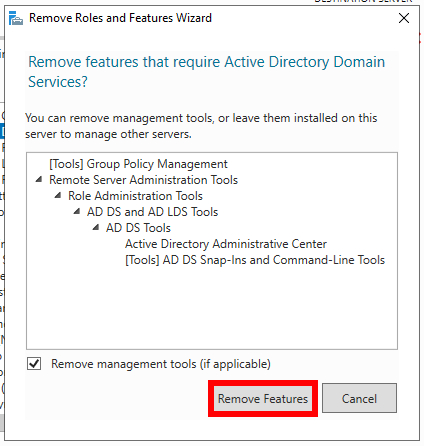

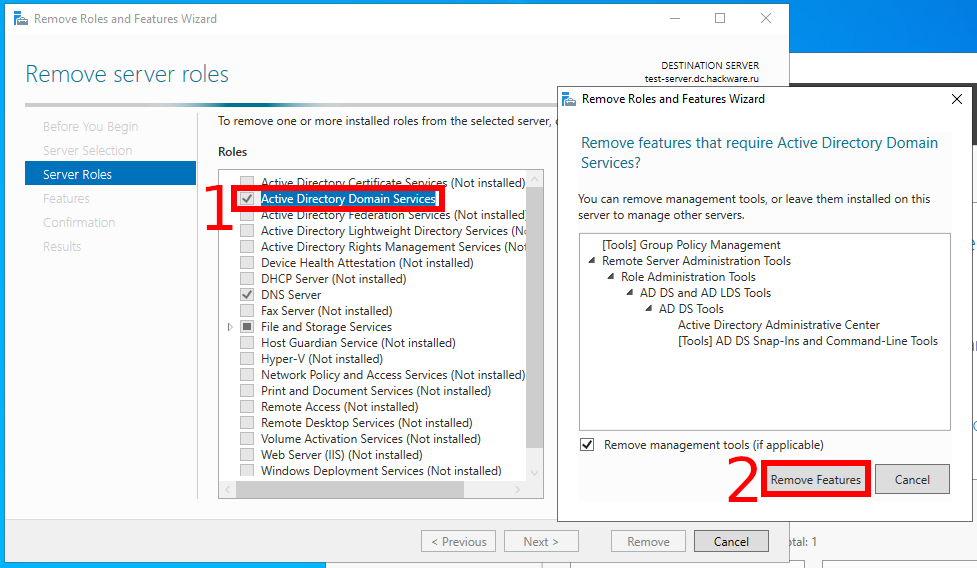

Снимаем галочку Доменные службы Active Directory. откроется окно в котором отобразится список компонентов для удаления — нажимаем Удалить компоненты:

Система вернет ошибку с предупреждением, что сначала нужно понизить AD — кликаем по ссылке Понизить уровень этого контроллера домена:

В следующем окне мы увидим предупреждение о том, что компьютер будет перезагружен и возможность принудительно понизить уровень — просто нажимаем Далее:

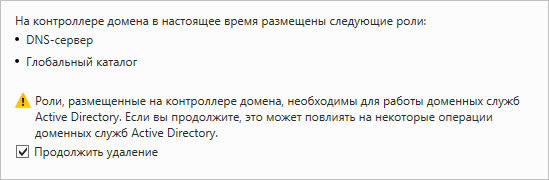

Система отобразит роли AD, которые будут удалены. Ставим галочку Продолжить удаление и нажимаем Далее:

Вводим дважды пароль учетной записи локального администратора, который будет использоваться после понижения до рядового сервера:

Кликаем по Понизить уровень:

Процесс займет какое-то время. После мы увидим «Уровень контроллера домена Active Directory успешно понижен»:

Сервер автоматически будет перезагружен.

Powershell

Открываем консоль Powershell от администратора и вводим:

Uninstall-ADDSDomainController

Система запросит пароль для локальной учетной записи администратора, которая будет использоваться после понижения — задаем новый пароль дважды:

LocalAdministratorPassword: **********

Подтвердить LocalAdministratorPassword: **********

Мы получим предупреждение о перезагрузки сервера. Соглашаемся:

После завершения этой операции сервер будет автоматически перезапущен. Когда вы удалите доменные службы Active

Directory на последнем контроллере домена, этот домен перестанет существовать.

Вы хотите продолжить эту операцию?

[Y] Да — Y [A] Да для всех — A [N] Нет — N [L] Нет для всех — L [S] Приостановить — S [?] Справка

(значением по умолчанию является «Y»): A

Для выполнения команды уйдет некоторое время, после чего сервер уйдет в перезагрузку.

Удаление роли AD DS

После понижения сервера роль, по-прежнему, будет установлена. Для ее удаления мы также можем воспользоваться графической оболочкой или командной строкой.

Графика

В диспетчере серверов кликаем снова по Управление — Удалить роли и компоненты:

Среди серверов выбираем тот, на котором будем удалять роль:

* сервер может быть только один. Тогда выбираем его.

Снимаем галочку Доменные службы Active Directory, в открывшемся окне кликаем по Удалить компоненты:

Галочка для доменных служб будет снята:

… кликаем по Далее несколько раз.

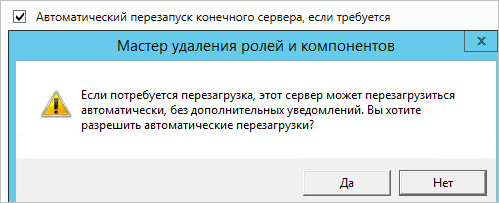

В последнем окне ставим галочку Автоматический перезапуск конечного сервера, если требуется и подтверждаем действие ответом Да:

Роль будет удалена, а сервер отправлен в перезагрузку.

Powershell

Запускаем Powershell от администратора и вводим:

Remove-WindowsFeature -Name AD-Domain-Services

Роль контроллера будет удалена. Мы должны увидеть сообщение:

ПРЕДУПРЕЖДЕНИЕ: Чтобы завершить удаление, вам необходимо перезапустить этот сервер.

Перезагружаем сервер:

shutdown -r -t 0

Вывод сервера из домена

В случае, если у нас есть другие контроллеры домена, наш сервер останется в домене. При необходимости его окончательного вывода из эксплуатации, стоит вывести его из среды AD.

Графика

Открываем свойства системы (команда control system или свойства Компьютера) и кликаем по Изменить параметры:

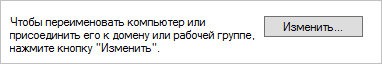

В открывшемся окне нажимаем на Изменить:

И переводим компьютер в рабочую группу:

* в данном примере в группу с названием WORKGROUP.

Система запросит логин и пароль от пользователя Active Directory, у которого есть права на вывод компьютеров из домена — вводим данные.

Если все сделано верно, мы должны увидеть окно:

После перезагружаем сервер или выключаем его.

Powershell

Запускаем Powershell от имени администратора и вводим:

Remove-Computer -UnjoinDomaincredential dmoskmaster -PassThru -Verbose

* где dmoskmaster — учетная запись в домене с правами вывода компьютеров из AD.

Соглашаемся продолжить, ознакомившись с предупреждением:

Подтверждение

Чтобы войти в систему на этом компьютере после его удаления из домена, вам потребуется пароль учетной записи локального

администратора. Вы хотите продолжить?

[Y] Да — Y [N] Нет — N [S] Приостановить — S [?] Справка (значением по умолчанию является «Y»): Y

Перезагружаем компьютер:

shutdown -r -t 0

… или выключаем:

shutdown -s -t 0

Вопросы и ответы

Дополнительные сведения относительно понижения и удаления AD.

1. Как удалить дочерний домен?

Мы должны быть уверены, что в данном домене не осталось важных ресурсов предприятия. После необходимо по очереди удалить все контроллеры домена по данной инструкции. При удалении последнего сервера AD для дочернего домена, будет удален сам дочерний домен из леса.

2. Как понизить режим работы домена?

Данный режим не понизить — это односторонняя операция. Максимум, что можно сделать, это восстановить службу AD из резервной копии, когда режим был нужного уровня.

3. Что делать, если умер основной контроллер домена?

Рассмотрим несколько вариантов:

- Если есть резервная копия, восстанавливаемся из нее.

- Если в среде несколько контроллеров домена, захватываем FSMO-роли (подробнее в инструкции Управление FSMO ролями Active Directory с помощью Powershell) и вручную удаляем уже несуществующий контроллер. После можно поднять новый контроллер, сделав его резервным.

- Хуже, когда нет ни копий, ни второго контроллера. В таком случае, поднимаем новый контроллер, создаем новый лес, домен и переводим все компьютеры в него.

4. Что делать, если контроллер домена возвращает ошибку при понижении?

Самый лучший способ, разобраться с ошибкой, решив проблему, которая ее вызывает. Если это не удалось сделать, принудительно понижаем сервер командой:

dcpromo /forceremoval

Мне нужно удалить неработающий контроллер домена DC с Windows Server 2016. Следует ли мне задействовать NTDSUTIL?

В ранних версиях службы каталогов Active Directory, если у вас был нерабочий DC, который не отвечал, вам надо было использовать NTDSUTIL и выполнять очистку метаданных для удаления всех признаков DC на сервере. Но в новых версиях службы каталогов этого делать не требуется. Выполните следующие шаги:

- В оснастке AD Users and Computers удалите объект компьютера в разделе Domain Controllers OU.

- В оснастке AD Sites and Services удалите объект сервера в нужном сайте.

- Там же, в разделе AD Sites and Services, раскройте раздел DC на сайте, щелкните правой кнопкой мыши на объекте NTDS Settings и выберите пункт меню All Tasks, Check Replication Topology.

Тем не менее с помощью NTDSUTIL вы можете убедиться, что все очищено. Кроме того, мне нравится запускать команду repadmin/syncall, а не rcpadmin/showrepl. В листинге 4 показано, что надо сделать для проверки при помощи NTDSUTIL.

Нет похожих статей.

В этой статье показано, как понизить уровень контроллера домена в Windows Server. Указанный способ применим для Windows Server 2012 и более поздних версий, вплоть до Windows Server 2019 и Windows Server 2022.

Отменить повышение до контроллера доменов можно в PowerShell, а также с помощью инструментов настройки с графическим интерфейсом.

В этой статье пошагово объясняется, как удалить AD DS с помощью диспетчера сервера или Windows PowerShell.

Ошибка «The Active Directory domain controller needs to be demoted before the AD DS role can be removed»

Отмена добавления роли Контроллер доменов может понадобится, если вы хотите удалить компоненты Active Directory.

К примеру, при удалении Active Directory вы можете столкнуться со следующей ошибкой:

Error A prerequisite check for the AD-Domain-Services feature failed. 1. The Active Directory domain controller needs to be demoted before the AD DS role can be removed

Для её исправления необходимо начать с выключения контроллера домена на сервере, ниже показано, как это сделать.

Понижение и удаление роли Active Directory domain controller с помощью PowerShell

Выключение роли Контроллер доменов выполняется с помощью командлета Uninstall-ADDSDomainController. А удалить Active Directory и DNS сервер можно с помощью командлета Uninstall-WindowsFeature (Remove-WindowsFeature). Рассмотрим их опции:

| Командлеты ADDSDeployment и ServerManager | Аргументы (аргументы, выделенные жирным шрифтом, являются обязательными. Аргументы, выделенные курсивом, можно указать с помощью Windows PowerShell или мастера настройки AD DS.) |

|---|---|

| Uninstall-ADDSDomainController |

-SkipPreChecks -LocalAdministratorPassword -Confirm -Credential -DemoteOperationMasterRole -DNSDelegationRemovalCredential -Force -ForceRemoval -IgnoreLastDCInDomainMismatch -IgnoreLastDNSServerForZone -LastDomainControllerInDomain -Norebootoncompletion -RemoveApplicationPartitions -RemoveDNSDelegation -RetainDCMetadata |

| Uninstall-WindowsFeature/Remove-WindowsFeature |

-Name -IncludeManagementTools -Restart -Remove -Force -ComputerName -Credential -LogPath -Vhd |

Примечание: аргумент -credential требуется только в том случае, если вы ещё не вошли в систему в качестве члена группы Enterprise Admins (DC которого вы понижаете) или группы Domain Admins (администраторов домена) (DC которого вы понижаете). Аргумент -includemanagementtools требуется только в том случае, если вы хотите удалить все утилиты управления AD DS.

Следующая команда понизит сервер с контроллера домена до обычного сервера:

Uninstall-ADDSDomainController -DemoteOperationMasterRole:$true -IgnoreLastDnsServerForZone:$true -LastDomainControllerInDomain:$true -RemoveDnsDelegation:$true -RemoveApplicationPartitions:$true -IgnoreLastDCInDomainMismatch:$true -Force:$true

Во время выполнения вам будет предложено ввести пароль для локального администратора, который после удаления Контроллера домена станет основной учётной записью и заменит администратора домена.

Вы можете указать пароль прямо в команде, используя следующую опцию:

- -localadministratorpassword (convertto-securestring «Password1» -asplaintext -force)

После выполнения команды компьютер автоматически перезагрузиться.

Для удаления Active Directory и DNS сервера используйте следующие команды:

Uninstall-WindowsFeature -Name AD-Domain-Services -IncludeManagementTools Uninstall-WindowsFeature -Name DNS -IncludeManagementTools

Компоненты (роли) успешно удалены, но для вступления изменений в силу требуется перезагрузки сервера:

Success Restart Needed Exit Code Feature Result

------- -------------- --------- --------------

True Yes SuccessRest... {Active Directory Domain Services, Group P...

WARNING: You must restart this server to finish the removal process.

Теперь рассмотрим удаление ролей и компонентов через Диспетчер серверов.

Удаление контроллера домена в Server Manager (Менеджере серверов)

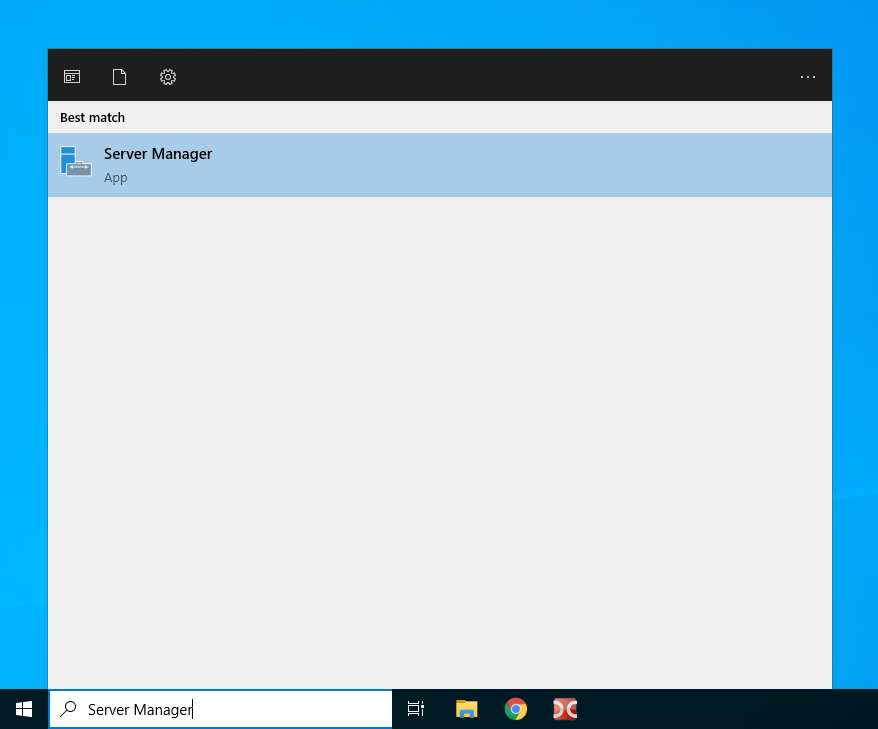

Нажмите клавишу «Windows» на клавиатуре и введите «Server Manager» для поиска приложения, откройте его.

Нажмите «Manage» → «Remove Roles and Features».

Нажмите «Next».

Выберите сервер и нажмите «Next».

Найдите пункт «Active Directory Domain Services» и снимите галочку из чек-бокса, затем нажмите «Next».

В открывшемся окне нажмите «Remove Feature».

Поскольку данный сервер является Контроллером домена, то невозможно удалить Active Directory Domain Services, пока не будет будет сделана отмена повышения до Контроллером домена. Поэтому возникает ошибка:

Validation Results The validation process found problems on the server from which you want to remove features. The selected features cannot be removed from the selected server. Click OK to select different features. Validation Results, Server The Active Directory domain controller needs to be demoted before the AD DS role can be removed.

Чтобы начать процесс удаления Контроллера домена, нажмите на «Demote this domain controller».

Поставьте галочку «Proceed with removal» и нажмите «Next».

Поставьте галочку «Last domain controller in the domain» и нажмите «Next».

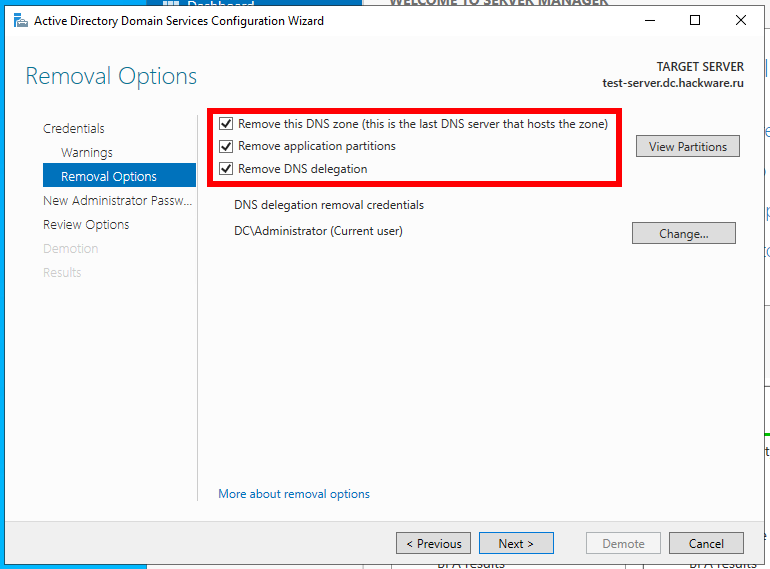

Поставьте галочки «Remove this DNS zone (this is the last DNS server that hosts the zone», «Remove application partitions», «Remove DNS delegation» и нажмите «Next».

Введите пароль локального администратора, под чьей учётной записью будет выполняться вход после удаления контроллера домена и нажмите «Next».

Проверьте обобщённую информацию и нажмите кнопку «Demote».

Дождитесь завершения процесса понижения уровня контроллера домена.

После этого компьютер будет автоматически перезагружен.

После перезагрузки сервера вновь зайдите в «Server Manager». В нём нажмите «Manage» → «Remove Roles and Features».

Нажмите «Next».

Выберите сервер и нажмите «Next».

Найдите пункт «Active Directory Domain Services» и снимите галочку из чек-бокса, затем нажмите «Next». В открывшемся окне нажмите «Remove Feature».

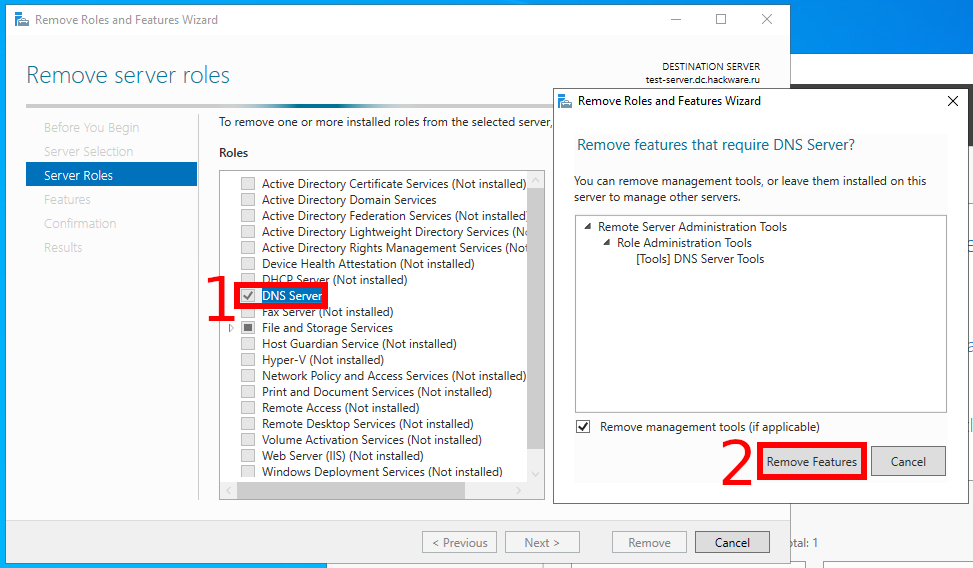

Затем найдите пункт «DNS Server» и снимите галочку из чек-бокса, затем нажмите «Next». В открывшемся окне нажмите «Remove Feature».

После удаления всех больше ненужных функций и ролей нажмите «Next».

На следующем окре уже будут очищены чек-боксы, соответствующие удаляемым вспомогательным функциям и оснастке, нажмите «Next».

На странице подтверждения нажмите «Remove».

Теперь можно закрыть окно мастера.

Связанные статьи:

- Управление ролями и функциями Windows Server с помощью PowerShell (71.9%)

- Как установить Active Directory Domain Services с помощью PowerShell (70.8%)

- Как установить и использовать Модуль Active Directory для Windows PowerShell (59.9%)

- Как настроить Windows Server 2022 с помощью PowerShell (55.5%)

- Аналог Add-Computer в PowerShell 7 (54.4%)

- Как определить причину блокировки учётной записи в домене Active Directory (RANDOM — 50%)

- Remove From My Forums

Вывод из эксплуатации старого контроллера домена

-

Вопрос

-

Добрый день!

Было два контроллера домена с уровнями леса и домена windows 2016. Необходимо было произвести миграцию на новые сервера на базе ОС Windows 2019. Сервера настроены, репликация между ними работает. Первому контроллеру

домена была понижена роль контроллера домена (роли FSMO переданы новым серверам). При попытке понизить роль дополнительного контроллера домена до обычного сервера домена возникли ошибки:The operation failed because:

A domain controller could not be contacted for the domain corp.applecat.com that contained an account for this computer. Make the computer a member of a workgroup then rejoin the domain before retrying the promotion.«The specified domain either does not exist or could not be contacted.»

С чем это может быть связано? Помогите, пожалуйста, разобраться.

Спасибо!

Ответы

-

Ничего особо неожиданного. Думаю, следует использовать стандартную процедуру.

1. Сделайте резервную копию содержимого SYSVOL на эталонном КД (у вас это DC216)

2. Проверьте на всех КД и удалите, если он там есть, параметр «Parent Computer» в ключе HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesDFSRParametersSysVolsSeeding SysVolsrb.local

3. Выполните процедуры по синхронизации DFSR из решения в данном обусждении:

https://social.technet.microsoft.com/Forums/ru-RU/6ff3e207-64a2-4204-b5d7-073c0c84c760/-active-directory-?forum=ruwinserver2016 (там ещё про FRS есть, чисто для полноты — не обращайте внимание). Вместо команды dfsrdiag (она

входит в состав компонента средств администрирования DFS, который на КД может быть и не установлен) с параметром pollad можно просто перезапускать службу репликации DFS.

Слава России!

-

Предложено в качестве ответа

30 декабря 2019 г. 2:36

-

Помечено в качестве ответа

Apple98

30 декабря 2019 г. 4:47

-

Предложено в качестве ответа

Как правильно удалить контроллер домена из AD?

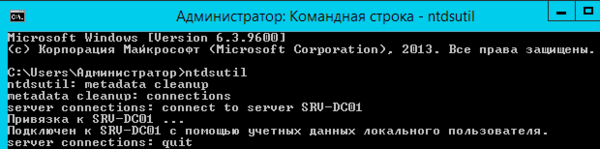

В ситуации, когда необходимо вывести контроллер домена из AD, а к таким относятся — физический выход из строя сервера или его изъятие, необходимо выполнить правильное удаление неактивного DC из Active Direcroty. В данной заметке представлена инструкция по корректному удалению вышедшего из строя контроллера домена из Active Directory при помощи утилиты NTDSutil.

Итак, приступим:

1. необходимо выполнить вход на работающий контролер домена (по RDP или локально — как вам будет удобнее) под учетной записью администратора домена.

2. запустить PowerShell(PS) от имени администратора (она удобнее чем CMD) и запустить утилиту ntdsutil.exe

PS C:> ntdsutil.exe C:Windowssystem32ntdsutil.exe:

3. в утилите ntdsutil необходимо ввести metadata cleanup и нажмите enter (появится приглашение на очистку метаданных)

C:Windowssystem32ntdsutil.exe: metadata cleanup metadata cleanup:

4. далее вводим команду connections, в результате отработки этой команды будет выведено приглашение на подключение к серверу:»server connections:«

metadata cleanup: connections server connections:

5. далее необходимо подключиться к исправному контролеру домена командой: connect to server ServerName, где ServerName — имя исправного DC с которого будет производиться процедура удаления

server connections: connect to server ServerName Binding to ServerName... Connected to ServerName using credentials of locally logged on user.

6. После успешного подключения к работоспособному DC выходим из server connections командой quit и нажимаем ввод — появляется приглашение metadata cleanup

server connections: quit metadata cleanup:

7. Вводим команду: select operation target

metadata cleanup: select operation target select operation target:

8. Смотрим список доменов командой: list domains, где «0» — порядковый номер домена, в котором находится неисправный DC; «DomainName» — имя вашего домена. В моем примере в лесу имеется единственны домен под номером «0»

select operation target: list domain Found 1 domain(s) 0 - DC=DomainName,DC=ru

9. Выбираем интересующий нас домен командой: select domain 0

select operation target: select domain 0 No current site Domain - DC=DomainName,DC=ru No current server No current Naming Context

10. Смотрим список сайтов выбранного домена командой: list site

select operation target: list sites Found 2 site(s) 0 - CN=Site1,CN=Sites,CN=Configuration,DC=DomainName,DC=ru 1 - CN=Site2,CN=Sites,CN=Configuration,DC=DomainName,DC=ru

11. Действуем по аналогии с п.9 выбирая сайт, в котором состоит неисправный DC командой: select site 0 (в моем случае это Site1, если у вас неисправный DС находится в другом сайте – выберите его номер)

select operation target: select site 0 Site - CN=Site1,CN=Sites,CN=Configuration,DC=DomainName,DC=ru Domain - DC=DomainName,DC=ru No current server

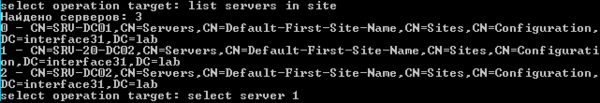

12. Команда list servers in site – выводит список DC в выбранном нами сайте. Необходимо запомнить каким числом представлен неисправный DC и ввести эту цифру в следующей операции

select operation target: list servers in site Found 2 server(s) 0 - CN=DC01,CN=Servers,CN=Site1,CN=Sites,CN=Configuration,DC=DomainName,DC=ru 1 - CN=DC02,CN=Servers,CN=Site1,CN=Sites,CN=Configuration,DC=DomainName,DC=ru

13. Выбираем неисправный DC командой: select server 1 (где «1» номер неисправного DC, который необходимо удалить).

select operation target: select server 1 Site - CN=Site1,CN=Sites,CN=Configuration,DC=DomainName,DC=ru Domain - DC=DomainName,DC=ru Server - CN=DC02,CN=Servers,CN=Site1,CN=Sites,CN=Configuration,DC=DomainName,DC=ru DSA object - CN=NTDS Settings,CN=DC-02,CN=Servers,CN=Site1,CN=Sites,CN=Configuration,DC=DomainName,DC=ru DNS host name – DC02.DomainName.ru Computer object - CN=DC02,OU=Domain Controllers,DC=DomainName,DC=ru No current Naming Context

14. Командой quit — выходим из приглашения select operation target и попадаем в metadata cleanup

select operation target: quit metadata cleanup:

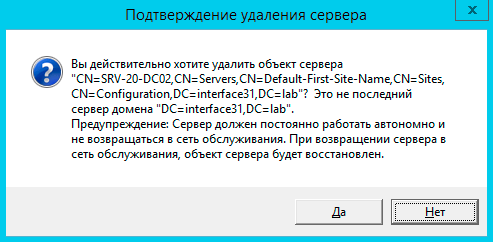

15. Командой remove selected server мы вызовем диалоговое сообщение, которое предупредит вас об выбранной операции удаления неисправного DC. Прочтите его и если уверены в решении удалить выбранный DC – нажмите «YES»

metadata cleanup: Remove selected server

16. Командой quit выйдите из утилиты ntdsutil

metadata cleanup: quit C:Windowssystem32ntdsutil.exe: quit PS C:>

17. Откройте оснастку Active Directory Users and Computers и убедитесь в отсутствии объекта неисправного контроллера домена (того, что мы только что удалили) в OU Domain Controllers

18. Откройте оснастку Active Directory Sites and Services выберите сайт, из которого мы удаляли неисправный DC, раскройте контейнер Servers и ПКМ удалите объект неисправного DC.

19. Откройте оснастку DNS и удалите всю оставшуюся информацию об уделенном нами неисправном DC во всех зонах и вложенных в них контейнерах, где найдете.

На этом процедура ручного удаления неисправного DC средствами утилиты NTDSUTIL завершена. Всем удачи и будьте аккуратнее 🙂

P.S.: Советую посмотреть прекрасный пример демонстрирующий подобную ситуацию.

Бывают различные ситуация, когда необходимо вывести контроллер домена из AD, чаще всего — физический выход из строя сервера с ролью DC. После (правильнее делать перед) установки и настройки нового, необходимо выполнить правильное удаление неактивного DC из Active Directory. В данной заметке представлена инструкция по корректному выполнению этой операции при помощи утилиты NTDSutil :

- необходимо выполнить вход на работающий контролер домена под учетной записью администратора

- запустить командную строку (cmd) и запустить утилиту ntdsutil

- в командной строке ntdsutil необходимо ввести metadata cleanup и нажмите enter (появится приглашение на очистку метаданных)

- далее вводим connections , в результате отработки этой команды будет выведено приглашение на подключение к серверу

- теперь нужно подключиться к нашему исправному контролеру домена командой connect to server server1, где server1 — наш исправный DC

- набираем quit и нажимаем ввод — появляется приглашение на очистку данных

- введите select operation target

- далее — list domains. Здесь необходимо запомнить число, которым обозначается вышедший из строя контролер домена, данное значение нужно будет ввести в следующей команде

- select domain 0 (или ваше число)

- list site и нажмите enter, здесь также необходимо запомнить число, под которым представлен сайт

- select site 0 (или ваше число)

- следующая команда — list servers in site. Необходимо запомнить каким числом представлен неисправный DC и ввести эту цифру в следующей операции

- select server 1 или 0 (т.е. ваше число).

- quit — появится приглашение на очистку метаданных

- remove selected server и нажмите enter. Появится сообщение. Тщательно прочитайте его и примите обдуманное решение («ДА»).

- введите quit и дважды нажмите ввод — после очистки метаданных вы выйдите из утилиты ntdsutil

Описанным выше образом, мы удалили объект параметров NTDS. Теперь стоит перейти к последующей очистке базы данных — удалим записи из DNS и ADSIEdit.

Откройте консоль DNS. Последовательно раскрывая элементы иерархической структуры, найдите объект вашего домена и щелкните на нем.В правой секции окна найдите запись хоста (А; она должна совпадать с родительской папкой) с IP-адресом сервера Server2 (вышедшего из строя DC). Щелкнув на ней правой кнопкой мыши, выберите пункт «Удалить». При появлении окна подтверждения щелкните кнопку «ДА». В той же секции окна щелкните левой кнопкой на записи хоста Server2 (вышедший из строя DC) и выберите пункт «Удалить». Нажатием кнопки «ДА» подтвердите намерение удалить запись. Теперь запись DNS, соответствующая серверу Server2, удалена. Закройте консоль DNS.

Теперь перейдем к консоли ADSIEdit, запустив ее из командной строки (cmd) командой adsiedit.msc:

- Раскройте структуру DomainDC=ваш_домен,DC=__OU=Domain Controllers. Щелкнув на записи объекта CN=Server2 (вышедший из строя DC), нажмите клавишу Delete. В окне подтверждения щелкните «ДА». Таким образом, объекта Server2 в контексте именования домена на Active Directory больше нет.

- Раскройте структуру ConfigurationCN=Configuration,DC=ваш_домен, DC=__CN=SitesCN=Default-First-Site-NameCN=Servers. Щелкнув на записи объекта CN=Server2, нажмите Delete. В окне подтверждение нажмите «ДА». Теперь в контексте именования для конфигураций нет объекта Server2. Закройте консоль ADSIEdit.

Мы выполнили процедуру по правильному и полному удалению вышедшего из строя контролера домена (или одного из контролеров домена вашей компании). В ходе проделанных операций мы удалили все ссылки в Active Directiry об устаревшем/неисправному контролеру.

*Только после проделанных операций стоит продолжать настройку нового Primary DC!

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Для выполнения данной задачи могут быть использованы различные инструменты: оснастки MMC графической оболочки и утилиты командной строки, в данной статье мы рассмотрим оба способа.

Очистка метаданных с помощью средств графического интерфейса

Данный способ доступен начиная с Windows Server 2008 и предполагает использование оснасток MMC либо на самом сервере, либо на компьютере администратора с установленным пакетом RSAT. Для того, чтобы очистить метаданные запустите оснастку Active Directory — пользователи и компьютеры (dsa.msc) и подключитесь к любому работающему контроллеру домена, при запуске оснастки на самом контроллере это будет сделано автоматически.

Затем раскройте нужный домен и перейдите в контейнер Domain Controllers, выберите контроллер, метаданные которого нужно очистить и выполните для него команду Удалить (через меню правой кнопки мыши).

Очистка метаданных с помощью командной строки

Вы также можете очистить метаданные при помощи командной строки, для этого используется утилита ntdsutil, которая автоматически устанавливается на каждом контроллере домена, а также входит в состав пакета RSAT. Все последующие действия нужно выполнять, обладая правами Администратора домена.

Откроем командную строку и наберем в ней:

ntdsutilВсе последующие действия будут производиться в контексте этой утилиты. Затем выполним для перехода в режим очистки метаданных:

metadata cleanupТеперь соединимся с любым работающим контроллером домена:

connectionsВ данном контексте наберите:

connect to server ServerNameи вернитесь в режим очистки метаданных:

quit

select operation targetПервым делом получим список доменов:

list domainsВ полученном выводе находим номер нужного нам домена, если домен один, то это будет ноль и указываем его в следующей команде:

select domain #Где # — номер выбранного домена.

Аналогичным образом выберем и укажем сайт:

list sitesЗатем:

select site #После чего получим список контроллеров в сайте и выберем нужный из них:

list servers in siteи

select server #Будьте внимательны, не удалите работающий контроллер домена!

Выбрав необходимый контроллер, вернемся в режим очистки метаданных:

quit И удалим метаданные контроллера командой:

remove selected serverВ окне предупреждения еще раз внимательно изучим всю информацию и подтвердим удаление.

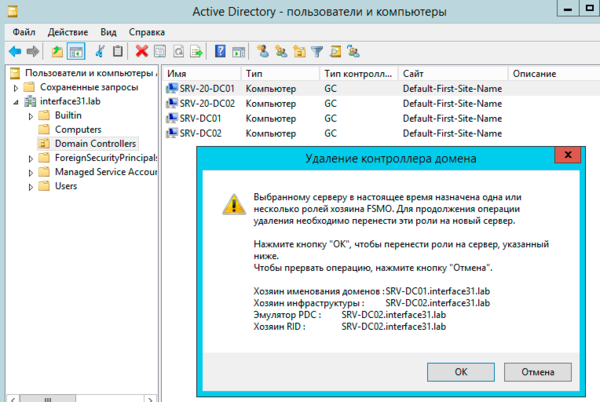

Также обратите внимание, что роли хозяев операций при этом способе перенесены не будут и их потребуется захватить вручную. Это можно сделать как при помощи ntdsutil, так и с помощью PowerShell.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Если нужно, перенесите роли FSMO на другой DC;

Если нужно, перенесите роли FSMO на другой DC;