Обновлено 14.11.2017

Добрый день уважаемые читатели и гости блога pyatilistnik.org, в прошлый раз когда мы с вами разговаривали на тему Active Directory, то мы с вами производили установку контроллера домена, сегодня ситуация обратная, у меня в моей инфраструктуре вышел из строя (физически) DC и восстановить его не представляется возможным, чтобы у меня AD работало без ошибок, мне необходимо удалить данные о неисправном контроллере домена и все зачистить, чем мы с вами и займемся.

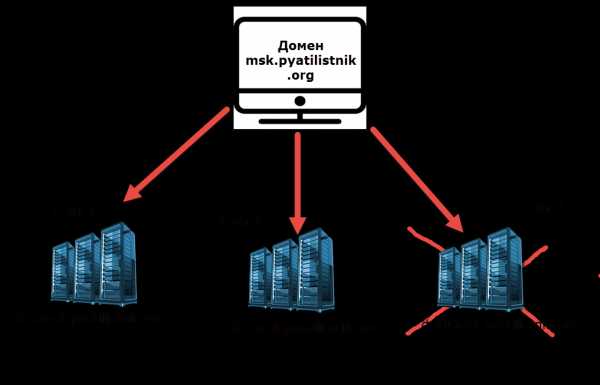

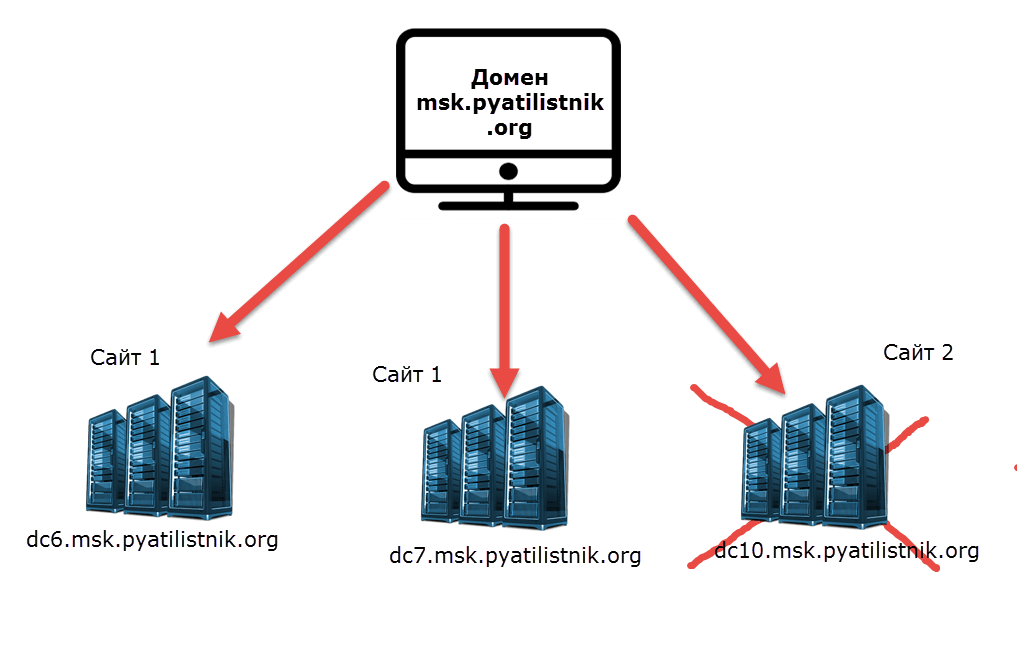

Схема сети с неработающим контроллером в AD

У меня есть инфраструктура Active Directory, есть домен msk.pyatilistnik.org и три контроллера: dc6, dc7, dc10. Последний как раз вышел из строя и находится вообще в другом сайте и его необходимо удалить, давайте я покажу как это правильно делать, так как просто нет возможности воспользоваться стандартной утилитой dcpromo,

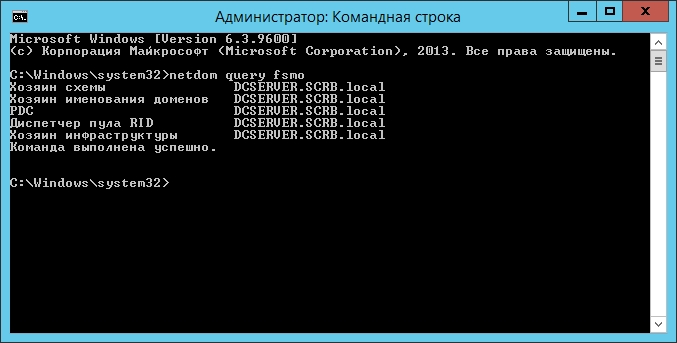

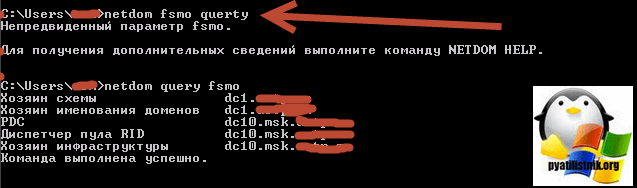

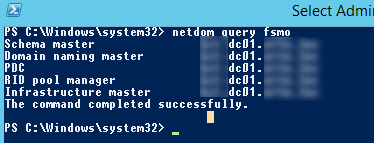

dc10 будет удален, но перед этим, нам нужно удостовериться, что все FSMO роли у нас будут доступны на работающих контроллерах домена. Узнать держателя FSMO ролей можно командой:

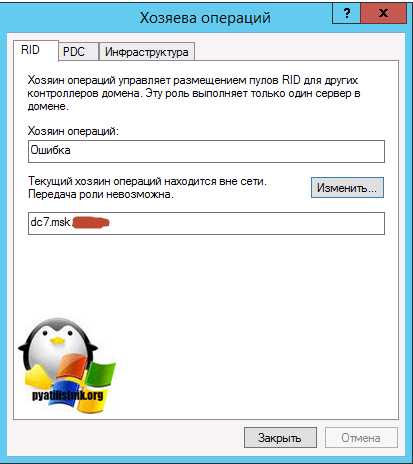

Как видите в моем случае первые две роли схемы и именования доменов, находятся на корневом контроллере домена в другом домене, а вот нужные мне три роли, располагаются на неисправном DC, до которого я не могу достучаться, в таком случае нам необходимо будет захватить с него все роли и передать их работающим контроллерам домена, после чего удалить о нем всю информацию в Active Directory.

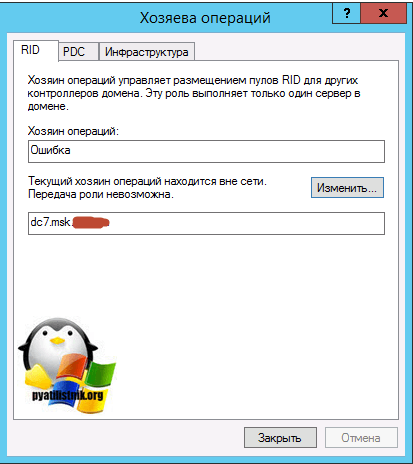

Ранее я вам рассказывал как производится захват ролей FSMO, там было два метода графический через оснастку ADUC и с помощью утилиты ntdsutil. В оснастке ADUC вы увидите вот такую картину, что хозяин операций не доступен. Как производится принудительный захват ролей, читайте по ссылке слева.

Теперь, когда все роли захвачены или переданы, то можно производить удаление всех старых данных.

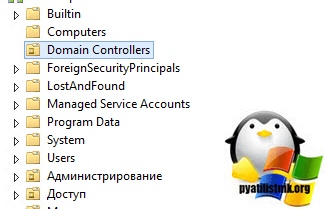

Если у вас уровень леса и домена Windows Server 2008 R2 и выше, то самый простой способ это удалить, объект компьютера из контейнера Domain Controllers, все старые метаданные будут удалены автоматически и вам не придется делать описанные ниже манипуляции. Но я хочу вам показать ручной способ, чтобы вы более глубоко понимали, что именно происходит и откуда удаляются данные о недоступном контроллере домена

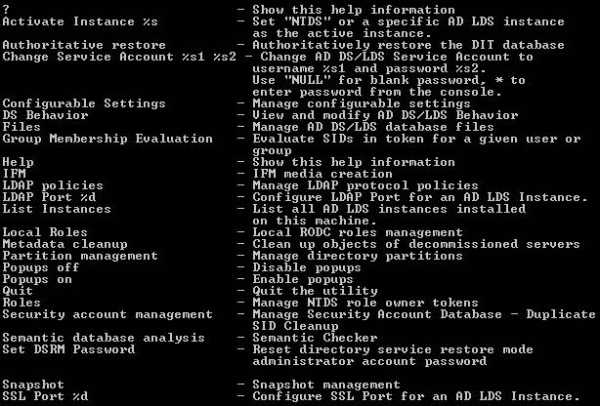

Удаляем контроллер с помощью NTDSutil

Откройте командную строку от имени администратора.

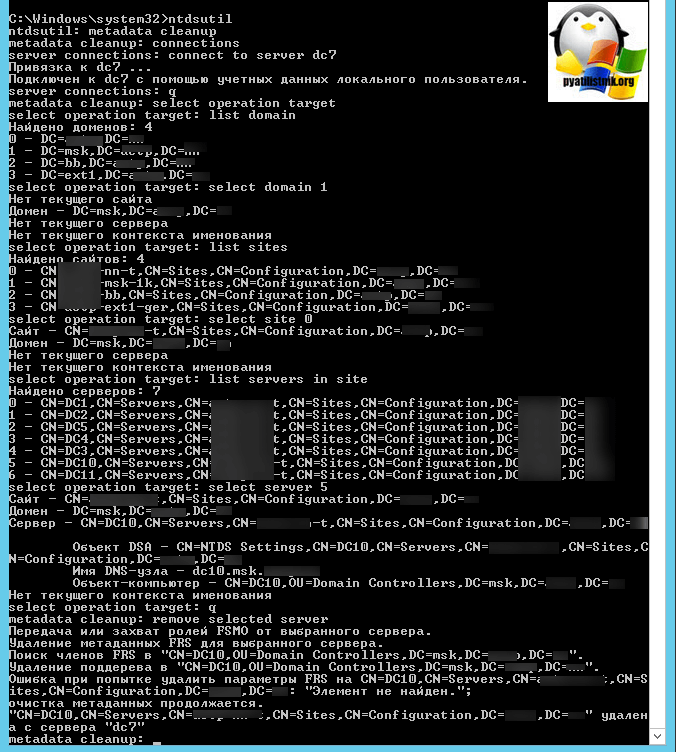

- Пишем команду ntdsutil

- Далее нам необходимо зайти в режим metadata cleanup

- Теперь вам необходимо подключиться к работающему контроллеру домена, пишем connections

- Далее вводим connect to server и имя сервера, видим успешное подключение

- Выходим из данного меню, введите q и нажмите enter.

- Далее введите select operation target

- Посмотрим список доменов командой List domain

- Выберем нужный домен, select domain

- Теперь поищем какие сайты у нас есть, делается это командой list sites

- Выбираем нужный select site и номер

- Посмотрим список серверов в сайте, list servers in site, у меня их 7, я выбираю нужный

- select server и номер

- Выходим из режима select operation target, введите q

- Ну и собственно команда на удаление remove selected server

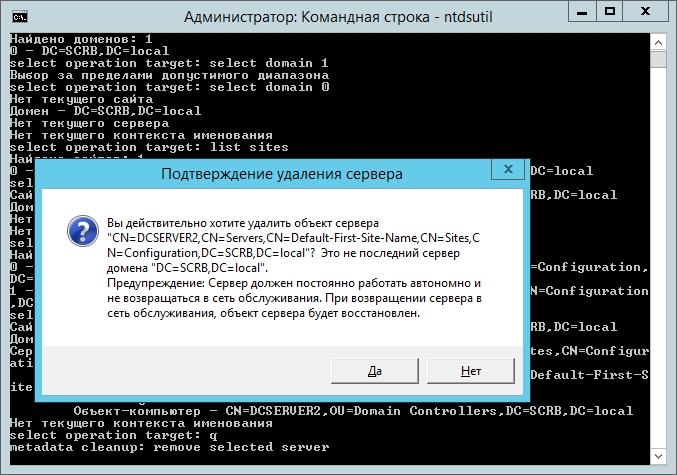

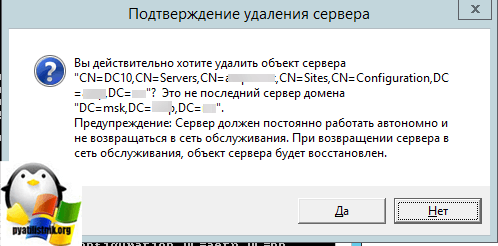

У вас появится предупреждение, что «Вы действительно хотите удалить объект сервера, имя сервера. Это не последний сервер домена. Сервер должен постоянно работать автономно и не возвращаться в сеть обслуживания. При возвращении сервера в сеть обслуживания, объект сервера будет восстановлен.»

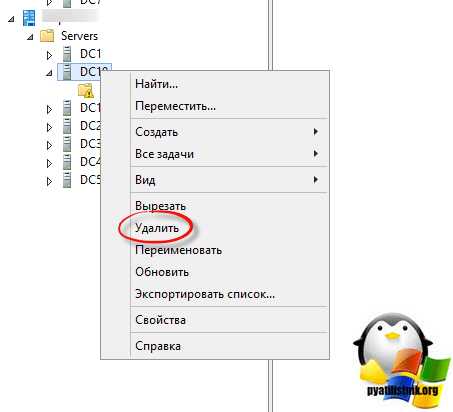

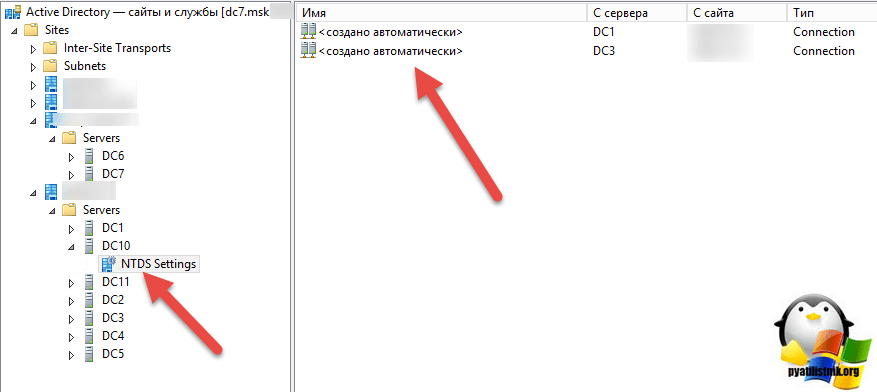

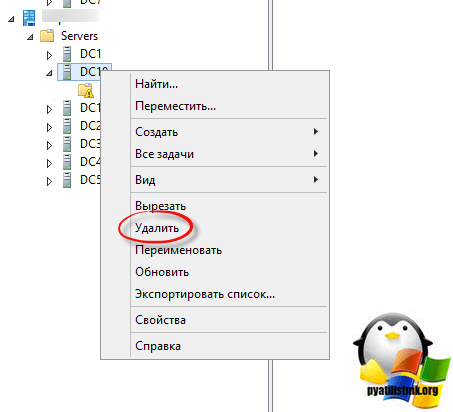

Если вы думаете, что удалить контроллер домена 2012 r2 из ntdsutil, достаточно, то хвосты еще остаются. Первый хвост это сайты Active Directory, открываем данную оснастку

Все теперь можно удалять, когда все связи устранены.

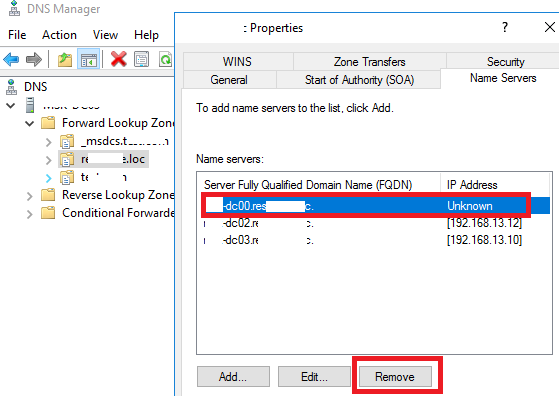

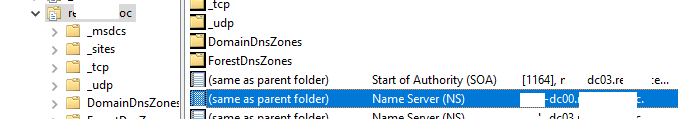

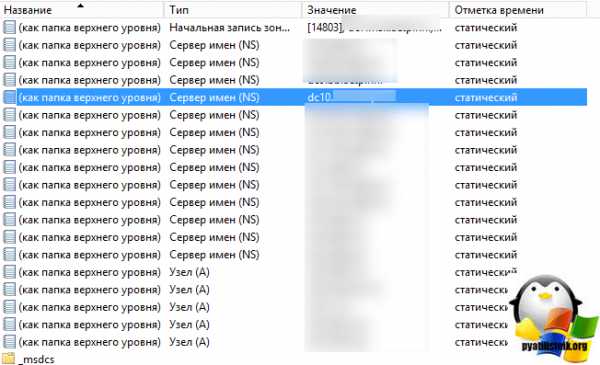

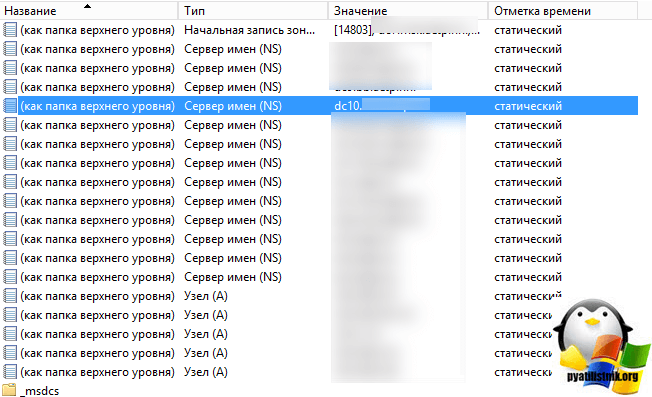

Ну и последний шаг, это удаление записей в зоне DNS, вот пример записи «Сервер имен (NS)»,

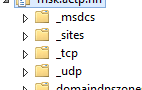

так же посмотрите папк:

- _msdcs

- _sites

- _tcp

- _udp

Все теперь, можно смело констатировать, что мы с вами правильно удалили неисправный контроллер домена Active Directory, не оставим хвостов. Проверяем теперь реплицацию, чтобы все было без ошибок.

В этой статье мы рассмотрим процедуры корректного удаления контроллера домена Active Directory на Windows Server 2022/2019/2016/2012R2. Обычно при удалении контроллера домена рассматривается один из сценариев:

Содержание:

- Понижение контроллера домена с удалением роли Active Directory Domain Services

- Удаление неисправного контроллера домена Active Directory

Понижение контроллера домена с удалением роли Active Directory Domain Services

Если вы выполняете плановое удаление (декомиссию) одного из существующих контроллеров домена AD (обычного DC или RODC), то прежде чем понизить контроллер домена до рядового Windows Server и удалить роль ADDS, нужно выполнить ряд подготовительных шагов.

- Проверьте состояние вашего контроллера домена, Active Directory и репликации. На сайте есть отдельная статья с описанием команд диагностики здоровья контроллера домена и репликации в AD с помощью

dcdiag

,

repadmin

и скриптов PowerShell. Исправьте найденные проблемы. Для вывода списка ошибок на конкретном контроллере домена выполните команду:

dcdiag.exe /s:dc01 /q - Убедитесь, что на контроллере домена не запущены FSMO роли AD:

netdom query fsmo

Если нужно, перенесите роли FSMO на другой DC;

- Убедитесь, что на DC не запушена роль DHCP сервера. Если запущена, мигрируйте ее на другой сервер;

- Измените настройки DNS для DHCP областей, которые выдаются клиентам IP адреса. Перенастройте DHCP клиентов на другой DNS сервер (дождитесь окончания времени аренды IP адресов, чтобы все клиенты получили новые настройки DNS). Вы можете вывести список DNS серверов, заданных для всех зон (DNS Servers Option 006) на определенном сервере с помощью следующей команды PowerShell (подробнее об управлении DHCP в Windows Server с помощью PowerShell):

Get-DhcpServerv4Scope -ComputerName msk-dhcp01.winitpro.ru| Get-DhcpServerv4OptionValue | Where-Object {$_.OptionID -like 6} | FT Value - Некоторые клиенты могут быть настроены на использование DNS сервера на DC вручную (сетевые устройства, сервера, принтеры, сканеры и т.д.). Вам нужно найти такие устройства и перенастроить их на другой DNS сервер. Проще всего обнаружить устройства, обращающиеся к DNS серверу по его логам. Вот подробная статья: Аудит DNS запросов клиентов в Windows Server по DNS логам;

- Если на контроллере домена запущен центр сертификации (роль Certificate Authority), нужно мигрировать его на другой сервер;

- Если на контроллере домена запущены другие службы (например, KMS сервер, Raduis/NPS, WSUS и т.д.), решите нужно ли переносить их на другие сервера;

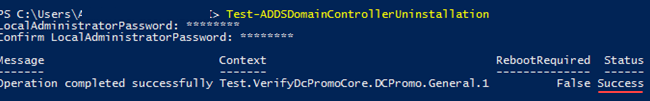

- Воспользуйтесь командлетом

Test-ADDSDomainControllerUninstallation

, чтобы проверить оставшиеся зависимости и проблемы, с которыми вы можете столкнуться при удалении DC. Если командлет вернет статус

Sucсess

, можете продолжить.

Теперь можно приступить к понижению роли контроллера домена до рядового сервера. До Windows Server 2012 для этого использовалась команда dcpromo. В современных версиях Windows Server этот инструмент считается устаревшим и не рекомендуется к использованию.

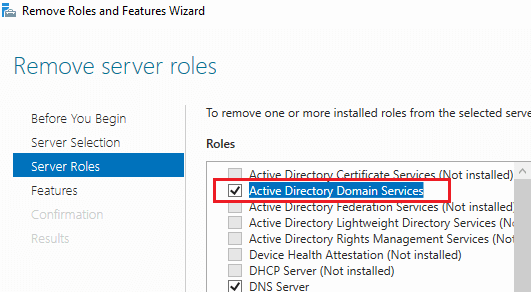

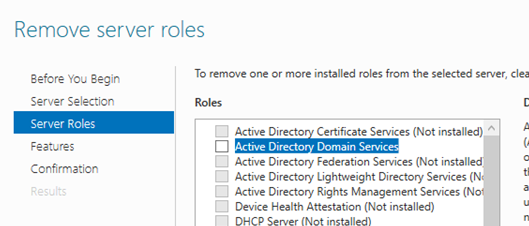

Вы можете понизить роль контроллера домена с помощью Server Manager. Запустите Server Manager -> Remote Roles and Features -> снимите чекбокс Active Directory Domain Services в секции Server Roles.

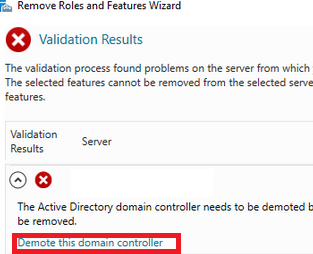

Нажмите на кнопку Demote this domain controller.

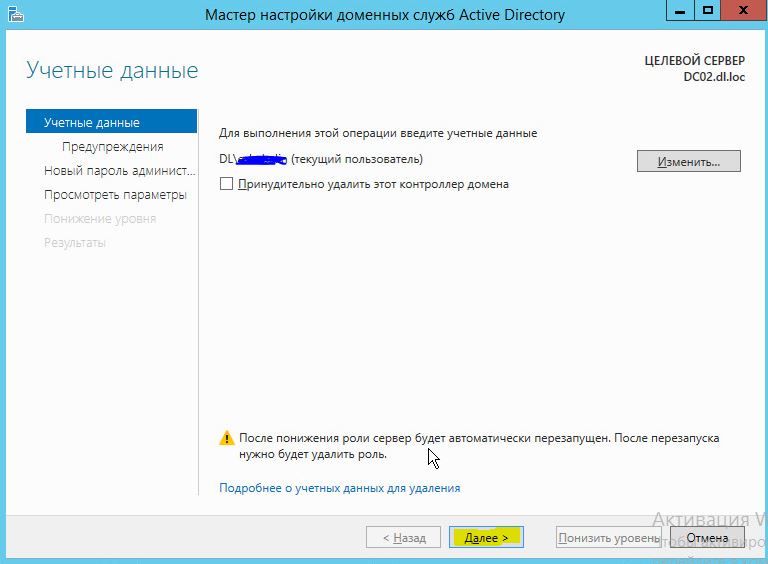

Должно открыться окно Active Directory Domain Services Configuration Wizard. Опцию Force the removal of this domain controller используется при удалении последнего контроллера домена. Включать ее не нужно. В дальнейшем мы удалим метаданные о DC вручную.

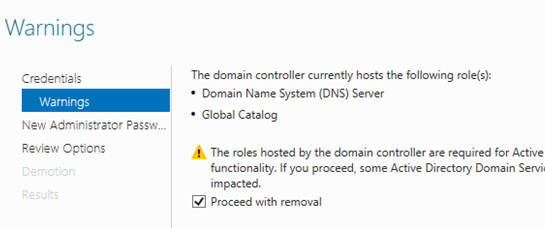

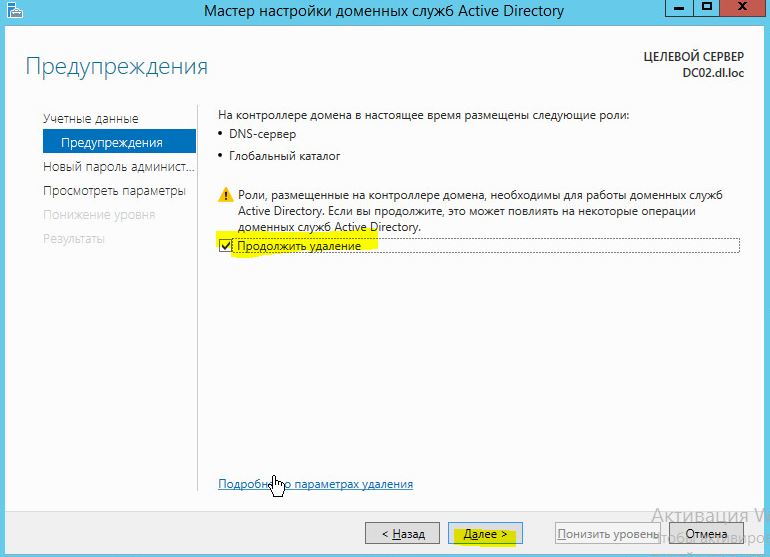

В следующем окне отметьте опцию Proceed with removal.

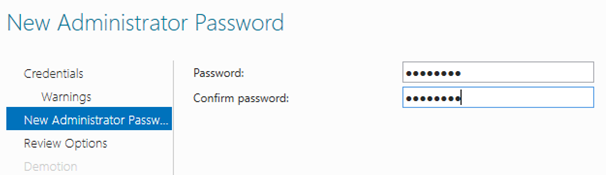

Затем задайте пароль учетной записи локального администратора сервера.

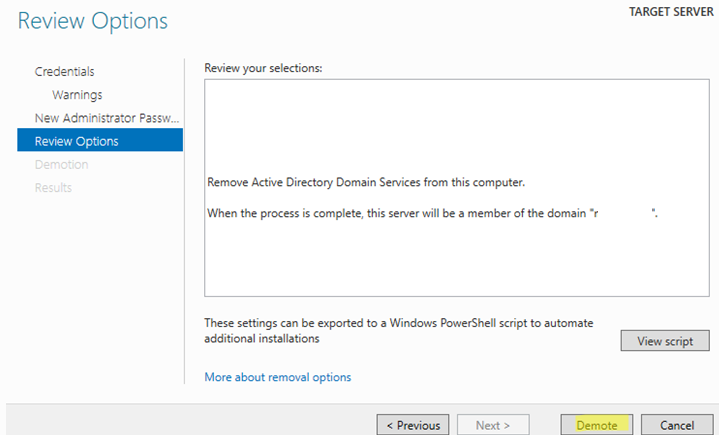

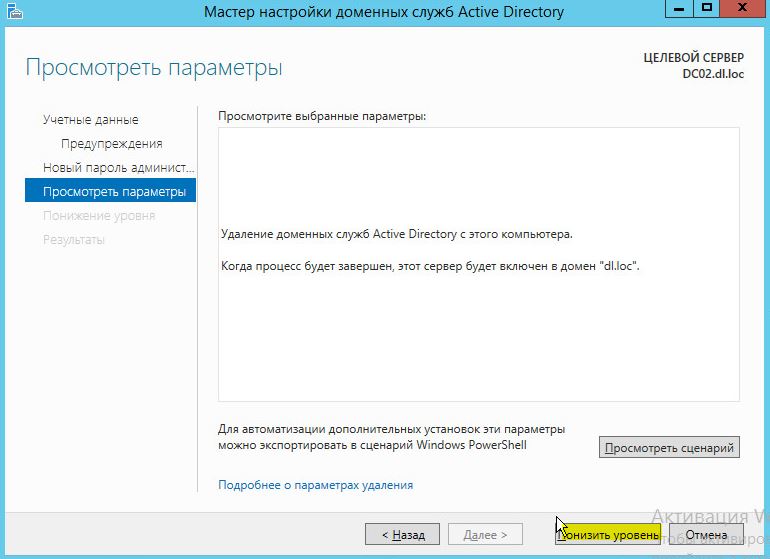

На последнем этапе останется нажать кнопку Demote.

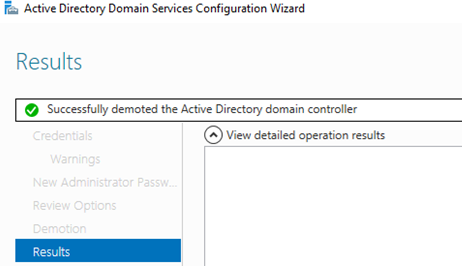

Дождитесь окончания понижения контроллера домена. Должна появится надпись Successfully demoted the Active Directory Domain Controller.

Перезагрузите сервер, еще раз запустите Server Manager для удаления роли Active Directory Domain Services.

При удалении роли ADDS по-умолчанию будут удалены следующие компоненты:

- Модуль Active Directory Module for Windows PowerShell

- AD DS and AD LDS Tools feature

- Active Directory Administrative Center

- AD DS Snap-ins and Command-line Tools

- DNS Server

- Консоль Group Policy Management Console (

gpmc.msc

)

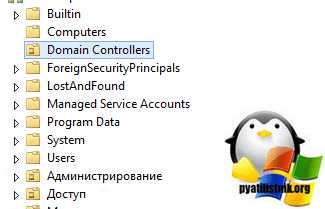

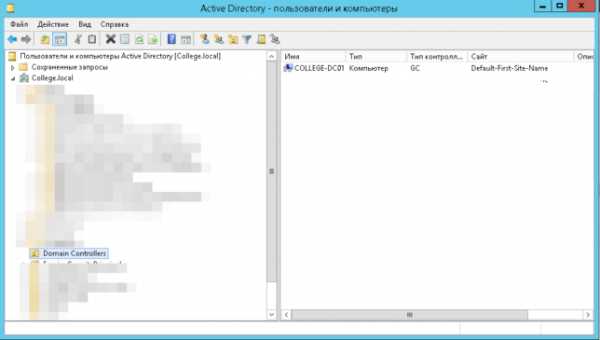

Запустите консоль Active Directory Users and Computers (dsa.msc) и убедитесь, что учетная запись контроллера домена была удалена из OU Domain Controllers.

Также вы можете удалить контроллер домена с помощью PowerShell командлета

Uninstall-ADDSDomainController

. Команда попросит вас задать пароль локального администратора и подтвердить понижение DC.

После перезагрузки останется с помощью PowerShell удалить роль ADDS:

Uninstall-WindowsFeature AD-Domain-Services -IncludeManagementTools

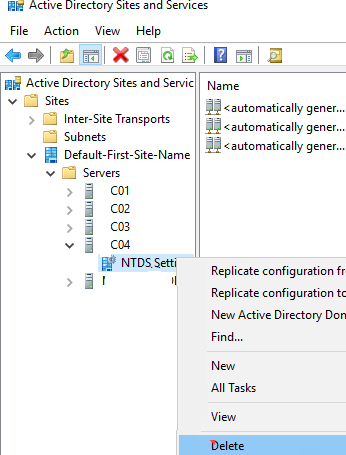

Теперь запустите консоль Active Directory Sites and Services (

dssite.msс

), найдите сайт контроллера домена и его учетную запись в разделе Servers. Разверните DC, щелкните ПКМ по NTDS Settings и выберите Delete.

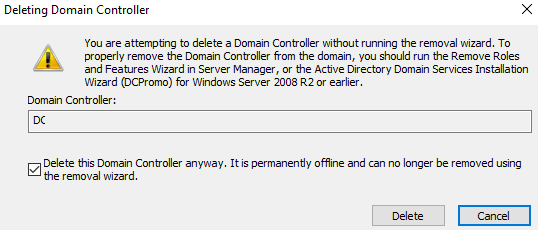

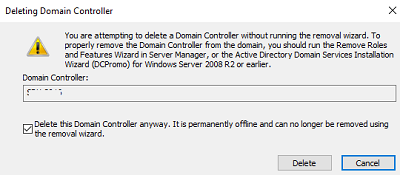

Подтвердите удаление DC, отметив опцию Delete This Domain controller anyway. It is permanently offline and ac no longer be removed using the removal wizard.

Затем удалите учетную запись сервера.

Дождитесь окончания репликации в AD и проверьте состояние домена с помощью

dcdiag

и

repadmin

(как описано выше).

Удаление неисправного контроллера домена Active Directory

Если ваш контроллер домена вышел из строя (физический сервер или файлы виртуального DC на хранилище) и вы не планируете восстанавливать DC его из созданной ранее резервной копии контроллера домена, можно удалить его принудительно.

Важно. Удаленный таким образом контроллер домена ни в коем случае нельзя включать в сеть.

До Windows Server 2008 R2 для удаления неисправного контроллера домена и очистки его метаданных в AD использовалась консольная утилита ntdsutil. В современных версиях Windows Server 2022/2019/2016/2012 вы можете удалить вышедший из строя DC и корректно очистить метаданные с помощью графических

mmc

оснасток управления AD.

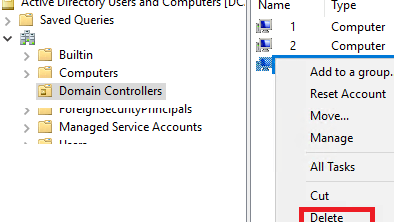

Откройте консоль ADUC (

dsa.msc

) и перейдите в контейнер Domain Controllers. Найдите учетную запись вашего DC и удалите ее.

Появится окно с подтверждением удаления DC. Включите опцию Delete this Domain Controller anyway. И нажмите кнопку Delete.

Active Directory автоматически очистит метаданные об удаленном DC из базы ntds.dit.

Теперь нужно удалить контроллер домена в консоли AD Sites and Services как описано выше.

И последний шаг – удаление записей о контроллере домена в DNS. Откройте консоль DNS Manager (

dnsmgmt.msc

).

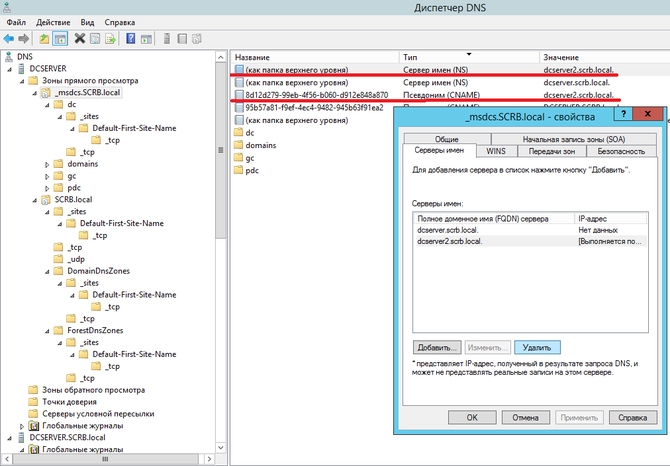

Удалите сервер из списка Name Servers в настройках зоны.

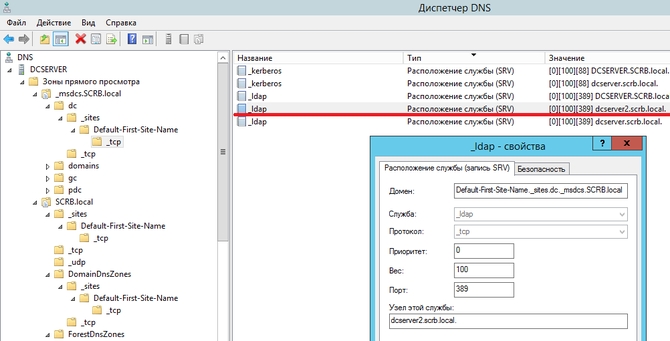

Удалите статические записи Name Servers (NS), оставшиеся от удаленного DC в вашей DNS зоне и разделах

_msdcs

,

_sites

,

_tcp

,

_udp

, и PTR записи в обратной зоне.

Или воспользуйтесь PowerShell для поиска и удаления записей в DNS.

Итак, в этой статье мы описали пошаговую процедуру, которая поможет вам понизить контроллер домена или удалить неисправный DC из Active Directory.

Деинсталяция недоступного резервного контроллера домена.

Опубликовано 28 Июл 2019 — . В рубрике: Настройка ПО. Теги: PROGRAM.

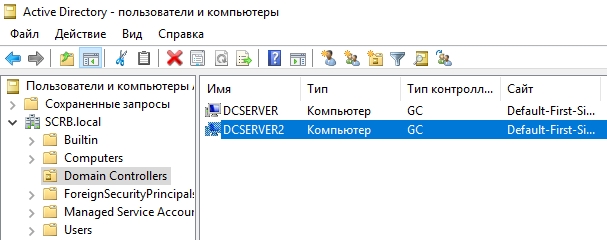

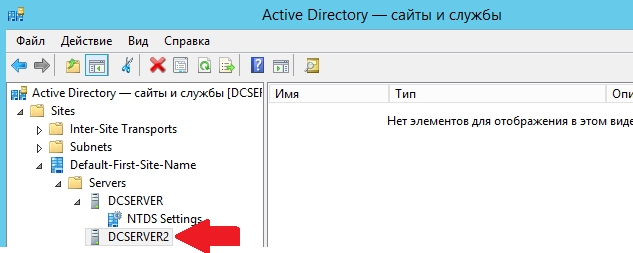

В процессе рабочей деятельности возникла необходимость демонтировать поломавшийся контроллер домена DCSERVER2 на Windows Server 2019.

DCSERVER2 был в нашей сети резервным и после проблемы, связанной с неисправностью жесткого диска, перестал запускаться. Восстановление из резервной копии не получилось. Пришлось его деинсталировать.

Процесс состоит в том, чтоб удалить все записи о неисправном контроллере домена в основном контроллере домена DCSERVER, который в нашем случае на Windows Server 2012. Как это происходило написано далее.

Удалить записи о неисправном DC можно двумя способами: с помощью графического интерфейса (для WinSrv2008+) и с помощью командной строки. В графическом способе нет ничего сложного. Заходим в AD Domain Controllers и удаляем неисправный DC. Все данные о нем будут стерты автоматически. Рассмотрим более подробно использование командной строки.

Первоначально проверим какой DC является держателем каких ролей. Выполним команду:

netdom query fsmo

(командная строка от имени администратора)

Как видно, все роли у основного DC. Делать захват ролей не требуется. Резервный DC можно стирать. Используем NTDSutil.

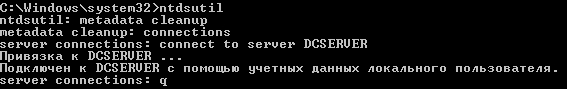

Вводим последовательно команды:

NTDSutil – запуск утилиты;

metadata cleanup – переход в режим очистки метаданных;

connections – подключение;

connect to server DCSERVER – подключение к рабочему DC;

q – выход из режима меню;

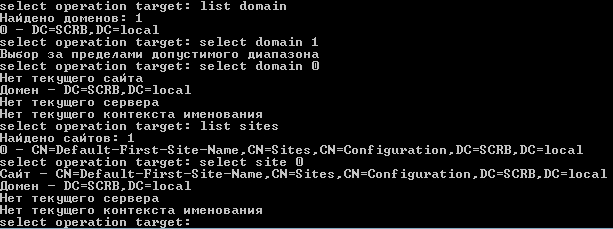

select operation target – выбор серверов;

list domain – перечень доменов;

select domain 0 – выбираем нужный номер домена;

list sites – перечень сайтов;

select site 0 – выбираем сайт;

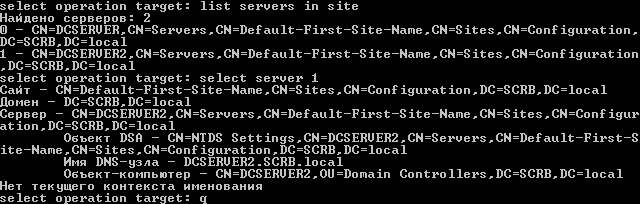

list servers in site – перечень серверов на сайте;

select server 1 – выбираем сервер, который хотим удалить;

q – выход из режима меню;

remove selected server – удаляем выбранный сервер;

Появится подтверждение на удаление, нажимаем ДА.

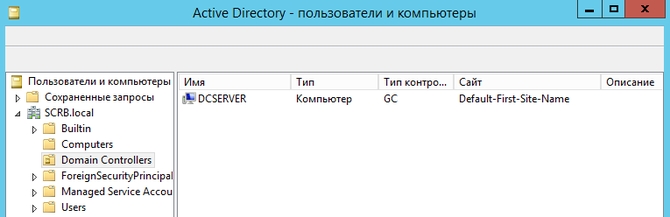

В директории Domain Controllers остался один контроллер домена.

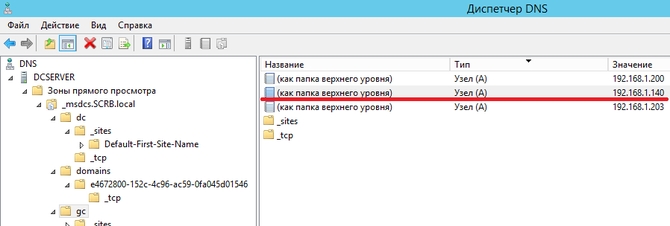

Сервер удален, но в AD еще остались упоминания о нем. Их тоже нужно удалить. Заходим в диспетчер DNS и удаляем все записи, в которых фигурирует DCSERVER2 или его IP 192.168.1.140 (во всех директориях).

Бывают еще непредвиденные ситуации, когда удаленные строчки(службы) возвращаются после обновления. Это отдельная история. В таком случае как вариант может помочь пересоздание зоны DNS.

Так же следы удаленного сервера могут быть обнаружены в оснастке AD-сайты и службы. Удаляем их оттуда.

После выполнения всех зачисток неисправный DCSERVER2 считается деинсталированным. Можно на всякий случай перезагрузить DCSERVER.

- Remove From My Forums

-

Вопрос

-

Доброго дня всем.

Издавне существует метод удаления (ntdsutil.exe) не существующего контроллера домена.

Когда физический/виртуальный сервер вышел из строя без возможности его восстановления.Однако, нашел в сети такое мнение:

«В домене на Windows Server 2008 и выше при удалении учетной записи компьютера неисправного контроллера домена с помощью консоли ADUC (Dsa.msc) выполняется автоматическая очистка метаданных в AD. И в общем

случае никаких дополнительных ручных манипуляций, описанных ниже, выполнять не нужно.» — под описанием «ниже» имелось ввиду как раз статься про ntdsutil.Так вот, вопрос. А действительно ли с тех времен что то изменилось и появился более удобный и человеческий метод удаления мертвого контролера домена из схемы ?

Ответы

-

Этот параметр следует выбрать, только если контроллер домена не может установить связь с другими контроллерами домена и нет другого способа разрешить эту сетевую проблему. Принудительное понижение уровня оставляет

потерянные метаданные в Active Directory на оставшихся контроллерах домена леса. Помимо этого, все нереплицированные изменения на этом контроллере домена, например пароли и новые учетные записи пользователей,

навсегда теряются. Потерянные метаданные — это основная причина обращения в службу поддержки пользователей Майкрософт по поводу AD DS, Exchange, SQL и другого программного обеспечения.При принудительном понижении уровня контроллера домена необходимо немедленно почистить метаданные вручную. Этапы очистки см. в разделе

Очистка метаданных сервера.

Понижение уровня контроллеров домена и доменов (уровень 200)

-

Изменено

28 ноября 2017 г. 14:32

-

Помечено в качестве ответа

Petko KrushevMicrosoft contingent staff, Moderator

7 декабря 2017 г. 10:59

-

Изменено

Ручное удаление контроллера домена

Необходимость в ручном удалении контроллера домена может возникнуть в случаях, когда сам контроллер уже недоступен и мы не планируем его восстанавливать. Для этого нужно удалить метаданные сервера из активного каталога, затем из оснасток.

Удаляем метеданные сервера

Удаляем сервер из оснасток

Процедура выполняется при помощи утилиты ntdsutil. Данная утилита присутствует на другом контроллере домена или в Средствах удаленного администрирования сервера (RSAT).

И так, для запуска ntdsutil скачала открываем командную строку от администратора — после вводим ntdsutil — откроется интерактивный режим ntdsutil:

ntdsutil:

Входим в режим очистки метаданных сервера:

ntdsutil: metadata cleanup

Переходим к подключению к контроллеру домена:

metadata cleanup: connections

Прописываем имя рабочего контроллера домена:

server connections: connect to server dc02

* в данном примере мы подключаемся к контроллеру dc02.

… мы должны увидеть что-то на подобие:

Binding to dc02 …

Connected to dc02 using credentials of locally logged on user.

Выходим из режима подключения:

server connections: quit

Переходим в режим выбора контроллера домена:

metadata cleanup: select operation target

Выводим список сайтов для домена:

select operation target: list sites

В моем случае было:

0 — CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=dmosk,DC=local

… но данный список может быть больше — нам нужно выбрать сайт, в котором должен находиться удаляемый сервер:

select operation target: select site 0

Выводим список серверов для выбранного сайта:

select operation target: list servers in site

В моем случае было найдено 2 сервера:

Found 2 server(s)

0 — CN=dc01,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=dmosk,DC=local

1 — CN=dc02 ,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=dmosk,DC=local

… если нам нужно удалить сервер dc01, выбираем его:

select operation target: select server 0

Выводим список доменов:

select operation target: list domains

В моем случае найден один домен:

Found 1 domain(s)

0 — DC=dmosk,DC=local

… выбираем его (или тот, в котором находится удаляемый сервер):

select operation target: select domain 0

Выходим из режима выбора контроллера домена:

select operation target: quit

Удаляем выбранный нами сервер:

metadata cleanup: remove selected server

На запрос, точно ли мы хотим удалить метаданные сервера, внимательно проверяем, что выбрали нужный сервер для удаления и подтверждаем наши действия.

Выходим из утилиты ntdsutil:

metadata cleanup: quit

ntdsutil: quit

Удаление сервера из оснасток

Перед тем, как приступить к данным операциям, необходимо удалить метаданные, как описано выше и подождать 15 минут для завершения репликации.

1. Открываем оснастку «Сайты и службы» — переходим в наш сайт — контейнер с серверами — кликаем правой кнопкой по серверу, который нужно удалить — выбираем Удалить/Delete:

2. Открываем оснастку «Пользователи и компьютеры». Переходим в контейнер с контроллерами домена и проверяем, что удаленного нами контроллера там нет. Если он присутствуем, удаляем.

Добрый день уважаемые читатели и гости блога pyatilistnik.org, в прошлый раз когда мы с вами разговаривали на тему Active Directory, то мы с вами производили установку контроллера домена, сегодня ситуация обратная, у меня в моей инфраструктуре вышел из строя (физически) DC и восстановить его не представляется возможным, чтобы у меня AD работало без ошибок, мне необходимо удалить данные о неисправном контроллере домена и все зачистить, чем мы с вами и займемся.

Схема сети с неработающим контроллером в AD

У меня есть инфраструктура Active Directory, есть домен msk.pyatilistnik.org и три контроллера: dc6, dc7, dc10. Последний как раз вышел из строя и находится вообще в другом сайте и его необходимо удалить, давайте я покажу как это правильно делать, так как просто нет возможности воспользоваться стандартной утилитой dcpromo,

dc10 будет удален, но перед этим, нам нужно удостовериться, что все FSMO роли у нас будут доступны на работающих контроллерах домена. Узнать держателя FSMO ролей можно командой:

Как видите в моем случае первые две роли схемы и именования доменов, находятся на корневом контроллере домена в другом домене, а вот нужные мне три роли, располагаются на неисправном DC, до которого я не могу достучаться, в таком случае нам необходимо будет захватить с него все роли и передать их работающим контроллерам домена, после чего удалить о нем всю информацию в Active Directory.

Ранее я вам рассказывал как производится захват ролей FSMO, там было два метода графический через оснастку ADUC и с помощью утилиты ntdsutil. В оснастке ADUC вы увидите вот такую картину, что хозяин операций не доступен. Как производится принудительный захват ролей, читайте по ссылке слева.

Теперь, когда все роли захвачены или переданы, то можно производить удаление всех старых данных.

Если у вас уровень леса и домена Windows Server 2008 R2 и выше, то самый простой способ это удалить, объект компьютера из контейнера Domain Controllers, все старые метаданные будут удалены автоматически и вам не придется делать описанные ниже манипуляции. Но я хочу вам показать ручной способ, чтобы вы более глубоко понимали, что именно происходит и откуда удаляются данные о недоступном контроллере домена

Удаляем контроллер с помощью NTDSutil

Откройте командную строку от имени администратора.

- Пишем команду ntdsutil

- Далее нам необходимо зайти в режим metadata cleanup

- Теперь вам необходимо подключиться к работающему контроллеру домена, пишем connections

- Далее вводим connect to server и имя сервера, видим успешное подключение

- Выходим из данного меню, введите q и нажмите enter.

- Далее введите select operation target

- Посмотрим список доменов командой List domain

- Выберем нужный домен, select domain

- Теперь поищем какие сайты у нас есть, делается это командой list sites

- Выбираем нужный select site и номер

- Посмотрим список серверов в сайте, list servers in site, у меня их 7, я выбираю нужный

- select server и номер

- Выходим из режима select operation target, введите q

- Ну и собственно команда на удаление remove selected server

У вас появится предупреждение, что «Вы действительно хотите удалить объект сервера, имя сервера. Это не последний сервер домена. Сервер должен постоянно работать автономно и не возвращаться в сеть обслуживания. При возвращении сервера в сеть обслуживания, объект сервера будет восстановлен.»

Если вы думаете, что удалить контроллер домена 2012 r2 из ntdsutil, достаточно, то хвосты еще остаются. Первый хвост это сайты Active Directory, открываем данную оснастку

Все теперь можно удалять, когда все связи устранены.

Ну и последний шаг, это удаление записей в зоне DNS, вот пример записи «Сервер имен (NS)»,

так же посмотрите папк:

Все теперь, можно смело констатировать, что мы с вами правильно удалили неисправный контроллер домена Active Directory, не оставим хвостов. Проверяем теперь реплицацию, чтобы все было без ошибок.

pyatilistnik.org

Удаляем неисправный контроллер домена при помощи утилиты NTDSUTIL

Нередки ситуации, когда системному администратору приходится вручную удалять контроллер домена из Active Directory. Такие ситуации возникают при физическом выходе из строя севера с ролью контроллера домена или другой нештатной ситуации. Естественно, наиболее предпочтительно удалить контроллер домена при помощи команды DCPROMO (подробно DCPROMO и ее параметрах) Однако, что же делать, если контроллер домена недоступен (выключен, сломался, недоступен по сети)?

Естественно, нельзя просто удалить учетную запись контроллера домена при помощи оснастки Active Directory User and Computer.

В домене на Windows Server 2008 и выше при удалении учетной записи компьютера неисправного контроллера домена с помощью консоли ADUC (Dsa.msc) выполняется автоматическая очистка метаданных в AD. И в общем случае никаких дополнительных ручных манипуляций, описанных ниже, выполнять не нужно.

Для ручного удаления контроллера домена из Active Directory подойдет утилита NTDSUTIL. NTDSUTIL – это утилита командной строки, которая предназначена для выполнения различных сложных операций с ActiveDirectory, в том числе процедур обслуживания, управления и модификации Active Directory. Я уже писал об использовании Ntdsutil для создания снимков (snapshot) Active Directory.

Следующая инструкция позволит вручную удалить неисправный контроллер домена.

Примечание: при использовании NTDSUTIL не обязательно вводит команду целиком, достаточно ввести информацию, позволяющую однозначно идентифицировать команду, например вместо того, чтобы набирать metadata cleanup, можно набрать met cle, или m c

- Откройте командную строку

- Наберите

ntdsutil

(все последующие команды будут вводится в контексте ntdsutil) -

metadata cleanup

-

connections

- Наберите

connect to server

, где <ServerName> — имя работоспособного контроллера домена, хозяина операций

-

quit

-

select operation target

list sites

select site <#>, где <#> — где – номер сайта, в котором находился неисправный контроллер домена (команда list sites отобразит номер сайта)

list servers in site

select server <#>

,

где <#> -где – номер неисправного контроллера домена (команда list servers отобразит номер сервера)list domains

select domain <#>

, где <#> номер домена, в котором находится неисправный DC (команда list domains отобразит номер домена)

quit

(вернемся в меню metadata cleanup)

remove selected server

( появится предупреждающее окно, следует убедится, что удаляется искомый контроллер домена)

Вот и все, мы полностью удалили из DNS и Active Directory неисправный контроллер домена и все ресурсы, связанные с ним.

winitpro.ru

Удаление вышедшего из строя контроллера домена из Active Directory — GEEK LIBRARY

Может случится ситуация, когда нам необходимо по каким-то причинам вывести контроллер домена из AD (физический выход из строя сервера, например) . При этом необходимо выполнить правильное удаление неактивного DC из Active Direcroty. Проведем пошаговое удаление вышедшего из строя контроллера домена из Active Directory с помощью утилиты NTDSutil.

1. Выполним вход на работающий контролер домена под учетной записью администратора домена.

2. В командной строке Windows или в окне PowerShell наберем команду:

Операционная система запросит у вас подтверждение на запуск приложения с расширенными правами. Согласимся и продолжим.

3. Далее введем команду:

Кстати, команды в утилите ntdsutil вводить полностью не обязательно, т.е. ввести указанную выше команду можно met cle. Приложение поймет вас!

4. Далее введём команду

В результате отработки этой команды будет выведено приглашение на подключение к серверу:

5. Далее необходимо подключиться к исправному контролеру домена командой: connect to server ServerName, где ServerName — имя исправного DC с которого будет производиться процедура удаления.

server connections: connect to server college-dc01

Binding to ServerName...

Connected to ServerName using credentials of locally logged on user.

|

server connections: connect to server college-dc01 Binding to ServerName... Connected to ServerName using credentials of locally logged on user. |

6. После успешного подключения к работоспособному DC выходим из server connections командой quit и нажимаем ввод — появляется приглашение metadata cleanup

:

server connections: quit

metadata cleanup:

|

server connections: quit metadata cleanup: |

7. Вводим команду: select operation target

metadata cleanup: select operation target

select operation target:

|

metadata cleanup: select operation target select operation target: |

8. Просмотрим список имеющихся у нас доменов командой: list domains, где «0» — порядковый номер домена, в котором находится неисправный DC; «College» — имя вашего домена. В моем примере в лесу имеется единственны домен под номером «0»

select operation target: list domain

Found 1 domain(s)

0 - DC=College,DC=local

|

select operation target: list domain Found 1 domain(s) 0 - DC=College,DC=local |

9. Выбираем интересующий нас домен командой: select domain 0

select operation target: select domain 0

No current site

Domain - DC=College,DC=local

No current server

No current Naming Context

|

select operation target: select domain 0 No current site Domain - DC=College,DC=local No current server No current Naming Context |

10. Посмотрим список сайтов выбранного нами домена с помощью команды list site

select operation target: list sites

Found 1 site(s)

0 - CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=College,DC=local

|

select operation target: list sites Found 1 site(s) 0 - CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=College,DC=local |

11. Выбирем сайт, в котором состоит неисправный DC командой: select site 0 (в моем случае это Default-First-Site-Name)

select operation target: select site 0

Site - CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=College,DC=local

Domain - DC=College,DC=local

No current server

|

select operation target: select site 0 Site - CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=College,DC=local Domain - DC=College,DC=local No current server |

12. Команда list servers in site – выводит список DC в выбранном нами сайте. Необходимо запомнить каким числом представлен неисправный DC и ввести эту цифру в следующей операции:

select operation target: list servers in site

Found 2 server(s)

0 - CN=College-DC01,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=College,DC=local

1 - CN=College-DC02,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=College,DC=local

|

select operation target: list servers in site Found 2 server(s) 0 - CN=College-DC01,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=College,DC=local 1 - CN=College-DC02,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=College,DC=local |

13. Выбираем неисправный DC командой: select server 1 (где «1» номер неисправного DC, который необходимо удалить).

select operation target: select server 1

Site - CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=College,DC=local

Domain - DC=College,DC=local

Server - CN=College-DC02,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=College,DC=local

DSA object - CN=NTDS Settings,CN=College-DC02,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=College,DC=local

DNS host name – College-DC02.College.local

Computer object - CN=College-DC02,OU=Domain Controllers,DC=College,DC=local

No current Naming Context

|

select operation target: select server 1 Site - CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=College,DC=local Domain - DC=College,DC=local Server - CN=College-DC02,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=College,DC=local DSA object - CN=NTDS Settings,CN=College-DC02,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=College,DC=local DNS host name – College-DC02.College.local Computer object - CN=College-DC02,OU=Domain Controllers,DC=College,DC=local No current Naming Context |

14. Командой quit — выходим из приглашения select operation target и попадаем в metadata cleanup

select operation target: quit

metadata cleanup:

|

select operation target: quit metadata cleanup: |

15. Командой remove selected server мы вызовем диалоговое сообщение, которое предупредит вас об выбранной операции удаления неисправного DC. Прочтите его и если уверены в решении удалить выбранный DC – нажмите «ДА»

metadata cleanup: Remove selected server

|

metadata cleanup: Remove selected server |

16. Выйдем из утилиты ntdsutil командой quit (или просто введите букву q и нажмите ВВОД).

17. Откройте оснастку Active Directory Users and Computers и убедитесь в отсутствии объекта неисправного контроллера домена (того, что мы только что удалили) в OU Domain Controllers

18. Откройте оснастку Active Directory Sites and Services выберите сайт, из которого мы удаляли неисправный DC, раскройте контейнер Servers и удалите объект неисправного DC с помощью вызова контекстного меню.

19. Откройте оснастку DNS и там так же удалите всю оставшуюся информацию об уделенном нами неисправном DC во всех зонах и вложенных в них контейнерах.

Доброго времени суток. Столкнулся с проблемой которая выражалась в невозможности создания кластера по причине «Не удалось определить, является ли узел IISUS-2.SHADOW.local контроллером домена только для чтения, из-за следующей ошибки: Объект не существует.» Другими словами контроллер домена является мёртвым. Решено было его удалить и подключить снова.

Предупреждение: Некорректное использование утилиты Ntdsutil может привести к полной, или частичной утрате работоспособности Active Directory.

Для того чтобы удалить контроллер домена из AD, имея на это права, я проделал следующие действия:

1. Запустил Windows PowerShell на Windows Server 2012 R2

2. В окне PowerShell прописал команду ntdsutil для запуска утилиты по работе с очисткой метаданных

3. В окне утилиты ntdsutil я ввёл команду metadata cleanup, далее команду connections

4. Теперь нам необходимо подключиться к серверу (живому контроллеру домена) с помощью команды connect to server «ИмяСервера» после удачного подключения необходимо выйти в секцию удаления метаданных командой q

5. В окне утилиты nsutil.exe вводим команду Select operation target, после нужно определить цель операции, в нашем случае нужно просмотреть список доменов командой list domains

6.В списке доменов находим интересующий нас домен и его номер и командой Select domain «НомерДомена» выбираем домен

7. Командой list sites просматриваем список существующих сайтов и командой Select Site «НомерСайта» выбираем тот в котором находится контроллер который нужно удалить

8. Теперь нам необходимо просмотреть список серверов находящихся в сайте. Делаем это с помощью команды list servers in site, в списке ищем номер сервера который нам нужно удалить и вводим команду select server «НомерСервера»

9.Теперь нам необходимо вернутся в metadata cleanup c помощью команды q

10. Командой remove selected server удаляем контроллер домена, при этом появится окно с информацией о том что будет произведено удаление сервера и связанной с ним информацией.

Следует так же удалить информацию связанную с удалённым контроллером домена посредством консолей управления:

1. «Active Directory — пользователи компьютеры» — удаляем контроллер домена из списка контроллеров домена в папке Мой ДоменDomainControllers

2. «Диспетчер DNS» — Серевер DNSЗоны прямого просмотраМой домен

3. «Active Directory — сайты и службы» — удаляем объект из ветки SitesDefault-First-Site-NameServers.

Ниже листинг утилиты ntdsutil.exe без 10 пункта, т.к. когда писал себе шпаргалку уже всё было сделано:

C:Windowssystem32ntdsutil.exe:metadata cleanup

metadata cleanup: connections

server connections: connect to server IISUS-1

Привязка к IISUS-1 …

Подключен к IISUS-1 с помощью учетных данных локального пользователя.

server connections: q

metadata cleanup: Select operation target

select operation target: list domains

Найдено доменов: 1

0 — DC=SHADOW,DC=local

select operation target: select domain 0

Нет текущего сайта

Домен — DC=SHADOW,DC=local

Нет текущего сервера

Нет текущего контекста именования

select operation target: list sites

Найдено сайтов: 1

0 — CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=SHADOW,DC=local

select operation target: select site 0

Сайт — CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=SHADOW,DC=local

Домен — DC=SHADOW,DC=local

Нет текущего сервера

Нет текущего контекста именования

select operation target: list servers in site

Найдено серверов: 1

0 — CN=IISUS-1,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,D

C=SHADOW,DC=local

select operation target: select server 0

Сайт — CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=SHADOW,DC=local

Домен — DC=SHADOW,DC=local

Сервер — CN=IISUS-1,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configurat

ion,DC=SHADOW,DC=local

Объект DSA — CN=NTDS Settings,CN=IISUS-1,CN=Servers,CN=Default-First-Sit

e-Name,CN=Sites,CN=Configuration,DC=SHADOW,DC=local

Имя DNS-узла — IISUS-1.SHADOW.local

Объект-компьютер — CN=IISUS-1,OU=Domain Controllers,DC=SHADOW,DC=local

Нет текущего контекста именования

select operation target: q

metadata cleanup:

Очень сильно помогла статья по ссылке

В статье показано как понизить роль резервного контролера домена Windows Server 2012 или проще говоря удалить второй контролер домена.

Возникла необходимость понизить роль резервного контролера домена под управлением Windows Server 2012, цель: сделать его простым штатным сервером в составе домена. Эта процедура очень простая в отличии от старых реализации Windows сервера. Для понижения роли, достаточно просто вызвать удаление компонентов доменных служб, ну и соответственно удалить их, так как они больше не нужны, и процессе удаления дать команду для понижения.

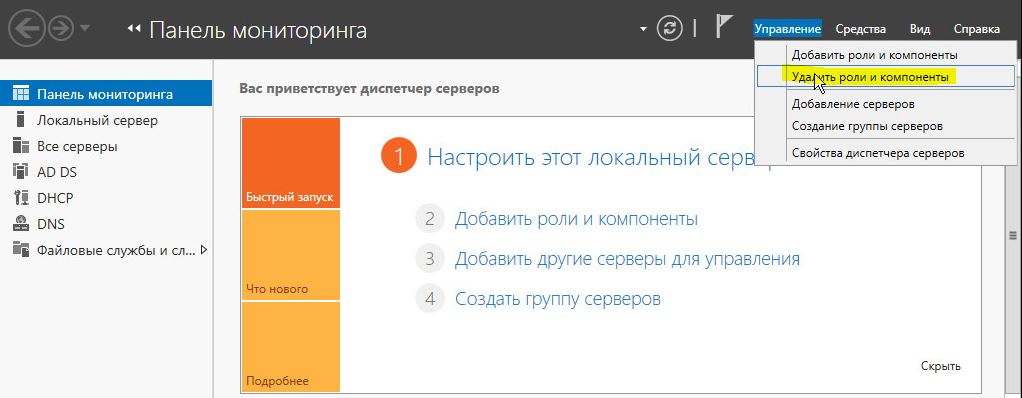

Из панели мониторинга, нажимаем Управление и вызываем мастер удаления компонентов:

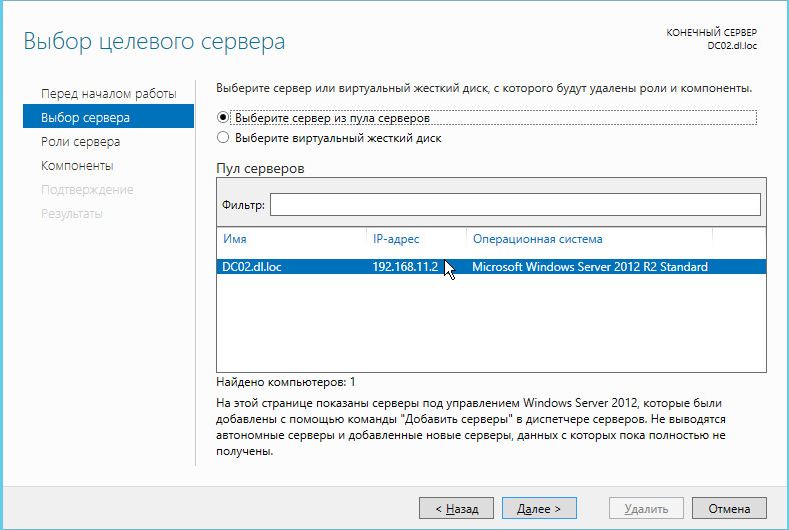

Выбираем целевой сервер

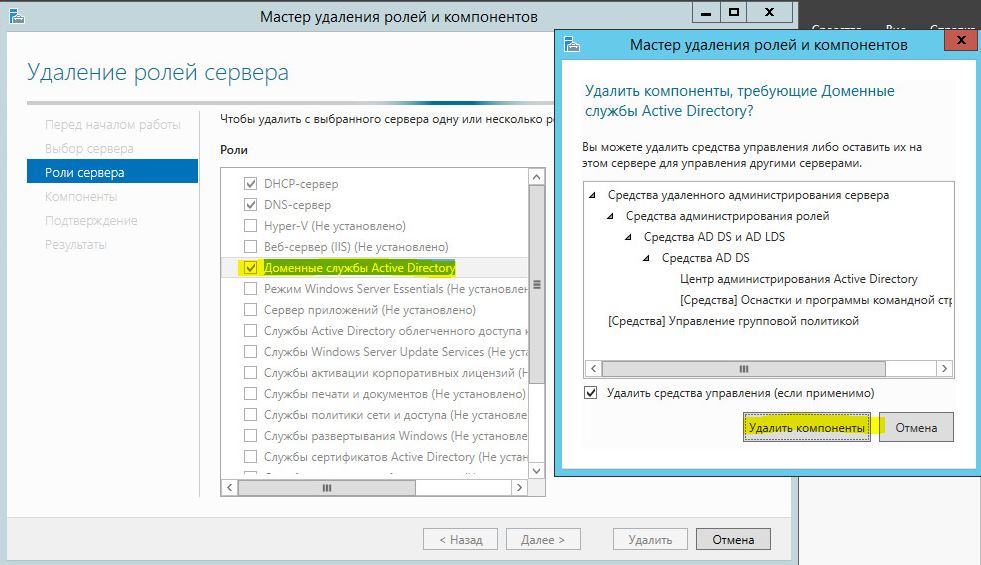

Снимаем галку с Доменные службы Active Directory:

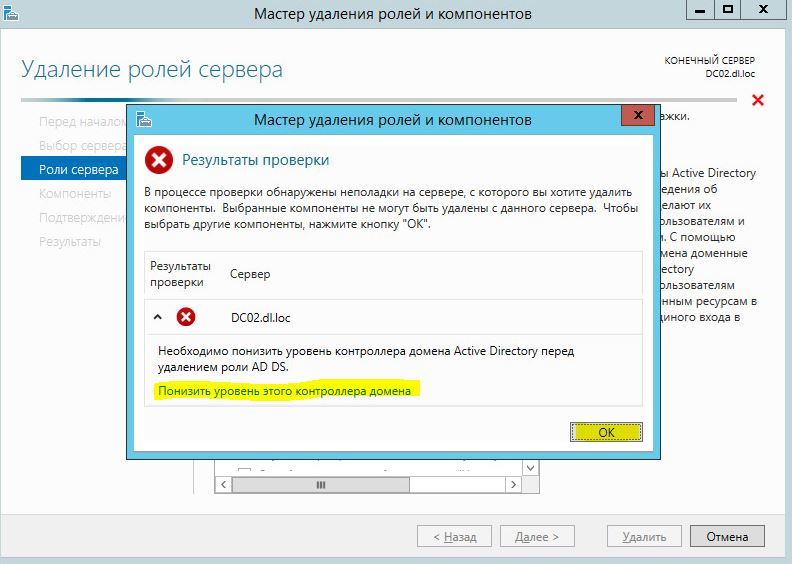

После проведения проверки, мастер сообщит что необходимо понизить роль, здесь Мы и даем команду для понижения роли контролера домена:

Необходимо указать учетные данные с правами администратора:

Предупреждение что на контролере домена имеются другие роли, отмечаем продолжить удаление:

Итоговое подтверждение:

После автоматического выполнения всех процедур произойдет понижение роли контролера домена и удаляться доменные службы Active Directory, далее сервер перезагрузиться и станет штатным сервером состоящим в текущем домене.

Если нужно, перенесите роли FSMO на другой DC;

Если нужно, перенесите роли FSMO на другой DC;