Друзья, в одной из недавних статей сайта мы рассмотрели 5 способов ограничения возможностей пользователей компьютеров, реализуемых за счёт превалирования учётных записей администраторов над стандартными и использования функционала типа «Родительский контроль». В этой статье продолжим тему осуществления контроля пользователей, которым мы вынуждены иногда доверять свои компьютеры, однако не можем быть уверенными в их действиях в силу неосознанности или неопытности. Рассмотрим, какие ещё действия детей и неопытных взрослых можно ограничить в среде Windows. И для этих целей будем использовать штатный инструмент локальной групповой политики, доступный в редакциях Windows, начиная с Pro.

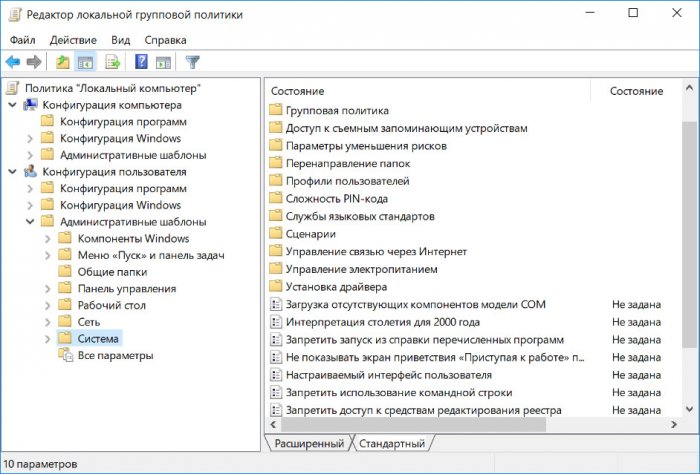

Групповая политика – это инструмент, с помощью которого можно гибко настроить работу Windows. Управление этим функционалом осуществляется посредством редактора gpedit.msc. Для быстрого запуска его название можно ввести в поле внутрисистемного поиска или команды «Выполнить». Редактор содержит две основных ветки параметров:

• «Конфигурация компьютера», где содержатся параметры для всего компьютера, то есть для всех его пользователей;

• «Конфигурация пользователя» – каталог, содержащий параметры отдельных пользователей компьютера.

Внесение изменений непосредственно в окне редактора будет иметь силу для всех учётных записей. Если, например, заблокировать запуск каких-то программ, эта блокировка будет применена и для администратора, и для стандартных пользователей. Если на компьютере проводится работа с единственной учётной записи администратора, можно сразу приступать к рассмотрению конкретных параметров, которые приводятся в последнем разделе статьи. Но если у других членов семьи есть свои учётные записи, при этом ограничения не должны касаться администратора, потребуется ещё кое-что настроить.

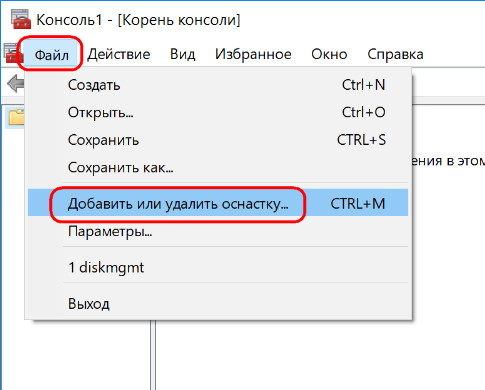

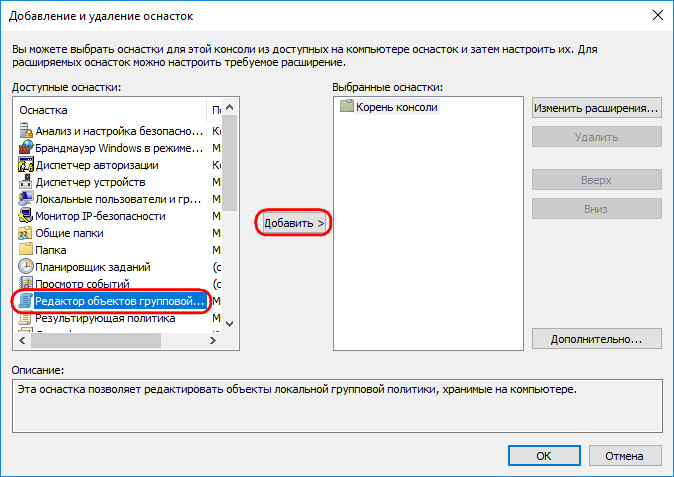

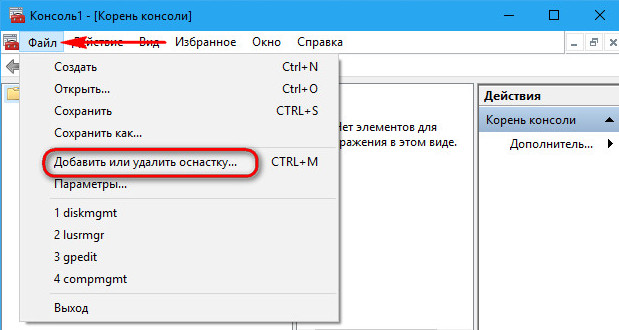

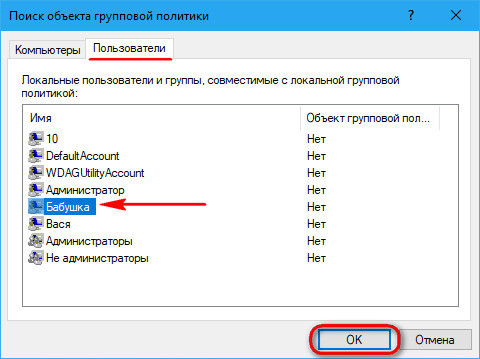

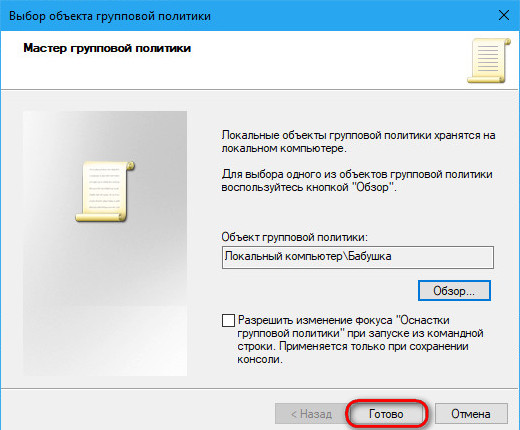

Как сделать так, чтобы с помощью локальной групповой политики можно было вносить изменения только для отдельных учётных записей? Возможность управления этим инструментом системы в части применения изменений не для всех, а лишь для выбранных пользователей компьютера, появится, если редактор добавить в качестве оснастки консоли ММС. С помощью внутрисистемного поисковика или команды «Выполнить» запускаем штатную утилиту mmc.exe. В меню «Файл» консоли выбираем «Добавить или удалить оснастку».

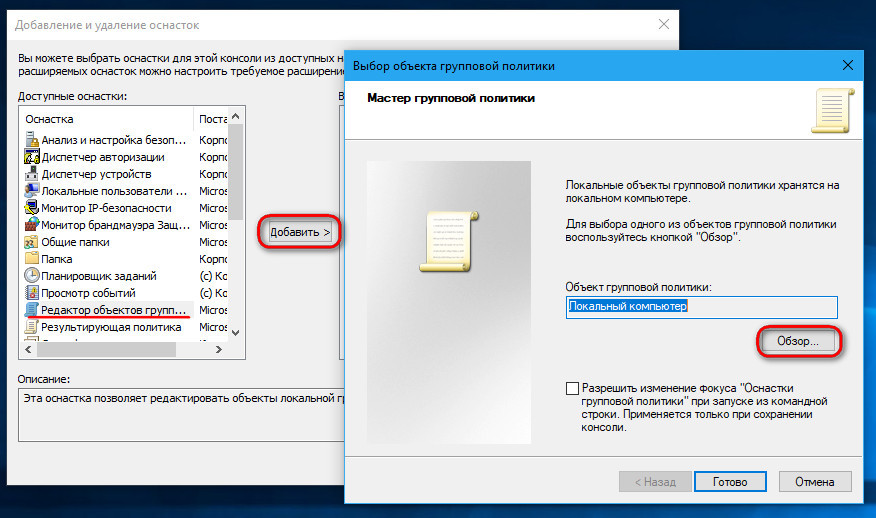

В колонке справа выбираем «Редактор объектов групповой политики», жмём посередине «Добавить».

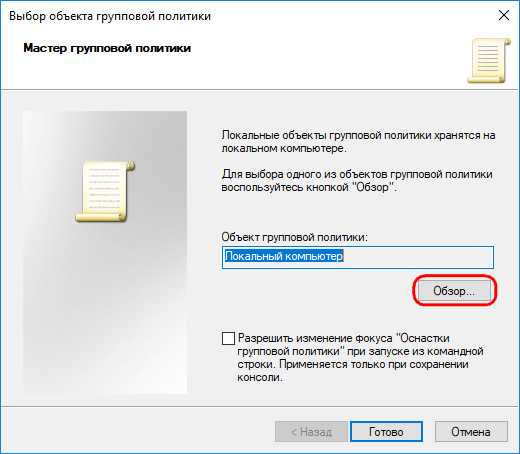

Теперь – «Обзор».

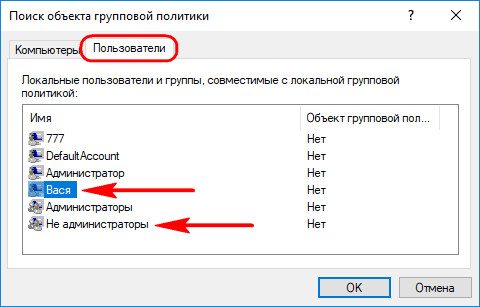

И добавляем пользователей. Выбираем:

• либо «Не администраторы», если нужно, чтобы настройки применялись ко всем имеющимся в системе учётным записям типа «Стандартный пользователь»;

• либо конкретного пользователя.

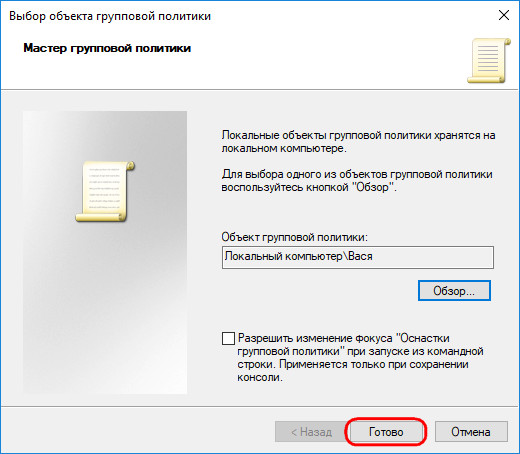

Готово.

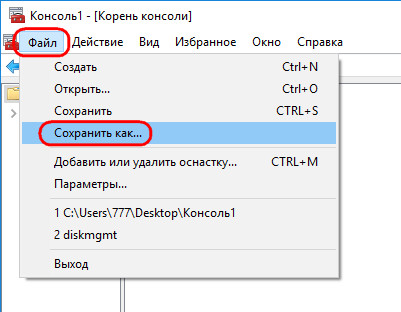

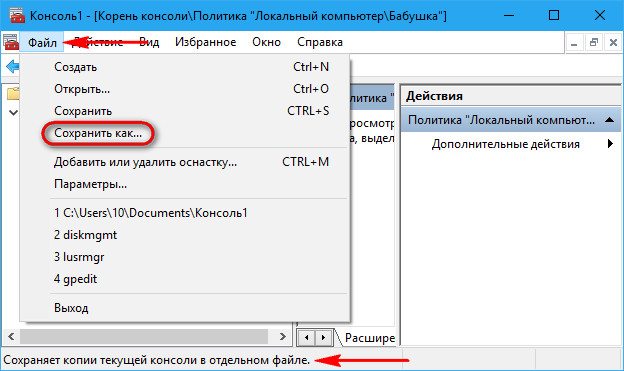

Жмём «Ок» в окошке добавления оснасток, затем в меню «Файл» выбираем «Сохранить как».

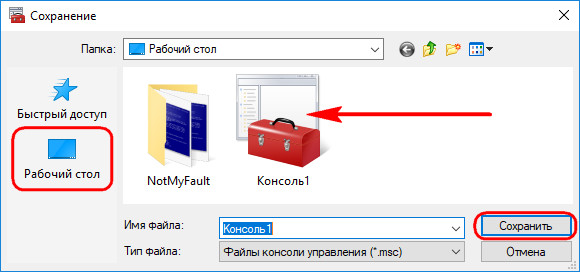

Задаём файлу консоли имя, указываем какой-нибудь удобный путь сохранения, скажем, на рабочем столе, и сохраняем.

Итак, мы создали оснастку редактора групповой политики для отдельного пользователя. Это, по сути, тот же редактор, что и gpedit.msc, но ограниченный наличием только единственной ветки «Конфигурация пользователя». В этой ветке и будем работать с параметрами групповой политики.

Сохранённый файл консоли нужно будет запускать каждый раз при необходимости изменить параметры групповой политики для отдельных учётных записей.

Редактор групповой политики содержит массу параметров, которые вы, друзья, можете самостоятельно исследовать и решить, какие из них необходимо применять в вашем конкретном случае. Я же сделал небольшую подборку запретов в среде Windows 10 на своё усмотрение. Все они будут касаться только подконтрольного пользователя. И, соответственно, изменения будут вноситься в ветку редактора «Конфигурация пользователя».

Итак, если нужно внести ограничения для всех, кто пользуется компьютером, запускаем редактор gpedit.msc. А если нужно урезать возможности отдельных людей, но чтобы это не касалось администратора, запускаем созданный файл консоли и работаем с редактором внутри неё.

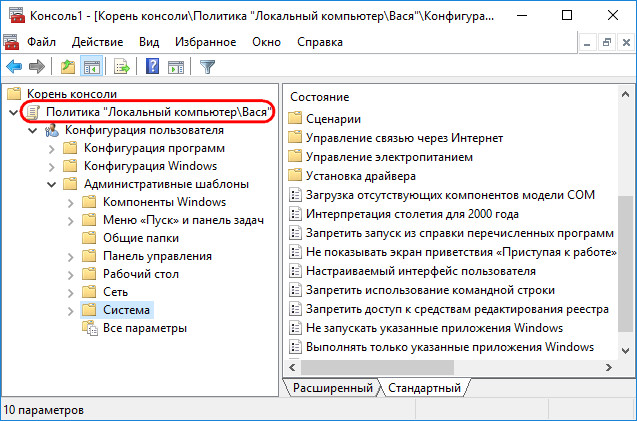

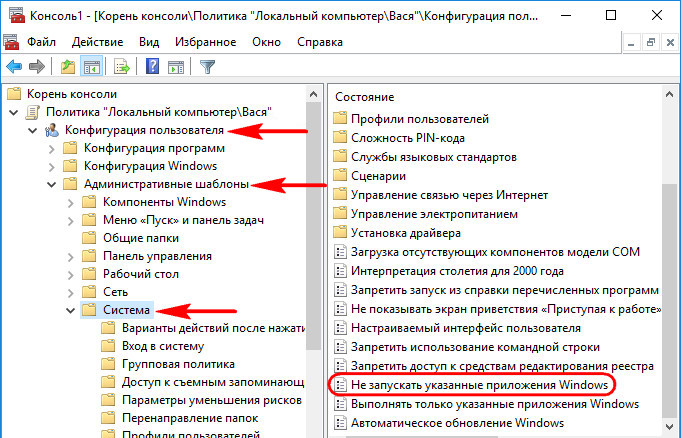

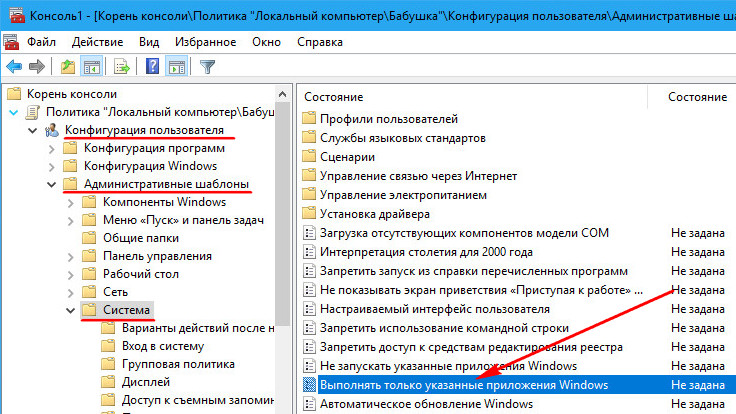

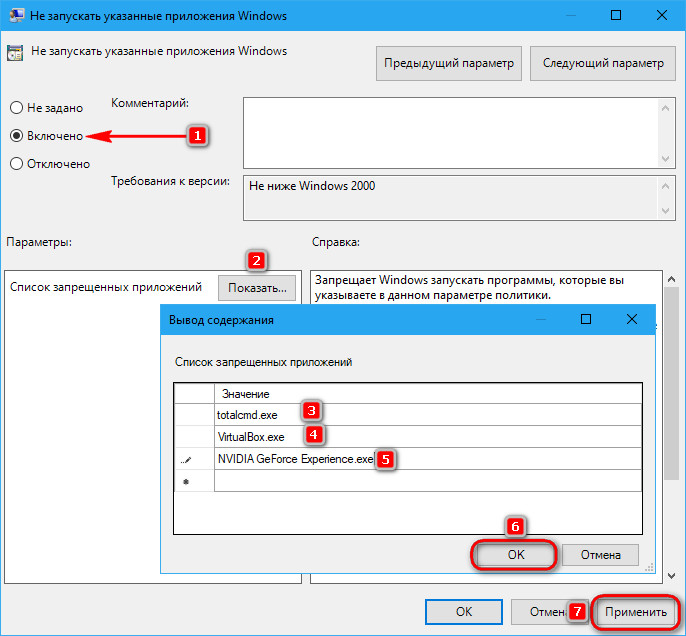

Если кого-то нужно ограничить в работе с отдельными программами или играми, следуем по пути:

Административные шаблоны — Система

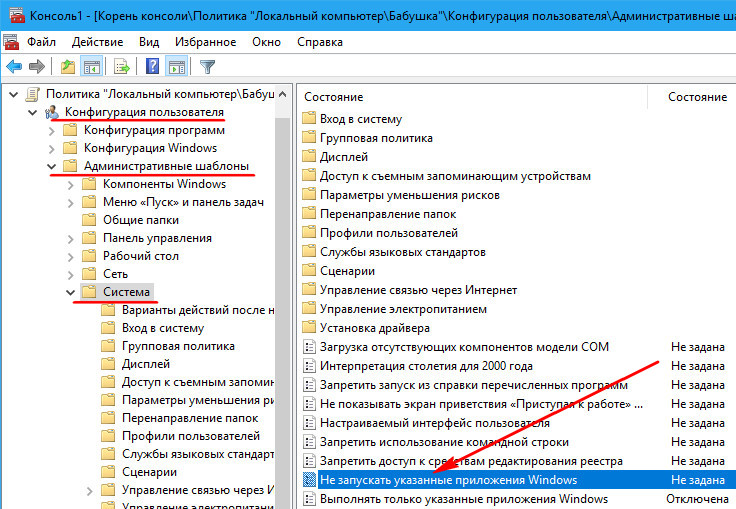

Выбираем параметр «Не запускать указанные приложения Windows».

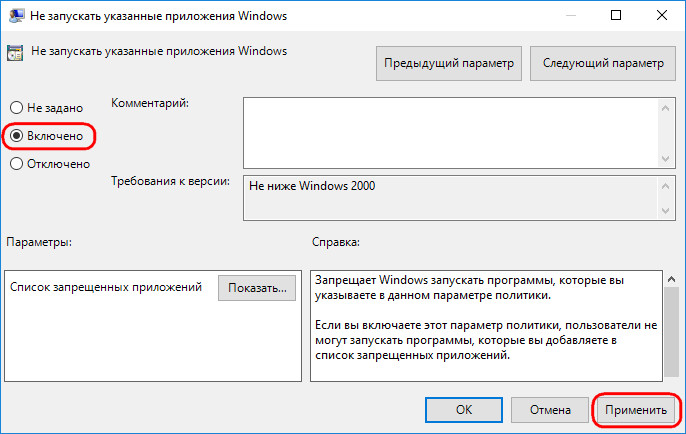

Включаем его, жмём «Применить».

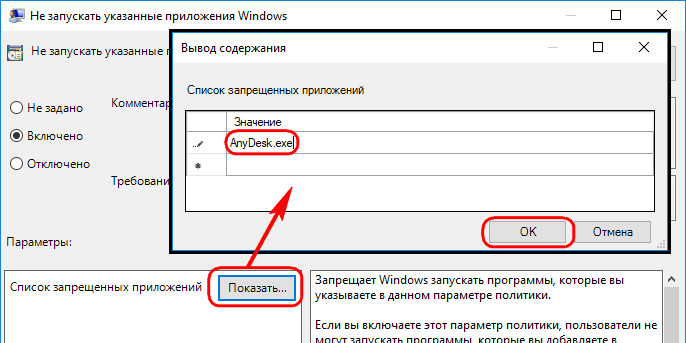

Появится список запрещённых приложений. Кликаем «Показать» и в графы появившегося окошка поочерёдно выписываем десктопные программы и игры, запуск которых будет заблокирован. Вписываем их полное имя с расширением по типу:

AnyDesk.exe

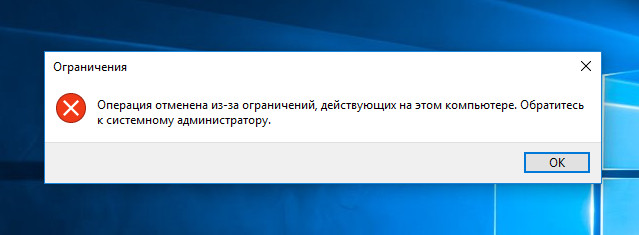

После чего снова жмём «Применить» в окне параметра. Теперь подконтрольный пользователь вместо запуска программы или игры увидит только вот это.

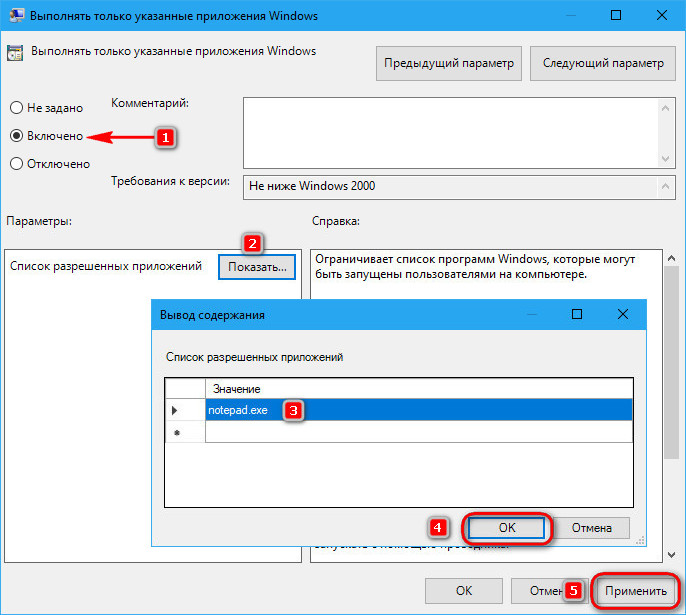

По такому же принципу можно сформировать перечень только разрешённых для запуска программ и игр, выбрав параметр в этой же ветке ниже «Выполнять только указанные приложения Windows». И тогда для пользователя будет блокироваться всё, что не разрешено этим перечнем.

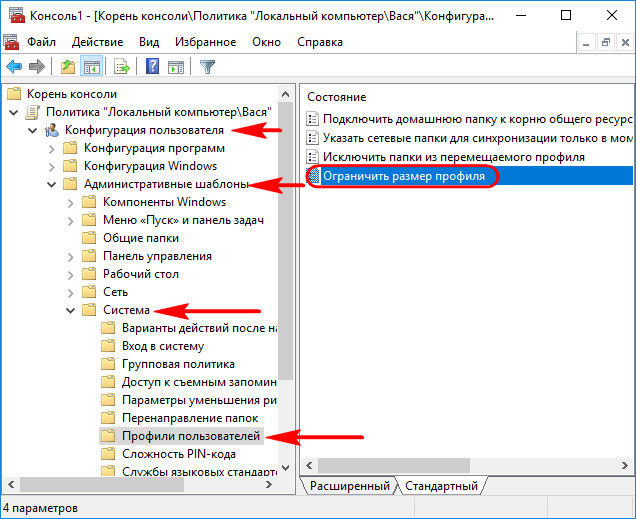

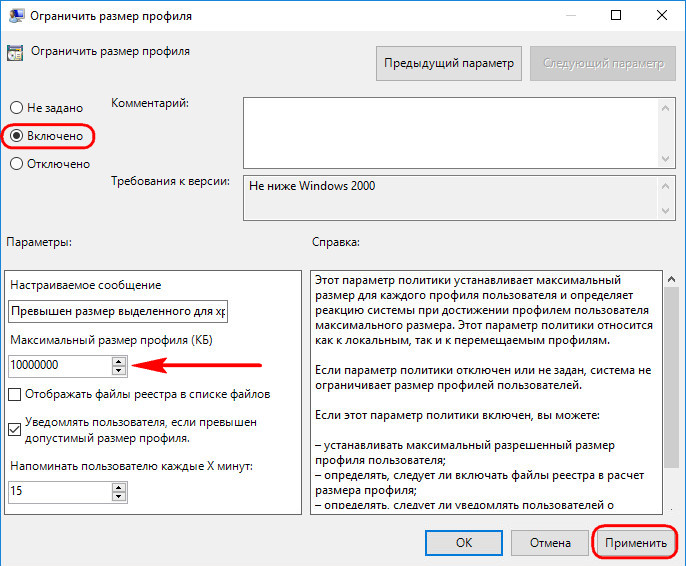

Пыл любителей скачивать с Интернета что попало и захламлять раздел (C:) можно поубавить, если ограничить профиль таких пользователей в размере. Идём по пути:

Административные шаблоны – Система – Профили пользователей

Выбираем параметр «Ограничить размер профиля».

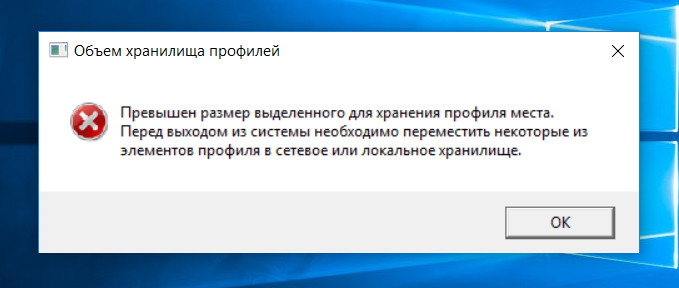

Включаем, устанавливаем максимальный размер профиля в кБ, при желании можем отредактировать сообщение о превышении лимита пространства профиля и выставить свой интервал появления этого сообщения. Применяем.

При достижении указанного лимита система будет выдавать соответствующее сообщение.

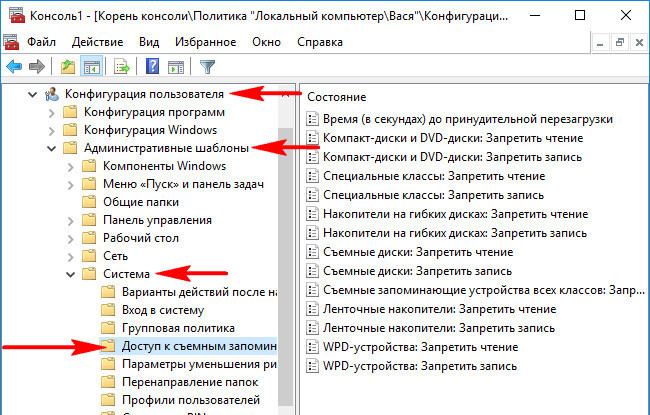

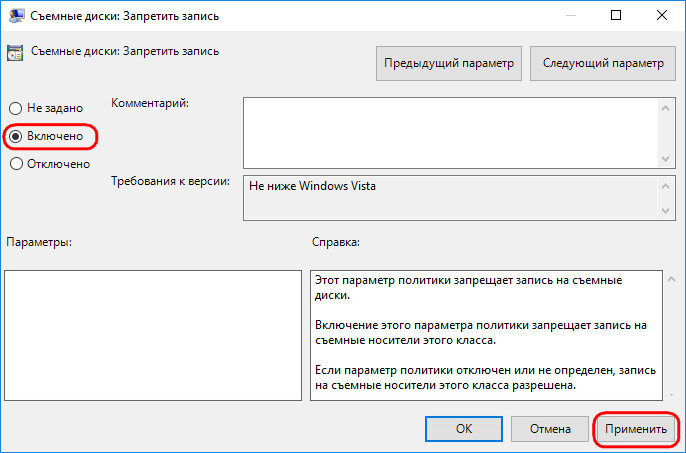

Отключение возможности записи на съёмные носители – это мера предосторожности скорее для серьёзных организаций, бдящих о сохранении коммерческой тайны. Таким образом на компьютерах сотрудников блокируется возможность переноса на флешки или прочие носители важных данных. Но в семьях бывают разные ситуации. Так что если потребуется, для отдельных людей можно отключить работу с подключаемыми носителями – и чтение, и запись. Делается это по пути:

Административные шаблоны – Система – Доступ к съёмным запоминающим устройствам.

Чтобы, например, кто-то из близких не перенёс на съёмный носитель (любого типа) хранящуюся на компьютере ценную информацию, выбираем параметр «Съёмные диски: Запретить запись». Включаем, применяем.

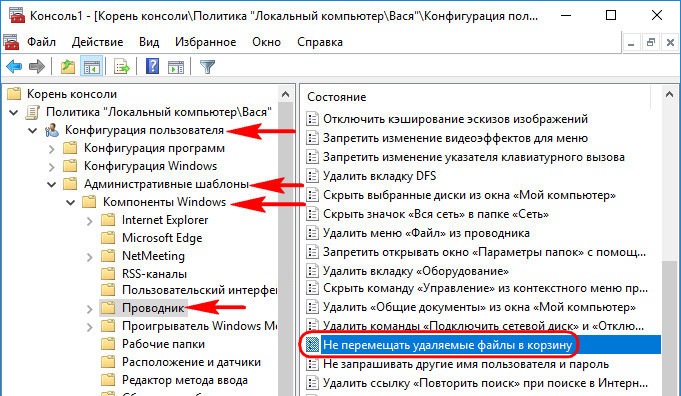

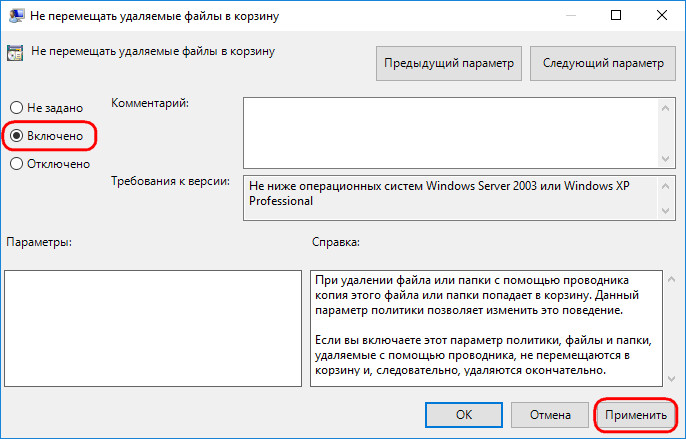

При частом захламлении диска (C:) учётные записи активно участвующих в этом процессе пользователей можно настроить так, чтобы их файлы удалялись полностью, минуя корзину. Это делается по пути:

Административные шаблоны – Компоненты Windows – Проводник

Отрываем параметр «Не перемещать удаляемые файлы в корзину».

Включаем, применяем.

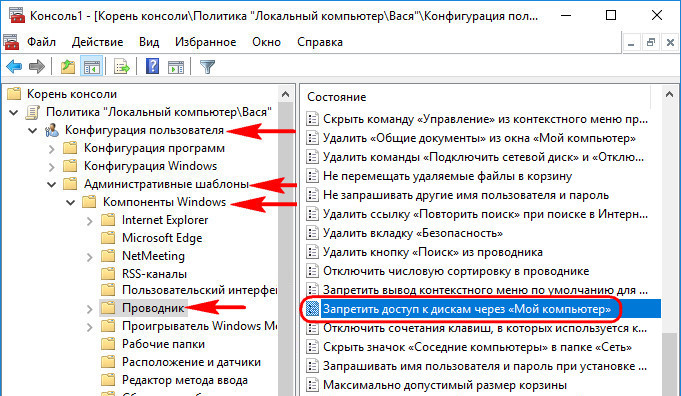

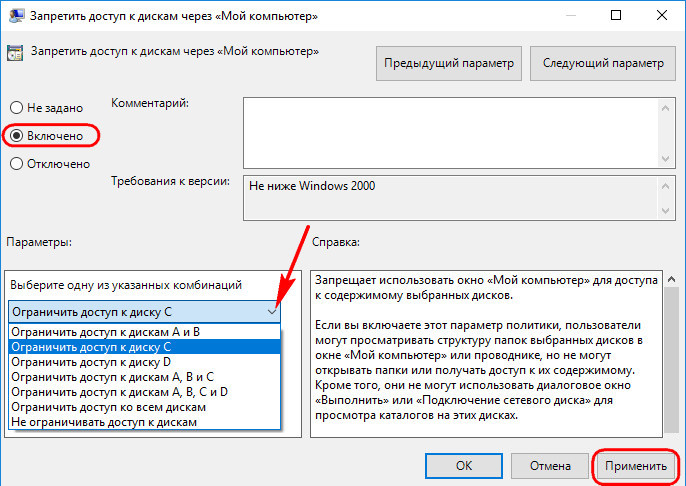

Ограничить доступ других пользователей к отдельным дискам компьютера можно разными методами. Например, путём установки запрета доступа в свойствах диска или посредством функционала шифрования, в частности, штатного BitLocker. Но есть и способ с помощью групповой политики. Правда, работает он только для штатного проводника. Идём по пути:

Административные шаблоны – Компоненты Windows – Проводник

Открываем параметр «Запретить доступ к дискам через «Мой компьютер».

Включаем, применяем. Появится окошко выбора дисков компьютера. Выбираем нужный вариант и применяем настройки.

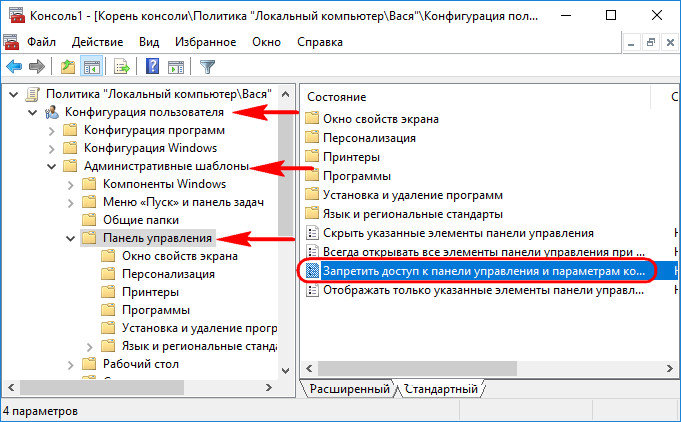

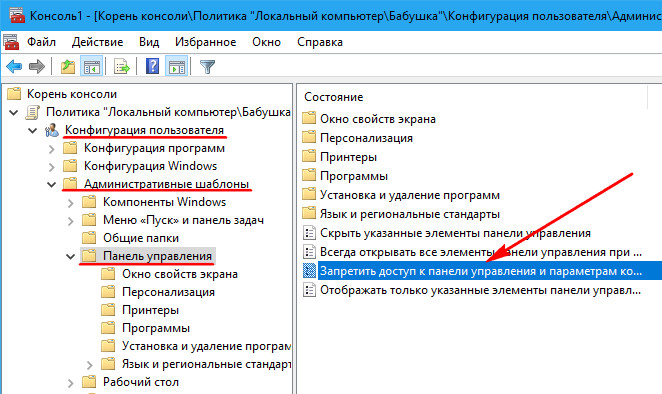

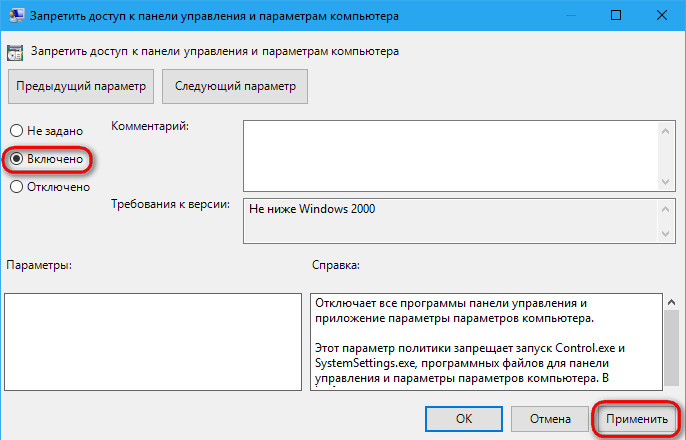

Стандартные учётные записи в любом случае ограничены UAC, и с них невозможно без пароля администратора вносить какие-то серьёзные настройки в систему. Но при необходимости для стандартных пользователей можно и вовсе запретить запуск панели управления и приложения «Параметры». Чтобы не могли менять даже и то, на что не требуется разрешение администратора. Идём по пути:

Административные шаблоны – Компоненты Windows – Проводник

Запускаем параметр «Запретить доступ к панели управления и параметрам компьютера».

Включаем, применяем.

Здравствуйте.

Попробуйте побольше почитать по реестру, в администрировании локалки хорошо помогает, правда применять параметры придется на каждой машине (не обязательно вручную, достаточно написать один раз reg файл

reg-файлы пишутся легко и просто, но тема не об этом…

Надеюсь следующие преобразования в реестре будут Вам интересны (что помню наизусть):

1. Сохраните файл реестра перед внесением изменений хотя бы на другой логический диск от установленной ОС.

2. Чтобы запретить пользователю возможность запуска Диспетчера задач Windows, установите значение параметра типа DWORD DisableTaskMgr в разделе

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurre ntVersionPoliciesSystem

равным 1

Ибо даже через него можно «напортачить».

3. Переходим к блокированию юсб-портов:

Ветка HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServic esUSBSTOR

Находим в этой ветке ключ Start, жмем правой кнопкой мыши и выбираем Изменить

Осталось поменять значения: Значение 3 — Включить usb-порты; 4 — выключить usb-порты. Нам необходимо отключить порты, поэтому ставим значение — 4.

Очень важный шаг, ибо необходимо закрыть и перезагрузить компьютер. Пока вы этого не сделаете — usb-порты будут функционировать в штатном режиме. После перезагрузки, при подключении usb-устройств вы услышите характерный звук, однако система никак не будет обнаруживать вмонтированное устройство.

Есть и другой вариант — мне он больше подошел в свое время — иногда требуется не закрывать все порты, а сделать так, чтобы в компьютере определялись только определенные «флэшки»… тогда еще проще:

Ветка HKEY_LOCAL_MACHINESYSTEMCurrentControlSetEnumU SBSTOR

B ветка HKEY_LOCAL_MACHINESYSTEMCurrentControlSetEnumU SB

Выделяем все папки в этих ветках (подключенные ранее устройства) и удаляем.

Далее вставляем «флэшки», которые хотим, чтобы ПК определял (вставлять устройство надо в каждый порт, либо в тот порт, который вы еще не успели заклеить, так как устройству важно, в какой порт оно будет определяться)

После этих действий жмем ПКМ на вышеуказанных двух ветках USB и USBSTOR (поочереди

Перезапускаем реестр… данные ветки будут не читаемы, как бы пустые. После этих действий чужие флэшки не будут определяться ни в один порт (проще написать reg-файл).

4. Из меню «Пуск», вообще можно все позакрывать в реестре. Советую почитать просто по подробнее по реестру. Много чего найдете. С cd-rom Вы разобрались, поэтому по нему пропущу.

5. Включение этого параметра не дает пользователям изменять параметры удаленного администрирования компьютера.

Ключ: [HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurre ntVersionPoliciesSystem]

Параметр: NoAdminPage

Тип: REG_DWORD

Значение: (0 = отключено, 1 = включено)

Кстати по вопросу, как узнать, кто, с какой машины какие папки создавал или какие файлы удалял — для меня никак, но более умные люди говорят, что нужен сетевой снифер, умение читать логи и знание сетевого администрирования вместе с несколькими языками программирования…

6. Этот параметр управляет видимостью вкладки «Устройства» в свойствах системы.

Ключ: [HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurre ntVersionPoliciesSystem]

Параметр: NoDevMgrPage

Тип: REG_DWORD

Значение: (0 = отключено, 1 = включено)

7. Этот параметр позволит Вам не дать пользователям выключать компьютер с помощью команды «Выключить компьютер».

Ключ: [HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurre ntVersionPoliciesExplorer]

Параметр: NoClose

Тип: REG_DWORD

Значение: (0 = допустить выключение, 1 = блокировать выключение)

8. Этот параметр управляет отображением дисков в ‘проводнике’, он дает возможность скрыть все диски или только выбранные.

Параметр ‘NoDrives’ определяет, какие из дисков являются видимыми. Порядок устанавливается с самого низкого бита — диск A: до 26-ого бита — диск Z: Чтобы скрыть диск, включите его бит.

Если Вы не умеете работать с шестнадцатеричными числами, установите эти десятичные числа для скрытия диска (ов) :

A: 1, B: 2, C: 4, D: 8, E: 16, F: 32, G: 64, H: 128, I: 256, J: 512, K: 1024, L: 2048, M: 4096, N: 8192, O: 16384, P: 32768, Q: 65536, R: 131072, S: 262144, T: 524288, U: 1048576, V: 2097152, W: 4194304, X: 8388608, Y: 16777216, Z: 33554432, ALL: 67108863

Обратите внимание: Эти диски будут все равно отображены в Диспетчере файлов, для удаления Диспетчера файлов, удалите файл winfile.exe.

Ключ: [HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurre ntVersionPoliciesExplorer]

Параметр: NoDrives

Тип: REG_DWORD

9. Также вам пригодятся эти два параметра:

Когда включен этот параметр команда ‘Найти’ будет удалена из меню «Пуск».

Ключ: [HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurre ntVersionPoliciesExplorer]

Параметр: NoFind

Тип: REG_DWORD

Значение: (0 = отключено, 1 = включено)

При включении этого параметра, значок будет «Сетевое окружение» будет скрыт.

Кроме того, этот параметр отключает свойство UNC внутри интерфейса Проводника, включая команду «Выполнить…» из меню «Пуск». Пути UNC конфигурируются администратором в «Наборе правил» для общедоступных папок, настольных значков, команды «Пуск», и т.д. Это не влияет на функциональные возможности командной строки, при выполнении команды «Net.exe».

Ключ: [HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurre ntVersionPoliciesExplorer]

Параметр: NoNetHood

Тип: REG_DWORD

Значение: (0 = отключено, 1 = включено)

Вроде пока все, что вспомнил, еще раз напомню — до всех изменений делайте резервные копии реестра. Почитайте правила написания reg-файлов… и… Ключ (Ветка) — это пусть в реестре, куда надо дойти; Параметр — это название справа (если параметра нет, то в правом фрейме его можно создать, выбирая указанный тип параметра, ну а дальше выставляете значение и вуаля. Но я бы все же советовал пользоваться готовыми reg-файлами — 5 строчек в блокноте

Надеюсь помог хоть чем-то.

0

Содержание

- Винда не так плоха, если уметь ее готовить — групповая политика безопасности в Windows, или урезаем права юзерам, ибо не фиг!

- Назначение прав пользователя User Rights Assignment

- Ограниченные учётные записи Windows 10

- 1. Запуск только одного UWP-приложения

- 2. Режим гостя

- 3. Особенный гость

- 4. Запрет панели управления

- 5. Запуск только UWP-приложений

- 6. Запуск только отдельных программ

Винда не так плоха, если уметь ее готовить — групповая политика безопасности в Windows, или урезаем права юзерам, ибо не фиг!

Сегодня пол дня провозился с группой товарищей-тормозов, которые вчетвером не в состоянии были настроить сетевой принтер. У всех высшее техническое, как обычно. Но суть не в этом. Под конец рабочего дня один из товарищей — взрослый дядька, зацепил-таки меня, показав как можно защемить юзера под гостевой учеткой в винде, пользуя групповые политики безопасности. Придя домой, я кинулся к виртуалке с ХП-хой, чтобы попробовать руками то, что показал дядька, не забыть и увековечить в блоге. Зацепило меня сильно, так как я думал что примерно знаю все способы или близко как урезать права юзеру в винде. Про способ сокрытия локальных дисков из окна «Мой компьютер» и полный запрет доступа к локальным дискам с помощью групповых политик до этого я не слышал вообще и не видел ни разу. С одной стороны стындо, с другой я узнал для себя что-то новое, что меня очень порадовало, с третьей стороны, такой способ укрощения юзеров не так распространен (ну, если я о нем не знал), значит можно им щемить не только лузеров но и продвинутых

Повторюсь, предполагается что юзер у нас сидит с юзерской учетки с обрезанными правами, и самостоятельно даже «Ква» сказать не может. Но при этом у него чешутся руки, и неплохо было бы запретить ему всяческие операции с диском С, на котором у нас система, програм файлс и все такое нужное. Делаем данные операции из-под админской учетки, разумеется.

Пуск — выполнить — gpedit.msc Попадаем в менюшку. Нам нужно пойти в

Нас интересуют две строчки во вкладке Проводник, а именно

Скрыть выбранные диски из окна «Мой компьютер»

Запретить доступ к дискам через «Мой компьютер»

В первой строке (для начала) нам нужно выбрать диск С (на котором по умолчанию стоит операционная система и иже с ней), либо несколько дисков по необходимости. Можно вообще все запретить, пускай юзеры тусуются! И выбрать в меню галочкой «Включен».

Теперь если мы зайдем в «Мой компьютер», выбранного диска мы не увидим. Но, если мы в адресной строке проводника наберем C:, то у нас диск С успешно откроется, потому что мы выбрали только Скрыть диск из окна «Мой компьютер»

Но если следующим шагом мы в строке Запретить доступ к дискам через «Мой компьютер» сделаем аналогичную операцию с выбором диска С

То даже набрав в адресной строке проводника С: мы увидим посылание юзера к админу

Вот так вот за пару минут можно быстро и легко урезать юзерские права, тем самым освободив себя от возможного геморроя, когда кто-нибудь не сильно умный полезет в системный диск, поудалять «лишнее» из папки C:WindowsSystem32

Не хочу учиться, а хочу жениться! И правильно

Назначение прав пользователя User Rights Assignment

Область применения Applies to

Обзор и ссылки на сведения о параметрах политики безопасности назначения прав пользователей, доступных в Windows. Provides an overview and links to information about the User Rights Assignment security policy settings user rights that are available in Windows. Права пользователя управляют методами, с помощью которых пользователь может войти в систему. User rights govern the methods by which a user can log on to a system. Права пользователей применяются на уровне локального устройства и позволяют пользователям выполнять задачи на устройстве или в домене. User rights are applied at the local device level, and they allow users to perform tasks on a device or in a domain. Права пользователя включают права и разрешения для логотипа. User rights include logon rights and permissions. Управление правами входа в систему, авторизованный для входа на устройство и его возможность входа в систему. Logon rights control who is authorized to log on to a device and how they can log on. Разрешения прав пользователей контролируют доступ к ресурсам компьютера и домена и могут переопределять разрешения, заданные для определенных объектов. User rights permissions control access to computer and domain resources, and they can override permissions that have been set on specific objects. Управление правами пользователей можно выполнять в групповой политике в элементе «Назначение прав пользователя». User rights are managed in Group Policy under the User Rights Assignment item.

С каждым правом пользователя связано постоянное имя и имя групповой политики. Each user right has a constant name and a Group Policy name associated with it. Имена констант используются при ссылке на пользователя в событиях журнала. The constant names are used when referring to the user right in log events. Параметры назначения прав пользователей можно настроить в следующем расположении в консоли управления групповыми политиками (GPMC) в области Конфигурация компьютераПараметры WindowsПараметры безопасностиЛокальные политикиНазначениеправ пользователя или на локальном устройстве с помощью редактора локальных групповых политик (gpedit.msc). You can configure the user rights assignment settings in the following location within the Group Policy Management Console (GPMC) under Computer ConfigurationWindows SettingsSecurity SettingsLocal PoliciesUser Rights Assignment, or on the local device by using the Local Group Policy Editor (gpedit.msc).

Сведения о настройке политик безопасности см. в подстройке «Настройка параметров политики безопасности». For information about setting security policies, see Configure security policy settings.

В следующей таблице ссылки на каждый параметр политики безопасности и предоставляется постоянное имя для каждого из них. The following table links to each security policy setting and provides the constant name for each. Описания параметров содержат справочную информацию, советы и советы по настройке параметра политики, значения по умолчанию, различия между версиями операционной системы, а также соображения по управлению политиками и безопасности. Setting descriptions contain reference information, best practices for configuring the policy setting, default values, differences between operating system versions, and considerations for policy management and security.

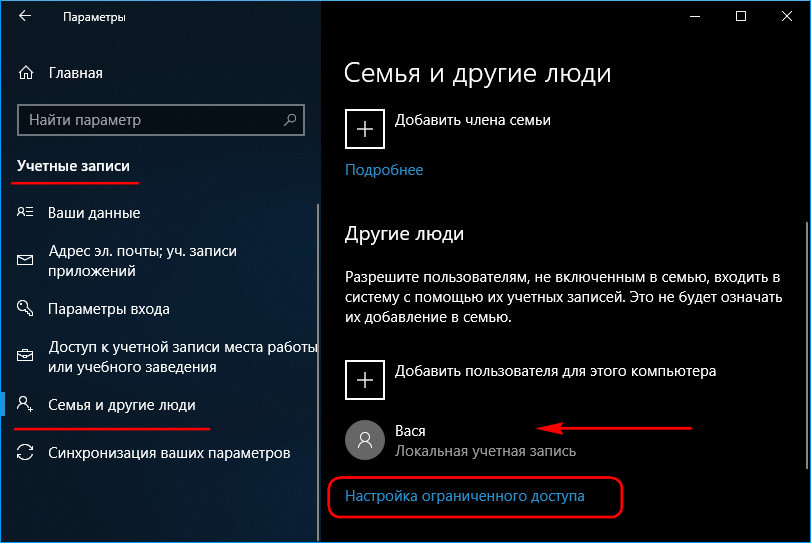

Ограниченные учётные записи Windows 10

Делить с кем-то из близких или сотрудников по работе один компьютер – не самая приятная задача. Чтобы упредить споры, каждый из имеющих право пользования компьютером в среде Windows может создать свою, с парольной защитой учётную запись. И таким образом хоть как-то оградить своё личное виртуальное пространство. Полноправные владельцы компьютеров вправе ограничивать тех, кто время от времени использует их Windows-устройства.

Причём не только методами создания учётных записей со статусом стандартного пользователя, лишённого прав администратора. Обладая правами последнего, возможности по использованию компьютера для отдельных людей, чьи неопытные или намеренные действия могут приводить к проблемам, можно урезать в большей степени.

Как в среде Windows 10 задействовать ограниченные учётные записи?

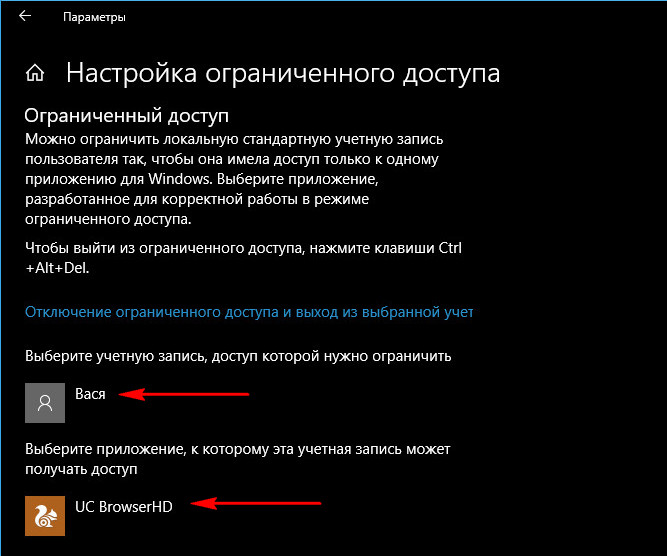

1. Запуск только одного UWP-приложения

Учётные записи со статусом стандартного пользователя можно максимально ограничить, позволив с них запуск только одного UWP -приложения. Делается это в приложении «Параметры» из учётки администратора.

Единственным доступным приложением при таком раскладе может быть любое UWP -приложение – хоть штатное, хоть установленное в Microsoft Store, но только не браузер Edge . Тем не менее если пользователю нужно дать ограниченную среду для веб-сёрфинга, в Microsoft Store можно установить сторонний UWP -браузер.

Такая ограниченная учётная запись будет работать по принципу терминала. Выйти из неё можно нажатием Ctrl + Alt + Del .

Более гибко настроить ограничения для отдельных пользователей можно с помощью функционала редакций Windows 10, начиная с Pro.

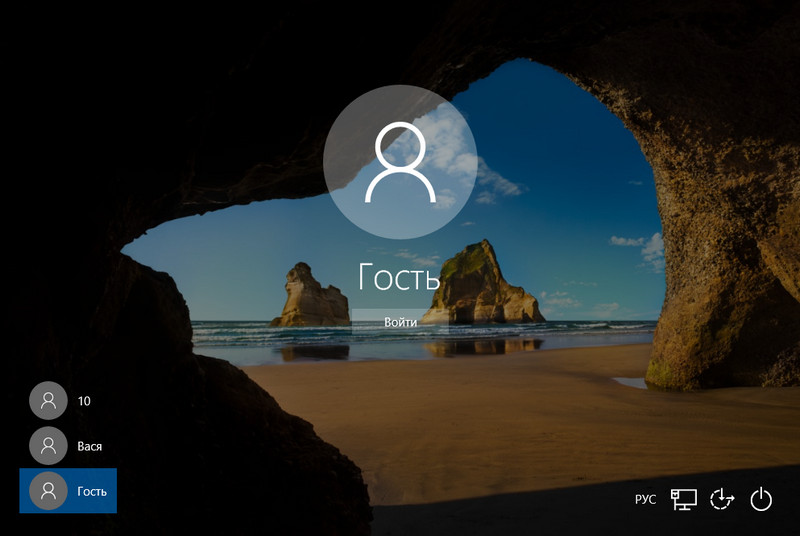

2. Режим гостя

Для встречных-поперченных людей, которым вроде как и неудобно отказать в просьбе дать на пару минут зайти в соцсеть, но и не очень хочется подпускать к своим личным данным, в панели управления Windows 7 можно было включить специальную учётную запись гостя. В «Десятке» она никуда не делась, вот только включается чуть сложнее. В режиме гостя используется в большей степени ограниченная учётная запись, чем таковая со статусом стандартного пользователя. Гостю нельзя делать всё то, что требует прав администратора – устанавливать, удалять, запускать программы, удалять системные данные, смотреть содержимое каталогов профиля других пользователей. Нельзя использовать OneDrive . Доступ к настройкам в UWP -формате ограждён невозможностью запуска приложения «Параметры».

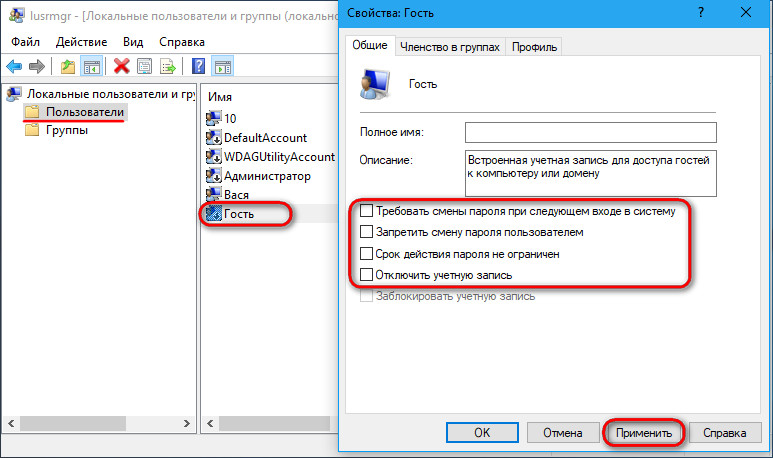

Чтобы включить учётку гостя в Windows 10, запускаем штатную утилиту:

lusrmgr.msc

Раскрываем каталог «Пользователи», в нём двойным кликом кликаем по «Гостю». В отрывшихся свойствах убираем все установленные галочки. Применяем.

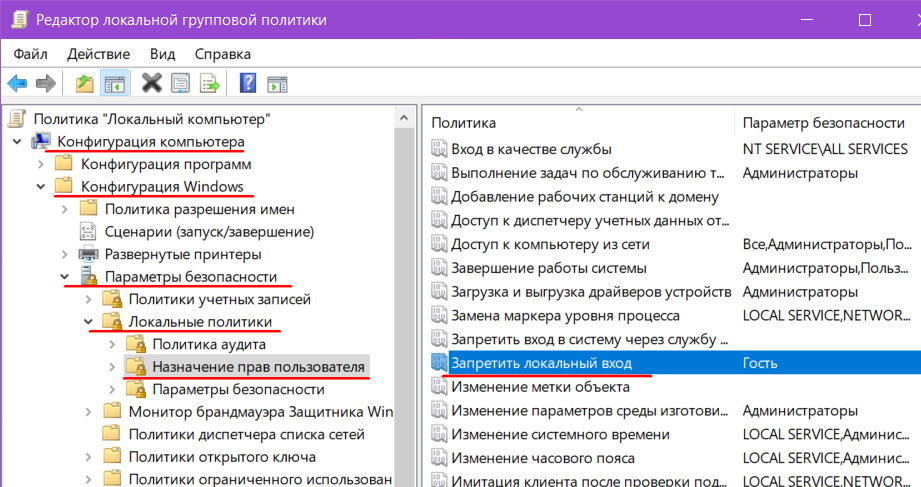

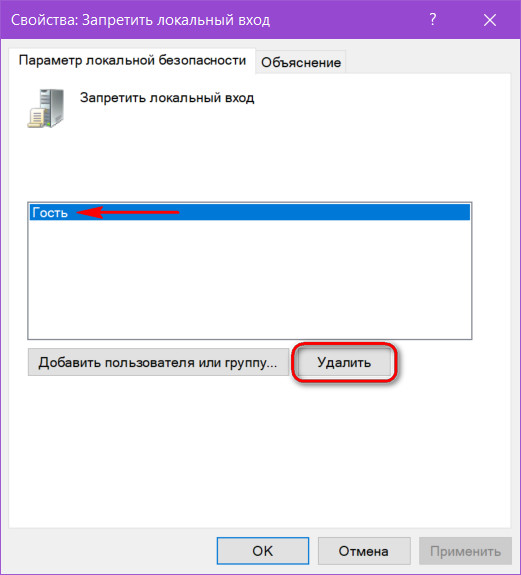

Теперь нужно кое-что подправить в локальных групповых политиках. Открываем редактор:

gpedit.msc

Раскрываем путь, указанный на скриншоте. Открываем параметр, запрещающий локальный вход.

И тем самым активируем его учётную запись.

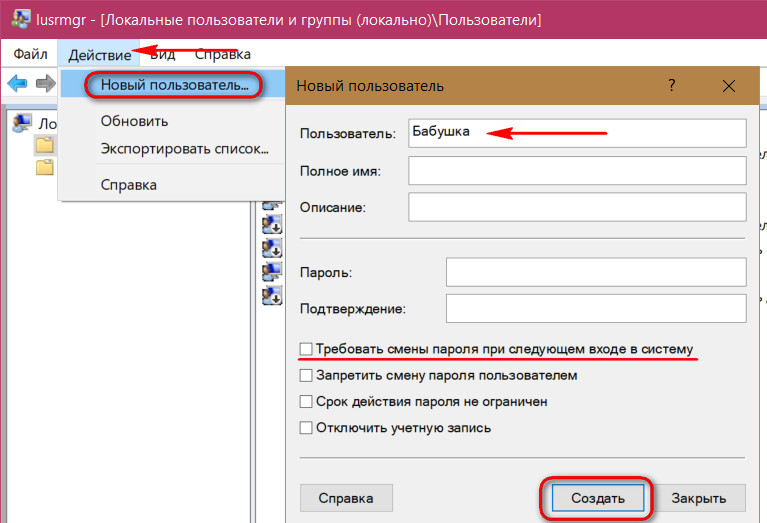

3. Особенный гость

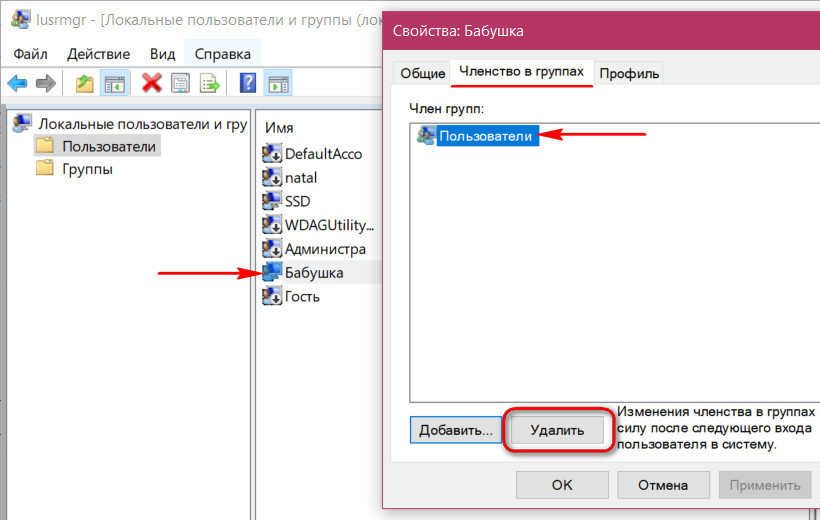

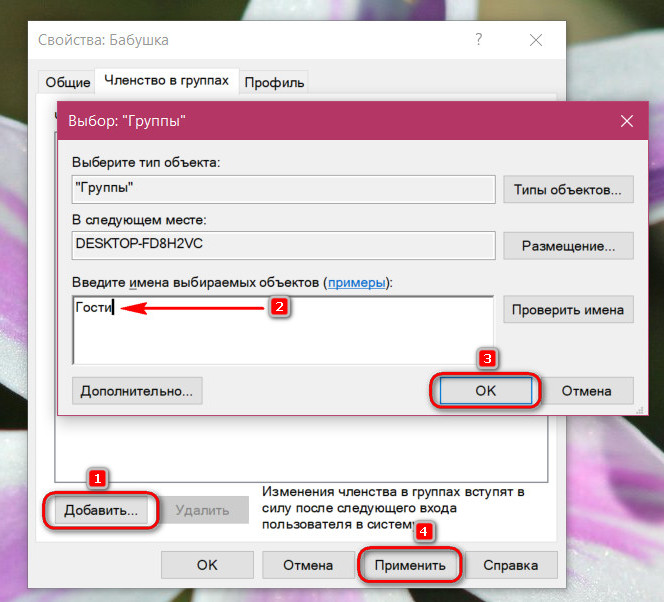

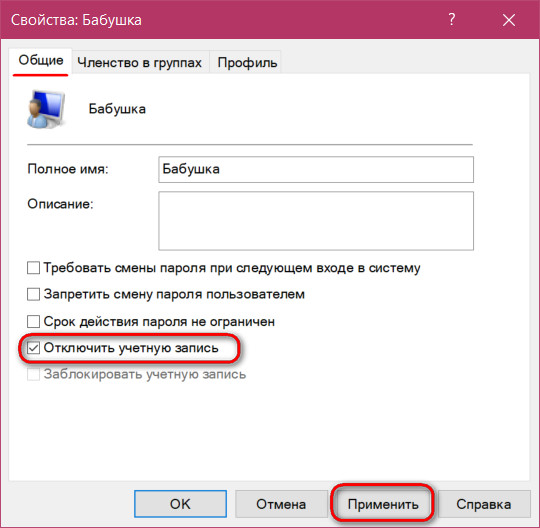

Обезличенная учётка «Гость» — универсальное решение, удобное, если часто приходится принимать у себя гостей, которым всегда нужно срочно войти на пару минут в свою соцсеть. Если круг гостей узкий, можно сделать приятно, например, любимой бабушке, создав её личную учётку гостя. В той же утилите lusrmgr.msc нужно в меню «Действие» выбрать нового пользователя, дать ему имя и убрать галочку необходимости смены пароля (чтобы учётка была незапароленной) . Затем нажать «Создать».

Затем делаем двойной клик на бабушкиной учётке и в окне свойств переключаемся на вкладку «Членство в группах». Удаляем группу «Пользователи».

И добавляем группу «Гости».

Если бабушка станет реже приходить, её учётку, чтобы она не болталась на экране блокировки, можно временно отключать. Делается это в том же окошке свойств учётной записи.

Ещё больше урезать возможности гостя или стандартного пользователя можно с помощью локальных групповых политик. Ограничения, введённые ими в окне редактора gpedit.msc , будут работать для всех учётных записей компьютера. А чтобы ограничения не касались администратора и применялись только для отдельных пользователей, с политиками нужно работать через консоль MMC .

mmc.exe

Необходимо добавить новую оснастку.

Кликаем «Редактор объектов групповой политики». Нажимаем «Добавить», затем — «Обзор».

Выбираем нужного пользователя.

Закрываем форму добавления оснасток. Оснастку gpedit.msc , созданную для выбранного пользователя только что, сохраняем в удобном месте.

С этого места и будем впредь запускать эту оснастку. И ограничивать в ней права юзеров. Например, тройкой предложенных ниже способов.

4. Запрет панели управления

Режим гостя, как упоминалось, защищён от вмешательства в настройки, находящиеся в приложении «Параметры». А вот панель управления в части настроек, не требующих прав администратора, гостю доступна. Это легко можно исправить и запретить её запуск.

В созданной оснастке раскрываем путь, показанный на скриншоте. Открываем параметр, запрещающий работу с панелью управления.

В учётке со статусом стандартного пользователя этот параметр ещё и отключит приложение «Параметры».

5. Запуск только UWP-приложений

Чтобы дать человеку возможность работать только с UWP -приложениями и закрыть ему доступ к десктопным EXE -программам, можно воспользоваться параметром выполнения только указанных приложений.

Будучи включённым, этот параметр позволит поимённо указать только разрешённые для запуска EXE -программы. Нужно указать хотя бы одну такую программу, например, штатный блокнот.

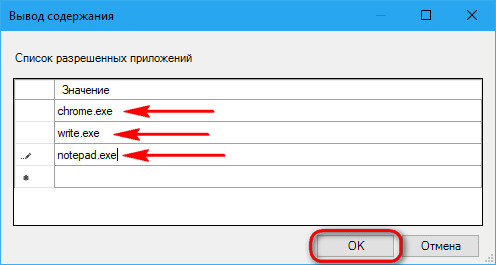

6. Запуск только отдельных программ

Используя параметр выполнения только указанных приложений, можно расширить перечень разрешённых пользователю EXE -программ.

А можно сделать иначе и разрешить использовать все EXE -программы, кроме некоторых.

При попытке запуска запрещённых программ гость увидит такое вот сообщение.

[конспект админа] Меньше администраторов всем

Время прочтения

7 мин

Просмотры 68K

Продолжим про безопасность операционных систем – на этот раз «жертвой» станет MS Windows и принцип предоставления минимальных прав для задач системного администрирования.

Сотрудникам, ответственным за определенные серверы и рабочие станции совсем не обязательно выдавать права «администратор домена». Хоть не по злому умыслу, по ошибке, но это может подпортить всем жизнь, а то и стоить чьих-то выходных. Под катом детально разберем принцип предоставления минимальных прав как одну из технологий предоставления минимальных прав.

Ограниченные группы

В качестве примера из практики могу привести грустную историю со счастливым концом. В организации исторически сложилось, что сервер печати находился на контроллере домена. В один прекрасный момент сотруднику отдела IT понадобилось перепрошить принтер, что он и проделал, запустив китайскую утилиту на сервере. Принтер заработал, но вот утилита в процессе перепрошивки перевела время на несколько лет назад. Active directory не очень любит путешественников во времени, и контроллер домена благополучно отправился в «захоронение» (tombstone).

Инцидент добавил седых волос, но второй контроллер домена спас ситуацию: роли FSMO перевели на него, а путешественника во времени повторно сделали контроллером домена. С тех пор в компании права «администратора домена» нужно заслужить.

Для профилактики подобных ситуаций неплохо будет выдавать желающим ровно столько прав, сколько нужно: если нужно администрировать только рабочие станции, достаточно выдать права только на компьютеры пользователей.

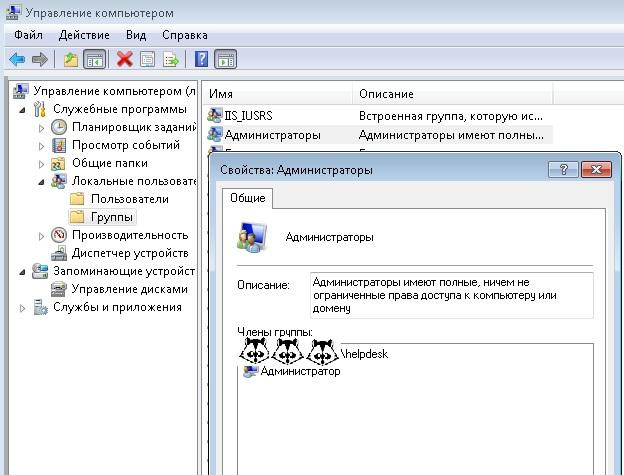

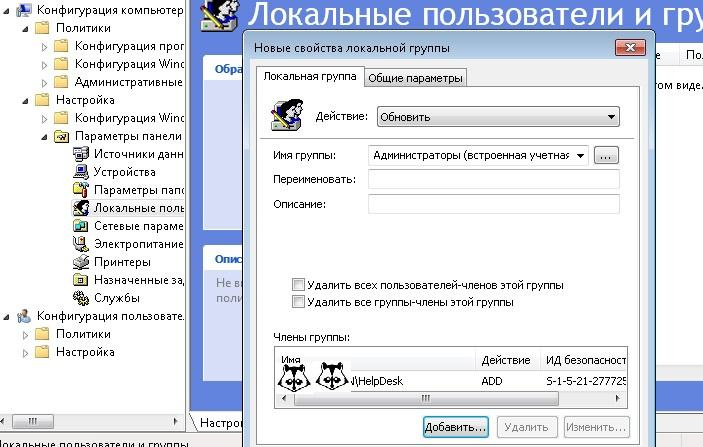

Когда компьютеров немного, включить доменную группу безопасности «helpdesk» в локальную группу «администраторы» можно и руками. А вот на большом объеме приходят на помощь групповые политики. Удобных способов два.

Первый способ: через Группы с ограниченным доступом (Restricted groups), расположенные в групповых политиках по адресу Конфигурация компьютера – Политики – Параметры безопасности.

Расположение политик Restricted groups.

Далее нужно создать группу «Администраторы» и добавить в нее нужную группу. Есть только один нюанс – если сделать именно так, то из локальной группы «Администраторы» исчезнут все, кроме встроенного администратора и самой группы. Даже Domain Admins:

Добавляем группу «Администраторы», в которую добавляем группу helpdesk.

И получаем локальную группу «Администраторы» без Domain admins.

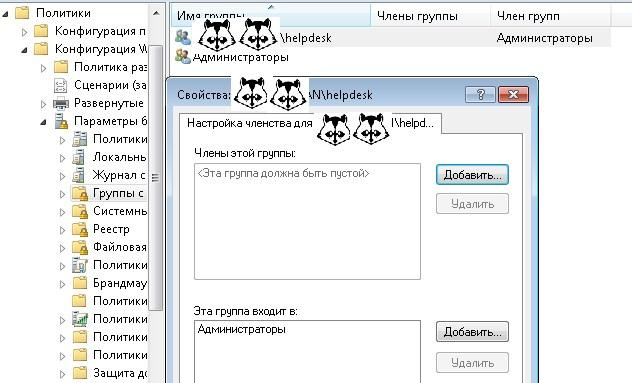

Конечно, эту возможность можно использовать и во благо – зачистить локальные группы от лишних участников. Если же хочется избежать такой зачистки, то можно создать в «Группах ограниченного доступа» доменную группу и ее же назначить входящей в группу «Администраторы»:

При такой настройке локальная группа «Администраторы» не будет зачищена.

Вторым способом является настройка Предпочтения Групповых Политик (Group Policy Preference, далее – GPP). Искать следует в Конфигурации компьютера – Настройка – Локальные пользователи и группы.

Настройка группы безопасности через GPP.

Как и все настройки в GPP, эта проще в понимании и с более дружелюбным интерфейсом. Но если у вас в инфраструктуре присутствуют не обновленные Windows XP или даже Windows 2000, то остается только первый вариант.

Таким же способом можно дать права и на определенные серверы нужным сотрудникам. Например, дать права группе разработчиков на тестовый стенд.

Использование встроенных групп безопасности

Конечно, сотрудников отдела IT и системные учетные записи (например, под которыми выполняются задачи резервного копирования) проще сразу включить в группу «Enterprise Admins» и не знать горя.

Но из соображений безопасности лучше так не делать. В Windows существует набор встроенных учетных записей с набором типовых прав. Группы немного различаются для компьютера и для домена, а также ряд сервисов привносит свои группы.

Под спойлером предлагаю ознакомится с набором основных групп безопасности.

| Группа | Описание |

| Администраторы | Полные права на систему. |

| Пользователи | Возможность пользоваться без изменения системных параметров и без записи в системные разделы. Фактически пользователь – полноценный хозяин только в папке своего профиля. |

| Операторы архива | Группа, предназначенная для выполнения резервного копирования и восстановления. Участники группы могут завершать работу системы на серверах и переопределять права доступа в целях резервного копирования. |

| Опытные пользователи | Участники этой группы могут администрировать локальные учетные записи и группы (кроме администраторов), создавать сетевые ресурсы и управлять доступом на них, менять NTFS ACL (кроме смены владельца папки). |

| Пользователи удаленного рабочего стола | Членство дает возможность подключаться к компьютеру по RDP |

| Операторы печати | Операторы могут устанавливать и удалять принтеры, изменять их драйвера и настройки, останавливать и чистить очередь печати. |

| Операторы настройки сети | Могут менять настройки сетевых интерфейсов. Это полезная группа на случай если нужно переназначать получение адреса сетевой картой с автоматического на статическое. Мобильные пользователи скажут спасибо, если добавить их в эту группу. |

| Операторы учета | Пользователи в этой группе могут создавать/удалять/редактировать/перемещать учетные записи в Active Directory. Удобно дать эти права для сервиса, автоматически заводящего учетки сотрудников после приема на работу. |

Познакомиться со всеми группами и более полным описанием можно в официальной документации.

Если стандартных групп не хватает, то Windows позволяет настроить права доступа более тонко. Например, выдать отдельной группе пользователей право менять время или возможность принудительно завершать работу сервера по сети. Для этого существует механизм «назначение прав пользователей». Искать можно в локальной политике безопасности – secpol.msc или в групповой политике по адресу Конфигурация компьютера – Конфигурация Windows – Параметры безопасности – Локальные политики – Назначение прав пользователя.

Настройка прав доступа через групповые политики.

Использовать эту настройку я рекомендую в крайних случаях, и ее обязательно надо документировать. Помните о том, что когда-нибудь вас кто-то сменит и будет разбираться, почему работает так, а не иначе.

Вообще лучше всегда все документировать. Представьте ситуацию, что вы уволились из организации и вместо вас пришел человек с улицы. Поставьте себя на место этого человека. Если начал дергаться глаз или зашевелились волосы – посвятите время написанию документации. Пожалуйста!

Существует еще один хороший метод ограничения доступа к объектам – делегирование. Про эту технологию на Хабре уже писали, поэтому я лишь добавлю, что с помощью делегирования удобно выдаются права для ввода нового компьютера в домен.

Все эти технологии довольно давно существуют в системах Windows. С появлением Windows 102016 появилась еще одна интересная возможность ограничить учетные записи – речь о ней пойдет далее.

Достаточно администрирования

Just Enough Administration (JEA) – технология предоставления доступа к командлетам PowerShell. Работает на операционных системах вплоть до Windows 7 при установке Windows Management Framework 5.1 (правда, в самых старых операционных системах поддержка ограничена). Работа производится через так называемые «виртуальные аккаунты» и специально подготовленные файлы конфигурации. Примером использования JEA является выдача ограниченных прав на управление определенными виртуальными машинами – например, для ваших разработчиков.

Подробнее про JEA можно почитать в официальной документации, поэтому разберем конкретный пример предоставления возможности перезапуска виртуальной машины.

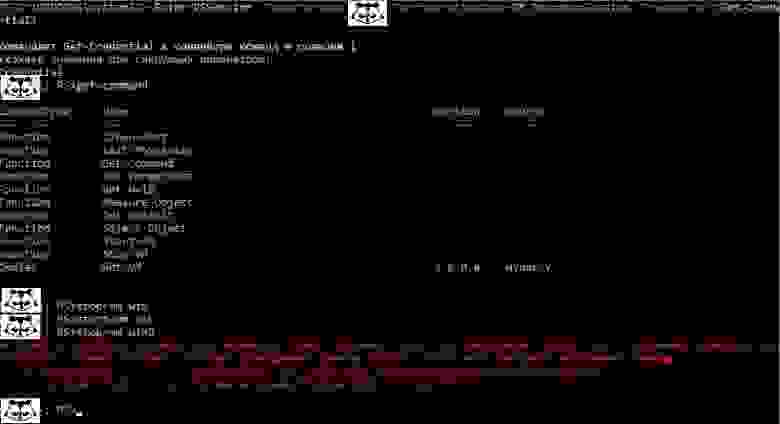

Сначала нам нужно разрешить удаленное подключение к серверу с помощью командлета Enable-PSRemoting, а заодно убедимся, что у нас Windows Management Framework нужной версии при помощи командлета $PSVersionTable.PSVersion.

Проверка версии и разрешение удаленных подключений при помощи PS.

Создадим группу безопасности и специального пользователя:

$VMOperatorGroup = New-ADGroup -Name "VM-operators" -GroupScope DomainLocal -PassThru

$OperatorUser = New-ADUser -Name "VMOperator" -AccountPassword (ConvertTo-SecureString 'P@ssword1' -AsPlainText -Force) -PassThru

Enable-ADAccount -Identity $OperatorUser

Add-ADGroupMember -Identity $VMOperatorGroup -Members $OperatorUserТеперь создадим нужные для работы конфигурационные файлы и папки. Сначала общие:

New-Item -Path "C:Program FilesWindowsPowerShellModulesDemo_Module" -ItemType Directory

New-ModuleManifest -Path "C:Program FilesWindowsPowerShellModulesDemo_ModuleDemo_Module.psd1"

New-Item -Path "C:Program FilesWindowsPowerShellModulesDemo_ModuleRoleCapabilities" -ItemType DirectoryА затем создадим конкретный файл конфигурации для нашего оператора виртуальной машины с именем win. Для примера разрешим запуск и остановку виртуальной машины:

$VMRoleCapabilityParams = @{

Author = 'Сервер Молл'

Description = 'VM Role Capability File'

CompanyName = 'ServerMall'

VisibleCmdlets= 'Get-VM',

@{ Name='Start-VM'; Parameters=@{ Name='Name'; ValidateSet='win' } },

@{ Name = 'Stop-VM'; Parameters = @{ Name = 'Name'; ValidateSet = 'win'}}

New-PSRoleCapabilityFile -Path "$ENV:ProgramFilesWindowsPowerShellModulesDemo_ModuleRoleCapabilitiesVMRoleCapability.psrc" @VMRoleCapabilityParamsТеперь необходимо подготовить файл сессии PowerShell:

$NonAdministrator = "DOMAINVM-win-Operators"

$ConfParams = @{

SessionType = 'RestrictedRemoteServer'

RunAsVirtualAccount = $true

RoleDefinitions = @{

$NonAdministrator = @{ RoleCapabilities = 'VMRoleCapability'}

}

TranscriptDirectory = "$env:ProgramDataJEAConfigurationTranscripts"

}

New-Item -Path "$env:ProgramDataJEAConfiguration" -ItemType Directory

$SessionName = 'VM_OperatorSession'

New-PSSessionConfigurationFile -Path "$env:ProgramDataJEAConfigurationVM.pssc" @ConfParamsЗарегистрируем файл сессии:

Register-PSSessionConfiguration -Name 'VM_OperatorSession' -Path "$env:ProgramDataJEAConfigurationVM.pssc"Теперь все готово для проверки. Попробуем подключиться к серверу с учетными данными созданного пользователя командлетом:

Enter-PSSession -ComputerName SERVERNAME -ConfigurationName VM_OperatorSession -Credential (Get-Credential)Проверим список доступных команд командой get-command и попробуем остановить нашу виртуальную машину win, а затем другую машину win2.

Доступ к серверу ограничен управлением одной виртуальной машиной.

Для облегчения создания файлов конфигурации сообществом была создана утилита под названием JEA Toolkit Helper, где графический интерфейс поможет создать файлы с необходимыми параметрами.

Интерфейс JEA Toolkit Helper.

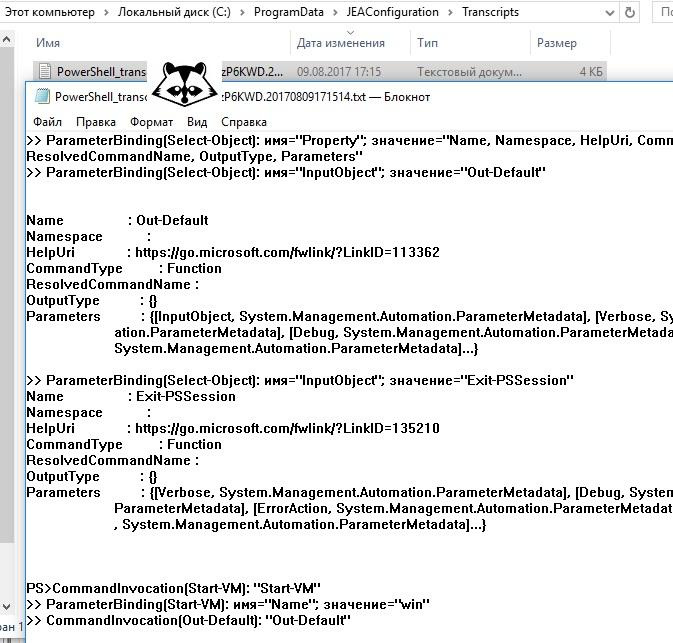

При необходимости есть возможность через групповые политики включить аудит выполнения модулей по адресу Конфигурация компьютера – Административные шаблоны – Windows Powershell – Включить ведение журнала модулей. Тогда в журнале Windows будут отображаться записи о том что, где и когда.

Журнал выполнения PowerShell.

Альтернативой будет включение записи в файл. Также через групповые политики настраивается параметр «Включить транскрипции PowerShell». Путь можно задать как в самой политике (и тогда запись туда будет вестись для всех модулей), так и в файле конфигурации сессии JEA в параметре TranscriptDirectory.

Файловый журнал JEA.

С помощью делегирования, назначения прав и JEA можно добиться отказа от использования учетных записей с администраторскими правами в повседневной работе. В конце-концов, к UAC в Windows ведь тоже привыкли и не отключаем просто потому, что «заткнись, я и так знаю что мне делать со своими файлами!».

Желательно, после установки операционной системы windows, создать учетную запись пользователя с ограниченными правами и работать под ней.

Как создать учетную запись с ограниченными правами?

Дополнительную учетную запись в windows 7 можно легко создать, нажав на кнопку «Пуск», перейдя в «Панель управления» и выбрать меню «Учетные записи»-«Добавление и удаление учетных записей пользователя».

В открывшемся окне снизу нужно нажать на строку-ссылку «Создание учетной записи». Стоит заметить, что создать учетную запись можно только из учетной записи, которая имеет права Администратора.

В новом окне необходимо ввести имя новой учетной записи, например «Андрей», отметить точкой права пользователя «Обычный доступ» и нажать на кнопку внизу окна «Создание учетной записи».

Для новой учетной записи обязательно нужно придумать пароль. Для этого по кликаем мышкой по ее ярлыку двойным щелчком, после чего нажимаем на строку-ссылку «Создание пароля». В открывшемся диалоговом окне вводим пароль, затем дублируем его в строке ниже и нажимаем на кнопку «Создать пароль».

Вот и все, новая учетная запись с ограниченными правами создана. Теперь пользователь, который будет из-под нее работать, не сможет ни запустить, ни удалить файлы, если не будет знать пароль администратора.

Чтобы зайти в компьютер под новой учетной записью, перезагрузка не нужна. Для этого всего лишь нужно нажать на кнопку «Пуск», после чего нажать на стрелку в меню «Завершение работы», и выбрать из выпавшего меню «Сменить пользователя». После выбора нужной учетной записи, нажатия на ее ярлык и введения пароля вы сразу же увидите свой новый рабочий стол.

Настройка учетной записи с ограниченными правами

Чтобы при запуске файлов или их удалении открывалось окно с предложением ввести пароль администратора для продолжения работы, а не предупреждение о том, что вы не можете установить программу, так как у вас нет административных привилегий, необходимо изменить степень контроля учетных записей.

Эта опция специально предназначена для уведомления пользователя, который собирается произвести какие-либо манипуляции, требующие административных прав.

Следует заметить, что настраивать учетную запись с ограниченными правами нужно только из-под учетной записи администратора, иначе вы ничего не сможете сделать.

Для этого нужно нажать «Пуск»-«Панель управления», затем нажав на меню «Система и безопасность», выбрать строку «Изменение параметров контроля учетных записей».

В открывшемся окне нужно поднять бегунок на вторую позицию сверху «Всегда уведомлять», нажать «Ок», и в следующем окне, которое всегда теперь будет появляться при попытках запустить или удалить файлы, нажать «Да».

Теперь у вас есть пользователь с ограниченными правами в windows.

Ранее мы показали вам, как запретить пользователям ПК доступ к диалоговому окну «Свойства подключения к Интернету», чтобы они не могли изменять настройки DHCP и адрес DNS-сервера. С помощью встроенной оснастки Microsoft Management Console, называемой Редактор локальной групповой политики, вы можете определить широкий спектр ограничений использования системных компонентов, чтобы ограничить доступ пользователей к основным системным настройкам, а также к визуальным конфигурациям. Как и предыдущие версии Windows, Windows 7 позволяет запретить пользователям ПК изменять стандартные или указанные параметры персонализации рабочего стола, включая параметры темы, экранную заставку, звуки, фон рабочего стола и другие визуальные стили. В этом посте показан простой способ применения ограничения доступа пользователей о персонализации и визуальных стилях, чтобы пользователи ПК не могли изменять свои настройки.

Следующие шаги требуют входа в Windows 7 с правами администратора. Если вы вошли в систему не как администратор, сначала выйдите из системы и снова войдите в Windows через учетную запись администратора. После входа в систему откройте Windows 7 Начать поиск и введите групповая политика или gpedit.msc запустить Редактор локальной групповой политики.

Редактор локальной групповой политики разделен на две категории, а именно: Конфигурация компьютера а также Конфигурация пользователя. Чтобы изменить настройки персонализации по умолчанию, разверните Конфигурация пользователя с последующим Административные шаблоны. Теперь нажмите Панель управления выбирать Персонализация установочная папка. Это откроет все параметры, связанные с персонализацией, в главном окне, что позволит вам изменить параметры по умолчанию и применить ограничения в соответствии с требованиями.

В Персонализация Страница настроек содержит множество настроек объектов персонализации рабочего стола, включая цветовую схему, тему, визуальные стили окон и кнопок, заставку, цвет и внешний вид окна, фон рабочего стола, указатели мыши и многое другое. Если вы, например, хотите отозвать доступ к диалоговому окну «Фон рабочего стола», просто откройте Запретить изменение фона рабочего стола вариант и выберите Включено возможность запретить пользователю менять обои рабочего стола.

Точно так же вы можете запретить владельцам стандартных учетных записей пользователей изменять заставку, отключив Включить хранитель экрана вариант. Более того, если вы хотите принудительно установить определенную заставку для всех учетных записей пользователей, откройте «Принудительно определенную заставку», выберите «Включено» и затем укажите файл заставки, который вы хотите использовать для учетных записей пользователей. Помимо принудительного применения определенного файла визуального стиля в сети, у вас есть возможность загрузить определенную тему, не позволяя пользователям изменять указатели мыши, значки на рабочем столе, цвет и внешний вид окна.

Когда пользователи ПК открывают Персонализация диалоговое окно для изменения фона рабочего стола, звука Windows по умолчанию и т. д., эти параметры будут выделены серым цветом. Здесь стоит упомянуть, что, в отличие от других типов ограничений доступа Windows, персонализированные параметры не предлагают пользователям вводить пароль администратора для продолжения.

В случае, если вы установили определенную заставку, владелец стандартной учетной записи не сможет изменить предустановленную заставку. На следующем снимке экрана показан серый цвет. Заставка выпадающее меню.

Папка параметров персонализации включает в себя множество параметров персонализации рабочего стола и визуальной персонализации, которые вы изменяете, а также применяете ограничения на доступ к параметрам объектов персонализации. Вы также можете ознакомиться с нашим руководством по предотвращению доступа пользователей к Панели управления.

Настройка прав доступа к файлам и ограничение прав пользователей

В процессе работы на компьютере часто возникает необходимость защитить те или иные свои данные от неквалифицированного и несанкционированного просмотра и редактирования. Эта задача обычно возникает при работе в локальной сети, а также в случае, когда к компьютеру в разное время имеют доступ несколько разных пользователей.

Механизм защиты информации от постороннего вмешательства существовал и в предыдущих версиях операционной системы Windows. В данном разделе мы расскажем, как он функционирует в системе Windows 7.

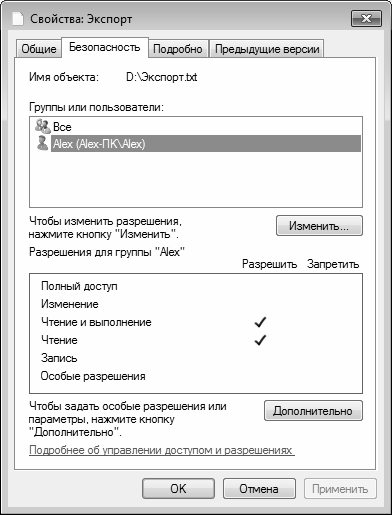

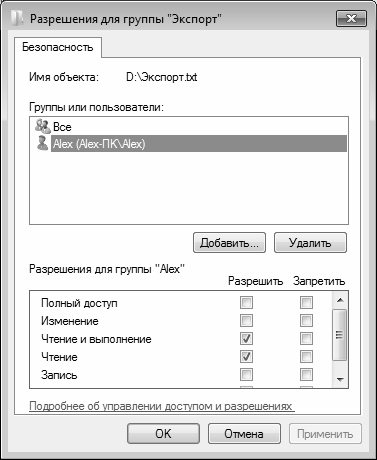

Чтобы настроить права доступа к файлу, щелкните на нем в окне Проводника правой кнопкой мыши, и в появившемся контекстном меню выберите команду Свойства. Затем в открывшемся окне перейдите на вкладку Безопасность, содержимое которой показано на рис. 5.12.

Рис. 5.12. Свойства файла, вкладка Безопасность

В верхней части данной вкладки отображается полный путь к выбранному объекту (на рис. 5.12 это D: Экспорт. txt). Ниже располагается список пользователей или групп пользователей, имеющих доступ к данному компьютеру. Еще ниже отображается перечень разрешений для пользователя или группы, выделенной курсором. На рис. 5.12 пользователи группы Alex применительно к данному файлу имеют разрешение Чтение и выполнение.

Отметим, что на вкладке Безопасность вы не сможете изменить текущие разрешения. Чтобы добавить пользователя или группу пользователей, либо чтобы отредактировать действующие разрешения нажмите кнопку Изменить. В результате на экране откроется окно, изображенное на рис. 5.13.

Рис. 5.13. Редактирование разрешений

Если вы хотите изменить разрешения для пользователя или группы пользователей, выберите в списке Группы или пользователи соответствующую позицию щелчком мыши, после чего в нижней части окна путем установки соответствующих флажков определите запреты или разрешения.

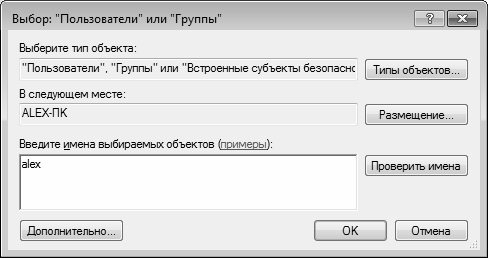

Чтобы добавить в список нового пользователя или группу пользователей, нажмите кнопку Добавить. В результате на экране откроется окно, изображенное на рис. 5.14.

Рис. 5.14. Добавление пользователя или группы для управления доступом к файлу

В данном окне в поле Введите имена выбираемых объектов нужно ввести имя пользователя или группы пользователей для последующей настройки прав доступа. Вы можете ввести в данное поле одновременно несколько имен – в этом случае разделяйте их точкой с запятой. При вводе имен используйте следующие варианты синтаксиса:

• Выводимое Имя (пример: Имя Фамилия);

• Имя Объекта (пример: Компьютер1);

• Имя Пользователя (пример: Пользователь1);

• Имя Объекта@Имя Домена (пример: Пользователь1@Домен1);

• Имя ОбъектаИмя Домена (пример: Домен1Пользователь1).

С помощью кнопки Проверить имена осуществляется поиск имен пользователей и групп пользователей, указанных в поле Введите имена выбираемых объектов.

В поле Выберите тип объекта, которое находится в верхней части данного окна, указывается тип объекта, который нужно найти, Например, вы можете настраивать разрешения только для пользователей, или только для групп пользователей, или для встроенных субъектов безопасности, или всех типов объектов одновременно (последний вариант предлагается использовать по умолчанию). Чтобы выбрать типы объектов, нажмите кнопку Типы объектов, затем в открывшемся окне путем установки соответствующих флажков укажите требуемые типы объектов и нажмите кнопку ОК.

Область для поиска объектов указывается в поле В следующем месте. Этой областью может являться, например, конкретный компьютер (по умолчанию предлагается текущий компьютер). Чтобы изменить область для поиска, нажмите кнопку Размещение, затем в открывшемся окне укажите требуемую область и нажмите кнопку ОК.

Чтобы удалить пользователя или группу из списка объектов для настройки разрешений, выделите соответствующую позицию в списке (см. рис. 5.13) щелчком мыши и нажмите кнопку Удалить. При этом следует соблюдать осторожность, поскольку система не выдает дополнительный запрос на подтверждение операции удаления, а сразу удаляет выбранный объект из списка.

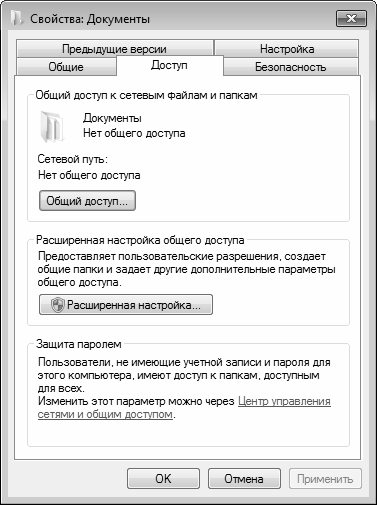

Аналогичным образом выполняется настройка разрешений и для папок. Однако для папок и каталогов можно настроить также дополнительные параметры доступа. Для этого в окне свойств папки предназначена вкладка Доступ, содержимое которой показано на рис. 5.15.

Рис. 5.15. Настройка параметров общего доступа

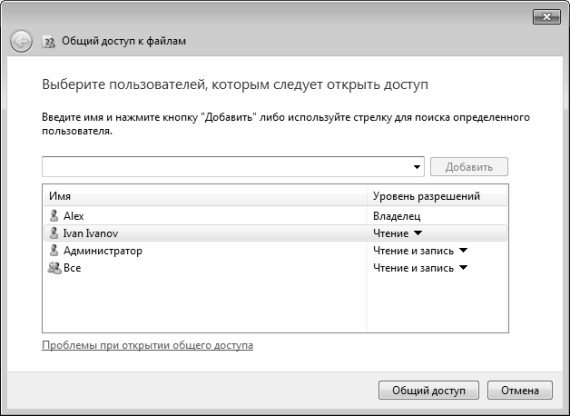

Чтобы настроить общий доступ к папке (это обычно используется при работе в локальной сети), нажмите на данной вкладке кнопку Общий доступ. В результате на экране отобразится окно, которое показано на рис. 5.16.

Рис. 5.16. Настройка общего доступа для отдельных пользователей

В данном окне из раскрывающегося списка нужно выбрать пользователя, которому требуется настроить доступ. Отметим, что содержимое данного списка формируется системой автоматически по мере добавления в нее учетных записей (о том, как осуществляется добавление и редактирование учетных записей, мы говорили ранее, в соответствующих разделах данной главы). Помимо имен учетных записей, добавленных в систему пользователем, данный список содержит также позиции Все, Гость, Администратор, Запись для сети и Домашняя группа, которые добавляются в него по умолчанию.

После выбора пользователя нужно нажать кнопку Добавить – в результате его имя отобразится в перечне, который находится чуть ниже. В поле Уровень разрешений нужно из раскрывающегося списка выбрать уровень разрешений для данного пользователя применительно к данной папке. Возможен выбор одного из двух вариантов:

• Чтение – в данном случае пользователь будет иметь право только на просмотр содержимого данной папки.

• Чтение и запись – при выборе этого варианта пользователь будет иметь право не только на просмотр, но и на редактирование содержимого данной папки.

Чтобы удалить пользователя из списка, выберите для него в поле Уровень разрешений команду Удалить. При этом следует соблюдать осторожность, поскольку программа не выдает дополнительный запрос на подтверждение операции удаления.

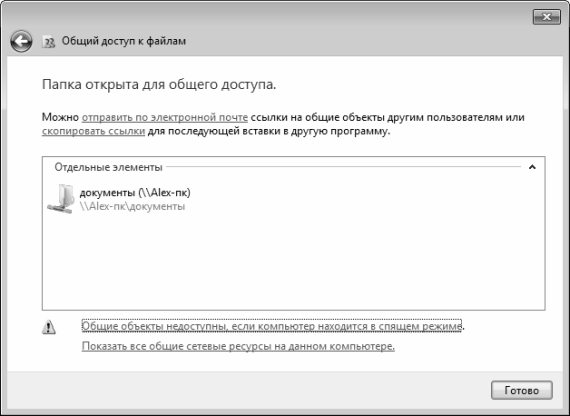

Чтобы настройки общего доступа вступили в силу, нажмите в данном окне кнопку Общий доступ. Отметим, что процесс предоставления общего доступа может занять определенное время – это может зависеть от количества пользователей, которым открыт общий доступ к папке, от производительности и конфигурации компьютера, а также от иных факторов. Через некоторое время на экране отобразится информационное сообщение о предоставлении общего доступа к выбранной папке (рис. 5.17).

Рис. 5.17. Информация о предоставлении папке общего доступа

Вы можете информировать по электронной почте других пользователей о том, что им предоставлен общий доступ к папке – для этого воспользуйтесь соответствующей ссылкой. Чтобы просмотреть содержимое каталога, к которому вы предоставили общий доступ, дважды щелкните мышью на его значке в поле Отдельные элементы. Для завершения операции нажмите в данном окне кнопку Готово.

В данном примере мы открывали общий доступ к папке, которая называется Документы. В окне, изображенном на рис. 5.15, для данной папки в области Общий доступ к сетевым файлам и папкам отображается информация Нет общего доступа. После предоставления общего доступа к данной папке эта информация изменится, и отобразится текст Есть общий доступ. Кроме этого, будет показан сетевой путь к данной папке, по которому ее смогут найти другие пользователи локальной сети.

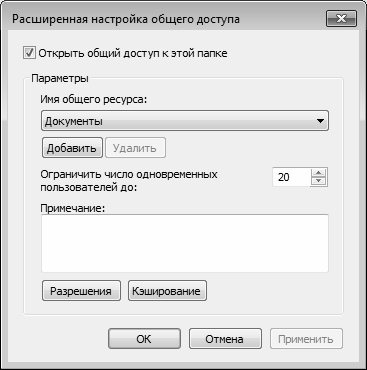

Для перехода в режим расширенной настройки общего доступа нажмите на вкладке Доступ (см. рис. 5.15) кнопку Расширенная настройка. При этом на экране откроется окно, которое показано на рис. 5.18.

Рис. 5.18. Расширенная настройка общего доступа

Параметры данного окна являются доступными для редактирования только при установленном флажке Открыть общий доступ к этой папке. Если вы ранее уже открыли общий доступ к данной папке (так, как было рассказано чуть выше), то по умолчанию этот флажок будет установлен. Если же общий доступ к папке до настоящего момента не открывался, то флажок по умолчанию будет снят, и вы можете установить его самостоятельно.

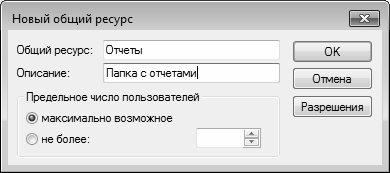

Имя ресурса, к которому открывается общий доступ, отображается в поле Имя общего ресурса. В некоторых случаях это значение можно перевыбрать из раскрывающегося списка. Вы можете добавить новый общий ресурс – для этого нажмите в данном окне кнопку Добавить. В результате откроется окно добавления ресурса (рис. 5.19).

Рис. 5.19. Добавление общего ресурса

В данном окне в поле Общий ресурс с клавиатуры вводится имя общего ресурса – в соответствии с именем, под которым он храниться в компьютере. В поле Описание при желании можно с клавиатуры ввести дополнительное описание к ресурсу – например, кратко охарактеризовать его содержимое, и т. д.

С помощью переключателя Предельное число пользователей вы можете определить максимально допустимое число пользователей, которые могут одновременно работать с данным ресурсом. Если переключатель установлен в положение максимально возможное (этот вариант предлагается использовать по умолчанию), то ограничение по числу пользователей не будет – все, кто захочет, могут в любой момент получить доступ к ресурсу независимо от того, работает с ним кто-то в данный момент или нет. Если же переключатель установлен в положение не более, то справа открывается для редактирования поле, в котором с клавиатуры или с помощью кнопок счетчика указывается предельное число пользователей, которые могут одновременно работать с данным ресурсом. Иначе говоря, если вы не хотите, чтобы с вашей папкой одновременно работало более 3 пользователей, установите переключатель Предельное число пользователей в положение не более, и в расположенном справа поле введите значение 3.

С помощью кнопки Разрешения осуществляется переход в режим настройки разрешений для выбранного ресурса. О том, как работать в данном режиме, шла речь выше (см. рис. 5.13).

Завершается ввод нового общего ресурса нажатием в данном окне кнопки ОК. С помощью кнопки Отмена осуществляется выход из данного режима без сохранения выполненных изменений.

Чтобы удалить общий ресурс, выберите его из раскрывающегося списка (см. рис. 5.18) и нажмите кнопку Удалить. При этом будьте внимательны, поскольку программа не выдает дополнительный запрос на подтверждение данной операции.

В поле Ограничить число одновременных пользователей до (см. рис. 5.18) можно ограничить число пользователей, которые одновременно могут работать с данным ресурсом. Этот параметр работает таким же образом, как и переключатель Предельное число пользователей в окне Новый общий ресурс (см. рис. 5.19).

В поле Примечание при необходимости можно ввести или отредактировать дополнительную информацию произвольного характера, относящуюся к данному общему ресурсу.

С помощью кнопки Разрешения осуществляется переход в режим настройки разрешений для выбранного ресурса. О том, как работать в данном режиме, шла речь выше (см. рис. 5.13).

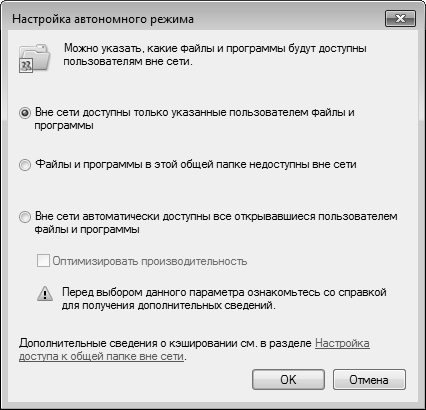

С помощью кнопки Кэширование (см. рис. 5.18) вы можете определить, какие файлы и программы будут доступны пользователям вне локальной сети. При нажатии данной кнопки на экране открывается окно, изображенное на рис. 5.20.

Рис. 5.20. Настройка автономного режима

В данном окне с помощью соответствующего переключателя можно открыть или закрыть доступ к файлам и папкам вне сети. Возможен выбор одного из трех вариантов:

• Вне сети доступны только указанные пользователем файлы и программы;

• Файлы и программы в этой общей папке недоступны вне сети;

• Вне сети автоматически доступны все открывавшиеся пользователем файлы и программы.

По умолчанию данный переключатель установлен в положение Вне сети доступны только указанные пользователем файлы и программы.

Все настройки, выполненные в окне Расширенная настройка общего доступа (см. рис. 5.18), вступают в силу после нажатия кнопки ОК или Применить. Чтобы выйти из данного режима без сохранения выполненных изменений, нажмите кнопку Отмена.

Данный текст является ознакомительным фрагментом.