Установка корневого центра сертификации Microsoft CA на MS Windows Server 2008 R2

Назначение корпоративного центра сертификации

Шифрование, сертификаты, цифровые подписи плотно вошли в повседневную

деятельность организаций. Ведущие игроки на рынке программного активно

продвигают идеологию «безопасного интернета», требуя поддержки цифровых

сертификатов.

Однако текущее положение в этой области не позволяет решать вопросы

безопасного интернета без существенных финансовых затрат на

приобретение SSL- сертификатов. При этом

бесплатные сертификаты сервиса

Let’s Encrypt покрывают лишь узкий спектр корпоративных потребностей в

сертификатах. Например, не покрываются сертификаты для шифрования

документов, почты, цифровых подписей, аутентификация клиентов. Для

использования публичных сертификатов, выданных коммерческими CA вам

необходимо иметь публичный домен. Получить сертификат для веб-сервера

на имя domain.local от Let’s Encrypt технически невозможно. Именно

поэтому актуальность частных корпоративных центров сертификации

остаётся на очень высоком уровне.

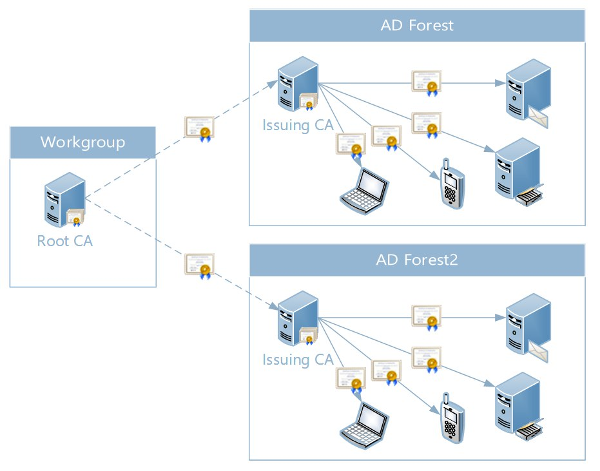

Двухуровневая схема развертывания иерархии центра сертификации (ЦС) для

небольших и средних предприятий является наиболее оптимальной,

поскольку она позволяет обеспечить должный уровень безопасности и

приемлемый уровень гибкости разделения ЦС на определённые функции.

Здесь корневой ЦС

выпускает сертификаты для подчинённых ЦС, а уже

подчинённый ЦС

выдаёт сертификаты конечным потребителям. Это позволяет

изолировать корневой ЦС от сети, что автоматически сводит к нулю шанс

компрометации такого ЦС. Основное время корневой ЦС жизни может и

должен проводить в выключенном состоянии. Включать его нужно только для

обновления собственного сертификата, подчинённого ЦС или для публикации

нового списка отозванных сертификатов (CLR). Другим достоинством

двухуровневой иерархии является улучшенная гибкость в разбиении

подчинённых ЦС на классы, например, для разных групп потребителей или

отдельно для рабочих станций, отдельно для пользователей.

Также можно выделить один ЦС для выдачи сертификатов с повышенными требованиями к

сертификатам (например, сертификаты для аутентификации и цифровой

подписи) и ЦС общего назначения.

Типовая схема двухуровневой схемы центра сертификации (ЦС):

Установка корневого центра сертификации Microsoft CA на MS Windows Server 2008 R2

Для того чтобы установить корневой центр сертификации, необходимо:

- Создать файл политик центра сертификации.

-

Установить автономный корневой Центр сертификации (со службой

сертификации и службой регистрации в центре сертификации через

Интернет) MS Windows Server 2008 R2. Настроить службу на

автоматический выпуск сертификатов. - Настроить службу на автоматический выпуск сертификатов.

- Включить аудит работы службы, сделать настройки безопасности.

-

Добавить ссылки на точку распространения отозванных сертификатов и

корневого сертификата центра сертификации, которые будут добавляться в

каждый выпущенный сертификат.

Создание файла политик CAPolicy.inf корневого ЦС

Считаем, что для самоподписанного сертификата корневого Центра

сертификации нет необходимости указания точки распределения списка

отозванных сертификатов (расширение CDP). Для этого в файле политик

значение CRL Distribution Point (точка распределения списка отозванных

сертификатов) сделать пустым.

Содержимое файла CAPolicy.inf будет следующим:

[Version] Signature=”$Windows NT$”

[CRLDistributionPoint]

URL=» «

Установка службы сертификации из состава MS Windows

Установка службы сертификации производится с использованием Мастера

компонентов Windows в следующей последовательности:

- Открыть окно Панели управления, выполнив команды Пуск, Панель управления.

-

В окне Панели управления открыть пункт Администрирование и выбрать

Диспетчер сервера. -

Выбрать пункт Роли. В правой части окна нажать Добавить роли и выделить пункт

Службы сертификации Active Directory.

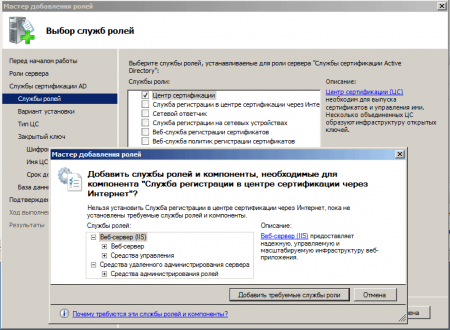

В следующем окне мастера выбрать пункты Центр Сертификации —и Служба регистрации

в центре сертификации через Интернет. - В появившемся окне нажать кнопкуДобавить требуемые службы роли:

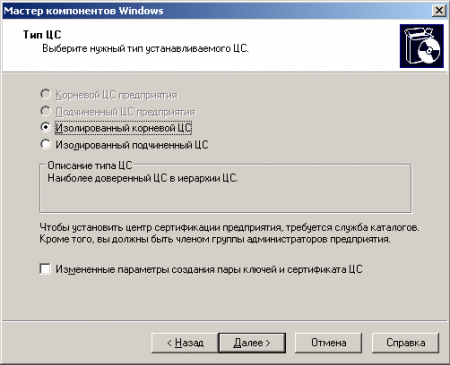

- Далее следует выбрать Автономный ЦС, затем – Корневой ЦС.

- При создании нового ключа ЦС выбрать опцию Создать новый закрытый ключ.

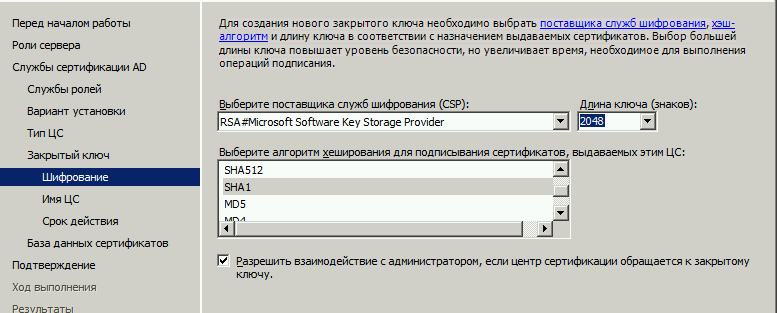

-

Далее следует выбрать криптопровайдер RSA#Microsoft Software Key

Storage Provider и установить опцию Разрешить взаимодействие с администратором,

если центр сертификации обращается к закрытому ключу. -

Далее следует ввести сведения о ЦС. Имя ЦС (в примере это MS-Root-CA)

может быть введено как кириллицей, так и латиницей. При этом если имя

вводится кириллицей, то его длина не должна превышать 50 символов. Если

Имя вводится латиницей, то его длина не должна превышать 250 символов.

Имя ЦС может быть любым. -

Ввести сведения о Вашей организации по следующему

примеру: -

Далее нужно задать срок действия сертификата ЦС 15 лет и затем следовать указаниям Мастера

установки службы, выбирая предлагаемые значения по умолчанию.

OU= название отдела

O=название организации

L=город местонахождения

C=RU

На сообщение о расширенной кодировке имен выбираем Да.

Настройка корневого Центра сертификации

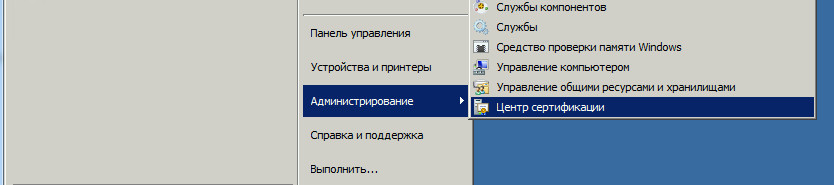

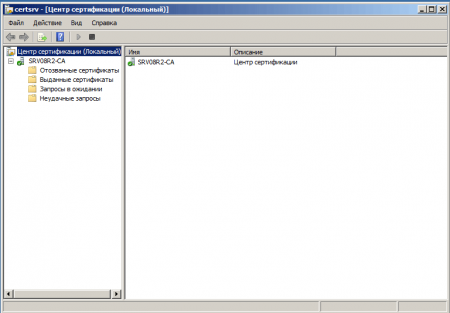

Запускаем центр сертификации: ПускВсе программыАдминистрированиеЦентр сертификации.

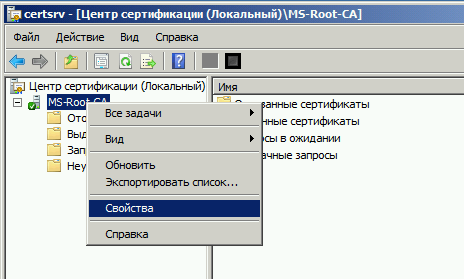

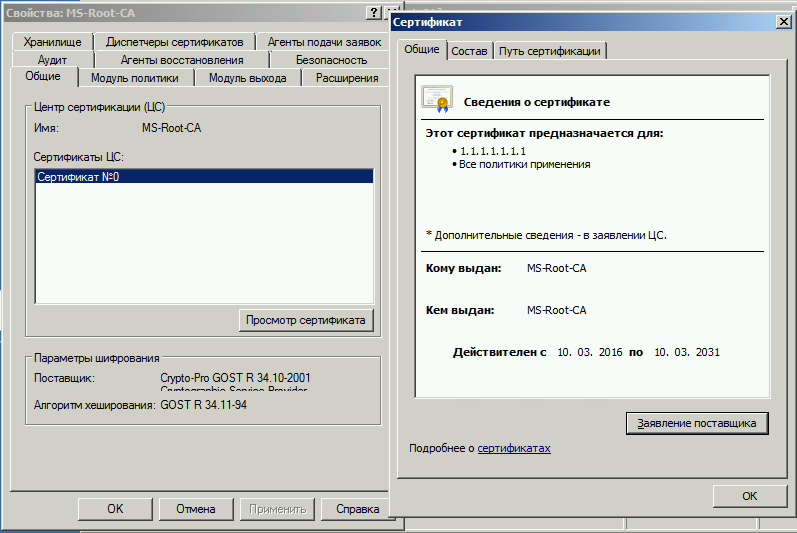

Просмотреть настройки Центра сертификации — вызвать контекстное меню и выбрать Свойства.

В окне можно просмотреть выпущенный самоподписанный сертификат корневого Центра сертификации

и проверить, какая информация легла в сертификат из файла политик CAPolicy.inf и при установке Центра

сертификации.

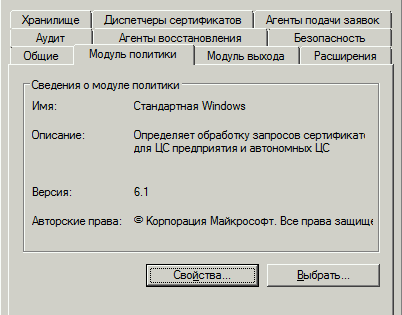

Настроить Модуль политики на выдачу сертификатов в

автоматическом режиме. Установить переключатель в строку Следовать параметрам…

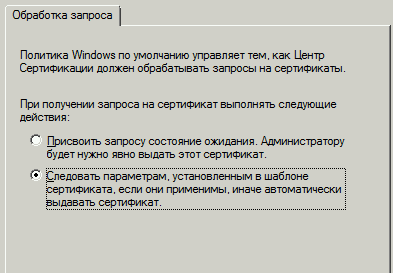

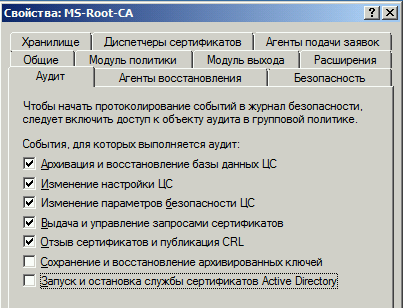

Перейти в закладку Аудит. Включить протоколирование

событий безопасности. Активировать события безопасности, кроме Сохранение и

восстановление архивированных ключей и Запуск и остановка службы сертификатов Active Directory

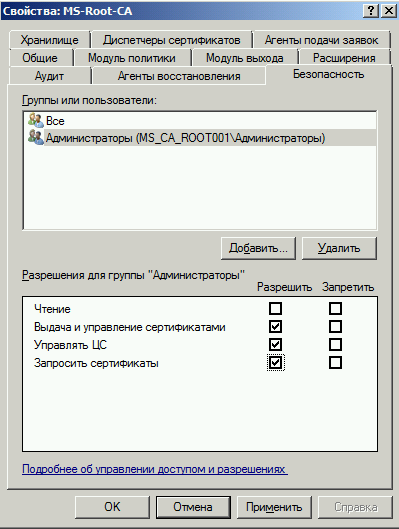

Перейди в закладку Безопасность. Разрешите Администратору

запрашивать сертификаты:

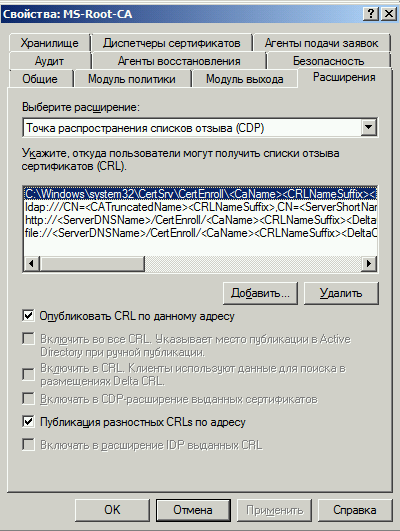

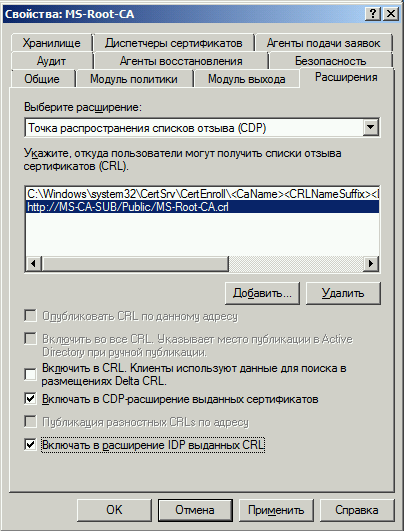

Настройка публикации списка отозванных сертификатов

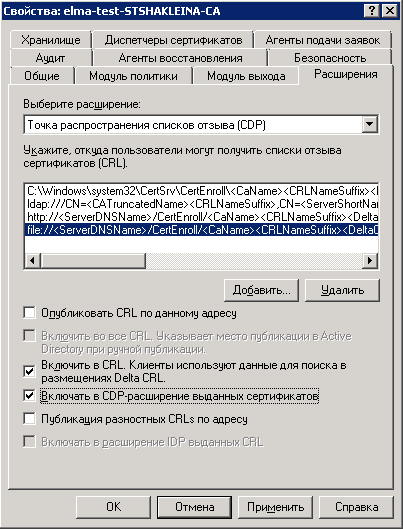

Перейти в закладку Расширения. В меню Выберите расширение

выбрать Точка распространения списка отзыва (CDP).

Удалить точки распространения, кроме C:Windows.Добавить путь,

например, https://servername /Public/Certname.crl, где

servername – сервер, на котором будет настроено публичное

хранилище, а Certname – название сертификата.

Включить настройки Включать в CDP-расширение выданных сертификатов и

Включать в расширения IDP выданных CRL. Перезапустить центр сертификации.

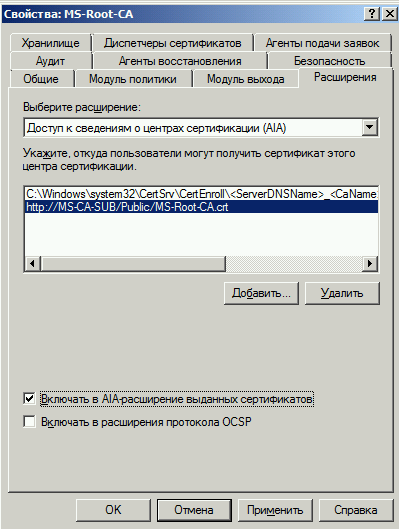

В дополнение к CDP, необходимо сконфигурировать дополнение, включающее

информацию о локализации сертификата ЦС AIA. Для этого в поле Выберите расширение

перейти к Authority Information Access (AIA). Удалить доступы к

сведениям о центрах сертификации, кроме C:Windows…. Добавить путь,

например, https://servername/Public/Certname.ce, где servername –

сервер, на котором будет настроено публичное хранилище, а Certname – название сертификата.

Включить настройки Включать в AIA-расширение выданных сертификатов.

Перезапустить Центр сертификации.

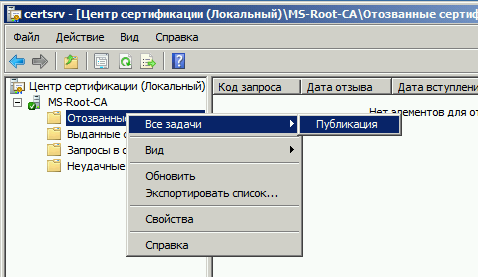

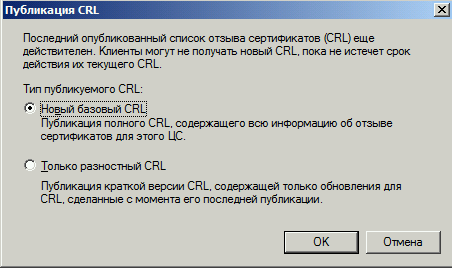

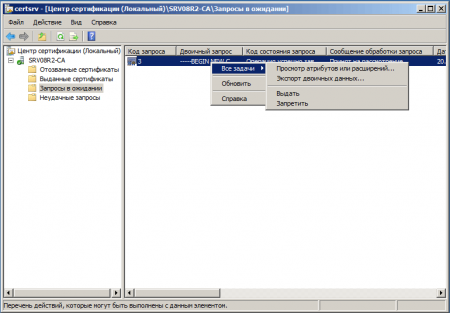

Поскольку значения дополнений CDP и AIA изменены, то для учета

изменений необходимо выпустить и опубликовать CRL. Для публикации CRL

необходимо в дереве консоли Центра сертификации нажать правой кнопкой

мыши на узел Отозванные сертификаты. В появившемся меню

выбрать Все задачи — Публикация

Оставить по умолчанию тип публикуемого CRL – Новый базовый CRL.

Нажать кнопку ОК.

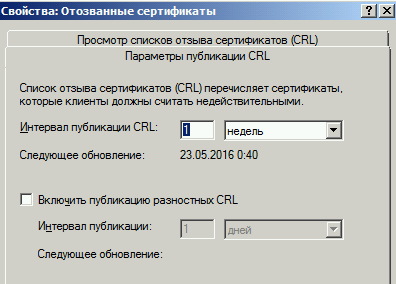

Для просмотра и изменения параметров публикации CRL в окне контекстного

меню выберем Свойства.

Посмотреть выпущенные списки отозванных сертификатов можно в закладке

Просмотр списков отзыва сертификатов (CRL).

Списки отозванных сертификатов размещены в папке

C:WindowsSystem32CertsrvCertEnroll,

куда по умолчанию публикуются списки.

Перед каждым администратором рано или поздно возникает необходимость обеспечить безопасный обмен информации через интернет, внешние и внутренние сети, а также проверку подлинности каждой из сторон, участвующих в обмене информацией. На помощь здесь приходит инфраструктура открытых ключей (PKI) и службы сертификации Windows.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Инфраструктура открытых ключей позволяет использовать цифровые сертификаты для подтверждения подлинности владельца и позволяет надежно и эффективно защищать трафик передаваемый по открытым сетям связи, а также осуществлять с их помощью аутентификацию пользователей. Основой инфраструктуры открытых ключей является центр сертификации, который осуществляет выдачу и отзыв сертификатов, а также обеспечивает проверку их подлинности.

Для чего это может быть нужно на практике? Цифровые сертификаты позволяют использовать шифрование на уровне приложений (SSL/TLS) для защиты веб-страниц, электронной почты, служб терминалов и т.п., регистрацию в домене при помощи смарт-карт, аутентификацию пользователей виртуальных частных сетей (VPN), шифрование данных на жестком диске (EFS), а также в ряде случаев обойтись без использования паролей.

Для создания центра сертификации нам понадобится сервер, работающий под управлением Windows Server, который может быть как выделенным, так и совмещать роль центра сертификации с другими ролями. Однако следует помнить, что после развертывания центра сертификации вы не сможете поменять имя компьютера и его принадлежность к домену (рабочей группе).

Центр сертификации (ЦС) может быть двух типов: ЦС предприятия и изолированный (автономный) ЦС, рассмотрим их отличительные особенности:

ЦС предприятия

- Требует наличия ActiveDirectory

- Автоматическое подтверждение сертификатов

- Автоматическое развертывание сертификатов

- Возможность запроса сертификатов через Web-интерфейс, мастер запросов и автоматическое развертывание

Изолированный (автономный) ЦС

- Не требует наличия ActiveDirectory

- Ручное подтверждение сертификатов

- Отсутствие возможности автоматического развертывания

- Запрос сертификатов только через Web-интерфейс

Методика развертывания ЦС для Windows Server 2003 и Windows Server 2008 несколько различаются, поэтому мы решили рассмотреть их в отдельности.

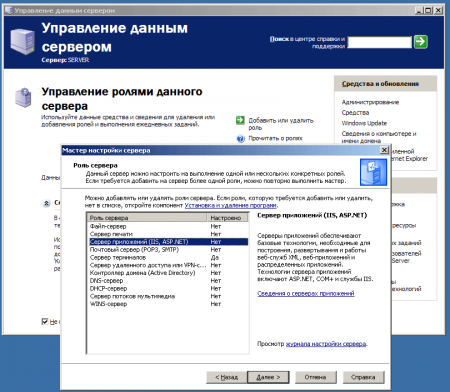

Windows Server 2003

Для возможности использования Web-интерфейса для выдачи сертификатов нам понадобится установленный web-сервер IIS. Установим его через диспетчер сервера: Пуск — Управление данным сервером — Добавить или удалить роль.

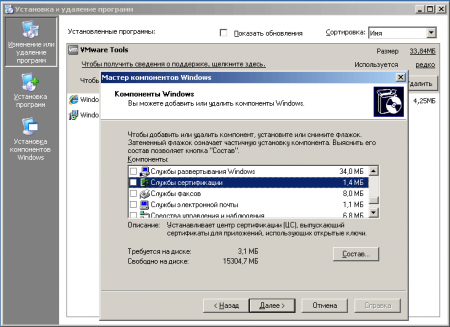

После установки IIS приступим к развертыванию Центра сертификации, это делается через оснастку Установка и удаление программ — Установка компонентов Windows, где выбираем Службы сертификации.

Windows Server 2008 R2

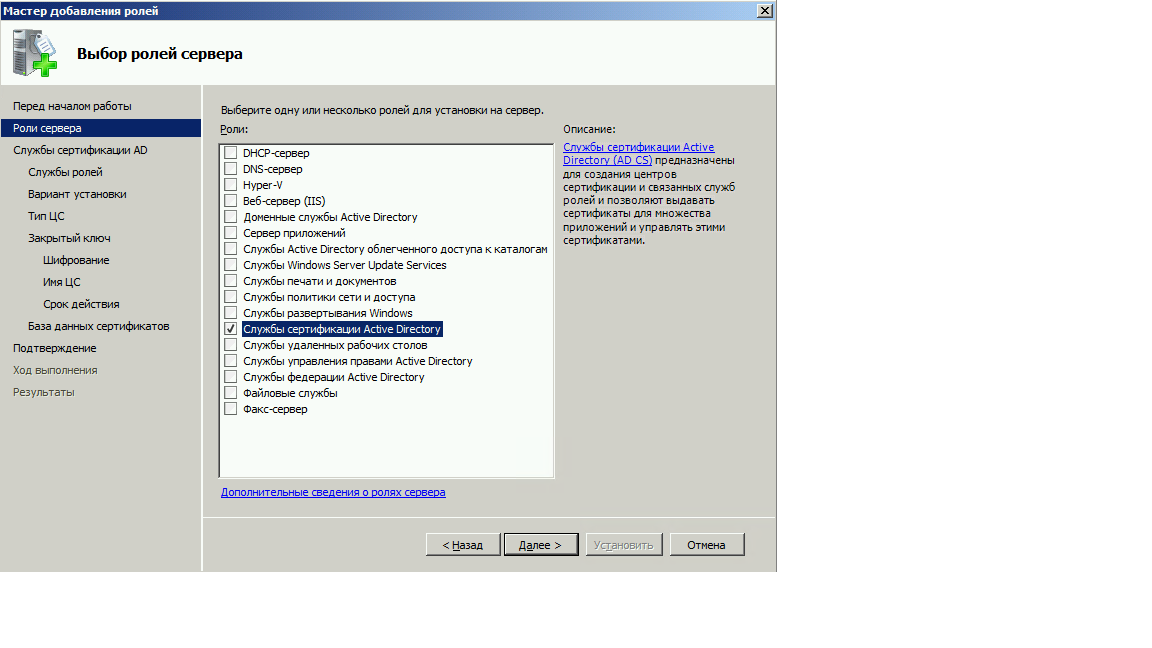

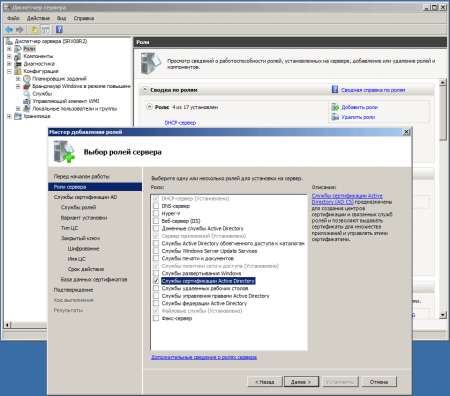

В Windows Server 2008 (2008 R2) все настройки консолидированы в одном месте, что делает установку ЦС более простой и удобной. Выбираем Диспетчер сервера — Роли — Добавить роли, в списке ролей выбираем Службы сертификации Active Directory.

Проверка работы ЦС

Для первоначальной проверки работоспособности ЦС можете запустить оснастку Центр сертификации (Пуск — Администрирование — Центр Сертификации). Если все сделано правильно вы должны увидеть следующее окно:

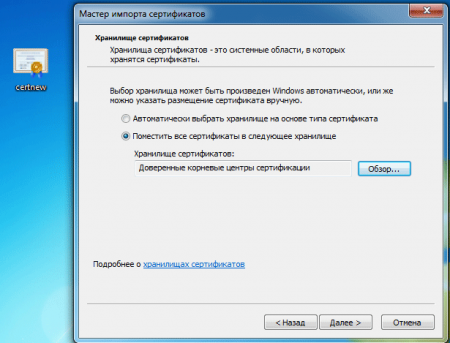

Теперь перейдем к установке, для этого щелкнем правой кнопкой на файле сертификата и выберем Установить сертификат, откроется мастер импорта, в котором откажемся от автоматического выбора хранилища вручную выбрав Доверенные корневые центры сертификации, теперь данный ПК будет доверять всем сертификатам выданным данным ЦС.

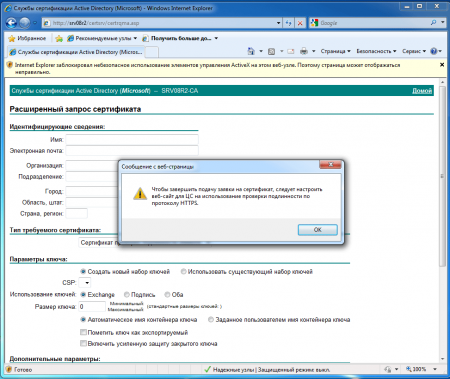

При попытке создать запрос сертификата вы можете получить следующее предупреждение:

По окончании проверки не забудьте удалить ненужные сертификаты с клиентского ПК и отозвать их в центре сертификации на сервере.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Обязательные условия для наличия возможности работы с ЭЦП в системе ELMA:

- наличие установленного веб-браузера Internet Explorer;

- наличие установленного приложения CAPICOM;

- наличие активированного приложения ECM+;

- в веб-приложении в разделе Администрирование – Система – Настройки системы в блоке Настройки ЭЦП в качестве криптопровайдера должен быть выбран Внутренний ;

- в веб-приложении в разделе Администрирование – Документооборот – Настройка шаблонов ЭЦП должны быть заполнены и сохранены все шаблоны подписи;

- пользователь должен иметь права на подписание документов. Права назначаются администратором системы в разделе Администрирование – Документооборот — Права доступа к модулю «Документооборот».

Основные требования к системе:

- Работа с сертификатами обязательно должна осуществляться в веб-браузере Internet Explorer.

- Для обеспечения возможности настройки шаблона сертификата, добавления ролей, а также для выполнения дополнительных настроек системы необходимо членство в группе Администраторы домена, Администраторы предприятия или в эквивалентной группе.

- Для обеспечения возможности работы с ЭЦП в системе ELMA всем пользователям Windows необходимо состоять в одном домене.

Создание и настройка центра сертификации состоит из нескольких этапов.

Добавление ролей Windows Server

Добавление ролей состоит из нескольких шагов.

1. Запуск Диспетчера служб . Для этого необходимо нажать на кнопку Пуск – Все программы – Администрирование – Диспетчер сервера.

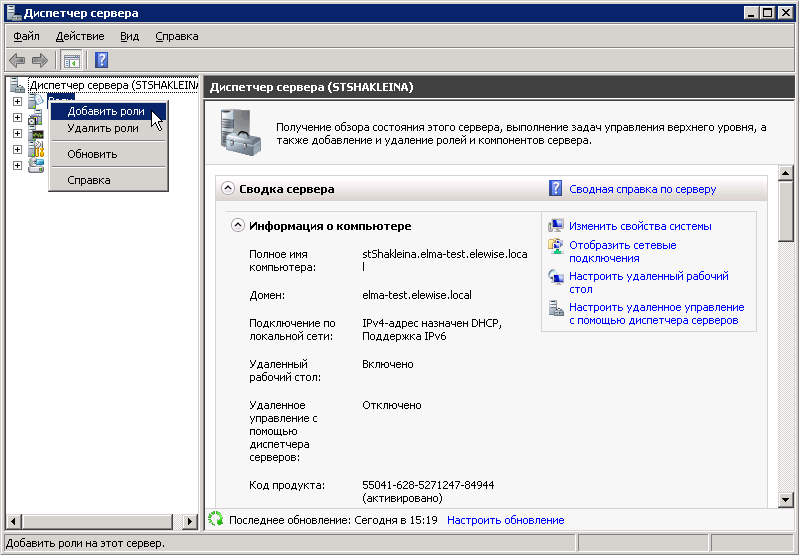

2. В дереве консоли (в левой части окна) необходимо вызвать контекстное меню пункта Роли и нажать на пункт меню Добавить роли (рис. 1).

Рис. 1. Дерево консоли. Кнопка контекстного меню «Добавить роли»

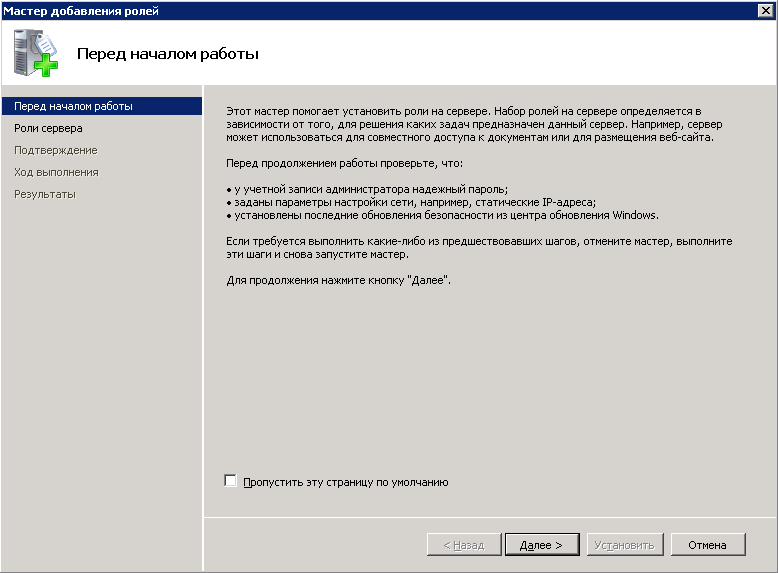

3. В открывшемся диалоговом окне Мастер добавления ролей (рис. 2), необходимо нажать на кнопку Далее .

Рис. 2. Диалоговое окно «Мастер добавления ролей»

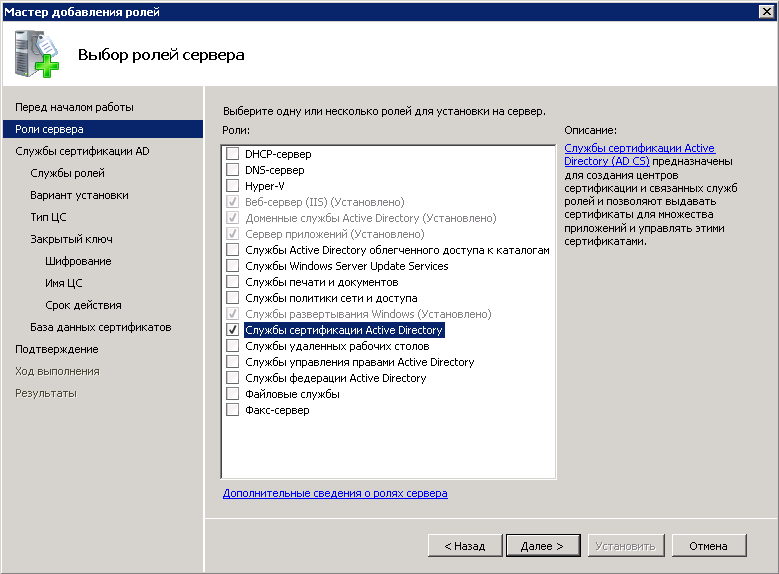

4. В окне Выбор ролей сервера (рис. 3) необходимо установить флажок Службы сертификации Active Directory . После этого в дереве консоли (в левой части окна Диспетчер сервера ) будут отображены дополнительные пункты меню. Для продолжения работы необходимо нажать на кнопку Далее .

Рис. 3. Диалоговое окно «Выбор ролей сервера»

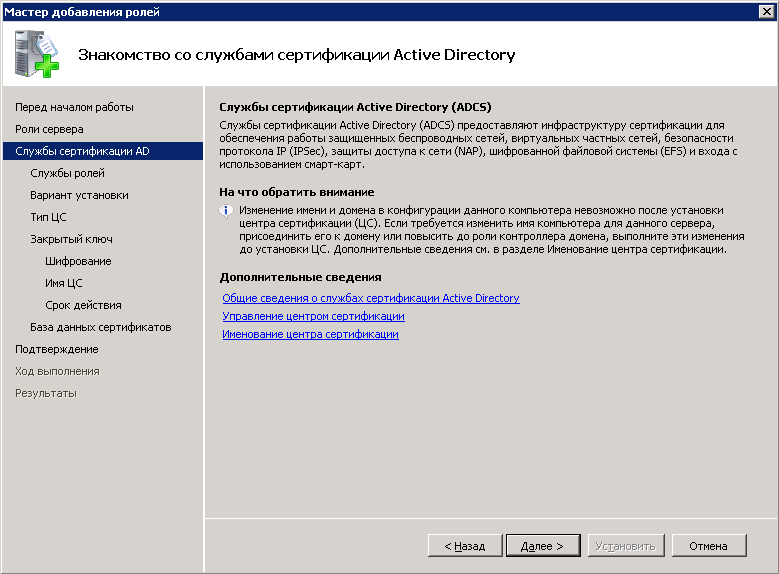

5. В окне Знакомство со службами сертификации Active Directory (рис. 4) необходимо нажать на кнопку Далее .

Рис. 4. Диалоговое окно «Знакомство со службами сертификации Active Directory»

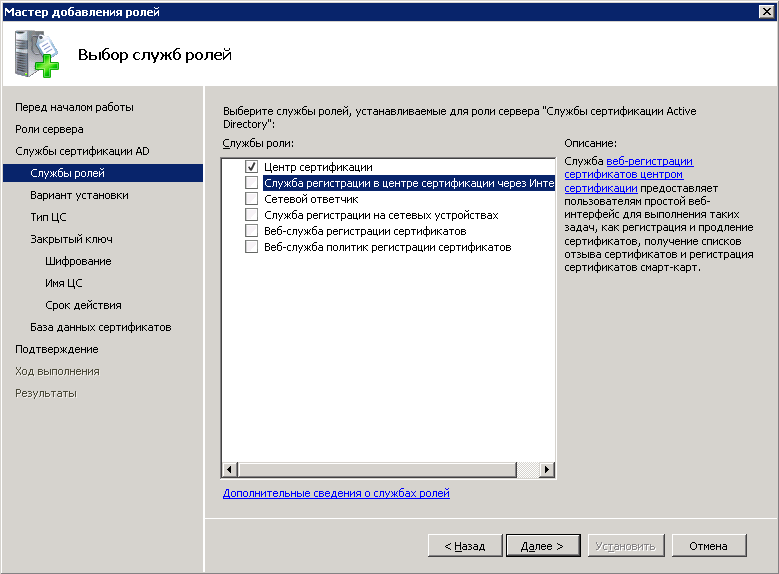

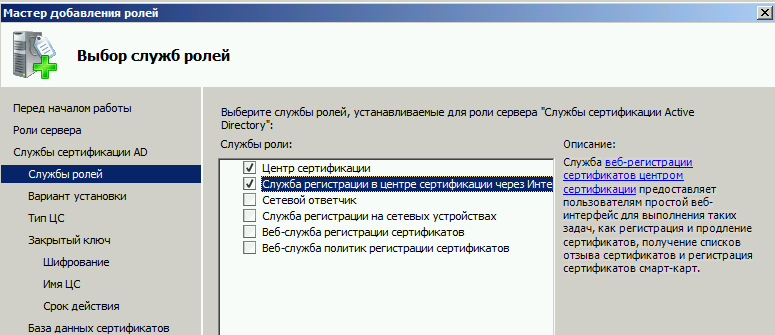

6. В окне Выбор служб ролей (рис. 5) необходимо установить флажок Служба регистрации в центре сертификации через Интернет . При этом будут автоматически определены необходимые службы ролей и компоненты (такие как IIS) и будет предложено их добавить.

Рис. 5. Диалоговое окно «Выбор служб ролей»

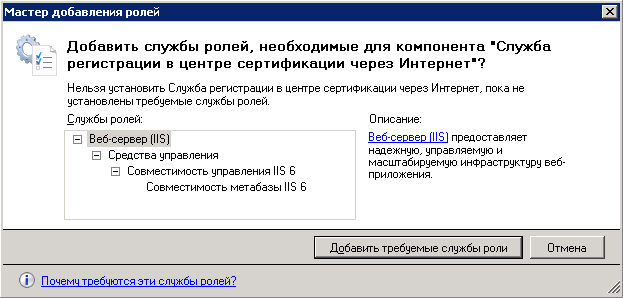

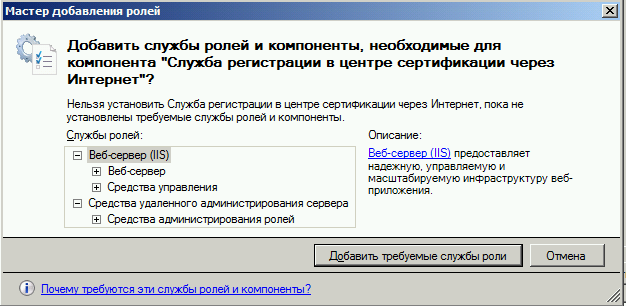

При нажатии на флажок Служба регистрации в центре сертификации через Интернет будет открыто диалоговое окно (рис. 6), в котором необходимо нажать на кнопку Добавить требуемые службы роли . После этого в окне Выбор служб ролей необходимо нажать на кнопку Далее .

Рис. 6. Диалоговое окно добавления требуемых служб ролей

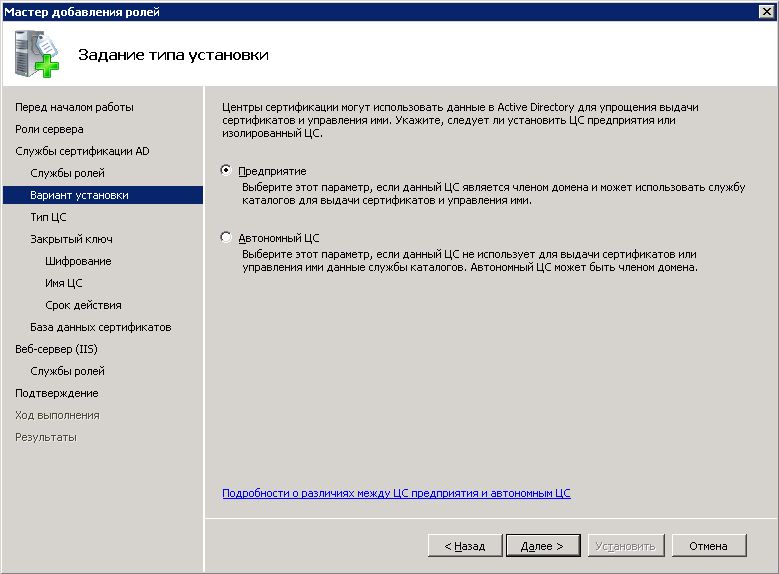

7. В окне Задание типа установки (рис. 7) необходимо установить переключатель в положение Предприятие и нажать на кнопку Далее .

Рис. 7. Диалоговое окно «Задание типа установки»

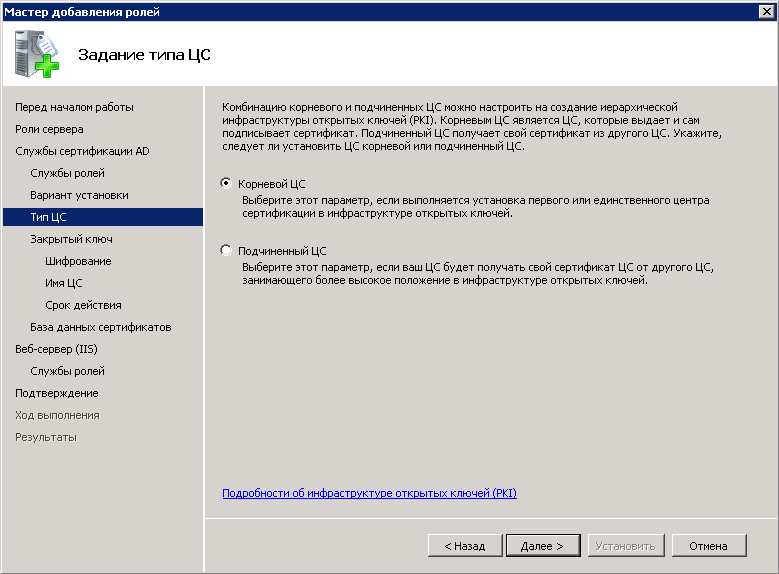

8. В окне Задание типа ЦС (рис.

Рис. 8. Диалоговое окно «Задание типа ЦС»

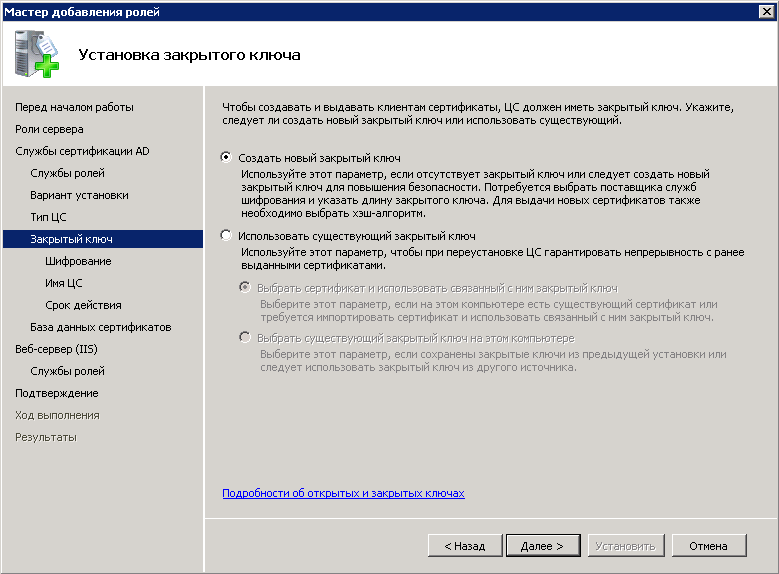

9. В окне Установка закрытого ключа (рис. 9) необходимо установить переключатель в положение Создать новый закрытый ключ и нажать на кнопку Далее .

Рис. 9. Диалоговое окно «Установка закрытого ключа»

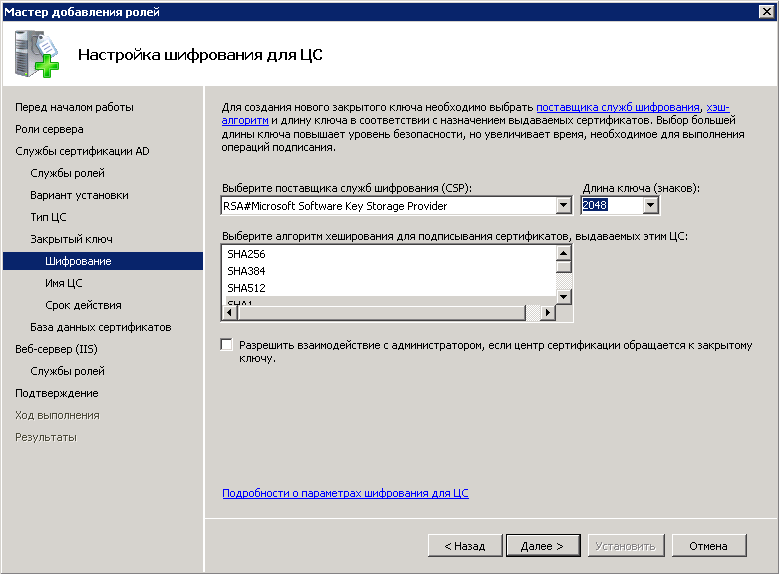

10. В окне Настройка шифрования для ЦС (рис. 10) необходимо нажать на кнопку Далее .

Рис. 10. Диалоговое окно «Настройка шифрования для ЦС»

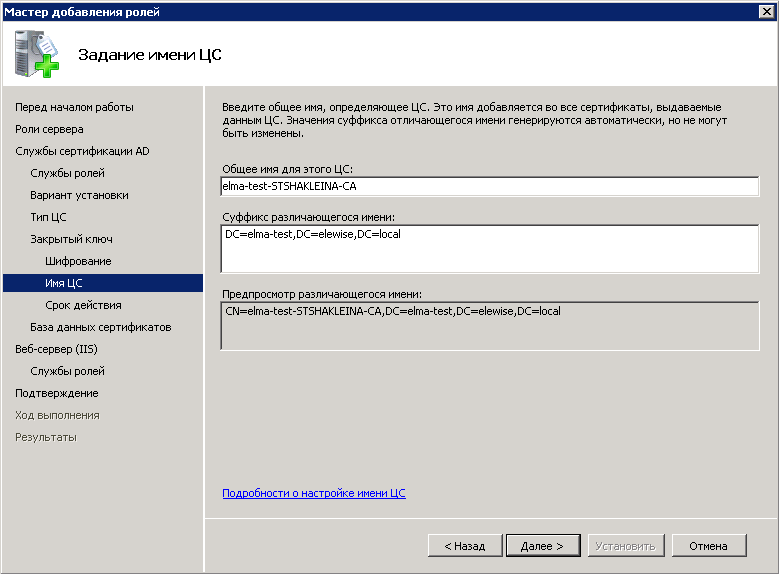

11. В окне Задание имени ЦС (рис. 11) необходимо ввести требуемое имя и нажать на кнопку Далее .

Рис. 11. Диалоговое окно «Задание имени ЦС»

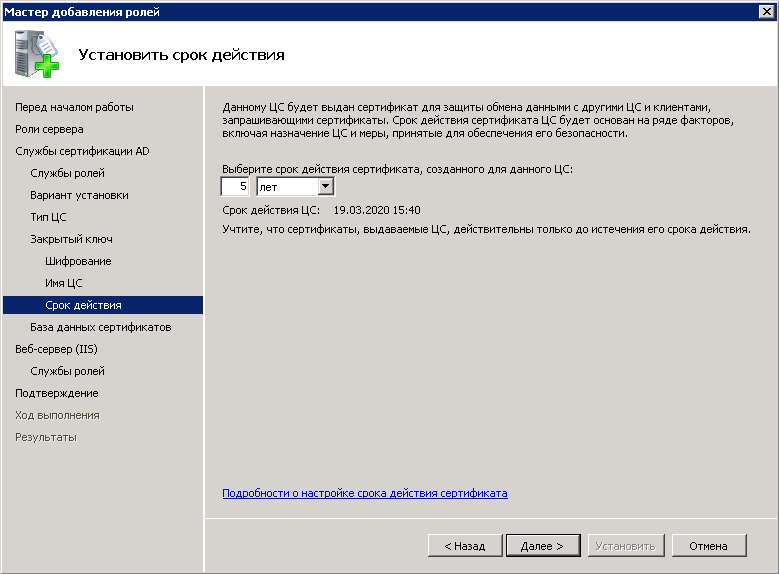

12. В окне Установить срок действия (рис. 12) необходимо выбрать требуемый срок и нажать на кнопку Далее .

Рис. 12. Диалоговое окно «Установить срок действия»

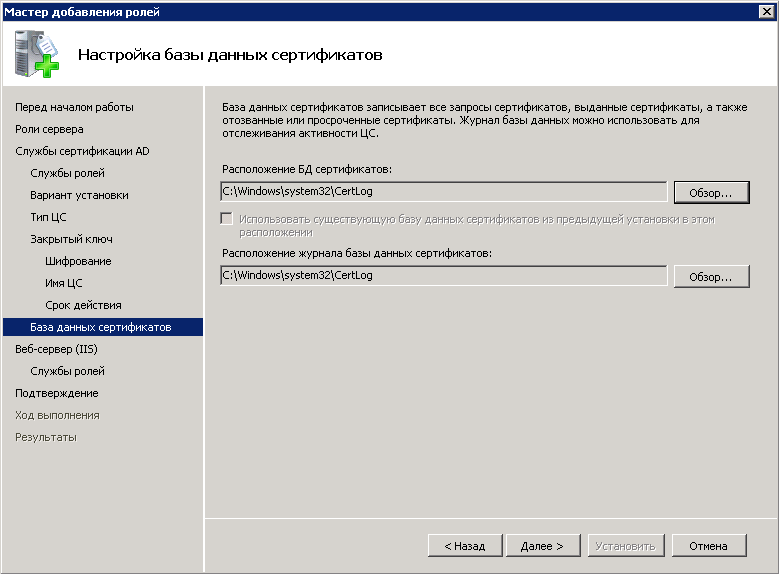

13. В окне Настройка базы данных сертификатов (рис. 13) необходимо выбрать требуемое расположение хранения сертификатов и нажать на кнопку Далее .

Рис. 13. Диалоговое окно «Настройка базы данных сертификатов»

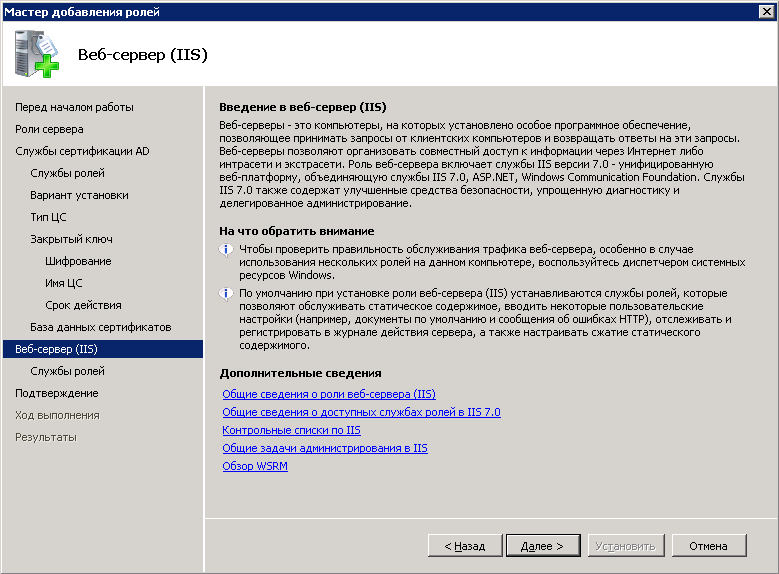

14. В окне Веб-сервер (IIS) (рис. 14) необходимо нажать на кнопку Далее .

Рис. 14. Диалоговое окно «Веб-сервер (IIS)»

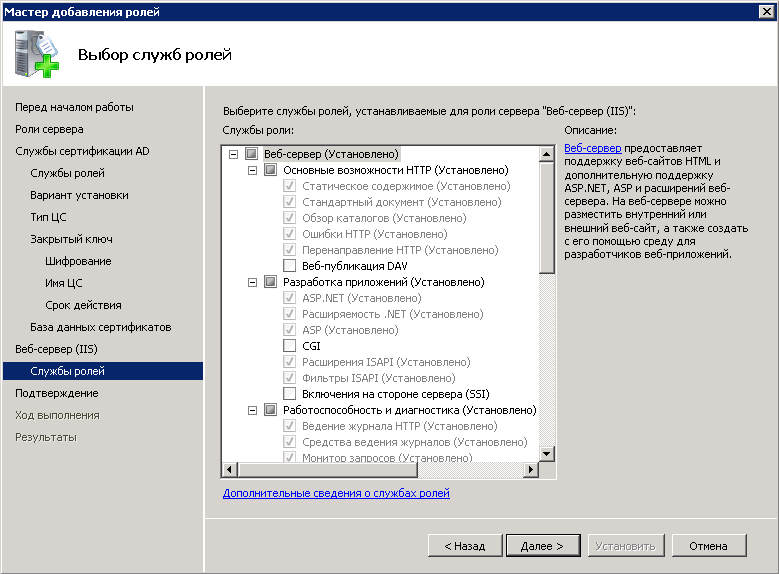

15. В окне Выбор служб ролей (рис. 15) необходимо нажать на кнопку Далее .

Рис. 15. Диалоговое окно «Выбор служб ролей»

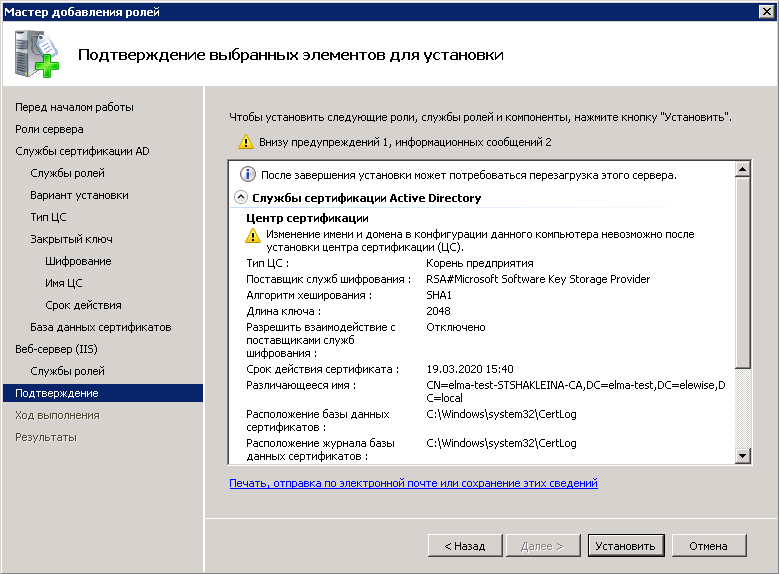

16. В окне Подтверждение выбранных элементов для установки (рис. 16) необходимо проверить выбранные для установки элементы и нажать на кнопку Установить . При необходимости данные параметры могут быть изменены путем перехода к требуемой настройке с помощью кнопки Назад .

Рис. 16. Диалоговое окно «Подтверждение выбранных элементов для установки»

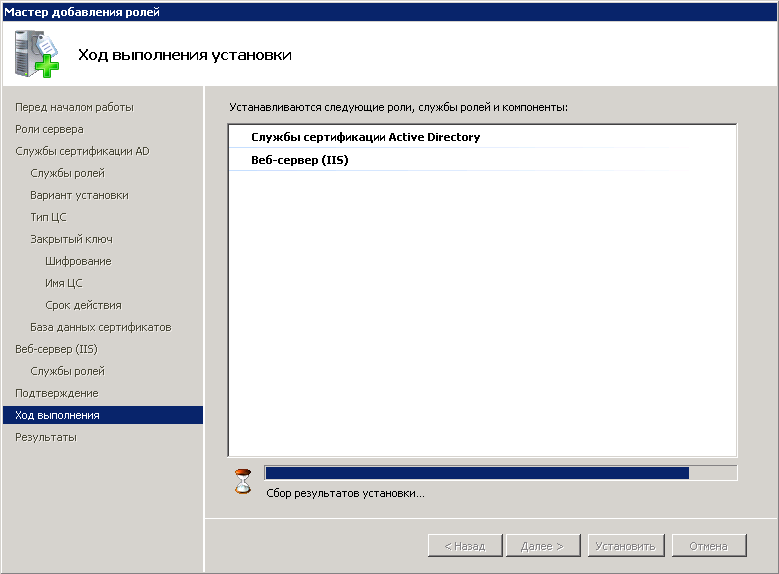

17. Ход выполнения установки будет отображен в соответствующем окне (рис. 17).

Рис. 17. Диалоговое окно «Ход выполнения установки»

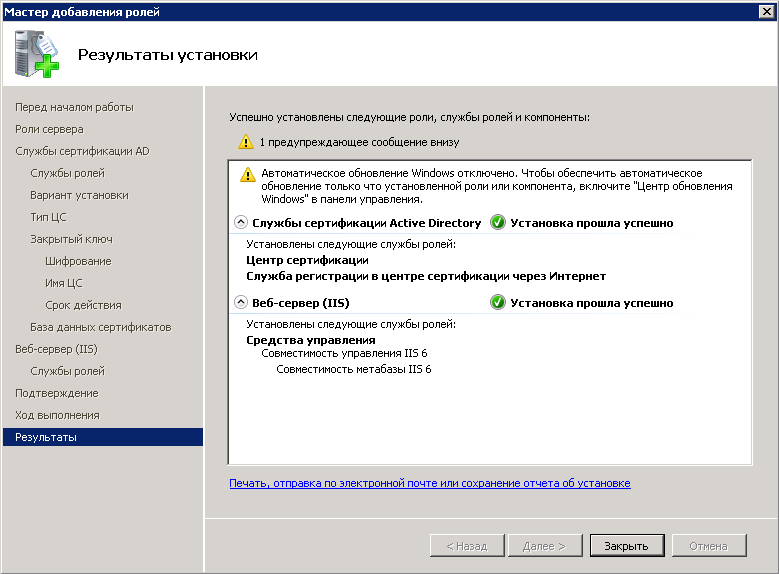

После завершения установки необходимо нажать на кнопку Закрыть (рис. 18).

Рис. 18. Диалоговое окно «Результаты установки»

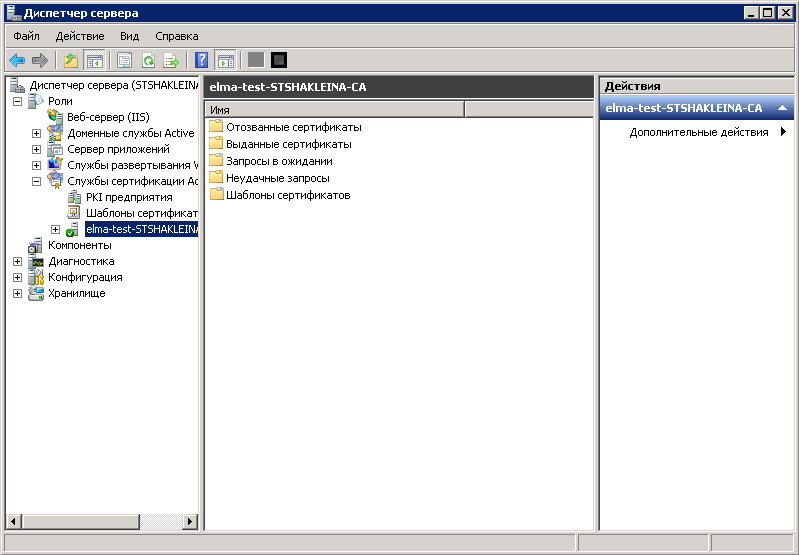

18. В дереве консоли (в левой части экрана) будет отображен пункт Службы сертификации Active Directory (рис. 19) с установленным центром сертификации (ЦС).

Рис. 19. Дерево консоли

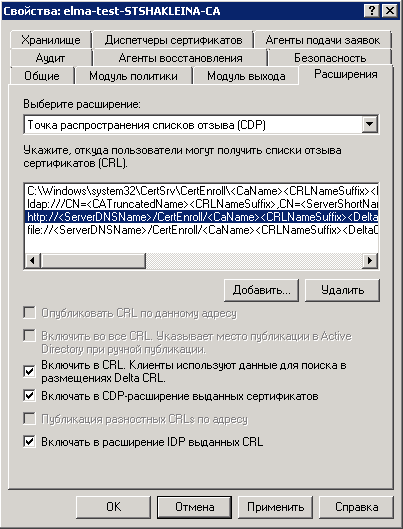

19. Далее необходимо подключить расширения в настройках созданного ЦС. Для этого необходимо вызвать контекстное меню данного ЦС и выбрать пункт Свойства . Далее необходимо перейти на вкладку Расширения , в списке отзыва сертификата выбрать пункт http://<ServerDNSName>/CertEnroll/<CaName><CRLNameSuffix><DeltaCRLAllowed>.crl и установить ниже него все доступные флажки (рис. 20).

Рис. 20. Свойства ЦС. Вкладка «Расширения»

Далее в списке отзыва сертификата необходимо выбрать пункт file://<ServerDNSName>/CertEnroll/<CaName><CRLNameSuffix><DeltaCRLAllowed>.crl и установить ниже него флажки № 3 и 4 (рис. 21).

Рис. 21. Свойства ЦС. Вкладка «Расширения»

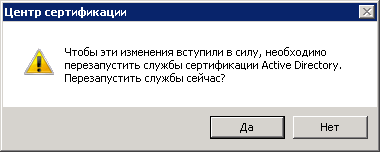

Для сохранения изменений необходимо нажать на кнопку Применить . В открывшемся диалоговом окне (рис. 22) необходимо нажать на кнопку ДА .

Рис. 22. Диалоговое окно «Центр сертификации»

После выполнения перезапуска службы сертификации необходимо нажать на кнопку ОК . Далее необходимо перезагрузить компьютер для применения внесенных изменений.

Создание шаблона сертификата

Создание шаблона сертификата состоит из нескольких шагов.

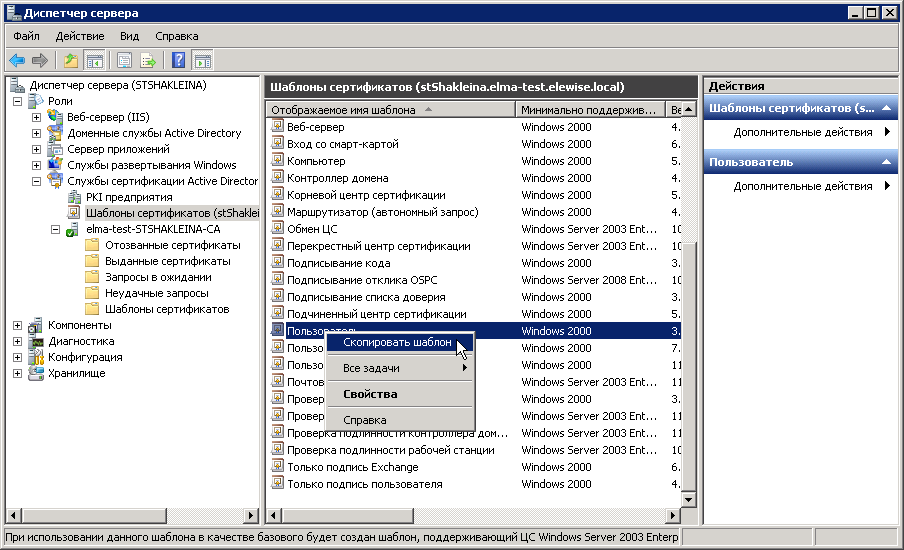

1. В Диспетчере сервера необходимо перейти в раздел Шаблоны сертификатов и выполнить команду Скопировать шаблон (рис. 23) на существующем шаблоне (например, скопировать шаблон Пользователь) .

Рис. 23. Диспетчер сервера. Раздел «Шаблоны сертификатов». Пункт контекстного меню «Скопировать шаблон»

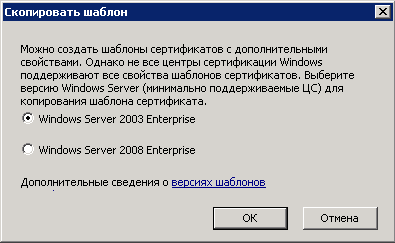

2. В открывшемся диалоговом окне (рис. 24) обязательно необходимо установить переключатель в положение Windows Server 2003 Enterprise. Для подтверждения выбора необходимо нажать на кнопку ОК .

Рис. 24. Диалоговое окно копирования шаблона

3. В открывшихся свойствах шаблона (рис. 25) необходимо на вкладке Общие указать имя шаблона и снять флажок Опубликовать сертификат в Active Directory .

Рис. 25. Свойства шаблона. Вкладка «Общие»

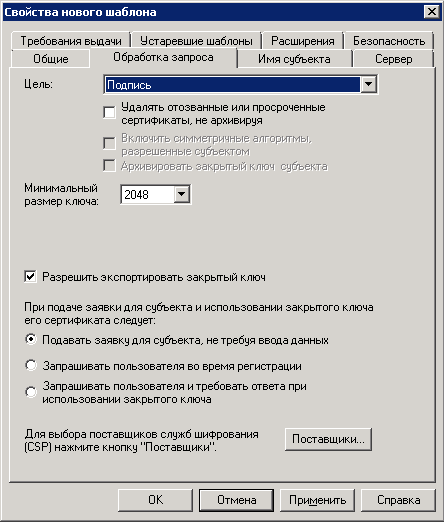

4. Необходимо перейти на вкладку Обработка запроса (рис. 26) и в поле Цель выбрать пункт Подпись .

Рис. 26. Свойства шаблона. Вкладка «Обработка запроса»

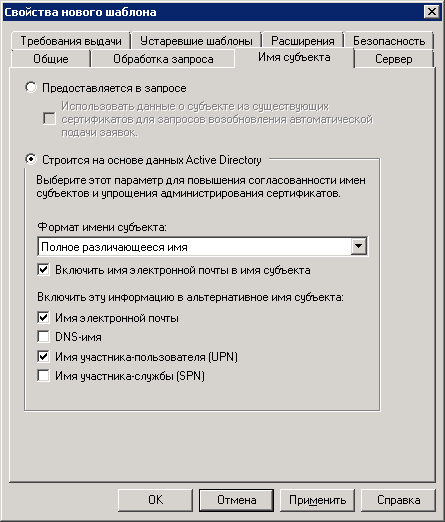

5. Необходимо перейти на вкладку Имя субъекта (рис. 27) и сверить ее заполнение с приведенным ниже изображением.

Рис. 27. Свойства шаблона. Вкладка «Имя субъекта»

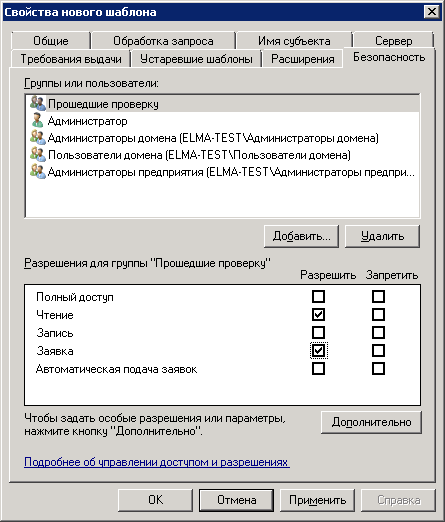

6. Необходимо перейти на вкладку Безопасность (рис. 28) и для группы Прошедшие проверку требуется установить флажок Заявка в колонке «Разрешить».

Рис. 28. Свойства шаблона. Вкладка «Безопасность»

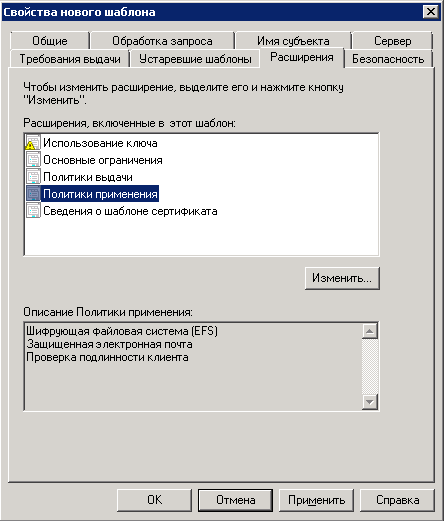

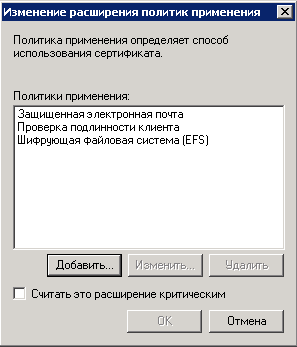

7. Необходимо перейти на вкладку Расширения (рис. 29) и изменить настройки Политики применения . Для этого необходимо нажать на кнопку Изменить .

Рис. 29. Свойства шаблона. Вкладка «Расширения»

8. В открывшемся диалоговом окне (рис. 30) необходимо выбрать политику Подписывание документа и нажать на кнопку ОК . В том случае, если данный пункт отсутствует, необходимо нажать на кнопку Добавить .

Рис. 30. Диалоговое окно «Изменение расширения политик применения»

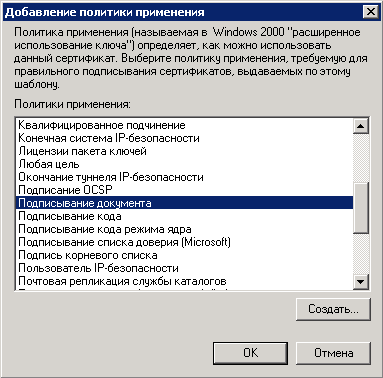

9. В открывшемся диалоговом окне (рис. 31) необходимо выбрать Подписывание документа и нажать на кнопку ОК .

Рис. 31. Диалоговое окно «Добавление политики применения»

10. После выполнения всех требуемых настроек необходимо нажать на кнопку Применить – ОК (в окне создания шаблона).

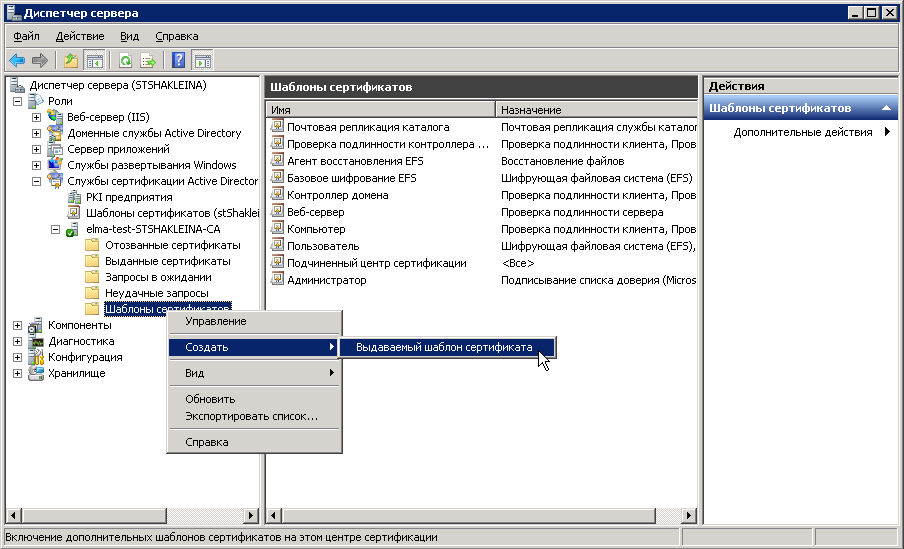

Далее следует добавить шаблон в настроенный ранее ЦС. Для этого:

1. В Диспетчере сервера необходимо вызвать контекстное меню пункта Шаблоны сертификатов , в котором необходимо нажать на кнопку Создать – Выдаваемый шаблон сертификата (рис. 32).

Рис. 32. Диспетчер сервера. Пункт меню «Шаблоны». Кнопка контекстного меню «Создать – Выдаваемый шаблон сертификата»

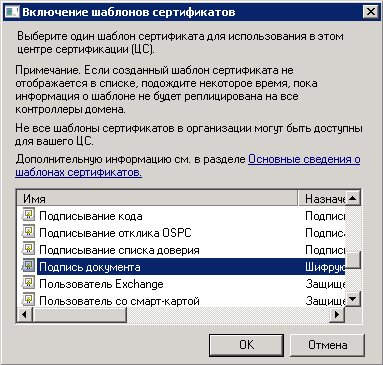

2. В открывшемся диалоговом окне (рис. 33) необходимо выбрать ранее созданный шаблон и нажать на кнопку ОК .

Рис. 33. Диалоговое окно «Включение шаблонов сертификатов»

Установка и настройка шаблона сертификатов закончена.

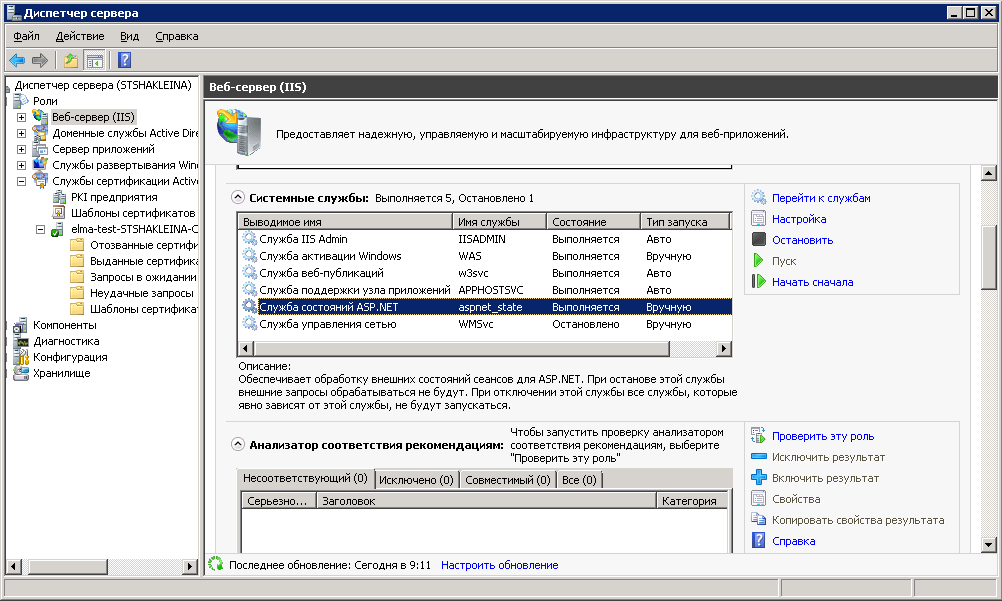

Далее необходимо осуществить проверку состояния службы Служба состояний ASP. NET (рис. 34). Данная служба не должна быть остановлена. В том случае, если служба остановлена, необходимо нажать на кнопку Пуск .

Рис. 34. Диспетчер сервера. Служба состояний ASP.NET

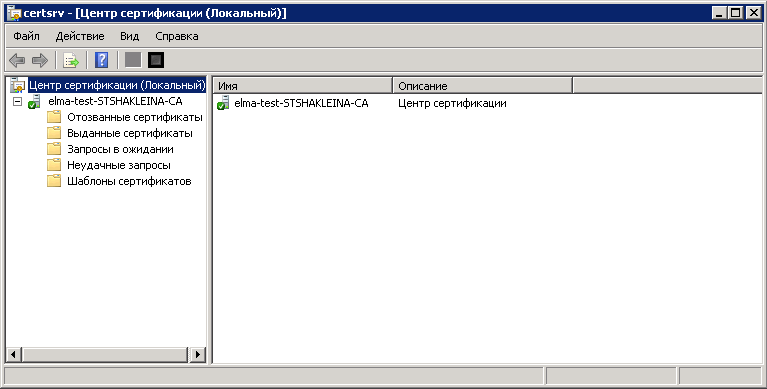

Проверка работы ЦС

Для первоначальной проверки работоспособности ЦС необходимо запустить оснастку Центр сертификации ( Пуск – Администрирование – Центр Сертификации ). В том случае, если все настроено верно, будет отображено следующее окно (рис. 35).

Рис. 35. Центр сертификации

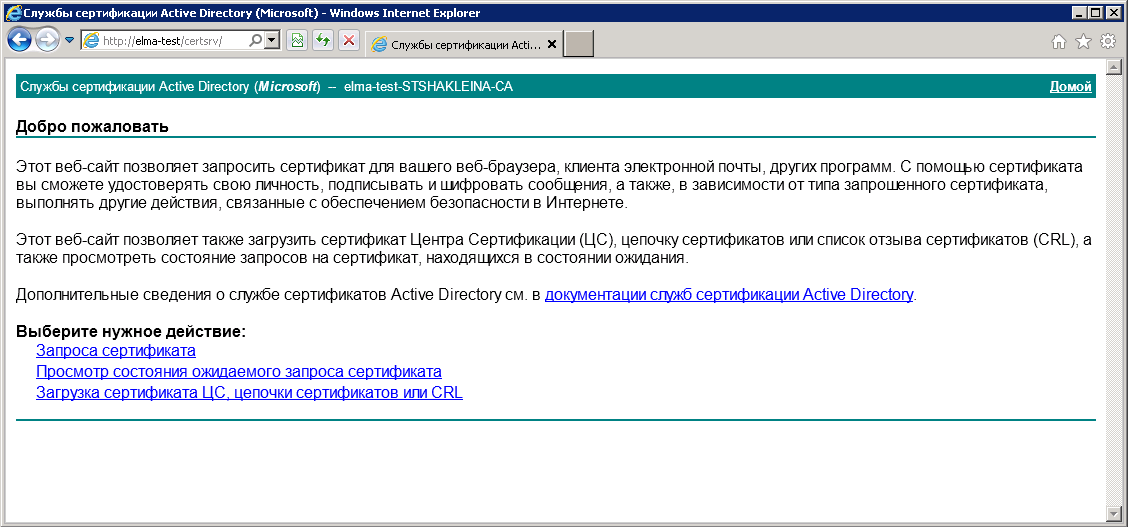

Получение корневого сертификата

Для этого необходимо запустить веб-браузер Internet Explorer, в адресной строке которого следует указать адрес http://имя_сервера/certsrv , где имя_сервера – имя сервера ЦС. В случае попытки подключения на том же компьютере, где установлен ЦС, может быть указан адрес http://localhost/certsrv. Будет открыта главная страница (рис. 36) центра сертификации.

Рис. 36. Главная страница центра сертификации

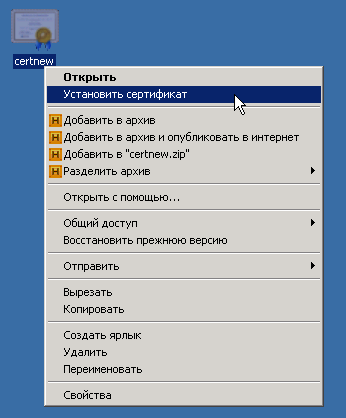

Прежде всего необходимо загрузить сертификат ЦС и поместить его в хранилище доверенных корневых центров сертификации. Если в вашей сети несколько ЦС, следует загрузить и установить цепочку сертификатов. Для этого следует выбрать: Загрузка сертификата ЦС, цепочки сертификатов или CRL , затем Загрузка сертификата ЦС и сохранить сертификат в любую папку на данном компьютере.

Теперь перейдем к установке. Для этого необходимо в контекстном меню сертификата нажать на кнопку Установить сертификат (рис. 37) . Будет открыт мастер импорта.

Рис. 37. Контекстного меню сертификата. Кнопка «Установить сертификат»

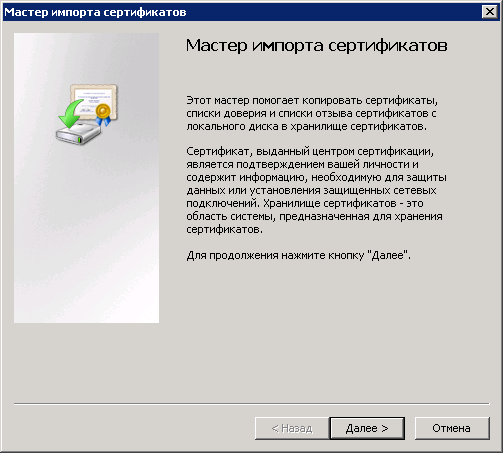

В открывшемся диалоговом окне (рис. 38) необходимо нажать на кнопку Далее .

Рис. 38. Диалоговое окно «Мастер импорта сертификатов»

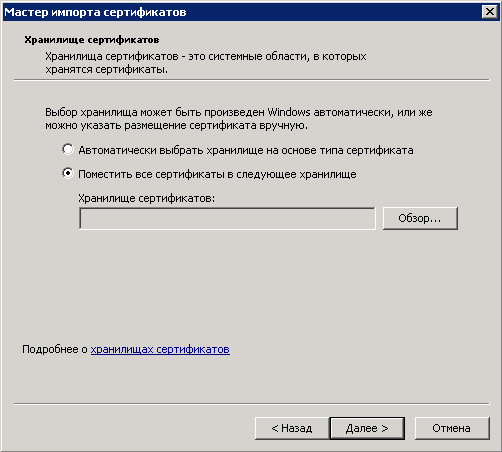

В открывшемся диалоговом окне (рис. 39) необходимо установить переключатель Поместить все сертификаты в следующее хранилище и нажимаем на кнопку Обзор… .

Рис. 39. Диалоговое окно ручного выбора хранилища сертификатов

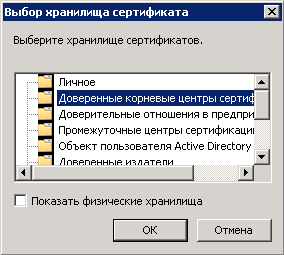

В открывшемся диалоговом окне (рис. 40) необходимо выбрать пункт Доверенные корневые центры сертификации и нажать на кнопку ОК.

Рис. 40. Диалоговое окно выбора хранилища сертификатов

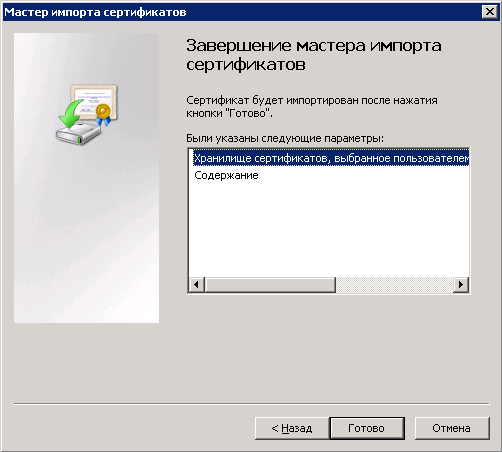

В окне Мастер импорта сертификатов (рис. 41) нажимаем на кнопку Далее . В следующем окне нажимаем на кнопку Готово .

Рис. 41. Диалоговое окно «Завершение мастера импорта сертификатов»

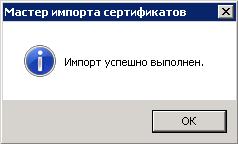

Будет открыто диалоговое окно (рис. 42) с уведомлением о результате импорта. Необходимо нажать на кнопку ОК .

Рис. 42. Диалоговое окно с уведомлением о результате импорта

Теперь данный ПК будет доверять всем сертификатам, выданным данным ЦС.

Получение клиентского сертификата

Для получения клиентского сертификата необходимо открыть сайт ЦС в браузере в Internet Explorer и выбрать Запрос сертификата – расширенный запрос сертификата – Создать и выдать запрос к этому ЦС .

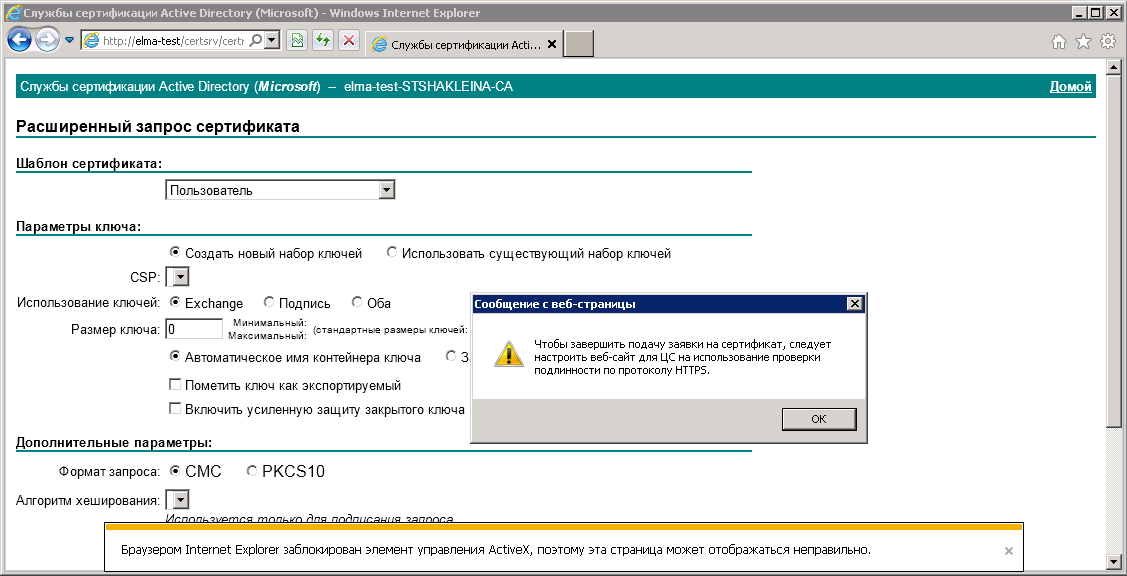

При попытке создать запрос сертификата может быть отображено следующее предупреждение (рис. 43), в котором необходимо нажать на кнопку ОК . В данном случае необходимо добавить текущий узел в зону Надежные узлы и установить низкий уровень безопасности для этой зоны.

Рис. 43. Уведомление о необходимости добавления текущего узла в зону «Надежные узлы»

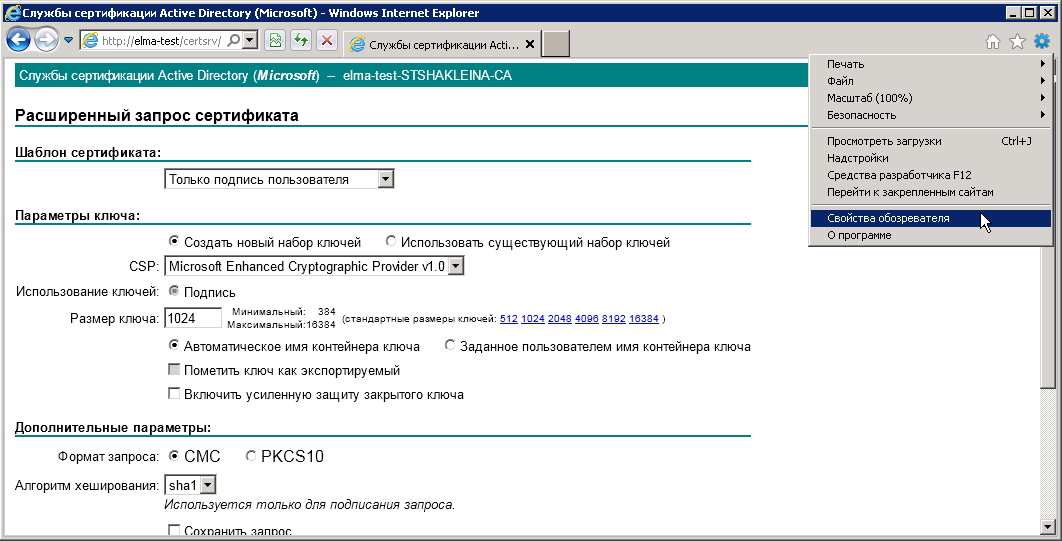

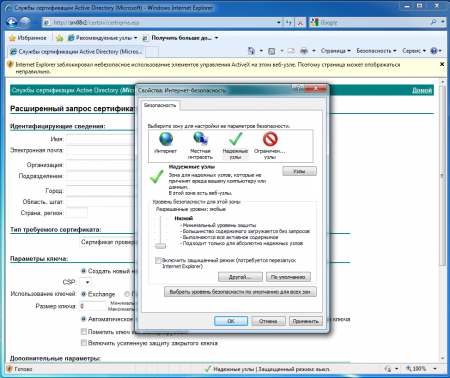

Для этого необходимо перейти к настройкам веб-браузера Internet Explorer и нажать на кнопку Свойства обозревателя (рис. 44).

Рис. 44. Настройки веб-браузера Internet Explorer. Кнопка «Свойства обозревателя»

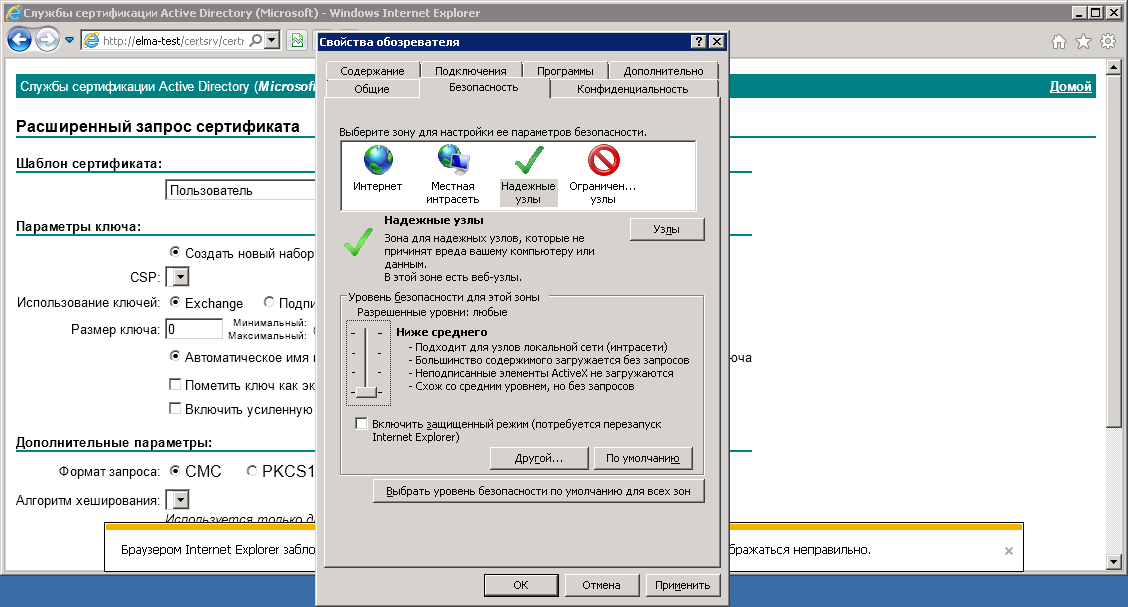

В открывшемся диалоговом окне (рис. 45) необходимо перейти на вкладку Безопасность и для зоны Надежные узлы установить переключатель уровня безопасности в положение Ниже среднего .

Рис. 45. Диалоговое окно «Свойства обозревателя». Вкладка «Безопасность»

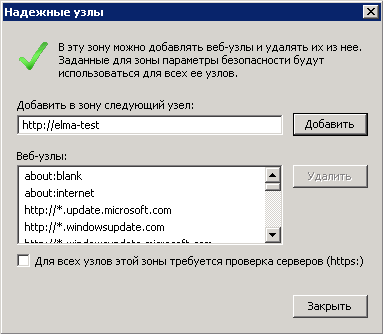

Далее требуется добавить текущий сайт к надежным узлам. Для этого необходимо на данной вкладке ( Безопасность ) нажать на кнопку Узлы и в открывшемся диалоговом окне (рис. 46) нажать на кнопку Добавить , а также снять флажок Для всех узлов этой зоны требуется проверка серверов ( https:). Для сохранения изменений необходимо нажать на кнопку Закрыть .

Рис. 46. Диалоговое окно «Свойства обозревателя». Вкладка «Безопасность». Диалоговое окно «Надежные узлы»

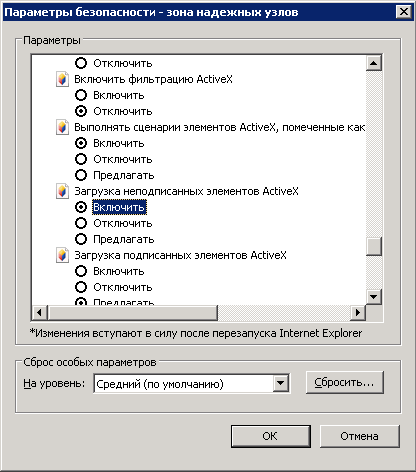

Также необходимо разрешить загрузку неподписанных ActiveX . Для этого необходимо на вкладке Безопасность нажать на кнопку Другой… и в окне Параметры безопасности (рис. 47) в группе Элементы ActiveX и модули подключения установить все переключатели в положение Включить . Для сохранения внесенных изменений необходимо нажать на кнопку ОК .

Рис. 47. Диалоговое окно «Свойства обозревателя». Вкладка «Безопасность». Диалоговое окно «Параметры безопасности»

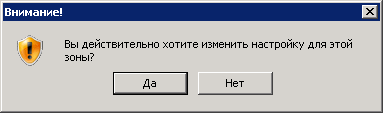

Далее будет отображено предупреждение (рис. 48), в котором необходимо нажать на кнопку Да .

Рис. 48. Диалоговое окно с предупреждением о изменении настроек зоны

Далее необходимо нажать на кнопку Применить – ОК .

Далее необходимо перейти в веб-браузер Internet Explorer и заполнить форму запроса (рис. 49).

В поле Шаблон сертификата необходимо выбрать пункт Только подпись пользователя и нажать на кнопку Выдать .

Рис. 49. Веб- браузер Internet Explorer. Форма расширенного запроса сертификата

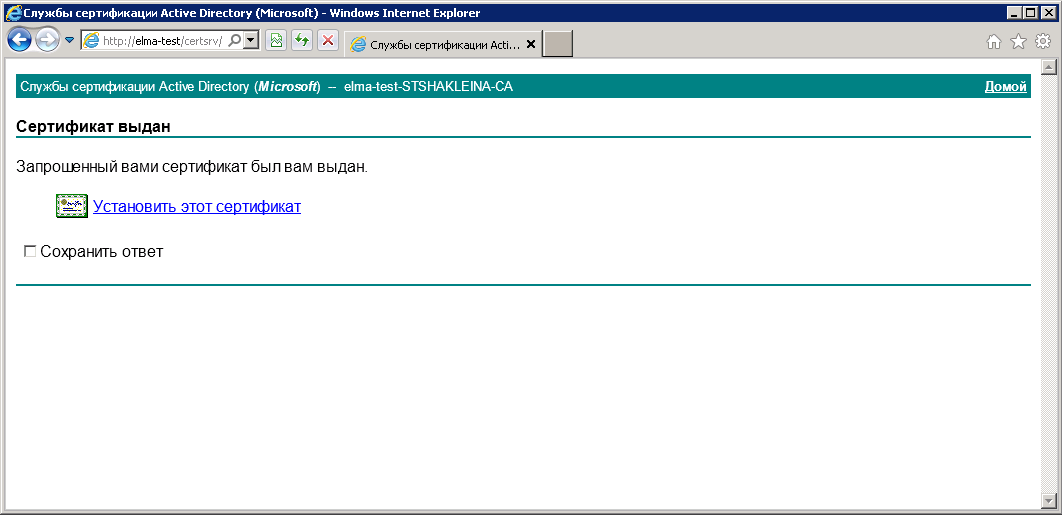

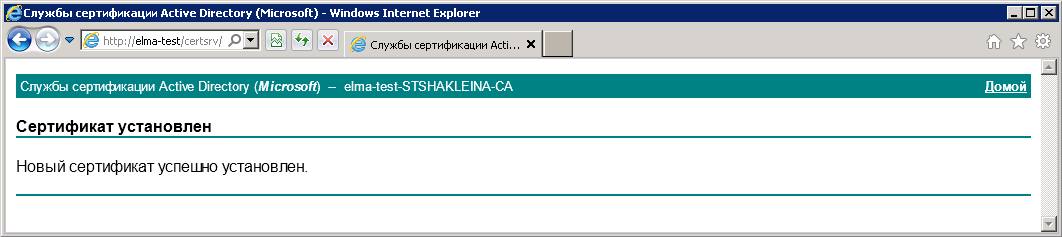

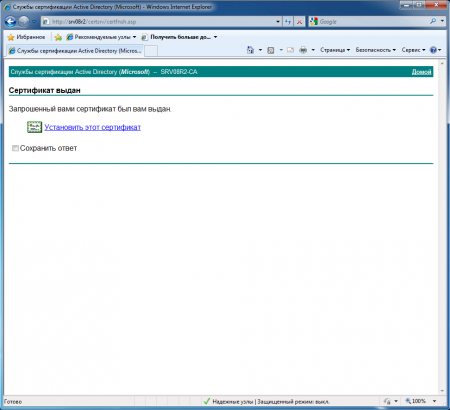

Будет отображено сообщение о выдаче сертификата (рис. 50), в котором необходимо нажать на кнопку Установить этот сертификат .

Рис. 50. Веб- браузер Internet Explorer. Сообщение о выдаче сертификата

Будет отображено сообщение об установке сертификата (рис. 51).

Рис. 51. Веб- браузер Internet Explorer. Сообщение об установке сертификата

Следует отметить, что по истечении срока действия клиентского сертификата его необходимо удалить, а затем получить и установить заново.

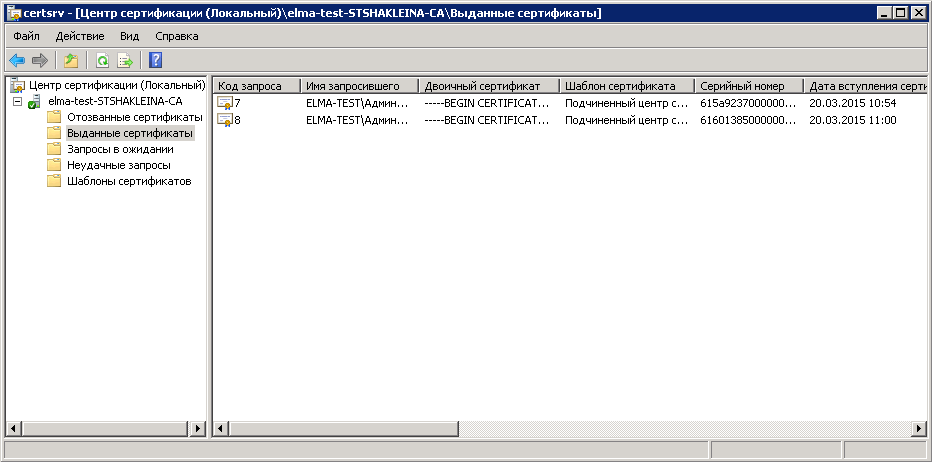

Если все сделано правильно, то сертификат успешно установится в хранилище личных сертификатов. Все успешно выданные сертификаты отображаются в Центре сертификации в разделе Выданные сертификаты (рис. 52).

Рис. 52. Центр сертификации. Раздел «Выданные сертификаты»

При необходимости все выданные сертификаты могут быть отозваны.

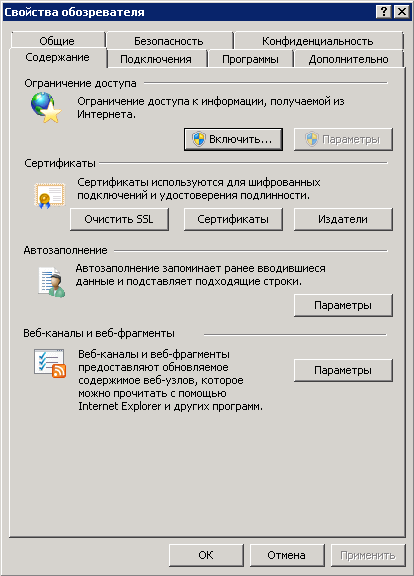

Для просмотра всех полученных личных сертификатов в веб-браузере Internet Explorer необходимо перейти к настройкам веб-браузера Internet Explorer и нажать на кнопку Свойства обозревателя (рис. 53).

Рис. 53. Настройки веб-браузера Internet Explorer. Кнопка «Свойства обозревателя»

В открывшемся диалоговом окне (рис. 54) необходимо перейти на вкладку Содержание и в блоке настроек Сертификаты нажать на кнопку Сертификаты .

Рис. 54. Диалоговое окно «Свойства обозревателя». Вкладка «Содержание»

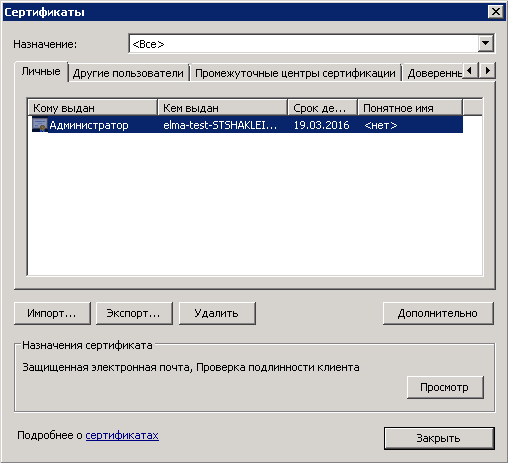

В открывшемся диалоговом окне (рис. 55) на вкладке Личные будут отображены все личные сертификаты, полученные текущим пользователем.

Рис. 55. Диалоговое окно «Свойства обозревателя». Вкладка «Содержание». Диалоговое окно «Сертификаты»

После выполнения всех описанных выше настроек необходимо загрузить с официального сайта Microsoft свободно распространяемый набор средств разработки CAPICOM. Данное ПО будет необходимо для осуществления подписания документа в веб-приложении ELMA с использованием ЭЦП.