Skip to content

На чтение 4 мин. Просмотров 18.7k. Опубликовано 03.09.2019

Корневые сертификаты – это сертификаты открытых ключей, которые помогают вашему браузеру определить, является ли общение с веб-сайтом подлинным, и основано на том, является ли орган, выдавший лицензию, доверенным и остается ли цифровой сертификат действительным. Если цифровой сертификат не принадлежит доверенному органу, вы получите сообщение об ошибке в виде « Проблема с сертификатом безопасности этого веб-сайта », и браузер может заблокировать связь с веб-сайтом.

Windows 10 имеет встроенные сертификаты и автоматически обновляет их. Однако вы все равно можете вручную добавить дополнительные корневые сертификаты в Windows 10 из центров сертификации (ЦС). Существует множество органов по выдаче сертификатов, среди которых наиболее известны Comodo и Symantec.

Содержание

- Как добавить корневые сертификаты Windows 10 вручную?

- Способ 1. Установите сертификаты из доверенных ЦС

- Способ 2. Установите сертификаты с помощью консоли управления Microsoft

Как добавить корневые сертификаты Windows 10 вручную?

- Установить сертификаты из доверенных ЦС

- Установите сертификаты с помощью консоли управления Microsoft

Способ 1. Установите сертификаты из доверенных ЦС

Вот как вы можете добавить цифровые сертификаты в Windows 10 из доверенных центров сертификации.

- Во-первых, вам нужно загрузить корневой сертификат из ЦС. Например, вы можете скачать его с сайта GeoTrust.

- Затем откройте локальную политику безопасности в Windows, нажав горячую клавишу Win + R и введите «secpol.msc» в текстовом поле «Выполнить». Обратите внимание, что Windows 10 Home edition не включает редактор локальной политики безопасности.

- Затем нажмите Политики открытого ключа и Параметры проверки пути сертификата , чтобы открыть окно Свойства параметров проверки пути сертификата.

- Перейдите на вкладку «Магазины» и установите флажок Определить эти параметры политики .

- Выберите параметры Разрешить доверенные корневые центры сертификации для проверки сертификатов и Разрешить пользователям доверять сертификатам доверенных сертификатов , если они еще не выбраны.

- Вам также следует установить флажки Сторонние корневые центры сертификации и корпоративные корневые центры сертификации и нажать кнопки Применить > ОК , чтобы подтвердить выбранные настройки.

-

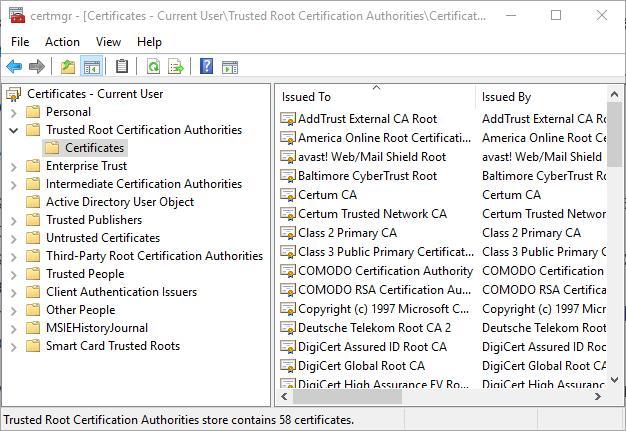

Затем нажмите горячую клавишу Win + R и введите «certmgr.msc» в текстовом поле «Выполнить», чтобы открыть окно, показанное на снимке экрана ниже. Это менеджер сертификации, который перечисляет ваши цифровые сертификаты.

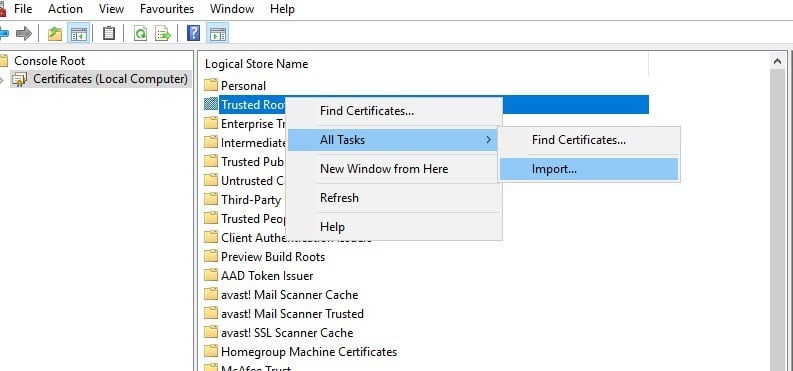

- Нажмите Доверенные корневые центры сертификации и щелкните правой кнопкой Сертификаты , чтобы открыть контекстное меню.

-

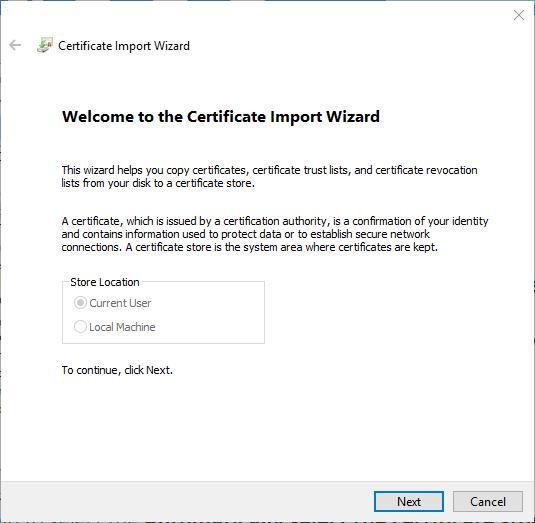

Выберите Все задачи > Импорт в контекстном меню, чтобы открыть окно, показанное ниже.

- Нажмите кнопку Далее , нажмите Обзор, и выберите корневой файл цифрового сертификата, сохраненный на жестком диске.

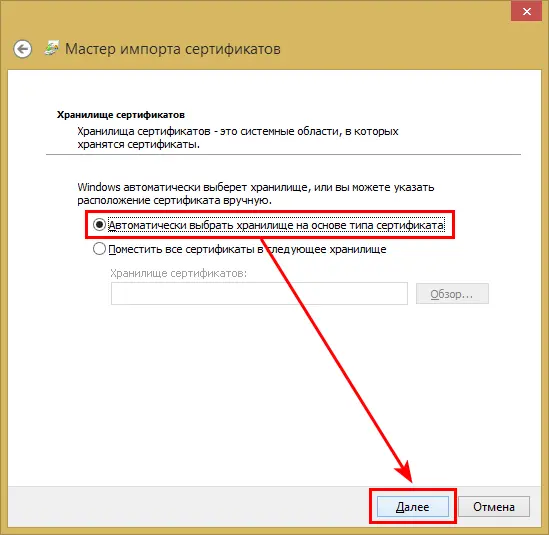

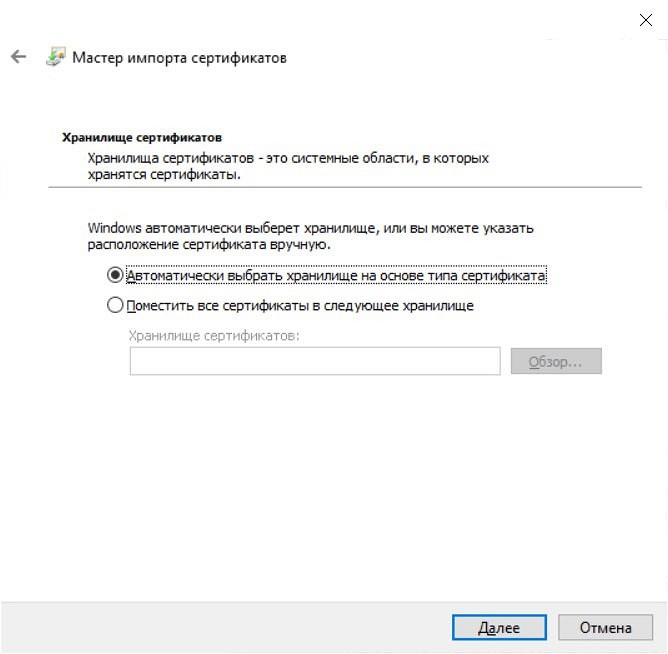

- Снова нажмите Далее , чтобы выбрать Автоматически выбирать хранилище сертификатов на основе типа сертификата .

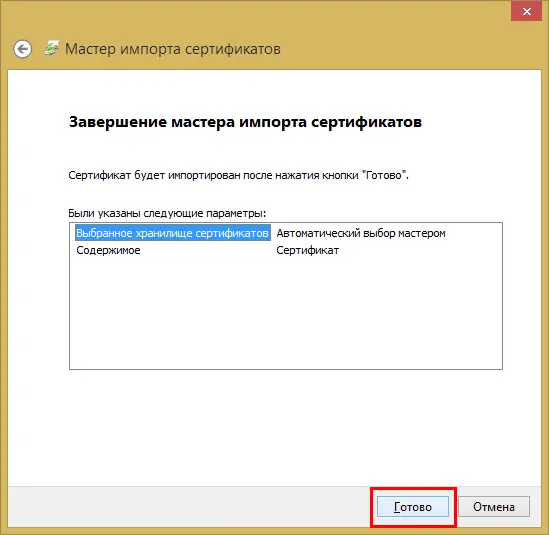

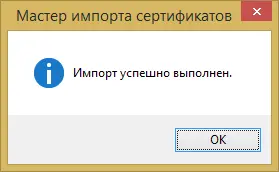

- Затем нажмите Далее > Готово , чтобы завершить работу мастера импорта. Откроется окно, подтверждающее, что « импорт был успешным. »

Способ 2. Установите сертификаты с помощью консоли управления Microsoft

-

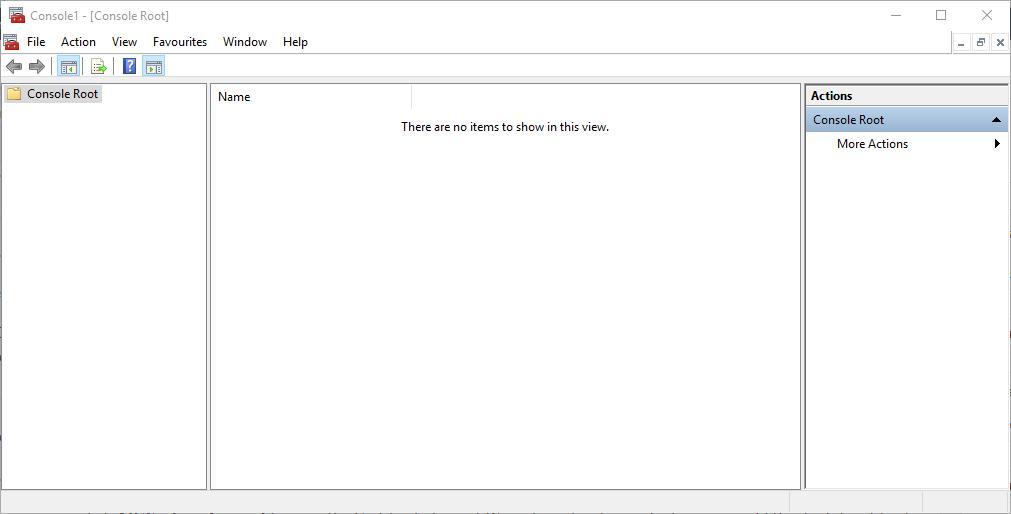

Вы также можете добавить цифровые сертификаты в Windows с помощью консоли управления Microsoft. Нажмите клавишу Win + R и введите «mmc» в «Выполнить», чтобы открыть окно ниже.

-

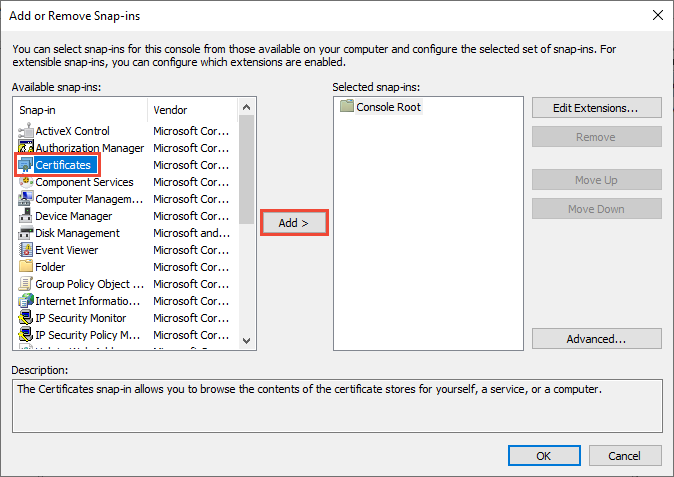

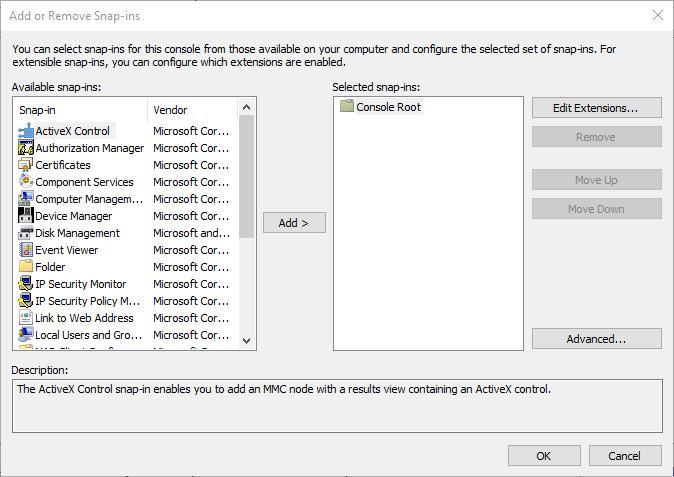

Нажмите Файл , а затем выберите Добавить/удалить оснастки , чтобы открыть окно на снимке экрана ниже.

- Затем выберите Сертификаты и нажмите кнопку Добавить .

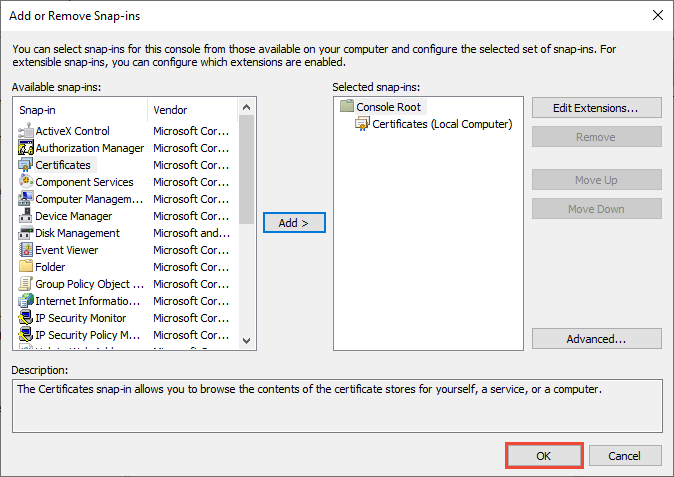

- Откроется окно оснастки «Сертификаты», в котором можно выбрать Учетная запись компьютера > Локальная учетная запись и нажать кнопку Готово , чтобы закрыть окно.

- Затем нажмите кнопку ОК в окне «Добавить или удалить оснастку».

-

Теперь вы можете выбрать Сертификаты и щелкнуть правой кнопкой мыши Доверенные корневые центры сертификации в окне консоли MMC, как показано ниже.

- Затем нажмите Все задачи > Импорт , чтобы открыть окно мастера импорта сертификатов, из которого можно добавить цифровой сертификат в Windows.

Теперь вы установили новый доверенный корневой сертификат в Windows 10. Таким же образом вы можете добавить еще много цифровых сертификатов для этой ОС и других платформ Windows. Просто убедитесь, что сторонние цифровые сертификаты поступают от доверенных центров сертификации, таких как GoDaddy, DigiCert, Comodo, GlobalSign, Entrust и Symantec.

Примечание редактора . Этот пост был первоначально опубликован в апреле 2017 года и с тех пор был полностью переработан и обновлен для обеспечения свежести, точности и полноты.

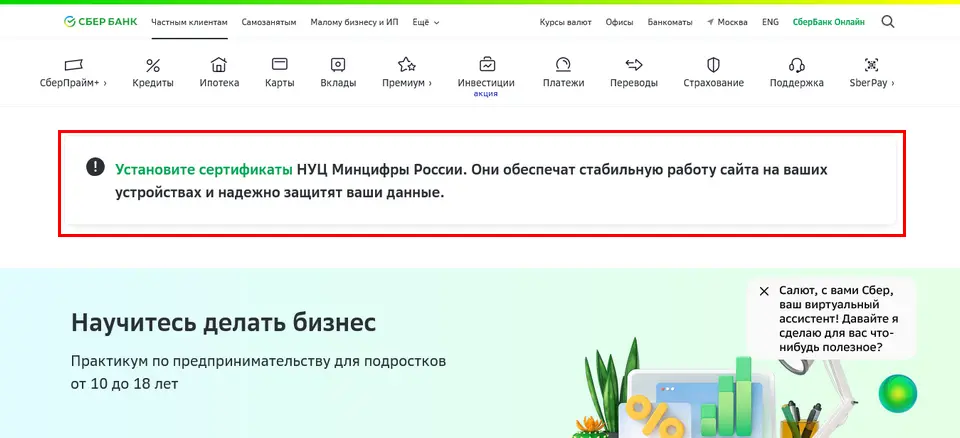

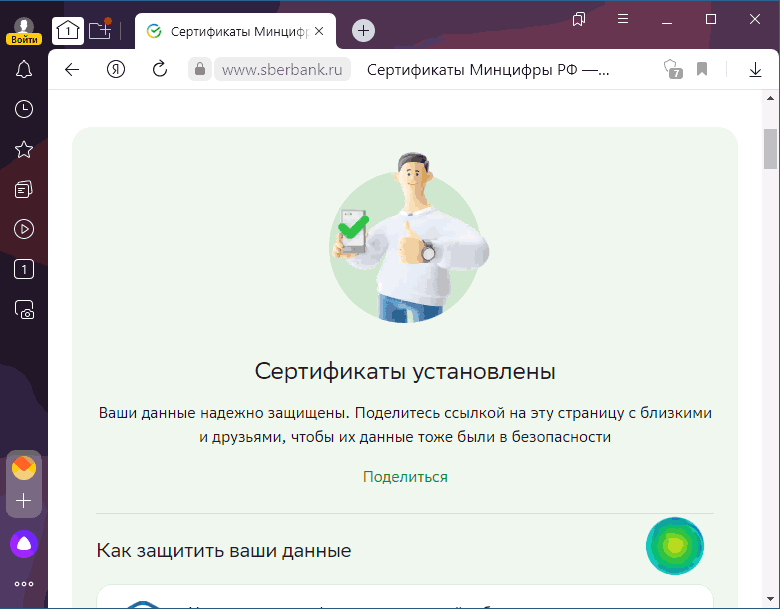

При очередном посещении сайта Сбербанка России я увидел оповещение с предложением установить сертификаты НУЦ Минцифры России. Которые обеспечат стабильную работу сайта и надежно защитят данные.

К сожалению, сертификаты выданные зарубежными провайдерами могут превратиться в «тыкву», а отечественный центр сертификации по-умолчанию не входит в число доверенных в семействе операционных систем Windows.

Проверка сертификатов Минцифры

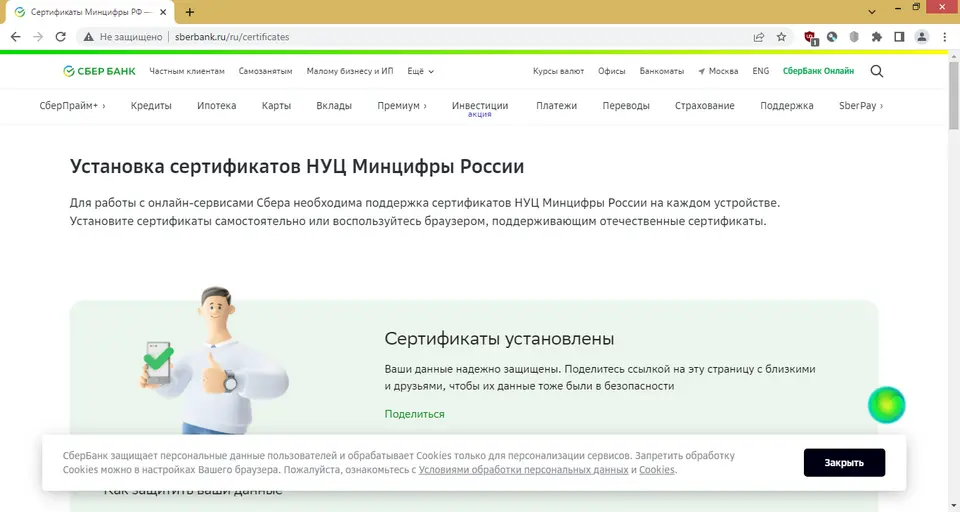

Чтобы убедиться установлены ли у вас сертификаты Минцифры РФ посетите следующую страницу на сайте Сбербанка — http://www.sberbank.ru/ru/certificates.

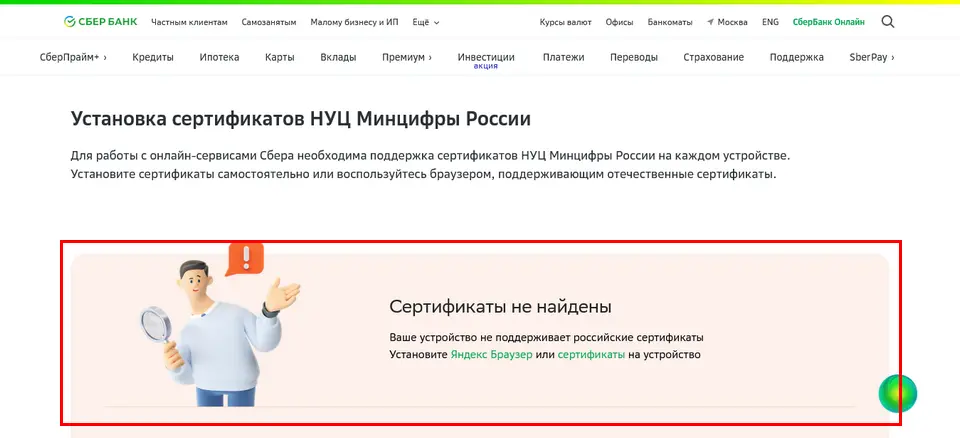

Если вы видите предупреждение как у меня на скриншоте, то это значит, что сертификаты Минцифры России на вашем устройстве не установлены.

Впрочем, если вы посетите эту страницу с помощью Яндекс.Браузера, то такой ошибки не будет.

И это значит, что Яндекс.Браузер имеет встроенную поддержку сертификатов Минцифры РФ. И о безопасности передаваемых данных при использовании этого обозревателя можно не беспокоиться.

Так же встроенную поддержку сертификатов Минцифры России имеет и браузер Атом.

Как установить сертификаты Минцифры РФ на компьютер

Если в повседневной работе вы используете другой браузер, например FireFox, который как и операционная система Windows ни чего не знает о сертификатах выданных Минцифры РФ, то необходимо установить сертификаты в саму операционную систему.

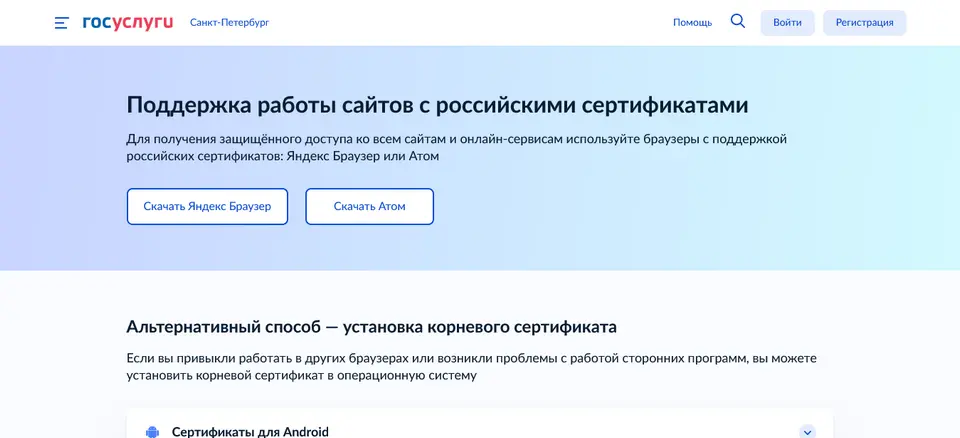

Скачать необходмые сертификаты для вашей операционной системы можно на сайте Госуслуг — https://www.gosuslugi.ru/crt. Страница не требует авторизации, поэтому иметь учетную запись на Госуслугах совсем не обязательно.

Сертификаты Минцифры для Windows

Для корректной работы на компьютер с операционной системой Windows нужно установить два сертификата — корневой и выпускающий.

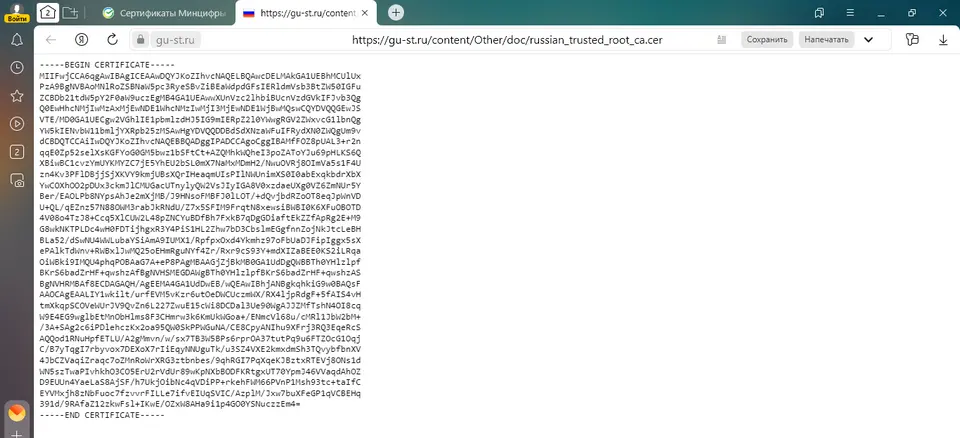

Скачайте корневой сертификат по следующей ссылке — https://gu-st.ru/content/Other/doc/russian_trusted_root_ca.cer

Тут возможны некоторые особенности. У меня файл во всех браузера не скачивается, а его содержимое открывается в новой вкладке.

В таком случае вы можете скопировать содержимое сертификата и сохранить его в текстовом файле с именем russian_trusted_root_ca.cer.

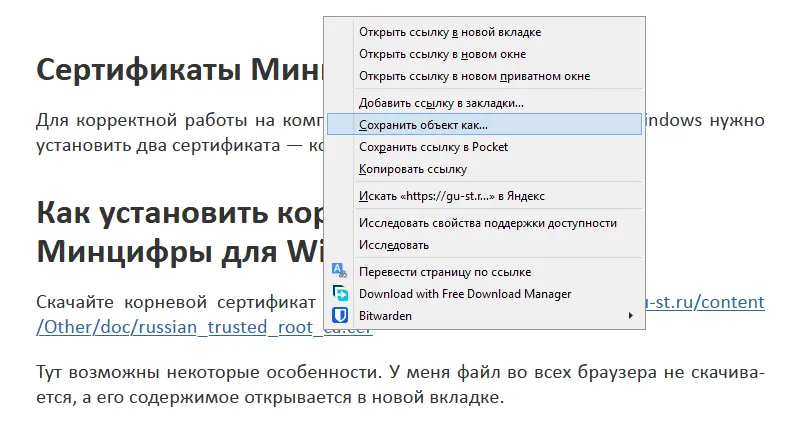

Либо нажать правой кнопкой мыши на приведенной ранее ссылке на сертификат и выбрать пункт «Сохранить объект как»

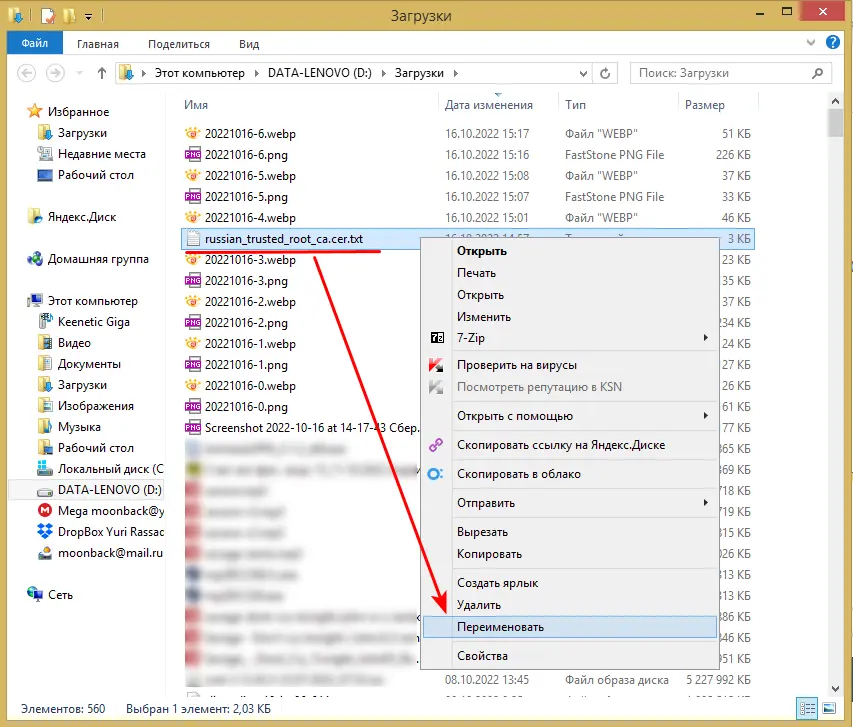

Скаченный файл будет с расширением TXT, которое необходимо удалить.

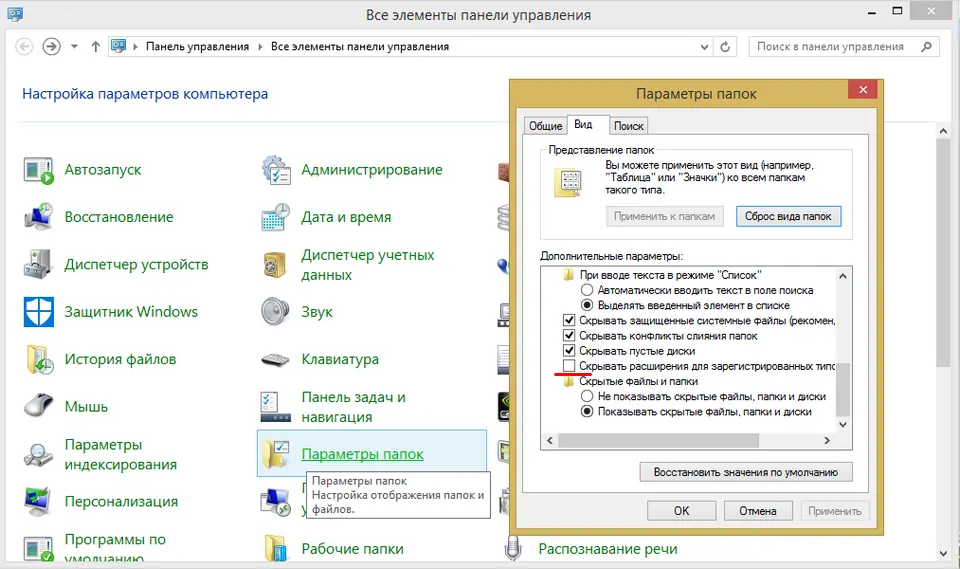

Как настроить показ расширения файлов в проводнике Windows

Если у вас не отображается расширение файла. То проверьте настройки отображения папок в панели управления.

Как установить корневой сертификат Минцифры для Windows

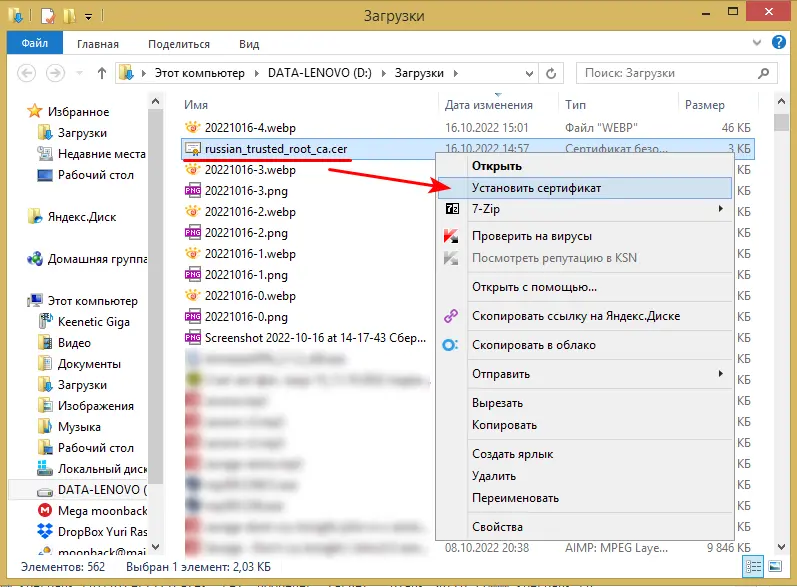

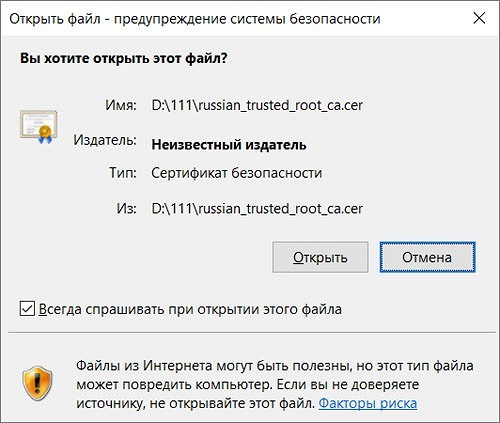

Затем нажмите правую кнопку мыши на файле «Russian Trusted Root CA.cer». И в появившемся контекстном меню нажмите «Установить сертификат…»

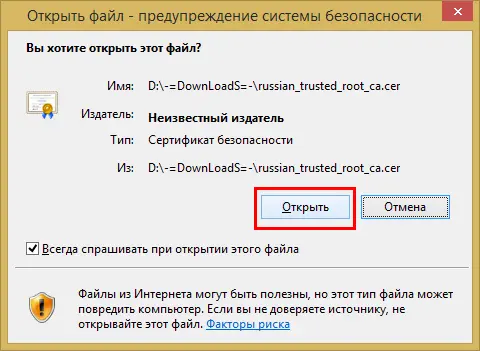

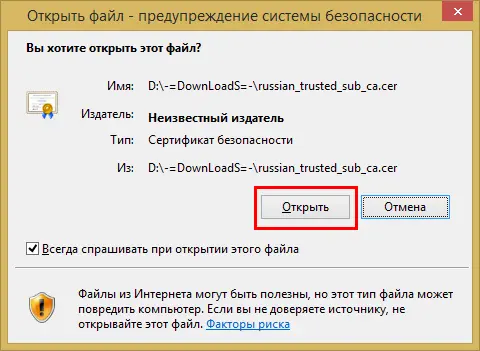

В появившемся окне предупреждения выберите [Открыть].

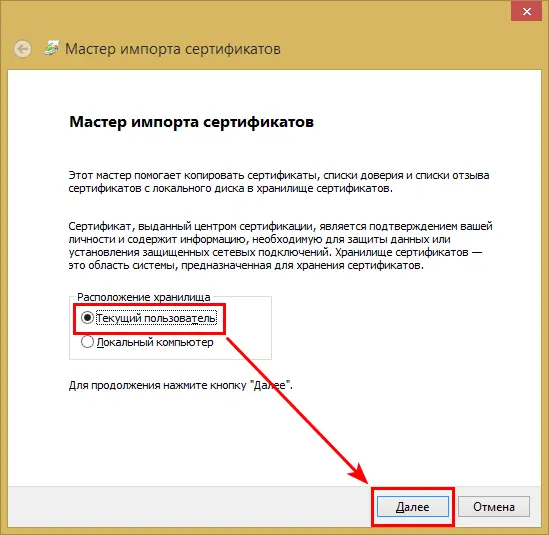

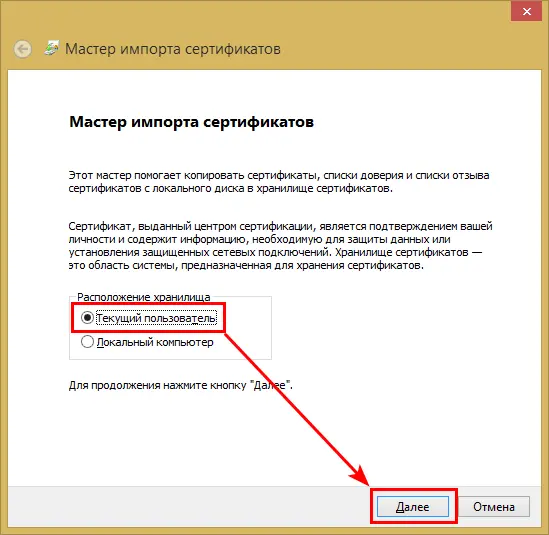

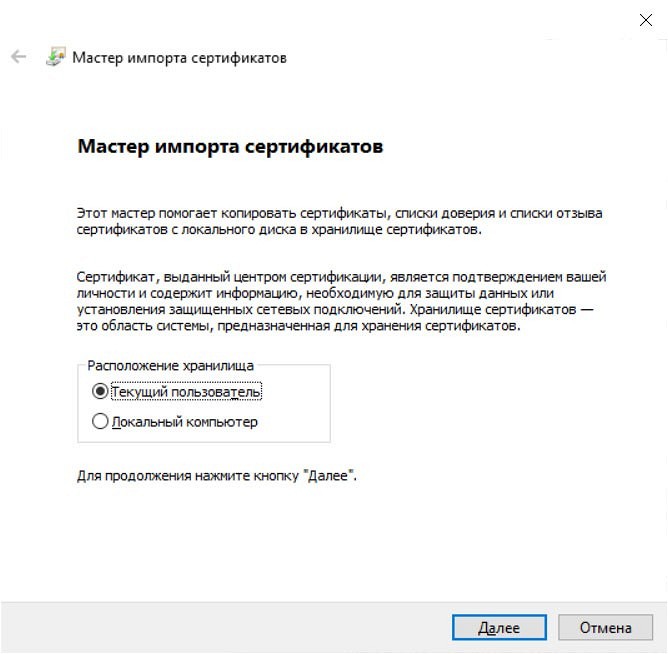

А затем в окне «Мастер импорта сертификатов» выберите «Текущий пользователь» и нажмите [Далее].

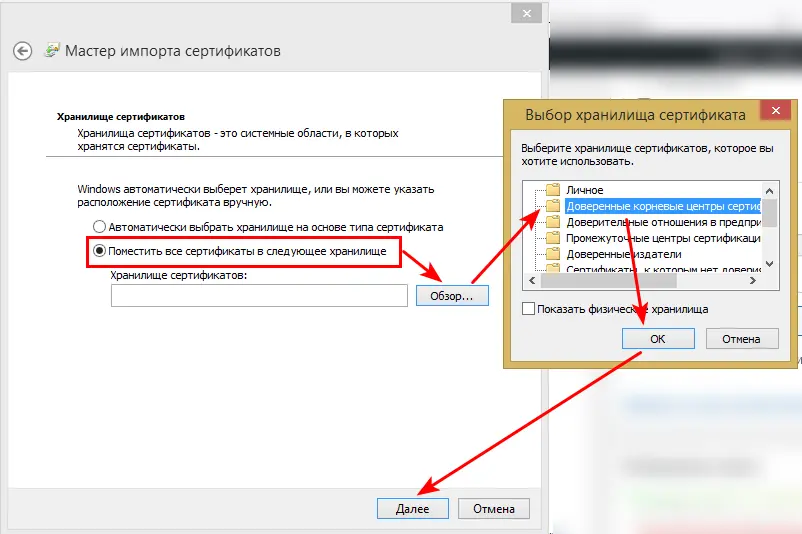

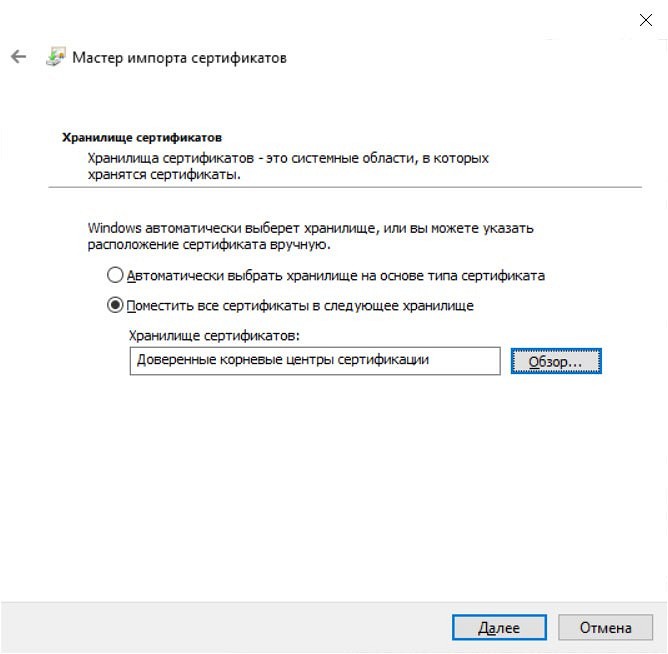

В следующем окне выберите «Поместить все сертификаты в следующее хранилище», потом нажмите [Обзор], в новом окне выберите «Доверенные корневые центры сертификации» и нажмите [Далее]

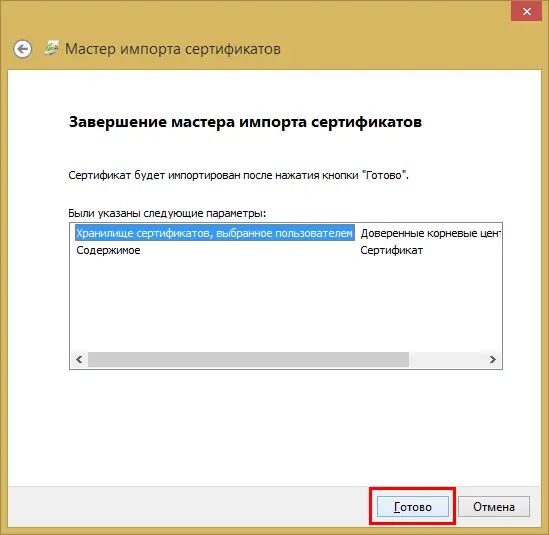

Нажмите [Готово] в заключительном окне.

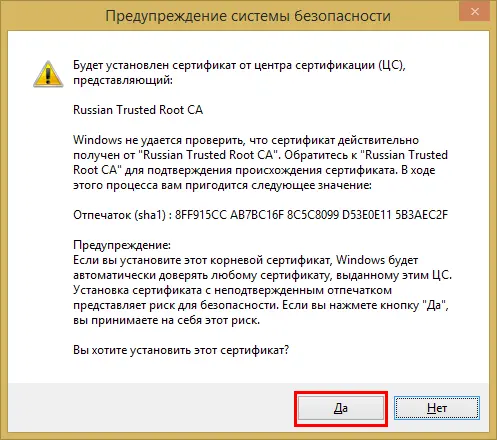

Потом согласитесь на установку сертификата Минцифры в окне предупреждении системы безопасности.

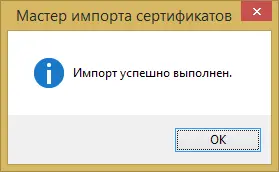

В заключении вы должны увидеть сообщение, что импорт корневого сертификата Минцифры прошел успешно.

Как установить выпускающий сертификат

Итак, пол пути пройдено 🙂 Теперь нам необходимо установить в систему выпускающий сертификат.

Для начала скачайте его по этой ссылке — https://gu-st.ru/content/Other/doc/russian_trusted_sub_ca.cer

Учитывайте особенности загрузки сертификата описанные выше.

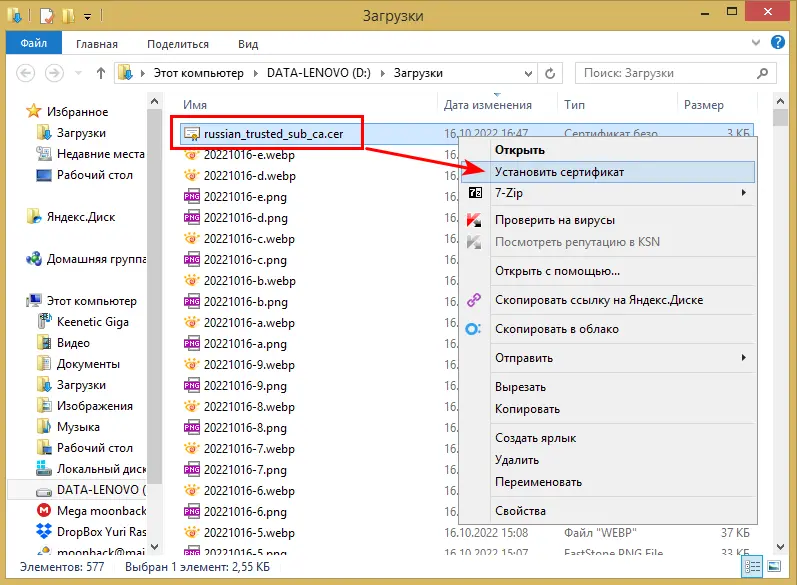

По аналогии с корневым сертификатом, нажмите правую кнопку мыши на файле выпускающего сертификата и в контекстном меню выберите «Установить сертификат.

Нажмите [Открыть] в окне предупреждении системы безопасности.

Теперь в окне «Мастера импорта сертификатов» нужно выбрать текущего пользователя и нажать кнопку [Далее].

В следующем окне указываем автоматический выбор хранилища и опять нажимаем клавишу [Далее]

И в финальном окне «Мастера импорта сертификатов» — кнопку [Готово]

Если все пройдет удачно, то вы увидите следующее сообщение

Чтобы его закрыть нажмите клавишу [Ок]

Проверка сертификатов Минцифры

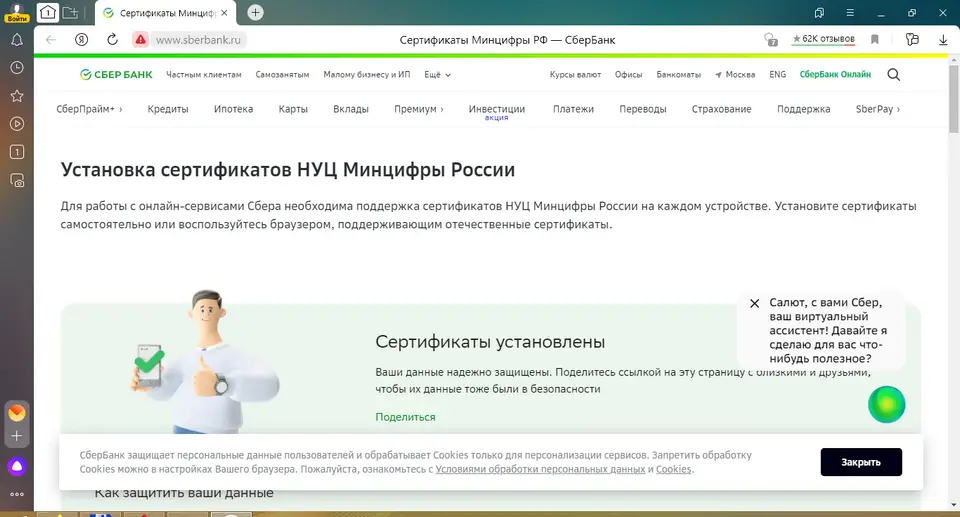

После успешной установки сертификатов снова перейдите по ссылке — http://www.sberbank.ru/ru/certificates.

Вы должны увидеть сообщение, что сертификаты Минцифры установлены в системе.

Давайте, рассмотрим последовательность действий при установке личного сертификата электронной подписи на компьютерное устройство. Кстати, в Windows 7 она будет такой же, как и в Windows 10.

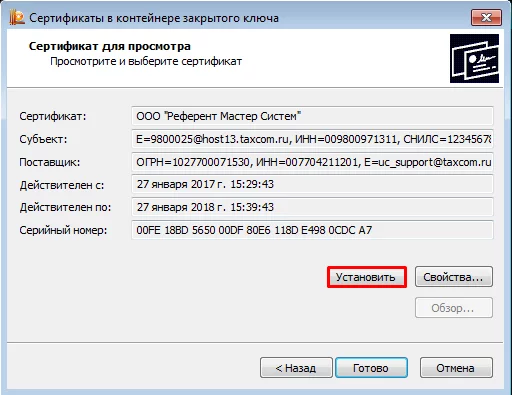

Для этого, прежде всего, запустите программу «КриптоПро CSP» (меню «Пуск» → «Панель управления» → «КриптоПро CSP»). После этого перейдите на закладку «Сервис» и нажмите кнопку «Просмотреть сертификаты в контейнере…».

В окне «Сертификаты в контейнере закрытого ключа» нажмите кнопку «Обзор» и выберите контейнер. После этого нажмите на кнопку «Далее».

Если при нажатии кнопки «Далее» появится окно выбора носителя с сообщением «Набор ключей не существует», скопируйте ключи с ключевого носителя (резервная копия).

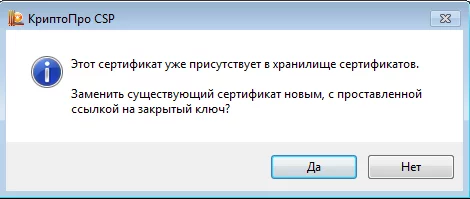

В следующем окне с данными сертификата нажмите клавишу «Установить».

После этого последовательно кликните «Далее» → «Поместить все сертификаты в следующее хранилище», «Обзор» → «Личные» → «Далее» → «Готово».

В том случае, если сертификат на данном рабочем месте уже был до этого установлен, появится сообщение, что такой сертификат уже есть в хранилище. В такой ситуации нажмите «Да», чтобы заменить его, и «Ок» в ответ на сообщение об успешной установке, а затем «Готово».

На этом установка сертификата считается завершенной. Каждый сертификат устанавливается отдельно.

Содержание

- Введение

- Что такое сертификат PFX

- Логические хранилища

- Модуль PKI

- Поиск и выбор сертификата

- Создание сертификата

- Установка сертификата pfx

- Добавление сертификата в список доверенных

- Проверка наличия дубликата сертификата

- Экспорт и импорт сертификата

- Экспорт сертификата pfx

- Импорт сертификата pfx

- Как экспортировать сертификат cer из pfx

- Удаление сертификата

- Удаление с помощью thumbprint

- Поиск и удаление сертификата с помощью сопоставления значений

- Диспетчер сертификатов Windows

Введение

Сертификат – это контейнер для открытого ключа. Он включает в себя такую информацию как значение открытого ключа, имя сервера или пользователя, некоторую дополнительную информацию о сервере или пользователе, а также содержит электронную подпись, сформированную издающим центром сертификации (ЦС). Ранее мы уже писали о работе с сертификатами pfx с помощью openssl, теперь рассмотрим использование встроенных средств, а именно powershell.

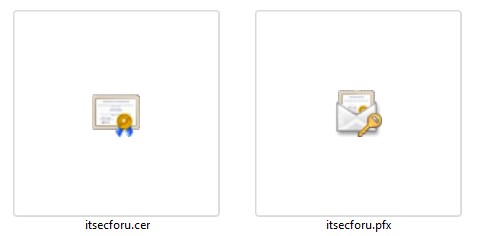

Что такое сертификат PFX

Файл .pfx, который не следует путать с .cer, представляет собой архив PKCS#12; это пакет, который может содержать несколько объектов с дополнительной защитой паролем. Обычно он содержит сертификат (возможно, со своим набором цепочки сертификатов верхнеуровневых УЦ) и соответствующий закрытый ключ. В то время как PFX может содержать в себе несколько сертификатов, файл .cer содержит один единственный сертификат без пароля и закрытого ключа. В Windows все сертификаты находятся в логических местах хранения, называемых хранилищами сертификатов.

Одним из самых распространенных областей применения сертификатов PFX является подпись кода (code signing). Также, в случае защиты надежным паролем pfx можно передавать по открытым каналам связи.

Логические хранилища

Логические хранилища – это виртуальные месторасположения, в которых которых локально храняться сертификаты как для пользователя так и для компьютера. Powershell использует Cert PSDrive для сопоставления сертификатов с физическими хранилищами. Наименование логических хранилищ Certificates Microsoft Management Console (MMC) отличается от маркировки хранилища Cert PSDrive. В таблице ниже показано сравнение между ними:

| CERT: | CERTIFICATES MMC |

|---|---|

| My | Личные |

| Remote Desktop | Удаленный рабочий стол |

| Root | Доверенные корневые центры сертификации |

| CA | Промежуточные центры сертификации |

| AuthRoot | Сторонние корневые центры сертификации |

| TrustedPublisher | Доверенные издатели |

| Trust | Доверительные отношения в предприятии |

| UserDS | Объект пользователя Active Directory |

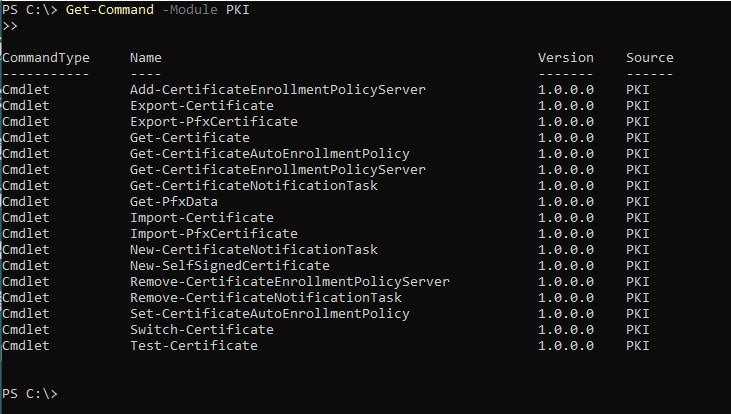

Модуль PKI

Утилита MakeCert.exe, входящая в состав Microsoft .NET Framework SDK и Microsoft Windows SDK, используется для создания самоподписанного сертификата. В системе, где не установлен Windows SDK, для управления сертификатами используются команды модуля Powershell PKI.

Чтобы перечислить все команды, доступные в модуле PKI, выполните следующую команду:

Get-Command -Module PKI

Командлеты, используемые в этой статье, описаны ниже:

Export-PfxCertificate

Командлет Export-PfxCertificate экспортирует сертификат или объект PFXData в файл Personal Information Exchange (PFX). По умолчанию экспортируются расширенные свойства и вся цепочка.

Get-Certificate

КомандлетGet-Certificate можно использовать для отправки запроса на сертификат и установки полученного сертификата, установки сертификата из запроса на сертификат, а также для регистрации в службе каталогов протокола LDAP.

Get-PfxData

Командлет Get-PfxData извлекает содержимое файла Personal Information Exchange (PFX) в структуру, содержащую сертификат конечного субъекта, любые промежуточные и корневые сертификаты.

Import-PfxCertificate

КомандлетImport-PfxCertificate импортирует сертификаты и закрытые ключи из файла PFX в локальное хранилище.

New-SelfSignedCertificate

Командлет New-SelfSignedCertificate создает самоподписанный сертификат. С помощью параметра CloneCert указанный сертификат может быть создан на основе существующего сертификата с копированием всех параметров из оригинального сертификата, за исключением открытого ключа.

Поиск и выбор сертификата

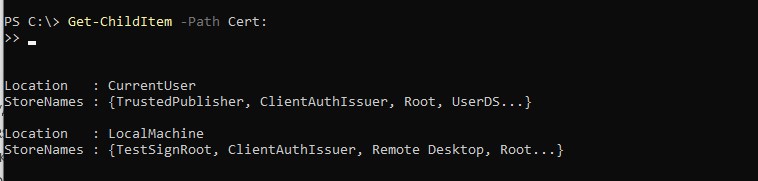

В Powershell Cert: PSDrive используется для вывода списка сертификатов в определенном хранилище. Чтобы вывести оба хранилища в Cert: PSDrive, выполните следующую команду:

Get-ChildItem -Path Cert:Будут показаны месторасположения сертификатов для CurrentUser и LocalMachine. Чтобы перечислить сертификаты для доверенных корневых центров сертификации LocalMachine, выполните следующую команду:

Get-ChildItem -Path Cert:LocalMachineRootВозвращаемый объект будет представлять собой сертификаты, которые можно изменить, удалить или экспортировать.

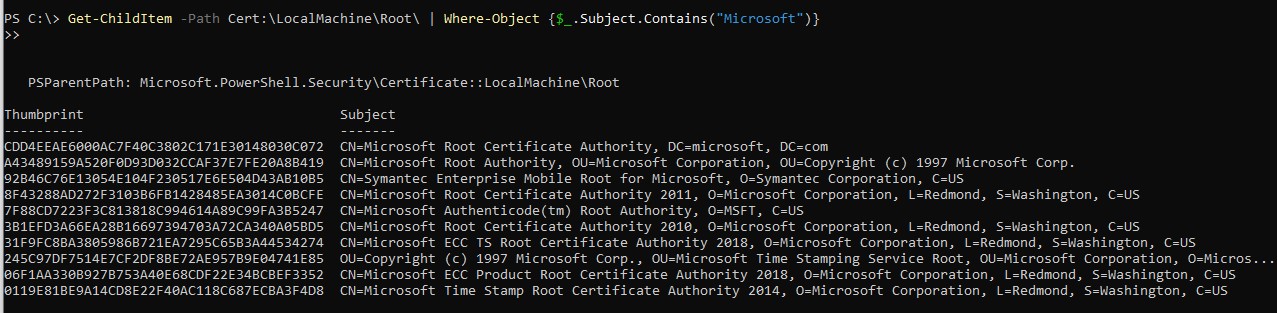

Команду Get-ChildItem можно комбинировать с Where-Object для поиска конкретных сертификатов. Приведенная ниже команда найдет сертификат, предположительно выданный Microsoft, проверяя свойство Subject сертификатов:

Get-ChildItem -Path Cert:LocalMachineRoot | Where-Object {$_.Subject.Contains("Microsoft")}У выведенных в сертификатов часть значения Subject будет содержать Microsoft.

Создание сертификата

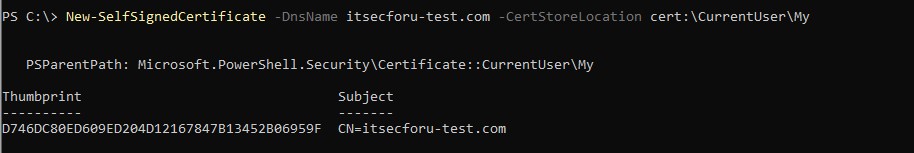

Для создания сертификата необходимо указать значения -DnsName (имя DNS-сервера) или -Subject и -CertStoreLocation (хранилище сертификатов, в которое будет помещен созданный сертификат). Чтобы создать сертификат для DNS itsecforu-test.com и установить его в список Личные сертификаты в системе, выполните следующую команду:

New-SelfSignedCertificate -DnsNameitsecforu-test.com -CertStoreLocation cert:CurrentUserMyКоманда генерирует новый сертификат и устанавливает его в личное хранилище пользователя. При открытии certmgr.msc ( certlm.msc – для локального компьютера соответственно ) сертификат появится в разделе Personal. В выводе будут показаны сведения о только что созданном сертификате, включая его отпечаток:

По умолчанию самоподписанный сертификат генерируется со следующими настройками:

- Криптографический алгоритм: RSA;

- Длина ключа: 2048 бит;

- Допустимое использование ключа: Проверка подлинност клиента и Проверка подлинности сервера;

- Сертификат может быть использован для цифровой подписи, шифрования ключей;

- Срок действия: 1 год.

Срок действия сгенерированного сертификата ограничен одним годом. Для увеличения срока действия сертификата необходимо указать соответствующий атрибут Date с увеличенным значением срока действия с помощью ключа -notafter. Чтобы выпустить сертификат на 5 лет, выполните приведенную ниже команду:

$expiry_year = (Get-Date).AddYears(5)

New-SelfSignedCertificate -DnsName itsecforu-test.com -notafter $expiry_year -CertStoreLocation Cert:CurrentUserMyНовые сертификаты могут быть созданы только в личных хранилищах Cert:LocalMachineMy или Cert:CurrentUserMy. Выполните приведенную ниже команду help для просмотра всех остальных параметров, принимаемых командой New-SelfSignedCertificate:

help New-SelfSignedCertificate -FullУстановка сертификата pfx

Сертификат может быть установлен в различные места хранения, каждое место хранения имеет свое определенное назначение, но в этой статье мы будем устанавливать в четыре места Cert:CurrentUserMy, Cert:LocalMachineMy, Cert:CurrentUserRoot и Cert:LocalMachineRoot. Расположение My является личным хранилищем для ненадежных приложений, а Root – хранилищем для доверенных сертификатов.

Команда, используемая для установки общего сертификата, отличается от команды для установки сертификата PFX. Для установки сертификата pfx используется команда Powershell Import-PfxCertificate.

Чтобы установить сертификат PFX в личное хранилище текущего пользователя, используйте следующую команду:

Import-PfxCertificate -FilePath ./itsecforu.pfx -CertStoreLocation Cert:CurrentUserMy -Password P@sw0rd

Для установки в личное местоположение системы измените местоположение хранилища в команде выше с Cert:CurrentUserMy на Cert:LocalMachineMy.

Чтобы установить PFX сертификат в доверенное хранилище текущего пользователя, используйте следующую команду:

Import-PfxCertificate -FilePath ./itsecforu.pfx -CertStoreLocation Cert:CurrentUserRoot -Password P@sw0rd

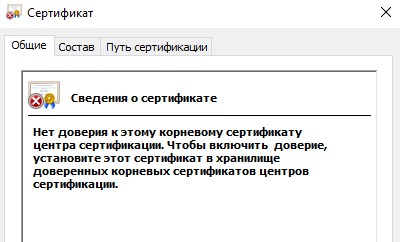

При установке в корневое расположение текущего пользователя появится диалоговое окно для подтверждения установки сертификата, но при установке в системное корневое расположение никакого диалога не появится. Для установки в системное доверенное место измените расположение хранилища в команде выше с Cert:CurrentUserRoot на Cert:LocalMachineRoot.

Добавление сертификата в список доверенных

Недоверенный сертификат гораздо опаснее и подозрительнее, чем отсутствие сертификата вообще, поэтому важно добавить наш сертификат в доверенные корневые сертификаты.

Сертификаты могут быть созданы только в хранилище Cert:LocalMachineMy или Cert:CurrentUserMy . Поскольку любой сертификат в этом месте по умолчанию помечен как недоверенный, чтобы сделать его легитимным, необходимо его переместить из Cert:LocalMachineMy или Cert:CurrentUserMy в Cert:LocalMachineRoot и Cert:CurrentUserRoot соответственно.

Move-Item -Path$cert-Destination "Cert:LocalMachineRoot"Проверка наличия дубликата сертификата

Чтобы избежать повторного добавления уже существующего сертификата в хранилище сертификатов, перед добавлением нового сертификата с тем же значением Subject следует проверить и удалить уже имеющийся сертификат. Powershell автоматически создает путь виртуального диска для метки cert: и ведет себя как обычный каталог. В приведенном ниже фрагменте проверяется путь cert:LocalMachineMy хранилища сертификатов, чтобы найти сертификат по значению Subject.

$cert_name = "itsecforu-test.com"

ForEach ($cert in (ls cert:CurrentUserMy)) {

If ($cert.Subject -eq "CN=$cert_name") {

//the certificate can be deleted or edited in here

}

}

Экспорт и импорт сертификата

Команды для импорта и экспорта pfx-сертификата отличаются от команд для экспорта и импорта обычного сертификата. Команда Import-PfxCertificate используется для импорта запароленного сертификата pfx, а команда Export-PfxCertificate – для экспорта сертификата из места хранения в новое местоположение файла.

Экспорт сертификата pfx

Для экспорта сертификата pfx необходим пароль для шифрования закрытого ключа. В приведенном ниже примере мы используем значение Subject для поиска экспортируемого сертификата, выбрав сертификат, значение Subject которого равно itsecforu-test.com

$certificate = Get-ChildItem -Path Cert:CurrentUserMy | Where-Object {$_.Subject -match "itsecforu-test.com"}

После выбора сертификата его можно экспортировать из места хранения в папку с помощью приведенной ниже команды:

$pass= "Qwerty123" | ConvertTo-SecureString -AsPlainText -Force

Export-PfxCertificate -Cert $certificate -FilePath $env:USERPROFILEDocumentsitsecforu-test.com.pfx -Password $pass

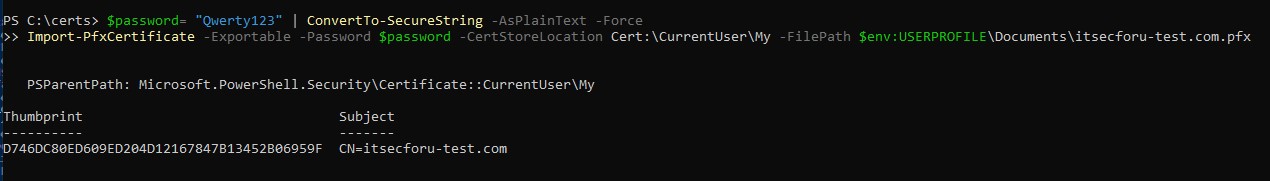

Импорт сертификата pfx

Скаченные или экспортированные сертификаты pfx можно установить с помощью команды Import-PfxCertificate. Для импорта требуется пароль для сертификата и местоположение.

Команда ниже импортирует сертификат pfx, который мы экспортировали ранее:

$password= "Qwerty123" | ConvertTo-SecureString -AsPlainText -Force Import-PfxCertificate -Exportable -Password $password -CertStoreLocation Cert:CurrentUserMy -FilePath $env:USERPROFILEDocumentsitsecforu-test.com.pfx

Параметр -Exportable отмечает закрытый ключ как экспортируемый.

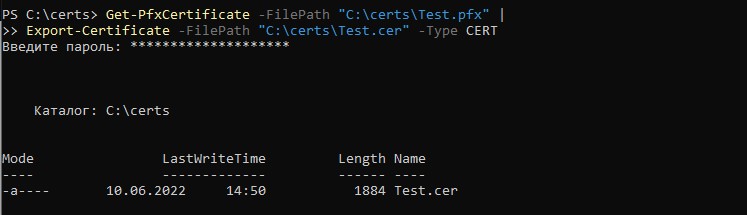

Как экспортировать сертификат cer из pfx

Для экспорта сертификата из файла pfx используется комбинированная команда Get-PfxCertificate и Export-Certificate. Get-PfxCertificate используется для поиска сертификата pfx, а Export-Certificate – для экспорта указанного сертификата в FilePath. Требуется ввод пароля от pfx контейнера Ниже приведенная команда экспортирует сертификат в кодировке DER (двоичный) из файла pfx.

Get-PfxCertificate -FilePath "C:certsTest.pfx" |

Export-Certificate -FilePath "C:certsTest.cer" -Type CERT

Обратите внимание на параметр-Type, который используется для указания типа экспортируемого сертификата, в данном примере это сертификат CERT в кодировке DER (двоичный). Существуют и другие типы, они перечислены ниже.

-Type <CertType> Указывает тип выходного файла для экспорта сертификатов следующим образом. -- SST: формат файла Microsoft serialized certificate store (.sst), который может содержать один или несколько сертификатов. Это значение по умолчанию для нескольких сертификатов. -- CERT: формат файла .cer, который содержит один сертификат в DER-кодировке. Это значение по умолчанию для одного сертификата. -- P7B: формат файла PKCS#7, который может содержать один или несколько сертификатов.

Удаление сертификата

Для удаления сертификата можно использовать команду Remove-Item в Powershell. Перед удалением сертификата необходимо узнать его значение thumbprint (отпечатка) или определить сам объект сертификата.

Удаление с помощью thumbprint

В приведенном ниже фрагменте для удаления используется отпечаток сертификата…

Get-ChildItem Cert:CurrentUserMy7da4d700318ee2a08f96aab9bc71990ca6376053| Remove-Item

Поиск и удаление сертификата с помощью сопоставления значений

Сертификат можно искать в хранилище с помощью команды Where-Object, которая принимает условный оператор, соответствующий искомому сертификату.

Get-ChildItem Cert:CurrentUserMy |

Where-Object { $_.Subject -match 'itsecforu-test.com' } |

Remove-Item

Обратите внимание, что мы используем значения поля сертификата Subject , другие возможные параметры – Thumbprint и SerialNumber.

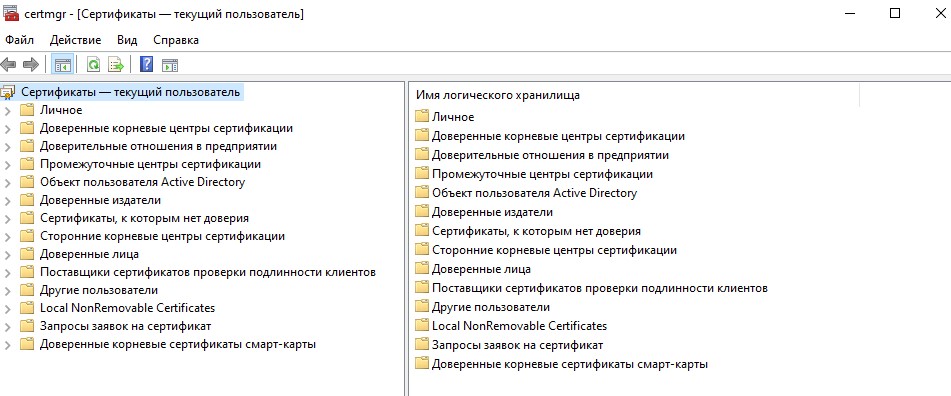

Диспетчер сертификатов Windows

Диспетчер сертификатов Windows (certmgr.msc) – это приложение с графическим интерфейсом Windows для управления сертификатами. Найдите certmgr в меню Пуск, чтобы открыть Windows Certificates MMC или введите certmgr.msc в командной строке. Вид консоли предоставляет собой обзор всех локальных хранилищ.

Сертификаты можно устанавливать, удалять, импортировать и экспортировать из диспетчера сертификатов Windows.

Excel для Microsoft 365 Word для Microsoft 365 Outlook для Microsoft 365 PowerPoint для Microsoft 365 Word 2021 Word 2019 Excel 2016 Word 2016 Outlook 2016 PowerPoint 2016 Office 2016 Excel 2013 Word 2013 Outlook 2013 PowerPoint 2013 Office 2013 Excel 2010 Word 2010 Outlook 2010 PowerPoint 2010 Office 2010 Excel 2007 Word 2007 Outlook 2007 PowerPoint 2007 Access 2007 Office 2007 Еще…Меньше

В этой статье объясняется, как получить или создать цифровую подпись для использования в документах Office. Дополнительные информацию о том, как использовать их в документах Office, см. в документе Добавление и удаление цифровой подписи в файлах Office.

Что такое цифровая подпись?

Цифровая подпись (удостоверение) чаще называется цифровым сертификатом. Для цифрового подписания документа Office требуется действующий цифровой сертификат. Цифровые сертификаты обычно выдаются доверенным центром сертификации (ЦС) — надежной сторонней организацией, которая выпускает цифровые сертификаты. Существует множество коммерческих центров сертификации, у которых вы можете приобрести или бесплатно получить цифровой сертификат. Многие учреждения, правительственные организации и предприятия также могут выдавать свои собственные сертификаты.

Цифровой сертификат необходим для цифровой подписи, так как он предоставляет открытый ключ, которые можно использовать для проверки закрытый ключ, связанной с цифровой подписью. Цифровые сертификаты по возможности использования цифровых подписей в качестве способа проверка подлинности цифровой информации.

Получение цифровой подписи от центра сертификации или партнера Майкрософт

Если предполагается обмениваться документами, содержащими цифровую подпись, с другими людьми и при этом позволять получателям документов проверять подлинность цифровой подписи, можно получить цифровой сертификат у известного стороннего центра сертификации. Дополнительные сведения см. в документе Поиск служб цифровых и цифровых подписей.

Создание цифрового сертификата

Если вы не хотите приобретать цифровой сертификат у стороннего центра сертификации или вам требуется срочно подписать документ, вы можете создать собственный цифровой сертификат.

-

Перейдите в папку C:Program Files (x86)Microsoft Officeroot(или C:Program FilesMicrosoft OfficerootOffice16, если вы работаете с 64-битной версией Office)

.

-

Запустите программу SelfCert.exe. Откроется диалоговое окно Создание цифрового сертификата.

-

В поле Имя вашего сертификата введите описательное имя сертификата.

-

Нажмите кнопку ОК.

-

Когда появится сообщение «SelfCert: успех», нажмите кнопку ОК.

-

Перейдите в папку C:Program FilesMicrosoft Office<версия Office>.

-

Запустите программу SelfCert.exe. Откроется диалоговое окно Создание цифрового сертификата.

-

В поле Имя вашего сертификата введите описательное имя сертификата.

-

Нажмите кнопку ОК.

-

Когда появится сообщение «SelfCert: успех», нажмите кнопку ОК.

-

Нажмите кнопку Пуск и выберите по очереди пункты Все программы, Microsoft Office, Средства Microsoft Office и Средство создания цифровых сертификатов для проектов VBA. Откроется диалоговое окно Создание цифрового сертификата.

-

В поле Имя вашего сертификата введите описательное имя сертификата.

-

Нажмите кнопку ОК.

-

Когда появится сообщение «SelfCert: успех», нажмите кнопку ОК.

Чтобы просмотреть хранилище личных сертификатов, выполните указанные ниже действия.

-

Откройте Internet Explorer.

-

В меню Сервис выберите пункт Свойства обозревателя, а затем откройте вкладку Содержание.

-

Нажмите кнопку Сертификаты и откройте вкладку Личные.

Важно: Если подписать документ с применением собственного цифрового сертификата и поделиться им, то другие пользователи не смогут проверить достоверность вашей цифровой подписи. Им придется вручную указать, что они доверяют вашему самозаверяющему сертификату.

К началу страницы

Получение цифровой подписи

Если вы пытаетесь подписать документ Office 2007 без цифрового сертификата, появится диалоговое окно Получение цифрового удостоверения и вам будет предложено выбрать, как вы хотите получить цифровую подпись.

У вас есть два варианта:

-

Получение цифровой подписи от партнера Майкрософт

-

Создание собственной цифровой подписи

Подробнее о каждом варианте см. в следующих разделах.

Получение цифровой подписи от партнера Майкрософт

Если вы выбрали вариант Получить цифровое удостоверение от партнера Майкрософт в диалоговом окне Получение цифрового удостоверения, вы будете перенаправлены на веб-сайт Microsoft Office, где вы можете приобрести цифровой сертификат одного из сторонних центров сертификации (ЦС).

Если предполагается обмениваться документами, содержащими цифровую подпись, с другими людьми и при этом позволять получателям документов проверять подлинность цифровой подписи, рекомендуется получить цифровой сертификат у известного стороннего центра сертификации.

Создание собственной цифровой подписи

Если вы не хотите приобретать цифровой сертификат у стороннего центра сертификации или вам требуется срочно подписать документ, вы можете создать собственный цифровой сертификат, выбрав параметр Создать свое цифровое удостоверение в диалоговом окне Получение цифрового удостоверения.

Создание собственного цифрового сертификата

-

В диалоговом окне Получение цифрового удостоверения выберите параметр Создать свое цифровое удостоверение.

Важно: Диалоговое окно Получение цифрового удостоверения появится только в том случае, если попытаться поставить цифровую подпись в документе, не имея цифрового сертификата.

-

В диалоговом окне Создание цифрового удостоверения введите следующие сведения для цифровой подписи:

-

В поле Имя введите свое имя.

-

В поле Адрес электронной почты введите свой адрес электронной почты.

-

В поле Организация введите название организации или компании.

-

В поле Расположение укажите свое географическое местоположение.

-

-

Щелкните Создать.

Примечание: Если подписать документ с применением собственного цифрового сертификата и поделиться им, то другие пользователи не смогут проверить достоверность вашей цифровой подписи. Ваша цифровая подпись может быть проверена только на том компьютере, где она была создана.

К началу страницы

См. также

Добавление или удаление цифровой подписи в файлах Office

Получение цифрового удостоверения

Поиск служб цифровых и цифровых подписей

Нужна дополнительная помощь?

В конце прошлого года сайт Сбербанка начал сообщать о возможных проблемах с доступом к сервисам компании при отсутствии сертификатов НУЦ Минцифры России. И с каждым месяцем таких сайтов становится все больше, из-за их постепенного перехода на российские TLS-сертификаты. Сегодня мы расскажем, зачем нужна установка сертификата Минцифры, где его взять и как установить.

Содержание

- Что это такое

- Как понять, установлен ли такой сертификат

- Как установить доверенный корневой сертификат Минцифры на Windows

- Как решить возможные проблемы

- Можно ли обойтись без установки сертификатов

Что это такое

Любой браузер по умолчанию использует TLS-сертификаты, которые помогают шифровать передаваемые сайтам данные при подключении к ним по протоколу HTTPS. Ну а в итоге жизнь мошенников сильно затрудняется, и, например, при попытке подключения к фишинговому сайту браузер сможет предупредить вас о проблемах с безопасностью и не даст совершить ошибку, предоставив свои данные не тем людям.

В общем, TLS-сертификат — это хорошо и безопасно. Проблема в том, что в большинстве своем такие сертификаты выдавались зарубежными компаниями, а в прошлом году они перестали сотрудничать с российскими органами и компаниями со всеми вытекающими отсюда последствиями вроде отсутствия доступа к сервисам Сбербанка через интернет-банк — браузер просто не может проверить надежность сайта и по умолчанию помечает его в качестве подозрительного.

Решение проблемы есть, и их даже несколько. Вы можете перейти на использование российских Яндекс.Браузер и Atom, которые по умолчанию поддерживают отечественные сертификаты. Но тем, кто привык к Chrome, Firefox, Safari и другим зарубежным браузерам может быть некомфортно работать в непривычной программе. Поэтому вы можете вручную установить сертификаты Минцифры для Сбербанк и сайтов других организаций в любой удобный вам браузер. Рекомендации по переходу на последние, кстати, были разработаны совместно с ФСБ.

Как понять, установлен ли такой сертификат

Для этого достаточно перейти на официальный сайт Сбербанка по этой ссылке. Здесь вы увидите уже знакомое многим предупреждение о скором переходе всех сервисов Сбера на российские сертификаты НУЦ Минцифры, а чуть ниже появится такая плашка:

Если вы ее видите, значит, у вас нет нужного сертификата. Пора это исправить.

Как установить доверенный корневой сертификат Минцифры на Windows

Установить необходимые сертификаты можно через сайт Госуслуг. Причем авторизация в сервисе вам для этого не понадобится. Для ручной установки просто перейдите на сайт по этой ссылке. Здесь вам еще раз предложат установить Яндекс.Браузер и Atom, но если вам это не нужно, пролистайте страницу чуть вниз.

- Выберите операционную систему, в которую вы хотите установить сертификат, и кликните по соответствующему пункту меню левой кнопкой мыши. Мы же в качестве примера разберем процесс установки сертификата на компьютер под управлением Windows.

- Сразу же после этого вы увидите на экране подробную инструкцию по установке сертификата.

- Нажмите кнопку «Скачать корневой сертификат» и сохраните его на компьютер.

- Найдите загруженный файл сертификата, кликните по нему правой кнопкой мыши и выберите «Установить сертификат» в открывшемся контекстном меню.

- Подтвердите установку сертификата, еще раз нажав кнопку «Открыть».

- Выберите «Текущий пользователь» в мастере импорта сертификатов.

- В следующем окне выберите «Поместить все сертификаты в соответствующее хранилище». Нажмите кнопку «Обзор» и выберите «Доверенные корневые центры сертификации» (rootca).

- Нажмите «Далее» и еще раз подтвердите установку сертификата.

Помимо корневого вам потребуется установить еще и электронной выпускающий сертификат. Для этого пролистайте уже открытую нами страницу на Госуслугах еще ниже, найдите раздел «Установите выпускающий сертификат» и нажмите кнопку «Скачать выпускающий сертификат». Но будьте внимательны, процедура его установки немного отличается от рассмотренной выше в плане хранилища такого сертификата.

Сначала точно также найдите загруженный сертификат и выберите «Установить сертификат» в контекстном меню, которое откроется после клика по нему правой кнопкой мыши. После этого подтвердите установку сертификата для текущего пользователя, но на следующем шаге оставьте установленный по умолчанию пункт «Автоматически выбрать хранилище на основе типа сертификата».

Для корректной работы сертификатов перезапустите браузер. Ну а проверить, установились ли нужные нам сертификаты, можно на уже знакомой странице сайта Сбербанка. Если вы увидите сообщение о том, что сертификаты установлены и ваши данные защищены, все прошло хорошо.

Установка российских сертификатов на смартфоны и планшеты под управлением Android и iOS мало отличается от рассмотренного выше алгоритма, а подробные инструкции о том, как это сделать, есть на Госуслугах. Единственный нюанс касается платформы Android, некоторые браузеры для которой просто не умеют работать с отечественными сертификатами. Но об этом мы расскажем чуть ниже.

Как решить возможные проблемы

В некоторых случаях даже правильно установленный сертификат может отказаться работать. Но для решения этой проблемы достаточно просто очистить кэш браузера и перезагрузить нужную страницу. Причем это касается как компьютеров под управлением Windows, так и смартфонов на базе iOS.

С Android все немного сложнее. Некоторые браузеры вроде Opera, Firefox и фирменного браузера Xiaomi просто не могут работать с российскими сертификатами. Никакие настройки тут не помогут, и в этом случае вы не сможете обойтись без перехода на другой браузер. Как минимум, для открытия чувствительных сайтов вроде того же Сбербанка.

Можно ли обойтись без установки сертификатов

Если вы не хотите разбираться в том, как установить доверенный корневой сертификат Минцифры, то без этого пока можно обойтись. Современные браузеры лишь предупреждают о подозрительном статусе сайта без сертификата, а блокировка доступа к нему ограничивается банальной «защитой от дурака».

Для ее обхода достаточно нажать кнопку «Подробнее» при появлении уведомления об отсутствии у сайта сертификата, после чего кликнуть «Посетить веб-сайт» и подтвердить это действие. Другой вопрос в том, что в какой-то момент такая лазейка может быть закрыта, и вы можете потерять доступ к сайтам Сбербанка и Госуслуг, а также не сможете пользоваться другими государственными сервисами. А значит и с установкой сертификата лучше всего не тянуть. Тем более, что, как вы уже поняли, ничего сложного в этом нет.

Если же делать этого все равно ой как не хочется, вы можете установить Яндекс.Браузер или Atom в качестве резервного браузера и использовать его для входа на сайты без сертификатов.

Читайте также

- Как добавить музыку в Яндекс Музыку

- Локальная учетная запись Windows: как ее создать, удалить или изменить

Содержание

- Пошаговое руководство. Просмотр сертификатов с помощью оснастки MMC

- Просмотр сертификатов в оснастке MMC

- Просмотр сертификатов с помощью средства диспетчера сертификатов

- Просмотр сертификатов для локального устройства

- Просмотр сертификатов для текущего пользователя

- Certmgr.msc или диспетчер сертификатов в Windows 10/8/7

- Управление сертификатами с помощью диспетчера сертификатов или Certmgr.msc

- Как установить корневые сертификаты Windows 10

- Как добавить корневые сертификаты Windows 10 вручную?

- Способ 1. Установите сертификаты из доверенных ЦС

- Способ 2. Установите сертификаты с помощью консоли управления Microsoft

- Цифровые сертификаты: Как посмотреть и удалить их в Windows 10

- Как посмотреть установленные цифровые сертификаты в Windows 10

- Как удалить сертификат в Windows 10

- Certmgr.exe (средство диспетчера сертификатов)

- Синтаксис

- Параметры

- Примечания

- Примеры

Пошаговое руководство. Просмотр сертификатов с помощью оснастки MMC

При создании защищенного клиента или службы можно использовать сертификат в качестве учетных данных. Например, общий тип учетных данных — это сертификат X. 509, который создается с помощью X509CertificateInitiatorClientCredential.SetCertificate метода.

существует три разных типа хранилищ сертификатов, которые можно проверить с помощью консоли управления (mmc) в Windows systems:

Локальный компьютер. хранилище является локальным для устройства и является глобальным для всех пользователей на устройстве.

Текущий пользователь: хранилище является локальным по отношению к текущей учетной записи пользователя на устройстве.

Учетная запись службы. хранилище является локальным для определенной службы на устройстве.

Просмотр сертификатов в оснастке MMC

В следующей процедуре показано, как проверить магазины на локальном устройстве, чтобы найти соответствующий сертификат:

В меню Пуск выберите пункт выполнить и введите MMC.

Откроется консоль MMC.

В меню файл выберите команду Добавить или удалить оснастку.

В списке Доступные оснастки выберите Сертификаты, а затем щелкните добавить.

В окне оснастки «сертификаты » выберите учетная запись компьютера, а затем нажмите кнопку Далее.

При необходимости можно выбрать учетную запись пользователя для текущего пользователя или учетной записи службы для конкретной службы.

Если вы не являетесь администратором устройства, вы можете управлять сертификатами только для учетной записи пользователя.

В окне Выбор компьютера оставьте выбранным параметр локальный компьютер и нажмите кнопку Готово.

В окне Добавление или удаление оснастки нажмите кнопку ОК.

Чтобы просмотреть сертификаты в оснастке MMC, выберите корень консоли в левой области, а затем разверните узел Сертификаты (локальный компьютер).

Появится список каталогов для каждого типа сертификатов. Из каждого каталога сертификатов можно просматривать, экспортировать, импортировать и удалять свои сертификаты.

Просмотр сертификатов с помощью средства диспетчера сертификатов

Вы также можете просматривать, экспортировать, импортировать и удалять сертификаты с помощью средства диспетчера сертификатов.

Просмотр сертификатов для локального устройства

Откроется средство диспетчера сертификатов для локального устройства.

Для просмотра сертификатов в разделе Сертификаты — локальный компьютер в левой области разверните каталог для типа сертификата, который нужно просмотреть.

Просмотр сертификатов для текущего пользователя

Выберите параметр Выполнить в меню Пуск, а затем введите certmgr.msc.

Отобразится инструмент диспетчера сертификатов для текущего пользователя.

Чтобы просмотреть сертификаты, в разделе Сертификаты — текущий пользователь в левой области разверните каталог для типа сертификата, который нужно просмотреть.

Источник

Certmgr.msc или диспетчер сертификатов в Windows 10/8/7

Диспетчер сертификатов или Certmgr.msc в Windows позволяет просматривать сведения о ваших сертификатах, экспортировать, импортировать, изменять, удалять или запрашивать новые сертификаты. Корневые сертификаты – это цифровые документы, используемые для управления сетевой аутентификацией и обменом информацией.

Управление сертификатами с помощью диспетчера сертификатов или Certmgr.msc

Консоль диспетчера сертификатов является частью консоли управления Microsoft в Windows 10/8/7. MMC содержит различные инструменты, которые можно использовать для функций управления и обслуживания. Как упоминалось ранее, используя certmgr.msc, вы можете просматривать свои сертификаты, а также изменять, импортировать, экспортировать, удалять или запрашивать новые.

Для управления сертификатами в меню WinX в Windows выберите «Выполнить». Введите certmgr.msc в поле «Выполнить» и нажмите Enter. Помните, что вам нужно будет войти в систему как администратор. Диспетчер сертификатов откроется.

Используя диспетчер сертификатов, вы можете запросить новый сертификат с тем же ключом или другим ключом. Вы также можете экспортировать или импортировать сертификат. Чтобы выполнить какое-либо действие, выберите сертификат, щелкните меню «Действие»> «Все задачи», а затем щелкните нужную команду действия. Вы также можете щелкнуть правой кнопкой мыши контекстное меню, чтобы выполнить эти действия.

Следует отметить, что Certmgr.msc является оснасткой консоли управления Microsoft, тогда как Certmgr.exe является утилитой командной строки. Если вы хотите узнать о параметрах командной строки в certmgr.exe, вы можете посетить MSDN.

Прочтите это, если получите. Проблема с сертификатом безопасности этого веб-сайта в сообщении IE.

Источник

Как установить корневые сертификаты Windows 10

Корневые сертификаты – это сертификаты открытых ключей, которые помогают вашему браузеру определить, является ли общение с веб-сайтом подлинным, и основано на том, является ли орган, выдавший лицензию, доверенным и остается ли цифровой сертификат действительным. Если цифровой сертификат не принадлежит доверенному органу, вы получите сообщение об ошибке в виде « Проблема с сертификатом безопасности этого веб-сайта », и браузер может заблокировать связь с веб-сайтом.

Windows 10 имеет встроенные сертификаты и автоматически обновляет их. Однако вы все равно можете вручную добавить дополнительные корневые сертификаты в Windows 10 из центров сертификации (ЦС). Существует множество органов по выдаче сертификатов, среди которых наиболее известны Comodo и Symantec.

Как добавить корневые сертификаты Windows 10 вручную?

Способ 1. Установите сертификаты из доверенных ЦС

Вот как вы можете добавить цифровые сертификаты в Windows 10 из доверенных центров сертификации.

Способ 2. Установите сертификаты с помощью консоли управления Microsoft

Теперь вы установили новый доверенный корневой сертификат в Windows 10. Таким же образом вы можете добавить еще много цифровых сертификатов для этой ОС и других платформ Windows. Просто убедитесь, что сторонние цифровые сертификаты поступают от доверенных центров сертификации, таких как GoDaddy, DigiCert, Comodo, GlobalSign, Entrust и Symantec.

Источник

Цифровые сертификаты: Как посмотреть и удалить их в Windows 10

Одним из наиболее распространенных применений этих сертификатов является их использование в Google Chrome. К примеру, на государственных сайтов для личного доступа к базам данным нужен сертификат. Этот сертификат вам выдает гос. сайт и его нужно будет установить. Без него вы не сможете получить доступ к базе, функциям, или даже к самому сайту. Многие приложения устанавливают собственные сертификаты для внесения изменений в оборудование. Они служат для обеспечения того, чтобы приложение было законным и надежным. Они также используются для подписи трафика, которым обмениваются серверы. Даже Windows имеет свои собственные корневые сертификаты, которые обеспечивают нормальную работу операционной системы, и такие функции, как Центр обновления Windows, можно безопасно использовать.

Как посмотреть установленные цифровые сертификаты в Windows 10

1. Посмотрим сертификаты для оборудования, сгенерированными Microsoft и другими разработчиками для правильного функционирования компьютера. Они доступны для всех пользователей.

Нажмите сочетание клавиш Win + R и введите certlm.msc, чтобы открыть сертификаты.

Далее вы увидите сертификаты и разные категории. В зависимости от назначения каждого сертификата они будут храниться в том или ином каталоге.

2. Если вы хотите просмотреть личные сертификаты, которые доступны только текущему пользователю на данной учетной записи, то нажмите Win + R и введите certmgr.msc, чтобы открыть этот персональный менеджер сертификатов. Мы найдем все личные сертификаты, которые являются эксклюзивными для нашего пользователя. В частности, в папке «Личное» мы найдем все это.

Как удалить сертификат в Windows 10

Если вам нужно удалить какой-либо сертификат, что я не рекомендую, то просто найдите его и нажмите на нем правой кнопкой мыши, после чего «Удалить». Иногда бывает так, что сертификаты становятся криво или повреждаются, в этом случае нужно будет удалить и заново установить.

Источник

Certmgr.exe (средство диспетчера сертификатов)

Диспетчер сертификатов (Certmgr.exe) предназначен для управления сертификатами, списками доверия сертификатов (CTL) и списками отзыва сертификатов (CRL).

Диспетчер сертификатов устанавливается автоматически вместе с Visual Studio. Для запуска этого средства используйте Командную строку разработчика или PowerShell для разработчиков в Visual Studio.

Диспетчер сертификатов (Certmgr.exe) является служебной программой командной строки, в то время как сертификаты (Certmgr.msc) — это оснастка консоли управления (MMC). Поскольку файл Certmgr.msc обычно находится в системном каталоге Windows, при вводе certmgr в командной строке может загрузиться оснастка консоли управления (MMC) «Сертификаты», даже если открыта командная строка разработчика для Visual Studio. Это происходит потому, что путь к оснастке предшествует пути к диспетчеру сертификатов в переменной среды PATH. При возникновении этой проблемы команды Certmgr.exe можно выполнить, указав путь к исполняемому файлу.

Общие сведения о сертификатах X.509 см. в разделе Работа с сертификатами.

В командной строке введите следующее.

Синтаксис

Параметры

— currentUser означает, что хранилище сертификатов находится в разделе HKEY_CURRENT_USER. Это значение по умолчанию.

— localMachine означает, что хранилище сертификатов находится в разделе HKEY_LOCAL_MACHINE. /s Означает, что хранилище сертификатов является системным. Если этот параметр не задан, хранилищем считается StoreFile. /sha1 sha1Hash Задает хэш SHA1 добавляемого, удаляемого или сохраняемого сертификата, CTL или CRL. /v Включает отображение подробных сведений о сертификатах, CTL и CRL. Этот параметр невозможно использовать с параметрами /add, /del или /put. /y provider Задает имя поставщика хранилища. /7 Сохраняет конечное хранилище как объект PKCS #7. /? Отображает синтаксис команд и параметров программы.

Примечания

Основные функции программы Certmgr.exe.

Отображение сведений о сертификатах, CTL и CRL на консоли.

Добавляет сертификаты, CTL и CRL в хранилище сертификатов.

Удаляет сертификаты, CTL и CRL из хранилища сертификатов.

Сохраняет в файл сертификат X.509, CTL или CRL из хранилища сертификатов.

Программа Certmgr.exe работает с двумя типами хранилищ сертификатов: системным и StoreFile. Указывать тип хранилища необязательно, поскольку программа Cedrtmgr.exe может автоматически определить тип хранилища и выполнить соответствующие действия.

При запуске программы Certmgr.exe без параметров выполняется оснастка «certmgr.msc» с графическим интерфейсом пользователя, облегчающим управление сертификатами, что также можно сделать из командной строки. В графическом интерфейсе пользователя имеется мастер импорта, копирующий сертификаты, CTL и CRL с диска в хранилище сертификатов.

Дополнительные сведения см. в разделе Работа с сертификатами.

Примеры

Следующая команда добавляет сертификат в файле TrustedCert.cer в хранилище корневых сертификатов.

Источник

Learn to manage the certificates on your device

by Matthew Adams

Matthew is a freelancer who has produced a variety of articles on various topics related to technology. His main focus is the Windows OS and all the things… read more

Updated on September 27, 2022

Reviewed by

Vlad Turiceanu

Passionate about technology, Windows, and everything that has a power button, he spent most of his time developing new skills and learning more about the tech world. Coming… read more

- Root certificates help your browser determine whether certain websites are genuine and safe to open.

- A trusted certificate is required in case the digital certificate is not from a trusted authority.

- Although Windows 10 already has built-in certificates, you can also install new ones.

- Read on to find out how to install trusted root certificates on Windows 10/11.

XINSTALL BY CLICKING THE DOWNLOAD FILE

This software will repair common computer errors, protect you from file loss, malware, hardware failure and optimize your PC for maximum performance. Fix PC issues and remove viruses now in 3 easy steps:

- Download Restoro PC Repair Tool that comes with Patented Technologies (patent available here).

- Click Start Scan to find Windows issues that could be causing PC problems.

- Click Repair All to fix issues affecting your computer’s security and performance

- Restoro has been downloaded by 0 readers this month.

Root certificates are public key certificates that help your browser determine whether communication with a website is genuine and is based upon whether the issuing authority is trusted and if the digital certificate remains valid.

If a digital certificate is not from a trusted authority, you’ll get an error message along the lines of “There is a problem with this website’s security certificate” and the browser might block communication with the website.

Windows 10 has built-in certificates and automatically updates them. However, you can still manually add more root certificates to Windows 10 from certificate authorities (CAs).

There are numerous certificate issuing authorities, with Comodo and Symantec among the best known.

How can I add a certificate to a trusted root in Windows 10/11?

- Install certificates from trusted CAs

- Install Trusted Root Certificates with the Microsoft Management Console

1. Install certificates from trusted CAs

This is how you can add digital certificates to Windows 10/11 from trusted CAs.

- First, you’ll need to download a root certificate from a CA. For example, you could download one from the GeoTrust site.

- Next, open Local Security Policy in Windows by pressing the Win key + R hotkey and entering ‘secpol.msc’ in Run’s text box. Note that Windows 10 Home edition doesn’t include the Local Security Policy editor. If your Windows key doesn’t work, check our quick guide to fix it.

- Then, click Public Key Policies and Certificate Path Validation Settings to open a Certificate Path Validation Settings Properties window.

- Click the Stores tab and select the Define these policy settings check box.

- Select the Allow user trusted root CAs to be used to validate certificates and Allow users to trust peer trust certificates options if they’re not already selected.

- You should also select the Third-Party Root CAs and Enterprise Root CAs checkbox and press the Apply > OK buttons to confirm the selected settings.

- Next, press the Win key + R hotkey and enter ‘certmgr.msc’ in Run’s text box to open the window shown in the snapshot directly below. That’s the Certification Manager which lists your digital certificates.

- Click Trusted Root Certification Authorities and right-click Certificates to open a context menu.

- Select All Tasks > Import on the context menu to open the window shown below.

- Press the Next button, click Browse, and then select the digital certificate root file saved to your HDD.

- Press Next again to select the Automatically select the certificate store based on the type of certificate option.

- Then you can press Next > Finish to wrap up the import wizard. A window will open confirming that “the import was successful.”

Most Windows 10 users have no idea how to edit the Group Policy. Learn how you can do it by reading our simple article.

You don’t have the Group Policy Editor on your Windows PC? Get it right now in just a couple of easy steps with our guide on how to install the Group Policy Editor on Windows 10.

2. Install Trusted Root Certificates with the Microsoft Management Console

1. Press the Win key + R hotkey to open the Run dialog.

2. Input mmc in Run and press Enter to open the window below.

3. Click File and then select Add/Remove Snap-ins to open the window in the snapshot below.

4. Next, you should select Certificates and press the Add button.

Some PC issues are hard to tackle, especially when it comes to corrupted repositories or missing Windows files. If you are having troubles fixing an error, your system may be partially broken.

We recommend installing Restoro, a tool that will scan your machine and identify what the fault is.

Click here to download and start repairing.

5. A Certificates Snap-in window opens from which you can select Computer account >Local Account, and press the Finish button to close the window.

6. Then press the OK button in the Add or Remove Snap-in window.

7. Now you can select Certificates and right-click Trusted Root Certification Authorities on the MMC console window as below.

8. Then you can click All Tasks > Import to open the Certificate Import Wizard window.

9. From the Certificate Import Wizard window, you can add the digital certificate to Windows.

You can also install root certificates on Windows 10/11 with the Microsoft Management Console. The process is easy and simple, and the console can be accessed via the Run dialog.

If Microsoft Management Console can’t create a new document, follow the easy steps in our guide to solving the issue.

Can’t load the Microsoft Management Console? Our step-by-step guide will help you sort things out.

Now you’ve installed a new trusted root certificate in Windows 10/11. You can add many more digital certificates to that OS and other Windows platforms in a similar manner.

Just make sure that the third-party digital certificates come from trusted CAs, such as GoDaddy, DigiCert, Comodo, GlobalSign, Entrust, and Symantec.

If you have any more suggestions or questions, leave them in the comments section below and we’ll certainly check them out.

Newsletter

Learn to manage the certificates on your device

by Matthew Adams

Matthew is a freelancer who has produced a variety of articles on various topics related to technology. His main focus is the Windows OS and all the things… read more

Updated on September 27, 2022

Reviewed by

Vlad Turiceanu

Passionate about technology, Windows, and everything that has a power button, he spent most of his time developing new skills and learning more about the tech world. Coming… read more

- Root certificates help your browser determine whether certain websites are genuine and safe to open.

- A trusted certificate is required in case the digital certificate is not from a trusted authority.

- Although Windows 10 already has built-in certificates, you can also install new ones.

- Read on to find out how to install trusted root certificates on Windows 10/11.

XINSTALL BY CLICKING THE DOWNLOAD FILE

This software will repair common computer errors, protect you from file loss, malware, hardware failure and optimize your PC for maximum performance. Fix PC issues and remove viruses now in 3 easy steps:

- Download Restoro PC Repair Tool that comes with Patented Technologies (patent available here).

- Click Start Scan to find Windows issues that could be causing PC problems.

- Click Repair All to fix issues affecting your computer’s security and performance

- Restoro has been downloaded by 0 readers this month.

Root certificates are public key certificates that help your browser determine whether communication with a website is genuine and is based upon whether the issuing authority is trusted and if the digital certificate remains valid.

If a digital certificate is not from a trusted authority, you’ll get an error message along the lines of “There is a problem with this website’s security certificate” and the browser might block communication with the website.

Windows 10 has built-in certificates and automatically updates them. However, you can still manually add more root certificates to Windows 10 from certificate authorities (CAs).

There are numerous certificate issuing authorities, with Comodo and Symantec among the best known.

How can I add a certificate to a trusted root in Windows 10/11?

- Install certificates from trusted CAs

- Install Trusted Root Certificates with the Microsoft Management Console

1. Install certificates from trusted CAs

This is how you can add digital certificates to Windows 10/11 from trusted CAs.

- First, you’ll need to download a root certificate from a CA. For example, you could download one from the GeoTrust site.

- Next, open Local Security Policy in Windows by pressing the Win key + R hotkey and entering ‘secpol.msc’ in Run’s text box. Note that Windows 10 Home edition doesn’t include the Local Security Policy editor. If your Windows key doesn’t work, check our quick guide to fix it.

- Then, click Public Key Policies and Certificate Path Validation Settings to open a Certificate Path Validation Settings Properties window.

- Click the Stores tab and select the Define these policy settings check box.

- Select the Allow user trusted root CAs to be used to validate certificates and Allow users to trust peer trust certificates options if they’re not already selected.

- You should also select the Third-Party Root CAs and Enterprise Root CAs checkbox and press the Apply > OK buttons to confirm the selected settings.

- Next, press the Win key + R hotkey and enter ‘certmgr.msc’ in Run’s text box to open the window shown in the snapshot directly below. That’s the Certification Manager which lists your digital certificates.

- Click Trusted Root Certification Authorities and right-click Certificates to open a context menu.

- Select All Tasks > Import on the context menu to open the window shown below.

- Press the Next button, click Browse, and then select the digital certificate root file saved to your HDD.

- Press Next again to select the Automatically select the certificate store based on the type of certificate option.

- Then you can press Next > Finish to wrap up the import wizard. A window will open confirming that “the import was successful.”

Most Windows 10 users have no idea how to edit the Group Policy. Learn how you can do it by reading our simple article.

You don’t have the Group Policy Editor on your Windows PC? Get it right now in just a couple of easy steps with our guide on how to install the Group Policy Editor on Windows 10.

2. Install Trusted Root Certificates with the Microsoft Management Console

1. Press the Win key + R hotkey to open the Run dialog.

2. Input mmc in Run and press Enter to open the window below.

3. Click File and then select Add/Remove Snap-ins to open the window in the snapshot below.

4. Next, you should select Certificates and press the Add button.

Some PC issues are hard to tackle, especially when it comes to corrupted repositories or missing Windows files. If you are having troubles fixing an error, your system may be partially broken.

We recommend installing Restoro, a tool that will scan your machine and identify what the fault is.

Click here to download and start repairing.

5. A Certificates Snap-in window opens from which you can select Computer account >Local Account, and press the Finish button to close the window.

6. Then press the OK button in the Add or Remove Snap-in window.

7. Now you can select Certificates and right-click Trusted Root Certification Authorities on the MMC console window as below.

8. Then you can click All Tasks > Import to open the Certificate Import Wizard window.

9. From the Certificate Import Wizard window, you can add the digital certificate to Windows.

You can also install root certificates on Windows 10/11 with the Microsoft Management Console. The process is easy and simple, and the console can be accessed via the Run dialog.

If Microsoft Management Console can’t create a new document, follow the easy steps in our guide to solving the issue.

Can’t load the Microsoft Management Console? Our step-by-step guide will help you sort things out.

Now you’ve installed a new trusted root certificate in Windows 10/11. You can add many more digital certificates to that OS and other Windows platforms in a similar manner.

Just make sure that the third-party digital certificates come from trusted CAs, such as GoDaddy, DigiCert, Comodo, GlobalSign, Entrust, and Symantec.

If you have any more suggestions or questions, leave them in the comments section below and we’ll certainly check them out.

Newsletter

В этой инструкции подробно о том, как проверить наличие установленных сертификатов Национального Удостоверяющего Центра Минцифры России и установить их в Windows 11, Windows 10 и других версиях системы для беспроблемной работы со Сбербанком в Google Chrome, Microsoft Edge или других браузерах.

Проверка наличия установленных российских сертификатов

Для быстрой проверки того, установлены ли сертификаты Минцифры на сайте Сбербанка есть специальная страница http://www.sberbank.ru/ru/certificates.

Достаточно перейти на неё и посмотреть на результат. Если в нём указано: «Сертификаты не найдены», значит в текущем браузере (и, соответственно, в системе в целом) необходимых для работы российских сертификатов нет и их требуется установить.

Вы можете обойтись и без ручной установки российских сертификатов, для этого потребуется скачать и установить Яндекс Браузер или браузер Атом, где поддержка сертификатов НУЦ Минцифры встроена.

Установка сертификатов НУЦ Минцифры в Windows 11 и Windows 10

Для того, чтобы установить корневые сертификаты НУЦ Минцифры для Сбербанк онлайн и других государственных Интернет-сервисов в Windows, используйте следующие шаги:

- Скачайте корневой сертификат и выпускающий сертификат. Ссылки доступны на сайте госуслуг в разделе «Сертификаты для Windows» — https://www.gosuslugi.ru/crt, либо можно использовать прямые ссылки для загрузки файлов: russian_trusted_root_ca.cer и russian_trusted_sub_ca.cer

- Если файл сертификата открывается в браузере как простой текст с кодом, нажмите по ссылке правой кнопкой мыши и выберите пункт «Сохранить ссылку как» для сохранения файла сертификата.

- Нажмите правой кнопкой мыши по первому из скачанных файлов: russian_trusted_root_ca.cer — корневому сертификату и выберите пункт «Установить сертификат» в контекстном меню.

- Подтвердите открытие сертификата.

- Выберите опцию «Текущий пользователь».

- Выберите «Поместить все сертификаты в следующее хранилище», нажмите «Обзор» и выберите «Доверенные корневые центры сертификации».

- Нажмите «Готово» и еще раз подтвердите установку. Корневой сертификат установлен.

- Начните установку выпускающего сертификата: правый клик по файлу russian_trusted_sub_ca.cer — установить сертификат. Пройдите все шаги установки, не меняя каких-либо параметров: то есть на этапе выбора хранилища сертификатов оставьте выбранным пункт «Автоматически выбрать хранилище на основе типа сертификата».

После завершения установки сертификатов Минцифры потребуется перезапустить браузер (в некоторых случаях — Windows), чтобы они начали работать. Для проверки достаточно зайти на ту же страницу http://www.sberbank.ru/ru/certificates на сайте Сбербанка:

Как видите, всё работает и, когда Сбербанк онлайн полностью перейдёт на российские сертификаты, он останется доступным на вашем компьютере.

Дополнительная информация

Если вам потребуется установить те же сертификаты на Android или iPhone:

- На Android — скачиваем те же файлы, что были указаны выше, затем установите их в том же порядке через средства установки сертификатов в настройках (проще всего использовать поиск по слову «Сертификат» в настройках Android, так как конкретный путь отличается на разных моделях смартфонов и в разных версиях ОС). После установки сертификатов может потребоваться очистить кэш браузера.

- Для iOS потребуется скачать профиль с корневым и выпускающим сертификатами https://gu-st.ru/content/Other/doc/russiantrusted.mobileconfig. После его скачивания в приложении «Настройки» появится пункт «Профиль загружен», нажмите по нему и затем нажмите «Установить». После установки профиля зайдите в Настройки — Основные — Об этом устройстве, откройте пункт «Доверие сертификатам» внизу и включите доверие к сертификату «Russian Trusted Root CA».