Intercepter-NG. Похищаем данные человека через Wi-Fi

https://telete.in/blackhat25Что такое Intercepter-NG

Intercepter-NG – это программа для выполнения атак человек-посередине. Имеется большое количество программ для таких атак, главной особенностью, выделяющей Intercepter-NG среди остальных, является то, что программа изначально была написана для Windows и прекрасно работает именно в этой операционной системе. Также к особенностям программы можно отнести графический интерфейс, в котором собраны многочисленные функции и опции, связанные с атакой человек-посередине, а также с некоторыми другими задачами пентестинга.

Благодаря графическому интерфейсу, использовать Intercepter-NG легко. Но большое количество опций и фрагментированная документация могут запутать начинающего пользователя. Надеюсь, что эта инструкция заполнит пробел. Это руководство написано для самых начинающих пользователей, возможно, даже не имеющих опыта работы с аналогичными утилитами в Linux.

Что может Intercepter-NG

Главная задача Intercepter-NG – выполнение атаки человек-посередине. В практическом смысле, атака человек-посередине (её ещё называют атакой посредника) заключается в возможности просматривать передаваемые другими пользователями данные в локальной сети. Среди этих данных могут быть логины и пароли от сайтов. Также передаваемые данные можно не только анализировать и сохранять, но и изменять.

Чтобы описать техническую суть этой атаки, представьте себе локальную сеть. Такой локальной сетью могут быть несколько компьютеров в вашей квартире, которые подключены к роутеру. При этом неважно, подключены они по проводу или по Wi-Fi. Роутер получает запросы от компьютеров, перенаправляет их, например, в Интернет, а полученные ответы возвращает обратно компьютерам, отправившим запросы. В данной ситуации роутер является шлюзом.

Благодаря атаке, называемой ARP спуфингом, компьютер начинает считать шлюзом не роутер, а компьютер атакующего. Атакующий получает запросы от «жертвы» и передаёт их в пункт назначения (например, запрашивает содержимое веб-сайта в Интернете), получив ответ от пункта назначения, он направляет его «жертве». В этой ситуации атакующий становится посредником – отсюда другое название атаки человек-посередине – «атака посредника». Для реализации атаки ARP спуфинг необязательно понимать её детали. Но если вам интересно, почему это происходит, то в конце инструкции вы найдёте подробное описание этого процесса.

Атакующий получает доступ к передаваемым данным и может, например, извлекать из этих данных пароли и сообщения. Процесс анализа передаваемых данных называется сниффингом. В процессе сниффинга Intercepter-NG умеет:

- Перехватывать логины и пароли для входа на веб-сайты

- Восстанавливать переданные данные (файлы)

- Перехватывать сообщения некоторых мессенджеров

- Показывать посещённые пользователем адреса

Кроме передачи данных, возможно их изменение, внедрение в код открываемых страниц JavaScript и принудительная загрузка пользователю файла.

Всё это прекрасно работает только для незашифрованных данных. Если данные зашифрованы (HTTPS), то их невозможно проанализировать без дополнительных действий.

Прежде чем подключиться к веб-сайту, компьютер обращается к DNS (серверу имён), чтобы узнать его IP адрес. Intercepter-NG умеет подменять ответы DNS (делать DNS спуфинг), что позволяет перенаправлять «жертву» на фальшивые копии сайтов для последующих атак.

Это далеко не все возможности программы. С другими возможностями мы познакомимся далее в этой инструкции.

Где скачать Intercepter-NG

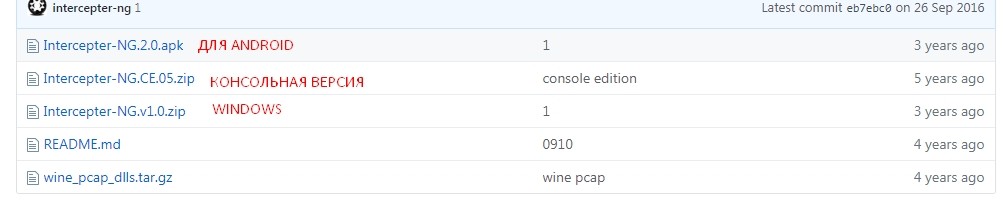

Официальным сайтом программы Intercepter-NG является sniff.su. Там же её можно скачать. Но некоторые браузеры помечают сайт как содержащий нежелательное ПО. Конечно, это не препятствует посещению сайта, но если вам не хочется нажимать несколько лишних кнопок, то ещё одни официальным сайтом, где можно скачать Intercepter-NG, является зеркало на Гитхабе: https://github.com/intercepter-ng/mirror. Там имеются все версии программы:

- файл с расширением .apk – это версия для Android (требует root прав)

- с буквами CE – консольная версия

- Intercepter-NG.v*.zip – основная версия для Windows

Скаченная программа не нуждается в установке – достаточно распаковать архив.

Атака человек-посередине в Intercepter-NG

Начнём с обычной атаки человек-посередине (атака посредника).

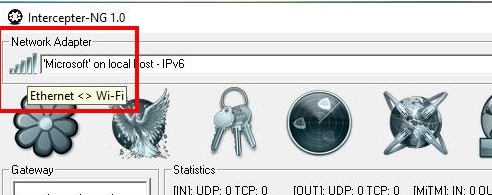

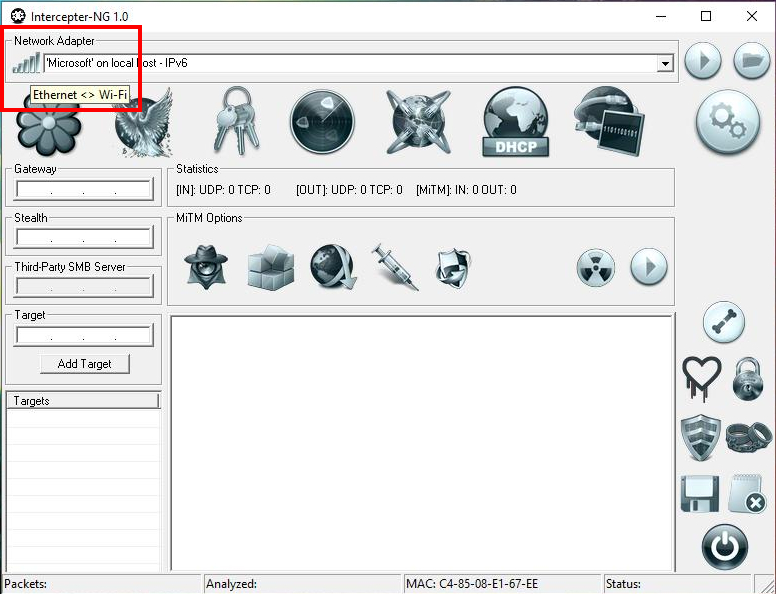

Сделаем небольшие настройки. В зависимости от того, подключены вы по Wi-Fi или по Ethernet (проводу), кликая на выделенную иконку перейдите в нужный режим (если соединены по проводу – выберите изображение сетевой карты, если по беспроводной сети, то выберите изображение с уровнем сигнала):

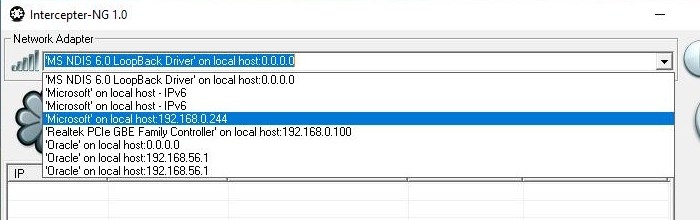

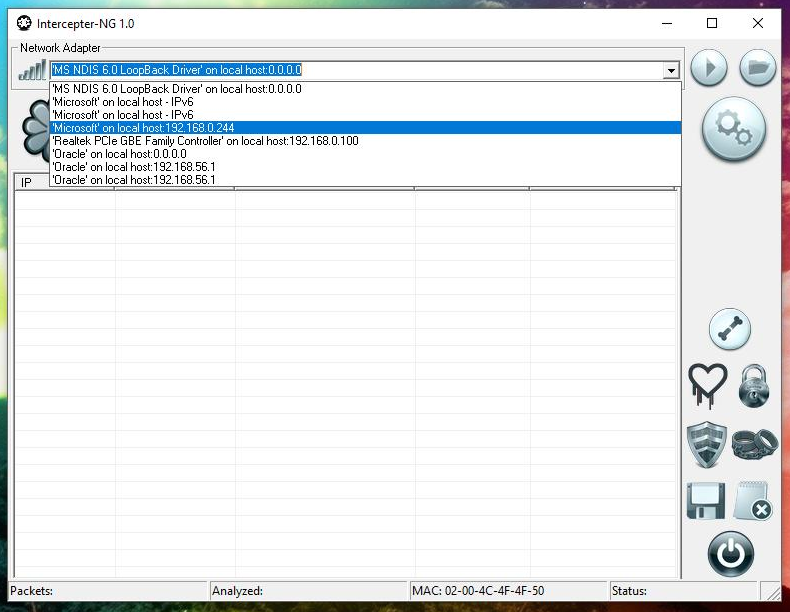

Также откройте выпадающий список сетевых адаптеров (Network Adapter). У меня всё работает, когда я выбираю вариант со своим IP адресом (т.е. ‘Microsoft’ on local host: 192.168.0.244):

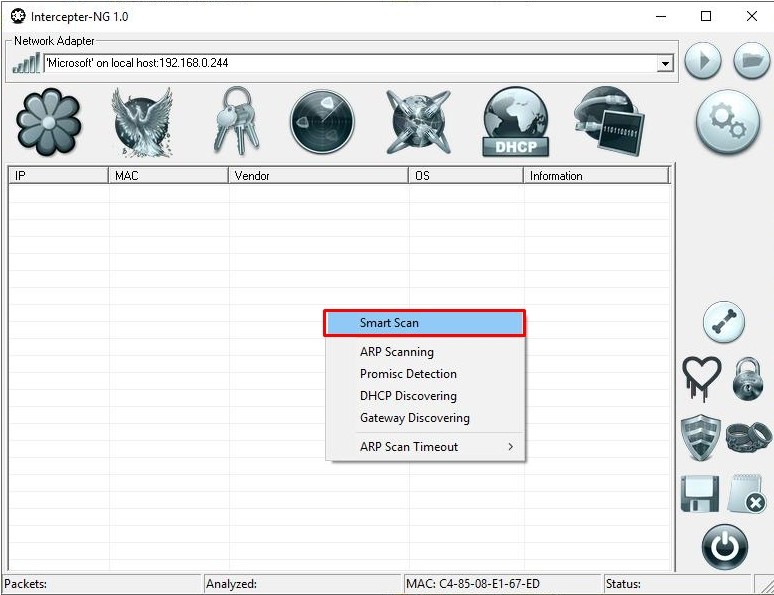

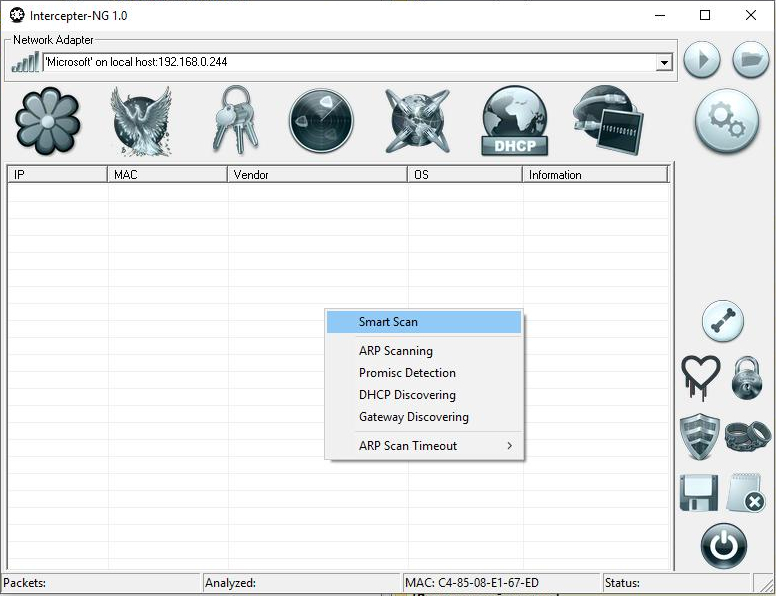

Кликните правой кнопкой по пустой таблице и выберите Smart Scan:

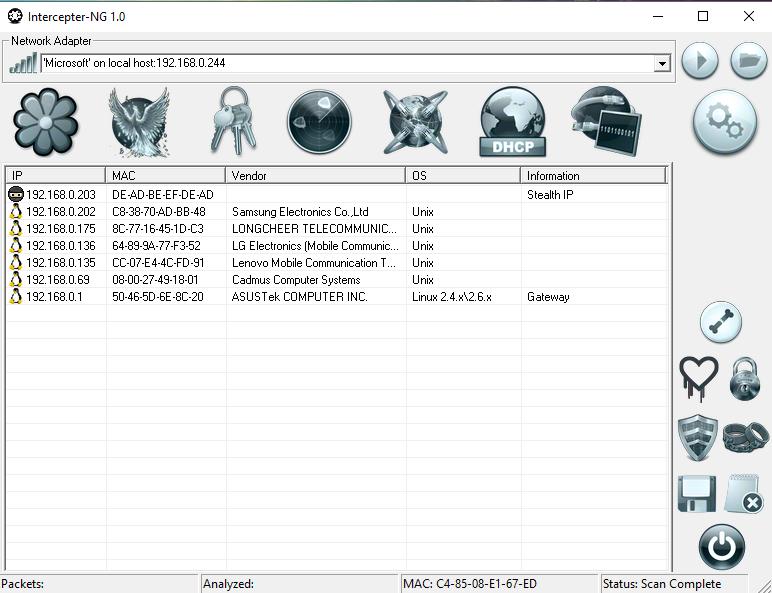

Будет отображён список целей:

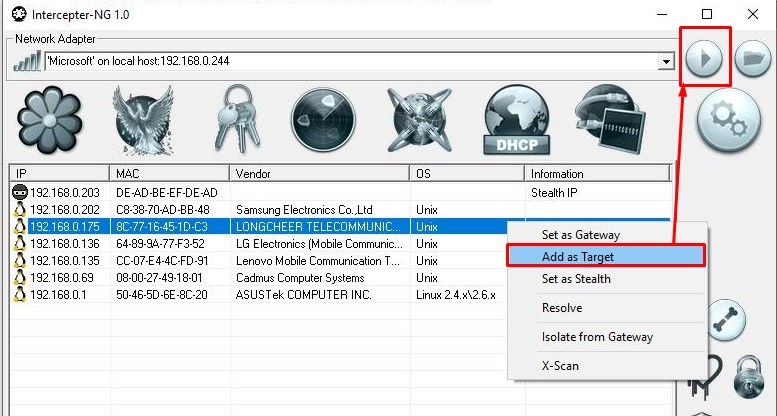

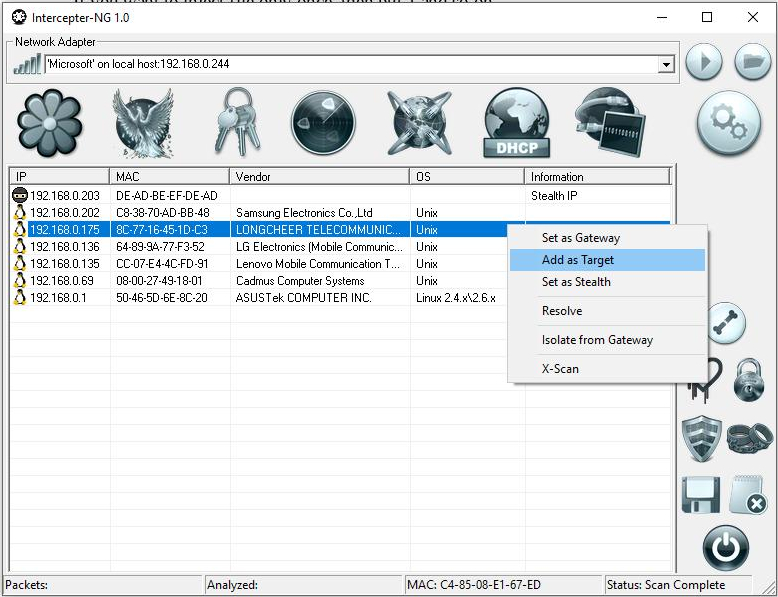

Добавьте нужные в качестве целей (Add as Target):

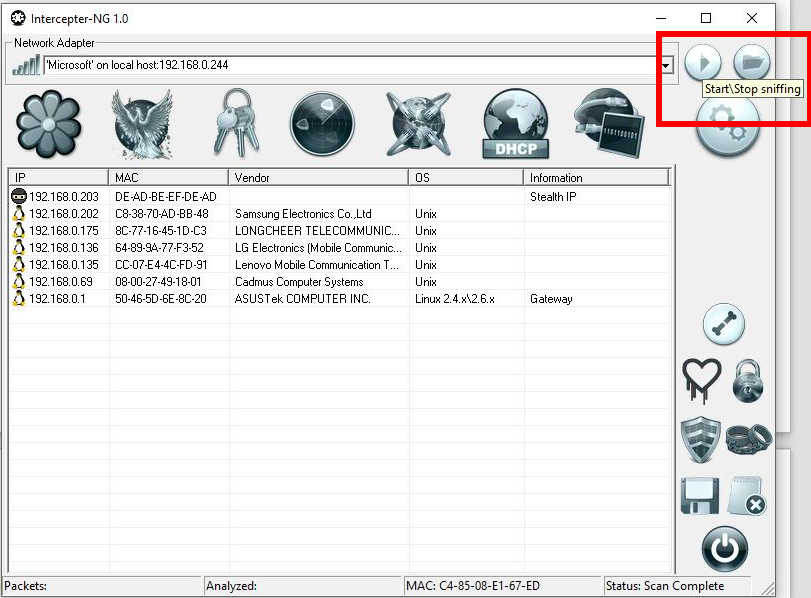

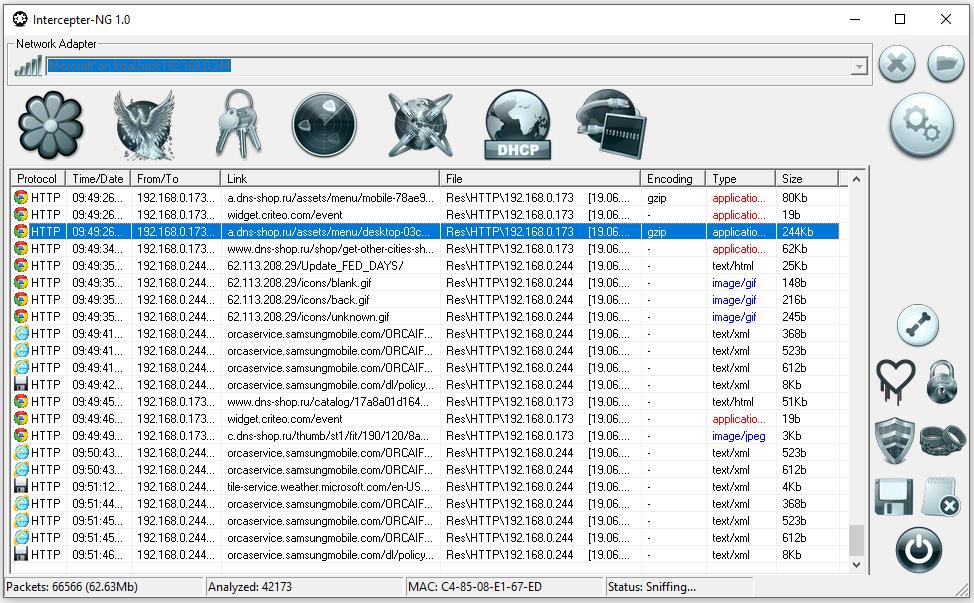

Для начала сниффинга нажмите соответствующую иконку:

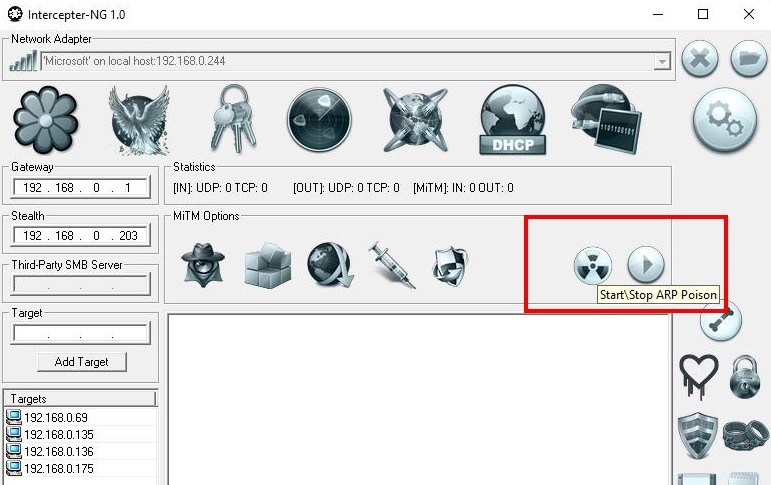

Перейдите на вкладку MiTM mode (это глобус с патч-кордами) и нажмите иконку ARP Poison (символ радиационной опасности):

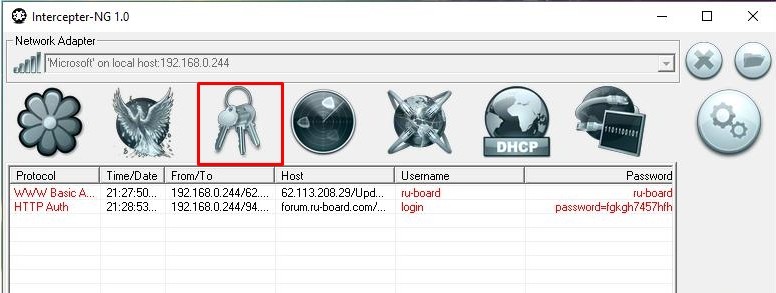

Во вкладке Password Mode (символ — связка ключей), будут появляться захваченные учётные данные:

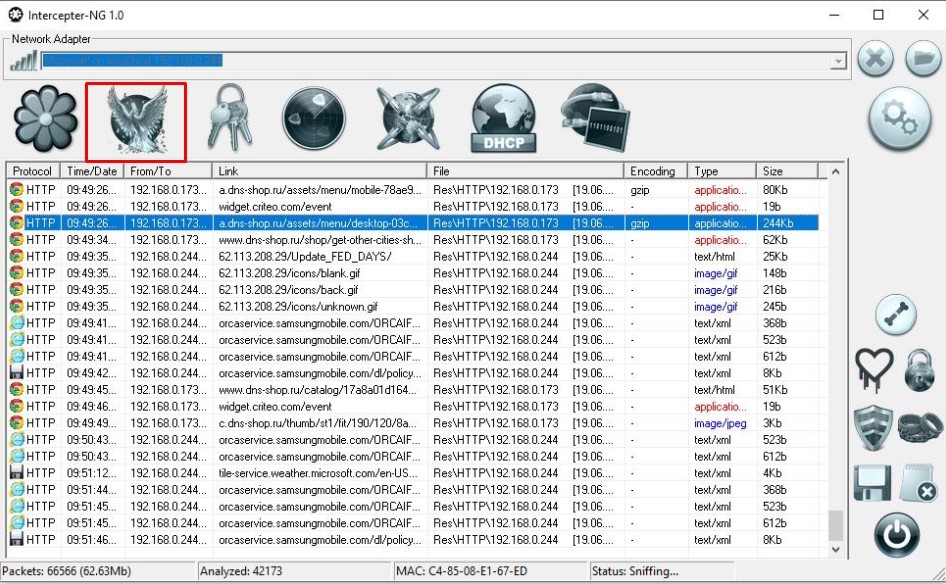

На вкладке Resurrection (кнопка с птицей Феникс) вы можете видеть, какие файлы были переданы:

Была рассмотрена базовая атака, позволяющая:

- перехватывать логины и пароли;

- видеть, какие сайты посещает пользователь и какие файлы скачивает.

Базовая атака включает в себя сканирование локальной сети, выбор целей, запуск сниффинга и запуск ARP-травления. С этих действий начинается и ряд других, более сложных атак.

Вход на сайт с перехваченными куки

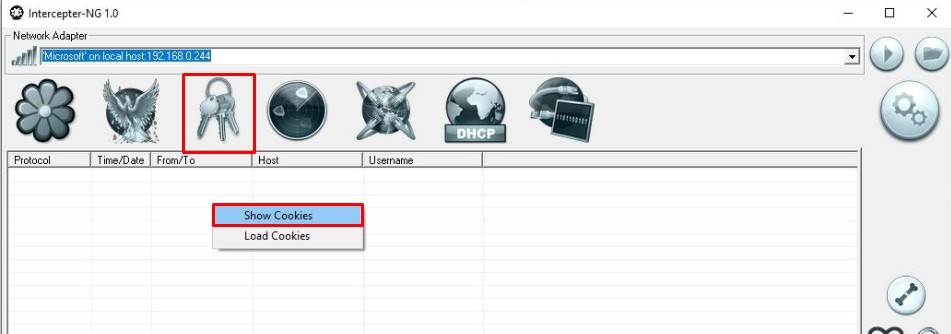

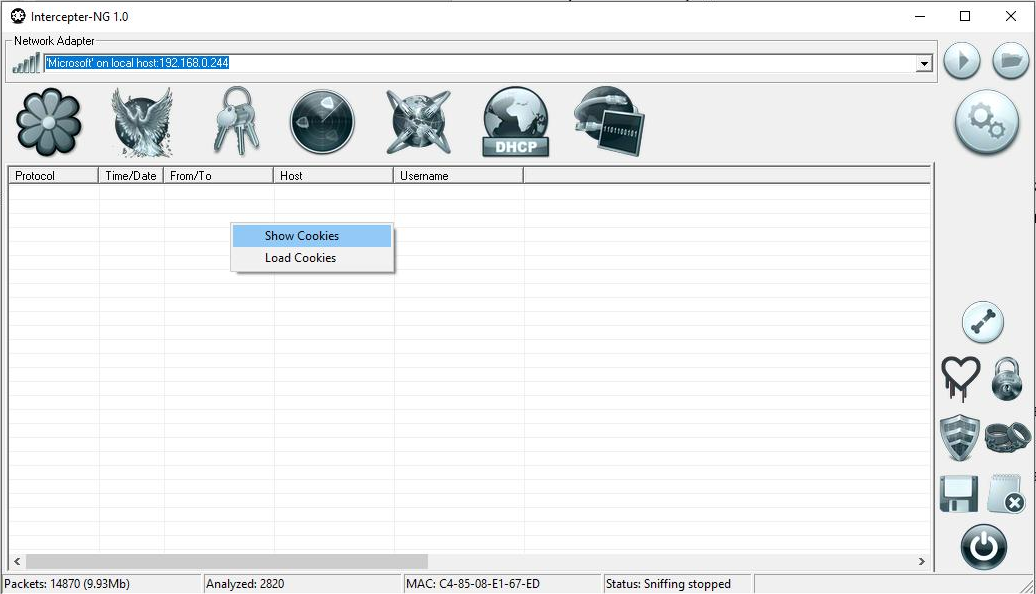

Программа может перехватывать не только учётные данные и файлы. Также перехватываются cookies. Используя эти куки можно войти под тем же пользователем, что и жертва на сайт без ввода пароля. Начните базовую атаку. Перейдите во вкладку Паролей (на иконке связка ключей), кликните правой кнопкой пустом поле таблицы и поставьте галочку Show Cookies:

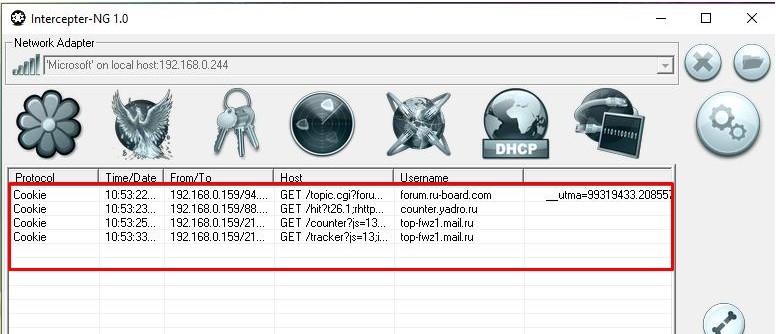

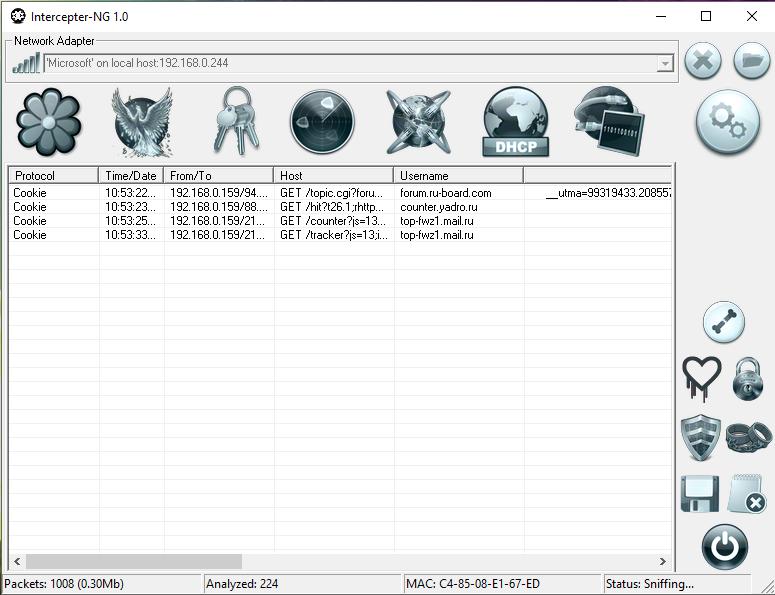

Вы увидите перехваченную куки:

Кликните по записи правой кнопкой мыши и выберите Open in browser – откроется посещённая пользователем страница, при этом вы будете залогинены под пользователем, которому принадлежит куки.

Обнуление куки для провоцирования ввода логина и пароля

Куки могут со временем быть обновлены, и мы не сможем вновь зайти со старыми куки на сайт. Поэтому нам хотелось бы получить логин и пароль. Но пока куки действуют, пользователю не нужно вводить учётные данные каждый раз, поэтому хотя «жертва» и заходит на сайт, мы не можем их перехватить.

Чтобы не ждать, пока истечёт срок действия куки и на целевом компьютере понадобиться ввести учётные данные, мы можем ускорить этот процесс – обнулить куки. Для этого имеется специальная опция: Cookie Killer.

Cookie Killer — обнуляет кукиз, тем самым принуждая пользователя повторно авторизоваться — ввести логин и пароль, чтобы атакующий мог их перехватить. Функция Cookie Killer работает и для SSL соединений. Имеются черные (miscssl_bl.txt) и белые списки (miscssl_wl.txt). В них можно исключить или напротив жестко указать IP адреса или домены, к которым следует или не следует применять SSL MiTM. При указании extra ssl port нет необходимости указывать тип readwrite, достаточно указать номер порта. Весь трафик пишется в ssl_log.txt.

ВНИМАНИЕ! Данная статья написана только в ознакомительных целях для специалистов в области IT безопасности. Перехват трафика был на примере собственных устройств в личной локальной сети. Перехват и использование личных данных может караться законом, поэтому мы не призываем использовать данную статью во вред окружающих. Мир во всем мире, помогаем друг другу!

Всем привет! В статье мы поговорим про WiFi сниффер. Вообще данный тип программ предназначен исключительно для перехвата трафика в локальной сети. Далее без разницы как именно жертва подключена к маршрутизатору, по кабелю или по Wi-Fi. Хочу показать перехват трафика на примере интересной программы «Intercepter-NG». Почему я выбрал именно её? Дело в том, что это sniffer приложение написана специально для Windows имеет достаточно приветливый интерфейс и проста в использовании. Да и Linux есть не у всех.

Содержание

- Возможности Intercepter-NG

- Обычная атака

- Перехват Cookies

- Получение логина и пароля

- Задать вопрос автору статьи

Возможности Intercepter-NG

Как вы знаете, в локальной сети постоянно используется обмен данными между роутером и конечным клиентом. При желании эти данные можно перехватывать и использовать в своих целях. Например, можно перехватить куки, пароли или другие интересные данные. Происходит все очень просто – компьютер отправляет запрос в интернет и получает данные вместе с ответом от центрального шлюза или маршрутизатора.

Программа запускает определенный режим, в котором компьютер клиент начинает отправлять запросы с данными не на шлюз, а именно на устройство с программой. То есть можно сказать он путает роутер с компьютером злоумышленника. Данная атака ещё называется ARP спуфингом. Далее, со второго компа, все данные используются в свои целях.

После получения данных начинается процесс сниффинга, когда программа пытается выудить из пакетов нужную информацию: пароли, логики, конечные web-ресурс, посещаемые страницы в интернете и даже переписку в мессенджерах. Но есть небольшой минус в том, что такая картина отлично работает при незашифрованных данных. При запросе на HTTPS страницы нужны танцы с бубном. Например, программа может при запросе клиента на DNS сервер, подкладывать адрес своего фальшивого сайта, где он может ввести логин и пароль для входа.

Обычная атака

Для начала нам нужно скачать программу. Некоторые браузеры могут ругаться, если вы попытаетесь скачать приложение с официального сайта – sniff.su. Но можете попробовать. Если вам лень проходить данную защиту, то вы можете скачать приложение с GitHub.

Скачиваем архив с версией или «v». Далее устанавливать ничего не нужно и достаточно просто разархивировать содержимое.

- В зависимости от того как вы подключены к сети, в левом верхнем углу будет отображаться соответствующий значок – нажимаем по нему.

- Нужно выбрать свой работающий сетевой модуль. Я выбрал с тем, у которого уже присвоен локальны IP, то есть мой IP адрес.

- На пустой области нажимаем правой кнопочкой и далее запускаем «Smarty Scan».

- Далее вы увидите список IP адресов, а также MAC и дополнительную информацию об устройствах в сети. Достаточно выбрать одну из целей атаки, нажать по ней и далее из списка выбрать «Add as Target», чтобы программа закрепила устройство. После этого нажимаем на кнопку запуска в правом верхнем углу окна.

- Заходим в раздел «MiTM mode» и нажимаем на значок радиации.

- Процесс запуска запущен, теперь, чтобы посмотреть логины и пароли – перейдите в третью вкладку.

- На второй вкладке вы увидите все переданные данные.

Как видите тут можно только увидеть и засечь перехваченные ключи и имена пользователей, а также те сайты, которые посетила цель.

Перехват Cookies

Если кто не знает, то куки это временные данные, которые позволяют нам постоянно не вводить учетные данные на форумах, в социальных сетях и других сайтах. Можно сказать – это такой временный пропуск. Вот их также можно перехватывать с помощью этого приложения.

Все делается достаточно просто, после запуска обычной атаки переходим в третью вкладку, нажимаем правой кнопкой по свободному полю и выбираем «Show Cookies».

Вы должны увидеть нужные Cookies. Использовать их очень просто – просто нажимаем по нужному сайту правой кнопочкой и далее выбираем «Open in browser». После этого откроется именно сайт с чужой учетной страницы.

Получение логина и пароля

Скорее всего после запуска программы клиент уже будет сидеть в той или иной учетной записи. Но можно заставить его снова ввести логин и пароль. Так как куки сами по себе не вечные – то это вполне нормальная практика. Для этого используется программа «Cookie Killer». После запуска у клиента полностью удаляются старые куки и ему приходится вводить логин и пароль заново, вот тут и включается перехват. По этому поводу есть отдельная видео инструкция:

Содержание

- 1 Intercepter-ng. Инструмент хакера пентестера.

- 2 Приложение не поставит в тупик даже чайника

- 2.1 Установка рабочих параметров

- 3 Этичный хакинг и тестирование на проникновение, информационная безопасность

- 4 Что такое Intercepter-NG

- 5 Что может Intercepter-NG

- 6 Где скачать Intercepter-NG

- 7 Атака человек-посередине в Intercepter-NG

- 8 Вход на сайт с перехваченными куки

- 9 Обнуление куки для провоцирования ввода логина и пароля

- 10 Почему возможна атака ARP-spoofing

- 11 Описание атаки ARP-spoofing

Привет всем кто читает статью.

Пишется она по просьбе людей которые изучили статью перехват паролей по Wi Fi и перехват куки по Wi Fi .

Там было описано как перехватить пароли и куки внутри сети используя программу Intercepter-ng.

Некоторые попросили рассказать больше о функционале, другие просили показать больше возможностей, кто то просил рассмотреть последнюю версию (на данный момент актуальна версия 0.9.10.

Пришлось поднять свой ленивый зад, и начать изучать весь найденный материал по крупицам.

Начав писать черновик я понял что одной статьёй не обойтись. Поэтому сегодня будет лишь теория, описание некоторых функций и режимов Intercepter-ng. В течении двух-трех дней напишу уже о работе с программой на практике, а затем будет и несколько видео ( для тех кому так проще усвоить ).

Говорю сразу — у меня нет глубоких технических познаний, поэтому пишу простыми словами, и чтобы было понятно простым людям . Если заметили неточность в моих описаниях, или есть чего дополнить пишите в комментариях.

Каждую функцию я не смогу описать, только то что сам смог найти.

Приступим к осмотру пациента.

Intercepter-ng. Инструмент хакера пентестера.

Функционал ( лишь малая часть всех возможностей) .

- Перехват сообщений мессенджеров (ICQ и тд)

- Перехват куки и паролей

- Можно подсунуть жертве для скачивания файл путём инъекции (например шутку, вирус) и надеется что он его скачает и запустит

- Просмотр активности пользователя ( какие сайты посещает)

- Подмена Https протокола на Http.

Рассмотрим режимы и кнопки.

1 — Выбор интерфейса через который вы подключены роутеру ( значок слева переключает режимы Wi-Fi или проводной режим, выбирайте свой ).

3. — Resurection Mode — режим восстановления. Когда жертва просматривает сайты, там присутствуют файлы, картинки, некоторые Html страницы и тд. Они сохраняются и у вас (могут сохраняться не все, либо частично). Возможно кому то будет полезен режим для анализа.

4. — Password Mode — Здесь отображаются куки, при везении пароли введенные жертвой и посещаемые сайты. При Https протоколе часто всё сводится к нулю и при везении попадутся лишь куки. Но благодаря некоторым настройкам порою можно обойти (об этом позже).

5. Scan mode. Тут мы будем искать наших жертв. Для этого жмете правой кнопкой мыши в окне, и выбираете Smart scan.

Отобразятся все устройства в сети и их примерная ОС.

Stealth IP — это ваш скрытый IP, под которым вы скрываетесь в работе.

Рассмотрим подробнее режим.

Если нажать «Promisc detection» то отобразятся устройства которые скорее всего перехватывают трафик(часто ошибается). Внимательнее, потому что может показать что ваш роутер тоже перехватчик .

При нажатии на определенном Ip можно добавить жертву в Nat (Add to nat) чтобы в дальнейшем заниматься перехватом.

Так же если выбрать «Scan ports» можно просканировать открытые порты. До Nmap функции далеко, но если под рукой только эта программа то сойдет.

Более здесь ничего интересного.

6. Nat mode. Nat mode — Основной режим в котором и будем работать. Здесь производятся основная подготовка и ARP атаки.

В этой статье я не стану заострять внимание, мы рассмотрим уже в следующей.

7. DHCP mode. DHCP mode — Позволяет поднять свой DHCP сервер внутри сети. Я с этим режимом не работал и ничего о нем подсказать не могу.

8. RAW mode — Сырой режим. Отдаленно похож на программу Wireshark. Показывает основную активность в сети. Иногда можно поймать что либо интересное, если конечно знать что искать.

9. Settings. Настройки программы Intercepter-ng. Важная часть, поэтому рассмотрим подробнее.

Lock on tray — При сворачивании программы в трей будет ставиться пароль. По умолчанию пароль — 4553.

Save session — сохраняет автоматически отчеты в PCAP файлы для дальнейшего изучения и анализа.

Promiscuous — «Беспорядочный режим». При активации программа считывает все пакеты .Если он не установлен, то только читает пакеты, которые посылаются на указанный интерфейс. Не каждый Wi-FI модуль может с ним работать. Понятия не имею для чего он нужен, разницы с ним и без него не заметил.

Autosave. Автоматически сохраняет отчеты в текстовом формате, в корневой папке с программой.

Grid View. Просмотр в виде таблиц. Если выключить, отчеты внутри программы будут идти списком. Смотрите как удобнее, с ним или без него.

Ios Killer и Cookie killer. Практически идентичны . Cookie killer предназначен для того чтобы если у жертвы уже сохранен пароль на сайте, вышло с сайта и придется ему заново заходить и следовательно вы получите пароль. Ios killer предназначен Iphone и Ipad, чтобы у жертвы вышло из программ социальных клиентов (VK, facebook, Icloud и тд).

Kerberos downgrade. Kerberos — сетевой протокол, один из видов аутенфикации. Благодаря фиче, используя smb hijaking, можно обойти данную защиту. Сам с таким протоколом не встречался, поэтому рассматривать не будем.

Hsts. Интересная фишка обхода Hsts из последней версии, но не совсем стабильная. Суть в том что многие сайты автоматически переключаются с Http на Https защищенный протокол что мешает нам перехватывать данные. SSl strip не всегда справляется, поэтому данная функция порою может помочь.Описывать принцип не буду (можно найти на хабре).

Единственное нужно в папке с программой, в файл mischsts.txt внести нужный домен. Некоторые популярные уже там присутствуют. Суть такая, что к основному домену нужно приписать букву. Например vk.com:vvk.com или ok.ru:oks.ru и тд.

Программа будет заменять защищенную страницу авторизации на сайте, на подмененную, но Ip авторизации остается как на основном.

На своём примере, срабатывает порою через раз, но лучше чем ничего. Экспериментируйте в общем.

Wpad configuration. Ввод WPAD-WebProxy Auto-Discovery либо включение стандартного Wpad прокси. Чтобы его активировать, в режиме Nat установите галочку на Wpad mitm.

В режиме Exppert mode (значок планеты) нам может быть интересна галочка Auto ARP poison. Тоесть при подключении людей к сети, они автоматически будут добавляться в nat mode.

В разделе Settings больше нечего рассматривать, поэтому далее.

10. — HeartBleed exploit — поиск уязвимости HeartBleed.

11. — Bruteforce mode — брут некоторых протоколов цели. Необходимо знать имя пользователя. Пароли для брута есть и в программе так и можно использовать свой словарь.

12. ARP watch — в этом режиме можно наблюдать не ведется ли ARP атака (прослушка трафика и тд.) в случае атак, в Nat mode своевременно будет показываться предупреждение.

13. ARP Cage — Arp клетка. Изолирует хост. Перенаправляет жертву на другой IP. полезно при подозрнии исходящего спама и тд.

Вот собственно вся информация которую смогу найти и разобрать.

Немного о Nat mode.

Так как вся основная работа будет проходить у нас непосредственно через данный режим, попробую описать то с чем мы столкнемся.

Router’s IP — непосредственно IP роутера к которому подключены. Определяется автоматически когда вы проведете Smart scan в Scan mode.

Stealth Ip — Ваш скрытый Ip.

Nat cliens — здесь выводятся атакуемые «Жертвы».

Mitm options.

Configure mitms — Здесь включаютсявыключаются основные Mitm атаки.

Я буду рассматривать две: SSL Mitm и SSL Strip.

SSL mitm — Техника которая подменяет сертификаты жертве.

Необходима при перехвате данных. К сожалению многие браузеры и клиенты на мобильных телефонах научились их блокировать, предупреждая нас либо даже не давая нам зайти в интернет.

Ssl Strip — Так же функция которая нам часто понадобится. Является более скрытой SSL. «тихая» техника для перехвата HTTPS соединений. Здесь нет подмены сертификата, поэтому труднее вычислить и нет предупреждений о проблем безопасности. Необходима при работе Cookie killer. когда нам нужно подсунуть жертве файл и тд. Подробнее рассмотрим в следующей статье.

Traffic changer — подмена трафика. Бесполезный функционал шутки ради. Подмена Http запроса жертве ( например человек хочет попасть на один сайт а его переправляет на другой). Но тут не всё гладко, подробнее в следующей статье.

Configure http injection — тут мы настраиваем чтобы жертва скачала нужный нам файл. Это может быть безобидная картинка, скрипт или программа. Подробнее в следующей статье.

Кнопки Start arp poison и Start nat начинают нашу атаку. При включении Start arp poison сразу активируется и второе. Но перед тем как включить необходимо включить — Start sniffing вверху, рядом с выбором интерфейса роутера.

Вот собственно и всё в этой статье, я удивлен вашей выдержки если дочитали до этого момента. Если есть что подправить, или дополнить пишите в комментариях, и я внесу это в статью.

На днях уже рассмотрю работу с Intercepter-ng на практике. Так что оставайтесь с нами и до новых встреч.

И не забывай — Большой брат следит за тобой !

Несмотря на многообразие выбора современного софта, программы для взлома на андроид лучше, чем intercepter ng найти сложно. Первым критерием, указывающим в пользу данного продукта, является его реальная работоспособность. Большинство предлагаемых снифферов в сети – только имитация, не выполняющая заявленных функций. Следующими положительными факторами является многофункциональность приложения и охват широкой аудитории пользователей.

Приложение не поставит в тупик даже чайника

Сделанная профессионально программа, не заставит мучительно ломать голову пользователя intercepter как пользоваться этой утилитой.

Хотя интерфейс программы реализован на английском, основные функции продублированы кнопками быстрого запуска. Для intercepter ng инструкция старта предельно проста:

- Выбрать сеть в верхней строке, актуально для нескольких подключений.

- Запустить сканирование, нажав кнопку, изображающую радар.

- Активировать контекстное меню, нажав ПКМ. Выбрать пункт Smart Scan. После данного действия на рабочем экране приложения отобразятся устройства, подключенные к выбранной сети.

- Выбрать жертву. Необходимо навестись курсором мыши на устройство и вызвав полменю, нажать в нем Add to NAT. Рекомендуется не отмечать подобным образом строку с адресом 192.168.1.1, скорее всего это роутер.

На этом прелюдия знакомства с приложением окончена. Дальнейшие действия, как пользоваться intercepter , концентрируются на вкладке NAT (активируется нажатием соответствующей кнопки).

Установка рабочих параметров

Подробная инструкция intercepter ng по установке параметров сканирования трафика также не вызовет сложностей. Отметим основные опции:

- Stealth ip – изменение последней цифры в этой строке позволит скрыть собственный IP-адрес;

- SSL Strip и Mitm – функции сетевых атак, рекомендуется активировать;

- Переходим к основным параметрам, нажав кнопку-шестеренку;

- Отмечаем следующие опции Resurrection для перехвата куку HTTPS и Cookie Killer, чтобы заставить жертву снова вводить пароль;

- Уберите галочку на пункте Spoof IP/Mac.

Настройка завершена, можно приступать к работе.

Чтобы использовать программы для взлома на андроид или компьютере нажмите Start/stop sniffing, соответствующая кнопка находится вверху справа, имея форму треугольника. Следом активируем функцию Start/Stop ARP Poison.

Во вкладыше Password mode остается вызвать контекстное меню и выбрать опцию Show Cookies. Идем ставить кофе и ожидаем ввода пароля.

Этичный хакинг и тестирование на проникновение, информационная безопасность

Что такое Intercepter-NG

Intercepter-NG – это программа для выполнения атак человек-посередине. Имеется большое количество программ для таких атак, главной особенностью, выделяющей Intercepter-NG среди остальных, является то, что программа изначально была написана для Windows и прекрасно работает именно в этой операционной системе. Также к особенностям программы можно отнести графический интерфейс, в котором собраны многочисленные функции и опции, связанные с атакой человек-посередине, а также с некоторыми другими задачами пентестинга.

Благодаря графическому интерфейсу, использовать Intercepter-NG легко. Но большое количество опций и фрагментированная документация могут запутать начинающего пользователя. Надеюсь, что эта инструкция заполнит пробел. Это руководство написано для самых начинающих пользователей, возможно, даже не имеющих опыта работы с аналогичными утилитами в Linux.

Что может Intercepter-NG

Главная задача Intercepter-NG – выполнение атаки человек-посередине. В практическом смысле, атака человек-посередине (её ещё называют атакой посредника) заключается в возможности просматривать передаваемые другими пользователями данные в локальной сети. Среди этих данных могут быть логины и пароли от сайтов. Также передаваемые данные можно не только анализировать и сохранять, но и изменять.

Чтобы описать техническую суть этой атаки, представьте себе локальную сеть. Такой локальной сетью могут быть несколько компьютеров в вашей квартире, которые подключены к роутеру. При этом неважно, подключены они по проводу или по Wi-Fi. Роутер получает запросы от компьютеров, перенаправляет их, например, в Интернет, а полученные ответы возвращает обратно компьютерам, отправившим запросы. В данной ситуации роутер является шлюзом.

Благодаря атаке, называемой ARP спуфингом, компьютер начинает считать шлюзом не роутер, а компьютер атакующего. Атакующий получает запросы от «жертвы» и передаёт их в пункт назначения (например, запрашивает содержимое веб-сайта в Интернете), получив ответ от пункта назначения, он направляет его «жертве». В этой ситуации атакующий становится посредником – отсюда другое название атаки человек-посередине – «атака посредника». Для реализации атаки ARP спуфинг необязательно понимать её детали. Но если вам интересно, почему это происходит, то в конце инструкции вы найдёте подробное описание этого процесса.

Атакующий получает доступ к передаваемым данным и может, например, извлекать из этих данных пароли и сообщения. Процесс анализа передаваемых данных называется сниффингом. В процессе сниффинга Intercepter-NG умеет:

- Перехватывать логины и пароли для входа на веб-сайты

- Восстанавливать переданные данные (файлы)

- Перехватывать сообщения некоторых мессенджеров

- Показывать посещённые пользователем адреса

Кроме передачи данных, возможно их изменение, внедрение в код открываемых страниц JavaScript и принудительная загрузка пользователю файла.

Всё это прекрасно работает только для незашифрованных данных. Если данные зашифрованы (HTTPS), то их невозможно проанализировать без дополнительных действий.

Прежде чем подключиться к веб-сайту, компьютер обращается к DNS (серверу имён), чтобы узнать его IP адрес. Intercepter-NG умеет подменять ответы DNS (делать DNS спуфинг), что позволяет перенаправлять «жертву» на фальшивые копии сайтов для последующих атак.

Это далеко не все возможности программы. С другими возможностями мы познакомимся далее в этой инструкции.

Где скачать Intercepter-NG

Официальным сайтом программы Intercepter-NG является sniff.su. Там же её можно скачать. Но некоторые браузеры помечают сайт как содержащий нежелательное ПО. Конечно, это не препятствует посещению сайта, но если вам не хочется нажимать несколько лишних кнопок, то ещё одни официальным сайтом, где можно скачать Intercepter-NG, является зеркало на Гитхабе: https://github.com/intercepter-ng/mirror. Там имеются все версии программы:

-

файл с расширением .apk – это версия для Andro > Скаченная программа не нуждается в установке – достаточно распаковать архив.

Атака человек-посередине в Intercepter-NG

Начнём с обычной атаки человек-посередине (атака посредника).

Сделаем небольшие настройки. В зависимости от того, подключены вы по Wi-Fi или по Ethernet (проводу), кликая на выделенную иконку перейдите в нужный режим (если соединены по проводу – выберите изображение сетевой карты, если по беспроводной сети, то выберите изображение с уровнем сигнала):

Также откройте выпадающий список сетевых адаптеров (Network Adapter). У меня всё работает, когда я выбираю вариант со своим IP адресом (т.е. ‘Microsoft’ on local host: 192.168.0.244):

Кликните правой кнопкой по пустой таблице и выберите Smart Scan:

Будет отображён список целей:

Добавьте нужные в качестве целей (Add as Target):

Для начала сниффинга нажмите соответствующую иконку:

Перейдите на вкладку MiTM mode (это глобус с патч-кордами) и нажмите иконку ARP Poison (символ радиационной опасности):

Во вкладке Password Mode (символ — связка ключей), будут появляться захваченные учётные данные:

На вкладке Resurrection (кнопка с птицей Феникс) вы можете видеть, какие файлы были переданы:

Была рассмотрена базовая атака, позволяющая:

- перехватывать логины и пароли;

- видеть, какие сайты посещает пользователь и какие файлы скачивает.

Базовая атака включает в себя сканирование локальной сети, выбор целей, запуск сниффинга и запуск ARP-травления. С этих действий начинается и ряд других, более сложных атак.

Вход на сайт с перехваченными куки

Программа может перехватывать не только учётные данные и файлы. Также перехватываются cookies. Используя эти куки можно войти под тем же пользователем, что и жертва на сайт без ввода пароля. Начните базовую атаку. Перейдите во вкладку Паролей (на иконке связка ключей), кликните правой кнопкой пустом поле таблицы и поставьте галочку Show Cookies:

Вы увидите перехваченную куки:

Кликните по записи правой кнопкой мыши и выберите Open in browser – откроется посещённая пользователем страница, при этом вы будете залогинены под пользователем, которому принадлежит куки.

Обнуление куки для провоцирования ввода логина и пароля

Куки могут со временем быть обновлены, и мы не сможем вновь зайти со старыми куки на сайт. Поэтому нам хотелось бы получить логин и пароль. Но пока куки действуют, пользователю не нужно вводить учётные данные каждый раз, поэтому хотя «жертва» и заходит на сайт, мы не можем их перехватить.

Чтобы не ждать, пока истечёт срок действия куки и на целевом компьютере понадобиться ввести учётные данные, мы можем ускорить этот процесс – обнулить куки. Для этого имеется специальная опция: Cookie Killer.

Cookie Killer — обнуляет кукиз, тем самым принуждая пользователя повторно авторизоваться — ввести логин и пароль, чтобы атакующий мог их перехватить. Функция Cookie Killer работает и для SSL соединений. Имеются черные (miscssl_bl.txt) и белые списки (miscssl_wl.txt). В них можно исключить или напротив жестко указать IP адреса или домены, к которым следует или не следует применять SSL MiTM. При указании extra ssl port нет необходимости указывать тип readwrite, достаточно указать номер порта. Весь трафик пишется в ssl_log.txt.

О том, как воспользоваться этой опцией, показано в этом видео:

Примечание: во время тестирования мне не удалось заставить работать Cookie Killer, ни в виртуальной машине, ни с отдельным реальным компьютером.

Дополнительную информацию о различных атаках вы найдёте в видео:

Внедрение HTTP:

Принудительная загрузка файлов:

Код упоминаемого в видео .vbs файла:

Если вам нужен только сам сертификат, то вы его найдёте в папке программы Intercepter-NG, файл miscserver.crt

Функция X-Scan:

FATE (фальшивые обновления и фальшивый веб-сайт):

Получение пароля от iCloud при помощи Intercepter-NG:

Ещё инструкции по Intercepter-NG

Почему возможна атака ARP-spoofing

Каждое устройство, подключённое к сети, имеет MAC-адрес. Этот адрес присвоен любому сетевому оборудованию (сетевые карты, Wi-Fi адаптеры). Роутеры, телефоны и любые другие устройства, подключающиеся к сети, также имеют MAC-адрес, поскольку имеют встроенные сетевые карты. MAC-адрес состоит из шести пар символов, разделённых двоеточием или тире. В используемых символах присутствуют все цифры и латинские буквы от a до f. Пример MAC-адреса: 52:54:00:a6:db:99. Для подключения двух устройств, например, вашего компьютера к шлюзу, нужно знать не только IP адрес, но и MAC-адрес. Для определения MAC-адреса шлюза используется ARP (англ. Address Resolution Protocol – протокол определения адреса) – протокол в компьютерных сетях, предназначенный для определения MAC-адреса по известному IP-адресу. IP-адрес роутера (шлюз по умолчанию), известен или получается по DHCP.

Рассмотрим суть функционирования ARP на простом примере. Компьютер А (IP-адрес 10.0.0.1) и компьютер Б (IP-адрес 10.22.22.2) соединены сетью Ethernet. Компьютер А желает переслать пакет данных на компьютер Б, IP-адрес компьютера Б ему известен. Однако сеть Ethernet, которой они соединены, не работает с IP-адресами. Поэтому компьютеру А для осуществления передачи через Ethernet требуется узнать адрес компьютера Б в сети Ethernet (MAC-адрес в терминах Ethernet). Для этой задачи и используется протокол ARP. По этому протоколу компьютер А отправляет широковещательный запрос, адресованный всем компьютерам в одном с ним широковещательном домене. Суть запроса: «компьютер с IP-адресом 10.22.22.2, сообщите свой MAC-адрес компьютеру с МАС-адресом (напр. a0:ea:d1:11:f1:01)». Сеть Ethernet доставляет этот запрос всем устройствам в том же сегменте Ethernet, в том числе и компьютеру Б. Компьютер Б отвечает компьютеру А на запрос и сообщает свой MAC-адрес (напр. 00:ea:d1:11:f1:11) Теперь, получив MAC-адрес компьютера Б, компьютер А может передавать ему любые данные через сеть Ethernet.

Чтобы не было необходимости перед каждой отправкой данных задействовать протокол ARP, полученные MAC-адреса и соответствующие им IP адреса записываются в таблице на некоторое время. Если нужно отправить данные на тот же IP, то нет необходимости каждый раз опрашивать устройства в поисках нужного MAC.

Как мы только что увидели, ARP включает в себя запрос и ответ. MAC-адрес из ответа записывается в таблицу MAC/IP. При получении ответа он никак не проверяется на подлинность. Более того, даже не проверяется, был ли сделан запрос. Т.е. на целевые устройства можно прислать сразу ARP-ответ (даже без запроса), с подменёнными данными, и эти данные попадут в таблицу MAC/IP и они будут использоваться для передачи данных. Это и есть суть атаки ARP-spoofing, которую иногда называют ARP травлением, травлением ARP кэша.

Описание атаки ARP-spoofing

Два компьютера(узла) M и N в локальной сети Ethernet обмениваются сообщениями. Злоумышленник X, находящийся в этой же сети, хочет перехватывать сообщения между этими узлами. До применения атаки ARP-spoofing на сетевом интерфейсе узла M ARP-таблица содержит IP и MAC адрес узла N. Также на сетевом интерфейсе узла N ARP-таблица содержит IP и MAC узла M.

Во время атаки ARP-spoofing узел X (злоумышленник) отсылает два ARP ответа (без запроса) – узлу M и узлу N. ARP-ответ узлу M содержит IP-адрес N и MAC-адрес X. ARP-ответ узлу N содержит IP адрес M и MAC-адрес X.

Так как компьютеры M и N поддерживают самопроизвольный ARP, то, после получения ARP-ответа, они изменяют свои ARP таблицы, и теперь ARP-таблица M содержит MAC адрес X, привязанный к IP-адресу N, а ARP-таблица N содержит MAC адрес X, привязанный к IP-адресу M.

Тем самым атака ARP-spoofing выполнена, и теперь все пакеты(кадры) между M и N проходят через X. К примеру, если M хочет передать пакет компьютеру N, то M смотрит в свою ARP-таблицу, находит запись с IP-адресом узла N, выбирает оттуда MAC-адрес (а там уже MAC-адрес узла X) и передает пакет. Пакет поступает на интерфейс X, анализируется им, после чего перенаправляется узлу N.

Сегодня речь пойдет о легендарном сниффере Intercepter. В этой статье вы узнаете о возможностях этого сниффера. Кроме этого вы узнаете о том, как пользоваться Intercepter, и о видах атак, которые можно реализовать с его помощью.

Данный материал предназначен для продвинутых пользователей, так как содержит огромное количество терминологии и для понимания требует большого багажа знаний.

Вас также может заинтересовать статья «Обнаружение хостов сети в Nmap».

Intercepter

Содержание

- Предисловие

- Уникальность Intercepter

- Новые возможности

- Коротко о 0x4553-Intercepter

- Использование Intercepter

- Атака DHCP MITM

- Атака ICMP Redirect MITM и DNS over ICMP MITM

- Атака SSL MITM

- Атака SSL STRIP

- Видео лекции разработчика сниффера Intercepter

Статья носит исследовательский характер. Предназначена для специалистов в области информационной безопасности (пентестеров). При ее написании использовалась общедоступная информация. Применение описываемых техник или методик, или их частей в противозаконных и противоправных действиях строго запрещается. Соблюдайте законодательство!

Сниффер Intercepter

В чем уникальность Intercepter?

Достойных снифферов с таким огромным багажом реализованных атак под Windows почти нет. На то есть несколько причин. Основная проблема заключается в отсутствии штатных инструментов маршрутизации.

Если в каждом Unix’е есть средства типа iptables, при помощи которых можно без труда добавить необходимые правила перенаправления пакетов, то в Windows, а тем более в ее клиентских версиях, ничего подобного нет. Естественно, писать свой NAT (или упрощенный ip forwarder) ради какого-то единичного примера мало кто станет.

Различные техники под Windows представлены, как правило, в виде простеньких proof of concept и не более. Впрочем, чего таить, и под unix сложно найти что-то похожее на Intercepter. Тот же самый ettercap под unix состоит из различных приложений: одно отвечает за arp-спуфинг, другое — за грабинг паролей, а sslstrip и вовсе самостоятельное приложение. Все это требует ручной настройки из-под консоли.

Получается, что и под unix, даже при всей мощи доступных инструментов, нет ни одного достойного GUI-приложения, которое совмещало бы в себе все сразу. Intercepter же является таким инструментом и содержит в себе целый набор оттестированных и законченных техник сетевых атак.

К примеру, недавно реализованные техники SSL MITM и SSL Strip для перехвата паролей, которые должны бы передаваться по защищенному соединению, могут использоваться с любым из имеющихся MITM’ов: ARP, ICMP, DNS over ICMP, DHCP. Во всех случаях используется скрытная маршрутизация через не существующие в сети IP и MAC-адреса, таким образом, жертвы не смогут определить источник нападения.

Сегодня мы не будем останавливаться на базовом функционале сниффера, а коснемся самого сочного — новых техник, которые недавно появились в 0x4553-Intercepter.

Новые возможности Intercepter

Последний раз Intercepter обновлялся чуть больше года назад. Тогда-то и было создано основное подспорье для различных MITM-атак.

С версии 0.8 в состав Intercepter добавился так называемый 0x4553-NAT. Это полноценный NAT, не требующий установки и занимающий пару сотен килобайт, которым можно раздавать интернет в небольших локальных сетях или дома. Он поддерживает трансляцию пакетов из ethernet в PPPoE-соединение ADSL-модема и трансляцию FTP-сеансов.

Помимо этого была реализована давно задуманная атака на сети с DHCP — DHCP MITM. И вот сейчас, спустя долгое время, вышло еще несколько довольно крупных обновлений, реализующих новые интересные техники атак:

- ICMP Redirect MITM. Эта малораспространенная техника перехвата трафика имеет довольно узкое применение, позволяя перехватывать данные между единичными хостами.

- DNS over ICMP MITM. Совершенно новая техника, раскрывающая весь потенциал ICMP Redirect. Перехватывая клиентский DNS-сервер, мы можем перехватить все соединения с хостами, которые были отрезольвены через DNS.

- SSL MITM. Классическая техника подмены сертификатов, позволяет перехватывать данные любых протоколов, защищенных при помощи SSL (поддерживаются SSLv2, SSLv3, TLSv1).

- SSL Strip. Практически не встречающаяся техника под Windows. Аналог известного sslstrip под unix.

Каждая из этих техник заслуживает внимания, но начать я хочу с описания атаки DHCP MITM, которая появилась еще год назад.

Коротко о 0x4553-Intercepter

- Перехватывает пароли и хэш-суммы для огромного количества сервисов: ICQ/IRC/AIM/FTP/IMAP/POP3/SMTP/LDAP/BNC/SOCKS/HTTP/WWW/NNTP/CVS/TELNET/MRA/DC++/VNC/MYSQL/ORACLE.

- Перехватывает сообщения большинства известных мессенжеров:

ICQ/AIM/JABBER/YAHOO/MSN/GADU-GADU/IRC/MRAl. - Реконструирует SMTP/POP3 сообщения.

- Сканирует локалку на наличие живых узлов с помощью широковещательной рассылки ARP-запросов (ARP SCAN).

- Ищет в сети DHCP-серверы (DHCP DISCOVERY).

- Находит в локалке другие сниферы (PROMISCUOUS SCAN).

- Поддерживает подмену MAC-адреса для LAN-адаптеров.

- Может работать в режиме «экстремального» сканирования (eXtreme mode), при котором сниферу достаточно указать целевой протокол без специфицирования порта. 0x4553-Intercepter будет просматривать весь трафик, автоматически «вылавливая» пакеты, относящиеся к данному протоколу путем анализа их содержимого.

- Поддерживает RAW-режим.

- Выполняет удаленный снифинг трафика через RPCAP-демона, устанавливаемого на Linux/xBSD или Windows-узлах (предпочтительнее всего — на шлюзе).

- Включает в себя собственную реализацию NAT.

- Реализует несколько MITM-атак: ARP MITM, DNS over ICMP MiTM, DHCP MiTM.

- Перехватывает SSL-пароли через SSL MiTM + SSL Strip.

Атака DHCP MITM

Суть атаки проста как пять копеек. Существуют различные схемы поведения DHCP-клиентов. Мы рассмотрим классический вариант. Когда компьютер входит в сеть, он шлет сообщение DHCP Discovery, требуя выдать IP-адрес и выслать действующую конфигурацию сети, включая шлюз по умолчанию. Наша задача — выдать поддельный ответ DHCP Offer, в котором будет указана наша конфигурация с нашим шлюзом. Так трафик пойдет через наш NAT и мы сможем беспрепятственно его слушать. Данная атака вскользь описана в теории, реализована в ettercap, улучшена и автоматизирована в 0x4553-Intercepter. Для проведения атаки пришлось решить ряд сложных вопросов:

1. Неизвестность количества существующих компьютеров в сети и их привязка к IP-адресам. Может привести к проблемам в сети и истощению DHCP-пула.

2. Борьба за первенство с легитимным DHCP-сервером.

3. Возврат контроля над жертвой, уведенной легитимным сервером.

Вся магия кроется в решении этих проблем.

1. Чтобы не порождать проблемы в действующей сети, мы перенаправляем всех клиентов в виртуальную сеть, отделенную от действующей. Для поддержания связи с реальной сетью и внешними ресурсами во всей красе раскрывается 0x4553-NAT, регулирующий маршрутизацию.

2. Благодаря ряду тестов было выявлено, что DHCP-сервер в Intercepter с использованием WinPcap работает быстрее других. Он оказался быстрее DHCP-службы Windows Server 2003, быстрее популярного приложения tftpd32 и быстрее DHCP-серверов, встроенных в ADSL-модемы. Помимо этого, DHCP в Intercepter пропускает целый шаг согласования параметров во время передачи конфигурации клиенту, что существенно повышает скорость реагирования и выдачи ложной информации.

3. Возможна ситуация, что легитимный DHCP-сервер все-таки ответит быстрее нас. Такая ситуация была искусственно создана. И для ее решения предприняты дополнительные действия. После принятия конфигурации клиент должен еще раз перепроверить, не занял ли он чей-то адрес в сети, чтобы избежать конфликта IP-адресов. Для этого он отсылает в сеть специальный пакет gratuitous arp. Если в сети уже имеется компьютер с таким адресом, клиент вновь пошлет DHCP Discovery с просьбой выделить другой адрес. Если же никаких ответов на запрос не пришло, значит, данный IP свободен. При потере клиента, Intercepter следит за пакетами gratuitous arp и отвечает клиенту, говоря, что запрошенный адрес занят, для того чтобы вновь вызвать голосование и попытаться успеть выдать ложную конфигурацию. Данная атака детально рассмотрена в видео Sniffing dhcp based network.

Атака ICMP Redirect MITM и DNS over ICMP MITM

Следующие две техники используют для атаки особенности ICMP-протокола. Не вдаваясь в технические подробности сути и назначения сообщений ICMP Redirect, отмечу, что эти ICMP-сообщения позволяют добавить запись в таблицу маршрутизации удаленного узла. В записи должен содержаться IP-адрес хоста и IP-адрес шлюза, через который следует слать пакеты к указанному ресурсу.

Например, зная, что некий site.com имеет адрес 1.2.3.4, мы можем послать жертве сообщение, в котором будет указано, что до 1.2.3.4 нужно идти через наш шлюз, где запущены Intercepter и NAT. Это и есть техника ICMP Redirect MITM. К сожалению, мы не можем перенаправить разом все хосты, поэтому данную атаку можно использовать для целевого перехвата конкретного узла. Однако в Intercepter реализована техника, которая позволяет сильно расширить область применения перехвата с помощью сообщений ICMP Redirect. Это DNS over ICMP Redirect.

Вместо site.com мы будем перенаправлять трафик от клиентского DNS-сервера. Цепная реакция запускается всего одним пакетом. Сначала мы шлем жертве сообщение, что до его DNS-сервера нужно идти через наш шлюз, затем в бой вступает 0x4553-NAT, который начинает обрабатывать DNS-ответы. Например, жертва хочет отрезольвить site1.com, — NAT перенаправляет запрос к серверу, принимает ответ и вытаскивает все IP-адреса, отвечающие за site1.com, после чего посылает жертве новые сообщения ICMP Redirect, говоря, что ко всем отрезольвенным IP-адресам нужно идти через наш шлюз. Если жертва посылает запрос к site2.com, ситуация повторяется. Таким образом, весь интернет-трафик начинает идти через Intercepter и NAT.

Правда, тут есть одно важное условие. Чтобы показать его, рассмотрим пример сетевой конфигурации жертвы:

|

IP-адрес жертвы — 192.168.1.10 IP-адрес шлюза — 192.168.1.1 IP-адрес DNS — 192.168.1.2 маска — 255.255.255.0 |

При такой конфигурации перенаправить DNS-сервер мы не сможем. Он обязательно должен находиться за рамками данной подсети, — это обусловлено самим протоколом ICMP. А вот если используется напрямую внешний сервер (например, гугловский 8.8.8.8), то препятствий для атаки нет.

Атака SSL MITM

Эта атака описана множество раз, поэтому останавливаться подробно на ее описании мы не будем, а расскажем, как она реализована конкретно в Intercepter. Ядром всех MITM-атак в Intercepter, как мы уже говорили, является NAT. Именно он отвечает за маршрутизацию пакетов и дополнительные действия для реализации каждой из атак. Стандартно в него зашит перехват таких протоколов:

- HTTPS — 443;

- POP3S — 995;

- SMTPS — 465;

- IMAPS — 993.

После запуска 0x4553-NAT он открывает указанные порты на локальном интерфейсе и ждет входящих соединений. Весь трафик жертвы по указанным протоколам перенаправляется на ранее открытые нами порты. На этом этапе происходит следующее:

- В случае HTTPS NAT принимает входящее tcp-соединение, делает запрос к запрашиваемому ресурсу и получает его сертификат. Затем он подменяет ключ шифрования на свой и устанавливает соединение с жертвой, выдавая себя за оригинальный сервер. После этого происходит проксирование данных между двумя соединениями.

- Для других протоколов шаг запроса оригинального сертификата опущен, — вместо этого мы посылаем ранее сгенерированный статичный сертификат. Так как наши сертификаты не являются подписанными доверенными центрами, у пользователя будет выскакивать предупреждение. В этом и заключается основной минус данной техники.

Кроме приведенных выше протоколов, пользователь может добавить любой другой порт. О том, как это сделать, написано в руководстве к сниферу. Так как сама атака проводится при помощи NAT, то непосредственно Intercepter не видит зашифрованных данных. Чтобы он их увидел, NAT делает следующую хитрость: весь исходящий SSL-трафик дублируется в сеть в открытом виде, после чего пароли появляются в окне снифера.

Атака SSL STRIP

О технике SSL Strip мы уже подробно писали в с этой статье. Собственно говоря, непосредственно с перехватом SSL эта техника не связана. Перехватывать необходимо обычный HTTP-трафик, анализируя его на https-ссылки. Возможно вы помните, сколько возни было, чтобы заставить эту схему работать под Unix, используя разработанную Мокси Марлинспайком утилиту sslstrip.

Все что нужно сделать в Intercepter для выполнения атак SSL Strip или SSL MITM, — это поставить соответствующую галочку и перенаправить трафик жертвы любым доступным способом. В данном случае весь веб-трафик перенаправляется на локальный 80-й порт, откуда и происходит дальнейшее проксирование соединений. Выполняя данную атаку, мы опять же сталкиваемся с рядом сложностей, которые необходимо преодолеть.

Расскажу об этом подробнее. Для начала нам элементарно нужно видеть входящий трафик в текстовом виде, иначе никаких ссылок мы не найдем. Все дело в том, что для снижения нагрузки и увеличения скорости передачи данных в большинстве случаев пакеты сжимаются такими алгоритмами как gzip или deflate. О возможности принимать такие пакеты веб-браузер сообщает серверу в соответствующем поле web-запроса. Первым шагом является модификация поля Accept-Encoding, после которого весь текст посылается в открытом виде. Также необходимо заменить безопасные куки, иначе возникнут трудности с установлением сессий, например на том же gmail. Ищем флаг Secure и заменяем его на HttpOnly.

Теперь можно заменять https-ссылки их небезопасным аналогом http. Далее при запросе измененного https-урла мы устанавливаем https-соединение с оригинальным ресурсом и проксируем данные между клиентом и сервером.

Чтобы сбить бдительность пользователя, Intercepter подменяет favicon, выдавая иконку с замочком, который имитирует безопасное соединение.

На данный момент Intercepter не убивает сессии для принудительной повторной авторизации, как это может делать оригинальный sslstrip, но такая опция будет, возможно, добавлена в будущем.

Еще можно выделить одно отличие данной реализации SSL Strip от ее unix-аналога. Оригинальный sslstrip работает как прокси, определяя куда производится соединение из заголовка web-запроса. Это вынуждает разрешать имя сервера через dns и хранить свой собственный dns-кеш. В нашем случае в этом нет необходимости, так как адрес назначения известен,— это 0x4553-NAT, который и осуществляет маршрутизацию трафика жертвы.

Вам может быть интересна статья «Скрытое сканирование хостов».

Скачать Intercepter можно с официальной страницы.

Видео-лекция разработчика сниффера Intercepter хакера Ares

Сниффер по-другому называют анализатор трафика — это программа или другое аппаратное устройство, которое перехватывает, а затем анализирует сетевой трафик. В настоящее время эти программы имеют вполне законное обоснование, поэтому широко используются в сети, но применяться они могут как во благо, так и во вред.

История их возникновения уходит к 90-м годам, когда хакеры могли используя подобный софт без труда захватить пользовательский логин и пароль, которые на тот момент были очень слабо зашифрованными.

Слово sniffer происходит от англ. to sniff – нюхать, принцип действия в том, что эта программа регистрирует и анализирует

программы, которые установлены на машинах, передающих информационные пакеты. Для эффективности операции по считыванию информации он должен находиться поблизости от главного ПК.

Программисты используют данное приложение для анализа трафика

, иные цели преследуют хакеры в сети, они как раз и выслеживают пароли или другую необходимую им информацию.

Виды анализаторов трафика

Снифферы различаются по типам, это могут быть онлайн-апплеты или приложения, устанавливаемые непосредственно на компьютер, которые в свою очередь делятся на аппаратные и программно-аппаратные.

Чаще всего они используются для перехвата паролей

, при этом приложение получает доступ к кодам зашифрованной информации. Это может принести огромные неудобства пользователю, поскольку нередко бывают случаи, когда нескольким программам или сайтам устанавливаются одинаковые пароли, что, в конечном счете, ведет к утрате доступа к необходимым ресурсам.

Существует тип сниффинга, который используется для перехвата снимка оперативной памяти, поскольку сложно считывать информацию постоянно, и при этом не использовать мощность процессора. Обнаружить шпиона

можно путем отслеживания максимальной файловой загрузки ПК во время работы.

Еще один тип программ работает с большим каналом передачи данных, при этом вредитель может каждый день генерировать до 10 мегабайтовых протоколов.

Как это работает

Анализаторы работают только с протоколами TCP/IP, таким программам нужно проводное подключение, например маршрутизаторы, раздающие интернет. Передача данных осуществляется с помощью отдельных пакетов, которые при достижении конечной цели вновь становятся единым целым. Они так же способны перехватить пакеты на любом этапе передачи и получить вместе с ним ценную информацию в виде незащищенных паролей. В любом случае, с помощью программ дешифраторов возможно получить ключ даже к защищенному паролю.

Проще всего использовать WiFi снифферы в сетях со слабой защитой – в кафе, общественных местах и т.п.

Провайдеры с помощью этих программ могут отследить несанкционированный доступ

к внешним системным адресам.

Как защититься от снифферов

Чтобы понять, что в локальную сеть кто-то проник, в первую очередь стоит обратить внимание на скорость загрузки пакетов

, если она значительно ниже заявленной, это должно насторожить. Быстродействие компьютера можно отследить при помощи Диспетчера задач. Можно использовать специальные утилиты, но они чаще всего конфликтуют с брандмауэром windows, поэтому его лучше на какое-то время отключить.

Для системных администраторов проверка и поиск анализаторов трафика в локальной сети — это необходимое мероприятие. Для обнаружения вредных приложений можно использовать известные сетевые антивирусы, такие как Доктор Веб или Касперский Антивирус, которые позволяют обнаружить вредителей как на удаленных хостах, так и непосредственно внутри локальной сети.

Помимо специальных приложений, которые просто устанавливают на компьютер, можно использовать более сложные пароли

и криптографические системы. Криптографические системы работают непосредственно с информацией, шифруя ее при помощи электронной подписи.

Обзор приложений и основные возможности

CommView

CommView декодирует пакеты переданной информации, выдает статистику используемых протоколов, в виде диаграмм. Сниффер трафика позволяет анализировать IP-пакеты, причем те, которые необходимы. Сниффер для Windows работает с известными протоколами

: HTTP, HTTPS, DHCP, DDNH, DIAG, POP3, TCP, WAP и др. CommView работает с модемами Ethernet, wi-fi и другими. Захват пакетов происходит через установленное соединение, при помощи вкладки «Текущие

IP

-соединения

», где можно создавать псевдонимы адресов.

Вкладка «Пакеты

» отражает информацию о них, при этом их можно скопировать в буфер обмена.

«LOG

-файлы

» позволяет просматривать пакеты в формате NFC.

Вкладка «Правила

». Здесь можно задать условия перехвата пакетов. Разделы данной вкладки: IP-адреса, MAC-адреса, Порты, Процесс, Формулы и Индивидуальные параметры.

«Предупреждение

»: предусматривает настройку извещений в локальной сети, функционирует с помощью кнопки «Добавить». Здесь можно задать условия, тип событий:

- «Пакеты в секунду» — при превышении уровня загрузки сети.

- «Байты в секунду» — при превышении частоты передачи данных.

- «Неизвестный адрес», т. е. обнаружение несанкционированных подключений.

Вкладка «Вид

» — здесь отражается статистика трафика.

CommView совместима с Windows 98, 2000, XP, 2003. Для работы с приложением необходим адаптер Ethernet.

Преимущества: удобный интерфейс на русском языке, поддерживает распространенные типы сетевых адаптеров, статистика визуализирована. К минусам можно отнести разве что высокую цену.

Spynet

Spynet выполняет функции декодирования пакетов, их перехвата. С его помощью можно воссоздать страницы, на которых побывал пользователь. Состоит из 2-х программ CaptureNet и PipeNet. Ее удобно использовать в локальной сети. CaptureNet сканирует пакеты данных, вторая программа контролирует процесс.

Интерфейс достаточно прост:

- Кнопка Modify

Filter

– настройка фильтров. - Кнопка Layer

2,3

– устанавливает протоколы Flame – IP; Layer 3 – TCP. - Кнопка Pattern

Matching

осуществляет поиск пакетов с заданными параметрами. - Кнопка IP

—

Adresses

позволяет сканировать необходимые IP-адреса, передающие интересующую информацию. (Варианты 1-2, 2-1, 2=1). В последнем случае весь трафик. - Кнопка Ports

, т. е. выбор портов.

Для перехвата данных необходимо запустить программу Capture Start (запуск), т. е. запускается процесс по перехвату данных. Файл с сохраненной информацией копируется только после команды Stop, т. е. прекращение действий по захвату.

Преимуществом Spynet является возможность декодирования web страниц, которые посещал пользователь. Так же программу можно скачать бесплатно, хотя и довольно тяжело найти. К недостаткам можно отнести малый набор возможностей в Windows. Работает в Windows XP, Vista.

BUTTSniffer

BUTTSniffer анализирует непосредственно сетевые пакеты. Принцип работы — это перехват передаваемых данных, а так же возможность их автоматического сохранения на носителе, что очень удобно. Запуск данной программы происходит через командную строку

. Есть так же параметры фильтров. Программа состоим из BUTTSniff.exe и BUTTSniff. dll.

К значительным минусам BUTTSniffer относятся нестабильная работа, нередки частые сбои вплоть до сноса ОС (синего экрана смерти).

Помимо этих программ-снифферов, существует множество других, не менее известных: WinDump, dsniff, NatasX, NetXRay, CooperSniffer, LanExplorter, Ne Analyzer.

Также существуют онлайн-снифферы (online sniffer), которые кроме получения IP-адреса жертвы меняют IP-адрес непосредственно злоумышленника. Т.е. взломщик сначала регистрируется под каким-либо IP-адресом, посылает на компьютер жертвы картинку, которую необходимо скачать или электронное письмо, которое нужно просто открыть. После этого хакер получает все необходимые данные.

Стоит напомнить, что вмешательство к данным чужого компьютера является уголовно наказуемым деянием.

В этой статье мы рассмотрим создание простого сниффера под ОС Windows.

Кому интересно, добро пожаловать под кат.

Введение

Цель:

написать программу, которая будет захватывать сетевой трафик (Ethernet, WiFi), передающийся по протоколу IP.

Средства:

Visual Studio 2005 или выше.

Подход, который здесь описан, не принадлежит лично автору и успешно применяется во многих коммерческих, а также категорически бесплатных программах (привет, GPL).

Сей труд предназначен прежде всего для новичков в сетевом программровании, которые, однако, имеют хотя бы базовые знания в области сокетов вообще, и windows-сокетов в частности. Здесь я часто буду писать общеизвестные вещи, потому что предметная область специфическая, если что-то пропустить — в голове будет каша.

Надеюсь, Вам будет интересно.

Теория (читать не обязательно, но желательно)

В данный момент подавляющее большинство современных информационных сетей базируются на фундаменте стека протоколов TCP/IP. Стек протоколов TCP/IP (англ. Transmission Control Protocol/Internet Protocol) — собирательное название для сетевых протоколов разных уровней, используемых в сетях. В настоящей статье нас будет интересовать в основном протокол IP — маршрутизируемый сетевой протокол, используемый для негарантированной доставки данных, разделяемых на так называемые пакеты (более верный термин – дейтаграмма) от одного узла сети к другому.

Особый интерес для нас представляют IP-пакеты, предназначенные для передачи информации. Это достаточно высокий уровень сетевой OSI-модели данных, когда можно обстрагироваться от устройства и среды передачи данных, оперируя лишь логическим представлением.

Совершенно логичным является то обстоятельство, что рано или поздно должны были появится инструменты для перехвата, контроля, учета и анализа сетевого трафика. Такие средства обычно называется анализаторами трафика, пакетными анализаторыми или снифферами (от англ. to sniff — нюхать). Это — сетевой анализатор трафика, программа или программно-аппаратное устройство, предназначенное для перехвата и последующего анализа, либо только анализа сетевого трафика, предназначенного для других узлов.

Практика (разговор по существу)

На данный момент создано достаточно много программного обеспечения для прослушивания трафика. Наиболее известный из них: Wireshark . Естественно, пожинать его лавры цель не стоит — нас интересует задача перехвата трафика методом обычного «прослушивания» сетевого интерфейса. Важно понимать, что мы не собираемся заниматься взломом и перехватывать чужой

трафик. Нужно всего лишь просматривать и анализировать трафик, который проходит через наш хост.

Для чего это может понадобиться:

- Смотреть текущий поток трафика через сетевое соеднинение (входящий/исходящий/всего).

- Перенаправлять трафик для последующего анализа на другой хост.

- Теоретически, можно попытаться применить его для взлома WiFi-сети (мы ведь не собираемся этим заниматься?).

В отличие от Wireshark, который базируется на библиотеке libpcap/WinPcap, наш анализатор не будет использовать этот драйвер. Чего уж там, у нас вообще не будет драйвера, и свой NDIS(о ужас!) мы писать не собираемся. Про это можно прочитать в этом топике . Он будет просто пассивным наблюдателем, использующим только

библиотеку WinSock. Использование драйвера в данном случае избыточно.

Как так? Очень просто.

Ключевым шагом в превращении простого сетевого приложения в сетевой анализатор является переключение сетевого интерфейса в режим прослушивания (promiscuous mode), что и позволит ему получать пакеты, адресованные другим интерфейсам в сети. Этот режим заставляют сетевую плату принимать все кадры, вне зависимости от того, кому они адресованы в сети.

Начиная с Windows 2000 (NT 5.0) создать программу для прослушивания сегмента сети стало очень просто, т.к. ее сетевой драйвер позволяет перевести сокет в режим приёма всех пакетов.

Включение неразборчивого режима

long flag = 1;

SOCKET socket;

#define SIO_RCVALL 0x98000001

ioctlsocket(socket, SIO_RCVALL, &RS_Flag);

Наша программа оперирует IP-пакетами, и использует библиотеку Windows Sockets версии 2.2 и «сырые» сокеты (raw sockets). Для того чтобы получить прямой доступ к IP-пакету, сокет нужно создавать следующим образом:

Создание сырого сокета

s = socket(AF_INET, SOCK_RAW, IPPROTO_IP);

Здесь вместо константы SOCK_STREAM

(протокол TCP) или SOCK_DGRAM

(протокол UDP), мы используем значение SOCK_RAW

. Вообще говоря, работа с raw sockets интересна не только с точки зрения захвата трафика. Фактически, мы получаем полный контроль за формированием пакета. Вернее, формируем его вручную, что позволяет, например, послать специфический ICMP-пакет…

Идем дальше. Известно, что IP-пакет состоит из заголовка, служебной информации и, собственно, данных. Советую заглянуть сюда , чтобы освежит знания. Опишем в виде структуры IP-заголовок (спасибо отличной статье на RSDN ):

Описание структуры IP-пакета

typedef struct _IPHeader

{

unsigned char ver_len; // версия и длина заголовка

unsigned char tos; // тип сервиса

unsigned short length; // длина всего пакета

unsigned short id; // Id

unsigned short flgs_offset; // флаги и смещение

unsigned char ttl; // время жизни

unsigned char protocol; // протокол

unsigned short xsum; // контрольная сумма

unsigned long src; // IP-адрес отправителя

unsigned long dest; // IP-адрес назначения

unsigned short *params; // параметры (до 320 бит)

unsigned char *data; // данные (до 65535 октетов)

}IPHeader;

Главная функция алгоритма прослушивания будет выглядеть следующим образом:

Функция захвата одного пакета

IPHeader* RS_Sniff()

{

IPHeader *hdr;

int count = 0;

count = recv(RS_SSocket, (char*)&RS_Buffer, sizeof(RS_Buffer), 0);

if (count >= sizeof(IPHeader))

{

hdr = (LPIPHeader)malloc(MAX_PACKET_SIZE);

memcpy(hdr, RS_Buffer, MAX_PACKET_SIZE);

RS_UpdateNetStat(count, hdr);

return hdr;

}

else

return 0;

}

Здесь все просто: получаем порцию данных с помощью стандартной функции socket-функции recv

, а затем копируем их в структуру типа IPHeader

.

И, наконец, запускаем бесконечный цикл захвата пакетов:

Захватым все пакеты, которые попадут на наш сетевой интерфейс

while (true)

{

IPHeader* hdr = RS_Sniff();

// обработка IP-пакета

if (hdr)

{

// печатаем заголовок в консоли

}

}

Немного оффтопика

Здесь и далее у некоторых важных функций и переменных автор сделал префкис RS_ (от Raw Sockets). Проект делал 3-4 года назад, и была шальная мысль написать полноценную библиотеку для работы с сырыми сокетами. Как это часто бывает, после получения сколь-нибудь значимых(для автора) результатов, энтузиазм угас, и дальше учебного примера дело не полшло.

В принципе, можно пойти дальше, и описать заголовки всех последующих протоколов, находящихся выше. Для этого необходимо анализировать поле protocol

в структуре IPHeader

. Посмотрите на пример кода (да, там должен быть switch, чёрт возьми!), где происходит раскрашивание заголовка в зависимости от того, какой протокол имеет пакет, инкапсулированный в IP:

/*

* Выделение пакета цветом

*/

void ColorPacket(const IPHeader *h, const u_long haddr, const u_long whost = 0)

{

if (h->xsum)

SetConsoleTextColor(0x17); // если пакет не пустой

else

SetConsoleTextColor(0x07); // пустой пакет

if (haddr == h->src)

{

SetConsoleTextColor(BACKGROUND_BLUE | /*BACKGROUND_INTENSITY |*/

FOREGROUND_RED | FOREGROUND_INTENSITY); // «родной» пакет на отдачу

}

else if (haddr == h->dest)

{

SetConsoleTextColor(BACKGROUND_BLUE | /*BACKGROUND_INTENSITY |*/

FOREGROUND_GREEN | FOREGROUND_INTENSITY); // «родной» пакет на прием

}

if (h->protocol == PROT_ICMP || h->protocol == PROT_IGMP)

{

SetConsoleTextColor(0x70); // ICMP-пакет

}

else if(h->protocol == PROT_IP || h->protocol == 115)

{

SetConsoleTextColor(0x4F); // IP-in-IP-пакет, L2TP

}

else if(h->protocol == 53 || h->protocol == 56)

{

SetConsoleTextColor(0x4C); // TLS, IP with Encryption

}

if(whost == h->dest || whost == h->src)

{

SetConsoleTextColor(0x0A);

}

}

Однако это существенно выходит за рамки этой статьи. Для нашего учебного примера вполне достаточно будет посмотреть ip-адреса хостов, с которых и на которые идет трафик, и посчитать его количество в единицу времени(готовая программа в архиве в конце статьи).

Для того, чтобы отобразить данные IP-заголовка, необходимо реализовать функцию преобразования заголовка (но не данных) дейтаграммы в строку. В качестве примера реализации, можно предложить такой вариант:

Преобразование IP-заголовка в строку

inline char* iph2str(IPHeader *iph)

{

const int BUF_SIZE = 1024;

char *r = (char*)malloc(BUF_SIZE);

memset((void*)r, 0, BUF_SIZE);

sprintf(r, «ver=%d hlen=%d tos=%d len=%d id=%d flags=0x%X offset=%d ttl=%dms prot=%d crc=0x%X src=%s dest=%s»,

BYTE_H(iph->ver_len),

BYTE_L(iph->ver_len)*4,

iph->tos,

ntohs(iph->length),

ntohs(iph->id),

IP_FLAGS(ntohs(iph->flgs_offset)),

IP_OFFSET(ntohs(iph->flgs_offset)),

iph->ttl, iph->protocol,

ntohs(iph->xsum), nethost2str(iph->src),

nethost2str(iph->dest));

return r;

}

На основании приведенных выше базовых сведений, получается вот такая небольшая программа (жуткое название ss, сокр. от англ. simple sniffer), реализующая локальное прослушивание IP-трафика. Интерфейс ее приведен ниже на рисунке.

Исходный и бинарный код предоставляю как есть, таким как он был несколько лет назад. Сейчас мне на него страшно смотреть, и все же, он вполне читабельный (конечно же, нельзя быть таким самоуверенным). Для компиляции будет достаточно даже Visual Studio Express 2005.

Что у нас получилось в итоге:

- Сниффер работает в режиме пользователя, однако требует привилегии администратора.

- Пакеты не фильтруются, отображаясь как есть (можно добавить настраиваемые фильтры — предлагаю подробно рассмотреть эту тему в следующей статье, если интересно).

- WiFi-трафик тоже захватывается(все зависит от конкретной модели чипа, у Вас может и не работать, как у меня несколько лет назад), хотя есть AirPcap, которая чудесно это умеет делать, но стоит денег.

- Весь поток дейтаграмм логируется в файл (см. архив, приложенный в конце статьи).

- Программа работает в качестве сервера на порту 2000. Можно подключиться с помощью утилиты telnet к хосту и произвести мониторинг потоков трафика. Количество подключений ограничено двадцатью (код не мой, нашел на просторах сети и применял для экспериментов; удалять не стал — жалко)

Спасибо за внимание, проздравляю хабровчан и хабровчанок и всех-всех-всех с наступающим Рождеством!

Сниффер, или анализатор трафика, (от англ. to sniff — нюхать) — сетевой анализатор трафика, программа или программно-аппаратное устройство, предназначенное для перехвата и последующего анализа, либо только анализа сетевого трафика, предназначенного для других узлов.

Сниффер может анализировать только то, что проходит через его сетевую карту. Внутри одного сегмента сети Ethernet все пакеты рассылаются всем машинам, из-за этого возможно перехватывать чужую информацию. Использование коммутаторов (switch, switch-hub) и их грамотная конфигурация уже является защитой от прослушивания. Между сегментами информация передаётся через коммутаторы. Коммутация пакетов — форма передачи, при которой данные, разбитые на отдельные пакеты, могут пересылаться из исходного пункта в пункт назначения разными маршрутами. Так что если кто-то в другом сегменте посылает внутри его какие-либо пакеты, то в ваш сегмент коммутатор эти данные не отправит.

Перехват трафика может осуществляться:

…

0

0

В этой статье я обьясню что такое снифер,как им пользоваться,проверять фейки,что такое ID PASS.

Что нам для этого потребуется:

-снифер socketsniff или smsniff

-2 руки

-1 голова

-9 законченных классов:D

Что такое снифер я вам обьяснять не буду,думаю многие слышали.

Прочитать подробно можете здесь

http://ru.wikipedia.org/wiki/%D0%90%D0% … 0%BA%D0%B0

Для начала скачаем снифер

http://www.nirsoft.net/utils/socketsniff.zip

Он удобен в том что можно снифить только одно приложение которое выберете и нам не будут мешать другие запущенные программы.

Ну чтож приступим,для начала проверим программу на вирус тотал http://www.virustotal.com/ (не подсунули ли нам троян вместо фейка)

Проверям,делаем выводы запускать или нет,не забываем что АнтиВирус может ругаться на упоковщик.

Далее запускаем скачанную программу(для примера я возьму фейк с отправкой кодов на асю)

Запускаем socketsniff ищем в процессах нашу программу которую…

0

0

Снифферы — это проги, которые перехватывают

весь сетевой трафик. Снифферы полезны для диагностики сети (для админов) и

для перехвата паролей (понятно для кого:)). Например если ты получил доступ к

одной сетевой машине и установил там сниффер,

то скоро все пароли от

их подсети будут твои. Снифферы ставят

сетевую карту в прослушивающий

режим (PROMISC).То есть они получают все пакеты. В локалке можно перехватывать

все отправляемые пакеты со всех машин (если вы не разделены всякими хабами),

так

как там практикуется широковещание.

Снифферы могут перехватывать все

пакеты (что очень неудобно, ужасно быстро переполняется лог файл,

зато для более детального анализа сети самое оно)

или только первые байты от всяких

ftp,telnet,pop3 и т.д. (это самое веселое, обычно примерно в первых 100 байтах

содержится имя и пароль:)). Снифферов сейчас

развелось… Множество снифферов есть

как под Unix, так и под Windows…

0

0

Что_такое_сниффер_

Введение

Я надеюсь эта статья будет хорошим повествованием о снифферах для начинающих хакеров, а также для тех, кто имел с ними дело.

Что такое Сниффер?

Сниффер(нюхач, eng) — это программа, которая устанавливается под NIC (Сетевую Интерфейсную Карту), иначе называемую Ethernet карта(одна из необходимых частей аппаратных средств, для физического соединения компьютеров в локальной сети). Как известно информация по сетке передается пакетами — от вашей машины к удаленной, так вот сниффер, установленный на промежуточном компьютере, через который будут проходить пакеты — способен захватывать их, пока они еще не достигли цели. У разных снифферов процесс захвата информации реализован по разному, ну об этом чуть ниже.

(ваш комп) -> (соседний комп) -> (комп со сниффером) -> (удаленный комп)

Стандартный пакет попутешествует из «вашего компа » через сеть. Он пройдет через каждый…

0

0

Снифферы — это программы, которые перехватывают весь сетевой трафик. Снифферы полезны для диагностики сети (для админов) и для перехвата паролей (понятно для кого). Например, если ты получил доступ к одной сетевой машине и установил там сниффер, то скоро все пароли от их подсети будут твои. Снифферы ставят сетевую карту в прослушивающий режим (PROMISC).То есть они получают все пакеты. В локальной сети можно перехватывать все отправляемые пакеты со всех машин (если вы не разделены всякими хабами), так как там практикуется широковещание. Снифферы могут перехватывать все пакеты (что очень неудобно, ужасно быстро переполняется лог файл, зато для более детального анализа сети самое оно) или только первые байты от всяких ftp, telnet, pop3 и т.д. Снифферов сейчас развелось много… Множество снифферов есть как под Unix, так и под Windows (даже под DOS есть). Снифферы могут поддерживать только определенную операционную систему (например, linux_sniffer.c, который поддерживает Linux), либо…

0

0

Wireshark: как пользоваться?

Здравствуйте друзья! В этой статье я попытаюсь объяснить и рассказать о самом необходим, что нужно знать при использовании Wireshark на Linux, и покажу анализ трёх типов сетевого трафика. Данный мануал применим и для работы Wireshark под Windows.

Если вы новичок в информационной безопасности, и совсем хорошо понимаете что такое сниффер (анализатор трафика), советую почитать статью Что такое сниффер, и только потом читать эту статью о том как пользоваться Wireshark.

Wireshark — очень популярный и чрезвычайно умелый анализатор сетевого протокола, который разработал Джеральд Комбс , Wireshark появился в июне 2006 г., когда Комбс переименовал сетевой инструмент Ethereal, также созданный им, поскольку сменил работу и не мог больше использовать старое название. Сегодня большинство используют Wireshark, a Ethereal сделался историей.

Wireshark: лучший сниффер

Вы, возможно, спросите, чем Wireshark…

0

0

Сниффер, или анализатор трафика – это специальная программа, которая способна перехватить и/или проанализировать сетевой трафик, предназначенный для других узлов. Как известно, передача информации по сетке осуществляется пакетами – от машины пользователя к удаленной машине, так вот если установить сниффер на промежуточном компьютере, он будет захватывать проходящие пакеты до того, как они достигнут цели.

Работа одного сниффера может существенно отличаться от работы другого. Стандартный пакет начинает свое движение от ПК пользователя и далее через каждый компьютер в сети, проходя через «соседний комп», «комп оборудованный сниффером», и заканчивая «удаленным компом». Обычная машина не обращает внимания на пакет, не предназначенный для ее IP адреса, а машина со сниффером игнорирует эти правила и перехватывает любой пакет, который оказывается в ее «поле деятельности». Сниффер – это тоже самое, что и сетевой анализатор, но компании, отвечающие за безопасность, и Федеральное правительство…

0

0

Снифферы

— это проги, которые перехватывают

весь сетевой трафик. Снифферы полезны для диагностики сети (для админов) и

для перехвата паролей (понятно для кого:)). Например если ты получил доступ к

одной сетевой машине и установил там сниффер,

то скоро все пароли от

их подсети будут твои. Снифферы ставят

сетевую карту в прослушивающий

режим (PROMISC).То есть они получают все пакеты. В локалке можно перехватывать

все отправляемые пакеты со всех машин (если вы не разделены всякими хабами),

так

как там практикуется широковещание.

Снифферы могут перехватывать все

пакеты (что очень неудобно, ужасно быстро переполняется лог файл,

зато для более детального анализа сети самое оно)

или только первые байты от всяких

ftp,telnet,pop3 и т.д. (это самое веселое, обычно примерно в первых 100 байтах

содержится имя и пароль:)). Снифферов сейчас

развелось… Множество снифферов есть

как под Unix, так и под Windows (даже под DOS есть:)).

Снифферы могут

поддерживать только определенную ось (например linux_sniffer.c,который

поддерживает Linux:)), либо несколько (например Sniffit,

работает с BSD, Linux, Solaris). Снифферы так разжились из-за того,

что пароли передаются по сети открытым текстом.

Таких служб

уйма. Это telnet, ftp, pop3, www и т.д. Этими службами

пользуется уйма

народу:). После бума снифферов начали появляться различные

алгоритмы

шифрования этих протоколов. Появился SSH (альтернатива

telnet, поддерживающий

шифрование), SSL(Secure Socket Layer — разработка Netscape, способная зашифровать

www сеанс). Появились всякие Kerberous, VPN(Virtual Private