На чтение 2 мин Просмотров 694 Опубликовано 08.08.2022

Kerio Control — это межсетевой экран с защитой от современных угроз

Firewall, VPN, защита от вторжений, контроль загружаемых файлов и управление трафиком сотрудников

Содержание

- Задание

- Требования

- Установка

- Настройка web панели Kerio Cotrol

- Проброс порта 3389 через Kerio control

Задание

Есть локальная сеть , в ней нужно организовать dhcp сервер, доступ к интернет, опубликовать сервера в интернет. Локальная сеть будет с адресацией 172.16.0.0/24

Требования

Сервер или виртуальная машина, также 2 сетевых карты.

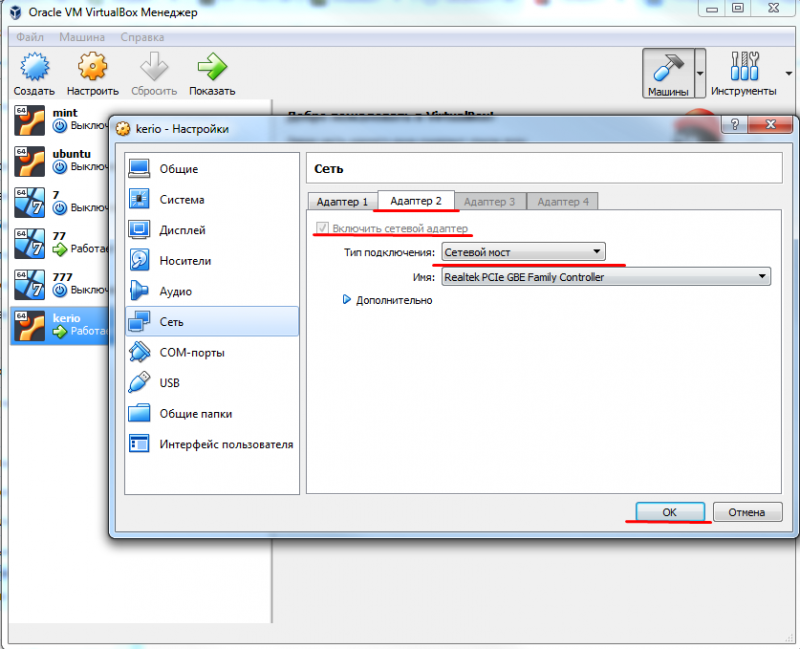

В моем случае это виртуальная машина с 2 сетевыми интерфейсами. Первый сетевой интерфейс , в него напрямую подключен линк от провайдера , вторая сетевая карта это приватная сеть(в вашем случае скорее всего будет External network)

Установка

Скачиваем образ с официаольного сайта либо скачиваем Kerio Control 9.3.4 build 3795 по ссылке.

Я буду производить установку Kerio на виртуальную машину , для начала установки я выберу по одному интерфейсу локальной сеть, с нее и начнем установку , позже я добавлю сетевую карту с интернетом.

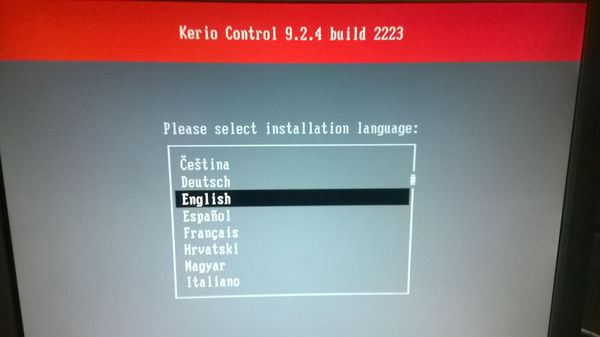

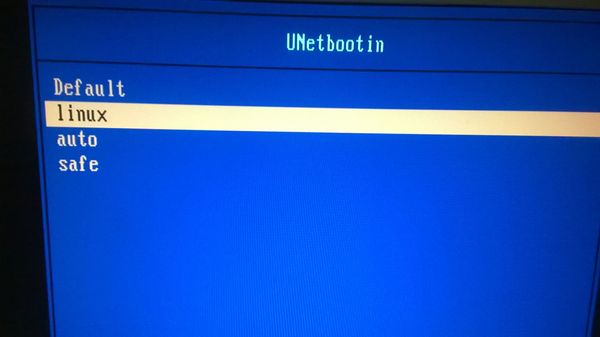

Начинаем установку, выбираем язык

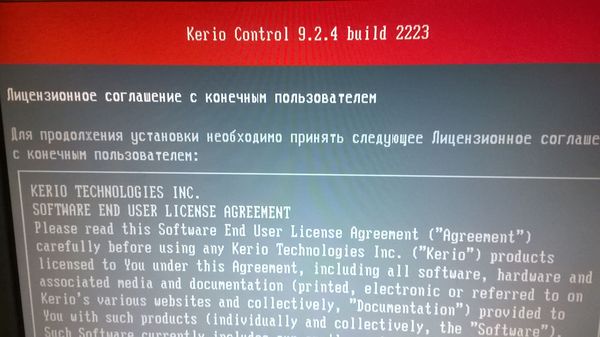

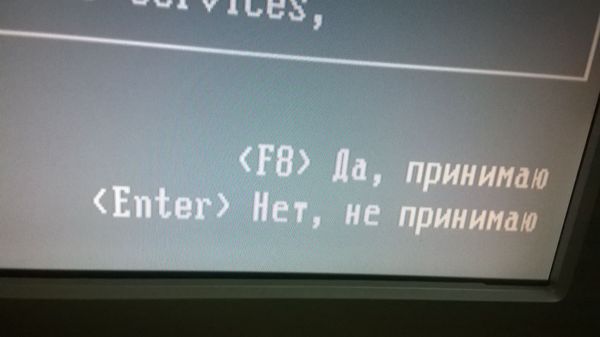

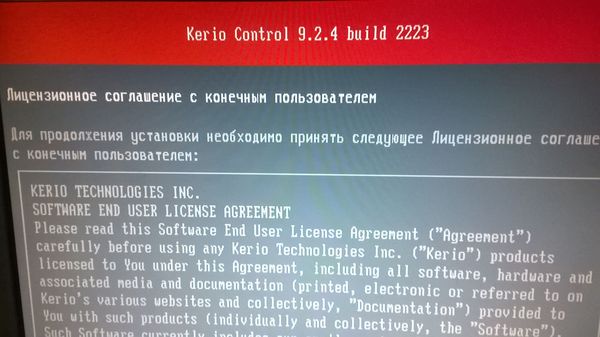

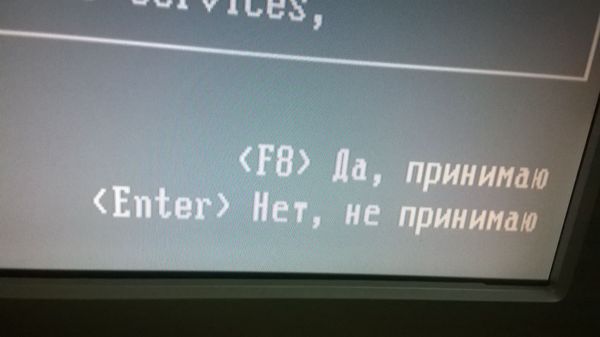

Соглашаемся с лицензионными правилами

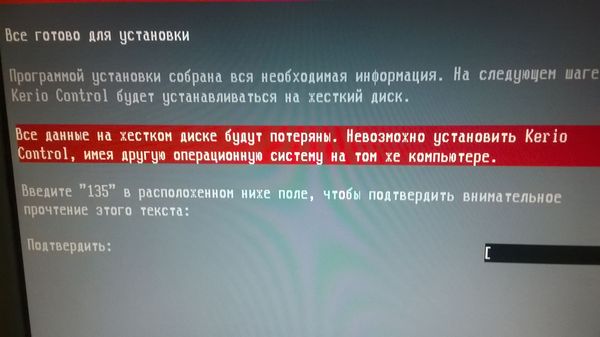

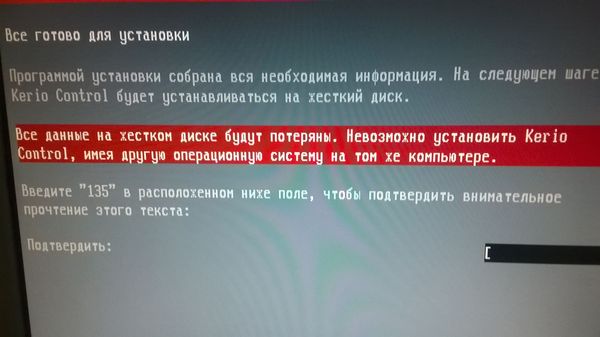

Защита от дурака , нам говорят что установка полность очистит диск , соглашаемся вводим 135

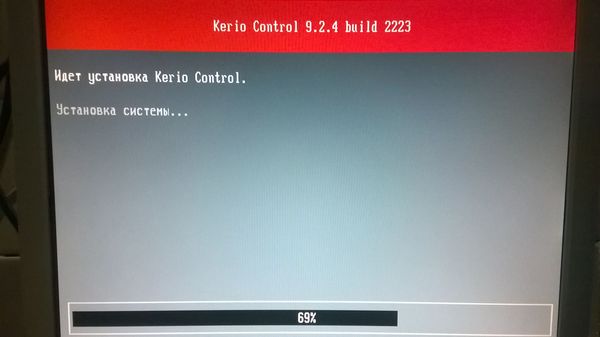

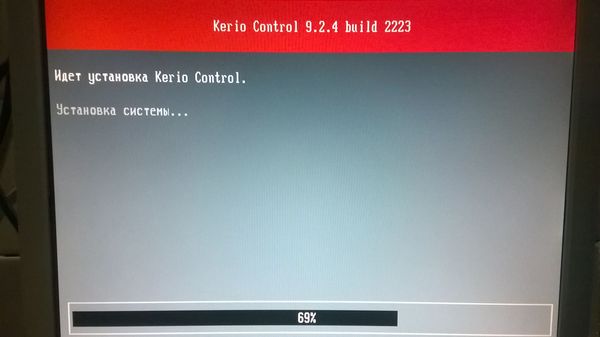

Установка пошла

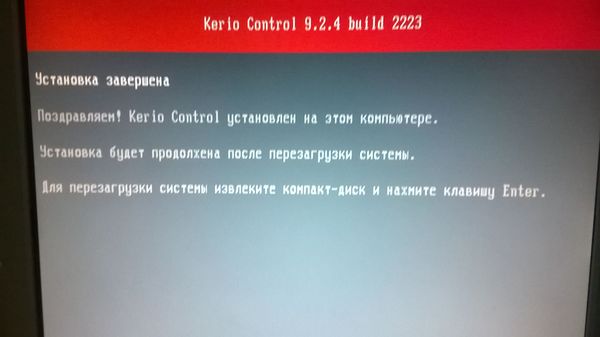

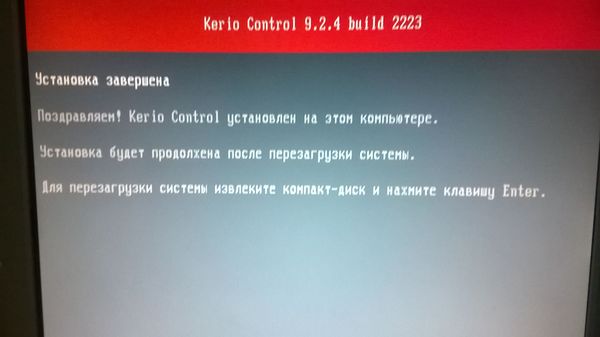

Жмем Enter для перезагрузки

Настройка web панели Kerio Cotrol

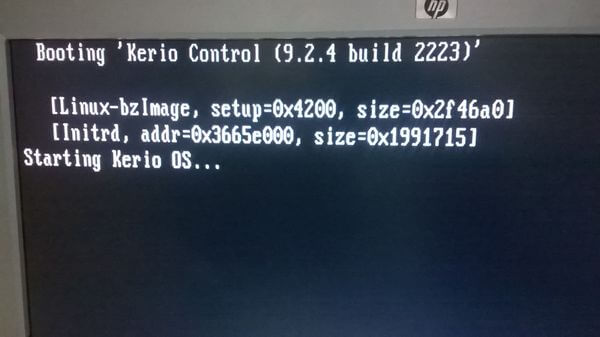

Дожидаемся включения нашего сервера

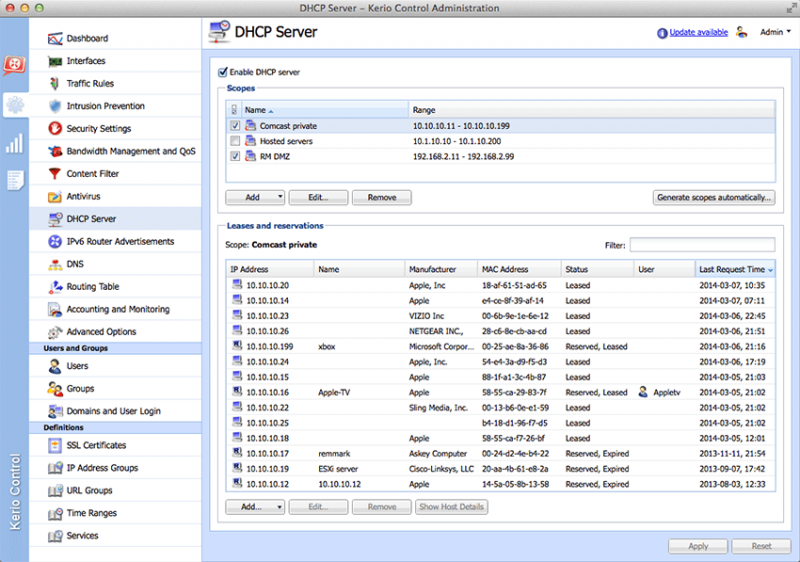

Сразу после включения в сети заработает dhcp сервер!!!

Переходим в браузер на локальном компьютере.

После входа в Kerio на виртуальной машине добавляем сетевой интерфейс и назначаем ему внешний ip адрес

Зажимаем и перемещаем интерфейс в Интнертнет — интерфейсы — нажимаем применить

Выключаем прокси сервер, по желанию , если оставите включенным по умолчанию вы себя назначите публичным прокси без авторизации

Включаем или выключаем прокси сервер

также можно проверить через пинг подкление к интернет

на этом базовую настройку можно считать законченной. У нас уже должен работать интернет, и раздаватся dhcp.

Проброс порта 3389 через Kerio control

Windows, Windows 10, Windows 7, Windows 8, Windows Server, Windows Vista, Windows XP

- 14.11.2016

- 83 472

- 9

- 02.05.2021

- 204

- 198

- 6

- Содержание статьи

- Описание

- Решение проблем

- Ошибка 1920

- Ошибка 28201

- Комментарии к статье ( 9 шт )

- Добавить комментарий

Kerio Control VPN Client используется для подключения компьютера к серверу Kerio Control VPN. Установка и настройка клиентоской части не должна вызвать никаких проблем даже у совсем малограмотных пользователей, но если вы не уверены в своих действиях — смело ориентируйтесь на эту статью!

Описание

Скачиваем данный клиент отсюда.

- В строке «Select a product» выбираем «Kerio Control«, а затем — нужную версию (очень желательно, чтобы версии клиента и сервера совпадали), после чего нажимаем «Show files».

- В разделе «Installation packages» находим Kerio Control VPN Client под нужную версию Windows.

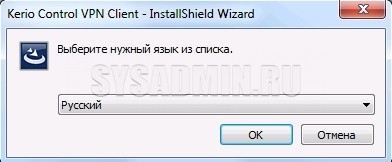

Скачиваем и запускаем установщик. Первым делом появится вопрос о языке установки, выбрав нужный переходим к следующему пункту.

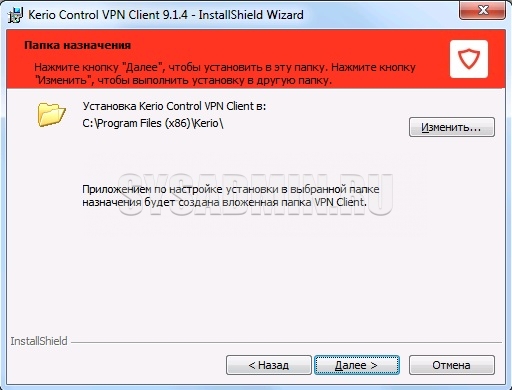

После этого появится стандартное окно приветствия программы установки, которое можно пропустить не читая, нажав кнопку «Далее». В следующем окне программа установки спросит куда устанавливать Kerio Control VPN Client, по умолчанию устанавливая его в папку Program Files. Если нужно, то вносим изменения и нажимаем кнопку «Далее», затем , в следующем окне кнопку «Установить». Начнется установка программы.

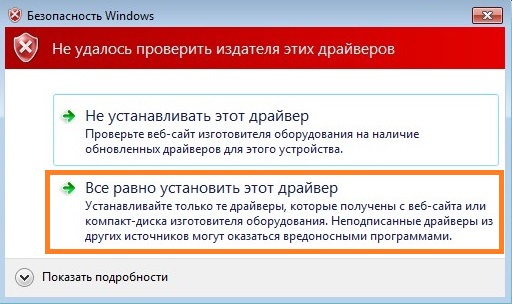

Во время установки может возникнуть окно с предупреждением о невозможности проверить издателя устанавливаемого драйвер. Обязательно нужно нажать на кнопку «Все равно установить этот драйвер».

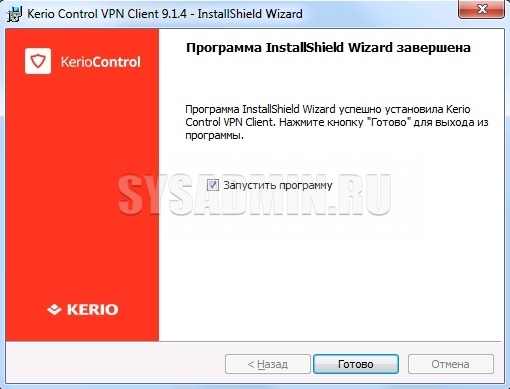

По окончанию установки появится окошко с соответствующим уведомлением, а так же с предложением запустить установленную программу по выходу из программы установки. Если нету причин откладывать это, то галочку следует оставить.

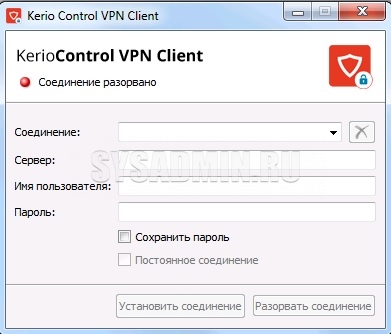

Запустившись, программа покажет окно с четыремя пустыми полями, которые нужно заполнить следующим образом:

- Соединение — указываем имя соединения, под которым оно будет отображаться (данное поле появилось в более новых версиях программы, в старых версиях его может не быть);

- Сервер — адрес VPN сервера, их может быть несколько;

- Пользователь — логин пользователя;

- Пароль — его пароль.

- Постоянное соединение — в случае выбора этого пункта, соединение будет устанавливаться автоматически при загрузке системы, не зависимо от авторизации пользователя.

Решение проблем

Если вы используете пробную версию Kerio Control, и получаете ошибку при соединении, то скорее всего версия вашего VPN клиента отличается от версии сервера. Попробуйте найти либо одинаковую с сервером версию, либо более старую. Например, версию 8.1.1-928 можно скачать с нашего сайта по ссылкам ниже:

Kerio Control VPN Client 8.1.1.928 (32 bit)

Kerio Control VPN Client 8.1.1.928 (64 bit)

Ошибка 1920

В определенных случаях, при установке Kerio Control VPN Client версии 9.2.4 под Windows 7 x64, может возникнуть ошибка 1920:

Error 1920. Service Kerio Control VPN Client Service (KVPNCSvc) failed to start. Verify that you have sufficient privileges to start system services.

Это связано с тем, что файл установки клиента не может установить не подписанные драйвера, необходимые для работы VPN клиента Kerio. Решается это следующим образом (согласно официальной документации):

- Отключаем антивирус и фаирволл на вашем компьютере.

- Затем необходимо полностью удалить Kerio Control VPN Client с вашего компьютера. Для полной очистки компьютера от всех следов присутствия данной программы на компьютере, возможно понадобится стороннее обеспечение, вроде бесплатной пробной версии Revo Uninstaller.

- В «Диспетчере устройств» необходимо открыть сетевые адаптеры и если среди них присутствует Kerio Virtual Network Adapter — удалить его.

- Выполняем перезагрузку компьютера.

- Скачиваем версию 9.2.3 по этой ссылке. Устанавливаем эту версию под пользователем с правами администратора.

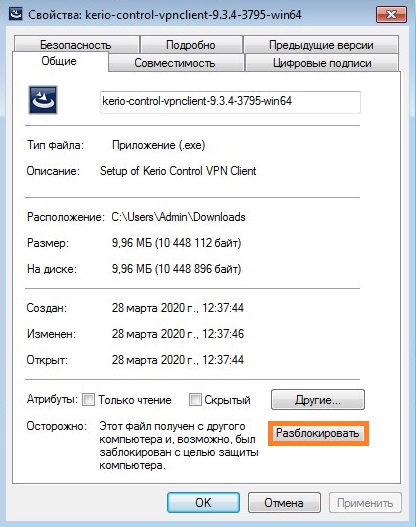

- После установки версии 9.2.3 идем на официальный сайт за загрузкой версии 9.2.4. Скачиваем её, но не торопимся запускать.

- Открываем свойства скачанного файла, и находим в самом низу кнопку «Разблокировать», которую необходимо нажать.

- Запускаем файл установки с правами администратора, и устанавливаем программу как описано в самом начале статьи.

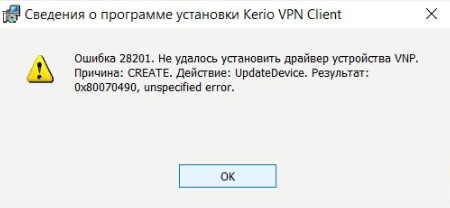

Ошибка 28201

Если при установке Kerio Control VPN Client вы получаете ошибку следующего содержания:

Ошибка 28201: Не удалось установить драйвер устройства VNP. Причина: CREATE. Действие: UpdateDevice. Результат: 0x80070490, unspecified error.

То её решение описано в этой статье.

Для организации контроля в локальной сети нашей организации был выбран Kerio Control Software Appliance 9.2.4. Раньше эта программа называлась Kerio WinRoute Firewall. Рассматривать плюсы и минусы мы не будем, и почему выбран Керио, тоже, переходим сразу к делу. Программа версии 7 и выше устанавливается на голое железо без какой-либо операционной системы. В связи с этим подготовлен отдельный ПК (не виртуальная машина) со следующими параметрами:

-процессор AMD 3200+;

-ОЗУ 2 Гб;

-HDD 500Гб; (необходимо гораздо меньше)

— Сетевая карта – 2 шт.

Собираем ПК, вставляем 2 сетевых карты.

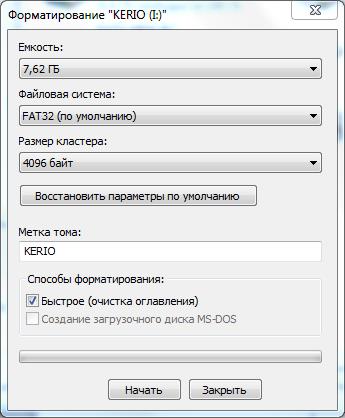

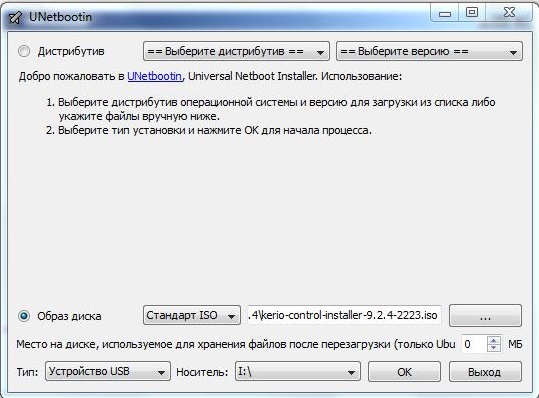

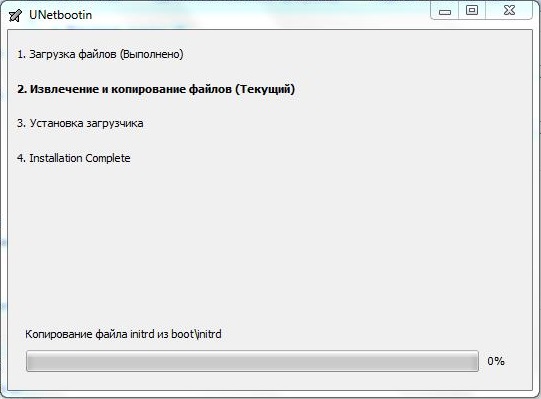

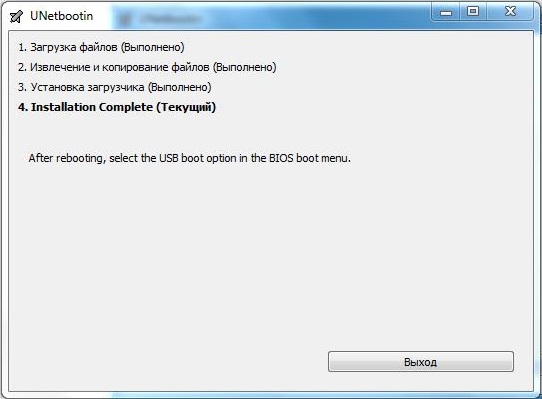

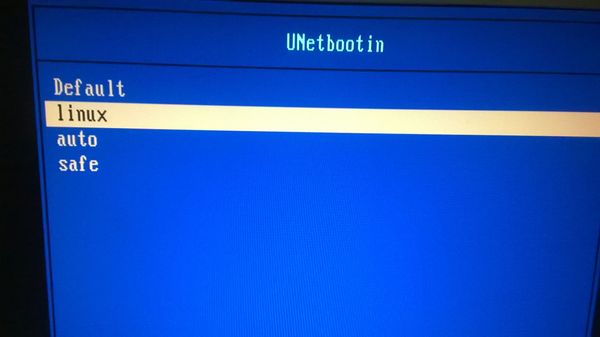

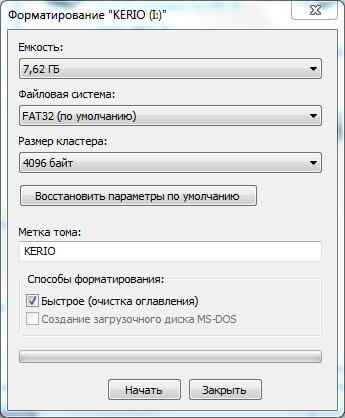

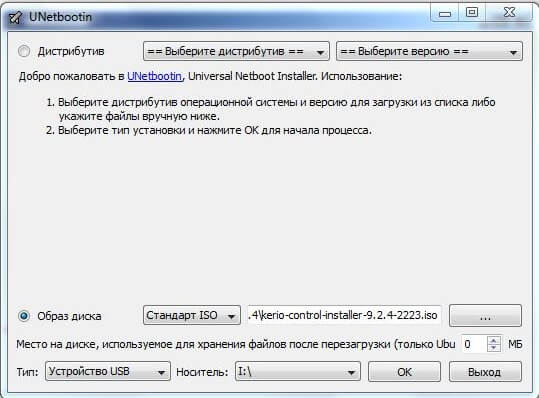

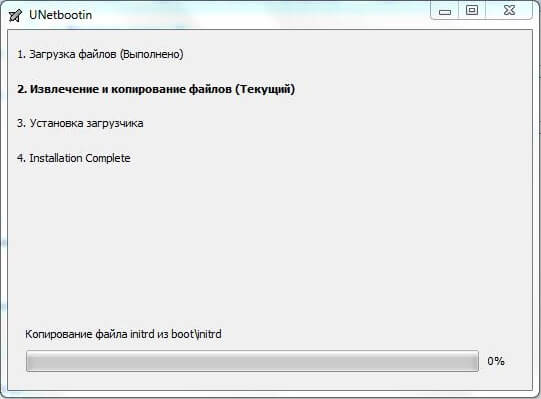

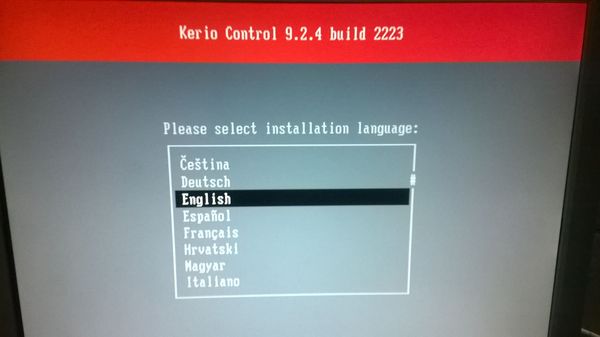

Для установки линукс-подобной системы нужно создать загрузочный носитель – флэшку или диск. В нашем случае флэшка создана с помощью программы UNetbootin.

Скачиваем Unetbootin.

Скачиваем Kerio Control Software Appliance. (можно купить лицензию или скачивать образ с встроенным активатором)

Объем образа Керио не превышает 300Мб, размер флэшки соответствующий.

Вставляем флэшку в USB разъем ПК или ноут-бука.

Форматируем в FAT32 средствами Windows.

Запускаем UNetbootin и выбираем следующие настройки.

Дистрибутив – не трогаем.

Образ – Стандарт ISO, указываем путь к скаченному образу Керио.

Тип – Устройство USB, выбираем нужную флэшку. ОК.

После некоторого времени создания, загрузочная флэшка готова. Жмем выход.

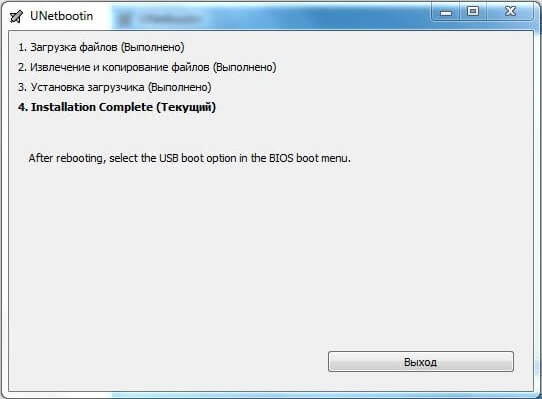

Вставляем загрузочную флэшку в подготовленный ПК, включаем его и в Boot menu выбираем загрузку с USB-HDD. В начавшейся загрузке выбираем linux.

Начнется установка Kerio Control Software Appliance 9.2.4. Выбираем язык.

Читаем лицензионное соглашение.

Принимаем его, нажав F8.

Вводим код 135. Программа предупреждает о том, что жесткий диск будет отформатирован.

Ждем пока идет установка.

Система перезагрузится.

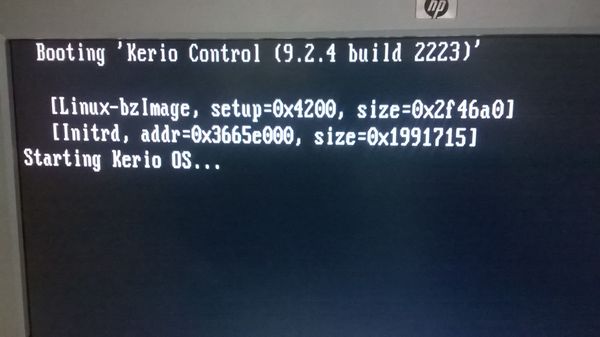

Снова ждем.

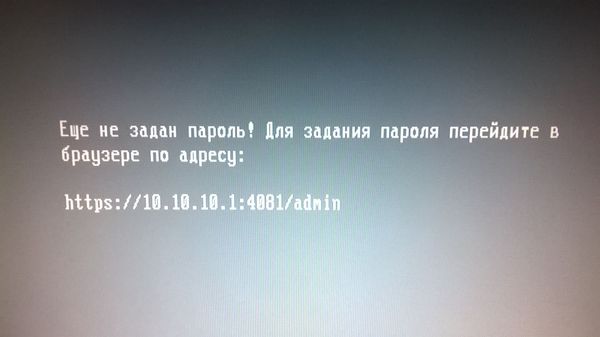

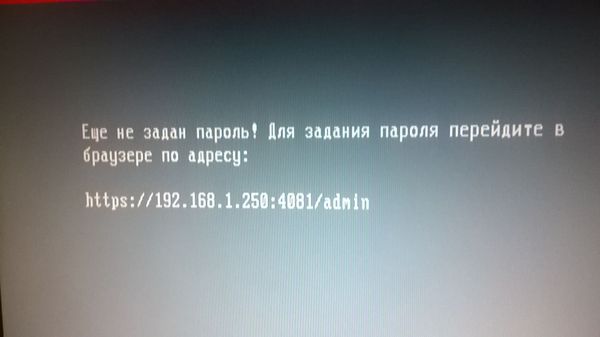

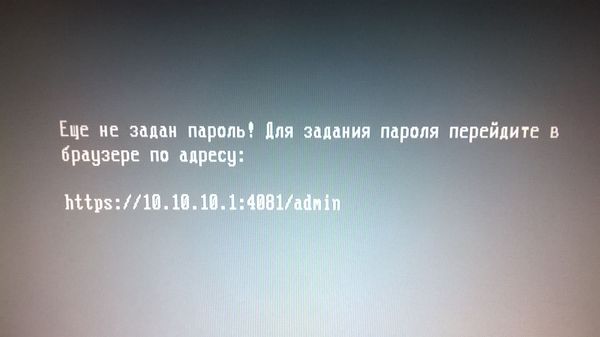

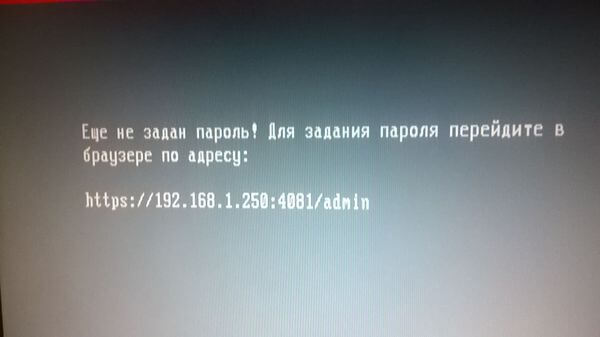

Наконец дождались. Сообщение на экране говорит о том, что нужно в любом ПК, который подключен в одну сеть вместе с Керио перейти в браузере по написанному адресу.

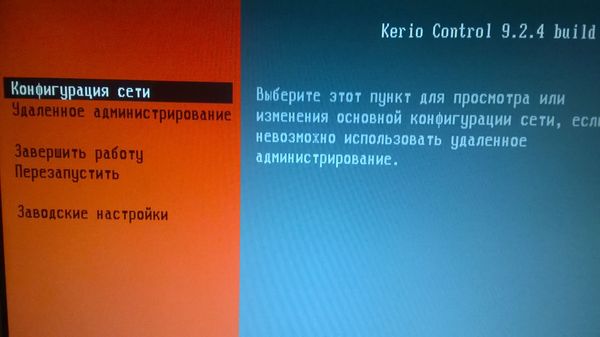

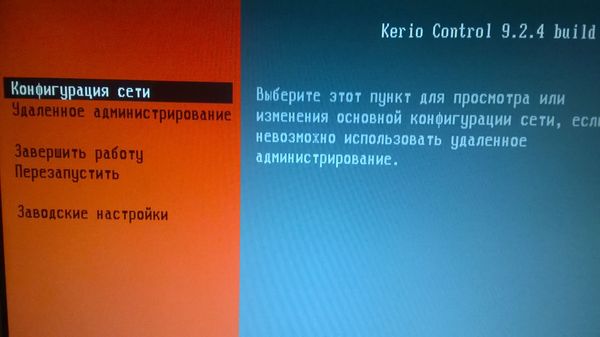

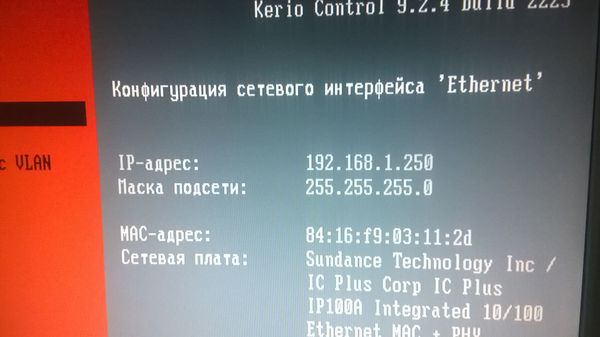

Мы пока этого делать не будем, а переходим в Конфигурацию сети в самом Керио.

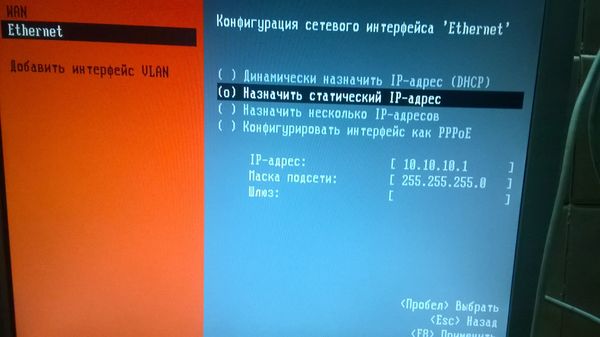

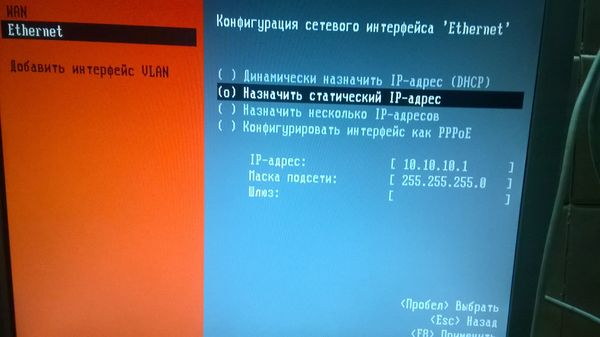

Конфигурация сетевого интерфейса Ethernet. Отмечаем пробелом – Назначить статический IP-адрес.

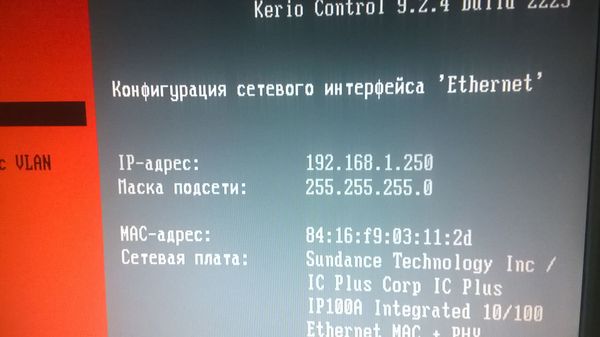

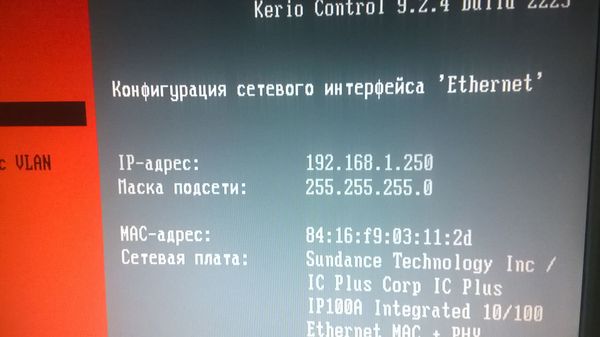

И назначаем его.

IP-адрес: 192.168.1.250

Маска подсети: 255.255.255.0

Если до установки ПО в сетевые карты были подключены два необходимых сетевых провода для внешней и внутренней сети, то об этом компьютере можно забыть. Я поставил его в уголок и даже забрал монитор.

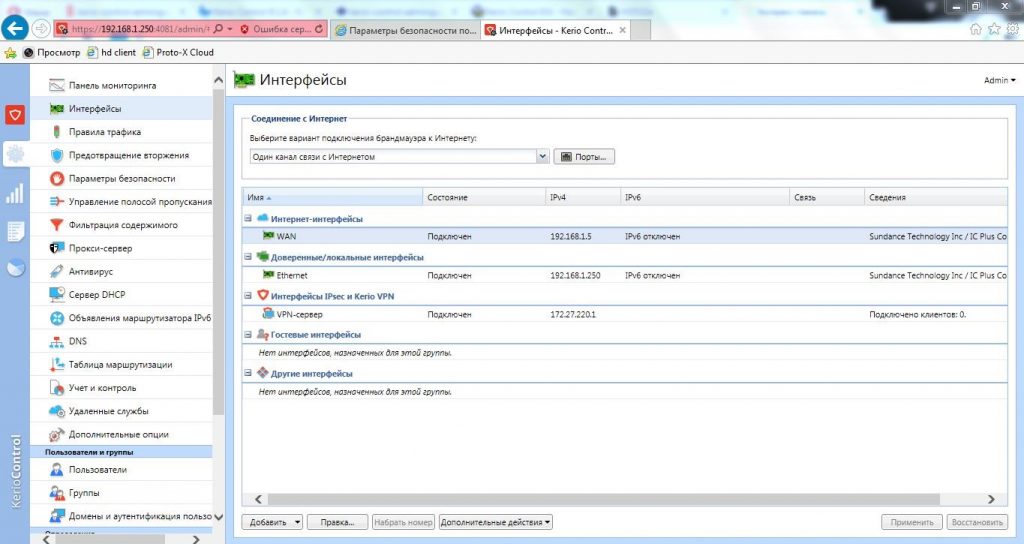

Теперь в браузере того ноут-бука, в котором создавалась загрузочная флэшка, я перехожу по адресу:

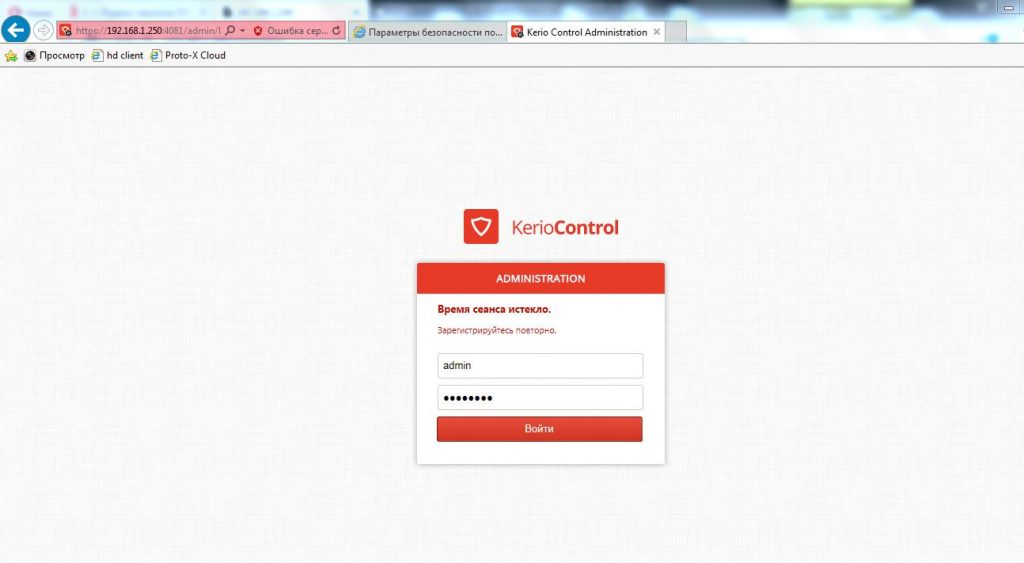

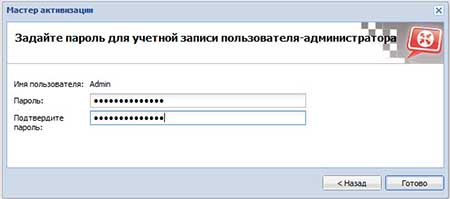

https://192.168.1.250:4081/admin. Браузер может сообщить что Возникла проблема с сертификатом безопасности этого сайта. Нажимаем ниже – Продолжить открытие этого веб сайта и попадаем в мастер активации.

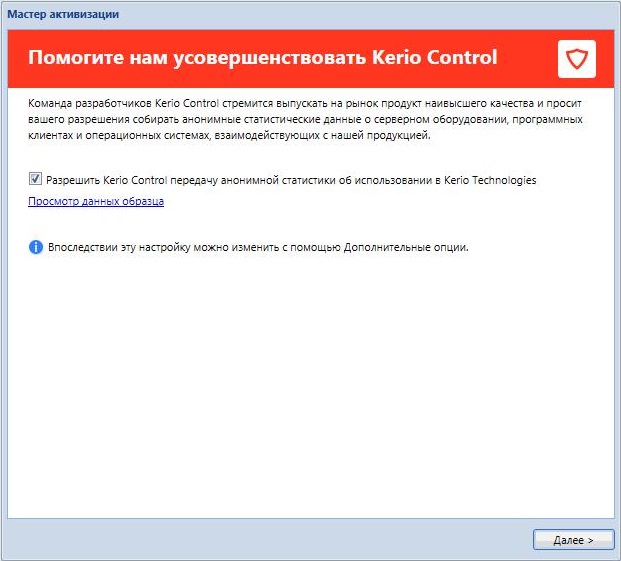

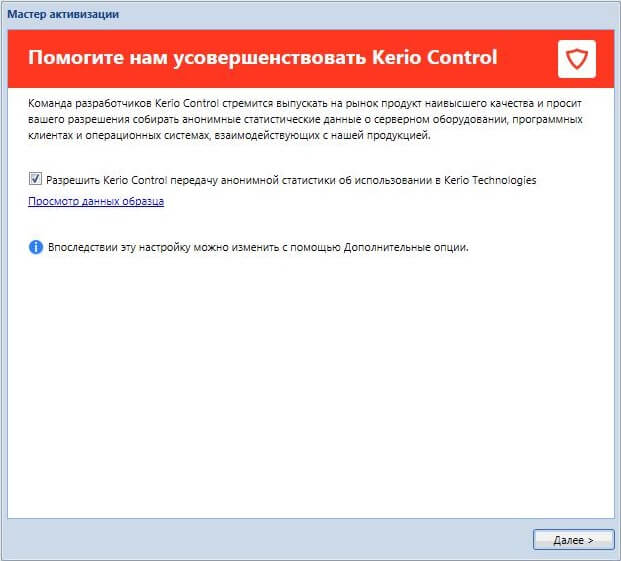

Анонимную статистику, конечно же, не передаем, убираем галочку.

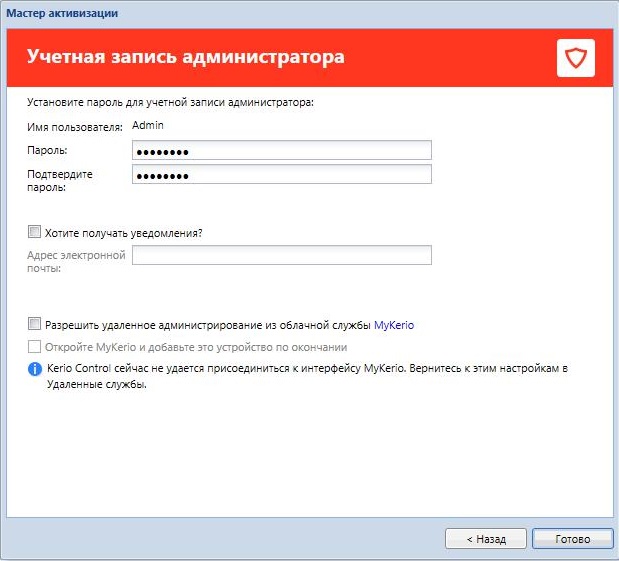

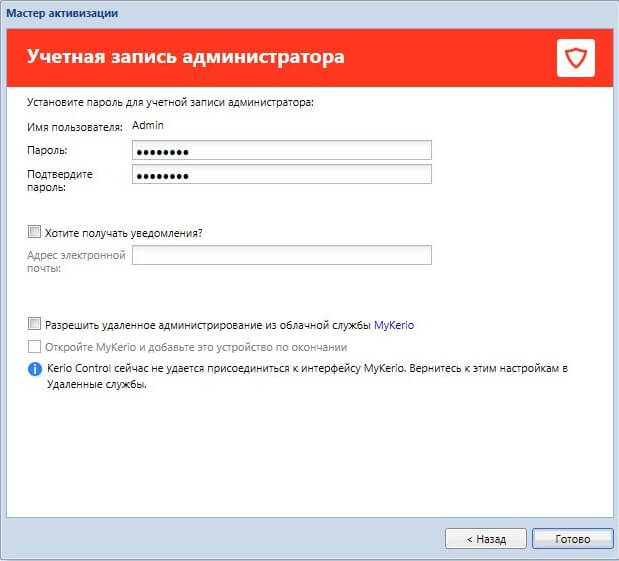

Вводим новый пароль администратора.

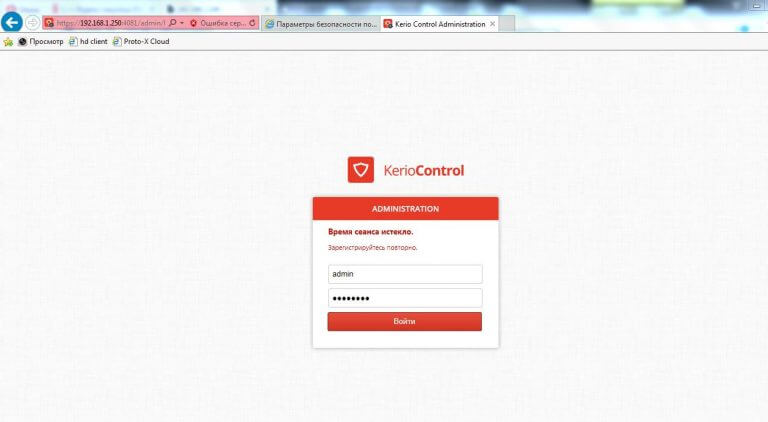

Выполняем авторизацию.

Вот и всё. Здравствуй Керио.

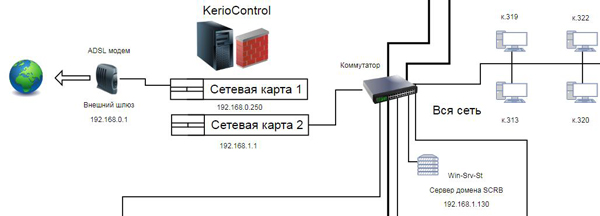

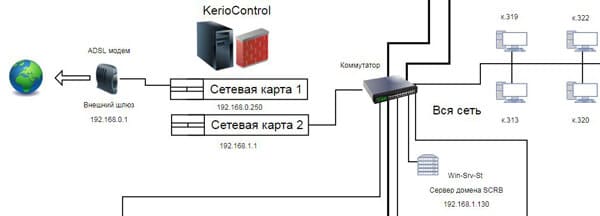

Нужно отметить, что выбранный IP-адрес 192.168.1.250 для сетевой карты внутренней сети решено было изменить на адрес 192.168.1.1 для того, чтоб не перенастраивать много оборудования. Сеть существовала долгое время без контроля и Керио пришлось в неё добавить методом встраивания. После смены IP чтоб попасть в интерфейс нужно вводить https://192.168.1.1:4081/admin. Ниже на рисунке структурная схема подключения.

Первоначально, все функции маршрутизации и DNS выполнял модем с IP –адресом 192.168.1.1. При установке Керио модему назначили адрес 192.168.0.1 и он обращается к внешней сетевой карте Керио с адресом 192.168.0.250. Адреса в одной подсети. Внутренняя сетевая карта получила адрес, который раньше был у модема. Всё оборудование в сети со статическими IP-адресами и прописанным шлюзом (а это почти вся наша сеть) увидело новый шлюз как старый и даже, не заподозрило подмены : )

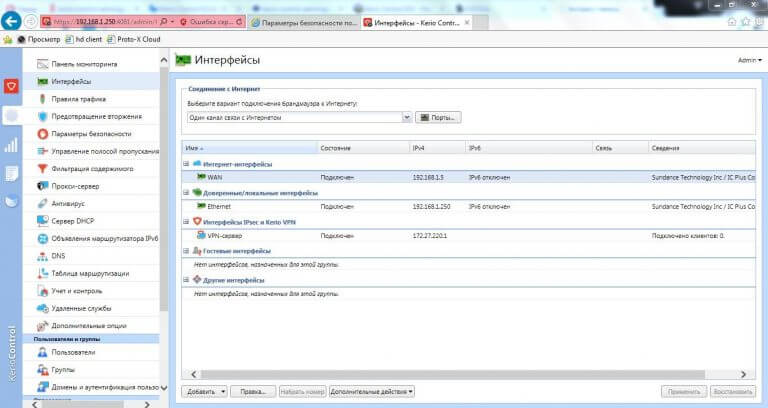

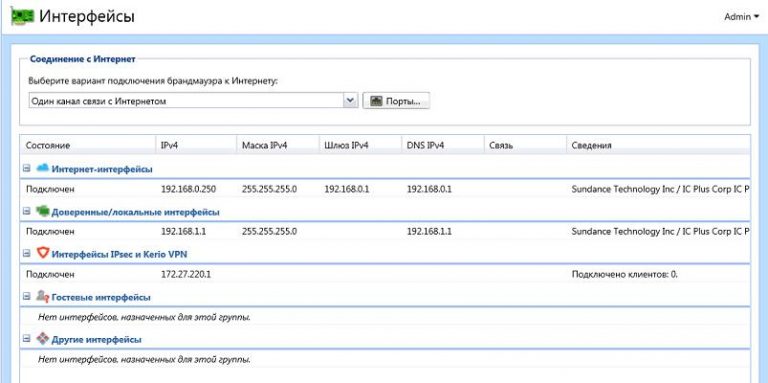

При первом запуске Керио, мастер предлагает настроить интерфейсы. Можно настраивать не через мастера. Рассмотрим подробнее всё, что описано выше.

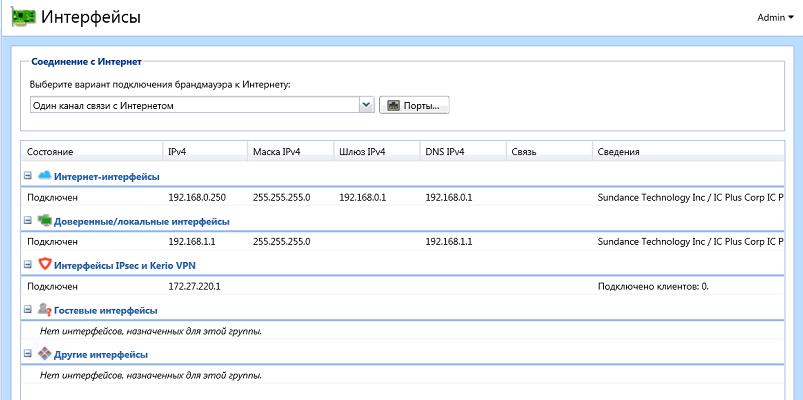

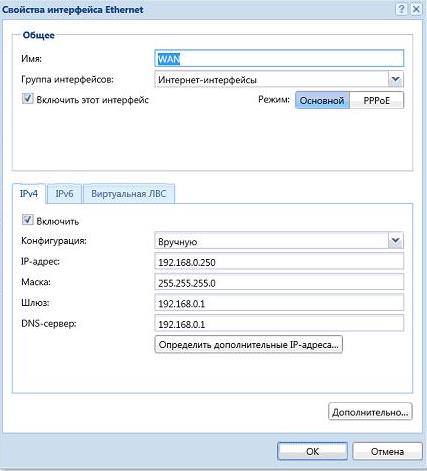

Во вкладке интерфейсы выбираем пункт Интернет-интерфейсы.

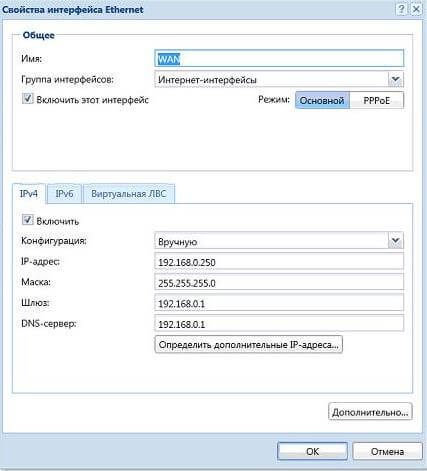

Придумываем название типа Внешняя сеть или Интернет, по умолчанию написано WAN. Вводим вручную данные IP адреса, маску, шлюз и DNS, всё в одной подсети с модемом. ОК.

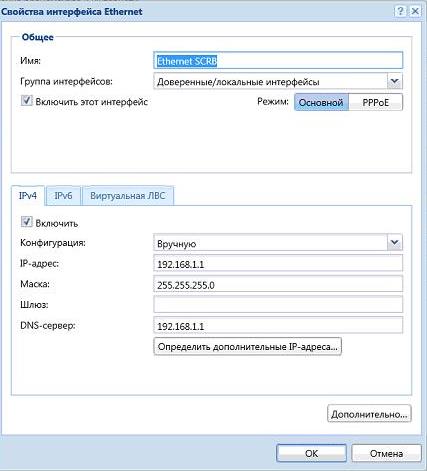

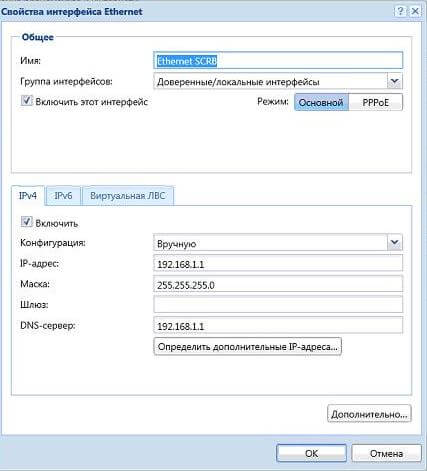

Далее выбираем следующее подключение в пункте Доверенные/локальные интерфейсы – наша внутренняя сеть. Эти пункты в зависимости от версии Керио могут называться по другому. Придумываем имя и вносим данные как на картинке ниже. Внешняя и внутренняя сеть не могут находится в одной подсети. Это не нужно забывать. DNS от Керио. Шлюз не пишем. ОК.

Нажимаем кнопку Применить в нижней правой части экрана, настройки активируются. Проверим подключение к Интернету. Интернет работает.

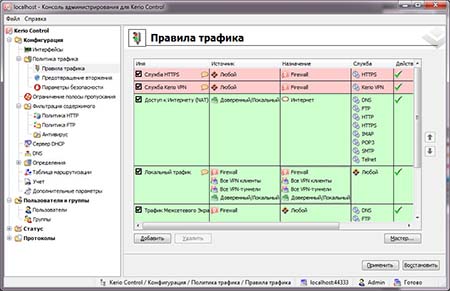

Можно переходить к созданию правил трафика, фильтрации содержимого, посмотреть, кто скачивает торренты и перегружает сеть, ограничить скорость или заблокировать. Короче, Керео полноценно работает и в нем есть множество настроек. Тут каждый настраивает что кому нужно.

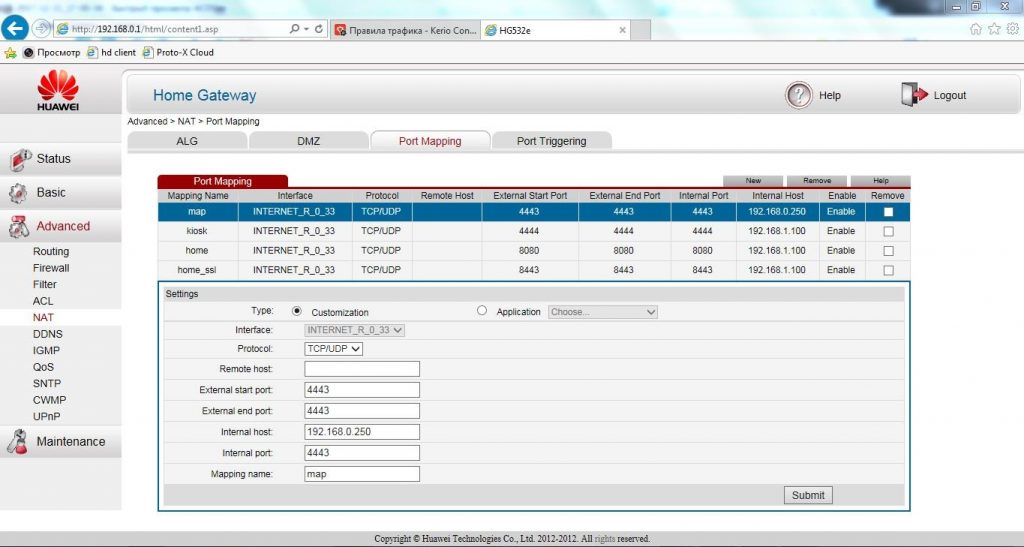

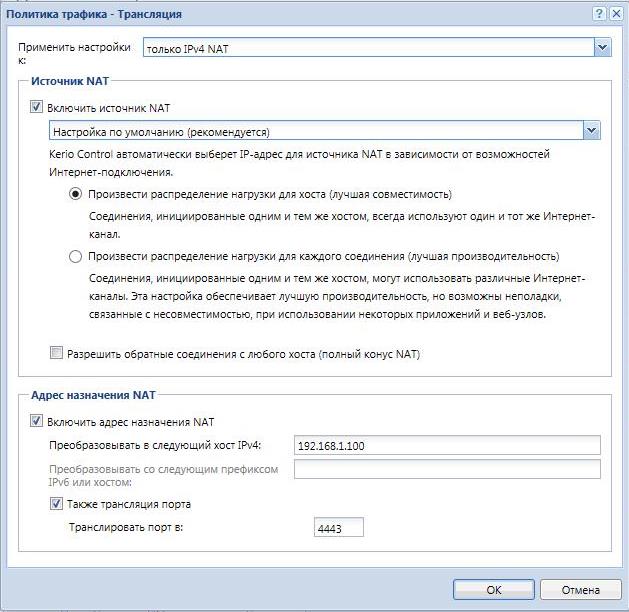

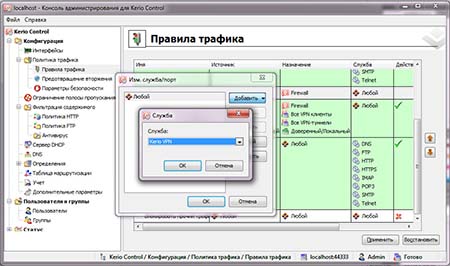

Рассмотрим еще один важный момент – это открытие портов. До установки Керео в модеме были проброшены порты на сервер. Так же изначально необходимые порты были открыты в самом сервере. Без этих портов спец. софт сервера не может нормально работать. Рассмотрим открытие порта 4443.

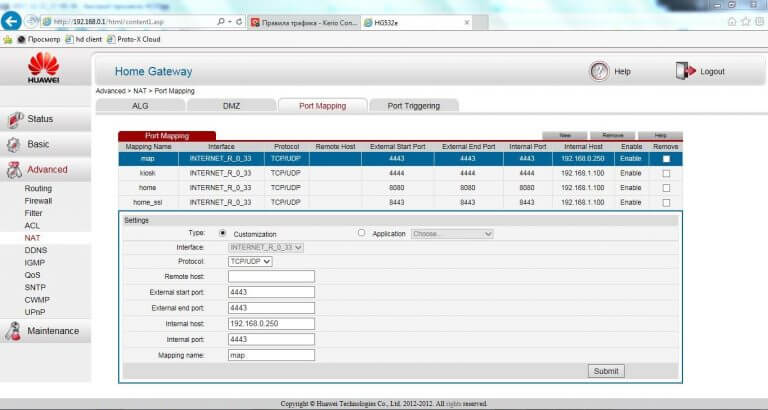

Модем HUAWEI HG532e, заходим в него, для этого в адресной строке браузера вводим 192.168.0.1. Переходим по вкладкам Advanced—>NAT—> Port Mapping и вносим данные как на картинке ниже.

Интерфейс – наше подключение (в режиме роута кстати).

Протокол – TCP/UDP.

Remote host – ничего.

External start port/end port – 4443 (внешний порт).

Internal host – 192.168.0.250 (адрес внешней сетевой карты Керео).

Internal port – 4443 (внутренний порт).

Mapping name – любое понятное имя.

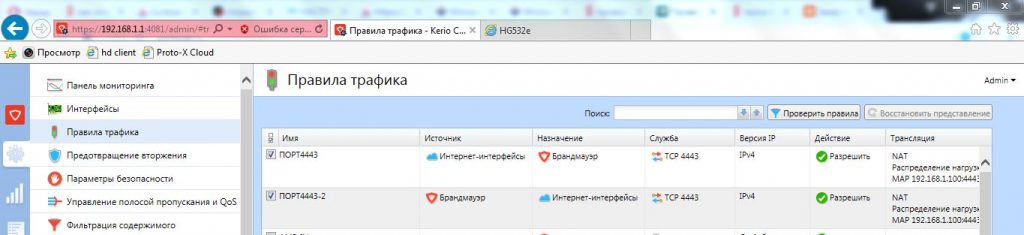

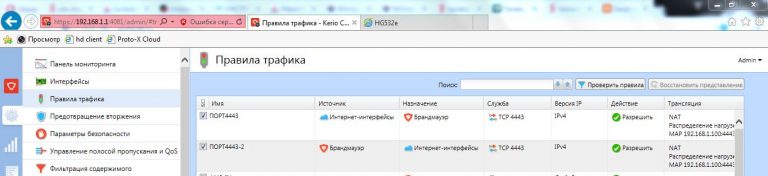

Принцип действия таков, что обращение из интернета на внешний статический IP-адрес к порту 4443 будет переадресовано к внешней сетевой карте Керио. Теперь нужно сделать так, чтоб запрос с внешней сетевой карты перенаправлялся на внутреннюю сетевую карту и далее к нашему серверу на порт 4443. Это делается с помощью создания двух правил. Первое правило разрешает доступ извне, второе правило разрешает доступ изнутри.

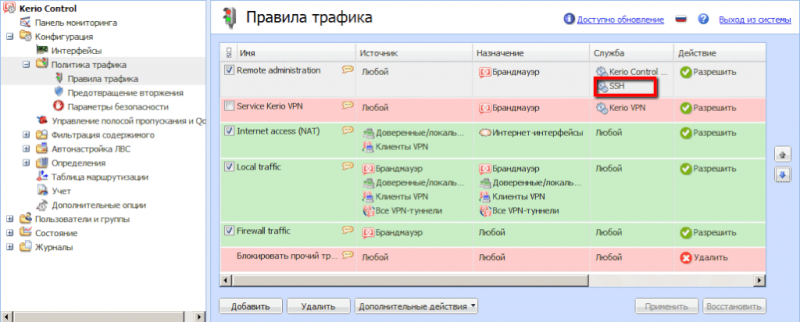

Создаем эти два правила на вкладке Правила трафика. Разница в пунктах источник и назначения. Служба – наш порт 4443. см. картинку выше.

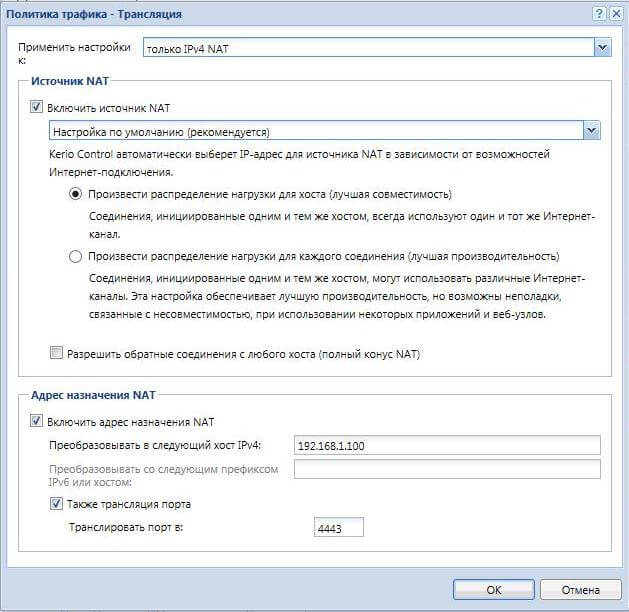

В пункте Трансляция делаем настройки как на картинке ниже. Отмечаем галочкой — Адрес назначения NAT и пишем там IP-адрес сервера назначения и нужный порт. ОК.

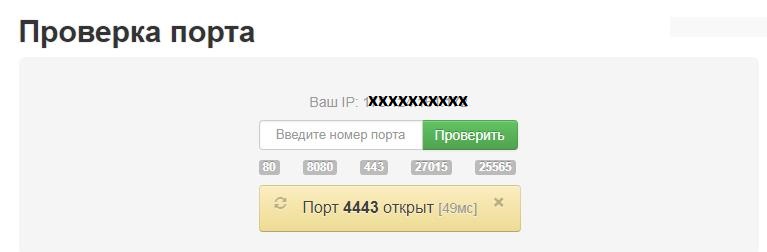

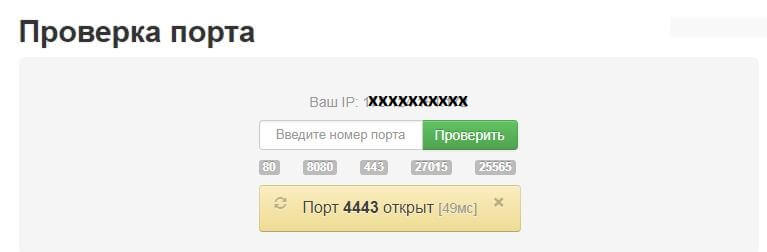

Нажимаем применить. Проверяем, открылся ли порт в он-лайн сервисе. Порт открыт.

Проверяем службы сервера, для которых всё это делалось – они заработали. Аналогичным способом можно открыть любой порт.

О прочих настройках Kerio Control Software Appliance возможно будет написано в других статьях.

Настройка Kerio Control Часть 2 (подключение по оптике)

Kerio Control Software Appliance установка и некоторые базовые настройки.

Kerio Control Software Appliance 9.2.4 для контроля локальной сети.

Раньше эта программа называлась Kerio WinRoute Firewall.

Для установки Kerio Control Software Appliance нужно создать загрузочный носитель – флэшку или диск. В нашем случае флэшка создана с помощью программы UNetbootin.

Скачиваем Unetbootin.

Скачиваем Kerio Control Software Appliance. (купить лицензию в подписке GFI Unlimited)

Вставляем флэшку в USB разъем ПК или ноут-бука.

Форматируем в FAT32 средствами Windows.

Запускаем UNetbootin и выбираем следующие настройки.

Дистрибутив – не трогаем.

Образ – Стандарт ISO, указываем путь к скаченному образу Kerio Control Software Appliance.

Тип – Устройство USB, выбираем нужную флэшку. ОК.

После некоторого времени создания, загрузочная флэшка готова. Жмем выход.

Вставляем загрузочную флэшку в подготовленный ПК, включаем его и в Boot menu выбираем загрузку с USB-HDD. В начавшейся загрузке выбираем linux.

Начнется установка Kerio Control Software Appliance 9.2.4. Выбираем язык.

Читаем лицензионное соглашение.

Принимаем его, нажав F8.

Вводим код 135. Программа предупреждает о том, что жесткий диск будет отформатирован.

Ждем пока идет установка.

Система перезагрузится.

Снова ждем.

Наконец дождались. Сообщение на экране говорит о том, что нужно в любом ПК, который подключен в одну сеть вместе с Kerio Control Software Appliance перейти в браузере по написанному адресу.

Мы пока этого делать не будем, а переходим в Конфигурацию сети в самом Kerio Control Software Appliance.

Конфигурация сетевого интерфейса Ethernet. Отмечаем пробелом – Назначить статический IP-адрес.

И назначаем его.

IP-адрес: 192.168.1.250

Маска подсети: 255.255.255.0

Теперь в браузере я перехожу по адресу:

https://192.168.1.250:4081/admin. Браузер может сообщить что Возникла проблема с сертификатом безопасности этого сайта. Нажимаем ниже – Продолжить открытие этого веб сайта и попадаем в мастер активации.

Активируем Kerio Control Software Appliance который был куплен в подписке GFI Unlimited.

Для получение файла лицензии посмотрите здесь.

Вводим новый пароль администратора.

Выполняем авторизацию.

Вот и всё. Здравствуй Kerio Control Software Appliance.

внутренней сети надо изменить адрес 192.168.1.1

После смены IP нужно вводить https://192.168.1.1:4081/admin. Ниже на рисунке структурная схема подключения.

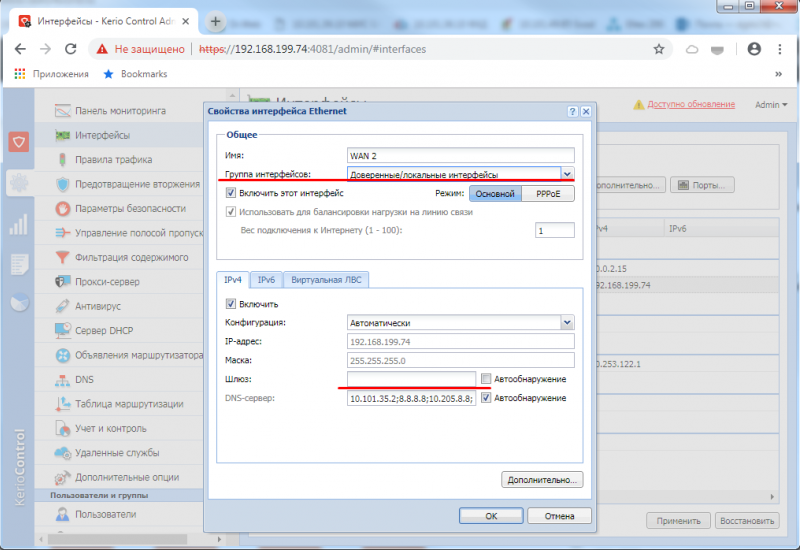

Вкладке интерфейсы выбираем свойства интерфейса Ethernet

Придумываем название типа Внешняя сеть или Интернет, по умолчанию написано WAN. Вводим вручную данные IP адреса, маску, шлюз и DNS, всё в одной подсети с модемом. ОК.

Далее выбираем следующее подключение в пункте Доверенные/локальные интерфейсы – наша внутренняя сеть. Эти пункты в зависимости от версии Kerio Control Software Appliance могут называться по другому. Придумываем имя и вносим данные как на картинке ниже. Внешняя и внутренняя сеть не могут находится в одной подсети. Это не нужно забывать. DNS от Kerio Control Software Appliance. Шлюз не пишем. ОК.

Нажимаем кнопку Применить в нижней правой части экрана, настройки активируются. Проверим подключение к Интернету. Интернет работает.

Можно переходить к созданию правил трафика, фильтрации содержимого, посмотреть, кто скачивает торренты и перегружает сеть, ограничить скорость или заблокировать. Kerio Control Software Appliance полноценно работает и в нем есть множество настроек. Тут каждый настраивает что кому нужно.

Рассмотрим еще один важный момент – это открытие портов. До установкиKerio Control Software Appliance в модеме были проброшены порты на сервер. Так же изначально необходимые порты были открыты в самом сервере. Без этих портов спец. софт сервера не может нормально работать. Рассмотрим открытие порта 4443.

Модем HUAWEI HG532e, заходим в него, для этого в адресной строке браузера вводим 192.168.0.1. Переходим по вкладкам Advanced—>NAT—> Port Mapping и вносим данные как на картинке ниже.

наше подключение (в режиме роутера).

Протокол – TCP/UDP.

Remote host – ничего.

External start port/end port – 4443 (внешний порт).

Internal host – 192.168.0.250 (адрес внешней сетевой карты Kerio Control Software Appliance).

Internal port – 4443 (внутренний порт).

Mapping name – любое понятное имя.

Принцип действия таков, что обращение из интернета на внешний статический IP-адрес к порту 4443 будет переадресовано к внешней сетевой карте Kerio Control Software Appliance. Запрос с внешней сетевой карты перенаправлялся на внутреннюю сетевую карту и далее к нашему серверу на порт 4443.

Это делается с помощью создания двух правил. Первое правило разрешает доступ извне, второе правило разрешает доступ изнутри.

Создаем эти два правила на вкладке Правила трафика. Разница в пунктах источник и назначения. Служба – наш порт 4443. см. картинку выше.

В пункте Трансляция делаем настройки как на картинке ниже. Отмечаем галочкой — Адрес назначения NAT и пишем там IP-адрес сервера назначения и нужный порт. ОК.

Нажимаем применить. Проверяем, открылся ли порт в он-лайн сервисе. Порт открыт.

Проверяем службы сервера, для которых всё это делалось – они заработали. Аналогичным способом можно открыть любой порт.

О прочих настройках Kerio Control Software Appliance возможно будет написано в других статьях.

Kerio Control Software Appliance установка

Прочитайте также:

- GFI Unlimited — инструкция

- Все продукты GFI и KERIO в одной подписке

- GFI Unlimited — Одна лицензия на все продукты GFI и Kerio!

- Информация о Kerio Connect

- Kerio Control лицензия

- GFI Unlimited – подписка сразу на все продукты GFI и Kerio

- Информация о Kerio Control

- Специальные предложении

- GFI Unlimited — инструкция

|

|

Известный программный продукт Kerio Control представляет собой комплекс приложений для полноценной защиты вашей компьютерной сети. Функционально ПО способно заменить собой антивирус, программу администрирования пользователей, Web-фильтр и виртуальный UTM. ПО разворачивается на любых платформах и переносится без переустановки, так как выпускается для виртуальных сред VMware. У нас вы можете купить лицензию Kerio Control для государственных и образовательных учреждений, а также коммерческих организаций. Новые версии программы выпускаются для установки на ОС Linux и не требуют сложной установки. Можно установить Керио Контроль, разворачивая систему с ISO-образа, либо инициализировав виртуальную машину. Чтобы детально разобраться, как устанавливать Kerio Control и настраивать его в виртуальной среде, рекомендуем ознакомиться с основными принципами разворачивания ПО. |

Kerio Control: как установитьKerio Control может быть установлен с использованием Software Appliance или путем инициализации на сервере. Если применять первый способ, то для установки не понадобится выполнять все шаги по загрузке программы поэтапно. Установка будет выполнена быстро и с минимальным участием администратора. Если осуществлять инсталляцию ПО путем инициализации на сервере, вам нужно будет обозначить характеристики вашей виртуальной машины, такие как объем оперативки и количество процессоров. |

|

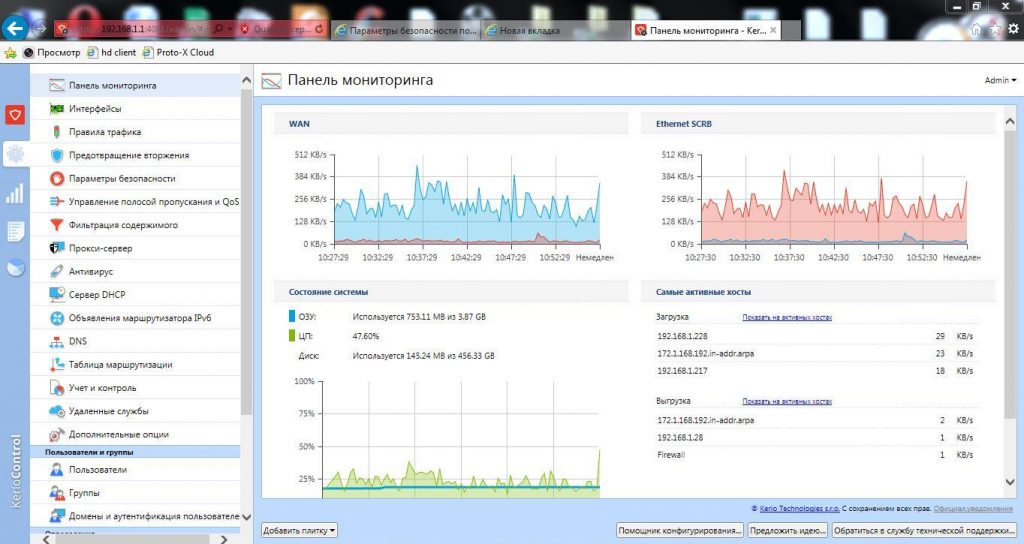

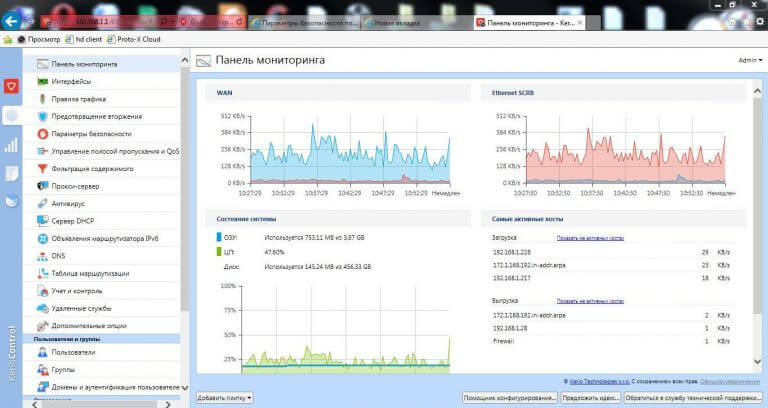

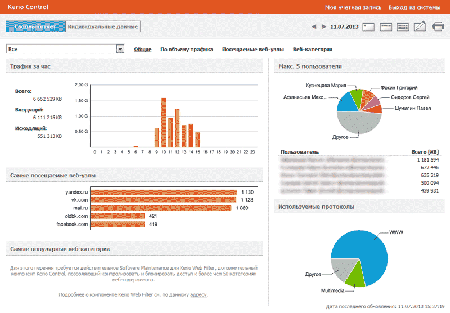

Kerio Control: настройкаПосле успешной установки программы вам будет доступна панель управления, на которой вы сможете настроить сетевую конфигурацию. После получения IP-адресов, можно легко подключиться к программе по локальной сети. Для настройки параметров нужно будет работать через веб-интерфейс. Есть возможность отрегулировать интерфейс в соответствии с актуальными функциями. Задайте правила трафика, настройте определения и выберите нужные параметры во вкладке «Кэш». Благодаря защищенному протоколу HTTPS/SSL вся деятельность по отладке параметров будет безопасной. Первой на консоли идет панель мониторинга. Используя ее, можно наблюдать активность пользователей, подключения и многое другое. |

|

Kerio Control VPN: настройкаЧтобы обеспечить безопасную передачу данных в программе используется VPN. Таким образом, в Kerio Control реализована возможность объединять удаленные локальные сети, при этом сотрудники имею доступ к корпоративным ресурсам, где бы они ни находились. Чтобы настроить VPN, необходимо вначале отрегулировать параметры на панели управления. Перейдя во кладку «Интерфейсы», нужно выбрать VPN-сервер, и в настройках включить функцию «Включить сервер Kerio VPN». В окне, где указаны свойства VPN-сервера, нужно также ввести название сертификата, указать предопределённый ключ (если вы будете его использовать). |

|

|

|

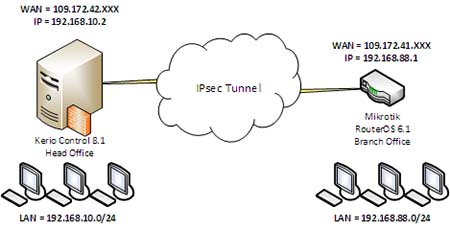

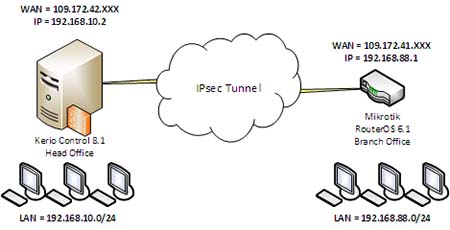

Kerio Control: настройка VPN-туннеляДля того чтобы выполнить настройку VPN-туннеля между двумя офисами, например, необходимо произвести базовую настройку в главном офисе через панель управления администратора. Вам необходимо установить доступ к серверу VPN через Интернет, создав правило для этого. После того как правило, разрешающее трафик, будет установлено, VPN-сервер будет доступен через внешнюю сеть. Настроив DNS и активировав VPN-сервер, можно будет создавать непосредственно туннель. Для этого необходимо будет кликнуть на кнопке «Добавить VPN-туннель». Задайте имя и способ подключения к удаленному офису. В завершение настройте правила, с помощью которых будет возможно подключение по локальной сети в обе стороны (главного офиса и удаленного). В филиале необходимо будет произвести те же шаги по настройке. |

Kerio Control IPSec: настройкаДля обеспечения соединения между двумя удаленными точками, например, главным офисом и филиалом, можно использовать не подключение не только по VPN-протоколу, но и IPSec. С помощью программы, находящейся в центральном офисе, нужно создать новый туннель IPSec. В параметрах задайте ip-адрес, предопределенный ключ, локальный и удаленный ID, а также другие необходимые настройки. Далее добавьте правила фаервола, политики шифрования и поработайте с настройками Peers. Так как в программе задана возможность автоматической генерации политик, при установке соединения они будут сразу же созданы. На роутере в удаленном офисе также появится политика для подсети, и туннель будет создан. |

|

|

|

Kerio Control: установка и настройка в WindowsВсе новые версии UTM-решения ориентированы на установку на ОС Linux в целях повышения производительности и сохранения безопасности сетей. Начиная с Kerio Control, версия 8.0.0 программа не выпускается в виде Windows-приложения. В программах для ОС Linux реализована поддержка виртуальных локальных сетей. Поэтому производители настоятельно рекомендуют использовать программные или виртуальные версии ПО. |

Kerio Control Software Appliance: настройкаSoftware Appliance дает возможность установить UTM на компьютер без операционной системы, либо в виртуальную среду. Таким образом, вы имеете возможность максимально легко внедрить программное обеспечение в компании. Software Appliance можно установить в виде образа с диска. Программный модуль обладает простым интерфейсом и не содержит возможных вирусных угроз. Для установки модуля не нужны специальные знания, а установку можно произвести как с диска, так и с флешки. После установки программы необходимо выбрать сетевой интерфейс и задать ip-адрес. Выполнив базовые настройки, необходимо будет указать номер лицензии, чтобы активировать UTM. Через интерфейс модуля вы можете создать VLAN интерфейсы и настроить их в режиме PPPoE. |

|

|

|

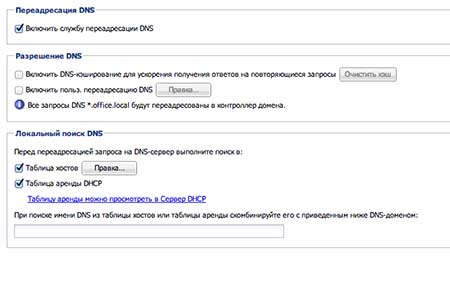

Настройка DNS: Kerio ControlНастройка DNS необходима для того чтобы сотрудники из филиала, например, имели доступ к ресурсам центрального офиса, а значит могли подключаться к их сети. Выполнив настройку, можно будет использовать DNS-сервер. На консоли администрирования нужно выбрать вкладку «Конфигурация» и кликнуть на параметре «DNS». Чтобы служба переадресации работала корректно, активируйте функцию «Использовать пользовательскую переадресацию». Правильно указав переадресацию, все запросы с домена не главного офиса будут перенаправляться на внутренний интерфейс программы, который связан с локальной сетью. |

Содержание

- Описание

- Решение проблем

- Ошибка 1920

- Ошибка 28201

- PC360

- Ремонт/настройка ПК и окружающих его устройств.

- Kerio Control — установка и некоторые базовые настройки.

- Руководство по переходу с Kerio Control для Windows на Kerio Control Appliance

- Немного вступительных слов.

- И он сказал, «Поехали!!»

- Керио контроль настройка с нуля

- Функционал

- VPN сервер-сервер

- VPN клиент-сервер

- Kerio VPN Client

- Version 9.2.7

- Как настроить сетевые интерфейсы Kerio Control на VirtualBox.

- Kerio Control: настройка DNS

- Версии

- Настройка статистики в Kerio Control

- Kerio Control: фильтрация содержимого – настройка параметров

- Kerio Control: настройка правил трафика

- Настройка балансировки нагрузки Kerio Control

- Kerio Control NAT: настройка

- Kerio Control: настройка интерфейсов

- Создание VPN-туннеля «офис-офис»

- Version 9.2.2

- Базовая настройка Kerio Control

- Kerio Control IPSec: настройка

- Kerio Control: настройка пользователей

Описание

Скачиваем данный клиент отсюда.

Скачиваем и запускаем установщик. Первым делом появится вопрос о языке установки, выбрав нужный переходим к следующему пункту.

Во время установки может возникнуть окно с предупреждением о невозможности проверить издателя устанавливаемого драйвер. Обязательно нужно нажать на кнопку «Все равно установить этот драйвер».

По окончанию установки появится окошко с соответствующим уведомлением, а так же с предложением запустить установленную программу по выходу из программы установки. Если нету причин откладывать это, то галочку следует оставить.

Запустившись, программа покажет окно с четыремя пустыми полями, которые нужно заполнить следующим образом:

Решение проблем

Если вы используете пробную версию Kerio Control, и получаете ошибку при соединении, то скорее всего версия вашего VPN клиента отличается от версии сервера. Попробуйте найти либо одинаковую с сервером версию, либо более старую. Например, версию 8.1.1-928 можно скачать с нашего сайта по ссылкам ниже:

Ошибка 1920

В определенных случаях, при установке Kerio Control VPN Client версии 9.2.4 под Windows 7 x64, может возникнуть ошибка 1920:

Error 1920. Service Kerio Control VPN Client Service (KVPNCSvc) failed to start. Verify that you have sufficient privileges to start system services.

Это связано с тем, что файл установки клиента не может установить не подписанные драйвера, необходимые для работы VPN клиента Kerio. Решается это следующим образом (согласно официальной документации):

Ошибка 28201

Если при установке Kerio Control VPN Client вы получаете ошибку следующего содержания:

Ошибка 28201: Не удалось установить драйвер устройства VNP. Причина: CREATE. Действие: UpdateDevice. Результат: 0x80070490, unspecified error.

Источник

PC360

Ремонт/настройка ПК и окружающих его устройств.

Kerio Control — установка и некоторые базовые настройки.

Для организации контроля в локальной сети нашей организации был выбран Kerio Control Software Appliance 9.2.4. Раньше эта программа называлась Kerio WinRoute Firewall. Рассматривать плюсы и минусы мы не будем, и почему выбран Керио, тоже, переходим сразу к делу. Программа версии 7 и выше устанавливается на голое железо без какой-либо операционной системы. В связи с этим подготовлен отдельный ПК (не виртуальная машина) со следующими параметрами:

-процессор AMD 3200+;

-HDD 500Гб; (необходимо гораздо меньше)

— Сетевая карта – 2 шт.

Собираем ПК, вставляем 2 сетевых карты.

Для установки линукс-подобной системы нужно создать загрузочный носитель – флэшку или диск. В нашем случае флэшка создана с помощью программы UNetbootin.

Скачиваем Kerio Control Software Appliance. (можно купить лицензию или скачивать образ с встроенным активатором)

Объем образа Керио не превышает 300Мб, размер флэшки соответствующий.

Вставляем флэшку в USB разъем ПК или ноут-бука.

Форматируем в FAT32 средствами Windows.

Запускаем UNetbootin и выбираем следующие настройки.

Дистрибутив – не трогаем.

Образ – Стандарт ISO, указываем путь к скаченному образу Керио.

Тип – Устройство USB, выбираем нужную флэшку. ОК.

После некоторого времени создания, загрузочная флэшка готова. Жмем выход.

Вставляем загрузочную флэшку в подготовленный ПК, включаем его и в Boot menu выбираем загрузку с USB-HDD. В начавшейся загрузке выбираем linux.

Начнется установка Kerio Control Software Appliance 9.2.4. Выбираем язык.

Читаем лицензионное соглашение.

Принимаем его, нажав F8.

Вводим код 135. Программа предупреждает о том, что жесткий диск будет отформатирован.

Ждем пока идет установка.

Наконец дождались. Сообщение на экране говорит о том, что нужно в любом ПК, который подключен в одну сеть вместе с Керио перейти в браузере по написанному адресу.

Мы пока этого делать не будем, а переходим в Конфигурацию сети в самом Керио.

Конфигурация сетевого интерфейса Ethernet. Отмечаем пробелом – Назначить статический IP-адрес.

Маска подсети: 255.255.255.0

Если до установки ПО в сетевые карты были подключены два необходимых сетевых провода для внешней и внутренней сети, то об этом компьютере можно забыть. Я поставил его в уголок и даже забрал монитор.

Теперь в браузере того ноут-бука, в котором создавалась загрузочная флэшка, я перехожу по адресу:

https://192.168.1.250:4081/admin. Браузер может сообщить что Возникла проблема с сертификатом безопасности этого сайта. Нажимаем ниже – Продолжить открытие этого веб сайта и попадаем в мастер активации.

Анонимную статистику, конечно же, не передаем, убираем галочку.

Вводим новый пароль администратора.

Вот и всё. Здравствуй Керио.

Нужно отметить, что выбранный IP-адрес 192.168.1.250 для сетевой карты внутренней сети решено было изменить на адрес 192.168.1.1 для того, чтоб не перенастраивать много оборудования. Сеть существовала долгое время без контроля и Керио пришлось в неё добавить методом встраивания. После смены IP чтоб попасть в интерфейс нужно вводить https://192.168.1.1:4081/admin. Ниже на рисунке структурная схема подключения.

Первоначально, все функции маршрутизации и DNS выполнял модем с IP –адресом 192.168.1.1. При установке Керио модему назначили адрес 192.168.0.1 и он обращается к внешней сетевой карте Керио с адресом 192.168.0.250. Адреса в одной подсети. Внутренняя сетевая карта получила адрес, который раньше был у модема. Всё оборудование в сети со статическими IP-адресами и прописанным шлюзом (а это почти вся наша сеть) увидело новый шлюз как старый и даже, не заподозрило подмены : )

При первом запуске Керио, мастер предлагает настроить интерфейсы. Можно настраивать не через мастера. Рассмотрим подробнее всё, что описано выше.

Во вкладке интерфейсы выбираем пункт Интернет-интерфейсы.

Придумываем название типа Внешняя сеть или Интернет, по умолчанию написано WAN. Вводим вручную данные IP адреса, маску, шлюз и DNS, всё в одной подсети с модемом. ОК.

Далее выбираем следующее подключение в пункте Доверенные/локальные интерфейсы – наша внутренняя сеть. Эти пункты в зависимости от версии Керио могут называться по другому. Придумываем имя и вносим данные как на картинке ниже. Внешняя и внутренняя сеть не могут находится в одной подсети. Это не нужно забывать. DNS от Керио. Шлюз не пишем. ОК.

Нажимаем кнопку Применить в нижней правой части экрана, настройки активируются. Проверим подключение к Интернету. Интернет работает.

Можно переходить к созданию правил трафика, фильтрации содержимого, посмотреть, кто скачивает торренты и перегружает сеть, ограничить скорость или заблокировать. Короче, Керео полноценно работает и в нем есть множество настроек. Тут каждый настраивает что кому нужно.

Рассмотрим еще один важный момент – это открытие портов. До установки Керео в модеме были проброшены порты на сервер. Так же изначально необходимые порты были открыты в самом сервере. Без этих портов спец. софт сервера не может нормально работать. Рассмотрим открытие порта 4443.

Модем HUAWEI HG532e, заходим в него, для этого в адресной строке браузера вводим 192.168.0.1. Переходим по вкладкам Advanced—>NAT—> Port Mapping и вносим данные как на картинке ниже.

Интерфейс – наше подключение (в режиме роута кстати).

Remote host – ничего.

External start port/end port – 4443 (внешний порт).

Internal host – 192.168.0.250 (адрес внешней сетевой карты Керео).

Internal port – 4443 (внутренний порт).

Mapping name – любое понятное имя.

Принцип действия таков, что обращение из интернета на внешний статический IP-адрес к порту 4443 будет переадресовано к внешней сетевой карте Керио. Теперь нужно сделать так, чтоб запрос с внешней сетевой карты перенаправлялся на внутреннюю сетевую карту и далее к нашему серверу на порт 4443. Это делается с помощью создания двух правил. Первое правило разрешает доступ извне, второе правило разрешает доступ изнутри.

Создаем эти два правила на вкладке Правила трафика. Разница в пунктах источник и назначения. Служба – наш порт 4443. см. картинку выше.

В пункте Трансляция делаем настройки как на картинке ниже. Отмечаем галочкой — Адрес назначения NAT и пишем там IP-адрес сервера назначения и нужный порт. ОК.

Нажимаем применить. Проверяем, открылся ли порт в он-лайн сервисе. Порт открыт.

Проверяем службы сервера, для которых всё это делалось – они заработали. Аналогичным способом можно открыть любой порт.

О прочих настройках Kerio Control Software Appliance возможно будет написано в других статьях.

Источник

Руководство по переходу с Kerio Control для Windows на Kerio Control Appliance

Немного вступительных слов.

Пятнадцать лет назад компания из четырёх энтузиастов в маленьком Чешском городке разработала и выпустила первую версию революционного решения, которое положило начало компании Kerio Technologies. WinRoute Pro был продвинутым программным маршрутизатором и NAT-файерволом, работающим на операционной системе Windows, используемой на стандартных пользовательских ПК, именно сочетание этих особенностей привело к огромной популярности продукта среди ИТ-специалистов.

Давайте перенесёмся вперёд в 2009 год. Прошедшее десятилетие было ознаменовано повышенным вниманием к безопасности, в связи с этим версия Kerio Winroute Firewall 6.7.1. пользовалась особым успехом. В рамках данной версии была выпущена первая версия программного модуля (Software Appliance). Этот модуль был собран на основе проприетарной Linux-подобной ОС с использованием фирменного веб-интерфейса администрирования для выполнения функций управления системой. Одновременно с программным модулем был подготовлен виртуальный модуль (Virtual Appliance) для среды виртуализации от VMware. Однако оба Appliance-модуля были менее функциональны, чем основная Windows-версия приложения. Спустя год произошло значимое изменение названия продукта, он стал называться Kerio Control. Это стало следствием включения в функционал продукта системы предотвращения вторжений (IPS) и превращения его в полноценное Unified Threat Management (UTM) решение.

С ростом популярности продукта среди пользователей, целью развития Kerio Control стало повышение производительности и расширение возможностей по организации и поддержанию безопасности. В версии Kerio Control 7.4 это отразилось в виде добавления поддержки виртуальных локальных сетей (VLAN). Однако эта функция, как и некоторые другие, добавленные за два последних года, уже были недоступны для Windows-приложения Kerio Control.

Именно факт выхода весомой функции VLAN ознаменовал завершение «эры» Kerio Control для Windows. Версия Kerio Control 7.4 стала последней «Windows-версией» Kerio Control.

Поддержка данной версии (как пользовательская, так и поддержка кода приложения) осуществляется компанией Kerio до конца 2014 года. Мы призываем всех наших пользователей, по возможности, выполнить переход с текущих Windows-версий приложения Kerio Control на программные или виртуальные модули Kerio.

Для упрощения перехода нами была добавлена поддержка системы виртуализации от компании Microsoft – Hyper-V. Аутентификация пользователей через службу каталогов Microsoft Active Directory сохранена в полном и привычном для наших пользователей объёме. Администрирование и доступ к интерфейсу пользовательской статистики всё так же можно осуществлять с использованием стандартных веб-обозревателей, установленных на любой современной ОС. VPN сервер Kerio и IPsec VPN позволяют подключаться как с различных стационарных ОС, в том числе Windows, Linux, MacOS, так и с использованием встроенных VPN-клиентов мобильных устройств Android и Apple.

Да, Windows это отличная платформа, но всё проходит, и на смену приходит Kerio OS — Linux-подобная ОС, которая является универсальной платформой для всех Appliance-сборок приложения Kerio Control. И вот как раз для помощи нашим текущим пользователям выполнить переход с Windows версии нашего приложения KControl/KWF, мы решили опубликовать специальное руководство по переходу с Windows на Appliance платформу, которое также можно скачать со специальной страницы в нашем облаке Samepage.io в виде pdf-файла для ознакомления в «офф-лайн» режиме.

И он сказал, «Поехали!!»

Итак, предлагаю начать по порядку. Для начала хотелось бы рассмотреть несколько наиболее распространённых заблуждений, останавливающих администраторов UTM Kerio Control от подобной миграции:

В опровержение этих «мифов», предлагаю кратко рассмотреть реальную картину происходящего в процессе миграции с Windows-версии на Appliance-версию Kerio Control:

Теперь предлагаю познакомиться с тем, что же собой представляют программный (Software Appliance) и виртуальный (Virtual Appliance) модули Kerio Control.

Kerio Control Software Appliance

Особенности Kerio Control Software Appliance

Источник

Керио контроль настройка с нуля

Функционал

Не секрет, что основная задача корпоративного межсетевого экрана — контроль входящего и исходящего сетевого трафика на соответствие корпоративной политике безопасности. Продукт Kerio WinRoute Firewall обеспечивает возможность детального определения правил доступа для проверки всего проходящего интернет-трафика и приведения его в соответствие с корпоративной политикой безопасности. Мастер настройки сетевых правил помогает быстро установить и настроить брандмауэр в существующей корпоративой сети.

Необходимо отметить, что это достаточно устойчивый сетевой брандмауэр, который работает на уровнях сетевых драйверов TDI/NDIS операционной системы. Технология глубинной проверки, применяемая при анализе входящего и исходящего трафиков, помогает обеспечить высокий уровень безопасности для всей корпоративной сети, а также для удаленных компьютеров, работающих через Всемирную сеть. Безопасность Kerio WinRoute Firewall основана на правилах, применяемых к трафику, и позволяет настраивать в единой удобной таблице пакетные фильтры, NAT (трансляцию сетевых адресов), отображение портов и контроль доступа, что дает возможность работать с правилами практически на лету.

Необходимым условием сертификации ICSA Labs сетевого брандмауэра является возможность распознавания хакерских атак и вторжений. Попытки всех подобных действий протоколируются в журнале безопасности. Важная функция любого продукта, обеспечивающего безопасность системы, — это возможность детальной записи происходящих событий. Брандмауэр протоколирует события в нескольких различных журналах: сообщения об ошибках, отладочные события, настройки пользователя, статус, веб-серфинг, сканирование портов и т.д. Ведение журнала может быть активировано для любого из правил. Таким образом, системный администратор получает полный контроль над соединениями, устанавливаемыми через межсетевой экран.

Для современной организации, филиалы которой могут быть расположены по всему миру, защищенное подключение к корпоративной сети является необходимым условием, поскольку сейчас активно развит аутсорсинг. С помощью Kerio WinRoute Firewall установка виртуальной частной сети практически не требует усилий. Сервер и клиенты VPN являются составляющей частью возможностей WinRoute Firewall по безопасному удаленному доступу к корпоративной сети. Использование виртуальной сети Kerio VPN позволяет пользователям удаленно подключаться к любым ресурсам корпоративной сети и работать с сетью организации, как будто это их собственная локальная сеть.

Встроенный в продукт Kerio WinRoute Firewall сервер VPN позволяет организовать VPN-сети по двум различным сценариям: сервер-сервер и клиент-сервер (используется Kerio VPN Client для Windows, Mac и Linux).

VPN сервер-сервер

Режим «сервер-сервер» применяется компаниями, которые желают подключить по защищенному каналу удаленный офис для совместного использования общих ресурсов. Данный сценарий требует наличия Kerio WinRoute Firewall на каждой из соединяющихся сторон для установки защищенного канала через открытую сеть Интернет.

VPN клиент-сервер

Режим «клиент-сервер» позволяет удаленному пользователю безопасно подключить к корпоративной сети ноутбук или домашний компьютер.

Kerio VPN Client

Клиент Kerio VPN Client — это небольшое приложение, устанавливаемое на стороне подключаемого ПК. С недавнего времени брандмауэр Kerio WinRoute Firewall включает новую службу под названием Clientless SSL VPN, позволяющую удаленным клиентам получать доступ к общим файлам на серверах локальной сети с помощью обычного браузера. При этом установка специального клиентского программного обеспечения не требуется.

Как известно многим системным администраторам, протоколы VPN и NAT (трансляция сетевых адресов) не всегда поддерживают совместную работу. Решение Kerio VPN разработано с целью надежной работы через NAT и даже через ряд шлюзов NAT.

Kerio VPN применяет стандартные алгоритмы шифрования SSL для управления каналом (TCP) и Blowfish при передаче данных (UDP). В случаях, когда компания имеет некий стандарт на использование продуктов VPN, Kerio WinRoute Firewall включает поддержку протоколов IPSec и PPTP, позволяя применять различные решения сторонних производителей.

Version 9.2.7

Released: September 4, 2018

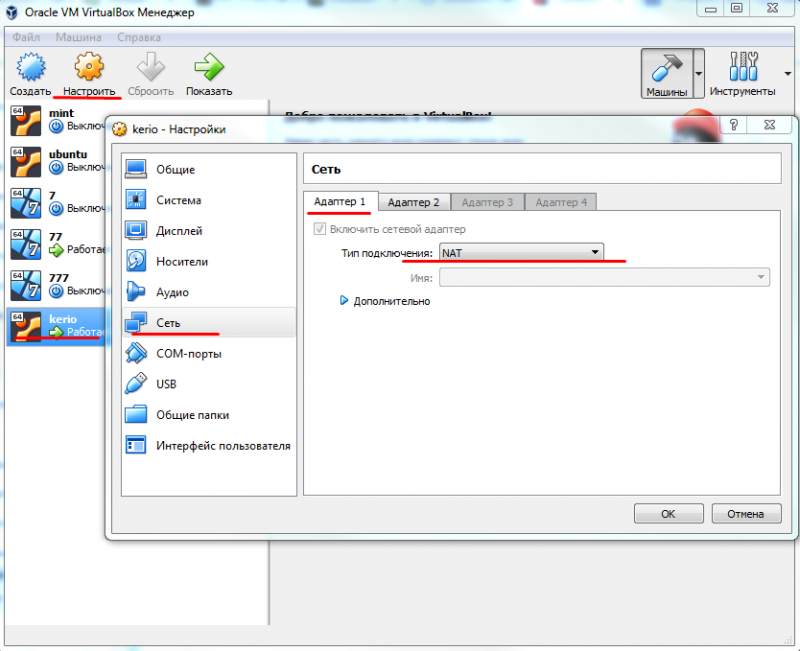

Как настроить сетевые интерфейсы Kerio Control на VirtualBox.

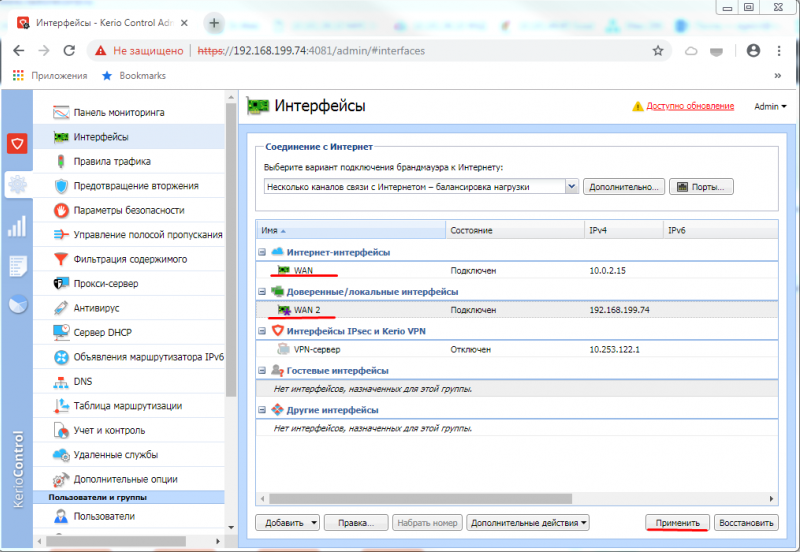

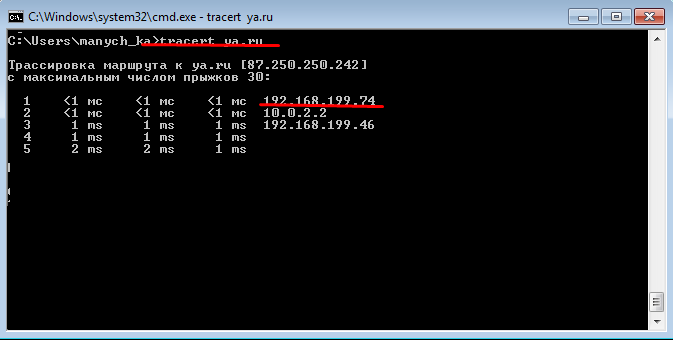

Приступим для начала нужно включить вторую сетевую карту. Для этого запускаем VirtualBox и переходим в настройки виртуальной машины Kerio Control. Переходим на вкладку есть и включаем два адаптера. Для первого выбираем тип подключения Nat. Это нужно для того чтобы с эмулировать подключение к интернету. VirtualBox сам выдаст виртуальной машине адрес что то типа 10.0.2.15.

Для второго выбираем Тип подключения Сетевой мост. Это нужно для того чтобы виртуальная машина получила ip адрес вашей локальной сети. При условии что у вас есть dhcp сервер который раздает ip но можно и вручную прописать.

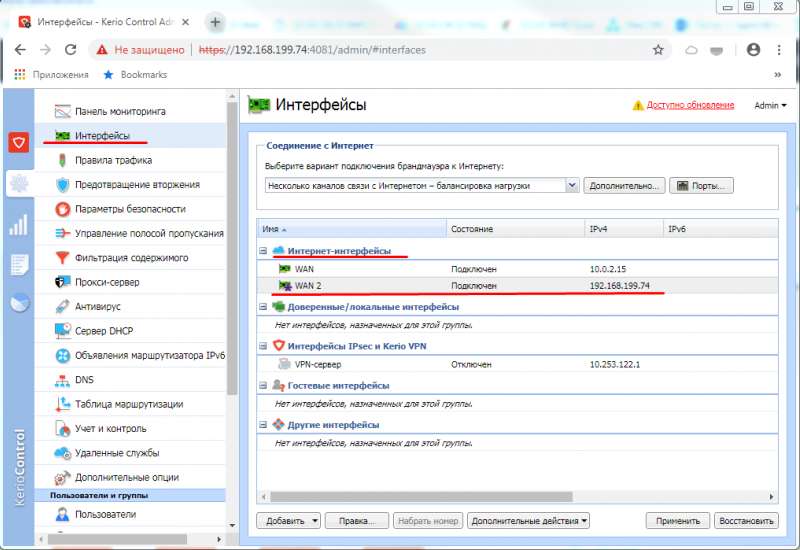

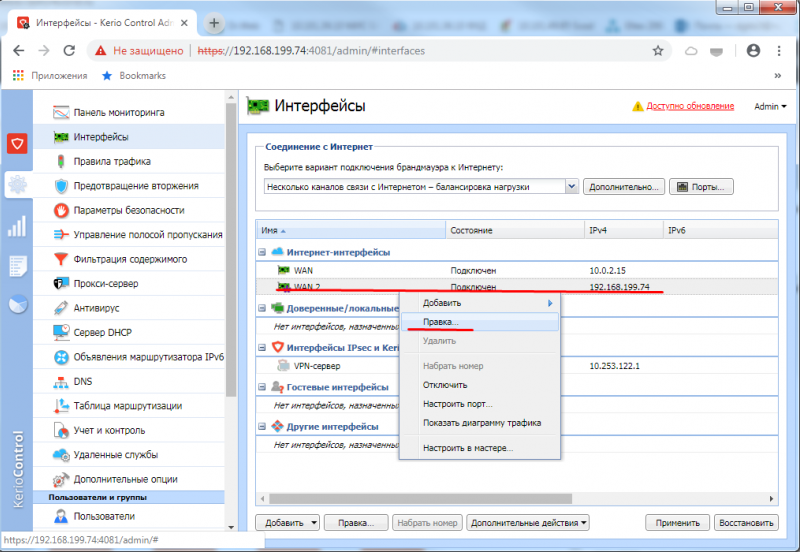

Теперь запускаем виртуальную машину с Kerio Control. И переходим в Kerio Control Administration. Слева открываем пункт Интерфейсы. Смотрим что получилось у вас должно быть два интерфейса. У одного ip адрес сетевой карты с типом подключения nat.( 10.0.2.15) второй интерфейс должен иметь ip адрес вашей локальной сети.

Нам нужно перенести один интерфейс в локальные интерфейсы. Для этого редактируем интерфейс который получил IP локальной сети.

В поле Группа интерфейсов выбираем Доверенные/локальные интерфейсы и жмем ОК. Так же поле Шлюз оставляем пустым.

Должно получиться следующие. Да кстати не забываем каждый раз кликать справа внизу Применить.

Теперь осталось проверить работоспособность межсетевого экрана. Для этого можно на любом ПК вашей локальной сети в качестве шлюза указать IP адрес виртуальной машины на которой стоит Kerio Control. Так же можно выполнить трассировку. Командной tacert yandex.ru. Если в результате маршрут пойдет через Kerio Control и есть доступ в интернет то вы все сделали правильно.

Вот вы и настроили сетевые интерфейсы Kerio Control на виртуальной машины. Следующем шагом будет настройка правил трафика добавление пользователей и создание групп. Если возникли вопросы пишите постараюсь всем ответить.

Известный программный продукт Kerio Control представляет собой комплекс приложений для полноценной защиты вашей компьютерной сети. Функционально ПО способно заменить собой антивирус, программу администрирования пользователей, Web-фильтр и виртуальный UTM. ПО разворачивается на любых платформах и переносится без переустановки, так как выпускается для виртуальных сред VMware. У нас вы можете купить лицензию Kerio Control для государственных и образовательных учреждений, а также коммерческих организаций.

Новые версии программы выпускаются для установки на ОС Linux и не требуют сложной установки. Можно установить Керио Контроль, разворачивая систему с ISO-образа, либо инициализировав виртуальную машину. Чтобы детально разобраться, как устанавливать Kerio Control и настраивать его в виртуальной среде, рекомендуем ознакомиться с основными принципами разворачивания ПО.

Kerio Control: настройка DNS

Настройка DNS необходима для того чтобы сотрудники из филиала, например, имели доступ к ресурсам центрального офиса, а значит могли подключаться к их сети. Выполнив настройку, можно будет использовать DNS-сервер.

На консоли администрирования нужно выбрать вкладку «Конфигурация» и кликнуть на параметре «DNS». Чтобы служба переадресации работала корректно, активируйте функцию «Использовать пользовательскую переадресацию». Правильно указав переадресацию, все запросы с домена не главного офиса будут перенаправляться на внутренний интерфейс программы, который связан с локальной сетью.

На сегодняшний день технология VPN является надежным средством для обеспечения безопасной передачи данных через открытые каналы связи. С ее помощью можно объединить локальные сети удаленных офисов или предоставить возможность сотрудникам работать с корпоративными ресурсами практически из любой точки земного шара. Сегодня мы разберем, как можно организовать корпоративный VPN-сервер на базе продукта Kerio Control.

Версии

| Версия | Дата выпуска | Существенные изменения |

|---|---|---|

| С 3 до 4.x | Winroute Pro версия 3 и 4, работающая на Windows 98 и Windows NT. | |

| 4.x | 1 февраля | Компания Kerio Technologies была сформирована из экс-сотрудников компании Tiny Software. |

| 5.0 | 21 февраля | Первая версия продукта под брендом Kerio. Поддержка DOS-версий Windows была остановлена. |

| 5.1 | 25 августа | Усовершенствован инструмент мониторинга пользовательской активности, поддержка функции переподключения при отказе, протокол инспектор для SIP — прозрачная работа SIP через NAT, расширенные опции протоколирования — поддержка утилит log rotation и syslog, настраиваемая DNS переадресация, настройка страниц переадресации для сайтов запрещенных правилами HTTP, определение использования P2P сетей пользователями, функция автоматического обновления, возможность использования DNS-имен в Политиках Трафика, поддержка NTLM аутентификации через веб-браузер Mozilla (Mozilla 1.4 и выше). |

| 6.0 | 7 июля | Встроенный VPN, работающий в режимах клиент-сервер и сервер-сервер, система предупреждений и напоминаний, антивирусная проверка электронной почты (протоколов POP3 и SMTP), усовершенствованная система мониторинга пользовательской активности в реальном времени и статистики использования трафика, блокировщик пиринговых(P2P) сетей, поддержка антивируса VisNetic — написан плагин для интеграции. |

| 6.1 | 23 июня | Прозрачная аутентификация пользователей посредством Active Directory, поддержка нескольких доменов Active Directory, реализация Kerio Clientless SSL-VPN (бесклиентское приложение VPN, доступ к открытым ресурсам локальной сети через любой веб-браузер, в том числе и с мобильного устройства), настраиваемая маршрутизация VPN туннелей |

| 6.2 | 3 марта | Контроль пропускной полосы канала, двойная антивирусная проверка, регистрация продукта через консоль администрирования, возможность установки VPN клиента на 64-битные платформы Windows |

| 6.3 | 29 марта | Модуль статистики и отчетности (Kerio StaR), поддержка 64-битных ОС, поддержка Windows Vista, улучшенный блокировщик P2P |

6.4 17 сентября Улучшенный модуль отчетности пользования интернет, распечатываемые отчеты, улучшенная производительность, поддержка технологии Динамический DNS 6.5 9 сентября Балансировка нагрузки на интернет-каналы, добавлены локальные версии на 11 языках. 6.6 31 марта VPN клиент для Mac и Linux, VPN клиент теперь работает как служба, улучшен просмотр сетевого окружения. 7.0 1 июня Продукт переименован в Kerio Control. Добавлен веб-интерфейс для администрирования. 8.3 22 апреля Поддержка интерфейса L2TP;Инспектирование HTTP трафика для протокола IPv6;Расширение физической адресации (PAE) в ядре Linux

Редактирование определений (групп IP адресов, URL-групп и т.д.) непосредственно в меню редактирования политик

Обнаружение резервных DNS-серверов в домене Active Directory

Совместимость с веб-обозревателями Internet Explorer 11 и Safari 7

Поддержка операционной системы Mac OS X 10.9 Mavericks клиентом Kerio VPN

8.5.0 17 февраля 2015 Новое в версии:

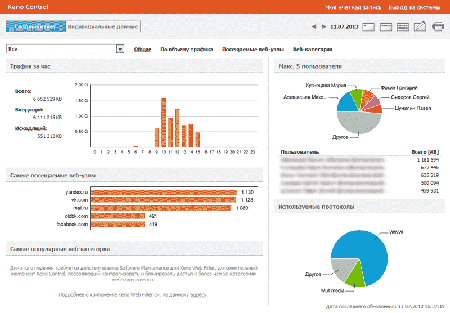

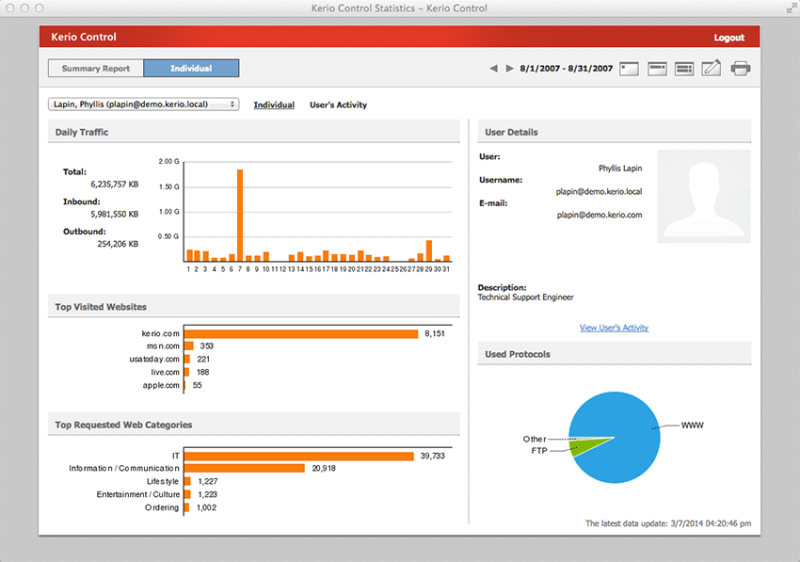

Настройка статистики в Kerio Control

Kerio Control показывала статистику Интернет-трафика, необходимо авторизовать пользователей.

Вам нужно мониторинг статистику пользователей, включите функцию автоматической регистрации браузером каждого пользователя.

Сотрудников в компании небольшое количество, можно для каждого компьютера настроить постоянный IP и каждого пользователя связать с ним.

Не забудьте перед этим авторизовать всех пользователей вручную или через базу данных пользователей домена. Для каждого ПК трафик будет отображать в Kerio Control за каждым пользователем.

Kerio Control: фильтрация содержимого – настройка параметров

Для настройки системы безопасности нужно перейти из вкладки «Конфигурация» в параметры «Фильтрация содержимого». В разделе «Антивирус» вы можете настроить обновление антивирусных баз и отметить с помощью флажков те протоколы, которые будут проверяться.

Для включить проверку HTTP-трафика, перейти вкладку «Политика HTTP». Активируйте «черный список» и внесите в него запрещенные слова. Используя добавленные вами ориентиры, все сайты, на которых будут встречаться данные выражения, система сразу заблокирует. Создать более гибкую систему фильтрации создайте правила с помощью подраздела «Правила URL».

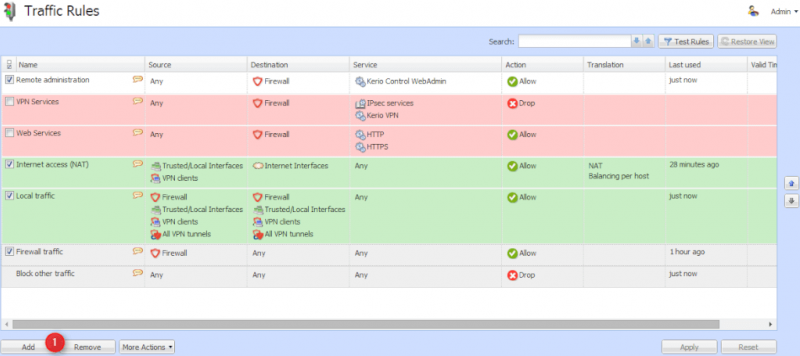

Kerio Control: настройка правил трафика

Настройка правил трафика осуществляется через раздел «Конфигурация». Перейдите во вкладку «Политика трафика» и выберите один из трех параметров, который нужно настроить. В пункте «Правила трафика» вы создаете правила, с помощью которых и будет регулироваться доступ пользователей в Интернет, фильтрация контента и подключение из удаленного офиса.

Задайте имя правила. В графе «Источник» вы можете выбрать «Любой источник», «Доверенный источник» или перечислить конкретные источники. В графе «Назначение» нужно указать, куда будут направляться данные, в локальную сеть, VPN-туннель или Интернет. Пункт «Службы» предназначен для внесения в список всех служб и портов, с помощью которых будет реализовываться конкретное правило.

Настройка балансировки нагрузки Kerio Control

Контролировать сетевой трафик и рационально его распределять между наиболее важными каналами передачи необходимо настроить балансировку нагрузки. Таким образом, оптимизируется доступ в интернет пользователей

Благодаря распределению трафика на наиболее важном канале соединения для передачи важных данных всегда будет непрерывный Интернет

Для назначения объема сетевого трафика в программе реализована поддержка QoS

Вы можете создать максимальную пропускную способность для приоритетного канала, при этом трафик с низкой степенью важности будет приостановлен. Есть возможность настроить балансировку нагрузки по нескольким соединениям

Kerio Control NAT: настройка

С помощью фаервола Kerio вы можете обеспечить безопасное соединение ПК локальной сети. Создать доступ к интернету некоторым сотрудникам в удаленном офисе, при этом без каких-либо действий с их стороны. Для этого потребуется создать VPN-подключение в вашей локальной сети из удаленного офиса. Установите и настройте интерфейсы для подключения к интернету. На панели управления во вкладке «Политика трафика» создайте правило, разрешающее локальный трафик.

Не забудьте указать в источнике все нужный объекты. Также потребуется создать правило, которое разрешит локальный пользователям доступ в интернет. Нужно настроить NAT, несмотря на созданные правила доступа в интернет не будет без включения данной функции. Во вкладке «Политика трафика» выберите раздел «Трансляция» и установите флажок «Включить источник NAT». Укажите путь балансировки.

Kerio Control: настройка интерфейсов

Настройка интерфейсов производится непосредственно после установки программы. Уже активировали лицензию Kerio Control который был куплен в подписке GFI Unlimited и выбрали тип подключения к интернету, можно заняться настройкой интерфейсов. Перейдите на консоли управления в раздел «Интерфейсы». Интерфейсы, которые подключены к интернету и доступны, программа сама обнаруживает. Все наименования будут выведены в виде списка.

При распределенной нагрузке на интерфейсы (выбор типа подключения к интернету), можно добавлять сетевые интерфейсы в неограниченном количестве. Устанавливается максимально возможная нагрузка для каждого из них.

Создание VPN-туннеля «офис-офис»

Как мы уже говорили, VPN-сервер, реализованный в продукте Kerio Control, позволяет объединять локальные сети в удаленных офисах. Давайте рассмотрим процедуру создания VPN-туннеля между двумя офисами, которые будем условно называть головным и филиалом.

В первую очередь необходимо провести настройку продукта в головном офисе. Осуществляется она с помощью консоли администратора, подключенной к Kerio Control. Сначала необходимо разрешить доступ к VPN-серверу из Интернета. Для этого в разделе «Конфигурация->Политика трафика->Правила трафика» нужно создать новое правило. В качестве источника необходимо выбрать пункт «Любой», в качестве приемника – Firewall, а в качестве службы – Kerio VPN. Разрешив трафик, удовлетворяющий этим правилам, мы делаем VPN-сервер доступным из внешней сети.

Следующий этап – настройка DNS. Она необходима, чтобы пользователи из одной сети могли использовать DNS-сервер (а значит, нормально обращаться к компьютерам) другой сети. Для этого перейдите в раздел «Конфигурация->DNS» и включите службу переадресации DNS (скорее всего, она у вас уже включена). Затем активируйте чекбокс «Использовать пользовательскую переадресацию», нажмите на кнопку «Определить» и в открывшемся окне введите пользовательскую переадресацию. В ней укажите, что запросы на адрес домена филиала (например, это будет filial.example.ru) будут переправляться на IP-адрес внутреннего интерфейса (то есть того, который «смотрит» в локальную сеть) интернет-шлюза удаленного филиала.

Далее необходимо активировать VPN-сервер и настроить его SSL-сертификат. Сделать это можно в разделе «Конфигурация->Интерфейсы». Найдите на данной вкладке среди VPN-интерфейсов VPN-сервер, дважды кликните на нем левой кнопкой мыши и в открывшемся окне включите службу. Затем нажмите на кнопку «Изменение сертификата SSL». Если у вас уже есть сертификат, то просто импортируйте его в систему. В противном случае нажмите на кнопку «Сгенерировать сертификат», введите требуемые данные и нажмите на кнопку «ОК».

Следующий шаг – создание VPN-туннеля, который свяжет головной офис с удаленным подразделением. Для этого нажмите на кнопку «Добавить VPN-туннель». В открывшемся окне в первую очередь введите имя его имя. Пренебрегать этим не стоит, особенно если требуется создать целый ряд туннелей для нескольких удаленных офисов. Далее выберите способ подключения к удаленной точке: активный или пассивный. Первый вариант можно использовать только в том случае, если удаленный интернет-шлюз имеет постоянный внешний IP-адрес (при его выборе необходимо указать этот IP-адрес или имя хоста). Иначе необходимо выбрать пассивное подключение. После этого требуется ввести «отпечаток» SSL-сертификата удаленного VPN-сервера и завершить процедуру создания туннеля.

Наконец, последний шаг – настройка правил трафика, позволяющих пользователям локальной сети головного офиса подключаться к сети филиала и наоборот. Осуществляется эта настройка в разделе «Конфигурация->Политика трафика->Правила трафика». В первом правиле необходимо в качестве источника указать пункт «Доверенные/локальные интерфейсы», а в качестве приемника – созданный нами на предыдущем этапе VPN-туннель. Второе правило должно выглядеть следующим образом: источник – созданный VPN-туннель, а приемник – сетевой интерфейс, «смотрящий» в локальную сеть головного офиса. Если вы хотите, чтобы пользователям из разных сетей были доступны только определенные сетевые сервисы, то в правилах их нужно указать. В противном случае в списке служб можно выбрать пункт «Любые».

Настройка VPN-сервера в филиале осуществляется точно таким же образом, только в этом случае удаленным становится интернет-шлюз головного офиса. Это необходимо учитывать при настройке переадресации DNS, а также при создании VPN-туннеля.

Version 9.2.2

Kerio Control 9.2.1 brings you significant performance improvements in all Kerio Control’s security and inspection methods and filters. For example:

Kerio Control 9.2.2 introduces Kerio Antivirus. Kerio Antivirus is powered by the Bitdefender antivirus engine and replaces the current Sophos Anti-Virus.

When upgrading to Kerio Control 9.2.2 from earlier versions, Kerio Antivirus automatically replaces the Sophos Anti-Virus.

Read more in our Knowledge Base: Configuring antivirus protection.

Kerio Control hardware devices support Wi-Fi

Kerio Technologies launches Kerio Control NG100W and Kerio Control NG300W hardware devices with embedded WiFi access point which provide connectivity for wireless devices such as cell phones, tablets, and laptops.

The Kerio Control WiFi module supports:

Read more in our Knowledge Base:

Optimizing performance with LSO

Kerio Control includes large segment offload, also referred to as generic segmentation offload. LSO allows the network interface controller to process the segmentation of a data transfer and significantly improves performance. However, these improvements are noticeable only during large data transfers, such as file downloads, or video streams.

The throughput gain depends on the particular deployment. For example, you can expect up to 400 Mbps on the Kerio Control NG100 hardware appliance.

Read more in our Knowledge Base: Optimizing performance with large segment offload.

Blocking incoming connections from specified countries

Kerio Control allows you to filter incoming traffic by country (GeoIP). Kerio Control then blocks all IP addresses that belong to the countries specified in the filter.

Read more in our Knowledge Base: Blocking all incoming connections from specified countries.

IPsec VPN tunnel configuration update

Kerio Control 9.2 adds a detailed configuration for IKE and ESP ciphers used in IPsec VPN tunnels. With this detailed configuration you can easily create IPsec VPN tunnels with third-party firewalls.

Read more in our Knowledge Base: Configuring IPsec VPN tunnel.

Changes in system requirements

Kerio Control does not permit upgrades from versions older than 8.0.

Базовая настройка Kerio Control

В принципе, все параметры работы Kerio Control можно настраивать вручную. Однако для первоначального внедрения гораздо удобнее воспользоваться специальным мастером, который запускается автоматически. На первом его шаге предлагается ознакомиться с основной информацией о системе. Также здесь есть напоминание о том, что компьютер, на котором запущен Kerio Control, должен быть подключен к локальной сети и иметь работающее подключение к Интернету.

Второй этап – выбор типа подключения к Интернету. Всего здесь доступно четыре варианта, из которых необходимо выбрать наиболее подходящий для конкретной локальной сети.

На третьем шаге нужно указать сетевые интерфейс или интерфейсы, подключенные к Интернету. Программа сама обнаруживает и выводит все доступные интерфейсы в виде списка. Так что администратору остается только выбрать подходящий вариант. Стоит отметить, что в первых двух типах подключений нужно устанавливать только один интерфейс, а в третьем – два. Настройка четвертого варианта несколько отличается от остальных. В нем предусмотрена возможность добавления любого количества сетевых интерфейсов, для каждого из которых необходимо установить максимально возможную нагрузку.

Четвертый этап заключается в выборе сетевых служб, которые будут доступны пользователям. В принципе, можно выбрать вариант «Без ограничений». Однако в большинстве случаев это будет не совсем разумно. Лучше отметить «галочками» те службы, которые действительно нужны: HTTP и HTTPS для просмотра сайтов, POP3, SMTP и IMAP для работы с почтой и т.п.

Следующий шаг – настройка правил для VPN-подключений. Для этого используется всего два чекбокса. Первый определяет, какие клиенты будут использовать пользователи для подключения к серверу. Если «родные», то есть выпущенные Kerio, то чекбокс должен быть активирован. В противном случае, например, при использовании встроенных в Windows средств, его нужно отключить. Второй чекбокс определяет возможность использования функции Kerio Clientless SSL VPN (управление файлами, папками скачивание и загрузка через веб-браузер).

Шестой этап заключается в создании правил для служб, которые работают в локальной сети, но должны быть доступны и из Интернета. Если на предыдущем шаге вы включили Kerio VPN Server или технологию Kerio Clientless SSL VPN, то все необходимое для них будет настроено автоматически. Если же вам нужно обеспечить доступность других служб (корпоративного почтового сервера, FTP-сервера и пр.), то для каждой из них нажмите на кнопку «Добавить», выберите название сервиса (будут открываться стандартные для выбранного сервиса порты) и при необходимости укажите IP-адрес.

Наконец, последний экран мастера настройки представляет собой предупреждение перед началом процесса генерации правил. Просто прочитайте его и нажмите на кнопку «Завершить». Естественно, в будущем все созданные правила и настройки можно менять. Причем можно как повторно запустить описанный мастер, так и отредактировать параметры вручную.

В принципе, после завершения работы мастера Kerio Control уже находится в рабочем состоянии. Однако имеет смысл немного подкорректировать некоторые параметры. В частности, можно установить ограничения на использование полосы пропускания. Больше всего она «забивается» при передаче больших, объемных файлов. Поэтому можно ограничить скорость загрузки и/или выгрузки таких объектов. Для этого в разделе «Конфигурация» нужно открыть раздел «Ограничение полосы пропускания», включить фильтрацию и ввести доступную для объемных файлов полосу пропускания. При необходимости можно сделать ограничение более гибким. Для этого необходимо нажать на кнопку «Дополнительно» и указать в открывшемся окне службы, адреса, а также временные интервалы действия фильтров. Кроме того, тут же можно установить размер файлов, которые считаются объемными.

Kerio Control IPSec: настройка

Для обеспечения соединения между двумя удаленными точками, например, главным офисом и филиалом, можно использовать не подключение не только по VPN-протоколу, но и IPSec. С помощью программы, находящейся в центральном офисе, нужно создать новый туннель IPSec. В параметрах задайте ip-адрес, предопределенный ключ, локальный и удаленный ID, а также другие необходимые настройки.

Далее добавьте правила фаервола, политики шифрования и поработайте с настройками Peers. Так как в программе задана возможность автоматической генерации политик, при установке соединения они будут сразу же созданы. На роутере в удаленном офисе также появится политика для подсети, и туннель будет создан.

Kerio Control: настройка пользователей

Надо настраивать параметры доступа пользователей, необходима базовая настройка программы. Вам необходимо указать и добавить сетевые интерфейсы, выбрать сетевые службы, доступные для пользователей. Не забудьте настроить правила для VPN-подключений и правила для служб, работающих в локальной сети. Для внести пользователей в программу, рекомендуем для начала разбить их на группы. Данную функцию можно установить во вкладке «Пользователи и группы».

В группах надо создать права доступа, например, возможность пользоваться VPN, смотреть статистику.

В сети есть домен, внести пользователей очень просто. Нужно включить функцию «Использовать базу данных пользователей домена» в меню «Пользователи». В сети домена нет, пользователей нужно добавлять вручную, задав каждому имя, адрес почты, логин и описание.

Источник

А начну я пожалуй с развертывания и базовой настройке Kerio Control 7.4.1. Базовая настройка подразумевает, начальные изменения в конфигурации Kerio которые обеспечат первоначальный доступ в интернет всем компьютерам в локальной сети.

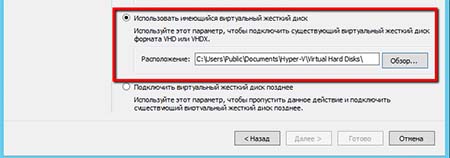

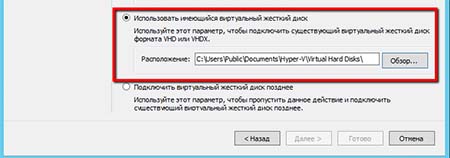

В качестве дистрибутива Kerio используется вариант Hyper-V Virtual Appliance

. Данный дистрибутив построен на базе Linux ядра. В дальнейшем Kerio полностью перейдет на такого рода дистрибутивы своих продуктов.

Развертывание Kerio 7.4.1 особых усилий не требует, все достаточно тривиально.

1. Мастер настройки сети и политики трафика.

Необходимо запустить мастера настройки и определить политику сети и правил Firewall. Обычно все делается по умолчанию. Наружу я открыл VPN сервер и Kerio Control Web Admin (Не для продакшн).

2. Вкладка Интерфейсы.

Необходимо проверить сетевые настройки шлюза. Переименовать интерфейсы с учетом их задач. В моем случае это WAN и LAN. Так же по желанию можно настроить под себя информационные столбцы.

3. Вкладка Политика HTTP.

Включаем прозрачный кэш для прокси сервера.

4. Частота обновления Антивируса.

Ставим 2 часа.

Для организации контроля в локальной сети нашей организации был выбран Kerio Control Software Appliance 9.2.4. Раньше эта программа называлась Kerio WinRoute Firewall. Рассматривать плюсы и минусы мы не будем, и почему выбран Керио, тоже, переходим сразу к делу. Программа версии 7 и выше устанавливается на голое железо без какой-либо операционной системы. В связи с этим подготовлен отдельный ПК (не виртуальная машина) со следующими параметрами:

Процессор AMD 3200+;

HDD 500Гб; (необходимо гораздо меньше)

— Сетевая карта – 2 шт.

Собираем ПК, вставляем 2 сетевых карты.

Для установки линукс-подобной системы нужно создать загрузочный носитель – флэшку или диск. В нашем случае флэшка создана с помощью программы UNetbootin.

Скачиваем Kerio Control Software Appliance. (можно купить лицензию или скачивать образ с встроенным активатором)

Объем образа Керио не превышает 300Мб, размер флэшки соответствующий.

Вставляем флэшку в USB разъем ПК или ноут-бука.

Форматируем в FAT32 средствами Windows.

Запускаем UNetbootin и выбираем следующие настройки.

Дистрибутив – не трогаем.

Образ – Стандарт ISO, указываем путь к скаченному образу Керио.

Тип – Устройство USB, выбираем нужную флэшку. ОК.

После некоторого времени создания, загрузочная флэшка готова. Жмем выход.

Вставляем загрузочную флэшку в подготовленный ПК, включаем его и в Boot menu выбираем загрузку с USB-HDD. В начавшейся загрузке выбираем linux.

Начнется установка Kerio Control Software Appliance 9.2.4. Выбираем язык.

Читаем лицензионное соглашение.

Принимаем его, нажав F8.

Вводим код 135. Программа предупреждает о том, что жесткий диск будет отформатирован.

Ждем пока идет установка.

Система перезагрузится.

Снова ждем.

Наконец дождались. Сообщение на экране говорит о том, что нужно в любом ПК, который подключен в одну сеть вместе с Керио перейти в браузере по написанному адресу.

Мы пока этого делать не будем, а переходим в Конфигурацию сети в самом Керио.

Конфигурация сетевого интерфейса Ethernet. Отмечаем пробелом – Назначить статический IP-адрес.

И назначаем его.

IP-адрес: 192.168.1.250

Маска подсети: 255.255.255.0

Если до установки ПО в сетевые карты были подключены два необходимых сетевых провода для внешней и внутренней сети, то об этом компьютере можно забыть. Я поставил его в уголок и даже забрал монитор.

Теперь в браузере того ноут-бука, в котором создавалась загрузочная флэшка, я перехожу по адресу:

https://192.168.1.250:4081/admin. Браузер может сообщить что Возникла проблема с сертификатом безопасности этого сайта. Нажимаем ниже – Продолжить открытие этого веб сайта и попадаем в мастер активации.

Анонимную статистику, конечно же, не передаем, убираем галочку.

Вводим новый пароль администратора.

Вот и всё. Здравствуй Керио.

Нужно отметить, что выбранный IP-адрес 192.168.1.250 для сетевой карты внутренней сети решено было изменить на адрес 192.168.1.1 для того, чтоб не перенастраивать много оборудования. Сеть существовала долгое время без контроля и Керио пришлось в неё добавить методом встраивания. После смены IP чтоб попасть в интерфейс нужно вводить https://192.168.1.1:4081/admin. Ниже на рисунке структурная схема подключения.

Первоначально, все функции маршрутизации и DNS выполнял модем с IP –адресом 192.168.1.1. При установке Керио модему назначили адрес 192.168.0.1 и он обращается к внешней сетевой карте Керио с адресом 192.168.0.250. Адреса в одной подсети. Внутренняя сетевая карта получила адрес, который раньше был у модема. Всё оборудование в сети со статическими IP-адресами и прописанным шлюзом (а это почти вся наша сеть) увидело новый шлюз как старый и даже, не заподозрило подмены:)

При первом запуске Керио, мастер предлагает настроить интерфейсы. Можно настраивать не через мастера. Рассмотрим подробнее всё, что описано выше.

Во вкладке интерфейсы выбираем пункт Интернет-интерфейсы.

Придумываем название типа Внешняя сеть или Интернет, по умолчанию написано WAN. Вводим вручную данные IP адреса, маску, шлюз и DNS, всё в одной подсети с модемом. ОК.

Далее выбираем следующее подключение в пункте Доверенные/локальные интерфейсы – наша внутренняя сеть. Эти пункты в зависимости от версии Керио могут называться по другому. Придумываем имя и вносим данные как на картинке ниже. Внешняя и внутренняя сеть не могут находится в одной подсети. Это не нужно забывать. DNS от Керио. Шлюз не пишем. ОК.

Нажимаем кнопку Применить в нижней правой части экрана, настройки активируются. Проверим подключение к Интернету. Интернет работает.

Можно переходить к созданию правил трафика, фильтрации содержимого, посмотреть, кто скачивает торренты и перегружает сеть, ограничить скорость или заблокировать. Короче, Керео полноценно работает и в нем есть множество настроек. Тут каждый настраивает что кому нужно.

Рассмотрим еще один важный момент – это открытие портов. До установки Керео в модеме были проброшены порты на сервер. Так же изначально необходимые порты были открыты в самом сервере. Без этих портов спец. софт сервера не может нормально работать. Рассмотрим открытие порта 4443.

Модем HUAWEI HG532e, заходим в него, для этого в адресной строке браузера вводим 192.168.0.1. Переходим по вкладкам Advanced—>NAT—> Port Mapping и вносим данные как на картинке ниже.

Интерфейс – наше подключение (в режиме роута кстати).

Протокол – TCP/UDP.

Remote host – ничего.

External start port/end port – 4443 (внешний порт).

Internal host – 192.168.0.250 (адрес внешней сетевой карты Керео).

Internal port – 4443 (внутренний порт).

Mapping name – любое понятное имя.

Принцип действия таков, что обращение из интернета на внешний статический IP-адрес к порту 4443 будет переадресовано к внешней сетевой карте Керио. Теперь нужно сделать так, чтоб запрос с внешней сетевой карты перенаправлялся на внутреннюю сетевую карту и далее к нашему серверу на порт 4443. Это делается с помощью создания двух правил. Первое правило разрешает доступ извне, второе правило разрешает доступ изнутри.

Создаем эти два правила на вкладке Правила трафика. Разница в пунктах источник и назначения. Служба – наш порт 4443. см. картинку выше.

В пункте Трансляция делаем настройки как на картинке ниже. Отмечаем галочкой — Адрес назначения NAT и пишем там IP-адрес сервера назначения и нужный порт. ОК.

Нажимаем применить. Проверяем, открылся ли порт в он-лайн сервисе. Порт открыт.

Проверяем службы сервера, для которых всё это делалось – они заработали. Аналогичным способом можно открыть любой порт.

О прочих настройках Kerio Control Software Appliance возможно будет написано в других статьях.

(подключение по оптике)

Путь к архиву показан на нижеследующих изображениях:

Предположим, что вы осуществляете переход с последней версии KWF 6.7.1, ваша цель — работающая версия Kerio Control Appliance 8.3 (актуальная версия приложения на Апрель 2014 года)

Основной «сложностью» перехода в данном случае является необходимость выполнять не прямое обновление с версии KWF 6.7.1 на Kerio Control 8.3, а последовательный переход на некоторые «мажорные» (major) версии. Данная необходимость обусловлена включением в конфигурационные файлы этих «мажорных» версий некоторых возможностей, которые требуют постобработки после установки приложения.

Для осуществления перехода с версии KWF 6.7.1 на версию Kerio Control 8.3 потребуется выполнить следующие шаги обновления:

1. Обновление до версии Kerio Control 7.0.0

2. Обновление до версии Kerio Control 7.1.0

3. Обновление до версии Kerio Control 7.4.2 (финальная версия для Windows)

Загрузить необходимые дистрибутивы вы сможете из нашего архива релизов .

Сам процесс обновления от версии к версии является обычной установкой новой версии «поверх» старой. Программа установки автоматически завершит работу системной службы Kerio Control (Kerio Winroute Firewall), определит директорию установки текущей версии Kerio Control (Kerio Win-route Firewall) и произведёт замену файлов приложения, требующих обновления; файлы протоколов приложения и пользовательской конфигурации сохраняются без изменений. Файлы конфигурации будут сохранены в специальной директории «UpgradeBackups», расположенной в корне директории %programmfiles%Kerio.

Видео ролик штатного процесса обновления:

Переход на последнюю Windows-версию Kerio Control 7.4.2 будет финальным шагом обновления в рамках данной платформы. Следующими этапами перехода является подготовка Appliance платформы, перенос конфигурации, базы журналов и пользовательской статистики.

Переход на платформу Appliance.

В данном разделе мы рассмотрим варианты разворачивания различных Appliance-дистрибутивов Kerio Control.

Установка Software Appliance

Данный вариант установочного пакета может быть развёрнут следующими способами:

- ISO образ может быть записан на физический CD или DVD носитель, который в дальнейшем необходимо использовать для установки Kerio Control на физический или виртуальный хост.

- В случае использования виртуальных ПК, ISO-образ можно подключить как виртуальный CD/DVD-ROM для совершения установки с него, без необходимости записи на физический носитель.

- ISO образ можно записать на USB-flash накопитель и произвести установку с него. Для уточнения инструкций, обратитесь к соответствующей статье (kb.kerio.com/928) в нашей базе знаний.

Установка VMware Virtual Appliance

Для установки Kerio Control VMware Virtual Appliance на различные средства виртуализации от компании VMware, используйте соответствующий вариант дистрибутива Kerio Control VMware Virtual Appliance:

Для VMware Server, Workstation, Player, Fusion используйте заархивированный(*.zip) VMX файл:

Установка виртуального модуля в VMware player

- Для VMware ESX/ESXi/vSphere Hypervisor используйте специальную OVF-ссылку для импорта виртуального модуля, имеющую вид:

http://download.kerio.com/en/dwn/control/kerio-control-appliance-1.2.3-4567-linux.ovf

VMware ESX/ESXi автоматически загрузит OVF-конфигурационный файл и соответствующий ему образ виртуального жёсткого диска (.vmdk)

При использовании OVF формата необходимо учитывать следующие аспекты:

- В виртуальном модуле Kerio Control синхронизация времени с сервером виртуализации отключена. Однако Kerio Control обладает встроенными инструментами синхронизации времени с публичными сетевыми источниками времени Интернета. Таким образом, использование синхронизации между виртуальной машиной и сервером виртуализации необязательно.