В настоящей статье мы подробно рассмотрим процесс развёртывания контроллера домена на на базе Windows Server 2016, а также процесс настройки служб AD DS и DNS.

Первое, что необходимо сделать, это подготовить систему для развертывания служб.

Для этого устанавливаем операционную систему Windows Server 2016 и обновляем её до актуального состояния.

Следующий шаг, это изменяем имя сервера. Для этого идём в Диспетчер серверов и переходим на вкладку Локальный сервер. Кликаем по имени компьютера.

В появившемся окне жмём Изменить

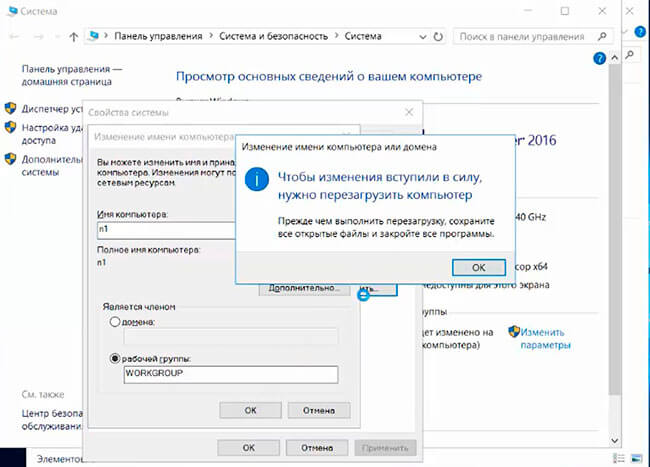

И изменяем имя на своё (например BEARNET_DC1)

Жмём ОК! Система затребует перезагрузку. Жмём Перезагрузить позже.

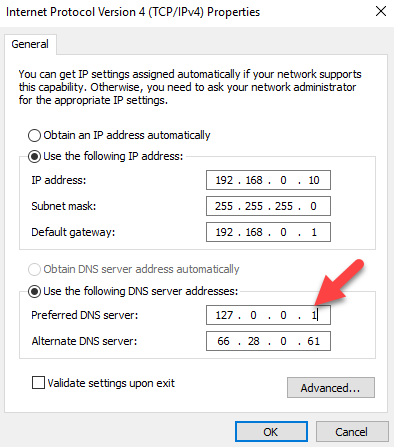

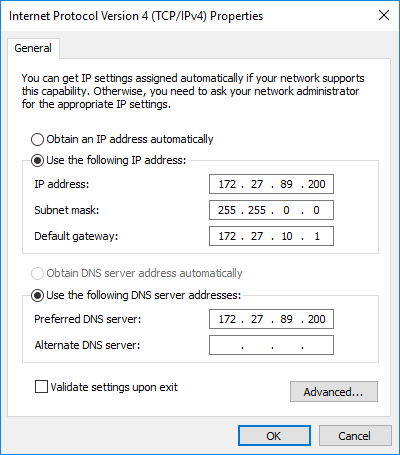

Следующий шаг, это указать статические IP-адреса в настройках TCP/IP и изменить настройки временной зоны на относящуюся к нам.

Для этого всё в том же Диспетчере серверов кликаем по настройкам сетевой карты и часовому поясу.

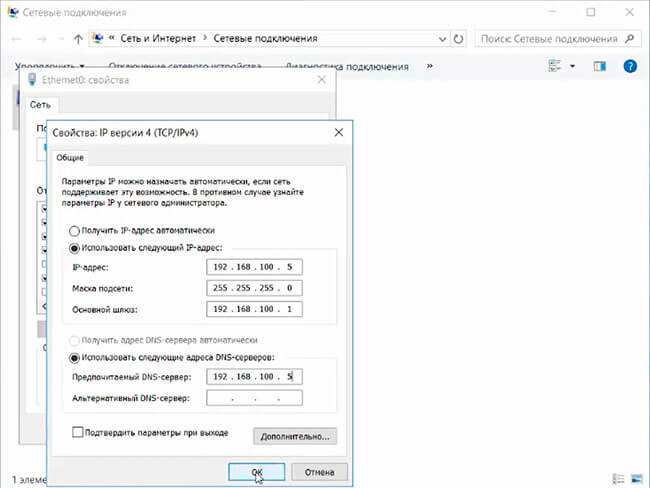

Примеры настройки TCP/IP и временной зоны:

На этом первоначальная подготовка система закончена, перезагружаем сервер и можно приступать к развертыванию служб.

Приступим к развертыванию служб Active Directory и DNS.

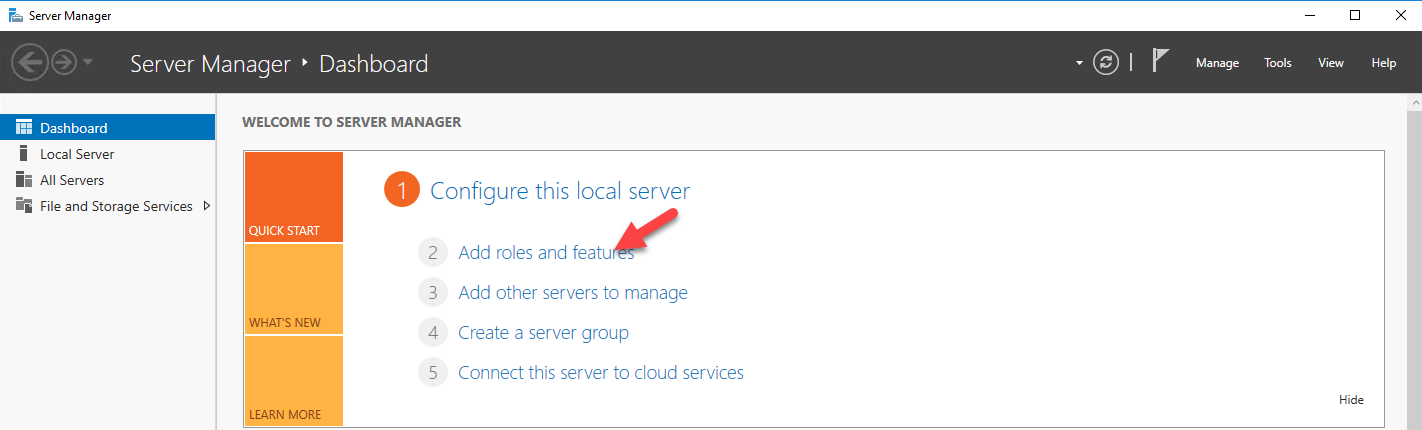

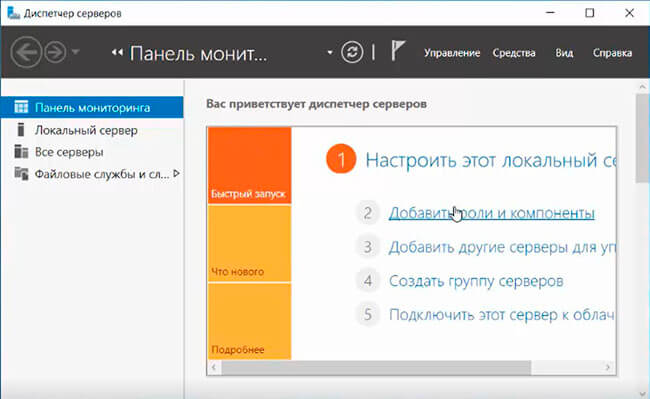

Добавляем новую роль на сервере. Для этого идём в Диспетчер серверов и на вкладке панель мониторинга кликаем Добавить роли и компоненты.

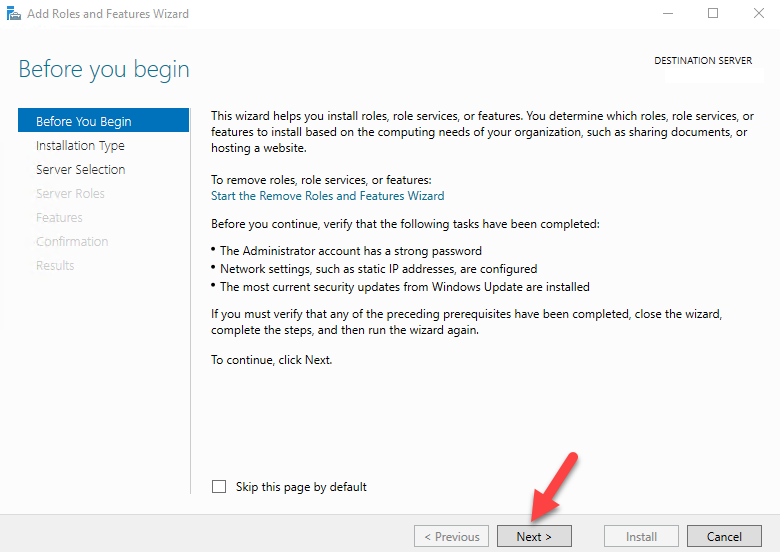

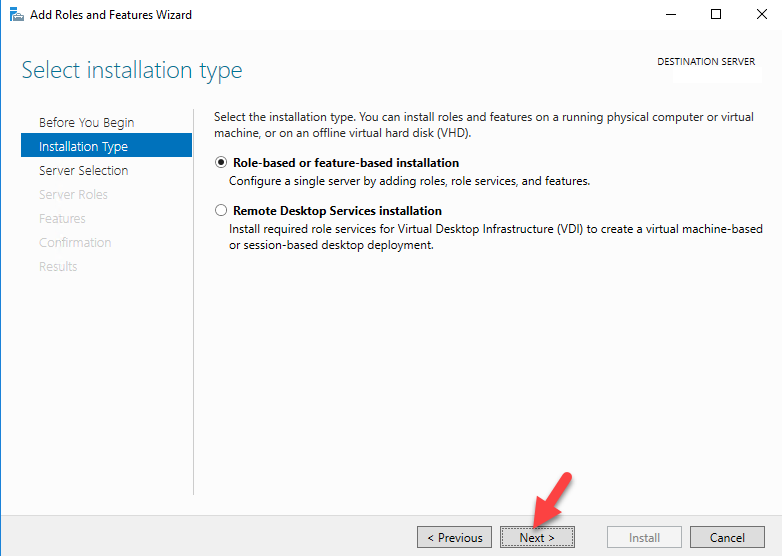

В появившемся окне жмём Далее.

Выбираем первый пункт Установка ролей и компонентов и жмём Далее

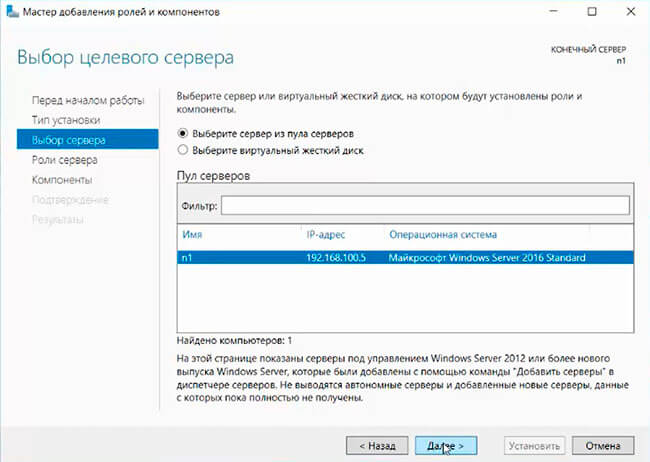

В следующем окне выбираем сервер на котором будет развёрнута роль. Жмём Далее.

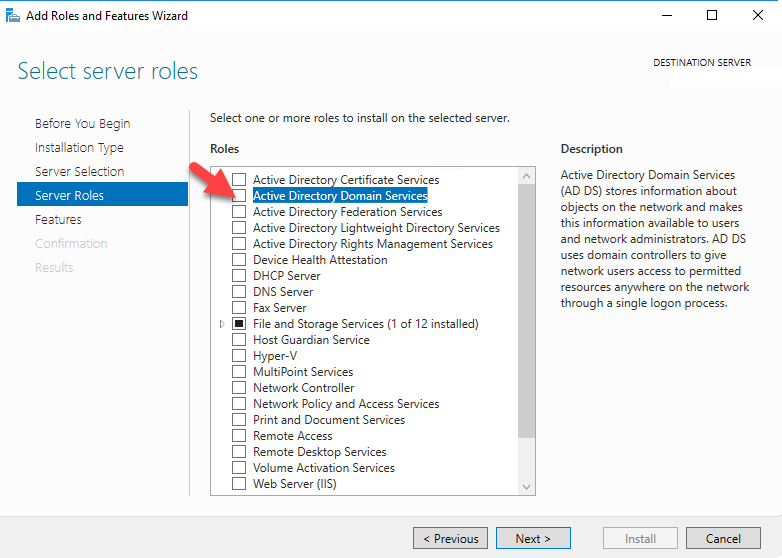

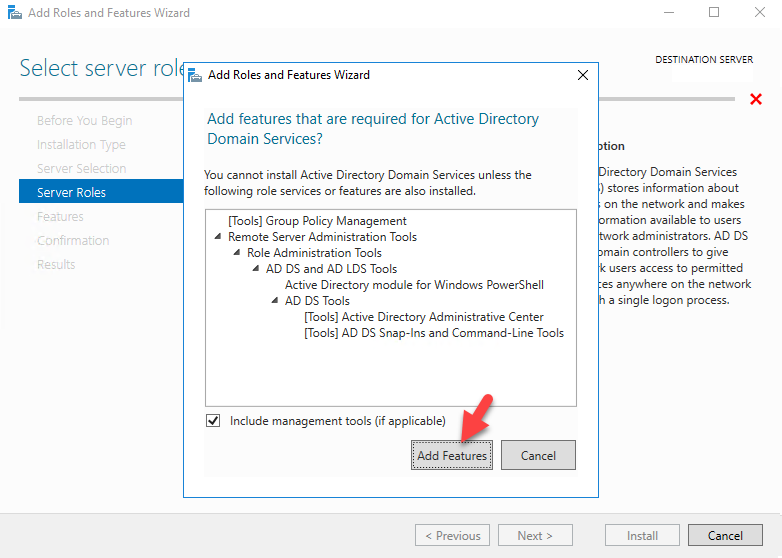

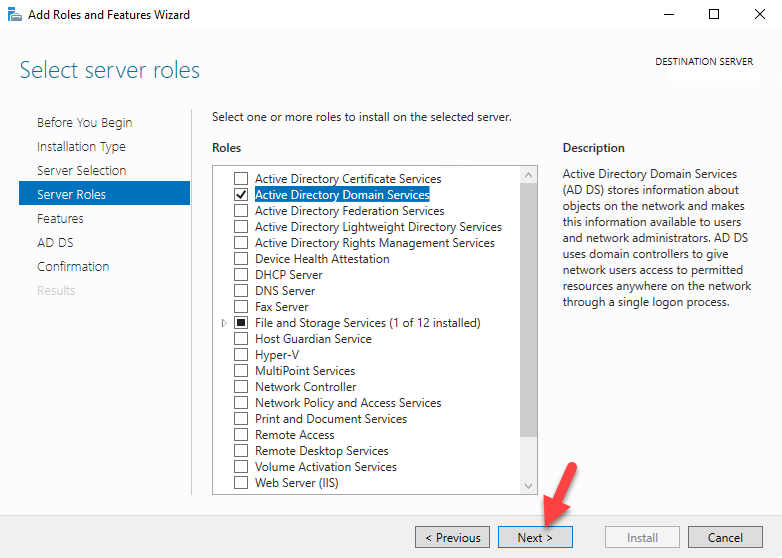

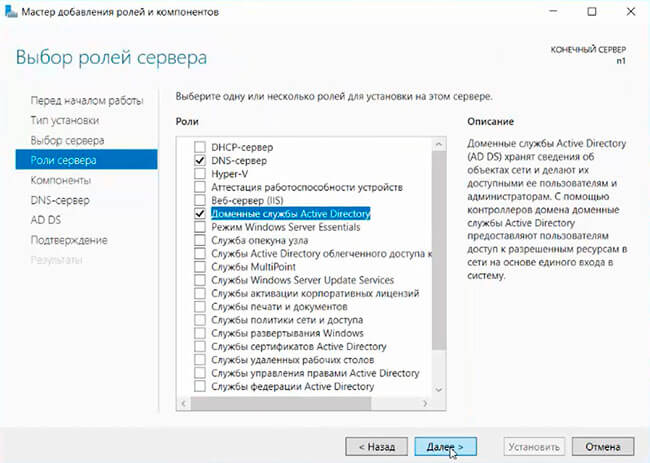

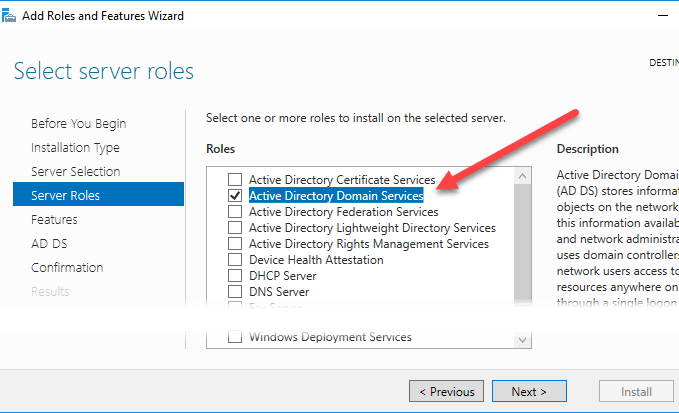

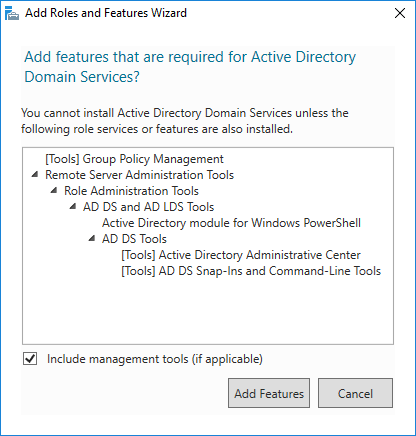

Галочкой отмечаем роль Доменные службы Active Directory и в подтверждающем запросе мастера добавления ролей и компонентов жмём Добавить компоненты. Жмём Далее.

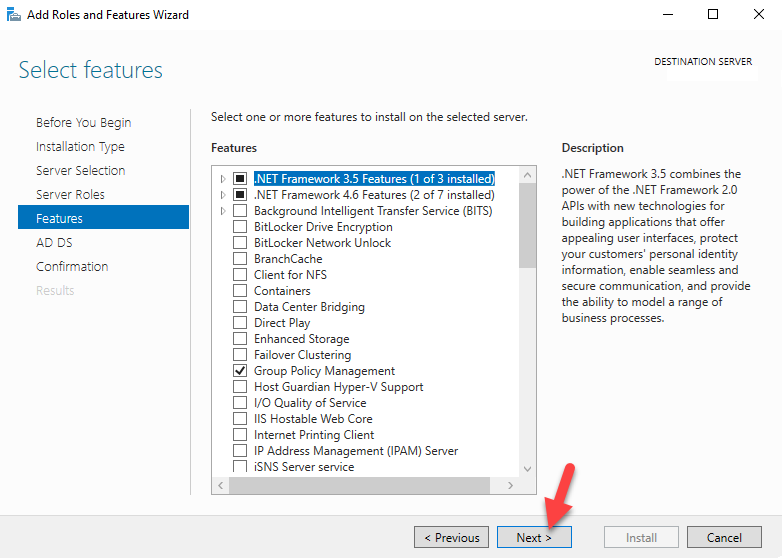

В следующем окне система предлагает выбрать дополнительные компоненты. В моём случае в этом нет необходимости. Жмём Далее.

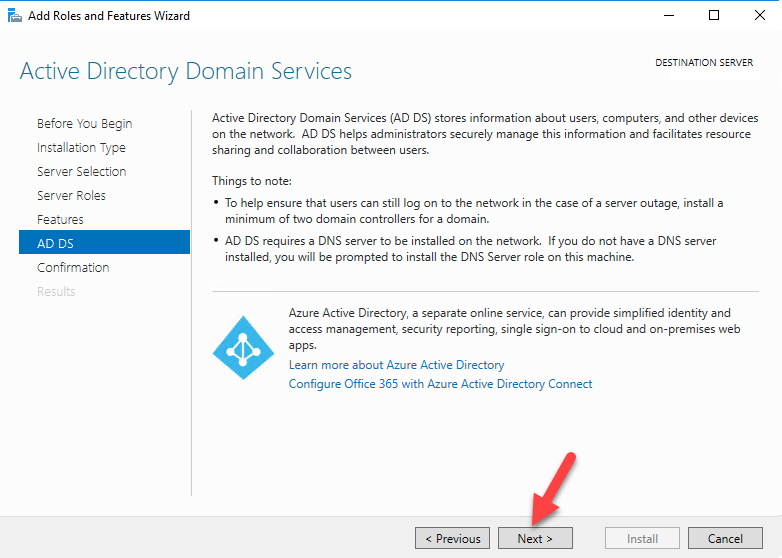

Следующее окно является информационным. на нём наше внимание обращается на то что желательно иметь по два контролера домена в каждом домене. Также здесь говорится о том что службы Active Directory требуют наличие установленного в сети DNS-сервера, если он не установлен, то будет предложено его установить. Жмём Далее.

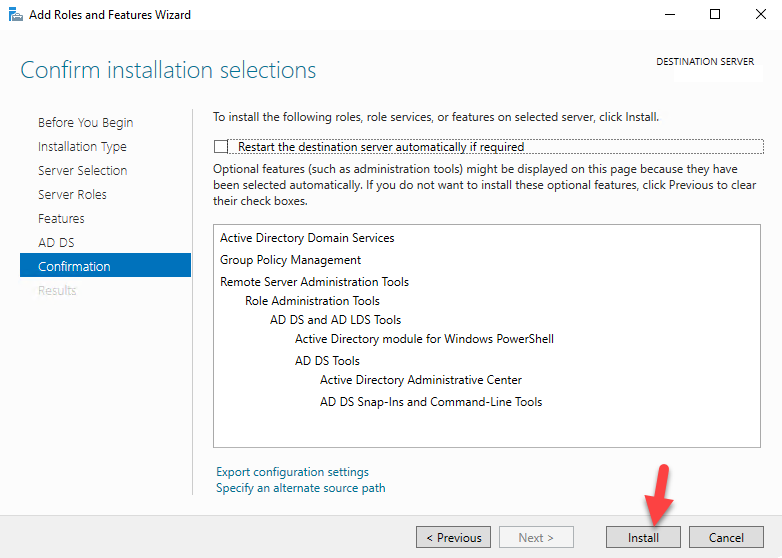

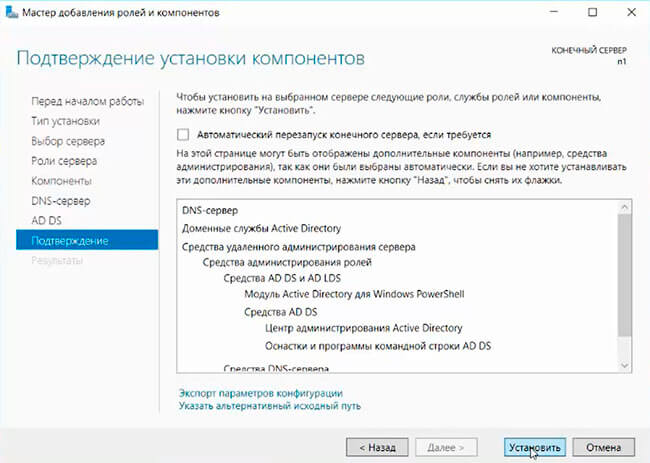

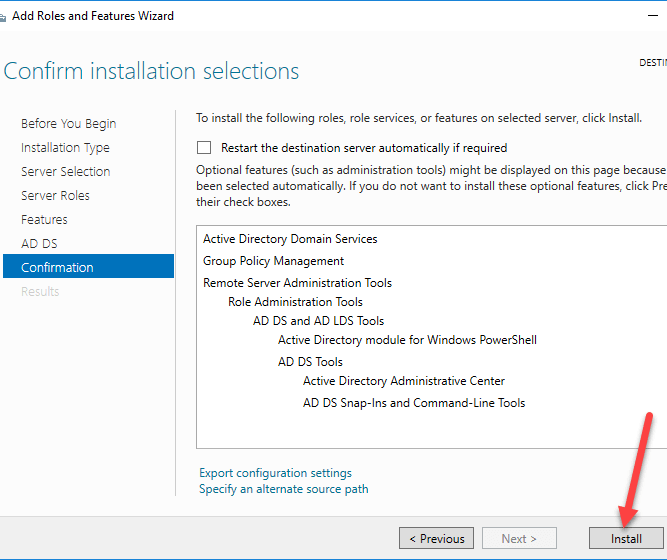

На завершающей странице мастера жмём Установить.

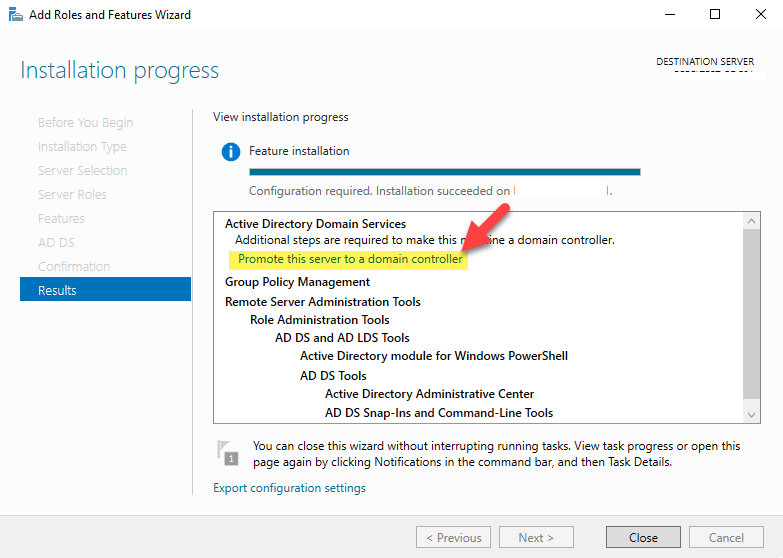

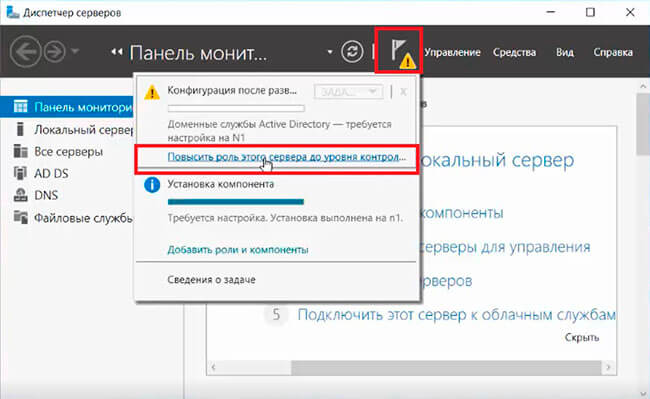

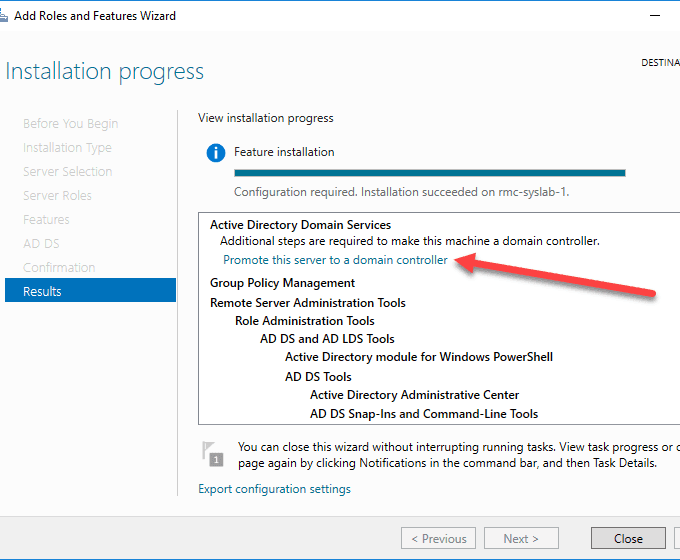

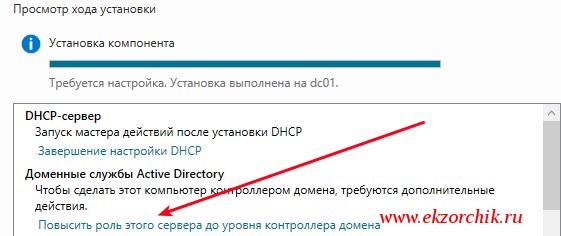

После завершения установки Роли, в Диспетчере серверов кликаем по значку Флажка с восклицательным знаком и выбираем Повысить роль этого сервера до уровня контроллера домена.

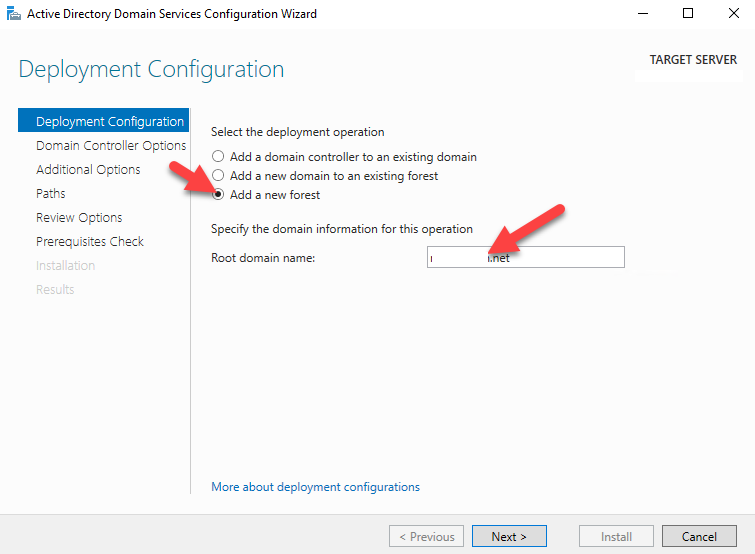

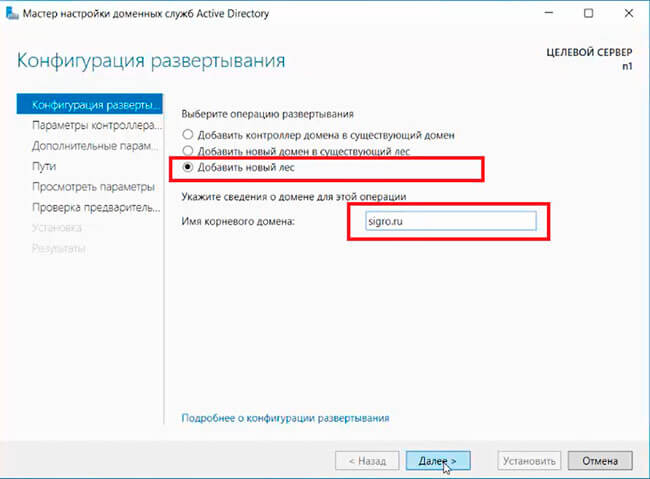

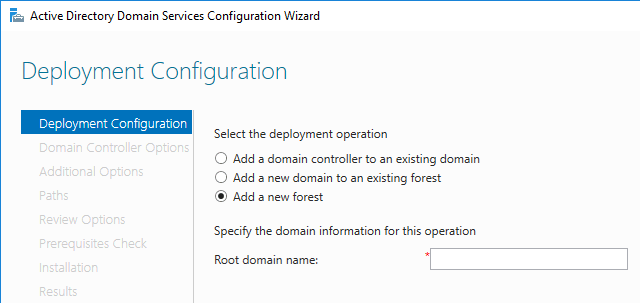

Далее открывается окно Мастера настройки доменных служб Active Directory где необходимо выбрать вариант развёртывания контроллера домена. Выбираем добавить новый лес и указываем корневое имя домена. Жмём Далее.

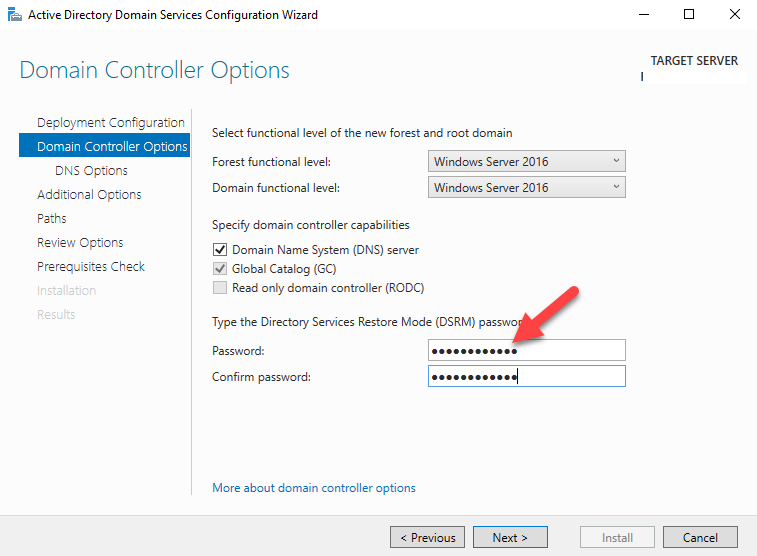

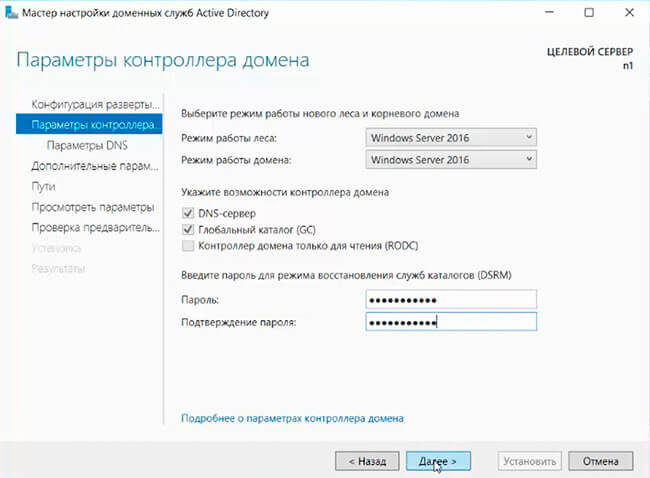

В параметрах контролера домена оставляем всё по умолчанию, задаём пароль для восстановления служб каталогов (DSRM). Проверяем наличие галочки в пункте DNS-сервер, она необходима для автоматического поднятия роли DNS.

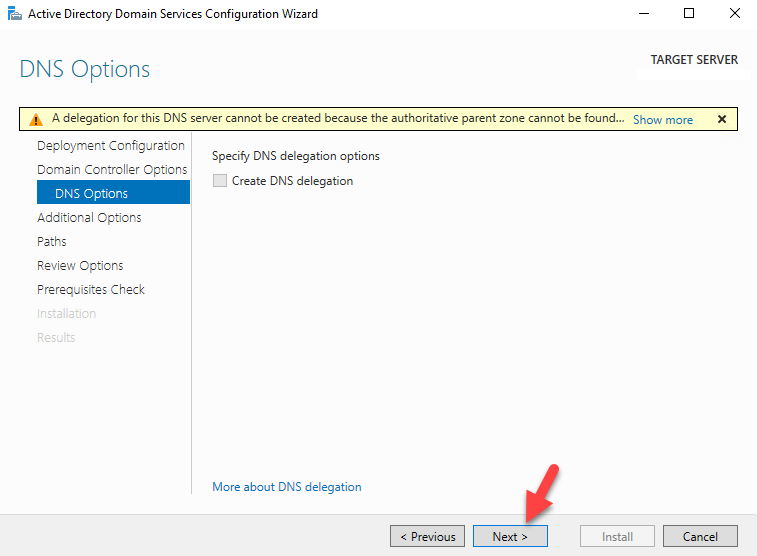

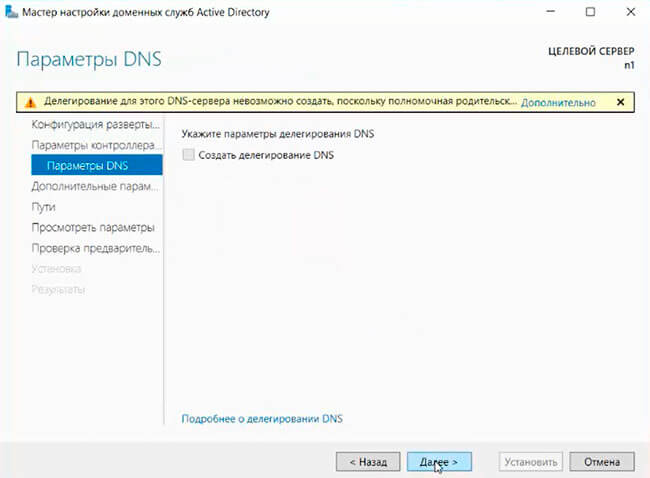

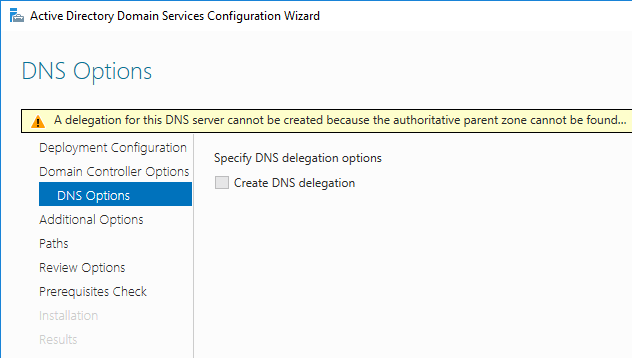

В параметрах DNS оставляем всё по умолчанию. На ошибку делегирования не обращаем внимание, т.к. роль DNS поднимается в процессе конфигурации контроллера домена. Жмём Далее.

Следующие три окна просто жмём Далее.

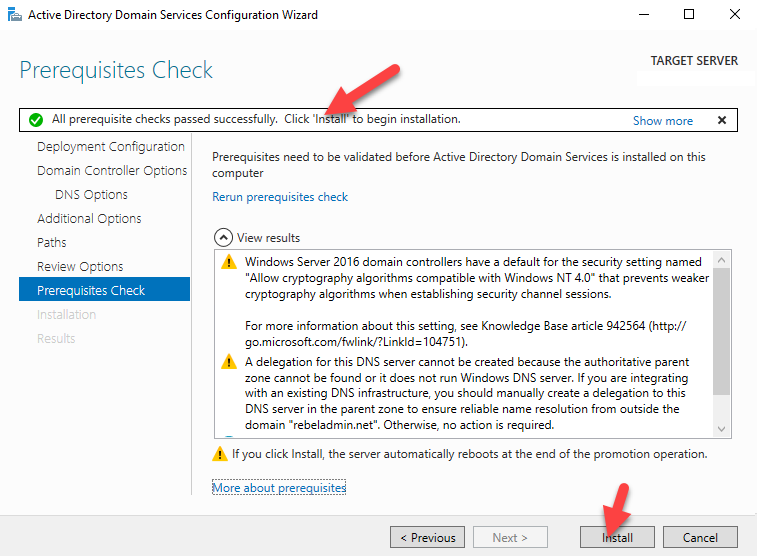

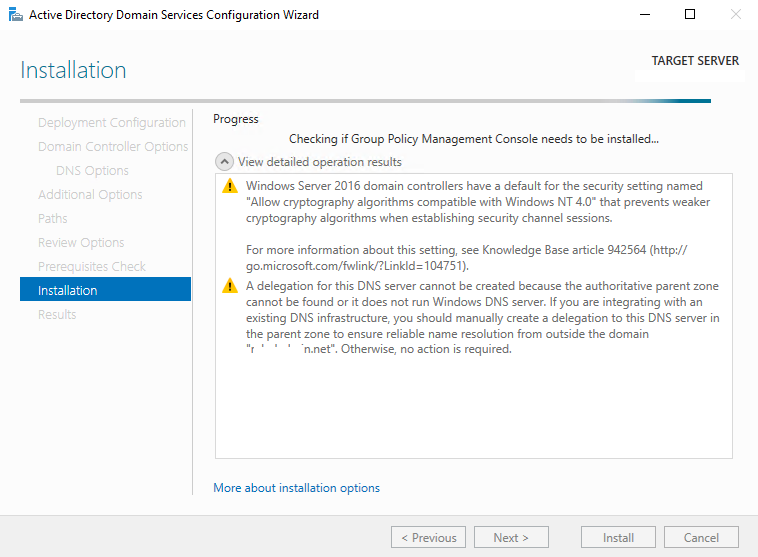

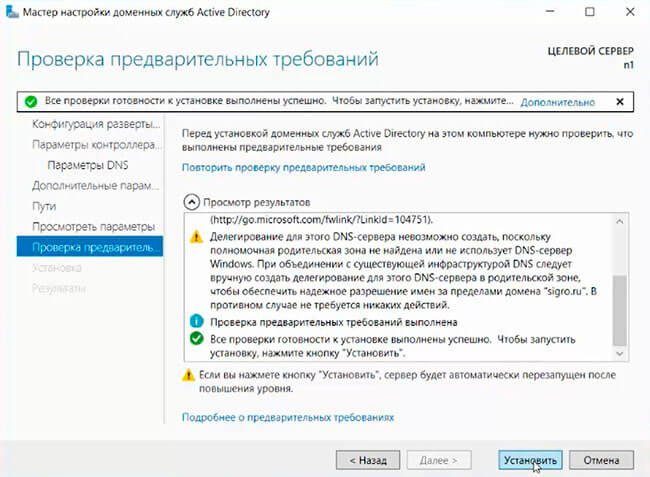

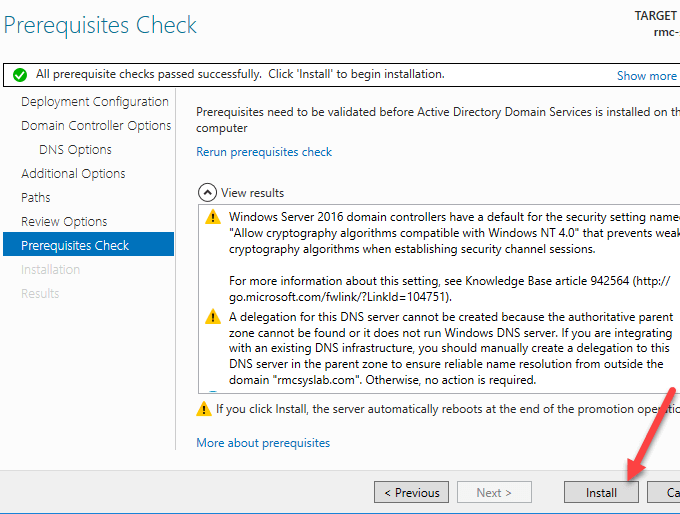

Дожидаемся окончания проверки готовности к установке. После сообщения мастера об успешной проверке жмём Установить.

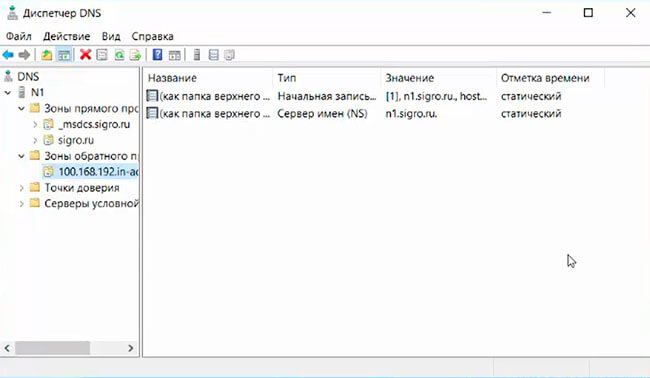

В ходе установки конфигурации Контроллера домена, сервер будет перезагружен. После того, как сервер перезагрузился добавим в DNS зону обратного просмотра. Зоны обратного просмотра служат для разрешения IP-адресов в имена устройств.

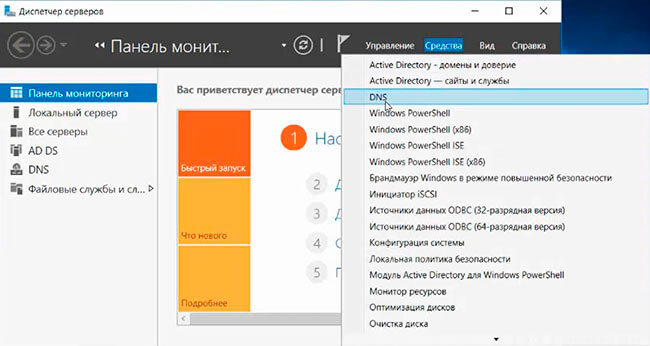

В Диспетчере серверов кликаем по кнопке Средства и вападающем списке выбираем DNS.

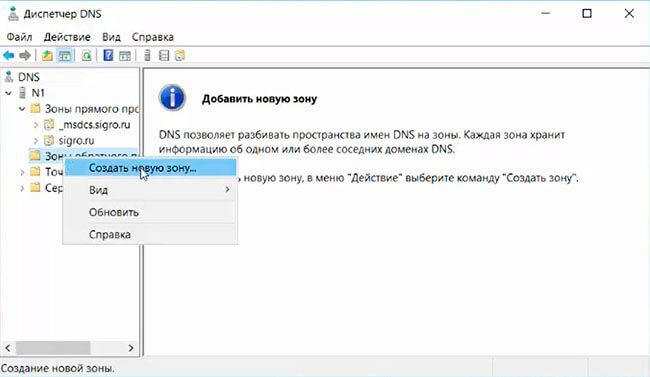

В диспетчере DNS выделяем вкладку Зоны обратного просмотра, кликаем правой кнопкой мыши и выбираем Создать новую зону.

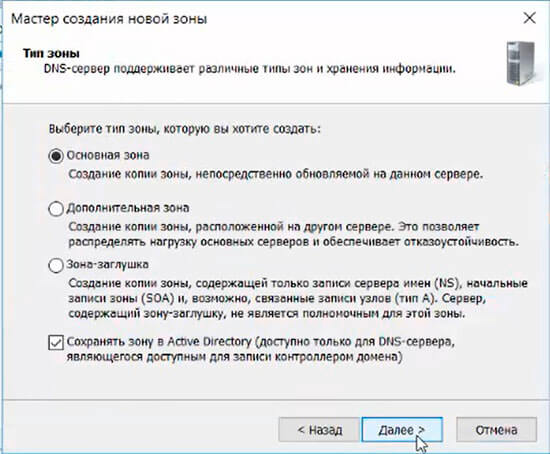

В мастере создания новой зоны выбираем тип добавляемой зоны. Выбираем Основная зона и жмём Далее.

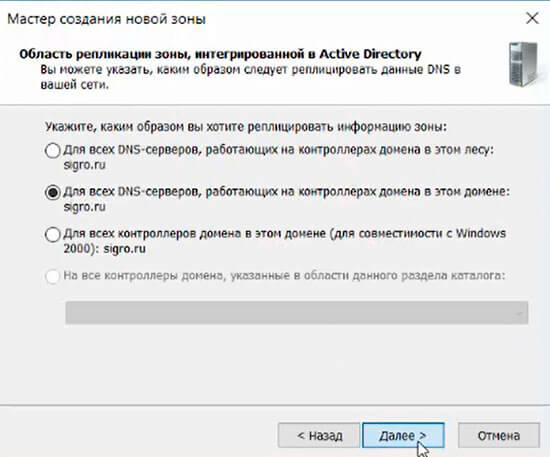

Далее предлагается выбрать каким образом будет выполняться репликация добавляемой зоны. Выбираем Для всех DNS-серверов, работающих на контролерах домена в этом домене.

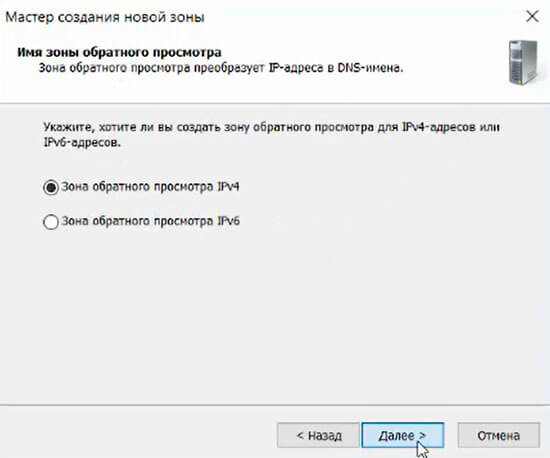

В следующем окне выбираем Зону обратного просмотра IPv4 и жмём Далее.

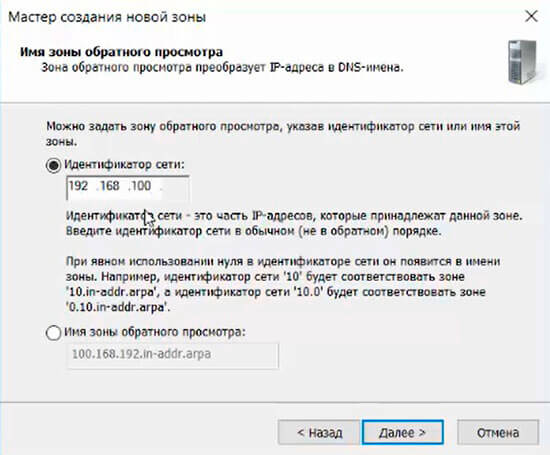

Далее задаём Идентификатор сети. В моём варианте это 192.168.1. Жмём Далее.

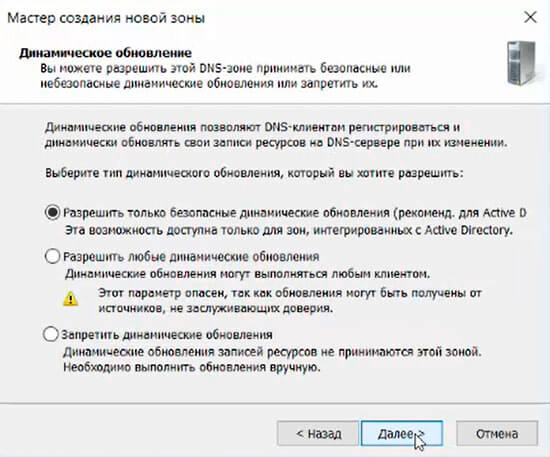

В следующем окне выбираем Разрешить любые динамические обновления и жмём Далее.

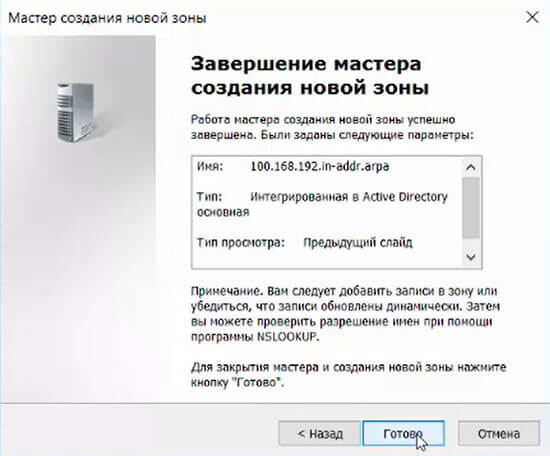

В завершении мастера создания новой зоны жмём Готово.

На следующем этапе укажем Сервера пересылки. Они необходимы для того чтобы кэшировать и перенаправлять DNS-запросы с локального DNS-сервера на внешний DNS-сервер в сети интернет. Это необходимо для того чтобы локальные компьютеры доменной сети смогли получить доступ в интернет.

В диспетчере DNS выделяем наш сервер и кликаем правой кнопкой мыши. В Выпадающем меню выбираем свойства

далее переходим во вкладку Сервер пересылки и жмём кнопку Изменить.

В редакторе серверов пересылки вводим IP-адрес или DNS имя провайдера или например DNS Google (8.8.8.8). Жмём ОК.

Контроллер домена развёрнут и настроен. Можно добавлять компьютеры в домен.

Table of Contents

- Workgroup

- Domain

- Create a Domain Environment

- AD DS Installation

- Azure Active Directory connect

- AD DS Configuration

- Directory Services Restore Password (DSRM)

Workgroup

As showing in Figure 1.1 we have a bus-topology and 8 computers are connected with it through a T connector. Any system can independently do any task, what ever he/ she wants. We know if we have to use system or computer then we must have a user with any

name. Spouse we have a network of 8 computers. We create a user on System1 with the name of «Cortana». Now, if Cortana wants to logon on System2 or any other system except System1. He cannot login at that system. If we want to logon at that systems then we

also have to create user with the name of «Cortana». Then we shall be able to login at that systems. But if our System1 down or any disaster occur. Our whole network will be stop. We can solve this problem in Figure 1.2

Figure 1.1

If we create a shared folder on System4, in which our database will store. Whole systems, will have to login after authenticate from this database. If any credentials are incorrect then login access will be denied. But if we have a network of 400 users and

we spouse 1 user creation time is 1 minute. Then the total creation time will be 8 hours and 20 minutes and our job time is 7 hours. Mean to say we create only users in 2 days. If we have to implement Group Policy no our systems, implement some security permissions,

and install some windows updates. We have to go physically to all single system and do required task.

Figure 1.2

In workgroup our password will save in SAM file (Security Account Manager)

NTLM protocol use for authentication in workgroup (New Technology LAN Manager)

It has Decentralized Database, Authentication separately, are all independent systems.

Domain

As you can see we put a Server place of a system. Now all systems will authenticate from it. We create users on Windows Server and login it anywhere in the network. If we have to create 400 users we can create in seconds. If have to change

password of any user just right click on user and click on reset password. We can implement Group Policies or Security Permission from the Server. We also can install Windows Updates to our clients from our Windows Server thought WSUS (Windows Server Update

Services)

Figure 2.1

In Domain our Domain is AD DS (Active Directory Domain Services) every user will authenticate form it.

NTDS.DIT is a database file (New Technology Directory Services Directory Information Tree)

Centralized authentication through Kerberos protocol

It is also called

- Dependent on Windows Server

- Client Server Model

- Centralized Database

- Centralized Management

- Centralized Authentication

- Centralized Authorization

Create a Domain Environment

Install Microsoft Windows Server 2016 on your machine.

Before you continue, please verify

- Strong Password of your Administrator like “Pa$$w0rd”

- Windows Server most current update installed on your system (not compulsory)

- If you don’t have a static IP Address or, have not strong password then you will get an error. (Static IP and Strong Password are Recommended)

Note: Your network adapter must be enable if this is disable (Red cross mark on your network icon) you cannot continue your installation.

AD DS Installation

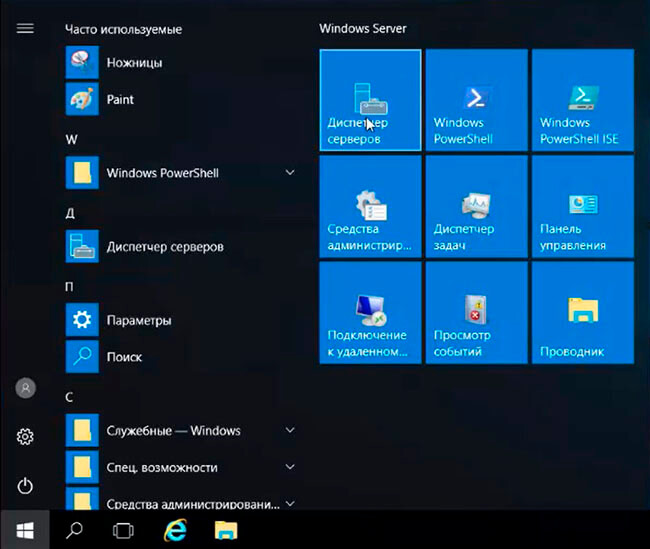

Click on Server Manager icon from start menu. In dashboard section click on Add Roles and Features.

Next and select on what Server Pool you want to install AD DS

Check mark on Active Directory Domain Services

AD DS works, to store information about objects on network and makes this information available to users and network administrators. AD DS uses domain controllers to give network users access to permitted resources anywhere on the network through a single

logon process.

Microsoft recommend you to must install a ADC (Additional Domain Controller) on your network. If one server down, then not all the network will stop.

If you have install DNS Server on another machine, you can give that machine IP Address in Server DNS section by entering command in run “ncpa.cpl”

Microsoft provide this option first time in Windows Server 2016. Which give you the facility to configure your on-premises Domain. For this, you have to configure Azure Active Directory with Office 365.

Azure Active Directory connect

Integrating your on-premises directories with Azure AD makes your users more productive by providing a common identity for accessing both cloud and on-premises resources.

If you want to configure it click on Configure Office 365 with Azure Active Directory Connect and press next and install.

Now you AD DS role been installed.

Click on Promote this server to a domain controller

AD DS Configuration

select Add a new forest

If you have existing domain and you want to install ADC then select first option

If you have an existing forest and you want to install Child Domain or Tree Domain, then select this option

In our case, we don’t have any existing domain or forest that’s why click on Add a new forest

Enter your domain name don’t enter a dote before your domain name press next. As I did enter

Root domain is the first domain in your forest other are child domains.

Directory Services Restore Password (DSRM)

If accidentally or any disaster occur your active directory is not working well. Then you can restore your domain by enter this password.

DNS delegation caution of creating DNS delegation

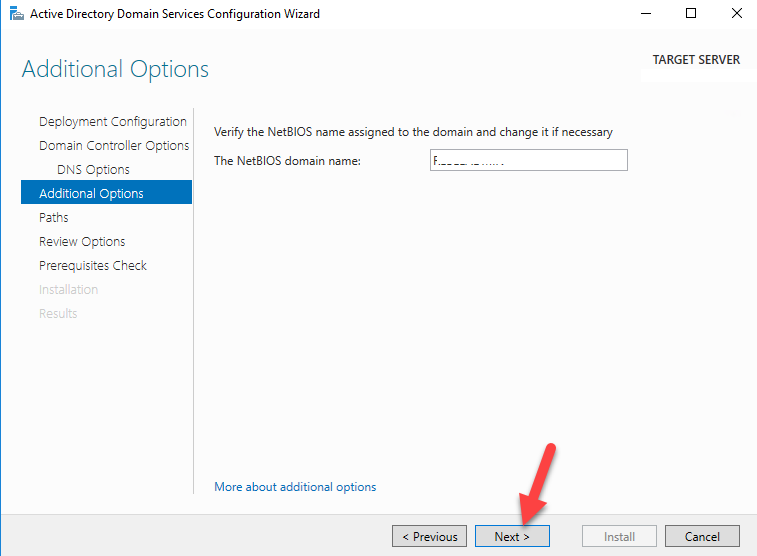

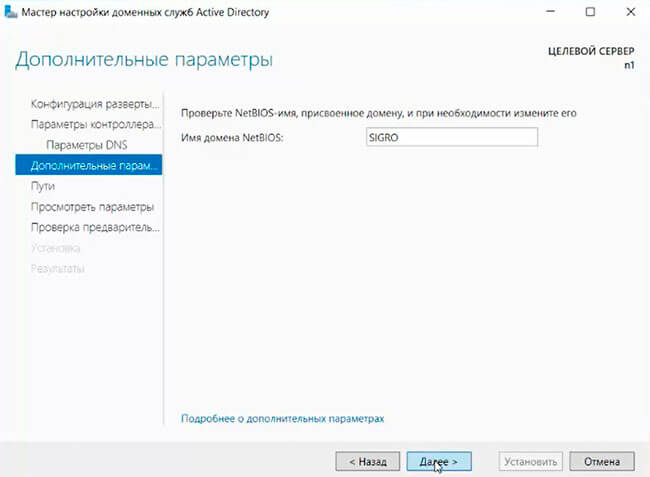

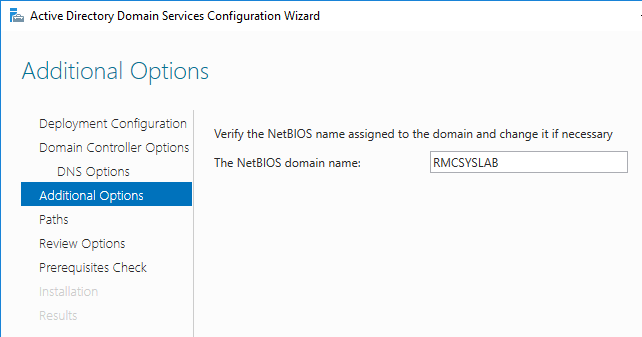

NetBIOS domain name is a nick name of your domain its limit is 15 characters.

Functional levels are allow which Servers can connects with you during adding ADCs in your network.

You also can uncheck DNS if you have DNS Server install on another server

Global Catalog (GC) is working of indexing. It tells the server where object is exist.

GC have five other rights are following

- Schema Master

- Domain Naming Master

- RID Pool Master

- PDC Master

- Infrastructure Master

which give different facility in your network if after installation you did uncheck GC then no one user can authenticate from your Windows Server 2016.

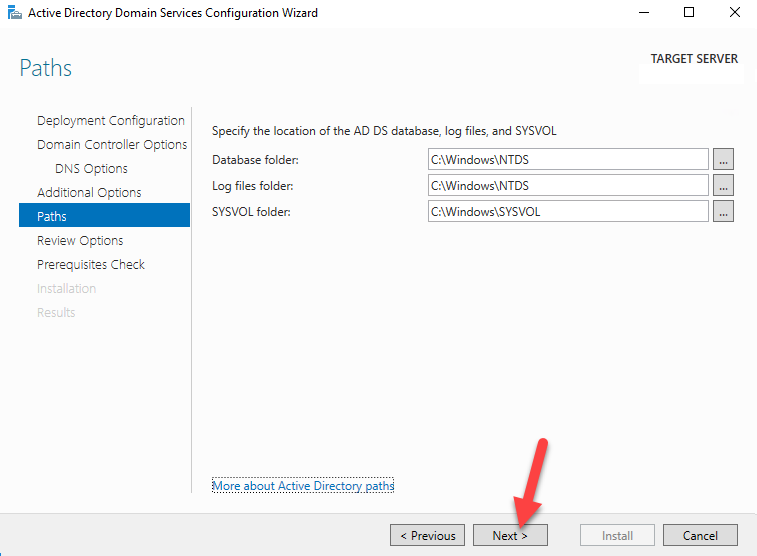

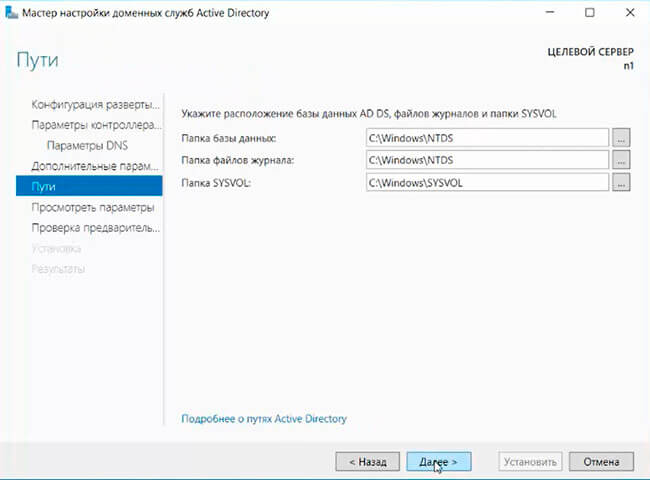

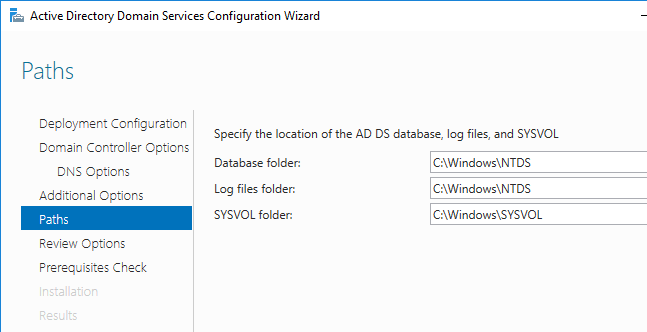

Database folder where you NTDS.DIT database file will store “New Technology Directory Services, Directory Information Tree”

Log file folder, all log of your network Server and Client machines are included

SYSVOL folder will save your group policies.

Press next its check prerequisites and then click on install.

After restart your machine you can use your domain controller and create objects.

Back to Top

В Windows Server 2016 появились новые довольно интересные новые функции, такие как временное членство в группах AD, Privileged Access Management и т.д. Постараюсь описать их более подробно в следующих статьях. В этой статье я покажу, как установить домен Active Directory в Windows Server 2016. Для установки AD, сервер по минимальным требованиям должен соответствовать следующим условиям:

Процессор:

- 64-битный процессор с частотой не менее 1,4 Ггц

- поддержка NX, DEP, CMPXCHG16b, LAHF/SAHF, PrefetchW, Second Level Address Translation (EPT или NPT)

Память

- не менее 512 Мб (для Server Core и Nano редакций), 2 Гб для версии Windows Server с GUI

- поддержка ECC (Error Correcting Code) или аналогов

Дисковый контроллер и требования к месту:

Дисковый контроллер для установки Windows Server 2016 должен быть совместим со спецификацией PCI Express. Windows Server 2016 не позволяет использовать диски ATA/PATA/IDE/EIDE для загрузки, хранения файла подкачки или дисков с данными

Минимальный размер раздела на систему: 32 Гб

Сетевой адаптер:

- сетевой адаптер Ethernet с пропускной способностью не менее 1 Гб/с

- Совместимость с архитектурой PCI Express

- поддержка PXE (-boot Execution Environment)

- Желательна (но не обязательно) поддержка сетевой отладки (KDNet)

В этом примере я использую виртуальную машину, запущенную на сервере VMWare ESXi, на которую и уставлена Windows Server 2016.

1) Войдите на сервер под локальным администраторов. На сервер кроме роли Active Directory Domain Services также будет установлена служба DNS. Изменим настройки сетевого интерфейса, указав в качестве первичного DNS сервера собственный IP адрес севера или адрес 127.0.0.1.

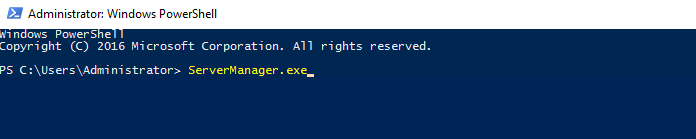

2) Затем откройте Server Manager, нажав на соответствующий значок или выполнив в консоли PowerShell команду ServerManager.exe.

3) В окне Server Manager нажмите Add roles and features

4) В окне мастера добавления ролей и компонентов нажмите Next.

5) В следующем окне нажмите Next

6) Т.к. установка выполняется на локальный сервер, в следующем окне оставьте переключатель в исходном положении и нажмите Next

7) В следующем окне в списке ролей выберите Active Directory Domain Services. В открывшемся окне появится список ассоциированных компонентов, которые должны быть установлены вместе с ролью ADDS. Нажмите кнопку Add features, а затем Next.

9) В следующем окне приведено небольшое описание роли AD DS. Нажмите Next.

10) Ознакомьтесь со списком выбранных для установки ролей и компонентов. Для начала установки нажмите кнопку Install.

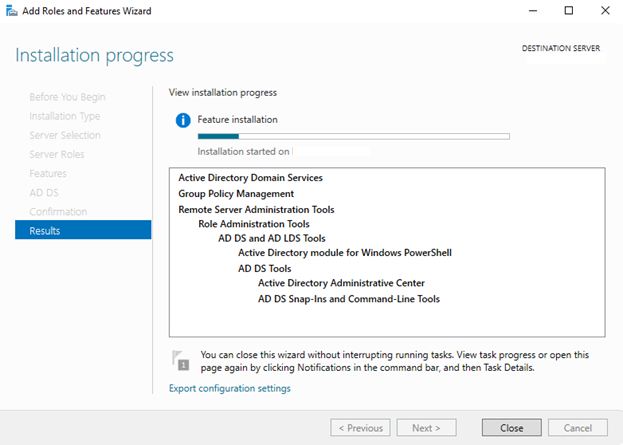

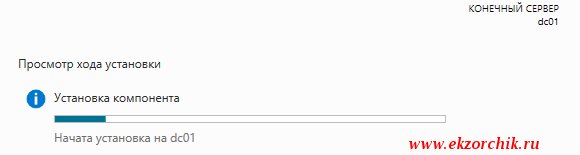

11) На экране будет отображаться текущий статус процесса установки

12) После окончания установки, нажмите на ссылку Promote this server to a domain controller.

13) Запустите мастер настройки Active Directory. В моем случае я устанавливаю новый лес AD. В том случае, если вы добавляете дополнительный контроллер домена в существующий домен, выберите соответствующую опцию. Я же выбираю опцию Add a new forest и указывают FQDN имя домена (test.net).

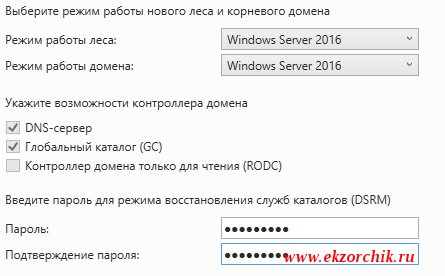

14) В следующем окне нужно указать функциональный уровень домена и леса AD. Я выбрал последнюю версию схемы AD – Windows Server 2016. Кроме того, этот сервер будет выступать сервером DNS и являться Global Catalog. Также нужно указать пароль администратора для входа в DSRM режим.

15) Т.к. мой сервер будет первым DNS сервером в лесу, нет необходимости настраивать делегацию DNS. Поэтому просто нажмите Next.

16) NETBIOS имя домена оставим без изменений (TEST)

17) На следующем экране нужно указать путь к каталогам NTDS, SYSVOL и LOG. Мы оставим все пути по-умолчанию, предполагая, что все папки будут храниться в каталоге системного диска C:Windows.

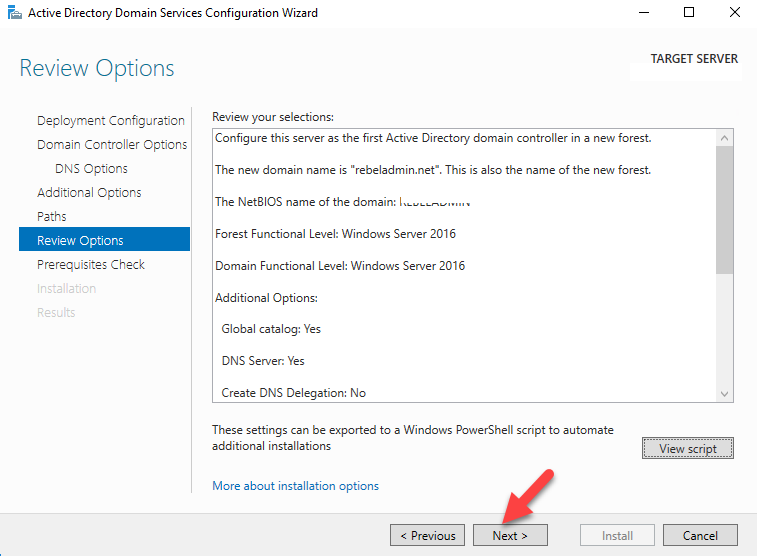

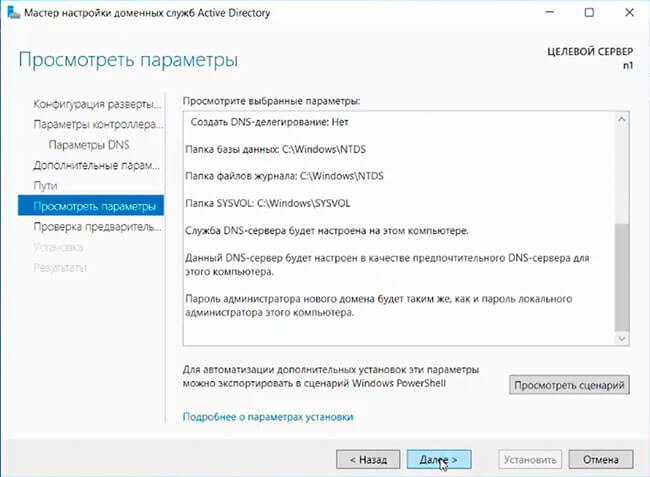

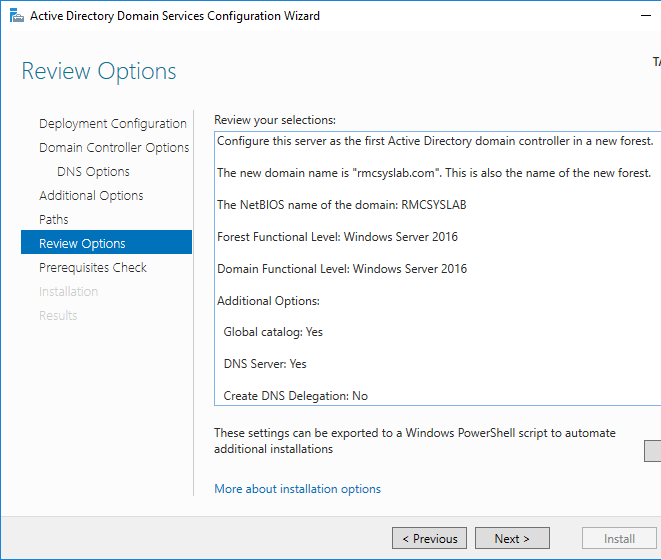

18) На следующем экране можно ознакомиться со списком выбранных настроек. Если все OK, нажмите Next, если нет – вернитесь назад и внесите изменения.

19) Далее выполнится предварительная оценка выбранной конфигурации, в том случае, если критичных конфликтов не будет, станет доступна кнопка Install.

20) Запустится процесс установки контроллера домена

21) После окончания установки, сервер автоматически перезагрузится. Войдите на сервер под учетной записью администратора домена.

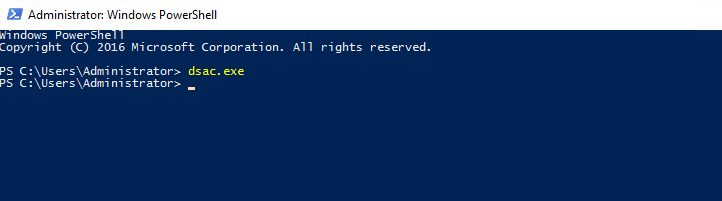

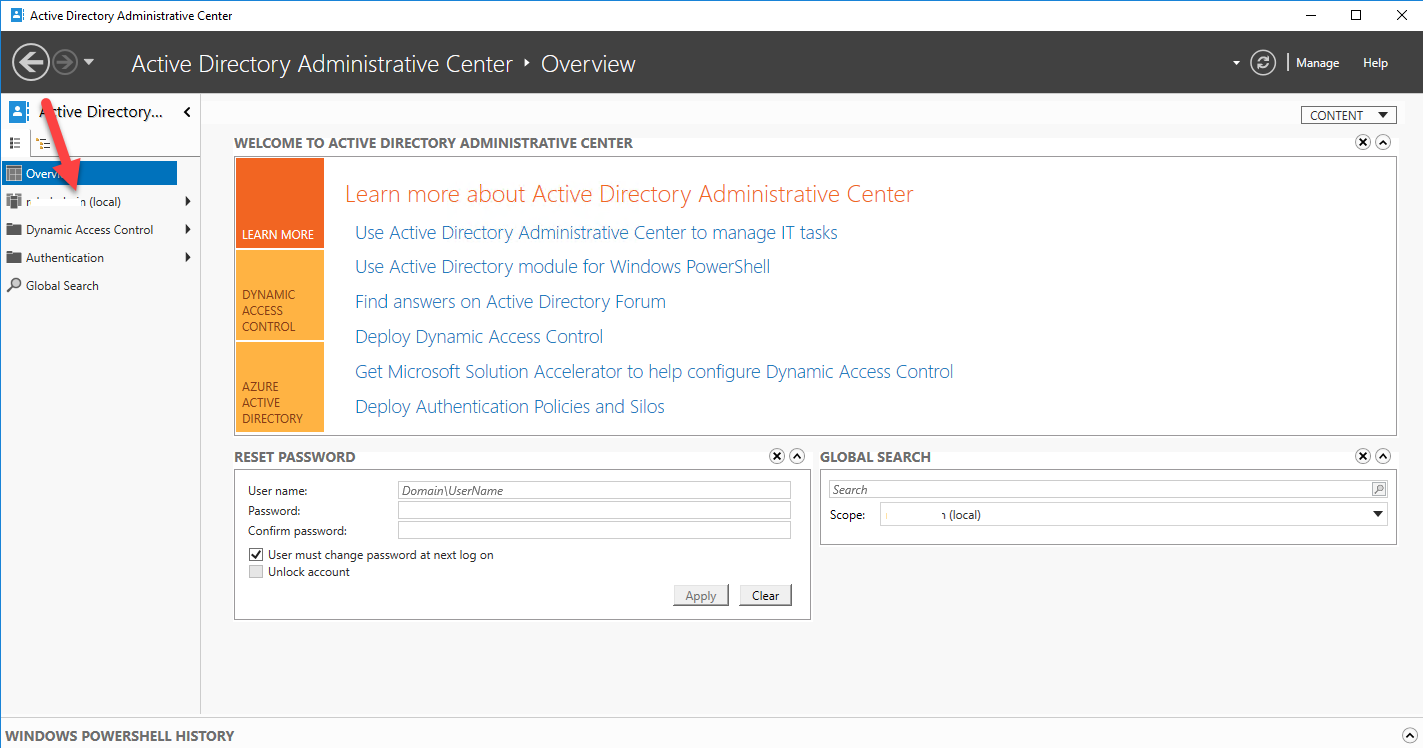

22) После входа, запустите привилегированную сессию powershell и выполните команду dsac.exe. Откроется окно центра администрирования Active Directory (Administrative Center). Можно начинать управлять ресурсами домена

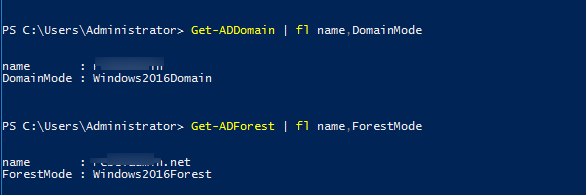

23) С помощью следующих команду можно узнать текущий функциональный уровень домена и леса команд Get-ADDomain | fl Name,DomainMode и Get-ADForest | fl Name,ForestMode

Прочитано:

10 843

Сегодня заметка будет как поднять домен контроллер на Server 2016 Standard. Как мне кажется вся процедура не должна вызвать каких-либо трудностей, если конечно был аналогичный опыт на Server 2012 R2 Standard.

Просто я хочу еще раз отметить для всех кто читает мой блог, что все действия опираются на мое видение и мой приобретаемый практический опыт работая в различных компаниях. Я хочу быть во все оружии и если что-то пойдет не так и я буду исправлять проблемы, а лучше решать проблемы одному без каких-либо помех, что с этим не работал.

Итак все дальнейшие действия будут проделаны в тестовом окружении (я использую Virtualbox), а как известно что лабораторная работа по сути отражает действующую в боевом исполнении задачу и ее можно сколько угодно отлаживать, эмулировать.

Характеристики тестового полигона: RAM = 4, CPU = 2, HDD = 50Gb

В системе авторизуюсь под учетной запись локального Администратора

Именую систему, как dc01

Делаю учетную запись локального администратора (Login: Администратор) свободной от галочки «Требовать смены пароля при следующем входе в систему», а ставлю галочку «Срок действия пароля не ограничен».

Прописываю статический IP адрес (Ipaddress, Netmask, Gateway)

- Address: 10.9.9.2

- Netmask: 255.255.255.0

- DNS1: 127.0.0.1

На заметку: В каждом домене должно быть как минимум два контроллера домена, один из них используется, как резервных в случае отказа первого.

Win + X — Панель управления — Администрирование — Диспетчер серверов — Слева «Панель мониторинга» — «Добавить роли и компоненты», далее посредством мастера «Мастер добавления ролей и компонентов», отмечаю галочкой «Пропускать эту страницу по умолчанию» и нажимаю «Далее», отмечаю «Установка ролей или компонентов», «Далее», указываю «Выберите сервер из пула серверов»: dc01=10.9.9.2 (Майкрософт Windows Server 2016 Standard), «Далее». Теперь отмечаю «Роли сервера» — это «Доменные службы Active Directory».

Данная служба (AD DS) хранит сведения об объектах сети и делает их доступными ее пользователям и администраторам. С помощью контроллеров домена доменные службы Active Directory предоставляют пользователям доступ к разрешенным ресурсам в сети на основе единого входа в систему. А также роль: DHCP сервер если в сети с помощью системы Windows будет осуществляться выдача сетевых адресов и роль DNS-сервер. И нажимаю «Далее». На запрос об установке дополнительных компонентов нажимаю «Добавить компоненты» и нажимаю «Далее», «Далее», «Далее», «Далее». Последний шаг это проверить что будет установлено на текущей системе и если все так как и должно быть, то ставим галочку у «Автоматический перезапуск конечного сервера, если требуется» и нажимаем «Установить».

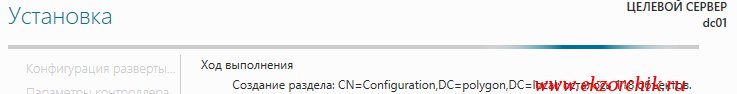

Далее идет ход установки

Шаг «Конфигурация развертывания«:

- Выберите операцию развертывания: Добавить новый лес

- Имя корневого домена: polygon.local

и нажимаю «Далее»

Шаг «Параметры контроллера»

- Режим работы леса (FFL): Windows Server 2016

- Режим работы домена (DFL): Windows Server 2016

Возможности контроллера домена:

- DNS-сервер

- Глобальный каталог (GC)

и указываю пароль на случай восстановления службы каталогов DSRM:

- Пароль: 712mbddr@

- Подтверждение пароля: 712mbddr@

это на случай когда локально на сервере через F8 будете восстанавливать

Шаг «Параметры DNS», нажимаю «Далее»

Шаг «Дополнительные параметры»

Имя домена NetBIOS: POLYGON

и нажимаю «Далее»

Шаг «Пути»

Данный выбор мастером оставляю по умолчанию

- Папка базы данных: C:WindowsNTDS

- Папка файлов журнала: C:WindowsNTDS

- Папка SYSVOL: C:WindowsSYSVOL

и нажимаю «Далее»

Шаг «Просмотреть параметры», нажимаю «Далее», а после того как проверка предварительных требованию завершена нажимаю «Установить».

- Login: polygon.localАдминистратор

- Password: 712mbddr@ (пароль от который указывал для режима службы восстановления DSRM)

Win + X — Панель управления — Администрирование — DHCP и создаю пул для обслуживания адресным пространством

DHCP — dc01.polygon.local — через правый клик мышью на IPv4 выбираю «Создать область», «Далее»

- Имя области: local

- Описание: local

и нажимаю «Далее»

- Начальный IP-адрес: 10.9.9.100

- Конечный IP-адрес: 10.9.9.200

- Длина: 24

- Маска подсети: 255.255.255.0

и нажимаю «Далее», «Далее», «Далее», отмечаю «Нет, настроить эти параметры позже» и нажимаю «Далее», «Готово»

После нужно авторизовать наш сервер: оснастка DHCP — DHCP — через правый клик мышью на dc01.polygon.local выбрать «Авторизовать»

Теперь нужно настроить обратную зону DNS:

Win + X — Панель управления — Администрирование — DNS — DNS — DC01 — и через правый клик мышью на «Зоны обратного просмотра» выбираю

«Создать новую зону…», «Далее»:

- Выберите тип зоны, которую вы хотите создать: Основная зона

- Сохранять зону в Active Directory: отмечаю галочкой

и нажимаю «Далее», а после все по дефолту:

- Реплицировать информацию зоны: Для всех DNS-серверов, работающих на контроллерах домена в этом домене: polygon.local

и нажимаю «Далее», т. к. создаваемая зона преобразует IP-адреса в DNS-имена то указываю для какого пула IPv4 & IPv6 создаю, в моем случае это конечно же «Зона обратного просмотра IPv4» и нажимаю «Далее».

- Идентификатор сети: 10.9.9. и нажимаю «Далее»

- Тип динамического обновления: Разрешить только безопасные динамические обновления и нажимаю «Далее», «Готово».

Теперь нужно создать Администратора домена (Domain Admins):

Win + X — Панель управления — Администрирование — оснастка «Пользователи и компьютеры Active Directory», т. к. после установки его нет. Заострять внимание на этом обычном процессе я не буду.

И после добавить в такие группы: «Администраторы предприятия» и «Администраторы схемы».

Вот на этом я прощаюсь, по сути действия аналогичны, как развернуть домен контроллер на Server 2012 R2. С уважением, автор блога Олло Александр aka ekzorchik.

Установка и настройка DNS-сервера и Active Directory в Windows Server 2016 практически не отличается от предыдущих выпусков серверов компании Microsoft, таких как Windows Server 2012, 2008. Пройдя несколько шагов устанавливается роль DNS и Доменные службы Active Directory, также для сервера имён потребуется небольшая настройка.

Установка и настройка роли DNS-сервера и Доменные службы Active Directory

До установки ролей сервера, требуется задать имя будущему серверу, а также статический IP-адрес. Также, если имеются, указываем IP-арес шлюза.

1. Нажимаем правой клавишей мыши на «Этот компьютер» и выбираем «Свойства». В открывшемся окне — «Изменить параметры» — «Изменить». Задаём имя компьютера и нажимаем «ОК». Для того, чтобы изменения вступили в силу, перезагружаем компьютер.

2. Для того, чтобы открыть сетевые соединения, в поле «Поиск» набираем команду ncpa.cpl. Выбираем нужный сетевой интерфейс, правой клавишей мыши — «Свойства». IP версии 6(TCP/IPv6) выключаем, если не используем. Затем выбираем IP версии(TCP/IPv4). Заполняем поля:

IP-адрес: адрес сервера (например, 192.168.100.5)

Маска подсети: маска сети (например, 255.255.255.0)

Основной шлюз: шлюз, если имеется (например, 192.168.100.1)

Предпочитаемый DNS-сервер: (например, 192.168.100.5)

3. Теперь можно начать установку ролей сервера. Для этого выбираем «Диспетчер серверов».

4. В следующем окне — «Добавить роли и компоненты».

5. Читаем «Перед началом работы» и нажимаем «Далее». Затем оставляем по умолчанию чекбокс «Установка ролей или компонентов» и снова «Далее». В следующем окне выбираем сервер, на который будем устанавливать роли и «Далее».

6. Выбора ролей сервера — ставим галочки напротив «DNS-сервера» и «Доменные службы Active Directory». При появлении запроса о добавлении компонентов — «Добавить компоненты». Затем «Далее».

7. В следующих окнах нажимаем «Далее», а в окне «Подтверждение установки компонентов» выбираем «Установить». Этот мастер можно закрывать, по окончании установки появится предупреждение в диспетчере серверов.

8. После окончания установки выбранных ролей сервера, нажимаем на значок предупреждения в «Диспетчере серверов» и выбираем «Повысить роль этого сервера до уровня контроллера домена».

9. В следующем окне — «Добавить новый лес». Имя корневого домена — уникальное имя вашего домена.

10. В «Параметрах контроллера домена» оставляем по умолчанию режим работы леса и домена — «Windows Server 2016». Вводим пароль для режима восстановления служб каталогов (DSRM).Этот пароль может пригодиться, его обязательно надо запомнить или записать в надежное место.

11. В окне «Параметры DNS» — нажимаем «Далее».

12. В «Дополнительные параметры» — «Далее».

13. Расположение базы данных AD DS, файлов журналов и попок SYSVOL оставляем по умолчанию, нажимаем «Далее».

14. Проверяем параметры, затем «Далее».

15. После того, как сервер проверит соответствие предварительных требований, можно нажимать «Установить».

16. После настройки контроллера домена, можно перейти к настройке обратной зоны DNS-сервера. Для этого в «Диспетчер серверов» выбираем «Средства», далее «DNS».

17. В открывшемся окне выбираем наш сервер, затем «Зона обратного просмотра». Правой клавишей мыши — «Создать новую зону…».

18. В мастере создания новой зоны оставляем тип зоны — «Основная зона», затем «Далее».

19. Оставляем по умолчанию чекбокс на «Для всех DNS-серверов, работающих на контроллерах домена в этом домене, снова «Далее».

20. В следующем окне — «Зона обратного просмотра IPv4», затем «Далее».

21. Для настройки зоны обратного просмотра задаем «Идентификатор сети» (например 192.168.100). После этого появится автоматически зона обратного просмотра. Нажимаем «Далее».

22. В следующем окне оставляем по умолчанию «Разрешить только безопасные динамические обновления, затем «Далее».

23. Для завершения настройки создания новой зоны проверяем настройки и нажимаем «Готово».

24. Появится зона обратного просмотра для домена.

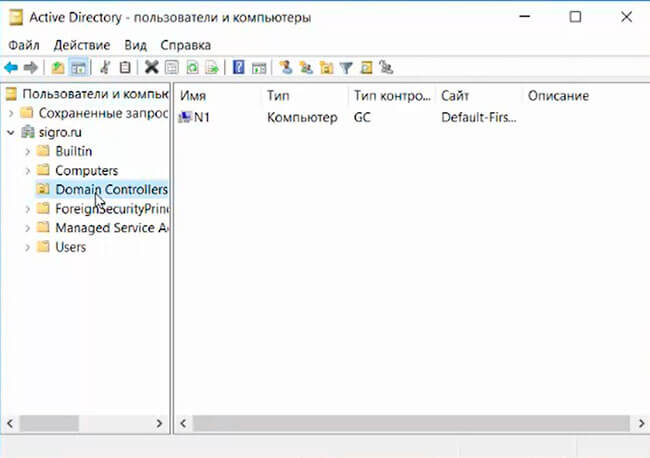

25. В «Диспетчере серверов» выбираем «Пользователи и компьютеры Active Directory». Проверяем работу Active Directory.

На этом установка и настройка выбранных ролей сервера заканчивается.

Посмотреть, что и как делать, можно здесь:

Читайте также:

- Установка и настройка DHCP — Windows Server 2016

- Второй контроллер домена — Windows Server 2016

- Создание и удаление пользователя, восстановление из корзины — Windows Server 2016

- Ввод компьютера в домен — Windows Server 2016

- Переименование учётной записи администратора домена — Windows Server 2016

- Windows server 2019 — установка и настройка Active Directory, DNS, DHCP

Windows Server Core эта хорошая платформа для размещения роли контроллера домена Active Directory из за уменьшенных требования к ресурсам, повышенной стабильности и безопасности (за счет меньшего количества кода и обновлений). В этой статье мы покажем, как установить контроллер домена в новом или существующем лесу Active Directory на Windows Server Core 2016 из консоли с помощью команд PowerShell.

Содержание:

- Установка контроллера домена Active Directory с помощью PowerShell

- Диагностика состояния нового контроллера домена на Server Core

- Установка контроллера домена с помощью Windows Admin Center

Установка контроллера домена Active Directory с помощью PowerShell

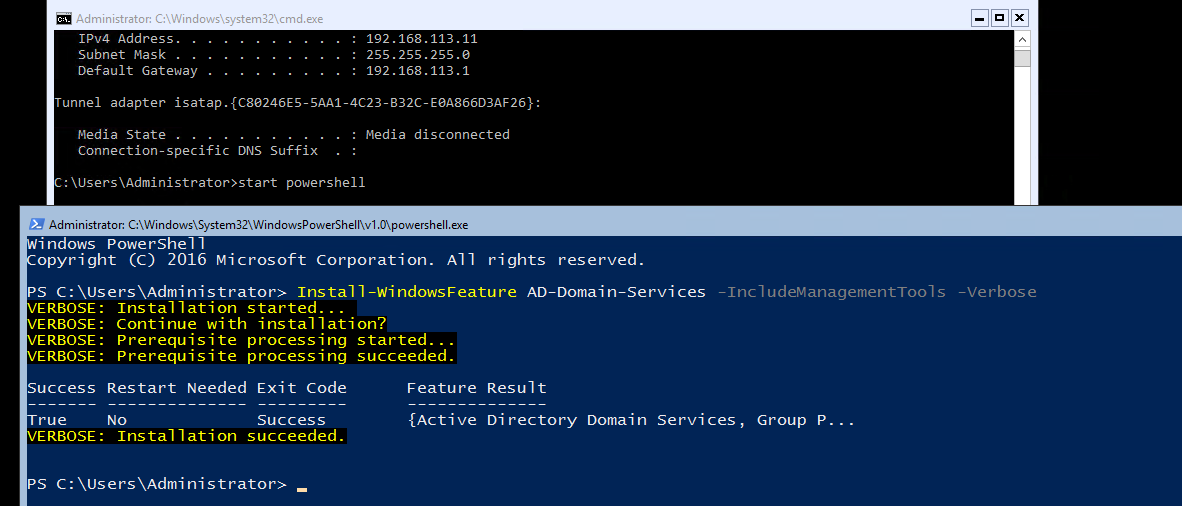

Установите Windows Server Core на новый хост (физический или виртуальный), выполните базовую настройку нового сервера: задайте имя сервера, сетевые настройки (статический IP адрес, маску сети, шлюз, DNS), дату/время, часовой пояс и т.д.

Rename-Computer -NewName spb-dc03

Get-NetAdapter

$ip = "192.168.113.11"

$gw="192.168.113.1"

$dns = "192.168.13.11"

New-NetIPAddress -InterfaceAlias Ethernet -IPAddress $ip -AddressFamily IPv4 -PrefixLength 24 –DefaultGateway $gw

Set-DnsClientServerAddress -InterfaceAlias Ethernet -ServerAddresses $dns

Следующий шаг – установка роли Active Directory Domain Services (ADDS). Для этого нужно в консоли PowerShell выполнить команду:

Install-WindowsFeature AD-Domain-Services –IncludeManagementTools -Verbose

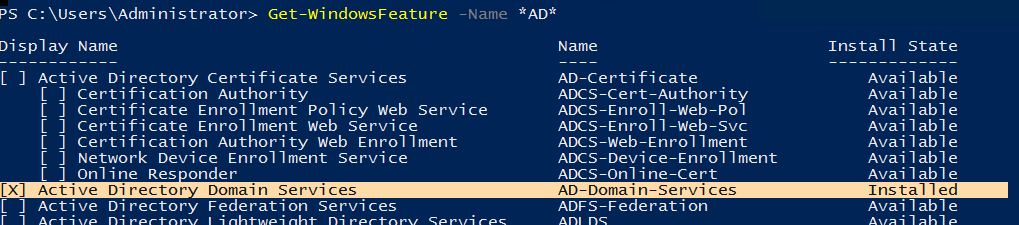

Проверим, что роль AD-Domain-Services установлена:

Get-WindowsFeature -Name *AD*

[/alert]

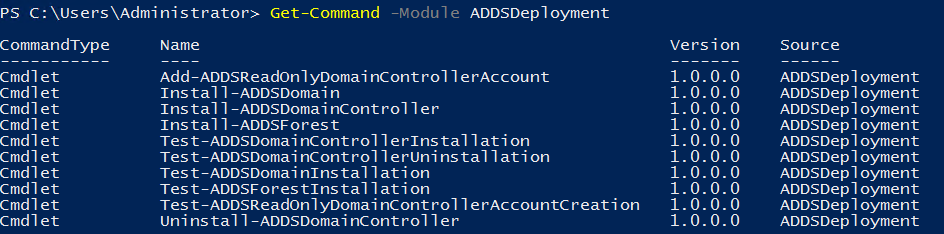

После установки роли ADDS можно использовать командлеты из модуля ADDSDeployment для развертывания нового домена, леса или контроллера домена:

Get-Command -Module ADDSDeployment

Есть три возможных дальнейших сценария:

- Установка нового леса Active Directory (пример команды:

Install-ADDSForest -DomainName winitpro.ru -ForestMode Win2012R2 -DomainMode Win2012R2 -DomainNetbiosName WINITPRO -InstallDns:$true - Командлет

Install-ADDSDomain

позволяет создать новый домен в существующем лесу Active Directory; -

Install-ADDSDomainController

– позволяет добавить новый контроллер домена в существующий домен Active DirectoryЕсли вам нужно создать RODC контроллера домена, используйте командлет

Add-ADDSReadOnlyDomainControllerAccount

.

В большинстве случае вы будете использовать 3 сценарий — добавление дополнительного контроллера домена в существующий домен Active Directory

Прежде чем добавлять новый контроллер домена, проверьте, что ваш домен Active Directory работает корректно. Внимательно изучите ошибки на каждом DC, которые возвращает команды

Dcdiag /v

и проверьте репликацию AD (

repadmin /showrepl

и

repadmin /replsum

). Убедитесь, что у вас есть актуальная резервная копия контроллеров домена.

В самом простом варианте, когда вам нужно добавить новый дополнительный DC в Default-First-Site-Name сайт, выполните команду

Install-ADDSDomainController -DomainName "test.com" -InstallDns -Credential (get-credential TESTAdministrator) -DatabasePath "D:ADDSDB" -LogPath "D:ADDSLog" -SysvolPath "D:ADDSSYSVOL"

В этом примере я дополнительно указал, что база данных AD, логи и каталог Sysvol должны храниться на отдельном диске. По умолчанию они хранятся в

%SYSTEMROOT%NTDS

и

%SYSTEMROOT%SYSVOL

.

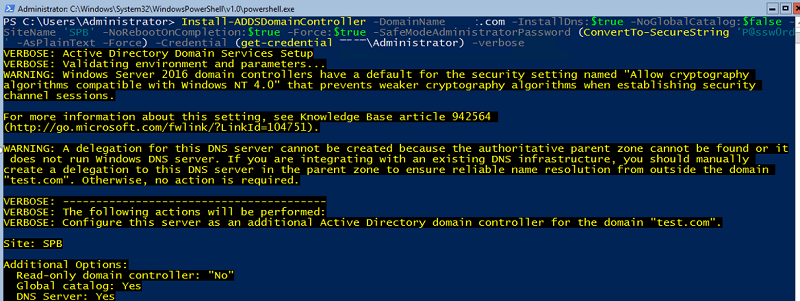

Можно сразу указать нужный сайт Active Directory, в который нужно поместить новый контроллер домена. Также укажем, что данный DC будет Global Catalog и зададим пароль режима восстановления DSRM (Directory Services Restore Mode) через ConvertTo-SecureString:

Install-ADDSDomainController -DomainName test.com -InstallDns:$true -NoGlobalCatalog:$false -SiteName 'SPB' -NoRebootOnCompletion:$true -Force:$true -SafeModeAdministratorPassword (ConvertTo-SecureString '[email protected]' -AsPlainText -Force) -Credential (get-credential TESTAdministrator) –verbose

Внимательно исследуйте результаты команды, если все прошло хорошо — перезагрузить сервер:

Restart-Computer

Диагностика состояния нового контроллера домена на Server Core

После окончания установки контроллера домена выполним несколько базовых проверок, чтобы убедится, что новый контроллер домена успешно добавлен в домен, и участвует в репликации.

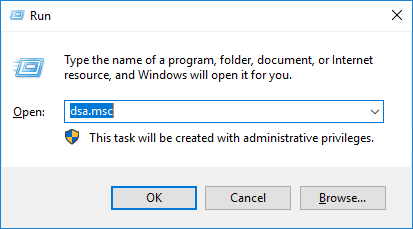

Вы можете управлять контроллером домена на Windows Server Core с помощью стандартных графических Active Directory (

dsa.msc, gpmc.msc, dnsmgmt.msc, dssite.msc, adsiedit.msc, domain.msc

) оснасток с другого сервера или компьютера Windows 10 с установленным RSAT (

Rsat.ActiveDirectory.DS-LDS.Tool

).

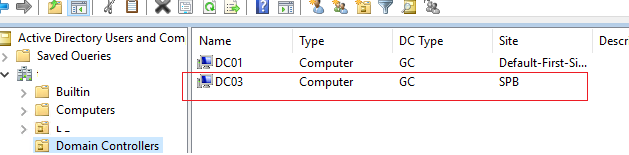

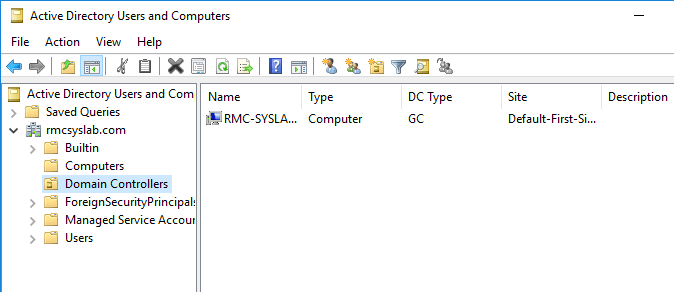

На любом компьютере откройте консоль ADUC и проверьте, что в OU Domain Controllers появился новый DC.

После перезагрузки сервера Windows Server Core вам нужно авторизоваться на сервере под учетной записью с правами администратора домена.

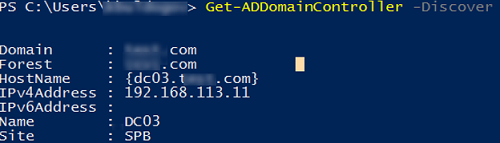

С помощью комнадлета Get-ADDomainController проверьте, что контроллер домена определяется в правильном сайте:

Get-ADDomainController -Discover

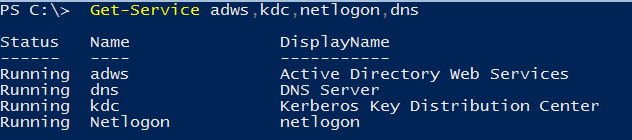

Проверьте, что службы Active Directory запущены:

Get-Service adws,kdc,netlogon,dns

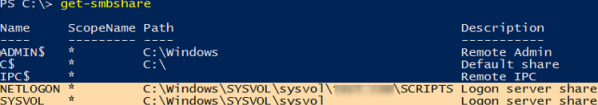

Кроме скрытых админских шар должны быть опубликованы сетевые каталоги SYSVOL и Netlogon:

get-smbshare

Проверьте, что в Event Viewer есть события от служб ADDS:

Get-Eventlog "Directory Service" | Select-Object entrytype, source, eventid, message

Get-Eventlog "Active Directory Web Services" | Select-Object entrytype, source, eventid, message

Затем выполните тест командой dcdiag (все этапы должны быть Passed), и проверьте репликацию между DC командой:

repadmin /replsummary

или

Get-ADReplicationFailure -Target DC03

Установка контроллера домена с помощью Windows Admin Center

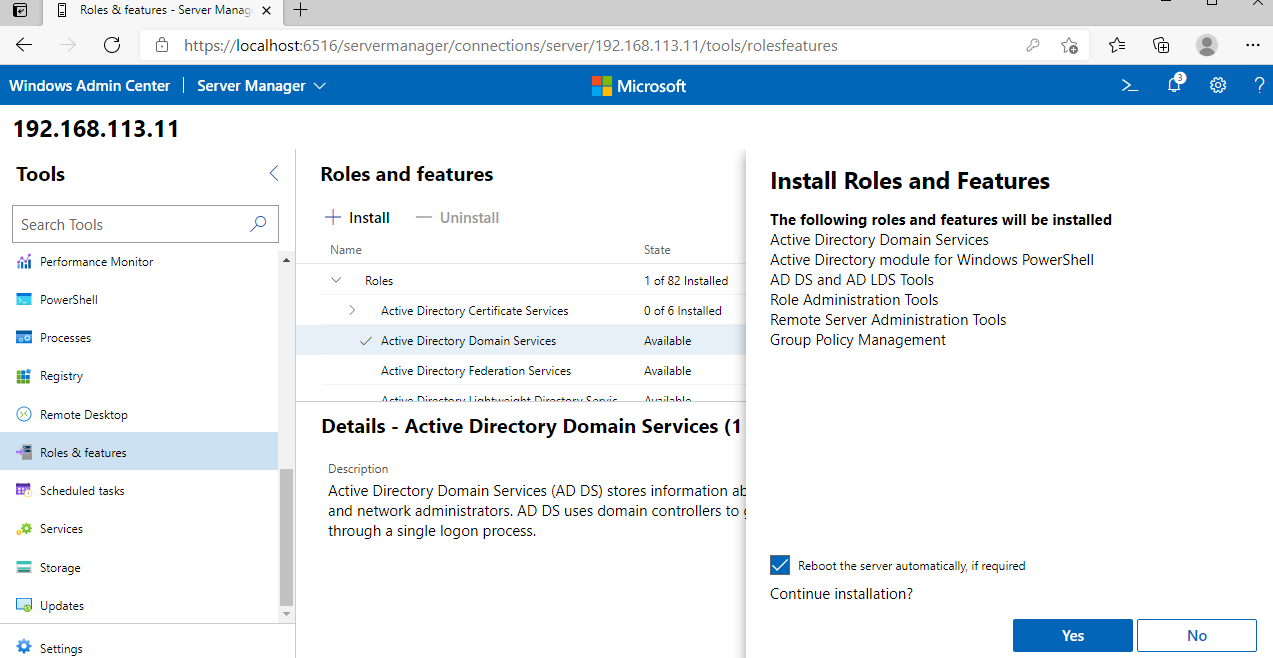

Для установки контроллера домена на Windows Server Core также можно использовать веб интерфейс Windows Admin Center (WAC).

- Добавьте свой хост с Windows Server Core в интерфейс Windows Admin Center;

- Для установки роли ADDS перейдите в раздел Roles and Features, в списке доступных ролей выберите Active Directory Domain Services и выберите Install;

- Подтвердите установку роли и средств администрирования;

- Для повышения сервера до контроллера домена нужно открыть веб консоль PowerShell и воспользоваться рассмотренными выше командлетами для настройки DC;

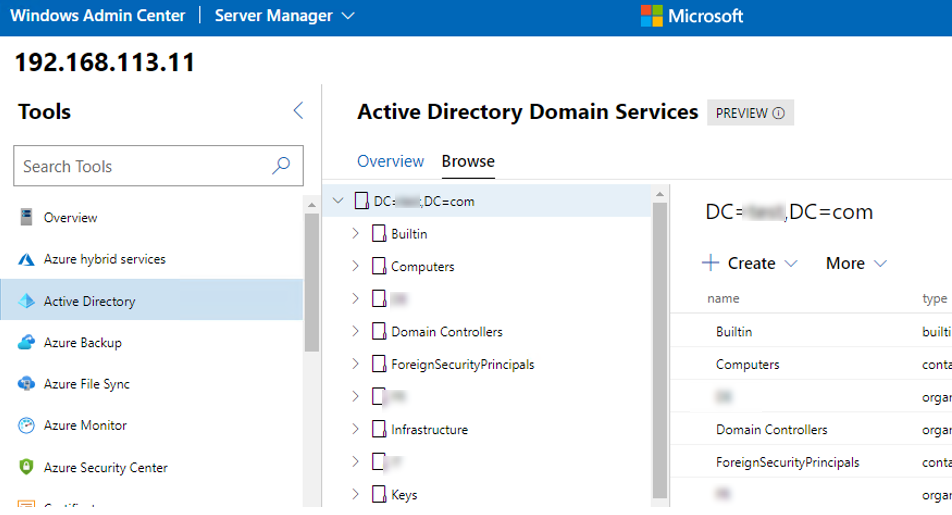

- После окончания установки DC нужно перезагрузить Server Core и переподключить его в WAC под доменной учетной записью;

- Для управления Active Directory из веб интерфейса можно установить специальное расширение WAC (доступно пока в Preview режиме). В результате у вас в Windows Admin Center появится новый раздел, в котором можно просматривать и управлять деревом AD.

This is the first of a series of step-by-step tutorials on Microsoft Active Directory. These tutorials are also geared towards the 70-742 exam and they can get you ready for the MCSA or MCSE Certification.

So let us jump right in. Before we start installing the Active Directory Domain Services role on our server, we need to configure a static IP address. To do that, we can either configure a static IP via PowerShell or via the Network Connections dialog.

First of all, we go to the Run prompt, type in ncpa.cpl to open the control panel.

Then we right click on our Network Adapter, choose Properties and we edit the IPv4 Protocol.

We put in the static IP address, Subnet Mask, Gateway and DNS Server. Once we have verified that we have correct network connectivity, we move on to the next step.

Install Active Directory Domain Services Role

On the next step, we open Server Manager, go to Add Roles and Features, select Active Directory Domain Services and hit Next.

We will get a prompt letting us know which tools we are installing aside from the role itself. Click Add Features and then move on to the next prompt.

Once everything checks up, we hit the Install button and wait for the ADDS Role installation to finish.

If the installation finished successfully, we will receive the following window where we have to click on Promote this Server to a Domain Controller link.

Now the fun begins. On the first prompt, we have three options. Since this is a new domain in a new forest, we will chose the third option Add a new forest and we we will type in the root domain name, which in my case is rmcsyslab.com.

Please note you can put in any name in name.domain format; it does not have to be .com. For example, we can put in lab.local and that would be completely fine.

Next, we have the option to change the Forest Functional Level and Domain Functional Level to suite our environment. Since we will have only Windows Server 2016 servers, we will leave it at the default value, put in the DSRM password and hit Next. The DSRM (Directory Services Restore Mode) password is very important in case we have an issue with the Domain Controller, we will be able to boot it in DSRM and fix the problem.

On the next screen, we just hit Next since we don’t have any existing DNS Server hosting our new domain.

On the next screen, we check that the value of the NetBIOS name is correct and hit Next.

On the next screen, we have the option to change the location of the default SYSVOL, DB and Log folders. It’s highly recommended we leave them as they are, since this server is only going to host Active Directory.

On the review screen, we just click Next and then Install.

Now we will just have to leave the installation to complete. During the process, the server will automatically restart one time.

Once the server is back online, we need check that everything is OK by going to the Run dialog again and typing dsa.msc to open Active Directory Users and Computers.

If everything is OK, we should be greeted with this lovely interface where we can start configuring our domain as we’ll see in the next tutorials.

Thank you very much for your time reading this tutorial. Many more to come. In the meantime, enjoy!