Ввод компьютера в домен позволяет использовать все преимущества домена, такие как централизированное управление, групповые политики и многое, многое другое.

Предварительные требования

Перед вводом компьютера под управлением Windows 7 в домен убедитесь что следующие предварительные требования соблюдены:

Используется Windows 7 Professional, Ultimate или Enterprise — только эти редакции Windows 7 могут быть подключены к домену.

У вас есть сетевая карта — собсвенно без комментариев, думаю вы не забыли об этом

Вы подключены к локальной сети— Убедитесь что вы подключены к локальной сети. Хотя Windows 7 может быть присоединена к домену Windows Server 2008 R2 в оффлайн режca, это тема для отдельной статьи.

Вы имеете правильный IP адрес — Ещё раз убедитесь что вы подключены к сети и получили правильный IP адрес. Адрес может быть настроен вручную, получен от DHCP сервера или может быть получен APIPA address (который начинается с 169.254.X.Y). Если вами получен APIPA адрес, вы гарантированно получите потенциальные проблемы, так как APIPA и AD не работают совместно.

Вам доступны котроллеры домена — или как минимум один из них. Вы должны проверить связь с контроллером домена, например пропинговав его, хотя успешный пинг не гарантирует что контроллер домена полностью доступен.

Вы должны иметь правильно настроенный DNS сервер — Без правильно настроенного DNS сервера вы гарантированно получите проблемы при вводе в домен, во время работы и прочее.

Вам доступны DNS сервера — Проверьте ваше подключение к DNS серверам с помощью программы PING и выполните запрос NSLOOKUP.

Проверьте свои права на локальной системе — Для успешного ввода в домен у вас должны быть права локального администратора компьютера.

Знайте ваше доменное имя, имя администратора и пароль

Существует два способа ввода компьютера в домен. В данной статье мы рассмотрим оба способа

Метод #1 — Традиционный способ

1. Откройте свойства системы, нажав кнопку Start, затем правой кнопкой мыши на ярлыке «Computer», и нажмите «Properties».

2. В разделе «Computer name, domain, and workgroup settings» нажмите «Change settings».

3. Перейдите в вкладку Computer Name и нажмите «Change».

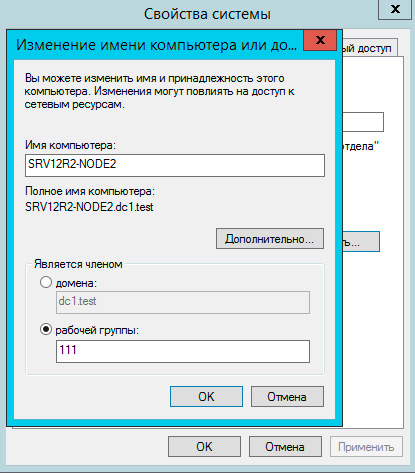

4. В разделе Member of кликните Domain.

5. Введите имя домена, к которому вы хотите подключиться и нажмите OK.

Вам будет предложено ввести имя пользователя домена и пароль.

После успешного ввода компьютера в домен вам будет предложено перегрузиться. Для завершения ввода сделайте это.

Метод #2 — Используем NETDOM

С помощью NETDOM мы можем выполнить ввод компьютера в домен из командной строки с помощью всего одной команды.

NETDOM в Windows 7 включен в операционную систему, в отличие от Windows 2000/XP/2003 где необходимо было устанавливать Support Tools.

Откройте командную строку от имени администратора :

и введите следующую команду:

Замечание: Замените DOMAIN.COM и DOMAIN на ваше имя домена и естественно укажите ваше доменные логин и пароль. Обратите внимание также на дополнительную «d» в «user» и «password», это НЕ опечатка.

netdom join %computername% /domain:DOMAIN.COM /userd:DOMAINadministrator /passwordd<img src="/uploads/smiles/raspberry.gif" width="19" height="19" alt="raspberry" style="border:0;" class="smiley">@ssw0rd

Для заверешения процедуры перегрузите компьютер.

Полезные ссылки:

Если вы как и я всегда внимательно отслеживаете новости hi-tech то советую подписаться на отличный новостной сайт Informua.net. Только самые интересные новости высоких технологий и многое другое.

С ошибкой «Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом» время от времени приходится сталкиваться каждому системному администратору. Но не каждый понимает причины и механизмы процессов, приводящие к ее возникновению. Потому что без понимания смысла происходящих событий невозможно осмысленное администрирование, которое подменяется бездумным выполнением инструкций.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Учетные записи компьютеров, также, как и учетные записи пользователей, являются участниками безопасности домена. Каждому участнику безопасности автоматически присваивается идентификатор безопасности (SID) на уровне которого осуществляется доступ к ресурсам домена.

Перед тем как предоставить учетной записи доступ к домену необходимо проверить ее подлинность. Каждый участник безопасности должен иметь свою учетную запись и пароль, учетная запись компьютера не исключение. При присоединении компьютера к Active Directory для него создается учетная запись типа «Компьютер» и устанавливается пароль. Доверие на этом уровне обеспечивается тем, что данная операция производится администратором домена или иным пользователем, имеющим для этого явные полномочия.

Впоследствии при каждом входе в домен компьютер устанавливает защищенный канал с контроллером домена и сообщает ему свои учетные данные. Таким образом между компьютером и доменом устанавливаются доверительные отношения и дальнейшее взаимодействие происходит согласно установленных администратором политик безопасности и прав доступа.

Пароль учетной записи компьютера действует 30 дней и впоследствии автоматически изменяется. При этом важно понимать, что смену пароля инициирует компьютер. Это происходит аналогично процессу смены пароля пользователя. Обнаружив, что текущий пароль просрочен, компьютер при очередном входе в домен его заменит. Поэтому, даже если вы не включали компьютер несколько месяцев, доверительные отношения в домене сохранятся, а пароль будет заменен при первом входе после длительного перерыва.

Доверительные отношения нарушаются в том случае, если компьютер пытается аутентифицироваться в домене с недействительным паролем. Как такое может произойти? Самый простой способ — это откатить состояние компьютера, например, штатной утилитой восстановления системы. Такой же эффект может быть достигнут при восстановлении из образа, снапшота (для виртуальных машин) и т.п.

Еще один вариант — это изменение учетной записи другим компьютером с таким же именем. Ситуация довольно редкая, но иногда случается, например, когда сотруднику поменяли ПК с сохранением имени, выведя из домена старый, а потом снова ввели его в домен забыв переименовать. В этом случае старый ПК при повторном вводе в домен сменит пароль ученой записи компьютера и новый ПК уже не сможет войти, так как не сможет установить доверительные отношения.

Простой пример: старый компьютер переименовали и отдали в другой отдел, после чего произошел сбой, и он автоматически откатился на последнюю контрольную точку. После чего данный ПК попытается аутентифицироваться в домене под старым именем и закономерно получит ошибку установления доверительных отношений. Правильными действиями в этом случае будет переименовать компьютер как он должен называться, создать новую контрольную точку и удалить старые.

И только убедившись, что нарушение доверительных отношений было вызвано объективно необходимыми действиями и именно для этого компьютера можно приступать к восстановлению доверия. Сделать это можно несколькими способами.

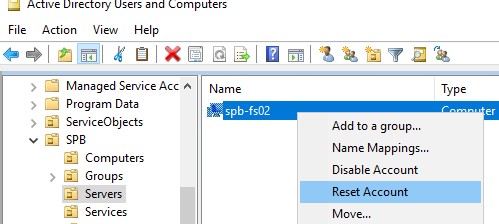

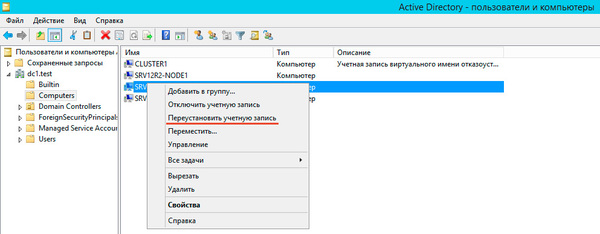

Пользователи и компьютеры Active Directory

Это самый простой, но не самый быстрый и удобный способ. Открываем на любом контроллере домена оснастку Пользователи и компьютеры Active Directory, находим необходимую учетную запись компьютера и, щелкнув правой кнопкой мыши, выбираем Переустановить учетную запись.

Недостаток этого способа, что машину требуется выводить из домена, а также необходимость двух (одной) перезагрузки.

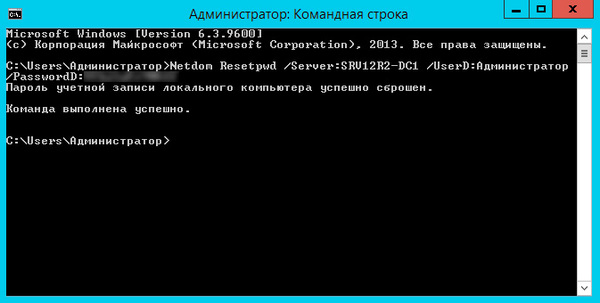

Утилита Netdom

Данная утилита входит в состав Windows Server начиная с редакции 2008, на пользовательские ПК ее можно установить из состава пакета RSAT (Средства удаленного администрирования сервера). Для ее использования войдите на целевой системе локальным администратором и выполните команду:

Netdom resetpwd /Server:DomainController /UserD:Administrator /PasswordD:PasswordРазберем опции команды:

- Server — имя любого доменного контроллера

- UserD — имя учетной записи администратора домена

- PasswordD — пароль администратора домена

Командлет PowerShell 3.0

В отличие от утилиты Netdom, PowerShell 3.0 входит в состав системы начиная с Windows 8 / Server 2012, для более старых систем его можно установить вручную, поддерживаются Windows 7, Server 2008 и Server 2008 R2. В качестве зависимости требуется Net Framework не ниже 4.0.

Точно также войдите на системе, для которой нужно восстановить доверительные отношения, локальным администратором, запустите консоль PowerShell и выполните команду:

Reset-ComputerMachinePassword -Server DomainController -Credential DomainAdminгде:

- Server — имя любого контроллера домена

- Credential — имя домена / учетной записи администратора домена

При выполнении этой команды появится окно авторизации в котором вы должны будете ввести пароль для указанной вами учетной записи администратора домена.

Как видим, восстановить доверительные отношения в домене довольно просто, главное — правильно установить причину возникновения данной проблемы, так как в разных случаях потребуются разные методы. Поэтому мы не устаем повторять: при возникновении любой неполадки сначала нужно выявить причину, а только потом принимать меры к ее исправлению, вместо того чтобы бездумно повторять первую найденную в сети инструкцию.

Дополнительные материалы:

- Службы каталогов. Часть 1 — Общие понятия

- Службы каталогов. Часть 2 — Реализации служб каталогов

- Службы каталогов. Часть 3 — Структура Active Directory

- Active Directory — от теории к практике. Часть 1 — общие вопросы

- Active Directory — от теории к практике. Часть 2 — разворачиваем доменную структуру

- Active Directory — от теории к практике. Часть 3 — настройка DHCP

- Active Directory — от теории к практике. Часть 4 — перенос учетных записей в домен

- Настраиваем высокодоступный DHCP-сервер в Windows Server 2012

- Быстрое развертывание Active Directory с отказоустойчивой конфигурацией DHCP

- Синхронизация времени Active Directory с внешним источником

- Обновление схемы Active Directory

- Управление ролями FSMO при помощи Ntdsutil

- Управление ролями FSMO с помощью PowerShell

- Восстанавливаем доверительные отношения в домене

- Очистка метаданных контроллера домена в Active Directory

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

- Remove From My Forums

-

Вопрос

-

Hi

I want to use the netdom for renaming the computer. By default the netdom is not available in windows 7

It’s required to install the RSAT

Is there way to used the netdom without installing the RSAT

My I know what is the files that I need copy from the workstation where installed the RSAT and copy only the files related to netdom component

Please advise

Robert

Ответы

-

-

Помечено в качестве ответа

Karen Hu

23 апреля 2014 г. 1:57

-

Помечено в качестве ответа

Все ответы

-

-

Помечено в качестве ответа

Karen Hu

23 апреля 2014 г. 1:57

-

Помечено в качестве ответа

-

I realize this may be a moot point for the original poster but all you need to do is copy two files from your local DC. Installing RSAT seems like a huge waste of time if all you wanna do is join machines to a domain.

BTW, those to files are on your DC here:

C:WindowsSystem32netdom.exe

C:WindowsSystem32en-USnetdom.exe.mui

On the client machines they go in the exact same directory you got them from (except on they go on your client machines).

Hope this helps someone from having to needlessly install RSAT.

-

Предложено в качестве ответа

DDFDDF132456

20 апреля 2016 г. 13:06

-

Предложено в качестве ответа

-

https://technet.microsoft.com/library/712f3460-c5d0-4af8-8de6-6d06e4a1a838(v=wps.630).aspx

Оглавление

- Для чего нужна утилита Netdom

- Netdom не является внутренней или внешней командой

- Netdom скачать

- Как установить Netdom

Для чего нужна утилита Netdom

Утилита Netdom это набор инструментов для работы с вашими рабочими станциями в домене. Средствами этой утилиты

можно через командную строку ввести в домен пк или добавить нового пользователя или удалить уже имеющегося, восстановить доверительные отношения рабочей станции с доменом,

перенести пользователей из домена в домен, проверять безопасное подключение между рабочей станцией и доменом.

Используя утилиту netdom вполне удобно писать исполняемые bat файлы, оптимизируя рутинные задачи администрирования контроллеров домена.

Думаю, что с написанием бат файла вы без труда справитесь.

Netdom не является внутренней или внешней

Если вы попытались вызвать программу netdom в командной строке и получили вот такое сообщение:

"netdom" не является внутренней или внешней командой, исполняемой программой или пакетным файлом

То это означает только одно – утилита у вас в системе попросту не установлена! И это легко исправить! Ниже я расскажу откуда его скачать и

как установить программу на вашу систему.

Netdom скачать

Конечно netdom отдельно скачать или установить нельзя, эта утилита поставляется только в комплекте с пакетом Средствами удаленного администрирования сервера для Windows 10.

По умолчанию данный пакет уже предустановлен в серверных редакциях Windows Server. А вот для Windows 7, 8 или Windows 10 данный пакет необходимо устанавливать отдельно. К счастью это не проблема

и его всегда можно скачать с официального сайта Микрософта!

Скачать netdom с официального сайта.

Как установить Netdom

Как только вы скачали пакет средств управления на свой компьютер, запускаем установку. Windows вас тактично переспросит уверены ли вы в своих действиях.

Потом от корочки до корочки читаем лицензионное соглашение, а не просто жмём «Принимаю».

Ну, я же попросил вас прочитать! Вы так и душу дьяволу продадите. Далее дожидаемся окончания процедуры загрузки и установки необходимых обновлений.

В общем готово, закрываем окно инсталлятора и переходим к следующему шагу.

Теперь, когда мы установили netdom на компьютер нам нужно в

командном окне WIN + R optionalfeatures Enter открыть окно

Включение или отключение компонентов Windows.

И ставим галочку напротив пункта Remote Server Administration Tools, автоматом всё галочки проставятся и в остальных подкаталогах.

Теперь можем проверять работоспособность программы Netdom в терминале командной строки. У вас должен быть такой же вывод:

Теперь в вашей системе установленна утилита netdom! Поздравляю!

Также хочу отметить, что для более подробного описания синтаксиса команд используйте следующий запрос:

NETDOM HELP имя_командыИ вы получите подробное описание за что отвечает каждый из ключей для каждой из команд.

В заключение

Также обращаю ваше внимание на то, что на возникшие вопросы по статье или по проекту в целом, то я вас приглашаю обсудить материал в разделе

контакты, где указана моя почта и присутствует форма обратной связи.

Если в Windows 7 попытаться воспользоваться командой netdom, получите такой результат

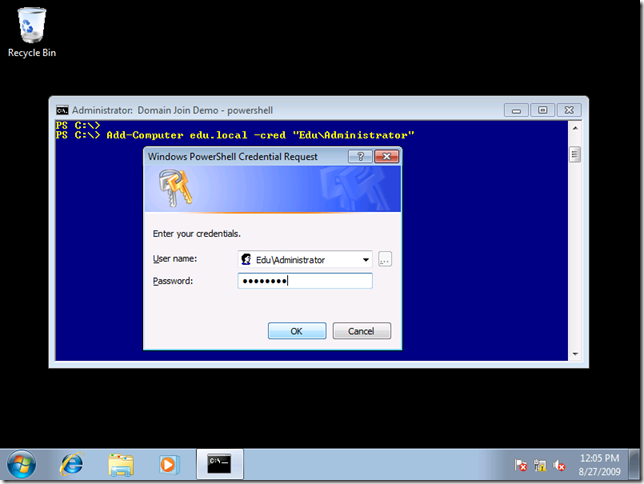

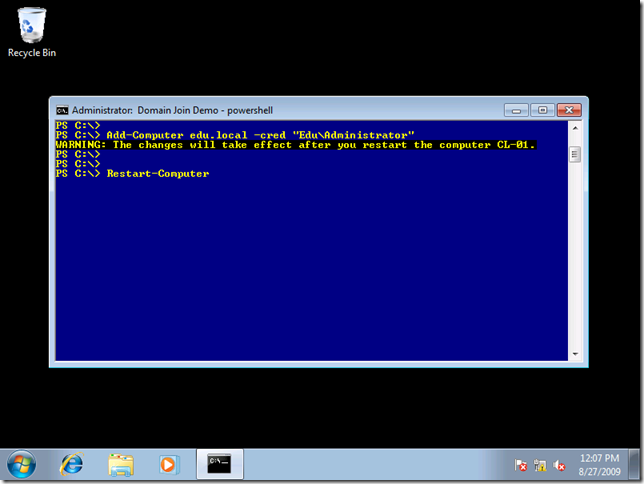

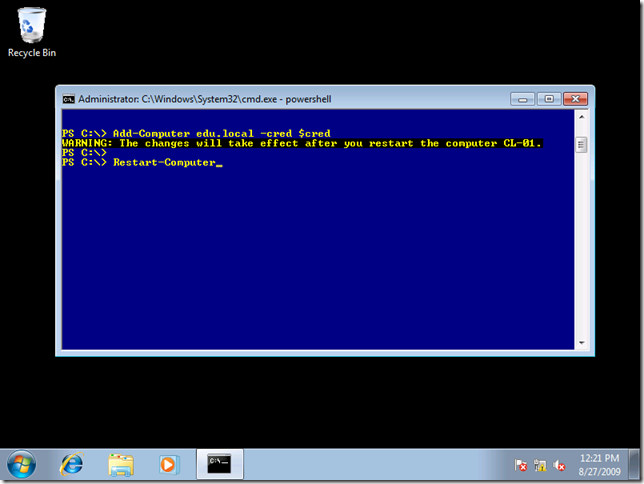

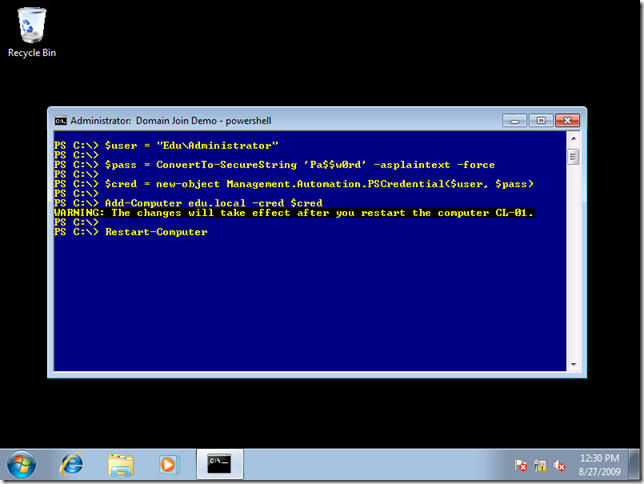

Нет этой команды в семерке. В Windows Server 2008 R2 она, кстати, присутствует. Как же теперь из командной строки/скриптов подключать рабочую станцию в домен? Все просто. Запускаем powershell, читем ман по командлетам Add-Computer, Remove-Computer, Rename-Computer, Restart-Computer. В Windows 7/R2 появилось более ста новых командлетов. Add-Computer подключает машину в домен, Remove-Computer выводит из домена.

Не забывайте что, powershell надо запустить с адмнистративными привиллегиями. Иначе Add-Computer не отработает. Ну и помните про DNS, посредством которого ищуться контроллеры вашего домена. Основная проблема — указание доменной учетки имеющей право подключения компьютера в домен. В командлете можно использовать параметр –credential для указания имени пользователя. Пароль, как в netdom join, указать нельзя.

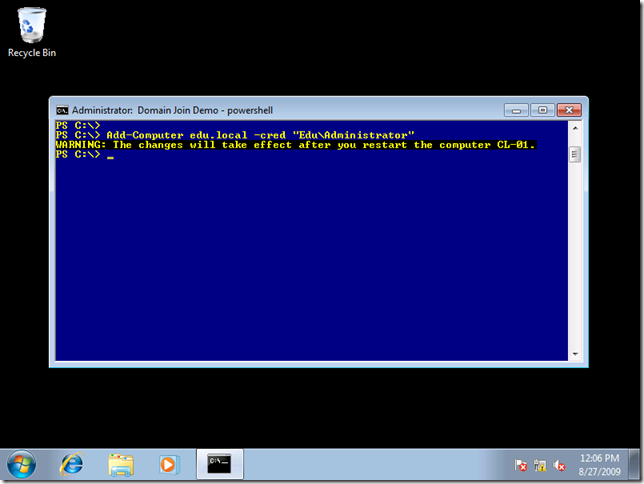

Пароль спросили в отдельном окне. Для скриптов не годится. Только для интерактивной работы.

В остальном все нормально. Напомнили о перезагрузке.

Для перезагрузки наряду с shutdown –r можно использовать Restart-Computer.

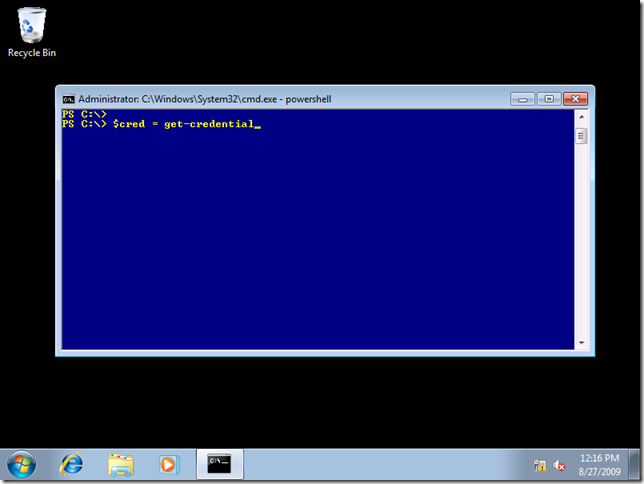

Попробуем разобраться с указанием доменной учетки. То есть с параметром –credential. В этом параметре вместо указания строки с именем пользователя можно использовать объект класса Management.Automation.PSCredential. Вот так вот. Не очень коротко. И как создать этот объект? Можно так:

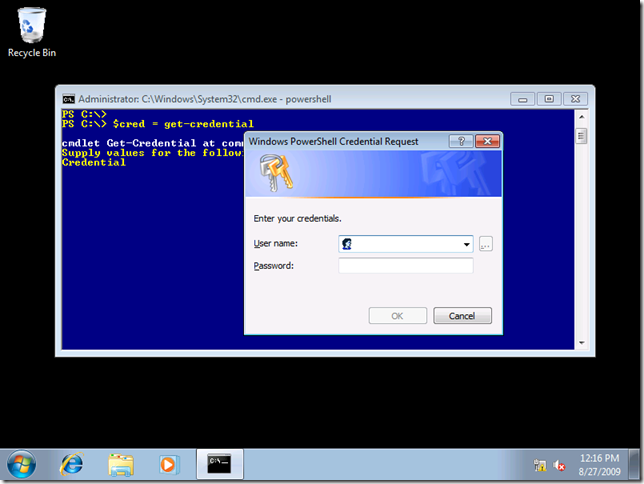

Командлет get-credential возвращает нужный нам объект, спросив интерактивно логин и пароль. Пока не очень хорошо. Скрипт будет висет и ждать кого-то.

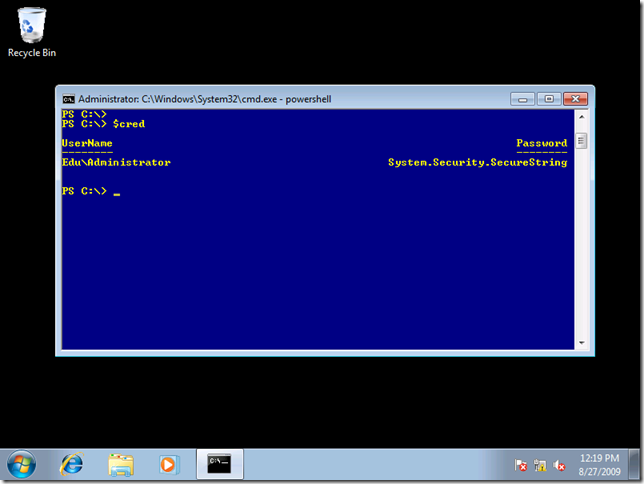

Смотрим, что в переменной $cred

Теперь в параметре –credential передаем не строку, а объект.

Можно не использовать Get-Credential, а создать объект самостоятельно:

Скрипт все сделает автоматом. Но пароль у нас открытом текстом. Как сделать тоже самое, но не держать пароль в скрипте? Можно и это! Но это другая история… Точнее другие истории, есть несколько вариантов…

Содержание

- Переименовываем компьютер

- Автоматизируем

- Как переименовать Windows компьютер из командной строки

- PsTools

- Introduction

- Installation

- Удаленное переименование компьютера в доменной сети

- Related Links

- Как переименовать удаленно компьютер в домене

- Основные преимущества Ammyy Admin:

В общем, пишу опровержение! :)Спасибо комментатору, Nikita )

При попытке включить компьютер с Windows 7 в домен с помощью утилиты Netdom.exe (команда включения в домен могла выглядеть следующим образом —

), вы получите сообщение ошибке.

The procedure entry point I_NetNameValidate could not be located in the dynamic link library NETAPI32.dll.

Что это значит? Многие могут подумать, что поддержка утилиты netdom.exe прекращена в Windows 7. Но это, к счастью не так.

Дело в том, что в Windows 7 используется своя собственная утилита Netdom.exe, для 32-разрядных и 64-битной версий Windows. Для ее использования необходимо скачать и установить набор утилит RSAT (Remote Server Administration Tools for Windows 7). Скачать RSAT можно по адресу http://www.microsoft.com/downloads/details.aspx?Family >

Установить RSAT из командой строки можно при помощи команды:

Чтобы активировать необходимые нам функции RSAT, в том числе и использование знакомой нам netdom.exe, нужно набрать следующую команду:

В результате Netdom со старым добрым синтаксисом станет доступна по адресу: «c:windowssystem32

etdom.exe»

В том случае, если вы не хотите доставлять никаких компонентов в вашу систему, вы можете включить Windows 7 в домен AD при помощи команды PowerShell Add-Computer.

Для этого откройте консоль PowerShell с правами администратора.

В командной строке PS наберите следующую команду:

Порой возникает необходимость изменить имя компьютера, входящего в домен. Иногда это возникает из-за приведения имен компьютеров к некоторому стандарту, иногда — из-за перестановки компьютера из одного отдела в другой.

Можно, конечно, вручную выгнать его из домена, изменив имя и установив рабочую группу, а затем обратно подключить его к домену под новым именем. Однако это требует личного участия и в случае определенных настроек параметров безопасности получить компьютер без административных прав (если локальные администраторы заблокированы и административный доступ есть только у некоторых доменных учетных записей).

Самый правильный и удобный способ переименовать компьтер в домене, это использовать возможности предоставленные нам самим доменом.

Переименовываем компьютер

На рабочем месте администратора нам необходима консольная программа netdom, ее можно установить из SupportTools на диске с дистрибутивом ОС.

Параметры команды:

netdom renamecomputer /newname:/userd: /passwordd:* /usero:

/passwordo:* /reboot:

Описание предыдущей командной строки:

- — текущее имя компьютера.

- — имя, которое вы хотите присвоить компьютеру.

- — NetBIOS-имя домена и имя учетной записи пользователя, обладающего правами администратора на объект компьютера в домене.

- — это пользователь, обладающий локальными правами администратора. Может совпадать с учетной записью пользователя, указанной для /userd:

- Значок «звездочка» (*) — это значение, связанное с параметрами /passwordd: и/passwordo: и указывающее, что для отображения вводимого пароля следует использовать скрытые символы.

- — это промежуток времени между переименованием компьютера и его перезагрузкой. Если этот параметр не указан, компьютер следует перезагрузить вручную.

Эту команду следует вводить в одну строку, к примеру у нас есть компьютер test в домене example , переименовываем в work-01:

netdom renamecomputer test /newname:work-01 /userD:exampleadministrator /passwordd:парольадминистратора

После этого остается только перезагрузить компьютер и он будет иметь новое имя.

Автоматизируем

Чтобы не вводить всю команду каждый раз, когда необходимо переименовать компьютер, можно использовать специальный BAT-файл:

@echo off SET /P pcName=»Enter old pc name for renaming: » SET /P newName=»Enter new pc name: » netdom renamecomputer %pcName% /newname:%newName% /userd:domainadmin /passwordd:* /reboot:15 pause

В этом скрипте необходимо указать логин и пароль пользователя, обладающего соответствующими полномочиями и тогда после запуска скрипта достаточно будет указать старое имя компьютера и новое.

Вспомогательные материалы по теме:

kb298593 — Изменение имени компьютера с помощью программы Netdom.exe в Windows XP

cc772217 — Подробно о синтаксисе команды Netdom

kb842715 — Обзор проблем, возникающих из-за отсутствия административных общих папок

«Имя файла» не является внутренней или внешней командой, исполняемой программой или пакетным файлом

При попытке открыть какую-либо команду через окно служебной программы или консоль, вы сталкиваетесь с ошибкой – «Имя файла» не является внутренней или внешней командой, исполняемой программой или пакетным файлом. Система упрямо не открывает файл по каким-то причинам и этот факт очень раздражает. Причиной этого может быть один из нескольких вариантов: неправильно указан путь к файлу и отсутствие компонента в системе вообще, т.е по указанному адресу его не существует.

Ошибка в системной переменной

Основные причины, по которым появляется ошибка «не является внутренней или внешней командой»

Как уже было сказано, одна из причин заключается в неправильном указании пути к открываемому файлу. Обычно путь к файлу прописан в переменной «Path» в системе, должен быть указан строгий путь к директории, в котором размещены нужные файлы. Если имеются какие-то ошибки в настройках при указании пути в переменной, либо при указании имени файла, то система будет выдавать именно такую ошибку – «имя файла» не является внутренней или внешней командой, исполняемой программой.

Первым делом необходимо указать точный путь переменной «Path» операционной системе, чтобы не возникало ошибок при открытии файла. Для этого нужно наверняка знать расположение папки. К примеру, обратимся к программе, которая в дальнейшем будет работать с исполняемым файлом в определенной папке.

Переменная «Path» — это переменная операционной системы, которая служит для того, чтобы найти указанные исполняемые объекты через командную строку или терминал. Найти ее можно в панели управления Windows. В новых версиях Виндовс и других ОС указание вручную обычно не требуется.

Системная переменная Path

Указываем правильный путь в переменной path на ОС Windows 7

Чтобы правильно указать путь необходимо знать точное расположение файла.

Как переименовать Windows компьютер из командной строки

Если файл программы, который нужно открыть лежит на диске в С:Program FilesJavajdk 1.8.0.45in, тогда этот путь нужно скопировать и указать в системной переменной для последующего открытия.

- Далее нам понадобиться рабочий стол, наводим мышь на «Мой компьютер» и в контекстном меню выбираем «Свойства».

- Нажимаем «Дополнительные параметры» слева и выбираем пункт «Переменные среды».

- В открывшемся окне ищем строку «Path» нажимаем на нее и вставляем скопированные путь сюда.

- Действие нужно подтвердить кнопкой «Ок». Компьютер желательно перезагрузить, чтобы настройки точно вступили в силу. Откройте консоль и вбейте нужную команду. Ошибки быть не должно.

В том случае, если ошибка будет появляться снова, попробуйте перенести программу в рабочие директории диска с установленной операционной системой, например /System32. С этой директорией Виндовс работает чаще.

Также ошибки возникают из-за отсутствия компонентов программы. Устранить их можно дополнив нужными. Для примера возьмем компонент «Telnet». Чтобы его включить, перейдите:

- На «Панель управления».

- Дальше выберите «Включение и выключение компонентов».

- Из списка выбираем «Клиент Telnet», напротив ставим галочку и нажимаем «Ок».

- Компонент должен работать и ошибок возникать больше не должно.

Компонент Windows Telnet

Задать переменную «Path» в ОС Windows 8/8.1/10

- Заходим на «Панель управления».

- Кликаем ссылку «Дополнительные параметры системы».

- Находим «Переменные среды». В этом разделе нужно выбрать «Path». Далее «Изменить», если нет готовой – создать заново.

- В пункте «Изменение системной переменной» укажите нужное вам значение и подтвердите кнопкой «Ок». Закрываем и все остальные окна, кликая «Ок».

- Откройте заново командную строку или терминал и попробуйте снова ввести ваш запрос. Сейчас должно все работать исправно.

- 2 minutes to read

- Contributors

By Mark Russinovich

Published: July 4, 2016

Introduction

The Windows NT and Windows 2000 Resource Kits come with a number of command-line tools that help you administer your Windows NT/2K systems. Over time, I’ve grown a collection of similar tools, including some not included in the Resource Kits. What sets these tools apart is that they all allow you to manage remote systems as well as the local one. The first tool in the suite was PsList, a tool that lets you view detailed information about processes, and the suite is continually growing. The «Ps» prefix in PsList relates to the fact that the standard UNIX process listing command-line tool is named «ps», so I’ve adopted this prefix for all the tools in order to tie them together into a suite of tools named PsTools.

Some anti-virus scanners report that one or more of the tools are infected with a «remote admin» virus. None of the PsTools contain viruses, but they have been used by viruses, which is why they trigger virus notifications.*

The tools included in the PsTools suite, which are downloadable as a package, are:

- PsExec — execute processes remotely

- PsFile — shows files opened remotely

- PsGetSid — display the SID of a computer or a user

- PsInfo — list information about a system

- PsPing — measure network performance

- PsKill — kill processes by name or process ID

- PsList — list detailed information about processes

- PsLoggedOn — see who’s logged on locally and via resource sharing (full source is included)

- PsLogList — dump event log records

- PsPasswd — changes account passwords

- PsService — view and control services

- PsShutdown — shuts down and optionally reboots a computer

- PsSuspend — suspends processes

- PsUptime — shows you how long a system has been running since its last reboot (PsUptime’s functionality has been incorporated into PsInfo

The PsTools download package includes an HTML help file with complete usage information for all the tools.

Runs on:

- Client: Windows Vista and higher

- Server: Windows Server 2008 and higher

- Nano Server: 2016 and higher

Installation

None of the tools requires any special installation.

Удаленное переименование компьютера в доменной сети

You don’t even need to install any client software on the remote computers at which you target them. Run them by typing their name and any command-line options you want. To show complete usage information, specify the «-? » command-line option. If you have questions or problems, please visit the Sysinternals PsTools Forum.

Introduction to the PsTools: Wes Miller gives a high-level overview of the Sysinternals PsTools in the March column of his TechNet Magazine column.

Как переименовать удаленно компьютер в домене

Ammyy Admin — бесплатная (для некоммерческого пользования) программа, позволяющая быстро и безопасно получить удаленный доступ к компьютеру или серверу через Интернет и управлять ими в режиме реального времени. Вы можете дистанционно работать с удаленным рабочим столом, который как-будто находитесь прямо перед вами.

Для подключения к удаленному компьютеру достаточно запустить программу на компьютере клиента и оператора. Посредством Ammyy Admin можно администрировать сервера, общаться при помощи встроенного голосового чата и работать с помощью файлового менеджера с файлами и папками на удаленном компьютере.

Основные преимущества Ammyy Admin:

— Не требует инсталляции и дополнительных настроек.

— Прозрачен для всех известных фаерволов.

— Работает с компьютерами, находящимися в разных локальных сетях.

— Настройка параметров передачи данных для достижения наилучшей скорости и качества.

— Не требует IP-адресов удаленной и локальной машины. Аутентификация пользователей осуществляется в привязке к аппаратному ID.

— Встроенный голосовой чат.

— Обеспечивает высокий уровень безопасности передаваемых данных.

— Прост в использовании.

Если в вашей сети регулярно обновляются серверы и рабочие станции через Windows Update, то наверняка вы могли заметить, что после мартовского набора обновлений на компьютерах с Windows 7 и Windows 2008R2 неожиданно перестала работать довольно важная команда для администраторов домена — netdom. При попытке ее запуска пишет что неудалось выполнить команду, точнее — The command failed to complete successfully.

Это баг двух обновлений — KB4489878 и KB4489885. По крайней мере после их отката netdom заработал как положено. Баг конечно не критичный, но не приятный. Так что имейте ввиду.

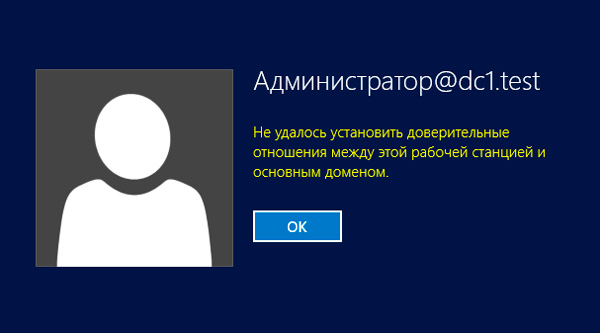

В этой статье мы рассмотрим проблему нарушения доверительных отношений между рабочей станцией и доменом Active Directory, из-за которой пользователь не может авторизоваться на компьютере. Рассмотрим причину проблемы и простой способ восстановления доверительных отношений компьютера с контроллером домена по безопасному каналу без перезагрузки компьютера.

Содержание:

- Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом

- Пароль учетной записи компьютера в домене Active Directory

- Проверка и восстановление доверительного отношения компьютера с доменом с помощью PowerShell

- Восстановления доверия с помощью утилиты Netdom

Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом

Как проявляется проблема: пользователь пытается авторизоваться на рабочей станции или сервере под своей учетной запись и после ввода пароля появляется ошибка:

The trust relationship between this workstation and the primary domain failed.

Не удалось восстановить доверительные отношения между рабочей станцией и доменом.

Также ошибка может выглядеть так:

The security database on the server does not have a computer account for this workstation trust relationship.

База данных диспетчера учетных записей на сервере не содержит записи для регистрации компьютера через доверительные отношения с этой рабочей станцией.

Пароль учетной записи компьютера в домене Active Directory

Когда компьютер вводится в домен Active Directory, для него создается отдельная учетная запись типа computer. У каждого компьютера в домене, как и у пользователей есть свой пароль, который необходим для аутентификации компьютера в домене и установления доверенного подключения к контроллеру домена. Однако, в отличии от паролей пользователя, пароли компьютеров задаются и меняются автоматически.

Несколько важных моментов, касающихся паролей компьютеров в AD:

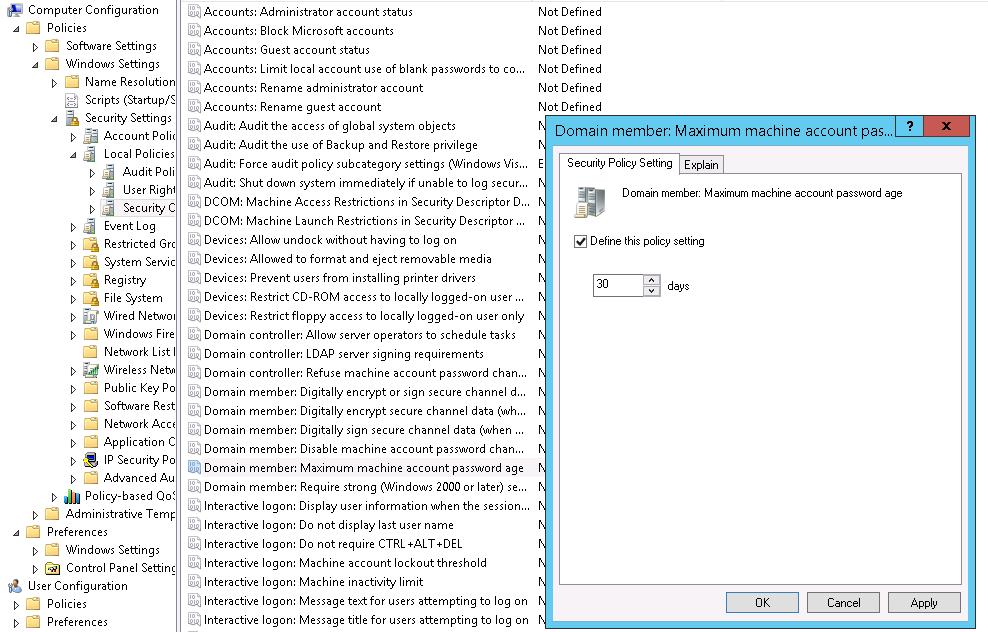

- Компьютеры должны регулярно (по-умолчанию раз в 30 дней) менять свои пароли в AD.

Совет. Максимальный срок жизни пароля может быть настроен с помощью политики Domain member: Maximum machine account password age, которая находится в разделе: Computer Configuration-> Windows Settings-> Security Settings-> Local Policies-> Security Options. Срок действия пароля компьютера может быть от 0 до 999 (по умолчанию 30 дней).

- Срок действия пароля компьютера не истекает в отличии от паролей пользователей. Смену пароля инициирует компьютер, а не контроллер домена. На пароль компьютера не распространяется доменная политика паролей для пользователей.

Даже если компьютер был выключен более 30 дней, его можно включить, он нормально аутентифицируется на DC со старым паролем, и только после этого локальная служба

Netlogon

изменит пароль компьютера в своей локальной базе (пароль хранится в ветке реестра HKLMSECURITYPolicySecrets$machine.ACC) и затем в аккаунте компьютера в Active Directory. - Пароль компьютера меняется на ближайшем DC, эти изменения не отправляются на контроллера домена с FSMO ролью эмулятора PDC (т.е. если компьютер сменил пароль на одном DC, то он не сможет авторизоваться на другом DC, до момента выполнения репликации изменений в AD).

Если хэш пароля, который компьютер отправляет контроллеру домена не совпадает с паролем учетной записи компьютера, компьютер не может установить защищённое подключение к DC и выдает ошибки о невозможности установить доверенное подключение.

Почему это может произойти:

- Самая частая проблема. Компьютер был восстановлен из старой точки восстановления или снапшота (если это виртуальная машина), созданной раньше, чем был изменен пароль компьютера в AD. Т.е. пароль в снапшоте отличается от пароля компьютера в AD. Если вы откатите такой компьютер на предыдущее состояние, это компьютер попытается аутентифицироваться на DC со старым паролем.

- В AD создан новый компьютер с тем же именем, или кто-то сбросил аккаунт компьютера в домене через консоль ADUC;

- Учетная запись компьютера в домене заблокирована администраторам (например, во время регулярной процедуры отключения неактивных объектов AD);

- Довольно редкий случай, когда сбилось системное время на компьютере.

Классический способ восстановить доверительных отношений компьютера с доменом в этом случае:

- Сбросить аккаунт компьютера в AD;

- Под локальным админом перевести компьютер из домена в рабочую группу;

- Перезагрузить компьютер;

- Перезагнать компьютер в домен;

- Еще раз перезагрузить компьютер.

Этот метод кажется простым, но слишком топорный и требует, как минимум двух перезагрузок компьютера, и 10-30 минут времени. Кроме того, могут возникнуть проблемы с использованием старых локальных профилей пользователей.

Есть более элегантный способ восстановить доверительные отношения с помощью PowerShell без перевключения в домен и без перезагрузок компьютера.

Проверка и восстановление доверительного отношения компьютера с доменом с помощью PowerShell

Если вы не можете аутентифицироваться на компьютере под доменной учетной записью с ошибкой “Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом”, вам нужно войти на компьютер под локальной учетной записью с правами администратора. Также можно отключить сетевой кабель и авторизоваться на компьютере под доменной учетной записью, которая недавно заходила на этот компьютер, с помощью кэшированных учетных данных (Cached Credentials).

Откройте консоль PowerShell и с помощью командлета Test-ComputerSecureChannel проверьте соответствует ли локальный пароль компьютера паролю, хранящемуся в AD.

Test-ComputerSecureChannel –verbose

Если пароли не совпадают и компьютер не может установить доверительные отношения с доменом, команда вернет значение False –

The Secure channel between the local computer and the domain winitpro.ru is broken

.

Чтобы принудительно сбросить пароль учётной записи данного компьютера в AD, нужно выполнить команду:

Test-ComputerSecureChannel –Repair –Credential (Get-Credential)

Для выполнения операции сброса пароля нужно указать учетную запись и пароль пользователя, у которого достаточно полномочий на сброс пароля учетной записи компьютера. Этому пользователя должны быть делегированы права на компьютеры в Active Directory (можно использовать и члена группы Domain Admins, но это не комильфо).

После этого нужно еще раз выполнить команду

Test-ComputerSecureChannel

и убедится, что она возвращает True (

The Secure channel between the local computer and the domain winitpro.ru is in good condition

).

Итак, пароль компьютера сброшен без перезагрузки и без ручного перевоода в домен. Теперь вы можете аутентифицировать на компьютере под доменной учетной записью.

Также для принудительной смены пароля можно использовать командлет Reset-ComputerMachinePassword.

Reset-ComputerMachinePassword -Server dc01.corp.winitpro.ru -Credential corpdomain_admin

dc01.corp.winitpro.ru

– имя ближайшего DC, на котором нужно сменить пароль компьютера.

Имеет смысл сбрасывать пароль компьютера каждый раз, перед тем как вы создаете снапшот виртуальной машины или точку восстановления компьютера. Это упростит вам жизнь при откате к предыдущему состоянию компьютера.

Если у вас есть среда разработки или тестирования, где приходится часто восстанавливать предыдущее состояние ВМ из снапшотов, возможно стоит с помощью GPO точечно отключить смену пароля в домене для таких компьютеров. Для этого используется политика Domain member: Disable machine account password changes из секции Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Local Policies -> Security Options. Можно нацелить политики на OU с тестовыми компьютерам или воспользоваться WMI фильтрами GPO.

С помощью командлета Get-ADComputer (из модуля Active Directory Windows PowerShell) можно проверить время последней смены пароля компьютера в AD:

Get-ADComputer –Identity spb-pc22121 -Properties PasswordLastSet

Также можно проверить наличие безопасного канала между компьютером и DC командой:

nltest /sc_verify:corp.winitpro.ru

Следующие строки подтверждают, что доверительные отношения были успешно восстановлены:

Trusted DC Connection Status Status = 0 0x0 NERR_Success Trust Verification Status = 0 0x0 NERR_Success

Восстановления доверия с помощью утилиты Netdom

В Windows 7/2008R2 и предыдущих версиях Windows, на которых отсутствует PowerShell 3.0, не получится использовать командлеты Test-ComputerSecureChannel и Reset-ComputerMachinePassword для сброса пароля компьютера и восстановления доверительных отношений с доменом. В этом случае для восстановления безопасного канала с контроллером домена нужно воспользоваться утилитой

netdom.exe

.

Утилита Netdom включена в состав Windows Server начиная с 2008, а на компьютерах пользователей может быть установлена из RSAT (Remote Server Administration Tools). Чтобы восстановить доверительные отношения, нужно войти в систему под локальным администратором (набрав “.Administrator” на экране входа в систему) и выполнить такую команду:

Netdom resetpwd /Server:DomainController /UserD:Administrator /PasswordD:Password

- Server – имя любого доступного контроллера домена;

- UserD – имя пользователя с правами администратора домена или делегированными правами на компьютеры в OU с учетной записью компьютера;

- PasswordD – пароль пользователя.

Netdom resetpwd /Server:spb-dc01 /UserD:aapetrov /PasswordD:[email protected]@w0rd

Послу успешного выполнения команды не нужно перезагружать компьютер, достаточно выполнить логофф и войти в систему под доменной учетной.

Как вы видите, восстановить доверительные отношения междду компьютером и доменом довольно просто.