Почтовый сервер – это устройство, при помощи которого происходит доставка электронных сообщений от отправителя к получателю. Собственно, это и следует из его названия. В данной статье рассмотрим, как происходит установка и базовая настройка почтового сервера на VPS с операционной системой семейства Windows Server, а также на виртуальном сервере, работающем на Ubuntu 20.04.

Установка сервера SMTP на Windows Server

На серверах, работающих под управлением операционных систем Windows, для передачи почтовых сообщений часто используется протокол SMTP. В Windows Server служба SMTP является одним из компонентов операционной системы.

Для корректной отправки почтового сообщения от имени домена, к которому будет привязан сервер SMTP, нам необходимо иметь доменное имя. При этом в настройках домена должна быть указана A-запись, содержащая IP-адрес VPS. В нашем примере мы будем использовать имя домена my-domain.host.

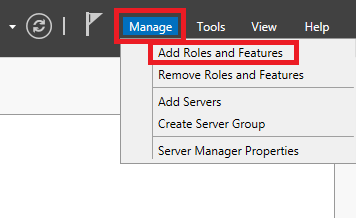

Установку почтового сервера нужно будет начать именно с добавления необходимых компонентов. Для этого запустите Server Manager, перейдите Manage → Add Roles and Features.

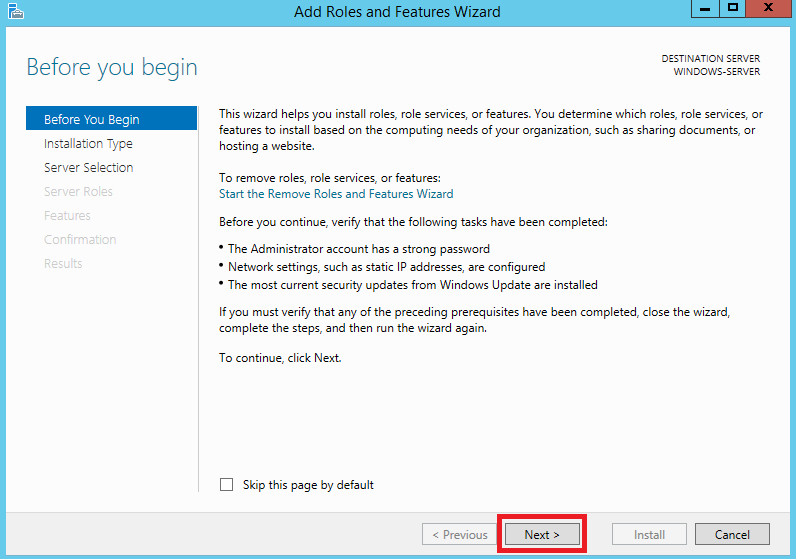

В открывшемся окне нажмите Next.

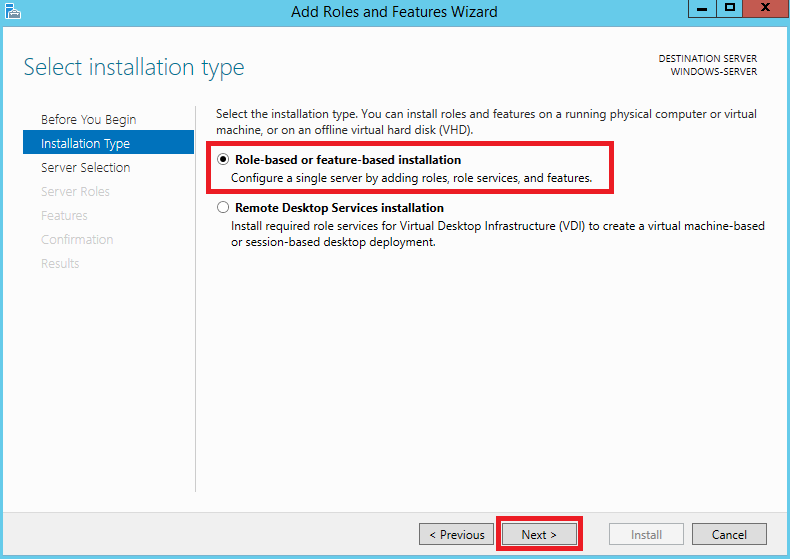

Далее выберите опцию Role-based or feature-based installation, после чего нажмите Next.

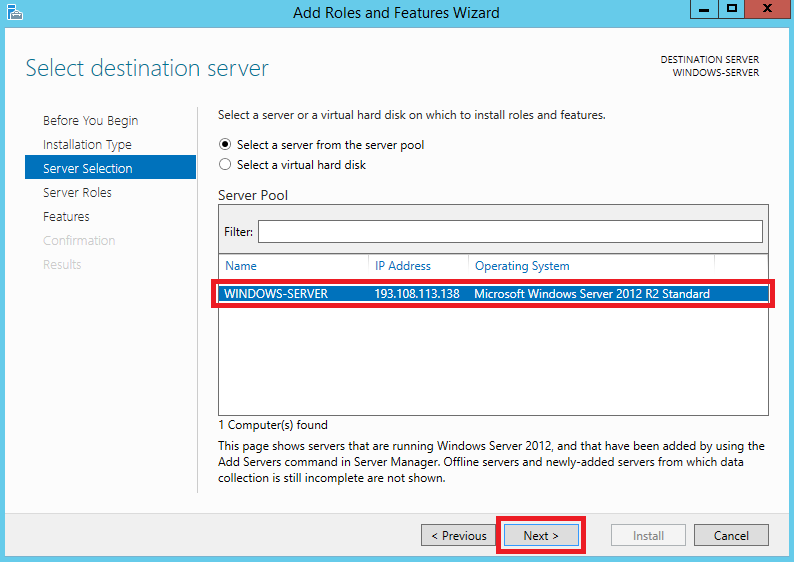

В следующем окне укажите сервер, на который будет производиться установка новых компонентов, либо просто нажмите Next, если в вашем пуле серверов одна-единственная запись.

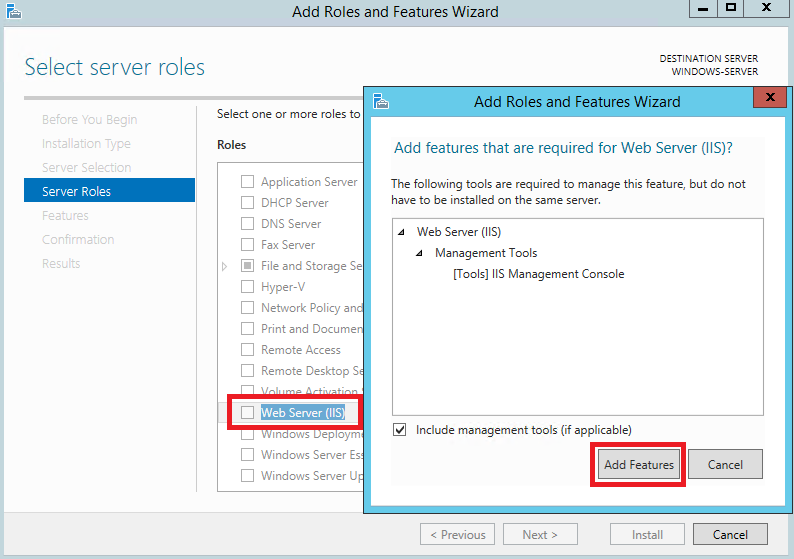

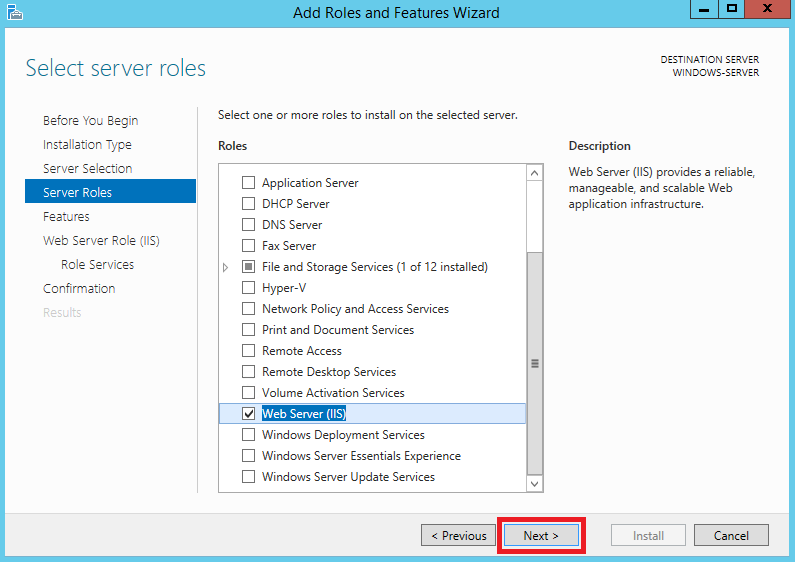

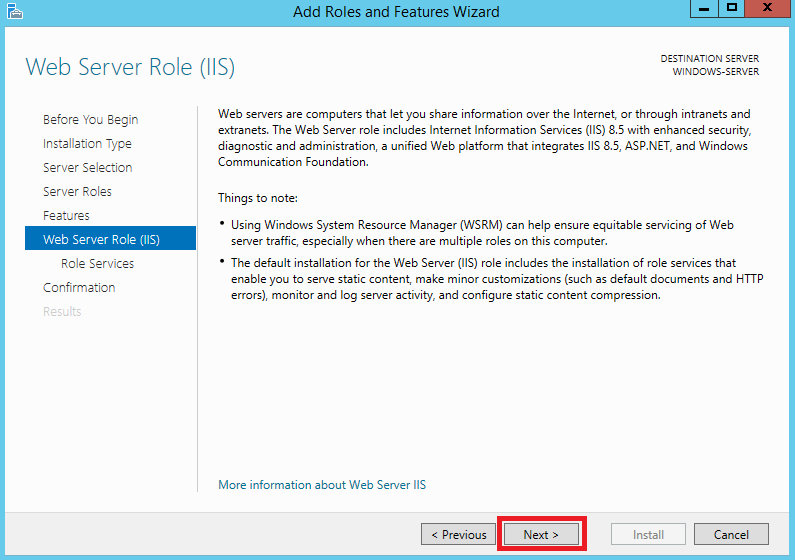

На следующем шаге активируйте строку Web Server (IIS), после чего нажмите Add Features.

Далее нажмите Next.

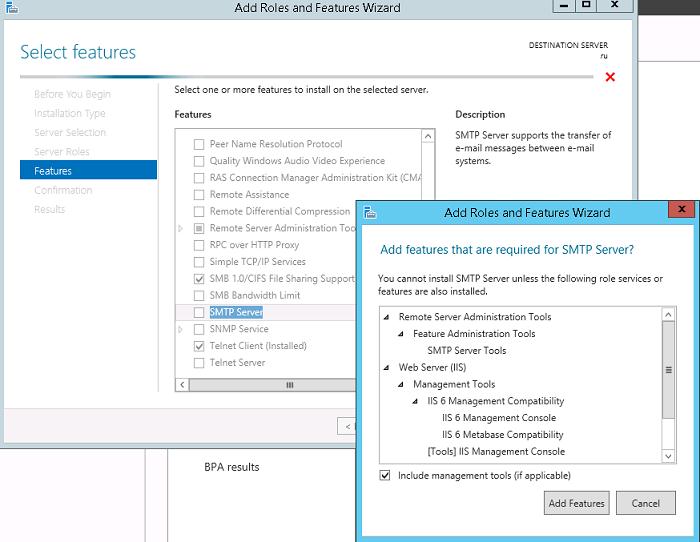

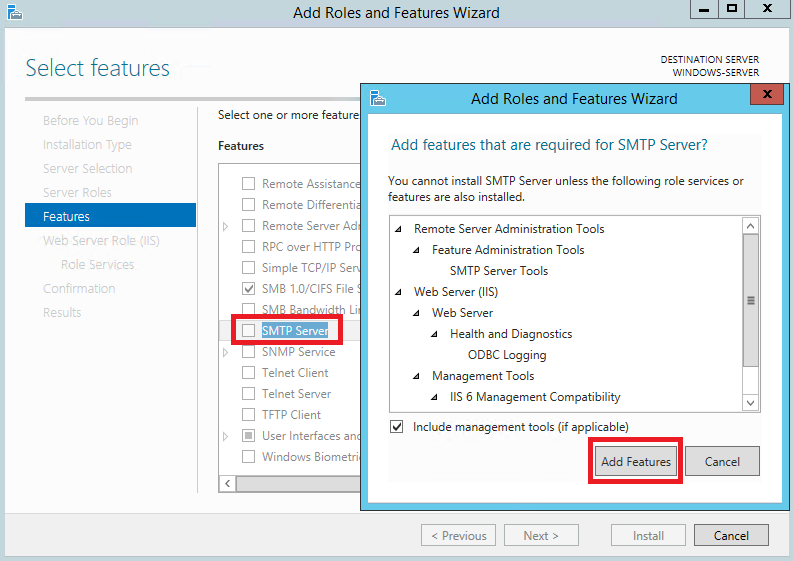

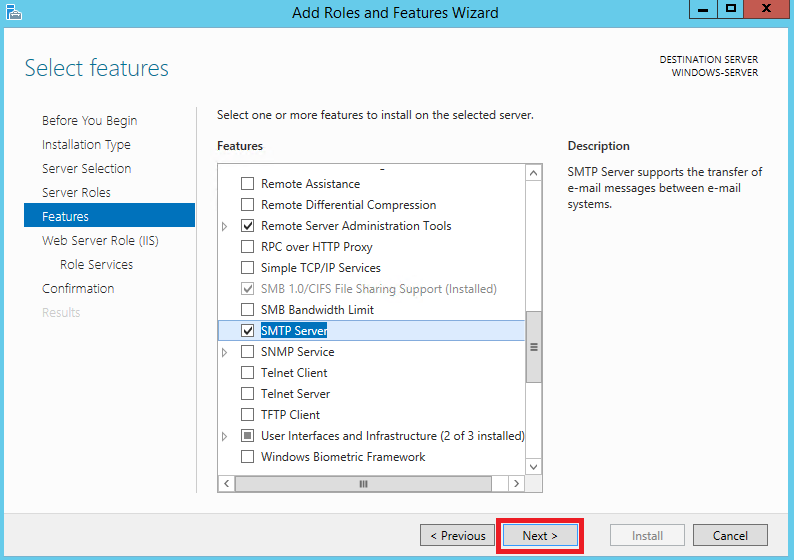

После чего отметьте строку SMTP Server и нажмите Add Features.

И нажмите Next.

Далее ещё раз нажмите Next.

В следующем окне снова нажмите Next.

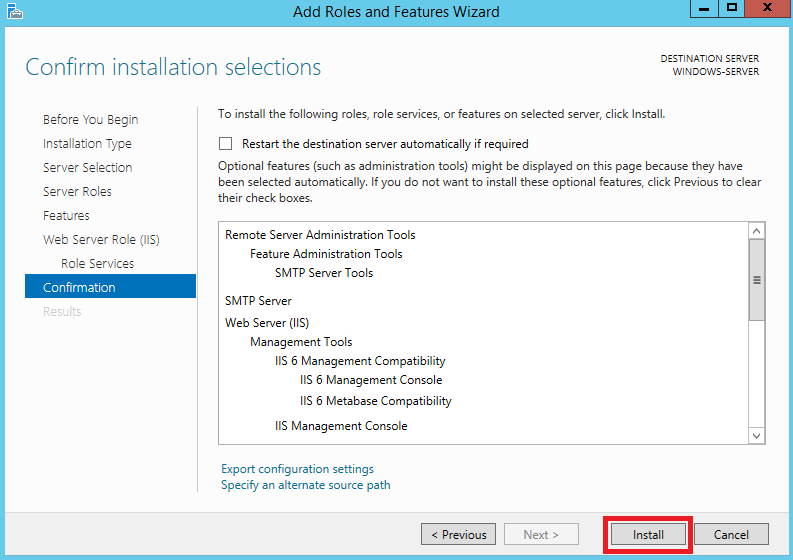

Для запуска установки выбранных компонентов нажмите Install.

Настройка сервера SMTP

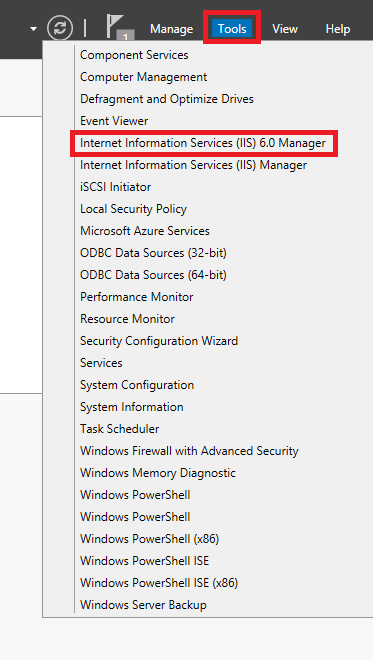

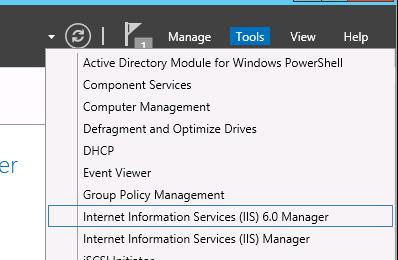

На следующем этапе необходимо будет настроить сервер SMTP. Для чего в Server Manager перейдите Tools → Internet Information Services (IIS) 6.0 Manager.

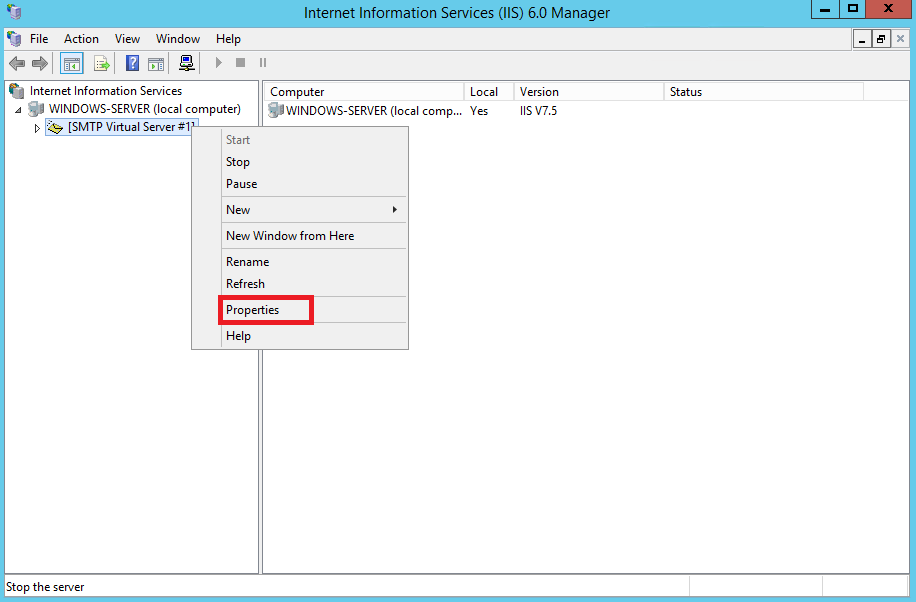

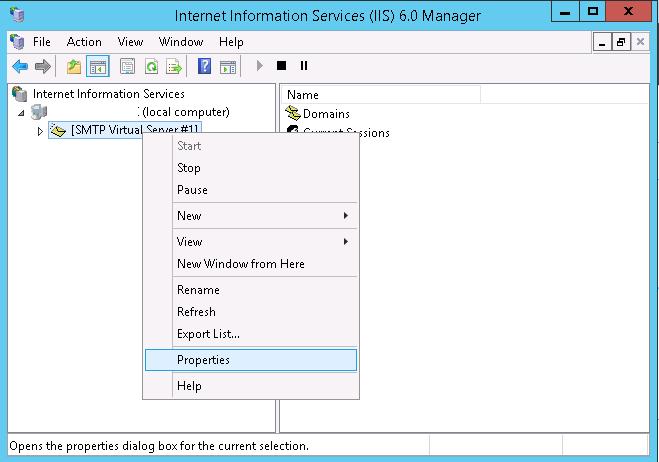

В открывшемся окне менеджера IIS раскройте ветку вашего сервера и на строке SMTP Virtual Server нажмите правую кнопку мыши, после чего перейдите в Properties.

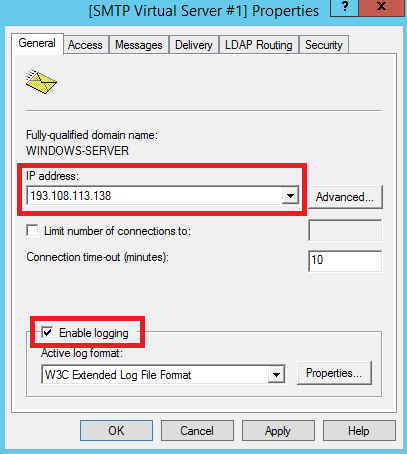

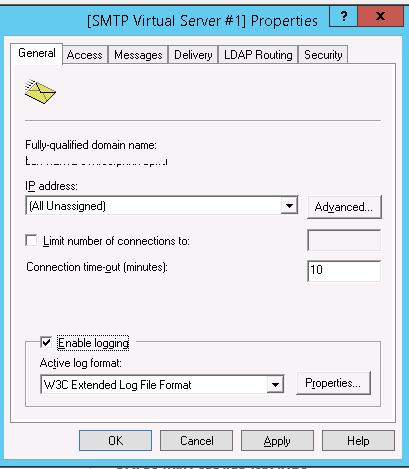

Далее в строке IP address: необходимо выбрать IP-адрес вашего сервера и активировать опцию Enable logging.

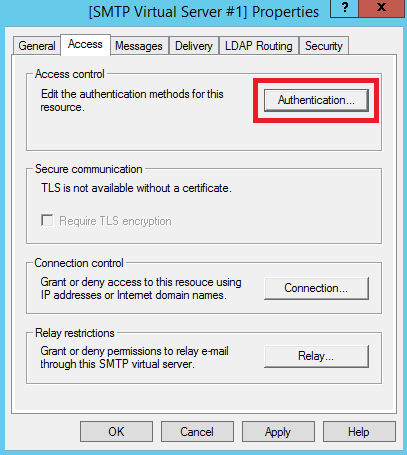

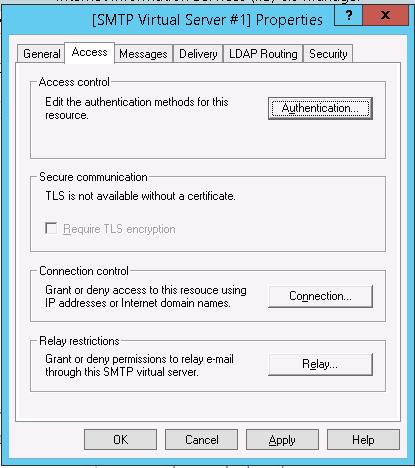

Во вкладке Access нажмите кнопку Authentication...

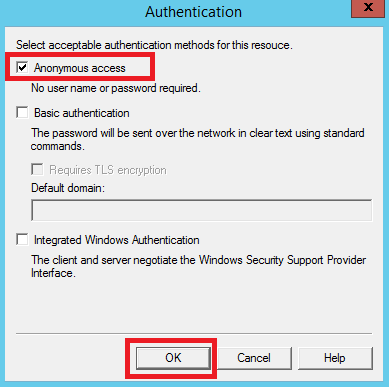

В открывшемся окне активируйте опцию Anonymous access. Активация данной опции нужна, чтобы пользователи и приложения смогли бы использовать сервер SMTP анонимно. Позже можно будет настроить более безопасную аутентификацию, пока же нажмите OK.

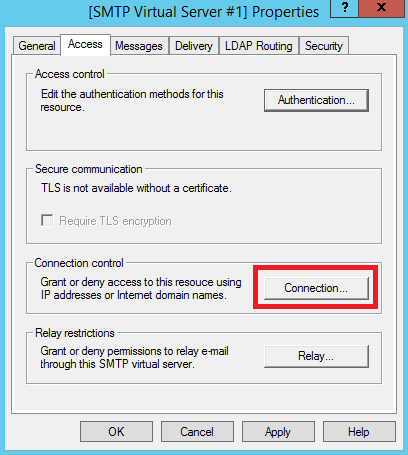

Далее в разделе Connection control нажмите кнопку Connection...

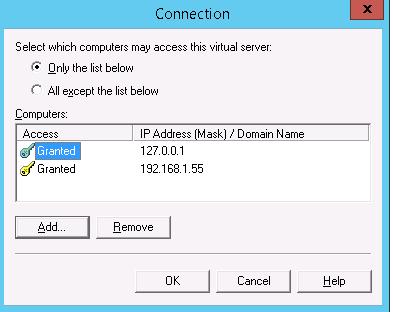

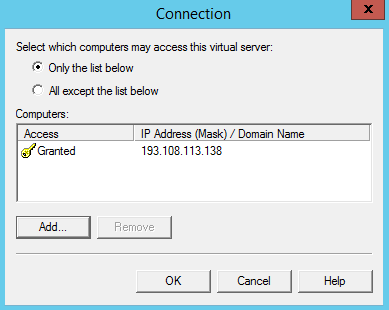

В окне Connection установите переключатель на Only the list below и при помощи кнопки Add... добавьте IP-адрес вашего VPS. После чего нажмите OK.

Точно такую же настройку необходимо проделать в разделе Relay restrictions. Для чего нажмите кнопку Relay... и добавьте IP-адрес вашего сервера установив переключатель в Only the list below.

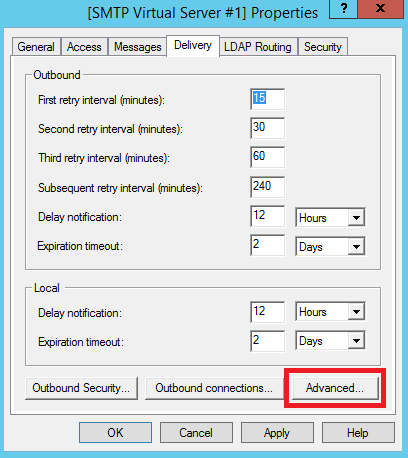

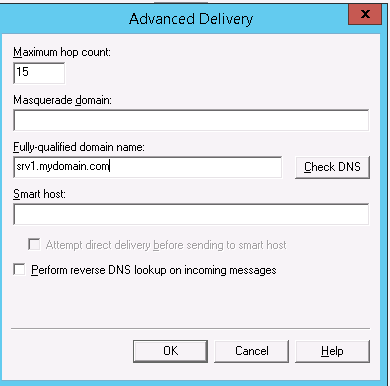

После чего перейдите во вкладку Delivery и нажмите Advanced...

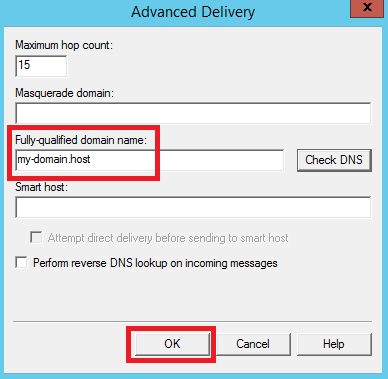

Здесь в строку Fully-qualified domain name: необходимо внести имя вашего домена, в нашем примере это – my-domain.host.

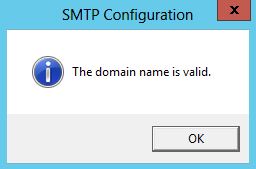

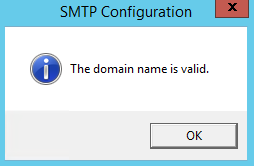

Для того, чтобы проверить корректность данной настройки, нажмите кнопку Check DNS.

Далее сохраните все внесённые в настройки изменения при помощи кнопки OK.

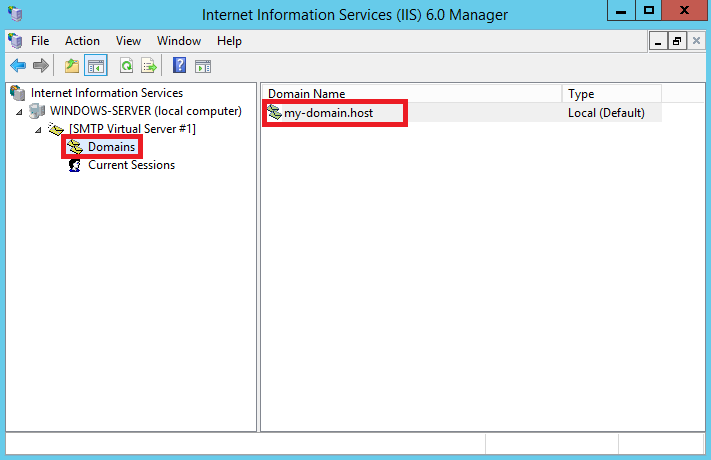

Также необходимо указать корректное имя домена в ветке Domains.

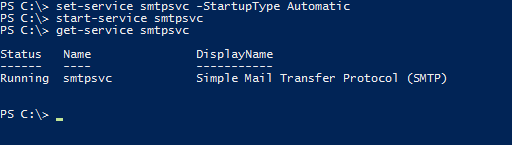

На следующем шаге нужно активировать функцию автоматического запуска сервера SMTP. Для этого запустите командную строку PowerShell и выполните следующие команды для запуска службы:

set-service smtpsvc -StartupType Automatic

start-service smtpsvcЧтобы убедиться, что служба запущена, необходимо выполнить ещё одну команду:

get-service smtpsvcВывод данной команды должен выглядеть примерно следующим образом:

Теперь там же, в командной строке PowerShell, при помощи следующей команды отправьте сообщение на свою электронную почту:

Send-MailMessage -SmtpServer my-domain.host -To your@email.address -From mail@my-domain.host -Subject "Message Subject" -Body "Message Body"Здесь:

my-domain.host– имя домена, с которого будет производиться отправка сообщения;your@email.address– адрес электронной почты, на который будет отправлено сообщение;mail@my-domain.host– этот электронный адрес будет указан в сообщении как адрес отправителя;Message Subject– тема письма;Message Body– тело письма.

После чего проверьте свою почту, на которую должно прийти сообщение от вашего почтового сервера.

Установка и настройка Postfix на Ubuntu 20.04

Для операционной системы Ubuntu существует довольно популярный почтовый сервер – Postfix. Для установки Postfix мы будем использовать виртуальный сервер, работающий на Ubuntu 20.04. При этом на VPS должны быть произведены работы по первоначальной настройке, описанные в соответствующей статье нашего справочника.

Также, для работы Postfix нужен домен с привязанной A-записью, которой является IP-адрес вашего виртуального сервера.

Плюс ко всему, необходимо соотнести имя домена с именем сервера и его IP-адресом. Для этого запустите следующую команду:

$ sudo hostnamectl set-hostname ubuntu-serverЗдесь, ubuntu-server – имя нашего сервера, вместо которого вы можете использовать своё.

Теперь при помощи текстового редактора откройте файл /etc/hosts:

$ sudo nano /etc/hostsВ данный файл добавьте строку:

XXX.XXX.XXX.XXX my-domain.host ubuntu-serverВ данном случае:

XXX.XXX.XXX.XXX– IP-адрес вашего сервера;my-domain.host– имя вашего домена;ubuntu-server– имя вашего сервера.

Теперь запустите установку Postfix и почтового пакета mailutils:

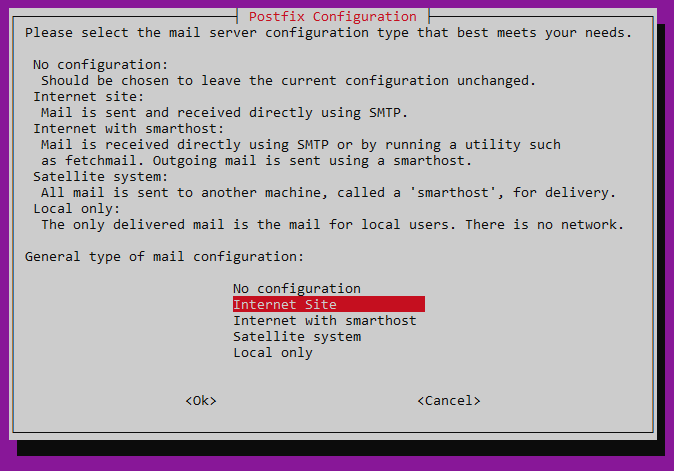

$ sudo apt install postfix mailutilsВ процессе установки система попросит вас выбрать тип конфигурации. Необходимо указать Internet Site:

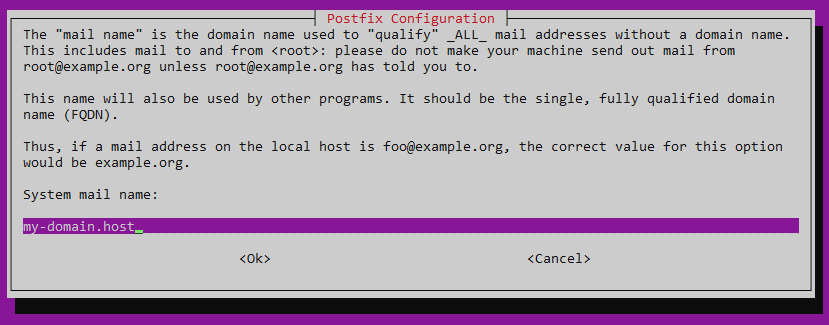

Также установщик попросит согласиться с именем домена, в отношении которого производится настройка почтового сервера. В нашем случае это будет my-domain.host.

По окончании установки можно попробовать с нашего почтового сервера отправить тестовое сообщение. Команда для отправки сообщения выглядит следующим образом:

$ echo "Message Body" | mail -s "Message Subject" your@email.addressВ данной команде:

Message Body– тело письма;Message Subject– тема письма;your@email.address– адрес электронной почты, на который будет отправлено сообщение.

Проверьте свой почтовый ящик (в нашем примере это – your@email.address), на который должно прийти отправленное из Postfix сообщение.

Вы можете установить SMTP сервер с помощью встроенных средств во всех версиях Windows Server. Такой SMTP сервер внутри организации может работать в качестве почтового релея, который должен принимать и пересылать через себя SMTP сообщения от различных устройств (к примеру, сендеров, сканеров, устройств СКД и пр.) и приложений (веб приложения, SQL Reporting Services, SharePoint), которым необходимо иметь возможность отправлять почту через SMTP сервер. Такой релей может пересылать сообщения на полноценные Exchange сервер или на публичные почтовые сервисы в Интернет типа Gmail, Mail.ru, Office 365 и т.д (ведь не всегда целесообразно разворачивать полноценную внутреннюю почтовую инфраструктуру на базе Microsoft Exchange Server или других почтовых служб).

В этой статье мы покажем, как установить, настроить и протестировать работу SMTP сервера на Windows Server 2012 R2, 2016 и 2019, который будет функционировать в качестве mail релея. Такой SMTP сервер не хранит почтовые сообщения и на нем отсутствуют почтовые ящики, он сможет только отправлять или пересылать почту.

Содержание:

- Установка службы SMTP на Windows Server 2016/2012 R2

- Настройка SMTP сервера на Windows Server

- Автозапуск службы SMTPSVC

- Проверка работы SMTP сервера на Windows Server

Установка службы SMTP на Windows Server 2016/2012 R2

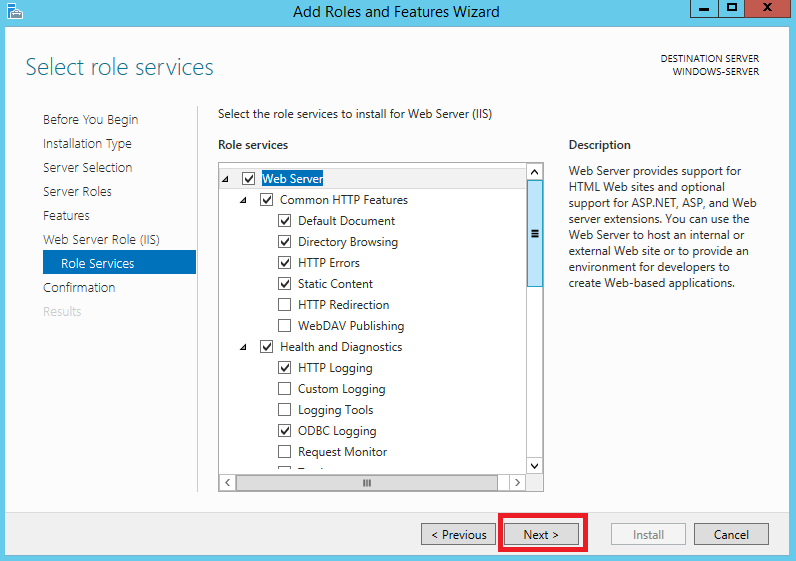

SMTP сервер – это один из компонентов Windows Server, который можно установить через Server Manager. Для этого откройте консоль Server Manager Dashboard (servermanager.exe), перейдите в режим Add roles and features и на этапе выбора функций отметьте чекбокс у пункта SMTP Server. Для управления службой SMTP нужно установить консоли управления, которые входят в комплект роли Web Server IIS (вам будет предложено установить IIS Management Tools).

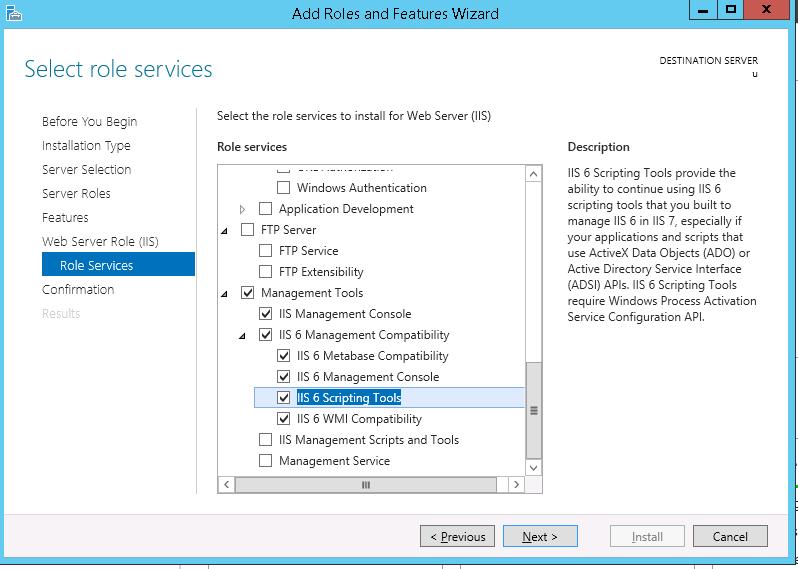

Оставьте все предлагаемые опции роли Web Server (IIS) и запустите установку.

Также вы можете установить компонент SMTP сервера с помощью одной команды PowerShell:

Install-WindowsFeature smtp-server

После окончания установки компонентов может потребоваться перезагрузка системы.

Настройка SMTP сервера на Windows Server

Управляется SMTP сервер консоль управления Internet Information Services (IIS) Manager 6. Открыть эту консоль можно через Server Manager: Tools-> Internet Information Services (IIS) 6.0 Manager или командой inetmgr6.exe.

Вернитесь на вкладку Access и нажмите кнопку Connection. Здесь вы можете указать IP адреса устройств, которым разрешено отправлять почту через наш SMTP релей. Нужно выбрать опцию Only the list below и указать список IP адресов, не забыв самого себя (127.0.0.1).

Аналогичным образом настройте список разрешенных IP в настройках Relay (нажмите соответствующую кнопку). В этой секции указано каким IP адресам (или подсетям) можно пересылать почту через ваш SMTP сервер.

Примечание. Как правило, обязательно стоит включать эту опцию, как минимум ограничив список обслуживаемых устройств диапазоном IP адресов. В противном случае ваш SMTP сервер может использоваться спамерами и другими злоумышленниками как открытый релей для массовых почтовых рассылок.

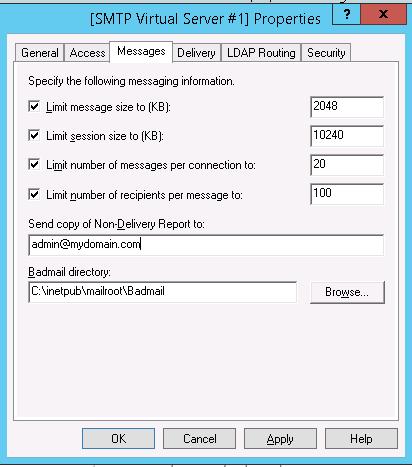

Перейдите на вкладку Messages. Здесь указывается email, на который будут отправляться копии всех NDR отчетов (Send copy of Non-Delivery Report to:). Также здесь можно указать ограничения на максимальный размер писем (Limit message size KB) и количество получателей (Limit number of recepients per message).

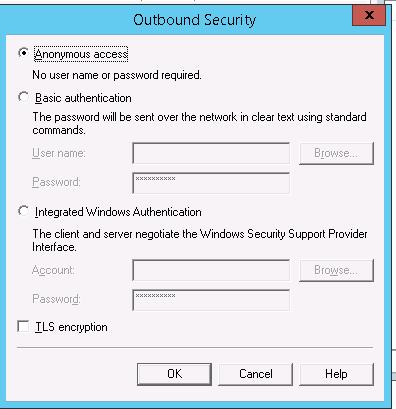

Затем нажмите на кнопку Outbound Security. Здесь указывается, как нужно авторизоваться на почтовом сервере, на который ваш SMTP-сервере будет пересылать (relay) всю почту. К примеру, если вся почта будет отправляться на почтовый сервер Gmail и уже с него пересылаться адресатам, вам нужно выбрать тип аутентификации Basic authentication, указав в качестве пользователя и пароля данные для доступа к почтовому ящику на сервисе Gmail (в настройках аккаунта Google нужно разрешить отправку через smtp сервера gmail).

Затем нажмите на кнопку Advanced.

Если сервер должен пересылать почту внешнему smtp серверу, нужно указать его имя в поле Smart host (к примеру smtp.gmail.com или smtp.office365.com).

Некоторые внешние почтовые сервера принимает почту только при использовании защищенного SMTP соединения с помощью TLS Encryption (используется порт TCP 587). Это настраивается в разделе Delivery-> Outbound Security и Outbound Connections. Ознакомитесь с документацией вашего почтового провайдера.

Сохраните настройки SMTP сервера и перезапустите ваш виртуальный SMTP сервер для применения изменений.

Примечание.

- Настройки DNS критичны с точки зрения работоспособности почтовой системы. Если ваш SMTP сервер не может корректно разрешить DNS имена доменов, на которые он пытается отправить письма, доставка не удастся.

- Если ваш сервер сам будет отправлять почту в другие домены, важно, чтобы для вашего адреса была сформирована правильная PTR запись для разрешения обратных DNS запросов. PTR запись для белого IP адреса должна указывать на FQDN имя. В противном случае большинство внешних smtp серверов не будут принимать от вас почту, считая ваш сервер спамерским.

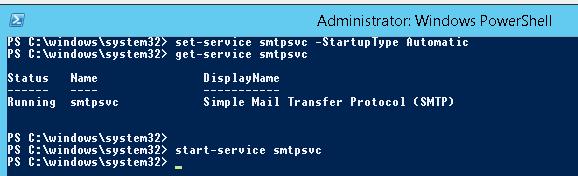

Автозапуск службы SMTPSVC

Осталось настроить автозапуск службы SMTP сервера. Быстрее всего это сделать из командной строки PowerShell:

set-service smtpsvc -StartupType Automatic

Запустим службу:

start-service smtpsvc

Проверим, что запущена служба SMTPSVC :

get-service smtpsvc

Status Name DisplayName

—— —- ————

Running smtpsvc Simple Mail Transfer Protocol (SMTP)

Проверка работы SMTP сервера на Windows Server

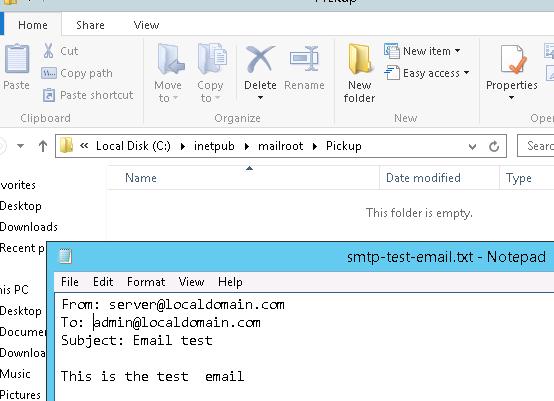

Ну и последнее, что осталось сделать, проверить работу созданного SMTP сервера. Проще всего это сделать, создав на рабочем столе текстовый файл smtp-test-email.txt и скопировав в него следующий текст, заменив имя отправителя и получателя на ваши.

From: [email protected]

To: [email protected]

Subject: Email test

This is the test email

Скопируйте файл smtp-test-email.txt в каталог C:inetpubmailrootPickup. SMTP сервер следит за появлением файлов в этой каталоге и при обнаружении файла прочтет его содержимое и попытается отправить письмо с данной темой и текстом адресату, указанному в разделе To:.

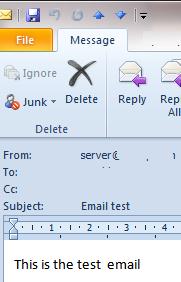

Проверьте ящик получателя, в него должно прийти такое письмо.

Совет. Протестировать работу SMTP сервера можно и из командой строки telnet, скрипта vbs или PowerShell:

Send-MailMessage -SMTPServer localhost -To [email protected] -From [email protected] -Subject "Email test" -Body "This is the test email sent via PowerShell"

Если вы хотите, чтобы вы включили Basic Authentication (Обычная проверка подлинности) для авторизации всех ваших SMTP клиентов (вместо анонимной аутентификации), вы можете отправить письмо с smtp-аутентификацией через telnet следующим образом.

Также убедитесь, что на вашем SMTP сервере не блокируется порт TCP 25 при удаленном подключении (локальным файерволом, антивирусом или межсетевым экраном). Проще всего это сделать с компьютера Windows, IP адрес которого добавлен в разрешенные. Проверку доступности порта можно выполнить с помощью командлета Test-NetConnection:

Test-NetConnection smtpsrv1.name.local –port 25

Если 25 порт блокируется, проверьте настройки Windows Firewall, антивируса и аппаратных межсетевых экранов.

Итак, вы настроили собственный почтовый SMTP релей на Windows Server 2016/2012 R2 и протестировали отправку писем через него.

Если вы цените конфиденциальность и ставите в приоритет доступность, лучшим выбором для вас будет собственный почтовый сервер.

Электронная почта — самый популярный способ общения в профессиональном мире. Хотя существуют различные поставщики услуг хостинга электронной почты, многие компании ищут альтернативу, например, собственные серверы для электронной почты.

Давайте узнаем больше о самостоятельных почтовых серверах и лучших платформах, предлагающих эту услугу.

Что такое самостоятельный хостинг?

Самостоятельно размещенные электронные письма — это серверы, которые могут быть размещены в вашей локальной сети или на вашем сервере. При желании вы всегда можете использовать его, интегрировав со сторонними учетными записями электронной почты. Однако его основная функция — позволить вам создать свой собственный почтовый сервер.

Преимущества использования самостоятельных почтовых серверов

Когда у вас есть собственный почтовый сервер, вся переписка по электронной почте будет полностью конфиденциальной. Больше не нужно быть жертвой стороннего слежки и обмена вашей личной информацией с рекламодателями.

Такие почтовые клиенты доступны через Интернет или локальную сеть после их интеграции со сторонними почтовыми службами.

Если вы решите использовать почтовый сервер с открытым исходным кодом, вы можете создать любое количество псевдонимов, которые вы хотите, и это тоже без каких-либо денег. Кроме того, вы можете отправлять неограниченное количество писем с этих серверов.

Более того, вы можете полностью контролировать свои почтовые ящики и их настройки. Это дает вам возможность устанавливать политики и настраивать параметры в соответствии с требованиями вашей организации.

Использование локального почтового сервера: рекомендации

Ваше решение установить и настроить собственный почтовый сервер для вашей организации должно быть обдуманным.

Прежде чем переходить на него с традиционного почтового клиента, следует проверить:

- Если на сервере есть агент передачи почты (MTA) для отправки писем от разных пользователей.

- Поддерживает ли он IMAP и POP3, два самых популярных протокола электронной почты.

- Чтобы блокировать входящий спам по электронной почте, должен быть эффективный спам-фильтр.

- Если он содержит антивирус для защиты ваших почтовых ящиков от вирусов и вредоносных программ.

- Агент доставки почты также должен быть там, чтобы отправлять электронные письма в папку «Входящие».

Давайте теперь посмотрим на лучшие самостоятельные почтовые серверы.

Модобоа

Модобоа — это почтовый сервер с открытым исходным кодом, который подчеркивает вашу конфиденциальность. Он работает как идеальная альтернатива другим вариантам службы электронной почты, поскольку создание почтового сервера для вас занимает всего около 10 минут.

Здесь вы получаете одни из лучших инструментов для установки, настройки и безопасности почтового сервера с открытым исходным кодом. Эта платформа предлагает все основные жесты электронной почты, включая веб-почту, управление списком контактов, управление календарем, организацию электронной почты с использованием фильтров, автоответчик для электронных писем и неограниченное количество почтовых ящиков, псевдонимов и доменов.

Кроме того, он предлагает различные инструменты администратора, такие как инструмент переноса данных и статистика. Вам не нужно проходить утомительный процесс индивидуальной установки каждого компонента, поскольку его установщик выполняет 95% работы.

Самым большим преимуществом использования Modoboa является безопасность данных и конфиденциальность. Поставщик услуг электронной почты использует протокол TLS для шифрования всех передач данных между сервером электронной почты и внешним миром. Протоколы SPF, DKIM и DMARC — это некоторые другие подходы, которые он использует для защиты вашей онлайн-репутации.

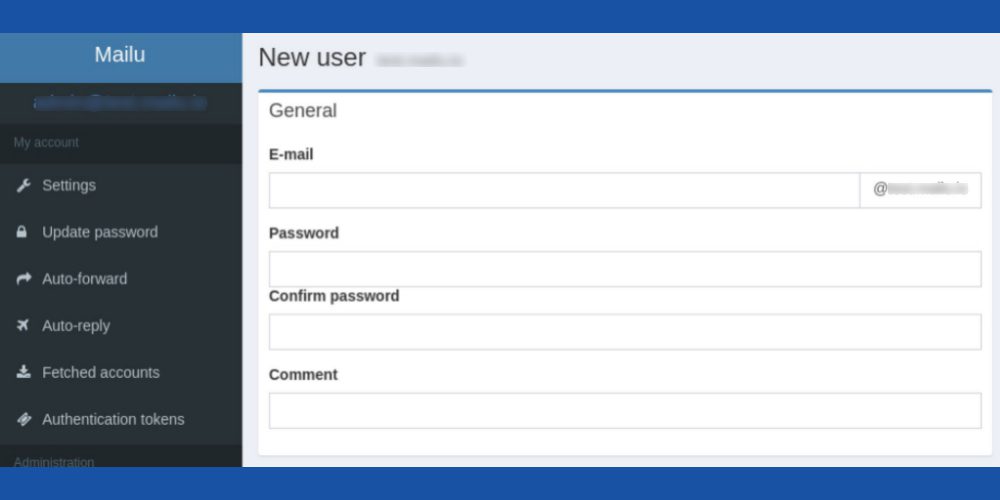

Майлу

Если вы ищете многофункциональный, но простой в использовании собственный почтовый сервер, выберите Майлу. Это бесплатное программное обеспечение предназначено для предоставления пользователям сервера, который можно легко настроить и обслуживать. Он не содержит ненужных функций, которые есть во многих групповых программах.

Платформа позволяет использовать стандартные почтовые серверы и протоколы, такие как IMAP, IMAP+, SMTP и Submission. Помимо веб-доступа, он поставляется с такими функциями, как несколько веб-почт, псевдонимы доменов, настраиваемая маршрутизация и административные интерфейсы.

Пользователи могут легко использовать псевдонимы, автоматическую переадресацию, автоответ и извлеченные учетные записи, чтобы сэкономить время и усилия. Глобальные администраторы, делегирование для каждого домена, объявления и квоты — вот некоторые из его административных атрибутов, которые позволят вам беспрепятственно управлять этим почтовым сервером.

Более того, платформа использует TLS, Letsencrypt! сертификат, исходящий DKIM, серый список, антивирусный сканер, защита от спама, автоматическое обучение, DMARC и SPF для обеспечения максимальной безопасности.

Докер Почтовый Сервер

Докер Почтовый Сервер — это полнофункциональный почтовый сервер с открытым исходным кодом, который поддерживает службу электронной почты через SMTP, LDAP и IMAP. Это готовое к производству решение поставляется только с файлами конфигурации, что делает его простым и версионным. Сервер не имеет базы данных SQL и может быть легко развернут и обновлен.

Он также поддерживает создание пользовательских правил для SpamAssassin и ClamAV, включая автоматические обновления. Сервер использует LetsEncrypt и самозаверяющие сертификаты для обеспечения безопасности данных. Пользователи также получают такие функции, как сценарий установки для настройки и обслуживания сервера, базовую поддержку Sieve через Dovecot, постоянные данные и состояние, а также разделители расширений.

Ваше устройство должно иметь 1 виртуальное ядро и 512 МБ ОЗУ для запуска этого сервера. Однако вам следует деактивировать такие службы, как ClamAV, для запуска на хосте с 512 МБ ОЗУ. Для оптимальной производительности рекомендуемая конфигурация включает 1 процессор Core, 2 ГБ ОЗУ и возможность подкачки для контейнера.

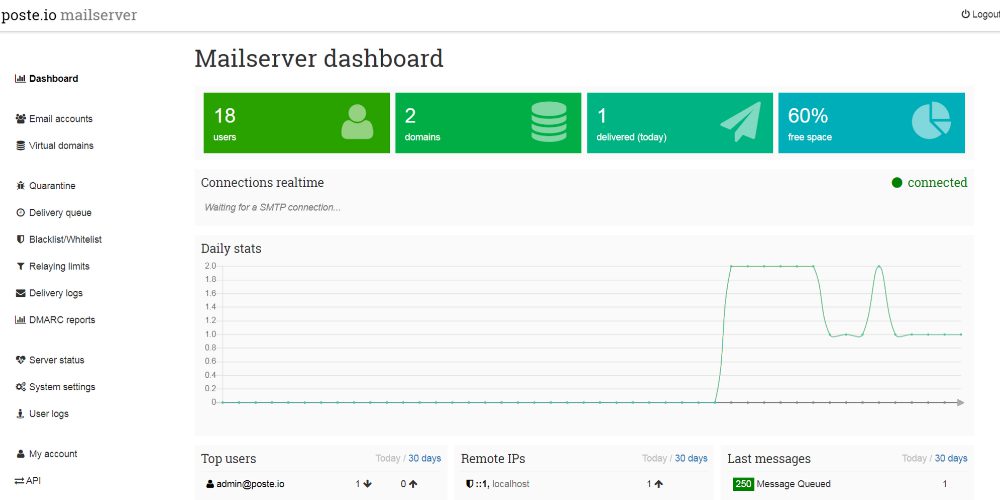

Poste.io

С использованием Poste.io, вы можете получить веб-почту и такие функции, как защита от спама, антивирус и веб-администрирование на своем сервере менее чем за 5 минут. Этот полнофункциональный почтовый сервер хранит пользовательские данные и конфигурацию отдельно от двоичных файлов. Поскольку он хранит пользовательские данные в файлах базы данных SQLite, вы можете использовать эту платформу с внешним хранилищем.

Если вы решите использовать этот собственный почтовый сервер, такие процессы, как обновление, резервное копирование и миграция, станут простыми. Он фокусируется на безопасности данных, поэтому вы обнаружите, что Poste.io оснащен мощными современными мерами безопасности вместо устаревших методов аутентификации.

Администратор может назначать различные права системным администраторам, администраторам домена и владельцам электронной почты. Также можно назначить квоту на количество электронной почты и хранилище почтового ящика. Его встроенный спам-фильтр и антивирусный механизм обнаруживают вирусы, вредоносные программы и трояны, чтобы обеспечить безопасность вашего почтового ящика.

Другими его примечательными функциями являются перенаправление электронной почты, автоответчик, фильтрация электронной почты и шифрование данных. Кроме того, он поставляется со встроенным автообнаружением, совместимым с Microsoft365 и Thunderbird.

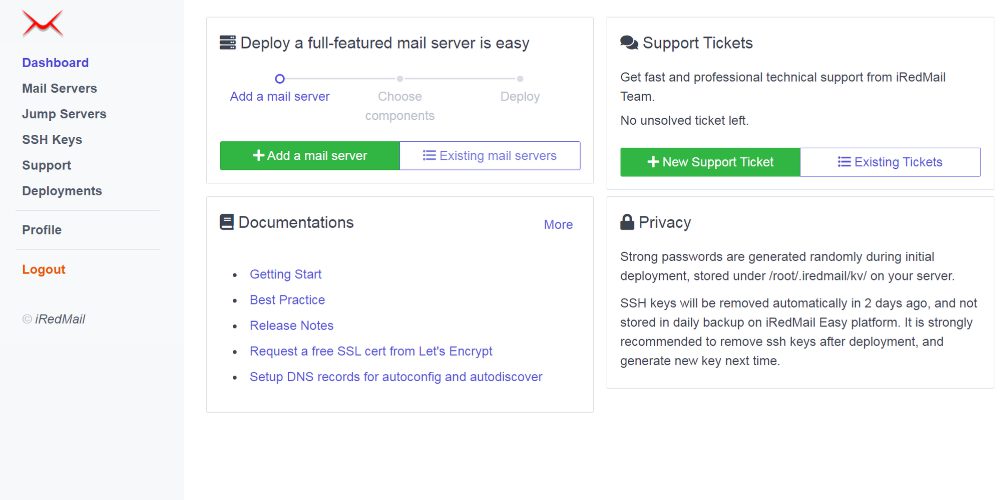

iRedMail

Те, кто заинтересован в создании почтового сервера с решениями с открытым исходным кодом, должны выбрать iRedMail. Это почтовый сервер с открытым исходным кодом, который вы можете использовать с Red Hat, Ubuntu, CentOS, Debian, OpenBSD и FreeBSD.

Все элементы iRedMail имеют открытый исходный код, и пользователи будут получать обновления и исправления ошибок от надежных поставщиков Linux/BSD. Вы можете фильтровать электронные письма и упорядочивать их по папкам в интуитивно понятном веб-интерфейсе на основе веб-почты Roundcube.

iRedMail гарантирует, что электронные письма передаются с использованием безопасных соединений (POP3, IMAP и SMTP) и шифруются при передаче, чтобы третьи лица не могли получить доступ к содержимому вашей электронной почты.

Вы можете создавать неограниченное количество пользователей, администраторов, доменов и списков рассылки на этой платформе, не беспокоясь о расходах. Поскольку личные данные остаются на вашем собственном жестком диске, у вас есть полный контроль над безопасностью электронной почты, которую вы можете проверить через журнал транзакций.

Почта в ящике

Почта в ящике — это простой в развертывании собственный почтовый сервер, на котором вы можете полностью контролировать свою электронную почту. Используя эту платформу, вы можете превратиться в своего собственного почтового провайдера. Если рассматривать технический аспект, эта платформа превращает облачный компьютер в функциональный почтовый сервер.

Тем не менее, вам не нужно быть технически подкованным человеком, чтобы настроить это. Эта платформа предлагает веб-почту и сервер IMAP / SMTP, к которым пользователи могут получить доступ с помощью настольного инструмента и мобильных устройств.

Здесь вы получаете все стандартные функции электронной почты, включая правила почтового фильтра, фильтрацию спама, серый список, автоматическую настройку и автоматическое резервное копирование. Помимо этого, вы также можете синхронизировать с ним контакты и календари.

Эта платформа поддерживает размещение нескольких доменных имен и пользователей, что является полезной функцией для крупных компаний и предприятий. Его веб-панель управления позволяет добавлять учетные записи электронной почты, псевдонимы и настраиваемые записи DNS.

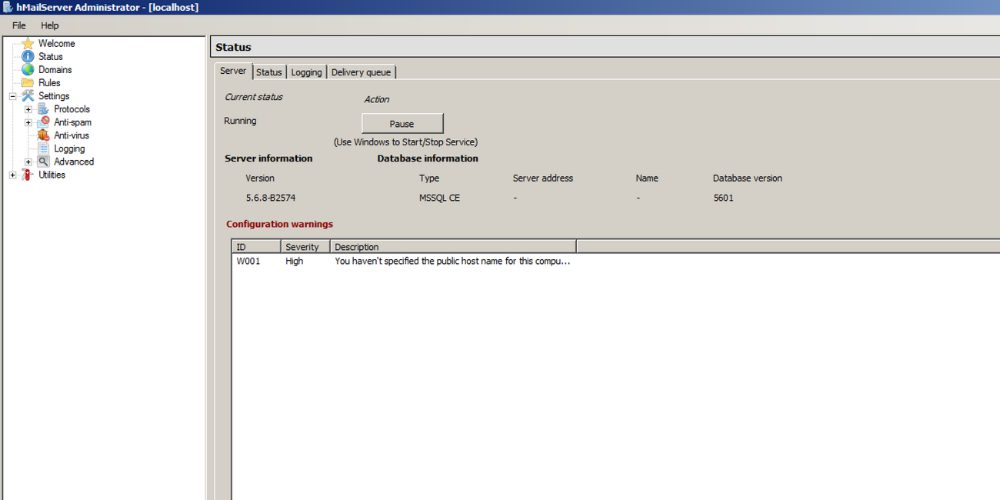

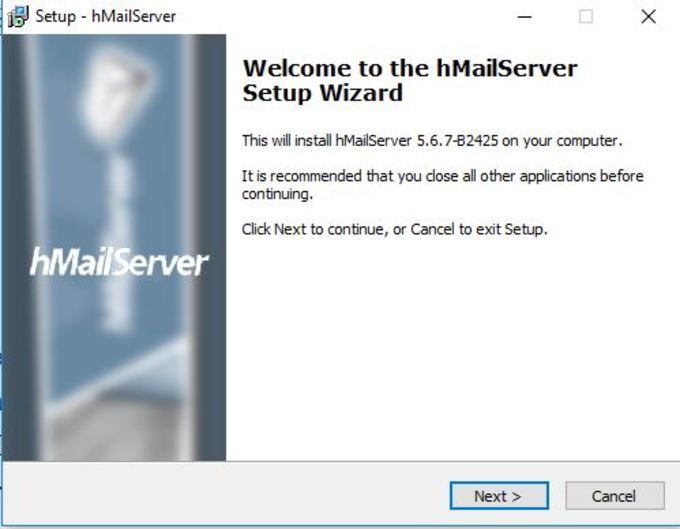

hMailServer

Пользователи Microsoft Windows должны выбрать hMailServer для бесплатного собственного почтового сервера. Вы можете использовать его в большинстве коммерческих сценариев, поскольку его расширяемый исходный код доступен на GitHub. Любая система веб-почты с поддержкой IMAP и SMTP может использоваться с hMailServer.

Установка и настройка hMailServer выполняются легко и быстро. Его простой в использовании инструмент администрирования позволяет пользователям добавлять учетные записи и домены, настраивать параметры и включать сканирование на вирусы.

Библиотека COM этой платформы поддерживает интеграцию с другим программным обеспечением, например с вашими существующими ИТ-системами. Его предварительно настроенные инструменты безопасности гарантируют, что ваш сервер никогда не будет использоваться для рассылки спам-сообщений.

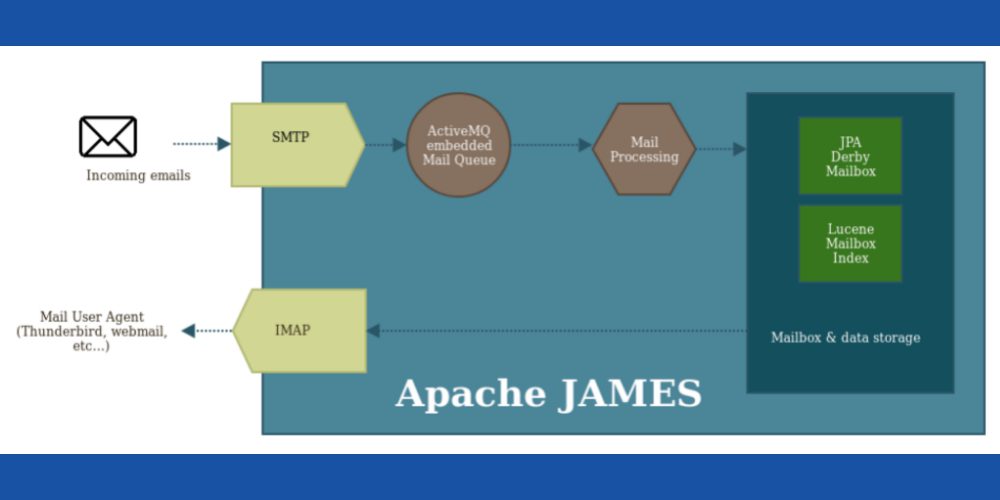

Апач Джеймс

Апач Джеймс это агент передачи почты с открытым исходным кодом с поддержкой SMTP и POP3. Джеймс — это аббревиатура от Java Apache Mail Enterprise Server. Он состоит из модульной архитектуры, полной надежных и современных компонентов.

Сервер совместим с протоколами электронной почты, такими как SMTP, LMTP, POP3, IMAP, ManageSieve и IMAP. Он использует MySQL, HSQLDB, Cassandra и PostgreSQL для реализации хранилища. Некоторые из его других функций — это Mailbox API, расширяемые агенты обработки электронной почты, администрирование из командной строки и т. д.

Голубятня

Голубятня — это защищенный сервер IMAP, который можно использовать для небольших и крупных установок. Он считается одним из самых эффективных серверов IMAP, поддерживающих стандартные форматы файлов MBOX и Maildir.

Сервер индексирует почтовые ящики с полной прозрачностью и предлагает совместимость с существующими инструментами управления почтовыми ящиками. Самооптимизирующиеся индексы содержат именно то, что нужно клиентам.

Dovecot поставляется с гибкими режимами аутентификации пользователей, которые принимают различные базы данных и механизмы аутентификации. Кроме того, он позволяет переносить данные электронной почты с разных серверов IMAP и POP3. Дизайн и реализация этой платформы, ориентированные на безопасность, означают, что вам не нужно беспокоиться о конфиденциальности ваших данных.

Будучи удобным для администратора сервером, он генерирует понятные сообщения об ошибках. Его текущие функции могут быть расширены с помощью плагинов. Например, вы можете выделить квоту, включая поддержку ACL, добавить другие новые команды и отредактировать существующие с помощью плагинов.

Если сервер выходит из строя по какой-либо причине, он устраняет причину этого. При использовании этого почтового сервера пользователи могут изменять почтовые ящики и индексы одновременно с разных устройств. Это возможно, потому что Dovecot хорошо работает с кластерными файловыми системами.

Почтовый сервер WildDuck

Когда дело доходит до выбора программного обеспечения современного почтового сервера для POP3 и IMAP, люди часто зависят от Почтовый сервер WildDuck. Этот сервер полностью масштабируемый, отдает предпочтение Unicode и управляется через API. Объединив его с Haraka и ZoneMTA, пользователи могут создать полноценный почтовый сервер.

Он предлагает первоклассную поддержку IMAP, поэтому у вас не должно возникнуть проблем с его использованием с любым почтовым клиентом. Кластер MongoDB используется вместо файловой системы для хранения любых данных электронной почты. Более того, вы можете создать кластер любого размера.

Для написания этого почтового сервера используется безопасный для памяти язык. Кроме того, вам не нужно предоставлять какие-либо привилегии root или доступ к файловой системе.

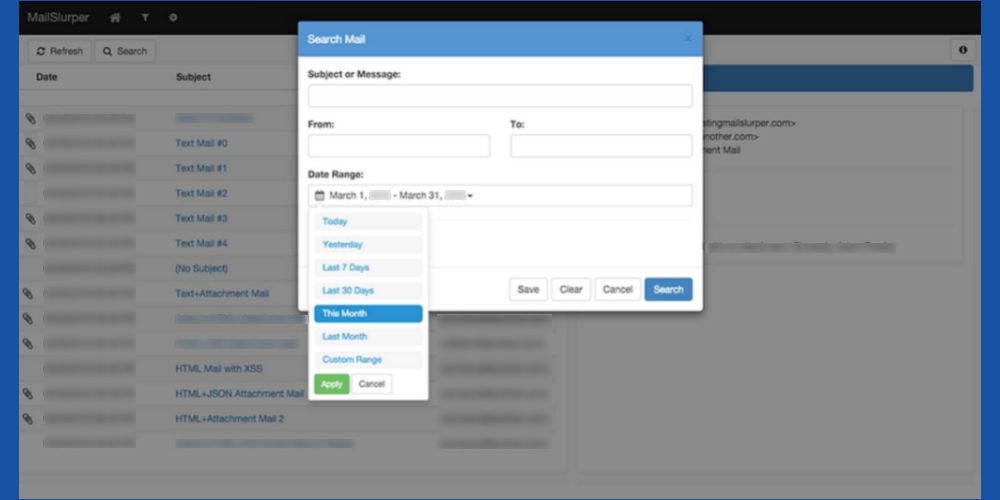

MailSlurper

MailSlurper — полезный почтовый SMTP-сервер, который вы можете использовать для локальной и групповой разработки приложений. Этот легкий сервер подходит для отдельных разработчиков или небольших групп, которые хотят протестировать функциональность электронной почты, за исключением хлопот, связанных с установкой полноценного почтового сервера.

Его простой пользовательский интерфейс позволяет быстро искать и проверять электронную почту, отправленную с помощью ваших приложений. Независимо от того, используете ли вы ноутбук, стандартное оборудование или виртуальную машину небольшого размера, этот сервер будет без проблем работать на любом из этих устройств.

Более того, он способен обрабатывать тысячи одновременных подключений и работать с базами данных, включая SQLite, MySQL и MSSQL. Настроить этот почтовый сервер легко, и он имеет отзывчивый веб-интерфейс.

Вы можете запустить MailSlurper в Windows, OSX и Linux. Помимо возможности поиска электронных писем по теме, отправителю, получателю и содержимому электронной почты, он сохраняет часто используемые термины.

Демон сервера Magma

Демон сервера Magma — это система электронной почты с открытым исходным кодом, которая использует шифрование для обеспечения безопасности ваших данных. Сервер поддерживает протоколы POP, HTTP, SMTP, IMAP и MOLTEN. Кроме того, вскоре будет расширена поддержка DMTP и DMAP.

Разработчики этого почтового сервера коммерческого уровня изначально построили его в 2004 году. В настоящее время сервер обслуживает всех пользователей, включая малые и средние предприятия или предприятия.

Подведение итогов 📧

Компании, которым необходимо создать множество адресов электронной почты и иметь полный контроль над почтовым сервером и данными, сочтут автономные почтовые серверы очень выгодными. Кроме того, выбрав любые почтовые платформы из приведенного выше списка, вы можете обеспечить конфиденциальность и добавить настройки.

Поскольку вы заинтересованы в самостоятельном размещении, вы можете узнать о самостоятельных платформах электронного маркетинга, чтобы продвигать свой бизнес и получать больше потенциальных клиентов.

Если вы любитель конфиденциальности и ищете хорошую альтернативу популярным провайдерам веб-почты, таким как Gmail, Outlook и Yahoo, вам повезло. Вы можете узнать, как настроить свой собственный почтовый сервер и избежать рутинного сканирования писем, которое эти провайдеры выполняют для миллионов пользователей, и наслаждаться безопасной и приватной средой для ваших писем.

Персональные или частные почтовые серверы живут в вашем собственном пространстве, в отличие от обычных серверных ферм Apple, Google и Microsoft. Таким образом, вы можете настроить свой собственный дисковод и полностью контролировать доступ, управление и хранение ваших электронных писем.

Для малых и средних предприятий (SMB), которые хотят сократить расходы, администрирование почты может показаться дорогим. Аналогичным образом, запуск их почтовых серверов кажется трудным из-за непрекращающегося спама . Вероятно, у них также нет собственного технического персонала или инструментов для его правильной настройки и запуска при управлении угрозами.

Вот почему многие малые и средние предприятия привлекают внешних поставщиков. Однако это сопряжено со скрытыми рисками, такими как потеря контроля над безопасностью вашей почты, риск нарушения конфиденциальности и конфиденциальности, проблемы с доставкой с общего сервера и многое другое.

К счастью, вы можете запустить безопасный почтовый сервер с фильтрацией спама для личного использования или использования в малом бизнесе. В этом руководстве мы расскажем, как создать и настроить свой собственный почтовый сервер прямо на вашем компьютере.

Что нужно для настройки персонального почтового сервера

- Отдельный компьютер с достаточной емкостью жесткого диска, который будет выполнять роль почтового сервера.

- Доменное имя для сервера электронной почты, который вы будете использовать для настройки адресов электронной почты.

- Надежное, высокоскоростное интернет-соединение.

- Операционная система, такая как Windows или Linux, для запуска сервера.

- Такие программы, как MailEnable, которые могут сортировать и маршрутизировать электронную почту, антивирусную защиту и фильтр спама, такие как SpamAssassin (программное обеспечение, которое вы будете использовать, зависит от операционной системы, на которой вы остановились).

- Система для оптимизации процесса установки.

Как настроить почтовый сервер

Более простой способ настроить сервер электронной почты — нанять ИТ-специалиста, который сделает это за вас. Как только начальная настройка будет готова, вы можете изменить настройки по своему вкусу.

Если вы не можете позволить себе заплатить кому-то, чтобы он сделал это за вас, все равно можно настроить его самостоятельно.

В этом руководстве мы расскажем вам, как настроить сервер электронной почты на основе операционной системы Windows. Мы будем использовать hMailServer, бесплатный и гибкий почтовый сервер для Windows, который позволяет вам обрабатывать все ваши электронные письма, не полагаясь на то, что ваш ISP будет управлять ими для вас.

Это один из самых популярных серверов электронной почты для Windows, который прост в использовании и установке и предлагает базовые функции, такие как безопасность и встроенная защита от спама от SpamAssassin.

Следуйте инструкциям ниже, чтобы завершить настройку.

Загрузите и запустите установщик hMailServer.

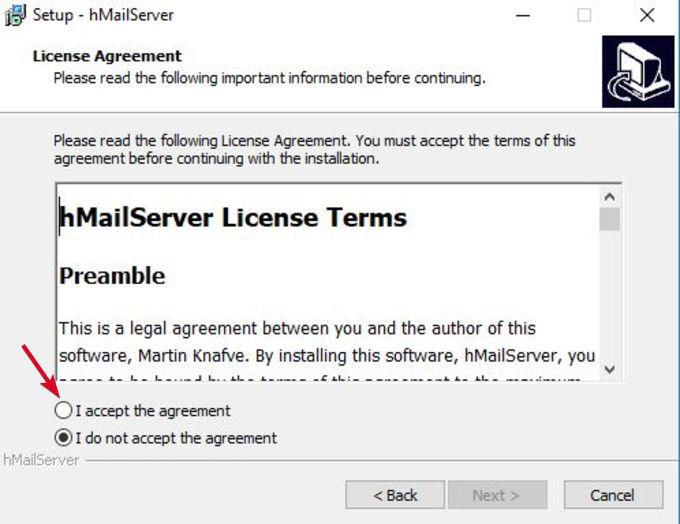

Нажмите Далее и согласитесь с условиями лицензирования.

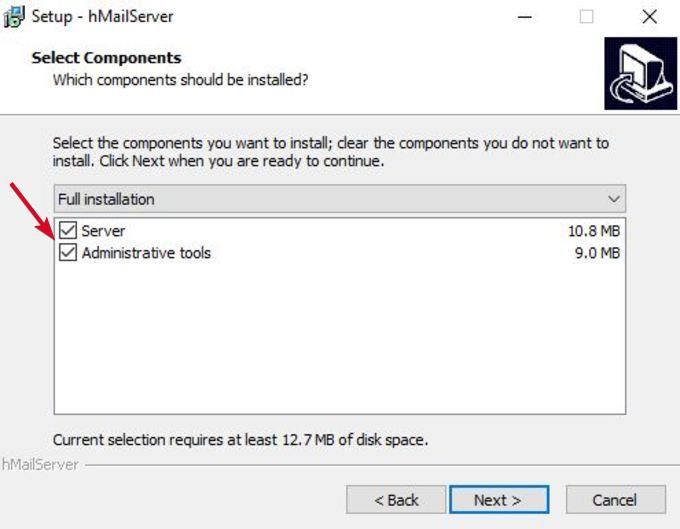

Выберите Сервер на следующем экране, если вы хотите, чтобы ваш локальный компьютер выступал в качестве сервера, или Административные инструменты для удаленного управления сервером.

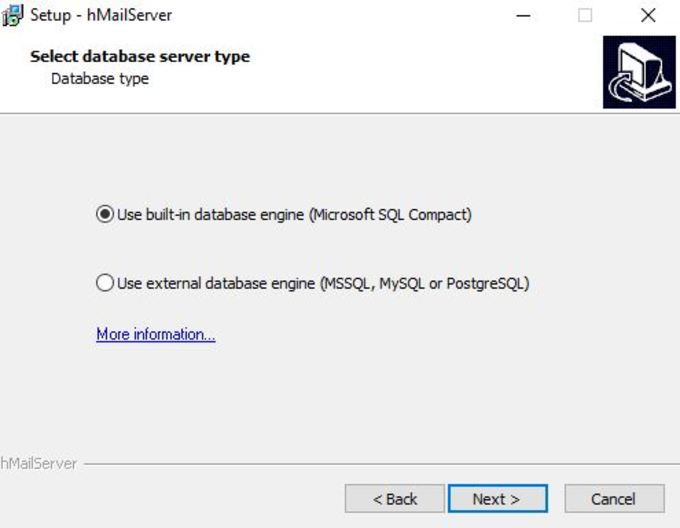

Далее выберите базу данных, которую вы будете использовать. Встроенная база данных проверена по умолчанию и идеально подходит для использования, если вы хотите что-то быстрое и простое.

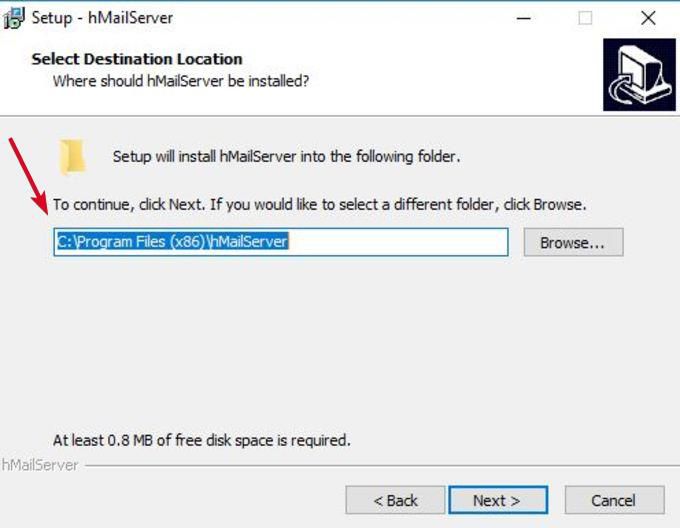

Нажмите «Далее» и выберите папку, в которую будут сохранены ярлыки программы.

Укажите основной пароль, который вы будете использовать для управления установкой hMailServer (запишите его где-нибудь, так как вам придется часто его использовать).

Нажмите Далее, а затем нажмите Установить, чтобы добавить hMailServer на ваш компьютер.

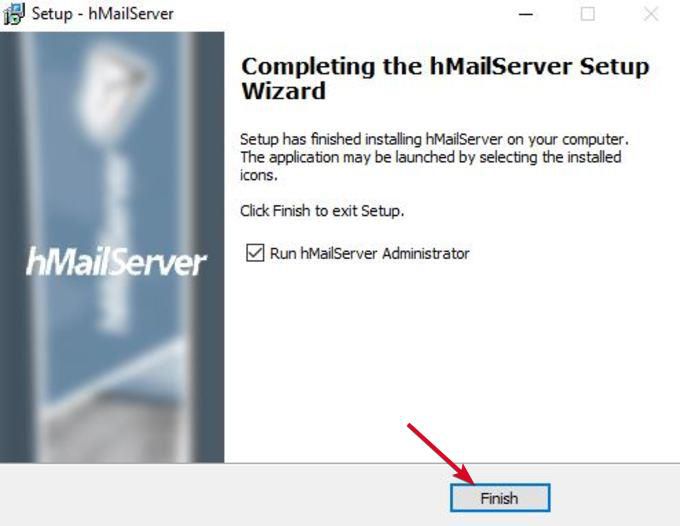

После завершения убедитесь, что установлен флажок «Запустить администратор hMailServer», и нажмите «Готово».

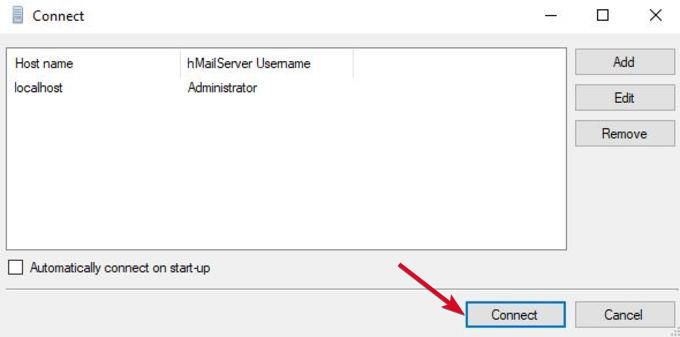

Откроется окно администратора hMailServer. Нажмите Подключиться.

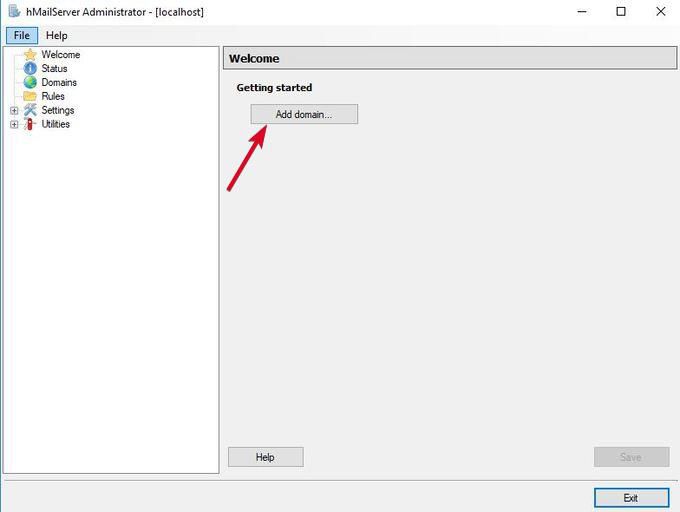

Теперь вы готовы настроить свой SMTP-сервер. В новом окне нажмите Добавить домен.

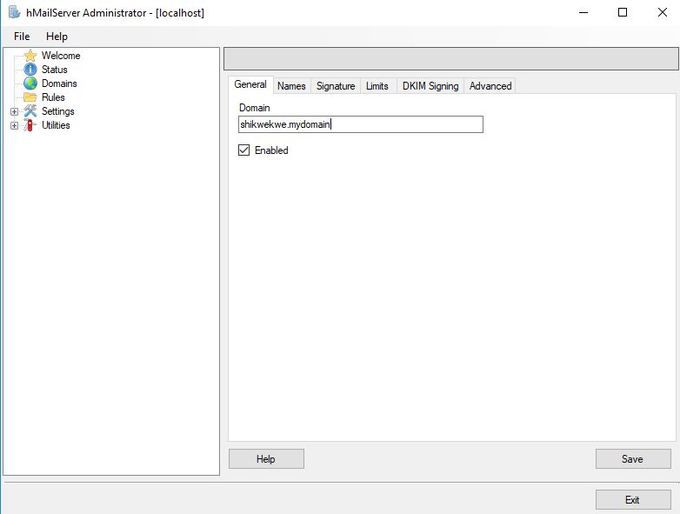

На вкладке «Общие» введите имя своего домена и нажмите «Сохранить».

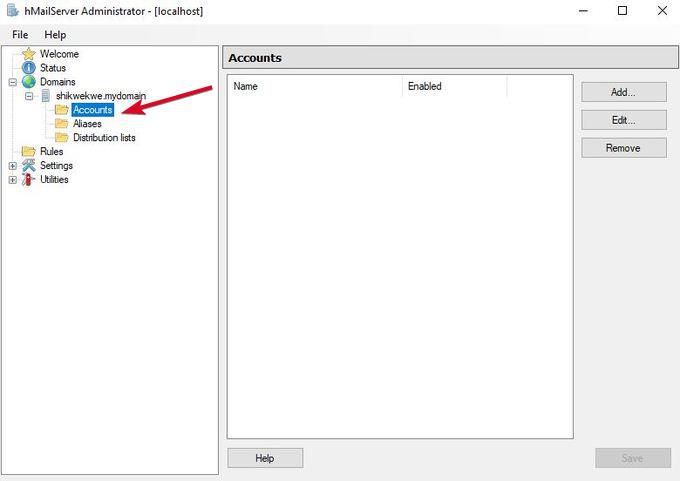

На левой панели выберите Домены → Учетные записи.

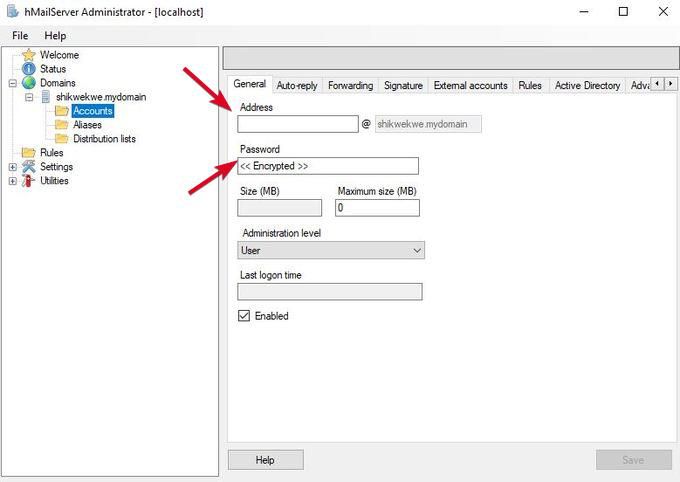

Нажмите «Добавить», введите имя в поле адреса , пароль и нажмите «Сохранить».

Перейдите в Настройки → Протоколы и выберите SMTP (снимите флажки POP и IMAP).

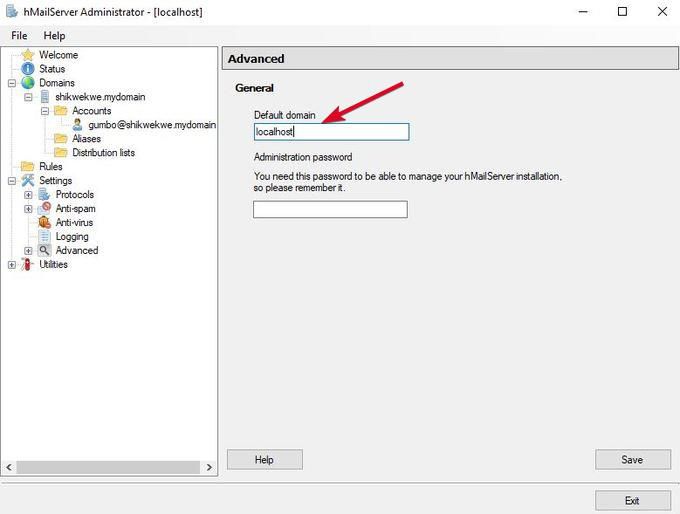

Нажмите «Дополнительно» и введите localhost в разделе «Домен по умолчанию».

Затем Сохранить.

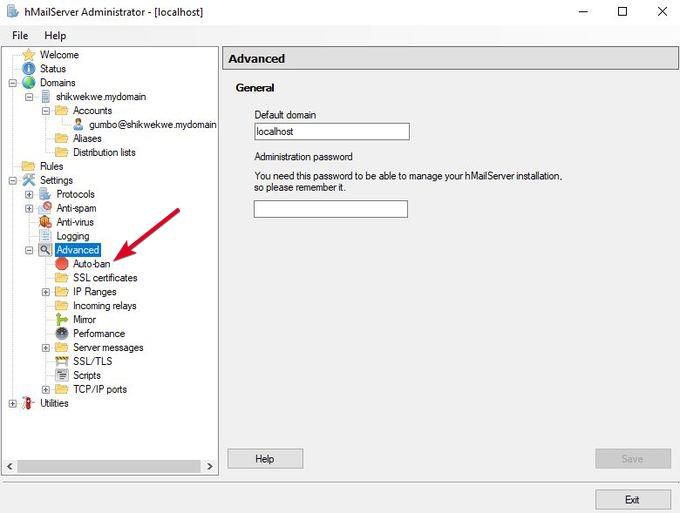

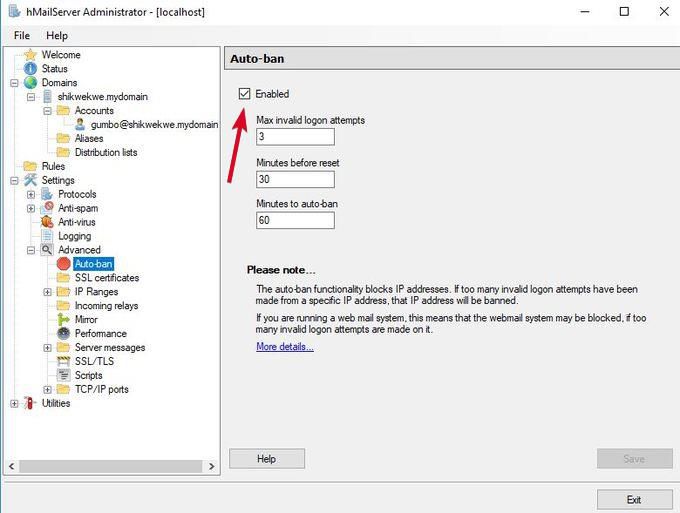

Нажмите «+» рядом с «Дополнительно», чтобы развернуть список, а затем нажмите «Автобан». Эта функция блокирует IP-адреса после нескольких неудачных попыток входа в систему.

Снимите флажок «Включено» и нажмите «Сохранить».

Выберите «Диапазоны IP-адресов» и «Порты TCP / IP», чтобы увидеть порты, настроенные для SMTP, IMAP и POP, например 25 и 110 для SMTP и POP и 143 для IMAP.

Открытие этих портов гарантирует, что почтовый сервер сможет получать и отправлять почту.

Включите различные параметры, такие как переадресация, автоответчик, черные списки DNS и другие в hMailServer.

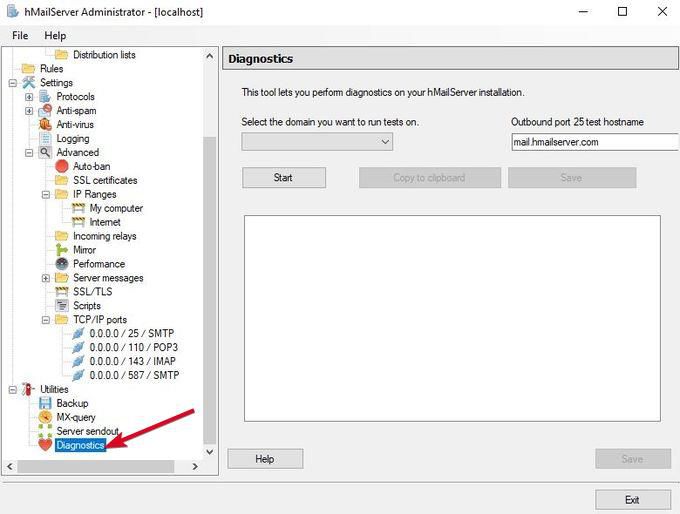

Наконец, нажмите + рядом с Утилитами, чтобы развернуть список, и нажмите Диагностика, чтобы проверить свою конфигурацию.

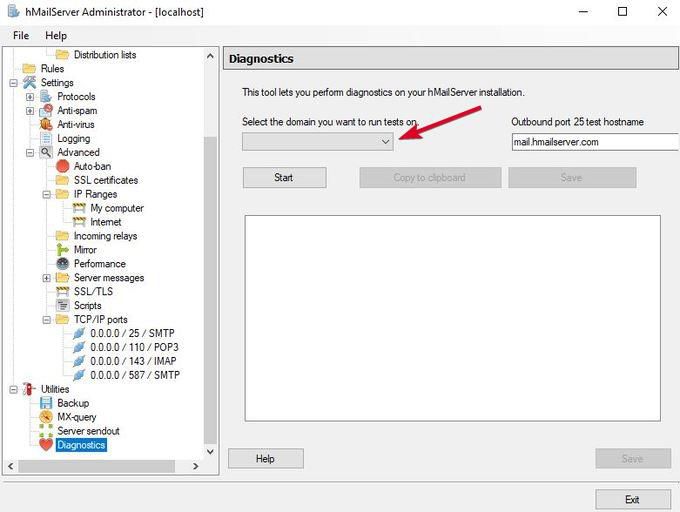

В разделе «Выбор» (домен, на котором вы хотите запустить тестирование) введите домен, который вы ввели ранее, и нажмите «Пуск».

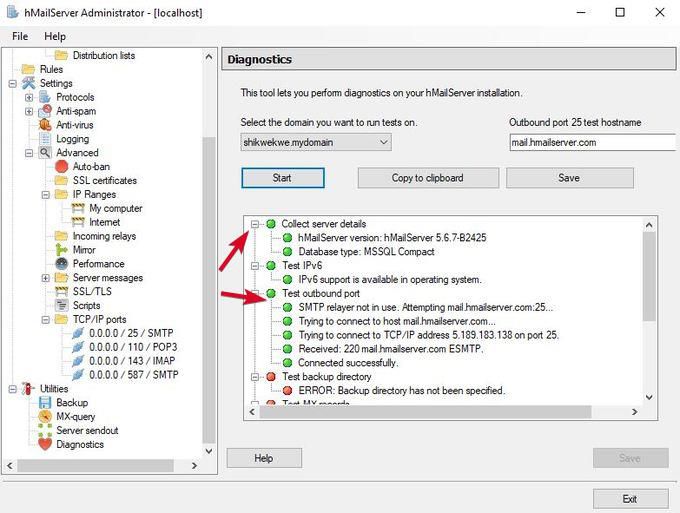

Ваш hMailServer настроен с основными опциями.

- Проверьте сведения о сервере сбора, чтобы увидеть версию hMailServer и тип базы данных.

- Протестируйте исходящий порт — здесь ошибка означает, что ваш SMTP-сервер не сможет обмениваться данными, и в этом случае необходимо устранить неполадки.

Поздравляем, вы только что создали свой собственный почтовый сервер.

Чтобы читать или писать свои электронные письма, получите клиент веб-почты, такой как Outlook или Thunderbird. Если вы хотите использовать вместо этого компьютерное приложение, введите свой адрес электронной почты в качестве имени пользователя, а тип аутентификации — пароль.

Хотя хостинг вашего собственного почтового сервера требует от вас определенных усилий и мер предосторожности, его стоит иметь, если вы не хотите суеты и незащищенности популярных провайдеров веб-почты.

Не забывайте следить за IP-адресом своего домена и доменом, всегда проверяя, есть ли какие-либо проблемы, такие как публичное внесение в черный список, поскольку некоторые поставщики могут сделать это для входящих сообщений электронной почты из-за неправильных настроек DNS.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Общее устройство и принципы работы почтового сервера

Севрер электронной почты — это сложная система, состоящая из множества компонентов, которые взаимодействуют между собой. Поначалу кажется, что разобраться во всем этом многообразии довольно сложно. Но это не так, почтовый сервер содержит ряд ключевых компонентов, вокруг которых уже выстраиваются дополнительные и для понимания происходящих процессов достаточно знать основные принципы работы.

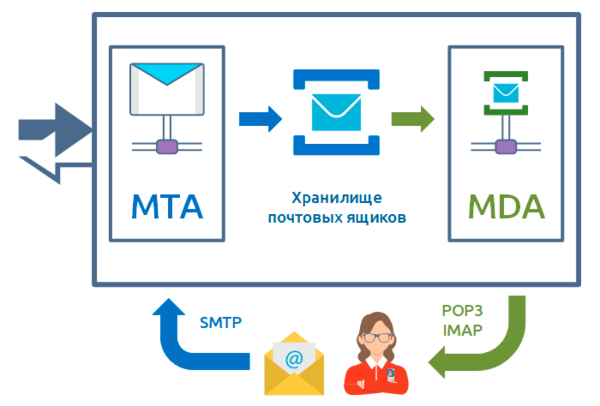

Давайте рассмотрим схему ниже, она предельно упрощена и содержит только самые важные элементы, которые лежат в основе любой почтовой системы.

- Message transfer agent (MTA) — агент передачи сообщений. Данный компонент, собственно, и является почтовым сервером в узком понимании этого термина, он работает по протоколу SMTP и его основная задача прием и передача почтовых сообщений, как для внешних получателей, так и для внутренних. Взаимодействует как с внешними серверами, так и с почтовыми клиентами. И это единственный компонент почтового сервера, который имеет связь с внешним миром. Основная задача MTA — это отправка почты внешним получателям и получение почты для внутренних.

- Message delivery agent (MDA) — агент доставки сообщений. Он обеспечивает доставку полученных от MTA сообщений к месту прочтения клиентским приложением. Проще говоря, именно с помощью MDA почтовый клиент может получить доступ к собственной почте. Работает по протоколам POP3 и IMAP, также отдельные решения могут использовать проприетарные протоколы, такие как MAPI Exchange. MDA не взаимодействует с внешними системами и не принимает участие в отправке почты, его задача — доставка уже полученных сообщений клиенту почтовой системы.

- Хранилище почтовых ящиков — третий компонент почтового сервера, отвечающий за хранение полученных и отправленных сообщений. Различные системы могут использовать разные форматы хранения, в Linux системах наиболее распространены mbox и Maildir, но на этом варианты хранилищ не исчерпываются.

С почтовым сервером взаимодействует клиент электронной почты — Mail User Agent (MUA) — он может быть как в виде отдельного приложения, так и в виде популярного ныне веб-интерфейса. В любом случае это только разновидности почтового клиента, принцип их работы одинаков.

Когда пользователь хочет получить свою почту, он обращается к агенту доставки сообщений (MDA), сегодня MDA несут важную дополнительную функцию — ведение базы пользователей и их аутентификацию. Проверив, что пользователь тот, за кого себя выдает MDA предоставляет ему доступ к собственному ящику в хранилище при помощи выбранного пользователем протокола. Во всех современных решениях используется протокол IMAP, который позволяет гибко управлять собственным почтовым ящиком и не требует обязательного скачивания сообщений клиентом.

Если же мы хотим отправить почту, то почтовый клиент связывается с MTA, либо с дополнительным компонентом — Message submission agent (MSA) — агентом отправки почты, он использует отдельный порт — 587 и его задача получение сообщений от почтового клиента и передача их MTA для отправки по назначению. Вне зависимости от наличия MSA клиент всегда может отправить почту непосредственно через MTA.

Мы не стали добавлять MSA на основную схему, чтобы не плодить дополнительных сущностей, но о его существовании надо знать, чтобы не удивляться наличию дополнительного порта на почтовом сервере. Его появление во многом обусловлено ограниченностью протокола SMTP, тогда как для взаимодействия с клиентами нужны были дополнительные функции, поэтому MSA работает через протокол ESMTP (Extended SMTP) и поддерживает, например, такие возможности, как аутентификацию пользователей. Чаще всего функции MTA и MSA выполняет один и тот же пакет.

Теперь, читая, скажем, про связку Postfix + Dovecot + Roundcube вы будете четко понимать, что речь идет про MTA (Postfix), MDA (Dovecot) и веб-клиента MUA (Roundcube), представлять назначение каждого компонента и не путаться во взаимодействии с ними.

Обязательные DNS-записи: MX и PTR

Итак, мы хотим отправить почту. Пользователь открывает MUA, быстро создает сообщение и нажимает кнопку Отправить. Дело сделано, но мало кто задумывается о том, что происходит после, все мы привыкли что уже через считанные секунды наше сообщение будет в почтовом ящике получателя.

На самом деле сообщению предстоит достаточно длительный путь, сопровождаемый активной работой компонентов как сервера отправителя, так и сервера получателя. Но пойдем по порядку.

Первым в дело вступает MTA, он анализирует поле адреса назначения в заголовках письма, допустим мы видим там:

To: Maria Smirnova <MSmirnova@example.org>

From: Ivanov Ivan <IIvaniov@example.com>Если домен получателя отличается от обслуживаемого MTA домена, то он должен каким-то образом узнать, кому именно отправлять почту. Для этого он использует систему DNS, запросив специальную запись — MX. MX — Mail Exchanger — особая DNS-запись, указывающая на адрес почтового шлюза домена, таких записей может быть несколько, они отличаются приоритетом, чем больше число — тем ниже приоритет.

MX-запись никак не связана с отправкой почты, но именно она указывает на узел, который уполномочен принимать почту в данном домене. Данная запись должна содержать именно имя узла, а не IP-адрес, после чего сервер-отправитель сделает еще один запрос, чтобы по имени хоста получить его IP-адрес. Данные записи прописываются администратором домена и в базовом варианте будут выглядеть так:

@ IN MX 10 srv-mx-01

srv-mx-01 IN A 203.0.113.25Первая запись — это MX-запись для домена, которая говорит кому отправлять почту. Вторая запись сопоставляет имя srv-mx-01.example.com и действительный IP-адрес узла.

Часто администраторы предпочитают использовать псевдонимы — CNAME — для указания на отдельные почтовые узлы. Это удобно, но в любом случае MX-запись должна содержать реальное имя узла, а не псевдоним, поэтому правильно будет так:

@ IN MX 10 srv-mx-01

smtp IN CNAME srv-mx-01

imap IN CNAME srv-mx-01

srv-mx-01 IN A 203.0.113.25Принимать почту в домене могут несколько серверов, или один, но на разных каналах. Допустим у нас есть основной канал и есть резервный, тогда набор записей будет выглядеть так:

@ IN MX 10 srv-mx-01

@ IN MX 20 srv-mx-02

srv-mx-01 IN A 203.0.113.25

srv-mx-02 IN A 198.51.100.25

Если сервер-отправитель не сможет отравить почту первому MX-серверу в списке, то он переключится на второй. Обратите внимание на разный приоритет серверов: 10 и 20, таким образом пока доступен сервер с приоритетом 10 почта никогда не будет направляться серверу с приоритетом 20.

А если мы укажем несколько серверов с одинаковым приоритетом? Почта будет направляться на все из них по принципу Round-robin, т.е., чередуясь по кругу, такое решение можно использовать для балансировки нагрузки.

C MX-записями разобрались, переходим к PTR. PTR — Pointer — соответствие адреса имени, позволяет на основании IP-адреса получить имя хоста этого узла. Какое это имеет отношение к отправке и получению почты? Да никакого, наличие или отсутствие PTR-записи никак не влияет на процесс отправки или получения почты. Но зачем же тогда она нужна?

Основное ее назначение — это защита от спама. Уже давно существует соглашение, что добросовестный отправитель почты имеет PTR-запись. Это позволяет сразу отсечь огромный пласт взломанных и инфицированных систем, потому как прописать PTR-запись может только владелец IP-адреса, т.е. хостер или провайдер. Поэтому даже получив полный доступ к инфраструктуре, включая DNS-сервер, злоумышленник все равно не сможет добавить или изменить PTR-запись.

Для кого следует прописывать обратную запись? Для имени узла, фактически отправляющего почту, вне зависимости от того, какие домены он обслуживает. Так один почтовый сервер может обслуживать множество доменов, но PTR-запись мы должны прописать для фактического имени хоста. В классическом виде PTR-запись будет выглядеть так:

25.113.0.203 IN PTR srv-mx-01.example.com.Обращаем внимание на то, что в PTR всегда указывается полное доменное имя FQDN и обязательно с точкой на конце. Но это знание более академическое, так как обратной зоной будет управлять ваш провайдер и прямого доступа туда у вас не будет.

Еще один интересный момент, это обратные записи для нескольких каналов одного сервера, ошибкой будет прописать:

25.113.0.203 IN PTR srv-mx-01.example.com.

25.100.51.198 IN PTR srv-mx-02.example.com.

Почему? Да потому что сервера srv-mx-02 у нас физически не существует, мы придумали его как второе имя для основного сервера srv-mx-01 и в заголовках писем в качестве отправителя будет присутствовать именно это имя. Кроме того, как мы уже говорили, MX-сервера не имеют никакого отношения к процессу отправки почты.

Поэтому правильно будет сделать PTR-записи так:

25.113.0.203 IN PTR srv-mx-01.example.com.

25.100.51.198 IN PTR srv-mx-01.example.com.И еще раз предупредим, все записи выше даны сугубо в академических целях, в реальности вам нужно будет только сообщить провайдеру (или провайдерам) для какого узла им нужно сделать PTR-запись.

SPF — Sender Policy Framework

SPF — это специальный тип DNS-записи в формате TXT, позволяющий владельцу домена указать те узлы, которые имеют право отправлять почту от имени домена. Эта запись не является обязательной, но ее наличие резко снижает вероятность попадания вашей корреспонденции в спам.

Чаще всего содержимое SPF сводится к стандартному:

@ IN TXT "v=spf1 +a +mx ~all"Запись состоит из списка тегов и значений, теги в SPF-записи называются механизмами и могут иметь следующие значения:

- v — версия SPF, это обязательный механизм, сейчас доступно единственное значение v=spf1

- a — определяет узлы на основе доменного имени (A-записи), формат a:example.com, если домен не указан, то применяется текущий домен

- mx — определяет узлы на основе MX-записей домена, если домен не указан, то применяется текущий домен

- ip4/ip6 — определяет узлы на основе IPv4 или IPv6 адреса

- all — все остальные узлы

- include — включает в состав SPF-записи указанного домена, например, include:_spf.yandex.net

- redirect — использовать для домена SPF-записи указанного домена.

Для уточнения действий к механизмам применяются квалификаторы (префиксы):

- + — Аутентификация пройдена. Узлу разрешена отправка почты от имени домена.

- — — Аутентификация не пройдена. Узлу запрещена отправка почты от имени домена.

- ~ — Аутентификация с неполным отказом. Скорее всего, узлу запрещена отправка почты от имени домена.

- ? — Нейтральный квалификатор, обозначает что для узла нет явных указаний, обычно используется как ?all

Таким образом стандартная запись читается как: разрешено отправлять почту узлам перечисленным в A и MX записях домена, остальным, скорее всего запрещено. При аутентификации с неполным отказом письма от прочих узлов обычно не отвергаются получателем, а помечаются как подозрительные. Квалификатор «+» подразумевается по умолчанию и его можно не указывать. Если нам нужно указать несколько узлов, то используем несколько механизмов. Например:

@ IN TXT "v=spf1 a a:mail.example.org mx -all"Здесь мы указали, что отправлять почту можно с узлов указанных в A и MX записях текущего домена, а также с узла mail.example.org.

Если у вас есть домены с которых никогда не должна отправляться почта, то не будет лишним указать для них следующую SPF-запись:

@ IN TXT "v=spf1 -all"Теперь немного об include и redirect, может показаться, что они делают одно и тоже, но есть тонкости. Механизм redirect просто перенаправляет вас к записям указанного в нем домена. Это удобно, если сервер обслуживает сразу несколько доменов, это позволяет иметь одну единственную запись, которую будут использовать все остальные. Также это применяется при использовании своего домена совместно c публичными почтовыми системами:

@ IN TXT "v=spf1 redirect=_spf.yandex.net"Такая запись указывает использовать для домена записи, указанные у публичной службы.

Если же вместе с публичными сервисами вы используете собственные сервера, то вам нужно использовать механизм include, который подгрузит записи указанного домена к вашим собственным.

@ IN TXT "v=spf1 ip4:203.0.113.25 include=_spf.yandex.net ~all"Данная запись говорит о том, что отправлять почту имеет право узел с адресом 203.0.113.25, а также все остальные, которые перечислены в записях указанного домена.

DKIM — DomainKeys Identified Mail

Если говорить коротко, то DKIM — это технология электронно-цифровой подписи, которая позволят получателю убедиться, что письмо действительно принадлежит отправителю. Для этого на каждом почтовом сервере, которые отправляют почту в нашем домене мы генерируем ключевую пару RSA. Закрытый ключ мы добавляем в конфигурацию почтового сервера и теперь он будет подписывать все исходящие письма.

Если сервер обслуживает несколько доменов, то ключевые пары нужно создать для каждого домена.

Для того, чтобы проверить подлинность подписи мы публикуем открытый ключ и используем для этого систему DNS, сформировав специальную запись типа TXT:

m1._domainkey TXT "v=DKIM1; k=rsa; p=<публичный ключ>"Где m1 — селектор, он выбирается произвольно и должен быть уникальным для каждого почтового сервера, также селектор указывается в конфигурации почтового сервера при настройке подписи DKIM. Он нужен для того, чтобы получатель мог получить открытый ключ именно того сервера, который отправил данное письмо.

Механизм предельно прост, при подписи письма сервер отправитель добавляет в заголовки селектор, сервер получатель извлекает селектор и ищет в DNS запись DKIM для этого селектора, после чего извлекает оттуда открытый ключ и проверяет подлинность подписи.

Технология DKIM не является обязательной к применению, но значительно повышает вероятность доставки ваших писем получателям.

DMARC — Domain-based Message Authentication, Reporting and Conformance

DMARC — это техническая спецификация, обеспечивающая единые механизмы проверки почты по SPF и DKIM, а также формирование и отправку отчетов. На первый взгляд выглядит сложно и непонятно, но на самом деле позволяет отправителю не только дать прямые указания что делать с почтой, но и получать обратную связь от получателей, что очень важно если вы только тестируете отправку почты.

В простейшем случае DMARC запись выглядит так:

_dmarc TXT "v=DMARC1; p=none; rua=mailto:report@example.com"Запись состоит из тегов:

- v — версия DMARC, обязательный тег, в настоящее время единственное значение v=DMARC1

- p — правило для домена, указывает какое действие следует предпринять если письмо не прошло проверку, может иметь значения: none — ничего не делать, quarantine — поместить письмо в карантин, reject — отклонить письмо.

- sp — правило для субдоменов, принимает такие же значения, как и p.

- aspf и adkim — позволяют указать строгость проверки, по умолчанию используется мягкая проверка, при которой результат будет провален только при провале и SPF и DKIM, с помощью данных опций и значения s (strict) мы можем ужесточить проверку, и она будет провалена при провале только одной из указанных опций.

- pct — процент писем, подлежащих фильтрации DMARC, удобно для постепенного внедрения проверки, например, мы можем для начала указать 10% и потом по отчетам анализировать правильность настройки почтовой для отправляемых нами писем.

- rua и ruf — адреса для направления ежедневных отчетов о применении политик DMARC, при этом ruf используется для отчета только о письмах, не прошедших проверку.

- fo — определяет о каких не пройденных проверках сообщать владельцу домена, по умолчанию значение 0 — сообщать только если не пройдены проверки SPF и DKIM, 1 — если не пройдена хотя бы одна проверка, s или d — если не пройдена SPF или DKIM.

В самом простом варианте мы говорим получателям ничего не делать с не прошедшими проверку письмами и слать нам отчеты на указанный адрес.

Более сложная политика может выглядеть так:

_dmarc TXT "v=DMARC1; p=quarantine; sp=reject; rua=mailto:report@example.com; ruf=mailto:admin@example.com; fo=1; pct=25"Данная запись предписывает не прошедшие проверку письма основного домена отправлять в карантин, поддоменов — отклонять, сообщать если не пройдена даже одна из проверок и фильтровать 25% входящей почты. Отчеты присылать на указанные адреса, в нашем случае они разные. Общий отчет направляется в один почтовый ящик, отчет о не прошедших проверку письмах в другой.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.