The official Windows packages can be downloaded from the Wireshark main page or the download page.

Installer names contain the platform and version.

For example, Wireshark-win64-4.1.0.exe installs Wireshark 4.1.0 for 64-bit Windows.

The Wireshark installer includes Npcap which is required for packet capture.

Windows packages automatically update.

See Section 2.8, “Updating Wireshark” for details.

Simply download the Wireshark installer from https://www.wireshark.org/download.html and execute it.

Official packages are signed by Sysdig, Inc..

You can choose to install several optional components and select the location of the installed package.

The default settings are recommended for most users.

2.3.1. Installation Components

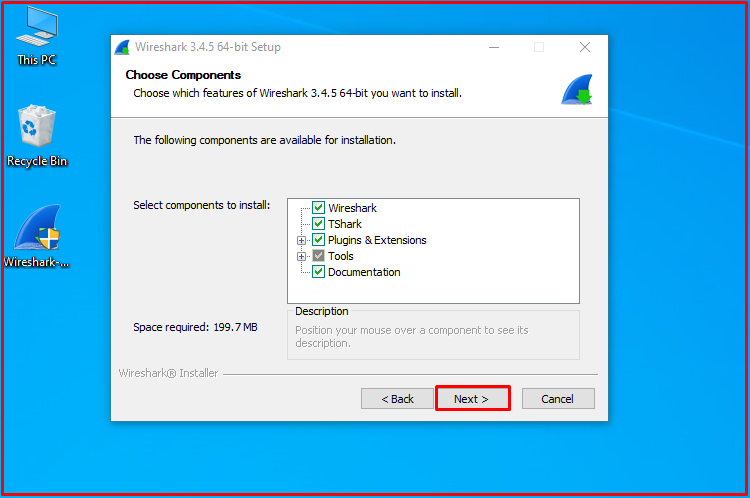

On the Choose Components page of the installer you can select from the following:

- Wireshark — The network protocol analyzer that we all know and mostly love.

-

TShark — A command-line network protocol analyzer. If you haven’t tried it

you should. -

Plugins & Extensions — Extras for the Wireshark and TShark dissection engines

- Codec Plugins — Additional codec support.

- Configuration Profiles — Additional configuration profiles.

- Dissector Plugins — Additional protocol dissectors.

- File Type Plugins — capture file support — Extend wiretap support for capture file types. (e.g. usbdump)

-

Mate — Meta Analysis and Tracing Engine — User configurable extension(s)

of the display filter engine, see Chapter 12, MATE for details. - SNMP MIBs — SNMP MIBs for a more detailed SNMP dissection.

- TRANSUM — performance analysis — Plugin to calculate Response Time Element (RTE) statistics.

- Tree Statistics Plugin — Extended statistics. (see stats_tree in WSDG; Packet Lengths in WSUG)

-

Tools — Additional command line tools to work with capture files and troubleshoot

- Capinfos — Print information about capture files.

- Captype — Print the type(format) of capture files.

- DFTest — Show display filter byte-code, for debugging dfilter routines.

-

Editcap — Copy packets to a new file, optionally trimming packets, omitting them,

or saving to a different format. - Mergecap — Combine multiple saved capture files into a single output file.

-

MMDBResolve — MaxMind Database resolution tool — read IPv4 and IPv6 addresses and

print their IP geolocation information. - Randpkt — Create a pcap trace file full of random packets. (randpkt produces very bad packets)

- Rawshark — Dump and analyze raw pcap data.

- Reordercap — Copy packets to a new file, sorted by time.

- Text2Pcap — Generate a capture file from an ASCII hexdump of packets.

-

External Capture (extcap) — External Capture Interfaces

- Androiddump — Provide capture interfaces from Android devices.

- Etwdump — Provide an interface to read Event Tracing for Windows (ETW) event trace (ETL).

- Randpktdump — Provide an interface to the random packet generator. (see also randpkt)

- Sshdump, Ciscodump, and Wifidump — Provide remote capture through SSH. (tcpdump, Cisco EPC, wifi)

- UDPdump — Provide capture interface to receive UDP packets streamed from network devices.

-

Documentation — Local installation of the User’s Guide and FAQ. The Help buttons on

most dialogs will require an internet connection to show help pages if the

User’s Guide is not installed locally.

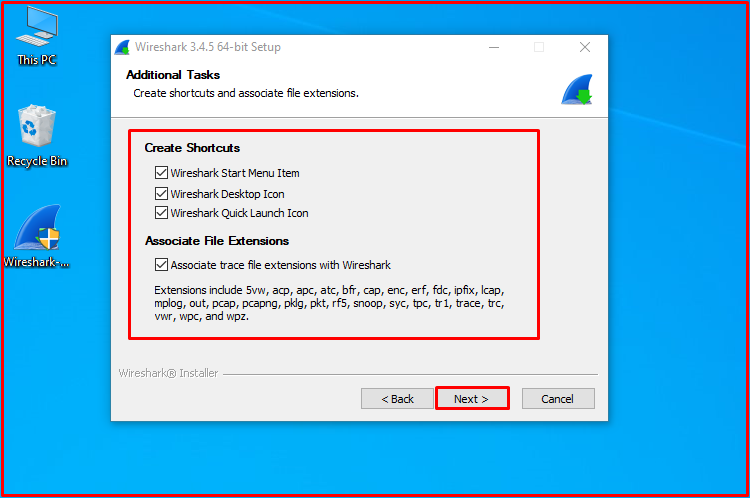

2.3.2. Additional Tasks

- Wireshark Start Menu Item — Add a shortcut to the start menu.

- Wireshark Desktop Icon — Add a Wireshark icon to the desktop.

- Associate trace file extensions with Wireshark — Associate standard network trace files to Wireshark.

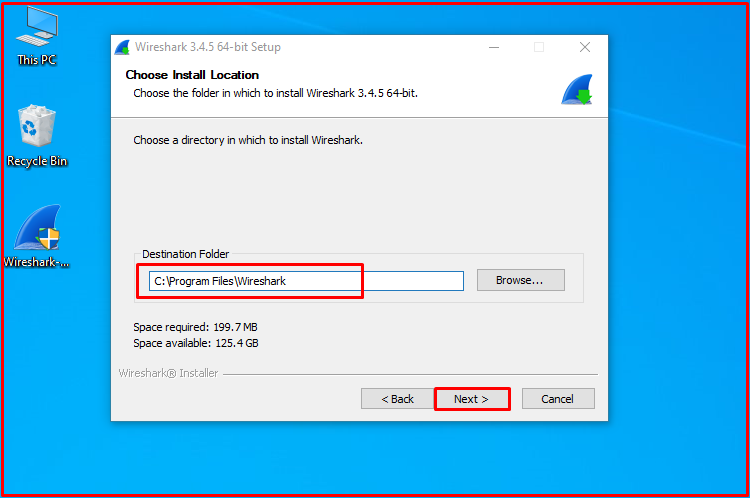

2.3.3. Install Location

By default Wireshark installs into %ProgramFiles%Wireshark on 32-bit Windows

and %ProgramFiles64%Wireshark on 64-bit Windows. This expands to C:Program on most systems.

FilesWireshark

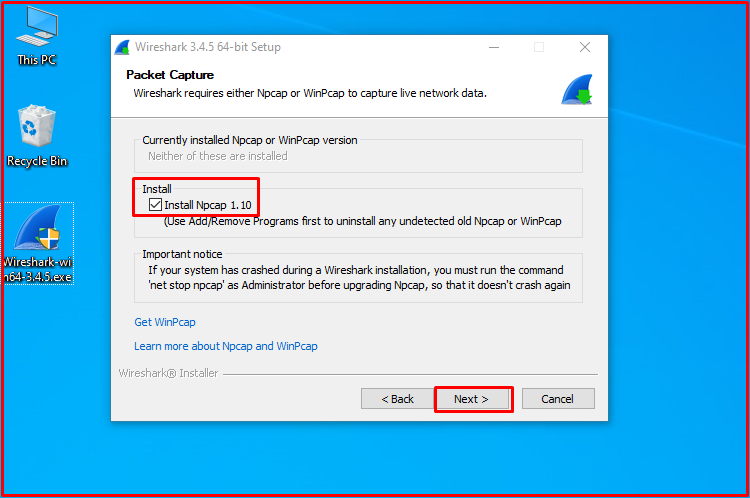

2.3.4. Installing Npcap

The Wireshark installer contains the latest Npcap installer.

If you don’t have Npcap installed you won’t be able to capture live network

traffic but you will still be able to open saved capture files. By default the

latest version of Npcap will be installed. If you don’t wish to do this or if

you wish to reinstall Npcap you can check the Install Npcap box as needed.

For more information about Npcap see https://npcap.com/ and

https://gitlab.com/wireshark/wireshark/wikis/Npcap.

2.3.5. Windows installer command line options

For special cases, there are some command line parameters available:

-

/Sruns the installer or uninstaller silently with default values. The

silent installer will not install Npcap. -

/desktopiconinstallation of the desktop icon,=yes— force installation,

=no— don’t install, otherwise use default settings. This option can be

useful for a silent installer. -

/quicklaunchiconinstallation of the quick launch icon,=yes— force

installation,=no— don’t install, otherwise use default settings. -

/Dsets the default installation directory ($INSTDIR), overriding InstallDir

and InstallDirRegKey. It must be the last parameter used in the command line

and must not contain any quotes even if the path contains spaces. -

/NCRCdisables the CRC check. We recommend against using this flag. -

/EXTRACOMPONENTScomma separated list of optional components to install.

The following extcap binaries are supported.-

androiddump— Provide interfaces to capture from Android devices -

ciscodump— Provide interfaces to capture from a remote Cisco router through SSH -

randpktdump— Provide an interface to generate random captures using randpkt -

sshdump— Provide interfaces to capture from a remote host through SSH using a remote capture binary -

udpdump— Provide a UDP receiver that gets packets from network devices

-

Example:

> Wireshark-win64-wireshark-2.0.5.exe /NCRC /S /desktopicon=yes /quicklaunchicon=no /D=C:Program FilesFoo > Wireshark-win64-3.3.0.exe /S /EXTRACOMPONENTS=sshdump,udpdump

Running the installer without any parameters shows the normal interactive installer.

2.3.6. Manual Npcap Installation

As mentioned above, the Wireshark installer also installs Npcap.

If you prefer to install Npcap manually or want to use a different version than the

one included in the Wireshark installer, you can download Npcap from

the main Npcap site at https://npcap.com/.

2.3.7. Update Npcap

Wireshark updates may also include a new version of Npcap.

Manual Npcap updates instructions can be found on the Npcap web

site at https://npcap.com/. You may have to reboot your machine after installing

a new Npcap version.

2.3.8. Uninstall Wireshark

You can uninstall Wireshark using the Programs and Features control panel.

Select the “Wireshark” entry to start the uninstallation procedure.

The Wireshark uninstaller provides several options for removal. The default is

to remove the core components but keep your personal settings and Npcap.

Npcap is kept in case other programs need it.

2.3.9. Uninstall Npcap

You can uninstall Npcap independently of Wireshark using the Npcap entry

in the Programs and Features control panel. Remember that if you uninstall

Npcap you won’t be able to capture anything with Wireshark.

Wireshark is a free tool that should be part of every networking professional’s arsenal. While it can be a rather intimidating and cumbersome tool, it allows for inspection of packets in their dissected form.

The beauty of that is packets never lie. When you’re experiencing networking issues or just need to know what’s going on in your network you can trust the data from Wireshark.

Wireshark is potentially one of the best packet analyzer tools available today.

Fortunately, downloading and installing Wireshark is super simple.

How to Download Wireshark for Windows 10 (or Windows Server 2019)

- Head over to https://www.wireshark.org/download.html and click on the appropriate installer for your operating system (Windows 10 64-bit in this example).

- Note that a Wireshark-win64-2.6.1.exe file (file name as of July 2018) will be saved to your default downloads location.

How to Install Wireshark for Windows 10 (or Windows Server 2019)

- Run the exe installer that was downloaded.

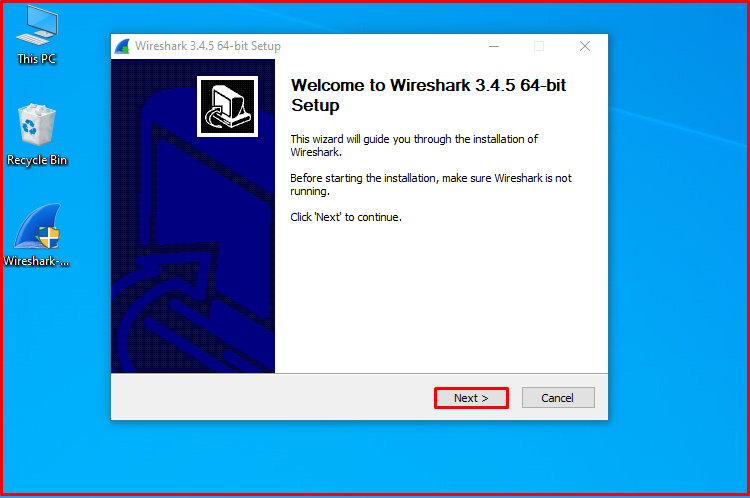

- Click Next on the Welcome to Wireshark screen.

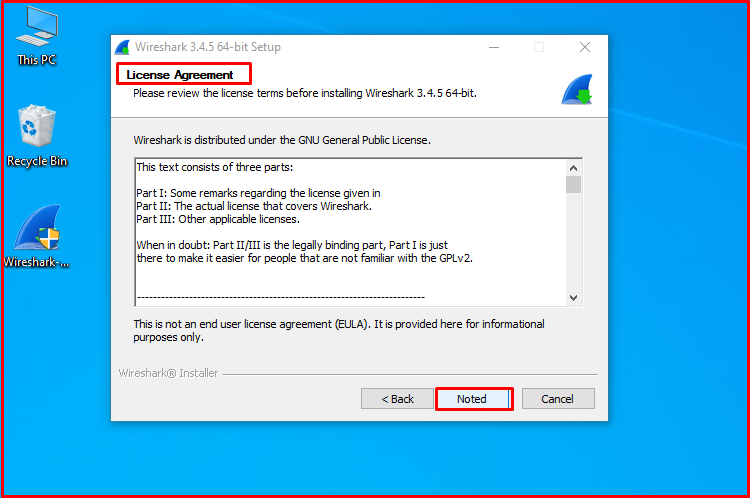

- Read the license agreement and click I Agree.

- At the Choose Components screen leave the defaults checked and click Next. You can read more about the different components here.

- At the Select Additional Tasks screen choose your preferred shortcuts and leave the radio button for “associate trace file extensions to Wireshark” selected. Click Next.

- Choose the install location you prefer and click Next.

- At the Packet Capture page make sure Install WinPcap 4.1.3 is selected. You need this to capture traffic with Wireshark. Without it you can still view Wireshark capture files. Click Next.

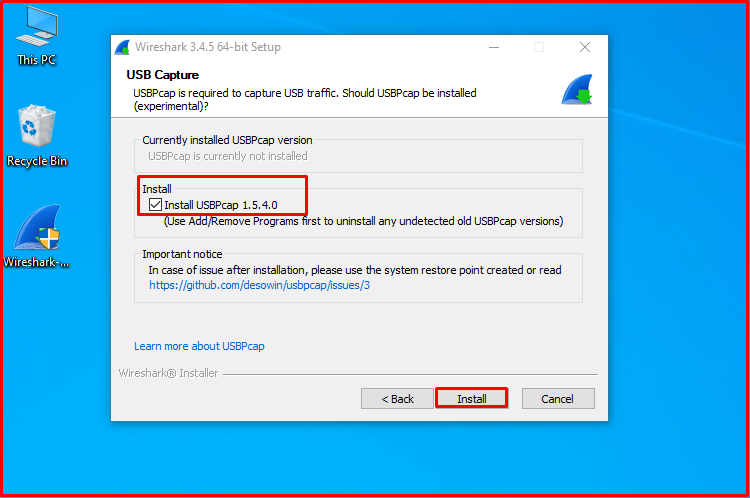

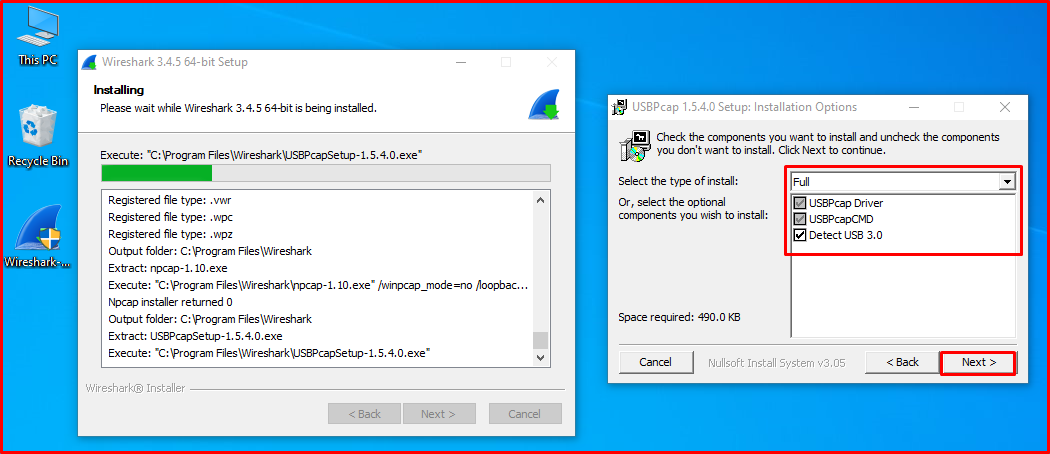

- At the USB Capture page you can choose to Install USBPcap. Check the box next to Install USBPcap 1.2.0.3 if you desire to capture raw usb traffic as well (such as from a USB to RJ45 Ethernet adapter). Click Install.

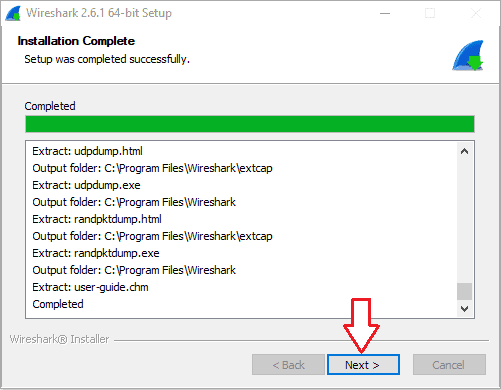

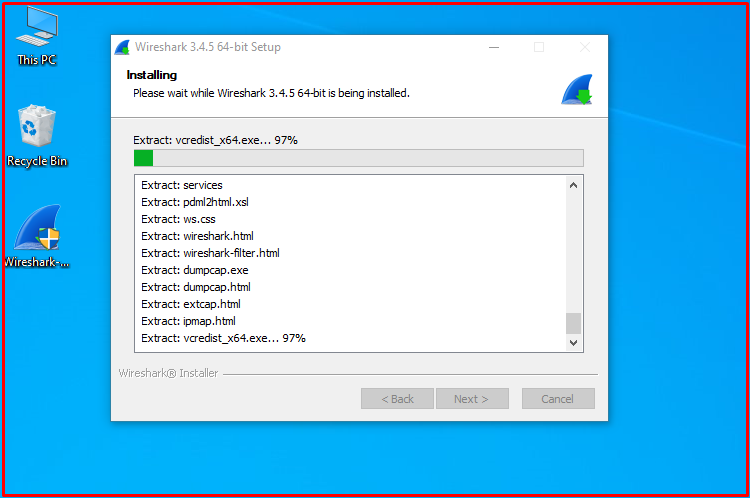

- The software will begin installing.

- Eventually the installer will pause at “Execute: “C:Program FilesWiresharekWinPcap_4_1_3.exe” and lunch a new installer window for WinPcap. Click Next in this window.

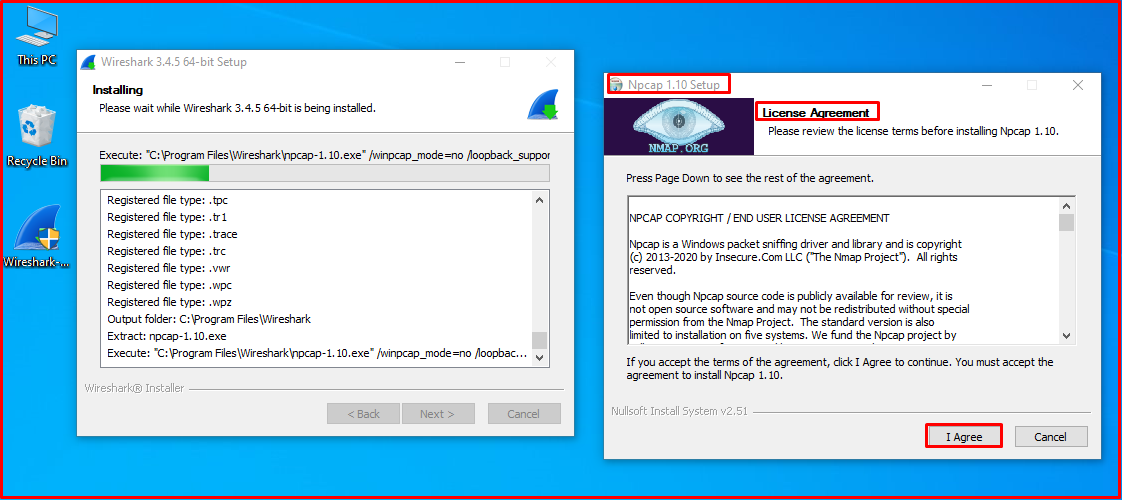

- Read the license agreement and click I Agree.

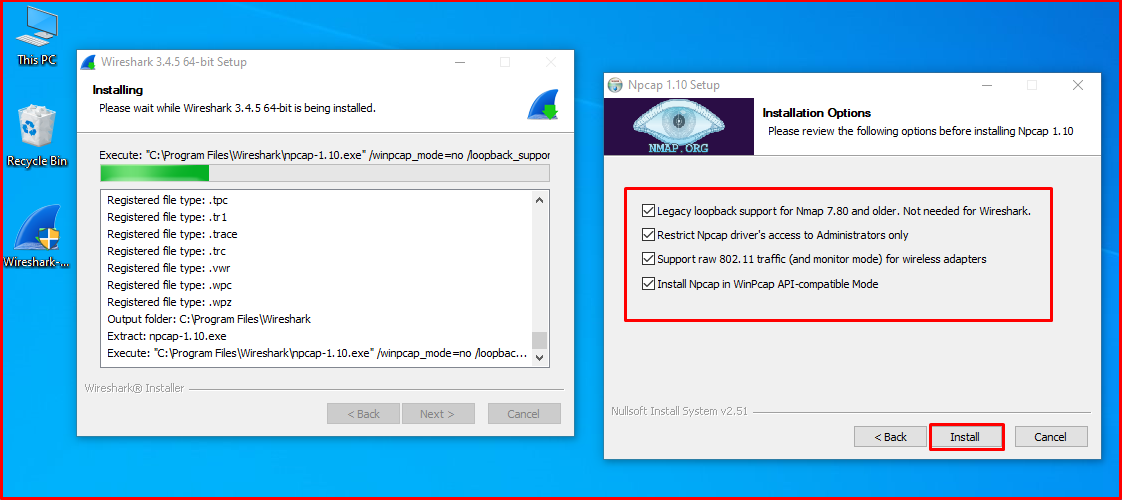

- Make sure the check box is checked next to “Automatically start the WinPcap driver at boot time” unless you have a good reason for disabling this and click Install.

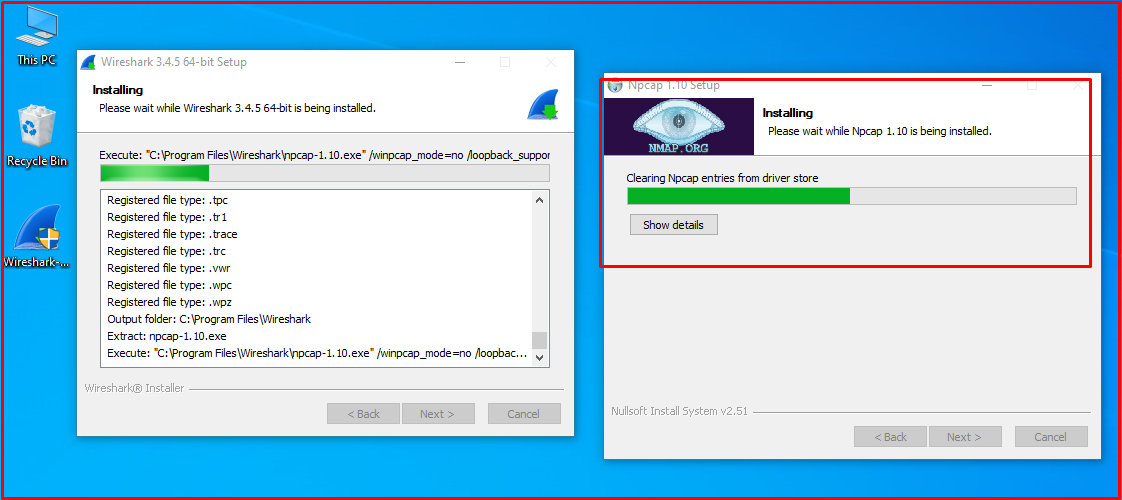

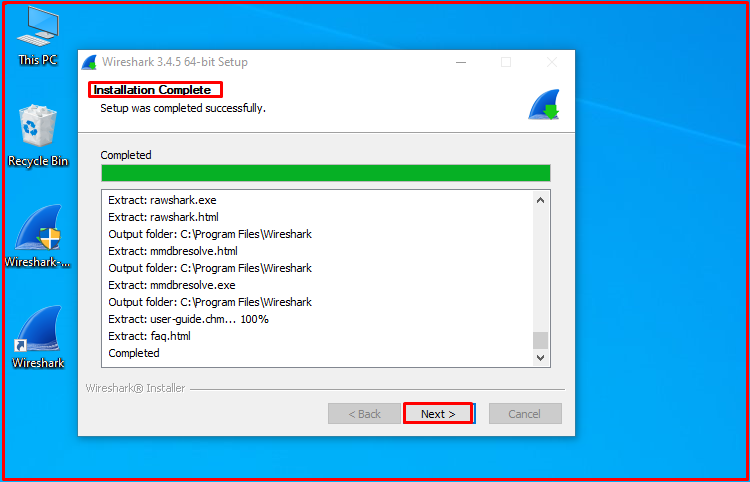

- The install will begin and eventually complete. Click Finish.

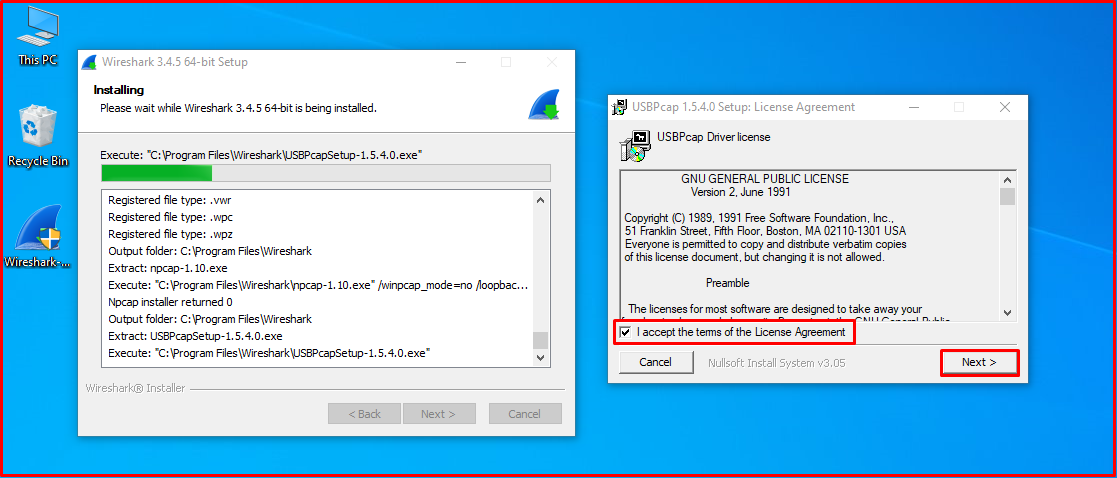

- Next the installer for USBPcap will launch. Read the USBPcap Driver license agreement, check the “I accept” box, and click Next.

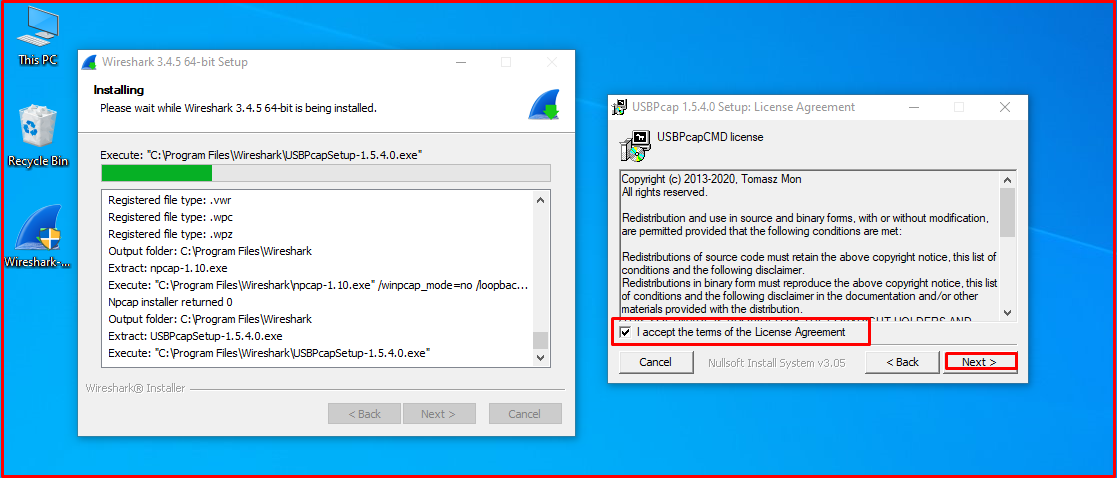

- Read the USBPcapCMD license, check the “I accept” box, and click Next.

- Leave the Installation Options set to Full and click Next.

- Choose your Installation Folder and click Install. The install will begin.

- When the USBpcap install finishes click close and the Wireshark install will continue.

- At the Installation Complete screen click Next.

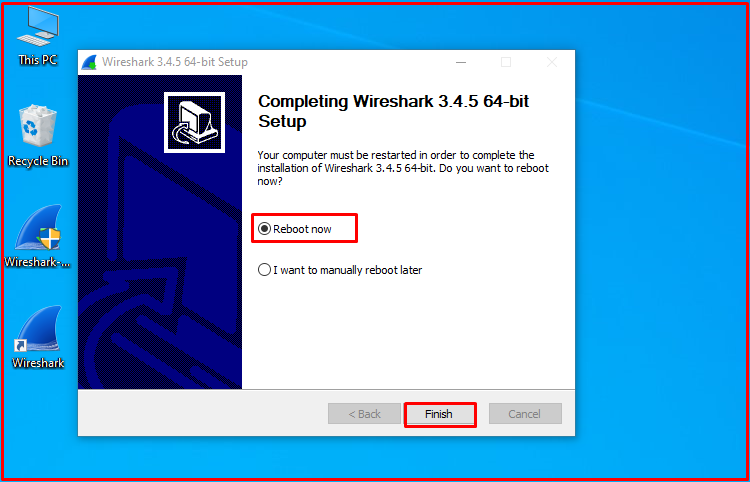

- Wireshark will now ask to reboot your machine to complete installation. You can either choose to reboot now or manually reboot later. You will not be able to run packet captures until you reboot your machine. I suggest rebooting right away.

Once your machine has rebooted you should find the Wireshark shortcuts in the locations you specified in the install. For this example the shortcut was found in the Start Menu.

Related: Wireshark User Interface (GUI) Overview

Things You Can Do with Wireshark

- Deep inspection of numerous protocols

- Live capture with offline analysis

- Standard three-pane packet browser

- Run it on Windows, Linux, OS X, Solaris, FreeBSD, NetBSD, and many others

- Browse captured network data via a GUI, or via the TTY-mode TShark utility

- Rich VoIP analysis

- Read/write numerous capture file formats

- Read live data from Ethernet, IEEE 802.11, PPP/HDLC, ATM, Bluetooth, USB, Token Ring, Frame Relay, and FDDI

- Apply coloring rules to the packet list for quick, intuitive analysis

- Export output to XML, PostScript, CSV, or plain text

What’s new in Wireshark 2.6.1

- The Windows installers are now shipped with Qt 5.9.5.

- Wireshark 2.6 last version that supports the legacy (GTK+) UI. Wireshark 3.0 will not support it.

- Many UI improvements

Bug Fixes

- Dumpcap might not quit if Wireshark or TShark crashes. (Bug 1419)

New and updated Wireshark features since 2.5.0

- HTTP Request sequences now supported

- Wireshark supports MaxMind DB files

- Support for GeoIP and GeoLite Legacy databases removed

- Windows packages built using Microsoft Visual Studio 2017

- IP map has been removed

- Display filter buttons can be edited, disabled, and removed directly from the toolbar

- Drag & Drop filter fields to the display filter toolbar or edit to create a button on the fly or apply the filter as a display filter

- TShark now supports color

- Matches display filter operator is now case-insensitive

- Display expression preferences converted to a UAT

- SMI private enterprise numbers now read from the enterprises.tsv config file

- QUIC dissector renamed to Google QUIC (quic → gquic)

- Show selected packet number in the Status Bar by enabling Preferences → Appearance → Layout → Show selected packet number

- File load time in Status Bar is disabled by default

- Support for G.729A codec in RTP Player is added through the bcg729 library

- Support for hardware-timestamping of packets

See the full release notes for 2.6.1 here.

Recommended for You: Solarwinds Network Performance Monitor (NPM)

Automate data collection and alerting of your networking infrastructure with Solarwinds NPM so you know exactly what is going on in your network and can sleep easy.

Unlike other tools, NPM is ready to out of the box with most common makes and models of networking equipment. No messing around with custom templates, xml files, or code to extract important information.

Chase Smith, CCNP

Chase Smith, CCNP is a Network Engineer III who has spent the last decade elbow deep in enterprise system administration and networking. He can usually be found trying to warm up behind the storage in the datacenter.

Предлагаем вам подборку видеороликов, которые помогут быстро начать работу с популярным сниффером Wireshark. Наше руководство содержит ответы на самые часто задаваемые вопросы по этой программе и поможет вам легко сделать первые шаги.

1. Где скачать и как установить Wireshark?

2. Как выглядит интерфейс и с чего начать?

3. Как настроить перехват трафика в Wireshark?

4. Строка инструментов: как выглядит и зачем нужен каждый из инструментов?

5. Как настроить фильтры Wireshark для анализа пакетов?

6. Какие возможности для управления интерфейсом существуют?

7. Что такое пакет?

8. Процесс установления соединения в TCP — 3 Way HandShake?

См. также:

- Перехват паролей с помощью Wireshark

- TCP Retransmissions – что это и как их анализировать с помощью Wireshark?

- Программно-определяемые сети (SDN) – новый подход к построению сетей. Как обеспечить их эффективный мониторинг?

Какой наиболее мощный инструмент для захвата и анализа интернет трафика на сегодняшний день? Ответ прост – программа Wireshark. Она способна перехватывать не только исходящие TCP пакеты, но и входящие. Такой инструмент состоит на вооружении многих профессионалов. Да и хакеры не гнушаются его использовать. Возможности программы безграничны. С ее помощью можно вытащить любой файл из пакета, просмотреть его и проверить. Главный вопрос состоит в том, как это сделать. В этом мы и попробуем разобраться.

Сия утилита предназначена для контроля интернет трафика. Она перехватывает TCP пакеты, которые были приняты компьютером или посланы с него. Функционал программы настолько богат, что простым перехватом дело не ограничивается. Можно просматривать содержимое пакетов, искать ошибки и так далее. Кроме того, с помощью WS можно вытащить из пакетов практически любой файл и просмотреть его. Чтобы лучше понять, что это за программа, нужно выделить ее основные преимущества. Итак, плюсы:

- кроссплатформенность (есть версии для Linux, Mac, Unix);

- утилита совершенно бесплатна;

- обладает широким функционалом;

- гибкость настройки;

- возможность фильтрации трафика;

- создание собственных фильтров;

- перехват пакетов в реальном времени.

Преимуществ у данной утилиты действительно много. А вот недостатков как таковых нет вообще. Недаром Wireshark считается лучшей в своем роде для захвата и анализа TCP пакетов. Теперь нужно немного разобраться в самой программе.

Установка и настройка

Скачать Wireshark можно с официального сайта разработчика. Программа совершенно бесплатна. Стоит обратить внимание на то, что последняя версия (2.0.5) не работает с Wi-Fi адаптерами. Поэтому, если вам нужно анализировать трафик беспроводного соединения, следует скачать более старую версию.

Установка утилиты стандартна и не вызовет никаких проблем даже у новичков. В инсталляторе все понятно, хоть он и на английском. Кстати, Wireshark на русском языке в природе не существует, поэтому для того, чтобы успешно справляться с этим софтом придется напрячь память и вспомнить английский. В принципе, для простого захвата и просмотра TCP пакетов ничего сверхъестественного не понадобится. Хватит и школьного уровня английского.

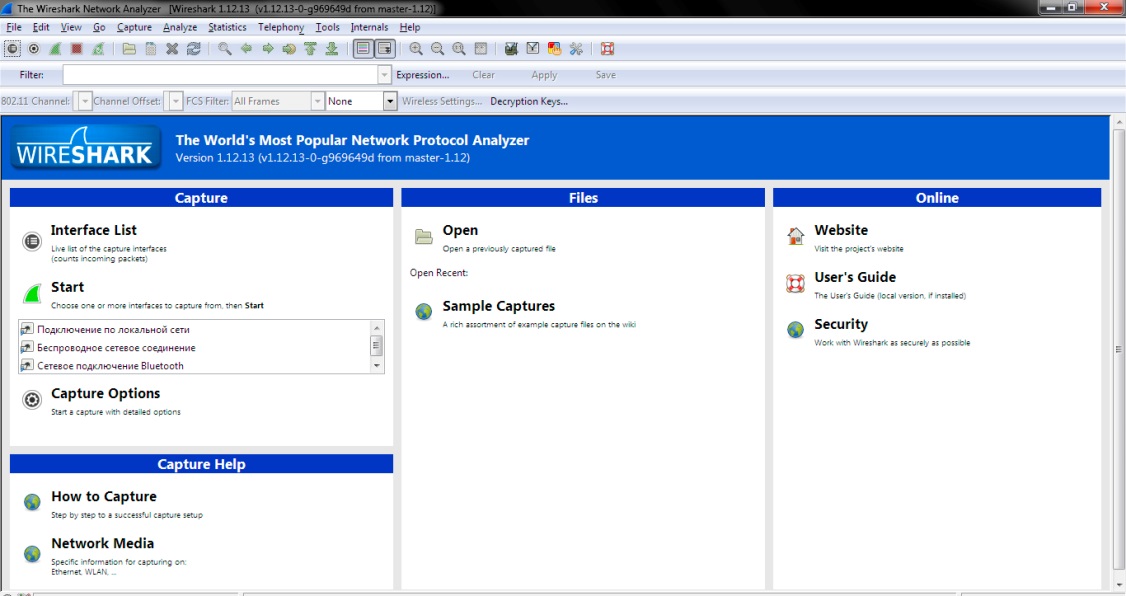

Итак, первое, что мы видим после запуска установленной программы – главное окно. Для неподготовленного пользователя оно может показаться непонятным и страшным.

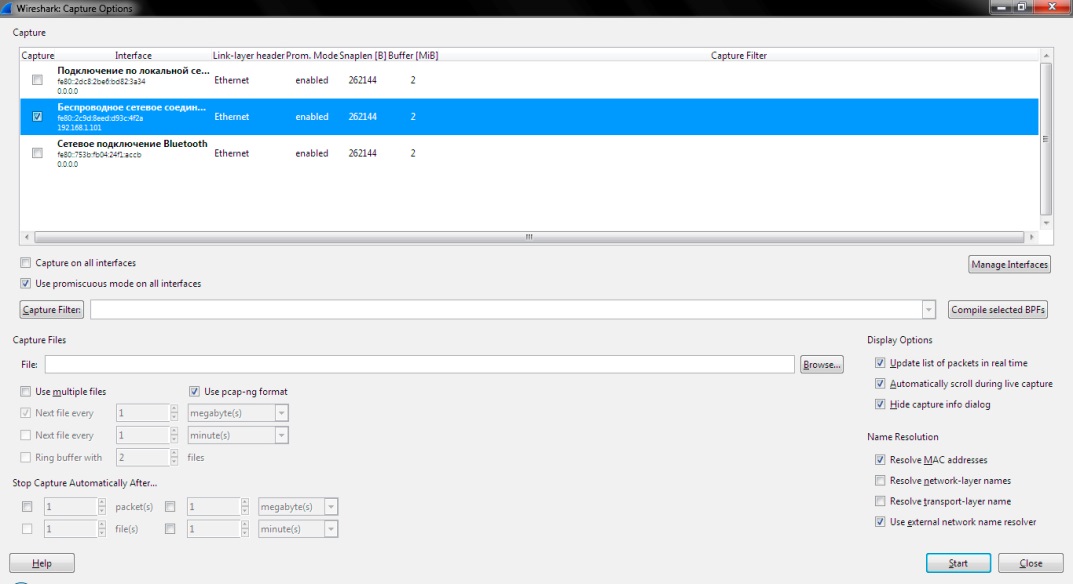

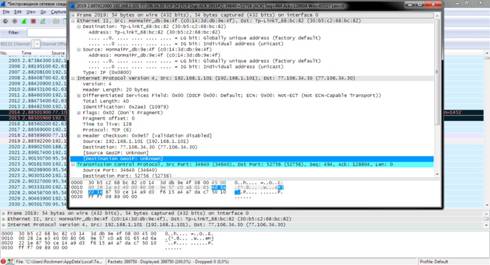

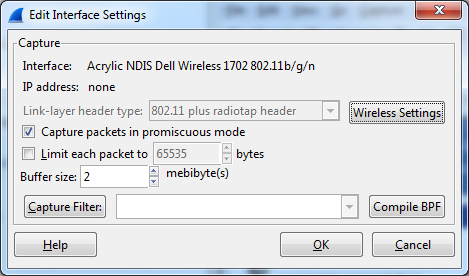

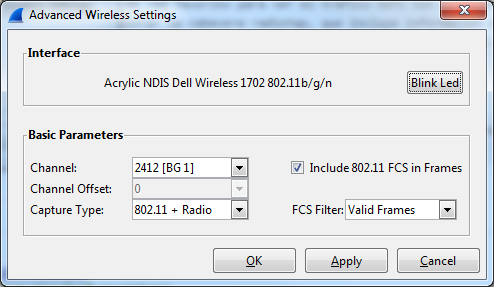

Ничего страшного в нем нет. В этом вы сейчас убедитесь. Для начала работы нужно сначала выбрать источник, из которого будет производиться захват TCP пакетов. Перехват может осуществляться как с Ethernet подключения, так и с WLAN адаптера. В качестве примера рассмотрим вариант с WLAN. Для настройки нужно зайти в пункт «Capture», подпункт «Options». В открывшемся окне следует выбрать ваш беспроводной адаптер и отметить его галочкой. Для начала захвата трафика достаточно нажать кнопку «Start».

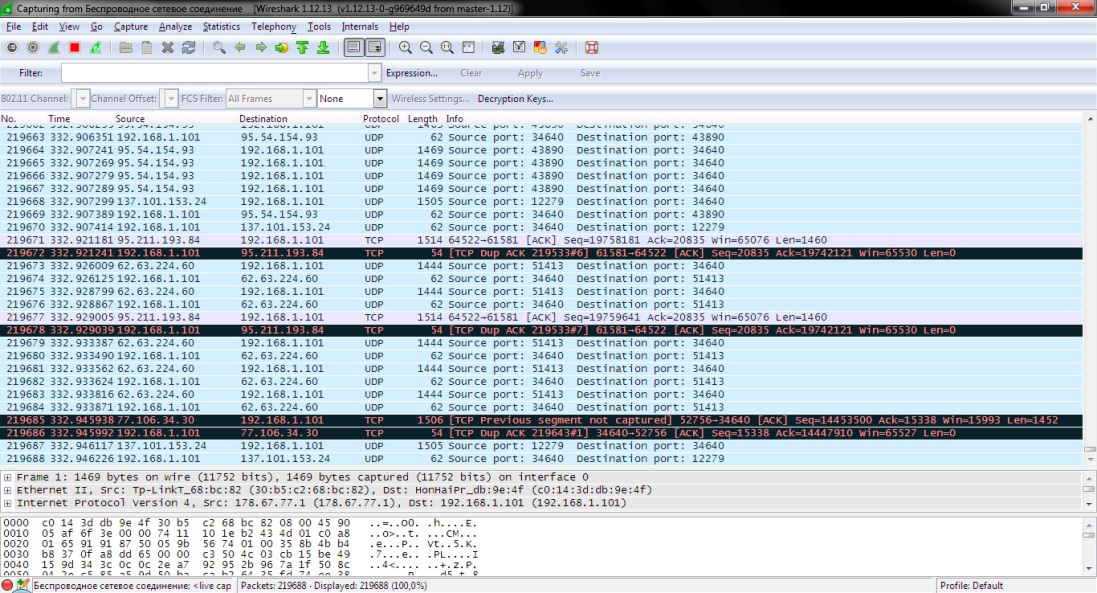

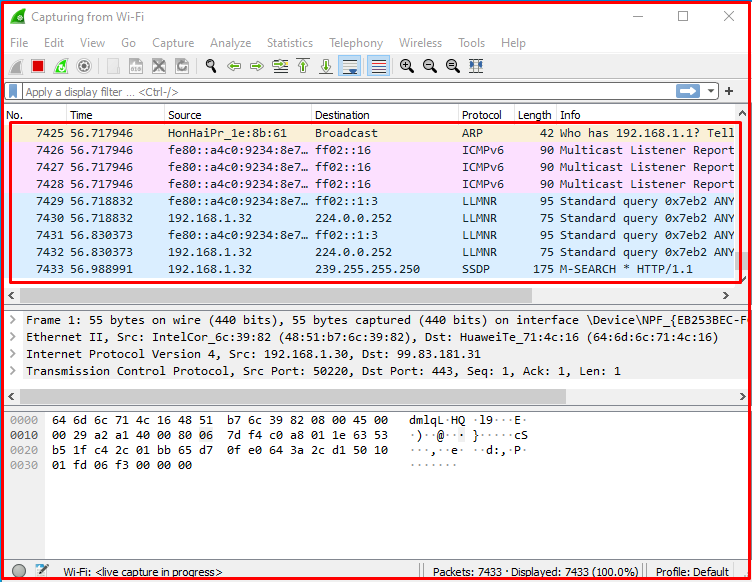

После нажатия «Start» начнется анализ и захват пакетов. В окне появится много непонятных букв и цифр. Некоторые из пакетов имеют собственную цветовую маркировку. Для того, чтобы хоть что-то понять, нужно определить какой цвет к чему относится. Зеленый – TCP трафик, темно-синий – DNS, светло-синий – UDP и черный – пакеты TCP с ошибками. Теперь разобраться в этой горе данных проще.

Для остановки процесса перехвата достаточно нажать кнопку «Stop», которая помечена красным прямоугольником. Теперь можно выбрать интересующий вас пакет и просмотреть его. Для этого нужно щелкнуть по пакету правой клавишей мыши и в появившемся меню выбрать пункт «Show packet in new window». Тут же появится куча непонятных букв и цифр.

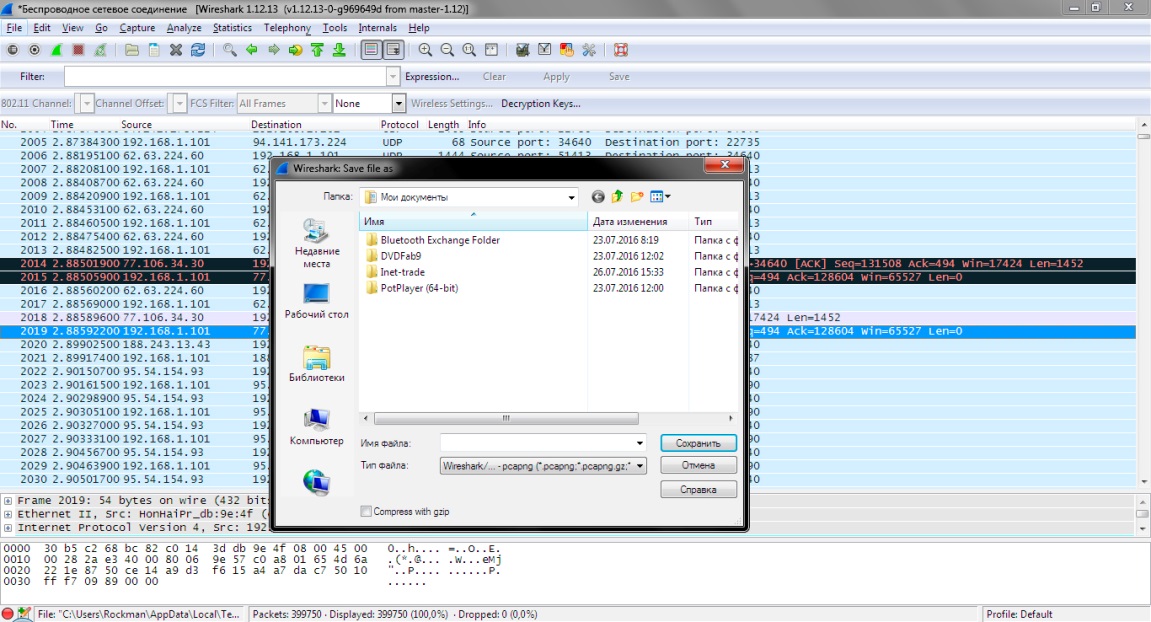

Но при углубленном изучении представленной информации можно понять, откуда и куда шел пакет и из чего он состоял. Для того чтобы просмотреть данные о TCP пакетах позднее, нужно использовать функцию сохранения захваченной информации. Она находится в пункте меню «File», подпункт «Save as». Потом можно будет загрузить информацию из файла и спокойно просмотреть ее.

Использование фильтров

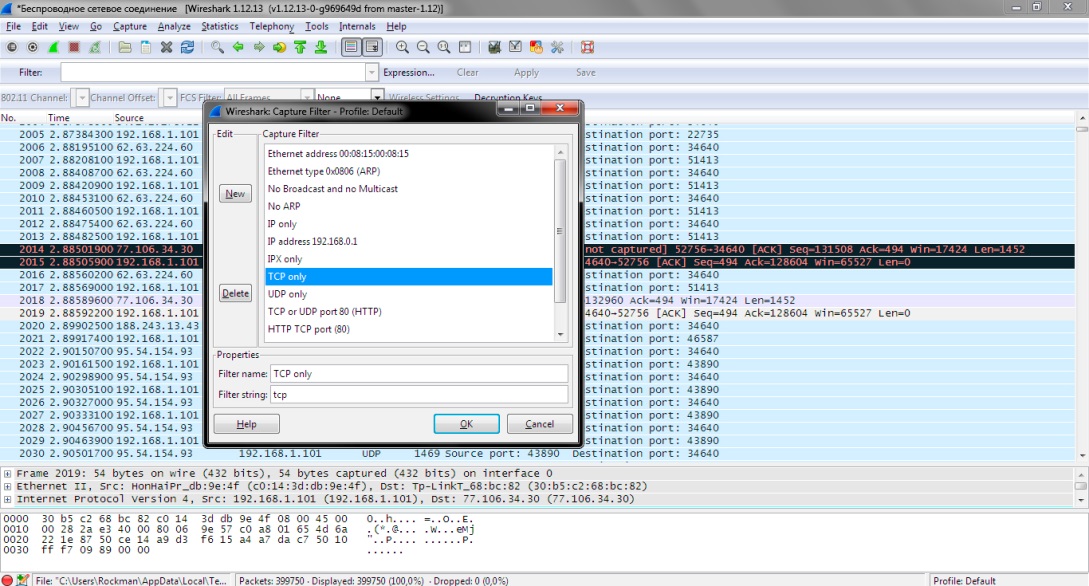

Для отображения только той информации, которая вас интересует можно заставить Wireshark использовать фильтры и отсекать ненужный трафик. Инструкция по тонкой настройке фильтров находится в Сети, а мы пока рассмотрим только один пример. Допустим, вас интересуют только TCP пакеты. Для того, чтобы программа отображала только их, следует зайти в пункт меню «Capture», подпункт «Capture filters», выбрать пункт «TCP Only» и нажать кнопку «OK».

Таким образом можно заставить утилиту отображать только тот трафик, который вас интересует. Подробнее о том, как пользоваться фильтрами, написано на просторах интернета. Можно даже создать свой собственный шаблон для фильтра. Но это уже совсем другая история.

Заключение

Среди программ для захвата и анализа трафика Wireshark зарекомендовала себя как наиболее достойная утилита для решения подобных задач. Многие профессионалы с успехом используют ее. Конечно, для того, чтобы работать в ней на профессиональном уровне придется подтянуть свои знания в английском и изучить некоторые принципы передачи данных. Но это того стоит. Теперь ни одна программа на вашем компьютере не сможет отсылать тонны ненужной информации незнамо куда без вашего ведома. Wireshark как перехватчик и анализатор не имеет себе равных.

Видео

Contents

- 1 Что делает Wireshark?

- 2 Как использовать Wireshark

- 3 Основные характеристики Wireshark

- 4 Как скачать и установить Wireshark

- 4.1 Установить на Windows

- 4.2 Установить на Mac

- 4.3 Установить на Unix

- 5 Как захватить пакеты данных

- 5.1 Беспорядочный режим

- 6 Как анализировать захваченные пакеты

- 6.1 Список пакетов

- 6.2 Детали пакета

- 6.3 Пакетные байты

- 7 Как использовать Wireshark для анализа производительности сети

- 7.1 Фильтры захвата и фильтры отображения

- 7.2 Использование цветовой кодировки

- 7.3 Просмотр статистики сети

- 7.4 Выбор меню статистики

- 8 Визуализация сетевых пакетов с графиками ввода-вывода

- 9 Как использовать образцы захвата

- 10 Расширение возможностей Wireshark

- 10.1 Монитор производительности сети SolarWinds: управление сетью на 360 градусов — (БЕСПЛАТНАЯ ПРОБНАЯ ВЕРСИЯ)

- 11 Wireshark: простой и универсальный

- 12 Другие учебники:

За последние несколько лет Wireshark приобрел репутацию один из самых надежных сетевых анализаторов, доступных на рынке. Пользователи по всему миру используют это приложение с открытым исходным кодом как полный инструмент сетевого анализа. С помощью Wireshark пользователи могут устранять неполадки в сети, изучать проблемы безопасности, отлаживать протоколы и изучать сетевые процессы..

В этом уроке вы узнаете, как работает Wireshark. Мы расскажем вам, как найти программу Wireshark и установить ее на свой компьютер. Вы узнаете, как запустить захват пакета и какую информацию вы можете ожидать от него. Учебник Wireshark также покажет вам, как получить максимальную отдачу от функций манипулирования данными в интерфейсе. Вы также узнаете, как получить более эффективные функции анализа данных, чем те, которые встроены в Wireshark..

Как использовать Wireshark

Как упоминалось выше, Wireshark — это инструмент сетевого анализа. По своей сути Wireshark был разработан для разделения пакетов данных, передаваемых по разным сетям. Пользователь может искать и фильтровать определенные пакеты данных и анализировать, как они передаются по сети. Эти пакеты могут быть использованы для анализа в режиме реального времени или в автономном режиме.

Пользователь может использовать эту информацию для генерации статистики и графиков. Wireshark изначально был известен как Ethereal, но с тех пор зарекомендовал себя как один из ключевых инструментов сетевого анализа на рынке. Это удобный инструмент для пользователей, которые хотят просматривать данные, генерируемые различными сетями и протоколами..

Wireshark подходит как для начинающих, так и для опытных пользователей. Пользовательский интерфейс невероятно прост в использовании, как только вы изучите начальные шаги для захвата пакетов. Более продвинутые пользователи могут использовать инструменты дешифрования платформы, чтобы также разбивать зашифрованные пакеты..

Основные характеристики Wireshark

Ниже приведено описание основных функций Wireshark:

- Захват данных в реальном времени

- Импортировать пакеты из текстовых файлов

- Просмотр данных пакета и информации о протоколе

- Сохранить захваченные данные пакета

- Показать пакеты

- Фильтр пакетов

- Искать пакеты

- Раскрасить пакеты

- Генерировать статистику

Большинство пользователей используют Wireshark для обнаружения сетевых проблем и тестирования своего программного обеспечения. Как проект с открытым исходным кодом, Wireshark поддерживается уникальной командой, поддерживающей высокие стандарты обслуживания. В этом руководстве мы рассмотрим, как использовать Wireshark. Дополнительную информацию можно найти в официальном руководстве пользователя Wireshark..

Как скачать и установить Wireshark

Прежде чем использовать Wireshark, первое, что вам нужно сделать, это загрузить и установить. Вы можете скачать Wireshark бесплатно с сайта компании. Для обеспечения максимальной плавности работы рекомендуется загрузить последнюю версию, доступную на вашей платформе, из раздела «стабильный выпуск»..

Установить на Windows

Как только вы загрузили программу, вы можете начать процесс установки. Во время установки вам может быть предложено установить WinPcap. Важно установить WinPcap, так как без него вы не сможете захватывать живой сетевой трафик. Без WinPcap вы сможете открыть только сохраненные файлы захвата. Чтобы установить, просто проверьте Установить WinPcap коробка.

Установить на Mac

Для того чтобы установить Wireshark на Mac, вам сначала необходимо скачать установщик. Для этого скачайте установщик, например exquartz. Сделав это, откройте терминал и введите следующую команду:

<% /Applications/Wireshark.app/Contents/Mac0S/Wireshark>

Затем дождитесь начала Wireshark.

Установить на Unix

Чтобы запустить Wireshark в Unix, вам сначала необходимо установить несколько других инструментов в вашей системе. Эти:

- GTK+, Набор инструментов GIMP и Glib, оба из одного источника.

- Вам также понадобится бойкий. Вы можете ознакомиться с обоими инструментами на https://www.gtk.org/

- Libpcap, который вы получаете с http://www.tcpdump.org/.

После установки вышеуказанного вспомогательного программного обеспечения и загрузки программного обеспечения для Wireshark необходимо извлечь его из файла tar..

gzip -d wireshark-1.2-tar.gz

tar xvf wireshark-1.2-tar

Перейдите в каталог Wireshark и затем выполните следующие команды:

./ Configure

сделать

сделать установку

Теперь вы можете запустить программу Wireshark на вашем компьютере Unix.

Как захватить пакеты данных

Одна из основных функций Wireshark как инструмента сетевого анализа — захват пакетов данных. Изучение того, как настроить Wireshark для захвата пакетов, необходимо для детального анализа сети. Тем не менее, важно отметить, что может быть трудно перехватывать пакеты, когда вы новичок в Wireshark. Прежде чем вы начнете перехватывать пакеты, вам нужно сделать три вещи:

- Убедитесь, что у вас есть права администратора чтобы начать живой захват на вашем устройстве

- Выберите правильный сетевой интерфейс захватить пакетные данные из

- Захватить пакетные данные из правильного места в вашей сети

После того, как вы сделали эти три вещи, вы готовы начать процесс захвата. Когда вы используете Wireshark для захвата пакетов, они отображаются в удобочитаемом формате, чтобы сделать их удобочитаемыми для пользователя. Вы также можете разбить пакеты с помощью фильтров и цветовой кодировки если вы хотите увидеть более конкретную информацию.

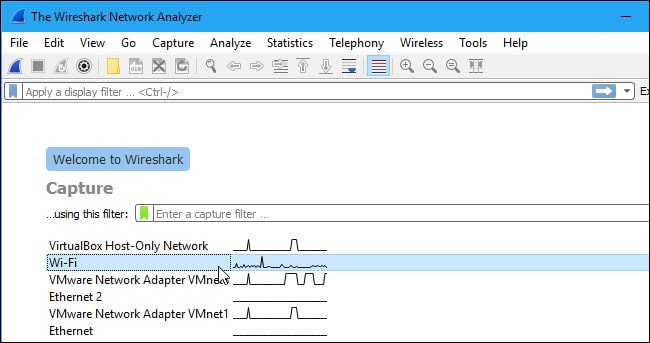

Когда вы впервые откроете Wireshark, вы увидите следующий экран запуска:

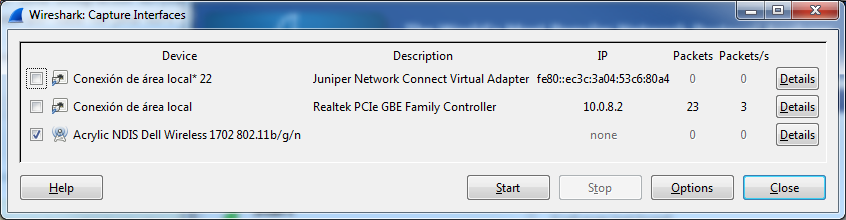

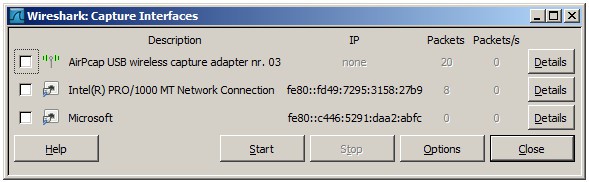

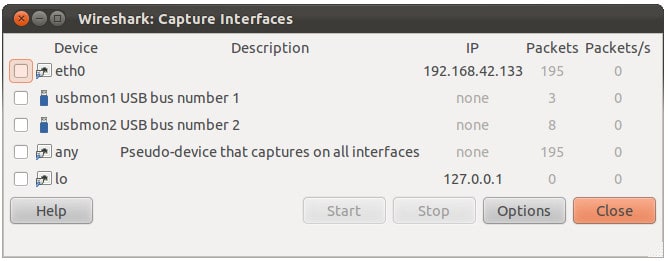

Первое, что вам нужно сделать, это посмотреть на доступные интерфейсы для захвата. Для этого выберите Захватить > Параметры. Откроется диалоговое окно «Интерфейсы захвата», как показано ниже:

Установите флажок интерфейса, который вы хотите захватить, и нажмите Начало кнопку, чтобы начать. Вы можете выбрать несколько интерфейсов, если вы хотите захватывать данные из нескольких источников одновременно.

В Unix или Linux диалоговое окно отображается в похожем стиле:

Вы также можете запустить Wireshark с помощью следующей командной строки:

<¢ wireshark -i eth0 —k>

Вы также можете использовать кнопка плавника акулы на панели инструментов в качестве ярлыка для запуска захвата пакета. Как только вы нажмете эту кнопку, Wireshark начнет процесс захвата в реальном времени.

Если вы хотите остановить захват, нажмите на красный стоп Кнопка рядом с плавником акулы.

Беспорядочный режим

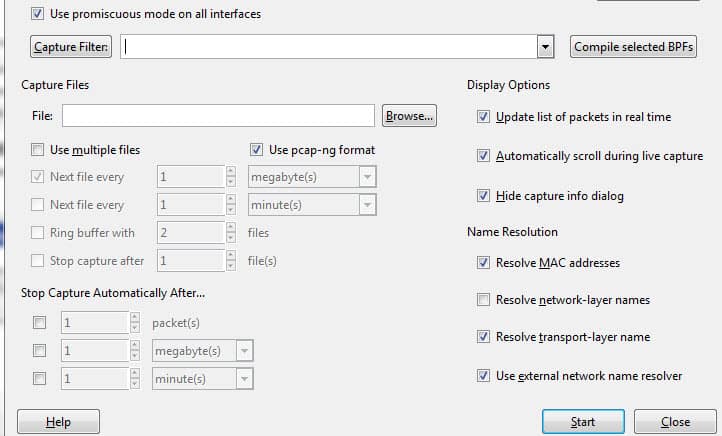

Если вы хотите получить представление о пересылке пакетов по сети, вам нужно активировать «случайный режим». Беспорядочный режим режим интерфейса, в котором Wireshark детализирует каждый пакет, который видит. Когда этот режим деактивирован, вы теряете прозрачность в вашей сети и создаете только ограниченный снимок вашей сети (это затрудняет проведение любого анализа).

Чтобы активировать беспорядочный режим, нажмите на Варианты захвата диалоговое окно и нажмите беспорядочный режим. Теоретически, это должно показать вам весь активный трафик в вашей сети. Блок случайного режима показан ниже:

Тем не менее, это часто не так. Многие сетевые интерфейсы устойчивы к случайному режиму, поэтому вам необходимо проверить информацию на вашем конкретном оборудовании на веб-сайте Wireshark..

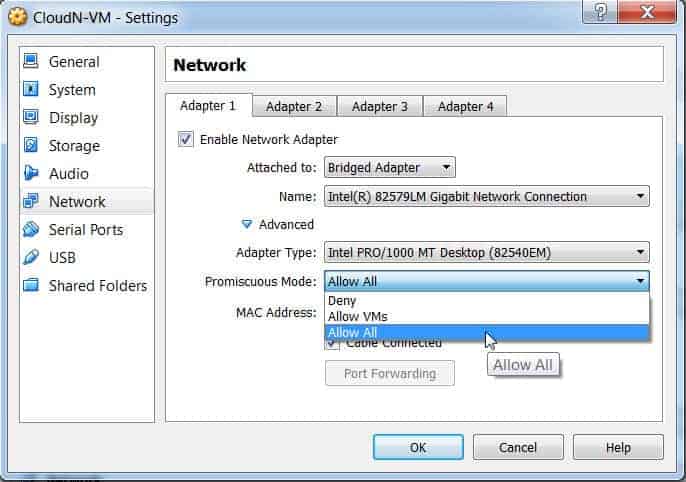

В Windows полезно открыть Диспетчер устройств и проверьте, настроены ли ваши параметры, чтобы отклонить случайный режим. Например:

(Просто нажмите на сеть, а затем убедитесь, что ваш режим случайного режима установлен на Позволять все).

Если ваши настройки настроены на «отклонение» разнородного режима, то вы собираетесь ограничить количество пакетов, которые перехватывает Wireshark. Таким образом, даже если у вас включен смешанный режим в Wireshark, проверьте диспетчер устройств, чтобы убедиться, что ваш интерфейс не блокирует поступление данных. Потратив время на проверку сетевой инфраструктуры, вы убедитесь, что Wireshark получает все необходимые пакеты данных..

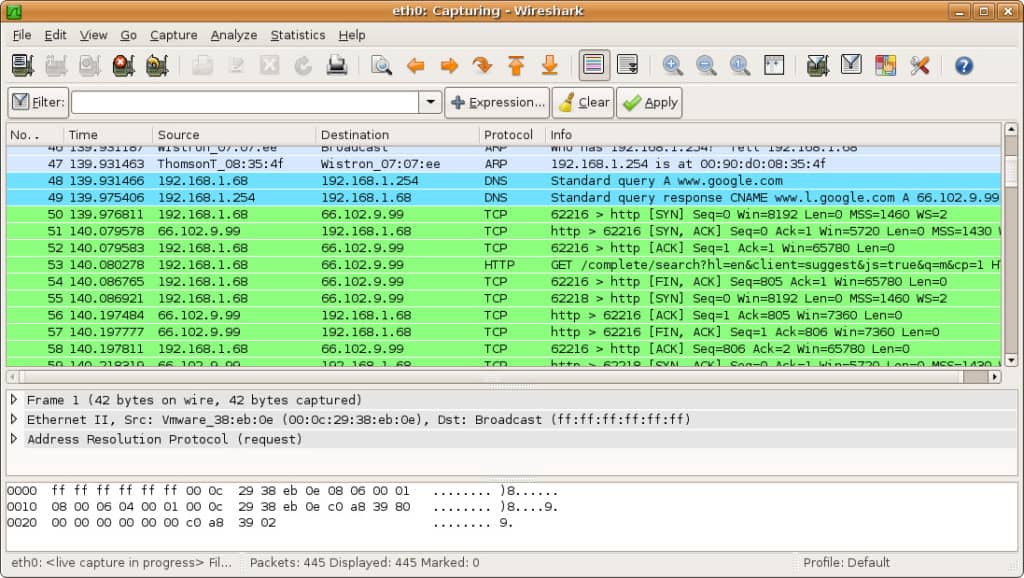

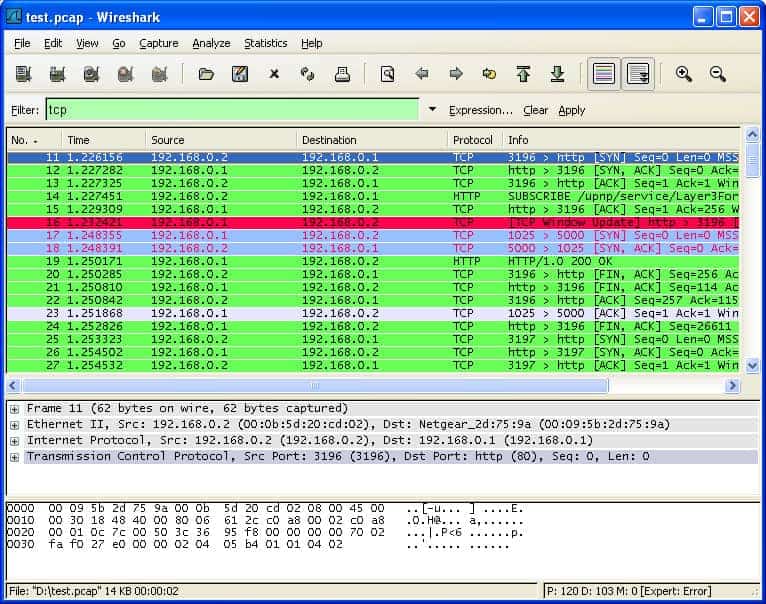

Как анализировать захваченные пакеты

После того, как вы захватили данные своей сети, вы захотите посмотреть на свои захваченные пакеты. На скриншоте ниже вы увидите три панели, список пакетов панель, байты пакета панель и детали пакета панель.

Если вам нужна дополнительная информация, вы можете нажать на любое из полей в каждом пакете, чтобы увидеть больше. Когда вы нажимаете на пакет, вы видите разбивку его внутренних байтов в разделе просмотра байтов..

Список пакетов

Панель списка пакетов показана в верхней части скриншота. Каждая часть разбита на число со временем, источником, местом назначения, протоколом и информацией о поддержке.

Детали пакета

Детали пакета можно найти посередине, показывая протоколы выбранного пакета. Вы можете развернуть каждый раздел, нажав на стрелку рядом с выбранным рядом. Вы также можете применить дополнительные фильтры, щелкнув правой кнопкой мыши по выбранному элементу.

Пакетные байты

Панель байтов пакета показана внизу страницы. Эта панель показывает внутренние данные выбранного вами пакета. Если вы выделите часть данных в этом разделе, соответствующая информация также будет выделена в области сведений о пакете. По умолчанию все данные отображаются в шестнадцатеричном формате. Если вы хотите изменить его на битовый формат, щелкните правой кнопкой мыши панель и выберите эту опцию в контекстном меню..

Как использовать Wireshark для анализа производительности сети

Если вы хотите использовать Wireshark для проверки вашей сети и анализа всего активного трафика, вам необходимо закрыть все активные приложения в вашей сети. Это снизит трафик до минимума, чтобы вы могли более четко видеть, что происходит в вашей сети. Однако даже если вы выключите все свои приложения, у вас все равно будет масса отправляемых и получаемых пакетов..

Использование Wireshark для фильтрации этих пакетов лучший способ подвести итоги вашей сети данных. Когда ваше соединение активно, тысячи пакетов передаются через вашу сеть каждую секунду. Это означает, что крайне важно, чтобы вы отфильтровали информацию, которая вам не нужна, чтобы получить четкое представление о том, что происходит.

Фильтры захвата и фильтры отображения

Фильтры захвата и Фильтры дисплея Два типа отдельных фильтров, которые можно использовать в Wireshark. Фильтры захвата используются для уменьшения размера захвата входящих пакетов, по существу, отфильтровывая другие пакеты во время захвата пакетов в реальном времени. В результате фильтры захвата устанавливаются перед началом процесса захвата в реальном времени..

Фильтры захвата нельзя изменить после начала захвата. С другой стороны, Фильтры дисплея может использоваться для фильтрации данных, которые уже были записаны. Фильтры захвата определяют, какие данные вы собираете из мониторинга в реальном времени, а Фильтры отображения определяют данные, которые вы видите при просмотре ранее захваченных пакетов..

Если вы хотите начать фильтрацию данных, один из самых простых способов сделать это — использовать поле фильтра под панелью инструментов. Например, если вы введете HTTP в поле фильтра, вам будет предоставлен список всех перехваченных пакетов HTTP. Когда вы начнете печатать, вас встретит поле автозаполнения. Поле фильтра показано ниже:

Вы можете использовать сотни различных фильтров, чтобы разбить информацию о вашем пакете, от 104apci до zvt. Обширный список можно найти на сайте Wireshark здесь. Вы также можете выбрать фильтр, щелкнув значок закладки слева от поля ввода. Это поднимет меню популярных фильтров.

Если вы решите установить фильтр захвата, ваши изменения вступят в силу после начала записи живого трафика. Чтобы активировать фильтр отображения, просто нажмите на стрелку справа от поля ввода. Кроме того, вы можете нажать анализировать > Фильтры дисплея и выберите фильтр из списка значений по умолчанию.

После выбора фильтра вы можете просмотреть диалог TCP за пакетом. Чтобы сделать это, щелкните правой кнопкой мыши на пакете и нажмите Follow > TCP поток. Это покажет вам обмен TCP между клиентом и сервером.

Если вы хотите получить больше информации о фильтрации Wireshark, руководство Wireshark по отображению фильтров является хорошим ориентиром.

Использование цветовой кодировки

В дополнение к фильтрации того, какие пакеты показываются или записываются, средство цветового кодирования Wireshark позволяет пользователю легче идентифицировать различные типы пакетов в соответствии с их цветом. Например, трафик TCP обозначается светло-фиолетовым, а трафик UDP — голубым. Важно отметить, что черный цвет используется для выделения пакетов с ошибками..

В настройках Wireshark по умолчанию доступно около 20 цветов. Вы можете редактировать, отключать или удалять их. Если вы хотите отключить раскраску, нажмите на Посмотреть меню и нажмите Раскрасить список пакетов поле, чтобы выключить его. Если вы хотите просмотреть дополнительную информацию о цветовом кодировании на Wireshark, нажмите Посмотреть >Правила раскраски.

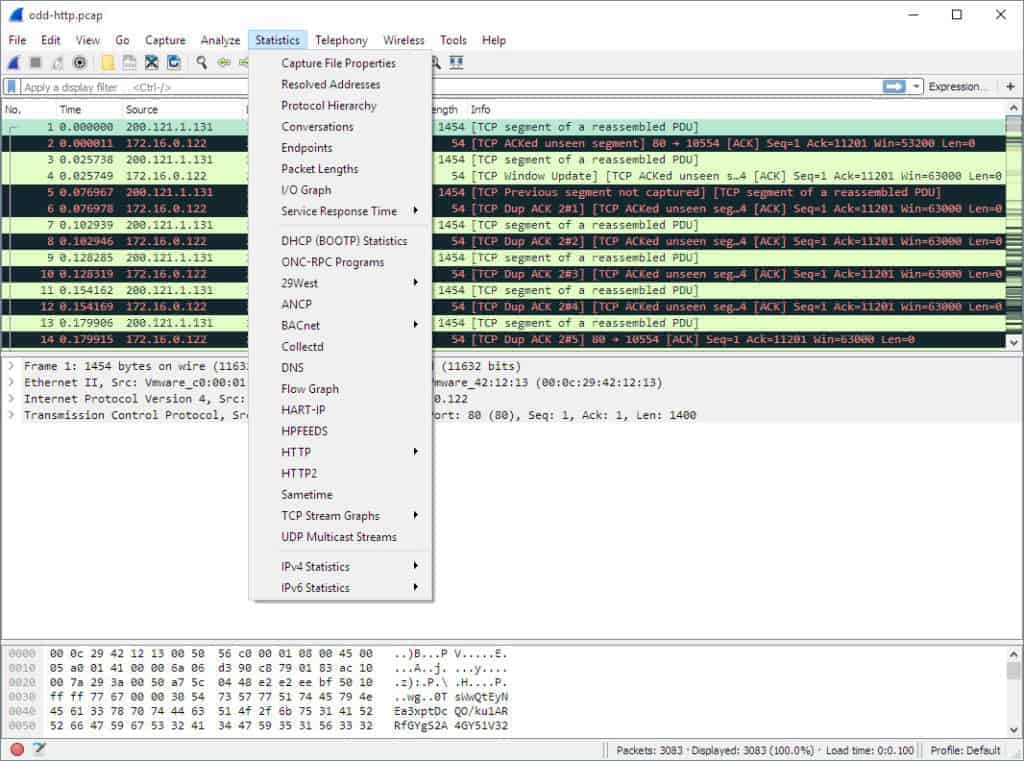

Просмотр статистики сети

Для просмотра дополнительной информации о вашей сети выпадающее меню статистики невероятно полезно. Меню статистики может быть расположено в верхней части экрана и предоставит вам ряд метрик от размера и информации о времени до построенных диаграмм и графиков. Вы также можете применить фильтры отображения к этой статистике, чтобы сузить важную информацию.

Меню статистики Wireshark показано ниже:

В этом меню есть множество опций, которые помогут вам разбить вашу сетевую информацию.

Выбор меню статистики

Вот некоторые из основных разделов:

- Иерархия протокола — Параметр «Иерархия протоколов» открывает окно с полной таблицей всех захваченных протоколов. Активные фильтры отображения также отображаются внизу.

- Диалоги — Раскрывает сетевой разговор между двумя конечными точками (например, обмен трафиком с одного IP-адреса на другой).

- Endpoints — Отображает список конечных точек (конечная точка сети — это место, где заканчивается трафик протокола определенного уровня протокола).

- Графики ввода-вывода — Отображает пользовательские графики, визуализируя количество пакетов во время обмена данными.

- RTP_statistics — Позволяет пользователю сохранять содержимое аудиопотока RTP непосредственно в Au-файл.

- Время ответа службы — Отображает время ответа между запросом и ответом сети.

- TcpPduTime — Отображает время, необходимое для передачи данных из протокольного блока данных. Может использоваться для поиска повторных передач TCP.

- VoIP_Calls — Показывает звонки VoIP, полученные из живых захватов.

- Multicast Stream — Обнаруживает многоадресные потоки и измеряет размер пакетов и выходные буферы определенных скоростей..

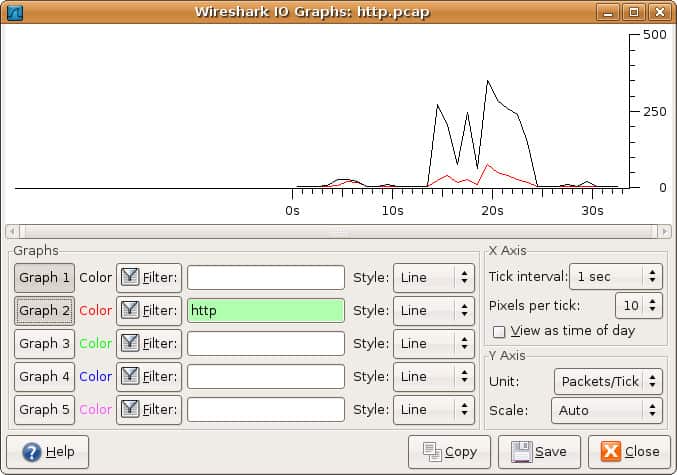

Визуализация сетевых пакетов с графиками ввода-вывода

Если вы хотите создать визуальное представление ваших пакетов данных, то вам нужно открыть графики ввода-вывода. Просто нажмите на статистика меню и выберите Графики ввода-вывода. Затем вас встретит графическое окно:

Вы можете настроить графики ввода-вывода с вашими собственными настройками в соответствии с данными, которые вы хотите отобразить. По умолчанию включен только график 1, поэтому, если вы хотите активировать 2-5, вам нужно нажать на них. Аналогично, если вы хотите применить фильтр отображения для графика, щелкните значок фильтра рядом с графиком, с которым вы хотите взаимодействовать. Столбец стиля позволяет вам изменить структуру вашего графика. Вы можете выбрать между Линия, FBAR, точка, или Импульс.

Вы также можете взаимодействовать с метриками осей X и Y на вашем графике. На оси X интервалы между тиками позволяют определять продолжительность интервала от минут до секунд. Вы также можете проверить рассматривать как время суток флажок для того, чтобы изменить время оси X.

В разделе оси Y вы можете изменить единицу измерения с помощью любого из следующих параметров: Пакеты / Tick, Б / Tick, Биты / Tick, или продвинутый. Шкала позволяет выбрать шкалу измерения для оси Y графика.

После нажатия кнопки «Сохранить» график сохраняется в выбранном вами формате.

Как использовать образцы захвата

Если вы хотите попрактиковаться в использовании Wireshark, но ваша собственная сеть по какой-либо причине недоступна, используйте «выборочные захваты» — отличная альтернатива. Примеры захвата предоставляют вам пакетные данные другой сети. Вы можете скачать образец снимка, зайдя на вики-сайт Wireshark.

На вики-сайте Wireshark представлены различные примеры файлов захвата, которые можно загрузить по всему сайту. После того, как вы загрузили образец захвата, вы можете использовать его, нажав Файл > Откройте и затем нажмите на свой файл.

Файлы захвата также можно найти из следующих источников:

- ICIR

- OpenPacket

- PacketLife

Расширение возможностей Wireshark

Несмотря на то, что Wireshark — отличный анализатор пакетов, он не является основным и конечным инструментом сетевого анализа. Вы можете расширить Wireshark и поддерживать его дополнительными инструментами. Широкое сообщество поддерживающих плагинов и платформ может расширить возможности Wireshark.

Попробуйте эти дополнения Wireshark, чтобы улучшить свои аналитические возможности:

- Средство просмотра времени отклика SolarWinds для Wireshark позволяет пользователям рассчитать свое приложение и время отклика сети. Это можно использовать вместе с Wireshark для отображения данных и объема транзакций. Это помогает оценить производительность сети и определить возможные улучшения.

- Cloudshark это аналитический инструмент, который был специально написан для работы с захватами проволочной акулы. Однако он также может импортировать данные из других анализаторов пакетов. Плагин Cloudshark для Wireshark облегчает передачу данных в аналитический инструмент.

- NetworkMiner это еще один аналитический инструмент, который действует на каналы от Wireshark. Этот инструмент поставляется как в бесплатной, так и в платной версии..

- Показать трафик отображает данные трафика в реальном времени, идентифицируя пакеты по протоколу.

Средство просмотра времени отклика SolarWinds для WiresharkDownload 100% БЕСПЛАТНЫЙ инструмент

Инструмент полного сетевого анализа, такой как описанный ниже монитор SolarWinds, также станет хорошим дополнением к вашему набору инструментов для ИТ-администраторов..

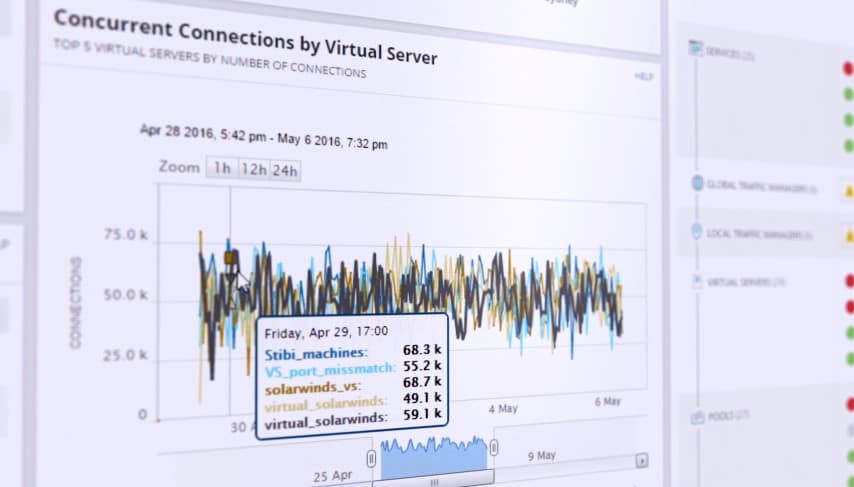

Монитор производительности сети SolarWinds: управление сетью на 360 градусов — (БЕСПЛАТНАЯ ПРОБНАЯ ВЕРСИЯ)

Как одно из ведущих решений для управления сетью на рынке, SolarWinds Network Performance Monitor предоставляет пользователю широкие функции сетевого мониторинга для обеспечения безопасности своей сети. От мониторинга пропускной способности до задержки в сети, пользователь может отслеживать все изменения в реальном времени с помощью панели анализа производительности.

Панель анализа производительности в реальном времени предоставляет обзор сетевой инфраструктуры пользователя в реальном времени. На визуальном дисплее отображаются все активные сетевые подключения и устройства. Это облегчает пользователю обнаружение неавторизованных устройств.

Удобный интерфейс позволяет пользователям определять свои собственные оповещения, чтобы они могли получать уведомления о необычных изменениях в своей сети. Если новое устройство пытается подключиться, это может быть помечено системой. Актуальные данные, сгенерированные на информационной панели анализа, также могут быть преобразованы в отчеты для получения дополнительной информации..

- Мониторинг сетей от нескольких поставщиков — Выявление и устранение проблем производительности нескольких поставщиков.

- Мониторинг беспроводной сети — Просмотр показателей производительности с точек доступа, беспроводных устройств и клиентов.

- Определить сеть мертвых зон — Просмотр тепловой карты беспроводной сети и определение областей со слабым сигналом.

- Панель анализа производительности — Просмотр всей вашей производительности сети на одной временной шкале. Перетащите данные производительности сети для создания визуализации данных в реальном времени.

- Интеллектуальные оповещения — Пользователи определяют, как генерируются оповещения. Выберите, какие условия срабатывания будут генерировать оповещение на приборной панели.

Монитор производительности сети SolarWindsСкачать бесплатную 30-дневную пробную версию на SolarWinds.com

Wireshark: простой и универсальный

На этом мы завершаем описание того, как использовать Wireshark. Являетесь ли вы новым пользователем или ветераном Wireshark, эта платформа является чрезвычайно универсальным инструментом сетевого анализа. Если вы хотите получить максимальную отдачу от Wireshark, настоятельно рекомендуется провести дополнительное исследование на веб-сайте Wireshark..

Это еще более важно, если вы хотите использовать более продвинутые функции и создавать свои собственные анализаторы протоколов. Официальное руководство пользователя Wireshark предлагает наиболее полное руководство по этому вопросу..

Не забудьте использовать внешние плагины и поддерживающие программы от SolarWinds, поскольку они могут значительно увеличить глубину ваших будущих усилий по анализу. Если вам нужна дополнительная информация о том, как оптимизировать сеть, ознакомьтесь с нашим подробным руководством по анализаторам сети..

Другие учебники:

- Шпаргалка

- Как расшифровать SSL с помощью Wireshark

- Использование Wireshark для получения IP-адреса неизвестного хоста

- Запуск удаленного захвата с Wireshark и tcpdump

- Wireshark: «интерфейсы не найдены», ошибка объяснена

- Определите оборудование с поиском OUI в Wireshark

- Лучшие альтернативы Wireshark

Wireshark

2.8. Installing Wireshark under Windows

In this section we explore installing Wireshark under Windows from the

binary packages.

You may acquire a binary installer of Wireshark named something like:

wireshark-winxx-1.10.x.exe.

The Wireshark installer includes WinPcap, so you don’t need to download

and install two separate packages.

Simply download the Wireshark installer from:

http://www.wireshark.org/download.html

and execute it.

Beside the usual installer options like where to install the program,

there are several optional components.

![[Tip]](https://documentation.help/Wireshark/tip.png)

|

Tip: Just keep the defaults! |

|---|---|

|

If you are unsure which settings to select, just keep the defaults. |

2.8.1.1. «Choose Components» page

Wireshark

-

Wireshark GTK — Wireshark is a GUI network protocol

analyzer.

TShark — TShark is a command-line based network

protocol analyzer.

Plugins / Extensions (for the Wireshark and TShark

dissection engines):

-

Dissector Plugins — Plugins with some extended dissections.

-

Tree Statistics Plugins — Plugins with some extended statistics.

-

Mate — Meta Analysis and Tracing Engine (experimental)

— user configurable extension(s) of the display filter engine, see

http://wiki.wireshark.org/Mate

for details. -

SNMP MIBs — SNMP MIBs for a more detailed SNMP

dissection.

Tools (additional command line tools to work with

capture files):

-

Editcap — Editcap is a program that reads a capture

file and writes some or all of the packets into another capture file. -

Text2Pcap — Text2pcap is a program that reads in an

ASCII hex dump and writes the data into a libpcap-style capture file. -

Mergecap — Mergecap is a program that combines multiple

saved capture files into a single output file. -

Capinfos — Capinfos is a program that provides

information on capture files. -

Rawshark — Rawshark is a raw packet filter.

User’s Guide —

Local installation of the User’s Guide. The Help buttons on most dialogs

will require an internet connection to show help pages if the User’s Guide

is not installed locally.

2.8.1.2. «Additional Tasks» page

-

Start Menu Shortcuts — add some start menu shortcuts.

-

Desktop Icon — add a Wireshark icon to the desktop.

-

Quick Launch Icon — add a Wireshark icon to the

Explorer quick launch toolbar. -

Associate file extensions to Wireshark — Associate

standard network trace files to Wireshark.

2.8.1.3. «Install WinPcap?» page

The Wireshark installer contains the latest released WinPcap installer.

If you don’t have WinPcap installed, you won’t be able to capture live

network traffic, but you will still be able to open saved capture files.

-

Currently installed WinPcap version — the Wireshark

installer detects the currently installed WinPcap version. -

Install WinPcap x.x — if the currently installed

version is older than the one which comes with the Wireshark installer

(or WinPcap is not installed at all), this will be selected by default. -

Start WinPcap service «NPF» at startup — so users

without administrative privileges can capture.

More WinPcap info:

-

Wireshark related:

http://wiki.wireshark.org/WinPcap -

General WinPcap info:

http://www.winpcap.org

2.8.1.4. Command line options

You can simply start the Wireshark installer without any command line

parameters, it will show you the usual interactive installer.

For special cases, there are some command line parameters available:

-

/NCRC disables the CRC check

-

/S runs the installer or uninstaller silently with

default values. Please note: The silent installer won’t install WinPCap! -

/desktopicon installation of the desktop icon,

=yes — force installation, =no —

don’t install, otherwise use defaults / user settings.

This option can be useful for a silent installer. -

/quicklaunchicon installation of the quick launch icon,

=yes — force installation, =no —

don’t install, otherwise use defaults / user settings. -

/D sets the default installation directory

($INSTDIR), overriding

InstallDir and InstallDirRegKey. It must be the last parameter used in

the command line and must not contain any quotes, even if the path

contains spaces.

Example:

wireshark-win32-1.10.0.exe /NCRC /S /desktopicon=yes

/quicklaunchicon=no /D=C:Program FilesFoo

2.8.2. Manual WinPcap Installation

![[Note]](https://documentation.help/Wireshark/note.png)

|

Note! |

|---|---|

|

As mentioned above, the Wireshark installer |

The following is only necessary if you want to

try a different version than the one included in the Wireshark installer,

e.g. because a new WinPcap (beta) version was released.

Additional WinPcap versions (including newer alpha or beta releases)

can be downloaded from the following locations:

-

The main WinPcap site:

http://www.winpcap.org -

The Wiretapped.net mirror:

http://www.mirrors.wiretapped.net/security/packet-capture/winpcap

At the download page you will find a single installer exe called something

like «auto-installer», which can be installed under various Windows

systems, including NT4.0/2000/XP/2003/Vista/7/2008.

2.8.3. Update Wireshark

From time to time you may want to update your installed Wireshark to a more

recent version. If you join Wireshark’s announce mailing list, you will be

informed about new Wireshark versions, see Section 1.6.5, “Mailing Lists” for details how to subscribe to this list.

New versions of Wireshark usually become available every 4 to 8 months.

Updating Wireshark is done the same way as installing it, you simply

download and start the installer exe. A reboot is usually not required and

all your personal settings remain unchanged.

2.8.4. Update WinPcap

New versions of WinPcap are less frequently available, maybe only once in a

year. You will find WinPcap update instructions where you can download new

WinPcap versions. Usually you have to reboot the machine after installing

a new WinPcap version.

![[Warning]](https://documentation.help/Wireshark/warning.png)

|

Warning! |

|---|---|

|

If you have an older version of WinPcap installed, you must uninstall it |

2.8.5. Uninstall Wireshark

You can uninstall Wireshark the usual way, using the «Add or Remove

Programs» option inside the Control Panel. Select the «Wireshark» entry to

start the uninstallation procedure.

The Wireshark uninstaller will provide several options as to which things are to be

uninstalled; the default is to remove the core components but keep the personal

settings, WinPcap and alike.

WinPcap won’t be uninstalled by default, as other programs than Wireshark

may use it as well.

2.8.6. Uninstall WinPcap

You can uninstall WinPcap independently of Wireshark, using the «WinPcap»

entry in the «Add or Remove Programs» of the Control Panel.

![[Note]](https://documentation.help/Wireshark/note.png)

|

Note! |

|---|---|

|

After uninstallation of WinPcap you can’t capture anything with Wireshark. |

It might be a good idea to reboot Windows afterwards.

Приложение также доступно для Linux и других UNIX-подобных платформ, включая Red Hat, Solaris и FreeBSD. Двоичные файлы, необходимые для этих операционных систем, можно найти в нижней части страницы загрузки Wireshark в разделе « Сторонние пакеты ». Вы также можете скачать исходный код Wireshark с этой страницы.

Как захватить пакеты данных с Wireshark

Когда вы запускаете Wireshark, на экране приветствия перечисляются доступные сетевые подключения на вашем текущем устройстве. Справа от каждого из них представлен линейный график в стиле ЭКГ, представляющий живой трафик в этой сети.

Чтобы начать захват пакетов с помощью Wireshark:

-

Выберите одну или несколько сетей, перейдите в строку меню, затем выберите « Захват» .

Чтобы выбрать несколько сетей, удерживайте клавишу Shift во время выбора.

-

В окне « Интерфейсы захвата Wireshark» выберите « Пуск» .

Существуют и другие способы инициирования захвата пакетов. Выберите акульи плавники на левой стороне панели инструментов Wireshark, нажмите Ctrl + E , или дважды щелкните по сети.

-

Выберите « Файл» > « Сохранить как» или выберите опцию « Экспорт» для записи записи.

-

Чтобы остановить запись, нажмите Ctrl + E . Или перейдите на панель инструментов Wireshark и выберите красную кнопку « Стоп» , расположенную рядом с плавником акулы.

Как просмотреть и проанализировать содержимое пакета

Интерфейс захваченных данных содержит три основных раздела:

- Панель списка пакетов (верхняя часть)

- Панель сведений о пакете (средняя часть)

- Панель байтов пакета (нижняя часть)

Список пакетов

Панель списка пакетов, расположенная в верхней части окна, показывает все пакеты, найденные в активном файле захвата. Каждый пакет имеет свою собственную строку и соответствующий ему номер вместе с каждой из этих точек данных:

- Нет : это поле указывает, какие пакеты являются частью одного и того же диалога. Он остается пустым, пока вы не выберете пакет.

- Время: в этом столбце отображается отметка времени, когда пакет был захвачен. Формат по умолчанию — это количество секунд или неполных секунд с момента создания этого конкретного файла захвата.

- Источник: этот столбец содержит адрес (IP или другой), из которого был получен пакет.

- Назначение: этот столбец содержит адрес, на который отправляется пакет.

- Протокол. В этом столбце можно найти имя протокола пакета, например TCP.

- Длина: длина пакета в байтах отображается в этом столбце.

- Информация: Дополнительные сведения о пакете представлены здесь. Содержимое этого столбца может сильно различаться в зависимости от содержимого пакета.

Чтобы изменить формат времени на более полезный (например, фактическое время дня), выберите « Просмотр» > «Формат отображения времени» .

Когда пакет выбран в верхней панели, вы можете заметить, что один или несколько символов появляются в столбце № . Открытые или закрытые скобки и прямая горизонтальная линия указывают, являются ли пакет или группа пакетов частью одного и того же разговора в сети. Пунктирная горизонтальная линия означает, что пакет не является частью диалога.

Детали пакета

Панель сведений, расположенная посередине, представляет протоколы и поля протоколов выбранного пакета в разборном формате. В дополнение к расширению каждого выбора вы можете применять отдельные фильтры Wireshark на основе конкретных сведений и отслеживать потоки данных на основе типа протокола, щелкая правой кнопкой мыши нужный элемент.

Пакетные байты

Внизу находится панель байтов пакетов, которая отображает необработанные данные выбранного пакета в шестнадцатеричном представлении. Этот шестнадцатеричный дамп содержит 16 шестнадцатеричных байтов и 16 ASCII-байтов вместе со смещением данных.

Выбор определенной части этих данных автоматически выделяет соответствующий раздел в области сведений о пакете и наоборот. Любые байты, которые не могут быть напечатаны, представлены точкой.

Чтобы отобразить эти данные в битовом формате, а не в шестнадцатеричном, щелкните правой кнопкой мыши в любом месте панели и выберите в качестве битов .

Как использовать Wireshark Filters

Фильтры захвата инструктируют Wireshark записывать только пакеты, соответствующие указанным критериям. Фильтры также можно применять к файлу захвата, который был создан, так что отображаются только определенные пакеты. Они называются фильтрами отображения.

Wireshark предоставляет большое количество предопределенных фильтров по умолчанию. Чтобы использовать один из этих существующих фильтров, введите его имя в поле « Применить фильтр отображения», расположенное под панелью инструментов Wireshark, или в поле « Ввести фильтр захвата», расположенное в центре экрана приветствия.

Например, если вы хотите отобразить TCP-пакеты, введите tcp . Функция автозаполнения Wireshark показывает предлагаемые имена, когда вы начинаете печатать, упрощая поиск правильного названия для фильтра, который вы ищете.

Другой способ выбрать фильтр — выбрать закладку в левой части поля ввода. Выберите « Управление выражениями фильтров» или « Управление фильтрами отображения» для добавления, удаления или редактирования фильтров.

Вы также можете получить доступ к ранее использованным фильтрам, нажав стрелку вниз в правой части поля ввода, чтобы отобразить раскрывающийся список истории.

Фильтры захвата применяются, как только вы начинаете запись сетевого трафика. Чтобы применить фильтр отображения, выберите стрелку вправо в правой части поля ввода.

Цветовые правила Wireshark

В то время как фильтры захвата и отображения Wireshark ограничивают, какие пакеты записываются или отображаются на экране, его функция окраски делает шаг вперед: он может различать разные типы пакетов на основе их индивидуального оттенка. Это позволяет быстро найти определенные пакеты в сохраненном наборе по цвету строки на панели списка пакетов.

Wireshark содержит около 20 правил раскраски по умолчанию, каждое из которых можно редактировать, отключать или удалять. Выберите View > Coloring Rules для обзора того, что означает каждый цвет. Вы также можете добавить свои собственные фильтры на основе цвета.

Выберите « Просмотр» > « Colorize Packet List», чтобы включить или выключить раскраску пакетов.

Статистика в Wireshark

Другие полезные показатели доступны через раскрывающееся меню Статистика . Они включают в себя информацию о размере и времени файла захвата, а также десятки диаграмм и графиков, варьирующихся по темам: от разбивки пакетов до распределения нагрузки по HTTP-запросам.

Фильтры отображения можно применять ко многим из этих статистических данных через их интерфейсы, а результаты можно экспортировать в распространенные форматы файлов, включая CSV , XML и TXT.

Wireshark Расширенные возможности

Wireshark также поддерживает расширенные функции, включая возможность написания протоколов диссекторов на языке программирования Lua.

Установщик.

Имена установщика Windows содержат платформу и версию. Например, Wireshark-win64-2.5.1.exe устанавливает Wireshark 2.5.1 для 64-разрядной Windows. Установщик Wireshark включает WinPcap, который требуется для захвата пакетов.

Просто загрузите установщик Wireshark с wireshark.org/download.html и выполните его. Официальные пакеты подписываются организацией Wireshark . Вы можете установить несколько дополнительных компонентов и выбрать местоположение установленного пакета. Настройки по умолчанию рекомендуются для большинства пользователей.

Компоненты

На странице « Выбор компонентов» установщика вы можете выбрать один из следующих вариантов:

- Wireshark — анализатор сетевых протоколов, который мы все знаем и в основном любим.

- TShark — анализатор сетевого протокола командной строки. Если вы не пробовали, вы должны.

- Wireshark 1 Legacy — старый (GTK +) пользовательский интерфейс в случае необходимости.

-

Плагины и расширения — дополнительные возможности для Wireshark и TShark

- Dissector Plugins — плагины с некоторым расширенным анализом.

- Tree Statistics Plugins — Расширенная статистика.

- Mate — Meta Analysis and Tracing Engine — настраиваемые пользователем расширения механизма отображения экрана

- SNMP MIBs — SNMP MIB для более подробного вскрытия SNMP.

-

Инструменты — дополнительные средства командной строки для работы с файлами захвата.

- Editcap — считывает файл захвата и записывает некоторые или все пакеты в другой файл захвата.

- Text2Pcap — Считывает в шестнадцатеричном дампе ASCII и записывает данные в файл захвата pcap.

- Reordercap — переупорядочивает файл захвата по метке времени.

- Mergecap — Объединение нескольких сохраненных файлов захвата в один выходной файл.

- Capinfos — предоставляет информацию о файлах захвата.

- Rawshark — фильтр сырого пакета.

- User’s Guide — Локальная установка Руководства пользователя. Кнопки справки в большинстве диалогов потребуют подключения к Интернету для отображения страниц справки, если Руководство пользователя не установлено локально.

Дополнительные задачи

- Start Menu Shortcuts — добавьте несколько ярлыков меню «Пуск».

- Desktop Icon — добавьте значок Wireshark на рабочий стол.

- Quick Launch Icon — добавьте значок Wireshark на панель быстрого запуска проводника.

- Associate trace file extensions to Wireshark — Связать стандартные файлы трассировки сети с Wireshark.

Параметры командной строки установщика Windows

Для особых случаев доступны некоторые параметры командной строки:

/Sавтоматически запускает установщик или деинсталлятор со значениями по умолчанию. Тихий установщик не установит WinPCap./desktopiconустановка значка рабочего стола,=yes— принудительная установка,=no— не устанавливать, в противном случае использовать настройки по умолчанию. Этот параметр может быть полезен для тихого установщика./quicklaunchiconустановка значка быстрого запуска,=yes— принудительная установка,=no— не устанавливайте, иначе используйте настройки по умолчанию./Dустанавливает каталог установки по умолчанию ($ INSTDIR), переопределяя InstallDir и InstallDirRegKey. Он должен быть последним параметром, который используется в командной строке и не должен содержать кавычки, даже если путь содержит пробелы./NCRCотключает проверку CRC. Мы не рекомендуем использовать этот флаг.

Пример:

> Wireshark-win64-wireshark-2.0.5.exe / NCRC / S / desktopicon = yes / quicklaunchicon = no / D = C: Program Files Foo

Запуск установщика без каких-либо параметров показывает обычный интерактивный установщик.

In our previous article, we talked about what Wireshark is. In this article, we will examine how to install Wireshark. Before proceeding with the installation steps, download the program from its website from the link below.

https://www.wireshark.org/download.html

Installing Wireshark

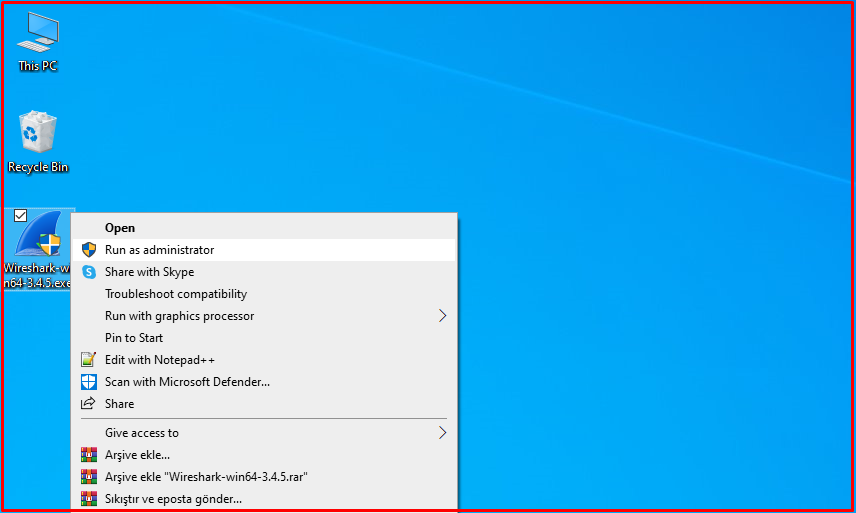

Step 1

Run the downloaded installation file as an administrator.

Step 2

Continue by clicking the “Next” button in the installation wizard.

Step 3

Click the “Noted” button to accept the license agreement.

Step 4

Continue leaving the components as default.

Step 5

In the Select additional tasks window, continue by selecting the “Wireshark Desktop Icon” option.

Step 6

Leave the installation location as default and continue by clicking the “Next” button.

Step 7

The most important auxiliary program of Wireshark software is the “WinPcap” program. Select the “Install WinPcap” option and click the “Next” button.

Step 8

The “USBPcap” program is required to capture USB devices. If you want to install the “USBPcap” program, we continue by selecting the “Install USBPcap” option.

Step 9

Wait while the necessary files are extracted and the installation starts.

Step 10

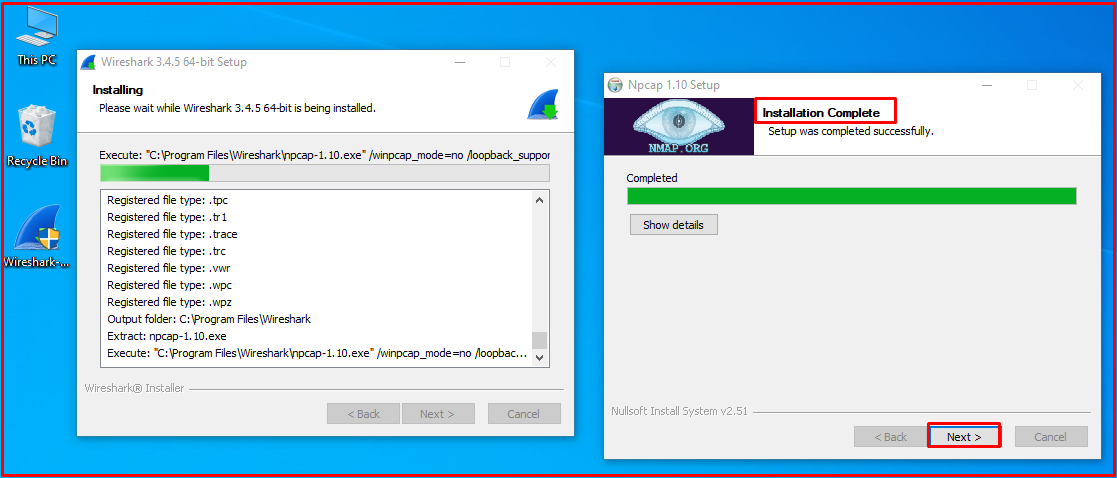

Click the “Next” button to install the Npcap program. Accept the license agreement of the WinPcap program.

Step 11

To automatically start the “Npcap” driver while your computer is booting, select the option below and click the “Next” button.

Step 12

The installation of the Npcap program continues.

Step 13

The installation of the Npcap program has been completed.

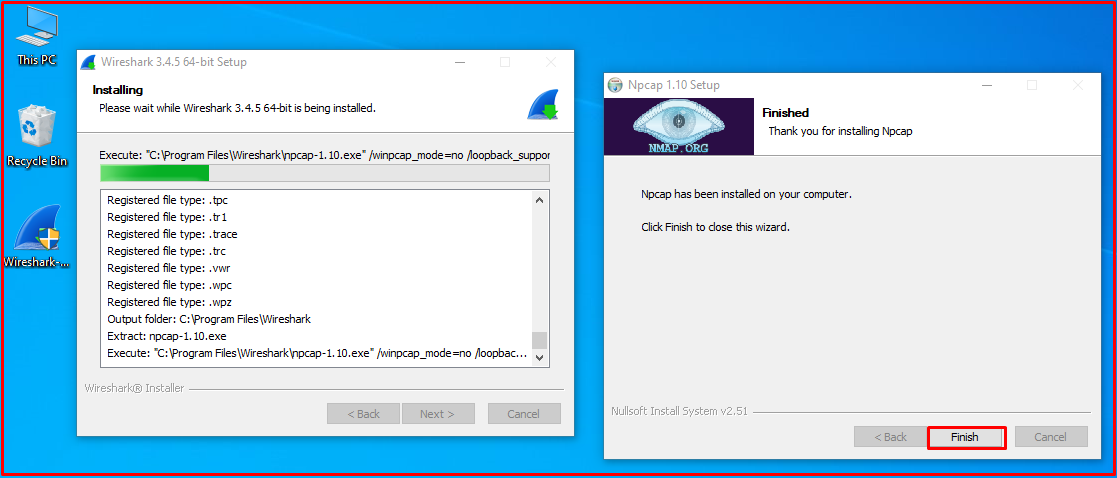

Step 14 – “Npcap” has completed

“Npcap” has completed the program and click the “Finish” button to start the “USBPcap” installation.

Step 15 – “USBPcap” driver license agreement

Accept the “USBPcap” driver license agreement and click the “Next” button.

Step 16 – USBPcapCMD

We accept the “USBPcapCMD” license and start the installation.

Step 17 – “USBPcap” installation type options

Leave the “USBPcap” installation type options as default and click the “Next” button to continue the installation.

Step 18 – “USBPcap” installation

Leave the location setting as default and click the “Next” button to continue the “USBPcap” installation.

Step 19

After the “USBPcap” installation is completed, the Wireshark wizard will continue for installation.

Step 20

Wireshark program installation continues.

Step 21

After the installation steps are completed, click the “Next” button to continue.

Step 22

Wireshark program installation is completed. Restart your computer for the changes to take effect. To restart, select the “Reboot now” option and click the “Finish” button.

Step 23

After your computer restarts, open the program. The first opening image of the Wireshark program is as follows. In order to analyze the network traffic, you need to select the network card you are connected to on the internet. If you are using a Wifi adapter to connect to the internet, double click on your “Wi-fi” adapter.

Step 24

While your computer is accessing the internet, the program will analyze the IP packets and report them as follows.

Step 25

You can check the version of the Wireshark program you have installed on your computer from the “Help/About Wireshark” section.