Обновлено 20.04.2020

Добрый день! Уважаемые читатели и гости одного из крупнейших IT блогов в рунете Pyatilistnik.org. В прошлый раз я вас научил определять кто именно перезагрузил сервер, это полезный навык при расследовании инцидентов. Бывают ситуации, что на сервер используют большое количество пользователей с одинаковыми правами, и вдруг куда-то пропадает одна из программ, вы видите что ее нет, логично, что нужно выяснить кто именно удалил программу. Вот этим мы и займемся, я вас научу получать информацию, кто установил или удалил программу в Windows.

Как узнать кто установил программу и когда

И так у меня есть тестовый сервер с операционной системой Windows Server 2019 и я на него в качестве демонстрации буду устанавливать Microdoft Edge Chromium, FireFox Mozilla, а так же LogParser. Все события, что генерируются в операционной системе Windows появляются в просмотре событий, это лог файлы разбитые по журналам.

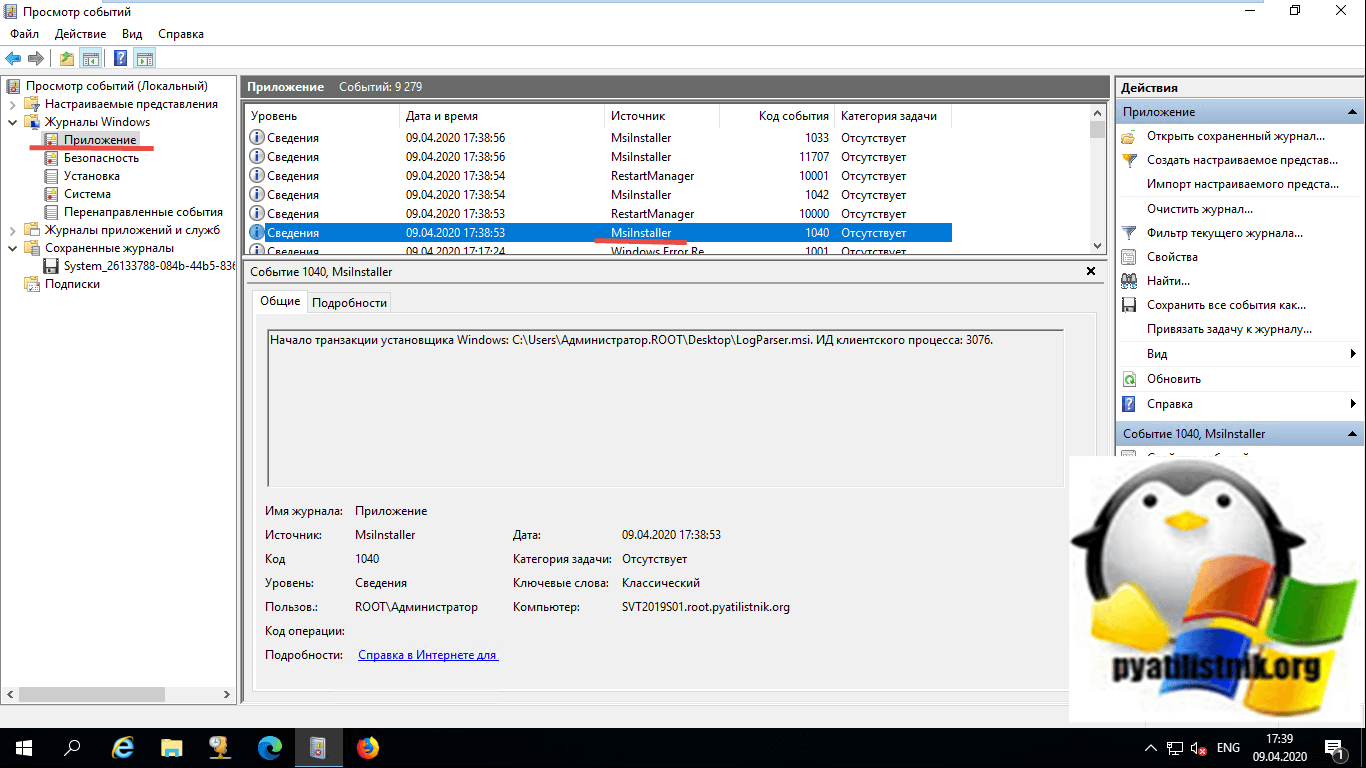

Открываем логи Windows, журнал «Приложение (Application)» или «Система (System)«, все зависит от инсталлятора которым собран пакет, так как есть те, что используют метод MsiInstaller , но есть и другие. Теперь запускаем инсталлятор LogParser. После установки я открываю журнал «Приложение», где я вижу ряд событий,

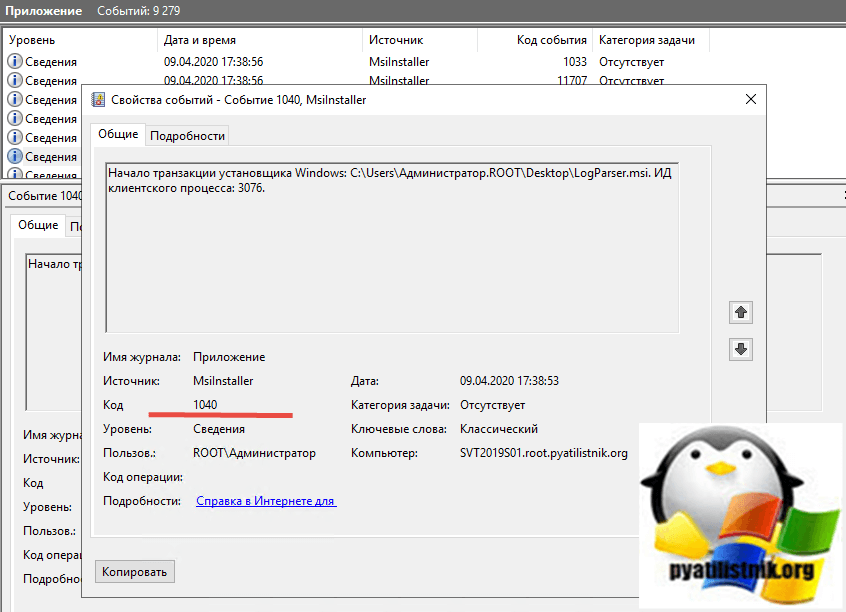

первое это событие с ID 1040 покажет вам начало установки программы:

Событие ID 1040: Начало транзакции установщика Windows: C:UsersАдминистратор.ROOTDesktopLogParser.msi. ИД клиентского процесса: 3076.

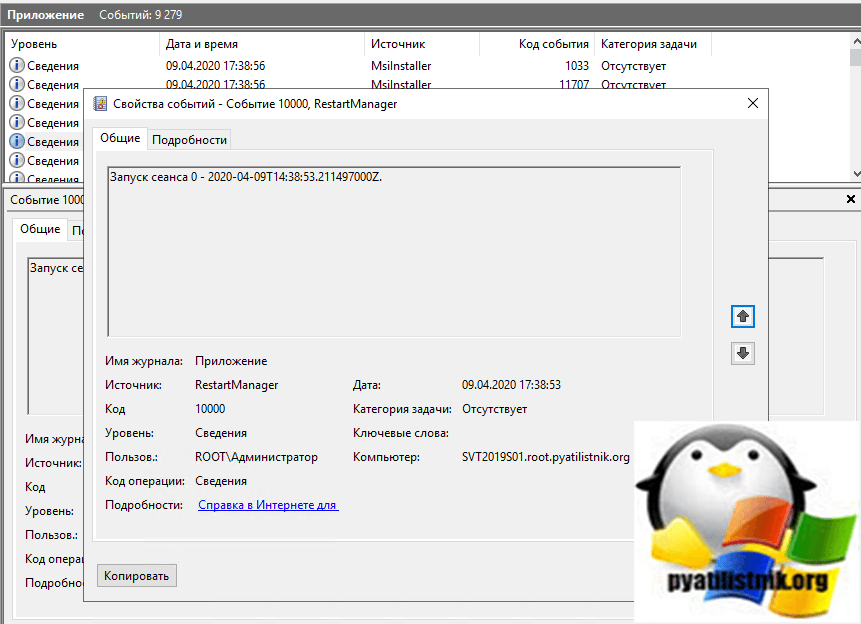

Далее идет сообщение с кодом ID 10000.

Запуск сеанса 0 — 2020-04-09T14:38:53.211497000Z.

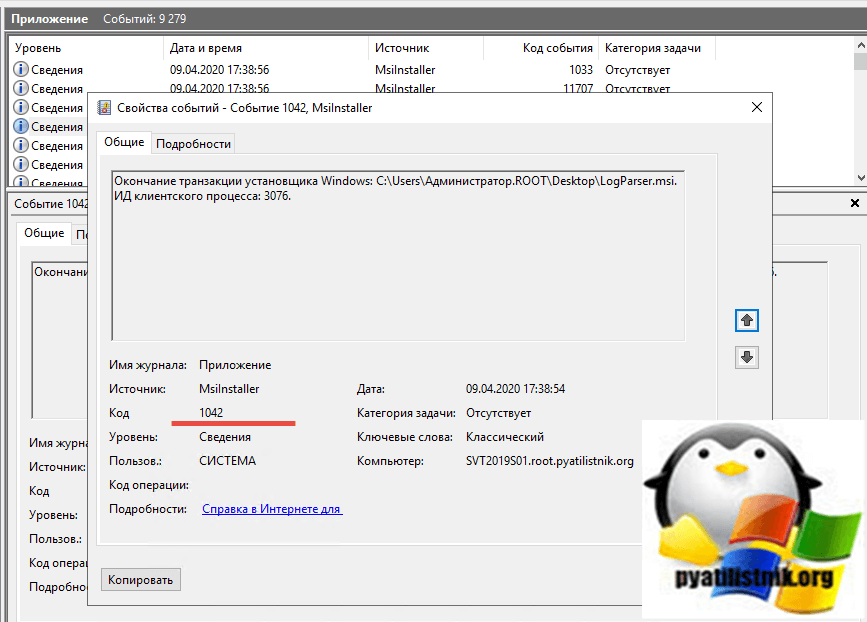

Далее вы увидите событие, где заканчивается установка программы ID 1042

Окончание транзакции установщика Windows: C:UsersАдминистратор.ROOTDesktopLogParser.msi. ИД клиентского процесса: 3076.

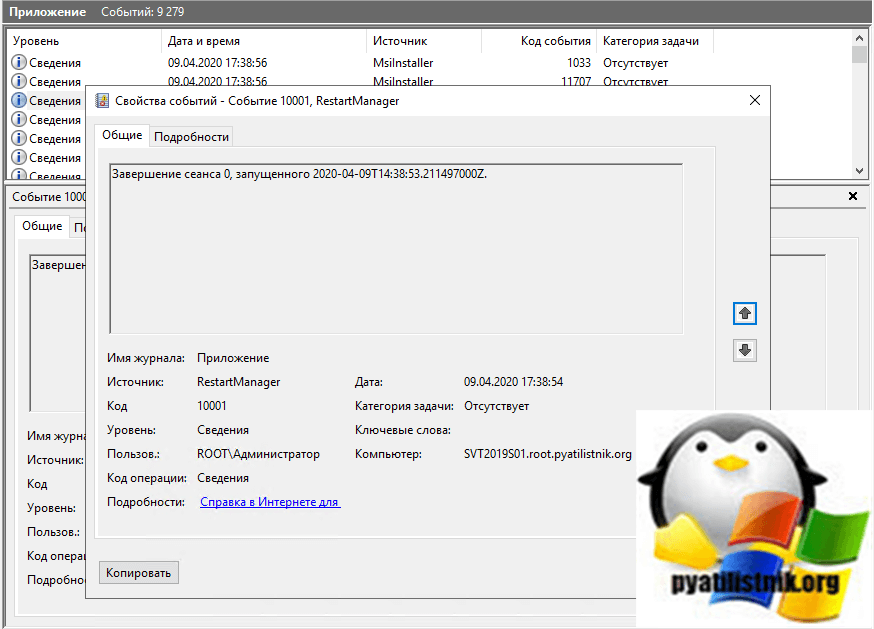

Завершается сеанс событием с кодом ID 10001

Завершение сеанса 0, запущенного 2020-04-09T14:38:53.211497000Z.

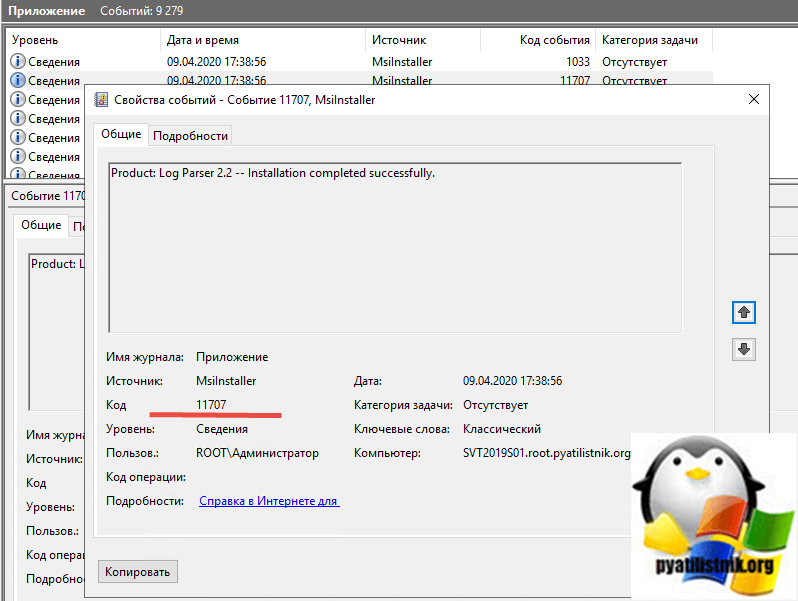

И заканчивается установка программы событием с кодом ID 11707

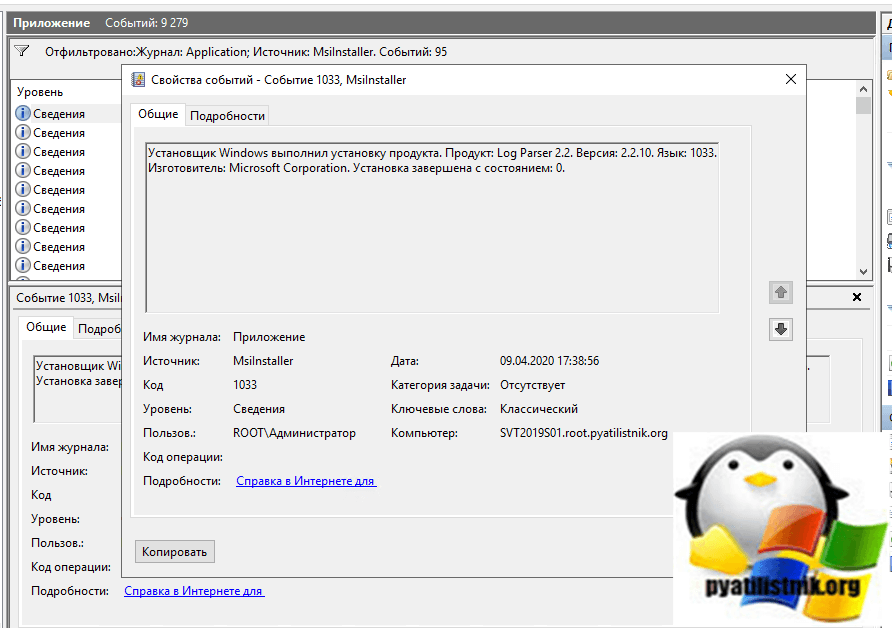

Иногда вы можете увидеть событие с ID 1033.

Установщик Windows выполнил установку продукта. Продукт: Log Parser 2.2. Версия: 2.2.10. Язык: 1033. Изготовитель: Microsoft Corporation. Установка завершена с состоянием: 0.

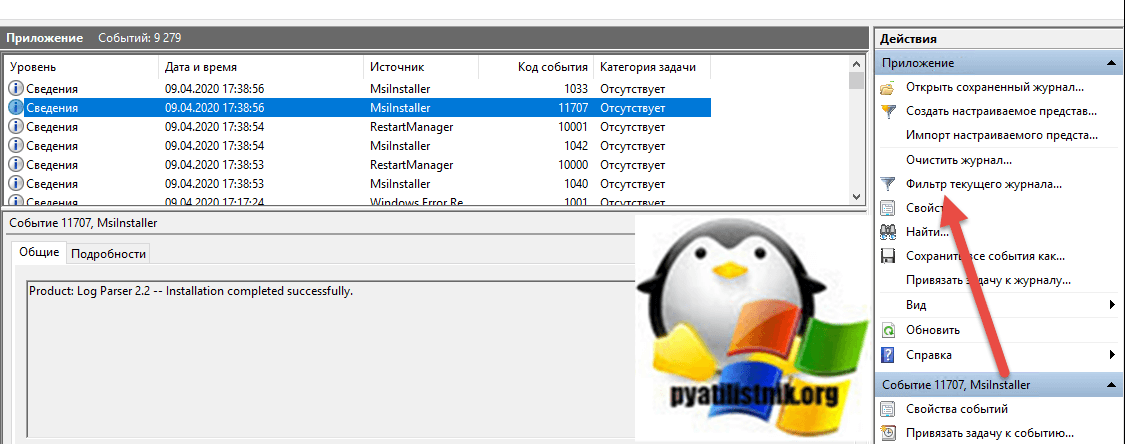

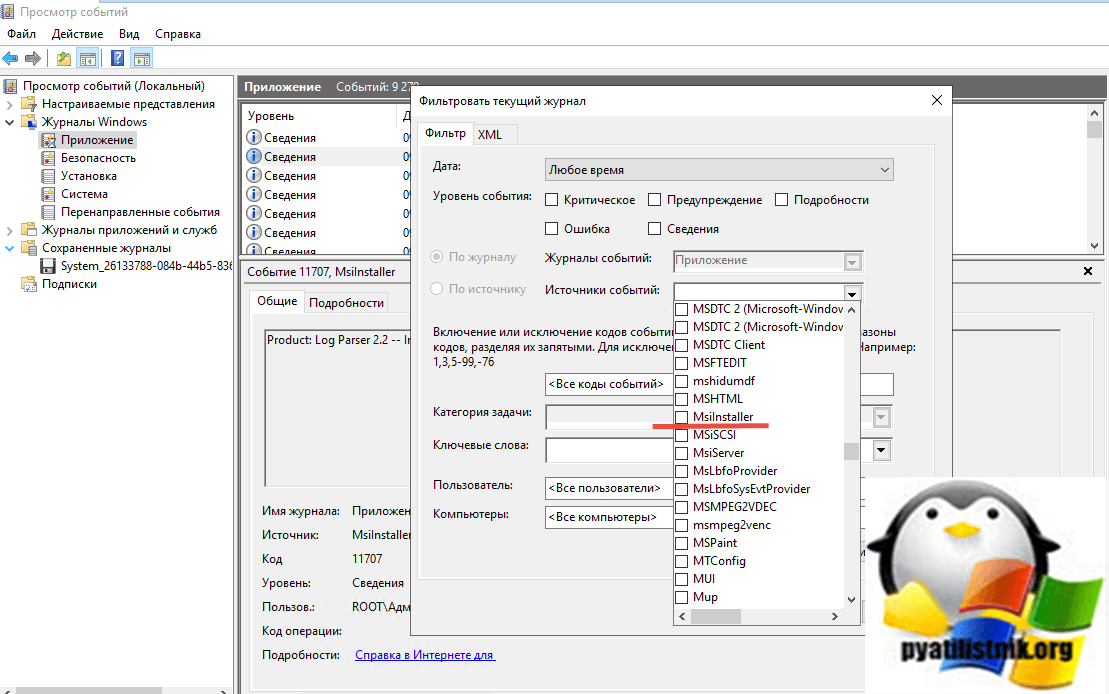

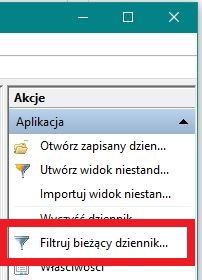

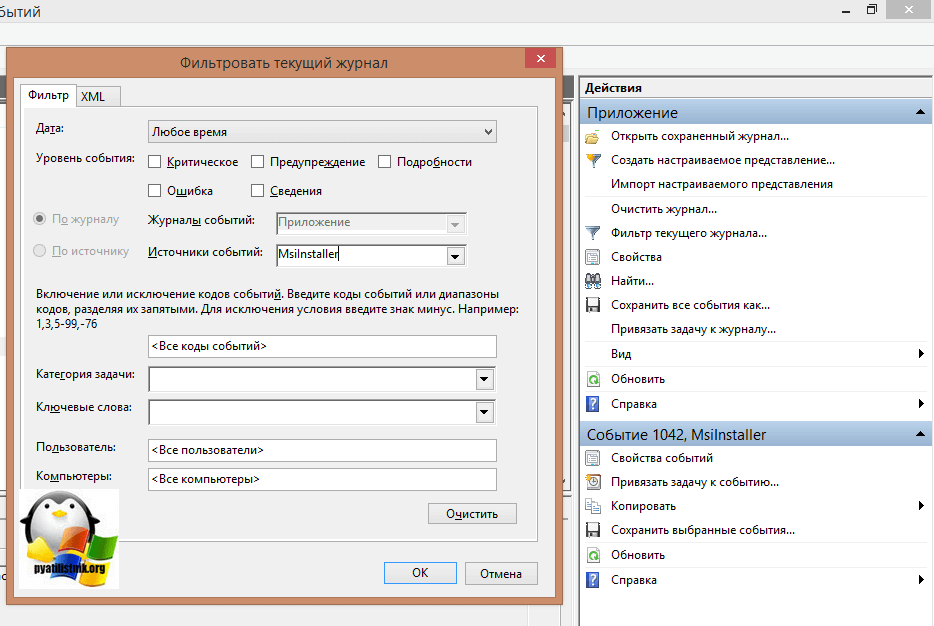

Если вы внимательны, то можете обратить внимание, что источником событий тут выступает MsiInstaller. Зная это вы легко можете произвести фильтрацию. Для этого в правой части найдите пункт «Фильтр текущего журнала»

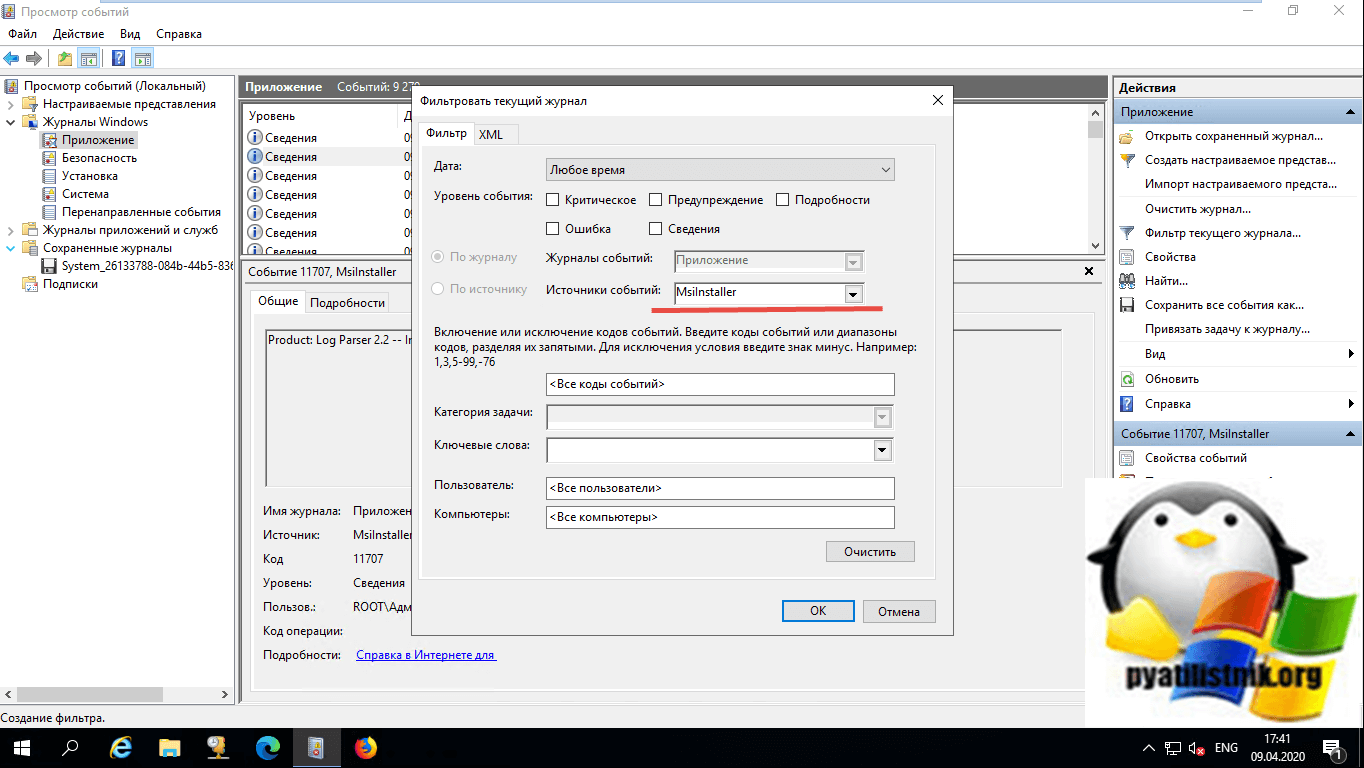

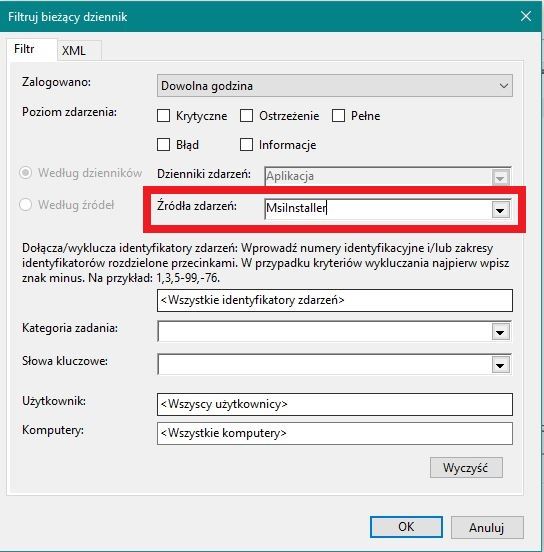

В источниках событий выберите из выпадающего списка пункт MsiInstaller.

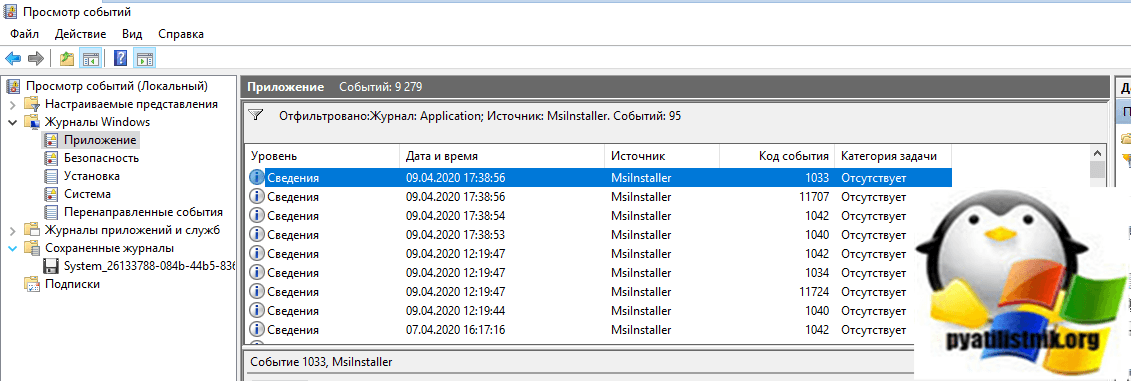

В итоге у меня получилось вот так.

Теперь когда события отфильтрованы по источнику MsiInstaller, вам будет еще легче найти кто установил, что установил и когда. В моем примере это сделал ROOTАдминистратор.

Так, что в журнале «Приложение (Application)» советую искать ID 1033 и ID 11707

Причина, по которой мой пользователь показывает SYSTEM, заключается в том, что я являюсь единственным пользователем системы и не создал независимых учетных записей пользователей при установке Windows 10.

Так же событие ID 11707 с пользователем «SYSTEM (СИСТЕМА)» вы можете обнаружить, когда люди используют «Software Store» в SCCM

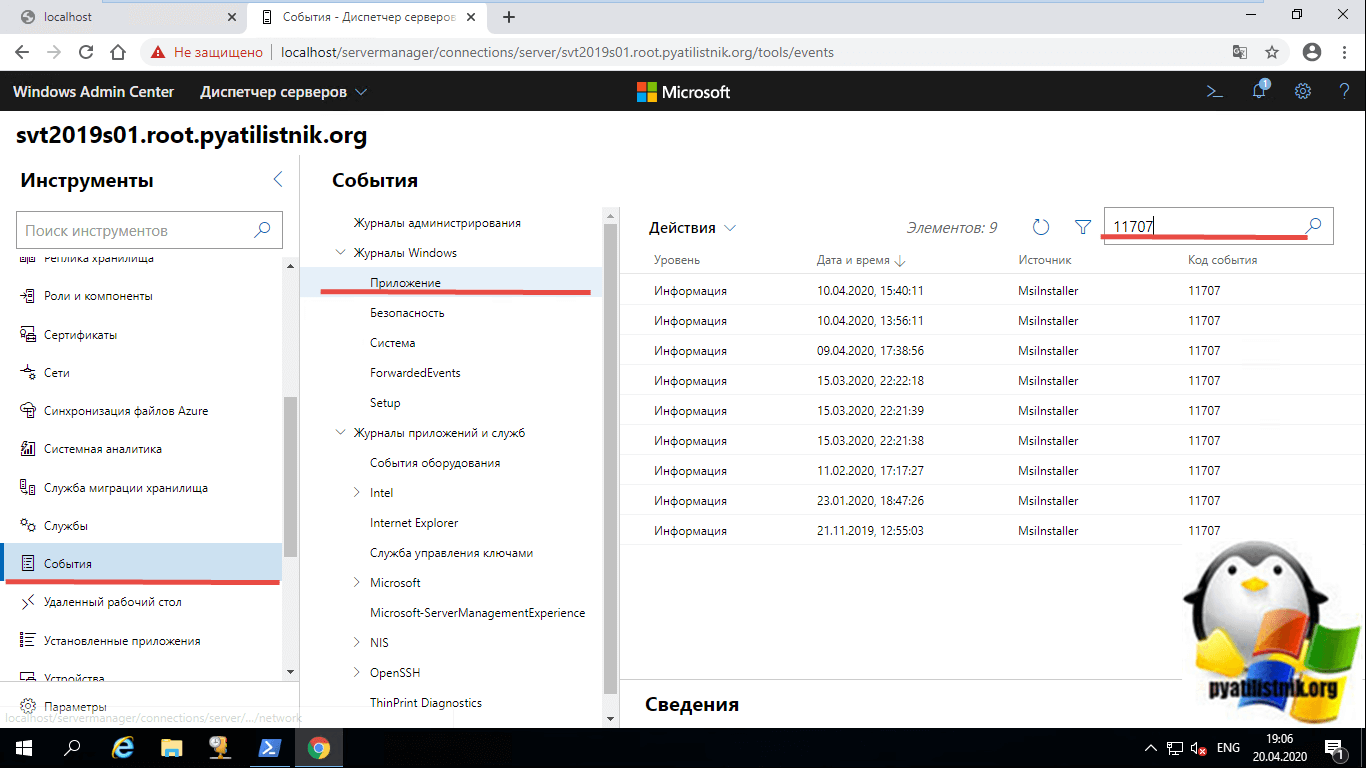

Если вы любите веб интерфейс, то должны уже использовать Windows Admin Center, в котором вы легко можете с любого устройства подключиться к просмотру событий нужного сервера и посмотреть необходимые события.

Автоматизация оповещения по событиям 11707

Теперь когда вы знаете, как находить события по установке программ в системах семейства Windows, вам нужно автоматизировать данный процесс. Например, получать по почте, кто установил, где и что. В этом нам поможет конечно же PowerSell. Смысл автоматизации состоит в том, что вы на нужном сервере создаете задание в планировщике Windows, где будет запускаться скрипт PowerShell. Я вам приведу два скрипта, первый тот, что гуляет на просторах интернета.

Тут главное заполнить:

- Адрес вашего SMTP сервера

- От кого будет письмо

- Кому отправлять письмо

- Пароль от ящика отправителя

$Subject = «Установлено новое ПО» # Тема сообщения

$Server = «smtp.pyatilistnik.org» # Тут пишем ваш SMTP Server

$From = “install@pyatilistnik.org” # От кого будет отослано письмо

$To = «ivan@pyatilistnik.org» # Кому отправляется письмо

$Pwd = ConvertTo-SecureString «123456» -AsPlainText -Force #Пароль учетной записи отправителя

# (Внимание! Используйте очень ограниченную учетную запись для отправителя, поскольку пароль, сохраненный в скрипте, не будет зашифрован)

$Cred = New-Object System.Management.Automation.PSCredential(«From@domain.com» , $Pwd) #Sender account credentials

$encoding = [System.Text.Encoding]::UTF8 #Установка кодировки в UTF8 для корректного отображения сообщения

#Команда Powershell для фильтрации журнала безопасности об установленном программном событии

$Body=Get-WinEvent -FilterHashtable @{LogName=»Application»;ID=11707;ProviderName=’MsiInstaller’} | Select TimeCreated, Message, UserID | select-object -first 1

#Отправка электронной почты.

Send-MailMessage -From $From -To $To -SmtpServer $Server -Body “$Body” -Subject $Subject -Credential $Cred -Encoding $encoding

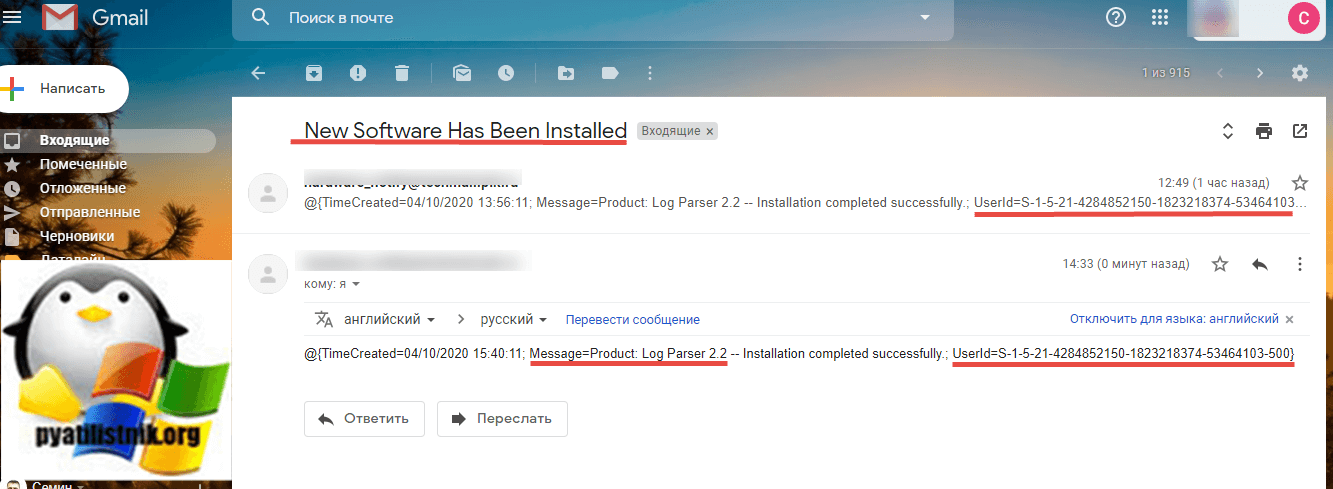

В результате вы получите письмо вот такого содержания:

@{TimeCreated=04/10/2020 15:40:11; Message=Product: Log Parser 2.2 — Installation completed successfully.; UserId=S-1-5-21-4284852150-1823218374-53464103-500}

Тут два недостатка, во первых вы не видите, где был установлен новый софт, понятно, что можно на каждом сервере, где выполняется скрипт писать свою тему, но это не так удобно. Во вторых у вас в место имени пользователя идет SID, который потом нужно конвертировать в понятное имя.

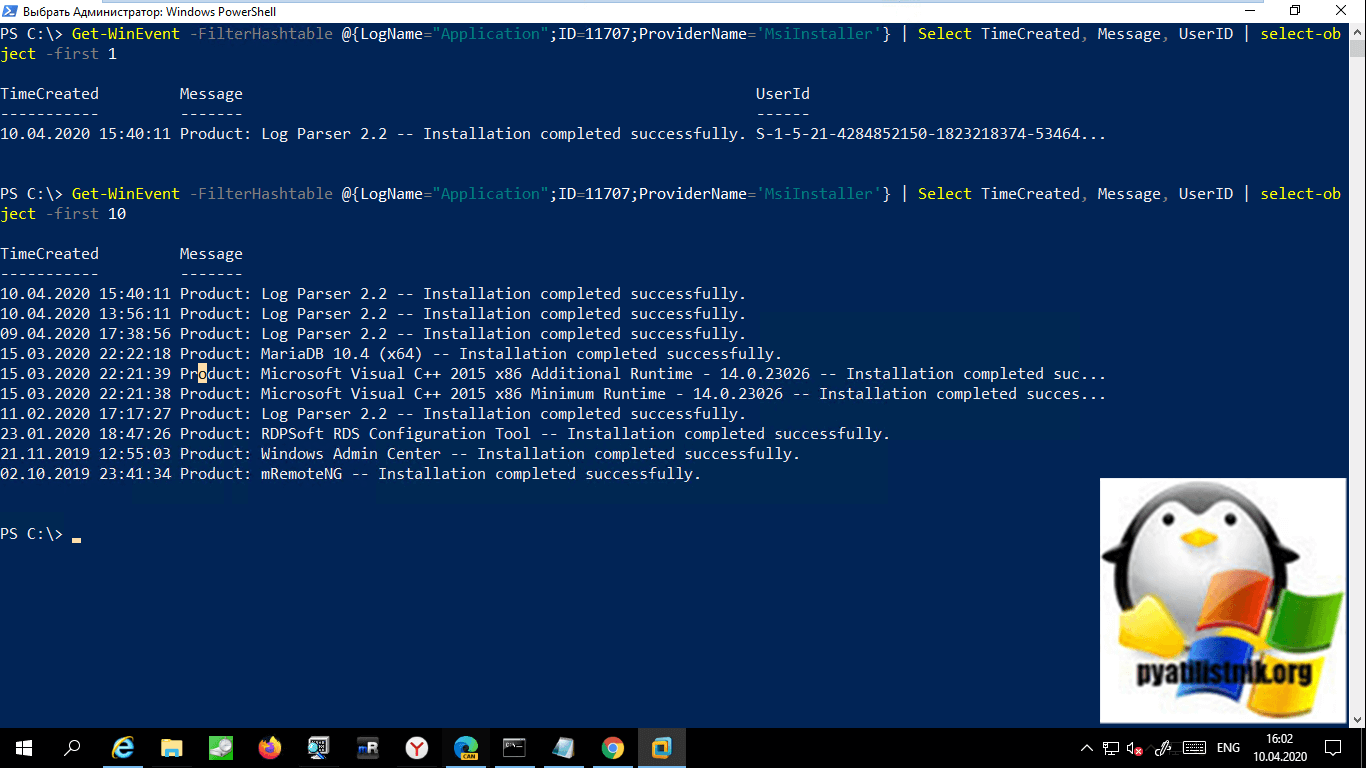

Так же вам никто не запрещает просто открыть PowerShell и ввести не сложный код:

Get-WinEvent -FilterHashtable @{LogName=»Application»;ID=11707;ProviderName=’MsiInstaller’} | Select TimeCreated, Message, UserID | select-object -first 1

Напоминаю, что select-object -first 1 выводит первое событие, можете увеличить на нужное вам.

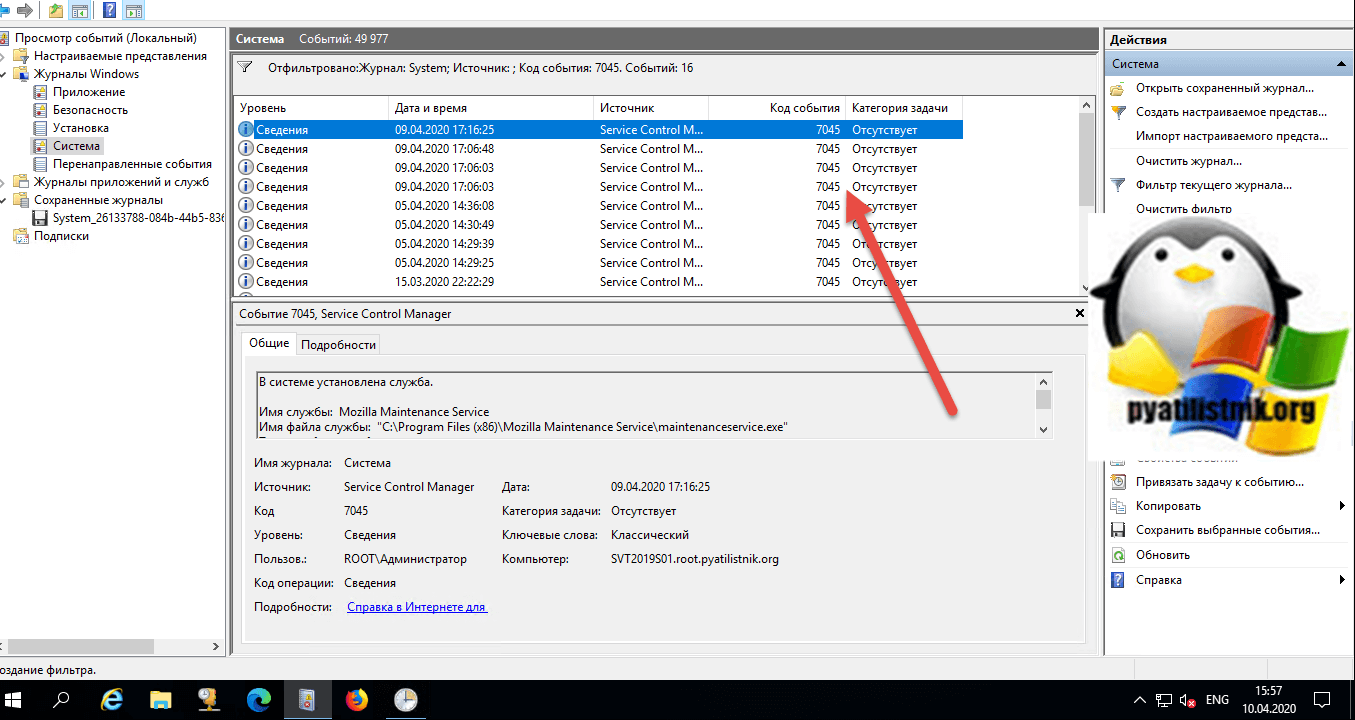

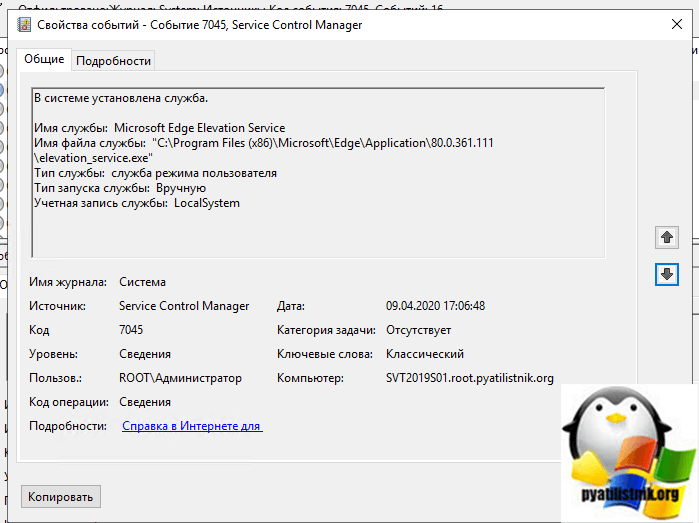

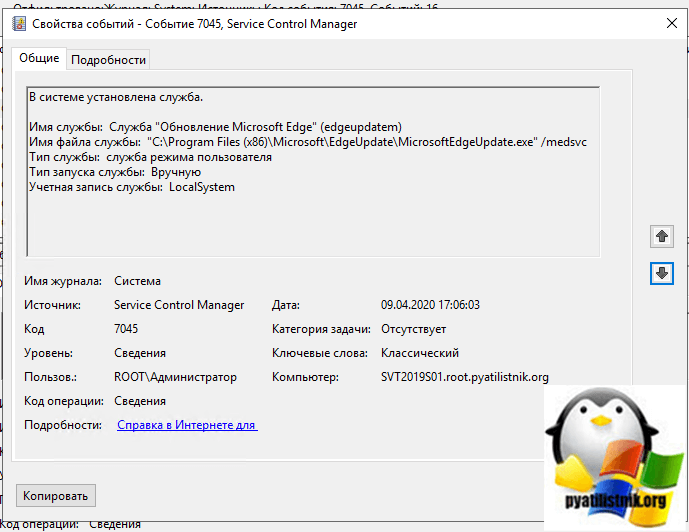

Как найти события установки программ не методом MsiInstaller

Как я и писал выше не все инсталляторы программ используют метод MsiInstaller, например при установке Edge Chrome или Mozilla Firefox, вы в журнале «Приложение» не обнаружите события с кодом ID 11707. В таком случае вам нужно перейти в журнал «СИСТЕМА (SYSTEM)» и сразу отфильтровать события по номеру ID 7045.

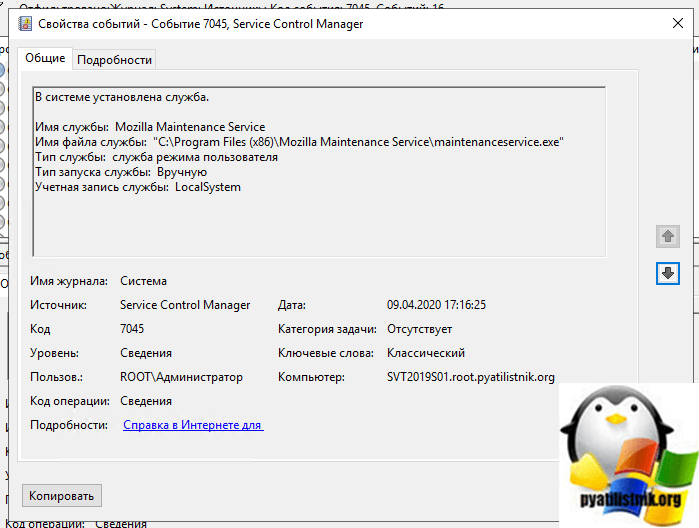

Выглядит событие ID 7045 вот так:

В системе установлена служба.

Имя службы: Mozilla Maintenance Service

Имя файла службы: «C:Program Files (x86)Mozilla Maintenance Servicemaintenanceservice.exe»

Тип службы: служба режима пользователя

Тип запуска службы: Вручную

Учетная запись службы: LocalSystem

Событие ID 7045: В системе установлена служба.

Имя службы: Microsoft Edge Elevation Service

Имя файла службы: «C:Program Files (x86)MicrosoftEdgeApplication80.0.361.111elevation_service.exe»

Тип службы: служба режима пользователя

Тип запуска службы: Вручную

Учетная запись службы: LocalSystem

Событие ID 7045: В системе установлена служба. Имя службы: Служба «Обновление Microsoft Edge» (edgeupdatem)

Имя файла службы: «C:Program Files (x86)MicrosoftEdgeUpdateMicrosoftEdgeUpdate.exe» /medsvc

Тип службы: служба режима пользователя

Тип запуска службы: Вручную

Учетная запись службы: LocalSystem

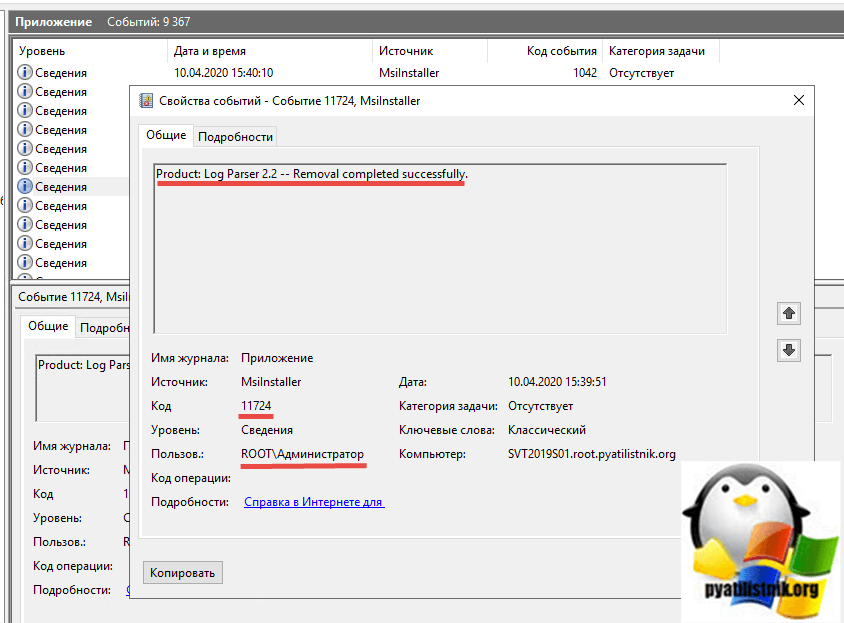

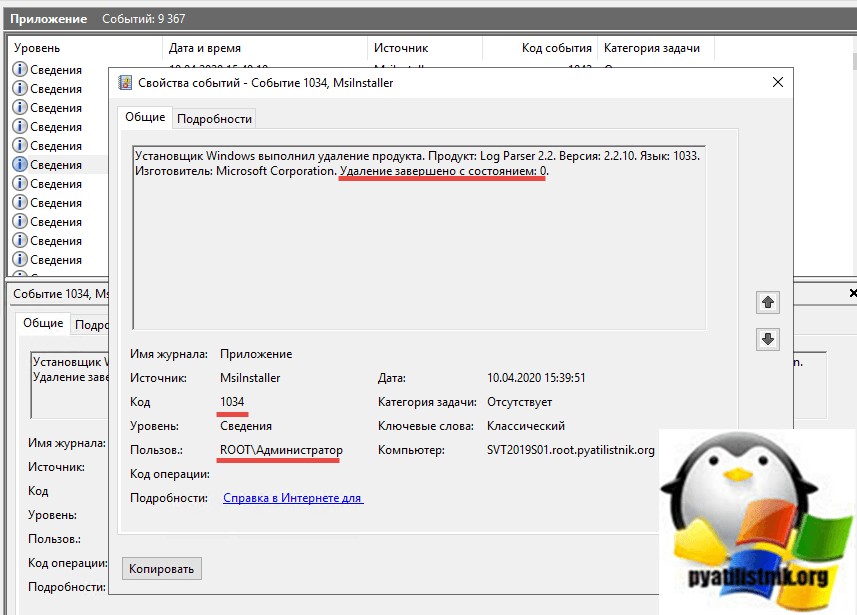

Как узнать кто удалил программу с сервера или компьютера

По аналогии с установкой, процесс деинсталляции или как его еще называют удаление, генерирует свои события в журналах Windows. Если мы говорим, про источник MsiInstaller из журнала «Приложение (Application)», то нам нужно фильтровать события по ID 11724 и ID 1034.

Событие с кодом ID 11724: Product: Log Parser 2.2 — Removal completed successfully.

Событие с кодом ID 1033: Установщик Windows выполнил удаление продукта. Продукт: Log Parser 2.2. Версия: 2.2.10. Язык: 1033. Изготовитель: Microsoft Corporation. Удаление завершено с состоянием: 0.

Так же вы можете спокойно использовать описанный выше скрипт и команду PowerShell, для автоматизации оповещения, о удалении программы.

Дополнительно

Хочу отметить, что существует ряд платных программ которые специализируются на аудите событий в Windows системах, например netwrix и им подобные, где вы так же легко сможете получать всю информацию, о том кто и когда установил программу, или кто и когда ее удалил.

- https://social.technet.microsoft.com/wiki/contents/articles/32412.powershell-how-to-detect-who-installed-what-software-on-your-windows-server-in-real-time.aspx

- https://www.netwrix.com/how_to_detect_software_installations.html

На этом у меня все, мы с вами подробно все рассмотрели по данной задаче. Если у вас остались вопросы, то пишите их в комментариях, а с вами был Иван Семин, автор и создатель IT портала Pyatilistnik.org.

Windows регистрирует практически все события, которые происходят, когда кто-то ее использует. Журнал не представляет особого интереса для обычного пользователя, но для тех, кто устраняет неполадки в приложении или имеет проблемы с запуском процесса, он очень полезен. Если вам когда-нибудь понадобится узнать, какой пользователь установил или удалил приложение в Windows, вам следует обратиться к журналу событий e. Вот что вам нужно сделать.

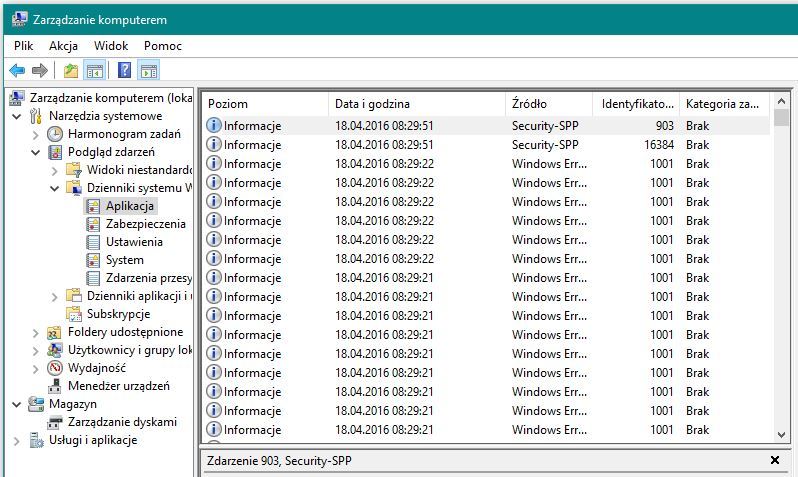

Для просмотра журнала вам потребуются права администратора. Щелкните правой кнопкой мыши «Этот компьютер» («Мой компьютер» в Windows 7) и выберите «Управление» в контекстном меню. Если будет предложено, предоставьте административное разрешение. Разверните «Системные инструменты»> «Просмотр событий»> «Журналы Windows» и выберите «Приложение». Панель справа сначала будет пустой, поскольку Windows загружает зарегистрированные события. На секунду может показаться, что окно застыло, но подождите минутку. После загрузки вы увидите очень длинный список событий, который, очевидно, слишком много, чтобы просеивать его вручную.

Посмотрите на крайнюю правую панель и выберите опцию «Фильтровать текущий журнал» в разделе «Действия».

Откроется новое окно с названием «Фильтр текущего журнала». Прокрутите вниз до раскрывающегося списка «Источники событий» и откройте его. Отметьте опцию MsiInstaler и нажмите Применить.

MsiInstaller — это служба, отвечающая за установку и удаление приложений в Windows. Если пользователь установил или удалил приложение, эта служба зарегистрировала бы событие. Список событий, которые вы увидите после применения фильтра, будет касаться исключительно установки и удаления приложений. Это небольшой список, который нужно просмотреть вручную. Если у вас есть приблизительное представление о том, когда произошла установка или удаление определенного приложения, вы можете указать диапазон дат в раскрывающемся списке «Зарегистрировано» в фильтре журнала.

Выберите запись в журнале и посмотрите на панель под ней, которая содержит подробную информацию о событии. Вы можете увидеть, какое приложение было удалено, дату и время, когда оно было удалено, а также пользователя, который его удалил.

У этого процесса есть недостаток; не все приложения устанавливаются через службу MsiInstaller, поэтому не все действия по установке / удалению будут регистрироваться здесь. Это работает в Windows 7 и выше.

Содержание

- Как проверить, кто установил программу на вашем компьютере

- Кто удалил / установил программное обеспечение в Windows

- Как узнать кто установил программу на компьютер

- Как узнать кто установил программу и когда

- Автоматизация оповещения по событиям 11707

- Как найти события установки программ не методом MsiInstaller

- Как узнать кто удалил программу с сервера или компьютера

- Дополнительно

- Как узнать кто установил программу на компьютер

- Методы получения даты установки программ

- Программы и компоненты

- Через утилиту Ccleaner

- Через просмотр событий

- Популярные Похожие записи:

- 5 Responses to Дата установки программы в Windows

- 4 способа узнать, пользовался ли кто-то компьютером в ваше отсутствие

- Как узнать, когда включали и выключали компьютер

- Как узнать, какие программы и файлы открывались

- Проверить историю браузера

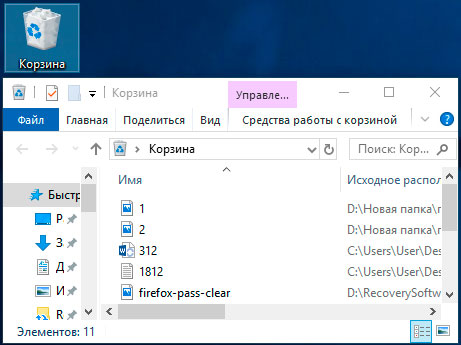

- Удаленные файлы и корзина

- Содержание

- Содержание

- Базовая безопасность

- Надежные файрволы

- Полезные утилиты

- Заключение

Как проверить, кто установил программу на вашем компьютере

Используется ли более одного человека на вашем компьютере? С помощью этого простого руководства вы узнаете, как быстро узнать, кто удалил или установил новую программу в Windows. Чтобы проверить это, вам нужно всего несколько простых кликов. Сделай это 🙂

Многие люди не знают, сколько из нашей деятельности с уровня электрооборудования сохраняется и сохраняется. Не говоря уже о его использовании такими компаниями, как Microsoft или Google;) Тем не менее, информация о выполненных действиях также может быть полезна нам, если мы хотим что-то проверить на компьютере.

Сегодня мы хотели бы показать вам, как эффективно проверять, кто установил программу или удалил ее с вашего компьютера. Для целей этой консультации мы использовали Windows 10, но наше руководство также будет работать в Windows 7 (и более ранних версиях системы Microsoft) или Windows 8.

Кто удалил / установил программное обеспечение в Windows

Сначала нам нужно запустить программу под названием «Управление компьютером». Мы можем найти их простым способом — просто введите имя этого инструмента в поисковой системе Windows. Управление компьютером — это программа, которая позволяет вам проверять информацию о работе вашего компьютера, а также вводить интересующие нас изменения. Также следует добавить, что инструмент включен в режиме администратора.

После запуска управления компьютером в левой панели меню выберите «Служебные программы», а затем перейдите на вкладку «Просмотр событий», где мы открываем журнал Windows, и там файл данных — «Приложения». Таким образом, путь к файлу будет выглядеть так:

Системные инструменты> Просмотр событий> Журнал Windows> Приложение

В правой части окна мы найдем раздел «Действия», в котором вы должны нажать ссылку «Фильтровать текущий журнал». Эта функция позволяет отображать только список установленных или недавно удаленных программ.

Откроется окно настроек фильтра. Здесь, в поле «Источники событий», введите следующую команду: MsiInstaller. Затем нажмите кнопку OK, чтобы подтвердить введенную команду. MsiInstaller — это инструмент, отвечающий за установку и удаление программного обеспечения на нашем компьютере. С его уровня мы можем проверить сделанные изменения и кто их создал.

После ввода указанного фильтра результаты поиска в главном окне управления компьютером применимы только к установленным и удаленным программам. Теперь вам нужно только щелкнуть по любому элементу в списке. В нижней части экрана, в центральном окне с информацией, мы находим поле «Пользователь», а затем проверяем, кто внес изменения в компьютер. Конечно, список внесенных изменений может оказаться довольно существенным, и может потребоваться некоторое время, чтобы найти интересующую нас программу.

Однако, если у вас возникнут проблемы с введением вышеупомянутого руководства, прокомментируйте этот текст. Мы постараемся предложить лучшее решение. Напишите также, если вы ищете другие решения и руководства, и вы не можете найти их на нашем веб-сайте.

Источник

Как узнать кто установил программу на компьютер

Добрый день! Уважаемые читатели и гости одного из крупнейших IT блогов в рунете Pyatilistnik.org. В прошлый раз я вас научил определять кто именно перезагрузил сервер, это полезный навык при расследовании инцидентов. Бывают ситуации, что на сервер используют большое количество пользователей с одинаковыми правами, и вдруг куда-то пропадает одна из программ, вы видите что ее нет, логично, что нужно выяснить кто именно удалил программу. Вот этим мы и займемся, я вас научу получать информацию, кто установил или удалил программу в Windows.

Как узнать кто установил программу и когда

И так у меня есть тестовый сервер с операционной системой Windows Server 2019 и я на него в качестве демонстрации буду устанавливать Microdoft Edge Chromium, FireFox Mozilla, а так же LogParser. Все события, что генерируются в операционной системе Windows появляются в просмотре событий, это лог файлы разбитые по журналам.

первое это событие с ID 1040 покажет вам начало установки программы:

Далее идет сообщение с кодом ID 10000.

Далее вы увидите событие, где заканчивается установка программы ID 1042

Завершается сеанс событием с кодом ID 10001

И заканчивается установка программы событием с кодом ID 11707

Иногда вы можете увидеть событие с ID 1033.

Если вы внимательны, то можете обратить внимание, что источником событий тут выступает MsiInstaller. Зная это вы легко можете произвести фильтрацию. Для этого в правой части найдите пункт «Фильтр текущего журнала»

В источниках событий выберите из выпадающего списка пункт MsiInstaller.

В итоге у меня получилось вот так.

Теперь когда события отфильтрованы по источнику MsiInstaller, вам будет еще легче найти кто установил, что установил и когда. В моем примере это сделал ROOTАдминистратор.

Так же событие ID 11707 с пользователем «SYSTEM (СИСТЕМА)» вы можете обнаружить, когда люди используют «Software Store» в SCCM

Если вы любите веб интерфейс, то должны уже использовать Windows Admin Center, в котором вы легко можете с любого устройства подключиться к просмотру событий нужного сервера и посмотреть необходимые события.

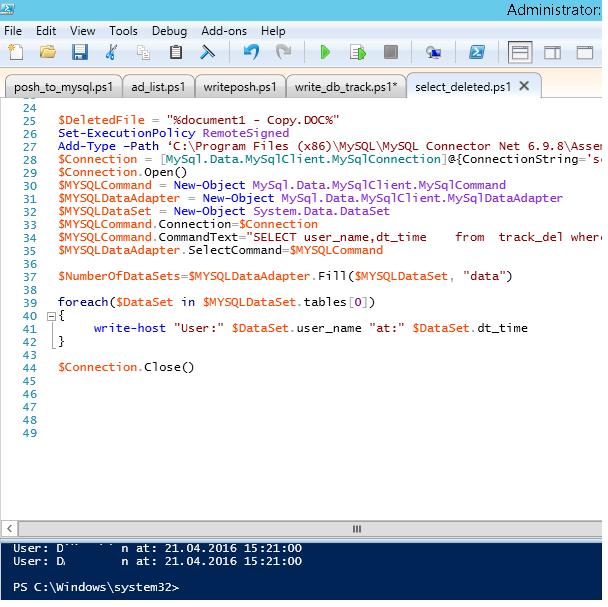

Автоматизация оповещения по событиям 11707

Теперь когда вы знаете, как находить события по установке программ в системах семейства Windows, вам нужно автоматизировать данный процесс. Например, получать по почте, кто установил, где и что. В этом нам поможет конечно же PowerSell. Смысл автоматизации состоит в том, что вы на нужном сервере создаете задание в планировщике Windows, где будет запускаться скрипт PowerShell. Я вам приведу два скрипта, первый тот, что гуляет на просторах интернета.

Тут главное заполнить:

В результате вы получите письмо вот такого содержания:

Тут два недостатка, во первых вы не видите, где был установлен новый софт, понятно, что можно на каждом сервере, где выполняется скрипт писать свою тему, но это не так удобно. Во вторых у вас в место имени пользователя идет SID, который потом нужно конвертировать в понятное имя.

Так же вам никто не запрещает просто открыть PowerShell и ввести не сложный код:

Как найти события установки программ не методом MsiInstaller

Как я и писал выше не все инсталляторы программ используют метод MsiInstaller, например при установке Edge Chrome или Mozilla Firefox, вы в журнале «Приложение» не обнаружите события с кодом ID 11707. В таком случае вам нужно перейти в журнал «СИСТЕМА (SYSTEM)» и сразу отфильтровать события по номеру ID 7045.

Выглядит событие ID 7045 вот так:

Имя службы: Mozilla Maintenance Service

Имя файла службы: «C:Program Files (x86)Mozilla Maintenance Servicemaintenanceservice.exe»

Тип службы: служба режима пользователя

Тип запуска службы: Вручную

Учетная запись службы: LocalSystem

Имя службы: Microsoft Edge Elevation Service

Имя файла службы: «C:Program Files (x86)MicrosoftEdgeApplication80.0.361.111elevation_service.exe»

Тип службы: служба режима пользователя

Тип запуска службы: Вручную

Учетная запись службы: LocalSystem

Как узнать кто удалил программу с сервера или компьютера

По аналогии с установкой, процесс деинсталляции или как его еще называют удаление, генерирует свои события в журналах Windows. Если мы говорим, про источник MsiInstaller из журнала «Приложение (Application)», то нам нужно фильтровать события по ID 11724 и ID 1034.

Так же вы можете спокойно использовать описанный выше скрипт и команду PowerShell, для автоматизации оповещения, о удалении программы.

Дополнительно

Хочу отметить, что существует ряд платных программ которые специализируются на аудите событий в Windows системах, например netwrix и им подобные, где вы так же легко сможете получать всю информацию, о том кто и когда установил программу, или кто и когда ее удалил.

Источник

Как узнать кто установил программу на компьютер

Добрый день уважаемые читатели и гости блога, в прошлый раз я вам рассказал, как определяется дата установки системы, сегодня же хочу показать, каким образом вы можете определить дату установки программ в Windows. Иногда бывают случаи, когда требуется узнать, кто именно инсталлировал, тот или иной софт, особенно если он не согласован по вашим стандартам на работе, так как чаще всего все отвечают не знаю или не я, а после фактов и логов уже не отмажешься или же вы заразили ваш компьютер, вирусом, который накачал вам левых программ, захламившим вашу операционную систему.

Методы получения даты установки программ

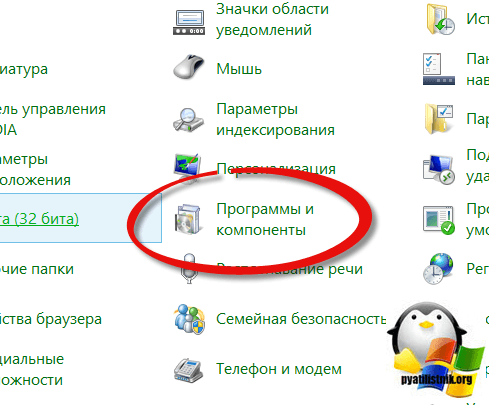

Программы и компоненты

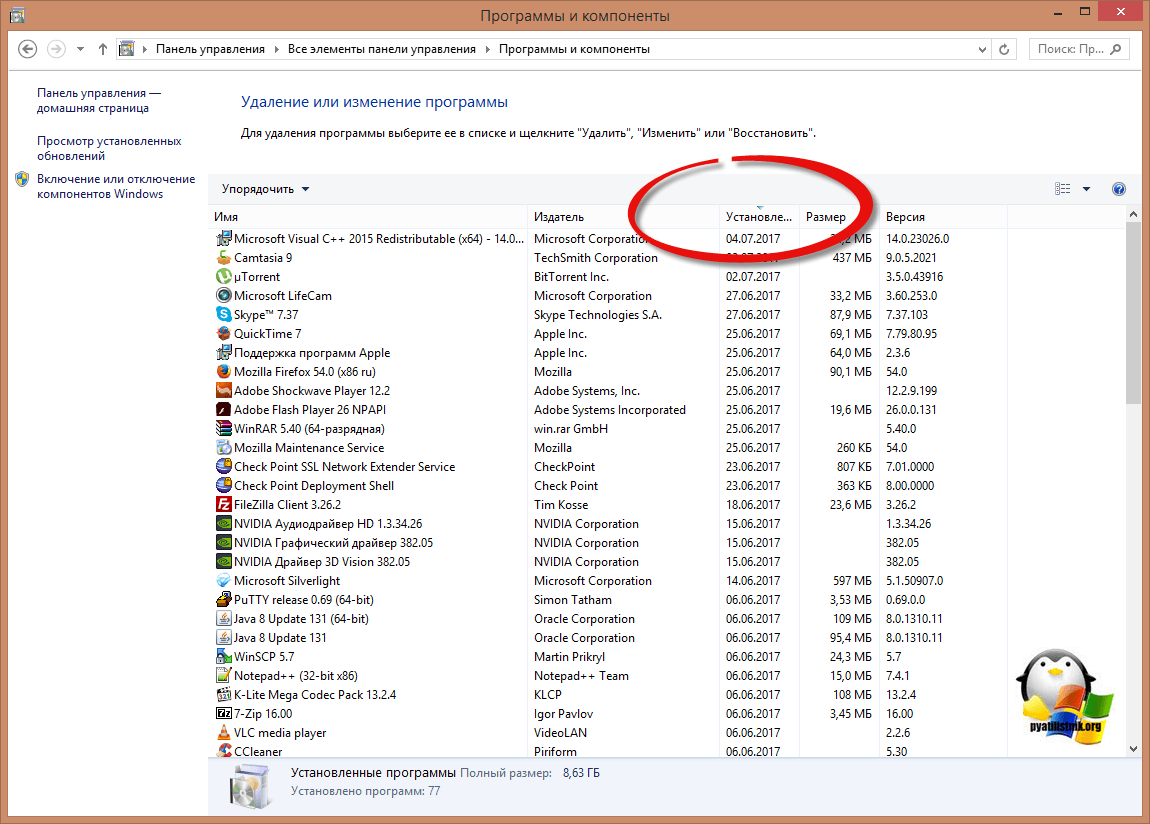

Все ниже описанные действия, будут актуальны в любой версии Windows. Откройте «Панель управления > Программы и компоненты»

В открывшемся окне найдите нужную вам программу, в столбце «Установлено» вы увидите нужную вам дату, если щелкнуть по столбцу сверху, то у вас будет все отфильтровано по дате.

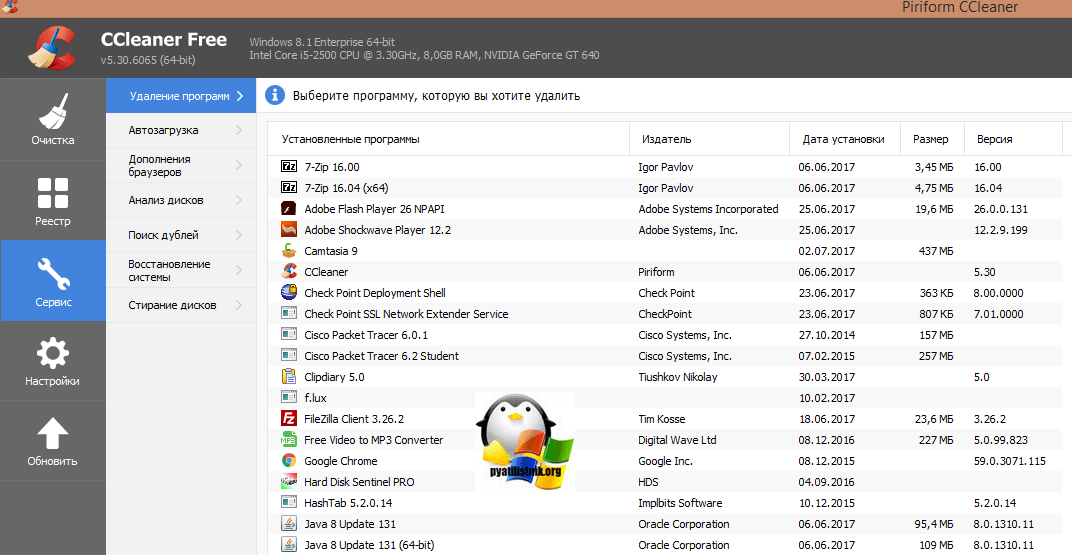

Через утилиту Ccleaner

Через просмотр событий

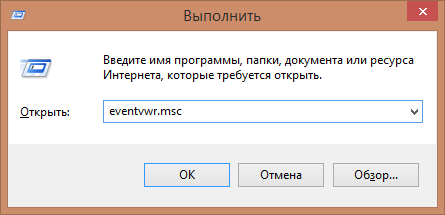

Все события происходящие в Windows, записываются в логи просмотра событий. Нажмите WIN+R и введите eventvwr.msc

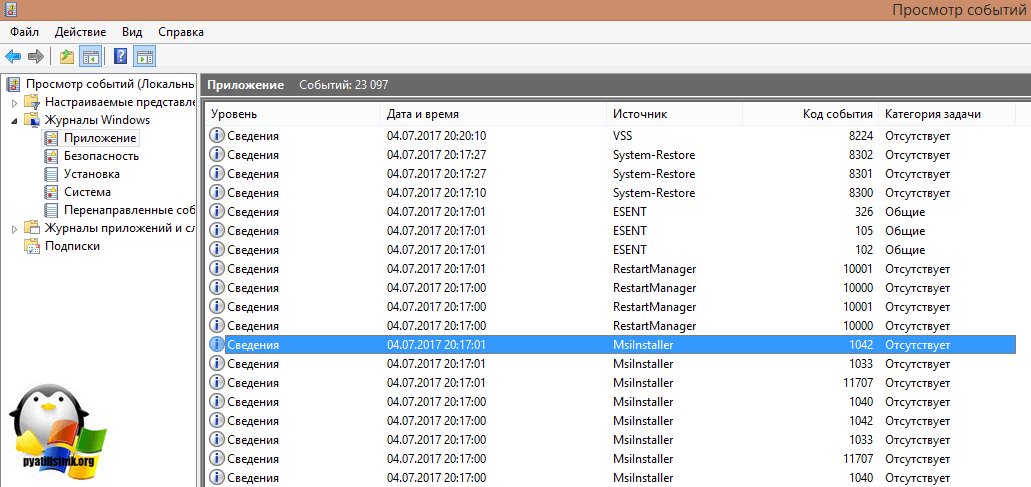

В открывшемся окне «Просмотр событий» перейдите в пункт «Приложение»

В правой части, найдите пункт «Фильтр текущего журнала». В окне «Фильтровать текущий журнал», выберите источник событий Msinstaller.

В итоге вы получите список событий, по которому можете узнать кто и когда устанавливал программное обеспечение. В моем примере вы видите событие с кодом 11707, рассказывающее о установке Microsoft Visual C++ и видно, что его устанавливал пользователь sem.

Уверен, что данные методы по узнаванию даты установки программ и утилит вам пригодятся и вы сами сможете применить их на своей практике.

Популярные Похожие записи:

5 Responses to Дата установки программы в Windows

интересно,а как можно изменить дату установки программы? а то очень надо

Реестр Windows, все берется из него.

А где именно и как подскажи

Для каждой программы он свой, например у вас есть программа teamviwer, то заходите в реестр и ищите по нему данное слово.

1\AppData\Local\Temp\VCRedist\VCRedist_2012_x86_False\11.0.60610.1\Minimum\» ;Источник установки

«ModifyPath»=hex(2):4d,00,73,00,69,00,45,00,78,00,65,00,63,00,2e,00,65,00,78,

00,65,00,20,00,2f,00,58,00,7b,00,45,00,37,00,44,00,34,00,45,00,38,00,33,00,

34,00,2d,00,39,00,33,00,45,00,42,00,2d,00,33,00,35,00,31,00,46,00,2d,00,42,

00,38,00,46,00,42,00,2d,00,38,00,32,00,43,00,44,00,41,00,45,00,36,00,32,00,

33,00,30,00,30,00,33,00,7d,00,00,00

«NoModify»=dword:00000001

«Publisher»=»Microsoft Corporation»

«Readme»=»»

«Size»=»»

Источник

4 способа узнать, пользовался ли кто-то компьютером в ваше отсутствие

Если у вас есть подозрения, что кто-то пользовался вашим компьютером втайне от вас, то это можно легко проверить. Это может понадобиться как дома, так и на работе. Существует несколько способов проверить, когда включался компьютер, в том числе с помощью сторонних программ.

Как узнать, когда включали и выключали компьютер

Проще всего воспользоваться встроенным приложением «Просмотр событий». Зайдите в поиск через меню «Пуск» и наберите название программы. Если так найти не получилось, то кликните правой кнопкой мыши по ярлыку «Этот компьютер» и выберите «Управление». Далее, в левой части экрана выберите «Просмотр событий».

Ищите папку «Журналы Windows» на левой панели. Затем выберите пункт «Система».

Теперь нужно оставить только те события, которые нас интересуют. Для этого кликните правой кнопкой мыши на пункте «Система» и выберите «Фильтр текущего журнала» или же найдите фильтр на панели в правой части окна программы.

В окне фильтра нужно совершить всего одно действие. В поле «Источники событий» найдите пункт Winlogon. Поставьте галочку и подтвердите свой выбор.

В журнале останутся только записи о входе и выходе из системы. На основании этого уже можно понять, когда компьютер включали и выключали. Если запись показывает время, когда вы не пользовались компьютером, значит, это сделал кто-то другой.

В качестве альтернативы можно использовать стороннюю программу. Это проще и не придется заходить в системные настройки системы. Скачайте бесплатную программу TurnedOnTimesView. У нее есть русскоязычный интерфейс, но его нужно устанавливать отдельно. Файл локализации нужно скинуть в папку с программой.

Как узнать, какие программы и файлы открывались

Через события Windows можно увидеть и другие действия пользователя. Однако представлены они в неудобном виде: кроме пользовательских программ отображаются еще и многочисленные системные процессы. Некоторую информацию можно посмотреть в реестре системы, куда мы не рекомендуем заходить неопытным пользователям. Поэтому гораздо проще использовать сторонние программы.

Будем использовать программы LastActivityView и ExecutedProgramsList. Они берут данные из уже упомянутого реестра и журнала Windows, поэтому сразу покажут всю картину. А не только то, что было сделано после установки.

Хорошо, что программа не только показывает, что было запущено, но и какой именно файл был открыт. Не забывайте, что в выдаче присутствуют и системные процессы, которые могли обращаться к файлам. Но если, к примеру, был открыт фильм в медиаплеере, то это точно дело рук пользователя.

Рекомендуем пользоваться сразу всеми инструментами, чтобы избежать ошибок. Убедитесь, что вы проверяете именно тот промежуток, когда компьютер использовался не вами.

Проверить историю браузера

Историю браузера легко почистить, поэтому вряд ли кто-то будет оставлять такие очевидные улики. Кроме того, в режиме инкогнито история тоже не сохраняется. Но если «нарушитель» плохо разбирается в компьютерах, то вероятность найти запросы все же есть.

Еще как вариант можно проверить поисковые запросы, которые хранятся в аккаунте Google. Как это сделать, мы подробно рассказали в материале «Как удалить историю поисковых запросов в Google».

Кроме того, даже если кто-то и почистил историю, он вполне мог стереть заодно и ваши запросы. Обращайте на это внимание.

Удаленные файлы и корзина

Еще один маловероятный вариант. После удаления файлов корзину, скорее всего, почистят. Учитывая, что удалять можно отдельные файлы, при этом ваши останутся висеть в корзине, заметить такие действия нельзя. Можно попробовать воспользоваться программами для восстановления данных, например Recuva. Она найдет удаленные файлы, и вы сможете увидеть, что именно удаляли без вашего ведома.

Источник

Содержание

Содержание

О кибербезопасности сегодня задумываются не только мощные корпорации или государственные структуры. Даже самые обычные пользователи хотят, чтобы их персональные компьютеры были защищены от сторонних проникновений, а платежные данные и личные архивы не попали в руки злоумышленников.

Базовая безопасность

Уберечь систему от внешних и внутренних атак поможет функционал ОС Windows. Узнать о сторонних подключениях в рамках локальной домашней или офисной сети можно через панель управления компьютером.

Откроется отдельная консоль, где в разделе «Общие папки» и «Сеансы» будет виден список активных подключений.

О том, к каким данным обращались гости, расскажет раздел «Открытые папки».

Избавиться от назойливого внимания посетителей поможет Центр управления сетями и общим доступом в Windows. Отрегулировать права на вход или полностью закрыть свой ПК от посторонних позволят подробные настройки.

На это уйдет пара минут, а компьютер получит оптимальный уровень защиты без установки лишнего программного обеспечения.

Надежные файрволы

Файрволы оберегают ПК от всех видов удаленного проникновения. Помимо этих опций имеют развернутый дополнительный функционал:

• позволяют юзерам через гибкие настройки конфигурировать систему четко «под себя»; • защищают личную информацию, архивы и платежные реквизиты, хранящиеся на жестких дисках.

Comodo Firewall

Comodo Firewall – полноценный файрвол с хорошим набором разноплановых опций. Обеспечивает максимальную безопасность и предохраняет ПК от виртуальных атак.

Оснащен защитными системами:

• Defens+, распознающей внешнее вторжение; • HIPS, предотвращающей несанкционированный доступ.

Совместим с Windows всех версий, как 32bit, так и 64bit. На официальном сайте доступен абсолютно бесплатно. Удобный язык интерфейса выбирается во время установки.

Файрвол корректно работает в качестве самостоятельного элемента или как составная часть Comodo Internet Security. Имеет понятный интерфейс, не сложный в освоении. При активации режима Stealth Mode компьютер становится невидимым для ПО, сканирующего открытые порты с целью несанкционированного подключения.

Через систему Viruscope осуществляет динамический анализ всех процессов на ПК и сохраняет параметры их активности. В случае необычных изменений или фиксации подозрительной внешней/внутренней деятельности выдает оповещение.

GlassWire

GlassWire – популярный и регулярно обновляемый файрвол для 32bit и 64bit Windows старых и последних версий. В бесплатном варианте отслеживает сетевую активность, находит и блокирует нехарактерные соединения. Подает информацию в виде простого графика. При фиксации нарушении приватности на ПК или ноутбуке выдает предупреждение о том, что нужно срочно принять меры по защите системы и конфиденциальных сведений, хранящихся в папках и файловых архивах на компьютере.

В платном пакете содержатся дополнительные возможности и бонус-опции:

• запрос на разрешение/запрет любого нового соединения; • сообщение о подозрительной активности веб-камеры/микрофона с возможностью узнать, какое приложение запустило процесс; • предупреждение о попытках подключения к Wi-Fi или Network-сети; • пролонгированный срок хранения истории.

Платный софт предлагается в трех вариантах и разных ценовых категориях. Установить программу можно на любой ПК, оснащенный процессором Intel Celeron 2GHz и выше. Для корректной работы файрволу нужны свободные 100 MB на жестком диске.

ZoneAlarm FREE Firewall

Бесплатный ZoneAlarm FREE Firewall обеспечивает ПК глобальную защиту от любых атак. Эффективно блокирует действия хакеров, желающих похитить личные или платежные данные.

В real-time режиме держит под контролем все работающие через интернет приложения. Внимательно отслеживает любую активность в системе и фиксирует подозрительные события. Выявляет нехарактерные действия, на которые не реагирует установленный антивирус.

Пресекает удаленное сканирование портов и автоматом переводит их в режим скрытого функционирования, не оставляя злоумышленникам ни одного шанса для проникновения и похищения конфиденциальных данных.

Продвинутая версия PRO имеет более широкий функционал:

• блокировка персональных сведений от утечки в сеть; • мониторинг платежно/кредитных данных и оповещение о попытках мошеннических действий; • опция OSFirewall для выявления нежелательную активность программ и пресечения входящих угроз.

В отличии от бесплатной FREE, протестировать вариант PRO без оплаты можно в течение 30 дней, а потом, если все понравится, придется приобрести официальную лицензию.

Полезные утилиты

Если хочется всегда держать под контролем компьютер и личную информацию, но не перегружать систему лишним ПО, стоит обратить внимание на утилиты. Они мало весят, элементарно устанавливаются и не предъявляют никаких претензий к рабочим параметрам «железа». Простой функционал осваивается моментально даже теми, кто пользуется ПК только для интернет-серфинга и посещения соцсетей.

Connection Monitor от 10-Strike Software

Русскоязычная 10-Strike Connection Monitor корректно работает на компьютерах любой конфигурации, где стоит ОС Windows (независимо от версии). Сразу после запуска мониторит сетевые ресурсы, папки и файлы компьютера на предмет подключения извне. Ведет подробный лог-журнал и вносит туда сведения обо всех обращениях к системе.

Обнаруживает стороннее подключение и регистрирует попытки «гостей» посмотреть личную информацию на компьютере. Оповещает о проникновении следующими способами:

• звуковой сигнал; • всплывающая в трее подсказка с данными подключившегося юзера; • сигнальное окно; • SMS-сообщение; • письмо на e-mail.

Может отреагировать на нехарактерную активность запуском приложения или скрипта. Умеет блокировать внешние подключения и ограничивать/отключать сетевой доступ на какое-то время для определенных пользователей или всех посетителей.

Самые интересные фишки программы:

• индивидуальный «Черный список», куда заносятся слишком любопытные и назойливые «гости»; • закрытие от внешних пользователей определенных ресурсов компьютера; • ручной и автоматический способы включения/отключения доступа к ПК со стороны; • контроль приватности, показывающий, кто и когда просматривает ваши личные файлы через скрытые админресурсы.

Безвозмездно потестить утилиту можно в течение 30 дней. Потом придется купить лицензию с подпиской на бесплатные обновления и годовой техподдержкой. Продление соглашения на следующий год обойдется всего в 20% от изначальной стоимости пакета.

Для продвинутых пользователей разработана версия Pro. От обычной она отличается только тем, что функционирует как служба и не требует входить в систему для проведения проверки санкционированного/несанкционированного доступа.

Мощный универсал от разработчиков ПО Algorius Software

Algorius Net Watcher – эффективный и практичный инструмент для контроля и выявления санкционированных/несанкционированных подключений через проводную сеть или Wi-Fi. Дает возможность отслеживать проникновение на файловые серверы, домашние, офисные и корпоративные ПК. Приятный глазу интерфейс позволяет детально изучить поведение «гостя» и увидеть, к каким файлам он обращался.

Программа совместима не только с Windows XP, Vista, 7, 8, но и с прогрессивной Win10. К общим параметрам компьютера абсолютно не требовательна и занимает минимум места. О проникновении сообщают визуальный или звуковой сигнал.

Среди главных особенностей утилиты:

• поиск и сбор информации о постороннем вмешательстве в фоновом режиме еще до активации системы; • сохранение данных о всех действиях в истории; • возможность разъединять пользователей.

Чтобы просматривать отчеты права администратора не нужны.

Algorius Net Watcher представлен в бесплатном и платном вариантах. Бесплатная версия всегда доступна для скачивания на официальном сайте. Срок ее использования не ограничен.

Стоимость платного пакета варьируется в зависимости от количества компьютеров, которые нужно оснастить ПО. Дороже всего обходится лицензия на 1 ПК, а дешевле – программа, рассчитанная на 5 и более машин. В перечень бонус-опций входят:

• бесплатные мажорные обновления в течение года; • бесплатные минорные обновления без ограничения по срокам; • 50% скидки на мажорные обновления со второго года использования; • индивидуальный режим техподдержки.

Friendly Net Watcher – одно из самых старых, но до сих пор востребованных бесплатных мини-приложений. Весит всего 1,3 Mb, имеет упрощенный интерфейс и эффективно работает на слабых компьютерах с операционками типа Windows 2000/XP/Vista/7. Язык выбирается в процессе установки.

Дает возможность оперативно выяснить, кто через сеть проникает в ваш ПК, скачивает файлы и приобретает доступ к личной информации.

Дополнительно в программе доступны такие полезные опции, как:

• ведение истории отслеживающих мероприятий; • звуковое оповещение несанкционированного проникновения; • сбрасывание незваных «гостей» автоматически или вручную.

Friendly Net Watcher может работать как самостоятельно, так и в продвинутой оболочке Friendly Pinger, предназначенной для многоуровневого администрирования.

Заключение

Безопасность личных данных – залог спокойствия и благополучия. На какую-то одну программу полагаться не стоит. Лучше задать Windows соответствующие настройки, защитить ПК мощным файрволом, а параллельно использовать одну из выше описанных утилит. Через такой кордон пробиться будет практически невозможно.

Источник

Разверните «Системные инструменты»> «Просмотр событий»> «Журналы Windows» и выберите «Приложение».. Панель справа сначала будет пустой, поскольку Windows загружает зарегистрированные события. На секунду может показаться, что окно застыло, но подождите минутку.

Как узнать, кто установил программу в Windows?

Просмотреть все программы в Windows

- Нажмите клавишу Windows, введите Все приложения и нажмите клавишу ВВОД.

- В открывшемся окне представлен полный список программ, установленных на компьютере.

Как узнать, кто удалил программу?

В средстве просмотра событий разверните Журналы Windows и выберите Приложение. Щелкните правой кнопкой мыши «Приложение» и выберите «Фильтровать текущий журнал». В новом диалоговом окне для раскрывающегося списка Источники событий выберите MsiInstaller. Одно из событий должно выявить пользователя, который удалил приложение.

Как мне найти каталог установки программы?

Эти шаги являются:

- Откройте проводник с помощью сочетания клавиш Win + E.

- Доступ к диску, на котором установлена Windows (обычно это диск C)

- Откройте папку Program Files / Program Files (x86).

- Будет папка с названием программы.

Как узнать, когда были установлены компоненты Windows?

1 ответ. Вы можете использовать Просмотр событий для этого. Откройте средство просмотра событий, затем разверните Журналы Windows и нажмите «Настройка». Вам нужно создать фильтр, который будет искать эти ключевые слова: Microsoft-Windows-ServerManager или просто ServerManager или идентификаторы событий 1611 и 1610.

Как узнать, когда была установлена программа?

Как узнать дату установки программы в Windows

- Нажмите кнопку «Пуск» и введите «Панель управления» на вкладке «Поиск». …

- Затем перейдите в «Программы»> «Программы и компоненты», и вы увидите список всех программ, установленных на вашем компьютере.

Какой ярлык для проверки версии Windows?

Чтобы узнать, какая версия Windows установлена на вашем устройстве, нажмите кнопку Клавиша с логотипом Windows + R, введите winver в поле Открыть, а затем нажмите кнопку ОК.

Какие процессы задействованы при установке программного обеспечения?

Установка программного обеспечения из Интернета

- Найдите и загрузите файл .exe.

- Найдите и дважды щелкните файл .exe. (Обычно он находится в папке «Загрузки».)

- Появится диалоговое окно. Следуйте инструкциям по установке программного обеспечения.

- Программное обеспечение будет установлено.

Как мне увидеть все программы в Windows 10?

Смотрите все свои приложения в Windows 10

- Чтобы просмотреть список своих приложений, выберите «Пуск» и прокрутите алфавитный список. …

- Чтобы выбрать, отображать ли в настройках меню «Пуск» все ваши приложения или только наиболее часто используемые, выберите «Пуск»> «Параметры»> «Персонализация»> «Пуск» и настройте каждый параметр, который нужно изменить.

Как проверить, полностью ли удалена программа?

Нажмите сочетание клавиш с логотипом Windows + S на клавиатуре. Введите% programfiles% в поле поиска.. Откроется папка Program Files. Посмотрите, есть ли там какие-либо папки с названием удаленного программного обеспечения.

Как узнать, когда программа была удалена в Windows 10?

Чтобы получить доступ к нему любезно запустите Event Viewer и откройте раздел Windows Logs, подраздел Application. Отсортируйте список по столбцу «Источник», затем прокрутите и просмотрите информационные события, создаваемые «MsiInstaller».

Могу ли я переустановить программу, которую я только что удалил?

Правильный способ переустановки программного обеспечения: чтобы полностью удалить его, а затем переустановить из самого обновленного источника установки ты можешь найти. … Если вы не уверены, какая версия Windows установлена на вашем компьютере, возможно, вы не сможете повторно загрузить правильную версию своего программного обеспечения.

Содержание

- История удаления программ windows 10

- Как узнать кто установил программу и когда

- Автоматизация оповещения по событиям 11707

- Как найти события установки программ не методом MsiInstaller

- Как узнать кто удалил программу с сервера или компьютера

- Дополнительно

- Как посмотреть последние действия пользователя на Windows ПК

- Содержание:

- История браузера

- Просмотр измененных файлов

- Поиск удаленных данных в корзине

- Просмотр папки «Загрузки»

- Просмотр последних установленных программ

- Поиск последних запущенных программ

- Дополнительные методы выявления последних действий

- Что делать если в ходе несанкционированного доступа были удалены важные данные?

- Часто задаваемые вопросы

- Заметаем следы. Как заставить Windows удалить историю, логи, кеши и все забыть

- Содержание статьи

- 1. Очистка списков недавних мест и программ

- Xakep #208. Атака на сигналку

- 2. Очистка списка USB-накопителей

- 3. Очистка кеша и истории браузеров

- 4. Удаляем записи DNS

- 5. Очистка Flash Cookies

- 6. Удаление списка последних документов Microsoft Office

- 7. Автоматизируем очистку с помощью спецсофта

- 8. Реальное удаление файлов

- 9. Создаем bat-файл для очистки всего

- 10. Создаем AutoHotkey-скрипт для очистки всего

История удаления программ windows 10

Добрый день! Уважаемые читатели и гости одного из крупнейших IT блогов в рунете Pyatilistnik.org. В прошлый раз я вас научил определять кто именно перезагрузил сервер, это полезный навык при расследовании инцидентов. Бывают ситуации, что на сервер используют большое количество пользователей с одинаковыми правами, и вдруг куда-то пропадает одна из программ, вы видите что ее нет, логично, что нужно выяснить кто именно удалил программу. Вот этим мы и займемся, я вас научу получать информацию, кто установил или удалил программу в Windows.

Как узнать кто установил программу и когда

И так у меня есть тестовый сервер с операционной системой Windows Server 2019 и я на него в качестве демонстрации буду устанавливать Microdoft Edge Chromium, FireFox Mozilla, а так же LogParser. Все события, что генерируются в операционной системе Windows появляются в просмотре событий, это лог файлы разбитые по журналам.

первое это событие с ID 1040 покажет вам начало установки программы:

Далее идет сообщение с кодом ID 10000.

Далее вы увидите событие, где заканчивается установка программы ID 1042

Завершается сеанс событием с кодом ID 10001

И заканчивается установка программы событием с кодом ID 11707

Иногда вы можете увидеть событие с ID 1033.

Если вы внимательны, то можете обратить внимание, что источником событий тут выступает MsiInstaller. Зная это вы легко можете произвести фильтрацию. Для этого в правой части найдите пункт «Фильтр текущего журнала»

В источниках событий выберите из выпадающего списка пункт MsiInstaller.

В итоге у меня получилось вот так.

Теперь когда события отфильтрованы по источнику MsiInstaller, вам будет еще легче найти кто установил, что установил и когда. В моем примере это сделал ROOTАдминистратор.

Так же событие ID 11707 с пользователем «SYSTEM (СИСТЕМА)» вы можете обнаружить, когда люди используют «Software Store» в SCCM

Если вы любите веб интерфейс, то должны уже использовать Windows Admin Center, в котором вы легко можете с любого устройства подключиться к просмотру событий нужного сервера и посмотреть необходимые события.

Автоматизация оповещения по событиям 11707

Теперь когда вы знаете, как находить события по установке программ в системах семейства Windows, вам нужно автоматизировать данный процесс. Например, получать по почте, кто установил, где и что. В этом нам поможет конечно же PowerSell. Смысл автоматизации состоит в том, что вы на нужном сервере создаете задание в планировщике Windows, где будет запускаться скрипт PowerShell. Я вам приведу два скрипта, первый тот, что гуляет на просторах интернета.

Тут главное заполнить:

В результате вы получите письмо вот такого содержания:

Тут два недостатка, во первых вы не видите, где был установлен новый софт, понятно, что можно на каждом сервере, где выполняется скрипт писать свою тему, но это не так удобно. Во вторых у вас в место имени пользователя идет SID, который потом нужно конвертировать в понятное имя.

Так же вам никто не запрещает просто открыть PowerShell и ввести не сложный код:

Как найти события установки программ не методом MsiInstaller

Как я и писал выше не все инсталляторы программ используют метод MsiInstaller, например при установке Edge Chrome или Mozilla Firefox, вы в журнале «Приложение» не обнаружите события с кодом ID 11707. В таком случае вам нужно перейти в журнал «СИСТЕМА (SYSTEM)» и сразу отфильтровать события по номеру ID 7045.

Выглядит событие ID 7045 вот так:

Имя службы: Mozilla Maintenance Service

Имя файла службы: «C:Program Files (x86)Mozilla Maintenance Servicemaintenanceservice.exe»

Тип службы: служба режима пользователя

Тип запуска службы: Вручную

Учетная запись службы: LocalSystem

Имя службы: Microsoft Edge Elevation Service

Имя файла службы: «C:Program Files (x86)MicrosoftEdgeApplication80.0.361.111elevation_service.exe»

Тип службы: служба режима пользователя

Тип запуска службы: Вручную

Учетная запись службы: LocalSystem

Как узнать кто удалил программу с сервера или компьютера

По аналогии с установкой, процесс деинсталляции или как его еще называют удаление, генерирует свои события в журналах Windows. Если мы говорим, про источник MsiInstaller из журнала «Приложение (Application)», то нам нужно фильтровать события по ID 11724 и ID 1034.

Так же вы можете спокойно использовать описанный выше скрипт и команду PowerShell, для автоматизации оповещения, о удалении программы.

Дополнительно

Хочу отметить, что существует ряд платных программ которые специализируются на аудите событий в Windows системах, например netwrix и им подобные, где вы так же легко сможете получать всю информацию, о том кто и когда установил программу, или кто и когда ее удалил.

Источник

Как посмотреть последние действия пользователя на Windows ПК

Ниже мы разберем основные методы просмотра последних событий на компьютере, а также расскажем про следы, которые оставляет после себя каждый пользователь Windows.

Содержание:

Операционная система Windows и многие программы, работающие в ней, оставляют после себя множество следов, при помощи которых можно определить, что происходило с компьютером во время отсутствия пользователя. Данное руководство поможет выявить куда заходили, что смотрели, какие программы запускались и какие файлы изменялись при несанкционированном доступе к Вашей системе.

Просмотр последних действий является комплексной мерой, требующей поочередной проверки отдельных элементов системы и программного обеспечения, где могли остаться следы после доступа к ПК третьих лиц.

История браузера

Первым делом следует проверить историю Вашего интернет-обозревателя, где всегда сохраняются адреса сайтов, на которые был совершен переход с браузера.

История браузера должна проверяться первым делом, поскольку с его помощью можно получить данные для входа в социальные сети, банковские аккаунты, учетные записи онлайн-сервисов цифровой дистрибуции (к примеру, Steam, Origin, Epic Games Store и т.д.) и другие сервисы, откуда злоумышленники могут получить данные платежных карт и другую материальную выгоду.

Чтобы просмотреть историю браузера Google Chrome, достаточно открыть интернет-обозреватель и нажать комбинацию клавиш Ctrl+H, либо ввести в поисковую строку путь «chrome://history/» или нажать по иконке трех точек в правом верхнем углу и в открывшемся меню выбрать пункт «История».

В открывшемся окне можно просмотреть дату, время и посещенные ресурсы, по которым можно определить, что искали третьи лица при несанкционированном доступе к ПК.

Если Вы обнаружили, что история браузера была очищена, хотя Вы этого не делали, это означает, что во время несанкционированного доступа кто-то пытался скрыть следы работы за компьютером.

В таком случае следует воспользоваться нашим руководством «Как восстановить историю браузера после очистки», где можно узнать про восстановление и просмотр истории во всех популярных браузерах.

Помимо истории, браузер Google сохраняет многие действия, совершенные в сети с компьютера, в специальном разделе «Мои действия», где можно более детально просмотреть вводившиеся поисковые запросы, просмотренные видеоролики на YouTube и другую информацию.

Для перехода в меню «Мои действия», достаточно скопировать и вставить в адресную строку ссылку https://myaccount.google.com/activitycontrols, после чего выбрать требуемый пункт (к примеру, выберем пункт «История приложений и веб-поиска», но также здесь можно просмотреть историю местоположений, история просмотров и поисков YouTube, данные с синхронизированных устройств и т.д.) и нажать по кнопке «Управление историей».

В открывшемся окне можно детально ознакомиться со всеми действиями, просмотрами и введенными поисковыми запросами, которые были совершены в ближайшее время.

Просмотр измененных файлов

Ознакомившись с историей в браузере следует приступить к выявлению действий, которые были совершены непосредственно с компьютером и личной информацией.

Чтобы просмотреть файлы, документы и другие данные, подвергнувшиеся изменению при несанкционированном доступе следует воспользоваться функцией просмотра именных файлов.

Чтобы сделать это необходимо:

Шаг 1. Нажимаем правой кнопкой мыши по «Пуск» и в открывшемся меню выбираем пункт «Выполнить». В строке открывшегося окна вводим команду «recent» и подтверждаем действие «Ок».

Шаг 2. В открывшемся окне можно обнаружить последние файлы, фотографии, документы и другие данные с которыми выполнялись какие-либо действия, а также точную дату их изменения.

Стоит отметить, что «подкованные» злоумышленники могут удалить все данные из этой папки, но это станет явным следом деятельности третьих лиц с системой и информацией.

Поиск удаленных данных в корзине

Если во время несанкционированного доступа к Вашему компьютеру были удалены какие-либо данные, они могли попасть в корзину, где можно посмотреть время удаления, а также быстро восстановить удаленные файлы.

При стандартных настройках интерфейса Windows, корзина всегда располагается на рабочем столе.

Если есть подозрения, что файлы были удалены при несанкционированном доступе, а корзина была очищена, рекомендуем срочно ознакомиться с темой «Как восстановить файлы после удаления в «Корзину» и ее очистки», поскольку если не восстановить данные сразу, в скором времени они могут быть уничтожены из-за перезаписи!

Просмотр папки «Загрузки»

Помимо корзины, обязательно следует посетить папку «Загрузки», поскольку в ней могут содержаться последние данные, скачанные на компьютер из интернета.

Это могут быть и вредоносные программы, и специальные утилиты для слежки, а также другое вредоносное и опасное ПО, способное навредить системе и конфиденциальности пользователя. Проще всего перейти в папку из каталога «Мой компьютер» или «Этот компьютер» в Windows 10.

В открывшемся окне следует внимательно проверить скачанные установочные данные и другие подозрительные файлы. В случае обнаружения таких, следует немедленно их удалить, поскольку запуск исполняемых файлов может привести к заражению.

Просмотр последних установленных программ

Во время несанкционированного доступа к Вашему компьютеру, в систему могли быть установлены сторонние программы, майнеры, рекламные приложения и другое нежелательное ПО, поэтому следует проверить список последних установленных программ.

Чтобы сделать это, следует:

Шаг 1. Нажимаем левой кнопкой мыши по иконке «Поиск» (изображение лупы возле кнопки «Пуск») и вводим в строку фразу «Панель управления», после чего переходим в непосредственно сам пункт «Панель управления».

Шаг 2. Находясь в панели управления, включаем режим отображения «Категория» и нажимаем по пункту «Удаление программы».

Шаг 3. В открывшемся списке нажимаем по графе «Установлено», чтобы выровнять перечень программ по дате установки, после чего внимательно просматриваем все недавно установленные программы на наличие подозрительных.

При обнаружении неизвестных утилит, лучшим решением будет их удаление. Это можно сделать при двойном нажатии левой кнопкой мыши в списке. Важно! В данном окне могут отображаться системные программы и утилиты, поэтому следует знать, что нужно удалить, а что лучше оставить.

Поиск последних запущенных программ

Система Windows также позволяет узнать в какое время и какие программы были запущенны, что поможет лучше понять, что происходило во время несанкционированного доступа.

Чтобы воспользоваться поиском последних запущенных программ необходимо:

Шаг 1. Переходим в каталог «Этот компьютер» и в правом верхнем углу вводим в поиск «.exe» — ключ, который позволит найти все исполняемые файлы на компьютере.

Шаг 2. Нажимаем правой кнопкой мыши по любому из колонок списка и в открывшемся меню выбираем «Сортировка», после чего «Подробнее».

Шаг 3. В открывшемся меню ставим галочку напротив пункта «Дата доступа», что позволит выровнять список по последним запущенным исполнительным файлам программ.

Дополнительные методы выявления последних действий

Помимо вышеописанных способов, опытные пользователи смогут воспользоваться просмотром журналов Windows, которые позволяют найти, когда были запущены различные приложения или, когда выполнялся вход и выход из системы.

Стоит отметить, что журнал событий является средством, предназначенным для системных администраторов, поэтому пользователи, не знающие коды конкретных событий, не смогут найти нужную информацию в журналах.

Помимо вышеописанных способов, можно на постоянной основе пользоваться специальными программами для слежения за компьютером (к примеру: NeoSpy, Snitch, Actual Spy и другие). В данном случае, утилиты будут показывать все действия, произведенные с компьютером в удобном меню и в понятной для любого пользователя форме.

Что делать если в ходе несанкционированного доступа были удалены важные данные?

Если Вы обнаружили, что кто-то намеренно удалил важные данные, фотографии, документы или любую другую информацию с компьютера, рекомендуем немедленно воспользоваться специальной утилитой для восстановления информации RS Partition Recovery.

С её помощью можно быстро вернуть данные, которые были удалены комбинацией клавиш Shift+Delete, отформатированы с носителя, удалены вирусным ПО, или уничтожены в ходе изменения логической структуры носителя.

RS Partition Recovery обладает крайне низкими системными требованиями, что позволяет использовать программу даже на ноутбуках и офисных машинах. Помимо этого, утилита для восстановления данных имеет интуитивно-понятный интерфейс, в котором сможет разобраться абсолютно любой пользователь.

Чтобы вернуть утерянные файлы, достаточно провести быстрое или полное сканирование накопителя. Это поможет выявить недавно удаленные файлы или все данные, возможные для восстановления. Чтобы ознакомиться с другими возможностями и преимуществами работы с RS Partition Recovery, рекомендуем посетить официальную страницу программы.

Часто задаваемые вопросы

Это сильно зависит от емкости вашего жесткого диска и производительности вашего компьютера. В основном, большинство операций восстановления жесткого диска можно выполнить примерно за 3-12 часов для жесткого диска объемом 1 ТБ в обычных условиях.

Если файл не открывается, это означает, что файл был поврежден или испорчен до восстановления.

Используйте функцию «Предварительного просмотра» для оценки качества восстанавливаемого файла.

Когда вы пытаетесь получить доступ к диску, то получаете сообщение диск «X: не доступен». или «Вам нужно отформатировать раздел на диске X:», структура каталога вашего диска может быть повреждена. В большинстве случаев данные, вероятно, все еще остаются доступными. Просто запустите программу для восстановления данных и отсканируйте нужный раздел, чтобы вернуть их.

Пожалуйста, используйте бесплатные версии программ, с которыми вы можете проанализировать носитель и просмотреть файлы, доступные для восстановления.

Сохранить их можно после регистрации программы – повторное сканирование для этого не потребуется.

Источник

Содержание статьи

Списки открытых файлов и подключенных по USB устройств, история браузера, кеш DNS — все это помогает узнать, что делал пользователь. Мы составили пошаговую инструкцию, как убрать следы своей деятельности в разных версиях Windows, Office и популярных браузерах. В конце статьи ты найдешь несколько скриптов, которые помогут тебе автоматически поддерживать чистоту на своей машине.

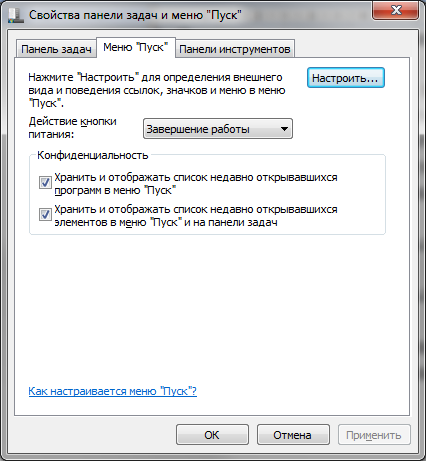

1. Очистка списков недавних мест и программ

Начнем уборку со списков недавних мест и программ. Список недавних (в Windows 10 — часто используемых) программ находится в главном меню, а список недавних мест — в проводнике.

Xakep #208. Атака на сигналку

Как отключить это безобразие? В Windows 7 — щелкнуть правой кнопкой мыши на кнопке «Пуск», выбрать «Свойства» и в появившемся окне снять обе галочки в разделе «Конфиденциальность».

Далее эти строчки пригодятся нам, когда будем писать собственный скрипт для очистки системы от следов нашего пребывания в ней.

Чтобы последние файлы очищались автоматически при выходе, нужно включить политику «Очищать журнал недавно открывавшихся документов при выходе», которая находится в разделе «Конфигурация пользователяАдминистративные шаблоныМеню «Пуск» и панель задач».

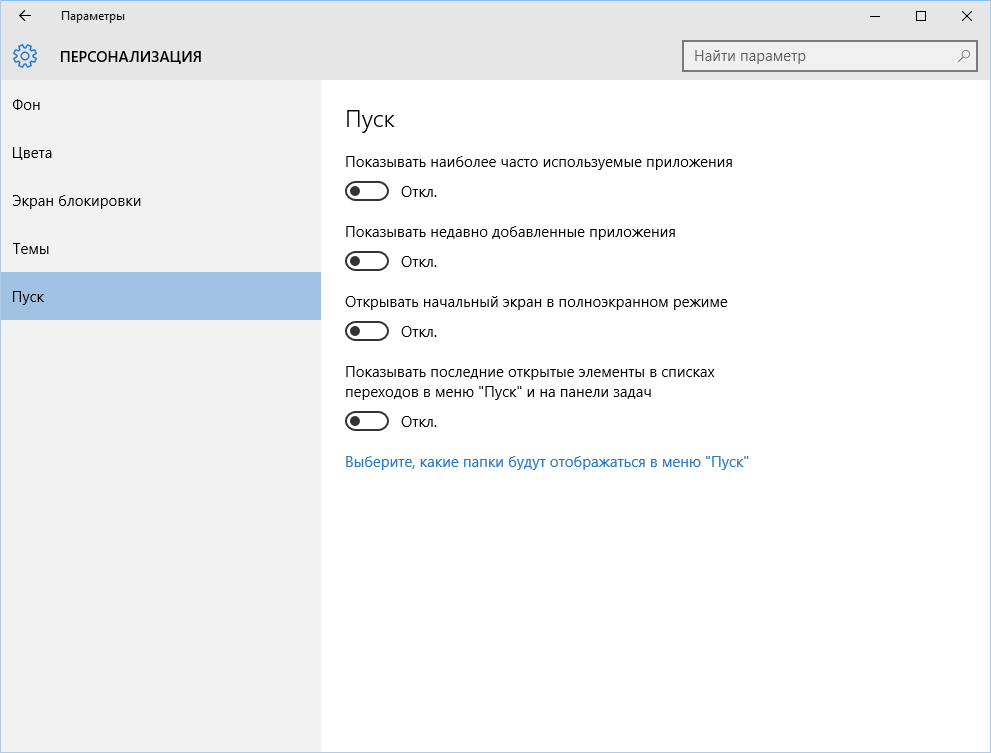

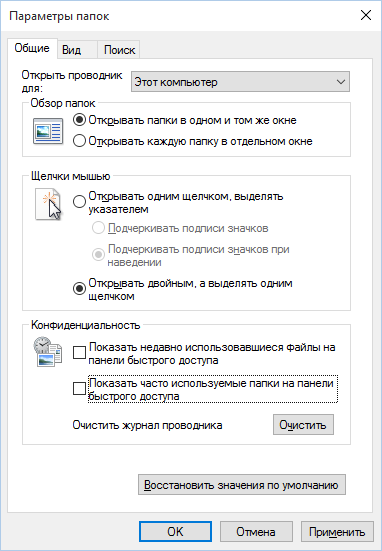

Теперь переходим к Windows 10. Отключить список недавно добавленных и часто используемых приложений можно через окно «Параметры». Открой его и перейди в раздел «Персонализация», пункт «Пуск». Отключи все, что там есть.

Кажется, что проблема решена, но это, увы, не совсем так. Если включить эти параметры снова, то все списки в таком же составе появятся вновь. Поэтому придется отключать эту фичу через групповую политику. Открой gpedit.msc и перейди в раздел «Конфигурация пользователяАдминистративные шаблоныМеню «Пуск» и панель задач». Включи следующие политики:

Очистить недавние места в Windows 10 проще, чем в «семерке». Открой проводник, перейди на вкладку «Вид» и нажми кнопку «Параметры». В появившемся окне отключи параметры «Показывать недавно использовавшиеся файлы на панели быстрого доступа» и «Показывать часто используемые папки на панели быстрого доступа». Не забудь нажать кнопку «Очистить».

Как видишь, у такой простой задачи, как очистка последних объектов, довольно непростое решение. Без редактирования групповых политик — никуда.

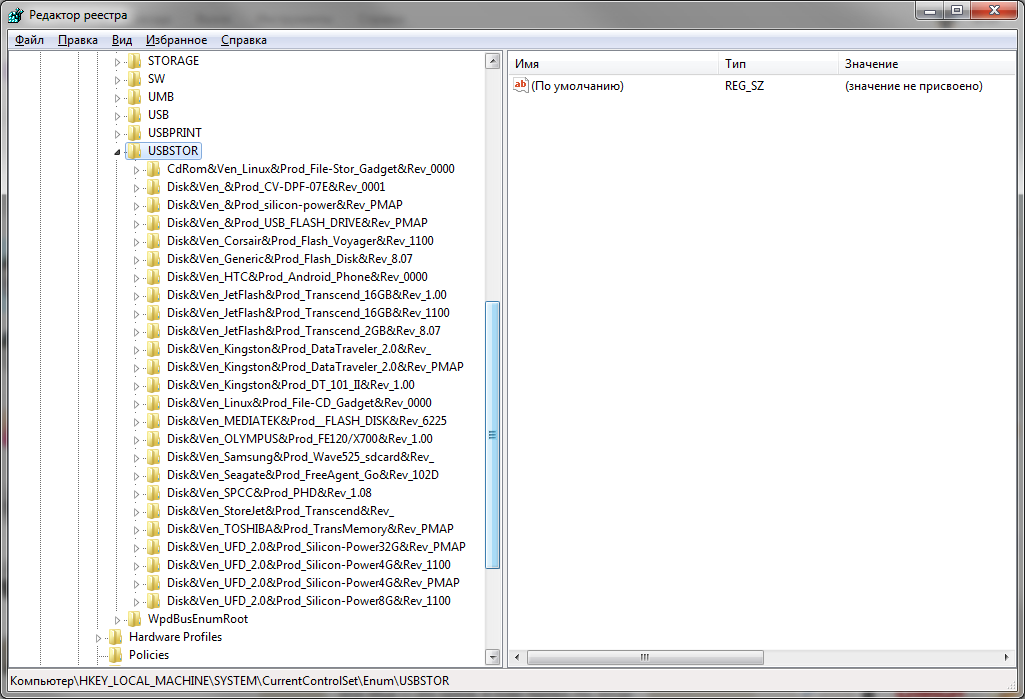

2. Очистка списка USB-накопителей

На некоторых режимных объектах к компьютеру разрешено подключать только флешки, зарегистрированные в журнале. Причем, как водится, журнал самый что ни на есть обычный — бумажный. То есть сам компьютер никак не ограничивает подключение незарегистрированных накопителей. Не ограничивает, зато протоколирует! И если при проверке обнаружат, что пользователь подключал незарегистрированные накопители, у него будут проблемы.

Мы ни в коем случае не советуем тебе пытаться украсть военные секреты, но умение очищать список недавно подключавшихся накопителей может пригодиться и в других жизненных ситуациях. Чтобы сделать это, загляни в следующие разделы реестра:

Вот они — все накопители, которые ты подключал к своему компу.

Казалось бы, нужно просто взять и все почистить. Но не тут-то было! Во-первых, разрешения на эти ветки реестра установлены таким образом, что ты ничего не удалишь даже в «семерке», не говоря уже о «десятке».

Во-вторых, назначать права и разрешения вручную долго, особенно если накопителей много. В-третьих, права админа не помогут. Скриншот выше был создан, когда я выполнял операцию удаления как раз с правами админа. В-четвертых, кроме этих двух разделов, нужно почистить еще длинный список разделов. Причем их нужно не просто удалять, а грамотно редактировать.

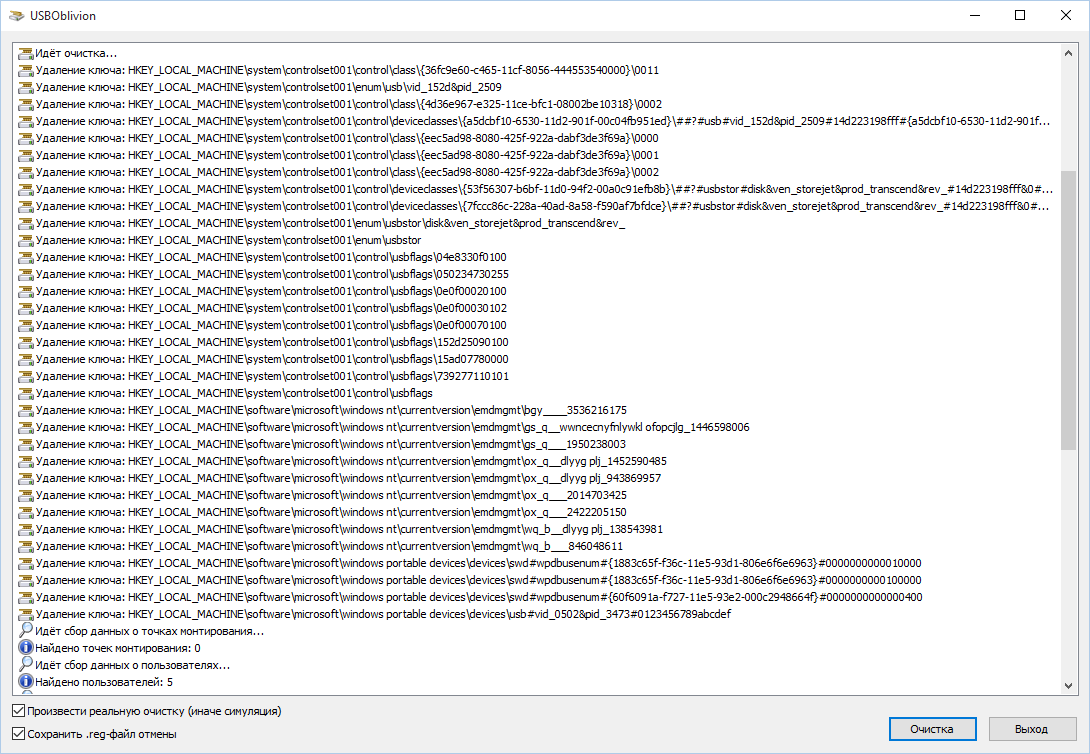

Если тебе по каким-то причинам понадобится сделать все вручную, то ищи по ключевым словам MountPoints, MountedDevices DeviceClasses и RemovableMedia. Но куда проще использовать готовую программу, которая сделает все за тебя. На некоторых форумах для этого рекомендуют USBDeview. Однако я ее протестировал и заявляю, что она вычищает информацию далеко не из всех нужных разделов. USBSTOR и USB продолжают содержать информацию о подключавшихся носителях.

Программа не только чистит реестр, но и выводит подробный лог своих действий (см. ниже). Когда она завершит работу, не останется никаких упоминаний о подключении накопителей к компьютеру.

3. Очистка кеша и истории браузеров

Третий пункт в нашем туду — очистка кеша и журнала браузеров. Тут сложностей никаких — каждый браузер позволяет сбросить список недавно посещенных сайтов.

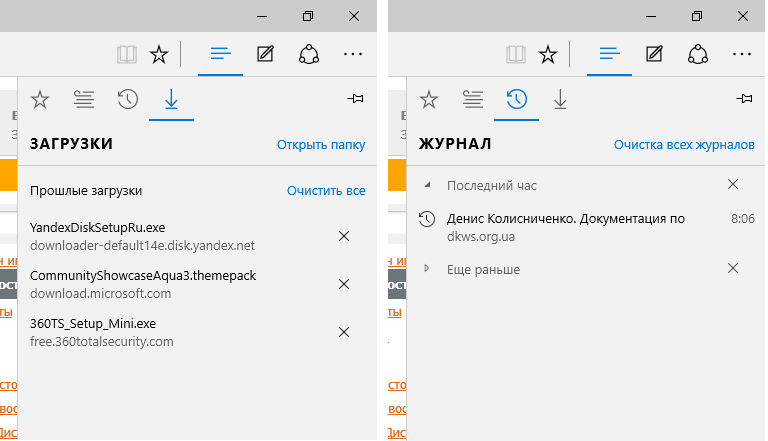

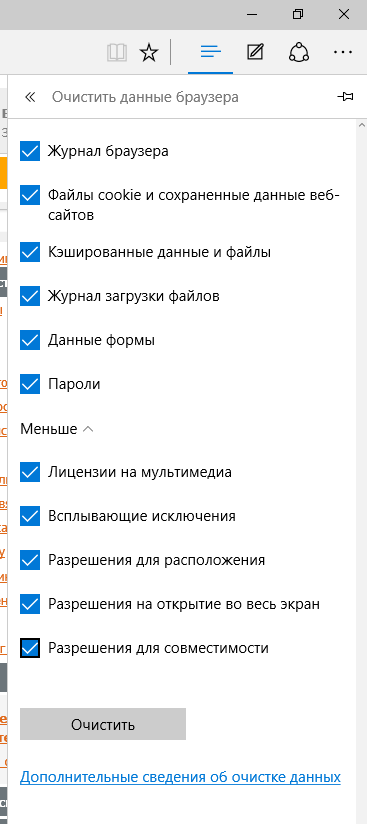

Edge. Очистить список загруженных файлов и все журналы можно с помощью «Концентратора». Просто щелкни соответствующие ссылки. При очистке журнала нужно выбрать все чекбоксы и нажать кнопку «Очистить».

Firefox. Открой настройки, перейди в раздел «Приватность», нажми ссылку «Удалить вашу недавнюю историю», выбери «Все», нажми кнопку «Удалить сейчас».

Chrome. Нажми Ctrl + Shift + Del, на появившейся странице выбери очистку за все время, отметь все чекбоксы и нажми кнопку «Очистить историю».

Opera. Выбери «Меню (Opera) → Настройки → Удалить личные данные». Принцип тот же — выбираем все, нажимаем кнопку «Удалить».

IE. Да кто его использует? Если что, рекомендации ты найдешь на сайте Microsoft.

В результате ты не только сотрешь следы, но и слегка освободишь диск. Чтобы не чистить заново, можешь продолжить пользоваться браузером в режиме инкогнито. Конечно, админ при желании заметит лог на шлюзе, но на твоем компьютере все будет чисто. Оптимальное решение — использовать Tor. В этом случае даже админ не увидит, какие сайты ты посещаешь (при условии, что за твоей спиной нет камеры наблюдения).

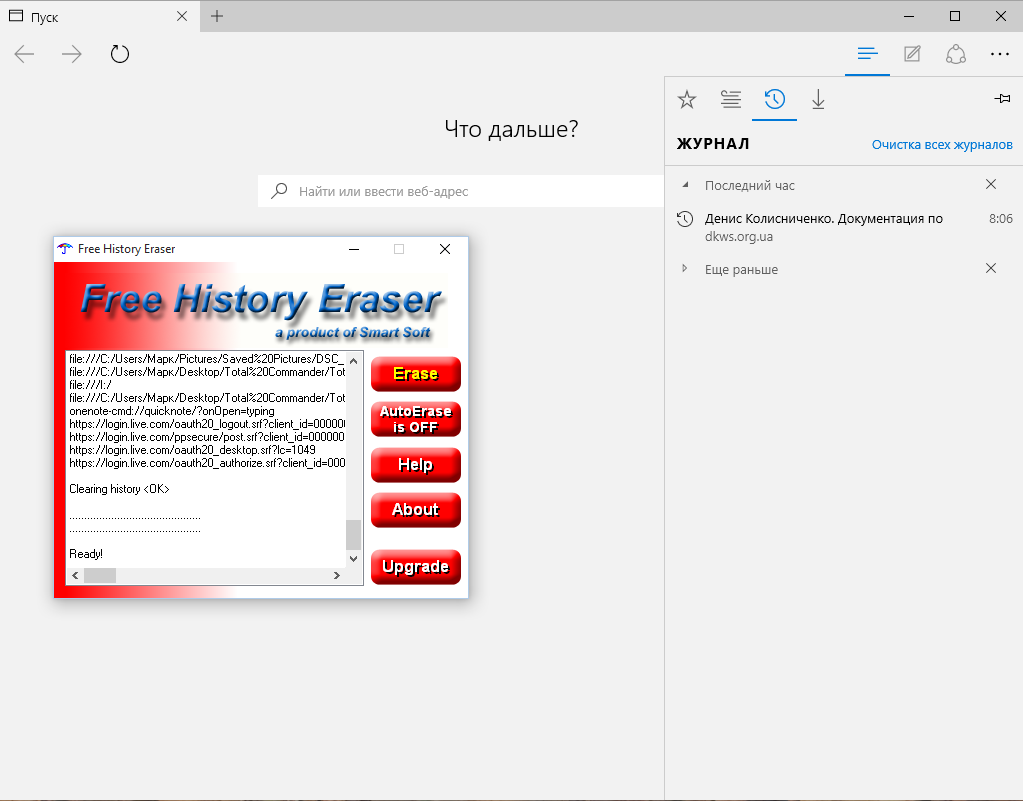

Если ты используешь не один браузер, а несколько и чистить нужно периодически, то можно использовать одну из специализированных утилит. Я протестировал Free History Eraser, и результат оказался средним: что-то почищено, что-то нет (журнал Edge, к примеру, остался нетронутым). Так что в важных случаях не забывай проверить вручную.

4. Удаляем записи DNS

5. Очистка Flash Cookies

За тобой следят все кому не лень. Даже Flash — и тот отслеживает твои посещения. Flash Cookies собираются в каталоге %appdata%MacromediaFlash Player#SharedObjects. Что с ним сделать, ты уже догадался — удалять к такой-то матери. Для скриптования этого процесса пригодятся вот эти две строчки:

6. Удаление списка последних документов Microsoft Office

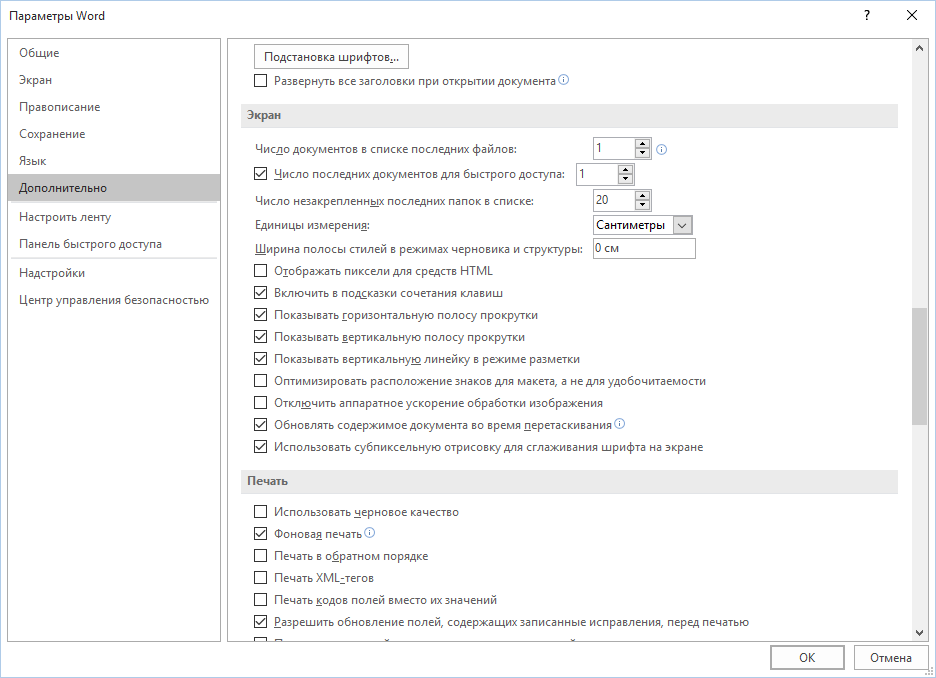

Для удобства пользователей список последних документов хранят все программы офисного пакета. Чтобы пресечь это безобразие, в новых версиях Office нужно в параметрах перейти в раздел «Дополнительно», установить число последних документов равным единице (обрати внимание — на скриншоте есть два параметра, которые нужно поменять на единицу). Значение 0 программа установить не позволит, поэтому последним нужно будет открыть какой-нибудь безобидный файл.

7. Автоматизируем очистку с помощью спецсофта

Обрати внимание, что нам нужна именно версия CCleaner Desktop, а не CCleaner Cloud. Последняя стоит денег, и ее набор функций значительно шире, чем нам нужно. Переходим по ссылке и выбираем версию Free.

Чем мне нравится CCleaner — так это тем, что он:

Пользоваться программой проще простого — выбери те элементы, которые хочешь очистить, и нажми кнопку «Очистка».

Есть и еще одна программа для очистки всей системы — Windows Cleaner. Правда, на ее сайте указано, что она поддерживает только системы до Windows 8 включительно. Действительно, в Windows 10 программа не работала так, как нужно (во всяком случае, с очисткой журнала Edge она не справилась). Но на более старых «Окнах» она вполне имеет право на существование.

8. Реальное удаление файлов

Все мы знаем, что при удалении файл на самом деле не стирается. Удаляется только запись о нем, а сами данные все еще продолжают существовать где-то на диске. Поэтому для полного удаления информации нужно использовать специальные утилиты, которые затирают свободное пространство диска нулями или случайными данными. После этого восстановить файлы не получится. В предыдущих шагах мы уже много чего удаляли, поэтому самое время затереть свободное пространство, чтобы нельзя было восстановить вообще ничего.

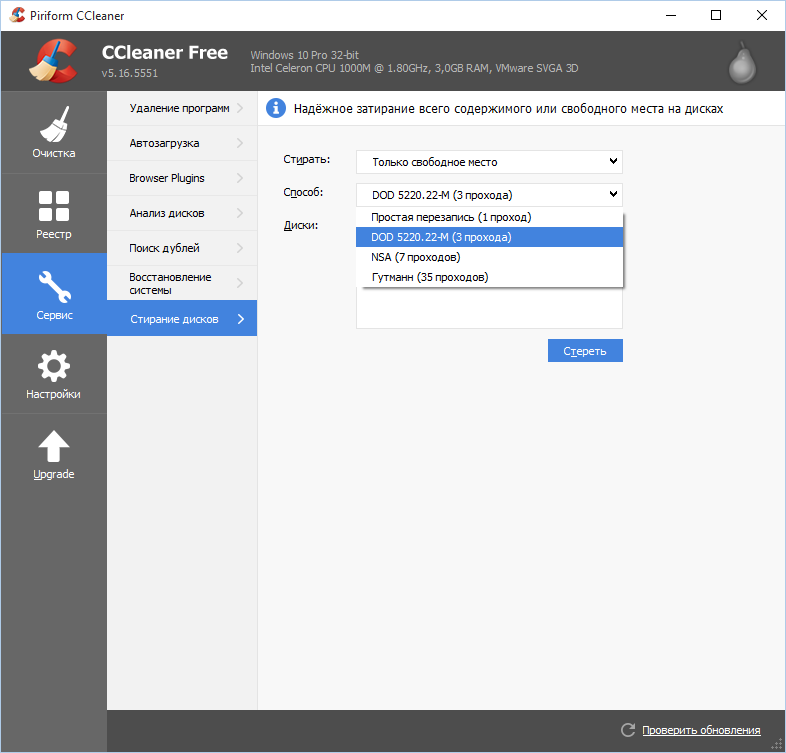

Существует много утилит для затирания информации. Но мы будем использовать то, что уже у нас есть, а именно CCleaner. Зайди в «Сервис → Стирание дисков», выбери диск, который хочешь очистить от недобитых файлов, укажи стирать «Только свободное место» и задай способ стирания. Приложение поддерживает несколько стандартов стирания — от самого простого, подразумевающего одну перезапись, до метода Гутмана (35 проходов).

Из конкурентов CCleaner интересна, к примеру, программа BCWipe — она может не только стирать свободное пространство, но и удалять файл подкачки, который также может содержать конфиденциальную информацию. BCWipe стоит денег, но для одноразового стирания подойдет и trial-версия.

9. Создаем bat-файл для очистки всего

Теперь попытаемся автоматизировать некоторые описанные ранее операции. Начнем с удаления файлов из каталога Recent. Удалять командой del, как было показано выше, можно, но лучше сразу использовать CCleaner для безопасного удаления.

К сожалению, CCleaner нельзя вызвать так, чтобы он почистил в режиме командной строки все свободное пространство, поэтому придется удалять файлы через него, а не командой del или же использовать команду del, а потом вручную запустить его и вызвать очистку свободного пространства. Последний параметр (1) означает удаление с тремя проходами. Это оптимальный режим, поскольку с одним проходом (0) — слишком просто, а все остальные — слишком долго. С полным перечнем параметров командной строки CCleaner можно ознакомиться на сайте разработчиков.

Из командной строки можно чистить и список USB-накопителей при помощи USB Oblivion:

Далее нужно запустить CCleaner с параметром /AUTO для автоматической очистки по умолчанию. Это не очистит кеш DNS, так что придется сделать это вручную:

В итоге у нас получился вот такой сценарий:

10. Создаем AutoHotkey-скрипт для очистки всего

Теперь напишем еще один скрипт. Он будет открывать браузер Chrome в режиме инкогнито, а после окончания сессии (будет задан WinWaitClose) запускать CCleaner для автоматической очистки — будет удален кеш браузера и временные файлы. После этого очистим еще и кеш DNS.

Источник

Windows регистрирует практически все события, которые происходят, когда кто-то ее использует. Журнал не представляет особого интереса для обычного пользователя, но для тех, кто устраняет неполадки в приложении или имеет проблемы с запуском процесса, он очень полезен. Если вам когда-либо понадобится узнать, какой пользователь установил или удалил приложение в Windows, вам следует обратиться к журналу событий e. Вот что вам нужно сделать.

Для просмотра журнала вам потребуются права администратора. Щелкните правой кнопкой мыши «Этот компьютер» («Мой компьютер» в Windows 7) и выберите «Управление» в контекстном меню. Если будет предложено, предоставьте административное разрешение. Разверните «Системные инструменты»> «Просмотр событий»> «Журналы Windows» и выберите «Приложение». Панель справа будет сначала казаться пустой, поскольку Windows загружает зарегистрированные события. На секунду может показаться, что окно застыло, но подождите минутку. После загрузки вы увидите очень длинный список событий, который, очевидно, слишком много, чтобы просеивать вручную.

Посмотрите на крайнюю правую панель и выберите опцию «Фильтровать текущий журнал» в разделе «Действия».

Откроется новое окно с названием «Фильтр текущего журнала». Прокрутите вниз до раскрывающегося списка «Источники событий» и откройте его. Отметьте опцию MsiInstaler и нажмите Применить.

MsiInstaller — это служба, отвечающая за установку и удаление приложений в Windows. Если пользователь установил или удалил приложение, эта служба зарегистрировала бы событие. Список событий, которые вы увидите после применения фильтра, будет касаться исключительно установки и удаления приложений. Это небольшой список, который нужно просмотреть вручную. Если у вас есть приблизительное представление о том, когда произошла установка или удаление определенного приложения, вы можете указать диапазон дат в раскрывающемся списке «Зарегистрировано» в фильтре журнала.

Выберите запись в журнале и посмотрите на панель под ней, которая содержит подробную информацию о событии. Вы можете увидеть, какое приложение было удалено, дату и время, когда оно было удалено, а также пользователя, который его удалил.

У этого процесса есть недостаток; не все приложения устанавливаются через службу MsiInstaller, поэтому не все действия по установке / удалению будут регистрироваться здесь. Это работает в Windows 7 и выше.

Как посмотреть кто удалил файл из общей папки

Просмотр полной версии : Кто удаляет файлы?

Вирусов точно нет, т.к. стоит NOD32.

гы.

как самонадеяно.

Подробнее можно, какие файлы, как, когда удаляет. Пока версий много: начиная от мастера очиски рабочего стола (он, сцука, ярлыки трет :gigi: ), заканчивая NOD32.

Вам смешно. А меня пытаются подставить. Конечно есть свидетели, что я здесь ничего не удалял, да и вообще за компы не садился.

Подробнее можно, какие файлы, как, когда удаляет.

Всякие *.doc, exel`евские, картинки, файлы баз данных и т.п.

Помогите поймать вредителя.

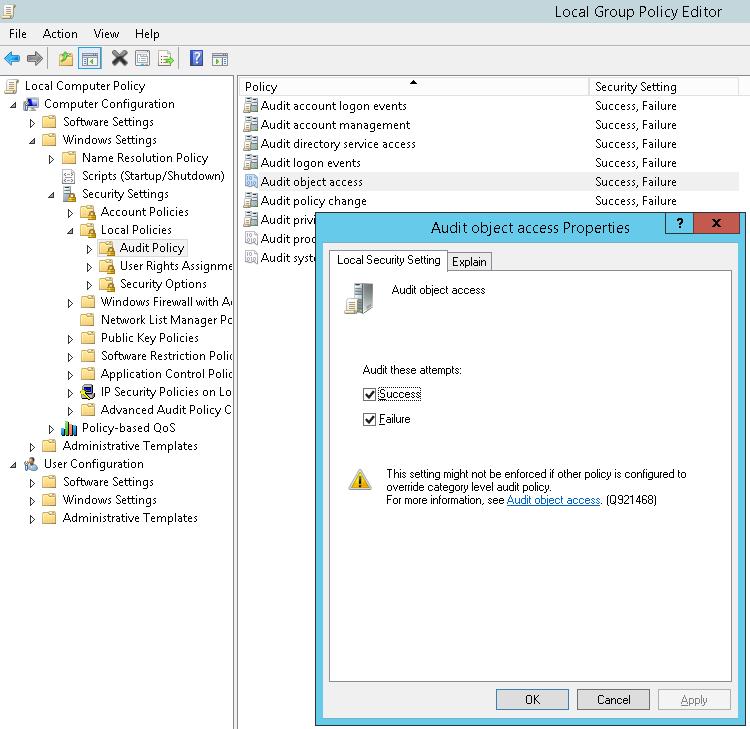

1. Заходим в LSP: Start -> Settings -> Control Panel -> Administrative tols -> local security policy

2. Включаем аудит доступа к файлам: Local policy -> Audit Policy. Выставляем Object Access в Success, Failure.

3. Выделяем папку, откуда исчезают файлы. Смотрим её свойства -> Security

4. На закладке Security выбираем Advanced, далее — Auditing. Жмём Add.

5. Выбираем группу Everyone, жмём на Check names (название должно подчеркнуться). Жмём ОК

6. Выбираем Delete, всё закрываем.

Потом смотрим в Event Viewer -> Security, ищем нужные файлы

Локальная политика безопасности -> Локальные политики -> Политика аудита.

Аудит доступа к объектам выставляю Отказ.

Выделяю папку -> Свойства -> Безопасность -> Дополнительно -> Аудит -> Добавить

Выбрал группу «Все», нажал «Проверить имена». Жму Ок.

Далее, выбрать Удаление и поставить галочки. А где именно в столбцах: Успех и Отказ, или только отказ?

ruslansstu1146494329

В общем я поставил в политике аудита -> Аудит доступа к объектам: Успех и Отказ.

ruslansstu1146494940

Решил все это дело проверить.

Создал папку, скопировал туда несколько файлов и с другой машины по сети решил удалить. Во что я получил:

Тип события: Аудит успехов

Источник события: Security

Категория события: Доступ к объектам

Код события: 560

Дата: 01.05.2006

Время: 18:41:56

Пользователь: NATASHAАдминистратор

Компьютер: NATASHA

Описание:

Открытие объекта:

Сервер объекта: Security

Тип объекта: File

Имя объекта: D:РусланКопия WineLinux College.files

Код дескриптора: 2276

Код операции:

Код процесса: 4

Имя файла рисунка:

Основной пользователь: NATASHA$

Домен: COMPAUD

Код входа: (0x0,0x3E7)

Пользователь-клиент: Администратор

Домен клиента: NATASHA

Код входа клиента: (0x0,0xA7881)

Доступ DELETE

Привилегии —

Счетчик ограниченного SID: 0

Жаль, что не пишет с какой машины произведено удаление.

Жаль, что не пишет с какой машины произведено удаление.

Всё прекрасно пишет. Комп «NATASHA».

NaimaD1146518236

Компьютер: NATASHA

Жаль, что не пишет с какой машины произведено удаление.

Всё прекрасно пишет. Комп «NATASHA».

Компьютер: NATASHA

э-э-э. дело в том, что комп НАТАША — это тачка, на которой был запущен Эвент Вьюер, то бишь комп, на котором удаляли файлы, а не с которого удаляли файлы; думается, в одноранговой сетке узнать (только средствами оси) кто удалял — не карма

Пользователь: NATASHAАдминистратор

хмм. и одноранговая сеть

Это говорит о том, что удаляют локально. из под учетки локального администратора.

Т.е. это может быть radmin или аналог, telnet (или опять-же аналог) или вредный сервис — прога.

или удалают по сети подключаясь к этому компу под логин-паролем админа — сменить — проверить.

В пакет friendly pinger http://www.kilievich.com/fpinger/ входит логгер сетевых подключений. (по IP)

Сожно попробовать.

Или чтоб наверняка, filemon от sysinternals. Так определишь приложение, которое удаляет. но придется ловить момент.

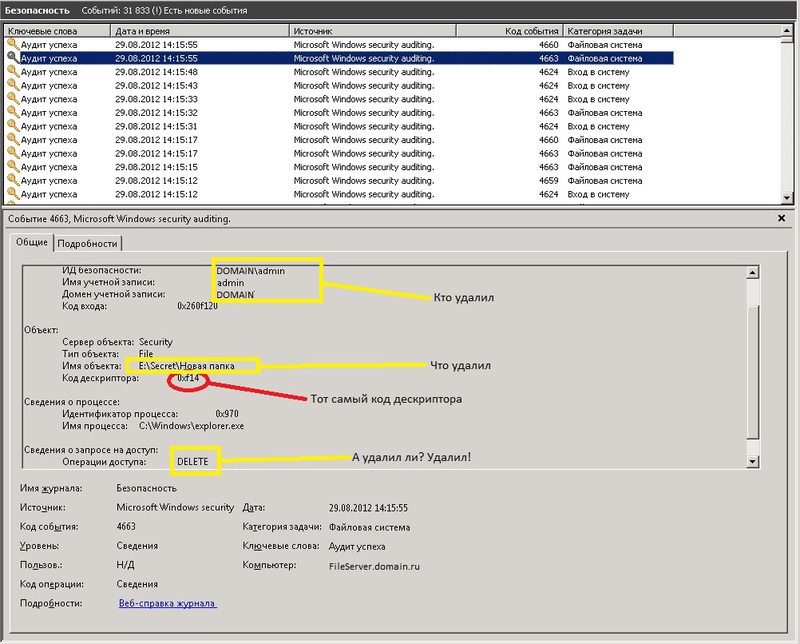

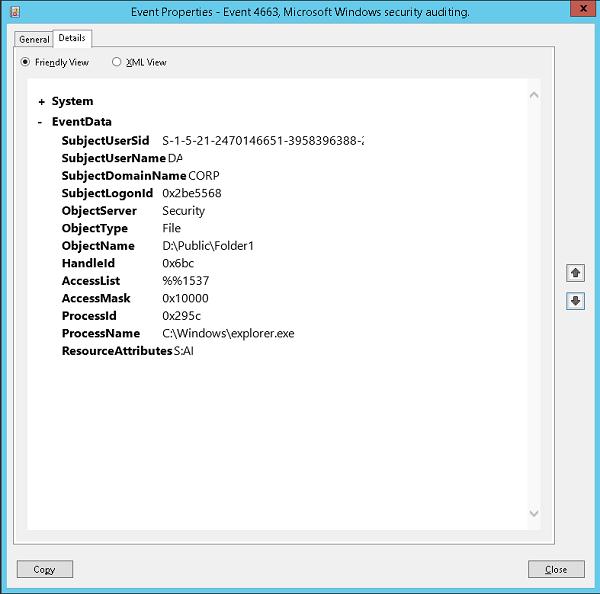

Аудит удаления и доступа к файлам и запись событий в лог-файл средствами Powershell

Я думаю, многие сталкивались с задачей, когда к Вам приходят и спрашивают: «У нас тут файл пропал на общем ресурсе, был и не стало, похоже кто-то удалил, Вы можете проверить кто это сделал?» В лучшем случае вы говорите, что у вас нет времени, в худшем пытаетесь найти в логах упоминание данного файла. А уж когда включен файловый аудит на файловом сервере, логи там, мягко говоря «ну очень большие», и найти что-то там — нереально.

Вот и я, после очередного такого вопроса (ладно бекапы делаются несколько раз в день) и моего ответа, что: «Я не знаю кто это сделал, но файл я Вам восстановлю», решил, что меня это в корне не устраивает…

Начнем.

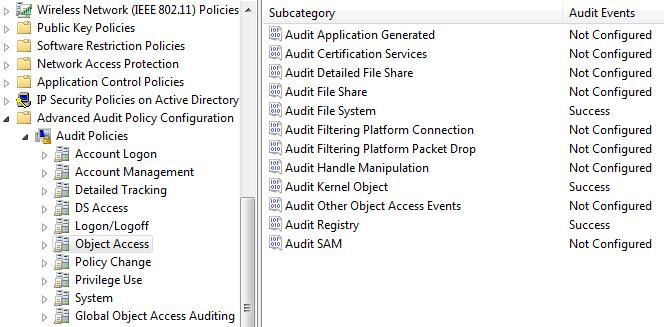

Для начала включим к групповых политиках возможность аудита доступа к файлам и папкам.

Локальные политики безопасности->Конфигурация расширенной политики безопасности->Доступ к объектам

Включим «Аудит файловой системы» на успех и отказ.

После этого на необходимые нам папки необходимо настроить аудит.

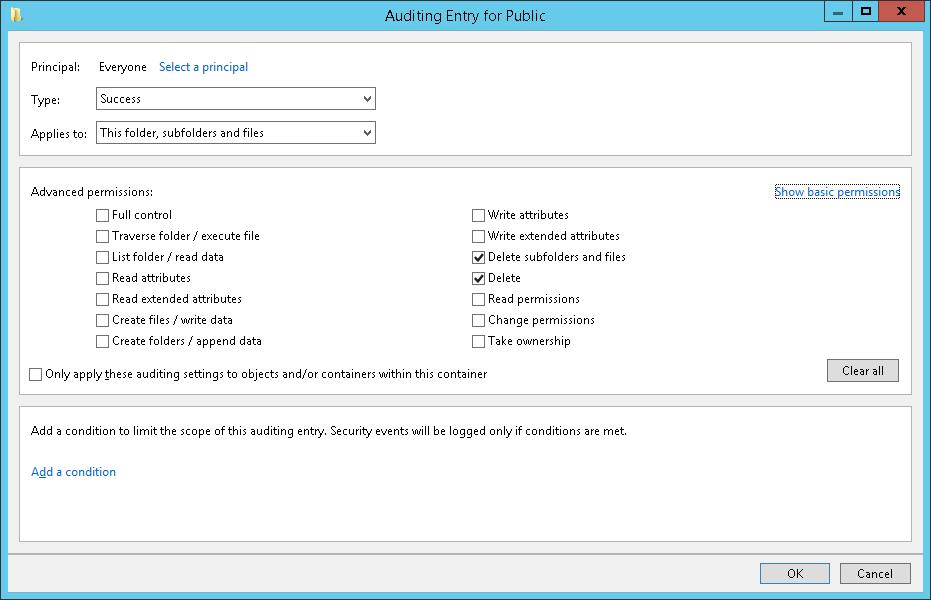

Проходим в свойства папки общего доступа на файловом сервере, переходим в закладку «Безопасность», жмем «Дополнительно», переходим в закладку «Аудит», жмем «Изменить» и «Добавить». Выбираем пользователей для которых вести аудит. Рекомендую выбрать «Все», иначе бессмысленно. Уровень применения «Для этой папки и ее подпапок и файлов».

Выбираем действия над которыми мы хотим вести аудит. Я выбрал «Создание файлов/дозапись данных» Успех/Отказ, «Создание папок/дозапись данных» Успех/отказ, Удаление подпапок и файлов и просто удаление, так же на Успех/Отказ.

Жмем ОК. Ждем применения политик аудита на все файлы. После этого в журнале событий безопасности, будет появляться очень много событий доступа к файлам и папкам. Количество событий прямопропорционально зависит от количества работающих пользователей с общим ресурсом, и, конечно же, от активности использования.

Итак, данные мы уже имеем в логах, остается только их оттуда вытащить, и только те, которые нас интересуют, без лишней «воды». После этого акурратно построчно занесем наши данные в текстовый файл разделяя данные симовлами табуляции, чтобы в дальнейшем, к примеру, открыть их табличным редактором.

А теперь очень интересный скрипт.

Скрипт пишет лог об удаленных файлах.

Как оказалось при удалении файлов и удалении дескрипторов создается одно и тоже событие в логе, под При этом в теле сообщения могут быть разные значения «Операции доступа»: Запись данных (или добавление файла), DELETE и т.д.

Конечно же нас интересует операция DELETE. Но и это еще не все. Самое интересное, то что, при обычном переименовании файла создается 2 события с ID 4663, первое с Операцией доступа: DELETE, а второе с операцией: Запись данных (или добавление файла). Значит если просто отбирать 4663 то мы будем иметь очень много недостоверной информации: куда попадут файлы и удаленные и просто переименованные.

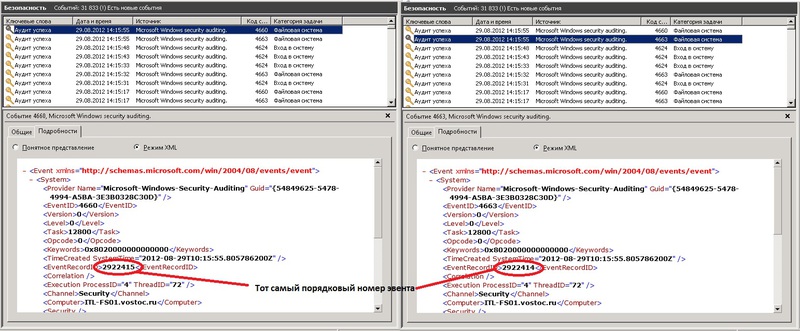

Однако мной было замечено, что при явном удалении файла создается еще одно событие с ID 4660, в котором, если внимательно изучить тело сообщения, содержится имя пользователя и еще много всякой служебной информации, но нет имени файла. Зато есть код дескриптора.

Однако предшествующим данному событию было событие с ID 4663. Где как раз таки и указывается и имя файла, и имя пользователя и время, и операция как не странно там DELETE. И самое главное там имеется номер дескриптора, который соответствует номеру дескриптора из события выше (4660, помните? которое создается при явном удалении файла). Значит теперь, чтобы точно знать какие файлы удалены, необходимо просто найти все события с ID 4660, а так же предшествующие каждому этому событию, событие с кодом 4663, в котором будет содержаться номер нужного дескриптора.

Эти 2 события генерируются одновременно при удалении файла, но записываются последовательно, сначала 4663, потом 4660. При этом их порядковые номера различаются на один. У 4660 порядковый номер на единицу больше чем у 4663.

Именно по этому свойству и ищется нужное событие.

Т.е. берутся все события с ID 4660. У них берется 2 свойства, время создания и порядковый номер.

Далее в цикле по одному берется каждое событие 4660. Выбирается его свойства, время и порядковый номер.

Далее в переменную $PrevEvent заносится номер нужного нам события, где содержится нужная информация об удаленном файле. А так же определяются временные рамки в которых необходимо искать данное событие с определенным порядковым номером (с тем самым который мы занесли в $PrevEvent). Т.к. событие генерируется практически одновременно, то поиск сократим до 2х секунд: + — 1 секунда.

(Да, именно +1 сек и -1 сек, почему именно так, не могу сказать, было выявлено экспериментально, если не прибавлять секунду, то некоторые может не найти, возможно связано с тем, что возможно два эти события могут создаваться один раньше другой позже и наоборот).

Сразу оговорюсь, что искать только по порядковому номеру по всем событиям в течении часа — очень долго, т.к. порядковый номер находиться в теле события, и чтобы его определить, нужно пропарсить каждое событие — это очень долго. Именно поэтому необходим такой маленький период в 2 секунда (+-1сек от события 4660, помните?).

Именно в этом временном промежутке ищется событие с необходимым порядковым номером.

После того как оно найдено, работают фильтры:

Т.е. не записываем информацию об удаленных временных файлах (.*tmp), файлах блокировок документов MS Office (.*lock), и временных файлах MS Office (.*

$*)

Таким же образом берем необходимые поля из этого события, и пишем их в переменную $BodyL.