В этой статье мы рассмотрим, как получить и проанализировать логи RDP подключений в Windows. Логи RDP подключений позволяют администраторам терминальных RDS серверов/ферм получить информацию о том, какие пользователи подключались к серверу, когда был выполнен вход и когда сеанс завершен, с какого устройства (имя или IP адрес) подключался пользователь.

Описанные методики получения и исследования RDP логов применима как к Windows Server 2022/2019/2016/2012R2, так и для десктопных версий Windows 11, 10, 8.1 c.

Содержание:

- События RDP подключений в журналах Windows (Event Viewer)

- Получаем логи RDP подключений в Windows с помощью PowerShell

- Логи RDP подключений на клиентах Windows

События RDP подключений в журналах Windows (Event Viewer)

Когда пользователь удаленно подключается к RDS серверу или удаленному столу Windows (RDP), информация об этих событиях сохраняется в журналы Windows. Рассмотрим основные этапы RDP подключения и связанные с ними события в Event Viewer.

- Network Connection

- Authentication

- Logon

- Session Disconnect/Reconnect

- Logoff

Network Connection: – событие установления сетевого подключение к серверу от RDP клиента пользователя. Событие с EventID – 1149 (Remote Desktop Services: User authentication succeeded). Наличие этого события не свидетельствует об успешной аутентификации пользователя. Этот журнал находится в разделе Applications and Services Logs -> Microsoft -> Windows -> Terminal-Services-RemoteConnectionManager -> Operational. Включите фильтр по данному событию (ПКМ по журналу-> Filter Current Log -> EventId 1149).

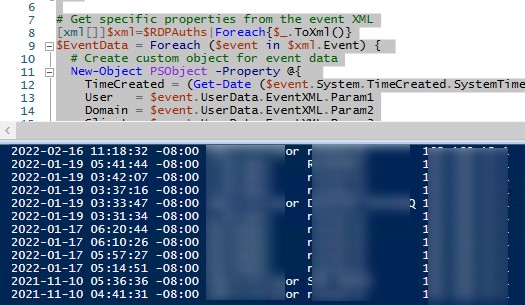

С помощью PowerShell можно вывести список всех попыток RDP подключений:

$RDPAuths = Get-WinEvent -LogName 'Microsoft-Windows-TerminalServices-RemoteConnectionManager/Operational' -FilterXPath '<QueryList><Query Id="0"><Select>*[System[EventID=1149]]</Select></Query></QueryList>'

[xml[]]$xml=$RDPAuths|Foreach{$_.ToXml()}

$EventData = Foreach ($event in $xml.Event)

{ New-Object PSObject -Property @{

TimeCreated = (Get-Date ($event.System.TimeCreated.SystemTime) -Format 'yyyy-MM-dd hh:mm:ss K')

User = $event.UserData.EventXML.Param1

Domain = $event.UserData.EventXML.Param2

Client = $event.UserData.EventXML.Param3

}

} $EventData | FT

В результате у вас получится список с историей всех сетевых RDP подключений к данному серверу. В событии содержится имя пользователя, домен (если используется NLA аутентификация, при отключенном NLA текст события выглядит иначе) и IP адрес компьютера пользователя.

Authentication: – успешная или неудачная аутентификация пользователя на сервере. Журнал Windows -> Security. Здесь нас могут интересовать события с EventID – 4624 (успешная аутентификация — An account was successfully logged on) или 4625 (ошибка аутентификации — An account failed to log on). Обратите внимание на значение LogonType в событии.

- LogonType = 10 или 3 — при входе через терминальную службу RDP —.

- LogonType = 7, значит выполнено переподключение к уже существующему RDP сеансу.

- LogonType = 5 – событие RDP подключения к консоли сервера (в режиме mstsc.exe /admin)

Вы можете использовать события с ошибками аутентификации для защиты от удаленного перебора паролей через RDP. СВы можете автоматически блокировать на файерволе IP адреса, с которых выполняется подбор пароля, простым PowerShell скриптом (см. статью).

При этом имя пользователя содержится в описании события в поле Account Name, имя компьютера в Workstation Name, а имя пользователя в Source Network Address.

Обратите внимание на значение поля LogonID – это уникальный идентификатор сессии пользователя, с помощью которого можно отслеживать дальнейшую активность данного пользователя. Но при отключении от RDP сессии (disconnect) и повторного переподключения к той же сессии, пользователю будет выдан новый TargetLogonID (хотя RDP сессия осталась той же самой).

Вы можете получить список событий успешных авторизаций по RDP (событие 4624) с помощью такой команды PowerShell.

Get-EventLog security -after (Get-date -hour 0 -minute 0 -second 0) | ?{$_.eventid -eq 4624 -and $_.Message -match 'logon type:s+(10)s'} | Out-GridView

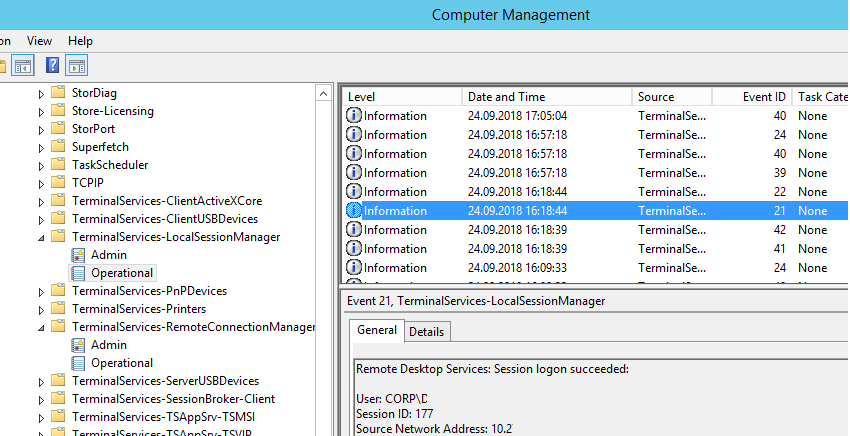

Logon: – RDP вход в систему, EventID – 21 (Remote Desktop Services: Session logon succeeded. Это событие появляется после успешной аутентификации пользователя. Этот журнал находится в разделе Applications and Services Logs -> Microsoft -> Windows -> TerminalServices-LocalSessionManager -> Operational. Как вы видите, здесь можно узнать идентификатор RDP сессии для пользователя — Session ID.

Событие с EventID – 21 (Remote Desktop Services: Shell start notification received) означает успешный запуск оболочки Explorer (появление окна рабочего стола в RDP сессии).

Session Disconnect/Reconnect – события отключения и переподключения к сессии имеют разные коды в зависимости от того, что вызвало отключение пользователя (отключение по неактивности, заданному в таймаутах для RDP сессий; выбор пункта Disconnect в сессии; завершение RDP сессии другим пользователем или администратором и т.д.). Эти события находятся в разделе журналов Applications and Services Logs -> Microsoft -> Windows -> TerminalServices-LocalSessionManager -> Operational. Рассмотрим RDP события, которые могут быть полезными:

- EventID – 24 (Remote Desktop Services: Session has been disconnected) – пользователь отключился от RDP сессии.

- EventID – 25 (Remote Desktop Services: Session reconnection succeeded) – пользователь переподключился к своей имеющейся RDP сессии на сервере.

- EventID – 39 (Session <A> has been disconnected by session <B>) – пользователь сам отключился от своей RDP сессии, выбрав соответствующий пункт меню (а не просто закрыл окно RDP клиента). Если идентификаторы сессий разные, значит пользователя отключил другой пользователь (или администратор).

- EventID – 40 (Session <A> has been disconnected, reason code <B>). Здесь нужно смотреть на код причины отключения в событии. Например:

- reason code 0 (No additional information is available) – обычно говорит о том, что пользователь просто закрыл окно RDP клиента.

- reason code 5 (The client’s connection was replaced by another connection) – пользователь переподключился к своей старой сессии.

- reason code 11 (User activity has initiated the disconnect) – пользователь сам нажал на кнопку Disconnect в меню.

Событие с EventID – 4778 в журнале Windows -> Security (A session was reconnected to a Window Station). Пользователь переподключился к RDP сессии (пользователю выдается новый LogonID).

Событие с EventID 4779 в журнале Windows -> Security (A session was disconnected from a Window Station). Отключение от RDP сеанса.

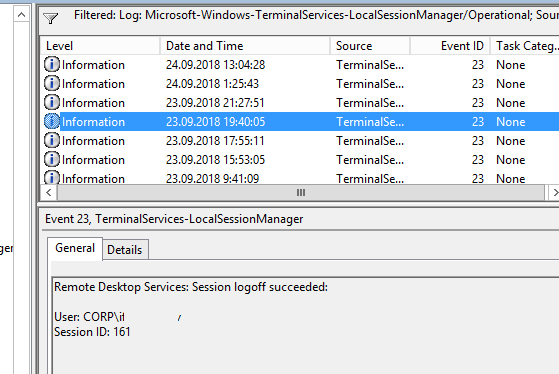

Logoff: – выход пользователя из системы. При этом в журнале Applications and Services Logs -> Microsoft -> Windows -> TerminalServices-LocalSessionManager -> Operational регистрируется событие с EventID 23 (Remote Desktop Services: Session logoff succeeded).

При этом в журнале Security нужно смотреть событие EventID 4634 (An account was logged off).

Событие Event 9009 (The Desktop Window Manager has exited with code (<X>) в журнале System говорит о том, что пользователь инициировал завершение RDP сессии, и окно и графический shell пользователя был завершен.

EventID 4647 — User-initiated logoff

Получаем логи RDP подключений в Windows с помощью PowerShell

Ниже представлен небольшой PowerShell скрипт, который выгружает из журналов терминального RDS сервера историю всех RDP подключений за текущий день. В полученной таблице указано время подключения, IP адрес клиента и имя пользователя (при необходимости вы можете включить в отчет другие типы входов).

Get-EventLog -LogName Security -after (Get-date -hour 0 -minute 0 -second 0)| ?{(4624,4778) -contains $_.EventID -and $_.Message -match 'logon type:s+(10)s'}| %{

(new-object -Type PSObject -Property @{

TimeGenerated = $_.TimeGenerated

ClientIP = $_.Message -replace '(?smi).*Source Network Address:s+([^s]+)s+.*','$1'

UserName = $_.Message -replace '(?smi).*ssAccount Name:s+([^s]+)s+.*','$1'

UserDomain = $_.Message -replace '(?smi).*ssAccount Domain:s+([^s]+)s+.*','$1'

LogonType = $_.Message -replace '(?smi).*Logon Type:s+([^s]+)s+.*','$1'

})

} | sort TimeGenerated -Descending | Select TimeGenerated, ClientIP `

, @{N='Username';E={'{0}{1}' -f $_.UserDomain,$_.UserName}} `

, @{N='LogType';E={

switch ($_.LogonType) {

2 {'Interactive - local logon'}

3 {'Network conection to shared folder)'}

4 {'Batch'}

5 {'Service'}

7 {'Unlock (after screensaver)'}

8 {'NetworkCleartext'}

9 {'NewCredentials (local impersonation process under existing connection)'}

10 {'RDP'}

11 {'CachedInteractive'}

default {"LogType Not Recognised: $($_.LogonType)"}

}

}}

Можно экспортировать логи RDP подключений из журнала в CSV файл (для дальнейшего анализа в таблице Excel). Экспорт журнала можно выполнить из консоли Event Viewer (при условии что логи не очищены) или через командную строку:

WEVTUtil query-events Security > c:pssecurity_log.txt

Или с помощью PowerShell:

get-winevent -logname "Microsoft-Windows-TerminalServices-LocalSessionManager/Operational" | Export-Csv c:psrdp-log.csv -Encoding UTF8

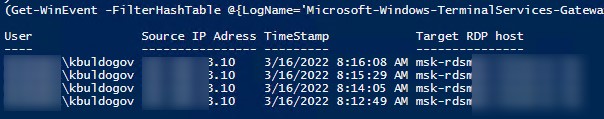

Если ваши пользователи подключаются к RDS серверам через шлюз удаленных рабочих столов Remote Desktop Gateway, вы можете обрабатывать логи подключений пользователей по журналу Microsoft-Windows-TerminalServices-Gateway по EventID 302. Например, следующий PowerShell скрипт выведет полную историю подключений через RD Gateway указанного пользователя:

$rdpusername="kbuldogov"

$properties = @(

@{n='User';e={$_.Properties[0].Value}},

@{n='Source IP Adress';e={$_.Properties[1].Value}},

@{n='TimeStamp';e={$_.TimeCreated}}

@{n='Target RDP host';e={$_.Properties[3].Value}}

)

(Get-WinEvent -FilterHashTable @{LogName='Microsoft-Windows-TerminalServices-Gateway/Operational';ID='302'} | Select-Object $properties) -match $rdpusername

Другие события, связанные с подключениями пользователей на RD Gateway в журнале Microsoft-Windows-TerminalServices-Gateway:

- 300 —

The user %1, on client computer %2, met resource authorization policy requirements and was therefore authorized to connect to resource %4 - 302 —

The user %1, on client computer %2, connected to resource %4 - 303 —

The user %1, on client computer %2, disconnected from the following network resource: %4. Before the user disconnected, the client transferred %6 bytes and received %5 bytes. The client session duration was %7 seconds.

Список текущих RDP сессий на сервере можно вывести командой:

qwinsta

Команда возвращает как идентификатор сессии (ID), имя пользователя (USERNAME)и состояние (Active/Disconnect). Эту команду удобна использовать, когда нужно определить ID RDP сессии пользователя при теневом подключении.

Список запущенных процессов в конкретной RDP сессии (указывается ID сессии):

qprocess /id:157

Логи RDP подключений на клиентах Windows

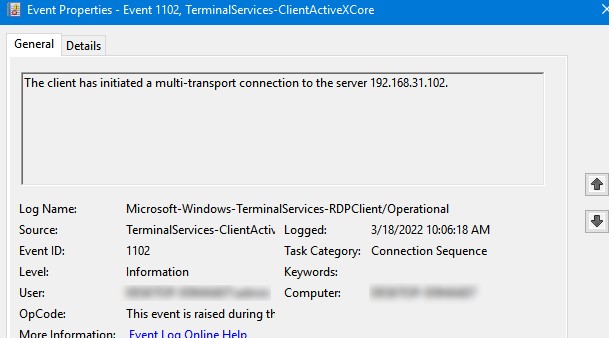

Также вы можете изучать логи исходящих подключений на стороне RDP клиента. Они доступны в журнале событий Application and Services Logs -> Microsoft -> Windows -> TerminalServices-ClientActiveXCore -> Microsoft-Windows-TerminalServices-RDPClient -> Operation.

Например, событие с Event ID 1102 появляется, когда компьютер устанавливает подключение с удаленным RDS хостом Windows Server или компьютером с Windows 10/11 с включенной службой RDP (десктопные версии Windows также поддерживают несколько одновременных rdp подключений).

The client has initiated a multi-transport connection to the server 192.168.31.102.

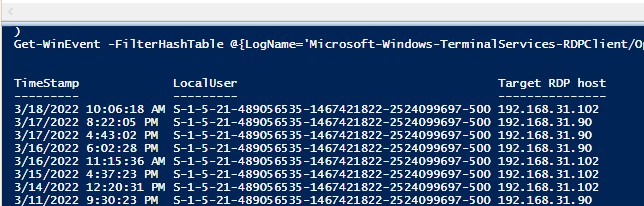

Следующий RDP скрипт выведет историю RDP подключений на указанном компьютере (для получения событий Event Log используется командлет Get-WinEvent):

$properties = @(

@{n='TimeStamp';e={$_.TimeCreated}}

@{n='LocalUser';e={$_.UserID}}

@{n='Target RDP host';e={$_.Properties[1].Value}}

)

Get-WinEvent -FilterHashTable @{LogName='Microsoft-Windows-TerminalServices-RDPClient/Operational';ID='1102'} | Select-Object $properties

Скрипт возвращает SID пользователей, которые инициировали RDP подключения на этом компьютере и DNS имена/IP адреса серверов, к которым подключались пользователи. Вы можете преобразовать SID в имена пользователей.

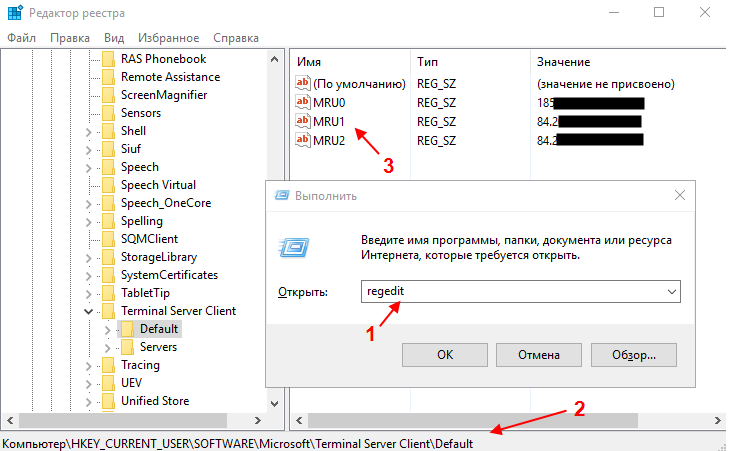

Также история RDP подключений пользователя хранится в реестре.

База знаний

Центр поддержки > База знаний > Администрирование Windows > Как узнать с каких IP заходили на мой сервер через удаленный рабочий стол (RDP)?

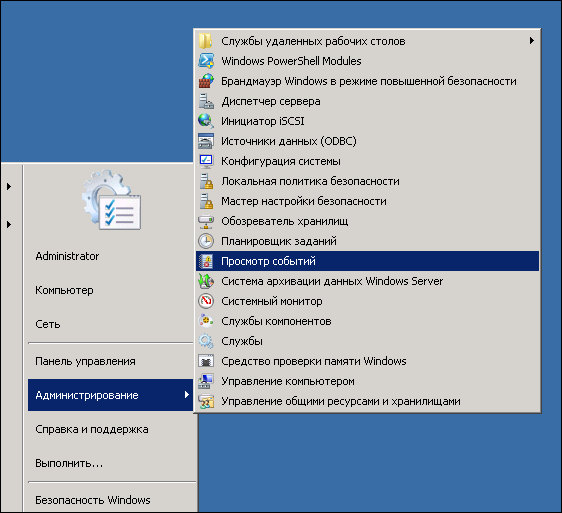

1. Нажмите кнопку «Пуск» -> «Администрирование» -> «Просмотр событий»:

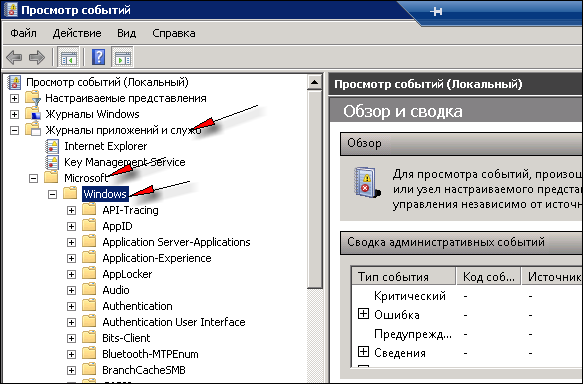

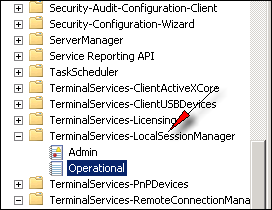

2. Последовательно выберите в списке журналов слева:

«Журналы приложений и служб» («Applications and Services Logs») -> «Microsoft» -> «Windows»

затем найдите в списке «TerminalServices-LocalSessionManager» -> «Operational»

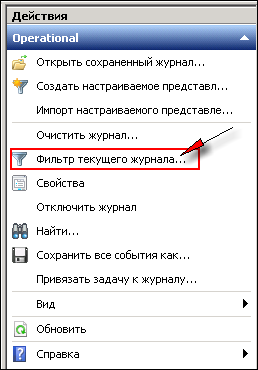

3. Справа, в разделе «Действия» нажмите «Фильтр текущего журнала»:

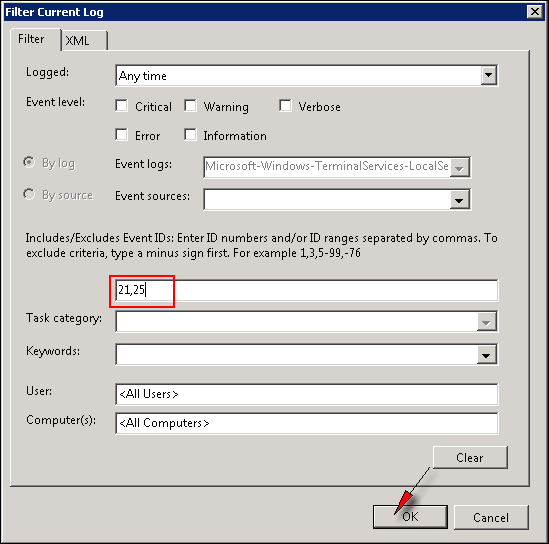

4. Введите код события 21,25 в соответствующее поле в появившейся форме и нажмите кнопку ОК:

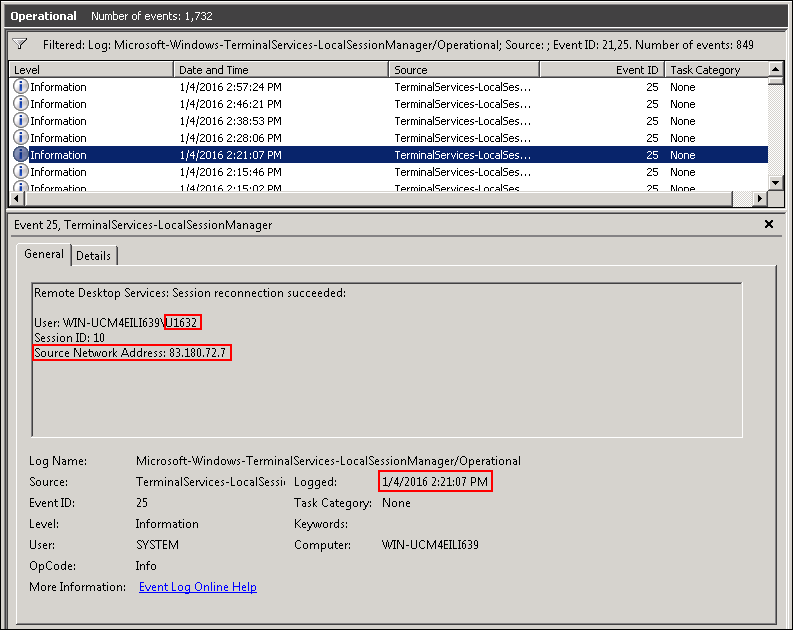

5. В писке останутся только интересующие вас записи. Каждя запись — это вход через удаленный рабочий стол (RDP), с указанием времени входа, имени пользователя и IP с которого он был произведен:

Также читают

Бывает нужно оперативно посмотреть, кто осуществлял вход в систему. Сделать это можно посмотрев журналы безопасности. В них за события входа отвечают события с EventID 4624, соответственно можно отфильтровать журнал по этому событию, но в данном случае может быть очень много ненужной информации, например о событиях от служб и т.п. Чтобы несколько упростить задачу можно отфильтровать события по содержимому. В каждом событии входа указывается Logon Type. Например, для входа по rdp он 10, для локального – 2. Про типы входов можно почитать тут — https://docs.microsoft.com/ru-ru/windows/security/threat-protection/auditing/event-4624

Увы, простые фильтры не позволяют делать фильтрацию по содержимому журналов, но так можно сделать, применив xml фильтр со следующим содержимым:

<QueryList>

<Query Id=»0″ Path=»Security»>

<Select Path=»Security»>

*[EventData[Data[@Name=’LogonType’] and (Data=’10’)]]

</Select>

</Query>

</QueryList>

Соответственно Data=’10’ это и есть тип входа. С таким фильтром найти тех, кто входил на сервер становится значительно проще и нагляднее.

3 3

Поделитесь статьей с друзьями в соц. сетях, возможно, она будет им полезна.

Если вам помогла статья, вы можете >>отблагодарить автора<<

С чего начинается администрирование пользователей на сервере терминалов?

Конечно с просмотра «Активных» или «Отключенных» сессий пользователей.

Без этой картины администрирование сервера терминалов невозможно.

Помимо статьи, записал также, и подробное видео, о том как администрировать пользователей на сервере терминалов (Новичкам смотреть обязательно!)

Конечно, данная тема также подымается и на курсе: Администратор 1С!

И так, конечно мы должны во всех подробностях видеть, что у нас происходит на сервере терминалов!

Какие процессы запущены от имени тех или иных пользователей (в т.ч. процессы 1С) их идентификаторы, id сессий пользователей, это и многое другое помогает администратору всегда быть в курсе того что происходит на сервере и соответственно всем этим управлять, и вовремя реагировать на различные ситуации.

На разных версиях Windows server администраторы по-разному решают этот вопрос.

Кто-то смотрит пользователей используя простой «Диспетчер задач» на Windows server 2012 – 2016. Некоторые используют различные команды в CMD, ну а кое-кто использует PowerShell .

Но все администраторы хотят одного:

1. Чтоб быстро посмотреть всех пользователей кто работает на сервере.

2. Чтоб это было как можно информативней.

3. Чтоб бесплатно.

Поэтому поводу решил собрать все лучшие, простые и быстрые способы которые (на мое мнение) стоит использовать.

Уверен, что многим начинающим администраторам эти способы помогут в администрировании сервера терминалов.

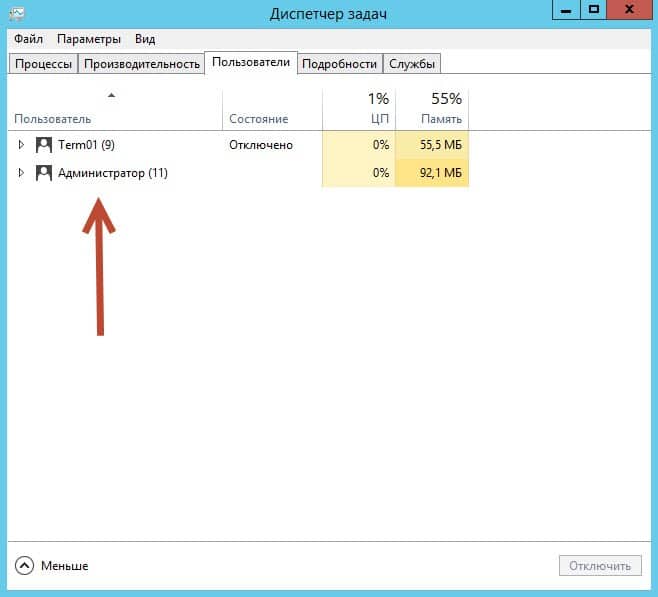

И так способ первый и самый простой (На Windows server 2012 R2)

1. Диспетчер задач.

«Диспетчер задач» — вкладка «Пользователи» — позволяет нам видеть пользователей, которые работают на этом сервере.

Но по умолчанию стандартный «Диспетчер задач» — вкладка «Пользователи» нам не покажет, что пользователь работает на сервере удаленно, используя RDP, хорошо, что это можно легко исправить.

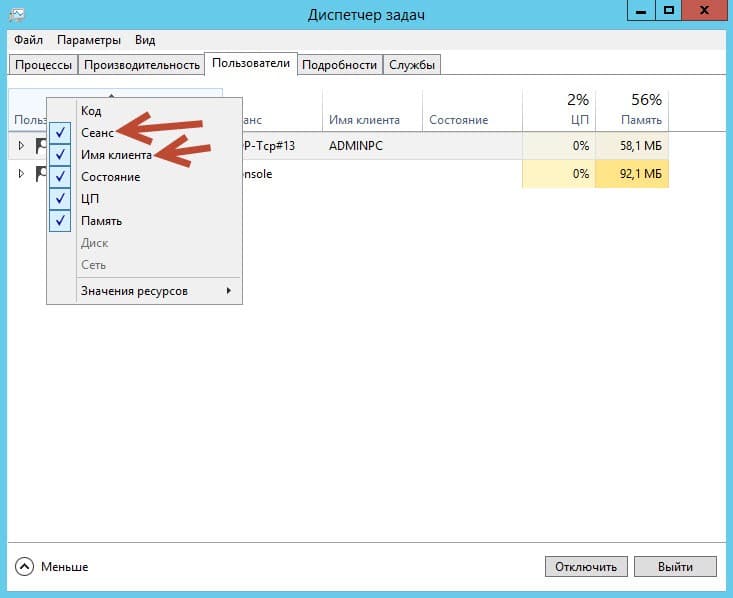

Правый клик мышкой на панели «Пользователь» и в появившимся контекстном меню

ставим птичку напротив «Сеанс» а также стоит поставить и напротив «Имя клиента».

Так мы будем знать, что этот пользователь работает у нас на сервере через RDP.

Минусы данного способа здесь очевидны, чтоб смотреть пользователей мы должны находится на сервере терминалов, где собственно и запускаем «Диспетчер задач», нет возможности сделать какую-то выборку, фильтр и т.д.

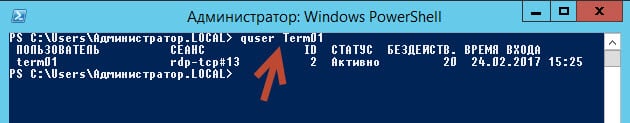

2. quser

Следующий метод это использование команды quser в CMD или PowerShell.

Quser – это аналог QUERY USER (Такое сокращение позволяет выполнять команду быстрее)

Здесь все просто запускаем CMD или PowerShell и пишем команду quser

Так мы увидим всех пользователей, что работают на этом сервере.

Метод очень простой быстрый и достаточно информативный.

Он покажет Вам — Пользователя, Сеанс, его ID, Статус , Бездействие сеанса, и время входа.

Если мы хотим посмотреть только какого-то конкретного пользователя, тогда можно написать например так:

Пример:

Term01 – это логин пользователя.

Большинство системных администраторов отдают предпочтение именно этому способу.

И не только потому, что быстро, просто и т.д., но и потому что можно смотреть удаленно всех пользователей, сидя за своим ПК, где не будь в локальной сети.

И для этого достаточно ввести команду с параметром SERVER

Пример:

Если Вы хотите больше узнать о технической стороне 1С, тогда регистрируйтесь на первый бесплатный модуль курса: Администратор 1С

Содержание

- Мониторинг активности и статуса подключенных удаленных клиентов.

- Мониторинг активности и состояния удаленных клиентов

- Просмотр и анализ логов RDP подключений в Windows

- Быстрый ответ: Можно ли отследить удаленный доступ?

- Как узнать у кого есть удаленный доступ к моему компьютеру?

- Как определить есть ли удаленный доступ?

- Как получить доступ к удаленному компьютеру?

- Как предотвратить удаленный доступ к компьютеру?

- Как узнать кто подключен к моему компьютеру по локальной сети?

- Как узнать какое оборудование подключено к компьютеру?

- Как настроить удаленный доступ к телефону?

- Как настроить удаленный доступ?

- Как настроить подключение к удаленному рабочему столу Windows 7?

- Как настроить подключение к удаленному рабочему столу Windows 10?

- Как отключить возможность удаленного доступа?

- Как закрыть удаленный доступ от админа?

- Как удалить подключение к удаленному рабочему столу?

- 4 способа узнать, пользовался ли кто-то компьютером в ваше отсутствие

- Как узнать, когда включали и выключали компьютер

- Как узнать, какие программы и файлы открывались

- Проверить историю браузера

- Удаленные файлы и корзина

- Как посмотреть, кто и чем занимался на компьютере в мое отсутствие: определяем последние действия «чужака».

- Как посмотреть последние действия: история работы

- 👉 Совет 1: анализируем журнал событий

- 👉 Совет 2: смотрим документы и файлы, с которыми недавно работали

- 👉 Совет 3: анализируем историю посещений в браузере

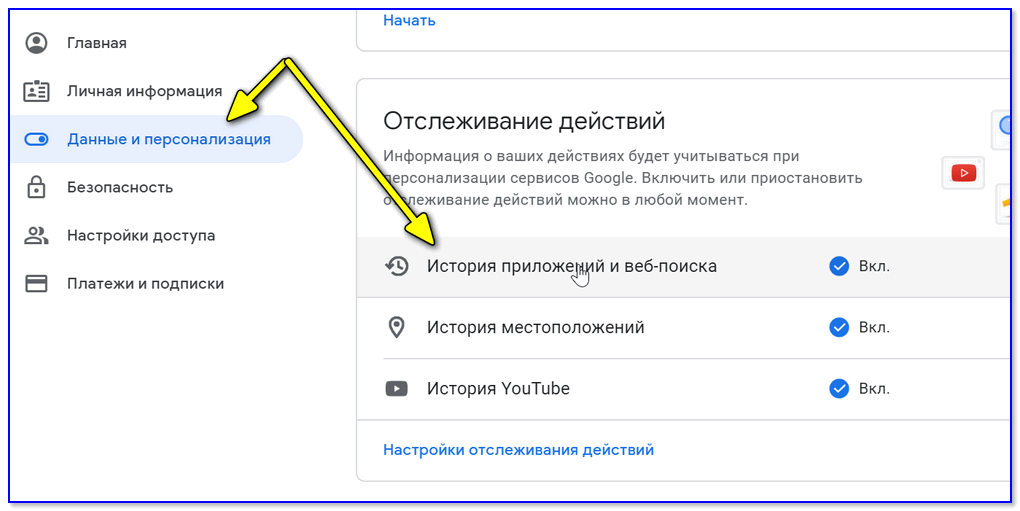

- 👉 Совет 4: проверяем свой профиль Google

- 👉 Совет 5: просматриваем корзину, каталог загрузок

- 👉 Совет 6: как поймать с поличным «тайного работника» за вашим ПК

Мониторинг активности и статуса подключенных удаленных клиентов.

Область применения: Windows Server 2022, Windows Server 2019, Windows Server 2016

примечание. Windows Server 2012 объединяет службу directaccess и службы удаленного доступа (RAS) в одну роль удаленного доступа.

Консоль управления на сервере удаленного доступа можно использовать для наблюдения за активностью и состоянием удаленных клиентов.

Для выполнения задач, описанных в этом разделе, необходимо войти в систему как член группы «Администраторы домена» или член группы «Администраторы» на каждом компьютере. Если вы не можете выполнить задачу, войдя в учетную запись, которая является членом группы «Администраторы», попробуйте выполнить задачу, войдя в учетную запись, которая является членом группы «Администраторы домена».

Мониторинг активности и состояния удаленных клиентов

В диспетчере серверов щелкните Средства и выберите пункт Управление удаленным доступом.

Вы увидите список пользователей, подключенных к серверу удаленного доступа, и подробную статистику по ним. Щелкните первую строку в списке, соответствующую клиенту. При выборе строки на панели предварительного просмотра отображается активность удаленных пользователей.

Windows PowerShell эквивалентные команды

Следующие командлеты Windows PowerShell выполняют ту же функцию, что и предыдущая процедура. Вводите каждый командлет в одной строке, несмотря на то, что здесь они могут отображаться разбитыми на несколько строк из-за ограничений форматирования.

Статистику пользователя можно фильтровать на основе выбора критериев, используя поля в следующей таблице.

Источник

Просмотр и анализ логов RDP подключений в Windows

В этой статье мы рассмотрим, особенности аудита / анализа логов RDP подключений в Windows. Как правило, описанные методы могут пригодиться при расследовании различных инцидентов на терминальных / RDS серверах Windows, когда от системного администратора требуется предоставить информацию: какие пользователи входили на RDS сервер, когда авторизовался и завершил сеанс конкретный пользователь, откуда / с какого устройства (имя или IP адрес) подключался RDP-пользователь. Я думаю, эта информация будет полезна как для администраторов корпоративных RDS ферм, так и владельцам RDP серверов в интернете (Windows VPS как оказалось довольно популярны).

Как и другие события, логи RDP подключения в Windows хранятся в журналах событий. Откройте консоль журнала событий (Event Viewer). Есть несколько различных журналов, в которых можно найти информацию, касающуюся RDP подключения.

В журналах Windows содержится большое количество информации, но быстро найти нужное событие бывает довольно сложно. Когда пользователь удаленно подключается к RDS серверу или удаленному столу (RDP) в журналах Windows генерируется много событий. Мы рассмотрим журналы и события на основных этапах RDP подключения, которые могут быть интересны администратору:

В результате у вас получится список с историей всех сетевых RDP подключений к данному серверу. Как вы видите, в логах указывается имя пользователя, домен (используется NLA аутентификация, при отключенном NLA текст события выглядит иначе) и IP адрес компьютера, с которого осуществляется RDP подключение.

При этом имя пользователя содержится в описании события в поле Account Name, имя компьютера в Workstation Name, а имя пользователя в Source Network Address.

Вы можете получить список событий успешных авторизаций по RDP (событие 4624) с помощью такой команды PowerShell.

Событие с EventID – 21 (Remote Desktop Services: Shell start notification received) означает успешный запуск оболочки Explorer (появление окна рабочего стола в RDP сессии).

При этом в журнале Security нужно смотреть событие EventID 4634 (An account was logged off).

Событие Event 9009 (The Desktop Window Manager has exited with code ( ) в журнале System говорит о том, что пользователь инициировал завершение RDP сессии, и окно и графический shell пользователя был завершен.

Ниже представлен небольшой PowerShell, который выгружает из журналов терминального RDS сервера историю всех RDP подключений за текущий день. В полученной таблице указано время подключения, IP адрес клиента и имя RDP пользователя (при необходимости вы можете включить в отчет другие типы входов).

Иногда бывает удобно с логами в таблице Excel, в этом случае вы можете выгрузить любой журнал Windows в текстовый файл и импортировать в Excel. Экспорт журнала можно выполнить из консоли Event Viewer (конечно, при условии что логи не очищены) или через командную строку:

WEVTUtil query-events Security > c:pssecurity_log.txt

Список текущих RDP сессий на сервере можно вывести командой:

Команда возвращает как идентификатор сессии (ID), имя пользователя (USERNAME)и состояние (Active/Disconnect). Эту команду удобна использовать, когда нужно определить ID RDP сессии пользователя при теневом подключении.

Список запущенных процессов в конкретной RDP сессии (указывается ID сессии):

На RDP-клиенте логи не такие информационные, основное чем часто пользуются информация об истории RDP подключений в реестре.

Источник

Быстрый ответ: Можно ли отследить удаленный доступ?

Как узнать у кого есть удаленный доступ к моему компьютеру?

Зайдите в Управление компьютером: В разделе Общие папки откройте раздел Сеансы: Вы увидите список активных подключений к вашему компьютеру. Здесь можно увидеть, какой пользователь подключился, с какого компьютера установлено подключение, просмотреть активность пользователя (колонка Время простоя).

Как определить есть ли удаленный доступ?

Как получить доступ к удаленному компьютеру?

Зайти в меню Пуск — Нажать правой кнопкой мыши Мой компьютер — в контекстном меню выбрать Свойства. В открывшемся окне с системной информацией, в правой части нажмите Настройка удаленного доступа. У вас открылось диалоговое окно Свойства системы, вкладка Удаленный доступ.

Как предотвратить удаленный доступ к компьютеру?

Отключение удаленного доступа в системном меню

На панели закладок, вверху, выбрать «Удаленный доступ». В разделе «Удаленный помощник» убрать отметку напротив «Разрешить подключение». В меню «Удаленный рабочий стол» установить отметку напротив «Не разрешать подключения». Нажать «ОК» и закрыть все системные окна.

Как узнать кто подключен к моему компьютеру по локальной сети?

Зайдите в Управление компьютером: В разделе Общие папки откройте раздел Сеансы: Вы увидите список активных подключений к вашему компьютеру. Здесь можно увидеть, какой пользователь подключился, с какого компьютера установлено подключение, просмотреть активность пользователя (колонка Время простоя).

Как узнать какое оборудование подключено к компьютеру?

Откройте Главное меню Windows, и нажмите на кнопку «Параметры»; В открывшемся списке нажмите на надпись «Система»; В меню слева выберите пункт «О системе»; В нижней части открывшегося окна нажмите на надпись «Диспетчер устройств».

Как настроить удаленный доступ к телефону?

До того как удаленно подключится к телефону, необходимо:

Как настроить удаленный доступ?

Как настроить подключение к удаленному рабочему столу Windows 7?

Как настроить подключение к удаленному рабочему столу Windows 10?

Для того, чтобы разрешить подключения к удаленному компьютеру, выполните на нем следующие действия:

Как отключить возможность удаленного доступа?

Жмем правой кнопкой мыши по значку «Этот компьютер» (или просто «Компьютер» в Windows 7) и переходим к свойствам системы. Далее идем в настройки удаленного доступа. В открывшемся окне ставим переключатель в положение, запрещающее подключение и нажимаем «Применить».

Как закрыть удаленный доступ от админа?

Конфигурация компьютера | Настройки Windows | Настройки безопасности | Местные Политики | Назначение прав пользователя. Найдите и дважды щелкните «Запретить вход через службы удаленных рабочих столов». Добавьте пользователя и / или группу, доступ к которой вы хотите запретить. Нажмите ОК

Как удалить подключение к удаленному рабочему столу?

В строке поиска введите “Диспетчер учетных данных” и выберите его из найденных результатов (также вы можете зайти в эти настройки через панель управления). 2. Зайдите в “Учетные данные Windows” => нажмите на TERMSRV с подключением данные которого вы хотите удалить => нажмите на “Удалить”.

Источник

4 способа узнать, пользовался ли кто-то компьютером в ваше отсутствие

Если у вас есть подозрения, что кто-то пользовался вашим компьютером втайне от вас, то это можно легко проверить. Это может понадобиться как дома, так и на работе. Существует несколько способов проверить, когда включался компьютер, в том числе с помощью сторонних программ.

Как узнать, когда включали и выключали компьютер

Проще всего воспользоваться встроенным приложением «Просмотр событий». Зайдите в поиск через меню «Пуск» и наберите название программы. Если так найти не получилось, то кликните правой кнопкой мыши по ярлыку «Этот компьютер» и выберите «Управление». Далее, в левой части экрана выберите «Просмотр событий».

Ищите папку «Журналы Windows» на левой панели. Затем выберите пункт «Система».

Теперь нужно оставить только те события, которые нас интересуют. Для этого кликните правой кнопкой мыши на пункте «Система» и выберите «Фильтр текущего журнала» или же найдите фильтр на панели в правой части окна программы.

В окне фильтра нужно совершить всего одно действие. В поле «Источники событий» найдите пункт Winlogon. Поставьте галочку и подтвердите свой выбор.

В журнале останутся только записи о входе и выходе из системы. На основании этого уже можно понять, когда компьютер включали и выключали. Если запись показывает время, когда вы не пользовались компьютером, значит, это сделал кто-то другой.

В качестве альтернативы можно использовать стороннюю программу. Это проще и не придется заходить в системные настройки системы. Скачайте бесплатную программу TurnedOnTimesView. У нее есть русскоязычный интерфейс, но его нужно устанавливать отдельно. Файл локализации нужно скинуть в папку с программой.

Как узнать, какие программы и файлы открывались

Через события Windows можно увидеть и другие действия пользователя. Однако представлены они в неудобном виде: кроме пользовательских программ отображаются еще и многочисленные системные процессы. Некоторую информацию можно посмотреть в реестре системы, куда мы не рекомендуем заходить неопытным пользователям. Поэтому гораздо проще использовать сторонние программы.

Будем использовать программы LastActivityView и ExecutedProgramsList. Они берут данные из уже упомянутого реестра и журнала Windows, поэтому сразу покажут всю картину. А не только то, что было сделано после установки.

Хорошо, что программа не только показывает, что было запущено, но и какой именно файл был открыт. Не забывайте, что в выдаче присутствуют и системные процессы, которые могли обращаться к файлам. Но если, к примеру, был открыт фильм в медиаплеере, то это точно дело рук пользователя.

Рекомендуем пользоваться сразу всеми инструментами, чтобы избежать ошибок. Убедитесь, что вы проверяете именно тот промежуток, когда компьютер использовался не вами.

Проверить историю браузера

Историю браузера легко почистить, поэтому вряд ли кто-то будет оставлять такие очевидные улики. Кроме того, в режиме инкогнито история тоже не сохраняется. Но если «нарушитель» плохо разбирается в компьютерах, то вероятность найти запросы все же есть.

Еще как вариант можно проверить поисковые запросы, которые хранятся в аккаунте Google. Как это сделать, мы подробно рассказали в материале «Как удалить историю поисковых запросов в Google».

Кроме того, даже если кто-то и почистил историю, он вполне мог стереть заодно и ваши запросы. Обращайте на это внимание.

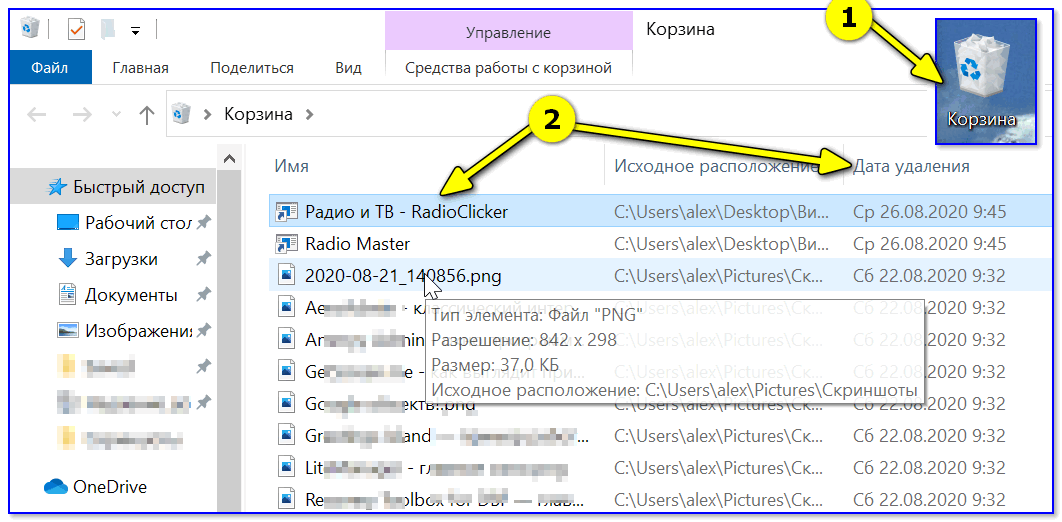

Удаленные файлы и корзина

Еще один маловероятный вариант. После удаления файлов корзину, скорее всего, почистят. Учитывая, что удалять можно отдельные файлы, при этом ваши останутся висеть в корзине, заметить такие действия нельзя. Можно попробовать воспользоваться программами для восстановления данных, например Recuva. Она найдет удаленные файлы, и вы сможете увидеть, что именно удаляли без вашего ведома.

Источник

Как посмотреть, кто и чем занимался на компьютере в мое отсутствие: определяем последние действия «чужака».

Не подскажите, можно ли как-то посмотреть, кто и чем занимался на компьютере в мое отсутствие? И, если можно, как-нибудь бы защитить ПК от таких не званных гостей.

Вообще, для 100%-надежной защиты вашего ПК — он должен быть всегда при вас (тогда никто не сможет отформатировать диск, и посмотреть ваши данные).

Собственно, теперь об основном вашем вопросе: где и какую историю хранит Windows и как это посмотреть.

Не мешай! Всё уже и так записано на диске. (Евгений Кран, сайт: http://cartoon.kulichki.com/)

Как посмотреть последние действия: история работы

👉 Совет 1: анализируем журнал событий

В Windows есть спец. журналы, куда заноситься очень многое: когда включался и выключался компьютер, коды шибок, предупреждения и т.д. Нас же, разумеется, интересует время вкл./выкл. 😉

Чтобы открыть журнал : нажмите Win+R —> откроется окно «Выполнить» —> в него введите команду eventvwr.

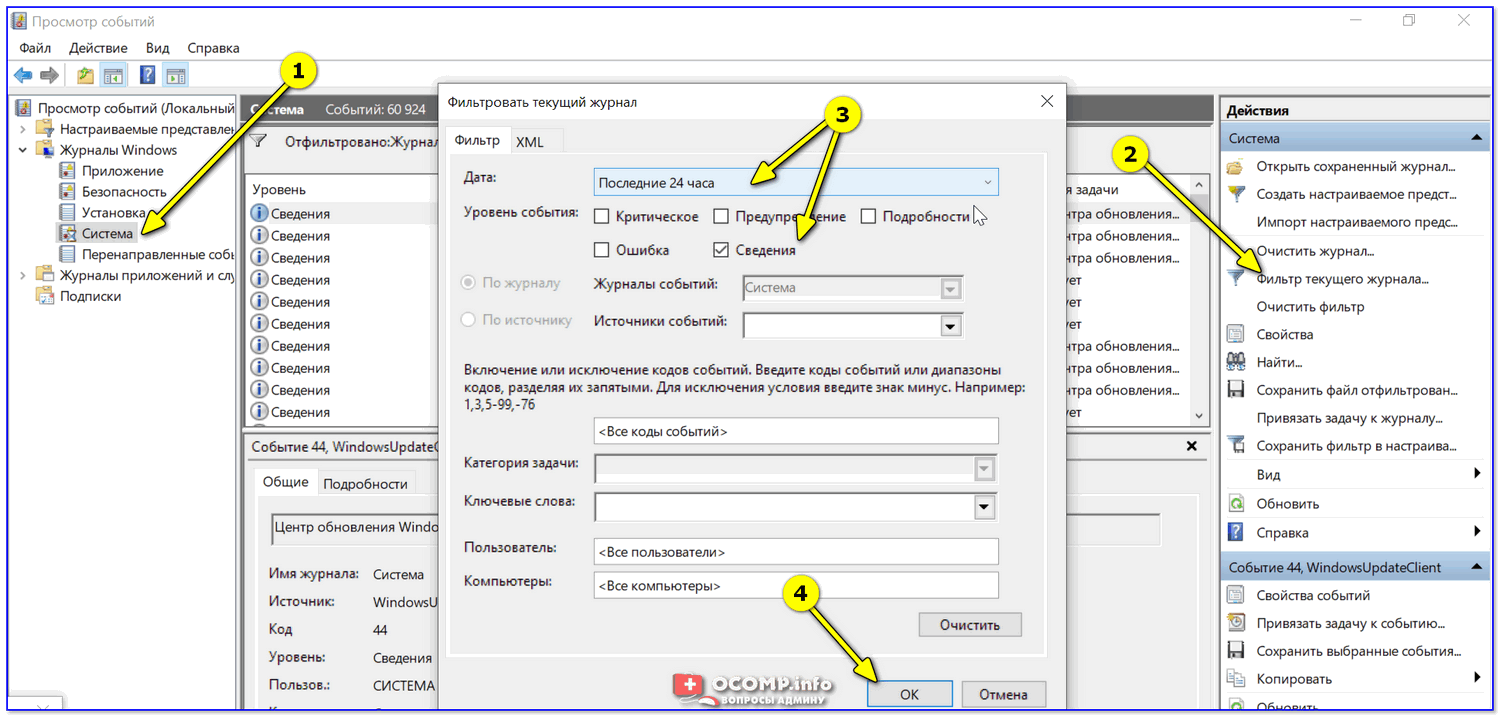

После должно появиться окно событий — в нем нужно выбрать вкладку «Журналы Windows / Система» и открыть фильтр текущего журнала. Далее выбрать дату, установить галочку «Сведения» и нажать OK (см. мой пример ниже 👇).

Смотрим историю вкл. ПК за последние сутки

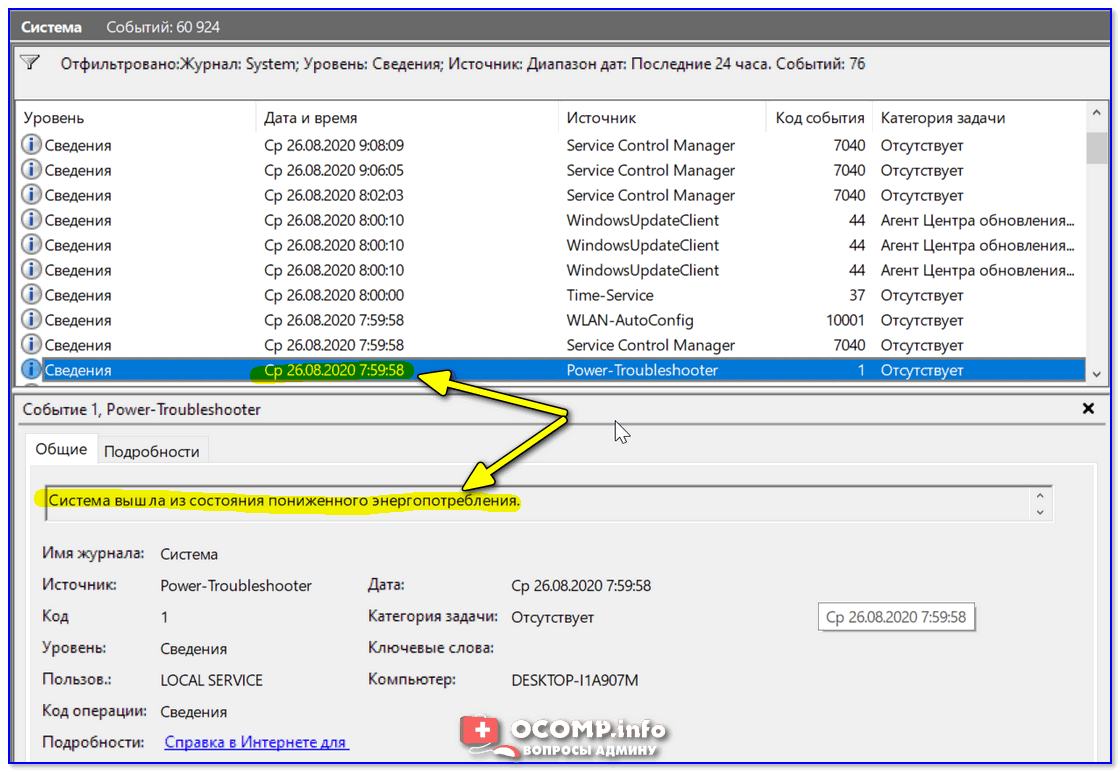

Теперь внимательно смотрим список событий: если вы их отфильтровали — список не будет большим. В первую очередь нас интересуют события «Power. « — в моем примере ниже (👇) показано, что кто-то вывел мой ПК в 7:59 по Москве.

Могли ли вы в это время использовать компьютер

Собственно, время, когда работал ПК мы уже знаем.

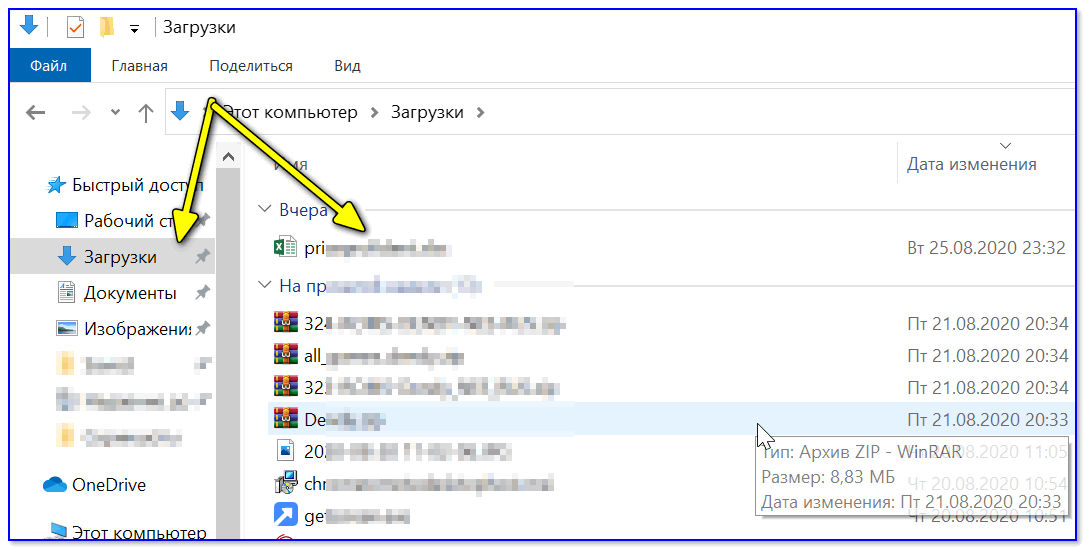

👉 Совет 2: смотрим документы и файлы, с которыми недавно работали

По умолчанию Windows помнит обо всех документах и файлах, которые вы недавно открывали (это делается с целью ускорения открытия файлов, с которыми часто работаете).

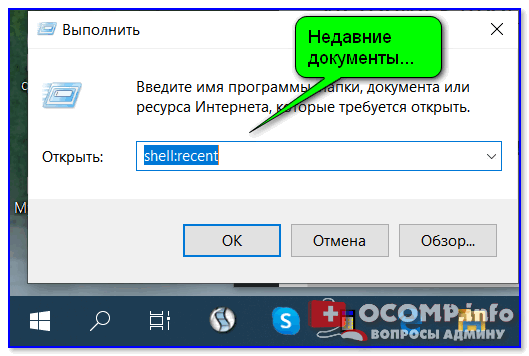

Чтобы посмотреть этот список (недавних документов*) — нажмите Win+R, и используйте команду shell:recent.

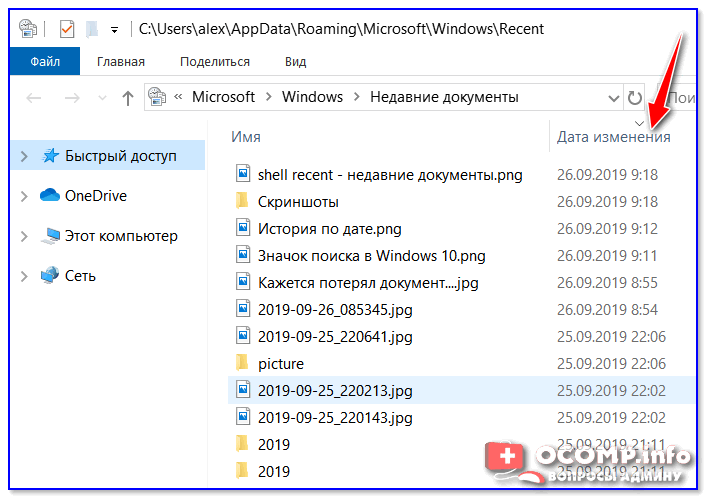

Далее у вас откроется системный каталог, в котором вы сможете отсортировать по дате изменения все файлы — ну и сравнить, с вашими рабочими часами за ПК (а заодно и узнаете, какими документами интересовались «гости» 😉).

Недавние документы отсортированные по дате

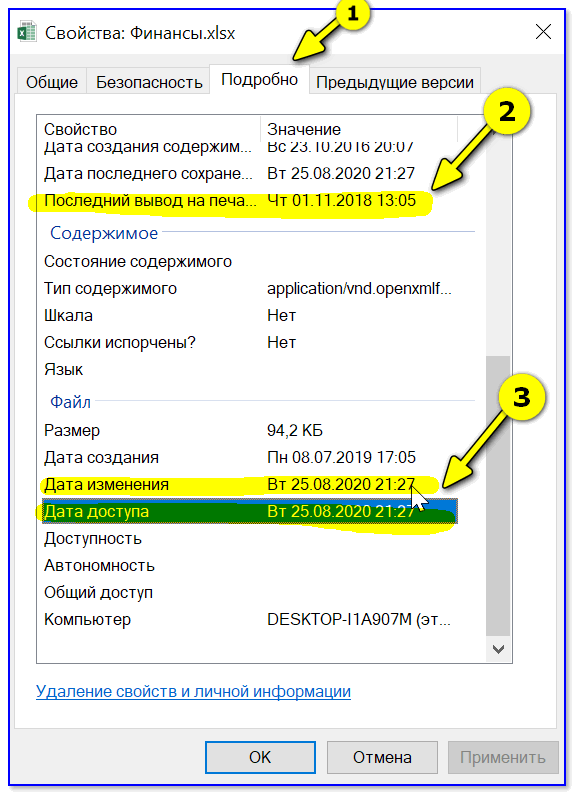

Ну и не могу не отметить, что если вы откроете свойства файла — то во вкладке «Подробно» проводник вам сможет подсказать даты доступа, печати и изменения документа.

Как посмотреть недавно открытые файлы в ОС Windows 10 (никак не могу найти вчерашний документ. )

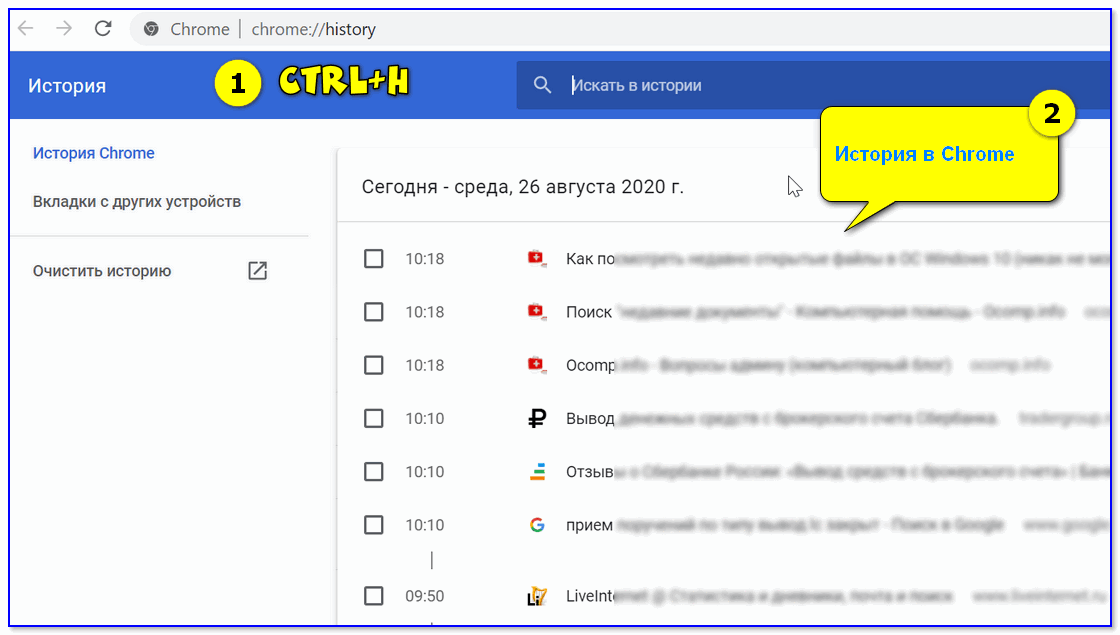

👉 Совет 3: анализируем историю посещений в браузере

Кстати, в Chrome можно также перейти на страничку: chrome://history/

Ctrl+H — открыть историю

После, в журнале указываете нужную дату и уточняете какие сайты просматривались. 👌 (Кстати, многие пользуются соц. сетями — а значит можно будет быстро узнать кто заходил на свой профиль!).

1) Как посмотреть историю посещения сайтов, даже если она удалена

2) Как очистить историю посещения сайтов, чтобы нельзя было восстановить! Удаление всего кэша браузеров

👉 Совет 4: проверяем свой профиль Google

Кстати, если незваный «гость» на ПК пользовался сервисами Google — то вероятно вы сможете узнать, например, что он искал в поисковой системе (еще один «плюсик» к пакету информации 😉). Благо, что по умолчанию Google всю эту информацию собирает и «откладывает».

Профиль Google (браузер Chrome)

Далее «проматываете» до нужной даты и смотрите, какие поисковые запросы были сделаны. 👌

👉 Совет 5: просматриваем корзину, каталог загрузок

Папку «загрузки» можно открыть, нажав на Win+R, и использовав в меню «Выполнить» команду: shell:downloads.

Чтобы открыть корзину (даже если ее значка нигде нет): нажмите Win+R, и используйте команду Shell:RecycleBinFolder.

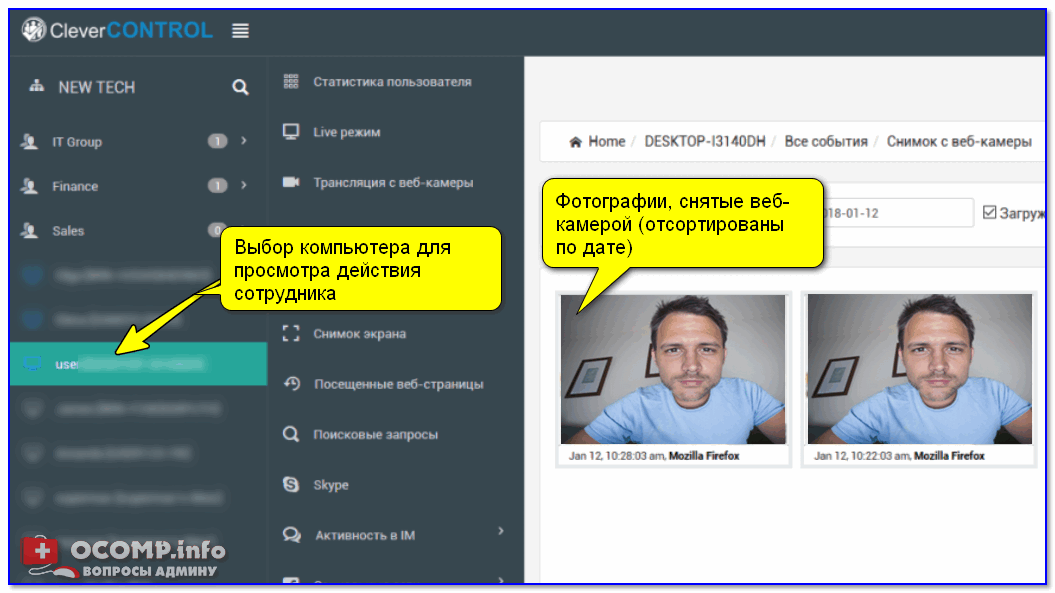

👉 Совет 6: как поймать с поличным «тайного работника» за вашим ПК

На мой взгляд, самый простой способ это сделать — воспользоваться спец. программами для контроля сотрудников (например, Clever Control ). Примечание : таких программ много, я просто привел одну из них.

Установка у Clever Control простая и интуитивно понятная, в процессе работы она будет незаметно фиксировать всё в спец. журнал (в т.ч. и делать снимки с веб-камеры, запоминать работающие программы, и т.д., в зависимости от ваших настроек).

Clever Control — одна из программ для контроля сотрудников (узнали, кто сидел за ПК!)

Т.е. о том, что вы ее установили к себе на ПК, и что она работает — никто не узнает, а просматривать что творится за вашей системой вы сможете в любое удобное для вас время (даже не находясь возле нее ( прим. : с другого компьютера)).

Таким образом вы сможете узнать кто и что делает за вашим ПК, причем так, что «виновник» даже не узнает о том, что он «попался». 😉

Источник

Есть несколько офисов, с выделенными ip адресами, которые между собой соединены туннелями mikrotik.

На микротиках сделан проброс портов, чтоб был доступ извне к серверам.

Можно ли как-то получить список, кто когда и с какого адреса коннектился к серверам извне?

-

Вопрос заданболее трёх лет назад

-

3155 просмотров

Пригласить эксперта

Правый клик на «Мой компьютер» — Управление — Служебные программы — Журналы Windows — Microsoft — Windows — TerminalServices — LocalSessionManager

1 включить лог на микротике

2 журнал винды

В правилах включите логирование.

Делается по частям:

1) кто — включите аудит на компах, куда подключаются или проще логон-logoff скрипты (был вопрос на тостере)

2) откуда — логи коннектов в микротике.

можно узнать..

но какая то странная постановка вопроса..)

у вас там анархия что ли?

неизвестно кто может заходить, а кто в действительности заходит?

-

Показать ещё

Загружается…

07 февр. 2023, в 06:08

1500 руб./в час

07 февр. 2023, в 04:28

1000 руб./за проект

07 февр. 2023, в 01:29

40000 руб./за проект

Минуточку внимания

Главная » Microsoft Word » Мониторинг активности и статуса подключенных удаленных клиентов

Как посмотреть кто и когда подключался по RDP?

Или вариант из консоли:

get-eventlog -logname какойнужен | Export-Csv c:1.txt -Encoding UTF8

Send-MailMessage -to » admin@domain.ru» -from «admin@domain.ru » -Subject «pismo s logom» -Attachment «c:1.txt» -SmtpServer mail.domain.ru

Глянуть как зовется нужный лог можно: get-eventlog -list

2. для сервера W2003 SE R2 SP2

При включенном аудите, смотреть тут: в Security логах нужно смотреть записи с параметром Logon Type — 10 — это как раз событие Remote Access

А вот вам скрипт для автоматического логирования:

Я не могу это найти. Где это находится ?

Server Manager -> Diagnostics -> Event Viewer -> Applications ans Services Logs -> Microsoft -> Windows -> TerminalServices-LocalSessionManager -> Operational

У меня windows server 2012 r2

Server Manager это самое главное окно, а вот где остальной путь не знаю.

для Windows 2012

Server Manager -> tools -> Event Viewer -> Applications ans Services Logs -> Microsoft -> Windows -> TerminalServices-LocalSessionManager -> Operational

Мониторинг активности и состояния удаленных клиентов

В диспетчере серверов щелкните Средства и выберите пункт Управление удаленным доступом.

Щелкните отчеты , чтобы перейти к отчетам удаленного доступа в консоли управления удаленным доступом.

Щелкните состояние удаленного клиента , чтобы перейти к пользовательскому интерфейсу активности и состояния удаленных клиентов в консоли управления удаленным доступом.

Вы увидите список пользователей, подключенных к серверу удаленного доступа, и подробную статистику по ним. Щелкните первую строку в списке, соответствующую клиенту. При выборе строки на панели предварительного просмотра отображается активность удаленных пользователей.

Windows PowerShell эквивалентные команды

Следующие командлеты Windows PowerShell выполняют ту же функцию, что и предыдущая процедура. Вводите каждый командлет в одной строке, несмотря на то, что здесь они могут отображаться разбитыми на несколько строк из-за ограничений форматирования.

Статистику пользователя можно фильтровать на основе выбора критериев, используя поля в следующей таблице.

Новости IT

Slack начал удалять рабочие пространства некоторых российских компаний. Узнали, какие аналоги позволят сохранить корпоративные данные. — Читать дальше «Чем заменить Slack и другие ушедшие сервисы?»

Показываем PHP-библиотеку для парсинга (скрапинга) сайтов. Вы сможете забирать любую информацию со стороннего сайта и отправлять формы. — Читать дальше «Скрапинг с Goutte (crawler). Парсинг сайтов с использованием библиотеки Goutte»

Разработчик Noveo Егор дает пошаговую инструкцию, как избежать проблем запуска приложения .NET, SQL Server на разных средах. — Читать дальше «Как настроить работу .NET приложения, SQL Server, Flyway-миграций с помощью Docker, Docker Compose»

В России оказались заблокированы некоторые зарубежные сервисы. Спросили, может ли блокчейн защитить от блокировок. — Читать дальше «Как блокчейн может спасти ресурсы от блокировок?»

Разбираемся вместе, как написать смарт-контракт и отчеканить собственные NFT с использованием Hardhat и Ethereum. — Читать дальше «Написание смарт-контракта для NFT »

История подключения к удаленному рабочему столу

Кто в курсе как просмотреть историю

подключений к удаленному рабочему столу.

Принимающая сторона MS Server 2003 Ent.

подключение через стандартное RDP.

С уважением, Андрей

Понял. а что тут не понятного.

Интересует история/лог подключений по RDP протоколу

где его можно откопать в системе.

Подключение производилось с W7 -> 2003.

Как по мне то должны оставаться логи.

Где их искать.

Кто сталкивался.

в логах фиревола. Сначала находишь время и ИП, с которого установили ВПН. Потом по этому ИП и времени ищешь дивёртнутые натом пакеты вида ВНЕШНИЙ_ИП:какойтопорт <> ИП_РДП_СЕРВЕРА:3389

только это мало чем поможет. И, если у примеру сначала одним терминалом на сервер подключились, потом оотуда еще одним терминалом на другую машину, то ты этого не увидишь.

(4) логи фиревола, как ни странно, — на фиреволе.

Если дело было в пределах локальной сети, то в общем случае возможностей нет

(16) Мне не взломать, нужно.

Подключиться я могу. Где на 2003

можно просмотреть логи подключений?

В просмотре событий пусто.

Прочитать системный журнал и отфильтровать по событиям «Попытка удалённого доступа», «Регистрация в системе», «Завершение сеанса». Меж собой потом вязать события по времени, UID, SID.

Очень муторно, но реально. К сожалению, анализ даже получившейся в результате выборки нетривиален. В частности, фактически невозможно привязать сеансы к IP подключающегося (только к имени пользователя).

Впрочем, на крайний случай при учёте этих ограничений — вполне получается.

Ну, а на будущее — да, включить аудит. В журнале аудита информация станет накапливаться и более полная, и в более удобочитаемой форме.

ВНИМАНИЕ! Если вы потеряли окно ввода сообщения, нажмите Ctrl-F5 или Ctrl-R или кнопку «Обновить» в браузере.

Тема не обновлялась длительное время, и была помечена как архивная. Добавление сообщений невозможно.

Но вы можете создать новую ветку и вам обязательно ответят!

Каждый час на Волшебном форуме бывает более 2000 человек.

Как удалить историю RDP-соединений в Windows:

Очистить список истории rdp-подключений обычными средствами Windows не получится, придется вносить изменения в системный реестр.

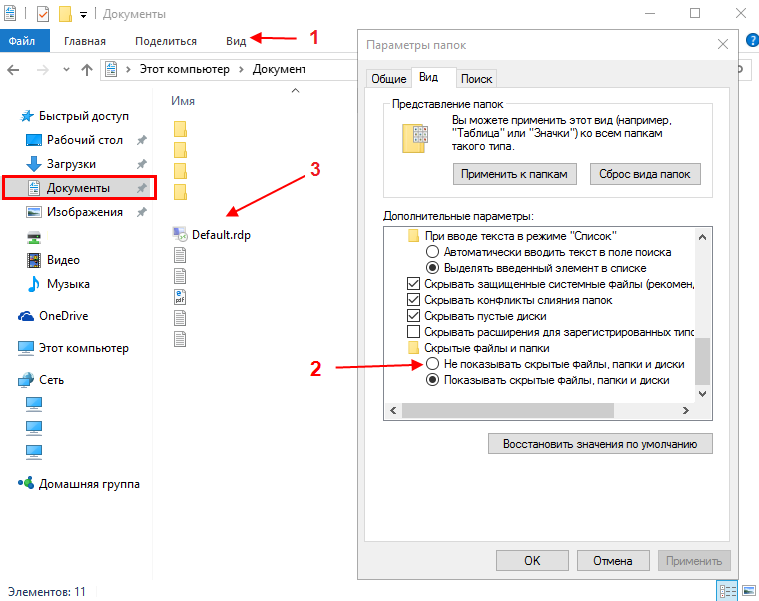

1. Откройте редактор реестра (команда: «regedit.exe») и перейдите в ветку

2. Нас интересуют два раздела: Default (хранит историю о 10 последних rdp-подключениях) и Servers (содержит список всех rdp-серверов и имен пользователей используемых ранее для входа).

3. Открываем раздел Default. Он содержится список 10 терминальных серверов, которые использовались последними (MRU – Most Recently Used). Имя (ip-адрес) терминального сервера хранится в значении ключа MRU*. Чтобы очистить историю последних rdp-соединений, выделите все ключи с именами MRU0-MRU9 , щелкните правой кнопкой мыши и выберите пункт Delete.

4. Перейдем в раздел Servers . В нем содержится список всех RDC (remote desktop client) соединений, которые когда либо устанавливались с данного компьютера. Если развернуть ветку с именем (ip-адресом) любого сервера, то в ключе UsernameHint (подсказка имени пользователя) можно увидеть имя пользователя, под которым осуществлялось rdp-соединение.

5. Чтобы очистить историю всех rdp-подключений и сохраненных имен пользователей, необходимо очистить содержимое ветки Servers.

6. Помимо указанных веток в реестре, необходимо удалить дефолтное rdp-соединение (содержит информацию о самом последнем rdp-подключении), хранящееся в файле Default.rdp. Сам файл является скрытым и находится в каталоге Documents (Мои документы).

Данный метод протестирован и работает на всех версиях операционных систем windows начиная с 7 и до 10, а так же, на серверных системах с 2003 по 2016. В том случае если необходимо совсем отключить историю rdp, можно ограничить права системе на запись в данную ветку реестра (если вы не специалист, рекомендуем Вам этого не делать).

Популярное

Как подключиться к серверу через удаленный рабочий стол (RDP)

Подключение к удаленному рабочему столу производится с помощью RDP клиента. RDP (Remote Desktop Protocol) клиент установлен во всех ОС Windows.

просмотров: 361113

Как включить звук при работе через удаленный рабочий стол?

Если вы хотите, что бы при подключении через удаленный рабочий стол работал звук (т.е. звук, воспроизводимый на сервере переносился на ваш.

просмотров: 122360

Как копировать файлы на мой сервер через буфер обмена?

Копирование файлов между вашим компьютером и удаленным сервером производится через буфер обмена. Для того, что бы этот механизм работал, необходимо.

просмотров: 116943

Как узнать с каких IP заходили на мой сервер через удаленный рабочий стол (RDP)?

Информацию о том, с каких IP адресов осуществлялся вход на сервере через удаленный рабочий стол можно получить только в журнале самой ОС Windows:1.

просмотров: 72448

Как изменить разрешение удаленного рабочего стола

Для изменения разрешения экрана удаленного рабоченго стола необходимо в настройках подключения RDP произвести следующие действия:1. После запуска.

просмотров: 71240

Как узнать кто подключался удаленно к моему компьютеру?

Существуют различные способы, позволяющие определить кто за время вашего отсутствия входил или совершил попытку входа в ваш компьютер. Это кейлоггеры и другие шпионские программы. Они позволяют получить максимум сведений о действиях «незваного гостя» на вашем ПК. Но если вам не нужны возможности клавиатурного шпиона, воспользуйтесь функционалом самой Windows.

Операционная система позволяет решить массу проблем без установки дополнительных программ и возможность узнать кто пытался проникнуть в компьютер это только одна из множества ее полезных функций. Ранее мы уже делали материал о возможности создания папок-невидимок на рабочем столе.

Как выяснить — кто входил в компьютер без вашего ведома

Содержание:

- Отслеживание несанкционированных входов в Windows в журнале событий операционной системы

- Получение сведений о посетителях в момент загрузки системы

Мониторинг позволяет формировать отчет обо всех удачных и провальных попытках войти в систему. В логе могут сохраняться данные за неделю или месяц. Все зависит от выставленных настроек.

Благодаря второму инструменту вы будете получать сведения о том, в какое время посторонний предпринял попытку или проник в устройство во время каждой авторизации в операционной системе.

Существует два способа для активации этой функции.

Определились со способом защиты компьютера? Тогда приступим к разбору первого способа.

- Активируем журнал событий

- Способ узнать кто посещал компьютер при загрузке Windows

Активируем журнал событий

Сохранение информации о том, кто входил в компьютер возможно только после включения этой функции. Нажимаем WIN+R для активации редактора групповой политики.

В открывшемся окне пишем команду gpedit.msc, кликаем ОК.

Обратите внимание. Не во всех версиях Windows имеется такой инструмент. Если редактора групповой политики в вашей операционке нет, рекомендуем обновить ее до Professional или воспользоваться вторым инструментом.

В редакторе кликаем «Политика Локальный компьютер». Далее заходим в «Конфигурация компьютера», выбираем «Конфигурация Windows». Находим кнопку «Параметры безопасности», идем в «Локальные политики», открываем «Политика аудита», выбираем пункт «Аудит входа в систему».

Переходим в «Свойства», ставим галочки напротив параметров «Успех», «Отказ».

Включение этой функции позволит Windows записывать все попытки входа с указанием времени и имени пользователя. Чтобы посмотреть отчеты в журнале нажмите «WIN+R» и введите команду «eventvwr». Кликаем «Журналы Windows», выбираем «Безопасность».

Сориентироваться в огромном списке событий поможет фильтр по действиям.

Способ узнать кто посещал компьютер при загрузке Windows

Приступаем к запуску редактора реестра. В 7 и 8 версиях Windows делаем это выбрав «Выполнить» в меню «Пуск». В появившемся окне вводим «regedit».

В 10 версии Windows можно вызвать окно аналогичным способом или через поиск.

В каталоге реестра «System» нужно создать новый параметр.

Переименовываем его в «DisplayLastLogonInfo».

В поле «Значение» ставим 1 и сохраняем изменения.

В результате откроется окно для авторизации.

После введения пароля отобразится окно с подробной информацией о дате и времени последнего успешного входа в систему и данные обо всех попытках, потерпевших неудачу. Процесс загрузки системы после прочтения информации можно активировать, нажав «ОК».

Нужно отметить, что даже компьютеры, относящиеся к домену Active Directory, для входа на который используются доменные учетные записи, в случае локального включения политики смогут отобразить только информацию с локальными учетными записями. Чтобы получать сведения о доменных пользователях необходимо включение доменных групповых политик.

С помощью наших советов вы сможете правильно выставить настройки и всегда будете знать кто и когда заходил в ваш компьютер. Это очень пригодится если компьютером пользуется кто-то еще или если вы вынуждены оставлять его без присмотра.

Нажмите «Пуск», введите «событие» и щелкните результат «Средство просмотра событий». В окне «Просмотр событий» на левой панели перейдите к Журналам Windows> Безопасность.

Войдите в Windows Server 2012 R2 и следуйте инструкциям ниже, чтобы просмотреть активных удаленных пользователей:

- Щелкните правой кнопкой мыши панель задач и выберите в меню Диспетчер задач.

- Перейдите на вкладку Пользователи.

- Щелкните правой кнопкой мыши один из существующих столбцов, например «Пользователь» или «Состояние», а затем выберите «Сеанс» в контекстном меню.

16 июн. 2016 г.

Как вы проверяете, кто вошел в Windows Server?

Просмотр событий входа в систему

Чтобы узнать подробности, вам нужно использовать Windows Event Viewer. Для просмотра событий аудита входа в систему выполните следующие действия: Перейдите в Пуск ➔ введите «Просмотр событий» и нажмите «Ввод», чтобы открыть окно «Просмотр событий». В левой навигационной панели «Просмотр событий» откройте журналы «Безопасность» в «Журналах Windows».

Как я могу узнать, кто удаленно подключен к моему серверу?

Щелкните Состояние удаленного клиента, чтобы перейти к пользовательскому интерфейсу активности и состояния удаленного клиента в консоли управления удаленным доступом. Вы увидите список пользователей, подключенных к серверу удаленного доступа, и подробную статистику о них.

Как отслеживать попытки входа в систему?

Как просмотреть попытки входа в систему на ПК с Windows 10.

- Откройте настольную программу «Просмотр событий», набрав «Просмотр событий» в Cortana / в поле поиска.

- Выберите Журналы Windows на левой панели меню.

- В разделе «Журналы Windows» выберите безопасность.

- Теперь вы должны увидеть прокручиваемый список всех событий, связанных с безопасностью на вашем ПК.

20 апр. 2018 г.

Как проверить историю входа в Windows?

Чтобы получить доступ к средству просмотра событий Windows, нажмите «Win + R» и введите eventvwr. msc в диалоговом окне «Выполнить». Когда вы нажмете Enter, откроется окно просмотра событий. Здесь дважды щелкните кнопку «Журналы Windows», а затем щелкните «Безопасность». На средней панели вы увидите несколько записей для входа в систему с отметками даты и времени.

Как я могу узнать, получил ли кто-то доступ к моему удаленному рабочему столу?

После установки вы найдете его в инструментах администрирования (или Пуск> Выполнить> tsadmin). Просто нажмите «Действия» и подключитесь к компьютеру. подключитесь к соответствующему компьютеру, и он сообщит вам, какие сеансы RDP активны.

Как я могу узнать, кто вошел в Active Directory?

Как отслеживать время сеанса входа пользователя в Active Directory

- Шаг 1. Настройте политики аудита. Перейдите в «Пуск» ➔ «Все программы» ➔ «Администрирование». Дважды щелкните «Управление групповой политикой», чтобы открыть его окно. …

- Шаг 2. Отслеживайте сеанс входа в систему с помощью журналов событий. Чтобы отслеживать время сеанса, выполните следующие действия в средстве просмотра событий: Перейдите в «Журналы Windows» ➔ «Безопасность».

Как узнать, используется ли удаленный рабочий стол?

Прежде всего, необходимо узнать, включен ли у вас протокол RDP. Это легко проверить на панели управления в разделе «Система»> «Удаленные настройки»> «Удаленный рабочий стол» (в Windows 7 другие операционные системы могут отличаться). Обратите внимание на пользователя, который вошел в систему как уже имеющий доступ (в примере он не отображается).

Где я могу найти свое имя пользователя и пароль Windows?

Зайдите в Панель управления Windows. Щелкните Учетные записи пользователей.

…

В окне введите эту команду:

- rundll32.exe keymgr. dll, KRShowKeyMgr.

- Нажмите Enter.

- Появится окно «Сохраненные имена пользователей и пароли».

16 юл. 2020 г.

Как мне узнать имя пользователя и пароль моего компьютера?

Чтобы узнать свое имя пользователя:

- Откройте проводник Windows.

- Поместите курсор в поле пути к файлу. Удалите «Этот компьютер» и замените его на «C: Пользователи».

- Теперь вы можете увидеть список профилей пользователей и найти нужный вам:

12 апр. 2015 г.

Как отслеживать сеанс RDP?

Вы можете проверить журналы подключений RDP с помощью средства просмотра событий Windows (eventvwr. Msc). Журналы Windows содержат много данных, и найти нужное событие довольно сложно. Когда пользователь удаленно подключается к удаленному рабочему столу RDS (RDP), в средстве просмотра событий Windows отображается целый ряд событий.

Как я могу узнать, когда кто-то последний раз входил в мой компьютер?

Просмотр событий входа в систему

Вы можете просмотреть эти события с помощью средства просмотра событий. Нажмите «Пуск», введите «событие» и щелкните результат «Средство просмотра событий». В окне «Просмотр событий» на левой панели перейдите к Журналам Windows> Безопасность. На средней панели вы, вероятно, увидите несколько событий «Успешный аудит».

Как узнать, кто последний раз заходил на компьютер в Active Directory?

На компьютере перейдите в панель управления, инструменты администратора, средство просмотра событий, под журналами Windows есть вкладка безопасности, здесь вы увидите список всех предыдущих входов в систему, щелкните последний, и имя пользователя будет показано ниже на общей вкладке.

Как узнать, что кто-то вошел в Windows 10?

Диспетчер задач

- Щелкните правой кнопкой мыши панель задач, затем выберите «Диспетчер задач».

- Выберите вкладку «Пользователи».

- Отображаются сведения о пользователях, вошедших в систему.