Содержание

- Syskey.exe больше не поддерживается в Windows 10, Windows Server 2016 и более поздних версиях

- Изменение деталей

- Обходной путь

- Дополнительная информация

Syskey.exe больше не поддерживается в Windows 10, Windows Server 2016 и более поздних версиях

Windows 10 версии 1709, Windows Server, версии 2004 и более поздних версий Windows больше не поддерживают syskey.exe утилиту.

Применяется к: Windows 10 — все выпуски, Windows Server 2019, Windows Server 2016

Исходный номер КБ: 4025993

Изменение деталей

Внося следующие изменения:

Если операционная система (ОС) была внешне зашифрована утилитой syskey.exe, ее нельзя обновить до версии Windows 10 версии 1709, Windows Server версии 2004 или более поздней версии Windows.

Обходной путь

Если вы хотите использовать безопасность ОС во время загрузки, рекомендуется использовать BitLocker или аналогичные технологии вместо syskey.exe утилиты.

Если для установки реплики контроллеров домена Active Directory используется мультимедиа Active Directory, рекомендуется использовать BitLocker или другие утилиты шифрования файлов для защиты всех мультимедиа IFM.

Чтобы обновить ОС, зашифроваемую внешней syskey.exe до Windows 10 RS3 или Windows Server 2016 RS3, ОС следует настроить, чтобы не использовать внешний пароль syskey. Дополнительные сведения см. в шаге 5 в области использования утилиты SysKeyдля обеспечения безопасности базы данных Безопасность Windows учетных записей.

Дополнительная информация

Syskey — это Windows ключ корневого шифрования, используемый для шифрования других конфиденциальных данных состояния ОС, таких как хеши паролей учетных записей пользователей. Утилита SysKey может использоваться для добавления дополнительного уровня защиты, шифруя syskey для использования внешнего пароля. В этом состоянии ОС блокирует процесс загрузки и подсказывает пользователям пароль (интерактивный или чтение с дискетного диска).

К сожалению, ключ шифрования syskey и использование syskey.exe больше не считаются безопасными. Syskey основан на слабой криптографии, которую можно легко разбить в наше время. Данные, защищенные syskey, ограничены и не охватывают все файлы или данные в томе ОС. Известно, syskey.exe также используется хакерами в качестве части мошенничества с вымогателями.

Active Directory ранее поддерживал использование внешне зашифрованного syskey для IFM-мультимедиа. При установке контроллера домена с помощью IFM-мультимедиа необходимо также предоставлять внешний пароль syskey. К сожалению, эта защита страдает от тех же недостатков безопасности.

Источник

Прочитано:

1 722

Обязательно своей административной учетной записи нужно присваивать логин и пароль, а также настроить чтобы перед входом в систему нажимались сочетание клавиш: Ctrl + Alt + Del → это основа защиты Вашего компьютера/ноутбука с установленной любой операционной системы Windows. Вообще мер по защите системы множество, но есть одна интересная — это установить пароль на Syskey, то нельзя будет даже воспользоваться заметкой,т. к. сперва запрашивается пароль на разблокировку SAM Lock Tool, а уже потом на вход в систему.

У меня был случай когда недовольный сотрудник уходил с работы и напоследок заблокировал таким образом свой компьютер. Пришлось воспользоваться дистрибутивом HirensBootCD чтобы убрать блокировку Syskey. Так вот это хорошая защита, ее не так просто обойти если до этого никогда с ней дело не имел.

Но я задался целью, а как же можно снять блокировку Syskey, имея на руках лишь оригинальный дистрибутив Windows 10.

В этом случае поможет выше указанная заметка, но за одним лишь исключение — мне нужна только командная строка в режиме восстановления.

Press any key to boot from CD or DVD… нажимаю клавишу Enter

- Устанавливаемый язык: Русский (Россия)

- Формат времени и денежных единиц: Русский (Россия)

- Метод ввода (раскладка клавиатуры): США

и нажимаю «Далее«, затем «Восстановление системы» — «Поиск и устранение неисправностей» — «Командная строка»

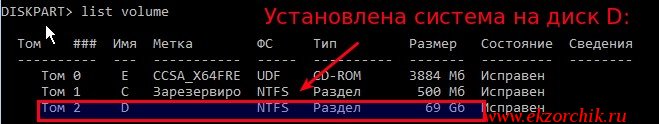

Проверяю, на каком логическом диске развернута система Windows 10, определил, что на диске D:

X:Sourcesdiskpart

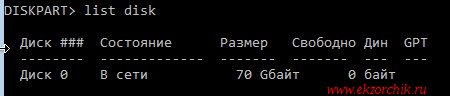

DISKPART> list disk

DISKPART>select disk 0

DISKPART> list volume

из вывода определяю, что система Windows 10 установлена на логический диск D:

Отлично, теперь выхожу из консоли утилиты diskpart

DISKPART> exit

Завершение работы DiskPart…

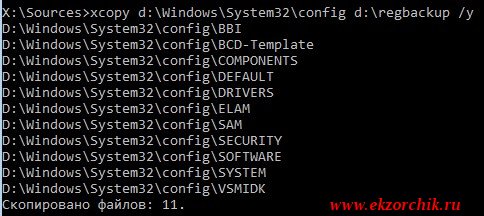

X:Sourcesmkdir d:regbackup

Копирую текущие настройки защиты базы SAM в резервный каталог:

X:Sourcesxcopy d:WindowsSystem32config d:regbackup /y

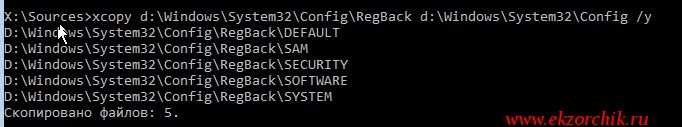

Подменяю дефолтными настройками файлы ответственные за работу syskey:

X:Sources>xcopy d:WindowsSystem32ConfigRegBack d:WindowsSystem32Config /y

Теперь нужно извлечь образ Windows 10 и перезагрузиться:

X:Sources>exit

нажимаю «Выключить компьютер» консоли «Восстановление системы» этим действием система Windows 10 на которой кто-то включил блокировку будет выключена. Включаю ее, через BIOS отменяю что первым с чего нужно грузиться это CD-ROM, а ставлю, как обычно DISK. После чего наблюдаю за монитором, как загружается система и установленной блокировки SAM Lock Tool больше нет. Т.к. у меня был настроен AutoLogon, то система загрузилась полностью и передо мной рабочий стол.

Поставленная задумка отраженная в этой заметке полностью работоспособна. Добавить что-либо нет необходимости, а значит я прощаюсь, с уважением автор блога Олло Александр aka ekzorchik.

Fare thee well, and if for ever still for ever fare thee well.

Незадолго до официального выхода очередного большого обновления операционных систем Windows 10 Fall Creators Update и Windows Server 2016 RS3 компания Microsoft опубликовала список изменений в новых версиях. Среди компонентов для замены и удаления значится утилита syskey.exe. Microsoft объясняет этот факт так:

- В современных реалиях эта утилита не обеспечивает необходимый уровень безопасности данных

- Устаревшие технологии криптографии Syskey легко взламываются

- Утилита не защищает все критически важные данные

- Часто используется хакерами при развёртывании вредоносного программного обеспечения

Многие информационные порталы и агентства обошли эту новость стороной, хотя событие знаковое. Зная о функционировании Syskey не понаслышке, мы постараемся разобраться и показать, что большинство аргументов против Syskey, мягко выражаясь, неправда. По крайней мере, присутствует определенная недосказанность. Заинтригованы и хотите узнать подробности? Тогда приступим.

Для начала давайте разберемся, чтобы представляет из себя Syskey. Syskey это прозрачная программная надстройка, придуманная для дополнительной защиты хэшей пользователей, предотвращения оффлайн атак на базу данных хэшей SAM и защиты хэшей пользователей от атак с использованием радужных таблиц.

Впервые Syskey была представлена в операционной системе Windows NT 4.0 SP3. По-умолчанию функция дополнительной защиты изначально включена в Windows XP и более поздних операционных системах, и

отключить ее невозможно

. Вы уже догадались, почему последняя фраза выделена жирным? Все верно. Многие сайты неправильно перевели или преподнесли новость отказа от Syskey. Компания Microsoft отказывается не от защиты Syskey, а от утилиты syskey.exe. Как будет показано ниже, это большая разница.

На физическом уровне Syskey представляет собой алгоритм шифрования при помощи уникального 128-битного ключа Syskey. А утилита syskey.exe просто обеспечивает выбор места хранения этого ключа. Всего предусмотрено три места хранения:

- Реестр компьютера. По-умолчанию, ключ Syskey хранится именно в реестре и разбросан по четырем веткам

HKEY_LOCAL_MACHINE/System/CurrentControlSet/Control/LsaJD HKEY_LOCAL_MACHINE/System/CurrentControlSet/Control/LsaSkew1 HKEY_LOCAL_MACHINE/System/CurrentControlSet/Control/LsaData HKEY_LOCAL_MACHINE/System/CurrentControlSet/Control/LsaGBG

Доступ к этим веткам закрыт всем, кроме системы. Но имея права администратора, несложно прочитать и извлечь Syskey.

- Дискета запуска. Если в утилите syskey.exe выбрать этот способ хранения ключа, то каждый раз при загрузке ПК будет запрошена дискета с сохраненным на ней 128-битным ключом. Дискета потребуется также и для того, чтобы отказаться от этого типа хранения.

- Стартовый пароль. В этом случае, ключ Syskey нигде не хранится, а создается каждый раз из введенного при загрузке системы стартового пароля. Если выбрать этот пункт, то при загрузке системы, до появления экрана выбора пользователей, Windows будет запрашивать начальный пароль, без которого дальнейшее продолжение работы невозможно. При изменении способа хранения ключа на другой, аналогично требуется знание начального пароля.

Итак, в новой версии Windows 10 и Windows Server 2016 будет удалена утилита syskey.exe. Следовательно, нельзя будет выбрать способ хранения ключа Syskey. Теперь он всегда будет храниться в реестре! «А в чем подвох?«, — спросите вы. Подвох в том, что те способы хранения Syskey, которые пойдут под нож, обеспечивают более сильную защиту персональных данных пользователей. И хотя им пользовались единицы, профессионалы в области компьютерной безопасности знают, что если, например, выбрать способ хранения Syskey на дискете, то без этой дискеты никакой злоумышленник, даже если он получить физический доступ к компьютеру, не сможет ни расшифровать файлы, зашифрованные EFS, ни персональные данные учетной записи.

Давайте пройдемся по причинам отказа от syskey.exe, на которые указывает Microsoft.

В современных реалиях эта утилита не обеспечивает необходимый уровень безопасности данных

Неверно. Хранение Syskey на дискете или генерация его по начальному паролю позволяет кардинально улучшить сохранность персональных данных пользователя при оффлайн атаках. Например, при установленном начальном пароле Syskey, даже если злоумышленник получит доступ к паролям skype/IE/chrome/wifi/lan и т.д., то без знания начального пароля Syskey расшифровать их не получится. После того, как выйдет очередное обновление Windows и ключ Syskey будет храниться только в реестре, жизнь потенциальных злоумышленников заметно упростится.

Устаревшие технологии криптографии Syskey легко взламываются

Не совсем так. Алгоритм получения ключа шифрования учетных записей SAM из ключа Syskey показан в конце статьи. Этот алгоритм, придуманный около двух десятков лет назад, несомненно, имеет свои минусы: скомпрометированная хэш функция MD5 и слабый потоковый алгоритм шифрования RC4. Кстати, в последних версиях Windows 10 они были заменены на SHA-256 и AES. Давайте попробуем посчитать, насколько быстро можно взломать защиту с установленным паролем или дискетой Syskey. Скорость подбора пароля Syskey на современном оборудовании составляет порядка 10-20 миллионов паролей в секунду для старого алгоритма (для нового — намного медленнее). Мы будем пессимистами и округлим это значение до 100. Но даже при таком раскладе взлом пароля Syskey будет проходить примерно в 100 раз медленнее, чем пароля учетной записи Windows. На перебор Syskey пароля ‘Letmein123‘ потребуется пара с половиной сотен лет. А вот подбор ключа, хранимого на дискете, произойдет не раньше смерти солнечной системы.

Утилита не защищает все критически важные данные

Не очень понятно, что именно имеется в виду. Скорее всего невозможность защиты некоторых файлов при помощи EFS. Например, системного реестра. В качестве альтернативы Microsoft предлагает использовать Bitlocker. Самое забавное при этом, что при включении шифрования Bitlocker для учетной записи Microsoft, ключ восстановления автоматически отправляется на серверы Microsoft. В домене все ключи восстановления Bitlocker хранятся в Active Directory, и любой, имеющий доступ к серверу, может легко расшифровать какой угодно ПК в домене. Мы уже писали об этом в одной из наших статей про уязвимость паролей доменных пользователей.

Часто используется хакерами при развёртывании вредоносного программного обеспечения

В 2014-2017 годах пользователи Windows подверглись одной из самых обширных атак с использованием встроенной утилиты syskey.exe. Как правило, это выглядело следующим образом: пользователю поступал звонок от якобы технической поддержки Microsoft. Человек на другом конце провода с сильным Индийским акцентом и невероятно английским именем, типа John Smith, утверждал, что на компьютере пользователя установлена вредоносная программа и для ее устранения требуется доступ к ПК. После того, как доверчивая жертва открывала доступ к своему компьютеру, злоумышленники запускали утилиту syskey.exe и устанавливали там стартовый пароль Syskey. Основная проблема восстановления компьютеров после syskey-атаки заключается в недостаточности сброса настроек и ключа Syskey. Для полной дешифрации требуется знание стартового пароля.

Без сомнений, отказ от syskey.exe сведет эту мошенническую схему к нулю. Но надеяться, что мошенники не будут использовать другие схемы обмана, по крайней мере, наивно. Люди, отвечающие за безопасность в Microsoft, скажите, кто помешает скаммерам менять не Syskey, а к примеру, пароль учетной записи? Сброс пароля на вход еще проще, чем установка Syskey. После получения доступа к компьютеру жертвы хакеру достаточно просто ввести в командной строке с правами администратора такую команду: net user USERNAME NEWPASSWORD. Знание старого пароля при этом необязательно.

Таким образом, после выхода обновления Windows 10 Fall Creators Update и отказа от утилиты syskey.exe, файлы и пароли пользователей станут более открыты как для мошенников, так и для спецслужб. Если Microsoft продолжит свою бездумную политику упрощения доступа к персональным данным пользователей, это кончится тем, что обычные пользователи, организации и целые страны начнут постепенно мигрировать на другие операционные системы. Достаточно сделать один финальный аккорд: прекратить поддержку обычных локальных учетных записей, оставив только учетные записи Microsoft. После этого шага пользователи больше не смогут рассматривать свои приватные данные как полностью безопасные. От слова, совсем. С одной стороны, для среднестатистического порядочного пользователя Сети это скорее плюс. С другой стороны, угнетает сознание того, что вся твоя частная жизнь может стать не только твоей, да и не совсем частной. Благо это или зло — решайте сами.

Приложение 1. Алгоритм получения ключа шифрования SAM из ключа Syskey.

BYTE hash[16], pDecodedData[32];

static BYTE samc1[]="!@#$%^&*()qwertyUIOPAzxcvbnmQQQQQQQQQQQQ)(*@&%";

static BYTE samc2[]="0123456789012345678901234567890123456789";

//Generate decrypt key

Md5Init();

Md5Update(pSamSessionKey+8,16);

Md5Update(samc1,0x2F);

Md5Update(syskey,16);

Md5Update(samc2,0x29);

Md5Final(hash);

//Decrypt

memcpy(pDecodedData,pSamSessionKey+24,32);

Rc4SetKey(hash,16);

Rc4Decrypt(pDecodedData,32);

//Check sign

Md5Init();

Md5Update(pDecodedData,16);

Md5Update(samc2,0x29);

Md5Update(pDecodedData,16);

Md5Update(samc1,0x2F);

Md5Final(hash);

if( memcmp(pDecodedData+16,hash,16)==0 )

{

memcpy(pDecodedSamSessionKey,pDecodedData,16);

return TRUE;

}

return FALSE;

Приложение 2. Расшифровка Syskey из реестра.

BOOL DecryptSyskey(LPCTSTR szJD, LPCTSTR szSkew1, LPCTSTR szGBG, LPCTSTR szData)

{

BYTE p[]={0xb,0x6,0x7,0x1,0x8,0xa,0xe,0x0,0x3,0x5,0x2,0xf,0xd,0x9,0xc,0x4};

BYTE pEncryptedKey[16];

if( !szJD || !szSkew1 || !szGBG || !szData )

return FALSE;

//convert to binary

_stscanf_s(szJD,_T("%X"),(LPDWORD)&pEncryptedKey[0]);

_stscanf_s(szSkew1,_T("%X"),(LPDWORD)&pEncryptedKey[4]);

_stscanf_s(szGBG,_T("%X"),(LPDWORD)&pEncryptedKey[8]);

_stscanf_s(szData,_T("%X"),(LPDWORD)&pEncryptedKey[12]);

//Permutate

for( int i=0; i<16; i++ )

m_pSyskey[i]=pEncryptedKey[p[i]];

return TRUE;

}

Документ доступен для свободного распространения

и перепечатки с обязательной ссылкой на первоисточник.

(с) 2006 Passcape Software. All rights reserved.

Опубликовано:

12:14:39 11.10.2017

Автор:

Passcape_Admin

Последнее обновление

15:16:21 17.10.2017

-

Partition Wizard

-

Partition Manager

- What Is Syskey? How to Escape Syskey Scam?

What Is Syskey? How to Escape Syskey Scam? [Partition Manager]

By Vicky | Follow |

Last Updated December 02, 2020

What is Syskey on Windows computers? Is it malware? No, Syskey is an encryption program for Windows operating systems before Windows 10. Scroll down to learn about more information about this encryption program offered by MiniTool Partition Wizard.

About 24 years ago, Microsoft wanted to make its operating system more secure and added an extra layer of protection that is Syskey. So, Syskey was an encryption program. This encryption program used a 128-bit RC4 encryption key to encrypt SAM (Security Account Manager) database that stores user passwords in a hashed format.

Further reading:

In a hashed format, passwords are unreadable by an unauthorized program. Hashed passwords are encrypted so that hackers and cybercriminals cannot gain access to a Windows computer by simply looking up the SAM.

With Syskey, you had an option to specify a password that would protect the authentication credentials of Windows accounts stored in the SAM database. When the password was set, you would need to input the password during the startup before displaying and password prompt.

Syskey Can’t Be Found on Windows 10

Syskey can be found on versions of Windows before Windows 10. It was replaced by BitLocker disk encryption on Windows 10. Why did Microsoft abandon this encryption program?

The first reason is that the Syskey process is quite outdated in modern times. The second reason is that “tech support” scammers would take advantage of Syskey to make money.

Scammers usually call you claiming to be from Microsoft technical support. They say you’re your computer is infected with viruses to convince you to let them remotely connect your computer and fix the issues. Once you believe them, scammers will use Syskey to lock your computer.

What to Do When Falling into a Syskey Scam?

If you stuck in the above trouble, reinstalling Windows is not feasible due to SAM database encryption. How about using a System Restore Point? It might be also useless as cunny scammers would delete the System Restore Points. What to do?

Scammers use an unknow Syskey to lock computers. Therefore, the only solution is to remove the password. How to remove Syskey password? The tutorial is below.

Step 1: Boot computer from Windows installation media. Press SHIFT + F10 keys to open the Command Prompt on the Setup screen.

Step 2: When Command Prompt opens, input the command: dir #: (# refers to the drive letter of the system partition).

Step 3: Run another two commands to back up your registry files to a temporary location. The # symbol in the two commands still refers to the drive letter of your Windows installation.

mkdir #:regbackup

xcopy #:WindowsSystem32Config #:regbackup /y

Step 4: Run the last command to restore the registry with the backup files in the RegBack folder. The # symbol still refers to the drive letter of the system partition.

xcopy #:WindowsSystem32ConfigRegBack #:WindowsSystem32Config /y

Step 5: After finishing the above steps, you have successfully disabled Syskey. Then, you should restart the computer. Windows will do an automatic startup repair and reboot to the login screen.

How to Stay away from Syskey Scam?

To stay away from Syskey scam, you should stop using the Windows system that still adopts Syskey and should upgrade to Windows 10.

If you are used to using older Windows operating systems, it is highly recommended that you create backups regularly. Furthermore, you should increase your vigilance when you receive a call that claims your computer is infected by viruses and the person on the phone says he needs the remote access to your computer to help you fix the issue.

About The Author

Position: Columnist

Vicky is a website editor who has been writing tech articles since she was graduated from university. Most of her articles talk about Windows PC and hard disk issues. Some of her articles also touch on YouTube usage and issues.

During her spare time, she likes to spend time reading, watching videos, and sitting on her Yoga mat to relax.

-

Partition Wizard

-

Partition Manager

- What Is Syskey? How to Escape Syskey Scam?

What Is Syskey? How to Escape Syskey Scam? [Partition Manager]

By Vicky | Follow |

Last Updated December 02, 2020

What is Syskey on Windows computers? Is it malware? No, Syskey is an encryption program for Windows operating systems before Windows 10. Scroll down to learn about more information about this encryption program offered by MiniTool Partition Wizard.

About 24 years ago, Microsoft wanted to make its operating system more secure and added an extra layer of protection that is Syskey. So, Syskey was an encryption program. This encryption program used a 128-bit RC4 encryption key to encrypt SAM (Security Account Manager) database that stores user passwords in a hashed format.

Further reading:

In a hashed format, passwords are unreadable by an unauthorized program. Hashed passwords are encrypted so that hackers and cybercriminals cannot gain access to a Windows computer by simply looking up the SAM.

With Syskey, you had an option to specify a password that would protect the authentication credentials of Windows accounts stored in the SAM database. When the password was set, you would need to input the password during the startup before displaying and password prompt.

Syskey Can’t Be Found on Windows 10

Syskey can be found on versions of Windows before Windows 10. It was replaced by BitLocker disk encryption on Windows 10. Why did Microsoft abandon this encryption program?

The first reason is that the Syskey process is quite outdated in modern times. The second reason is that “tech support” scammers would take advantage of Syskey to make money.

Scammers usually call you claiming to be from Microsoft technical support. They say you’re your computer is infected with viruses to convince you to let them remotely connect your computer and fix the issues. Once you believe them, scammers will use Syskey to lock your computer.

What to Do When Falling into a Syskey Scam?

If you stuck in the above trouble, reinstalling Windows is not feasible due to SAM database encryption. How about using a System Restore Point? It might be also useless as cunny scammers would delete the System Restore Points. What to do?

Scammers use an unknow Syskey to lock computers. Therefore, the only solution is to remove the password. How to remove Syskey password? The tutorial is below.

Step 1: Boot computer from Windows installation media. Press SHIFT + F10 keys to open the Command Prompt on the Setup screen.

Step 2: When Command Prompt opens, input the command: dir #: (# refers to the drive letter of the system partition).

Step 3: Run another two commands to back up your registry files to a temporary location. The # symbol in the two commands still refers to the drive letter of your Windows installation.

mkdir #:regbackup

xcopy #:WindowsSystem32Config #:regbackup /y

Step 4: Run the last command to restore the registry with the backup files in the RegBack folder. The # symbol still refers to the drive letter of the system partition.

xcopy #:WindowsSystem32ConfigRegBack #:WindowsSystem32Config /y

Step 5: After finishing the above steps, you have successfully disabled Syskey. Then, you should restart the computer. Windows will do an automatic startup repair and reboot to the login screen.

How to Stay away from Syskey Scam?

To stay away from Syskey scam, you should stop using the Windows system that still adopts Syskey and should upgrade to Windows 10.

If you are used to using older Windows operating systems, it is highly recommended that you create backups regularly. Furthermore, you should increase your vigilance when you receive a call that claims your computer is infected by viruses and the person on the phone says he needs the remote access to your computer to help you fix the issue.

About The Author

Position: Columnist

Vicky is a website editor who has been writing tech articles since she was graduated from university. Most of her articles talk about Windows PC and hard disk issues. Some of her articles also touch on YouTube usage and issues.

During her spare time, she likes to spend time reading, watching videos, and sitting on her Yoga mat to relax.

| Информация о файле | Описание |

|---|---|

| Размер файла: | 27 kB |

| Дата и время изменения файла: | 2017:03:18 18:18:51+00:00 |

| Дата и время изменения индексного дескриптора файлов: | 2017:11:05 07:07:54+00:00 |

| Тип файла: | Win32 EXE |

| Тип MIME: | application/octet-stream |

| Предупреждение! | Possibly corrupt Version resource |

| Тип компьютера: | Intel 386 or later, and compatibles |

| Метка времени: | 1995:05:21 20:24:35+00:00 |

| Тип PE: | PE32 |

| Версия компоновщика: | 14.10 |

| Размер кода: | 10240 |

| Размер инициализированных данных: | 16896 |

| Размер неинициализированных данных: | 0 |

| Точка входа: | 0x3190 |

| Версия ОС: | 10.0 |

| Версия образа: | 10.0 |

| Версия подсистемы: | 10.0 |

| Подсистема: | Windows GUI |

| Номер версии файла: | 10.0.15063.0 |

| Номер версии продукта: | 10.0.15063.0 |

| Маска флагов файлов: | 0x003f |

| Флаги файлов: | (none) |

| Файловая ОС: | Windows NT 32-bit |

| Тип объектного файла: | Dynamic link library |

| Подтип файла: | 0 |

| Код языка: | English (U.S.) |

| Набор символов: | Unicode |

| Наименование компании: | Microsoft Corporation |

| Описание файла: | SAM Lock Tool |

| Версия файла: | 10.0.15063.0 (WinBuild.160101.0800) |

| Внутреннее имя: | samlock.exe |

| Авторское право: | © Microsoft Corporation. All rights reserved. |

| Оригинальное имя файла: | samlock.exe |

| Название продукта: | Microsoft® Windows® Operating System |

| Версия продукта: | 10.0.15063.0 |

✻ Фрагменты данных файлов предоставлены участником Exiftool (Phil Harvey) и распространяются под лицензией Perl Artistic.