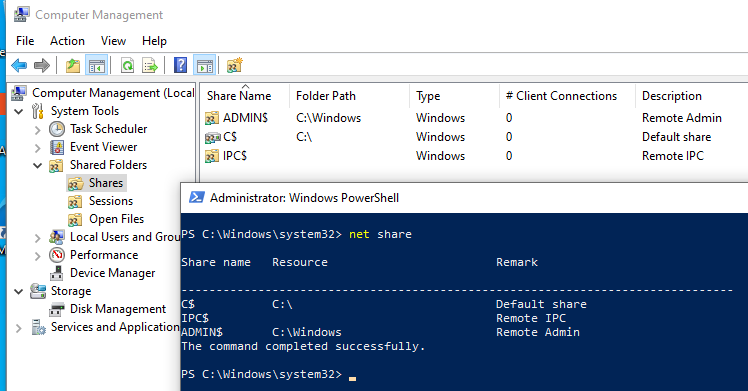

Административные общие ресурсы (шары) используются в Windows для удаленного доступа и управления компьютером. Если открыть консоль управления компьютером (

compmgmt.msc

), развернуть секцию System Tools -> Shared Folders -> Share (Общие папки -> Общие ресурсы) или выполнить команду

net share

, вы увидите список административных общих папок (эти папки скрыты в сетевом окружении и доступ к ним ограничен).

По-умолчанию Windows создает следующие админ шары:

-

Admin$

— Remote admin (это каталог %SystemRoot%) -

IPC$

— Remote IPC (используется в named pipes) -

C$

— Default Share

Если на компьютере имеются другие разделы, которым назначена буква диска, они также автоматически публикуются в виде административных шар (

D$

,

E$

и т.д.). Если вы предоставляете общий доступ к принтеру, то должна быть шара

Print$

или

FAX$

— при использовании факс-сервера.

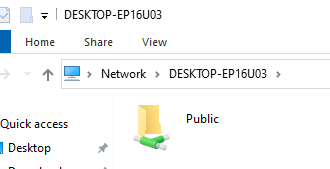

Обратите внимание, что имена общих административных шар заканчиваются знаком $. Этот знак заставляет службу LanmanServer скрывать данные SMB ресурсы при доступе по сети (конкретные файлы и папки в общем сетевом каталоге можно скрыть с помощью Access-Based Enumeration). Если вы попытаетесь в проводнике отобразить список доступных на компьютере сетевых папок (

\computername

), вы не увидите их в списке доступных общих SMB каталогов.

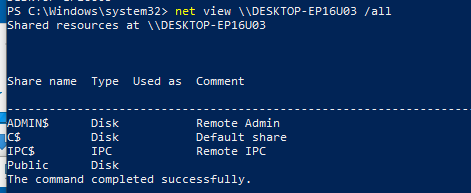

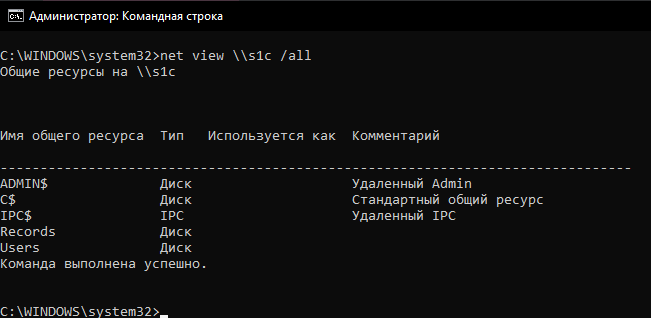

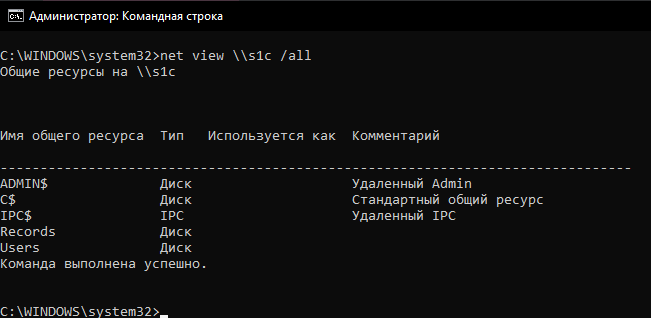

Можно получить список доступных административных шар на удаленном компьютере с помощью команды:

net view \computername /all

В большинстве сторонних файловых менеджеров для Windows доступна опция, позволяющая автоматически показывать доступные административные ресурсы на удаленных компьютерах.

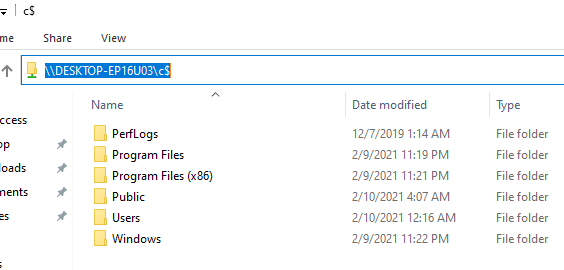

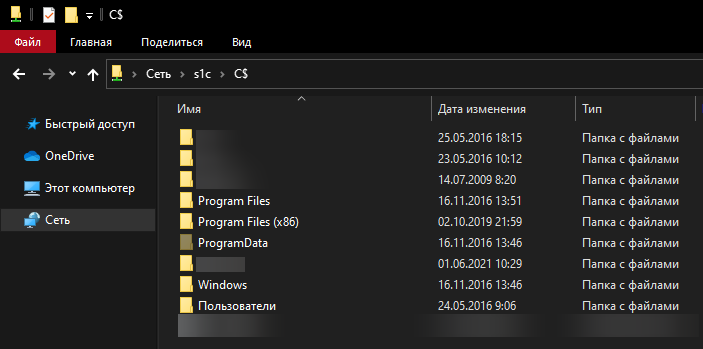

Чтобы открыть содержимое административной шары из File Explorer, нужно указать ее полное имя. Например,

\computernamec$

. Данная команда откроет содержимое локального диска C и позволит вам получить полноценный доступ к файловой системе системного диска удаленного компьютера.

Получить доступ к административным шарам могут только члены локальной группы администраторов компьютера (и группы Backup Operators) при условии, что у вас включен SMB протокол, общий доступ (Turn on file and printer sharing) и доступ по 445 порту TCP не блокируется Windows Defender Firewall.

Содержание:

- Как отключить/включить административные шары в Windows 10?

- Разрешаем удаленный доступ к административным шарам Windows 10

Как отключить/включить административные шары в Windows 10?

Административные шары Windows удобны для удаленного администрирования компьютера, но несут дополнительные риски безопасности (Как минимум не стоит использовать одинаковый пароль локального администратора на всех компьютерах. Чтобы сделать пароли уникальными, используйте LAPS). Вы можете полностью запретить Windows создавать эти скрытые ресурсы.

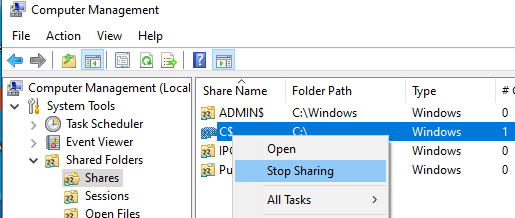

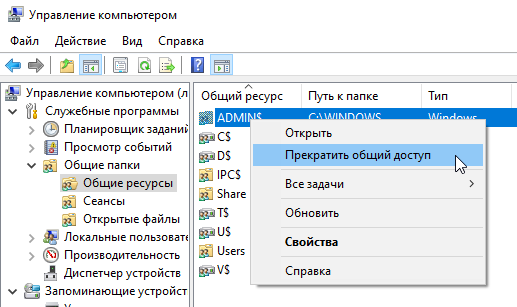

Самый простой способ – щелкнуть правой кнопкой мыши по имени административного ресурса в оснастке управления компьютером и выбрать Stop sharing (или использовать команду

net share IPC$ /delete

). Однако после перезагрузки Windows она пересоздастся автоматически.

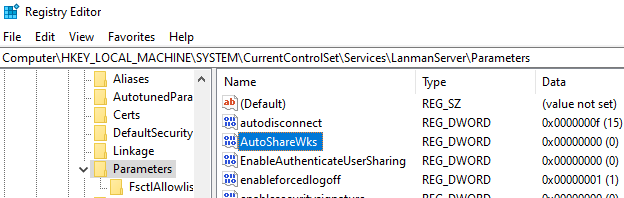

Чтобы запретить Windows публиковать административные шары, нужно открыть редактор реестра regedit.exe, перейти в ветку реестра HKLMSystemCurrentControlSetServicesLanmanServerParameters и добавить Dword параметр с именем AutoShareWks (для десктопных версий Windows) или AutoShareServer (для Windows Server) и значением 0.

Можно создать это параметр реестра вручную, из командной строки reg add или через PowerShell:

reg add HKLMSYSTEMCurrentControlSetServiceslanmanserverparameters /f /v AutoShareWks /t REG_DWORD /d 0

или

New-ItemProperty -Name AutoShareWks -Path HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters -Type DWORD -Value 0

Теперь после перезагрузки административные шары не будут создаваться. При этом перестанут работать утилиты удаленного управления компьютером, в том числе psexec.

Если вы хотите включить админские шары, нужно изменить значение параметра на 1 или удалить его.

Set-ItemProperty -Name AutoShareWks -Path HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters -Value 1

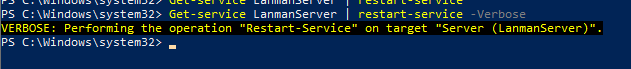

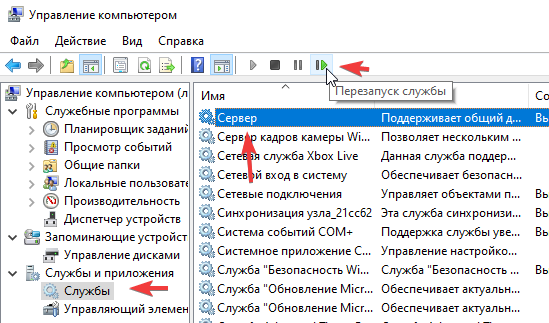

Чтобы Windows пересоздала административные шары, достаточно перезапустить службу Server командой:

Get-service LanmanServer | restart-service

Разрешаем удаленный доступ к административным шарам Windows 10

При работе с административными шарами Windows на компьютере, который по умолчанию она отключена) такой доступ работает.

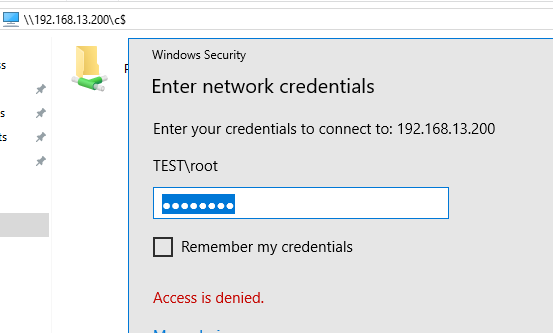

Немного подробнее как выглядит проблема. Я пытаюсь с удаленного компьютера обратится к встроенным административным ресурсам компьютера Windows 10, состоящего в рабочей группе (при отключенном файерволе) таким образом:

-

win10_pcC$ -

\win10_pcIPC$ -

\win10_pcAdmin$

В окно авторизации ввожу имя и пароль учетной записи, состоящей в группе локальных администраторов Windows 10, на что появляется ошибка доступа (Access is denied). При этом доступ к общим сетевым каталогам и принтерам на Windows 10 работает нормально (компьютер виден в сетевом окружении). Доступ под встроенной учетной записью administrator к административным ресурсам при этом тоже работает. Если же этот компьютер включить в домен Active Directory, то под доменными аккаунтами с правами администратора доступ к админским шарам также не блокируется.

Дело в еще одном аспекте политики безопасности, появившемся в UAC – так называемом Remote UAC (контроль учетных записей для удаленных подключений), который фильтрует токены доступа локальных записей и аккаунтов Microsoft, блокируя удаленный административный доступ под такими учеткам. При доступе под доменным аккаунтом такое ограничение не применяется.

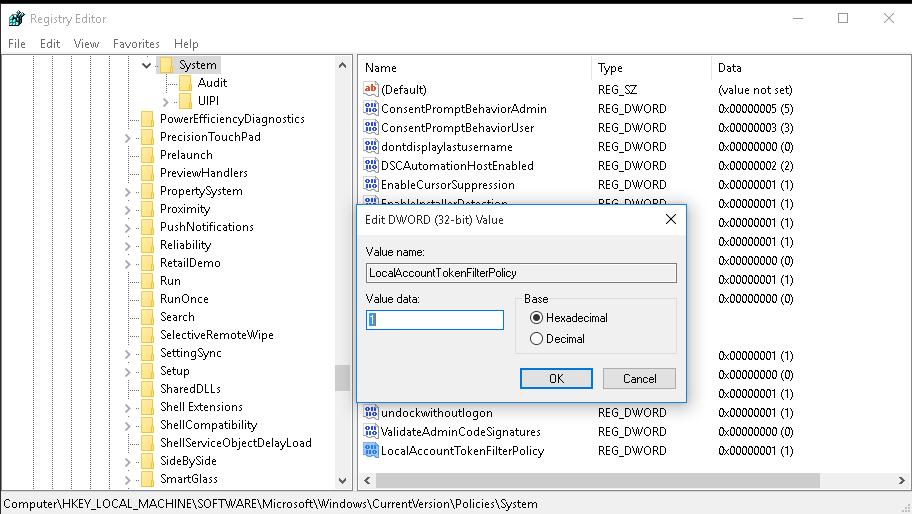

Отключить Remote UAC можно путем создания в системном реестре параметра LocalAccountTokenFilterPolicy

Совет. Эта операция несколько снижает уровень безопасности Windows.

- Откройте редактор реестра (regedit.exe);

- Перейдите в ветку реестра HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem ;

- Создайте новый параметр типа DWORD (32-bit) с именем LocalAccountTokenFilterPolicy;

- Установите значение параметра LocalAccountTokenFilterPolicy равным 1;

- Для применения изменений потребуется перезагрузить компьютер

Примечание. Создать параметр LocalAccountTokenFilterPolicy можно всего одной командой

reg add "HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem" /v "LocalAccountTokenFilterPolicy" /t REG_DWORD /d 1 /f

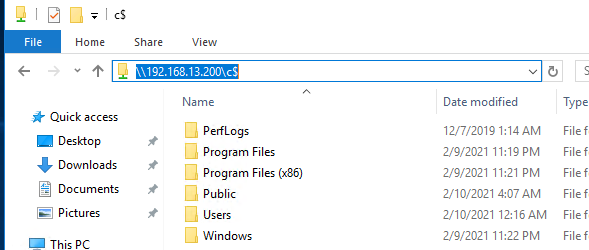

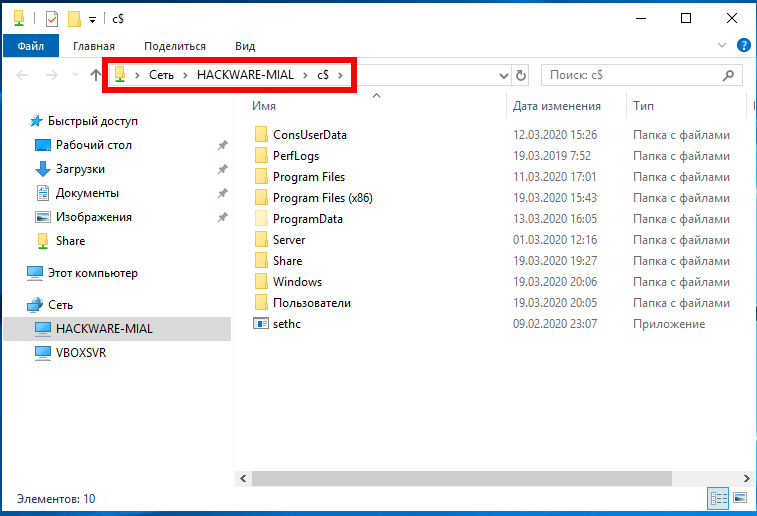

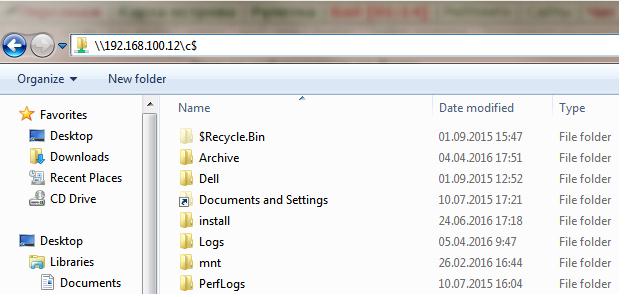

После перезагрузки попробуйте удаленно открыть административный каталог C$ на Windows 10 компьютере. Авторизуйтесь под учетною записью, входящей в группу локальных администраторов. Должно открыться окно проводника с содержимым диска C:.

Примечание. После этого станет доступен и другой функционал удаленного управления Windows 10. В том числе теперь можно удаленно подключиться к компьютеру с помощью оснастки Computer Management (Управление компьютером) и другими стандартными консолями.

Итак, мы разобрались как с помощью параметра LocalAccountTokenFilterPolicy разрешить удаленный доступ к скрытым админ-ресурсам для всех локальных администраторов компьютера Windows. Инструкция применима также к Windows 8.1, 7 и Windows Server.

В некоторых случаях необходимо включить административные общие ресурсы на локальных жёстких дисках, обычно для административных целей. Административные общие ресурсы — это сетевые папки, которые создаются по умолчанию (также называются Admin shares или Administrative shares) для всех дисков (C$, D$ и т.д.) на компьютере Windows, которые по умолчанию скрыты и недоступны из сети.

Windows Vista и более новые версии Windows (Windows 7, 8 и 10) не позволяют локальным учётным записям получать доступ к административным общим ресурсам через сеть. В результате этого вы получаете сообщение об «отказе в доступе» всякий раз, когда вы пытаетесь подключиться с компьютера в сети к дефолтным административным ресурсам (например, к C$) на другой рабочей станции вашей локальной сети, или вы получаете следующее сообщение об ошибке: «Вход не выполнен: Windows не может войти в систему. Убедитесь, что ваше имя пользователя и пароль верны».

В этом руководстве вы найдёте инструкции о том, как успешно включить стандартные административные общие ресурсы локальных дисков на компьютере под управлением Windows 10, 8.1, 8 или 7.

Важное замечание: чтобы получить доступ к общим ресурсам администратора, необходимо убедиться, что компьютеры Хост* и Гость** принадлежат к одной и той же рабочей группе или домену (оба имеют одинаковое имя рабочей группы или домена).

* Хост-компьютер = компьютер с активированными общими ресурсами администратора.

** Гостевой компьютер = любой другой компьютер в сети, который будет подключаться к общим ресурсам администратора на хост-компьютере.

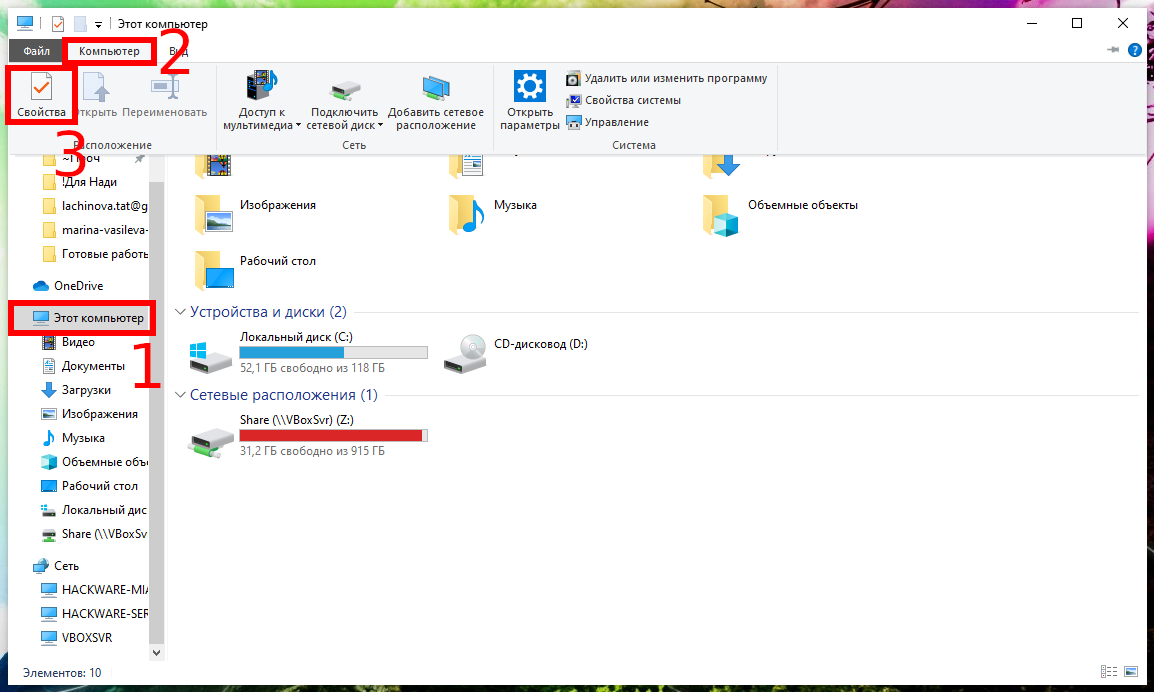

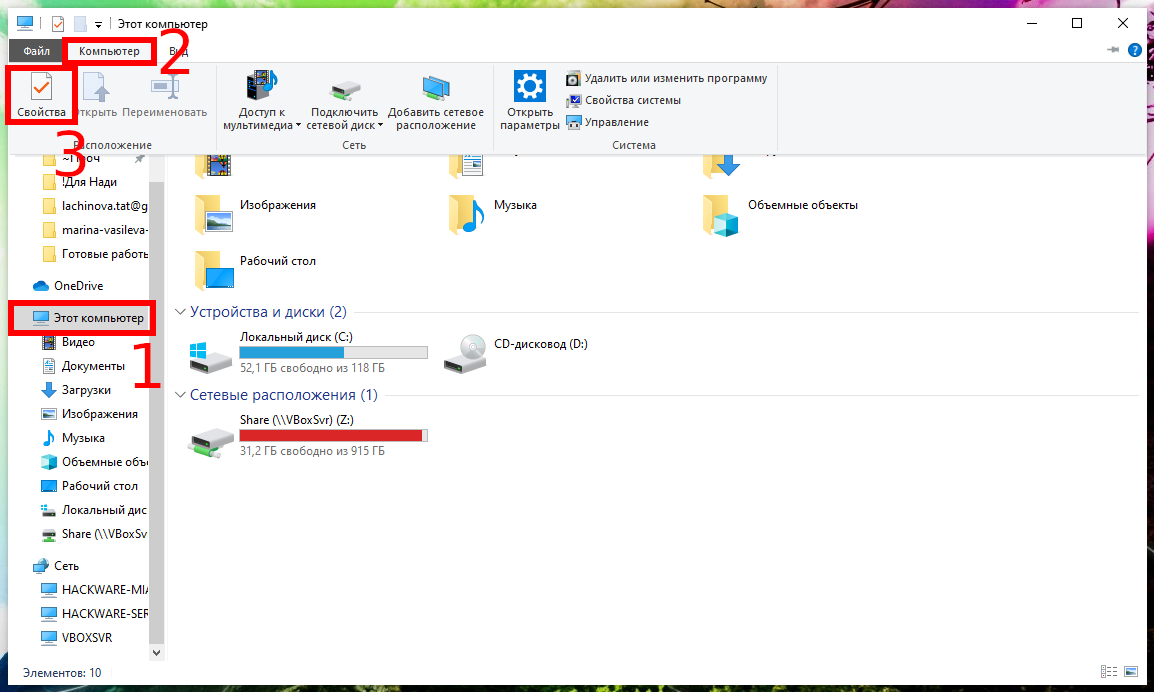

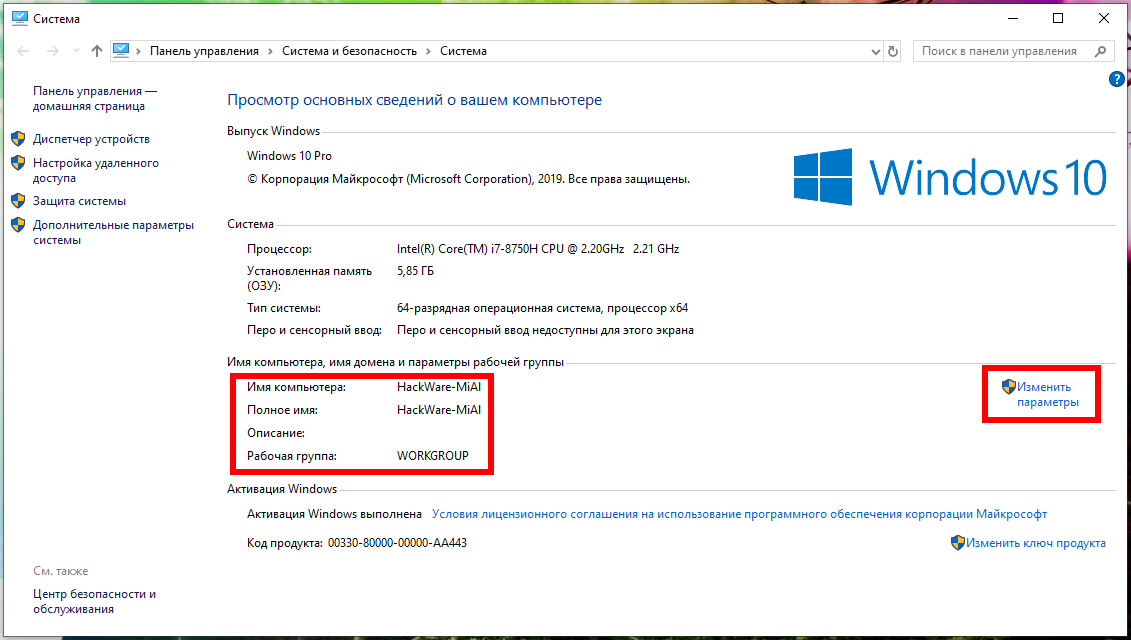

Чтобы проверить, какое имя у вашего компьютера, откройте проводник, в нём найдите вкладку «Этот компьютер», вверху нажмите кнопку «Компьютер» и в открывшемся меню нажмите кнопку «Свойства»:

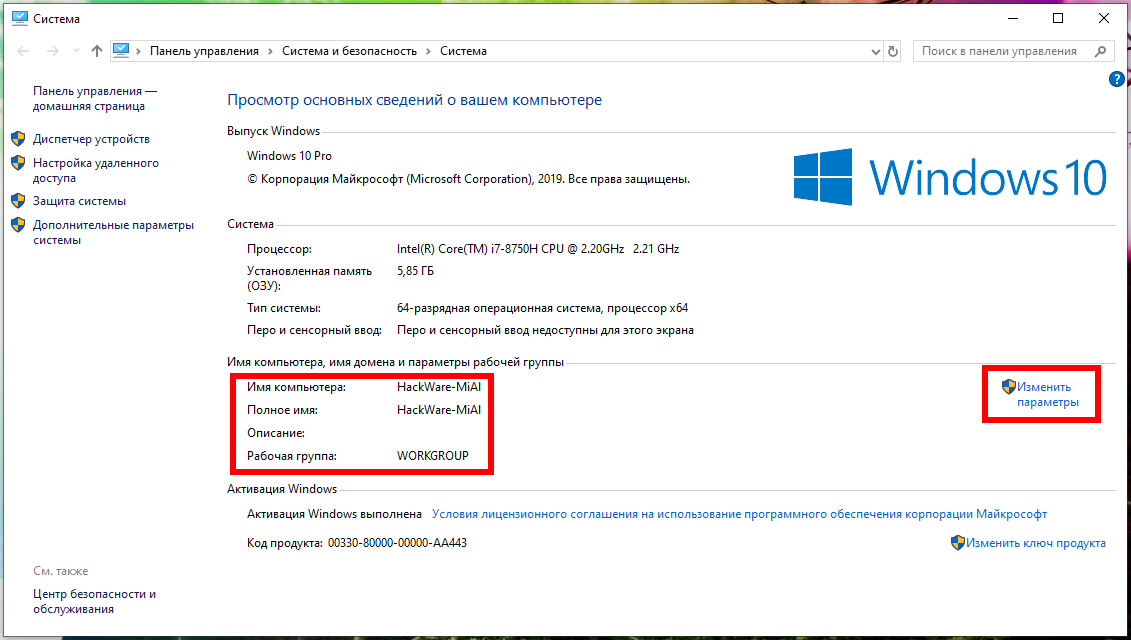

В новом открывшемся окне вы увидите «Имя компьютера» и «Рабочую группу»:

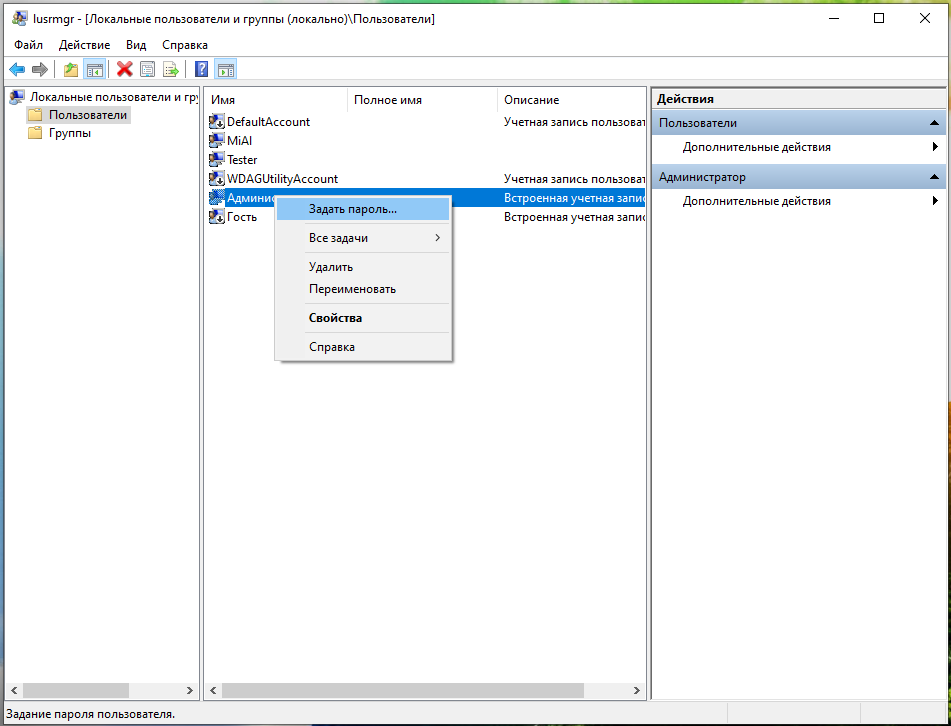

Шаг 1. Включите учётную запись администратора и установите пароль.

Если вы хотите получить доступ к общим ресурсам администратора на компьютере (хосте), используя учётную запись пользователя «Администратор», то вы должны включить и установить пароль для учётной записи администратора на этом компьютере. Для этого:

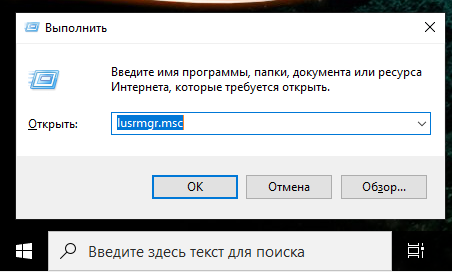

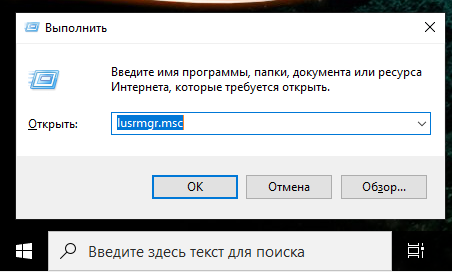

1. Нажмите клавиши Win+r, чтобы открыть окно запуска команды.

2. Введите lusrmgr.msc и нажмите Enter.

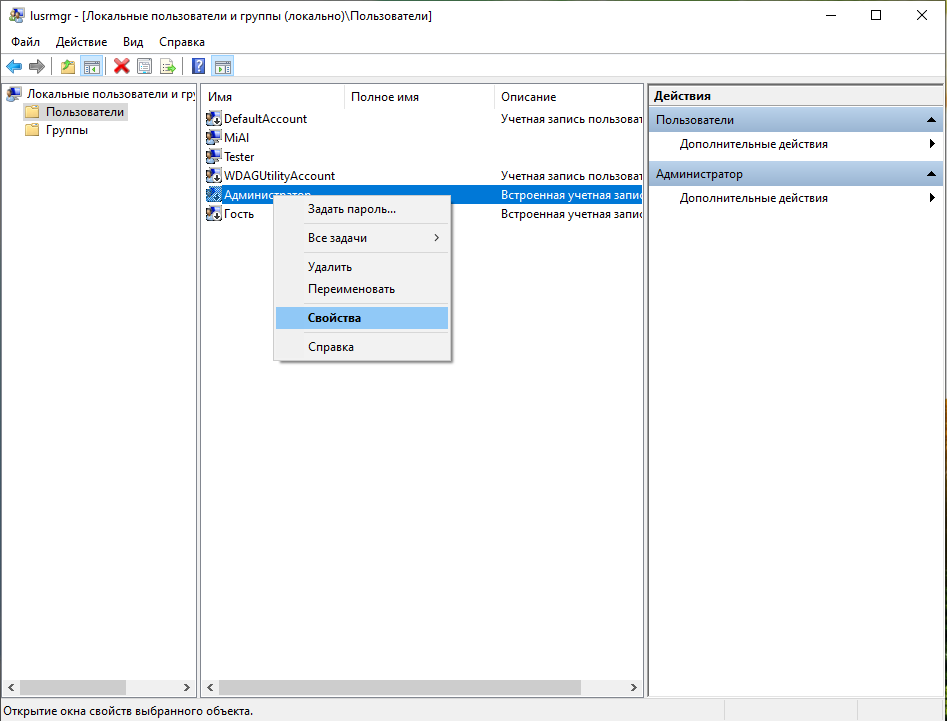

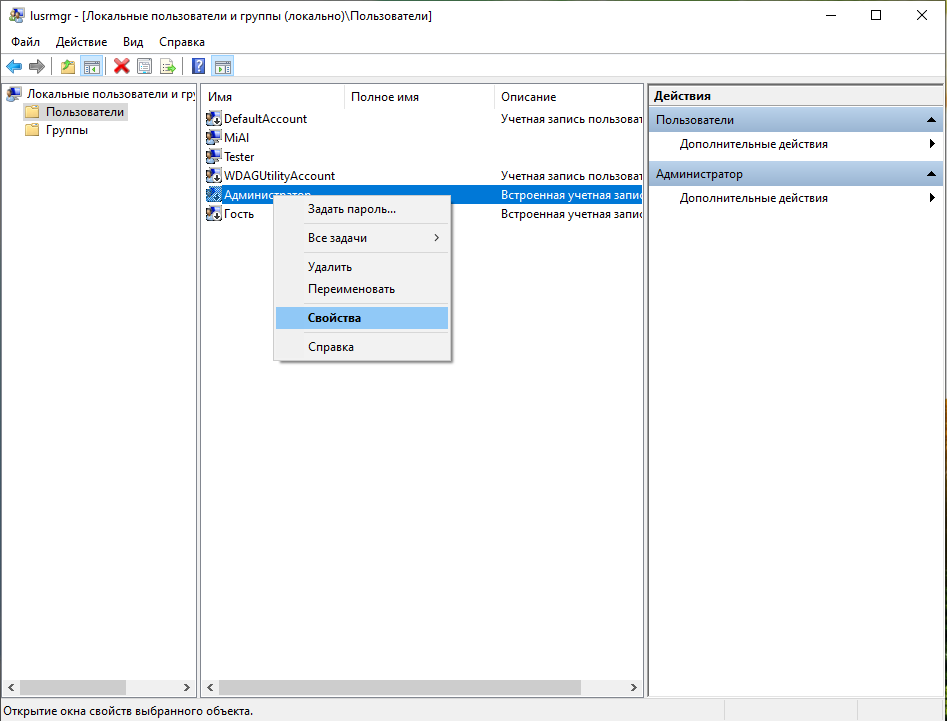

3. Откройте Пользователи.

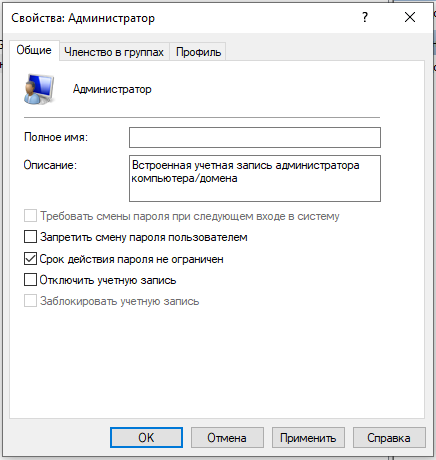

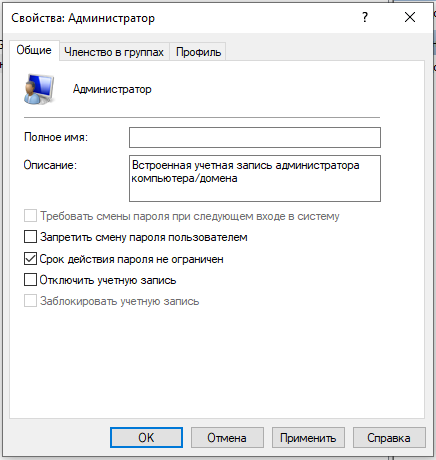

4. Щёлкните правой кнопкой мыши Администратор и выберите Свойства.

5. Снимите флажок «Отключить учётную запись» и нажмите ОК.

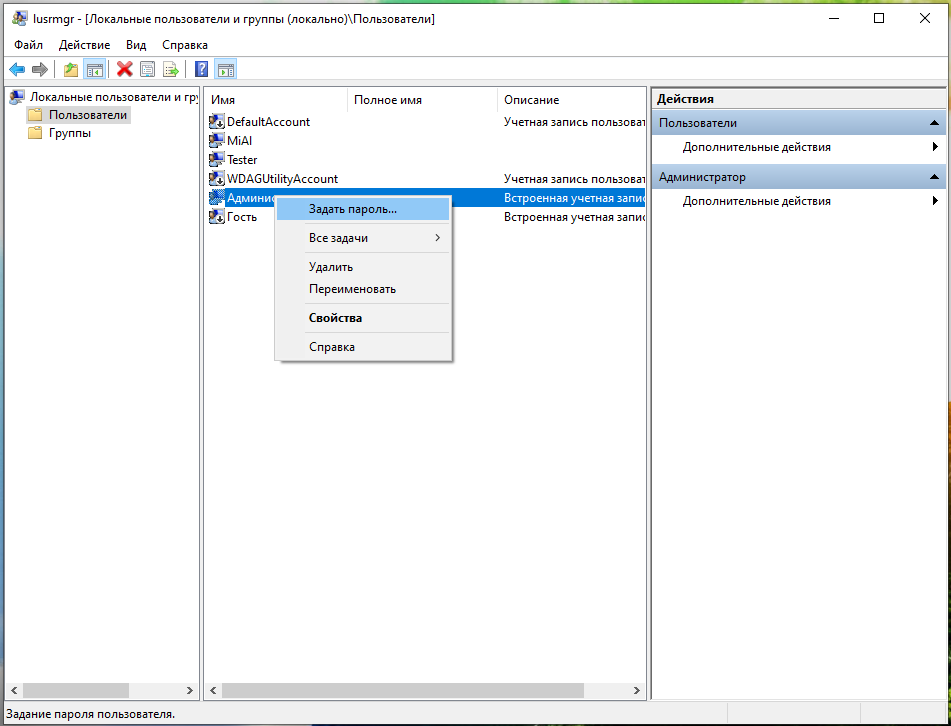

6. Снова щёлкните правой кнопкой мыши учётную запись администратора и выберите «Задать пароль».

7. Укажите пароль для учётной записи администратора и нажмите «ОК».

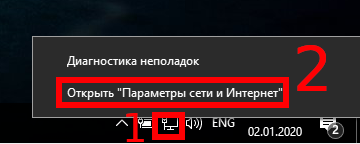

Шаг 2. Общий доступ к файлам и принтерам

На обеих машинах, т.е. удалённом компьютере (которым будем управлять) и локальном компьютере (с которого будем управлять), должен быть включён общий доступ к файлам и принтерам.

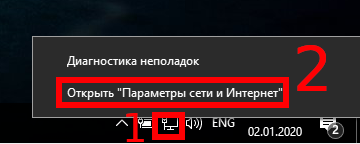

Нажмите правой кнопкой мыши на значок сетевого соединения и нажмите «Открыть параметры сети и Интернет»:

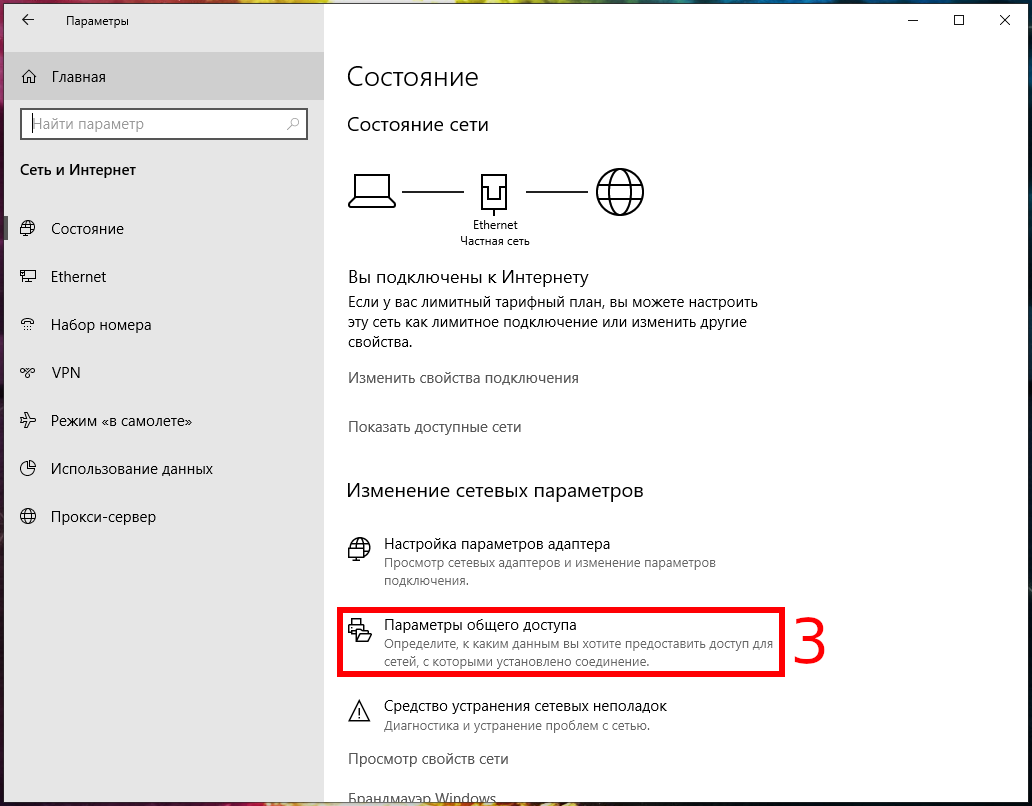

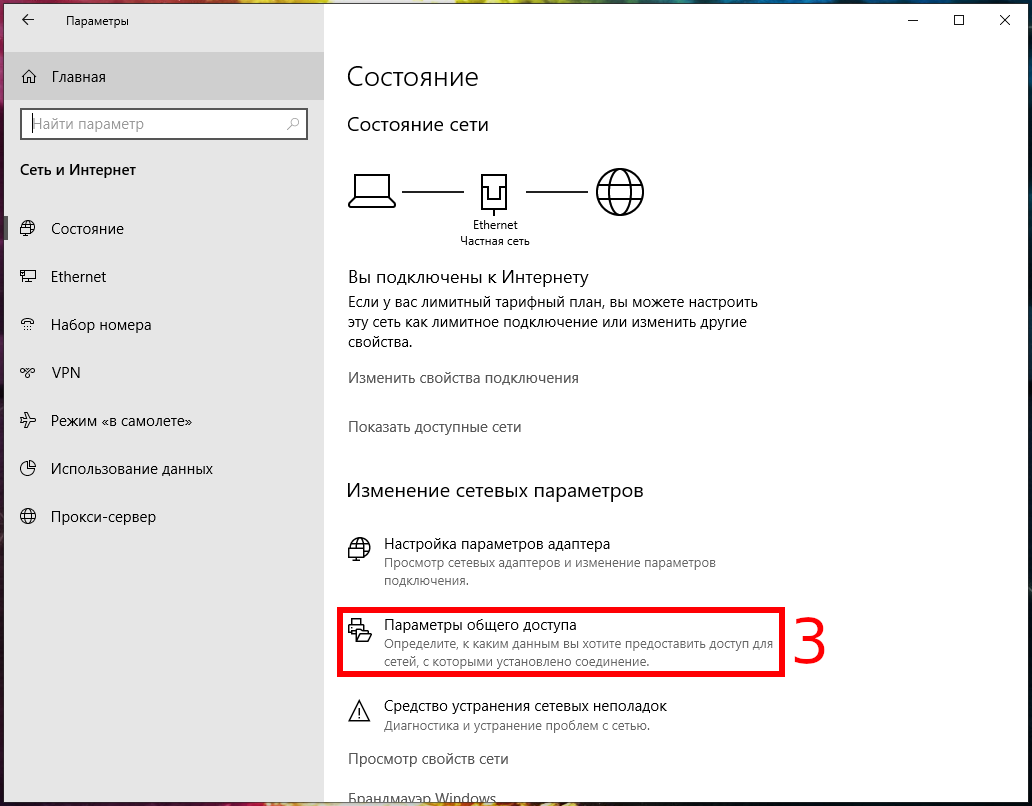

В открывшемся окне нажмите на «Параметры общего доступа»:

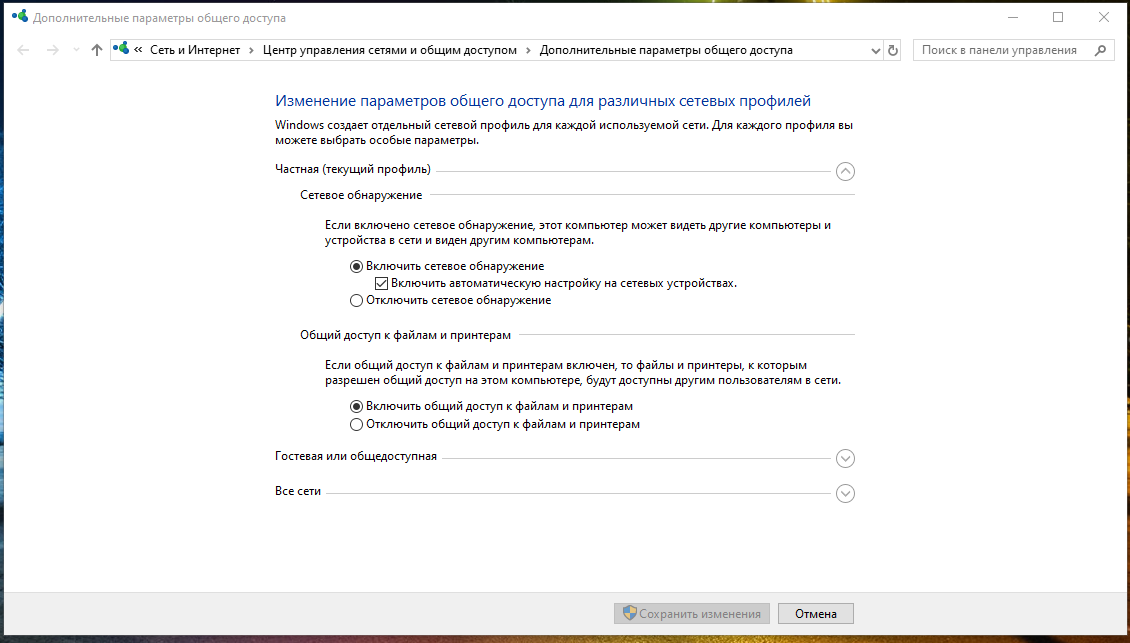

Если вы хотите перейти к этим настройкам через «Панель управления», то путь такой: Панель управленияСеть и ИнтернетЦентр управления сетями и общим доступомДополнительные параметры общего доступа

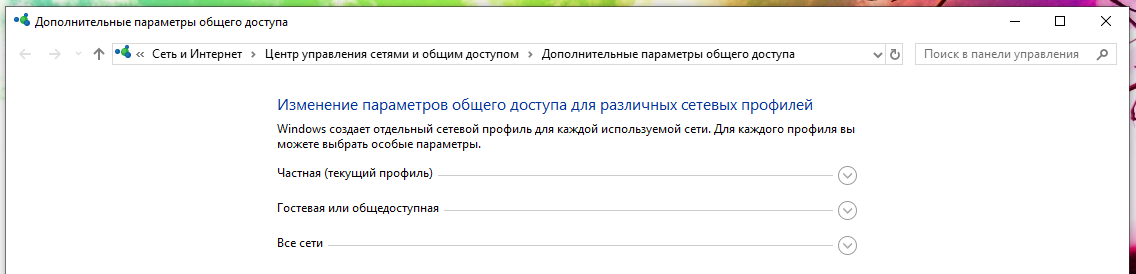

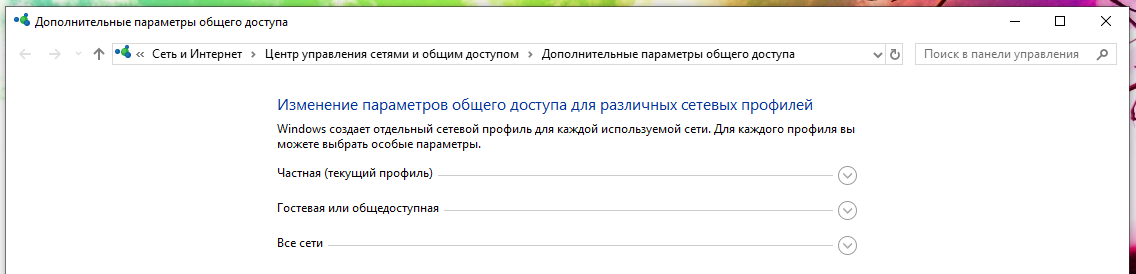

В новом окне настройки разбиты на три раздела:

- Частная

- Гостевая или общедоступная

- Все сети

Пометка «(текущий профиль)» означает, что в данный момент используется именно этот профиль.

Нам нужно изменить настройки для той сети, которая отмечена как «(текущий профиль)», а также в разделе «Все сети».

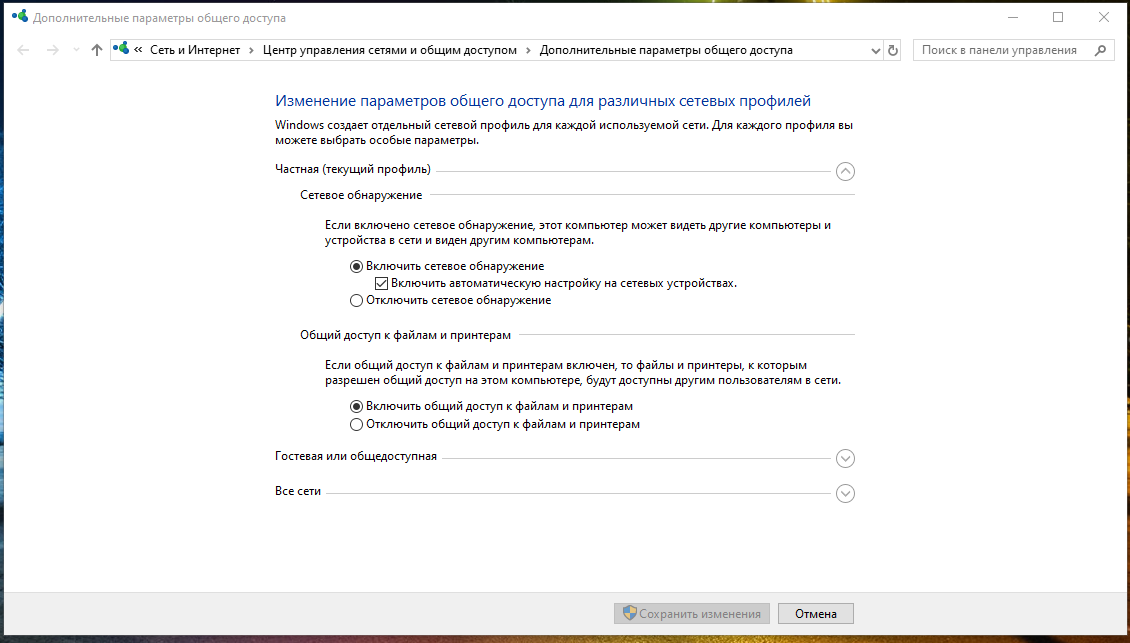

Переходим в Частная (текущий профиль):

Первая настройка: Сетевой обнаружение (Если включено сетевое обнаружение, этот компьютер может видеть другие компьютеры и устройства в сети и виден другим компьютерам). В ней выберите «Включить сетевое обнаружение» и поставьте галочку «Включить автоматическую настройку на сетевых устройствах».

Вторая настройка: Общий доступ к файлам и принтерам (Если общий доступ к файлам и принтерам включён, то файлы и принтеры, к которым разрешён общий доступ на этом компьютере, будут доступны другим пользователям в сети). Здесь выберите «Включить общий доступ к файлам и принтерам».

Вас также могут заинтересовать статьи:

- SMB: настройка общей сетевой папки в Windows

- Как создать общую сетевую папку на Windows

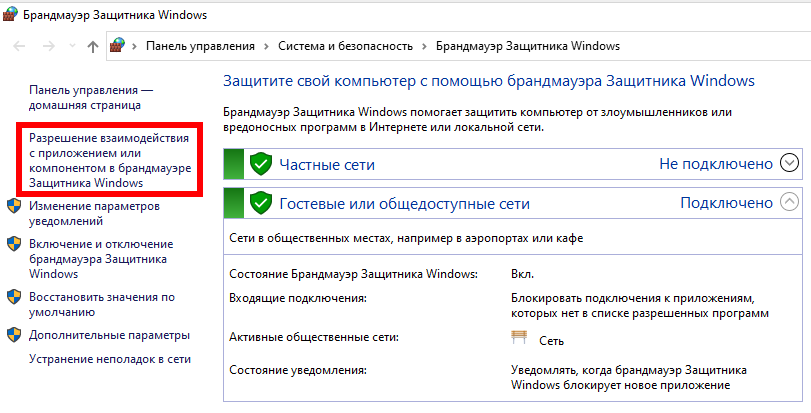

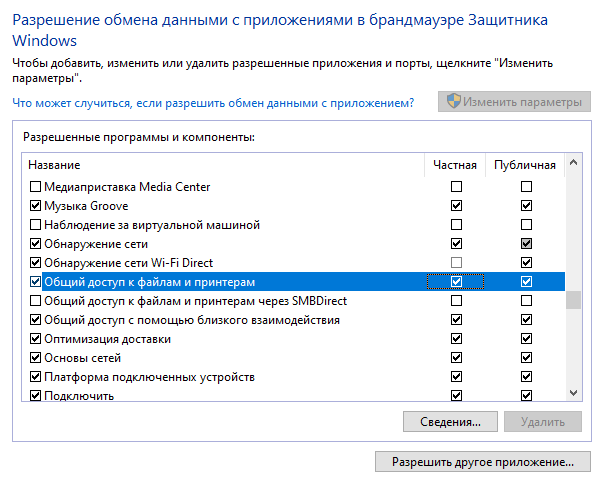

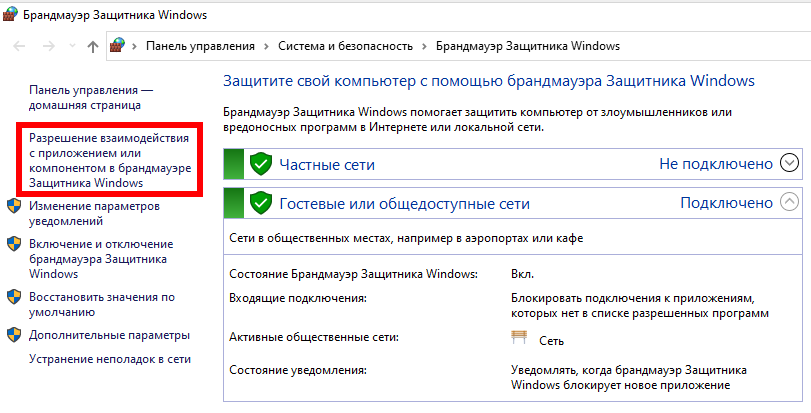

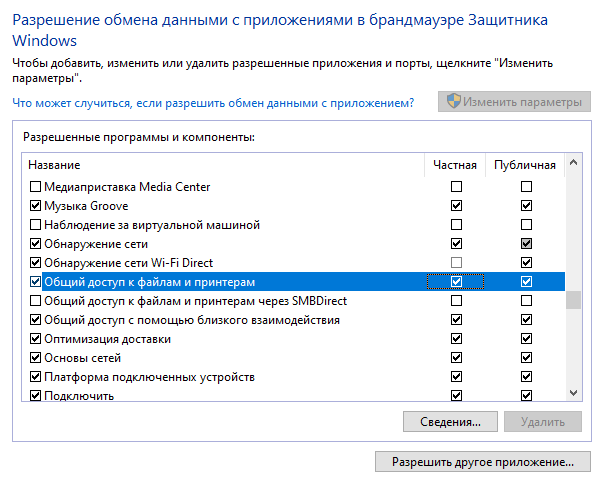

Шаг 3. Включите общий доступ к файлам и принтерам в брандмауэре Windows

Следующий шаг — включить «Общий доступ к файлам и принтерам» через брандмауэр Windows. (на хост-компьютере)

Проверьте, что сетевой доступ к файлам и принтерам включён в файерволе. Для этого нажмите Win+r, введите там firewall.cpl.

Во вкладке «Разрешение взаимодействия с приложениями или компонентами в брандауэре защитника Windows»

найдите «Общий доступ к файлам и принтерам» и убедитесь, что стоит галочка в столбце «Частная» — если его там нет, то нажмите кнопку «Изменить параметры», поставьте галочку и нажмите ОК.

Заключение

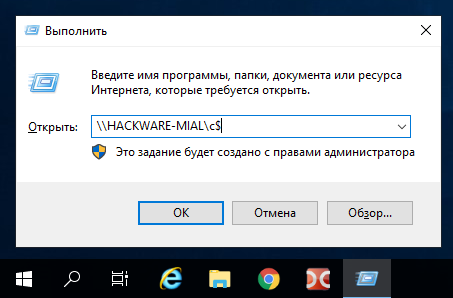

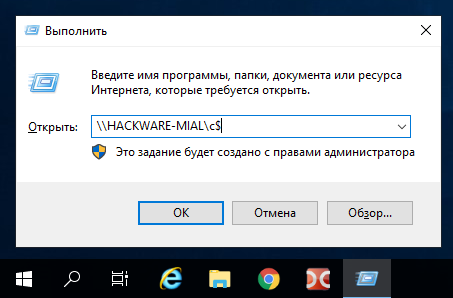

Теперь вы сможете получить доступ к общим дискам администратора на главном компьютере, с любого другого компьютера в вашей сети (Гостевой компьютер), введя в поле Открыть (или Win+r) имя (или IP-адрес)) хост-машины и букву диска, к которому вы хотите получить доступ, за которым следует символ доллара ($).

Например, если вы хотите получить доступ к диску «C:» на «hackware-mial», введите в поле «Открыть»: \hackware-mialC$

Если появится окно запроса имени пользователя и пароля, то в качестве имени введите «Администратор» и пароль администратора на удалённом компьютере.

Связанные статьи:

- Как создать общую сетевую папку на Windows (76.7%)

- Как подключиться к сетевой папке в Windows (SMB) (76.7%)

- Имя компьютера Windows 10 и Windows 11: как изменить и использовать (76.7%)

- Как указать другое имя пользователя или пароль при доступе к сетевой папке Windows (76.7%)

- В Windows Server 2019 не сохраняется «Включить сетевое обнаружение» (РЕШЕНО) (76.7%)

- Как настроить очистку корзины по расписанию в Windows 10 (RANDOM — 50%)

В некоторых случаях необходимо включить административные общие ресурсы на локальных жёстких дисках, обычно для административных целей. Административные общие ресурсы — это сетевые папки, которые создаются по умолчанию (также называются Admin shares или Administrative shares) для всех дисков (C$, D$ и т.д.) на компьютере Windows, которые по умолчанию скрыты и недоступны из сети.

Windows Vista и более новые версии Windows (Windows 7, 8 и 10) не позволяют локальным учётным записям получать доступ к административным общим ресурсам через сеть. В результате этого вы получаете сообщение об «отказе в доступе» всякий раз, когда вы пытаетесь подключиться с компьютера в сети к дефолтным административным ресурсам (например, к C$) на другой рабочей станции вашей локальной сети, или вы получаете следующее сообщение об ошибке: «Вход не выполнен: Windows не может войти в систему. Убедитесь, что ваше имя пользователя и пароль верны».

В этом руководстве вы найдёте инструкции о том, как успешно включить стандартные административные общие ресурсы локальных дисков на компьютере под управлением Windows 10, 8.1, 8 или 7.

Важное замечание: чтобы получить доступ к общим ресурсам администратора, необходимо убедиться, что компьютеры Хост* и Гость** принадлежат к одной и той же рабочей группе или домену (оба имеют одинаковое имя рабочей группы или домена).

* Хост-компьютер = компьютер с активированными общими ресурсами администратора.

** Гостевой компьютер = любой другой компьютер в сети, который будет подключаться к общим ресурсам администратора на хост-компьютере.

Чтобы проверить, какое имя у вашего компьютера, откройте проводник, в нём найдите вкладку «Этот компьютер», вверху нажмите кнопку «Компьютер» и в открывшемся меню нажмите кнопку «Свойства»:

В новом открывшемся окне вы увидите «Имя компьютера» и «Рабочую группу»:

Содержание

- Шаг 1. Включите учётную запись администратора и установите пароль.

- Шаг 2. Общий доступ к файлам и принтерам

- Шаг 3. Включите общий доступ к файлам и принтерам в брандмауэре Windows

- Заключение

- Как включить удаленный доступ к административным шарам в Windows 10

- Как исправить ошибку 0x80004005 в Windows 10

- Blog of Khlebalin Dmitriy

- (Дорогу осилит идущий…)

- Административные шары в Windows 10.

- Управление административными общими ресурсами (админ-шарами) в Windows

- Что есть «админ-шара» и с чем её едят?

- Как прекратить общий доступ к админ-шарам

- Как вернуть автоматическое создание и восстановить стандартные админ-шары

- «Отказано в доступе» или «Access is denied» при попытке входа в админ-шару

- Управление административными шарами (Admin$, IPC$, C$, D$) в Windows 10

- Как отключить/включить административные шары в Windows 10?

- Разрешаем удаленный доступ к административным шарам Windows 10

Шаг 1. Включите учётную запись администратора и установите пароль.

Если вы хотите получить доступ к общим ресурсам администратора на компьютере (хосте), используя учётную запись пользователя «Администратор», то вы должны включить и установить пароль для учётной записи администратора на этом компьютере. Для этого:

1. Нажмите клавиши Win+r, чтобы открыть окно запуска команды.

2. Введите lusrmgr.msc и нажмите Enter.

3. Откройте Пользователи.

4. Щёлкните правой кнопкой мыши Администратор и выберите Свойства.

5. Снимите флажок «Отключить учётную запись» и нажмите ОК.

6. Снова щёлкните правой кнопкой мыши учётную запись администратора и выберите «Задать пароль».

7. Укажите пароль для учётной записи администратора и нажмите «ОК».

Шаг 2. Общий доступ к файлам и принтерам

На обеих машинах, т.е. удалённом компьютере (которым будем управлять) и локальном компьютере (с которого будем управлять), должен быть включён общий доступ к файлам и принтерам.

Нажмите правой кнопкой мыши на значок сетевого соединения и нажмите «Открыть параметры сети и Интернет»:

В открывшемся окне нажмите на «Параметры общего доступа»:

Если вы хотите перейти к этим настройкам через «Панель управления», то путь такой: Панель управленияСеть и ИнтернетЦентр управления сетями и общим доступомДополнительные параметры общего доступа

В новом окне настройки разбиты на три раздела:

Пометка «(текущий профиль)» означает, что в данный момент используется именно этот профиль.

Нам нужно изменить настройки для той сети, которая отмечена как «(текущий профиль)», а также в разделе «Все сети».

Переходим в Частная (текущий профиль):

Первая настройка: Сетевой обнаружение (Если включено сетевое обнаружение, этот компьютер может видеть другие компьютеры и устройства в сети и виден другим компьютерам). В ней выберите «Включить сетевое обнаружение» и поставьте галочку «Включить автоматическую настройку на сетевых устройствах».

Вторая настройка: Общий доступ к файлам и принтерам (Если общий доступ к файлам и принтерам включён, то файлы и принтеры, к которым разрешён общий доступ на этом компьютере, будут доступны другим пользователям в сети). Здесь выберите «Включить общий доступ к файлам и принтерам».

Вас также могут заинтересовать статьи:

Шаг 3. Включите общий доступ к файлам и принтерам в брандмауэре Windows

Следующий шаг — включить «Общий доступ к файлам и принтерам» через брандмауэр Windows. (на хост-компьютере)

Проверьте, что сетевой доступ к файлам и принтерам включён в файерволе. Для этого нажмите Win+r, введите там firewall.cpl.

Во вкладке «Разрешение взаимодействия с приложениями или компонентами в брандауэре защитника Windows»

Заключение

Теперь вы сможете получить доступ к общим дискам администратора на главном компьютере, с любого другого компьютера в вашей сети (Гостевой компьютер), введя в поле Открыть (или Win+r) имя (или IP-адрес)) хост-машины и букву диска, к которому вы хотите получить доступ, за которым следует символ доллара ($).

Например, если вы хотите получить доступ к диску «C:» на «hackware-mial», введите в поле «Открыть»: \hackware-mialC$

Если появится окно запроса имени пользователя и пароля, то в качестве имени введите «Администратор» и пароль администратора на удалённом компьютере.

Источник

Как включить удаленный доступ к административным шарам в Windows 10

Столкнулся с тем, что не удается удаленно подключиться к дефолтным административным шарам (которые с долларом) на компьютере с Windows 10 под пользователем, входящим в группу локальных администраторов. Причем под учетной записью встроенного локального администратора (по умолчанию она отключена) такой доступ работает.

Немного подробнее как выглядит проблема. Пытаюсь с удаленного компьютера обратится к встроенным административным ресурсам компьютера Windows 10, состоящего в рабочей группе (при отключенном фаерволе) таким образом:

В окно авторизации ввожу имя и пароль учетной записи, состоящей в группе локальных администраторов Windows 10, на что появляется ошибка доступа (Access is denied). При этом доступ к общим сетевым каталогам и принтерам на Windows 10 работает нормально. Доступ под встроенной учетной записью administrator к административным ресурсам при этом тоже работает. Если же этот компьютер включить в домен Active Directory, то под доменными аккаунтами с правами администратора доступ к админским шарам также не блокируется.

Отключить Remote UAC можно путем создания в системном реестре параметра LocalAccountTokenFilterPolicy

Примечание. Создать указанный ключ можно всего одной командой

reg add «HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem» /v «LocalAccountTokenFilterPolicy» /t REG_DWORD /d 1 /f

После загрузки попробуйте удаленно открыть каталог административный каталог C$ на Windows 10 компьютере. Авторизуйтесь под учетною записью, входящей в группу локальных администраторов. Должно открыться окно проводника с содержимым диска C:.

Итак, мы разобрались как с помощью параметра LocalAccountTokenFilterPolicy разрешить удаленный доступ к скрытым админ-ресурсам для всех локальных администраторов компьютера Windows. Данная инструкция применима также к Windows 8.x, 7 и Vista.

Как исправить ошибку 0x80004005 в Windows 10

При обращении к сетевому ресурсу по имени \server выходила ошибка 0x80004005, имя разрешается, то есть определяется ip-адрес, хост пингуется, нет доступа к компьютерам ниже Windows 10. Решение было достаточно простым, но до этого перебрал несколько других вариантов, не помогло. Этот способ помог.

Если не заходит из Windows 10 на шару под Windows XP или под Windows Server 2003 решение такое:

Включить протокол SMB 1.0, который не установлен (по умолчанию) в Windows 10.

Открываем панель «Программы и компоненты»

В открывшемся окне жмём на «Включение или отключение компонентов Windows»

Там ставим галочки на пунктах «Клиент SMB 1.0/CIFS» и «Сервер SMB 1.0/CIFS»

Источник

Blog of Khlebalin Dmitriy

(Дорогу осилит идущий…)

Административные шары в Windows 10.

В летний сезон, практически нет времени писать в блоге: работа и ежедневные тренировки отнимают все свободное время, поэтому мои посты до конца сентября не будут столь частыми…

На работе мне часто бывает удобно «стукнуться» по так называемой «Административной шаре» к себе на компьютер и скачать необходимые мне файлы.

Но если у Вас установлен Windows 10, по умолчанию такой вариант не прокатит.

На вскидку посмотрел локальную политику, ничего конкретного по данному вопросу не нашел.

Да, конечно можно просто отключить User Account Control: Run all administrators in Admin Approval Mode но это не совсем то, что нужно, наверно это все же к «Контролю учетных записей».

Сам по себе «Контроль учетных записей» меня несколько раздражает, поэтому его проще сразу отключить:

Отключить Remote UAC можно путем создания в системном реестре параметраLocalAccountTokenFilterPolicy

CMD— (regedit.exe)

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem

Создаем новый параметр типа DWORD (32-bit) с именем LocalAccountTokenFilterPolicy

Задаем значение параметра LocalAccountTokenFilterPolicy равным 1

Перезагружаем ПК для эффекта.

Тоже самое можно сделать через командную строку, запустив ее от имени Администратора:

reg add «HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem» /v «LocalAccountTokenFilterPolicy» /t REG_DWORD /d 1 /f

Теперь пришло время вернуться к «нашим баранам»

Проверяем, что Административные шары включены в реестре:

[HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesLanmanServerParameters]

«AutoShareWks»=dword:00000001

«AutoShareServer»=dword:00000001

Далее пробуем стукнуться к себе на компьютер (соответственно ваша учетка должна входить или в группу Локальных Админов на данном компьютере, под моей доменной учеткой это тоже работает).

Источник

Управление административными общими ресурсами (админ-шарами) в Windows

Разберёмся, что такое административные сетевые ресурсы (админ-шары), для чего они нужны, как их включать/отключать и удалять, и что делать с ошибкой «Отказано в доступе» (Access is denied) при входе в админ-шару.

Что есть «админ-шара» и с чем её едят?

Общие сетевые ресурсы («шары», от англ. «share» – «делиться») используются для получения доступа к ресурсам на другом компьютере с использованием сетевого подключения.

Например: к компьютеру А по USB подключен принтер, не умеющий работать по сети. При этом, поблизости находится компьютер Б, которому так же необходимо печатать документы на данный принтер. Проще всего это сделать, «расшарив» принтер в сеть, и с компьютера Б отправлять задание печати на компьютер А, а с компьютера А это задание будет автоматически перебрасываться на принтер. В данном случае этот принтер будет называться расшаренным (shared printer).

То же самое можно выполнить с папками: дать доступ на чтение/запись из/в них по сети, и любой (или определённый) пользователь сможет подключиться к компьютеру, выполняющему роль файлового сервера, прочитать, скопировать или записать документы в расшаренную сетевую папку.

Шары подразделяются на пользовательские (которые создаёт сам пользователь, например: для организации файлового сервера в пределах локальной сети, или для обеспечения многопользовательского доступа к принтерам) и административные, которые ОС Windows создаёт автоматически для обеспечения работы некоторых функций ОС.

По-умолчанию Windows создаёт следующие админ-шары:

Просмотреть активные шары можно двумя способами:

Помимо сторонних файловых менеджеров, просмотреть список админ-шар на удалённых устройствах можно с помощью CMD/PowerShell, команда: net view \имя_компьютера /all

Для доступа к админ-шаре необходимо соблюдение следующих условий:

При соблюдении всех вышеперечисленных условий, доступ к админ-шарам должен появиться.

В случае, если при попытке доступа к админ-шарам появляется ошибка «Отказано в доступе» – способ решения в конце статьи.

Как прекратить общий доступ к админ-шарам

Так или иначе, админ-шары – это брешь в безопасности. Потому, в случае, если админ-шары не используются – есть смысл их удалить.

Прекратить общий доступ к ресурсам можно через CMD/PowerShell или Управление компьютером.

Данный способ – ручное прекращение доступа к общим ресурсам. Однако, в будущем, при некоторых манипуляциях с ОС (перезапуск службы сервера Lanman, расшаривание принтеров, включение-отключение факса, подключение дисков или создание разделов, пр.), админ-шары продолжат создаваться автоматически.

Отныне, после перезагрузки компьютера админ-шары не будут создаваться автоматически. Вместе с этим перестанут работать встроенные утилиты удалённого управления компьютером.

Как вернуть автоматическое создание и восстановить стандартные админ-шары

Для включения автоматического создания админ-шар необходимо в реестре, в разделе HKLMSYSTEMCurrentControlSetServicesLanmanServerParameters изменить значение параметра AutoShareWks или AutoShareAuto на 1 или вовсе удалить этот параметр.

Для восстановления стандартных админ-шар, достаточно после включения автоматического создания админ-шар перезапустить службу LanmanServer:

После произведённых манипуляций, стандартные админ-шары должны быть созданы.

«Отказано в доступе» или «Access is denied» при попытке входа в админ-шару

Начиная с Windows Vista, Microsoft ввели UAC – инструмент повышения безопасности ОС. В частности, один из компонентов UAC – Remote UAC, может мешать в получении доступа к админ-шарам, если компьютер находится не в домене. Для отключения данного компонента, необходимо внести изменения в реестр на целевой машине.

В некоторых случаях требуется перезагрузить компьютер для применения изменений.

Это же действие можно выполнить с помощью команды CMD/PS:

reg add HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem /v «LocalAccountTokenFilterPolicy» /t REG_DWORD /d 1 /f

После проведённых манипуляций, доступ к админ-шарам должен появиться.

Источник

Управление административными шарами (Admin$, IPC$, C$, D$) в Windows 10

По-умолчанию Windows создает следующие админ шары:

Можно получить список доступных административных шар на удаленном компьютере с помощью команды:

net view \computername /all

Получить доступ к административным шарам могут только члены локальной группы администраторов компьютера (и группы Backup Operators) при условии, что у вас включен SMB протокол, общий доступ (Turn on file and printer sharing) и доступ по 445 порту TCP не блокируется Windows Defender Firewall.

Как отключить/включить административные шары в Windows 10?

Административные шары Windows удобны для удаленного администрирования компьютера, но несут дополнительные риски безопасности (Как минимум не стоит использовать одинаковый пароль локального администратора на всех компьютерах. Чтобы сделать пароли уникальными, используйте LAPS). Вы можете полностью запретить Windows создавать эти скрытые ресурсы.

Самый простой способ – щелкнуть правой кнопкой мыши по имени административного ресурса в оснастке управления компьютером и выбрать Stop sharing (или использовать команду net share IPC$ /delete ). Однако после перезагрузки Windows она пересоздастся автоматически.

Чтобы запретить Windows публиковать административные шары, нужно открыть редактор реестра regedit.exe, перейти в ветку реестра HKLMSystemCurrentControlSetServicesLanmanServerParameters и добавить Dword параметр с именем AutoShareWks (для десктопных версий Windows) или AutoShareServer (для Windows Server) и значением .

Можно создать это параметр реестра вручную, из командной строки reg add или через PowerShell:

reg add HKLMSYSTEMCurrentControlSetServiceslanmanserverparameters /f /v AutoShareWks /t REG_DWORD /d 0

Теперь после перезагрузки административные шары не будут создаваться. При этом перестанут работать утилиты удаленного управления компьютером, в том числе psexec.

Если вы хотите включить админские шары, нужно изменить значение параметра на 1 или удалить его.

Чтобы Windows пересоздала административные шары, достаточно перезапустить службу Server командой:

Разрешаем удаленный доступ к административным шарам Windows 10

При работе с административными шарами Windows на компьютере, который не добавлен в домен Active Directory (состоит в рабочей группе) есть одна важная особенность. Windows 10 блокирует удаленный доступ к дефолтным административным шарам под пользователем, входящим в группу локальных администраторов. Причем под учетной записью встроенного локального администратора (по умолчанию она отключена) такой доступ работает.

Немного подробнее как выглядит проблема. Я пытаюсь с удаленного компьютера обратится к встроенным административным ресурсам компьютера Windows 10, состоящего в рабочей группе (при отключенном файерволе) таким образом:

В окно авторизации ввожу имя и пароль учетной записи, состоящей в группе локальных администраторов Windows 10, на что появляется ошибка доступа (Access is denied). При этом доступ к общим сетевым каталогам и принтерам на Windows 10 работает нормально (компьютер виден в сетевом окружении). Доступ под встроенной учетной записью administrator к административным ресурсам при этом тоже работает. Если же этот компьютер включить в домен Active Directory, то под доменными аккаунтами с правами администратора доступ к админским шарам также не блокируется.

Дело в еще одном аспекте политики безопасности, появившемся в UAC – так называемом Remote UAC (контроль учетных записей для удаленных подключений), который фильтрует токены доступа локальных записей и аккаунтов Microsoft, блокируя удаленный административный доступ под такими учеткам. При доступе под доменным аккаунтом такое ограничение не применяется.

Отключить Remote UAC можно путем создания в системном реестре параметра LocalAccountTokenFilterPolicy

reg add «HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem» /v «LocalAccountTokenFilterPolicy» /t REG_DWORD /d 1 /f

После перезагрузки попробуйте удаленно открыть административный каталог C$ на Windows 10 компьютере. Авторизуйтесь под учетною записью, входящей в группу локальных администраторов. Должно открыться окно проводника с содержимым диска C:.

Итак, мы разобрались как с помощью параметра LocalAccountTokenFilterPolicy разрешить удаленный доступ к скрытым админ-ресурсам для всех локальных администраторов компьютера Windows. Инструкция применима также к Windows 8.1, 7 и Windows Server.

Источник

Столкнулся с тем, что не удается удаленно подключиться к дефолтным административным шарам (которые с долларом) на компьютере с Windows 10 под пользователем, входящим в группу локальных администраторов. Причем под учетной записью встроенного локального администратора (по умолчанию она отключена) такой доступ работает.

Немного подробнее как выглядит проблема. Пытаюсь с удаленного компьютера обратится к встроенным административным ресурсам компьютера Windows 10, состоящего в рабочей группе (при отключенном фаерволе) таким образом:

- \win10_pcC$

- \win10_pcD$

- \win10_pcIPC$

- \win10_pcAdmin$

В окно авторизации ввожу имя и пароль учетной записи, состоящей в группе локальных администраторов Windows 10, на что появляется ошибка доступа (Access is denied). При этом доступ к общим сетевым каталогам и принтерам на Windows 10 работает нормально. Доступ под встроенной учетной записью administrator к административным ресурсам при этом тоже работает. Если же этот компьютер включить в домен Active Directory, то под доменными аккаунтами с правами администратора доступ к админским шарам также не блокируется.

Отключить Remote UAC можно путем создания в системном реестре параметра LocalAccountTokenFilterPolicy

Совет. Эта операция несколько снижает уровень безопасности системы.

- Откройте редактор реестра (regedit.exe)

- Перейдите в ветку реестра HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem

- Создайте новый параметр типа DWORD (32-bit) с именем LocalAccountTokenFilterPolicy

- Установите значение параметра LocalAccountTokenFilterPolicy равным 1

- Для применения изменений потребуется перезагрузить компьютер

Примечание. Создать указанный ключ можно всего одной командой

reg add "HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem" /v "LocalAccountTokenFilterPolicy" /t REG_DWORD /d 1 /f

После загрузки попробуйте удаленно открыть каталог административный каталог C$ на Windows 10 компьютере. Авторизуйтесь под учетною записью, входящей в группу локальных администраторов. Должно открыться окно проводника с содержимым диска C:.

Примечание. Станет доступен и другой функционал удаленного управления Windows 10, в том числе теперь можно удаленно подключиться к компьютеру с помощью оснастки Computer Management (Управления компьютером).

Итак, мы разобрались как с помощью параметра LocalAccountTokenFilterPolicy разрешить удаленный доступ к скрытым админ-ресурсам для всех локальных администраторов компьютера Windows. Данная инструкция применима также к Windows 8.x, 7 и Vista.

Источник: https://winitpro.ru/index.php/2016/07/06/kak-vklyuchit-udalennyj-dostup-k-administrativnym-sharam-v-windows-10/

Как исправить ошибку 0x80004005 в Windows 10

При обращении к сетевому ресурсу по имени \server выходила ошибка 0x80004005, имя разрешается, то есть определяется ip-адрес, хост пингуется, нет доступа к компьютерам ниже Windows 10. Решение было достаточно простым, но до этого перебрал несколько других вариантов, не помогло. Этот способ помог.

Если не заходит из Windows 10 на шару под Windows XP или под Windows Server 2003 решение такое:

Включить протокол SMB 1.0, который не установлен (по умолчанию) в Windows 10.

Открываем панель «Программы и компоненты»

В открывшемся окне жмём на «Включение или отключение компонентов Windows»

Там ставим галочки на пунктах «Клиент SMB 1.0/CIFS» и «Сервер SMB 1.0/CIFS»

Windows 7

[HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem]

«LocalAccountTokenFilterPolicy»=dword:00000001

Административные общие ресурсы (общие ресурсы) используются в Windows для удаленного доступа и управления компьютером. Если вы откроете Консоль управления компьютером (

compmgmt.msc

), развернете Системные инструменты -> Общие папки -> Раздел «Общий доступ» или запустите команду

net share

, вы увидите список административных общих папок (эти папки скрыты в Моей сети и доступ к ним ограничен).

По умолчанию Windows создает следующие области администрирования:

-

Admin$– Удаленный администратор (это каталог% SystemRoot%)

-

IPC$– удаленный IPC (используется в именованных каналах)

-

C$– Совместное использование по умолчанию

Если на компьютере есть другие разделы, которым назначена буква диска, они также автоматически публикуются как административные общие ресурсы (

D$

,

E$

и т.д.). Если вы используете общий принтер, должен быть шар

Print$

или

FAX$

– при использовании факс-сервера.

Обратите внимание, что общие названия административных шаров заканчиваются на $. Этот токен заставляет службу LanmanServer скрывать эти ресурсы SMB при доступе к сети (определенные файлы и папки в общей сетевой папке могут быть скрыты с помощью перечисления на основе входа в систему). Если вы попытаетесь просмотреть список сетевых папок (

\computername

), доступных на вашем компьютере, в проводнике Windows, вы не увидите их в списке доступных общих ресурсов SMB.

вы можете получить список административных общих ресурсов, доступных на удаленном компьютере, с помощью команды:

net view \computername /all

Большинство сторонних файловых менеджеров для Windows имеют возможность автоматически отображать административные ресурсы, доступные на удаленных компьютерах.

Чтобы открыть содержимое административного общего ресурса из проводника, необходимо указать его полное имя. Например,

\computernamec$

. Эта команда откроет содержимое локального диска C и позволит вам получить полный доступ к файловой системе системного диска удаленного компьютера.

Только члены группы администраторов локального компьютера (и группы операторов резервного копирования) могут получить доступ к административным сферам при условии, что SMB включен, общий доступ к файлам и принтерам включен и доступ через TCP-порт 445 не заблокирован из брандмауэра Защитника Windows.

Сферы администрирования Windows полезны для удаленного администрирования компьютеров, но они сопряжены с дополнительными рисками безопасности (как минимум, вы не должны использовать один и тот же пароль локального администратора на всех компьютерах. Чтобы сделать пароли уникальными, используйте LAPS). Вы можете полностью запретить Windows создавать эти скрытые ресурсы.

Самый простой способ – щелкнуть правой кнопкой мыши имя административного ресурса в оснастке «Управление компьютером» и выбрать «Остановить совместное использование» (или использовать команду

net share IPC$ /delete

). Однако после перезапуска Windows он будет автоматически создан заново.

Чтобы Windows не публиковала административные общие ресурсы, вам необходимо открыть редактор реестра regedit.exe, перейти в раздел реестра HKLM System CurrentControlSet Services LanmanServer Parameters и добавить параметр Dword с именем AutoShareWks (для настольных версий Windows) или AutoShareServer (для Windows Server) и значение 0.

Вы можете создать этот параметр реестра вручную, из командной строки reg add или через PowerShell:

reg add HKLMSYSTEMCurrentControlSetServiceslanmanserverparameters /f /v AutoShareWks /t REG_DWORD /d 0

или

New-ItemProperty -Name AutoShareWks -Path HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters -Type DWORD -Value 0

Вы можете распространить этот раздел реестра на компьютеры домена с помощью объекта групповой политики.

Теперь после перезагрузки административные сферы создаваться не будут. В этом случае утилиты удаленного управления компьютером, в том числе psexec, перестанут работать.

Если вы хотите включить шарики админки, вам нужно изменить значение параметра на 1 или удалить его.

Set-ItemProperty -Name AutoShareWks -Path HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters -Value 1

Чтобы Windows воссоздала административные общие ресурсы, просто перезапустите службу сервера с помощью команды:

Get-service LanmanServer | restart-service

Разрешаем удаленный доступ к административным шарам Windows 10

При работе с административными сферами Windows на компьютере, который не присоединен к домену Active Directory (принадлежит рабочей группе), есть важная особенность. Windows 10 блокирует удаленный доступ к предопределенным административным сферам под пользователем, который является членом группы локальных администраторов. Также этот вход работает со встроенной учетной записью локального администратора (по умолчанию она отключена.

Еще несколько подробностей о том, как выглядит проблема. Я пытаюсь с удаленного компьютера получить доступ к интегрированным административным ресурсам компьютера с Windows 10, который находится в рабочей группе (с отключенным брандмауэром) следующим образом:

-

win10_pcC$ -

\win10_pcIPC$ -

\win10_pcAdmin$

В окне авторизации я ввожу имя и пароль учетной записи, которая является членом группы локальных администраторов Windows 10, которая отображает ошибку доступа (Доступ запрещен). В то же время доступ к сетевым каталогам и общим принтерам в Windows 10 работает нормально (компьютер отображается в «Мое сетевое окружение»). Доступ к административным ресурсам со встроенной учетной записью администратора также работает. Если этот компьютер входит в домен Active Directory, доступ к сферам администрирования не блокируется даже в учетных записях домена с правами администратора.

Дело в другом аспекте политики безопасности, появившейся в UAC: так называемом удаленном UAC (User Account Control for Remote Connections), который фильтрует токены доступа для локальных учетных записей и учетных записей Microsoft, блокируя удаленный административный доступ под этими учетными записями. Это ограничение не применяется при входе в систему с учетной записью домена.

Вы можете отключить удаленный UAC, создав параметр LocalAccountTokenFilterPolicy в реестре

Совет. Эта операция несколько снижает уровень безопасности Windows.

- Откройте редактор реестра (regedit.exe);

- Перейдите в ветку реестра HKEY_LOCAL_MACHINE SOFTWARE Microsoft Windows CurrentVersion Policies System ;

- Создайте новый параметр DWORD (32-разрядный) с именем LocalAccountTokenFilterPolicy;

- Установите для параметра LocalAccountTokenFilterPolicy значение 1;

- Вам нужно будет перезагрузить компьютер, чтобы изменения вступили в силу

Примечание. Вы можете создать параметр LocalAccountTokenFilterPolicy с помощью одной команды

reg add "HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem" /v "LocalAccountTokenFilterPolicy" /t REG_DWORD /d 1 /f

После перезагрузки попробуйте удаленно открыть административный каталог C $ на компьютере с Windows 10. Войдите в систему, используя учетную запись, которая является членом группы локальных администраторов. Должно открыться окно проводника с содержимым диска C:.

Примечание. Позже будут доступны и другие функции удаленного управления Windows 10. Теперь вы можете удаленно подключаться к компьютеру с помощью оснастки «Управление компьютером» и других стандартных консолей.

Итак, мы разобрались, как использовать параметр LocalAccountTokenFilterPolicy, чтобы разрешить удаленный доступ к скрытым административным ресурсам для всех локальных администраторов на компьютере с Windows. Инструкции также применимы к Windows 8.1, 7 и Windows Server.

Источник изображения: winitpro.ru

Разберёмся, что такое административные сетевые ресурсы (админ-шары), для чего они нужны, как их включать/отключать и удалять, и что делать с ошибкой «Отказано в доступе» (Access is denied) при входе в админ-шару.

Что есть «админ-шара» и с чем её едят?

Общие сетевые ресурсы («шары», от англ. «share» – «делиться») используются для получения доступа к ресурсам на другом компьютере с использованием сетевого подключения.

Например: к компьютеру А по USB подключен принтер, не умеющий работать по сети. При этом, поблизости находится компьютер Б, которому так же необходимо печатать документы на данный принтер. Проще всего это сделать, «расшарив» принтер в сеть, и с компьютера Б отправлять задание печати на компьютер А, а с компьютера А это задание будет автоматически перебрасываться на принтер. В данном случае этот принтер будет называться расшаренным (shared printer).

То же самое можно выполнить с папками: дать доступ на чтение/запись из/в них по сети, и любой (или определённый) пользователь сможет подключиться к компьютеру, выполняющему роль файлового сервера, прочитать, скопировать или записать документы в расшаренную сетевую папку.

Шары подразделяются на пользовательские (которые создаёт сам пользователь, например: для организации файлового сервера в пределах локальной сети, или для обеспечения многопользовательского доступа к принтерам) и административные, которые ОС Windows создаёт автоматически для обеспечения работы некоторых функций ОС.

По-умолчанию Windows создаёт следующие админ-шары:

Admin$– расшаренный каталог%SystemRoot%(обычно – C:Windows)IPC$– Remote IPC (используется для сервисов «Удалённый реестр» (RRC), psexec и пр.)C$– расшаренный раздел дискаC:. В случае, если на компьютере имеются другие разделы, которым назначены буквы диска, под них так же будут созданы админ-шары (D$,E$и т.д.)

Помимо этого, в случае включения общего доступа к любому принтеру – будет создана шара Print$, а в случае включения факс-сервера – FAX$.

Просмотреть активные шары можно двумя способами:

Как можно заметить, все админ-шары имеют на конце имени символ доллара – $. С помощью этого символа служба LanmanServer скрывает шару при SMB доступе, из-за чего админ-шары не отображаются, например, при входе на сетевой ресурс из стандартного «Проводника» Windows. Однако стоит упомянуть, что в большинстве сторонних файловых менеджеров, предусмотрен функционал, позволяющий показывать админ-шары на удалённых устройствах.

Помимо сторонних файловых менеджеров, просмотреть список админ-шар на удалённых устройствах можно с помощью CMD/PowerShell, команда: net view \имя_компьютера /all

Доступ к админ-шарам, как и к любым сетевым ресурсам, происходит по пути: \имя_компьютераимя_шары.

Для доступа к админ-шаре необходимо соблюдение следующих условий:

При соблюдении всех вышеперечисленных условий, доступ к админ-шарам должен появиться.

В случае, если при попытке доступа к админ-шарам появляется ошибка «Отказано в доступе» – способ решения в конце статьи.

Как прекратить общий доступ к админ-шарам

Так или иначе, админ-шары – это брешь в безопасности. Потому, в случае, если админ-шары не используются – есть смысл их удалить.

Прекратить общий доступ к ресурсам можно через CMD/PowerShell или Управление компьютером.

- Через CMD/PowerShell:

net share имя_шары /delete, например:net share ADMIN$ /delete - Через Управление компьютером:

Управление компьютером – Служебные программы – Общие папки – Общие ресурсы – ПКМ по ресурсу – Прекратить общий доступ (Computer Management – System Tools – Shared Folders – Shares – ПКМ – Stop Sharing):

Данный способ – ручное прекращение доступа к общим ресурсам. Однако, в будущем, при некоторых манипуляциях с ОС (перезапуск службы сервера Lanman, расшаривание принтеров, включение-отключение факса, подключение дисков или создание разделов, пр.), админ-шары продолжат создаваться автоматически.

Для того, чтобы этого не происходило, необходимо внести изменения в реестр, в ветку HKLMSystemCurrentControlSetServicesLanmanServerParameters.

Изменяем или создаём DWORD32 параметр AutoShareWks (для Windows Desktop) или AutoShareServer (для Windows Server) и присваиваем ему значение 0.

Сделать это можно:

- С помощью редактора реестра (regedit) в графической среде

- Через CMD:

Desktop:reg add HKLMSYSTEMCurrentControlSetServicesLanmanServerParameters /v AutoShareWks /t REG_DWORD /d 0 /f

Server:reg add HKLMSYSTEMCurrentControlSetServicesLanmanServerParameters /v AutoShareServer /t REG_DWORD /d 0 /f - Через PowerShell:

Desktop:New-ItemProperty -Path HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters -Name AutoShareWks -Type DWORD -Value 0

Server:New-ItemProperty -Path HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters -Name AutoShareServer -Type DWORD -Value 0

Отныне, после перезагрузки компьютера админ-шары не будут создаваться автоматически. Вместе с этим перестанут работать встроенные утилиты удалённого управления компьютером.

Как вернуть автоматическое создание и восстановить стандартные админ-шары

Для включения автоматического создания админ-шар необходимо в реестре, в разделе HKLMSYSTEMCurrentControlSetServicesLanmanServerParameters изменить значение параметра AutoShareWks или AutoShareAuto на 1 или вовсе удалить этот параметр.

Для восстановления стандартных админ-шар, достаточно после включения автоматического создания админ-шар перезапустить службу LanmanServer:

- CMD:

sc stop LanmanServer & ping -n 10 0.0.0.0 > nul & sc start LanmanServer - PowerShell:

Restart-Service LanmanServer - Управление компьютером:

Управление компьютером – Службы и приложения – Службы – Служба «Сервер» – Перезапустить (Computer Management – Services and Applications – Services – «Server» – Restart)

После произведённых манипуляций, стандартные админ-шары должны быть созданы.

«Отказано в доступе» или «Access is denied» при попытке входа в админ-шару

Начиная с Windows Vista, Microsoft ввели UAC – инструмент повышения безопасности ОС. В частности, один из компонентов UAC – Remote UAC, может мешать в получении доступа к админ-шарам, если компьютер находится не в домене. Для отключения данного компонента, необходимо внести изменения в реестр на целевой машине.

Для этого в ветке: HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem

Создайте параметр типа DWORD32 с именем LocalAccountTokenFilterPolicy и задайте ему значение 1.

В некоторых случаях требуется перезагрузить компьютер для применения изменений.

Это же действие можно выполнить с помощью команды CMD/PS:

reg add HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem /v "LocalAccountTokenFilterPolicy" /t REG_DWORD /d 1 /f

После проведённых манипуляций, доступ к админ-шарам должен появиться.

Небольшое отступление:

В летний сезон, практически нет времени писать в блоге: работа и ежедневные тренировки отнимают все свободное время, поэтому мои посты до конца сентября не будут столь частыми…

На работе мне часто бывает удобно «стукнуться» по так называемой «Административной шаре» к себе на компьютер и скачать необходимые мне файлы.

Но если у Вас установлен Windows 10, по умолчанию такой вариант не прокатит.

На вскидку посмотрел локальную политику, ничего конкретного по данному вопросу не нашел.

Да, конечно можно просто отключить User Account Control: Run all administrators in Admin Approval Mode но это не совсем то, что нужно, наверно это все же к «Контролю учетных записей».

Сам по себе «Контроль учетных записей» меня несколько раздражает, поэтому его проще сразу отключить:

Отключить Remote UAC можно путем создания в системном реестре параметраLocalAccountTokenFilterPolicy

CMD— (regedit.exe)

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem

Создаем новый параметр типа DWORD (32-bit) с именем LocalAccountTokenFilterPolicy

Задаем значение параметра LocalAccountTokenFilterPolicy равным 1

Перезагружаем ПК для эффекта.

Тоже самое можно сделать через командную строку, запустив ее от имени Администратора:

reg add «HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem» /v «LocalAccountTokenFilterPolicy» /t REG_DWORD /d 1 /f

Теперь пришло время вернуться к «нашим баранам»

- \slegionC$

- \slegionD$

- \slegionIPC$

- \slegionAdmin$

Проверяем, что Административные шары включены в реестре:

[HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesLanmanServerParameters]

«AutoShareWks»=dword:00000001

«AutoShareServer»=dword:00000001

Далее пробуем стукнуться к себе на компьютер (соответственно ваша учетка должна входить или в группу Локальных Админов на данном компьютере, под моей доменной учеткой это тоже работает).

Всем хорошей работы!!!

21.07.2016 —

Posted by |

ms windows 10 desktop

Sorry, the comment form is closed at this time.

- Remove From My Forums

-

Вопрос

-

В Windows 10 столкнулся с проблемой доступа к ПК по LAN сети при помощи админского ключа «C$», например \192.168.0.1C$, после ввода логина и пароля, входа на диск не происходит, ошибка «Отказано в доступе».

Соответствующая политика включена: «Локальная политика безопасности->Локальные политики->Параметры безопасности->Сетевой доступ…->Обычная — локальные пользователи удостоверяют себя сами».

Ответы

-

-

Помечено в качестве ответа

1 ноября 2015 г. 17:12

-

Изменено

ILYA [ sie ] SazonovModerator

2 ноября 2015 г. 8:52

Поправил ссылку

-

Помечено в качестве ответа