Для ведения аудита доступа к файлам и папкам в Windows Server 2008 R2, необходимо включить функцию аудита, а также указать папки и файлы, доступ к которым необходимо фиксировать. После настройки аудита, в журнале сервера будет содержаться информация о доступе и других событиях на выбранные файлы и папки. Стоит заметить, что аудит доступа к файлам и папкам может вестись только на томах с файловой системой NTFS.

Включаем аудит на объекты файловой системы в Windows Server 2008 R2

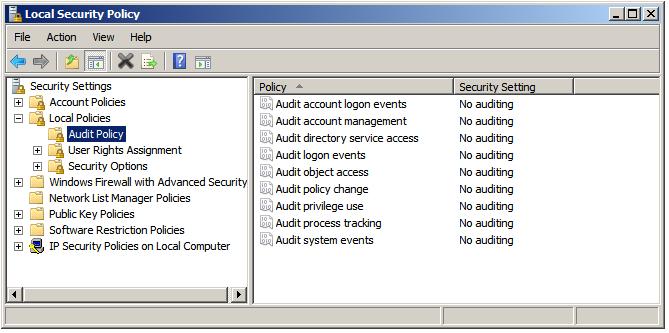

Аудит доступа на файлы и папки включается и отключается при помощи групповых политик: доменный политик для домена Active Directory либо локальных политик безопасности для отдельно стоящих серверов. Чтобы включить аудит на отдельном сервере, необходимо открыть консоль управления локальный политик Start -> All Programs -> Administrative Tools -> Local Security Policy. В консоли локальной политики нужно развернуть дерево локальный политик (Local Policies) и выбрать элемент Audit Policy.

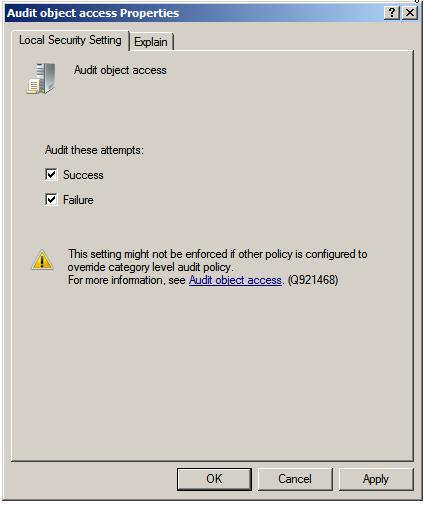

В правой панели нужно выбрать элемент Audit Object Access и в появившемся окне указать какие типы событий доступа к файлам и папкам нужно фиксировать (успешный/ неудачный доступ):

После выбора необходимой настройки нужно нажать OK.

Выбор файлов и папок, доступ к которым будет фиксироваться

После того, как активирован аудит доступа к файлам и папкам, необходимо выбрать конкретные объекты файловой системы, аудит доступа к которым будет вестись. Так же как и разрешения NTFS, настройки аудита по-умолчанию наследуются на все дочерние объекты (если не настроено иначе). Точно так же, как при назначении прав доступа на файлы и папки, наследование настроек аудита может быть включено как для всех, так и только для выбранных объектов.

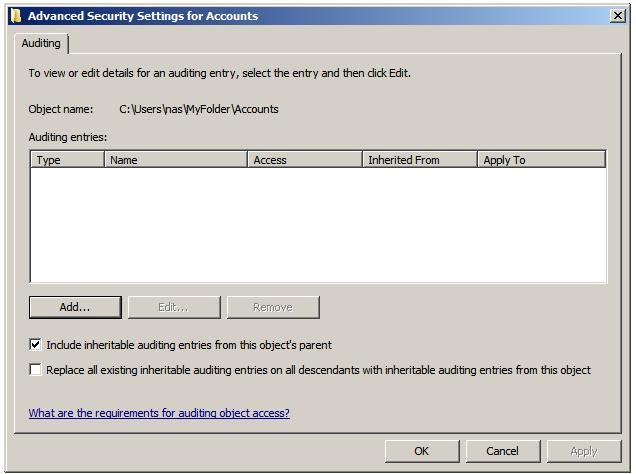

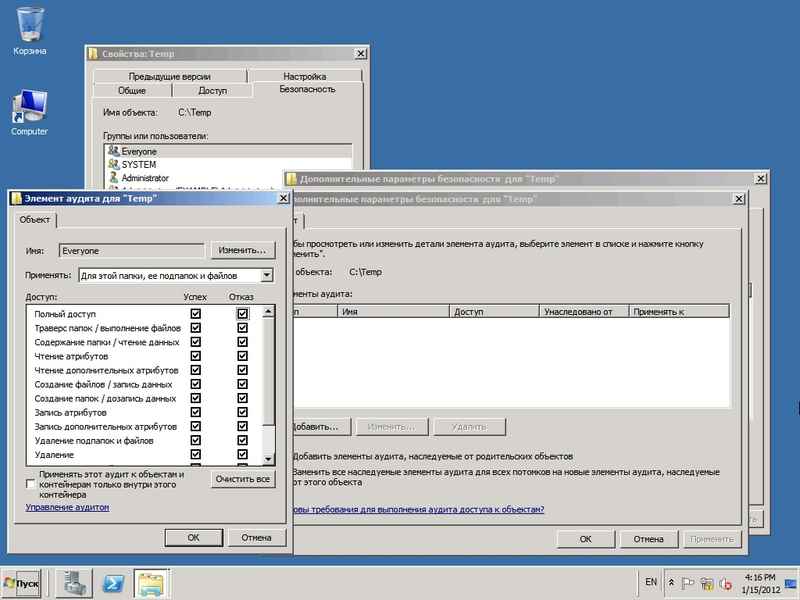

Чтобы настроить аудит для конкретной папки/файла, необходимо щелкнуть по нему правой кнопкой мыши и выбрать пункт Свойства (Properties). В окне свойств нужно перейти на вкладку Безопасность (Security) и нажать кнопку Advanced. В окне расширенных настроек безопасности (Advanced Security Settings) перейдем на вкладку Аудит (Auditing). Настройка аудита, естественно, требует прав администратора. На данном этапе в окне аудита будет отображен список пользователей и групп, для которых включен аудит на данный ресурс:

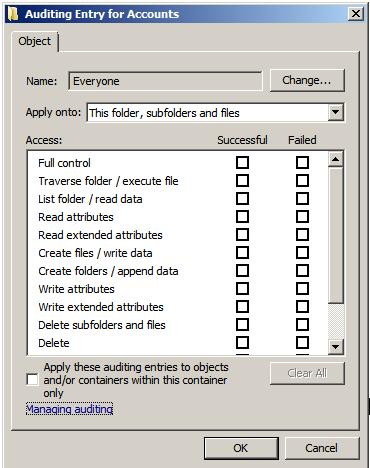

Чтобы добавить пользователей или группы, доступ которых к данному объекту будет фиксироваться, необходимо нажать кнопку Add… и указать имена этих пользователей/групп (либо указать Everyone – для аудита доступа всех пользователей):

Далее нужно указать конкретные настройки аудита (такие события, как доступ, запись, удаление, создание файлов и папок и т.д.). После чего нажимаем OK.

Сразу после применения данных настроек в системном журнале Security (найти его можно в оснастке Computer Management -> Events Viewer), при каждом доступе к объектам, для которых включен аудит, будут появляться соответствующие записи.

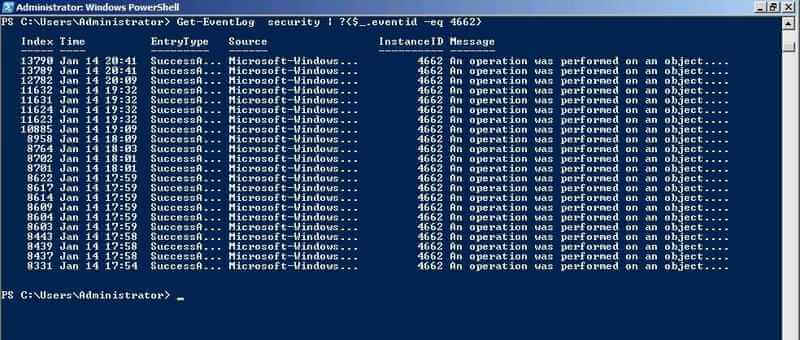

Альтернативно события можно просмотреть и отфильтровать с помощью командлета PowerShell — Get-EventLog Например, чтобы вывести все события с eventid 4660, выполним комманду:

Get-EventLog security | ?{$_.eventid -eq 4660}

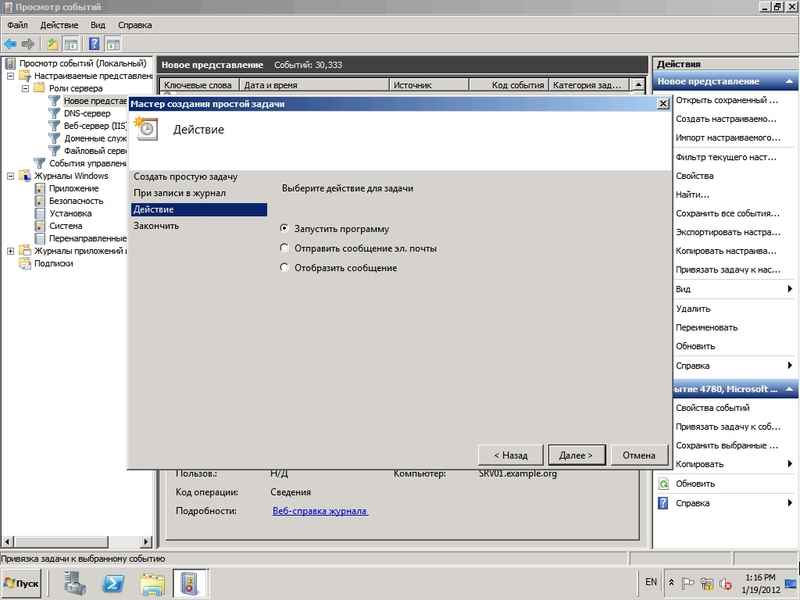

Совет. Возможно назначить на любые события в журнале Windows определенные действия, например отправку электронного письма или выполнение скрипта. Как это настраивается описано в статье: Мониторинг и оповещение о событиях в журналах Windows

UPD от 06.08.2012 (Благодарим комментатора Roman).

В Windows 2008/Windows 7 для управления аудитом появилась специальная утилита auditpol. Полный список типов объектов, на который можно включить аудит можно увидеть при помощи команды:

auditpol /list /subcategory:*

Как вы видите эти объекты разделены на 9 категорий:

- System

- Logon/Logoff

- Object Access

- Privilege Use

- Detailed Tracking

- Policy Change

- Account Management

- DS Access

- Account Logon

И каждая из них, соответственно, делиться на подкатегории. Например, категория аудита Object Access включает в себя подкатегорию File System и чтобы включить аудит для объектов файловой системы на компьютере выполним команду:

auditpol /set /subcategory:"File System" /failure:enable /success:enable

Отключается он соответственно командой:

auditpol /set /subcategory:"File System" /failure:disable /success:disable

Т.е. если отключить аудит ненужных подкатегорий, можно существенно сократить объем журнала и количества ненужных событий.

После того, как активирован аудит доступа к файлам и папкам, нужно указать конкретные объекты которые будем контролировать (в свойствах файлов и папок). Имейте в виду, что по-умолчанию настройки аудита наследуются на все дочерние объекты (если не указано иное ).

Все собранные события можно сохранять во внешнюю БД для ведения истории. Пример реализации системы: Простая система аудита удаления файлов и папок для Windows Server.

Добрый день, друзья и коллеги. Сегодня поговорим о том, как же все-таки отслеживать изменения на ваших файловых серверах, а именно кто и что делал с файлом; не удалил ли случайно; создал зачем-то ненужный файл и т.д. Конечно же, с этой темой тесно связаны как минимум три вещи: документальное описание файловых шар, применение файловых фильтров (запрет на определенный тип файлов) и систему ограничения размера хранилища (система квот). Но эти вещи уже сильно выйдут за пределы одной статьи. Если тема будет востребована, появятся в будущем статьи и по данным темам.

Для опытных админов, которые подобные вещи уже делали, ничего сверх нового вы здесь не найдете. Технологии аудита появились очень давно. Я просто поделюсь своим опытом и выскажу мнение о некоторых вещах, которые, на мой взгляд, просто необходимы на файловых серверах в доменной сети.

Для начала нам необходимо включить через групповую политику расширенный аудит и применить ее к нужным серверам. Я буду проделывать на тестовом сервере Windows Server 2008 R2, у себя в сети все проделал на 2012 R2. Принцип и интерфейс примерно тот же. Вообще система аудита появилась еще со времен Windows Server 2000 (может даже и в NT, но не суть важно), его активно используют и применяют многие админы. С версии 2008 в строю начал стоять еще и расширенный аудит (Advanced audit). Я использовал у себя как старый аудит, так и новый, пока не заметил прям сильных инноваций. Но в целом новый аудит более гибок в управлении и настройках. Самый главный плюс этой технологии – возможность ведения аудита только на том ресурсе, который нам необходим. Отсюда практически все события безопасности отображаются в журнале в нужном нам порядке, где нет ничего лишнего. Отсюда и размер журнала существенно меньше.

В управлении групповых политик переходим в раздел групповых политик и создаем там новый GPO:

Обозвали, нажали ОК. Теперь надо перейти в свойства нового объекта. Все, что касается аудита и другой безопасности, практически всегда находится в пределах конфигурации компьютера, поэтому туда-то мы сразу и идем (см. скриншот):

В параметрах безопасности нам необходимо “подрегулировать” параметры журнала безопасности (в разделе “Журнал событий”) и настроить, собственно, сам аудит (в разделе “Конфигурация расширенной политики аудита”):

Объясню по минимуму, т.к. все сугубо индивидуально. Ставим размер (100-200 Мб за глаза скорее всего, в зависимости от размера сетевой папки и количества пользователей), ставим максимальный срок хранения событий (мне 2 недели вполне достаточно), метод сохранения “по дням” подставляется автоматом. Думаю, здесь ничего сложного. Теперь настроим аудит, самое главное для нас:

Как до него добраться: лучше всего увидеть глазами на скриншоте. Обращаю внимание, что несмотря на то, что мы будем вести аудит общего файлового ресурса, нам необходимо выбрать все же “Аудит файловой системы”. Сейчас постараюсь объяснить почему. Дело в том, что если выбрать “Аудит сведений об общем файловом ресурсе”, что, казалось бы, логичнее, то будет вестись очень (повторяю – “очень”) подробный аудит ВСЕХ сетевых папок ВСЕХ событий, в т.ч. просто просмотров, сетевых синхронизаций, чтения атрибутов и много-много других событий. Лично у меня журнал рос примерно так: один час = 50-100 МБ журнала днем, ночь при нулевой активности = 30 Мб. В общем, я настоятельно не рекомендую включать эту галочку. Нас интересует конкретная папка и конкретные события (изменение/создание/удаление), поэтому выбираем файловую систему. Именно этот момент (процесс выбора аудита) мало описан в интернете, все указано поверхностно. Даже в официальном учебнике я не нашел объяснения всех нюансов. Тип событий “успех” (когда операция с файлом и папкой удалась), хотя можно вести аудит и “неудач”, т.е. попыток что-то сделать при отсутствии прав. Тут уже смотрите сами.

Теперь оптимизируем политику. Сначала применяем ее к серверу. В моем случае я делаю все на контроллере домена и поэтому применяю к подразделению Domain Controllers. Файловые службы работают на контроллере домена, что не есть хорошо. Но в силу причин так сложилось. Удаляем “прошедшие проверку”, чтобы политика не применялась на остальные серверы (у меня на остальные контроллеры домена):

Нажимаем “Добавить”, указываем тип объектов “Компьютеры” и прописываем туда имя нашего сервера:

Отшлифуем политику еще круче. Для того, чтобы ускорить применение политик, Microsoft рекомендует всегда указывать, какие конфигурации применять, а какие нет. Иначе идет попытка применить конфигурации сразу и компьютера, и пользователя. У нас политика применяется на компьютер, поэтому в состоянии политики можем это указать. В технете пишут, что таким образом мы разгружаем контроллер домена.

Контрольная проверка политики. Сверяем результаты:Первая часть выполнена. Теперь идем на файловый сервер. Убедимся, что папка настроена на сетевой общий доступ:

.. и идем во вкладку “Безопасность”, а точнее в раздел “дополнительно”:

Нас интересует вкладка “Аудит”:

Там сейчас пусто, потому что ничего не настроено. Сейчас мы добавим так называемый список SACL (системные списки управления доступом). От NTFS’ного ACL он отличается тем, что это только аудит, никаких прав на папку мы по сути не даем, поэтому не стоит относиться к этому списку как к списку реального доступа к папке. Помните, что это совсем другое. Поэтому я и добавляю группу Все и даю нужный критерий аудита:

Галочку “Добавить элементы аудита, наследуемые…” я убираю, на будущее может пригодиться. Ведь мы можем в будущем вести аудит сетевой шары в другой шаре. Если оставите галку, ничего страшного.

По типу аудита тоже смотрите сами. Мне необходим аудит по изменению файлов, можно сделать еще более гибким, но вы должны помнить про увеличение нагрузки на сервер и размер журнала.

Настройки аудита на папку могут применяться какое-то время (появляется окно применения статуса). После всех этих дествий давайте перейдем к третьей части – проверке.

Применяем на файловом сервере новую политику и смотрим, применилась ли она (команды gpupdate /force и gpresult /r):

У меня применилось. Теперь я иду в журнал безопасности и чищу его:

Теперь самое интересное. Пробую с другого ПК зайти на папку по сети и что-нибудь поменять. По идее сразу после этого появляется событие типа “кто сделал/что сделал/когда и т.д.”:

В событии все отображается. Но когда событий много, пользоваться журналом не так удобно. Поэтому рекомендуется сохранить журнал в удобный формат (csv, txt, evtx, xml) и уже сформировавшийся файл мучить дальше. На этом все. Пользуйтесь аудитом, коллеги. Когда на руках есть доказательство чьей-то вины, это очень полезно и сильно прикрывает админу одно место.

Обновлено: Друзья, вы должны понимать, что аудит нагружает сервер, с ним производительность может немного упасть. Из личного опыта я рекомендую через недельку эксплуатации зайти на сервер и проверить размер журнала, а также тип событий. Вдруг журнал сильно вырос и вашего размера в GPO мало. Или вообще аудит перестал работать. В общем, мониторьте хоть изредка работу аудита.

Друзья! Вступайте в нашу группу Вконтакте, чтобы не пропустить новые статьи! Хотите сказать спасибо? Ставьте Like, делайте репост! Это лучшая награда для меня от вас! Так я узнаю о том, что статьи подобного рода вам интересны и пишу чаще и с большим энтузиазмом!

Также, подписывайтесь на наш канал в YouTube! Видео выкладываются весьма регулярно и будет здорово увидеть что-то одним из первых!

Обновлено 01.12.2018

Добрый день! Уважаемые читатели и гости блога pyatilistnik.org. Если вы еще не превратились в Шерлока Холмса в вашем домене, то теперь самое время. Ежеминутно в системах происходят тысячи изменений, которые требуется отследить и запротоколировать. Чем больше размер и сложность структуры, тем выше вероятность появления ошибок в администрировании и раскрытия данных. Без постоянного анализа изменений (удачных или неудачных) нельзя построить действительно безопасную среду. Системный администратор всегда должен ответить, кто, когда и что изменил, кому делегированы права, что произошло в случае изменений (удачных или неудачных), каковы значения старых и новых параметров, кто смог или не смог зайти в систему или получить доступ к ресурсу, кто удалил данные и так далее.

Аудит изменений стал неотъемлемой частью управления IT инфраструктурой, но в организациях не всегда уделяют внимание аудиту, часто из-за технических проблем. Ведь не совсем понятно, что и как нужно отслеживать, да и документация в этом вопросе не всегда помогает. Количество событий, которые необходимо отслеживать, уже само по себе сложность, объемы данных велики, а штатные инструменты не отличаются удобством и способностью упрощать задачу отслеживания. Специалист должен самостоятельно настроить аудит, задав оптимальные параметры аудита, кроме того, на его плечи ложится анализ результатов и построение отчетов по выбранным событиям. Учитывая, что в сети запущено нескольких служб – Active Directory/GPO, Exchange Server, MS SQL Server, виртуальные машины и так далее, генерирующих очень большое количество событий, отобрать из них действительно необходимые, следуя лишь описаниям, очень тяжело.

Как результат, администраторы считают достаточными мероприятия резервного копирования, предпочитая в случае возникновения проблем просто произвести откат к старым настройкам. Решение о внедрении аудита часто принимается только после серьезных происшествий. Далее рассмотрим процесс настройки аудита Active Directory на примере Windows Server 2008 R2, все действия описанные в статье будут применимы и к более новы редакциям Windows Server.

Кто должен заниматься аудитом домена Active Directory

Всегда самым насущным вопросом, остается в чей зоне ответственности находится сбор и анализ событий безопасности, которые происходят в домене организации. Как правило в большинстве компаний России, в виду того, что они:

- Маленькие

- Не имеющие достаточного количества денег, чтобы нанимать лишний персонал

- Нет необходимости

то для них аудит Active Directory, файловых сервером, почты вообще не актуален, оно становится нужным, только тогда когда действительно в этом появится нужда в виде инцидента, который произошел и требует серьезного разбирательства. В компаниях среднего звена и высшего, уже как правило аудит событий налажен и его разбирательством занимается либо системный администратор, либо же у компании есть отдельный отдел безопасности, главой которого чаще всего пристраивают пожилого предпенсионного дядьку, которого уже выперли на пенсию из гос органов. У нас же правительство, ой как радеет, чтобы пенсионеры жили хорошо и богато.

Аудит Active Directory средствами операционной системы

В операционных системах семейства Windows Server 2008 R2 и выше, по сравнению с предшественниками, такими как Windows Server 2003 обновлены возможности подсистемы аудита, настраиваемые через политики безопасности, а количество отслеживаемых параметров увеличено на 53. В старых ОС существовала только политика Аудит доступа к службе каталогов, контролировавшая включение и отключение аудита событий службы каталогов. Теперь управлять аудитом можно на уровне категорий. Например, политики аудита Active Directory разделены на категории, в каждой из которых настраиваются специфические параметры:

- Directory Service Access (доступ к службе каталогов);

- Аудит входов в систему

- Аудит системных событий

- Отслеживание процессов

- Аудит использования привилегий

- Управление учетными записями и группами

- Directory Service Changes (изменения службы каталогов);

- Directory Service Replication (репликация службы каталогов);

- Detailed Directory Service Replication (подробная репликация службы каталогов).

При включении глобальной политики аудита Аудит доступа к службе каталогов автоматически активируются все подкатегории политики служб каталогов.

Система аудита в Windows Server 2008 R2 отслеживает все попытки создания, изменения, перемещения и восстановление объектов. В журнал записывается предыдущее и текущее значения измененного атрибута и учетная запись пользователя, выполнившего операцию. Но если при создании объектов для атрибутов использовались параметры по умолчанию, их значения в журнал не заносятся.

Включение политики аудита в домене Active Directory

Логично, что домен AD изначально был придуман, для более удобного управления его объектами по всем аспектам, и аудит информационной безопасности предприятия тут не исключение. Все настройки системный администратор будет производить на уровне всего домена или леса, через групповые политики, которые будут применяться как к компьютерам, так и к контроллерам домена. Я могу выделить из инструментов участвующих в этом, вот такие:

- глобальной политики аудита (Global Audit Policy, GAP);

- списка управления доступом (System access control list, SACL) — определяет операции, для которых будет производиться аудит;

- схемы – используется для окончательного формирования списка событий.

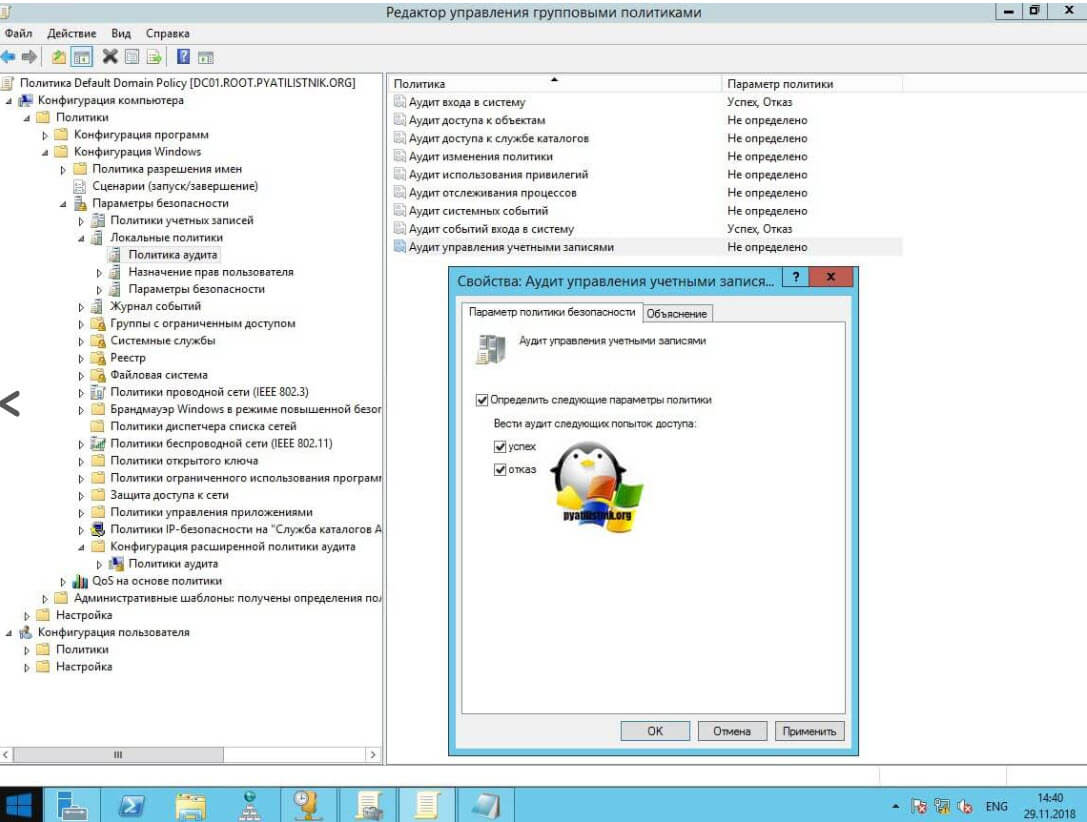

По умолчанию для клиентских систем аудит отключен, для серверных активна подкатегория «Доступ к службе каталогов Active Directory», остальные отключены. Для включения глобальной политики “Аудит доступа к службе каталогов” (Audit directory service access) необходимо вызвать «Редактор управления групповыми политиками» перейти в ветку Параметры безопасности/Локальные политики/Политика аудита, где активировать политику и установить контролируемые события (успех, отказ).

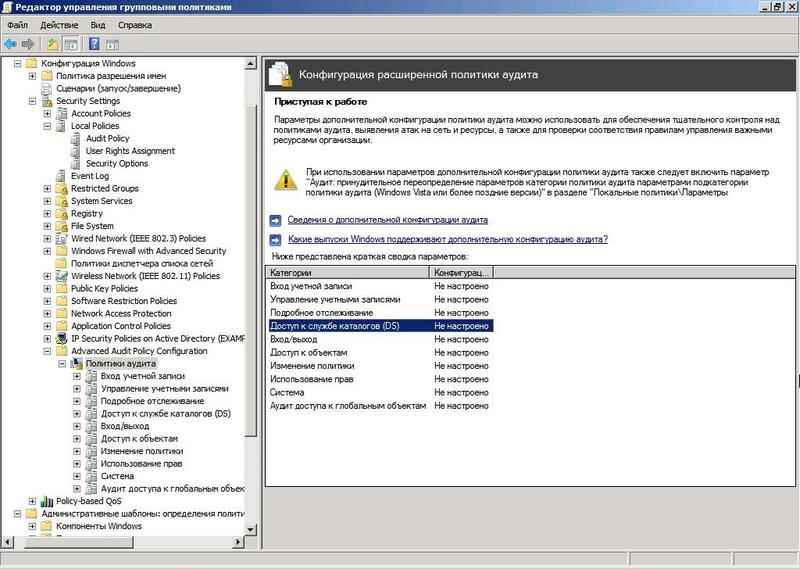

Так же есть дополнительный, более тонкий и избирательный режим аудита AD, его можно найти так же в политике:

Конфигурация компьютера — Политики — Конфигурация Windows — Параметры безопасности — Конфигурация расширенной политики аудита — Политика аудита — Управление учетными записями (Computer Configuration — Policies — Windows Settings — Security Settings — Advanced Audit Policy Configuration — Account Management)

В нем вы обнаружите разделы:

- Вход учетной записи

- Управление учетными записями

- Подробное отслеживание

- Доступ к службе каталогов (DS)

- Вход/выход

- Доступ к объектам

- Изменение политики

- Использование привилегий

- Система

- Аудит доступа к глобальным объектам

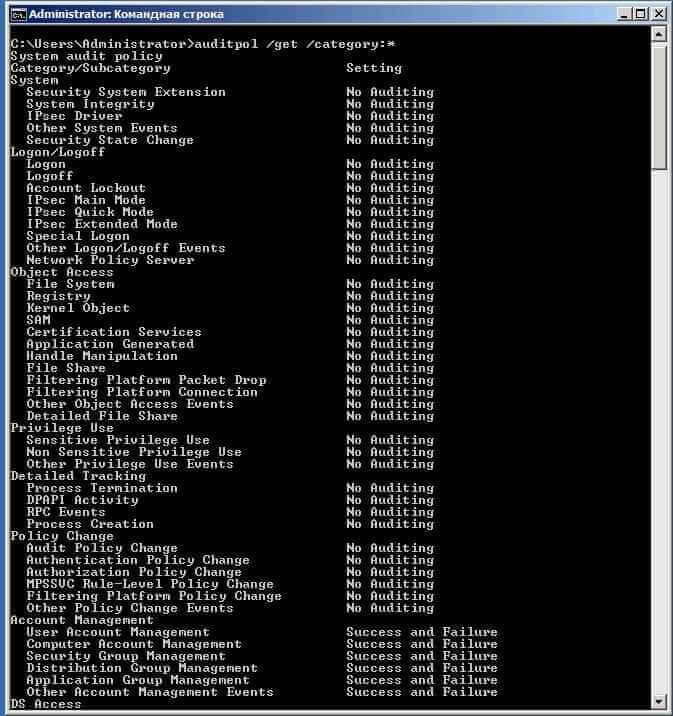

Второй вариант реализации, это использовать для настройки утилиту командной строки auditpol, получить полный список GAP с установленными параметрами. При помощи auditpol достаточно ввести команду:

auditpol /list /subcategory:*

Как видите, результатом команды auditpol, стало отсутствие настроек по аудиту, каких либо событий безопасности.

Аудит доменных служб Active Directory штатными средствами в Windows Server 2008 R2-02

Активируем политику “directory service access”, через команду:

auditpol /set /subcategory:»directory service changes» /success:enable

Подробные сведения о команде можно получить, запустив ее в виде auditpol /h

Чтобы не ждать, обновим политику контролера домена:

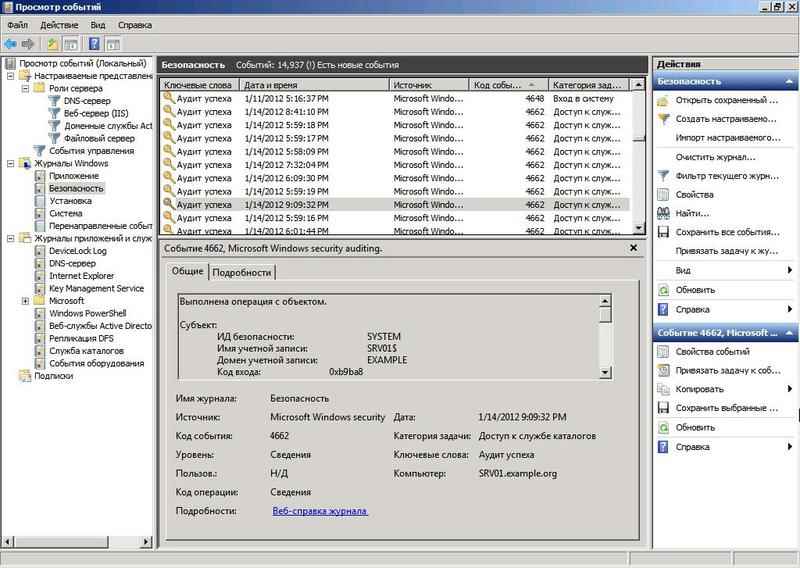

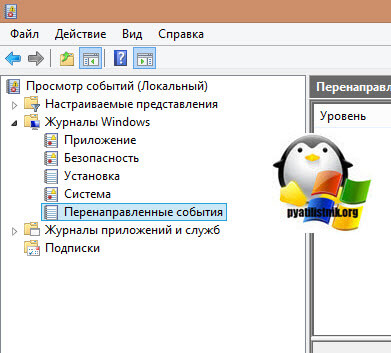

Подкатегория политики аудита Доступ к службе каталогов формирует события в журнале безопасности с кодом 4662, которые можно просмотреть при помощи консоли Просмотр событий (Event Viewer) вкладка Журналы Windows – Безопасность.

Аудит доменных служб Active Directory штатными средствами в Windows Server 2008 R2-03

В качестве альтернативного варианта просмотра событий можно использовать командлет Get-EventLog оболочки PowerShell. Например:

Get-EventLog security | ?{$_.eventid -eq 4662}

Командлет Get-EventLog может принимать 14 параметров, позволяющих отфильтровать события по определенным критериям: After, AsBaseObject, AsString, Before, ComputerName, EntryType, Index, InstanceID, List, LogName, Message, Newest, Source и UserName.

Аудит доменных служб Active Directory штатными средствами в Windows Server 2008 R2-04

Кроме этого, регистрируется ряд других событий 5136 (изменение атрибута), 5137 (создание атрибута), 5138 (отмена удаления атрибута) и 5139 (перемещение атрибута).

Для удобства отбора определенных событий в консоли Просмотр событий используют фильтры и настраиваемые представления, а также подписку, позволяющую собирать данные журналов и с других серверов.

Коллекторы событий

Согласитесь, что не всегда удобно копаться в миллионах событий, которые генерируются ежесекундно на ваших контроллерах домена, как в таких ситуациях вы можете себе упростить жизнь сделать проведение аудита информационной безопасности более простым. Тут вариантов решения довольно много, я бы хотел выделить вот такие:

- Лично у меня для аудита Active Directory используется перенаправление всех событий с нужных мне серверов на один, так называемый сервер-коллектор, в его задачи входит агрегирование логов со всех серверов, что я настроил. Данная функциональность, так же является рядовой, у меня лично сборщик перенаправляемых логов реализован на Windows Server 2016, но это не принципиально.

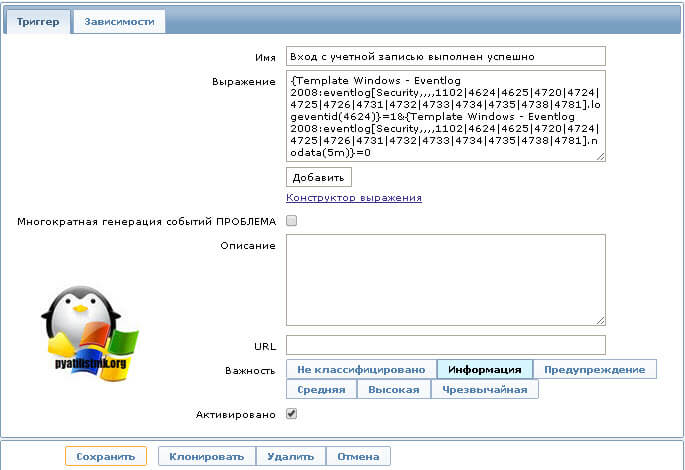

- Вторая реализация, это система мониторинга Zabbix. Она полностью бесплатна, но вам придется слегка попотеть, чтобы ее должным образом настроить, но когда вы это сделаете, то получите в свое управление, очень удобный инструмент по ведению аудита в домене Active Directory. Вот пример реализации одного из тригеров, он будет выводить информацию, о событии «Вход с учётной записью выполнен успешно», ниже вы узнаете, что за это отвечает ID с номером 4624 (Более подробно читайте на https://habr.com/post/215509/)

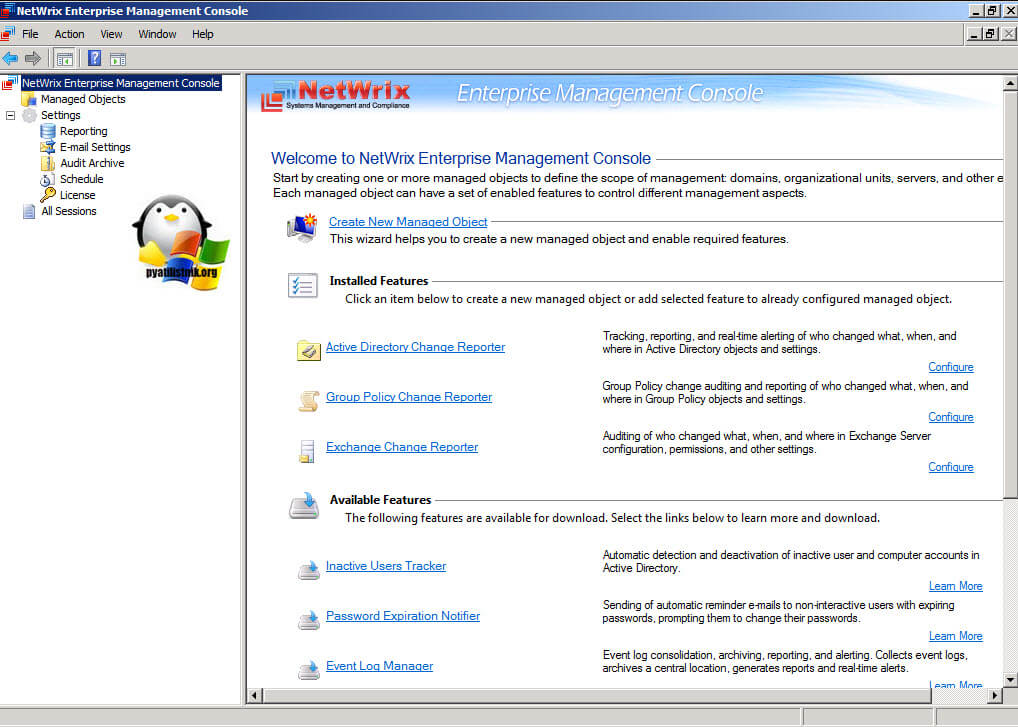

- Еще одним замечательным решением, будет внедрение продукта Netwrix Active Directory Change Reporter. Это мега крутой комбайн для аудита безопасности информационных систем и доменной инфраструктуры Active Directory. Данный продукт разворачивается буквально за 30 минут и готов к выполнению своих задач (Более подробно вы можете почитать вот тут http://itband.ru/2011/09/audit-adds/).

Список событий аудита событий Active Directory в Windows Server 2008 R2

Ниже я постарался вам выписать самые распространенные и более используемые события, которые необходимы при аудите безопасности информационных систем, если вы хотите изучить абсолютно все доступные, то советую вам посетить портал компании Microsoft, посвященный расширенному аудиту, вот сама ссылка https://docs.microsoft.com/ru-ru/windows/security/threat-protection/auditing/event-4723

Проверка учетных данных

- 4774 Учетная запись была сопоставлена для входа в систему.

- 4775 Не удалось сопоставить учетную запись для входа в систему.

- 4776 Предпринята попытка проверить учетные данные для учетной записи контроллера домена.

- 4777 Не удается проверить учетные данные для учетной записи контроллера домена.

Управление учетной записью компьютера

- 4741 Создана учетная запись компьютера.

- 4742 Изменена учетная запись компьютера.

- 4743 Удалена учетная запись компьютера.

Управление группами рассылки

- 4744 Создана локальная группа с отключенной проверкой безопасности.

- 4745 Изменена локальная группа с отключенной проверкой безопасности.

- 4746 Добавлен пользователь к локальной группе с отключенной проверкой безопасности.

- 4747 Удален пользователь из локальной группы с отключенной проверкой безопасности.

- 4748 Удалена локальная группа с отключенной проверкой безопасности.

- 4749 Создана глобальная группа с отключенной проверкой безопасности.

- 4750 Изменена глобальная группа с отключенной проверкой безопасности.

- 4751 Добавлен пользователь к глобальной группе с отключенной проверкой безопасности.

- 4752 Удален пользователь из глобальной группы с отключенной проверкой безопасности.

- 4753 Удалена глобальная группа с отключенной проверкой безопасности.

- 4759 Создана универсальная группа с отключенной проверкой безопасности.

- 4760 Изменена универсальная группа с отключенной проверкой безопасности.

- 4761 Член добавлен к универсальной группы с отключенной проверкой безопасности.

- 4762 Удален пользователь из универсальной группы с отключенной проверкой безопасности.

Другие события управления учетными записями

- 4739 Изменена политика домена.

- 4782 Хэш пароля учетной записи доступа к нему.

- 4793 Был вызван API проверку политики паролей.

Управление группой безопасности

- 4727 Создана глобальная группа с включенной безопасностью.

- 4728 Добавлен пользователь к глобальной группе с включенной безопасностью.

- 4729 Удален пользователь из глобальной группы с включенной безопасностью.

- 4730 Удалена глобальная группа с включенной безопасностью.

- 4731 Создана локальная группа с включенной безопасностью.

- 4732 Добавлен пользователь в локальную группу с включенной безопасностью.

- 4733 Удален пользователь из локальной группы с включенной безопасностью.

- 4734 Удалена локальная группа с включенной безопасностью.

- 4735 Изменена локальная группа с включенной безопасностью.

- 4737 Изменена глобальная группа с включенной безопасностью.

- 4754 Создана универсальная группа с включенной безопасностью.

- 4755 Изменена универсальная группа с включенной безопасностью.

- 4756 Добавлен пользователь к универсальной группе с включенной безопасностью.

- 4757 Удален пользователь из универсальной группы с включенной безопасностью.

- 4758 Удалена универсальная группа с включенной безопасностью.

- 4764 Изменен тип группы.

Управление учетными записями пользователей

- 4720 Учетная запись пользователя создана.

- 4722 Учетная запись пользователя включена.

- 4723 Изменен пароль учетной записи.

- 4724 Сброс пароля пользователя.

- 4725 Учетная запись пользователя отключена.

- 4726 Учетная запись пользователя удалена.

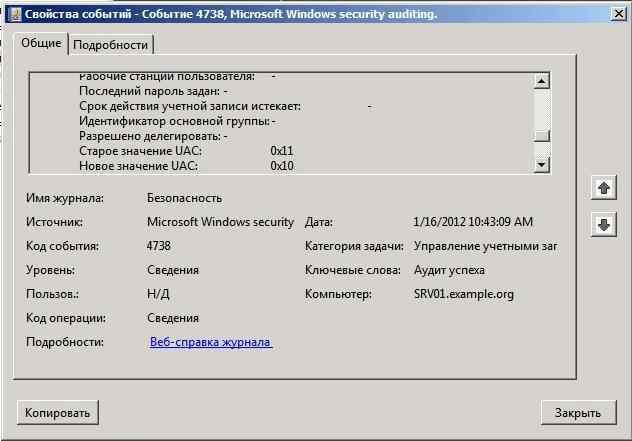

- 4738 Изменена учетная запись пользователя.

- 4740 Учетная запись пользователя заблокирована.

- 4765 Журнал SID был добавлен к учетной записи.

- 4766 Не удалось добавить журнал SID учетной записи.

- 4767 Учетная запись пользователя была разблокирована.

- 4780 Список управления Доступом был установлен на учетные записи, которые являются членами группы администраторов.

- 4781 Было изменено имя учетной записи.

- 4794 Была предпринята попытка задать режим восстановления служб каталогов.

- 5376 Диспетчер учетных данных: учетные данные были сохранены.

- 5377 Диспетчер учетных данных: учетные данные были восстановлены из резервной копии.

Другие события

- 1102 Очищен журнал безопасности

- 4624 Успешный вход в систему

- 4625 Не удачный вход в систему

В ветке Политика аудита также активируются и другие возможности (см.рис.1): аудит входа/выхода в систему, аудит управления учетными записями, доступ к объектам, изменения политик и так далее. Например, настроим аудит доступа к объектам на примере папки с общим доступом. Для этого активируем, как рассказано выше, политику Audit object access, затем выбираем папку и вызываем меню Свойства папки, в котором переходим в подпункт Безопасность и нажимаем кнопку Дополнительно. Теперь в открывшемся окне “Дополнительные параметры безопасности для ..” переходим во вкладку Аудит и нажимаем кнопку Изменить и затем Добавить и указываем учетную запись или группу, для которой будет осуществляться аудит. Далее отмечаем отслеживаемые события (выполнение, чтение, создание файлов и др.) и результат (успех или отказ). При помощи списка “Применять” указываем область применения политики аудита. Подтверждаем изменения.

Аудит доменных служб Active Directory штатными средствами в Windows Server 2008 R2-05

Теперь все указанные операции будут отображаться в журнале безопасности.

Чтобы упростить настройку аудита при большом количестве объектов, следует активировать флажок Наследование параметров от родительского объекта. При этом в поле Унаследовано от будет показан родительский объект, от которого взяты настройки.

Больший контроль событий, записываемых в журнал, достигается применением политики детализированного аудита (Granular Audit Policy), которая настраивается в Параметры безопасности/Локальные политики/Advanced Audit Policy Configuration. Здесь 10 подпунктов:

- Вход учетной записи – аудит проверки учетных данных, службы проверки подлинности Kerberos, операции с билетами службы Kerberos, другие события входа;

- Управление учетными записями – аудит управления группами приложений, учетными записями компьютеров и пользователей, группами безопасности и распространения;

- Подробное отслеживание – событий RPC и DPAPI, создания и завершения процессов;

- Доступ к службе каталогов DS – аудит доступа, изменений, репликации и подробной репликации службы каталогов;

- Вход/выход – аудит блокировки учетных записей, входа и выхода в систему, использования IPSec, сервера политики сети;

- Доступ к объектам – аудит объектов ядра, работы с дескрипторами, событий создаваемых приложениями, служб сертификации, файловой системы, общих папок, платформой фильтрации;

- Изменение политики – изменения политики аудита, проверки подлинности, авторизации, платформы фильтрации, правил службы защиты MPSSVC и другие;

- Использование прав – аудит прав доступа к различным категориям данных;

- Система – аудит целостности системы, изменения и расширения состояния безопасности, драйвера IPSec и других событий;

- Аудит доступа к глобальным объектам – аудит файловой системы и реестра.

Аудит доменных служб Active Directory штатными средствами в Windows Server 2008 R2-06

Активация аудита управления учетными записями пользователей позволит отслеживать: создание, изменение, удаление, блокировку, включение и прочие настройки учетных записей, в том числе пароль и разрешения. Посмотрим, как она работает на практике — выбираем подкатегорию User Account Management и активируем. Команда для auditpol выглядит так:

auditpol /set /subcategory:»User Account Management» /success:enable /failure:enable

gpudate /force

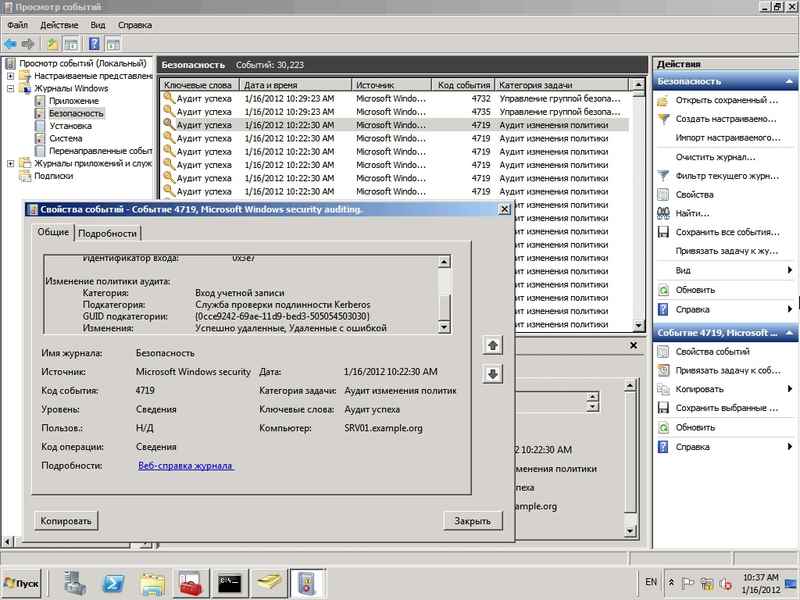

Система аудита в консоли Просмотр события сразу покажет событие с номером 4719 Изменение параметров аудита, в котором показаны название политики и новые значения

Аудит доменных служб Active Directory штатными средствами в Windows Server 2008 R2-07

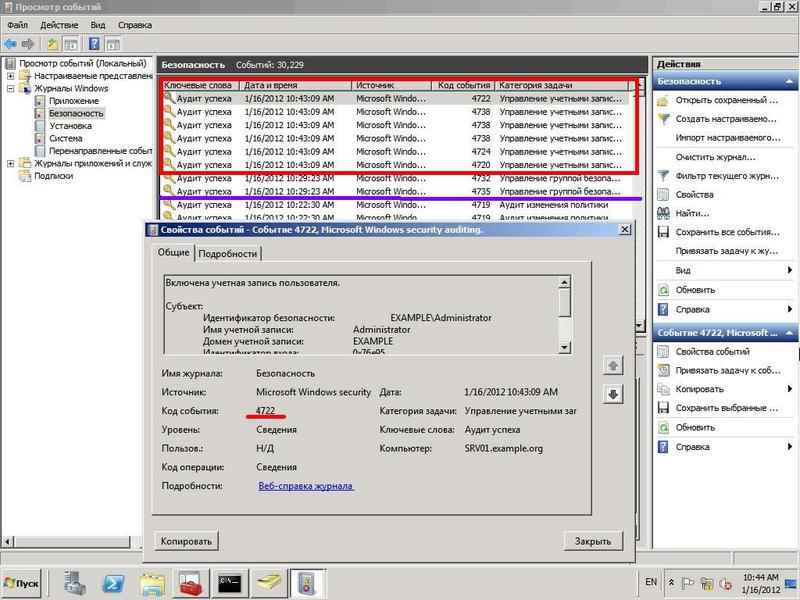

Чтобы создать событие, откроем консоль Active Directory – пользователи и компьютеры и изменим один из параметров любой учетной записи — например, добавим пользователя в группу безопасности. В консоли Просмотра события сразу будут сгенерировано несколько событий: события с номером 4732 и 4735, показывающие изменение состава группы безопасности, и добавление учетной записи новой группы безопасности (на рис.8 выделены фиолетовым).

Создадим новую учетную запись – система генерирует несколько событий: 4720 (создание новой учетной записи), 4724 (попытка сброса пароля учетной записи), несколько событий с кодом 4738 (изменение учетной записи) и, наконец, 4722 (включение новой учетной записи). По данным аудита администратор может отследить старое и новое значение атрибута — например, при создании учетной записи меняется значение UAC.

Аудит доменных служб Active Directory штатными средствами в Windows Server 2008 R2-08

Недостатки штатной системы аудита

Штатные инструменты операционной системы часто предлагают лишь базовые наборы средств анализа. Официальная документация (http://technet.microsoft.com/ru-ru/library/dd772623(WS.10).aspx) очень подобно расписывает возможности самого инструмента, практически мало помогая в выборе параметров, изменения которых необходимо отслеживать. В итоге решение этой задачи целиком ложится на плечи системного администратора, который должен полностью разбираться в технических аспектах аудита, и зависит от уровня его подготовки, а значит, велика вероятность ошибки. Кроме того, на его плечи ложится анализ результата, построение разнообразных отчетов.

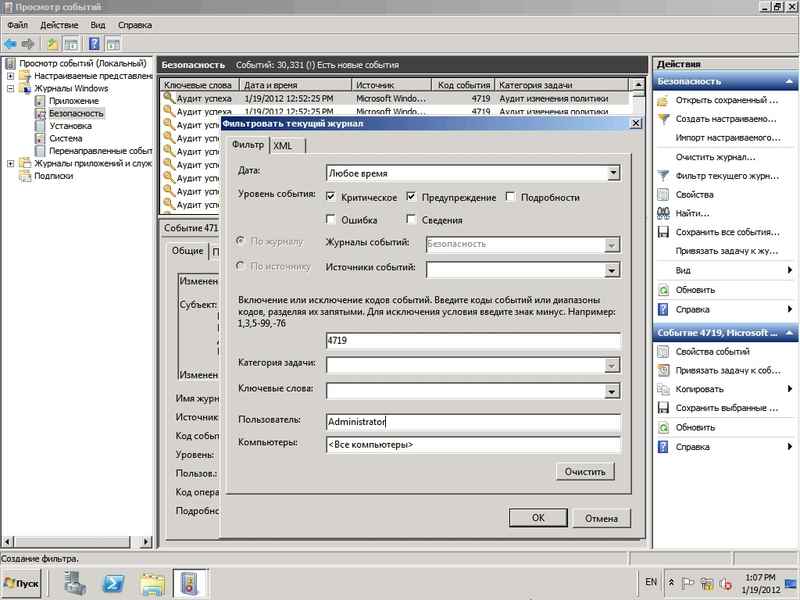

Для удобства выбора определенных событий интерфейс консоли Event Viewer позволяет создавать фильтры и настраиваемые представления. В качестве параметров для отбора данных можно указать: дату, журнал и источник событий, уровень (критическое, предупреждение, ошибка и т.д.), код, пользователя или компьютер и ключевые слова. В организации может быть большое количество пользователей, объединенных в группы и подразделения, для которых аудит необходимо настроить персонально, но данная возможность в интерфейсе не предусмотрена.

Аудит доменных служб Active Directory штатными средствами в Windows Server 2008 R2-09

В случае срабатывания правил в настраиваемом представлении можно создать задачу (меню Привязать задачу к событию): запустить программу, отправить сообщение по электронной почте или отобразить сообщение на рабочем столе.

Аудит доменных служб Active Directory штатными средствами в Windows Server 2008 R2-10

Но, опять же, реализация оповещений, в частности выбор событий, полностью лежит на администраторе.

В случае необходимости отката измененного атрибута к предыдущему значению это действие выполняется вручную – консоль лишь показывает значение параметров.

Аудит доменных служб Active Directory штатными средствами в Windows Server 2008 R2-11

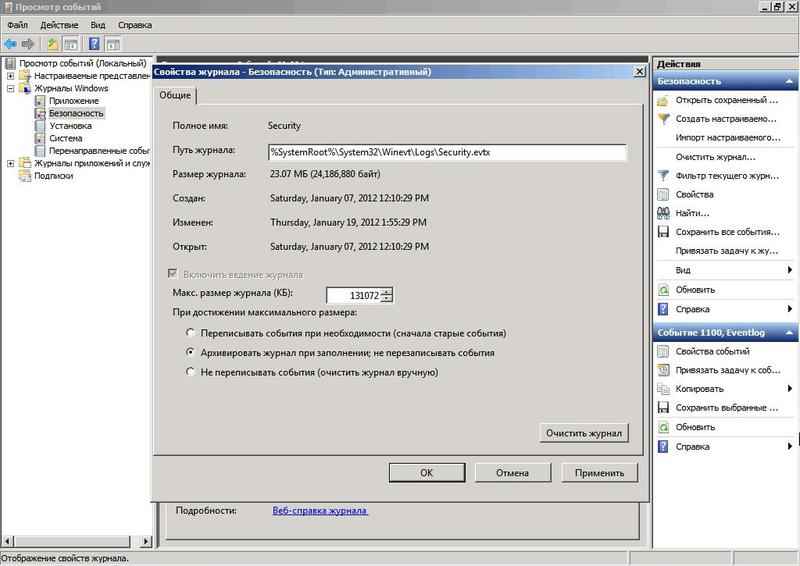

Некоторые стандарты безопасности требуют хранения данных, собранных в процессе аудита, в течение продолжительного времени (например, SOX до 7 лет). Системными средствами реализовать это можно, но очень сложно. Размер журнала безопасности (как и других) ограничен 128 Мб, и при большом количестве событий данные могут быть перезаписаны (т.е. утеряны) уже через несколько часов. Чтобы этого избежать, необходимо вызвать окно свойств журнала в Event Viewer, где увеличить размер журнала и активировать его архивацию, установив флажок в “Архивировать журнал при заполнении. Не перезаписывать события”.

Аудит доменных служб Active Directory штатными средствами в Windows Server 2008 R2-12

Но теперь необходимо будет решить проблему поиска событий во множестве архивов. Также стоит отметить, что к недостаткам штатной системы аудита относятся ограниченные возможности мониторинга групповых политик. При том, что факт этого изменения штатными средствами можно отслеживать, не фиксируются значения измененных параметров и, таким образом, нельзя ответить на вопрос, что же именно было изменено и каким стало новое значение. В некоторых ситуациях этого достаточно, но назвать это полноценным аудитом затруднительно. С вами был Иван Семин, автор и создатель IT блога Pyatilistnik.org. Остались вопросы, пишите их в комментариях.

Даже самое современное производство, небольшой офис или крупная компания сталкиваются с проблемой банальной человеческой ошибки. Бухгалтерия, экономический отдел, менеджеры, любые другие сотрудники – многие могут иметь доступ к определенным файлам. Поэтому очень важным является применение аудита Windows для отслеживания деятельности пользователей. Может получиться так, что кто-то из сотрудников удалил очень важный файл или данные, которые включены в общедоступные папки на файловом сервере. В результате плоды труда целой организации могут быть удалены или искажены, а системному администратору придется биться над этой проблемой самостоятельно. Но только не в том случае, если вы закажете услугу аудит Windows.

Стоит отметить, что в ОС есть система Audit, в которой есть возможность отслеживать и заносить в журнал данные о том, когда, где и при каких обстоятельствах, а еще при помощи какой именно программы произошли те или иные события, которые повлекли за собой удаление папки или позволили стереть или изменить важный файл. Но по умолчанию Аудит не работает, так как важно задействовать определенную мощность системы. А нагрузка может быть слишком высокой, поэтому политики в Аудит ведут выборочную запись тех событий, которые по-настоящему важны.

Audit встроен в любые ОС Windows, но самостоятельная настройка может оказаться достаточно сложной, поэтому лучше заказать аудит доступа к файлам на Windows сервере.

Итак, для ведения аудита необходимо включить его функцию и указать каждый файл и папки, к которым придется фиксировать доступность. Windows аудит доступа к файлам проводится только на томах файловой системы NTFS.

Включаем Audit на объекты файловой системы в Windows Server 2008 R2

Включить или отключить аудит доступа к объектам можно с помощью групповой политики. Это может быть доменный вариант для Active Directory или локальный – безопасности, предназначенный для отдельных серверов.

Включение аудита на отдельном сервере происходит следующим образом. Следует открыть консоль управления для локальных вариантов Start -> … -> Local Security Policy. После этого развернуть дерево Local Policies, а затем выбрать Audit Policy. В правой части выбирают Audit Object Access, после чего выбирают события доступности к каждому файлу и в папки, которые необходимо фиксировать.

Выбор файлов и папок, доступ к которым будет фиксироваться

После того, как Audit на файловом сервере активирован, подобрать определенные объекты, по отношению к которым будет проводиться аудит доступа. Чтобы выполнить это, следует щелкнуть правой кнопкой и выбрать Свойства. Затем перейти в меню Безопасности (Security) и после этого нажать Advanced. Расширенные настройки безопасности открывают вкладку Аудит. Для настройки требуются права администратора. Чтобы настроить права использования, важно добавить запись в Add и указать имя пользователей. Позже указываются точные настройки, включая вход, создание/изменение или, при удалении файла, другие операции.

После этого в журнале Security (Computer Management -> Events Viewer) будет появляться при каждом входе соответствующая запись. Задачи можно отфильтровать PowerShell — Get-Event Log. Так, на операции с eventid 4660 придется выполнить Get-EventLog security | ?{$_.eventid -eq 4660.

Включаем расширенный аудит файлов и папок на файловых серверах

Аудит Windows Server 2008 R2 лучше проводить на тестовом главном устройстве. Файловый главный компьютер аудит доступа требует управления групповыми папками. Его проверка подразумевает создание нового GPO. Через Конфигурации компьютера необходимо перейти в Параметры безопасности. Там потребуется отрегулировать параметры Журнала и настроить сам аудит. Настраиваемые операции принято делать индивидуально. Обычно хватает 200 Мб, максимальное время хранения до 2 недель, поставить автоматическое сохранение по дням.

Чтобы настроить аудит файлового обслуживающего центра баз данных, потребуется использовать аудит файловой системы. Если выбрать вариант «Об общем файловом ресурсе», то запись будет вестись максимально подробно, и будут записываться любые сведения. Для оптимизации политики важно применить ее к главному аппаратному устройству. Лучше делать это на контроллере домена. Нажимают «Добавить», а в качестве объектов указывают «Компьютеры». Потом проводят контрольную проверку политики, сверяют результаты и уходят на файловый главный обслуживающий центр. Важно убедиться в том, что папка представлена с файловым доступом.

Теперь можно перейти во вкладку безопасности в раздел «Дополнительно». Затем добавляют SACL. Что касается типа, то это может быть Audit доступа к файлам, Audit удаления файлов, аудит изменения файлов – каждый механизм действия зависит от поставленных перед пользователем задач. Важно понимать, что для каждого отдельного предприятия такие задачи могут быть разными и по содержанию, и по объему.

Аудит доступа к файлам на Windows сервере

При удалении файла создаются одинаковые события под номером ID=4663. Причем в теле BodyL появляется запись данных или удаление файла DELETE. При переименовании появляется не одна запись ID=4663, а сразу две. В первом случае происходит удаление, во втором – запись данных. Нельзя обойти вариант сообщения 4660, в котором присутствует имя пользователя и другие служебные данные, в том числе и код дескриптора.

При удалении файла такие события генерируются одновременно, но их последовательность всегда 4663 в первую очередь, и только потом 4660. Причем порядковый номер различается на 1. И порядковый номер у 4660 больше на 1, чему 4663. И вот по этому свойству нужно искать требуемые задачи.

Соответственно, берут происходящие события с 4660. У них выделяется два свойства: время (Time) создания и порядковый номер. Позже в переменной $PrevEvent вносят номер операции, где содержатся данные об удаленном файле. Обязательно определяются временные рамки для поиска, при этом их нужно сократить до 2 с (с интервалом +- 1 с). Скорее всего, это дополнительное время (Time) потребуется для создания каждого выполненного задания отдельно.

Соответственно, аудит файлового сервера Windows Server 2008 R2 не записывает данные о временных доках, которые удалены (.*tmp). Не записываются документы блокировок (.*lock) и временные (.*~$*). Аналогично выбираются поля для переменной $BodyL, а после того, как будут найдены задачи, $BodyL записывается в Text файл лог.

Лог для Audit доступа к документам требует такой схемы: 1 файл на месяц с именем (Name), в котором содержится месяц и год. Дело в том, что удаленных элементов намного меньше, чем тех доков, при которых проводится аудит доступа. Именно поэтому вместо того, чтобы проверять каждый лог, открывается лог-файл в любой таблице и просматриваются данные по пользователю или самому содержимому документа.

Можно поделиться своим мнением по этому поводу и посмотреть другие комментарии (20):

….

Настройка аудита файловых серверов: подробная инструкция и шпаргалка (.pdf)

Аудит папки Windows Server 2008 осуществляется очень просто. Нужно открыть Start → Run → eventvwr.msc, далее журнал безопасности Security. Так как в нем присутствуют разные события, совершенно ненужные, то потребуется нажать View → Filter и отфильтровать события

Event Types: Success Audit;

Event ID: 4663;

а также Category: Object Access;

Event Source: Security.

Превратно понимать удаления не нужно. Просто такая функция при операции Аудит Windows XP применима к обычной работе программ. В том числе большинство приложений при запуске сначала формируют временный файл, потом основной, а временный удаляют, когда происходит выход из программы. Бывает и так, что файл и целые папки (иногда – базы данных) удаляются со злым умыслом. Например, уволенный сотрудник решил навредить предприятию и удалить всю информацию. Но восстановить папки не составит труда и для обычного системного администратора. Совсем другое дело, когда можно сказать, когда и кто сделал подобное.

Аудит сетевой папки или аудит сетевых папок (как вам будет удобнее) начинается с настройки. Для этого нужно зайти в Свойства шары, зайти во вкладку безопасности и выделить «Advanced», далее вкладка Audit, где (where) нужно выбрать группу пользователей Everyone. Затем нужно выбрать Edit, и только после этого кликнуть присутствующие флажки как на скрине:

При этом список «Apply onto» должен содержать значение «This folder, subfolders…». А потом, как настройка будет завершена, следует кликнуть ОК.

Аудит Windows Server 2008 подразумевает настройку общей политики. Перед настройкой следует убедиться в том, что учетная запись есть в группе администраторов. Аудит сетевой папки Windows Server 2008 R2 Standart сравним с более ранними версиями. Но при этом сами разработчики советуют использовать расширенные возможности, а не папки или элементов(объектов), хотя с времен 2003 мало что поменялось. Поэтому искать какие-либо актуальные данные вряд ли стоит. Просто потребуется немного времени, чтобы настроить аудит Server 2008 для конкретных задач и в соответствии с теми требованиями, которые предъявляются для определенных бизнес-целей компании

- Remove From My Forums

-

Вопрос

-

Существует ли возможность поставить какой-нить аудит на сетевую папочку? Имеется в виду, какой пользователь (или компьютер) чего и когда туда записал, удалил и т.п Нужна инструкция по настройке. Заранее спасибо

Ответы

-

Существует ли возможность поставить какой-нить аудит на сетевую папочку? Имеется в виду, какой пользователь (или компьютер) чего и когда туда записал, удалил и т.п Нужна инструкция по настройке. Заранее спасибо

Используйте Аудит доступа к объектам, прочитать можно

это.

Microsoft Certified Desktop Support Technician

-

Помечено в качестве ответа

18 июля 2011 г. 6:50

-

Помечено в качестве ответа

Обновлено: Март 2010 г.

Назначение: Windows Server 2008, Windows Server 2008 R2

Это руководство содержит описание новой возможности аудита доменных служб Active Directory® в ОС Windows Server® 2008. В нем также описаны процедуры внедрения этой новой функции.

| Эти новые возможности аудита также относятся к службам Active Directory облегченного доступа к каталогам. Однако в этом руководстве рассматриваются только службы каталогов Active Directory. |

Новые возможности аудита служб каталогов Active Directory

В Windows Server 2008 можно выполнить настройку аудита доменных служб Active Directory с новой подкатегорией для записи в журнал старых и новых значений при внесении изменений в объекты и их атрибуты.

В Microsoft® Windows® 2000 Server и Windows Server 2003 журналы аудита Active Directory могут показать, кто в какие атрибуты объектов вносил изменения, но события не отображают старые и новые значения. Например, журнал аудита может показать, что Дмитрий изменил свой атрибут любимый напиток в каталоге, но он не может показать предыдущие любимые напитки или прошлые значения этого атрибута после его изменения. Новая возможность аудита позволяет записывать в журнал события, отображающие старые и новые значения; например, можно показать, что любимый напиток Дмитрия изменился с простого кофе-латте на тройной кофе-латте.

Аудит изменений объектов служб каталогов Active Directory

В Windows 2000 Server и Windows Server 2003 существовала только политика аудита Аудит доступа к службе каталогов, контролировавшая включение и отключение поддержки аудита событий службы каталогов. В Windows Server 2008 эта политика разделена на четыре подкатегории:

- доступ к службе каталогов;

- изменения службы каталогов;

- репликация службы каталогов;

- подробная репликация службы каталогов.

Возможность аудита изменений объектов службы каталогов Active Directory доступна благодаря новой подкатегории Изменения службы каталогов. Данное руководство содержит указания по внедрению этой подкатегории политик аудита.

Типы изменений, подлежащих аудиту, включают создание, изменение, перемещение пользователя (или любого другого участника безопасности) или восстановление объектов. Новая подкатегория политик аудита добавляет перечисленные ниже возможности аудита служб каталогов Active Directory.

- При успешном выполнении операции изменения атрибута служба каталогов Active Directory записывает в журнал предыдущее и текущее значения атрибута. Если атрибут имеет несколько значений, в журнал записываются только значения, измененные в результате данной операции.

- В случае создания нового объекта в журнал заносятся значения атрибутов, заданные во время создания. Если пользователь добавляет атрибуты во время операции создания, новые значения атрибутов заносятся в журнал. Обычно доменные службы Active Directory назначают атрибутам значения по умолчанию (например, samAccountName). Значения таких системных атрибутов не заносятся в журнал.

- В случае перемещения объекта предыдущее и новое расположения (различающиеся имена) записываются в журнал для перемещений в пределах домена. При перемещении объекта в другой домен на контроллере конечного домена формируется событие создания.

- При восстановлении объекта в журнал записывается местоположение, в которое перемещается объект. Кроме того, если пользователь добавляет, изменяет или удаляет атрибуты во время выполнения операции восстановления, значения этих атрибутов заносятся в журнал.

Примечание

При восстановлении объекта выполняется очистка атрибута isDeleted и указание нового расположения для объекта посредством задания атрибута distinguishedName, выполняемые в составе одной операции изменения протокола LDAP. Дополнительные сведения см. в статье 84001 базы знаний Майкрософт по адресу http://go.microsoft.com/fwlink/?LinkId=89248 (на английском языке). - События, возникающие в результате этих действий, отображаются в журнале безопасности средства «Просмотр событий».

| При удалении объекта события аудита изменений не создаются. Однако событие аудита создается при включенной подкатегории Доступ к службе каталогов. |

Внедрение аудита изменений службы каталогов Active Directory

В Windows Server 2008 внедрение новой возможности аудита осуществляется при помощи следующих элементов управления:

- глобальная политика аудита;

- системный список управления доступом;

- схема;

Глобальная политика аудита

При включении глобальной политики аудита Аудит доступа к службе каталогов включаются все подкатегории политики служб каталогов. Задать эту глобальную политику аудита можно в подразделе «Групповая политика по умолчанию для контроллеров домена» (раздел «Параметры безопасностиЛокальные политикиПолитика аудита»). В Windows Server 2008 данная глобальная политика аудита по умолчанию не включена. Хотя подкатегория Доступ к службе каталогов по умолчанию включена для успешных событий, другие подкатегории по умолчанию отключены.

В Windows 2000 Server и Windows Server 2003 политика Аудит доступа к службе каталогов была единственным элементом управления аудитом, доступным для Active Directory. События, созданные этим элементом управления, не отображали старые и новые значения каких-либо изменений. Этот параметр создавал в журнале безопасности события аудита с идентификатором 566. В Windows Server 2008 подкатегория политики аудита Доступ к службе каталогов создает те же события, но с идентификатором 4662.

| Новая подкатегория политики аудита Доступ к службе каталогов работает аналогично политике Аудит доступа к службе каталогов в Windows 2000 Server и Windows Server 2003, по умолчанию включенной для успешных событий. По умолчанию все другие новые подкатегории политики аудита отключены, чтобы не перегружать администраторов дополнительными событиями, к которым они не подготовлены. |

С новой политикой аудита Изменения службы каталогов успешные изменения каталога заносятся в журнал вместе с предыдущими и текущими значениями. Также политике Изменения службы каталогов присвоены новые идентификаторы. Параметры для политик Доступ к службе каталогов и Изменения службы каталогов хранятся в базе данных администратора локальной безопасности (LSA). К ним можно получить доступ посредством новых прикладных программных интерфейсов (API) администратора локальной безопасности.

Две эти подкатегории аудита являются независимыми друг от друга. Можно отключить Доступ к службе каталогов и все равно видеть создаваемые события изменения, если подкатегория Изменения службы каталогов включена. Аналогично в случае отключенной подкатегории Изменения службы каталогов и включенной Доступ к службе каталогов будут отображаться события журнала с идентификатором 4662.

Для просмотра и установки подкатегорий политики аудита можно использовать программу командной строки Auditpol.exe. В Windows Server 2008 отсутствуют средства с интерфейсом Windows для просмотра или установки подкатегорий политики аудита.

Системный список управления доступом

Системный список управления доступом на объекте является последней инстанцией в определении того, подлежит ли аудиту проверка доступа. Системный список управления доступом является частью дескриптора безопасности объекта, указывающего, какие операции подлежат аудиту для участника безопасности.

Содержимое системного списка управления доступом контролируется администратором безопасности локальной системы. Администраторы безопасности – это пользователи с привилегией «Управление аудитом и журналом безопасности» (SeSecurityPrivilege). По умолчанию эта привилегия присвоена встроенной группе «Администраторы».

При отсутствии в системном списке управления доступом элемента управления доступом, требующего записи изменения атрибутов в журнал, даже при включенной подкатегории Изменения службы каталогов события аудита изменения в журнал не заносятся. Например, при отсутствии в системном списке управления доступом элемента управления доступом, требующего доступа «Запись свойства» к атрибуту телефонного номера объекта пользователя, подлежащего аудиту, событие аудита при изменении телефонного номера создано не будет, даже если включена подкатегория Изменения службы каталогов.

Схема

Во избежание создания чрезмерного количества событий в схеме существует дополнительный элемент управления, позволяющий создавать исключения из объектов, подлежащих аудиту.

Например, если нужно увидеть, какие значения были изменены в результате всех изменений объекта пользователя, кроме некоторых, можно установить в схеме флаг для атрибутов, которые следует исключить из аудита. Свойство searchFlags каждого атрибута определяет поведение (например, должен ли атрибут индексироваться или реплицироваться в глобальный каталог). Свойство searchFlags имеет семь определенных в данный момент битов.

Если для атрибута установлен бит 9 (значение 256), службы каталогов Active Directory не будут заносить в журнал события изменения, даже если атрибут был изменен. Это касается всех объектов, содержащих данный атрибут.

Пример операции изменения и записи журнала

В таблице ниже приведен пример записи событий, когда пользователь изменяет групповой объект, присваивая значения двум атрибутам (описание и участник) и включая глобальную политику аудита Аудит доступа к службе каталогов. В данном примере вы увидите оба события (4662 и 5136) так как обе подкатегории (Доступ к службам каталогов и Изменения службы каталогов) включены. Однако вы не увидите события 5136 для поля «Описание», поскольку для свойства установлен атрибут searchFlag, который отключает аудит изменений.

| Системный список управления доступом | Действие пользователя | Параметры политики аудита | События аудита, записанные в журнал |

|---|---|---|---|

|

Объект: CN=GroupX, CN=Users, <различающееся имя домена> Элемент управления доступом в системном списке управления доступом: {WP; AU} |

Объект изменен: CN=GroupX, CN=Users, <различающееся имя домена> Атрибут изменен: Участник Операция: Добавить Значение: Пользователь 1 Атрибут изменен: Описание Операция: Добавить Значение: Группа пользователей с ролью «X» |

Подкатегория: Доступ к службе каталогов ВКЛ Подкатегория: Изменения службы каталогов ВКЛ Атрибут описания в схеме: бит 8 флага поиска отключает аудит изменений |

Код события: 4662 Объект: CN=GroupX, CN=Users, <различающееся имя домена> Разрешение: запись свойства Атрибуты: Участник; Описание Код события: 5136 Объект: CN=Group X, CN=Users, <различающееся имя домена> Операция: Добавить Атрибут: Участник Значение: Пользователь 1 |

Кому будет полезна эта новая возможность?

Эту возможность могут использовать администраторы домена, настраивающие объекты, которые подлежат аудиту. Обычно разрешения на изменение системных списков управления доступом и просмотр журнала безопасности предоставляются только участникам группы «Администраторы», включая группы «Встроенные администраторы», «Администраторы домена» и «Администраторы предприятия».

Преимущества аудита изменений в службах каталогов Active Directory

Появление возможности определять, как были изменены атрибуты объекта, повышает ценность журналов событий в качестве механизмов отслеживания изменений, происходящих за время жизни объекта.

Настройка аудита служб каталогов Active Directory

Этот раздел содержит пошаговые инструкции для включения аудита изменений объектов в службах каталогов Active Directory. Этот процесс состоит из двух основных этапов:

- включение глобальной политики аудита в групповой политике;

- настройка аудита в системных списках управления доступом объекта при помощи оснастки Active Directory – пользователи и компьютеры.

Этот раздел также содержит примеры элементов журнала безопасности, отображающиеся при создании, изменении или удалении пользовательского объекта, если подкатегория Изменения службы каталогов включена.

Предварительные требования

- Пользователь: для выполнения данного набора операций администратор должен быть знаком с редактированием групповых политик, использованием оснастки «Active Directory – пользователи и компьютеры», аудитом доменных служб Active Directory и журналом событий.

- Компьютер: Для настройки аудита изменений объектов в службе каталогов Active Directory на компьютере должна быть установлена ОС Windows Server 2008 с ролью службы каталогов Active Directory.

Этапы настройки аудита

Этот раздел содержит процедуры для всех основных этапов включения аудита изменений.

- Этап 1. Включение политики аудита.

- Этап 2. Настройка аудита в системных списках управления доступом объекта с помощью оснастки «Active Directory – пользователи и компьютеры».

Этап 1. Включение политики аудита.

Этот этап содержит процедуры включения аудита изменений при помощи интерфейса Windows или командной строки.

- Используя оснастку «Управление групповыми политиками», можно включить глобальную политику аудита, Аудит доступа к службе каталогов, которая включает все подкатегории для аудита служб каталогов Active Directory. Если необходимо установить оснастку «Управление групповыми политиками», щелкните ссылку Добавить компоненты в диспетчере сервера. Выберите пункт Управление групповыми политиками, затем нажмите кнопку Установить.

- При помощи программы командной строки Auditpol можно включить поддержку отдельных подкатегорий.

Включение глобальной политики аудита при помощи интерфейса Windows

-

Нажмите кнопку Пуск, наведите указатель мыши на пункт Администрирование, а затем щелкните элемент Управление групповой политикой.

-

В дереве консоли дважды щелкните имя леса, затем дважды щелкните элемент Домены, дважды щелкните имя используемого домена, затем дважды щелкните элемент Контроллеры домена, щелкните правой кнопкой пункт Используемая по умолчанию политика контроллеров домена и выберите команду Изменить.

-

В окне Конфигурация компьютера дважды щелкните элементы Политики, Параметры Windows, Параметры безопасности, Локальные политики и Политика аудита.

-

В окне Политика аудита щелкните правой кнопкой мыши элемент Аудит доступа к службе каталогов и выберите пункт меню Свойства.

-

Установите флажок Определить следующие параметры политики.

-

В разделе Вести аудит следующих попыток доступа установите флажок Успешные, затем нажмите кнопку ОК.

Включение политики аудита изменений при помощи командной строки

-

Нажмите кнопку Пуск, щелкните правой кнопкой мыши пункт Командная строка и выберите команду Запуск от имени администратора.

-

Введите следующую команду и нажмите клавишу ВВОД:

auditpol /set /subcategory:»directory service changes» /success:enable

Этап 2. Настройка аудита в системных списках управления доступом объекта.

Приведенная ниже процедура содержит пример одного из множества различных типов системных списков управления доступом, которые можно установить в зависимости от операции, аудит которой необходимо выполнять.

Настройка аудита в системных списках управления доступом объекта

-

В меню Пуск выберите команду Администрирование, а затем выберите пункт Active Directory – пользователи и компьютеры.

-

Щелкните правой кнопкой подразделение или другой объект, для которого нужно включить аудит, и выберите пункт меню Свойства.

-

Выберите вкладку Группа безопасности, нажмите кнопку Дополнительно и перейдите на вкладку Аудит.

-

Нажмите кнопку Добавить, в поле Введите имена выбираемых объектов, введите «Прошедшие проверку» (или имя любого другого участника безопасности), затем нажмите кнопку ОК.

-

В поле Применять выберите пункт Дочерние пользовательские объекты (или любые другие объекты).

-

В поле Доступ установите флажок Успешные для параметра Запись всех свойств.

-

Нажмите кнопку ОК до выхода из окна свойств подразделения или другого объекта.

Примеры событий аудита

Этот раздел также содержит примеры новых событий, отображающиеся в Журнале безопасности при создании, изменении или перемещении пользовательского объекта, если подкатегория Изменения службы каталогов включена.

Создание пользовательского объекта

При создании нового пользователя отображается событие безопасности, как показано на рисунке ниже.

Изменение пользовательского объекта

При изменении атрибута для пользовательского объекта отображается событие, как показано на рисунке ниже.

Перемещение пользовательского объекта

При перемещении пользовательского объекта отображается событие, как показано на рисунке ниже.

Сводка по новым событиям аудита служб каталогов Active Directory

Приведенная ниже таблица содержит описания событий для каждой операции, подлежащей аудиту, которые отображаются в журнале событий безопасности. Столбцы таблицы содержат указанные ниже данные.

- Операция: описывает операцию службы каталогов Active Directory, которая может быть источником события аудита изменения.

- Код события: код, который присваивается каждому новому событию в журнале событий безопасности.

- Описание события: краткое описание параметров, которые заносятся в журнал для определенного события.

- Элемент управления доступом в системном списке управления доступом, создающем событие: тип элемента управления доступом, который должен присутствовать в системном списке управления доступом для создания определенного события. Этот столбец также описывает, какой объект должен хранить элемент управления доступом.

| Операция | Код события | Описание события | Элемент управления доступом в системном списке управления доступом, создающем событие |

|---|---|---|---|

|

Изменение |

5136 |

<Различающееся имя объекта> <Операция>: Добавить/Удалить <Имя атрибута> <Значение> Для существующих объектов: <Различающееся имя объекта> – это различающееся имя существующего объекта. Для новых объектов: <Различающееся имя объекта> – это различающееся имя нового объекта. Для восстановленных объектов: <Различающееся имя объекта> – это целевое различающееся имя объекта (после перемещения объекта из контейнера удаленных объектов в его новое расположение). |

Элемент управления доступом {Запись свойства; <атрибут> или <набор свойств> или пустой; Доверенное лицо} Для существующих объектов: Элемент управления доступом должен находиться в системном списке управления доступом объекта. Для новых объектов: Элемент управления доступом должен находиться в системном списке управления доступом нового объекта. Дескриптор безопасности нового объекта (включая системный список управления доступом) – это сумма явно присвоенных элементов управления доступом + элементы управления доступом по умолчанию в определении схемы объекта. Для восстановленных объектов: Элемент управления доступом должен находиться в системном списке управления доступом восстановленного объекта. Дескриптор безопасности (включая системный список управления доступом) восстановленного объекта – это сумма дескрипторов безопасности, сохраненных после удаления объекта + элементы управления доступом, унаследованные от нового родительского объекта. |

|

Создать |

5137 |

<Новое различающееся имя объекта> |

{Создать дочерний; <тип объекта> или пустой; Доверенное лицо} Элемент управления доступом должен быть на родительском объекте |

|

Восстановление |

5138 |

<Старое различающееся имя объекта> <Новое различающееся имя объекта> |

{Создать дочерний; <тип объекта> или пустой; Доверенное лицо} Элемент управления доступом должен быть на целевом родительском объекте (не на исходном) |

|

Перемещение |

5139 |

<Старое различающееся имя объекта> <Новое различающееся имя объекта> |

{Создать дочерний; <тип объекта> или пустой; Доверенное лицо} Элемент управления доступом должен быть на целевом родительском объекте (не на исходном) |

Сводка по синтаксису атрибутов

Поскольку события аудита изменений записывают как старые, так и новые значения, разные значения могут иметь разный синтаксис. В следующей таблице показаны примеры синтаксиса атрибутов службы каталогов и их представление в журнале событий безопасности.

Строковые значения имеют ограничение на количество байтов, записываемых в журнал событий. Это ограничение предотвращает переполнение журнала большими строковыми значениями, что может привести к замедлению работы системы.

Сведения о параметре реестра выглядят указанным ниже образом.

- Расположение: HKLMSystemCurrentControlSetServicesNTDSParameters, может настраиваться администратором для управления ограничением на длину строк

- Имя параметра: MaximumStringBytesToAudit

- Тип: REG_DWORD

- Значения

- Значение реестра по умолчанию: 1000

- Минимальное значение реестра: 0

- Максимальное значение реестра: 64000

Двоичные значения заменяются словом <двоичное> (локализованным в соответствии с языком системы). Следовательно, если существует атрибут с именем JpegPhoto, и изменяется фотография в этом атрибуте, изменение заносится в журнал, но ни в старом, ни в новом занесенном в журнал значении атрибута не отображается ни старая, ни новая фотография. Вместо этого отображается слово <двоичное>.

| Синтаксис | Идентификатор объекта синтаксиса атрибута | Ограничение строки | Пример | Примечание |

|---|---|---|---|---|

|

Различающееся имя |

2.5.5.1 |

— |

CN=Users, DC=ntdev, DC=com |

|

|

Идентификатор объекта |

2.5.5.2 |

— |

5.77.3.7 |

|

|

Строка (чувствительная к регистру) |

2.5.5.3 |

Да |

Привет, мир! |

|

|

Строка (нечувствительная к регистру) |

2.5.5.4 |

Да |

Привет, мир! |

|

|

Строка (заглавными буквами) Строка (IA5) |

2.5.5.5 |

Да |

Привет, мир! |

|

|

Строка (числа) |

2.5.5.6 |

Да |

12345 |

|

|

Двоичное различающееся имя ИЛИ имя |

2.5.5.7 |

— |

B:32:3F67…:CN=User, DC=ntdev, DC=com |

Будет выглядеть следующим образом: B:32:<двоичное>:CN=User, DC=ntdev, DC=com |

|

Логическое |

2.5.5.8 |

— |

TRUE |

|

|

Целое Перечисление Перечисление (механизм доставки) Перечисление (уровень экспорта информации) Перечисление (предпочитаемый метод доставки) |

2.5.5.9 |

— |

588 |

|

|

Строка октета Объект (Ссылка репликации) |

2.5.5.10 |

— |

x5a x74 x03 … |

Будет выглядеть следующим образом: <двоичный> |

|

Время (обобщенно) |

2.5.5.11 (OM ID =24) |

— |

20010928060000.0Z |

ГГГГММДД ЧЧММСС.0З ГГГГММДД ЧЧММСС.0 [+/-]ЧЧММ |

|

Время (в формате UTC) |

2.5.5.11 (OM ID =23) |

— |

910131145503З |

ГГММДДЧЧ ММССЗ ГГММДДЧЧ ММСС[+/-]ЧЧММ |

|

Строка Юникода |

2.5.5.12 |

Да |

Привет, мир! |

|

|

Представление – Адрес |

2.5.5.13 |

Да |

Привет, мир! |

|

|

Различающееся имя – Строка Точка доступа |

2.5.5.14 |

Да* |

S:32:строка:CN=Users, DC=ntdev, DC=com |

* Ограничение касается строки, но не различающегося имени |

|

Дескриптор безопасности NT |

2.5.5.15 |

— |

O:AOG:DAD:(A;;RPWPCCDCLCSWRCWDWOGA;;;S-1-0-0) |

Выраженный в SDDL |

|

Большое целое Интервал |

2.5.5.16 |

— |

75859769 |

|

|

ИД безопасности |

2.5.5.17 |

— |

S-1-…. |

Строковый формат ИД безопасности |

Возможности функции аудита в Windows Server 2008 R2 значительно расширены, а настройка упрощена, хотя по прежнему администратор должен самостоятельно настроить отлов событий теперь уже воспользовавшись обновленным Event Log, при помощи которого необходимо будет отобрать ID событий безопасности. Аудит доступа к файлам и папкам может вестись только на томах с файловой системой NTFS, хотя серверная ОС уже других и не поддерживает.

Аудит активируется при помощи групповых политик: доменных политик в случае использования Active Directory или локальных политик безопасности для отдельно стоящих серверов. Для активации аудита вызваем Редактор управления групповыми политикамипереходим в ветку Параметры безопасности/Локальные политики/Политика аудита, где активировать политику Audit Object Access и в появившемся окне указать какие типы событий доступа к файлам и папкам нужно фиксировать (успешный/ неудачный доступ). (на отдельном сервере Start -> All Programs -> Administrative Tools -> Local Security Policy -> Local Policies -> Audit Policy).

Кроме этого политики аудита более тонко задаются в Advanced Audit Policy Configuration

Второй путь использовать для настройки утилиту командной строки auditpol, получить полный список GAP с установленными параметрами при помощи auditpol достаточно ввести команду:

> auditpol /list /subcategory:*

Активируем политику “audit object Access access”:

> auditpol /set /subcategory:"directory service changes" /success:enable

Подробные сведения о команде можно получить, запустив ее в виде

auditpol /h

После того, как активирован аудит доступа к файлам и папкам, необходимо выбрать конкретные объекты которые будем контролировать. Нужно помнить, что настройки аудита по-умолчанию наследуются на все дочерние объекты (если не указано иначе).

Выбираем папку щелчком правой кнопкой мыши вызываем окно Свойств (Properties). Далее переходим во вкладку Безопасность (Security) и нажимаем Advanced. В окне расширенных настроек безопасности (Advanced Security Settings) перейдем на вкладку Аудит (Auditing). Настройка аудита, естественно, требует прав администратора. На данном этапе в окне аудита будет отображен список пользователей и групп, для которых включен аудит на данный ресурс.

Чтобы добавить пользователей или группы, доступ которых к данному объекту будет фиксироваться, необходимо нажать кнопку Add… и указать имена этих пользователей/групп (либо указать Everyone – для аудита доступа всех пользователей). Далее указываем конкретные настройки аудита (такие события, как доступ, запись, удаление, создание файлов и папок и т.д.).

Сразу после применения данных настроек в системном журнале Security (найти его можно в оснастке Computer Management -> Events Viewer), при каждом доступе к объектам, для которых включен аудит, будут появляться соответствующие записи.