Обновлено 30.09.2018

Как ввести компьютер в домен

И так методов ввести компьютер в домен несколько, один через GUI интерфейс, а вот второй для любителей команд, но тот и другой имеют свои сценарии применения. Напомню, что для того чтобы добавить компьютер в AD, у вас должны быть учетные данные пользователя, либо администратора домена. Рядовой пользователь по умолчанию может вносить до 10 компьютеров в AD, но при желании это можно обойти, увеличив цифру, либо можно делегировать нужные права для учетной записи.

1. Через графический интерфейс

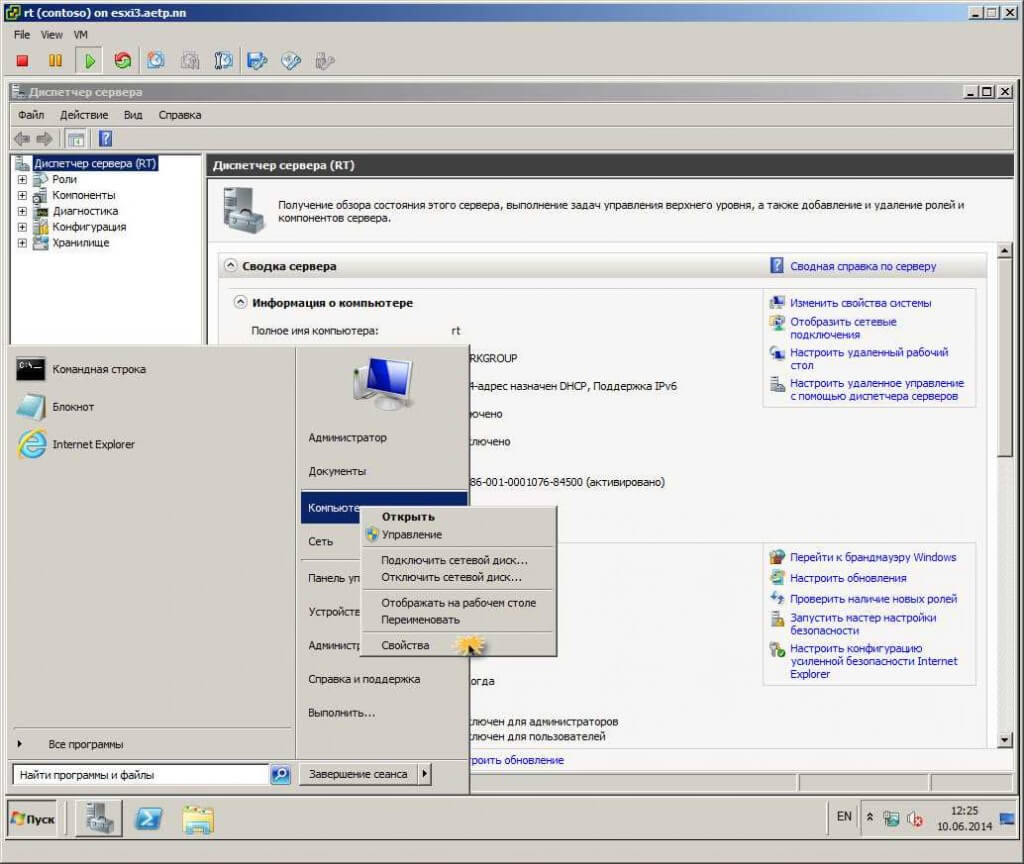

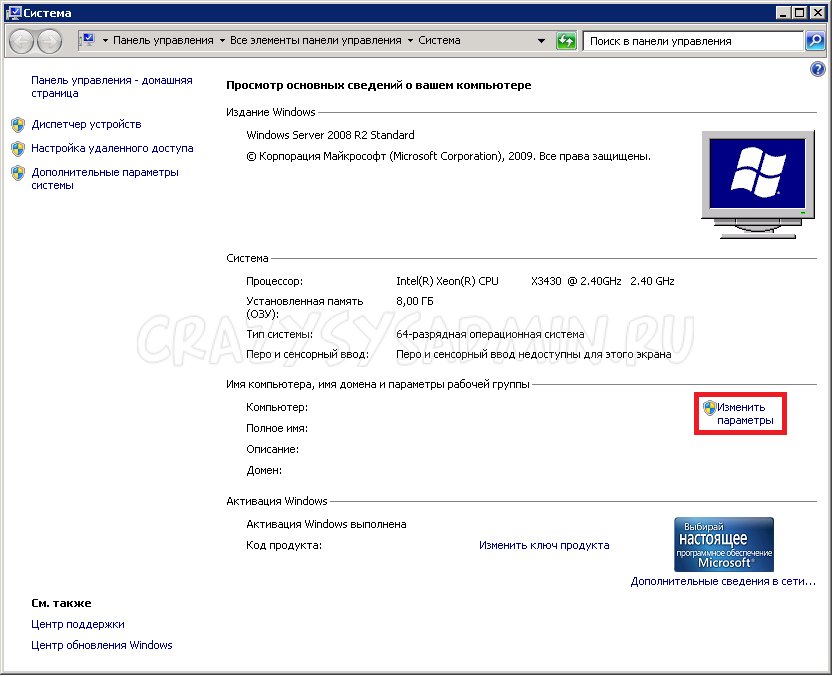

Перейдите в свойства Моего компьютера, для этого щелкните правым кликом и выберите из контекстного меню Свойства. Либо нажать сочетание клавиш Win+Pause Break, что тоже откроет окно свойств системы.

как ввести компьютер в домен Windows

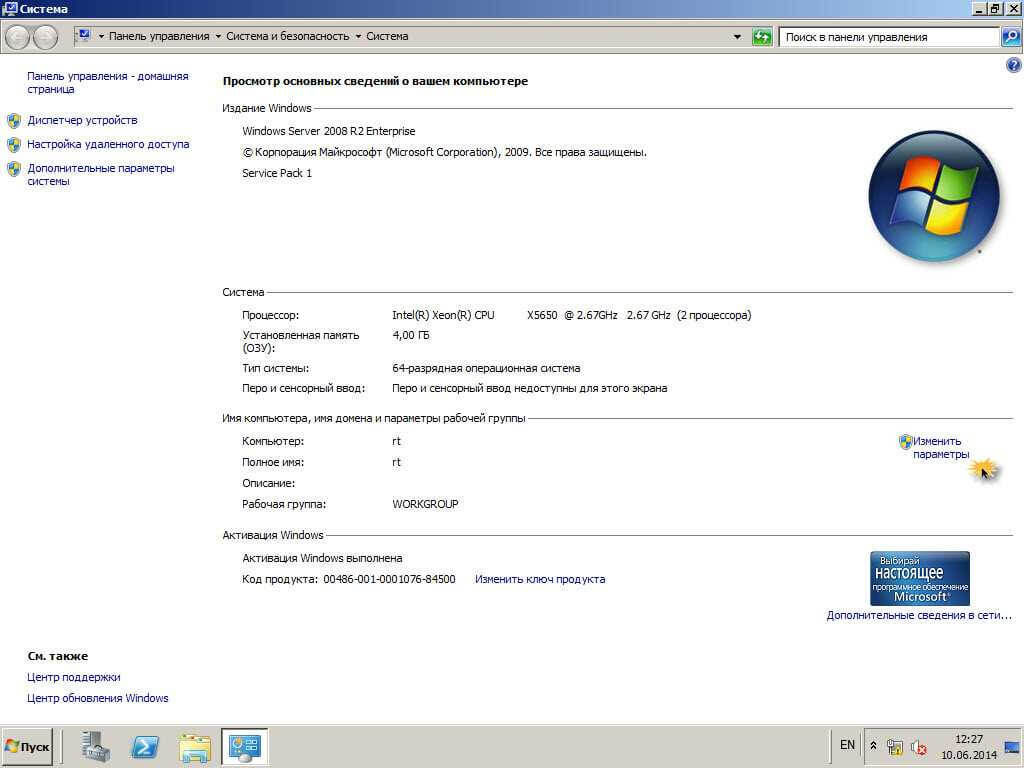

Нажимаем Изменить параметры

Как добавить компьютер в домен windows 2008 R2

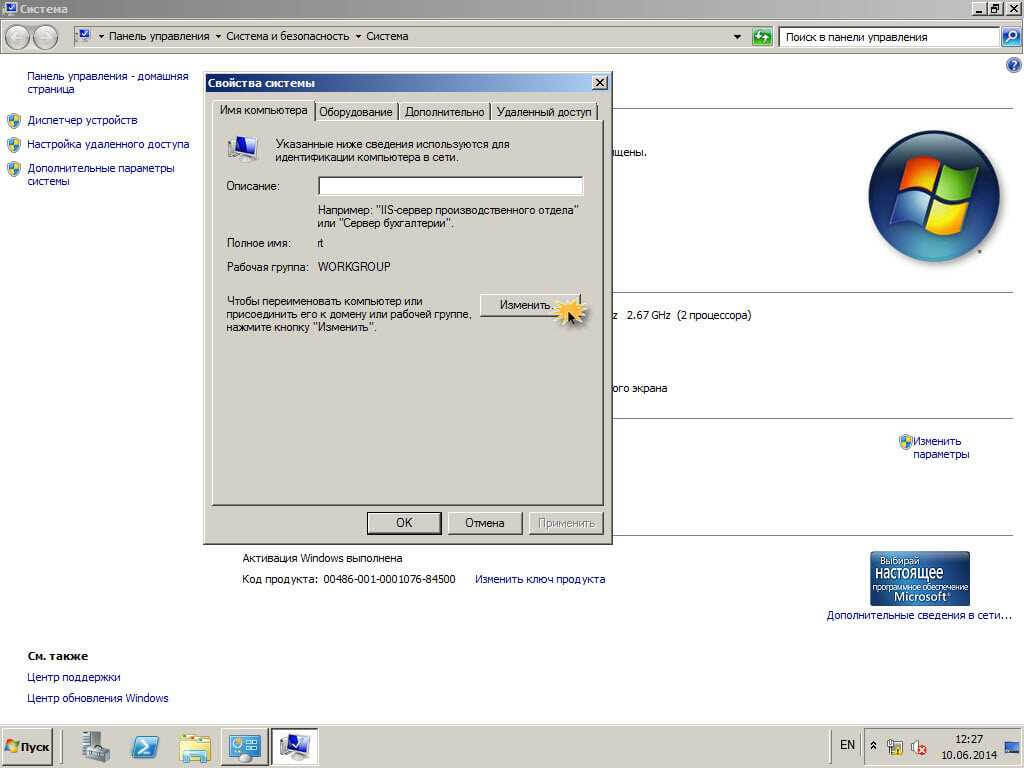

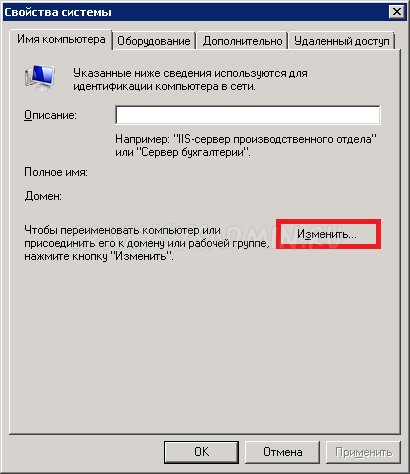

На вкладке Имя компьютера жмем кнопку Изменить

Как добавить компьютер в домен windows 2008 R2

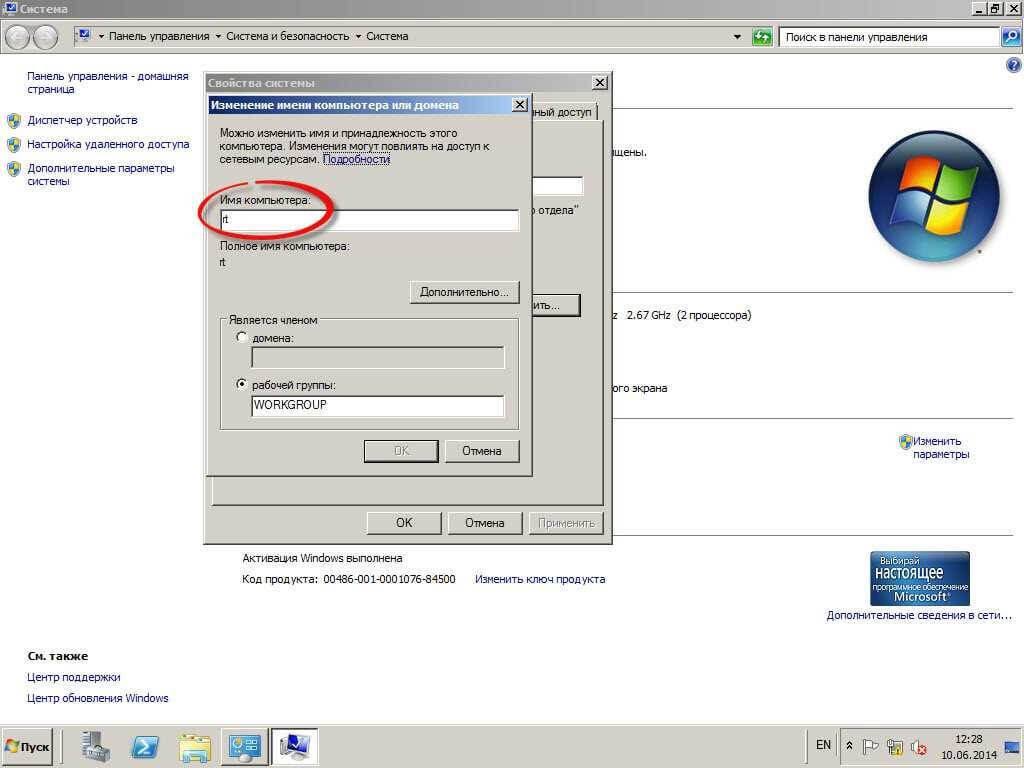

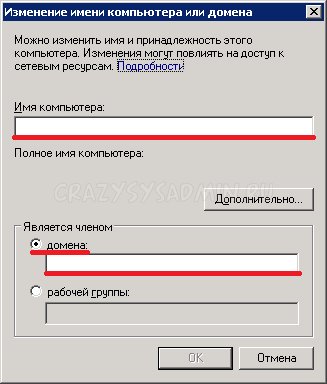

Задаем имя компьютера максимум 16 символов, лучше сразу задавать понятное для вас имя, соответствующее вашим стандартам.

Как добавить компьютер в домен windows 2008 R2

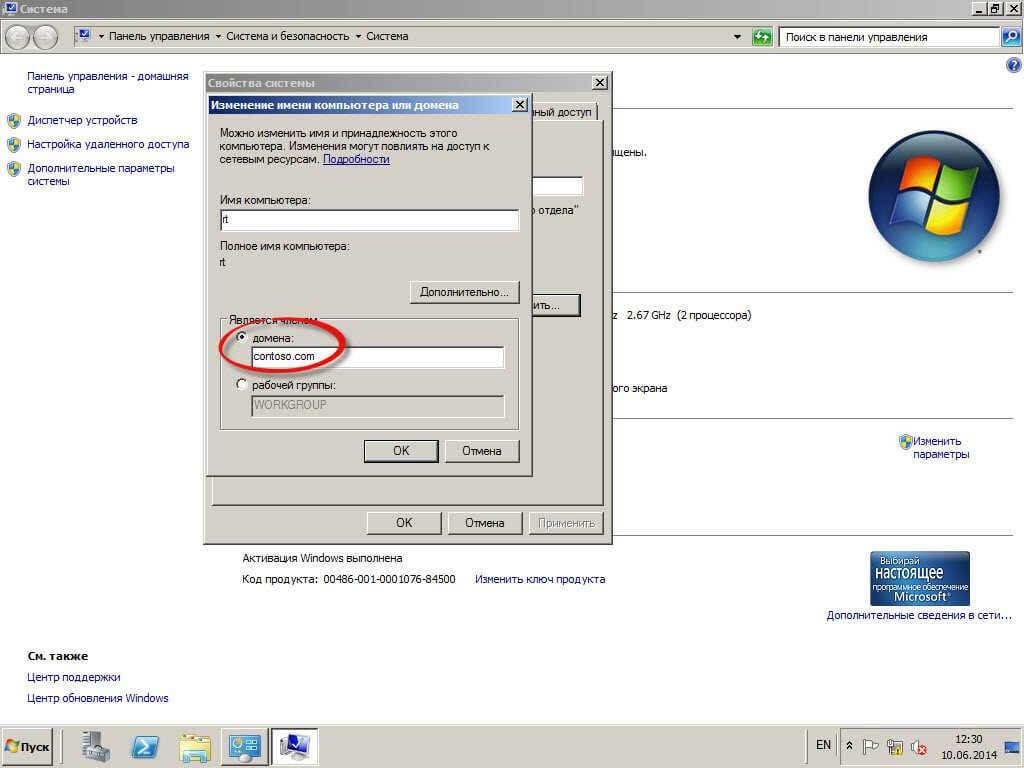

И пишем название домена, жмем ОК

указываем суффикс домена

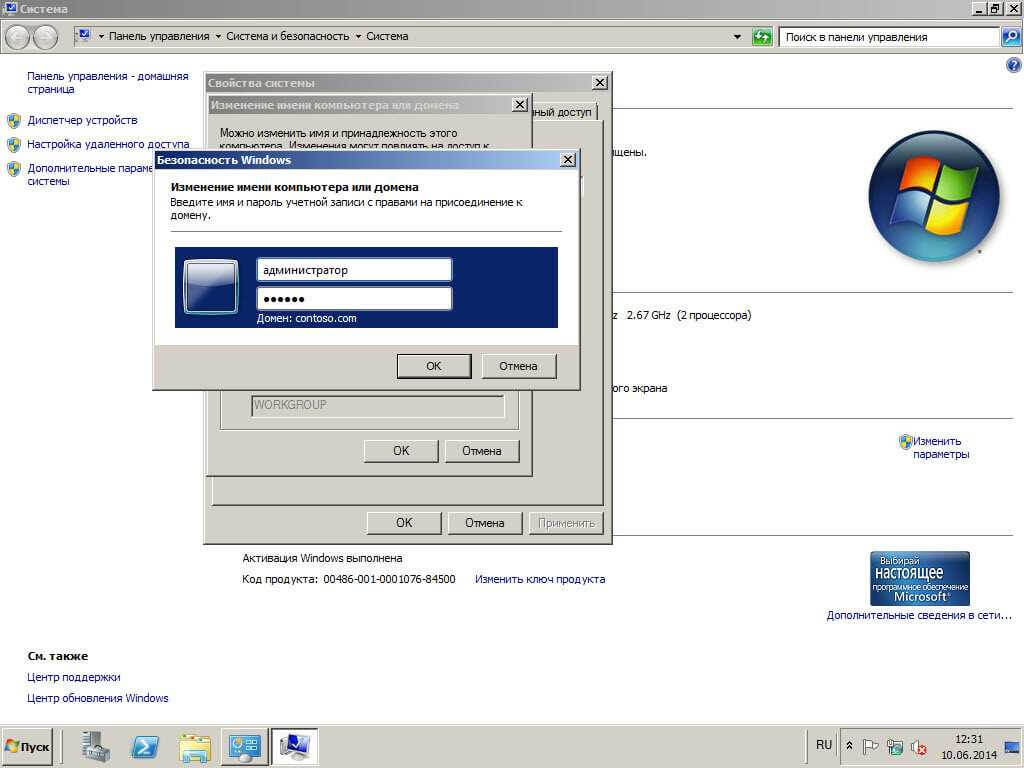

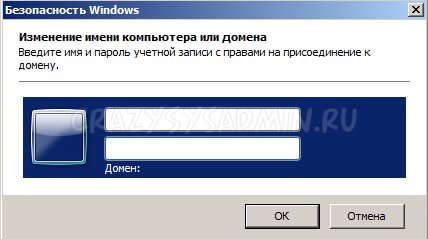

Вводим учетные данные имеющие право на ввод сервера в домен, по умолчанию каждый пользователь может ввести до 10 раз в domain, если конечно вы этого не запретили.

Вводим учетные данные

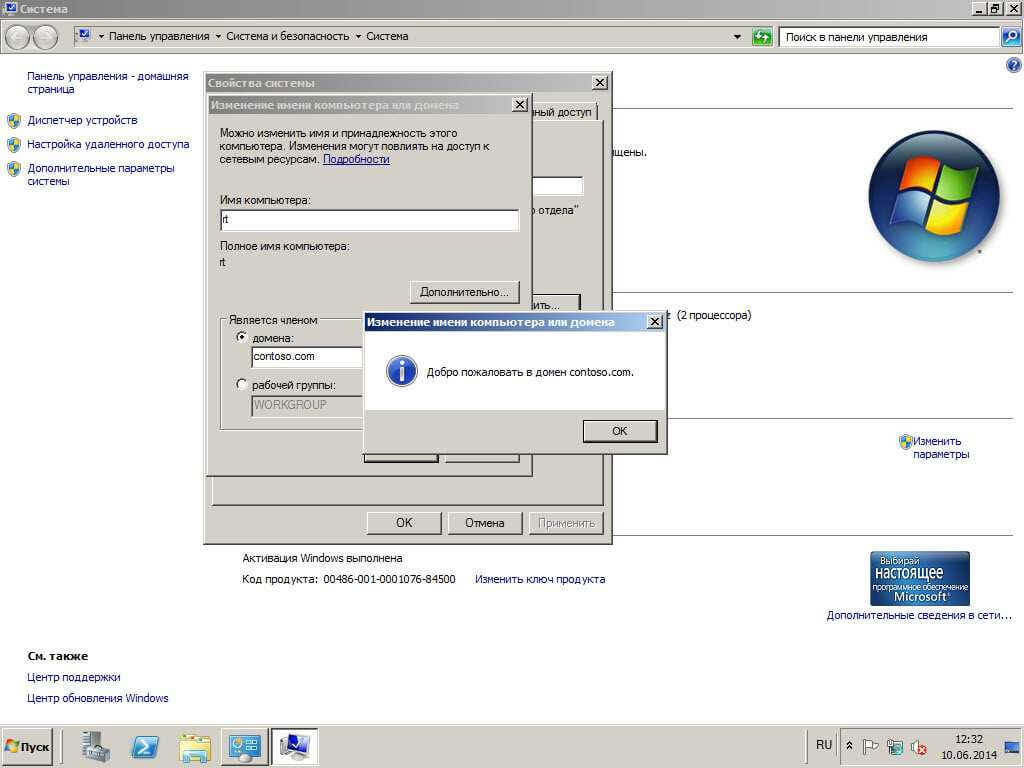

Видим что все ок и мы добавили ваш ПК в домен Windows.

успешное добавление в domain active directory

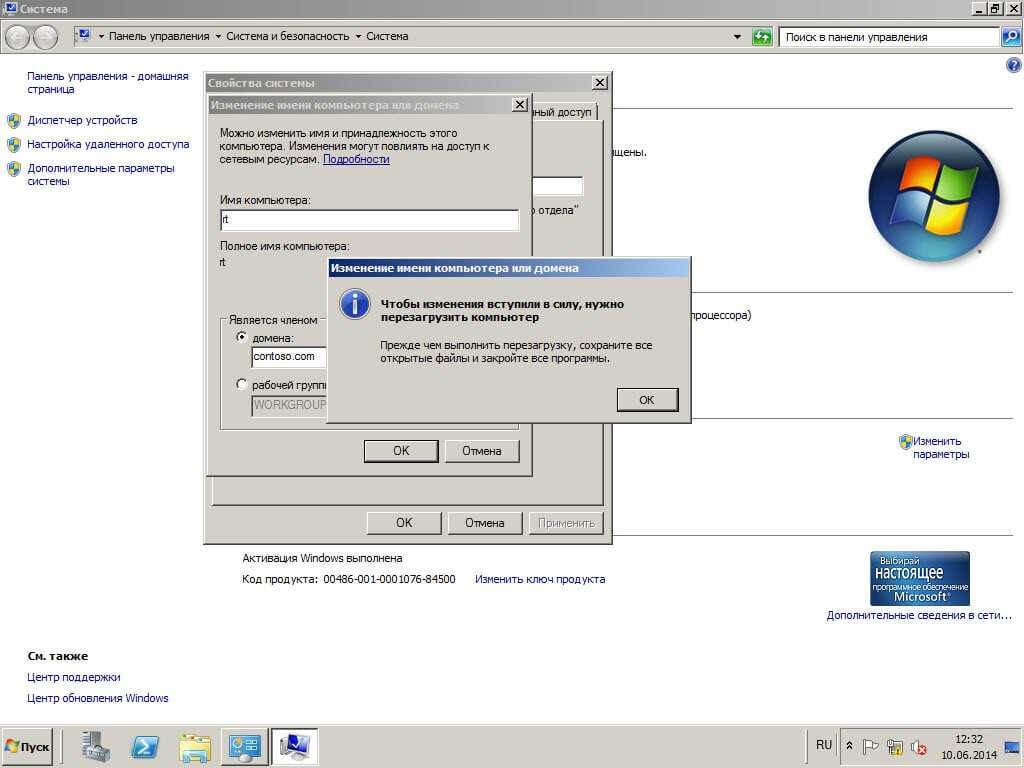

Не забывайте, что как только вы ввели сервер в AD ему так же нужно сразу произвести настройка статического ip адреса и только потом перезагружаемся

Перезагрузка сервера

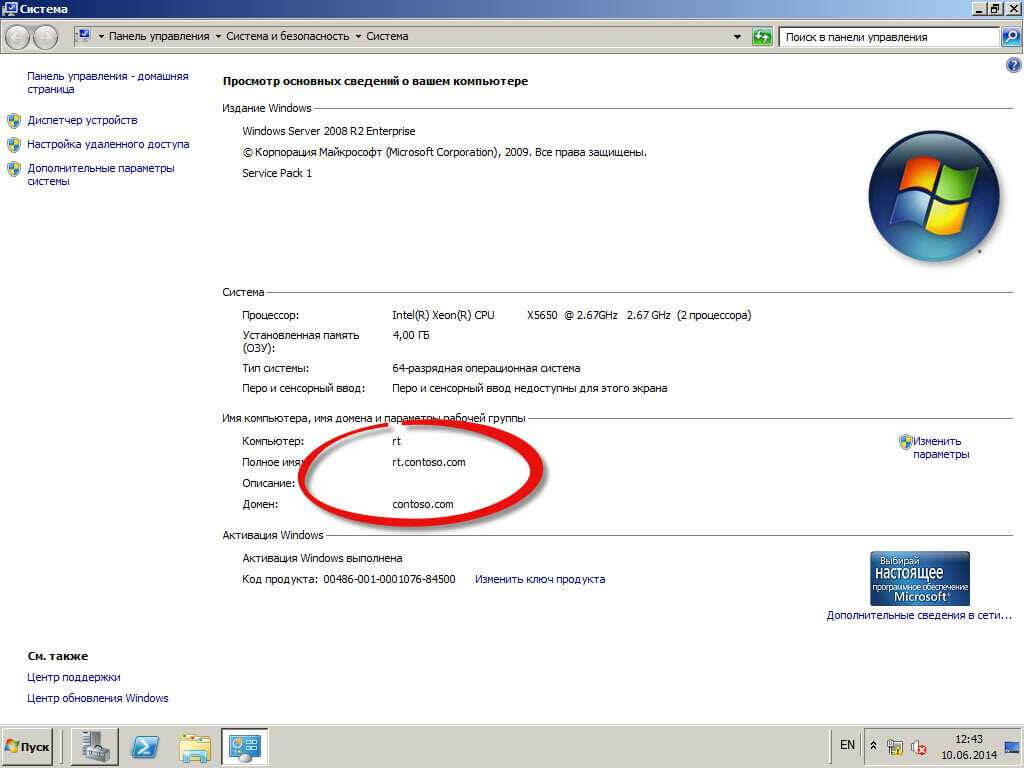

После перезагрузки видим, что все хорошо и мы являемся членами домена и вам удалось ввести пк в домен.

2. Утилита Netdom

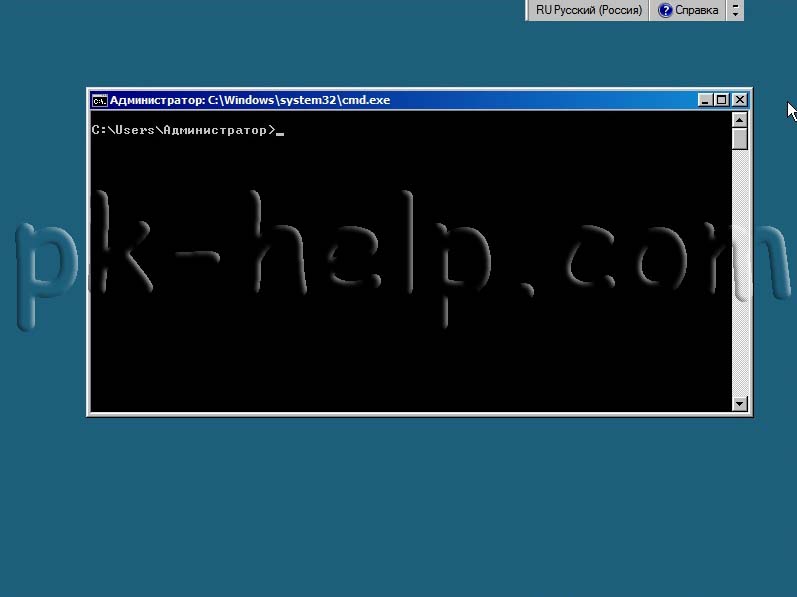

Открываем (командную строку) cmd. Ранее я описывал как открыть командную строку Windows. Удобство этого метода, в том, что можно сделать в виде скрипта и передать его например для удаленного пользователя, у которого не хватает знаний как это сделать.

Netdom join %competername% /domain:contoso.com /userd:contosoadmin1 /passwordd:* — %competername% имя компа можно оставить так — /domain пишем домен — /userd логин — passwordd:* означает что будет предложено ввести пароль

Думаю было не сложно и вы сами выберете себе метод, подходящий именно вам. Полезно знать оба так как правильнее сервера делать все же в режиме core, для максимальной безопасности.

3. Через Offline файл и утилиту djoin.exe

Представим себе ситуацию, что у вас на компьютере, который требуется ввести с домен Active Directory, нет связи с контроллером, а сделать то нужно, ну вот не настроил еще сетевой инженер vpn канал между офисами, у Microsoft на этот момент есть сценарий Offline domain join или как его еще принято называть автономный ввод в домен. Offline domain join появился с приходом Windows 7 и Windows Server 2008 R2. И так как же выглядит добавление компьютера в домен AD.

Вот для наглядности, есть главный офис и удаленный филиал, их нужно связать вместе, разворачивать отдельный под домен, в филиале смысла нет, так как там всего допустим 3 сотрудника, а по стандартам компании они должны быть частью домена Active Directory.

Этапы Offline domain join

- В самом начале вам необходим любой компьютер имеющий связь с контроллером домена, на нем мы будем создавать специальный файл, он называется blob (большой двоичный объект), через выполнение в командной строке команды djoin /provision, которая создаст в базе Active Directory, учетную запись компьютера

- Второй этап это передать данный файл, через почту или интернет, и на стороне клиента, которого нужно ввести в домен выполнить команду с применением полученного файла.

Параметры утилиты djoin.exe

- /PROVISION — подготавливает учетную запись компьютера в домене.

- /DOMAIN <имя> — <имя> домена, к которому необходимо присоединиться.

- /MACHINE <имя> — <имя> компьютера, присоединяемого к домену.

- /MACHINEOU <OU> — необязательный параметр, определяющий подразделение

<OU>, в котором создается учетная запись. - /DCNAME <DC> — необязательный параметр, определяющий целевой контроллер домена <DC>, на котором будет создана учетная запись.

- /REUSE — повторно использовать существующую учетную запись (пароль будет сброшен).

- /SAVEFILE <путь_к_файлу> — сохранить данные подготовки в файл, расположенный по указанному пути.

- /NOSEARCH — пропустить обнаружение конфликтов учетных записей; требуется DCNAME (более высокая производительность).

- /DOWNLEVEL — обеспечивает поддержку контроллера домена Windows Server 2008 или более ранней версии.

- /PRINTBLOB — возвращает большой двоичный объект метаданных в кодировке base64 для файла ответов.

- /DEFPWD — использовать пароль учетной записи компьютера по умолчанию (не рекомендуется).

- /ROOTCACERTS — необязательный параметр, включить корневые сертификаты центра сертификации.

- /CERTTEMPLATE <имя> — необязательный параметр, <имя> шаблона сертификата компьютера. Включает корневые сертификаты центра сертификации.

- /POLICYNAMES <имена> — необязательный параметр, список имен политик, разделенных точкой с запятой. Каждое имя является отображаемым именем объекта групповой политики в AD.

- /POLICYPATHS <пути> — необязательный параметр, список путей к политикам, разделенных точкой с запятой. Каждый путь указывает на расположение файла политик реестра.

- /NETBIOS <имя> — необязательный параметр, Netbios-имя компьютера, присоединяемого к домену.

- /PSITE <имя> — необязательный параметр, <имя> постоянного сайта, в который нужно поместить компьютер, присоединяемый к домену.

- /DSITE <имя> — необязательный параметр, <имя> динамического сайта, в который первоначально помещается компьютер, присоединяемый к домену.

- /PRIMARYDNS <имя> — необязательный параметр, основной DNS-домен компьютера, присоединяемого к домену.

- /REQUESTODJ — требует автономного присоединения к домену при следующей загрузке.

- /LOADFILE <путь_к_файлу> — <путь_к_файлу>, указанный ранее с помощью параметра /SAVEFILE.

- /WINDOWSPATH <путь> — <путь> к каталогу с автономным образом Windows.

- /LOCALOS — позволяет указывать в параметре /WINDOWSPATH локальную операционную систему.

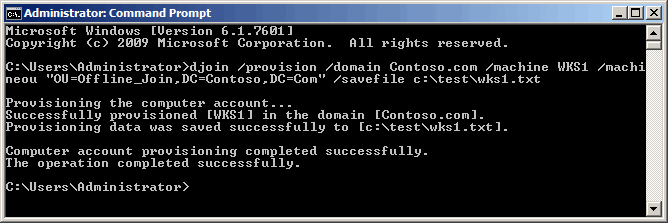

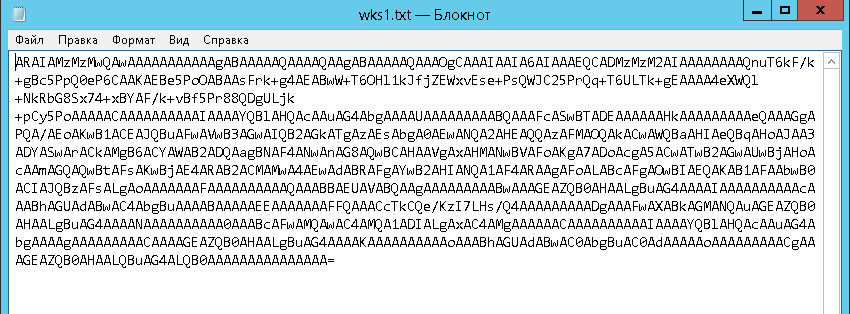

В тестовой среде мы создадим компьютер WKS1, его мы и будем добавлять в домен Active Directory. WKS1 будет находится в подразделении Offline_Join, blob файл у нас будет называться wks1.txt

djoin /provision /domain Contoso.com /machine WKS1 /machineOU «OU=Offline_Join,DC=Contoso,DC=com» /savefile c:testwks1.txt

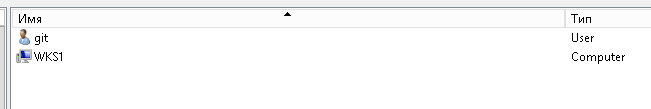

В итоге у меня добавилась компьютерная учетная запись WKS1

Если вы вдруг решите, что в blob файле вы сможете отыскать полезную информацию, то вы заблуждаетесь, она зашифрована и не читабельна для человека.

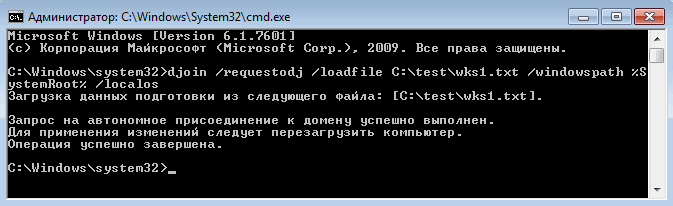

Теперь нам необходимо переправить эти пару килобайт на удаленный компьютер, где и будет производится автономный ввод в домен. Копируете blob допустим в корень диска C:, открываете командную строку и вводите команду

djoin /requestODJ /loadfile c:testwks1.txt /windowspath %systemroot% /localos

После выполнения команды, будут добавлены метаданные учетной записи компьютера из blob файла в директорию Windows.

С виртуальными машинами djoin работает, так же на ура, ей разницы нет, есть ключ /windowspath указывает на расположение VHD-файла с установленной системой.

4. добавить в домен через Powershell

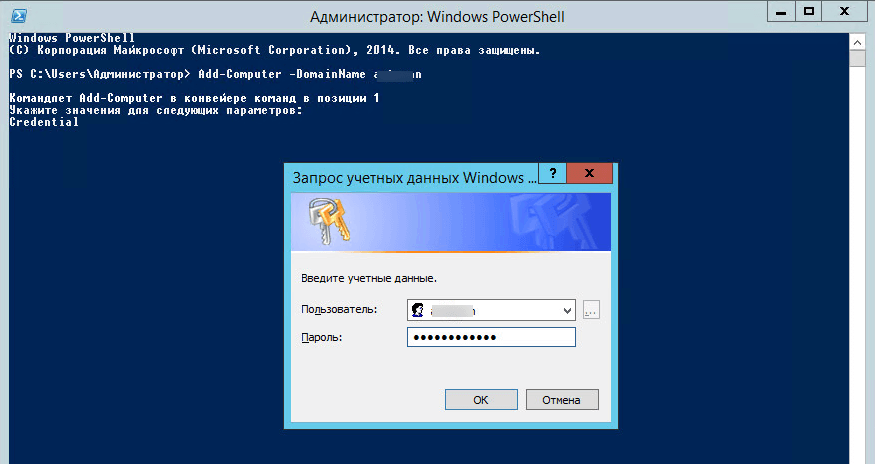

Открываем Powershell от имени администратора и вводим вот такую команду

Add-Computer -DomainName имя вашего домена

Указываете имя вашего домена, у вас вылезет форма ввода логина и пароля

если все ок, то вы увидите желтую надпись, о том что будет перезагрузка.

Как видите методов очень много и каждый сможет использовать свой и под свои задачи, я думаю вопрос как присоединить компьютер к домену ad, можно закрывать.

Материал сайта Pyatilistnik.org

Данное руководство представляет собой пошаговую инструкцию по добавлению компьютера в домен Windows Server 2008 R2.

Для настройки добавления компьютера в домен Windows Server 2008 R2 потребуются:

1. Компьютер, под управлением Windows Server 2008 R2 (О том как установить Windows Server 2008 R2 можно прочитать в данной статье: «Установка и активация Windows Server 2008 R2 с USB флешки» );

2. Установленная и настроенная роль Active Directory Domain Services (контроллер домена) на Windows Server 2008 R2 (О том как установить Active Directory Domain Services можно прочитать в данной статье: «Установка контроллера домена Active Directory в Windows Server 2008 R2» );

3. Настроенный DNS-сервер на Windows Server 2008 R2 (О том как настроить DNS-сервер можно прочитать в данной статье: «Настройка DNS-сервера в Windows Server 2008 R2» );

4. Установленный и настроенный DHCP-сервер на Windows Server 2008 R2 (О том как настроить DHCP-сервер можно прочитать в данной статье: «Установка и настройка DHCP-сервера на Windows Server 2008 R2» ).

5. Подключенный к локальной сети компьютер (прим. в данном руководстве, в качестве примера, используется компьютер с ОС Windows 7 x64).

.

Порядок добавления компьютера в домен Windows Server 2008 R2

1. На подключаемом компьютере выделите Компьютер, затем кликните правой кнопкой мыши. В появившемся меню выберите Свойства (Рис.1).

Рис.1

.

2. В открывшемся окне выберите Изменить параметры (Рис.2).

Рис.2

.

3. В окне Свойства системы выберите Изменить… (Рис.3).

Рис.3

.

4. Выберите пункт указывающий, что компьютер является членом домена, введите имя домена (прим. в данном руководстве это example.local), затем нажмите ОК (Рис.4).

Рис.4

.

5. Введите в соответствующие поля имя и пароль учётной записи с правами на присоединение к домену (прим. в данном руководстве это Администратор), затем нажмите ОК (Рис.5).

Рис.5

.

6. В появившемся окне нажмите ОК (Рис.6).

Рис.6

.

7. Система сообщит, что для вступления в силу изменений необходимо перезагрузить компьютер. Нажмите ОК, затем перезагрузите компьютер (Рис.7).

Рис.7

.

8. После перезагрузки компьютера выделите Компьютер, затем кликните правой кнопкой мыши. В появившемся меню выберите Свойства. В открывшемся окне Вы увидите, что полное имя компьютера и домен изменились (Рис.8).

Рис.8

.

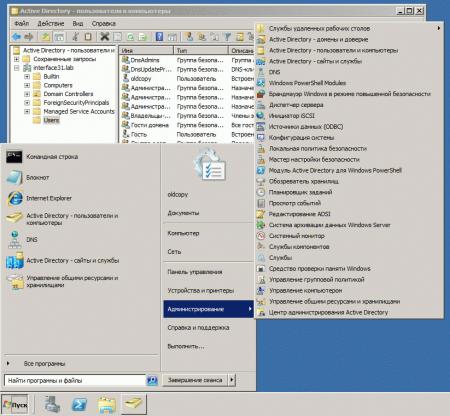

9. На Windows Server 2008 R2 откройте Пуск > Администрирование > Active Directory — пользователи и компьютеры (Рис.9).

Рис.9

.

10. В открывшемся окне выберите Computers. Добавленный в домен компьютер будет присутствовать в списке (Рис.10).

Рис.10

.

Установка контроллера домена Active Directory в Windows Server 2008 R2 завершена!

.

Active Directory, Windows Server

- 02.10.2015

- 10 630

- 0

- 01.06.2020

- 1

- 0

- 1

- Содержание статьи

- Через командную строку

- Через графический интерфейс

- Добавить комментарий

В операционных системах Windows Server 2008/2008 R2 есть два способа ввода компьютера (сервера) в домен Active Directory — через командную строку (удобен для тех, кто использует Windows Server без графического интерфейса), и через графический интерфейс. Ниже подробно описаны оба этих способа.

Через командную строку

Выполняем следующую команду:

netdom join %computername% /domain:ИМЯ ДОМЕНА /userd:ИМЯ ДОМЕНАИМЯ ПОЛЬЗОВАТЕЛЯ ДОМЕНА /passwordd:ПАРОЛЬ ПОЛЬЗОВАТЕЛЯ ДОМЕНАЕстественно заменяем ИМЯ ДОМЕНА, ИМЯ ПОЛЬЗОВАТЕЛЯ ДОМЕНА и ПАРОЛЬ ПОЛЬЗОВАТЕЛЯ ДОМЕНА на свои. Напомню, что для присоеденения компьютера к домену, используемый пользователь должен обладать в нем правами администратора.

Если все прошло успешно, то об этом будет выведено соответствующее уведомление в командной строке. После этого необходимо перезагрузить компьютер (делается это если что командой «shutdown /r»).

Через графический интерфейс

Открываем «Свойства системы» через «Панель управления» (Панель управления — Система), либо через меню «Пуск» — Правой кнопкой по «Компьютер» — Свойства.

Нажимаем «Изменить параметры».

В появившемся окне нажимаем кнопку «Изменить».

В разделе «Является членом» отмечаем — «домена», и вводим необходимое название домена. Нажимаем ОК.

Появится уведомление безопасности Windows, где нужно будет ввести имя пользователя домена, в который вводится компьютер, и его пароль. Пользователь должен обладать правами администратора в домене.

При успешном завершении данной процедуры появится соответствующее уведомление, а так же нужно будет перезагрузить компьютер (сервер).

Обновлено 30.09.2018

Как ввести компьютер в домен

И так методов ввести компьютер в домен несколько, один через GUI интерфейс, а вот второй для любителей команд, но тот и другой имеют свои сценарии применения. Напомню, что для того чтобы добавить компьютер в AD, у вас должны быть учетные данные пользователя, либо администратора домена. Рядовой пользователь по умолчанию может вносить до 10 компьютеров в AD, но при желании это можно обойти, увеличив цифру, либо можно делегировать нужные права для учетной записи.

1. Через графический интерфейс

Перейдите в свойства Моего компьютера, для этого щелкните правым кликом и выберите из контекстного меню Свойства. Либо нажать сочетание клавиш Win+Pause Break, что тоже откроет окно свойств системы.

как ввести компьютер в домен Windows

Нажимаем Изменить параметры

Как добавить компьютер в домен windows 2008 R2

На вкладке Имя компьютера жмем кнопку Изменить

Как добавить компьютер в домен windows 2008 R2

Задаем имя компьютера максимум 16 символов, лучше сразу задавать понятное для вас имя, соответствующее вашим стандартам.

Как добавить компьютер в домен windows 2008 R2

И пишем название домена, жмем ОК

указываем суффикс домена

Вводим учетные данные имеющие право на ввод сервера в домен, по умолчанию каждый пользователь может ввести до 10 раз в domain, если конечно вы этого не запретили.

Вводим учетные данные

Видим что все ок и мы добавили ваш ПК в домен Windows.

успешное добавление в domain active directory

Не забывайте, что как только вы ввели сервер в AD ему так же нужно сразу произвести настройка статического ip адреса и только потом перезагружаемся

Перезагрузка сервера

После перезагрузки видим, что все хорошо и мы являемся членами домена и вам удалось ввести пк в домен.

2. Утилита Netdom

Открываем (командную строку) cmd. Ранее я описывал как открыть командную строку Windows. Удобство этого метода, в том, что можно сделать в виде скрипта и передать его например для удаленного пользователя, у которого не хватает знаний как это сделать.

Netdom join %competername% /domain:contoso.com /userd:contosoadmin1 /passwordd:* — %competername% имя компа можно оставить так — /domain пишем домен — /userd логин — passwordd:* означает что будет предложено ввести пароль

Думаю было не сложно и вы сами выберете себе метод, подходящий именно вам. Полезно знать оба так как правильнее сервера делать все же в режиме core, для максимальной безопасности.

3. Через Offline файл и утилиту djoin.exe

Представим себе ситуацию, что у вас на компьютере, который требуется ввести с домен Active Directory, нет связи с контроллером, а сделать то нужно, ну вот не настроил еще сетевой инженер vpn канал между офисами, у Microsoft на этот момент есть сценарий Offline domain join или как его еще принято называть автономный ввод в домен. Offline domain join появился с приходом Windows 7 и Windows Server 2008 R2. И так как же выглядит добавление компьютера в домен AD.

Вот для наглядности, есть главный офис и удаленный филиал, их нужно связать вместе, разворачивать отдельный под домен, в филиале смысла нет, так как там всего допустим 3 сотрудника, а по стандартам компании они должны быть частью домена Active Directory.

Этапы Offline domain join

- В самом начале вам необходим любой компьютер имеющий связь с контроллером домена, на нем мы будем создавать специальный файл, он называется blob (большой двоичный объект), через выполнение в командной строке команды djoin /provision, которая создаст в базе Active Directory, учетную запись компьютера

- Второй этап это передать данный файл, через почту или интернет, и на стороне клиента, которого нужно ввести в домен выполнить команду с применением полученного файла.

Параметры утилиты djoin.exe

- /PROVISION — подготавливает учетную запись компьютера в домене.

- /DOMAIN <имя> — <имя> домена, к которому необходимо присоединиться.

- /MACHINE <имя> — <имя> компьютера, присоединяемого к домену.

- /MACHINEOU <OU> — необязательный параметр, определяющий подразделение

<OU>, в котором создается учетная запись. - /DCNAME <DC> — необязательный параметр, определяющий целевой контроллер домена <DC>, на котором будет создана учетная запись.

- /REUSE — повторно использовать существующую учетную запись (пароль будет сброшен).

- /SAVEFILE <путь_к_файлу> — сохранить данные подготовки в файл, расположенный по указанному пути.

- /NOSEARCH — пропустить обнаружение конфликтов учетных записей; требуется DCNAME (более высокая производительность).

- /DOWNLEVEL — обеспечивает поддержку контроллера домена Windows Server 2008 или более ранней версии.

- /PRINTBLOB — возвращает большой двоичный объект метаданных в кодировке base64 для файла ответов.

- /DEFPWD — использовать пароль учетной записи компьютера по умолчанию (не рекомендуется).

- /ROOTCACERTS — необязательный параметр, включить корневые сертификаты центра сертификации.

- /CERTTEMPLATE <имя> — необязательный параметр, <имя> шаблона сертификата компьютера. Включает корневые сертификаты центра сертификации.

- /POLICYNAMES <имена> — необязательный параметр, список имен политик, разделенных точкой с запятой. Каждое имя является отображаемым именем объекта групповой политики в AD.

- /POLICYPATHS <пути> — необязательный параметр, список путей к политикам, разделенных точкой с запятой. Каждый путь указывает на расположение файла политик реестра.

- /NETBIOS <имя> — необязательный параметр, Netbios-имя компьютера, присоединяемого к домену.

- /PSITE <имя> — необязательный параметр, <имя> постоянного сайта, в который нужно поместить компьютер, присоединяемый к домену.

- /DSITE <имя> — необязательный параметр, <имя> динамического сайта, в который первоначально помещается компьютер, присоединяемый к домену.

- /PRIMARYDNS <имя> — необязательный параметр, основной DNS-домен компьютера, присоединяемого к домену.

- /REQUESTODJ — требует автономного присоединения к домену при следующей загрузке.

- /LOADFILE <путь_к_файлу> — <путь_к_файлу>, указанный ранее с помощью параметра /SAVEFILE.

- /WINDOWSPATH <путь> — <путь> к каталогу с автономным образом Windows.

- /LOCALOS — позволяет указывать в параметре /WINDOWSPATH локальную операционную систему.

В тестовой среде мы создадим компьютер WKS1, его мы и будем добавлять в домен Active Directory. WKS1 будет находится в подразделении Offline_Join, blob файл у нас будет называться wks1.txt

djoin /provision /domain Contoso.com /machine WKS1 /machineOU «OU=Offline_Join,DC=Contoso,DC=com» /savefile c:testwks1.txt

В итоге у меня добавилась компьютерная учетная запись WKS1

Если вы вдруг решите, что в blob файле вы сможете отыскать полезную информацию, то вы заблуждаетесь, она зашифрована и не читабельна для человека.

Теперь нам необходимо переправить эти пару килобайт на удаленный компьютер, где и будет производится автономный ввод в домен. Копируете blob допустим в корень диска C:, открываете командную строку и вводите команду

djoin /requestODJ /loadfile c:testwks1.txt /windowspath %systemroot% /localos

После выполнения команды, будут добавлены метаданные учетной записи компьютера из blob файла в директорию Windows.

С виртуальными машинами djoin работает, так же на ура, ей разницы нет, есть ключ /windowspath указывает на расположение VHD-файла с установленной системой.

4. добавить в домен через Powershell

Открываем Powershell от имени администратора и вводим вот такую команду

Add-Computer -DomainName имя вашего домена

Указываете имя вашего домена, у вас вылезет форма ввода логина и пароля

если все ок, то вы увидите желтую надпись, о том что будет перезагрузка.

Как видите методов очень много и каждый сможет использовать свой и под свои задачи, я думаю вопрос как присоединить компьютер к домену ad, можно закрывать.

Материал сайта Pyatilistnik.org

|

В единственном домене существующего леса доменов нашего предприятия, в одном из удаленных филиалов, потребовалось установить дополнительный домен-контроллер. Роли домен-контроллеров в организации подняты на серверах с операционной системой Microsoft Windows Server 2003 R2 (rus, 32-bit, sp2). На текущий момент купить данную операционку нельзя, пришлось поднимать роль контроллера домена на вновь приобретенной Microsoft Windows Server 2008 R2 (rus, 64-bit, sp1). |

При осуществлении этой, вроде бы простой операции, столкнулся с некоторыми трудностями. При попытке добавить роль “Диспетчер службы Active Directory” через “Диспетчер сервера” Microsoft Windows Server 2008 R2 или просто через командную строку с помощью команды dcpromo, выскочила ошибка:

Чтобы установить контроллер домена в этом лесу Active Directory, сначала необходимо подготовить лес с помощью команды "adprep /forestprep".

Данная команда доступна на установочном диске DVD с дистрибутивом Windows Server 2008 R2 в папке supportadprep. Внутри вы найдете файлы для выполнения на 32-х битной (adprep32.exe) и 64-х битной (adprep.exe) системах. Но дело в том, что запускать их необходимо на существующих домен-контроллерах. Естественно, язык операционных систем на этих серверах может отличаться от того, что вы только что приобрели. На этот случай предлагаю вам скачать у меня на сервере команду adprep для соответствующих языков: русского или английского:

- ru-adprep.zip

- en-adprep.zip

Команда adprep имеет следующий синтаксис:

The syntax of the command is:

adprep [option]

Supported :

/forestPrep Update forest information

Must be run on the schema role master

/domainPrep Update domain information

Must be run on the infrastructure role master

Must be run after /forestPrep is finished

/domainprep /gpprep Update permissions on Group Policy Objects in

Active Directory Domain Services and SYSVOL

Must be run on the infrastructure role master

Must be run after /forestPrep is finished

/rodcPrep Update permissions on NDNC partitions to

enable replication for Read-only Domain Controllers.

Runs remotely and contacts a NDNC replica to update

permissions. Must be run after /forestPrep is

finished. Can be re-run at any time. You should run

this in particular when you have DNS application

partitions in your forest.

Supported [option]:

/noSPWarning adprep will suppress the Windows 2000 service

pack 4 requirement warning during /forestprep

/silent adprep will suppress all output.

Для того, чтобы подготовить существующий лес доменов, необходимо на домен-контроллере с ролью “хозяина схемы” с правами администратора дать команду adprep /forestprep. При этом вы увидите предупреждение, что выполнить такую подготовку можно только на серверах с установленной операционной системой не ниже Windows 2000 Service Pack 4 (SP4). Если у вас выполняется такое требование (у меня – выполняется), необходимо нажать клавишу С и ввод, для продолжения.

Итак, делаем: Пуск -> Выполнить -> cmd.exe

Microsoft Windows [Версия 5.2.3790] (С) Корпорация Майкрософт, 1985-2003. C:Documents and SettingsАдминистратор>cd c: C:>C:ru-adprepadprep32.exe /forestprep ADPREP WARNING: Before running adprep, all Windows 2000 Active Directory Domain Controllers in t he forest should be upgraded to Windows 2000 Service Pack 4 (SP4) or later. [User Action] If ALL your existing Windows 2000 Active Directory Domain Controllers meet this requirement, type C and then press ENTER to continue. Otherwise, type any other key and press ENTER to quit. C Открытое подключение к DC Привязка SSPI успешно выполнена Текущая версия схемы: 31 Обновление схемы до версии 47 Установка связи с “DC” Вход от имени текущего пользователя с помощью SSPI Импортирование каталога из файла “C:WINDOWSsystem32sch32.ldf” Загружаются элементы………………… 18 элементов успешно изменено. Команда успешно выполнена Установка связи с “DC” Вход от имени текущего пользователя с помощью SSPI Импортирование каталога из файла “C:WINDOWSsystem32sch33.ldf” Загружаются элементы……………… 17 элементов успешно изменено. Команда успешно выполнена Установка связи с “DC” Вход от имени текущего пользователя с помощью SSPI Импортирование каталога из файла “C:WINDOWSsystem32sch34.ldf” Загружаются элементы…………………………………………………… 60 элементов успешно изменено. Команда успешно выполнена Установка связи с “DC” Вход от имени текущего пользователя с помощью SSPI Импортирование каталога из файла “C:WINDOWSsystem32sch35.ldf” Загружаются элементы……… 7 элементов успешно изменено. Команда успешно выполнена Установка связи с “DC” Вход от имени текущего пользователя с помощью SSPI Импортирование каталога из файла “C:WINDOWSsystem32sch36.ldf” Загружаются элементы……………………… 26 элементов успешно изменено. Команда успешно выполнена Установка связи с “DC” Вход от имени текущего пользователя с помощью SSPI Импортирование каталога из файла “C:WINDOWSsystem32sch37.ldf” Загружаются элементы………………………………………………… 56 элементов успешно изменено. Команда успешно выполнена Установка связи с “DC” Вход от имени текущего пользователя с помощью SSPI Импортирование каталога из файла “C:WINDOWSsystem32sch38.ldf” Загружаются элементы…… 3 элементов успешно изменено. Команда успешно выполнена Установка связи с “DC” Вход от имени текущего пользователя с помощью SSPI Импортирование каталога из файла “C:WINDOWSsystem32sch39.ldf” Загружаются элементы…………… 14 элементов успешно изменено. Команда успешно выполнена Установка связи с “DC” Вход от имени текущего пользователя с помощью SSPI Импортирование каталога из файла “C:WINDOWSsystem32sch40.ldf” Загружаются элементы…………………………………………………… 69 элементов успешно изменено. Команда успешно выполнена Установка связи с “DC” Вход от имени текущего пользователя с помощью SSPI Импортирование каталога из файла “C:WINDOWSsystem32sch41.ldf” Загружаются элементы………… 9 элементов успешно изменено. Команда успешно выполнена Установка связи с “DC” Вход от имени текущего пользователя с помощью SSPI Импортирование каталога из файла “C:WINDOWSsystem32sch42.ldf” Загружаются элементы…………………………………………………… 364 элементов успешно изменено. Команда успешно выполнена Установка связи с “DC” Вход от имени текущего пользователя с помощью SSPI Импортирование каталога из файла “C:WINDOWSsystem32sch43.ldf” Загружаются элементы……………………… 24 элементов успешно изменено. Команда успешно выполнена Установка связи с “DC” Вход от имени текущего пользователя с помощью SSPI Импортирование каталога из файла “C:WINDOWSsystem32sch44.ldf” Загружаются элементы………… 11 элементов успешно изменено. Команда успешно выполнена Установка связи с “DC” Вход от имени текущего пользователя с помощью SSPI Импортирование каталога из файла “C:WINDOWSsystem32sch45.ldf” Загружаются элементы…………………………………………………… 66 элементов успешно изменено. Команда успешно выполнена Установка связи с “DC” Вход от имени текущего пользователя с помощью SSPI Импортирование каталога из файла “C:WINDOWSsystem32sch46.ldf” Загружаются элементы…… 3 элементов успешно изменено. Команда успешно выполнена Установка связи с “DC” Вход от имени текущего пользователя с помощью SSPI Импортирование каталога из файла “C:WINDOWSsystem32sch47.ldf” Загружаются элементы…… 4 элементов успешно изменено. Команда успешно выполнена Установка связи с “dc.peresvet.ru” Вход от имени текущего пользователя с помощью SSPI Импортирование каталога из файла “C:WINDOWSsystem32PAS.ldf” Загружаются элементы…………… 13 элементов успешно изменено. Команда успешно выполнена ……………………………………………………………………… ……………………………………………………………………… ……………………………………………………………………… ……………………………………………………………………… ……………………………………………………………………… ……………………………………………………………………… …… Adprep successfully updated the forest-wide information. C:>

Как видно из листинга, приведенного выше, команда adprep /forestprep произвела автоматическое обновление версии схемы с 31 до версии 47.

Теперь необходимо подготовить домен. Это делается командой adprep /domainprep на домен-контроллере с ролью “мастер инфраструктуры”. У меня эта роль установлена на другом сервере, поэтому при попытку выполнить данную команду на домен-контроллере не имеющего этой роли, у меня выскочила ошибка с указанием, на каком сервере необходимо выполнять данную команду:

C:>C:ru-adprepadprep32.exe /domainprep Running domainprep … Domain-wide information can only be updated on the Active Directory Domain Contr oller that holds the infrastructure operations master role. [Status/Consequence] Adprep has stopped on this Active Directory Domain Controller and must be run on the current infrastructure master, which is dc2.domain.ru. [User Action] Log on to the dc2.domain.ru Active Directory Domain Controller, change to t he directory of adprep.exe on the installation media, and then type the followin g command at the command prompt to complete the domain update: adprep.exe /domainprep C:>

Делаем так, как и предписано. Логинюсь с правами администратора на указанный сервер dc2.domain.ru и выполняю команду adprep /domainprep:

Microsoft Windows [Версия 5.2.3790] (С) Корпорация Майкрософт, 1985-2003. C:>C:ru-adprepadprep32.exe /domainprep Running domainprep … Adprep successfully updated the domain-wide information. The new cross domain planning functionality for Group Policy, RSOP Planning Mode, requires file system and Active Directory Domain Services permissions to be updated for existing Group Policy Objects (GPOs). You can enable this functionality at any time by running “adprep.exe /domainprep /gpprep” on the Active Directory Domain Controller that holds the infrastructure operations master role. This operation will cause all GPOs located in the policies folder of the SYSVOL to be replicated once between the AD DCs in this domain. Microsoft recommends reading KB Q324392, particularly if you have a large number of Group policy Objects. C:>

Далее, на этом же сервере необходимо дать команду adprep /domainprep /gpprep для обновления разрешений объектов групповой политики:

C:>C:ru-adprepadprep32.exe /domainprep /gpprep

Running domainprep …

Domain-wide information has already been updated.

[Status/Consequence]

Adprep did not attempt to rerun this operation.

……………

Adprep successfully updated the Group Policy Object (GPO) information.

C:>

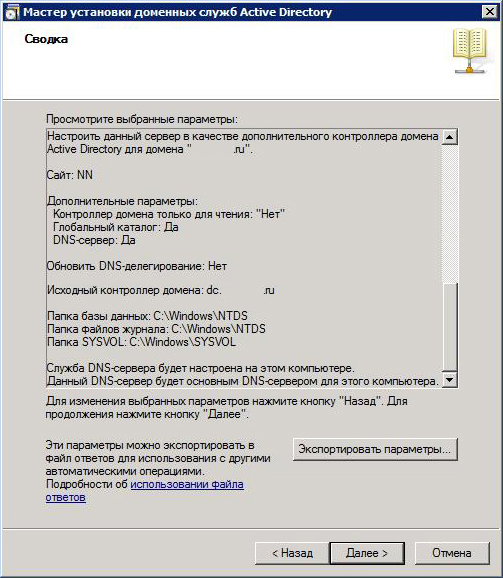

На этом подготовительная часть по вводу в существующий домен нового домен-контроллера на Windows Server 2008 R2 окончена. Нам осталось запустить мастер добавления роли “Диспетчера службы Active Directory” на новом сервере и следовать указаниям:

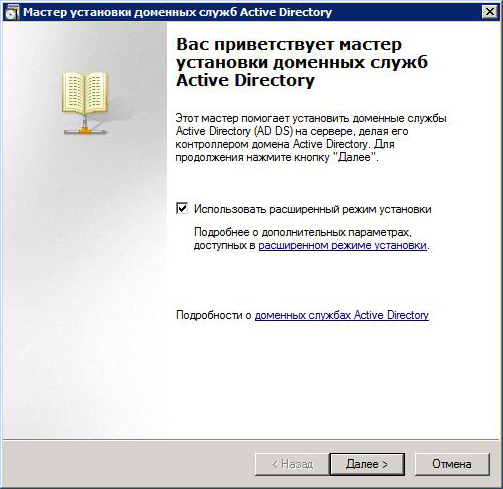

После команды dcpromo появится окно “Мастера установки доменных служб Active Directory”. Поставьте галочку “Использовать расширенный режим установки” для полного контроля за процессом и нажмите “Далее >”:

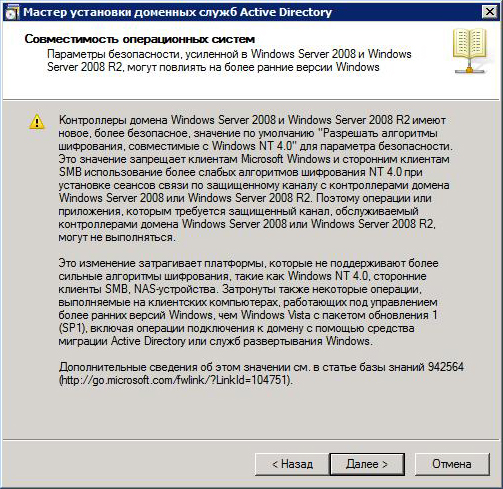

В следующем окне нажмите “Далее >”:

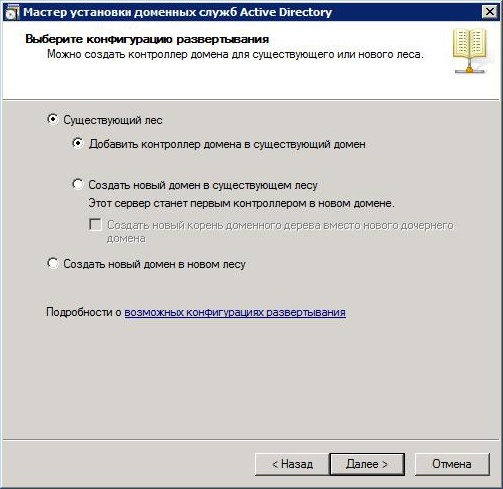

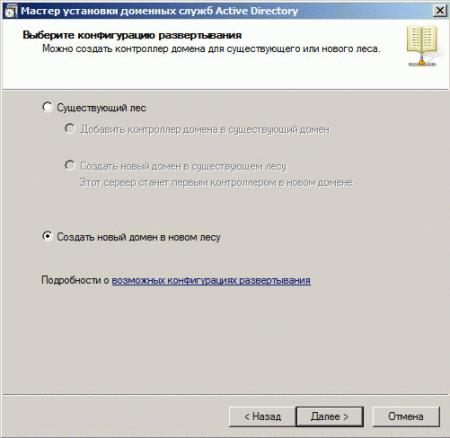

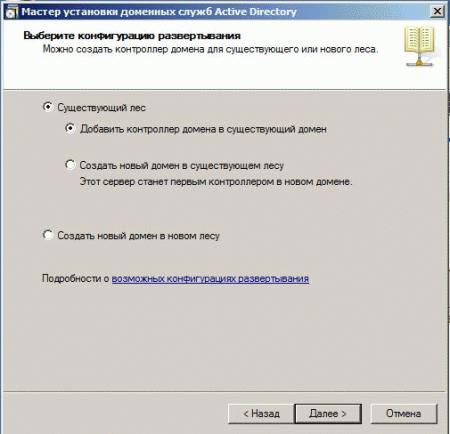

Я осуществлял добавление домен-контроллера в домен существующего леса, поэтому и поставил соответствующие галочки. После своего выбора нажмите “Далее >”:

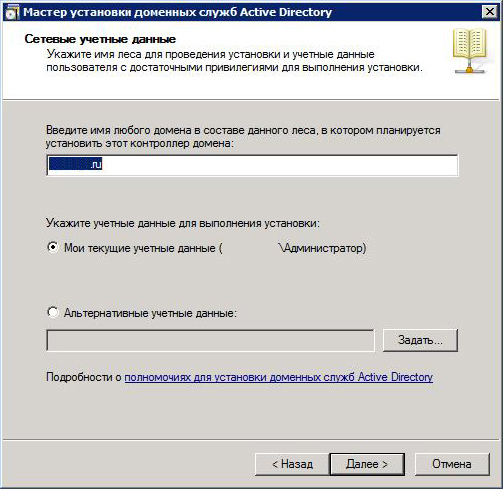

В следующем окне вы увидите наименование существующего домена и выберите, с чьими правами вы будете добавлять новый домен-контроллер к домену. После своего выбора нажмите “Далее >”:

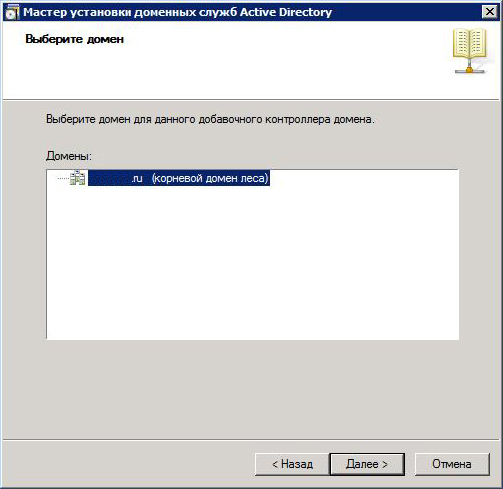

В следующем окне нажмите “Далее >”:

Произойдет проверка только что подготовленного нами леса Active Directory:

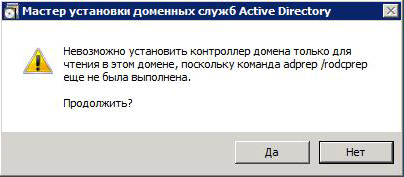

Так как мне необходим полноценный домен-контроллер, а не “только для чтения”, я выбираю “Да”:

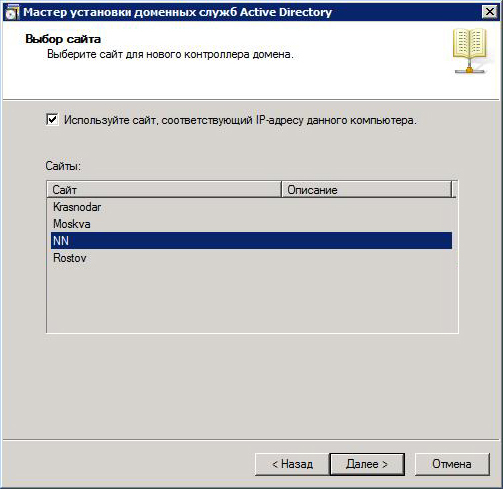

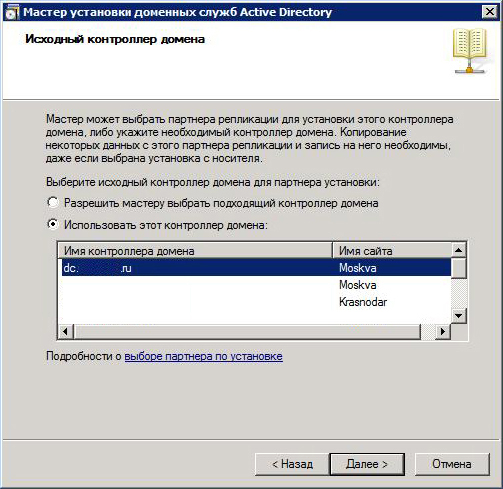

Выбираю сайт для дополнительного домен-контроллера (в филиале Нижнего Новгорода). После своего выбора нажмите “Далее >”:

На данном этапе произойдет проверка конфигурации DNS:

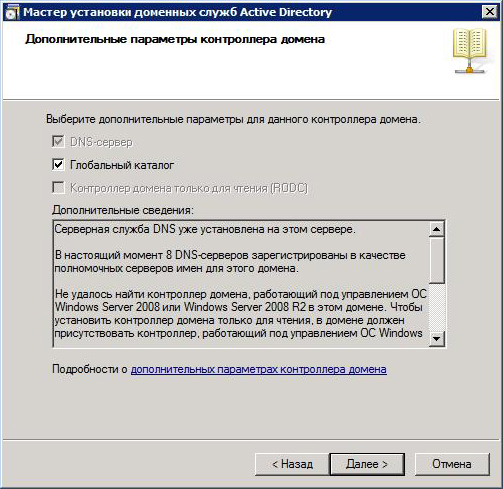

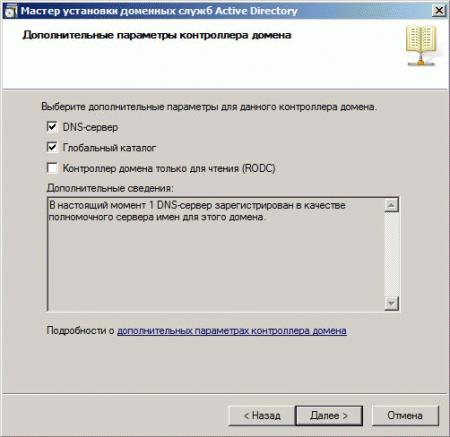

Мной была уже установлена роль “DNS-сервер” без ее настройки, поэтому мне осталось только поставить галочку “Глобальный каталог” и нажать “Далее >”:

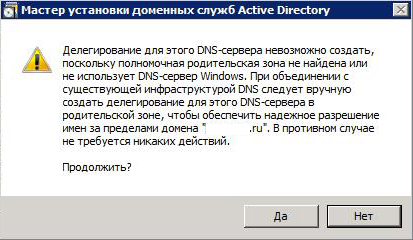

Соглашаюсь с выскочившим предупреждением “Мастера настройки…”, нажав “Да”:

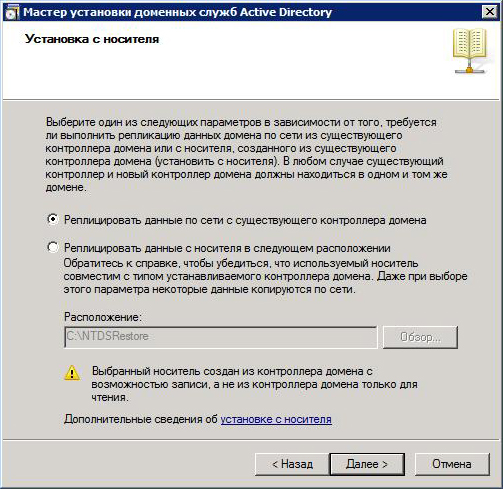

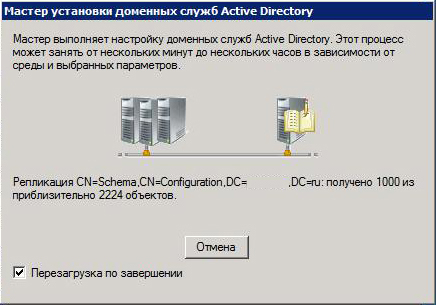

Существует возможность реплицировать данные домена с внешнего носителя. Так как в данной точке провайдер предоставляет быстрый проводной интернет, мой выбор – “Реплицировать данные по сети с существующего контроллера домена”:

В следующем окне я явно указываю имя исходного домен-контроллера для осуществления репликации:

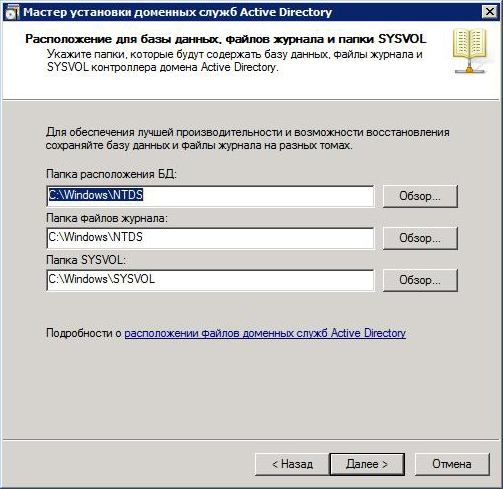

Оставляю наименование папок для хранения данных “по-умолчанию”:

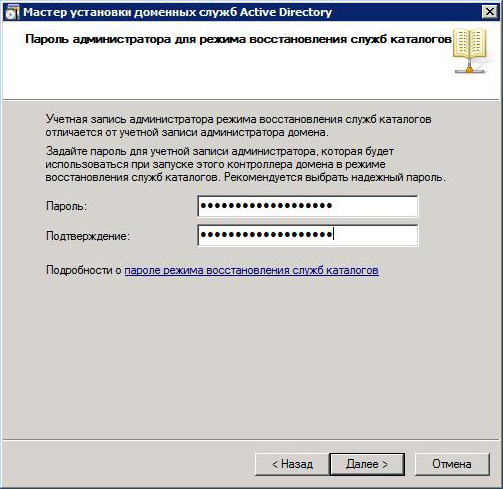

Ввожу пароль администратора домена (или выбранной вами ранее учетной записи для добавления роли контроллера домена):

В следующем окне внимательно просмотрите сделанные вами настройки и если все в порядке, нажмите “Далее >”:

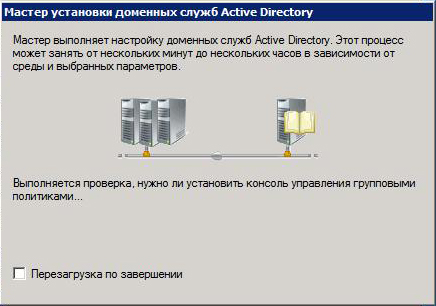

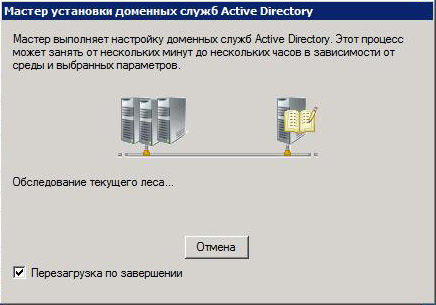

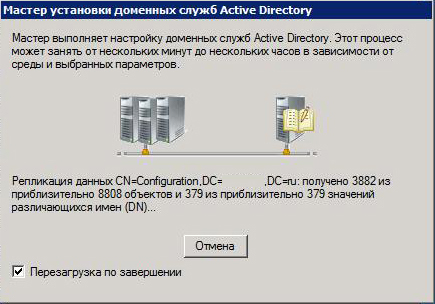

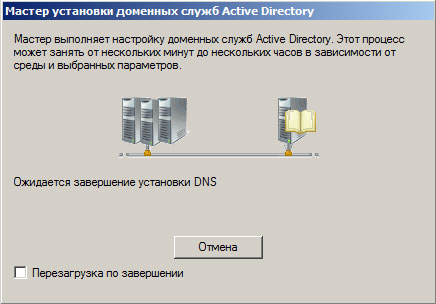

После этого вы увидите процесс установки роли доменных служб Active Directory:

Установите флажок “Перезагрузка по завершению”:

В окошке процесса установки вы сможете наблюдать за ходом репликации данных:

После окончания репликации и завершения установки, сервер перезагрузится автоматически. В итоге я получил полноценный контроллер домена на базе операционной системы Windows Server 2008 R2.

Удачи!

Содержание

- Создание локального домена windows

- Домен в локальной сети

- Что такое домен в локальной сети

- Создание контроллера домена под Windows Server 2003/2008

- Создание контроллера домена Active Directory Domain Services

- Что это такое?

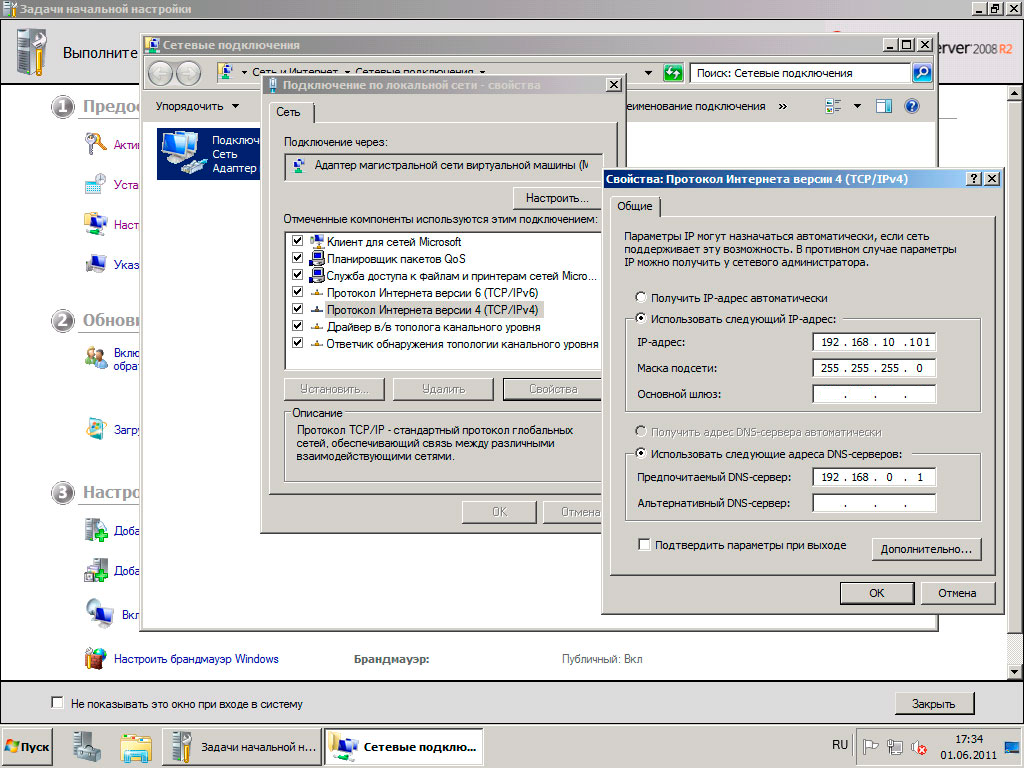

- Подготовка Windows Server и конфигурация сети

- Создание и конфигурация сети

- Настройка сетевого адаптера контроллера домена

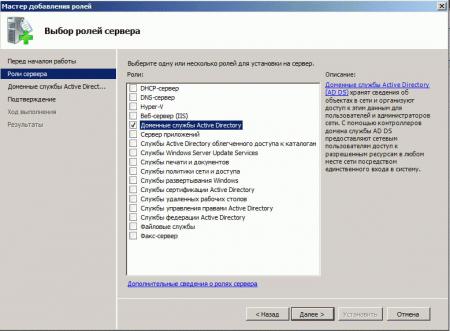

- Установка Active Directory Domain Service

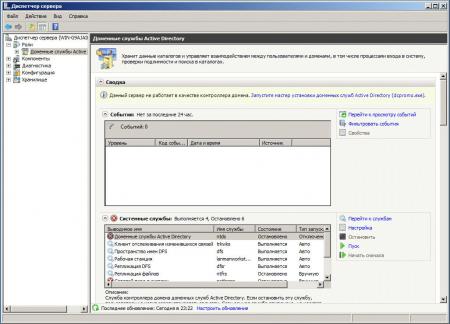

- Настройка

- Создание учетных записей

- Разворачиваем Active Directory всеми возможными методами

- Устанавливаем роль

- Повышаем сервер до контроллера домена

- Управляем доменом

- Создание нового пользователя

- Включить пользователя

- Добавляем пользователя в группу

- Вывод:

- Записки IT специалиста

- Дополнительные материалы:

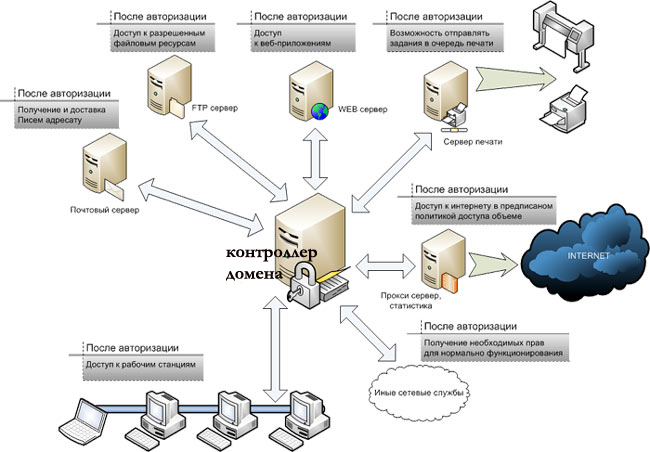

Всем привет, вот наконец дошли руки чтобы написать для новичков, мануал как создать и настроить локальную сеть в домене Windows. Большую часть материала я выкладывал в разных статьях, так что давайте все разложим в хронологическом порядке. Что такое локальная сеть, википедия дает очень простой ответ Лока́льная вычисли́тельная сеть (ЛВС, локальная сеть; англ. Local Area Network, LAN ) — компьютерная сеть, покрывающая обычно относительно небольшую территорию или небольшую группу зданий (дом, офис, фирму, институт). Также существуют локальные сети, узлы которых разнесены географически на расстояния более 12 500 км (космические станции и орбитальные центры). Несмотря на такие расстояния, подобные сети всё равно относят к локальным.

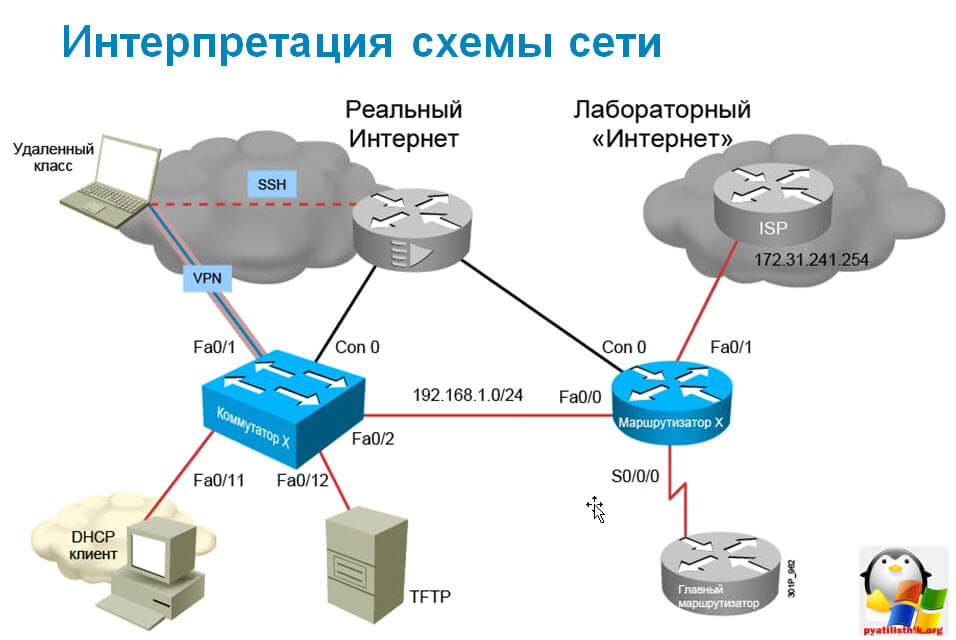

В идеале локальная сеть строится на ядре уровня L3, коммутаторах доступа L2, и конечные клиенты и серверы. Выглядит это приблизительно вот так

схема локальной сети

Предположим, что ваш сетевик все это настроил, теперь дело за вами. Для начала, чтобы организовать домен, нам нужно поставить операционную систему на сервер. На выбор на текущий момент два варианта это 2008R2 и 2012R2, я бы посоветовал последний. О том как поставить windows server смотрите ссылки ниже.

Далее когда вы поставили операционку нужно произвести первичные настройки, об это подробнее описано тут Первоначальная настройка сервера windows server 2008 R2

Далее задаем нашему серверу понятное имя, как это делается читайте в статье В помощь начинающим. Как сменить имя компьютера в windows server 2008 R2. После того как вы задали имя вашего сервера, который будет контроллером домена, не спешите его перезагружать, нужно дать ему статически ip адрес (Настроить статический ip адрес в windows server 2008R2 1 часть), той сети которую вы выбрали для вашей инфраструктуры (Планирование локальной сети / Как правильно спроектировать локальную сеть). Перезагружаемся, следующим шагом нам нужно установить контроллер домена и Active Directory, подробнее тут (Как установить Active Directory)

После установки Active Directory, вам нужно создать пользователей, группы и организационные подразделения, подробнее далее:

После создания учеток, нужно организовать рабочие места, а значит поставить клиентсвкие операционные системы:

После, установки всех клиентских систем, не будем же мы всем вручную настраивать ip адреса, для этого поставим и настроить DHCP сервер (Как установить DHCP в windows server 2008R2)

Нам нужно прийти в итоге вот к такому виду.

Теперь все клиентские компьютеры нужно занести в домен (Как добавить компьютер в домен windows 2008 R2)

После, того как сеть заработала, встает вопрос с активацией windows, в корпоративной среде с большим количеством сотрудников, ставят KMS сервер

После активации windows, следует создать одного локального администратора, общего для всех компьютеров, сделаем это с помощью групповой политики (Как создать и добавить локального пользователя (администратора) через групповые политики в windows server 2008R2 / 2012R2)

Создадим, обратную зону в DNS, для того чтобы ip могли разрешаться в DNS имена (Как создать обратную зону в windows server 2008R2)

Теперь, немного защитим домен и отнимем у пользователей возможность заносить компьютеры в домен (Как изменить количество компьютеров, которое пользователь может добавить в домен в Windows Server 2008 R2)

Никто не застрахован от ошибок, и случайного удаления какой либо сущности из Active Directory, поэтому включим механизм восстановления:

Следующим этапом идет необходимость, установить принтер через gpo, для экономии времени системного администратора.

Источник

Домен в локальной сети

В некоторых случаях возникает необходимость вывести компьютеры локальной сети из рабочих групп и подключить их к локальному домену. Это дает возможность устанавливать групповые политики, управлять доступом пользователей, распределять между ними ресурсы, пользоваться своей учетной записью с любого компьютера в сети и другие полезные для системного администратора преимущества.

Что такое домен в локальной сети

Под доменом локальной сети принято понимать такую сеть, которая объединяет компьютеры под одной общей политикой безопасности и управляется централизовано. Таким образом при объединении компьютеров сети в рабочие группы взаимодействие машин основывается на принципе «клиент-клиент», а в домене это уже «клиент-сервер». В качестве сервера выступает отдельная машина, на которой хранятся все учетные записи пользователей сети. Так же можно хранить и профиль каждого пользователя.

Целесообразность организации такого доступа обусловлена несколькими факторами:

При организации доступа на основе рабочих групп, такой контроль организовать просто невозможно. Однако, когда сеть состоит из всего нескольких компьютеров, то совершенно не имеет никакого смысла ставить отдельный сервер домена, это просто экономически нецелесообразно.

Если ЛВС организована на основе Microsoft Windows Server, то служба, которая отвечает за контролер домена называется AD (Active Directory), если под управлением *nix (Unix, Linux, FreeBSD) служба управляющая пользователями имеет название LDAP (Lightweght Directory Access Protocol).

Создание контроллера домена под Windows Server 2003/2008

Теперь разберемся, как создать домен в локальной сети. После того, как на сервер установлена операционная система и проведены предварительные настройки, можно приступить к конфигурации службы Active Directory:

Это все действия, которые надлежит проделать для настройки домена в локальной сети. После того как мастер завершит работу, желательно будет перегрузить машину и войти в домен под учетной записью администратора для дальнейшей конфигурации пользователей и политик безопасности.

Иногда происходит такая ситуация, что компьютер не определяет сеть, вернее ставит статус «Неопознанная сеть». Ситуация возникает из-за того, что сервер замыкает DNS сам на себя, т.е. на петлю с адресом 127.0.0.1. Чтобы избавиться от этого, необходимо в настройках соединения указать в качестве DNS адрес сервера в локальной сети.

Организация работы ЛВС в доменной зоне процесс не сложный, но хлопотный. После настройки сервера не забываем ввести все рабочие станции в доменную зону. Дальнейшие действия по организации сети зависят от текущих нужд, но значительно упростят работу администратору и снимут ряд вопросов от пользователей.

Источник

Создание контроллера домена Active Directory Domain Services

В статье описан процесс установки Active Directory, настройки контроллера домена и создание пользователей AD на VPS с операционной системой семейства Windows Server.

Что это такое?

Подготовка Windows Server и конфигурация сети

Создание и конфигурация сети

Для начала в панели управления необходимо создать необходимые для сети серверы и один из них будет контроллером домена.

Важно: для работы с Active Directory необходимо при заказе сервера в панели управления отметить галочкой поле “выполнить системную подготовку Windows”.

После создания необходимо объединить все машины в единую частную сеть через панель управления в разделе “Частные сети”, в результате чего они получат локальные IP-адреса.

Настройка сетевого адаптера контроллера домена

Для начала подключитесь к виртуальному серверу по протоколу RDP.

О том как настроить сетевой адаптер написано в нашей инструкции.

Укажите локальный IP-адрес, маску подсети и шлюз по умолчанию из раздела Сети панели управления. В качестве предпочитаемого DNS-сервера укажите IP-адрес шлюза по умолчанию. Сохраните настройки.

Установка Active Directory Domain Service

Откройте Диспетчер серверов и выберете пункт «Add roles and features».

В качестве типа установки укажите Role-based or feature-based installation.

Выберете ваш сервер из пула.

В следующем окне отметьте Active Directory Domain Services (Доменные службы Active Directory).

Установите все отмеченные компоненты на VPS с помощью кнопки Установить.

Настройка

В поиске введите dcpromo и откройте одноименную утилиту.

В открывшемся окне нажмите Ok.

После этого откройте Диспетчер серверов, в вертикальном меню у вас появится вкладка AD DS.

В горизонтальном меню нажмите на восклицательный знак и выберете Promote this server to a domain controller (Повысить роль этого сервера до уровня контроллера).

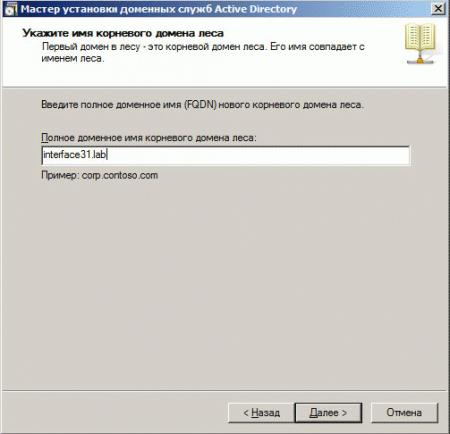

В появившемся окне настроек выберите Добавить новый лес (т.к. действия выполняются впервые) и введите ваше доменное имя.

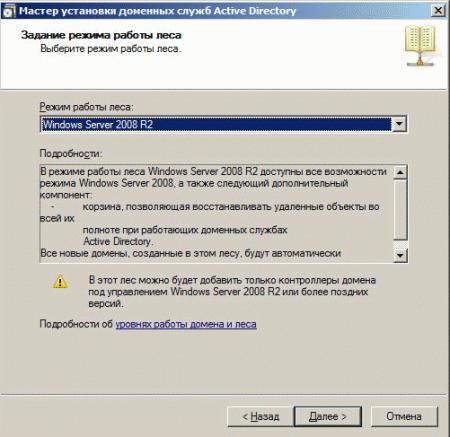

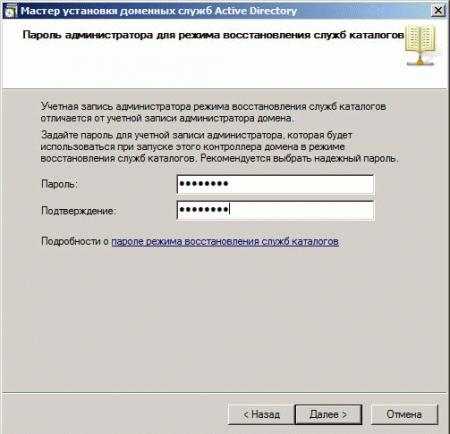

На следующем шаге введите и подтвердите пароль для режима восстановления служб каталогов.

На этом шаге просто нажмите Next.

Укажите удобное имя домена NetBIOS.

Укажите пути до базы данных AD DS, файлов журналов и папки SYSVOL. Рекомендуем оставить значения по умолчанию.

Проверьте настроенные параметры.

Дождитесь проверки предварительных требований после чего нажмите Установить. После установки сервер будет перезагружен.

Создание учетных записей

Для создания новых учетных записей и администраторов откройте оснастку Active Directory Users and Computers, для этого откройте Диспетчер серверов и перейдите в раздел AD DS. В контекстном меню сервера выберете соответствующую оснастку.

Для нового пользователя задайте личные данные и имя входа.

Далее введите пароль, который должен быть достаточно сложным и содержать буквы разного регистра и цифры. Дополнительные опции выберите на свое усмотрение.

Создайте нового пользователя.

Чтобы пользователь мог управлять службами Active Directory, его необходимо добавить в группу Domain Admins. Для этого с помощью правой кнопки мыши откройте свойства пользователя и перейдите во вкладку Member Of. Нажмите кнопку Add для добавления в группу.

Выполните поиск группы Domain Admins с помощью кнопки Check Names. Нажмите OK.

Сохраните изменения кнопкой Apply.

Теперь созданный пользователь сможет подключиться к контроллеру домена.

P. S. Другие инструкции:

Ознакомиться с другими инструкциями вы можете на нашем сайте. А чтобы попробовать услугу — кликните на кнопку ниже.

Источник

Разворачиваем Active Directory всеми возможными методами

Одним из реально полезных нововведений в Windows Server 2019 является возможность вводить серверы, не делая Sysprep или чистую установку. Развернуть инфраструктуру на виртуальных серверах с Windows Server никогда еще не было так просто.

Устанавливаем роль

RSAT или локальный сервер с GUI:

Переходим в добавление компонентов и выбираем AD DS.

Если вы не знаете, как называется компонент системы, можно выполнить команду и получить список доступных компонентов, их зависимостей и их имена.

Копируем имя компонента и приступаем к установке.

Windows Admin Center:

Переходим в «Роли и компоненты» и выбираем ADDS (Active Directory Domain Services).

И это буквально всё. Управлять Active Directory через Windows Admin Center на текущий момент невозможно. Его упоминание не более чем напоминание о том, насколько он пока что бесполезен.

Повышаем сервер до контроллера домена

А для этого создаем новый лес.

RSAT или локальный серверс GUI:

Очень рекомендуем оставлять все по умолчанию, все компоненты из коробки прекрасно работают и их не нужно трогать без особой на то необходимости.

Сначала нужно создать лес и установить пароль от него. В Powershell для паролей есть отдельный тип переменной – SecureString, он используется для безопасного хранения пароля в оперативной памяти и безопасной его передачи по сети.

Любой командлет который использует чей угодно пароль нужно вводит таким образом. Сначала записываем пароль в SecureString, а затем указываем эту переменную в командлет.

Как и в установке через GUI, даже вывод в консоль один и тот же. В отличие от сервера с GUI, как установка роли, так и установка сервера в качестве контроллера домена не требует перезагрузки.

Установка контроллера с помощью RSAT занимает больше времени, чем через Powershell.

Управляем доменом

Теперь, чтобы понять насколько сильно различается управление Active Directory через Powershell и AD AC (Active Directory Administrative Center), рассмотрим пару рабочих примеров.

Создание нового пользователя

Отличий между AD DC и Powershell никаких.

Включить пользователя

RSAT или локальный серверс GUI:

Через GUI пользователю нужно сначала задать пароль отвечающий GPO и только после этого его можно будет включить.

Через Powershell почти то же самое, только пользователя можно сделать активным даже без пароля.

Добавляем пользователя в группу

RSAT или локальный сервер с GUI:

С помощью AD DC нужно перейти в свойства пользователя, найти графу с членством пользователя в группах, найти группу в которую мы хотим его поместить и добавить его наконец, а затем кликнуть OK.

Если мы не знаем как называется нужная нам группа, получить их список мы можем с помощью:

Получить группу со всеми свойствами можно так:

Ну и наконец добавляем пользователя в группу:

Далее, из-за того, что в Powershell все является объектами, мы как и через AD DC должны сначала получить группу пользователя, а затем добавить его в неё.

Затем добавляем этот объект в группу:

Как видим, отличий в управлении AD через AD AC и Powershell почти нет.

Вывод:

Если вы уже сталкивались с развертыванием AD и других служб, то вы, возможно подмечали сходство развертывания через RSAT и Powershell, и насколько на самом деле все похоже. GUI в ядре, как никак.

Надеемся, статья была полезна или интересна.

Ну и напоследок пару дельных советов:

Предлагаем обновлённый тариф UltraLite Windows VDS за 99 рублей с установленной Windows Server 2019 Core.

Источник

Записки IT специалиста

Технический блог специалистов ООО»Интерфейс»

Перед тем как приступить к практическому воплощению в жизнь всех своих планов сделайте паузу и еще раз проверьте некоторые мелочи. Очень часто эти вещи ускользают от взгляда администратора, принося в дальнейшем довольно серьезные затруднения, особенно для начинающих.

Убедившись, что все вышеизложенные рекомендации выполнены, можно приступать к установке роли Доменные службы Active Directory, это можно сделать через оснастку Роли в Диспетчере сервера.

Установка данной роли еще не сделает данный сервер контроллером домена, для этого необходимо запустить Мастер установки доменных служб, что и будет предложено сделать по окончании установки, также вы можете сделать это позже, запустив dcpromo.exe.

Мы не будем разбирать подробно все настройки мастера, остановившись только на ключевых, кроме того стоит отметить, что в процессе установки будет выводиться довольно большое количество справочной информации и мы рекомендуем внимательно с ней ознакомиться.

Так как это наш первый контроллер домена, то выбираем Создать новый домен в новом лесу.

Следующим шагом следует указать имя вашего домена. Не рекомендуется давать домену интернет имя внешнего домена, также не рекомендуется давать имя в несуществующих зонах первого уровня, типа .local или .test и т.д. Оптимальным вариантом для домена AD будет поддомен в пространстве имен внешнего интернет домена, например corp.example.com. Так как наш домен используется исключительно в тестовых целях в рамках лаборатории, то мы назвали его interface31.lab, хотя правильно было бы назвать его lab.interface31.ru.

Затем указываем режим работы леса, на этом вопросе мы уже останавливались в предыдущей части статьи и в подробности вдаваться не будем.

В дополнительных параметрах обязательно укажите опцию DNS-сервер. Так как Active Directory и службы DNS тесно связаны между собой, то мы рекомендуем делать каждый контроллер домена DNS сервером и не видим веских оснований разносить эти роли.

В следующем окне еще раз перепроверьте все введенные данные и можете запускать процесс настройки доменных служб. Помните, с этого момента уже ничего изменить или исправить нельзя и если вы где-то ошиблись, то придется начать все заново. А пока мастер настраивает доменные службы можете сходить налить себе чашечку кофе.

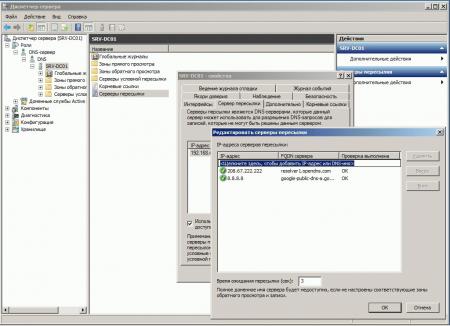

По завершении работы мастера перезагрузите сервер и, если все сделано правильно, в вашем распоряжении первый контроллер домена, который также будет исполнять роль DNS-сервера для вашей сети. Здесь возникает еще один тонкий момент, данный сервер будет содержать записи о всех объектах вашего домена, при запросе записей, относящихся к другим доменам, которые он не сможет разрешить, они будут переданы вышестоящим серверам, т.н. серверам пересылки.

По умолчанию в качестве серверов пересылки указывается адрес DNS-сервера из свойств сетевого подключения, чтобы впоследствии избежать разного рода сбоев в работе сети следует явно указать доступные сервера во внешней сети. Для этого откройте оснастку DNS в Диспетчере сервера и выберите Сервера пересылки для своего сервера. Укажите не менее двух доступных внешних серверов, это могут быть как сервера провайдера, так и публичные DNS-службы.

Также обратите внимание, что в свойствах сетевого подключения контроллера домена, который является DNS-сервером, в качестве адреса DNS должно быть указано 127.0.0.1, любые другие варианты записи являются ошибочными.

Создав первый контроллер домена, не откладывая дело в долгий ящик, приступайте к развертыванию второго, без этого ваша структура AD не может считаться полноценной и отказоустойчивой. Также убедитесь, что сервер имеет удобочитаемое имя и статический IP-адрес, в качестве DNS-сервера укажите адрес первого контроллера и введите машину в домен.

После перезагрузки войдите доменным администратором и установите роль Доменные службы Active Directory, после чего также запустите мастер. Принципиальных отличий в настройке второго контроллера нет, разве что отвечать придется на меньшее число вопросов. Прежде всего укажите, что вы добавляете новый контроллер в существующий домен.

Как мы уже говорили, рекомендуем сделать этот сервер DNS-сервером и Глобальным каталогом. Помните, что при отсутствии глобального каталога ваш домен может оказаться неработоспособным, поэтому рекомендуется иметь как минимум два глобальных каталога и дополнительно добавлять ГК в каждый новый домен или сайт AD.

Остальные настройки полностью идентичны и, проверив все еще раз, приступайте к развертыванию второго контроллера, в процессе которого будет выполнена настройка соответствующих служб и произведена репликация с первым контроллером.

Закончив установку второго контроллера можете переходить к настройкам доменных служб: создавайте пользователей, разносите их по группам и подразделениям, настраивайте групповые политики и т.д. и т.п. Делать это можно на любом контроллере домена, для этого воспользуйтесь соответствующими пунктами меню Администрирование.

Следующим шагом будет введение в домен пользовательских ПК и рядовых серверов, а также миграция пользовательского окружения на доменные учетные записи, об этом мы поговорим в следующей части.

Дополнительные материалы:

Помогла статья? Поддержи автора и новые статьи будут выходить чаще:

Или подпишись на наш Телеграм-канал:

Источник

Привет друзья, Я Ro8 и в сегодняшней статье мы рассмотрим процесс установки доменных служб Active Directory на машине с Windows Server 2008 R2, установленной в режиме Server Core, используя файл ответов.

Также будет рассмотрено подключение машины с Windows 7 к созданному домену.

Установка доменных служб Active Directory на Windows Server 2008 R2 (Server Core) используя файл ответов. Ввод машины с Windows 7 в домен

У нас есть две машины, одна с предустановленной Windows Server 2008 R2 (в режиме Server Core), другая с Windows 7

Как видим, имя машины с Windows Server 2008 R2 Server01. Данная машина имеет статический ip адрес 192.168.1.2

Перейдем на машину с Windows 7. К данной машине подключен флеш-накопитель (под буквой E)

Запускаем блокнот и пишем в нем файл ответов для установки доменных служб Active Directory на машине с Windows Server 2008 R2

Где:

DCINSTALL — заголовок файла ответов

INSTALLDNS=YES — установить DNS сервер

NEWDOMAIN=FOREST — создать домен в новом лесу

NEWDOMAINDNSNAME=EXITYRWED.COM — указание имени нового домена, а именно exityrwed.com

DOMAINNETBIOSNAME=EXITYRWED — указание netbios имени домена, а именно exityrwed

REPLICAORNEWDOMAIN=DOMAIN — создание нового домена

FORESTLEVEL=4 — указание функционального уровня леса (цифра 4 обозначает, что в лесу не будет контроллера домена под управлением операционной системы не ниже чем Windows Server 2008 R2)

DOMAINLEVEL=4 — указание функционального уровня домена

SAFEMODEADMINPASSWORD=fvd68Dkm@ — указание пароля режима восстановления контроллера домена

Сохраняем файл под именем Install_NewAD на флеш-накопителе

Сохраненный файл Install_NewAD.txt

Переходим на машину с Windows Server 2008 R2 и подключаем к ней флеш-накопитель с файлом Install_NewAD

Командами dir c: , dir d: , dir e:и так далее определяем букву флеш-накопителя.

В нашем случае он определился под буквой E. Как видим, на флеш-накопителе присутствует файл Install_NewAD.txt

Переходим на флеш-накопитель введя команды cd / и e:

Указываем утилите dcpromo путь к файлу Install_NewAD.txt. Так как мы находимся в корне диска E, для запуска установки доменных служб Active Directory выполняем команду

dcpromo.exe /unattend:Install_NewAD.txt

Процесс установки доменных служб Active Directory

Перезагрузка

Применение настроек

Нажимаем сочетание клавиш ctrl, alt и delete

Вводим пароль и входим в систему

Переходим на машину с Windows 7 и запускаем на ней Windows PowerShell

Проверим соединение с машиной Windows Server 2008 R2 выполнив команду test-connection Server01, где Server01 — имя машины с Windows Server 2008 R2

Как видим, соединение с машиной Server01 устанавливается, ip адрес машины Server01192.168.1.2

Вызываем свойства сетевого адаптера, выбрав протокол Интернета версии 4 (TCP/IPv4)

Присвоим машине с Windows 7 статический ip адрес, например 192.168.1.3, также вводим маску подсети и основной шлюз.

В качестве предпочитаемого DNS сервера вводим ip адрес контроллера домена на машине с Windows Server 2008 R2, а именно 192.168.1.2

Открываем окно свойств компьютера и выбираем Изменить параметры

Нажимаем Изменить

Ставим переключатель Является членом домена и вводим имя домена, членом которого хотим сделать данный компьютер, а именно exityrwed

Вводим имя пользователя и пароль и нажимаем OK

Добро пожаловать в домен exityrwed

Нажимаем Закрыть

Перезагрузить сейчас

Нажимаем сочетание клавиш ctrl, alt и del

Выбираем сменить пользователя

Другой пользователь

Вводим имя пользователя и пароль для входа в домен exityrwed

Ядро сервера (Server Core) Windows Server 2008/ 2008R2 — представляет из себя минимальную установку в которой нет графического пользовательского интерфейса Проводник Windows. Использование Server Core ограничивает роли и компоненты, которые можно добавлять, зато повышает уровень безопасности и управляемости сервера. Т. е. количество одновременных запущенных служб и компонентов ограничено, поэтому возможности злоумышленников атаковать сервер уменьшаются. Кроме того, для установки Windows Server Core 2008/ 2008 R2 требуется минимум ресурсов, а именно около 3Гб на жестком диске и 256 Мб оперативной памяти.

Windows Server Core 2008/ 2008 R2 поддерживает девять ролей:

— Active Directory Domain Services (AD DS) — хранит информацию о сетевых объектах и делает ее доступной для пользователей и сетевых администраторов. Для своей работы AD DS использует контроллеры доменов для предоставления сетевым пользователям ресурсов в любой точке сети;

— Active Directory Lightweight Directory Services (AD LDS) — предоставляет хранилище для данных, требуемых определенным классом приложений;

— Dynamic Host Configuration Protocol (DHCP) Server — обеспечивает централизованную конфигурацию и управление временными IP-адресами и соответствующей информацией для клиентских компьютеров;

— Domain Name System (DNS) Server — транслирует доменные и компьютерные DNS-имена в IP-адреса. Такой сервер проще в управлении, если он установлен на том же сервере, что и доменные сервисы Active Directory Domain Services;

— File Server — предоставляет технологии для управления хранилищами, репликации файлов, распределенного управления пространством, быстрого поиска файлов и клиентского доступа к файловой системе сервера;

— Print Services — управляет сетевыми принтерами и драйверами, предоставляя соответствующие сервисы;

— Windows Media Services — поставляет непрерывный поток цифровой аудио- и видеоинформации для клиентов внутри сети;

— Web Server — надежная, управляемая, масштабируемая инфраструктура для выполнения web-приложений и сервисов;

— Hyper- V — виртуализация Windows Server.

Установка Server Core 2008/ 2008 R2 ничем не отличается от установки Windows Server 2008/ 2008 R2 с графической оболочкой, разница лишь в том, что после установки Server Core вместо традиционного рабочего стола вы увидите командную строку.

Настройка Windows Server Core 2008/ 2008 R2

Для быстрой настройки основных параметров в Windows Server Core 2008 R2 появилась утилита SCONFIG. Она представляет из себя сборник скриптов командной строки. SCONFIG позволяет изменить следующие параметры:

— сменить имя компьютера;

— ввести компьютер в домен/рабочую группу;

— добавить локального администратора;

— настроить удаленное управление компьютером (через Server Manager, консоли mmc, power shell);

— настроить расписание работы службы Windows Update;

— изменить локальные дата и время;

— настроить параметры TCP/IP.

Как видите эта утилита не дает возможности устанавливать и удалять роли и компоненты Server Core 2008/ 2008 R2. Для этих целей существует команда OCSETUP.EXE, с ее помощью можно работать с ролями и компонентами сервера, единственное исключение, это служба Active Directory Domain Services (AD DS)- для ее добавления и удаления используется утилита DCPROMO.EXE.

Что бы посмотреть все сведения об использовании команды, в конце команды нужно прописать /? Например OCSETUP.EXE /? или DCPROMO.EXE /?

Предлагаю рассмотреть некоторые команды которые безусловно пригодятся вам в первоначальной настройке или для поддержки уже работающего сервера Server Core 2008/ 2008 R2

Как настроить статический IP адрес:

Для настройки статического адреса и не только в Windows Server Core 2008 R2 можно использовать команду SCONFIG, для Windows Server Core 2008 воспользуйтесь инструкцией ниже.

1) В командной строке введите следующую команду:

netsh interface ipv4 show interfaces

2) Запомните число, указанное в графе Idx для сетевого адаптера. Если на Вашем компьютере более одного сетевого адаптера, запишите номер, соответствующий сетевому адаптеру, для которого вы хотите установить статический IP адрес.

3) В командной строке введите в одну строку:

netsh interface ipv4 set address»Local Area Connection»

source=static address=192.168.1.10 mask=255.255.255.0 gateway=192.168.1.1

4) В командной строке введите:

netsh interface ipv4 add dnsserver»Local Area Connection» address=192.168.1.2 index=1

5) Повторите шаг 4 для каждого сервера DNS, которые вы хотите добавить, увеличивая индекс на единицу каждый раз.

6) Набрав Ipconfig / all убедитесь, что все настройки адреса внесены верно.

Активация сервера:

Добавляем ключ

slmgr.vbs -ipk XXXXX-XXXXX-XXXXX-XXXXX-XXXXX

Активируем сервер

slmgr.vbs –ato

Если активация прошла успешно, никаких сообщений в командной строке Вы не увидите.

Чтобы включить Windows Server Core 2008/ 2008 R2 в домен:

1) В командной строке введите:

netdom join /domain:имя_Ващего_домен /userd:Доменный_пользователь /passwordd:*

Примечание: Символ * говорит о том, что вам будет предложено ввести пароль в окно командной строки в следующем шаге.

2) Вас попросит ввести пароль для учетной записи пользователя домена. Сделайте это.

3) Перезагрузите компьютер, введя следующую команду в командной строке:

shutdown /r /t 0

Чтобы удалить Windows Server Core 2008/ 2008 R2 сервер из домена:

1) В командной строке введите:

netdom remove

2) Перезагрузите компьютер.

Чтобы настроить автоматическое обновление

1) Чтобы включить автоматическое обновление, введите:

cscript C:WindowsSystem32Scregedit.wsf /au 4

2) Чтобы отключить автоматическое обновление, введите:

cscript C:WindowsSystem32Scregedit.wsf /au 1

Кстати, для просмотра текущих настроек вы можете набрать:

cscript C:WindowsSystem32Scregedit.wsf /au /v

Установка роли DNS:

1) В командной строке введите:

ocsetup DNS-Server-Core-Role (учтите, идентификаторы пакетов чувствительны к регистру)

2) Для проверки введите команду:

oclist

Установка роли контроллера домена на Windows Server Core 2008/ 2008 R2:

Рекомендую перед установкой узнать все параметры утилиты dcpromo. Для этого введите в командной строке:

dcpromo /?:Promotion

Пример команды для установки контроллера домена:

dcpromo /unattend /replicaOrNewDomain:replica /replicaDomainDNSName:test.loc /ConfirmGC:Yes /UserName:TESTroot /Password:*

Удаление контроллера домена:

На контроллере домена в командной строке введите:

dcpromo /unatted /AdministratorPassword:пароль

Я очень надеюсь, моя статья помогла Вам! Просьба поделиться ссылкой с друзьями:

Содержание

- Создание локального домена windows

- Домен в локальной сети

- Что такое домен в локальной сети

- Создание контроллера домена под Windows Server 2003/2008

- Создание контроллера домена Active Directory Domain Services

- Что это такое?

- Подготовка Windows Server и конфигурация сети

- Создание и конфигурация сети

- Настройка сетевого адаптера контроллера домена

- Установка Active Directory Domain Service

- Настройка

- Создание учетных записей

- Разворачиваем Active Directory всеми возможными методами

- Устанавливаем роль

- Повышаем сервер до контроллера домена

- Управляем доменом

- Создание нового пользователя

- Включить пользователя

- Добавляем пользователя в группу

- Вывод:

- Записки IT специалиста

- Дополнительные материалы:

Создание локального домена windows

Всем привет, вот наконец дошли руки чтобы написать для новичков, мануал как создать и настроить локальную сеть в домене Windows. Большую часть материала я выкладывал в разных статьях, так что давайте все разложим в хронологическом порядке. Что такое локальная сеть, википедия дает очень простой ответ Лока́льная вычисли́тельная сеть (ЛВС, локальная сеть; англ. Local Area Network, LAN ) — компьютерная сеть, покрывающая обычно относительно небольшую территорию или небольшую группу зданий (дом, офис, фирму, институт). Также существуют локальные сети, узлы которых разнесены географически на расстояния более 12 500 км (космические станции и орбитальные центры). Несмотря на такие расстояния, подобные сети всё равно относят к локальным.

В идеале локальная сеть строится на ядре уровня L3, коммутаторах доступа L2, и конечные клиенты и серверы. Выглядит это приблизительно вот так

схема локальной сети

Предположим, что ваш сетевик все это настроил, теперь дело за вами. Для начала, чтобы организовать домен, нам нужно поставить операционную систему на сервер. На выбор на текущий момент два варианта это 2008R2 и 2012R2, я бы посоветовал последний. О том как поставить windows server смотрите ссылки ниже.

Далее когда вы поставили операционку нужно произвести первичные настройки, об это подробнее описано тут Первоначальная настройка сервера windows server 2008 R2

Далее задаем нашему серверу понятное имя, как это делается читайте в статье В помощь начинающим. Как сменить имя компьютера в windows server 2008 R2. После того как вы задали имя вашего сервера, который будет контроллером домена, не спешите его перезагружать, нужно дать ему статически ip адрес (Настроить статический ip адрес в windows server 2008R2 1 часть), той сети которую вы выбрали для вашей инфраструктуры (Планирование локальной сети / Как правильно спроектировать локальную сеть). Перезагружаемся, следующим шагом нам нужно установить контроллер домена и Active Directory, подробнее тут (Как установить Active Directory)

После установки Active Directory, вам нужно создать пользователей, группы и организационные подразделения, подробнее далее:

После создания учеток, нужно организовать рабочие места, а значит поставить клиентсвкие операционные системы:

После, установки всех клиентских систем, не будем же мы всем вручную настраивать ip адреса, для этого поставим и настроить DHCP сервер (Как установить DHCP в windows server 2008R2)

Нам нужно прийти в итоге вот к такому виду.

Теперь все клиентские компьютеры нужно занести в домен (Как добавить компьютер в домен windows 2008 R2)

После, того как сеть заработала, встает вопрос с активацией windows, в корпоративной среде с большим количеством сотрудников, ставят KMS сервер

После активации windows, следует создать одного локального администратора, общего для всех компьютеров, сделаем это с помощью групповой политики (Как создать и добавить локального пользователя (администратора) через групповые политики в windows server 2008R2 / 2012R2)

Создадим, обратную зону в DNS, для того чтобы ip могли разрешаться в DNS имена (Как создать обратную зону в windows server 2008R2)

Теперь, немного защитим домен и отнимем у пользователей возможность заносить компьютеры в домен (Как изменить количество компьютеров, которое пользователь может добавить в домен в Windows Server 2008 R2)

Никто не застрахован от ошибок, и случайного удаления какой либо сущности из Active Directory, поэтому включим механизм восстановления:

Следующим этапом идет необходимость, установить принтер через gpo, для экономии времени системного администратора.

Источник

Домен в локальной сети

В некоторых случаях возникает необходимость вывести компьютеры локальной сети из рабочих групп и подключить их к локальному домену. Это дает возможность устанавливать групповые политики, управлять доступом пользователей, распределять между ними ресурсы, пользоваться своей учетной записью с любого компьютера в сети и другие полезные для системного администратора преимущества.

Что такое домен в локальной сети

Под доменом локальной сети принято понимать такую сеть, которая объединяет компьютеры под одной общей политикой безопасности и управляется централизовано. Таким образом при объединении компьютеров сети в рабочие группы взаимодействие машин основывается на принципе «клиент-клиент», а в домене это уже «клиент-сервер». В качестве сервера выступает отдельная машина, на которой хранятся все учетные записи пользователей сети. Так же можно хранить и профиль каждого пользователя.

Целесообразность организации такого доступа обусловлена несколькими факторами:

При организации доступа на основе рабочих групп, такой контроль организовать просто невозможно. Однако, когда сеть состоит из всего нескольких компьютеров, то совершенно не имеет никакого смысла ставить отдельный сервер домена, это просто экономически нецелесообразно.

Если ЛВС организована на основе Microsoft Windows Server, то служба, которая отвечает за контролер домена называется AD (Active Directory), если под управлением *nix (Unix, Linux, FreeBSD) служба управляющая пользователями имеет название LDAP (Lightweght Directory Access Protocol).

Создание контроллера домена под Windows Server 2003/2008

Теперь разберемся, как создать домен в локальной сети. После того, как на сервер установлена операционная система и проведены предварительные настройки, можно приступить к конфигурации службы Active Directory:

Это все действия, которые надлежит проделать для настройки домена в локальной сети. После того как мастер завершит работу, желательно будет перегрузить машину и войти в домен под учетной записью администратора для дальнейшей конфигурации пользователей и политик безопасности.

Иногда происходит такая ситуация, что компьютер не определяет сеть, вернее ставит статус «Неопознанная сеть». Ситуация возникает из-за того, что сервер замыкает DNS сам на себя, т.е. на петлю с адресом 127.0.0.1. Чтобы избавиться от этого, необходимо в настройках соединения указать в качестве DNS адрес сервера в локальной сети.

Организация работы ЛВС в доменной зоне процесс не сложный, но хлопотный. После настройки сервера не забываем ввести все рабочие станции в доменную зону. Дальнейшие действия по организации сети зависят от текущих нужд, но значительно упростят работу администратору и снимут ряд вопросов от пользователей.

Источник

Создание контроллера домена Active Directory Domain Services

В статье описан процесс установки Active Directory, настройки контроллера домена и создание пользователей AD на VPS с операционной системой семейства Windows Server.

Что это такое?

Подготовка Windows Server и конфигурация сети

Создание и конфигурация сети

Для начала в панели управления необходимо создать необходимые для сети серверы и один из них будет контроллером домена.

Важно: для работы с Active Directory необходимо при заказе сервера в панели управления отметить галочкой поле “выполнить системную подготовку Windows”.

После создания необходимо объединить все машины в единую частную сеть через панель управления в разделе “Частные сети”, в результате чего они получат локальные IP-адреса.

Настройка сетевого адаптера контроллера домена

Для начала подключитесь к виртуальному серверу по протоколу RDP.

О том как настроить сетевой адаптер написано в нашей инструкции.

Укажите локальный IP-адрес, маску подсети и шлюз по умолчанию из раздела Сети панели управления. В качестве предпочитаемого DNS-сервера укажите IP-адрес шлюза по умолчанию. Сохраните настройки.

Установка Active Directory Domain Service

Откройте Диспетчер серверов и выберете пункт «Add roles and features».

В качестве типа установки укажите Role-based or feature-based installation.

Выберете ваш сервер из пула.

В следующем окне отметьте Active Directory Domain Services (Доменные службы Active Directory).

Установите все отмеченные компоненты на VPS с помощью кнопки Установить.

Настройка

В поиске введите dcpromo и откройте одноименную утилиту.

В открывшемся окне нажмите Ok.

После этого откройте Диспетчер серверов, в вертикальном меню у вас появится вкладка AD DS.

В горизонтальном меню нажмите на восклицательный знак и выберете Promote this server to a domain controller (Повысить роль этого сервера до уровня контроллера).

В появившемся окне настроек выберите Добавить новый лес (т.к. действия выполняются впервые) и введите ваше доменное имя.

На следующем шаге введите и подтвердите пароль для режима восстановления служб каталогов.

На этом шаге просто нажмите Next.

Укажите удобное имя домена NetBIOS.

Укажите пути до базы данных AD DS, файлов журналов и папки SYSVOL. Рекомендуем оставить значения по умолчанию.

Проверьте настроенные параметры.

Дождитесь проверки предварительных требований после чего нажмите Установить. После установки сервер будет перезагружен.

Создание учетных записей

Для создания новых учетных записей и администраторов откройте оснастку Active Directory Users and Computers, для этого откройте Диспетчер серверов и перейдите в раздел AD DS. В контекстном меню сервера выберете соответствующую оснастку.

Для нового пользователя задайте личные данные и имя входа.

Далее введите пароль, который должен быть достаточно сложным и содержать буквы разного регистра и цифры. Дополнительные опции выберите на свое усмотрение.

Создайте нового пользователя.

Чтобы пользователь мог управлять службами Active Directory, его необходимо добавить в группу Domain Admins. Для этого с помощью правой кнопки мыши откройте свойства пользователя и перейдите во вкладку Member Of. Нажмите кнопку Add для добавления в группу.

Выполните поиск группы Domain Admins с помощью кнопки Check Names. Нажмите OK.

Сохраните изменения кнопкой Apply.

Теперь созданный пользователь сможет подключиться к контроллеру домена.

P. S. Другие инструкции:

Ознакомиться с другими инструкциями вы можете на нашем сайте. А чтобы попробовать услугу — кликните на кнопку ниже.

Источник

Разворачиваем Active Directory всеми возможными методами

Одним из реально полезных нововведений в Windows Server 2019 является возможность вводить серверы, не делая Sysprep или чистую установку. Развернуть инфраструктуру на виртуальных серверах с Windows Server никогда еще не было так просто.

Устанавливаем роль

RSAT или локальный сервер с GUI:

Переходим в добавление компонентов и выбираем AD DS.

Если вы не знаете, как называется компонент системы, можно выполнить команду и получить список доступных компонентов, их зависимостей и их имена.

Копируем имя компонента и приступаем к установке.

Windows Admin Center:

Переходим в «Роли и компоненты» и выбираем ADDS (Active Directory Domain Services).

И это буквально всё. Управлять Active Directory через Windows Admin Center на текущий момент невозможно. Его упоминание не более чем напоминание о том, насколько он пока что бесполезен.

Повышаем сервер до контроллера домена

А для этого создаем новый лес.

RSAT или локальный серверс GUI:

Очень рекомендуем оставлять все по умолчанию, все компоненты из коробки прекрасно работают и их не нужно трогать без особой на то необходимости.

Сначала нужно создать лес и установить пароль от него. В Powershell для паролей есть отдельный тип переменной – SecureString, он используется для безопасного хранения пароля в оперативной памяти и безопасной его передачи по сети.

Любой командлет который использует чей угодно пароль нужно вводит таким образом. Сначала записываем пароль в SecureString, а затем указываем эту переменную в командлет.

Как и в установке через GUI, даже вывод в консоль один и тот же. В отличие от сервера с GUI, как установка роли, так и установка сервера в качестве контроллера домена не требует перезагрузки.

Установка контроллера с помощью RSAT занимает больше времени, чем через Powershell.

Управляем доменом

Теперь, чтобы понять насколько сильно различается управление Active Directory через Powershell и AD AC (Active Directory Administrative Center), рассмотрим пару рабочих примеров.

Создание нового пользователя

Отличий между AD DC и Powershell никаких.

Включить пользователя

RSAT или локальный серверс GUI:

Через GUI пользователю нужно сначала задать пароль отвечающий GPO и только после этого его можно будет включить.

Через Powershell почти то же самое, только пользователя можно сделать активным даже без пароля.

Добавляем пользователя в группу

RSAT или локальный сервер с GUI:

С помощью AD DC нужно перейти в свойства пользователя, найти графу с членством пользователя в группах, найти группу в которую мы хотим его поместить и добавить его наконец, а затем кликнуть OK.

Если мы не знаем как называется нужная нам группа, получить их список мы можем с помощью:

Получить группу со всеми свойствами можно так:

Ну и наконец добавляем пользователя в группу:

Далее, из-за того, что в Powershell все является объектами, мы как и через AD DC должны сначала получить группу пользователя, а затем добавить его в неё.

Затем добавляем этот объект в группу:

Как видим, отличий в управлении AD через AD AC и Powershell почти нет.

Вывод:

Если вы уже сталкивались с развертыванием AD и других служб, то вы, возможно подмечали сходство развертывания через RSAT и Powershell, и насколько на самом деле все похоже. GUI в ядре, как никак.

Надеемся, статья была полезна или интересна.

Ну и напоследок пару дельных советов:

Предлагаем обновлённый тариф UltraLite Windows VDS за 99 рублей с установленной Windows Server 2019 Core.

Источник

Записки IT специалиста

Технический блог специалистов ООО»Интерфейс»

Перед тем как приступить к практическому воплощению в жизнь всех своих планов сделайте паузу и еще раз проверьте некоторые мелочи. Очень часто эти вещи ускользают от взгляда администратора, принося в дальнейшем довольно серьезные затруднения, особенно для начинающих.