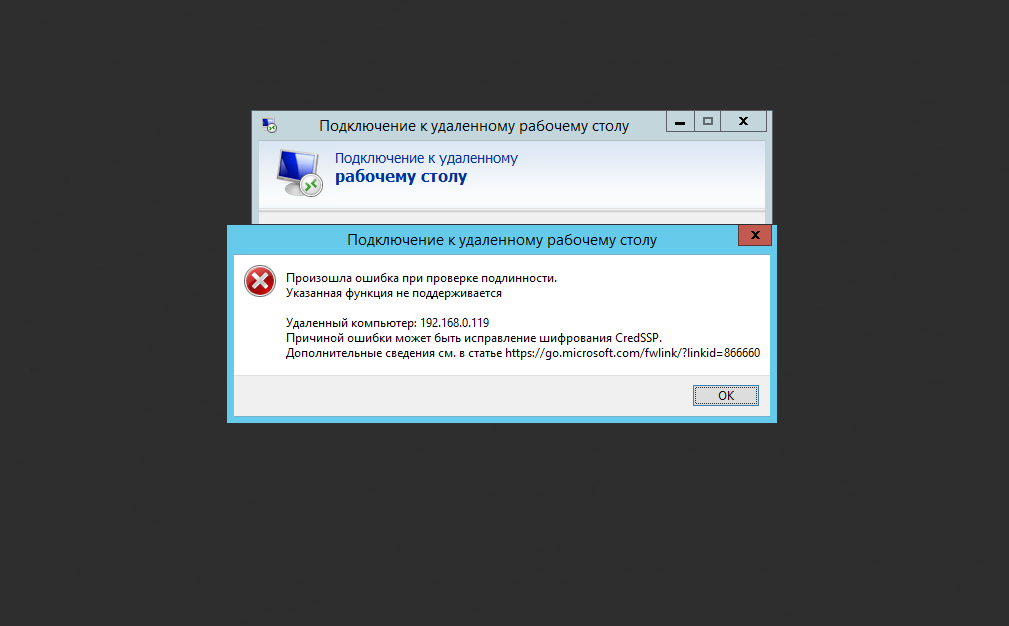

После установки обновления KB4103718 на моем компьютере с Windows 7 я не могу удаленно подключится к серверу c Windows Server 2012 R2 через удаленный рабочий стол RDP. После того, как я указываю адрес RDP сервера в окне клиента mstsc.exe и нажимаю «Подключить», появляется ошибка:

Подключение к удаленному рабочему столу

Произошла ошибка проверки подлинности.

Указанная функция не поддерживается.

Удаленный компьютер: computername

После того, как я удалил обновление KB4103718 и перезагрузил компьютер, RDP подключение стало работать нормально. Если я правильно понимаю, это только временное обходное решение, в следующем месяце приедет новый кумулятивный пакет обновлений и ошибка вернется? Можете что-нибудь посоветовать?

Ответ

Вы абсолютно правы в том, что бессмысленно решать проблему удалением обновлений Windows, ведь вы тем самым подвергаете свой компьютер риску эксплуатации различных уязвимостей, которые закрывают патчи в данном обновлении.

В своей проблеме вы не одиноки. Данная ошибка может появится в любой операционной системе Windows или Windows Server (не только Windows 7). У пользователей английской версии Windows 10 при попытке подключится к RDP/RDS серверу аналогичная ошибка выглядит так:

An authentication error has occurred.

The function requested is not supported.

Remote computer: computername

Ошибка RDP “An authentication error has occurred” может появляться и при попытке запуска RemoteApp приложений.

Почему это происходит? Дело в том, что на вашем компьютере установлены актуальные обновления безопасности (выпущенные после мая 2018 года), в которых исправляется серьёзная уязвимость в протоколе CredSSP (Credential Security Support Provider), использующегося для аутентификации на RDP серверах (CVE-2018-0886) (рекомендую познакомится со статьей Ошибка RDP подключения: CredSSP encryption oracle remediation). При этом на стороне RDP / RDS сервера, к которому вы подключаетесь со своего компьютера, эти обновления не установлены и при этом для RDP доступа включен протокол NLA (Network Level Authentication / Проверку подлинности на уровне сети). Протокол NLA использует механизмы CredSSP для пре-аутентификация пользователей через TLS/SSL или Kerberos. Ваш компьютер из-за новых настроек безопасности, которые выставило установленное у вас обновление, просто блокирует подключение к удаленному компьютеру, который использует уязвимую версию CredSSP.

Что можно сделать для исправления эту ошибки и подключиться к вашему RDP серверу?

- Самый правильный способ решения проблемы – установка последних кумулятивных обновлений безопасности Windows на компьютере / сервере, к которому вы подключаетесь по RDP;

- Временный способ 1. Можно отключить проверку подлинности на уровне сети (NLA) на стороне RDP сервера (описано ниже);

- Временный способ 2. Вы можете на стороне клиента разрешить подключение к RDP серверам с небезопасной версией CredSSP, как описано в статье по ссылке выше. Для этого нужно изменить ключ реестра AllowEncryptionOracle (команда

REG ADD

HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2

) или изменить настройки локальной политики Encryption Oracle Remediation / Исправление уязвимости шифрующего оракула), установив ее значение = Vulnerable / Оставить уязвимость).Это единственный способ доступа к удаленному серверу по RDP, если у вас отсусвует возможность локального входа на сервер (через консоль ILO, виртуальной машины, облачный интерфейс и т.д.). В этом режиме вы сможете подключиться к удаленному серверу и установить обновления безопасности, таким образом перейдете к рекомендуемому 1 способу. После обновления сервера не забудьте отключить политику или вернуть значение ключа AllowEncryptionOracle = 0 :

REG ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 0

Отключение NLA для протокола RDP в Windows

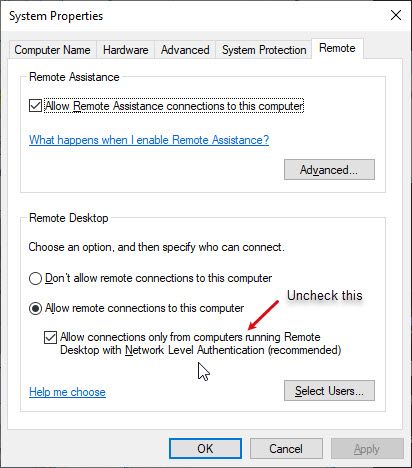

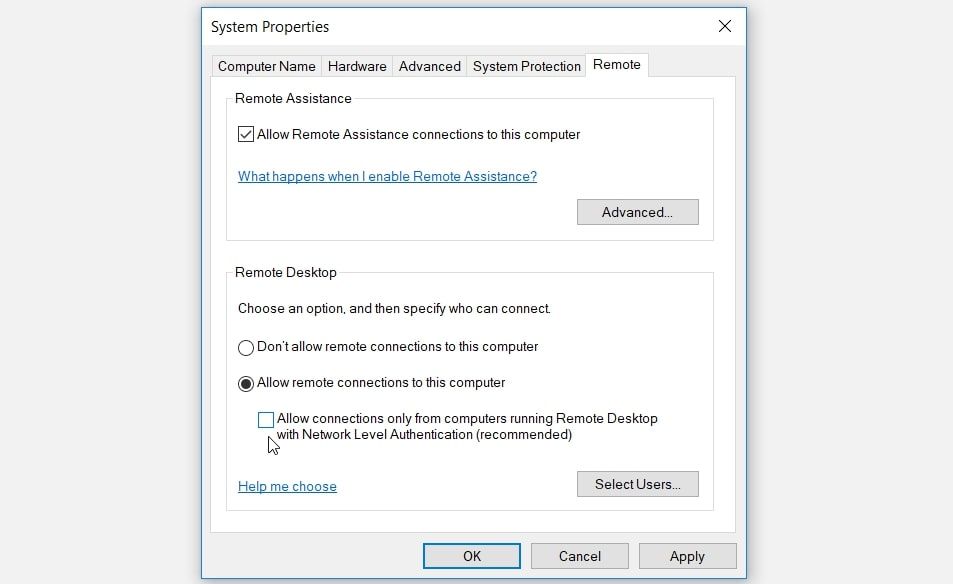

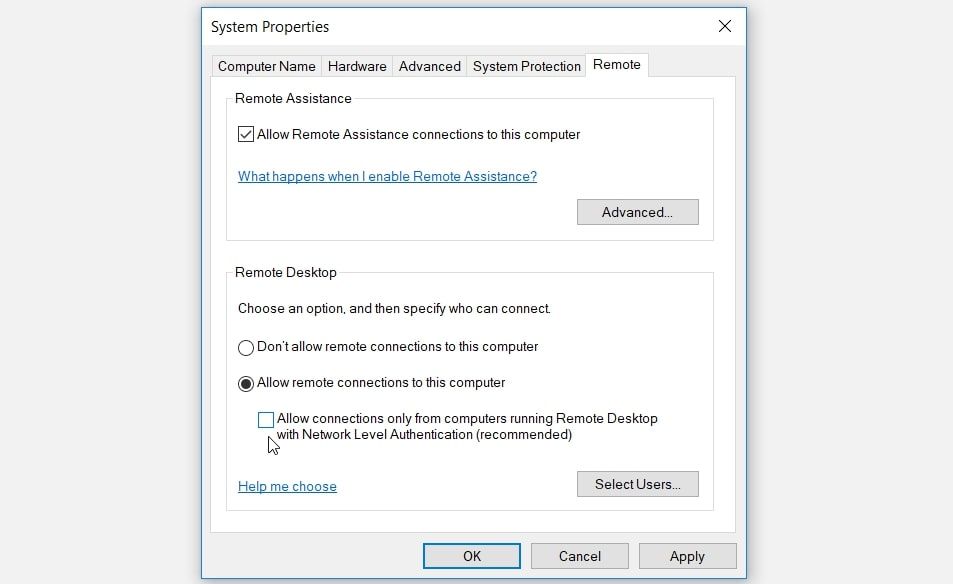

Если на стороне RDP сервера, которому вы подключаетесь, включен NLA, это означает что для преаутентификации RDP пользователя используется CredSPP. Отключить Network Level Authentication можно в свойствах системы на вкладке Удаленный доступ (Remote), сняв галку «Разрешить подключения только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети / Allow connection only from computers running Remote Desktop with Network Level Authentication (recommended)» (Windows 10 / Windows 8).

В Windows 7 эта опция называется по-другому. На вкладке Удаленный доступ нужно выбрать опцию «Разрешить подключения от компьютеров с любой версией удаленного рабочего стола (опасный) / Allow connections from computers running any version of Remote Desktop (less secure)».

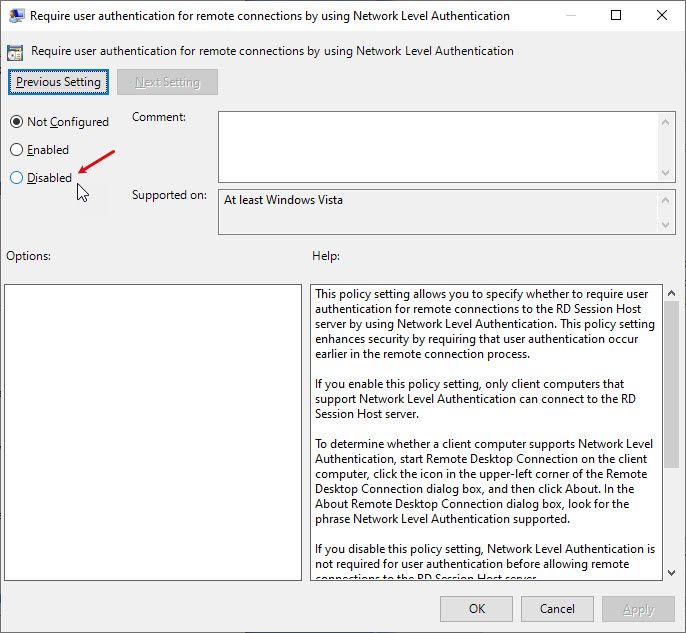

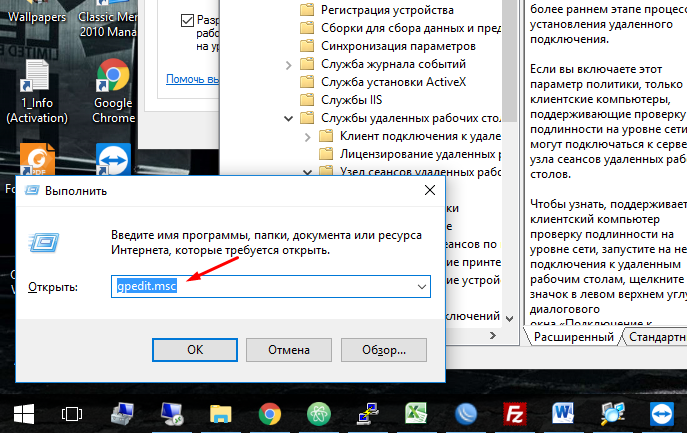

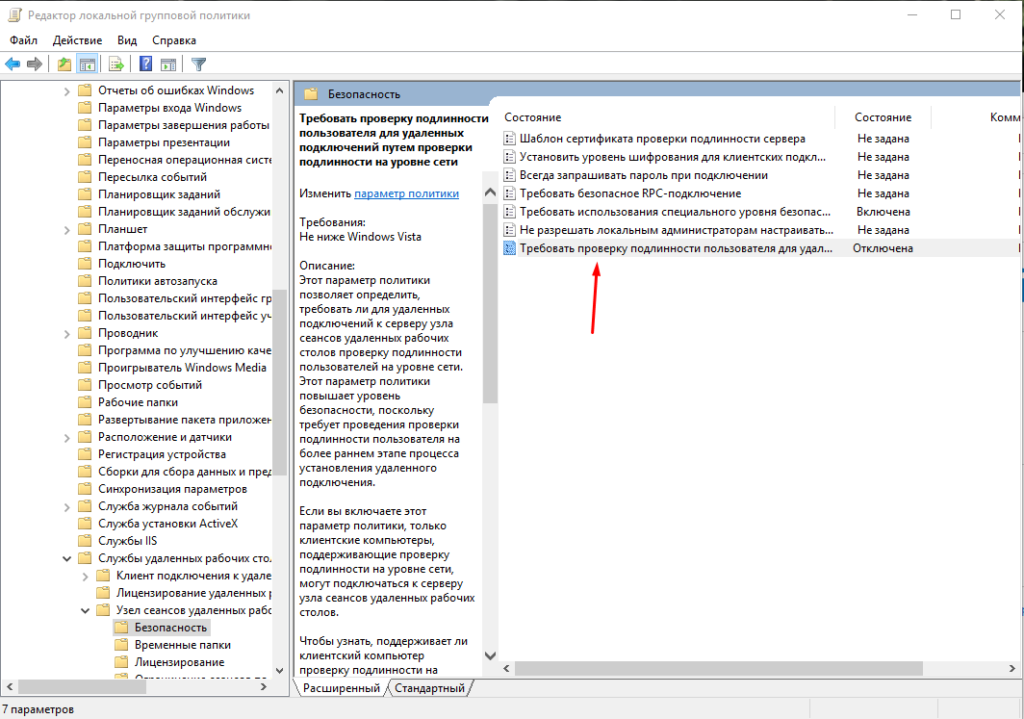

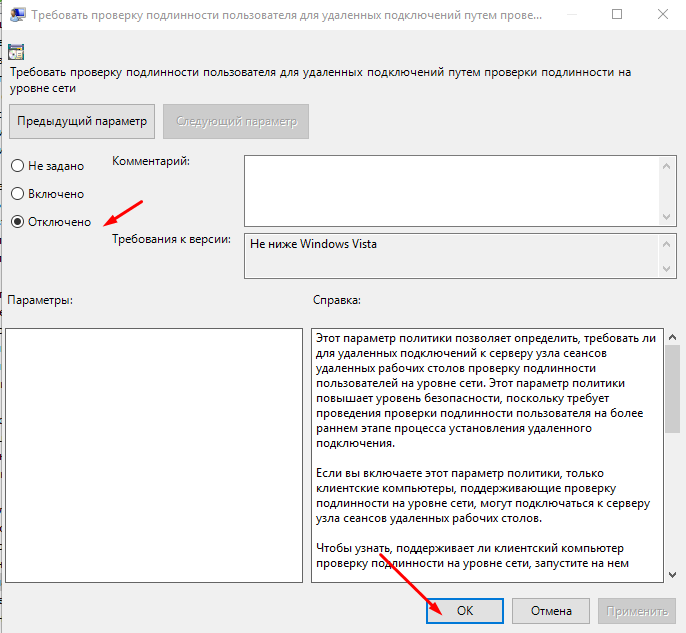

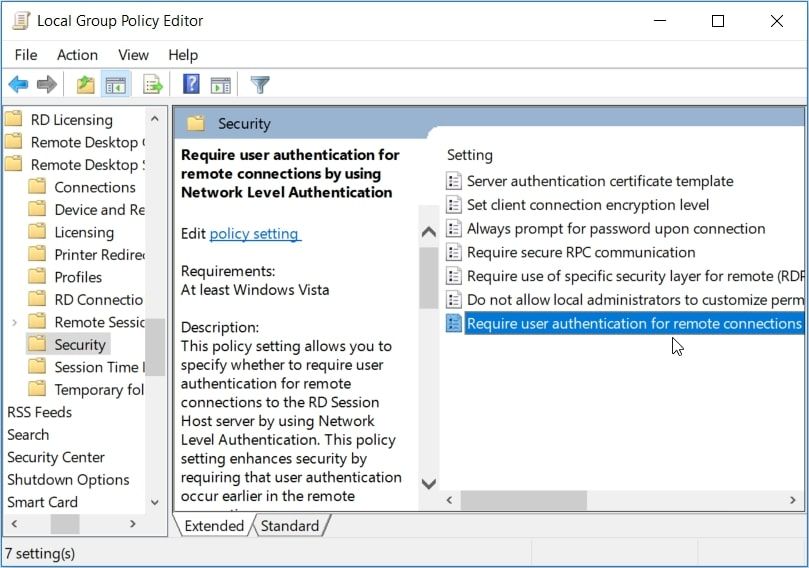

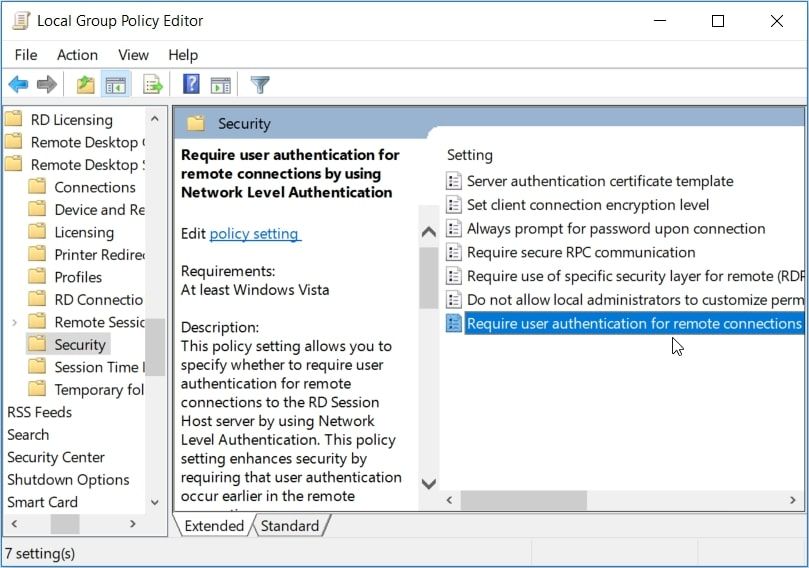

Также можно отключить проверку подлинности на уровне сети (NLA) с помощью редактора локальной групповой политики — gpedit.msc (в Windows 10 Home редактор политик gpedit.msc можно запустить так) или с помощью консоли управления доменными политиками – GPMC.msc. Для этого перейдите в разделе Конфигурация компьютера –> Административные шаблоны –> Компоненты Windows –> Службы удаленных рабочих столов – Узел сеансов удаленных рабочих столов –> Безопасность (Computer Configuration –> Administrative Templates –> Windows Components –> Remote Desktop Services – Remote Desktop Session Host –> Security), отключите политику Требовать проверку подлинности пользователя для удаленных подключений путем проверки подлинности на уровне сети (Require user authentication for remote connections by using Network Level Authentication).

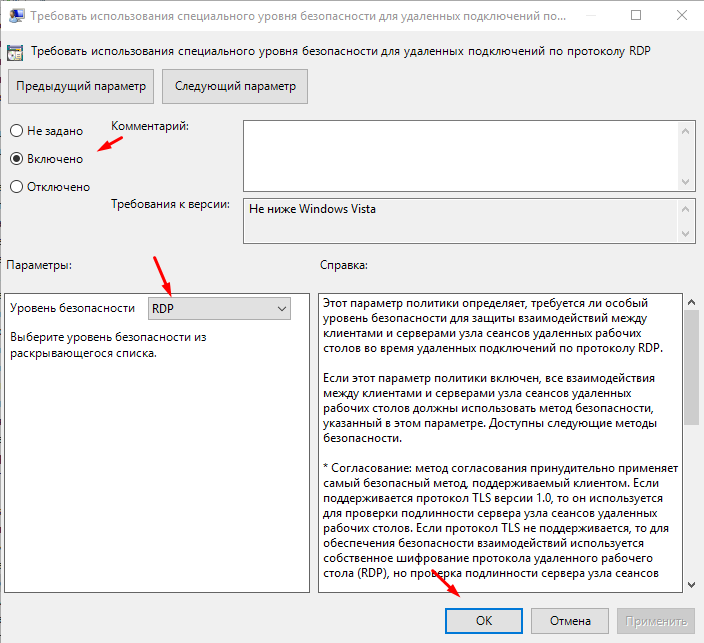

Также нужно в политике «Требовать использования специального уровня безопасности для удаленных подключений по протоколу RDP» (Require use of specific security layer for remote (RDP) connections) выбрать уровень безопасности (Security Layer) — RDP.

Для применения новых настроек RDP нужно обновить политики (gpupdate /force) или перезагрузить компьютер. После этого вы должны успешно подключиться к удаленному рабочему столу сервера.

Удаленный компьютер требует проверки подлинности на уровне сети [решено]

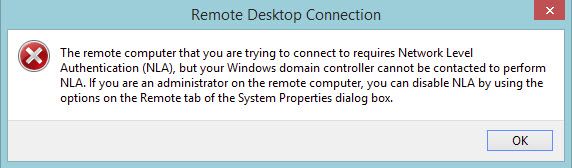

При правильной настройке Windows 10 можно использовать для подключения к другому удаленному компьютеру через локальное подключение или через Интернет. Однако многие пользователи сообщают об ошибке, когда они не могут подключиться к удаленным компьютерам по сети, получая сообщение об ошибке:

«Удаленный компьютер требует проверки подлинности на уровне сети, которую ваш компьютер не поддерживает. Для получения помощи обратитесь к системному администратору или в службу технической поддержки.»

«Удаленный компьютер, к которому вы пытаетесь подключиться, требует проверки подлинности на уровне сети, но ваш контроллер домена Windows не может связаться для выполнения NLA. Если вы являетесь администратором на удаленном компьютере, вы можете отключить NLA, используя параметры на вкладке «Удаленное» диалогового окна «Свойства системы».»

Здесь я расскажу, как вы можете решить проблему, если вы получите проверка подлинности на уровне сети ошибка в вашей системе.

Исправления для удаленного компьютера требует проверки подлинности на уровне сети

Вот некоторые шаги, которые вы можете выполнить, чтобы временно отключить проверка подлинности на уровне сети, для того, чтобы решить проверка подлинности на уровне сети требуемая ошибка. В конце я расскажу о более постоянном и безопасном решении, которое позволит вам подключаться к удаленным устройствам, не беспокоясь о аутентификация на уровне сети удаленного рабочего стола Сообщения об ошибках.

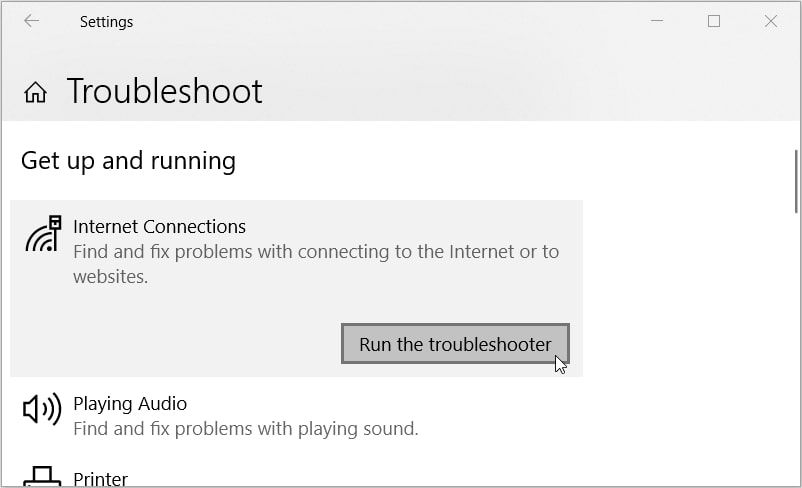

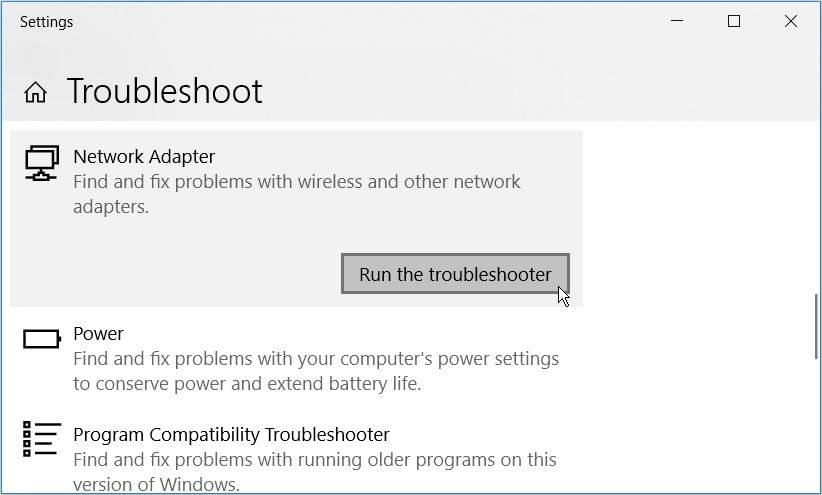

Решение 1. Измените настройки удаленного рабочего стола

Вот простой шаг, который вы можете выполнить, чтобы отключить проверка подлинности на уровне сети с легкостью. Это делается с помощью диалогового окна «Свойства системы». Следуйте этим шагам тщательно, чтобы решить ‘удаленный компьютер требует проверки подлинности на уровне сети‘ сообщение об ошибке.

- Открыть Бегать диалог, нажав Win + R.

- Тип sysdm.cpl и нажмите Войти запустить окно свойств системы.

- Перейти к Удаленный

- В подразделе «Удаленный рабочий стол» снимите флажок рядом с ‘Разрешить подключения только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети (рекомендуется)»

- Нажмите на Подать заявление с последующим Ok.

- Перезагрузите вашу систему.

Теперь проверьте, можете ли вы подключиться к удаленному компьютеру, если этот параметр отключен. Это должно устранить ошибку на вашем устройстве. Есть несколько других способов отключить проверка подлинности на уровне сети в вашей системе.

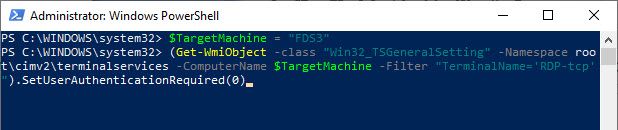

Решение 2. Используйте PowerShell

Один из самых простых способов отключения NLA состоит в использовании команд PowerShell для выполнения желаемого действия. PowerShell позволяет вам подключиться к удаленному компьютеру и после нацеливания на компьютер выполнить команду для отключения NLA.

- Откройте окно PowerShell с повышенными правами. Для этого используйте Win + S чтобы открыть диалоговое окно поиска, введите PowerShell, щелкните правой кнопкой мыши по результату и выберите Запустить от имени администратора.

- Выполните следующую команду, чтобы подключиться к целевому компьютеру:

$ TargetMachine = «Target-Machine-Name»

Заметка: Замените Target-Machine-Name на имя вашего компьютера - Введите следующую команду, чтобы удалить аутентификацию с сетевого компьютера:

(Get-WmiObject -class «Win32_TSGeneralSetting» -Namespace root cimv2 Terminalservices -ComputerName $ TargetMachine -Filter «TerminalName =’ RDP-tcp ’»). SetUserAuthenticationRequired (0)

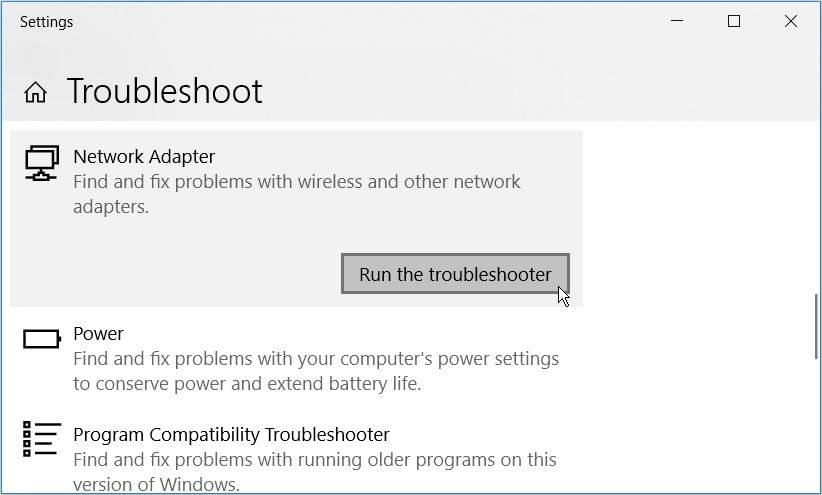

Решение 3. Используйте редактор групповой политики

Редактор групповой политики — это мощный инструмент, который может помочь вам настроить многие важные параметры Windows без необходимости редактирования реестра. Отключение NLA с помощью редактора групповой политики может быть очень полезным, особенно если вы отключаете все файлы. Выполните следующие действия, чтобы отключить ‘аутентификация на уровне сети удаленного рабочего столаС помощью редактора локальной групповой политики.

- Открыть Бегать диалог, нажав Win + R.

- Тип gpedit.msc и нажмите Войти запустить редактор локальной групповой политики.

- Перейдите по следующему пути, чтобы получить доступ к соответствующему файлу настроек:

Конфигурация компьютера >Административные шаблоны >Компоненты Windows >Службы удаленных рабочих столов >Узел сеансов удаленных рабочих столов >Безопасность - В разделе «Настройки безопасности» на правой панели найдите следующую запись:

Требовать аутентификацию пользователя для удаленных подключений с использованием аутентификации на уровне сети - Дважды щелкните эту запись, чтобы изменить значение.

- Нажмите на Отключено переключатель.

Проверьте, была ли ошибка устранена на вашем устройстве, попытавшись подключиться к удаленному рабочему столу с помощью отключенного NLA.

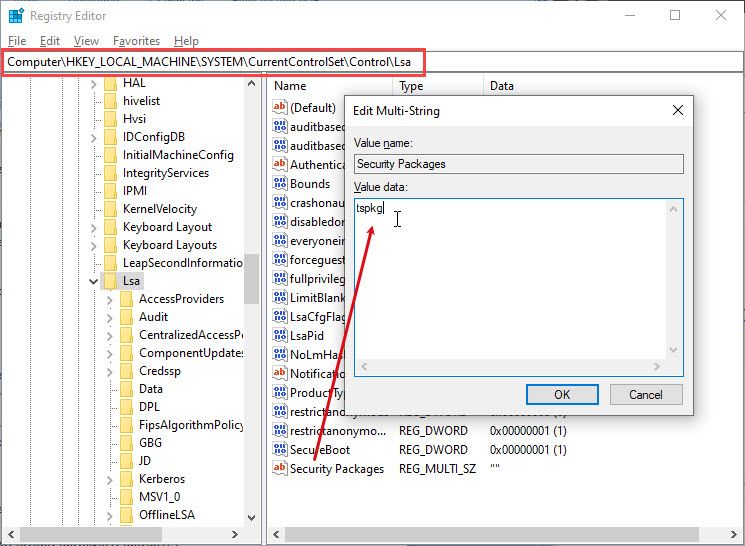

Решение 4. Используйте редактор реестра

Вы также можете использовать реестр для решения theудаленный компьютер требует проверки подлинности на уровне сетиОшибка в вашей сетевой системе. Выполните следующие шаги, чтобы решить ошибка аутентификации удаленного рабочего стола на вашем удаленном рабочем столе.

Замечания: Реестр является одним из самых мощных и важных инструментов в Windows, и внесение любых изменений без знания последствий может привести к поломке устройства. Обязательно подготовьте резервную копию, прежде чем вносить какие-либо изменения в ваше устройство, и точно следуйте приведенным инструкциям.

- Откройте диалоговое окно «Выполнить», нажав Win + R.

- Тип смерзаться и нажмите Войти запустить редактор реестра. Нажмите на да в приглашении контроля учетной записи пользователя.

- Перейдите в следующую папку, вставив путь в адресную строку редактора реестра:

Компьютер HKEY_LOCAL_MACHINE SYSTEM CurrentControlSet Control Lsa - На правой панели найдите и дважды щелкните Пакеты безопасности многострочное значение для изменения значения.

- В поле данных значения для записи введите tspkg и нажмите Ok.

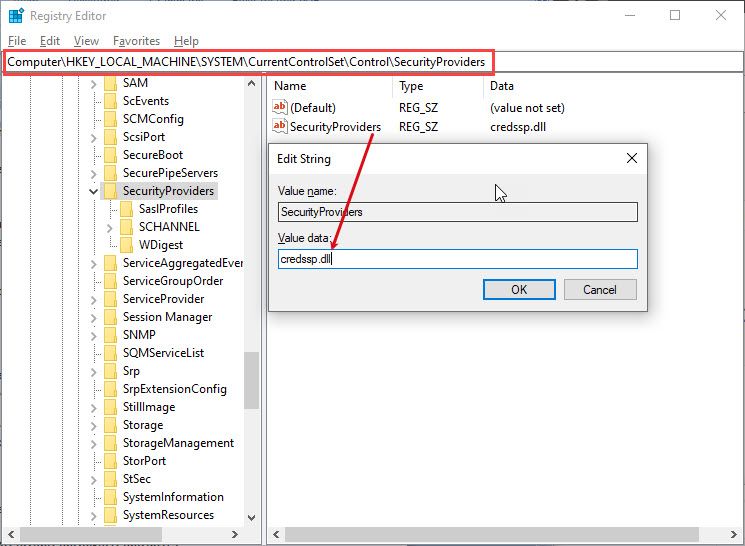

- Далее перейдите к следующему разделу реестра:

Компьютер HKEY_LOCAL_MACHINE SYSTEM CurrentControlSet Control SecurityProviders - На правой панели дважды щелкните, чтобы изменить значение SecurityProviders строковое значение.

- В поле Значение для записи введите credssp.dll и нажмите Ok.

- Закройте редактор реестра и перезагрузите устройство.

Теперь проверьте, если проверка подлинности на уровне сети ошибка устранена на вашем устройстве.

Завершение

Удаленные рабочие столы могут быть очень полезны для совместного использования и взаимодействия с компьютерами в других местах на местном уровне. Однако ‘удаленный компьютер требует проверки подлинности на уровне сетиОшибка ’может помешать удаленным соединениям и предотвратить совместное использование ресурсов. Теперь вы знаете, как решить эту проблему, используя решения, представленные выше. Комментарий ниже, если вы нашли это полезным, и обсудить далее то же самое.

Не удается подключиться по rdp «Ошибка проверки подлинности»

При подключение к удаленному компьютеру по RDP возникают различные проблемы и ошибки. Их достаточно много и решаются все они по разному. Сегодня разберем наверно самую популярную ошибку которая связанная с проверкой подлинности.

Как исправить ошибку

И так при попытке подключения к удаленному рабочему столу вы видите сообщение.

Произошла ошибка при проверки подлинности

Указанная функция не поддерживается

Удаленный компьютер 192.168.0.0

Причиной ошибки может быть исправление шифрования CredSSP

Дополнительную информацию смотрите в статье …

Для её решение необходим на компьютере к которому не удается подключиться изменить групповую политику. Для этого нажимаем Win + R вводим gpedit.msc.

Откроется редактор групповой политики. В нем необходимо открыть раздел «Безопасность». Путь до него такой «Конфигурация компьютера» — «Административные шаблоны» — «Компоненты Windows» — «Службы удаленных рабочих столов» — «Узел сеансов удаленных рабочих столов» — «Безопасность».

Тут открываем политику «Требовать проверку подлинности пользователя …»

Дальше открывает политику «Требовать использования специального уровня…», включаем и в пункте «Уровень безопасности выбираем» RDP.

Пробуем подключиться к удаленному рабочему столу. Если вы все сделали правильно то должны без проблем подключиться.

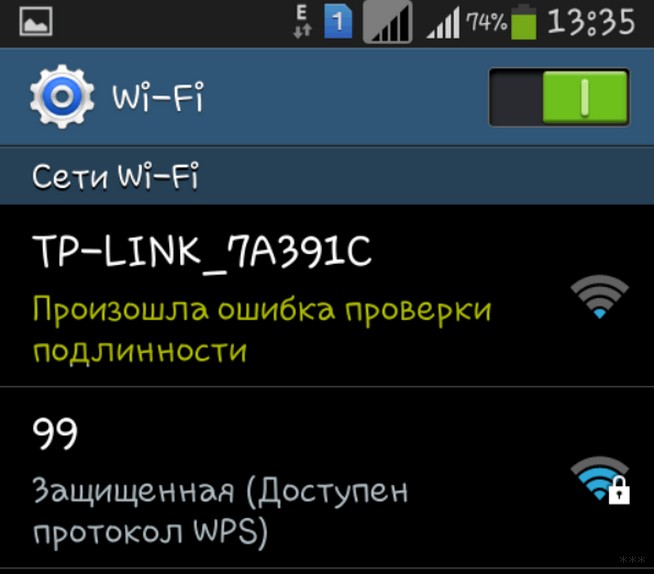

Ошибка проверки подлинности при подключении к Wi-Fi

Всем привет! Сегодня разбор очередной проблемы на устройствах с Android: «Произошла ошибка проверки подлинности Wi-Fi». В основном у людей, столкнувшихся с этой проблемой, смартфоны от Samsung Galaxy. Но на самом деле ошибка свойственна всем устройствам (смартфоны и планшеты) на базе операционной системы Android. Предлагаю узнать что делать и устранить эту ошибку!

Если раньше все работало нормально, а теперь не подключается – перезагрузите и роутер, и смартфон. Обычно это решает все беды без лишних манипуляций. Попробуйте подключиться около роутера, не отходя далеко!

Основная причина

Основная причина такой ошибки – неправильно введенный пароль.

В английском варианте эта ошибка может звучать «Authentification Error» – как раз про ввод пароля.

Да, обычно именно банальная ошибка вызывает проблему. Так что уточнили правильный пароль – у владельца точки доступа, или самостоятельно в настройках своего роутера (если не знаете как, найдите вашу модель в поиске на нашем сайте), ввели его и спокойно подключились. Нередко это случается, когда на роутере пароль изменили, а телефон пытается подключиться к нему по старым данным.

Т.е. обычно все на поверхности и решается просто. Но бывают и отдельные уникальные случаи, когда проблема значит другое:

- Алгоритмы шифрования в роутере – может включиться сторонний алгоритм, тип которого не будет поддерживать ваш телефон.

- Каналы связи – неверно выбранный канал очень редко тоже способен создать проблему.

Но бывают и аппаратные проблемы:

Разберемся чуть подробнее.

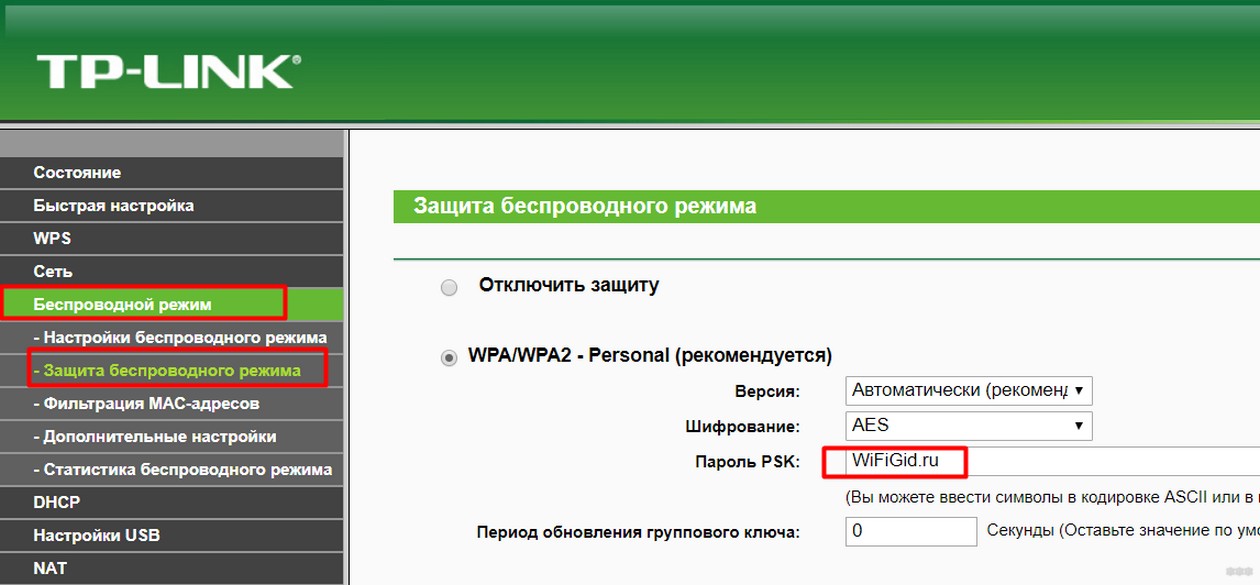

Смена пароля

Для смены пароля на роутере воспользуйтесь поиском на нашем сайте. Вбейте туда свою модель, найдите к ней инструкцию и воспользуйтесь пошаговой инструкцией. Здесь же я покажу общий алгоритм смены на все случаи жизни.

- Заходим в настройки роутера – обычно имеет адрес 192.168.0.1 или 192.168.1.1 . Обычный логин для входа – admin, пароль – admin или пустой.

- Ищем настройки сети Wi-Fi и параметры ее безопасности. Там будет расположен наш пароль. Можно просто посмотреть (он открыт) или изменить. На примере моего TP-Link:

- На телефоне интерфейсы могут различаться – версий Андроидом развелось не мало, да и производители вносят свои корректировки. Так что пытаетесь подключиться как всегда к своей сети – если требует пароль, вводим его заново. Иногда можно вызвать меню, где отдельно изменяется пароль. Смотрите под свою модель, пробуйте.

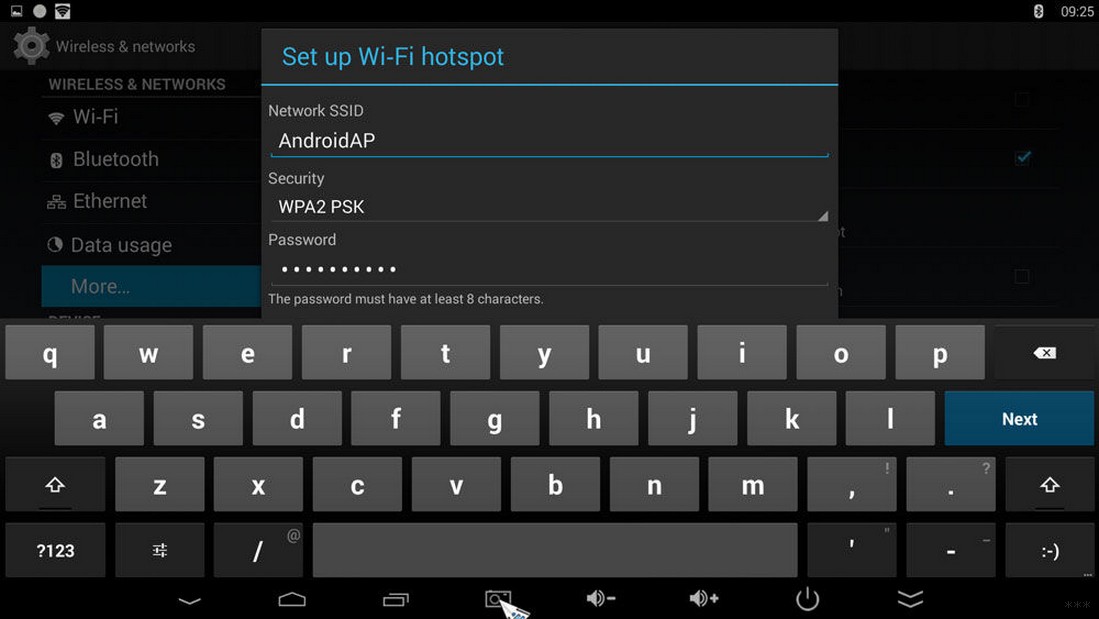

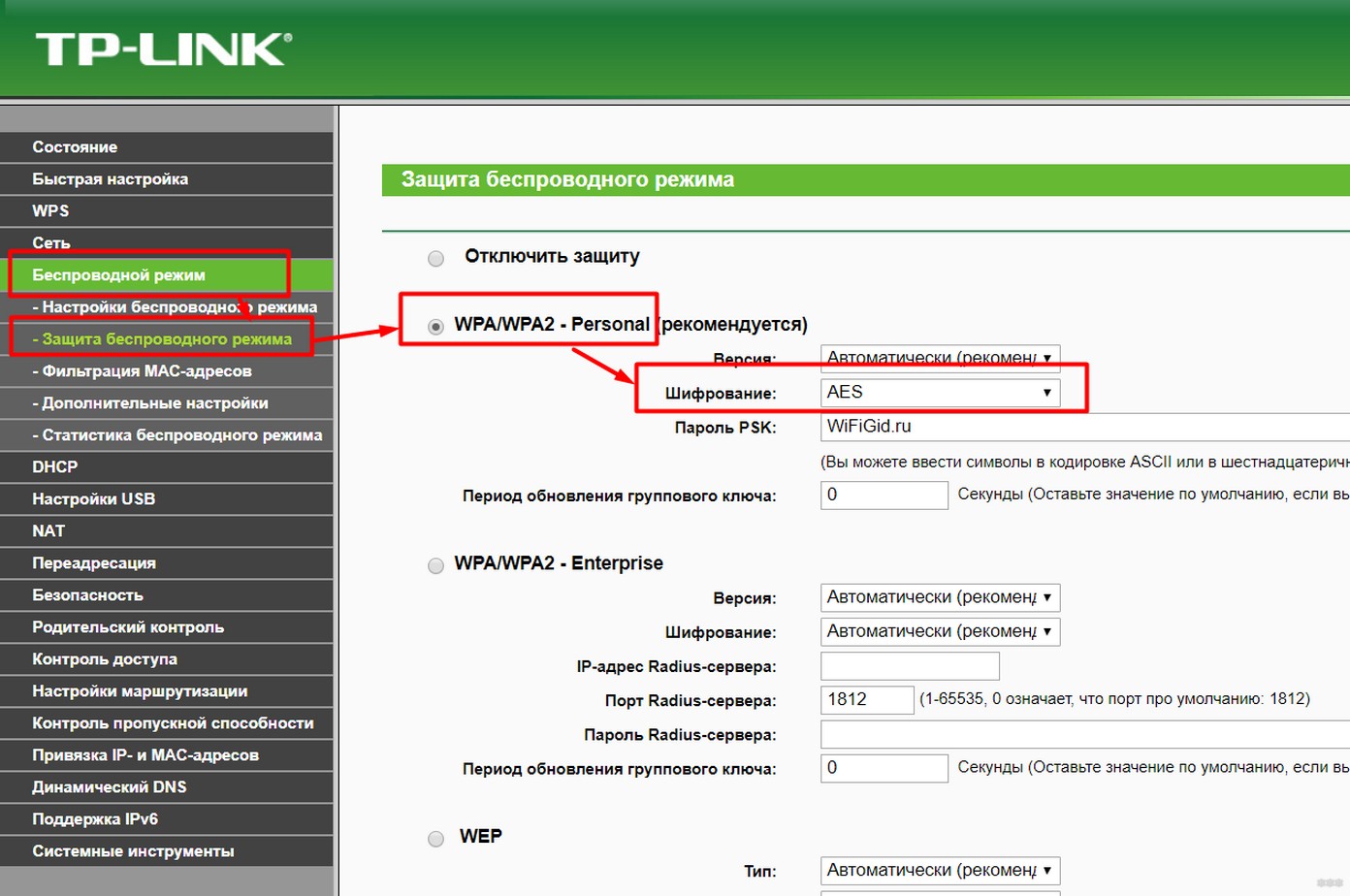

Шифрование

Бывает, что выставлены странные настройки шифрования при первичной настройке. Обычный правильный вариант – установить WPA2 Personal и алгоритм AES. Вот так это выглядит на моем роутере:

На телефоне же рекомендуется удалить сеть и заново подключиться к ней. Иначе будет и дальше выдавать сообщение про неизвестный тип безопасности.

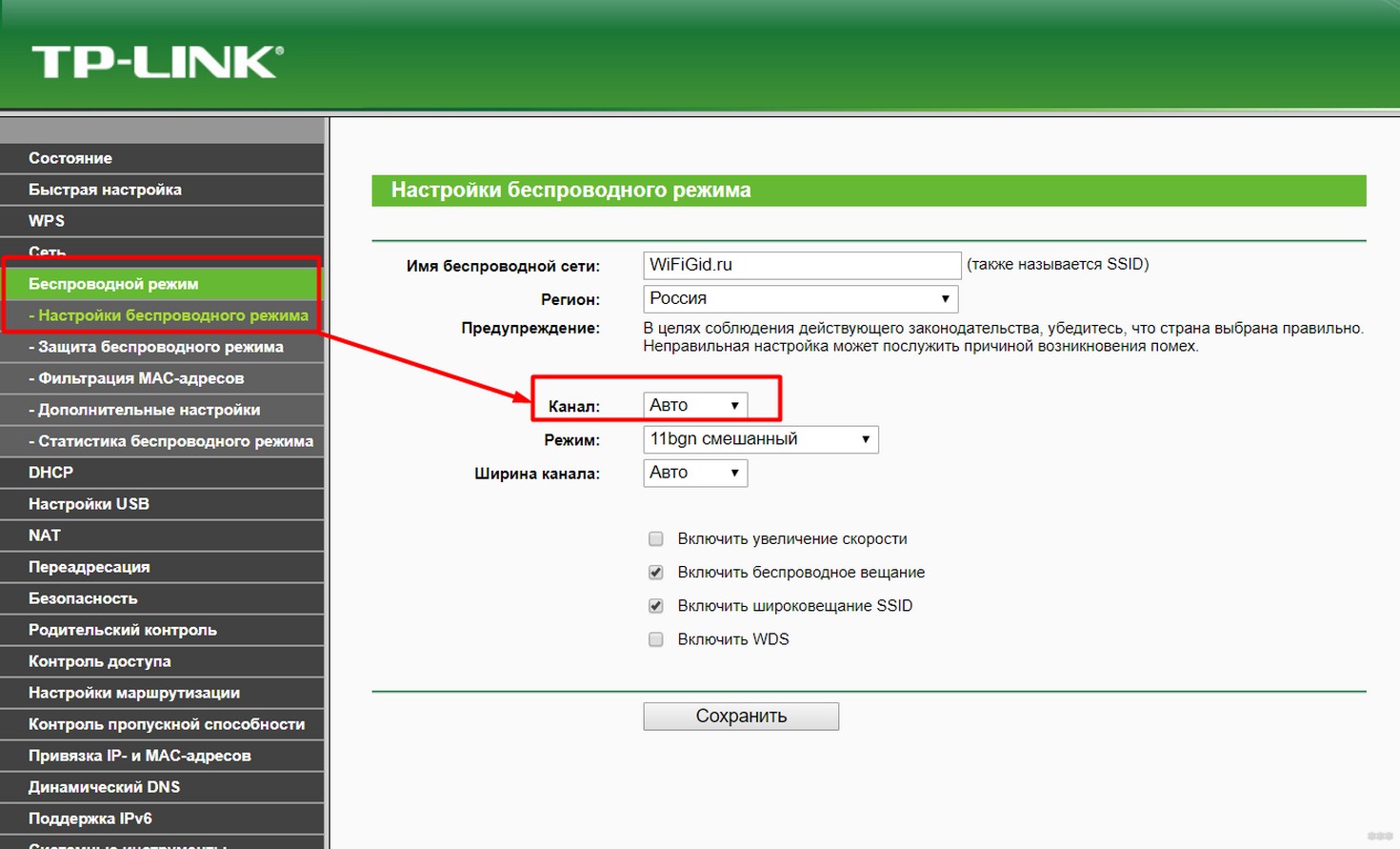

Каналы

Тут нужно понимать, что двухдиапазонные роутеры уже плотно входят в наш дом. Но поддерживает ли телефон 5 ГГц? Если нет – то настройки нужно будет выполнять над сетью 2,4 ГГц. Это к тому, что роутер создает 2 сети, и к каждой из них можно задать собственные настройки. Так что не потеряйтесь!

Что касается каналов работы. Они могут быть просто забиты соседскими сетями, и это создает помехи для вашего подключения. Мы уже много мусолили в других статьях эту тему, обсуждая и ширину, и подбор незагруженного, и просто распределение в частотном диапазоне. Но наш вывод остается прежним – установите канал роутера в режим Авто. Если возникает какая-то проблема, просто перезагрузите его, и все должно заработать.

Смена канала происходит обычно в тех же настройках, что и пароля или шифрования, но на TP-Link он попал в соседнюю вкладку:

Другие варианты

Если уж совсем ничего не помогает, то предсказать что-то сложно – причин проблем всегда больше чем самих проблем. Про перезагрузку роутера и телефона я уже написал в самом начале – вы это точно сделали?

Не помогло? Нужно идти на крайние меры – сделайте полный сброс роутера на заводские установки и настройте его заново (обычно на задней панели есть кнопка Reset – удерживайте ее около 10 секунд до перезагрузки маршрутизатора). И это не помогло? Сбросьте на заводские настройки и телефон. Только не забудьте перед этим сохранить все свои данные! Искренне надеюсь, что до этого не дойдет.

Вот и все! Решили проблему? Напишите об этом в комментариях. Нашли интересное решение – расскажите об этом нашим читателям там же. А на этом все, увидимся в следующих статьях!

Несколько пользователей Windows 10 сообщили об ошибке в системах, подключенных к домену, при попытке удаленного доступа к своим компьютерным системам. Это происходит, когда на компьютере включена проверка подлинности сетевого уровня или NLA. Если вы один из этих пользователей, вам лучше продолжить чтение, так как этот пост расскажет, как исправить эту ошибку. Чтобы решить эту проблему, вы можете попробовать несколько обходных путей. Вы можете либо отключить эту опцию напрямую через свойства, либо вы также можете изменить некоторые записи или подразделы реестра и перезапустить систему.

Когда вы сталкиваетесь с этой проблемой, появляется сообщение об ошибке, которое гласит:

«Удаленный компьютер, к которому вы пытаетесь подключиться, требует проверки подлинности на сетевом уровне (NLA), но с вашим контроллером домена Windows невозможно связаться для выполнения NLA. Если вы являетесь администратором удаленного компьютера, вы можете отключить NLA с помощью параметров на вкладке «Удаленный» диалогового окна «Свойства системы».

Или вы можете также увидеть это сообщение об ошибке:

«Удаленный компьютер требует аутентификации на уровне сети, которую ваш компьютер не поддерживает. Для получения помощи обратитесь к системному администратору или в службу технической поддержки ».

Прежде чем приступить к устранению неполадок, используя приведенные ниже параметры, необходимо создать резервную копию данных или точки восстановления системы, а также скопировать все записи реестра, которые вы собираетесь изменить.

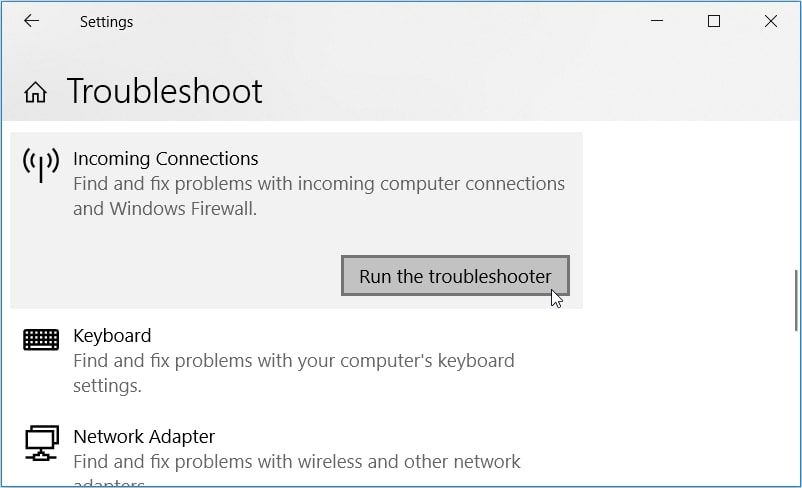

Вариант 1 — отключить аутентификацию на сетевом уровне через свойства

NLA — это полезный инструмент, который обеспечивает вашему компьютеру дополнительную безопасность и помогает сетевым администраторам контролировать, кто может входить в систему одним щелчком мыши. Однако бывают случаи, когда это может стать недостатком и помешать вам получить удаленный доступ к вашей системе. Таким образом, вам нужно отключить его с помощью свойств.

- Нажмите клавиши Win + R, чтобы открыть диалоговое окно «Выполнить».

- После этого введите «sysdm.cpl» и нажмите Enter, чтобы открыть «Свойства системы».

- Затем перейдите на вкладку «Удаленный» и снимите флажок «Разрешить подключения только с компьютеров, на которых запущен удаленный рабочий стол с проверкой подлинности на уровне сети (рекомендуется)».

- Теперь нажмите кнопку «Применить», чтобы сохранить внесенные изменения и выйти из «Свойства системы», а затем снова попробуйте войти на удаленный компьютер и посмотреть, устранена ли проблема.

Вариант 2 — отключить NLA через редактор реестра

Обратите внимание, что вы можете использовать эту опцию, только если первая не сработала для вас. Обратите внимание, что этот параметр потребует от вас полной перезагрузки компьютера, что может означать некоторое время простоя, если ваш компьютер работает на рабочем сервере. Поэтому обязательно сохраните всю свою работу.

- Нажмите клавиши Win + R, чтобы открыть диалоговое окно «Выполнить», затем введите «Regedit» в поле и нажмите «Ввод», чтобы открыть редактор реестра.

- Оттуда нажмите Файл> Подключить сетевой реестр и введите данные удаленного компьютера, а затем попробуйте подключиться.

- Перейдите к пути ниже после подключения:

HKLM> СИСТЕМА> CurrentControlSet> Управление> Сервер терминалов> WinStations> RDP-Tcp

- После этого измените значения, указанные ниже, на «0».

- SecurityLayer

- Аутентификация пользователя

- Перейдите к PowerShell и выполните эту команду — перезагрузить компьютер

Вариант 3 — отключить NLA через PowerShell

PowerShell позволяет вам подключаться к удаленному компьютеру, и после того, как вы настроили таргетинг на компьютер, вы можете выполнить приведенные ниже команды, чтобы отключить NLA.

- Нажмите Win + S, чтобы открыть Поиск, а затем введите «PowerShell» в поле. Щелкните правой кнопкой мыши соответствующий результат и выберите параметр «Запуск от имени администратора».

- После открытия PowerShell выполните команду ниже:

- Попав в PowerShell, выполните следующую команду:

$ TargetMachine = «Target-Machine-Name»

(Get-WmiObject -class «Win32_TSGeneralSetting» -пространство имен rootcimv2terminalservices -ComputerName $TargetMachine -Filter «TerminalName=’RDP-tcp'»).SetUserAuthenticationRequired(0)

Примечание. В данной команде «Target-Machine-Name» — это имя целевого компьютера.

Вариант 4. Используйте редактор групповой политики, чтобы отключить NLA.

Другой вариант, который вы можете использовать для отключения NLA, — это редактор групповой политики. Это идеально подходит для вас, если вы отключаете одеяло. Просто обратите внимание, что редактор групповой политики — это мощный инструмент, и что если вы сделаете некоторые ошибки, изменив значения, о которых не знаете, вы можете сделать свой компьютер бесполезным, поэтому убедитесь, что вы создали резервную копию всех значений, прежде чем продолжить.

- Нажмите клавиши Win + R, чтобы открыть диалоговое окно «Выполнить».

- Затем введите «gpedit.msc» и нажмите «Enter», чтобы открыть редактор групповой политики.

- Оттуда идите по этому пути — Конфигурация компьютера> Административные шаблоны> Компоненты Windows> Службы удаленного рабочего стола> Узел сеанса удаленного рабочего стола> Безопасность

- После этого выполните поиск «Требовать аутентификацию пользователя для удаленных подключений с использованием аутентификации на уровне сети» и отключите ее.

- Теперь проверьте, исправлена ли ошибка или нет.

Расширенный ремонт системы Pro

Автоматизированное решение для ремонта ПК в один клик

С Advanced System Repair Pro вы можете легко

Замените поврежденные файлы

Восстановить производительность

Удалить вредоносные программы

СКАЧАТЬ

Advanced System Repair Pro совместим со всеми версиями Microsoft Windows, включая Windows 11.

Поделиться этой статьей:

Вас также может заинтересовать

Код ошибки 0x80004002 — Что это?

Код ошибки 0x80004002 — это код ошибки Windows, который влияет на Windows 10 и предыдущие операционные системы, включая Windows XP, Vista, Windows 7 и Windows 8. В большинстве случаев при попытке вызвать всплывающее окно с кодом ошибки 0x80004002 Установите новое программное обеспечение или программы на вашем компьютере.

Общие симптомы включают в себя:

- Проблемы с запуском программ, которые когда-то работали

- Медленное время отклика вашего компьютера на команды, введенные с клавиатуры или мыши

- Проблемы с выключением или запуском вашей машины

- Сообщение об ошибке, касающееся вашего реестра, обновлений или времени ответа.

Существует ряд различных решений, которые можно использовать, чтобы попытаться разрешить код ошибки 0x80004002. Поскольку существует несколько причин проблемы, некоторые методы, используемые для успешного решения имеющихся проблем, довольно просты, в то время как другие требуют передовых знаний или умений для завершения. Если описанные ниже методы не помогли решить проблему или вы не уверены в своих силах, чтобы применить эти методы, обратитесь к квалифицированному специалисту по ремонту Windows, чтобы он помог вам. Если это сообщение об ошибке не будет исправлено, вы можете подвергнуть свой компьютер другим сообщениям об ошибках, включая код ошибки 0x80240020.

Решения

Причины ошибок

Существует много разных проблем, которые могут способствовать появлению кода ошибки 0x80004002. Наиболее распространенные причины для этого конкретного сообщения об ошибке включают в себя:

- Ошибки в файлах реестра

- Отсутствуют системные файлы, которые были случайно связаны с другими программами и удалены

- Вирусы или вредоносные программы, вызывающие повреждение программных или системных файлов.

- Установки, которые не удалось завершить полностью

Дополнительная информация и ручной ремонт

Из-за ряда причин, которые могут повлиять на код ошибки 0x80004002, существует ряд методов, которые можно использовать для решения проблем, связанных с ошибкой. Хотя некоторые из этих методов довольно просты в реализации, другие могут потребовать от вас использования таких программ, как очистители реестра и мастера установки драйверов, поэтому, если вам неудобно использовать эти виды программного обеспечения, обратитесь к сертифицированному специалисту по ремонту Windows, чтобы помочь вам.

Вот основные способы, которыми вы можете попытаться устранить код ошибки 0x80004002:

Метод первый: запустите очиститель реестра Windows

В Интернете существует множество различных инструментов очистки реестра, но не все они предоставлены надежными источниками. Вместо того, чтобы доверять файлу от неизвестного издателя, вы можете использовать программу очистки реестра, включенную в ваш программный пакет Windows.

Запустите этот инструмент, чтобы завершить сканирование ваших файлов, обнаружив, какие из них, возможно, потребуется восстановить. В большинстве случаев очиститель реестра сам может восстановить необходимые файлы и устранить ошибку.

Рекомендуется перезагрузить компьютер после запуска очистка реестра инструмент, чтобы убедиться, что ваша машина может точно оценить вновь отремонтированные файлы.

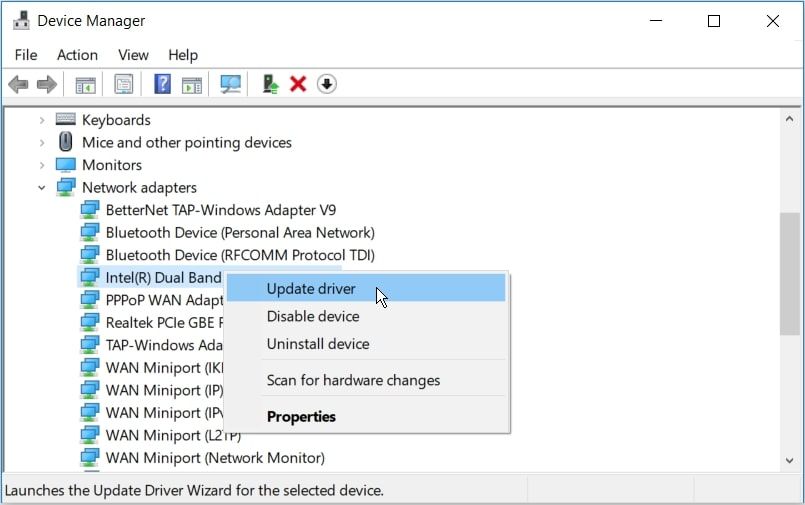

Метод второй: обновите драйверы и программное обеспечение

В некоторых случаях код ошибки 0x80004002 возникает, когда драйверы устарели. Если вы считаете, что это так, вы можете проверить состояние различных драйверов, зайдя в настройки своей операционной системы и выбрав опцию «Обновить драйверы».

Вы также можете проверить свою систему на наличие необходимых обновлений программного обеспечения Windows, которые могут служить для устранения кода ошибки.

После того, как вы проверили и установили все необходимые драйверы, обязательно перезагрузите компьютер, чтобы полностью применить любые изменения, внесенные процессом установки.

Метод третий: переустановите программное обеспечение Windows

В некоторых случаях лучший способ исправить отсутствующие или поврежденные файлы, которые могут вызвать код ошибки 0x80004002, — просто переустановить копию Windows. Всегда делайте резервные копии файлов перед переустановкой программного обеспечения.

Метод четвертый: запустите программу поиска вирусов

Поскольку код ошибки 0x80004002 также может быть вызван вредоносным ПО или вирусом, вы можете запустить программу сканирования на вирусы, чтобы обнаружить и устранить проблему. После этого запустите инструмент восстановления реестра, чтобы исправить все затронутые файлы и перезагрузить компьютер.

Метод пятый: использование автоматизированного инструмента

Если вы хотите всегда иметь в своем распоряжении утилиту для исправления этих Windows 10 и других связанных с ними проблем, когда они возникают, Загрузить и установить мощный автоматизированный инструмент.

Узнать больше

Недавно ряд пользователей сообщили, что им не удалось ничего загрузить из Интернета после того, как они обновили свои компьютеры с Windows 10. Такая проблема возникает из-за некоторых настроек параметров Интернета, расположенных в Панели управления. Судя по отчетам, эта проблема возникает во всех типах браузеров, а не только в Microsoft Edge. Невозможность загрузить что-либо из Интернета является огромной проблемой, поскольку почти все связано с Интернетом. Чтобы решить эту проблему, вот несколько советов, которые вы можете попробовать.

Вариант 1. Временно отключите брандмауэр и сторонний антивирус.

Известно, что брандмауэр и антивирусные программы блокируют файлы в тот момент, когда они обнаруживают угрозу для системы. Однако в некоторых случаях он также может блокировать файл, даже если это безопасный файл. Таким образом, ваши антивирусные программы или брандмауэры могут быть причиной, по которой вы ничего не можете загрузить на свой компьютер с Windows 10. Чтобы изолировать проблему, вам необходимо временно отключить как брандмауэр, так и антивирусные программы, а затем проверить, можно ли теперь что-либо загружать из Интернета. Не забудьте включить их снова, поскольку их отключение может сделать ваш компьютер уязвимым для киберугроз.

Вариант 2. Попробуйте изменить настройки параметров Интернета.

По словам пользователей, изменение настроек параметров Интернета помогло им решить проблему. Бывают случаи, когда местоположение диска в настройках параметров обозревателя не является системным диском, скорее всего, это вызовет всплывающее сообщение об ошибке, поэтому вам нужно убедиться, что он правильный.

- Перейдите в Панель управления, найдите Свойства обозревателя и откройте его.

- Затем перейдите на вкладку «Общие» и нажмите «Настройки».

- Оттуда проверьте, является ли расположение диска «C:». Если это так, закройте окно, в противном случае нажмите «Переместить папку…», а затем выберите нужную папку на диске C: и нажмите «ОК».

- Теперь перезагрузите компьютер и проверьте, помогло ли изменение параметров браузера решить проблему.

Вариант 3. Попробуйте очистить данные браузера.

Бывают случаи, когда данные браузера могут вызывать проблемы при загрузке файлов в Интернете. И поэтому вы можете попробовать очистить данные вашего браузера. Это может быть очень простое решение, но часто оно помогает исправить ошибки такого рода. Следуйте инструкциям ниже, чтобы очистить данные в вашем браузере.

- Откройте браузер Google Chrome.

- После этого нажмите клавиши Ctrl + H. Это откроет новую панель, которая позволит вам удалить историю просмотров и другие данные в вашем браузере.

- Теперь установите каждый флажок, который вы видите, и нажмите кнопку Очистить данные просмотра.

- Затем перезапустите браузер Chrome и проверьте, можете ли вы сейчас открыть любой веб-сайт или нет.

Вариант 4. Избавьтесь от конфликтующих расширений браузера.

- Откройте Chrome и нажмите клавиши Alt + F.

- Перейдите в раздел «Дополнительные инструменты» и нажмите «Расширения», чтобы найти любые подозрительные расширения браузера или панели инструментов.

- Нажмите на корзину и выберите «Удалить».

- Перезапустите Chrome и снова нажмите клавиши Alt + F.

- Перейдите к «При запуске» и отметьте «Открыть определенную страницу или набор страниц».

- Чтобы проверить, активен ли угонщик браузера, нажмите Установить страницы, если он активен, перезапишите URL.

Вариант 5 — Попробуйте удалить прокси

Удаление прокси-сервера также может помочь вам решить проблему с подключением в Cortana. Вот как вы можете это сделать:

- Нажмите клавиши Win + R, чтобы открыть диалоговое окно «Выполнить».

- Затем введите «inetcpl.cpl» в поле и нажмите Enter, чтобы открыть Свойства Интернета.

- После этого перейдите на вкладку «Подключения» и выберите настройки локальной сети.

- Оттуда. Снимите флажок «Использовать прокси-сервер» для вашей локальной сети, а затем убедитесь, что установлен флажок «Автоматически определять настройки».

- Теперь нажмите кнопку ОК и кнопку Применить.

- Перезагрузите компьютер.

Примечание: Если вы используете стороннюю прокси-службу, вы должны отключить ее.

Вариант 6. Попробуйте переустановить браузер.

Если ни один из перечисленных выше вариантов не помог решить проблему, вы можете попробовать переустановить браузер. Бывают случаи, когда браузер не установлен должным образом, что может вызвать несколько проблем, например невозможность загрузить что-либо из Интернета. Таким образом, переустановите браузер и посмотрите, поможет ли это.

Узнать больше

Один из самых неприятных моментов в Windows 10 — это обновление с одной версии на другую. Хотя эти обновления необходимы для исправления некоторых ошибок или улучшения взаимодействия с пользователем, некоторые из них фактически приносят ошибки в компьютеры. И в одном из недавних обновлений Windows 10 было обнаружено много проблем, особенно для пользователей, которые ежедневно используют удаленный рабочий стол. Ошибка возникает из-за того, что клиент протокола удаленного рабочего стола Windows 10 не работает или не подключается и не может найти компьютер HOSTNAME в целом. Судя по сообщениям пользователей, столкнувшихся с этой проблемой, существует два случая:

- Пользователи, которые пытаются получить доступ к определенному веб-сайту или папке в сети

Некоторые пользователи сталкиваются с этой ошибкой при попытке запустить средство устранения неполадок с сетью. Даже если они добавят имя сервера в него, это все равно не определит проблему, и непредсказуемо, драйвер, кажется, время от времени появляется и исчезает. И даже после подключения сетевые команды вообще не работают. Это действительно неприятно для пользователей, у которых много компьютеров, а все остальные системы не отображаются в сети.

- Удаленный рабочий стол не может найти компьютер HOSTNAME

Некоторые другие пользователи сообщили, что ошибка появлялась при использовании классического программного обеспечения для удаленного рабочего стола. Он продолжает давать сбой и выдает сообщение об ошибке «Удаленный рабочий стол не может найти компьютер «HOSTNAME». Если это тот же сценарий, что и у вас, это означает, что «HOSTNAME» не принадлежит указанной сети. Поэтому вам нужно проверить имя компьютера и домен, к которому вы пытаетесь подключиться. Бывали случаи, когда он работал после того, как некоторые пользователи пытались подключиться к домену пару раз. Однако, когда пользователи пытаются использовать версию удаленного рабочего стола UWP, в большинстве случаев он подключается. Такая проблема определенно связана с DNS. Возможно, на DNS-сервере есть две разные записи, поэтому он подключается, а иногда нет. Когда он может определить правильный адрес, диски подключаются к ПК, однако через пару минут они внезапно пропадают. Используя «nslookup» для имени хоста несколько раз, вы можете проверить это и убедиться, что вы всегда будете получать одинаковые результаты.

nslookup [-SubCommand …] [{ComputerToFind | [-Server]}]

Если вы определили, что диски каждый раз исчезают, возможно, вам придется изменить DNS-сервер или попросить администратора решить проблему за вас. Кроме того, вы также можете проверить другой вариант, который сработал для многих пользователей. Этот второй вариант отключает IPv6 на сетевом адаптере. Если вы не знаете, Windows 10 предпочитает IPv6, а не IPv4, поэтому, если у вас теперь есть проблемы с использованием IPv6 для подключения к серверам, вы можете изменить настройки своего компьютера, чтобы он использовал только IPv4 вместо IPv6. Для этого следуйте этим инструкциям:

- Откройте Настройки> Сеть и Интернет> Ethernet> Изменить параметры адаптера.

- Оттуда щелкните правой кнопкой мыши адаптер там, где вы хотите его отключить, и выберите «Свойства».

- Затем найдите флажок «Протокол Интернета версии 6 (TCP / IPv6)» и снимите его.

- Теперь нажмите OK и перезагрузите компьютер, чтобы сохранить сделанные изменения.

Узнать больше

MovieMode — это потенциально нежелательная программа, разработанная GenTechnologies Apps, которая якобы рекламирует функцию «Выключить свет» на веб-сайтах потокового видео, таких как Youtube. Эта функция позволяет пользователю затемнить весь фон вокруг видео, что позволяет лучше сфокусировать видео. Хотя это звучит интересно и полезно, при дальнейшей проверке было обнаружено, что эта программа не работает с современными браузерами.

Во время установки MovieMode может изменять настройки вашего браузера, изменять домашнюю страницу, показывать дополнительную рекламу и другие подозрительные действия.

Из условий использования:

«Приложения могут быть автоматически включены в ваших веб-браузерах после установки. Приложения или рекламные объявления могут потребовать изменения домашней страницы вашего веб-браузера по умолчанию, страницы по умолчанию или набора страниц при запуске, поставщика поиска по умолчанию и других настроек браузера. Чтобы Приложения могли работать наиболее эффективно и с наименьшим раздражением, Приложения могут изменять или отключать определенные функции веб-браузера или операционной системы, включая, помимо прочего, предупреждения о времени загрузки, функции ускорителя и функции Политики безопасности контента. Приложения также могут включать в себя функции для уведомления вас, когда вы запускаете приложение или посещаете веб-домен, которые могут мешать работе установленных вами приложений. «

О потенциально нежелательных приложениях

Что такое потенциально нежелательная программа (PUP)?

Вы когда-нибудь обнаруживали нежелательную программу, работающую на вашем компьютере, и задавались вопросом, как, черт возьми, она туда попала? Эти нежелательные программы, которые называются потенциально нежелательными программами или сокращенно ПНП, обычно помечаются как пакет программного обеспечения при загрузке программы и могут вызвать серьезные проблемы для пользователей. С технической точки зрения ПНП не является настоящим «вредоносным ПО». Основное различие между ПНП и вредоносным ПО заключается в распространении. Вредоносное ПО обычно удаляется путем использования уязвимости, в то время как ПНП устанавливается с согласия конечного пользователя, который сознательно или непреднамеренно одобряет установку ПНП в своей компьютерной системе. С другой стороны, очевидно, что ПНП по-прежнему являются плохой новостью для пользователей компьютеров, поскольку они могут быть весьма опасны для компьютера во многих отношениях.

Как нежелательные программы влияют на вас?

Нежелательные программы могут быть найдены во многих формах. Как правило, их можно найти в сборщиках рекламного ПО, которые, как известно, используют агрессивную и вводящую в заблуждение рекламу. Большинство сборщиков устанавливают многочисленные рекламные приложения от разных поставщиков, у каждого из которых есть своя собственная политика EULA. Safebytes Anti-malware полностью устраняет эту угрозу и защищает ваш компьютер от нежелательных программ или заражения вредоносным ПО. Кроме того, большинство бесплатных программ в наши дни включают в себя несколько нежелательных надстроек; во многих случаях панель инструментов интернет-браузера или модификация браузера, например угонщик домашней страницы. Они не только бесполезно занимают место на вашем экране, но и панели инструментов могут также манипулировать результатами поиска, отслеживать ваши действия в Интернете, снижать общую производительность вашего веб-браузера и замедлять ваше веб-соединение до уровня сканирования. Они могут показаться невинными, но ПНП иногда являются шпионскими программами. Худшая часть установки ПНП — это шпионское ПО, рекламное ПО и регистраторы нажатий клавиш, которые могут скрываться внутри. Большинство ПНП не имеют существенной ценности или преимуществ. Как только они будут установлены, они могут растратить ваши ценные системные ресурсы, а также резко снизить производительность компьютера. Многие из этих программ вредны для компьютерных систем и ставят под угрозу вашу личную информацию и, возможно, вашу личность.

Лучшие способы остановить щенков

• Всегда изучайте лицензионное соглашение и заявление о конфиденциальности. Не соглашайтесь, если вы точно не понимаете, на что соглашаетесь.

• Всегда выбирайте пользовательскую установку, если вам предоставляется выбор между Рекомендуемой и Пользовательской установкой — никогда не нажимайте «Далее», «Далее», «Далее» вслепую.

• Используйте блокировщик рекламы / всплывающих окон; Установите антивирусные продукты, такие как Safebytes Anti-malware. Такие программы могут установить стену между вашим компьютером и онлайн-преступниками.

• Избегайте добавления бесплатного программного обеспечения, которое вы просто не будете использовать. Избегайте загрузки и установки расширений и приложений браузера, с которыми вы не знакомы.

• Всегда загружайте приложения с исходного сайта. Большинство ПНП попадают на ваш компьютер через порталы загрузки, поэтому держитесь от них подальше.

Что делать, если вы не можете установить Safebytes Anti-Malware?

Вредоносные программы могут нанести всевозможные повреждения после вторжения в ваш компьютер, от кражи ваших личных данных до удаления файлов на вашем компьютере. Некоторые вредоносные программы делают все возможное, чтобы помешать вам загрузить или установить что-либо в вашей компьютерной системе, особенно антивирусные программы. Если вы читаете это, вероятно, вы заразились вредоносным ПО, которое не позволяет установить программу безопасности компьютера, такую как Safebytes Anti-Malware. Есть несколько исправлений, которые вы можете попытаться обойти с этой конкретной проблемой.

Загрузите программное обеспечение в безопасном режиме с поддержкой сети

Если вредоносная программа настроена на загрузку при запуске Windows, загрузка в безопасном режиме должна предотвратить это. При загрузке компьютера или ноутбука в безопасном режиме загружаются лишь минимально необходимые приложения и службы. Вам нужно будет сделать следующее, чтобы избавиться от вредоносных программ в безопасном режиме.

1) При включении / запуске нажимайте клавишу F8 с интервалом в 1 секунду. Это вызовет меню дополнительных параметров загрузки.

2) С помощью клавиш со стрелками выберите Безопасный режим с сетевым подключением и нажмите ENTER.

3) Как только вы войдете в этот режим, у вас снова будет доступ к интернету. Теперь используйте ваш веб-браузер в обычном режиме и перейдите по адресу https://safebytes.com/products/anti-malware/, чтобы загрузить и установить Safebytes Anti-Malware.

4) Сразу после установки выполните полную проверку и дайте программе избавиться от обнаруженных угроз.

Получите антивирусную программу, используя альтернативный браузер

Некоторые вредоносные программы нацелены только на определенные интернет-браузеры. Если это ваша ситуация, используйте другой веб-браузер, так как он может обойти вредоносное ПО. Если вы не можете загрузить программное обеспечение безопасности с помощью Internet Explorer, это означает, что вирус может быть нацелен на уязвимости IE. Здесь вы должны переключиться на альтернативный интернет-браузер, такой как Firefox или Chrome, чтобы загрузить программное обеспечение Safebytes Anti-Malware.

Создать портативный USB-антивирус для устранения вирусов

Другой вариант — создать переносную антивирусную программу на USB-накопителе. Выполните следующие действия, чтобы использовать флэш-диск для очистки зараженного компьютера.

1) На чистом компьютере установите Safebytes Anti-Malware.

2) Вставьте перьевой диск в ту же систему.

3) Запустите программу установки, дважды щелкнув исполняемый файл загруженного программного обеспечения с расширением .exe.

4) Выберите USB-накопитель в качестве местоположения, когда мастер спросит вас, где именно вы хотите установить программное обеспечение. Следуйте инструкциям по активации.

5) Отключите USB-накопитель. Теперь вы можете использовать этот портативный антивирус на зараженной компьютерной системе.

6) Дважды щелкните файл антивирусного программного обеспечения EXE на диске.

7) Нажмите «Сканировать сейчас», чтобы запустить полное сканирование зараженного компьютера на наличие вредоносных программ.

SafeBytes Anti-Malware Особенности

Вы хотите загрузить лучшее антивирусное программное обеспечение для своей системы? На рынке существует множество приложений, которые выпускаются в платных и бесплатных версиях для систем Microsoft Windows. Некоторые из них хороши, некоторые — нормального типа, а некоторые сами испортят ваш компьютер! При поиске программного обеспечения для защиты от вредоносных программ выберите то, которое обеспечивает надежную, эффективную и полную защиту от всех известных вирусов и вредоносных программ. В список рекомендуемого программного обеспечения входит SafeBytes AntiMalware. SafeBytes имеет действительно хорошую репутацию благодаря отличному сервису, и клиенты им довольны. Антивредоносное ПО SafeBytes — это высокоэффективный и удобный инструмент защиты, предназначенный для пользователей с любым уровнем ИТ-грамотности. Благодаря самой передовой технологии обнаружения и восстановления вирусов это программное обеспечение защищает ваш персональный компьютер от инфекций, вызванных различными видами вредоносных программ и подобных угроз, включая рекламное ПО, шпионское ПО, троянские кони, черви, компьютерные вирусы, клавиатурные шпионы, программы-вымогатели и потенциально нежелательные программы ( щенки). SafeBytes обладает выдающимися характеристиками по сравнению с другими антивирусными программами. Вот некоторые функции, которые могут вам понравиться в SafeBytes Anti-Malware.

Защита в режиме реального времени: SafeBytes обеспечивает полную безопасность вашей персональной машины в режиме реального времени. Он будет регулярно отслеживать ваш компьютер на предмет подозрительной активности и защищать ваш компьютер от несанкционированного доступа.

Самая надежная защита от вредоносных программ: Этот инструмент для удаления вредоносных программ, созданный на основе широко известного антивирусного движка, способен находить и удалять несколько устойчивых вредоносных угроз, таких как угонщики браузеров, потенциально нежелательные программы и программы-вымогатели, которые могут пропустить другие типичные антивирусные программы.

Безопасный просмотр: Safebytes присваивает всем сайтам уникальный рейтинг безопасности, который помогает вам понять, безопасна ли веб-страница, которую вы собираетесь посетить, для просмотра или известно, что она является фишинговым сайтом.

Легкий вес: SafeBytes обеспечивает полную защиту от онлайн-угроз при небольшой нагрузке на ЦП благодаря усовершенствованному механизму и алгоритмам обнаружения.

Премиум поддержка: Вы можете получить техническую поддержку 24/7, чтобы быстро решить любую проблему с вашим приложением безопасности. В целом, SafeBytes Anti-Malware — надежная программа, поскольку она имеет множество функций и может выявлять и удалять любые потенциальные угрозы. Проблемы с вредоносным ПО могут уйти в прошлое, как только вы начнете использовать это приложение. Если вам нужны расширенные функции защиты и обнаружения угроз, покупка SafeBytes Anti-Malware может стоить долларов!

Технические детали и удаление вручную (для опытных пользователей)

Если вы не хотите использовать программное обеспечение для удаления вредоносных программ и хотите избавиться от режима видео вручную, вы можете сделать это, перейдя в меню «Установка и удаление программ» на панели управления и удалив программу-нарушитель; в случае надстроек браузера вы можете удалить его, посетив диспетчер надстроек/расширений браузера. Вы даже можете сбросить настройки браузера, а также очистить кеш и файлы cookie браузера. Чтобы обеспечить полное удаление, вручную проверьте жесткий диск и реестр компьютера на наличие всего следующего и удалите или сбросьте значения по мере необходимости. Сказав это, редактирование реестра Windows часто является сложной задачей, и только опытные пользователи компьютеров и профессионалы должны пытаться ее исправить. Кроме того, некоторые вредоносные программы продолжают размножаться, что затрудняет их удаление. Желательно, чтобы вы выполняли процесс удаления в безопасном режиме.

файлы:

C:ProgramDataMovieModeMovieMode.exe C:ProgramDataMovieModeMovieModeService.exe C:ProgramDataMovieModeUninstall.exe C:UsersAll UsersMovieModeMovieMode.exe C:UsersAll Users MovieModeMovieModeService.exe C:UsersAll UsersMovieModeUninstall.exe C:ProgramDataMovieMode C:UsersAll UsersMovieMode

Узнать больше

Осенняя распродажа в Steam все еще бушует, и другие магазины, такие как EPIC и GOG, тоже добились успеха, и по мере того, как год медленно закрывается, мы размышляем о лучших играх, выпущенных в этом году.

Представленные игры не расположены в каком-то определенном порядке, и, поскольку продажи все еще бушуют, выберите одну для себя, чтобы хорошо провести время.

Менеджер F1 22

Если вы увлекаетесь формульными гонками, мы искренне рекомендуем этого нового менеджера. Как много времени прошло с тех пор, как хороший менеджер Формулы-1 был освобожден, это глоток свежего воздуха. Мастерски сделано и весело играть, а также лицензированы с реальными командами и автомобилями. https://store.steampowered.com/app/1708520/F1_Manager_2022/

Stray (Бездомный)

Мне нравятся кошки, но эта игра на другом уровне по сравнению с конкурентами. Уникальный подход, отличный сюжет и, конечно же, рыжий кот в роли главного героя! Находясь в среде киберпанка, следуя истории некоторых несчастных андроидов, вы можете делать большинство кошачьих вещей, например, играть в коробках и т. Д., Но по сути игра представляет собой платформер-головоломку, что, на мой взгляд, отличная вещь. Мяуй свои вещи и получи игру, пока на нее действует скидка: https://store.steampowered.com/app/1332010/Stray/

Неоновый белый

Mirror’s Edge была очень уникальной игрой, когда она была выпущена, вводя паркур в игровой мир, а Neon white поднимает его на один уровень выше. Благодаря соревновательному геймплею FPS с паркуром эта игра отлично подходит для того, чтобы убить время и посоревноваться с друзьями, но больше всего в ней весело играть. Получи это здесь: https://store.steampowered.com/app/1533420/Neon_White/

Черепашки-ниндзя: Месть Шреддера

Месть Шреддера — это любовное письмо к классическим играм в стиле beat-the-up, которые можно найти в старых пыльных игровых автоматах в старые времена. Быстрый безумный экшн, пиксельная графика и море веселья!!! Получите это сейчас и начните вечеринку, как это было в 1980 году: https://store.steampowered.com/app/1361510/Teenage_Mutant_Ninja_Turtles_Shredders_Revenge/

Страна чудес крошечной Тины

Эту игру нужно испытать, чтобы полностью понять ее масштабы и причудливость. Создатели Borderlands представляют новый сплав фэнтези, оружия и сумасшедших идей, воплощенный в ролевом шутере с узнаваемым графическим стилем Borderlands. https://store.steampowered.com/app/1286680/Tiny_Tinas_Wonderlands/

Norco

Обладатель множества наград, Norco — это классическая приключенческая игра в жанре «укажи и щелкни» с великолепным научно-фантастическим сюжетом, в котором большое внимание уделяется окружающей среде. Сюжет и атмосфера — главные аргументы в пользу игры, и если вам нравятся хорошие истории с интересными персонажами, попробуйте эту: https://store.steampowered.com/app/1221250/NORCO/

Final Fantasy 14: Endwalker (последняя фантазия)

Расширение для массовой многопользовательской ролевой онлайн-игры приносит так много всего, что мы просто не могли его не заметить и отложить в сторону. Технически это не полноценная игра, так как это расширение, которое по-прежнему работает на многих фронтах, и поскольку оно предположительно является последним дополнением, сейчас самое подходящее время, чтобы взять его и попробовать Final Fantasy 14: https://store.steampowered.com/app/1592500/FINAL_FANTASY_XIV_Endwalker/

Elden Ring

Конечно, список был бы неполным, если бы мы не включили Elden Ring, отличный пример того, как сложная, но хорошо выполненная игра может идти дальше и дальше. Эта игра с сюжетом наравне с великими эпосами и компактностью, как в дарк соулс, подарит вам много часов геймплея и контента. https://store.steampowered.com/app/1245620/ELDEN_RING/

Узнать больше

Что такое код ошибки 0x80070103?

При посещении веб-сайта Центра обновления Windows или веб-узла Центра обновления Майкрософт для загрузки последнего обновления для аппаратных дисков вы можете получить код ошибки 0x80070103 при нажатии на драйвер обновления. Этот код ошибки возникает, когда Windows пытается загрузить часть идентичного оборудования во второй раз. Это также может произойти, когда Windows пытается обновить установленный драйвер до неподходящей версии этого драйвера.

Решения

Дополнительная информация и ручной ремонт

Дополнительная информация и ручной ремонт

Существует не так много способов решить эту проблему. Ниже приведены два способа исправления кода ошибки 0x80070103.

Метод 1:

- Посетить Веб-сайт Центра обновления Майкрософт

- После завершения «сканирования обновлений» щелкните страницу «Добро пожаловать» или «Пользовательская».

- Затем нажмите «Оборудование» на панели навигации, а затем на вкладке «Обновления дополнительного оборудования» клиент обновления отобразит доступные обновления.

- Для видеокарты отсканируйте второе обновление, после чего щелкните, чтобы выбрать параметр «Больше не показывать это обновление».

- Нажмите кнопку «Просмотреть и установить обновления».

- Убедитесь, что второго обновления для видеокарты нет, затем перейдите к установке обновлений.

- Нажмите кнопку «Пуск», выберите «Все программы», а затем нажмите «Центр обновления Windows».

- Перейдите на вкладку «Проверить наличие обновлений».

- После завершения «поиска обновлений» нажмите ссылку «Необязательные обновления».

- В разделе «Выберите обновления, которые вы хотите установить» щелкните правой кнопкой мыши ненужное обновление и скройте их.

- Нажмите кнопку ОК.

- Чтобы установить любые выбранные дополнительные обновления, нажмите «Установить обновления». Закройте Центр обновления Windows, если другие обновления не выбраны,

- Для сенсорных экранов проведите пальцем от правого края экрана, коснитесь «Поиск» (или наведите указатель мыши на правый верхний угол экрана, если вы используете мышь, переместив указатель вниз, прежде чем нажимать «Поиск»). Введите «Обновления Windows» в поле поиска, нажмите «Настройки», а затем нажмите «Проверить наличие обновлений».

- После завершения сканирования нажмите ссылку «Доступны дополнительные обновления».

- Щелкните правой кнопкой мыши или коснитесь и удерживайте обновление, которое хотите скрыть, выберите «Скрыть обновление», а затем выберите «ОК».

- Если доступны какие-либо другие обновления, сохраните всю работу в «других программах», после чего перезагрузите компьютер для установки обновлений; в противном случае откажитесь от окна Центра обновления Windows.

Откройте окно поиска и введите «Центр обновления Windows» в поле поиска.

Метод 2:

При попытке исправить код ошибки 0x80070103, если вам трудно следовать первому методу, вы можете напрямую связаться с Microsoft. Позвоните по номеру справочного центра, указанному на их веб-сайте, и технический специалист сможет помочь вам убедиться, что программа обновления не пытается загрузить несколько копий оборудования или установить непригодные обновления на ваш компьютер. Поскольку средство обновления Windows настроено на общий метод поиска обновлений, оно может быть не настроено на оптимизацию параметров персонального компьютера. Вот почему вы должны выбрать все дополнительные параметры обновления и почему этот процесс такой долгий. Это может быть проще, если специалист по ремонту компьютеров проведет вас через это. Однако, если вы хотите автоматизировать процесс решения этой проблемы, вы можете использовать мощный инструмент чтобы выполнить работу.

Узнать больше

Если вы пытались перезагрузить компьютер с Windows 10 с помощью параметра «Сбросить этот компьютер», чтобы восстановить заводские настройки вашего компьютера, но процесс по какой-то причине внезапно завершился сбоем, и вместо этого вы получили сообщение об ошибке: «Возникла проблема при сбросе настроек вашего компьютера, На вашем компьютере с Windows 10 не было внесено никаких изменений», то этот пост может помочь вам решить проблему. Внимательно следуйте каждому из приведенных ниже вариантов, чтобы устранить ошибку «Возникла проблема со сбросом ошибки ПК в Windows 10.

Вариант 1. Попробуйте переименовать куст «Система и программное обеспечение»

- Если вы все еще можете загрузить компьютер с Windows 10, откройте командную строку с повышенными привилегиями из меню WinX.

- Теперь используйте команду CD и измените каталог на папку Windows System32 config. Просто введите следующую команду и нажмите Enter:

cd% windir% system32config

- После этого необходимо переименовать кусты системного и программного реестра в «System.001» и «Software.001» соответственно. Для этого просто введите каждую из следующих команд и нажмите Enter после ввода каждой из них.

- ren system.001

- программного обеспечения renault.001

С другой стороны, если ваш ПК с Windows 10 не может загрузиться на рабочий стол, вы можете просто получить доступ к командной строке из параметров расширенного запуска или вы также можете загрузиться в режиме Sage и открыть оттуда командную строку, а затем запустить данный команды выше. Примечание. Если вы хотите использовать только параметр «Обновить компьютер», вы должны переименовать только раздел «Система», а не раздел «Программное обеспечение». С другой стороны, если куст программного обеспечения действительно поврежден, в таком случае вы не сможете использовать параметр «Обновить компьютер». Таким образом, вам действительно нужно переименовать куст программного обеспечения. После того, как вы переименовали раздел «Программное обеспечение», вы не сможете использовать параметр «Обновить компьютер», а только параметр «Перезагрузить компьютер».

- Тип «выход», Чтобы закрыть командную строку, а затем перезагрузите компьютер и попробуйте перезагрузить компьютер снова.

Вариант 2. Попробуйте отключить и снова включить среду восстановления Windows.

Если первый вариант не помог, вы можете попробовать отключить среду восстановления Windows, а затем снова включить ее. Чтобы настроить загрузочную среду Windows или загрузочный образ Windows RE и параметры восстановления, необходимо использовать инструмент REAgentC.exe.

- Нажмите клавишу Win + S и введите «REAgentC.exe», чтобы открыть инструмент REAgentC.exe.

- После этого введите следующую команду и нажмите Enter, чтобы отключить Windows RE:

реагент / отключить

- После отключения Windows RE необходимо снова включить его, введя следующую команду:

reagentc / enable

Вариант 3. Попробуйте загрузить USB-накопитель восстановления.

Если два предыдущих варианта не помогли, вам нужно попробовать другой обходной путь: загрузиться с USB-накопителя для восстановления> Устранение неполадок> Восстановить с диска. Оттуда следуйте инструкциям на экране, и все будет в порядке.

Узнать больше

Код ошибки 8024001F — Что это?

Во время обновления Microsoft Windows 10 у некоторых пользователей возникла проблема с кодом ошибки 8024001F. Пользователи должны учитывать, что эта ошибка также известна как Центр обновления Windows 8024001F и 0x8024001F. Этот код ошибки относительно распространен и обычно вызван неисправным подключением к Интернету. Благодаря этому общему соображению ошибка обычно легко устраняется, и пользователи могут перезапустить обновление до Microsoft Windows 10. Общие симптомы включают в себя:

- При попытке обновления до Microsoft Windows 8024001 появляется диалоговое окно с кодом ошибки 10F.

- Ваша текущая версия Windows не может распознать необходимость обновления до Microsoft Windows 10.

Решения

Причины ошибок

Причины ошибок

Только с тремя проблемами, вызывающими код ошибки 8024001F, относительно легко определить вашу конкретную проблему, а затем выполнить действия, описанные ниже, чтобы исправить ситуацию.

- Ваш компьютер не подключен к Интернету.

- Брандмауэр Windows мешает обновлению Microsoft Windows 10.

- Ваш сторонний антивирус и брандмауэр мешают обновлению Microsoft Windows 10.

- Ваша система заражена червем Conficker, который препятствует корректной обработке обновления Microsoft Windows 10.

Служба поддержки Microsoft просит вас связаться с ними напрямую для получения дополнительной помощи, если вы можете исключить эти три причины для кода ошибки 8024001F.

Дополнительная информация и ручной ремонт

Код ошибки 8024001F легко исправляется одним из следующих способов. Каждый из этих методов должен быть удобным и удобным для обычного пользователя компьютера дома. Если в любое время вы не уверены или чувствуете, что вам нужна дополнительная помощь, служба поддержки Microsoft просит вас связаться с ними напрямую для получения дополнительной поддержки.

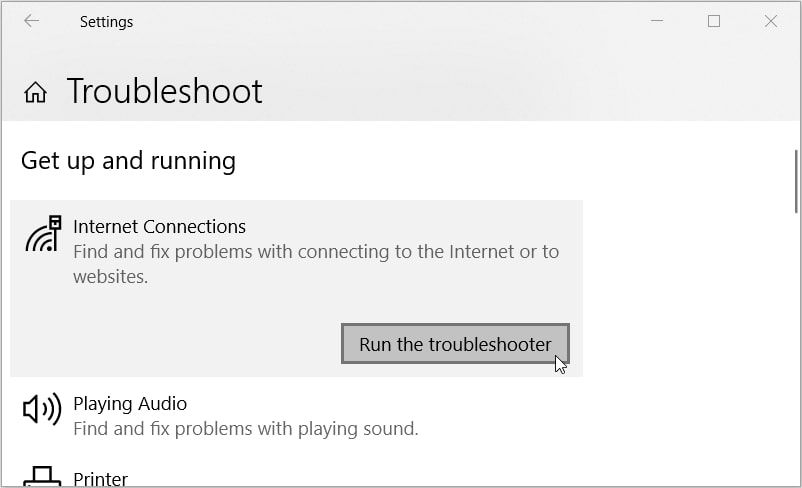

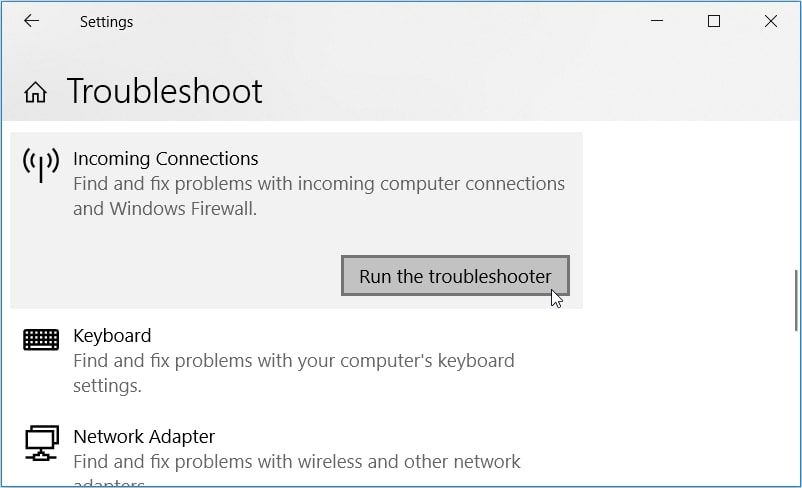

Метод 1 — доступ к средству устранения неполадок

- Доступ к Windows Обновление устранения неполадок

- Когда появится диалоговое окно, нажмите ОК.

- Нажмите NEXT в следующем диалоговом окне.

- Затем Windows запустит средство устранения неполадок, пытаясь обнаружить любые известные проблемы с вашей системой.

- В зависимости от результатов вы сможете следовать инструкциям на экране, которые устранят проблему с обновлением.

Способ доставки 2— Исправьте ваши интернет-соединения

- Закрытие диалогового окна с кодом ошибки 8024001F.

- Закройте программу обновления Microsoft Windows 10.

- Попытайтесь получить доступ к Интернету через обычный браузер.

- ** Если вы можете успешно получить доступ к Интернету, подключение к Интернету не является причиной для этого кода ошибки.

- Если вы не можете получить доступ к Интернету, убедитесь, что вы подключены к сети как на маршрутизаторе / стене, так и на разъеме компьютера.

- Если вы используете маршрутизатор, убедитесь, что все индикаторы включены и активны (показывая активное интернет-соединение).

- Установите интернет-соединение, если это возможно. Если вы не можете установить интернет-соединение, вам может потребоваться связаться с вашим интернет-провайдером.

- Если вам удастся восстановить подключение к Интернету, у вас не должно возникнуть проблем с обновлением Microsoft Windows 10.

Метод 3— Настройте параметры Центра обновления Windows.

- Войдите в вашу текущую версию Windows как администратор (введите пароль, если будет предложено).

- Нажмите кнопку START на клавиатуре или экране.

- Поиск термина «администратор», нажмите клавишу ВВОД

- Нажмите «административные инструменты»

- Выберите файл «services», повторно введите свой пароль.

- Откройте файл Центра обновления Windows, щелкнув правой кнопкой мыши на имени.

- Выберите опцию «Свойства»

- На вкладке ОБЩИЕ убедитесь, что для параметра «Тип запуска:» установлено значение АВТОМАТИЧЕСКИЙ (ЗАДЕРЖКА ЗАПУСКА)

- Под заголовком «Service Status» нажмите кнопку «START».

- нажмите OK

- Перезапустите обновление Microsoft Windows 10.

Способ доставки 4— Сканирование червя Conficker

- Перейти на Веб-адрес быть направленным на сканер безопасности Microsoft.

- Запустите этот бесплатный сканер, предоставленный Microsoft, чтобы проверить, является ли червь Conficker вашей проблемой.

- Если этот червь вызывает вашу ошибку, Microsoft проведет вас через шаги, необходимые для удаления червя.

Способ доставки 5— Брандмауэр и антивирусное программное обеспечение

- Если вы используете брандмауэр Windows или стороннее антивирусное программное обеспечение и брандмауэр, отключите эти программы.

- Запустите обновление Microsoft Windows 10.

- После завершения обновления снова включите антивирус и брандмауэр.

У пользователей не должно возникнуть проблем с использованием вышеуказанных методов. Сначала начните с самых простых решений, а затем переходите к более сложным методам. В некоторых случаях, в зависимости от того, почему был вызван этот конкретный код ошибки, вам, возможно, придется использовать мощный автоматизированный инструмент чтобы решить это.

Узнать больше

Если вы не знаете, Windows 10 теперь позволяет пользователям проверять уровень заряда батареи устройств Bluetooth. Чаще всего аксессуары или периферийные устройства, которые пользователи используют для своих устройств с Windows 10, подключаются к нему с помощью технологии Bluetooth. Эта высокоскоростная маломощная беспроводная технология предназначена для беспроводной связи мобильных устройств, компьютеров и других сетевых устройств на небольшом расстоянии. Мониторинг уровня заряда батареи устройства, на котором включен Bluetooth, — непростая задача, поскольку большинство этих устройств не поддерживают мониторинг заряда батареи Bluetooth или отображение уровня заряда батареи. И даже на устройствах, которые это делают, вам все равно придется устанавливать дополнительное программное обеспечение, чтобы найти его. Однако Windows 10 устраняет это требование, и все, что вам нужно сделать, это добавить устройство Bluetooth и подключить это устройство Bluetooth. Как? Следуйте приведенным ниже инструкциям.

Шаг 1: Добавление устройства Bluetooth Самый простой способ отобразить аккумулятор вашего устройства Bluetooth на экране Windows 10 — просто добавить устройство Bluetooth. Для этого выполните следующие подэтапы:

- Сначала включите режим Bluetooth на вашем устройстве.

- Затем перейдите в Настройки Windows> Устройства> Bluetooth и другие устройства.

- Оттуда нажмите кнопку «+» рядом с опцией «Добавить Bluetooth или другие устройства» и выберите тип устройства, которое вы хотите добавить.

Шаг 2: Подключение устройства Bluetooth После добавления устройства оно будет отображаться на экране «Добавить устройство».

- Теперь выберите новое добавленное устройство Bluetooth и нажмите кнопку «Готово».

- После этого он будет подключен. Вернитесь в окно «Bluetooth и другие устройства» и прокрутите вниз до раздела «Мышь, клавиатура и перо».

- Оттуда переместите курсор вдоль подключенного устройства, чтобы отобразить уровень заряда батареи.

Имейте в виду, что существует несколько способов отображения информации о батарее устройства Bluetooth. Однако Windows 10 понимает только один из них как таковой. Поэтому, если ваше устройство не является устройством с низким энергопотреблением Bluetooth, Windows 10 не сможет отображать информацию о его батарее и не будет отображать ее уровень заряда.

Узнать больше

Если вы недавно установили новый внутренний или внешний жесткий диск или твердотельный накопитель и заметили, что его статус в левой части средства управления дисками указывает на «Неизвестно, не инициализирован», это означает, что Windows не может инициализировать диск и что вы не сможете использовать этот новый SSD или жесткий диск. Вы можете столкнуться с такой проблемой случайно и не только с новым жестким диском или SSD, но и с существующими дисками. Бывают случаи, когда вы не можете найти свой диск или раздел в проводнике. В таком случае вы должны проверить Управление дисками, есть ли ваш диск или раздел физически. Вы также должны проверить, видите ли вы его как не инициализированный. Если это так, то это означает, что диск или раздел не имеет действительной подписи, то есть если он не зарегистрирован в системе должным образом. Обратите внимание, что диск регистрируется, когда вы форматируете его хотя бы один раз, поэтому, если диск был доступен ранее, он мог быть каким-то образом поврежден. Чтобы решить эту проблему, вы можете попробовать инициализировать диск вручную или подключить его к сети и добавить букву диска. Вы также можете попробовать проверить Диспетчер устройств на наличие проблем или физически проверить кабель.

Вариант 1. Попробуйте вручную инициализировать диск.

Поскольку инициализация диска является наиболее распространенным способом устранения ошибки «Неизвестно не инициализировано», это то, что вы должны попробовать в первую очередь.

- Чтобы инициализировать диск вручную, вы должны открыть Управление дисками из меню WinX, нажав клавиши Win + X и выбрав Управление дисками.

- Оттуда вы можете найти неинициализированный диск. Щелкните его правой кнопкой мыши и выберите опцию «Инициализировать диск».

- Далее выберите стиль раздела. Рекомендуется использовать параметр MBR вместо таблицы разделов GPT или GUID.

- Теперь нажмите кнопку ОК. Ваш жесткий диск или SSD теперь должны инициализироваться без проблем.

Вариант 2 — Установите диск в онлайн и добавьте букву диска

- Если диск находится в автономном режиме в разделе «Управление дисками», щелкните его правой кнопкой мыши и выберите параметр «В сети».

- С другой стороны, если диск уже подключен к сети, но не имеет буквы диска, щелкните его правой кнопкой мыши и выберите параметр «Изменить букву диска и путь».

- Выберите букву, которая еще не выделена.

- Когда вы закончите, у вас есть возможность отформатировать диск в NTFS или FAT32, но если вы используете 64-битный компьютер, убедитесь, что вы выбрали NTFS.

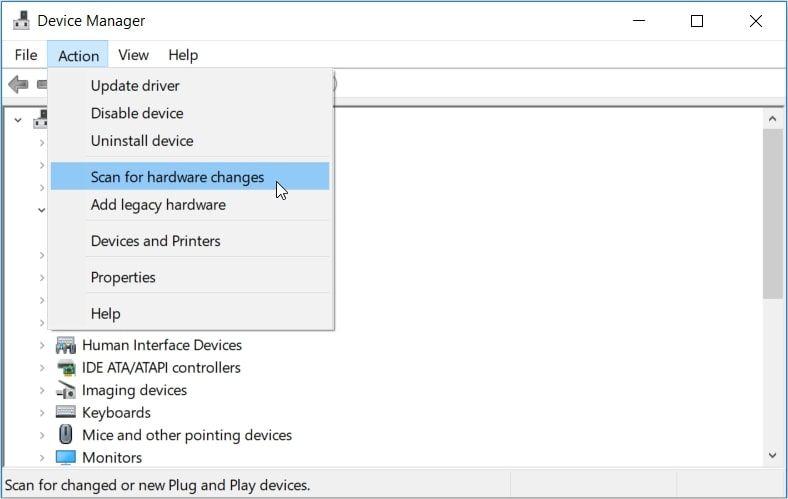

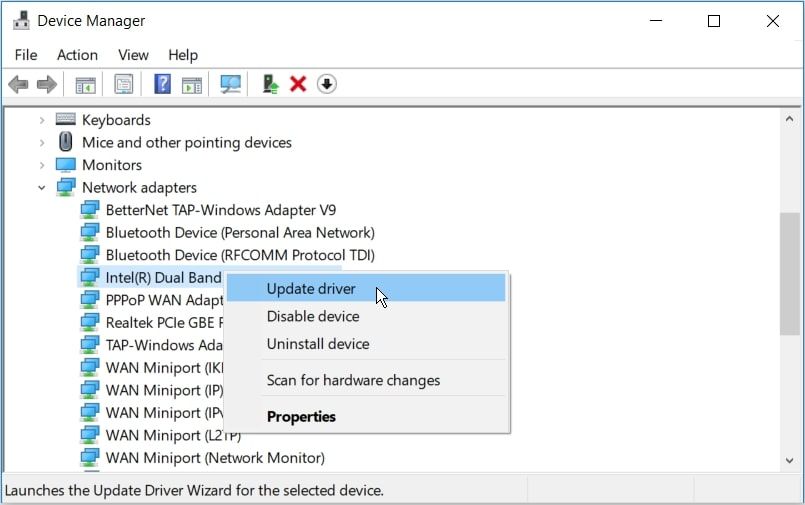

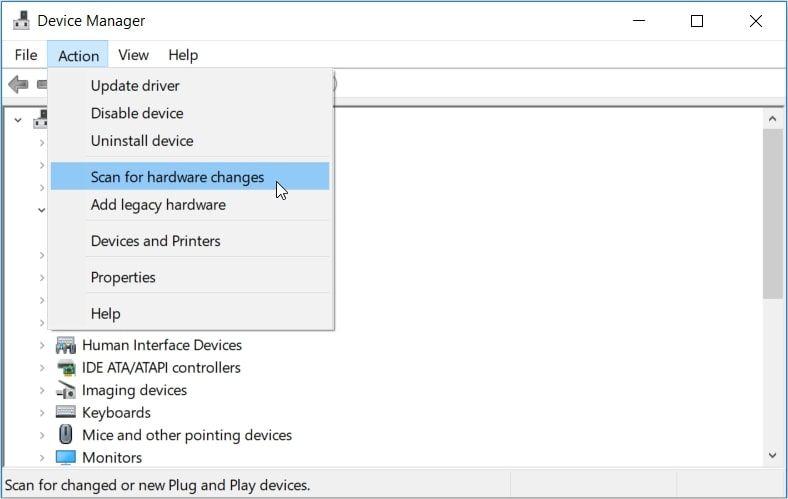

Вариант 3. Попробуйте проверить наличие проблем в диспетчере устройств.

Также возможно, что жесткий диск не работает должным образом из-за проблем с драйверами. Таким образом, лучше, если вы проверите Диспетчер устройств и посмотрите, указан ли этот диск с желтым восклицательным знаком рядом с ним. И если это так, вам нужно щелкнуть правой кнопкой мыши на этом диске и выбрать опцию Удалить диск. После этого нажмите «Действие» и запустите сканирование на предмет изменений оборудования. Это должно решить проблему.

Вариант 4 — Попробуйте физически проверить кабель

Вы также можете проверить физическое состояние проводов и посмотреть, правильно ли они подключены. В частности, вы должны проверить два кабеля, такие как:

- Первый — это кабель питания, который подключен к вашему SMPS.

- Следующим является тот, который подключен к вашей материнской плате.

Если какой-либо из двух кабелей не работает или отсутствует, то неудивительно, почему ваш накопитель имеет статус «Неизвестно не инициализировано». Таким образом, вам нужно заменить их, чтобы решить проблему.

Узнать больше

Авторское право © 2022, ErrorTools, Все права защищены

Товарные знаки: логотипы Microsoft Windows являются зарегистрированными товарными знаками Microsoft. Отказ от ответственности: ErrorTools.com не аффилирован с Microsoft и не претендует на прямую аффилированность.

Информация на этой странице предоставлена исключительно в информационных целях.

Ремонт вашего ПК одним щелчком мыши

Имейте в виду, что наше программное обеспечение необходимо установить на ПК с ОС Windows. Откройте этот веб-сайт на настольном ПК и загрузите программное обеспечение для простого и быстрого устранения ваших проблем.

Произошла ошибка проверки подлинности. Указанная функция не поддерживается

После установки обновления KB4103718 на моем компьютере с Windows 7 я не могу удаленно подключится к серверу c Windows Server 2012 R2 через удаленный рабочий стол RDP. После того, как я указываю адрес RDP сервера в окне клиента mstsc.exe и нажимаю «Подключить», появляется ошибка:

Произошла ошибка проверки подлинности.

Указанная функция не поддерживается.

После того, как я удалил обновление KB4103718 и перезагрузил компьютер, RDP подключение стало работать нормально. Если я правильно понимаю, это только временное обходное решение, в следующем месяце приедет новый кумулятивный пакет обновлений и ошибка вернется? Можете что-нибудь посоветовать?

Ответ

Вы абсолютно правы в том, что бессмысленно решать проблему удалением обновлений Windows, ведь вы тем самым подвергаете свой компьютер риску эксплуатации различных уязвимостей, которые закрывают патчи в данном обновлении.

В своей проблеме вы не одиноки. Данная ошибка может появится в любой операционной системе Windows или Windows Server (не только Windows 7). У пользователей английской версии Windows 10 при попытке подключится к RDP/RDS серверу аналогичная ошибка выглядит так:

The function requested is not supported.

Remote computer: computername

Ошибка RDP “An authentication error has occurred” может появляться и при попытке запуска RemoteApp приложений.

Почему это происходит? Дело в том, что на вашем компьютере установлены актуальные обновления безопасности (выпущенные после мая 2018 года), в которых исправляется серьёзная уязвимость в протоколе CredSSP (Credential Security Support Provider), использующегося для аутентификации на RDP серверах (CVE-2018-0886) (рекомендую познакомится со статьей Ошибка RDP подключения: CredSSP encryption oracle remediation). При этом на стороне RDP / RDS сервера, к которому вы подключаетесь со своего компьютера, эти обновления не установлены и при этом для RDP доступа включен протокол NLA (Network Level Authentication / Проверку подлинности на уровне сети). Протокол NLA использует механизмы CredSSP для пре-аутентификация пользователей через TLS/SSL или Kerberos. Ваш компьютер из-за новых настроек безопасности, которые выставило установленное у вас обновление, просто блокирует подключение к удаленному компьютеру, который использует уязвимую версию CredSSP.

Что можно сделать для исправления эту ошибки и подключиться к вашему RDP серверу?

- Самый правильный способ решения проблемы – установка последних кумулятивных обновлений безопасности Windows на компьютере / сервере, к которому вы подключаетесь по RDP;

- Временный способ 1 . Можно отключить проверку подлинности на уровне сети (NLA) на стороне RDP сервера (описано ниже);

- Временный способ 2 . Вы можете на стороне клиента разрешить подключение к RDP серверам с небезопасной версией CredSSP, как описано в статье по ссылке выше. Для этого нужно изменить ключ реестра AllowEncryptionOracle (команда REG ADD

HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2 ) или изменить настройки локальной политики Encryption Oracle Remediation / Исправление уязвимости шифрующего оракула), установив ее значение = Vulnerable / Оставить уязвимость).

Отключение NLA для протокола RDP в Windows

Если на стороне RDP сервера, которому вы подключаетесь, включен NLA, это означает что для преаутентификации RDP пользователя используется CredSPP. Отключить Network Level Authentication можно в свойствах системы на вкладке Удаленный доступ (Remote), сняв галку «Разрешить подключения только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети / Allow connection only from computers running Remote Desktop with Network Level Authentication (recommended)» (Windows 10 / Windows 8).

В Windows 7 эта опция называется по-другому. На вкладке Удаленный доступ нужно выбрать опцию «Разрешить подключения от компьютеров с любой версией удаленного рабочего стола (опасный) / Allow connections from computers running any version of Remote Desktop (less secure)».

Также можно отключить проверку подлинности на уровне сети (NLA) с помощью редактора локальной групповой политики — gpedit.msc (в Windows 10 Home редактор политик gpedit.msc можно запустить так) или с помощью консоли управления доменными политиками – GPMC.msc. Для этого перейдите в разделе Конфигурация компьютера –> Административные шаблоны –> Компоненты Windows –> Службы удаленных рабочих столов – Узел сеансов удаленных рабочих столов –> Безопасность (Computer Configuration –> Administrative Templates –> Windows Components –> Remote Desktop Services – Remote Desktop Session Host –> Security), отключите политику Требовать проверку подлинности пользователя для удаленных подключений путем проверки подлинности на уровне сети (Require user authentication for remote connections by using Network Level Authentication).

Также нужно в политике «Требовать использования специального уровня безопасности для удаленных подключений по протоколу RDP» (Require use of specific security layer for remote (RDP) connections) выбрать уровень безопасности (Security Layer) — RDP.

Для применения новых настроек RDP нужно обновить политики (gpupdate /force) или перезагрузить компьютер. После этого вы должны успешно подключиться к удаленному рабочему столу сервера.

Источник

Удаленный компьютер требует проверки подлинности на уровне сети [решено]

При правильной настройке Windows 10 можно использовать для подключения к другому удаленному компьютеру через локальное подключение или через Интернет. Однако многие пользователи сообщают об ошибке, когда они не могут подключиться к удаленным компьютерам по сети, получая сообщение об ошибке:

«Удаленный компьютер требует проверки подлинности на уровне сети, которую ваш компьютер не поддерживает. Для получения помощи обратитесь к системному администратору или в службу технической поддержки.»