Ping — утилита командной строки для проверки соединений в сетях TCP/IP. Она является одним из основных средств диагностики сети и входит в состав всех современных сетевых операционных систем. Принцип ее работы заключается в том, что она отправляет запросы (ICMP Echo-Request) протокола ICMP указаному узлу и фиксирует поступающие ответы (ICMP Echo-Reply).

Время между отправкой запроса и получением ответа позволяет определить задержки при передаче и частоту потери пакетов, а также оценить загруженность канала передачи данных. Полное отсутствие ICMP-ответов может означать, что удалённый узел неисправен.

В серверных ОС начиная с Windows Server 2008 входящие эхо-запросы по умолчанию запрещены и блокируются брандмауэром Windows. Сделано это скорее всего с целью предотвратить сетевые атаки типа ICMP Flooding (затопление атакуемого узла пакетами ICMP), которые могут вызвать отказ в обслуживании (Denial of Service, DoS). Безопасность конечно важна, однако в результате при попытке проверить доступность сервера мы получаем ошибку.

Для разрешения входящих эхо-запросов необходимо активировать соответствующее правило брандмауэра Windows. Вот несколько вариантов того, как это сделать.

Оснастка Windows Firewall with Adwanced Security

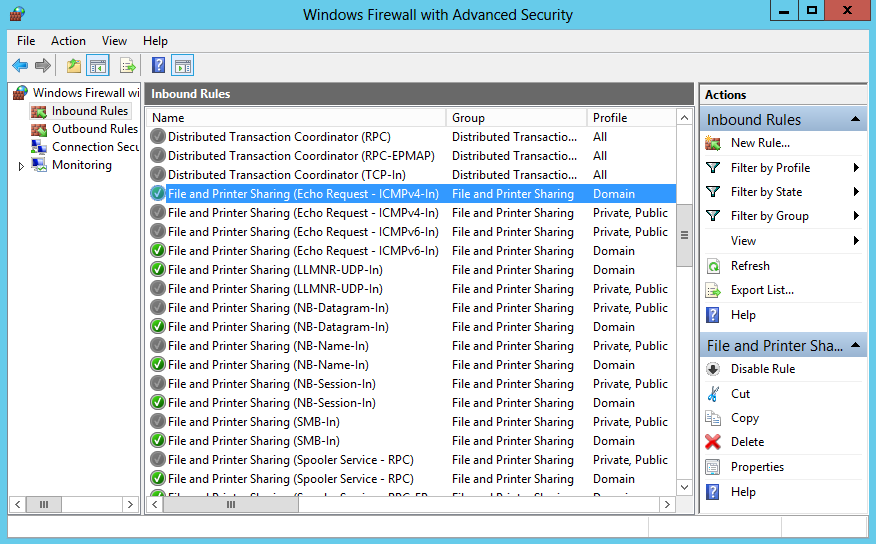

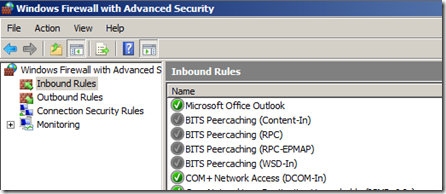

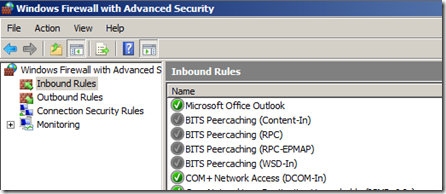

Самый простой способ разрешить ping — воспользоваться оснасткой «Windows Firewall with Adwanced Security». Для ее запуска нажимаем клавиши Win+R и вводим команду wf.msc.

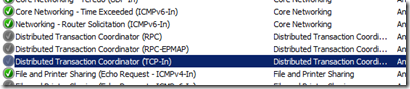

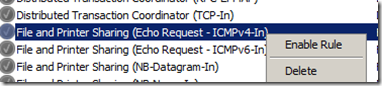

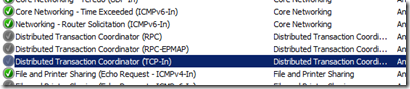

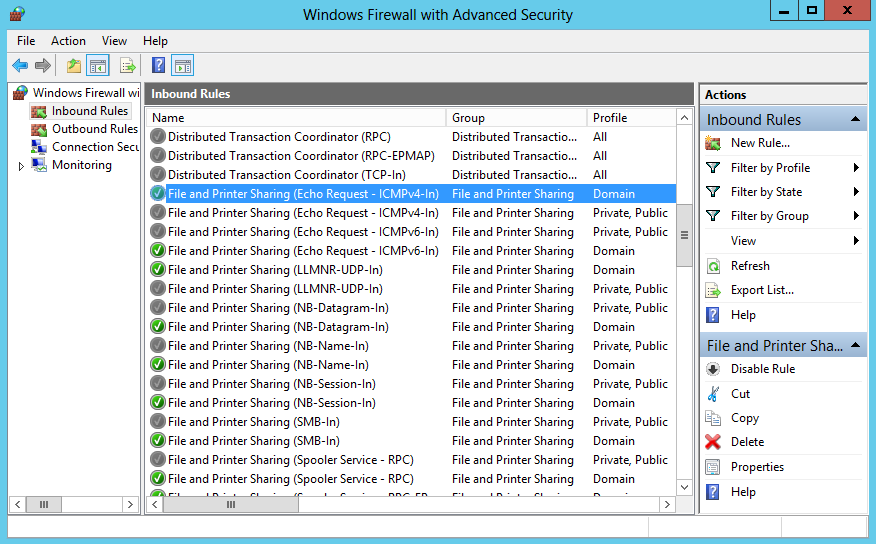

Заходим в раздел входящих правил (Inbound Rules). Здесь нас интересует предопределенное правило для IPV4 — ″File and Printer Sharing (Echo Request — ICMPv4-In)″. Обратите внимание, что в таблице присутствуют два правила с одинаковым названием. На самом деле это одно и то же правило, просто настроенное для разных профилей — одно для доменного профиля, второе для общего и частного.

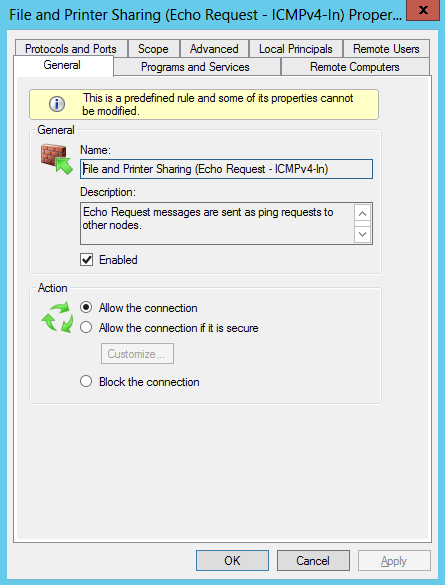

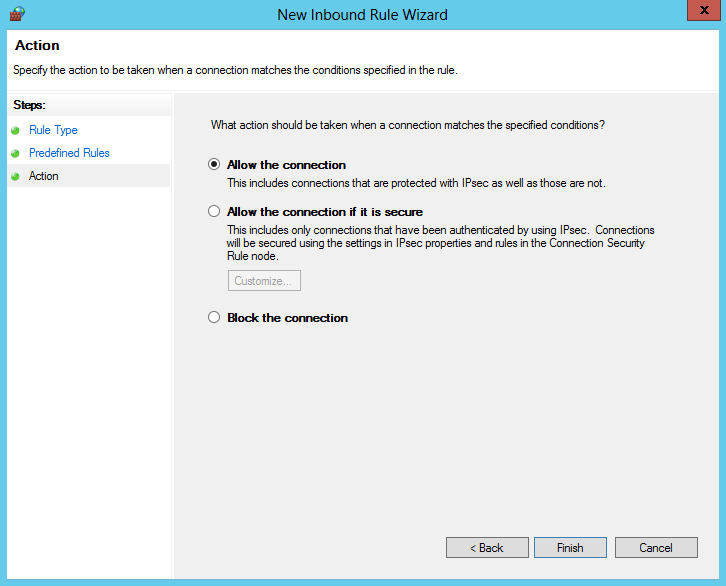

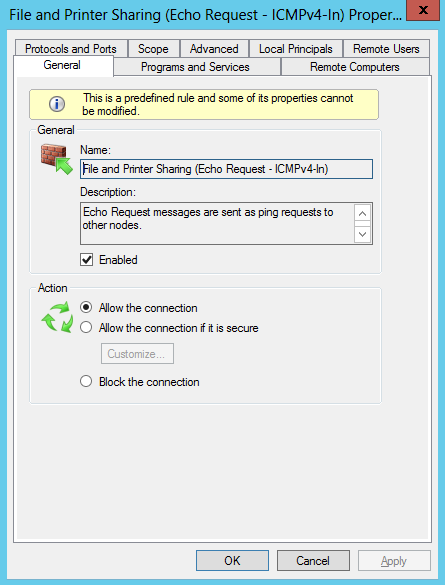

Активируем правило, отметив галочкой чекбокс Enabled и проверяем, чтобы в поле Action был выбран пункт ″Allow the connection″.

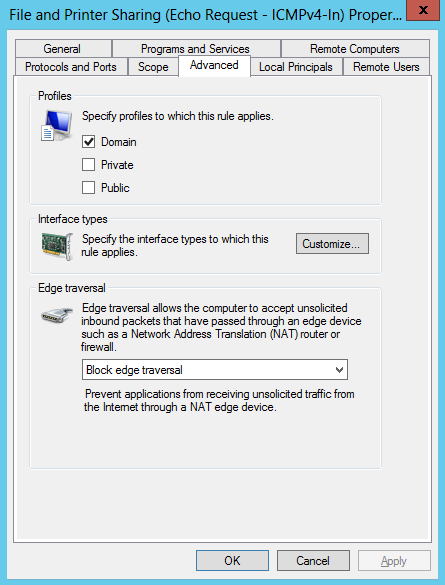

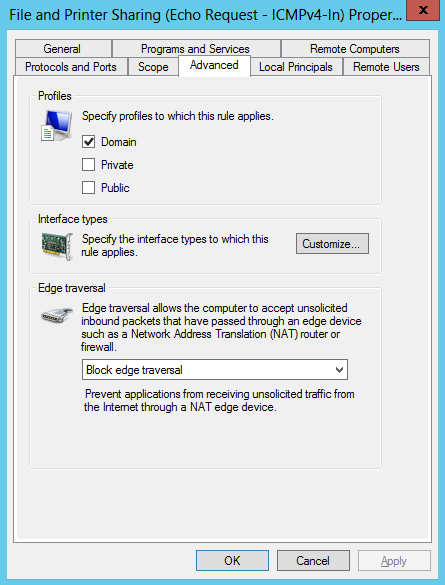

Переходим на вкладку Advanced и выбираем профили, для которых это правило будет действовать. Сохраняем правило и жмем OK. Теперь сервер можно пинговать.

При необходимости в дополнительных мерах безопасности произведем еще несколько настроек, которые защитят сервер от атак и позволят вам спокойно пользоваться Ping-ом.

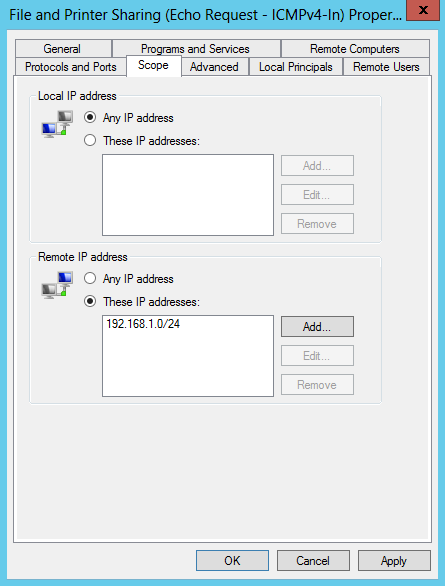

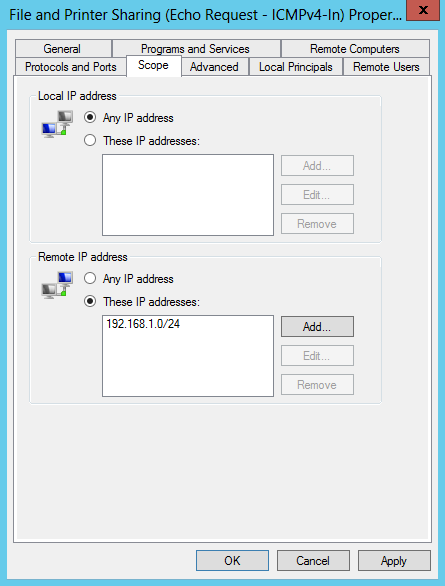

Переходим на вкладку Scope и в поле Remote IP address указываем, с каких адресов разрешено принимать входящие запросы. Здесь можно указать один адрес, диапазон адресов либо целиком подсеть.

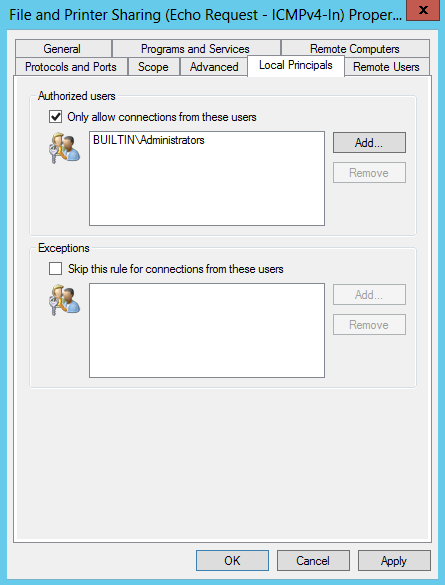

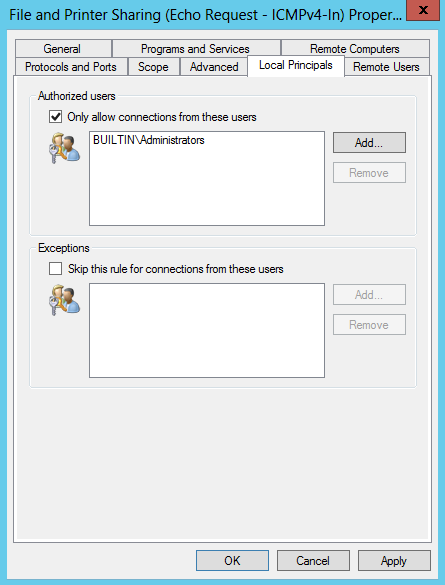

На вкладке Local Principals указываем локальных пользователей или группы, которым разрешается пинговать данный сервер. Как вариант, можно дать разрешение только группе локальных администраторов.

Групповые политики

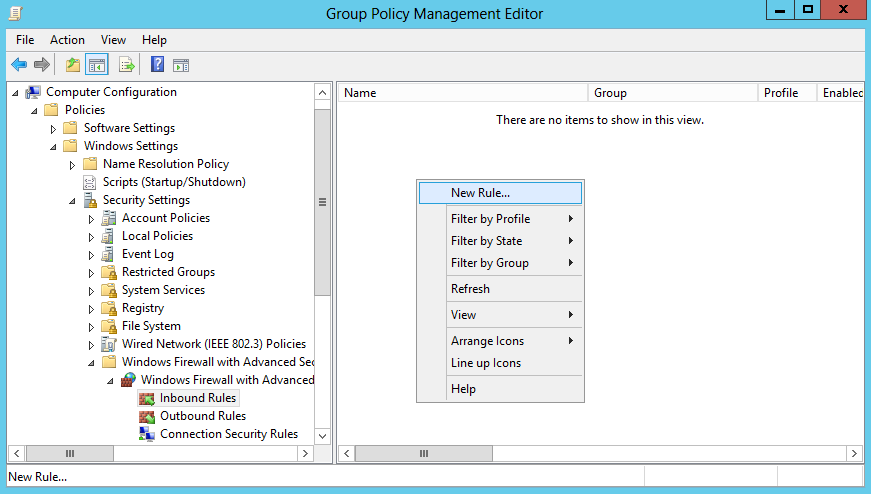

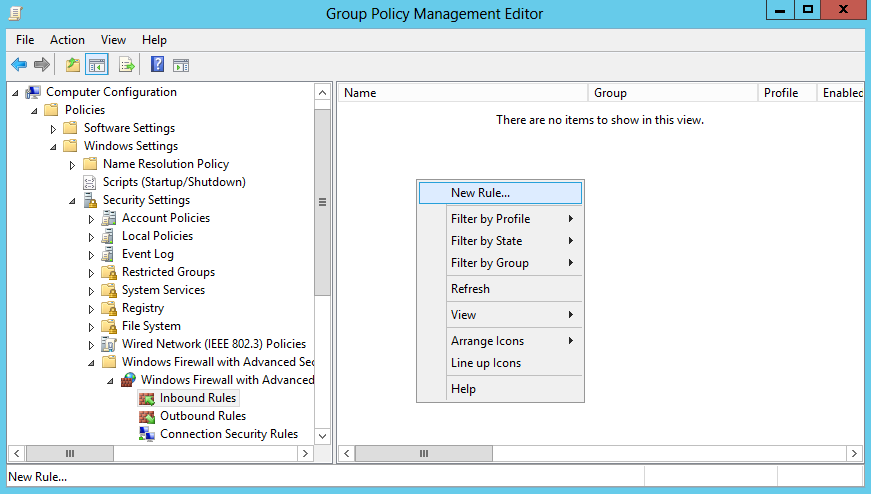

В доменной среде разрешить Ping можно централизованно, через групповые политики. Открываем в редакторе групповых политик соответствующую GPO и переходим в раздел Computer Configuration–Policies–Windows Settings–Windows Firewall with Adwanced Security. Раскрываем дерево поддразделов и переходим на вкладку Inbound Rule. Кликаем правой клавишей мыши и в контекстном меню выбираем New Rule.

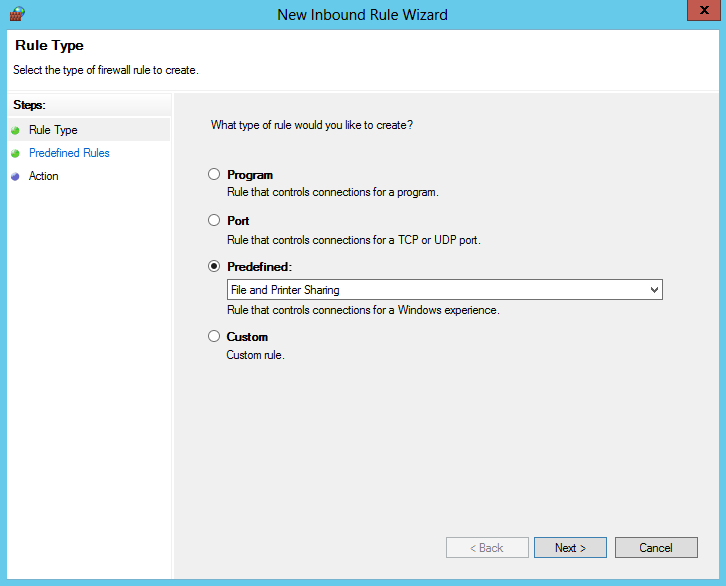

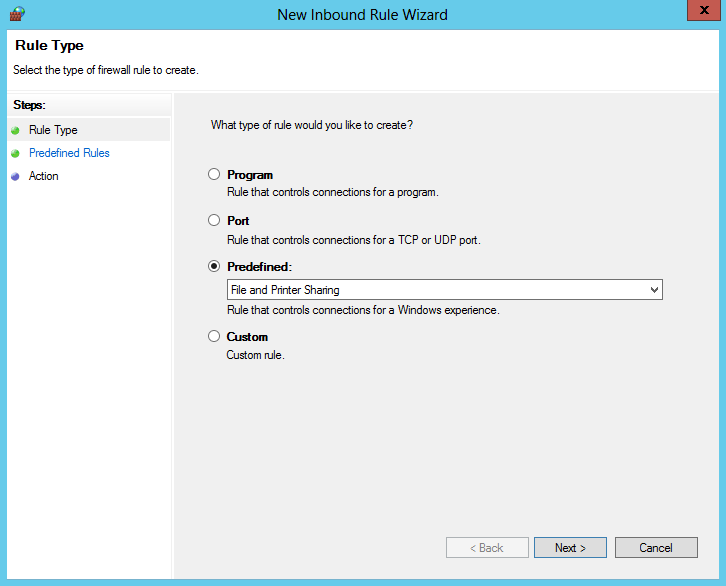

Выбираем Predefined (предопределенные правила) и находим в списке группу правил «File and Printer Sharing».

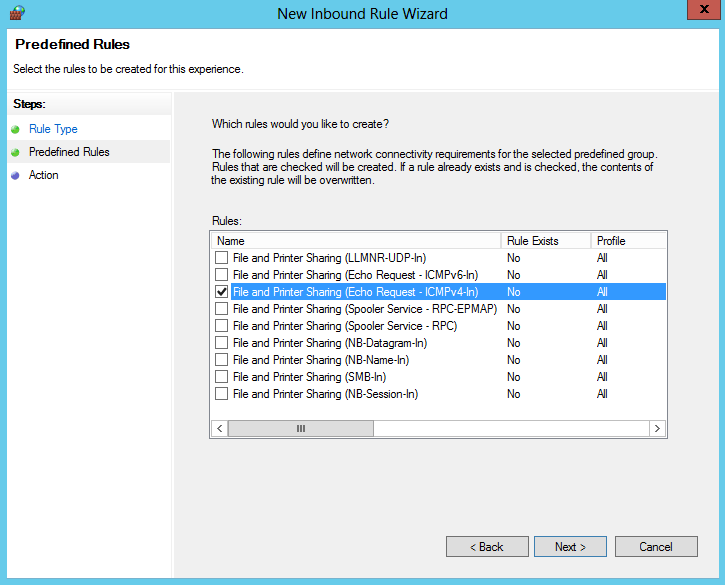

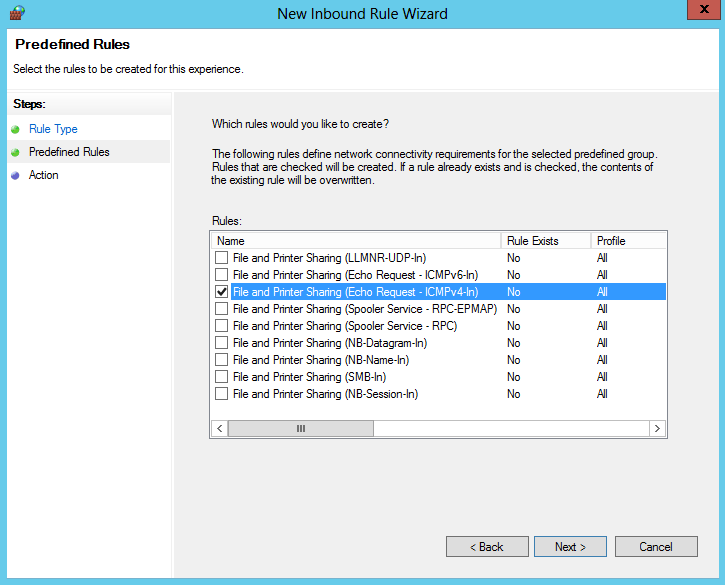

Находим правило ICMPv4-In и убираем выделение с остальных.

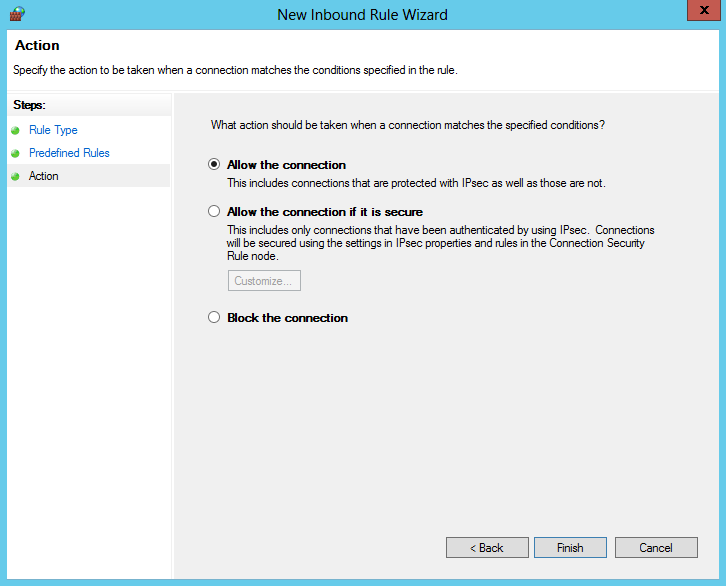

Выбираем для правила действие Allow the connection (разрешить подключениe) и жмем Finish, сохраняя правило.

После того как правило создано, его можно открыть и отредактировать, точно так же как и в локальной оснастке брандмауэра.

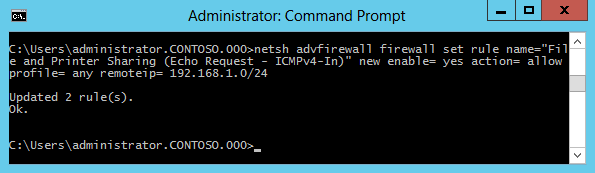

Утилита Netsh

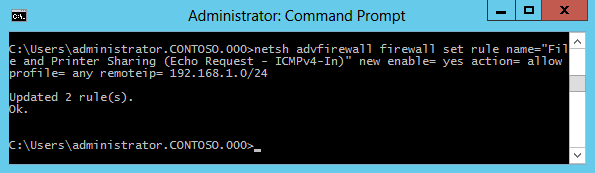

Кроме графических средств для управления правилами можно воспользоваться утилитой командной строки netsh. В качестве примера активируем правило ICMPv4-In для всех профилей брандмауэра и ограничим удаленные IP подсетью 192.168.1.0/24:

netsh adwfirewall firewall set rule name= ″File and Printer Sharing (Echo Request — ICMPv4-In)″ new enable= yes action= allow profile= any remoteip= 192.168.1.0/24

Если вы используете Windows Server 2008 (не R2), то команда будет выглядеть немного по другому. Для включения правила:

netsh firewall set icmpsetting 8

И для отключения:

netsh firewall set icmpsetting 8 disable

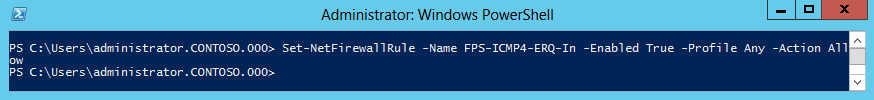

PowerShell

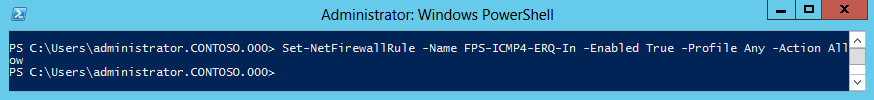

Также разрешить эхо-запросы можно с помощью PowerShell. Правда воспользоваться этим способом можно только в Windows Server 2012, в остальных ОС отсутствует соответствующий PowerShell модуль. Для активации правила воспользуемся следующей командой:

Set-NetFirewallRule -Name FPS-ICMP-ERQ-In -Enabled True -Profile Any -Action Allow

Вроде бы все. Хотя нет, вспомнил еще один интересный момент. Для нормальной работы службы каталогов Active Directory необходимо, чтобы брандмауэр пропускал ICMP пакеты от клиентских компьютеров к контроллеру домена. Это нужно для получения клиентами сведений групповой политики. Поэтому на контроллерах домена есть отдельное правило брандмауэра, разрешающее входящий ping — ″Active Directory Domain Controller — Echo Request (ICMPv4-In)″. Это правило активно по умолчанию.

Раздел: Windows

Написано: 13.09.2011

Автор: Antonio

Установили Windows Server 2008 и он не пингуется из сети?

Не беда!

Включить ping в Windows 2008 можно несколькими способами.

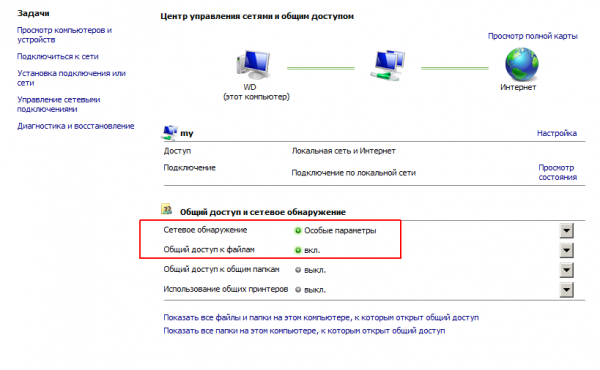

1. Простой

Пуск — Настройка — Панель управления — Центр управления сетями — Общий доступ и сетевое обнаружение

Включаем Сетевое обнаружение и Общий доступ к файлам

2. Используя расширенный режим брандмауэра

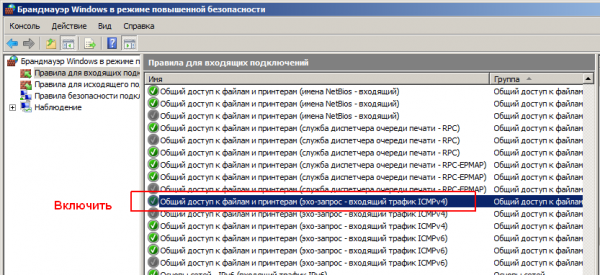

Пуск — Настройка — Панель управления — Администрирование — Брандмауэр Windows в режиме повышенной безопасности — находим и включаем в правилах для входящих подключений

3. Как включить пинг компьютера в командной строке

Сделать чтобы ваш компьютер можно было пинговать, можно командой

netsh firewall set icmpsetting 8

В Windows Server 2008 R2

netsh advfirewall firewall add rule name="ICMP Allow incoming V4 echo request" protocol=icmpv4:8,any dir=in action=allow

Фразы: разрешить пинговать компьтер из сети, Windows 2008, Windows Server 2008, как включить пинг в фаерволле? расширенный режим брандмауэра как включить?

I had no idea that I would writing this article till now, but I came across a very peculiar problem where in my lab I was able access my virtual machines through RDP. But surprisingly I was not able to receive any ping responses back from the hosts.

On further analysis, I found that the default setting in Windows Server 2008 R2 and other new operating systems from Microsoft have this value set to not respond by default.

So my ping responses used to always end with Request timeout error.

In this example, I am trying to ping one of my VM’s with the IP address 192.168.0.205.

As you can see above that the request timed out. But there is an easy resolution to this.

First, log in to the server that is not responding to ping requests.

After logging, select Windows Firewall with advanced security from the Administrative Tools.

Click on Inbound rules and search for File and Print Sharing(Echo Request-ICMPv4 In) rule.

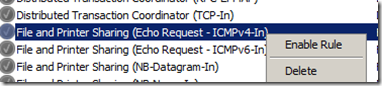

Right click on the rule and select Enable Rule.

Now you will see the green colour check mark on the Firewall rule. If you use IPv6 in your environment, you might want to enable the rule below the one shown above as well.

That’s it! You have successfully enabled the ping on the server in question in few easy steps.

Now you can see that I am receiving successful ping responses from the machine.

Enable with Powershell

Well, I love doing things with Powershell, as there is so much ease and flexibility in the ways that I can accomplish tasks.

In this particular example, you will need to have a Windows Server 2012 / 2012R2 Operating Systems. The reason behind this is that Powershell 3.0 comes with certain modules that are present only on these OS’s. The module that I am talking about is NetSecurity.

So I have a VM built with a copy of Windows Server 2012 R2. And the IP address that I have assigned is 192.168.0.210

The way that we are going to enable is shown below:

First, you need to Import the Powershell module NetSecurity

Then Set the value for File an Print sharing rule for ICMPv4 in Inbound Rules of Windows Firewall to true.

So first I made to query to list the rules belonging to the RuleGroup of File and Print Sharing using Get-NetFirewallRule and by select method I chose to display only the DisplayName.

Then, I chose the rule specific to IPv4 and set it to enable by Set-NetFirewallRule command.

You can verify the same from the GUI of Windows Firewall as well.

Now, you can see that I do get proper ping response back from the server.

I hope that this will help you if you ever come across such issues in future. Thank you for reading!

About Author

I am Adil Arif, working as a Senior Technical Support Engineer at Rubrik as well as an independent blogger and founder of Enterprise Daddy. In my current role, I am supporting infrastructure related to Windows and VMware datacenters.

Skip to content

Ping работает по протоколу ICMP. По умолчанию в Windows 7, 2008, 2008 R2 протокол заблокирован (выключен) в firewall. Скорее всего это сделано с целью повысить безопасность сервера и предотвратить возможность сетевых атак Ping Flooding или POD (Ping of Death).

Быстрее всего включать/выключать протокол ICMP можно из командной строки.

Для Windows 2008 и Windows 7

Включить - netsh firewall set icmpsetting 8

Отключить - netsh firewall set icmpsetting 8 disable

Для Windows Server 2008 R2

Включить - netsh advfirewall firewall add rule name="ICMPv4" protocol=icmpv4:8,any dir=in action=allow (здесь название правила может быть любым, у меня такое, чтобы меньше набирать)

Можно это делать через графический интерфейс. Запустить Administrative

Tools — Windows Firewall with Advanced Security. В дереве выбрать Inbound Rules. В списке правил найти File and Printer Sharing (Echo Request – ICMPv4-In). Кликнуть правой мышью по правилу и выбрать Enable Rule.

Достаточно часто начинающие администраторы спрашивают, почему Windows Server 2008 не отвечает на пинги (по протоколу ICMP) и как же заставить его отвечать на пакеты ping.

Давайте, сначала разберемся, почему Microsoft решила оставить политику, запрещающую ping эту настройку по-умолчанию. Официальной версии нет, однако предполагается, что это способ противостоять сетевым атакам типа Ping Flooding и POD (Ping of Death). Методика POD достаточно часто используется в атаках по типу «Отказ в обсаживании» (Denial of Service), когда на целевой сервер шлются ICMP ненормально большого размера. При атаках типа Ping flooding осуществляется посылка огромного количества пакетов ping на целевой сервер, в результате, если он настроен отвечать на пакеты ping, большая часть его вычислительных способностей тратится на генерацию ответов на эти пакеты, как следствие – низкая производительность остальных служб (например, HTTP или FTP).

Чтобы разрешить ping в профиле public (в том числе Интернет), перейдите в Administrative

Tools -> Firewall with Advanced Security -> Inbound Rules и найдите правило “File and Printer Sharing (Echo Request – ICMPv4-In)” -> Щелкните правой кнопкой мыши по правилу и выберите “Enable.”

В результате активации правило “FileandPrinterSharing (EchoRequest – ICMPv4-In)” должно стать зеленым.

Кроме того, разрешить ответы на ping (ICMP) в Windows Server можно и из командной строки (особенно актуально для инсталляций Windows Server Core), для чего в командной строке наберите:

netsh firewall set icmpsetting 8

Отключить правило можно так:

netsh firewall set icmpsetting 8 disable

В Windows Server 2008 R2 также подойдет команда:

netsh advfirewall firewall add rule name=”ICMP Allow incoming V4 echo request” protocol=icmpv4

Выявим недостатки и ошибки функционирования информационной системы.

Помните, что все действия вы выполняете на свой страх и риск и загрузка неверных данных может повлечь за собой крах системы и потерю информации.

Тестирование в тестовой среде никто не отменяет.

Администрация сайта не несет ответственность за ваши действия.

Вся информация на сайте носит исключительно справочный характер и не является публичной офертой, определяемой в Статье 437 Гражданского кодекса Российской Федерации.

Разрешаем Ping в Windows Server 2008

Достаточно часто начинающие администраторы спрашивают, почему Windows Server 2008 не отвечает на пинги (по протоколу ICMP) и как же заставить его отвечать на пакеты ping.

Давайте, сначала разберемся, почему Microsoft решила оставить политику, запрещающую ping эту настройку по-умолчанию. Официальной версии нет, однако предполагается, что это способ противостоять сетевым атакам типа Ping Flooding и POD (Ping of Death). Методика POD достаточно часто используется в атаках по типу «Отказ в обсаживании» (Denial of Service), когда на целевой сервер шлются ICMP ненормально большого размера. При атаках типа Ping flooding осуществляется посылка огромного количества пакетов ping на целевой сервер, в результате, если он настроен отвечать на пакеты ping, большая часть его вычислительных способностей тратится на генерацию ответов на эти пакеты, как следствие – низкая производительность остальных служб (например, HTTP или FTP).

Чтобы разрешить ping в профиле public (в том числе Интернет), перейдите в Administrative

Tools -> Firewall with Advanced Security -> Inbound Rules и найдите правило “File and Printer Sharing (Echo Request – ICMPv4-In)” -> Щелкните правой кнопкой мыши по правилу и выберите “Enable.”

В результате активации правило “FileandPrinterSharing (EchoRequest – ICMPv4-In)” должно стать зеленым.

Кроме того, разрешить ответы на ping (ICMP) в Windows Server можно и из командной строки (особенно актуально для инсталляций Windows Server Core), для чего в командной строке наберите:

Отключить правило можно так:

В Windows Server 2008 R2 также подойдет команда:

netsh advfirewall firewall add rule name=”ICMP Allow incoming V4 echo request” protocol=icmpv4

Вы можете задать вопрос по статье специалисту.

Источник

Разрешаем ping в Windows Server 2008/2012

Ping — утилита командной строки для проверки соединений в сетях TCP/IP. Она является одним из основных средств диагностики сети и входит в состав всех современных сетевых операционных систем. Принцип ее работы заключается в том, что она отправляет запросы (ICMP Echo-Request) протокола ICMP указаному узлу и фиксирует поступающие ответы (ICMP Echo-Reply).

Время между отправкой запроса и получением ответа позволяет определить задержки при передаче и частоту потери пакетов, а также оценить загруженность канала передачи данных. Полное отсутствие ICMP-ответов может означать, что удалённый узел неисправен.

В серверных ОС начиная с Windows Server 2008 входящие эхо-запросы по умолчанию запрещены и блокируются брандмауэром Windows. Сделано это скорее всего с целью предотвратить сетевые атаки типа ICMP Flooding (затопление атакуемого узла пакетами ICMP), которые могут вызвать отказ в обслуживании (Denial of Service, DoS). Безопасность конечно важна, однако в результате при попытке проверить доступность сервера мы получаем ошибку.

Для разрешения входящих эхо-запросов необходимо активировать соответствующее правило брандмауэра Windows. Вот несколько вариантов того, как это сделать.

Оснастка Windows Firewall with Adwanced Security

Самый простой способ разрешить ping — воспользоваться оснасткой «Windows Firewall with Adwanced Security». Для ее запуска нажимаем клавиши Win+R и вводим команду wf.msc.

Заходим в раздел входящих правил (Inbound Rules). Здесь нас интересует предопределенное правило для IPV4 — ″File and Printer Sharing (Echo Request — ICMPv4-In)″. Обратите внимание, что в таблице присутствуют два правила с одинаковым названием. На самом деле это одно и то же правило, просто настроенное для разных профилей — одно для доменного профиля, второе для общего и частного.

Активируем правило, отметив галочкой чекбокс Enabled и проверяем, чтобы в поле Action был выбран пункт ″Allow the connection″.

Переходим на вкладку Advanced и выбираем профили, для которых это правило будет действовать. Сохраняем правило и жмем OK. Теперь сервер можно пинговать.

При необходимости в дополнительных мерах безопасности произведем еще несколько настроек, которые защитят сервер от атак и позволят вам спокойно пользоваться Ping-ом.

Переходим на вкладку Scope и в поле Remote IP address указываем, с каких адресов разрешено принимать входящие запросы. Здесь можно указать один адрес, диапазон адресов либо целиком подсеть.

На вкладке Local Principals указываем локальных пользователей или группы, которым разрешается пинговать данный сервер. Как вариант, можно дать разрешение только группе локальных администраторов.

Групповые политики

В доменной среде разрешить Ping можно централизованно, через групповые политики. Открываем в редакторе групповых политик соответствующую GPO и переходим в раздел Computer Configuration–Policies–Windows Settings–Windows Firewall with Adwanced Security. Раскрываем дерево поддразделов и переходим на вкладку Inbound Rule. Кликаем правой клавишей мыши и в контекстном меню выбираем New Rule.

Выбираем Predefined (предопределенные правила) и находим в списке группу правил «File and Printer Sharing».

Находим правило ICMPv4-In и убираем выделение с остальных.

Выбираем для правила действие Allow the connection (разрешить подключениe) и жмем Finish, сохраняя правило.

После того как правило создано, его можно открыть и отредактировать, точно так же как и в локальной оснастке брандмауэра.

Утилита Netsh

Кроме графических средств для управления правилами можно воспользоваться утилитой командной строки netsh. В качестве примера активируем правило ICMPv4-In для всех профилей брандмауэра и ограничим удаленные IP подсетью 192.168.1.0/24:

netsh adwfirewall firewall set rule name= ″File and Printer Sharing (Echo Request — ICMPv4-In)″ new enable= yes action= allow profile= any remoteip= 192.168.1.0/24

Если вы используете Windows Server 2008 (не R2), то команда будет выглядеть немного по другому. Для включения правила:

netsh firewall set icmpsetting 8

netsh firewall set icmpsetting 8 disable

PowerShell

Также разрешить эхо-запросы можно с помощью PowerShell. Правда воспользоваться этим способом можно только в Windows Server 2012, в остальных ОС отсутствует соответствующий PowerShell модуль. Для активации правила воспользуемся следующей командой:

Set-NetFirewallRule -Name FPS-ICMP-ERQ-In -Enabled True -Profile Any -Action Allow

Вроде бы все. Хотя нет, вспомнил еще один интересный момент. Для нормальной работы службы каталогов Active Directory необходимо, чтобы брандмауэр пропускал ICMP пакеты от клиентских компьютеров к контроллеру домена. Это нужно для получения клиентами сведений групповой политики. Поэтому на контроллерах домена есть отдельное правило брандмауэра, разрешающее входящий ping — ″Active Directory Domain Controller — Echo Request (ICMPv4-In)″. Это правило активно по умолчанию.

Добавить комментарий Отменить ответ

Для отправки комментария вам необходимо авторизоваться.

Источник

Как разрешить или отключить и запретить ответ пинг на Windows

Ping — очень полезная стандартная утилита, которая используется для проверки связи между компьютерами . Ее можно найти встроенной в Windows начиная с версии Windows 95 и до текущей Windows 10 и даже в других операционных системах, таких как Linux и Mac OS. Обычно, когда существует проблема с подключением к компьютеру, первое, что должен сделать администратор или технический специалист, — это запустить ping-тест между компьютерами и посмотреть, есть ли ответ. Если ответ на пинг есть, значит проблема не связана с сетевым подключением.

Насколько бы эта возможность не была бы полезной, хакеры также могут использовать пинг для сканирования подсети, чтобы найти потенциальные компьютеры, которые легко взломать из-за неправильной настройки параметров безопасности, или загрузить ваши файлы из папок, к которым открыт общий доступ без проверки подлинности . Вот почему существуют ситуации, когда нет необходимости отвечать на запросы пинга, например, когда вы подключены к общедоступной сети Wi-Fi. Даже более новые операционные системы Windows достаточно умны, чтобы блокировать пинг-запросы, если вы выбрали сетевое местоположение в качестве общедоступной сети.

Если вы хотите отключить или включить запросы ping, вы попали в нужное место.

Прежде всего, вам необходимо определить, хотите ли вы включить или отключить пинг-ответ во внутренней или внешней сети. Для запроса внешнего пинга вам необходимо настроить маршрутизатор, а не компьютер. Чтобы узнать, может ли внешний источник пропинговать ваш IP-адрес, посетите ping.eu. нажмите на свой IP-адрес, который отображается на веб-странице, и нажмите кнопку «Перейти». Если вы видите 100% потерю пакетов, это означает, что ваш маршрутизатор / сеть уже защищены от внешнего пинга. Однако, если ping.eu показывает результат, как на скриншоте ниже, это означает, что ваш маршрутизатор / сеть отвечает на запросы ping.

Возможно, вы захотите обратиться к руководству вашего маршрутизатора, чтобы получить доступ к конфигурации вашего маршрутизатора и проверить настройки брандмауэра. Ниже приведен скриншот настроек маршрутизатора Belkin ADSL, которые можно настроить для блокировки пинга. Некоторые маршрутизаторы имеют очень простую настройку, как блокировать пинг WAN, в то время как некоторые могут быть довольно сложными в настройке для начинающего пользователя.

Чтобы включить или отключить пинг-ответы для вашего компьютера или ноутбука во внутренней сети (например, когда вы подключены к общедоступному Wi-Fi), вы должны выполнить некоторые настройки Windows, либо использовать стороннее программное обеспечение брандмауэра.

Как разрешить или отключить и запретить ответ пинг на Windows

ZoneAlarm Free Firewall

Для ZoneAlarm Free Firewall в программном обеспечении есть только две зоны: Public и Trusted. Зоны в ZoneAlarm выбираются автоматически в зависимости от профиля сетевого расположения в Windows. Например, если вы выбрали «Домашняя сеть» в качестве сетевого расположения для подключения к Wi-Fi, ZoneAlarm автоматически устанавливает зону как «Trusted» и наоборот.

Если ваш компьютер отвечает на запросы ping, отключить ответ ping так же просто, как изменить зону с Trusted на Public ZoneAlarm. Запустите ZoneAlarm, перейдите на вкладку FIREWALL и нажмите View Zones в Basic Firewall.

На вкладке View Zones выберите сеть, к которой вы подключены, и нажмите кнопку Edit . Нажмите на выпадающее меню для зоны и выберите Public .

Если вы хотите снова включить пинг-ответ, установите для зоны сети значение «Trusted».

Emsisoft Online Armor Free

Emsisoft Online Armor Free автоматически отключит пинг-ответ, и у вас не будет способа настроить правила брандмауэра для повторного включения пинга. В отличие от платной версии, где вы можете переключиться в расширенный режим для настройки правил ICMP, бесплатная версия не позволяет переключаться в расширенный режим, а только в стандартный режим. Так что, если вы используете бесплатную версию Online Armor, то вы можете временно отключить защиту Брандмауэра, щелкнув правой кнопкой мыши значок Online Armor в трее и выбрать Брандмауэр, чтобы снять флажок.

Comodo Free Firewall

Comodo автоматически решает, следует ли разрешать или запрещать пинг в зависимости от зоны сети, которую вы выбрали для подключенной сети.

Если вы выбрали Home или Work, то пинг разрешен. Однако зона сети Public Place блокирует все пинг-запросы. Если вы выбрали Public Place и хотите включить запросы ping, вы можете вручную настроить глобальные правила, чтобы разрешить ping вместо блокировки.

Щелкните правой кнопкой мыши значок Comodo Firewall, расположенный в области уведомлений, и выберите Advanced View. Снова щелкните правой кнопкой мыши значок Comodo Firewall в трее, перейдите в Firewall и выберите « Настройки» . Разверните Настройки безопасности > Брандмауэр и выберите Глобальные правила . Дважды щелкните правило, которое гласит: «Block ICMPv4 In From MAC Any To MAC Any Where ICMP Message Is ECHO REQUEST”», и измените действие с «Блокировать на Разрешить» . Нажмите кнопку ОК, чтобы закрыть окно правил брандмауэра, и снова нажмите кнопку ОК, чтобы сохранить изменения.

Кроме того, вы также можете временно отключить брандмауэр на панели задач, чтобы разрешить ответы Ping. Не выходите и не завершайте программу, потому что брандмауэр все еще будет активен, даже если значок в области уведомлений не отображается в области уведомлений.

С другой стороны, если вы находитесь в зоне домашней или рабочей сети, где разрешены запросы ping, и вы хотите отключить ответы ping, вам просто нужно переместить правило брандмауэра, расположенное внизу, которое блокирует все эхо-запросы ICMP вплоть до верхний, так чтобы он переопределил первых два правила, которые разрешают все входящие и исходящие запросы.

Как отключить и запретить ответ пинг в Брандмауэр Windows 10

На самом деле нет необходимости полагаться на стороннее программное обеспечение брандмауэра для включения или отключения пинг-ответов, поскольку для этого можно настроить брандмауэр Windows.

- Нажмите клавишу WIN, и в поиске введите WINDOWS FIREWALL и запустите.

- Нажмите на Дополнительные параметры, расположенные на левой боковой панели.

- Нажмите на «Правила для входящих подключений» на левой панели.

- Нажмите « Действие» в строке справаи выберите « Создать правило» .

- Нажмите на Настраиваемое и нажмите далее.

- Убедитесь, что выбран вариант «Все программы», и нажмите «Далее».

- Щелкните раскрывающееся меню «Тип протокола», выберите ICMPv4 и нажмите «Далее».

- Убедитесь, что выбран « юбой IP-адрес», и нажмите «Далее».

- Если вы хотите включить ping при подключении к общедоступной сети, выберите «Разрешить подключение». Если вы хотите заблокировать пинг, даже если вы подключены к домашней сети, выберите опцию «Блокировать соединение» и нажмите «Далее».

- Вы можете оставить все флажки для профилей и нажать Далее.

- Дайте этому новому правилу любое имя, которое вам нравится и нажмите готово. Вновь созданное правило брандмауэра вступит в силу немедленно, не требуя перезагрузки.

Насколько публикация полезна?

Нажмите на звезду, чтобы оценить!

Средняя оценка 4.4 / 5. Количество оценок: 7

Источник

Довольно часто начинающие администраторы спрашивают, почему Windows Server 2008 не отвечает на ping-запросы (по протоколу ICMP) и как заставить его отвечать на ping-пакеты.

Давайте сначала разберемся, почему Microsoft решила оставить в политике запрета Ping этот параметр по умолчанию. Официального релиза нет, но это должен быть способ предотвратить сетевые атаки, такие как Ping Flooding и POD (Ping of Death). Техника POD часто используется в атаках типа «отказ в обслуживании», когда на целевой сервер отправляется сообщение ICMP слишком большого размера. Атаки ping flood отправляют огромное количество пакетов ping на целевой сервер, поэтому, если он настроен для ответа на пакеты ping, большая часть его вычислительной мощности тратится на создание ответов на эти пакеты, в результате низкая производительность других служб (например, HTTP или FTP).

Чтобы разрешить пинг в общедоступном профиле (включая Интернет), перейдите в раздел «Административный

Инструменты -> Брандмауэр с повышенной безопасностью -> Правила для входящих подключений и найдите правило «Общий доступ к файлам и принтерам (эхо-запрос – ICMPv4-In)» -> щелкните правой кнопкой мыши правило и выберите «Включить.”

В результате активации правило «FileandPrinterSharing (EchoRequest – ICMPv4-In)» должно стать зеленым.

Кроме того, вы также можете разрешить ответы ping (ICMP) в Windows Server из командной строки (особенно важно для установок Windows Server Core), для чего в командной строке введите:

брандмауэр netsh устанавливает icmpsetting 8

Вы можете отключить правило следующим образом:

брандмауэр netsh устанавливает отключение icmpsetting 8

В Windows Server 2008 R2 команда также будет работать:

брандмауэр netsh advfirewall добавить правило name = "ICMP Разрешить входящий эхо-запрос V4" протокол = icmpv4: 8, any dir = in action = allow

Источник изображения: winitpro.ru