-

Небольшие технические трудности. В ближайшее время мы появимся в сети и сайт станет чуточку лучше

Как взломать пароль администратора

В наше время практически не существует кардинальных средств защиты от взлома компьютерных устройств и получения доступа к личной конфиденциальной информации пользователя.

Установление пароля администратора также не является такой уж действенной защитой компьютера, поскольку существует, как минимум, несколько способов его взломать и обойти.

Взломать пароль Администратора и войти в систему под его учетной записью — легко и без усилий

О том, какие это способы и пойдет речь в данной статье.

Три совета хакера как взломать пароль Администратора

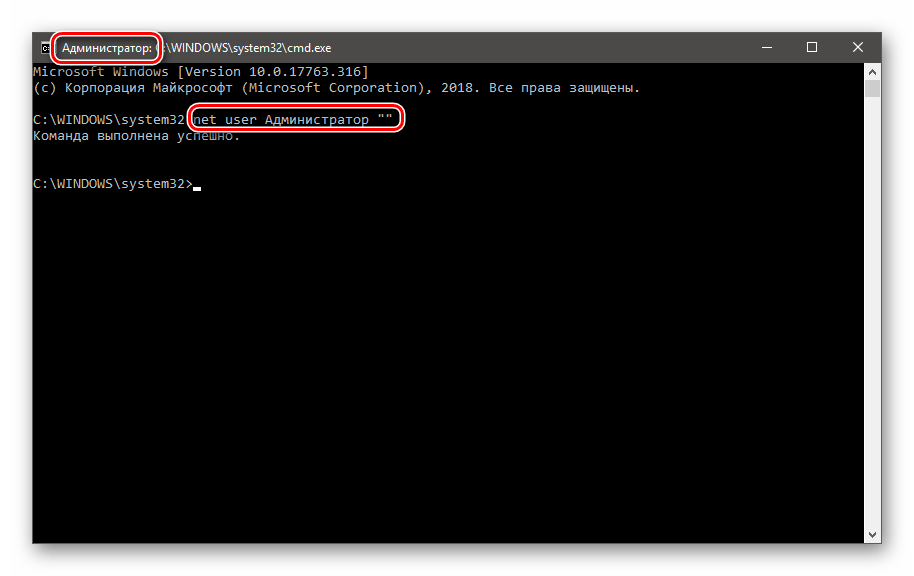

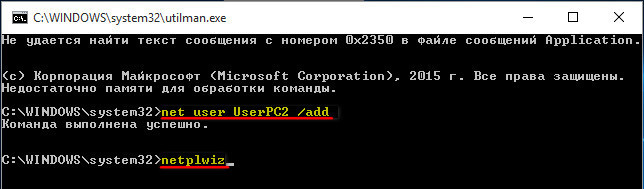

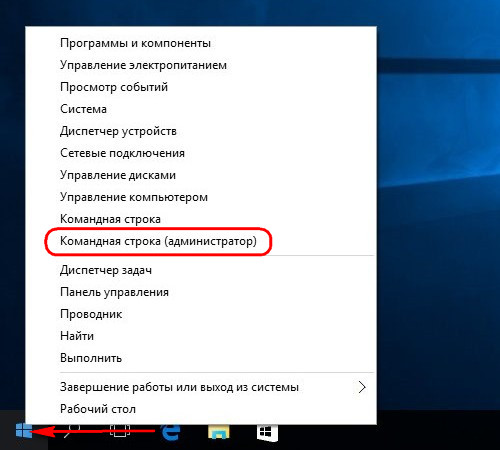

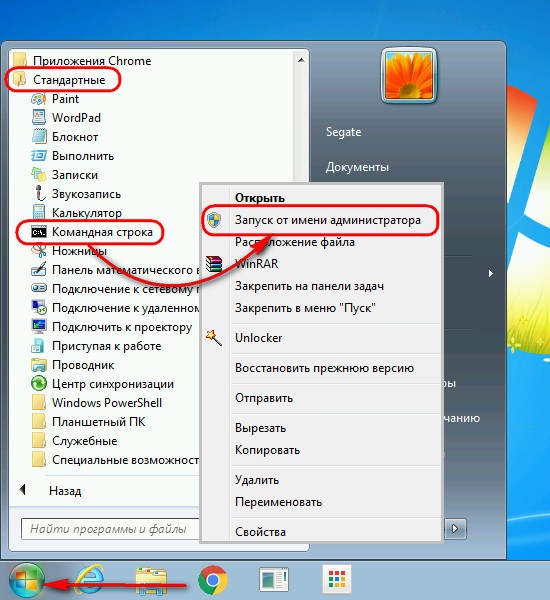

Совет 1. Сбрасываем пароль с помощью «Интерпретатора команд» в Windows

Для этого последовательно выполняем следующие действия:

нажимаем «Пуск» и выбираем «Все программы»;

Нажимаем «Пуск» и далее выбираем «Все программы»

в открывшихся вкладках нажимаем «Стандартные» и буквально в первых строчках списка видим опцию «Выполнить»;

Далее нажимаем «Стандартные» и «Выполнить»

в командной строке «Выполнить» вводим «cmd» и «Ок»;

В командной строке «Выполнить» пишем «cmd»

перед нами открывается окно Интерпретатора команд, в которое мы пишем команду «control userpasswords2», далее нажимаем «Ввод;

В окне Интерпретатора команд вводим команду «control userpasswords2» и нажимаем «Ок»

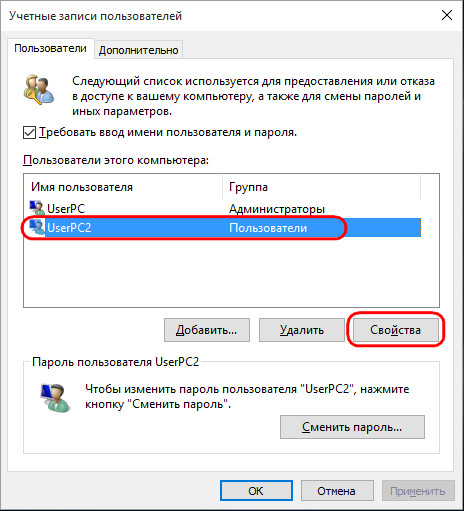

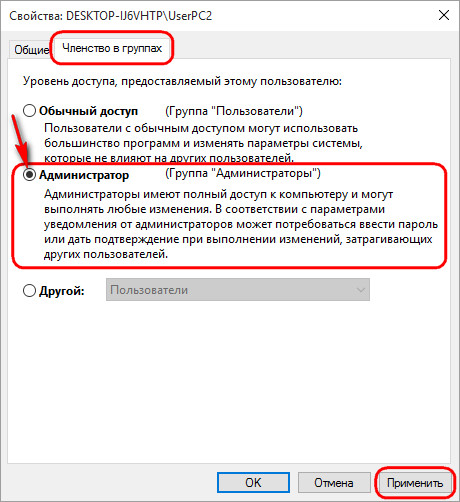

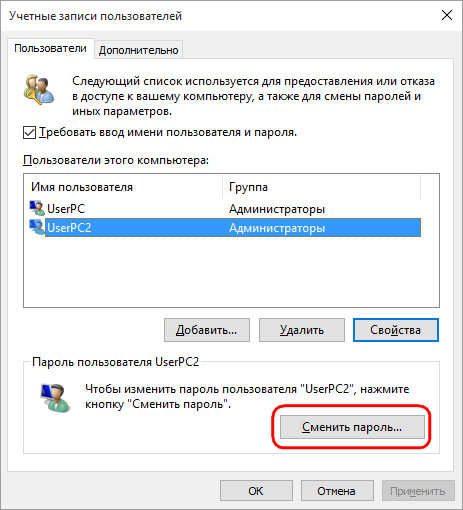

на экране появляются «Учетные записи пользователей» – в поле «Пользователи» выделяем необходимую нам учетную запись;

В поле «Пользователи «выделяем нужную нам учетную запись

снимаем флажок с опции «Требовать ввод имени пользователя и пароля», далее «Применить» и «Ок»;

Снимаем флажок «Требовать ввод имени пользователя и пароля»

в открывшемся окне «Автоматический вход в систему» вводим и подтверждаем пароль либо оставляем данные поля пустыми, жмем «Ок», снова «Ок»;

В появившемся окне «Автоматический вход в систему» вводим пароль либо оставляем поле пустым.

закрываем окно командной строки и перезагружаем наш компьютер.

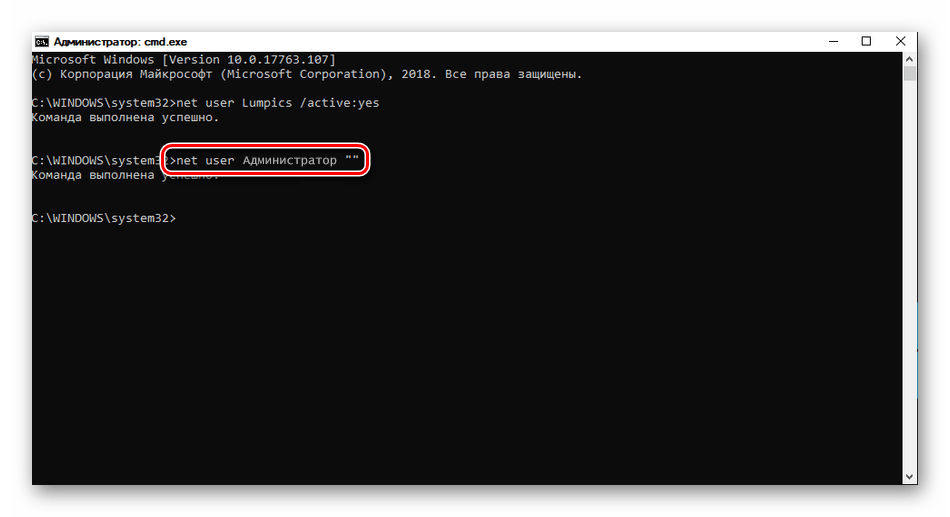

Совет 2. Сбрасываем пароль учетной записи Администратор в Безопасном режиме

Для осуществления сброса встроенной учетной записи «Администратор», действуем пошагово, согласно ниже приведенной инструкции.

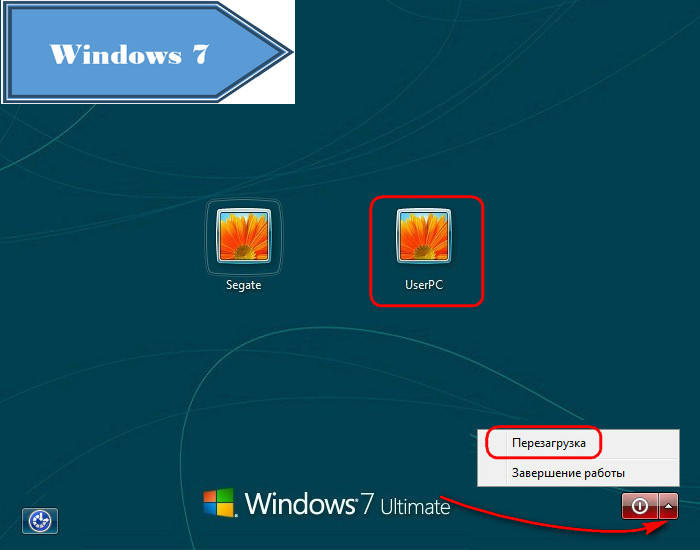

Шаг 1. Перезагружаем компьютер и во время загрузки нажимаем клавишу F8.

Для входа в Безопасный режим при включении или перезагрузки компьютера нажимаем на клавишу F8

Шаг 2. В появившемся меню нам предлагается выбрать один из дополнительных вариантов загрузки операционной системы Windows – выбираем «Безопасный режим».

В меню дополнительных вариантов загрузки выбираем Безопасный режим

Шаг 3. Далее входим в систему посредством встроенной учетной записи Administrator, у которой как правило по умолчанию пароль отсутствует. Для этого в поле логина вписываем «Administrator» либо это же слово по-русски. Поле пароля оставляем свободным, а просто нажимаем «Ввод».

В безопасном режиме выбираем не защищенную паролем встроенную учетную запись Administrator

Шаг 4. В появившемся окне с предупреждением, что Windows находится в Безопасном режиме, нажмем подтверждение «Да».

Нажмем «Да» для продолжения работы в Безопасном режиме

Шаг 5. Начинаем работу в режиме безопасности – как только загрузится рабочий стол, нажимаем такую последовательность опций:

Пуск –> Панель управления –> Учетные записи пользователей

В Безопасном режиме выбираем «Учетные записи пользователей»

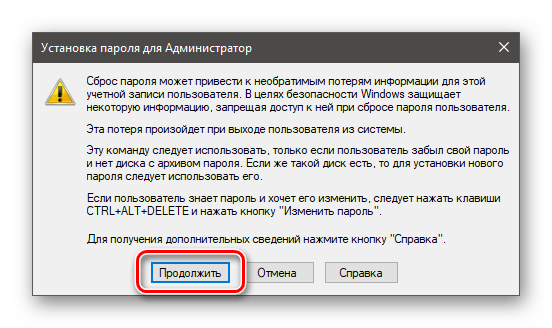

Шаг 6. Наводим курсор на то имя пользователя, пароль которого необходимо отредактировать либо сбросить, жмем на этот значок учетной записи.

Шаг 7. В появившемся слева меню, выбираем пункт «Изменение пароля», вводим новый пароль и подтверждаем его. Если мы просто производим сброс пароля, то данное поле оставляем пустым.

В меню слева выбираем опцию «Изменение пароля», далее вводим новый пароль и после подтверждаем его

Шаг 8. Нажимаем кнопку «Сменить пароль».

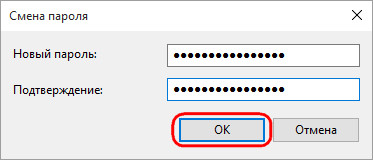

Вводим пароль и подтверждаем его

Шаг 9. Закрываем вначале окно «Учетные записи пользователей», затем окно «Панель управления».

Шаг 10. Перезагружаем компьютер.

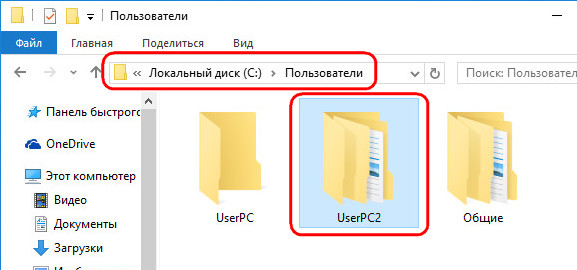

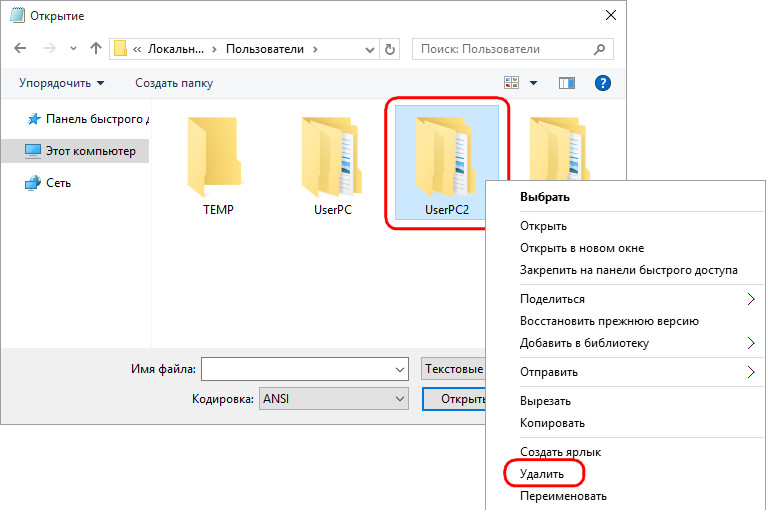

Совет 3. Как сбросить пароль от встроенной учетной записи Администратора

Этот совет пригодится тем, кто столкнулся с проблемой, когда встроенная учетная запись защищена паролем, который мы, естественно, благополучно забыли. Итак, действуем, согласно нижеприведенному инструктажу:

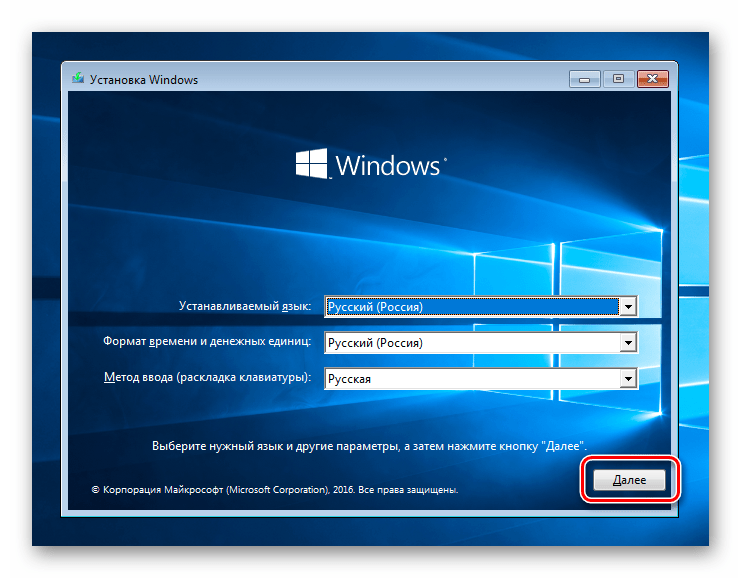

Нам понадобиться компакт-диск (либо флешка) с набором реанимационных программ для восстановления Windows, который мы вставляем в дисковод, после чего перезагружаем наш компьютер.

Для восстановления системы отлично подойдет диск-реаниматор

Во время запуска компьютера производим вход в BIOS путем нажатия клавиши «Dilete».

Входим в BIOS при помощи клавиши Dilete во время перезапуска компьютера

В BIOS меняем приоритет установки и назначаем загрузку компьютера с CD-ROM. Далее помещаем наш загрузочный диск с операционной системой в дисковод и перезагружаем ПК.

В BIOS ставим приоритет загрузки с CD-ROM

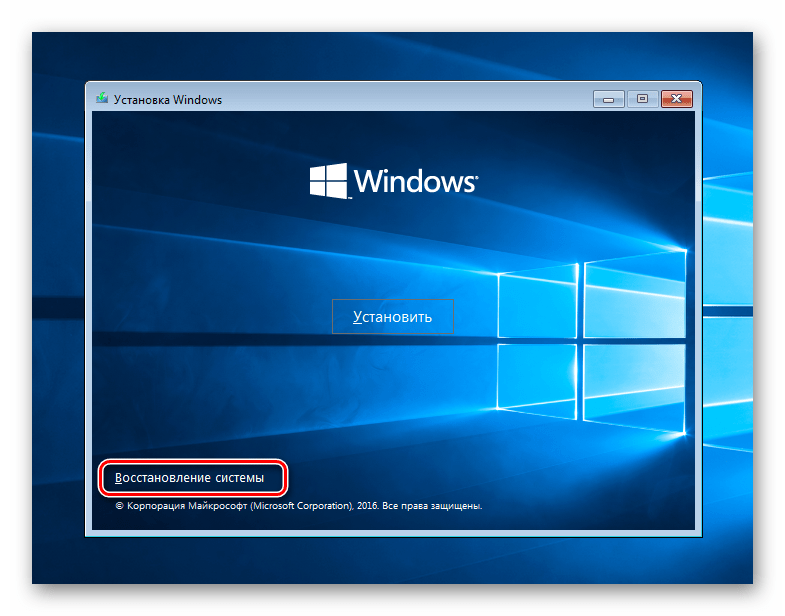

После того, как произошла загрузка компьютера с CD-ROM, на экране появляется меню диска-реаниматора, в котором мы выбираем редактируемую копию Windows и переходим на «Восстановление системы».

В редактируемой копии Windows выбираем «Восстановление системы»

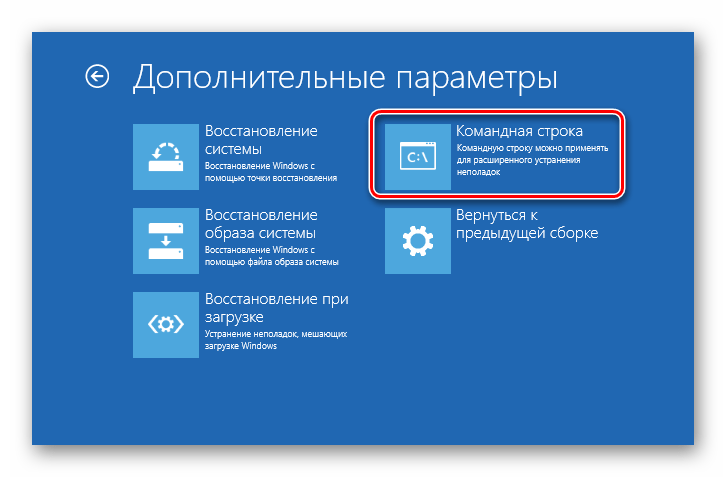

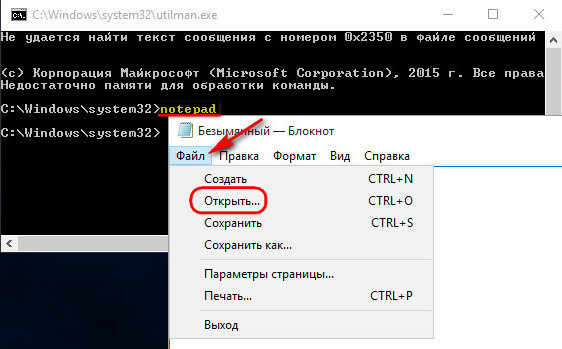

Далее в диалоговых настройках этого окна нажимаем «Командная строка».

В диалоговом окне Параметры восстановления системы выбираем Командная строка

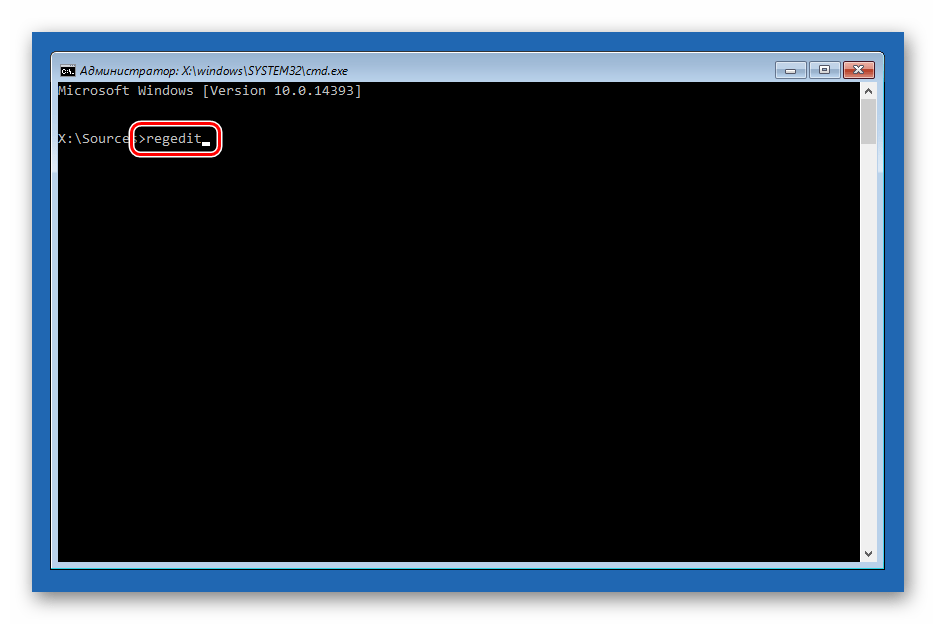

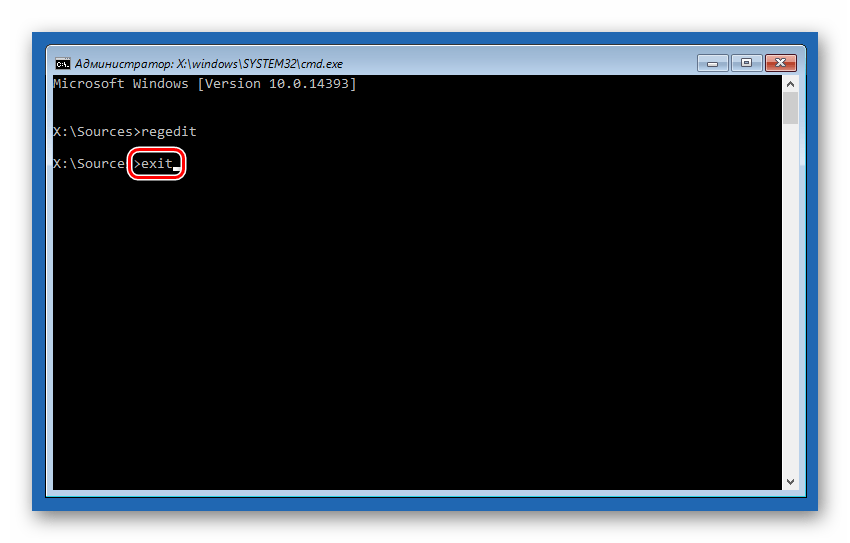

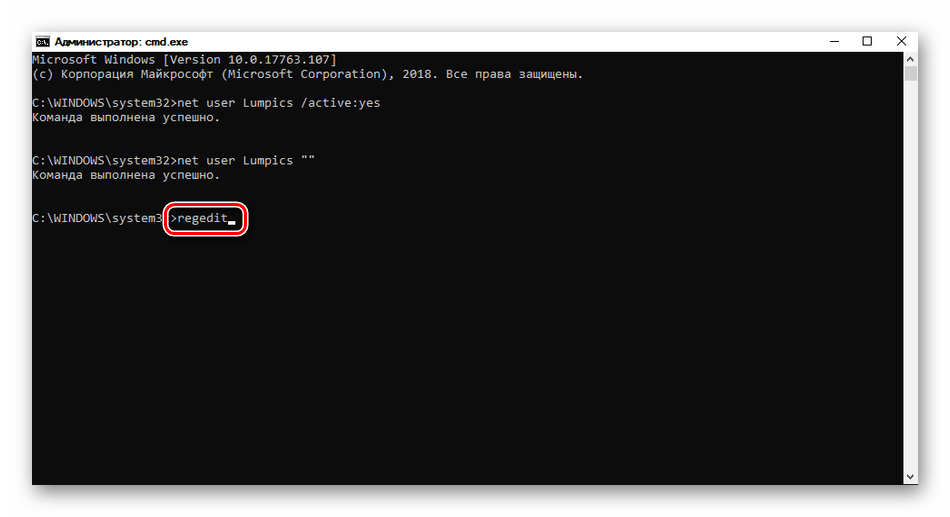

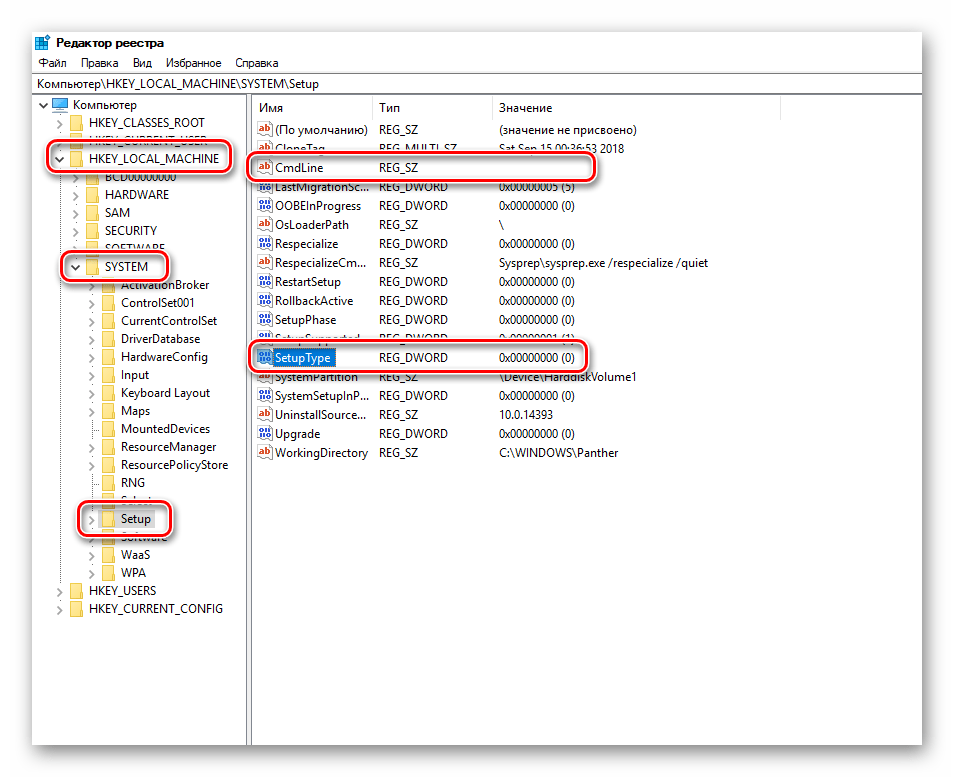

В открывшееся поле команд вводим «regedit» и подтверждаем команду клавишей Enter.

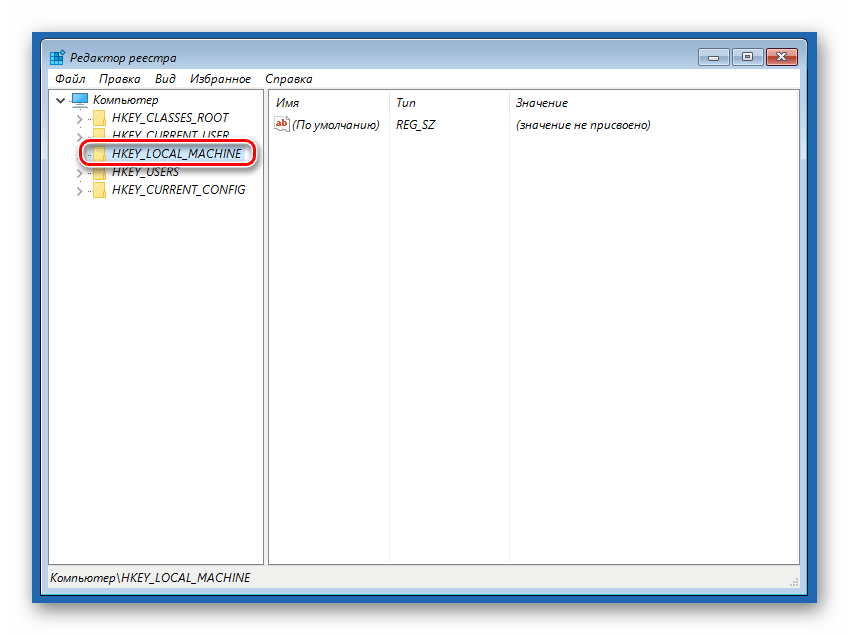

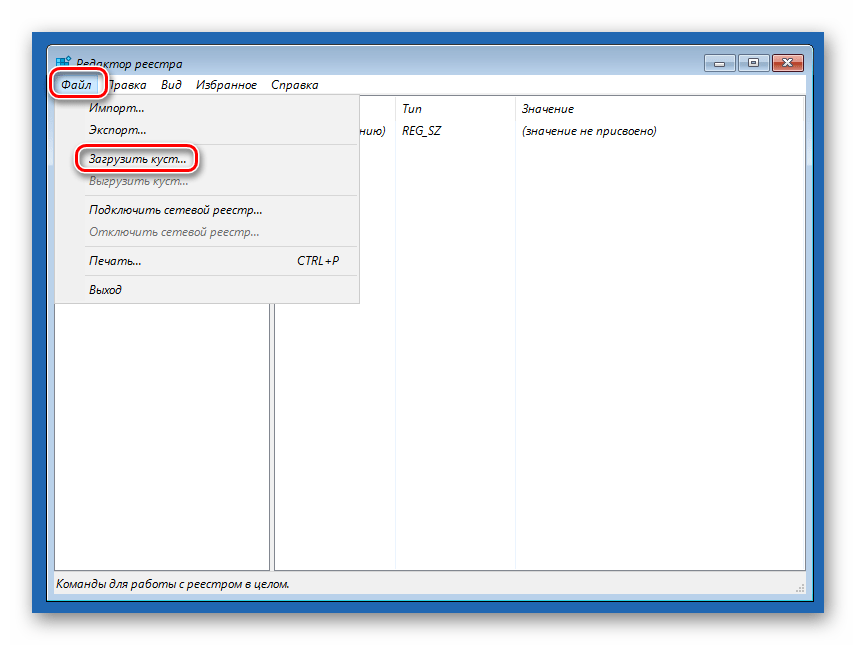

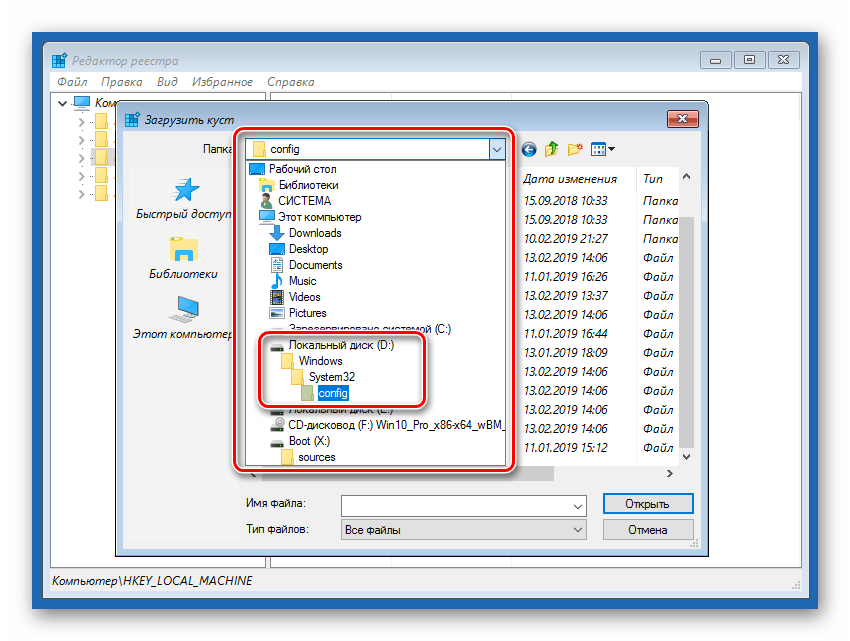

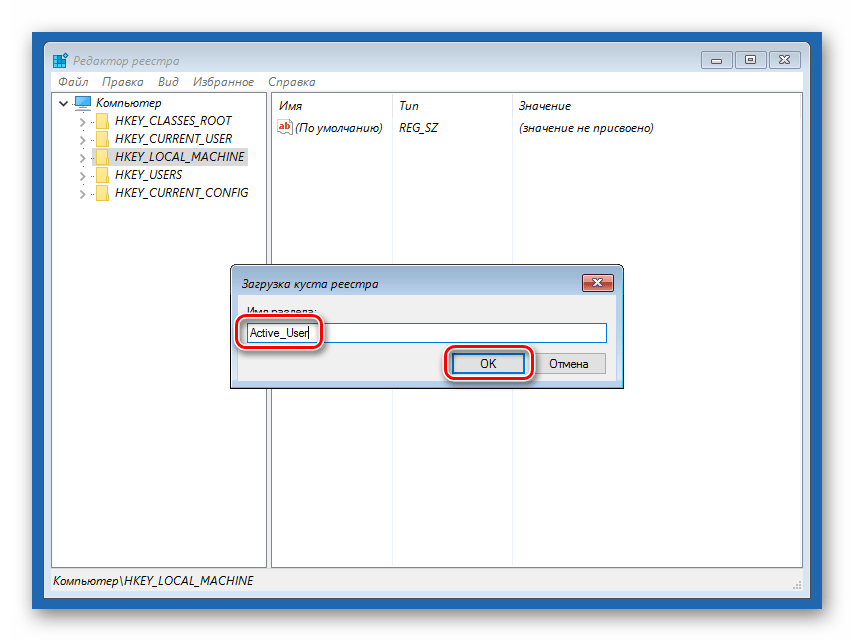

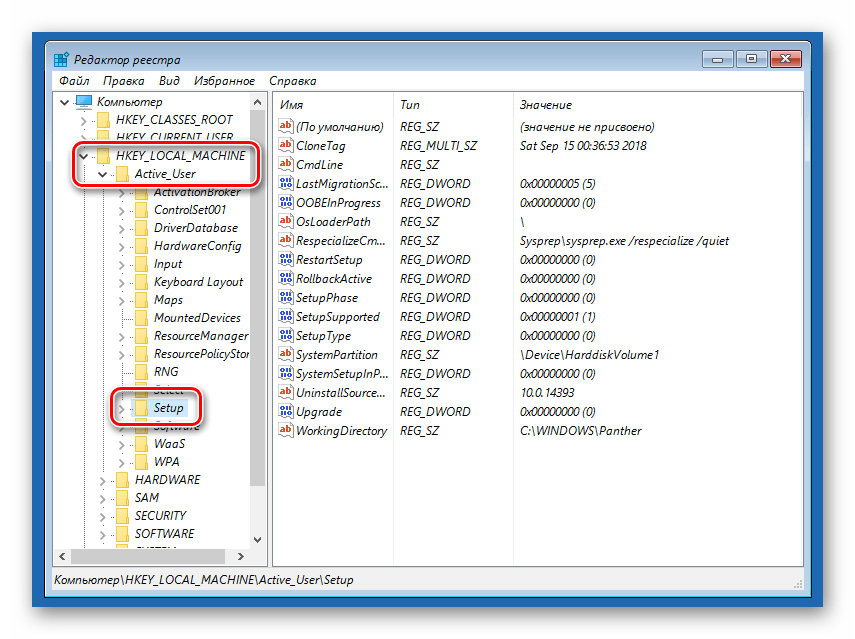

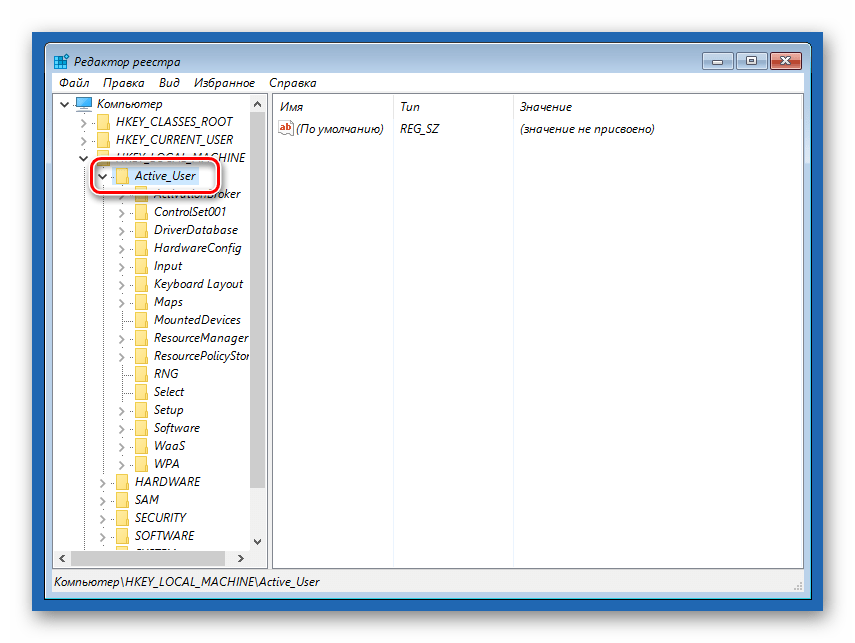

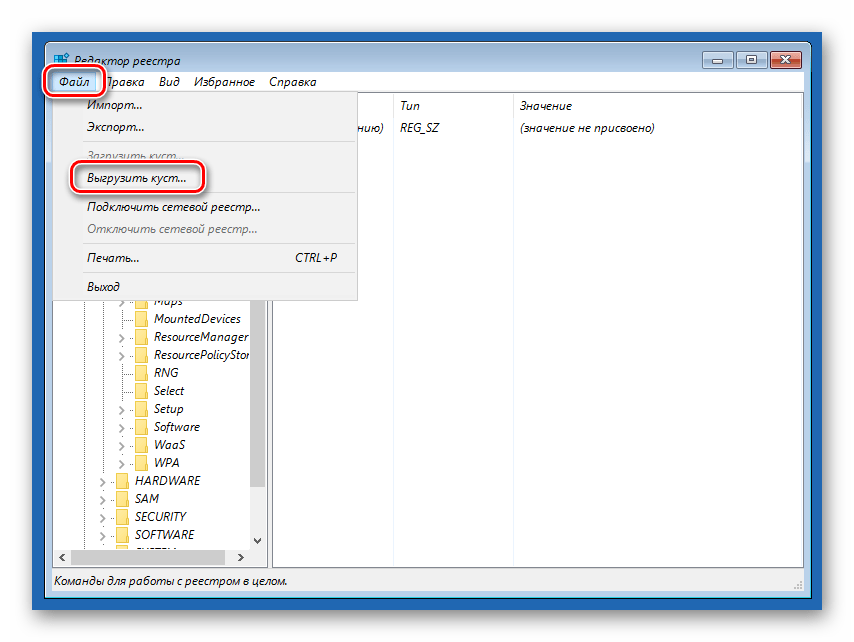

Находим и выделяем раздел HKEY_LOCAL_MACHINE, а в меню выбираем File, а далее Load hive.

Находим и выделяем раздел HKEY_LOCAL_MACHINE

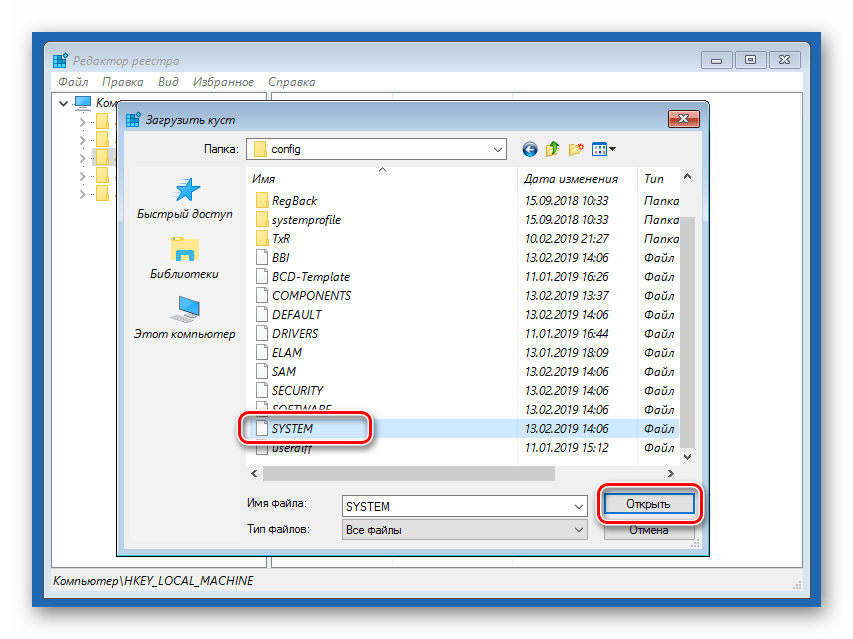

Нам необходимо открыть файл SAM, после чего выбрать раздел HKEY_LOCAL_MACHINEимя_кустаSAMDomainsAccountUsers00001F4, далее дважды щелкаем по ключу F и переходим к самому первому значению в строке 038 – к числу 11, как показано на фото.

Выбираем HKEY_LOCAL_MACHINE.. и дважды щелкаем по ключу F

Данное число заменяем на цифру 10, при этом соблюдая большую осторожность, поскольку изменить необходимо только это число, другие же значения категорически трогать запрещается.

Данное число «11» заменяем на цифру «10»

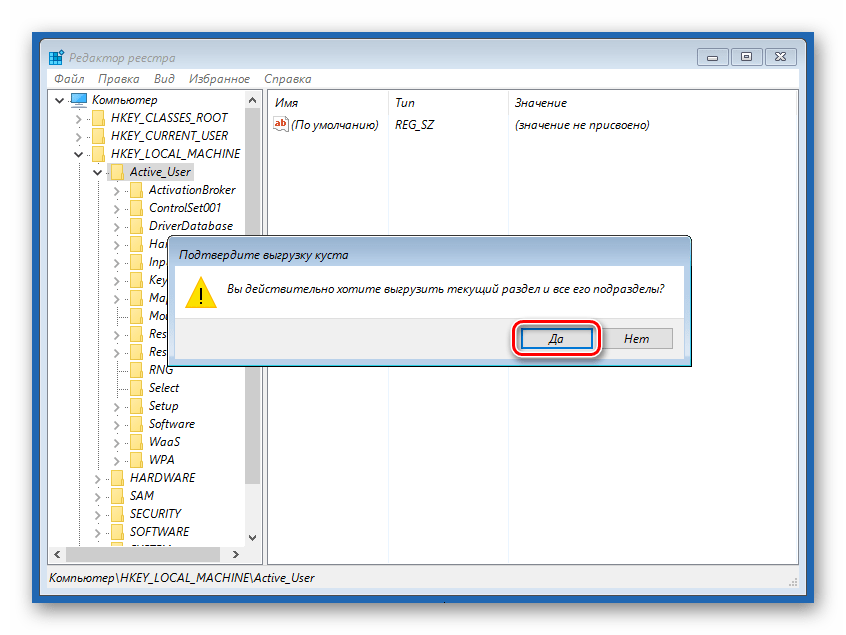

В том же разделе HKEY_LOCAL_MACHINEимя_кустаSAMDomainsAccountUsers00001F4 выбираем меню File, затем Load hive и далее «Да» — подтверждаем выгрузку куста.

Выбираем меню File — Load hive и подтверждаем выгрузку куста

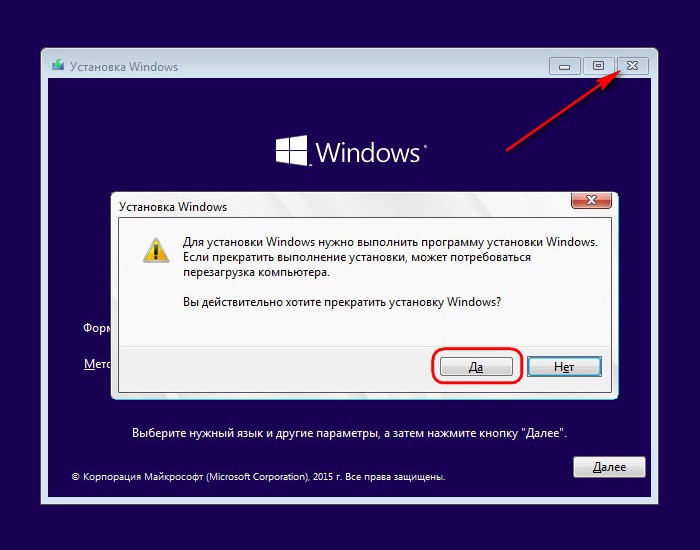

Теперь закрываем редактор реестра, а также весь процесс установки, достаем наш диск и перезагружаем компьютер.

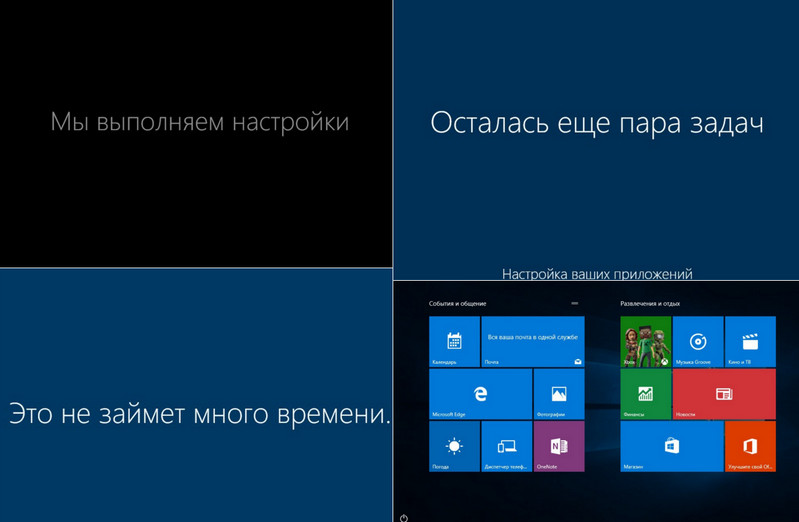

Взламываем пароль Администратора в Windows 8

Для операционной системы Windows 8 существует свой несложный способ сброса пароля Администратора. Все, что вам нужно для этого сделать, это следовать пунктам нижеприведенной пошаговой инструкции:

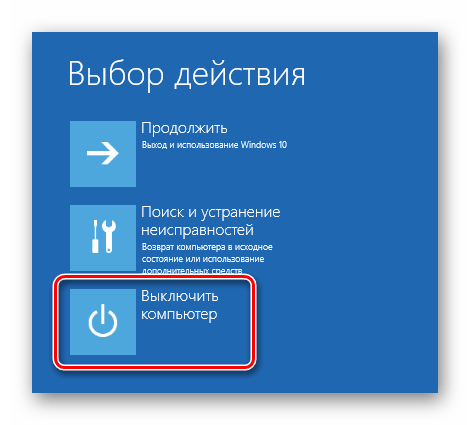

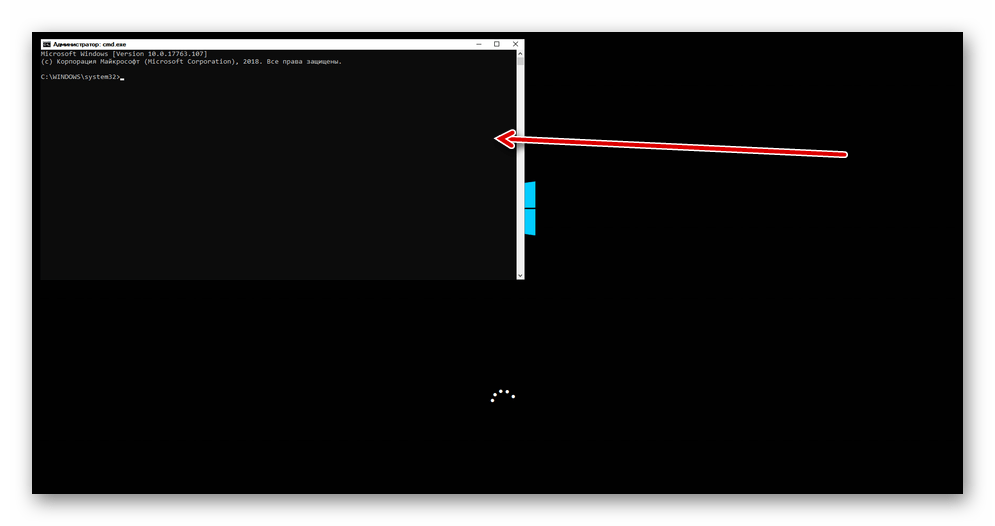

Шаг 1. Заходим в раздел «Восстановление системы», а далее консоль «Диагностика», где выбираем раздел «Дополнительные параметры».

Заходим в «Диагностику» и выбираем «Дополнительные параметры»

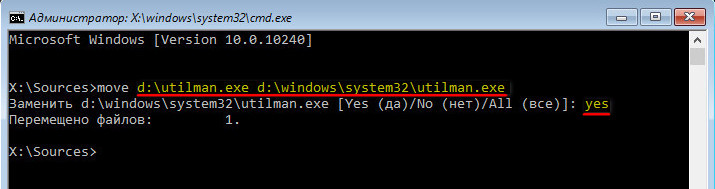

Шаг 2. Заходим в командную строку и вводим следующую команду:

copy с:windowsSystem32sethc.exe с:temp –и производим копирование файла sethc.exe, чтобы его случайно не потерять.

Копируем файл «sethc.exe» для избежания его потери

Шаг 3. Теперь в командной строке пишем следующее:

copy c:windowsSystem32cmd.exe c:windowsSystem32sethc.exe, то есть вместо «sethc.exe» вводим «cmd.exe».

Заменим файл «sethc.exe» на «cmd.exe»

Шаг 4. Выходим из командной консоли при помощи команды «exit».

Шаг 5. Перезагружаем наш компьютер и производим загрузку с обычными параметрами.

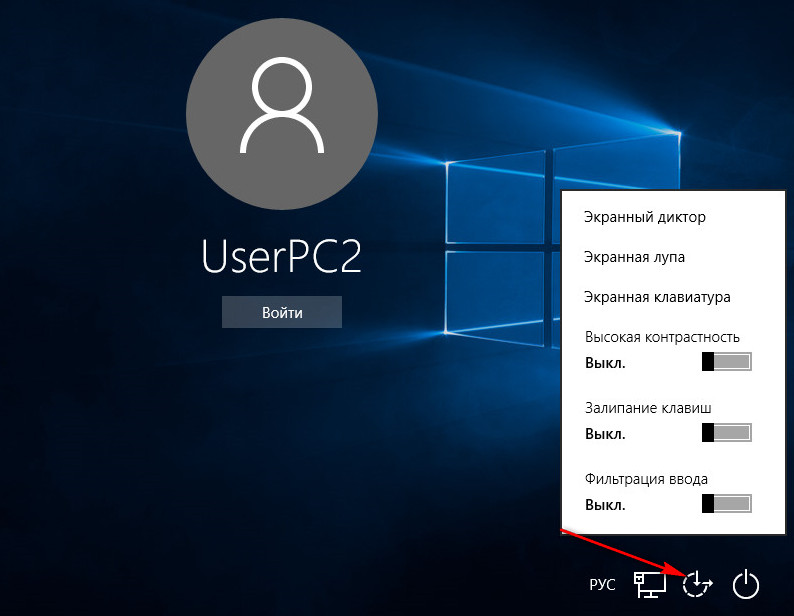

Шаг 6. Нажимаем клавишу «Shift» пять раз для запуска командной строки.

Нажимаем пятикратно клавишу Shift

Шаг 7. Вводим в командную консоль «lusrmgr.msc» и видим имя администратора.

Вводим в командную консоль «lusrmgr.msc «и видим имя администратора

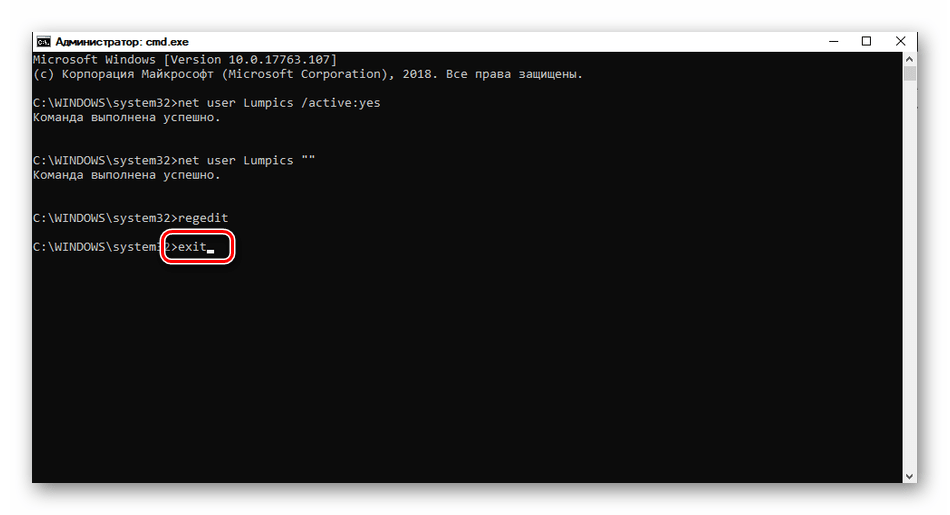

Примечание: при отключенной учетной записи, ее можно активировать при помощи команды «net user «Имя_админа» /active:yes»

Шаг 8. Ставим новый пароль — набираем команду «net user «Имя админа» password».

При помощи команды net user Имя админа password ставим новый пароль

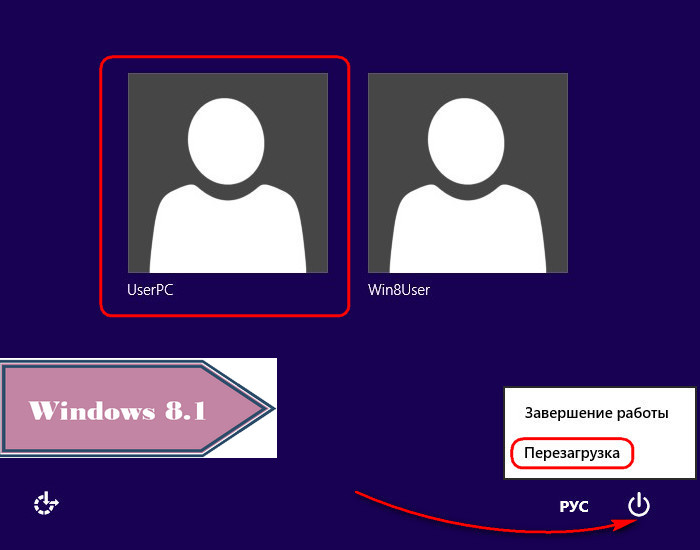

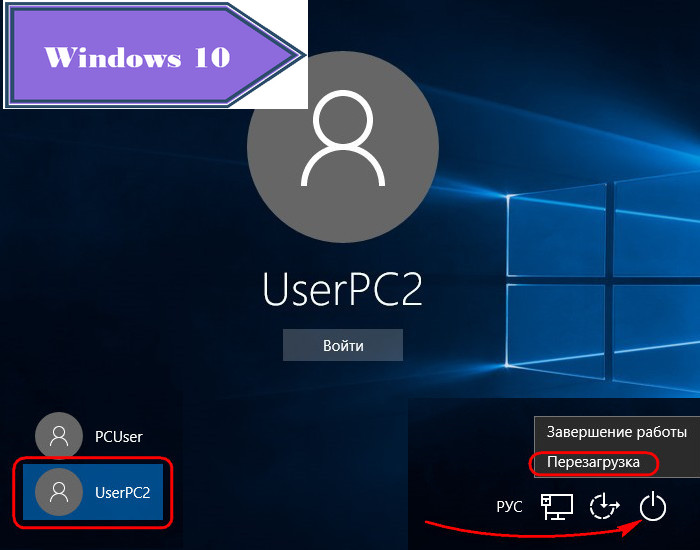

Шаг 9. Перезагружаем компьютер и входим в учетную запись администратора уже с новым паролем.

Входим в учетную запись администратора уже с новым паролем

Следует заметить, что данный способ одинаково подойдет и для более ранних версий операционных систем.

Вот такими нехитрыми способами можно сбросить пароль администратора на компьютере и ноутбуке в операционных системах Windows 7, 8 и 10.

Полезное видео по теме

Приведенные ниже видео наглядно продемонстрируют, как можно еще взломать пароль Администратора.

Сбросить пароль Администратора в Windows 7 при помощи небольшой программки

Как сбросить пароль при входе в Windows 8

Сброс пароля Администратора в Windows 10

Источник

Потребность в том, чтобы обойти контроль учетных записей администраторов, возникает в современных версиях ОС Windows. UAC (User Account Control) призван предостерегать администратора компьютера о всех трансформациях, которые могут наблюдаться на ПК, и поэтому админу постоянно приходится принимать решение: «Разрешить» или «Не разрешить».

Контроль учетных записей — это безобидная функция, но хочется знать, как ее обойти в случаях интенсивной работы на компьютере. Потому что постоянно всплывающие окна с вопросами — это очень сильно раздражает и отвлекает от основной работы.

Но в то же время роль этой функции — обезопасить ваш ПК от самопроизвольной инсталляции программ, влияющих на работоспособность компьютера и вносящих трансформации прямо в систему.

Как обойти контроль учетных записей пользователя Windows

Обход UAC потребует от вас большей внимательности во взаимодействии со своим железом, особенно когда вы будете устанавливать сторонние программы или вносить изменения в работу ОС. Поэтому, если есть определенные сомнения, что вы можете не справиться, лучше этого не делать вообще либо можно уменьшить эту величину контроля.

Чтобы уменьшить величину контроля, нужно:

- Раскрыть меню «Пуск», потом там вам нужно будет найти «Поиск».

- В поисковой строке впишите: «UAC». Вам будет предложен URL: «Изменение параметров контроля учетных записей». Жмите на нее.

- Вам будет предложено окошко: «Параметры управления учетными записями пользователей».

- В открывшемся окошке слева вы найдете ползунок, переместив который можно настроить, какие уведомления об изменениях вам будут приходить. Тут же можно сместить ползунок в самый низ, и никакие оповещения вам приходить не будут.

- Выберите нужный уровень контроля и нажмите «Ок», чтобы преобразования вступили в силу.

Другие способы обойти контроль учетных записей пользователя

Может так случиться, что «стандартный» способ: «как обойти контроль учетных записей» через панель управления у вас не получится. Тогда обход UAC возможен следующими путями:

- Используя командную строку. Откройте командную строку. И для того, чтобы обойти контроль учетных записей, нужно ввести следующий код: «C:WindowsSystem32cmd.exe /k %windir%System32reg.exe ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem /v EnableLUA /t REG_DWORD /d 0 /f». После ввода кода нужно будет перезагрузить компьютер, чтобы преобразования вступили в силу.

- Используя реестр. Откройте редактор реестра сочетанием кноп «Windows+R». Далее пройдите по пути: «HKEY_LOCAL_MACHINE SOFTWARE Microsoft Windows CurrentVersion Policies System» . Нужно будет отредактировать три ключа: «PromptOnSecureDesktop», «EnableLUA», «ConsentPromptBehaviorAdmin». Кликайте по ним двойным кликом, чтобы отредактировать. Чтобы обойти UAC, нужно ввести следующее значение: «0-1-0». Как сделаете это, нужно будет перезагрузить ПК.

Все три описанных способа предполагают, что вы являетесь собственником компьютера, на котором хотите обойти контроль учетных записей пользователя.

Но вы должны знать, что их намного больше. Хакерский мир не спит, поэтому злоумышленники не перестают придумывать, как можно обойти UAC, чтобы внедрить в ваш компьютер собственную программу. Как правило, они используют различные уязвимости операционной системы Windows. Также для какой-то конкретной цели используют конкретный способ. На сегодняшний день хакерских методов, как обойти контроль учетных записей пользователей, известно несколько десятков.

Чаще всего злоумышленные обходы UAC происходят при инсталляции каких-то программ, в которых уже помещен «зараженный» файл. И при установке такой программы вы собственной рукой заражаете свой ПК. И при этом неважно, включен или отключен UAC на вашем компьютере. Пик таких заражений приходился на Windows 7 в 2011-2013 годах, но они существуют и по сей день даже в последних версиях Windows 10.

Поэтому к любой устанавливаемой программе нужно относиться с большой осторожностью. Скачивать и инсталлировать программы нужно с проверенных источников. Плюс ко всему на компьютере должен быть инсталлирован хороший антивирус.

Заключение

В нашей статье вы ознакомились с тем, как обойти контроль учетных записей вашего компьютера. Если в этом есть острая необходимость, то этот шаг должен быть сделан осознанно. Ведь обход UAC — это хоть и небольшой, но минус в безопасности системы компьютера. Если в этом нет острой необходимости, то можно остановиться лишь на ограничении уровня контроля.

В любом случае ответственность за состояние вашего компьютера будет лежать только на вас — помните об этом.

Привет, Хабр!

Сегодня мы хотим рассказать о возможных вариантах обхода контроля учётных записей пользователей (UAC) и способах их детектирования.

Если коротко, UAC (User Account Control) – механизм, поддерживаемый всеми последними версиями Windows, который призван предотвратить несанкционированные административные действия, потенциально опасные для системы. UAC Bypass является достаточно распространённой атакой среди вредоносного ПО. Из последних ярких примеров – червь Raspberry Robin, который использует утилиту fodhelper.exe. Малварь, обнаруженная Microsoft, может обходить User Account Control (UAC) в зараженных системах с помощью легитимных инструментов Windows. Поэтому мы решили не проходить UAC Bypass стороной, а подробно его изучить.

В данном цикле статей мы проведем подробный разбор большого числа рабочих способов по обходу UAC и классифицируем их в категории, которые наиболее точно отражают возможный вариант выполнения атаки. После чего рассмотрим потенциальные способы детекта UAC Bypass.

Но для начала предлагаем ознакомиться с самим механизмом работы UAC немного глубже. Если для вас UAC не нуждается в представлении, то можете сразу переходить к разделу Способы обхода UAC.

Что такое UAC

User Account Control (UAC) – контроль учётных записей пользователей, который является одним из механизмов безопасности ОС Windows.

При отсутствии данного механизма, если пользователь запустит вредоносное программное обеспечение из-под своей сессии, то оно получит административные привилегии. В тоже время, при наличии включенного UAC в системе, пользователь по-прежнему будет обладать административными привилегиями, но его основной токен будет пользовательским. Поэтому все процессы, включая вредоносное ПО, запустятся с токеном обычного пользователя. По крайней мере в теории это выглядит так.

Единственный, по изначальной задумке разработчиков, способ получить административный токен – выполнить функцию «Запустить от имени администратора», а затем во всплывающем окне подтвердить необходимость выполнения действия или действий с административными привилегиями нажатием на кнопку «Да». Либо ввести учетные данные пользователя, обладающего административными привилегиями. При этом выполнить данную операцию пользователь может только интерактивно.

Данный механизм впервые появился в Windows Vista, как способ смягчить переход от подхода «Чтобы пользоваться ПК, нужно быть администратором» к подходу «Чтобы пользоваться ПК, можно быть обычным пользователем». До этого момента практически любому пользователю для комфортной работы в ОС Windows необходимо было обладать правами администратора. И, как следствие, зачастую это приводило к быстрой компрометации ОС, так как не соблюдалось базовое правило ИБ – принцип минимальных привилегий. Поэтому разработчики ОС Windows взяли курс на упрощение работы из-под обычного пользователя.

Настройки UAC

После выпуска ОС Windows Vista многие пользователи остались недовольны лишними действиями, которые им нужно было совершать, поэтому Microsoft решила добавить 2 дополнительные опции в настройках UAC, сильно снижающие его защиту:

1. Always notify / Всегда уведомлять

2. Notify only when apps try to change settings, use the secure desktop (Новая опция) / Уведомлять только при попытках приложений изменять настройки, использовать secure desktop

3. Notify only when apps try to change settings, don’t use the secure desktop (Новая опция) / Уведомлять только при попытках приложений изменять настройки, не использовать secure desktop

4. Never notify / Никогда не уведомлять

Опция №2 по умолчанию включена в настройках системы. Несмотря на обилие опций на практике следует рассматривать только два варианта: всегда включена, либо не работает. Более подробно о работе опций можно узнать здесь.

Также были добавлены программы и функции, которые могут повышать свои привилегии при запуске, но без открытия окна UAC Prompt. Они содержат специальное свойство auto-elevate, которое применяется только если не включена опция Always notify. Но стоит отметить, что это справедливо не для всех программ, так как существуют и те, что работают даже если UAC включён в Always notify.

Способы обхода UAC

Обход UAC или UAC Bypass – это запуск процесса с полным административным токеном без необходимости выполнять подтверждение в интерактивном окне. Зачастую обход UAC используется вредоносным ПО, так как у последнего чаще всего отсутствует интерактивный доступ к машине.

Существуют несколько основных способов для обхода UAC, которые как по отдельности, так и в комбинации формируют методы обхода. Далее рассмотрим основные из этих способов.

Исполняемые файлы со свойством Auto-Elevate

Как было сказано ранее, у некоторых программ есть свойство auto — elevate. Оно позволяет выполнить запуск с полными правами администратора без необходимости спрашивать разрешения у пользователя. Свойство указывается в файле manifest.xml и оно присутствует у достаточно большого количества стандартных программ Microsoft. Здесь есть интересный момент: иногда в процесс выполнения кода можно вмешаться и без административных прав. Например, исполняемый файл msconfig.exe имеет встроенный функционал запуска других программ, которые будут наследовать его высокие привилегии.

На картинке выше показано, что с помощью msconfig.exe можно перейти во вкладку Tools и выбрать запуск cmd.exe. Запущенный от msconfig.exe, cmd.exe будет иметь полные административные права, хотя сам msconfig.exe запускался из-под процесса с низкими правами.

Проверить наличие свойства можно с помощью утилиты sigcheck из стандартного набора SysInternals. Помимо явного запуска исполняемых файлов, также используются DLL Hijacking, подмена переменных, аргументов и другие способы, чтобы выполнить произвольный код от имени исполняемых файлов такого рода.

COM-интерфейсы со свойством Auto-Elevate

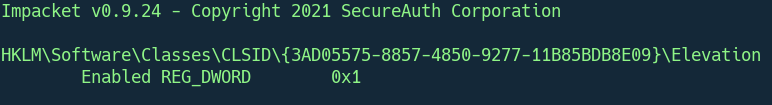

Второй способ, позволяющий повысить права до административных – COM-интерфейсы. Для каждого интерфейса в реестре содержится запись: может ли он автоматически повышать права до административных.

Каждый COM-интерфейс имеет уникальный CLSID. На рисунке выше мы видим запись в реестре для интерфейса IFileOperation. Наличие записи Enabled со значением 1 в ключе Elevation подсказывает нам, что такой COM-интерфейс может запускаться с административными правами даже без UAC Prompt.

Комбинируя несколько COM-интерфейсов с разным функционалом, мы можем выполнять действия как администратор. Например, перемещать файлы в системные директории. Это предоставит нам возможность выполнить в дальнейшем DLL Hijacking и автоматически повысить свои привилегии.

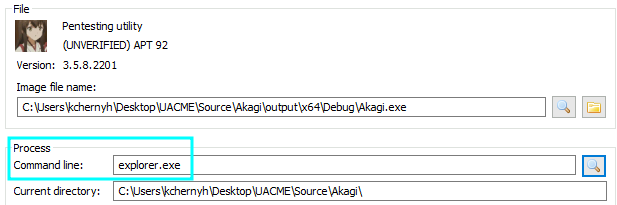

Отметим, что не каждый процесс способен повысить свои права через COM-интерфейс: ОС выполняет проверку Command Line процесса, который вызывает этот интерфейс и повышает привилегии, только если он является доверенным. Тем не менее, данный момент достаточно легко обойти, если процесс решит изменить собственную переменную и представиться, например, explorer.exe. Для этого используется способ под названием Masquerade PEB, который олицетворяет изменение PEB (Process Environment Block) структуры, содержащий информацию о процессе.

Модификация реестра

Еще одна возможность внедрения в процесс исполнения кода auto-elevate программ заключается в модификации веток реестра, доступных для записи обычному пользователю. Некоторые из которых могут проверяться на наличие в них записей динамически подгружаемых библиотек, необходимых для импорта.

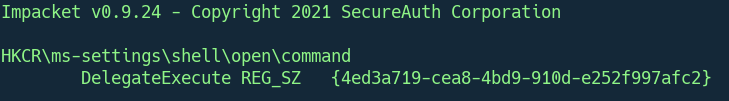

Возьмём fodhelper.exe. Исполняемый файл проверяет при запуске следующие ветки реестра:

-

HKCUSoftwareClassesms-settingsshellopencommand

-

HKCRms-settingsshellopencommand

Как можно увидеть, HKCRms-settingsshellopencommand содержит ссылку на другую ветку реестра:

А она уже содержит путь до DLL, которая будет подгружена fodhelper.exe.

Так как у пользователя есть права на запись первой (HKCU) ветки реестра, то можно подделать запись, которая ведёт на другую ветку и заставить fodhelper.exe загрузить зловредную DLL.

Заметим, что в текущем примере можно увидеть, что модификация реестра является промежуточным этапом для выполнения атаки DLL Hijacking. Эту ситуацию можно и нужно детектировать с помощью событий, отражающих изменение реестра. Но существуют способы, которые не опираются ни на что кроме подмены библиотек.

Категории для детектирования UAC Bypass

После проведенного анализа большого числа рабочих методов UAC Bypass мы выделили следующие категории с точки зрения их характера атаки и последующего детектирования:

1. Подмена DLL (DLL Hijacking)

2. Использование COM интерфейсов (COM)

3. Модификация реестра (Registry)

В качестве базы для анализа методов нами был использован ресурс UACMe, который содержит информацию по 70+ методам обхода UAC. Многие из которых комбинируют несколько способов обхода, поэтому могут входить в две группы. Чтобы легче было разобраться приведем визуальную картинку в виде диаграммы по количеству методов в разных или смежных группах:

Проводя классификацию, мы постарались обобщить все методы, присутствующие в UACMe. Однако, 3 из них – являются исключениями и не попадают ни в одну из обозначенных групп. Это методы – 38 (APPINFO command line spoofing), 55 (UIPI bypass with token modification), 59 (AppInfo LRPC). Подробнее про них будет рассказано в следующей статье.

Разобрав способы обхода UAC и классифицировав методы, перейдем к процессу детектирования UAC Bypass. Для этого рассмотрим какие возможности для детектирования существуют.

Возможные варианты детектирование UAC Bypass

Источники для детектирования

Для возможного детектирования UAC Bypass в качестве источника детекта мы будем рассматривать:

-

Журналы Windows и System Access Control List (SACL)

-

Sysmon

-

Event Tracing for Windows (ETW)

У каждого из этих источников есть особенности, выражающиеся как в плюсах, так и в минусах. Рассмотрим подробнее:

Журналы Windows и SACL

Windows (EventLog) является стандартным механизмом аудита в ОС Windows и относительно прост в настройке. Некоторые методы обхода UAC можно детектировать с его помощью почти также эффективно, как и другими источниками. Еще с помощью EventLog можно и нужно проверять события, которые поступают от Sysmon. Нам это понадобиться для детектирования использования Masquerade PEB.

System Access Control List (SACL) – это права, которые могут быть выставлены на любой объект ОС с целью фиксирования попытки обращения к защищаемому объекту. При подготовке правил детектирования на основе EventLog мы будем использовать SACL на файлы и ветки реестра. Здесь стоит уточнить важное «НО»: данный источник событий очень часто бывает ненадёжен. По двум причинам:

-

Во-первых, событие 4663 (An attempt was made to access an object) можно обойти, если использовать системные вызовы (SysCalls). Например, создать файл с помощью функции NtCreateFile. Тогда в событиях будут присутствовать только события 4656 (A handle to an object was requested).

-

Во-вторых, ОС Windows не применяет наследованные права автоматически, если новый файл перемещён в папку. Так как SACL – тоже права доступа, то они не будут применены автоматически. Это значит, что если мы выставим SACL на директорию С: WindowsSystem32 и на все подпапки и файлы, а после атакующий внесет туда свою DLL, то нужных нам событий мы не получим.

Sysmon

Sysmon (System Monitor) отлично работает с тем, чтобы детектировать DLL Hijacking и изменения, выполняемые в реестре. При логировании импорта DLL файлов событие с Event ID 7 предоставляет информацию о подписи этих самых DLL файлов. Таким образом, это будет основой для детектирования многих способов из группы DLL Hijacking, так как при штатной работе системы атакуемый исполняемый файл импортирует подписанные DLL.

При этом перемещение файлов – это на самом деле не только проблема SACL. Sysmon также не показывает данные действия, потому что у него отсутствует данный тип событий для логирования.

Вспомним еще тот факт, что остается трюк с Masquerade PEB: подменой собственных переменных в процессе, который мы рассматривали в разделе про COM-интерфейсы. Если процесс представится explorer.exe, то его действия будут фиксироваться так же, как действия explorer.exe, что отобразиться в логах Sysmon. Однако, у событий из EventLog нет подобного недостатка, поэтому мы будем использовать их для проверки такого рода логов.

Еще отметим, что Sysmon практически ничего не показывает в отношении вызовов COM-интерфейсов.

ETW

ETW (Event Tracing for Windows) лучше всего использовать для детектирования вызова COM-интерфейсов, так как провайдер CombaseTraceLoggingProvider фиксирует вызовы вместе с процессом, который этот вызов совершает.

У ETW есть один минус: технологию почти никто не использует в рамках детектирования на SIEM. Это делает настройку сложной и персонализированной, так как мало вендоров включают эти логи в свои продукты. Но если разработчики не увидят в этом проблемы, то ETW станет прекрасным средством, чтобы детектировать атаки, связанные с COM- интерфейсами.

Детектирование UAC Bypass для COM-объектов

Учитывая все плюсы и минусы описанных выше источников событий, мы предлагаем свой подход к детектированию обхода UAC для COM-объектов.

Эта категория была выбрана нами не случайно. В отличие от других способов UAC Bypass, COM-объекты являются одними из корневых объектов системы и применяются практически везде. В свою очередь методы UAC Bypass опирающиеся на COM-интерфейсы так же имеют общие черты указывающие на атаку. Таким образом, при логировании вызовов COM- объектов можно найти и выделить универсальную логику возможного детектирования, применимую ко всем методов из группы COM.

Итак, при запросе на использование COM-интерфейса, исполняемый файл обычно выполняет запрос к реестру, используя путь HKCRCLSID{COM_GUID} для определения местоположения динамической библиотеки (DLL). Библиотека содержит информацию о COM-интерфейсе и другие вспомогательные данные. Зная этот факт, мы можем выявить COM-интерфейс, который собирается вызвать исполняемый файл через наблюдения за обращениями к реестру.

Заметим, что атакующий не сможет исключить обращение к легитимной DLL, которая содержит нужный COM-интерфейс. Например, с помощью предварительной загрузки DLL в собственную память. В таком случае не будет автоматического повышения привилегий с помощью DllHost.exe (суррогатного хост-процесса для COM-объектов).

При обычной работе системы с возможностью auto-elevate COM-интерфейсы вызываются либо легитимными приложениями, либо при выдаче разрешения со стороны пользователя (UAC Prompt). Информацию о вызове легитимного приложения можно проверить с помощью информации из события 4688 (A new process has been created), в котором будут отражены данные об его месторасположении. А вот при участии пользователя не все так просто, но выход тем не менее есть. Мы можем детектировать наличие вызова окна UAC Promt, так как при атаке оно не вызывается. В этом нам может помочь consent.exe: он отвечает за вызов UAC Prompt, и при его отрисовке он импортирует C:WindowsSystem32credui.dll, который содержит в себе функции для конфигурации и вызова Credential UI.

Импорт происходит только в случае вызова UAC Prompt, что может косвенно подтвердить нам, имел ли пользователь возможность выдать разрешения или нет.

Правило детектирования

Выше мы описали маркеры, на основании которых теперь мы составим правило для возможного детектирования всех методов из группы COM. В данный момент используется ограниченный список COM-интерфейсов для обхода UAC. Именно поэтому только они будут фигурировать в правиле:

-

ColorDataProxy: D2E7041B-2927-42fb-8E9F-7CE93B6DC937

-

CMSTPLUA: 3E5FC7F9-9A51-4367-9063-A120244FBEC7

-

FwCplLua: 752438CB-E941-433F-BCB4-8B7D2329F0C8

-

FileOperation: 3AD05575-8857-4850-9277-11B85BDB8E09

-

ShellSecurityEditor: 4D111E08-CBF7-4f12-A926-2C7920AF52FC

-

EditionUpgradeManager: 17CCA47D-DAE5-4E4A-AC42-CC54E28F334A

-

IEAAddonInstaller: BDB57FF2-79B9-4205-9447-F5FE85F37312

-

SecurityCenter: E9495B87-D950-4AB5-87A5-FF6D70BF3E90

Также в правиле мы будем опираться на два факта:

-

Запрос CLSID интерфейса любым приложением

-

Отсутствие импорта credui.dll с последующим запуском dllhost.exe с повышенными привилегиями

Таким образом мы можем выяснить, какой исполняемый файл использовал COM-интерфейс для повышения привилегий и при этом не вызвал UAC Prompt. При атаке правило должно сработать при наличии:

-

События запроса к ключу реестра и события запуска dllhost.exe с повышенными привилегиями

-

(Опционально) События импорта credui.dll выполняются только при условии согласия пользователя на повышение привилегий и служат маркером легитимных действий

(Process_Name!="C:\Windows\System32\* "

(Object_Name="\REGISTRY\MACHINE\SOFTWARE\Classes\CLSID\{D2E7041B-2927-42fb-8E9F-7CE93B6DC937}" OR

Object_Name="\REGISTRY\MACHINE\SOFTWARE\Classes\CLSID\{752438CB-E941-433F-BCB4-8B7D2329F0C8}" OR

Object_Name="\REGISTRY\MACHINE\SOFTWARE\Classes\CLSID\{3E5FC7F9-9A51-4367-9063-A120244FBEC7}" OR

Object_Name="\REGISTRY\MACHINE\SOFTWARE\Classes\CLSID\{3AD05575-8857-4850-9277-11B85BDB8E09}" OR

Object_Name="\REGISTRY\MACHINE\SOFTWARE\Classes\CLSID\{4D111E08-CBF7-4f12-A926-2C7920AF52FC}" OR

Object_Name="\REGISTRY\MACHINE\SOFTWARE\Classes\CLSID\{17CCA47D-DAE5-4E4A-AC42-CC54E28F334A}" OR

Object_Name="\REGISTRY\MACHINE\SOFTWARE\Classes\CLSID\{BDB57FF2-79B9-4205-9447-F5FE85F37312}" OR

Object_Name="\REGISTRY\MACHINE\SOFTWARE\Classes\CLSID\{E9495B87-D950-4AB5-87A5-FF6D70BF3E90}")) OR

(EventCode=4565 Process_Name="C:\Windows\System32\consent.exe" Object_Name=C:\Windows\System32\credui.dll) OR

(EventCode=4688 New_Process_Name="C:\Windows\System32\dllhost.exe" Token_Elevation_Type="%%1937")Детектирование изменений системной переменной WINDIR

Большое число методов для обхода UAC вносят изменения в системную переменную %windir%, поэтому логично держать ситуацию на контроле. Изменения можно выполнить с помощью модификации ветки реестра HCUEnvironment: например, переименовать HCUEnvironment, создать собственную ветку HCUEnvironment с поддельным ключом windir, а потом вернуть все в исходное состояние. Такое поведение должно вызывать подозрение, не только при UAC Bypass, но и в целом, так как оно не характерно при обычной работе ОС.

Изменения системной переменной на практике можно отследить с помощью событий Sysmon 13 (RegistryEvent: Value Set) и 14 (RegistryEvent: Key and Value Rename), а также Security 4663, при настроенном SACL.

Анализ атрибутов безопасности

В одном из постов в твиттере James Forshaw подсветил характерные для auto-elevate процессов атрибуты:

Tiraniddo: Not seen these before. Token security attributes which indicate if a process has be UAC auto elevated (LUA://HdAutoAp) and whether it’s descended from an auto elevated app (LUA://DecHdAutoAp). Might be useful for detecting the results of UAC bypasses in the wild.The second attribute is automatically inherited to children. So it’d show up if a someone injects a dll into an auto elevate process then immediately spawns a new process.

Первый атрибут появляется у процессов, которые автоматически повышают права, а второй наследуется дочерними процессами с такими же правами. Это может быть полезно для того, чтобы не составлять список всех возможных дочерних процессов для каждого auto-elevate исполняемого файла.

Машинное обучение

Еще одним помощником в обнаружении может стать поведенческий анализ, механизмы которого используются в специализированных платформах для выявления аномальных активностей.

Основная проблема UAC Bypass заключается в борьбе с ложными срабатываниями, появляющимися при легитимной работе auto-elevate исполняемых файлов. Использование машинного обучения удобно для того, чтобы показать полную картину того, насколько часто процессы, требующие повышенных привилегий, запускались в системе. И, следовательно, при наличии отклонения формировать соответствующее оповещение.

В этой статье мы рассмотрели примеры UAC Bypass, привели категории методов и выявили возможные способы обхода UAC и его детектирования. В следующем материале мы попробуем сделать более углубленный разбор нескольких, выбранных нами методов обхода UAC и предложить свой возможный вариант их детектирования.

Если у вас появились вопросы по статье, пишите нам в комментариях!

Содержание

- 1 Обход пароля администратора Windows при старте с командной консолью

- 2 Что делать, если пароль задан в BIOS?

- 3 В чужой монастырь со своей флешкой

- 4 Быстрая загрузка с флешки

- 5 UAC как огромный баг

- 6 Самые распространенные ситуации

- 7 Вариант 1

- 8 Взламываем пароль Администратора в Windows 8

- 9 Обход проверки учетной записи Google

- 10 Вариант 2

- 11 Как просмотреть пароли к сайтам в браузерах?

- 12 Добавление и удаление учетных записей в командной строке

- 13 Отключение суперадминистратора в работающей системе

- 14 Как отключить FRP

- 15 Простейшие действия в реестре

Стартовое загрузочное меню удобно еще и тем, что вместо старта в режиме Safe Mode можно воспользоваться стартом с поддержкой командной строки, что бывает необходимо в том случае, если безопасный вход в систему по каким-то причинам невозможен или нарушен.

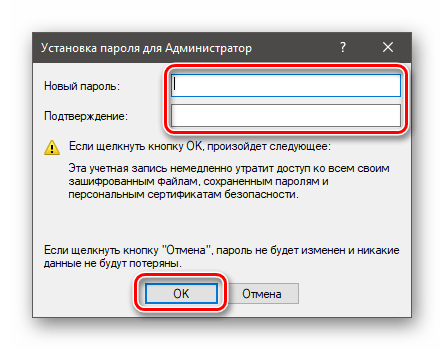

Когда старт остановится, нужно будет вписать сочетание net user NAME PASSWORD, где NAME – имя пользователя, для которого нужно сменить комбинацию входа в систему, PASSWORD – новый пароль. Как уже понятно, знать старую комбинацию не нужно, а при перезагрузке в обычном режиме для входа будет затребовано именно установленное новое сочетание.

Что делать, если пароль задан в BIOS?

Предпринимаемые для большинства случаев действия начнем с рассмотрения самых простых вариантов и первым делом рассмотрим обход пароля администратора Windows 7, установленный не в самой ОС, в настройках первичной системы ввода/вывода BIOS, чтобы пользователь не мог не только войти в операционную среду, но и изменить приоритеты первичных настроек, установленные самим админом.

На стационарных ПК сбросить пароль можно элементарно, минут на 10-15 изъяв батарейку CMOS, отвечающую за питание микросхемы BIOS, а затем вставив обратно. На ноутбуках такая операция выглядит несколько более сложной, поскольку устройства придется разбирать. Однако при желании выполнить ее можно, если быть внимательным в отношении того, чтобы при съеме крышки не повредить важные компоненты на самой материнской плате.

В чужой монастырь со своей флешкой

Получение нужных прав на рабочем компьютере в общем случае начинается с загрузки другой ОС с набором «хакерских» утилит. Мы уже писали о том, как создать мультизагрузочную флешку, а сейчас пройдемся по важным деталям.

Бывает, что загрузиться с проверенной флешки или Live CD очень непросто даже при наличии физического доступа к компьютеру. Загрузка с произвольного носителя не представляла проблем до появления EFI. Просто входишь в настройки BIOS и меняешь порядок загрузки в разделе Boot. На одних компах для этого надо было нажать Delete, на других F2 — в любом случае нужная клавиша указывалась на экране или в мануале. Сейчас же в UEFI используется список доверенных загрузчиков и два разных режима стартовой последовательности, а загрузка Windows 8, 8.1 и 10 для ускорения может происходить прямо из EFI безо всяких предложений войти в настройки.

Если ты сразу видишь загрузку Windows и не успеваешь ничего сделать, то дождись ее запуска и выполни одно из следующих действий:

- Нажми «перезагрузить» на экране приветствия Windows, удерживая левую клавишу Shift.

- Уже после загрузки зайди в «Параметры → Обновление и безопасность → Восстановление → Особые варианты загрузки». Нажми «Перезагрузить сейчас → Поиск и устранение неисправностей → Дополнительные параметры → Параметры загрузки».

- Как вариант — можешь ввести

shutdown.exe /R /Oв командной строке.

Независимо от выбранного способа произойдет перезагрузка с выбором параметров, и ты сможешь оказаться в настройках BIOS/UEFI.

Если права жестко ограничены и войти в настройки Windows 10 софтовым методом невозможно, можешь попробовать физически отключить HDD/SSD. Тогда при следующей загрузке появится сообщение об ошибке и отобразится пункт для входа в UEFI.

Может показаться, что отключить питание HDD на рабочем компьютере сложно, особенно если корпус опечатан. Просто нажми на пластиковую заглушку слота 5,25″, которая обычно располагается на фронтальной панели. Чуть сильнее. Я сказал: «чуть»! Чувствуешь, как прогибается? Продавив ее миллиметра на три, попробуй ухватить край и вытащить заглушку. В образовавшееся отверстие спокойно пролезает рука до середины предплечья, даже если ты регулярно ходишь в качалку. Через эту амбразуру при должной ловкости можно не только кабель отключить, но и почти весь комп перебрать. Метод напоминает ремонт двигателя через выхлопную трубу, но действует в реальной жизни. Исключение составляют нестандартные корпуса — например, полностью алюминиевые.

Быстрая загрузка с флешки

Так или иначе, ты попадаешь в настройки BIOS. С большой вероятностью для загрузки с флешки также придется изменить параметр Boot List Option. По умолчанию он обычно стоит в новом режиме UEFI, а на флешке используется GRUB с запуском через MBR. Поэтому нам нужен либо старый режим Legacy/CSM, либо оба, но с приоритетом классического: Legacy/CSM + UEFI. Иногда этот пункт отсутствует в списке. Тогда поддержку Legacy придется предварительно активировать на другой вкладке. Обычно этот пункт называется Load Legacy Option Rom. Там же отключается защищенный метод загрузки Secure Boot. При желании можно не отключать его, а добавить собственные ключи доверенных загрузчиков, но описание этого метода выходит за рамки статьи.

Другим препятствием может стать парольная защита BIOS/UEFI. Напоминаю, что пароль обычно записан с обратной стороны батарейки на материнской плате. Просто вытащи ее и переверни. Как не видишь пароля? Странно… Ладно, вставляй обратно. Пока ты крутил батарейку, он испарился вместе с другими данными CMOS. Если ветеринарные методы компьютерных операций тебе чужды или открыть корпус проблематично (например, он стоит у всех на виду), то попробуй ввести инженерный пароль. Он гуглится по производителю BIOS и общий у всех материнских плат одной серии.

Другой способ софтового сброса пароля на вход в BIOS — вызвать ошибку в контрольной сумме блоков данных. Для этого есть утилита Кристофа Гренье CmosPwd. Она прямо из Windows делает запись в CMOS. Метод не сработает, если утилиту заблокирует антивирус или если перезапись CMOS была предварительно отключена на низком уровне.

UAC как огромный баг

В хакерской философии многое заимствовано из боевых искусств. Например, мастер айкидо практически не атакует сам. Он лишь подмечает ошибки соперника и обращает его усилия против него самого. Так же и просчеты в защитных системах позволяют превратить их в хакерский инструмент. Сейчас мы разберем несколько способов обхода UAC и даже его использования для запуска своего кода с повышенными привилегиями. Многие из этих методов уже реализованы в троянах и позволяют им скрытно внедряться в систему.

Самые распространенные ситуации

Итак, что же такого может случиться, если пользователю крайне необходимо узнать, обойти или сбросить пароль «Виндовс»? В самом простом случае такая ситуация может быть связана с тем, что пользователь банально забыл и просто потерял собственную комбинацию, которая используется для входа в систему. Это и понятно, ведь любому человеку свойственно забывать некоторые вещи. Рядовые пользователи, явно не разобравшись, в чем дело, начинают применять самые кардинальные меры, пытаясь просто-напросто переустановить систему. Делать этого не стоит, поскольку даже забытый пароль регистрации Microsoft, которая была создана при первой инсталляции системы, восстановить можно совершенно просто, обратившись в службу поддержки корпорации. Для этого можно выполнить вход на официальный ресурс с другого компьютера и указать нужные данные, после чего код восстановления будет выслан на мобильный номер.

Намного хуже выглядит проблема, когда ограничения на компьютерном терминале для зарегистрированных пользователей устанавливает сисадмин, например, чтобы юзеры самостоятельно не устанавливали какое-то ненужное программное обеспечение или не производили настройки, которые могут навредить системе. Но и в этом случае обход пароля администратора Windows 7 выполнить можно, причем иногда искомую комбинацию знать совершенно не нужно. Наконец, иногда может потребоваться открыть файлы другого пользователя компьютера, для которых не установлен общий доступ. Например, работник офиса заболел, доступ к его документам получить нужно, но по своим личным соображениям давать свой пароль в «Виндовс» другим людям он не хочет.

По большому счету во всех вышеперечисленных ситуациях можно воспользоваться некоторыми, как считает большинство специалистов, стандартными методами, которые помогут либо узнать искомый пароль, либо обойти его, либо даже избавиться от регистрационной записи самого администратора компьютера.

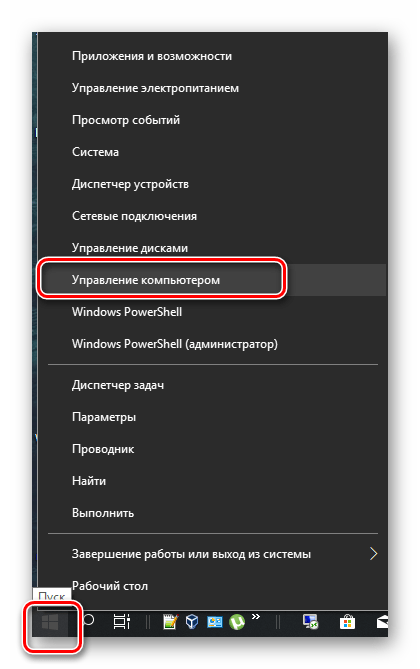

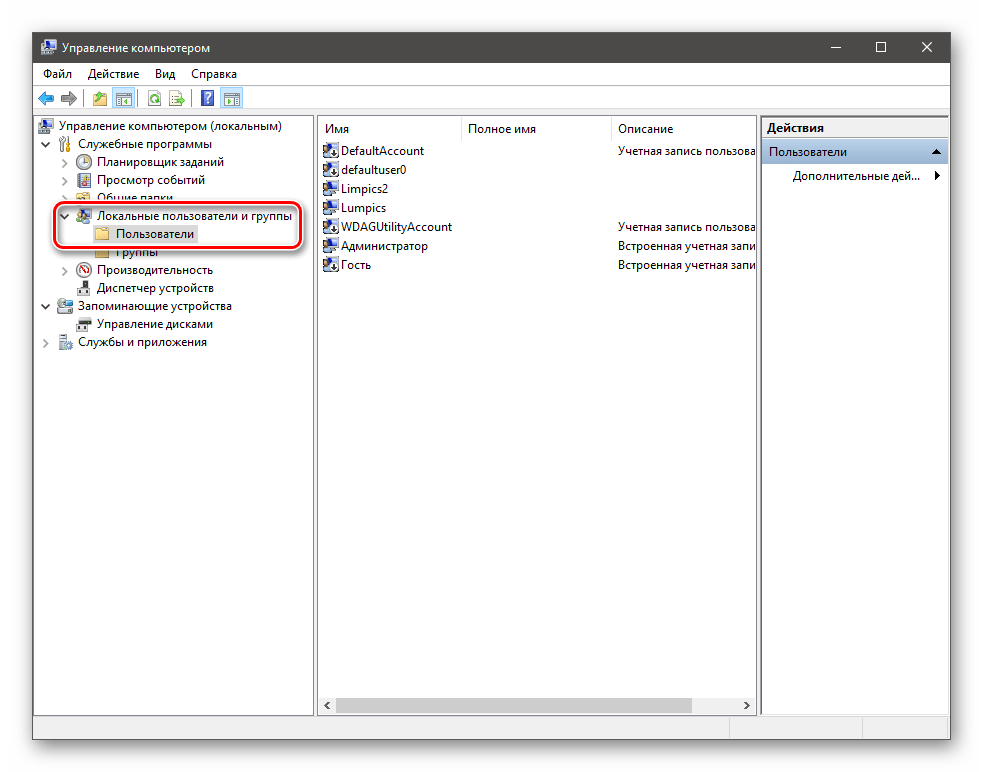

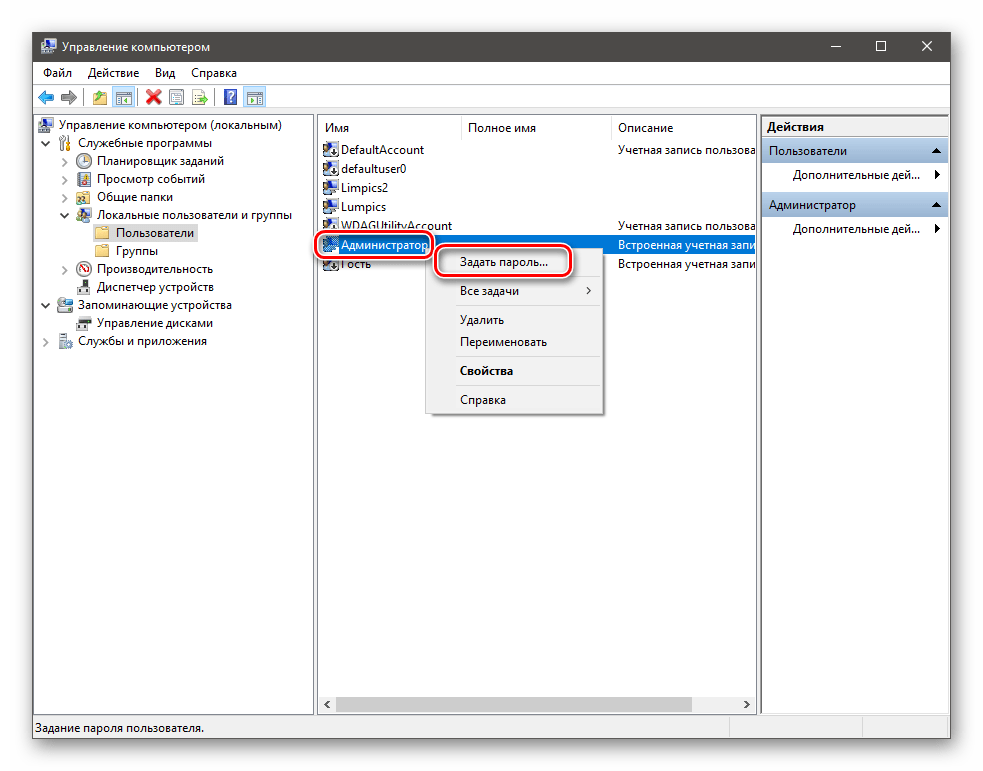

Вариант 1

Суть способа заключается в том, чтобы сбросить или сменить пароль учетной записи компьютера. Для этого необходимо войти в безопасный режим Windows. Существует несколько способов войти в меню выбора вариантов загрузки Windows. Самый распространенный – это нажать клавишу F8 на клавиатуре перед тем, как начнется загрузка системы. После чего появится окно выбора вариантов загрузки системы, где и выбираем клавишами-стрелками нужный пункт.

Есть и более радикальный способ, например, если у вас проблемы с клавишами клавиатуры. Для начала включите компьютер и как только начнется происходить загрузка операционной системы, необходимо ее прервать.

Для этого можно нажать на кнопку выключения питания или вовсе отсоединить шнур питания от розетки. После этого снова включаете компьютер, автоматически будет загружено меню выбора вариантов загрузки системы, так как работа была некорректно завершена в предыдущей сессии.

Далее нам необходимо выбрать безопасный режим и войти в операционную систему под интересующей нас учетной записью, например Администратора. Теперь откроем Панель управления и перейдем в раздел Учетные записи пользователей. Выбираем из доступных текущую запись Администратора и нажимаем кнопку Удалить пароль. Пароль учетной записи будет удален, и вы сможете теперь в обычном режиме войти в систему без ввода пароля.

Так же вы можете не просто удалить пароль, а сменить его, для чего нажмите кнопку Сменить пароль и введите в строке дважды один и тот же пароль. Если оставить поля пустыми, то пароль не будет задан, то есть это равносильно удалению пароля.

Взламываем пароль Администратора в Windows 8

Для операционной системы Windows 8 существует свой несложный способ сброса пароля Администратора. Все, что вам нужно для этого сделать, это следовать пунктам нижеприведенной пошаговой инструкции:

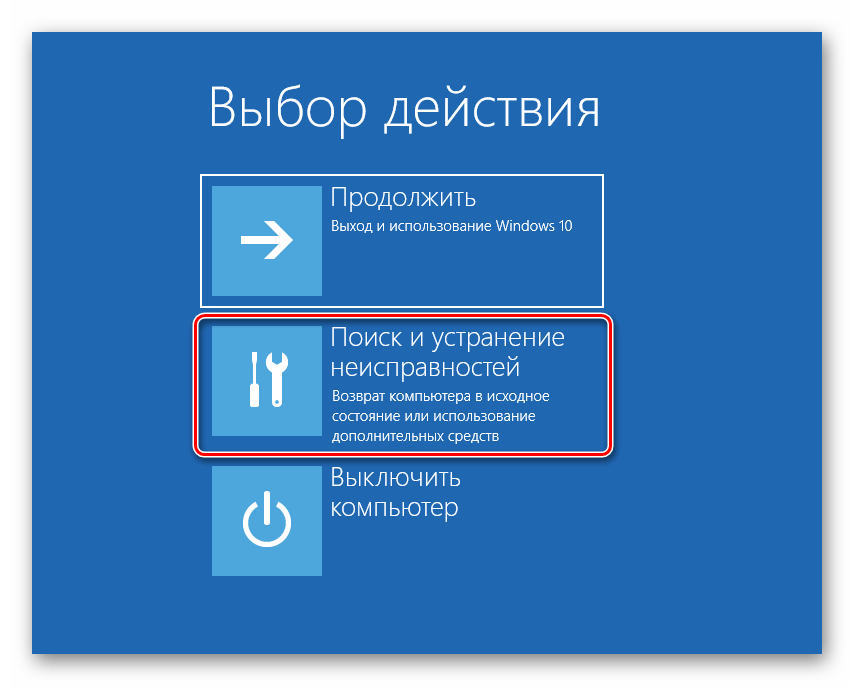

Шаг 1. Заходим в раздел «Восстановление системы», а далее консоль «Диагностика», где выбираем раздел «Дополнительные параметры».

Заходим в «Диагностику» и выбираем «Дополнительные параметры»

Шаг 2. Заходим в командную строку и вводим следующую команду:

copy с:windowsSystem32sethc.exe с:temp –и производим копирование файла sethc.exe, чтобы его случайно не потерять.

Копируем файл «sethc.exe» для избежания его потери

Шаг 3. Теперь в командной строке пишем следующее:

copy c:windowsSystem32cmd.exe c:windowsSystem32sethc.exe, то есть вместо «sethc.exe» вводим «cmd.exe».

Заменим файл «sethc.exe» на «cmd.exe»

Шаг 4. Выходим из командной консоли при помощи команды «exit».

Шаг 5. Перезагружаем наш компьютер и производим загрузку с обычными параметрами.

Шаг 6. Нажимаем клавишу «Shift» пять раз для запуска командной строки.

Нажимаем пятикратно клавишу Shift

Шаг 7. Вводим в командную консоль «lusrmgr.msc» и видим имя администратора.

Вводим в командную консоль «lusrmgr.msc «и видим имя администратора

Примечание: при отключенной учетной записи, ее можно активировать при помощи команды «net user «Имя_админа» /active:yes»

Шаг 8. Ставим новый пароль — набираем команду «net user «Имя админа» password».

При помощи команды net user Имя админа password ставим новый пароль

Шаг 9. Перезагружаем компьютер и входим в учетную запись администратора уже с новым паролем.

Входим в учетную запись администратора уже с новым паролем

Следует заметить, что данный способ одинаково подойдет и для более ранних версий операционных систем.

Вот такими нехитрыми способами можно сбросить пароль администратора на компьютере и ноутбуке в операционных системах Windows 7, 8 и 10.

Обход проверки учетной записи Google

Этот метод будет эффективным для большинства типов Android устройств, однако, имейте в виду, что Google регулярно обновляет настройки безопасности в своих продуктах.

- Для начала произведите сброс устройства. «Настройки» — «Сброс до заводских настроек».

- Далее пройдите через процесс установки, пока не получите возможность подключения к Wi-Fi.

- Когда появится этот пункт, коснитесь текстового поля для пароля Wi-Fi (но пока не вводите его).

- Должна появиться клавиатура. На клавиатуре нажмите и удерживайте клавишу пробел.

- В появившемся меню выберите язык английский (США).

- Вы должны быть возвращены на экран подключения Wi-Fi. Теперь вы можете ввести пароль для вашей сети.

- Продолжайте процесс установки, пока не появится запрос на ввод данных учетной записи Google. На этом экране, нажмите на поле «Введите адрес электронной почты или номер телефона».

- Затем на появившейся клавиатуре, нажмите и удерживайте символ «@».

- В появившемся меню выберите пункт «Настройки клавиатуры Google.»

- На следующем экране нажмите на значок меню и выберите пункт «Справка».

- На появившемся экране нажмите «Поиск Google»

- Должна открыться веб-страница. Нажмите и удерживайте любое слово на странице, пока не появится меню, затем выберите веб-поиск в меню и выберите «Приложение Google.»

- Затем выполните поиск параметров на веб-странице.

- В рамках опции автозаполнения значок шестеренки настроек должен появиться в раскрывающемся меню доступных опций. Нажимайте на него.

- Выберите пункт «Резервное копирование и сброс».

- Теперь вам нужно снова пройти настройку учетной записи. Когда вам будет предложено произвести проверку учетной записи Google, на этот раз вы должны иметь возможность пропустить этот пункт.

- После завершения настройки вы сможете использовать свое устройство без проверки учетной записи Google.

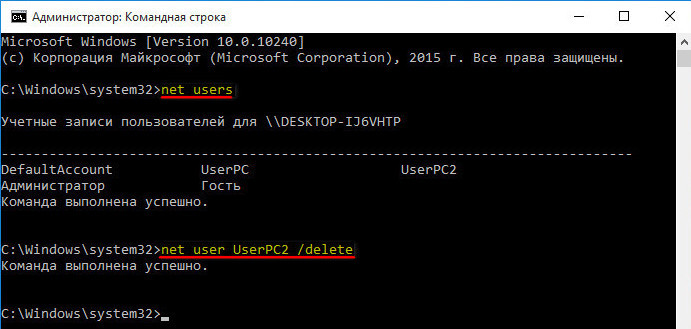

Вариант 2

Сброс пароля можно выполнить и при помощи командной строки. Для этого при выборе вариантов загрузки Windows (после нажатия F8) выберите безопасный режим с поддержкой командной строки. Выбираем учетную запись Администратора и через меню Пуск запускаем командную строку. Необходимо ввести следующую команду для переустановки пароля:NET USER ИМЯ ПАРОЛЬ Где ИМЯ – это имя учетной записи, в нашем случае Администратор ПАРОЛЬ – это новый пароль, введя который можно войти в учетную запись после перезагрузки. Причем, если имя пользователя имеет пробелы, то вводить следует имя, заключенное в кавычки.

Если вы не знаете или забыли, как правильно пишется имя пользователя, то введите просто команду NET USER, которая отобразит все доступные учетные записи на данном компьютере.

Также вы можете не просто изменить или сбросить пароль учетной записи, но и создать новую учетную запись в группу Администраторы, для чего введите:NET USER ИМЯ ПАРОЛЬ /add NET LOCALGROUP Administrators ИМЯ /add NET LOCALGROUP Users ИМЯ /delete Данные команды выполнят создание учетной записи ИМЯ, добавят ее в группу Администраторы и удалят из группы Пользователи. Теперь после перезагрузки вы сможете войти в учетную запись под новым паролем.

Как просмотреть пароли к сайтам в браузерах?

Наконец, обход пароля в Windows 7, сохраненного в используемом браузере, выполнить тоже можно. В любой такой программе есть специальный раздел, отвечающий за хранение искомых комбинаций.

Например, в обозревателе Opera можно воспользоваться кнопкой показа всех паролей в разделе безопасности, после чего в новом окне при наведении курсора на адрес сайта нажать кнопку «Показать» (изначально все пароли будут представлены в виде звездочек). Таким образом, комбинацию можно скопировать или записать, а в дальнейшем использовать для доступа к интернет-страницам и сервисам.

Добавление и удаление учетных записей в командной строке

Теперь еще несколько слов о том, как обойти пароль Windows 7 на ноутбуке или стационарном ПК, который также предусматривает использование командной консоли. Только в данном случае используется методика добавления пользователя с предоставлением ему администраторских прав путем включения в соответствующую группу. Опять же сама консоль вызывается из стартового меню, а затем последовательно вписываются и исполняются следующие команды с параметрами имени и пароля, показанными в прошлом примере (конечно, без всяких знаков препинания в конце):

- net user NAME PASSWORD /add;

- net localgroup Administrators NAME /add;

- net localgroup user NAME /delete.

Обход пароля в Windows 7, если посмотреть на сами команды, выполняется посредством добавления нового пользователя (если это необходимо), добавлением выбранного пользователя в группу «Администраторы» (в русскоязычных системах, если команда не сработает, нужно указать название группы именно на русском языке) и удалением существующего пользователя вместе со всеми его персональными данными, включая пароли. Третьей командой при старте компьютера можно удалить даже администратора, и никаких запретов по этому поводу система не выдаст.

Отключение суперадминистратора в работающей системе

Теперь, несколько отвлекаясь от основной темы, кратко остановимся на том, как отключить встроенную учетную запись так называемого суперадминистратора, которая по умолчанию имеет наивысший приоритет во всех операционных системах Windows, начиная с седьмой версии. Для этого необходимо запустить командную строку, но в этот раз обязательно от имени админа через меню ПКМ, а затем выполнить команду «net user Администратор /active:no» (естественно, без кавычек). После этого все программы и файлы можно будет открывать без получения разрешения от суперадминистратора. Исключение в некоторых случаях составляет командная консоль. Также активным останется контроль учетных записей UAC, но его уровень можно снизить.

Как отключить FRP

Обход проверки учетной записи Google и блокировки FRP не так прост, как кажется. Устройства Android от разных производителей могут слегка отличаться, но в целом процесс и шаги похожи.

Отключение защиты FRP, вероятно, самый простой способ убедиться, что вам не придется иметь дело с этой проблемой. Это также самый простой из методов, доступных для обхода проверки учетной записи Google. Для этого нужно произвести удаление учетной записи. Удаление учетной записи также сотрет данные сервисов Google (Gmail, Ассистент и так далее). Для этого войдите в настройки устройства, нажмите на свою учетную запись и найдите там пункт «Удалить». После удаления учетной записи Google, вам больше не придется иметь дело с блокировкой FRP.

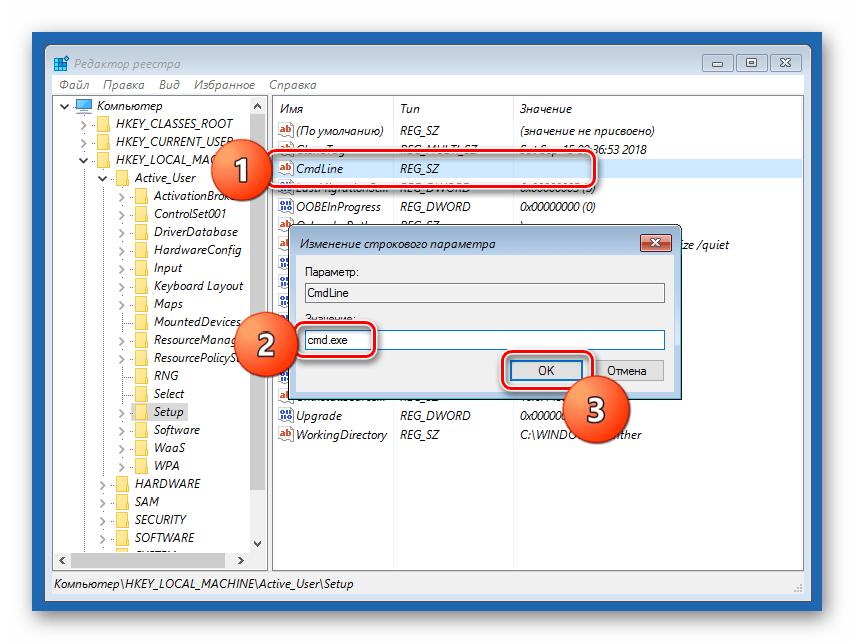

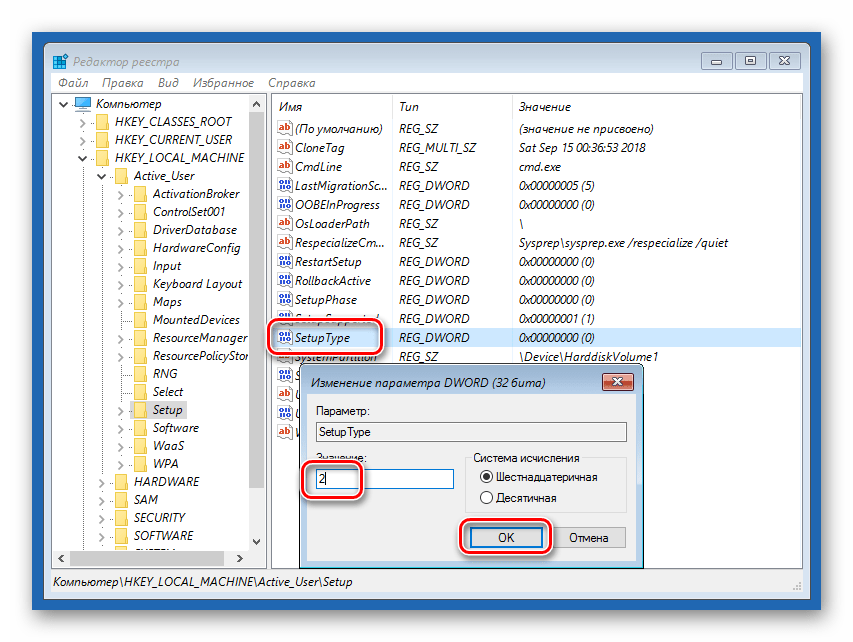

Простейшие действия в реестре

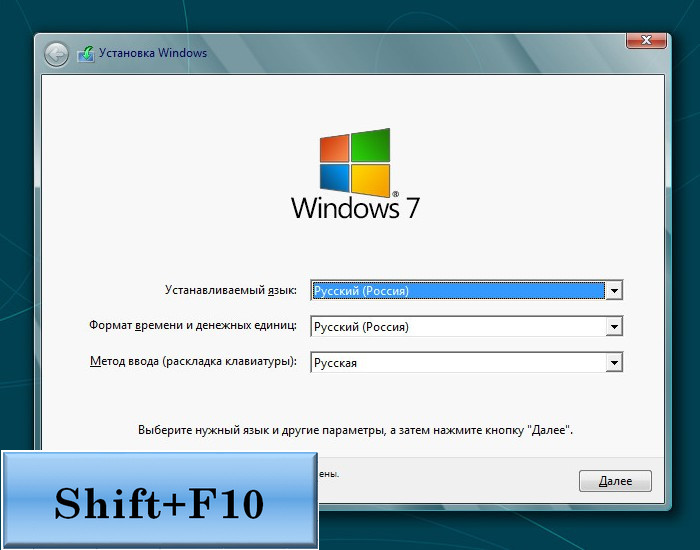

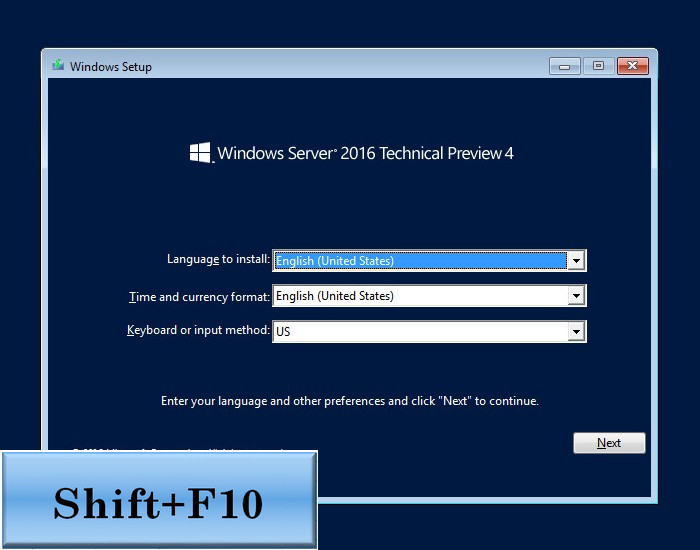

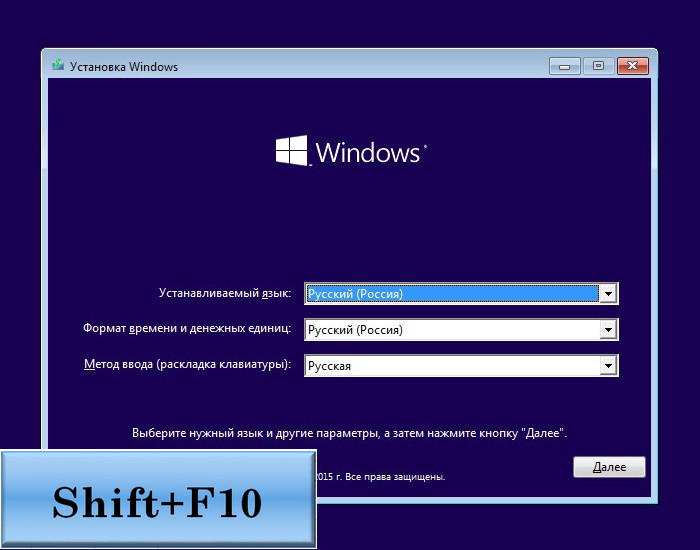

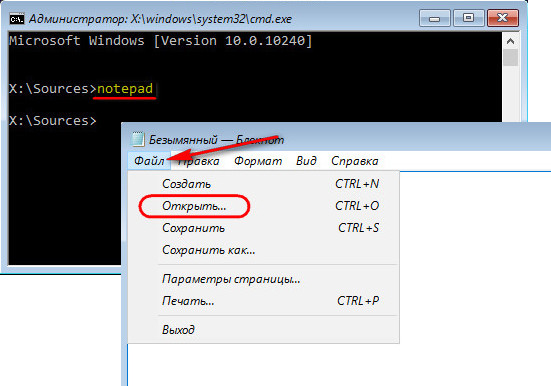

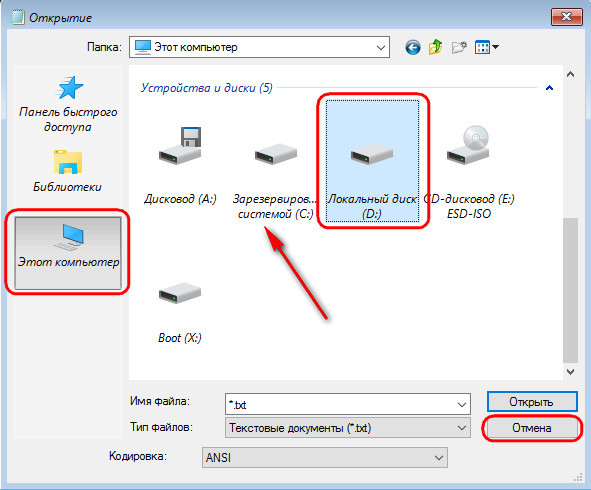

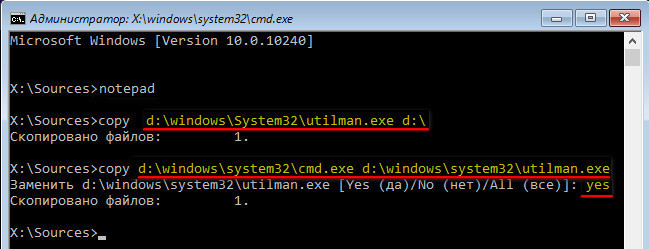

Еще одна методика обхода пароля связана с некоторыми действиями в системном реестре, правда, рядовому пользователю этот вариант может показаться несколько более сложным, нежели вышеописанные способы. Тем не менее использовать такие действия можно, но для этого понадобится любой имеющийся под рукой загрузочный носитель, с которого следует произвести загрузку до старта основной системы. После подтверждения установки языковых опций необходимо перейти к восстановлению системы и использовать пункт командной строки (или вызвать консоль сразу сочетанием Shift + F10).

Теперь следует вызвать редактор реестра (regedit), а затем в файловом меню использовать загрузку куста, находясь в разделе HKLM. Для куста нужно указать расположение C:windowsSystem32configSYSTEM и задать произвольное имя (например, три единицы). Затем нужно перейти к созданному разделу (в нашем случае это будет HKLM111SYSTEM) и изменить значения ключа CmdLine на cmd.exe, а параметру SetupType присвоить значение в виде двойки вместо нуля. Далее выполняется перезагрузка, но при входе в любую регистрационную запись обход пароля в Windows 7 (равно как и в любой другой операционной системе этого семейства) можно будет выполнить в автоматически запущенной командной консоли. Данная методика именно взлом пароля или его обход напрямую выполнить не позволяет, зато несколько упрощает действия по использованию командной строки. Если автозапуск вам по каким-либо причинам станет больше не нужным, просто удалите созданный раздел и перезагрузите систему.

Также обход пароля в Windows 7 или в других системах можно выполнить путем загрузки куста HKEY_LOCAL_MACHINEHIVE_NAMESAMDomainsAccountUsers00001F4, где HIVE_NAME – название куста.

Только предварительно в самом разделе SAM нужно найти ключ F, а затем изменить его значение (11), установленное по умолчанию в строке 0038, на десятку. По завершении всех действий, находясь в кусте, через файловое меню нужно подтвердить его выгрузку и перезагрузить систему.

Используемые источники:

- https://fb.ru/article/410048/obhod-parolya-windows-vozmojnyie-sposobyi-i-rekomendatsii-spetsialistov

- https://xakep.ru/2016/09/29/bypassing-office-pc-restrictions/

- https://xakep.ru/2016/11/10/fuck-uac/

- http://helpcomputerblog.ru/kak-obojti-parol-v-windows/

- https://compmastera.net/vosstanovlenie-backup/vzlomat-parol-administratora/

- https://androidinsider.ru/polezno-znat/kak-obojti-proverku-uchetnoj-zapisi-google-na-ustrojstvah-android.html

Что делать если забыл пароль от компьютера? Это руководство подскажет, как поступить, если вы забыли пароль Windows и как решить эту проблему без переустановки операционной системы. Кроме того, мы рассмотрим и другие возможные проблемы с паролями. Операционные системы Windows 10 и Windows 7 обладают улучшенными возможностями безопасности по сравнению с более ранними системами Windows XP/2000.

Содержание:

Кстати, возможно на вашем ПК установлен один из часто используемых паролей, полный список популярных паролей смотрите — ЗДЕСЬ.

Естественно, для каждого способа защиты есть способ его обойти, особенно, если у вас есть физический доступ к компьютеру.

В этой статье мы рассмотрим различные методы защиты компьютера с помощью пароля и способы их обойти. Начнем мы не с паролей учетных записей пользователей, но с не менее важных паролей, таких, как пароли BIOS.

Как «обойти» пароль BIOS?

Пароль BIOS — один из самых старых способов защиты компьютера от несанкционированного доступа и один из самых распространенных. Почему? Это одно из самых эффективных средств, если пользователь не имеет доступа к системному блоку. В противном случае, это все равно, что запереть дом на множество замков и оставить открытым окно.

Установки BIOS по умолчанию во всех системных платах не хранят информацию о паролях. Так что все, что нужно сделать, чтобы убрать пароль BIOS, — просто сбросить текущие установки, восстановив конфигурацию по умолчанию. Но помните, что сброс текущих настроек BIOS уничтожит не только пароль, но и все те настройки, которые вы устанавливали самостоятельно.

Есть два способа сбросить настройки BIOS. У большинства системных плат есть специальный джампер для очистки CMOS (память, в которой хранятся настройки BIOS). Обычно этот джампер находится около батарейки на системной плате, но для полной уверенности желательно обратиться к инструкции от материнской платы. На некоторых материнских платах вместо джампера есть просто два контакта, которые для сброса CMOS нужно замкнуть металлическим предметом, например, отверткой.

Если на вашей плате есть джампер, то для очистки CMOS выключите компьютер, установите перемычку так, чтобы она замыкала контакты джампера, и нажмите кнопку включения компьютера. Ваш компьютер не начнет загружаться, но установки в CMOS будут сброшены. Уберите перемычку и снова включите компьютер. Скорее всего, вы увидите на экране просьбу нажать F1, чтобы произвести установку параметров BIOS. Если вас устраивают установки по умолчанию, нажмите F1, а в меню BIOS выберите пункт ‘Save and exit’ (сохранить и выйти). После этого компьютер загрузится как обычно, за исключением пароля BIOS.

Если вы не знаете, где на вашей плате находится необходимый джампер или его вообще нет, что вполне возможно, придется пойти другим путем. На каждой системной плате есть батарейка, которая является источником питания для памяти CMOS, позволяя сохранять информацию. Как правило, это стандартная батарейка CR2032.

Чтобы очистить CMOS, выключите компьютер и извлеките батарейку (возможно, вам понадобится тонкая отвертка). Через 5-10 минут установите батарейку на место и включите компьютер. В BIOS будут установлены параметры по умолчанию, а пароля не будет. Для продолжения загрузки нужно будет нажать клавишу F1, и если вас устраивают установки по умолчанию, выбрать в появившемся меню BIOS пункт ‘Save and exit’.

Как вы убедились, все это очень просто на настольном компьютере, а вот с ноутбуком пароль BIOS может стать серьезной проблемой. Из-за частых краж портативных компьютеров, производители позаботились о том, чтобы получить доступ, минуя пароль, было практически невозможно. Так что, если вы забыли пароль BIOS у своего ноутбука, скорее всего, вам придется обратиться в сервисный центр производителя.

Что делать, если забыл пароль от Windows?

Если обстоятельства сложились таким образом, что вы забыли пароль Windows, то тогда, рекомендуем вам выполнить его сброс руководствуясь встроенной учетной записью под названием Администратор. Делается это в безопасном режиме, во время загрузки или перезагрузки вашего ПК.

Чтобы восстановить доступ к своему компьютеру вам нужно будет просто нажать F8 и в уже открывшемся меню, в котором вашему вниманию будут представлены некоторые дополнительные варианты загрузки вашей операционной системы, вам придется выбрать вышеупомянутый «Безопасный режим». Далее вам понадобиться выбрать встроенную учетную запись, которая, кстати говоря, по умолчанию, не может быть защищена каким-либо паролем.

Если вы все сделали правильно, так как точно соблюдали вышеупомянутую последовательность действий то еще находясь на Рабочем столе, вам должно выбить окно с сообщением, что Windows работает в необходимом вам, «Безопасном режиме», который является максимально упрощенным. Вам нужно будет нажать «Да» и зайти в Панель управления — Учетные записи пользователей, где находиться значок той учетной записи, пароль от которой вы собственного говоря и хотите сбросить. Слева вы должны выбрать пункт «Изменение пароля» и в соответствующем окне ввести, а после и подтвердить новый пароль. В конечном итоге, чтобы вышеупомянутые изменения вступили в свою законную силу, вам нужно будет перезагрузить ПК.

Как взломать пароль Windows на компьютере или ноутбуке?

Для того, чтобы сделать это, вам придется придерживаться следующей последовательности действий:

- Приготовьте компакт-диск, либо-же флешку, на которые должен быть записан специальный набор реанимационных программ, предназначающихся для восстановления Windows. Его вам нужно будет вставить в дисковод или в соответствующий порт во время последующей перезагрузки компьютера. Этот пакет реанимационных программ можно подготовить самостоятельно, загрузив туда программы, предназначающиеся для разделения, сохранения и восстановления данных, либо-же скачать какой-то, уже готовы, RBCD 10.0, к примеру;

- Во время запуска ПК, для того, чтобы зайти в BIOS, нажимаем кнопку «DELETE». Там нам нужно будет поменять приоритет установки и назначить загрузку компьютера с CD-ROM. После этого мы посещаем наш загрузочный диск в дисковод и перезагружаем ПК;

- Зайдя в меня диска-реаниматора, которое должно у нас появится после того, как произошла загрузка пакета реанимационных программ, мы должны выбрать редактируемую копию Windows и перейти в режим «Восстановление системы» — раздел, который будет находиться у вас в самом низу страницы;

- Ищем командную строку и вводим туда «regedit» (ищем ее в диалоговых настройках этого же окна). Находим, а после и выделяем раздел HKEY_LOCAL_MACHINE, в котором нам потребуется выбрать File, а далее Load hive;

- Открываем файл «SAM» и выбираем раздел — HKEY_LOCAL_MACHINEимя_кустаSAMDomainsAccountUsers00001F4. Дважды щелкаем по размещенному там ключу F и переходим к самому первому значению, находящемуся в строке, которое нам нужно будет заменить цифрой 10;

- В том же разделе выбираем «File», а после этого «Load Hive». Нажимаем «Да» для того, чтобы подтвердить выгрузку куста. Закрываем редактор реестра, заканчиваем таким образом процесс установки, достаем флешку или диск и перезагружаем компьютер.

Как узнать пароль от компьютера?

Вопрос: как взломать пароль на компьютере, остается актуальным до сих пор. К сожалению, реально узнать пароль от компьютера, представляется возможным только правильно подобрав его ручным способом. По этому, если вы не готовы к тому, чтобы тратить несколько часов своего свободного времени на этот процесс, настоятельно рекомендуем вам просто сбросить его и придумать какой-то новый.

Как узнать пароль администратора в Windows 7?

Опять таки, гораздо легче просто сбросить пароль и придумать после какой-то новый. Тем не менее, если вам нужно именно узнать пароль, рекомендуем вам в этих целях пользоваться программой, что называется Elcomsoft System Recovery Professional, из образа которой, вам потребуется будет сделать загрузочный диск. Правильно настроив загрузку BIOS с привода и установив эту программу, сразу-же при входе на Рабочий стол, вам откроется окно, в котором вы сможете увидеть имена пользователей, в том числе и Администратора, а также пароли от их учетных записей.

Как сбросить пароль на Windows 7?

Задаваясь вопросом: что делать если забыл пароль от своего собственного ПК, совершенно не обязательно пользоваться уже вышеперечисленными методами его восстановления. Сброс пароля в операционной системе Windows 7, можно произвести также и с помощью команды Net User. Для этого дела, во время перезагрузки ПК вам понадобиться нажать F8. Таким образом, вы сможете открыть Меню позволяющее вам осуществить дополнительные варианты загрузки данной операционной системы, в котором вам нужно будет выбрать не просто «Безопасный режим», а такой, который поддерживал бы еще и коммандную строку. Находясь в нем, вам понадобится выбрать встроенную учетную запись Администратор и в окне Интерпретатора команд, сразу-же после этого, появиться приглашения системы, где вам нужно будет ввести net user «имя пользователя» «пароль» .

Предполагаем, вы и сами понимаете, что вместо «имя пользователя» вам потребуется ввести имя вашей локальной пользовательской учетной записи, а вместо «пароль» вам новый пароль. Если вы все сделали правильно, то для того, чтобы закрыть окно, вам нужно будет прописать в командной строке: exit и перезагрузить ПК.

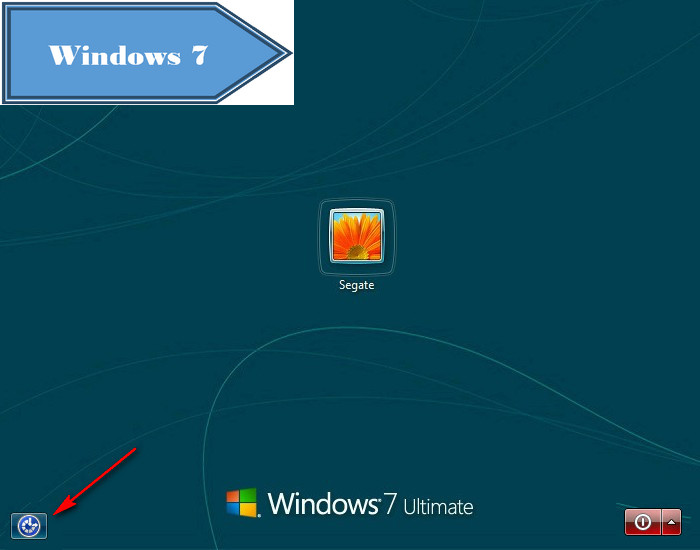

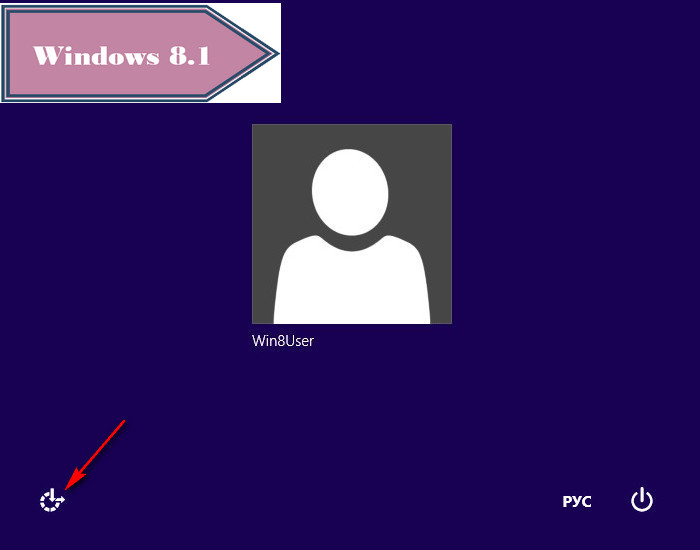

Как сбросить пароль на Windows 8?

В случае с этой операционной системой дела обстоят намного проще! Сброс пароля на Windows 8, можно осуществить следующим образом:

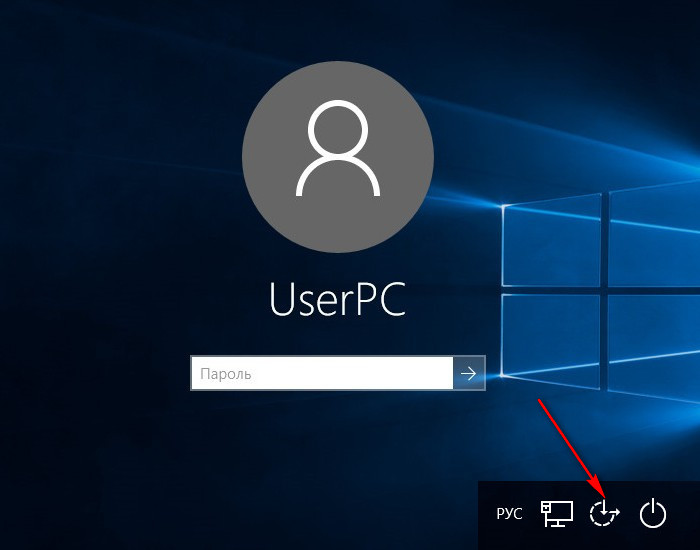

- На экране входа в систему вам понадобится нажать на специальный значок питания, который находится в правом нижнем углу вашего экрана;

- Далее вам потребуется нажать клавишу Shift и щелкнуть «Перезагрузка»;

- Нажмите «Устранение неполадок»;

- Щелкните «Сброс ПК»;

- Нажмите «Далее» и система автоматически перезагрузиться для того, чтобы начать подготовку к сбросу пароля.

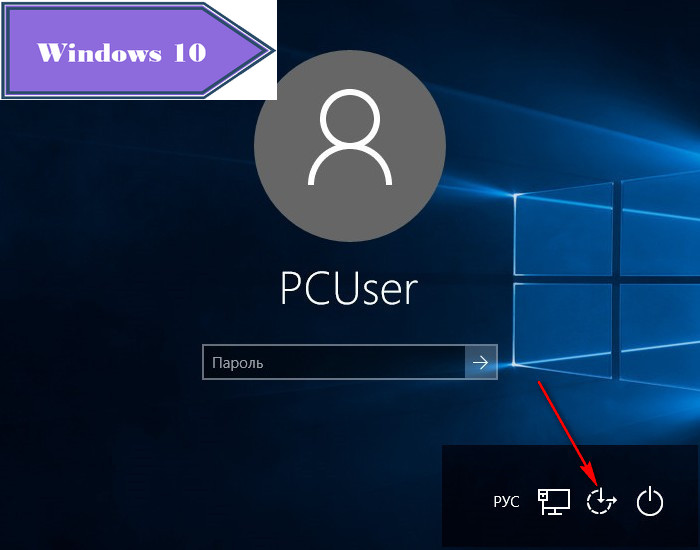

Как сбросить пароль на Windows 10?

Не так уж и сложно сбросить пароль пользователям Windows 10, конечно-же, при условии, если у них имеется доступ к электронной почте, либо-же к телефону, к которому была привязана их учетная запись. В противном случае, вам придется сбрасывать пароль с флешки, как это уже было описано выше.

Как сбросить пароль администратора Windows 7?

Сбрасывать пароль администратора Windows 7 лучше всего через Интерпретатора команд Windows. Соблюдайте следующую последовательность действий:

- Во-первых, запустите его. Сделать это можно придерживаясь следующего пути: Пуск — Выполнить — Запуск программы — cmd. В открывшемся меню Интерпретатора команд, вам нужно будет ввести: control userpasswords, после чего у вас откроется окно под названием «Учетные записи пользователей»;

- Выделите ту учетную запись пароль от которой вы хотите сбросить и не забудьте при этом снять флажок их пункта «Требовать ввод имени пользователя и пароль»;

- В открывшемся окне от вас потребуется ввести, а после и подтвердить новый пароль. Далее, в окне командной загрузки вам понадобиться ввести Exit и перезагрузить ПК, как обычно.

Просмотр паролей, которые хранит Windows

Кроме паролей доступа различных пользователей Windows хранит и ряд других, не менее важных: пароль соединения с интернет, пароли почтовых ящиков или доступа к web-сайтам. Их, как правило, достаточно много, так что вполне естественно, что они со временем забываются.

Операционная система предлагает функцию «автозаполнения» для паролей и другой часто вводимой информации в браузерах (Google Chrome, Яндекс.Браузер, Opera (Blink), Firefox, Explorer 11 и д.р.). Так что не редки ситуации, когда пользователь вводит пароль один раз, а через несколько месяцев, естественно, не может его вспомнить. Все понимают, что важные пароли нужно записывать, но делают это далеко не все. А если вы уже не помните пароль, как его узнать, ведь он отображается в виде ряда звездочек: ******?

Решение предлагают программы разных производителей, которые могут получить пароль из этой строки звездочек. Существует достаточно много свободно распространяемых программ для расшифровки паролей Windows или скрытых паролей из строк ввода в различных браузерах.

Мы будем использовать программу Asterisk Key от компании Passware. Это удобная в обращении свободно распространяемая программа, которая анализирует скрытые звездочками пароли и сообщает их вам. С ней очень просто работать. Достаточно выделить строку с паролем и нажать кнопку ‘recover’.

Конечно, есть и коммерческие версии программ, которые, как правило, обладают большим набором функций. Например, программа Password Recovery Toolbox сканирует систему и определяет сохраненные пароли, данные, сохраненные для автоматического заполнения, пароли Outlook Express, пароли для соединения с интернет и т.д. Эта информация потом представляется в удобной форме. Еще несколько альтернатив выше описанных программ: Pwdcrack, Peeper Password или Password Viewer.

Пароли пользователей Windows XP

Windows XP хранит пароли пользователей в измененном виде. Например, пароль «password» будет храниться в виде строки, подобной этой: ‘HT5E-23AE-8F98-NAQ9-83D4-9R89-MU4K’. Эта информация хранится в файле c названием SAM в папке C:windowssystem32config.

Эта часть файла SAM шифруется системной утилитой syskey, чтобы улучшить защищенность паролей. Данные, необходимые для расшифровки информации после syskey, хранятся в файле system в той же папке. Но эта папка недоступна никому из пользователей. Доступ к ней имеет только сама операционная система во время своей работы. Получить доступ к файлам SAM и system можно только под управлением другой операционной системы или подключив диск к другому компьютеру с системой Windows.

Сброс паролей пользователей в режиме администратора в windows XP

Все версии Windows XP имеют учетную запись «administrator». Это имя дает пользователю полный доступ к системе и возможность сбрасывать пароли всех остальных пользователей. Это может вас спасти, если вы по какой-либо причине не можете зайти под своим обычным паролем пользователя. Специфика использования пароля администратора зависит от версии Windows XP: XP Professional.

Пароль администратора задается во время установки операционной системы. Если вы его записали или просто нажали enter, оставив его пустым, то вы легко войдете в систему как администратор и сбросите пароли пользователей. Чтобы войти в систему в режиме администратора, на экране с приветствием системы нажмите два раза CTRL+ALT+DEL, появится окно для ввода пароля администратора.

Когда компьютер загрузится, зайдите в ‘startcontrol paneluser accounts’ (пускпанель управленияучетные записи пользователей) и измените необходимый пароль. Коль вы уже здесь, это хорошая возможность исправить свою ошибку, если вы оставили пароль администратора пустым. Кроме того, желательно изменить название учетной записи ‘adminisrator’. Это название известно всем, и его используют первым, чтобы получить доступ к вашему компьютеру. Для изменения названия учетной записи нажмите правой кнопкой мыши на ‘my computer’ (мой компьютер) и выберите ‘manage’ (управление). Раскройте ‘local users and groups’ (локальные пользователи и группы) и откройте папку ‘users’ (пользователи). Нажмите правой кнопкой мыши на запись ‘administrator’ и измените ее.

XP Home.

Эта система не даст вам просто так получить доступ к компьютеру в режиме администратора. Сначала понадобится загрузить компьютер в режиме защиты от сбоев. Для этого: перезагрузите компьютер; сразу же после тестирования BIOS нажмите несколько раз F8; в появившемся меню выберите ‘start Windows XP in safe mode’ (загрузить Windows XP в режиме защиты от сбоев). Когда компьютер загрузится, зайдите с именем пользователя ‘administrator’. Пароль по умолчанию отсутствует. Теперь вы можете изменять пароли пользователей, зайдя в ‘startcontrol paneluser accounts’ (пускпанель управленияучетные записи пользователей). Когда вы закончите, перезагрузите компьютер обычным способом.

Создание диска, сбрасывающего пароли

Windows XP позволяет записать на обычную дискету информацию, которая предоставляет возможность сбросить пароль. Естественно, если вы уже забыли пароль и не можете получить доступ к системе, то никакого диска вы создать не сможете, а вот завести такую дискету заранее, чтобы обезопасить себя от подобных случайностей, стоит.

Для создания дискеты: зайдите в ‘startcontrol paneluser accounts’ (пускпанель управленияучетные записи пользователей); выберите имя, под которым вы вошли в систему; в меню связанных задач выберите ‘prevent a forgotten password’ (предотвратить забывание паролей); следуйте инструкциям запустившегося мастера.

Для сбрасывания паролей с помощью дискеты: если вы введете пароль при входе в систему неправильно, система спросит, или вы его не забыли; на этом этапе вы сможете использовать свою дискету, следуя пошаговым инструкциям операционной системы.

Будьте осторожны: если вы использовали встроенные возможности Windows по шифрованию файлов и папок, но не устанавливали обновление операционной системы (service pack 1), удаление пароля приведет к потере зашифрованной информации.

Утилиты для изменения паролей Windows XP/7/8/10

Существуют специальные утилиты, позволяющие редактировать или сбрасывать пароли пользователей Windows XP/7/8/10. Принцип работы большинства из них заключается в загрузке минимальной версии альтернативной операционной системы, например DOS или Linux, под управлением которой можно получить доступ к файлам с паролями.

Пример подобной утилиты можно найти по этому адресу: http://home.eunet.no/~pnordahl/ntpasswd/ Инструкции по работе, так же как файлы для создания загрузочного диска Linux, доступны на этом же сайте.

Обращаем ваше внимание, что если вы использовали функции операционной системы по шифрованию файлов и папок, изменив пароль с помощью какой-либо программы, вы лишитесь доступа к зашифрованным данным. В этом случае может помочь следующий метод, позволяющий не заменять забытый пароль новым, а узнать старый.

Подбор и расшифровка паролей

Если ничто другое не помогает, но у вас есть физический доступ к компьютеру, значит еще не все потеряно. Можно переписать файлы config и SAM и попытаться расшифровать пароли, которые в них хранятся, с помощью специальных утилит сторонних производителей. Как мы уже говорили, для этого придется использовать альтернативную операционную систему, например DOS или Linux. А когда файлы будут в вашем распоряжении, можно использовать одну из программ для расшифровки паролей, например, LC4 или Proactive Windows Security Explorer.

Вам понадобятся:

Смотри наши инструкции по настройке девасов в ютуб!

- Доступ к другому компьютеру.

- Как минимум две пустые дискеты.

- Архиватор, рассчитанный на работу с командной строкой, например, RAR.

- Загрузочный диск DOS или Windows 98 (имидж необходимого диска можно получить по адресу http://www.bootdisk.com/) или минимальная версия Linux (например, Knoppix). Необходимость в загрузочных дисках отпадает, если вы можете просто подключить к другому компьютеру свой жесткий диск. Если вы используете загрузочный диск DOS, а разделы на вашем жестком диске используют файловую систему NTFS, то для доступа к ним вам понадобится программа, позволяющая под управлением DOS просматривать разделы в формате NTFS, например, NTFSDOS.

- Программа для получения паролей. Мы рекомендуем использовать Proactive Windows Security Explorer, так как бэта-версия этой программы является бесплатной, а бесплатная версия LC4 очень ограничена.

Использование загрузочной флешки:

- Если на вашем жестком диске есть разделы в формате NTFS, скопируйте файл NTFSDOS на вашу загрузочную флешку.

- Скопируйте на загрузочную флешку архиватор (RAR).

- Загрузите компьютер с этой флешки. Если есть разделы с NTFS, наберите команду NTFSDOS, эта программа покажет, какая буква присвоена вашему системному диску, ее и нужно будет использовать вместо буквы C в следующем пункте.

- Поместите в архив системные файлы с паролями. Например, если вы используете архиватор rar32, соответствующая команда будет выглядеть так: Rar32 a -v a:systemandsam c:windowssystem32configsystem c:windowssystem32configsam Если файлы не поместятся на одну флешку, архиватор попросит вас вставить вторую.

Взлом паролей

Каждая из выбранных вами программ выведет список обнаруженных в файле SAM учетных записей. Выберите те из них, пароли к которым вам нужно определить. Если вы используете Proactive Windows Security Explorer, выберите Atack type: Brute-force. Если вы использовали в пароле только цифры, отметьте пункт ‘all digits (0-9)’. Начните процесс подбора пароля с помощью команды из меню Recovery.

Подбор пароля может длиться от 10 минут до нескольких часов, а то и нескольких дней, и может закончиться неудачно. Особенно, если в пароле используются буквы в различных регистрах, цифры и специальные символы.

Это хороший способ проверки надежности своих паролей. Если вы хотите просто проверить свой пароль, проделайте описанные выше шаги и посмотрите, сколько времени займет его подбор.

Программы для взлома пароля в Windows

Программных средств, способных помочь вам взломать пароль в Windows существует огромное количество. Помимо вышеупомянутой программы, существует также и Windows Admin Password Hack. Но, к сожалению, назвать ее актуальной уже нельзя, поскольку работает она только в Windows 2000/XP. Ее ближайшей заменой является MultiBoot 2k10, который по сути дела, является собой богатый функционалом загрузочный диск.

Выводы

В любом случае, если кто-то из ваших близких забыл пароль на Windows 7, ну или вы сами вынуждены были столкнутся с этим — не отчаивайтесь, существует масса решения данной проблемы. Ну а для того, чтобы вопросов: как взломать пароль на ноутбуке — у вас больше не возникало, настоятельно рекомендуем вам сохранять их где-либо, в заметках внутри собственного смартфона, к примеру.

Мы надеемся, что вам не придется прибегать к описанным нами методам. Чтобы такая необходимость не возникала, помните, что все важные пароли нужно записывать. А если есть реальная необходимость защищать информацию на вашем компьютере, то используйте пароли из символов в обоих регистрах и цифр и не используйте обычных слов. В этом случае ваши пароли будет очень трудно взломать.

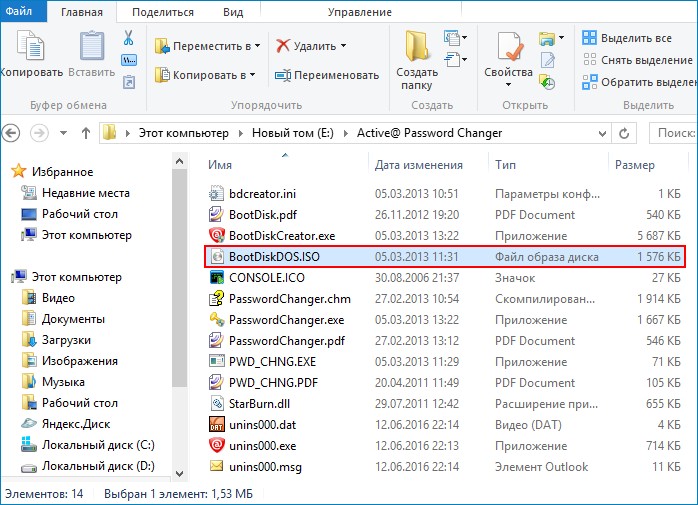

Привет друзья! Давно хочу вам рассказать, как взломать пароль администратора в Windows 10 с помощью одной классной программки под названием Active Password Changer.

Как взломать пароль администратора в Windows 10

Мне часто приносят на работу ноутбуки, владельцы которых просто забыли свой пароль на вход в операционную систему и теперь не знают, что делать. В этом случае проблему можно решить несколькими способами, например: воспользоваться загрузочной флешкой с программой Lazesoft Recovery Suite Home, или загрузить ноутбук с установочного диска Windows 10 и с помощью загрузочной среды и командной строки создать ещё одного пользователя с правами администратора и войти в систему, есть ещё несколько способов, если интересно, читайте наш специальный раздел, но сегодня я вам предложу способ ещё проще.

Сама программа Active Password Changer платная, но автор добрый человек, «зашил» в установщик образ BootDiskDOS.ISO, с помощью которого вы можете сбросить забытый пароль администратора в операционных системах Windows 7, 8.1, 10, только нужно создать загрузочную флешку, как это сделать, я тоже покажу.

Короче, вы можете поступить так, перейти по ссылке на официальный сайт программы Active Password Changer

http://www.password-changer.com/

скачать её и установить,