-

Средства доступа к дискам

На

уровне архитектуры системы контроллер

диска представлен несколькими регистрами,

доступными через порты компьютера. В

эти порты перед выполнением операций

заносятся такие данные, как номер диска,

количество секторов, участвующих в

операции и физический адрес начального

сектора, записываемые данные. Один из

портов служит для посылки команды на

выполнение операции (чтение, запись,

запись с проверкой, поиск цилиндра,

форматирование дорожки и др.). Когда

операция завершена, контроллер посылает

сигнал прерывания.

Прикладные

программы могут работать с дисками либо

средствами BIOS

(программное прерывание int 13h),

либо средствами DOS

(программные прерывания int 25h

– чтение и int 26h

– запись). При этом BIOS

работает только с физическими дисками,

используя физическую нумерацию секторов,

в то время как MS-DOS

работает только с логическими томами,

а секторы при этом нумеруются числами

от 0 (что соответствует BOOT-сектору)

до максимального номера сектора на

томе. На практике то и другое используется

достаточно редко. Большинство прикладных

программ не работают с дисками как с

устройствами, вместо этого работа

ведется на уровне файлового ввода/вывода,

а отображение файлов на секторы диска

является обязанностью ОС.

Для

повышения эффективности работы с дисками

в MS-DOS

используются кэширование дисков и

опережающее чтение, описанные в пп. 2.6.6

и 2.6.7. Дисковый кэш в MS-DOS

устроен проще, чем в UNIX.

Во-первых, в однозадачной системе нет

необходимости в списке свободных блоков

(когда процесс обращается к диску, нет

других процессов, которые могли бы в

это время работать с буферами). Во-вторых,

размер кэша редко превышает 30 – 40

буферов, поэтому не нужны и хеш-цепочки,

все буфера объединены в едином LRU-списке.

Почему

в MS-DOS

не нужен такой большой кэш, как в UNIX?

-

Управление устройствами в Windows

-

Драйверы устройств в Windows

-

Поскольку

Windows

– многозадачная система, она исключает

для прикладных программ такие вольности,

как прямое обращение к портам ввода/вывода

или обработка аппаратных прерываний.

Взаимодействие с аппаратурой на низком

уровне может выполняться только

системными программами, работающими в

привилегированном режиме. Основную

роль здесь играют драйверы устройств.

В

Windows

используется многоуровневая структура

драйверов, в которой высокоуровневые

драйверы могут играть роль фильтров,

выполняющих специальную обработку

данных, полученных от драйвера низкого

уровня или передаваемых такому драйверу.

В качестве примера можно привести

отделение драйвера, управляющего шиной,

от драйверов конкретных устройств,

подключенных к шине. Еще один пример –

драйвер, выполняющий шифрацию/дешифрацию

данных при работе с файловой системой

NTFS.

Структура драйверов всех уровней

подчинена единым стандартам, известным

как WDM

(Windows

Diver

Model),

однако высокоуровневые драйверы, в

отличие от низкоуровневых, не занимаются

обработкой аппаратных прерываний.

Как

ни странно, в Windows

NT

низкоуровневые драйверы – это еще не

самый нижний уровень управления

устройствами. Еще ближе к аппаратуре

лежит так называемый уровень HAL

(Hardware

Abstractions

Level,

уровень аппаратных абстракций). Его

роль – скрыть от остальных модулей ОС,

в том числе и от драйверов, некоторые

детали работы с аппаратурой, зависящие

от конкретных шин, типа материнской

платы, способа подключения. Например,

HAL

предоставляет драйверам возможность

обращаться к регистрам устройств по их

логическим номерам, не зная при этом,

подключен ли регистр к порту процессора

или отображен на память.

Несмотря

на стандартизацию структуры, можно

выделить несколько специальных типов

драйверов, отличающихся функциональным

назначением.

-

Драйверы

GDI

(Graphic

Device

Interface)

представляют собой высокоуровневые

драйверы графических устройств

(мониторов, принтеров, плоттеров). Эти

драйверы выполняют трансляцию графических

вызовов Windows

(таких, как «провести линию», «залить

область», «выдать текст», «выбрать

текущий шрифт, текущее перо, текущую

заливку») в команды, выполняющие

соответствующие действия на конкретном

устройстве. Выдача этих команд на

устройство выполняется уже другим,

низкоуровневым драйвером. Благодаря

наличию драйверов GDI

одна и та же программа может выдавать

графическое изображение на разные

устройства. Яркий пример этого –

имеющийся в различных редакторах режим

предварительного просмотра, который

отображает страницы на экране точно в

том виде, как они будут напечатаны. -

Драйверы

клавиатуры и мыши, помимо стандартных

для драйвера операций, выполняют

дополнительную нагрузку. Они генерируют

сообщения о событиях на соответствующем

устройстве (нажатие и отпускание

клавиши, перемещение мыши, нажатие и

отпускание кнопок мыши) и помещают их

в системную очередь сообщений. Затем

система переправляет каждое сообщение

процессу, которому оно было предназначено,

для дальнейшей обработки. -

Драйверы

виртуализации устройств (VxD-драйверы)

служат для того, чтобы разделять

устройства между процессами, создавая

иллюзию, что процесс монопольно владеет

устройством. На самом деле драйвер

организует очередь заявок от процессов,

переключает устройство в нужный для

очередного процесса режим и т.п. Примером

может служить драйвер виртуализации

монитора. Консольное приложение

(например, программа MS-DOS)

работает со всем экраном в текстовом

режиме. Но если такое приложение запущено

в окне Windows,

то VxD-драйвер

имитирует текстовый режим в графике.

Для этого драйвер должен перехватывать

попытки программы обратиться напрямую

к адресам видеопамяти и преобразовывать

координаты знакомест текстового режима

в координаты соответствующих позиций

в окне.

Соседние файлы в папке заочникиОС

- #

- #

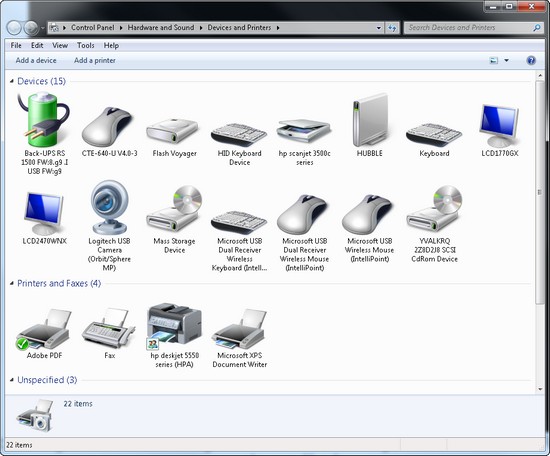

Вот как получить доступ к параметрам вашего устройства в Windows 10: Введите устройства и принтеры в поле поиска на панели задач.. Затем выберите «Устройства и принтеры», чтобы отобразить показанное окно. Вы можете открыть окно «Устройства и принтеры» из категории «Подключенные устройства» окна «Устройства».

Как мне найти свои устройства на моем компьютере?

Выберите Настройки в меню «Пуск». Откроется окно настроек. Выберите «Устройства», чтобы открыть категорию «Принтеры и сканеры» в окне «Устройства», как показано в верхней части рисунка.

Как разрешить устройству доступ к моему компьютеру?

Нажмите кнопку «Пуск», а затем нажмите «Панель управления». В поле поиска панели управления введите «Блютуз‘, а затем щелкните Изменить настройки Bluetooth. В диалоговом окне «Параметры Bluetooth» перейдите на вкладку «Параметры», установите флажок «Разрешить устройствам Bluetooth подключаться к этому компьютеру» и нажмите кнопку «ОК».

Как включить клавиатуру в Windows 10?

Зайдите в Пуск, затем выберите «Настройки»> «Легкость доступа»> «Клавиатура».и включите переключатель в разделе «Использование экранной клавиатуры». На экране появится клавиатура, с помощью которой можно перемещаться по экрану и вводить текст. Клавиатура останется на экране, пока вы ее не закроете.

Как переустановить клавиатуру в Windows 10?

6. Используйте диспетчер устройств для обновления существующих драйверов

- Щелкните правой кнопкой мыши «Пуск».

- Выберите Диспетчер устройств.

- Разверните категорию «Клавиатуры».

- Щелкните правой кнопкой мыши клавиатуру, которую хотите восстановить.

- Выберите «Обновить драйвер» и следуйте инструкциям.

- Появится новое окно с вопросом: «Как вы хотите искать драйверы?»

Как мне добавить новое устройство к моему компьютеру?

Чтобы добавить новое устройство к компьютеру (или просмотреть список уже подключенных устройств), выполните следующие действия:

- Открыть настройки.

- Нажмите на устройства.

- Щелкните Bluetooth и другие устройства.

- Нажмите кнопку «Добавить Bluetooth или другие устройства». …

- Выберите тип устройства, которое вы пытаетесь добавить, в том числе:

Как открыть диспетчер устройств в панели управления?

Диспетчер устройств также доступен в Панели управления. Сначала откройте панель управления нажав меню «Пуск», набрав «панель управления» и щелкнув значок «Панель управления». В Панели управления щелкните категорию «Оборудование и звук», затем выберите «Диспетчер устройств».

Как мне попасть в диспетчер устройств без клавиатуры?

Как получить доступ к диспетчеру устройств (Windows 10)

- Щелкните значок. (Кнопка Пуск.

- В меню «Пуск» щелкните «Параметры».

- В окне НАСТРОЙКИ щелкните Устройства.

- На экране «УСТРОЙСТВА» щелкните «Принтеры и сканеры» или «Подключенные устройства» и в категории «Связанные параметры» щелкните «Диспетчер устройств».

Где я могу найти диспетчер устройств на моем ноутбуке?

Щелкните кнопку Пуск. Зайдите в Панель управления. Щелкните Оборудование и звук → Диспетчер устройств..

Как добавить устройство в Windows 10?

Добавить устройство к ПК с Windows 10

- Выберите Пуск> Настройки> Устройства> Bluetooth и другие устройства.

- Выберите Добавить Bluetooth или другое устройство и следуйте инструкциям.

Как подключиться к устройству Bluetooth?

Шаг 1. Подключите аксессуар Bluetooth

- Проведите вниз от верхней части экрана.

- Коснитесь и удерживайте Bluetooth.

- Нажмите «Подключить новое устройство». Если вы не нашли «Подключить новое устройство», отметьте «Доступные устройства» или нажмите «Еще». Обновить.

- Коснитесь имени устройства Bluetooth, которое вы хотите подключить к своему устройству.

- Следуйте инструкциям на экране.

Почему мой компьютер не отображается в сети?

В некоторых случаях компьютер с Windows может не отображаться в сетевом окружении. из-за неправильных настроек рабочей группы. Попробуйте повторно добавить этот компьютер в рабочую группу. Перейдите в Панель управления -> Система и безопасность -> Система -> Изменить настройки -> Идентификатор сети.

Аннотация: Подсистема ввода-вывода. Принцип управления устройствами. Структуры данных для ввода-вывода. Пример ввода-вывода.

Подсистема ввода-вывода

В компьютерных системах кроме процессора и оперативной памяти присутствует множество разнообразных устройств (device) – жесткие диски, приводы оптических дисков (CD, DVD, Blu-Ray Disk), устройства флеш-памяти, принтеры, сканеры, звуковые и видеокарты, модемы, сетевые карты и т. п.

Операционная система должна обеспечивать управление всеми этими устройствами, т. е. предоставлять способы обмена информацией между приложениями и устройствами.

Управление устройствами в Windows осуществляется подсистемой ввода вывода, включающей несколько компонентов (см. рис.4.1 в лекции 4 «Архитектура Windows«):

- диспетчер ввода-вывода (I/O manager – Input/Output manager) – основной компонент; обеспечивает интерфейс между приложениями и устройствами;

- диспетчер PnP (Plug and Play manager) – компонент, реализующий принцип Plug and Play («подключи и работай») – автоматическое распознавание и конфигурацию подключаемых к системе устройств;

- диспетчер электропитания (power manager) – обеспечивает поддержку различных режимов энергопотребления системы и устройств;

- драйверы устройств – программы, реализующие операции ввода-вывода для конкретного устройства; драйверы больше других компонентов системы «знают» о специфике своего устройства;

- HAL (Hardware Abstraction Layer) – уровень абстрагирования от аппаратных средств; скрывает от других компонентов особенности реализации конкретных процессоров, системных плат и контроллеров прерываний;

- реестр (registry) – используется как база данных для параметров устройств и драйверов.

Далее будут рассмотрены общая схема ввода-вывода, функции и структуры данных диспетчера ввода-вывода, представленные в WRK, а также пример выполнения операции чтения.

Принцип управления устройствами

Рассмотрим схематично принцип управления внешними устройствами, а затем перейдем к изучению соответствующих структур и функций WRK.

Для пользовательских приложений операционная система представляет устройства в виде файлов. Такое представление позволяет единообразно работать с разными устройствами, используя одинаковые функции, не задумываясь о деталях реализации доступа к устройствам.

Файл (file) – совокупность данных, имеющих имя и допускающих операции чтения-записи. Типичная последовательность работы с файлом: открытие файла, выполнение команд чтения-записи, закрытие файла.

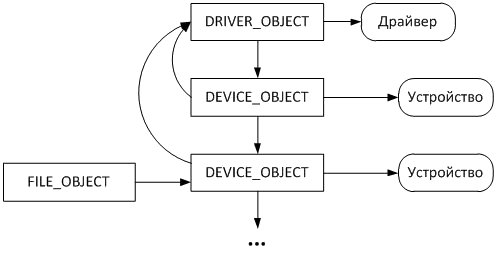

При открытии файла создается файловый объект типа FILE_OBJECT, который связан с объектом, представляющим конкретное устройство (DEVICE_OBJECT). В объекте-устройстве содержится информация о драйвере, который управляет этим устройством. Драйвер в системе описывается объектом типа DRIVER_OBJECT. Объекты DRIVER_OBJECT создаются при загрузке в систему нового драйвера. Затем объект DRIVER_OBJECT может создать несколько объектов DEVICE_OBJECT – по количеству управляемых драйвером устройств (рис.15.1).

Рис.

15.1.

Объекты для управления вводом-выводом

Как видно из рис.15.1, в объекте DRIVER_OBJECT содержится указатель на список объектов-устройств, а в каждом из этих объектов хранится ссылка на управляющий драйвер. Таким образом, имея информацию об объекте DRIVER_OBJECT, можно найти все устройства, которыми он управляет и, наоборот, по объекту DEVICE_OBJECT легко определяется драйвер устройства.

Приложение, которому необходимо произвести некоторую операцию с устройством (файлом), вызывает соответствующую WinAPI функцию (CreateFile, ReadFile, WriteFile и др.), которая, в свою очередь, обращается к функции диспетчера ввода-вывода.

Операция, которая запрашивается приложением, представляется в системе объектом типа IRP (I/O Request Packet – пакет запроса на ввод/вывод). В этом объекте хранится информация о типе операции ввода/вывода (создание, чтение, запись и т. п.), а также необходимые параметры для данной операции. Пакет IRP передается диспетчером ввода-вывода в очередь IRP потока, который запросил операцию ввода-вывода, после чего вызывается соответствующий драйвер, непосредственно выполняющий запрошенную операцию.

Структуры данных для ввода-вывода

Драйвер в системе описывается объектом типа DRIVER_OBJECT (файл basentosincio.h, строка 1603), имеющим следующие основные поля:

- Type – поле, определяющее тип структуры подсистемы ввода-вывода. Значения этого поля могут быть следующими – IO_TYPE_DRIVER, IO_TYPE_FILE, IO_TYPE_DEVICE, IO_TYPE_IRP и др. (см. файл basentosincio.h, строка 25);

- Size – размер объекта в байтах;

- DeviceObject – ссылка на первый объект DEVICE_OBJECT в списке устройств, управляемых данным драйвером (см. рис.15.1). Следующие устройства в списке можно определять по полю NextDevice объекта DEVICE_OBJECT;

- Flags – флаги, определяющие тип драйвера (см. файл basentosincio.h, строка 1530);

- DriverName – имя драйвера в системе;

- HardwareDatabase – путь в реестре к информации о драйвере;

- DriverStart, DriverSize, DriverSection – информация о расположении драйвера в памяти;

- DriverInit – адрес процедуры DriverEntry (точка входа в драйвер), отвечающей за инициализацию драйвера;

- DriverUnload – адрес процедуры выгрузки драйвера;

- MajorFunction – массив адресов процедур, каждая из которых отвечает за определенную операцию с устройством. Максимальное количество таких процедур равно константе IRP_MJ_MAXIMUM_FUNCTION+ 1 = 2 8 (файл basentosincio.h, строка 80), которая определяет также количество кодов IRP (см. далее).

Устройства представлены объектами типа DEVICE_OBJECT, который включает следующие главные поля (файл basentosincio.h, строка 1397):

- Type, Size – совпадают по назначению с полями типа DRIVER_OBJECT;

- ReferenceCount – счетчик количества открытых дескрипторов для устройства. Позволяет отслеживать, используется кем-либо устройство или нет;

- DriverObject – ссылка на драйвер, который управляет устройством;

- NextDevice – указатель на следующее устройство в списке устройств для данного драйвера;

- Flags, Characteristics – поля, уточняющие характеристики устройства;

- DeviceType – тип устройства; возможные типы перечислены в файле publicsdkincdevioctl.h (строка 26);

- SecurityDescriptor – дескриптор безопасности, сопоставленный с устройством (см. лекцию 9 «Безопасность в Windows»).

Пакеты запроса на ввод-вывод описываются типом IRP (I/O Request Packet), состоящим из двух частей – заголовка фиксированной длины (тело IRP) и одного или нескольких блоков стека. В заголовке описывается информация, общая для запроса. Каждый блок стека содержит данные об одной операции ввода-вывода.

Заголовок включает следующие основные поля:

- Type, Size – поля, по назначению аналогичные соответствующим полям типов DRIVER_OBJECT и DEVICE_OBJECT;

- IoStatus – статус операции при завершении;

- RequestorMode – режим, в котором работает поток, инициировавший операцию ввода-вывода, – пользовательский или режим ядра;

- StackCount – количество блоков стека;

- Tail.Overlay.Thread – указатель на структуру ETHREAD потока, запросившего операцию ввода-вывода;

- Tail.Overlay.CurrentStackLocation – указатель на блок стека (IRP Stack Location), который описывается структурой IO_STACK_LOCATION.

Структура блока стека IO_STACK_LOCATION описана в файле basentosincio.h, строка 2303) и имеет следующие главные поля:

- MajorFunction – номер основной функции, определяющий запрошенную операцию ввода-вывода и совпадающий с номером функции драйвера в массиве MajorFunction (структура DRIVER_OBJECT, см. выше), которую нужно вызвать для выполнения запрошенной операции. Как уже отмечалось, всего кодов 28 (IRP_MJ_MAXIMUM_FUNCTION + 1), они описаны в файле basentosincio.h (строки 51–79);

- DeviceObject – указатель на структуру DEVICE_OBJECT, определяющую устройство для данной операции ввода-вывода;

- FileObject – указатель на структуру FILE_OBJECT (файл basentosincio.h, строка 1763), которая ассоциирована со структурой DEVICE_OBJECT.

В следующем параграфе разобран пример операции чтения с использованием рассмотренных выше структур данных.

Пример ввода-вывода

Для ввода-вывода используются следующие основные функции:

- создание/открытие файла – IoCreateFile (файл basentosioiomgriosubs.c, строка 4795);

- чтение из файла – NtReadFile (файл basentosioiomgrread.c, строка 90);

- запись в файл – NtWriteFile (файл basentosioiomgrwrite.c, строка 87);

- закрытие файла – IopDeleteFile файл basentosioiomgrobjsup.c, строка 465).

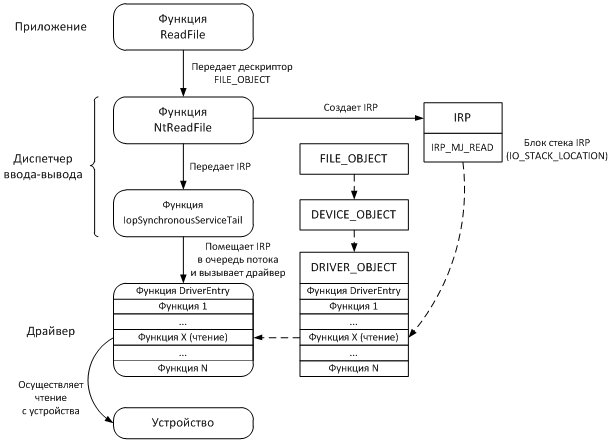

Рассмотрим пример чтения с устройства, используя изученные структуры данных и функцию NtReadFile (рис.15.2).

Рис.

15.2.

Последовательность операций и структуры данных при чтении с устройства

Предположим, некоторому приложению требуется прочитать данные с устройства, например, из файла на жестком диске. Предварительно приложение должно получить дескриптор объекта FILE_OBJECT, например, при помощи WinAPI функции CreateFile.

Для чтения из файла приложение вызывает WinAPI-функцию ReadFile, которая обращается к функции диспетчера ввода-вывода NtReadFile и передает ей дескриптор объекта FILE_OBJECT.

Функция NtReadFile определена в файле basentosioiomgrread.c (строка 90) и выполняет две основные задачи – создает объект IRP (строка 517) и вызывает функцию IopSynchronousServiceTail (строка 725). При создании объекта IRP в блок стека заносится номер основной функции (Major Function), в случае операции чтения этот код равен константе IRP_MJ_READ (строка 558) и указывает на функцию чтения в массиве MajorFunction структуры DRIVER_OBJECT.

Функция IopSynchronousServiceTail определена в файле basentosioiomgrinternal.c (строка 7458). Эта функция помещает переданный ей объект IRP в очередь потока (функция IopQueueThreadIrp, строка 7468). Указатель на очередь IRP потока хранится в поле IrpList структуры ETHREAD (файл basentosincps.h, строка 623). Кроме этого, функция IopQueueThreadIrp вызывает соответствующий драйвер (функция IoCallDriver, строка 7494).

Драйвер выполняет определенную кодом IRP функцию и возвращает статус операции.

Резюме

В лекции представлены компоненты подсистемы ввода вывода в Windows, рассмотрен принцип управления устройствами, а также реализация этого принципа на основе структур данных и функций Windows Research Kernel. Разобран пример ввода вывода для операции чтения из файла.

В следующей лекции подробно рассматривается структура основной файловой системы Windows – NTFS.

Контрольные вопросы

- Перечислите компоненты подсистемы ввода вывода в Windows.

- Дайте определение понятия «файл».

- Опишите основные структуры данных, участвующие в процессе ввода вывода.

- Расскажите о взаимодействии объектов FILE_OBJECT, DEVICE_OBJECT, DRIVER_OBJECT, IRP в процессе ввода вывода.

- Какую роль играет массив MajorFunction в структуре DRIVER_OBJECT?

- Приведите пример ввода вывода с описанием участвующих в нем структур данных и функций Windows Research Kernel.

Предоставление общего доступа к папкам – необходимая процедура для создания локальной сети. Если нужно организовать обмен данными между несколькими компьютерами, без этого не обойтись. Задача несложная, однако у начинающих пользователей часто возникают трудности.

В сегодняшнем руководстве я на пальцах объясню, как создать, настроить и открыть общий доступ к папке в Windows 10.

Настраиваем общий доступ в Windows 10

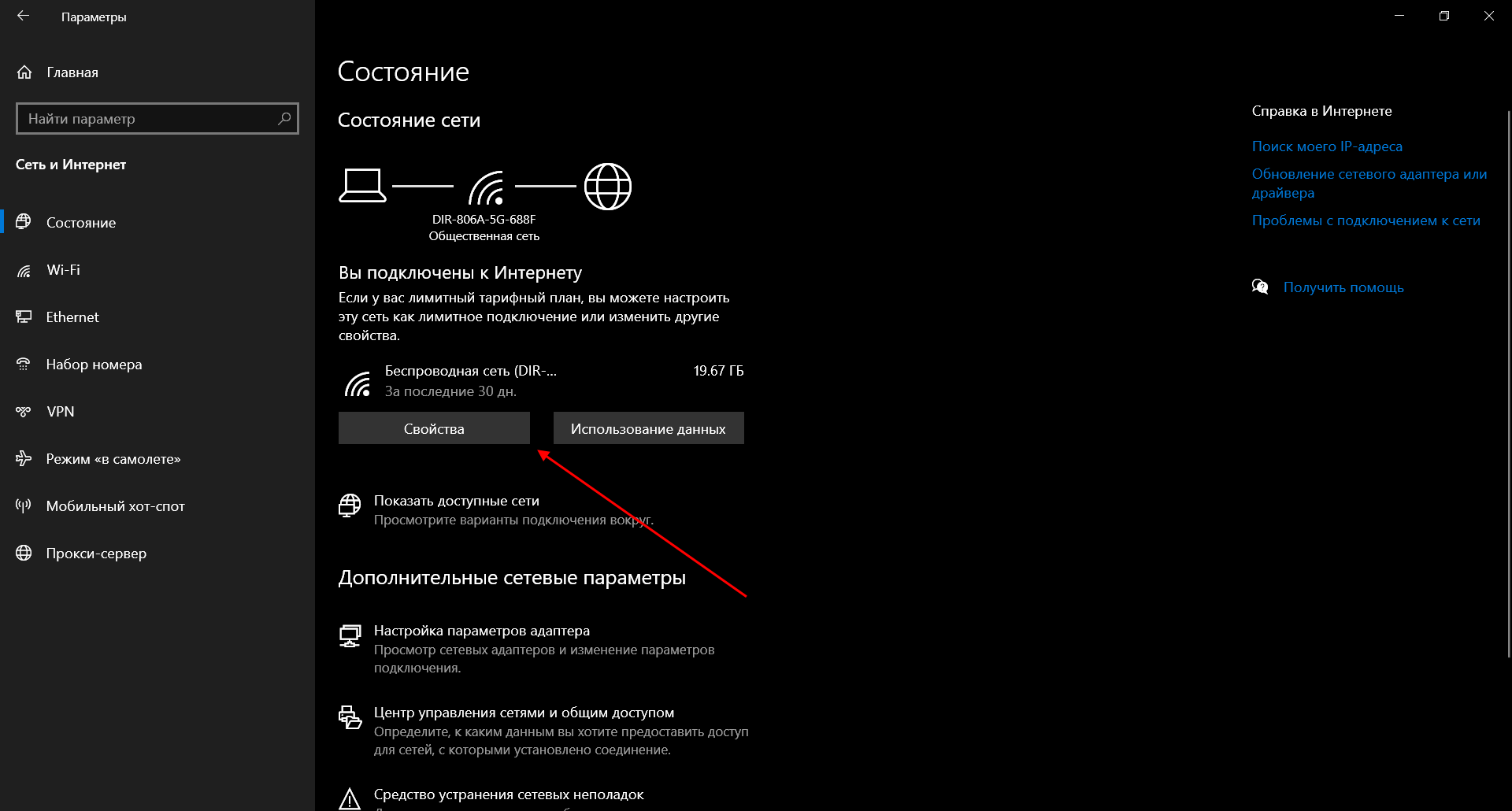

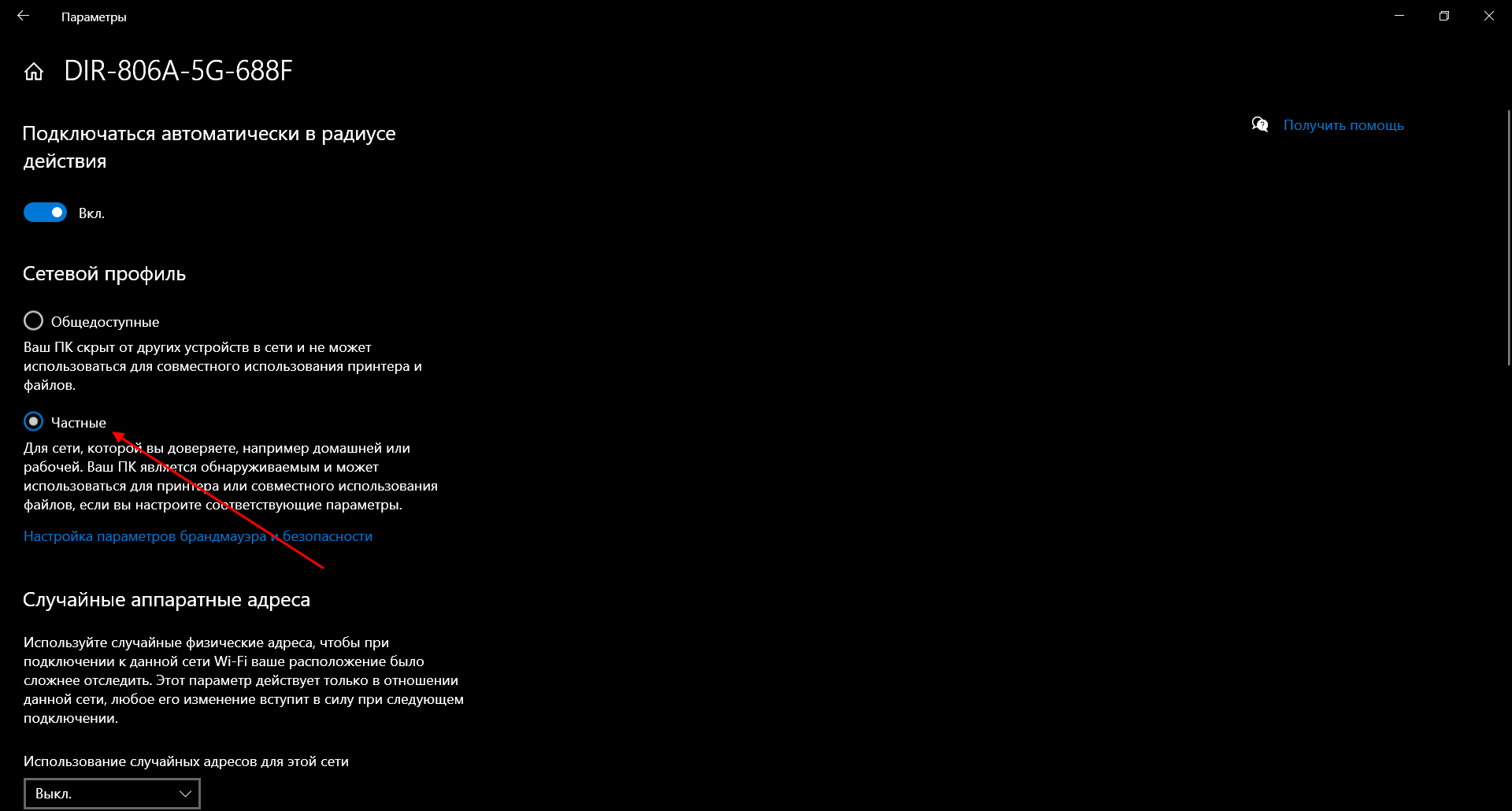

Прежде чем переходить к настройке общего доступа, для начала нам потребуется установить частный сетевой профиль – в таком случае компьютер будет виден прочим устройствам и может быть открыт для совместного использования файлов.

Изменяем профиль сети:

- Открываем меню «Пуск» и переходим в раздел «Параметры».

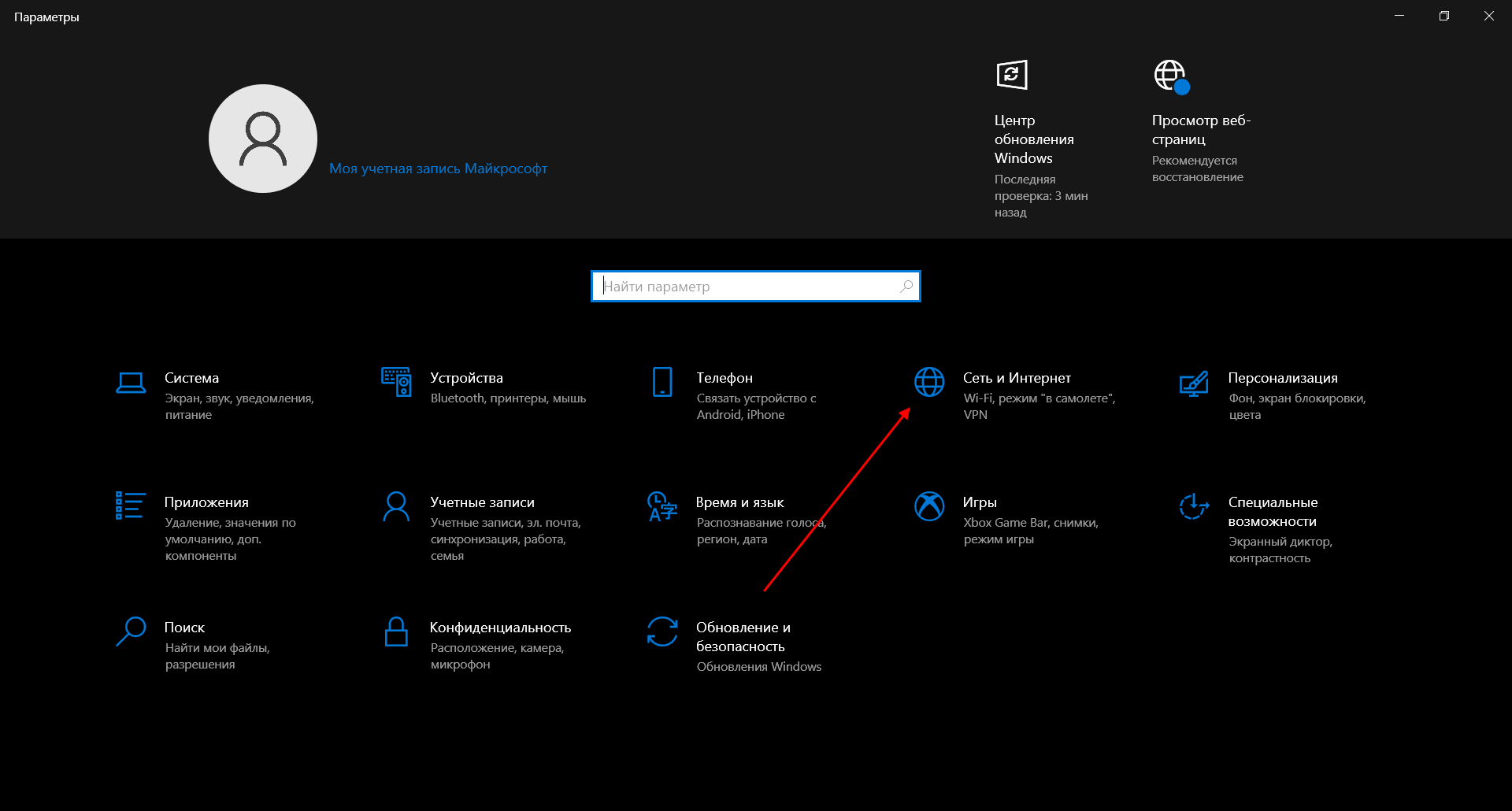

- Следующим шагом открываем подраздел «Сеть и интернет».

- Переходим в свойства подключенной сети.

- Меняем значение сетевого профиля на «Частные».

Теперь можем спокойно переходить к настройке общего доступа.

Способ №1

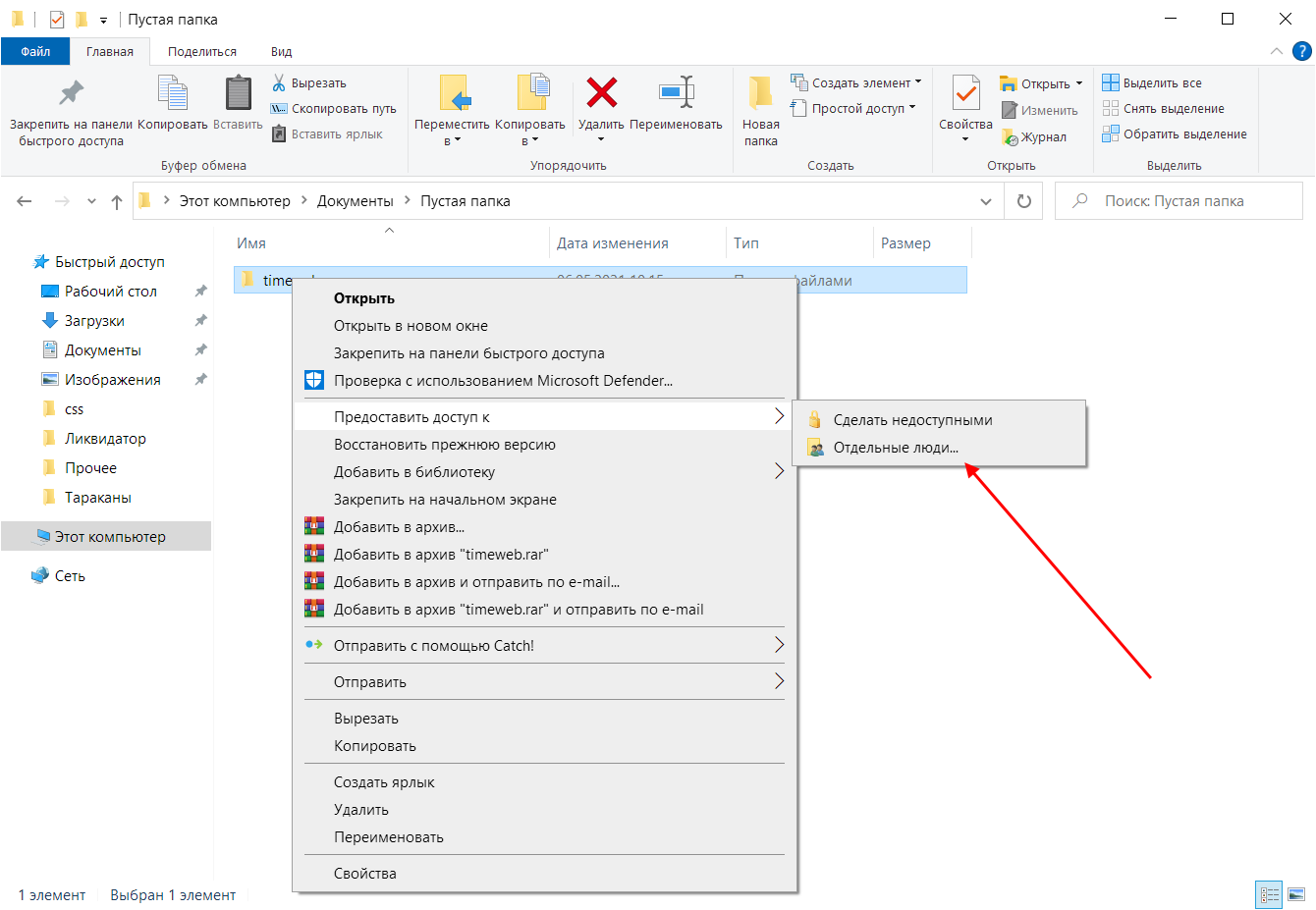

Открываем доступ к папке:

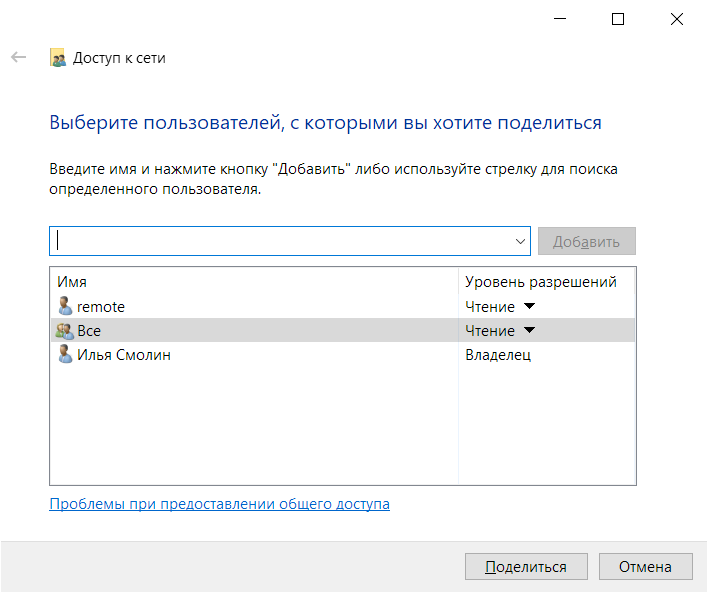

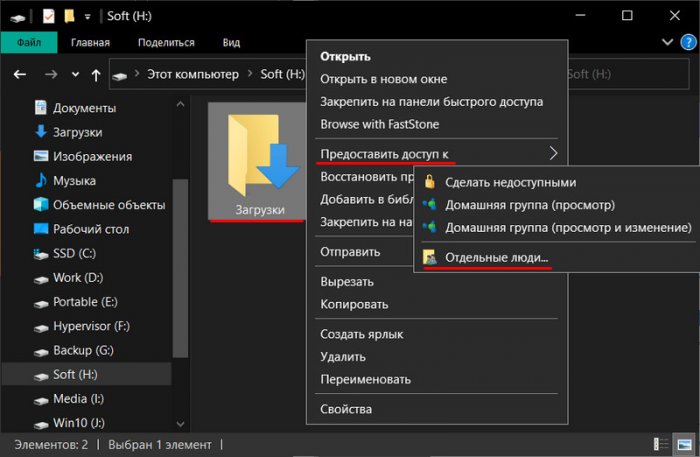

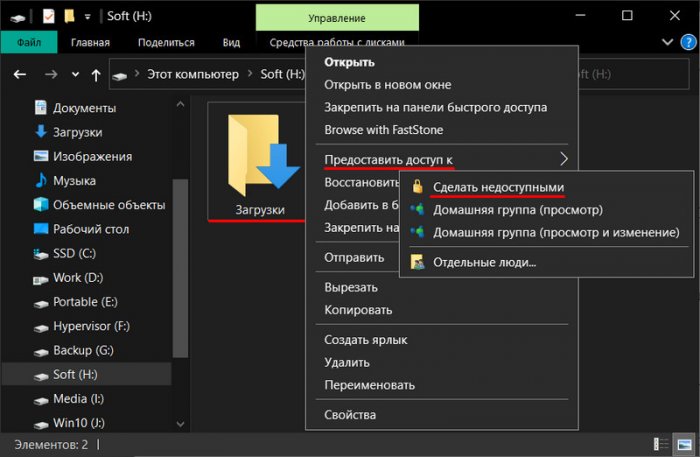

- Выбираем папку, которую нужно открыть для других компьютеров, и кликаем по ней правой кнопкой мыши. В отобразившемся меню выбираем «Предоставить доступ к» -> «Отдельные люди…».

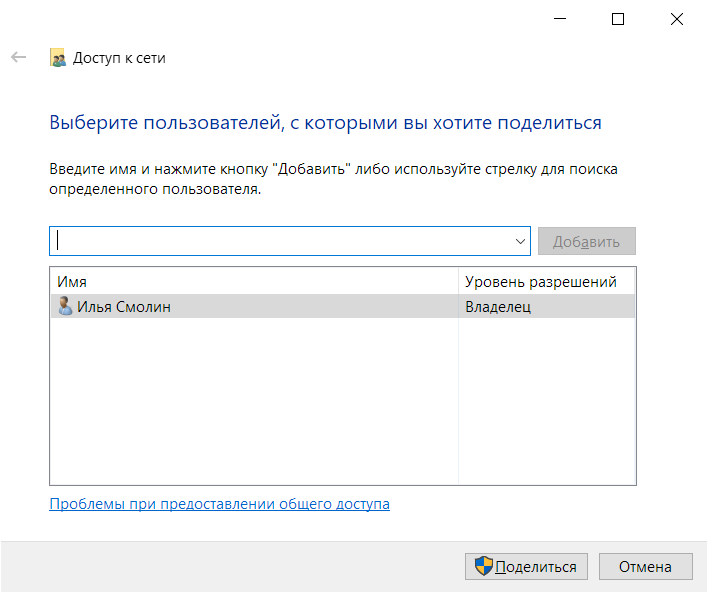

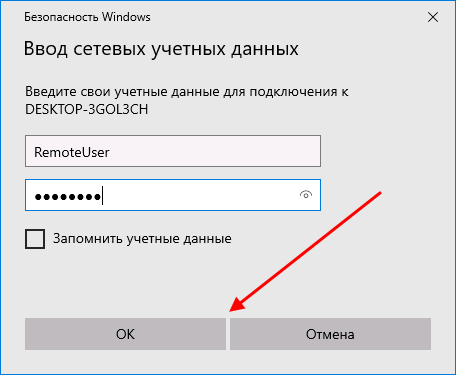

- Осталось нажать «Поделиться», но подождите – в таком случае доступ к папке будет предоставлен, однако войти в нее можно будет только с помощью логина и пароля текущего компьютера. Если вы не хотите, чтобы кто-то знал ваши данные, нужно создать нового пользователя. О том, как это сделать, читайте в следующем пункте.

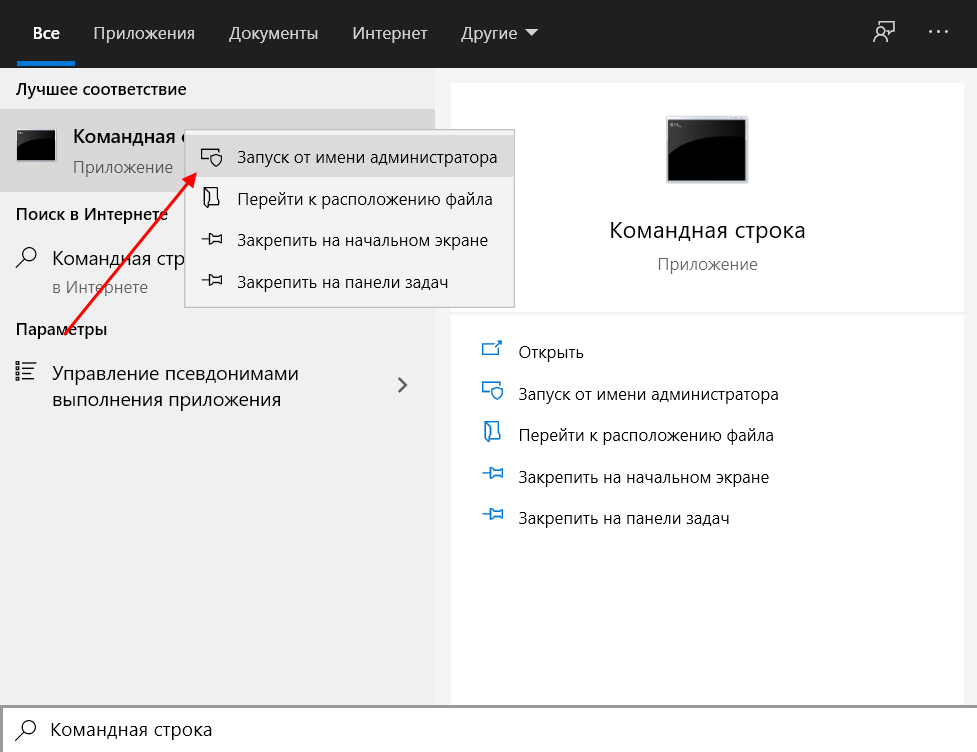

- Откроем командную строку от имени администратора – для этого перейдем в меню Пуск и введем соответствующий запрос. Затем кликнем по приложению правой кнопкой мыши и выберем «Запуск от имени администратора».

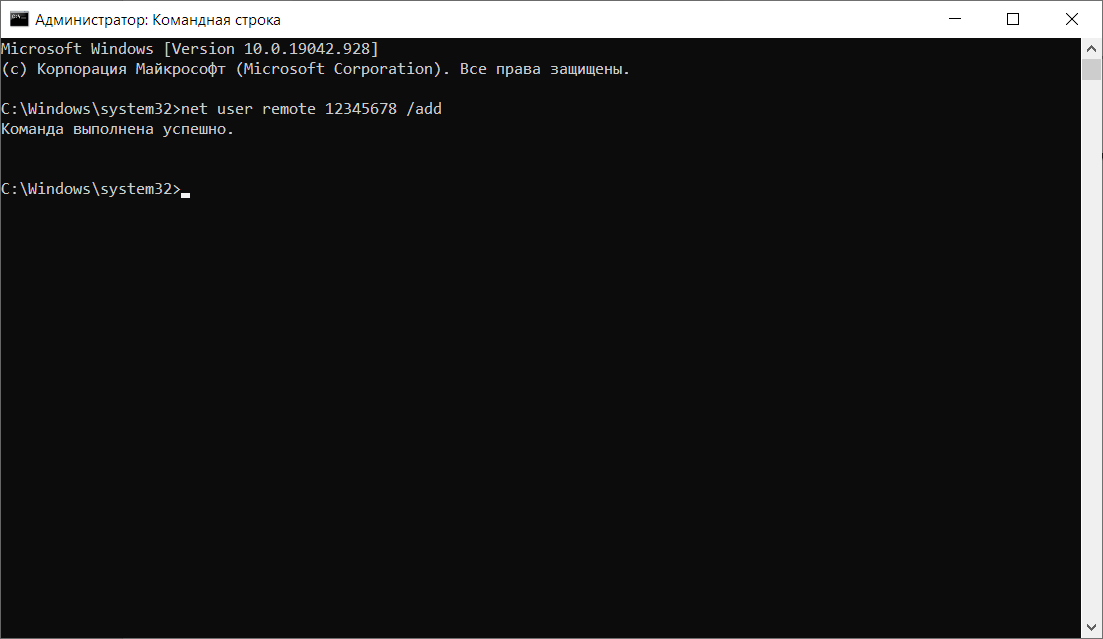

- В результате мы попадаем в консольное окно – оно-то нам и нужно. Вводим в него запрос net user Имя_пользователя Пароль /add. Жмем «Enter» и получаем информацию о том, что команда выполнена успешно.

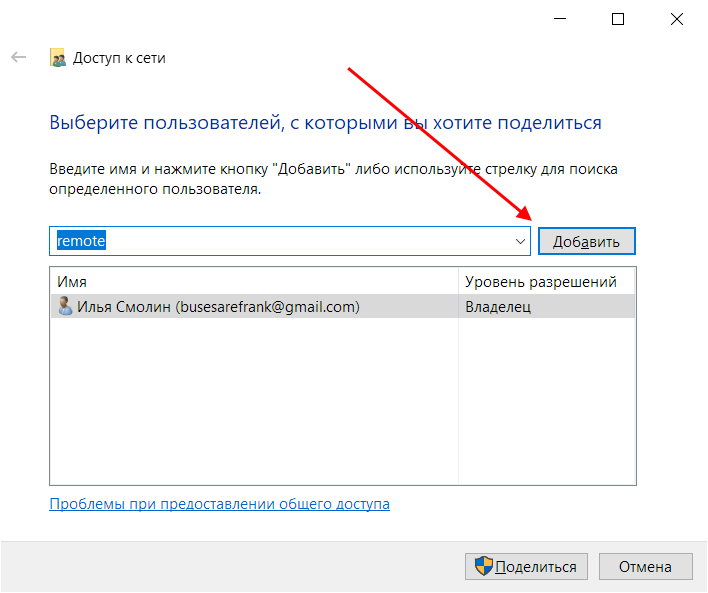

- Теперь снова выполняем действие под первым пунктом. Мы видим, что новых пользователей не прибавилось, и это нормально, так как их нужно добавить в само окно. Для этого в верхней части открываем выпадающее меню и выбираем нужного юзера, затем жмем «Добавить».

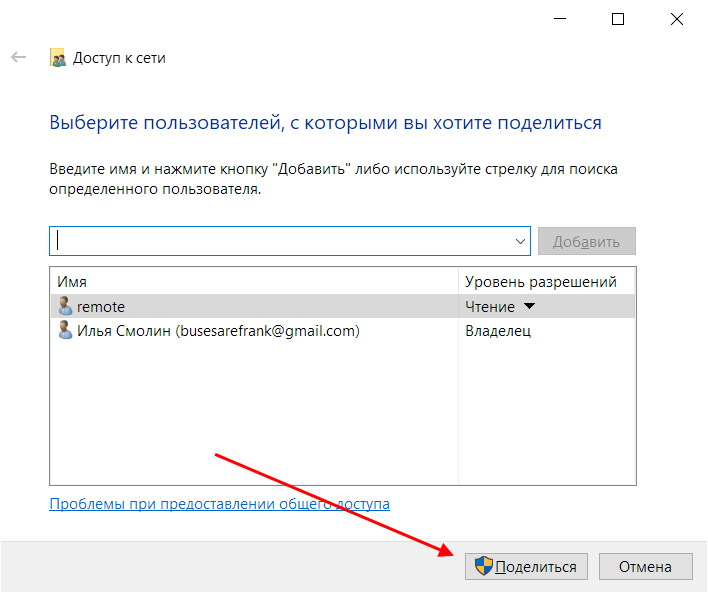

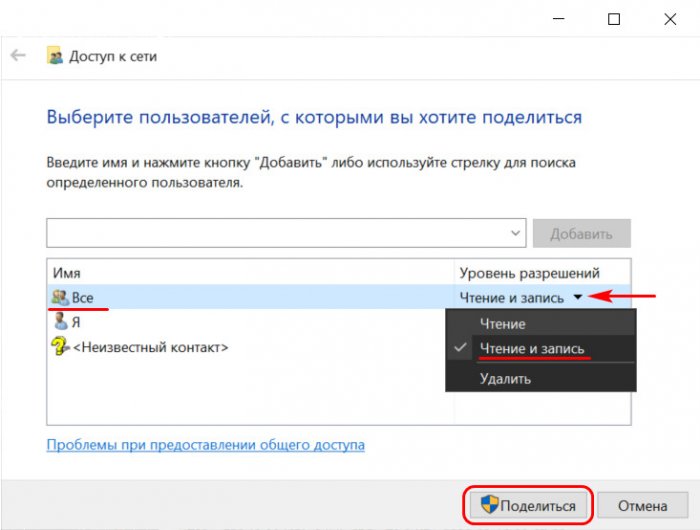

- Осталось выбрать пользователя и нажать на кнопку «Поделиться». Также справа от имени вы можете назначить уровень разрешений.

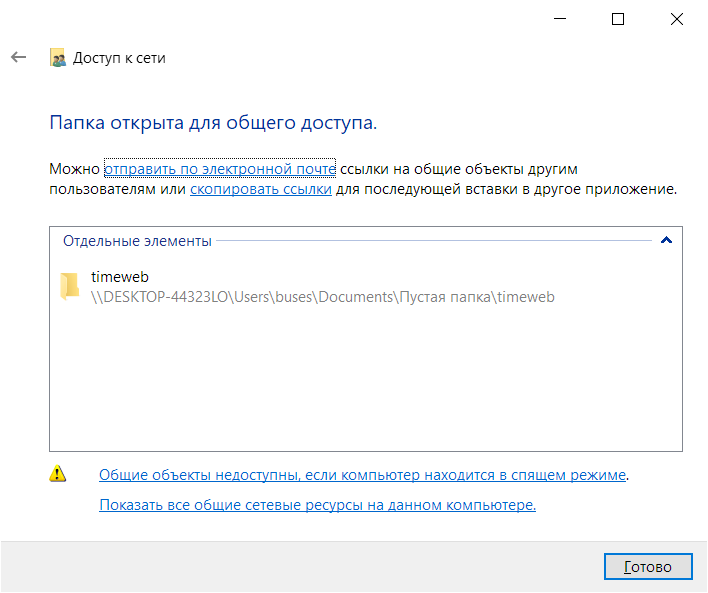

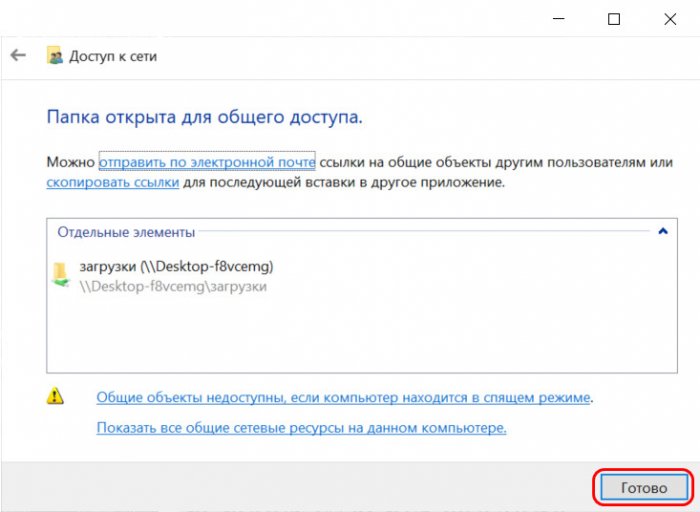

- Если все прошло успешно, то вы увидите примерно следующее окно:

Папка для общего доступа открыта, и теперь в нее можно войти с другого компьютера, подключенного в ту же локальную сеть.

Способ №2

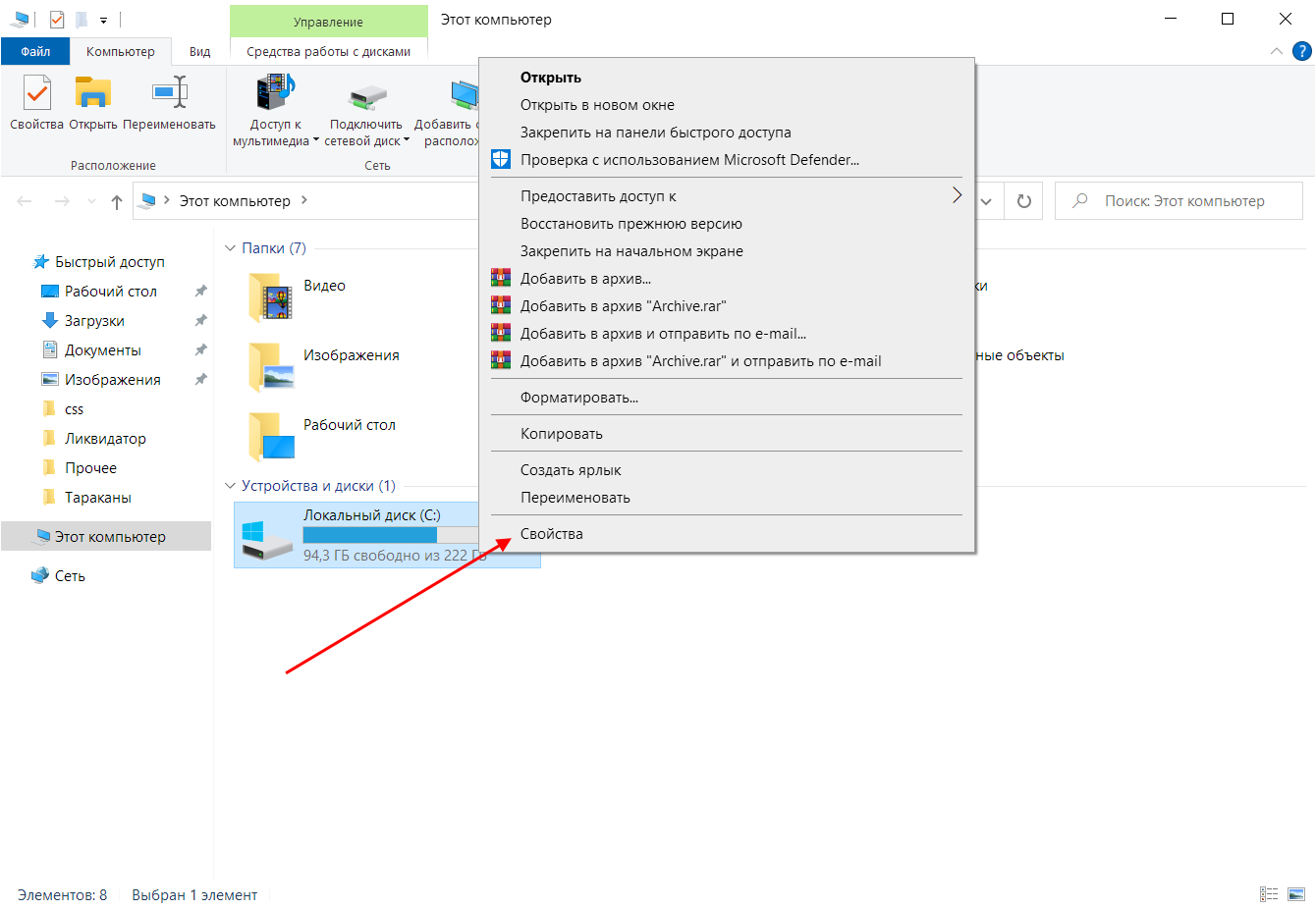

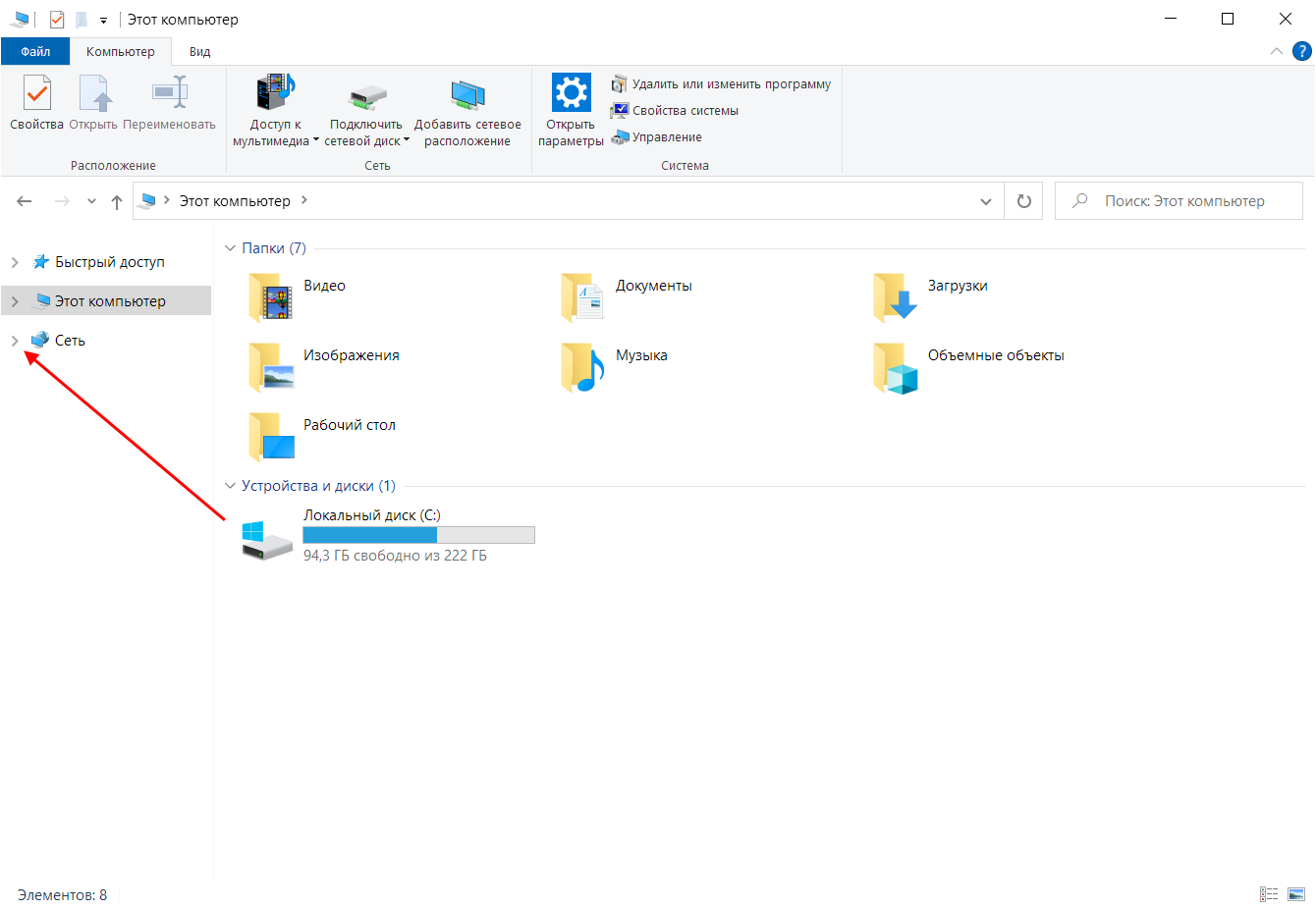

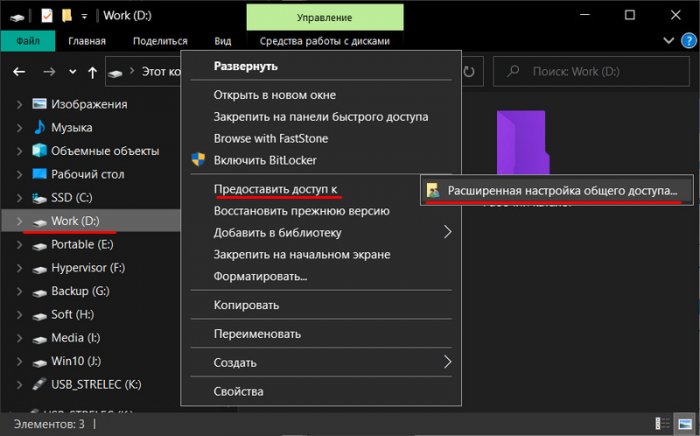

Данный способ подойдет не только для расшаривания папок, но и дисков. Например, вы можете предоставить доступ к локальному диску С. Сделать это можно следующим образом:

- Открываем папку «Этот компьютер» и выбираем диск, который нужно расшарить. Кликаем по нему правой кнопкой мыши и переходим в его свойства.

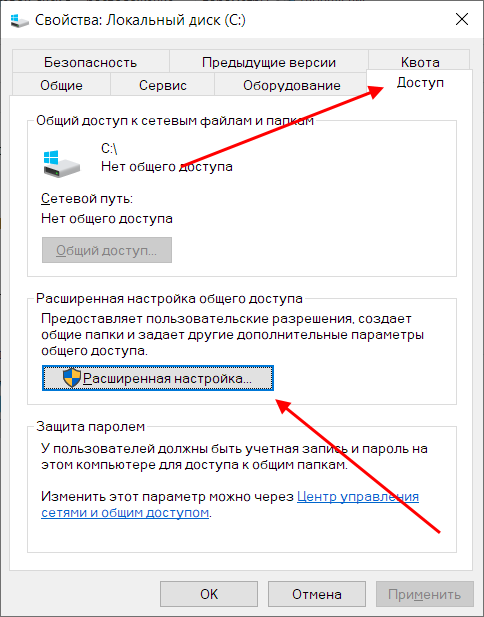

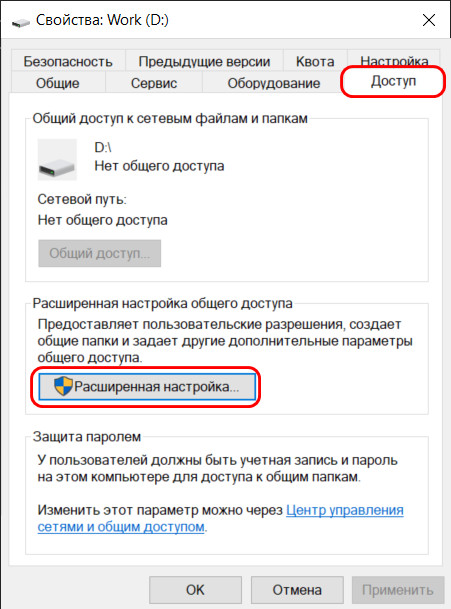

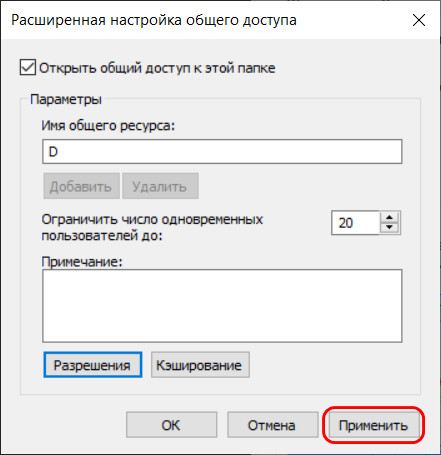

- Далее открываем подраздел «Доступ» и выбираем «Расширенная настройка…».

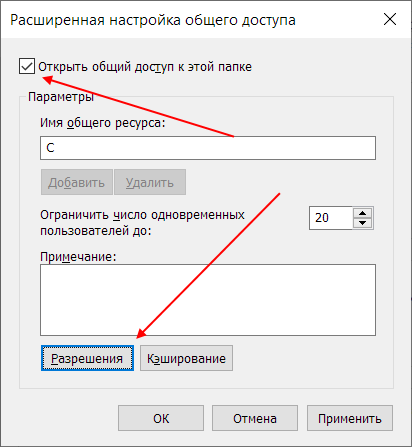

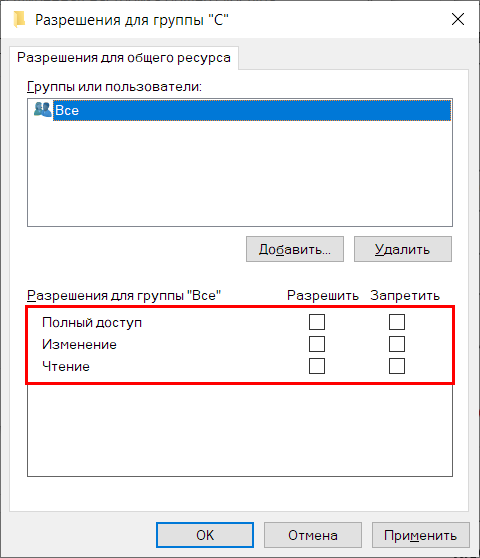

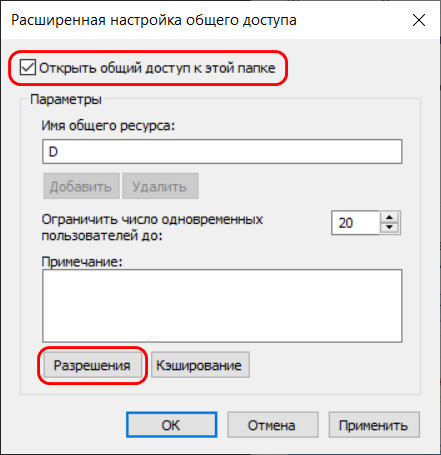

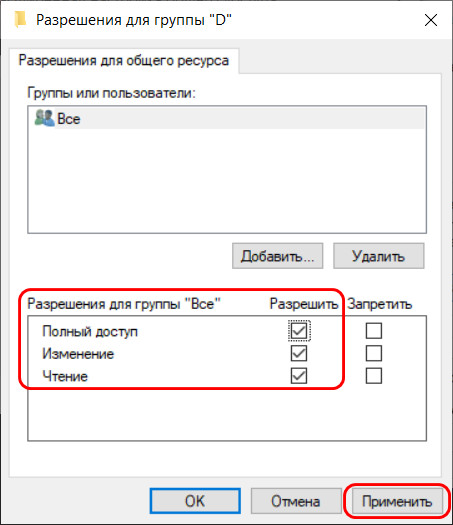

- Отмечаем галочкой пункт «Открыть общий доступ к этой папке». Также можно настроить разрешения – для это откроем соответствующее окно.

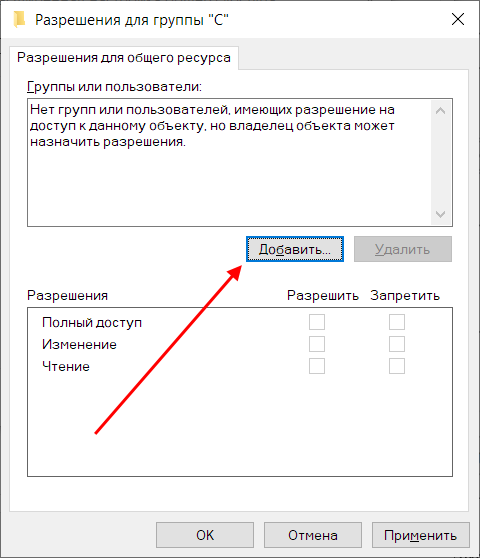

- В отобразившемся окне мы можем настроить различные права. Доступны такие параметры, как полный доступ, изменение и чтение. По умолчанию должна отображаться группа «Все». Если ее нет, то выбираем «Добавить…».

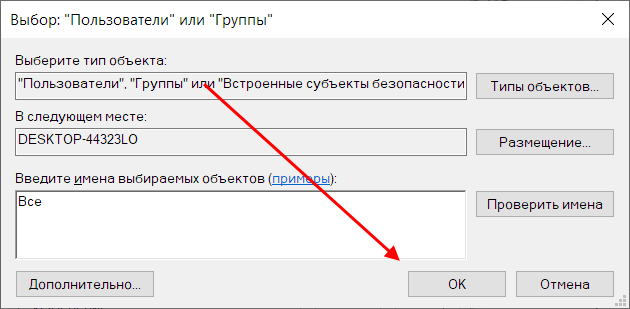

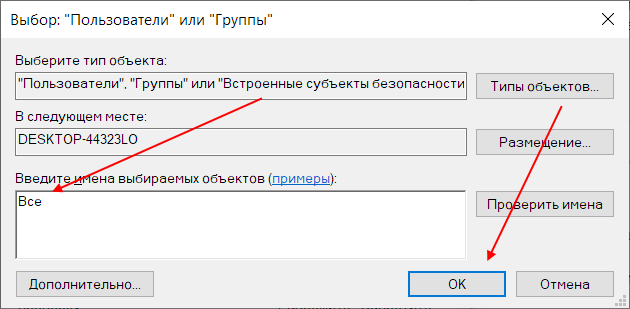

- В нижнее поле вводим «Все» без каких-либо кавычек и жмем «ОК».

- Теперь мы можем настроить права доступа. Достаточно выбрать группу и в нижней части отметить нужные пункты.

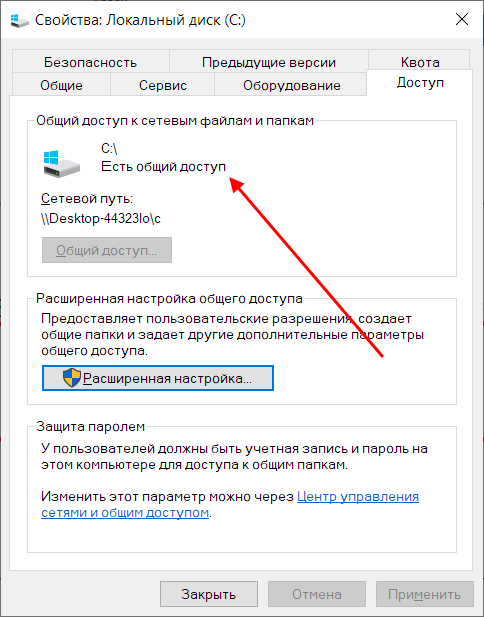

- После этого сохраняем все внесенные изменения кнопкой «ОК». В результате в свойствах локального диска будет указано, что общий доступ предоставлен.

Аналогичным образом можно предоставить доступ для любого другого диска или папки.

Комьюнити теперь в Телеграм

Подпишитесь и будьте в курсе последних IT-новостей

Подписаться

Как подключиться к общей папке в Windows 10

Дело за малым – запустить компьютер из локальной сети и всего в несколько кликов перейти в общую папку. Не забудьте, что данный ПК также должен использовать частную сеть, о чем я говорил в начале.

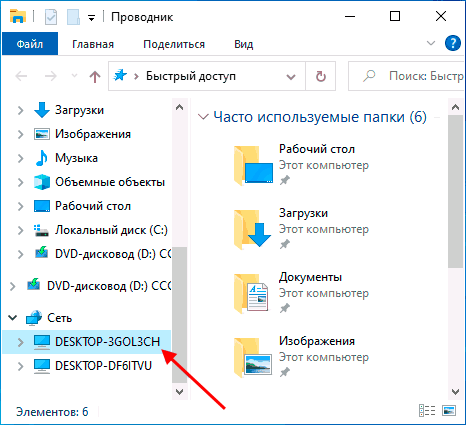

Подключаемся к общей папке:

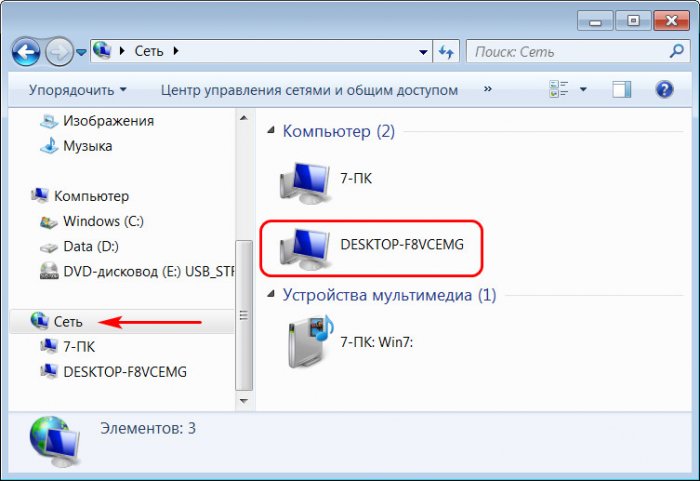

- Открываем любую папку и в левой части раскрываем пункт «Сеть».

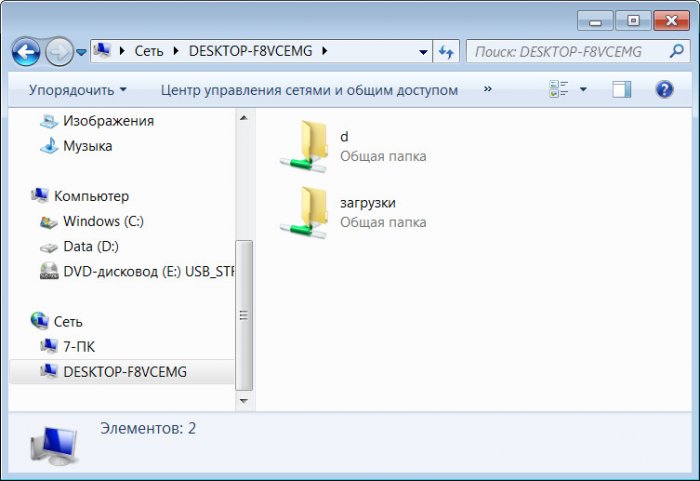

- В результате должны отобразиться все компьютеры, подключенные к общей сети. Выбираем тот, где ранее мы открывали доступ к папке.

- Вводим логин и пароль пользователя, которого мы успешно создали на предыдущем этапе.

При успешной попытке мы подключимся к другому компьютеру и увидим все файлы, к которым предоставили доступ.

Как включить анонимный доступ без ввода данных

Ранее мы получали доступ к папке через авторизацию – вводили логин и пароль. Иногда в подобных манипуляциях нет необходимости, и их можно избежать. Работает, к сожалению, данный способ только на Windows 10 Pro и Enterprise. Если на вашем компьютере домашняя версия, то активировать анонимный доступ не получится.

Подключаем анонимный доступ:

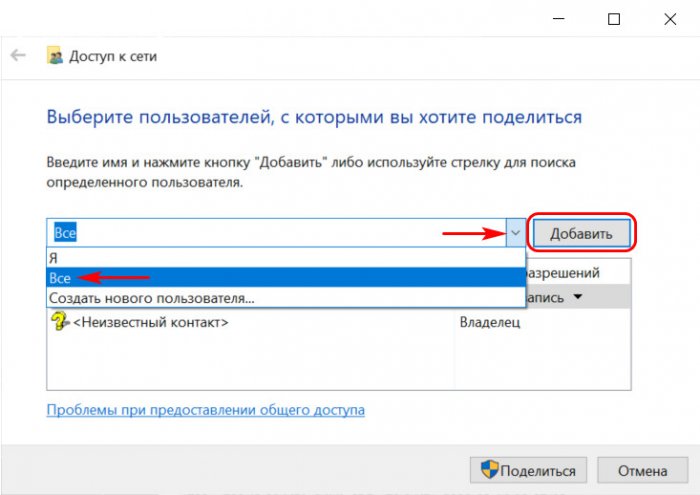

- Снова переходим к предоставлению общего доступа для папки, как мы это делали в самом начале. Добавляем нового пользователя – теперь это будет группа «Все».

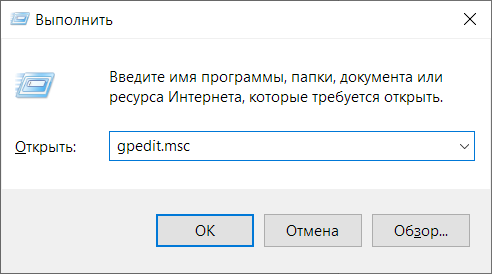

- Следующим шагом переходим в редактор локальной групповой политики – для этого зажимаем на клавиатуре комбинацию клавиш «WIN+R» и вводим запрос gpedit.msc.

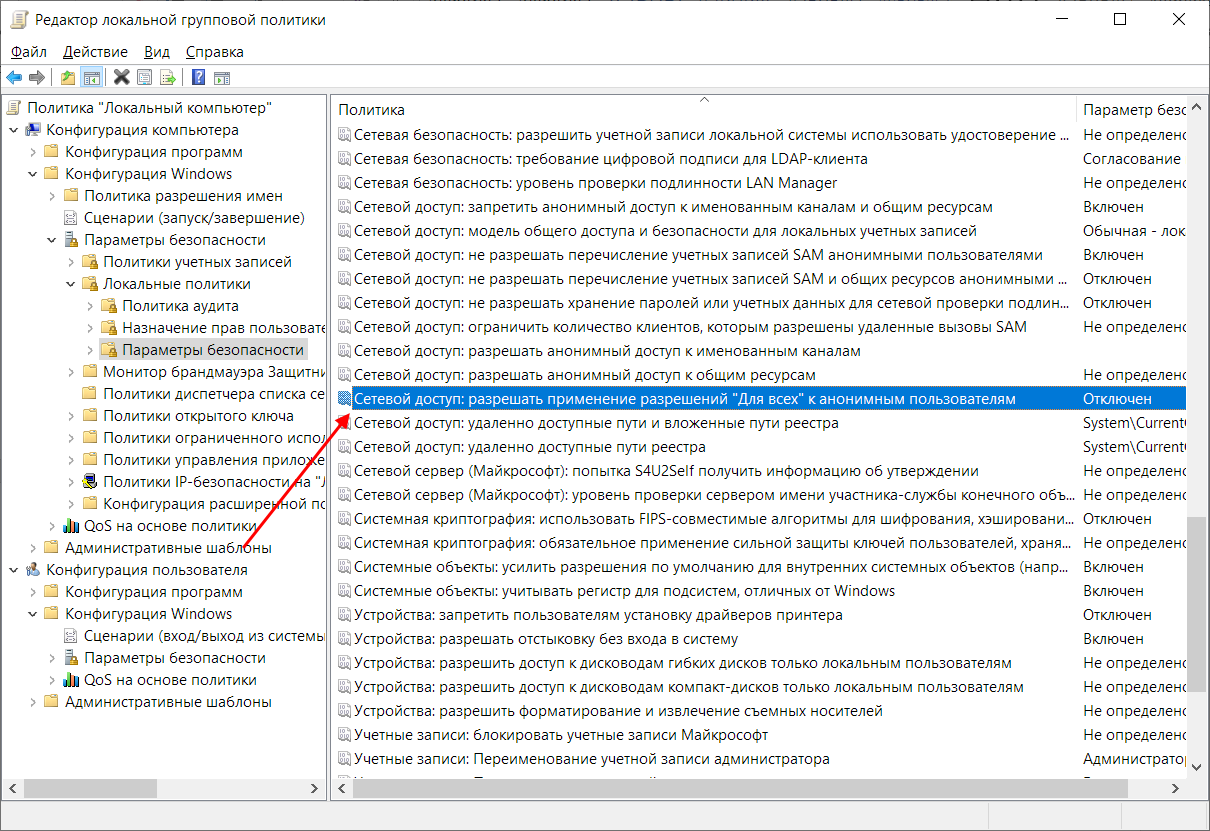

- Переходим в «Конфигурация компьютера» -> «Параметры безопасности» -> «Локальные политики» -> «Параметры безопасности». Затем находим строку «Сетевой доступ: разрешать применение “Для всех” к анонимным пользователям» и кликаем по ней двойным щелчком мыши.

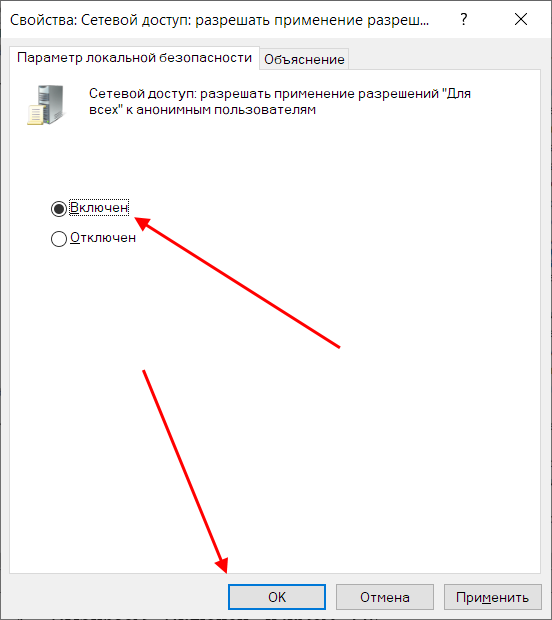

- Выбираем «Включен» и жмем «ОК».

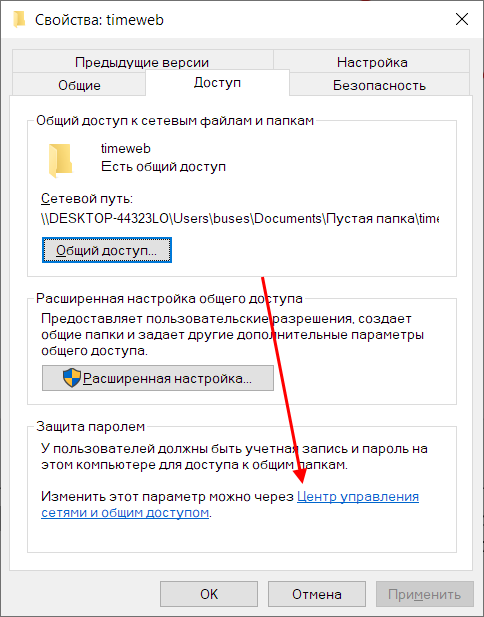

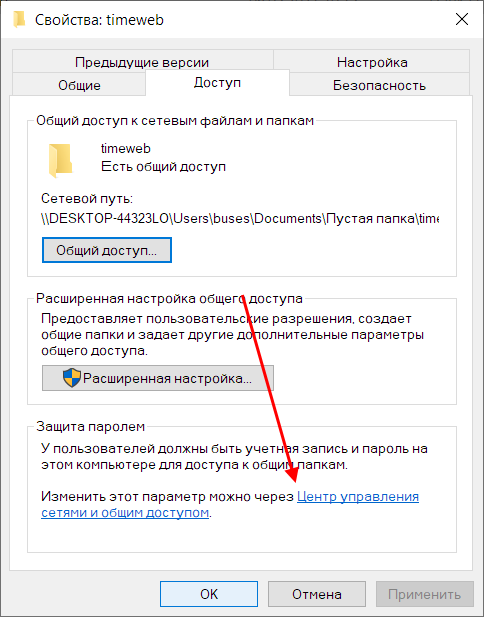

- Возвращаемся к нашей папке и заходим в ее свойства – там переходим в раздел «Доступ» и в нижней части кликаем по кнопке «Центр управления сетями и общим доступом».

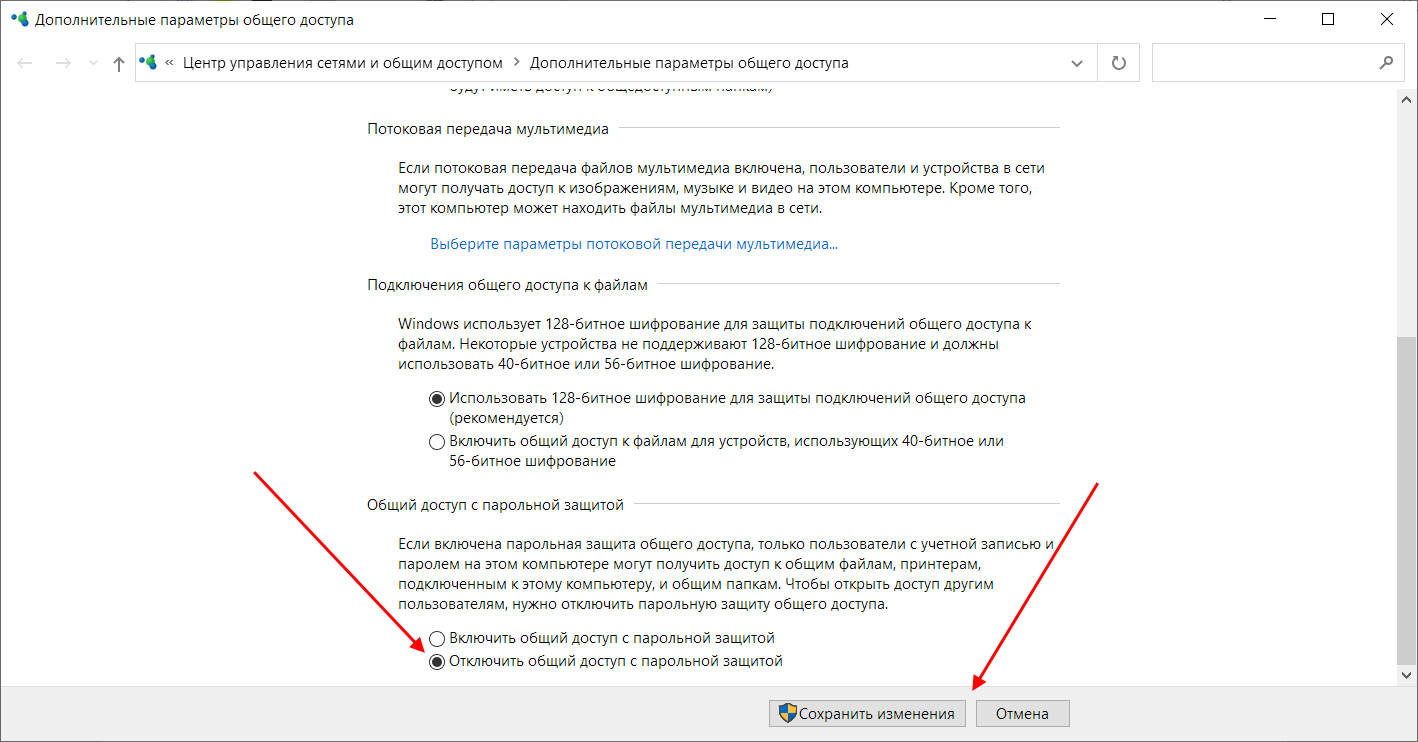

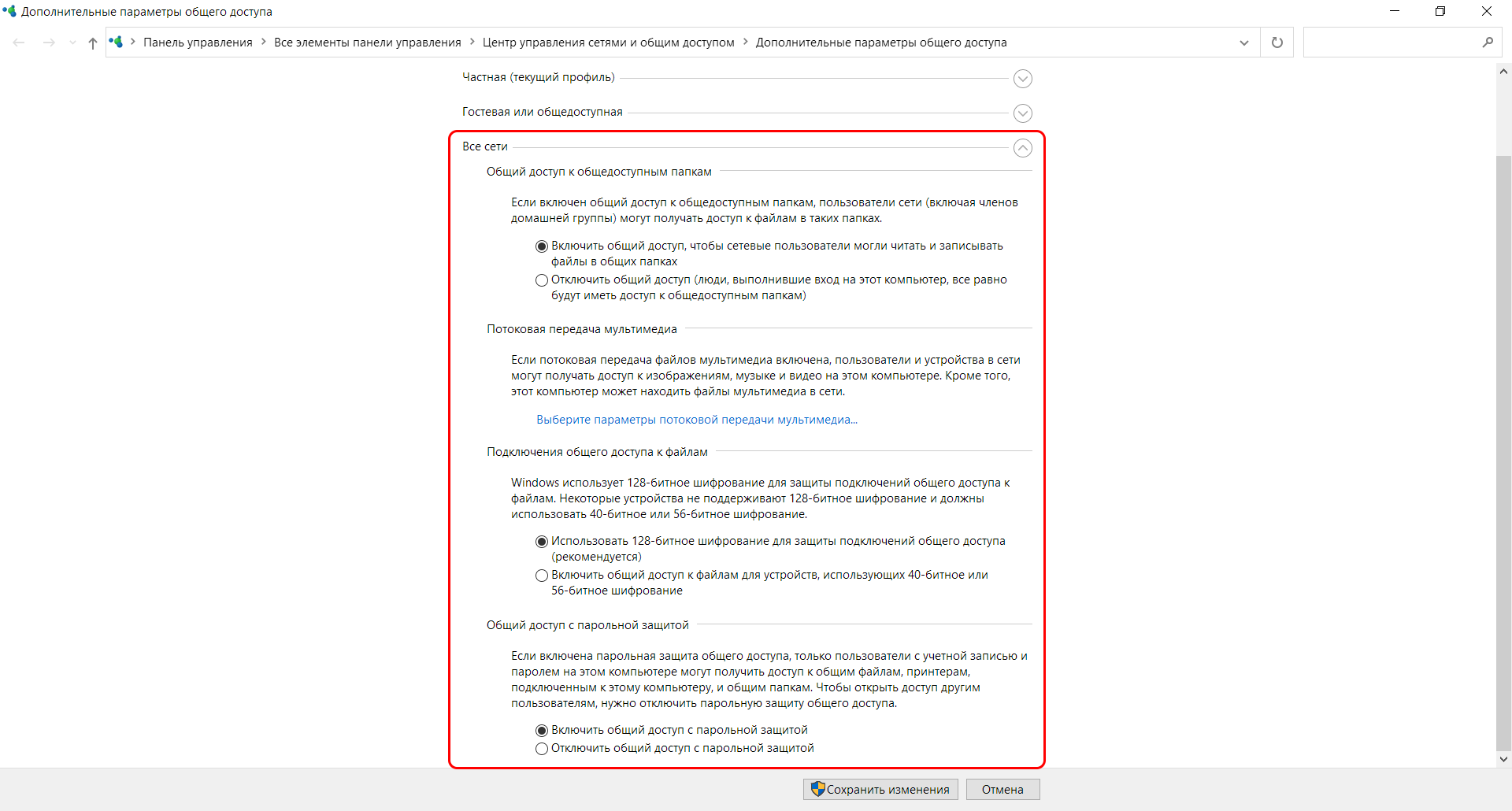

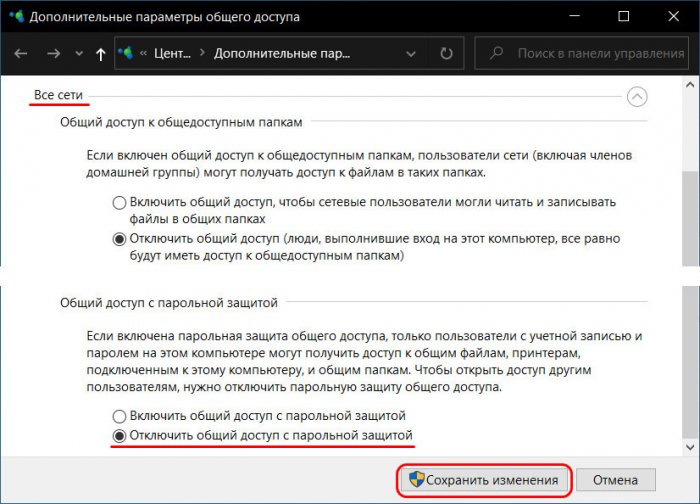

- Раскрываем пункт «Все сети» и в самом низу отмечаем пункт «Отключить общий доступ с парольной защитой». После нажимаем «Сохранить изменения».

На этом все. Теперь мы можем спокойно получить доступ к папке с другого компьютера без ввода логина и пароля.

В случае с диском все немного иначе:

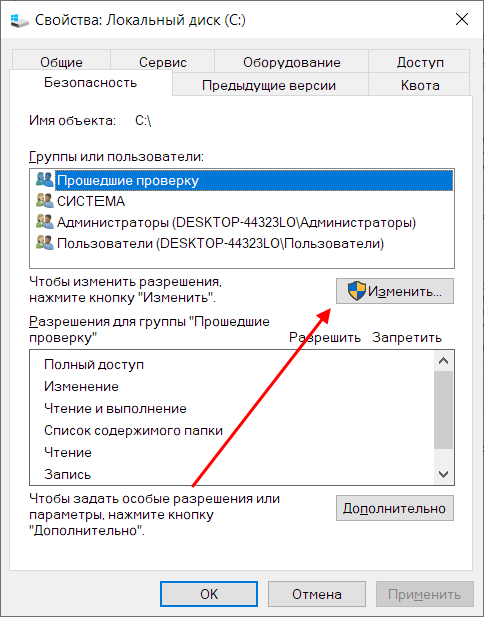

- Переходим в свойства локального диска и открываем раздел «Безопасность». Затем нажимаем «Изменить…».

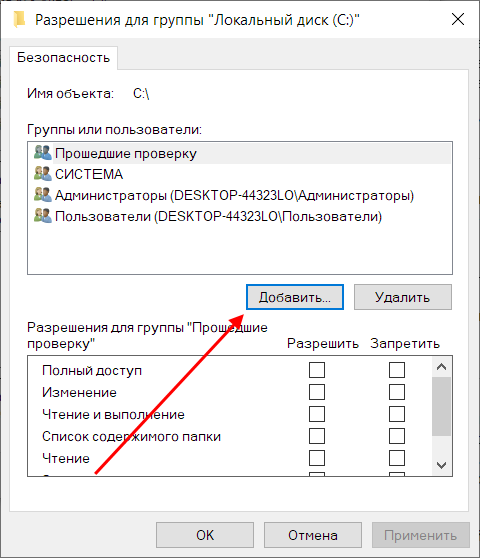

- Нажимаем «Добавить…».

- Добавляем новую группу «Все».

Вот так мы можем предоставить доступ к локальному диску без логина и пароля. Обязательно в конце примените внесенные изменения, по желанию добавьте нужные разрешения. Настройка редактора групповых политик аналогична той, что мы проводили выше.

Устранение неполадок при настройке общего доступа

В некоторых случаях система Windows 10 может выдавать предупреждения о недоступности сетевого ресурса либо просто «ругаться» на настройки. Все это можно исправить в «Центре управления сетями и общим доступом». Настройки стоит проверять на компьютере, к которому вы пытаетесь подключиться. Выглядеть они должны следующим образом:

- Для начала зайдем в нужное окно через свойство папки.

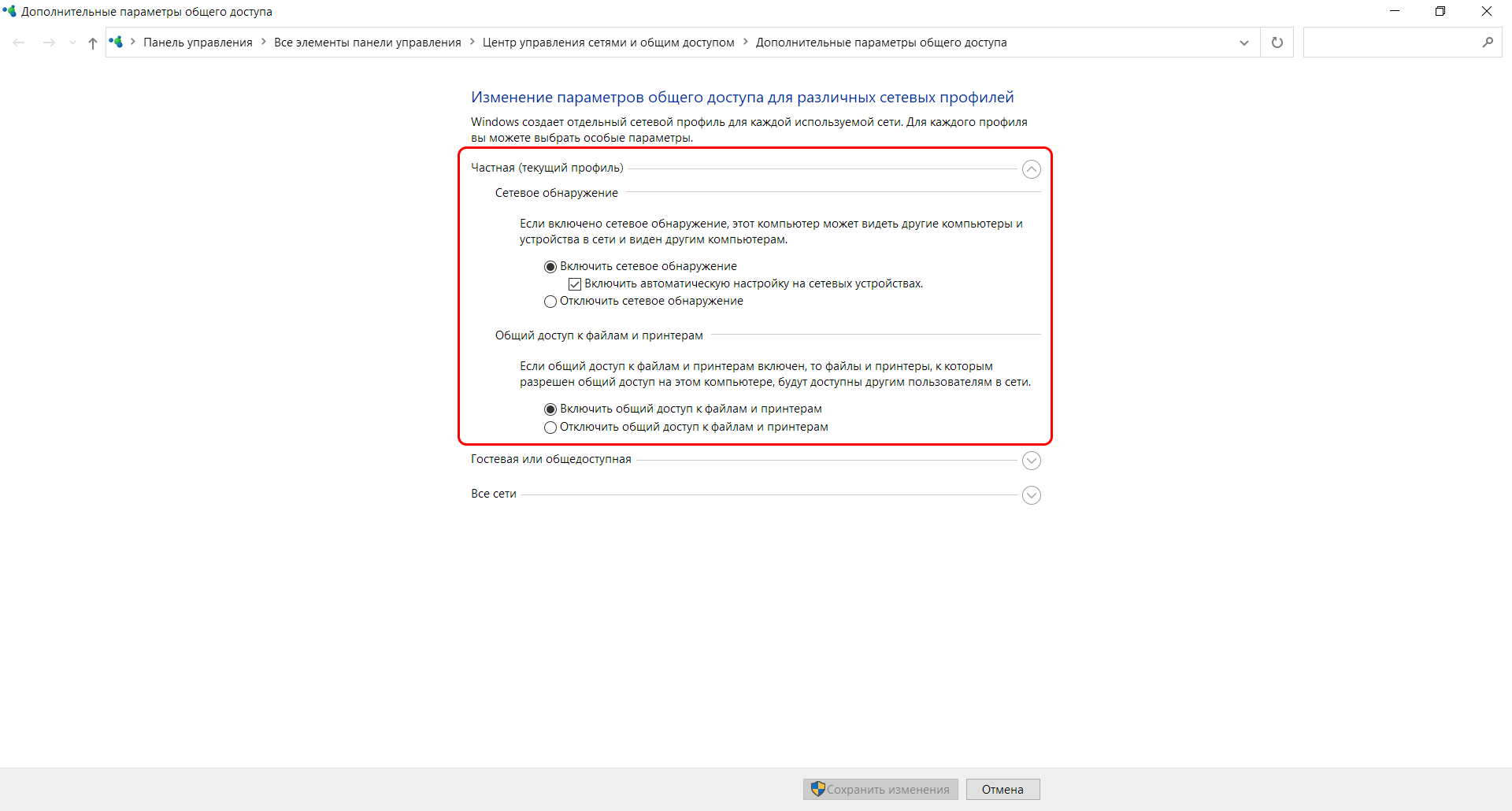

- Открываем первый пункт «Частная (текущий профиль)». Настройки должны быть выставлены так, как показано на скриншоте ниже:

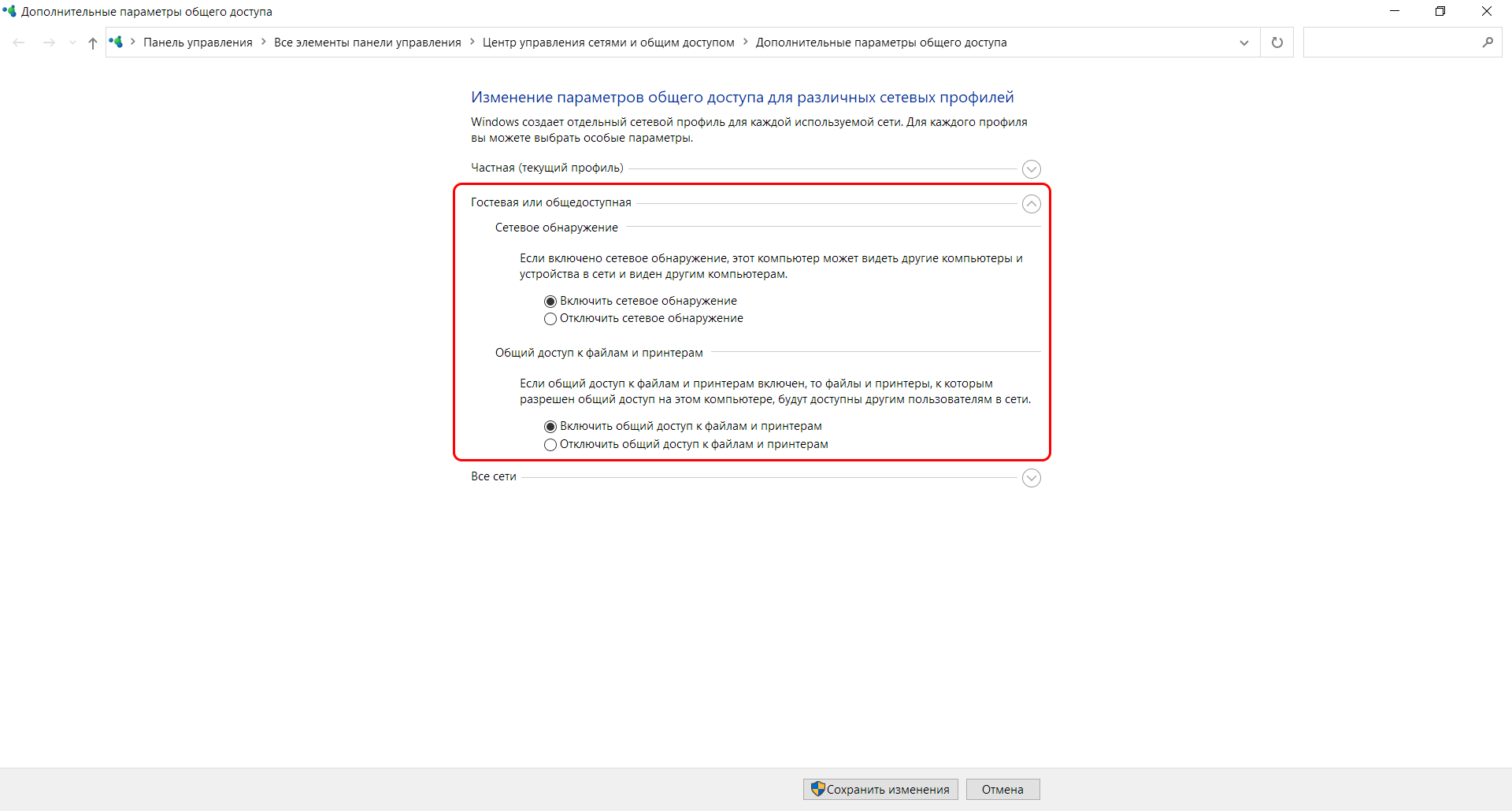

- Пункт «Гостевая или общедоступная»:

- Пункт «Все сети». Про последний блок я уже говорил – можно включить или отключить пароль.

Теперь можете снова подключиться к папке – все должно заработать. В некоторых случаях может потребоваться перезагрузка устройства.

Заключение

Получение общего доступа к папке или диску – простая задача, но со своими нюансами. Важно, чтобы оба устройства были подключены к одной сети – это может быть как проводное соединение, так и через Wi-Fi роутер. Если все учтено, но ошибки до сих пор не дают подключиться, то стоит отключить антивирусное средство либо воспользоваться вышеуказанной инструкцией.

Статья о разграничении прав доступа в операционных системах Windows: дискретном и мандатном. В статье рассматриваются разграничения прав доступа к папкам и файлам на уровне операционной системы Windows и с помощью Secret Net.

Содержание:

- Разграничение прав доступа на уровне операционной системы (дискретное разграничение в Windows)

- Разграничение прав доступа с помощью Secret Net

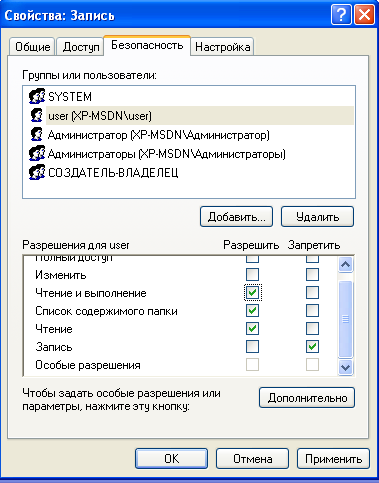

Дискретное разграничение прав доступа

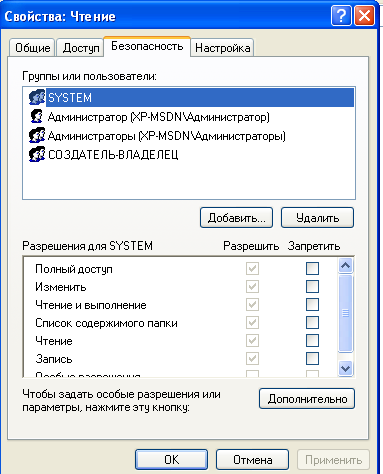

Для того, что бы настроить правила безопасности для папок нужно воспользоваться вкладкой «Безопасность». В Windows XP эта вкладка отключена по умолчанию. Для ее активации нужно зайти в свойства папки (Меню «Сервис» -> «Свойства папки» -> «Вид») и снять флажок «Использовать простой общий доступ к файлам».

Основные права доступа к папкам

В файловой системе NTFS в Windows XP существует шесть стандартных разрешений:

- Полный доступ;

- Изменить;

- Чтение и выполнение;

- Список содержимого папки;

- Чтение;

- Запись.

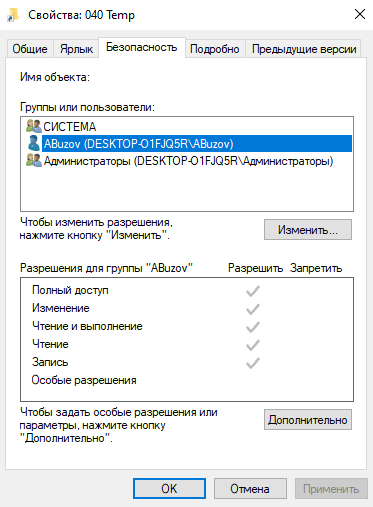

В Windows 10 нет стандартного разрешения «Список содержимого папки».

Эти разрешения могут предоставляться пользователю (или группе пользователей) для доступа к папкам и файлам. При этом право «Полный доступ» включат в себя все перечисленные права, и позволяет ими управлять.

Права доступа назначаются пользователю для каждого объекта (папки и файла). Для назначения прав нужно открыть меню «Свойства» и выбрать вкладку «Безопасность». После этого выбрать необходимо пользователя, которому будут назначаться разрешения.

Создайте папки по названиям разрешений, всего у вас будет 6 папок для Windows XP и для Windows 10. Я рассмотрю на примере Windows XP, на «десятке» вам будет проще. Скачайте папки по ссылке и скопируйте в них содержимое (не сами папки, а то, что в них находится).

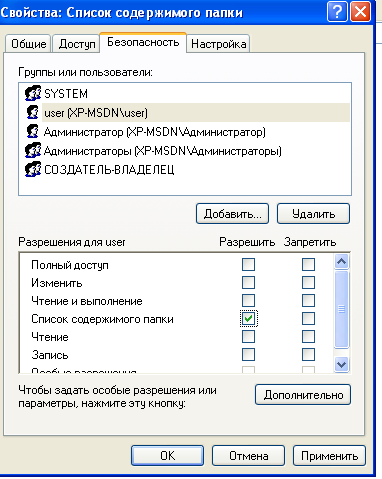

Отройте вкладку «Безопасность» в свойствах папки «Список содержимого папки». У меня есть пользователь user, вы можете добавить своего. Для того, что бы изменить право на объект нужно выбрать пользователя и указать ему разрешение, в данном случае «Список содержимого папки». Затем нажмите «Применить» и «ОК».

По аналогии установите права для соответствующих папок.

После установки прав доступа проверьте их. Для этого войдите в операционную систему под пользователем, для которого устанавливали права, в моем случае это user.

«Список содержимого папки» — предоставляет возможность просмотра файлов и папок в текущем каталоге. То есть вы можете посмотреть, что есть в папке, но запустить и открыть ничего не получиться.

«Чтение» — предоставляет возможность открывать в папке все файлы, кроме исполняемых файлов (например, с расширением .exe).

«Чтение и выполнение» — предоставляет возможность открывать в данном каталоге все файлы.

«Запись» — предоставляет возможность добавления файлов в папку без права на доступ к вложенным в него объектам, в том числе на просмотр содержимого каталога.

«Изменить» — предоставляет возможность открывать и создавать (изменять) файлы в папке.

«Полный доступ» — предоставляет все возможности для работы с папкой и вложенными файлами, включая изменение разрешений.

Откройте каждую папку и проверьте, что разрешения выполняются.

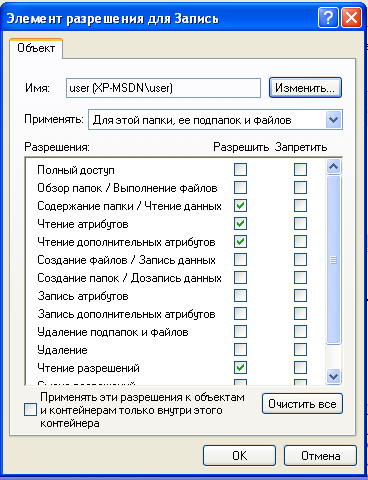

Элементы разрешений на доступ

Каждое разрешение состоит из нескольких элементов, которые позволяют более гибко настраивать систему безопасности. Войдите в операционную систему под учетной записью администратора.

Просмотреть элементы разрешений на доступ можно, нажав на кнопку «Дополнительно» во вкладке «Безопасность» и выбрав любой элемент разрешений.

Поэкспериментируйте с элементами и проверьте, как они работаю.

Владелец файла

В файловой системе NTFS у каждого файла есть свой владелец. Владельцем файла является пользователь операционной системы. Он может управлять разрешениями на доступ к объекту независимо от установленных разрешений.

Узнать, какой пользователь является владельцем файла или папки можно на закладке «Владелец» в дополнительных параметрах безопасности.

Наследование прав доступа

В файловой системе NTFS поддерживается наследование разрешений. Если вы устанавливаете разрешение на папку, то оно наследуется для всех вложенных файлов и папок.

При любых изменениях разрешений на родительскую папку они меняются в дочерних (вложенных) файлах и каталогах.

Для изменения унаследованных разрешений нужно открыть вкладку «Разрешения» в дополнительных параметрах безопасности. Там же можно отключить наследование разрешений.

Запреты

Кроме установки разрешений в файловых системах можно устанавливать запреты. Например, вы можете разрешить чтение и выполнение, но запретить запись. Таким образом, пользователь для которого установлен запрет и разрешения сможет запустить исполняемый файл или прочитать текстовый, но не сможет отредактировать и сохранить текстовый файл.

В дополнительных параметрах безопасности можно посмотреть действующие разрешения и для конкретного пользователя.

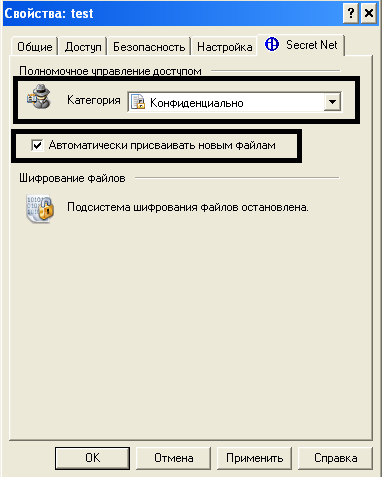

Разграничение прав доступа с помощью Secret Net (на примере версии 5.1)

При использовании Secret Net доступ к файлам осуществляется, в случае если пользователю присваивается соответствующий уровень допуска. В примере я использую Windows XP с установленным программным продуктом Secret Net 5.1.

Первым делом нужно запустить локальные параметры безопасности от имени Администратора: «Пуск –> Программы –> Secret Net 5 –> Локальная политика безопасности».

Далее необходимо перейти в «Параметры Secret Net» –> «Настройка подсистем» –> «Полномочное управление доступом: название уровней конфиденциальности».

Введите названия уровней. У меня это:

- Низший – Общедоступно.

- Средний – Конфиденциально.

- Высший – Секретно.

Настройка субъектов

Настройка субъектов в Secret Net производится в группе «Локальные пользователи и группы». Зайдите в меню «Пуск» –> «Программы» –> «Secret Net 5» –> «Управление компьютером» –> «Локальные пользователи и группы» –> «Пользователи».

Что бы настроить права администратора нужно выбрать учетную запись «Администратор» и перейти на вкладку Secret Net 5. Установим уровень доступа «секретно».

Далее установите все флажки.

- Управление категориями конфиденциальности означает, что пользователь имеет право изменять категории конфиденциальности папок и файлов, а так же может управлять режимом наследования категорий конфиденциальности папок.

- Печать конфиденциальных документов означает, что пользователь может распечатывать конфиденциальные документы. Данная возможность появляется, если включен контроль печати конфиденциальных документов.

- Вывод конфиденциальной информации означает, что пользователь может копировать конфиденциальную информацию на внешние носители.

После установки всех флажков нажмите «Применить» и «ОК».

Создадим нового пользователя. Для этого нужно перейти «Локальные пользователи и Группы» –> «Пользователи». Создайте новых пользователей, я назову их «Конфиденциальный» и «Секретный». По аналогии с пользователем Администратор установите для новых пользователей аналогичные уровни доступа и настройки как на рисунках ниже.

Настройка объектов

Та или иная категория конфиденциальности является атрибутом папки или файла. Изменения этих атрибутов производятся уполномоченными пользователями (в данном случае Администратором). Категория конфиденциальности может присваиваться новым файлам или папкам автоматически или по запросу.

Автоматическое присваивание категории конфиденциальности можно включить или отключить в окне настройки свойств папки. Этот параметр может редактировать только пользователь, у которого есть права на «Редактирование категорий конфиденциальности».

При этом стоит учесть, что категории конфиденциальности могут назначаться только папка и файлам в файловой системе NTFS. В случае если у пользователя нет такой привилегии, он может только повысить категорию конфиденциальности и только не выше своего уровня.

Попробуйте создать в паке новый файл или каталог, а после чего изменить ее уровень (повысить) и установить флажок «Автоматически присваивать новым файлам». У вас появиться окно «Изменение категорий конфиденциальности».

Выберите пункт «Присвоение категорий конфиденциальности всем файлам в каталоге» и нажмите «ОК» для присвоения категории конфиденциальности всем файлам кроме скрытых и системных файлов.

В случае если категория допуска пользователя выше чем категория конфиденциальности объект, то пользователь имеет право на чтение документа, но не имеет права изменять и сохранять документ.

Если пользователь с категорией «Общедоступно» попробует прочитать или удалить документ, то он получит соответствующие ошибки.

То есть пользователь не может работать с документами, у которых уровень конфиденциальности выше, чем у него.

Если вы зайдете под пользователем «Секретный» то вы сможете повысить уровень конфиденциальности файлов и работать с ними.

Не стоит забывать, что конфиденциальные файлы нельзя копировать в общедоступные папки, чтобы не допустить их утечки.

Контроль потоков данных

Контроль потоков данных используется для того, что бы запретить пользователям возможность понижения уровня конфиденциальности файлов.

Для этого нужно запустить «Локальные параметры безопасности»: «Пуск» – «Программы» –> «Secret Net 5» –> «Локальная политика безопасности», затем перейти в группу «Параметры Secret Net» –> «Настройки подсистем» и выбрать параметр «Полномочное управление доступом: Режим работы» и включить контроль потоков. Изменения вступят в силу после перезагрузки компьютера.

Если зайти (после перезагрузки) под пользователем «Секретный» появиться выбор уровня конфиденциальности для текущего сеанса. Выберите секретный уровень.

Если вы откроете файл с уровнем «Конфиденциально», отредактируете его и попробуете сохранить под другим именем и в другую папку, то вы получите ошибку, так как уровень сеанса (секретный) выше, чем уровень файла (конфиденциальный) и включен контроль потоков данных.

На этом все, если у вас остались вопросы задавайте их в комментариях.

Продолжаем рассматривать новые и улучшенные возможности новой операционной системы Windows 7. На очереди — средства для работы с сетью. Кроме них, в этой статье мы остановимся на новых средствах для устранения неполадок, особенностях обновленного инструмента для дефрагментации жестких дисков, а также рассмотрим новый интерфейс для управления внешними устройствами Device Stage.

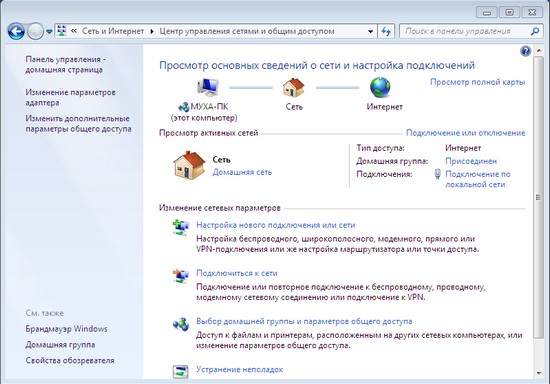

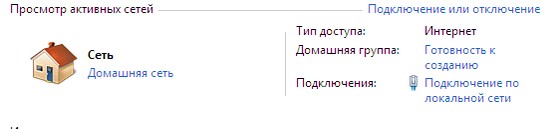

⇡#Обновленный «Центр управления сетями и общим доступом»

Все основные настройки, которые касаются работы с сетью, в Windows 7 собраны в окне «Центр управления сетями и общим доступом» (Network and Sharing Center). Это окно является новым для тех, кто ранее работал с Windows XP, однако оно хорошо знакомо пользователям Windows Vista.

В Windows 7 «Центр управления сетями и общим доступом» был переработан. Во-первых, был изменен раздел «Просмотр активных сетей» (View your active networks) — теперь он более нагляден. Во-вторых, в Windows 7 те параметры, которые имеют отношение к управлению сетями и общим доступом, были перемещены в окно «Выбор параметров домашней группы и общего доступа к данным» (Choose homegroup and sharing options).

Наконец, в левой части окна уменьшилось число ссылок, по которым можно быстро перейти к различным параметрам, имеющим отношение к сетевым подключениям. Теперь их можно обнаружить при просмотре окна «Сеть и Интернет» (Network and Internet).

В целом, произведенные изменения, делают окно «Центра управления сетями и общим доступом» более понятным для обычных пользователей, которым не нужно разбираться с тонкими настройками сети.

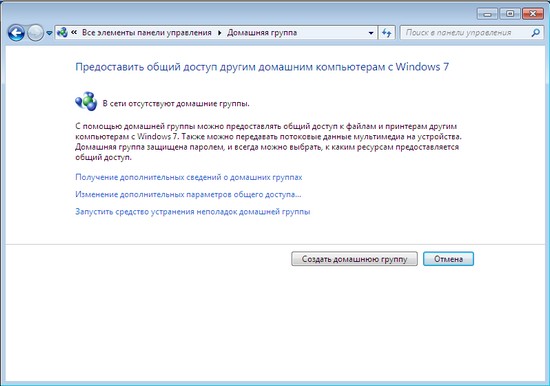

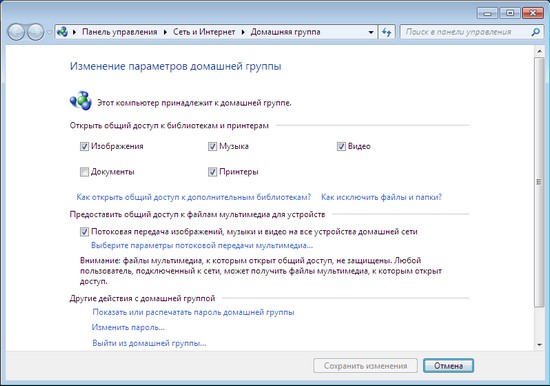

⇡#Домашняя группа — быстрый доступ к файлам в локальной сети

Главное нововведение Windows 7, которое имеет отношение к работе с сетью, — это домашняя группа (HomeGroup). Домашняя группа позволяет организовать быстрый обмен данными между компьютерами, которые подключены к домашней локальной сети. Необходимость подобной функции назрела уже давно — мало кто выбрасывает старые компьютеры, большинство из нас оставляет старенькое «железо» дома, и оно еще многие годы используется в качестве медиацентра, как игровой центр для мамы, которая обожает игру в Lines и т.д. Именно поэтому в большинстве домов уже давно работает по несколько компьютеров, которые объединены в сеть.

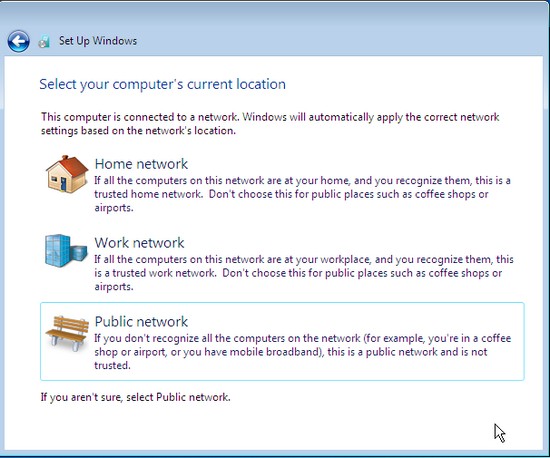

Если на каждом из этих ПК установлена Windows 7, то работать с хранящимися на них данными гораздо проще. Для того чтобы получить доступ к файлам, папкам, общим устройствам, которые являются частью домашней группы, не нужно каждый раз вводить пароли. Достаточно выбрать на каждом компьютере папки и устройства, которые будут являться общими, и к ним можно будет быстро получить доступ с любого компьютера в домашней сети.

Еще во время установки системы пользователю предлагается указать, к какой сети подключен компьютер: к офисной, к общедоступной или к домашней. Если выбрать третий вариант, то Windows предполагает, что вы являетесь частью безопасной домашней сети, и позволяет использовать функцию «Домашняя группа».

Но если компьютеры объединены в домашнюю локальную сеть, но на них не установлена Windows 7, для них функция домашней группы работать не будет. Домашние группы могут быть созданы только между компьютерами, которые работают под управлением Windows 7. При этом стоит иметь в виду, что создание новой домашней группы поддерживается только на тех компьютерах, на которых установлены версии Windows 7 «Домашняя расширенная» (Home Premium), «Профессиональная» (Professional Edition) и «Максимальная» (Ultimate Edition). В редакциях «Начальная» (Starter Edition) и «Домашняя базовая» (Home Basic) поддерживается только присоединение к уже существующей домашней группе.

Настройки домашней группы можно найти в панели управления — в ней есть специальный раздел, который так и называется — «Домашняя группа». Для того чтобы быстро его открыть, достаточно набрать в поле поиска меню «Пуск» слово «домашняя» и нажать клавишу Enter.

Для создания домашней группы необходимо открыть окно «Центр управления сетями и общим доступом» (Network and Sharing Center) из панели управления. В разделе «Просмотр активных сетей» (View your active networks) можно увидеть тип сети, к которой подключен компьютер и, если это домашняя сеть, то сразу понятно, подключен ли компьютер к домашней сети, или нет. Если в сети еще нет домашних групп, вы увидите ссылку «Готовность к созданию» (Ready to create). Щелкните по ней, чтобы запустить мастер создания домашней группы.

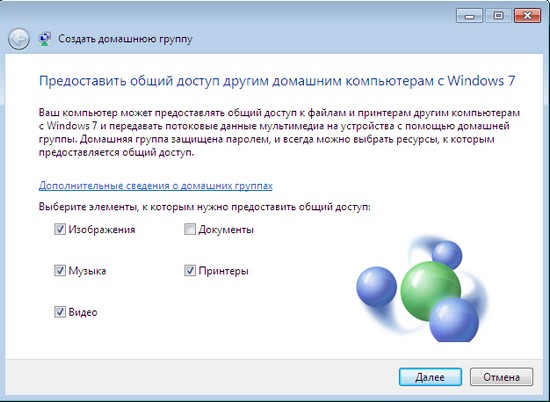

Для начала Windows 7 предложит определиться с тем, к каким данным вы хотите предоставить совместный доступ. На этом этапе невозможно добавить в список общедоступных элементов отдельные папки, можно лишь указать, нужно ли открывать совместный доступ к принтерам, а также к стандартным библиотекам — «Изображения» (Pictures), «Документы» (Documents), «Музыка» (Music) и «Видео» (Videos).

Напомним, что библиотеки являются новым средством для организации файлов в Windows 7. Они дают возможность собрать в одном месте содержимое одного типа, которое реально находится в разных папках и на разных дисках. Подробнее о библиотеках читайте в статье «Скрытый потенциал Windows 7: куда ведет «Проводник»?»

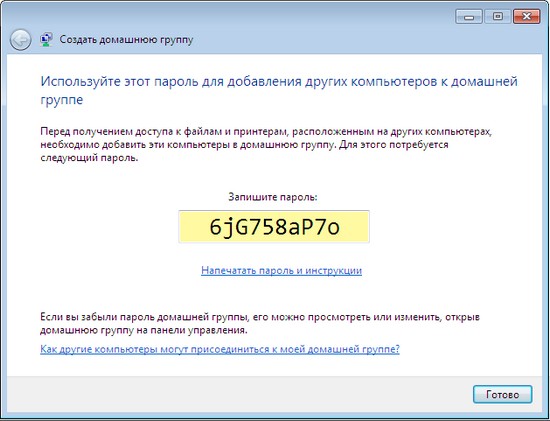

Создание домашней группы займет несколько секунд, после чего Windows сгенерирует пароль, который потребуется для добавления других компьютеров в домашнюю группу. Поскольку этот труднозапоминаемый пароль нужно будет вводить на всех компьютерах, которые будут присоединены к домашней группе, для удобства его можно распечатать, воспользовавшись размещенной тут же ссылкой. Указать собственный пароль на этом этапе невозможно, однако его можно позже изменить в настройках домашней группы.

После нажатия кнопки «Готово» (Done) система откроет окно настроек домашней группы, в котором можно будет изменить параметры общего доступа к разным типам данных, просмотреть пароль или изменить его.

Если вы захотите изменить пароль, имейте в виду, что прежде, чем это делать, нужно убедиться, что в домашней сети нет компьютеров, которые находятся в спящем режиме или в режиме гибернации. После смены пароля его необходимо будет изменить на всех компьютерах, подключенных к домашней группе. Именно поэтому автоматически сгенерированный пароль гораздо удобнее менять сразу после создания домашней группы, еще до того, как вы присоедините к ней другие компьютеры.

Присоединение к домашней группе осуществляется в том же окне «Центр управления сетями и общим доступом». После того, как в локальной сети создана домашняя группа, на других компьютерах в разделе «Просмотр активных сетей» вы сможете увидеть ссылку «Готовность к присоединению». Щелкнув по ней, вы сможете указать, какие ресурсы этого компьютера вы желаете сделать общими. После этого нужно будет ввести пароль домашней группы.

Если необходимо присоединить к домашней группе дополнительный компьютер, а пароль вы забыли, его всегда можно просмотреть на любом из компьютеров, которые являются частью домашней группы. Для этого нужно зайти в настройки домашней группы и щелкнуть по ссылке «Показать или распечатать пароль домашней группы».

Если, присоединяя компьютер к домашней группе, вы получаете сообщение о том, что пароль неправильный, но при этом уверены в том, что вводите его верно, возможно, причина в настройках даты и времени. Согласно официальному сообщению, опубликованному на сайте Microsoft в разделе поддержки пользователей, данная ошибка возникает в том случае, если настройки даты и времени на компьютерах домашней группы не совпадают. На компьютере, который необходимо присоединить к домашней группе, нужно установить ту же дату и то же время, что и на ПК, на котором была создана домашняя группа.

После того, как компьютеры будут присоединены к домашней группе, они станут видны в «Проводнике» в разделе «Домашняя группа», и все пользователи смогут быстро получить доступ к файлам, которые были открыты для общего доступа.

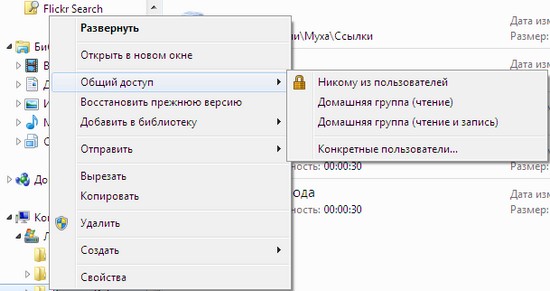

Используя контекстное меню «Проводника», можно быстро управлять ресурсами, которые будут открыты для других пользователей, подключенных к домашней группе. Щелкните по папке или по библиотеке правой кнопкой мыши и выберите подменю «Общий доступ». После этого вы cможете открыть ресурсы для чтения или же для чтения и записи для пользователей домашней группы.

Отметим, что поскольку домашняя группа является упрощенным механизмом для обмена файлами, она не предусматривает настройку прав доступа для каждого пользователя отдельно. Для более тонкой настройки ограничений необходимо обратиться к параметрам общего доступа и вручную указать тех пользователей, которые смогут просматривать или изменять файлы.

Компьютер не может одновременно быть подключен к нескольким домашним группам. Если вы хотите подключиться к другой домашней группе, необходимо сначала выйти из первой. Для этого нужно открыть окно настроек домашней группы и щелкнуть по ссылке «Выйти из домашней группы» (Leave the homegroup), после чего подтвердить свое желание это сделать.

Функция «Домашняя группа» недоступна в том случае, если в настройках системы указано, что компьютер подключен к офисной или к общедоступной сети. Если требуется на время присоединить компьютер к домашней группе (например, вы забрали домой ноутбук, который обычно используете в офисе), то необходимо сначала поменять тип сети, после чего можно будет стать частью домашней группы и получить доступ к домашним сетевым ресурсам.

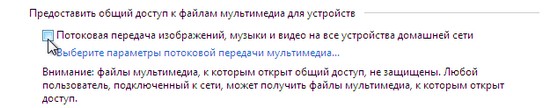

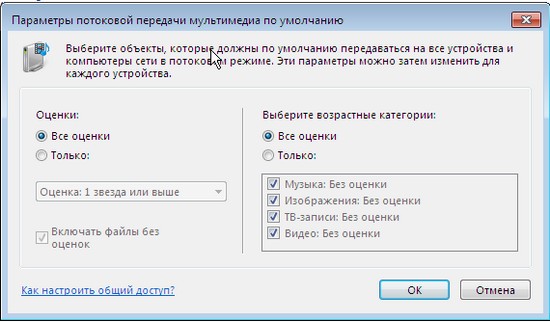

Используя функцию домашней группы можно не только быстро получать доступ к файлам, хранящимся на других компьютерах, но и осуществлять потоковую передачу данных по сети. Эта функция будет полезна, например, в том случае, если к домашней сети подключены цифровые фоторамки, современные телевизоры, Wi-Fi-приемники потокового радио и другие подобные устройства. Для включения потоковой передачи данных необходимо установить соответствующий флажок в настройках домашней группы, после чего определиться с некоторыми параметрами.

Во-первых, нужно выбрать имя для библиотеки мультимедиа. Под этим названием библиотека будет отображаться на других компьютерах сети в Windows Media Player в разделе «Другие библиотеки». Затем можно настроить параметры доступа. Ссылка «Выбор параметров по умолчанию» открывает окно, в котором можно указать общие параметры доступа, а если щелкнуть по ссылке «Настроить» возле каждого из устройств в сети, можно задать собственные параметры для каждого компьютера.

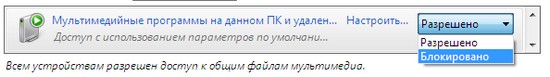

Тут же можно быстро закрывать доступ к общим файлам мультимедиа для определенного компьютера.

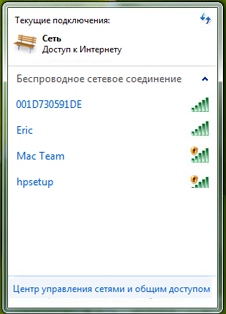

⇡#Быстрое подключение к доступным сетям из системного трея

В первой статье нашего цикла (см. «Скрытый потенциал Windows 7: ставим новые «окна»») мы уже говорили об улучшениях, которые произошли в области уведомлений. Одно из них напрямую касается работы с сетью. Теперь при щелчке по значку «Сеть», который по умолчанию отображается в системном трее, можно увидеть список всех доступных для подключения сетей, в том числе беспроводных, корпоративных, мобильных широкополосных и т.д.

Щелкнув по названию сети, можно сразу же подключиться к ней и так же быстро отключиться от нее. В меню «Просмотр доступных сетей» (View Available Networks) показываются и все текущие подключения для данного компьютера, а также имеется ссылка для быстрого открытия «Центра управления сетями и общим доступом».

Возможность быстрого подключения к сети особенно удобна при работе с ноутбуком, ведь используя его в разных местах, вы постоянно меняете настройки подключения к интернету.

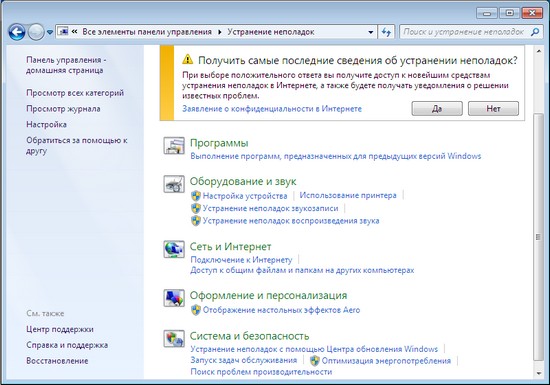

⇡#Единый центр для устранения неполадок

Средства для диагностики и устранения неполадок присутствовали и в предыдущих версиях ОС от Microsoft, но лишь в Windows 7 они были собраны в едином интерфейсе. Теперь для того, чтобы исправить возникшие в процессе работы проблемы можно обратиться к разделу «Устранение неполадок» (Troubleshooting) панели управления.

Все средства для устранения неполадок разделены на несколько категорий: те, которые относятся к программному обеспечению, к подключенным к компьютеру устройствам, к настройке сети и организации совместного доступа к файлам и папкам, к использованию принтеров, к работе со звуком, к оформлению рабочего стола, к средствам оптимизации работы системы и к запуску задач обслуживания. Все эти средства организованы в виде мастеров, которые пытаются найти проблемы, а затем предлагают пользователю пути их решения.

«Устранение неполадок» — это еще один инструмент новой ОС, который дает возможность среднестатистическому пользователю самостоятельно разобраться с проблемами, на решение которых ранее требовалась помощь опытных коллег.

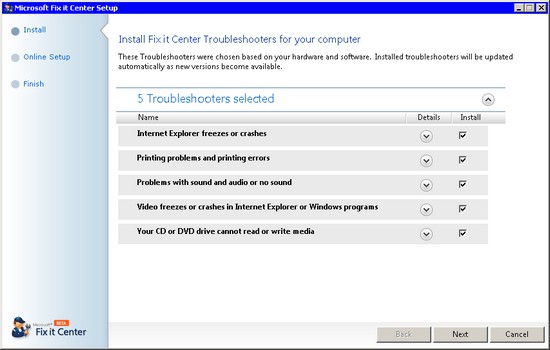

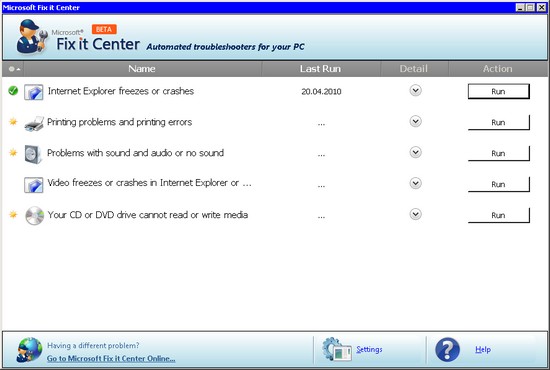

Отметим, что с недавнего времени возможностями средства «Устранение неполадок» могут воспользоваться не только те, кто уже перешел на Windows 7. Буквально на прошлой неделе корпорация Microsoft начала бета-тестирование нового онлайнового сервиса Fix it Center, который основан на этих инструментах для диагностики. Fix it Center доступен не только для Windows 7, но и для платформ Windows XP SP3, Windows XP Pro (64-bit) SP2, Windows Vista, Windows 7, Windows Server 2003 SP2, Windows Server 2008 и Windows Server 2008 R2.

Сервис предлагает загрузить и запустить на компьютере небольшое приложение, которое автоматически определит наличие на компьютере тех или иных проблем и попытается решить их.

Кроме этого, во время установки этой программы можно бесплатно создать учетную запись на сервисе Fix it Center Online. Благодаря этому можно будет управлять всеми компьютерами, которые находятся в вашем распоряжении, из единого центра. Учетная запись на Fix it Center Online будет полезна и в том случае, если программе не удастся справиться с какой-либо проблемой. В этом случае сотрудник службы технической поддержки Microsoft сможет посредством информации, которая хранится в учетной записи, получить представление об аппаратном обеспечении вашего ПК, о возникшей проблеме и о том, какие шаги уже предпринимались для ее решения.

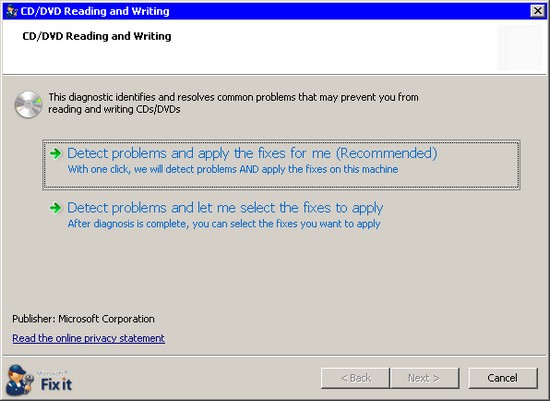

В общей сложности, Fix it Center предлагает около трехсот исправлений. Так, с его помощью можно решить проблемы, связанные с работоспособностью Internet Explorer (в процессе тестирования на нашем ПК программа обнаружила и удалила Yahoo! Toolbar из браузера), с невозможностью записи или чтения компакт-дисков, с отсутствием звука, невозможностью печати документов и т.д.

Запуская мастер устранения неполадок, можно предоставить программе полную свободу действий (в этом случае она сама исправит найденные ошибки) или же получить отчет об обнаруженных неполадках, после чего самостоятельно решить, какие из них нужно исправлять.

В программе ведется статистика всех результатов сканирования, а также всех исправленных ошибок.

⇡#Device Stage — новое средство управления внешними устройствами

Вряд ли найдется много таких пользователей, которые никогда бы не подключали к своему компьютеру внешние устройства. Принтер, сканер, MP3-плеер, устройство для чтения карт памяти… Многие из нас ежедневно пользуются едва ли не десятком внешних устройств. В Windows 7 был представлен новый интерфейс для упрощения работы с ними, получивший название Device Stage.

Device Stage позволяет быстро управлять подключенными к компьютеру устройствами, причем, число доступных возможностей зависит от производителя устройства. Если вы работаете с новым устройством, которое совместимо с Windows 7, то, из окна «Устройства и принтеры» (Devices and Printers) панели управления вы сможете выполнять различные операции с ним. Например, можно видеть статус устройства, просматривать информацию о нем, изменять его параметры, синхронизировать его с компьютером, выявлять неполадки и т.д. Чтобы все эти и другие возможности были доступны для пользователя, разработчики должны снабдить его специальным набором XML-файлов, которые и описывают интерфейс Device Stage.

Интерфейс Device Stage особенно удобен, например, при работе с МФУ. При подключении устройства подобного типа к компьютеру, работающему под управлением предыдущих версий Windows, нередко можно было наблюдать, что оно показывалось как несколько независимых устройств. Теперь же разработчики могут создать единый интерфейс для работы со своими устройствами и помочь пользователям в их настройке и в повседневной работе с ними.

Окно «Устройства и принтеры», в котором можно увидеть список всех подключенных к компьютеру устройств, можно вызвать непосредственно из меню «Пуск».

В этом окне вы можете увидеть следующие типы устройств: мобильные телефоны, фотоаппараты, MP3-плееры, клавиатуры, мыши, web-камеры, мониторы, принтеры, сканеры, Bluetooth-адаптеры, внешние жесткие диски, сетевые устройства, источники бесперебойного питания и пр. Отсюда можно быстро переходить к настройкам устройств, запускать связанные с ними приложения и т.д.

⇡#Новые возможности дефрагментации

Для многих пользователей дефрагментация дисков — это такая же привычная и обязательная процедура, как, скажем, регулярная проверка файлов антивирусом. Увеличивающийся процент фрагментированных данных на жестком диске приводит к заметному снижению производительности при чтении и записи на устройствов. Кроме этого, заметный эффект фрагментации может негативно сказаться и на сроке службы жесткого диска, особенно, если часто считываемые данные расположены в разных участках диска. Поэтому время от времени действительно полезно проводить операцию дефрагментации дисков.

В Windows 7 стандартный инструмент для дефрагментации был улучшен. Теперь он обладает более совершенным алгоритмом дефрагментации, и весь процесс его работы можно гибко настроить при помощи командной строки. В отличие от дефрагментаторов, которые имелись в предыдущих версиях ОС от Microsoft, инструмент Windows 7 позволяет параллельно выполнять обработку нескольких разделов, а также предоставляет подробную информацию о статусе запущенного процесса.

Для запуска интегрированного дефрагментатора, следует открыть сеанс работы с командной строкой и набрать «defrag».

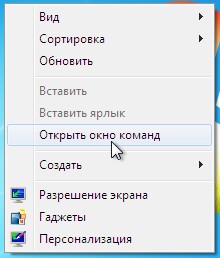

Кстати, вот еще одна «изюминка» Windows 7 — чтобы быстро запустить командную строку, достаточно открыть контекстное меню Windows, удерживая при этом нажатой клавишу «Shift». Если это сделать, в меню появится дополнительная команда «Открыть окно команд» (Open command window here).

Чтобы задать специальные опции дефрагментации, необходимо использовать специальные ключи:

- /A — команда для выполнения анализа фрагментации на указанных разделах. После обработки данных, программа покажет процент фрагментации и даст рекомендацию относительно того, насколько в данном случае необходима дефрагментация.

- /C — команда запуска дефрагментации на всех разделах. Очень удобно использовать, если в текущей конфигурации используется большое количество разделов.

- /E — команда запуска дефрагментации на всех дисках, исключая указанные разделы.

- /F — команда для игнорирования дефрагментатором недостаточного места на диске.

- /H — запуск дефрагментации со средним приоритетом. Если запустить дефрагментацию без этого ключа, операция будет выполняться с низким приоритетом в системе.

- /M — команда для одновременной дефрагментации разных разделов в фоновом режиме.

- /R — позволит выполнить дефрагментацию нескольких дисков в непрерывном режиме, при котором утилита будет объединять только те данные, фрагменты которых не превышают 64 Мб. Такой вариант работы обусловлен особенностями нового алгоритма дефрагментации — подобное правило переноса данных ранее использовалось в Windows Vista.

- /T — команда для слежения за запущенным процессом дефрагментации указанного раздела.

- /U — позволяет вывести на экран статус операции дефрагментации.

- /V — задействует более подробный отчет статистики дефрагментации, показывая уровень фрагментации файлов, а также выводя информацию о свободном дисковом пространстве и MFT (Master File Table — главная таблица файлов).

- /X — дает возможность запустить процесс объединения свободного пространства на выбранных разделах.

Для выполнения дефрагментации можно использовать не только командную строку, но и графический интерфейс утилиты «Дефрагментация диска». Чтобы открыть это приложение, необходимо набрать в поле поиска меню «Пуск» слово «дефрагментация» (в англ. версии — «defragmenter»). В отличие от Windows XP, в новой системе от Microsoft можно настраивать расписание запуска дефрагментации дисков. Для этого нужно нажать кнопку «Настроить расписание» (Configure schedule…) и установить периодичность задействования этой операции, например, еженедельно по средам в час ночи.

Улучшенный в Windows 7 алгоритм копирования данных в процессе дефрагментации дисковых разделов, позволяет перемещать те данные, с которыми не справлялись инструменты дефрагментации в предыдущих версиях операционной системы. Это заметно, например, при работе с файлами, содержащими метаданные NTFS.

Одна из сильных сторон Windows 7 — хорошая оптимизация работы системы, позволяющая использовать новую платформу на нетбуках и других портативных устройствах с минимальным энергопотреблением. Например, благодаря поддержке твердотельных дисков, новая операционная система автоматически отключает дефрагментацию SSD-устройств. Поскольку эта операция никак не сказывается на производительности твердотельных дисков, использование дефрагментации лишь сокращает срок службы этих устройств.

⇡#***

В следующий раз мы более подробно расскажем об энергосберегающих возможностях новой системы, рассмотрим управление электропитанием, а также затронем некоторые аспекты безопасности Windows 7.

Если Вы заметили ошибку — выделите ее мышью и нажмите CTRL+ENTER.

Привет, друзья. В одной из недавних статей сайта мы рассмотрели обновлённый материал по теме использования «Домашней группы» Windows – функции, реализующей в общей локальной сети группу компьютеров с запароленным подключением к этой группе. Начиная с версии 1803 Windows 10, в этой системе функция «Домашней группы» удалена, в ней остался только обычный функционал настройки локальных сетей и реализации общего доступа к ресурсам сетевых пользователей. И, собственно, вот эту тему и хотелось бы раскрыть в этой публикации. Этот обычный функционал одинаково настраивается и работает во всех актуальных версиях Windows 7, 8.1 и 10. Ну что же, давайте приступим: как в Windows настроить локальную сеть и расшарить файлы для общего доступа?

Как в Windows настроить локальную сеть и расшарить файлы для общего доступа

Общий сетевой доступ к данным в Windows

Итак, друзья, если у вас в помещении настроена локальная сеть – через прямое подключение кабелем двух компьютеров, с использованием свича или роутера, в системах Windows 7, 8.1 и 10 вы можете настроить локальную сеть, и каждый из пользователей сможет расшарить (т.е. открыть для общего доступа) папки с файлами, которыми он желает поделиться с другими пользователями. Операционная система от Microsoft предлагает нам гибкие возможности в плане расшаривания данных.

Общий доступ к нашим файлам может быть разным: сетевым пользователям можно предоставить только возможность чтения данных, т.е. просмотра и копирования файлов, а можно дать им разрешение и на запись данных, т.е. редактирование файлов, их перемещение и удаление. Общий доступ к данным своего компьютера можем настроить для всех сетевых пользователей или для отдельных. Можем всем пользователям дать доступ с правом чтения данных, а отдельным пользователям – с правом чтения и записи данных. Ну и также можем использовать возможности общего доступа исключительно для себя: если доступ будет с парольной защитой, только мы сами сможем подключиться к расшаренным папкам на своём компьютере с других компьютеров локальной сети. В таком случае подключение будет требовать ввод имени и пароля учётной записи Windows на нашем компьютере с расшаренными файлами.

В общем, друзья, для разных политик доступа к расшаренным в сети данным у Windows есть настроечные решения. Свою политику вы формируете сами, исходя из вашей жизненной ситуации – с кем и чем по сети делиться. Мы же рассмотрим ниже самый простой пример настройки локальной сети и расшаривания сетевых ресурсов – с незапароленным доступом, с доступными для всех сетевых пользователей расшаренными данными.

Настройка параметров общего доступа

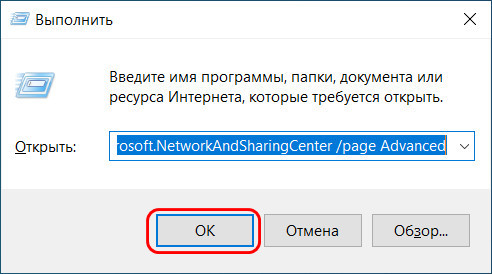

Первым делом, друзья, на каждом из сетевых компьютеров необходимо внести настройки в параметры сетевого обнаружения и общего доступа. Эти параметры находятся в панели управления, и кратчайший путь попасть к ним в любой из актуальных версий Windows, это нажать клавиши Win+R и ввести путь открытия:

%windir%system32control.exe /name Microsoft.NetworkAndSharingCenter /page Advanced

Далее жмём Enter или «Ок».

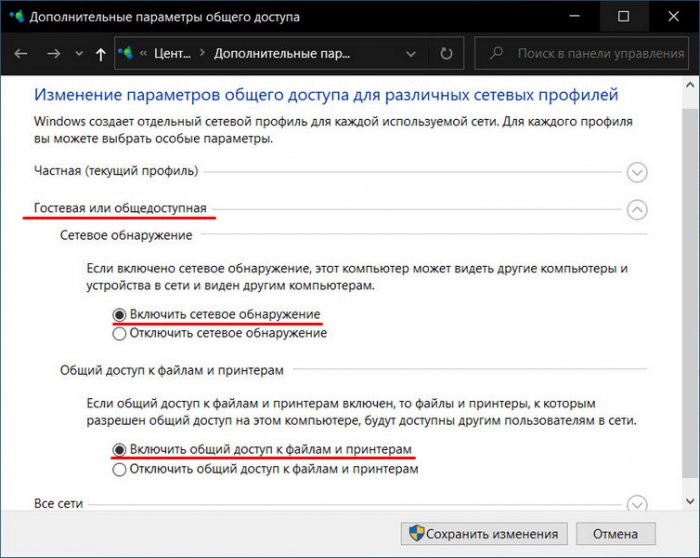

Раскрываем вкладку сетевого профиля «Гостевая или общедоступная». Выставляем настройки сетевого обнаружения: должен быть активен пункт «Включить сетевое обнаружение». И выставляем настройки общего доступа: должен быть активен пункт «Включить общий доступ к файлам и принтерам».

Теперь раскрываем вкладку сетевого профиля «Все сети» и здесь выставляем настройки общего доступа с парольной защитой: должен быть активен пункт «Отключить общий доступ с парольной защитой». По итогу внесения настроек жмём кнопку «Сохранить изменения».

И вот такие настройки вносим на каждом из компьютеров локальной сети.

Расшаривание сетевых ресурсов

Итак, мы внесли необходимые настройки, чтобы компьютер определялся в локальной сети. Теперь же мы обеспечим непосредственно сами сетевые ресурсы этого компьютера – расшарим на нём некоторые файлы. Это могут быть файлы в отдельных папках или даже целые диски. Друзья, к сетевым ресурсам компьютера также относится принтер, но его настройка для общего сетевого использования – это отдельная тема, кому нужно, смотрите статью «Как расшарить принтер в Windows 10». В этой же статье будем говорить только о расшаривании данных.

Чтобы расшарить в сети папку с файлами, на ней в проводнике вызываем контекстное меню, выбираем «Предоставить доступ к», далее – «Отдельным людям».

Теперь из выпадающего перечня выбираем «Все», жмём «Добавить».

Повторюсь, мы настраиваем общий доступ для всех сетевых пользователей без ограничений, поэтому для категории «Все» мы устанавливаем уровень разрешений «Чтение и запись». И жмём внизу кнопку «Поделиться».

Папка расшарена, жмём «Готово».

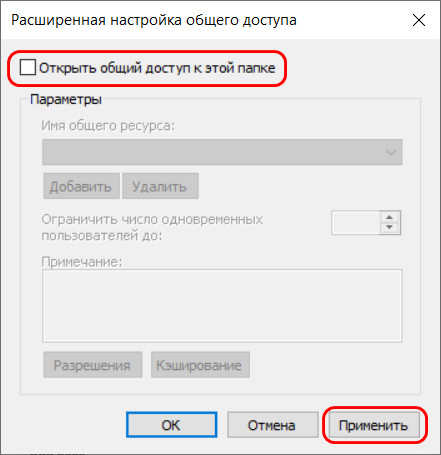

Если нам нужно предоставить общий доступ к целому диску компьютера, в его контекстном меню проводника выбираем «Предоставить доступ к», далее – «Расширенная настройка».

В окне свойств диска открываем вкладку «Доступ», жмём кнопку «Расширенная настройка».

Ставим галочку «Открыть общий доступ к этой папке». Кликаем «Разрешения».

Выставляем в нашем случае полный доступ, т.е. даём разрешение сетевым пользователям и на чтение, и на изменение данных. Жмём «Применить».

После этого вернёмся в предыдущее окошко, здесь также жмём «Применить».

По этому же принципу расшариваем данные на всех компьютерах локальной сети.

Доступ к рашаренным ресурсам с сетевых компьютеров

Итак, общие ресурсы компьютера у нас обеспечены, а как другим пользователям получить к ним доступ со своих сетевых компьютеров? Друзья, после внесения настроек локальной сети и расшаривания общих ресурсов рекомендую перезагрузить компьютер или хотя бы перезайти в систему. До этих действий компьютер не всегда видится в локальной сети. А может быть так, что сам компьютер видится, но нет доступа к его общим папкам. И ещё может быть так, что без перезагрузки или перезахода в систему компьютер, с которого мы хотим получить доступ к ресурсам сети, не сможет увидеть сетевые компьютеры и их расшаренные данные. Имейте в виду этот нюанс.

Ну а получить доступ к сетевым ресурсам в любой актуальной версии Windows очень просто. В проводнике открываем раздел «Сеть» выбираем нужный нам сетевой компьютер.

Видим все его папки с общим доступом. Можем зайти в эти папки и работать с их содержимым.

Изменение или прекращение общего доступа

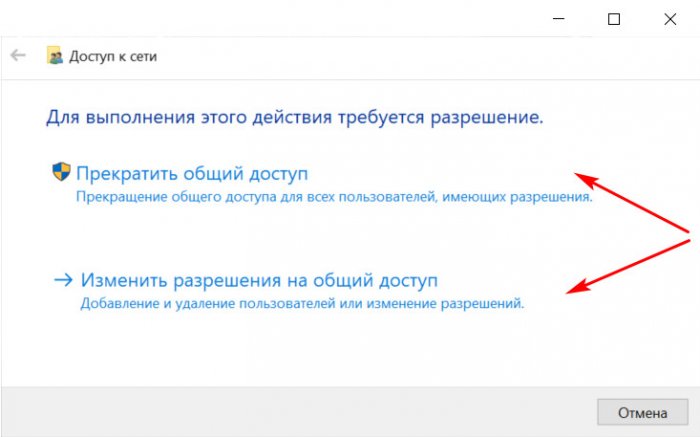

Если для какой-то папки нужно отменить общий доступ или изменить уровень разрешений, в вызванном на этой папке контекстном меню проводника выбираем пункт «Предоставить доступ к», далее – «Сделать недоступным».

Выбираем, что мы хотим – прекращение общего доступа или изменение уровня разрешений.

После выбор прекращения общего доступа папка больше не будет доступной в локальной сети. А при выборе изменения разрешений попадём в окно настройки, как при расшаривании. И там сможем изменить пользователей, которым будет доступна папка, или сменить уровень разрешений – убрать, либо же, наоборот, добавить возможность записи данных.

Для прекращения общего доступа к расшаренному диску или изменения уровня его разрешений проделываем то же, что и при расшаривании – в контекстном меню диска в проводнике выбираем «Предоставить доступ к», далее – «Расширенная настройка». В окне свойств диска открываем вкладку «Доступ», жмём кнопку «Расширенная настройка». Здесь убираем галочку «Открыть общий доступ к этой папке» и жмём «Применить».

Если нужно сменить уровень разрешений, то, соответственно, в окошке расширенной настройки жмём кнопку «Разрешения» и выставляем нужные нам.

Ну вот, друзья, по части базовой настройки ресурсов локальной сети это всё.

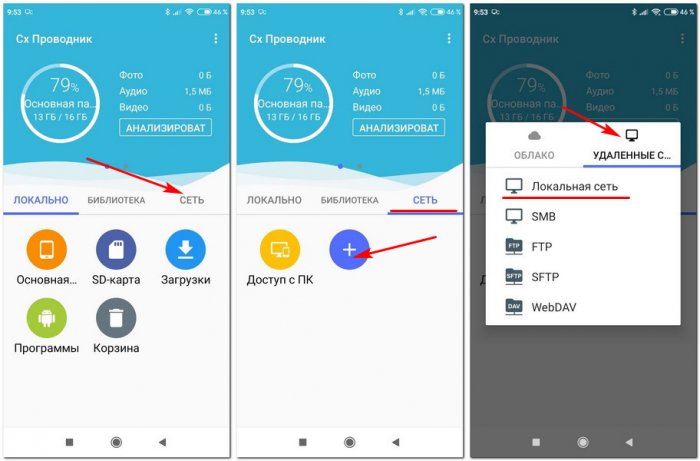

Доступ к рашаренным ресурсам с сетевых Android-устройств

Напоследок рассмотрения этой темы хотелось бы упомянуть о доступе к ресурсам компьютеров с сетевых Android-устройств. Друзья, если у вас дома всего лишь один компьютер, но он находится в одной локальной сети, обеспечиваемой роутером, с вашим планшетом или смартфоном, с этих устройств, так же, как и с локальных компьютеров, вы можете иметь доступ к расшаренным данным вашего компьютера. С планшета или смартфона вы сможете смотреть по сети хранящиеся на компьютере фильмы, слушать музыку, открывать книги и документы, при уровне полного доступа редактировать файлы и управлять ими, копировать и переносить файлы с компьютера на мобильное устройство и наоборот.

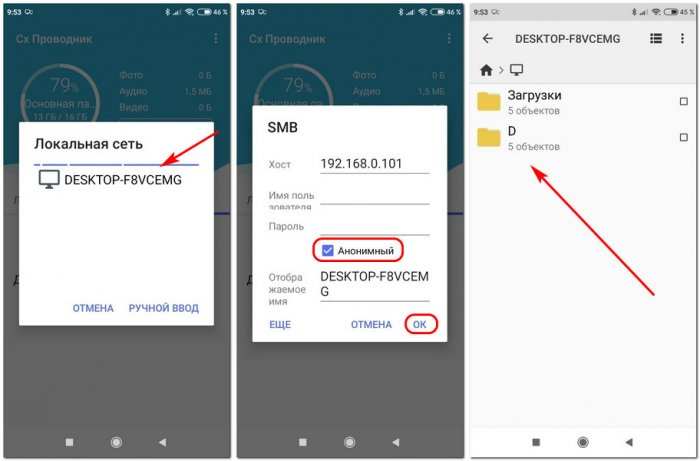

Вот как настраивается доступ к расшаренным сетевым ресурсам на устройствах на базе Android. Берём файловый менеджер с функциональной возможностью работы с сетью, у меня, например, это бесплатное Android-приложение «Cx Проводник». В файловом менеджере выбираем сеть. Добавляем ресурсы локальной сети.

Выбранный мною файловый менеджер сам сканирует сеть на предмет обнаружения доступных сетевых устройств. Выбираю свой обнаруженный компьютер. В настройках доступа к этому компьютеру выставляю анонимный вход, поскольку у меня открытая сеть для всех подряд. И в окне этого файлового менеджера могу смотреть свои файлы на компьютере и управлять ими.

От каждого по максимуму, каждому – по минимуму. Разграничение доступа к устройствам в Windows.

Современные компьютеры содержат в себе массу потенциально небезопасных устройств. К примеру, центральный процессор может обрабатывать команды вируса, на жестком диске или в оперативной памяти может находиться код rootkit, а сетевая карта может использоваться для доставки к компьютеру трафика атаки DDoS. Но кроме базовых устройств производители зачастую встраивают в системы дополнительные компоненты, без которых вполне можно обойтись. Это и приводы внешних накопителей, такие как гибкие диски и CD-ROM и внешние коммуникационные порты (USB, COM, LPT).

(c)oded by

offtopic@mail.ru 2004

Современные компьютеры содержат в себе массу потенциально небезопасных

устройств. К примеру, центральный процессор может обрабатывать команды вируса,

на жестком диске или в оперативной памяти может находиться код rootkit, а

сетевая карта может использоваться для доставки к компьютеру трафика атаки DDoS.

Но кроме базовых устройств производители зачастую встраивают в системы

дополнительные компоненты, без которых вполне можно обойтись. Это и приводы

внешних накопителей, такие как гибкие диски и CD-ROM и внешние коммуникационные

порты (USB, COM, LPT). Можно выделить две основные угрозы, связанные с

использованием подобных устройств. Это возможность организации неконтролируемого

канала утечки информации из корпоративной сети, а так — нарушение целостности

Trusted Computer Base.

Говоря проще, с использованием этих устройств пользователи могут выносить из

сети информацию, а так же устанавливать себе на компьютер различные полезные

утилиты типа Троянских программ, вирусов и т.д. в обход системы корпоративной

антивирусной защиты. Эта проблема весьма актуальна, что подтверждается

независимыми исследованиями [1].

Физический контроль

Существует множество методов контроля использования подобных устройств.

Самый простой – физически отключить их. Но если это применимо к таким

устройствам как приводы CD-ROM или Floppy-drive, то с USB, COM и другими портами

дело обстоит сложнее, хотя в принципе их можно отключить в BIOS. Однако если мы

отключим USB-порт в BIOS, мы не сможем использовать никакие из USB устройств,

например – Smartcard с USB интерфейсом.

Ещё один минус физического отключения – усложнение процесса восстановления

систем в случае сбоев, когда эти устройства (например, привод CD-ROM)

необходимы. Кроме того, администратор, прогуливающийся по комнатам с

единственным на компанию приводом CD-ROM, обычно вызывает зависть и другие,

резко отрицательные эмоции у коллектива. Если не верите – попробуйте вынуть CD у

своих сослуживцев.

Альтернативные пути

Существует и более мягкие решения, позволяющие контролировать доступ к

аппаратным ресурсам компьютера в корпоративной сети. В качестве примера можно

привести программу Device Lock [2]. Но не всегда есть возможность получить

необходимые средства для покупки подобных программ, да и не во всех случаях

требуется настолько богатый набор функциональных возможностей. В принципе решить

эту задачу можно и без помощи специализированных программ, используя только

встроенные средства операционной системы.

Дальнейшее изложение основано на следующих предположениях:

— сеть развернута на основе Active Directory;

— в качестве клиентов используются Windows XP и выше (хотя большая часть

рекомендаций подойдет и для Windows 2000),

— пользователи не работают с правами администратора

— учетная запись локального администратора заблокирована или пароль её

периодически меняется;

— решена проблема физической безопасности компьютеров.

Вариант #1. Все или ничего

Рассмотрим самый простой вариант, когда выделяется два уровня привилегий по

использованию устройств – административный и стандартный. Этот способ вполне

подходит для ситуаций, когда в нормальном режиме устройства отключены, но при

входе привилегированного пользователя автоматически подключаются.

Реализовать такой подход очень просто. Дело в том, что в Windows процессы не

работают напрямую с устройством, но взаимодействуют посредством вызовов API с

его драйвером. И успешность того или иного вызова определяется наличием драйвера

устройства в системе. Но даже если драйвер был установлен, его можно отключить,

после чего доступ к устройству буден невозможен. В дальнейшем, под термином

устройство будет подразумеваться именно виртуальное устройство Windows, если из

контекста не вытекает обратное.

Простейший способ провести операцию отключения устройства – воспользоваться

утилитой Device Manager. Зайдите в систему от учетной записи с административными

привилегиями, выполните команду devmgmt.msc, нажмите правой кнопкой на

устройстве (например, приводе CD-ROM) и выберете пункт Disable в контекстном

меню. В появившемся диалоговом окне нажмите кнопку Yes, после чего запустите

«Проводник». О, чудо! Привод CD-ROM исчез из доступных устройств. Причем

пользователи со стандартным уровнем привилегий не будут иметь возможности его

подключить, хотя вполне сумеют воспользоваться кнопкой Play на передней панели

устройства для прослушивания аудио дисков.

Однако вручную отключать устройства с помощью графического интерфейса на всех

компьютерах в сети не очень удобно. Можно конечно написать собственную утилиту,

выполняющую эти действия, но это слишком сложный путь. Гораздо легче

воспользоваться готовой утилитой devcfg, описанной в Q311272 и доступной для

загрузки на сервере Microsoft [3].

Эта утилита представляет собой полнофункциональный аналог Device Manager,

позволяющий манипулировать устройствами (т.е. их драйверами) из командной

строки.

Нас в принципе интересуют три опции этой утилиты:

— найти устройство (devcfg.exe find *CDROM*);

— отключить устройство (devcfg.exe disable *CDROM*);

— подключить устройство (devcfg.exe enable *CDROM*).

Пытливому читателю, интересующемуся тем, «где лежат» драйверы я посоветую

посетить ключи реестра HKLMSYSTEMCurrentControlSetControlClass и HKLM

SYSTEMCurrentControlSetControlDeviceClasses.

Для автоматизации процесса подключения/отключения устройств можно

воспользоваться групповыми политиками и сценариями загрузки и входа в систему.

В сценариях загрузки компьютера того организационного подразделения, на

компьютерах которого мы собираемся отключать устройства, прописываются команды

отключения «ненужных» устройств:

devcfg.exe disable *CDROM*

devcfg.exe disable *floppy* … и так далее.

Сценарии входа в систему пользователей, наоборот, включают устройства:

devcfg.exe enable *CDROM*

devcfg.exe enable *floppy*

Ну и последний штрих – сценарии выхода из системы, в которых устройства снова

отключаются.

Сценарии загрузки Windows (Startup Scripts) обрабатываются в контексте

безопасности учетной записи компьютера (т.е. Local System) и имеют возможность

модифицировать параметры любых устройств. Сценарии входа в систему (Logon

Scripts) работают с привилегиями учетной записи текущего пользователя и

соответственно, устройства будут подключены, если пользователь имеет на это

должные права. По умолчанию они присутствуют у членов группы Administrators.

Сценарии выхода из системы (Logoff Scripts) используются для того, что бы

защититься от ситуаций, когда администратор забывает перезагрузить компьютер

после выполнения своих задач. Эти сценарии выполняются при завершении сеанса

пользователя и отключают все устройства, которые он мог включить.

Если возникает необходимость создать сценарий входа в систему для локальной,

а не доменной учетной записи, можно воспользоваться рекомендациями, приведенными

в статье [4] (см. script.vbs).

Вариант #2. Different Strokes for Different Folks

Приведенный метод прост и понятен, но как следствие – неудобен в

администрировании. Хочется чего-нибудь более привычного, например, отключать

устройства на машинах в зависимости от членства в группах безопасности.

Что бы реализовать это законное желание мы создаем группы безопасности для

каждого из типов устройств, например Copm Floppy , Comp CDROM и т.д. Затем в

каждую группу включаем те машины, устройства на которых необходимо отключить.

Например, в группу Comp Floppy войдут учетные записи тех машин, использование

FDD на которых запрещено политикой безопасности.

Затем в качестве сценария загрузки в групповых политиках домена (или других

групповых политиках высокого уровня) указывается сценарий devcmcfg.vbs (см.

Сырец #1) с ключом disable.

В пользовательских политиках, этот же сценарий указывается в качестве

сценария входа в систему (ключ enable). Он же, но с ключом disable используется