В веб-сервере IIS 7 и более ранних версий присутствовала встроенная функциональность, позволявшая администраторам разрешать или запрещать доступ для конкретного IP-адреса или пула адресов. При блокировке IP-адреса, любой HTTP-клиент, использовавший его, получал сообщение об ошибке с кодом “403.6 Forbidden”.

С помощью данной функции администраторы могут управлять доступом к своему серверу и реагировать на подозрительную активность в сети.

В новой версии веб-сервера IIS 8.0 компания Microsoft расширила описываемую функциональность, добавив несколько новых возможностей:

- Динамическую фильтрацию IP-адресов, которая позволяет администраторам настраивать сервер таким образом, чтобы блокировать доступ для IP-адресов, количество запросов с которых превышает заданный порог.

- Теперь функции фильтрации IP-адресов позволяют администраторам настраивать поведение веб-сервера при блокировке IP-адреса, таким образом, чтобы соединение разрывалось, вместо отправки клиенту ошибки HTTP 403.6.

- Появилась новая функция фильтрации — режим прокси, который позволяет блокировать IP-адреса не только на основе IP клиента, который виден IIS, но и на основе значений x-forwarded в HTTP-заголовке.

Чтобы воспользоваться этими функциями необходим сервер под управлением Windows Server 2012 с установленным IIS 8.0.

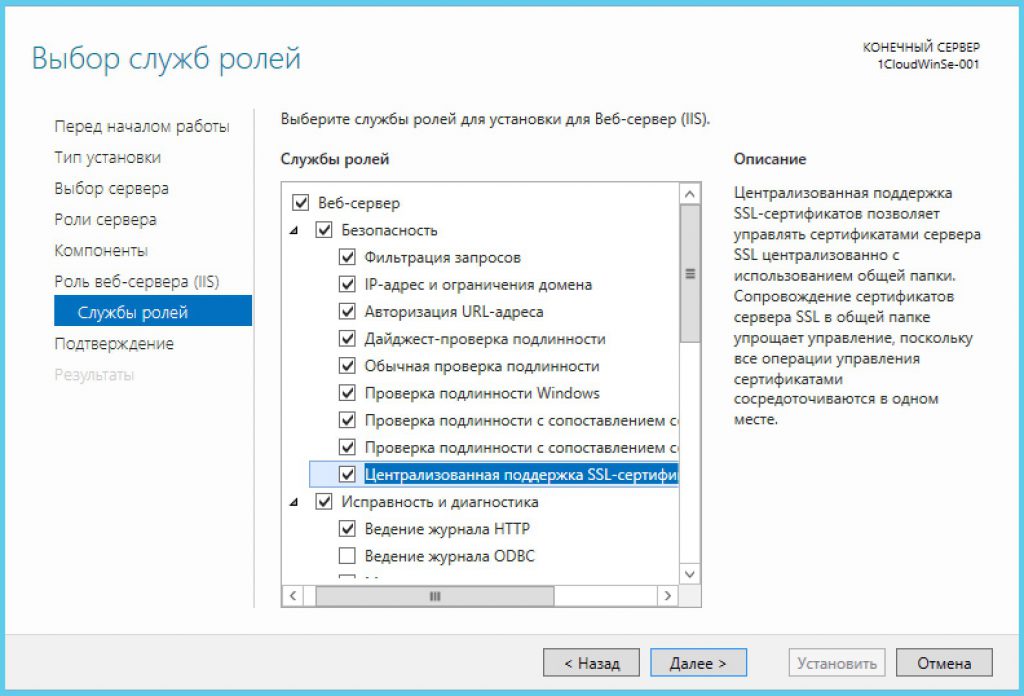

Необходимо активировать дополнительные роли:

Настройка блокировки на основе HTTP-запросов

IIS 8.0 можно настроить так, чтобы он блокировал доступ к сайту на основе количества запросов, отправленных конкретным HTTP-клиентом за определенный промежуток времени, или на основе числа одновременных подключений, установленных клиентом.

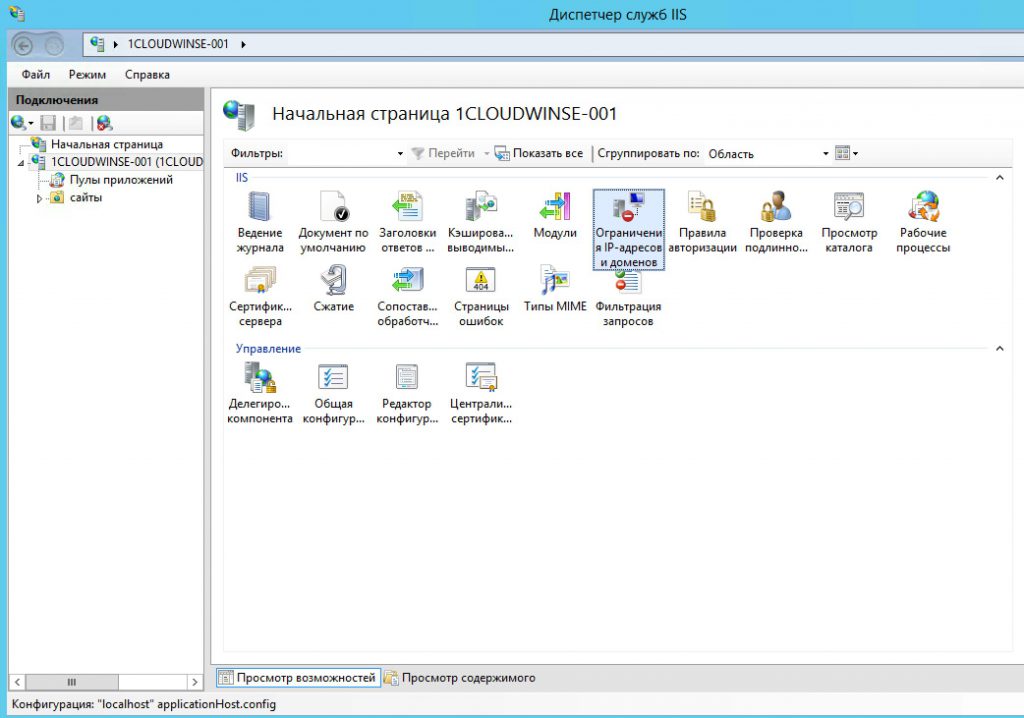

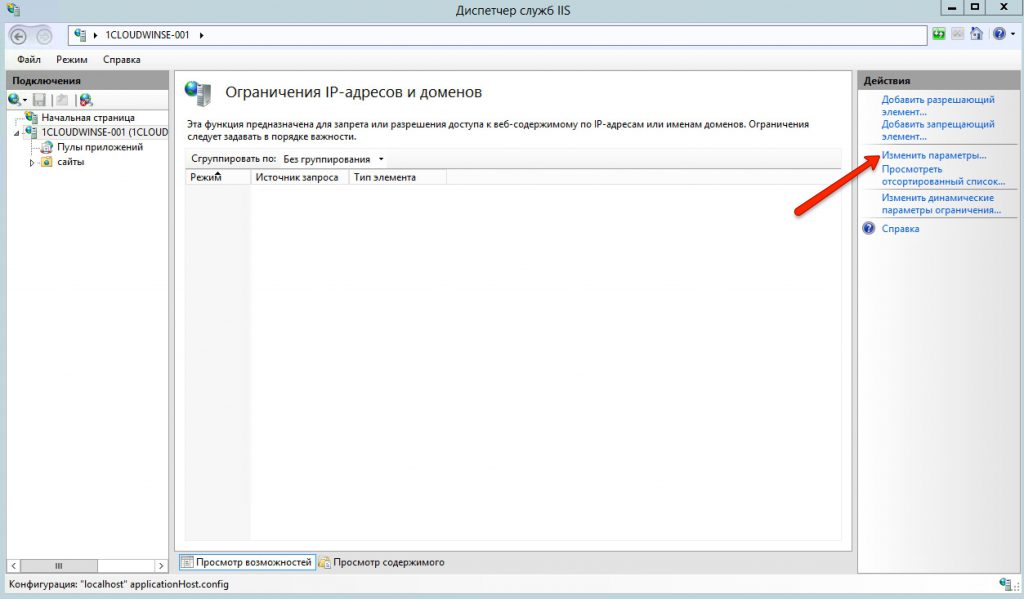

Для настройки запрета на основе числа HTTP-запросов, необходимо зайти диспетчер служб IIS (с правами администратора), затем кликнуть на названии сервера и открыть оснастку «Ограничение IP-адресов и доменов»:

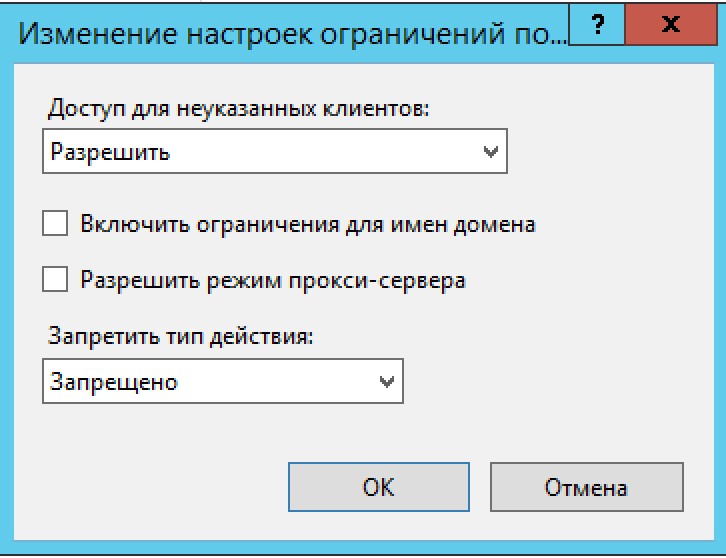

В IIS 7 и более ранних версий веб-сервер возвращал ошибку “403.6 Forbidden” клиенту, которому был запрещен доступ по IP. В IIS 8.0 адмнистраторы могут настраивать запрет на доступ разными способами.

Для этого нужно открыть диспетчер служб IIS, затем кликнуть на названии сервера и открыть оснастку «Ограничение IP-адресов и доменов»:

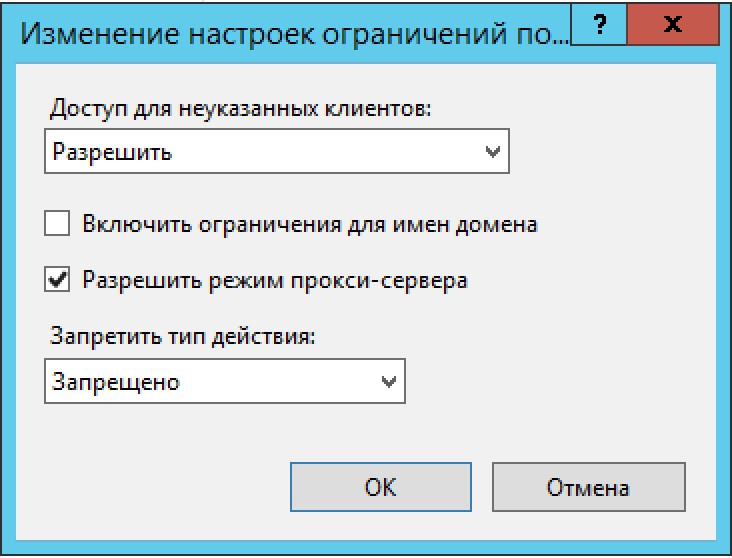

Настройка режима прокси

При фильтрации по IP-адресам возникает проблема, которая заключается в том, что многие клиенты обращаются к веб-серверу через различные межсетевые экраны, балансировщики нагрузки и прокси-серверы — в таком случае IIS увидит лишь IP-адрес ближайшего к нему такого узла, за которым могут скрываться как благонадежные клиенты, так и те, которых стоит заблокировать. В IIS 8.0 администраторы могут настроить веб-сервер таким образом, чтобы он в дополнение к IP-адресу анализировал HTTP-заголовк x-forwarded-for, чтобы понимать, какой запрос нужно заблокировать, а какой нет. Эта функция называется режимом прокси.

Для того, чтобы настроить этот режим, нужно открыть диспетчер служб IIS, затем кликнуть на названии сервера и открыть оснастку «Ограничение IP-адресов и доменов»:

If you need to block an IP, or range of IP addresses on your Windows Server 2008 or 2012 Server for security reasons you may do so by following the instructions below. If there is an IP range of a specific country you need to block and are unsure of the IP addresses allocated to the country please visit blockacountry.com to locate it’s allocated IP address.

Note: Due to restrictions in our Domain Policy if you need to restrict RDP access to your server to only selected IP addresses you will need to use the instructions in our Restrict RDP Access by IP Address article.

Please take caution when blocking a large range of IP addresses as this will stop anyone in that range from accessing any sites on your server. If a restore of your server is required to regain access an additional charge may apply.

Setting up the IP Policy

- Log into your dedicated server using Remote Desktop.

- Click Start > Run >type MMC press OK.

- In the console click File > Add/Remove Snap in.

- Select the IP Security Policy Managment item in the Available snap-ins list click the Add button.

- Leave Local Computer checked and click Finish and then OK. You should now be back to the console.

- If no Security Policy exists yet, in the Left frame right click IP Security Policies on Local Computer and then click Create IP Security Policy then continue to next step. If a Security Policy does exist, right click on it in the Right pane and click Properties then continue to next section (Setting up the IP Filters)

- Click Next on the first page of the Wizard

- Name your IP Security Policy and provide a description if desired, then click Next.

- Check the box for the Activate the default response rule option then click Next.

- Leave the Active Directory default option on the Default Response Rule Authentication Method page selected and click Next.

- On the final page of the Wizard leave the Edit properties option checked and click Finish. You should now have the properties window open.

Setting up the IP Filters to ALLOW access

These steps must be completed to allow access to your server from the Managed.com subnets to allow administration of the server by Managed.com Support technicians and our access by our optimization tools. You will also need to allow any IP addresses you want to use to access your server.

Managed.com Subnets:

US: 208.88.72.0/21 and 70.34.32.0/20

UK: 212.84.80.0/22

EU 1:70.34.40.0/21

AU: 199.241.152.0/21

- Click Add then click Next to continue.

- Leave This rule does not specify a tunnel selected and click Next.

- Leave all network connections selected and click Next.

- You should now be on the IP filter list. You need to create a new filter, so don’t select any of the default ones. Click Add.

- Type a Name for your list, and a Description if desired.

- Leave Mirrored. Match packets with the exact opposite source and destination addresses checked. Click Next.

- Select A specific IP Address of Subnet as the Source address, enter the IP of Subnet you want to allow (see note above for Managed.com subnets) then click Next.

- You can now select A Specific IP Address or Any IP Address for the Destination address.

- Select the Protocol Type you wish to allow access to. Click Next and then Finish.

- Complete the steps above for each additional IP address you want to add to the Filter.

- Once you have added all the required IP Addresses to the list click OK.

- Select the list you have just created from the IP Filter List and click Next.

- In the Filter Action box click Add to create a new Action for the List you’ve selected.

- Click Next on the first page of the Filter Action Wizard

- Give your action a name such as AllowConnection and click Next.

- Select the Permit radio button and click Next.

- Click Finish.

- Select the Filter Action you’ve just created and click Next then Finish.

- Click OK to close the RDP Policy Properties box.

Once you have added the filter to ALLOW access, follow the steps block unwanted access to the server or particular protocols.

Setting up the IP Filters to BLOCK access

Using Any IP Address as the IP Traffic Source will block access from all sources and is not recommended unless blocking access to a single protocol such as RDP, you will first need to complete the steps above to allow access to the Managed.com subnet, and any other IP addresses you wish to allow access to your server.

- Click Add then click Next to continue.

- Leave This rule does not specify a tunnel selected and click Next.

- Leave all network connections selected and click Next.

- You should now be on the IP filter list. You need to create a new filter, so don’t select any of the default ones. Click Add.

- Type a Name for your list, and a Description if desired.

- Click Add… then click Next to continue.

- In the description box type a description.

- Leave Mirrored. Match packets with the exact opposite source and destination addresses checked. Click Next.

- Select the Source of the traffic you with to block then click Next.

- You can now select A Specific IP Address or Any IP Address for the Destination address.

- If you have selected A specific IP Address, type in the IP Address you want to block. Click Next.

- Select the Protocol Type you wish to block, or select Any if you want to block access to all protocols. Next and then Finish.

- Complete the steps above for each additional IP address you want to add to the Filter list, or if you have blocked all IP addresses continue to the next step.

- Once you have added all the required IP Addresses to the list click OK.

- Select the list you have just created from the IP Filter List and click Next.

- In the Filter Action box select the BlockConnection option and click Next.

- Click Finish.

- Click OK to close the RDP Policy Properties box.

- Once you’re back in the Console/IP Security Policies screen, right click on the Policy you have just created and select Assign. This step will not be necessary if you are using an existing Policy.

Article ID: 482, Created: April 9, 2012 at 4:28 PM, Modified: March 13, 2015 at 9:56 AM

Последнее обновление Ноя 12, 2021

Чтобы исправить различные проблемы с ПК, мы рекомендуем DriverFix: это программное обеспечение будет поддерживать ваши драйверы в рабочем состоянии, тем самым защищая вас от распространенных компьютерных ошибок и сбоев оборудования. Проверьте все свои драйверы сейчас за 3 простых шага:

- Загрузите DriverFix (проверенный файл загрузки).

- Нажмите «Начать сканирование», чтобы найти все проблемные драйверы.

- Нажмите «Обновить драйверы», чтобы получить новые версии и избежать сбоев в работе системы.

- DriverFix в этом месяце скачали 503 476 читателей.

Если вы хотите узнать, как заблокировать IP-адреса и диапазоны IP-адресов на сервере Windows, вам повезло.

В этой статье мы обсудим именно эту тему, и вы узнаете, какие из доступных решений являются лучшими.

Блокировка IP-адреса или диапазона IP-адресов на вашем сервере Windows позволит вам предотвратить доступ к вашему серверу из определенной страны или региона. Это даст вам возможность легко контролировать безопасность вашего сервера.

Пожалуйста, внимательно следуйте инструкциям, представленным здесь, чтобы избежать проблем.

Вот как заблокировать IP-адрес или диапазон IP-адресов на сервере Windows

1 Добавить локальный компьютер в политики безопасности

- Нажмите Win + R, чтобы открыть диалоговое окно «Выполнить ».

- Введите MMC -> нажмите Enter.

- Внутри консоли -> щелкните Файл -> Добавить / удалить оснастку.

- Выберите вкладку «Автономный» -> нажмите кнопку «Добавить».

- Выберите параметр «Управление политикой IP-безопасности» -> «Добавить» -> «Локальный компьютер» -> «Готово» -> «Закрыть» -> «ОК».

2 Создание политики безопасности IP

- Внутри консоли -> щелкните правой кнопкой мыши параметр «Политики IP-безопасности на локальном компьютере» на левой панели -> выберите «Создать политику IP-безопасности».

- Нажмите кнопку «Далее» и назовите политику «Блокировать IP-адрес».

- Добавьте описание по вашему выбору.

- Нажмите кнопку «Далее» и убедитесь, что установлен флажок рядом с параметром «Активировать».

- Нажмите «Далее» -> установите флажок «Изменить свойства» -> нажмите кнопку «Готово» (откроется окно свойств).

Видя, что указанный пользователь не существует ошибка в Windows Server? Сделай это, чтобы исправить это

3 Создайте новое правило внутри списка IP-фильтров

- В открывшемся ранее окне свойств -> щелкните Добавить -> Далее.

- Убедитесь, что выбран параметр Это правило не указывает туннель -> щелкните Далее.

- Оставьте выбранной опцию Все сетевые подключения -> нажмите Далее.

- Это откроет список IP-фильтров (вам нужно будет создать новый фильтр, поэтому не выбирайте ни одно из значений по умолчанию).

- Нажмите «Добавить» -> введите имя для своего списка (например, список заблокированных IP-адресов) -> добавьте описание (может быть таким же, как имя).

- Добавьте опцию -> щелкните Далее, чтобы перейти к следующему шагу.

- Введите IP1 в качестве имени (или диапазона IP-адресов) в поле описания.

- Убедитесь, что файл Mirrored. Отмечено соответствие пакетов с точным противоположным адресом источника и назначения -> Далее (исходный адрес должен совпадать с моим IP-адресом).

- Выберите определенный IP-адрес или определенную подсеть (в зависимости от того, хотите ли вы заблокировать IP-адрес или диапазон IP-адресов).

- Скопируйте и вставьте IP-адрес или тип подсети -> щелкните Далее -> выберите Тип протокола как Любой -> Далее -> Готово.

Вывод

В сегодняшней статье об исправлении мы изучили, как быстро заблокировать IP-адрес или диапазон IP-адресов на сервере Windows. Мы надеемся, что руководству было легко следовать, и что оно помогло решить вашу проблему.

Не стесняйтесь сообщить нам, было ли это, используя раздел комментариев под этой статьей.

ЧИТАЙТЕ ТАКЖЕ:

- ИСПРАВЛЕНИЕ: меню «Пуск» не открывается в Windows Server 2016.

- Windows Server: как легко включить TLS

- ИСПРАВИТЬ: Windows Server AppFabric неправильно настроен

Источник записи: windowsreport.com

Серверное администрирование, PowerShell

Рекомендация: подборка платных и бесплатных курсов Python — https://katalog-kursov.ru/

Предприятие состоит из офиса и удаленных магазинов. Однажды работник увел базу клиентов на флешке. После этого все срочно перешли на удаленный рабочий стол с отключенным локальным интерфейсом. Но нужно еще больше контроля админам! Под катом описан способ немного повысить безопасность и контроль ситуации.

Сервер Windows Server 2012 R2 Standard.

PowerShell версия

PSVersion 4.0

WSManStackVersion 3.0

SerializationVersion 1.1.0.1

CLRVersion 4.0.30319.42000

BuildVersion 6.3.9600.18773

PSCompatibleVersions {1.0, 2.0, 3.0, 4.0}

PSRemotingProtocolVersion 2.2

Все это делалось предыдущим админом на скорую руку, поэтому сейчас вся инфраструктура стоит на костылях. Затем я пришел всё это поддерживать. Одна из новых задач — на облачный рабочий стол офисным менеджерам можно заходить только с офиса. Дома нельзя. При этом оставить избранным возможность работать из дому. А удаленные магазины вообще не трогать. Обычно это делается через политики фаервола или через домен. Так как блокировка нужна избирательная, домена нет, а сервер облачный, то пришлось искать необычные решения.

Я никогда не писал в PowerShell, поэтому сделал платный запрос техникам нашего хостинга. Но пока они соображали, я набросал быстрое и рабочее решение. Вот схема:

Создаем папочку для скриптов. Добавляем сам скрипт:

#saved as UTF8

#

$username = "username" # Системное имя пользователя

$localnet = "1.2.3.4" # Разрешенный IP

$lastevent = Get-EventLog Security -Message "*$username*адрес:*.*.*.*" -Newest 1 # Последнее удачное событие входа

$IP = $lastevent.message.substring($lastevent.message.indexof("Сетевой адрес:")+15,$lastevent.message.indexof("Порт:")-$lastevent.message.indexof("Сетевой адрес:")-18)

$IDbyName = ((query session $username)[1] -split 's+')[3] # Вытягиваем адрес "обрезанием" события

if ($IDbyName -notlike $null) {if ($IP -notlike $localnet) { # Проверка и выбрасывание

logoff $IDbyName

"`n---------" | Out-File "C:SCRIPTFOLDERScriptslog.txt" -Append

Get-Date | Out-File "C:SCRIPTFOLDERScriptslog.txt" -Append

"Сессия RDP завершена`nUSER: $username `nIP: $ip" | Out-File "C:SCRIPTFOLDERScriptslog.txt" -Append

}}Скрипт не самый гибкий, но работающий на ура. Теперь об автоматизации. Заходим в планировщик заданий. Создаем вручную событие, а лучше импортировать через этот task.xml

task.xml

<?xml version="1.0" encoding="UTF-16"?>

<Task version="1.2" xmlns="http://schemas.microsoft.com/windows/2004/02/mit/task">

<RegistrationInfo>

<Date>2018-08-09T15:44:22.8651577</Date>

<Author>ServerNameAdminUser</Author>

<Description>Запретить определенным пользователям заходить только с разрешенного IP</Description>

</RegistrationInfo>

<Triggers>

<EventTrigger>

<Enabled>false</Enabled>

<Subscription><QueryList><Query Id="0" Path="Security"><Select Path="Security">*[System[(Level=4 or Level=0) and (band(Keywords,9007199254740992)) and (EventID=4648) and TimeCreated[timediff(@SystemTime) <= 3600000]]]</Select></Query></QueryList></Subscription>

</EventTrigger>

<SessionStateChangeTrigger>

<Enabled>true</Enabled>

<StateChange>RemoteConnect</StateChange>

<UserId>ServerNameusername</UserId>

</SessionStateChangeTrigger>

<LogonTrigger>

<Enabled>true</Enabled>

<UserId>ServerNameusername</UserId>

</LogonTrigger>

</Triggers>

<Principals>

<Principal id="Author">

<UserId>ServerNameAdminUser</UserId>

<LogonType>Password</LogonType>

<RunLevel>HighestAvailable</RunLevel>

</Principal>

</Principals>

<Settings>

<MultipleInstancesPolicy>Parallel</MultipleInstancesPolicy>

<DisallowStartIfOnBatteries>false</DisallowStartIfOnBatteries>

<StopIfGoingOnBatteries>true</StopIfGoingOnBatteries>

<AllowHardTerminate>true</AllowHardTerminate>

<StartWhenAvailable>false</StartWhenAvailable>

<RunOnlyIfNetworkAvailable>false</RunOnlyIfNetworkAvailable>

<IdleSettings>

<StopOnIdleEnd>true</StopOnIdleEnd>

<RestartOnIdle>false</RestartOnIdle>

</IdleSettings>

<AllowStartOnDemand>true</AllowStartOnDemand>

<Enabled>false</Enabled>

<Hidden>false</Hidden>

<RunOnlyIfIdle>false</RunOnlyIfIdle>

<WakeToRun>false</WakeToRun>

<ExecutionTimeLimit>PT1H</ExecutionTimeLimit>

<Priority>7</Priority>

<RestartOnFailure>

<Interval>PT1M</Interval>

<Count>3</Count>

</RestartOnFailure>

</Settings>

<Actions Context="Author">

<Exec>

<Command>PowerShell</Command>

<Arguments>-File "C:SCRIPTFOLDERScriptskickUsername.ps1"</Arguments>

</Exec>

</Actions>

</Task>

Не забудьте переправить ServerName на системное имя сервака, AdminUser на системное имя исполняющего админа и username на системное имя пользователя, которого нужно ограничить.

После создание таска появляется окно:

Триггеры запуска:

- При удаленном подключении к пользовательскому сеансу username

- При входе username

Действие: запуск программы PowerShell с аргументом -File «C:SCRIPTFOLDERScriptskickUsername.ps1»

Обязательно выполнять от админа с наивысшими правами. Нажимаем ОК, вводим пароль админа. Задача готова! Теперь при попытке подключения ограниченного пользователя с чужих IP-адресов его будет выкидывать, а нам будет писать лог в папочку со скриптами.

Для ограничения нового юзера нужно повторить процесс (хотел сделать список запретов в файлике, но не хватает опыта и времени). На этом всё.

Критика очень приветствуется, т.к. это мой первый код на PowersHell. Также я осознаю, что данный способ не защищает ценную информацию на 100%. Зато нечестные сотрудники будут вынуждены делать свои темные дела на рабочем месте, а это более опасно для них. Приятного использования!

Рассмотрим несколько способов, которые помогут вам запретить доступ к отдельным сайтам, URL и IP адресам в Windows без использования сторонних программ. Обычно блокировку сайтов наиболее эффективно настраивать на уровне сетевого шлюза (роутер, маршрутизатор, Wi-Fi точка доступа, через которую вы выходите в Интернет), или с помощью стороннего ПО (фильтры контента, DNS фильтры и т.д.). В нашем случае мы попробуем заблокировать определенный сайт с помощью встроенных средств Windows 10 и автоматизации PowerShell.

Содержание:

- Блокировка сайтов в Windows с помощью файла hosts

- Блокировка сайтов через DNS

- Блокируем IP адрес сайта в брандмауэре Windows

- PowerShell: правила блокировки сайтов по имени и IP адресу в брандмауэре Windows

Блокировка сайтов в Windows с помощью файла hosts

Самый известный способ заблокировать определенный сайт в Windows – отредактировать файл hosts. Обычно файл находится в каталоге %windir%system32driversetc. Обратите внимание, что у файла hosts нет расширения.

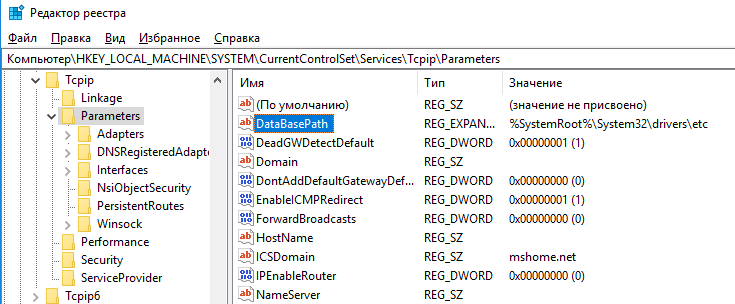

Путь к каталогу с файлом hosts задается в параметре DataBasePath в ветке реестра HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesTcpipParameters. По-умолчанию это %SystemRoot%System32driversetc.

Файл hosts используется для ручного назначения соответствий между IP адресами и DNS именами. При выполнении разрешении имен файл hosts имеет приоритет над DNS серверами, указанными в настройках сетевых подключений,

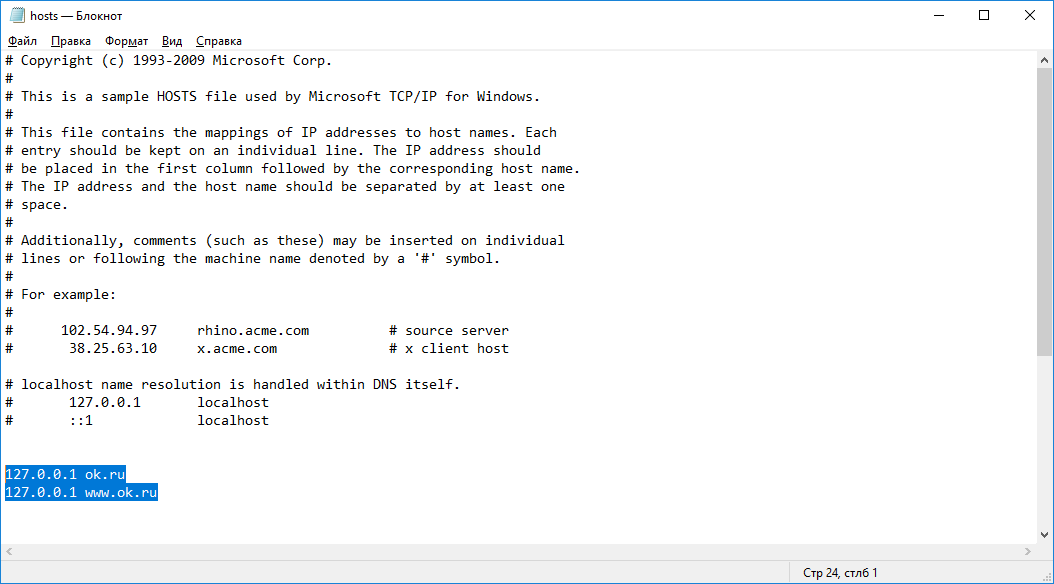

Чтобы заблокировать определенный сайт (например, ok.ru), откройте на редактирование файл hosts (с правами администратора) и добавьте в него строки вида:

127.0.0.1 ok.ru

127.0.0.1 www.ok.ru

Сохраните файл и перезагрузите компьютер (или очистите DNS кэш командой:

ipconfig /flushdns

).

После этого при попытке открыть сайт ok.ru в любом браузере будет появляется сообщение “Страница не найдена” / “Страница не доступна”.

Вы можете добавлять новые строки с URL сайтов в файл hosts с помощью такого bat файла:

@echo off

set hostspath=%windir%System32driversetchosts

echo 127.0.0.1 www.facebook.com >> %hostspath%

echo 127.0.0.1 facebook.com >> %hostspath%

exit

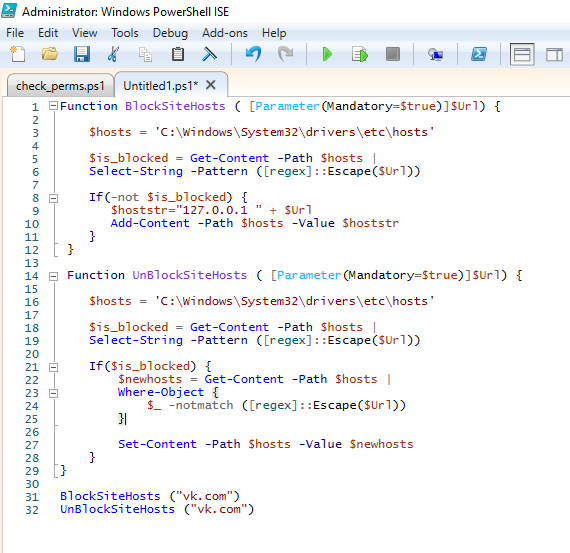

Либо можно воспользоваться следующими PowerShell функциями для автоматизации блокировки (разблокировки) определенных сайтов в списке запрещенных доменов в файле hosts.

Function BlockSiteHosts ( [Parameter(Mandatory=$true)]$Url) {

$hosts = 'C:WindowsSystem32driversetchosts'

$is_blocked = Get-Content -Path $hosts |

Select-String -Pattern ([regex]::Escape($Url))

If(-not $is_blocked) {

$hoststr="127.0.0.1 ” + $Url

Add-Content -Path $hosts -Value $hoststr

}

}

Function UnBlockSiteHosts ( [Parameter(Mandatory=$true)]$Url) {

$hosts = 'C:WindowsSystem32driversetchosts'

$is_blocked = Get-Content -Path $hosts |

Select-String -Pattern ([regex]::Escape($Url))

If($is_blocked) {

$newhosts = Get-Content -Path $hosts |

Where-Object {

$_ -notmatch ([regex]::Escape($Url))

}

Set-Content -Path $hosts -Value $newhosts

}

}

Теперь чтобы добавить определенный сайт в заблокированные достаточно выполнить функцию:

BlockSiteHosts ("vk.com")

Чтобы разблокировать сайт запустите:

UnBlockSiteHosts ("vk.com")

Блокировка сайтов через DNS

Если ваши клиенты пользуются одним DNS сервером, вы можете аналогичным образом заблокировать определенный сайты с помощью создания DNS записи в этом DNS, указывающей на 127.0.0.1 (или что-то в таком роде). По такому принципу, кстати, работают большинство коммерческих контент фильтров DNS (OpenDNS, SkyDNS, Яндекс.DNS и т.д.).

Блокируем IP адрес сайта в брандмауэре Windows

Также вы можете заблокировать определенные сайты с помощью встроенного Windows Firewall. Главный недостаток такого метода – вы не сможете использовать имя домена или сайта в правиле блокировке. Брандмауэр Windows в качестве источника/назначения позволяет указать только IP адрес или подсеть.

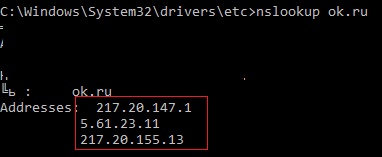

Сначала нужно определить IP адрес сайта, который вы хотите заблокировать. Проше всего это сделать командой nslookup.

nslookup ok.ru

Как вы видите в результатах команды присутствует несколько IP адресов, которые назначены сайту. Вам нужно заблокировать их все.

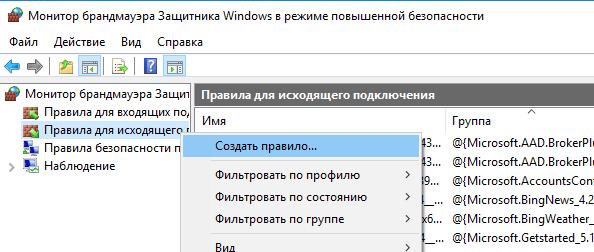

Теперь нужно запустить панель настройки Windows Firewall (Панель управления Все элементы панели управленияБрандмауэр Защитника WindowsДополнительные параметры или firewall.cpl).

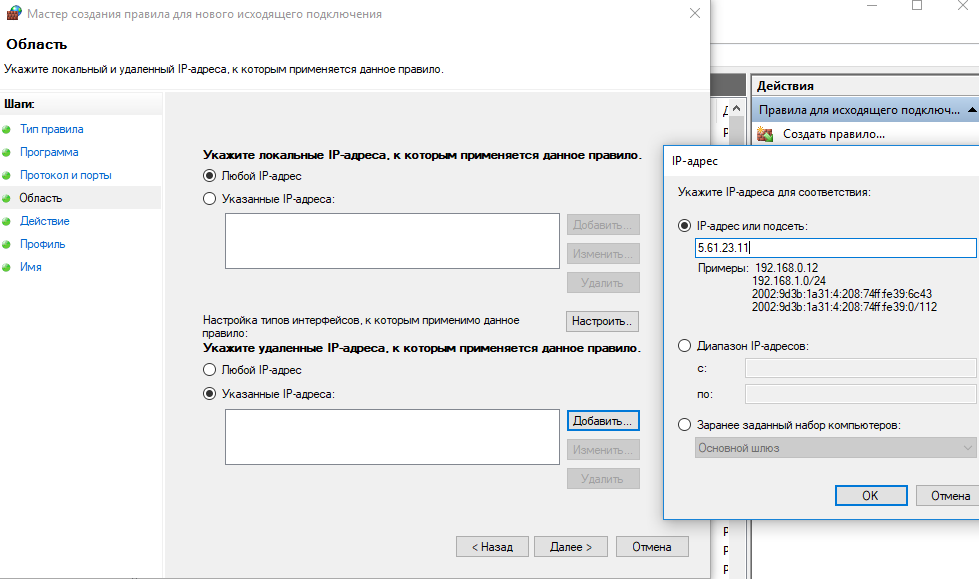

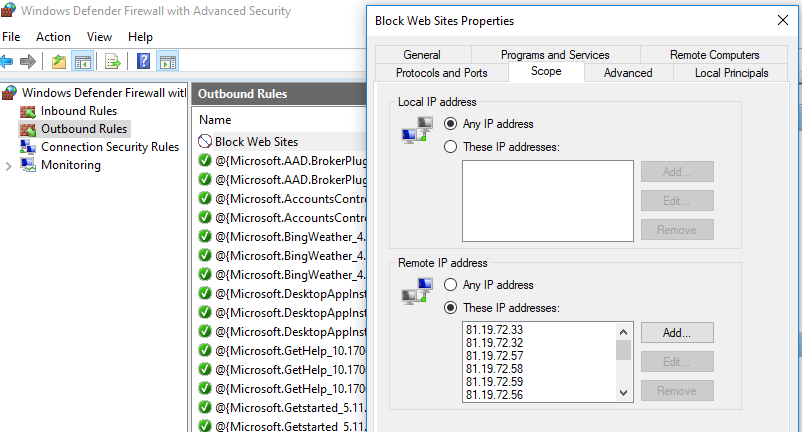

В секции “Правила для исходящих подключений” создайте новое правило со следующими параметрами:

- Тип правила: Настраиваемые;

- Программа: Все программы;

- Тип протокола: Любой;

- Область: в секции “Укажите удаленные IP адреса, к которым применяется данное правило” выберите пункт “Указанные IP адреса” -> Добавить. В открывшемся окне укажите IP адреса, IP подсети или диапазон IP адресов сайтов, которые нужно заблокировать.

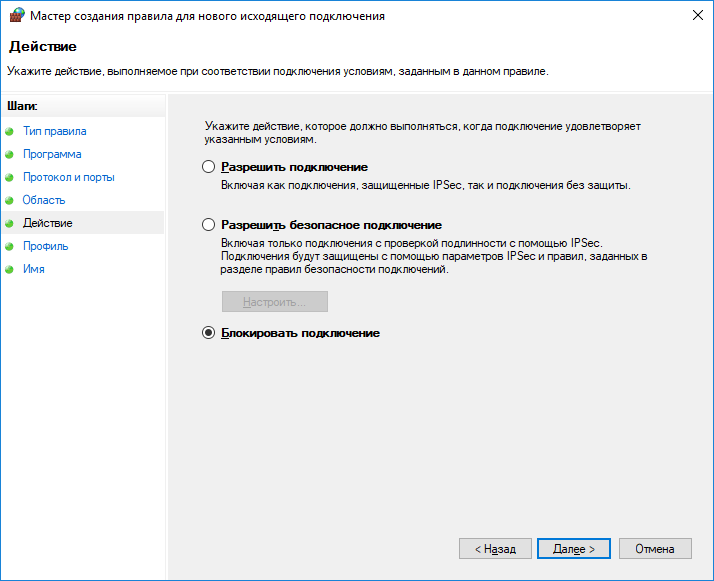

Нажмите OK-> Далее -> Действие: “Блокировать подключение”.

В окне со списком профилей брандмауэра, к которым применяется это правило оставьте все опции. Осталось указать имя правила и сохранить его.

После этого Брандмауэр Защитника Windows будет блокировать все соединения с данным сайтом. В браузере при подключении к заблокированному сайту будет появляться ошибка:

Unable to connect

или

Доступ в Интернет закрыт

Возможно, подключение заблокирована брандмауэром или антивирусным ПО.

ERR_NETWORK_ACCESS_DENIED

В домене AD вы можете распространить на компьютеры пользователей политику блокирующую сайт с помощью GPO. Но еще раз скажем, это нецелесообразно. Фильтровать сайты правильнее на шлюзе доступа в Интернет.

PowerShell: правила блокировки сайтов по имени и IP адресу в брандмауэре Windows

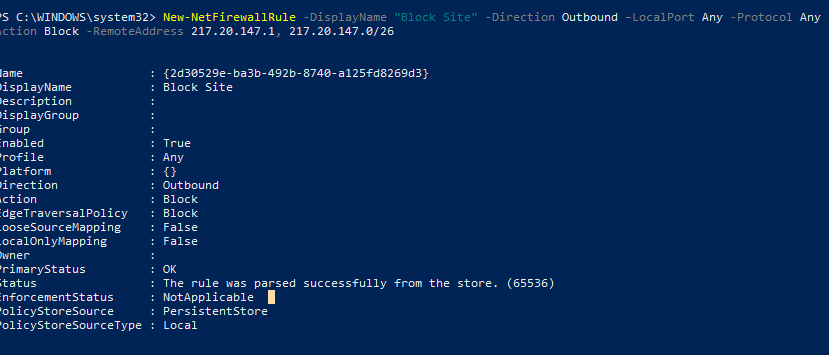

Вы также можете с помощью PowerShell создать правило брандмауэра, блокирующее исходящие подключения к определенному сайту:

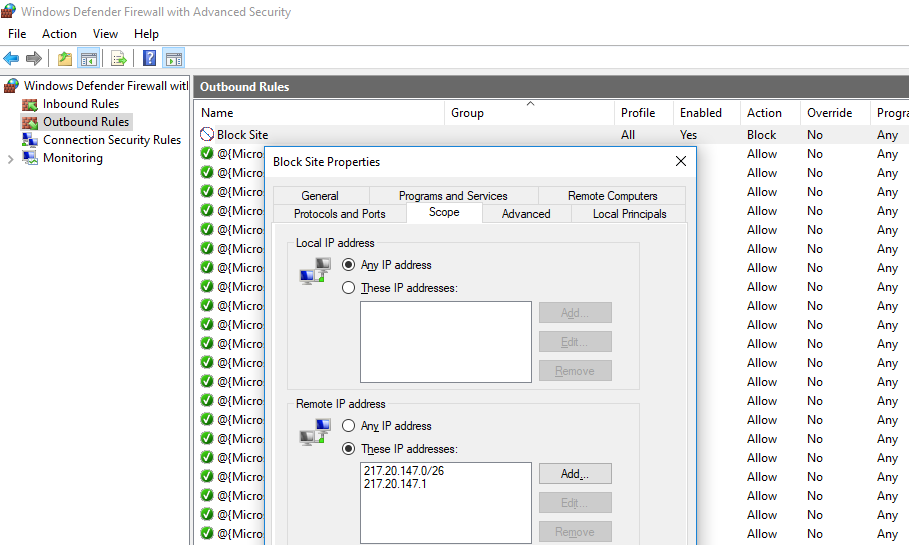

New-NetFirewallRule -DisplayName "Block Site" -Direction Outbound –LocalPort Any -Protocol Any -Action Block -RemoteAddress 217.20.147.1, 217.20.141.0/26

Строка “ The rule was parsed successfully from the store” говорит о том, что правило новое правило брандмауэра успешно применено. Вы можете найти его в графическом интерфейсе Windows Firewall.

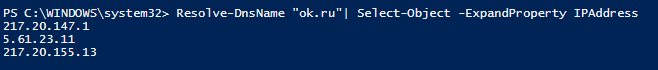

Чтобы не резолвить имя сайта в IP адреса вручную можно использовать PowerShell командлет Resolve-DnsName для получения IP адресов сайтов.

Resolve-DnsName "ok.ru"| Select-Object -ExpandProperty IPAddress

Таким образом мы можем преобразовать имя домена в IP адреса и сразу добавить запрещающее правило для блокирования доступа к сайту:

$IPAddress = Resolve-DnsName "ok.ru"| Select-Object -ExpandProperty IPAddressNew-NetFirewallRule -DisplayName "Block Site" -Direction Outbound –LocalPort Any -Protocol Any -Action Block -RemoteAddress $IPAddress

Получается, что теперь вы можете добавить запрещающее правило в Windows Firewall сразу для нескольких сайтов:

$SitesToBlock = “lenta.ru”,”mail.ru”,”facebook.com”

$IPAddress = $SitesToBlock | Resolve-DnsName -NoHostsFile | Select-Object -ExpandProperty IPAddress

New-NetFirewallRule -DisplayName "Block Web Sites" -Direction Outbound –LocalPort Any -Protocol Any -Action Block -RemoteAddress $IPAddress

У командлета Resolve-DnsName я добавил параметр –NoHostsFile, чтобы не использовать при проверке файл hosts.

Проверим, что блокирующее правило для исходящего появилось в консоли.

Эта статья прежде всего разминка для ума. В корпоративной сети для ограничения доступа к сайтам нужно использовать фильтрацию на уровне шлюза доступа в интернет или прокси-сервере. Блокировка доступа на уровне хостов не столь эффективна.

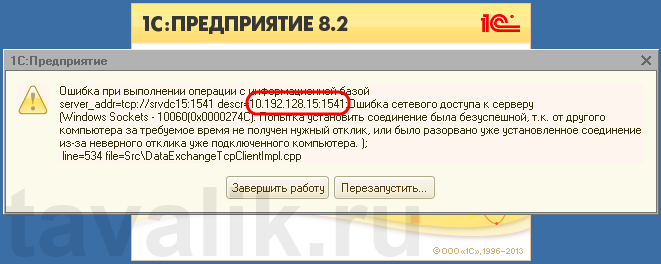

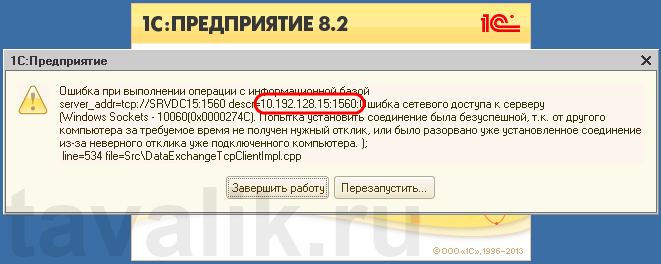

Некоторые программы и службы при работе через сетевые протоколы используют определенные порты для обмена данными. По умолчанию включенный брандмауэр Windows блокирует подобную сетевую активность. В частности, если попытаться подключиться с клиентской машины к серверу 1С:Предприятие 8.х можно натолкнуться на ошибку:

«Ошибка при выполнении операции с информационной базой (…). Ошибка сетевого доступа к серверу (…). Попытка установить соединение была безуспешной, т. к. от другого компьютера за требуемое время не получен нужный отклик, или было разорвано уже установленное соединение из-за неверного отклика уже подключенного компьютера (…) »

Данная ошибка означает, что по указанному адресу не найден сервер «1С:Предприятия», ну или на сервере закрыт порт (в данном случае порт 1541).

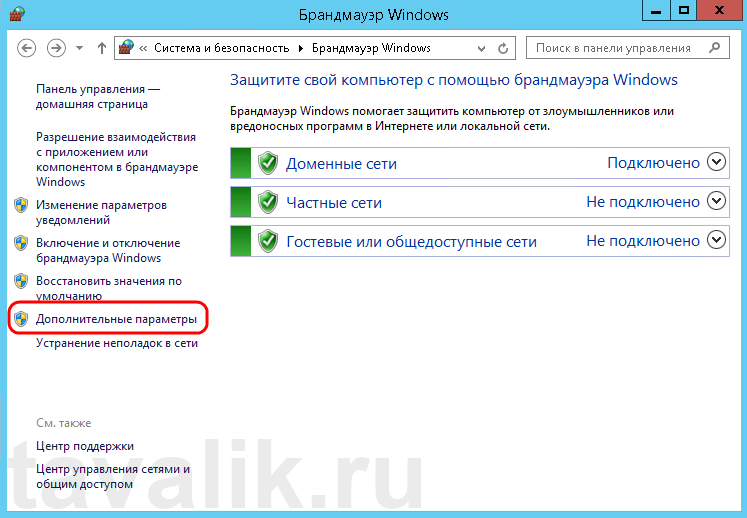

Для открытия порта, заходим на компьютер, где установлен сервер «1С:Предприятия» (в моем примере это компьютер с адресом 10.192.128.15 и установленной на нем операционной системой Windows Server 2012 R2).

Запускаем брандмауэр Windows. Сделать это можно кликнув правой кнопкой мыши по «Пуск» (Start), затем «Панель управления» (Control Panel) — «Система и безопасность» (System and Security) — «Брандмауэр Windows» (Windows Firewall). Или же выполнив команду firewall.cpl (для этого необходимо нажать комбинацию клавиш Win + R, в окне «Отрыть» (Open) ввести имя команды и нажать «ОК» ) .

Далее нажимаем на «Дополнительные параметры» (Advanced Settings) в меню слева.

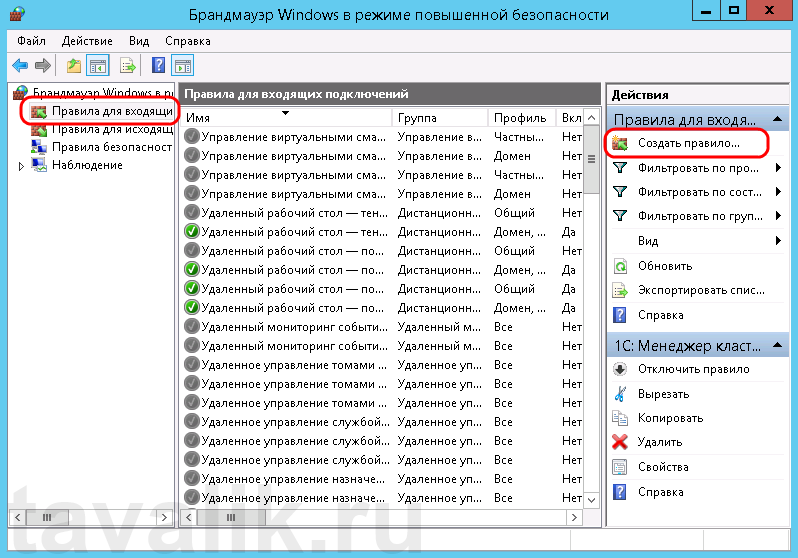

В открывшемся окне, в дереве слева откроем вкладку «Правила для входящих подключений» (Inbound Rules), а затем в меню «Действия» (Actions) выберем пункт «Создать правило…» (New Rule…).

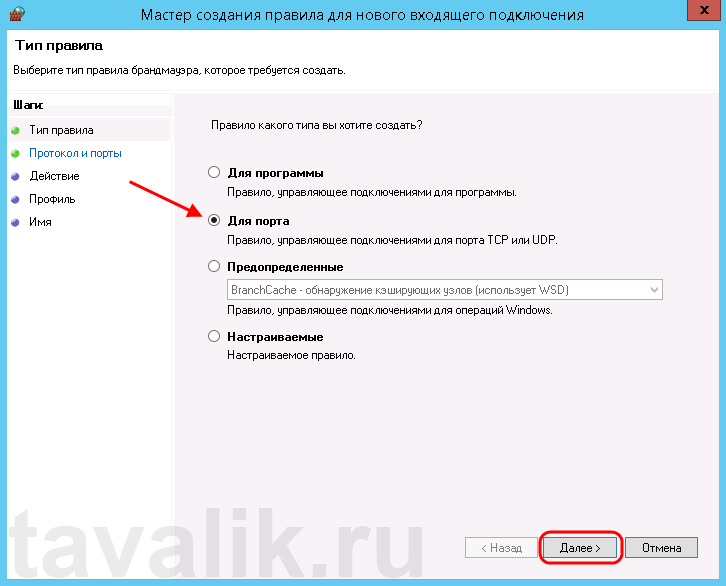

Запустится «Мастер создания правила для нового входящего подключения» (New Inbound Rule Wizard). На первой странице выберем тип правила (Rule Type) «Для порта» (Port) и нажмем «Далее» (Next).

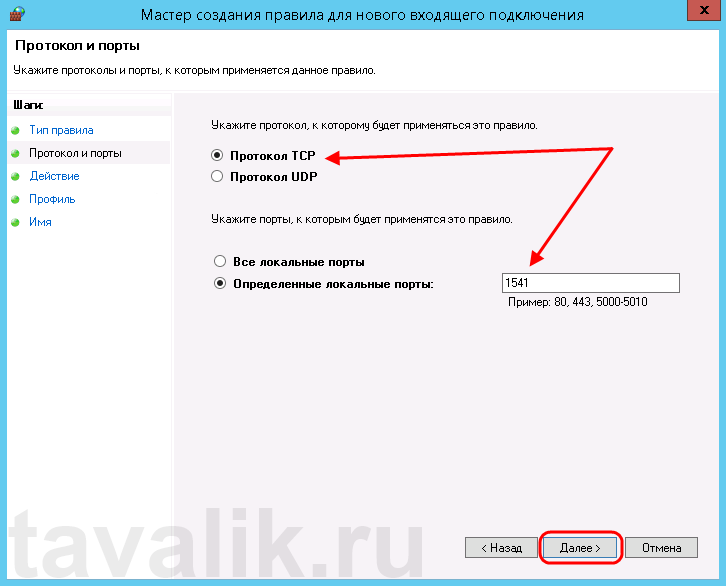

Затем необходимо указать протокол (в нашем примере это TCP) и, непосредственно, номер порта (Specific local ports), который открываем. После чего жмем «Далее» (Next).

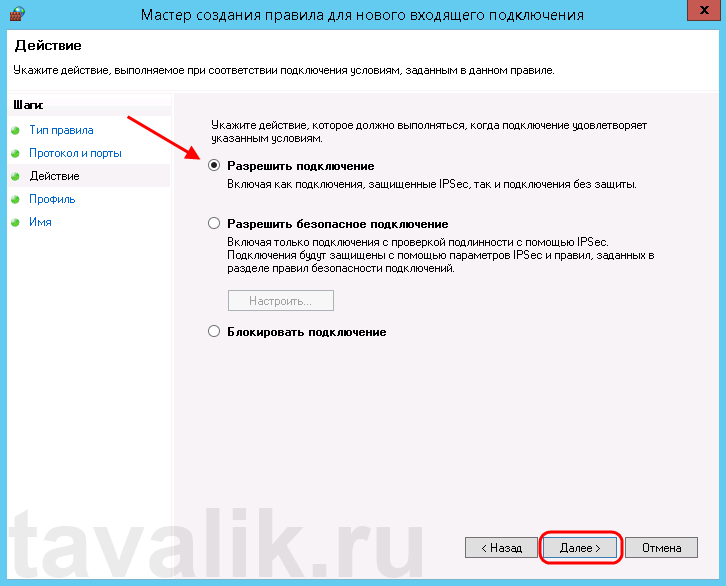

Теперь укажем действие связанное с добавляемым правилом. Выберем «Разрешить подключение» (Allow the connection) и нажмем «Далее» (Next).

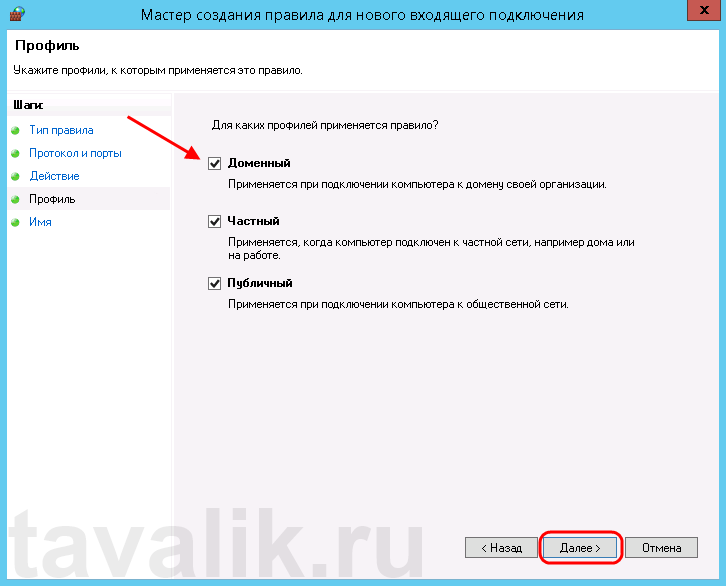

На следующей странице нужно указать, для каких профилей брандмауэра будет действовать правило. Отмечаем нужные профили галочками и жмем «Далее» (Next).

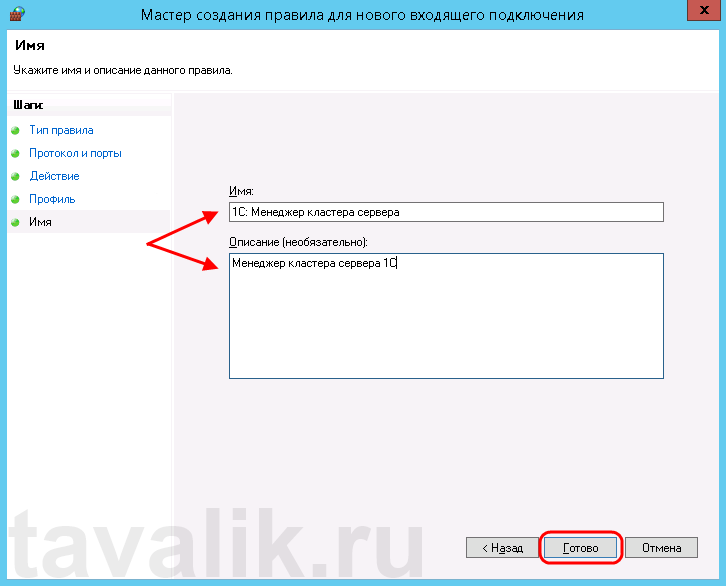

Ну и наконец, вводим имя и описание для нового правила и нажимаем «Готово» (Finish) для завершения работы мастера.

Пробуем снова подключиться к серверу «1С:Предприятия» и видим что ошибка сохранилось, но в сообщении уже другой, 1560-ый порт.

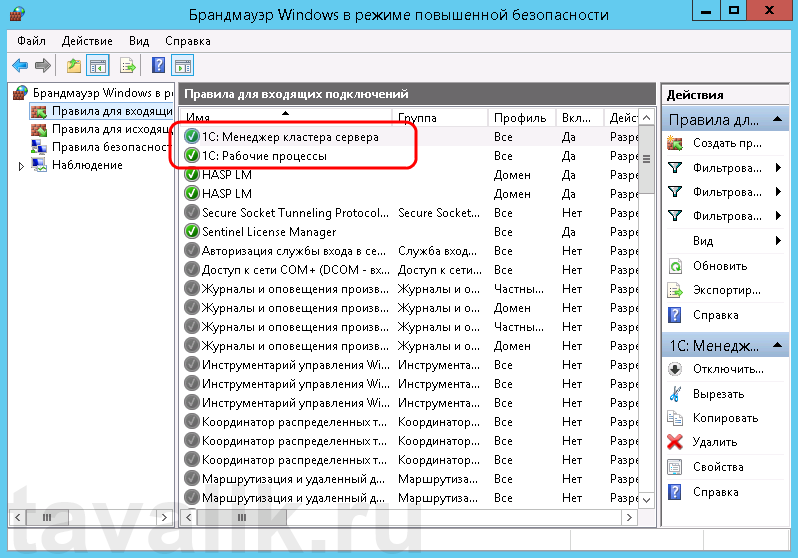

Вышеописанным способом добавим еще одно разрешающее правило, с названием «1С: Рабочие процессы» для всего диапазона портов с 1560 по 1591 (для рабочих процессов 1С), указав их через дефис на шаге «Протокол и порты» (Protocol and Ports).

Теперь, в оснастке «Брандмауэр Windows в режиме повышенной безопасности» (Windows Firewall with Advanced Security) в таблице «Правила для входящих подключений» (Inbound Rules) мы должны увидеть 2 только что созданных правила.

Ну а клиент «1С:Предприятия» должен без ошибок подключиться к серверу. Если же потребуется подключаться к этом серверу через консоль администрирования серверов «1С:Предприятия», то необходимо также открыть порт 1540.

Аналогичным образом добавляются правила для для исходящих подключений (Outbound Rules), запрещающие правила, правила для определенных программ и протоколов. Также любое правило можно изменить, открыв его свойства из данной оснастки.