Перейти к содержанию

На чтение 5 мин. Просмотров 3.1k.

Блокировка доступа к серверам Windows Update

Скопируйте и вставьте через терминал роутера MikroTik следующие строки:

/ip firewall filter

add action=reject chain=forward comment=block_Win_Update content=

update.microsoft.com reject-with=icmp-network-unreachable

add action=reject chain=forward comment=block_Win_Update content=

download.microsoft.com reject-with=icmp-network-unreachable

add action=reject chain=forward comment=block_Win_Update content=

download.windowsupdate.com reject-with=icmp-network-unreachable

add action=reject chain=forward comment=block_Win_Update content=

wustat.windows.com reject-with=icmp-network-unreachable

add action=reject chain=forward comment=block_Win_Update content=

stats.microsoft.com reject-with=icmp-network-unreachable

add action=reject chain=forward comment=block_Win_Update content=

ntservicepack.microsoft.com reject-with=icmp-network-unreachable

add action=reject chain=forward comment=block_Win_Update content=

windowsupdate.com reject-with=icmp-network-unreachableНо не забывайте, что это прямо запрещается в Пользовательском (лицензионном) соглашении

8. Лицензия на Программное обеспечение. Любое программное обеспечение, предоставленное вам как в рамках Служб, регулируется этими Условиями, за исключением случаев, когда оно сопровождается отдельным лицензионным соглашением Microsoft (например, приложение Microsoft, которое входит в состав Windows, регулируется Условиями лицензии на программное обеспечение Microsoft для операционной системы Windows), а также за исключением случая, предусмотренного в разделе 13(b)(i) ниже для приложений, доступных через Магазин Office, Магазин Windows или Магазин Xbox.

- a. Если вы соответствуете настоящим Условиям, мы предоставляем вам право установить и использовать одну копию программного обеспечения на одном устройстве во всем мире, которую одновременно может использовать одно лицо как часть использования вами Служб. Программное обеспечение или веб-сайт, являющиеся частью Служб, могут включать сторонний код. Какие-либо сценарии или код третьих лиц, ссылки на которые размещены в программном обеспечении или на веб-сайте, предоставляются вам по лицензии третьих лиц, которым принадлежит такой код, а не Microsoft. Уведомления (при наличии) о коде третьих лиц предоставлены только для справки.

- b. Программное обеспечение предоставляется на условиях лицензии, а не продается, и Microsoft сохраняет за собой все права на программное обеспечение, явно не предоставленные корпорацией Microsoft, будь-то косвенно, путем лишения права возражения или иным образом. Данная лицензия не предоставляет вам следующие права, и вам запрещено:

- i. обходить какие-либо технологические средства защиты, находящиеся в программном обеспечении или Службах или связанные с ними;

- ii. деассемблировать, декомпилировать, расшифровывать, взламывать, эмулировать, разрабатывать или изучать технологию какого-либо программного обеспечения или прочих аспектов Служб, которые включены в них или доступ к которым можно получить через Службы, за исключением случаев, когда это прямо разрешено применимым законодательством об авторских правах;

- iii. отделять компоненты программного обеспечения или Служб для использования на разных устройствах;

- iv. публиковать, копировать, предоставлять в прокат, аренду, продавать, экспортировать, импортировать, распространять или предоставлять во временное пользование программное обеспечение или Службы, если Microsoft не предоставила вам прямое разрешение на такие действия;

- v. передавать программное обеспечение, какие-либо лицензии на программное обеспечение или какие-либо права на получение доступа к Службам или их использование;

- vi. использовать Службы каким-либо несанкционированным образом, который может затруднить их использование каким-либо другим лицом или получение доступа к какой-либо службе, данным, учетной записи или сети;

- vii. предоставлять доступ неавторизованным сторонним приложениям к Службам или изменять какое-либо устройство, авторизованное Microsoft (например, Xbox One, Xbox 360, Microsoft Surface и т. д.).

Блокировка отслеживания в Windows

Телеметрия отправляется на адреса:

vortex.data.microsoft.com

vortex-win.data.microsoft.com

telecommand.telemetry.microsoft.com

telecommand.telemetry.microsoft.com.nsatc.net

oca.telemetry.microsoft.com

oca.telemetry.microsoft.com.nsatc.net

sqm.telemetry.microsoft.com

sqm.telemetry.microsoft.com.nsatc.net

watson.telemetry.microsoft.com

watson.telemetry.microsoft.com.nsatc.net

redir.metaservices.microsoft.com

choice.microsoft.com

choice.microsoft.com.nsatc.net

df.telemetry.microsoft.com

reports.wes.df.telemetry.microsoft.com

wes.df.telemetry.microsoft.com

services.wes.df.telemetry.microsoft.com

sqm.df.telemetry.microsoft.com

telemetry.microsoft.com

watson.ppe.telemetry.microsoft.com

telemetry.appex.bing.net

telemetry.urs.microsoft.com

telemetry.appex.bing.net:443

settings-sandbox.data.microsoft.com

vortex-sandbox.data.microsoft.com

survey.watson.microsoft.com

watson.live.com

watson.microsoft.com

statsfe2.ws.microsoft.com

corpext.msitadfs.glbdns2.microsoft.com

compatexchange.cloudapp.net

cs1.wpc.v0cdn.net

a-0001.a-msedge.net

statsfe2.update.microsoft.com.akadns.net

sls.update.microsoft.com.akadns.net

fe2.update.microsoft.com.akadns.net

diagnostics.support.microsoft.com

corp.sts.microsoft.com

statsfe1.ws.microsoft.com

pre.footprintpredict.com

i1.services.social.microsoft.com

i1.services.social.microsoft.com.nsatc.net

feedback.windows.com

feedback.microsoft-hohm.com

feedback.search.microsoft.com

rad.msn.com

preview.msn.com

ad.doubleclick.net

ads.msn.com

ads1.msads.net

ads1.msn.com

a.ads1.msn.com

a.ads2.msn.com

adnexus.net

adnxs.com

az361816.vo.msecnd.net

az512334.vo.msecnd.net

Всегда помните, что отключение обновлений Windows сопряжено с риском того, что ваш компьютер станет уязвимым, поскольку вы не установили последнее исправление для системы безопасности. Печально то, что обновления Microsoft для Windows 10 стали настолько ненадежными и потенциально опасными, что могут представлять такой же или больший риск для возможности ежедневного использования вашего компьютера.Здесь нет хорошего варианта.Каждый пользователь должен взвесить риск предоставления Microsoft еще одной возможности нанести ущерб по сравнению с риском оставить свою систему уязвимой для атак.Если вы решите отключить автоматические обновления, убедитесь, что у вас есть хорошее программное обеспечение для обеспечения безопасности, и регулярно обновляйте его.

Особенно актуально это сейчас? когда есть риск что запад может заблокировать Windows из-за санкций.

Поиск серверов обновлений Microsoft

- http://windowsupdate.microsoft.com

- http://*.windowsupdate.microsoft.com

- https://*.windowsupdate.microsoft.com

- http://*.update.microsoft.com

- https://*.update.microsoft.com

- http://*.windowsupdate.com

- http://download.microsoft.com

- http://*.download.windowsupdate.com

- http://wustat.windows.com

- http://ntservicepack.microsoft.com

- http://go.microsoft.com

- http://dl.delivery.mp.microsoft.com

- https://dl.delivery.mp.microsoft.com

- http://*.ws.microsoft.com

- https://*.ws.microsoft.com

- http://*.mp.microsoft.com

Подключитесь к Mikrotik Router > IP > Брандмауэр (или откройте ТЕРМИНАЛ )

ТРИ метода

ПЕРВЫЙ — Использование RAW

ВТОРОЙ — Использование фильтров брандмауэра

ТРЕТИЙ — Использование REGEXP

RAW (У меня заработал запрет именно на этом методе, также добавил запрет телеметрии, то есть вообще никакой информации больше не идет в microsoft)

/ip firewall raw

add action=drop chain=prerouting content=update.microsoft.com add action=drop chain=prerouting content=download.microsoft.com add action=drop chain=prerouting content=download.windowsupdate.com add action=drop chain=prerouting content=windowsupdate.com add action=drop chain=prerouting content=wustat.windows.com add action=drop chain=prerouting content=ntservicepack.microsoft.com add action=drop chain=prerouting content=stats.microsoft.com add action=drop chain=prerouting content=wustat.windows.com add action=drop chain=prerouting content=windowsupdate.microsoft.com add action=drop chain=prerouting content=login.live.com add action=drop chain=prerouting content=activation-v2.sls.microsoft.com add action=drop chain=prerouting content=validation-v2.sls.microsoft.com add action=drop chain=prerouting content=displaycatalog.mp.microsoft.com add action=drop chain=prerouting content=displaycatalog.mp.microsoft.com add action=drop chain=prerouting content=licensing.mp.microsoft.com add action=drop chain=prerouting content=purchase.mp.microsoft.com add action=drop chain=prerouting content=vortex.data.microsoft.com add action=drop chain=prerouting content=vortex-win.data.microsoft.com add action=drop chain=prerouting content=telecommand.telemetry.microsoft.com add action=drop chain=prerouting content=telecommand.telemetry.microsoft.com.nsatc.net add action=drop chain=prerouting content=oca.telemetry.microsoft.com add action=drop chain=prerouting content=oca.telemetry.microsoft.com.nsatc.net add action=drop chain=prerouting content=sqm.telemetry.microsoft.com add action=drop chain=prerouting content=sqm.telemetry.microsoft.com.nsatc.net add action=drop chain=prerouting content=watson.telemetry.microsoft.com add action=drop chain=prerouting content=watson.telemetry.microsoft.com.nsatc.net add action=drop chain=prerouting content=redir.metaservices.microsoft.com add action=drop chain=prerouting content=choice.microsoft.com add action=drop chain=prerouting content=choice.microsoft.com.nsatc.net add action=drop chain=prerouting content=df.telemetry.microsoft.com add action=drop chain=prerouting content=reports.wes.df.telemetry.microsoft.com add action=drop chain=prerouting content=wes.df.telemetry.microsoft.com add action=drop chain=prerouting content=services.wes.df.telemetry.microsoft.com add action=drop chain=prerouting content=sqm.df.telemetry.microsoft.com add action=drop chain=prerouting content=telemetry.microsoft.com add action=drop chain=prerouting content=watson.ppe.telemetry.microsoft.com add action=drop chain=prerouting content=telemetry.appex.bing.net add action=drop chain=prerouting content=telemetry.urs.microsoft.com add action=drop chain=prerouting content=telemetry.appex.bing.net:443 add action=drop chain=prerouting content=settings-sandbox.data.microsoft.com add action=drop chain=prerouting content=vortex-sandbox.data.microsoft.com add action=drop chain=prerouting content=survey.watson.microsoft.com add action=drop chain=prerouting content=watson.live.com add action=drop chain=prerouting content=watson.microsoft.com add action=drop chain=prerouting content=statsfe2.ws.microsoft.com add action=drop chain=prerouting content=corpext.msitadfs.glbdns2.microsoft.com add action=drop chain=prerouting content=compatexchange.cloudapp.net add action=drop chain=prerouting content=cs1.wpc.v0cdn.net add action=drop chain=prerouting content=a-0001.a-msedge.net add action=drop chain=prerouting content=statsfe2.update.microsoft.com.akadns.net add action=drop chain=prerouting content=sls.update.microsoft.com.akadns.net add action=drop chain=prerouting content=fe2.update.microsoft.com.akadns.net add action=drop chain=prerouting content=diagnostics.support.microsoft.com add action=drop chain=prerouting content=corp.sts.microsoft.com add action=drop chain=prerouting content=statsfe1.ws.microsoft.com add action=drop chain=prerouting content=pre.footprintpredict.com add action=drop chain=prerouting content=i1.services.social.microsoft.com add action=drop chain=prerouting content=i1.services.social.microsoft.com.nsatc.net add action=drop chain=prerouting content=feedback.windows.com add action=drop chain=prerouting content=feedback.microsoft-hohm.com add action=drop chain=prerouting content=feedback.search.microsoft.com add action=drop chain=prerouting content=rad.msn.com add action=drop chain=prerouting content=preview.msn.com add action=drop chain=prerouting content=ad.doubleclick.net add action=drop chain=prerouting content=ads.msn.com add action=drop chain=prerouting content=ads1.msads.net add action=drop chain=prerouting content=ads1.msn.com add action=drop chain=prerouting content=a.ads1.msn.com add action=drop chain=prerouting content=a.ads2.msn.com add action=drop chain=prerouting content=adnexus.net add action=drop chain=prerouting content=adnxs.com add action=drop chain=prerouting content=az361816.vo.msecnd.net add action=drop chain=prerouting content=az512334.vo.msecnd.net

FILTERS (Самый популярный метод)

/ip firewall filter

add action=reject chain=forward comment=block_Win_Update content=update.microsoft.com reject-with=icmp-network-unreachable add action=reject chain=forward comment=block_Win_Update content=download.microsoft.com reject-with=icmp-network-unreachable add action=reject chain=forward comment=block_Win_Update content=download.windowsupdate.com reject-with=icmp-network-unreachable add action=reject chain=forward comment=block_Win_Update content=wustat.windows.com reject-with=icmp-network-unreachable add action=reject chain=forward comment=block_Win_Update content=stats.microsoft.com reject-with=icmp-network-unreachable add action=reject chain=forward comment=block_Win_Update content=ntservicepack.microsoft.com reject-with=icmp-network-unreachable add action=reject chain=forward comment=block_Win_Update content=windowsupdate.com reject-with=icmp-network-unreachable

REGEXP Layer 7

/ip firewall layer7-protocol

add name=”windows update ” regexp=”^.+( http://windowsupdate.microsoft.com|http://.windowsupdate.microsoft. com| https://.windowsupdate.microsoft.com|http://.update.microsoft.com|https://.update.microsoft.com| http://.windowsupdate.com|http://download.windowsupdate.com|http://download.microsoft.com|http://.dow nload.windowsupdate.com).*$”

/ip firewall filter

add action=drop chain=forward comment=”windows update Drop” layer7-protocol=”windows update ” src-address= 192.168.xxx.0/24 add action=drop chain=input dst-port=21-23 protocol=tcp

Помните, вы всегда можете сделать это на своем компьютере

- Нажмите клавишу Windows и «R».

- Введите «gpedit.msc» в поле.

- Дважды щелкните «Конфигурация компьютера».

- Дважды щелкните «Административные шаблоны».

- Дважды щелкните «Компоненты Windows».

- Прокрутите вниз и дважды щелкните «Центр обновления Windows».

- Дважды щелкните «Настроить автоматические обновления».

- Выберите «Отключено» в левом верхнем углу.

- Нажмите «Применить», а затем «ОК».

ОтветитьЦитата

Topic starter

Размещено : 17.03.2022 11:01

Always keep in mind that disabling Windows updates comes with the risk that your computer will be vulnerable because you…

Always keep in mind that disabling Windows updates comes with the risk that your computer will be vulnerable because you haven’t installed the latest security patch. It’s a sad state of affairs that Microsoft’s Windows 10 updates have become so unreliable and potentially dangerous that they may pose an equal or greater risk to being able to use your computer every day. There’s no good option here. Each user has to weigh the risk of giving Microsoft another opportunity to do damage versus the risk of leaving their system vulnerable to attack. If you choose to disable automatic updates, make sure you have good security software and keep it up-to-date.

Search for Microsoft Update Servers

- http://windowsupdate.microsoft.com

- http://*.windowsupdate.microsoft.com

- https://*.windowsupdate.microsoft.com

- http://*.update.microsoft.com

- https://*.update.microsoft.com

- http://*.windowsupdate.com

- http://download.microsoft.com

- http://*.download.windowsupdate.com

- http://wustat.windows.com

- http://ntservicepack.microsoft.com

- http://go.microsoft.com

- http://dl.delivery.mp.microsoft.com

- https://dl.delivery.mp.microsoft.com

- http://*.ws.microsoft.com

- https://*.ws.microsoft.com

- http://*.mp.microsoft.com

Connect to Mikrotik Router > IP > Firewall (or open TERMINAL)

THREE methods

ONE – Using RAW

SECOND – Using Firewall Filters

THIRD – Using REGEXP

RAW

/ip firewall raw

add action=drop chain=prerouting content=update.microsoft.com comment=”Blocking Windows Update”

add action=drop chain=prerouting content=download.microsoft.com

add action=drop chain=prerouting content=download.windowsupdate.com

add action=drop chain=prerouting content=windowsupdate.com

add action=drop chain=prerouting content=wustat.windows.com

add action=drop chain=prerouting content=ntservicepack.microsoft.com

add action=drop chain=prerouting content=stats.microsoft.com

add action=drop chain=prerouting content=wustat.windows.com

add action=drop chain=prerouting content=windowsupdate.microsoft.com

FILTERS

/ip firewall filter

add action=reject chain=forward comment=”block_WinUp” content=update.microsoft.com disabled=no reject-with=icmp-network-unreachable

add action=reject chain=forward comment=”block_WinUp” content=download.microsoft.com disabled=no reject-with=icmp-network-unreachable

add action=reject chain=forward comment=”block_WinUp” content=download.windowsupdate.com disabled=no reject-with=icmp-network-unreachable

add action=reject chain=forward comment=”block_WinUp” content=wustat.windows.com disabled=no reject-with=icmp-network-unreachable

add action=reject chain=forward comment=”block_WinUp” content=ntservicepack.microsoft.com disabled=no reject-with=icmp-network-unreachable

add action=reject chain=forward comment=”block_WinUp” content=stats.microsoft.com disabled=no reject-with=icmp-network-unreachable

add action=reject chain=forward comment=”block_WinUp” content=windowsupdate.com disabled=no reject-with=icmp-network-unreachable

REGEXP Layer 7

/ip firewall layer7-protocol

add name=”windows update ” regexp=”^.+(http://windowsupdate.microsoft.com|http://.windowsupdate.microsoft. com|https://.windowsupdate.microsoft.com|http://.update.microsoft.com|https://.update.microsoft.com|

http://.windowsupdate.com|http://download.windowsupdate.com|http://download.microsoft.com|http://.dow

nload.windowsupdate.com).*$”

/ip firewall filter

add action=drop chain=forward comment=”windows update Drop” layer7-protocol=”windows update ” src-address=

192.168.xxx.0/24

add action=drop chain=input dst-port=21-23 protocol=tcp

Remember, you can do it always on your computer

- Press the Windows key and “R”.

- Enter “gpedit.msc” in the box.

- Double click “Computer Configuration”.

- Double click “Administrative Templates”.

- Double click “Windows Components”

- Scroll to the bottom and double click “Windows Update”

- Double click “Configure Automatic Updates”

- Select “Disabled” on the upper left.

- Click “Apply” followed by “OK”

-

#21

Уже миллион раз обсуждалось, что все отключения в самой ОС (реестр, утилиты, фаервол) не помогут избежать обновления. Либо блочить в роутере, либо винт забивать до упора файлом подкачки, либо дать все-таки винде обновиться.

-

#22

Если инет нужен только для майнинга, в файрволе разреши только адереса пулов. А весь остальной интернет запрети.

-

#23

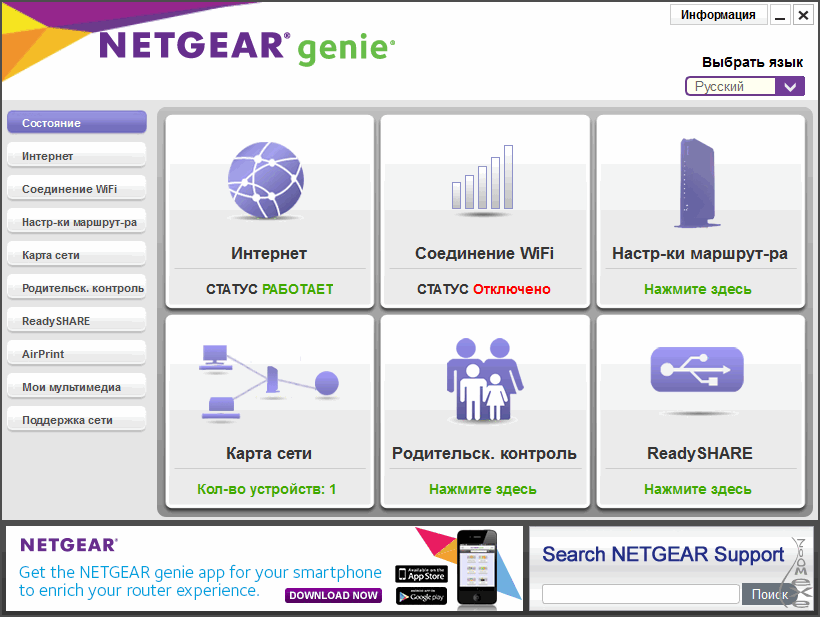

Можно попробовать с помощью небольшой программы (название на скрине)

https://mega.nz/#!zHhU3BTR!TzKcWlKbGkRZrJ4cVrGjnkvDnnYEJ5ex2NrCVCiiFQE

Устанавливаешь, заходишь в «настройки маршрутизатора», заходишь во вкладку «правила фильтрации», дальше 2 варианта:

1) Если у тебя статический IP: выбираешь «IP адреса» и вписываешь свой ип адрес с пометкой «заблокировать доступ в сеть»

2) Если у тебя динамический IP: выбираешь «диапазон IP адресов» вписываешь диапазоны с пометкой «заблокировать доступ в сеть с указанный диапазоном»

3) В тех же настройках марш-ра можно прописать фильтр — с указанной службы windows блокировался доступ в сеть.

Есть еще несколько способов, но расписывать их = очень много текста.

Диапазоны Ип можно узнать у своего провайдера.

-

#24

Как отключить обновления win 10 через роутер

1. Win+R — gpedit.msc — Computer ConfigurationAdministrative TemplatesWindows ComponentsWindows Update — тыц-тыц Configure Automatic Updates — тыц Enabled — 2 «Notify for download and notify for install»

Будет выскакивать сообщеиние о наличии обновлений и необходимости их скачать.

2. Win+R — regedit — HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindows-тыц правой кнопкой папку Windows-New-Key — название-WindowsUpdate — тыц правой кнопкой WindowsUpdate — New-Key — название AU — тыц правой копкой AU — New-DWORD (32-bit) Value — название AUOptions — тыц тыц AUOptions — Value Data — 2

Тот же вариант, что и предыдущий, только через правку реестра. Можно накосячить, если не очень хорошо разбираешься в правке реестра. Тогда лучше использовать первый вариант.

3. Win+R — services.msc — Windows Updates (ближе к концу списка) — тыц правой кнопкой — Properties — Startup type — Disabled — Apply

Обновления отклбчаются вообще.

tmp

Свой человек

-

#25

На любой версии 10-ки обновления проверяются планировщиком по расписанию утилитой usoclient.exe, который лежит в system32. Достаточно стать владельцем этого файла и отобрать у всех права на доступ к нему и винда НИКОГДА не найдет обновлений на своих серверах, поскольку не сможет запустить утилиту поиска обновлений. На сегодняшний день это самый актуальный способ отключения обновлений в Windows 10.

Отключение службы Windows Update — хрень, она сама может включиться.

-

#26

На любой версии 10-ки обновления проверяются планировщиком по расписанию утилитой usoclient.exe, который лежит в system32. Достаточно стать владельцем этого файла и отобрать у всех права на доступ к нему и винда НИКОГДА не найдет обновлений на своих серверах, поскольку не сможет запустить утилиту поиска обновлений. На сегодняшний день это самый актуальный способ отключения обновлений в Windows 10.

Отключение службы Windows Update — хрень, она сама может включиться.

И как это сделать ?

tmp

Свой человек

-

#28

Последнее редактирование: 1 Апр 2018

-

#29

Уже миллион раз обсуждалось, что все отключения в самой ОС (реестр, утилиты, фаервол) не помогут избежать обновления. Либо блочить в роутере, либо винт забивать до упора файлом подкачки, либо дать все-таки винде обновиться.

Главное прямые руки иметь…..почти два года уже риги работают и ничего само не включается, раз в полгода пыль чищу и кулера смазываю.

-

#30

1. Win+R — gpedit.msc — Computer ConfigurationAdministrative TemplatesWindows ComponentsWindows Update — тыц-тыц Configure Automatic Updates — тыц Enabled — 2 «Notify for download and notify for install»

Будет выскакивать сообщеиние о наличии обновлений и необходимости их скачать.

2. Win+R — regedit — HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindows-тыц правой кнопкой папку Windows-New-Key — название-WindowsUpdate — тыц правой кнопкой WindowsUpdate — New-Key — название AU — тыц правой копкой AU — New-DWORD (32-bit) Value — название AUOptions — тыц тыц AUOptions — Value Data — 2

Тот же вариант, что и предыдущий, только через правку реестра. Можно накосячить, если не очень хорошо разбираешься в правке реестра. Тогда лучше использовать первый вариант.

3. Win+R — services.msc — Windows Updates (ближе к концу списка) — тыц правой кнопкой — Properties — Startup type — Disabled — Apply

Обновления отклбчаются вообще.

Это помогало на старючих десятках 2016 года,не поможет ни реест,ни фаервол . Советуешь незная. Варианты есть, выше отписали

|

0 / 0 / 0 Регистрация: 19.03.2019 Сообщений: 5 |

|

|

1 |

|

|

12.02.2020, 18:58. Показов 7300. Ответов 15

Доброго времени суток! Код /ip firewall filter

add action=add-dst-to-address-list address-list="Block sites"

address-list-timeout=15s chain=forward comment="Collect Sites IP"

dst-port=80,443 out-interface=ether1 protocol=tcp src-address=

192.168.150.114

add action=reject chain=forward comment="Block Sites" dst-address-list=

"Block sites" protocol=tcp reject-with=tcp-reset src-address=

192.168.150.114

На просторах интернета предлагают некоторые варианты решения задачи, но ни один не подошёл. 1) С помощью Layer 7. Код /ip firewall layer7-protocol

add name="Win Update" regexp="^.+(update.microsoft|windowsupdate|download.micr

osoft|w\r

n ustat|ntservicepack|update.microsoft.com|crl.microsoft.com|download.

micros\r

n oft.com|office.microsoft.com|download.windowsupdate.com|windowsupdat

e.com|\r

n ntservicepack.microsoft.com|officeupdate.microsoft.com|stats.microso

ft.com\r

n |v4.windowsupdate|v4.windowsupdate.microsoft.com|windowsupdate.micro

soft.c\r

n om|wustat.windows.com|test.stats.update.microsoft.com|.msu|.manifest

|.mum)\r

n .*\$"

Код /ip firewall filter

add action=accept chain=forward comment="Allow Windows Update"

layer7-protocol="Win Update" protocol=

tcp src-address=192.168.150.114

Если я правильно понял, то фильтр не умеет работать с https. 2) Создать White List и внести туда адреса Microsoft: Кликните здесь для просмотра всего текста Но Микротик не принимает адреса со звездочками. 3) С помощью RAW фильтра Код /ip firewall raw add action=accept chain=prerouting content=update.microsoft.com add action=accept chain=prerouting content=.windowsupdate.com add action=accept chain=prerouting content=ntservicepack.microsoft.com add action=accept chain=prerouting content=stats.microsoft.com add action=accept chain=prerouting content=wustat.windows.com add action=accept chain=prerouting content=windowsupdate.microsoft.com add action=accept chain=prerouting content=download.microsoft.com 4) С помощью Torch отследить адреса при обновлении Windows. 5) Поднять Прокси-сервер. Вопрос: Как решить задачу средствами микротик, не внося какие-либо изменения в настройки сервера и компьютеров?

__________________

0 |

|

4555 / 2002 / 425 Регистрация: 17.10.2015 Сообщений: 8,650 |

|

|

13.02.2020, 09:50 |

2 |

|

Очень интересная тема.

1 |

|

10927 / 6783 / 1814 Регистрация: 25.12.2012 Сообщений: 28,706 |

|

|

14.02.2020, 09:12 |

3 |

|

1. Вы все правильно поняли. Не прокатит. При https HTTP заголовок зашифрован TLS Рассмотрите еще вариант, предложенный romsan

0 |

|

1 / 1 / 0 Регистрация: 14.02.2020 Сообщений: 24 |

|

|

17.02.2020, 12:19 |

4 |

|

Я бы сделал так: 2. создать правила для windowsupdate.microsoft.com, update.microsoft.com, windowsupdate.com, ntservicepack.microsoft.com и др. каких нужно: 3. для всех остальных — запрещающее правило, например:

0 |

|

0 / 0 / 0 Регистрация: 19.03.2019 Сообщений: 5 |

|

|

17.02.2020, 14:37 [ТС] |

5 |

|

На терминале я режу доступ к тырнету через GPO (GPO — запрет интернета) Интересное решение для пользователей. Взял на заметку, однако запретить запускать браузер — это защита от дурака. Порты интернета по-прежнему остаются открытыми.

На локальных машинах — тупо в свойствах браузера прописал «от балды» адрес прокси-сервера, и, так же через GPO, отключил возможность вносить изменения в данное поле пользунам Это решение также запрещает доступ и к скачиванию обновлений. Поэтому не совсем подходит для моего случая. Пока что больше склоняюсь к поднятию реального прокси-сервера и на нем разрешить только адреса майкрософт. Добавлено через 6 минут

2. На мой взгляд самый лучший и правильный вариант, но надо где-то вычитать полные FQDN серверов обновлений

2. создать правила для windowsupdate.microsoft.com, update.microsoft.com, windowsupdate.com, ntservicepack.microsoft.com и др. каких нужно: Добавление FQDN серверов обновлений без звездочек ни к чему не приводит. Вероятно в этих «звездочках» кроется большое количество нужных адресов. На другом форуме дали ссылку для скачивания списка всех подсетей Майкрософт. Там нет разделения на адреса для обновления, активации, авторизации и т.д… Всё в одну кучу свалили (всего около 150 подсетей) и не факт, что список не будет изменяться с течением времени. Может кому пригодится: MSFT Public IP Address blocks for both IPv4 and IPv6

0 |

|

1 / 1 / 0 Регистрация: 14.02.2020 Сообщений: 24 |

|

|

17.02.2020, 15:03 |

6 |

|

Добавление FQDN серверов обновлений без звездочек ни к чему не приводит. Вероятно в этих «звездочках» кроется большое количество нужных адресов. AlexeyAndr, видимо, вы что-то не поняли. content (string; Default: ) Match packets that contain specified text в Content заносятся не адреса, а искомый текст. Суть предложенного мною варианта в том, что компьютеры сами формируют список разрешенных IP-адресов, обращаясь к серверам windowsupdate

0 |

|

10927 / 6783 / 1814 Регистрация: 25.12.2012 Сообщений: 28,706 |

|

|

19.02.2020, 09:13 |

7 |

|

в Content заносятся не адреса, а искомый текст. да, но такой контент может встретиться только в заголовке протокола верхнего уровня (например URL запроса в http заголовке), в случае с https — все что выше TCP будет зашифровано TLS между клиентом и самим сервером и микротик это разглядеть не сможет.

0 |

|

1 / 1 / 0 Регистрация: 14.02.2020 Сообщений: 24 |

|

|

19.02.2020, 09:46 |

8 |

|

такой контент может встретиться только в заголовке протокола верхнего уровня (например URL запроса в http заголовке), в случае с https — все что выше TCP будет зашифровано TLS между клиентом и самим сервером и микротик это разглядеть не сможет Я с вами полностью согласен! Для формирования листа msupdates сделал всего 4 правила: Компьютеры, которые имеют свободный выход в интернет, формируют и обновляют список msupdates. А те, у которых доступ ограничен — только обновляют его.

0 |

|

10927 / 6783 / 1814 Регистрация: 25.12.2012 Сообщений: 28,706 |

|

|

19.02.2020, 10:04 |

9 |

|

Dmitry_SG, да. Но ТС учитывает и то, что списки адресов серверов обновлений должны формироваться не только из http-запросов к серверам обновлений, но и так же из https-запросов (а content таких запросов будет закрыт для mikrotik’a)

0 |

|

4555 / 2002 / 425 Регистрация: 17.10.2015 Сообщений: 8,650 |

|

|

19.02.2020, 10:09 |

10 |

|

Компьютеры, которые имеют свободный выход в интернет, формируют и обновляют список msupdates. А те, у которых доступ ограничен — только обновляют его. а какой в этом смысл? На ПК стоит запрет доступа в тырнет, но при этом ОС на нём должна обновляться. Зачем? Или на данном ПК не полный запрет доступа в тырнет? только частичный?

0 |

|

1 / 1 / 0 Регистрация: 14.02.2020 Сообщений: 24 |

|

|

19.02.2020, 10:27 |

11 |

|

insect_87, а какая разница, из каких запросов они формируются, если в итоге обновление работает? romsan, ага, обновления просто так делаются производителями ПО, от нечего делать

0 |

|

10927 / 6783 / 1814 Регистрация: 25.12.2012 Сообщений: 28,706 |

|

|

19.02.2020, 11:15 |

12 |

|

а какая разница, из каких запросов они формируются, если в итоге обновление работает? Dmitry_SG, Может лучше как-то попытаться формировать базу с адресами из ответов на DNS-запросы. Вопрос останется в том, как из контента DNS-ответа вытащить ip-адрес сервера обновлений MS и добавить его в адрес-лист (ведь сам ip-адрес сервера обновлений MS не будет присутствовать в SRC и DST IP заголовка пакета, там будут адреса DNS сервера и клиента соответственно, он будет где-то в DNS-заголовке или теле полезной информации на прикладном уровне)

0 |

|

1 / 1 / 0 Регистрация: 14.02.2020 Сообщений: 24 |

|

|

19.02.2020, 11:29 |

13 |

|

обновления могут накатываться и, как я думаю, накатываются не только по http, но и по https. А что мешает накатываться по https? у http и https IP могут быть одинаковые

0 |

|

10927 / 6783 / 1814 Регистрация: 25.12.2012 Сообщений: 28,706 |

|

|

19.02.2020, 12:03 |

14 |

|

А что мешает накатываться по https? я к тому, что возможно адреса http и https серверов могут как совпадать, так и различаться.

0 |

|

1 / 1 / 0 Регистрация: 14.02.2020 Сообщений: 24 |

|

|

19.02.2020, 12:13 |

15 |

|

insect_87, вы мне пишете теорию. В теории, я полностью согласен с вами!

возможно адреса http и https серверов могут как совпадать, так и различаться Конечно. Но WindowsUpdate такая служба, которая без проблем будет работать на доступных адресах. Для неё совсем не обязательно, что бы каждый запрашиваемый адрес был доступен. Не с 1ой, так с 5ой, да хоть с 10ой попытки она получит, что хочет.

1 |

|

romsan |

|

19.02.2020, 14:28

|

|

Не по теме:

ага, обновления просто так делаются производителями ПО, от нечего делать за 8 лет отсутсвия обновлений на моем ПК домашнем, к которому по RDP открыт доступ, ничего не произошло.

0 |