Локальная групповая политика позволяет контролировать параметры текущего устройства – определять поведение операционной системы для всех пользователей и вносить отдельные настройки для каждой из учётных записей.

Для настройки групповых политик сервера без домена имеем подготовленный сервер с операционной системой Windows Server 2019.

В меню пуск, выбираем элемент «выполнить» и вводим gpedit.msc, либо через командную строку.

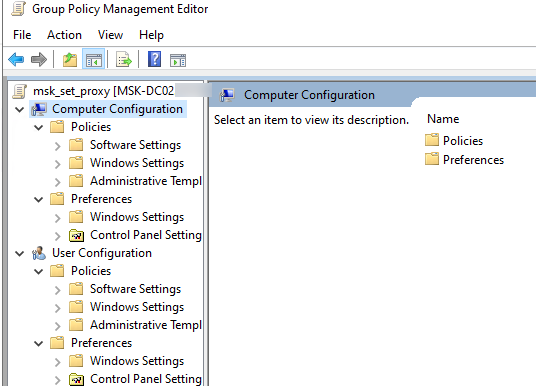

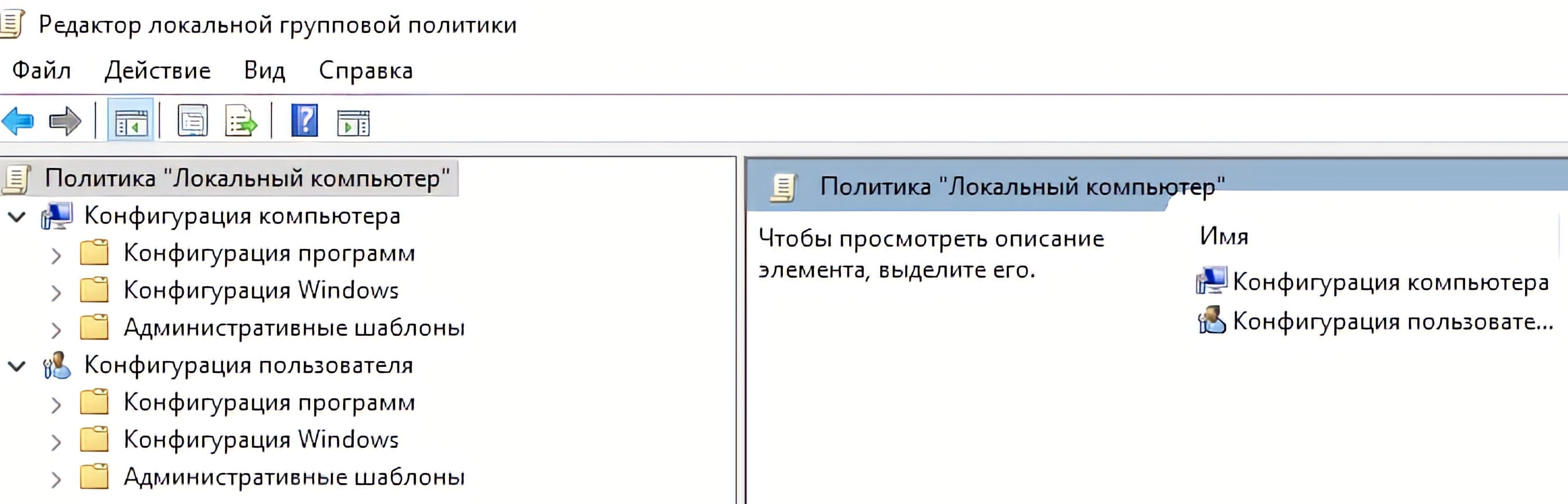

Открывается «Редактор локальной групповой политики»:

Рисунок 1 — Редактор локальной групповой политики

Конфигурация компьютера позволяет применять политики на весь сервер, а конфигурация пользователя позволяет применить политики на того пользователя, который запустил редактор.

Применим ограничения по времени для активных, но бездействующих и отключенных сеансов. Для этого переходим «Конфигурация компьютера» «Административные шаблоны»->«Компоненты Windows» -> «Службы удаленных рабочих столов» -> «Ограничение сеансов по времени», здесь находим две политики «Задать ограничение по времени для отключенных сеансов» и «Задать ограничение по времени для активных, но бездействующих сеансов служб удаленных рабочих столов». Включаем политику и указываем время, например, 3 часа:

Рисунок 2 — GPO ограничения времени активных, но бездействующих сеансов

Если требуется запустить редактор на группу пользователей (администраторы или «не администраторы»), необходимо запустить mmc, так же через «выполнить», либо командную строку.

Добавляем необходимую оснастку:

Нажимаем «файл», далее «Добавить или удалить оснастку».

Далее выбираем «Редактор объектов групповой политики»:

Рисунок 3 — Добавление и удаление оснасток

Нажимаем добавить, затем кнопку «обзор».

На данном этапе выбираем вкладку «пользователи» и к какой группе (или к конкретному пользователю) мы хотим применить политику:

Рисунок 4 — Выбор объекта групповой политики

Далее нажимаем «ок» и запускаем выбранную оснастку.

Рисунок 5 — Оснастка GPO группы пользователей «Не администраторы»

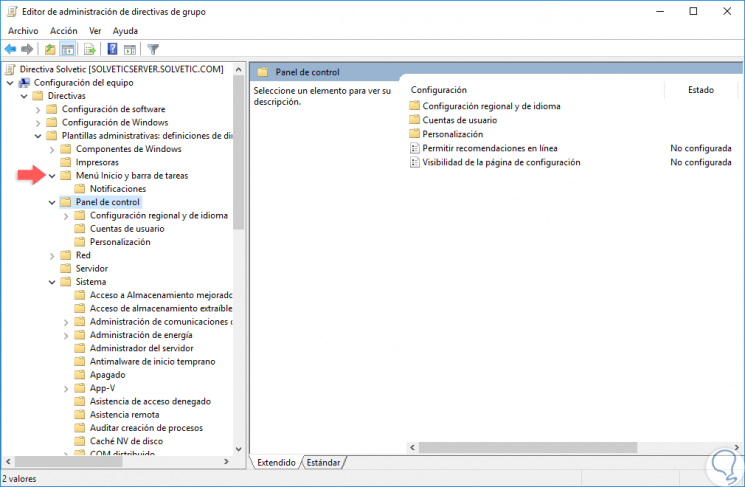

Сделаем блокировку рабочего стола при неактивности пользователя.

Для этого переходим в «Конфигурация пользователя» -> «Административные шаблоны» -> «Панель управления» -> «Персонализация».

Выбираем политики «Защита заставки с помощью пароля» и «Тайм-аут экранной заставки».

Включаем защиту заставки, тайм-аут включаем и выставляем время в секундах, например, 600с (10 минут):

Рисунок 6 — GPO ограничения времени отключенных сеансов.

Чтобы просмотреть текущие применённые групповые политики, нужно ввести команду

Эти и другие настройки для наших клиентов мы осуществляем в рамках ИТ-аутсорсинга.

Групповые политики Active Directory позволяют централизованно применять одинаковые настройки ко множеству компьютеров и/или пользователей домена и существенно упрощают управление конфигурацией в доменной среде. Консоль Group Policy Management Console (GPMC.msc) – это основной инструмент для управления групповыми политиками (Group Policy Object, GPO) в Active Directory.

Содержание:

- Установка консоли GPMC в Windows

- Управление групповыми политиками Active Directory с помощью консоли Group Policy Management

Установка консоли GPMC в Windows

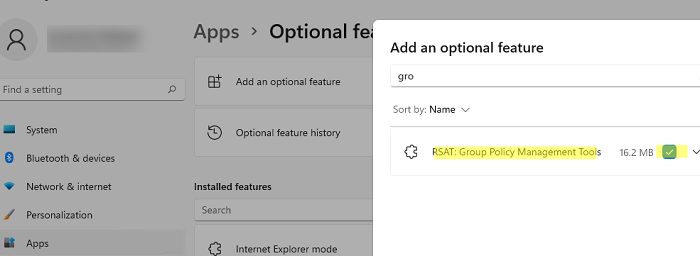

В Windows 10 и 11 консоль GPMC входит в состав RSAT, и вы можете установить ее через панель Settings. Перейдите Settings -> Apps -> Optional Features -> Add an optional feature -> выберите в списке RSAT: Group Policy Management Tools и нажмите Install.

Также вы можете установить консоль управления групповыми политиками в Windows 10 и 11 с помощью PowerShell:

Add-WindowsCapability -Online -Name Rsat.GroupPolicy.Management.Tools~~~~0.0.1.0

Или с помощью DISM:

DISM.exe /Online /add-capability /CapabilityName:Rsat.GroupPolicy.Management.Tools~~~~0.0.1.0

Обратите внимание, что в современных версиях Windows 10 и 11 для установки инструментов управления RSAT, ваш компьютер должен быть подключен к Интернету. Подробнее про установку инструментов администрирования (RSAT) в Windows описано в статье по ссылке.

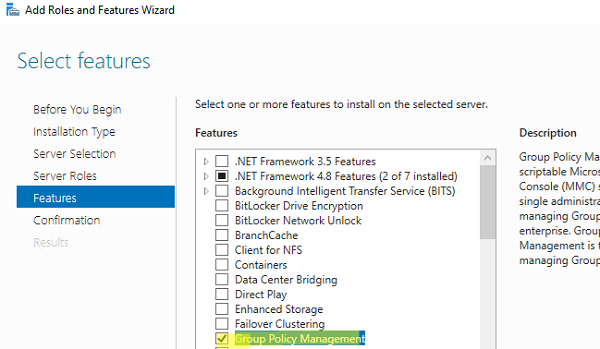

В Windows Server 2022/2019/2016/2012R2 вы можете установить консоль управления GPO через Server Manager: Add Roles and Features -> Features -> Group Policy Management.

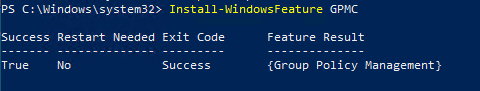

Также можно установить консоль GPMC в Windows Server с помощью PowerShell командлета Install-WindowsFeature:

Install-WindowsFeature GPMC

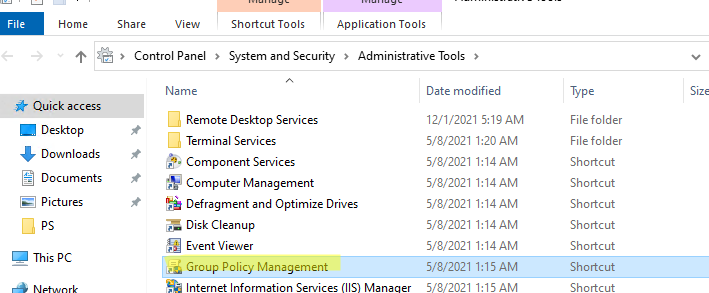

После установки, проверьте что ярлык Group Policy Management появится в разделе Administrative Tools в панели управления (Control PanelSystem and SecurityAdministrative Tools). Ярлык ссылается на MMC оснастку

%SystemRoot%system32gpmc.msc

.

Управление групповыми политиками Active Directory с помощью консоли Group Policy Management

Консоль GPMC позволяет управлять групповыми политиками на уровне сайтов AD, доменов и организационными подразделениями (Organizational Unit).

Для запуска консоли выполните команду:

gpmc.msc

По умолчанию консоль подключается к контроллеру домена с FSMO ролью Primary Domain Controller Emulator (PDC). Вы можете подключиться к любому другому DC. Для этого щелкните правой кнопкой по имени домена и выберите Change Domain Controller (для комфортной работы рекомендуем подключиться к вашему Logon Server-у).

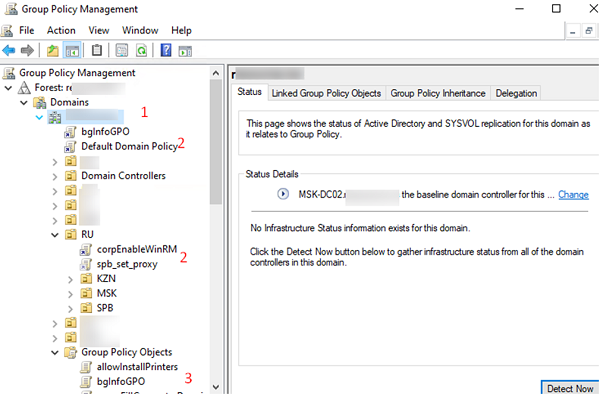

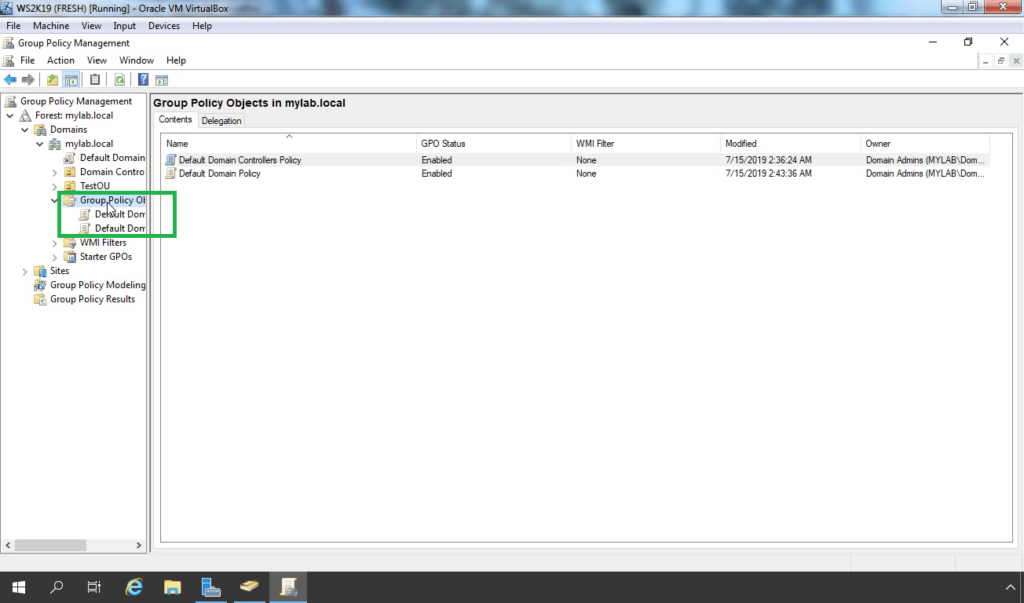

Разверните Forest -> Domain -> Ваш домен.

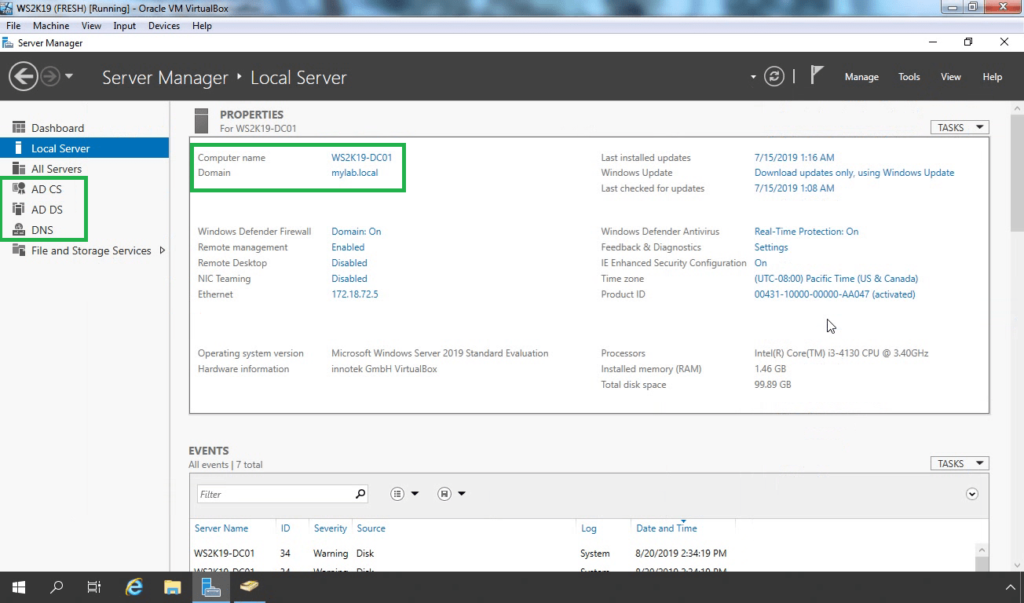

На этом скриншоте выделены:

- Имя домена, к которому подключена консоль;

- Групповые политики, которые назначены на различные OU (отображается вся структура OU, которую вы видите в консоли ADUC);

- Полный список политик (GPO) в текущем домене доступен в разделе Group Policy Objects.

Групповые политики Active Directory можно назначить на OU, сайт или весь домен. Чаще всего политики привязываются к OU с компьютерами или пользователями.

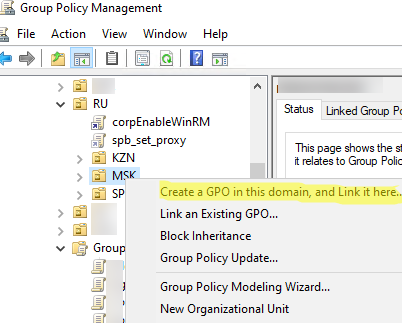

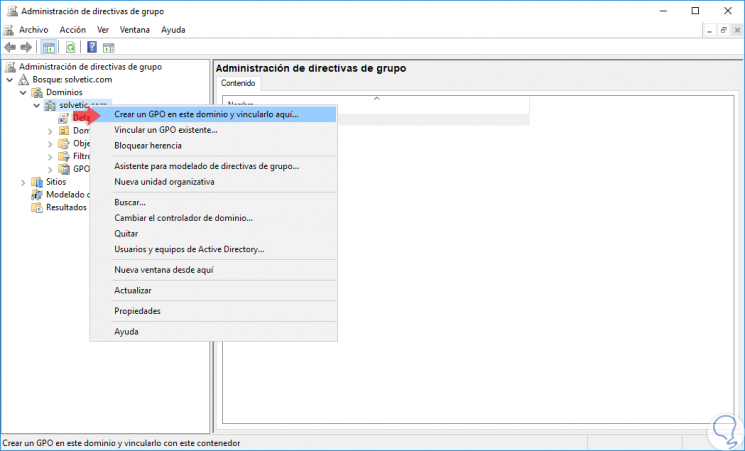

Чтобы создать новую GPO и сразу назначить ее на OU, щелкните по нужному контейнеру правой кнопкой и выберите Create a GPO in this domain, and Link it here.

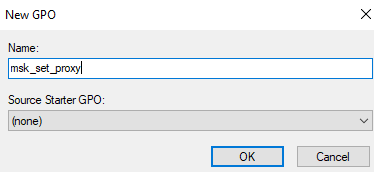

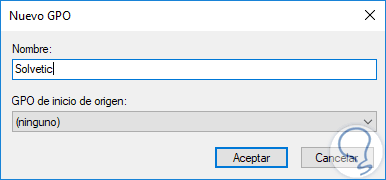

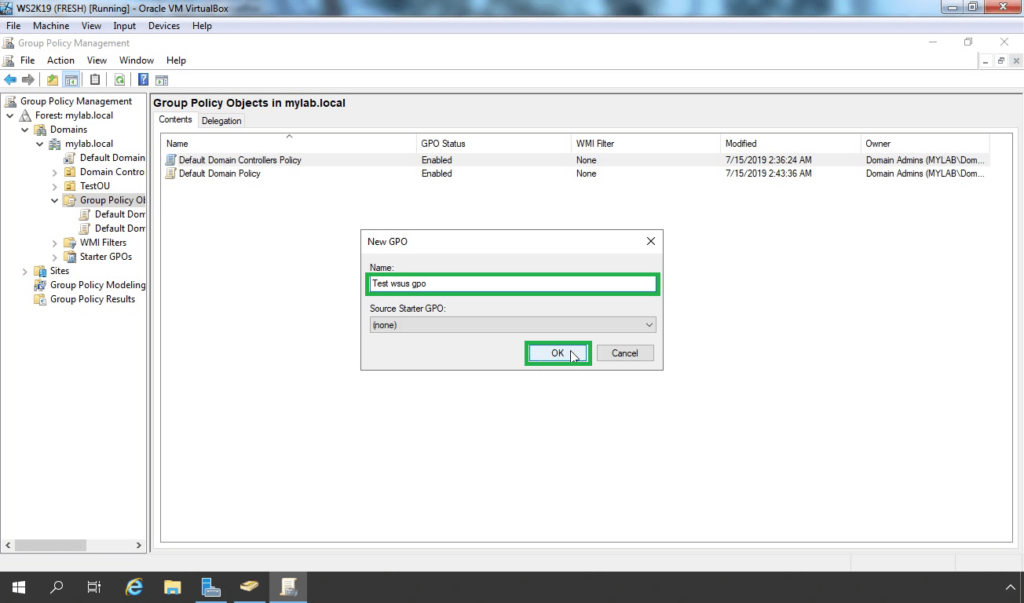

Задайте имя GPO:

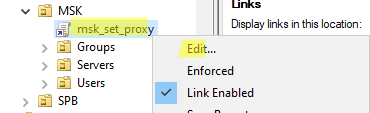

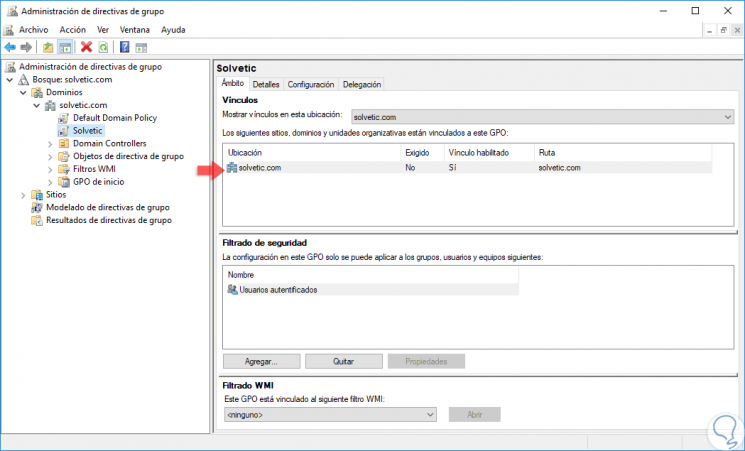

В консоли GPMC вы увидите вашу новую GPO, которая сразу назначена на выбранный вами контейнер (OU).

GPO активна (

Link Enabled = True

), это значит что ее настройки будут применяться ко всем объектом в данном OU.

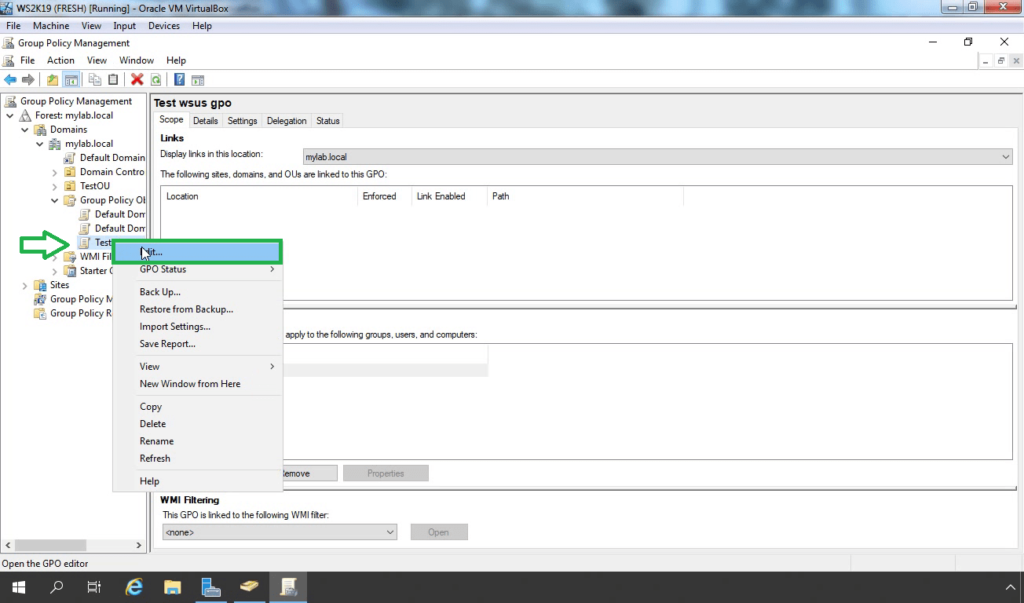

Чтобы изменить настройки GPO выберите Edit.

Для управления параметрами групповой политики на компьютере Windows используется консоль локального редактора GPO – gpedit.msc. Он позволяет настроить параметры Windows с помощью одной или множественных локальных политик (MLGPO).

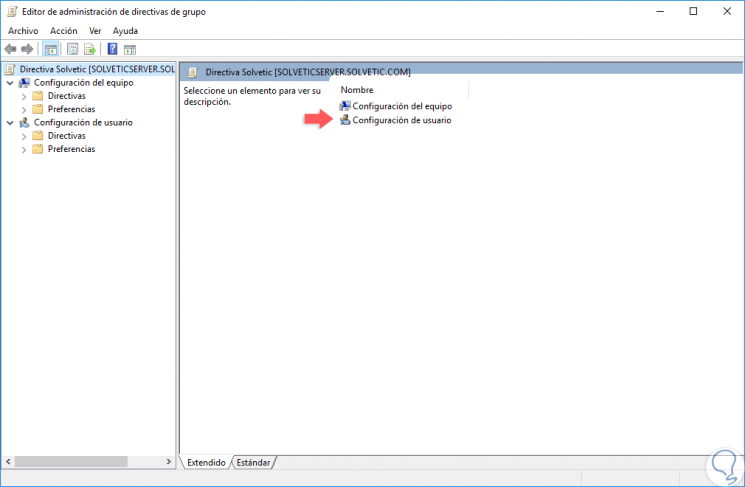

Перед вами откроется консоль редактора GPO, аналогичная локальному редактору GPO. Все настройки GPO разделены на две секции:

- Computer Configuration — здесь можно настроить параметров компьютера (Windows);

- User Сonfiguration – параметры, которые нужно применить для пользователей AD.

В каждой секции есть три подраздела:

- Software Settings – используется для установки и обновления программ через GPO;

- Windows Settings — здесь расположены основные параметры безопасности Windows: настройки политики паролей, блокировки аккаунтов, политики аудита, назначения прав пользователей и т.д;

- Administrative Templates – содержит параметры различных компонентов Windows. Здесь доступны как стандартные административные шаблоны Windows, так и дополнительно admx шаблоны, установленные администратором (например, admx шаблоны для управления программами Microsoft Office или шаблоны для Google Chrome). Рекомендуем использовать центральное хранилище административных шаблонов GPO для удобства управления.

Также здесь есть отдельный раздел Preferences. Здесь содержится дополнительный набор настроек Group Policy Preferences (GPP), которые вы можете задать для клиентских устройств через GPO.

Закройте редактор политики и вернитесь в консоль GPMC. Все настройки, которые вы изменили в GPO будут применены на клиентах при следующем цикле обновления настроек групповых политик.

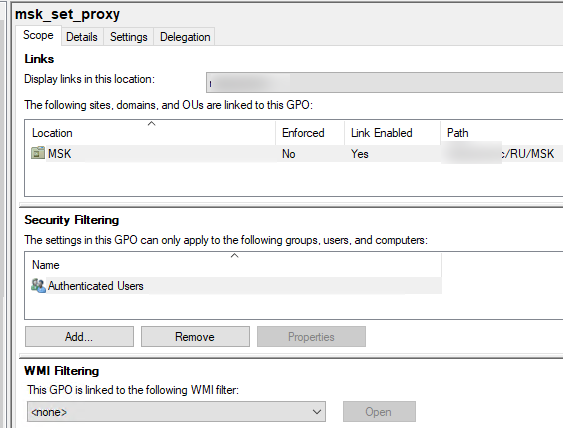

Выберите вашу GPO, чтобы вывести ее основные параметры. Здесь доступны 4 вкладки:

- Scope – здесь видно на какие OU назначена эта политики. В разделе Security Filtering можно настроить группы безопасности, для членов которых должна применяться политики (по умолчанию здесь задано Authenticated Users, это значит, что политика применяется ко всем объектам в OU). В параметре WMI filtering можно задать дополнительные правила фильтрации объектов для которых должна применяться GPO (см. WMI фильтры GPO);

- Details – содержится базовая информация о GPO (владелец, когда создана и изменена, версия, GUID);

- Settings – содержится отчет о всех настроенных параметрах GPO (отчет похож на результаты команды gpresult);

- Delegation – выводит текущие разрешения GPO, позволяет изменить их.

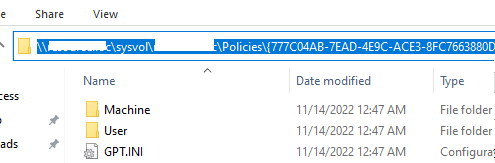

Active Directory хранит GPO хранятся в виде набора файлов и папок в каталоге SYSVOL, который реплицируется между DC. Вы можете найти каталог определенной GPO по ее GUID (на вкладке Details). Используйте следующий UNC путь:

\winitpro.rusysvolwinitpro.ruPolicies{GUID}

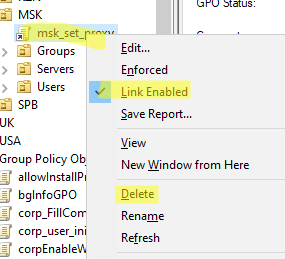

Если вы хотите, чтобы политика перестала действовать на клиенты в данном OU, можно либо удалить ссылку (

Delete

, при этом сама объект GPO не будет удален), либо временно отключить ее действие (

Link Enabled = False

).

Обратите внимание, что в домене уже есть две политики, которые действуют на все компьютеры и контроллеры домена соответственно:

- Default Domain Policy

- Default Domain Controller Policy

В большинстве случае не рекомендуется использовать эти GPO для настройки параметров клиентов. Лучше создать новые политики и назначить их на уровень всего домена или контейнера Domain Controllers.

Также консоль Group Policy Management позволяет:

- Импортировать/экспортировать, создавать резервные копии и восстанавливать GPO

- Создавать результирующие отчеты политик — Resultant Set of Policy (RSoP)

- Удаленно обновлять настройки GPO на компьютерах

- Подготавливать GPO к миграции между доменами

В отдельной статье “Почему не применяется групповая политика к компьютеру?” рассмотрены такие основные элементы групповых политик Active Directory как:

- Наследование в групповых полотках

- Область действия и порядок применения GPO (LSDOU)

- Приоритете и управление порядком применения политик

- Замыкание групповых политик (Loopback Processing mode)

- Фильтрация GPO

- Форсирование применения GPO

Рекомендуем внимательно ознакомиться с этой статьей для более эффективного использования возможностей групповых политик и понимания принципов их работы.

Продолжаем изучать WIndows Server. И сегодня мы поговорим о том как настраивать доменные компьютеры с помощью групповых политик.

В предыдущей статье мы создали сетевую папку для пользователей. Хотелось бы теперь автоматически создать ярлык или сетевой диск на всех компьютерах которые входят в домен. Собственно Active Directory и предназначен для администрирования этих компьютеров и обеспечения единообразия настройки пользовательской рабочей среды, разворачивать программное обеспечение на множестве компьютеров через групповые политики и т.д.

Создания ярлыка.

Создавать ярлык на сетевую папку мы будем через групповую политику домена. Тут есть два варианта : Мы изменяем Default Domain Policy, и правело будет действовать для всего домена.

Или создать новую групповую политику в нашем Тестовом подразделение.

Переходим в Конфигурацию пользователя — Кон. WIndows и выбираем Ярлыки и создаем новый.

Давайте немного поговорим о настройках.

Действие :

- Создать — Создание нового ярлыка для компьютеров или пользователей.

- Заменить — Удаление и повторное создание ярлыков для пользователей и компьютеров. Конечным результатом действия Заменить является перезапись существующего ярлыка. Если ярлык не существует, то действие Заменить создает новый ярлык.

- Обновить — Изменение параметров существующего ярлыка для пользователей или компьютеров. Это действие отличается от Заменить тем, что оно обновляет только параметры ярлыка, определенные в элементе настройки. Все остальные параметры ярлыка остаются прежними. Если ярлык не существует, то действие Обновить создает новый ярлык.

- Удалить — Удаление ярлыка для компьютеров или пользователей.

Расположение :

Здесь мы указываем точно расположение созданного Ярлыка.

Выполнение:

Здесь мы выбираем размер окна при открытие созданного Ярлыка.

Сетевые диски.

Можно для удобства вместо папки смонтировать сетевой диск. И опять же это не сложно сделать с помощью групповых политик. Собственно тут все очень похоже на создание Ярлыков.

Выбираем Сопоставление дисков , задаем путь к сетевой папке и букву диска.

Если по какой-то причине политики не применяются, можно на локальной машине в ручную обновить групповые политики из консоли.

gpupdate

Квоты.

Как говориться : Места много не бывает ) Логично что мы захотим ограничить размер сетевых ресурсов (папки). В Windows Server это сделать достаточно легко с помощью Квот.

Первым делом нам потребуется Роль «Файловые службы и службы хранилища» . А если точнее то конкретный компонент «Диспетчер ресурсов файлового сервера»

Заходим в Диспетчер ресурсов — Создаем новый шаблон квот. Квоты могут быть Жёсткими( превысить объем нельзя) или мягкими (вас просто уведомят о приведение квоты)

Так же вы можете настроить всякие сценарии для уведомления о превышение квоты. Теперь выбираем наш Шаблон, кликаем правой кнопкой мыши и создаем Квоту на основе шаблона.

Вот и все хитрости . Успехов.

Ошибка в тексте? Выделите её и нажмите «Ctrl + Enter»

Nothing more interesting than those tools and utilities that facilitate the task of management and control in a corporate environment and when using Windows Server we know very well that Group Policy Objectives or GPO (Group Policy Object) are one of the best options to use because thanks to them we can create a policy that can be applied either to the entire domain or to a single OU (Organizational Unit) in particular and thus restrict the use or access to certain parameters or, forcing a certain configuration on client computers..

Microsoft with its new edition Windows Server 2019 continues to offer us this functional practice to have better control over all the elements of the organization.

What are the GPOs?

The GPOs (Group Policy Object) are in themselves a set of policies that can be created in different areas of the server either to prevent users from executing an action, such as accessing the C drive or connecting devices USB, or generate that the teams perform certain actions such as applying automatic updates.

A GPO is a virtual collection of policy settings and each has a unique name, similar to a GUID. To correctly use a GPO it is necessary to take into account the following:

- The local network must be structured in AD DS, so that at least one of the servers to be used must have the AD DS (Active Directory) function installed.

- The computers to manage must be attached to the domain and users must use the domain credentials to log in to the computers.

- You will need to have permissions to edit the Group Policy in the domain, and this is achieved by being part of the group of Administrators or Group Policy Administrators.

Types of group policies

There are basically two types of group policy for Windows Server which are:

- Default Domain Policy: This default policy and within it we find policy settings that can be applied to all computers and users in the current domain.

- Default Domain Controller Policy: It is another policy that is created by default, and in it we have policy settings that are applied exclusively to available domain controllers.

Group policies are categorized into sections and each has specific elements to manage such as:

Windows settings

At the Team Configuration level we have:

- Name Resolution Policy

- Scripts (Start / Off)

- Printers deployed

- Security settings

- Policy-based quality of service (QoS)

Administrative Templates

- Control Panel

- Net

- Printers

- Server

- System

- Windows components

- All settings

Windows settings

At the User Configuration level we have:

- scripts (Start / Off)

- Printers

- Security settings

- Policy-based quality of service (QoS)

Administrative Templates

- Control Panel

- Desk

- Net

- Shared folders

- Start menu and taskbar

- System

- Windows components

- All settings

Now we will know how to create a GPO in Windows Server 2019..

1. Create the GPO in Windows Server 2019

Step 1

For this, we have two options:

- Use the following key combination and execute the gpmc.msc command and press Enter or Accept

+ R

gpmc.msc

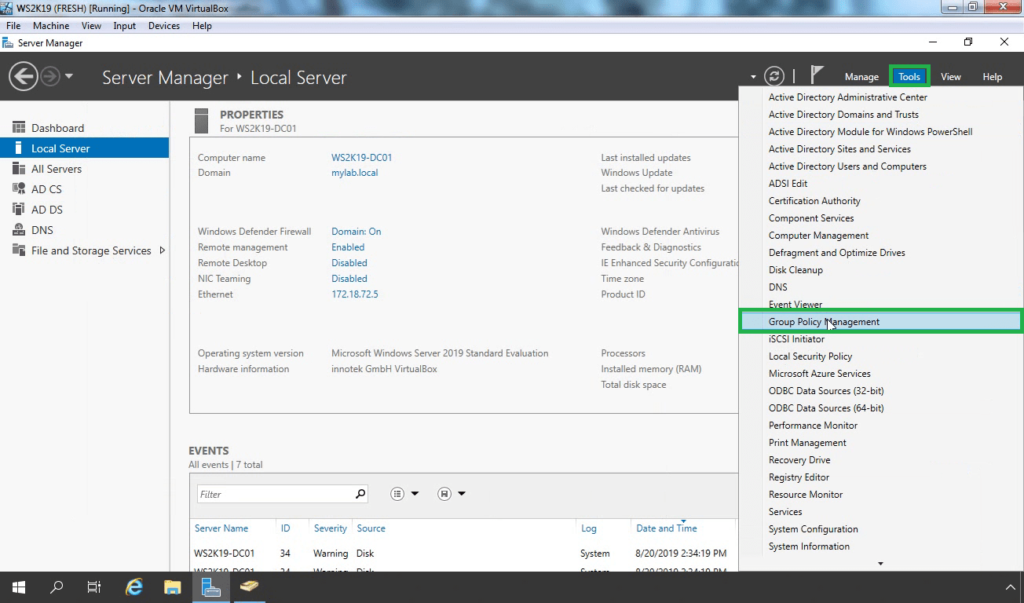

- Go to Server Manager and there go to the «Tools / Group Policy Management» path

Step 2

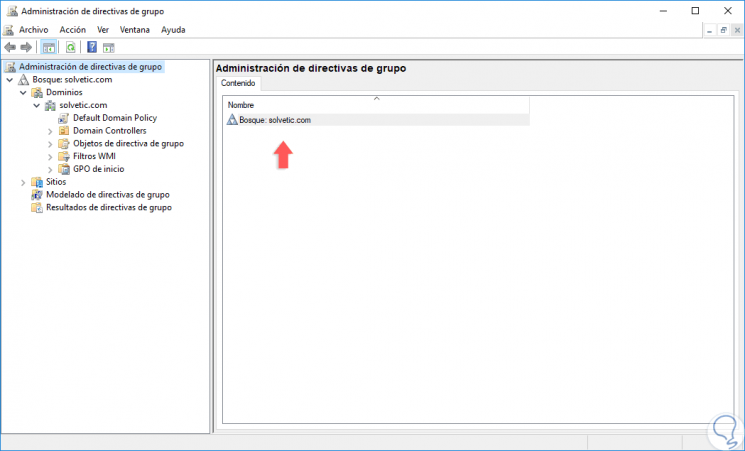

The following window will be displayed where, when deploying our forest, we will have the domain structure:

Step 3

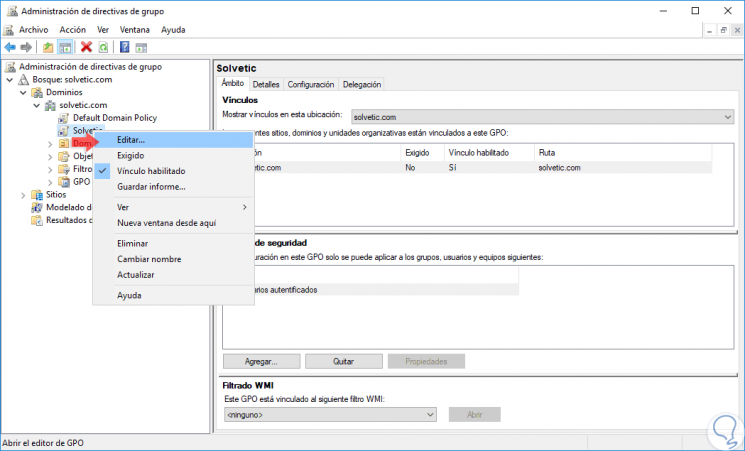

To create a new GPO we will right click on the domain and select the option “Create a GPO in this domain and link it hereâ€:

Note

We can also link a GPO to an existing OU if this is the case.

Step 4

When selecting this option we will see the following window where we will assign a name to said GPO:

Step 5

Click on Accept and we will see that our GPO has been created correctly:

2. Edit a group policy in Windows Server 2019

Step 1

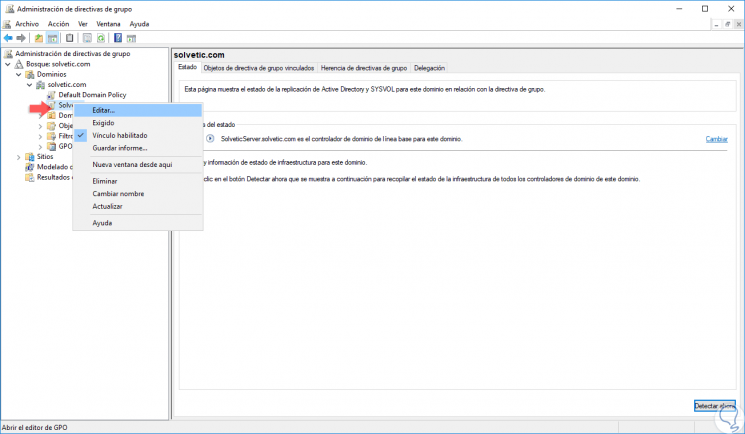

To start the editing process of our GPO we will right click on it and select the «Edit» option:

Step 2

This will lead us to the group policy console where we will see the following options:

Step 3

As we see there are the sections that we have mentioned before, Computer Configuration and User Configuration.

Each of these sections has a subdivision of options to select and in each of them we find special policies:

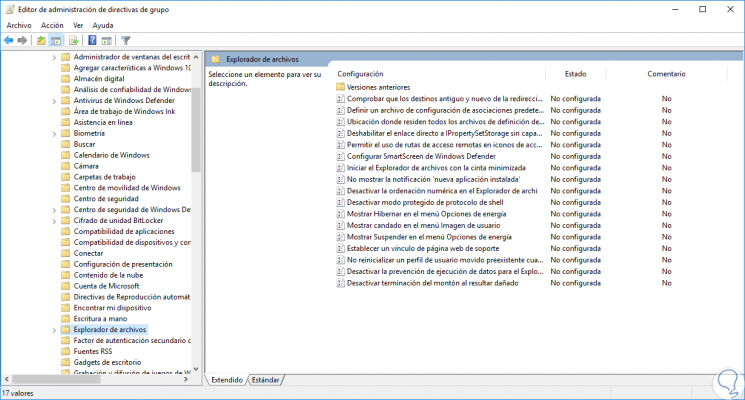

Step 5

Each section has a series of diverse policies:

Step 6

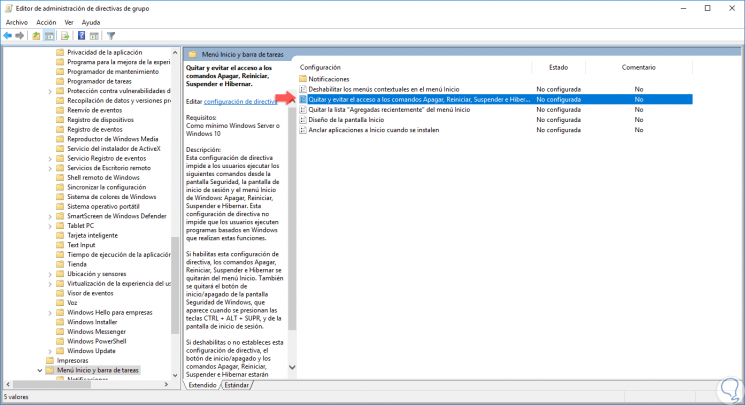

To edit and apply an action to the created GPO, for this case, we will go to the section «Computer Configuration / Windows Components / Start Menu and Taskbar» where we will select the policy called «Remove and prevent access to Shutdown, Restart, Suspend and Hibernate commands:

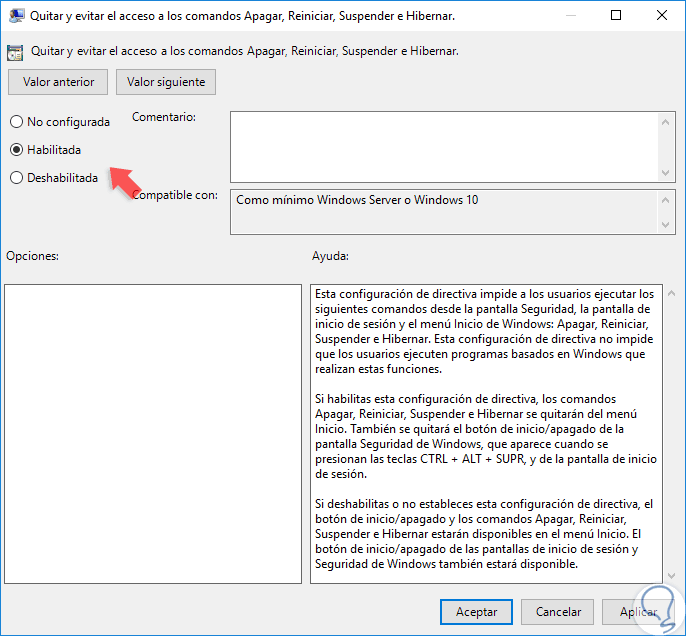

Step 7

We double-click on this policy and in the new window we will activate the “Enabled†box:

Step 8

In some special policies, additional options for its configuration will be displayed. Click on the «Apply and Accept» button to save the changes. Now, on all computers in the domain, including the server, we will see that the shutdown buttons are not available:

Step 9

This is because the GPO was created in the domain directly and not in a single OU. At the level of GPO management we have some options such as:

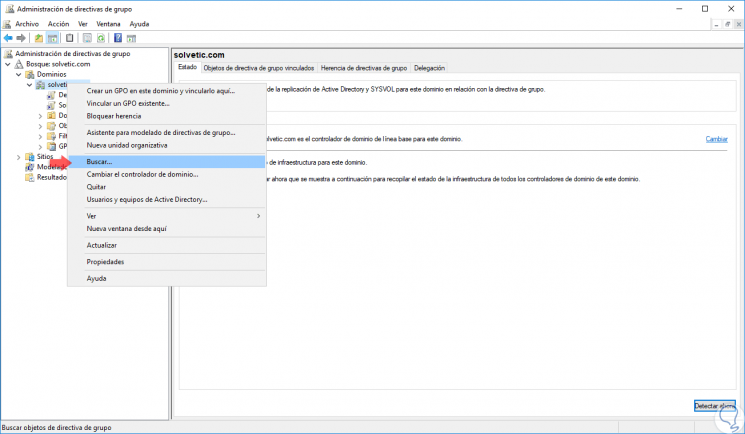

Look for

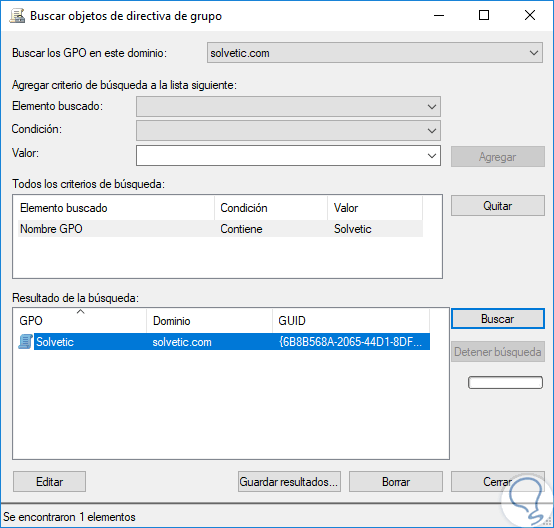

By right clicking on the domain we can select the «Search» option to find a GPO based on the parameter we define and it is useful when we have numerous policies created

In the window that opens we will enter the search parameters to obtain the best results:

General configuration

By right clicking on our policy we can see a series of options to use as:

- Edit: Allows us to make changes to the selected GPO

- Required: Forces the value of the selected GPO

- Link enabled: This option allows us to create a link of this GPO with a domain or other existing GPOs in the local network

- Save report: This option is responsible for creating and storing an HTML file with details of the policy created.

- Rename: Modify the name of the current policy

- Delete: Deletes the selected GPO

- Update: Refresh the changes made to the policy

- Help: Deploy GPOs help in Windows Server 2019

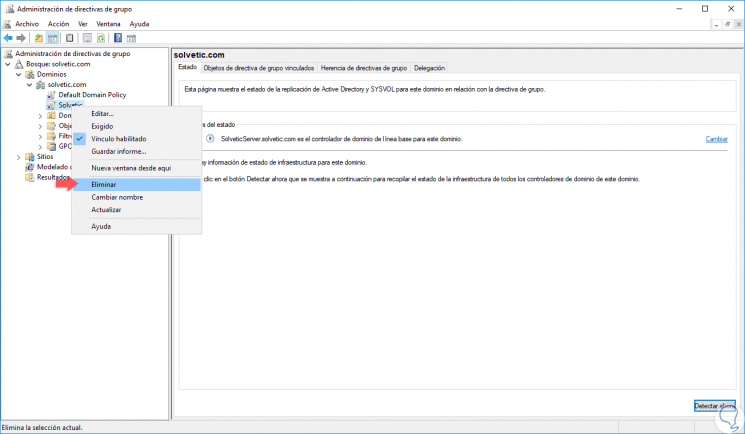

3. Delete a GPO in Windows Server 2019

Step 1

When we consider that a GPO will no longer be necessary to have that GPO there, we can remove it and for this we will right click on it, once we access the policy manager, and select the Delete option :

Step 2

The following message will be displayed. There we click on OK to confirm the elimination of this GPO.

The GPOs have been developed with the objective of being an ally in the entire administration and control process on the various elements of the system both at the software and hardware level, thus allowing a central control of all these steps without resorting to waste of time or of unnecessary resources.

— Advertisement —

Hi, in today’s post we will be looking at GPOs in Windows Server 2019. The Group Police Object are a set of policies that can be created in different areas of the server. In addition, these rules seek to achieve a number of objectives. For example, to prevent users from executing an action. Or also, to generate that the computers develop automatic actions. Consequently, it is a great tool for managing a corporate environment when using Windows Server. Similarly, these policies can be applied to the entire domain or to an organizational unit. In this way it is possible to restrict access to certain parameters. Or force a special configuration to all client computers. For that reason, today we will see how to create GPO in Windows Server 2019.

Prerequisites

- The local network must be structured in Active Directory. That is, at least one of the servers must have the Active Directory installed. To know how to do it, take a look at this post.

- The computers to be managed must be linked to the domain. In addition, their users must use their domain credentials to log in to the computers.

- You need permissions to edit Group Policy in your domain. Consequently, the user has to be part of the Policy Administrator group.

Let’s create a Group Police Object on Windows Server 2019

In the first place, enter the Dashboard Server. Once there, please click on Tools. Then click on Group Policy Manager.

A window with the group policy manager will be displayed immediately. Please note that these steps are simple, but should be followed in their order. Well, in the left column you must select the previously created forest. Immediately below, is the assigned domain. Please right click on it, and select the option: Create a GPO in this domain and Link it here.

Then assign the name of your preference to the GPO.

Finally, you can see the GPO actually created. In addition, you can see all the settings that have been made.

Conclusion

In this simple way, we have seen how to create a GPO on Windows Server. This tool is an excellent option to manage multiple computers connected to the directory. This allows to assign tasks and general behaviors. This way you avoid having to configure each computer individually. In later posts, we will continue to delve into these policies. All right, that’s it for now. See you later!

WSUS (Windows Server Update Services) — служба обновлений для серверов компании Microsoft. Позволяет централизованно обновлять компьютеры и сервера, управлять параметрами обновления. Позволяет не только значительно экономить использованный трафик из-за централизованного обновления в сети, но и гибко управлять пакетами обновлений, которые будут применяться. Установка и настройка службы Windows Server Update Services на Windows server 2019 не сильно отличается от развертывания WSUS в операционной системе Windows server 2012, 2016.

Требования к установке WSUS (Windows Server Update Services)

Ввод сервера WSUS в домен

Установка роли сервера WSUS

Настройка WSUS

Установка дополнительных компонентов, необходимых для работы отчетов WSUS

Создание и настройка групповых политик для WSUS

Проверка применения групповой политики на компьютере пользователя

Требования к установке WSUS

-

Процессор: 1,4 ГГц x64;

-

Память: WSUS требует дополнительно 2 ГБ ОЗУ, более того, что требуется сервер и все другие службы, или программного обеспечения;

-

Доступное дисковое пространство: 10 ГБ (40 ГБ или больше, в зависимости от выбранных продуктов, для которых нужно получать обновления);

-

Сетевой адаптер: 100 Мбит/с или более.

Ввод сервера WSUS в домен

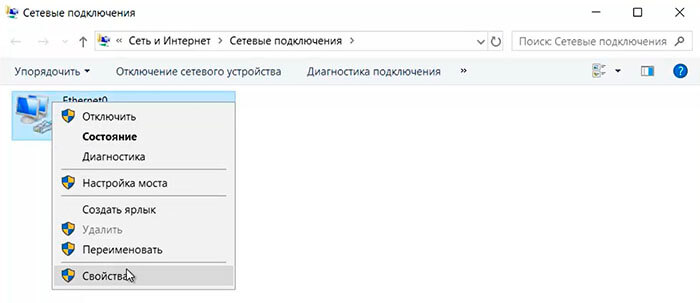

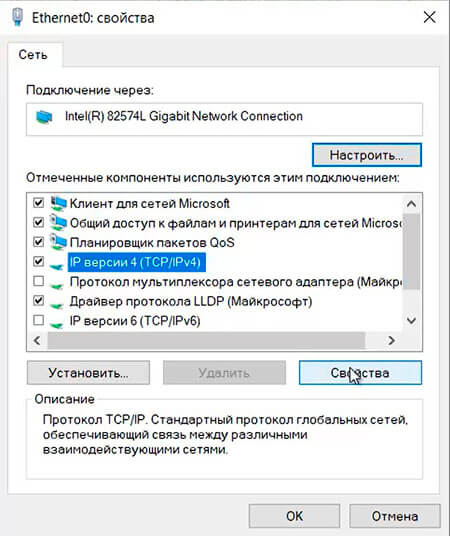

1. В строке поиска выполняем команду ncpa.cpl. В открывшемся окне выбираем сетевой интерфейс, правой клавишей мыши — «Свойства«.

2. Снимаем чекбокс с «IP версии 6 (TCP/IPv6)«, если не используем. Далее выбираем «IP версии 4 (TCP/IPv4)» — «Свойства«.

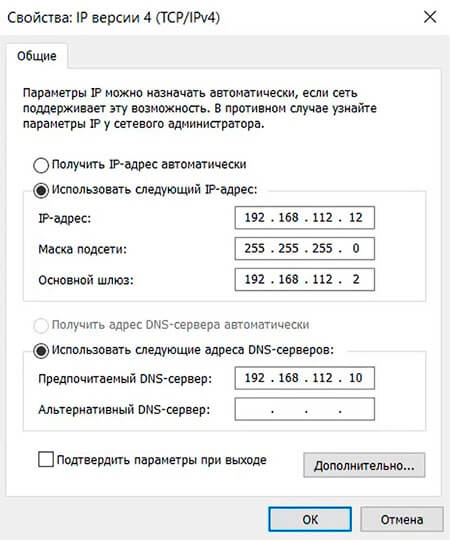

3. Задаем IP-адрес, Маска подсети, Основной шлюз, Предпочитаемый DNS-сервер.

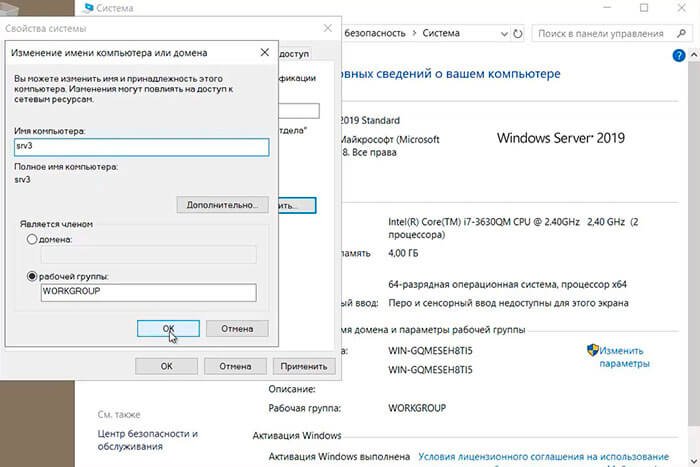

4. Далее задаём имя серверу, для этого нажимаем правой клавишей мыши на «Этот компьютер«, в открывшемся окне — «Изменить параметры«. Далее нажимаем «Изменить«, в новом окне в поле «Имя компьютера» вписываем имя сервера, далее «ОК«. Далее необходимо перезагрузить компьютер.

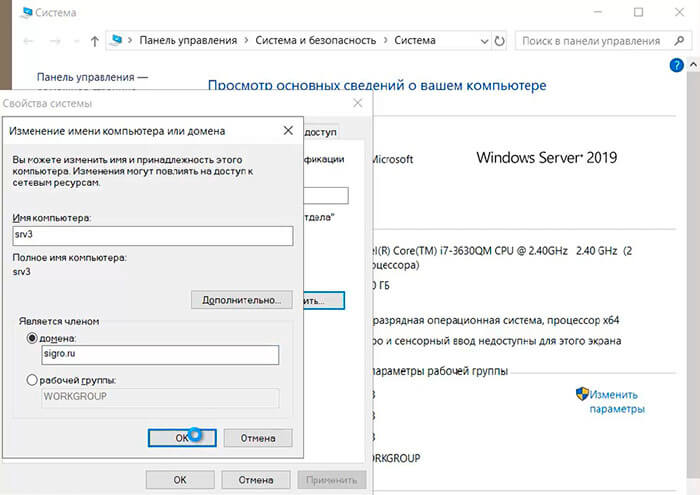

5. После перезагрузки компьютера нажимаем правой клавишей мыши на «Этот компьютер«, в открывшемся окне — «Изменить параметры«. Далее нажимаем «Изменить«, выбираем «Является членом домена«, вписываем имя домена. Далее «ОК«.

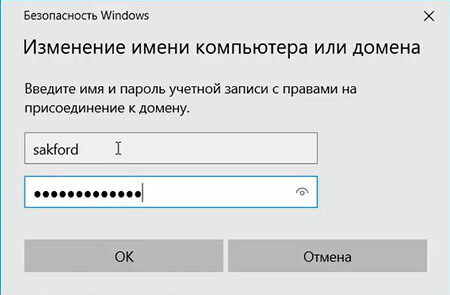

6. Вводим имя и пароль учетной записи с правами на присоединение к домену.

7. При успешном вводе в домен сервера, появится сообщение «Добро пожаловать в домен…«. Далее необходимо перезагрузить компьютер.

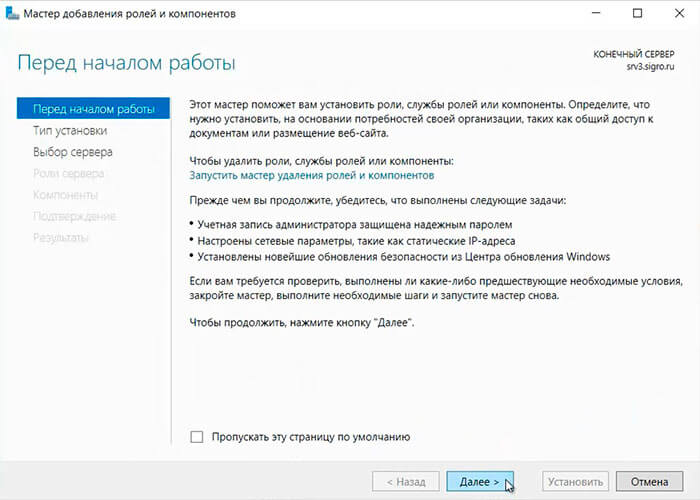

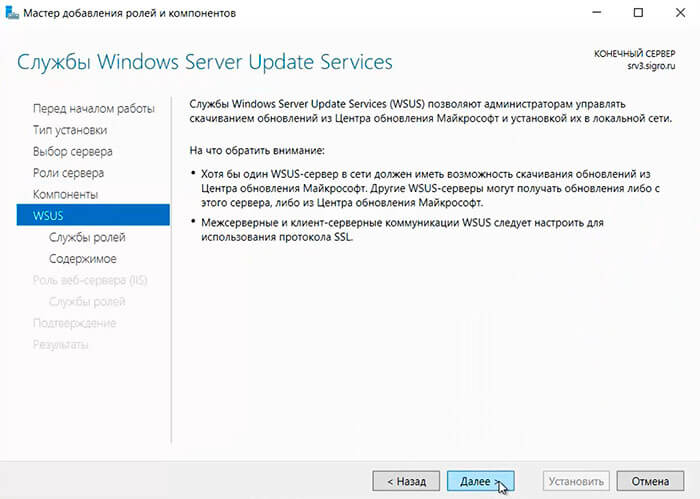

Установка роли сервера WSUS

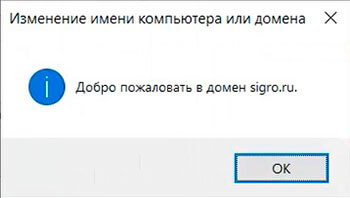

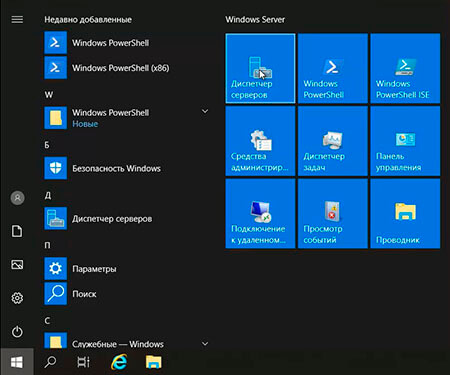

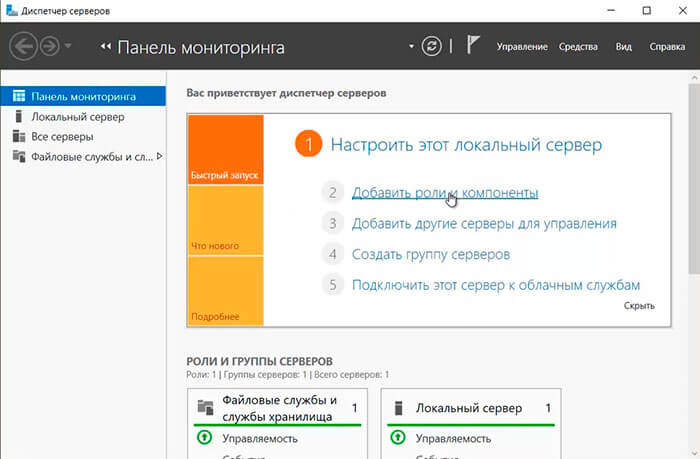

1. Нажимаем «Пуск«, далее «Диспетчер серверов«.

2. Далее нажимаем «Добавить роли и компоненты«.

3. Читаем, что необходимо проверить, что все условия перед установкой службы ролей и компонентов, выполнены. Нажимаем «Далее«.

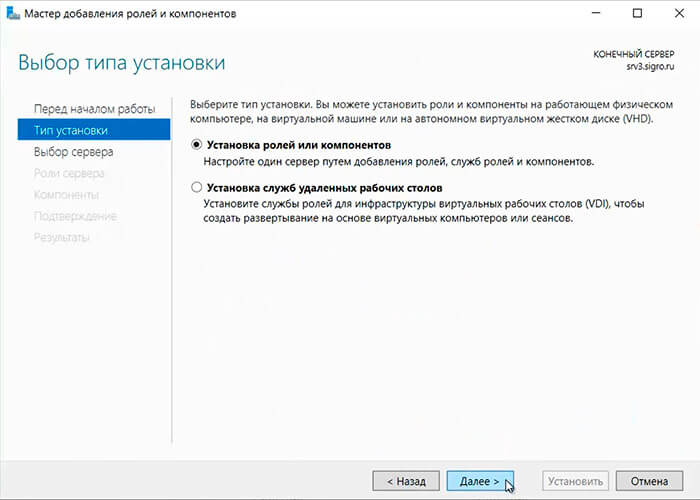

4. Выбираем «Установка ролей или компонентов«, затем «Далее«.

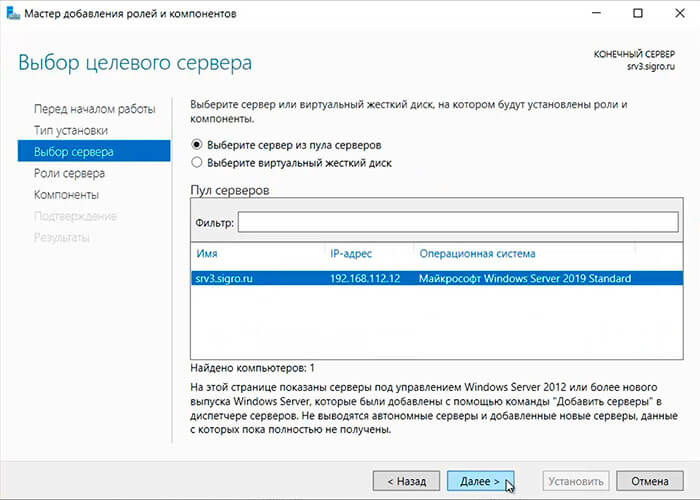

5. Выбираем сервер из пула серверов, нажимаем «Далее«.

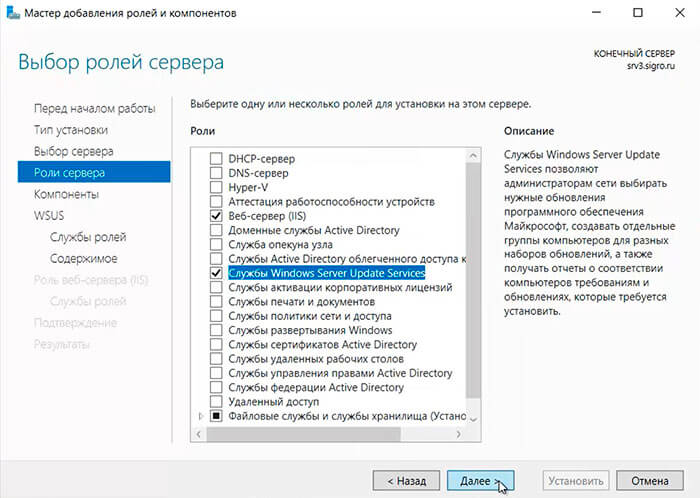

6. Ставим чекбокс напротив «Службы Windows Server Update Services«.

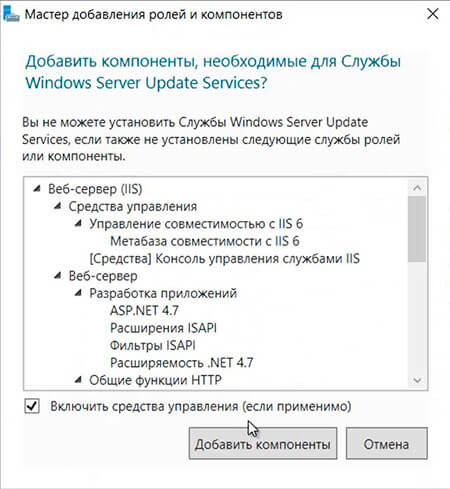

7. В открывшемся окне нажимаем «Добавить компоненты«, затем «Далее«.

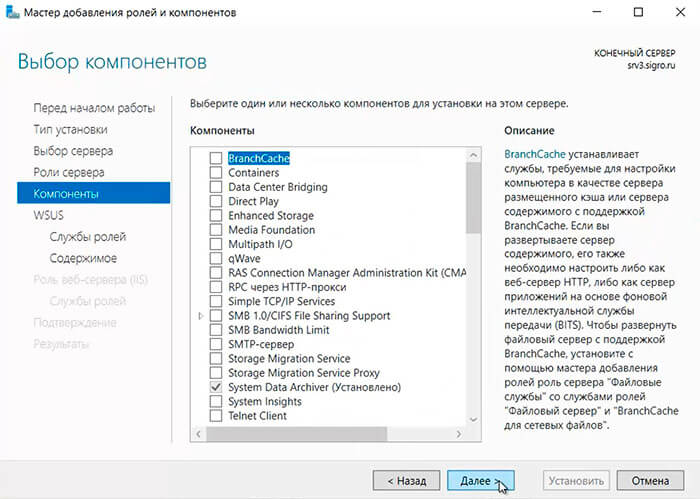

8. В следующем окне «Далее«, дополнительных компонентов в данном случае не требуется.

9. Читаем на что обратить внимание, затем «Далее«.

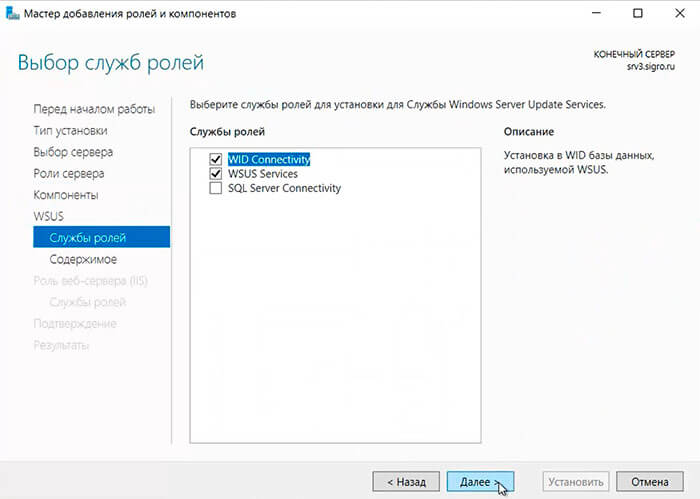

10. Оставляем настройки по умолчанию, нажимаем «Далее«.

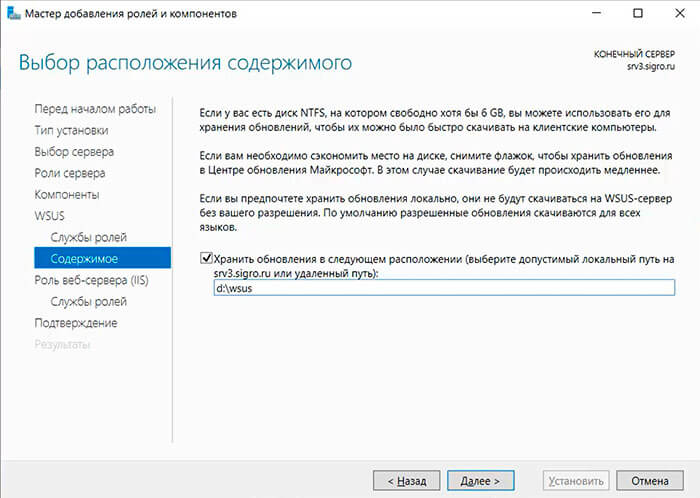

11. Выбираем расположение содержимого WSUS. Если обновления будут храниться локально, то в зависимости от продуктов, для которых нужно получать обновления, выбирается и размер места на диске (минимально 6 GB). Выбираем допустимый локальный путь (например, d:wsus), нажимаем «Далее«.

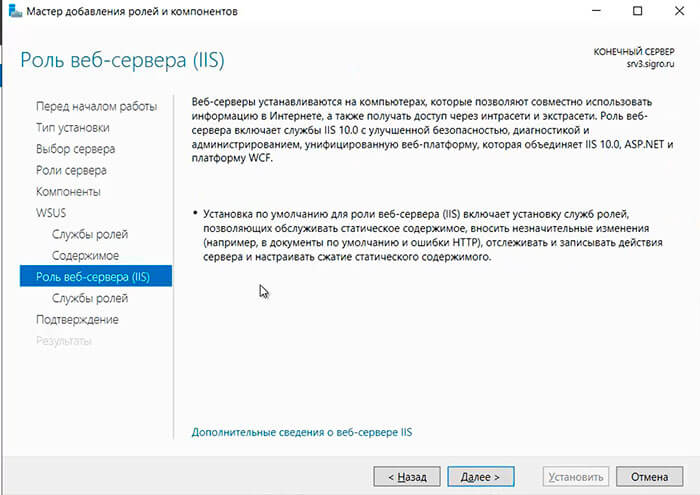

13. Читаем сообщение «Роль веб-сервера (IIS)«, нажимаем «Далее«.

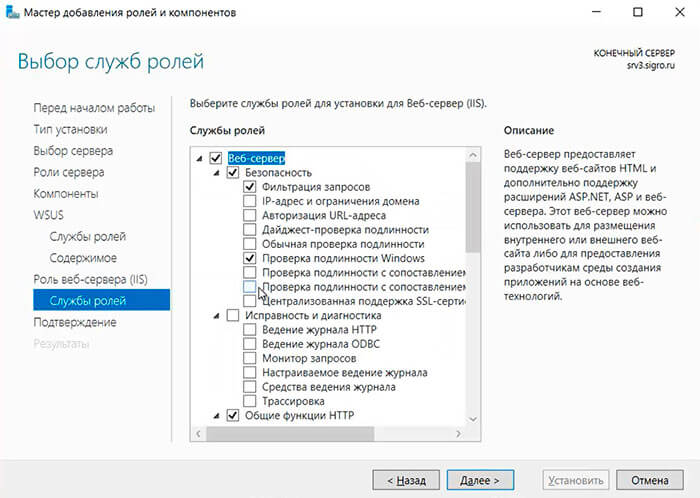

14. В следующем окне оставляем настройки по умолчанию, нажимаем «Далее«.

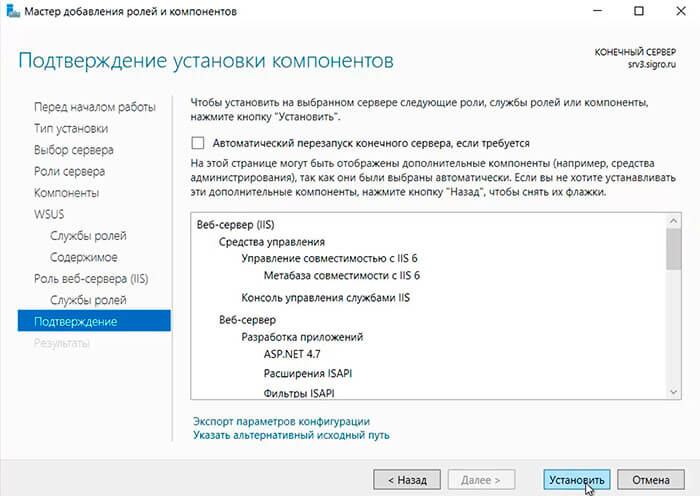

15. Подтверждаем установку выбранных компонентов — «Установить«.

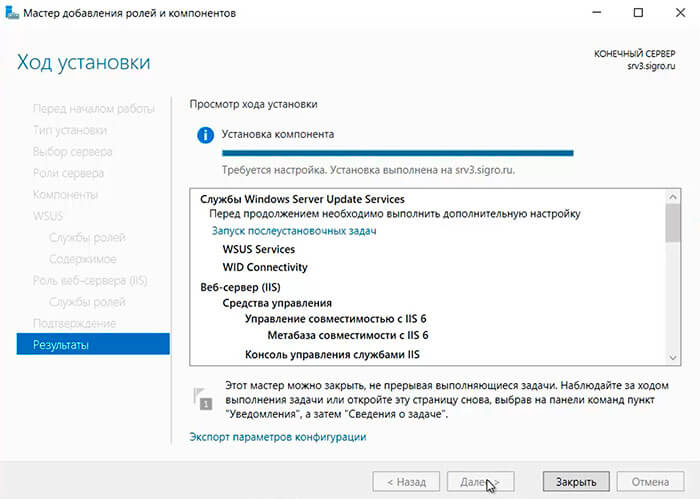

16. После установки «Службы Windows Server Update Services«, нажимаем «Закрыть«.

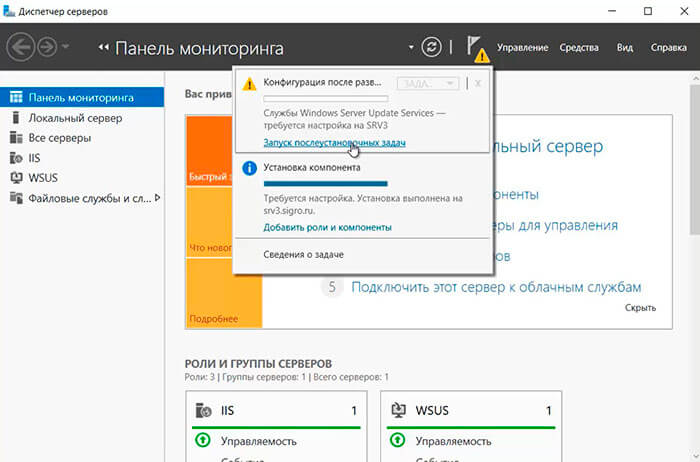

17. После установки WSUS, нажимаем на желтый треугольник в «Диспетчер серверов» и нажимаем «Запуск послеустановочных задач«. На этом установка WSUS закончена.

Настройка WSUS (Windows Server Update Services)

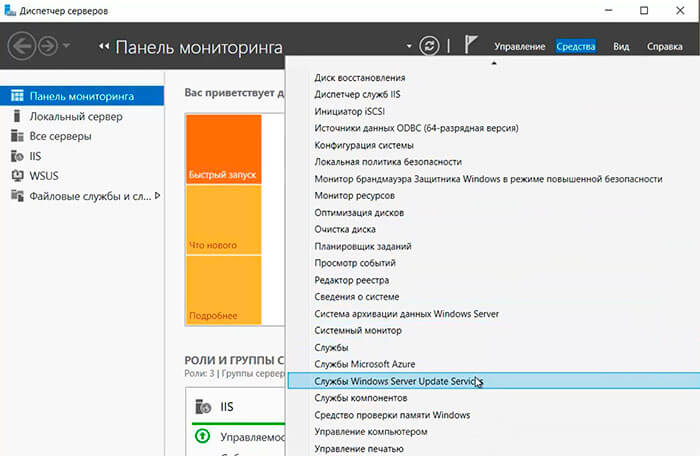

1. Открываем «Диспетчер серверов» — «Средства» — «Службы Windows Server Update Services«.

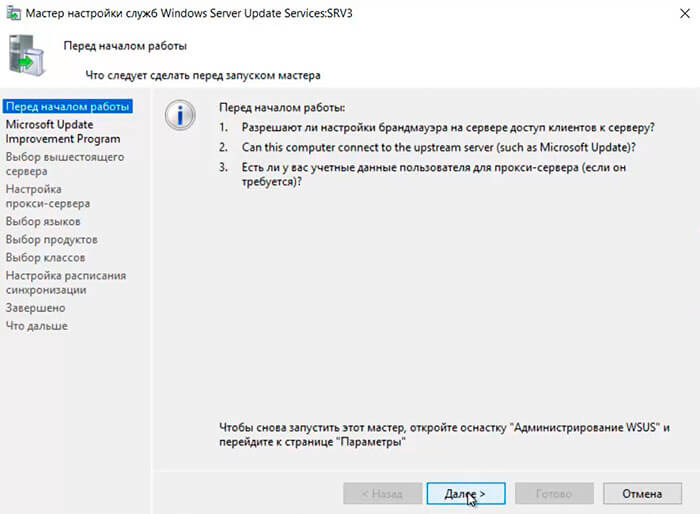

2. В открывшемcя мастере настройки WSUS читаем условия, необходимые для работы сервера WSUS, нажимаем «Далее«.

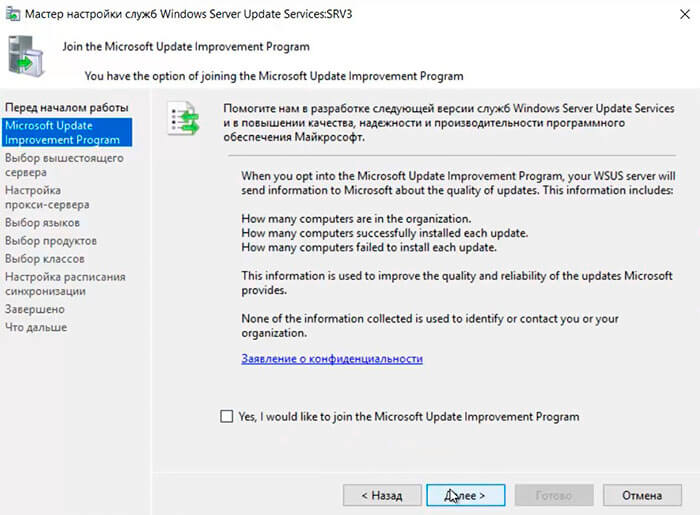

3. Снимаем чекбокс «Yes, I would like to join the Microsoft Update Improvement Program» (чекбокс можно оставить), затем «Далее«.

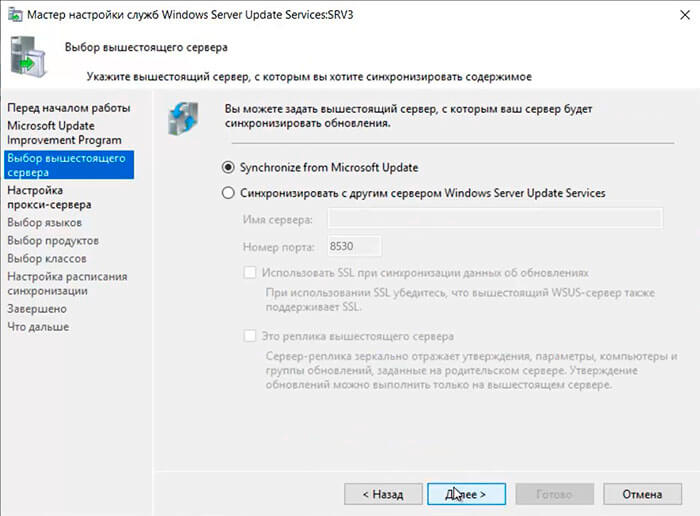

4. Указываем по умолчанию вышестоящий сервер, с которым вы хотите синхронизировать ваш сервер, нажимаем «Далее«.

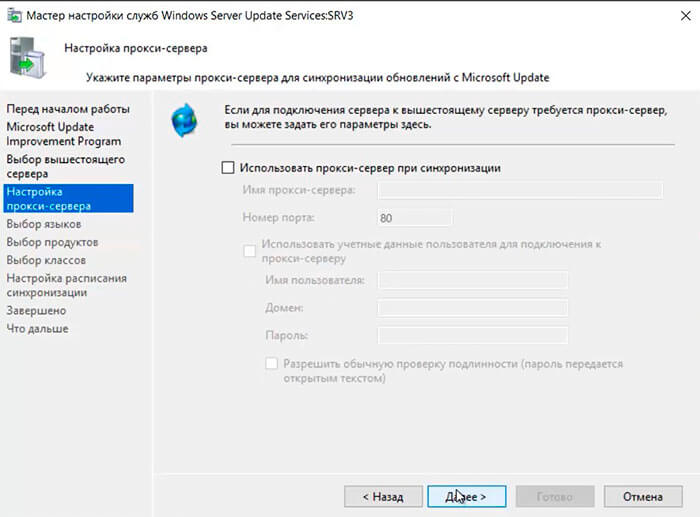

5. Оставляем настройки по умолчанию, если вы не используете прокси-сервер для синхронизации. Нажимаем «Далее«.

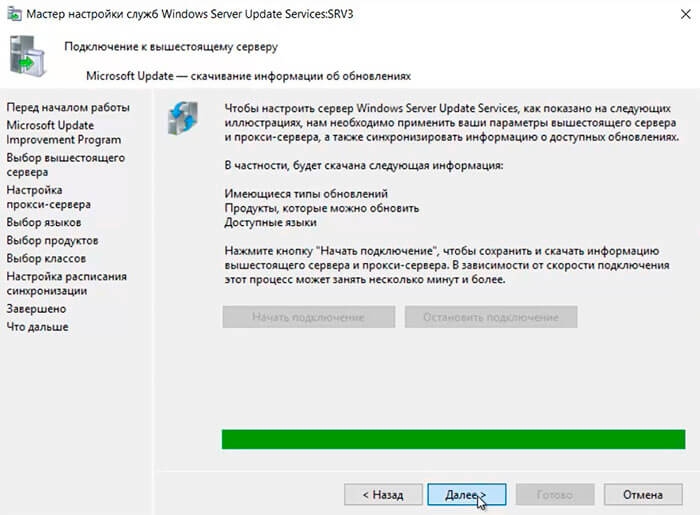

6. Нажимаем «Начать подключение«. При этом будет скачана следующая информация:

- Имеющиеся типы обновлений;

- Продукты, которые можно обновить;

- Доступные языки.

После получения необходимой информации, нажимаем «Далее«.

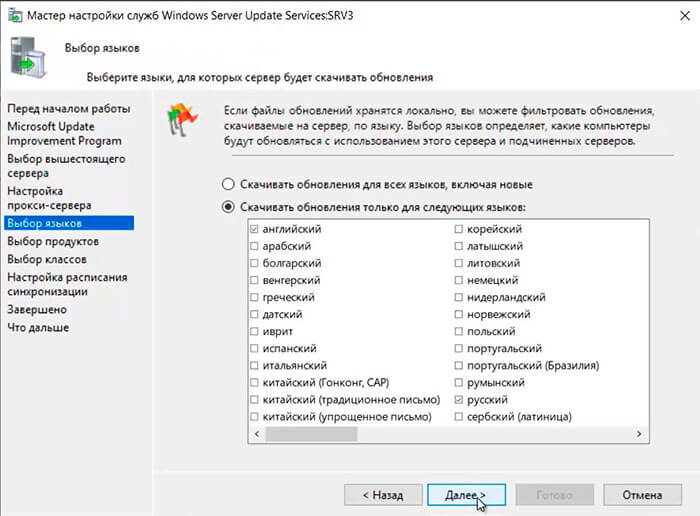

7. Выбираем языки, для которых сервер будет скачивать обновления (для выбора языка устанавливаем чекбокс). Затем «Далее«.

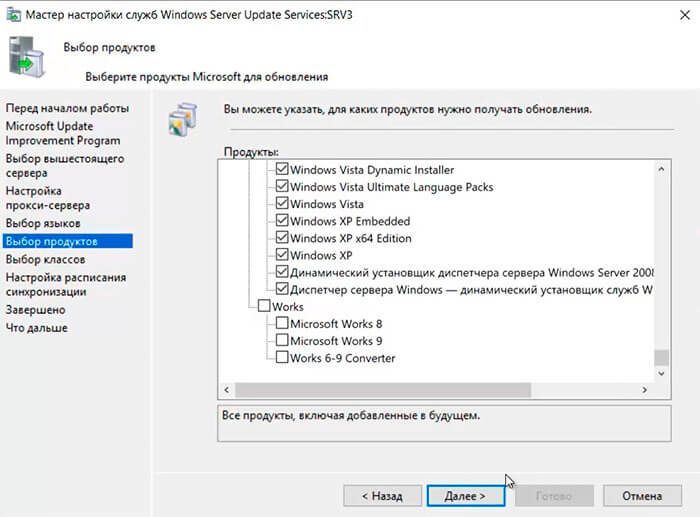

8. В следующем окне выбираем продукты Microsoft для обновления. Выбираем только необходимое, так как размер скачиваемых обновлений будет значительный. Нажимаем «Далее«.

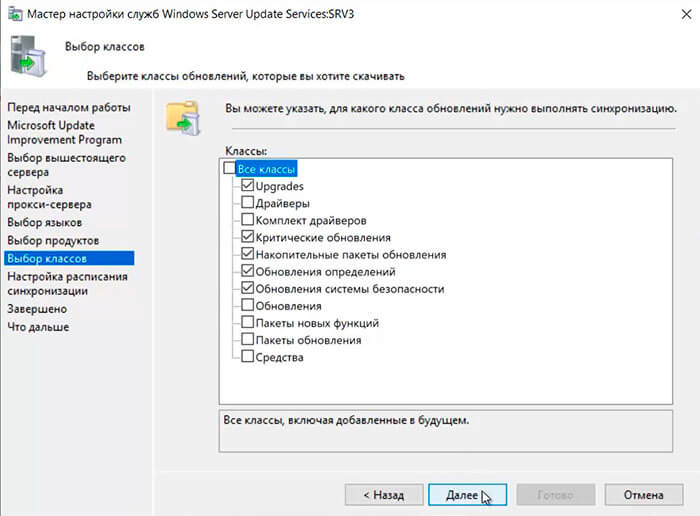

9. Выбираем классы обновлений, которые вы хотите скачивать. Обычно это:

- Upgrades;

- Критические обновления;

- Накопительные пакеты обновления;

- Обновления определений;

- Обновления системы безопасности.

Нажимаем «Далее«.

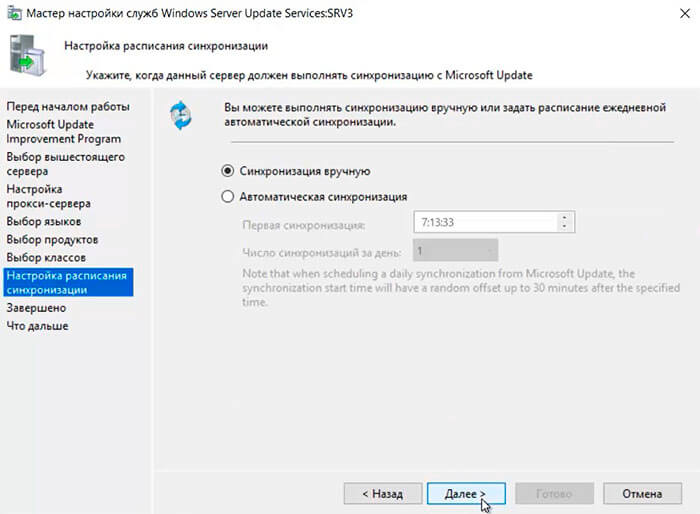

10 Оставляем чекбокс «Синхронизацию вручную«, после окончания всех настроек и проверки работы WSUS, устанавливаем «Автоматическая синхронизация» и удобное время для синхронизации (обычно синхронизация проходит ночью, например, 1.00). Затем «Далее«.

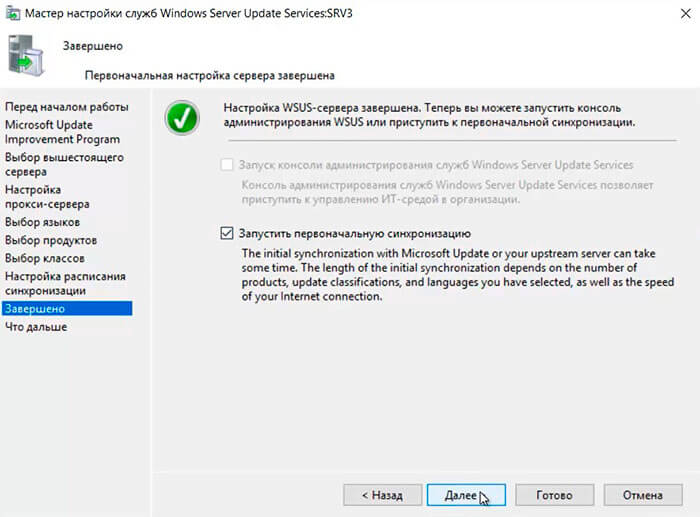

11. Устанавливаем чекбокс «Запустить первоначальную синхронизацию«, нажимаем «Далее«.

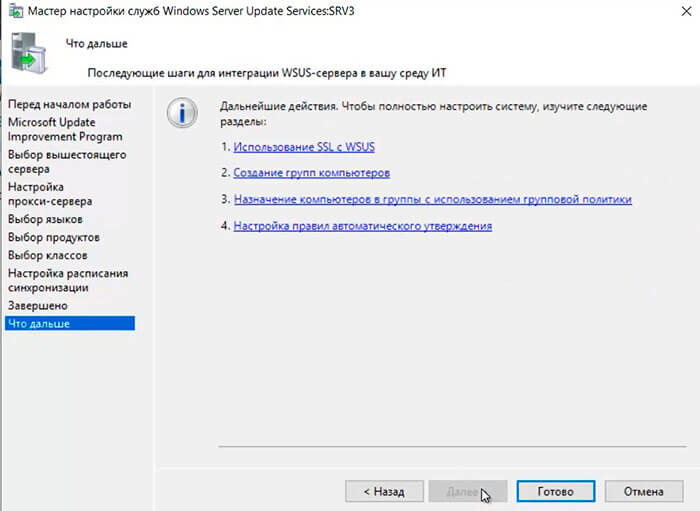

12. После того, как первоначальная синхронизация будет закончена, нажимаем «Готово«. На этом предварительная настройка WSUS закончена. Далее откроется оснастка Windows Server Update Services.

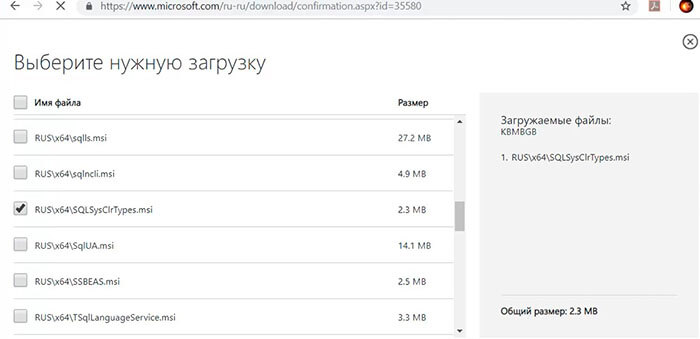

Установка дополнительных компонентов, необходимых для работы отчетов WSUS

13. Для того, чтобы была возможность смотреть отчеты, для WSUS в Windows server 2019 необходимо установить два компонента:

- Microsoft System CLR Types для SQL Server 2012 (SQLSysClrTypes.msi);

- Microsoft Report Viewer 2012 Runtime (ReportViewer.msi).

Почему нельзя включить данные компоненты при установке службы WSUS, непонятно. Из версии в версию, для отображения отчетов WSUS, необходимо устанавливать дополнительные компоненты.

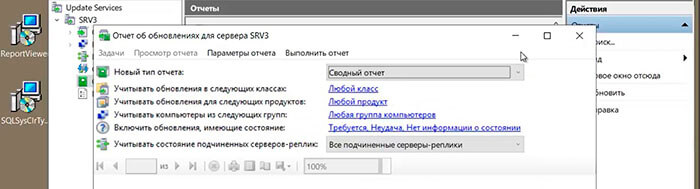

14. После установки дополнительных компонентов, отчет об обновлениях будет отображаться.

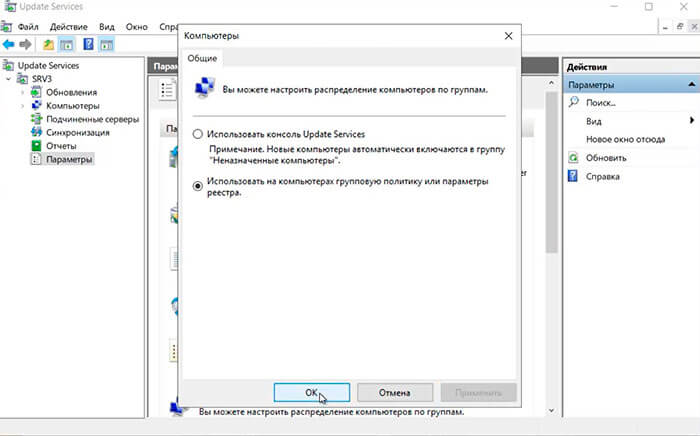

15. Следующим шагом открываем в оснастке Windows Server Update Services «Параметры«, устанавливаем чекбокс «Использовать на компьютерах групповую политику или параметры реестра«. Нажимаем «ОК«.

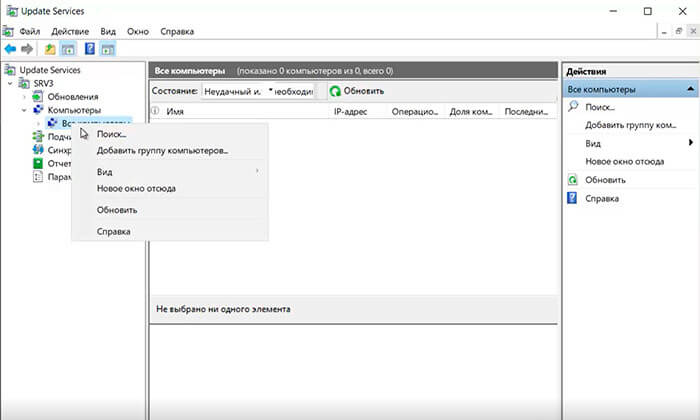

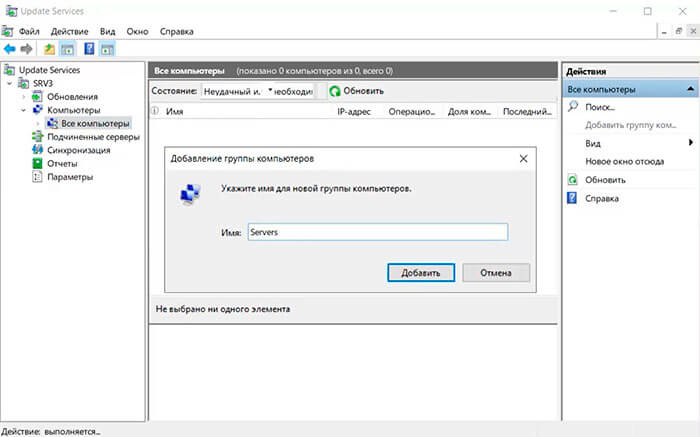

16. Затем добавляем группы компьютеров, которые будут обновляться. Для этого нажимаем правой клавишей на «Все компьютеры» — «Добавить группу компьютеров«.

17. В новом окне задаём имя для новой группы, нажимаем «Добавить«.

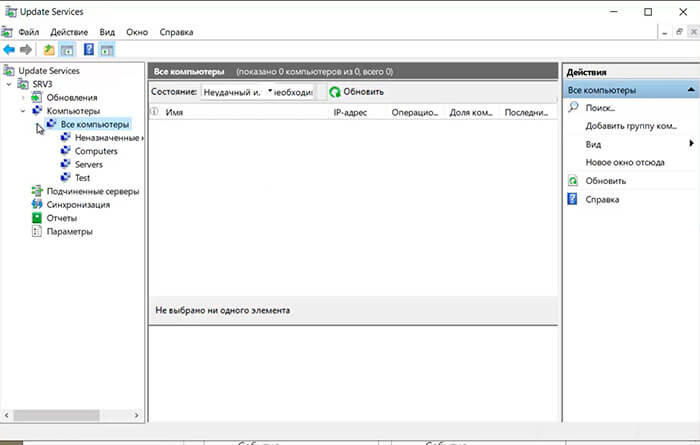

18. В данном случае добавляем группы компьютеров:

- Servers;

- Computers;

- Test.

Создание и настройка групповых политик для WSUS

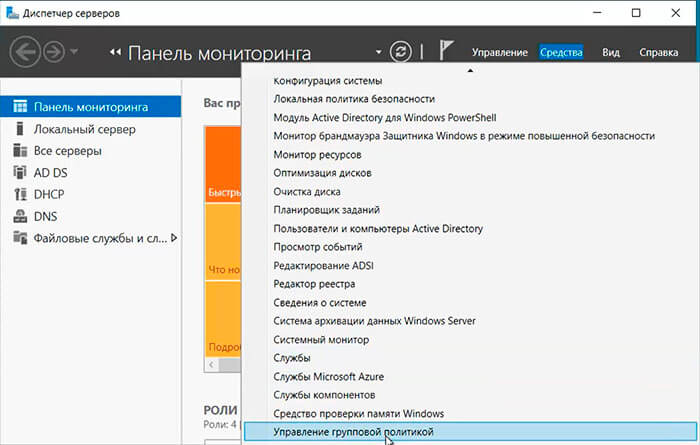

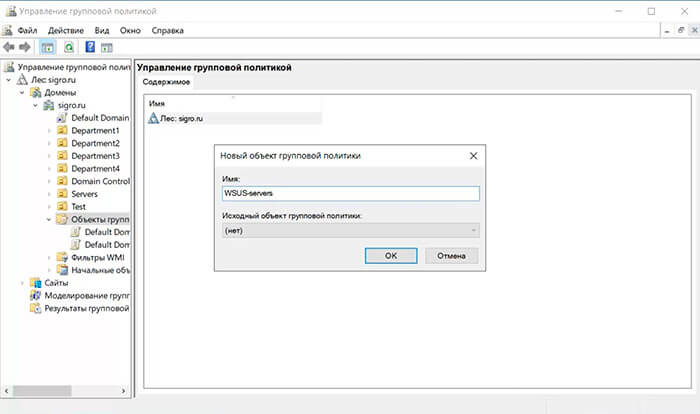

1. Открываем «Диспетчер серверов» — «Средства» — «Управление групповой политикой«.

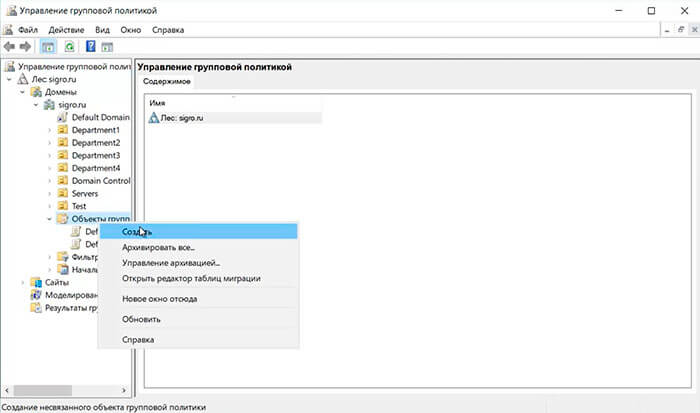

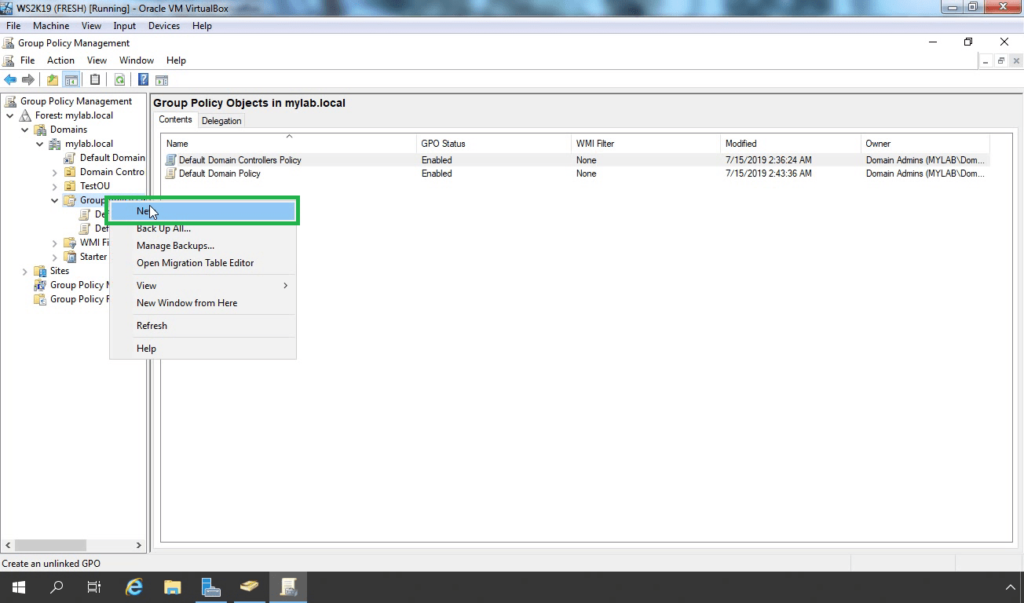

2. Создаем групповую политику, для этого нажимаем правой клавишей мыши на «Объекты групповой политики» — «Создать«.

3. Задаём имя нового объекта групповой политики, нажимаем «ОК«. В данном случае создадим две групповые политики:

- WSUS-servers;

- WSUS-computers.

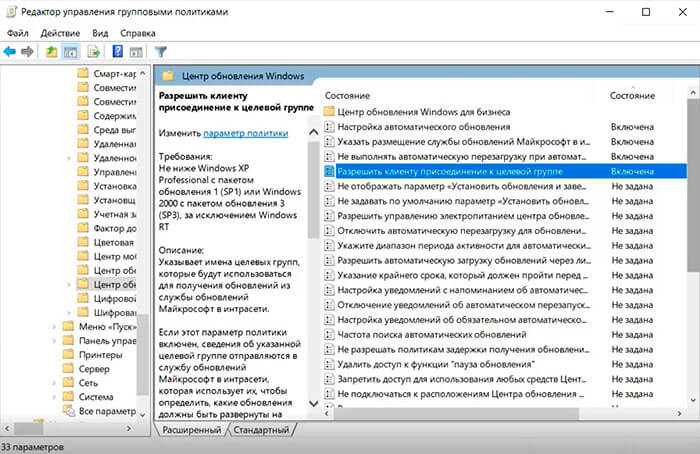

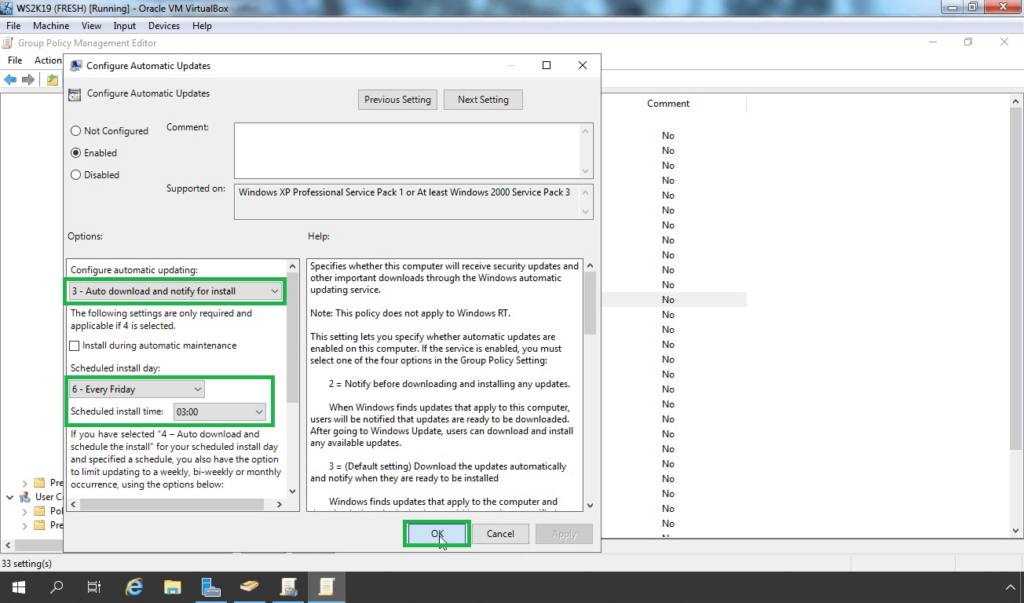

4. Далее изменяем вновь созданную политику, для чего нажимаем правой клавишей мыши на созданную политику — «Изменить«. Для WSUS-servers:

Переходим Конфигурация — Политики — Административные шаблоны — Центр обновления Windows. Изменяем:

Настройка автоматического обновления:

Включено

Настройка автоматического обновления — 3 — авт. загрузка и уведом. об устан

Установка по расписанию — время: 01:00

Указать размещение службы обновлений Майкрософт в интрасети

Включено

Укажите службу обновлений в интрасети для поиска: http://srv3.sigro.ru:8530

Укажите сервер статистики в интрасети: http://srv3.sigro.ru:8530

Всегда автоматически перезагружаться в запланированное время

Отключено

Не выполнять автоматическую перезагрузку при автоматической установке обновлений, если в системе работают пользователи

Включено

Разрешить клиенту присоединение к целевой группе

Включено

Имя целевой группы для данного компьютера: Servers

Далее переходим Конфигурация компьютера — Политики — Конфигурация Windows — Параметры безопасности — Системные службы

Изменяем:

Центр обновления Windows

автоматически

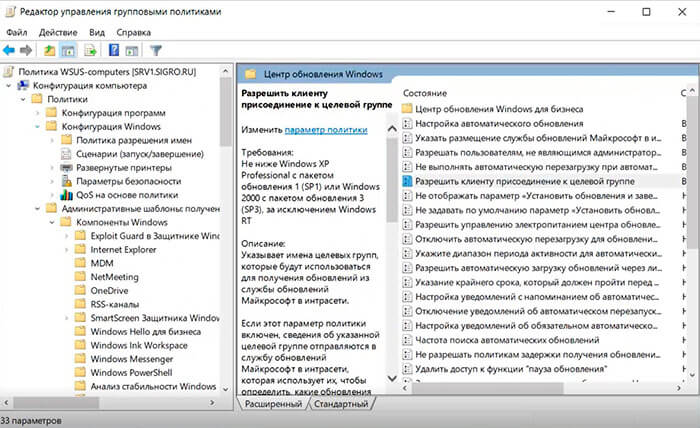

5. Для групповой политики WSUS-computers:

Переходим Конфигурация — Политики — Административные шаблоны — Центр обновления Windows. Изменяем:

Настройка автоматического обновления:

Включено

Настройка автоматического обновления — 4 — авт. загрузка и устан. по расписанию

Установка по расписанию — день: 3 — каждый вторник

Установка по расписанию — время: 12:00

Указать размещение службы обновлений Майкрософт в интрасети

Включено

Укажите службу обновлений в интрасети для поиска: http://srv3.sigro.ru:8530

Укажите сервер статистики в интрасети: http://srv3.sigro.ru:8530

Всегда автоматически перезагружаться в запланированное время

Отключено

Разрешать пользователям, не являющимся администраторами, получать уведомления об обновлениях

Включено

Не выполнять автоматическую перезагрузку при автоматической установке обновлений, если в системе работают пользователи

Включено

Разрешить клиенту присоединение к целевой группе

Включено

Имя целевой группы для данного компьютера: Сomputers

Далее переходим Конфигурация компьютера — Политики — Конфигурация Windows — Параметры безопасности — Системные службы

Изменяем:

Центр обновления Windows

автоматически

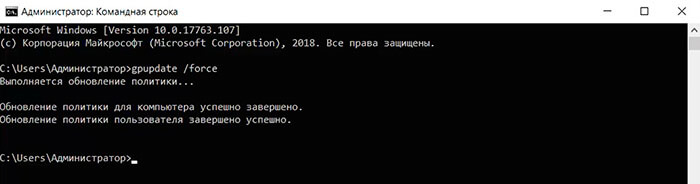

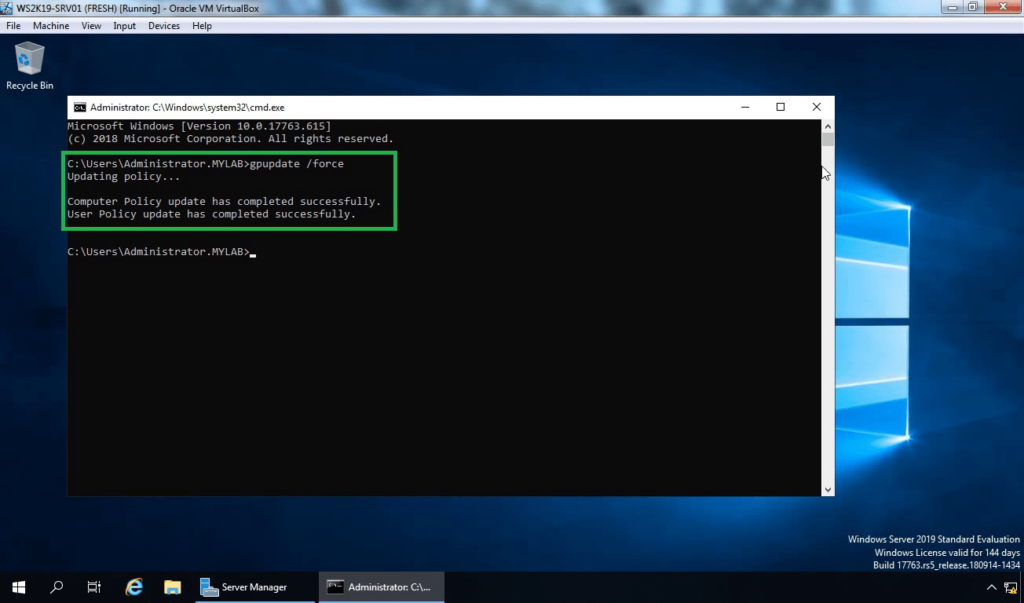

6. Далее привязываем вновь созданные политики к соответствующим объектам домена. Для этого выбираем объект домена, правой клавишей мыши — «Связать существующий объект групповой политики«. Выбираем соответствующую групповую политику. Для немедленного применения групповых политик, открываем командную строку, выполняем команду: gpupdate / force.

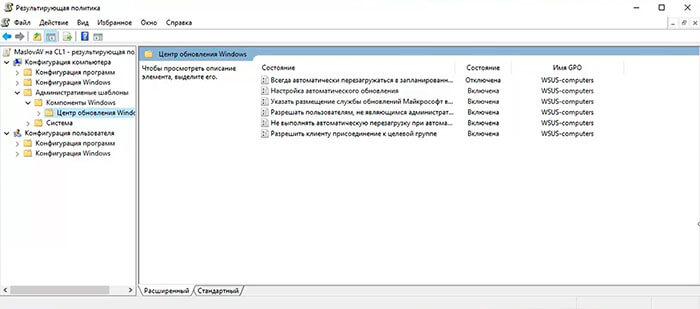

Проверка применения групповой политики на компьютере пользователя

1. Для проверки применения групповой политики в строке поиска выполняем команду rsop.msc. Проверяем в окне «Результирующая политика» применение политики.

Посмотреть видео, как установить и настроить WSUS (Windows Server Update Services), создать и настроить GPO для WSUS, можно здесь:

Также читайте:

- Windows server 2019 — добавление и удаление компьютера в домене

- Windows server 2019 — переименование администратора домена, изменение формата выводимого имени пользователя

- Windows server 2019 — установка и настройка Active Directory, DNS, DHCP

- Windows server 2019 — создание и удаление пользователя, группы, подразделения в домене

- Windows server 2019 — установка и настройка сервера печати, разворачивание МФУ с помощью GPO

- Windows server 2019 — GPO изменение экранной заставки, отключение монитора, изменение политики паролей

In the previous articles, we have described the steps on How to Install and Configure the WSUS server role on Windows Server 2019. In this post, we will configure the group policy settings to deploy automatic updates for client computers.

Overview:

After installing and configure the WSUS server role, the next step is to configure group policy settings to determine how WSUS clients will receive the updates.

We need to direct each client to communicate with WSUS Server to check for new updates instead of using Microsoft Update over the Internet. Using group policy, you can point your client machines to use the local WSUS server instead of Microsoft Update Server.

With an active directory environment, you can use Group Policy to specify the WSUS server. You can create the group policy and apply it at the domain level. You can also apply the GPO to a specific OU if you want to target specific computers only.

Steps to create a new GPO:

Login to your domain controller and open Server Manager.

From Server Manager, click on Tools. Then select Group Policy Management.

Expand your domain name. Then expand the Group Policy Objects container.

To create a new GPO, Right-click on the Group Policy Objects and select new.

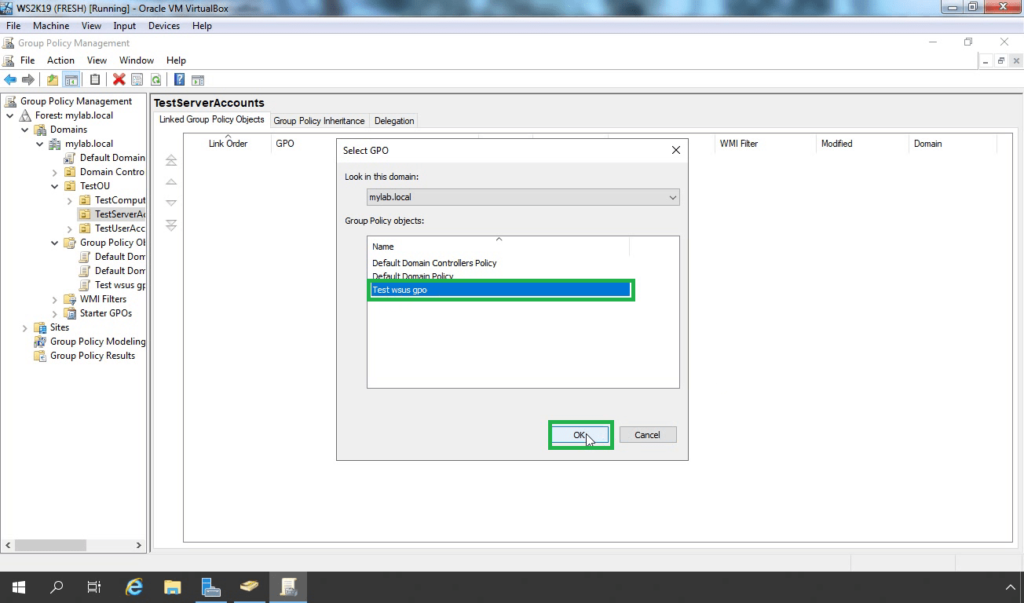

Give a meaningful name to the new GPO. For example, Test WSUS GPO. Click on OK.

Steps to setup the WSUS group policy settings:

Right-click on newly created GPO and select edit.

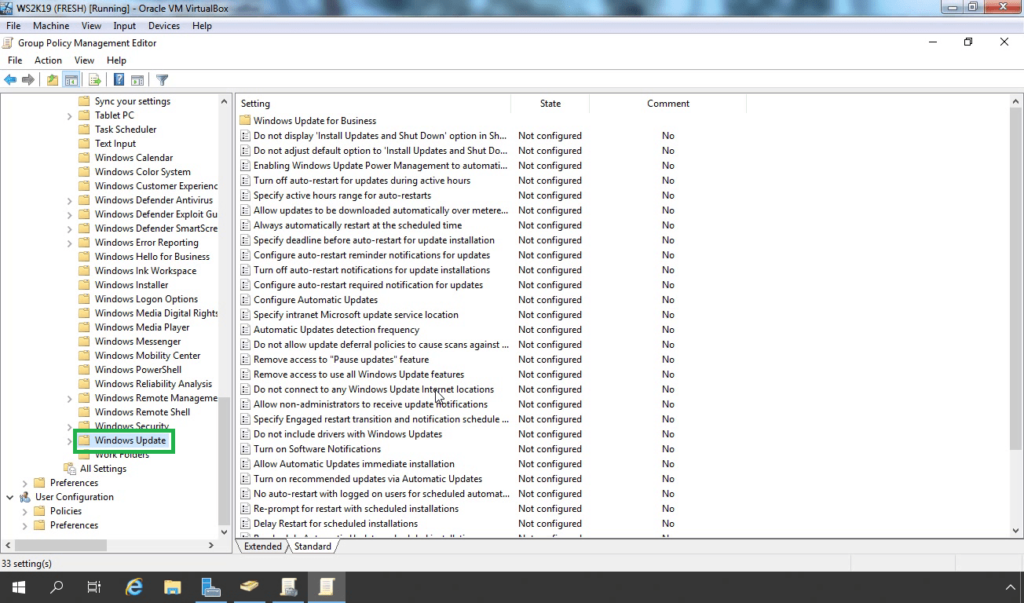

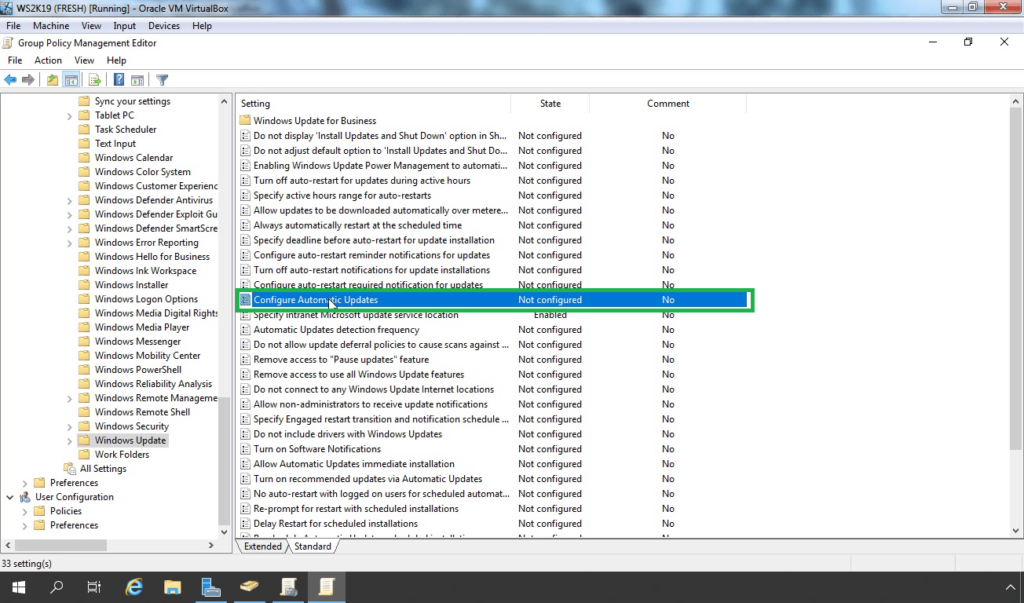

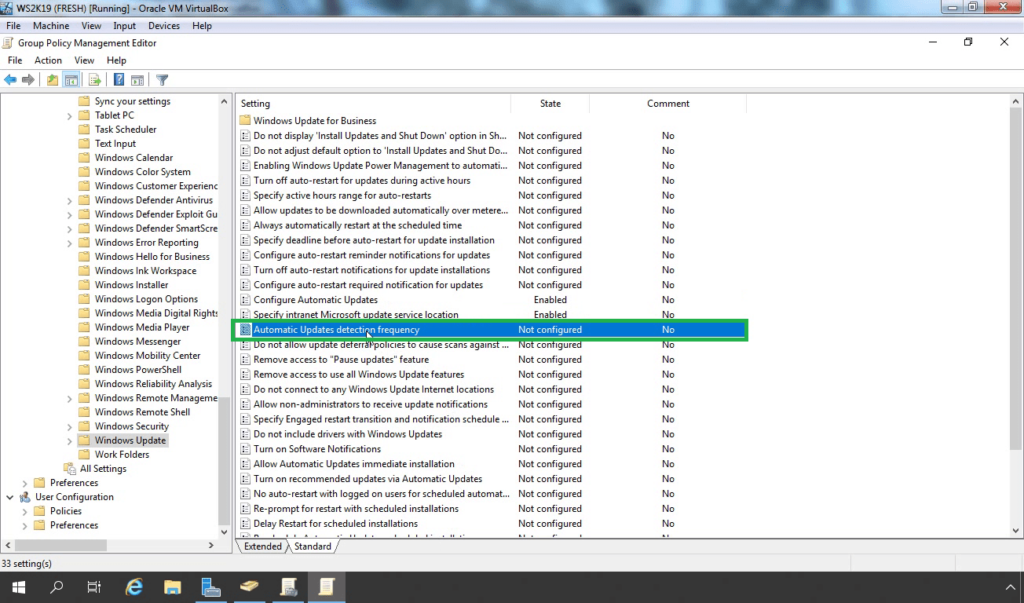

Navigate to Computer Configuration > Policies > Administrative Templates > Windows Components > Windows Update.

There are several policies related to WSUS settings. Of course, you do not have to enable all of them.

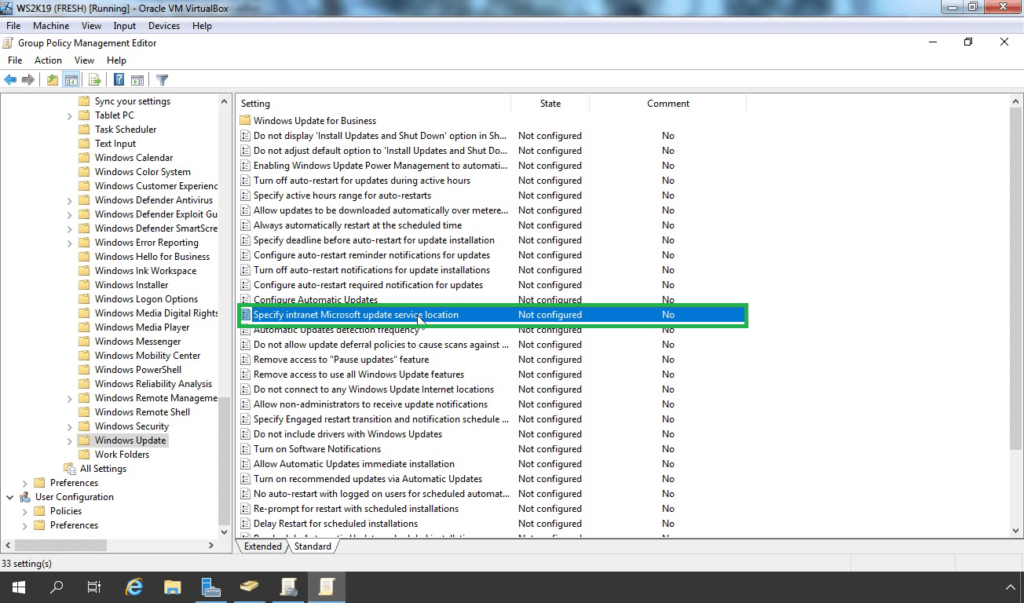

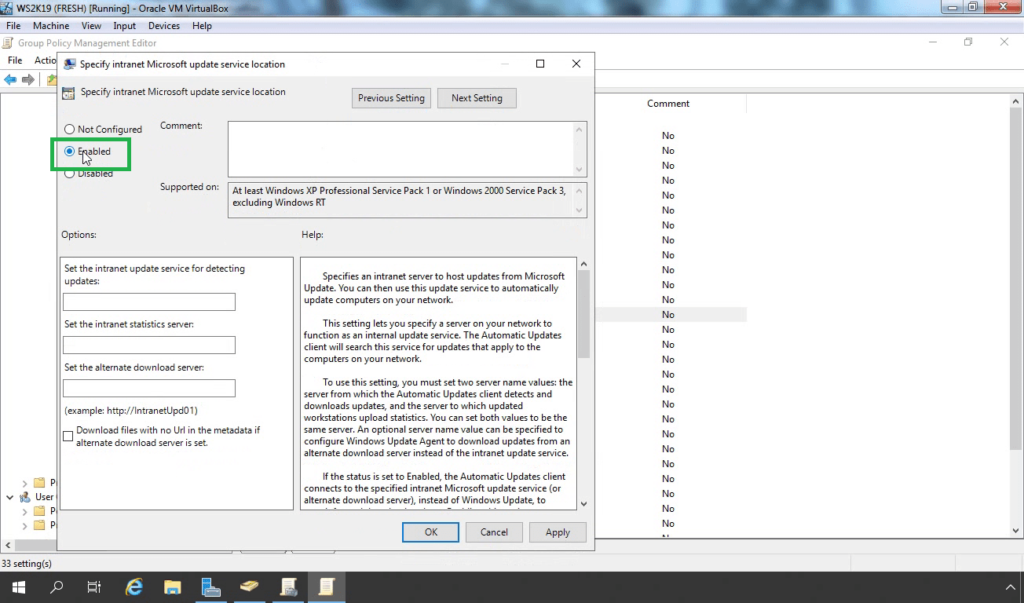

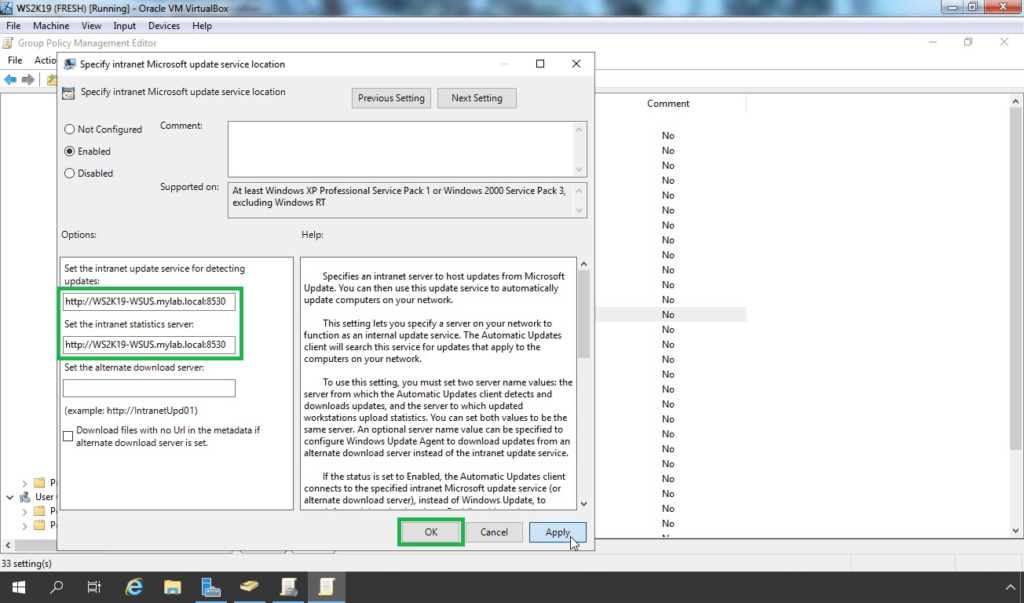

Locate and double-click a policy name “Specify Intranet Microsoft Update Service Location”.

To enable the policy, select the Enabled radio button.

Specify the intranet update service and intranet statistics server. In our case, the location will be http://ws2k19-wsus.mylab.local:8530. Click Apply and OK.

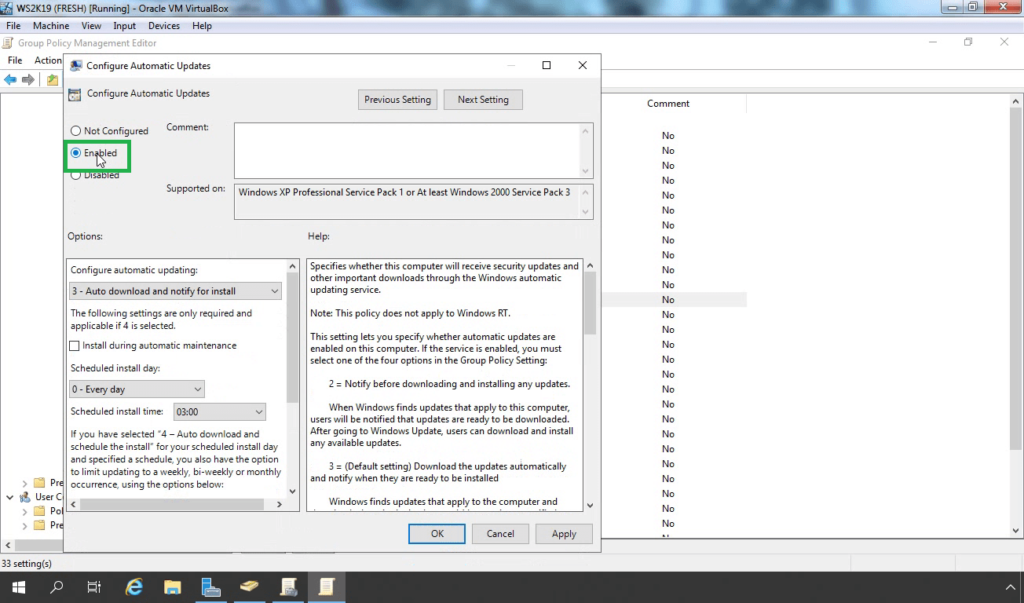

Locate and double-click on a “Configure Automatic Updates policy”.

Click Enabled and select one of the following options:

Notify for download and auto-install: This option notifies a logged-on administrative user before the download and before the installation of the updates.

Auto download and notify for install: This option automatically begins downloading updates and then notifies a logged-on administrative user before installing the updates.

Auto download and schedule the install: If Automatic Updates is configured to perform a scheduled installation, you must also set the day and time for the recurring scheduled installation.

Allow local admin to choose setting: With this option, the local administrators are allowed to use Automatic Updates in Control Panel to select a configuration option of their choice. For example, they can choose their own scheduled installation time. Local administrators are not allowed to disable Automatic Updates.

Once you ready, click on Apply and OK.

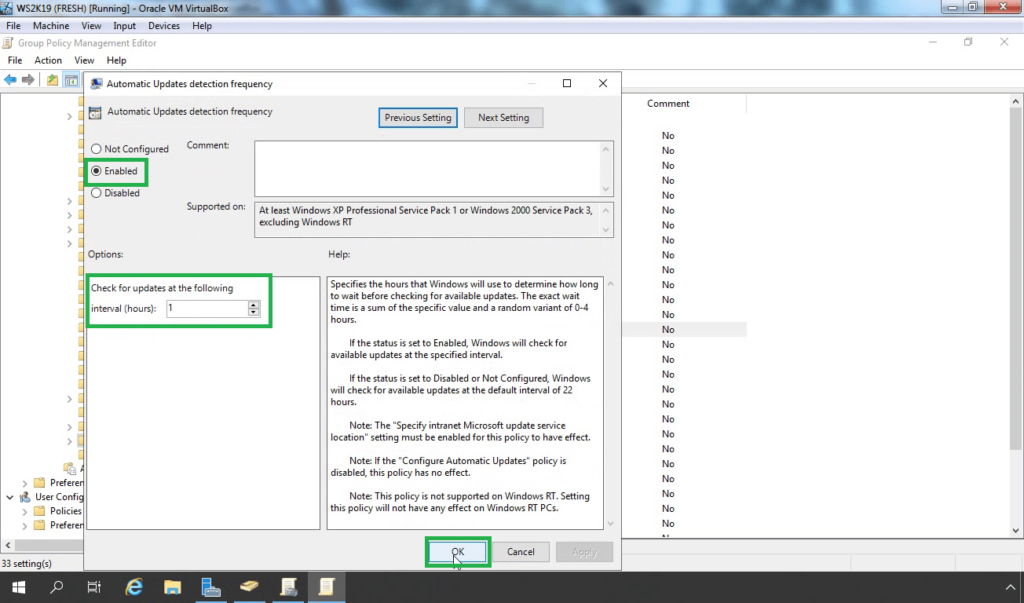

Automatic Update detection frequency policy specifies the hours that Windows will use to determine how long to wait before checking for available updates.

Double click on “Automatic Update detection frequency” policy.

Set the option as per your requirement. Click on Apply and OK.

Close the group policy editor console.

At a minimum, we need to configure these three policies for WSUS server.

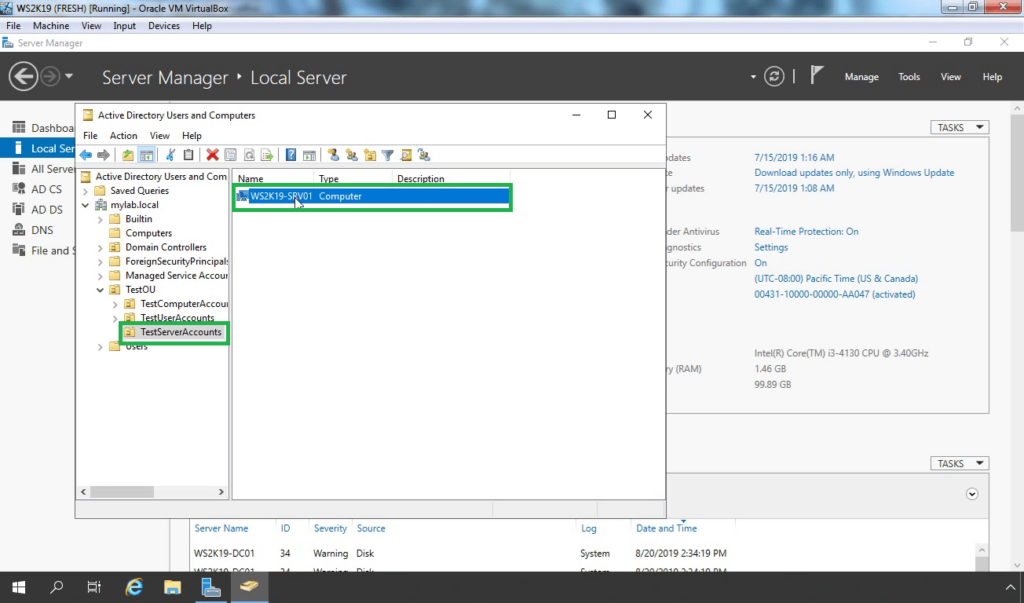

Link the GPO to the OU containing computer accounts.

Steps to link the WSUS GPO to OU:

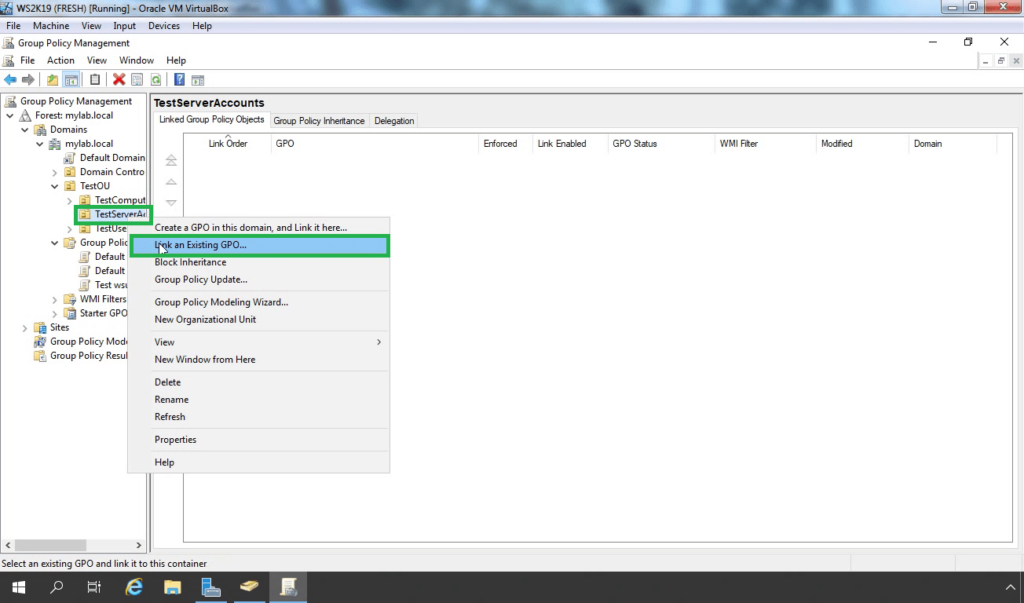

For this article, we have created one OU name TestServerAccounts. Under the OU we have stored the computer account of our member server WS2K19-SRV01. For testing purposes, we will link the GPO to this OU and check the result on the WS2K19-SRV01 server.

Right click on TestServerAccounts OU and select Link an existing GPO option.

Select the GPO which we have created earlier. Click on OK.

Test the GPO settings:

It will take about 20 minutes after Group Policy refreshes the new settings to the client computer. By default, Group Policy refreshes in the background every 90 minutes, with a random offset of 0 to 30 minutes. If you want to refresh Group Policy sooner, you can go to a command prompt on the client computer and type: “gpupdate /force”.

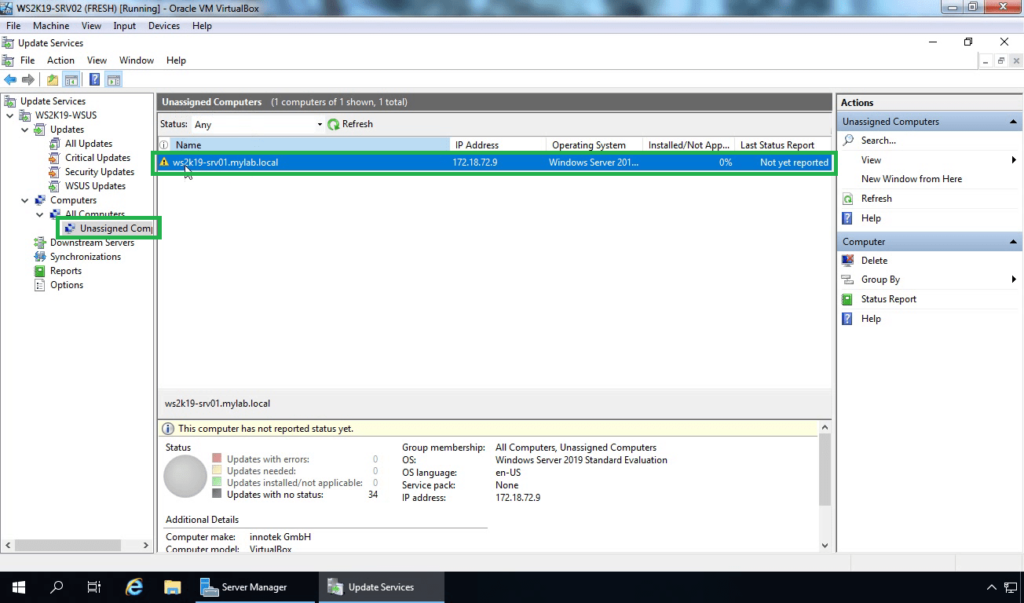

If you’ve followed this article, you should see your servers or computers under the Unassigned Computers group.

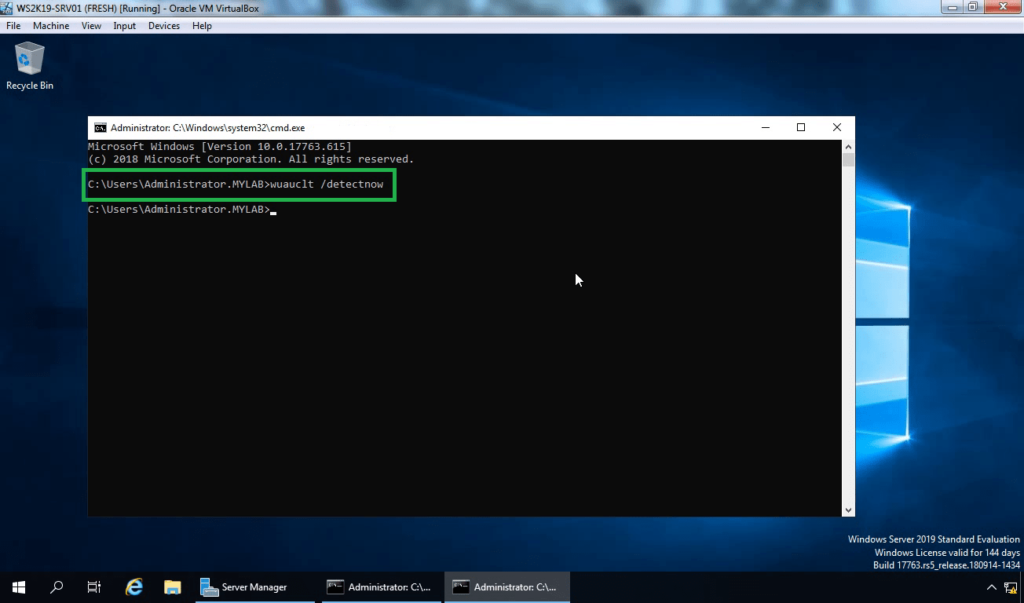

In case, your computer account does not appears in WSUS console, you can run command “wuauclt /detectnow” and “wuauclt /reportnow” on client PCs.

That command will force client PC to contact the WSUS server immediately.

This completes the steps to configure the Group Policy Settings for WSUS in Windows Server 2019. I am sure this guide will help you to set up the WSUS.

Related Articles:

- Install and Configure WSUS on Windows Server 2019 – Part 1

- Install and Configure WSUS on Windows Server 2019 – Part 2

- Configure client-side targeting in WSUS server 2019

Post Views: 3,800

В этом видео мы научимся настраивать групповые политики на Windows Server 2019.

-

Виктор Черемных -

16 августа, 2021 -

No Comments

Добавить комментарий

Ваш адрес email не будет опубликован. Обязательные поля помечены *

Комментарий *

Имя *

Email *

Сайт

Группа в VK

Обнаружили опечатку?

Сообщите нам об этом, выделите текст с ошибкой и нажмите Ctrl+Enter, будем очень признательны!

Свежие статьи

Создание общего Samba ресурса на Astra Linux Special Edition 1.7

30.01.2023

Добавление общей smb папки на Astra Linux Special Edition 1.7

27.01.2023

Создание общей папки для Astra Linux Special Edition 1.7 на VirtualBox

25.01.2023

#10. Настройка оценок и отчетов в системе Moodle

23.01.2023

Программный комплекс ViPNet Client

23.01.2023

Облако меток

PrevДобавление пользователей и компьютеров в домен Windows Server 2019

Установка и настройка терминального сервера на Windows Server 2019Next

Похожие статьи

Настройка файлового сервера на Windows Server 2019

В этом видео вы научитесь создавать и настраивать файловый сервер на Windows Server 2019.

Создание виртуальных машин в Hyper-V

В этом видео вы научитесь создавать виртуальные машины, коммутаторы и диски в Hyper-V.

Установка Windows Admin Center

В этом видео вы научитесь устанавливать Windows Admin Center для управления Windows Server.

Установка, настройка и обзор Hyper-V на Windows Server 2019

В этом видео вы научитесь устанавливать и настраивать гипервизор Hyper-V на Windows Server 2019.